Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Содержание:

- Версии протокола SMB в Windows

- Как проверить поддерживаемые версии SMB в Windows?

- Вывести используемые версии SMB с помощью Get-SMBConnection

- Об опасности использования SMBv1

- Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

Для реализации протокола SMB в Linux/Unix системах используется samba. В скобках мы указали в каких версиях samba поддерживается каждый диалект SMB.

- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с версии Samba 4.14, по умолчанию используется SMB2.1.

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 |

Windows 8, Server 2012 |

Windows 7, Server 2008 R2 |

Windows Vista, Server 2008 |

Windows XP, Server 2003 и ниже |

| Windows 10 ,

Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 |

SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 |

SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 |

SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

The specified network name is no longer available

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

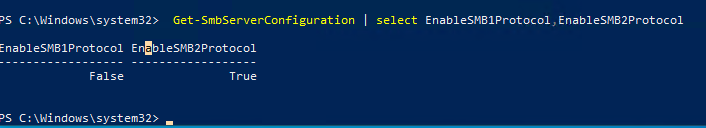

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен (

EnableSMB1Protocol=False

), а протоколы SMB2 и SMB3 включены (

EnableSMB1Protocol=True

).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны между собой. Нельзя отключить или включить отдельно SMBv3 или SMBv2. Они всегда включаются/отключаются только совместно, т.к. используют один стек.

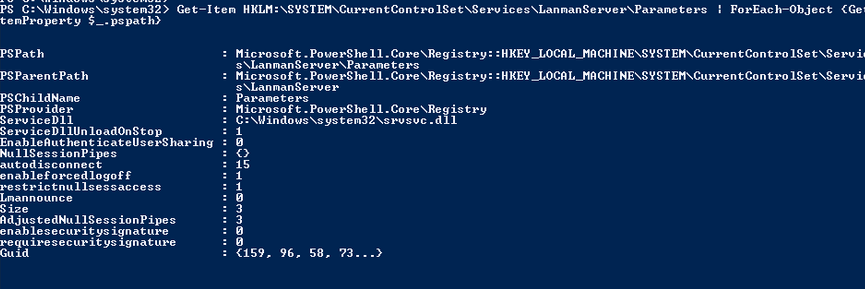

В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

SERVICE_NAME: mrxsmb10 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb20 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

В обоих случаях службы запущены (

STATE=4 Running

). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

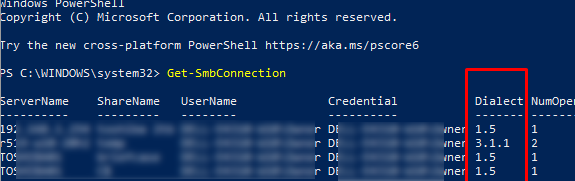

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell

Get-SMBConnection

:

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

В Linux вывести список SMB подключения и используемые диалекты в samba можно командой:

$ sudo smbstatus

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer с помощью PowerShell:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

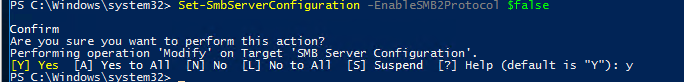

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения сервера SMBv1 на всех компьютерах независимо от версии Windows можно распространить параметр реестра типа REG_DWORD с именем SMB1 и значением 0 (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters)на через GPO.

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

Этот патч закроет уязвимость в системе Windows, которым воспользовался шифровальщик WannaCry и Petya. Это уязвимость сервера SMB в системе Windows. Установка этого патча не нужно если у вас включено автоматическое обновление и установлены все обновления после 14 марта 2017. Внимание перед установкой патча обязательно создать точку восстановления, на всякий случай.

Скачать:

Прямые ссылки с сервера Майкрософт:

Windows XP

Windows Vista 32-разрядная

Windows Vista 64-разрядная

Обновление безопасности KB4012212 для Windows 7 32-bit (18,8 MB)

Обновление безопасности KB4012212 для Windows 7 64-bit (33,2 MB)

Обновление безопасности KB4012213 для Windows 8.1 32-bit (24,2 MB)

Обновление безопасности KB4012213 для Windows 8.1 64-bit (37,0 MB)

Накопительный пакет обновления KB4012606 для Windows 10 (503,0 MB)

Накопительный пакет обновления KB4012606 для Windows 10 64-bit (1074,4 MB)

Windows 10 Версия 1511 32-разрядная

Windows 10 Версия 1511 64-разрядная

Windows 10 Версия 1607 32-разрядная

Windows 10 Версия 1607 64-разрядная

На чтение4 мин

Опубликовано

Обновлено

Обновление MS17-010 — критическое обновление безопасности, разработанное корпорацией Microsoft, которое предназначено для исправления уязвимости, связанной с протоколом SMB (Server Message Block). Уязвимость была обнаружена во всех версиях операционной системы Windows и может позволить удаленным злоумышленникам выполнить произвольный код на подверженных машинам.

Уязвимость, известная как EternalBlue, была использована в 2017 году в масштабной кибератаке WannaCry, которая привела к инфицированию миллионов компьютеров по всему миру и значительным материальным потерям для организаций и частных пользователей. В ответ на это Microsoft выпустила обновление MS17-010, которое закрывает данную уязвимость и предотвращает атаки, основанные на использовании протокола SMB.

Для пользователей операционной системы Windows 7 крайне важно установить обновление MS17-010, чтобы защитить свои компьютеры от возможных вредоносных атак и сохранить конфиденциальность своих данных. Установка обновления производится через Windows Update, встроенный в операционную систему механизм автоматической установки обновлений.

Шаг 1: Откройте меню «Пуск» и выберите «Панель управления».

Совет: Можно воспользоваться комбинацией клавиш Win + R и ввести «control» для быстрого доступа к панели управления.

Шаг 2: В панели управления выберите категорию «Система и безопасность» и кликните на пункт «Windows Update».

Совет: Если в панели управления отображается «Крупные значки» или «Мелкие значки», можно сразу выбрать пункт «Windows Update» из доступных.

Шаг 3: В открывшемся окне «Windows Update» выберите «Проверить наличие обновлений». Система начнет поиск доступных обновлений для установки, включая обновление MS17-010.

Шаг 4: Если предлагается установить обновление MS17-010, кликните на кнопку «Установить» и следуйте указаниям системы. Вам может потребоваться перезагрузить компьютер после установки обновления.

После успешной установки обновления MS17-010 ваш компьютер будет надежно защищен от уязвимостей, связанных с протоколом SMB, и вы сможете использовать Windows 7 с высоким уровнем безопасности.

Что представляет собой обновление MS17-010 для операционной системы Windows 7?

Уязвимость, которую исправляет обновление MS17-010, была названа «EternalBlue» и была использована в крупномасштабной кибератаке WannaCry в 2017 году. Эта атака серьезно повлияла на компьютеры, работающие на операционной системе Windows, включая системы Windows 7.

Установка обновления MS17-010 для Windows 7 является решающим шагом для обеспечения безопасности системы. Обновление исправляет уязвимость в протоколе SMB и устраняет возможность передачи и распространения вредоносного кода через сеть.

Важно отметить, что обновление MS17-010 не является новым выпуском операционной системы Windows 7, а лишь исправляет уязвимость в существующей операционной системе. Поэтому рекомендуется установить это обновление для поддержания безопасности вашей системы на высоком уровне.

Описание и значение обновления MS17-010 для Windows 7

Уязвимость, устраняемая обновлением MS17-010, получила название «Этернити Блю» и была использована для распространения вируса WannaCry в 2017 году. WannaCry был одним из самых разрушительных вирусов-шифровальщиков и нанес огромные убытки множеству организаций по всему миру.

Обновление MS17-010 закрывает пробел в безопасности Windows 7 и предотвращает возможность внедрения злонамеренного кода через протокол SMB. Установка этого обновления обязательна для всех пользователей, работающих на Windows 7, поскольку без него компьютеры остаются уязвимыми для атак.

Чтобы установить обновление MS17-010, вам необходимо открыть «Центр обновления Windows» на вашем компьютере и найти в списке доступных обновлений обновление с номером MS17-010. Выберите это обновление и нажмите «Установить». После завершения установки рекомендуется перезагрузить компьютер, чтобы изменения вступили в силу.

Как установить обновление MS17-010 на Windows 7?

Для установки обновления MS17-010 на операционной системе Windows 7 следуйте указанным ниже шагам:

- 1. Откройте панель управления Windows, нажав правой кнопкой мыши на кнопку «Пуск» в левом нижнем углу экрана, затем выберите «Панель управления».

- 2. В панели управления выберите категорию «Обновление и безопасность».

- 3. В разделе «Обновление и безопасность», выберите пункт «Windows Update».

- 4. В окне «Windows Update» нажмите на кнопку «Проверить наличие обновлений».

- 5. После завершения поиска обновлений, найдите обновление MS17-010 в списке доступных обновлений.

- 6. Выделите обновление MS17-010 и нажмите на кнопку «Установить обновления».

- 7. Дождитесь завершения процесса установки обновления. При необходимости, ваш компьютер может потребовать перезагрузки.

- 8. После перезагрузки, проверьте успешную установку обновления MS17-010, открыв раздел «Windows Update» и убедившись, что оно больше не отображается в списке доступных обновлений.

После успешной установки обновления MS17-010, ваша операционная система Windows 7 будет защищена от известных уязвимостей, связанных с безопасностью.

Пошаговая инструкция по установке обновления MS17-010 на ПК с Windows 7

- Перейдите на официальный веб-сайт Microsoft и найдите страницу загрузки обновлений для Windows 7. Вы можете использовать любой поисковый движок для быстрого доступа к этой странице.

- На странице загрузки найдите и выберите пункт «Обновление безопасности MS17-010» в списке доступных обновлений. Обратите внимание на архитектуру вашей операционной системы (32-битная или 64-битная) и выберите соответствующую опцию.

- Щелкните по ссылке для загрузки обновления и сохраните файл на вашем компьютере.

- Найдите скачанный файл обновления и запустите его двойным щелчком мыши.

- Следуйте инструкциям мастера установки обновлений. Если вам потребуется пароль администратора или подтверждение, введите его.

- Дождитесь завершения процесса установки. Вам может потребоваться перезагрузить компьютер после установки обновления.

- После перезагрузки ваш компьютер будет защищен обновлением MS17-010.

Установка обновления MS17-010 является важной мерой по обеспечению безопасности вашего компьютера. Регулярная проверка наличия новых обновлений и установка их может помочь предотвратить возможность злоумышленников получить доступ к вашей системе и использовать ее в своих целях.

Как обнаруживать, включать и отключать SMBv1, SMB и SMBv3 в Windows How to detect, enable and disable SMBv1, SMBv2, and SMBv3 in Windows

Область применения: Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies to: Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включить и отключить протокол SMB версии 1 (SMBv1), SMB версии 2 (SMB) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB. This article describes how to enable and disable Server Message Block (SMB) version 1 (SMBv1), SMB version 2 (SMBv2), and SMB version 3 (SMBv3) on the SMB client and server components.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программами, SMBv1 имеет существенные уязвимости, и мы настоятельно рекомендуем не использовать ее. While disabling or removing SMBv1 might cause some compatibility issues with old computers or software, SMBv1 has significant security vulnerabilities and we strongly encourage you not to use it.

Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

Хотя мы рекомендуем использовать протоколы SMB 2.0 и SMBv3, может оказаться полезным временно отключить их для устранения неполадок, как описано в статье Обнаружение состояния, включение и отключение протокола SMB на сервере SMB. While we recommend that you keep SMBv2 and SMBv3 enabled, you might find it useful to disable one temporarily for troubleshooting, as described in How to detect status, enable, and disable SMB protocols on the SMB Server.

В Windows 10, Windows 8.1 и Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 деактивирует следующие функции (а также функции 2.0, описанные в предыдущем списке): In Windows 10, Windows 8.1, and Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, and Windows Server 2012, disabling SMBv3 deactivates the following functionality (and also the SMBv2 functionality that’s described in the previous list):

В Windows 7 и Windows Server 2008 R2 отключение SMB отключает следующие функциональные возможности. In Windows 7 and Windows Server 2008 R2, disabling SMBv2 deactivates the following functionality:

Протокол SMB был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. The SMBv2 protocol was introduced in Windows Vista and Windows Server 2008, while the SMBv3 protocol was introduced in Windows 8 and Windows Server 2012. Дополнительные сведения о возможностях протоколов SMB 2.0 и SMBv3 см. в следующих статьях: For more information about the capabilities of SMBv2 and SMBv3 capabilities, see the following articles:

Удаление SMB v1 How to remove SMB v1

Вот как можно удалить SMBv1 в Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 и Windows 2012 R2. Here’s how to remove SMBv1 in Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016, and Windows 2012 R2.

Источник

«Убийство» Windows 7 отменяется. Microsoft продлила ей жизнь для всех бизнес-пользователей

ESU для любого бизнеса

Microsoft внесла изменения в условия предоставления обновлений для операционной системы Windows 7. Теперь представители малого и среднего бизнеса смогут получить доступ к апдейтам по истечении срока расширенной поддержки ОС наравне с обладателями корпоративных лицензий, сообщает ресурс ZDNet.

Благодаря этому клиенты корпорации, по-прежнему не решающиеся перейти на актуальную версию ОС, Windows 10, в рамках сервиса Extended Security Update (ESU) смогут поддерживать свою Windows 7 в актуальном состоянии до января 2023 г. Подписка на сервис начнет продаваться с 1 декабря 2019 г.

Переход на новую модель распространения патчей для Windows 7 Microsoft анонсировала в сентябре 2018 г. Первоначально было объявлено, что апдейты в рамках программы будут рассылаться только владельцам корпоративных лицензий на Windows 7 редакций Enterprise и Pro.

Кто получит обновления бесплатно

В октябре 2019 г. Microsoft объявила о коммерческом запуске облачного сервиса «Виртуальный рабочий стол Windows» (WVD, Windows Virtual Desktop), который обеспечивает полноценный доступ ко всем возможностям Windows, в том числе и «семерки», через облачную платформу Microsoft Azure. Корпорация пообещала, что при работе в сервисе доступ к виртуализированным рабочим столам Windows 7 будет обеспечиваться бесплатными обновлениями безопасности вплоть до января 2023 г.

Кроме того, в сентябре 2019 г. стало известно о том, что срок бесплатной поддержки Windows 7 для избирательных машин, которые используются в США и других странах, будет продлен до конца 2020 г. из соображений кибербезопасности. Это связано с невозможностью оперативно перевести эти машины на более современную версию Windows, чтобы уложиться к выборам президента США.

Прекращение поддержки Windows 7

О том, что Microsoft намерена прекратить какую-либо поддержку Windows 7 в начале 2020 г., компания сообщила в начале 2017 г., настоятельно порекомендовав пользователям, особенно корпоративным, заранее перейти на Windows 10.

Система перестала получать основную поддержку 13 января 2015 г. и сейчас находится на расширенной поддержке. При этом Windows 7 все еще достаточно популярна в мире, хотя число ее пользователей продолжает постепенно снижаться. Так, по данным сервиса сетевой статистики Netmarketshare, на конец сентября 2019 г. «семерка» по-прежнему вторая – она установлена на 28,17% ПК, подключенных к интернету. Windows 10 удерживает пальму первенства на рынке ОС с показателем 52,38%. Тройку лидеров замыкает macOS 10.14 с долей в 7,15%.

Основной период поддержки операционных систем Microsoft включает выпуск обновлений безопасности, исправление ошибок и добавление новых функций. Он продолжается в течение пяти лет со дня релиза системы или двух лет после выхода следующей версии продукта.

В период расширенной поддержки Microsoft продолжает выпускать обновления безопасности, но техническая поддержка и исправление ошибок осуществляются уже только на платной основе, и эта опция доступна только для корпоративных клиентов. Домашние пользователи в период расширенной поддержки продолжают получать только обновления безопасности.

Указанные для Windows 7 сроки прекращения поддержки в целом соответствуют общей политике Microsoft в отношении своих продуктов. Однако крайне популярная Windows XP, выпущенная в 2001 г., стала исключением – окончательно ее пользователи лишились поддержки лишь в 2014 г., то есть спустя 13 лет с момента релиза.

Источник

cve 2017 0143 windows 7

Обновление для системы безопасности MS17-010 устраняет уязвимость сервера SMB, используемую в атаке шифровальщика WannaCry и Petya.

Установка MS17-010 не требуется

Установка патча не требуется, если у вас включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Проверьте последние обновления системы в Центре обновления Windows:

Последние обновления для Windows 10 версии 1703 (Creators Update): KB4016871 (15063.296), для Windows 10 версии 1607 (Anniversary Update): KB4019472 (14393.1198)

Установка MS17-010 требуется

Поддерживаемые Microsoft системы

Установка патча требуется, если у вас отключено автоматическое обновление Windows, и вы не устанавливали обновления до 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Неподдерживаемые Microsoft системы

Требуется установка обновления KB4012598, если у вас следующие операционные системы:

Windows 8, Windows XP SP3, Windows XP SP2 64-bit, Windows Server 2008 for Itanium-based Systems, Windows Vista, Windows Server 2008, Windows XP Embedded, Windows Server 2003, Windows Server 2003 Datacenter Edition.

Всем привет! С вами снова Litl-Admin. Сегодня мы поговорим о весьма серьёзной уязвимости операционных систем Windows, нашумевшей в прошлом 2017 году, но до сих пор очень актуальной! Имя ей EternalBlue.

Описание уязвимости

Уязвимость выражается в удалённом выполнении кода в Microsoft SMBv1 сервере. Она настолько серьёзная, что были выпущены заплатки даже для уже неподдерживаемой версии Windows XP (также подверженной данной уязвимости). Данной уязвимости присвоен идентификатор CVE-2017-0143 и кодовое имя “EternalBlue”.

Прокатившаяся по планете эпидемия шифровальщиков WannaCry была вызвана эксплуатацией данной уязвимости, наверняка вы читали IT-новости и оценили тот ажиотаж вокруг этой пандемии.

Как проверить систему на уязвимости

Почитали, ужаснулись. А есть ли у нас данная уязвимость? Бежим проверять.

При помощи специального сканера EternalBlues

Разработан специальный сканер, позволяющий массово проверить хосты на уязвимость. Не знаю конечно, мне проще проверить Nmap, но если кому-то сетевой сканер кажется не очень лёгким в освоении, то вот программка – EternalBlues.

Работа с утилитой проста – ввели диапазон сканирования IP, нажали кнопку “SCAN”.

При помощи сетевого сканера Nmap

Выполняем сканирование следующей командой:

уязвимые хосты будут обозначены меткой VULNERABLE.

При помощи Metasploit дистрибутива Kali Linux

Способ для совсем хакеров. Используем специальный модуль Metasploit:

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.100.100

exploit

Ну или указываем свой IP-адрес, который хотим проверить

Как защититься от данной уязвимости

Демонстрация использования уязвимости EternalBlue

Для того, чтобы продемонстрировать работу данной уязвимости, я специально накатил на виртуальные машины пару операционных систем без заплаток – Windows XP SP3 (до сих пор актуальную в определённых кругах) и Windows Server 2008 R2.

Вообще я тестировал на нескольких виртуальных машинах без установки заплатки:

Помните, что эксплуатация данной уязвимости может послужить потерей данных и стать уголовно наказуемым деянием, поэтому выполнять будем только на своих виртуальных системах, а не на живых серверах (и уж тем более чужих). Смотрим!

Понравилось? Хотите сказать спасибо? Поставьте Like, порекомендуйте статью своим друзьям, сделайте репост! Когда вижу, что статьи читают и репостят – хочется писать больше и качественнее! Удачи вам!

Данная малварь распространяется по локальным сетям используя уязвимость в протоколе SMB (CVE-2017-0143/0148). Чтобы защититься от этого и подобных вирусов, надо сделать следующее:

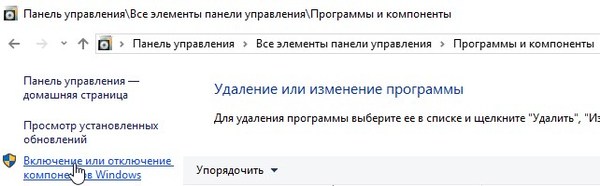

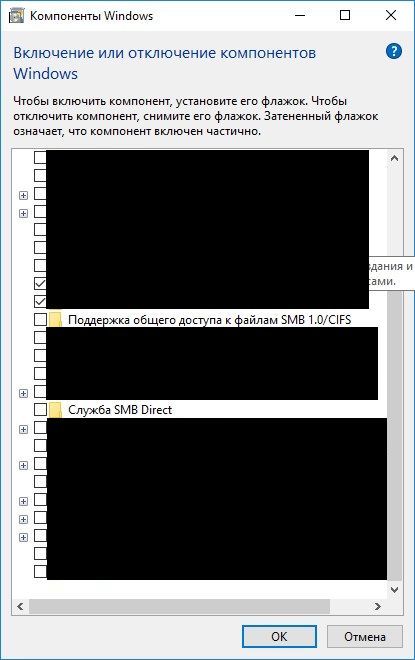

Заходим в панель управления > программы и компоненты > включение и отключение компонентов Windows. Там нужно сделать:

Отжать галочки напротив выделенных пунктов. Далее заходим в свойства используемого сетевого подключения:

И отжимаем галочки напротив этих двух пунктов. А также отключить службы: 1) Диспетчер автоматических подключений удаленного доступа, 2) Модуль поддержки NetBIOS через TCP/IP, 3) Рабочая станция.

Источник

microsoft ms17-010

Патч (исправление) MS17-010 для устранения уязвимости Windows, используемой вирусом WannaCry

Скачайте и устанавливайте официальный патч Microsoft MS17-010, закрывающий уязвимость сервера SMB в ОС Windows, которая эксплуатируется в атаке вируса шифровальщика WannaCry (Wana Decryptor)

Обновление для системы безопасности MS17-010 устраняет уязвимость сервера SMB, используемую в атаке шифровальщика WanaDecryptor. т.е удаленная установка этого вируса.

Установка MS17-010 не требуется

Установка патча не нужна, если на вашем компьютере включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих версий Windows:

Проверьте последние обновления системы в Центре обновления Windows:

— Для Windows Vista, 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите «Поиск обновлений».

— Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите «Проверка наличия обновлений».

Последние обновления для Windows 10 версии 1703 (Creators Update): KB4016871 (15063.296), для Windows 10 версии 1607 (Anniversary Update): KB4019472 (14393.1198)

Установка MS17-010 требуется

Поддерживаемые Microsoft системы

Установка патча требуется, если у вас отключено автоматическое обновление Windows, и вы не устанавливали обновления до 14 марта 2017 года для следующих версий Windows:

скачать патч MS17-010 — Каталог Центра обновления Майкрософт

Неподдерживаемые Microsoft системы

Требуется установка обновления KB4012598, если у вас следующие операционные системы:

скачать обновления KB4012598 (Каталог Центра обновления Майкрософт)

Устанавливаем обновление MS17-010

После того как патч MS17-010 скачан, можно приступать к установке. Но сначала я рекомендую сделать снимок системы, на всякий случай. А случаи бывают разные 🙂

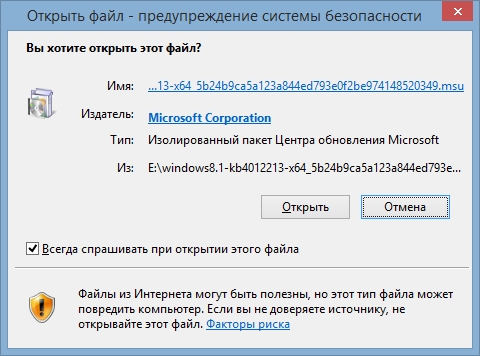

Установка достаточна проста. Рассмотрим на примере Windows 8.1 x64

Запускаем скачанный ранее файл windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Появляется окно поиска обновлений, как правило быстро исчезает

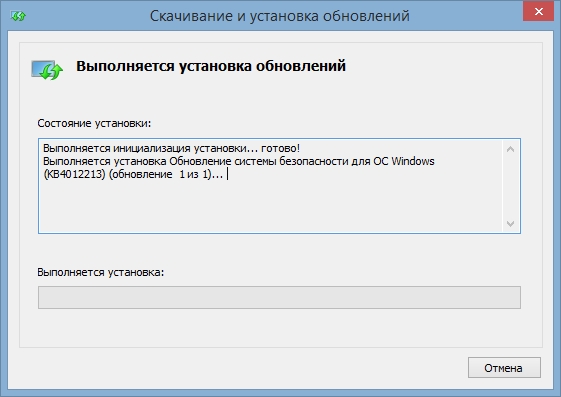

Пошел процесс установки

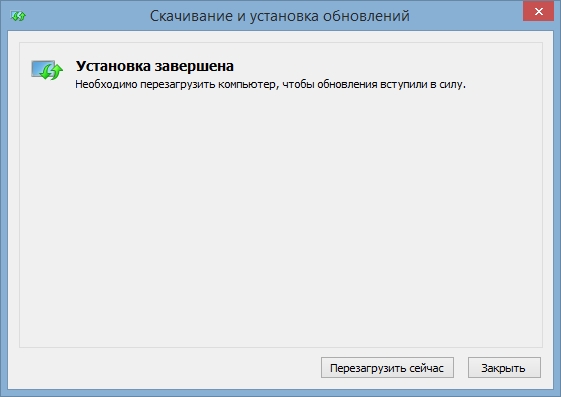

Установка завершена, можно нажать кнопку перегрузить

Возможные проблемы при установке обновления MS17-010

ошибка 0x80070422

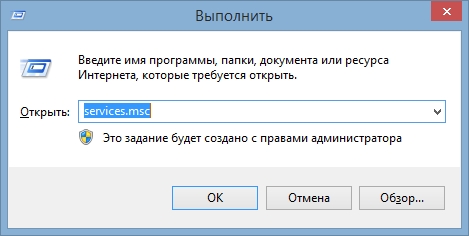

Данная ошибка говорит о том что не запущенная служба «Центр обновления Windows». Чтобы запустить эту службу делаем так:

нажимаем кнопку Пуск (или клавиши пуск + r)

выполнить

вводим команду services.msc

и нажимаем кнопку ОК

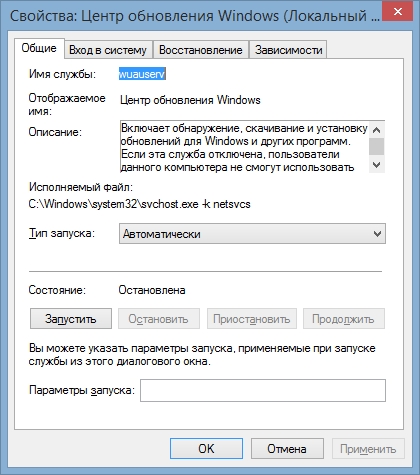

Попадаем в оснастку «службы»

находим нашу службу «Центр обновления Windows»

нажимаем правой клавишей и выбираем свойства

в поле тип запуска выбираем Автоматически и нажимаем применить

Кнопка Запустить станет активна и ее нужно нажать

после этого можно повторить установку обновления MS17-010

Для того чтоб Центр обновления Windows не накачал себе обновлений я отключаю интернет, а после перезагрузки восстанавливаю подключение. И службу Центр обновления Windows отключаю.

Источник

MS17-010: Обновление безопасности для Windows SMB Server: 14 марта 2017 г.

Обзор

Это обновление для системы безопасности устраняет уязвимости в Microsoft Windows. Наиболее серьезной уязвимости делает возможным удаленное выполнение кода, если злоумышленник отправляет специально сконструированных сообщений сервер блока сообщений сервера Microsoft 1.0 (SMBv1).

Дополнительные сведения о данной уязвимости см. бюллетень корпорации Майкрософт по безопасности MS17-010.

Дополнительные сведения

Все будущие обновления системы безопасности и прочие обновления для Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2 требуют установки обновления 2919355. Корпорация Майкрософт рекомендует установить обновление 2919355 на компьютеры: на базе Windows RT 8.1, на основе Windows 8.1 или под управлением Windows Server 2012 R2, чтобы получать последующие обновления.

При установке языкового пакета после установки этого обновления, необходимо переустановить это обновление. Таким образом, рекомендуется установить все языковые пакеты, которые вам нужны, прежде чем установить данное обновление. Дополнительные сведения содержатся в статье Установка языковых пакетов для Windows.

Дополнительные сведения об этом обновлении безопасности

Следующие статьи содержат дополнительные сведения об этом обновлении для системы безопасности по отношению к версиям конкретных продуктов. Эти статьи могут содержать сведения об известных проблемах.

4012598 MS17-010: Описание обновления безопасности для Windows SMB Server: 14 марта 2017 г.

4012216 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows 8.1 и Windows Server 2012 R2

4012213 марта 2017 г. только качество безопасности обновление Windows 8.1 и Windows Server 2012 R2

4012217 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows Server 2012

4012214 марта 2017 г. качество только обновление для системы безопасности Windows Server 2012

4012215 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows 7 с пакетом обновления 1 и Windows Server 2008 R2 с пакетом обновления 1

4012212 марта 2017 г. только качество безопасности обновление для Windows 7 с пакетом обновления 1 и Windows Server 2008 R2 с пакетом обновления 1

4013429 13 марта 2017 г. — KB4013429 (сборка ОС 933)

4012606 14 марта 2017 г. — KB4012606 (сборка ОС 17312)

4013198 14 марта 2017 г. — KB4013198 (сборка ОС 830)

Развертывание обновления для системы безопасности

Windows Vista (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

Имена файлов обновления для системы безопасности

Для всех поддерживаемых 32-разрядных выпусков Windows Vista:

Windows6.0-KB4012598-x86.msu

Для всех поддерживаемых выпусков Windows Vista на основе x64:

Windows6.0-KB4012598-x64.msu

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

WUSA.exe не поддерживает удаление обновлений. Чтобы удалить обновление, установленное программой WUSA, выберите команду Панель управленияи щелкните Безопасность. В разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений.

Проверка разделов реестра.

Примечание. Раздел реестра для проверки наличия данного обновления не существует.

Windows Server 2008 (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

Имена файлов обновления для системы безопасности

Для всех поддерживаемых 32-разрядных выпусков Windows Server 2008:

Windows6.0-KB4012598-x86.msu

Все поддерживаемые выпуски Windows Server 2008 для x64

Windows6.0-KB4012598-x64.msu

Для всех поддерживаемых выпусков Windows Server 2008 на базе Itanium

Windows6.0-KB4012598-ia64.msu

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

WUSA.exe не поддерживает удаление обновлений. Чтобы удалить обновление, установленное программой WUSA, выберите команду Панель управленияи щелкните Безопасность. В разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений.

Проверка разделов реестра.

Примечание. Раздел реестра для проверки наличия данного обновления не существует.

Windows 7 (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

Имя файла обновления безопасности

Для всех поддерживаемых 64-разрядных выпусках Windows 7:

indows6.1-KB4012212-x64.msu

Только безопасность

Для всех поддерживаемых 64-разрядных выпусках Windows 7:

Windows6.1-KB4012215-x64.msu

Ежемесячный накопительный пакет

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, в разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений.

Проверка разделов реестра.

Примечание. Раздел реестра для проверки наличия данного обновления не существует.

Windows Server 2008 R2 (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

Имя файла обновления безопасности

Все поддерживаемые выпуски Windows Server 2008 R2 для x64

Windows6.1-KB4012212-x64.msu

Только безопасность

Все поддерживаемые выпуски Windows Server 2008 R2 для x64

Windows6.1-KB4012215-x64.msu

Ежемесячный накопительный пакет

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, в разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений.

Проверка разделов реестра.

Примечание. Раздел реестра для проверки наличия данного обновления не существует.

8.1 Windows (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

Имя файла обновления безопасности

Для всех поддерживаемых выпусков Windows 8.1 для x64:

Windows8.1-KB4012213-x64.msu

Только безопасность

Для всех поддерживаемых выпусков Windows 8.1 для x64:

Windows8.1-KB4012216-x64.msu

Ежемесячный накопительный пакет

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений.

Проверка разделов реестра.

Примечание. Раздел реестра для проверки наличия данного обновления не существует.

Windows RT 8.1 (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

Выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windowsв группе «См также» щелкните Установленные обновления и выберите из списка обновлений.

Windows Server 2012 и Windows Server 2012 R2 (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

Имя файла обновления безопасности

Для всех поддерживаемых выпусков Windows Server 2012:

Windows8-RT-KB4012214-x64.msu

Только безопасность

Для всех поддерживаемых выпусков Windows Server 2012:

Windows8-RT-KB4012217-x64.msu

Ежемесячный накопительный пакет

Для всех поддерживаемых выпусков Windows Server 2012 R2:

Windows8.1-KB4012213-x64.msu

Только безопасность

Для всех поддерживаемых выпусков Windows Server 2012 R2:

Windows8.1-KB4012216-x64.msu

Ежемесячный накопительный пакет

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений.

Проверка разделов реестра.

Примечание. Раздел реестра для проверки наличия данного обновления не существует.

Windows 10 (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

Имя файла обновления безопасности

Для всех поддерживаемых выпусков Windows 10 x64:

Windows10.0-KB4012606-x64.msu

Все поддерживаемые выпуски Windows 1511 версии 10 для x64

Windows10.0-KB4013198-x64.msu

Для всех поддерживаемых выпусков 1607 10 версии Windows на базе x64:

Windows10.0-KB4013429-x64.msu

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений.

Проверка разделов реестра.

Примечание. Раздел реестра для проверки наличия данного обновления не существует.

Windows Server 2016 (все выпуски)

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

Имя файла обновления безопасности

Для всех поддерживаемых выпусков Windows Server 2016:

Windows10.0-KB4013429-x64.msu

После установки этого обновления для системы безопасности необходима перезагрузка системы.

Сведения об удалении

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений.

Проверка разделов реестра.

Примечание. Раздел реестра для проверки наличия данного обновления не существует.

Дополнительные сведения

Справка по защите от вирусов и вредоносных программ на компьютере под управлением Windows: Безопасность Майкрософт

Локальная поддержка для вашей страны: Международная поддержка

Источник