Winxp sp3 and Window last — https help.

Материал из support.qbpro.ru

Обновление корневых сертификатов в Windows

В операционных системах семейства Windows, начиная с Windows 7, присутствует система автоматического обновления корневых сертификатов с сайта Microsoft. MSFT в рамках программы Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. В том, случае если проверяемый сертификат в своей цепочке сертфикации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

В том случае, если у Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневой сертификат, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия), либо с установкой / запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных системах, или системах без прямого подключения к интернету.

Утилита rootsupd.exe

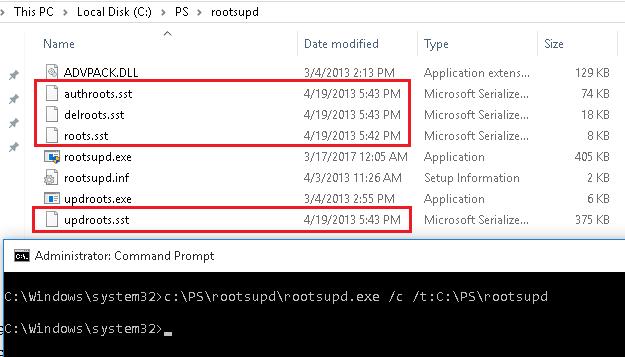

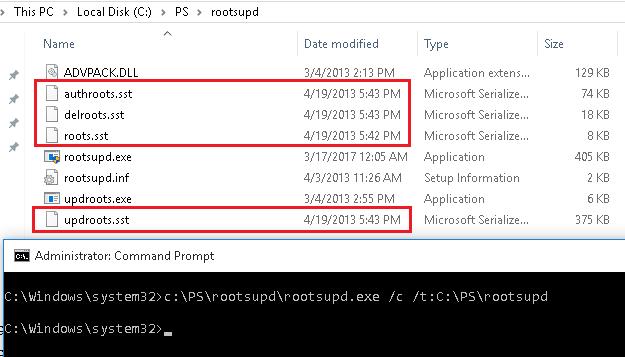

- В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe, список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates). Посмотрим, можно ли использовать ли ее сейчас.

- Скачайте утилиту rootsupd.exe, перейдя по ссылке rootsupd.exe

(по состоянию на 15.09.2017 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа). - Для установки сертификатом, достаточно запустить файл. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t: C:\PS\rootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов.

Получения списка корневых сертификатов с узла Windows Update с помощью Сertutil

- Последняя версия утилиты для управления и работы с сертификатам Сertutil (представленная в Windows 10), позволяет скачать и сохранить в SST файл актуальный список корневых сертификатов.

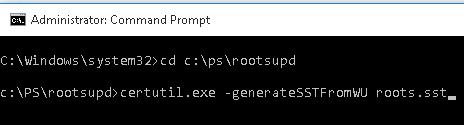

- Для генерации SST файла, на компьютере Windows 10 с прямым доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU roots.sst

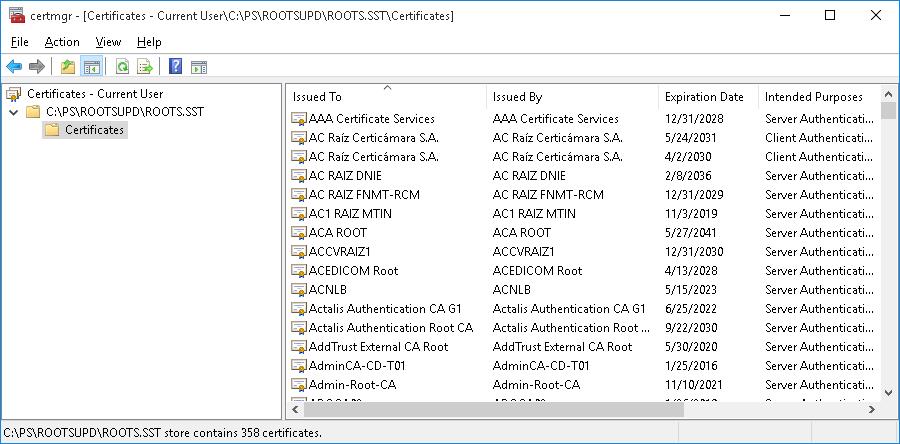

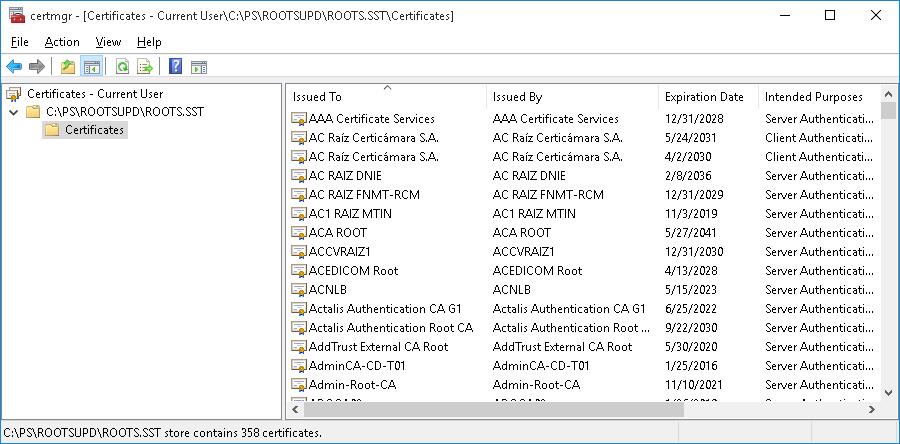

- В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий сертификаты.

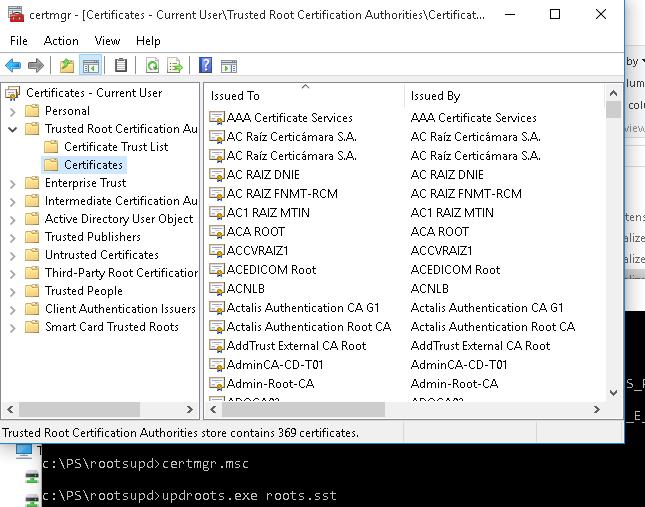

- Как вы видите, откроется знакомая оснастка управления сертификатами, из которой вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

- {!} — Совет. Для генерации индивидуальных файлов сертификатов можно использовать команду certutil -syncWithWU. Полученные таким образом сертификаты можно распространить на клиентов с помощью GPO.

- Для установки всех сертификатов, содержащихся в файле, воспользуемся утилитой updroots.exe (она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе).

- Установка сертификатов из STT фалйла выполняется командой:

updroots.exe roots.sst

- Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

Список корневых сертификатов в формате STL

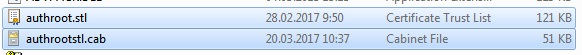

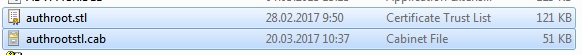

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл:authrootstl.cab

(обновляется дважды в месяц)

- С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab.

Он содержит один файл authroot.stl.

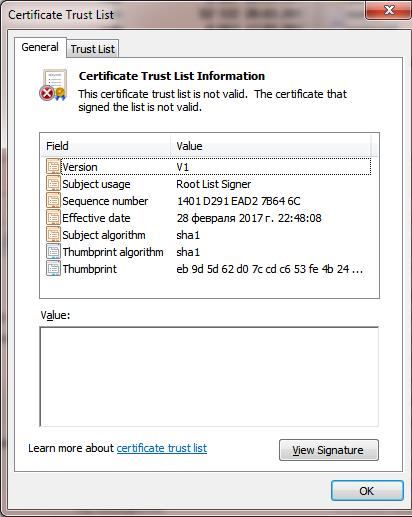

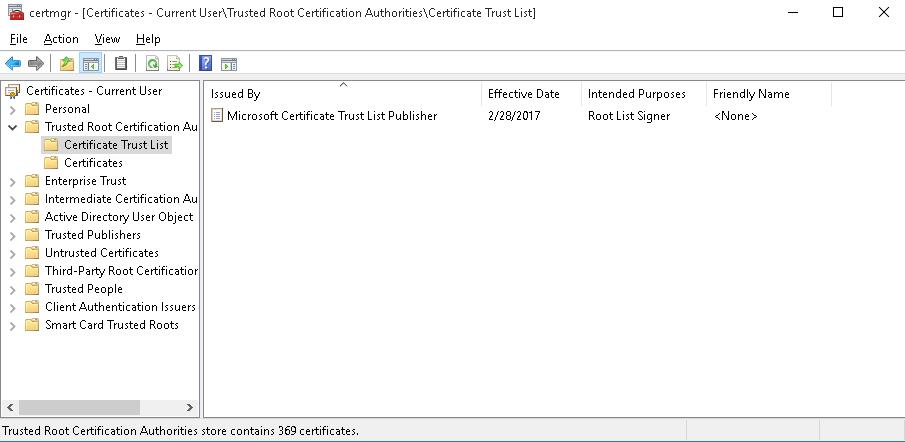

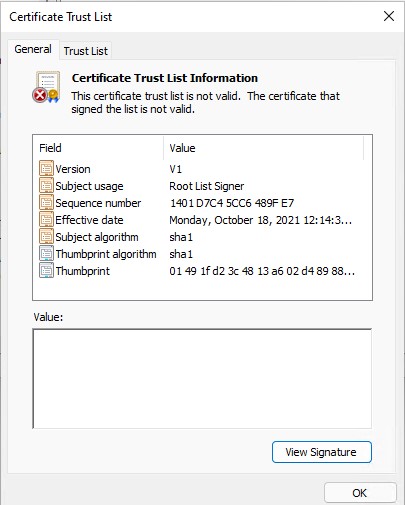

- Файл authroot.stl представляет собой контейнер со списком доверенных сертификатов в формате Certification Trust List

- Данный файл можно установить в системе с помощью контекстного меню файла STL (Install CTL).

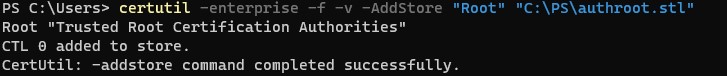

- Или с помощью утилиты certutil:

certutil -addstore -f root authroot.stl

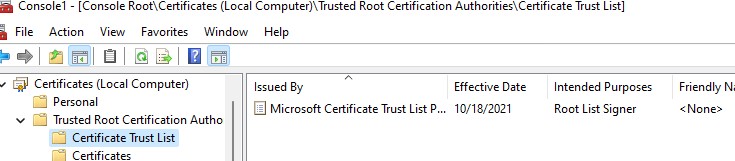

- После выполнения команды, в консоли управления сертификатами (certmgr.msc) в контейнере Trusted Root Certification Authorities появится новый раздел с именем Certificate Trust List.

- Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл: disallowedcertstl.cab, распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -addstore -f disallowed disallowedcert.stl

- В это статье мы рассмотрели несколько простейших способов обновления списка корневых сертификатов на изолированной от Интернета системе Windows. В том случае, если возникла задача регулярного обновления корневых сертификатов в отделенном от внешней сети домене, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. Об этом подробнее в одной из ближайших статей.

РЕСУРСЫ

- Обновление корневых сертификатов в Windows

- Update GlobalSign Root Certificate — Windows XP & Windows 2000

- Автоматическое обновление хранилища сертификатов доверенных корневых центров сертификации на компьютерах Windows не имеющих прямого доступа в Интернет.

Root Certificate Updates For Legacy Windows (Vista, XP, 2000)

Older versions of Windows no longer update their Trusted Root Certification Authorities, resulting in HTTPS connection errors in browsers and applications. This project allows a user to manually update the root and intermediate certificates to the current versions used in modern Windows to fix these errors. The certificates for Let’s Encrypt are also included. The package will be updated about every 3 months.

Downloading the Certificates

Head to this project’s Releases and download WindowsRoot.sst and WindowsIntermediate.sst from the most current release. Save them to your Desktop or Downloads directory for use in the next step.

Installing the Certificates

- Open your Control Panel in Windows. This is within the Start Menu on Windows XP and Vista. It’s within the Start Menu’s settings section on Windows 2000.

- Open Internet Options. If you have the newer friendly style Control Panel enabled, click Network and Internet and then Internet Options.

- Open the Certificates window by selecting the Content tab and then clicking the Certificates button.

- Select the Trusted Root Certification Authorities tab. You may have to use the left and right arrow buttons to see all tabs.

- Click Import, click the Next button, click Browse and browse to the directory you saved your certificates to.

- Change the file filter in the lower right of the window from X.509 or similar to Microsoft Serialized Certificate Store and then select the WindowsRoot.sst file and click OK.

- Click Next, then Next, then Finish.

- Click OK to each warning for each certificate and then OK again once the import was successful.

- Select the Intermediate Certification Authorities tab in the Certificates window

- Click Import, click the Next button, click Browse and browse to the directory you saved your certificates to.

- Change the file filter in the lower right of the window from X.509 or similar to Microsoft Serialized Certificate Store and then select the WindowsIntermediate.sst file and click OK.

- Click Next, then Next, then Finish.

- Reboot your system just to be safe.

You should now have access to all the standard certificates needed for most apps.

PFX files are also included for use on other operating systems like Android. They are password protected with a password of 12345, the same as on your luggage.

- Информация о материале:

- Опубликовано: 2020-05-23

- Обновлено: 2020-06-22

- Автор: Олег Головский

Не секрет, что Windows XP отправлена на свалку и более не поддерживается разработчиком, а при использовании различных веб-браузеров могут возникать ошибки SSL сертификата: недостаточно информации для проверки этого сертификата.

Ошибка сертификата в Windows XP может проявляться в разных браузерах включая Opera, Chrome и конечно Internet Explorer — все они используют одно хранилище сертификатов, которое разумеется давно устарело и не обновляется по причине отсутствия поддержки Windows XP. Именно по причине устаревших сертификатов мы и наблюдаем в браузерах ошибки типа: «недостаточно информации для проверки этого сертификата».

Как обновить корневые сертификаты Windows XP

Ручками обновить будет довольно проблематично. Официальных пакетов обновляющих корневые сертификаты Windows XP не существует.

На просторах Интернетов был найден один рецепт, состоящий из «заточки» пакета обновления сертификатов от «висты» под «хр», процесс выглядит следующим образом:

1. Скачиваем «rvkroots.exe» Microsoft download (http://www.microsoft.com/download/details.aspx?id=41542 https://web.archive.org/web/20171119114944/http://download.windowsupdate.com/d/msdownload/update/software/secu/2015/03/rvkroots_3f2ce4676450c06f109b5b4e68bec252873ccc21.exe), unzip его в каталог (например с помощью WinRAR), в файле «rvkroots.inf» переменную VERSION устанавливаем «5,0,2195,0» и VER в «005» соответственно. Скачиваем «http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcert.sst» в каталог куда был распакован «rvkroots.exe» с заменой старого файла. После из всего содержимого каталога создаём самораспаковывающийся архив (Create Self-Extracting Archive) WinRAR отметив SFX опцию и добавив следующие SFX-команды (ака комментарий):

TempMode

Silent=1

Overwrite=1

Setup=Rundll32.exe advpack.dll,LaunchINFSection rvkroots.inf,DefaultInstallТеперь мы имеем файл отзывающий все небезопасные (устаревшие) сертификаты!

2. Для обновления корневых сертификатов (Root Certificate Update) скачиваем «rootsupd.exe» (http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe https://web.archive.org/web/20170829230259/http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe), unzip его в каталог (например с помощью WinRAR), в «rootsupd.inf» значение переменной VERSION ставим «40,0,2195,0» и в VER «040» соответственно, скачиваем в каталог куда был распакован «rootsupd.exe» с заменой старых файлов,

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authroots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/delroots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/roots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/updroots.sst»

После из всего содержимого каталога создаём самораспаковывающийся архив (Create Self-Extracting Archive) WinRAR отметив SFX опцию и добавив следующие SFX-команды (ака комментарий):TempMode

Silent=1

Overwrite=1

Setup=Rundll32.exe advpack.dll,LaunchINFSection rootsupd.inf,DefaultInstallТеперь у нас есть файл обновлящий корневые сертификаты!

Эта проблема недавно решалась на удалённой машине Windows XP и уже собраны пакеты для отзыва и обновления корневых сертификатов, кому лень собирать можете скачать уже готовые:

Только после полного отключения блокировщика скриптов и рекламы на этом месте появится полезная подсказка/ссылка/код/пример конфигурации/etc!

Браузер Firefox использует собственное хранилище корневых сертификатов и может работать без обновления корневых сертификатов на Windows XP.

Рекомендуемый контент

Статья относится к SoftControl 5.0-6.0. Для более поздних версий статья также может быть актуальной.

Описание проблемы

Для проверки подлинности объектов (например, исполняемых файлов) ОС использует ЭЦП, удостоверенную сертификатом подписанта. Сертификат подписанта сам по себе тоже подписан ЭЦП удостоверяющего центра, и эта подпись удостоверена сертификатом удостоверяющего центра. Этот сертификат тоже может быть удостоверен ЭЦП другого удостоверяющего центра и так далее. В результате образуется цепочка сертификатов, в конце которой находится сертификат корневого удостоверяющего центра, известный операционной системе. Так как Windows XP и Windows Server 2003 более не обновляются, этим ОС неизвестны новые корневые сертификаты, которым доверяют другие, более новые версии операционных систем. В результате Windows XP и Windows Server 2003 часто не может проверить подлинность ЭЦП новых объектов. В том числе, без дополнительных манипуляций Window XP и Windows Server 2003 не могут проверить подлинность компонентов системы SoftControl версии 5.0 и выше. Для решения этой проблемы необходимо обновить список корневых сертификатов в ОС.

Решение проблемы

Для того, чтобы ОС могла удостоверить подлинность компонентов системы SoftControl, необходимо на ОС Windows XP и Windows Server 2003 установить обновление KB2868626 (https://www.catalog.update.microsoft.com/Search.aspx?q=KB2868626).

Для версии 5.0 также необходимы следующие сертификаты:

- DigiCert Assured ID Root CA

- USERTrust RSA Certification Authority

- GlobalSign Root CA

Для версии 6.0 необходимы следующие сертификаты:

- Сertum Trusted Network CA

- Digicert Assured ID Root CA

Для их установки достаточно просто раcпаковать приложенный архив для 5.0(Файл:Certificates for XP and Server 2003 2021-01-15.zip) или 6.0 (Файл:Certificates for XP and Server 2003 2021-02-16 v6.0.zip) и установить сертификаты следующим способом:

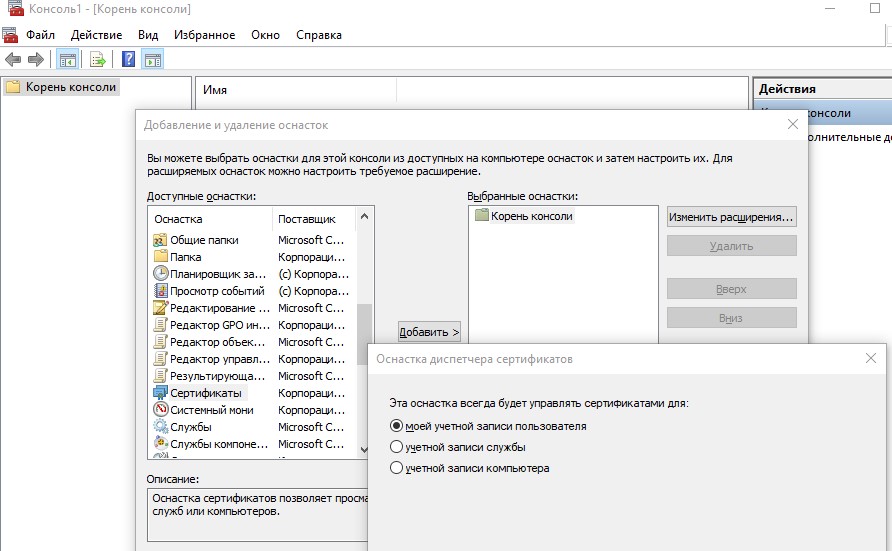

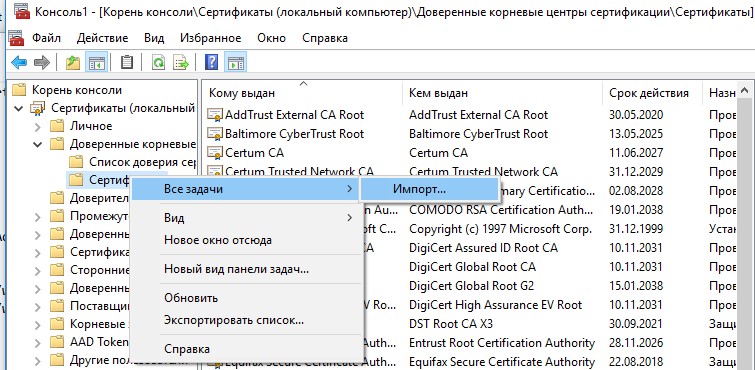

- Запустить mmc.exe.

- Выбрать пункт меню «Консоль» — «Добавить или удалить оснастку…».

- В появившемся окне нажать кнопку «Добавить».

- Выбрать пункт «Сертификаты» и нажать кнопку «Добавить».

- Выбрать пункт «Учетной записи компьютера» и нажать «Далее»

- Выбрать пункт «Локальным компьютером» и нажать «Готово»

- Добавиться оснастка сертификаты. Открыть папку «Сертификаты (локальный компьютер)/Доверенные корневые центры сертификации/Сертификаты».

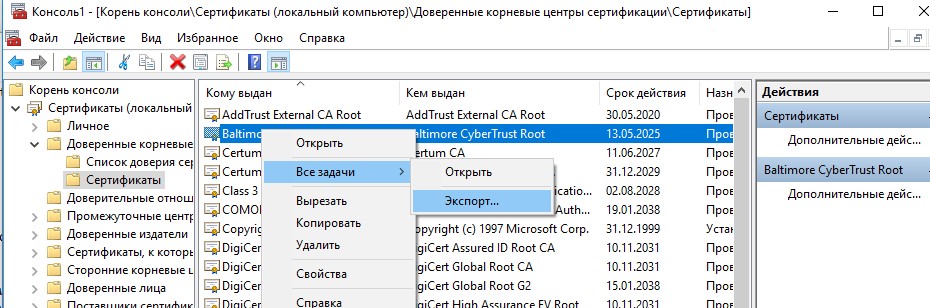

- Выбрать пункт меню «Действие» — «Все задачи» — «Импорт».

- Поочередно импортировать все требующиеся сертификаты.

По умолчанию, все операционные системы семейства Windows автоматически получают и обновляют корневые сертификаты с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище сертификаты для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, Windows автоматически скачает с узла Microsoft Update и добавит такой корневой сертификат в доверенные на вашем компьютере.

Windows запрашивает обновление списка корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны недоверенными CA, см. статью об ошибке в Chrome Этот сайт не может обеспечить безопасное соединение), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как в Windows вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Содержание:

- Управление корневыми сертификатами в Windows 10 и 11

- Включить/отключить автоматическое обновление корневых сертификатов в Windows

- Ручное обновление корневых сертификатов в Windows 10 и 11

- Список корневых сертификатов в формате STL

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

- Обновление корневых сертификатов в Windows 7

- Утилита rootsupd.exe для обновления сертификатов в Windows XP

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для автоматического обновления корневых сертификатов Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.

Управление корневыми сертификатами в Windows 10 и 11

Как посмотреть список корневых сертификатов на устройстве Windows?

- Чтобы открыть хранилище корневых сертификатов компьютера в Windows /Windows Server, запустите консоль

mmc.exe

; - Нажмите Файл (File) -> Добавить или удалить оснастку (Add/Remove Snap-in), в списке оснасток выберите Сертификаты (Certificates) -> Добавить (Add);

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записи компьютера (Computer account);

- Далее -> Ok -> Ok;

- Разверните Certificates (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список доверенных корневых сертификатов вашего компьютера.

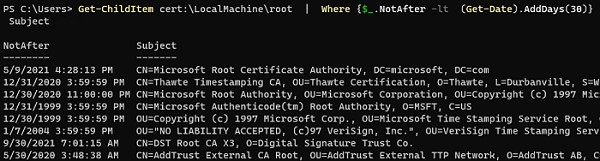

Вы можете вывести список доверенных корневых сертификатов на вашем компьютере со сроками их действия с помощью PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:\LocalMachine\root| Where {$_.NotAfter -lt (Get-Date).AddDays(30)} |select NotAfter, Subject

В целях безопасности рекомендует периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck. Утилита позволяет сравнить список сертификатов, установленных на компьютере со списком корневых сертификатов на сайте Microsoft (можно скачать офлайн файл с актуальными сертификатами authrootstl.cab).

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой с помощью функцию Экспорта/Импорта.

- Вы можете экспортировать любой сертификат .CER в файл, щелкнув по нему и выбрав “Все задачи” -> “Экспорт”;

- Затем с помощью команды Импорт можно импортировать этот сертификат на другом компьютере.

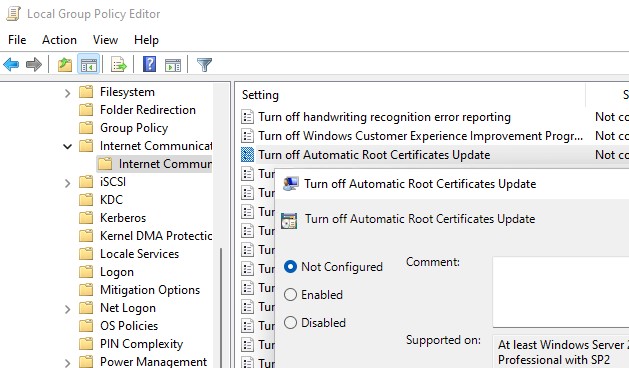

Включить/отключить автоматическое обновление корневых сертификатов в Windows

Как мы уже упомянули, Windows по умолчанию сама обновляет корневые сертификаты. Вы можете включить или отключить обновление сертификатов в Windows через GPO или реестр.

Откройте локальный редактор групповой политики (gpedit.msc) и перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication.

Параметр Turn off Automatic Root Certificates Update в этом разделе позволяет отключить автоматическое обновление корневых сертификатов через сайт Windows Update. По умолчанию это политика не настроена и Windows всегда пытается автоматически обновлять корневые сертификаты.

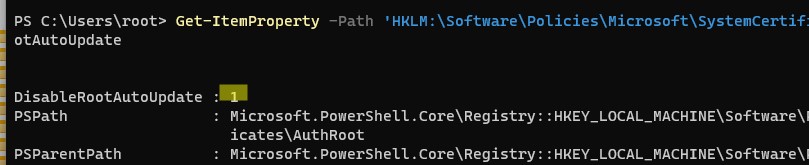

Если эта политика не настроена, а сертификаты не обновляются автоматически, проверьте не включен ли вручную параметр реестра, отвечающий за эту настройку. Проверьте значение параметра реестра с помощью PowerShell:

Get-ItemProperty -Path 'HKLM:\Software\Policies\Microsoft\SystemCertificates\AuthRoot' -Name DisableRootAutoUpdate

Если команда вернет, что значение ключа

DisableRootAutoUpdate=1

, значит на вашем компьютере отключено обновление корневых сертификатов. Чтобы включить его, измените значение параметра на 0.

Ручное обновление корневых сертификатов в Windows 10 и 11

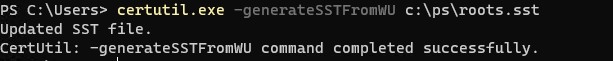

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10, для Windows 7 доступна в виде отдельного обновления), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10/11 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU c:\PS\roots.sst

Updated SST file. CertUtil: -generateSSTFromWU command completed successfully.

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В указанном каталоге появится файл SST, содержащий актуальный список сертификатов. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты. Дважды щелкните по нему.

В открывшейся

mmc

консоли вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 436 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

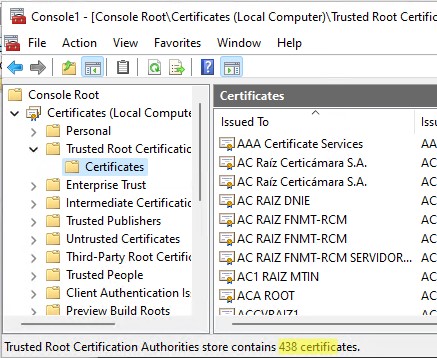

Для установки всех сертификатов из SST файла и добавления их в список корневых сертификатов компьютера можно воспользоваться командами PowerShell:

$sstStore = ( Get-ChildItem -Path C:\ps\rootsupd\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority. В нашем примере на Windows 11 количество корневых сертификатов увеличилось с 34 до 438.

Чистая копия Windows после установки содержит в корневом хранилище лишь небольшое количество сертификатов. Если компьютер подключен к интернету, остальные корневые сертификаты будут устанавливаться автоматически (по требованию), если ваше устройство попытается получить доступ к HTTPS сайту/SSL сертификату, в чей цепочке доверия есть отпечаток из CTL Microsoft. Поэтому как правило, нет необходимости добавлять в свое локальное хранилище сразу все сертификаты, доверенные Microsoft.

Список корневых сертификатов в формате STL

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (обновляется дважды в месяц).С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab. Он содержит один файл authroot.stl.

Файл authroot.stl представляет собой контейнер со списком отпечатков (thumbprint) доверенных сертификатов Microsoft в формате Certification Trust List.

Данный файл можно установить в системе с помощью утилиты certutil:

certutil -enterprise -f -v -AddStore "Root" "C:\PS\authroot.stl"

Root "Trusted Root Certification Authorities" CTL 0 added to store. CertUtil: -addstore command completed successfully.

Также вы можете импортировать сертификаты из консоли управления сертификатами (Trust Root CertificationAuthorities –>Certificates -> All Tasks > Import). Укажите путь к вашему STL файлу сертификатами.

После выполнения команды, в консоли управления сертификатами (

certmgr.msc

) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл disallowedcertstl.cab (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -enterprise -f -v -AddStore disallowed "C:\PS\disallowedcert.stl "

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

$sstStore = ( Get-ChildItem -Path \\dc01\SYSVOL\winitpro.ru\rootcert\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

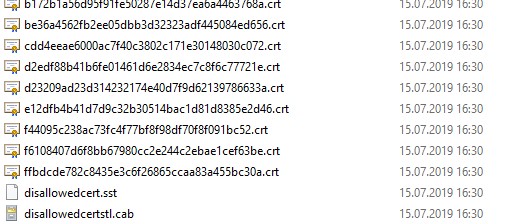

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

Certutil -syncWithWU -f \\dc01\SYSVOL\winitpro.ru\rootcert\

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

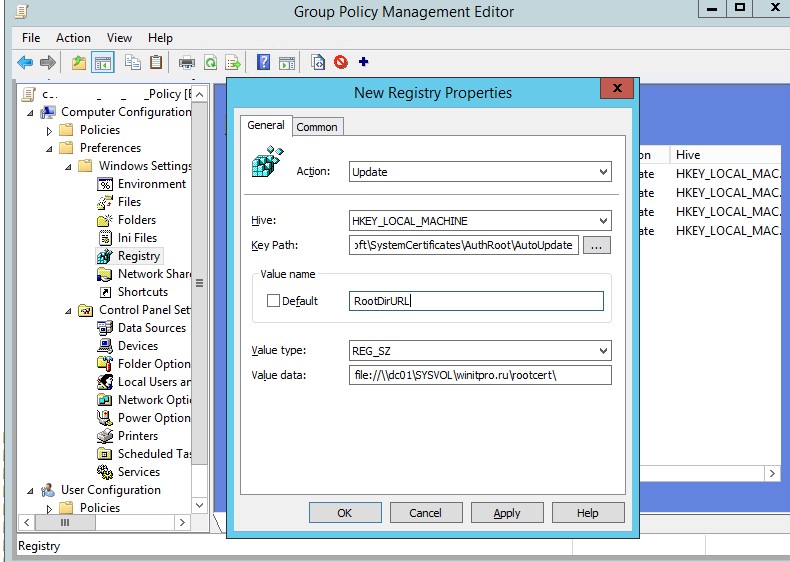

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLM\Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Action: Update

Hive: HKLM

Key path: Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate

Value name: RootDirURL

Type: REG_SZ

Value data: file://\\dc01\SYSVOL\winitpro.ru\rootcert\

Осталось назначить эту политику на компьютеры и после обновления настроек GPO на клиенте проверить появление новых корневых сертификатов в хранилище.

Политика Turn off Automatic Root Certificates Update в разделе Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication settings должна быть выключена или не настроена.

Обновление корневых сертификатов в Windows 7

Несмотря на то, что Windows 7 уже снята с поддержки, есть много пользователей и компаний, в которых она еще используется.

После установки чистой Windows 7 из образа вы может столкнуться, что многие современные программы и инструменты на ней не работают из-за того, что они подписаны с помощью новых сертификатов. В частности, были жалобы, что в Windows 7 64 без обновления сертификатов не удается установить .Net Framework 4.8. или

vs_Community.exe с ошибкой:

installer manifest failed signature validation

Чтобы обновить корневые сертификаты в Windows 7, нужно скачать и установить MSU обновление: KB2813430.

После этого вы можете использовать утилиту certutil для генерации SST файла с сертификатами (на этом или на другом компьютере):

certutil.exe -generateSSTFromWU c:\ps\roots.sst

Теперь можно импортировать сертификаты в доверенные:

MMC -> add snap-in -> certificates -> computer account > local computer. Перейдите в раздел Trusted root certification authority, выберите All Tasks -> Import, найдите ваш SST файл (в типе файлов выберите Microsoft Serialized Certificate Store — *.sst) -> Open -> Place all certificates in the following store -> Trusted Root Certification Authorities

Утилита rootsupd.exe для обновления сертификатов в Windows XP

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Скачайте утилиту rootsupd.exe, перейдя по ссылке (по состоянию на 15.07.2019 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа. На данный момент вы можете скачать утилиту с сайта kaspersky.com — http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip);

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t:C:\PS\rootsupd - Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Была информация, что утилиту updroots.exe нежелательно использовать в современных билдах Windows 10 1803+, т.к. она может сломать корневой сертификат Microsoft Root Certificate Authority.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на компьютерах Windows, изолированных от Интернета.