Applies ToWindows Server 2012 Datacenter Windows Server 2012 Standard Windows Server 2012 Essentials Windows Server 2012 Foundation Windows Server 2008 R2 Service Pack 1 Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Standard Windows Server 2008 R2 Foundation Windows Server 2008 R2 for Itanium-Based Systems Windows 7 Service Pack 1 Windows 7 Ultimate Windows 7 Enterprise Windows 7 Professional Windows 7 Home Premium Windows 7 Home Basic Windows 7 Starter

Это обновление поддерживает TLS 1.1 и TLS 1.2 в Windows Server 2012, Windows 7 Пакет обновления 1 (SP1) и Windows Server 2008 R2 SP1.

Об этом обновлении

Приложения и службы, написанные с помощью подключений WinHTTP для SSL, которые используют флаг WINHTTP_OPTION_SECURE_PROTOCOLS, не могут использовать протоколы TLS 1.1 или TLS 1.2. Это значит, что определение этого флага не включает эти приложения и службы.

Это обновление добавляет поддержку записи реестра DefaultSecureProtocols, с которой системный администратор может указать, какие протоколы SSL следует использовать WINHTTP_OPTION_SECURE_PROTOCOLS флажком.

Это позволяет некоторым приложениям, которые были встроены для использования флага WinHTTP по умолчанию, использовать новые протоколы TLS 1.2 или TLS 1.1 без необходимости обновления приложения.

Это касается некоторых Microsoft Office приложений, которые открывают документы из библиотеки SharePoint или веб-папки, туннель IP-HTTPS для подключения DirectAccess и другие приложения с помощью таких технологий, как WebClient, с помощью WebDav, WinRM и других приложений.

Для этого обновления необходимо настроить компонент Secure Channel (Schannel) в Windows 7 для поддержки TLS 1.1 и 1.2. Так как эти версии протоколов не включены по умолчанию в Windows 7, необходимо настроить параметры реестра, чтобы приложения Office могли работать с TLS 1.1 и 1.2.

Это обновление не изменит поведение приложений, которые вручную настраивают безопасные протоколы, вместо того чтобы помечать их по умолчанию.

Как получить это обновление

Важно!Если после установки обновления вы установили языковой пакет, необходимо переустановить это обновление. Поэтому мы рекомендуем установить все необходимые языковые пакеты перед установкой обновления. Дополнительные сведения см. в теме «Добавление языковых пакетов в Windows».

Способ 1. Обновление Windows

Это обновление предоставляется в качестве рекомендуемых обновлений для Windows. Дополнительные сведения о запуске Обновления Windows см. в сведениях о том, как получить обновление через Windows Update.

Способ 2. Каталог обновлений Майкрософт

Чтобы получить автономный пакет для этого обновления, перейдите на веб-сайт каталога обновлений Майкрософт.

Обновление подробных сведений

Предварительные условия

Чтобы применить это обновление, необходимо установить Пакет обновления 1 для Windows 7 или Windows Server 2008 R2.

Нет предварительных условий для применения этого обновления в Windows Server 2012.

Сведения о внесении изменений в реестр

Чтобы применить это обновление, необходимо добавить подкод DefaultSecureProtocols реестра.Примечание Для этого можно добавить подкайку реестра вручную или установить «Простое исправление», чтобы заполнить его.

Требование перезагрузки

После установки этого обновления может потребоваться перезагрузить компьютер.

Сведения о замене обновлений

Это обновление не заменяет ранее выпущенное обновление.

Дополнительная информация

Для соответствия требованиям в отрасли платежных карт требуется TLS 1.1 или TLS 1.2.

Дополнительные сведения о флаге WINHTTP_OPTION_SECURE_PROTOCOLS см. в параметрах флажков.

Как работает запись реестра DefaultSecureProtocols

Внимание! В этом разделе, описании метода или задачи содержатся сведения о внесении изменений в реестр. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует точно выполнять приведенные инструкции. В качестве дополнительной защитной меры перед изменением реестра необходимо создать его резервную копию. Это позволит восстановить реестр в случае возникновения проблем. Дополнительные сведения о том, как создать и восстановить реестр, см. в сведениях о том, как создать его и восстановить в Windows.

Когда приложение указывает WINHTTP_OPTION_SECURE_PROTOCOLS, система проверяет запись defaultSecureProtocols и, если есть, переопределяет протоколы по умолчанию, указанные приложением WINHTTP_OPTION_SECURE_PROTOCOLS, с протоколами, указанными в записи реестра. Если запись реестра не существует, winHTTP будет использовать существующие значения по умолчанию для Win WINHTTP_OPTION_SECURE_PROTOCOLS HTTP. Эти значения WinHTTP по умолчанию следуют за существующими правилами приоритета и имеют приоритет, за которые SCHANNEL отключил протоколы и протоколы, установленные для каждого приложения winHttpSetOption.

Примечание.Установщик hotfix не добавляет значение DefaultSecureProtocols. Администратор должен вручную добавить запись после определения протоколов переопределения. Вы также можете установить легкое исправление, чтобы автоматически добавить запись.

Запись реестра DefaultSecureProtocols можно добавить следующим образом:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

На компьютерах с оси x64 к пути Wow6432Node также необходимо добавить defaultSecureProtocols:

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

Значением реестра является точная карта DWORD. Используемая величина определяется добавлением значений, соответствующих нужным протоколам.

|

Значение DefaultSecureProtocols |

Протокол включен |

|---|---|

|

0x00000008 |

Включить SSL 2.0 по умолчанию |

|

0x00000020 |

Включить SSL 3.0 по умолчанию |

|

0x00000080 |

Включить TLS 1.0 по умолчанию |

|

0x00000200 |

Включить TLS 1.1 по умолчанию |

|

0x00000800 |

Включить TLS 1.2 по умолчанию |

Пример:

Администратор хочет переопрепреировать значения по умолчанию для WINHTTP_OPTION_SECURE_PROTOCOLS TLS 1.1 и TLS 1.2.

Возьмите значение TLS 1.1 (0x00000200) и значение TLS 1.2 (0x00000800), а затем сложить их на калькуляторе (в режиме программиста), и в результате в реестре будет 0x00000A00.

Простое исправление

Чтобы автоматически добавить подкаблику DefaultSecureProtocols реестра, щелкните здесь. В диалоговом окне Скачивание файла нажмите кнопку Выполнить или Открыть и следуйте инструкциям мастера простого исправления Easy Fix.

Примечания.

-

Мастер может быть доступен только на английском языке. При этом автоматическое исправление подходит для любых языковых версий Windows.

-

Если проблема не на компьютере, сохраните решение простого исправления на флэш-накопителе или компакт-диске, а затем запустите его на том компьютере, где возникла проблема.

Примечание.Помимо подкаблицы DefaultSecureProtocols реестра, в исправлении Easy Fix также добавляются secureProtocols в следующем расположении, чтобы помочь включить TLS 1.1 и 1.2 для Internet Explorer.

Запись реестра SecureProtocols со значением, 0xA80 для включения TLS 1.1 и 1.2, будет добавлена по следующим путям:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings

Включить TLS 1.1 и 1.2 в Windows 7 на уровне компонента SChannel

Согласно статье «Параметры TLS-SSL»,чтобы включить tLS 1.1 и 1.2 в Windows 7 и заключить соглашение о нем, необходимо создать запись DisabledByDefault в соответствующем подкайке (клиент) и установить для него 0. Эти подгруппы не будут созданы в реестре, так как по умолчанию эти протоколы отключены.

Создайте необходимые подмени для TLS 1.1 и 1.2; создайте значения DWORD disabledByDefault и установите для него значение 0 в следующих расположениях:

Для TLS 1.1

Расположение реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client

Имя DWORD: DisabledByDefault

Значение DWORD: 0

Для TLS 1.2

Расположение реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

Имя DWORD: DisabledByDefault

Значение DWORD: 0

Сведения о файле

В версии этого обновления для английского языка (США) устанавливаются файлы с атрибутами, перечисленными в таблицах ниже.

Примечания.

-

Файлы, которые относятся к определенному продукту, вехе (RTM, SPn)и ветви обслуживания (LDR, GDR), можно определить, изучив номера версий файлов, как показано в таблице ниже.

Версия

Продукт

Этап разработки

Направление поддержки

6.1.760 1.23 xxx

Windows 7 или Windows Server 2008 R2

SP1

LDR

-

В выпусках обновлений для общего распространения (GDR) содержатся только общедоступные исправления, которые предназначены для устранения распространенных критических проблем. В выпусках обновлений LDR помимо общедоступных содержатся дополнительные исправления.

-

Файлы МАНИФЕСТА (МАНИФЕСТ) и ФАЙЛЫ, установленные в соответствии с данными, которые устанавливаются для каждой среды, перечислены в разделе «Дополнительные сведения о файле». ЧТОБЫ поддерживать состояние обновленных компонентов, очень важно иметь такие данные, как ПОСЛЕНВ, МАНИФЕСТ и связанные с ним файлы каталога безопасности (CAT). Файлы каталога безопасности, атрибуты для которых не указаны, подписаны цифровой подписью Майкрософт.

x86 Windows 7

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Webio.dll |

6.1.7601.23375 |

316,416 |

09-мар-2016 |

18:40 |

x86 |

|

Winhttp.dll |

6.1.7601.23375 |

351,744 |

09-мар-2016 |

18:40 |

x86 |

ia64 Windows Server 2008 R2

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Webio.dll |

6.1.7601.23375 |

695,808 |

09-мар-2016 |

17:57 |

IA-64 |

|

Winhttp.dll |

6.1.7601.23375 |

811,520 |

09-мар-2016 |

17:57 |

IA-64 |

|

Webio.dll |

6.1.7601.23375 |

316,416 |

09-мар-2016 |

18:40 |

x86 |

|

Winhttp.dll |

6.1.7601.23375 |

351,744 |

09-мар-2016 |

18:40 |

x86 |

x64 Windows 7 и Windows Server 2008 R2

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Webio.dll |

6.1.7601.23375 |

396,800 |

09-мар-2016 |

19:00 |

x64 |

|

Winhttp.dll |

6.1.7601.23375 |

444,416 |

09-мар-2016 |

19:00 |

x64 |

|

Webio.dll |

6.1.7601.23375 |

316,416 |

09-мар-2016 |

18:40 |

x86 |

|

Winhttp.dll |

6.1.7601.23375 |

351,744 |

09-мар-2016 |

18:40 |

x86 |

Примечания.

-

Файлы, которые относятся к определенному продукту, вехе (RTM, SPn)и ветви обслуживания (LDR, GDR), можно определить, изучив номера версий файлов, как показано в таблице ниже.

Версия

Продукт

Этап разработки

Направление поддержки

6.2.920 0.21 xxx

Windows Server 2012

RTM

LDR

-

В выпусках обновлений для общего распространения (GDR) содержатся только общедоступные исправления, которые предназначены для устранения распространенных критических проблем. В выпусках обновлений LDR помимо общедоступных содержатся дополнительные исправления.

-

Файлы МАНИФЕСТА (МАНИФЕСТ) и ФАЙЛЫ, установленные в соответствии с данными, которые устанавливаются для каждой среды, перечислены в разделе «Дополнительные сведения о файле». ЧТОБЫ поддерживать состояние обновленных компонентов, очень важно иметь такие данные, как ПОСЛЕНВ, МАНИФЕСТ и связанные с ним файлы каталога безопасности (CAT). Файлы каталога безопасности, атрибуты для которых не указаны, подписаны цифровой подписью Майкрософт.

x64 Windows Server 2012

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Webio.dll |

6.2.9200.21797 |

587,776 |

08-мар-2016 |

15:40 |

x64 |

|

Winhttp.dll |

6.2.9200.21797 |

711,680 |

08-мар-2016 |

15:40 |

x64 |

|

Webio.dll |

6.2.9200.21797 |

416,768 |

08-мар-2016 |

16:04 |

x86 |

|

Winhttp.dll |

6.2.9200.21797 |

516,096 |

08-мар-2016 |

16:04 |

x86 |

x86 Windows 7

|

Свойство «Файл(File)) |

Значение |

|---|---|

|

Имя файла |

Update.т.1 |

|

Версия файла |

Not applicable |

|

Размер |

2,138 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

X86_431cdab002fb5e83e17b846b04fcaf65_31bf3856ad364e35_6.1.7601.23375_none_43266eeed47e442d.manifest |

|

Версия файла |

Not applicable |

|

Размер |

693 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

X86_74b492584f59e56bd20ffc14c5e5ba0f_31bf3856ad364e35_5.1.7601.23375_none_3e7a009385a3da4d.manifest |

|

Версия файла |

Not applicable |

|

Размер |

695 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

X86_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_5f3b2e545642f01b.manifest |

|

Версия файла |

Not applicable |

|

Размер |

2,484 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

19:23 |

|

Платформа |

Not applicable |

|

Имя файла |

X86_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_5ef020609ae7c078.manifest |

|

Версия файла |

Not applicable |

|

Размер |

50,395 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

19:21 |

|

Платформа |

Not applicable |

ia64 Windows Server 2008 R2

|

Свойство «Файл(File)) |

Значение |

|---|---|

|

Имя файла |

Ia64_4d2eee3faf61ec5f12517a4957f4537f_31bf3856ad364e35_6.1.7601.23375_none_2a392926b32c8fac.manifest |

|

Версия файла |

Not applicable |

|

Размер |

1,034 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:57 |

|

Платформа |

Not applicable |

|

Имя файла |

Ia64_a7157a3864eb3625c6f2570464d8d82e_31bf3856ad364e35_5.1.7601.23375_none_cc5980c8656c3813.manifest |

|

Версия файла |

Not applicable |

|

Размер |

1,038 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:57 |

|

Платформа |

Not applicable |

|

Имя файла |

Ia64_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_5f3cd24a5640f917.manifest |

|

Версия файла |

Not applicable |

|

Размер |

2,486 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

18:59 |

|

Платформа |

Not applicable |

|

Имя файла |

Ia64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_5ef1c4569ae5c974.manifest |

|

Версия файла |

Not applicable |

|

Размер |

50,400 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

19:00 |

|

Платформа |

Not applicable |

|

Имя файла |

Update.т.1 |

|

Версия файла |

Not applicable |

|

Размер |

1,447 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:57 |

|

Платформа |

Not applicable |

|

Имя файла |

Wow64_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_c5ae742a4301234c.manifest |

|

Версия файла |

Not applicable |

|

Размер |

2,486 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

18:56 |

|

Платформа |

Not applicable |

|

Имя файла |

Wow64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_c563663687a5f3a9.manifest |

|

Версия файла |

Not applicable |

|

Размер |

48,208 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

18:57 |

|

Платформа |

Not applicable |

x64 Windows Server 2012

|

Свойство «Файл(File)) |

Значение |

|---|---|

|

Имя файла |

Amd64_9958f97250c31c67f643ef2fb115082b_31bf3856ad364e35_5.1.9200.21797_none_f923d4febdcecc46.manifest |

|

Версия файла |

Not applicable |

|

Размер |

699 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

17:46 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_d36ca06f7655111911d5d7858096c818_31bf3856ad364e35_5.1.9200.21797_none_a2ac544257eab672.manifest |

|

Версия файла |

Not applicable |

|

Размер |

699 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

17:46 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_f087a62cc82b760ae1e9fd7c56543a7b_31bf3856ad364e35_6.2.9200.21797_none_41ca502c248372a3.manifest |

|

Версия файла |

Not applicable |

|

Размер |

697 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

17:46 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_f42986041442c9e99c4c4c4ae61a8e52_31bf3856ad364e35_6.2.9200.21797_none_d0b7a18b852fef62.manifest |

|

Версия файла |

Not applicable |

|

Размер |

697 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

17:46 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_microsoft-windows-webio_31bf3856ad364e35_6.2.9200.21797_none_b6359e29819a8949.manifest |

|

Версия файла |

Not applicable |

|

Размер |

2,527 |

|

Дата (UTC) |

08-мар-2016 |

|

Время (UTC) |

17:49 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.9200.21797_none_edbbc2f127740085.manifest |

|

Версия файла |

Not applicable |

|

Размер |

51,759 |

|

Дата (UTC) |

08-мар-2016 |

|

Время (UTC) |

17:49 |

|

Платформа |

Not applicable |

|

Имя файла |

Update.т.1 |

|

Версия файла |

Not applicable |

|

Размер |

1,795 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

17:46 |

|

Платформа |

Not applicable |

|

Имя файла |

Wow64_microsoft-windows-webio_31bf3856ad364e35_6.2.9200.21797_none_c08a487bb5fb4b44.manifest |

|

Версия файла |

Not applicable |

|

Размер |

2,525 |

|

Дата (UTC) |

08-мар-2016 |

|

Время (UTC) |

16:28 |

|

Платформа |

Not applicable |

|

Имя файла |

Wow64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.9200.21797_none_f8106d435bd4c280.manifest |

|

Версия файла |

Not applicable |

|

Размер |

49,547 |

|

Дата (UTC) |

08-мар-2016 |

|

Время (UTC) |

16:28 |

|

Платформа |

Not applicable |

x64 Windows 7 и Windows Server 2008 R2

|

Свойство «Файл(File)) |

Значение |

|---|---|

|

Имя файла |

Amd64_6f902e1f26c1d885023f2728be29b310_31bf3856ad364e35_6.1.7601.23375_none_4011a397f4e0c754.manifest |

|

Версия файла |

Not applicable |

|

Размер |

697 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_80b3c903f951066b9a3317caef015722_31bf3856ad364e35_5.1.7601.23375_none_f4346c5570187f00.manifest |

|

Версия файла |

Not applicable |

|

Размер |

1,040 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_c2062bbf6a689a3048e6f61793b61cdd_31bf3856ad364e35_6.1.7601.23375_none_5e1a5c9308b3bb64.manifest |

|

Версия файла |

Not applicable |

|

Размер |

1,036 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_d19a822d9b98f35a9157bafd2ad0441b_31bf3856ad364e35_5.1.7601.23375_none_6f3e7f9a649df87a.manifest |

|

Версия файла |

Not applicable |

|

Размер |

699 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_ef2ea44ccf005d132e8a752d1e218e84_31bf3856ad364e35_6.1.7601.23375_none_23e107a24a3a80ce.manifest |

|

Версия файла |

Not applicable |

|

Размер |

697 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_bb59c9d80ea06151.manifest |

|

Версия файла |

Not applicable |

|

Размер |

2,488 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

20:04 |

|

Платформа |

Not applicable |

|

Имя файла |

Amd64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_bb0ebbe4534531ae.manifest |

|

Версия файла |

Not applicable |

|

Размер |

50,407 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

20:03 |

|

Платформа |

Not applicable |

|

Имя файла |

Update.т.1 |

|

Версия файла |

Not applicable |

|

Размер |

2,774 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

21:58 |

|

Платформа |

Not applicable |

|

Имя файла |

Wow64_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_c5ae742a4301234c.manifest |

|

Версия файла |

Not applicable |

|

Размер |

2,486 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

18:56 |

|

Платформа |

Not applicable |

|

Имя файла |

Wow64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_c563663687a5f3a9.manifest |

|

Версия файла |

Not applicable |

|

Размер |

48,208 |

|

Дата (UTC) |

09-мар-2016 |

|

Время (UTC) |

18:57 |

|

Платформа |

Not applicable |

Ссылки

Узнайте о терминологии, используемой Майкрософт для описания обновлений программного обеспечения.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

,

On Windows 7 computers, applications and services written using WinHTTP for Secure Sockets Layer (SSL) connections do not support TLS 1.1 or TLS 1.2 protocols, causing any connection to servers that support these protocols to fail.

The lack of support for TLS 1.1 & TLS 1.2 protocols in Windows 7 & Server 2008/2012, affects Outlook* and other Microsoft applications (such as Word and Excel) that use these protocols to connect to a SharePoint library, and also affects applications that use technologies such as WebClient using WebDav or WinRM. *

* For example: If you’re using Outlook in Windows 7 with SSL/TLS, you’ll receive the error «Your server does not support the connection encryption type you have specified»

How to enable TLS 1.1 & TLS 1.2 on Windows 7, Server 2008 R2 & Server 2012.

Step 1. Install Windows 7 or Server 2008 R2 Service Pack 1.

Make sure that your have installed the Windows Service Pack 1. If not, download and install it from here.

Step 2. Install Windows update KB3140245.

1. According your Windows version and architecture (32 bit or 64bit), download and install KB3140245 from the Microsoft Update Catalog.

2. Restart your PC.

Step 1. Enable TLS 1.1 & TLS 1.2 support in Windows through Registry. *

* Note: Microsoft has released an easy fix (Fix51044) that applies automatically the following registry changes, but I prefer the manual way. (Source)

1. Open the Registry Editor. To do that:

- Press Windows + R keys to open the run command box.

- Type regedit & click OK.

2. Navigate to the following path in registry:

-

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

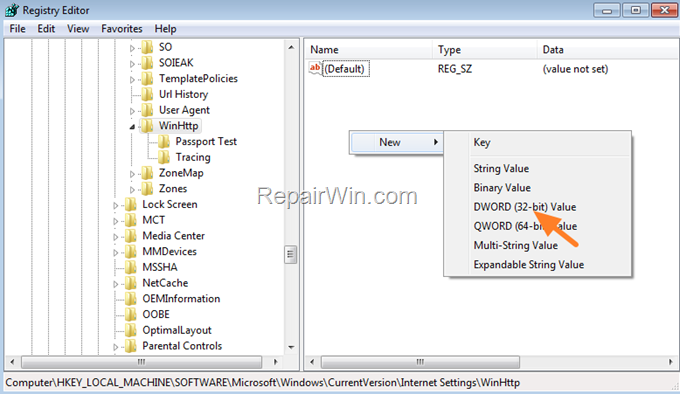

3a. At the right pane, right-click on an empty space and select New > DWORD (32-bit Value).

3b. Name the new value as: DefaultSecureProtocols

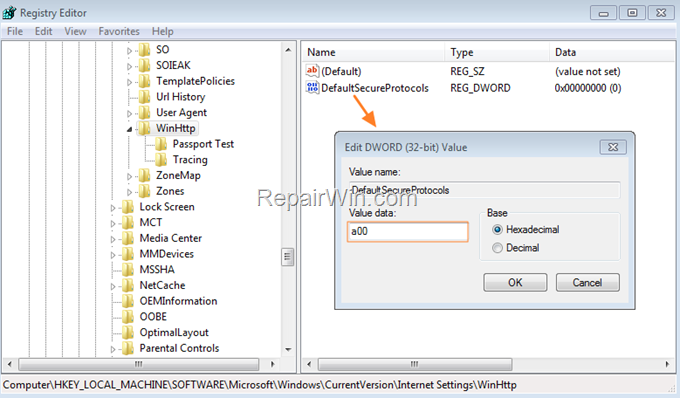

3c. Now open the DefaultSecureProtocols value, type at value data a00 and click OK.

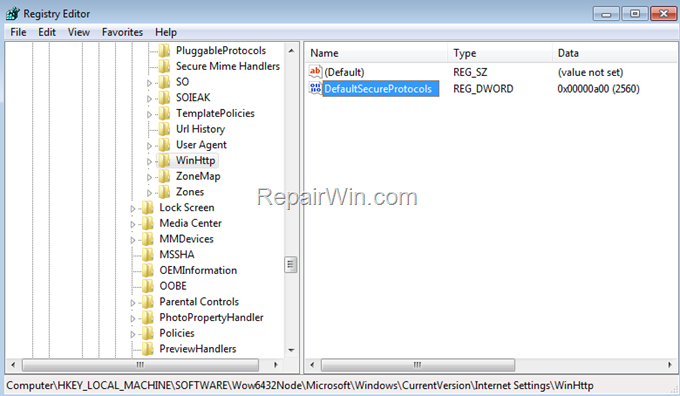

4. Next, and only if you’re using an 64-bit OS, repeat steps 3a, 3b & 3c and create again the DefaultSecureProtocols REG_DWORD (32-bit) with value a00 at the following registry location:

-

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

5. Now, navigate to the following registry path to enable TLS 1.1 & TLS 1.2 on Windows 7:

-

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

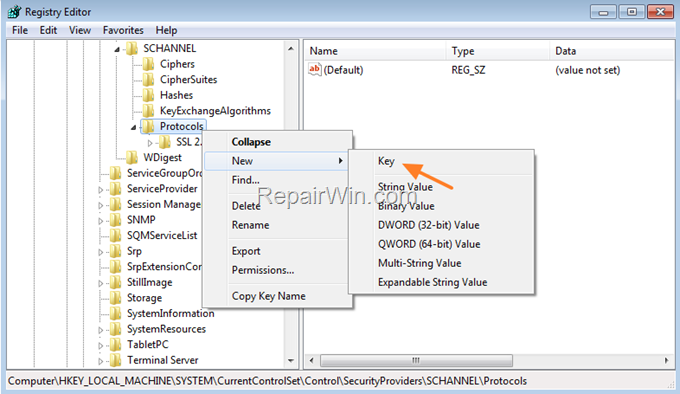

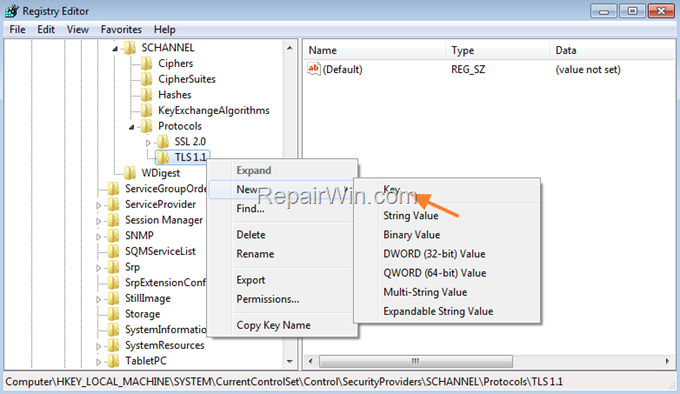

6a. On the left pane, right-click at Protocols key and select New > Key

6b. Name the new key as: TLS 1.1

6c. Then right-click at TLS 1.1 and select again New > Key.

6d. Name the new key as: Client

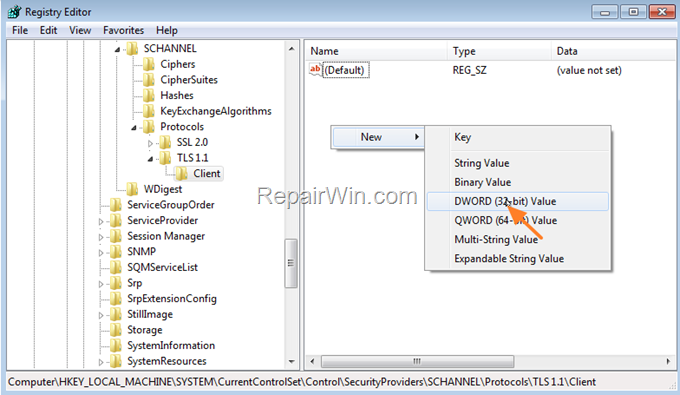

6e. Now, select the Client key and then at the right pane, right-click at an empty space and select New > DWORD (32-bit Value).

6f. Name the new value as: DisabledByDefault

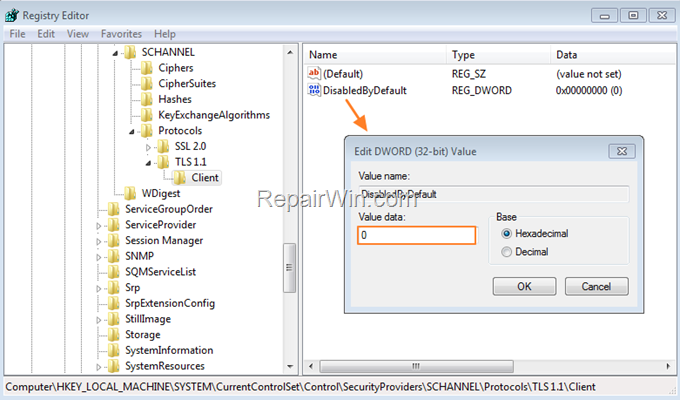

6g. Finally, open the DisabledByDefault REG_DWORD, enter 0 in the Value Data text box and click OK.

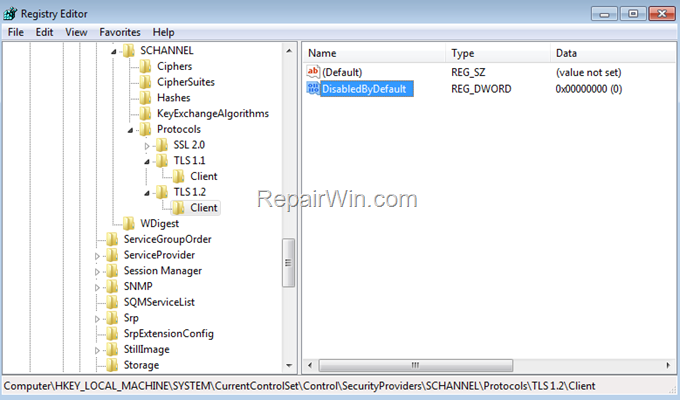

7. Now, right-click again at the Protocols key on the left and select New > Key.

7a. Name the new key as: TLS 1.2

7c. Repeat the steps 6c – 6g to create the Client key and then to create the DisabledByDefault REG_DWORD with value 0.

8. When done, close the Registry Editor and restart the PC.

That’s all folks! Did it work for you?

Please leave a comment in the comment section below or even better: like and share this blog post in the social networks to help spread the word about this solution.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us.

- Author

- Recent Posts

Konstantinos is the founder and administrator of Repairwin.com. Since 1995 he works and provides IT support as a computer and network expert to individuals and large companies. He is specialized in solving problems related to Windows or other Microsoft products (Windows Server, Office, Microsoft 365, etc.).

Table of Contents

No longer supports TLS versions 1.0 and 1.1

By default, earlier PowerShell versions use SSL 3.0 and TLS 1.0 to establish secure HTTPS connections to repositories. Windows 7 enables SSL 3.0 and TLS 1.0 by default.

[enum]::GetNames([System.Net.SecurityProtocolType])According to Microsoft documentation TLS 1.2 is enabled by default on Windows editions. But in some cases, if it not enabled, you can check and enable it manually.

TLS protocol version support

🟢 = Enabled by default | ❌ = Not enabled by default

For example, as of April 2020, the PowerShell Gallery no longer supports Transport Layer Security (TLS) versions 1.0 and 1.1. Client must use TLS 1.2 or higher to establish a connection to the repository. When connecting to the repository on Windows 7, you would get the following error.

PS C:\Users\bonben> Install-Module -Name ExchangeOnlineManagement

The term 'Install-Module' is not recognized as the name of a cmdlet, function, script file, or operable program. Check

the spelling of the name, or if a path was included, verify that the path is correct and try again.

At line:1 char:15

+ Install-Module <<<< -Name ExchangeOnlineManagement

+ CategoryInfo : ObjectNotFound: (Install-Module:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundExceptionEnable TLS Version 1.2 on Windows 7

Steps to enable TLS 1.2 on Windows 7 are:

- Install the .NET Framework 4.5 and higher on the Windows 7.

- Upgrade PowerShell 2.0 to PowerShell 5.1.

- Enable TLS 1.2 by registry.

Install the .NET Framework 4.5 and higher

Note

Note: If the .NET Framework is installed on your computer. You can skip this step.

You can download then install the .NET Framework 4.5 or higher from Microsoft.

- Timestamp Signature Or Certificate Could Not Be Verified Or Is Malformed in Windows 7.

- Net Framework 4 Installation A Certificate Chain Processed in Windows 7.

Upgrade PowerShell in Windows 7

1. Before you begin, you need to upgrade the PowerShell version in Windows 7 to PSVersion 5.1. The preinstalled PowerShell version in Windows 7 is 2.0.50727.5420.

PS C:\Users\bonben> $PSVersionTable

Name Value

---- -----

CLRVersion 2.0.50727.5420

BuildVersion 6.1.7601.17514

PSVersion 2.0

WSManStackVersion 2.02. To update to PowerShell 5.1, let’s download the below security updates then install it on your computer. Please download the update to fit your Windows architecture. In our case, we’ll download the package for Windows 7 64-bit.

3. Open the downloaded file to install the PowerShell 5.1 normally.

4. Restart the computer to take the change goes into effect.

5. Once done, you can verify the PowerShell version using $PSVersionTable command.

PS C:\Users\bonben> $PSVersionTable

Name Value

---- -----

PSVersion 5.1.14409.1005

PSEdition Desktop

PSCompatibleVersions {1.0, 2.0, 3.0, 4.0...}

BuildVersion 10.0.14409.1005

CLRVersion 4.0.30319.34209

WSManStackVersion 3.0

PSRemotingProtocolVersion 2.3

SerializationVersion 1.1.0.1Enable TLS 1.2 on Windows 7

1. Once the PowerShell version is upgraded, we need to install the KB3140245 Windows update from the Microsoft Update Catalog. This update will create the registry key paths in which you will create new registry keys. These registry keys will allow you to enable TLSv1.2 on your Windows 7.

Or you can get it from the direct link form Microsoft: KB3140245.

2. Open the downloaded file to install the update KB3140245.

3. You may ask to restart your computer. Let’s restart it to continue.

4. Now, this is time to add registry keys for TLS versions 1.1 and 1.2. Open PowerShell as administrator then copy the below commands and paste them into the opening PowerShell window.

Set-ItemProperty `

-Path 'HKLM:\SOFTWARE\Wow6432Node\Microsoft\.NetFramework\v4.0.30319' `

-Name 'SchUseStrongCrypto' -Value '1' -Type DWord

Set-ItemProperty `

-Path 'HKLM:\SOFTWARE\Microsoft\.NetFramework\v4.0.30319' `

-Name 'SchUseStrongCrypto' -Value '1' -Type DWord5. Restart your computer one more time to take the changes go into effect.

Check if the TSL 1.2 is enable on Windows 7

1. To check your current settings in the Microsoft .NET Framework, let’s open Windows PowerShell as administrator then run the following command:

[Net.ServicePointManager]::SecurityProtocolAs you can see, now, your Windows can access websites and apps require TLS 1.2.

2. To list the available protocols on your local workstation, and on your local Powershell profile you’re using, let’s run the following command:

[enum]::GetNames([System.Net.SecurityProtocolType])3. To verify it’s working. We’ve installed the Exchange Online PowerShell module. To install that module, the PowerShell needs to connect to PSGalery using TLS 1.2.

PS C:\Users\bonben> Install-Module -Name ExchangeOnlineManagement

NuGet provider is required to continue

PowerShellGet requires NuGet provider version '2.8.5.201' or newer to interact with NuGet-based repositories. The NuGet

provider must be available in 'C:\Program Files\PackageManagement\ProviderAssemblies' or

'C:\Users\bonben\AppData\Local\PackageManagement\ProviderAssemblies'. You can also install the NuGet provider by

running 'Install-PackageProvider -Name NuGet -MinimumVersion 2.8.5.201 -Force'. Do you want PowerShellGet to install

and import the NuGet provider now?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Untrusted repository

You are installing the modules from an untrusted repository. If you trust this repository, change its

InstallationPolicy value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from

'PSGallery'?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): A

PS C:\Users\bonben> Get-InstalledModule

Version Name Repository Description

------- ---- ---------- -----------

3.1.0 ExchangeOnlineManagement PSGallery This is a General Availability (GA) release of t...That’s it, hope this post can help you to enable and use TLS 1.2 on your Windows 7 computer.

Общая теория: расширение протокола передачи данных HTTP, поддерживающее шифрование этих данных, – HTTPS – не является собственно протоколом шифрования. За шифрование отвечают криптографические протоколы – SSL или TLS.

При этом не все йогурты одинаково полезны: SSL устарел полностью, TLS версии 1.0 – тоже, поэтому сегодня рекомендуется использовать лишь TLS версий 1.1 или 1.2. К слову, последняя на сегодня версия спецификации HTTPS, принятая еще в 2000 году, так и называется HTTP over TLS, про SSL там уже почти не упоминается.

Но это лишь теория, на практике же TLS 1.2 до сих пор поддерживается лишь на ограниченном числе сайтов, с TLS 1.1 – уже заметно получше, но тоже не повсеместно. Проблема поддержки современных версий TLS присутствует и «на стороне клиента», об этом позже.

Итак, для того, чтобы пользоваться у себя на компьютере только актуальными версиями актуального криптографического протокола (Ну-ка, дети, напомните, как он называется? Правильно, TLS! А какой версии? Правильно, не ниже 1.1), необходимо сделать ряд

нелепых

телодвижений. Почему? Правильно, потому что никто за нас не включит TLS 1.1/1.2 на нашем компьютере. За нас только проверку «подлинности» Windows включат и кучу «мусора» в автозагрузку напихают. Впрочем, я отвлекся.

Лирическое отступление: я искренне убежден (и эта убежденность подтверждается практикой), что 90% пользователей компьютеров могли бы до сих пор пользоваться Windows 3.11 (была такая ОС в начале 90-х), или, в крайнем случае, Windows 98 SE – «пишущая машинка» и браузер ничего другого и не требуют, чтобы нам там не врали про новые, еще более улучшенные интерфейсы и прочие рюшечки «революционных» новых версий ОС.

Правдой также является то, что современные технологии, связанные с безопасностью, к устаревшим ОС никак не прикрутить. Не потому, что это в принципе невозможно, а потому, что их производитель этого не сделал, как не сделал и ничего для того, чтобы прикрутить их смогли сторонние производители ПО. Поэтому, все ОС семейства Windows версии ниже XP (да и та уже в обозримом будущем), увы, безнадежно устарели в аспекте сетевой безопасности.

На этом с лирикой закончим: все следующие рассуждения будут построены на том, что используется ОС Windows XP или более поздняя (Vista, 7 или 8). И на том, что мы сами себе – вовсе не злобные Буратины, а потому своевременно устанавливаем на используемую ОС все полагающиеся обновления и «заплатки».

Итак, для начала нам стоит включить поддержку TLS 1.1 и TLS 1.2 и отключить SSL и TLS 1.0 на уровне самой ОС, за что отвечает Microsoft TLS/SSL Security Provider (schannel.dll). Что нам это даст? А вот что: все программы, которые не имеют собственного модуля поддержки TLS, а используют системный, будут использовать актуальные версии TLS.

Это в теории, согласно которой так настраивается поддержка актуальных версий TLS, в том числе, в браузере Internet Explorer. На самом деле, даже его последняя версия для Windows XP – восьмая – не поддерживает TLS версий выше 1.0. Под Windows Vista – поддерживает, а под Windows XP – нет и, более того, игнорирует запрет использования TLS 1.0. Как так? Вопрос к Microsoft, а не ко мне, мы же все равно сделаем то, что от нас требуется согласно инструкции самого производителя.

А делаем мы следующее: идем в реестр по адресу

HKLM\SYSTEM\CurrentControlSet\Control\Se

Затем там же находим разделы TLS 1.1 и TLS 1.2 и аналогичным образом создаем в них вышеупомянутый ключ, но значение ему присваиваем другое – 0 (ноль). Там же мы отключаем слабые алгоритмы шифрования и хеширования RC2, RC4, DES, MD4 и MD5 а также запрещаем устанавливать безопасные соединения без шифрования (да, бывает и такое… в чьих-то нездоровых фантазиях), оставляя лишь относительно стойкие Triple DES и SHA.

Поскольку расписывать как, что и где менять, мне откровенно лениво, ниже будет приведено содержимое .reg файла, вносящего соответствующие изменения в реестр. Надо аккуратненько скопировать все это содержимое в буфер обмена, создать новый текстовой файл, вставить содержимое туда, сохранить этот файл с расширением .reg и запустить его, после чего – перезагрузиться.

Если случилось так, что после перезагрузки появились проблемы с сетевым соединением, ту же самую операцию надо будет проделать уже со следующим файлом – он удаляет из реестра все сделанные нами изменения, после чего (правильно, дети) снова перезагрузиться. Не обнаружив в реестре вообще никаких значений в испорченном нами разделе реестра, ОС при загрузке создаст их заново со значениями по умолчанию.

Продвинутые пользователи могут вместо полного отката изменений пошаманить с включением и отключением отдельных протоколов и алгоритмов, редактируя первый из файлов. Хозяйке на заметку: если для подключения к Интернету используется корпоративная локальная сеть, а тем более с доменом, то проблемы вероятны, и искать пути их решения рекомендуется за распитием бутылочки пива с администратором сети

Также на заметку: браузеры Chrome, Firefox, Opera и Safari, т.е. все, которые не основаны на движке Internet Explorer, используют собственные модули поддержки SSL и TLS, а потому не зависят от рассмотренных нами настроек. Но это не значит, что ими можно пренебречь (в смысле, настройками). А вот о настройках самих браузеров мы поговорим в следующий раз.

Включаем TLS 1.1 и 1.2, отключаем SSL и TLS 1.0:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000001

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000001

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«DisabledByDefault»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«AllowInsecureRenegoClients»=dword:00000

«AllowInsecureRenegoServers»=dword:00000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro

«Enabled»=dword:00000000

Все сломалось? Удаляем сделанные изменения:

Windows Registry Editor Version 5.00

[-HKEY_LOCAL_MACHINE\SYSTEM\CurrentContr

Table of Contents

- Install the KB3140245 Security Patch

- Updating your Windows Registry file

- Microsoft Patch File

- Manual update

- #1. Setting the default TLS protocols

- #2. Enable TLS 1.1 and 1.2 at the SChannel component level

- Registry Patch File(s)

- Conclusion

As you might already know, TLS version 1.0 is not safe anymore and should be disabled, just like SSL 2.0 and SSL 3.0: if you want to know why you can either read this post, which summarizes pretty much you have to know, or recover some info regarding the three biggest attacks that managed to exploit the various TLS 1.0 vulnerabilities discovered within 2011 and 2014: BEAST, Heartbleed and POODLE.

Anyway, if you have a recent version of Windows — such as Windows 10 — you won’t be affected by this issue, provided you always install the OS updates through the official channels. Conversely, if you’re still using Windows 7 or Windows 8, you might have to perform some manual tasks in order to get rid of that outdated TLS version: on these systems, all applications created in WinHTTP (Windows HTTP Services) such as MS Outlook, MS Word, and the likes will use TLS 1.0 support, which is the default encryption standard for these OSes. As a result, if you attempt to establish a secure connection from your Outlook client to a «TLS secured» server, there is a high chance that MS Outlook will display one of the following error messages:

The server does not support the specified connection encryption type.

Your server does not support the connection encryption type you have specified.

Luckily enough, this can be fixed by telling your OS to never use TLS 1.0 anymore, and stick with TLS 1.1 and 1.2 by default. Here’s a small guide explaining how you can do that.

Install the KB3140245 Security Patch

The first thing to do is to download and install the Windows KB3140245: you can do that using Windows Update, since it’s available as an optional update, or manually download it from the following official website:

- http://www.catalog.update.microsoft.com/search.aspx?q=kb3140245

This will equip your OS with TLS versions 1.1 and 1.2.

Updating your Windows Registry file

The next step you need to do is to patch your Windows Registry file, so that your OS will actually use the new TLS protocol versions (1.2, and 1.1 as a fallback) instead of the outdated and vulnerable 1.0 one. This can be done either automatically (with an official Microsoft-released patch file) or by manually editing the registry file using regedit or our own TLS12fix.reg file.

Microsoft Patch File

The Microsoft patch file is called MicrosoftEasyFix51044.msi and can be downloaded from this url:

- https://support.microsoft.com/en-us/help/3140245/update-to-enable-tls-1-1-and-tls-1-2-as-default-secure-protocols-in-wi#easy

If you’re doing this to face a common MS Outlook scenario, downloading and executing this file is all that you need to fix your issue.

Manual update

If you’re an experienced user this probably is the recommended approach, since it allows you to choose which protocol to enable or not.

#1. Setting the default TLS protocols

The first thing you do is to create a new DWORD key called DefaultSecureProtocols in the following sections of your registry:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

The HEX value to set depends on which protocol(s) you would like to enable by default:

- To enable TLS 1.0, TLS 1.1 and TLS 1.2, set the value to 00000A80 (not recommended- that’s what you want to avoid).

- To enable TLS 1.1 and TLS 1.2 only, thus disabling TLS 1.0, set the value to 00000A00. This is the recommended approach as of today (might change in the future if TLS 1.1 becomes outdated as well).

- To enable TLS 1.1 only, set the value to 00000200.

- To enable TLS 1.2 only, set the value to 00000800.

If you want to know more about these settings, take a look at this official Microsoft page, which explains everything and also adds some valuable info about the whole topic.

#2. Enable TLS 1.1 and 1.2 at the SChannel component level

The second thing to do, as explained in this TechNet article, is to create another DWORD key called DisabledByDefault in the following sections of your registry:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

And set a value of 0 (zero).

Registry Patch File(s)

If you don’t want to manually edit your Windows Registry file using regedit, you can download use these registry patch files which we made, that will automatically set all the above registry keys with a single click.

- Download Registry Patch File to enable TLS 1.1 and TLS 1.2 (recommended as of 2019.10)

- Download Registry Patch File to enable TLS 1.1 only

- Download Registry Patch File to enable TLS 1.2 only

Conclusion

That’s it, at least for now: I sincerely hope that this post will be useful for those system administrators, power users and enthusiasts who want (or need) to patch their system to get rid of TLS 1.0 and fix this security vulnerability for good.