From Wikipedia, the free encyclopedia

Network Policy and Access Services (NPAS)[1] is a component of Windows Server 2008. It replaces the Internet Authentication Service (IAS) from Windows Server 2003. The NPAS server role includes Network Policy Server (NPS), Health Registration Authority (HRA), and Host Credential Authorization Protocol (HCAP). In Windows Server 2003, IAS is the Microsoft implementation of a Remote Authentication Dial-In User Service (RADIUS) server. In Windows Server operating systems later than Windows Server 2003, IAS is renamed to NPS.

NPS is a role service in Windows Server 2008 which can function as:

- RADIUS server

- RADIUS proxy

- Network Access Protection policy server

NPSEE enables the use of a heterogeneous set of wireless, switch, remote access, or VPN equipment. One can use NPS with the Routing and Remote Access service, which is available in Microsoft Windows 2000, Windows Server 2003, Standard Edition; Windows Server 2003, Enterprise Edition; and Windows Server 2003, Datacenter Edition.[2]

When a server running NPS is a member of an Active Directory Domain Services (AD DS) domain, NPS uses the directory service as its user account database and is part of a single sign-on solution. The same set of credentials is used for network access control (authenticating and authorizing access to a network) and to log on to an AD DS domain.[3]

- ^ «Network Policy and Access Services». 2 July 2012.

- ^ «Network Policy Server Overview». 22 October 2013.

- ^ «Network Policy Server Overview». 22 October 2013.

- NPS on Microsoft TechNet

Недавно встала задача по миграции сервера RADIUS на базе IAS (Internet Authentication Service) с Windows Server 2003 на Windows Server 2016. С помощью RADIUS-сервера решалась задача по авторизации администраторов сети на сетевых коммутаторах и маршрутизатора Cisco и Huawei. Начиная с версии сервера 2008, этот функционал теперь реализуется Network Policy Server (NPS). Кроме функционала RADIUS эта роль выполняет еще ряд полезных функций, позволяющих использовать интересные сценарии реализации доступа, но это тема для отдельной статьи.

Миграция проходит в три этапа:

Экспорт настроек IAS на сервере Windows 2003

Итак, у нас есть сервер IAS под Windows 2003. В русской редакции Windows IAS называется службой проверки подлинности в Интернете. На сервере заведены RADIUS-клиенты и настроены политики доступа.

Для экспорта настроек нужно использовать консольную утилиту IASMigReader.exe.

Взять ее можно с установочного диска Windows из папки \sources\dlmanifests\microsoft-windows-iasserver-migplugin.

Примечание. Нами были проверены версии, взятые с 2008R2, 2012R2 и 2016. Корректно отработали только версии с 2008R2 и 2012R2. На версии с Windows 2016 была следующая ошибка:

Видимо раз Windows 2003 уже не поддерживается, то для нее эта утилита уже не предназначена. Кстати, на сайте MSFT также не удалось найти статью по миграции IAS 2003 на 2016, все заканчивается на 2012R2 – скорей всего по той же причине.

Скопируйте во временную папку на целевой сервер Windows 2003 утилиту IASMigReader.exe и запустите. Естественно на сервере у вас должны быть права локального администратора.

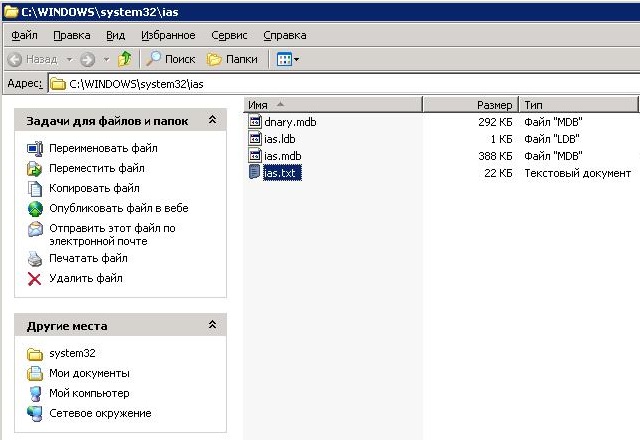

Если программа отработала без ошибок, то, как и указано на скриншоте, в папке C:\Windows\System32\ias должен появиться файл ias.txt. Это и есть файл с конфигурацией IAS.

Примечание. Для 64-битной версии Windows файл ias.txt создается в папке С:\Windows\syswow64\ias.

Важно. Данные в файле находятся в незашифрованном виде, поэтому если его просто посмотреть в обычном блокноте, то можно увидеть все ваши общие секреты клиентов RADIUS. Поэтому не оставляйте его в открытом доступе и не пересылайте по почте.

На этом экспорт закончен. Скопируйте файл на целевой сервер с Windows Server 2016.

Развертывание сервера Windows 2016 и добавление роли NPAS

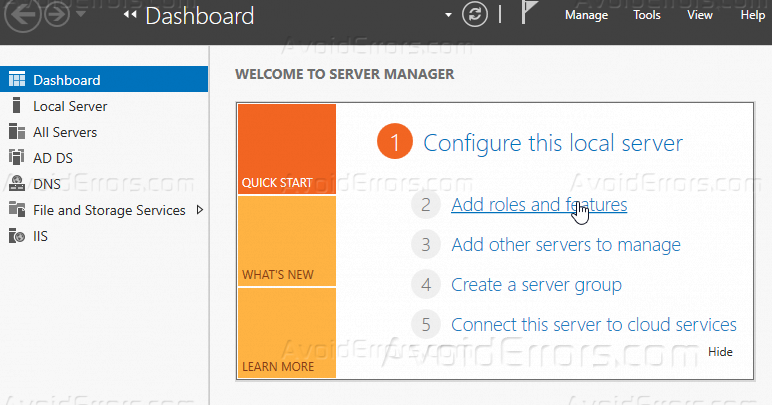

Допустим, что сервер 2016 уже проинсталлирован. Теперь нужно установить роль NPAS. Для этого запустите Server Manager и выберете «Add roles and features».

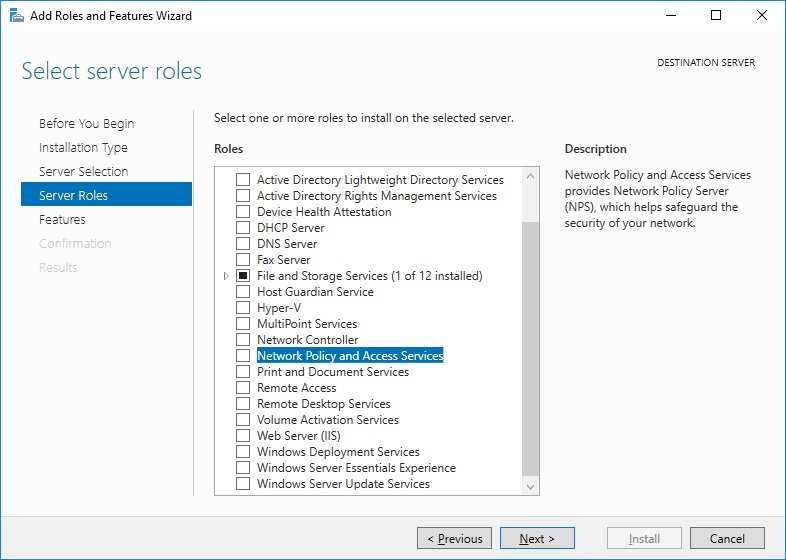

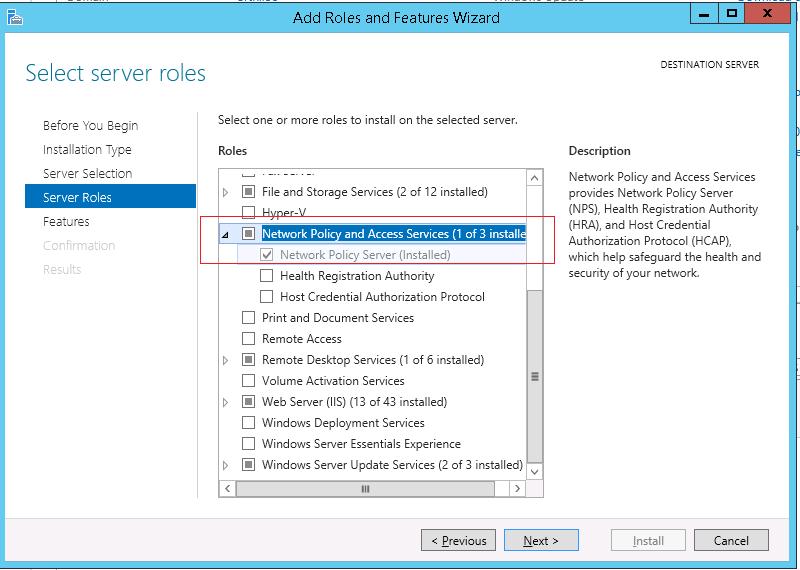

Отметьте Network Policy and Access Services.

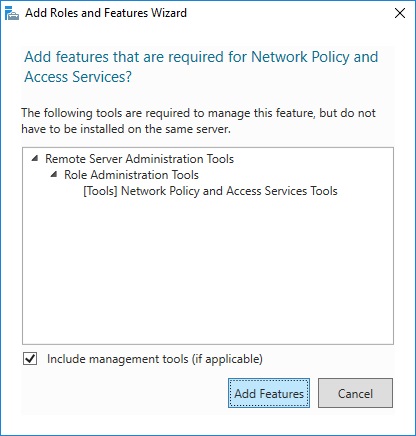

Потом «Add Features».

Щелкните “Install” и дождитесь окончания установки. Перезагрузки обычно не требуется.

Убедитесь, что установка прошла успешна, и нажмите “Close”.

На этом установка сервера NPS закончена.

Совет. Для ускорения установки роли, можно также воспользоваться PowerShell:

Install-WindowsFeature NPAS -IncludeManagementTools

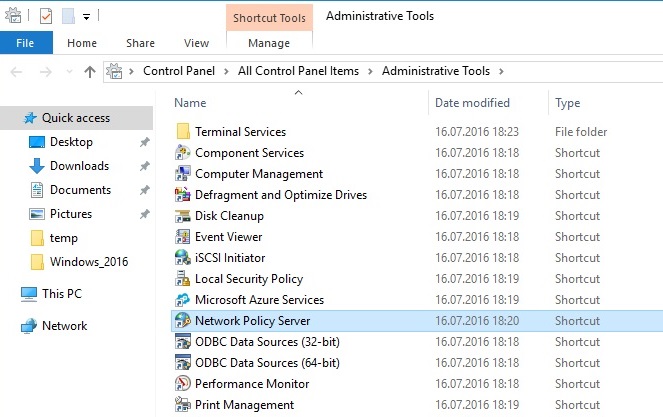

В “Administrative Tools” у вас должен появиться ярлык для консоли NPS.

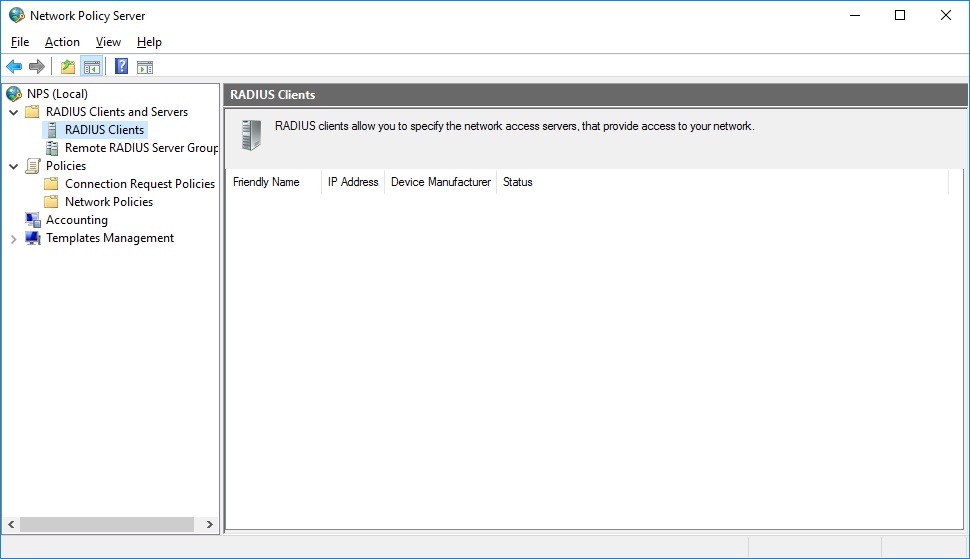

Видно, что настроенных клиентов RADIUS нет.

Переходим к следующему этапу – импорту настроек.

Импорт конфигурации RADIUS

Импорт настроек IAS можно сделать тремя способами:

• Через GUI консоли;

• Через команду netsh;

• Через PowerShell.

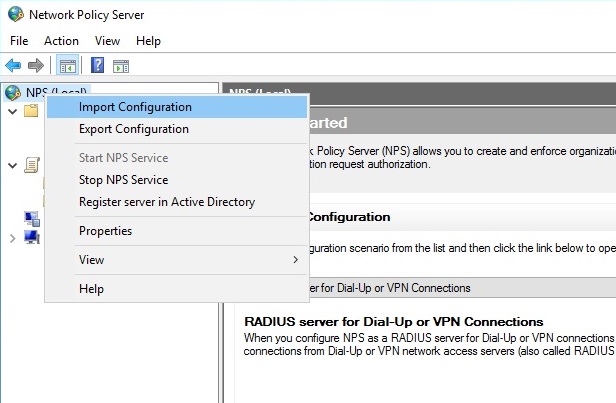

Для импорта через консоль щелкните правой кнопкой по NPS(local) и выберите “Import Configuration”. В диалоге укажите файл настроек RADIUS ias.txt, полученный на первом этапе.

Убедитесь, что импорт прошел успешно.

Заметьте, что логирование в SQL нужно будет настроить вручную. В данном примере SQL не использовался, поэтому настраивать не будем.

Примечание. Как уже упоминалось выше импортировать настройки Internet Authentication Service можно также через командную строку:

netsh nps import filename=”C:\temp\ias.txt”

или в PowerShell:

Import-Module NPS

Import-NpsConfiguration –Path C:\temp\ias.txt

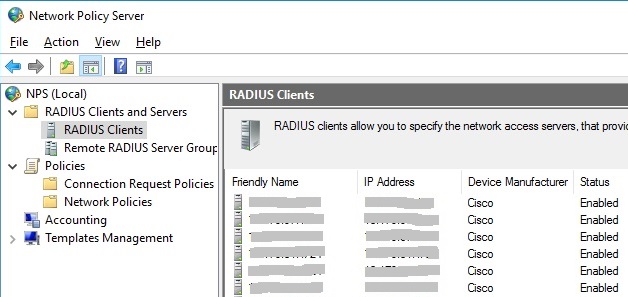

Проверьте, что все ваши клиенты RADIUS и политики появились в консоли NPS.

Убедитесь, что все политики доступа успешно импортировались. Также проверьте настройки протоколов проверки подлинности, особенно EAP, если использовался. Проверьте и настройте каталог для хранения логов и настройки Accounting.

Если сервер NPS в домене и будет выполнять проверку подлинности для доменных пользователей, то его нужно зарегистрировать в Active Directory. Естественно у вас должны быть права администратора домена для успешного выполнения этой операции. Фактически нужны права на добавление учетной записи компьютера с ролью Network Policy Server во встроенную группу безопасности “RAS and IAS Servers”.

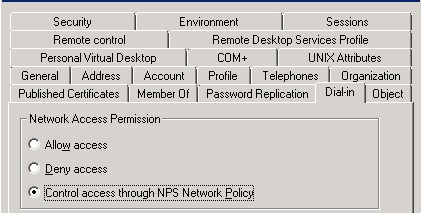

Сервер NPS будет проверять полномочия пользователей при подключении с помощью проверки сетевой политики и проверки наличия разрешений на вкладке Dial-in в свойствах учетных записей. Поэтому не забудьте дать права на подключение администраторам сети и включить их в группу, прописанную в сетевой политике NPS, иначе они не смогут авторизоваться на сетевых устройствах через RADIUS сервер.

Примечание. Зарегистрировать в AD можно также командой:

netsh ras add registeredserver

После регистрации в домене нужно рестартнуть службу Network Policy Server.

Примечание. Интересно, что имя службы фактически осталось прежнее – IAS, то есть поменялось только отображаемое имя.

Рестарт службы с помощью команды net.

На этом процесс миграции IAS закончен, теперь надо перенастроить сетевые коммутаторы на новый сервер RADIUS (или перебросить IP-адрес со старого сервера на новый), и проверить вход. Отлаживать процесс входа можно через логи сервера NPS и просмотр событий Windows.

Network Policy Server (NPS) allows you to create and enforce organization-wide network access policies for client health, connection request authentication, and connection request authorization.

In addition, you can use NPS as a Remote Authentication Dial-In User Service (RADIUS) proxy to forward connection requests to a server running NPS or other RADIUS servers that you configure in remote RADIUS server groups, NPS allows you to centrally configure and manage network access authentication, authorization, and client health policies with the following three features:

– RADIUS Server

– RADIUS Proxy

– Network Access Protection (NAP) policy server

This tutorial will explain to you how to install and configure Network Policy Server (NPS) on Windows Server 2016, Network Policy Server “NPS” in Windows Server2016 is used to create and enforce network access policies for client health, authentication, and authorization of connection requests, You configure the NPS as a Remote Authentication Dial-In User Service (RADIUS) server…. So let’s Installing the Network Policy on Windows Server 2016.

We are going to install Network Policy Server (NPS) by two different ways, let’s start with the first one:

Install Network Policy Server from Server Manager

1. Open Server Manager, and click on “Add roles and features”.

2. Click Next and skip the first page as it’s just text about “Add roles and features”.

3. Make sure that the selection is “Role-based or feature-based installation”.

4. Select your server that you want to install NPS role on it.

5. Check “Network policy and Access services” from the roles list.

6. Once you checked it, the wizard will prompt you to add its features, so click on “Add Features” then Next.

7. Just keep click on “Next” till you reach the confirmation page on this page you will click “Install”.

Now the installation is completed successfully, you just have to reboot your machine.

Install NPS by PowerShell

You can simply install any role by “PowerShell”, let’s figure how you can install NPS role.

1. Open “PowerShell” with your admin account.

2. Run the below command to search for NPS role.

Get-windowsfeature npas

3. As we found our mentioned role we will run the below command to install it.

Install-WindowsFeature -Name npas

4. The last output will inform you that the installation is done successfully.

Summary

After this tutorial, you should be able to know how you can install NPS role by two different ways, moreover “AvoidErrors” team will publish some tutorials about you can configure NPS role, if you have any inquiry please comment it below.

Для работы проектов iXBT.com нужны файлы cookie и сервисы аналитики.

Продолжая посещать сайты проектов вы соглашаетесь с нашей

Политикой в отношении файлов cookie

Сервер сетевой политики (Network Policy Server, NPS) — это важнейший компонент сетевой инфраструктуры, который позволяет администраторам централизованно управлять и применять политики доступа к сети.

NPS является реализацией корпорации Майкрософт протокола RADIUS (RADIUS — протокол AAA — аутентификации, авторизации и учета пользователей). Этот протокол широко используется для контроля доступом к сети.

Контроль доступа к корпоративной сети критически важен по нескольким причинам:

Безопасность данных — несанкционированный доступ может привести к краже или повреждению конфиденциальных данных. Контроль доступа защищает от взломов и кибератак.

Соблюдение нормативных требований — многие отраслевые стандарты (PCI DSS, HIPAA и др.) требуют строгого контроля доступа к сети.

Производительность сети — неконтролируемый трафик может перегрузить сеть и привести к сбоям. Контроль доступа оптимизирует использование пропускной способности.

Управляемость — отслеживание активности пользователей необходимо для понимания рабочих процессов, выставления счетов за услуги, решения спорных вопросов.

Таким образом, контроль доступа является фундаментом для построения защищенной, производительной и управляемой корпоративной сети.

RADIUS использует архитектуру «клиент-сервер». Клиент RADIUS (сетевые устройства типа беспроводных точек доступа) отправляет на RADIUS сервер запросы на проверку подлинности пользователя и разрешение доступа.

Протокол RADIUS выполняет три ключевые функции:

Аутентификация — проверка подлинности пользователя по логину и паролю. Гарантирует, что доступ к сети получают только авторизованные пользователи.

Авторизация — определяет права доступа пользователя — к каким сетевым сервисам и ресурсам разрешен доступ.

Учет — фиксирует информацию об активности авторизованных пользователей — объем переданных данных, длительность сессий, используемые ресурсы и т. д. Данные учета используются для построения отчетов, выставления счетов, в целях аудита и безопасности.

RADIUS сервер хранит в своей базе данных учетные записи пользователей и правила авторизации доступа. Это позволяет централизованно управлять политиками доступа к сети для всех подключенных устройств.

NPS выполняет функции RADIUS сервера в ОС семейства Windows Server 2022 и является ключевым компонентом для управления доступом к сети.

- Централизованная проверка подлинности пользователей и устройств

- Управление правилами авторизации доступа к сетевым ресурсам

- Применение и обеспечение соблюдения политик безопасности

- Ведение подробных журналов активности для аудита и учета

- Высокая масштабируемость и отказоустойчивость

- Поддержка стандартов RADIUS и RADIUS Proxy

- RADIUS сервер — обрабатывает и отвечает на запросы доступа от сетевых устройств

- RADIUS прокси — ретранслирует запросы на внешние RADIUS серверы (например, в случае распределенной сети)

- Сервер сетевых политик — централизованно управляет политиками доступа к сетевым ресурсам

Благодаря этому NPS является мощным и гибким инструментом для построения безопасной и масштабируемой инфраструктуры доступа к корпоративной сети.

Внедрение NPS дает компаниям следующие преимущества:

- Повышенная безопасность — централизованная проверка подлинности и авторизация пользователей на основе ролей

- Удобство администрирования — единая точка управления политиками доступа к ресурсам сети для всех пользователей и устройств

- Снижение затрат на ИТ-инфраструктуру — не нужно развертывать локальные серверы аутентификации для каждого филиала или подразделения

- Масштабируемость — способность NPS расти вместе с увеличением нагрузки на сеть и количества пользователей

- Соответствие стандартам — подробные журналы о действиях пользователей, возможность гранулированного разграничения доступа

- Совместимость — открытый стандарт RADIUS, интеграция со службами каталогов и с сетевым оборудованием различных производителей

- Отказоустойчивость — резервирование, балансировка нагрузки и автоматическое переключение между несколькими NPS серверами

Для обеспечения надежной работы решения на базе NPS рекомендуется придерживаться следующих практик:

- Разворачивать NPS на выделенных серверах, отдельно от других приложений

- Использовать отказоустойчивые конфигурации с резервированием для повышения доступности

- Применять ролевую модель администрирования (Операторы, Администраторы политик, Аудиторы журналов и т. д.)

- Регулярно анализировать журналы NPS, оперативно реагировать на инциденты Информационной Безопасности

- Периодически пересматривать политики безопасности, проверять неиспользуемые учетные записи

- Синхронизировать данные о пользователях и группах системы каталогов (Active Directory)

- Использовать принцип наименьших привилегий при назначении прав доступа

Соблюдение этих рекомендаций поможет максимально реализовать потенциал NPS для защиты и оптимизации доступа к корпоративной ИТ-инфраструктуре.

NPS является мощным инструментом для централизованного управления политиками безопасности и контроля доступа к корпоративной сети.

Решение позволяет повысить защищенность ИТ-инфраструктуры, упростить администрирование, снизить затраты, обеспечить масштабируемость и соответствие нормативным требованиям.

Гибкость политик NPS, подробные возможности аудита, открытые стандарты и совместимость делают его идеальным выбором для компаний, которым нужно надежно и эффективно управлять доступом к корпоративным информационным системам.

При обслуживании больших сетей системные администраторы часто сталкиваются с проблемами аутентификации на сетевом оборудовании. В частности, довольно сложно организовать нормальную работу нескольких сетевых администраторов под индивидуальными учетными записями на большом количестве оборудования (приходится вести и поддерживать в актуальном состоянии базу локальных учетных записей на каждом устройстве). Логичным решение было бы использовать для авторизации уже существующей базы учетных записей — Active Directory. В этой статье мы разберемся, как настроить доменную (Active Directory) аутентификацию на активном сетевом оборудовании (коммутаторы, маршрутизаторы).

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Содержание:

- Установка и настройка сервера с ролью Network Policy Server

- Настройка сетевого оборудования для работы с сервером RADUIS

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

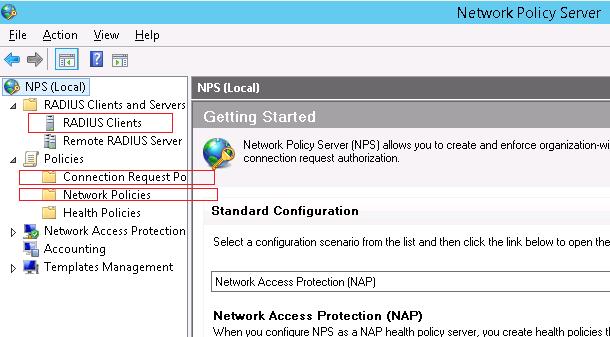

После окончания установки запустите mmc-консоль управления Network Policy Server. Нас интересуют три следующих раздела консоли:

- RADIUS Clients — содержит список устройств, которые могут аутентифицироваться на сервере

- Connection Request Policies – определяет типы устройств, которые могут аутентифицироваться

- Network Polices – правила аутентификации

Добавим нового клиента RADIUS (это будет коммутатор HP ProCurve Switch 5400zl), щелкнув ПКМ по разделу RADIUS Clients и выбрав New. Укажем:

- Friendly Name:sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (пароль/секретный ключ): пароль можно указать вручную (он должен быть достаточно сложным), либо сгенерировать с помощью специальной кнопки (сгенерированный пароль необходимо скопировать, т.к. в дальнейшем его придется указать на сетевом устройстве).

Отключим стандартную политику (Use Windows authentication for all users) в разделе Connection Request Policies, щелкнув по ней ПКМ и выбрав Disable.

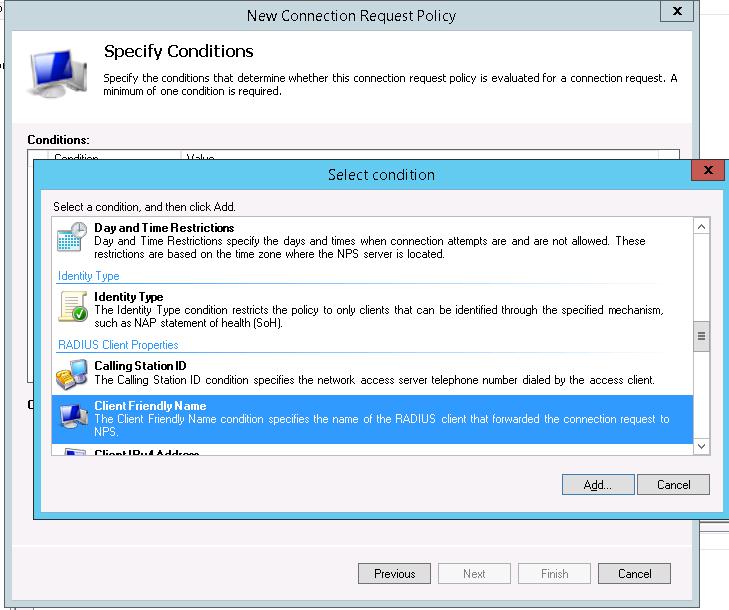

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

В качестве значения укажем sw-?. Т.е. условие будет применяться для всех клиентов RADIUS, начинающийся с символов :”sw-“. Жмем Next->Next-> Next, соглашаясь со всеми стандартными настройками.

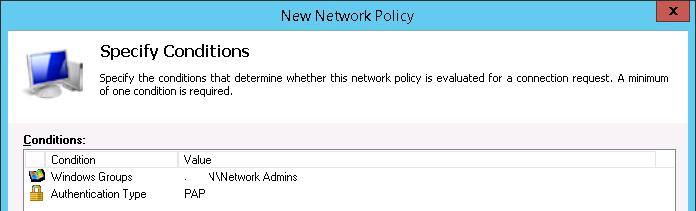

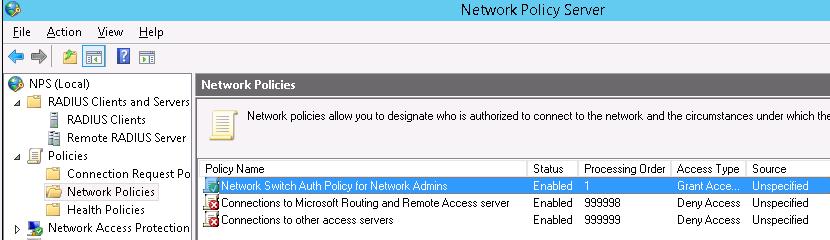

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

Далее в окне Configure Authentication Methods снимаем галки со всех типов аутентификации, кроме Unencrypted authentication (PAP. SPAP).

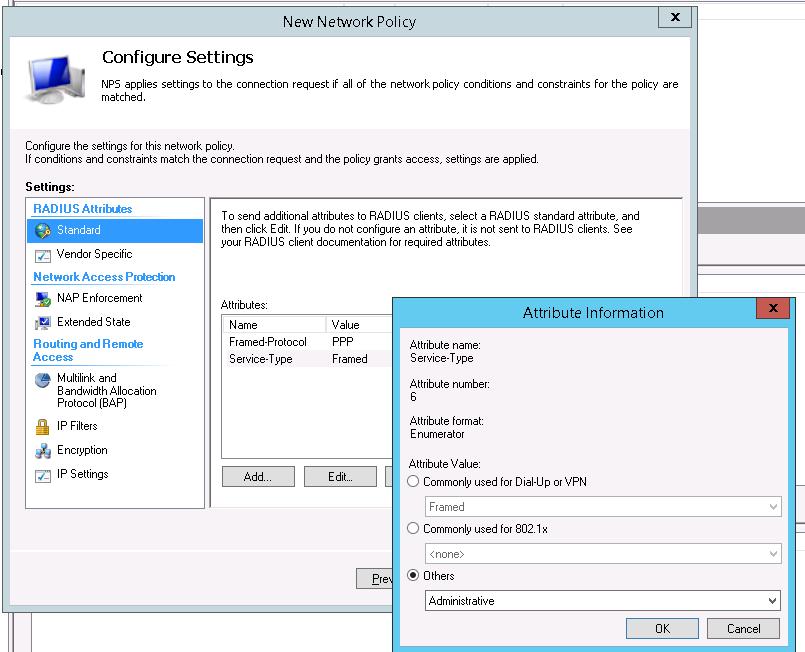

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

В остальных случаях соглашаемся со стандартными настройками и завершаем работу с мастером.

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

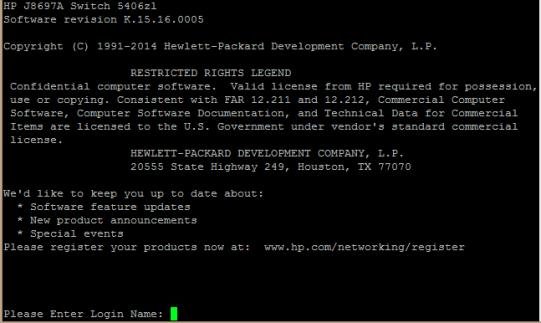

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

aaa authentication console enable radius local aaa authentication telnet login radius local aaa authentication telnet enable radius local aaa authentication ssh login radius local aaa authentication ssh enable radius local aaa authentication login privilege-mode radius-server key YOUR-SECRET-KEY radius-server host 10.10.10.44 YOUR-SECRET-KEY auth-port 1645 acct-port 1646 radius-server host 10.10.10.44 auth-port 1645 radius-server host 10.10.10.44 acct-port 1646

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

aaa authentication telnet login radius local aaa authentication telnet enable radius local

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Для коммутатора Cisco конфигурация, предполагающая использование доменных учетных записей для аутентификации и авторизации, может выглядеть так:

Примечание. В зависимости от модели сетевого оборудования Cisco и версии IOS конфигурация может несколько отличаться.

aaa new-model radius-server host 10.10.10.44 auth-port 1645 acct-port 1646 key YOUR-SECRET-KEY aaa authentication login default group radius local aaa authorization exec default group radius local ip radius source-interface Vlan421 line con 0 line vty 0 4 line vty 5 15

Примечание. В такой конфигурации для аутентификации сначала используется сервер RADIUS, а если он не доступен – локальная учетная запись.

Для Cisco ASA конфигурация будет выглядеть так:

aaa-server RADIUS protocol radius aaa-server RADIUS host 10.10.10.44 key YOUR-SECRET-KEY radius-common-pw YOUR-SECRET-KEY aaa authentication telnet console RADIUS LOCAL aaa authentication ssh console RADIUS LOCAL aaa authentication http console RADIUS LOCAL aaa authentication http console RADIUS LOCAL

Совет. Если что то-не работает, проверьте:

- Совпадают ли секретные ключи на сервере NPS и коммутаторе (для теста можно использоваться простой пароль).

- Указан ли правильный адрес NPS сервера в конфигурации. Пингуется ли он?

- Не блокируют ли межсетевые экраны порты 1645 и 1646 между коммутатором и сервером?

- Внимательно изучите логи NPS сервера