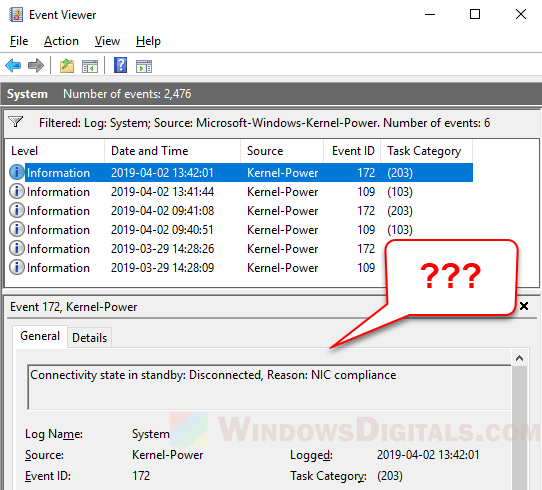

If you encounter sudden shutdowns or restarts unexpectedly (and repeatedly) on your PC, and find an event log with ID 172 and Task Category 203, which says “Connectivity state in standby: Disconnected, Reason: NIC compliance“, you might be wondering what it really means. This event log can show up on different versions of Windows, like Windows 11, Windows 10, and various Windows Server editions.

This error basically means that your network interface card (NIC) has lost its connection while your system was in sleeping state. It looks like a network issue, but it’s usually a sign of more serious problems like hardware issues or conflicts between drivers. This guide will try to list out all possible causes of the issue and what you can do to fix it.

What does “Connectivity state in standby: Disconnected, Reason: NIC compliance” mean?

The “Connectivity state in standby: Disconnected, Reason: NIC compliance” event usually shows up in the Windows Event Viewer. This event is linked with Event ID 172 and Task Category 203, and basically means there’s an issue with the network interface controller (NIC) that happens when your system is in a low-power state or standby mode.

People usually come across this event during heavy use like gaming or running demanding apps. It can cause the system to shut down or restart unexpectedly, sometimes without the usual blue screen that indicates a crash.

This situation can be quite worrying because it doesn’t give you much to go on for troubleshooting. However, the event log does give you a starting point for figuring out what’s wrong.

Also see: The system has rebooted without cleanly shutting down first

What could be the cause of the issue?

Finding out why the “Connectivity state in standby: Disconnected, Reason: NIC compliance” event happens involves carefully checking different parts of your system. Based on what users who have faced the same problem say, several things might be causing this issue.

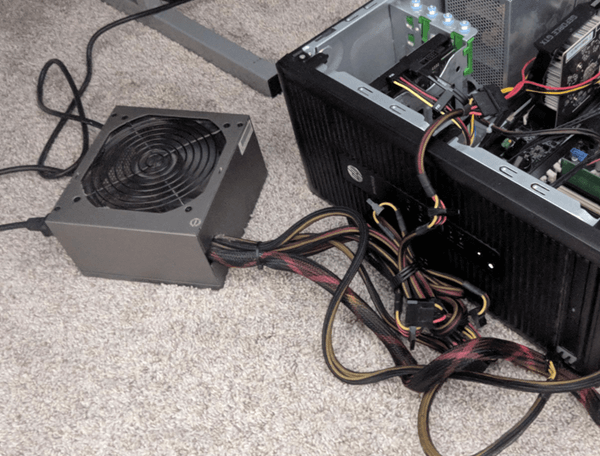

- If your PSU is close to failing, it might suddenly stop supplying power and cause your system to restart. This is more likely if the PSU can’t handle the high power needs when you play some very intensive games or do other heavy tasks.

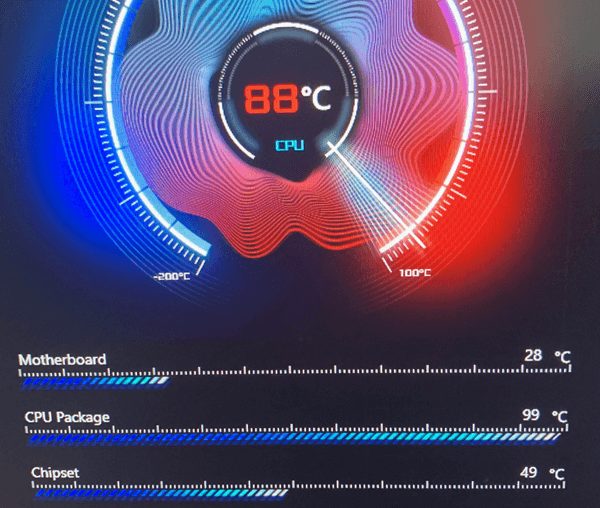

- If your system gets too hot, it might shut down to prevent damage.

- Old or faulty drivers, especially for your network or sound, can make your system unstable. Some people have fixed the problem by simply updating their Wi-Fi adapter drivers or turning off conflicting sound devices.

- The issue mentions a problem with network connectivity, so a faulty or not compatible network interface card (NIC), whether it’s built-in or an add-on Wi-Fi card, could be the culprit.

- Sometimes, bugs in the OS itself can mess up how it handles network connections when asleep, and cause the logged event.

Linked issue: Computer Restarts Randomly in Windows 11 (Fix)

How to find out what’s wrong and fix the problem?

If your computer is having unexpected shutdowns and the event log says “Connectivity state in standby: Disconnected, Reason: NIC compliance,” the following are some steps to figure out and maybe fix the issue.

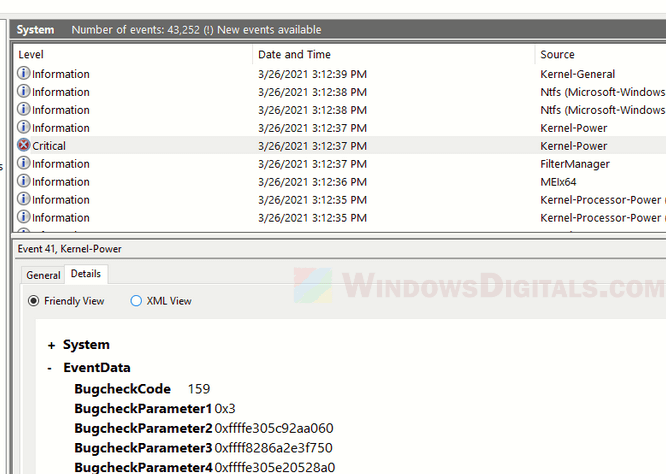

- Start by checking the Windows Event Viewer for other critical events around the time your system shut down. Look for patterns or events that happen over and over, which could point to a specific problem.

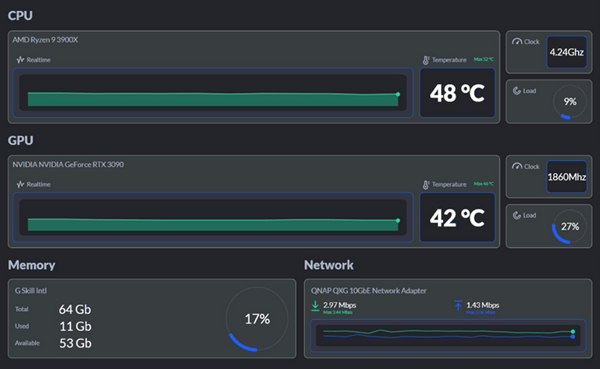

- Use software to watch the temperatures of your CPU, GPU, and other parts during normal and heavy use. If things get too hot, it could mean you need better cooling or that a part is about to fail.

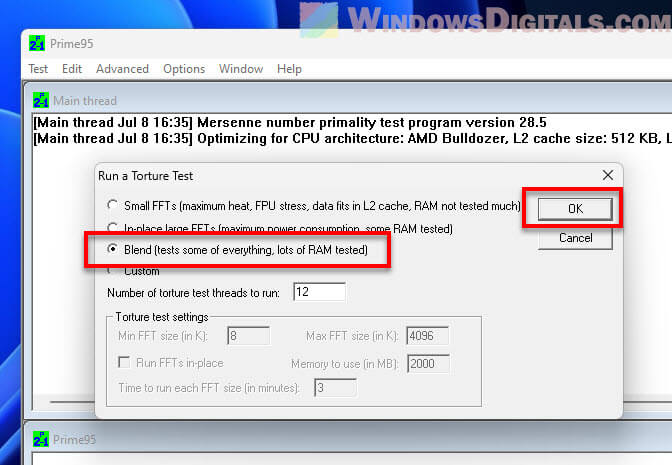

- Use tools like Memtest86+ to check your memory, and software like Prime95 or FurMark to stress-test your CPU and GPU. This helps find out if there are any failures or overheating issues.

- Check your power supply or replace it if you think it’s failing. Make sure any new PSU has enough power for what your system needs.

- Better cooling can help a lot. Clean any dust, make sure all fans are working, and use good thermal paste on your CPU.

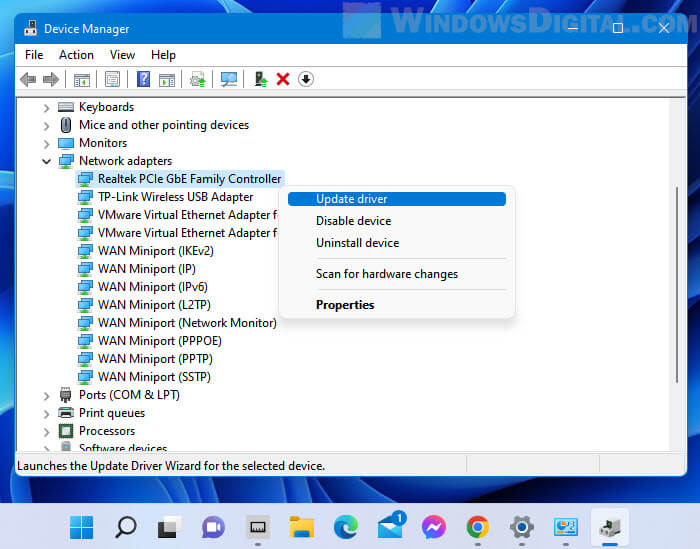

- Make sure all your drivers are up to date, especially for your GPU and motherboard. You can completely uninstall GPU drivers using tools like DDU and then reinstall it. Also, check for any BIOS updates from your motherboard manufacturer.

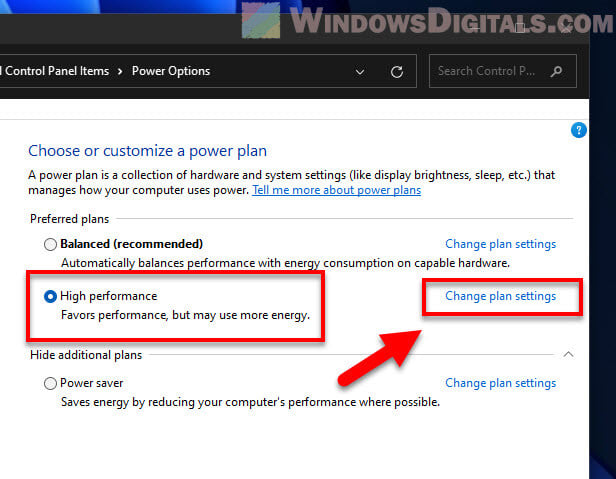

- Change your system’s power settings so that your hardware doesn’t go to sleep, and consider using a High-Performance power plan instead.

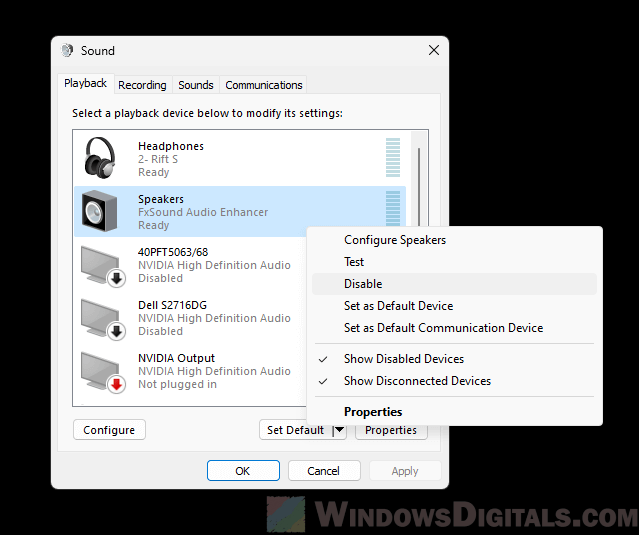

- Turn off any sound devices you’re not using in the Control Panel’s “Sound” settings. This can help avoid conflicts that might shut down your PC.

- Sometimes, just taking out and putting back components like RAM, GPUs, and even the CPU can fix issues caused by bad connections or dust.

- If nothing else works, try swapping out parts like RAM, GPUs, or network cards with known good ones to see if hardware is causing the problem.

Related resource: Windows PC Turns On By Itself After Shutdown

Always make sure you’ve backed up your important data before making changes, like changing hardware or updating things, to avoid losing it if something goes really wrong. If you can’t fix the issue yourself, you should try to get help from a pro or go to your hardware parts’ manufacturer if it is still under warranty.

На чтение2 мин

Опубликовано

Обновлено

Каждый компьютерный пользователь сталкивался с проблемами, связанными с сетевыми подключениями. Одной из таких проблем является низкая скорость передачи данных или постоянные прерывания подключения. Чтобы решить эти проблемы, разработчики операционной системы Windows 10 внедрили функцию NIC Compliance.

NIC Compliance (Network Interface Controller Compliance) — это особая функция операционной системы Windows 10, которая обеспечивает оптимальную работу сетевого интерфейса компьютера. Это полезное и удобное решение, которое помогает улучшить качество и скорость передачи данных между компьютером и сетью.

В Windows 10 NIC Compliance включен по умолчанию и автоматически оптимизирует настройки сетевых подключений. Однако, в некоторых случаях может потребоваться настроить эту функцию вручную для достижения лучших результатов. Для этого необходимо установить определенные настройки сетевой карты и соблюсти рекомендации Microsoft.

Использование NIC Compliance в Windows 10 может значительно снизить проблемы с сетевыми подключениями. Благодаря оптимизированным настройкам сетевого интерфейса, пользователи получат более стабильное и быстрое соединение, что особенно важно при подключении к сети Интернет. Ознакомьтесь с руководством по настройке NIC Compliance Windows 10, чтобы улучшить производительность вашего компьютера.

Что такое NIC Compliance Windows 10?

Windows 10 предоставляет поддержку различных типов сетевых интерфейсов, включая Ethernet, Wi-Fi, Bluetooth и другие. Разработчики операционной системы определяют определенный набор стандартов и требований, которым должны соответствовать производители сетевых карт, чтобы гарантировать их совместимость и корректную работу с операционной системой.

NIC Compliance Windows 10 включает в себя различные аспекты, такие как:

| Требования | Описание |

|---|---|

| Драйверы | Производители сетевых карт должны предоставить драйверы, специально разработанные для операционной системы Windows 10. Драйверы должны быть подписаны и сертифицированы Microsoft, чтобы обеспечить безопасность и стабильность работы. |

| Функциональность | Сетевая карта должна поддерживать все необходимые функции и возможности, предоставляемые операционной системой Windows 10. Это может включать поддержку высоких скоростей передачи данных, поддержку сетевых протоколов и технологий, таких как IPv6, VPN, WPA2, etc. |

| Совместимость и стабильность | Сетевая карта должна быть полностью совместима с операционной системой Windows 10 и не вызывать конфликтов или сбоев работы системы. Она должна быть стабильной и надежной при работе с различными сетевыми условиями. |

При выборе сетевой карты для использования с операционной системой Windows 10 необходимо обратить внимание на ее NIC Compliance. Это гарантирует, что она будет работать корректно и эффективно в сетевой инфраструктуре Windows 10, предоставлять все необходимые функциональные возможности и обеспечивать стабильную сетевую связь.

Содержание

- Необходимость соблюдения NIC для Windows 10

- Основные понятия

- Математические модели

- Применение теории вероятностей

- Как проверить и обновить Nic compliance в Windows 10?

Необходимость соблюдения NIC для Windows 10

Теория вероятностей изучает случайные события и математические модели для их описания и анализа. Она основывается на предположении, что случайные явления имеют некоторую вероятность возникновения, которую можно измерить и предсказать.

Основные понятия

Вероятность — это числовая характеристика, отражающая степень возможности наступления какого-либо события. Обычно вероятность выражается числом от 0 до 1, где 0 обозначает полную невозможность, а 1 — полную достоверность.

Случайное событие — это событие, которое может произойти или не произойти при определенных условиях. Примерами случайных событий могут быть выпадение определенной стороны монеты или появление определенной карты из колоды.

Математические модели

Для анализа случайных событий и вычисления вероятностей используются различные математические модели. Наиболее распространенными из них являются:

- Классическая модель — основана на принципе равновозможности и предполагает, что все возможные исходы имеют одинаковую вероятность. Например, при подбрасывании правильной монеты вероятность выпадения орла или решки составляет 1/2.

- Статистическая модель — используется при анализе статистических данных и основана на наблюдении частоты появления того или иного события. Например, при определении вероятности выпадения определенного числа на игральной кости.

- Аксиоматическая модель — основана на аксиоматической системе, которая задает определенные правила и условия для вычисления вероятностей.

Применение теории вероятностей

Теория вероятностей находит применение в различных областях, таких как:

- Статистика — исследование случайных явлений и их вероятностных свойств.

- Физика — описание событий на микроуровне, таких как распад атомов или движение частиц.

- Финансы — оценка рисков и вероятностей при принятии финансовых решений.

- Информатика — разработка алгоритмов и моделей для анализа случайных данных.

Теория вероятностей является одной из важнейших областей математики и науки в целом. Она позволяет анализировать случайные события, прогнозировать их вероятности и применять полученные знания в различных отраслях исследований.

Как проверить и обновить Nic compliance в Windows 10?

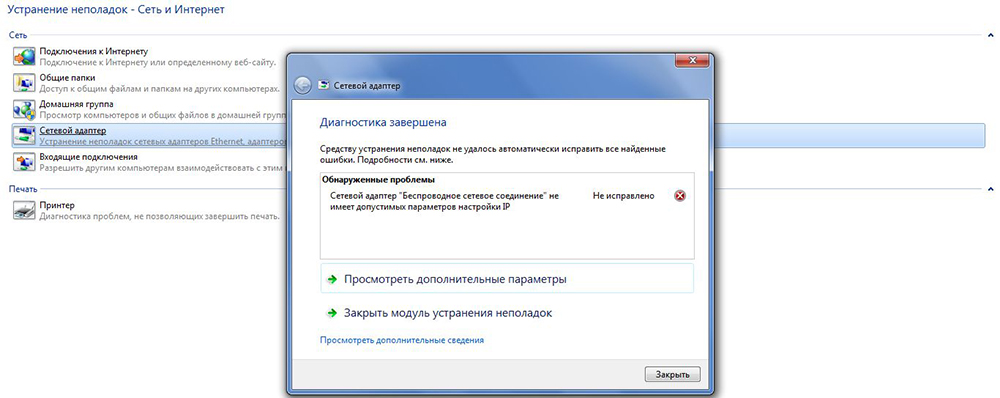

Если у вас возникают проблемы с сетевыми соединениями или соединениями по проводу на вашем компьютере с Windows 10, причина может быть в неправильно настроенных драйверах сетевого адаптера или несоответствии сетевого интерфейсного контроллера (NIC) требованиям безопасности (Nic compliance). В этом случае важно проверить и обновить Nic compliance на вашей системе.

Чтобы проверить и обновить Nic compliance в Windows 10, можно выполнить следующие шаги:

- Проверьте драйвер сетевого адаптера: Откройте «Диспетчер устройств» (нажмите правой кнопкой мыши на кнопку «Пуск» и выберите «Диспетчер устройств»). Разверните раздел «Сетевые адаптеры» и найдите сетевой адаптер, который вы хотите проверить. Щелкните правой кнопкой мыши на нем и выберите «Свойства». Во вкладке «Драйвер» вы можете проверить версию и обновить драйвер, если требуется. Если вы не знаете, где найти последний драйвер, рекомендуется посетить веб-сайт производителя вашего компьютера или сетевого адаптера и скачать последнюю версию драйвера.

- Проверьте Nic compliance: Чтобы проверить соблюдение требований безопасности Nic compliance, вам понадобится инструмент командной строки «Device Health Attestation» (DHA). Откройте командную строку, нажав правой кнопкой мыши на кнопку «Пуск» и выберите «Командная строка» или «Windows PowerShell» (в режиме администратора). Введите команду «dhaclient /forcehealthcheck», чтобы выполнить проверку. Если ваша система не соответствует требованиям Nic compliance, вам может потребоваться обновить систему и применить соответствующие настройки безопасности.

Обратите внимание, что проверка и обновление Nic compliance в Windows 10 может потребовать прав администратора. Если у вас нет необходимых прав доступа, обратитесь к администратору системы или владельцу компьютера для получения помощи.

Важно регулярно проверять и обновлять Nic compliance в Windows 10, чтобы поддерживать безопасность и стабильность сетевых соединений. Следуйте указанным выше шагам, чтобы избежать проблем с сетевыми соединениями и обеспечить безопасность вашей системы.

Device Compliance settings for Windows 10 and later in Intune

This article lists and describes the different compliance settings you can configure on Windows 10 and later devices in Intune. As part of your mobile device management (MDM) solution, use these settings to require BitLocker, set a minimum and maximum operating system, set a risk level using Microsoft Defender for Endpoint, and more.

This feature applies to:

As an Intune administrator, use these compliance settings to help protect your organizational resources. To learn more about compliance policies, and what they do, see get started with device compliance.

Before you begin

Create a compliance policy. For Platform, select Windows 10 and later.

Device Health

Windows Health Attestation Service evaluation rules

Require BitLocker:

Windows BitLocker Drive Encryption encrypts all data stored on the Windows operating system volume. BitLocker uses the Trusted Platform Module (TPM) to help protect the Windows operating system and user data. It also helps confirm that a computer isn’t tampered with, even if its left unattended, lost, or stolen. If the computer is equipped with a compatible TPM, BitLocker uses the TPM to lock the encryption keys that protect the data. As a result, the keys can’t be accessed until the TPM verifies the state of the computer.

Require Secure Boot to be enabled on the device:

The Require Secure Boot to be enabled on the device setting is supported on some TPM 1.2 and 2.0 devices. For devices that don’t support TPM 2.0 or later, the policy status in Intune shows as Not Compliant. For more information on supported versions, see Device Health Attestation.

Require code integrity:

Code integrity is a feature that validates the integrity of a driver or system file each time it’s loaded into memory.

Device Properties

Operating System Version

To discover build versions for all Windows 10 Feature Updates and Cumulative Updates (to be used in some of the fields below), see Windows 10 release information. Be sure to include the 10.0. prefix before the build numbers, as the following examples illustrate.

Microsoft Windows [Version 10.0.17134.1]

When a device has an earlier version than the OS version you enter, it’s reported as noncompliant. A link with information on how to upgrade is shown. The end user can choose to upgrade their device. After they upgrade, they can access company resources.

Microsoft Windows [Version 10.0.17134.1]

When a device is using an OS version later than the version entered, access to organization resources is blocked. The end user is asked to contact their IT administrator. The device can’t access organization resources until the rule is changed to allow the OS version.

Minimum OS required for mobile devices:

Enter the minimum allowed version, in the major.minor.build number format.

When a device has an earlier version that the OS version you enter, it’s reported as noncompliant. A link with information on how to upgrade is shown. The end user can choose to upgrade their device. After they upgrade, they can access company resources.

Maximum OS required for mobile devices:

Enter the maximum allowed version, in the major.minor.build number.

When a device is using an OS version later than the version entered, access to organization resources is blocked. The end user is asked to contact their IT administrator. The device can’t access organization resources until the rule is changed to allow the OS version.

Valid operating system builds:

Specify a list of minimum and maximum operating system builds. Valid operating system builds provides additional flexibility when compared against minimum and maximum OS versions. Consider a scenario where minimum OS version is set to 10.0.18362.xxx (Windows 10 1903) and maximum OS version is set to 10.0.18363.xxx (Windows 10 1909). This configuration can allow a Windows 10 1903 device that doesn’t have recent cumulative updates installed to be identified as compliant. Minimum and maximum OS versions might be suitable if you have standardized on a single Windows 10 release, but might not address your requirements if you need to use multiple builds, each with specific patch levels. In such a case, consider leveraging valid operating system builds instead, which allows multiple builds to be specified as per the following example.

Example:

The following table is an example of a range for the acceptable operating systems versions for different Windows 10 releases. In this example, three different Feature Updates have been allowed (1809, 1909 and 2004). Specifically, only those versions of Windows and which have applied cumulative updates from June to September 2020 will be considered to be compliant. This is sample data only. The table includes a first column that includes any text you want to describe the entry, followed by the minimum and maximum OS version for that entry. The second and third columns must adhere to valid OS build versions in the major.minor.build.revision number format. After you define one or more entries, you can Export the list as a comma-separated values (CSV) file.

| Description | Minimum OS version | Maximum OS version |

|---|---|---|

| Win 10 2004 (Jun-Sept 2020) | 10.0.19041.329 | 10.0.19041.508 |

| Win 10 1909 (Jun-Sept 2020) | 10.0.18363.900 | 10.0.18363.1110 |

| Win 10 1809 (Jun-Sept 2020) | 10.0.17763.1282 | 10.0.17763.1490 |

Configuration Manager Compliance

Applies only to co-managed devices running Windows 10 and later. Intune-only devices return a not available status.

System Security

Password

Require a password to unlock mobile devices:

Simple passwords:

Password type:

Choose the type of password or PIN required. Your options:

When set to Alphanumeric, the following settings are available:

Password complexity:

Your options:

The Alphanumeric password policies can be complex. We encourage administrators to read the CSPs for more information:

Minimum password length:

Enter the minimum number of digits or characters that the password must have.

Maximum minutes of inactivity before password is required:

Enter the idle time before the user must reenter their password.

Password expiration (days):

Enter the number of days before the password expires, and they must create a new one, from 1-730.

Number of previous passwords to prevent reuse:

Enter the number of previously used passwords that can’t be used.

Require password when device returns from idle state (Mobile and Holographic):

When the password requirement is changed on a Windows desktop, users are impacted the next time they sign in, as that’s when the device goes from idle to active. Users with passwords that meet the requirement are still prompted to change their passwords.

Encryption

Encryption of data storage on a device:

This setting applies to all drives on a device.

The Encryption of data storage on a device setting generically checks for the presence of encryption on the device, more specifically at the OS drive level. Currently, Intune supports only the encryption check with BitLocker. For a more robust encryption setting, consider using Require BitLocker, which leverages Windows Device Health Attestation to validate Bitlocker status at the TPM level.

Device Security

Firewall:

If the device immediately syncs after a reboot, or immediately syncs waking from sleep, then this setting may report as an Error. This scenario might not affect the overall device compliance status. To re-evaluate the compliance status, manually sync the device.

Trusted Platform Module (TPM):

Antivirus:

Antispyware:

Defender

The following compliance settings are supported with Windows 10 Desktop.

Microsoft Defender Antimalware:

By default, no version is configured.

Microsoft Defender Antimalware security intelligence up-to-date:

Controls the Windows Security virus and threat protection updates on the devices.

Real-time protection:

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint rules

Require the device to be at or under the machine risk score:

Use this setting to take the risk assessment from your defense threat services as a condition for compliance. Choose the maximum allowed threat level:

To set up Microsoft Defender for Endpoint as your defense threat service, see Enable Microsoft Defender for Endpoint with Conditional Access.

Windows Holographic for Business

Windows Holographic for Business uses the Windows 10 and later platform. Windows Holographic for Business supports the following setting:

To verify device encryption on the Microsoft HoloLens, see Verify device encryption.

Surface Hub

Surface Hub uses the Windows 10 and later platform. Surface Hubs are supported for both compliance and Conditional Access. To enable these features on Surface Hubs, we recommend you enable Windows 10 automatic enrollment in Intune (requires Azure Active Directory (Azure AD)), and target the Surface Hub devices as device groups. Surface Hubs are required to be Azure AD joined for compliance and Conditional Access to work.

Special consideration for Surface Hubs running Windows 10 Team OS:

Surface Hubs that run Windows 10 Team OS do not support the Microsoft Defender for Endpoint and Password compliance policies at this time. Therefore, for Surface Hubs that run Windows 10 Team OS set the following two settings to their default of Not configured:

In the category Password, set Require a password to unlock mobile devices to the default of Not configured.

In the category Microsoft Defender for Endpoint, set Require the device to be at or under the machine risk score to the default of Not configured.

Источник

Connectivity state in standby: Disconnected, Reason: NIC compliance

I have been having a problem with my system restarting randomly

in event viewer the event was as stated

The system has rebooted without cleanly shutting down first. This error could be caused if the system stopped responding, crashed, or lost power unexpectedly.

Event viewer also tells me the reason as well

Connectivity state in standby: Disconnected, Reason: NIC compliance Kernel-Power 172

| [ Name] | Microsoft-Windows-Kernel-Power |

| Keywords | 0x8000000000000404 |

I am hoping I have given enough information and look forward to a reply Replies (7) Hi and thanks for reaching out. My name is William. I’m a Windows technical expert. I’ll be happy to help you out today. When you say the computer is restarting, is it logging off before this or does it happen abruptly, present you with a blue screen and a hexadecimal stop code? 1 person found this reply helpful Was this reply helpful? Sorry this didn’t help. Great! Thanks for your feedback. How satisfied are you with this reply? Thanks for your feedback, it helps us improve the site. Источник Сетевой адаптер не имеет допустимых параметров настройки IP в Windows 10

IP помогает компьютеру идентифицировать себя в сети, к которой он пытается подключиться. Если возникает проблема, в которой говорится, что у интернета нет допустимой IP-конфигурации, значит, с сетевой платой (NIC) что-то не так. Почему возникает проблема?Сетевая карта подключается к роутеру через кабель Ethernet. Проблема появляется, если не удается получить действующий IP, который необходим компьютеру для связи с устройством и работы в сети. Как только определенный маршрутизатор/адаптер выходит из строя или неправильного назначается IP-адрес, возникает ошибка.

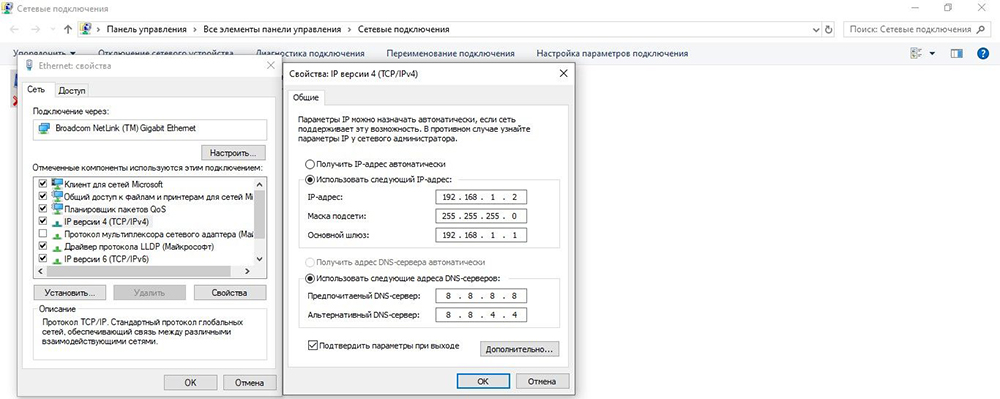

К сожалению, встроенное средство поиска и устранения неполадок Windows помогает только определить эту проблему, но не предлагает решений – пользователь должен исправить конфигурацию вручную. Проблема может быть вызвана несколькими причинами, такими как неисправная сеть со стороны провайдера, устаревшие драйверы, неправильные настройки, просроченные кэшированные файлы, отключенные службы Windows и т.п. Представленные ниже способы позволяют устранить различные проблемы, связанные с настройкой адреса IP. Но рекомендуется выполнять следующие шаги в точном порядке. Важно! Прежде чем использовать какой-либо метод, сначала необходимо перезагрузить компьютер. Иногда простой ребут системы помогает избавиться от самых досадных ошибок. Проверка настроек NICРоутер обычно назначает IP-адрес автоматически, что является предпочтительным параметром, если не был выбран другой вариант. В этом случае все равно следует сначала установить его в автоматический режим, после подключения проверить свойства интернета на предмет правильных настроек и заново настроить его вручную. Второй вариант – настроить параметры вручную. Например, для IP задать адрес 192.168.1.2 (если локальный IP-адрес роутера 192.168.1.1, ввести 192.168.1.x, где x – от 2 до 253), для маски – 255.255.255.0, для шлюза – 192.168.1.1, для DNS – 8.8.8.8 и 8.8.4.4. Затем осуществить ребут системы.

Важно! IP-адреса могут немного отличаться, поэтому обязательно нужно подключить другой компьютер к интернету и проверить его состояние. Перезагрузка роутера и проверка кабеля EthernetНеобходимо выключить устройство и подождать 5 минут, а затем снова включить его и подождать еще несколько минут, пока система загрузится. Как только это будет сделано, пользователь должен проверить, работает ли маршрутизатор сейчас и имеет ли правильную конфигурацию (в админ-панели).

Если интернет по-прежнему не работает, стоит попробовать подключить другой кабель Ethernet, затем – компьютер к другому роутеру. Если такая же проблема есть и с другим устройством, нужно заменить NIC. Если соединение работает – купить новый маршрутизатор, но прежде следует попробовать восстановить заводские настройки (инструкция по сбросу представлена в руководстве производителя). Еще одна важная диагностика – проверить, могут ли другие девайсы подключаться к интернету. Если могут, скорее всего, проблема в самом компьютере. Также нужно убедиться, что все кабели правильно подключены не только к ПК, но и маршрутизатору. При подсоединении Ethernet-провода должен быть характерный щелчок, а мигание индикатора на устройстве означает, что кабель подключен правильно. Сброс настроек сетиВ ряде случаев настройки интернета могут устареть или вступить в конфликт с существующей сетью. Сбросив DNS-сервер и сокет, можно повторно инициализировать процедуру подключения. Важно! Если команда «netsh int ip reset c:resetlog.txt» не работает, можно использовать просто «netsh int ip reset». Как только ПК включится, необходимо открыть Панель управления: Удаление и переустановка NICНужно перейти в Диспетчер устройств: Если автопереустановка не решает проблему, следует сделать это в ручном режиме, используя последнюю версию драйвера, скачанную с официального сайта производителя. Отключение IPv6Как правило, компьютер настроен на использование типа подключения IPv4. Но возможно, что конфигурации были автоматически перенастроены для работы в IPv6. Это может вызвать конфликт с подключением и помешать правильной работе Ethernet-подключения. Отключение NIC отладки ядра MicrosoftЕсли на ПК была установлена определенная плата в дополнение к NIC по умолчанию, они могут мешать друг другу и правильной работе Ethernet-соединения. Назначение MAC-адресаNIC получает MAC-адрес, чтобы установить интернет-соединение с роутером. Если адрес введен неправильно, это мешает устройству подключиться. Поэтому на данном этапе следует вручную установить MAC-адрес. Включение DHCPDHCP автоматически определяет и назначает параметры сети на компьютере. Поэтому, если опция отключена, конфигурации могут применяться неправильно, что вызывает ошибку. Проверка адреса петли (loopback address)Адрес обратной связи – это специальный IP (127.0. 0.1) для использования при тестировании адаптера. Соответствует программному интерфейсу обратной связи NIC, с которым не связано аппаратное обеспечение, и не требует физического подключения к сети. Если IP-адрес был успешно проверен, значит, на компьютере должна работать сеть, и проблема, скорее всего, связана с неправильной конфигурацией программного обеспечения. Отключение настроек управления питаниемВ некоторых ПК есть специальные опции энергосбережения, которые часто отключают определенные функции для экономии энергии. Если опция энергосбережения включена, это может мешать правильной работе платы. Включение NIC через BIOSПо умолчанию плата уже должна быть включена на компьютере. Если ОС Windows сообщает, что интернет не работает, можно попробовать повторно включить ее в BIOS. Теперь Windows автоматически определит драйвер, и интернет должен работать нормально. Источник Windows 10 и соответствие требованиям к конфиденциальности: Windows 10 & Privacy Compliance:

|

| Функция/параметр Feature/Setting | Описание Description | Вспомогательное содержимое Supporting Content | заявлением о конфиденциальности. Privacy Statement |

|---|---|---|---|

| Диагностические данные Diagnostic Data | заявлением о конфиденциальности. Privacy Statement | ||

| Диагностика рукописного ввода и ввода с клавиатуры Inking and typing diagnostics | Корпорация Майкрософт собирает дополнительные данные рукописного ввода и диагностические данные ввода с клавиатуры, чтобы улучшить распознавание и возможности подсказок для приложений и служб, работающих под управлением Windows. Microsoft collects optional inking and typing diagnostic data to improve the language recognition and suggestion capabilities of apps and services running on Windows. | Подробнее Learn more | заявлением о конфиденциальности. Privacy Statement |

| Речь Speech | Используйте свой голос для диктовки и общения с Кортаной и в других приложениях, использующих распознавание речи на основе облачных технологий Windows. Use your voice for dictation and to talk to Cortana and other apps that use Windows cloud-based speech recognition. Корпорация Майкрософт собирает голосовые данные для улучшения работы голосовых служб. Microsoft collects voice data to help improve speech services. | Подробнее Learn more | заявлением о конфиденциальности. Privacy Statement |

| Расположение Location | Используйте основанные на местоположении возможности, такие как маршруты и прогноз погоды. Get location-based experiences like directions and weather. Разрешите Windows и приложениям запрашивать ваше местоположение и разрешите Майкрософт использовать данные о вашем местоположении для улучшения служб поиска. Let Windows and apps request your location and allow Microsoft to use your location data to improve location services. | Подробнее Learn more | заявлением о конфиденциальности. Privacy Statement |

| Поиск устройства Find my device | Используйте данные о расположении устройства для поиска устройства в случае потери. Use your device’s location data to help you find your device if you lose it. | Подробнее Learn more | заявлением о конфиденциальности. Privacy Statement |

| Индивидуальные возможности Tailored Experiences | Корпорация Майкрософт предлагает вам индивидуальные возможности на основе диагностических данных, выбранных вами для отправки. Let Microsoft offer you tailored experiences based on the diagnostic data you choose to send. Индивидуальные возможности включают персонализированные советы, реклама и рекомендации по улучшению качества продуктов и услуг Майкрософт в соответствии с вашими потребностями. Tailored experiences include personalized tips, ads, and recommendations to enhance Microsoft products and services for your needs. | Подробнее Learn more | заявлением о конфиденциальности. Privacy Statement |

| Идентификатор получателя рекламы Advertising Id | Приложения могут использовать идентификатор получателя рекламы для предоставления более персонализированной рекламы в соответствии с политикой конфиденциальности поставщика приложений. Apps can use advertising ID to provide more personalized advertising in accordance with the privacy policy of the app provider. | Подробнее Learn more | Заявление о конфиденциальности Privacy statement |

| Журнал активности и временная шкала: синхронизация с облаком Activity History/Timeline – Cloud Sync | Если вы хотите, чтобы временная шкала Windows и другие функции Windows помогали вам продолжать начатую работу даже при переходе с одного устройства на другое, отправляйте в Майкрософт журнал своей активности, включая сведения о веб-сайтах, которые вы посещаете, а также о том, как вы используете приложения и службы. If you want Windows Timeline and other Windows features to help you continue what you were doing, even when you switch devices, send Microsoft your activity history, which includes info about websites you browse and how you use apps and services. | Подробнее Learn more | Заявление о конфиденциальности Privacy statement |

| Кортана Cortana |

| Функция/параметр Feature/Setting | Документация по GP и MDM GP/MDM Documentation | Состояние по умолчанию, если процедура настройки пропускается Default State if the Setup experience is suppressed | Состояние для прекращения или минимального сбора данных State to stop/minimize data collection |

|---|---|---|---|

| Речь Speech | Групповая политика: Group Policy: Конфигурация компьютера > Панель управления > Региональные и языковые параметры > Разрешить пользователям включать веб-службы распознавания речи Computer Configuration > Control Panel > Regional and Language Options > Allow users to enable online speech recognition services |

MDM: Конфиденциальность/AllowInputPersonalization MDM: Privacy/AllowInputPersonalization

Конфигурация компьютера > Компоненты Windows > Конфиденциальность приложений > Разрешить приложениям Windows доступ к данным о местоположении Computer Configuration > Windows Components > App Privacy > Let Windows apps access location

MDM: Конфиденциальность/LetAppsAccessLocation MDM: Privacy/LetAppsAccessLocation

Конфигурация компьютера > Компоненты Windows > Поиск устройства > Включить/выключить поиск устройства Computer Configuration > Windows Components > Find My Device > Turn On/Off Find My Device

MDM: Experience/AllFindMyDevice MDM: Experience/AllFindMyDevice

Конфигурация компьютера > Компоненты Windows > Сбор данных и предварительные сборки > Разрешить телеметрию Computer Configuration > Windows Components > Data Collection and Preview Builds > Allow Telemetry

MDM: System/AllowTelemetry MDM: System/AllowTelemetry

Обязательные диагностические данные (Windows 10, версии 1903 и более поздние) Required diagnostic data (Windows 10, version 1903 and later)

Выпуски Windows Server: Server editions:

Необходимые диагностические данные Required diagnostic data

Конфигурация компьютера > Компоненты Windows > Ввод текста > Улучшение распознавания ввода с клавиатуры и рукописного ввода Computer Configuration > Windows Components > Text Input > Improve inking and typing recognition

MDM: TextInput/AllowLinguisticDataCollection MDM: TextInput/AllowLinguisticDataCollection

Конфигурация пользователя > Компоненты Windows > Содержимое облака > Запрет использования данных диагностики для специализированных интерфейсов User Configuration > Windows Components > Cloud Content > Do not use diagnostic data for tailored experiences

MDM: Взаимодействие/AllowTailoredExperiencesWithDiagnosticData MDM: Experience/AllowTailoredExperiencesWithDiagnosticData

Конфигурация компьютера > Система > Профиль пользователя > Отключение идентификатора рекламы Computer Configuration > System > User Profile > Turn off the advertising Id

MDM: Privacy/DisableAdvertisingId MDM: Privacy/DisableAdvertisingId

Конфигурация компьютера > Система > Политики ОС > Разрешить загрузку действий пользователя Computer Configuration > System > OS Policies > Allow upload of User Activities

MDM: Privacy/EnableActivityFeed MDM: Privacy/EnableActivityFeed

Конфигурация компьютера > Компоненты Windows > Поиск > Разрешить Кортану Computer Configuration > Windows Components > Search > Allow Cortana

MDM: Experience/AllowCortana MDM: Experience/AllowCortana

2.3 Руководство по настройке конфигурации 2.3 Guidance for configuration options

В этом разделе приводятся общие сведения и ссылки на более подробные сведения, а также инструкции для администраторов и ответственных за соблюдение законодательства. This section provides general details and links to more detailed information, as well as instructions for administrators and compliance professionals. С помощью этих инструкций вы сможете управлять параметрами устройства, чтобы управлять целями в отношении соответствия требованиям вашей организации. These instructions allow you to manage device settings to manage the compliance objectives of your organization. Сюда включены сведения о настройке устройства и об установке параметров устройства после завершения процедуры настройки, чтобы свести к минимуму объем собираемых данных и обеспечить конфиденциальность в работе пользователей с устройством. This information includes details about setting up a device, configuring the device’s settings after setup is complete to minimize data collection, and driving privacy-related user experiences.

2.3.1 Управление процессом настройки устройства 2.3.1 Managing the device setup experience

Развертывание Windows можно настроить с помощью нескольких различных способов, которые предоставляют администратору возможности для управления, включая то, как устройство настроено, что включено по умолчанию, а также что пользователь может менять в устройстве после входа в систему. Windows deployment can be configured using several different methods that provide an administrator with options for control, including how a device is set up, which options are enabled by default, and what the user is able to change on the device after they log on.

Если вы хотите получить возможность полностью контролировать и применять ограничения к данным, отправляемым в корпорацию Майкрософт, можно использовать Диспетчер конфигураций в качестве решения для развертывания. If you want the ability to fully control and apply restrictions on data being sent back to Microsoft, you can use Configuration Manager as a deployment solution. Диспетчер конфигураций можно использовать для развертывания настраиваемого образа загрузки с помощью различных методов развертывания. Configuration Manager can be used to deploy a customized boot image using a variety of deployment methods. Можно дополнительно ограничить отправку в корпорацию Майкрософт любых диагностических данных, относящихся к диспетчеру конфигураций, отключив этот параметр, как описано в инструкциях здесь. You can further restrict any Configuration Manager-specific diagnostic data from being sent back to Microsoft by turning off this setting as outlined in the instructions here.

Кроме того, администраторы могут также использовать приложение Windows Autopilot. Alternatively, your administrators can also choose to use Windows Autopilot. Autopilot снижает общую нагрузку на развертывание, позволяя администраторам полностью настраивать запуск при первом включении компьютера. Autopilot lessens the overall burden of deployment while allowing administrators to fully customize the out-of-box experience. Тем не менее, поскольку Windows Autopilot является облачным решением, администраторы должны знать, что минимальный набор идентификаторов устройств отправляется в корпорацию Майкрософт во время начальной загрузки устройства. However, since Windows Autopilot is a cloud-based solution, administrators should be aware that a minimal set of device identifiers are sent back to Microsoft during initial device boot up. Эта зависящая от устройства информация используется для идентификации устройства, чтобы оно могло получать настроенные администратором профиль и политики Autopilot.. This device-specific information is used to identify the device so that it can receive the administrator-configured Autopilot profile and policies.

Для получения дополнительных сведений о Autopilot и использовании Autopilot для развертывания Windows 10, можно ознакомиться со следующими статьями: You can use the following articles to learn more about Autopilot and how to use Autopilot to deploy Windows 10:

2.3.2 Управление подключениями, идущими от компонентов операционной системы Windows к службам Майкрософт 2.3.2 Managing connections from Windows components to Microsoft services

Администраторы могут управлять тем, какие данные отправляются из их организации в корпорацию Майкрософт, путем настройки параметров, связанных с функциями, предоставляемыми компонентами Windows. Administrators can manage the data sent from their organization to Microsoft by configuring settings associated with the functionality provided by Windows components.

Чтобы получить более подробные сведения, ознакомьтесь со статьей Управление подключениями, идущими от компонентов операционной системы Windows к службам Майкрософт. For more details, see Manage connections from Windows operating system components to Microsoft services. В этой статье приведены различные методы, которые можно использовать для настройки каждого параметра, влияние на функциональность, а также то, какие версии Windows применимы. This topic includes the different methods available on how to configure each setting, the impact to functionality, and which versions of Windows that are applicable.

2.3.3 Управление подключениями в Windows 10 2.3.3 Managing Windows 10 connections

Некоторые компоненты, приложения и связанные службы Windows передают данные в конечные точки сети Microsoft. Some Windows components, apps, and related services transfer data to Microsoft network endpoints. Администратор может заблокировать такие конечные точки для своей организации, чтобы обеспечить соответствие ее специальным целям в отношении соответствия требованиям. An administrator may want to block these endpoints for their organization to meet their specific compliance objectives.

В разделе Управление конечными точками подключения для Windows 10, версия 1903 представлен список конечных точек для последней версии Windows 10, а также описания любых функций, которые могут быть затронуты ограничением сбора данных. Manage connection endpoints for Windows 10, version 1903 provides a list of endpoints for the latest Windows 10 release, along with descriptions of any functionality that would be impacted by restricting data collection. Подробные сведения о дополнительных версиях Windows можно найти на сайте конфиденциальности Windows в разделе «Управление конечными точками подключений в Windows 10» в левом меню навигации. Details for additional Windows versions can be found on the Windows Privacy site under the Manage Windows 10 connection endpoints section of the left-hand navigation menu.

2.3.4 Базовый план ограниченной функциональности 2.3.4 Limited functionality baseline

Организация может далее свести к минимуму объем данных, отправляемых в корпорацию Майкрософт или ее приложениям, путем управления подключениями и настройки дополнительных параметров на своих устройствах. An organization may want to further minimize the amount of data sent back to Microsoft or shared with Microsoft apps by managing the connections and configuring additional settings on their devices. Аналогично Базовым параметрам безопасности Windows, корпорация Майкрософт выпустила ограниченный базовый уровень функциональности, направленный на настройку параметров для минимизации данных, отправляемых в Майкрософт. Similar to Windows security baselines, Microsoft has released a limited functionality baseline focused on configuring settings to minimize the data sent back to Microsoft. Тем не менее, применение этих настроек может повлиять на функциональность устройства. However, the functionality of the device could be impacted by applying these settings. В статье Управление подключениями, идущими от компонентов операционной системы Windows к службам Майкрософт излагаются подробные сведения о том, как применить базовый план, приводится полный перечень параметров, входящих в базовый план, а также рассказывается о том, какие функции будут затронуты. The Manage connections from Windows operating system components to Microsoft services article provides details on how to apply the baseline, along with the full list of settings covered in the baseline and the functionality that would be impacted. Администраторы, которые не хотят применять базовый план, также могут найти сведения о том, как настроить каждый параметр по отдельности, чтобы найти оптимальный баланс между отправкой данных и воздействием на необходимые для организации функции. Administrators that don’t want to apply the baseline can still find details on how to configure each setting individually to find the right balance between data sharing and impact to functionality for their organization.

Рекомендуем полностью протестировать любые изменения этих параметров до их развертывания в вашей организации. We recommend that you fully test any modifications to these settings before deploying them in your organization.

2.3.5 Диагностические данные: управление уведомлениями о смене уровня при входе в систему 2.3.5 Diagnostic data: Managing notifications for change of level at logon

2.3.6 Данные диагностики: управление выбором конечного пользователя для изменения параметра 2.3.6 Diagnostic data: Managing end user choice for changing the setting

2.3.7 Данные диагностики: управление удалением данных в зависимости от устройства 2.3.7 Diagnostic data: Managing device-based data delete

Windows 10 версии 1809 и более поздних версий позволяет пользователю удалять диагностические данные, собранные на устройстве в разделе Параметры > Конфиденциальность > Диагностика и отзывы и путем нажатия кнопки Удалить под заголовком Удалить диагностические данные. Windows 10, version 1809 and newer allows a user to delete diagnostic data collected from their device by using Settings > Privacy > Diagnostic & feedback and clicking the Delete button under the Delete diagnostic data heading. Администратор может также удалять диагностические данные с устройства с помощью командлета Clear-WindowsDiagnosticData в PowerShell. An administrator can also delete diagnostic data for a device using the Clear-WindowsDiagnosticData PowerShell cmdlet.

3. Процедура реализации прав субъекта данных 3. The process for exercising data subject rights

В этом разделе описаны различные способы, которые корпорация Майкрософт предоставляет пользователям и администраторам для реализации прав субъектов данных по отношению к данным, собранным на устройстве с Windows 10. This section discusses the different methods Microsoft provides for users and administrators to exercise data subject rights for data collected from a Windows 10 device.

3.1 Удаление 3.1 Delete

Пользователи могут удалить полученные с устройства данные, перейдя в меню Параметры > Конфиденциальность > Диагностика и отзывы и нажав кнопку Удалить под заголовком Удалить диагностические данные. Users can delete their device-based data by going to Settings > Privacy > Diagnostic & feedback and clicking the Delete button under the Delete diagnostic data heading. Администраторы также могут использовать командлет PowerShell Clear-WindowsDiagnosticData. Administrators can also use the Clear-WindowsDiagnosticData PowerShell cmdlet.

3.2 Просмотр 3.2 View

Средство просмотра диагностических данных (DDV) предоставляет возможность просмотра диагностических данных, собираемых на устройстве с Windows 10. The Diagnostic Data Viewer (DDV) provides a view into the diagnostic data being collected from a Windows 10 device. Администраторы также могут использовать командлет PowerShell Get-DiagnosticData. Administrators can also use the Get-DiagnosticData PowerShell cmdlet.

3.3 Экспорт 3.3 Export

Средство просмотра диагностических данных (DDV) обеспечивает возможность экспорта диагностических данных, полученных во время работы приложения, путем нажатия кнопки «Экспорт данных» в верхнем меню. The Diagnostic Data Viewer (DDV) provides the ability to export the diagnostic data captured while the app is running, by clicking the Export data button in the top menu. Администраторы также могут использовать сценарий командлета PowerShell Get-DiagnosticData. Administrators can also use the Get-DiagnosticData PowerShell cmdlet script.

3.4 Устройства, подключенные к учетной записи Майкрософт 3.4 Devices connected to a Microsoft account

Если пользователи входит в интерфейс Windows или приложение на устройстве с помощью учетной записи Майкрософт, они могут просматривать, удалять и экспортировать данные, связанные со своей учетной записью Майкрософт, на Информационной панели конфиденциальности. If a user signs in to a Windows experience or app on their device with their Microsoft account, they can view, delete, and export data associated with their Microsoft account on the Privacy dashboard.

4. Передача данных через границы 4. Cross-border data transfers

Корпорация Майкрософт выполняет требования действующего законодательства относительно сбора, использования и хранения персональных данных, в том числе об их передаче через границы Microsoft complies with applicable law regarding the collection, use, and retention of personal information, including its transfer across borders

Заявление Майкрософт о конфиденциальности содержит подробные сведения о том, как мы храним и обрабатываем личные данные. Microsoft’s Privacy Statement provides details on how we store and process personal data.

5. Сведения о связанных продуктах Windows 5. Related Windows product considerations

В разделах ниже приведены подробные сведения о том, как собираются и обрабатываются конфиденциальные данные и в связанных продуктах Windows. The following sections provide details about how privacy data is collected and managed across related Windows products.

5.1 Windows Server 2016 и более поздние версии 5.1 Windows Server 2016 and newer

Windows Server использует те же механизмы, что и Windows 10, при обработке персональных данных. Windows Server follows the same mechanisms as Windows 10 for handling of personal data.

5.2 Surface Hub 5.2 Surface Hub

Surface Hub является общим устройством, используемым в организации. Surface Hub is a shared device used within an organization. Идентификатор устройства, собираемый в составе диагностических данных, не связан с пользователем. The device identifier collected as part of diagnostic data is not connected to a user. Для удаления диагностических данных Windows, отправляемых в корпорацию Майкрософт относительно Surface Hub, вы можете использовать средство удаления диагностических данных Surface Hub, доступное в Microsoft Store. To delete the Windows diagnostic data sent to Microsoft for Surface Hub, you can use the Surface Hub Delete Diagnostic Data tool available in the Microsoft Store

Приложения и службы, которые запускаются в Windows, но не считающиеся находящимися в составе Windows, будут управлять сбором данных с помощью собственных элементов управления. Apps and services that run on Windows but are not considered part of Windows will manage data collection using their own controls. Обратитесь к издателю за инструкциями о том, как управлять сбором данных и передачей данных этих приложений и служб. Please contact the publisher for further guidance on how to control the data collection and transmission of these apps and services.

Администратор может настроить параметры конфиденциальности, например выбрав отправку только необходимых диагностических данных. An administrator can configure privacy-related settings, such as choosing to only send required diagnostic data. Surface Hub не поддерживает групповую политику для централизованного управления. Surface Hub does not support Group Policy for centralized management. Тем не менее, администраторы могут использовать MDM для применения этих параметров к Surface Hub. However, administrators can use MDM to apply these settings to Surface Hub. Дополнительные сведения о Surface Hub и MDM см. в разделе Управление параметрами с помощью поставщика MDM (Surface Hub). For more information about Surface Hub and MDM, see Manage settings with an MDM provider (Surface Hub).

5.3 Аналитика компьютеров 5.3 Desktop Analytics

Аналитика компьютеров — это набор решений для портала Azure, которые предоставляют обширные сведения о состоянии устройств в развертывании. Desktop Analytics is a set of solutions for Azure Portal that provide you with extensive data about the state of devices in your deployment. Аналитика компьютеров — это отдельное от Windows 10 предложение, которое зависит от включения режима минимального сбора данных на устройстве для работы. Desktop Analytics is a separate offering from Windows 10 and is dependent on enabling a minimum set of data collection on the device to function.

5.4 Компьютеры, управляемые Майкрософт 5.4 Microsoft Managed Desktop

Компьютеры, управляемые Майкрософт (MMD) — это служба, которая предоставляет пользователям безопасные современные возможности и всегда обеспечивает обновление устройств с учетом последних версий Windows 10 Корпоративная, Office 365 профессиональный плюс и служб безопасности Microsoft. Microsoft Managed Desktop (MMD) is a service that provides your users with a secure modern experience and always keeps devices up to date with the latest versions of Windows 10 Enterprise edition, Office 365 ProPlus, and Microsoft security services.

Источник

Содержание

- Device Compliance settings for Windows 10 and later in Intune

- Before you begin

- Device Health

- Windows Health Attestation Service evaluation rules

- Device Properties

- Operating System Version

- Configuration Manager Compliance

- System Security

- Password

- Encryption

- Device Security

- Defender

- Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint rules

- Windows Holographic for Business

- Surface Hub

Device Compliance settings for Windows 10 and later in Intune

This article lists and describes the different compliance settings you can configure on Windows 10 and later devices in Intune. As part of your mobile device management (MDM) solution, use these settings to require BitLocker, set a minimum and maximum operating system, set a risk level using Microsoft Defender for Endpoint, and more.

This feature applies to:

- Windows 10 and later

- Windows Holographic for Business

- Surface Hub

As an Intune administrator, use these compliance settings to help protect your organizational resources. To learn more about compliance policies, and what they do, see get started with device compliance.

Before you begin

Create a compliance policy. For Platform, select Windows 10 and later.

Device Health

Windows Health Attestation Service evaluation rules

Require BitLocker:

Windows BitLocker Drive Encryption encrypts all data stored on the Windows operating system volume. BitLocker uses the Trusted Platform Module (TPM) to help protect the Windows operating system and user data. It also helps confirm that a computer isn’t tampered with, even if its left unattended, lost, or stolen. If the computer is equipped with a compatible TPM, BitLocker uses the TPM to lock the encryption keys that protect the data. As a result, the keys can’t be accessed until the TPM verifies the state of the computer.

- Not configured (default) — This setting isn’t evaluated for compliance or non-compliance.

- Require — The device can protect data that’s stored on the drive from unauthorized access when the system is off, or hibernates.

Require Secure Boot to be enabled on the device:

- Not configured (default) — This setting isn’t evaluated for compliance or non-compliance.

- Require — The system is forced to boot to a factory trusted state. The core components that are used to boot the machine must have correct cryptographic signatures that are trusted by the organization that manufactured the device. The UEFI firmware verifies the signature before it lets the machine start. If any files are tampered with, which breaks their signature, the system doesn’t boot.

The Require Secure Boot to be enabled on the device setting is supported on some TPM 1.2 and 2.0 devices. For devices that don’t support TPM 2.0 or later, the policy status in Intune shows as Not Compliant. For more information on supported versions, see Device Health Attestation.

Require code integrity:

Code integrity is a feature that validates the integrity of a driver or system file each time it’s loaded into memory.

- Not configured (default) — This setting isn’t evaluated for compliance or non-compliance.

- Require — Require code integrity, which detects if an unsigned driver or system file is being loaded into the kernel. It also detects if a system file is changed by malicious software or run by a user account with administrator privileges.

Device Properties

Operating System Version

To discover build versions for all Windows 10 Feature Updates and Cumulative Updates (to be used in some of the fields below), see Windows 10 release information. Be sure to include the 10.0. prefix before the build numbers, as the following examples illustrate.

Minimum OS version:

Enter the minimum allowed version in the major.minor.build.revision number format. To get the correct value, open a command prompt, and type ver . The ver command returns the version in the following format:

Microsoft Windows [Version 10.0.17134.1]

When a device has an earlier version than the OS version you enter, it’s reported as noncompliant. A link with information on how to upgrade is shown. The end user can choose to upgrade their device. After they upgrade, they can access company resources.

Maximum OS version:

Enter the maximum allowed version, in the major.minor.build.revision number format. To get the correct value, open a command prompt, and type ver . The ver command returns the version in the following format:

Microsoft Windows [Version 10.0.17134.1]

When a device is using an OS version later than the version entered, access to organization resources is blocked. The end user is asked to contact their IT administrator. The device can’t access organization resources until the rule is changed to allow the OS version.

Minimum OS required for mobile devices:

Enter the minimum allowed version, in the major.minor.build number format.

When a device has an earlier version that the OS version you enter, it’s reported as noncompliant. A link with information on how to upgrade is shown. The end user can choose to upgrade their device. After they upgrade, they can access company resources.

Maximum OS required for mobile devices:

Enter the maximum allowed version, in the major.minor.build number.

When a device is using an OS version later than the version entered, access to organization resources is blocked. The end user is asked to contact their IT administrator. The device can’t access organization resources until the rule is changed to allow the OS version.

Valid operating system builds:

Specify a list of minimum and maximum operating system builds. Valid operating system builds provides additional flexibility when compared against minimum and maximum OS versions. Consider a scenario where minimum OS version is set to 10.0.18362.xxx (Windows 10 1903) and maximum OS version is set to 10.0.18363.xxx (Windows 10 1909). This configuration can allow a Windows 10 1903 device that doesn’t have recent cumulative updates installed to be identified as compliant. Minimum and maximum OS versions might be suitable if you have standardized on a single Windows 10 release, but might not address your requirements if you need to use multiple builds, each with specific patch levels. In such a case, consider leveraging valid operating system builds instead, which allows multiple builds to be specified as per the following example.

Example:

The following table is an example of a range for the acceptable operating systems versions for different Windows 10 releases. In this example, three different Feature Updates have been allowed (1809, 1909 and 2004). Specifically, only those versions of Windows and which have applied cumulative updates from June to September 2020 will be considered to be compliant. This is sample data only. The table includes a first column that includes any text you want to describe the entry, followed by the minimum and maximum OS version for that entry. The second and third columns must adhere to valid OS build versions in the major.minor.build.revision number format. After you define one or more entries, you can Export the list as a comma-separated values (CSV) file.

| Description | Minimum OS version | Maximum OS version |

|---|---|---|

| Win 10 2004 (Jun-Sept 2020) | 10.0.19041.329 | 10.0.19041.508 |

| Win 10 1909 (Jun-Sept 2020) | 10.0.18363.900 | 10.0.18363.1110 |

| Win 10 1809 (Jun-Sept 2020) | 10.0.17763.1282 | 10.0.17763.1490 |

Configuration Manager Compliance

Applies only to co-managed devices running Windows 10 and later. Intune-only devices return a not available status.

- Require device compliance from Configuration Manager:

- Not configured (default) — Intune doesn’t check for any of the Configuration Manager settings for compliance.

- Require — Require all settings (configuration items) in Configuration Manager to be compliant.

System Security

Password

Require a password to unlock mobile devices:

- Not configured (default) — This setting isn’t evaluated for compliance or non-compliance.

- Require — Users must enter a password before they can access their device.

Simple passwords:

- Not configured (default) — Users can create simple passwords, such as 1234 or 1111.

- Block — Users can’t create simple passwords, such as 1234 or 1111.

Password type:

Choose the type of password or PIN required. Your options:

- Device default (default) — Require a password, numeric PIN, or alphanumeric PIN

- Numeric — Require a password or numeric PIN

- Alphanumeric — Require a password, or alphanumeric PIN.

When set to Alphanumeric, the following settings are available:

Password complexity:

Your options:

- Require digits and lowercase letters (default)

- Require digits, lowercase letters, and uppercase letters

- Require digits, lowercase letters, uppercase letters, and special characters

The Alphanumeric password policies can be complex. We encourage administrators to read the CSPs for more information:

Minimum password length:

Enter the minimum number of digits or characters that the password must have.

Maximum minutes of inactivity before password is required:

Enter the idle time before the user must reenter their password.

Password expiration (days):

Enter the number of days before the password expires, and they must create a new one, from 1-730.

Number of previous passwords to prevent reuse:

Enter the number of previously used passwords that can’t be used.

Require password when device returns from idle state (Mobile and Holographic):

- Not configured (default)

- Require — Require device users to enter the password every time the device returns from an idle state.

When the password requirement is changed on a Windows desktop, users are impacted the next time they sign in, as that’s when the device goes from idle to active. Users with passwords that meet the requirement are still prompted to change their passwords.

Encryption

Encryption of data storage on a device:

This setting applies to all drives on a device.

- Not configured (default)

- Require — Use Require to encrypt data storage on your devices.

The Encryption of data storage on a device setting generically checks for the presence of encryption on the device, more specifically at the OS drive level. Currently, Intune supports only the encryption check with BitLocker. For a more robust encryption setting, consider using Require BitLocker, which leverages Windows Device Health Attestation to validate Bitlocker status at the TPM level.

Device Security

Firewall:

- Not configured (default) — Intune doesn’t control the Microsoft Defender Firewall, nor change existing settings.

- Require — Turn on the Microsoft Defender Firewall, and prevent users from turning it off.

If the device immediately syncs after a reboot, or immediately syncs waking from sleep, then this setting may report as an Error. This scenario might not affect the overall device compliance status. To re-evaluate the compliance status, manually sync the device.

Trusted Platform Module (TPM):

- Not configured (default) — Intune doesn’t check the device for a TPM chip version.

- Require — Intune checks the TPM chip version for compliance. The device is compliant if the TPM chip version is greater than 0 (zero). The device isn’t compliant if there isn’t a TPM version on the device.

Antivirus:

- Not configured (default) — Intune doesn’t check for any antivirus solutions installed on the device.

- Require — Check compliance using antivirus solutions that are registered with Windows Security Center, such as Symantec and Microsoft Defender.

Antispyware:

- Not configured (default) — Intune doesn’t check for any antispyware solutions installed on the device.

- Require — Check compliance using antispyware solutions that are registered with Windows Security Center, such as Symantec and Microsoft Defender.

Defender

The following compliance settings are supported with Windows 10 Desktop.

Microsoft Defender Antimalware:

- Not configured (default) — Intune doesn’t control the service, nor change existing settings.

- Require — Turn on the Microsoft Defender anti-malware service, and prevent users from turning it off.

Microsoft Defender Antimalware minimum version:

Enter the minimum allowed version of Microsoft Defender anti-malware service. For example, enter 4.11.0.0 . When left blank, any version of the Microsoft Defender anti-malware service can be used.

By default, no version is configured.

Microsoft Defender Antimalware security intelligence up-to-date:

Controls the Windows Security virus and threat protection updates on the devices.

- Not configured (default) — Intune doesn’t enforce any requirements.

- Require — Force the Microsoft Defender security intelligence be up-to-date.

Real-time protection:

- Not configured (default) — Intune doesn’t control this feature, nor change existing settings.

- Require — Turn on real-time protection, which scans for malware, spyware, and other unwanted software.

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint rules

Require the device to be at or under the machine risk score:

Use this setting to take the risk assessment from your defense threat services as a condition for compliance. Choose the maximum allowed threat level:

- Not configured (default)

- Clear -This option is the most secure, as the device can’t have any threats. If the device is detected as having any level of threats, it’s evaluated as non-compliant.

- Low — The device is evaluated as compliant if only low-level threats are present. Anything higher puts the device in a non-compliant status.

- Medium — The device is evaluated as compliant if existing threats on the device are low or medium level. If the device is detected to have high-level threats, it’s determined to be non-compliant.

- High — This option is the least secure, and allows all threat levels. It may be useful if you’re using this solution only for reporting purposes.

To set up Microsoft Defender for Endpoint as your defense threat service, see Enable Microsoft Defender for Endpoint with Conditional Access.

Windows Holographic for Business

Windows Holographic for Business uses the Windows 10 and later platform. Windows Holographic for Business supports the following setting:

- System Security >Encryption >Encryption of data storage on device.

To verify device encryption on the Microsoft HoloLens, see Verify device encryption.

Surface Hub

Surface Hub uses the Windows 10 and later platform. Surface Hubs are supported for both compliance and Conditional Access. To enable these features on Surface Hubs, we recommend you enable Windows 10 automatic enrollment in Intune (requires Azure Active Directory (Azure AD)), and target the Surface Hub devices as device groups. Surface Hubs are required to be Azure AD joined for compliance and Conditional Access to work.

Special consideration for Surface Hubs running Windows 10 Team OS:

Surface Hubs that run Windows 10 Team OS do not support the Microsoft Defender for Endpoint and Password compliance policies at this time. Therefore, for Surface Hubs that run Windows 10 Team OS set the following two settings to their default of Not configured:

In the category Password, set Require a password to unlock mobile devices to the default of Not configured.

In the category Microsoft Defender for Endpoint, set Require the device to be at or under the machine risk score to the default of Not configured.