Проблема — модем от «Билайн» ZTE MFxxx при каждом подключении к компу создает новое сетевое подключение, интернет по вайфаю раздается другим компьютерам, поэтому каждый приходится выполнять одно и то же — Правый клик по подключению -> Свойства -> Доступ -> Разрешить общий доступ через такой-то адаптер. Есть ли вариант автоматизации?

-

Вопрос задан

-

10174 просмотра

Пригласить эксперта

"Вначале проверяем, что запущен сервис "Маршрутизация и удаленный доступ" ("Routing and Remote Access") и его режим запуска - "Авто". Исправляем в реестре ключ "IPEnableRouter" из ветки HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters на 1, после чего перезагружаемся. Пишем в консоли:

netsh routing ip nat install

netsh routing ip nat show global

netsh routing ip nat add interface "<<<Имя внешнего подключения>>>" full

netsh routing ip nat add interface "<<<Имя внутреннего подключения>>>" private

Настройка NAT завершена. В качестве DNS указываем адрес, прописанный (либо назначенный провайдером) для внешнего интерфейса."

Взято отсюда

Статья про ХР, но, думаю, в Семерке тоже сработает (проверить не на чем)

так шару то на само подключение должно быть, а приложение вроде не удаляет созданное подключение.

Подключение создается заново, если модем подключается в другой порт / через usb-хаб. При всем другом подключение остается в памяти. Вы не меняете usb-порт?

Я для автоматизации всего процесса поставил Connectify (http://rutracker.org/forum/viewtopic.php?t=3747015), в нем все делается в два клика.

-

Показать ещё

Загружается…

Минуточку внимания

Давно тут не писал, все как то некогда было.

Раньше все про фрю писал, но она у меня дома, а на работе винда «родимая» :)))

В один прекрасный момент решили сисадмины ограничить количество компов, которым разрешена внешка. На рабочем месте у меня 2 компа, один сугубо рабочий, на котором в инет ходить крайне нежелательно, на втором можно, но инета там уже нет. Поднял конечно на рабочем компе по-быстрому прокси, но проблему это не решило, к тому же у меня еще есть смартфон Nokia E72, на котором тоже необходим инет. Опишу тут все, что я делал, по порядку

Исходные данные:

1. Локальная сеть 192.168.0.0/24 подключенная к Интернету (внешней сети) по NAT через роутер, который разрешает подключения во внешнюю сеть только разрешенным IP-адресам.

2. Два компьютера с ОС Windows XP SP3, каждый только с одной физической сетевой картой, одному из которых разрешен роутером выход во внешку, Wi-Fi роутер Trendnet TR-654tr, работающий в режиме точки доступа и смартфон Nokia, конектящийся с локалкой через AP Trendnet TR-654tr.

IP-адрес разрешенного компьютера 192.168.0.13

шлюз по умолчанию 192.168.0.20

DNS серверы 123.10.50.21

123.10.50.22

IP не разрешенного 192.168.0.12, смартфона 192.168.0.1

Задача: поднять NAT на компьютере с разрешенным на внешку IP-адресом, чтобы разрешить внешку второму компьютеру и смартфону.

Перерыв тонны Интернета конкретного решения задачи для своей ситуации я не нашел, но нашел статью по настройке NAT только на компьютере с двумя физическими сетевыми интерфейсами http://ognivo777.livejournal.com/36093.html?cut_expand=1&page=1#comments, которая мне безусловно помогла.

В качестве второй сетевой карты сначала установил Microsoft loopback adapter стандартными виндовыми средствами на комп 192.168.0.13, включил в службах «маршрутизацию и удаленный доступ», поставил «1» в ключе реестра «IPEnableRouter» из ветки HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\Tcpip\Paramet

Далее поднял нат:

netsh routing ip nat install

netsh routing ip nat show global – если ответит «NAT должен быть установлен первым» нужно перезагрузить комп.

netsh routing ip nat add interface «Internet connection» full – где Internet connection — имя физической сетевой карты в диспетчере сетевых подключений.

netsh routing ip nat add interface «Local Area Connection» private – где “Local Area Connection” – имя виртуальной сетевой карты, в данном случае имя подключения для адаптера “Microsoft loopback adapter”.

На этом настройка NAT закончена, но он не заработал. Пинги на 192.168.1.2 не ходили.

Продолжив копания в интернете нашел открытое ПО “OpenVPN”, которое устанавливается в виде серверной и клиентской части в зависимости от конфига.

Установил на комп 192.168.0.13 с простейшей серверной конфигурацией, на 192.168.0.12 соответственно с клиентской. Вместе с OpenVPN устанавливается виртуальная сетевая карта TAP Win32 Adapter, которой присвоил тот же IP, что и ранее Microsoft loopback adapter 192.168.1.2 Microsoft loopback adapter перед установкой OpenVPN естественно удалил.

На компе 192.168.0.12 также появился TAP Win32 Adapter, его IP 192.168.1.3, шлюзом прописал 192.168.1.2 (TAP адаптер сервера), DNS серверы 123.10.50.21 и 123.10.50.22.

Ура! Заработало! Комп 192.168.0.12 стал ходить в Интернет. Но только комп… А мне еще нужен был инет на смартфоне, но насколько мне известно клиентское ПО OpenVPN для ОС Symbian еще не написали и вряд ли когда напишут. Эксперименты с TAP Win32 Adapter-ом без использования OpenVPN результатов не дали.

Продолжил поиски. На форуме http://ixbt.com посоветовали посмотреть в сторону виртуальных машин, конкретно на их виртуальные сетевые интерфейсы. Советовали также вытащить сетевые интерфейсы из виртуалки наружу при помощи виртуального сетевого коммутатора, про который я не нашел никакой информации. Ни для кого не секрет, что поиски специфической информации и Интернете очень долги и утомительны. Вместо того, что ожидаешь находишь всякую хрень типа «виртуальные коммутаторы недорого», «виртуальные коммутаторы со скидкой, в кредит» и т.д. и т.п. А если напишешь в поиске например «менеджер», то моментально получишь то, что нужно. Это конечно тот получит, кому нужно… Ну ладно, закончу лирическое отступление.

Мало-мальский опыт в установке и настройке VirtualBox дома под FreeBSD у меня имелся и я недолго выбирая между ним и VmWare все таки скачал его и установил на комп 192.168.0.13. Вместе с ним установился виртуальный сетевой адаптер “Host-Only VirtualBox Ethernet Adapter”. В его свойствах поставил галку на “VirtualBox Bridged Networking Adapter”, IP ему присвоился по DHCP 192.168.56.101 – оставил без изменений, маска 255.255.255.0 Гостевую (виртуальную) ОС поставил Windows XP SP3 за неимением другой. Матрешка получилась, винда в винде . В VirtualBox Manager на вкладке «сеть» выбрал все четыре сетевых адаптера:

1. “Host-Only VirtualBox Ethernet Adapter”, тип подключения «виртуальный адаптер хоста».

2. тип подключения «NAT»

3. тип подключения “сетевой мост»

4. тип подключения «внутренняя сеть», имя «intnet”.

Тип адаптера вся всех «PCnet-FAST III”, для 3-го адаптера в окне «имя» нужно выбрать физический адаптер хостовой (гостевой) ОС.

Запускаем гостевую винду, заходим в сетевые подключения – видим 4 штуки подключений по локальной сети. Для удобства их можно переименовать в соответствии с теми, как они называются в VirtualBox Manager, порядок у них тот же, т.е. bridge, host, internal, nat. Оставить включенными нужно только 2 адаптера – bridge и host. host-у по DHCP присвоился IP 192.168.56.102 – так и оставил, маска 255.255.255.0

bridge-у прописал вручную IP 192.168.0.100 маска 255.255.255.0

Небольшое отступление: “VirtualBox Bridged Networking Adapter”, виртуальный адаптер в хостовой винде 192.168.56.101 не пингуется извне, он только передает трафик из хостовой ОС в гостевую и обратно.

Далее поднимаем NAT в гостевой винде вышеописанным способом.:

netsh routing ip nat install

netsh routing ip nat show global – если ответит «NAT должен быть установлен первым» нужно перезагрузить комп (гостевую ОС).

netsh routing ip nat add interface «Internet connection» full где “Internet connection” — имя физической сетевой карты в диспетчере сетевых подключений, в нашем случае это “host”

netsh routing ip nat add interface «Local Area Connection» private где “Local Area Connection” – имя виртуальной сетевой карты, в нашем случае “bridge”.

Теперь на гостевой ОС в свойствах сетевой карты “host” 192.168.56.102 прописываем шлюз по умолчанию 192.168.56.101 и DNS серверы 123.10.50.21 и 123.10.50.22, делаем пинг на любой внешний адрес или имя или проверяем соединение в Интернет браузере.

Есть! Инет работает.

Со второго компа 192.168.0.12 пробуем пинговать 192.168.0.100 т.е. “bridge” гостевой ОС – есть ответ!

И в заключение на этом же компе прописываем шлюз по умолчанию 192.168.0.100 и DNS серверы 123.10.50.21, 123.10.50.22.

Пробуем залезть в инет и….. Ура!!! Победа!!!

Прописал те же шлюз и днс-ы в смартфоне – аналогично, инет есть!

Изврат конечно тот еще получился, но работает же

________________________________________

Сначала выложил это тут http://forum.ru-board.com/topic.cgi?forum=8&topic=43266#lt, потом вспомнил, что у меня есть аккаунт в ЖЖ

You can configure network port forwarding in all Windows versions without using third-party tools. Using a port forwarding rule, you can redirect an incoming TCP connection (IPv4 or IPv6) from a local TCP port to any other port number, or even to a port on a remote computer. Windows port forwarding is most commonly used to bypass firewalls or to hide an internal host or service from the external network (NAT/PAT).

In the Linux world, port forwarding is configured quite simply using iptables or firewalldrules. On Windows Server hosts, the Routing and Remote Access Service (RRAS) is typically used to configure port redirections. However, there is an easier way to enable port forwarding using netsh portproxy mode, which works on all versions of Windows from Win XP to current builds of Windows 11 and Windows Server 2022.

Contents:

- How to Enable Port Forwarding on Windows with Netsh Portproxy?

- Configuring Firewall Rules for Port Forwarding Mode in Windows

- Managing Netsh Port Forwarding Rules in Windows

- Port Forwarding with NAT Rules on Hyper-V Virtual Switch

How to Enable Port Forwarding on Windows with Netsh Portproxy?

You can configure port forwarding in Windows using the Portproxy mode of the Netsh command.

The command syntax is as follows:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

where

- listenaddress –is a local IP address to listen for incoming connection (useful if you have multiple NICs in different subnets/VLANs or multiple IP addresses on one interface);

- listenport – a local TCP port number to listen on (the connection is waiting on);

- connectaddress – is a local or remote IP address (or DNS name) to which you want to redirect the incoming connection;

- connectport – is a TCP port to which the connection from

listenportis forwarded to.

Using the netsh interface portproxy add v4tov6/v6tov4/v6tov6 options, you can create port forwarding rules between IPv4 and IPv6 addresses.

Let’s suppose your task is to make the RDP service respond on a non-standard port, for example 3340 (of course, this port number can be changed in the Windows settings, but we are using RDP to make it easier to demonstrate the port forwarding technique). To do this, we need to redirect incoming traffic from TCP port 3340 to another local port 3389 (this is the default RDP port number).

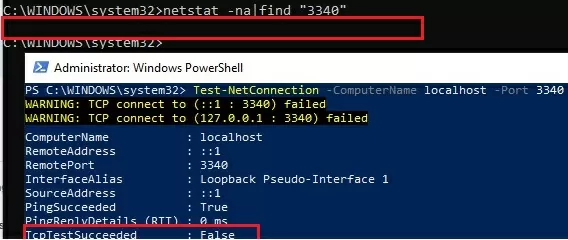

Please note that the local port number that you specified in listenport should not be listened (used) by another service or process. Check that the port number is not used:

netstat -na|find "3340"

Alternatively, you can check that the port is not listening locally using the PowerShell cmdlet Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

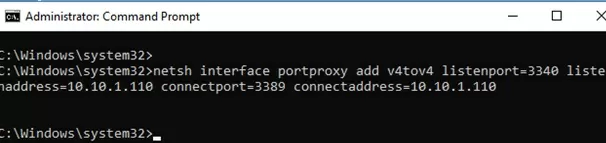

To create a port forwarding rule on Windows, open a command prompt as an administrator and run the following command:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.1.1.110 connectport=3389 connectaddress=10.1.1.110

Where 10.10.1.110 – the current IP address of your computer on which port forwarding is configured.

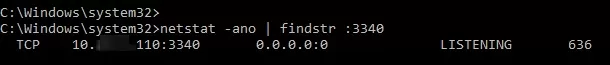

Now, use the netstat tool to check that Windows is now listening on local port 3340:

netstat -ano | findstr :3340

Note. If this command returns nothing and port forwarding through the netsh interface portproxy doesn’t work, make sure that you have the iphlpsvc (IP Helper) service running on your Windows device.

Check the status of the service in the services.msc console or using the PowerShell command:

Get-Service iphlpsvc

IPv6 support must be enabled on the network interface for which the port forwarding rule is being created.

These are the prerequisites for the correct operation of port forwarding in Windows. Without the IP Helper service and without IPv6 support enabled, the port redirection won’t work.

To make port forwarding work on Windows Server 2003/XP, you must additionally set the IPEnableRouter parameter to 1 under the registry key HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter.

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

This option also allows you to enable routing between different subnets in Hyper-V.

You can identify the process that is listening on the specified port by its PID (in our example, the PID is 636):

tasklist | findstr 636

Now try to connect to the new port from a remote computer using any RDP client. You need to specify 3340 as the RDP port number. It is specified after the colon following the RDP host address. For example, 10.10.1.110:3340

In this example, port TCP/3340 must first be opened in Windows Defender Firewall (see the next section of the article).

The RDP connection should be established successfully.

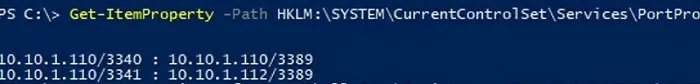

Portproxy port forwarding rules are permanent and are not cleared when you restart Windows. These rules are stored in the registry. You can list the netsh forwarding rules in the registry using PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

If you want to forward an incoming TCP connection to a remote computer, use the following command:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.100.101

This rule will redirect all incoming RDP traffic (from local TCP port 3389) from this computer to a remote host with an IP address 192.168.1.100.

Note that the portproxy mode in Windows doesn’t support saving the source IP in a forwarded network packet. Those, if you forward port 443 port from a Windows device to an internal web server, then all incoming connections will appear on the target server as coming from the same IP address (from your Windows host with netsh portproxy enabled). If you need to use source IP forwarding, you need to use NAT on an external firewall or on Hyper-V (described below).

Also, you can use the SSH tunnels in Windows to forward the local port to a remote server.

Configuring Firewall Rules for Port Forwarding Mode in Windows

Ensure that your firewall (Microsoft Windows Defender or a third-party firewall, which is often part of the anti-virus software) allows incoming connections to the new port. You can add a new allow rule to Windows Defender Firewall with the command:

netsh advfirewall firewall add rule name="forwarded_RDPport_3340" protocol=TCP dir=in localip=10.1.1.110 localport=3340 action=allow

Or using the New-NetFirewallRule PowerShell cmdlet:

New-NetFirewallRule -DisplayName "forwarder_RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow

When creating an inbound firewall rule for TCP/3340 port via the Windows Defender Firewall graphical interface, you don’t need to associate a program or process with the rule. This port is only listened on by the network driver.

If you disable the portproxy rule, be sure to remove the remaining firewall rule as follows:

netsh advfirewall firewall del rule name="RDP_3340"

or remove the firewall rule with PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Managing Netsh Port Forwarding Rules in Windows

You can create any number of port forwarding rules in Windows. All netsh interface portproxy rules are persistent and remain after a Windows restart.

Several times I encountered cases when in Windows Server 2012 R2 the port forwarding rules were reset after the server was rebooted. In this case, you need to check whether there is a periodic disconnection on the network interface and whether the IP address changes when the OS boots (it is better to use a static IP instead of a dynamic DHCP). As a workaround, I had to add a batch script with the netsh interface portproxy rules to the Windows Task Scheduler that runs on the system startup.

To display a list of all enabled TCP port forwarding rules on Windows, run the command:

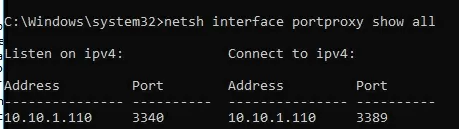

netsh interface portproxy show all

In our case, there is only one forwarding rule from local port 3340 to 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.1.1.110 3340 10.1.1.110 3389

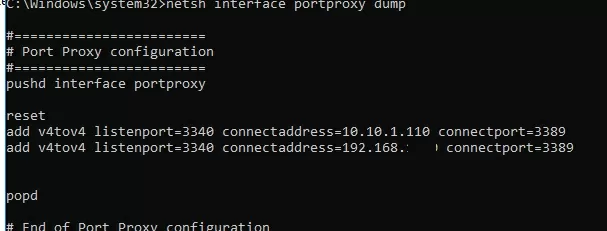

Tip. You can also list all port forwarding rules in portproxy as follows:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.1.1.110 connectport=3389 popd # End of Port Proxy configuration

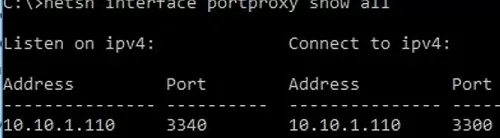

If you need to change the settings of an existing portproxy rule, use the following command:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

In this example, we have changed the portproxy target port number to 3300.

To remove a specific port forwarding rule:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.1.1.110

To remove all existing port mapping rules and completely clear the port forwarding rules table:

netsh interface portproxy reset

Important. This port forwarding scheme works only for TCP ports. You won’t be able to forward UDP ports this way. Also, you can’t use the loopback interface 127.0.0.1 (localhost) as the connectaddress.

You can use Windows Server with the RRAS (Routing and Remote Access Service and NAT) role installed to enable port forwarding for UDP traffic. You can configure port forwarding between server network interfaces using the graphical snap-in (rrasmgmt.msc) or with the command:

netsh routing ip nat add portmapping Ethernet1 udp 0.0.0.0 53 192.168.100.100 53

The list of NAT port forwarding rules in Windows Server can be listed as follows:

netsh routing ip nat show interface

If you have WSL (Windows Subsystem for Linux) installed on your computer, you can create a simple PowerShell script to create a port forwarding rule to the WSL 2 virtual machine (a WSL2 VM has its virtual ethernet adapter with a unique IP address):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

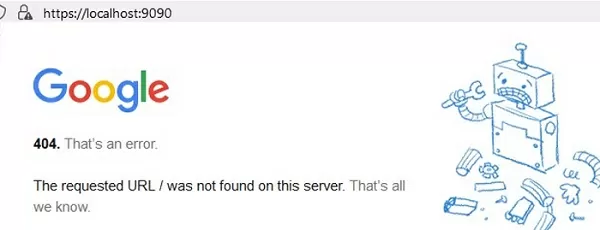

Another implicit feature of portproxy is the ability to make any remote network service look like it runs locally. For example, you want to forward the connections from local port 9090 to a remote HTTPS server (google.com:443)

netsh interface portproxy add v4tov4 listenport=9090 connectport=443 connectaddress=google.com protocol=tcp

Now, the Google search page will open if you go to http://localhost:9090/ in your browser (you need to ignore SSL_ERROR_BAD_CERT_DOMAIN errors). So despite the browser accessing the local computer address, it opens a page from an external web server.

Windows cannot forward a range of TCP ports. If you need to forward multiple ports, you will have to manually create multiple portproxy redirecting rules.

Port forwarding rules can also be used to redirect a port from the external IP address of a physical NIC to a port of a virtual machine running on the same host. In Hyper-V, you can configure port forwarding on a Virtual Switch level (see below).

Port Forwarding with NAT Rules on Hyper-V Virtual Switch

When using the Hyper-V role on your computer (it can be installed on both Windows 10/11 and Windows Server, or as a free Hyper-V Server), you can configure DNAT port forwarding rules using PowerShell. Suppose you want to redirect all HTTPS traffic that your Hyper-V host receives to the IP address of the virtual machine running on the host. To do this, use the Hyper-V StaticMapping commands.

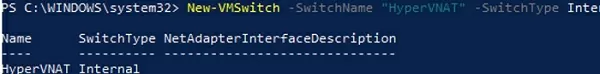

Create a Hyper-V virtual switch:

New-VMSwitch -SwitchName NAT_Switch -SwitchType Internal

Set the IP address for the new virtual switch:

New-NetIPAddress -IPAddress 192.168.100.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Enable NAT for this network:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.100.0/24

Connect the VM to your NAT_Switch and assign it a static IP address (for example, 192.168.10.80). Set the Hyper-V virtual switch IP address (192.168.100.1 in this case) as the default gateway for the virtual machine’s network connection.

You can now enable port forwarding from the Hyper-V host to the virtual machine:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

After executing these PowerShell commands, all HTTPS traffic that comes to the TCP/443 port of the Hyper-V host will be forwarded to the private IP address of the virtual machine.

If you want to create a port forwarding rule for a non-standard port, don’t forget to open it in Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_444" -Direction Inbound -LocalPort 444 -Protocol TCP -Action Allow -Enabled True

You can display a complete list of NAT/PAT port forwarding rules on a Hyper-V host like this:

Get-NetNat

- Компьютеры

- Cancel

настройка NAT Windows 7

Итак. У нас есть комп, на котором есть интернет (не через прокси разумеется). Мы хотим с этого компа инет раздать по WiFi, BlueTooth или просто в сеть, подключенную ко второй сетевухе.

Что надо сделать:

1) проверяем что запущен сервис «Маршрутизация и удалённый доступ» («Routing and Remote Access»), и его режим запуска — «Авто».(ПКМ на Мой компьютер -Управление — Службы — Маршрутизация и удалённый доступ(включить автоматическое включение)

2) идём в реестр и ставим в еденичку ключ «IPEnableRouter» из ветки HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\Tcpip\Parameters

3) ребутим комп

4) открываем консоль

5) netsh routing ip nat install

6) netsh routing ip nat show global

если в ответ видим «NAT должен быть установлен первым» — ребутимся, если нет — идём дальше.

7) netsh routing ip nat add interface «Internet connection» full

где «Internet connection» — название сетевого соединения от которого получаем интернет(интернет внешний интерфес). Его можно посмотреть и скопировать в сетевых подключениях.

где «Local Area Connection» — название сетевого соединения на которое раздаём интернет(внутренний интерфейс). Его так же можно посмотреть и скопировать в сетевых подключениях.( а тут вайфай сединение есле раздаем по вайфай)

Настройка NAT завершена. Теперь несколько слов о настройке сети.

Важно чтобы ip-адерса внешнего и внутреннего интерфейса были в разных подсетях. Т.е. если внешний идёт например к ADSL роутеру и имеет адрес и маску 192.168.1.2/255.255.255.0 и адрес шлюза например 192.168.1.1, то внутренний интерфейс можно сделать таким: 192.168.3.1/255.255.255.0 адрес шлюза не указываем.

Компы в подсети, подключённой к внутреннему интерфейсу настраиваем так:

192.168.3.2/255.255.255.0

192.168.3.3/255.255.255.0

192.168.3.4/255.255.255.0 и так далее. Для них всех шлюз — 192.168.3.1, в качестве днс указываем адрес днс, прописанный(либо назначенный провайдером) для внешнего интерфейса. Посмотреть можно так — «Сетевый подключения» — пр. кн. на внешнем сетевом интерфейсе — «Состояние» -«Поддержка» — «Подробности». Либо выполнив в консоли комманду ipconfig /all

Вот как-то так. У меня по этой схеме работает

Интернет -> ADSL-Router -(Ethernet)> Настольный комп с настроенным NAT -(BlueTooth PAN)> КПК

—————————————————-

«Local Area Connection»: 192.168.0.0/255.255.255.0

«Local Area Connection 2»: Интернет

Если доступ из внутренней сети в интернет осуществляется с помощью Internet Connection Sharing (а не Routing and Remote Access), то нужно отключить первое.

После этого выполнить:

netsh routing ip nat install

netsh routing ip nat add int «Local Area Connection» private

netsh routing ip nat add int «Local Area Connection 2» full

netsh routing ip nat add portmapping «Local Area Connection 2» tcp <ваш.внешний.ip.адрес> 6112 192.168.0.3 6112

sc config RemoteAccess start= auto

net start RemoteAccess

Должно работать.

P.S. http://technet.microsoft.com/en-gb/library/bb490945.aspx#EGAA

P.S.S. Скопировано отсюда

Проброс портов на Windows XP(7) через интерфейс Kerio VPN Client

☑

0

Andreyyy

30.01.13

✎

21:33

Оборудование:

Сервер с Kerio

Удаленная машина без белого IP, подключается к серверу VPN клиентом и получает свой внутренний IP в сетке VPN.

На удаленной машине второй сетевой интерфейс к которому подключено некое оборудование.

Задача:

С сервера по определенному порту достучаться до оборудования на втором сетевом интерфейсе удаленной машины.

Белый IP получить технически нет возможности.

Как можно решить такую задачу ?

Приветствуются в меру небесплатные решения.

1

Andreyyy

30.01.13

✎

23:56

Апну однако.

На мой взгляд (очень издалека) все довольно прозаично:

Взял в одну руку — переложил в другую и отдал.

Может все так просто, что даже и темы заводить не стоило ?

2

Jump

31.01.13

✎

00:14

Не совсем понятно.

Поясни куда конкретно надо попасть? На клиентской машине кто-то порт слушает, или в локальной сети клиентской машины есть железка которой надо постучаться в порт?

3

Партизан

31.01.13

✎

00:19

белый айпи в этом случае совершенно не нужен, все что нужно — на удаленной машине настроить port mapping

4

Партизан

31.01.13

✎

00:24

Что-то типа такого:

netsh routing ip nat install

netsh routing ip nat add interface EXT full

netsh routing ip nat add interface INT private

add portmapping name=»EXT» proto=TCP publicip=0.0.0.0 publicport=80 privateip=192.168.1.10 privateport=80

EXT и INT — соответственно названия внешнего и внутреннего интерфейса

И еще разрешить TCP/IP Forwarding

Найти ключ:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

Создать или изменить значение параметра

Value Name: IPEnableRouter

Value type: REG_DWORD

Value Data: 1

5

Andreyyy

31.01.13

✎

00:27

(2) Клиентская машина слушает порт на одном интерфейсе (Kerio VPN) и перенаправляет через другой (обычный сетевой, через который подключена к интернету).

(3) Если белый IP, то проброс делаю на роутере.

(4) Спасибо, попробую.

6

Andreyyy

31.01.13

✎

19:12

(4) Пытал у себя на Windows 7 x32, но не удалось побороть:

Не удается загрузить DLL модуля поддержки: IPMONTR.DLL.

Команда routing ip nat install не найдена.

Файл копировал из Server 2003, скачивал в инете, болт.

Кто пробовал запустить эту команду на Windows 7 ?

7

Andreyyy

31.01.13

✎

20:32

Поборол программой PortTunnel

8

Протон

02.02.13

✎

09:44

(6) Это команда для юнихов.