Все способы:

- Способ 1: Обновление с Windows 10 Home до Pro

- Способ 2: Самостоятельное добавление оснастки

- Способ 3: Откат Windows 10 к точке восстановления

- Способ 4: Проверка целостности системных файлов

- Способ 5: Управление локальными пользователями и группами через консоль

- Способ 6: Альтернативный вариант перевода себя в «Администраторы»

- Способ 7: Сброс Windows 10 до заводских настроек

- Вопросы и ответы: 0

Способ 1: Обновление с Windows 10 Home до Pro

Использование оснастки «Локальные пользователи и группы» доступно только в Windows 10 Pro, поэтому обладатели редакции Home не смогут даже его открыть — консоль взаимодействия тут с оснастками попросту отсутствует. Сначала мы рекомендуем проверить текущую редакцию, а далее, отталкиваясь от полученной информации, уже решить, стоит ли обновляться до Pro.

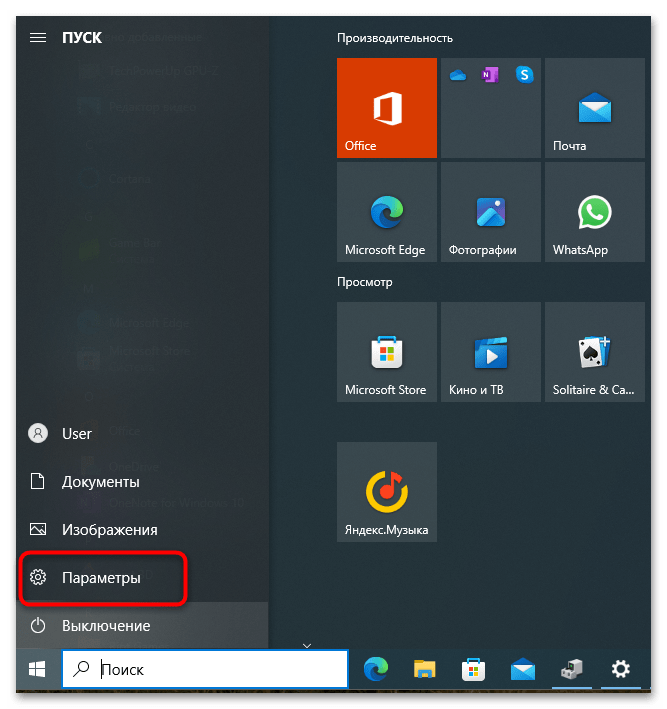

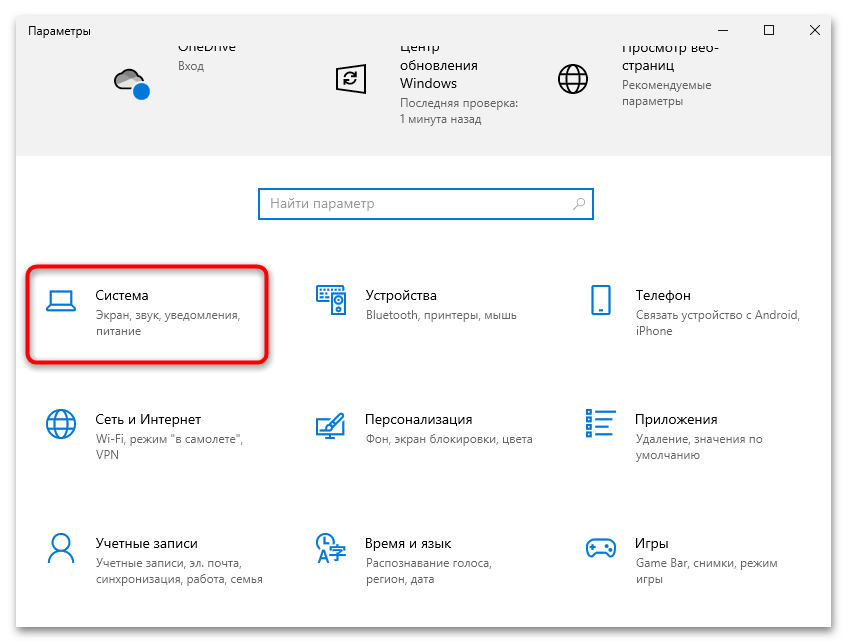

- Откройте «Пуск» и перейдите в «Параметры», нажав по значку с шестеренкой слева.

- Выберите раздел «Система».

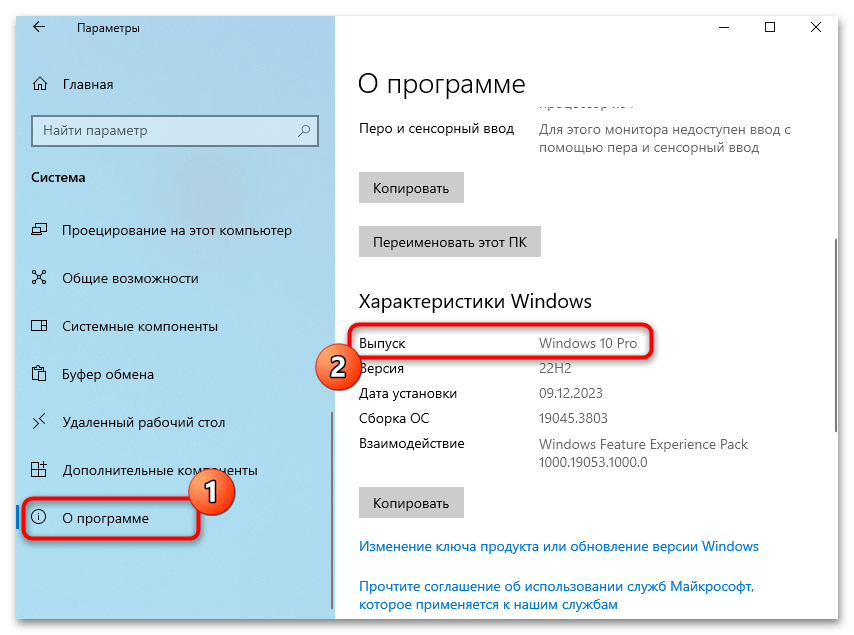

- В списке категорий слева отыщите «О программе», нажмите по надписи и справа обратите внимание на блок «Характеристики Windows». В строке «Выпуск» как раз и будет показана нужная информация.

Теперь, если у вас установлена Windows 10 Home, есть смысл обновиться до Pro, но только в тех случаях, когда оснастка «Локальные пользователи и группы» и другие функции, которые откроются в новой редакции, для вас критически важны. Больше информации по этой теме, включая и все инструкции по правильному апдейту.

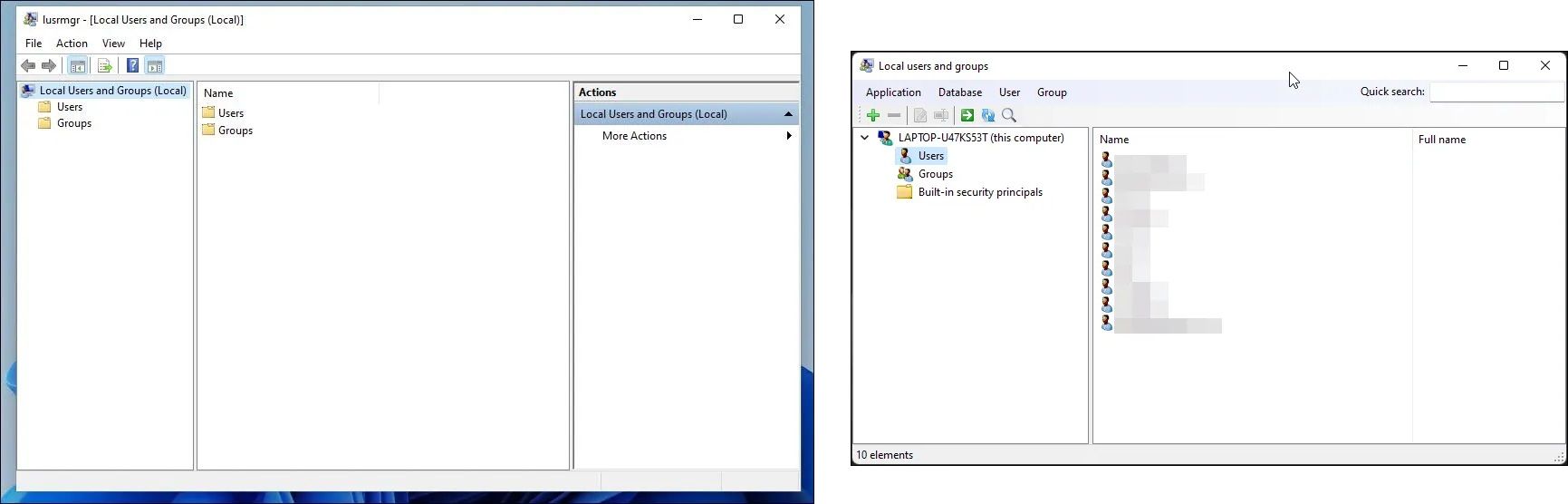

Способ 2: Самостоятельное добавление оснастки

Данный метод подойдет в той ситуации, если у вас уже установлена Windows 10 Pro, но доступа к «Локальные пользователи и группы» по каким-то причинам нет. Ситуация может решиться самостоятельным добавлением оснастки через настройки консоли. От вас требуется только открыть ее, развернуть список со всеми поддерживаемыми оснастками и оттуда добавить ту, через которую далее будет осуществляться управление профилями пользователей.

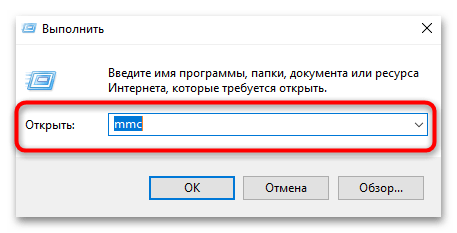

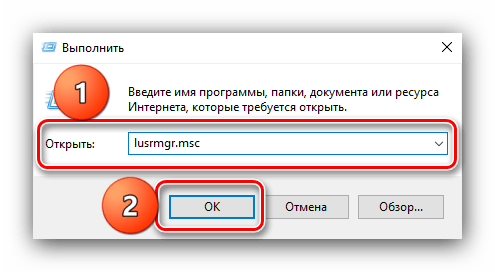

- Щелкните правой кнопкой мыши по «Пуску», чтобы из появившегося контекстного меню выбрать пункт «Выполнить».

- В появившемся окне введите команду

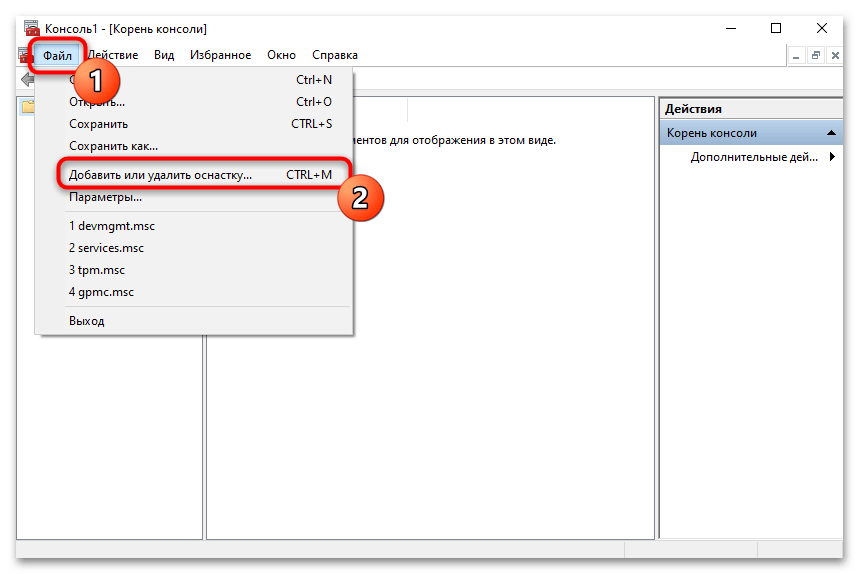

mmcи нажмите по Enter, чтобы подтвердить переход. - Отобразится та самая консоль, о которой было сказано во вступлении. По умолчанию в ней нет ни одной добавленной оснастки, поэтому ситуацию необходимо изменить. Разверните меню «Файл» и выберите из него «Добавить или удалить оснастку».

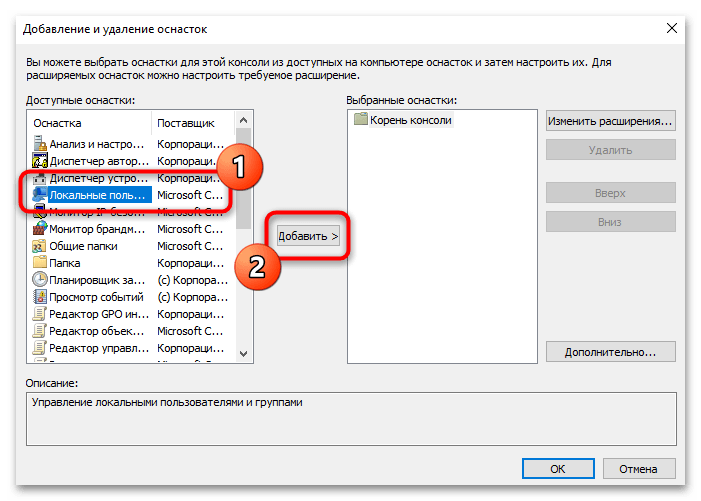

- В списке вы увидите все доступные оснастки, среди которых нужно выделить левой кнопкой мыши «Локальные пользователи и группы» и нажать кнопку «Добавить».

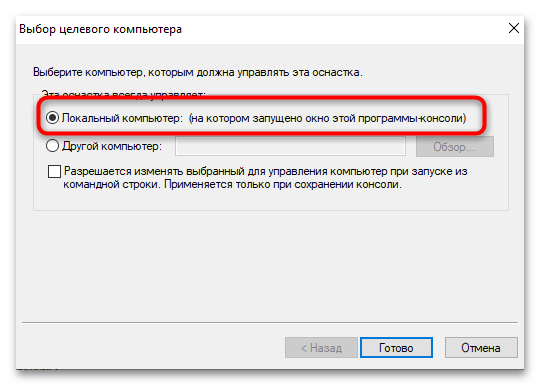

- При добавлении оставьте маркер возле пункта «Локальный компьютер» и подтвердите действие, кликнув по «Готово».

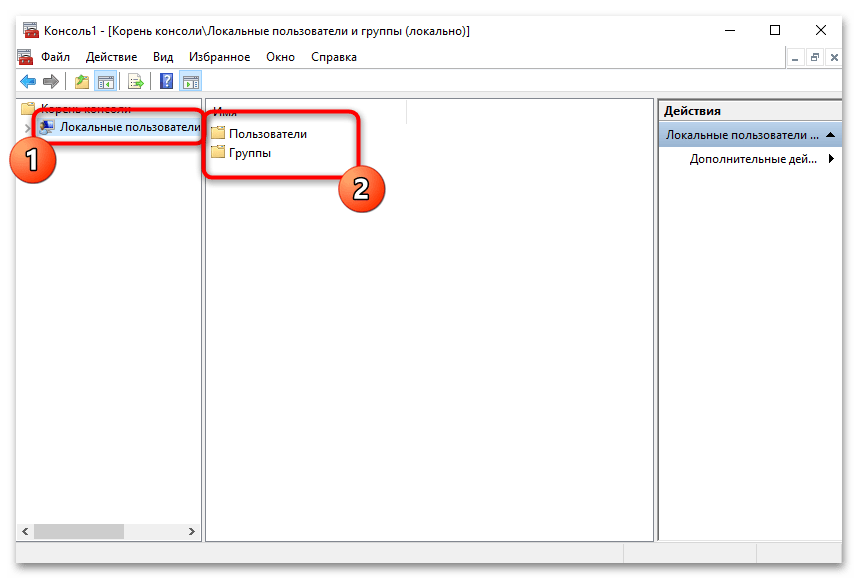

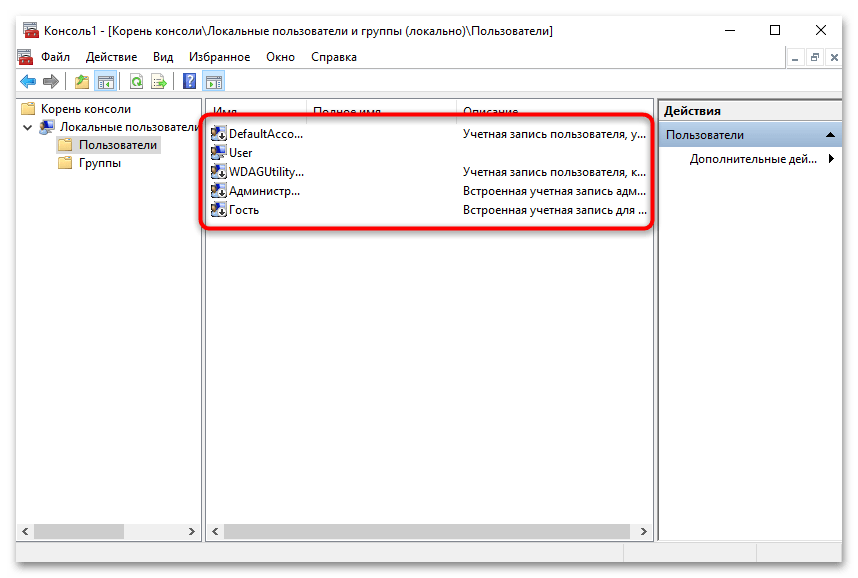

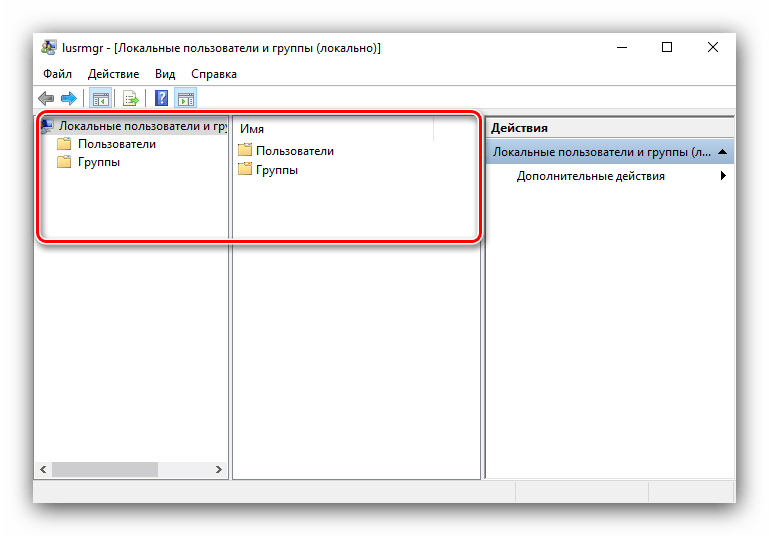

- Теперь вы можете в рамках сеанса данной консоли нажать по «Локальные пользователи и группы», чтобы раскрыть дополнительные папки.

- Выбрав «Пользователи» или «Группы», осуществляйте управление с элементами. При выходе из консоли ее текущее состояние можно сохранить, чтобы при надобности снова ввести

mmcи получить быстрый доступ к данной оснастке.

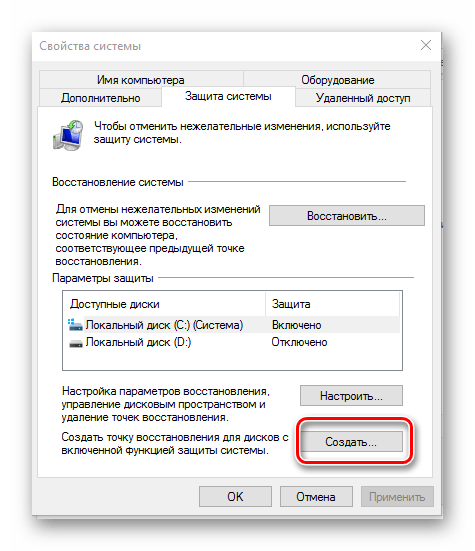

Способ 3: Откат Windows 10 к точке восстановления

Для корректного выполнения этого метода в Windows 10 уже должно быть сохранено несколько точек восстановления при помощи стандартных функций резервного копирования или дополнительного софта. Ими можно воспользоваться в тех случаях, когда ранее вы точно знали, что оснастка «Локальные пользователи и группы» присутствует на вашем компьютере, но спустя какое-то время она пропала. Соответственно, необходимо найти ту точку восстановления с датой, которая соответствует прежней конфигурации ОС, и откатиться до нее. Более детальную информацию по этой теме ищите в статье от другого нашего автора, нажав по следующей ссылке.

Подробнее: Откат к точке восстановления в Windows 10

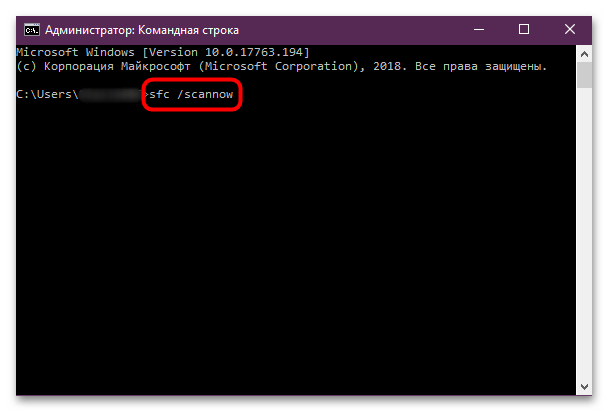

Способ 4: Проверка целостности системных файлов

Одной из причин пропажи оснастки «Локальные пользователи и группы» или проблем с ее запуском в Windows 10 может стать нарушение целостности системных файлов. Соответственно, их нужно проверить и восстановить, что вполне реализуемо при помощи специальных консольных утилит. Они являются встроенными, поэтому требуется только инициировать их запуск. О правильной последовательности и дополнительных настройках такого сканирования читайте далее.

Подробнее: Как проверить целостность системных файлов в Windows 10

Способ 5: Управление локальными пользователями и группами через консоль

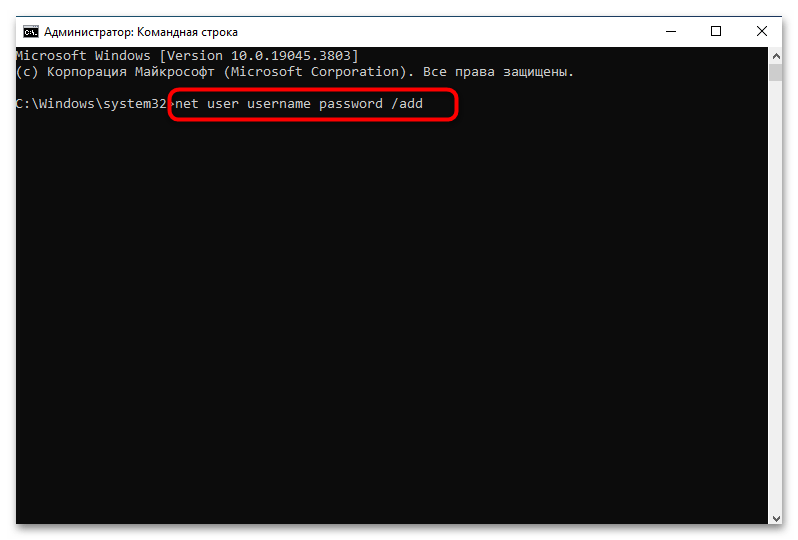

Если вдруг ни один из перечисленных методов так и не помог вам разобраться с открытием необходимой оснастки или нет возможности улучшить редакцию Windows 10 до Pro, можно попробовать альтернативный вариант управления пользователями и группами. Все основные действия реализуемы через «Командную строку», надо только знать сами системные утилиты и их синтаксис, чтобы выполнить нужную операцию.

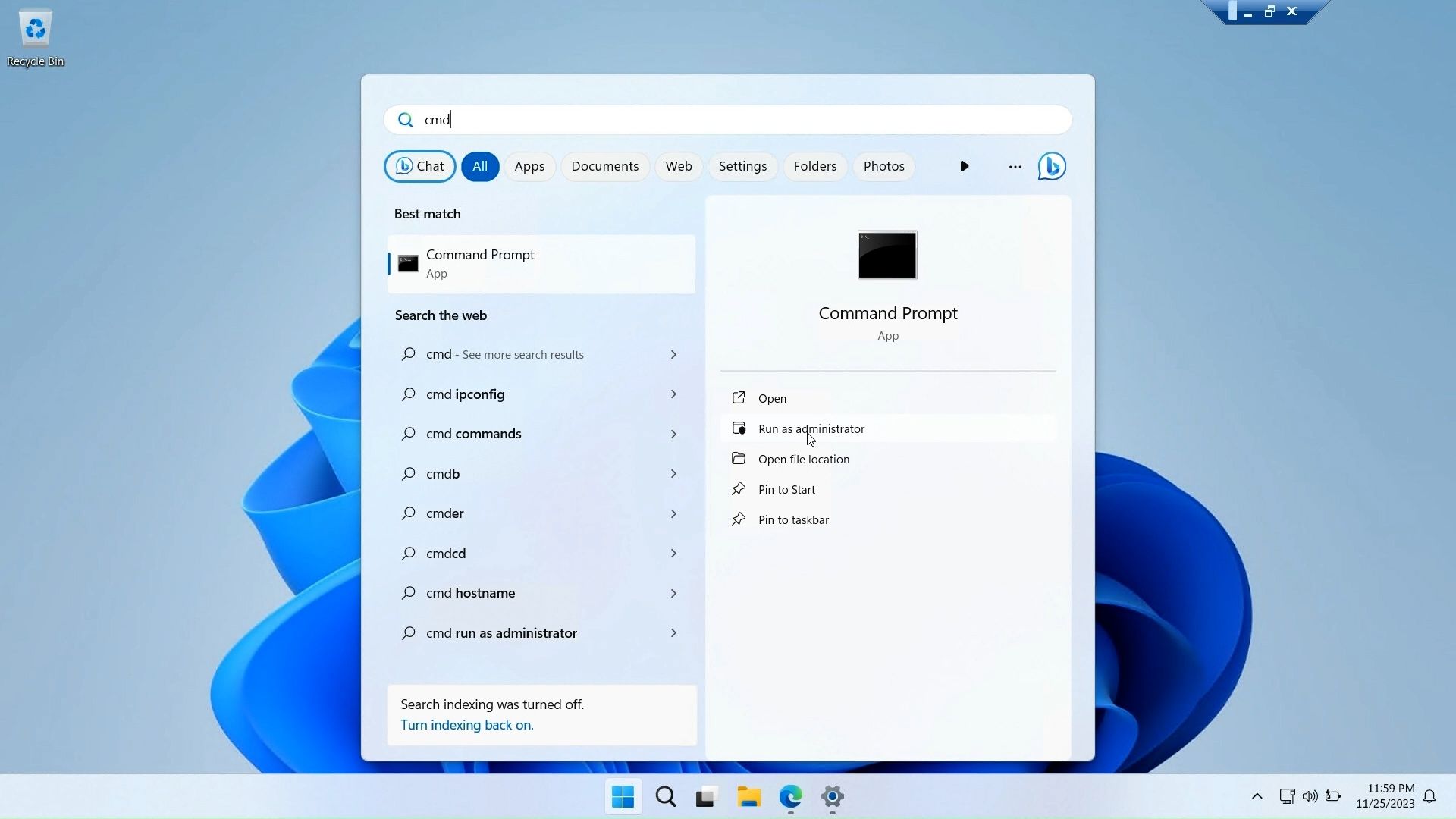

- Для начала отыщите «Командную строку» и обязательно запустите ее от имени администратора.

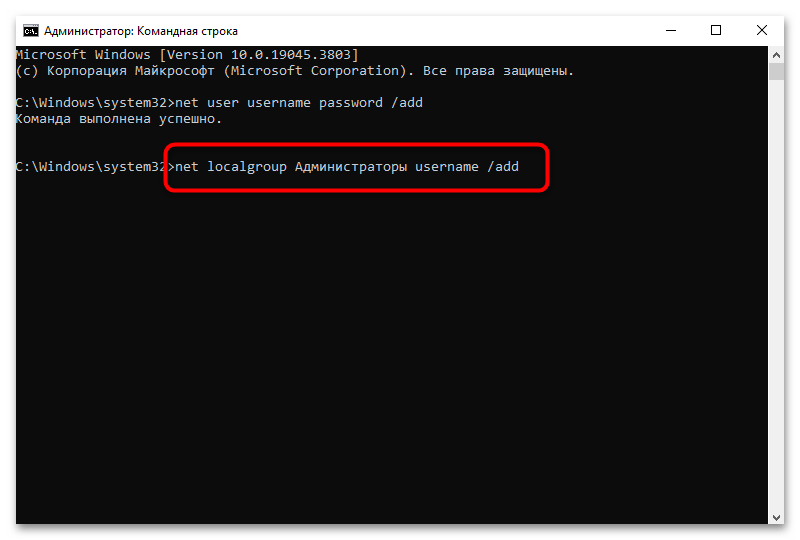

- Если нужно добавить нового локального пользователя, используйте команду

net user username password /add, заменив username на имя учетной записи, а password — на пароль. - Команда

net localgroup groupname username /addпозволяет указать для пользователя его новую группу. Соответственно, вместо groupname нужно подставить существующее название группы. Чаще всего это будет «Администраторы». - Для удаления пользователя из группы используется команда

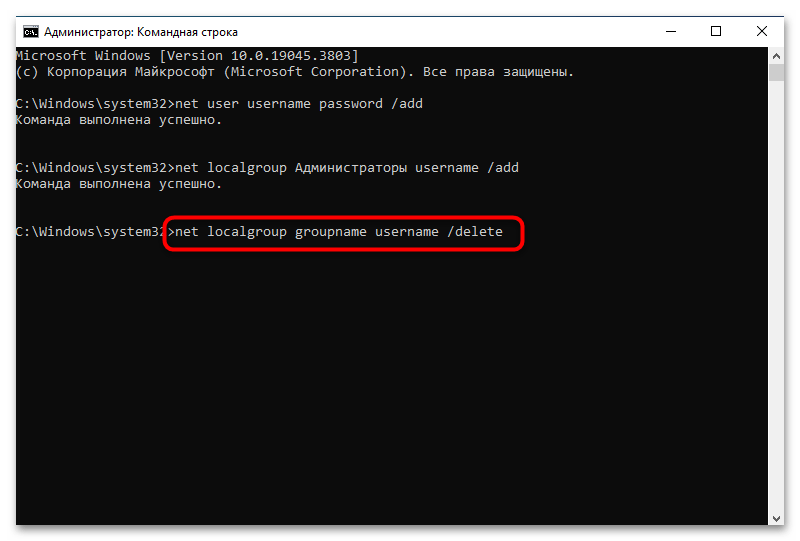

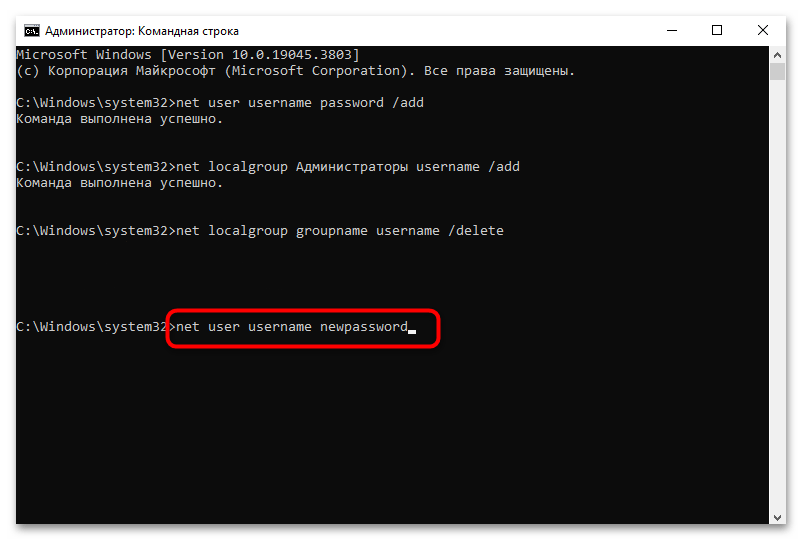

net localgroup groupname username /delete. - Если у пользователя истек срок годности пароля, его необходимо обновить. Для этого тоже подойдет консоль, где необходимо ввести команду

net user username newpassword. Замените username на имя пользователя, а newpassword — на новый пароль.

Способ 6: Альтернативный вариант перевода себя в «Администраторы»

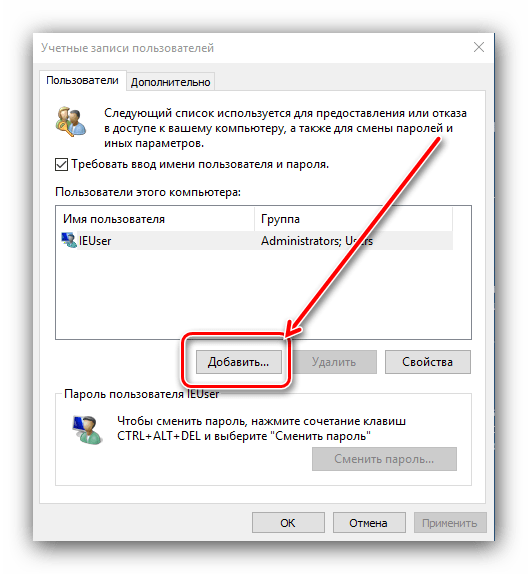

Если необходимость в использовании оснастки «Локальные пользователи и группы» в вашем случае связана с тем, что необходимо перевести свой профиль в группу «Администраторы», можно воспользоваться альтернативным методом. Он будет рассмотрен в следующей инструкции, а для реализации доступен на всех компьютерах, даже в тех выпусках Windows 10, которые не поддерживают работу с упомянутой выше оснасткой.

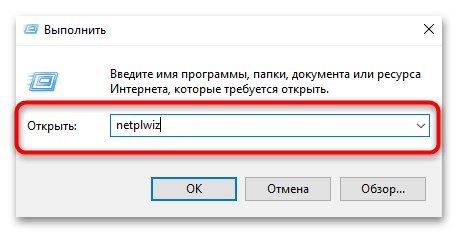

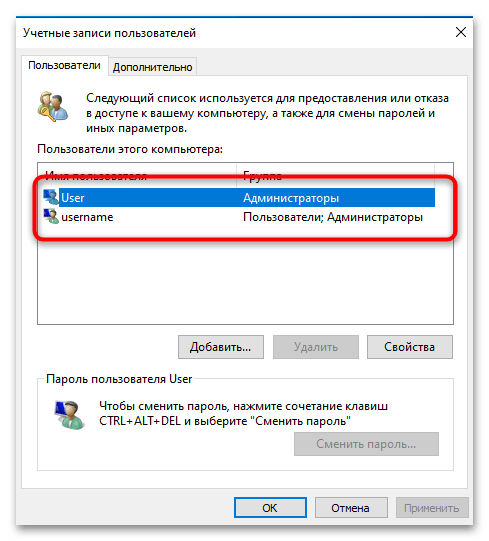

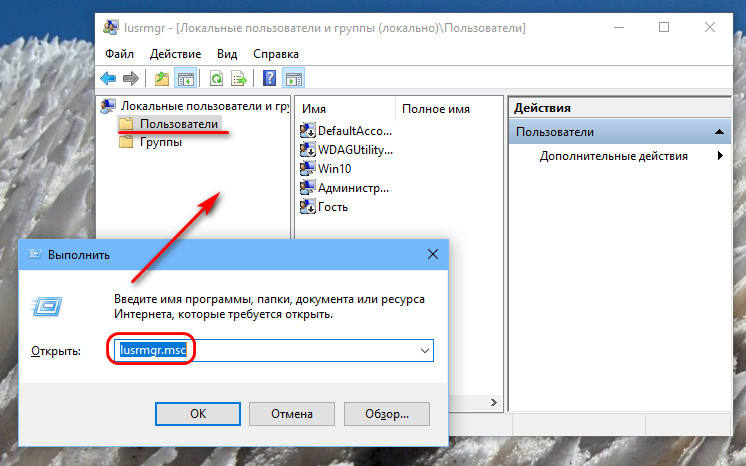

- Вызовите контекстное меню «Пуска», откуда запустите «Выполнить». Еще эту утилиту можно вызвать при помощи стандартного сочетания клавиш Win + R.

- Введите

netplwizи нажмите Enter для подтверждения запуска другой оснастки. - Выберите свою учетную запись из списка, дважды кликнув по ней левой кнопкой мыши.

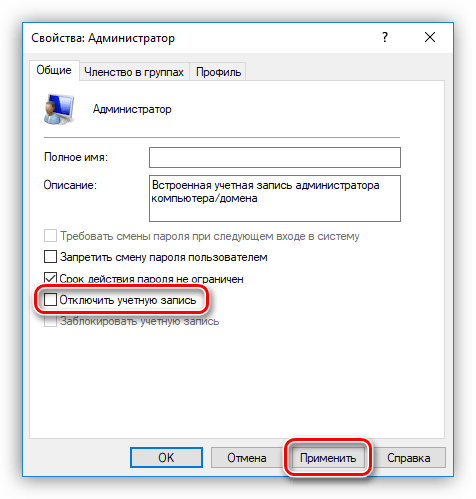

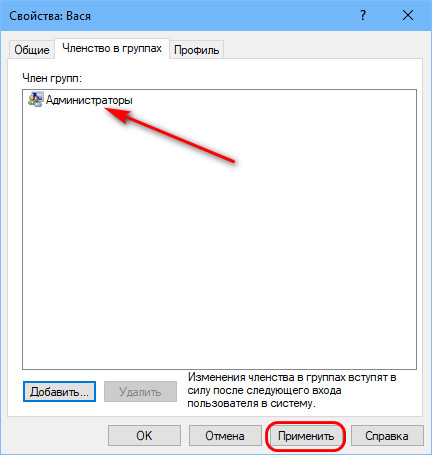

- Перейдите на вкладку «Членство в группах», поставьте маркер возле «Администратор», примените изменения и перезагрузите компьютер.

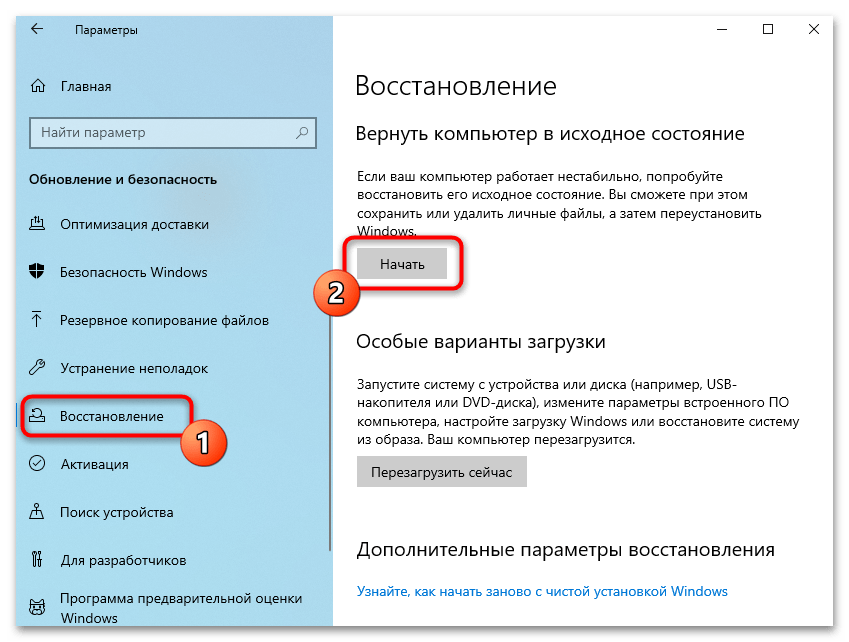

Способ 7: Сброс Windows 10 до заводских настроек

Завершающий метод, признанный решить проблему с открытием «Локальные пользователи и группы», самый радикальный, поэтому стоит выполнять его только в том случае, если предыдущие не принесли должного результата. Заключается исправление в сбросе Windows 10 до заводских настроек. Поможет это только если сейчас установлена редакция Pro. Сбрасывать выпуск Home до заводских настроек не имеет смысла, поскольку оснастка по умолчанию отсутствует.

Читайте также: Возвращаем Windows 10 к заводскому состоянию

Наша группа в TelegramПолезные советы и помощь

If you’re wondering why “LOCAL USERS AND GROUPS” is missing in Computer Management Windows 10 or Windows 11, then you’re not alone. In fact, you’re probably wondering why all of your local user accounts are not showing up, either. You’ve probably even tried to change your computer’s security settings, but all of them didn’t seem to work. But fear not, because there is a simple solution to this problem.

To start with, right-click on the Windows button. This opens the Power User menu. Choose Computer Management > Users and Groups. Click on Local Users and Groups. On the General tab, check whether you’re a member of the administrator group. If you’re not, click Add to change your group membership. Double-click Administrators and click Apply. Once this is done, you can assign other users to their proper groups.

What are local user and group? Local user accounts are a combination of a username and password. These credentials are optional, but they prevent unauthorized access to your computer. They only allow you to access one device. If you’re looking to manage the local user accounts on your Windows 10 computer, make sure that you have administrator privileges. If you don’t, then you’ll have to create a local account.

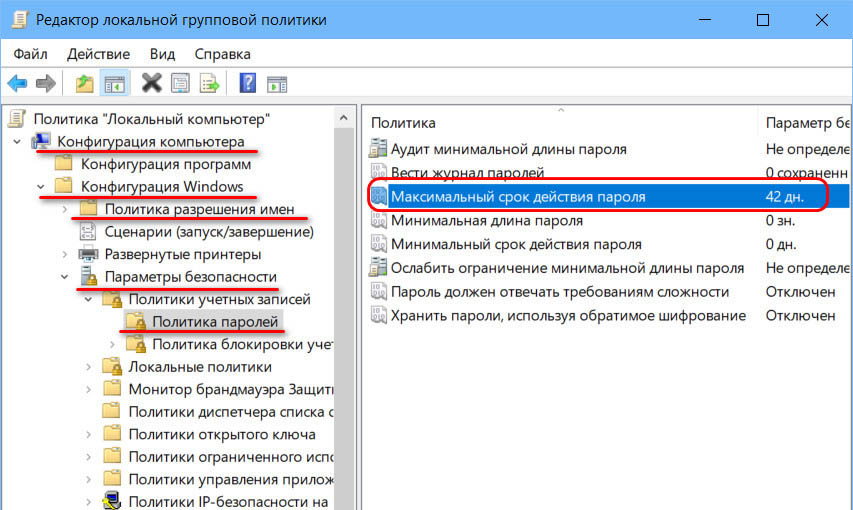

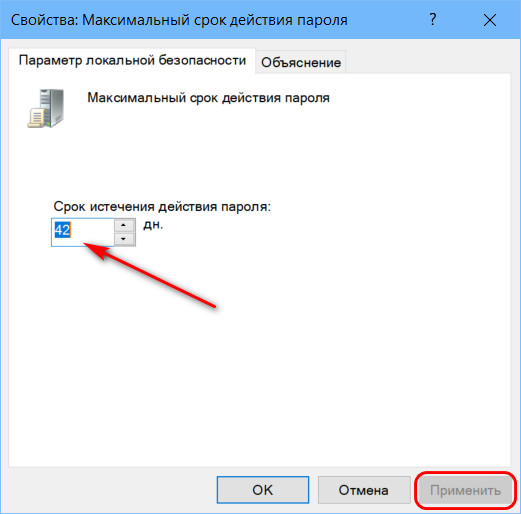

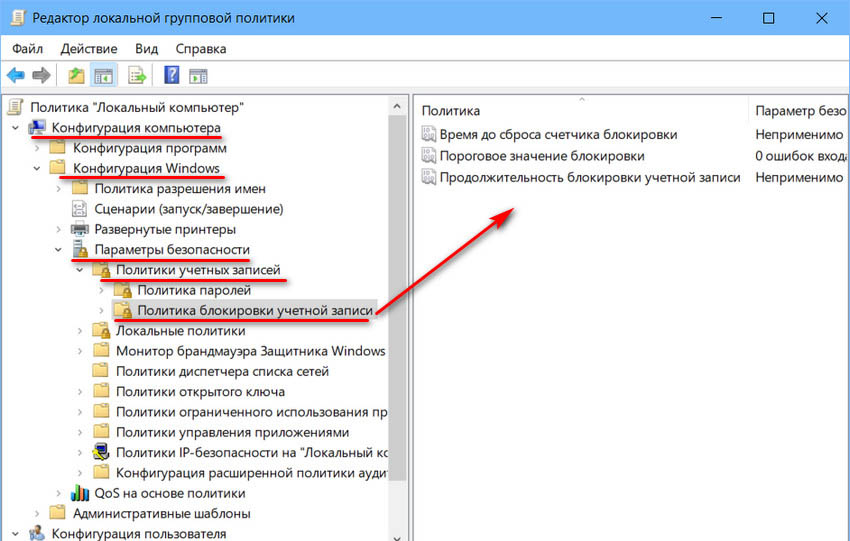

Why Gpedit MSC is Not Working?

There are several possible reasons why your GPEdit application might not be functioning properly. You might have issues with your computer’s network settings or local user configuration. In either case, you can still access your group policy editor using the Windows registry. If you are not sure how to access the Group Policy Editor, try these methods. You should be able to fix the error within a few minutes.

Firstly, you should know that the Group Policy Editor, also known as GPEDIT, is hidden and not accessible by default. Windows 10 Home editions do not ship with the Group Policy Editor. To open the Gpedit MSC, you should first launch the Start menu and type ‘gpedit’. When you see ‘Edit Group Policy’, hit Enter. In case you do not see it, make sure that you install the 64-bit version of the Group Policy Editor.

Secondly, check the Microsoft Community. They are great resources for all kinds of Windows issues. If you are using the Home Edition of Windows 10, you may experience problems with this application. If the problem persists, you can always upgrade to the Business or Pro edition. You can find a solution for it by following the steps listed below. You can also try the System File Checker, which can help you fix a corrupted Windows System Image backup. Then, you can use the Reset this PC option to restore Windows 11/10 to factory settings.

How Do I Add a Local User Group in Windows 10?

There are a few different ways to add users to the local administrator user group on your Windows 10 PC. First, you need to make sure that you have administrator privileges. In order to access this section, you need to go to Computer Management and select the System Tools – Local Users and Groups snap-in. In this pane, select the user account you wish to add to the group.

After choosing the group, right-click on the user account you’d like to add to the group and then click the OK button. When you’re done, the window will be cleared and your new user group will appear under the Groups list. To add another user to the group, repeat these steps. Then, if you’ve just created a new user, click the Add User button and confirm the name of your account.

If you’ve recently installed Windows 10, you may have noticed that the Local Users and Groups snap-in does not work. This may be because Windows 10 / 11 does not show this feature. If you’ve tried this, you’ll notice that two administrators are now listed. Then, try adding the user to the local user group and you should see it appear in the list. However, in Windows 10 and 11, the local user tab is not visible.

How Do I Fix No Users Showing?

How do I fix No Users Showing in CMOS? First, you need to open a command prompt and open the Group Policy Editor. Next, check that Enumerate Local Users on Domain-Joined Computers is enabled. Also, you can check Hide Entry Points for Fast User Switching. If you are still unable to find your users, you can click the other user option.

In case of a local user account, you should make sure they are visible in the login screen. This problem can occur because of incorrect configurations in system registry and group policy. Another possible cause is a software glitch, especially after the latest Windows update. To fix this problem, follow the instructions below. Follow the steps to resolve No Users Showing in Computer Management Windows 10.

The second way is to open the Registry Editor and change the password and user account prompts. To open the registry editor, type regedit in the Command Prompt window and press Enter. Double-click on the don’tdisplaylastusername registry DWORD, and change the value data to 1. This will fix the problem permanently. If the password prompt still doesn’t appear, repeat the steps above.

How Do I Find Users And Groups in Windows?

To find local users and groups, you can open Computer Management. To do so, open the Start menu, and type “Computer Management”. A new window will appear. Click on the left pane. In the left pane, find System Tools – Local Users and Groups. Click “Add.” Then, type a user’s name or email address and click “Next.” Then, click “Finish.”

To find out which accounts are assigned to which computers, open the Computer Management app. You can find the list of users by going to the “Local Users and Groups” tab. You can also use this window to set passwords for different user accounts. It’s best to use a PC that has a full license, which is a good idea if you have many users.

There are several ways to find local users and groups. First, select the Users tab on the left pane. In the properties window, click the “Add” button. You can then select the user account you want to add to the group. You can also delete it. Once you’ve added it to a group, you’ll be able to manage it in Computer Management Windows 10.

How Do I Find Users in Computer Management?

To find local users and groups in Computer Management Windows 10, click on the Start menu and type “computer management”. Once the window opens, double-click on any user or group and click “properties.” Then, you can select or delete users or groups as required. If you’ve forgotten a password or username, you can change them here. To find local users and groups, follow the steps below:

In Windows 10 Home, you can’t find local users and groups in the user management area. But this is not a problem for Windows Pro or Enterprise users. Despite the name, Windows 10 Home does not feature this option. The process is the same, but the settings are slightly different. In Pro and Enterprise editions, you can go to Run and type lusrmgr. You can also use the same procedure in Home to manage local users and groups without installing anything.

Listed below are three user groups: Administrators, Backup Operators, and Cryptographic Operators. These groups are used for users with administrative permissions. Guests and other users in these groups are restricted to light computing activities and cannot perform administrative tasks. The Device Owners group allows them to change system-wide settings. This user group isn’t necessary for basic operations, but it can be useful if you have a number of accounts with different permissions.

What Netplwiz Windows 10?

What is Netplwiz Windows 10, and how can you use it? Basically, Netplwiz is a tool that lets you log in to your computer without a password. It is available for both home computers and devices, and can be used without user authentication. To install it, click here. Once you have the program installed, you’ll need to log in using your netplwiz password.

Netplwiz allows you to change a lot of things on your computer, and you can even disable the login screen altogether! It can be launched by pressing the Windows key and R together or by typing netplwiz into the Run dialog box. After that, the Advanced User Accounts applet will pop up and prompt you for your user name and password. After logging in, you can change your password and click “Sign Out” to sign out of Netplwiz.

How Do I Find Local Groups in Windows?

To view the local groups on your PC, open the Computer Management window and type lusrmgr in the search box. Then, select Local Users and Groups from the left pane. If you see an account called Administrators, click on it to see if it is a member of a local group. If not, select the account and click “Add to Group”. You’ll now be a member of the Administrators group.

Now, you can start adding users to local groups. In the User’s tab, click “Add to Groups” and enter the name and email address. This will add that user to the group. Once you’ve added them, click the Close button to close the window. You should see a list of all groups you have access to. If there’s more than one group, create a new one for each.

Another way to find local groups in Computer Management is to open the User Accounts window. Then, click the Local Users and Groups tab. You’ll see a list of users and groups. The Local Users and Groups tab lists the user accounts, and if you want to assign permissions to each one, you can select the group. This is the easiest way to manage multiple user accounts. Using user groups can also save you time and headaches later on.

Learn More Here:

1.) Windows Help Center

2.) Windows – Wikipedia

3.) Windows Blog

4.) Windows Central

We often want to limit other users’ abilities by adding or removing the user from being members of groups on our PC. Like you can set different rights and permissions for different groups. And for this, the Local User and Group Management tool or lusrmgr.msc is responsible. But unfortunately, it doesn’t really come with the Windows Home version. So the question is, how to enable the Local User and Groups in Windows 11/10 Home?

What is the Local User and Group Management tool?

Talking about lusrmgr.msc, it is a console for managing local users and groups. It has been in the Windows ecosystem since Windows 2000. But with the Windows 11/10 Home version, the feature doesn’t exist. As a result, you cannot assign rights to different users and groups.

But in this article, I will be sharing a step-by-step guide on how you can get rid of the local users and groups access is denied error or find an alternative.

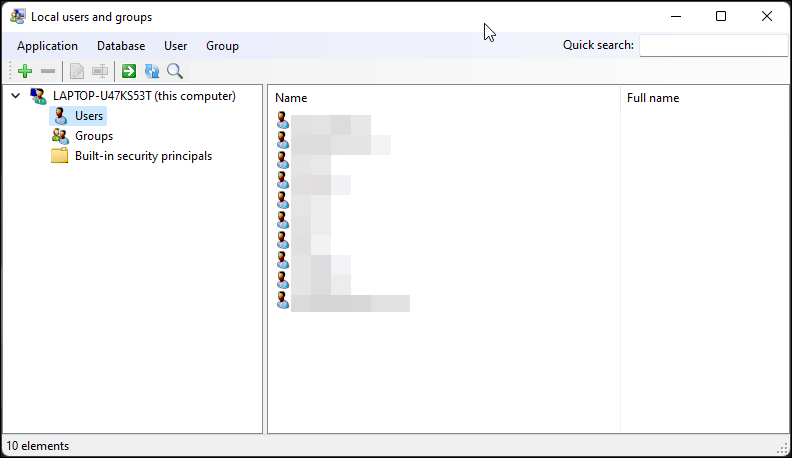

Unfortunately, it is impossible to use the built-in or the official local user and group management tool in Windows 10 Home. But luckily, there is a third-party tool called lusrmgr.com.You can use it to assign rights to groups and users.

Talking about the program, Lusrmgr is a portable app that can run on any edition of Windows 11 and Windows 10, including the Home version. However, it requires administrative privileges and the .NET framework 4.5 or higher to function correctly.

Follow the steps to download and use the lusrmgr.msc alternative:

- At first, download the lusrmgr.exe file from this Github page.

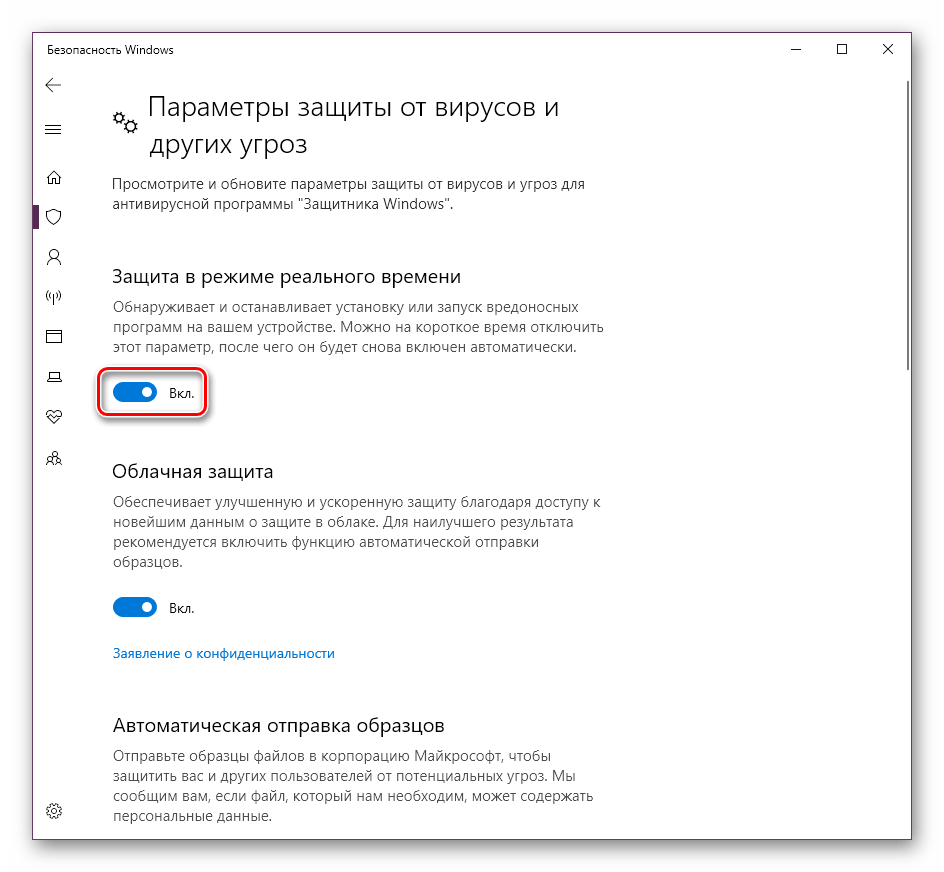

- Once downloaded, double-click on the program to run it. You may also encounter a Microsoft Defender SmartScreen prompt. Click on More info and then on Run anyway.

- After launching the program, you should see a screen similar to the built-in lusrmgr tool.

- Now under the Local users and group consoles, you can easily create and manage users and groups.

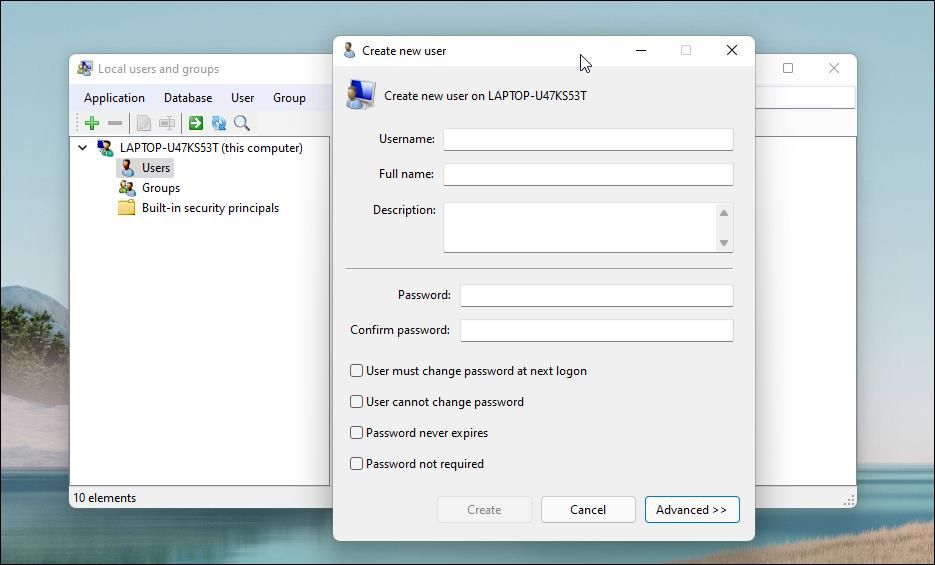

- To create a user, right-click on the Users menu and select create. On the create new user window, fill in all the details of a new user and click on the create button.

- Also, to manage an account already created under your Windows 11/10, you have to select and right-click on the account. After that, you will find options to rename it, set a password, delete or edit the account.

Moreover, with the help of this program, you will be able to connect to a remote computer if a remote computer allows the remote connection. You have to right-click on your computer’s entry and select connect to a computer to access this feature.

Why is Gpedit not available for Windows 11/10 Home?

Windows 10 Home was made for home or personal use. As a result, there are lots of advanced features are missing from it. Among them, one is the Group Policy feature. Also, as there is no Group Policy Feature by default, Gpedit is not available.

How to Enable gpedit.msc in Windows Home version?

Similar to this tool, Group Policy Editor is not available for the Windows Home version. However, you can enable gpedit.msc by following this simple guide.

I cannot access GPEDIT.MSC in Windows?

At first, ensure that your computer is running on the latest version of Windows. Then to access Group Policy Editor, make sure you are using a profile with Admin rights. If your computer is on a domain, you must contact your Administrator.

To go to Group Policy Editor, press Windows + R, type “gpedit.msc” and press enter. If you cannot access Group Policy Editor, create a new user with admin rights and follow the same steps.

How Do I Enable Lusrmgr MSC in Windows 11/10 Home?

There is no way to enable Lusrmgr MSC by default in Windows 10 home. Instead, you have to download the lusrmgr.exe file, a third-party program to manage users and groups.

So that was a quick answer to your how to enable local users and groups in Windows 11/10 Home. I hope the above guide has helped you with your query. Also, in case if there is anything else you would want to ask, then feel free to drop a comment below.

Nayan is a crypto and gadget enthusiast who likes to cover topics related to Tech, Startups, Crypto, Gaming, Windows, and other interesting areas. But when he is not working, you can find him playing games or watch random videos on YouTube.

Quick Links

-

Enable the Local Users and Groups Management Console in Windows 11/10 Home

-

Manage Local Users and Groups Using the Command Prompt

Summary

- Local Users and Groups Management is not available in Windows 11/10 Home editions. You need a third-party program to access it.

- You can use Lusrmgr.exe, a portable third-party alternative, to enable the Microsoft Management Console snap-in in Windows 11 Home. The Lusrmgr application provides additional features like account search and defining access times.

- The Command Prompt can also be used to manage users and groups without a third-party utility.

Local Users and Groups Management is a shell application to manage local and remote computers and access system administrator tools. However, Local Users and Groups Management is unavailable in the Windows 11/10 Home editions, so you must rely on a third-party program to use it there.

Enable the Local Users and Groups Management Console in Windows 11/10 Home

Like the Local Group Policy Editor, Local Users and Groups Management (lusrmgr.msc) is an advanced feature available only on Windows Pro, Education, and Enterprise.

However, while you can use workarounds to enable Group Policy Editor on Windows Home, it is not possible to enable the Local Users and Groups Management snap-in console.

Instead, you can use Lusrmgr.exe, a third-party alternative, to enable the Microsoft Management Console snap-in in Windows 11 Home. Lusrmgr.exe is similar to the built-in Local Users and Groups Management console. It is a portable application, and you can download it from GitHub for free.

Here’s how to download and use the Local User and Group Management tool on Windows 11 Home. Follow the same steps on a Windows 10 PC:

- Open the lusrmgr GitHub page.

- On the default Code tab, scroll down to the Download link to get the latest version of the file.

- Once downloaded, double-click the lusrmgr.exe file to run the program.

You will notice the lusrmgr application looks similar to opening the native Local Users and Groups Management console. However, the difference lies in the usability of the tool. Below are side-by-side images for the built-in lusrmgr console (left) and the third-party application (right) for reference.

To create a new user account with this Local User and Group Management tool:

- Right-click on User and select Create. Then fill in the details for the new user account.

-

Click the Advanced button to configure the advanced account option, local path, and profile path.

- Click on Create to add the new user account.

Similarly, you can edit, remove, rename, or add a password to the existing user account. You can also enable the secret built-in administrator account using the tool.

Additional Features of the Lusrmgr App

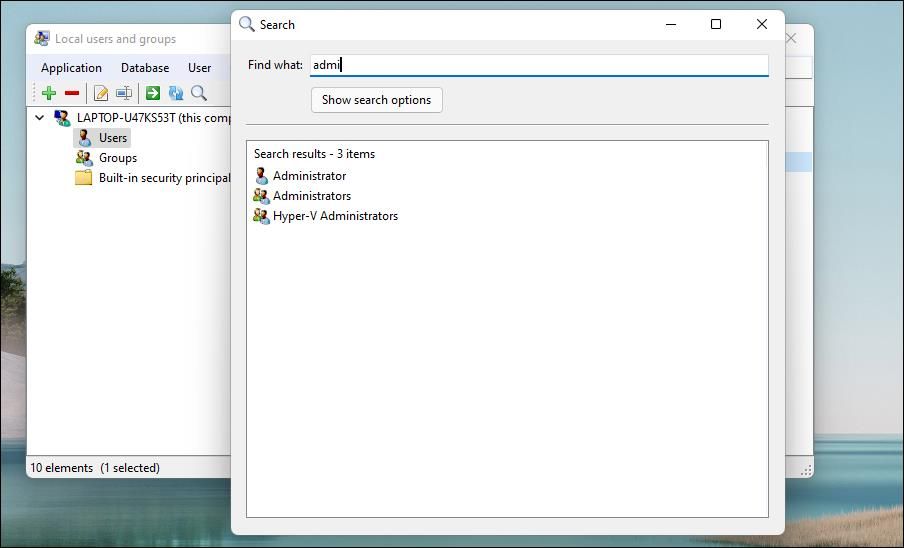

Apart from the usual account management features, lusrmgr.exe provides additional functions not available in the native utility. For example, you can use the search function to find a specific account. This is useful for system administrators who manage multiple user accounts in an organization.

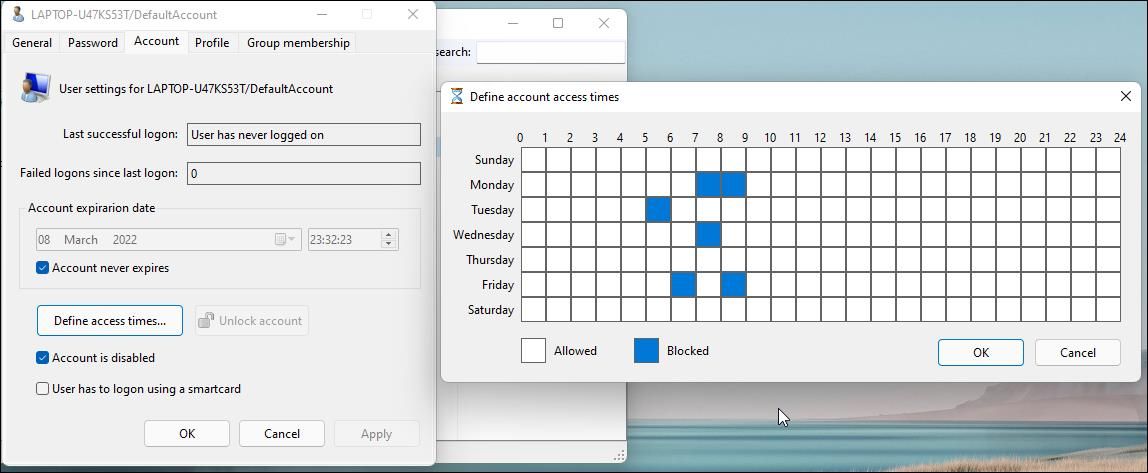

Another handy feature is the ability to define access times for individual accounts. To set an access time, right-click on the username and select Edit. Next, open the Account tab and click on Define access time.

By default, the user accounts have no limit on access time. But you can define this by selecting a time block for different days.

Since lusrmgr is a portable app, you can’t open it with the lusrmgr.msc command like the built-in app. To launch the program, double-click the executable file you downloaded and make the necessary changes to the user account or groups.

2. Manage Local Users and Groups Using the Command Prompt

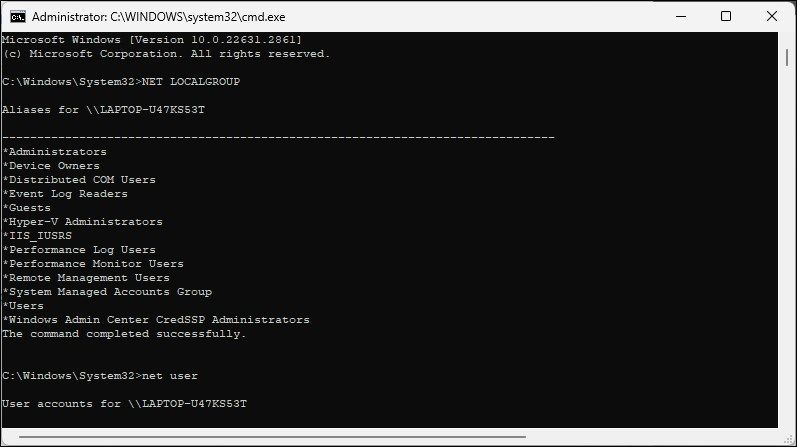

You can use the «net localgroup» or «net user» command-line utility to manage users and groups on Windows 11/10. It’s a handy way to view, add, and delete local groups and users without using a third-party utility.

First, open a Command Prompt window with administrative privilege. To do this, press the Windows key, type cmd, right-click on Command Prompt, and select Run as administrator.

Below is a list of commands to view and manage local users and groups using the Command Prompt:

-

To view the name of the server and local groups on the computer, type:

net localgroup -

To view all users in a group, enter:

net localgroup [groupname] -

To create a new group, use the following command. Replace xyz with the group name you want to create:

net localgroup xyz /add -

To view all user accounts:

net user -

To create a new user account (replace abc with the username you want to add):

net user abc /add -

To view all the accounts with administrator privileges:

net localgroup administrator -

To add a user account to the administrator group (be sure to change abc, and Administrator to the group name if needed):

net localgroup Administrator abc /add -

To delete a local group:

net localgroup xyz /delete -

To delete a local user:

net user abc /delete -

If you need help with syntax for a specific command, use this:

net help <command>

The Local Users and Groups Management console is a handy utility for system administrators to manage local computers and connect remotely to compatible systems. However, if you are running Windows 11 Home and need to use the lusrmgr.msc tool, your only option is to use the third-party application from GitHub.

Содержание

- «Локальные пользователи и группы» в Windows 10

- Запуск «Локальных пользователей и групп»

- «Пользователи»

- «Группы»

- Добавление нового пользователя

- Присоединение пользователя к группе

- Управление компьютером нет локальных пользователей windows

- Запуск раздела Локальные пользователи и группы на ОС Windows 10 и как добавить

- Запуск «Локальных пользователей и групп»

- Каталог «Пользователи»

- Каталог «Группы»

- Добавление нового пользователя и присоединение его к группе

- Причины и методы решения отсутствия локальных пользователей и групп

- Работа с учётными записями Windows в оснастке «Локальные группы и пользователи»

- Добавление локальных пользователей

- Управление пользователями

- Особенности при работе с учётными записями Microsoft

- Локальные учетные записи Local Accounts

- О локальных учетных записях пользователей About local user accounts

- Учетные записи локальных пользователей по умолчанию Default local user accounts

- Учетная запись администратора Administrator account

- Гостевая учетная запись Guest account

- Учетная запись HelpAssistant (установленная с сеансом удаленной помощи) HelpAssistant account (installed with a Remote Assistance session)

- DefaultAccount DefaultAccount

- Использование Windows defaultAccount How Windows uses the DefaultAccount

- Как создается defaultAccount на контроллерах домена How the DefaultAccount gets created on domain controllers

- Рекомендации по управлению учетной записью по умолчанию (DSMA) Recommendations for managing the Default Account (DSMA)

- Учетные записи локальной системы по умолчанию Default local system accounts

- SYSTEM SYSTEM

- NETWORK SERVICE NETWORK SERVICE

- ЛОКАЛИЗОВАННАЯ СЛУЖБА LOCAL SERVICE

- Управление учетной записью локальных пользователей How to manage local user accounts

- Ограничение и защита локальных учетных записей с помощью административных прав Restrict and protect local accounts with administrative rights

- Соблюдение локальных ограничений учетной записи для удаленного доступа Enforce local account restrictions for remote access

- Отказ от логотипа сети для всех учетных записей локального администратора Deny network logon to all local Administrator accounts

- Создание уникальных паролей для локальных учетных записей с административными правами Create unique passwords for local accounts with administrative rights

- См. также See also

«Локальные пользователи и группы» в Windows 10

Важно! Рассматриваемая оснастка присутствует только в редакциях Pro и Enterprise!

Запуск «Локальных пользователей и групп»

Доступ к рассматриваемому элементу можно получить следующим образом:

Теперь взглянем подробнее на особенности приложения.

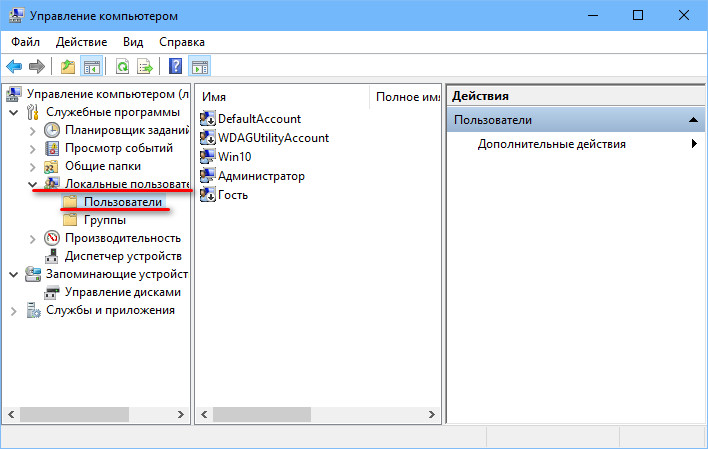

«Пользователи»

В данном каталоге присутствуют такие категории:

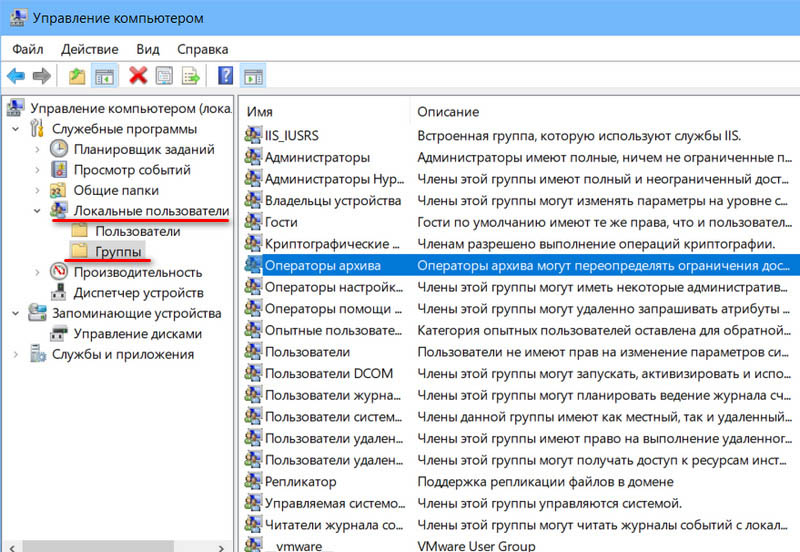

«Группы»

В каталоге «Группы» записей намного больше – они обозначают категории, разграниченные в правах и выполняемых функциях. В этой директории обычно присутствуют следующие элементы:

Остальные позиции представляют собой системные категории, с которыми рядовой юзер навряд ли столкнётся.

Добавление нового пользователя

Посредством рассматриваемой оснастки можно добавить новую учётную запись. Процедура описана одним из наших авторов, рекомендуем прочитать статью по ссылке далее.

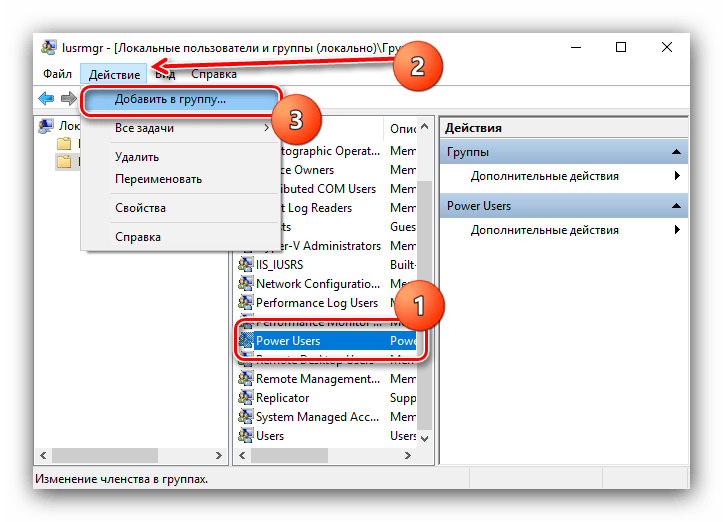

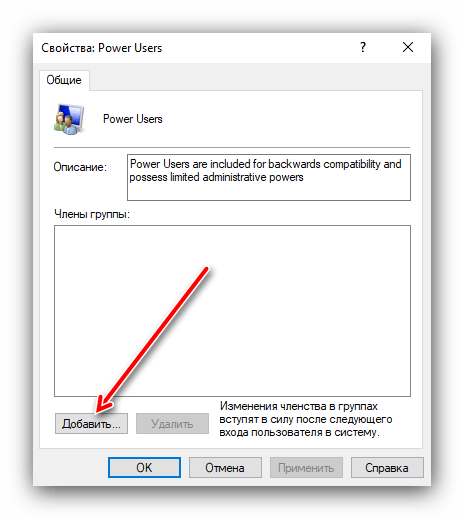

Присоединение пользователя к группе

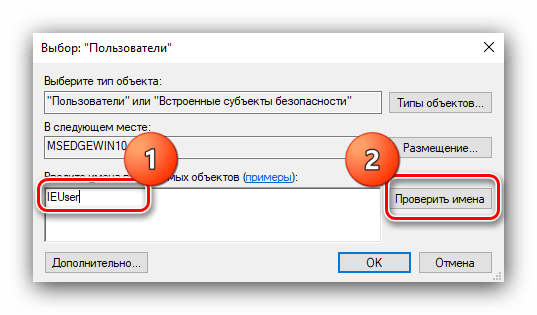

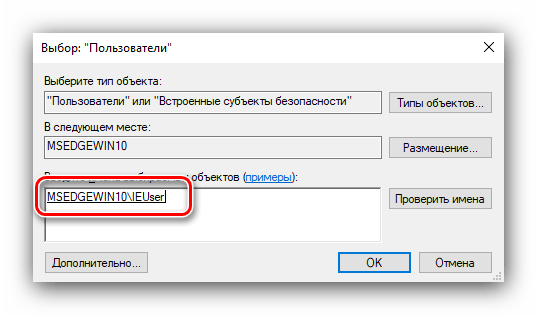

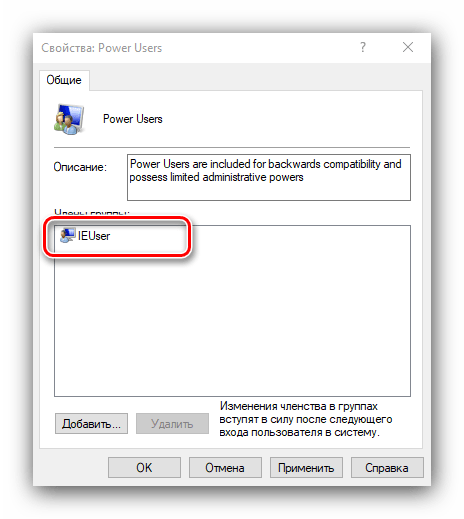

Редактирование группы происходит по похожему алгоритму:

Под названием должно появиться подчёркивание – это означает, что объект распознан и будет присоединён.

Как видим, действительно ничего сложного.

Теперь вам известно, что собой представляет оснастка «Локальные пользователи и группы» в Windows 10.

Источник

Управление компьютером нет локальных пользователей windows

Сообщения: 65

Благодарности: 1

Мои варианты не прошли.

В логах есть ошибки:

Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1030

Дата: 2009-03-12

Время: 16:59

Пользователь: XXXX\Admin

Компьютер: ADMIN

Описание:

Не удалось запросить данный список объектов групповой политики. Сообщение, описывающее причину, уже было помещено в журнал обработчиком политики.

А это вааще я не понял, кто этот пользователь?

Тип события: Ошибка

Источник события: WmiAdapter

Категория события: Отсутствует

Код события: 4099

Дата: 2009-03-12

Время: 16:59

Пользователь: BUILTIN\Администраторы

Компьютер: ADMIN

Описание:

Ошибка при открытии службы.

Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1030

Дата: 2009-03-12

Время: 16:58

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: ADMIN

Описание:

Не удалось запросить данный список объектов групповой политики. Сообщение, описывающее причину, уже было помещено в журнал обработчиком политики.

Тип события: Уведомление

Источник события: SecurityCenter

Категория события: Отсутствует

Код события: 1807

Дата: 2009-03-12

Время: 16:58

Пользователь: Н/Д

Компьютер: ADMIN

Описание:

Служба центра обеспечения безопасности остановлена. Остановка произведена групповой политикой.

Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1053

Дата: 2009-03-12

Время: 16:43

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: ADMIN

Описание:

Не удалось определить имя пользователя или компьютера. (Сервер RPC занят и не может завершить операцию. ). Обработка групповой политики прекращена.

Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1030

Дата: 2009-03-12

Время: 15:33

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: ADMIN

Описание:

Не удалось запросить данный список объектов групповой политики. Сообщение, описывающее причину, уже было помещено в журнал обработчиком политики.

Я так думаю, ошибки появились после примения твиков. Раньше их не было.

Источник

Запуск раздела Локальные пользователи и группы на ОС Windows 10 и как добавить

Внутренние настройки операционной системы предполагают отдельный блок для работы с определенной группой профайлов. Раздел в Windows 10 называется «Локальные группы и пользователи». Инструмент позволяет регулировать деятельность и количество возможностей участников, добавлять или убирать функции, распределять права. Существует несколько ключевых особенностей, которые важно учитывать при настройке.

Запуск «Локальных пользователей и групп»

Функциональный комплекс, связывающий внутренние профили персонального компьютера, запускается быстро. Специальных навыков и знаний не потребуется. Этапы действий:

Открытое поле разделено на несколько активных блоков. В верхней части – возможные действия и настройки (стандартные – файл, справка, вид и другие). В основной части – требуемые разделы и профайлы.

Каталог «Пользователи»

В левой части интерфейса отображается название подгрупп – пользователи и, непосредственно, группы из них. В первом блоке отображаются следующие наименования профилей:

Кроме указанных, отображаются учетки с наименованием «Пользователь» (появляется во время первой активации системы) и HelpAssistent (временный аккаунт, применяется разово приложением Remote Desktop Help Session Manager).

Каталог «Группы»

Список с наименованием «Группы» включает большее количество пунктов. Пользователи разграничиваются по возможностям, набору используемых приложений. В перечень обычно входят следующие группы:

Самый большой – раздел пользовательских профайлов, в перечень включают все учетки, которые созданы на персональном устройстве. Обычные пользователи редко сталкиваются с большей частью подгрупп, представленных в списках левой части окна.

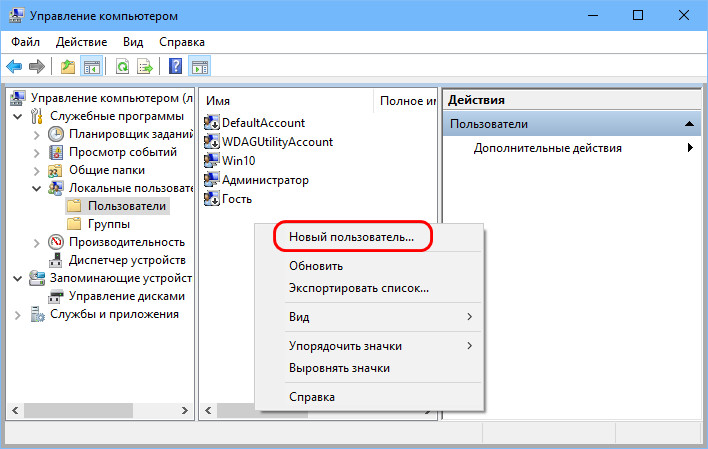

Добавление нового пользователя и присоединение его к группе

Чтобы начать использование отдельных функций операционки, необходимо добавить новую запись учетного профиля. Существует несколько способов создания дополнительного локального аккаунта. Инструкция:

При создании новой учетки следует учитывать несколько ключевых нюансов. В противном случае могут возникнуть неполадки.

Причины и методы решения отсутствия локальных пользователей и групп

В некоторых ситуациях профиль может оказаться неактивным – операционка не реагирует на попытки изменить или скорректировать функционал аккаунта. Это значит, что в управлении персональным компьютером установлен строгий регламент по работе с профайлами (UAC).

Если система после активации нового акка по умолчанию запускает прежний профиль, необходимо исправить некоторые настройки. В окне «Выполнить» ввести «regedit» и «ОК». Затем переключить в пункте «UserSwitch» отдельный параметр «Enabled» (сменить значение на единицу). Затем устройство перезагружают.

Локальные группы и пользователи – это специальный функциональный раздел операционной системы, который позволяет применить дополнительные корректировки к различным профилям. С большей частью групп обычный юзер не сталкивается, поэтому просто менять параметры без специальных навыков и знаний не стоит. Лучше обратиться к мастеру.

Источник

Работа с учётными записями Windows в оснастке «Локальные группы и пользователи»

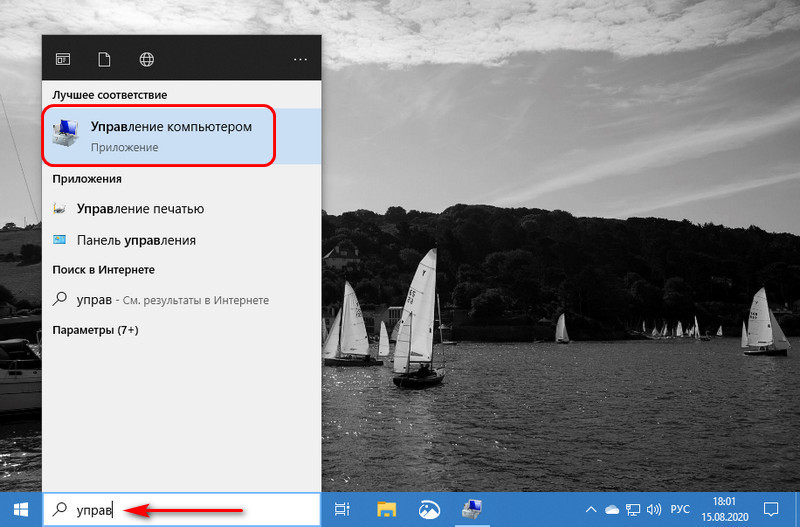

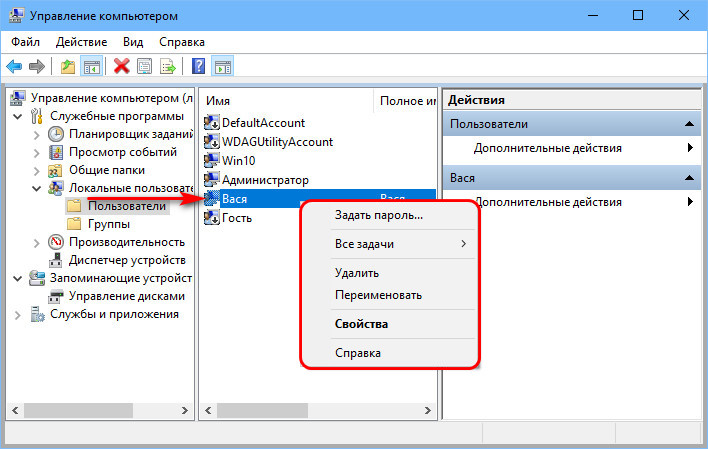

Оснастка lusrmgr.msc доступна в числе прочих инструментов администрирования в системной консоли «Управление компьютером». Можем запустить её с помощью внутрисистемного поиска.

Здесь в древе слева раскрываем «Локальные пользователи и группы». В оснастке будет два раздела, один из них – это «Группы», где можно оперировать группами, т.е. категориями пользователей с набором определённых прав в операционной системе. Группы можно переименовывать, удалять, применять к пользователям Windows.

Другой раздел – «Пользователи», здесь, соответственно, можно управлять пользователями. Детально о возможностях этого раздела мы и будем говорить далее.

Добавление локальных пользователей

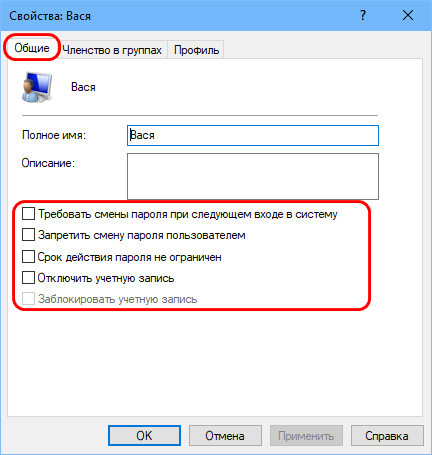

Оснастка lusrmgr.msc примечательна простотой и быстротой создания новых локальных пользователей. Так, в Win8.1 и Win10 новые пользователи создаются только в современных системных параметрах, где этот процесс сопровождается волокитой с отказом от способа входа нового пользователя в систему с подключением к аккаунту Microsoft, если мы хотим создать для него локальную «учётку». Новый пользователь сам может решить, хочет ли он подключать аккаунт Microsoft или нет, и если хочет, то он сам может это сделать в системных настройках, даже если у него будут только права стандартного пользователя. В оснастке же lusrmgr.msc всё делается на раз-два: на пустом месте в разделе «Пользователи» жмём контекстное меню, выбираем «Новый пользователь».

Вписываем имя пользователя. Далее можем установить для него пароль, а можем ничего не устанавливать, активная по умолчанию опция требования смены пароля при первом заходе этого пользователя даст ему возможность самому установить себе пароль. Мы также можем убрать галочку этой опции, тогда новая «учётка» будет незапаролена, и пользователь в любой момент позднее, если посчитает нужным, установит себе пароль в системных настройках.

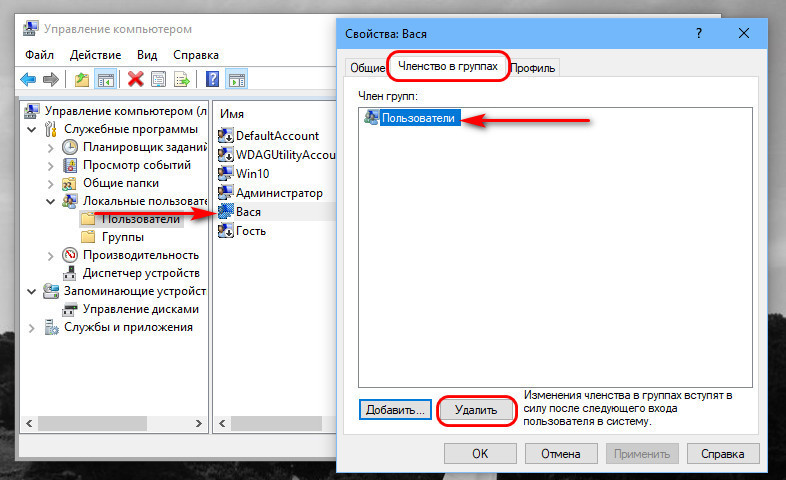

Вот, собственно, и все телодвижения, если нам надо создать локального пользователя со стандартными правами. Если же учётную запись пользователю надо создать с правами администратора, тогда делаем на этом пользователе двойной клик. Откроется окошко свойств пользователя, в нём переходим на вкладку членства в группах. Удаляем группу «Пользователи».

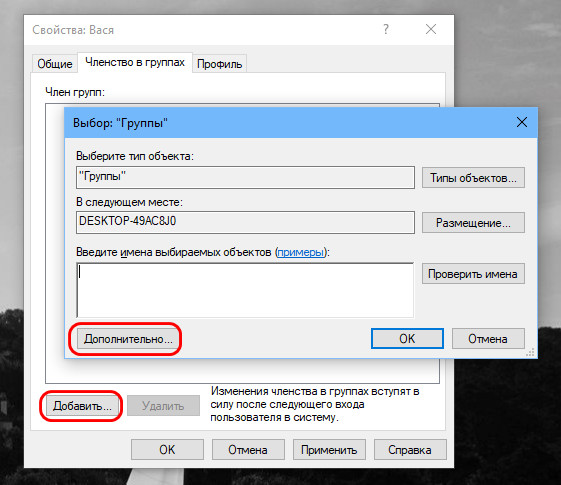

Жмём «Добавить». В появившемся окошке выбора групп нажимаем «Дополнительно».

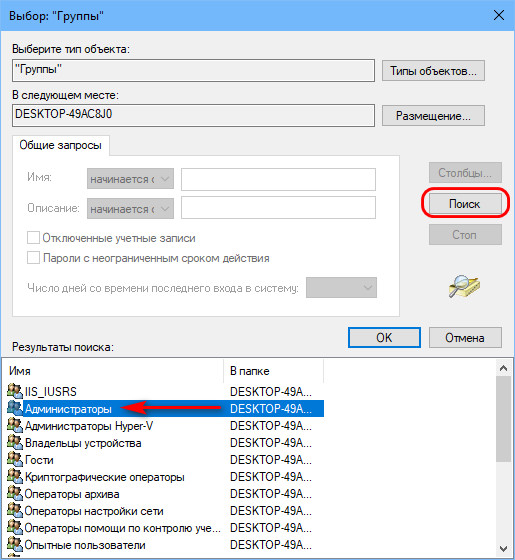

Далее – «Поиск». И кликаем «Администраторы».

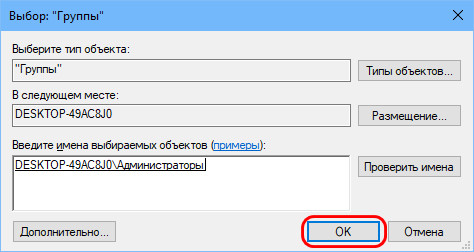

Жмём «Ок».

Всё: у пользователя есть администраторские права. Теперь просто нажимаем «Применить».

Управление пользователями

Какие возможности по управлению учётными записями локальных пользователей нам доступны в lusrmgr.msc? Как и в других системных настройках Windows, сами обладая правами администратора, можем пользователей удалять, переименовывать, менять им пароль, менять тип «учётки» со стандартного пользователя на администратора и наоборот. Для использования этих возможностей жмём контекстное меню на нужном пользователе и выбираем что нам надо.

Особенности при работе с учётными записями Microsoft

Возможности lusrmgr.msc по управлению учётными записями применимы как к локальным, так и к тем, что в Windows 8.1 и 10 подключаются к интернет-аккаунту Microsoft. Последние в любом случае являют собой первично локальную «учётку», а аккаунт Microsoft – это уже как дополнительные возможности. Не сможем выполнить лишь те операции, которые по условию возможны только в веб-интерфейсе личного аккаунта Microsoft пользователя.

С точки зрения начинающего пользователя настройка доступа к удаленному рабочему столу средствами Windows является довольно Читать далее

Многие из пользователей Windows хорошо помнят ограничения на использование сервисов Microsoft для локальных учетных записей. Читать далее

По мере того как компьютерная техника становится всё более доступной, концепция использования нескольких учетных записей Читать далее

Делить с кем-то из близких или сотрудников по работе один компьютер – не самая приятная Читать далее

Источник

Локальные учетные записи Local Accounts

Относится к: Applies to

Эта справочная тема для ИТ-специалистов описывает локальные учетные записи пользователей по умолчанию для серверов, в том числе управление этими встроенными учетных записями на сервере-члене или автономных серверах. This reference topic for IT professionals describes the default local user accounts for servers, including how to manage these built-in accounts on a member or standalone server.

О локальных учетных записях пользователей About local user accounts

Локальные учетные записи пользователей хранятся локально на сервере. Local user accounts are stored locally on the server. Этим учетным записям могут быть назначены права и разрешения на определенном сервере, но только на этом сервере. These accounts can be assigned rights and permissions on a particular server, but on that server only. Локальные учетные записи пользователей — это принципы безопасности, которые используются для обеспечения и управления доступом к ресурсам на автономных или серверных членах служб или пользователей. Local user accounts are security principals that are used to secure and manage access to the resources on a standalone or member server for services or users.

В этом разделе описывается следующее: This topic describes the following:

Сведения о главных задачах безопасности см. в см. в руб. For information about security principals, see Security Principals.

Учетные записи локальных пользователей по умолчанию Default local user accounts

Локальные учетные записи по умолчанию — это встроенные учетные записи, созданные автоматически при установке Windows. The default local user accounts are built-in accounts that are created automatically when you install Windows.

После установки Windows локальные учетные записи пользователей по умолчанию не могут быть удалены или удалены. After Windows is installed, the default local user accounts cannot be removed or deleted. Кроме того, локальные учетные записи пользователей по умолчанию не предоставляют доступ к сетевым ресурсам. In addition, default local user accounts do not provide access to network resources.

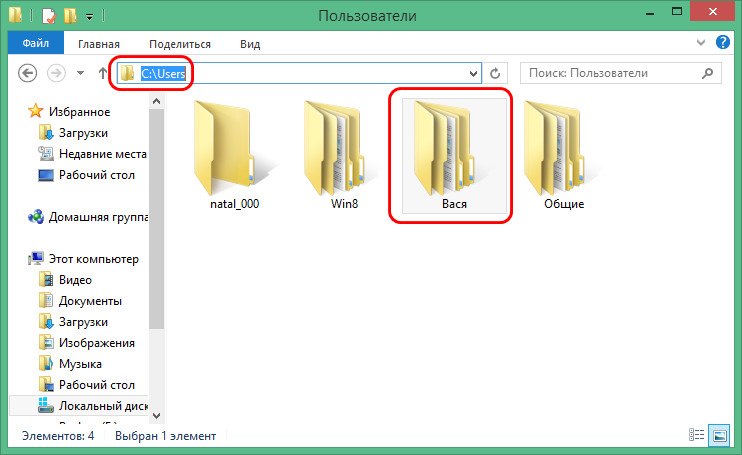

Локальные учетные записи по умолчанию используются для управления доступом к ресурсам локального сервера на основе прав и разрешений, которые назначены учетной записи. Default local user accounts are used to manage access to the local server’s resources based on the rights and permissions that are assigned to the account. Локальные учетные записи пользователей по умолчанию и локальные учетные записи пользователей, которые вы создаете, находятся в папке «Пользователи». The default local user accounts, and the local user accounts that you create, are located in the Users folder. Папка «Пользователи» расположена в локальной папке «Пользователи и группы» в локальной консоли управления компьютерами Microsoft Management Console (MMC). The Users folder is located in the Local Users and Groups folder in the local Computer Management Microsoft Management Console (MMC). Управление компьютером — это набор административных средств, которые можно использовать для управления одним локальным или удаленным компьютером. Computer Management is a collection of administrative tools that you can use to manage a single local or remote computer. Дополнительные сведения см. в разделе How to manage local accounts later in this topic. For more information, see How to manage local accounts later in this topic.

Локальные учетные записи пользователей по умолчанию описаны в следующих разделах. Default local user accounts are described in the following sections.

Учетная запись администратора Administrator account

Учетная запись администратора полностью контролирует файлы, каталоги, службы и другие ресурсы на локальном компьютере. The Administrator account has full control of the files, directories, services, and other resources on the local computer. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. The Administrator account can create other local users, assign user rights, and assign permissions. Учетная запись администратора может контролировать локальные ресурсы в любое время, просто изменяя права и разрешения пользователей. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

Учетная запись администратора по умолчанию не может быть удалена или заблокирована, но ее можно переименовать или отключить. The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

В Windows 10 и Windows Server 2016 настройка Windows отключает встроенную учетную запись администратора и создает еще одну локализованную учетную запись, которая входит в группу администраторов. In Windows 10 and Windows Server 2016, Windows setup disables the built-in Administrator account and creates another local account that is a member of the Administrators group. Члены групп Администраторы могут запускать приложения с повышенными разрешениями без использования параметра Run as Administrator. Members of the Administrators groups can run apps with elevated permissions without using the Run as Administrator option. Быстрая переключение пользователей является более безопасной, чем использование Runas или высоты для разных пользователей. Fast User Switching is more secure than using Runas or different-user elevation.

Членство в группе учетных записей Account group membership

По умолчанию учетная запись администратора устанавливается в качестве члена группы администраторов на сервере. By default, the Administrator account is installed as a member of the Administrators group on the server. Ограничение числа пользователей в группе Администраторов является наиболее оптимальным, поскольку члены группы Администраторы на локальном сервере имеют разрешения на полный контроль на этом компьютере. It is a best practice to limit the number of users in the Administrators group because members of the Administrators group on a local server have Full Control permissions on that computer.

Учетная запись администратора не может быть удалена или удалена из группы администраторов, но ее можно переименовать. The Administrator account cannot be deleted or removed from the Administrators group, but it can be renamed.

Вопросы безопасности Security considerations

Так как известно, что учетная запись администратора существует во многих версиях операционной системы Windows, лучше отключить учетную запись администратора, если это возможно, чтобы злоумышленникам было труднее получить доступ к серверу или клиенту. Because the Administrator account is known to exist on many versions of the Windows operating system, it is a best practice to disable the Administrator account when possible to make it more difficult for malicious users to gain access to the server or client computer.

Можно переименовать учетную запись Администратора. You can rename the Administrator account. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначенный идентификатор безопасности (SID), который может быть обнаружен вредоносными пользователями. However, a renamed Administrator account continues to use the same automatically assigned security identifier (SID), which can be discovered by malicious users. Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. в записи Отключение или активация учетной записи локального пользователя и переименование учетной записи локального пользователя. For more information about how to rename or disable a user account, see Disable or activate a local user account and Rename a local user account.

В качестве наилучшей практики безопасности используйте локализованную (не администратор) учетную запись для регистрации, а затем используйте Run в качестве администратора для выполнения задач, которые требуют более высокого уровня прав, чем стандартная учетная запись пользователя. As a security best practice, use your local (non-Administrator) account to sign in and then use Run as administrator to accomplish tasks that require a higher level of rights than a standard user account. Не используйте учетную запись администратора для регистрации на компьютере, если это не является полностью необходимым. Do not use the Administrator account to sign in to your computer unless it is entirely necessary. Дополнительные сведения см. в программе Run a program with administrative credentials. For more information, see Run a program with administrative credentials.

Для сравнения, в клиентской операционной системе Windows пользователь с локальной учетной записью пользователя, которая имеет права администратора, считается системным администратором клиентского компьютера. In comparison, on the Windows client operating system, a user with a local user account that has Administrator rights is considered the system administrator of the client computer. Первая локализованная учетная запись пользователя, созданная во время установки, помещается в локализованную группу администраторов. The first local user account that is created during installation is placed in the local Administrators group. Однако, когда несколько пользователей работают в качестве локальных администраторов, ИТ-сотрудники не могут контролировать этих пользователей или их клиентские компьютеры. However, when multiple users run as local administrators, the IT staff has no control over these users or their client computers.

В этом случае групповая политика может использоваться для обеспечения безопасных параметров, которые могут автоматически контролировать использование локальной группы администраторов на каждом сервере или клиентских компьютерах. In this case, Group Policy can be used to enable secure settings that can control the use of the local Administrators group automatically on every server or client computer. Дополнительные сведения о групповой политике см. в обзоре групповой политики. For more information about Group Policy, see Group Policy Overview.

Примечание. Note

Пустые пароли не допускаются в версиях, указанных в списке Applies To в начале этой темы. Blank passwords are not allowed in the versions designated in the Applies To list at the beginning of this topic.

Важно. Important

Даже если учетная запись администратора отключена, ее можно использовать для получения доступа к компьютеру с помощью безопасного режима. Even when the Administrator account has been disabled, it can still be used to gain access to a computer by using safe mode. В консоли восстановления или в безопасном режиме учетная запись администратора автоматически включена. In the Recovery Console or in safe mode, the Administrator account is automatically enabled. При возобновлении обычных операций он отключается. When normal operations are resumed, it is disabled.

Гостевая учетная запись Guest account

Учетная запись Гостевой по умолчанию отключена при установке. The Guest account is disabled by default on installation. Учетная запись Гостевой позволяет случайным или разовым пользователям, у которых нет учетной записи на компьютере, временно войти на локальный сервер или клиентский компьютер с ограниченными правами пользователя. The Guest account lets occasional or one-time users, who do not have an account on the computer, temporarily sign in to the local server or client computer with limited user rights. По умолчанию у гостевой учетной записи есть пустой пароль. By default, the Guest account has a blank password. Поскольку учетная запись Гостевой может предоставлять анонимный доступ, это риск безопасности. Because the Guest account can provide anonymous access, it is a security risk. По этой причине следует оставить учетную запись Гостевой учетной записи отключенной, если ее использование не является полностью необходимым. For this reason, it is a best practice to leave the Guest account disabled, unless its use is entirely necessary.

Членство в группе учетных записей Account group membership

По умолчанию гостевая учетная запись является единственным членом группы гостей по умолчанию (SID S-1-5-32-546), которая позволяет пользователю войти на сервер. By default, the Guest account is the only member of the default Guests group (SID S-1-5-32-546), which lets a user sign in to a server. Иногда администратор, в который входит группа администраторов, может настроить пользователя с учетной записью «Гость» на одном или нескольких компьютерах. On occasion, an administrator who is a member of the Administrators group can set up a user with a Guest account on one or more computers.

Вопросы безопасности Security considerations

При включив учетную запись «Гость», выдайте только ограниченные права и разрешения. When enabling the Guest account, only grant limited rights and permissions. По соображениям безопасности учетная запись Гостевой не должна использоваться по сети и быть доступной для других компьютеров. For security reasons, the Guest account should not be used over the network and made accessible to other computers.

Кроме того, гостевой пользователь учетной записи «Гость» не должен просматривать журналы событий. In addition, the guest user in the Guest account should not be able to view the event logs. После включения учетной записи «Гость» необходимо часто отслеживать учетную запись «Гость», чтобы убедиться, что другие пользователи не могут использовать службы и другие ресурсы, например ресурсы, которые были непреднамеренно доступны предыдущему пользователю. After the Guest account is enabled, it is a best practice to monitor the Guest account frequently to ensure that other users cannot use services and other resources, such as resources that were unintentionally left available by a previous user.

Учетная запись HelpAssistant (установленная с сеансом удаленной помощи) HelpAssistant account (installed with a Remote Assistance session)

Учетная запись HelpAssistant — это локализованная учетная запись по умолчанию, включенная при запуске сеанса удаленной помощи. The HelpAssistant account is a default local account that is enabled when a Remote Assistance session is run. Эта учетная запись автоматически отключена, если не ожидается никаких запросов на удаленную помощь. This account is automatically disabled when no Remote Assistance requests are pending.

HelpAssistant — это основная учетная запись, используемая для создания сеанса удаленной помощи. HelpAssistant is the primary account that is used to establish a Remote Assistance session. Сеанс удаленной помощи используется для подключения к другому компьютеру под управлением операционной системы Windows, и он инициировался по приглашению. The Remote Assistance session is used to connect to another computer running the Windows operating system, and it is initiated by invitation. Для получения удаленной помощи пользователь отправляет приглашение с компьютера по электронной почте или в файле лицу, который может оказать помощь. For solicited remote assistance, a user sends an invitation from their computer, through e-mail or as a file, to a person who can provide assistance. После того, как приглашение пользователя на сеанс удаленной помощи будет принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить человеку, который предоставляет помощь, ограниченный доступ к компьютеру. After the user’s invitation for a Remote Assistance session is accepted, the default HelpAssistant account is automatically created to give the person who provides assistance limited access to the computer. Учетная запись HelpAssistant управляется службой диспетчера сеансов помощи удаленным рабочим столам. The HelpAssistant account is managed by the Remote Desktop Help Session Manager service.

Вопросы безопасности Security considerations

К siD-данным, которые относятся к учетной записи HelpAssistant по умолчанию, относятся: The SIDs that pertain to the default HelpAssistant account include:

Для операционной системы Windows Server удаленная помощь является необязательным компонентом, который не устанавливается по умолчанию. For the Windows Server operating system, Remote Assistance is an optional component that is not installed by default. Необходимо установить удаленную помощь, прежде чем она может быть использована. You must install Remote Assistance before it can be used.

Сведения о атрибутах учетной записи HelpAssistant см. в следующей таблице. For details about the HelpAssistant account attributes, see the following table.

Атрибуты учетной записи HelpAssistant HelpAssistant account attributes

Well-Known SID/RID Well-Known SID/RID

Контейнер по умолчанию Default container

Участники по умолчанию Default members

Участник по умолчанию Default member of

Гости домена Domain Guests

Защищено ADMINSDHOLDER? Protected by ADMINSDHOLDER?

Безопасное перемещение из контейнера по умолчанию? Safe to move out of default container?

Может быть перемещен, но мы не рекомендуем его. Can be moved out, but we do not recommend it.

Безопасно делегировать управление этой группой администраторам, не внося службы? Safe to delegate management of this group to non-Service admins?

DefaultAccount DefaultAccount

DefaultAccount, также известная как учетная запись системы по умолчанию (DSMA), — встроенная учетная запись, представленная в Windows 10 версии 1607 и Windows Server 2016. The DefaultAccount, also known as the Default System Managed Account (DSMA), is a built-in account introduced in Windows 10 version 1607 and Windows Server 2016. DSMA — это хорошо известный тип учетной записи пользователя. The DSMA is a well-known user account type. Это нейтральная учетная запись пользователя, которая может быть использована для запуска процессов, которые являются либо несколькими пользователями известно или пользователь агностик. It is a user neutral account that can be used to run processes that are either multi-user aware or user-agnostic. DSMA отключена по умолчанию на настольных skUs (полные windows SKUs) и WS 2016 с настольным компьютером. The DSMA is disabled by default on the desktop SKUs (full windows SKUs) and WS 2016 with the Desktop.

DSMA является членом известной группы system Managed Accounts Group, которая имеет хорошо известный SID S-1-5-32-581. The DSMA is a member of the well-known group System Managed Accounts Group, which has a well-known SID of S-1-5-32-581.

Псевдоним DSMA можно получить доступ к ресурсам во время автономной постановки еще до создания самой учетной записи. The DSMA alias can be granted access to resources during offline staging even before the account itself has been created. Учетная запись и группа создаются во время первой загрузки компьютера в диспетчере учетных записей безопасности (SAM). The account and the group are created during first boot of the machine within the Security Accounts Manager (SAM).

Использование Windows defaultAccount How Windows uses the DefaultAccount

С точки зрения разрешений defaultAccount — это стандартная учетная запись пользователя. From a permission perspective, the DefaultAccount is a standard user account. DefaultAccount необходим для запуска приложений с несколькими манифестами пользователей (приложения MUMA). The DefaultAccount is needed to run multi-user-manifested-apps (MUMA apps). Приложения MUMA запускают все время и реагируют на вход и вход пользователей с устройств. MUMA apps run all the time and react to users signing in and signing out of the devices. В отличие от Windows Desktop, где приложения работают в контексте пользователя и прекращаются при отключе, приложения MUMA запускаются с помощью DSMA. Unlike Windows Desktop where apps run in context of the user and get terminated when the user signs off, MUMA apps run by using the DSMA.

Приложения MUMA функциональны в общих сеансах skUs, таких как Xbox. MUMA apps are functional in shared session SKUs such as Xbox. Например, оболочка Xbox — это приложение MUMA. For example, Xbox shell is a MUMA app. Сегодня Xbox автоматически включит учетную запись в качестве гостевой учетной записи и все приложения будут работать в этом контексте. Today, Xbox automatically signs in as Guest account and all apps run in this context. Все приложения хорошо осведомлены о пользователях и реагируют на события, запускаемые менеджером пользователя. All the apps are multi-user-aware and respond to events fired by user manager. Приложения работают в качестве учетной записи «Гость». The apps run as the Guest account.

Кроме того, автомобильный телефон входит в систему как учетная запись «DefApps», которая схожа со стандартной учетной записью пользователя в Windows, но с несколькими дополнительными привилегиями. Similarly, Phone auto logs in as a “DefApps” account which is akin to the standard user account in Windows but with a few extra privileges. В качестве этой учетной записи работают брокеры, некоторые службы и приложения. Brokers, some services and apps run as this account.

В модели сходящихся пользователей приложения и брокеры, осведомленные о нескольких пользователях, должны будут работать в контексте, отличаемом от контекста пользователей. In the converged user model, the multi-user-aware apps and multi-user-aware brokers will need to run in a context different from that of the users. Для этого система создает DSMA. For this purpose, the system creates DSMA.

Как создается defaultAccount на контроллерах домена How the DefaultAccount gets created on domain controllers

Если домен был создан с контроллерами домена, которые запускают Windows Server 2016, defaultAccount будет существовать на всех контроллерах домена в домене. If the domain was created with domain controllers that run Windows Server 2016, the DefaultAccount will exist on all domain controllers in the domain. Если домен был создан с контроллерами домена, которые работают с более ранней версией Windows Server, defaultAccount будет создан после того, как роль эмулятора PDC будет передана контроллеру домена, который выполняет Windows Server 2016. If the domain was created with domain controllers that run an earlier version of Windows Server, the DefaultAccount will be created after the PDC Emulator role is transferred to a domain controller that runs Windows Server 2016. После этого defaultAccount будет реплицироваться ко всем другим контроллерам домена в домене. The DefaultAccount will then be replicated to all other domain controllers in the domain.

Рекомендации по управлению учетной записью по умолчанию (DSMA) Recommendations for managing the Default Account (DSMA)

Корпорация Майкрософт не рекомендует изменять конфигурацию по умолчанию, в которой учетная запись отключена. Microsoft does not recommend changing the default configuration, where the account is disabled. Угрозы безопасности при найме учетной записи в состоянии отключения не существует. There is no security risk with having the account in the disabled state. Изменение конфигурации по умолчанию может помешать будущим сценариям, которые зависят от этой учетной записи. Changing the default configuration could hinder future scenarios that rely on this account.

Учетные записи локальной системы по умолчанию Default local system accounts

SYSTEM SYSTEM

Учетная запись SYSTEM используется операционной системой и службами, работающими под Windows. The SYSTEM account is used by the operating system and by services that run under Windows. В операционной системе Windows существует множество служб и процессов, которые требуют возможности для внутреннего входов, например во время установки Windows. There are many services and processes in the Windows operating system that need the capability to sign in internally, such as during a Windows installation. Учетная запись SYSTEM была разработана для этих целей, и Windows управляет правами пользователей учетной записи SYSTEM. The SYSTEM account was designed for that purpose, and Windows manages the SYSTEM account’s user rights. Это внутренняя учетная запись, которая не показывается в диспетчере пользователей и не может быть добавлена в группы. It is an internal account that does not show up in User Manager, and it cannot be added to any groups.

С другой стороны, учетная запись SYSTEM действительно появляется в томе файловой системы NTFS в файлоуправлении в части Permissions меню Security. On the other hand, the SYSTEM account does appear on an NTFS file system volume in File Manager in the Permissions portion of the Security menu. По умолчанию учетная запись SYSTEM предоставляет разрешения на полный контроль для всех файлов в томе NTFS. By default, the SYSTEM account is granted Full Control permissions to all files on an NTFS volume. Здесь учетная запись SYSTEM имеет те же функциональные права и разрешения, что и учетная запись администратора. Here the SYSTEM account has the same functional rights and permissions as the Administrator account.

Примечание. Note

Предоставление разрешений на групповые файлы администраторов учетных записей не дает неявно разрешения учетной записи SYSTEM. To grant the account Administrators group file permissions does not implicitly give permission to the SYSTEM account. Разрешения учетной записи SYSTEM можно удалить из файла, но мы не рекомендуем удалять их. The SYSTEM account’s permissions can be removed from a file, but we do not recommend removing them.

NETWORK SERVICE NETWORK SERVICE

Учетная запись NETWORK SERVICE — это предопределяемая локализованная учетная запись, используемая диспетчером управления службами (SCM). The NETWORK SERVICE account is a predefined local account used by the service control manager (SCM). Служба, которая работает в контексте учетной записи NETWORK SERVICE, представляет учетные данные компьютера удаленным серверам. A service that runs in the context of the NETWORK SERVICE account presents the computer’s credentials to remote servers. Дополнительные сведения см. в записи NetworkService. For more information, see NetworkService Account.

ЛОКАЛИЗОВАННАЯ СЛУЖБА LOCAL SERVICE

Учетная запись LOCAL SERVICE — это предопределяемая локализованная учетная запись, используемая диспетчером управления службой. The LOCAL SERVICE account is a predefined local account used by the service control manager. Он имеет минимальные привилегии на локальном компьютере и представляет анонимные учетные данные в сети. It has minimum privileges on the local computer and presents anonymous credentials on the network. Дополнительные сведения см. в записи LocalService. For more information, see LocalService Account.

Управление учетной записью локальных пользователей How to manage local user accounts

Локальные учетные записи пользователей по умолчанию и локальные учетные записи пользователей, которые вы создаете, находятся в папке «Пользователи». The default local user accounts, and the local user accounts that you create, are located in the Users folder. Папка Пользователи расположена в локальных пользователях и группах. The Users folder is located in Local Users and Groups. Дополнительные сведения о создании и управлении учетной записью локальных пользователей см. в рублях Управление локальными пользователями. For more information about creating and managing local user accounts, see Manage Local Users.

Вы можете использовать локальные пользователи и группы для назначения прав и разрешений на локальном сервере и только на этом сервере, чтобы ограничить возможности локальных пользователей и групп выполнять определенные действия. You can use Local Users and Groups to assign rights and permissions on the local server, and that server only, to limit the ability of local users and groups to perform certain actions. Право разрешает пользователю выполнять определенные действия на сервере, такие как архивирование файлов и папок или закрытие сервера. A right authorizes a user to perform certain actions on a server, such as backing up files and folders or shutting down a server. Разрешение доступа — это правило, связанное с объектом, как правило, файлом, папкой или принтером. An access permission is a rule that is associated with an object, usually a file, folder, or printer. Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом. It regulates which users can have access to an object on the server and in what manner.

Вы не можете использовать локальные пользователи и группы в контроллере домена. You cannot use Local Users and Groups on a domain controller. Однако для удаленных компьютеров, которые не являются контроллерами домена в сети, можно использовать локальные пользователи и группы на контроллере домена. However, you can use Local Users and Groups on a domain controller to target remote computers that are not domain controllers on the network.

Примечание. Note

Пользователи и компьютеры Active Directory используются для управления пользователями и группами в Active Directory. You use Active Directory Users and Computers to manage users and groups in Active Directory.

Вы также можете управлять локальными пользователями, NET.EXE пользовательскими группами и управлять локальными группами с помощью NET.EXE LOCALGROUP или с помощью различных cmdlets PowerShell и других технологий скриптов. You can also manage local users by using NET.EXE USER and manage local groups by using NET.EXE LOCALGROUP, or by using a variety of PowerShell cmdlets and other scripting technologies.

Ограничение и защита локальных учетных записей с помощью административных прав Restrict and protect local accounts with administrative rights

Администратор может использовать ряд подходов, чтобы предотвратить использование злоумышленниками украденных учетных данных, таких как украденный пароль или hash паролей, для использования локальной учетной записи на одном компьютере для проверки подлинности на другом компьютере с административными правами; это также называется «lateral movement». An administrator can use a number of approaches to prevent malicious users from using stolen credentials, such as a stolen password or password hash, for a local account on one computer from being used to authenticate on another computer with administrative rights; this is also called «lateral movement».

Самый простой подход заключается в входе на компьютер со стандартной учетной записью пользователя вместо использования учетной записи администратора для выполнения задач, например для просмотра Интернета, отправки электронной почты или использования текстовых процессоров. The simplest approach is to sign in to your computer with a standard user account, instead of using the Administrator account for tasks, for example, to browse the Internet, send email, or use a word processor. Если вы хотите выполнить административную задачу, например установить новую программу или изменить параметр, влияющий на других пользователей, вам не нужно переключаться на учетную запись администратора. When you want to perform an administrative task, for example, to install a new program or to change a setting that affects other users, you don’t have to switch to an Administrator account. Вы можете использовать управление учетной записью пользователя (UAC) для запроса разрешения или пароля администратора перед выполнением задачи, как описано в следующем разделе. You can use User Account Control (UAC) to prompt you for permission or an administrator password before performing the task, as described in the next section.

Другие подходы, которые можно использовать для ограничения и защиты учетных записей пользователей с помощью административных прав: The other approaches that can be used to restrict and protect user accounts with administrative rights include:

Соблюдение локальных ограничений учетной записи для удаленного доступа. Enforce local account restrictions for remote access.

Запретить логотип сети для всех учетных записей администратора. Deny network logon to all local Administrator accounts.

Создание уникальных паролей для локальных учетных записей с административными правами. Create unique passwords for local accounts with administrative rights.

Каждый из этих подходов описан в следующих разделах. Each of these approaches is described in the following sections.

Примечание. Note

Эти подходы не применяются, если отключены все административные локальные учетные записи. These approaches do not apply if all administrative local accounts are disabled.

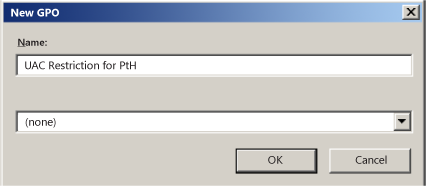

Соблюдение локальных ограничений учетной записи для удаленного доступа Enforce local account restrictions for remote access

Управление учетной записью пользователя (UAC) — это функция безопасности в Windows, которая используется в Windows Server 2008 и в Windows Vista, а также в операционных системах, к которым относится список Applies To. The User Account Control (UAC) is a security feature in Windows that has been in use in Windows Server 2008 and in Windows Vista, and the operating systems to which the Applies To list refers. UAC позволяет управлять компьютером, информируя о том, когда программа вносит изменения, которые требуют разрешения администратора. UAC enables you to stay in control of your computer by informing you when a program makes a change that requires administrator-level permission. UAC работает путем настройки уровня разрешений учетной записи пользователя. UAC works by adjusting the permission level of your user account. По умолчанию UAC должен уведомлять вас, когда приложения пытаются внести изменения на компьютер, но вы можете изменить, как часто UAC уведомляет вас. By default, UAC is set to notify you when applications try to make changes to your computer, but you can change how often UAC notifies you.

UAC позволяет рассматривать учетную запись с административными правами как стандартную учетную запись пользователя без администратора, пока не будут запрашиваться и утверждены полные права, также называемые высотой. UAC makes it possible for an account with administrative rights to be treated as a standard user non-administrator account until full rights, also called elevation, is requested and approved. Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователей, не имеющих администратора, для выполнения случайных административных задач без необходимости переключать пользователей, выходить или использовать run в качестве команды. For example, UAC lets an administrator enter credentials during a non-administrator’s user session to perform occasional administrative tasks without having to switch users, sign out, or use the Run as command.

Кроме того, UAC может потребовать от администраторов специально утверждать приложения, которые внося изменения в систему до получения разрешения на запуск этих приложений, даже в сеансе пользователя администратора. In addition, UAC can require administrators to specifically approve applications that make system-wide changes before those applications are granted permission to run, even in the administrator’s user session.

Например, функция UAC по умолчанию отображается при висении локальной учетной записи с удаленного компьютера с помощью логотипа Network (например, с помощью NET.EXE USE). For example, a default feature of UAC is shown when a local account signs in from a remote computer by using Network logon (for example, by using NET.EXE USE). В этом случае ему выдан стандартный маркер пользователя без административных прав, но без возможности запрашивать или получать высоту. In this instance, it is issued a standard user token with no administrative rights, but without the ability to request or receive elevation. Следовательно, локальные учетные записи, входив с помощью логотипа Сети, не могут получить доступ к административным акциям, таким как C$, ИЛИ ADMIN$, или выполнять любое удаленное администрирование. Consequently, local accounts that sign in by using Network logon cannot access administrative shares such as C$, or ADMIN$, or perform any remote administration.

Дополнительные сведения об UAC см. в см. в twitter.ru. For more information about UAC, see User Account Control.

В следующей таблице показаны параметры групповой политики и реестра, которые используются для применения локальных ограничений учетной записи для удаленного доступа. The following table shows the Group Policy and registry settings that are used to enforce local account restrictions for remote access.

Подробное описание Detailed Description

Расположение политики Policy location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Имя политики Policy name

Параметр политики Policy setting

Расположение политики Policy location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Имя политики Policy name

Параметр политики Policy setting

Раздел реестра Registry key

Имя значения реестра Registry value name

Тип значения реестра Registry value type

Данные о значении реестра Registry value data

Вы также можете применить по умолчанию для LocalAccountTokenFilterPolicy с помощью настраиваемой ADMX в шаблонах безопасности. You can also enforce the default for LocalAccountTokenFilterPolicy by using the custom ADMX in Security Templates.

Выполнение локальных ограничений учетной записи для удаленного доступа To enforce local account restrictions for remote access

Запустите консоль управления групповой политикой (GPMC). Start the Group Policy Management Console (GPMC).

В дереве консоли правой кнопкой мыши объекты групповой политикии > New. In the console tree, right-click Group Policy Objects, and > New.

Убедитесь, что UAC включен и что ограничения UAC применяются к учетной записи администратора по умолчанию, делая следующее: Ensure that UAC is enabled and that UAC restrictions apply to the default Administrator account by doing the following:

Перейдите к конфигурации компьютера\Windows Settings\\Security Settings\\Local Policies\\and > Security Options. Navigate to the Computer Configuration\Windows Settings\Security Settings\Local Policies\, and > Security Options.

Дважды щелкните управление учетной записью пользователя: запустите всех администраторов в режиме утверждения администратора > включен > ОК. Double-click User Account Control: Run all administrators in Admin Approval Mode > Enabled > OK.

Дважды щелкните управление учетной записью пользователя: режим утверждения администратора для встроенной учетной записи администратора > **** > Включено ОК. Double-click User Account Control: Admin Approval Mode for the Built-in Administrator account > Enabled > OK.