When you enable BitLocker on operating system drive and your system is equipped with Trusted Platform Module (TPM), you can set a BitLocker PIN instead of password. We all know that a PIN provides better security as compared to traditional password.

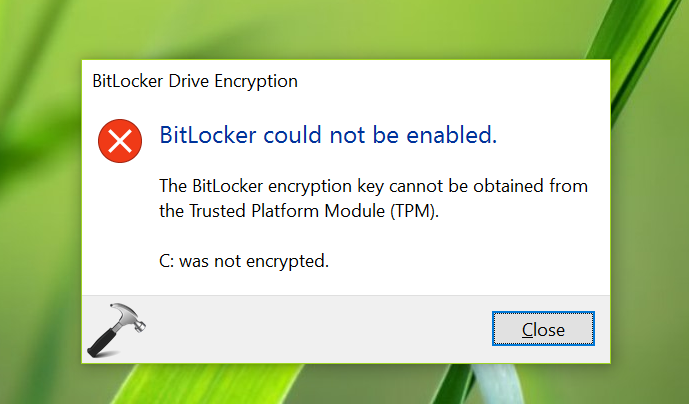

But if there are some issues with TPM, BitLocker drive encryption would not work properly. Under such condition, following error appears, when you try to enable BitLocker on your Windows operating system drive:

Page Contents

BitLocker could not be enabled.

The BitLocker encryption key cannot be obtained from the Trusted Platform Module (TPM).

C: was not encrypted.

Following factors may cause this issue on your system:

1. UEFI and secure boot is disabled.

2. You’ve TPM 2.0 installed and UEFI plus secure boot disabled.

3. TPM is outdated and requires update.

4. BIOS is outdated and requires update.

5. The disk is MBR partition style and requires GPT conversion.

If you’re also facing this problem, here is how you can solve it:

FIX: ‘BitLocker Could Not Be Enabled, The BitLocker Encryption Key Cannot Be Obtained’ In Windows 10

FIX 1 – General Suggestions

You can try below mentioned suggestions and see if they helps you:

1. Try to enable BitLocker via TPM.

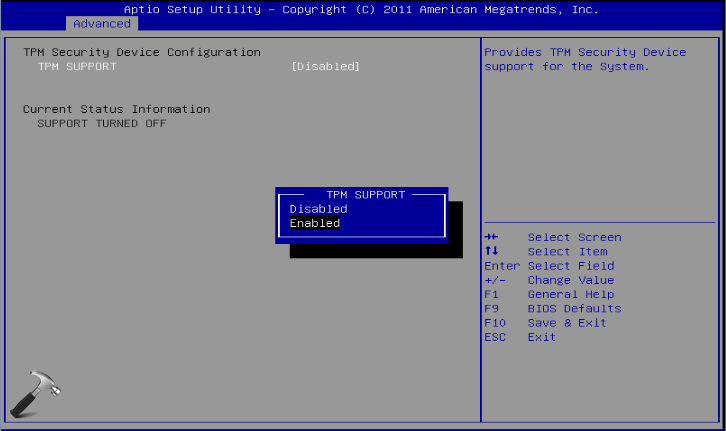

2. Temporarily disable TPM in BIOS settings and try enabling BitLocker then.

3. If you still want to go with TPM, update BIOS and TPM on your system, if there is an update pending.

4. Make sure you’ve latest Windows Updates installed.

If you still have the issue, refer FIX 2.

FIX 2 – Advanced Method

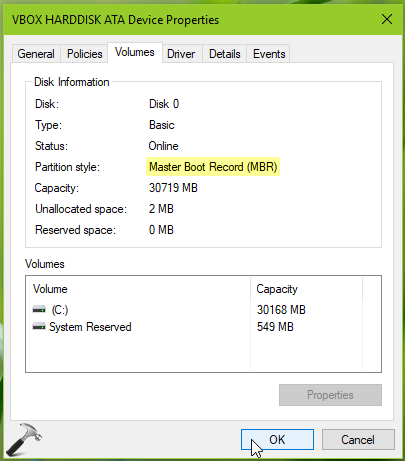

1. Press + X keys and select Disk Management.

2. In Disk Management, right click on your operating system disk (not partition/volume) and select Properties. On the property sheet, switch to Volumes tab and check the Partition style. If it says Master Boot Record (MBR), we need to convert the disk to GUID Partition Table (GPT). If the disk is already GPT, no conversion required, you can directly go to step 4 below.

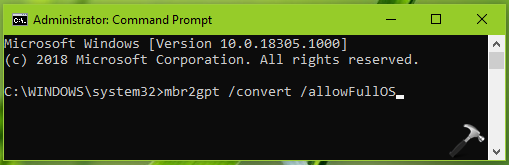

3. So if your disk is MBR, you can use MBR2GPT tool available in Windows 10 V1703 or later to convert your disk to GPT without losing your data. Open administrative Command Prompt and type mbr2gpt /convert /allowFullOS and press Enter key.

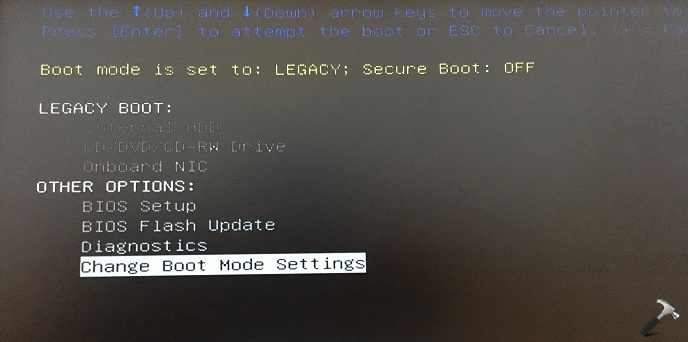

4*. Once the MBR to GPT conversion completed, restart your system and press F10 or F12 key (you can confirm this key from your device manufacturer) repeatedly to access one-time boot menu. Select Change Boot Mode Settings.

*This step may vary with your device. The aim here is enable UEFI boot mode with secure boot enabled.

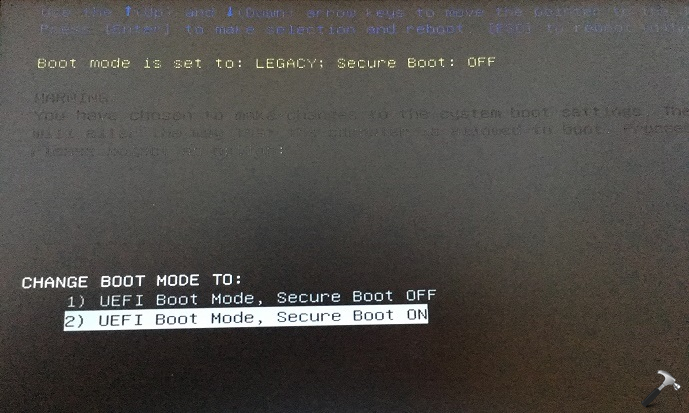

5*. Then change boot mode to UEFI Boot Mode, Secure Boot ON. Save these settings and reboot the machine.

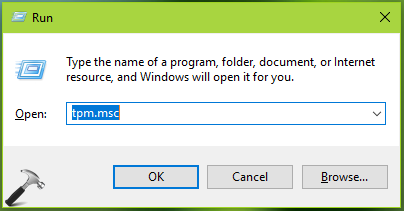

6. After you login, press + R to open Run, type tpm.msc and click OK to open TPM Management snap-in.

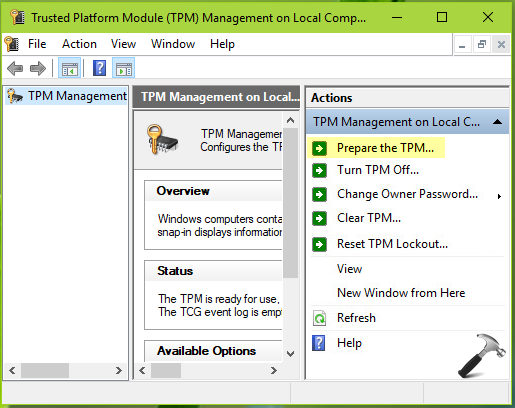

7. In TPM Management snap-in window, under Actions, click on Prepare the TPM option (refer screenshot below). If you’ve Prepare the TPM option greyed out, make sure TPM is enabled in BIOS.

8. Try to enable BitLocker on operating system drive now and this time it should work without any error.

Hope this helps!

RELATED ARTICLES

BitLocker — встроенная функция шифрования дисков в Windows 7, 8 и Windows 10, начиная с Профессиональных версий, позволяющая надежно зашифровать данные как на HDD и SSD — системных и нет, так и на съемных накопителях.

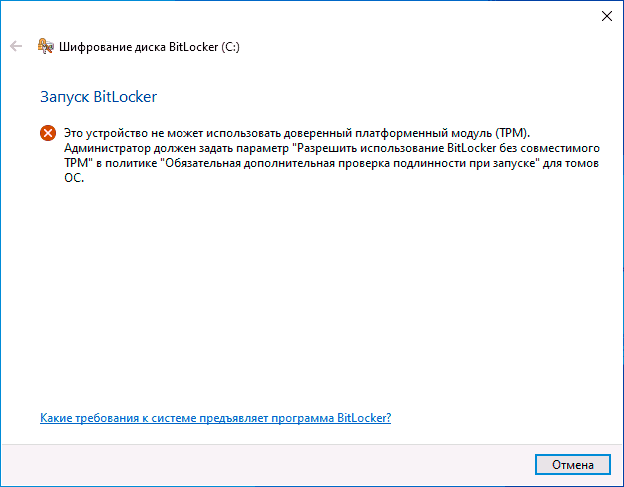

Однако, при включении шифрования BitLocker для системного раздела жесткого диска, большинство пользователей сталкиваются с сообщением о том, что «Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр Разрешить использование BitLocker без совместимого TPM». О том, как это сделать и зашифровать системный диск с помощью BitLocker без TPM и пойдет речь в этой короткой инструкции. См. также: Как поставить пароль на флешку с помощью BitLocker.

Краткая справка: TPM — специальный криптографический аппаратный модуль, использующийся для задач шифрования, может быть интегрирован в материнскую плату или подключаться к ней. Примечание: если ваш компьютер или ноутбук оснащен модулем TPM, а вы видите указанное сообщение, это может означать, что по какой-то причине TPM отключен в БИОС или не инициализирован в Windows (нажмите клавиши Win+R и введите tpm.msc для управления модулем).

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

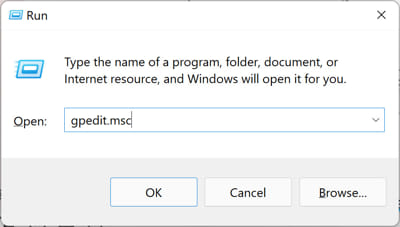

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

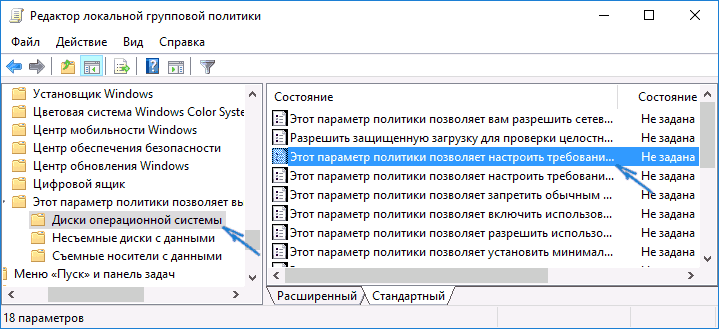

- Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

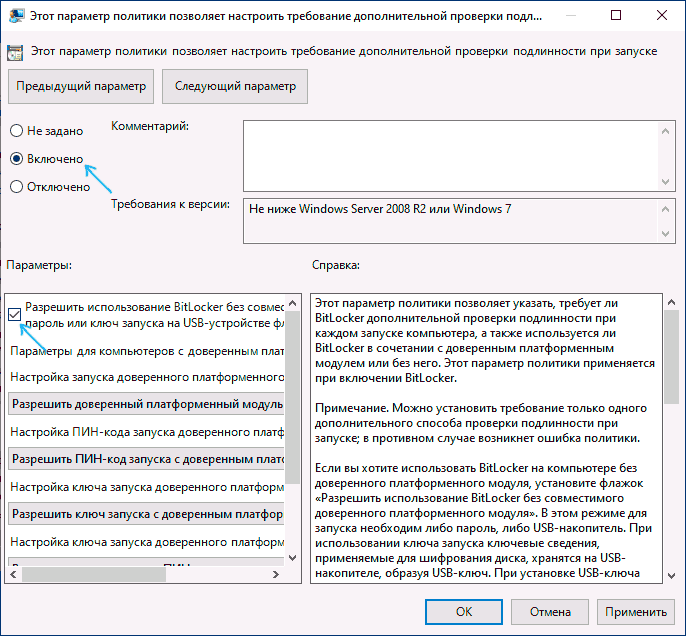

- В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью. Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

- В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

Для того, чтобы возможно было зашифровать системный диск с помощью BitLocker без TPM, достаточно изменить один единственный параметр в редакторе локальной групповой политики Windows.

- Нажмите клавиши Win+R и введите gpedit.msc для запуска редактора локальной групповой политики.

- Откройте раздел (папки слева): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Этот параметр политики позволяет выбрать шифрование диска BitLocker — Диски операционной системы.

- В правой части дважды кликните по параметру «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

- В открывшемся окне, установите «Включено», а также убедитесь, что стоит отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля» (см. скриншот).

- Примените сделанные изменения.

После этого вы можете использовать шифрование дисков без сообщений об ошибках: просто выберите системный диск в проводнике, кликните по нему правой кнопкой мыши и выберите пункт контекстного меню «Включить BitLocker», после чего следуйте указаниям мастера шифрования. Также этом можно сделать в «Панель управления» — «Шифрование диска BitLocker».

Вы сможете либо задать пароль для получения доступа к зашифрованному диску, либо создать USB-устройство (флешку), которая будет использоваться в качестве ключа.

Примечание: в ходе шифрования диска в Windows 10 и 8 вам будет предложено сохранить данные для расшифровки в том числе в вашей учетной записи Майкрософт. Если она у вас должным образом настроена, рекомендую это сделать — по собственному опыту использования BitLocker, код восстановления доступа к диску из учетной записи в случае возникновения проблем может оказаться единственным способом не потерять свои данные.

BitLocker — это встроенная функция Microsoft, которая обеспечивает безопасность данных с помощью полнообъемного шифрования, защищая корпоративные данные на утерянных, украденных или выведенных из эксплуатации устройствах. Используя алгоритм шифрования AES с 128- или 256-битным ключом, BitLocker защищает диски устройств от несанкционированного доступа, даже в автономном режиме. В то время как решения MDM защищают устройства в режиме онлайн, BitLocker защищает данные в автономном режиме, обеспечивая комплексную безопасность.

Этот блог представляет собой пошаговое руководство, которое поможет вам понять различные методы включения BitLocker на устройствах Windows.

Почему следует включить BitLocker на устройствах Windows 10 и 11

BitLocker — это встроенный инструмент шифрования в Windows, который обеспечивает надежную защиту данных для личных и деловых пользователей. Включив BitLocker в Windows, вы можете защитить свои конфиденциальные данные, предотвратить несанкционированный доступ и соблюдать отраслевые правила. Ниже приведены основные причины, по которым включение шифрования BitLocker в Windows 10 и Windows 11 необходимо для безопасности данных.

1. Защищает от кражи данных

Ноутбуки, настольные компьютеры и внешние диски очень уязвимы для кражи, что делает безопасность данных главным приоритетом. Когда вы включаете BitLocker в Windows, весь диск шифруется, гарантируя, что неавторизованные пользователи не смогут получить доступ к файлам, даже если они попытаются извлечь жесткий диск и подключить его к другой системе.

2. Повышает безопасность бизнеса

Для организаций, работающих с конфиденциальными бизнес-данными, шифрование диска BitLocker добавляет дополнительный уровень защиты. Оно предотвращает несанкционированный доступ к записям клиентов, финансовым данным и конфиденциальным файлам, помогая компаниям поддерживать целостность и безопасность данных на всех устройствах.

3. Предотвращает несанкционированный доступ.

Шифрование BitLocker в Windows 10 и Windows 11 использует чип TPM (Trusted Platform Module), PIN-код или пароль для защиты зашифрованных дисков. Даже если кто-то получит физический доступ к устройству, он не сможет получить доступ к сохраненным данным без правильного ключа дешифрования.

4. Обеспечивает соблюдение законов о защите данных

Многие отрасли, включая здравоохранение, финансы и юридические услуги, требуют шифрования для соответствия нормам GDPR, HIPAA и PCI DSS. Включив шифрование BitLocker, компании могут выполнить эти юридические требования, избежать штрафов и усилить свои стратегии защиты данных.

5. Защищает данные от вредоносных программ и программ-вымогателей

Шифрование диска BitLocker помогает предотвратить несанкционированные изменения системных файлов, снижая риск вредоносных программ, программ-вымогателей и кибератак. Если хакеры пытаются изменить загрузочные файлы или внедрить вредоносное ПО, BitLocker обнаруживает эти изменения и блокирует несанкционированный доступ.

6. Защита внешних дисков с помощью BitLocker To Go

BitLocker не только для внутреннего хранилища — он также поддерживает BitLocker To Go, позволяя шифровать USB-накопители, внешние жесткие диски и портативные устройства хранения. Это гарантирует, что конфиденциальные файлы останутся защищенными, даже если съемный носитель будет утерян или украден.

Какие требования необходимы для включения BitLocker на устройствах Windows?

BitLocker работает синхронно с компьютерами, на которых установлена технология TPM (Trusted Platform Module) версии 1.2 или более поздней. Его также можно включить на компьютерах, на которых нет TPM 1.2 или более поздней версии, но процесс включения должен быть инициирован путем вставки USB-ключа запуска для запуска компьютера или выхода из спящего режима.

Не все компьютеры или зашифрованные диски совместимы с BitLocker. В настоящее время Windows поддерживает BitLocker в следующих операционных системах:

- Windows Vista и Windows 7: Версии Ultimate и Enterprise (требуется Trusted Platform Module (TPM) версии 1.2 или выше, который должен быть установлен, включен и активирован).

- Windows 8 и 8.1: Редакции Pro и Enterprise.

- Windows 10: Pro, Enterprise и Education.

- Сервер Windows: Версии 2008 и более поздние.

Способы включения BitLocker на устройствах Windows?

BitLocker — это мощная функция шифрования в Windows, которая защищает данные, шифруя диски и предотвращая несанкционированный доступ. Включение BitLocker может различаться в зависимости от вашего устройства и операционной системы. Вот различные методы настройки BitLocker в Windows:

Метод 1: включение BitLocker через Панель управления

Шаг 1: Откройте Панель управления и перейдите в раздел «Система и безопасность».

Шаг 2: Нажмите «Шифрование диска BitLocker».

Шаг 3: Выберите диск, который вы хотите зашифровать, и нажмите «Включить BitLocker».

Шаг 4: Следуйте инструкциям на экране, чтобы установить пароль или использовать смарт-карту для разблокировки накопителя.

Шаг 5: Сохраните ключ восстановления в безопасном месте и начните процесс шифрования.

Метод 2: включение BitLocker через настройки (Windows 10 и более поздние версии)

Шаг 1: Перейдите в «Настройки» и выберите «Обновление и безопасность».

Шаг 2: Найдите «Управление Bitlocker»

Шаг 3: Нажмите «Включить», чтобы включить BitLocker.

Примечание: для некоторых редакций может потребоваться обновление до версии, поддерживающей BitLocker, например Windows 10 Pro.

Метод 3. Включение BitLocker через командную строку

Шаг 1: Откройте командную строку с правами администратора.

Шаг 2: Используйте следующую команду, чтобы включить BitLocker на определенном диске:

управлять-bde-on :

Шаг 3: Следуйте инструкциям, чтобы настроить параметры шифрования, например, выбрать метод ключа восстановления.

Метод 4: включение BitLocker через групповую политику

Шаг 1: Откройте редактор групповой политики (gpedit.msc).

Шаг 2: Перейдите в раздел «Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker».

Шаг 3: Настройте соответствующие политики, например, включение BitLocker для фиксированных дисков с данными, дисков операционной системы или съемных дисков.

Шаг 4: Примените изменения и приступайте к активации BitLocker через Панель управления или Командную строку.

Метод 5. Включение BitLocker на Windows Server

Шаг 1: Откройте панель управления диспетчера серверов.

Шаг 2: Используйте «Мастер добавления ролей и компонентов», чтобы добавить функцию «Шифрование диска BitLocker».

Шаг 3: Перезапустите сервер, если будет предложено.

Шаг 4: После установки используйте Панель управления или Командную строку, чтобы включить BitLocker на нужных дисках.

Метод 6. Включение BitLocker для съемных дисков

Шаг 1: Подключите съемный диск к вашей системе.

Шаг 2: Откройте «Этот компьютер», щелкните правой кнопкой мыши съемный диск и выберите «Включить BitLocker».

Шаг 3: Выберите метод разблокировки (пароль или смарт-карта) и следуйте инструкциям по шифрованию диска.

Примечание: Хотя эти методы предоставляют различные способы включения BitLocker, управление шифрованием на нескольких устройствах может стать трудоемким и фрагментированным. Более эффективным и унифицированным подходом является включение BitLocker с помощью Windows МДМ решение, оптимизирующее процесс на единой платформе.

Как включить BitLocker на устройствах Windows с помощью Scalefusion MDM?

Scalefusion MDM позволяет вам настраивать различные Шифрование BitLocker настройки с одной панели и позволяет вам отправлять на несколько устройств с одной централизованной панели. Вот как это работает:

Шаг 1: Войдите в панель управления Scalefusion.

Шаг 2: Перейдите в раздел «Профили и политики устройств» на панели управления.

Шаг 3: Нажмите на вкладку «Профили устройств». Теперь выберите или создайте новый профиль устройства для Windows. В случае существующего профиля Windows нажмите на кнопку «Изменить».

Шаг 4: Теперь нажмите на вкладку «Настройки» на панели слева. Перейдите в «Настройки безопасности». Включите «Запрашивать шифрование устройства», чтобы включить BitLocker.

Шаг 5: Настройте различные параметры BitLocker в соответствии с вашими требованиями:

а. Базовые настройки: Выберите агент шифрования, метод и параметры для устройств, присоединенных к Azure AD.

б) Параметры аутентификации при запуске: Для компьютеров без TPM включите опцию «разрешить BitLocker на ПК без Trusted Platform Module(TPM)». Установите метод аутентификации и минимальную длину PIN-кода для запуска.

в. Варианты восстановления или системные диски: Установите политики для восстановления, установите ключ восстановления и настройте сообщение о восстановлении перед загрузкой. Вы можете проверить весь список доступных настроек здесь.

г. Варианты восстановления для фиксированных дисков: Эти параметры аналогичны системным дискам, но они устанавливаются для разделов несистемных дисков.

е. Настройки доступа для записи: Отключите доступ на запись к дискам, пока они не будут зашифрованы, что предотвратит чтение/получение доступа к данным на ваших дисках любым вредоносным ПО.

е. Настройки на основе агента Scalefusion MDM: Настройте эти параметры, если вы включили BitLocker через Scalefusion MDM Agent.

Шаг 6: После полной настройки BitLocker нажмите кнопку «Обновить профиль» в правом верхнем углу экрана.

Шаг 7: Вы будете перенаправлены на страницу «Профили устройств». Нажмите «Применить», чтобы распространить профиль устройства на различные группы устройств, группы пользователей и отдельные устройства.

Это позволяет использовать шифрование BitLocker на управляемых устройствах и серверах Windows.

Как отключить BitLocker в Windows: пошаговое руководство

Если вы зашифровали свой компьютер Windows и теперь хотите отключить BitLocker в Windows, выполните следующие простые действия:

- Press Win + R чтобы открыть диалоговое окно «Выполнить», введите «Панель управления» и нажмите Enter.

- На панели управления перейдите к Система и безопасность > Шифрование диска BitLocker.

- Выберите диск, на котором вы хотите отключить шифрование BitLocker.

- Нажмите Отключите BitLocker опцию.

Испытайте современное управление Windows с помощью Scalefusion MDM

Scalefusion MDM упрощает управление шифрованием BitLocker на вашем устройстве и серверах Windows. Он предлагает централизованную и эффективную платформу для современное управление устройствами. Благодаря организованной панели управления и надежным настройкам безопасности Scalefusion обеспечивает защиту данных и упрощает администрирование.

Дайте своему бизнесу возможность поддерживать высокий уровень безопасности и производительности с помощью Scalefusion MDM, предлагая бесперебойную работу Управление устройствами Windows.

Свяжитесь с нашими экспертами по продуктам, чтобы подробно изучить Scalefusion UEM. Запланируйте персонализированную демонстрацию или начните 14-дневная бесплатная пробная версия для практического опыта уже сегодня!

Часто задаваемые вопросы

1. Безопасен ли BitLocker для Windows 10?

Да, BitLocker обычно считается безопасным для Windows 10. Он обеспечивает шифрование ваших данных, защищая их от несанкционированного доступа. Однако, как и в случае любой другой меры безопасности, важно использовать надежные пароли и постоянно обновлять систему, чтобы минимизировать потенциальные уязвимости.

2. Какова основная цель включения шифрования BitLocker в Windows?

Шифрование BitLocker в первую очередь направлено на повышение безопасности данных путем шифрования целых дисков и защиты их от несанкционированного доступа. Оно защищает конфиденциальную информацию на компьютерах и съемных дисках, обеспечивая конфиденциальность и целостность данных, что особенно полезно для предприятий и частных лиц, обеспокоенных конфиденциальностью и безопасностью данных.

3. Как навсегда отключить BitLocker в Windows?

Чтобы отключить BitLocker в Windows навсегда, перейдите в Панель управления → Шифрование диска BitLocker, выберите диск и нажмите «Отключить BitLocker». Это расшифрует ваш диск и удалит шифрование. После отключения BitLocker не сможет защитить ваши данные, если не будет включен повторно.

4. Как проверить, включен ли BitLocker на моем компьютере?

Чтобы проверить, включен ли BitLocker, перейдите в Панель управления → Шифрование диска BitLocker и посмотрите статус каждого диска. Если там написано «BitLocker включен», шифрование активно. Вы также можете проверить, открыв Проводник, щелкнув правой кнопкой мыши диск и выбрав Свойства.

5. Замедляет ли включение BitLocker работу моего ПК?

Нет, включение шифрования диска BitLocker оказывает минимальное влияние на производительность системы. Современные процессоры с аппаратным ускорением шифрования обеспечивают бесперебойную работу. Однако первоначальное шифрование может занять некоторое время в зависимости от размера и скорости диска.

BitLocker is a Windows-native encryption tool used to protect your hard drive(s) and USB flash drives. We have already discussed how to enable, disable, and manage BitLocker using the Graphical User Interface (GUI), as well as the Command Line Interface (CLI).

However, users have often reported that they see the following error while trying to enable BitLocker on their Windows PC:

Failed to open the BitLocker control panel tool. Error code: 0x80004005

The error can occur on either Windows 10 or Windows 11.

It is still uncertain why this error occurs. However, there are a few theories:

- BitLocker is not supported on the current operating system.

- Critical system files linking to BitLocker have been corrupted.

- The relevant Windows service is not running.

Today we are going to show you how to mitigate this error and get BitLocker back to working normally again.

Table of Contents

How to Fix BitLocker Error Code 0x80004005

Performing only one of these tasks may not fix the issue for you. We suggest you perform all the following mitigation methods to try and fix BitLocker.

Check if BitLocker is Supported

The first thing to do is check whether BitLocker is supported on your operating system or not. Microsoft has only made BitLocker available on the Enterprise and Professional editions of Windows. Therefore, if you are using any other edition, it is likely that you cannot run BitLocker.

To check our OS edition, type in winver in the Run Command box.

Follow the steps below to check if your system supports BitLocker:

-

Type in msinfo32 in the Run Command box, then press the CTRL + Shift + Enter shortcut keys to open System Information with administrative rights.

Open System Information -

Here, in the System Summary tab, you will find the entry “Device Encryption Support” in the right pane. Search for it and look what it states.

Check BitLocker support If it states “Meets prerequisites,” it means BitLocker is supported. If it does not, you either need to install a supported OS or choose a BitLocker alternative.

Run BitLocker Device Encryption Service

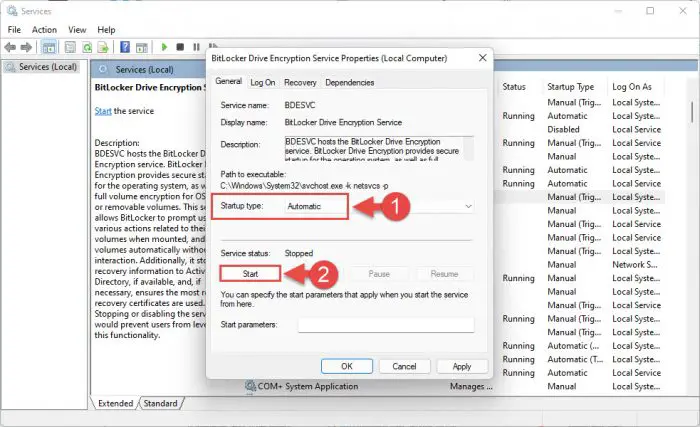

As we mentioned, one of the reasons for the said error is that the dependent Windows service isn’t running, which is the “BitLocker Device Encryption” service. Perform the following steps to make sure it is enabled:

-

Open the Services console by typing in services.msc in the Run Command box.

Open Services console -

Here, double-click the service “BitLocker Drive Encryption Service.”

Open service -

From the popup Properties window, select “Startup type” as Automatic, then click Start.

Start service -

Now click Apply and Ok to save the changes.

Save changes

Now check to see if you can perform the task which earlier prompted the BitLocker error.

Run DISM and SFC Repairs

In case the error is caused by any missing or corrupted system files, you can attempt to repair them by running the System File Checker (SFC) and the Deployment Image Servicing and Management (DISM) tools.

Perform these steps to use these tools to attempt to repair BitLocker:

-

Launch the Command Prompt with administrative privileges.

-

Now execute the following command:

DISM.exe /Online /Cleanup-image /CheckhealthCheck health -

The command above will run and should only take a few seconds. Run the following command when it is completed:

DISM.exe /Online /Cleanup-image /ScanhealthScan health -

The command above may take a minute or two as it performs a deep scan. When finished, run the following command to repair the system image (if any anomalies are detected):

DISM.exe /Online /Cleanup-image /RestorehealthRestore health -

Once the 3 DISM cmdlets are finished, run the following SFC cmdlet:

sfc /scannowRun System File Checker The SFC command can take a few minutes to fully scan your PC and perform any repairs in case of any anomalies. We suggest that you allow ample time for the tool to perform its task.

-

Once completed, restart the computer.

As the computer reboot, check to see if the issue persists.

Configure Additional BitLocker Authentication

You may need to configure additional BitLocker authentication when the computer starts up using the Group Policy editor. Here is how:

-

Open the Group Policy editor by typing in gpedit.msc in the Run Command box.

Open Group Policy editor -

Now navigate to the following from the left pane:

Computer Concifguration >> Administrative Templates >> Windows Components >> BitLocker Drive Encryption >> Operating System Drives

-

Double-click the policy “Require additional authentication at startup (Windows Server 2008 and Windows Vista)” in the right pane.

Open policy -

From the popup, select the Enabled radio button and leave all default settings. Then click Apply and Ok.

Enable policy -

To implement the changes, run the following cmdlet in an elevated Command Prompt.

GPUpdate /ForceEnforce Group Policy

Closing Words

BitLocker can add significant protection to the PC, encrypting your data, thus only making it accessible to you. However, if it does not work, then all your content is available in plain text, making it easily accessible.

We certainly hope that the methods discussed above will fix the issue for you. However, if these fail, then as a last resort, you would need to clean install a Windows edition that does support BitLocker.

Шифрование системного диска Windows с помощью BitLocker обеспечивает эффективную защиту от несанкционированного доступа, особенно в сочетании с TPM. Но стоит добавить или заменить видеокарту, обновить прошивку или изменить некоторые настройки в UEFI BIOS, как загрузка с зашифрованного диска станет невозможной, а система попросит ввести код восстановления доступа. Как предотвратить блокировку и что делать, если загрузочный диск заблокирован?

Как выглядит блокировка BitLocker

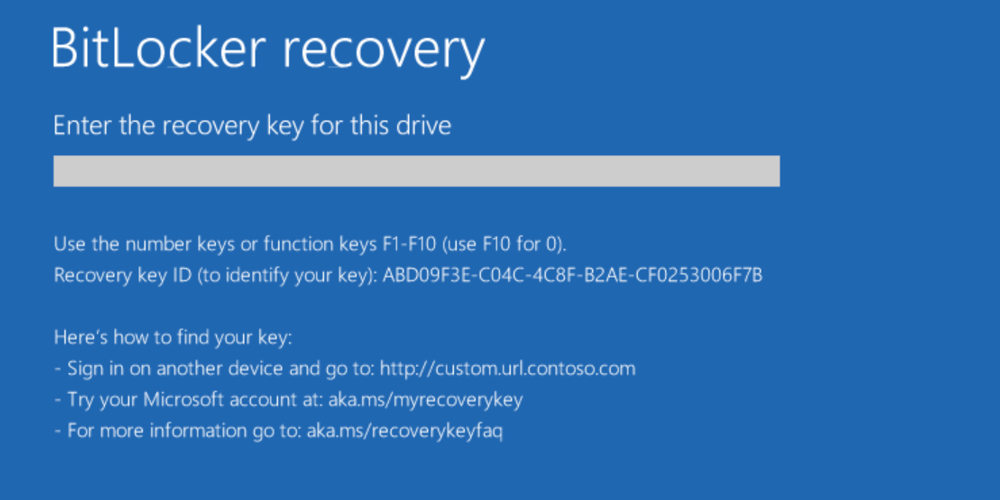

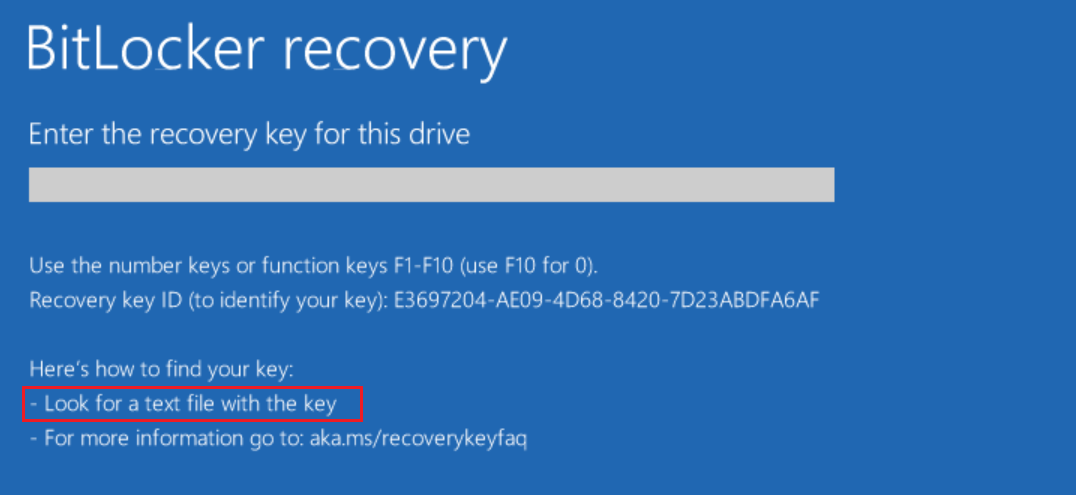

Блокировка загрузки BitLocker выглядит следующим образом:

Если во время загрузки вы увидели подобный экран, вам потребуется разблокировать системный диск, введя ключ восстановления доступа (BitLocker recovery key). О том, где находится этот ключ и как предотвратить возникновение блокировки — в этой статье.

В чём причина блокировки

Блокировка чаще всего случается на компьютерах, оборудованных модулем TPM либо его аналогом или программной эмуляцией (Intel PTT, AMD fTPM), если происходит одно из следующих событий:

- Диск был извлечён из одного компьютера и установлен в другой.

- Произошло обновление прошивки видеокарты или другого оборудования либо UEFI BIOS компьютера.

- Были изменены параметры безопасности в UEFI BIOS компьютера.

- Произошли изменения в цепочке доверенной загрузки (например, вредоносным ПО).

Действия в случае блокировки

Если вы не можете загрузить Windows по причине блокировки BitLocker, это может означать, что вам потребуется ключ восстановления доступа BitLocker. В большинстве случаев этот ключ является единственным способом разблокировки диска. В этом случае внимательно изучите экран, в котором запрашивается ключ восстановления доступа. В современных версиях Windows 10 и всех версиях Windows 11 такие подсказки обычно содержат информацию о том, когда была создана резервная копия ключа BitLocker, где она была сохранена и как её можно извлечь.

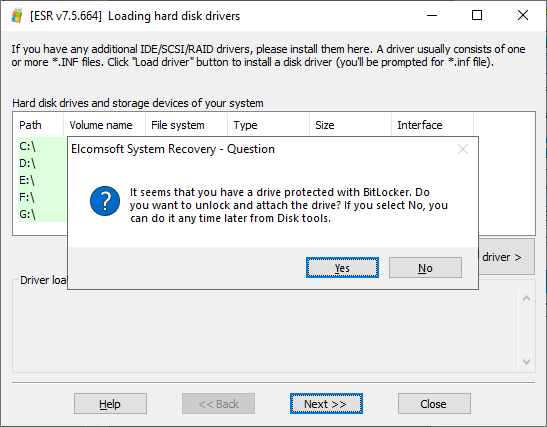

В некоторых ситуациях диск можно разблокировать посредством PIN-кода или пароля. Вы можете проверить, так ли это, загрузившись в Elcomsoft System Recovery и попытавшись смонтировать системный раздел с BitLocker. Подробные инструкции доступны по ссылке Как получить доступ к BitLocker, загрузившись с USB накопителя; здесь же мы приведём сокращённую инструкцию, не включающую в себя шаги по изготовлению загрузочного накопителя.

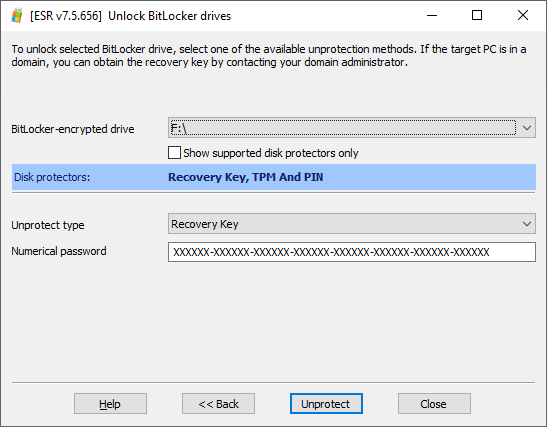

Итак, после загрузки в Elcomsoft System Recovery инструмент автоматически просканирует доступные жёсткие диски на предмет зашифрованных томов. Если программа обнаружит хотя бы один том, защищённый BitLocker, будет выведено предложение разблокировать диск:

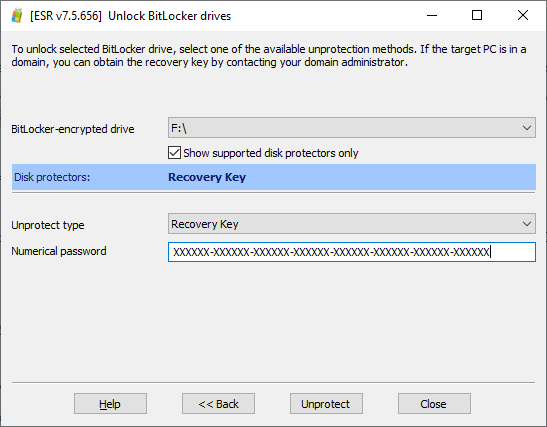

В следующем окне инструмент отобразит букву диска и тип протектора. Если будет обнаружен хотя бы один неподдерживаемый протектор, такие протекторы не будут показаны по умолчанию. Чтобы отобразить все протекторы, включая неподдерживаемые, снимите флажок «Show supported disk protectors only».

Как только флажок будет снят, вы увидите неподдерживаемые протекторы. В приведённом ниже примере загрузочный диск был защищён двумя протекторами: TPM+PIN (напрямую не поддерживается в Elcomsoft System Recovery) и депонированным ключом (Recovery Key), который в Elcomsoft System Recovery поддерживается.

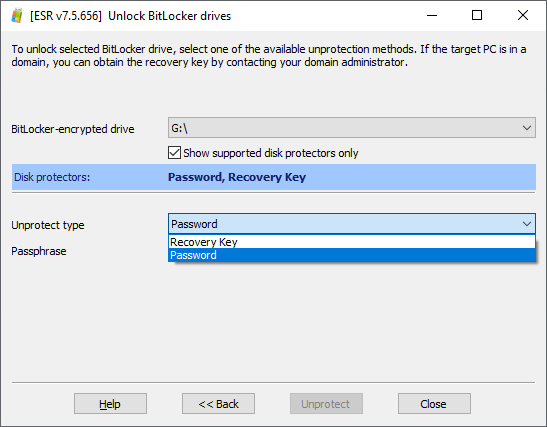

Встречаются тома BitLocker, защищённые сразу несколькими протекторами, которые поддерживаются Elcomsoft System Recovery. В приведённом ниже примере том был защищён паролем, а ключ восстановления был создан в качестве дополнительного (резервного) протектора. Именно таким образом обычно и защищены все диски, кроме загрузочных. В этом случае укажите тот тип протектора, к которому у вас есть доступ. Например, если вы знаете пароль к тому BitLocker, выберите «Password».

Обратите внимание: если компьютер оборудован TPM или его программным эмулятором, то системный диск, как правило, можно разблокировать либо ключом из модуля TPM, либо ключом восстановления доступа (recovery key). В большинстве случаев других способов разблокировать диск нет (их можно добавить вручную, но так мало кто делает). Если ключ восстановления доступа указан как единственный протектор — для разблокирования диска вам придётся использовать именно его.

Пользователь утверждает, что не включал шифрование

В ряде случаев шифрование BitLocker Device Encryption включается автоматически, не уведомляя пользователя. В статье Общие сведения о функции шифровании устройств BitLocker в Windows — Windows security | Microsoft Docs объясняются основные принципы этого типа шифрования. Приведём выдержку из этой статьи.

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживающих современный режим ожидания. С Windows 11 и Windows 10 Microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, которые работают Windows 10 Домашняя или Windows 11. […]

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). […]

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

В переводе с машинного на русский, Microsoft утверждает следующее:

- Если компьютер (ноутбук или современный настольный компьютер) поддерживается BitLocker Device Encryption, то диск будет зашифрован к моменту окончания начальной настройки Windows. На этот момент все данные на диске будут уже зашифрованы, однако ключ шифрования будет сохранён в заголовке тома в открытом виде.

- Ключ шифрования будет удалён из заголовка тома лишь после того, как будет создана его резервная копия в виде ключа восстановления доступа. Это важно: ключ шифрования удаляется из заголовка тома только и исключительно после того, как создаётся его резервная копия.

- Для обычных пользователей копия ключа создаётся в учётной записи Microsoft account. Используется учётная запись первого пользователя, который войдёт в компьютер с учётной записью Microsoft account (а не с использованием локальной учётной записи Windows) с административными привилегиями. Таким образом, если вы получили уже настроенный компьютер (или приобрели бывшее в употреблении устройство), то ключ восстановления доступа будет храниться не у вас, а у того пользователя, который впервые осуществил настройку системы.

- В организациях для хранения ключей часто используются службы Active Directory и Azure AD.

Таким образом, для снятия блокировки вам нужен ключ восстановления доступа BitLocker.

Как предотвратить блокировку

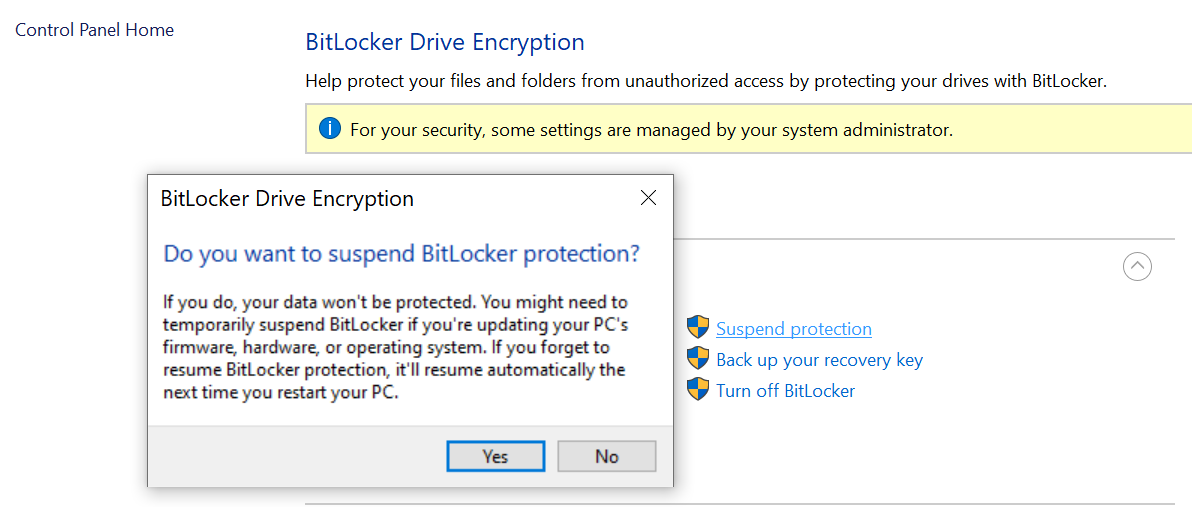

Для предотвращения блокировки системного диска BitLocker существует два способа; использовать нужно оба. Во-первых, сохраните резервную копию ключа восстановления доступа и убедитесь, что запомните, куда именно вы её сохранили. Во-вторых, перед тем, как внести изменения в аппаратную конфигурацию компьютера и/или обновить прошивку или версию UEFI BIOS, временно отключите шифрование командой suspend BitLocker.

Сохранить ключ восстановления доступа можно как через графический интерфейс Windows, так и из командной строки. В любом случае вам потребуется учётная запись с административными привилегиями.

Сохранение ключа BitLocker через Windows GUI

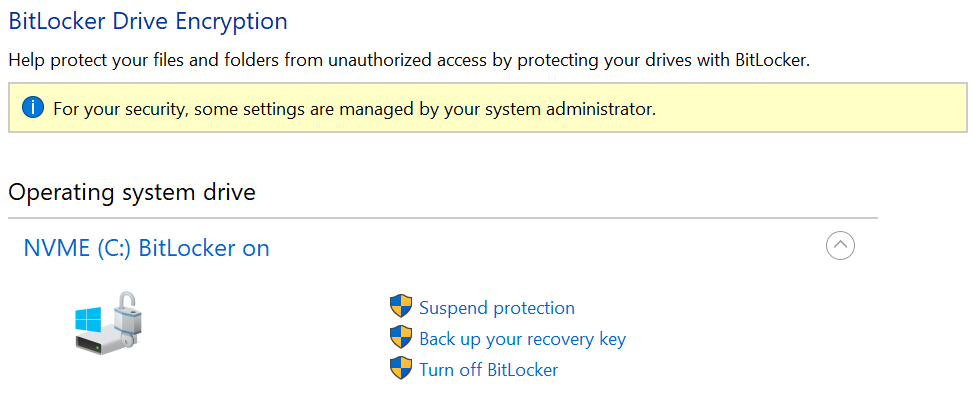

Запустите апплет “BitLocker Drive Encryption” из панели управления Windows Control Panel. Проще всего это сделать, введя слово “bitlocker” в строку поиска в Windows.

Если системный диск зашифрован, вы увидите список возможных действий: Suspend protection, Backup your recovery key, Turn off BitLocker. Для сохранения резервной копии ключа используйте команду “Backup your recovery key”.

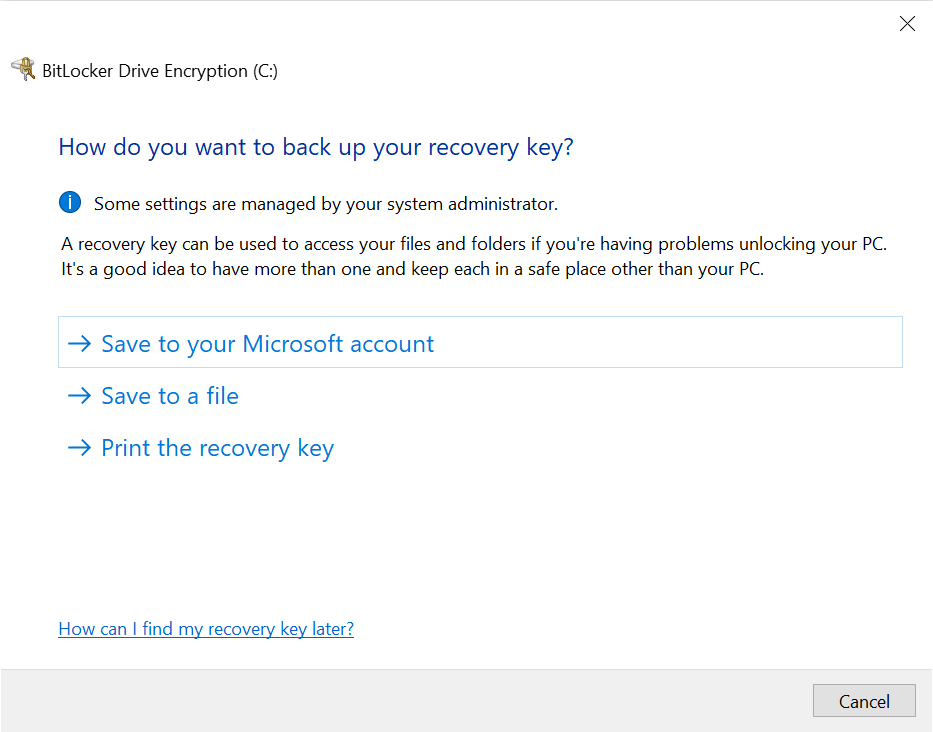

Ключ можно сохранить как в облако (если вы используете для входа в систему Microsoft account), так и в файл или в виде распечатки.

Обратите внимание: в Windows 10 начиная с версии 1903 и всех версиях Windows 11 система запомнит, когда и куда вы сохраняли ключ восстановления доступа. Эта информация выводится на экране блокировки BitLocker; узнать её другим способом нельзя.

Сохранение ключа BitLocker из командной строки

Для сохранения копии ключа BitLocker из командной строки запустите cmd.exe с правами администратора (“Run as administrator”), после чего введите команду:

manage-bde -protectors -get C:

Будет выведена следующая информация:

C:\WINDOWS\system32>manage-bde -protectors -get C:

BitLocker Drive Encryption: Configuration Tool version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Volume C: [NVME]

All Key Protectors

TPM:

ID: {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

PCR Validation Profile:

0, 2, 4, 11

Numerical Password:

ID: {YYYY-YYYY-YYYY-YYYY-YYYYYYYYYYYY}

Password:

123456-123456-123456-123456

Здесь поле “Numerical Password” и есть ключ восстановления доступа для ключа, идентифицируемого по key ID.

Сохранение ключа BitLocker из PowerShell

В Windows доступна замена командной строки в виде PowerShell. Для извлечения всех ключей BitLocker для всех зашифрованных дисков используйте следующий скрипт, сохранив его в файл с расширением .ps1 (например, «backup-bitlocker.ps1») и запустив из PowerShell с административными привилегиями.

# Export the BitLocker recovery keys for all drives and display them at the Command Prompt.

$BitlockerVolumers = Get-BitLockerVolume

$BitlockerVolumers |

ForEach-Object {

$MountPoint = $_.MountPoint

$RecoveryKey = [string]($_.KeyProtector).RecoveryPassword

if ($RecoveryKey.Length -gt 5) {

Write-Output ("The drive $MountPoint has a BitLocker recovery key $RecoveryKey")

}

}

Как предотвратить блокировку BitLocker при обновлении UEFI BIOS, замене или обновлении оборудования

Если вы планируете обновить версию UEFI BIOS, убрать или добавить видеокарту или обновить её прошивку, либо просто перенести зашифрованный диск из одного компьютера в другой, вы можете предотвратить блокировку и обойтись без ввода длинного ключа восстановления доступа. Всё, что для этого нужно — это приостановить шифрование BitLocker командой suspend BitLocker из панели управления Windows. Для этого откройте апплет BitLocker в Windows Control Panel и нажмите “Suspend protection”.

В результате этого действия ключ шифрования диска будет сохранён в заголовке тома в открытом виде. Далее вы можете переместить диск в другой компьютер, обновить UEFI BIOS или изменить последовательность загрузки; несмотря на эти действия, Windows загрузится в обычном режиме без блокировки. После этого система создаст новую цепочку доверенной загрузки и пропишет её в модуле TPM, после чего шифрование будет вновь активировано, а ключ тома будет удалён из его заголовка.

Действия при блокировке

Если система всё-таки была заблокирована, внимательно изучите экран восстановления доступа. В современных версиях Windows на этом экране выводится подсказка с информацией о том, когда и куда сохранялся ключ восстановления доступа:

На этом экране Windows просит вас разблокировать диск, предоставив действительный ключ восстановления BitLocker, соответствующий отображаемому идентификатору ключа восстановления. Если вы дошли до этого момента, то ключ восстановления может оказаться единственным способом разблокировать диск. Пароль от учётной записи Windows или любой другой пароль использовать для разблокировки системного диска не удастся, поскольку фактический ключ шифрования хранится или хранился в модуле TPM компьютера. Если модуль TPM не выдаёт этот ключ шифрования, у системы не будет возможности расшифровать данные.

Где находится ключ восстановления доступа BitLocker

В Windows 10 и Windows 11 невозможно включить шифрование BitLocker без сохранения копии ключа восстановления доступа. В случае автоматического шифрования устройства BitLocker Device Encryption ключ восстановления автоматически сохраняется в облачной учётной записи первого пользователя, который входит в систему как системный администратор со учётной записью Microsoft (в отличие от локальной учётной записи Windows). Обратите внимание: первый и текущий пользователи компьютера могут не совпадать, и ключ восстановления доступа BitLocker необходимо получить именно у того пользователя, в учётной записи которого он был сохранён.

Microsoft опубликовала статью для системных администраторов Руководство по восстановлению BitLocker (для Windows 10) — Windows security | Microsoft Docs, в которой подробно описаны способы получения ключа восстановления доступа. Ниже приводится выдержка из другой статьи компании, которая была написана для обычных пользователей.

BitLocker — это функция шифрования устройств в Windows. Если устройство запрашивает у вас ключ восстановления BitLocker, следующие инструкции помогут вам найти 48-значный ключ, который понадобится для разблокировки устройства. Ниже указаны некоторые места, в которых можно поискать ключ, если у вас его нет:

В учетной записи Майкрософт выполните Вход в учетную запись Майкрософт на другом устройстве, чтобы найти ключ восстановления. Если на устройстве есть учетные записи других пользователей, вы можете попросить их войти в свою учетную запись Майкрософт, чтобы проверить, есть ли у них ключ.

Сохранён в виде распечатки: Ключ восстановления может находиться на распечатке, сохраненной при активации BitLocker. Проверьте свои важные документы, относящиеся к компьютеру.

На USB-накопителе: Подсоедините USB-накопитель к заблокированному компьютеру и следуйте инструкциям. Если ключ сохранен на устройстве флэш-памяти как текстовый файл, прочтите этот файл на другом компьютере.

В учетной записи Azure Active Directory: Если ваше устройство было зарегистрировано в Организации с помощью рабочей или учебной учетной записи электронной почты, ваш ключ восстановления может храниться в учетной записи Azure AD , связанной с вашим устройством. Возможно, вы сможете получить к ключу доступ самостоятельно либо вам может потребоваться обратиться к системному администратору.

Хранится у системного администратора. Если устройство подключено к домену (обычно это рабочее или учебное устройство), обратитесь к системному администратору для ключа восстановления.

(Источник: Поиск ключа восстановления BitLocker (microsoft.com))

Заключение

В качестве заключения приведём ссылки на наши статьи, в которых подробно анализируется шифрование посредством BitLocker:

Как получить доступ к BitLocker, загрузившись с USB накопителя

Механизмы защиты BitLocker: какие диски можно, а какие нельзя взломать

Windows 11: TPM, новый тип учётных записей и логин без пароля

REFERENCES:

Elcomsoft Distributed Password Recovery

Производительное решение для восстановление паролей к десяткам форматов файлов, документов, ключей и сертификатов. Аппаратное ускорение с использованием потребительских видеокарт и лёгкое масштабирование до 10,000 рабочих станций делают решение Элкомсофт оптимальным для исследовательских лабораторий и государственных агентств.

Официальная страница Elcomsoft Distributed Password Recovery »

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor обеспечивает моментальный доступ к содержимому зашифрованных дисков, созданных BitLocker, FileVault 2, PGP Disk, TrueCrypt и VeraCrypt. Доступны режимы полной расшифровки и оперативного доступа к информации. Ключи для расшифровки содержимого зашифрованных дисков извлекаются из слепка оперативной памяти компьютера, методом атаки через порт FireWire либо анализом файла гибернации. Возможно использования паролей и депонированных ключей.

Официальная страница Elcomsoft Forensic Disk Decryptor »

Elcomsoft System Recovery

Elcomsoft System Recovery поможет восстановить доступ к учётным записям к локальным учётным записям Windows и универсальной учётной записи Microsoft Account и создать образ диска для последующего анализа. Поддерживается как моментальный сброс, так и восстановление оригинального пароля. С помощью Elcomsoft System Recovery можно предоставить административные привилегии любому пользователю. Продукт поставляется вместе с лицензионной загрузочной средой Windows PE.

Официальная страница Elcomsoft System Recovery »