Всем привет! Уважаемые сисадмины выручайте! Не входит в домен.Первая попытка пишет выводит ошибку «не удалось разрешить DNS-имя контроллера домена в присоединяемом домене, Убедитесь что настройки данного клиента обеспечивают доступ к DNS-серверу, который может выполнять разрешение DNS-имён в целевом домене.»

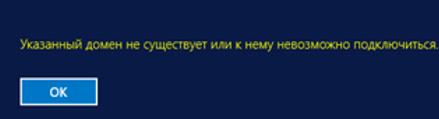

потом уже «Указанный домен не существует или к нему невозможно подключиться»

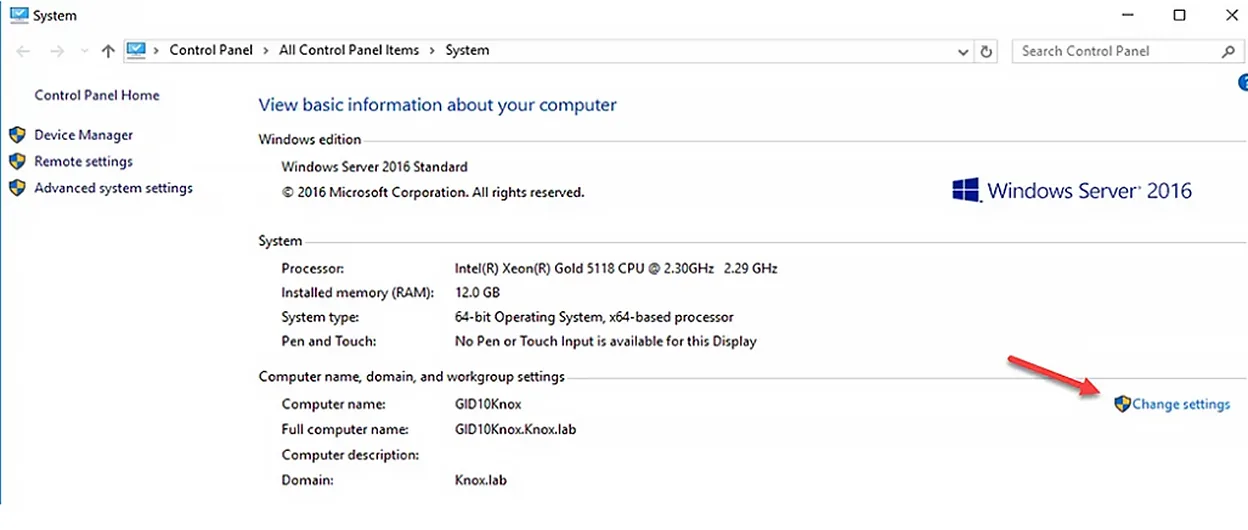

Windows Server 2016.

IP: 192.168.1.2

255.255.255.0

DNS: 127.0.0.1 (192.168.1.2 тоже не помогает)

на клиенте Win10

IP: 192.168.1.93

255.255.255.0

DNS:192.168.1.2

Сервер свежий только установленный, все приемы, танцы с бубуном и т.п. не помогают

До этого спокойно поднимал server 2008 r2. а здесь что то не могу решить, может старею))

dcdiag

C:\Users\Администратор.WIN-JN683QGU1R0>dcdiag /fix

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера…

Основной сервер = ATK-SRV

* Определен лес AD.

Сбор начальных данных завершен.Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-Name\ATK-SRV

Запуск проверки: Connectivity

……………………. ATK-SRV — пройдена проверка ConnectivityВыполнение основных проверок

Сервер проверки: Default-First-Site-Name\ATK-SRV

Запуск проверки: Advertising

……………………. ATK-SRV — пройдена проверка Advertising

Запуск проверки: FrsEvent

……………………. ATK-SRV — пройдена проверка FrsEvent

Запуск проверки: DFSREvent

За последние 24 часа после предоставления SYSVOL в общий доступ зафиксированы предупреждения или сообщения об

ошибках. Сбои при репликации SYSVOL могут стать причиной проблем групповой политики.

……………………. ATK-SRV — не пройдена проверка DFSREvent

Запуск проверки: SysVolCheck

……………………. ATK-SRV — пройдена проверка SysVolCheck

Запуск проверки: KccEvent

……………………. ATK-SRV — пройдена проверка KccEvent

Запуск проверки: KnowsOfRoleHolders

……………………. ATK-SRV — пройдена проверка KnowsOfRoleHolders

Запуск проверки: MachineAccount

……………………. ATK-SRV — пройдена проверка MachineAccount

Запуск проверки: NCSecDesc

……………………. ATK-SRV — пройдена проверка NCSecDesc

Запуск проверки: NetLogons

……………………. ATK-SRV — пройдена проверка NetLogons

Запуск проверки: ObjectsReplicated

……………………. ATK-SRV — пройдена проверка ObjectsReplicated

Запуск проверки: Replications

……………………. ATK-SRV — пройдена проверка Replications

Запуск проверки: RidManager

……………………. ATK-SRV — пройдена проверка RidManager

Запуск проверки: Services

……………………. ATK-SRV — пройдена проверка Services

Запуск проверки: SystemLog

Возникла ошибка. Код события (EventID): 0x00004E5F

Время создания: 06/30/2017 09:55:39

Строка события:

Произошел сбой при запуске диспетчера подключений удаленного доступа, так как не удалось инициализировать модуль протоколов [rasgreeng.dll]. Не найден указанный модуль.

Возникла ошибка. Код события (EventID): 0x00004E5F

Время создания: 06/30/2017 09:55:39

Строка события:

Произошел сбой при запуске диспетчера подключений удаленного доступа, так как не удалось инициализировать модуль протоколов [IKEv2]. Такой запрос не поддерживается.

Возникла ошибка. Код события (EventID): 0xC0001B70

Время создания: 06/30/2017 09:55:58

Строка события:

Служба «Служба виртуализации взаимодействия с пользователем» завершена из-за следующей внутренней ошибки:

Возникла ошибка. Код события (EventID): 0xC0001B61

Время создания: 06/30/2017 09:56:15

Строка события: Превышение времени ожидания (30000 мс) при ожидании подключения службы «Репликация файлов».

……………………. ATK-SRV — не пройдена проверка SystemLog

Запуск проверки: VerifyReferences

……………………. ATK-SRV — пройдена проверка VerifyReferencesВыполнение проверок разделов на: ForestDnsZones

Запуск проверки: CheckSDRefDom

……………………. ForestDnsZones — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. ForestDnsZones — пройдена проверка CrossRefValidationВыполнение проверок разделов на: DomainDnsZones

Запуск проверки: CheckSDRefDom

……………………. DomainDnsZones — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. DomainDnsZones — пройдена проверка CrossRefValidationВыполнение проверок разделов на: Schema

Запуск проверки: CheckSDRefDom

……………………. Schema — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Schema — пройдена проверка CrossRefValidationВыполнение проверок разделов на: Configuration

Запуск проверки: CheckSDRefDom

……………………. Configuration — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Configuration — пройдена проверка CrossRefValidationВыполнение проверок разделов на: atk-edu

Запуск проверки: CheckSDRefDom

……………………. atk-edu — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. atk-edu — пройдена проверка CrossRefValidationВыполнение проверок предприятия на: atk-edu.kz

Запуск проверки: LocatorCheck

……………………. atk-edu.kz — пройдена проверка LocatorCheck

Запуск проверки: Intersite

……………………. atk-edu.kz — пройдена проверка Intersite

Причиной ошибки “The specified domain either does not exist or could not be contacted/ Указанный домен не существует, или к нему невозможно подключиться” в Windows чаще всего являются некорректные сетевые настройки (IP адрес, DNS сервера, шлюз по умолчанию) на клиентском компьютере, в результате чего компьютер не может подключиться к контроллеру домена Active Directory и выполнить аутентификацию.

Содержание:

- Ошибка: “Указанный домен не существует” при добавлении компьютера в Active Directory

- «Указанный домен не существует» при входе в Windows

Ошибка: “Указанный домен не существует” при добавлении компьютера в Active Directory

При попытке добавить компьютер Windows в домен Active Directory может появится ошибка:

The following error occurred attempting to join the domain WINITPRO. The specified domain either does not exist or could not be contacted.

Это означает, что с этого компьютера не доступен указанный домен AD. Причина может быть в некорректном IP адресе компьютера или неверных настройках DNS, в результате чего Windows не может отрезвить IP адрес контроллера домена по его DNS имени.

Вам нужно:

- Проверить корректность работы сети на компьютере и его сетевые настройки

- Проверьте корректность работы DNS

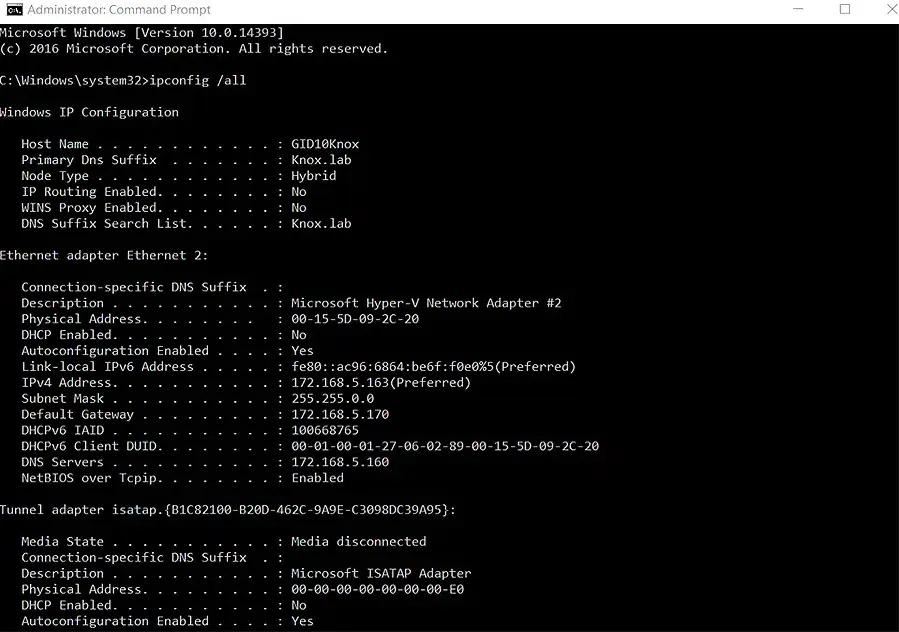

Проверьте, что ваш компьютер получил корректные сетевые настройки IP от DHCP сервера. Выведите сетевые настройки вашего подключения с помощью команды:

ipconfig /all

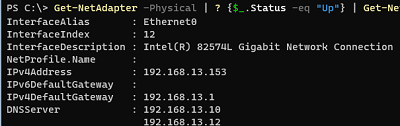

Можно узнать настройки сетевого интерфейса с помощью PowerShell:

Get-NetAdapter -Physical | ? {$_.Status -eq "Up"} | Get-NetIPConfiguration

Проверьте, что на вашем компьютере задан корректный IP адрес из вашего сегмента сети.

Попробуйте обновить IP адрес:

ipconfig/release

ipconfig/release6

ipconfig/renew

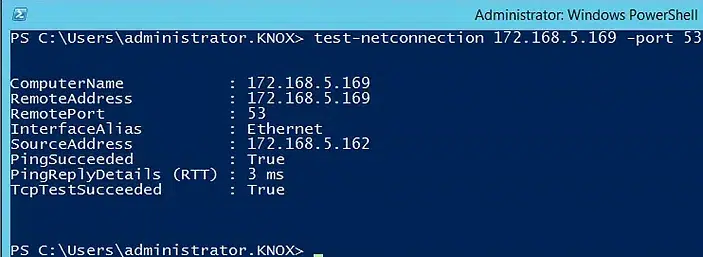

Проверьте доступность DNS сервера:

Test-NetConnection 192.168.13.10

Test-NetConnection 192.168.13.10 -Port 53

В этом примере DNS сервер доступен по ICMP (

PingSucceeded:true

) и на нем открыт DNS порт (

TcpTestSucceeded:True

).

Проверьте, что данный DNS сервер может разрешить имя домена в IP адрес:

nslookup winitpro.ru

Проверьте, что в вашем локальном файле hosts отсутствует ручные записи для вашего домена:

Get-Content -Path "C:\Windows\System32\drivers\etc\hosts"

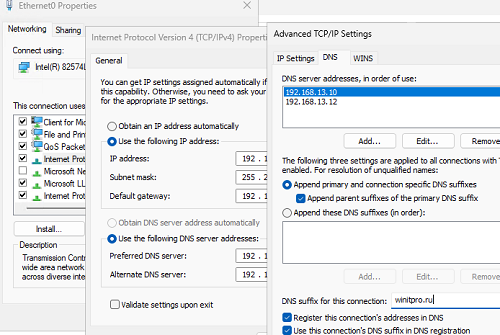

Если в настройках сетевого интерфейса указан неверный IP адрес вашего DNS сервера или он не доступен, вы можете задать его вручную через панель управления сетевыми подключениями. Откройте панель ncpa.cpl -> свойства сетевого адапретера -> свойства TCP/IPv4 -> Preffered DNS server. Задайте здесь IP адрес вашего ближайшего контроллера домена AD.

Очистите DNS кэш:

ipconfig /flushdns

net stop dnscache

net start dnscache

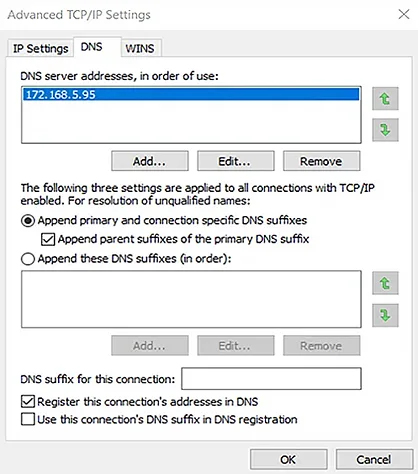

Если этого не сработало, нужно дополнительно нажать на кнопку Advanced:

- На вкладке DNS включите опцию Use this connection’s DNS suffix in DNS registration и вручную укажите имя домена в DNS suffix for this connection;

- Затем на вкладке WINS вручную добавьте IP адрес вашего DC.

В некоторых случаях помогает отключение протокола IPv6 на сетевом интерфейсе.

Попробуйте теперь выполнить обнаружение контроллеров домена в DNS:

nltest /dnsgetdc:winitpro.ru

И возможность подключения к контроллеру домена в вашем сайте:

nltest /dsgetdc:winitpro.ru

Попробуйте еще раз добавить компьютер в домен AD.

«Указанный домен не существует» при входе в Windows

Ошибка “Указанный домен не существует, или к нему невозможно подключиться” может появится при попытке входа в Windows под доменной учетной записью.

Эта ошибка может указывать на то:

- Недоступность контроллера домена с компьютера (неверные сетевые настройки в Windows);

- Если проблема проявляется на нескольких компьютерах, возможно это указывает на ошибки в работе контролера домена.

Если проблема возникла на одном компьютер, попробуйте войти под локальной учетной записью (укажите имя .\administrator на экране входа в Windows). Если вы не знаете пароль локального администратора, можно сбросить его. Проверьте корректность сетевых настроек компьютера, доступность DNS сервера и контроллера домена. Исправьте настройки IP вручную, если нужно.

Если проблема возникает на нескольких компьютерах, проверьте что на вашем контроллере домена (Logon сервере) запушена служба NetLogon:

Проверьте что на DC опубликованы сетевые папки SYSVOL и NETLOGON. Если они отсуствууют, измените значение параметра реестра SysvolReady с 0 на 1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters и перезапустите службу NetLogon.

Выполните диагностику контроллеров домена и репликации с помощью команд

dcdiag

и

repadmin

.

-

-

#1

Добрый день! Поставили на HP DL160 windows server 2019, активировали. Не удается вогнать в домен. При попытке подключения пишет ошибку:

Общая ошибка сети.

Пинг до контроллеров домена есть. Что может быть не так ?

Последнее редактирование:

-

-

#6

Еще возможно из-за того что я включил группировку сетевых карт?

Не понимаю, пинги проходят до всех КД, чего ему надо…

Если система говорит, что при проверке имени «ESPHERE» произошла ошибка, значит нет оснований не доверять тому, что пишут.

Вхождение рабочей станции или сервера в домен требует прежде всего безупречной работы службы имён на контроллере домена и доступа к ней доменных тачек.

Значит прежде всего необходимо на сервере WS2019 убедиться, что в его сетевых настройках в качестве DNS-серверов указаны верные IP-адреса контроллеров домена, на которых установлена и функционирует служба DNS-сервера, а не какие-нибудь 8.8.8.8 или 77.88.8.8.

Далее, на WS2019 надо открыть окно командной строки и попытаться отрезолвить имя домена. Обычно имя домена задаётся и состоит из двух слов, разделённых точкой. У вас почему то это одно слово ESPHERE. Вгонять в домен надо по длинному имени.

Если имя домена резолвится в IP-адрес контроллера, значит на последок надо пингануть и сам контроллер по длинному имени.

Проблема у вас резолвом DNS-имён, проверяйте, где что не так.

Последнее редактирование:

Server 2016

Периодически нельзя войти в домен

23.01.2019, 13:15. Показов 2799. Ответов 3

Всем привет!

После обновления уровня домена\леса с 2003 до 2016, стали отваливаться сессии, т.е. под доменной учёткой нельзя зайти в домен, ПК при этом из домена не выкидывает. Помогает перезагрузка, особенно это конечно “доставляет” на боевых серверах, на линуксовых в т.ч.…

Обновление проводилось поэтапно. Сначала были введены 2016 серверы с последующей передачей прав глобального каталога и тп, выводом и понижением до рядовых серверов старых кд. Уровень домена и леса оставался 2003. Проработав в таком режиме пару месяцев был начат процесс повышения уровня домена\леса до 2016. С 2003,2003R2, 2008, 2008R2 и тд до 2016. Никаких прыжков с 2003 сразу до 2016 не было.

Миграцию делал в основном по этому мануалу: https://habr.com/ru/company/microsoft/blog/245667/

По ивентам пробегал не один раз, в основном по тем ошибкам что есть, ведут к проблемам в ДНСах…Якобы есть дубли и тп, сейчас всё почистил, в одной подсети действительно был дубль одного из КД, но это проблему не решило…

Ошибки

Клиент Kerberos получил ошибку KRB_AP_ERR_MODIFIED с сервера kd1$. Использовалось целевое имя ldap/KD1.my-dmn.rarus-s.ru/my-dmn.rarus-s.ru@my-dmn.rarus-s.ru. Это означает, что целевому серверу не удалось расшифровать билет, предоставленный клиентом. Это возможно, когда целевое SPN-имя зарегистрировано на учетную запись, отличную от учетной записи, используемой конечной службой. Убедитесь, что целевое SPN-имя зарегистрировано только на учетную запись, используемую сервером. Эта ошибка также может возникать, если пароль целевой службы отличается от пароля, заданного для нее в центре распространения ключей Kerberos. Убедитесь, что пароли в службе на сервере и в центре распространения ключей совпадают. Если имя сервера задано не полностью и конечный домен (my-dmn.rarus-s.ru) отличается от домена клиента (my-dmn.rarus-s.ru), проверьте эти два домена на наличие учетных записей серверов с одинаковыми именами или используйте для идентификации сервера полное имя.

Не удалось установить сеанс с компьютера «VIPNET», так как указанная компьютером учетная запись доверия «VIPNET$» отсутствует в базе данных безопасности.

Действие пользователя

Если такое событие произошло впервые для данного компьютера и данной учетной записи, возможно, это временное состояние, не требующее выполнения каких-либо действий в данный момент. Если это контроллер домена только для чтения, а «VIPNET$» является действительной учетной записью компьютера «VIPNET», то «VIPNET» следует отметить как снабженный кэшем для этой папки при необходимости или в противном случае обеспечить возможность подключения к контроллеру домена при обслуживании запроса (например, контроллера домена, доступного для записи). В противном случае для устранения ошибки можно предпринять следующие шаги.r

Если «VIPNET$» — действительная учетная запись компьютера «VIPNET», то «VIPNET» следует вновь присоединить к домену.

Если «VIPNET$» — действительная учетная запись междоменного доверия, следует восстановить это отношение доверия.

В противном случае (т. е. если «VIPNET$» не является действительной учетной записью) необходимо выполнить следующие действия для компьютера «VIPNET».

Если «VIPNET» — контроллер домена, удалите отношение доверия, связанное с «VIPNET$».

Если «VIPNET» не является контроллером домена, исключите его из состава домена.

По ошибкам нашёл пару политик которые хочу применить, хз будет ли от них смысл…

https://support.microsoft.com/… cesses-a-s

https://support.microsoft.com/… erver-2008

Единственное меня напрягает в ДНСах, задвоения служб, с разницой в отметки времени, обычным и КАПСОВЫМ именем. Есть такие не только как на скрине в _tcp, но и в _msdcs и в gc и тд…

Дубли

nslookup с KD1 (172.16.1.254)

C:\Windows\System32>nslookup my-dmn.rarus-s.ru

╤хЁтхЁ: KD2.my-dmn.rarus-s.ru

Address: 192.168.1.254

╚ь*: my-dmn.rarus-s.ru

Addresses: 172.16.1.254

172.16.1.0

192.168.1.254

C:\Windows\System32>nslookup kd1.my-dmn.rarus-s.ru

╤хЁтхЁ: KD2.my-dmn.rarus-s.ru

Address: 192.168.1.254

╚ь*: kd1.my-dmn.rarus-s.ru

Address: 172.16.1.254

C:\Windows\System32>nslookup kd2.my-dmn.rarus-s.ru

╤хЁтхЁ: KD2.my-dmn.rarus-s.ru

Address: 192.168.1.254

╚ь*: kd2.my-dmn.rarus-s.ru

Address: 192.168.1.254

ipconfig с KD1

C:\Windows\System32>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : KD1

Основной DNS-суффикс . . . . . . : my-dmn.rarus-s.ru

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : my-dmn.rarus-s.ru

Адаптер Ethernet Ethernet:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Intel(R) 82574L Gigabit Network Connection

Физический адрес. . . . . . . . . : 00-0C-29-16-BE-33

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::acf8:110c:79ed:d098%5(Основной)

IPv4-адрес. . . . . . . . . . . . : 172.16.1.254(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 172.16.1.1

IAID DHCPv6 . . . . . . . . . . . : 33557545

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-22-8A-CC-79-00-0C-29-16-BE-33

DNS-серверы. . . . . . . . . . . : 192.168.1.254

172.16.1.254

127.0.0.1

NetBios через TCP/IP. . . . . . . . : Включен

Туннельный адаптер isatap.{237BE9D0-21BD-4D47-8063-85C9C8282302}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Microsoft ISATAP Adapter

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

C:\Windows\System32>

ipconfig с KD2

C:\Windows\System32>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : KD2

Основной DNS-суффикс . . . . . . : my-dmn.rarus-s.ru

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : my-dmn.rarus-s.ru

Адаптер Ethernet Ethernet:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Realtek PCIe GBE Family Controller

Физический адрес. . . . . . . . . : 6C-F0-49-74-F0-46

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::7489:7459:f018:909d%2(Основной)

IPv4-адрес. . . . . . . . . . . . : 192.168.1.254(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.1.7

IAID DHCPv6 . . . . . . . . . . . : 40693833

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-23-97-D6-21-6C-F0-49-74-F0-46

DNS-серверы. . . . . . . . . . . : 172.16.1.254

192.168.1.254

127.0.0.1

NetBios через TCP/IP. . . . . . . . : Включен

Туннельный адаптер isatap.{1479BC20-EB1F-4A28-BDE5-22A7A95B284D}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Microsoft ISATAP Adapter

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

nslookup с KD2 (192.168.1.254)

C:\Windows\System32>nslookup my-dmn.rarus-s.ru

╤хЁтхЁ: KD1.my-dmn.rarus-s.ru

Address: 172.16.1.254

╚ь*: my-dmn.rarus-s.ru

Addresses: 192.168.1.254

172.16.1.0

172.16.1.254

C:\Windows\System32>nslookup kd1.my-dmn.rarus-s.ru

╤хЁтхЁ: KD1.my-dmn.rarus-s.ru

Address: 172.16.1.254

╚ь*: kd1.my-dmn.rarus-s.ru

Address: 172.16.1.254

C:\Windows\System32>nslookup kd2.my-dmn.rarus-s.ru

╤хЁтхЁ: KD1.my-dmn.rarus-s.ru

Address: 172.16.1.254

╚ь*: kd2.my-dmn.rarus-s.ru

Address: 192.168.1.254

dcdiag

C:\Windows\System32>dcdiag

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера…

Основной сервер = KD1

* Определен лес AD.

Сбор начальных данных завершен.

Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-Name\KD1

Запуск проверки: Connectivity

……………………. KD1 — пройдена проверка Connectivity

Выполнение основных проверок

Сервер проверки: Default-First-Site-Name\KD1

Запуск проверки: Advertising

……………………. KD1 — пройдена проверка Advertising

Запуск проверки: FrsEvent

……………………. KD1 — пройдена проверка FrsEvent

Запуск проверки: DFSREvent

……………………. KD1 — пройдена проверка DFSREvent

Запуск проверки: SysVolCheck

……………………. KD1 — пройдена проверка SysVolCheck

Запуск проверки: KccEvent

……………………. KD1 — пройдена проверка KccEvent

Запуск проверки: KnowsOfRoleHolders

……………………. KD1 — пройдена проверка KnowsOfRoleHolders

Запуск проверки: MachineAccount

……………………. KD1 — пройдена проверка MachineAccount

Запуск проверки: NCSecDesc

……………………. KD1 — пройдена проверка NCSecDesc

Запуск проверки: NetLogons

……………………. KD1 — пройдена проверка NetLogons

Запуск проверки: ObjectsReplicated

……………………. KD1 — пройдена проверка ObjectsReplicated

Запуск проверки: Replications

……………………. KD1 — пройдена проверка Replications

Запуск проверки: RidManager

……………………. KD1 — пройдена проверка RidManager

Запуск проверки: Services

……………………. KD1 — пройдена проверка Services

Запуск проверки: SystemLog

……………………. KD1 — пройдена проверка SystemLog

Запуск проверки: VerifyReferences

……………………. KD1 — пройдена проверка VerifyReferences

Выполнение проверок разделов на: ForestDnsZones

Запуск проверки: CheckSDRefDom

……………………. ForestDnsZones — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. ForestDnsZones — пройдена проверка CrossRefValidation

Выполнение проверок разделов на: DomainDnsZones

Запуск проверки: CheckSDRefDom

……………………. DomainDnsZones — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. DomainDnsZones — пройдена проверка CrossRefValidation

Выполнение проверок разделов на: Schema

Запуск проверки: CheckSDRefDom

……………………. Schema — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Schema — пройдена проверка CrossRefValidation

Выполнение проверок разделов на: Configuration

Запуск проверки: CheckSDRefDom

……………………. Configuration — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Configuration — пройдена проверка CrossRefValidation

Выполнение проверок разделов на: my-dmn

Запуск проверки: CheckSDRefDom

……………………. my-dmn — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. my-dmn — пройдена проверка CrossRefValidation

Выполнение проверок предприятия на: my-dmn.ru

Запуск проверки: LocatorCheck

……………………. my-dmn.rarus-s.ru — пройдена проверка LocatorCheck

Запуск проверки: Intersite

……………………. my-dmn.rarus-s.ru — пройдена проверка Intersite

C:\Windows\System32>

dcdiag /a /q (на данный момент ничего не показывает)

REPADMIN /REPLSUM

C:\Windows\System32>REPADMIN /REPLSUM

Время запуска сводки по репликации: 2019-01-23 09:43:58

Начат сбор данных для сводки по репликации, подождите:

…..

Исходный DSA наиб. дельта сбоев/всего %% ошибка

KD1 52m:03s 0 / 5 0

KD2 57m:28s 0 / 5 0

Конечный DSA наиб. дельта сбои/всего %% ошибка

KD1 57m:28s 0 / 5 0

KD2 52m:03s 0 / 5 0

REPADMIN /SHOWREPL

C:\Windows\System32>REPADMIN /SHOWREPL

Repadmin: выполнение команды /SHOWREPL контроллере домена localhost с полным доступом

Default-First-Site-Name\KD1

Параметры DSA: IS_GC

Параметры сайта: (none)

DSA — GUID объекта: 84179638-92b4-4061-b101-2c6a1a31ed25

DSA — код вызова: b722b773-4bae-45c9-98a8-8b0bf8211b3b

==== ВХОДЯЩИЕ СОСЕДИ ======================================

DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 09:44:27 успешна.

CN=Configuration,DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 08:46:30 успешна.

CN=Schema,CN=Configuration,DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 08:46:30 успешна.

DC=DomainDnsZones,DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 08:46:30 успешна.

DC=ForestDnsZones,DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 08:46:30 успешна.

REPADMIN /SHOWREPS

C:\Windows\System32>REPADMIN /SHOWREPS

Default-First-Site-Name\KD1

Параметры DSA: IS_GC

Параметры сайта: (none)

DSA — GUID объекта: 84179638-92b4-4061-b101-2c6a1a31ed25

DSA — код вызова: b722b773-4bae-45c9-98a8-8b0bf8211b3b

==== ВХОДЯЩИЕ СОСЕДИ ======================================

DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 09:48:22 успешна.

CN=Configuration,DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 09:46:30 успешна.

CN=Schema,CN=Configuration,DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 09:46:30 успешна.

DC=DomainDnsZones,DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 09:46:30 успешна.

DC=ForestDnsZones,DC=my-dmn,DC=rarus-s,DC=ru

Default-First-Site-Name\KD2 через RPC

DSA — GUID объекта: f68245aa-1961-4f9f-83bb-3c9d444f42f0

Последняя попытка @ 2019-01-23 09:46:30 успешна.

REPADMIN /SYNCALL

C:\Windows\System32>REPADMIN /SYNCALL

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: f68245aa-1961-4f9f-83bb-3c9d444f42f0._msdcs.my-dmn.rarus-s.ru

Кому: 84179638-92b4-4061-b101-2c6a1a31ed25._msdcs.my-dmn.rarus-s.ru

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: f68245aa-1961-4f9f-83bb-3c9d444f42f0._msdcs.my-dmn.rarus-s.ru

Кому: 84179638-92b4-4061-b101-2c6a1a31ed25._msdcs.my-dmn.rarus-s.ru

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Завершена операция SyncAll.

Команда SyncAll завершена без ошибок.

На основном КД в тесте ДНС появились варнинги. Попробовал устранить путём изменения разрешений динамических обновлений на «Только безопасные».Пишут что просто изменение должно помочь, даже если и так был указан данный пункт. Пока не помогло.

На втором КД в тесте ДНС этого варнинга нет.

DCDIAG /TEST:DNS

C:\Windows\System32>DCDIAG /TESTNS

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера…

Основной сервер = KD1

* Определен лес AD.

Сбор начальных данных завершен.

Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-Name\KD1

Запуск проверки: Connectivity

……………………. KD1 — пройдена проверка Connectivity

Выполнение основных проверок

Сервер проверки: Default-First-Site-Name\KD1

Запуск проверки: DNS

Проверки DNS выполняются без зависания. Подождите несколько минут…

……………………. KD1 — пройдена проверка DNS

Выполнение проверок разделов на: ForestDnsZones

Выполнение проверок разделов на: DomainDnsZones

Выполнение проверок разделов на: Schema

Выполнение проверок разделов на: Configuration

Выполнение проверок разделов на: my-dmn

Выполнение проверок предприятия на: my-dmn.rarus-s.ru

Запуск проверки: DNS

Результаты проверки контроллеров домена:

Контроллер домена: KD1.my-dmn.rarus-s.ru

Домен: my-dmn.rarus-s.ru

TEST: Dynamic update (Dyn)

Warning: Failed to add the test record dcdiag-test-record in zone my-dmn.rarus-s.ru

KD1 PASS PASS PASS PASS WARN PASS n/a

……………………. my-dmn.rarus-s.ru — пройдена проверка DNS

NLTEST /DSGETDC:my-dmn.rarus-s.ru

C:\Windows\System32>Nltest /dsgetdc:my-dmn.rarus-s.ru

Контроллер домена: \\KD1.my-dmn.rarus-s.ru

Адрес: \\172.16.1.254

GUID DOM: a075dd77-bb02-48da-8da8-3641883e19e8

Имя DOM: my-dmn.rarus-s.ru

Имя леса: my-dmn.rarus-s.ru

Имя сайта контроллера домена: Default-First-Site-Name

Имя нашего сайта: Default-First-Site-Name

Флаги: PDC GC DS LDAP KDC TIMESERV GTIMESERV WRITABLE DNS_DC DNS_DOMAIN DNS_FOREST CLOSE_SITE FULL_SECRET WS DS_8 DS_9 DS_10

Команда выполнена успешно.

w32tm /monitor

C:\Windows\System32>w32tm /monitor

KD1.my-dmn.rarus-s.ru *** PDC ***[[fe80::acf8:110c:79ed:d098%5]:123]:

ICMP: 0ms задержка

NTP: +0.0000000s смещение относительно KD1.my-dmn.rarus-s.ru

RefID: tor-relais2.link38.eu [188.68.53.92]

Страта: 3

KD2.my-dmn.rarus-s.ru[192.168.1.254:123]:

ICMP: 1ms задержка

NTP: +0.0013487s смещение относительно KD1.my-dmn.rarus-s.ru

RefID: KD1.my-dmn.rarus-s.ru [172.16.1.254]

Страта: 4

Предупреждение:

Рекомендуется использовать обратное разрешение имен. Возможно, оно выполнено

неверно, так как поле RefID в пакетах времени различается в

разных реализациях NTP и может не использовать IP-адреса.

w32tm /query /peers

C:\Windows\System32>w32tm /query /peers

#Узлы: 1

Узел партнера: 0.pool.ntp.org,1.pool.ntp.org,2.pool.ntp .org,3.pool.ntp.org,0x8

Состояние: Активный

Осталось времени: 2453.9942133s

Режим: 1 (Симметричный активный)

Страта: 2 (вторичная ссылка — синхронизирована с помощью (S)NTP)

ОдноранговыйИнтервал опроса: 10 (1024s)

УзелИнтервал опроса: 10 (1024s)

w32tm /query /peers с KD2

C:\Windows\System32>w32tm /query /peers

#Узлы: 1

Узел партнера: KD1.my-dmn.rarus-s.ru

Состояние: Активный

Осталось времени: 526.8444015s

Режим: 1 (Симметричный активный)

Страта: 3 (вторичная ссылка — синхронизирована с помощью (S)NTP)

ОдноранговыйИнтервал опроса: 10 (1024s)

УзелИнтервал опроса: 10 (1024s)

Может копать в сторону доверительных отношений?…

https://interface31.ru/tech_it… omene.html

upd: На kd1 в dns не знаю откуда взялся, был прописан адрес 172.16.1.0, удалил этот адрес и в оснастке dns, прописалась как папка верхнего уровня, из-за этого клиенты (только на xp) шли по этому адресу и соотносили его с доменом my-dmn.rarus-s.ru…

dns kd1

На kd2 прописан локальный, 127.0.0.1, в общем тоже удалил…

У клиентов на xp выяснилась проблема с доступом в каталог \\my-dmn.rarus-s.ru

xp

0

Error Description

When I try to join a new Windows workstation or server to an Active Directory (AD) domain, I sometimes encounter the following error: “An Active Directory Domain Controller (AD DC) for the domain ‘domainname’ could not be contacted.”

This error can occur due to any of several reasons, from a simple incorrect DNS server IP address to a much more complex issue. In this blog, I will walk you through the steps you need to troubleshoot this problem, from the simplest to the most complex.

When the Error Arises

The error can be displayed when you attempt to join a workstation or server to a domain. Here are the steps that lead up to the error:

- Right-click on the Start button and select System:

- On the next screen, click Change settings:

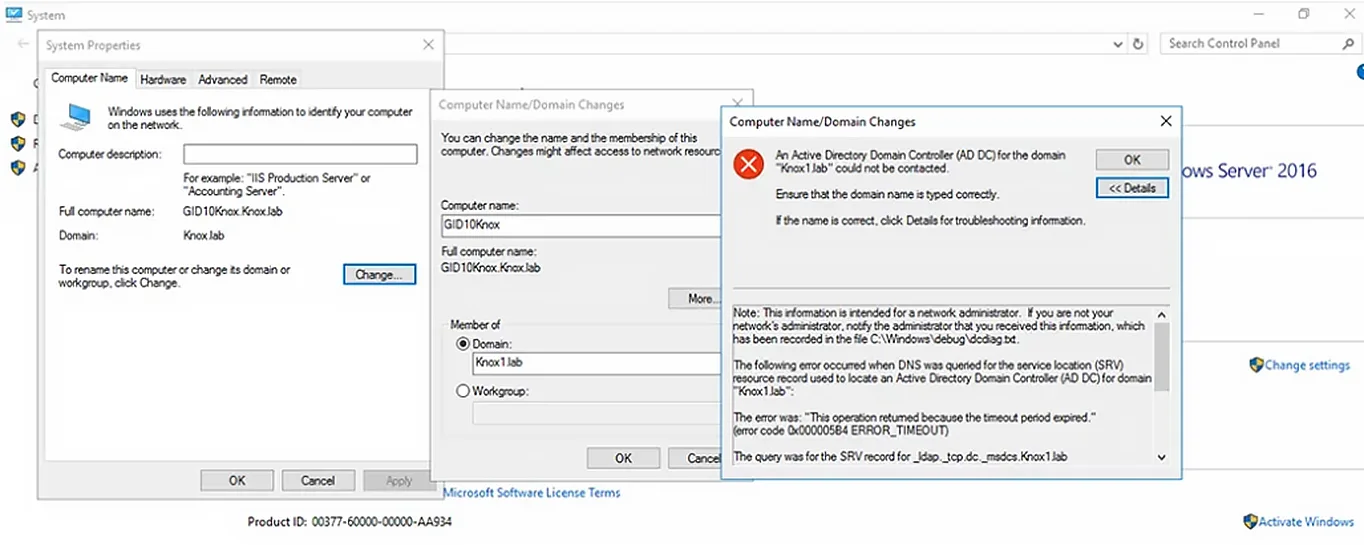

- In the System Properties window, click the Change button. Then enter the name of the new computer and specify which domain you want to join it to, being sure to enter the FQDN (fully qualified domain name) of the domain. Click OK. This is when the error might be displayed:

Initial Troubleshooting Steps

First, ensure that you typed the domain name correctly.

If that’s not the problem, click Details to get information about the error.

The following sections detail the steps to take to get to the root of the problem. In most cases, the issue is related to one of the following: incorrect DNS settings or a wrong IP address on your system, DNS misconfiguration on the domain controller (DC) side, or ports that are blocked on the firewall.

If you do not know the root of the problem, I suggest proceeding through these troubleshooting options in order. However, if you have additional information, feel free to proceed directly to the step that you think is likely to solve the problem.

Verify that the IP Settings are Correct

Make sure that the network interface of your computer has the right IP address. The IP address can be explicitly defined in the network adapter settings or can be obtained from a DHCP server. To get the computer’s current network settings, use this command:

ipconfig /all

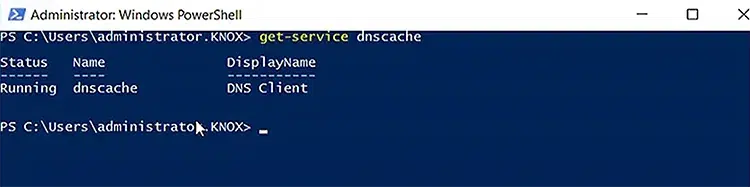

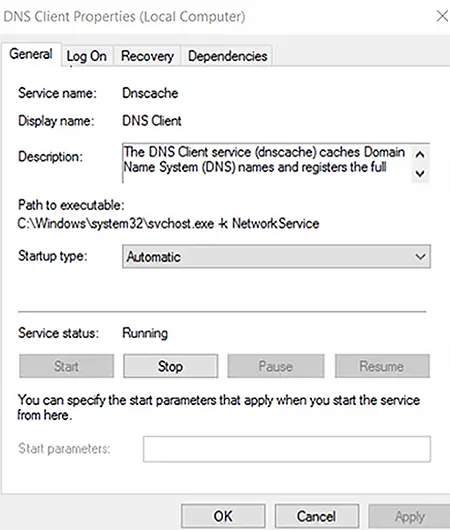

Make sure the DNS Client Service is Running

Next, check whether the DNS client service is up and running using this command:

Get-Service dnscache

Check the Host File for Domain Entries

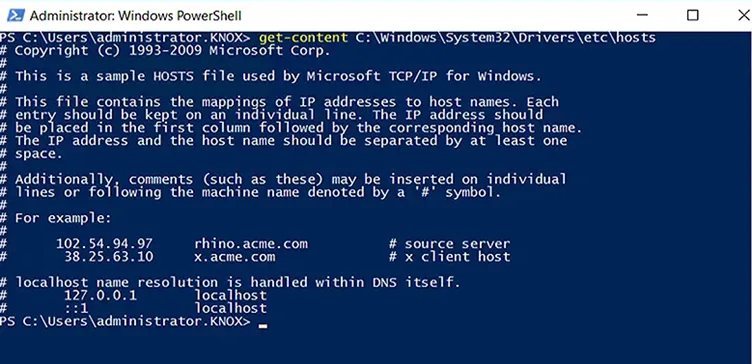

Make sure there are no entries for your domain or domain controller names in the hosts file located at C:\Windows\System32\Drivers\etc\hosts on the PC. Open the file with Notepad or any other text editor. If there are any entries for your domain or DC names, delete them.

To view the contents of the hosts file on the PC, use this command:

get-content C:\Windows\System32\Drivers\etc\hosts

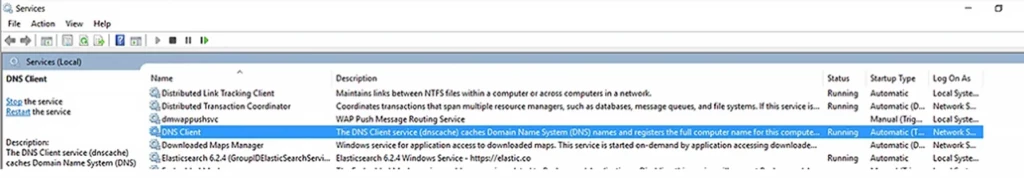

Restart the DNS Cache Service

Open an elevated command prompt and clear the DNS cache using this command:

ipconfig /flushdnsThen stop and restart the dnscache service using this command:

net stop dnscache && net start dnscache

Alternatively, you can use the Service.msc console. Right-click on DNS Client to open its properties dialog:

Click use the Stop and Start buttons to stop and restart the service:

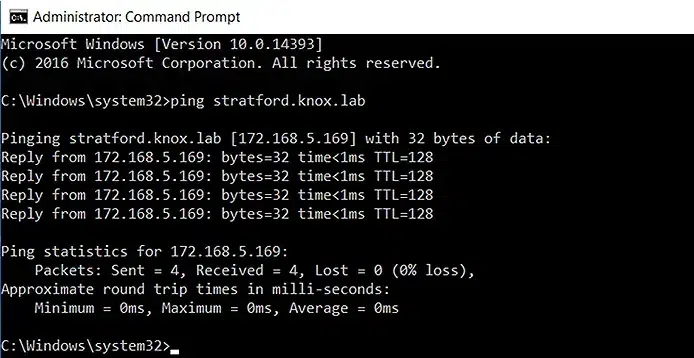

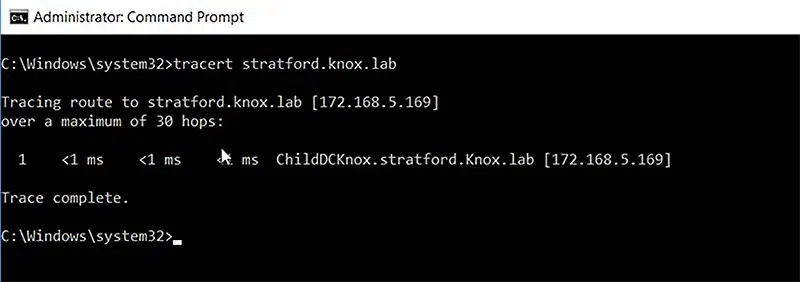

Check whether the DC is Reachable from the Client

To determine whether the domain controller is reachable from the client, first run the following commands from a command prompt:

ping your_domain_name.com

Then run this command:

tracert your_domain_name.com

You should also check the availability of the DC from another workstation on the same network. If your client cannot access the DC but other clients can, there could be a problem with your client’s cable or hardware, or with a device in the middle. To narrow down the problem, try a different network jack or go wireless.

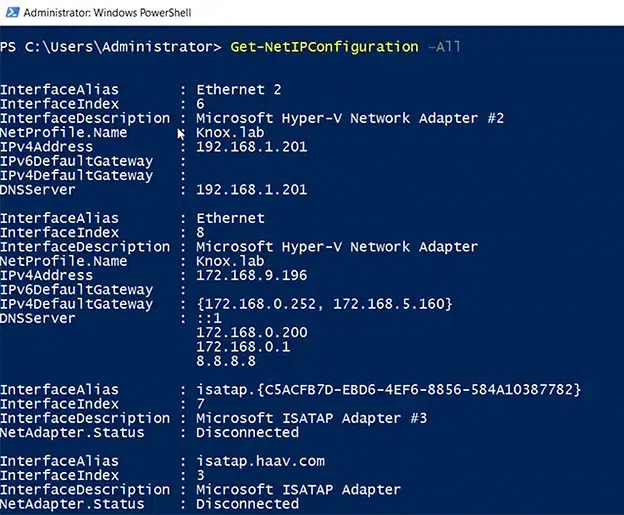

Check the DC’s Accessibility using PowerShell

Alternatively, you can use the following PowerShell cmdlets to check the connectivity to the DC.

To display the IP address:

Get-NetIPConfiguration –All

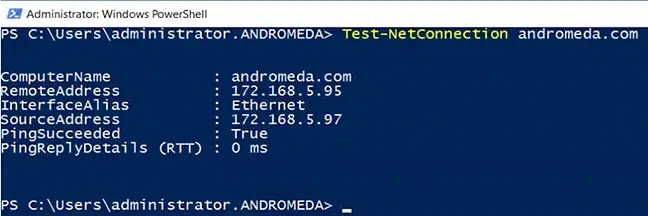

To ping the DC:

Test-NetConnection domainname

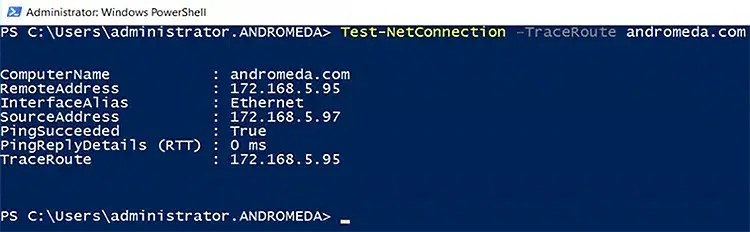

To trace the routes to the DC:

Test-NetConnection –TraceRoute domainname

Add the DNS server to the TCP/IP settings of your Network Adapter

If the domain controller can be reached, try adding the IP address of your DNS server to your network adapter’s Advanced TCP/IP settings.

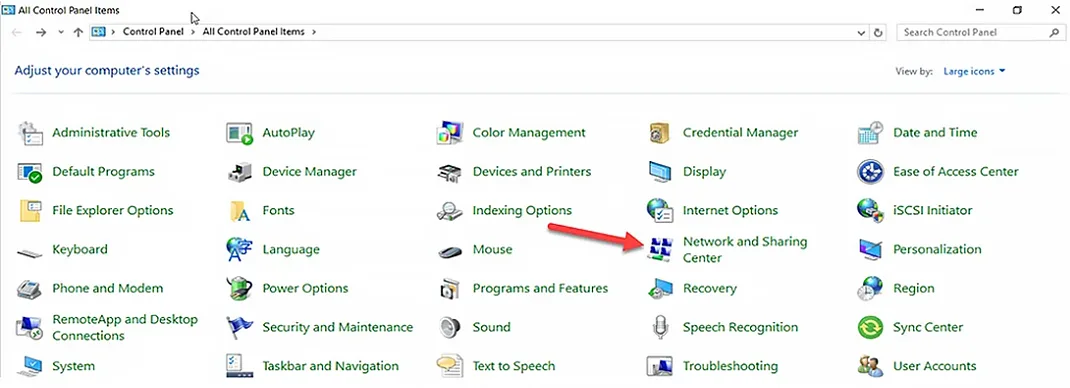

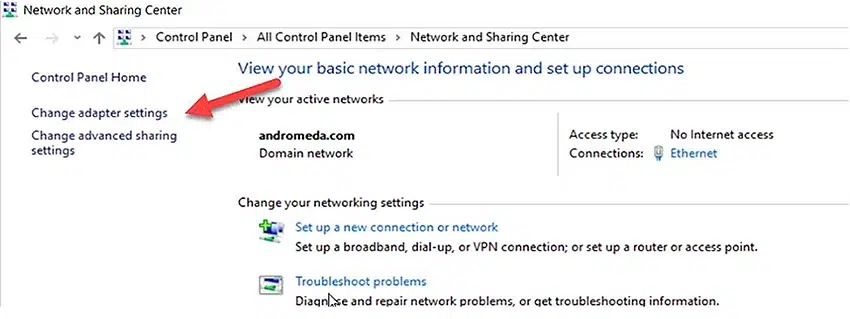

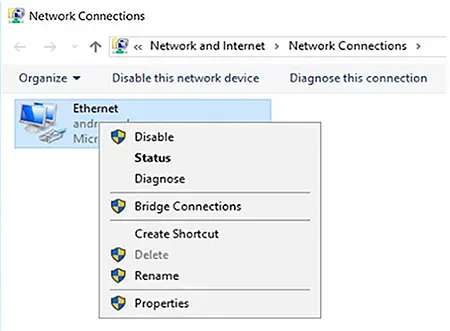

- Open Control Panel, click Network and Sharing Center, and then click Change adapter settings:

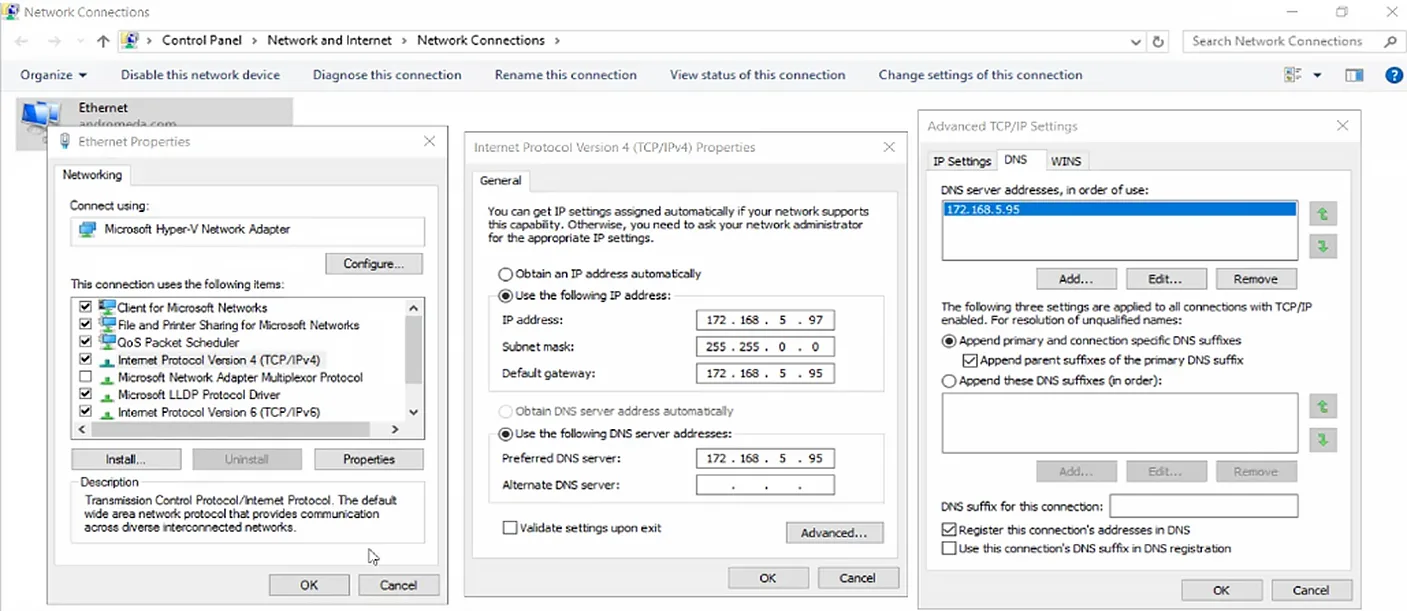

- Right-click on the network adapter and select Properties.

- Right-click on Internet Protocol Version 4 (TCP/IPv4) and choose Properties.

- Click the Advanced button and go to the DNS tab.

- On the DNS tab, click the Add button, provide the IP address of your DNS server and click OK. (Note that the DNS server might be a DC, especially if it’s a small organization.)

- If multiple IP addresses are listed, use the arrow buttons to move your preferred one to the top of the list. Then click OK.

- Click OK again to save your changes.

- Restart the workstation or server so the changes will take effect, and try again to join the workstation or server to the Active Directory domain.

Check whether you’re using the Right DNS servers

Before you go too deep down the rabbit hole, double-check that you are using the correct DNS servers. Specifically, the DNS servers that DCs are aware of are used to register records that help AD-connected devices locate resources like DCs; DNS servers that are not AD-integrated do not have these records.

According, make sure you are using one of the following:

- A DNS server with Active Directory integration

- A DNS server that replicates records from another DNS server that is aware of Active Directory

- A DNS server configured to query either an AD-integrated DNS server or a DNS server with duplicated records via forwarding

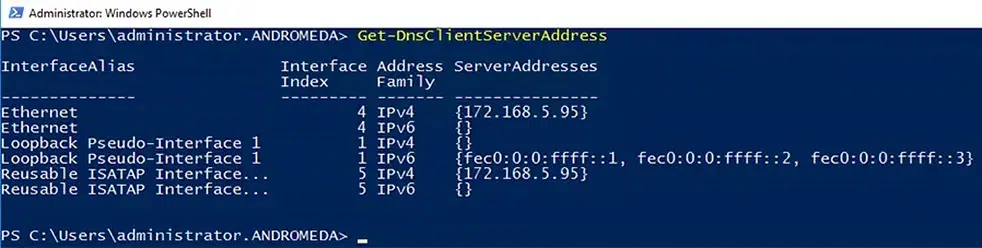

To check that your DNS server is one of these, use the PowerShell cmdlet shown below in a PowerShell session on a domain-joined PC. (If you don’t have another domain client to use, you will need to contact your network staff.)

Get-DnsClientServerAddress

The DNS servers used by the computer running the cmdlet are listed in the ServerAddesses column.

Option 1: Update the Computer’s DNS Client Settings

If you need to update the computer’s DNS client settings, you can use the following cmdlet:

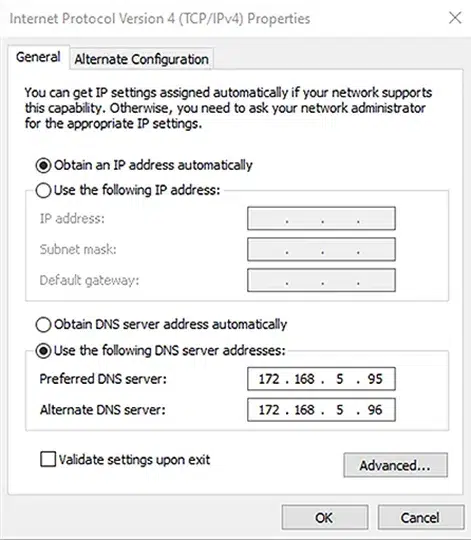

Set-DnsClientServerAddressAlternatively, you can use the IPv4 Properties dialog box for the computer’s network card: Go to Control Panel –> Network –> Internet –> Network Connections. Then right-click on the network card, select Properties and then Internet Protocol Version 4 (TCP/IPv4), and then Properties. Review the settings:

If the network supports Dynamic Host Configuration Protocol (DHCP), ensure that both the Obtain an IP address automatically and Obtain DNS server address automatically boxes are checked.

If your network does not use DHCP, change the values for Preferred DNS server and Alternative DNS server to the ones you found previously (when you ran the Set-DnsClientServerAddress cmdlet).

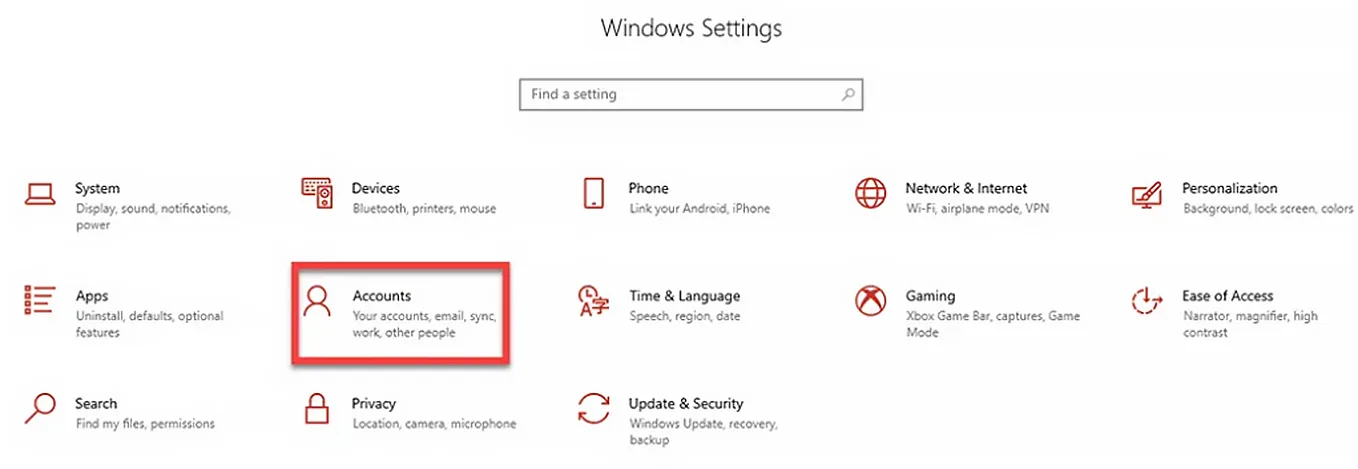

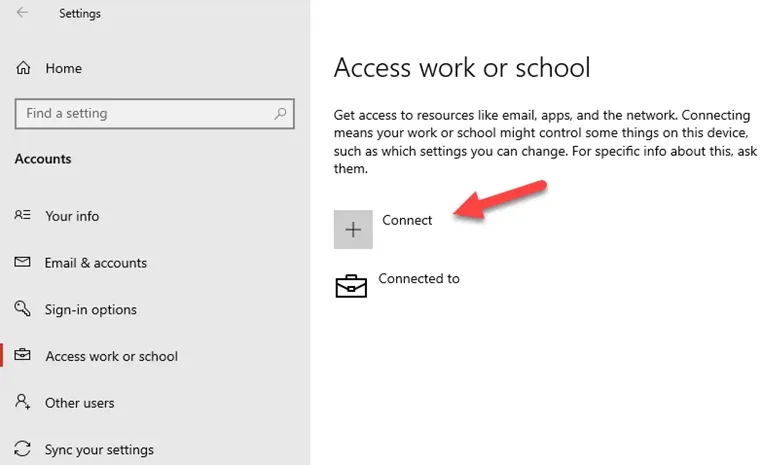

Option 2: Connect to the Domain through Windows Settings

Another option is to connect to the domain through Windows Settings:

- Press the Windows and I keys on your keyboard to open the Window Settings window.

- Click Accounts.

- In the left menu, click Access work or school. Then click Connect.

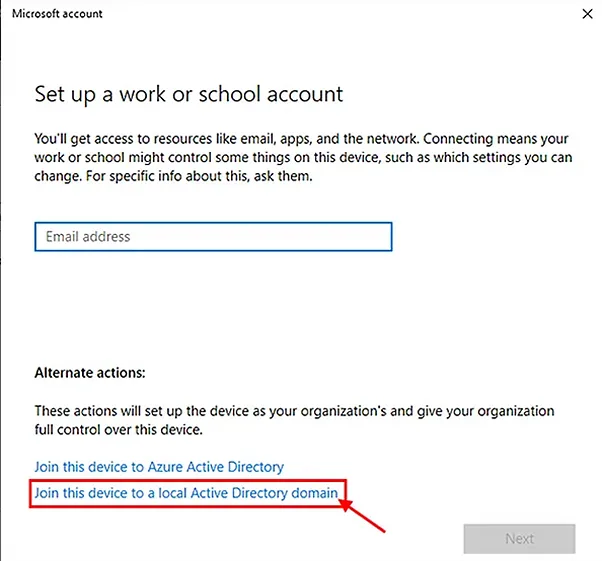

- At the bottom of the Microsoft account window, click Join this device to a local Active Directory domain.

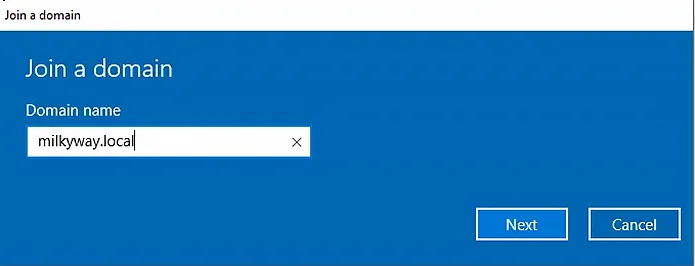

- Provide a valid, contactable domain name and click Next.

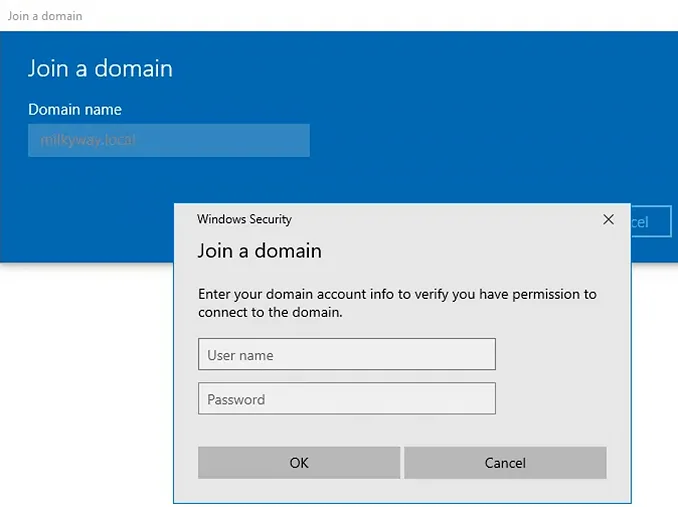

- Next, provide a domain account to use for joining this workstation to a domain. This account must have the permissions to join a workstation to a domain. Click OK.

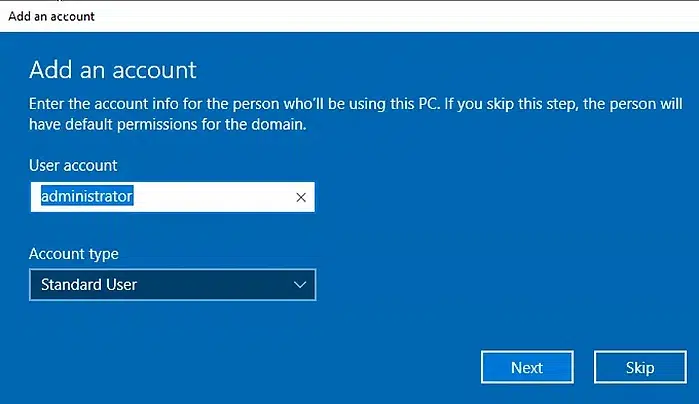

- If you do not get an error, your workstation is now joined with the domain. On the next screen, provide a user account for this PC and then click Next.

- Click Restart so your changes will take effect.

Check whether a Firewall is blocking port 53 on the DC

Check whether the DNS service on the DC is being blocked by a firewall. To see whether port 53 is available on the DC, use this cmdlet:

test-netconnection 172.168.5.160 -port 53Check the value of “TcpTestSucceeded”. A value of “True” as shown below indicates that the DNS service on the DC is operational.

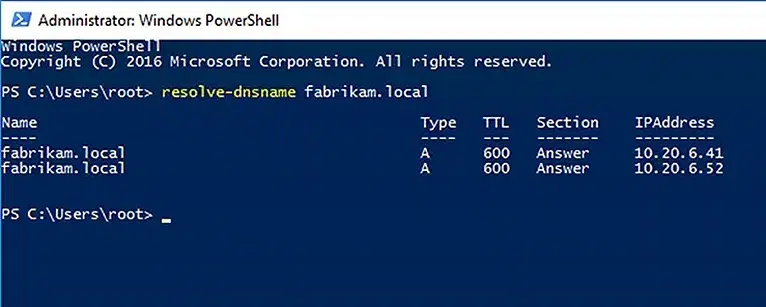

Check whether your Computer can resolve the Domain Name of the DC

Next, check whether the workstation can accurately resolve the domain name to the DC’s IP address. Use the fully qualified domain name of the domain to which you are trying to join your workstation with the Resolve-DNSName cmdlet, as shown here:

Resolve-DNSName fabrikam.local

This command should return one or more DNS server records.

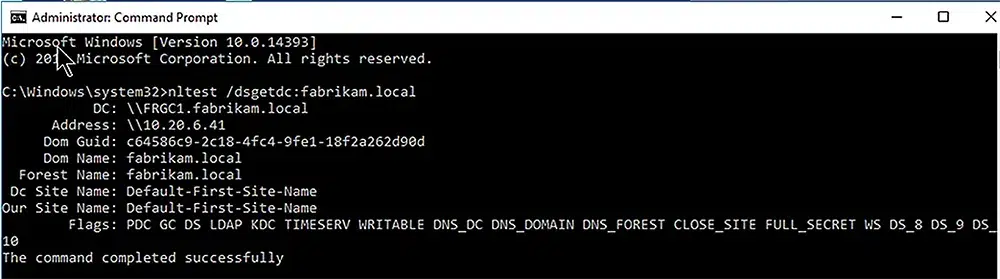

Check whether the Workstation can Contact the DNS server that hosts the DNS zone

Next, check whether:

- The computer can communicate with the DNS server that hosts the DNS zone or resolves DNS names for the domain.

- The DNS server for the client is configured correctly and that it is connected to it.

- You can find a domain and connect to the DC from your computer.

To get the domain and DC information, along with the IP address, use the following cmdlet:

nltest /dsgetdc:fabrikam.local

If the command completes successfully, it will return information like the following:

DC: \\FRGC1.fabrikam.local

Address: \\10.20.6.41

Dom Guid: c64586c9-2c18-4fc4-9fe1-18f2a262d90d

Dom Name: fabrikam.local

Forest Name: fabrikam.local

Dc Site Name: Default-First-Site-Name

Our Site Name: Default-First-Site-Name

Flags: PDC GC DS LDAP KDC TIMESERV WRITABLE DNS_DC DNS_DOMAIN DNS_FOREST CLOSE_SITE FULL_SECRET WS DS_8 DS_9 DS_10

The command completed successfully

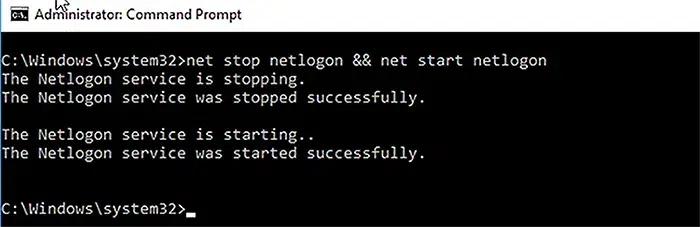

Restart the Netlogon Service on the Domain Controller

Restart the Netlogon service on the DC using this command:

net stop netlogon && net start netlogon

Alternatively, simply reboot the DC.

When the server restarts, it will try to register the necessary SRV records on the DNS server.

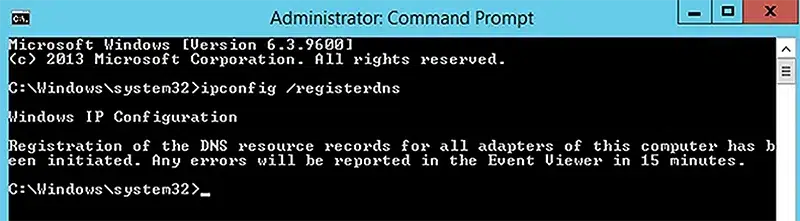

Re-register the DC’s DNS records

Re-register the DC’s DNS records by running this command:

ipconfig /registerdns

Wait for the records to arrive in DNS and for them to propagate across the domain.

Since 2012, Jonathan Blackwell, an engineer and innovator, has provided engineering leadership that has put Netwrix GroupID at the forefront of group and user management for Active Directory and Azure AD environments. His experience in development, marketing, and sales allows Jonathan to fully understand the Identity market and how buyers think.