Прочитано: 7 711

Задача, обеспечить вход пользователя в домен (polygon.local) с применением имени в формате UPN (User Principal Name) к примеру Derek@navy.mil.

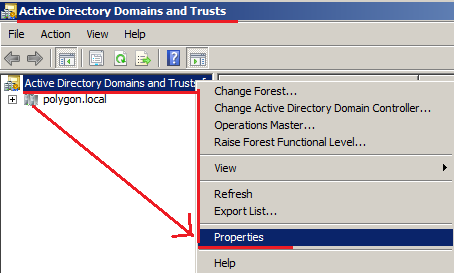

Запускаем оснастку Active Directory Domains and Trusts (Active Directory – домены и доверие):

«Start» – «Control Panel» – «Administrative Tools» – «Active Directory Domains and Trusts», далее правой кнопкой мыши открываем меню «Properties» (Свойства). (см. Скриншот ниже)

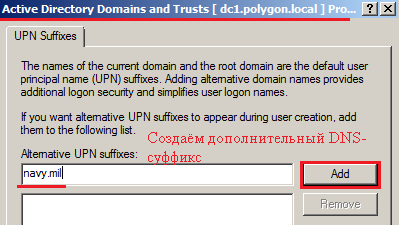

В окне свойств в поле «Alternative UPN Suffixes» (Дополнительные UPN-суффиксы) вводим дополнительный суффикс (navy.mil) и нажимаем кнопку Add (Добавить). После закрывает оснастку Active Directory Domains and Trusts с сохранение сделанных изменений.

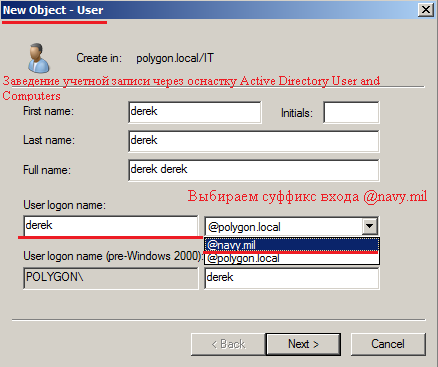

Создаём учётную запись через GUI интерфейс:

и ставим пароль Aa1234567

Создаём учётную запись через консоль командной строки интерфейс

(за основу можно взять материал в этой статье)

C:\Windows\system32>dsadd user “cn=derek,ou=it,dc=polygon,dc=local” -pwd Aa1234567 -upn derek@navy.mil -fn Derek -ln Derek

dsadd succeeded:cn=derek,ou=it,dc=polygon,dc=local

, поясню

-Pwd – указываем с каким пароль создавать учётную запись.

-upn – имя входа пользователя пред-Windows 2000

-fn – имя пользователя, которое в графическом интерфейсе заполняется в поле «Имя»

-ln – фамилия пользователя, указываемая в поле «Фамилия» мастера создания пользовательской учетной записи

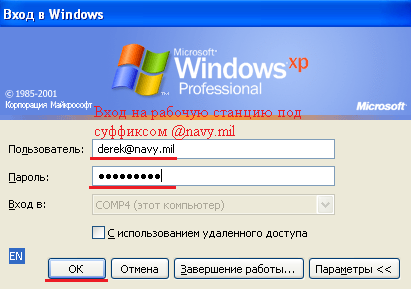

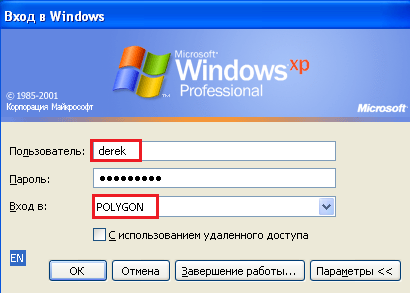

Теперь попробуем войти на рабочую станцию с использование созданной учетной записи Derek и суффиксом @navy.mil.

Не имеет значения, как заходить в домен на рабочей станции, либо через альтернативный DNS-суффикс, либо стандартный вход:

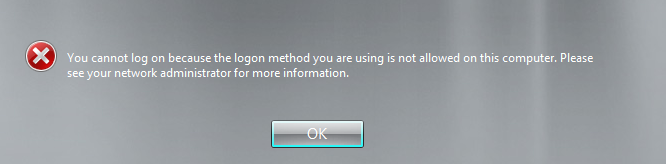

А теперь попробуем войти на домен контроллер dc1.polygon.local от имени учетной записи Derek@navy.mil. Должно появиться сообщение о том, что используемая политика для домен контроллера препятствует входу.

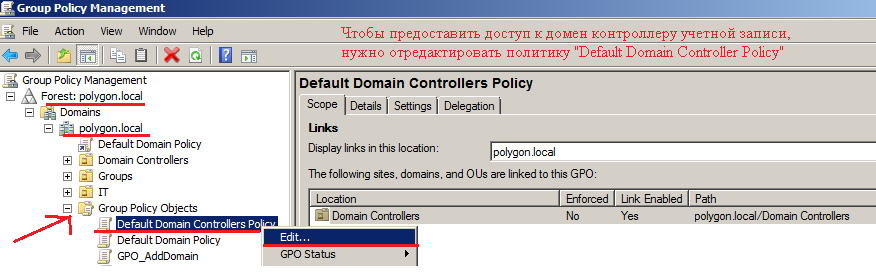

Для того чтобы данной учетной записи Derek@navy.mil предоставить разрешение на локальный вход на домен контроллер dc1.polygon.local следует запустить:

«Start» – «Control Panel» – «Administrative Tools» – запускаем оснастку «Group Policy Management» (Управление групповой политикой). Раскрываем лес polygon.local , после домен и переходим к отображению всех политик в домене (Group Policy Objects).

Открываем на редактирование «Default Domain Controllers Policy».

Теперь предоставим права локального входа в систему, для пользователя Derek@navy.mil

Раскрываем узел «Computer Configuration» (Конфигурация компьютера) – «Policies» (Политики ) – «Windows Settings» (Конфигурация Windows ) – «Security Settings» (Параметры безопасности) – «Local Policies» (Локальные политики) – «User Rights Assignment» (Назначение прав пользователя) – выбираем элемент «Allow log on locally» (Локальный вход в систему) и добавляем список пользователей (в нашем случае Derek@polygon.local), которым разрешено входить локально на контроллер домена.

Настройку произвели, теперь закрываем окно редактора управления групповыми политиками с сохранением внесенных изменений. Чтобы ускорить применение групповых политик в окне командной строки набираем команду gpupdate /force. Теперь мы сможем зайти на домен контроллер под учетной записью Derek@navy.mil:

Вот собственно и всё.

Создание подразделения

Подразделения OU (Organization Unit) обеспечивают административную иерархию, аналогичную иерархии на диске: подразделения представляют собой коллекции объектов, которые предназначены для администрирования. Подразделения не используются для назначения разрешений доступа к ресурсам – для этого существуют группы. Пользователи помещаются в группы, которым назначаются разрешения доступа к ресурсам. Подразделения же представляют собой административные контейнеры, внутри которых администраторы управляют этими пользователями и группами.

Для справки: в административных средствах Windows Server 2008 появилась новая опция – Защитить контейнер от случайного удаления (Protect Container From Accidental Deletion).

Она предусматривает для подразделения (OU) возможность использовать переключатель безопасности, позволяющий избежать случайного удаления OU. В подразделение добавляются два разрешения: Everyone::Deny::Delete и Deny::Delete::Subtree, поэтому пользователи и даже администраторы не могут удалить подразделение и его содержимое. Настоятельно рекомендуется включать эту защиту для всех новых подразделений.

Настало время создать подразделение (OU).

Переходим в Диспетчер севера -> Роли -> Доменные службы Active Directory -> Active Directory – пользователи и компьютеры. Щелкаем правой кнопкой мыши узел домена или подразделения. В моем случае я нажимаю на mytestdomain.com. Далее Создать -> Подразделение.

В поле Имя вводим название подразделения и обязательно ставим галочку на Защитить контейнер от случайного удаления. Щелкаем кнопку OK.

Подразделение создано, теперь можно изменить его свойства. Для этого нажимаем на подразделение правой кнопкой мыши и применяете команду Свойства.

Во вкладке Общие введите необходимую для вас информацию. Например, в поле Описание можно указать назначение подразделения. Если подразделение представляет физическое пространство, например офис, тогда можно указать почтовый адрес подразделения и т.д.

Вкладку Управляется можно применить для привязки к пользователю или группе, которая несет ответственность за подразделение. Для этого нужно щелкнуть на кнопку Изменить под полем Имя.

Создавать подразделения в Active Directory мы научились, но иногда требуется удалить подразделение по тем или иным причинам. Для этого в оснастке Active Directory – пользователи и компьютеры щелкаем меню Вид и выбираем команду Дополнительные компоненты.

Нажимаем на подразделение правой кнопкой мыши и применяем команду Свойства. Потом переходим на вкладку Объект и сбрасываем галочку Защитить контейнер от случайного удаления. Щелкаем ОК.

После чего опять щелкаем подразделение правой кнопкой мыши и применяем команду Удалить.

Создание объекта пользователя

Думаю объяснять, что такое пользователь не нужно. Пользователь он и в Африке пользователь. Сразу приступаем к созданию объекта пользователя в Active Directory.

Открываем оснастку Active Directory – пользователи и компьютеры переходим в домен (mytestdomain.com). Выбираем подразделение, в котором хотим создать объект пользователя. Щелкаем подразделение правой кнопкой мыши, выбираем опцию Создать и применяем команду Пользователь.

В окне Новый объект – Пользователь вводим Имя и Фамилию пользователя. В поле Имя входа пользователя вводим имя входа пользователя и в раскрывающемся списке выбираем суффикс основного имени пользователя UPN (User Principle Name), который будет прикреплен к имени входа пользователя с символом @.

Для справки: имена пользователей в Active Directory могут содержать некоторые особые символы (включая точки, дефисы и апострофы), что позволяет генерировать точные имена пользователей. Однако, некоторые приложения могут иметь другие ограничения, поэтому рекомендуется использовать только стандартные буквы и цифры.

Нажимаем кнопку Далее. Вводим начальный пароль пользователя и и устанавливаем флажок Требовать смену пароля при следующем входе в систему.

Нажимаем кнопку Далее. Просматриваем введенные параметры и щелкаем кнопку Готово.

Наш новый пользователь создан. Чтобы задать дополнительные настройки пользователя, нажмите правой кнопкой мыши созданный объект пользователя и примените команду Свойства.

Описывать дополнительные настройки пользователя Acrive Directory я не буду – это слишком долго. Лучше сами поэкспериментируйте с настройками и посмотрите результаты.

Создание объекта группы

Группы служат для единого управления коллекциями пользователей, компьютеров и других групп. Например, нужно предоставить некоторым пользователям доступ к некоторой общей папке. Эти пользователи входят в состав других групп. Все что нужно сделать, создать новую группу, включить в эту группу пользователей и дать этой группе доступ к папке.

Открываем оснастку Active Directory – пользователи и компьютеры переходим в домен (mytestdomain.com). Выбираем подразделение или контейнер, в котором хотим создать группу. Щелкаем правой кнопкой мыши подразделение или контейнер, выбираем опцию Создать и применяем команду Группа.

В окне Новый объект – Группа вводим имя группы.

Группе безопасности можно предоставлять разрешения доступа к ресурсам. Ее также можно отконфигурировать, как список распространения электронной почты.

Группа распространения – это группа электронной почты, которой нельзя предоставлять разрешения доступа к ресурсам. Она используется только для распространения электронной почты.

О том, что такое Глобальная группа, Локальная группа в домене и Универсальная группа будет рассказано в следующих статьях.

Создание объекта компьютера

В Active Directory компьютеры представлены в качестве учетных записей и объектов аналогично пользователям. Компьютер входит в сеть домена точно так же, как и пользователь. Компьютер располагает именем с прикрепленным знаком доллара (например, Desktop001$) и паролем, который устанавливается при присоединении компьютера к домену и автоматически меняется как минимум каждые тридцать дней. Значение в тридцать дней можно поменять с помощью групповой политики Windows, но об этом в следующих статьях.

Открываем оснастку Active Directory – пользователи и компьютеры переходим в домен (mytestdomain.com). Выбираем подразделение или контейнер, в котором хотим создать компьютер. Щелкаем правой кнопкой мыши подразделение или контейнер, выбираем опцию Создать и применяем команду Компьютер.

В окне Новый объект – Компьютер вводим имя компьютера. Учетная запись, указанная в поле Имя пользователя или группы, сможет присоединить компьютер к домену. По умолчанию указаны Администраторы домена. Чтобы выбрать еще одну группу или пользователя, щелкните кнопку Изменить.

Для справки: не устанавливайте галочку Назначить учетной записи статус пред-Windows 2000, если эта учетная запись не предназначена для компьютера Microsoft Windows NT 4.0.

Дополнительные свойства компьютера назначаются точно также, как и в описанных ранее объектах Active Directory.

6.3 Управление пользователями и группами. Управление организационными подразделениями, делегирование полномочий. Групповые политики

Управление пользователями и группами

Учетные записи ( accounts ) пользователей, компьютеров и групп — один из главных элементов управления доступом к сетевым ресурсам, а значит, и всей системы безопасности сети в целом.

В среде Windows 2003 Active Directory существует 3 главных типа пользовательских учетных записей:

- Локальные учетные записи пользователей. Эти учетные записи существуют в локальной базе данных SAM ( Security Accounts Manager ) на каждой системе, работающей под управлением Windows 2003. Эти учетные записи создаются с использованием инструмента Local Users and Groups ( Локальные пользователи и группы ) консоли Computer Management ( Управление компьютером ). Заметим, что для входа в систему по локальной учетной записи, эта учетная запись обязательно должна присутствовать в базе данных SAM на системе, в которую вы пытаетесь войти. Это делает локальные учетные записи непрактичными для больших сетей, вследствие больших накладных расходов по их администрированию.

- Учетные записи пользователей домена. Эти учетные записи хранятся в Active Directory и могут использоваться для входа в систему и доступа к ресурсам по всему лесу AD. Учетные записи этого типа создаются централизованно при помощи консоли » Active Directory Users and Computers » (» Active Directory – пользователи и компьютеры «).

- Встроенные учетные записи. Эти учетные записи создаются самой системой и не могут быть удалены. По умолчанию любая система, будь то изолированная (отдельно стоящая) или входящая в домен, создает две учетные записи – Administrator ( Администратор ) и Guest ( Гость ). По умолчанию учетная запись Гость отключена.

Сосредоточим свое внимание на учетных записях пользователей домена. Эти учетные записи хранятся на контроллерах домена, хранящих копию базы данных Active Directory.

Существуют различные форматы, в которых могут быть представлены имена для входа пользователей в систему, потому что они могут отличаться для целей совместимости с клиентами, работающими под управлением более ранних версий Windows (такими как 95, 98, NT). Два основных вида имен входа — это с использованием суффикса User Principal Name ( основного имени пользователя ) и имя входа пользователя в системах пред-Windows 2000.

Основное имя пользователя ( UPN, User Principle Name ) имеет такой же формат, как и электронный адрес. Он включает в себя имя входа пользователя, затем значок » @ » и имя домена. По умолчанию доменное имя корневого домена выделено в выпадающем окне меню, независимо от того, в каком домене учетная запись была создана (выпадающий список будет также содержать имя домена, в котором вы создали эту учетную запись).

Также можно создавать дополнительные доменные суффиксы (та часть имени, которая стоит после знака @ ), которые будут появляться в выпадающем списке и могут быть использованы при образовании UPN, если вы их выберете (это делается при помощи консоли » Active Directory – домены и доверие » (» Active Directory Domain and Trusts «).

Существует только одно обязательное условие при этом — все UPN в лесу должны быть уникальными (т.е. не повторяться). Если учетная запись входа пользователя использует UPN для входа в систему Windows 2003, вам необходимо только указать UPN и пароль — более нет нужды помнить и указывать доменное имя. Другое преимущество данной системы именования состоит в том, что UPN часто соответствует электронному адресу пользователя, что опять уменьшает количество информации о пользователе, которую необходимо запоминать.

Локальные учетные записи

Каждый компьютер с операционными системами Windows NT/2000/XP/2003 (если это не сервер, являющийся контроллером домена) имеет локальную базу данных учетных записей, называемую базой данных SAM. Эти БД обсуждались при описании модели безопасности «Рабочая группа». Локальные пользователи и особенно группы используются при назначении прав доступа к ресурсам конкретного компьютера даже в доменной модели безопасности. Общие правила использования локальных и доменных групп для управления доступом будут описаны ниже.

Управление доменными учетными записями пользователей

Доменные учетные записи пользователей (а также компьютеров и групп) хранятся в специальных контейнерах AD. Это могут быть либо стандартные контейнеры Users для пользователей и Computers для компьютеров, либо созданное администратором Организационное подразделение (ОП). Исключение составляют учетные записи контроллеров домена, они всегда хранятся в ОП с названием Domain Controllers.

Рассмотрим на примерах процесс создания учетных записей пользователей в БД Active Directory и разберем основные свойства доменных учетных записей. Учетные записи для компьютеров создаются в процессе включения компьютера в домен.

Создание доменной учетной записи

- Откроем административную консоль » Active Directory – пользователи и компьютеры «.

- Щелкнем правой кнопкой мыши на контейнере, в котором будем создавать учетную запись, выберем в меню команду » Создать » и далее — » Пользователь «.

- Заполним поля » Имя «, » Фамилия «, например, » Иван » и » Иванов » (в английской версии — First Name, Last Name ), поле » Полное имя » ( Full Name ) заполнится само.

- Введем » Имя входа пользователя » ( User logon name ), например, User1. К этому имени автоматически приписывается часть вида » @<имя домена> «, в нашем примере — » @world.ru » (полученное имя должно быть уникальным в масштабах леса).

- В процессе формирования имени входа автоматически заполняется » Имя входа пользователя (пред-Windows 2000) » ( User logon name (pre- Windows 2000) ), создаваемое для совместимости с прежними версиями Windows (данное имя должно быть уникально в масштабе домена). В каждой организации должны быть разработаны схемы именования пользователей (по имени, фамилии, инициалам, должности, подразделению и т.д.) В нашем примере получится имя » WORLD\User1 «. Нажмем кнопку » Далее » (рис. 6.43):

Рис.

6.43.

- Вводим пароль пользователя (два раза, для подтверждения).

- Укажем начальные требования к паролю:

- Требовать смену пароля при следующем входе в систему (полезно в случае, когда администратор назначает пользователю начальный пароль, а затем пользователь сам выбирает пароль, известный только ему);

- Запретить смену пароля пользователем (полезно и даже необходимо для учетных записей различных системных служб);

- Срок действия пароля не ограничен (тоже используется для паролей учетных записей служб, чтобы политики домена не повлияли на функционирование этих служб, данный параметр имеет более высокий приоритет по сравнению с политиками безопасности);

- Отключить учетную запись.

Нажмем кнопку » Далее » (рис. 6.44):

Рис.

6.44.

- Получаем итоговую сводку для создаваемого объекта и нажимаем кнопку » Готово «.

Внимание! В упражнениях лабораторных работ дается задание настроить политики, которые сильно понижают уровень требований к паролям и полномочиям пользователей:

- отключается требование сложности паролей,

- устанавливается минимальная длина пароля, равная 0 (т.е. пароль может быть пустым),

- устанавливается минимальный срок действия паролей 0 дней (т.е. пользователь может в любой момент сменить пароль),

- устанавливается история хранения паролей, равная 0 (т.е. при смене пароля система не проверяет историю ранее используемых паролей),

- группе «Пользователи» дается право локального входа на контроллеры домена.

Данные политики устанавливаются исключительно для удобства выполнения упражнений, которые необходимо выполнять с правами простых пользователей на серверах-контроллерах домена. В реальной практике администрирования такие слабые параметры безопасности ни в коем случае устанавливать нельзя, требования к паролям и правам пользователей должны быть очень жесткими (политики безопасности обсуждаются далее в этом разделе).

Правила выбора символов для создания пароля:

- длина пароля — не менее 7 символов;

- пароль не должен совпадать с именем пользователя для входа в систему, а также с его обычным именем, фамилией, именами его родственников, друзей и т.д.;

- пароль не должен состоять из какого-либо слова (чтобы исключить возможность подбора пароля по словарю);

- пароль не должен совпадать с номером телефона пользователя (обычного или мобильного), номером его автомобиля, паспорта, водительского удостоверения или другого документа;

- пароль должен быть комбинацией букв в верхнем и нижнем регистрах, цифр и спецсимволов (типа @#$%^*&()_+ и т.д.).

И еще одно правило безопасности — регулярная смена пароля (частота смены зависит от требований безопасности в каждой конкретной компании или организации). В доменах Windows существует политика, определяющая срок действия паролей пользователей.

Обзор свойств учетных записей пользователей

Свойства учетной записи пользователя содержат большой набор различных параметров, размещенных на нескольких закладках при просмотре в консоли » Active Directory – пользователи и компьютеры «, причем при установке различных программных продуктов набор свойств может расширяться.

Рассмотрим наиболее важные с точки зрения администрирования свойства.

Откроем консоль » Active Directory – пользователи и компьютеры » и посмотрим свойства только что созданного нами пользователя.

Закладка » Общие «. На данной закладке содержатся в основном справочные данные, которые могут быть очень полезны при поиске пользователей в лесу AD. Наиболее интересные из них:

- » Имя «

- » Фамилия «

- » Выводимое имя «

- » Описание «

- » Номер телефона «

- » Электронная почта «

Закладка » Адрес » — справочная информация для поиска в AD.

Закладка » Учетная запись » — очень важный набор параметров (параметры » Имя входа пользователя » и » Имя входа пользователя (пред-Windows 2000) » обсуждались выше при создании пользователя):

- кнопка » Время входа » — дни и часы, когда пользователь может войти в домен;

- кнопка » Вход на… » — список компьютеров, с которых пользователь может входить в систему (регистрироваться в домене);

- Поле типа чек-бокс » Заблокировать учетную запись » — этот параметр недоступен, пока учетная запись не заблокируется после определенного политиками некоторого количества неудачных попыток входа в систему (попытки с неверным паролем), служит для защиты от взлома пароля чужой учетной записи методом перебора вариантов; если будет сделано определенное количество неудачных попыток, то учетная запись пользователя автоматически заблокируется, поле станет доступным и в нем будет установлена галочка, снять которую администратор может вручную, либо она снимется автоматически после интервала, заданного политиками паролей;

- » Параметры учетной записи » (первые три параметра обсуждались выше):

- » Требовать смену пароля при следующем входе в систему «

- » Запретить смену пароля пользователем «

- » Срок действия пароля не ограничен «

- » Отключить учетную запись » — принудительное отключение учетной записи (пользователь не сможет войти в домен);

- » Для интерактивного входа в сеть нужна смарт-карта » — вход в домен будет осуществляться не при помощи пароля, а при помощи смарт-карты (для этого на компьютере пользователя должно быть устройство для считывания смарт-карт, смарт-карты должны содержать сертификаты, созданные Центром выдачи сертификатов);

- » Срок действия учетной записи » — устанавливает дату, с которой данная учетная запись не будет действовать при регистрации в домене (этот параметр целесообразно задавать для сотрудников, принятых на временную работу, людей, приехавших в компанию в командировку, студентов, проходящих практику в организации и т.д.)

Закладки » Телефоны «, » Организация » — справочная информация о пользователе для поиска в AD.

Закладка » Профиль «

Профиль ( profile ) — это настройки рабочей среды пользователя. Профиль содержит: настройки рабочего стола (цвет, разрешение экрана, фоновый рисунок), настройки просмотра папок компьютера, настройки обозревателя Интернета и других программ (например, размещение папок для программ семейства Microsoft Office). Профиль автоматически создается для каждого пользователя при первом входе на компьютер. Различают следующие виды профилей:

- локальные — хранятся в папке » Documents and Settings » на том разделе диска, где установлена операционная система;

- перемещаемые (сетевые, или roaming ) — хранятся на сервере в папке общего доступа, загружаются в сеанс пользователя на любом компьютере, с которого пользователь вошел (зарегистрировался) в домен, давая возможность пользователю иметь одинаковую рабочую среду на любом компьютере (путь к папке с профилем указывается на данной закладке в виде адреса \\server\share\%username%, где server — имя сервера, share — имя папки общего доступа, %username% — имя папки с профилем; использование переменной среды системы Windows с названием %username% позволяет задавать имя папки с профилем, совпадающее с именем пользователя);

- обязательные ( mandatory ) — настройки данного типа профиля пользователь может изменить только в текущем сеансе работы в Windows, при выходе из системы изменения не сохраняются.

Параметр «Сценарий входа» определяет исполняемый файл, который при входе пользователя в систему загружается на компьютер и исполняется. Исполняемым файлом может быть пакетный файл ( .bat, .cmd ), исполняемая программа (.exe, .com), файл сценария (.vbs, js).

Закладка » Член групп » — позволяет управлять списком групп, в которые входит данный пользователь.

Закладка » Входящие звонки «.

Управление доступом пользователя в корпоративную систему через средства удаленного доступа системы Windows Server (например, через модем или VPN-соединение). В смешанном режиме домена Windows доступны только варианты » Разрешить доступ » и » Запретить доступ «, а также параметры обратного дозвона (» Ответный вызов сервера «). В режимах » Windows 2000 основной » и » Windows 2003 » доступом можно управлять с помощью политик сервера удаленного доступа (не надо путать с групповыми политиками). Подробнее данный вопрос обсуждается в разделе, посвященном средствам удаленного доступа.

Закладки » Профиль служб терминалов «, » Среда «, » Сеансы «, » Удаленное управление » — данные закладки управляют параметрами работы пользователя на сервере терминалов:

- управление разрешением пользователя работать на сервере терминалов;

- размещение профиля при работе в терминальной сессии,

- настройка среды пользователя в терминальной сессии (запуск определенной программы или режим рабочего стола, подключение локальных дисков и принтеров пользователя в терминальную сессию);

- управление сеансом пользователя на сервере терминалов (длительность сессии, тайм-аут бездействия сессии, параметры повторного подключения к отключенной сессии);

- разрешение администратору подключаться к терминальной сессии пользователя.

Параметр -newname позволяет переименовать

объект. Параметр -newparent позволяет

перемещать объект. Для перемещения

компьютера DesktopABC из контейнера Computers в

ОП Desktops введите следующую команду:

dsmove “CN=DesktopABC, CN=Computers, DC=povtas,

DC=com” –newparent “OU=Desktops, DC=povtas, DC=com”

В этой команде вы вновь видите отличие

контейнера (CN) Computers от организационного

подразделения (OU) Desktops.

Для перемещения объектов в Active Directory

необходимы соответствующие разрешения.

По умолчанию членам группы Операторы

учета (Account Operators) разрешается перемещать

компьютеры между контейнерами, включая

контейнер Computers, и любыми ОП, за исключением

ОП Domain Controllers. Администраторы, включая

членов групп Администраторы домена

(Domain Admins) и Администраторы предприятия

(Enterprise Admins), вправе перемещать объекты

компьютеров между любыми контейнерами,

включая контейнер Computers, ОП Domain Controllers

и любые другие ОП.

2. Управление учетными записями компьютеров

Управление разрешениями для объекта

компьютера

Вы узнали, что могли бы присоединить

компьютер к домену, введя реквизиты

администратора домена в ответ на запрос

компьютера. Однако соображения

безопасности требуют использовать для

достижения конкретной цели минимальных

полномочий.

Active Directory позволяет определить с высокой

точностью, какие группы или пользователи

вправе сопоставлять компьютер его

доменной учетной записи. Хотя по умолчанию

такой группой является Администраторы

домена (Domain Admins), присоединять компьютер

к доменной учетной записи можно разрешить

любой группе, например с названием

Installers. Легче всего это делать во время

создания объекта компьютера.

При создании объекта компьютера на

первом шаге в окне Новый объект —

Компьютер (New Object—Computer), показанном

на рис. 6_1, отображается поле Присоединить

к домену этот компьютер могут

пользователь или группа пользователей,

указанные ниже (The Following

User Or

Group Can

Join This

Computer To

A Domain).

Щелкните Изменить (Change), и вы

сможете выбрать любого пользователя

или группу и изменить для данного объекта

набор разрешений.

Если компьютер, который будет использовать

создаваемую учетную запись, работает

под управлением версии Windows младше 2000,

установите флажок Назначить учетной

записи статус пред-Windows

2000 компьютера (Assign

This Computer

Account As

A PreWindows

2000 Computer). Если эта учетная запись

предназначена для резервного контроллера

домена Windows NT, установите флажок Назначить

учетной записи статус резервного

контроллера домена (Assign

This Computer

Account As

A Backup

Domain Controller).

Помните, что принадлежать домену могут

только компьютеры, на которых установлена

ОС на основе технологий Windows NT, поэтому

компьютеры под управлением Windows 9x/Me не

могут присоединяться к доменным учетным

записям компьютеров или обрабатывать

их. Поэтому данный флажок фактически

подразумевает наличие Windows NT 4.

Настройка свойств объекта компьютера

Объекты компьютеров обладают некоторыми

свойствами, которые не отображаются в

пользовательском интерфейсе во время

создания учетной записи компьютера.

Откройте окно свойств для объекта

компьютера, чтобы задать его расположение

и описание, настроить членство в группах

и разрешение удаленного доступа или

связать его с объектом пользователя —

владельцем данного компьютера. Страница

свойств Операционная система (Operating

System) доступна только для чтения. Эта

информация публикуется в Active Directory

автоматически. Данная страница остается

незаполненной, пока компьютер не

присоединится к домену по этой учетной

записи.

Несколько классов объектов в Active

Directory поддерживают свойство Manager, которое

отображается на странице Управляется

(Managed By) в окне свойств объекта

компьютера. Это связанное свойство

создает перекрестную ссылку на объект

пользователя.

Все остальные свойства (адреса и номера

телефонов) не хранятся в самом объекте

компьютера, а берутся напрямую из этого

объекта пользователя.

Команда DSMOD также может изменять некоторые

свойства объекта компьютера.

Поиск и подключение к объектам в Active

Directory

При обращении пользователя вам может

понадобиться информация о том, какая

ОС и какой пакет обновления установлены

на его компьютере. Эта информация

хранится в свойствах объекта компьютера.

Так что остается только найти этот

объект, что, впрочем, может быть непросто

в структуре Active Directory с несколькими

именами и множеством ОП.

Консоль Active Directory — пользователи и

компьютеры (Active Directory Users And Computers)

предоставляет удобный доступ к мощному

средству поиска с графическим интерфейсом.

Это средство позволяет находить объекты

многих типов. Здесь вы будете искать

объект типа Computer. Щелкните кнопку Поиск

объектов в службе каталогов Active Directory

(Find Objects

In Active

Directory) на панели

инструментов консоли. Откроется окно,

показанное на рис. 6_4. Перед тем как

щелкнуть Найти (Find Now), вы можете

выбрать тип объекта в списке Найти

(Find), область поиска в списке в (In) и

указать условия поиска.

Рис. 6_4. Диалоговое окно Поиск:

Компьютеры с результатами успешного

поиска

Перечень результатов позволяет выбрать

объект и посредством меню Файл (File)

или контекстного меню выполнить с

выделенным объектом типичные операции.

Многим администраторам нравится

возможность открыть консоль Управление

компьютером (Computer Management) по команде

Управление (Manage) контекстного меню

и напрямую подключиться к этому

компьютеру, после чего работать на нем

с журналами событий, диспетчером

устройств, информацией о системе,

конфигурациями дисков и служб, а также

локальными учетными записями пользователей

и групп.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #