You can set up a personal proxy server and can use it for many purposes. This article will set up the proxy setup with the squid proxy on the windows server. In this guide, we will go over how to set up and configure a Squid Proxy on Windows Server.

Download & Install Squid Proxy

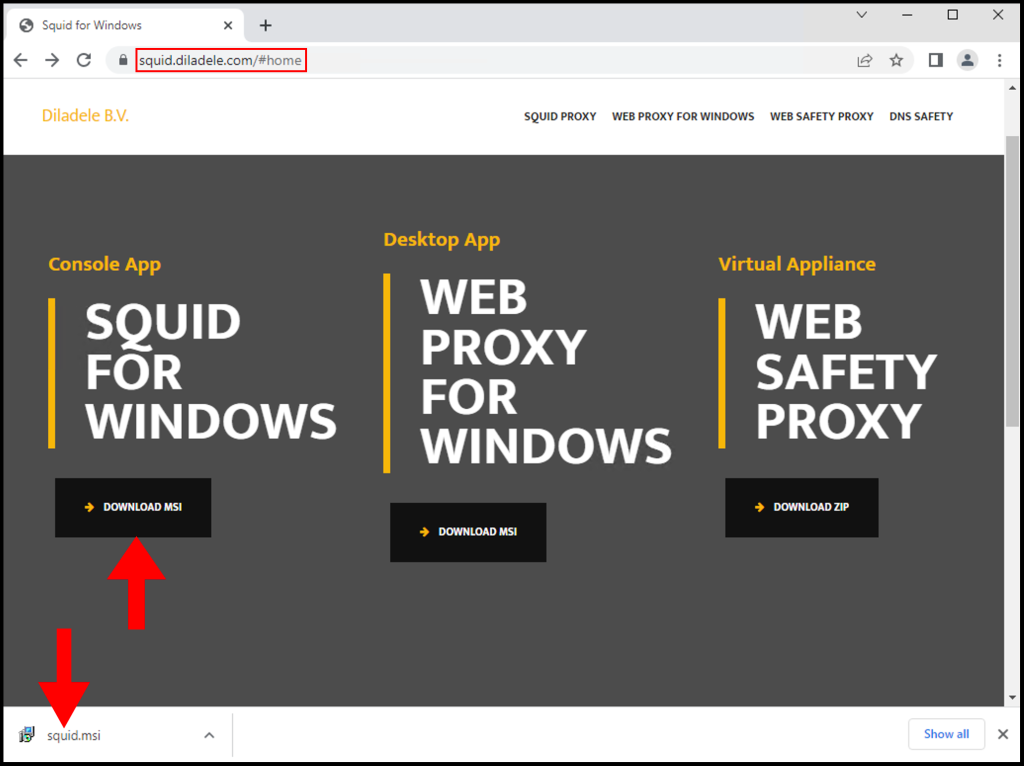

Download the Squid Proxy Installer from the following URL:

https://squid.diladele.com/#home

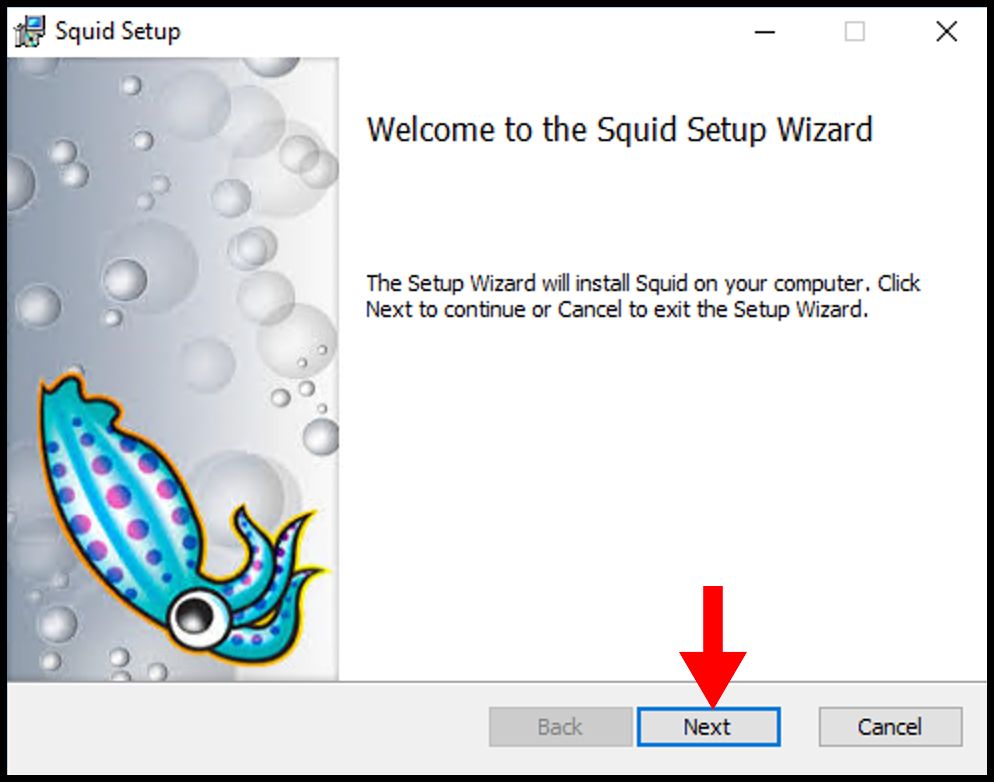

1. First, download the Squid Proxy application on your Windows server and open the .msi file to install Squid Proxy.

2. Once the Squid Setup window opens, click Next to begin the installation.

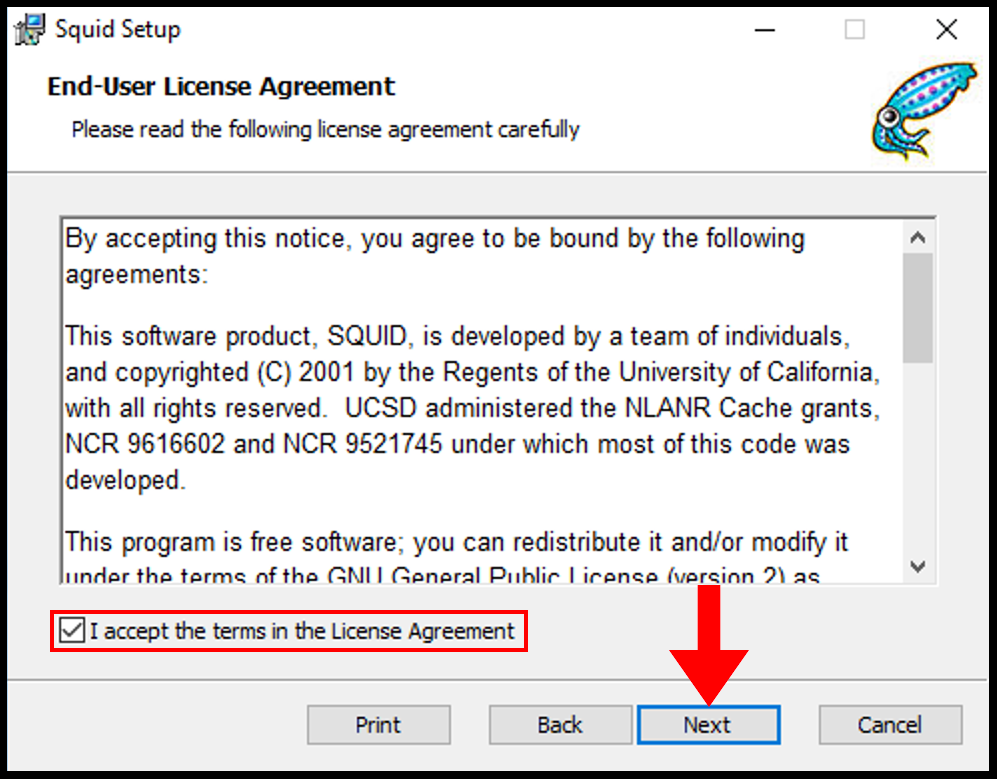

3. Next on the End-User License Agreement page, accept the terms and then click Next.

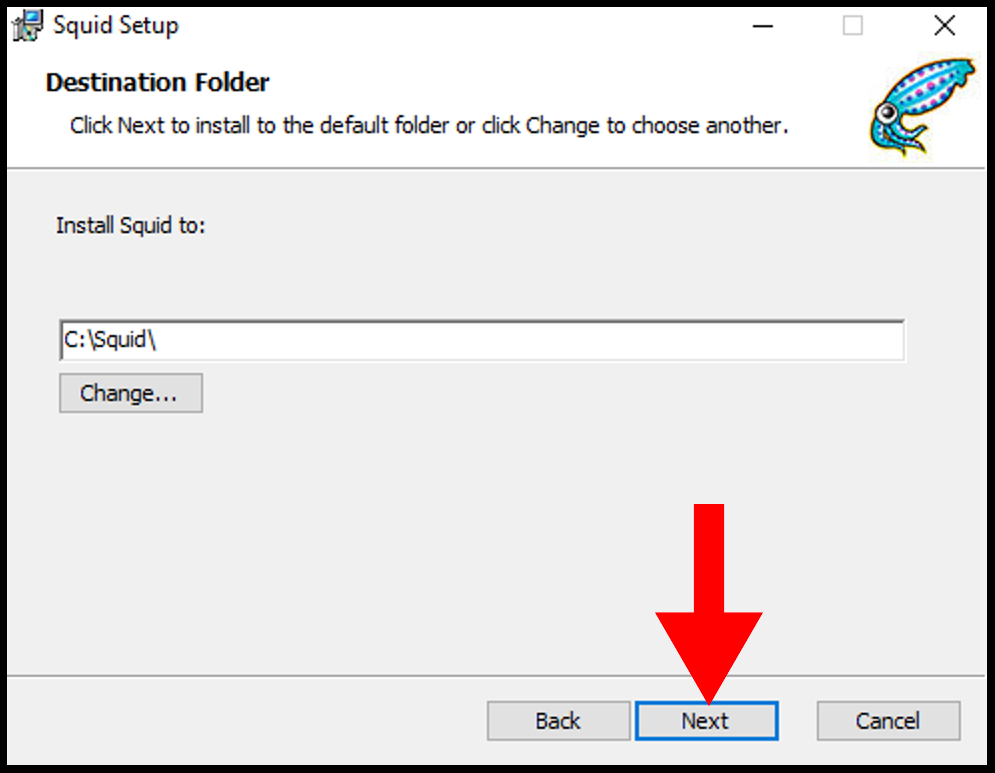

4. Then on the Destination Folder page, you can select the directory you want to install and once you are done click Next.

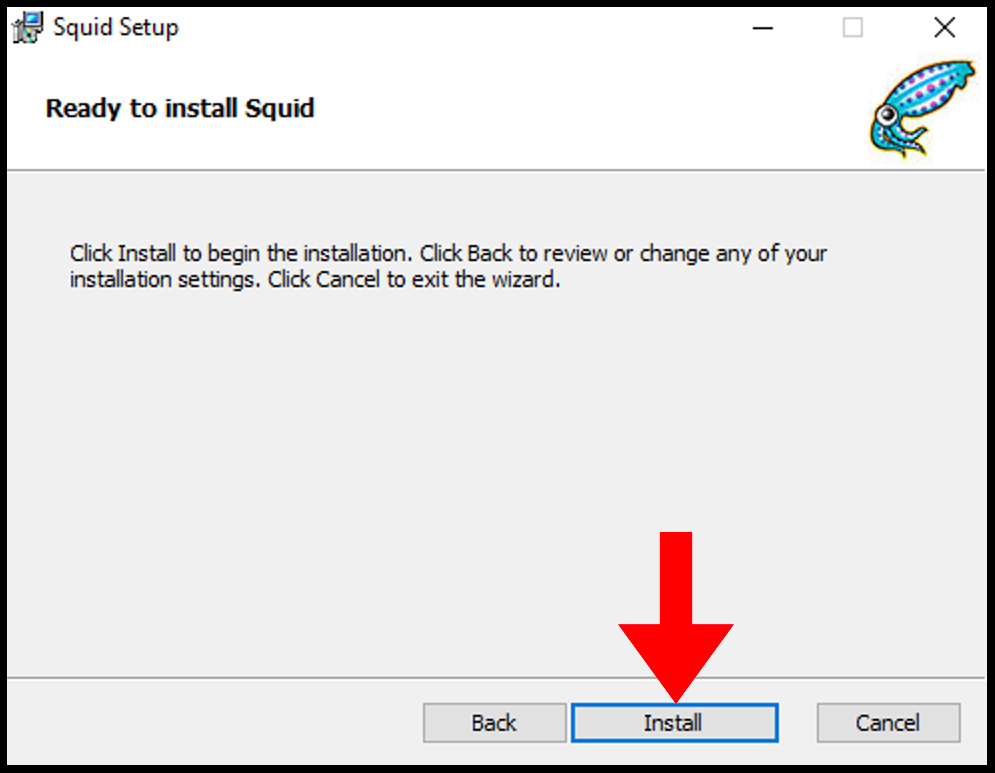

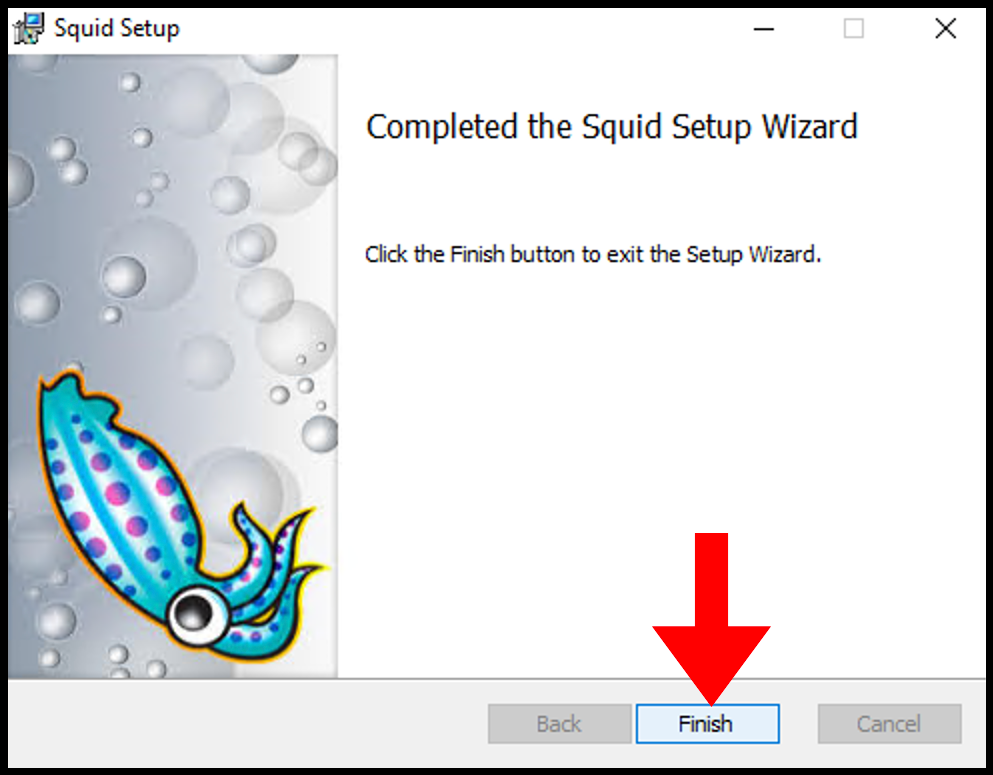

5. Then on the next page, click Install to begin the installation of Squid.

6. Once it’s done, you can close out of the setup window.

Allow Squid Port Through Firewall

Local network usage 3128 TCP port to connect through Squid Proxy. Let us first allow the 3128 TCP port in the firewall inbound rules.

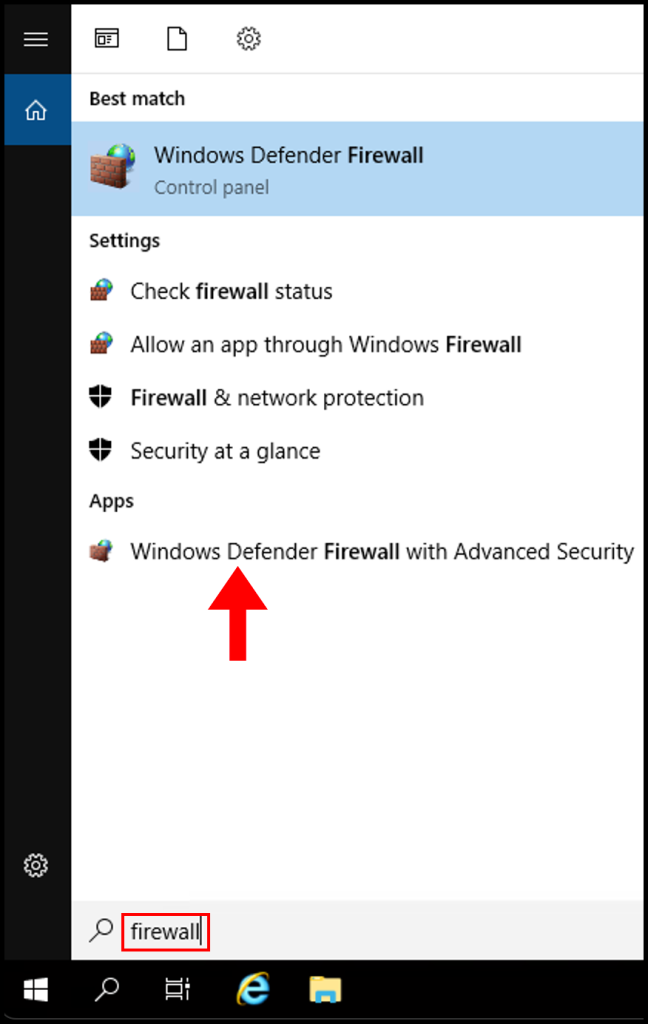

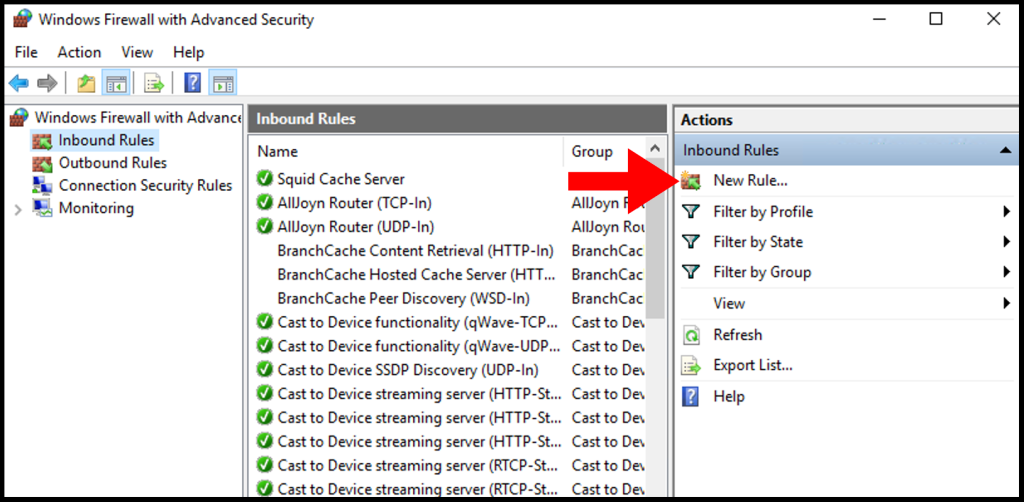

1. Log in to your Windows server, then search and open Windows Firewall with Advanced Security.

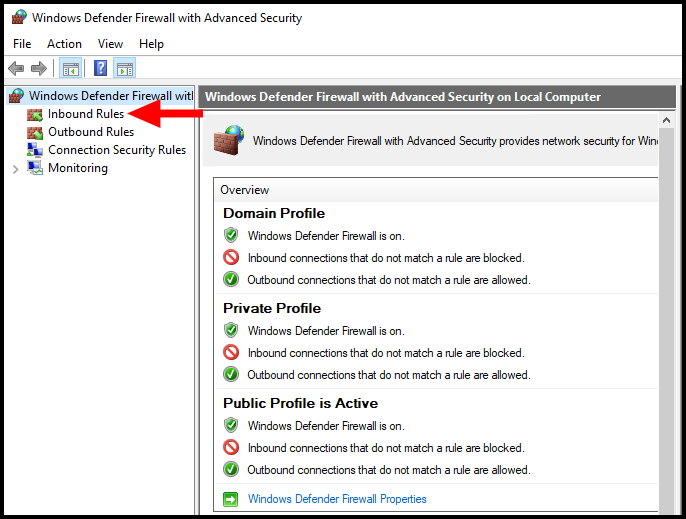

2. Then navigate to Inbound Rules on the left-side menu.

3. Next click New Rule from the right-hand menu.

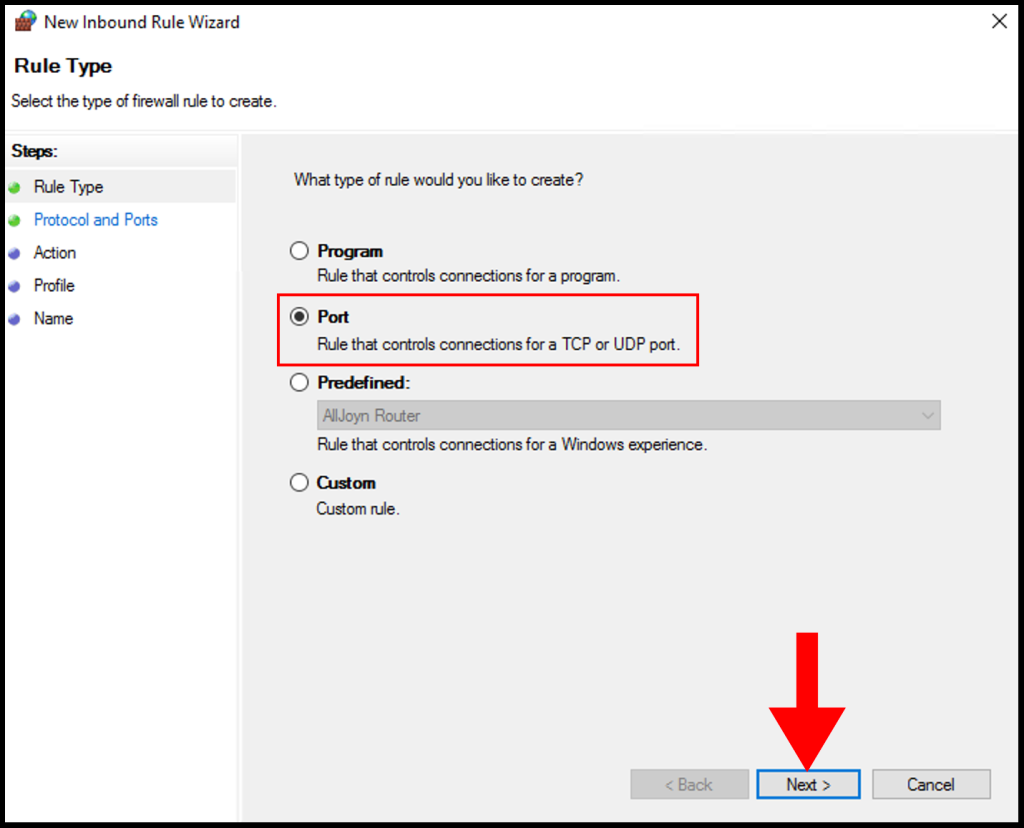

4. On the Rule Type page, select the button next to Port and click Next.

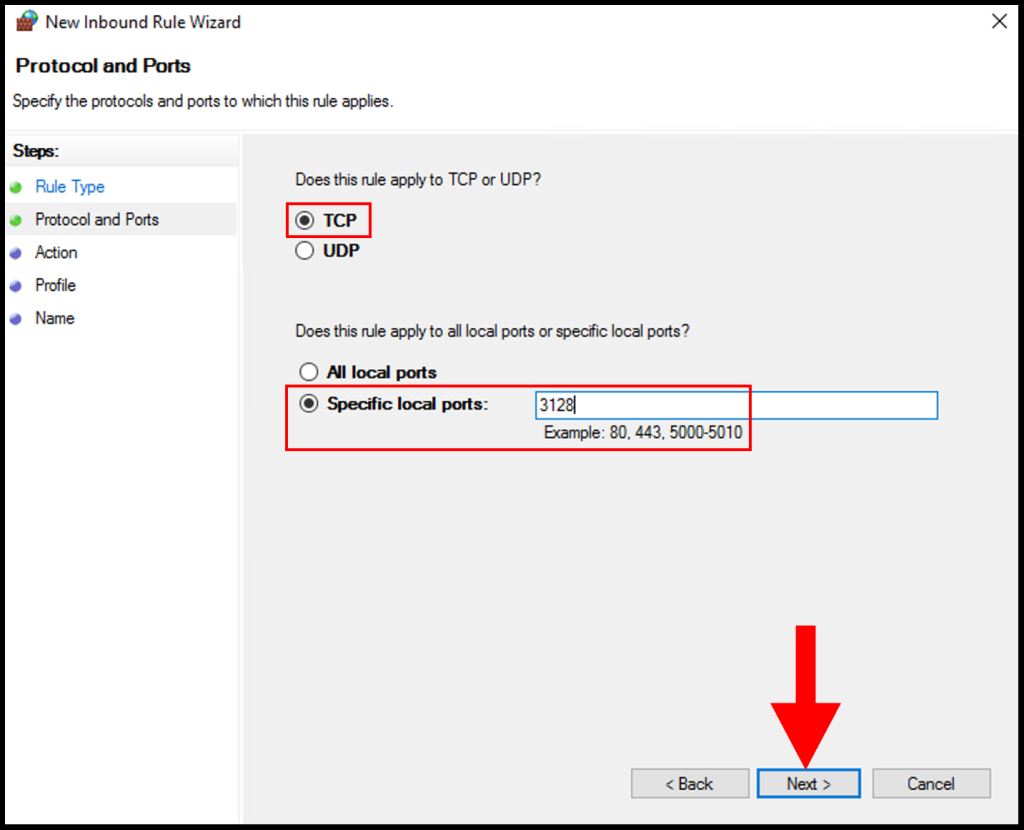

5. On Protocol and Ports, select TCP and select Specific local ports and enter 3128 then click Next.

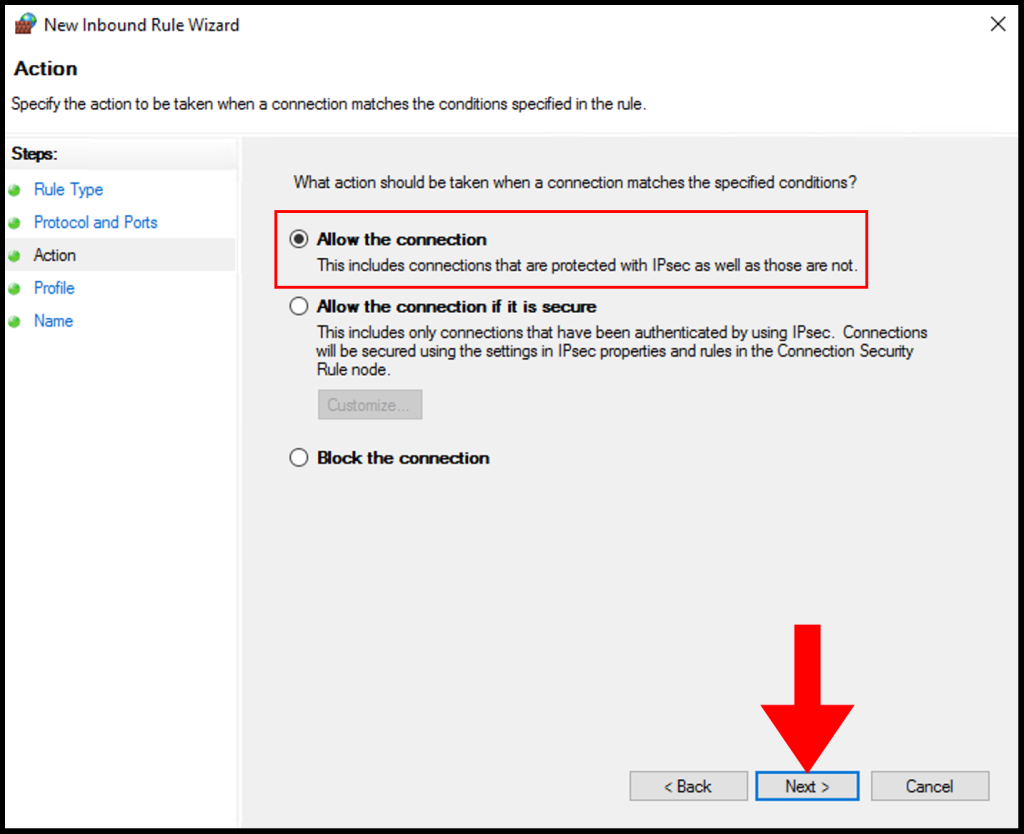

6. Next, click Allow the connection and click Next to move on.

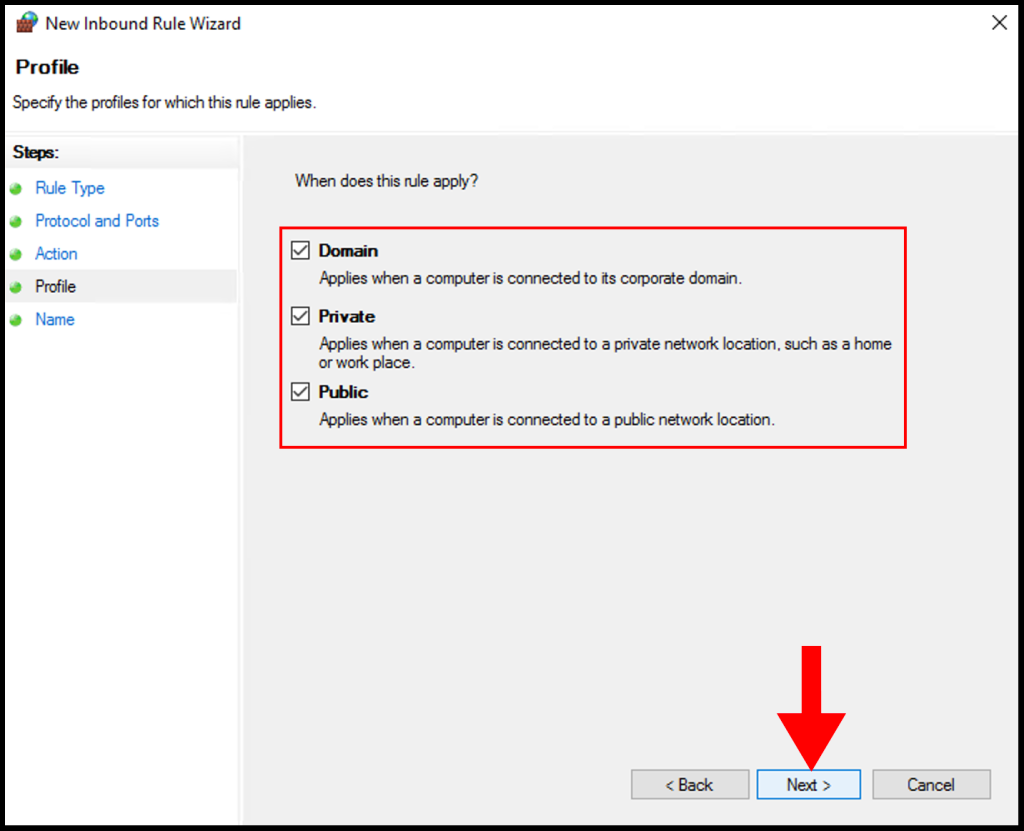

7. In the Profile tab, you need to select the below options and check the boxes for Domain, Private, and Public then click Next to move on.

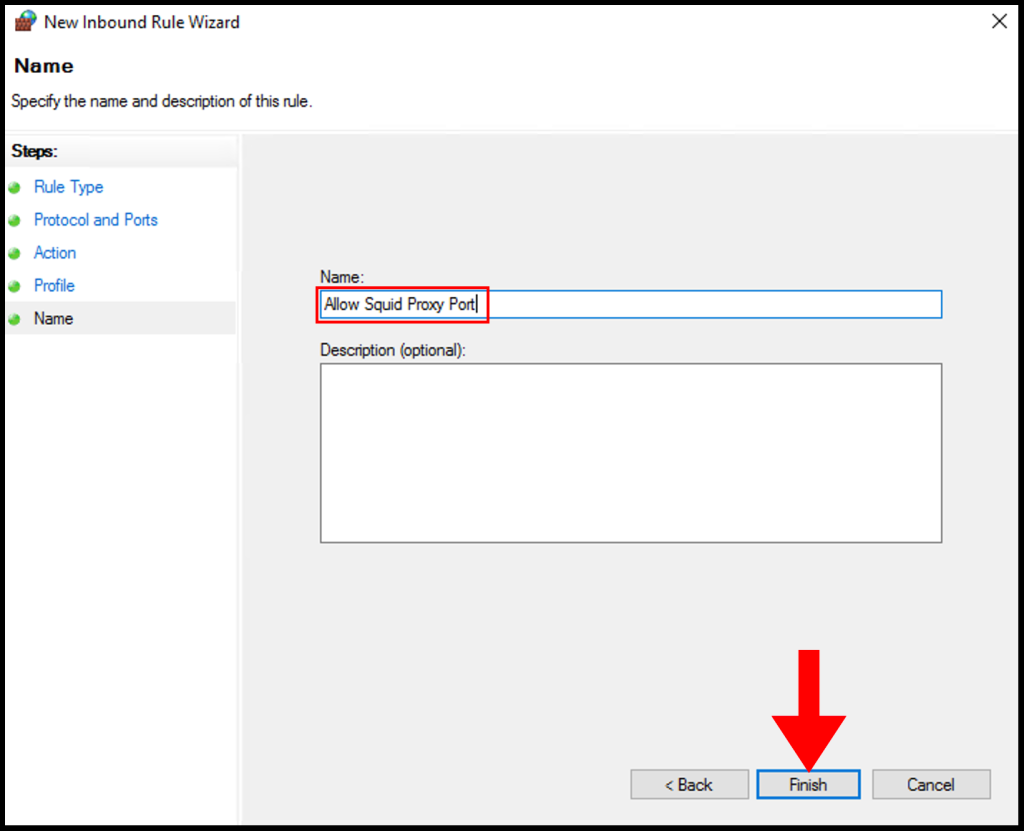

8. In the Name section, you can specify a name that is easily identifiable for the rule, then click Finish. We have successfully setup and configure a Squid Proxy on Windows Server.

Configure Squid Proxy

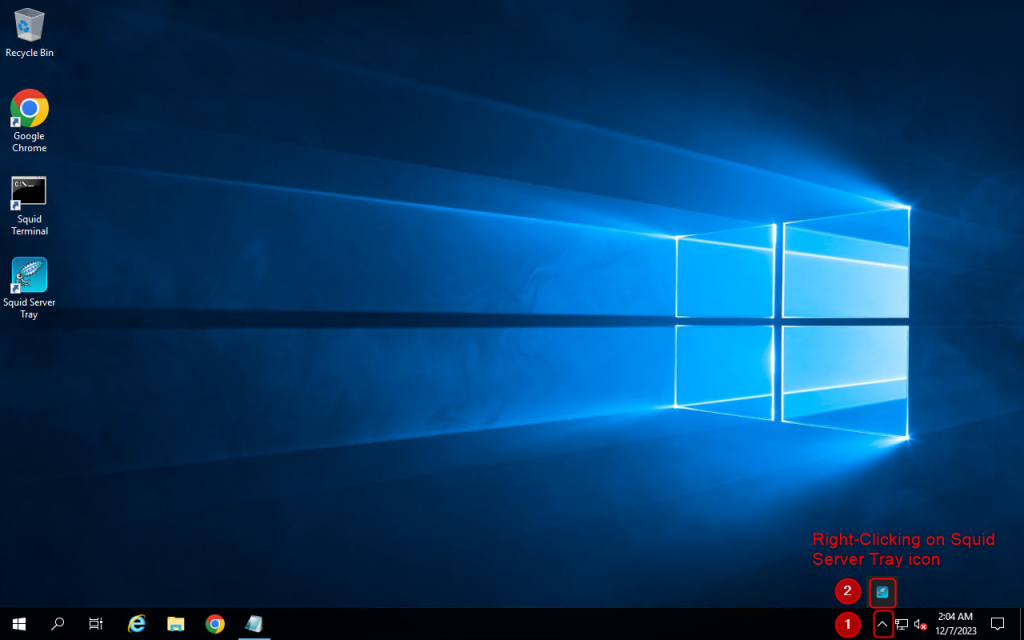

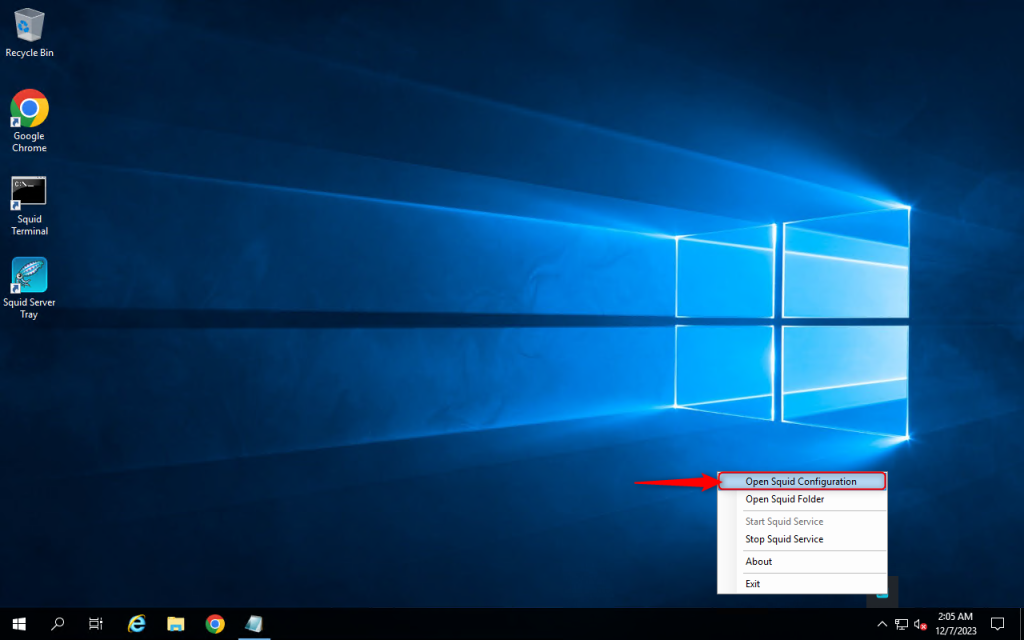

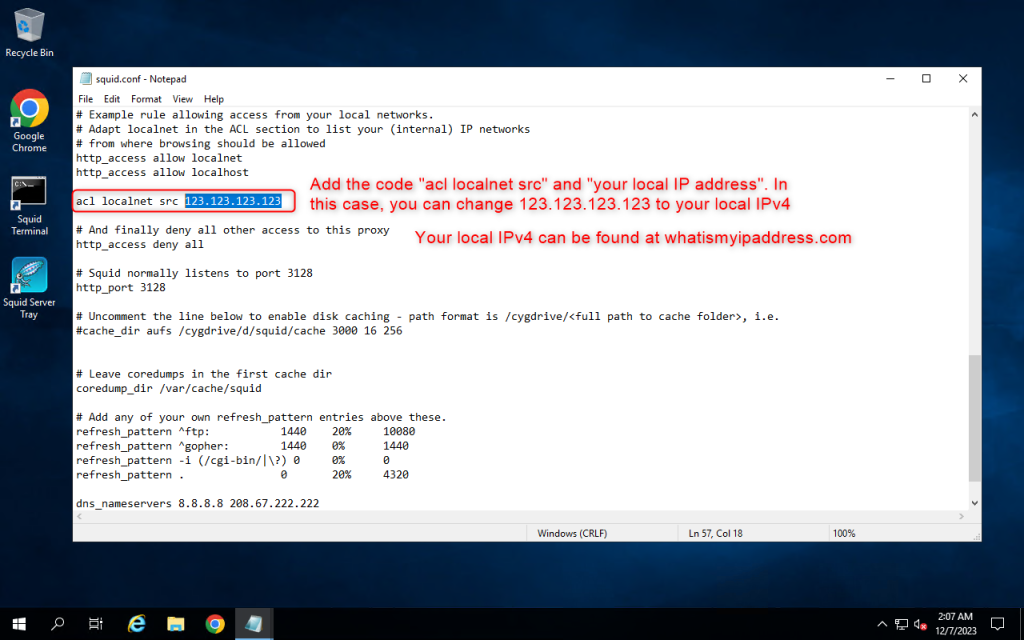

1. Configure Squid by following the steps below:

2. Add the code “acl localnet src” and “your local IPv4”. In this case, you can change 123.123.123.123 to your local IPv4. You can find your local IPv4 at https://whatismyipaddress.com/

Then save by pressing Ctrl + S

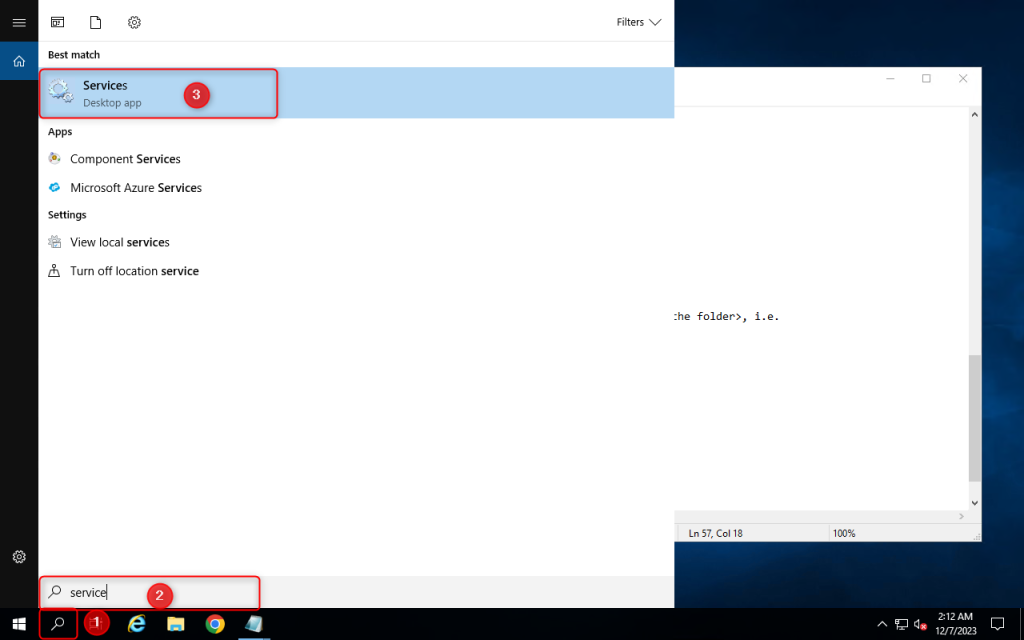

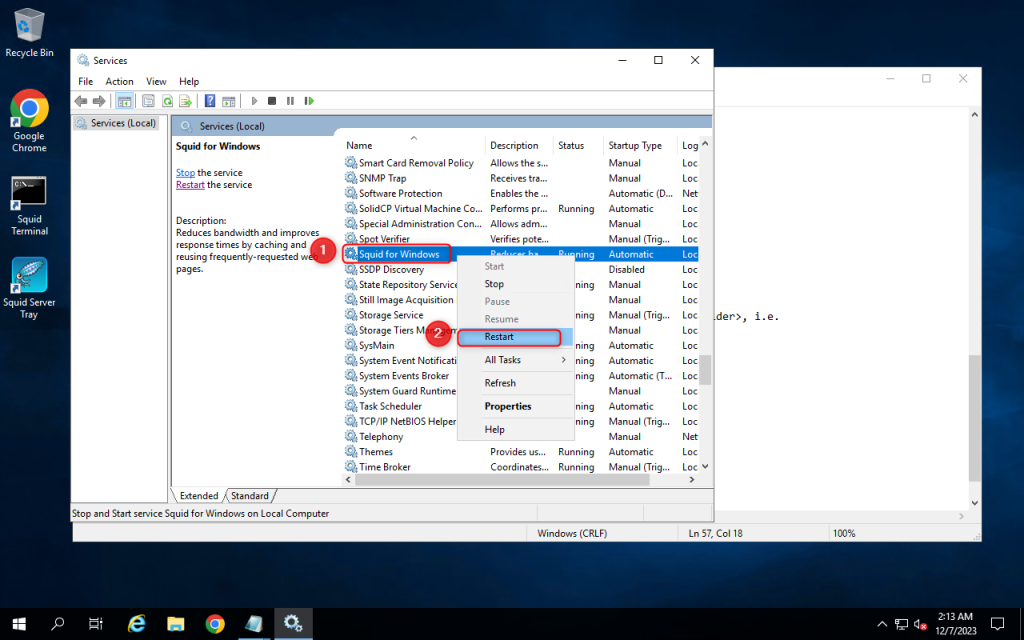

3. Open Services setting and restart the Squid for windows service

Use proxy on a client

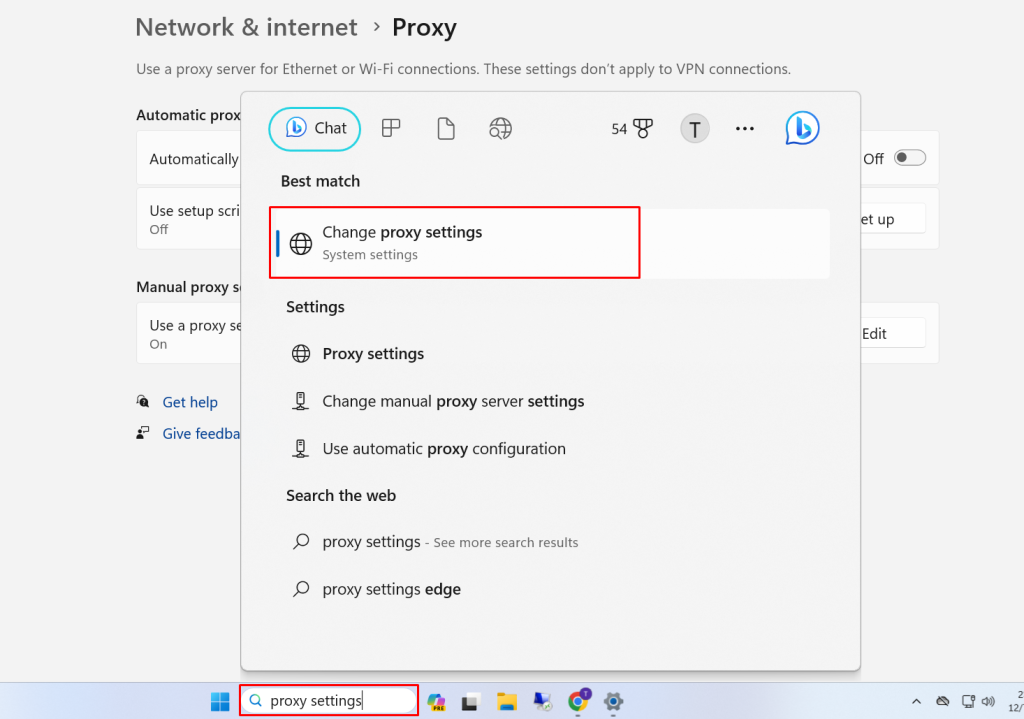

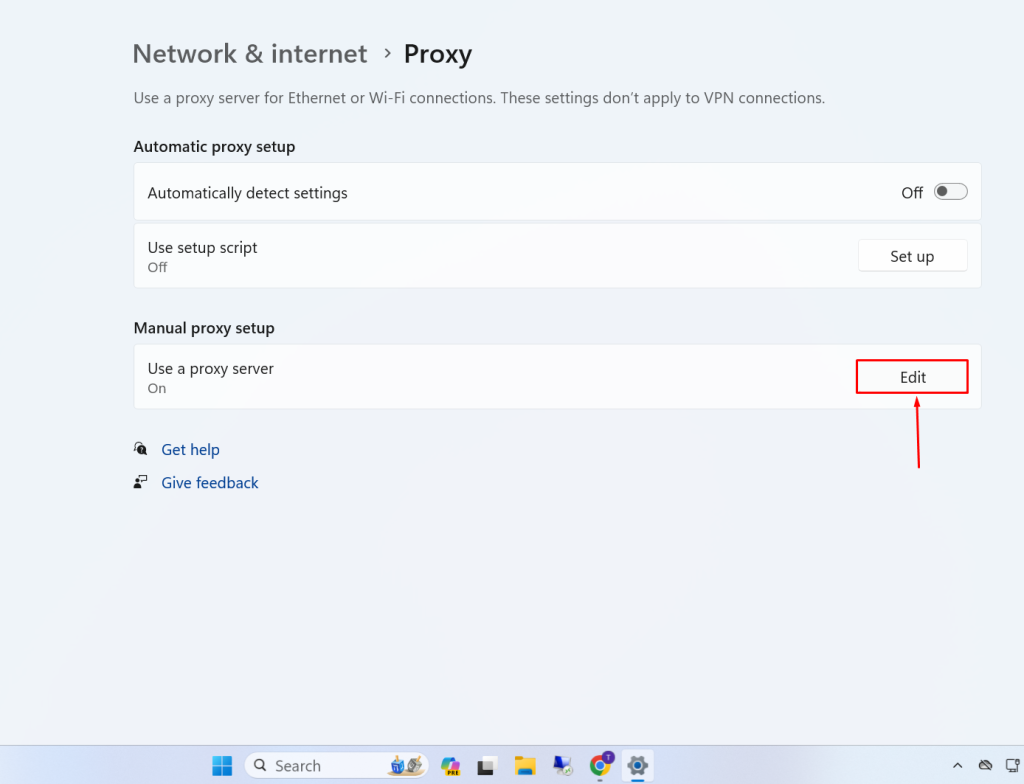

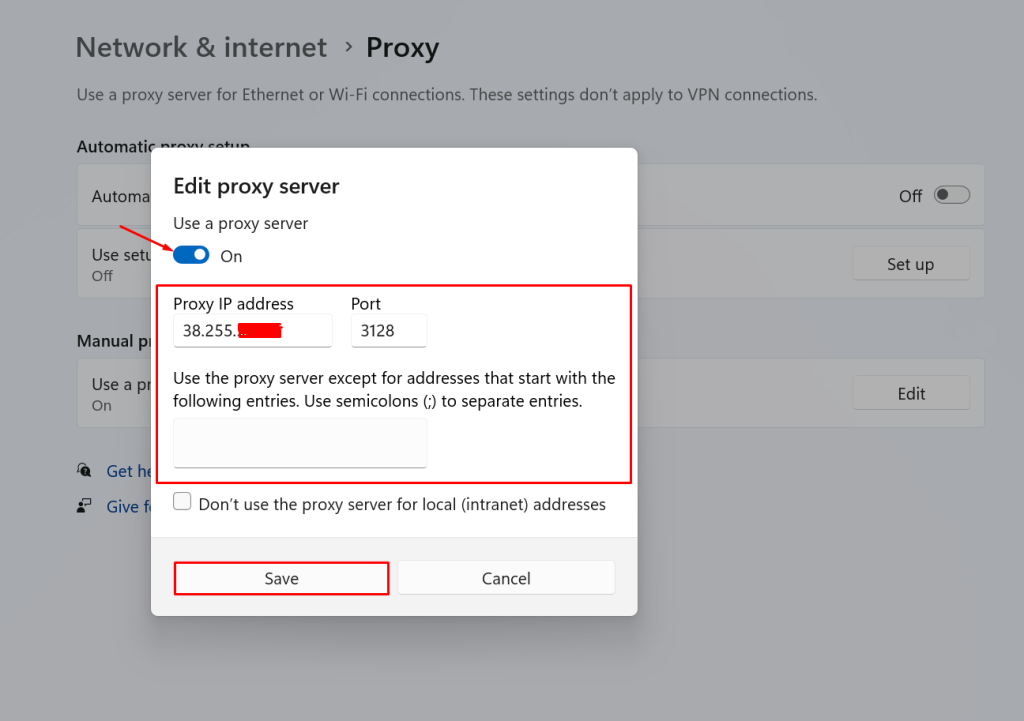

1. Go to your client computer and enter the proxy that has been setted up.

2. Enter Proxy IP address and Port. Now you will be able to use your proxy on a client

Содержание

- Прокси-служба веб-приложения в Windows Server Web Application Proxy in Windows Server

- Новые возможности прокси веб-приложения Web Application Proxy New Features

- Настройка параметров прокси-сервера в Windows

- Аннотация

- Настройка параметров прокси-сервера с помощью протокола автоматического обнаружения веб-прокси (WPAD)

- Настройка параметров прокси-сервера в Internet Explorer или с помощью групповой политики

- Файлы автоматической конфигурации прокси/автоматической конфигурации (PAC)

- Программное обеспечение клиента прокси/брандмауэра

- Параметр командной строки

- Дополнительная информация

- Как настроить прокси-сервера на Windows 10

- Как настроить прокси на Windows 10

- Как настроить прокси сервер на Windows 10 (классическая инструкция)

- Настройка параметров прокси-сервера устройства и подключения к Интернету Configure device proxy and Internet connectivity settings

- Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра Configure the proxy server manually using a registry-based static proxy

- Настройка прокси-сервера вручную с помощью команды netsh Configure the proxy server manually using netsh command

- Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервере Enable access to Microsoft Defender for Endpoint service URLs in the proxy server

- Подтверждение требований к URL-адресу службы агента мониторинга Майкрософт (MMA) Confirm Microsoft Monitoring Agent (MMA) Service URL Requirements

- Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точек Verify client connectivity to Microsoft Defender for Endpoint service URLs

Прокси-служба веб-приложения в Windows Server Web Application Proxy in Windows Server

Область применения: Windows Server® 2016 Applies To: Windows Server® 2016

Это содержимое относится к локальной версии прокси веб-приложения. Чтобы обеспечить безопасный доступ к локальным приложениям в облаке, ознакомьтесь с содержимым AD application proxy Azure. This content is relevant for the on-premises version of Web Application Proxy. To enable secure access to on-premises applications over the cloud, see the Azure AD Application Proxy content.

В этом разделе описано, что нового и изменено в прокси веб-приложения для Windows Server 2016. The content in this section describes what’s new and changed in the Web Application Proxy for Windows Server 2016. Новые функции и изменения, перечисленные здесь, скорее всего, оказывают наибольшее влияние на работу с предварительной версией. The new features and changes listed here are the ones most likely to have the greatest impact as you work with the Preview.

Новые возможности прокси веб-приложения Web Application Proxy New Features

Предварительная проверка подлинности при публикации приложений HTTP Basic Preauthentication for HTTP Basic application publishing

HTTP Basic — это протокол авторизации, используемый многими протоколами, включая ActiveSync, для подключения полнофункциональных клиентов, включая смартфоны, с почтовым ящиком Exchange. HTTP Basic is the authorization protocol used by many protocols, including ActiveSync, to connect rich clients, including smartphones, with your Exchange mailbox. Прокси веб-приложения обычно взаимодействует с AD FS с использованием перенаправлений, которые не поддерживаются клиентами ActiveSync. Web Application Proxy traditionally interacts with AD FS using redirections which is not supported on ActiveSync clients. Эта новая версия прокси веб-приложения обеспечивает поддержку публикации приложения с помощью HTTP Basic, позволяя приложению HTTP получить отношение доверия с проверяющей стороной, не относящейся к утверждениям, для приложения с служба федерации. This new version of Web Application Proxy provides support to publish an app using HTTP basic by enabling the HTTP app to receive a non-claims relying party trust for the application to the Federation Service.

Доменная публикация приложений с подстановочными знаками Wildcard domain publishing of applications

Для поддержки таких сценариев, как SharePoint 2013, внешний URL-адрес приложения теперь может содержать подстановочный знак, позволяющий публиковать несколько приложений в определенном домене, например https://*. SP-Apps. contoso. com. To support scenarios such as SharePoint 2013, the external URL for the application can now include a wildcard to enable you to publish multiple applications from within a specific domain, for example, https://*.sp-apps.contoso.com. Это упростит публикацию приложений SharePoint. This will simplify publishing of SharePoint apps.

Перенаправление трафика HTTP в HTTPS HTTP to HTTPS redirection

Чтобы пользователи могли получить доступ к приложению, даже если в URL-адресе не введено значение HTTPS, прокси веб-приложения теперь поддерживает перенаправление HTTP в HTTPS. In order to make sure your users can access your app, even if they neglect to type HTTPS in the URL, Web Application Proxy now supports HTTP to HTTPS redirection.

Публикация HTTP HTTP Publishing

Теперь можно опубликовать приложения HTTP, используя сквозную предварительную проверку подлинности. It is now possible to publish HTTP applications using pass-through preauthentication

Публикация приложений шлюза удаленный рабочий стол Publishing of Remote Desktop Gateway apps

Новый журнал отладки для улучшения устранения неполадок и Улучшенный журнал службы для полного аудита и улучшенной обработки ошибок New debug log for better troubleshooting and improved service log for complete audit trail and improved error handling

Улучшения пользовательского интерфейса консоль администратора Administrator Console UI improvements

Распространение IP-адреса клиента в серверные приложения Propagation of client IP address to backend applications

Источник

Настройка параметров прокси-сервера в Windows

В этой статье описывается настройка параметров прокси-сервера в Windows.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 2777643

Домашние пользователи. Эта статья предназначена для использования агентами поддержки и ИТ-специалистами. Дополнительные сведения о настройке прокси-сервера на домашнем компьютере см. в следующей статье:

Аннотация

Для настройки Windows для подключения к Интернету с помощью прокси-сервера доступно несколько методов. Метод, который будет работать лучше всего для вас, зависит от типов приложений, которые вы используете.

Настройка параметров прокси-сервера с помощью протокола автоматического обнаружения веб-прокси (WPAD)

Рекомендуется использовать WPAD для настройки Windows для использования прокси-сервера в Интернете. Конфигурация делается с помощью DNS или DHCP. Он не требует параметров на клиентских компьютерах. Пользователи могут привозить компьютеры и устройства из дома или других мест и автоматически открывать конфигурацию прокси-сервера в Интернете.

Настройка параметров прокси-сервера в Internet Explorer или с помощью групповой политики

Если вы предпочитаете статически настраивать клиентские компьютеры с помощью параметров прокси-сервера в Интернете, используйте один из следующих методов:

Приложениям, которые не получают параметры прокси в Internet Explorer, может потребоваться установить параметры в каждом приложении для настройки параметров прокси.

Файлы автоматической конфигурации прокси/автоматической конфигурации (PAC)

Параметры файловой конфигурации (PAC) прокси-сервера также можно настраивать вручную в Internet Explorer или с помощью групповой политики. При использовании приложений Microsoft Store тип приложения определяет, используются ли параметры прокси, полученные из файлов PAC. Кроме того, у приложения могут быть параметры для настройки параметров прокси.

Программное обеспечение клиента прокси/брандмауэра

Программное обеспечение клиента прокси/брандмауэра имеет определенный характер для бренда прокси-сервера, который вы используете. Шлюз microsoft Forefront Threat Management Gateway (TMG) 2010 является примером прокси-сервера, который может использовать клиентские программы для управления настройками прокси. Клиентское программное обеспечение прокси/брандмауэра, установленное в качестве драйвера LSP, не будет работать в Windows с любыми приложениями Modern/Microsoft Store, но будет работать со стандартными приложениями. Клиентское программное обеспечение прокси/брандмауэра, установленное в качестве драйвера WFP, будет работать с Windows во всех приложениях. Обратитесь к производителю прокси-серверов, если у вас есть другие вопросы об использовании клиентского программного обеспечения производителя вместе с Windows.

Клиентский инструмент брандмауэра TMG/ISA основан на LSP и не будет работать с приложениями Modern/Microsoft Store.

Параметр командной строки

Вы также можете настроить параметры прокси-сервера с помощью netsh winhttp set proxy команды. Этот параметр рекомендуется только для тестирования, так как его непросто развернуть. Команда должна выполняться по командной подсказке с помощью учетных данных администрирования. Мы не рекомендуем этот вариант для мобильных компьютеров. Причина в том, что большинство пользователей не могут изменить этот параметр при подключении к другой сети.

Дополнительная информация

Дополнительные сведения о настройке параметров прокси-сервера с помощью групповой политики см. в следующей статье:

Средства и параметры расширения обслуживания Internet Explorer

Источник

Как настроить прокси-сервера на Windows 10

В наше время доступность и анонимность является одним из главных факторов серфинга в Сети. Из-за постоянных блокировок как ресурсов, так и самих приложений, становится невозможно пользоваться привычными для нас вещами.

Для настройки необходимо где-то достать IP-адреса, и это можно сделать на proxys.io. На сайте можно по очень низким ценам купить прокси России. Да, в интернете довольно много публичных прокси-серверов, но если вы хотите качественного и быстрого соединения без блокировок различными сервисами, там как публичными прокси пользуются многие пользователи и большинство из них уже находится в черных списках поисковых систем и социальных сетей, поэтому рекомендуется использовать только покупные сервера.

Как настроить прокси на Windows 10

Microsoft Windows 10 – это современная операционная система, которая поддерживает как старые протоколы IP/TCP версии 4, так и версии 6. Проблема протокола IPv4 заключается в его ограниченных адресах, которых существует всего 4 млрд., но при этом и доверие к таким IP гораздо выше, особенно это касается в России. Поэтому, если вы используете сайты России и СНГ, а также парсинговый софт, который ориентирован на российский регион, то необходимо использовать IPv4. Если же вы используете для работы зарубежный софт и ориентация вашей работы идет на «Запад», в том числе вы хотите пользоваться анонимно иностранными ресурсами, то следует использовать IPv6, так как там этот стандарт сильнее распространен.

Небольшой ликбез закончили, теперь давайте поговорим на нашу основную тему: «Настройка прокси на Windows 10». Итак, в Windows 10, по сути, существуют две панели управления – современная и классическая. Чтобы настроить прокси сервер, вам необходимо знать IP-адрес и порт, через который и будет происходить соединение. Для настройки прокси-сервера есть простой способ.

Необходимо зайти в приложение «Параметры» –> «Сеть и Интернет» –> вкладка «Прокси-сервер» – да, для этого дела в системе отдельно сделана страница.

Листаем вниз и видим настройки прокси. Далее переводим ползунок в позицию «Вкл.» и нам становятся доступны настройки прокси-сервера. После необходимо ввести данные, а именно: IP-адрес прокси-сервера и его порт. Также в системе есть отельное окно для исключений, где вы можете задать адреса сайта или IP, по переходу которым не будет использоваться прокси. Также если вы хотите полной анонимности, то можете не ставить галочку в конце, которая обеспечивает прокси-соединение даже на уровне сети, правда в данном случае, скорее всего, Сеть не будет работать. Таким образом прокси Windows 10 настраивается на компьютере. Если же не хотите использовать прокси у себя на ПК, ты вы можете его временно отключать через тот же параметр «Использовать прокси-сервер».

Как настроить прокси сервер на Windows 10 (классическая инструкция)

Еще в Windows 10 настроить прокси можно и при помощи стандартной Панели управления, далее пойдет пошаговая инструкция.

Настройка прокси вручную на Windows 10 производится в «Панели управления» – «Сеть и Интернет» – «Свойства браузера» – вкладка «Подключения».

Далее нажимаем настройки сети, и вы перейдете в «Настройку параметров локальной сети». Далее в опции «Прокси-сервер» подставьте галочку «Использовать прокси-сервер для локальных подключений». После аналогичным образом прописываем IP-адрес и порт. Также здесь доступна опция – «Не использовать прокси-сервер для локальных адресов».

Если хотите более точно настроить прокси-сервер, то перейдите в меню «Дополнительно» и там будут находится параметры прокси-сервера. Здесь вы можете для каждого протокола задать отдельное подключение, а можете и одно для всех, если нажмете на чекбокс «Один прокси сервер для всех протоколов». В новой панели управления Windows 10 из первого способа все проколы (HTTP, HTTPS, FTP и Socks) выбраны по умолчанию. Внизу в этом окне есть графа «Исключения», где вы можете добавить адреса, для которых не будет использоваться данный прокси сервер Windows 10.

Кстати, стоит отметить, что в браузерах по типу Chrome и Internet Explorer настройка прокси сервера Windows 10 происходит, опираясь на стандартные настройки вашего компьютера. То есть, если вы в Параметрах или Панели управления задали настройки прокси, то и в браузерах они будут по умолчанию.

Исключением разве что является Firefox, для которого прокси можно задать отдельно. Все остальные браузера на основе Chromium и EdgeHTML используют стандартные настройки ПК.

Вот так довольно просто происходит настройка прокси сервера Windows 10 вручную.

Источник

Настройка параметров прокси-сервера устройства и подключения к Интернету Configure device proxy and Internet connectivity settings

Область применения: Applies to:

Хотите испытать Defender для конечной точки? Want to experience Defender for Endpoint? Зарегистрився для бесплатной пробной. Sign up for a free trial.

Датчик Defender для конечной точки требует от Microsoft Windows HTTP (WinHTTP) отчета о данных датчиков и связи со службой Defender для конечной точки. The Defender for Endpoint sensor requires Microsoft Windows HTTP (WinHTTP) to report sensor data and communicate with the Defender for Endpoint service.

Встроенный датчик Defender for Endpoint работает в системном контексте с помощью учетной записи LocalSystem. The embedded Defender for Endpoint sensor runs in system context using the LocalSystem account. Датчик использует службы MICROSOFT Windows HTTP (WinHTTP), чтобы включить связь с облачной службой Defender для конечной точки. The sensor uses Microsoft Windows HTTP Services (WinHTTP) to enable communication with the Defender for Endpoint cloud service.

В организациях, в которых прокси-серверы переадресации используются в качестве шлюза в Интернет, можно использовать защиту сети для изучения прокси-сервера. For organizations that use forward proxies as a gateway to the Internet, you can use network protection to investigate behind a proxy. Дополнительные сведения см. в статье Исследование событий подключения, происходящих за прокси-серверами переадресации. For more information, see Investigate connection events that occur behind forward proxies.

Параметр конфигурации WinHTTP не зависит от параметров прокси-сервера Для просмотра прокси-серверов Windows Internet (WinINet) и может открыть прокси-сервер только с помощью следующих методов обнаружения: The WinHTTP configuration setting is independent of the Windows Internet (WinINet) Internet browsing proxy settings and can only discover a proxy server by using the following discovery methods:

Методы автоматического обнаружения: Auto-discovery methods:

Прозрачный прокси Transparent proxy

Протокол автоматического обнаружения веб-прокси (WPAD) Web Proxy Auto-discovery Protocol (WPAD)

Если вы используете прозрачный прокси или WPAD в сетевой топологии, вам не нужны специальные параметры конфигурации. If you’re using Transparent proxy or WPAD in your network topology, you don’t need special configuration settings. Дополнительные сведения об исключениях URL-адресов Defender для конечной точки в прокси-сервере см. в ссылке Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере. For more information on Defender for Endpoint URL exclusions in the proxy, see Enable access to Defender for Endpoint service URLs in the proxy server.

Конфигурация статического прокси вручную: Manual static proxy configuration:

Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра Configure the proxy server manually using a registry-based static proxy

Настройка статического прокси-сервера на основе реестра, чтобы позволить только датчику Defender для конечных точек сообщать диагностические данные и общаться с службами Defender для конечных точек, если компьютеру не разрешено подключение к Интернету. Configure a registry-based static proxy to allow only Defender for Endpoint sensor to report diagnostic data and communicate with Defender for Endpoint services if a computer is not be permitted to connect to the Internet.

Статический прокси-сервер можно настроить с помощью групповой политики (GP). The static proxy is configurable through Group Policy (GP). Групповые политики можно найти в следующих статьях: The group policy can be found under:

Настройка прокси-сервера: Configure the proxy:

Значение реестра принимает TelemetryProxyServer следующий формат строки: The registry value TelemetryProxyServer takes the following string format:

Например, 10.0.0.6:8080 For example: 10.0.0.6:8080

Следует назначить значение реестра DisableEnterpriseAuthProxy — 1. The registry value DisableEnterpriseAuthProxy should be set to 1.

Настройка прокси-сервера вручную с помощью команды netsh Configure the proxy server manually using netsh command

Используйте команду netsh для настройки статического прокси на уровне системы. Use netsh to configure a system-wide static proxy.

Откройте командную строку с повышенными правами: Open an elevated command-line:

а. a. В меню Пуск введите cmd. Go to Start and type cmd.

б. b. Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора. Right-click Command prompt and select Run as administrator.

Введите следующую команду и нажмите клавишу ВВОД: Enter the following command and press Enter:

Например, netsh winhttp set proxy 10.0.0.6:8080 For example: netsh winhttp set proxy 10.0.0.6:8080

Чтобы сбросить прокси winhttp, введите следующую команду и нажмите кнопку Ввод To reset the winhttp proxy, enter the following command and press Enter

Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервере Enable access to Microsoft Defender for Endpoint service URLs in the proxy server

Если прокси-сервер или брандмауэр блокирует весь трафик по умолчанию и пропускает только определенные домены, добавьте домены, перечисленные в загружаемой электронной таблице, в список разрешенных доменов. If a proxy or firewall is blocking all traffic by default and allowing only specific domains through, add the domains listed in the downloadable sheet to the allowed domains list.

В следующей загружаемой таблице перечислены службы и связанные с ними URL-адреса, к которые должна подключаться ваша сеть. The following downloadable spreadsheet lists the services and their associated URLs that your network must be able to connect to. Необходимо убедиться, что нет правил фильтрации брандмауэра или сети, которые бы отказывали в доступе к этим URL-адресам, или вам может потребоваться создать правило разрешить специально для них. You should ensure that there are no firewall or network filtering rules that would deny access to these URLs, or you may need to create an allow rule specifically for them.

| Таблица списка доменов Spreadsheet of domains list | Описание Description | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Таблица определенных DNS-записей для расположения служб, географических местоположений и ОС. Spreadsheet of specific DNS records for service locations, geographic locations, and OS.

Если на прокси-сервере или брандмауэре включено сканирование HTTPS (проверка SSL), исключите домены, перечисленные в приведенной выше таблице, из сканирования HTTPS. If a proxy or firewall has HTTPS scanning (SSL inspection) enabled, exclude the domains listed in the above table from HTTPS scanning. settings-win.data.microsoft.com требуется только в том случае, если у вас есть устройства с Windows 10 с версией 1803 или более ранней версии. settings-win.data.microsoft.com is only needed if you have Windows 10 devices running version 1803 or earlier. URL-адреса, которые включают в них v20, необходимы только в том случае, если у вас есть устройства с Windows 10 с версией 1803 или более поздней версии. URLs that include v20 in them are only needed if you have Windows 10 devices running version 1803 or later. Например, необходимо для устройства с Windows 10 с версией 1803 или более поздней версии и с бортовой версией в регион хранения us-v20.events.data.microsoft.com данных США. For example, us-v20.events.data.microsoft.com is needed for a Windows 10 device running version 1803 or later and onboarded to US Data Storage region. Если вы используете антивирус Microsoft Defender в своей среде, см. в руб. Настройка сетевых подключений к облачной службе антивирусных программ Microsoft Defender. If you are using Microsoft Defender Antivirus in your environment, see Configure network connections to the Microsoft Defender Antivirus cloud service. Если прокси-сервер или брандмауэр блокирует анонимный трафик, так как датчик Defender для конечной точки подключается из системного контекста, убедитесь, что анонимный трафик разрешен в указанных ранее URL-адресах. If a proxy or firewall is blocking anonymous traffic, as Defender for Endpoint sensor is connecting from system context, make sure anonymous traffic is permitted in the previously listed URLs. В приведенной ниже информации приведены сведения о конфигурации прокси и брандмауэра, необходимые для связи с агентом Log Analytics (часто именуемой агентом мониторинга Майкрософт) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2016. The information below list the proxy and firewall configuration information required to communicate with Log Analytics agent (often referred to as Microsoft Monitoring Agent) for the previous versions of Windows such as Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, and Windows Server 2016.

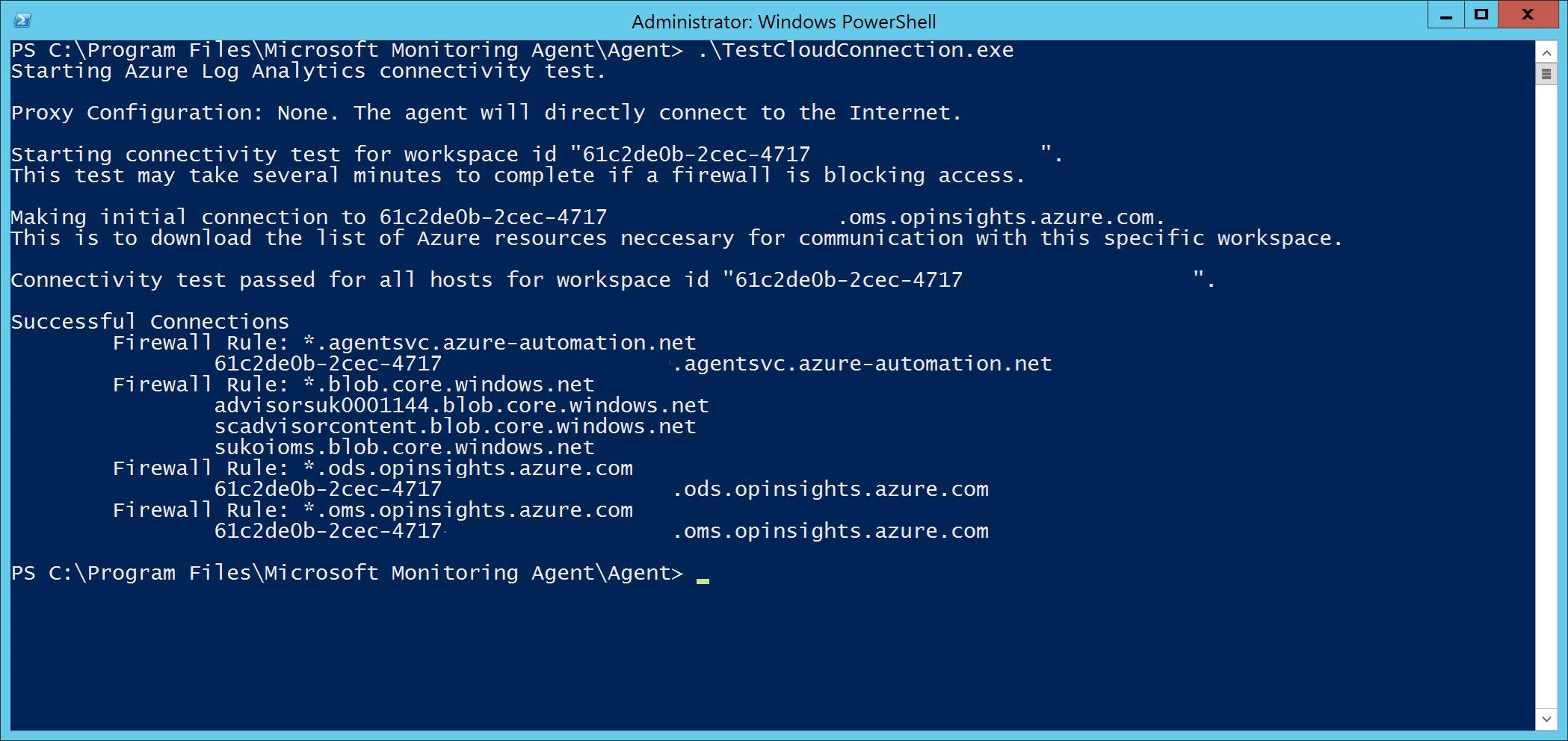

В качестве облачного решения диапазон IP может изменяться. As a cloud-based solution, the IP range can change. Рекомендуется перейти к параметру разрешения DNS. It’s recommended you move to DNS resolving setting. Подтверждение требований к URL-адресу службы агента мониторинга Майкрософт (MMA) Confirm Microsoft Monitoring Agent (MMA) Service URL RequirementsСм. следующие инструкции по устранению требования под диктовки (*) для конкретной среды при использовании агента мониторинга Microsoft (MMA) для предыдущих версий Windows. Please see the following guidance to eliminate the wildcard (*) requirement for your specific environment when using the Microsoft Monitoring Agent (MMA) for previous versions of Windows. На борту предыдущей операционной системы с агентом мониторинга Microsoft (MMA) в Defender for Endpoint (дополнительные сведения см. в предыдущих версиях Windows on Defender for Endpoint и onboard Windows servers). Onboard a previous operating system with the Microsoft Monitoring Agent (MMA) into Defender for Endpoint (for more information, see Onboard previous versions of Windows on Defender for Endpoint and Onboard Windows servers. Убедитесь, что машина успешно сообщается на портале Центра безопасности Защитника Майкрософт. Ensure the machine is successfully reporting into the Microsoft Defender Security Center portal. Запустите TestCloudConnection.exe из «C:\Program Files\Microsoft Monitoring Agent\Agent», чтобы проверить подключение и увидеть необходимые URL-адреса для конкретного рабочего пространства. Run the TestCloudConnection.exe tool from “C:\Program Files\Microsoft Monitoring Agent\Agent” to validate the connectivity and to see the required URLs for your specific workspace. Проверьте список URL-адресов Microsoft Defender для конечных точек для полного списка требований к вашему региону (см. в таблице URL-адресов службы). Check the Microsoft Defender for Endpoint URLs list for the complete list of requirements for your region (please refer to the Service URLs Spreadsheet).

Конечные точки URL-адресов (*), используемые в *.ods.opinsights.azure.com, *.oms.opinsights.azure.com и *.agentsvc.azure-automation.net URL-адреса, могут быть заменены вашим конкретным ИД рабочего пространства. The wildcards (*) used in *.ods.opinsights.azure.com, *.oms.opinsights.azure.com, and *.agentsvc.azure-automation.net URL endpoints can be replaced with your specific Workspace ID. ID рабочего пространства имеет особый характер для среды и рабочего пространства и может быть найден в разделе Onboarding клиента на портале Центра безопасности Защитника Майкрософт. The Workspace ID is specific to your environment and workspace and can be found in the Onboarding section of your tenant within the Microsoft Defender Security Center portal. Конечная точка URL blob.core.windows.net *.blob.core.windows.net может быть заменена URL-адресами, показанными в разделе «Правило брандмауэра: *.blob.core.windows.net» результатов тестирования. The *.blob.core.windows.net URL endpoint can be replaced with the URLs shown in the “Firewall Rule: *.blob.core.windows.net” section of the test results. В случае висячего использования через Azure Defender может использоваться несколько пространств работы. In the case of onboarding via Azure Defender, multiple workspaces maybe used. Вам потребуется выполнить процедуру TestCloudConnection.exe на бортовом компьютере из каждого рабочего пространства (чтобы определить, есть ли какие-либо изменения url-адресов *.blob.core.windows.net между рабочей областью). You will need to perform the TestCloudConnection.exe procedure above on an onboarded machine from each workspace (to determine if there are any changes to the *.blob.core.windows.net URLs between the workspaces). Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точек Verify client connectivity to Microsoft Defender for Endpoint service URLsУбедитесь в том, что настройка прокси-сервера выполнена успешно, служба WinHTTP может обнаружить и передать данные через прокси-сервер в вашей среде, а прокси-сервер разрешает трафик на URL-адреса службы Защитника для конечных точек. Verify the proxy configuration completed successfully, that WinHTTP can discover and communicate through the proxy server in your environment, and that the proxy server allows traffic to the Defender for Endpoint service URLs. Скачайте средство клиентского анализатора MDATP на компьютер, на котором работает датчик Defender для конечной точки. Download the MDATP Client Analyzer tool to the PC where Defender for Endpoint sensor is running on. Извлеките содержимое MDATPClientAnalyzer.zip на устройство. Extract the contents of MDATPClientAnalyzer.zip on the device. Откройте командную строку с повышенными правами: Open an elevated command-line: а. a. В меню Пуск введите cmd. Go to Start and type cmd. б. b. Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора. Right-click Command prompt and select Run as administrator. Введите следующую команду и нажмите клавишу ВВОД: Enter the following command and press Enter: Замените HardDrivePath на путь, по которому был загружен инструмент MDATPClientAnalyzer, например Replace HardDrivePath with the path where the MDATPClientAnalyzer tool was downloaded to, for example ИзвлечениеMDATPClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath. Extract the MDATPClientAnalyzerResult.zip file created by tool in the folder used in the HardDrivePath. Откройте MDATPClientAnalyzerResult.txt и убедитесь в том, что вы выполнили действия по настройке прокси-сервера, чтобы включить обнаружение сервера и доступ к URL-адресам службы. Open MDATPClientAnalyzerResult.txt and verify that you have performed the proxy configuration steps to enable server discovery and access to the service URLs. Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. The tool checks the connectivity of Defender for Endpoint service URLs that Defender for Endpoint client is configured to interact with. Затем результаты выводятся в файл MDATPClientAnalyzerResult.txt для каждого URL-адреса, который потенциально можно использоваться для общения с Защитником для служб конечных точек. It then prints the results into the MDATPClientAnalyzerResult.txt file for each URL that can potentially be used to communicate with the Defender for Endpoint services. Пример: For example: Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения. If at least one of the connectivity options returns a (200) status, then the Defender for Endpoint client can communicate with the tested URL properly using this connectivity method. Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). However, if the connectivity check results indicate a failure, an HTTP error is displayed (see HTTP Status Codes). Затем можно использовать URL-адреса в таблице, показанной в Таблице Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере. You can then use the URLs in the table shown in Enable access to Defender for Endpoint service URLs in the proxy server. Url-адреса, которые вы будете использовать, будут зависеть от региона, выбранного во время процедуры бортовой работы. The URLs you’ll use will depend on the region selected during the onboarding procedure. Анализатор подключений не совместим с правилом ASR — Блокировка создания процессов, исходящих от команд PSExec и WMI. The Connectivity Analyzer tool is not compatible with ASR rule Block process creations originating from PSExec and WMI commands. Необходимо временно отключить это правило, чтобы запустить средство подключения. You will need to temporarily disable this rule to run the connectivity tool. При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу. When the TelemetryProxyServer is set, in Registry or via Group Policy, Defender for Endpoint will fall back to direct if it can’t access the defined proxy. Источник Читайте также: Почему зависает новый ноутбук windows 10 |

| October 14, 2012 | Server 2003, Server 2008 |

I. Brief Introduction on Windows Server Proxy Server

Windows server proxy server is a proxy server which has been located on a Windows operating system, mostly the server version of Windows such as Windows Server 2003 and Windows Server 2008. So it’s also known as Windows server 2003 proxy server and Windows server 2008 proxy server. A Windows server proxy server can provide proxy service for clients with not only Windows operating system but also others such as Linux, Apple, Mobile OS and so on.Benifits of Windows server proxy server:

- Keep clients behind it so that they can surf anonymous, it’s mostly for security. Fox example, if a client visit yahoo via a Windows server proxy server, yahoo will get a request from this proxy server but not this client which makes it difficult for yahoo to track this client.

- Sharing Internet connection with your friends and colleagues. With a Windows server proxy server, computers can get access to the Internet, it’s a good solution for Internet connection sharing and makes saving for Internet connection fees.

- Speed up clients’ surfing. All requests from clients will reach the proxy server at first. If the proxy server has cached the resources, clients will get feedback directly from it, this will be more quickly.

- To circumvent regional restrictions. For example, a server using IP-based geolocation to restrict its service to a certain country can be accessed using a Windows server proxy server located in that country to access the service.

- Make you able to access blocked websites. For example, many work offices and schools have blocked facebook, myspace, youtube and some other websites. Fortunately, with the help of a Windows server proxy server you can bypass such restrictions easily.

II. Windows Server Proxy Server Setup Steps

CCProxy is an easy-to-use proxy server software based on Windows, it is compatible with both Windows Server 2003 and Windows Server 2008. The recommended Windows version are Windows Server 2003 Enterprise Edition with SP2 and Windows Server 2008 R2, both 32 bit and 64 bit are supported by CCProxy.

CCProxy provides 3-user free version for personal users and home users to build their own windows server proxy server efficiently and easily, bellow is a step by step instruction for you.

Before proceeding, let’s say that you want to build a Windows server proxy server with LAN. If you want your proxy server available for clients over Internet, please just refer to this article of Internet free proxy server.

Step 1 – Preparation for Windows server proxy server setup

- Install Windows Server 2003 Enterprise Edition with SP2 or Windows Server 2008 R2 on a pre-selected computer.

- Make sure this computer is able to access Internet directly.

- If you have enabled the Windows system firewall or have installed some other security software, please make sure the bellow ports are available.

HTTP: 808

FTP(Web): 808

FTP: 2121

Gopher: 808

Secure/SSL/HTTPS/RTSP: 808

SOCKS/MMS: 1080

News(NNTP): 119

SMTP: 25

POP3: 110

Telnet: 23

These are the default ports of CCProxy, you can change them as you wish according to the actual needs. - Make sure that all clients within LAN are able to access the Server.

Step 2 – Install CCProxy on the computer that will run as Windows server proxy server

- Suppose the server IP in the LAN is 192.168.0.1, and then 192.168.0.1 is the proxy server address.

- You can download CCProxy here. Run ccproxysetup.exe and follow the on-screen instructions to install CCProxy.

- Run CCProxy on the server (Figure 1).

(Figure 1)

If you get problem in launch CCProxy, please refer to “CCProxy Start Problem“.

Step 3 – Add client’s IP into CCProxy on your Windows server proxy server

- Choose one computer in the LAN that needs to access the Internet. Suppose the IP address of the computer is 192.168.0.2.

- Open CCProxy main window, click “Account” button, then popup “Account Manager” dialog box.

- Select “Permit Only” in “Permit Category” and select “IP Address” in “Auth Type” (Figure 2).

- Click “New” button, fill “192.168.0.2” in the “IP Address/IP Range”, click “Save” and “OK” button (Figure 3, Figure 4).

(Figure 2)

(Figure 3)

(Figure 4)

Step 4 – Make proxy server settings for IE on client

- Go to client computer and open IE window.

- Open “Tools” menu, select “Internet Options” and open the “Internet Options” dialog box.

- Select “Connections” tab (Figure 5), click “LAN Settings” button and open the “Local Area Network(LAN) Settings” dialog box.

- Check “Use a proxy server for your LAN”, Fill “192.168.0.1” in “Address” and “808” in “Port” (Figure 6).

- Click “OK” button in “Local Area Network (LAN) Settings” and “Internet Options” dialog boxes.

- Now you can browser Internet web sites in IE at the client.

(Figure 5)

About The Author

AYYU

I am a blogger since 2010 and I’m the author of this website I’m a systems/network administrator and I enjoy solving complex problems and learning as much as I can about new technologies. I write tutorials based on my work experience and other IT stuff I find interesting.

since 2006 in online world also I am a troubleshooter for the well-known website like http://www.fixya.com and many more groups

Below we may get step-by-step screenshots,

Step 1 — Verify and ensure appropriate IP addresses are assigned to all required fields.

Step 2 — Click on «Local Server«.

Step 3 — Click on «WORKGROUP«.

Step 4 — Click on «Change…«.

Step 5 — Click on «More…«.

Step 6 — Type the domain name and click on «OK«.

Step 10 — Click on «Close«.

Step 11 — Save rest of your background work, if any and click on «Restart Now«. If planning to restart after some time then click on «Restart Later«.

Step 12 — Click on «Add roles and features«.

Step 13 — Click on «Next«.

Step 14 — Keep selected «Role-based or feature-based installation» and click on «Next«.

Step 15 — Select/Verify the server name and IP address, then click on «Next«.

Step 16 — Locate «Remote Access» and click the check box.

Step 17 — Confirm the Tick mark and click on «Next«.

Step 18 — Click on «Next«.

Step 19 — Click on «Next«.

Step 20 — Locate «Web Application Proxy» and click the check box.

Step 21 — Click on «Add Features«.

Step 22 — Confirm the Tick mark and click on «Next«.

Step 23 — Click on «Install«.

Step 24 — Wait for some time until installation completes.

Step 25 — Click on «Open the Web Application Proxy Wizard«.

Step 26 — Click on «Next«.

Step 27 — Type «Federation Service Name«, «User name and Password» of a local administrator account on the federation servers.

Step 28 — Click on «Next«.

Step 29 — Select appropriate SSL Certificate from the drop down list and click on «Next«.

Step 30 — Review all selections and click on «Configure«.

Step 31 — Wait for some time until configuration completes.

Step 32 — Click on «Close«.

Step 33 — Click on «Publish«.

Step 34 — Click on «Next«.

Step 35 — Click on «Pass-through«.

Step 36 — Click on «Next«.

Step 37 — Type «Name«, «External URL» & «Backend server URL«, for example — «https://sso.dskoli.work/«, select appropriate «External certificate» from the drop down list.

Step 38 — Locate «Enable HTTP to HTTPS redirection«, click the check box, confirm the Tick mark and click on «Next«.

Step 39 — Review all selections and click on «Publish«.

Step 40 — Click on «Close«.

Step 41 — Published Web Application will be displayed in the list.

Step 42 — On the Public DNS Panel of domain, add «Host (A)» record for federation service name pointing to WAP server on Perimeter Network. For example, «sso.dskoli.work» pointing to Public IP.

“Thank You for being with me.”