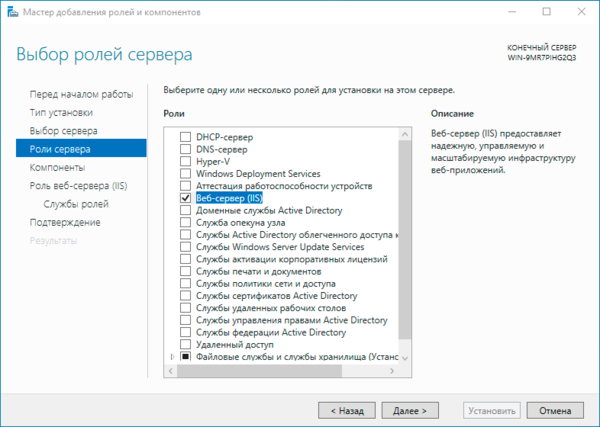

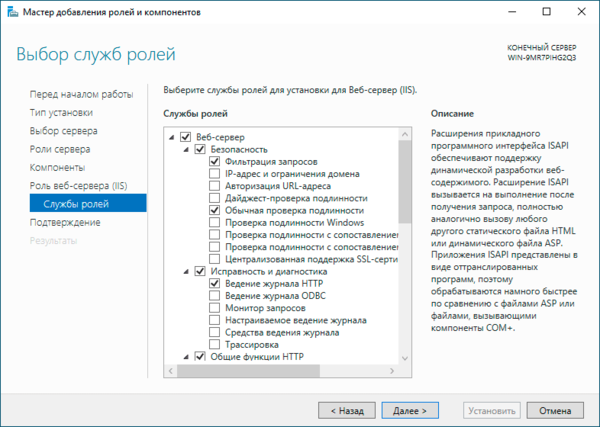

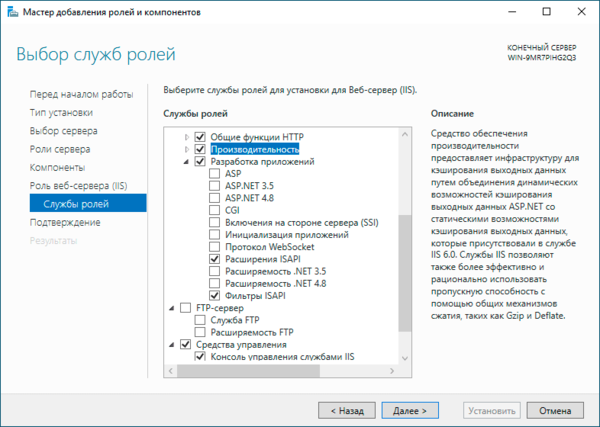

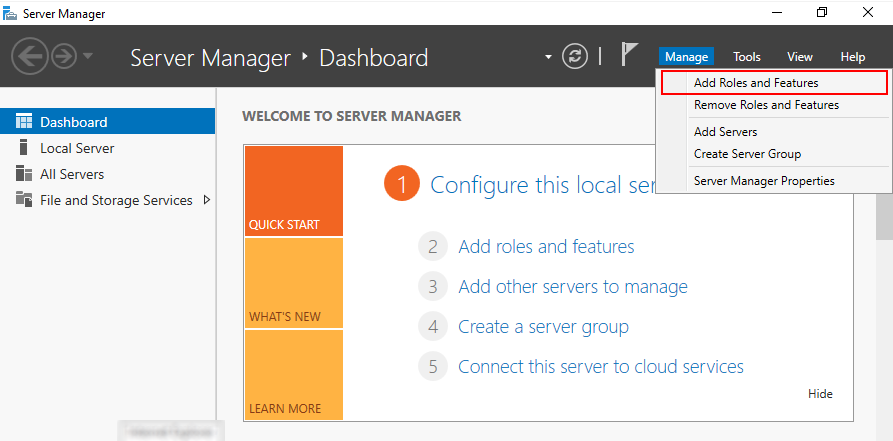

IIS устанавливаем традиционно через Диспетчер серверов (Server Manager). Должны быть установлены следующие компоненты:

Установка веб-сервера IIS

Устанавливаем веб-сервер Internet Information Server, который по умолчанию входит в поставку Microsoft Windows Server. При установке обязательно выбираем компоненты:

После переустановки может понадобится перезагрузка сервера.

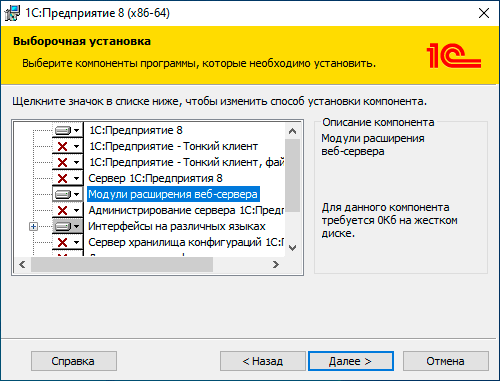

На этот же сервер, где развернут веб-сервер IIS, устанавливаем «1С:Предприятие» (32-разрядные компоненты) обязательно выбрав при установке компоненты:

Если планируется настроить 64-разрядный модуль расширения веб-сервера, то необходимо дополнительно запустить программу установки 64-разрядного сервера и установить компоненту:

Теперь необходимо установить необходимые права на ключевые папки, используемые при работе веб-доступа к базам данных «1С:Предприятие». Для каталога хранения файлов веб-сайтов, опубликованных на веб-сервере (по умолчанию C:\inetpub\wwwroot\ ) необходимо дать полные права группе «Пользователи» (Users). В принципе, этот шаг можно пропустить, но тогда для публикации или изменения публикации базы данных надо будет запускать «1С:Предприятие» от имени администратора. Для настройки безопасности данного каталога, кликаем по нему правой кнопкой мыши и в контекстном меню выбираем «Свойства» (Properties).

Далее необходимо дать полные права на каталог с установленными файлами «1С:Предприятие» (по умолчанию C:\Program Files (x86)\1cv8\ для 32-разрядного модуля расширения и C:\Program Files\1cv8\ для 64-разрядного) группе IIS_IUSRS.

Запускаем от имени Администратора (Run as Administrator) «1С:Предприятие» в режиме Конфигуратор для той базы, которую требуется опубликовать. В меню выбираем «Администрирование» —> «Публикация на веб-сервере…»

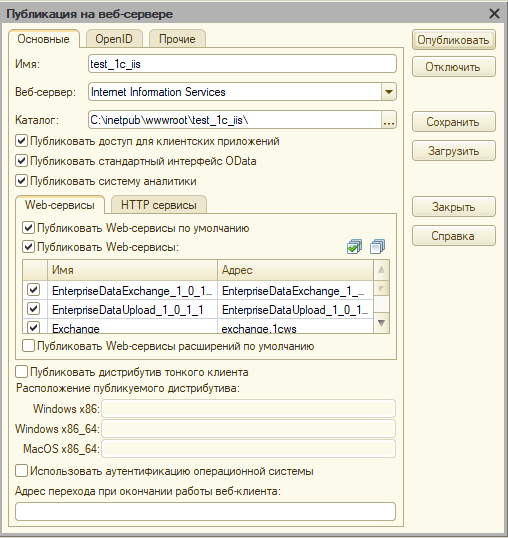

Откроется окно настройки свойств публикации на веб-сервере. Основные поля необходимые для публикации уже заполнены по умолчанию:

Выбрав необходимые настройки публикации нажимаем «Опубликовать».

Включаем поддержку 32-х разрядных приложений: Пулы приложений (Application Pools) → DefaultAppPool → Дополнительные параметры (Advanced Settings) → Разрешены 32-разрядные приложения (Enable 32-Bit Applications) установить в True

Для каждой опубликованной базы необходимо проверить настройки Сопоставления обработчиков (Handler Mappings). 1C Web-service Extension должен указывать на текущую версию 1С, например C:\Program Files (x86)\1cv8\8.3.12.1469\bin\wsisapi.dll и если была установлена новая конфигурация — данные настройки необходимо скорректировать.

Ошибка говорит, что проблема в настройках безопасности сервера IIS. Для того, чтобы обойти общие настройки безопасности, необходимо отредактировать файл публикации «web.config», который находится в каталоге с вашей публикацией, а именно:

1. Добавить параметр в раздел system.webServer:

<security> <requestFiltering allowDoubleEscaping="true" /> </security>

2. Добавить параметр в раздел configuration

<system.web> <pages validateRequest="false" /> <httpRuntime requestPathInvalidCharacters="" /> </system.web>

и перезапустить IIS. Функциональность будет полная. После повторной переопубликации базы из 1С изменения нужно будет вносить заново.

Что должно быть подготовлено заранее:

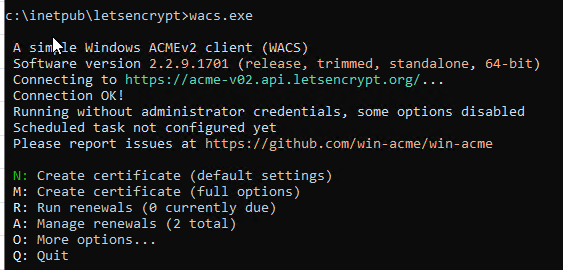

Загружаем последний релиз с сайта https://github.com/win-acme/win-acme/releases/ и распаковываем куда-нибудь, например в C:\inetpub\letsencrypt

Запускаем cmd с правами Администратора:

И переходим в папку, куда распаковали win-acme:

cd c:\inetpub\letsencrypt

Запускаем в cmd файл wacs.exe, при первом запуске вводим адрес e-mail (для уведомлений об истечении сртификата) и соглашаемся с условиями использования:

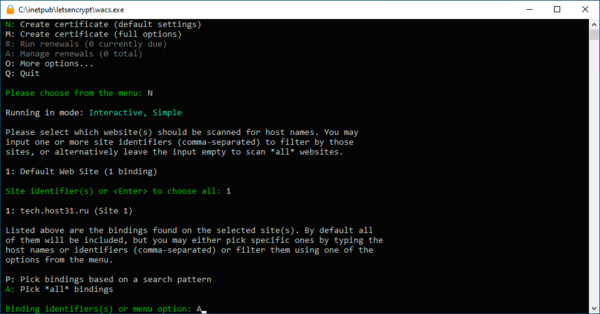

Вводим «N», нажимаем Enter.

Выбираем наш опубликованный сайт mobile.site.ru, ждем некоторое время чтобы сертификат успешно установился.

Проверяем полученный сертификат: открываем наш сайт mobile.site.ru — браузер не должен ругаться на сертификат. Так же можно проверить при помощи какого-нибудь сервиса, например https://www.sslshopper.com/ssl-checker.html

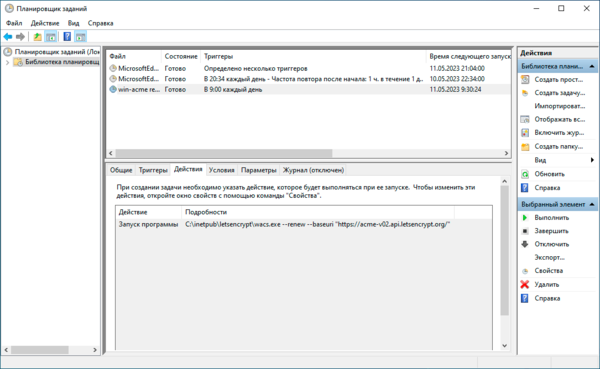

В Tash Scheduler’е автоматически добавляется ежедневная задача для продления сертификата, поэтому его не нужно обновлять руками.

Готово, можно пользоваться.

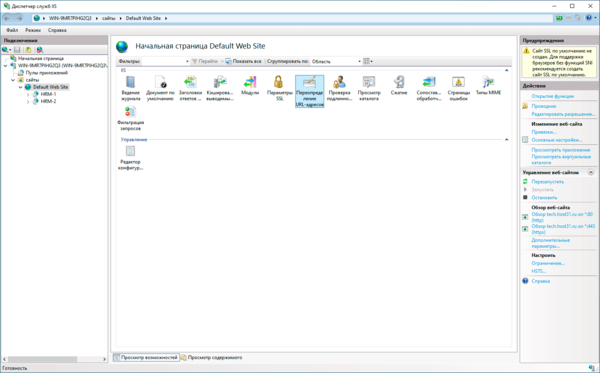

Чтобы сделать редирект (перенаправление) HTTP на HTTPS нужно установить модуль Microsoft URL Rewrite Module:

Существует множество причин, по которым может возникнуть необходимость организации доступа к базе через web. Например, для организации доступа к базе из Интернета, для организации обменов с базой 1С через http или web сервисы, для работы с файловой базой в многопользовательском режиме по локальной сети – все это даст значительный прирост производительности по сравнению с доступом к файлу базы данных через общую сетевую папку. Для организации такого доступа к базе, потребуется стороннее ПО в виде веб-сервера. Базы 1С могут быть опубликованы на веб серверах IIS и Apache. Далее рассмотрим установку и настройку перечисленных веб серверов и порядок публикации баз 1С на каждом из них. Если у вас веб сервер уже установлен и настроен, тогда можете переходить сразу к публикации.

1. Установка и настройка веб сервера IIS.

Для выполнения публикации базы 1С на веб сервере IIS для начала потребуется установить и настроить сам веб-сервер. Дистрибутив данного веб-сервера уже входит в состав операционной системы Windows. Для правильной работы опубликованной базы 1С достаточно компонентов «Расширения ISAPI» («ISAPI Extensions») и «Фильтры ISAPI»(«ISAPI Filters»). Однако для более удобного управления веб-сервером потребуется также установить и «Консоль управления IIS» («IIS Managment Console»). Расположение данных компонентов в зависимости от операционной системы может отличаться, наша задача их найти и установить.

Windows 10

В Windows 10 для их установки требуется открыть панель управления (Control panel) и выбрать пункт меню Программы – Программы и компоненты (Programs – Programs and features) и нажать на кнопку «Включение или отключение компонентов Windows» («Turn Windows features on or off»).

В открывшемся окне найти и отметить галочкой компоненты: Расширения ISAPI(ISAPI Extensions), Фильтры ISAPI(ISAPI Filters), Консоль управления IIS(IIS Managment Console) и нажать ОК:

Windows Server 2012 R2, 2016, 2019 и 2022

Настройка компонент для Windows Server 2012 R2, Windows Server 2016 и Windows Server 2019 одинаковая, и все настройки производятся в диспетчере серверов (Server Manager).

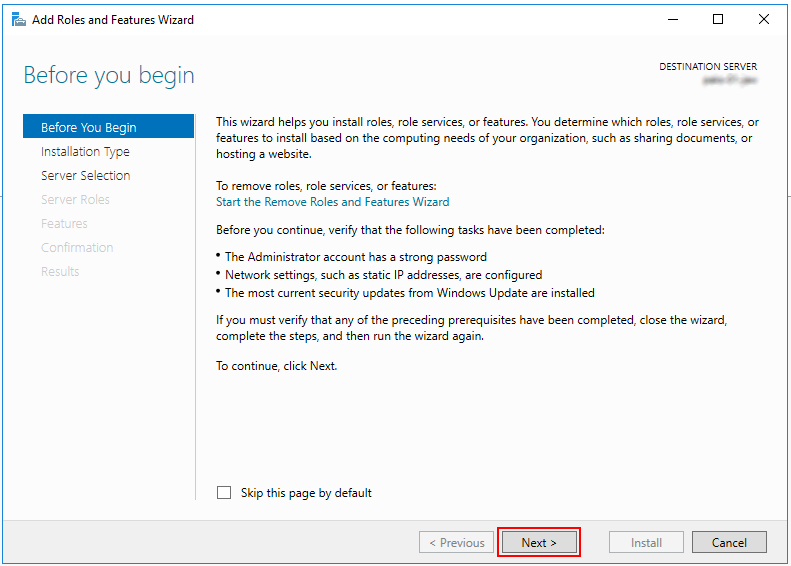

Откройте диспетчер серверов (Server Manager) и нажмите Управление – Добавить роли и компоненты (Manage – Add Roles and Features).

В ответ на нажатие откроется окно мастера добавления ролей и компонентов (Add Roles and Features).

В этом окне нажмите два раза «Далее» («Next»), пока мастер не переключится на страницу ролей сервера (Server Roles).

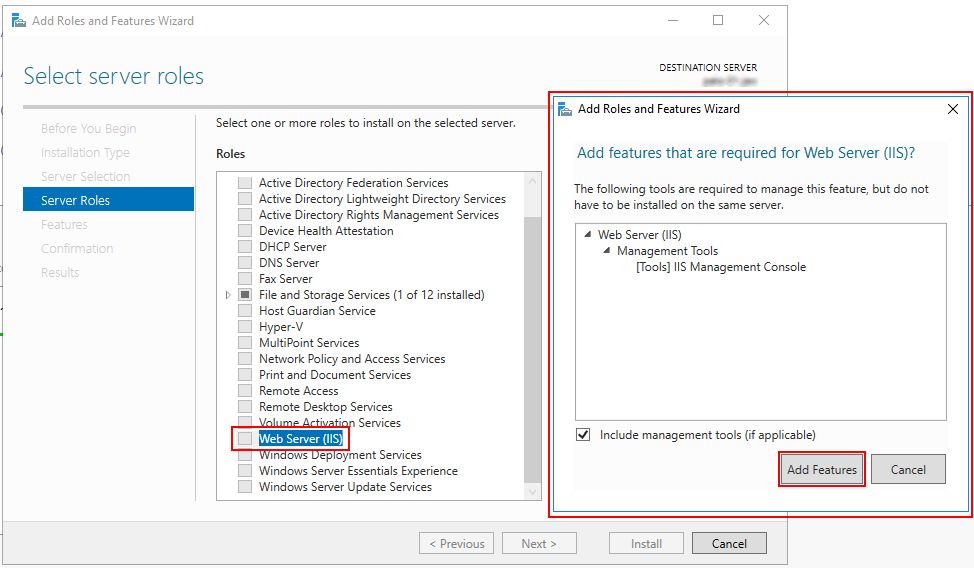

Во вкладке роли сервера (Server Roles) установите флажок «Web Server IIS». Так как эта роль зависит от другой роли ([Tools] IIS Management Console), то будет предложено установить ее дополнительно. Это можно сделать с помощью нажатия кнопки «Добавить компоненты» (Add Features) в открывшемся окне. После чего нажимаем кнопку «Далее» («Next»), пока мастер не дойдет до вкладки «Выбор служб ролей». На этой вкладке нужно найти пункт «Разработка приложений»(«Application Development») и выбрать в нем пункты «ISAPI Extensions» и «ISAPI Filters».

Как только закончите с установкой флажков нажимайте «Далее» («Next») и «Установить» («Install»).

На этом установка необходимых компонентов веб-сервера завершена.

2. Публикация базы на веб сервере IIS

После установки веб-сервера можно переходить непосредственно к публикации информационной базы. Для этого заходим в конфигуратор нужной базы, предварительно запустив программу 1С от имени администратора. Далее выбираем пункт «Администрирование» — «Публикация на веб-сервере». Придумываем имя для нашей публикации, например, «test_1c_iis», проверяем что правильно определился веб сервер — «Internet Information Services», каталог оставляем по умолчанию и жмем «Опубликовать».

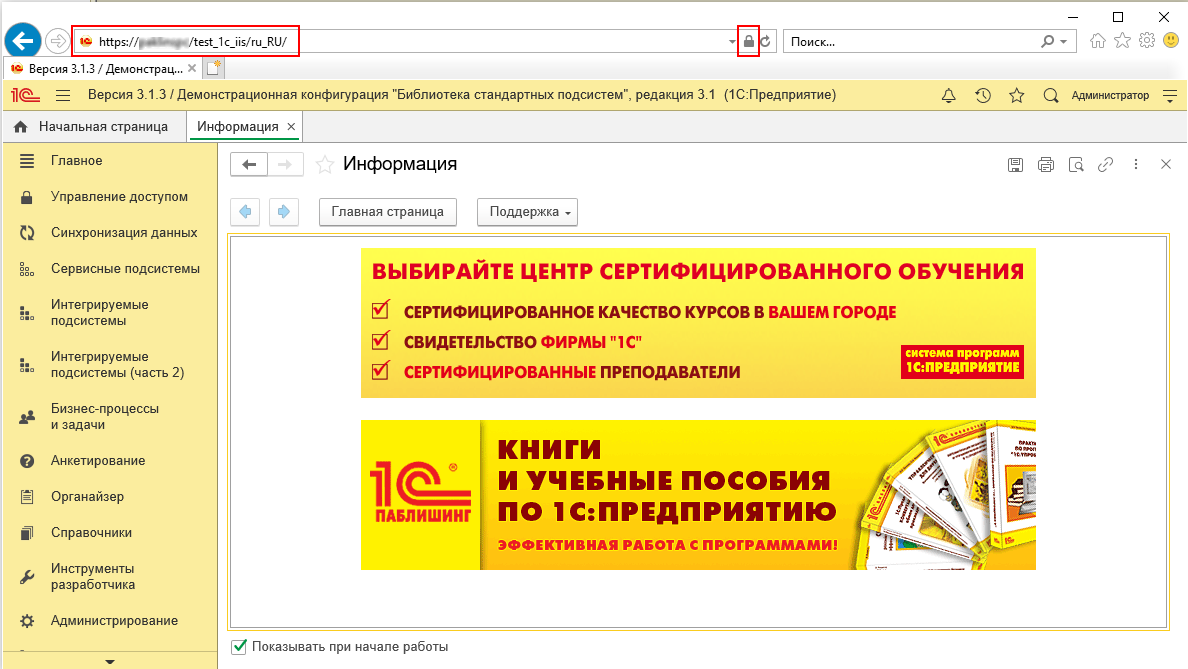

Соглашаемся на перезапуск веб-сервера и переходим к проверке корректности публикации. Для проверки доступности опубликованной базы нужно сформировать путь к ней. Если не были внесены дополнительные настройки на веб сервере, то путь будет иметь следующий вид: http://<Имя веб сервера>/<Имя публикации> Имя вашего веб сервера, где производилась его установка (например, server1) Имя публикации базы (которое было указано в окне настройки публикации). Для таких параметров ссылка будет иметь вид:

http://server1/test_1c_iis

Обратите внимание, что если выполняется публикация файловой базы, то:

- необходимо дать права на чтение для пользователя, от лица которого выполняются запросы (IUSR_ для IIS версий 5.1 или 6.0 или группу IIS_IUSRS для IIS версий 7.x и старше), на каталог bin файлов конкретной версии системы «1C:Предприятие»;

- дать права на модификацию пользователю, от лица которого выполняются запросы (IUSR_ для IIS версий 5.1 или 6.0 или группу IIS_IUSRS для IIS версий 7.x и старше), на каталог информационной базы.

Вставляем в браузер сформированную ссылку на публикацию. Если база открылась, значит публикация выполнена корректно.

3. Настройка веб сервера Apache

Первым делом необходимо скачать и установить веб-сервер. Список доступных реализаций можно найти на официальном сайте производителя по ссылке, а в статье будет использован самый первый из списка дистрибутивов. Он поставляется в виде zip-архива без инсталлятора. Поэтому нужно скачать архив и разархивировать в «C:\Program Files» или «C:\Program Files (x86)» в зависимости от того, какую разрядность вы выбрали. Потом нужно открыть каталог, куда вы распаковали архив и найти в нем папку «conf», а в ней конфигурационный файл веб сервера — «httpd.conf». Далее в конфигурационном файле (у меня он лежит по пути «C:\Program Files (x86)\Apache24\conf\httpd.conf») необходимо отредактировать путь к корневому каталогу веб сервера. Для этого находим переменную SRVROOT и прописываем путь к каталогу, куда мы распаковали архив, в моем случае это «C:\Program Files (x86)\Apache24».

Далее откройте командую строку от имени администратора. Самый простой вариант – это открыть меню Пуск и ввести cmd. После того, как приложение будет найдено щелкнуть по нему правой кнопкой мыши и выбрать пункт меню «Запустить от имени Администратора» («Run as Administrator»).

В командной строке переходим в директорию распакованного Apache с помощью команды cd. Например:

cd «C:\Program Files (x86)\Apache24\bin»

и вводим команду:

httpd.exe -k install

Это установит службу Apache, которой можно будет управлять в окне служб.

На этом установка Apache завершена. Осталось только опубликовать информационную базу.

4. Публикация базы на веб сервере Apache

Процесс аналогичен публикации баз на IIS, который описан выше, однако следует обратить внимание на то, что каталог по умолчанию не заполняется. Создайте пустой каталог на диске и укажите путь к нему. Также нужно проверить, что указан правильный веб-сервер, а именно «Apache 2.4». После чего жмите кнопку «Опубликовать».

Проверить доступность публикации можно тем же способом, как делали для IIS. Также необходимо дать права пользователю, от лица которого запускается Apache, на каталог bin файлов конкретной версии системы «1C:Предприятие» (чтение и выполнение) и каталог информационной базы (чтение и запись, в случае файлового варианта).

5. Организация доступа к опубликованной базе из Интернета

Теперь имея ссылку на публикацию мы можем работать с базой через браузер или через тонкий клиент, прописав путь к публикации. Однако нужно учитывать, что при текущих настройках доступ публикации будет только из локальной сети. Для того чтобы опубликованная база была доступна за рамками локальной сети нужно выполнить ряд шагов:

- Получить у своего интернет-провайдера статический IP-адрес, по-другому «белый IP». Это адрес, который провайдер выдаёт пользователю в аренду на постоянной основе. Он не меняется никогда, и при любом выходе в интернет он одинаковый.

- Зарегистрировать в интернете доменное имя. Это можно сделать, обратившись к интернет-провайдеру, или заказать, например, тут. Домен – это тот адрес, по которому будет доступен ваш веб-сервер из глобальной сети Интернет, например, www.myserver.ru.

- Настроить на маршрутизаторе правило перенаправления портов (по- другому говорят «пробросить порт»). Делать это нужно для того, чтобы все внешние запросы, приходящие на конкретный порт, были перенаправлены на тот сервер, где мы настраивали веб-сервер. Обычно это делают системные администраторы. Для этого им потребуется назвать имя сервера и порт, на котором работает веб-сервер, по умолчанию это 80 порт для http и 443 для https.

- Приобрести SSL-сертификат. Сделать это можно там же, где приобретали доменное имя, так как сертификат выдается на конкретное доменное имя. Он позволит зашифровать трафик, который передается между браузером и веб-сервером, во избежание перехвата паролей и прочей ценной информации злоумышленниками.

- Перенаправить все запросы к вашему доменному имени к выданному статическому IP-адресу.

Следует учитывать, что данные действия должны быть выполнены заранее. Пункты 1,2,4 могут быть выполнены заказчиком самостоятельно. Пункт 3 и 5 выполняется системным администратором заказчика или сторонней организацией на платной основе, например, можно посоветовать клиенту обратиться к нашей обслуживающей организации.

Только после выполнения вышеописанных шагов можно приступить к настройке веб-сервера, для организации доступа к опубликованной базе из интернета.

Стоит сказать, что вместо покупки SSL-сертификата, есть возможность его получить и другими способами. Например, можно самостоятельно сгенерировать самоподписанный сертификат или выпустить бесплатный временный сертификат с помощью стороннего сервиса. О всех недостатках и преимуществах данных способов в таблице ниже:

|

Сертификат |

Преимущества |

Недостатки |

|

Платный |

Выпущен аккредитованным центром сертификации. Ему доверяют все браузеры. Автоматически продлевается |

Выдается на платной основе, выпуск происходит не моментально, нужно ждать обработки заказа |

|

Самоподписанный |

Быстрый самостоятельный выпуск. Можно выпустить на длительный срок |

Нет доверия от всех браузеров. Чтобы браузер ему доверял, требуется его включение в список доверенных всем пользователям, которые будут работать с опубликованными базами |

|

Временный |

Быстрый самостоятельный выпуск. Доверяют большинство браузеров |

Срок действия 90 дней, после чего требуется его перевыпуск |

Если у клиента уже есть купленный сертификат, нужно его запросить и добавить его в настройках веб сервера. Как это сделать, будет рассказано ниже. Если сертификата нет, и недостатки сертификатов, выпущенных альтернативными способами, для клиента несущественны, тогда можно приступить к выпуску самоподписанного или временного сертификата.

5.1. Выпуск самоподписанного сертификата

Алгоритм выпуска самоподписанного сертификата для IIS и Apache различается.

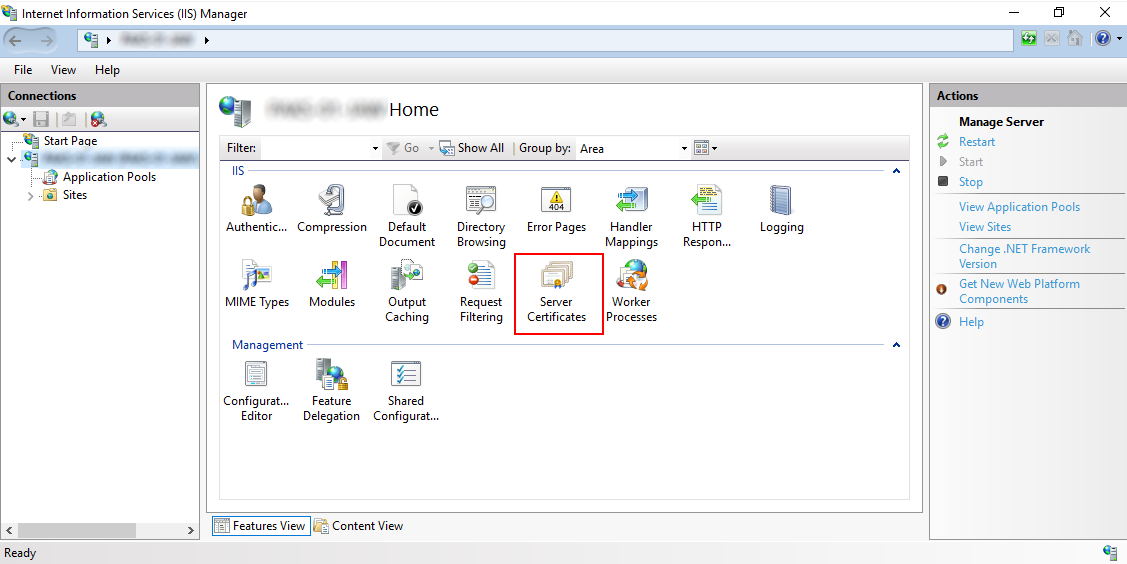

5.1.1. IIS

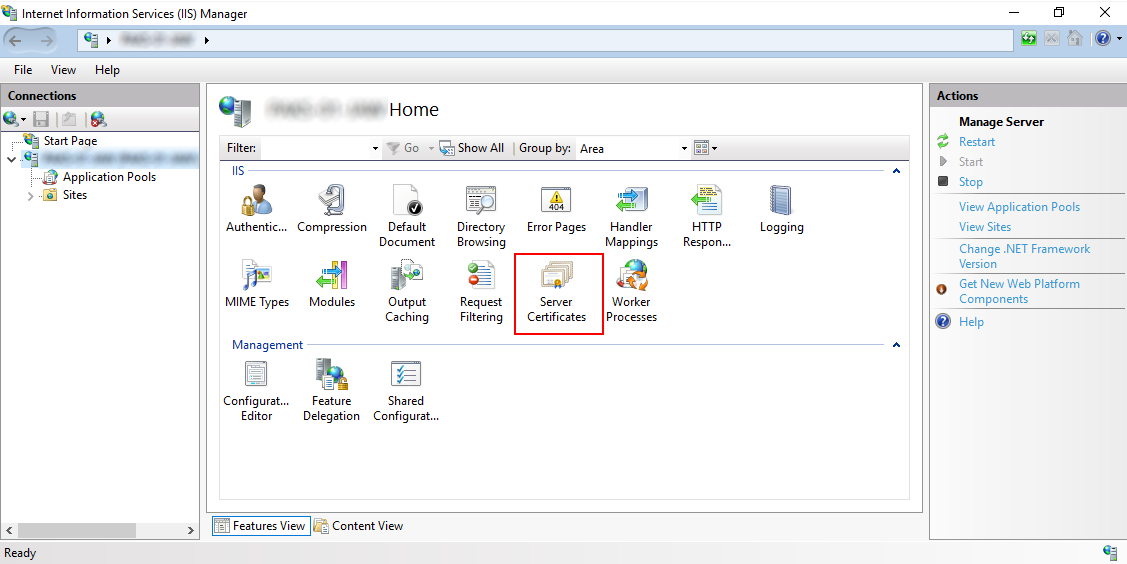

IIS сам включает в себя нужные средства для выпуска самоподписанного сертификата. Для этого откройте окно Диспетчера служб IIS (Internet Information Services (IIS) Manager) и выделите сервер в списке Подключений (Connections). После этого нажмите на ссылку «Сертификаты сервера» («Server Certificates»).

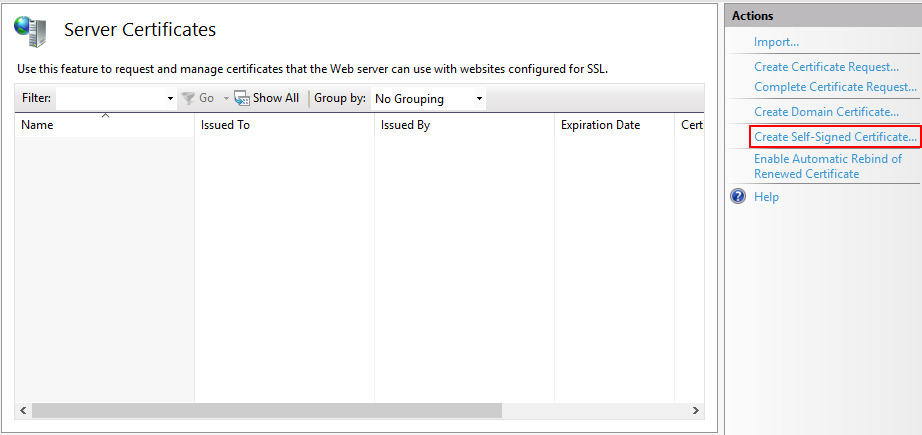

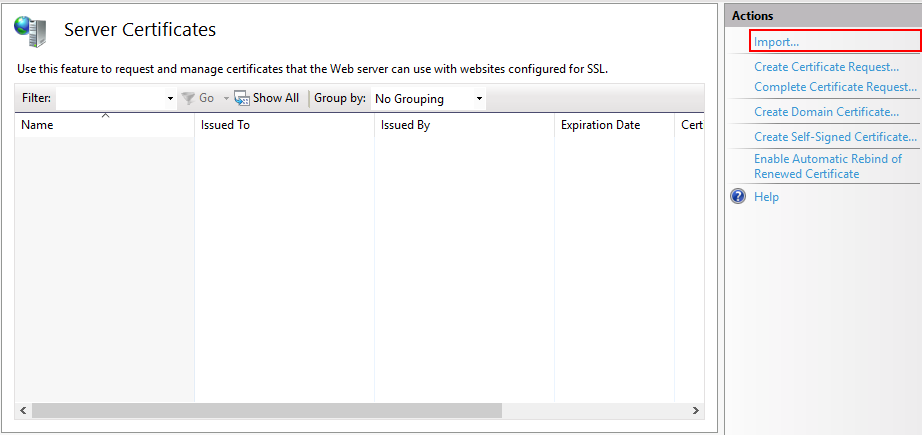

В этом же окне мы можем добавить уже купленный ранее сертификат или сгенерировать новый. Для импорта существующего сертификата нужно нажать ссылку «Импортировать (Import)», указать путь к сертификату в формате «.pfx» и пароль от него:

Обратите внимание, что добавить мы можем только сертификаты с расширением «.pfx». Что делать в случае, если нет сертификата нужного формата, будет описано позже.

Для создания самоподписанного сертификата нужно нажать «Создать самозаверенный сертификат…» («Create Self-Signed Certificate…»).

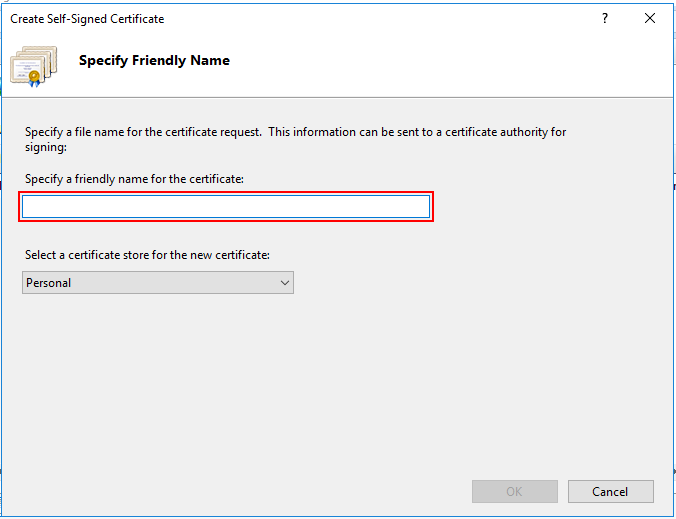

В окне мастера создания самоподписанного сертификата остается указать только произвольное название сертификата. В большинстве случаев, во избежание путаницы, лучше явно указывать в качестве значения «Полное имя сертификата» («Specify a friendly name for the certificate») адрес сервера, на котором расположен сервер IIS.

Для того, чтобы при подключении пользователей к опубликованной базе браузер не ругался на сертификат, требуется его выгрузить и отправить пользователю, чтобы он его себе установил в список доверенных сертификатов.

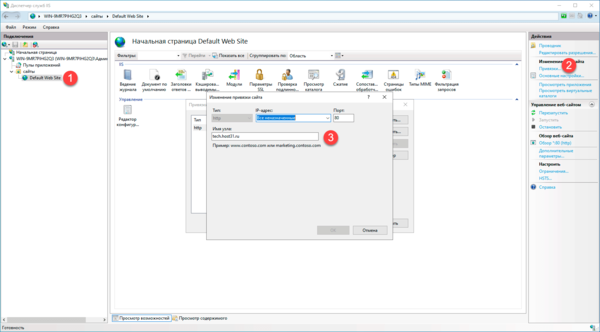

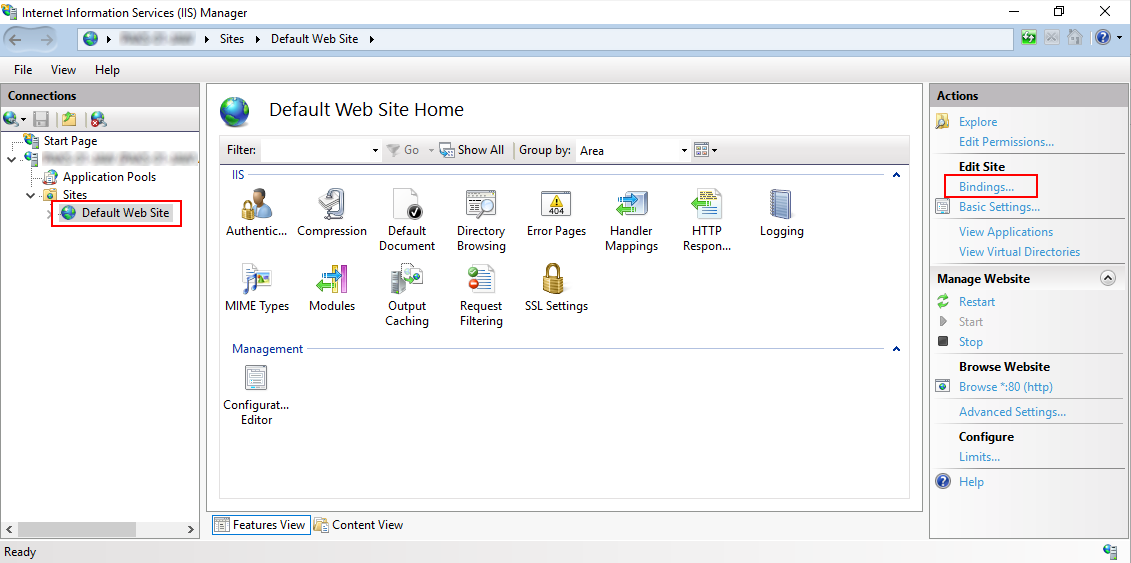

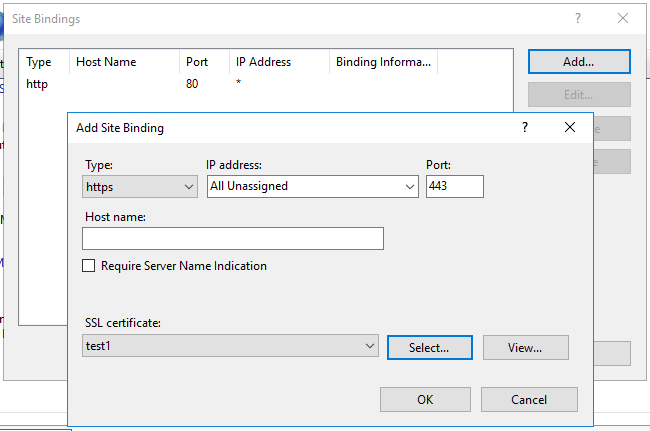

На этом процесс создания самоподписанного сертификата в IIS завершен. Для того чтобы опубликованная база открывалась по протоколу HTTPS нужно указать сертификат в настройках сайта. Для этого выделяем сайт по умолчанию (Default Web Site), жмем на ссылку «Привязки». Как мы видим в данный момент наш сайт доступен только по протоколу HTTP на 80 порту. Нам нужно добавить новую привязку, для того чтобы все публикации на этом сайте были доступны также и по протоколу HTTPS.

При добавлении новой привязки нам нужно выбрать только протокол HTTPS и выбрать сгенерированный ранее сертификат.

На этом настройка веб сервера IIS для работы по протоколу HTTPS завершена. Если на маршрутизаторе выполнены все настройки, о которых было упомянуто выше, то база должна успешно открыться по защищенному каналу. Ее ссылка будет формироваться по следующему принципу: https://<имя купленного домена>/<имя публикации>

5.1.2. Apache

В отличии от IIS, сертификат для Apache выпускается с помощью стороннего программного обеспечения OpenSSL. По умолчанию в операционной системе Windows его нет. Поэтому его нужно скачать и установить самостоятельно. Возможные дистрибутивы OpenSSL для Windows указаны на wiki- странице официального сайта. В статье рассматривается дистрибутив по ссылке, который указан первым на странице wiki. После скачивания дистрибутива установки необходимо его запустить.

На первой странице нужно согласиться с условиями лицензионного соглашения (переключить переключатель на «I accept the agreement») и нажать кнопку «Next».

Мастер переключится на страницу размещения дистрибутива. Если местоположение не планируется изменять, то можно оставить поле в значении по умолчанию и нажать кнопку «Next».

На следующем шаге ничего менять не нужно, и можно просто нажать «Next».

Дистрибутив готов к установке. Нужно нажимать кнопку «Install» и дождаться завершения установки.

Финальный шаг – это страница пожертвований в пользу поддержки проекта. Если в планы не входит перечисление пожертвований, то необходимо снять все флажки и нажать кнопку Finish.

Далее потребуется открыть командную строку от имени администратора и перейти в директорию исполняемого файла OpenSSL(у меня это «C:\Program Files\OpenSSL-Win64\») командой:

cd «C:\Program Files\OpenSSL-Win64\bin»

потом нужно выполнить команду ниже (параметры «-keyout» и «-out» содержат пути, куда будут сгенерированы сертификаты, рекомендую использовать путь как в примере. Также вместо «myserver» рекомендуется использовать реальное имя сервера):

openssl.exe req -x509 -nodes -days 365 -newkey rsa:2048 -keyout «C:\Program Files (x86)\Apache24\conf\ssl\myserver.key» -out «C:\Program Files (x86)\Apache24\conf\ssl\myserver.crt»

Во время выполнения команды необходимо будет заполнить информацию о владельце сертификата. Обязательно нужно заполнить «Common Name (e.g. server FQDN or Your bane)», остальные поля можно оставить по умолчанию. После выполнения команды в указанном вами каталоге должны появиться сгенерированные сертификаты.

Для включения протокола HTTP на веб-сервере, нам потребуется снова открыть конфигурационный файл «httpd.conf» и раскомментировать строки ниже путем удаления символа решетки (#) в начале строки:

Еще необходимо убедиться, что раскомментирована строка «Include conf/extra/httpd-ahssl.conf»

Теперь осталось только прописать путь к сгенерированным сертификатам в файле httpd-ahssl.conf. У меня полный путь к нему такой: «C:\Program Files (x86)\Apache24\conf\extra\httpd-ahssl.conf». В нем мы ищем параметры «SSLCertificateFile» и «SSLCertificateKeyFile», где указываем путь к сгенерированным ранее сертификатам с расширением «.crt» и «.key». Так как мы генерировали сертификаты в «C:\Program Files (x86)\Apache24\conf\ssl\» и указывали ранее путь к корневому каталогу веб сервера (SRVROOT «C:\Program Files (x86)\Apache24»), то нам тут необходимо только поменять имя сертификата на то, которое мы указали при генерации. Впрочем, если напишете полный путь к сертификату, например, «C:\Program Files (x86)\Apache24\conf\ssl\myserver.crt», тоже будет работать. В итоге должно получиться примерно так:

На этом настройка веб-сервера завершена. Если озвученные ранее подготовительные действия были выполнены, то можно проверять доступность публикации из интернета. Действия аналогичные как для веб-сервера IIS.

5.2. Выпуск временного сертификата (Let’s Encrypt)

Прежде чем приступить к выпуску временного сертификата, у нас уже должен быть доступный веб-сервер из Интернета по 80 порту. Далее нужно скачать с официального сайта и установить на свой компьютер (необязательно на сервер, для которого будет генерироваться сертификат) утилиту для командной строки certBot. После ее установки должны запустить командную строку от имени администратора и выполнить команду:

certbot certonly —authenticator manual

Тут программа нам предлагает ввести имя домена, для которого нужно выпустить сертификат. После ввода имени домена нажимаем «Enter». Следующим шагом нужно в корневом каталоге веб сервера создать файл с указанным именем и содержимым (это делается для подтверждения прав владения указанным доменом):

Должно получится как-то так:

Примечание: для создания каталога с точкой в начале имени каталога, воспользуйтесь командной строкой.

После создания указанного каталога и файла в нем жмем «Enter» и дожидаемся завершения выполнения команды. Если все выполнилось успешно, программа нам сгенерирует в каталог «C:\Certbot\archive» нужные нам сертификаты.

Теперь сгенерированные сертификаты можно добавлять в настройки веб-сервера.

6. Преобразование формата сертификата

Иногда может потребоваться преобразование сертификатов из одного формата в другой. Например, как добавить сгенерированные ранее сертификаты на веб- сервер IIS, когда мы помним, что для импорта сертификата нужен один файл с расширением «pfx»? Для этого нужно их сконвертировать в нужный нам формат. Для этой цели можно воспользоваться установленной ранее программой OpenSSL, выполнив команду:

openssl.exe pkcs12 -export -out «C:\Certbot\archive\app.rg-spc.ru\app.rg-spc.r.pfx» -inkey «C:\Certbot\archive\app.rg-spc.ru\privkey1.pem» -in «C:\Certbot\archive\app.rg-spc.ru\cert1.pem» -certfile «C:\Certbot\archive\app.rg-spc.ru\fullchain1.pem»

где нужно указать пути к сгенерированным ранее сертификатам и путь, куда должен быть сгенерирован преобразованный сертификат, а также придумать пароль к сертификату, который потребуется при его добавлении на веб-сервер.

После окончания выполнения команды в указанной нами папке должен появится сконвертированный сертификат:

Если вам прислали сертификат в виде двух файлов с расширениями «key» и «crt», тогда команда на преобразование в формат «pfx» будет выглядеть примерно так:

«C:\Program Files\OpenSSL-Win64\bin.openssl.exe» pkcs12 -inkey «C:\Сертификаты\KEY.key» -in «C:\Сертификаты\certificate.crt» -export -out «C:\Сертификаты\certificate.pfx»

Во время работы программа предложит придумать пароль для созданного сертификата и ввести его. Его потребуется ввести еще при добавлении сертификата на веб-сервер IIS, поэтому его нужно запомнить. Как импортировать сертификаты на IIS было описано ранее. После выполнения команды в указанном каталоге должен появится нужный нам сертификат.

Таким образом, мы наглядно показали, как выполнить публикацию баз 1С на веб-сервере с использованием сертификата или без такового.

При развертывании комплекса 1С:Предприятие на платформе Windows для веб-публикации информационных баз часто используют IIS (Internet Information Services). Это вполне оправданное решение, позволяющее обойтись только штатными средствами платформы Windows без установки дополнительного софта. В данной статье мы не только рассмотрим процесс публикации различных информационных баз на веб-сервере IIS, но и настроим их работу по защищенному протоколу HTTPS с сертификатами Let’s Encrypt, а также добавим дополнительную парольную защиту.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Установка сервера IIS для работы с платформой 1С:Предприятие

Данная инструкция будет актуальна для Windows Server 2012 R2, 2016, 2019 и 2022.

Прежде всего установим роль веб-сервера, для этого откроем Мастер добавления ролей и компонентов и на странице Роли сервера выберем Веб-сервер (IIS):

Затем на странице Службы ролей в группе Безопасность выбираем Обычная проверка подлинности:

А в разделе Разработка приложений включаем Расширения ISAPI и Фильтры ISAPI:

Все остальное оставляем по умолчанию и завершаем установку роли.

Сразу скажем пару слов по поводу выбранного метода аутентификации: простая проверка подлинности, она же Basic предусматривает передачу учетных данных открытым текстом, что может насторожить внимательного читателя. Данный выбор обусловлен тем, что платформа 1С:Предприятие не поддерживает иных методов аутентификации. Но следует учесть, что данный метод будет использоваться совместно с TLS-защитой и учетные данные, хоть и открытым текстом, но будут передаваться внутри зашифрованной сессии, так что о безопасности такого решения можно не беспокоиться.

Следующим шагом установим платформу 1С, из компонентов выбираем 1С:Предприятие 8 и Модули расширения веб-сервера:

Отдельного лицензирования данная установка 1С не требует (за некоторыми исключениями, которых коснемся позднее).

Публикация клиент-серверной базы 1С:Предприятие

Существует два пути публикации информационной базы: через конфигуратор и при помощи утилиты webinst. Начнем с Конфигуратора, откройте нужную информационную базу в этом режиме и перейдите в Администрирование — Публикация на веб-сервере. В строке Веб-сервер выберите Internet Information Services, поля Имя и Каталог будут заполнены автоматически, при необходимости можете изменить их значения.

Теперь что касается параметров публикации, если вам нужен только доступ в информационную базу, то достаточно оставить Публиковать доступ для клиентских приложений, все остальное следует отключить, что позволит упросить публикацию и сузить периметр возможной атаки. Общее правило одно: не нужно — не публикуйте.

Альтернативой является использование утилиты webinst, она входит в состав платформы и находится в папке bin установленной версии 1С:Предприятие. Для публикации на IIS используйте следующую команду (выполнять с правами администратора):

webinst -publish -iis -wsdir hrm-1 -dir "c:\inetpub\hrm-1" -connstr "Srvr=SRV-1C;Ref=HRM-1;"Разберем ключи:

- publish — публикация базы

- iis — использование веб-сервера IIS

- wsdir — виртуальный каталог, аналог поля Имя в конфигураторе, по сути, представляет имя публикации

- dir — каталог с физическим расположением публикации, должен находится в c:\inetpub

- connstr — строка подключения к базе, в нашем случае это сервер SRV-1C и база HRM-1

После публикации в конфигураторе программа предложит перезапустить веб-сервер, соглашаемся, при публикации через webinst перезапускаем сервер вручную.

Сразу предвидим вопрос: а зачем использовать webinst если есть конфигуратор? Ответ прост — интерактивный запуск базы в конфигураторе требует клиентскую лицензию, webinst — нет.

Публикация файловой базы 1С:Предприятие

Обязательное условие публикации — каталог с информационной базы должен располагаться на веб-сервере. Следующим шагом нужно дать веб-серверу необходимые разрешения на доступ к базе. Для этого в свойствах каталога информационный базы добавляем для пользователя IUSR и группы IIS_IUSRS права Чтение и выполнение и Изменение:

Публикация через конфигуратор осуществляется также, как и для клиент-серверной версии, а команда webinst будет отличаться строкой подключения:

webinst -publish -iis -wsdir hrm-2 -dir "c:\inetpub\hrm-2" -connstr "File=""C:\1C_Bases\HRM-2"";"Также помним, что при работе через браузер вам потребуется установить на веб-сервер нужное количество лицензий 1С из расчета одна лицензия на один сеанс. Еще одной особенностью, которую надо учитывать, является то, что даже после закрытия браузера клиентский сеанс сохраняется в течении 20 минут, на случай повторного подключения, а следовательно, занимает лицензию в течении всего этого времени.

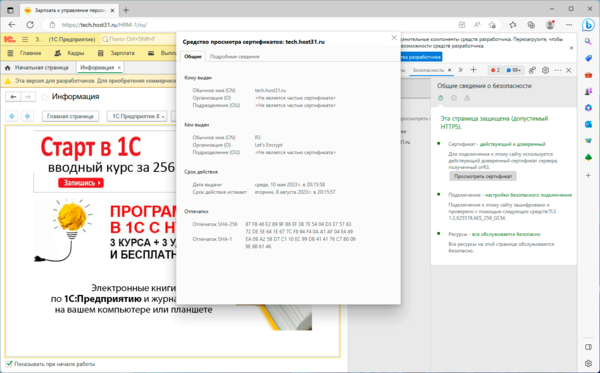

Получение сертификата Let’s Encrypt и настройка защищенного соединения

Существует несколько способов работы с сертификатами Let’s Encrypt на платформе Windows c веб-сервером IIS, мы будем использовать Windows ACME Simple (WACS), откуда нам потребуется скачать архив win-acme.vX.X.X.XXXX.x64.trimmed.zip. Содержимое которого следует поместить в С:\inetpub\letsencrypt.

Но не будем спешить получать сертификат, а сначала выполним некоторые подготовительные действия. Для работы с Let’s Encrypt нам понадобится доменное имя, которое должно указывать на внешний IP-адрес вашего веб-сервера. В нашем примере мы будем использовать служебный поддомен tech.host31.ru. Также помните, что изменения в системе DNS распространяются не мгновенно, а в течении некоторого времени, которое зависит от значения TTL-записи, поэтому вносите изменения в DNS заранее.

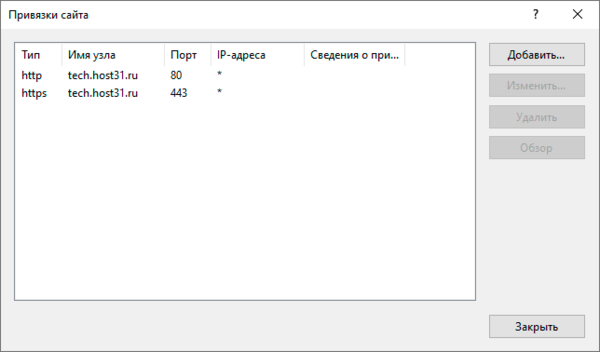

После того, как вы настроили DNS необходимо выполнить привязку публикации к доменному имени. Для этого откройте в IIS Сайты — Default Web Site и перейдите в раздел Привязки, где следует ввести выбранное доменное имя.

Теперь перейдем в С:\inetpub\letsencrypt и запустим wasc.exe от имени администратора. Последовательно проходим по пунктам текстового меню, выбрав получение нового сертификата — N, для Default Web Site — 1 и всех его привязок — А.

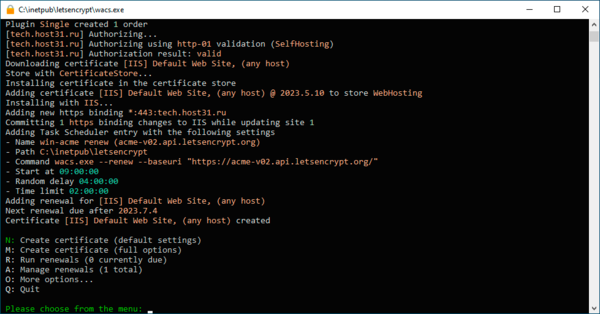

Далее принимаем правила пользования и указываем действительный почтовый адрес, затем переходим к получению сертификата:

Если ваш сервер находится внутри периметра, то для получения и продления сертификата вы должны пробросить наружу как 80 порт (HTTP), так и 443 порт (HTTPS).

Утилита сама настроит IIS, в чем можно убедиться, снова зайдя в привязки Default Web Site:

А также добавит в планировщик задание на продление сертификата:

В общем, нажал на кнопку — получил результат, теперь все вопросы с сертификатом будут решаться автоматически, а в случае каких-либо проблем вам придет уведомление на почту, которую вы указали при получении сертификата.

Перенаправление HTTP на HTTPS

Несмотря на то, что мы настроили защищенный протокол для нашей публикации, она остается доступна по незащищенному HTTP, поэтому следующим шагом следует настроить перенаправление всех HTTP запросов на HTTPS версию публикации. Для этого нам потребуется установить дополнительный модуль IIS URL Rewrite 2.1. После его установки обязательно закройте и снова откройте Диспетчер служб IIS, снова перейдите к Default Web Site и выберите Переопределение URL-адресов:

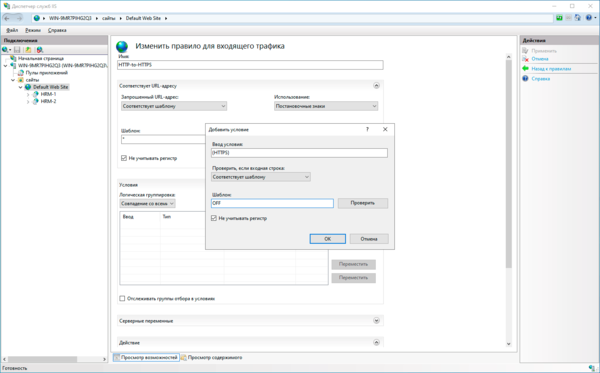

Далее создаем новое пустое правило для входящего трафика. Начинаем заполнять поля:

- Запрошенный URL-адрес — соответствует шаблону

- Использование — Постановочные знаки

- Шаблон — *

- Не учитывать регистр — флаг установлен

В разделе Условия добавляем новое условие:

- Ввод условия — {HTTPS}

- Проверить, если входная строка — Соответствует шаблону

- Шаблон — OFF

- Не учитывать регистр — флаг установлен

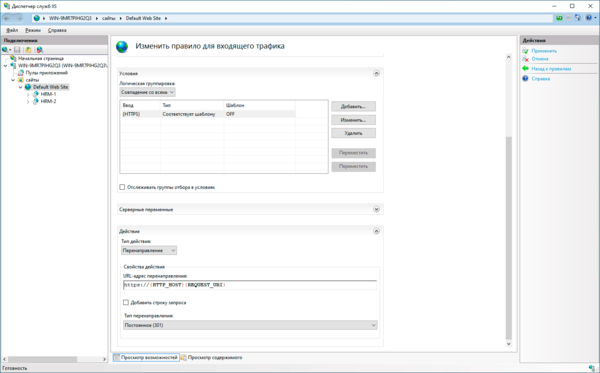

И, наконец, в разделе Действие:

- Тип действия — Перенаправление

- URL-адрес перенаправления — https://{HTTP_HOST}{REQUEST_URI}

- Добавить строку запроса — флаг снят

- Тип перенаправления — Постоянное (301)

Перезапускаем веб-сервер и убеждаемся, что даже при обращении по HTTP все запросы перенаправляются на защищенную версию публикации.

Обратите внимание, что для подключения используется последняя версия протокола TLS 1.3, шифр AES 256 бит и совершенная прямая секретность на основе эллиптической кривой Curve25519, которая обеспечивается автоматически средствами IIS, ничего дополнительно настраивать не нужно.

Настройка дополнительной аутентификации по паролю

У нас нет основания сомневаться во встроенном механизме аутентификации 1С:Предприятия, во всяком случае в онлайн-сервисах дополнительной аутентификации не предусмотрено, но есть слабое место — пользователи. Во многих базах могут использоваться простые пароли или не использоваться вообще, часть таких паролей могут использоваться скриптами и средствами автоматизации, поэтому взять и установить сразу всем сложные пароли будет не так-то просто.

Ситуация усугубляется, если администрирование 1С выполняют другие сотрудники, они вполне могут, пойдя на поводу пользователей снова установить им слабые пароли, что сильно снижает безопасность собственного механизма аутентификации. Поэтому мы пойдем другим путем и установим дополнительную аутентификацию на уровне веб-сервера, тут уже точно без нас никто пароль не изменит. Основная его цель — оградить собственный механизм аутентификации 1С от доступа всех желающих, которым достаточно будет просто узнать ссылку.

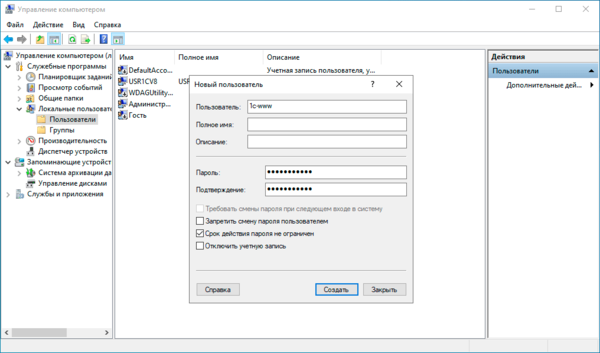

Прежде всего штатными средствами Windows создадим нового пользователя, в нашем случае 1c-www, установим ему сложный пароль и сделаем срок его действия неограниченным.

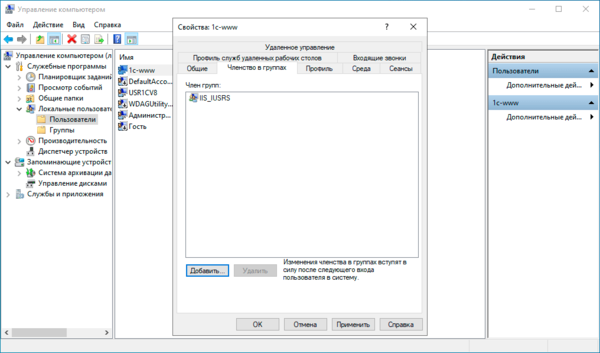

Затем добавим этого пользователя в группу IIS_IUSRS и сделаем ее единственной:

Теперь самое время настроить аутентификацию, но есть одна особенность: эта настройка у IIS работает как на уровне сайта, так и на уровне опубликованного приложения, причем настройки приложения перекрывают настройки сайта. Поэтому, если мы настроим аутентификацию на уровне сайта, то вопреки нашим ожиданиям на уровне приложений она работать не будет, так как там остались свои настройки по умолчанию. Да, после Apache или NGINX это неожиданно, но IIS работает именно так.

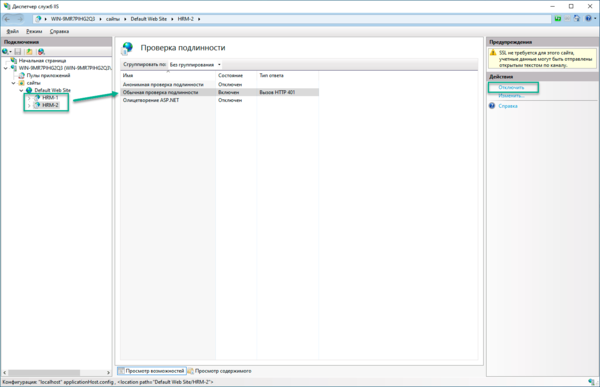

Поэтому настраивать аутентификацию нужно для каждой публикации, настройку на уровне сайта можете оставить на собственное усмотрение. На уровне публикации переходим в Проверка подлинности и отключаем все методы кроме Обычная проверка подлинности, для включения-выключения используйте ссылку в меню Действия справа.

Повторяем данные действия для каждой публикации.

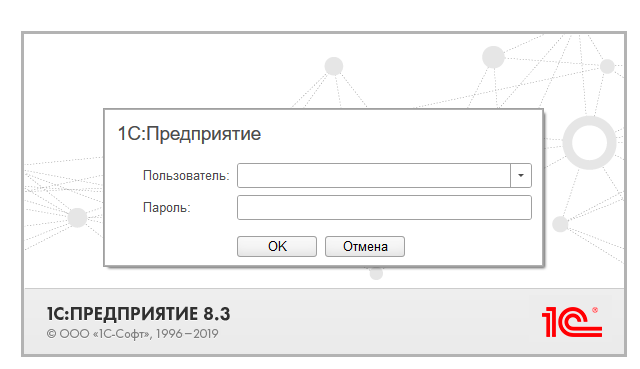

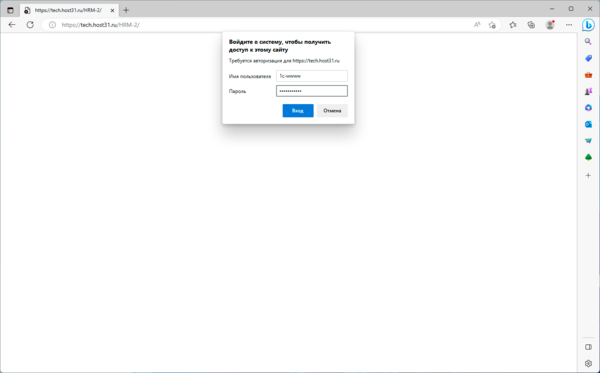

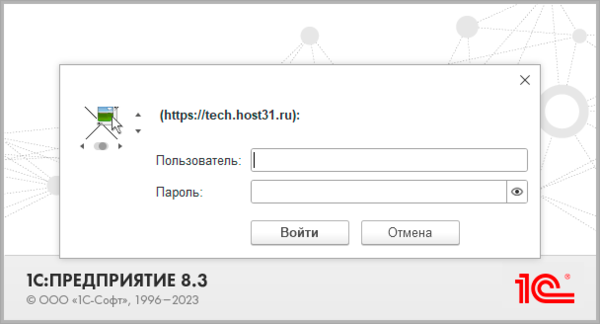

Теперь при попытке обратиться к нашей публикации мы увидим сначала окно дополнительной аутентификации:

В браузере мы можем запомнить пароль и клиент будет работать с 1С без дополнительных телодвижений, но форма аутентификации 1С останется надежно прикрыта от случайных посетителей и ботов.

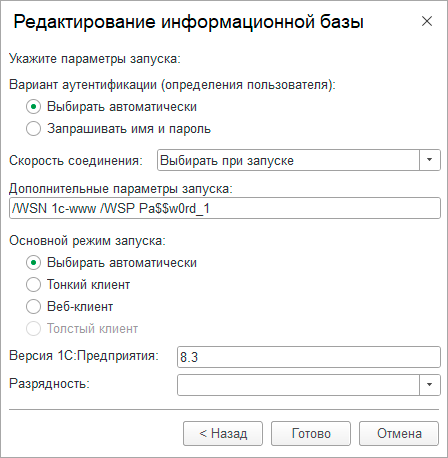

Если мы используем тонкий клиент, то там также появится дополнительная форма аутентификации:

Но запомнить пароль там не представляется возможным, что может вызывать недовольство пользователей, поэтому укажем в свойствах базы дополнительные параметры запуска:

/WSN 1c-www /WSP Pa$$w0rd_1Где ключ /WSN определяет пользователя веб-сервера, а ключ /WSP — пароль.

Как видим, настроить защищенный доступ к публикации 1С:Предприятие достаточно несложно, главное точно следовать нашей инструкции и стараться понимать, что именно и зачем вы делаете на каждом из шагов.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

В статье рассмотрим ключевые шаги и рекомендации по настройке веб-сервера для работы с 1С.

Эффективное управление бизнесом невозможно без информационных технологий. Один из неотъемлемых инструментов учета и анализа — программные продукты 1С. Для надежной и стабильной работы данной системы необходимо правильно настроить веб-сервер.

Установка интернет-сервера IIS для 1С

Чтобы включить IIS на компьютере под управлением Windows 10 и старше, выполните следующие действия.

- Перейдите в Панель Управления → Программы → Установка программ.

- Выберите Включение и отключение компонентов Windows.

- Выберите пункт Службы IIS и нажмите кнопку ОК.

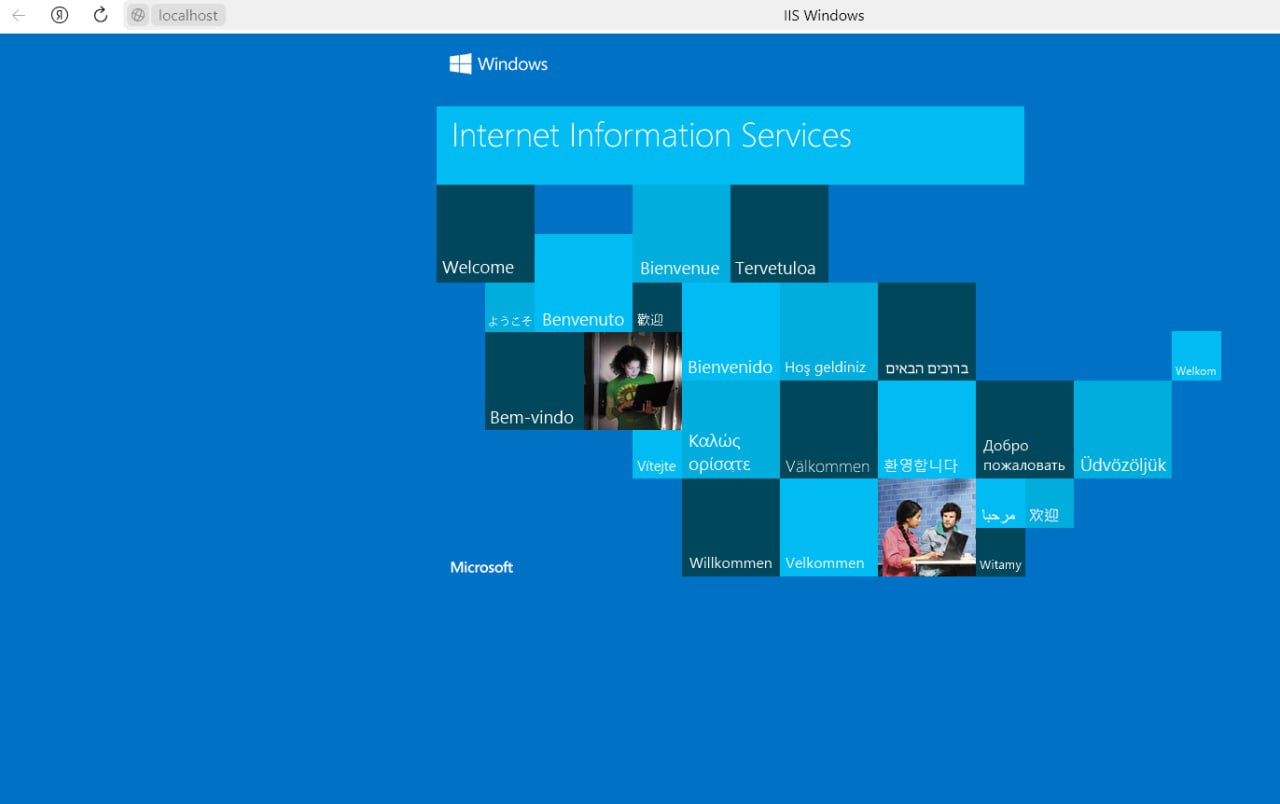

- После завершения установки откройте браузер и перейдите по адресу http://localhost/. Если открылась тестовая страница IIS, значит установка произведена успешно.

Чтобы включить IIS на компьютере под управлением Windows Server, выполните следующие действия.

- Перейдите в Панель Управления → Добавить роли и функции.

- Ознакомьтесь с информацией в разделе Прежде чем начать и нажмите Далее.

- Выберите пункт Установка на основе ролей или функций и нажмите Далее.

- Выберите сервер, на который хотите установить службы, и нажмите Далее.

- Выберите опцию Веб-сервер (IIS) на странице выбора ролей сервера. После откроется новое окно. Нажмите Добавить компоненты → Далее.

Остальные пункты меню установки можно пропустить, в данный момент они не нужны. В последнем окне нажмите кнопку Установить, дождитесь окончания установки и закройте окно. После завершения откройте браузер и перейдите по адресу http://localhost/. Если открылась тестовая страница IIS, значит установка произведена успешно.

Проверка установленных модулей расширения 1С:Предприятие

Для корректной работы базы 1С на веб-сервере IIS нужно установить дополнительные компоненты.

- Перейдите в Панель Управления → Программы и компоненты.

- Выберите Включение и отключение компонентов Windows.

- Перейдите в Службы IIS → Службы интернета → Компоненты разработки приложений.

- Выберите Расширение ISAPI → Фильтры ISAPI, нажмите Ок.

- После завершения установки перезагрузите компьютер.

Публикация базы 1С на сервере IIS

Для публикации информационной базы 1С откройте ее Конфигуратор от имени администратора и перейдите в пункт Администрирование. Затем выберите Публикация информационной базы.

Укажите имя публикации и по желанию определите каталог, где будут находиться настройки. Его также можно оставить по умолчанию. После этого нажмите кнопку Опубликовать и дождитесь окончания операции.

Для проверки корректной работы откройте страницу в браузере и перейдите по ссылке, которая состоит из двух частей: имени вашего сервера и имени публикации базы, которое вы указали в окне настройки публикации.

Для параметров, которые указаны выше, ссылка будет иметь вид: https://имя_сервера/имя_публикации_базы.

Если все корректно настроено, откроется страница с вашей информационной базой.

Публикация базы на сервере Apache

Публикация базы на сервере Apache состоит из двух этапов. Сначала нужно установить сам сервер и только потом опубликовать базу. Сейчас разберем все это более подробно.

Установка сервера Apache

- Скачайте установщик Apache c официального сайта.

- Запустите его и пройдите по всем этапам меню установки, настроив его в соответствии с вашими требованиями.

- Проверьте, запустился ли сервер. Для этого откройте браузер и укажите в адресной строке http://localhost. Если все установлено корректно, вы увидите страницу с надписью «It Works».

Публикация базы

Процесс публикации базы на сервере Apache полностью идентичен публикации на IIS.

- Откройте Конфигуратор от имени администратора.

- Перейдите в пункт меню Администрирование.

- Выберите раздел Публикация информационной базы.

- Укажите имя публикации и определите каталог, где будут находиться ее настройки (его можно оставить по умолчанию).

- Нажмите кнопку Опубликовать и дождитесь окончания операции.

Для проверки корректной работы перейдите по ссылке, которая состоит из двух частей: имени вашего сервера и имени публикации базы (которое вы указали в окне настройки публикации).

Для параметров, которые указаны выше, ссылка будет иметь вид: https://имя_сервера/имя_публикации_базы.

Если все корректно настроено, откроется страница с вашей информационной базой.

Создание сертификата Let’s Encrypt

Сертификат от Let’s Encrypt нужен для защиты соединения между вашим веб-сервером и клиентскими устройствами. Он обеспечивает шифрование данных между сервером и клиентом.

Для создания сертификата потребуется выполнить несколько простых шагов.

- Cкачайте дестрибутив с сайта https://www.win-acme.com/ и установите программу.

- Запустите win-acme от имени администратора.

- В открывшемся окне будет предложено выбрать одно из действий — выберите m (create certificate full option).

- В следующем списке выберите 2 (manual input).

- Введите свое доменное имя, нажмите Enter, Enter.

- Выберите 2 (serve verification files from memory).

- Выберите 2 (RSA key).

- Выберите подходящий формат сертификата.

- Укажите путь до папки с сертификатами.

- В следующих пунктах выберите вариант No, так как кроме создания сертификата в данный момент ничего от программы не нужно.

- Нажмите Quit.

Если все выполнено верно, сертификат появится в указанной папке.

Конвертация SSL-сертификатов

Для конвертации сертификатов можно использовать онлайн-конвертер (например, SSL Converter или Leader SSL) или команды из таблицы ниже:

| Действие | Команда |

| Конвертировать PEM в DER | openssl x509 -outform der -in certificate.pem -out certificate.der |

| Конвертировать PEM в P7B | openssl crl2pkcs7 -nocrl -certfile certificate.cer -out certificate.p7b -certfile CACert.cer |

| Конвертировать P7B в PEM | openssl pkcs7 -print_certs -in certificate.p7b -out certificate.cer |

| Конвертировать P7B в PFX | openssl pkcs7 -print_certs -in certificate.p7b -out certificate.ceropenssl pkcs12 -export -in certificate.cer -inkey privateKey.key -out certificate.pfx -certfile CACert.cer |

| Конвертировать PFX в PEM | openssl pkcs12 -in certificate.pfx -out certificate.cer -nodes |

| Конвертировать PEM в PFX | openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt |

| Конвертировать DER в PEM | openssl x509 -inform der -in certificate.cer -out certificate.pem |

Перенаправление HTTP на HTTPS для веб-сервера IIS

HTTP — небезопасный протокол, поэтому большинство современных браузеров по умолчанию используют HTTPS. Но даже в этом случае сохраняется вероятность эксплуатации старого клиента, который попытается подключиться по HTTP. Чтобы не допустить этого, нужно настроить перенаправление на HTTPS.

Как это сделать

- Скачайте и установите модуль URL Rewrite на сервер IIS (скачать можно с сайта IIS).

- Откройте приложение IIS Manager на сервере.

- Выберите ваш веб-сайт в приложении IIS Manager.

- В меню IIS выберите URL Rewrite.

- Нажмите на кнопку Add Rule(s).

- В появившемся окне выберите Blank Rule и нажмите OK.

- Введите любое имя правила, а затем для параметров Requested URL, Using, Pattern и Ignore case установите значения Matches the Pattern, Regular Expressions, (.*) и Checked соответственно.

- В разделе Conditions для параметров Logical grouping, Input, Type и Pattern установите значения Match Al, {HTTPS}, Matches the Pattern и ^OFF$.

- В разделе Action для параметров Action type, Redirect URL, Append query string и Redirect type установите значения Redirect, https://{HTTP_HOST}/{R:1}, Checked и Permanent (301).

- Нажмите Apply, чтобы сохранить настройки.

После выполнения этих шагов все запросы HTTP будут автоматически перенаправляться на HTTPS.

Перенаправление HTTP на HTTPS на сервере Apache

Для настройки перенаправления HTTP на HTTPS на сервере Apache потребуется изменить конфигурационный файл и добавить соответствующие правила перенаправления.

Откройте конфигурационный файл Apache. Обычно он находится в директории /etc/apache2/ и называется httpd.conf или apache2.conf.

Найдите секцию <VirtualHost> для вашего веб-сайта. Если у вас есть несколько виртуальных хостов, найдите соответствующую секцию для нужного сайта.

Внутри секции <VirtualHost> добавьте следующие строки:

<VirtualHost *:80>

ServerName example.com

Redirect / https://<домен вашего сервера>/

</VirtualHost>

<VirtualHost *:80> — ip-адрес сервера и порт виртуального сервера

ServerName example.com — имя сервераRedirect / https://<домен вашего сервера>/ — указывает на то, что все запросы к этому виртуальному хосту должны быть перенаправлены на HTTPS-версию.

Сохраните изменения в конфигурационном файле Apache и перезапустите сервер Apache, чтобы применить настройки.

На этом настройка перенаправления будет завершена.

Большинство пользователей при работе в тонком или веб-клиенте используют в основном публикацию информационных баз на основании протокола HTTP. С одной стороны — это простой и быстрый способ дать доступ к информационной базе пользователю, у которого нет дистрибутива тонкого клиента, и он может работать только в веб-клиенте или у пользователя нет прямого доступа к серверу “1С:Предприятие”. С другой стороны – информационные базы, опубликованным таким образом, категорически не рекомендуются публиковать в глобальной сети Интернет, так как в таком случае используется незащищенный канал, данные по которому могут быть перехвачены злоумышленниками. Например, распространенные виды атак это:

- анализаторы траффика

- man in middle

Решением этих проблем является использование расширения протокола HTTP и в данной статье рассмотрены публикации информационных баз с использование протокола с шифрованием (HTTPS) для веб-сервера IIS.

План работ:

- Включение компонент веб-сервера.

- Windows 10.

- Windows Server 2012 R2, 2016 и 2019.

- Выпуск самоподписанного сертификата (Необязательно).

- Привязка сертификата.

- Проверка публикации.

По умолчанию в операционной среде Windows компоненты веб-сервера не установлены. В зависимости от версии установка может несущественно различаться. Мы будем рассматривать два варианта – это распространенный дистрибутив Windows 10, если планируются использовать для пробного включения шифрования протокола и Windows Server 2016/2018, если уже планируется непосредственное разворачивание публикации в продуктивной зоне.

1.1. Windows 10

Включение компонентов веб-сервера IIS в операционной системе Windows 10 выполняется достаточно просто. Для начала нужно открыть раздел “Программы и компоненты” (“Programs and Features”) в панели управления (Control panel). Сделать можно это несколькими способами:

- Нажать сочетание клавиш Win + R и в открывшемся окне ввести “appwiz.cpl” и нажать ОК.

- Открыть панель управления (Control panel) и выбрать пункт меню Программы – Программы и компоненты (Programs – Programs and features).

В окне “Программы и компоненты” (“Programs and Features”) нажмите на кнопку “Включение и отключение компонентов Windows” (“Turn Windows features on or off”).

Когда откроется окно “Компоненты Windows” (“Windows features”) в нем необходимо будет проставить флажки для следующих элементов:

- Службы IIS

- Службы интернета

- Компоненты разработки приложений

- Расширение ISAPI

- Фильтры ISAPI

- Компоненты разработки приложений

- Средства управления веб-сайтом

- Консоль управления IIS

- Службы интернета

После этого нажимайте на кнопку “OK” и дождитесь завершения выполнения операции. После того как включение компонент будет выполнено, можно переходить к пункту “2. Публикация информационной базы”.

1.2 Windows Server 2012 R2, 2016 и 2019

Настройка компонент для Windows Server 2012 R2, Windows Server 2016 и Windows Server 2019 одинаковая и все настройки производятся в диспетчере серверов (Server Manager).

Откройте диспетчер серверов (Server Manager) и нажмите Управление – Добавить роли и компоненты (Manage – Add Roles and Features).

В ответ на нажатие откроется окно мастера добавления ролей и компонентов (Add Roles and Features).

В этом окне нажмите два раза “Далее” (“Next”) пока мастер не переключится на страницу ролей сервера (Server Roles).

Во вкладке роли сервера (Server Roles) установите флажок “Web Server IIS”. Так как эта роль зависит от другой роли ([Tools] IIS Management Console), то будет предложено установить ее дополнительно. Это можно сделать с помощью нажатия кнопки “Добавить компоненты” (Add Features) в открывшемся окне. После чего нажимаем кнопку “Далее” (“Next”) пока мастер не дойдет до вкладки “Роль веб-сервера IIS” (“Web Server Role IIS”). На этой вкладке нажимайте кнопку “Далее” (“Next”) и попадете на вкладку “Службу ролей” (“Role Services”). Во вкладке нужно найти пункт “Application Development” и выбрать в нем с помощью флажков пункты “ISAPI Extensions” и “ISAPI Filters”. Как только закончите с установкой флажков нажимайте “Далее” (“Next”) и “Установить” (“Install”).

На этом установка веб-сервера завершена. Можно переходить к настройкам сертификатов.

2. Выпуск самоподписанного сертификата

Выпуск самоподписанного сертификата для веб-сервера IIS максимально простой.

Для реальных систем не рекомендуем использовать самоподписанный сертификат.

Для начала процедуры выпуска откройте окно Диспетчера служб IIS (Internet Information Services (IIS) Manager) и выделите сервер в списке Подключений (Connections). После этого нажмите на ссылку “Сертификаты сервера” (“Server Certificates”).

Откроется окно доступных сертификатов сервера (Server Certificates) в котором нужно нажать “Создать самозаверенный сертификат…” (“Create Self-Signed Certificate…”).

В окне мастера создания самоподписанного сертификата остается указать только произвольное название сертификата. В большинстве случаев, во избежание путаницы лучше явно указывать в качестве значения “Полное имя сертификата” (“Specify a friendly name for the certificate”) адрес сервера, на котором расположен сервер IIS. Как только имя сертификата будет задано нажимайте на кнопку OK и переходите к пункту привязки сертификата.

3. Привязка сертификата

Предполагается, что сертификат получен и добавлен в список сертификатов сервера. Если сертификат получен с помощью распространенного сертифицирующего центра, то его нужно предварительно импортировать в окне “Сертификаты сервера” (“Server Certificates”).

Как только сертификат появится в списке, переходим непосредственно к его привязки к публикации сайта. Для этого выделяем “Default Web Site” и в окне “Действия” (“Actions”) нажимаем на пункт “Привязки…” (“Binding…”)

В этом окне можно увидеть, что публикация работает только на порту 80, который относится к незащищенному протоколу HTTP. Чтобы его расширить, нажмите кнопку Добавить… (Add…) слева от списка привязок сайта и в открывшемся окне выберите Тип (Type) в качестве значения “https”. Завершением настройки будет выбор ранее импортированного сертификата в списке “SSL-сертификат” (“SSL certificate”). Нажимаем кнопку OK и закрываем мастер привязок сайта.

Можно переходить к публикации информационной и проверки его работоспособности.

4. Проверка публикации

Для публикации информационной базы нужно открыть конфигуратор конкретной базы от имени администратора и перейти в пункт меню “Администрирование”. После этого выбрать “Публикация информационной базы”.

В окне публикации указать имя публикации и по желанию определить каталог, где будут находиться настройки публикации. Его также можно оставить по умолчанию.

После этого требуется нажать кнопку “Опубликовать” и дождаться окончания операции.

Для проверки корректной работы нужно открыть страницу в браузере и перейти по ссылке, которая состоит из двух частей:

- Имя вашего сервера (например, server1)

- Имя публикации базы (которое было указано в окне настройки публикации)

Для таких параметров ссылка будет иметь вид:https://server1/test_1c_iis