В этой статье описано, как установить и настроить роль терминального сервера Remote Desktop Session Host на отдельностоящем Windows Server 2022/2019 в рабочей группе (без домена Active Directory) и без всех дополнительных ролей (Connection Broker, Remote Desktop Web Access, RDS Gateway).

Возможности отдельного RDS сервера в рабочей группе ограничены по сравнению с функционалом, доступном в домене AD. Вы не сможете масштабировать RDSH до полноценной RDS фермы Windows Server, нельзя создавать отдельные коллекции сессии или публиковать RemoteApp, отсутствует брокер подключений (RD Connection Broker), нельзя использовать User Profile Disks для хранения профилей пользователей, а при проведении операций обслуживания хоста RDP сервис будет полностью недоступен для пользователей.

Содержание:

- Установка роли Remote Desktop Services Host в Windows Server

- Установка Remote Desktop Licensing и RDS лицензий (CAL)

- Настройка роли Remote Desktop Session Host в рабочей группе

- Публикация приложения RemoteApp на RDS в рабочей группе (без домена)

- Настройка шлюза RD Gateway в рабочей группе

Установка роли Remote Desktop Services Host в Windows Server

Предполагаем, что вы уже установили сервер с Windows Server (2022, 2019 или 2016) и задали первоначальные настройки (задали сетевые параметры и статический IP адрес, имя сервера (hostname), время/дату/часовой пояс, установили последние обновления и т.д.). Теперь можно установить службу RDS через консоль Server Manager или из PowerShell:

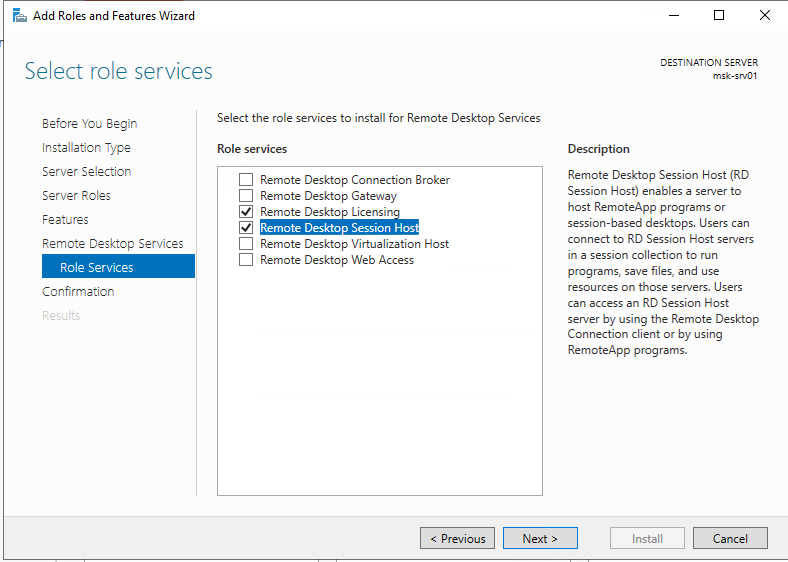

При установке службы RDS через Server Manager нужно выбрать Role-based or feature-based installation -> Server roles -> Remote Desktop Services -> в компонентах RDS выберите службы Remote Desktop Session Host и Remote Desktop Licensing (согласитесь с установкой компонентов RSAT для управления ролями).

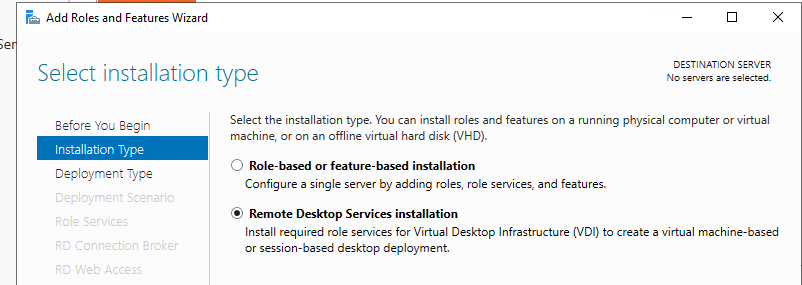

Если вы выбрали в Server Manager тип установки Remote Desktop Services installation, то в режиме Standard deployment и Quick Start установщик дополнительно установит роли RD Connection Broker и RD Web Access. В нашем случае все эти роли излишни, т.к. мы ставим стендалон RDS сервер.

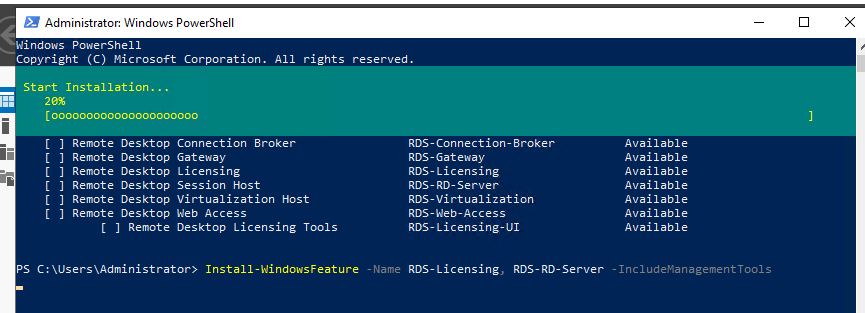

Также вы можете установить указанные роли Windows Server с помощью PowerShell:

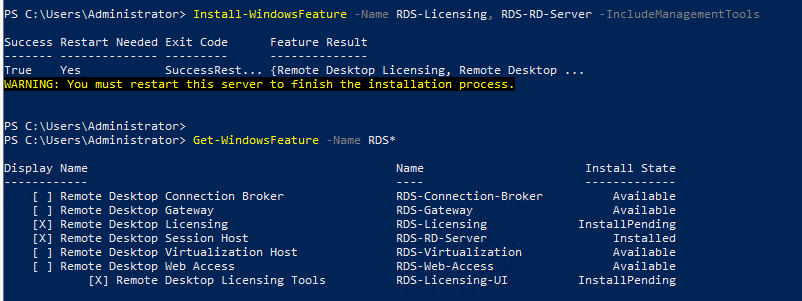

Install-WindowsFeature -Name RDS-Licensing, RDS-RD-Server –IncludeManagementTools

Проверьте, какие RDS роли установлены на сервере:

Get-WindowsFeature -Name RDS* | Where installed

Перезагрузите Windows командой:

Restart-Computer

Установка Remote Desktop Licensing и RDS лицензий (CAL)

Теперь нужно настроить роль Remote Desktop Licensing, которая обеспечивает лицензирование подключений пользователей к вашему RDS хосту. Допустимо установить и активировать роль Remote Desktop Licensing на этом же сервере (если он у вас один), либо можете разместить роль RDLicensing на отдельном сервере. Один сервер RDS Licensing можете выдавать лицензии неограниченному количеству RDSH хостов.

Если вы решили использовать локальный сервер RDLicensing, активируйте сервер лицензий RDS и установите клиентские лицензии (RDS CAL) согласно гайду по ссылке.

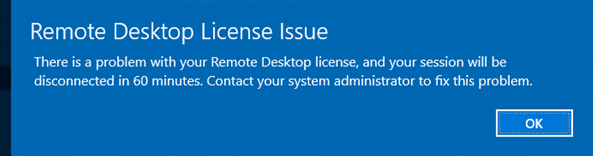

В рабочей группе можно использовать только RDS CAL типа Per Device. Если ваш сервер лицензирования выдает только Per User лицензии, то RDSH сервер будет каждые 60 минут принудительно завершать сеанс пользователей:

Remote Desktop License Issue There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes.

Настройка роли Remote Desktop Session Host в рабочей группе

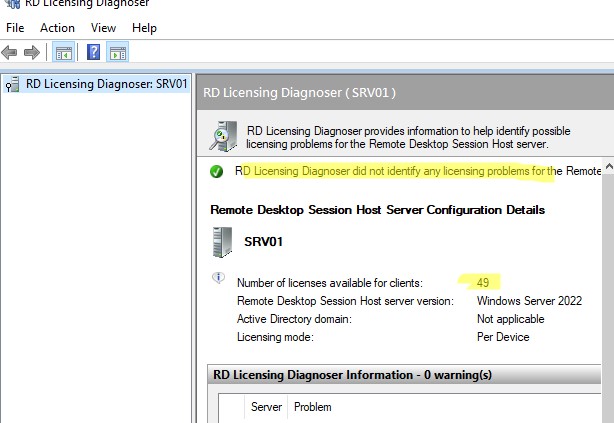

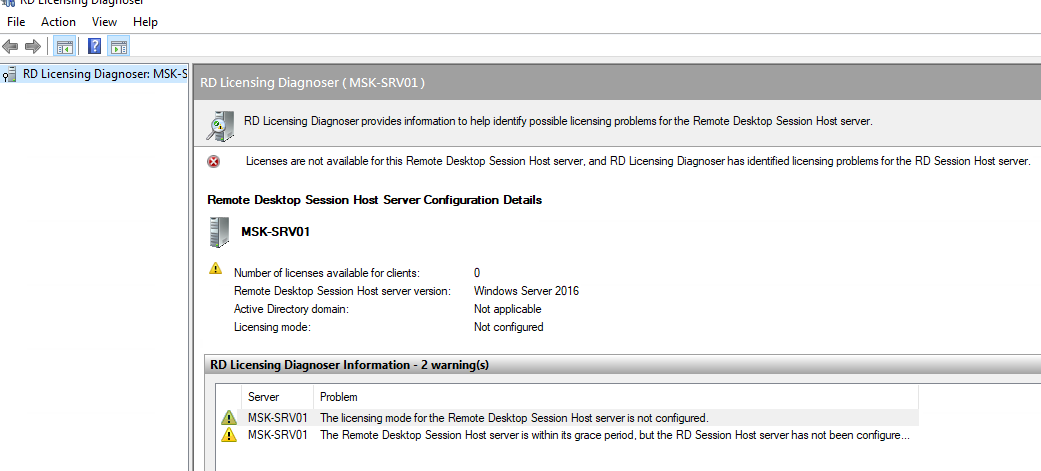

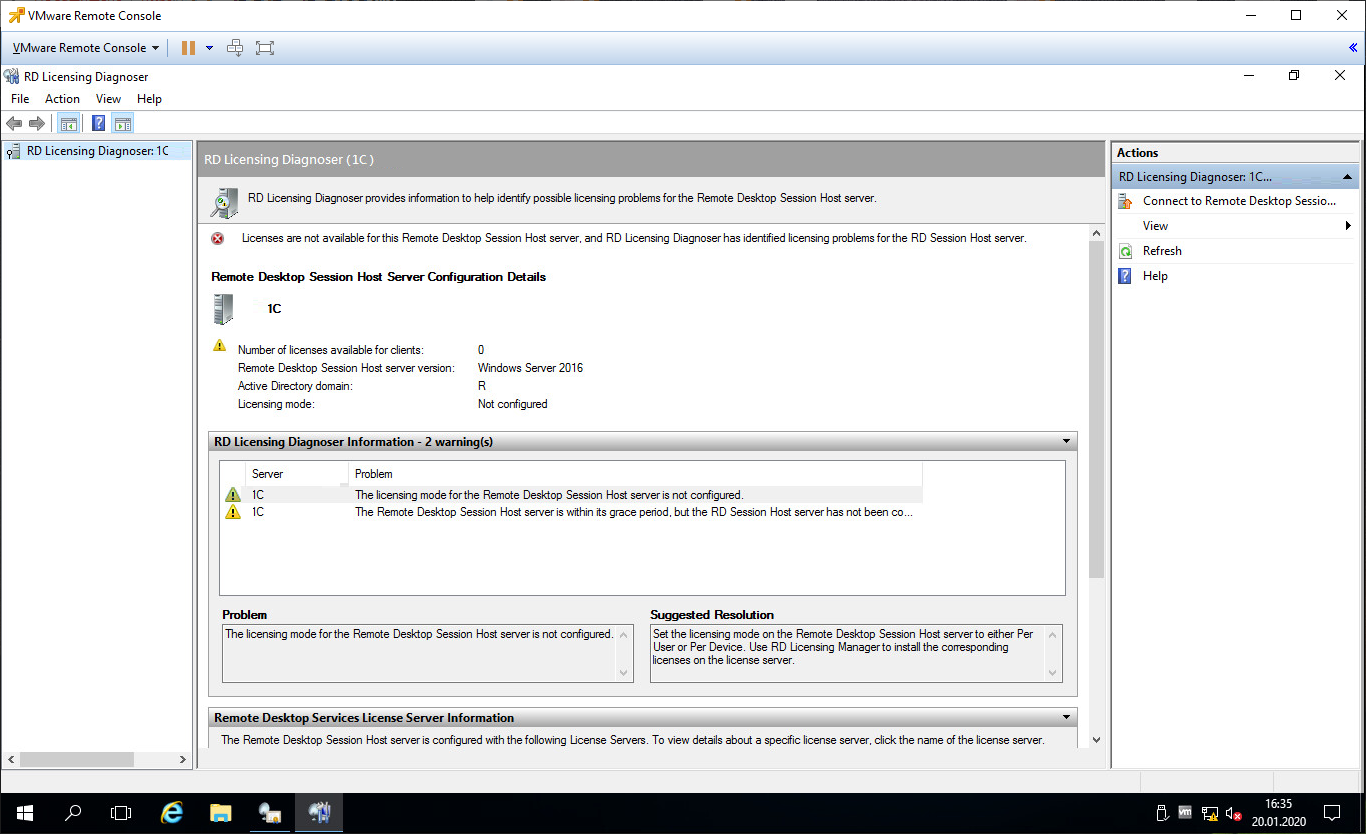

Откройте консоль управления Remote Desktop Licensing Diagnoser (

lsdiag.msc

). В данном случае сервер RDSH еще не настроен на получение RDS CAL лицензий с сервера лицензирования. Об этом свидетельствуют надписи:

- The licensing mode for the Remote Desktop Session Host server is not configured

- Number of licenses available for clients:

0

Если вы не нацелите ваш RDSH сервер на сервер лицензирования, ваш сервер будет находится в триальном grace режиме. Пользователи могут использовать его в течении 120 дней (при каждом подключении в трее будет появляться сообщение “

Служба удаленных рабочих столов перестанет работать через xxx дней

”). После окончания grace периода ваши пользователи не смогут подключится к RDS с ошибкой:

Remote session was disconnected because there are no Remote Desktop client access licenses available for this computer.

Чтобы задать адрес сервера лицензирования RDS и тип лицензии, воспользуйтесь консолью редактора локальной групповой политики Windows (

gpedit.msc

).

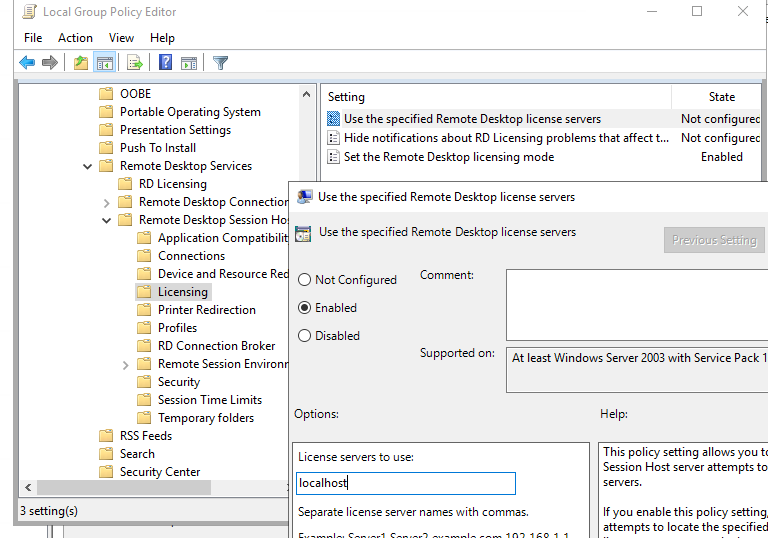

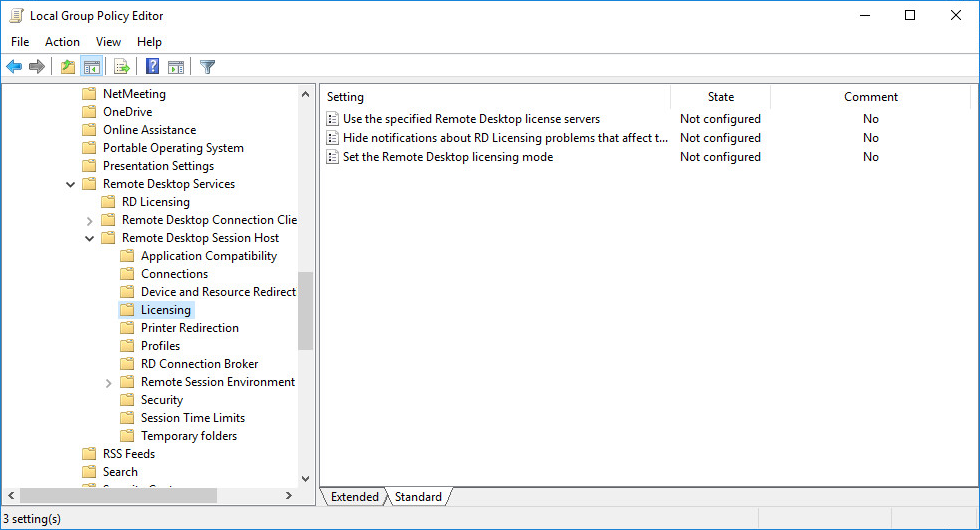

- Перейдите в раздел GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing;

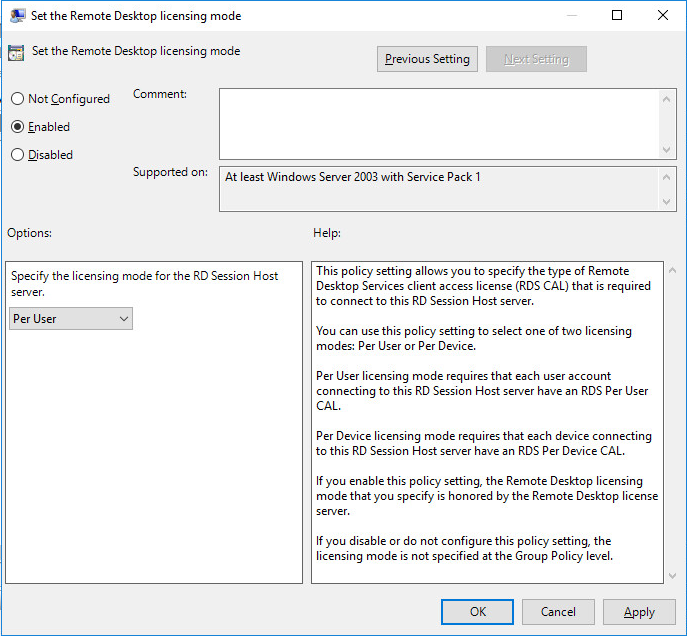

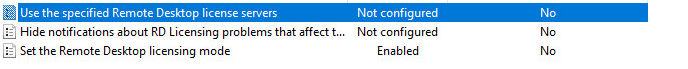

- Установите параметр Set the Remote Desktop licensing mode = Per Device;

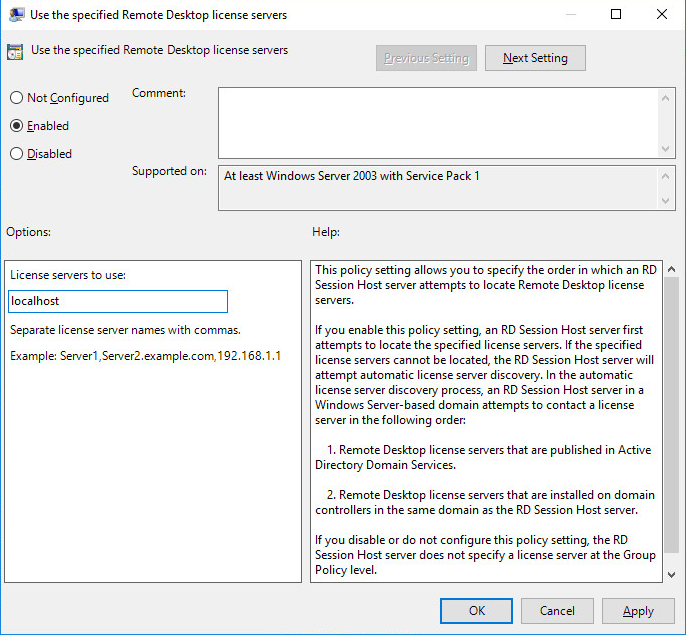

- В Use the specified Remote Desktop license servers укажите адрес сервера, на котором установлен сервер RDLicensing. Если сервер лицензий установлен на этом же хосте, укажите

localhost

или

127.0.0.1 - Обновите локальные политики, и запустите RDesktop Licensing Diagnoser. Убедитесь, что он видит ваши RDS CAL.

Дополнительно в локальных GPO вы можете настроить лимиты (таймауты) на длительность RDP сессий и правила отключения пользователей при неактивности.

Если вам нужно создать отдельные групповые политики с настройками для локальных пользователей и администраторов, воспользуйтесь функционалом множественных GPO (MLGPO).

Теперь создайте для локальные учетные записи пользователей, который они будут использовать для входа на RDS. Можно создать пользователей с помощью оснастки

lusrmgr.msc

или через PowerShell:

$UserPassword = ConvertTo-SecureString "Pa$$dr0w!!" -AsPlainText -Force

New-LocalUser "AIvanov" -Password $UserPassword -FullName "Andrey Ivanov"

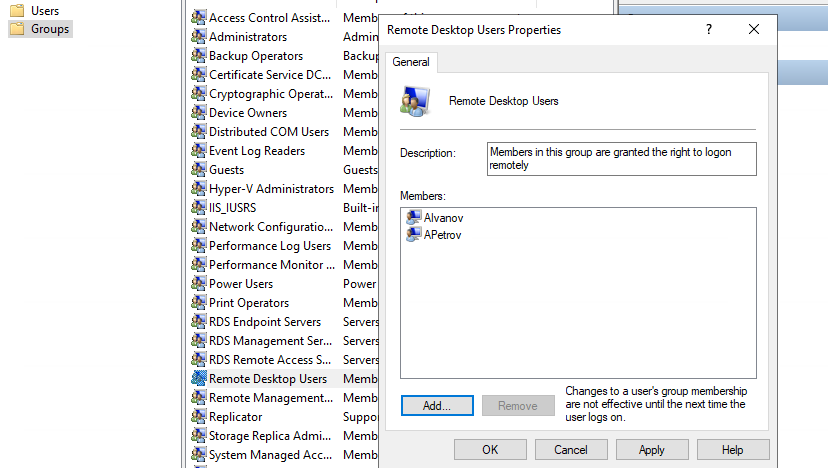

Чтобы разрешить пользователю подключаться к серверу через службы Remote Desktop Services, нужно добавить его учетную запись в локальную группу Remote Desktop Users. Добавьте пользователей вручную через консоль управления группами или через PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member AIvanov

Для данной группы пользователей разрешен вход в локальной политикие Allow logon through Remote Desktop Services (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment). Эта же политика позволяет обеспечить RDP вход пользователям даже на контроллер домена.

Теперь пользователи могут попробовать со своих компьютеров подключится к вашему RDS хосту с помощью клиента mstsc.exe (или любого другого RDS клиента). Проверьте, что к серверу одновременно может подключится более двух активных RDP сессий.

При подключении к RDSH серверу в рабочей группы нужно указывать имя в формате

srv1\username

(где srv1 – имя компьютера/hostname вашего RDS). Если указать имя пользователя с префиксам

.\

или без префикса, подразумевается что подключение выполняется под вашим локальным пользователем.

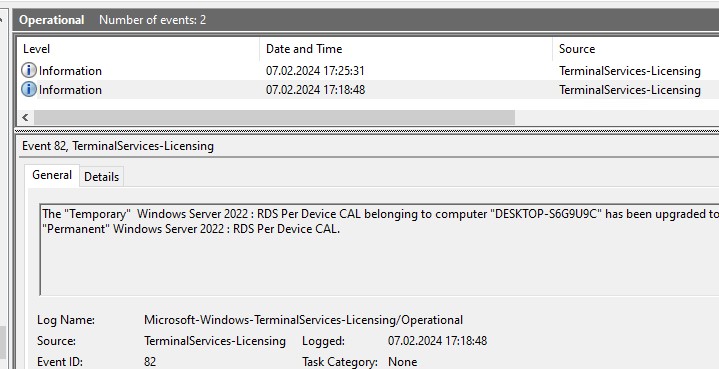

При первом входе устройству пользователя выдается временная лицензия (особенности RDS Per Device лицензирования). При втором входе выдается постоянная лицензия, которая появится в консоли Remote Desktop Licensing Manager. Лицензия выдается на срок от 52 до 89 дней (случайное число).

Информация об успешной выдаче лицензии есть в следующем событие Event Viewer (Applications and Services Logs -> Microsoft -> Windows -> TerminalServices—Licensing -> Operational).

Event ID: 82 The "Temporary" Windows Server 2022 : RDS Per Device CAL belonging to computer "ComputerName" has been upgraded to "Permanent" Windows Server 2022 : RDS Per Device CAL.

Если вам нужно подключиться в RDP сессию пользователя, вы можете воспользоваться режимом теневого подключения RDS (он работает и на RDSH в рабочей группе).

Публикация приложения RemoteApp на RDS в рабочей группе (без домена)

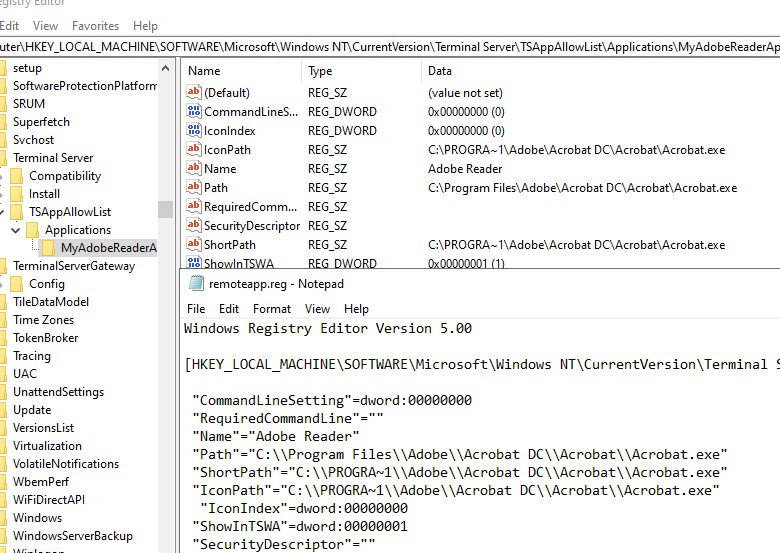

На RDS в рабочей группе недоступна консоль управления сеансами, и поэтому отсутствуют инструменты для публикации приложений RemoteApp. Но есть обходное решение позволяющее через реестр опубликовать любое приложение в RemoteApp без домена Active Directory.

Пример REG файла для публикации на RDS сервере AdobeReader в качестве RemoteApp:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Terminal Server\TSAppAllowList\Applications\MyAdobeReaderApp] "CommandLineSetting"=dword:00000000 "RequiredCommandLine"="" "Name"="Adobe Reader" "Path"="C:\\Program Files\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "ShortPath"="C:\\PROGRA~1\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "IconPath"="C:\\PROGRA~1\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "IconIndex"=dword:00000000 "ShowInTSWA"=dword:00000001 "SecurityDescriptor"=""

Замените имена и пути в REG файле на ваши и импортируйте его в реестр RDSH.

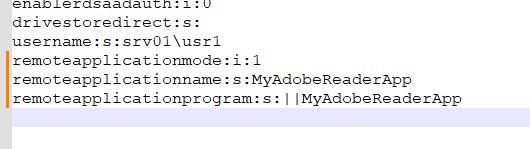

Теперь вручную отредактируйте файл *.RDP ярлыка, чтобы при его запуске автоматически запускалось опубликованное приложение. Добавьте в RDP файл следующие строки:

remoteapplicationmode:i:1 alternate shell:s:||MyAdobeReaderApp remoteapplicationname:s:MyAdobeReaderApp remoteapplicationprogram:s:||MyAdobeReaderApp

Попробуйте запустить RemoteApp приложение на RDS с поммощью вашего RDP файла. Опубликованное на RDSH приложение должно успешно запуститься на вашем рабочем столе.

Решение проблемы с медленной работой RemoteApp в Windows Server 2019/2016 описано здесь.

Настройка шлюза RD Gateway в рабочей группе

Если вам нужно организовать безопасный доступ к вашему RDS северу через интернет, рекомендуется разместить его за VPN или опубликовать через шлюз RD Gateway.

Remote Desktop Gateway позволит открыть безопасный доступ из Интернета к RDS серверу интернета по защищенному SSL/TLS подключение по порту TCP:443 (вместо того, чтобы открывать стандартный RDP порт 3389, на котором будут постоянно фиксироваться попытки перебора паролей по RDP).

Вопреки распространённому заблуждению, RD Gateway можно развернуть без домена Active Directory. Подробная инструкция по настройке шлюза RD Gateway без домена доступна в статье Настройка шлюза Remote Desktop Gateway на Windows Server.

Для настройки терминального сервера к нему распространяются ниже представленные требования исходя из ПО, которое будет запускаться пользователями и количества пользователей:

- Процессор: от 4 ядер

- Оперативная память : 1 ГБ на каждого пользователя + 4 ГБ для работы ОС + 4 ГБ запас

- Дисковая система: для большей отказоустойчивости нужно настроить RAID-массив

Для установки выделить два диска: первый логический диск от 50 ГБ. До 100 ГБ выделить для установки ОС, второй логический диск выделить под пользовательские профили с расчетом минимум 1 ГБ на пользователя - Ширина канала для терминального сервера: 250 Кбит/с на пользователя

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

У нас вы можете взять терминальный сервер 1С в аренду с бесплатными индивидуальными настройками.

Первоначальные настройки Windows Server 2016:

- Настроить статический IP-адрес сервера

- Проверить правильность настройки времени и часового пояса

- Установить все обновления системы

- Задать понятное имя для сервера и, при необходимости, ввести его в домен

- Включить доступ до сервера по удаленному рабочему столу для удаленного администрирования

- Настроить запись данных профилей пользователей на второй логический диск

- Активировать лицензию Windows Server 2016

Настройка терминального сервера

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей локальной сети есть контроллер домена, просто присоединяйте к нему сервер терминалов, иначе установите на сервер роль контроллера домена.

Установка роли и компонентов

В панели быстрого запуска открываем Диспетчер серверов:

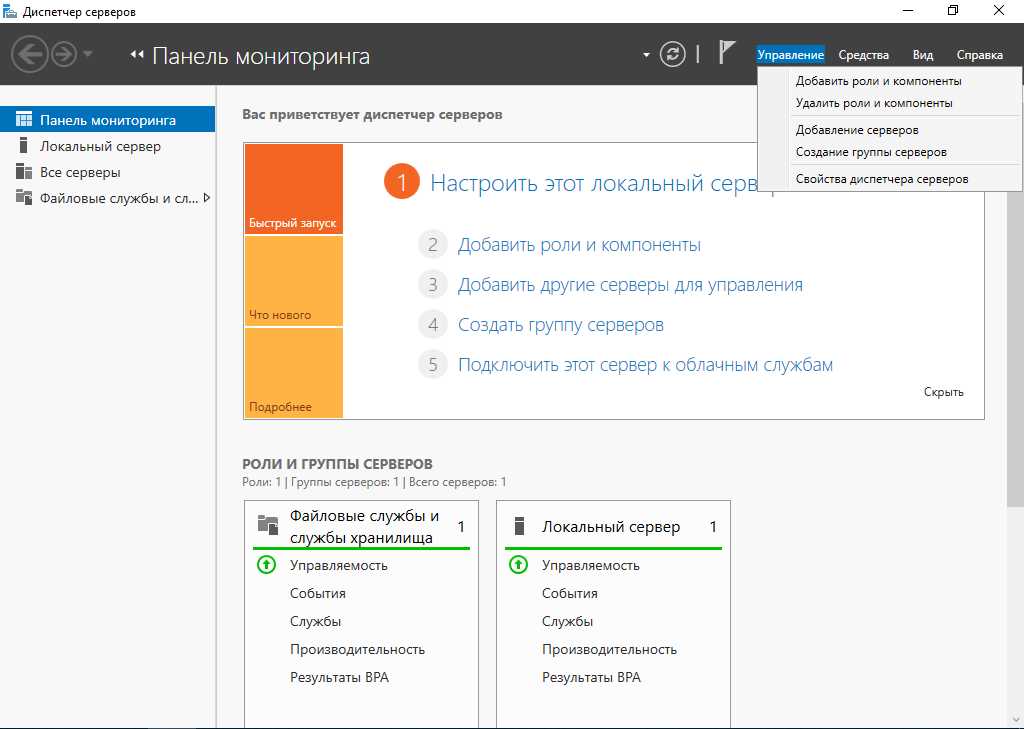

Нажимаем Управление – Добавить роли и компоненты:

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

Нажимаем Далее, при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ к удаленным рабочим столам — возможность выбора терминальных приложений в браузере.

- Посредник подключений к удаленному рабочему столу — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации удаленных рабочих столов — для виртуализации приложений и запуска их через терминал.

- Шлюз удаленных рабочих столов — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление – Добавить роли и компоненты:

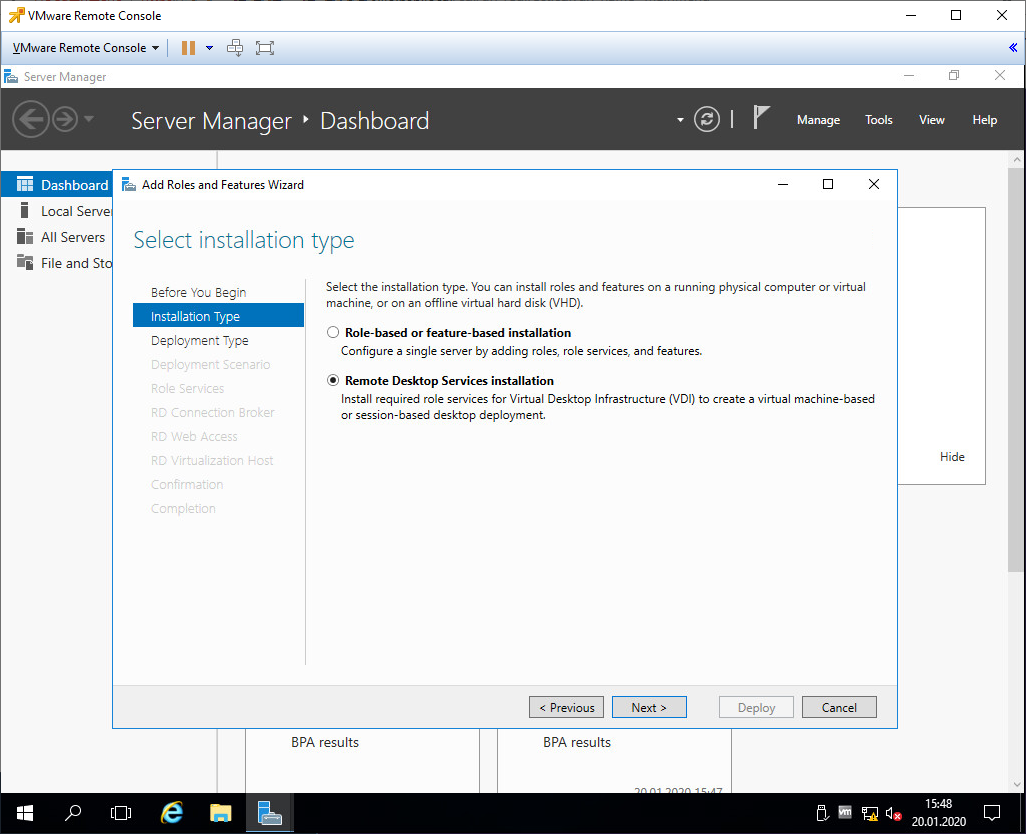

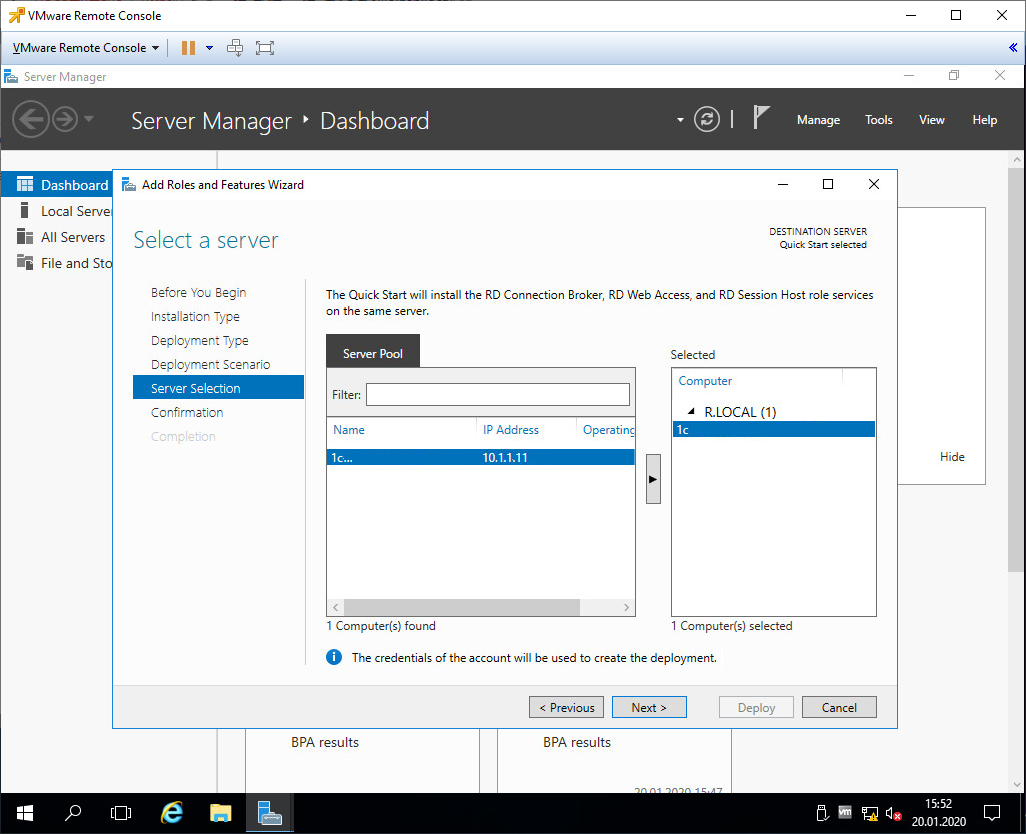

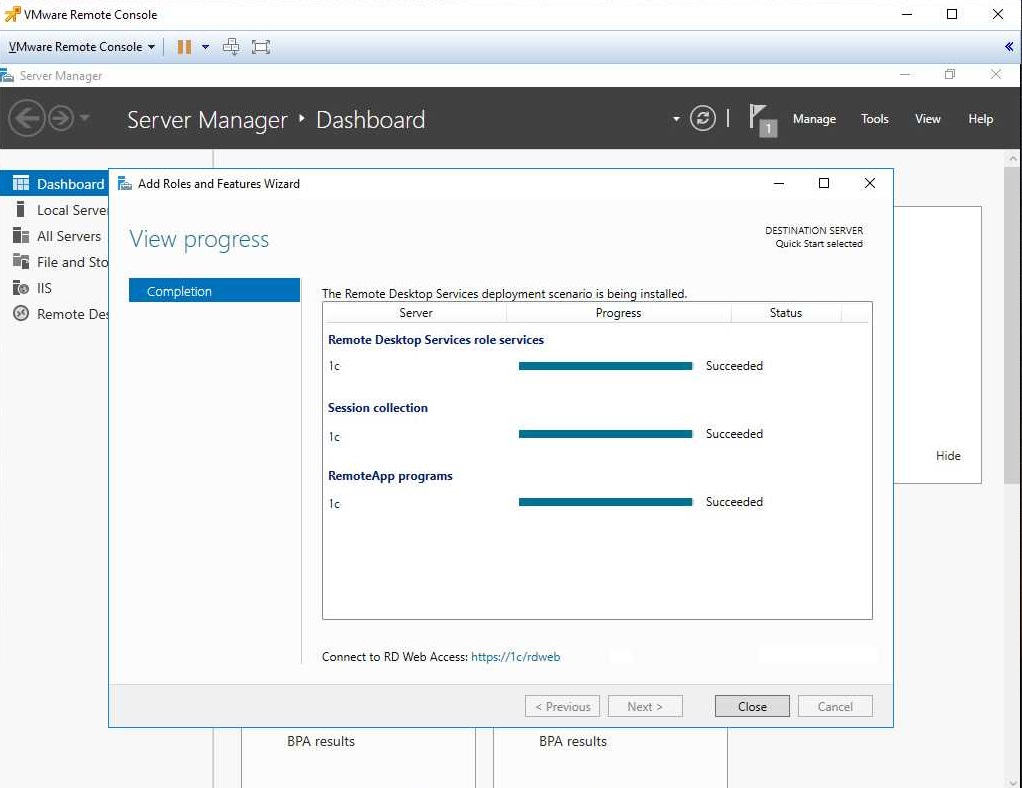

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

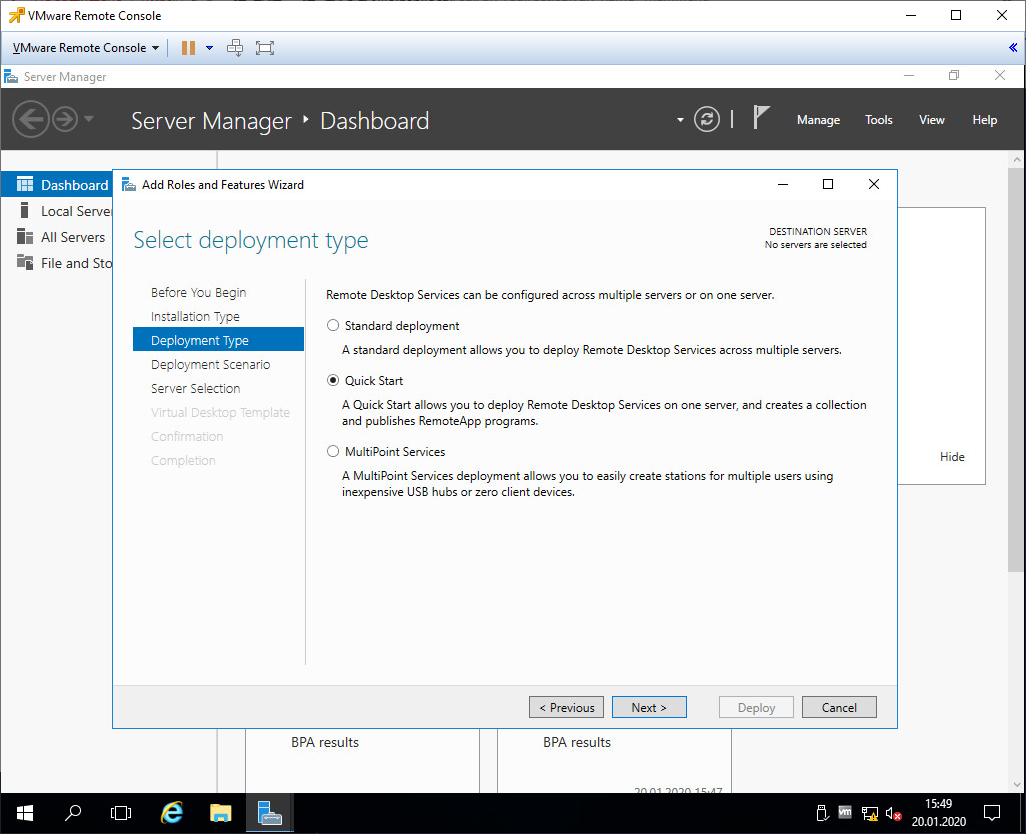

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

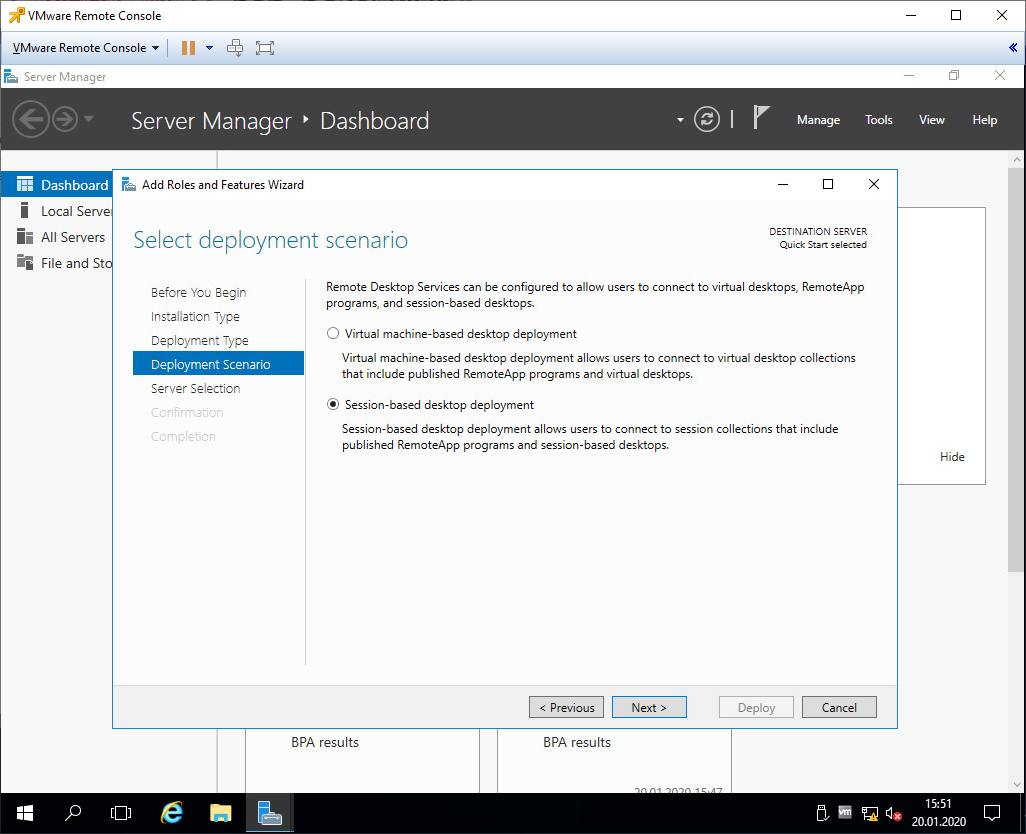

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

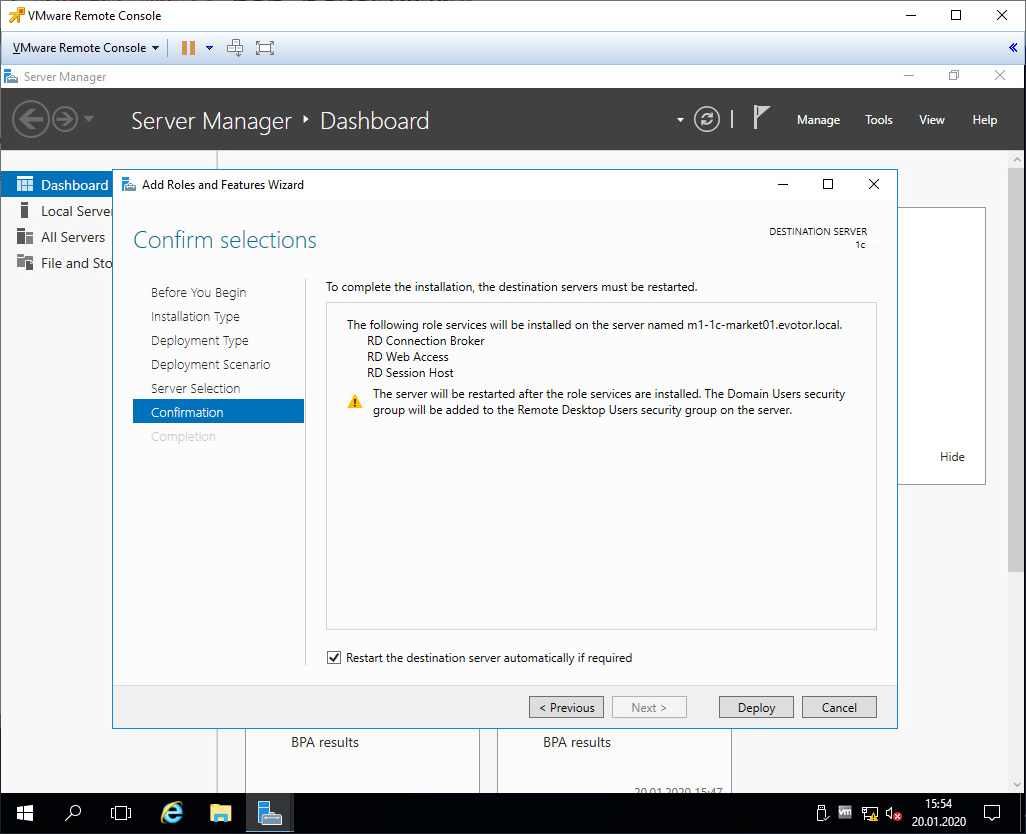

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства – Remote Desktop Services – Диспетчер лицензирования удаленных рабочих столов:

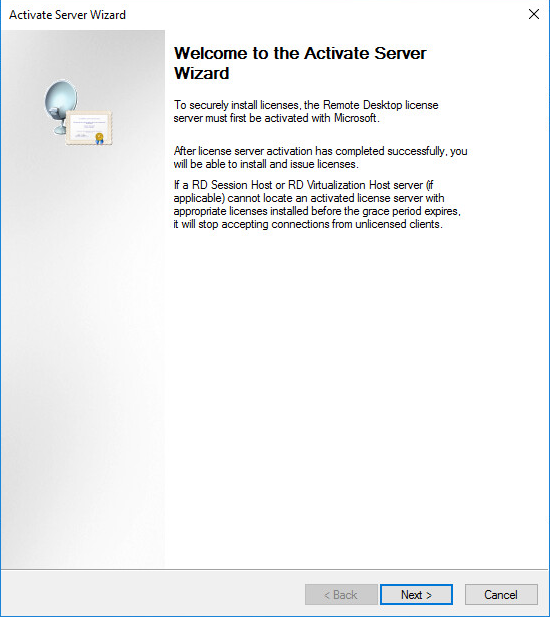

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

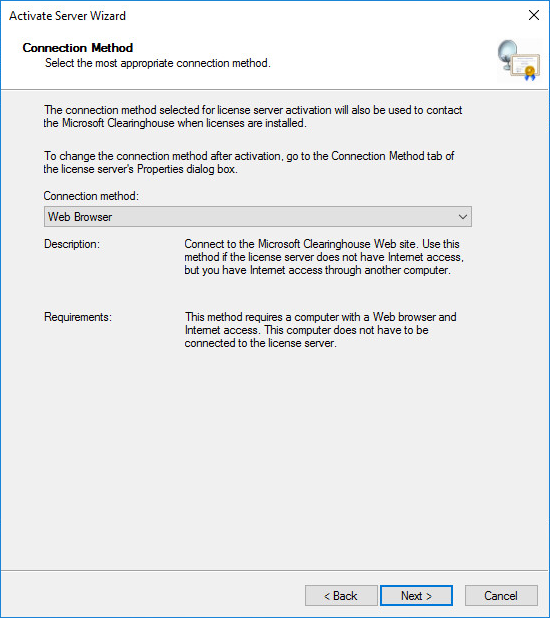

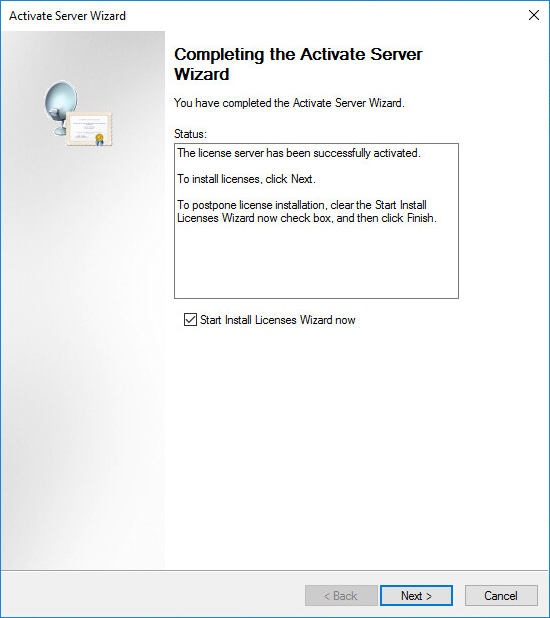

В открывшемся окне дважды кликаем Далее – заполняем форму – Далее – Далее – Снимаем галочку «Запустить мастер установки лицензий» – Готово.

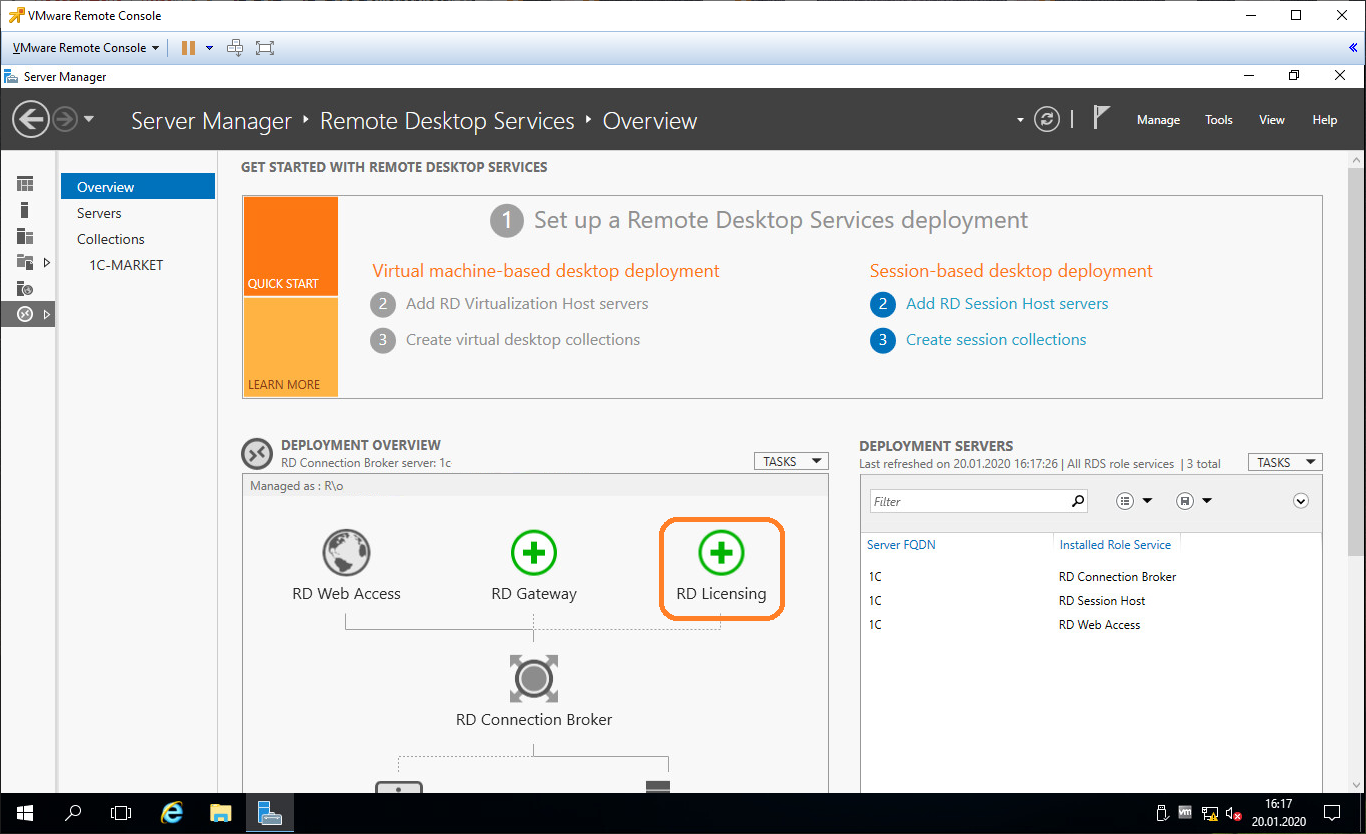

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

В «Обзоре развертывания» кликаем по Задачи – Изменить свойства развертывания:

В открывшемся окне переходим в Лицензирование – Выбираем тип лицензий – прописываем имя сервера лицензирования (в данном случае локальный сервер) и нажимаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства – Remote Desktop Services – Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

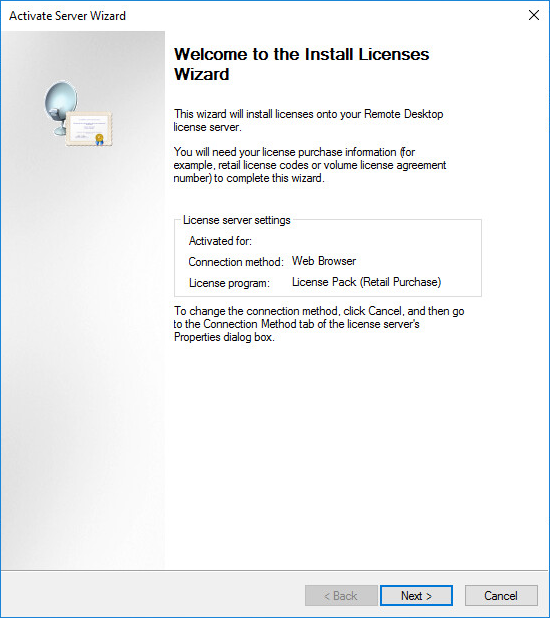

В открывшемся окне нажимаем Далее:

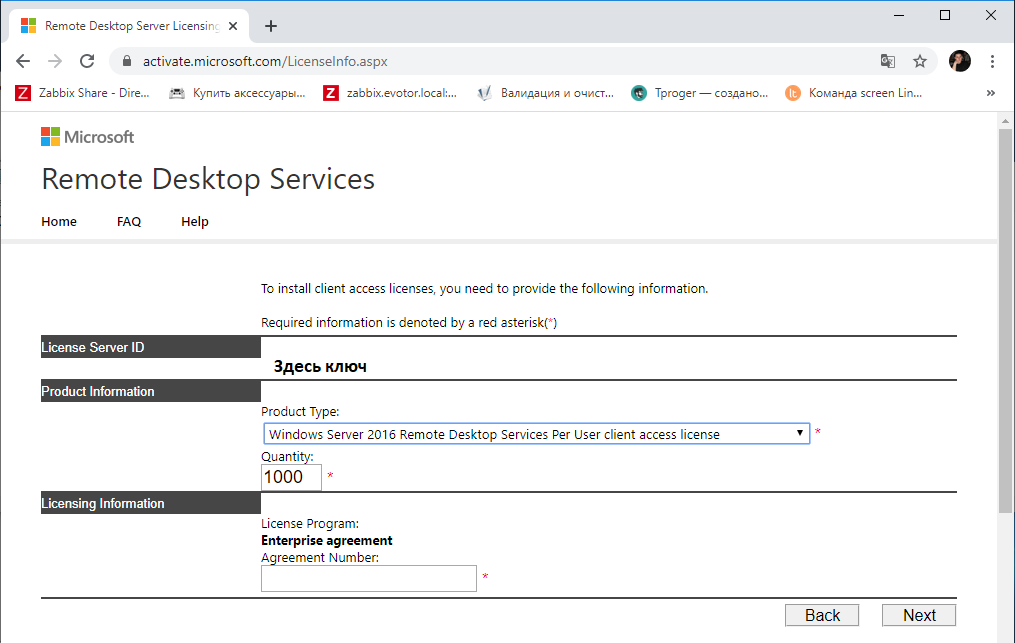

Выбираем программу, по которой куплены лицензии, например, Enterprise Agreement:

Нажимаем Далее – вводим номер соглашения и данные лицензии – выбираем версию продукта, тип лицензии и их количество:

Нажимаем Далее – Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства – Remote Desktop Services – Средство диагностики лицензирования удаленных рабочих столов.

Мы также готовы оказать помощь в установке и настройке терминального сервера.

Нашим клиентам мы предлагаем реализацию данного проекта и его последующее обслуживание в рамках ИТ-аутсорсинга.

Установим роли терминального сервера на Windows Server 2016 и лицензируем.

- Подготовка Windows Server 2016.

- Установка роли терминального сервера.

- Лицензирование терминального сервера.

Ссылки

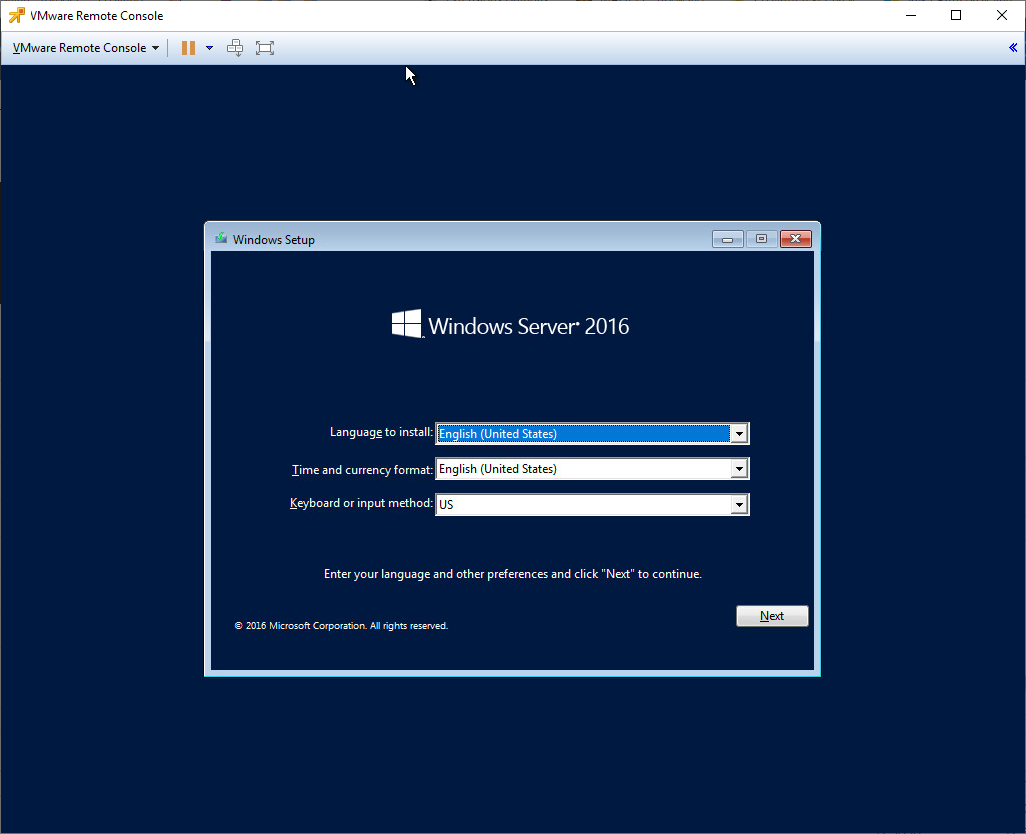

ESXi 6.7 — установка Windows Server 2016 на виртуальную машину

Подготовка Windows Server 2016

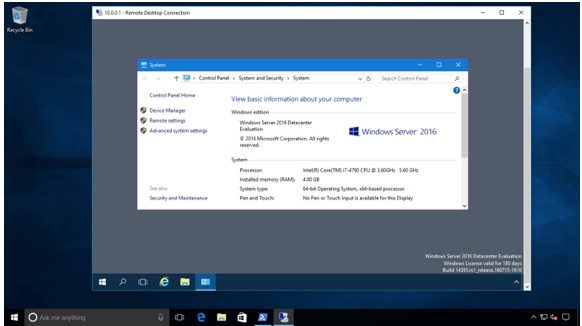

Сервер разворачиваю на базе виртуальной машины VMware. Устанавливаем ОС:

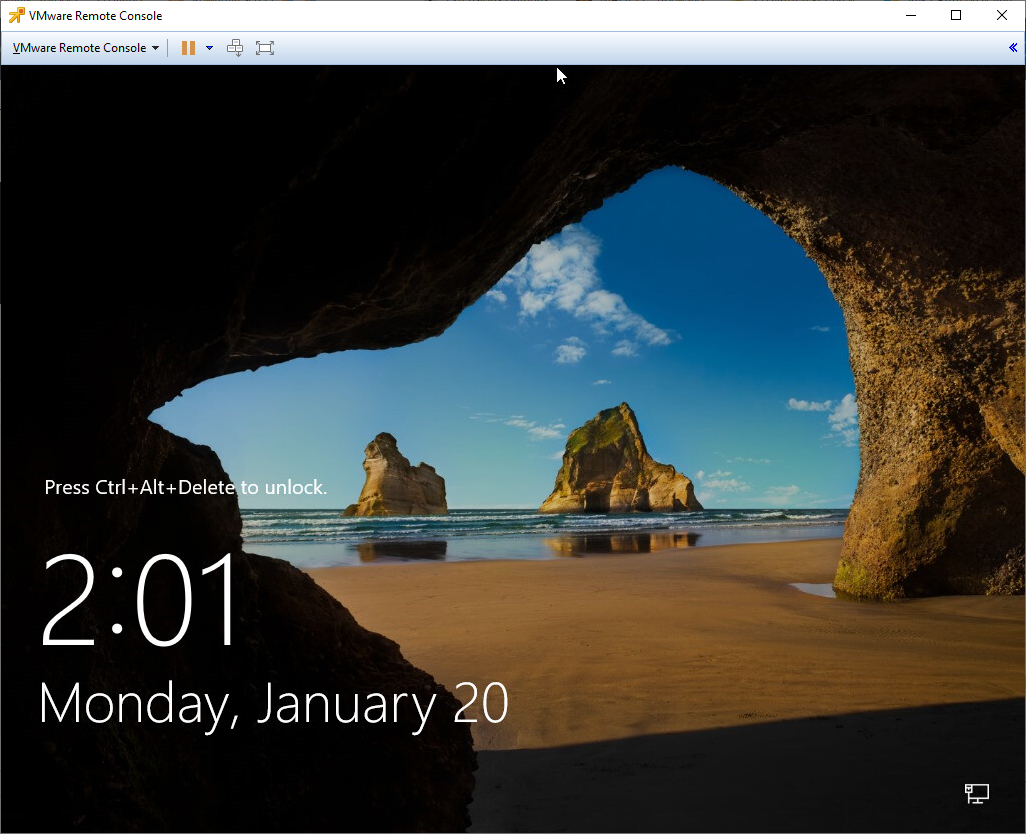

Ссылка на инструкцию по установке ОС приведена выше. ОС установлена.

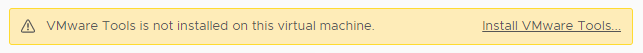

Не забываем установить VMware Tools.

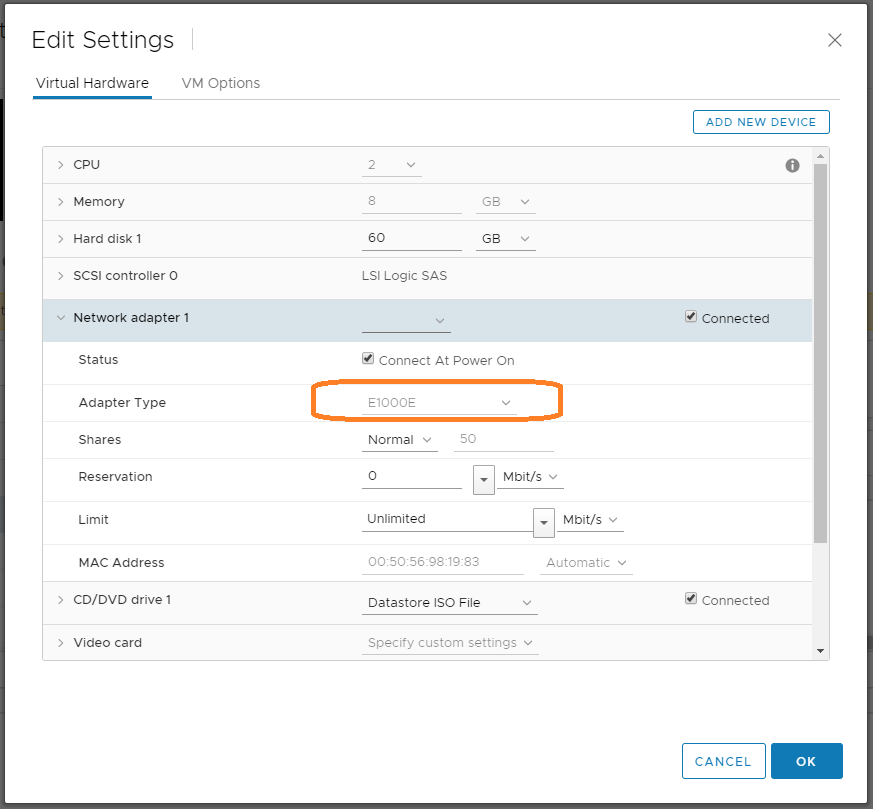

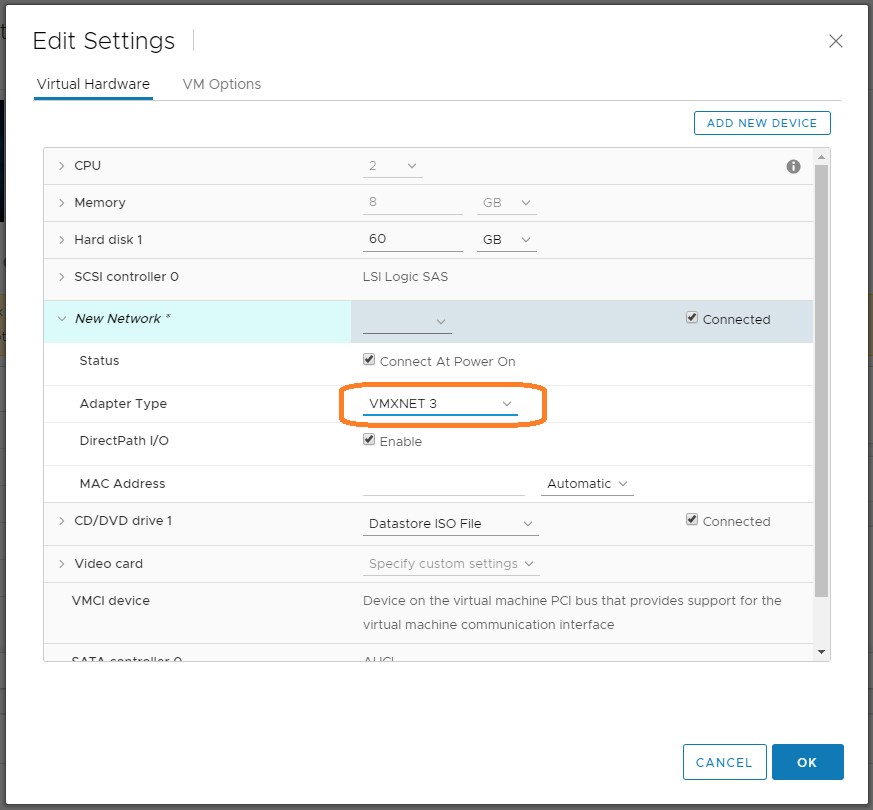

Тип сетевухи E1000E нежелателен.

Меняем его на VMXNET 3.

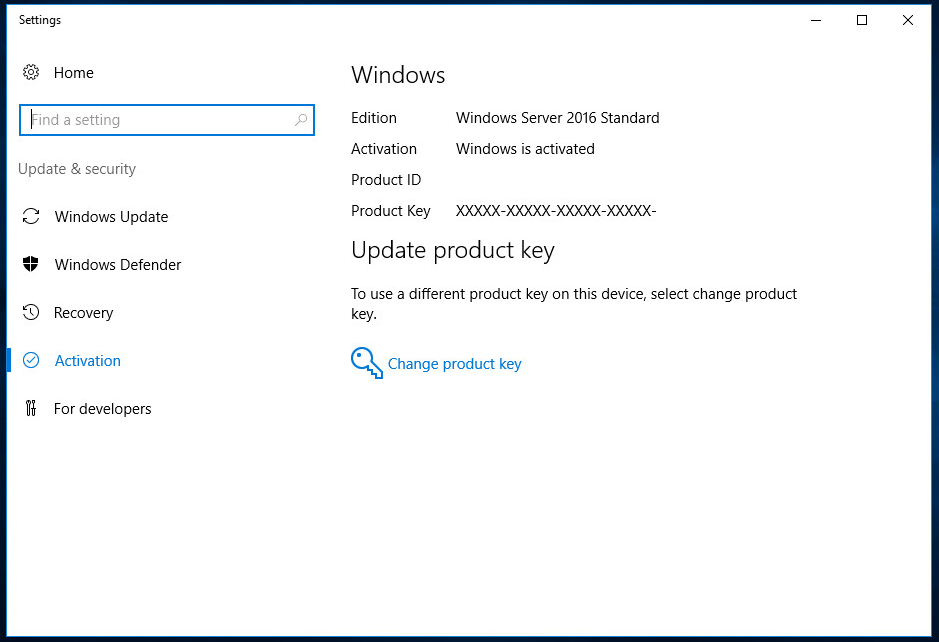

Активируем Windows Server 2016.

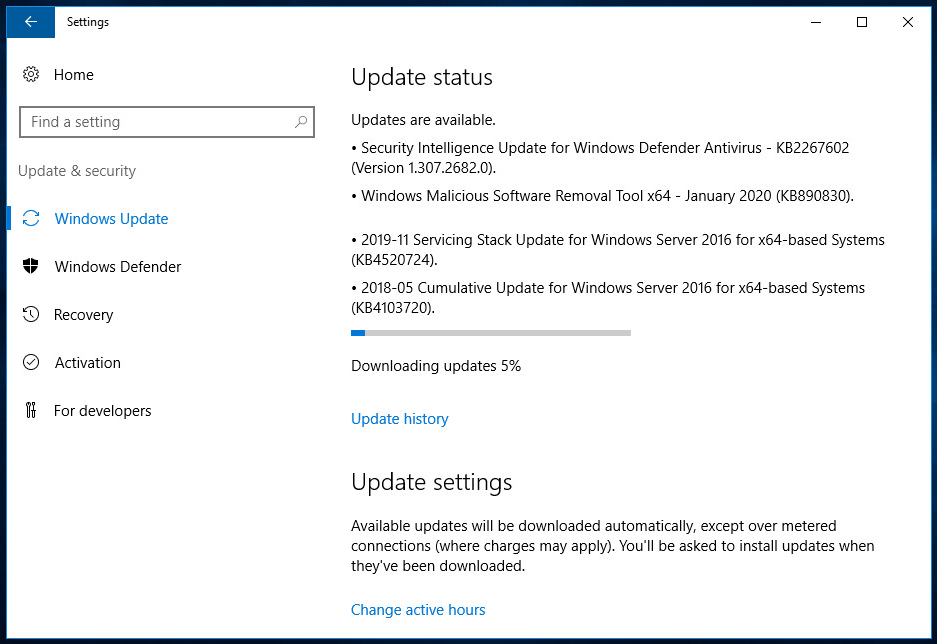

Устанавливаем обновления.

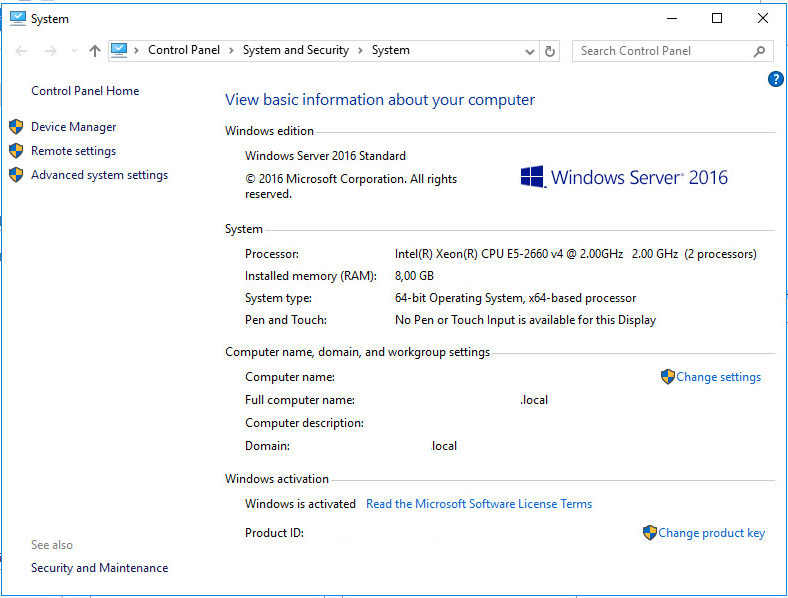

Моя конфигурация:

- 8 Гб ОЗУ

- 2 CPU

Установка роли терминального сервера

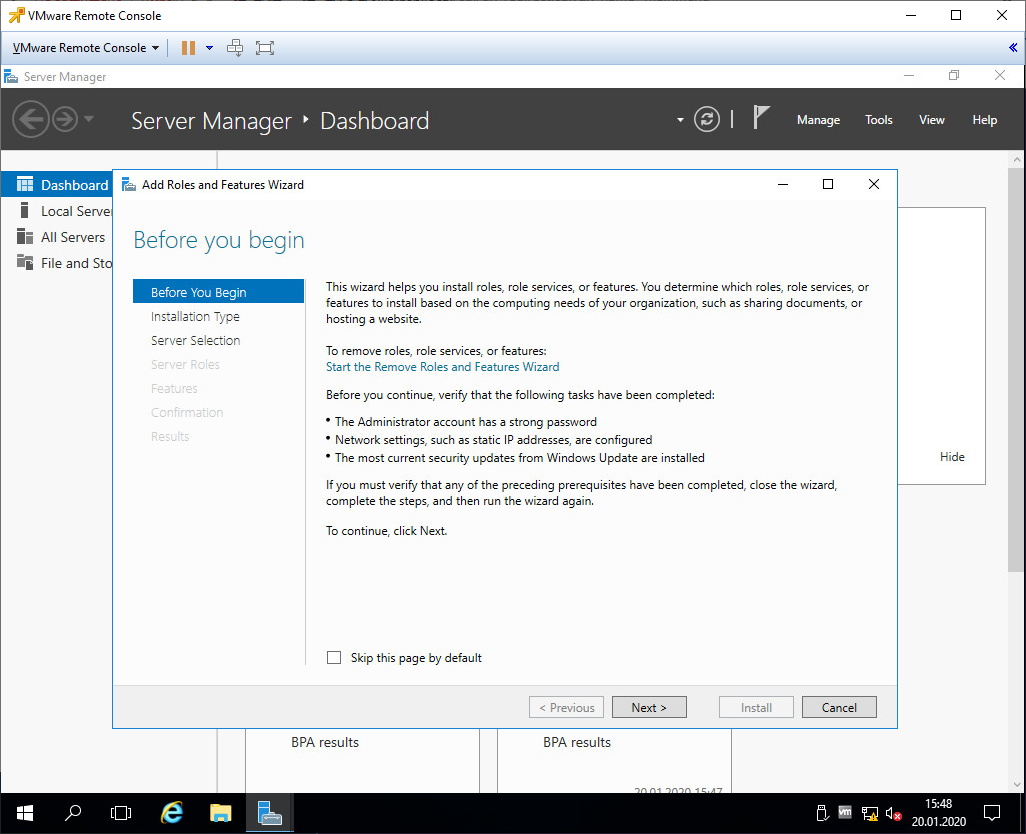

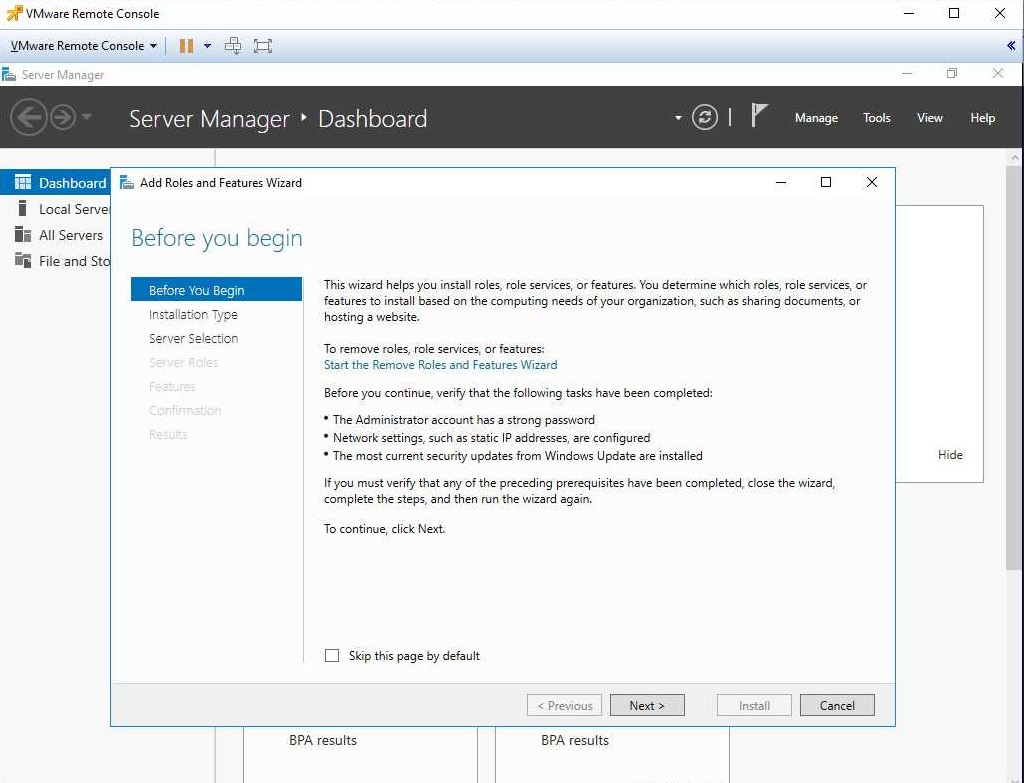

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Before You Begin пропускаем. Next.

Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, выбираем его, Next.

Deployment Type. Для одного сервера, выбираем Quick Start. Next.

Deployment Scenario. Наши пользователи будут подключаться к серверу (собственным сессиям на сервере), а не к собственным виртуальным машинам. Выбираем Session-based desktop deployment. Next.

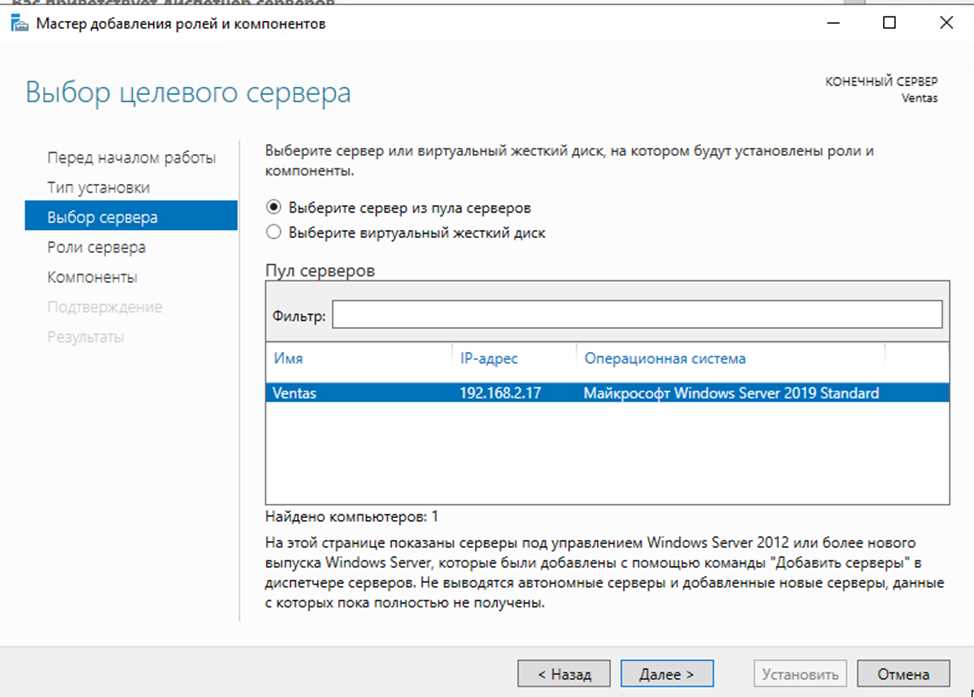

Server Selection. Выбираем текущий сервер. Next.

На наш сервер будут добавлены следующие серверные роли:

- RD Connection Broker — контроль подключений пользователей, определяет для какого пользователя на каком сервере будет открыта сессия или запущено приложение.

- Web Access — доступ к приложениям через веб браузер.

- RD session Host — сервер, на котором будут опубликованы приложения и на который пользователи смогут подключаться через удаленный рабочий стол.

Позже мы добавим на сервер ещё одну роль:

- RD Licensing — сервер лицензий.

Установим галку, чтобы сервер при необходимости перезагружался. Deploy.

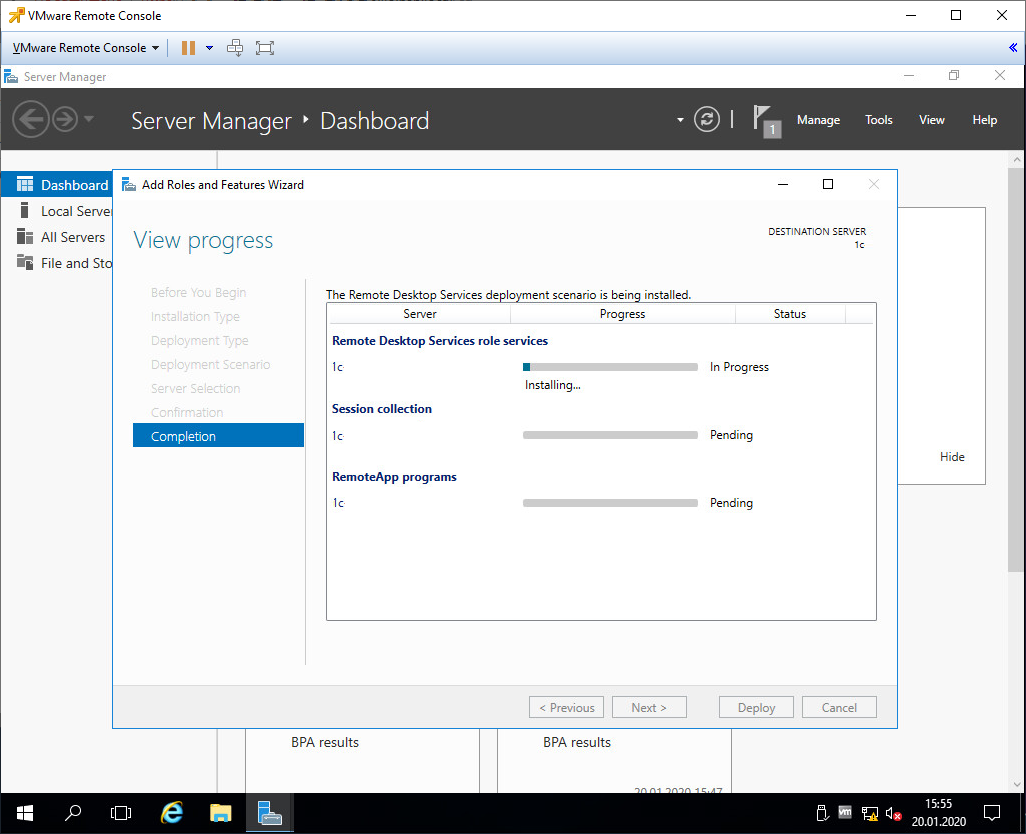

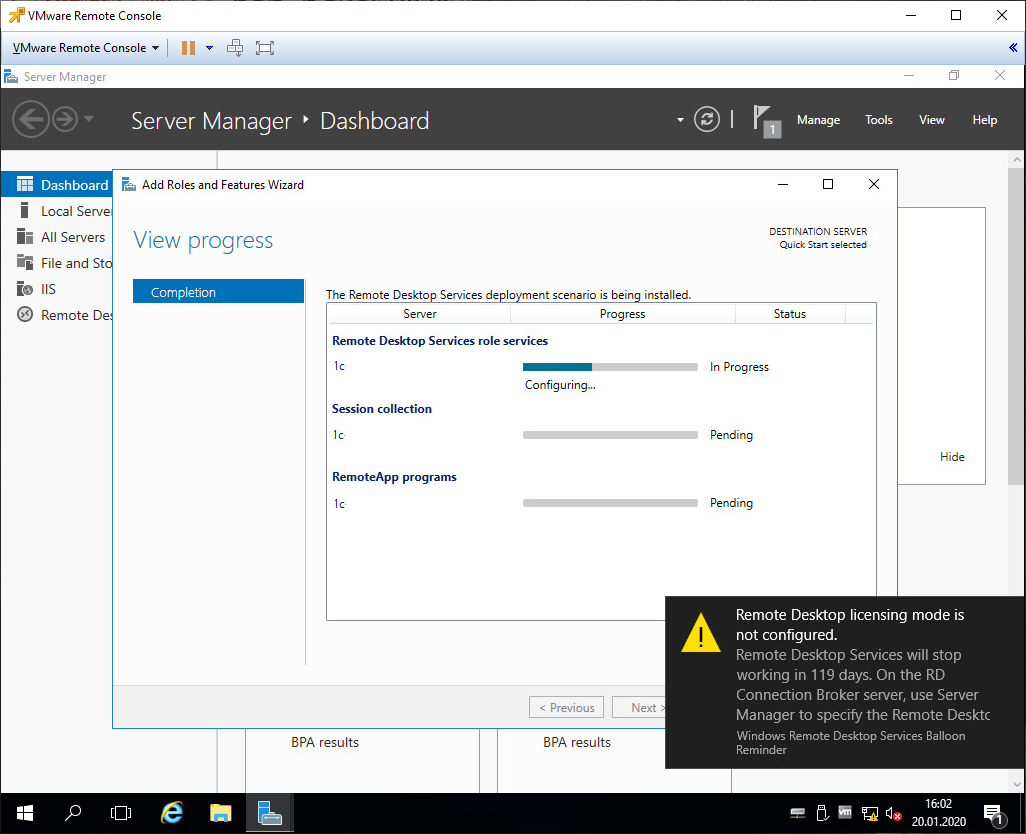

Начинается автоматическая установка ролей. Сервер перезагружается.

Даже какие-то обновления подтянулись.

После перезагрузки и установки первой роли включается триальный период работы терминального сервера 120 дней.

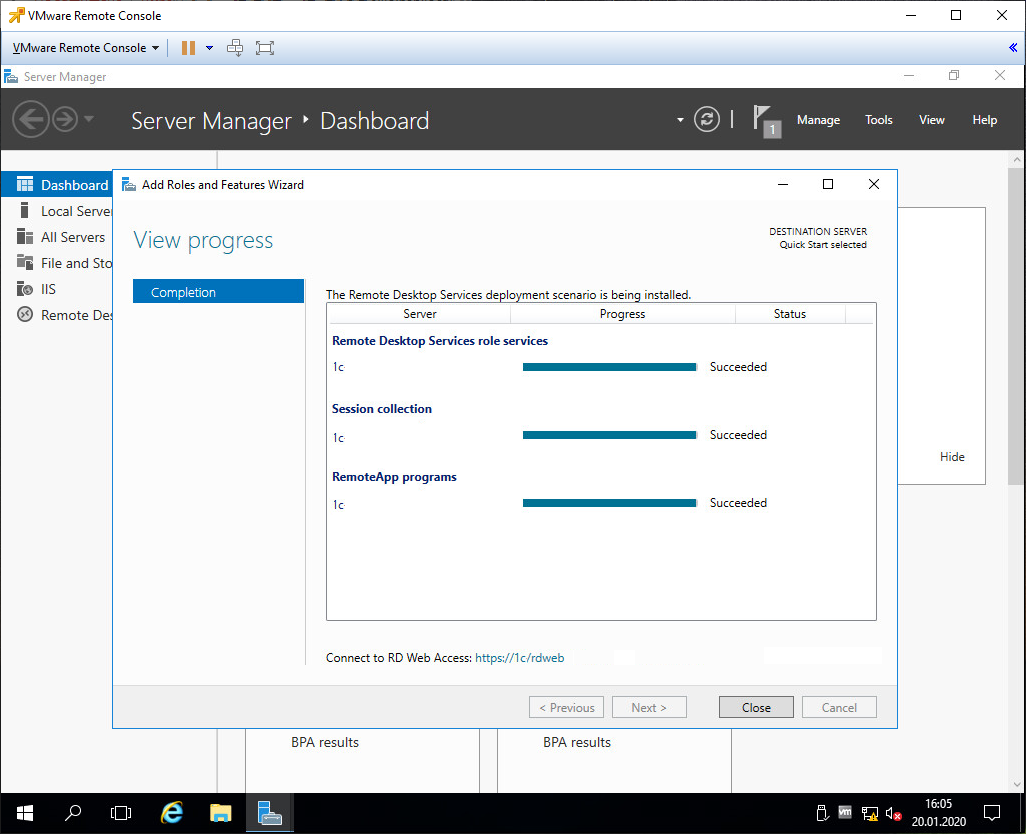

Первые три роли установлены. Close.

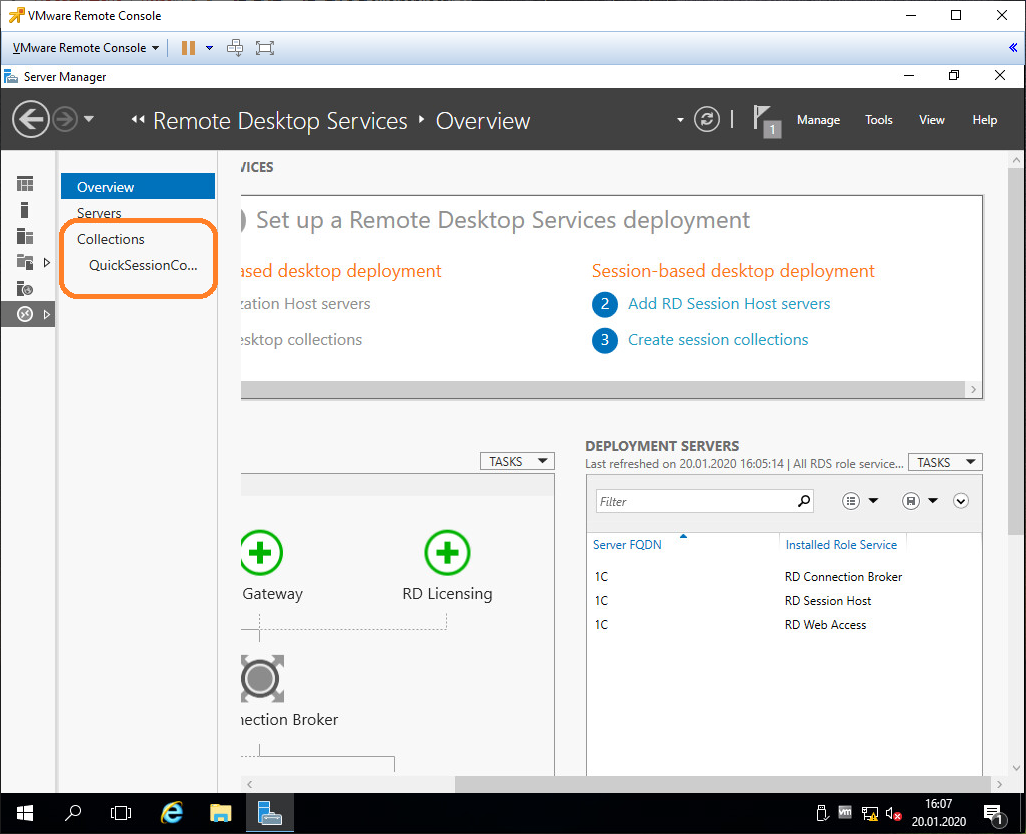

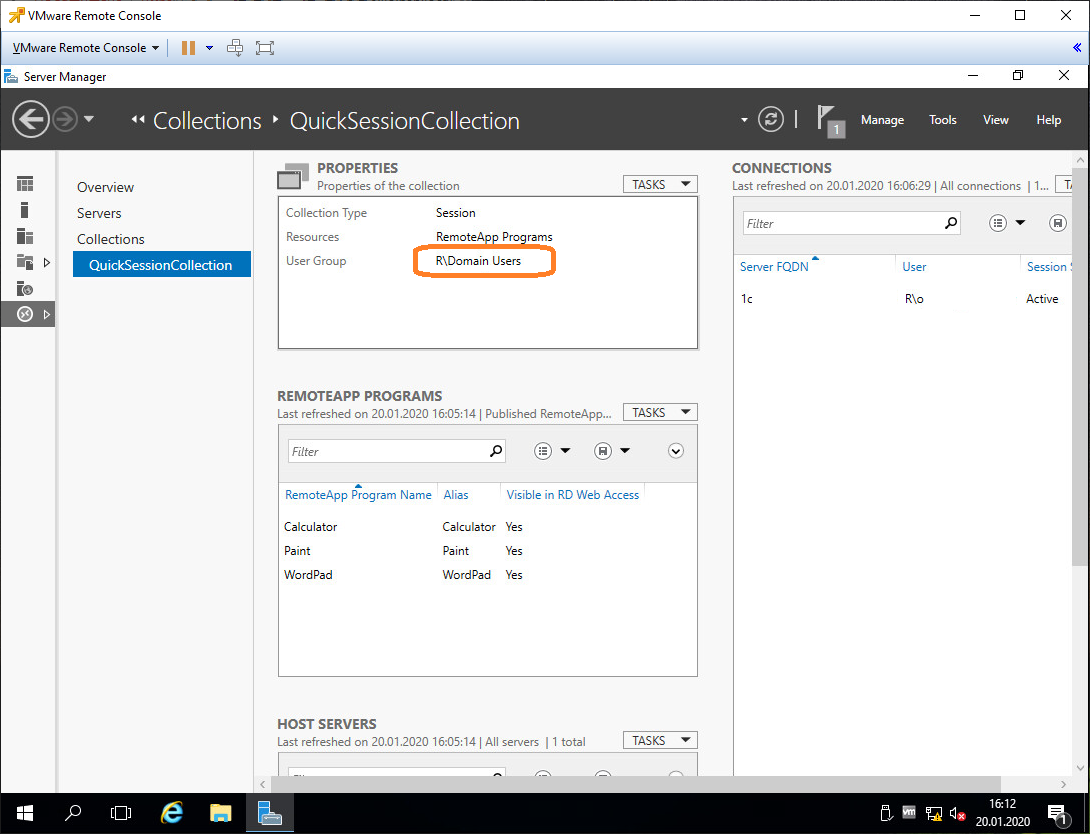

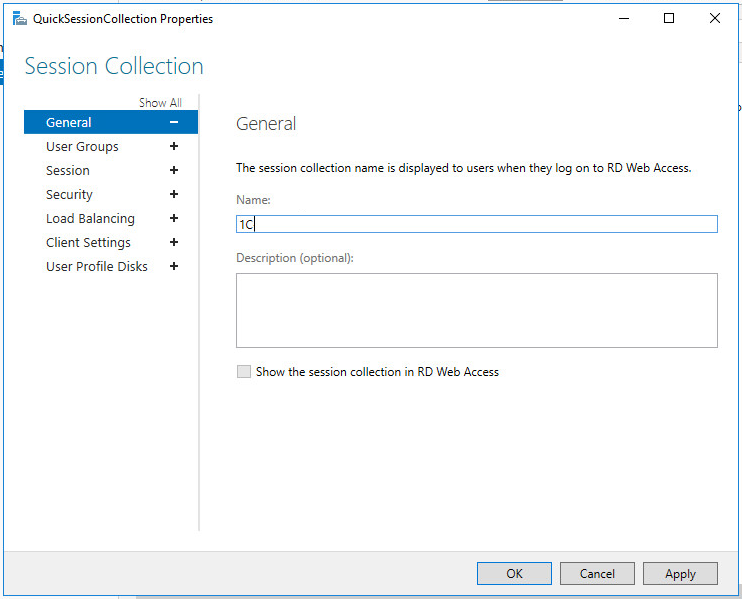

Выбираем QuickSessionCollection, проверяем, что пользователям дан доступ к терминальному серверу. При необходимости можно создать свою коллекцию.

По умолчанию в группе все доменные пользователи.

Редактирую, даю доступ нужной группе пользователей и переименовываю коллекцию.

Перезагружаемся и переходим к лицензированию.

Лицензирование терминального сервера

Устанавливаем RD Licensing сервис, нажав на зелёный плюсик.

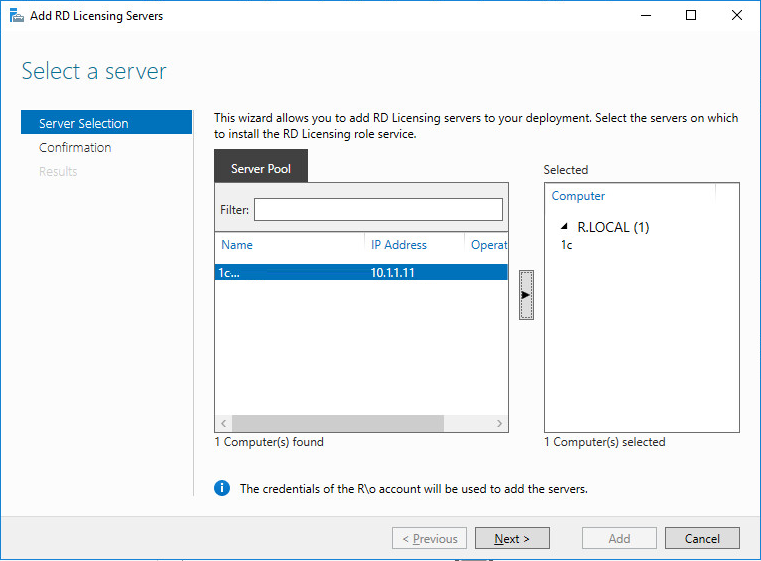

Следуем инструкциям, сложностей не должно быть.

Выбираем текущий сервер, Next.

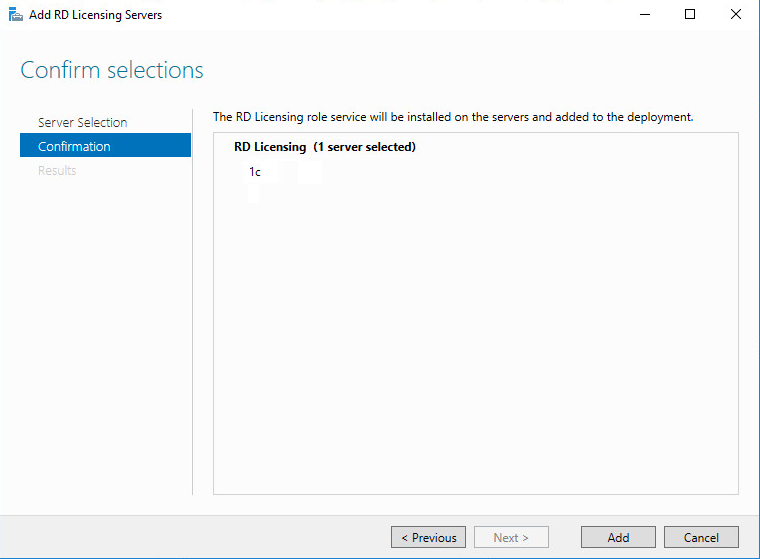

Add.

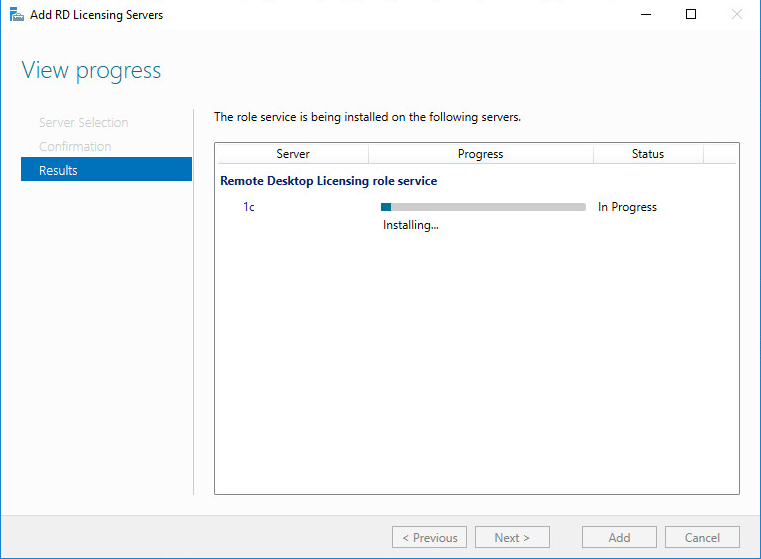

Начинается установка роли RD Licensing.

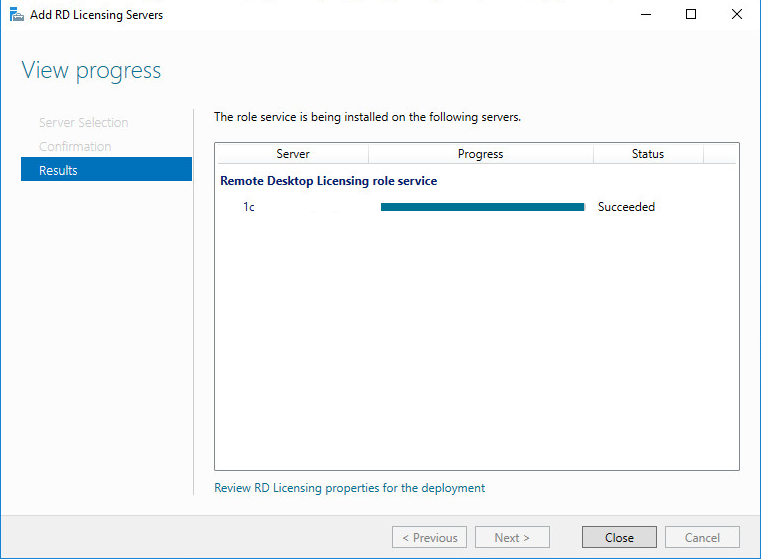

Установка роли RD Licensing успешно завершена. На всякий случай перезагружаю сервер.

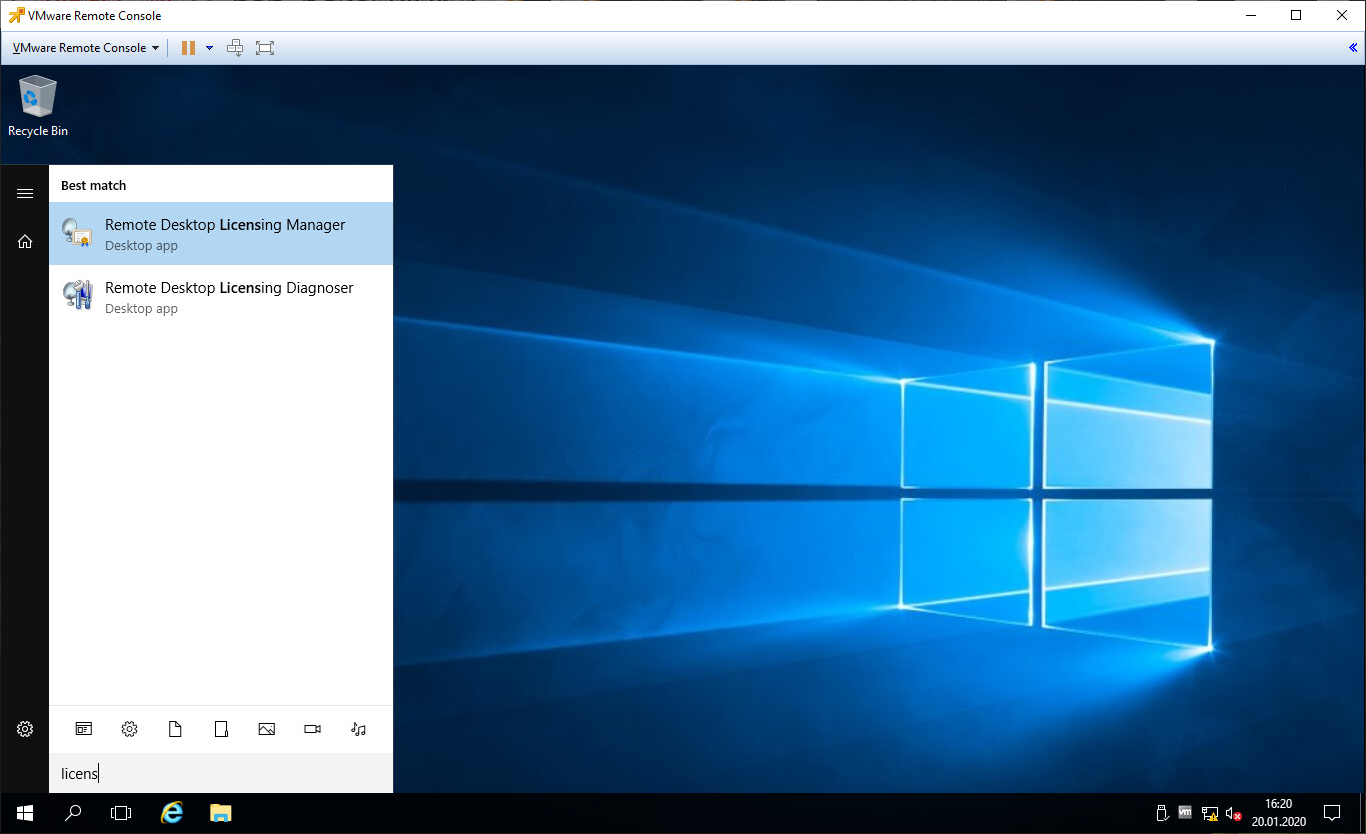

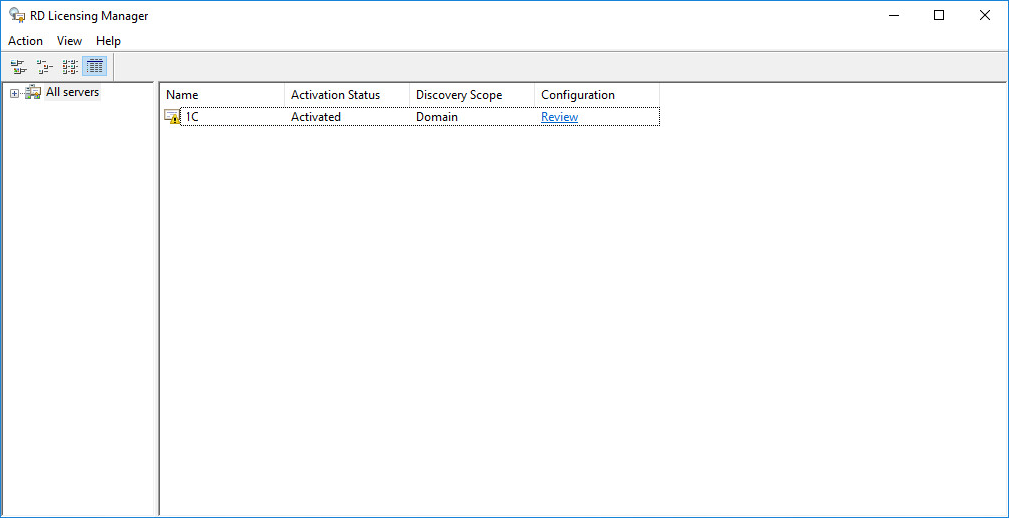

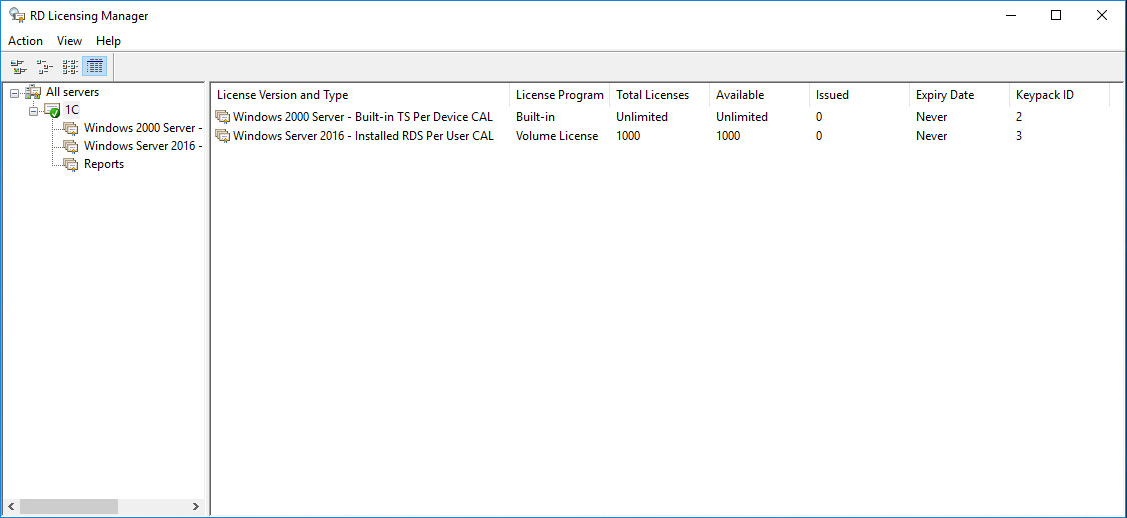

Запускаем Диспетчер лицензирования удалённых рабочих столов (Remote Desktop Licensing Manager).

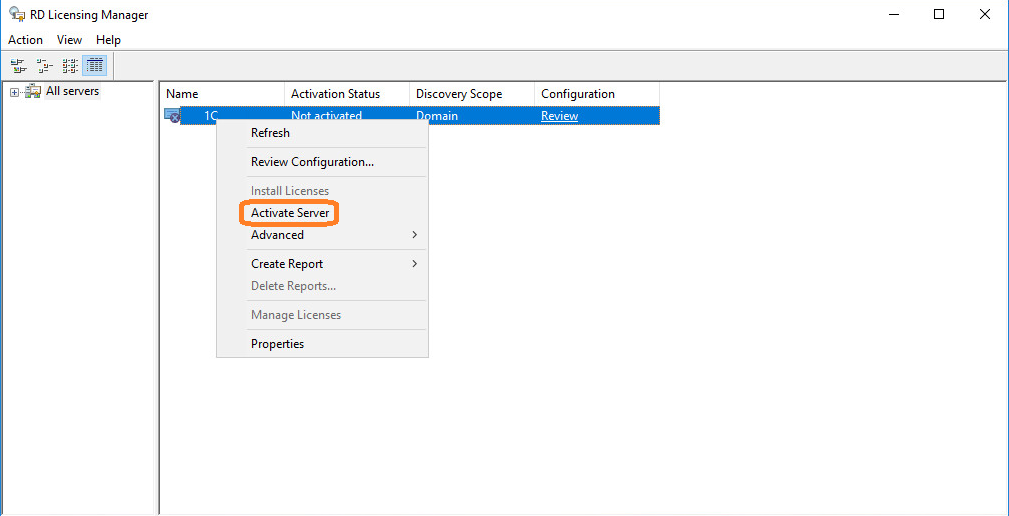

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации.

Жмем Next на первой странице мастера.

Выбираем метод соединения Web Browser. Next.

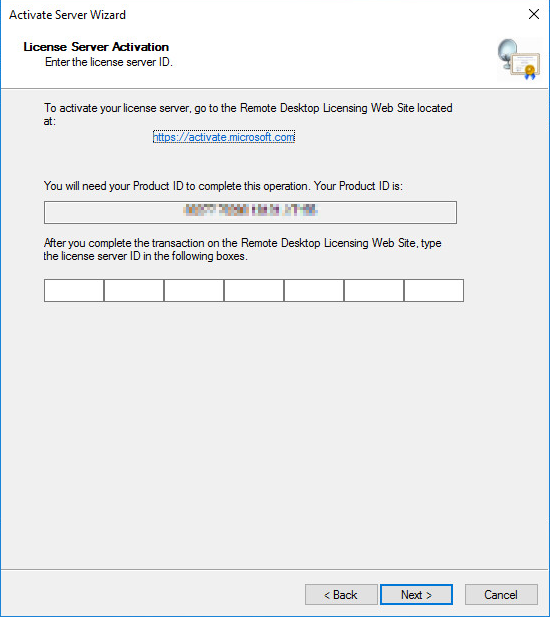

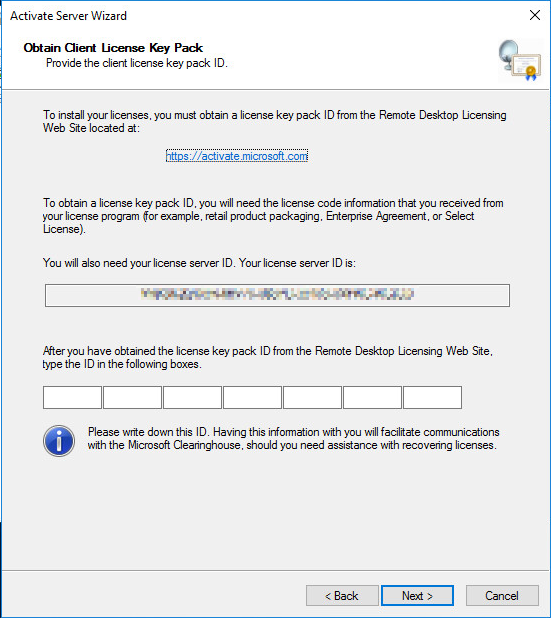

Получаем код продукта который нам понадобится для активации (Product ID).

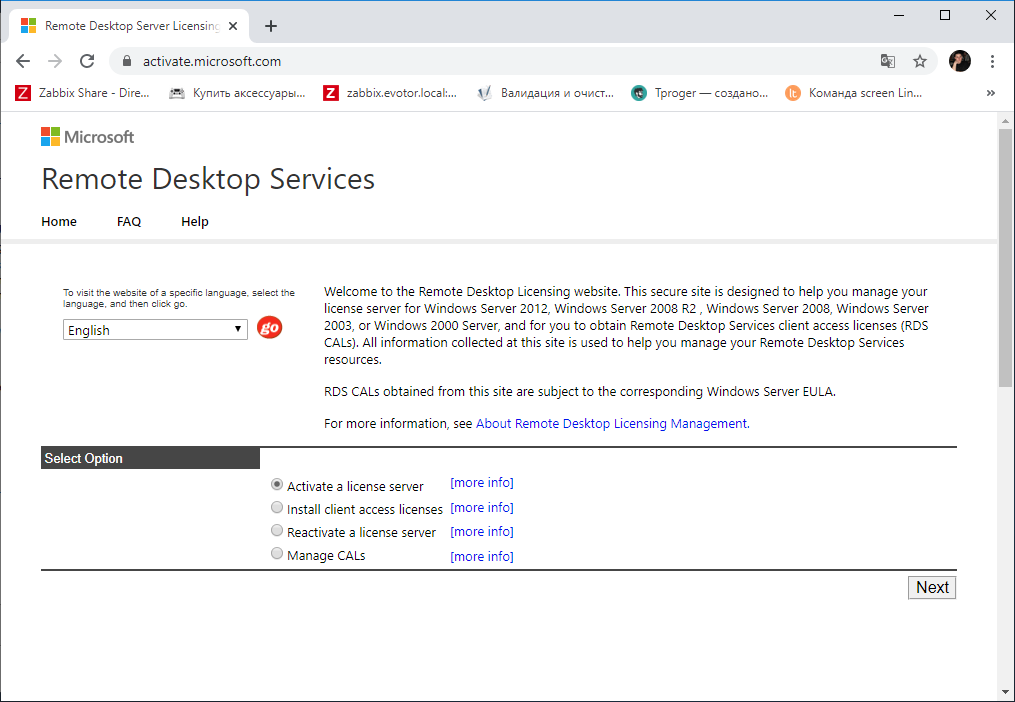

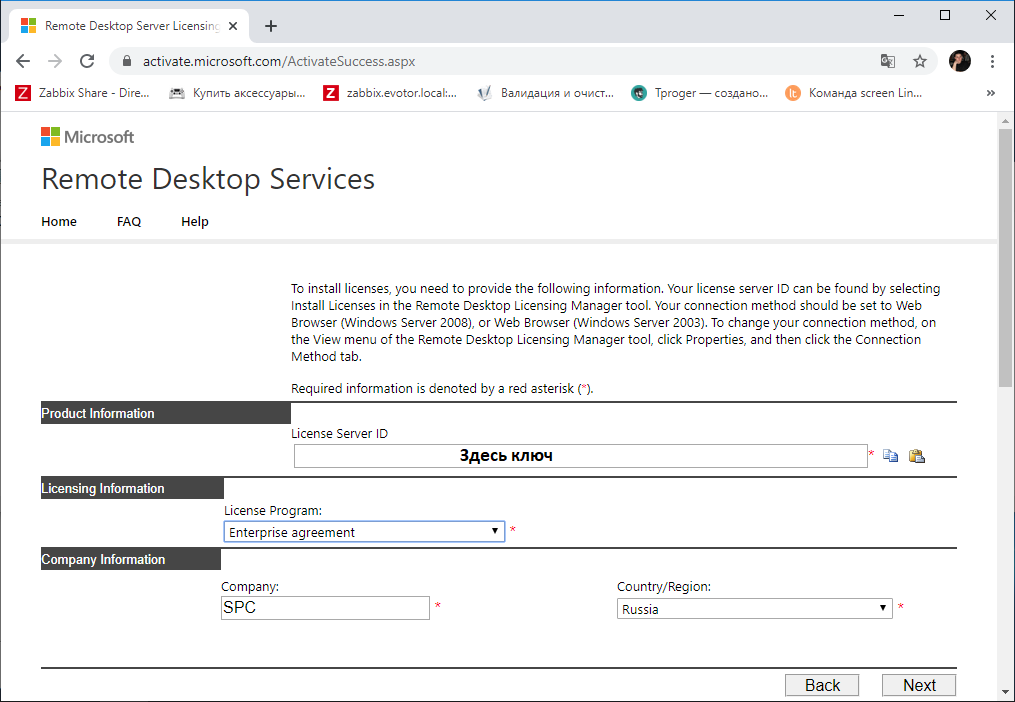

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

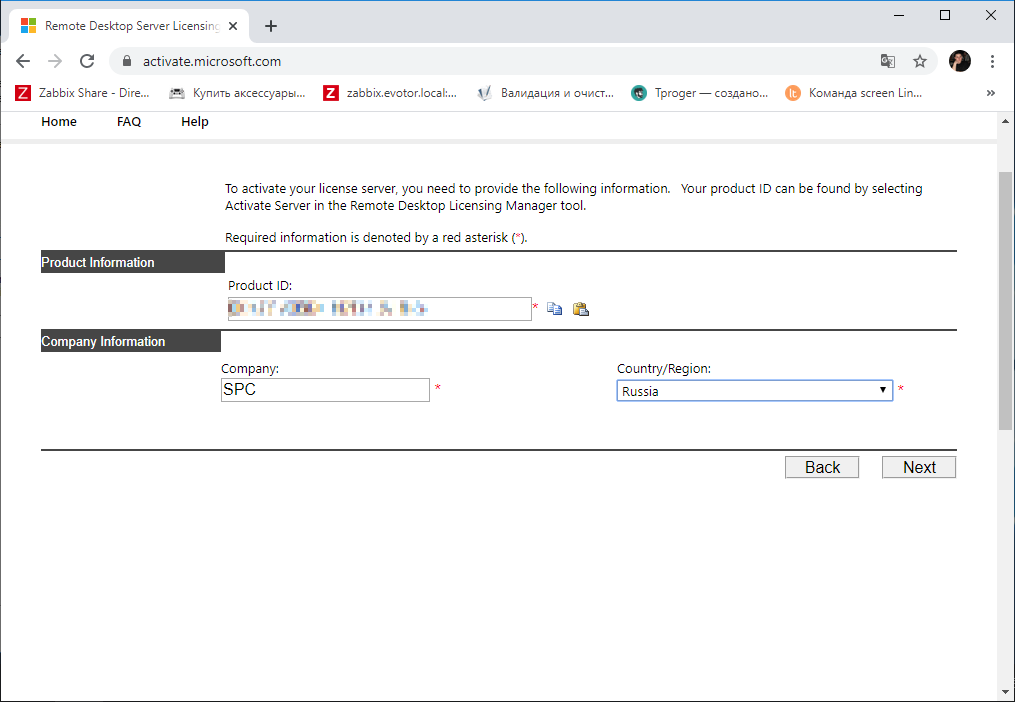

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next.

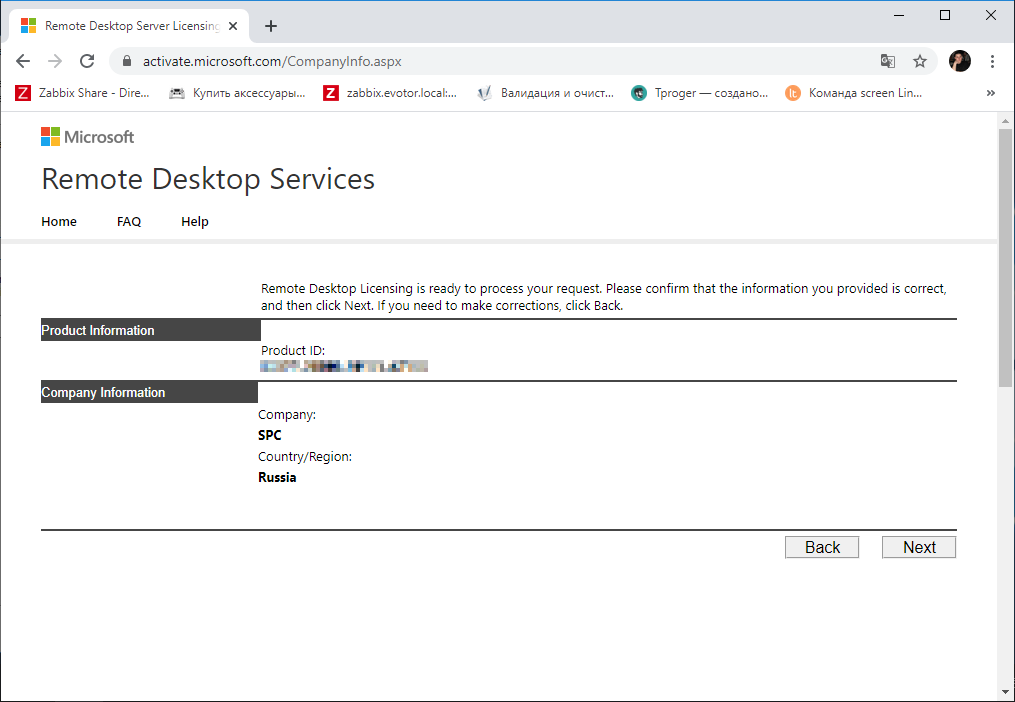

Next.

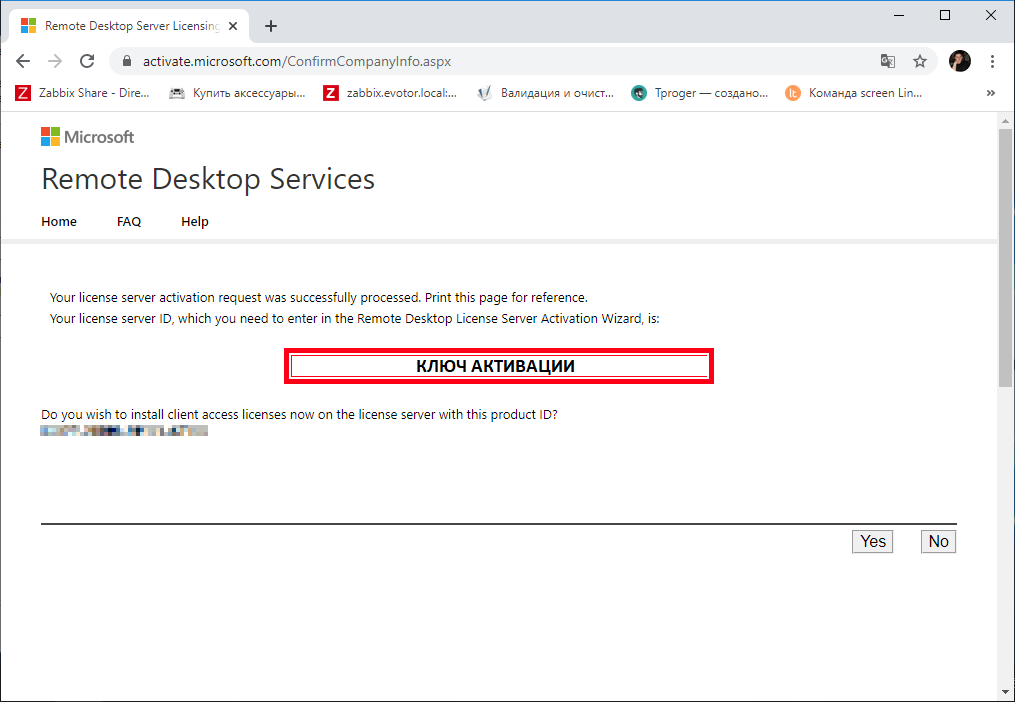

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

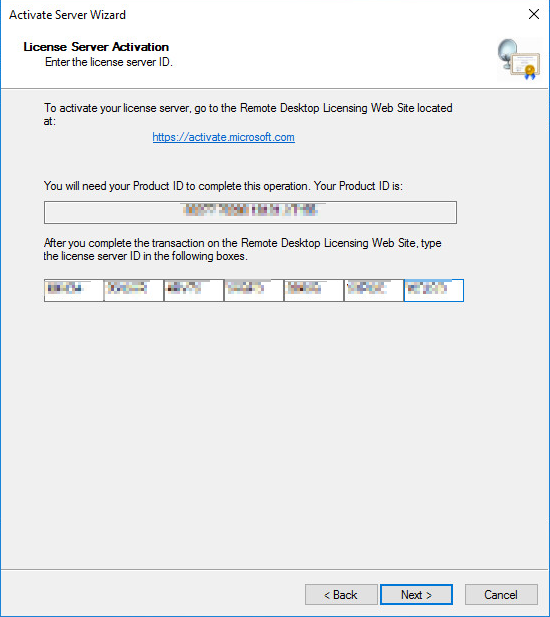

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

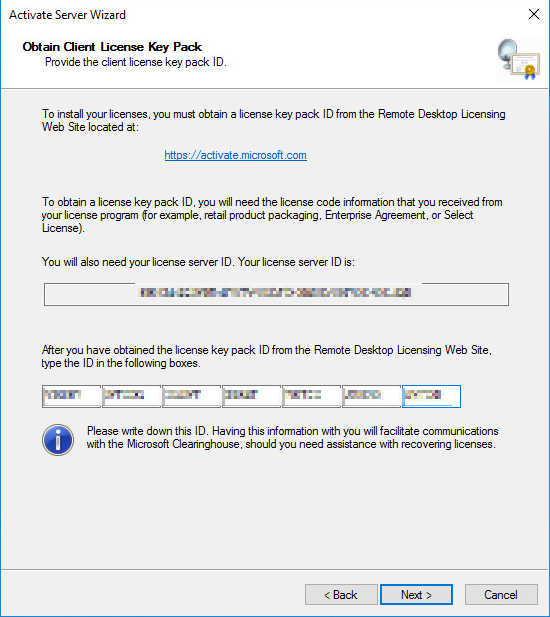

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2016 Remote Desktop Services Per User client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, один из данных номеров ищем в Интернете… Next.

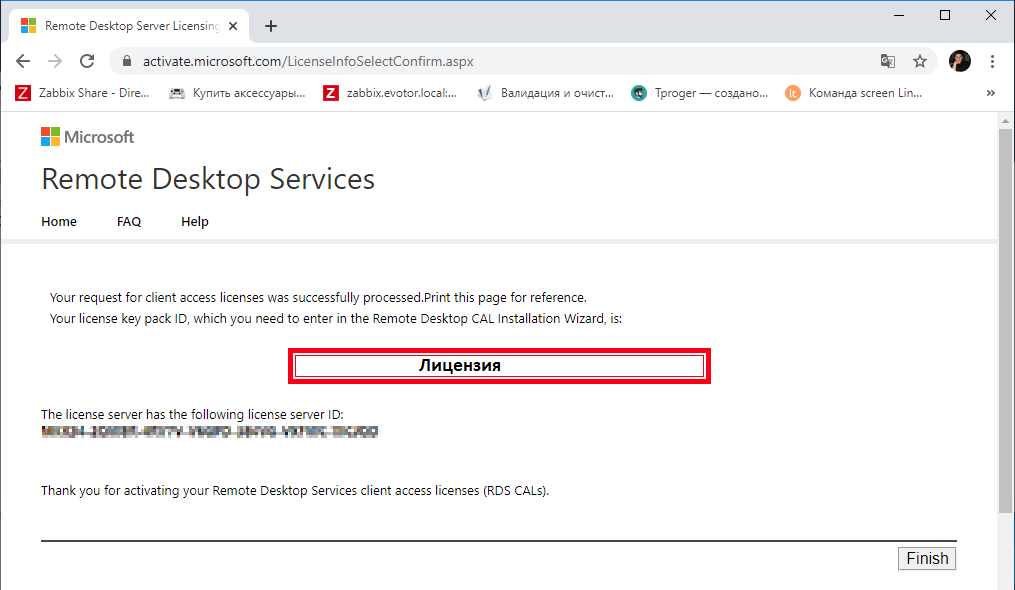

Ну вот мы и получили нужные нам клиентские лицензии.

Копируем ключ и вводим его в мастер. Next.

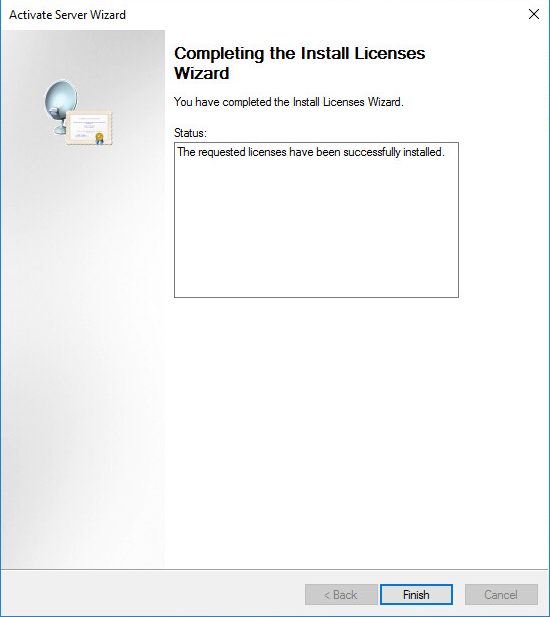

Finish.

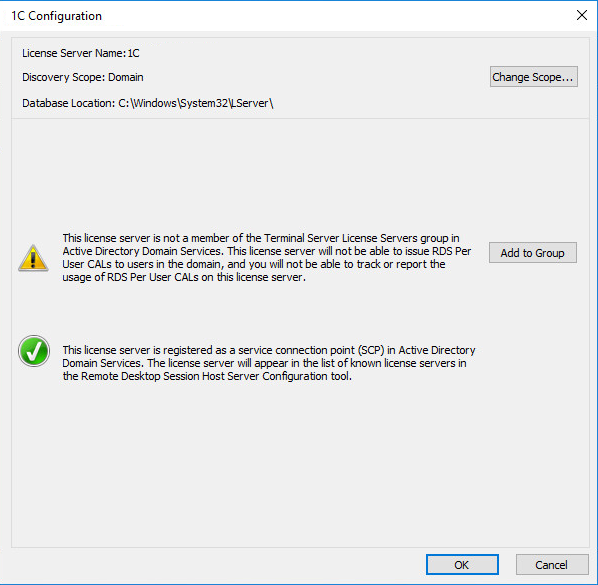

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получились, но сервер светится желтым:

Сервер не является членом группы терминальных серверов в Active Directory. Нажмём Add to Grоup.

Continue.

Сервер добавлен в группу терминальных серверов в Active Directory.

OK.

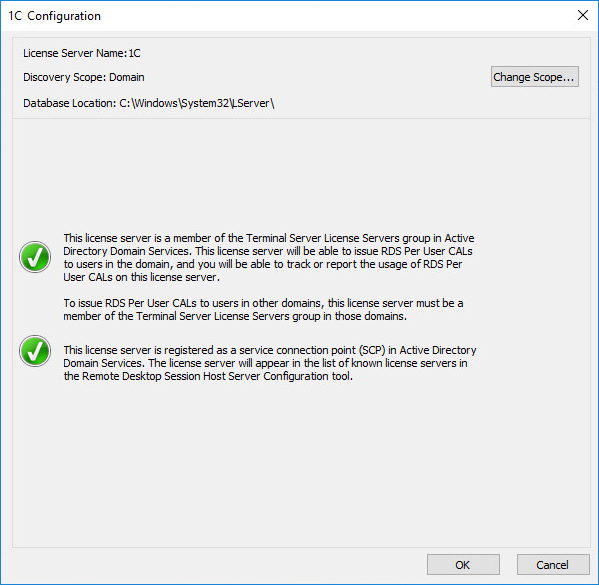

Сервер лицензий позеленел, на первый взгляд всё в порядке.

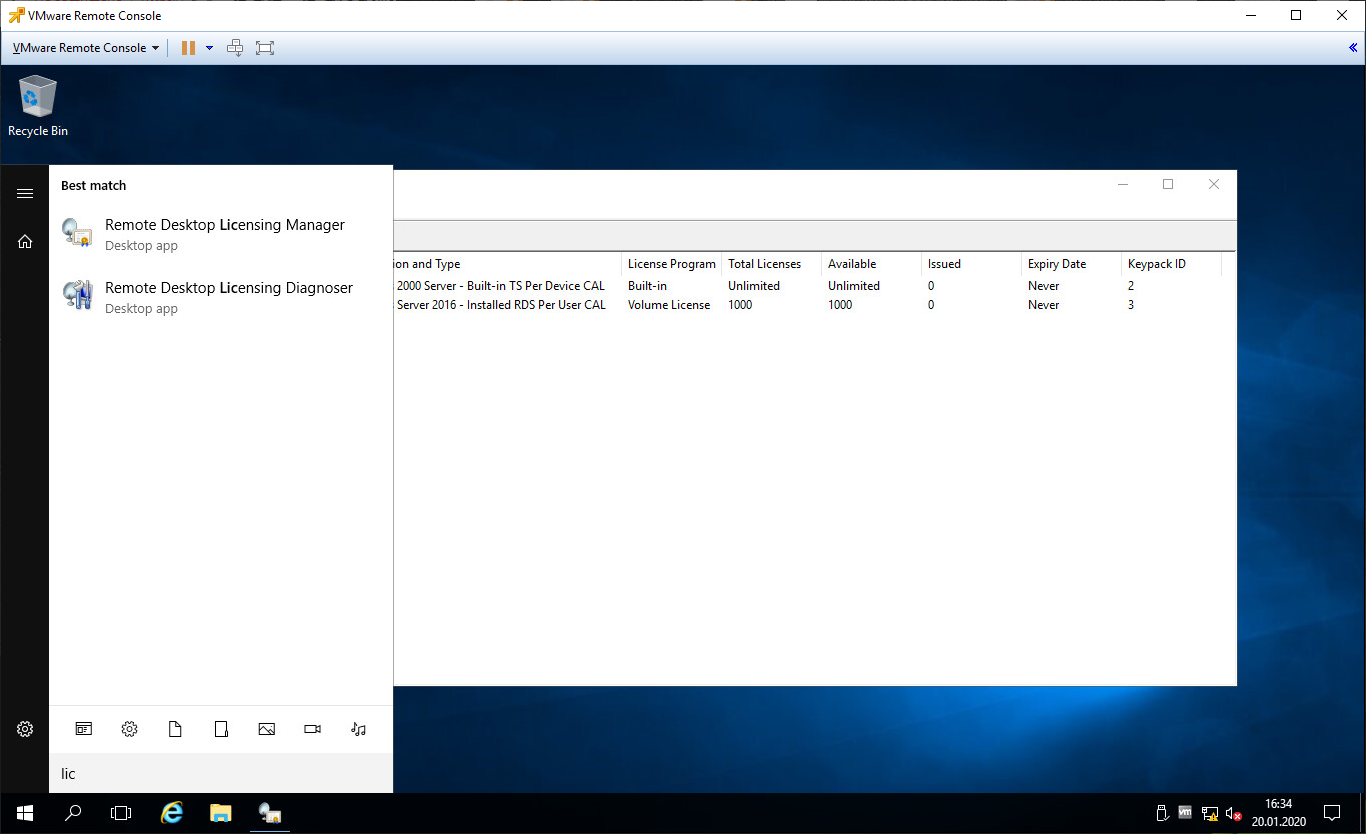

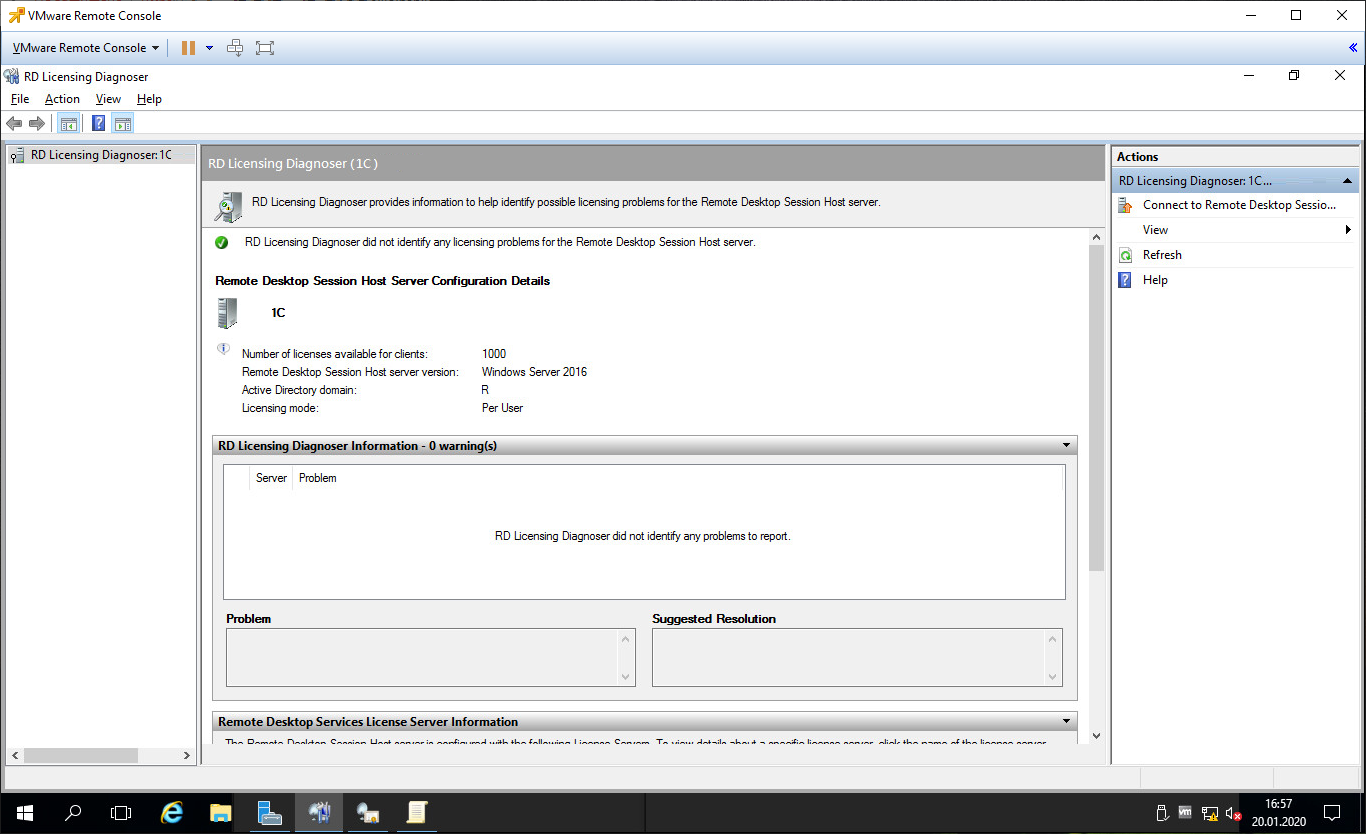

Запускаем Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

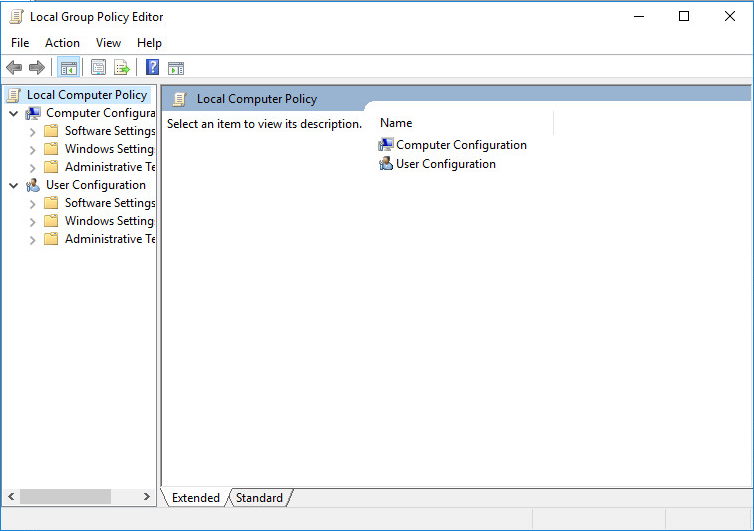

Выполняем gpedit.msc.

gpedit.mscОткроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device или Per User в зависимости от установленных вами лицензий. В моём случае Per User. OK.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Перезагружаем сервер. Запускаем Remote Desktop Licensing Diagnoser.

Ошибок нет.

Remote Desktop Protocol (RDP) is a Microsoft-proprietary remote access protocol that is used by Windows systems administrators to manage Windows Server systems remotely. What sets RDP apart from, say, Windows PowerShell or Secure Shell (SSH) remoting is the presence of the full graphical desktop, as shown in Figure 1.

MORE: Best Remote Access Software and Solutions

By default, the RDP server component listens for incoming connections on TCP port 3389 by default, although this can be changed by the administrator for security reasons.

To be sure, Microsoft’s current push is for admins to reduce their reliance upon RDP and instead (a) deploy Windows Servers in Server Core or Nano mode; and (b) employ Windows PowerShell command-line remote administration instead of RDP.

Microsoft’s justification for this advice is two-fold:

- A GUI layer consumes unnecessary system resources

- A GUI layer broadens the attack surface of your servers

Regardless, many admins are accustomed to RDP-based remote administration, and seek to do so even in the newly released Windows Server 2016 operating system. Let’s learn how to enable RDP in Server 2016 (tl;dr: the process is identical to Windows Server 2012 R2).

Server Manager

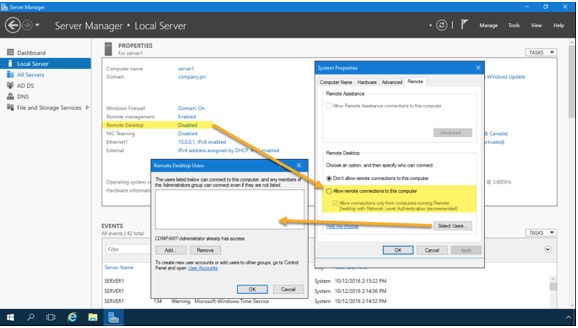

Open the Server Manager console, navigate to the Local Server node, and click the Remote Desktop hyperlink as shown in Figure 2.

Get Tom’s Hardware’s best news and in-depth reviews, straight to your inbox.

The Remote Desktop hyperlink is simply a shortcut to the System Properties sheet from the System Control Panel item. Select Allow remote connections to this computer, and optionally enable Allow connections only from computers running Remote Destkop with Network Level Authentication (recommended).

Network Level Authentication (NLA) protects Windows Server against denial-of-service (DoS) attacks by requiring authentication to take place before any graphical session is established by the server. NLA also conserves server system resources.

Windows PowerShell

From a lower-level perspective, incoming RDP connections are enabled on a server through two Registry values and a Windows Firewall rule.

Open an elevated Windows PowerShell session and run the following commands. This first one creates the fDenyTSConnections value and sets it to 0 (off). This makes sense, because we don’t want to deny Terminal Services (TS) connections.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal Server’ -Name ‘fDenyTSConnections’ -Value 0 -PropertyType dword -Force

The next command creates and enables the UserAuthentication (Network Layer Authentication) value; NLA is a good idea and you should consider enabling it by default on your servers.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp’ -Name ‘UserAuthentication’ -Value 1 -PropertyType dword -Force

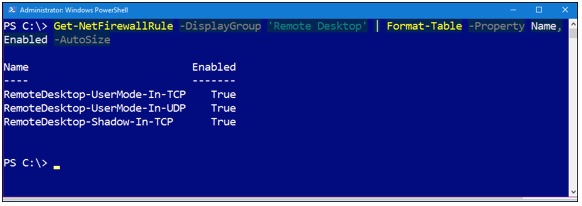

The next command enables the predefined «Remote Desktop» Windows Firewall rule. We can then invoke the Get-NetFirewallRule PowerShell cmdlet to verify as shown in Figure 3.

Enable-NetFirewallRule -DisplayGroup ‘Remote Desktop’

Group Policy

The chances are good that you want to standardize RDP behavior across all your infrastructure servers. Therefore, we turn to Group Policy to accomplish this goal.

Start by creating, linking and scoping a new Group Policy Object (GPO) that targets the servers that should share RDP server settings.

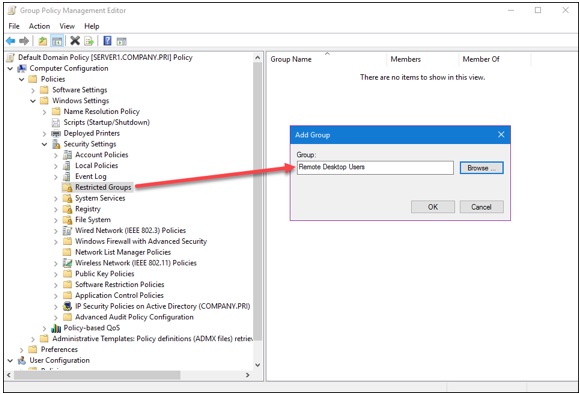

Next, navigate to the following Group Policy path and add a new Restricted Groups entry (shown in Figure 4):

Computer ConfigurationPoliciesWindows SettingsSecurity SettingsRestricted Groups

You can customize the membership in the servers’ built-in Remote Desktop Users group; members of this group can establish RDP sessions to the server. Note that the local Administrators group (and, by extension, the Domain Admins global group) is automatically granted this privilege in Active Directory.

The following three Group Policy settings govern:

- Windows Firewall incoming RDP exceptions

- User right to establish RDP sessions

- Requiring NLA

Computer ConfigurationAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain ProfileWindows Firewall: Allow Inbound Remote Desktop exceptions

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnectionsAllow user to connect remotely by using Remote Desktop Services

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSecurityRequire user authentication for remote connections by using NLA

Creating the Client Connection

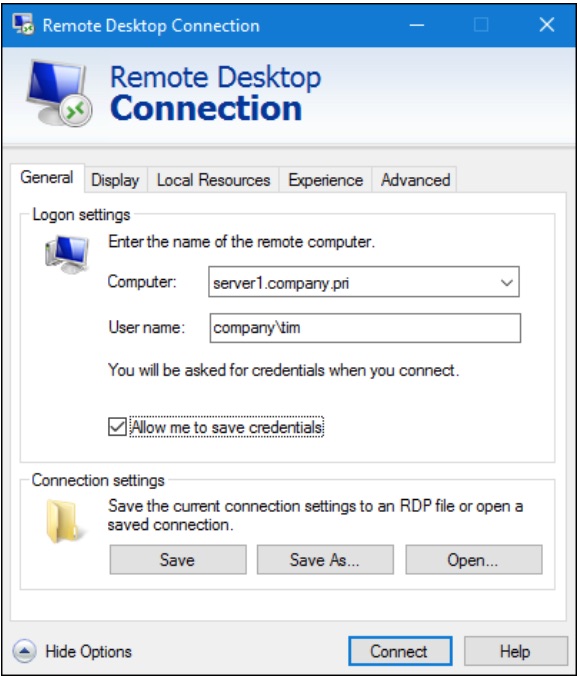

Windows Client and Windows Server both include the Microsoft RDP client, called Remote Desktop Connection. My favorite way to invoke this tool is to:

Press WINDOWS KEY+R

Type mstsc (which stands for «Microsoft Terminal Services Client»)

Press ENTER

I show you the Remote Desktop Connection user interface in Figure 5.

What’s cool about RDP clients is that they are available for just about every desktop or mobile operating system. Here is a representative list:

- Android: Microsoft Remote Desktop

- iOS: Microsoft Remote Desktop

- Linux: rdesktop

- macOS: Microsoft Remote Desktop

- Windows Phone: Microsoft Remote Desktop

Note that Windows Server supports only two simultaneous RDP sessions at once. If you need more than that, then you’ll have to install the Remote Desktop Services (RDS) Session Host server role and purchase additional RDS connection licenses from Microsoft.

Final Thoughts

If you’ve configured RDP on previous Windows Server versions, then you’ll find that Windows Server 2016 behaves the exact same way. Keep in mind, however, that Microsoft’s ever-widening embrace of «assume breach» security posture and the hybrid cloud scenario and its accompanying «manage herds, not pets» philosophy means the emphasis is on command-line automation rather than on-off RDP GUI sessions.

- 10 Best New Features in Windows Server 2016

- Windows 10 for IT Pros: Tutorials, Tips and Tricks

- Top 6 Windows 10 Apps for IT Pros

11.10.22

Содержание:

- Настройка терминального сервера Windows Server 2016

- Предварительные требования и подготовка системы

- Установка роли удаленных рабочих столов

- Конфигурация лицензирования RDS

- Настройка сеансов и политик

- Обеспечение безопасности терминального сервера

- Мониторинг и обслуживание RDS

- Вопрос-ответ

В современном мире информационных технологий, важным аспектом успешного функционирования бизнеса является возможность удаленного доступа к рабочим столам и приложениям. Это позволяет сотрудникам эффективно выполнять свои обязанности, находясь вне офиса. Терминальные решения становятся ключевыми в достижении этой цели, предоставляя централизованный доступ к ресурсам и данным через серверное окружение.

Рассмотрим, как правильно настроить терминальный сервер на платформе Windows, чтобы обеспечить надежное и безопасное функционирование удаленного доступа. Использование такой инфраструктуры не только упрощает управление и поддержку рабочих станций, но и значительно снижает затраты на оборудование и программное обеспечение. В данной статье мы подробно разберем процесс подготовки и конфигурирования серверного оборудования для реализации этих задач.

С помощью терминального сервера пользователи могут подключаться к своим рабочим столам из любой точки мира. Для этого важно настроить серверное окружение таким образом, чтобы оно соответствовало всем требованиям безопасности и производительности. Мы расскажем, какие шаги необходимо предпринять для создания эффективного и устойчивого решения, а также рассмотрим возможные проблемы и способы их решения.

Настройка терминального сервера Windows Server 2016

Настроить систему для удаленной работы можно с помощью различных инструментов и функций, доступных в операционной системе от Microsoft. Эти инструменты обеспечивают возможность удаленного доступа пользователей к их рабочим столам и приложениям через сеть.

Прежде чем начать конфигурацию, необходимо выполнить ряд подготовительных шагов, включающих установку соответствующих компонентов и модулей. Это позволит создать стабильную и безопасную среду для удаленной работы. Первым делом, убедитесь, что ваш сервер Windows Server 2016 обновлен и все необходимые обновления установлены. Это важно для обеспечения безопасности и стабильности системы.

Затем, с помощью диспетчера сервера, добавьте роль Услуги удаленных рабочих столов. В процессе установки выберите нужные параметры и компоненты, такие как Управление удаленными рабочими столами и Лицензионный сервер. Эти модули обеспечат основную функциональность для удаленного доступа и управления лицензиями. После установки ролей, настройте параметры безопасности, чтобы ограничить доступ только для авторизованных пользователей. Это включает настройку политик групп и использование сертификатов для шифрования соединений.

Не забудьте также настроить балансировку нагрузки и создать коллекции рабочих столов для более эффективного управления и распределения ресурсов. Это поможет обеспечить стабильную работу и высокую производительность в условиях многопользовательской среды. Завершив настройку, протестируйте подключение к рабочим столам через терминальный сервер. Убедитесь, что все пользователи могут подключаться без проблем и имеют доступ к необходимым приложениям и данным.

Настроив систему таким образом, вы создадите надежную и безопасную платформу для удаленной работы на основе Windows Server 2016, обеспечивая своим пользователям удобный и продуктивный доступ к их рабочим столам и ресурсам.

Предварительные требования и подготовка системы

- Аппаратные требования – убедитесь, что ваше оборудование соответствует минимальным требованиям для запуска и работы системы. Это включает в себя параметры процессора, объем оперативной памяти и свободное пространство на жестком диске.

- Программное обеспечение – необходимо установить все актуальные обновления и патчи для операционной системы. Это поможет избежать проблем с совместимостью и повысить общую производительность.

- Сетевые настройки – проверьте настройки вашей сети, чтобы обеспечить стабильное и быстрое подключение. Это включает в себя корректную конфигурацию маршрутизаторов и коммутаторов, а также проверку скорости и пропускной способности сети.

- Подготовка учетных записей – создайте необходимые учетные записи с правильными уровнями доступа. Это поможет распределить права и предотвратит несанкционированный доступ к системе.

- Настройка безопасности – установите и настройте антивирусное программное обеспечение, а также другие средства защиты. Регулярное обновление сигнатур вирусов и мониторинг системы помогут предотвратить угрозы.

- Резервное копирование– настройте систему резервного копирования данных, чтобы избежать потери важной информации. Регулярные резервные копии помогут быстро восстановить данные в случае сбоя.

Эти шаги являются основой для успешной подготовки вашей системы к дальнейшей эксплуатации. Следуя этим рекомендациям, вы создадите надежную и защищенную среду для работы.

Установка роли удаленных рабочих столов

Настройка сервера терминалов Windows 2016 включает в себя процесс установки необходимых компонентов для обеспечения удалённого доступа к рабочим столам. При этом на сервере создаются условия для подключения пользователей к рабочим средам через сеть, что позволяет эффективно использовать ресурсы и обеспечивает удобство в работе.

Установка роли удалённых рабочих столов предполагает настройку терминального сервера, обеспечивающего возможность подключения удалённых пользователей к рабочему столу сервера Windows 2016. Этот процесс включает в себя установку и конфигурацию необходимых компонентов для обеспечения безопасного и эффективного удалённого доступа.

В результате установки роли удалённых рабочих столов на сервере создаётся инфраструктура, позволяющая пользователям работать с рабочим столом удалённого сервера через сеть. Это открывает новые возможности для организации работы и повышает уровень доступности и гибкости в рабочем процессе.

Конфигурация лицензирования RDS

При работе с сервером терминального доступа на платформе Windows 2016 необходимо провести оптимальную настройку лицензирования Remote Desktop Services (RDS). Этот этап играет ключевую роль в обеспечении правильной работы и распределения доступа к рабочим столам через сервер терминального доступа. В данном разделе рассмотрим основные шаги по конфигурации лицензирования RDS, которые позволят обеспечить безопасность, эффективность и соблюдение лицензионных требований.

|

Шаг |

Описание |

|

1 |

Выбор типа лицензий |

|

2 |

Установка и активация лицензий |

|

3 |

Настройка лицензионного сервера |

|

4 |

Управление доступом пользователей |

Первым шагом в конфигурации лицензирования RDS является определение типа лицензий, соответствующих требованиям вашего бизнеса и объему рабочих столов, которые необходимо обслуживать. После этого следует процесс установки и активации лицензий, который обеспечит законное использование сервиса и исключит возможные проблемы с лицензионными проверками. Далее, важным этапом является правильная настройка лицензионного сервера, который будет осуществлять контроль и распределение лицензий среди пользователей. Наконец, необходимо провести управление доступом пользователей, чтобы гарантировать, что только авторизованные сотрудники имеют доступ к рабочим столам через сервер терминального доступа.

Настройка сеансов и политик

При работе с терминальным сервером Windows 2016 важно правильно настроить сеансы пользователей и применить соответствующие политики для обеспечения безопасности и эффективности рабочего процесса. Разумное управление доступом к рабочему столу, оптимизация производительности и обеспечение соблюдения безопасных стандартов – ключевые задачи в этом процессе.

|

Аспект |

Описание |

|

Сеансы пользователей |

Этот раздел посвящен настройке параметров сеансов пользователей на терминальном сервере. Здесь вы найдете информацию о времени сеанса, автоматическом отключении неактивных пользователей и управлении процессами в рабочем столе. |

|

Политики безопасности |

Обеспечение безопасности на терминальном сервере Windows 2016 – одна из главных задач администратора. В этом разделе рассмотрены различные политики безопасности, которые можно применить для защиты сервера от несанкционированного доступа и утечек конфиденциальных данных. |

|

Оптимизация производительности |

Для обеспечения плавной и эффективной работы терминального сервера необходимо правильно настроить его параметры производительности. Здесь вы найдете советы по оптимизации ресурсов сервера и управлению нагрузкой для обеспечения максимальной производительности. |

Понимание и правильная настройка сеансов и политик на терминальном сервере Windows 2016 являются важными аспектами обеспечения эффективной и безопасной работы сервера для пользователей.

Обеспечение безопасности терминального сервера

Администрирование безопасности. Один из первостепенных аспектов безопасности терминального сервера – это настройка прав доступа пользователей к ресурсам и приложениям на сервере. Это включает в себя управление пользователями, группами и политиками безопасности для минимизации рисков и предотвращения несанкционированного доступа к данным.

Мониторинг и аудит. Для обеспечения непрерывного контроля за безопасностью сервера необходимо внедрить системы мониторинга и аудита. Эти инструменты позволяют отслеживать действия пользователей, анализировать журналы событий и реагировать на потенциальные угрозы в реальном времени.

Обновления и патчи. Регулярное обновление операционной системы и установка патчей безопасности являются неотъемлемой частью стратегии обеспечения безопасности сервера. Это позволяет исправлять уязвимости и улучшать стойкость к атакам со стороны злоумышленников.

Антивирусная защита. Установка и регулярное обновление антивирусного программного обеспечения на сервере помогает обнаруживать и предотвращать атаки вредоносных программ, защищая данные и инфраструктуру от нежелательных последствий.

Шифрование данных. Для защиты конфиденциальной информации важно применять механизмы шифрования данных как в покое, так и во время их передачи между клиентами и сервером. Это обеспечивает дополнительный уровень защиты от несанкционированного доступа к данным.

Мониторинг и обслуживание RDS

|

Аспект |

Описание |

|

Мониторинг ресурсов |

Активный мониторинг ресурсов сервера позволяет отслеживать загрузку процессора, использование памяти, сетевой трафик и другие параметры, что позволяет оперативно реагировать на нагрузку и предотвращать перегрузки. |

|

Управление доступом |

Система обеспечения доступа к терминальному серверу требует постоянного мониторинга для обнаружения несанкционированных попыток доступа и вмешательства. Это включает в себя управление правами доступа пользователей и мониторинг журналов аудита для выявления подозрительной активности. |

|

Обновления и патчи |

Регулярное обновление операционной системы и установка патчей безопасности критически важны для защиты сервера от уязвимостей и атак. Мониторинг доступных обновлений и их установка вовремя обеспечивает безопасность и стабильность работы. |

Вопрос-ответ

Как настроить терминальный сервер на Windows Server 2016?

Для настройки терминального сервера на Windows Server 2016 необходимо установить роль Remote Desktop Services (службы удалённых рабочих столов) через Server Manager. Затем следует настроить лицензирование, добавить пользователей в группу Remote Desktop Users, настроить политики безопасности и доступа. После этого можно настраивать дополнительные параметры в соответствии с требованиями вашей сети.

Как настроить рабочий стол на сервере Windows Server 2016?

Для настройки рабочего стола на сервере Windows Server 2016 следует установить роль Desktop Experience, которая добавляет классический рабочий стол и другие компоненты, обычно присутствующие в клиентских версиях Windows. После установки роли можно настраивать рабочий стол через обычные инструменты настройки Windows, а также через групповые политики.

Как настроить сервер терминалов на Windows Server 2016 с учётом безопасности?

Для настройки сервера терминалов на Windows Server 2016 с учётом безопасности следует следовать рекомендациям по защите сервера. Это включает в себя установку обновлений безопасности, настройку брандмауэра для ограничения доступа, использование SSL для защищённого подключения к серверу, установку антивирусного программного обеспечения, а также применение принципов минимальных привилегий и других методов защиты.

Как настроить лицензирование на сервере терминалов Windows Server 2016?

Для настройки лицензирования на сервере терминалов Windows Server 2016 следует установить роль Remote Desktop Licensing через Server Manager. Затем необходимо активировать лицензии через Microsoft Volume Licensing Service Center (VLSC) или другой метод активации, предоставленный Microsoft. После активации лицензий следует настроить сервер терминалов на их использование.

Какие основные шаги включает в себя настройка сервера терминалов 2016?

Основные шаги настройки сервера терминалов 2016 включают установку необходимых ролей через Server Manager, настройку лицензирования, добавление пользователей в группу Remote Desktop Users, настройку политик доступа и безопасности, установку SSL-сертификатов для защищённого соединения, конфигурацию брандмауэра, установку обновлений безопасности и антивирусного программного обеспечения, а также тестирование и мониторинг работы сервера для обеспечения его стабильной и безопасной работы.

Читайте также:

Стоимость настройки сервера

Настройка SQL сервера для 1С 8.3

Настройка SQL сервера

Установка и настройка файлового сервера

Настройка терминального сервера 2012

1С сервер настройка производительности и памяти

Настройка кластера серверов

Настройка SMTP сервера

Сервер настройки времени

- Currently 4.5/5

- 1

- 2

- 3

- 4

- 5

Оценка: 4.5/5 (Проголосовало: 2)

Спасибо за ваш отзыв!

Как можно улучшить эту статью?