Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

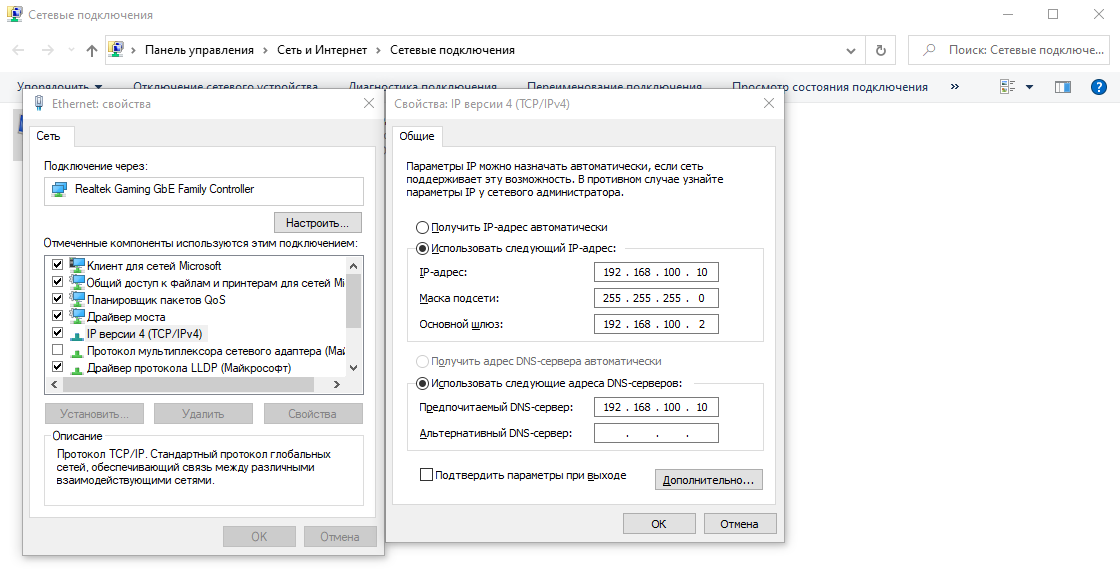

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Добавление ролей и компонентов

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

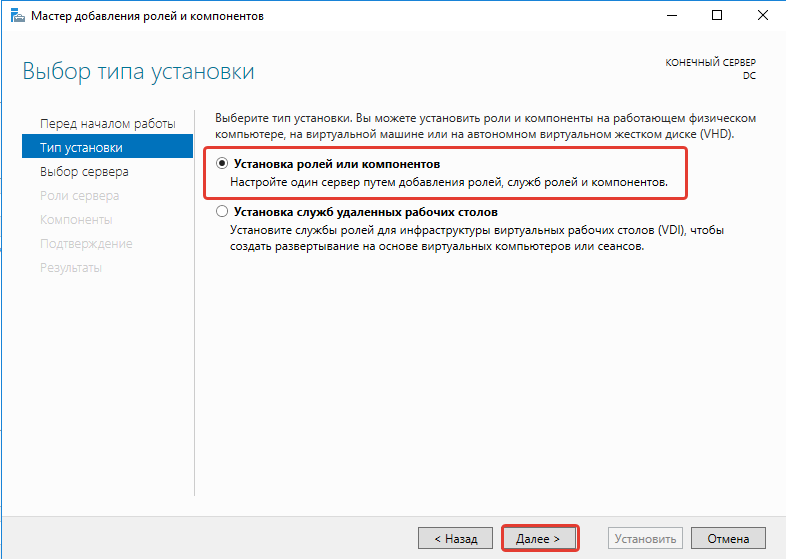

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

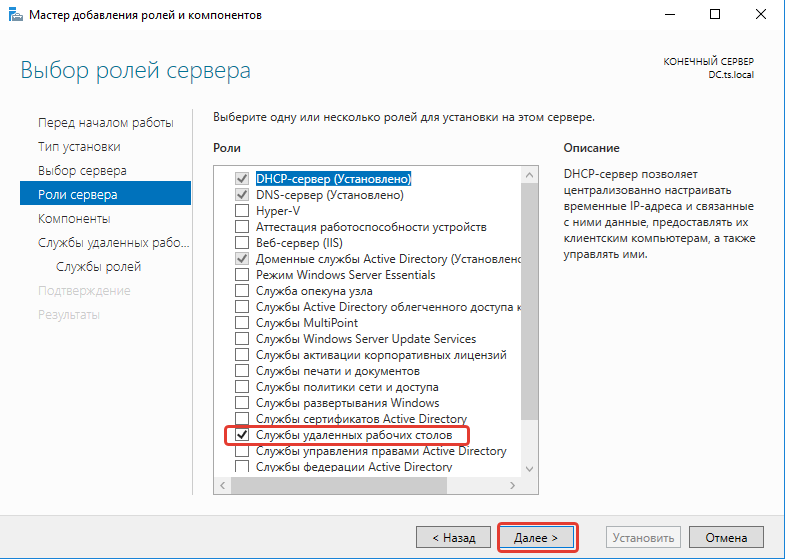

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

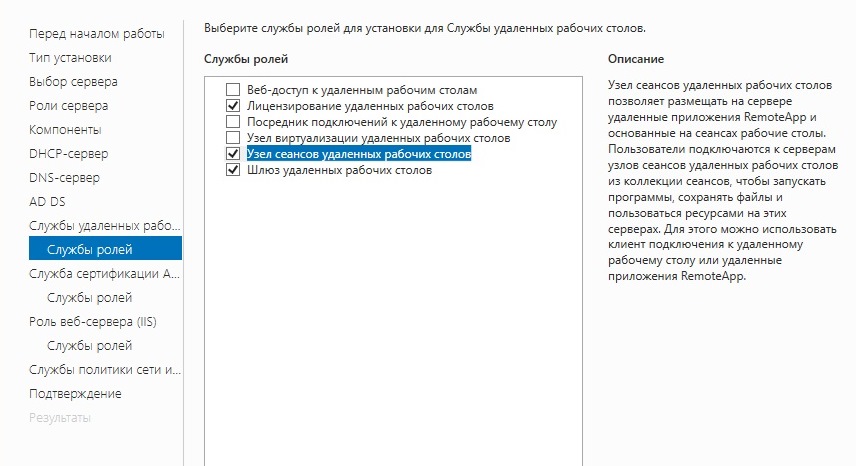

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

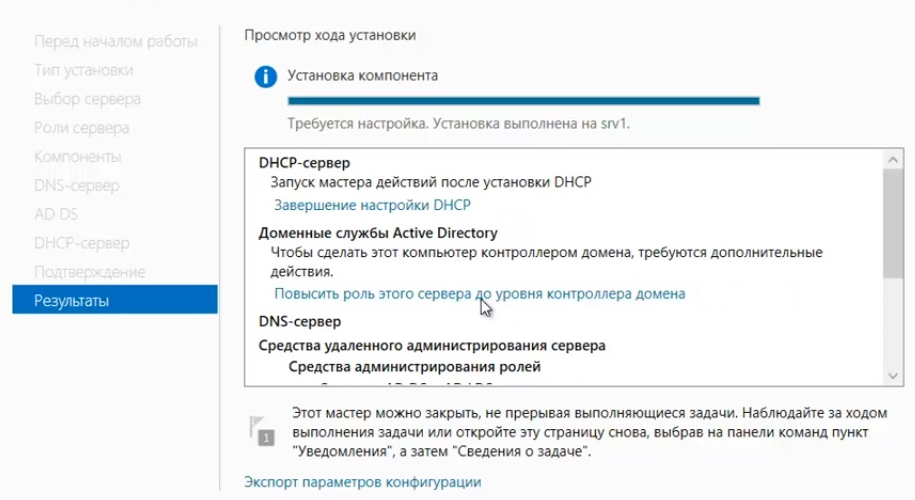

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

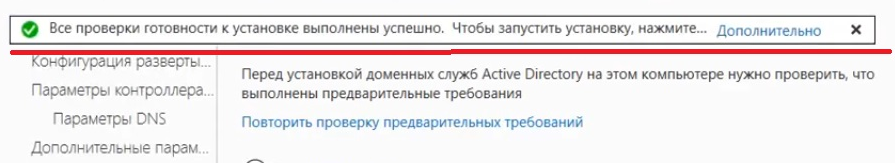

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

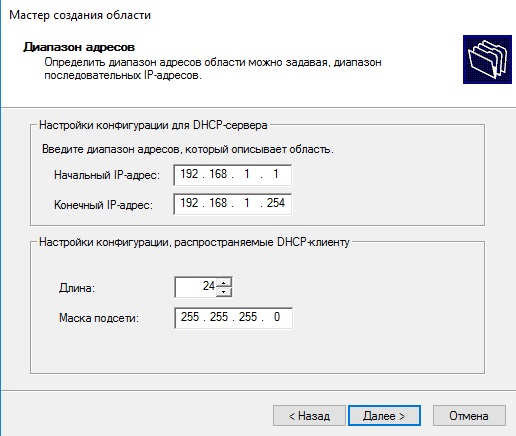

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

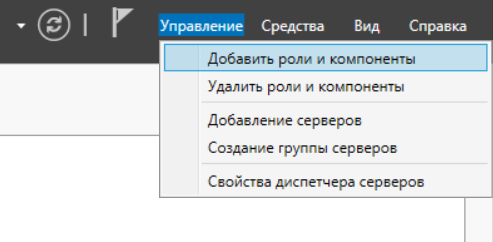

- Нажимаем «Управление» – «Добавить роли и компоненты».

- Выбираем установку служб удаленных рабочих столов.

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

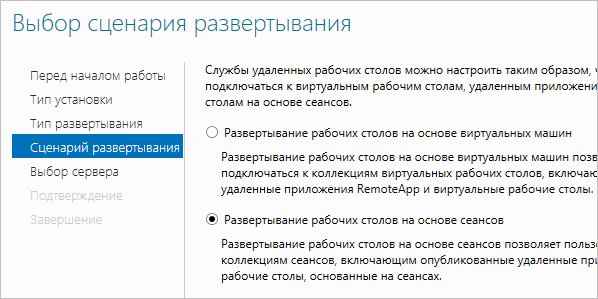

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

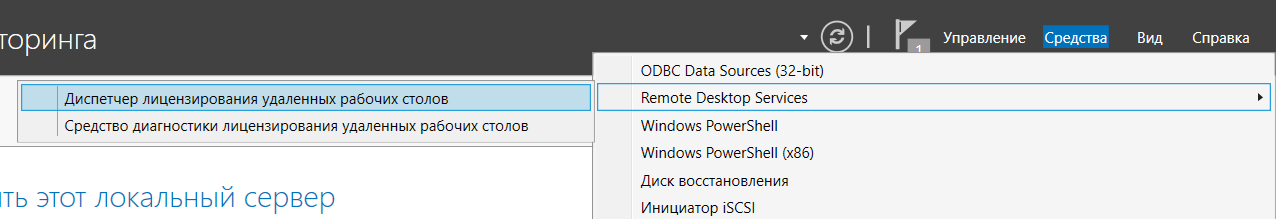

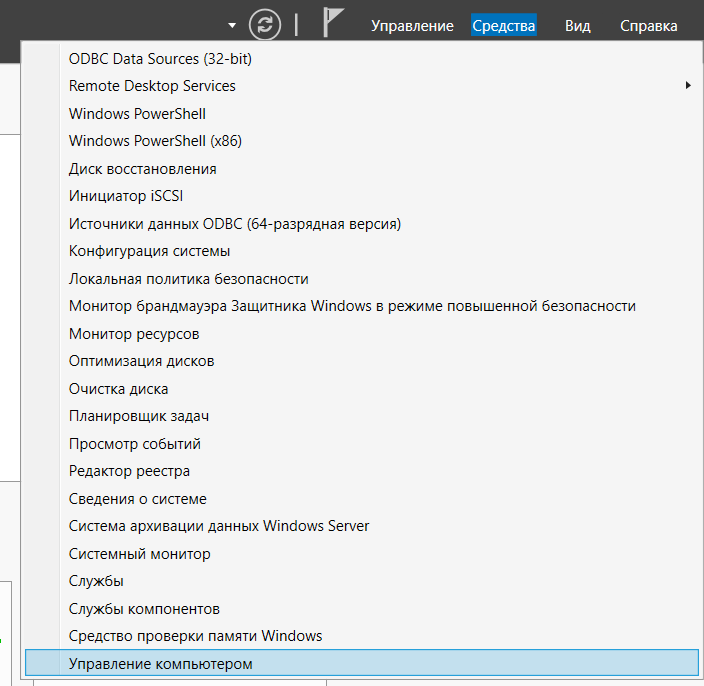

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

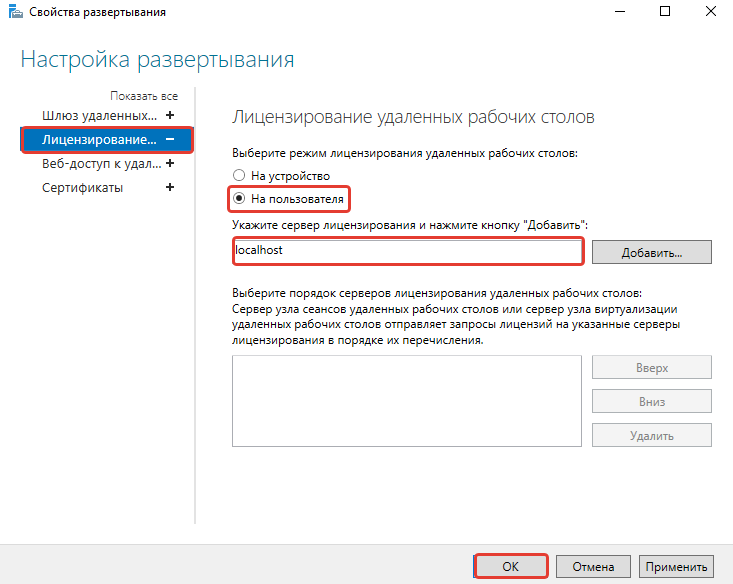

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

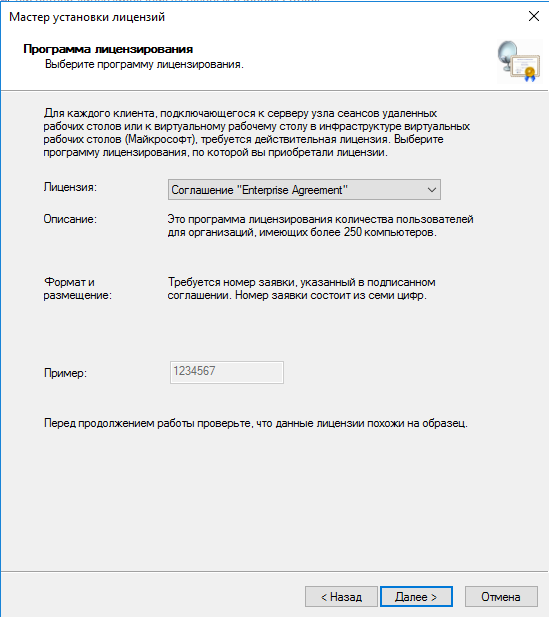

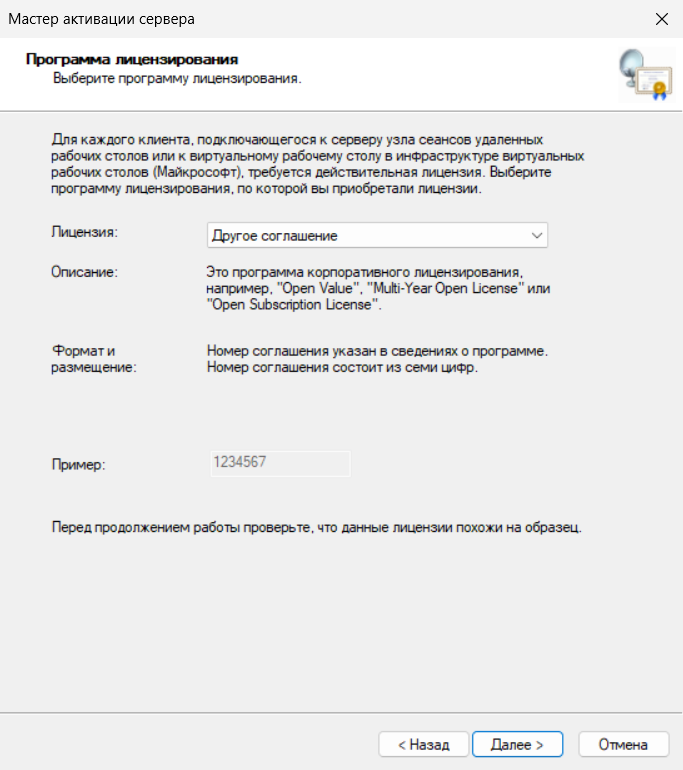

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

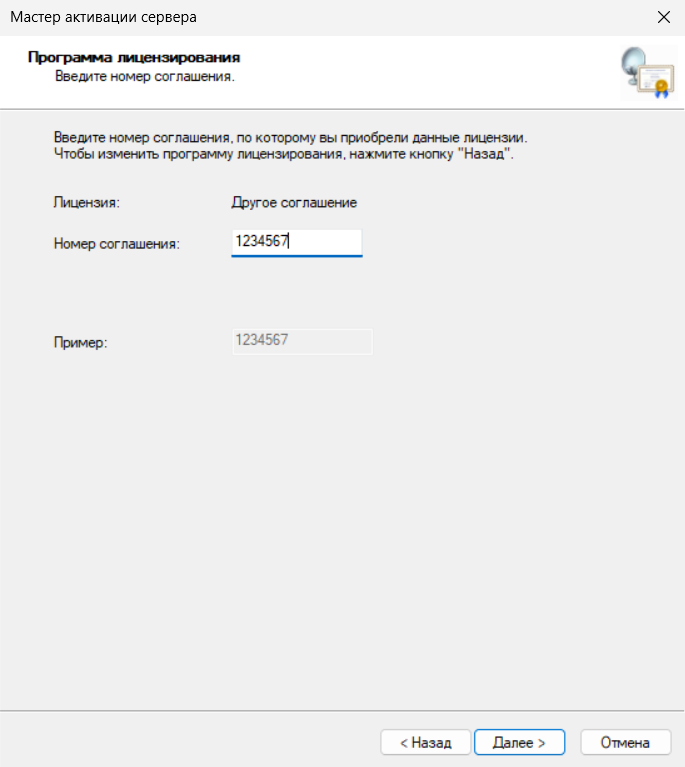

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

Как настроить терминальный сервер Windows Server 2025

Открываем Диспетчер серверов, выбираем «Управление» — «Добавить роли и компоненты».

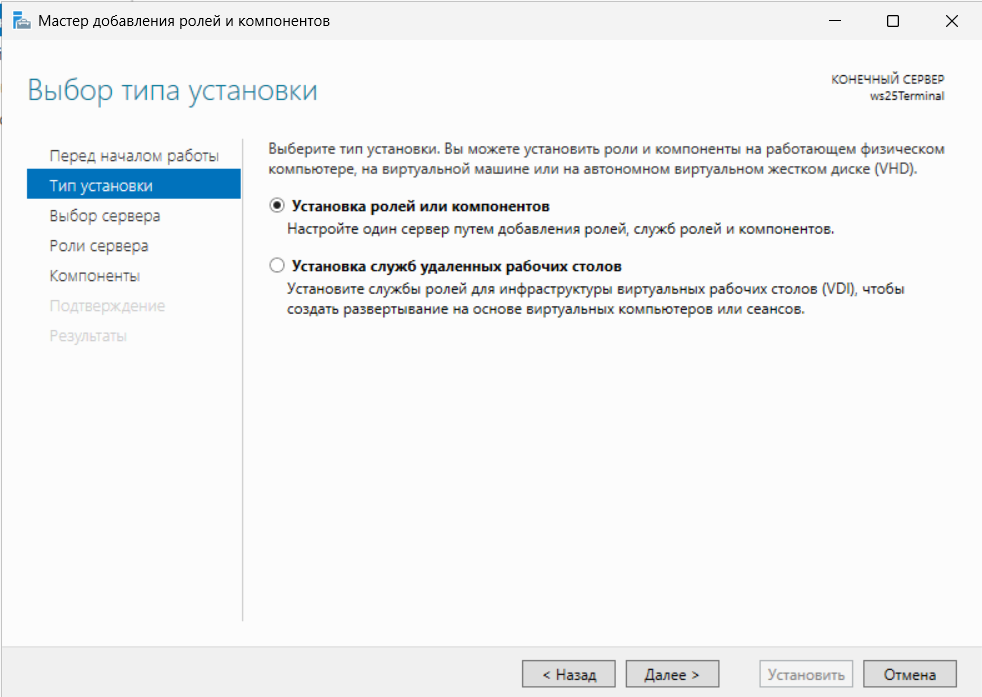

На шаге Тип установки выбираем «Установка ролей или компонентов»

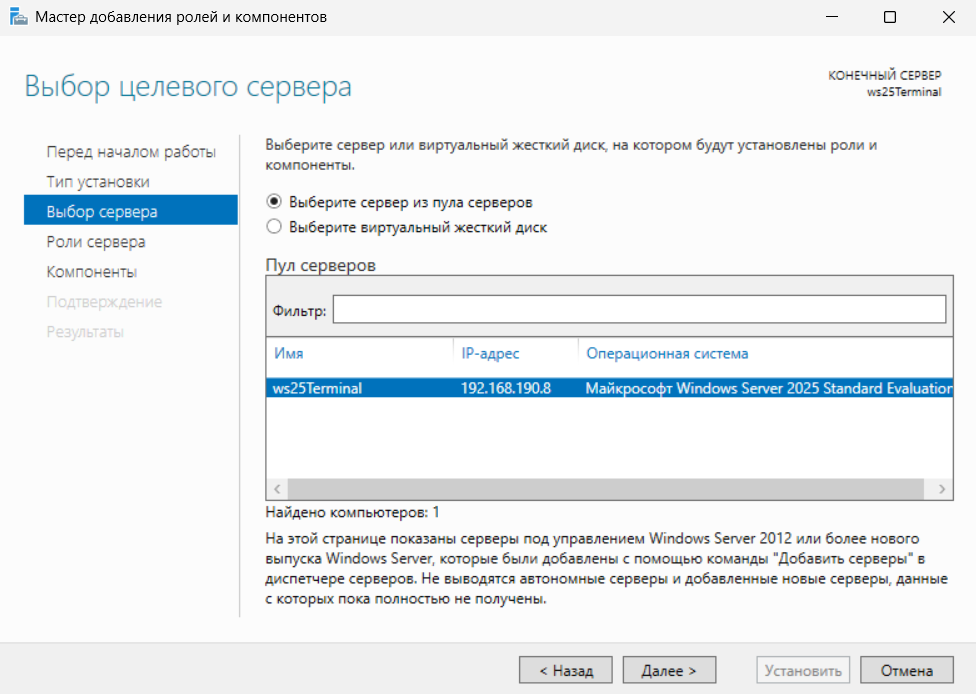

Выбираем наш сервер из списка серверов:

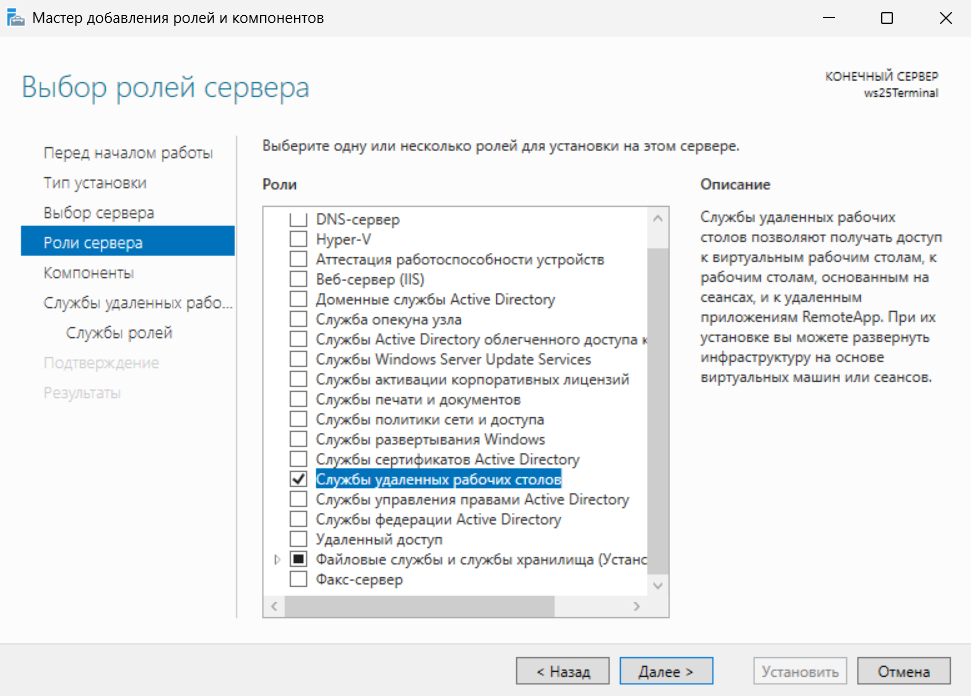

Выбираем роль сервера «Службы удаленных рабочих столов»:

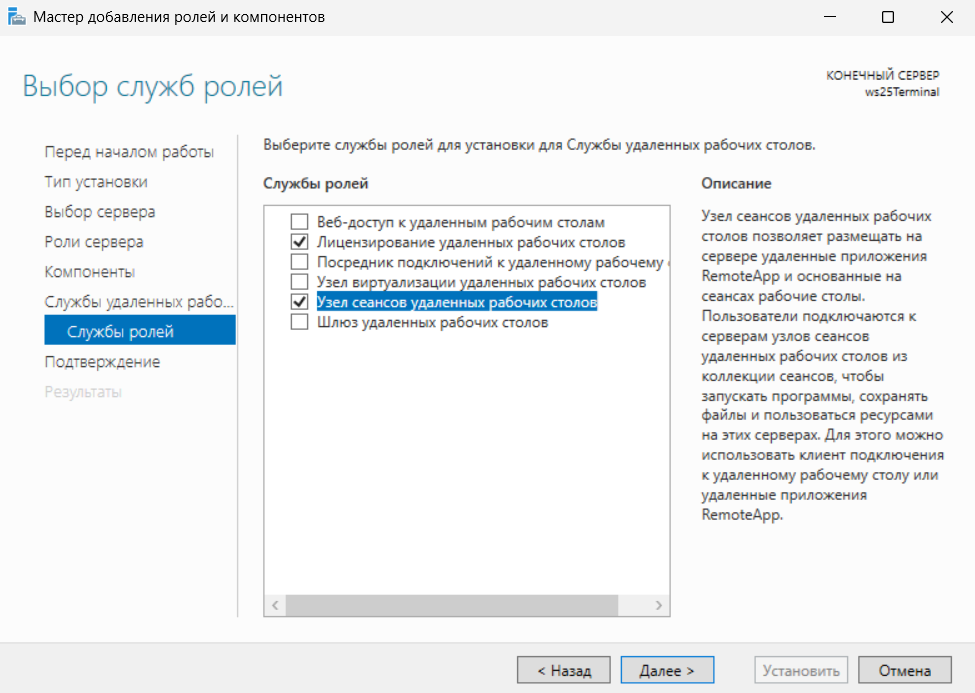

Пропускаем шаг «Компоненты» и переходим к следующему. Здесь выбираем «Лицензирование удаленных рабочих столов» и «Узел сеансов удаленных рабочих столов»:

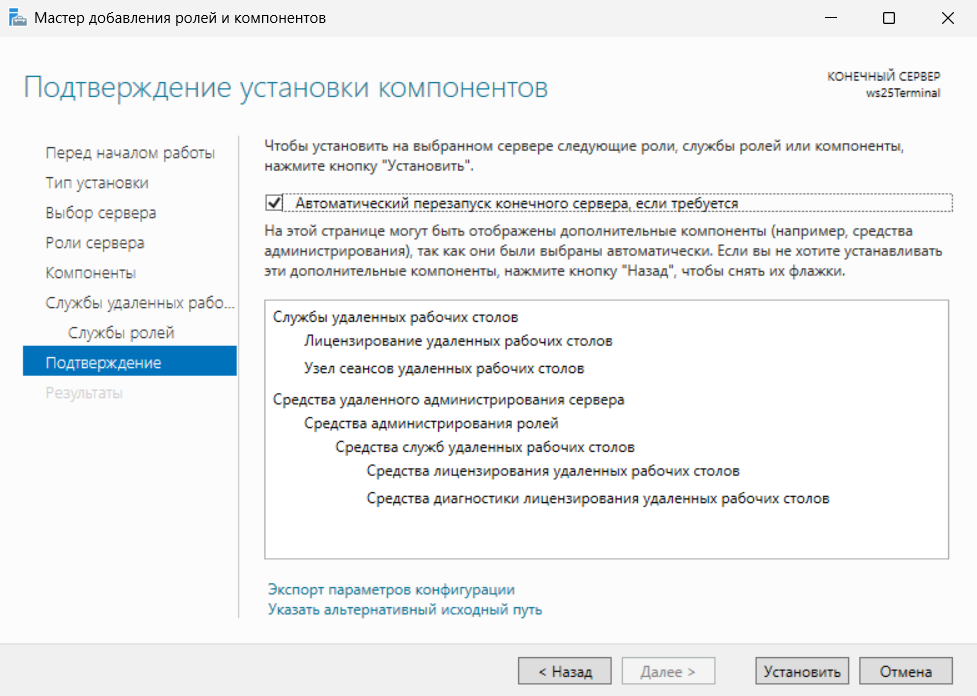

На шаге «Подтверждение» проверьте список устанавливаемых ролей и укажите, может ли сервер автоматически перезагрузиться, если это потребуется в ходе установки:

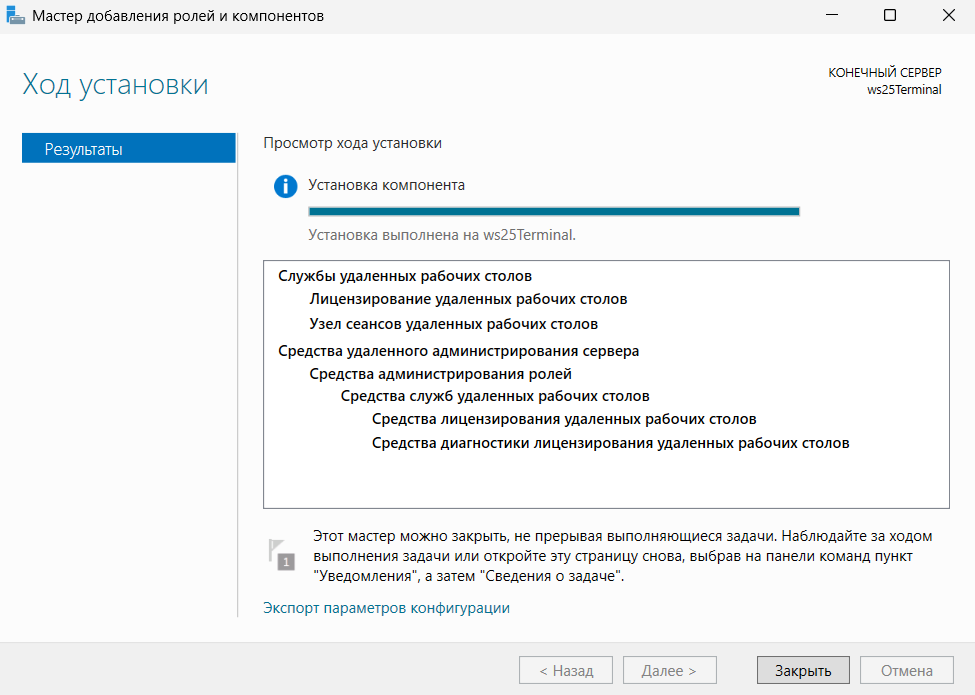

Далее нажимаем «Установить» и ждём, пока мастер добавления ролей и компонентов закончит установку:

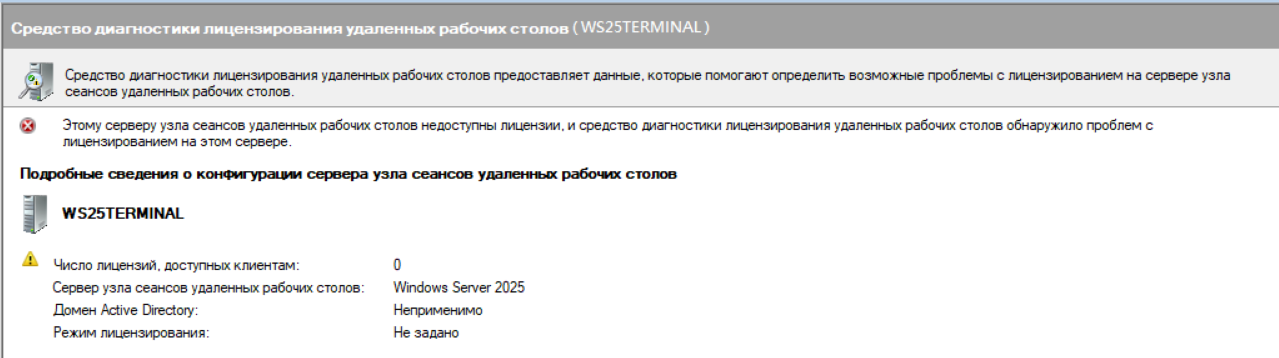

После окончания установки в Диспетчере серверов перейдём в «Средства» — «Remote Desktop Services» — «Средство диагностики лицензирования удаленных рабочих столов». Тут отображаются все сведения о состоянии нашего терминального сервера:

Нам необходимо задать режим лицензирования и выбрать сервер лицензирования. Для этого открываем редактор групповой политики: нажимаем сочетание клавиш «Win+R», вводим «gpedit.msc» и жмём Enter.

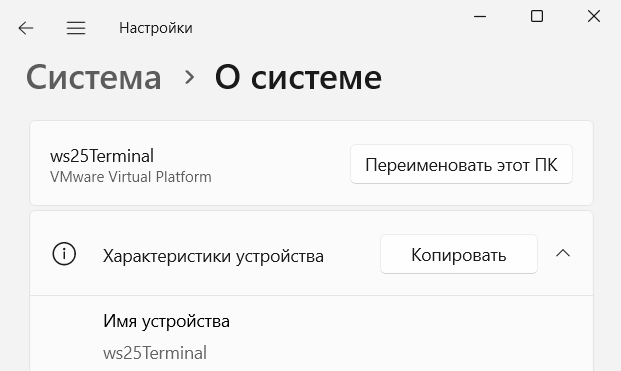

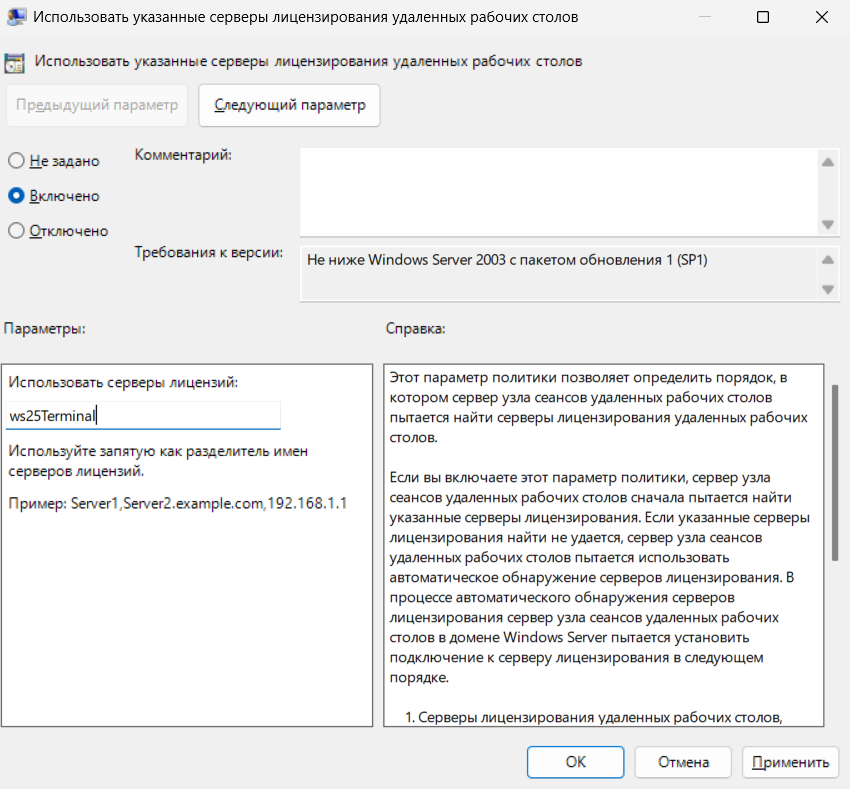

Далее переходим по пути «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Лицензирование», открываем параметр политики «Использовать указанные серверы лицензирования удаленных рабочих столов», выбираем «Включено» и указываем имя нашего сервера лицензирования (посмотреть имя сервера можно в «Параметры» — «Система» — «О системе»):

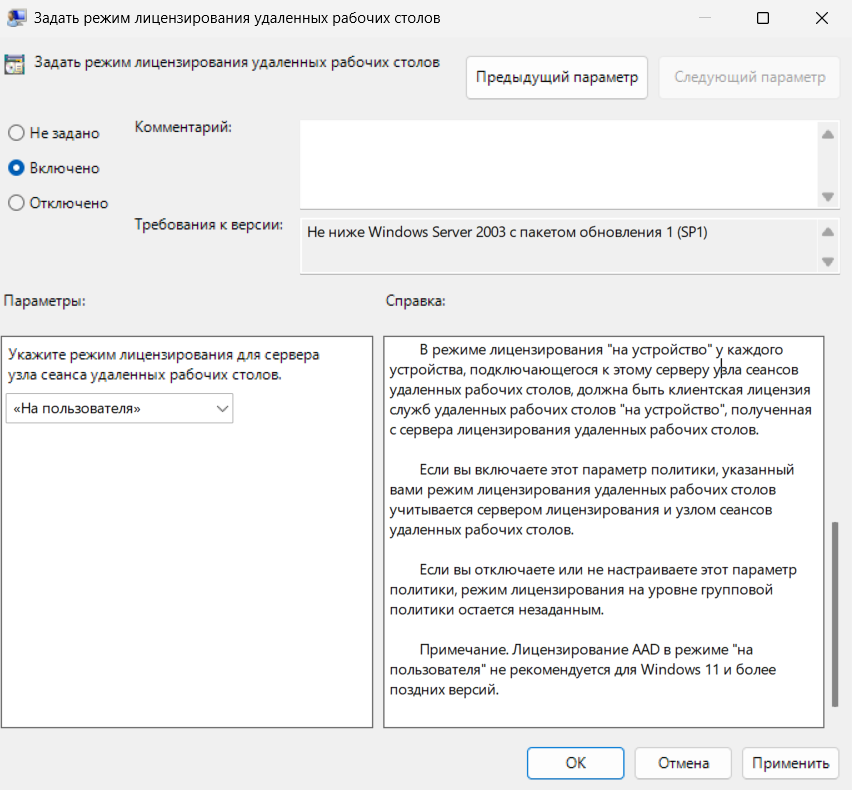

После внесения изменений нажимаем «Применить» и «ОК» и открываем параметр политики «Задать режим лицензирования удаленных рабочих столов», выбираем «Включено» и в поле «Укажите режим лицензирования для сервера узла сеанса удаленных рабочих столов» выбираем необходимый нам режим.

В нашем случае будет использовать режим «На пользователя» (режим «На устройство» означает, что лицензии будут выдаваться для устройств, с которых неограниченное количество пользователей сможет подключаться к терминальному серверу, а режим «На пользователя» подразумевает, что лицензии будут выдаваться для пользователя, который сможем подключаться к терминальному серверу с любого устройства. Про режимы лицензирования также можно прочитать в справке, находящейся правее выбора параметра):

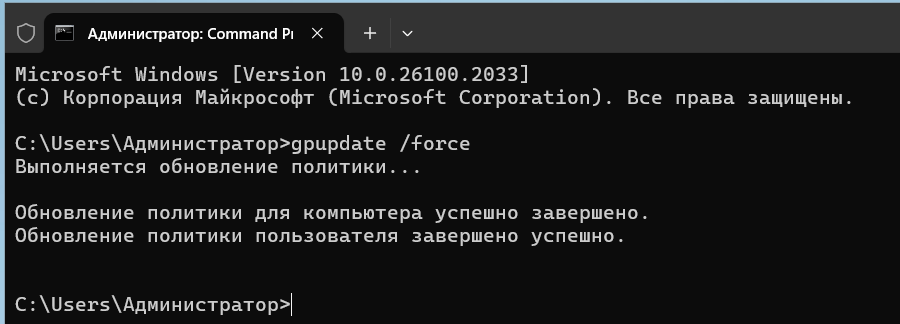

После внесения изменений нам нужно обновить политику с помощью команды gpupdate /force в консоли, запустив её с правами администратора:

Далее переходим в «Диспетчер серверов» — «Средства» — «Remote Desktop Services» — «Диспетчер лицензирования удаленных рабочих столов», выбираем наш сервер в списке и нажимаем «Активировать сервер»

Следуем по шагам мастера активации сервера. На шаге «Метод подключения» нужно выбрать «Авто», после чего указать актуальную информацию о пользователе:

После окончания работы мастера оставляем галочку «Запустить мастер установки лицензий» и жмём далее. Выбираем тип лицензии «Другое соглашение» и переходим далее:

На следующем шаге указываем номер соглашения и переходим далее.

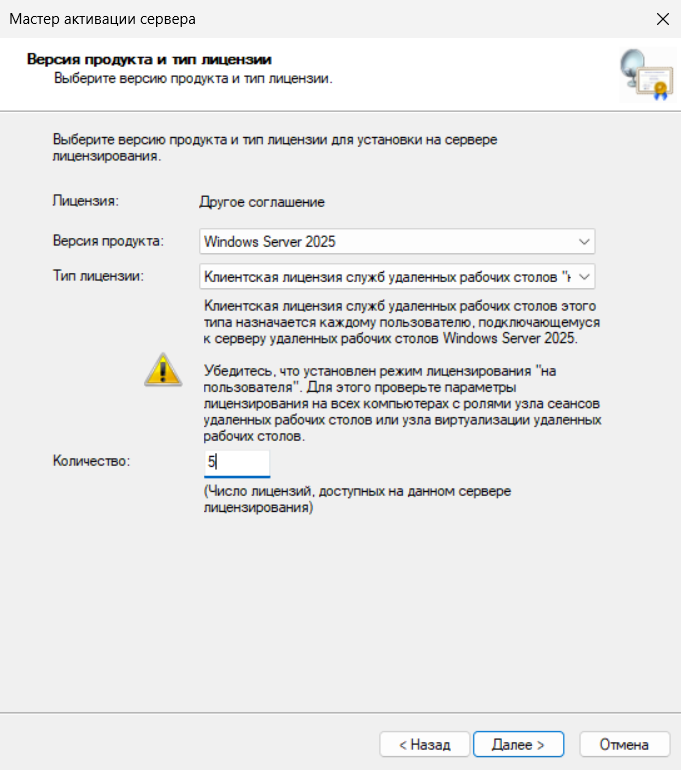

Указываем версию продукта «Windows Server 2025», «Тип лицензии» выбираем в соответствии с установленным нами в групповой политике и количество лицензий, доступных на сервере лицензирования (для примера мы создадим 5 лицензий для 5 пользователей терминального сервера):

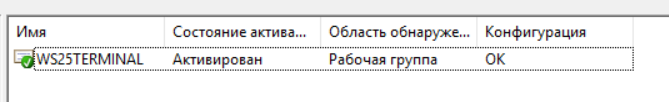

В случае успешного завершения работы мастера, увидим, что наш сервер лицензирования перешел в состояние «Активирован»:

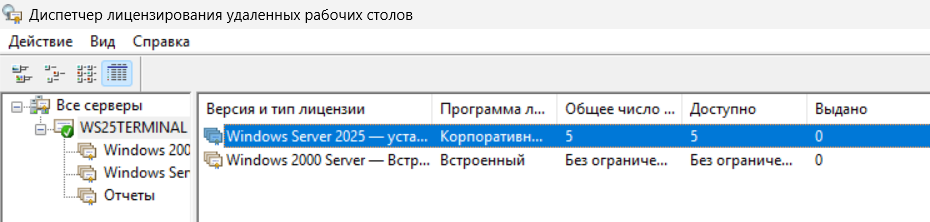

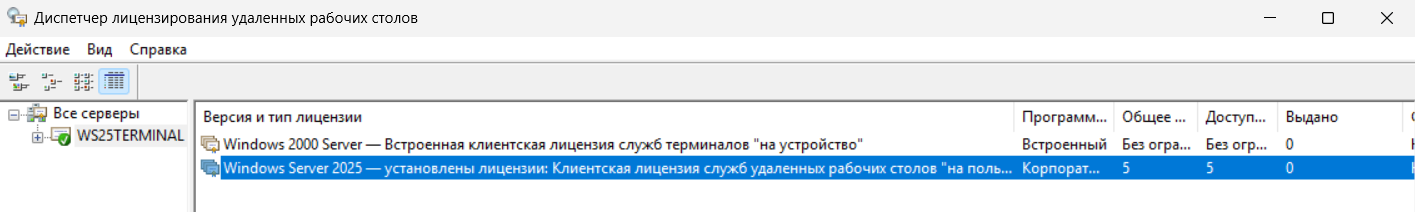

Выбрав наш сервер в списке, мы можем увидеть установленные лицензии и отслеживать количество доступных и выданных лицензий для пользователей:

Для того, чтобы пользователь имел доступ через RDP до нашего терминального сервера, необходимо добавить его в группу «Пользователи удалённого рабочего стола». Как это сделать можно прочитать в другой нашей статье.

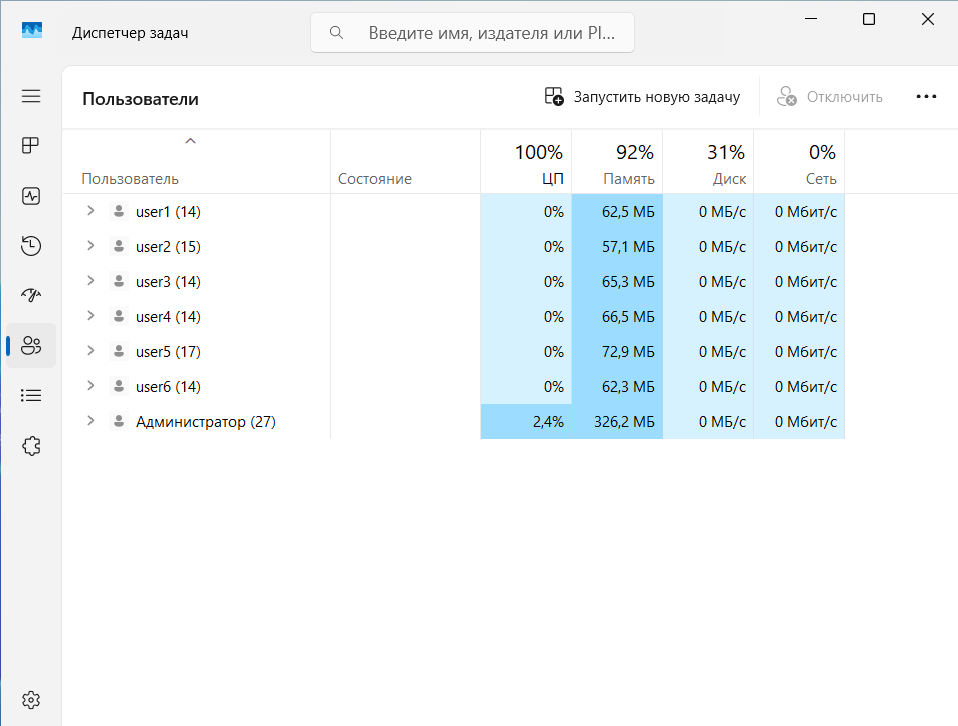

Важной деталью является тот факт, что сервер лицензирования выдаёт лицензии и считает их количество только для пользователей домена Active Directory. Благодаря этому, при настройке терминального сервера без домена мы получаем фактически бесконечное количество лицензий «на пользователя». На нашем примере видно, как 6 пользователей, не считая Администратора, одновременно подключены к терминальному серверу, при этом в диспетчере лицензирования в графе лицензий «Выдано» указан 0.

Как заблокировать учётную запись пользователя RDP?

При настройке терминального сервера без домена Active Directory существует два способа:

1. Удалить пользователя из группы «Пользователи удаленного рабочего стола»

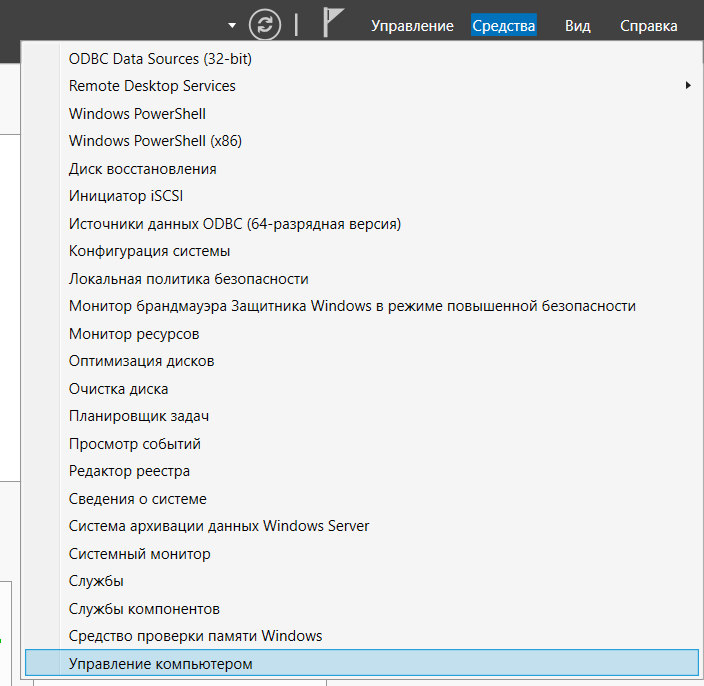

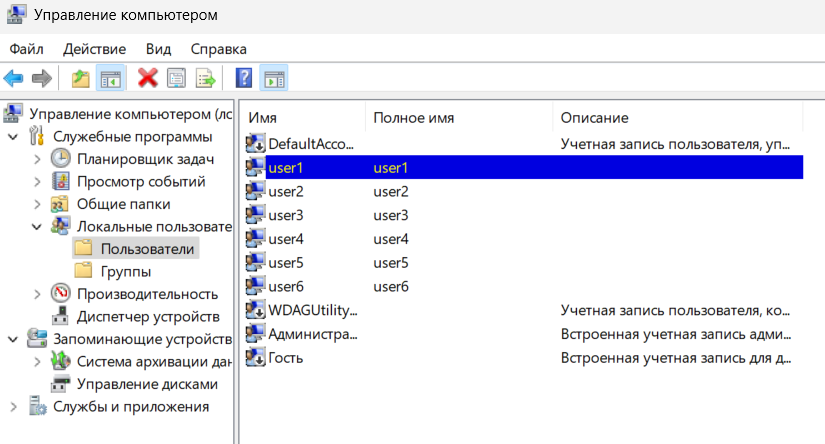

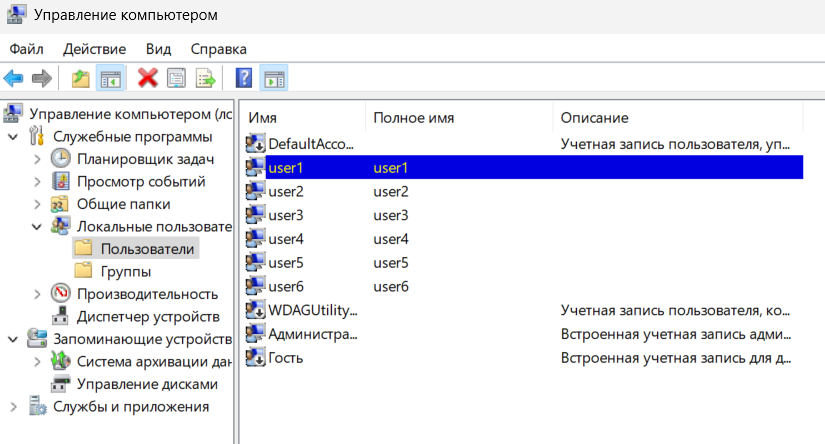

Для этого нам необходимо перейти в Диспетчер устройств – Средства – Управление компьютером – Локальные пользователи и группы – Пользователи

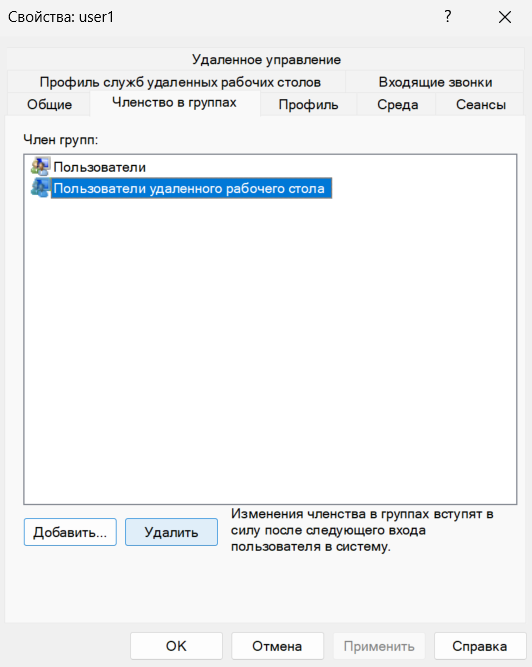

В этом списке необходимо выбрать нашего пользователя, открыть свойства его учётной записи и перейти во вкладку «Членство в группах», после чего выбрать группу «Пользователи удаленного рабочего стола» и нажать «Удалить»:

Чтобы вернуть пользователю возможность подключения по RDP нужно будет вернуть его в группу «Пользователи удаленного рабочего стола» и применить изменения.

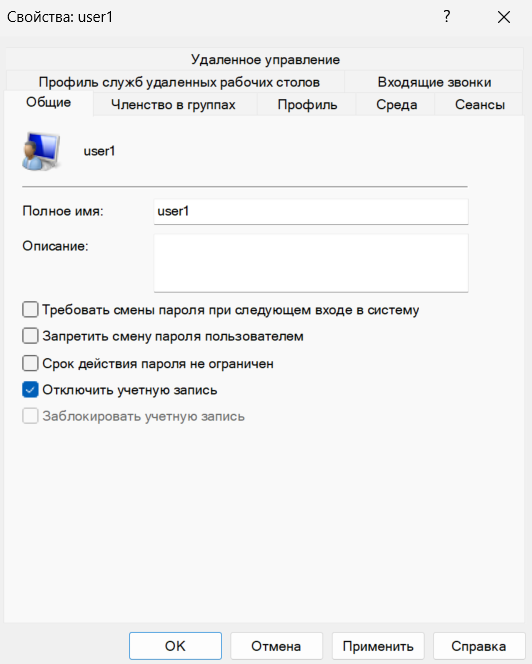

2. Отключить учётную запись пользователя

Данный способ полностью отключает учётную запись пользователя так, что зайти в неё будет нельзя даже локально. Для этого нам нужно перейти в список пользователей Диспетчер устройств – Средства – Управление компьютером – Локальные пользователи и группы – Пользователи:

В списке пользователей выбираем необходимого нам, открываем свойства его учётной записи и ставим галочку на пункте «Отключить учётную запись»:

Чтобы разблокировать запись пользователя, достаточно снять галочку с указанного пункта и применить изменения.

Салимжанов Р.Д

Part 2 Basic Configuration of Windows Server 2019 (RDP, DHCP)

Salimzhanov R.D.

В первой части, мы рассмотрели, как настроить сетевые компоненты, а также рассмотрели создание учетных записей пользователей и настройку прав доступа.

Сейчас мы рассмотрим настройку удаленного доступа и установку необходимых служб (DHCP-сервер).

Воспользуемся протоколом Remote Desktop Protocol (RDP) — это протокол удаленного рабочего стола, который предоставляет возможность удаленного управления компьютером через сеть. Пользователь может подключаться к удаленному компьютеру и управлять им, как если бы он находился непосредственно перед ним. Протокол RDP обеспечивает безопасное и зашифрованное соединение, что позволяет защитить данные и предотвратить несанкционированный доступ к компьютеру.

Для подключения удаленного стола, следует перейти “Диспетчер серверов” и найти там в локальном сервере пункт “Удаленный рабочий стол”:

Нажимаем на него, и выбираем “Разрешить удаленные подключения к этому компьютеру”:

Далее выбираем пользователей, которым разрешим подключение:

Нажимаем “Добавить”:

Выбираем пользователя “USER_admin”:

Нажимаем “ok” и теперь этот пользователь может подключится к серверу, проверим подключение через основной ПК, заранее дав ему доступ:

Открываем основной ПК, пишем в поиске “Подключение к удалённому рабочему столу”:

Далее прописываем IP сервера:

Прописываем пользователя и пароль:

Нажимаем “да”:

Теперь мы подключились:

DHCP-сервер (Dynamic Host Configuration Protocol) — это сервис, который автоматически распределяет IP-адреса между устройствами в сети. Это позволяет упростить процесс настройки сетевых устройств и обеспечивает централизованное управление IP-адресами.

Установка и настройка DHCP-сервера на Windows Server может понадобиться в следующих случаях:

1. Автоматическое назначение IP-адресов: DHCP-сервер автоматически назначает IP-адреса устройствам в сети, что облегчает управление сетью. Это устраняет необходимость вручную настройки IP-адресов на каждом устройстве и помогает избежать конфликтов IP-адресов.

2. Управление адресами: DHCP-сервер управляет пулом доступных IP-адресов и может динамически выделять и освобождать их по мере необходимости. Это позволяет эффективно использовать доступные адреса и предотвращает избыточное расходование адресов.

3. Улучшенное контроль безопасности: DHCP-сервер обеспечивает возможность контроля доступа к сети через использование фильтра MAC-адресов и других методов аутентификации. Это помогает обеспечить безопасность сети и предотвратить несанкционированный доступ.

Для настройки и установки DHCP в диспетчере серверов нажимаем на “Управление” и “Добавить роли и компоненты”:

После следуем инструкции в скринах:

Далее уже выбраны нужные нам компоненты, но для определенных задач следует выбирать конкретно что вам нужно, оставляю ссылку на описание компонентов URL: https://info-comp.ru/softprodobes/572-components-in-windows-server-2016.html

Ждем установки:

После установки слева появился DHCP сервер:

Далее переходим в меню “Средства” и выбираем “DHCP”:

В разделе IPv4 создаем область:

Далее мы можем, добавить машину как отдельный DNS сервер, или создать на этой машине, просто нажав “Далее”.

Точно также, если надо мы можем добавить WINS серверы, если требуется:

Теперь появился пул адресов:

А да и еще, нажав на флажок, диспетчер попросит создать вас две новые группы:

(там нажимаем “Фиксировать” и они автоматически создаются)

Осталось теперь только протестировать:

В следующий части базовой настройки Windows Server 2019, разберем:Настройка DNS-сервера и Active Directory (AD)

1) Как включить и настроить удаленный рабочий стол (RDP) в Windows? // [электронный ресурс]. URL: https://winitpro.ru/index.php/2013/04/29/kak-vklyuchit-udalennyj-rabochij-stol-v-windows-8/ / (дата обращения 01.08.2024).

2) Помощник Админа // [канал]. URL: https://t.me/channel_adminwinru (дата обращения 01.08.2024).

В этой статье — всё о настройке удалённого доступа к серверу: от обзора протоколов подключения до советов по защите данных. Узнайте, как дать доступ к серверу по SSH, RDP и VNC и не потерять контроль над инфраструктурой.

Современные серверы редко находятся в соседней комнате — они расположены в облаках или удалённых дата-центрах (и, бывает, даже на другом континенте). Физически управлять ими невозможно, поэтому удалённый доступ становится единственным способом взаимодействовать с ними. Администраторам удалённый доступ к серверу нужен для настройки, обновления и мониторинга без необходимости находиться рядом с железом. Для разработчиков это возможность тестировать приложения в реальных условиях. А для бизнеса — сокращение затрат на инфраструктуру и её поддержку.

Неправильная настройка удалённого доступа — всё равно что оставить ключи от дома под ковриком. Чтобы вы избежали ошибок, рассмотрим, как правильно включить удалённый доступ к серверу, используя популярные протоколы SSH, RDP и VNC, и как сделать подключение эффективным и главное — безопасным.

Аренда VPS/VDS виртуального сервера от AdminVPS — это прозрачная и честная услуга с доступной ценой

От чего зависит выбор протокола подключения

Перед настройкой определитесь, какой тип доступа вам нужен. Есть несколько протоколов удалённого подключения, и каждый из них решает свои задачи.

- SSH (Secure Shell) — для работы с командной строкой Linux/Unix, туннелирования трафика, передачи файлов (SCP/SFTP). SSH имеет минимальные требования к качеству интернет-соединения, высокую безопасность (шифрование AES), поддерживает ключи вместо паролей, но у него нет возможности работать с GUI.

- RDP (Remote Desktop Protocol) — удалённый рабочий стол Windows. С RDP вы получите полный доступ к GUI Windows, интеграцию с буфером обмена и локальными дисками. Однако протокол требователен к пропускной способности сети и работает без сбоев только при быстрых соединениях.

- VNC (Virtual Network Computing) — технология подойдёт для удалённого управления любыми операционными системами (Linux, macOS, Windows). Преимущества VNC — кроссплатформенность, GUI, возможность работы через веб-браузер. Но по умолчанию информация передаётся без шифрования, поэтому для её защиты потребуется настройка TLS.

Для удалённых серверов с Linux обычно используют SSH, для Windows — RDP. VNC — универсальный, но менее безопасный вариант; он выручает, когда нужен доступ к GUI Linux.

Как включить удалённый доступ к серверу

Доступ по SSH к серверу с Linux/Unix

- Установка OpenSSH-сервера

На большинстве дистрибутивов Linux пакет OpenSSH уже предустановлен. Если нет, то установите его из-под root:

Ubuntu/Debian:

apt update && apt install openssh-server CentOS/RHEL:

yum install openssh-server CentOS 8+, RHEL 8+:

dnf install -y openssh-serverПроверьте статус службы:

systemctl status sshd или

systemctl status sshВ CentOS/RHEL служба называется sshd, в Ubuntu и Debian просто ssh.

- Настройка файла конфигурации

Основной файл — /etc/ssh/sshd_config. Отредактируйте его с помощью nano или vim:

nano /etc/ssh/sshd_config Измените следующее:

- Port 22 — смените на нестандартный порт, чтобы снизить количество автоматических атак. У нас в примерах будет Port 2222.

- PermitRootLogin yes — измените на no, чтобы запретить вход под root.

- PasswordAuthentication yes — установите no после настройки SSH-ключей.

Примените изменения:

systemctl restart sshd - Генерация SSH-ключей

Пароли уязвимы к брутфорсу, поэтому используйте асимметричное шифрование. В приложении-клиенте (на вашем ПК) выполните:

ssh-keygen -t ed25519 или

ssh-keygen -t rsa -b 4096Ed25519 безопаснее и быстрее RSA, однако если у вас старая версия OpenSSH, то используйте RSA.

При запросе введите путь к файлам, по умолчанию это:

~/.ssh/id_ed25519Не устанавливайте парольную фразу, если не нужна двухфакторная аутентификация.

Скопируйте публичный ключ на сервер:

ssh-copy-id -p 2222 user@server_ip Проверьте соединение:

ssh -p 2222 user@server_ip Доступ к серверу с Windows по RDP

RDP есть во всех серверных версиях Windows, а также в Pro и Enterprise из коробки. Для домашних версий используйте альтернативные приложения (RDP Wrapper).

- Активируйте RDP на сервере

Перейдите по пути «Пуск» → «Параметры» → «Система» → «Удалённый рабочий стол».

Активируйте «Включить удалённый рабочий стол».

Скопируйте имя компьютера (или его IP-адрес).

- Настройка брандмауэра

Зайдите в «Панель управления» → «Брандмауэр Защитника Windows» → «Дополнительные параметры».

Дайте разрешение на входящие подключения для правил «Удалённое управление рабочим столом (TCP-In)».

- Как подключиться с клиентского ПК и защитить RDP-соединение

На Windows используйте штатную программу «Подключение к удалённому рабочему столу» (mstsc.exe). На Linux или Mac используйте Remmina или Vinagre.

Включите Network Level Authentication (NLA). Команда через PowerShell:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "UserAuthentication" -Value 1Используйте VPN или измените порт (через реестр:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber).После изменения порта обязательно перезапустите службу:

Restart-Service TermServiceДоступ к серверу по VNC

Удалённый доступ по VNC подходит, когда нужно работать в графическом окружении Linux. Одни из самых популярных приложений для этого — TigerVNC, RealVNC, VNCViewer, TightVNC. Для примера рассмотрим установку и настройку TigerVNC на Ubuntu.

- Установка

apt install tigervnc-standalone-server tigervnc-xorg-extension - Создание конфигурации

Запустите VNC-сервер в первый раз:

vncserver -localhost no -geometry 1920x1080 -depth 24Установите пароль (8 символов минимум).

Остановите VNC-сервер:

vncserver -kill :1 Отредактируйте конфиг ~/.vnc/xstartup для запуска DE (например, GNOME):

#!/bin/sh

unset SESSION_MANAGER

unset DBUS_SESSION_BUS_ADDRESS

export XDG_SESSION_TYPE=x11

exec gnome-session &- Запуск через systemd

Создайте файл /etc/systemd/system/vncserver@.service:

[Unit]

Description=VNC Server for %i

[Service]

User=%i

WorkingDirectory=/home/%i

ExecStart=/usr/bin/vncserver -fg -localhost no

ExecStop=/usr/bin/vncserver -kill :%i

[Install]

WantedBy=multi-user.target Запустите сервис:

systemctl start vncserver@1.service Защита удалённого доступа

Настраивая удалённый доступ к серверу, не забывайте, что безопасность — главный приоритет. Даже если вы подключаетесь по SSH и используете ключи вместо пароля, сервер может быть уязвим. Не пренебрегайте дополнительными мерами: настройте брандмауэр, включите 2FA и используйте VPN.

- Настройка брандмауэра

UFW (Linux):

ufw allow 2222/tcp # для SSH

ufw enable Firewalld (CentOS):

firewall-cmd --permanent --add-port=2222/tcp

firewall-cmd --reload - Двухфакторная аутентификация (2FA) для SSH

Установите Google Authenticator:

apt install libpam-google-authenticatorНастройте PAM-модуль в /etc/pam.d/sshd:

auth required pam_google_authenticator.so Измените sshd_config:

ChallengeResponseAuthentication yes

AuthenticationMethods publickey,keyboard-interactive Убедитесь, что параметр UsePAM yes активен.

- VPN (в примере — WireGuard)

Установка приложения:

apt install wireguard Сгенерируйте ключи:

wg genkey | tee privatekey | wg pubkey > publickey Настройте интерфейс (/etc/wireguard/wg0.conf):

[Interface]

Address = 10.0.0.1/24

PrivateKey = <ваш_приватный_ключ>

ListenPort = 51820

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]

PublicKey = <открытый_ключ>

AllowedIPs = 10.0.0.2/32Вместо eth0 укажите ваш сетевой интерфейс.

Разрешайте доступ только через ВПН.

Типичные проблемы и их решение

Даже опытные админы сталкиваются с ошибками. Разберём частые сценарии.

- «Connection refused» при подключении по SSH

Причины:

- Сервис SSH не запущен.

- Брандмауэр блокирует порт.

- Неправильный IP или порт.

Решение:

systemctl status sshd # проверьте статус

ufw status verbose # посмотрите правила

nc -zv server_ip 2222 # проверьте доступность порта - Чёрный экран при подключении через VNC

Причины:

- Неправильный DE в xstartup.

- Отсутствие прав на файл конфигурации.

Решение:

Убедитесь, что в xstartup указана корректная сессия (gnome, xfce и т.д.).

Выставьте права:

chmod +x ~/.vnc/xstartup - RDP-клиент не подключается к Windows

Причины:

- Отключён NLA (Network Level Authentication).

- Неправильная версия протокола.

Решение:

- Включите NLA в настройках Windows.

- Обновите клиент (например, используйте последнюю версию Remmina).

Заключение

Теперь вы знаете, как включить удалённый доступ, и можете управлять серверами из любой точки мира, не жертвуя безопасностью! Используйте SSH с ключами для Linux, RDP с NLA для Windows и не забывайте про VPN. Регулярно обновляйте софт, настройте брандмауэр и мониторьте логи (например, через journalctl -u sshd).

Главные правила:

- Никогда не оставляйте аутентификацию по паролю для SSH.

- Меняйте стандартные порты.

- Создавайте резервные копии конфигураций и ключей.

Наши технические специалисты помогут вам определиться с конфигурацией и настроят ваш VPN-сервер под ключ, если это будет необходимо.

Читайте в блоге:

- Лучшие RDP-клиенты для Windows 10 и 11: что выбрать в 2025 году

- RDP и буфер обмена: решение проблемы с копированием

- Сеть под контролем: защита данных и удалённый доступ с помощью VPN

В первую очередь требуется установить ОС Windows Server 2022. В данной инструкции у нас она уже установлена на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц.

- ОЗУ 512 МБ (2 ГБ для варианта установки Сервер с рабочим столом).

- Диск 32 ГБ.

- Доступ к интернету..

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

После запуска Windows Server 2022, мы устанавливаем роли для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов → добавить роли и компоненты.

В оснастке Мастер добавления ролей и компонентов:

- Тип установки — установка ролей и компонентов.

- Роли сервера — службы удаленных рабочих столов.

Добавляем роли на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных рабочих столов.

Подтверждаем установку компонентов и нажимаем Установить. Перезагружаем сервер.

Настройка сервера лицензирования

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем Активировать сервер.

Попадаем в Мастер активации сервера, выбираем метод подключения Авто, вводим свои данные и нажимаем Далее.

В следующем пункте вводим Сведения об организации и нажимаем Далее.

Завершение работы мастера активации сервера выполняется с поставленной галочкой Запустить мастер установки лицензий чтобы попасть в оснастку установки лицензий.

В мастере установки лицензий появятся параметры сервера лицензирования, жмём Далее.

Лицензию выбираем в зависимости от того, какая у вас имеется.

Есть следующие типы лицензии:

- Пакет лицензий (в розницу).

- Соглашение Open License.

- Соглашение Select License.

- Соглашение Enterprise Agreement.

- Соглашение Campus Agreement.

- Соглашение School Agreement.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем Соглашение Enterprise Agreement.

- Выбираем версию продукта Windows Server 2022.

- Тип лицензии — Клиентская лицензия служб удаленных рабочих столов на устройство.

- Количество ставим в зависимости от приобретенной вами лицензией. В нашем случае мы активируем на 10 устройств.

В завершение установки осталось выполнить добавление групповых политик, для этого нажимаем Win+R (или ПКМ по меню Пуск и выбираем Выполнить).

В окне Выполнить вводим gpedit.msc и нажимаем ОК.

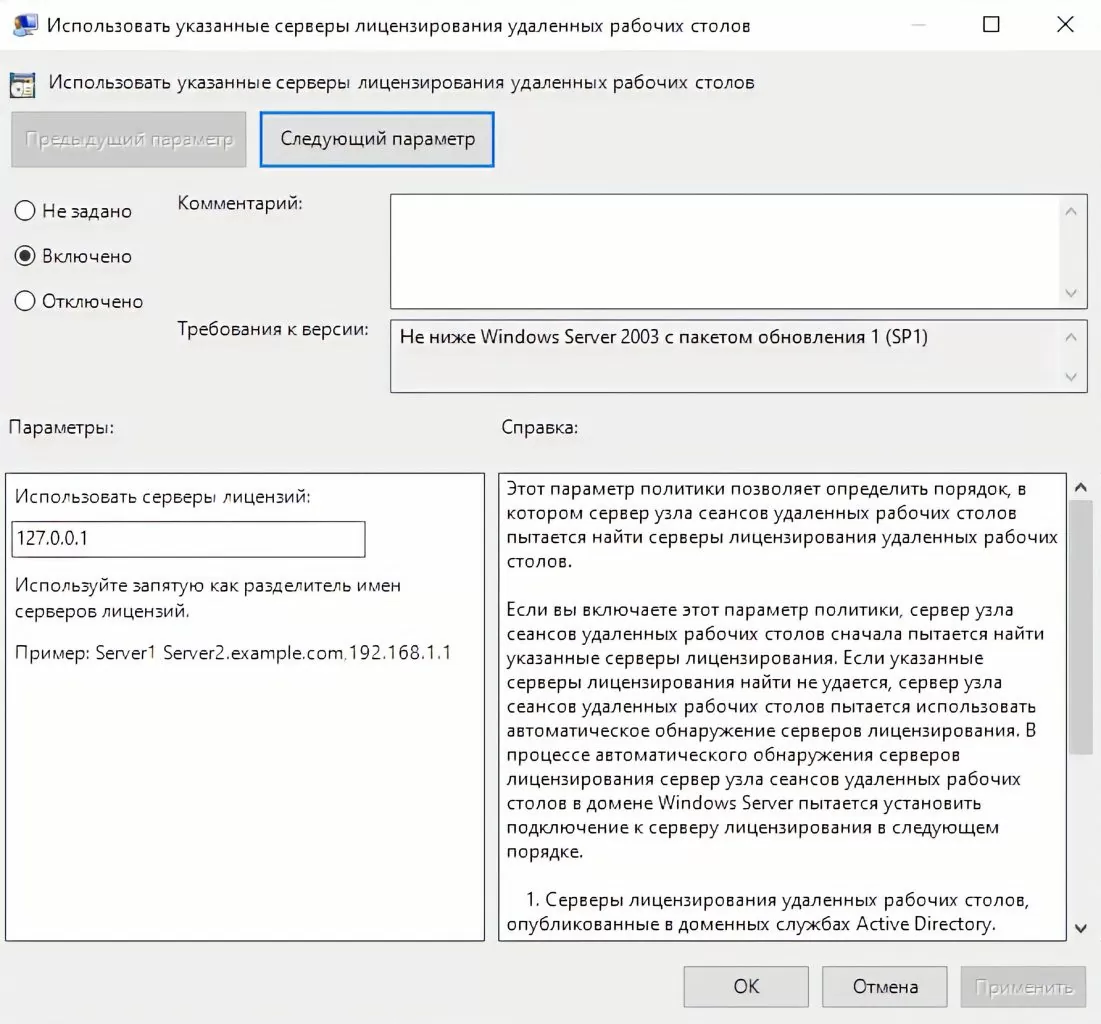

Попадаем в Редактор локальной групповой политики. Здесь требуется править две записи. Для того, чтобы указать сервер лицензирования, мы переходим в пункт: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Использовать указанные серверы лицензирования удаленных рабочих столов>.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер 127.0.0.1 и применяем настройку.

Рисунок 1 — Настройка сервера лицензирования

Для второго пункта мы переходи по следующему пути: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем на устройство и применяем настройку.

Далее обновляем групповую политику. Для этого открываем строку Выполнить посредством нажатия комбинации Win+R, вводим команду gpupdate /force, жмём Enter.

Настройка по установке лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов — это сервис-посредник между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними и прослушивает порт 443.

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер шлюза удаленных рабочих столов. Нажимаем ПКМ по папке Политики и выбираем Создание новых политик авторизации. Откроется Мастер создания новых политик авторизации.

Далее выбираем следующие пункты:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали Включить перенаправление устройств для всех клиентских устройств).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем Разрешить подключение пользователей к любому ресурсу (компьютеру).

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем Разрешить подключение только к порту 3389.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу win-acme.

Копируем в папку C:Scriptswin-acme.

Создаем 2 bat-файла:

Файл C:Scriptswin-acmeRegister.bat:

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

Файл C:Scriptswin-acmeScriptsPSScript.bat:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем C:Scriptswin-acmeRegister.bat.

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

Вводим требуемые поля: пользователь и пароль.

- В меню пуск находим оснастку Управление компьютером.

- Нажимаем папку Локальные пользователи.

- Выбираем папку Пользователи, нажимаем ПКМ → Новый пользователь.

Создаем нового пользователя, убираем срок действия пароля (если нужно) и добавляем его в группу Пользователи удаленного рабочего стола, для этого заходим в Панель управления → Система → Настройка удаленного рабочего стола → Выбрать пользователей → Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

На машине, с которой будем подключаться к серверу, ищем утилиту Подключение к удаленному рабочему столу на Windows 10 она находится по следующему расположению: Пуск → Стандартные → Windows → Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера EFSOL-IT. Пользователя указываем, которого создали (EFSOL-ITuser001).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку Дополнительно нажимаем Параметры вводим в окне Имя сервера.

Нажимаем ОК → Подключить.

При подключении к удаленному рабочему столу может появиться сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Нужна помощь? Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.