В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки “Сервер с рабочим столом”);

- диск 32 ГБ;

- доступ к интернету.

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

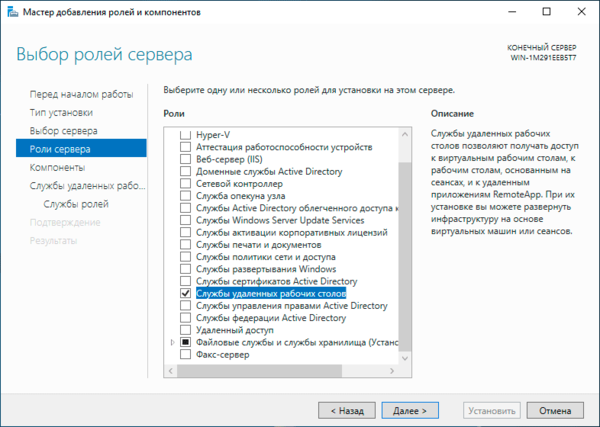

Заходим в Диспетчер серверов – Управление – Добавить роли и компоненты.

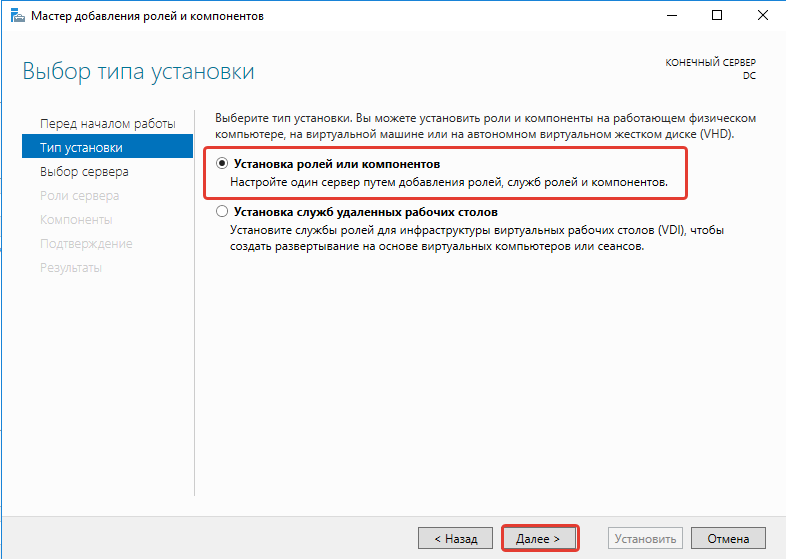

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 – Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки – Установка ролей или компонентов.

- Выбор сервера – Выбираем наш текущий сервер.

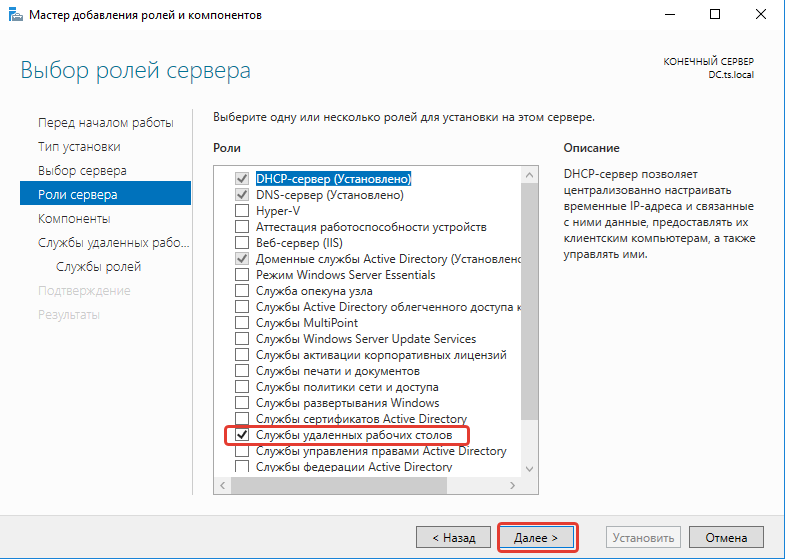

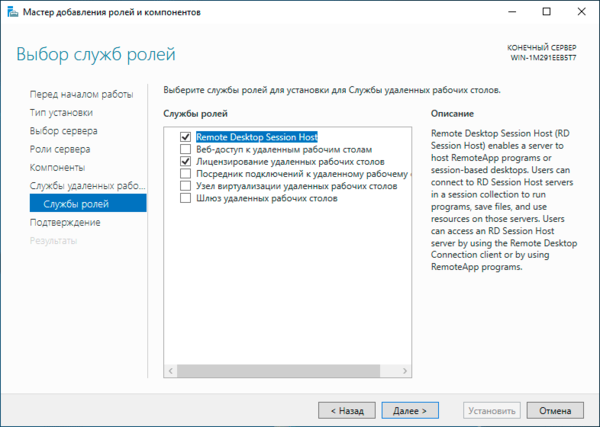

- Роли сервера – Службы удаленных рабочих столов.

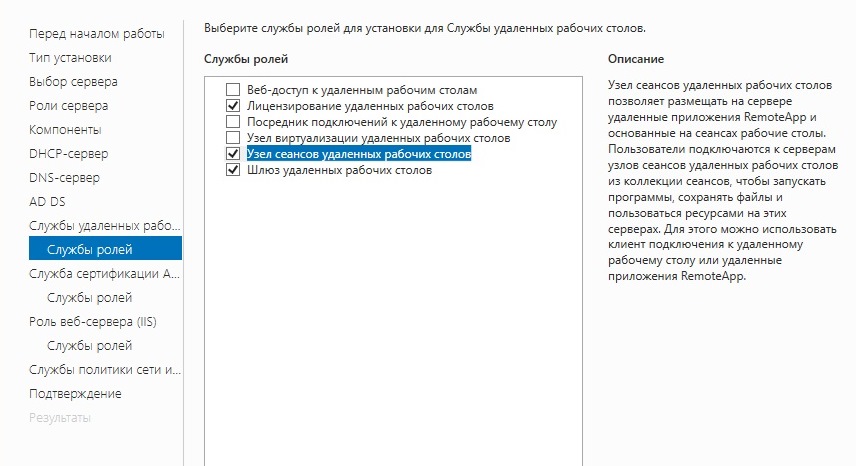

- Службы ролей – Лицензирование удаленных рабочих столов, шлюз удаленных.

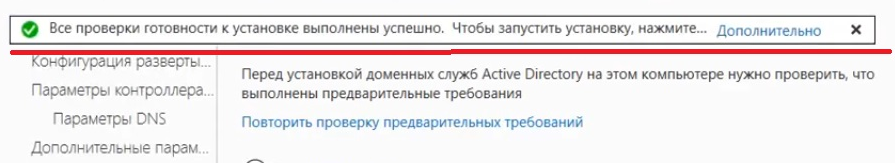

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей – перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

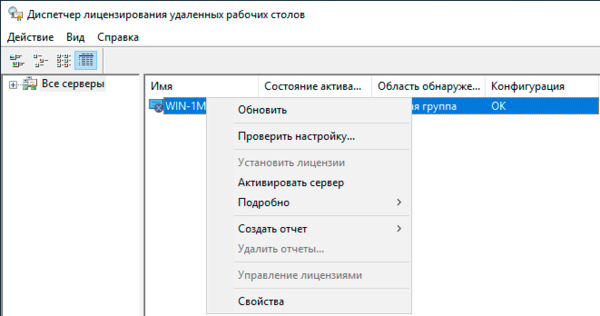

Заходим в Диспетчер серверов – Средства – Remote Desktop Services – Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

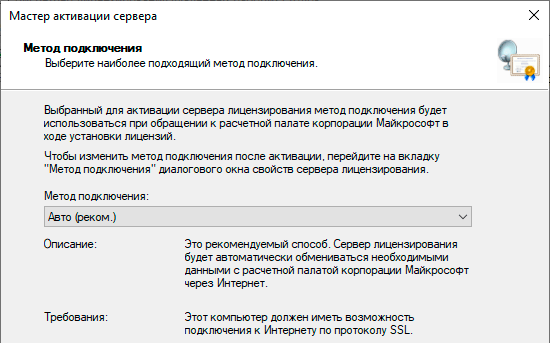

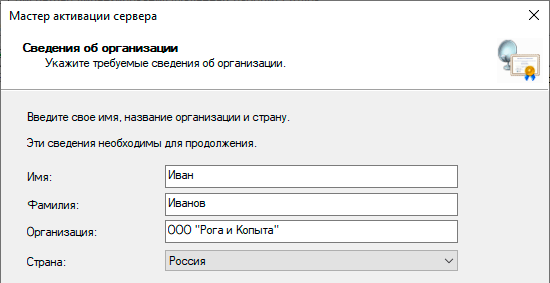

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 – Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 – Завершение работы мастера активации сервера

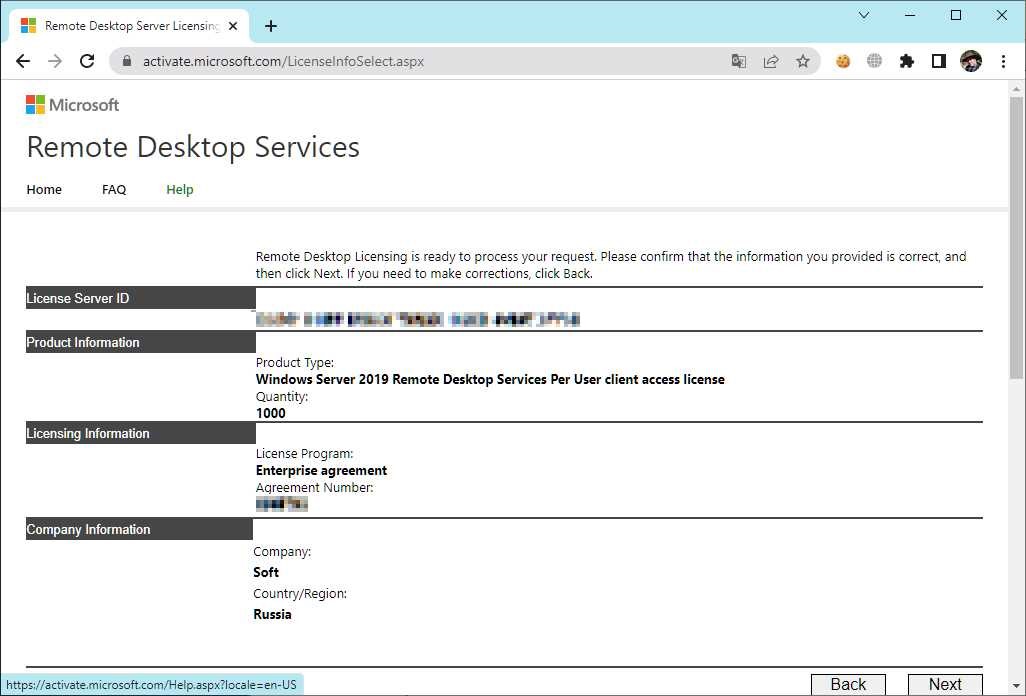

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

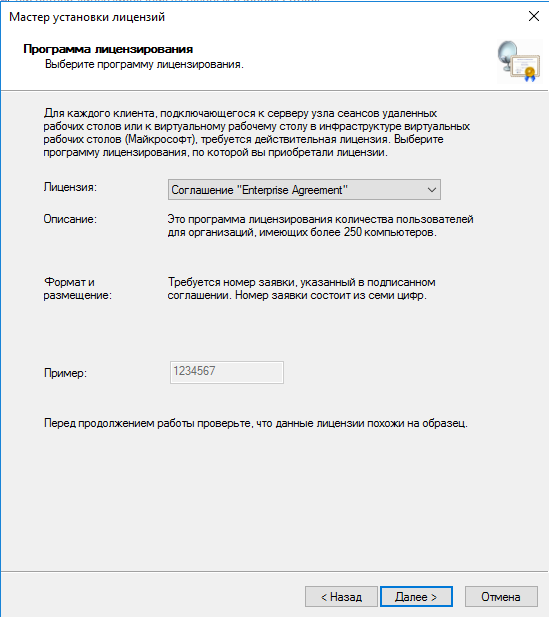

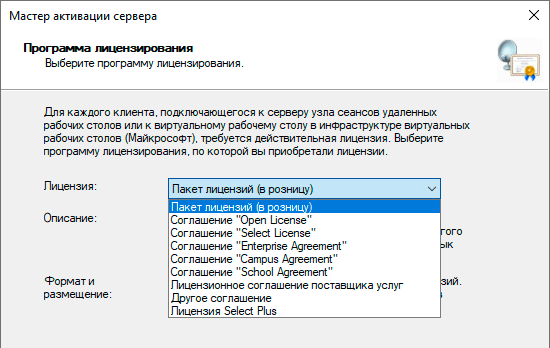

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

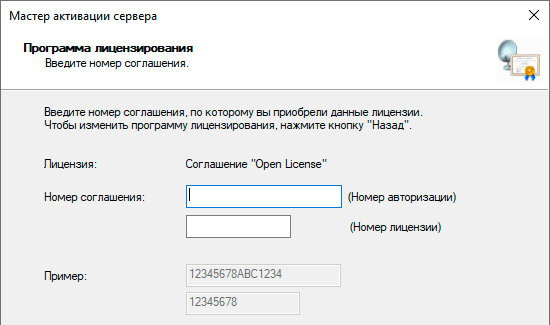

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

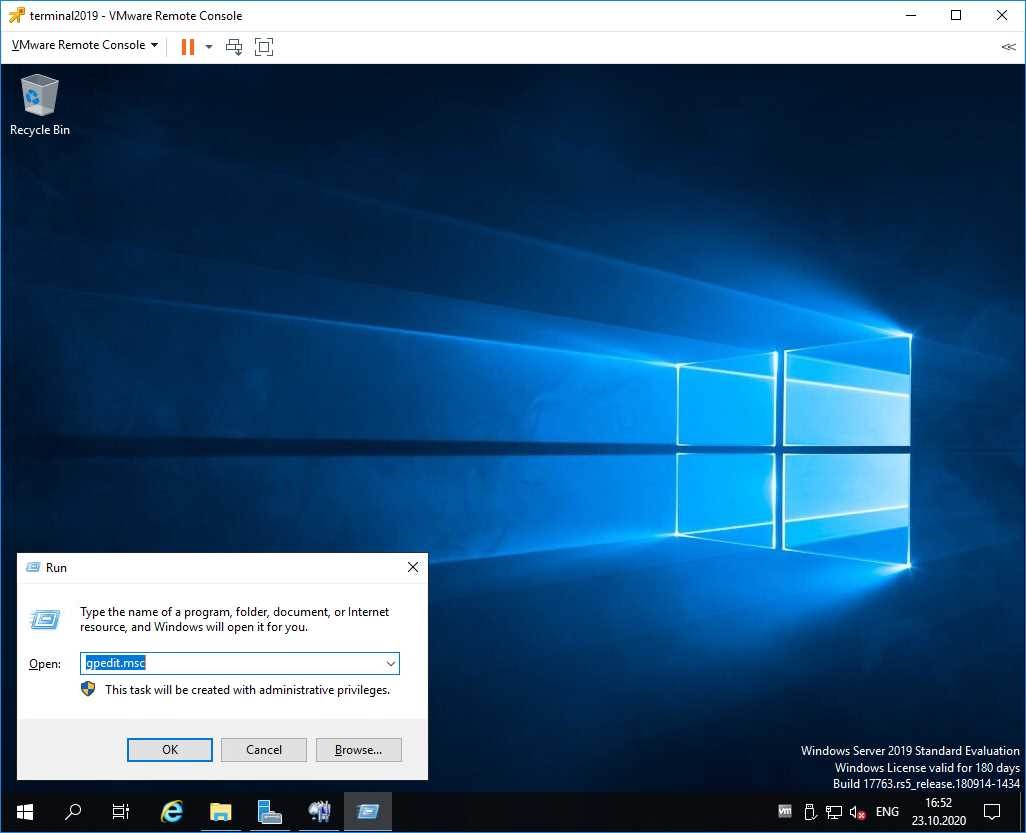

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

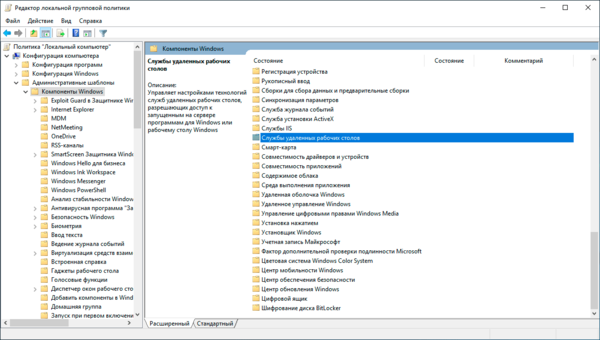

Попадаем в “Редактор локальной групповой политики”

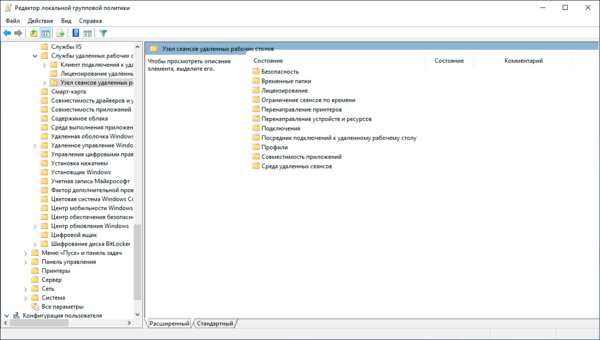

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

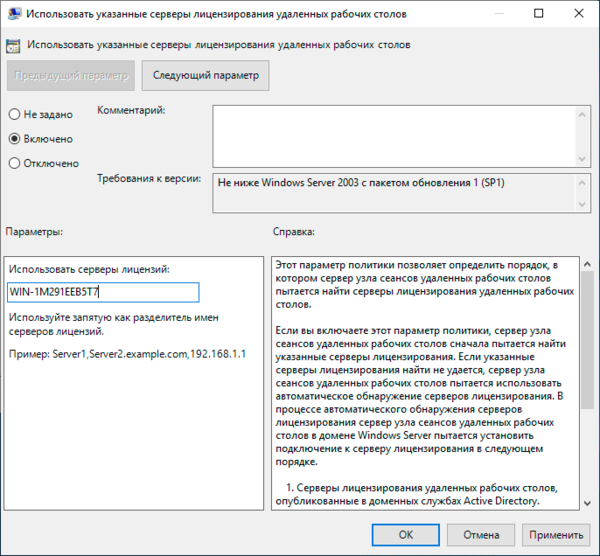

Конфигурация компьютера – Административные шаблоны – Компоненты Windows – Служба удаленных рабочих столов – Узел сеансов удаленных рабочих столов – Лицензирование – Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 – Использование серверов лицензирования

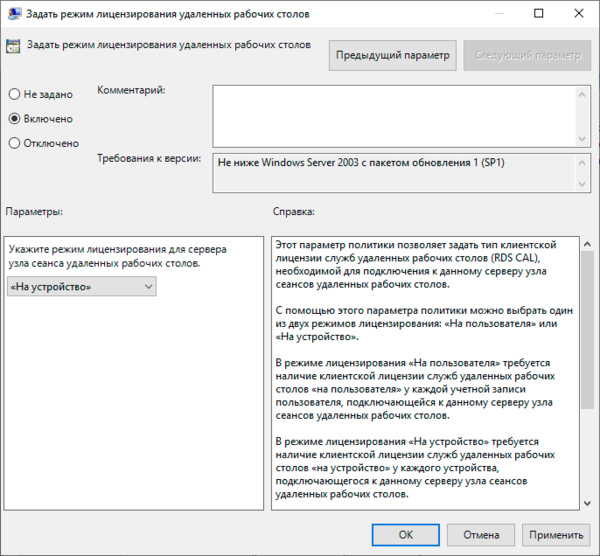

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера – Административные шаблоны – Компоненты Windows – Служба удаленных рабочих столов – Узел сеансов удаленных рабочих столов – Лицензирование – Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 – Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов – Средства – Remote Desktop Services – Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 – Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации – Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений – пишем наименование политики (в нашем случае Users).

- Требования – выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств – выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса – по умолчанию.

- Сводка по политике авторизации подключений к RD – параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов – пишем наименование политики (в нашем случае TS).

- Группы пользователей – выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс – можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты – если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD – параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 – Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

- Файл “C:Scriptswin-acmeRegister.bat”

Файл “C:Scriptswin-acmeRegister.bat”

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл “C:Scriptswin-acmeScriptsPSScript.bat”

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем “C:Scriptswin-acmeRegister.bat”.

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли – готовый результат.

- Элемент маркированного списка

Рисунок 8 – Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 – Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления – Система – Настройка удаленного рабочего стола – Выбрать пользователей – Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск – Стандартные – Windows – Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное – “gorbach.esit.info”.

Рисунок 10 – Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу – может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

9 марта 2025 г. 11:00

851

Содержание:

- Настройка лицензирования RDS

- Конфигурация параметров через групповую политику

- Настройка пользователей и доступа

- Оптимизация производительности сервера терминалов

- Обеспечение безопасности RDS

- Решение распространённых проблем

- Вывод

Сервер терминалов в Windows Server 2019 позволяет организовать удаленный доступ пользователей к программам и файлам, запущенным на сервере. Для стабильной и безопасной работы требуется правильная настройка RDS Windows Server 2019, включая лицензирование, параметры удаленного рабочего стола, безопасность и права пользователей. В этом руководстве подробно рассмотрим все этапы настройки.

Настройка лицензирования RDS

О том, как установить терминальный сервер в Windows Server 2019, мы рассказывали в другой своей статье. После того как произошла установка роли терминального сервера на Windows Server 2019 сервер работает в пробном режиме, позволяя пользователям подключаться без активации лицензий. Этот период длится 120 дней, после чего подключение становится невозможным. Чтобы избежать сбоев, необходимо настроить сервер лицензирования.

1. Откройте «Диспетчер серверов» и перейдите в раздел «Remote Desktop Services» → «Диспетчер лицензирования удаленных рабочих столов».

2. Выберите ваш сервер, нажмите правой кнопкой мыши и выберите «Активировать сервер».

3. В мастере активации выберите автоматическое подключение и следуйте инструкциям.

4. После активации нажмите «Установить лицензии».

5. Укажите программу лицензирования (например, Open License) и введите лицензионный ключ. Если у вас еще нет ключа активации RDS, купить по отличной стоимости и с мгновенной доставкой можно здесь.

6. Выберите режим лицензирования:

-

- На пользователя (Per User) – лицензия привязывается к конкретному пользователю.

- На устройство (Per Device) – лицензия закрепляется за конкретным устройством.

После выполнения этих шагов лицензирование будет настроено, а сервер сможет корректно выдавать лицензии пользователям.

Конфигурация параметров через групповую политику

Чтобы сервер терминалов работал стабильно, необходима в Windows Server 2019 настройка удалённого рабочего стола через редактор локальной групповой политики.

1. Откройте редактор локальной групповой политики (gpedit.msc).

2. Перейдите в «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Службы удаленных рабочих столов».

3. Включите параметр «Использовать указанные серверы лицензирования удаленных рабочих столов» и укажите имя сервера лицензирования.

4. Активируйте «Задать режим лицензирования удаленных рабочих столов» и выберите тип лицензии.

5. Включите параметр «Требовать проверку подлинности на уровне сети» для повышения безопасности.

Эти параметры помогут избежать проблем с лицензированием и обеспечат более безопасную работу терминального сервера.

Настройка пользователей и доступа

После активации лицензий необходимо разрешить пользователям подключаться к серверу терминалов. Вот как это сделать:

- Откройте «Параметры системы» → «Дополнительные параметры системы» → «Удаленный доступ».

- В разделе «Удаленный рабочий стол» выберите «Разрешить подключения».

- Нажмите «Выбор пользователей» и добавьте всех, кто должен иметь доступ.

- Для массового управления пользователями можно использовать lusrmgr.msc (если сервер не в домене) или Active Directory Users and Computers (если сервер в домене).

Если пользователь не добавлен в группу «Пользователи удаленного рабочего стола», он не сможет подключиться к серверу. Убедитесь, что в параметрах удаленного доступа все необходимые пользователи имеют разрешение.

Оптимизация производительности сервера терминалов

Чтобы сервер мог поддерживать большое количество одновременных подключений, также необходима настройка сервера удаленных рабочих столов Windows Server 2019 и оптимизация параметров производительности. Отключение ненужных визуальных эффектов снижает нагрузку на процессор и видеокарту, а ограничение числа активных сеансов помогает избежать перегрузки системы. Использование протокола UDP вместо TCP уменьшает задержки в RDP-сессиях, а включение сжатия данных позволяет экономить сетевые ресурсы. Если сервер обслуживает большое количество пользователей, можно настроить балансировку нагрузки или распределить подключения между несколькими узлами RDS.

Обеспечение безопасности RDS

Чтобы терминальный сервер работал безопасно, важно настроить RD Gateway, который позволяет скрыть RDP-сервер от прямого доступа и создать защищенный туннель для подключения пользователей. Включение проверки подлинности на уровне сети (NLA) и использование двухфакторной аутентификации снижают вероятность взлома. Ограничение подключений по IP-адресам и настройка брандмауэра Windows позволяют контролировать входящие соединения. Также рекомендуется задать лимит на количество неудачных попыток входа, чтобы предотвратить атаки перебором паролей, и регулярно обновлять систему для устранения уязвимостей.

Решение распространённых проблем

Иногда в Windows Server 2019 настройка терминального сервера вызывает ошибки, мешающие работе. Если сервер завершает сеансы сразу после подключения, возможно, не активированы лицензии или не задан сервер лицензирования. Следует проверить настройки через диспетчер серверов и групповые политики.

Если пользователи не могут подключиться, убедитесь, что они добавлены в группу «Пользователи удаленного рабочего стола». Также проверьте, что в параметрах системы разрешены RDP-подключения. Если соединение нестабильное, возможно, проблема связана с сетью. В таком случае рекомендуется проверить настройки сетевого адаптера, обновить драйверы и включить протокол UDP для RDP.

Проблемы могут возникать по разным причинам, но чаще всего они связаны с некорректными настройками лицензирования и политики безопасности.

Вывод

Грамотная настройка терминального сервера Windows Server 2019 обеспечивает стабильную работу, безопасный доступ и удобное управление пользователями. Оптимизированная система снижает нагрузку, а продуманная защита предотвращает несанкционированные подключения, делая удалённую работу надежной и эффективной.

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

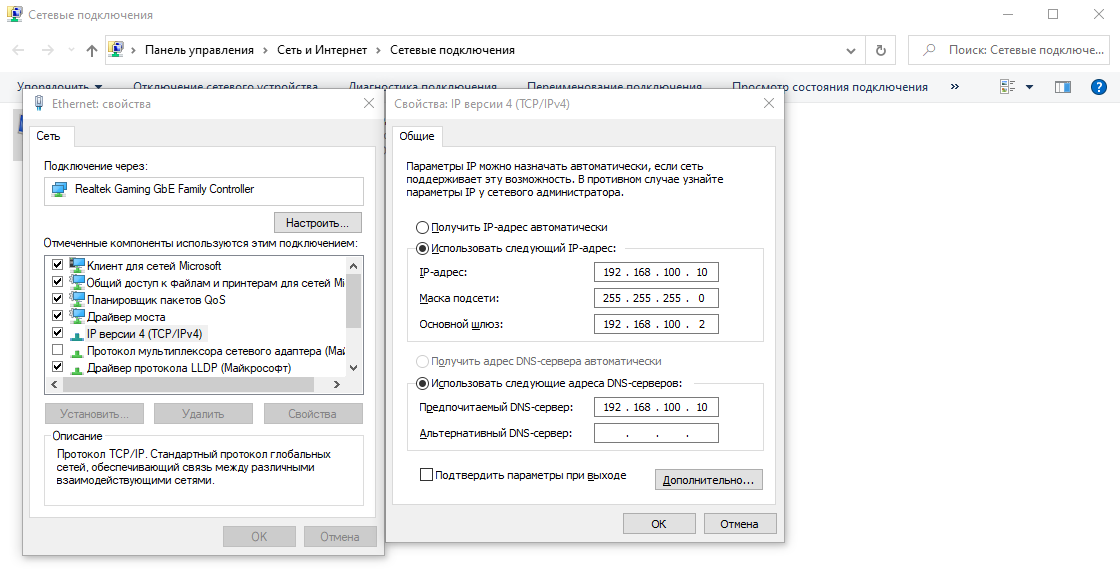

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Добавление ролей и компонентов

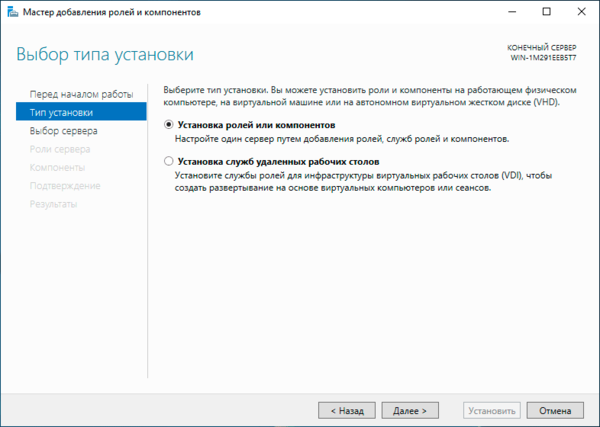

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

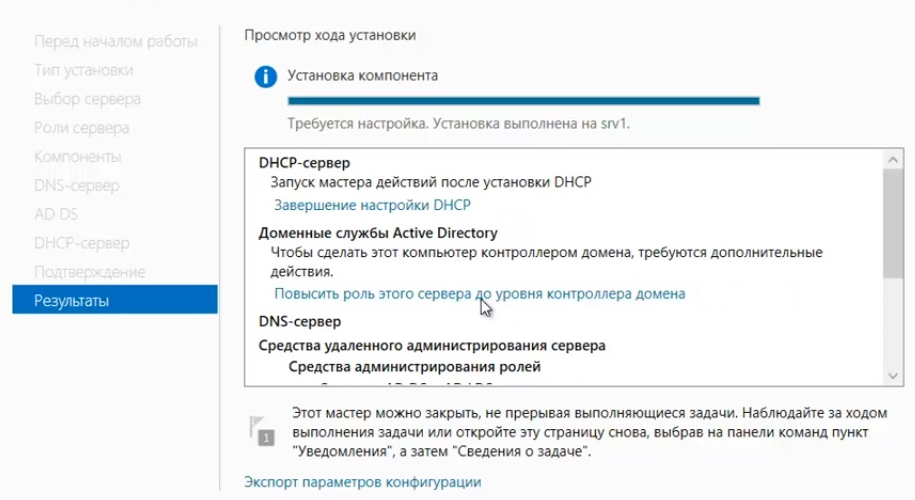

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

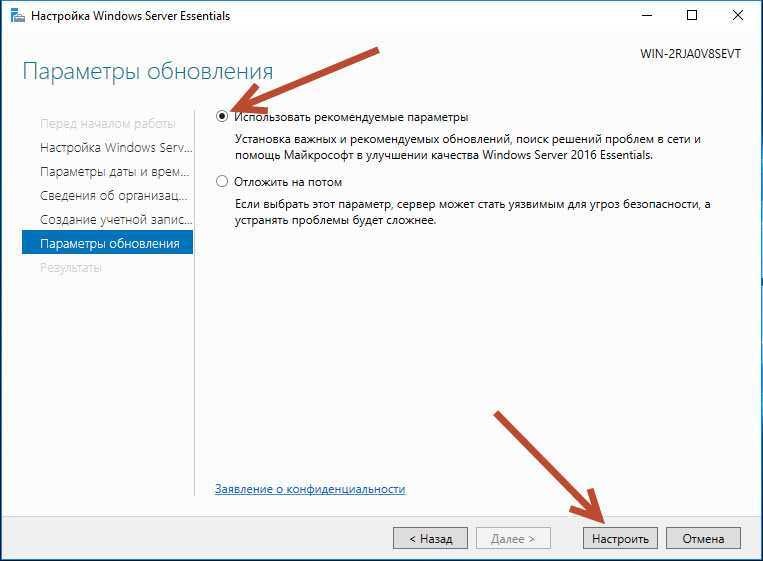

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

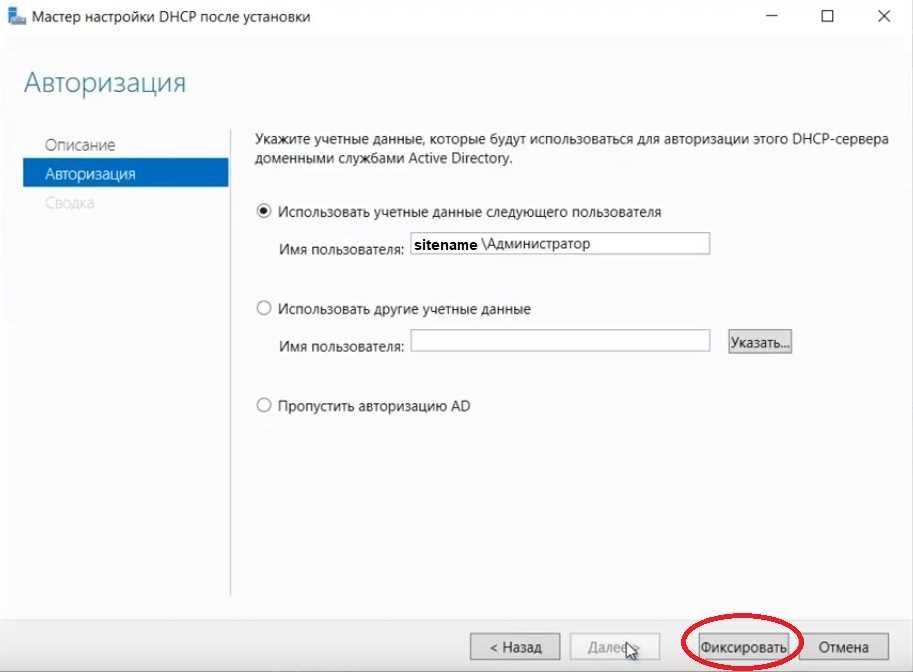

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

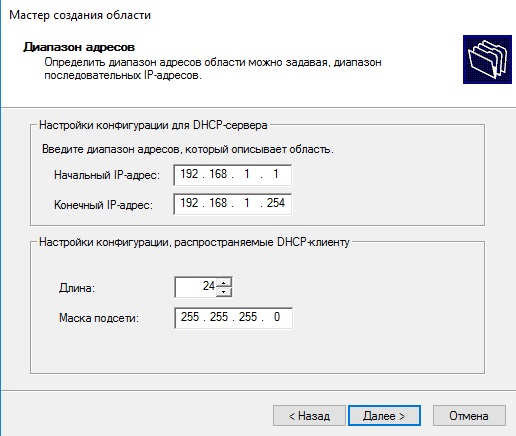

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

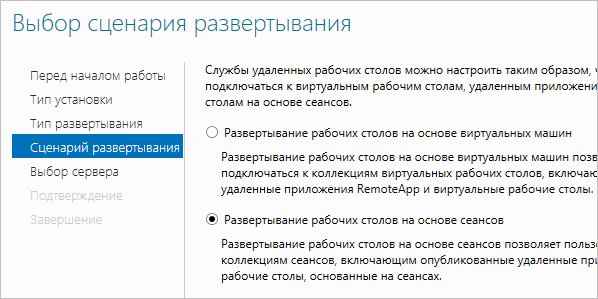

- Выбираем установку служб удаленных рабочих столов.

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

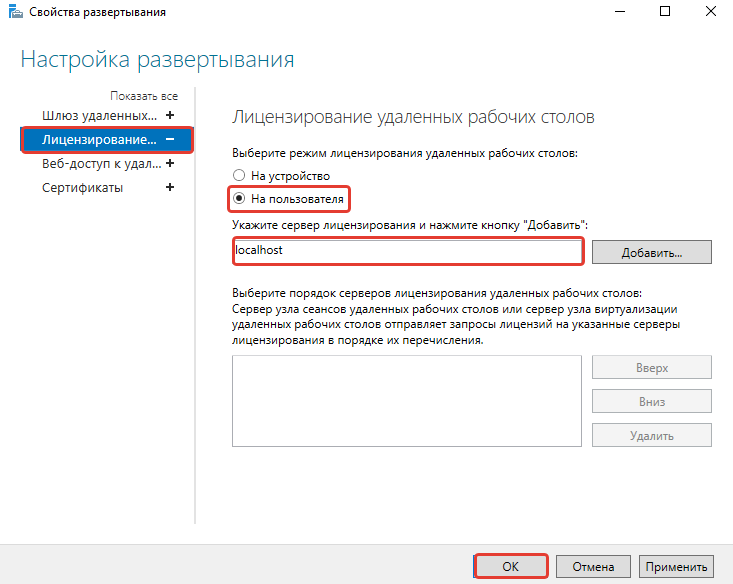

- Переходим в «Службы удаленных рабочих столов».

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

Кроме очевидных достоинств сервер терминалов имеет ряд недостатков, к самым распространенным можно отнести сложности с организацией печати, особенно для удаленных клиентов, работающих с домашних устройств, а также затруднения в доступе к локальным файлам на сервере и наоборот. Также следует принимать во внимание, что терминальный доступ достаточно дорогое решение: кроме лицензий клиентского доступа CAL каждое подключение должно быть покрыто специальной лицензией Remote Desktop Services CAL.

Прежде всего откроем Диспетчер серверов и запустим Мастер добавления ролей и компонентов в котором выберем пункт Установка ролей или компонентов.

В разделе Выбор ролей сервера выбираем Службы удаленных рабочих столов:

Затем пролистываем мастер до раздела Выбор служб ролей, где выбираем Remote Desktop Session Host (Узел сеансов удаленных рабочих столов) и Лицензирование удаленных рабочих столов:

Продолжим установку и обязательно перезагрузим сервер. На этом установка необходимых ролей закончена, приступим к настройке. Начнем с Сервера лицензирования. Это совершенно отдельная сущность, работающая независимо от терминальных служб, которая может располагаться на любом из узлов сети и обслуживать несколько терминальных серверов.

Снова откроем Диспетчер серверов и перейдем в Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов, выберем из списка наш сервер и в меню правой кнопки мыши нажмем Активировать сервер.

В открывшемся мастере выбираем Метод подключения — Авто:

Заполняем требуемые данные о владельце сервера:

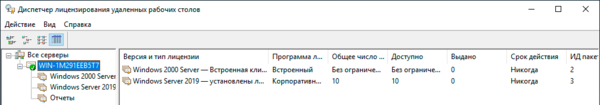

Поля на следующем экране можно оставить пустыми и перейти к активации, которая будет выполнена в автоматическом режиме. По завершении работы Мастер активации сервера запустит Мастер установки лицензий с помощью которого можно установить на Сервер лицензирования приобретенные вами Remote Desktop Services CAL.

Прежде всего следует выбрать программу лицензирования в рамках которой были получены лицензии, скорее всего это будет OpenLicense или пакет лицензий в розницу.

В зависимости от выбранной программы следующее окно может выглядеть по-разному, в нем потребуется ввести данные о приобретенной лицензии. Также может потребоваться указать тип (на устройство или на пользователя) и количество приобретенных лицензий.

После завершения работы мастера вы увидите в Диспетчере лицензирования установленный пакет лицензий. Если у вас несколько пакетов лицензий, то следует щёлкнуть правой кнопкой мыши на любой пакет лицензий и выбрать в выпадающем меню пункт Установить лицензии, там же можно выполнить Преобразование лицензий изменив их тип (на устройство или на пользователя), если используемая вами программа лицензирования это позволяет.

В отличие от Сервера лицензирования Узел сеансов удаленных рабочих столов (другими словами, терминальный сервер) при установке в рабочей группе не имеет никаких инструментов управления и для его настройки нам придется воспользоваться Локальными групповыми политиками. Для этого запустим оснастку gpedit.msc и перейдем в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов.

Если мы войдем внутрь раздела Узел сеансов удаленных рабочих столов, то увидим вполне привычный любому, кто хоть раз настраивал терминальный сервер, набор настроек. Мы не будем рассматривать их все, разберем только самые необходимые.

Начнем с раздела Лицензирование, в нем откроем политику Использовать указанные серверы лицензирования удаленных рабочих столов и укажем адрес или имя узла Сервера лицензирования, в нашем случае это этот же самый сервер.

Затем перейдем к политике Задать режим лицензирования удаленных рабочих столов и укажем там тип активированных нами лицензий. Будьте внимательны, при несоответствии режима лицензирования и типа активированных лицензий доступ пользователей к серверу может оказаться невозможен.

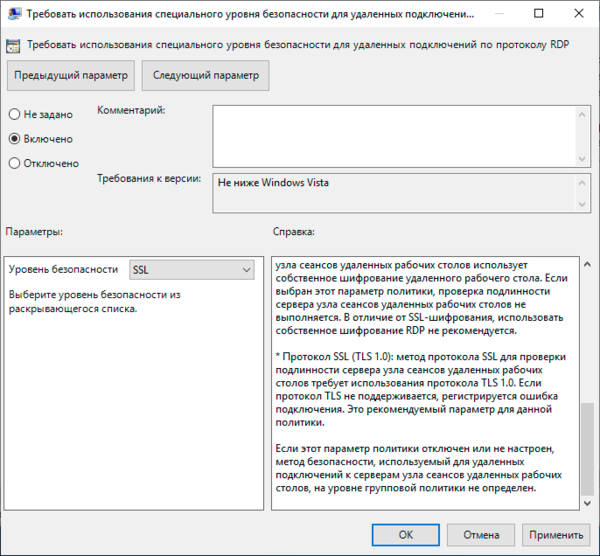

Следующий важный раздел — Безопасность. В нем включаем политику Требовать использования специального уровня безопасности для удаленных подключений где устанавливаем значение SSL. Это отключает использование небезопасного собственного шифрования RDP, но делает невозможным подключение устаревших клиентов.

Здесь же включим еще одну политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети, это принудительно включит проверку подлинности клиента на уровне сети (NLA), т.е. без создания пользовательского сеанса, что увеличивает безопасность и снижает нагрузку на сервер. Если данная политика не задана, то используются локальные политики клиента, начиная с Windows 8 и Server 2012 проверка подлинности на уровне сети используется по умолчанию.

Остальные политики можете настраивать исходя из собственных потребностей, назначение большинства из них понятно из названия, также каждая из них содержит достаточно подробную справку.

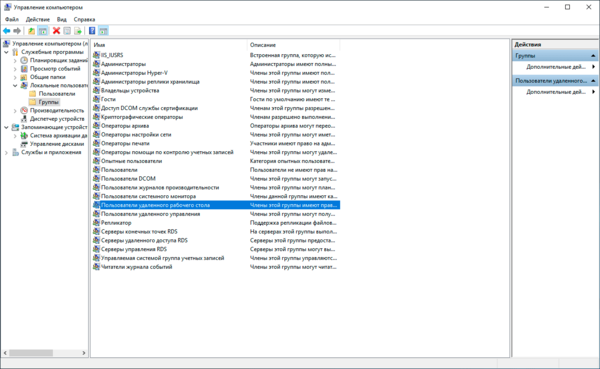

Для того, чтобы пользователи имели возможность подключаться к терминальному серверу они должны быть участниками группы Пользователи удаленного рабочего стола.

Также доступ имеют пользователи группы Администраторы, но есть одна существенная тонкость. Для целей настройки и управления сервером разрешается два нелицензируемых удаленных сеанса, доступных группе Администраторы, выполнять работу на сервере в таких сеансах нельзя, это будет нарушением лицензионного соглашения.

Отсюда проистекает и правильный ответ на один не самый очевидный вопрос: следует ли включать администраторов в группу Пользователи удаленного рабочего стола? Конечно же нет, в противном случае вы должны будете обеспечить такое подключение лицензией, а в режиме лицензирования на устройство лицензия на компьютер администратора будет выдана автоматически.

Напоследок немного коснемся лицензий, если мы вернемся в Диспетчер лицензирования, то можем заметить, что количество выданных лицензий может не соответствовать количеству подключений. Поэтому коротко разберем, как происходит этот процесс. В режиме лицензирования на пользователя сервер лицензирования не контролирует количество фактических подключений и выдает каждому подключившемуся в этом режиме пользователю временную лицензию при условии, что активирована хотя бы одна лицензия. В данном случае контроль необходимого количества лицензий ложится на администратора.

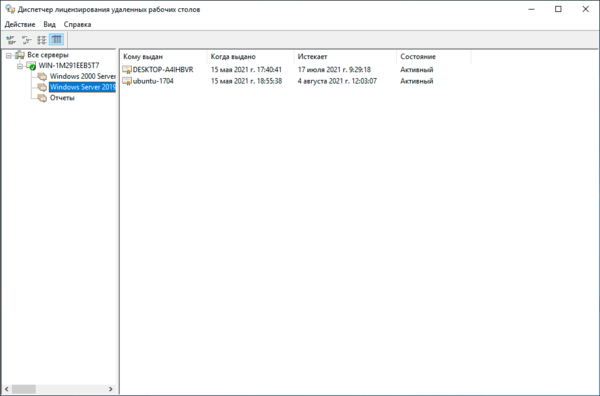

В режиме на устройство каждый подключившийся первый раз клиент получает временную лицензию сроком на 90 дней, при повторном подключении сервер вместо временной лицензии выдает постоянную на срок от 52 до 89 дней, время действия лицензии выбирается случайным образом. На скриншоте ниже обратите внимание на срок действия выданных в один и тот же день лицензий.

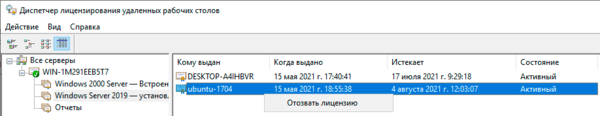

Если устройство, на которое выдана лицензия вышло из строя или больше не является частью сети, то лицензию можно отозвать, для этого щелкните на лицензии правой кнопкой мыши и выберите действие Отозвать лицензию.

Однако следует принимать во внимание достаточно серьезные ограничения: нельзя отозвать более 20% лицензий в течении 75 дней.

Существует достаточно распространенная ошибка — несоответствие режима лицензирования активированным лицензиям. Здесь может быть два варианта развития событий:

- Режим лицензирования на устройство, лицензии на пользователя — каждый подключившийся клиент получит временную лицензию на 90 дней, по истечении этого срока доступ к серверу будет невозможен.

- Режим лицензирования на пользователя, лицензии на устройство — при наличии активированной лицензии любого типа клиент будет получать каждый раз новую временную лицензию, но такой режим работы будет однозначным нарушением правил лицензирования.

01.10.22

Содержание:

- Настройка терминального сервера в Windows Server 2019

- Установка роли «Сервер терминалов»

- Конфигурация пользователей для удаленного доступа

- Оптимизация производительности сервера терминалов 2019

- Разграничение ресурсов и ограничений сеансов

- Использование утилит мониторинга и отладки

- Безопасность на сервере терминалов Windows Server 2019

- Настройка прав доступа и групповых политик

- Вопрос-ответ

Установка и настройка терминалов – важный этап в обеспечении эффективной работы с удаленными рабочими столами. В Windows Server 2019 предоставляется ряд инструментов для обеспечения безопасного и удобного доступа к рабочему окружению через терминальный сервер.

С помощью специальных настроек, администраторы могут контролировать доступ, устанавливать политики безопасности и оптимизировать производительность рабочих столов для пользователей.

Это позволяет организациям обеспечить эффективную работу удаленных сотрудников и управлять централизованно облачными и локальными ресурсами.

Терминальные серверы Windows Server 2019 предоставляют гибкую инфраструктуру для обеспечения доступа к приложениям, данным и ресурсам с любого места и устройства, что делает их важным элементом в современном корпоративном IT-окружении.

Настройка терминального сервера в Windows Server 2019

В данном разделе мы рассмотрим важные этапы установки и настройки терминального сервера в операционной системе Windows Server 2019. Этот процесс представляет собой ключевой шаг для обеспечения эффективной работы рабочих столов и удаленных терминалов в корпоративной среде.

Прежде чем приступить к установке и настройке сервера, необходимо провести тщательное планирование и подготовку. В этом контексте рассмотрим основные шаги по предварительной настройке окружения, включая установку необходимых компонентов и проверку совместимости с имеющейся инфраструктурой.

- Выбор оптимальной конфигурации сервера для обеспечения требуемой производительности и масштабируемости.

- Установка операционной системы Windows Server 2019 на целевой сервер.

- Конфигурация сетевых параметров и обеспечение безопасного доступа к серверу для пользователей.

- Установка и настройка роли терминального сервера для обеспечения поддержки удаленных рабочих столов.

Далее мы рассмотрим основные шаги по установке и настройке роли терминального сервера в Windows Server 2019. Этот процесс включает в себя установку необходимых компонентов, настройку подключений и конфигурацию параметров безопасности.

После завершения процесса установки и настройки терминального сервера необходимо провести тестирование функциональности, чтобы удостовериться в правильной работе системы и ее готовности к принятию рабочих столов и удаленных терминалов. В случае необходимости можно провести дополнительную настройку для оптимизации производительности и обеспечения безопасности сервера.

Установка роли «Сервер терминалов»

Развертывание инфраструктуры для удаленного доступа к рабочим столам – важный этап в обеспечении эффективной работы организации.

Установка роли «Сервер терминалов» на вашем сервере Windows 2019 открывает возможности для создания централизованного управления доступом к приложениям и данным.

Настройка сервера для обеспечения удаленного доступа к рабочим столам предоставляет пользователям гибкость и мобильность в работе, а также обеспечивает безопасность и контроль за данными.

Процесс установки роли «Сервер терминалов» – это первый шаг в создании среды, где пользователи смогут получать доступ к своим рабочим столам из любой точки сети.

Этот процесс включает в себя несколько шагов, начиная от активации соответствующих ролей и функций в системе, заканчивая конфигурацией параметров безопасности и настройкой пользовательских профилей.

После завершения установки и настройки роли «Сервер терминалов» ваш сервер готов принимать запросы на удаленный доступ к рабочим столам, обеспечивая стабильную и безопасную среду для работы пользователей.

Конфигурация пользователей для удаленного доступа

Для обеспечения безопасного и эффективного доступа пользователей к серверу терминалов необходимо провести настройку соответствующих учетных записей. Этот процесс включает в себя установку прав доступа, определение параметров сеанса и конфигурацию удаленных рабочих столов.

- Установка прав доступа. Для каждого пользователя необходимо определить уровень доступа к серверу, учитывая их роли и обязанности. Это включает в себя назначение прав на чтение, запись, выполнение определенных приложений и файлов на сервере.

- Определение параметров сеанса. Конфигурация параметров сеанса позволяет определить время активности сеанса пользователя, максимальное количество одновременных подключений и другие параметры, влияющие на производительность и безопасность.

- Конфигурация удаленных рабочих столов. Пользователи могут получить доступ к серверу терминалов через удаленные рабочие столы. Настройка этих рабочих столов включает в себя определение разрешенных приложений, настройку экрана, распределение ресурсов и другие параметры, обеспечивающие комфортное использование.

Проведение грамотной конфигурации пользователей для удаленного доступа позволяет обеспечить безопасность данных, оптимизировать использование ресурсов сервера и повысить удобство работы пользователей.

Оптимизация производительности сервера терминалов 2019

Оптимизация ресурсов сервера. Подробно изучите установка и конфигурация сервера терминалов, чтобы оптимизировать его ресурсы для обработки запросов пользователей. Обратите внимание на возможности масштабирования и распределения нагрузки между различными серверами.

Настройка сетевых параметров. Осуществите настройку сетевых параметров сервера, чтобы обеспечить быструю передачу данных между сервером и удаленными рабочими столами. Рассмотрите использование средств оптимизации сети для улучшения пропускной способности и стабильности подключений.

Управление ресурсами пользователей. Реализуйте стратегии управления ресурсами пользователей, чтобы предотвратить их избыточное потребление процессорного времени и памяти сервера. Используйте инструменты мониторинга и управления, чтобы идентифицировать и реагировать на потенциальные узкие места в ресурсах.

Оптимизация конфигурации приложений. Проведите анализ и оптимизацию конфигурации приложений, запускаемых на удаленных рабочих столах, чтобы минимизировать их влияние на производительность сервера. Рассмотрите возможности кэширования и оптимизации запросов к базам данных.

Регулярное обновление и мониторинг. Не забывайте регулярно обновлять и мониторить сервер терминалов 2019, чтобы вовремя выявлять и исправлять потенциальные проблемы производительности. Внедрите систему мониторинга, которая будет предупреждать о возможных проблемах до их возникновения.

Разграничение ресурсов и ограничений сеансов

Один из важных аспектов этой настройки — установка лимитов на использование процессора, памяти и дискового пространства. Это позволяет предотвратить перегрузку сервера и обеспечить равномерное распределение ресурсов между пользователями.

|

Ресурс |

Ограничение |

Применение |

|

Процессор |

Максимальный процент времени процессора, выделенный для сеанса |

Предотвращение перегрузки процессора и обеспечение отзывчивости системы для всех пользователей |

|

Память |

Максимальное количество оперативной памяти, выделенной для сеанса |

Обеспечение стабильной работы приложений и предотвращение истощения ресурсов |

|

Дисковое пространство |

Максимальный объем дискового пространства, выделенного для сеанса |

Гарантия, что каждый пользователь имеет достаточно места для хранения данных и выполнения операций |

Кроме того, необходимо учитывать ограничения по сетевому трафику, чтобы предотвратить ситуации, когда один пользователь занимает слишком много пропускной способности, что может негативно сказаться на работе других.

Продуманная настройка ресурсов и ограничений сеансов на сервере Windows 2019 позволяет достичь оптимального баланса между производительностью системы и удобством использования для всех пользователей.

Использование утилит мониторинга и отладки

В данном разделе мы рассмотрим инструменты, предназначенные для анализа и управления работой сервера удалённых рабочих столов на базе Windows Server 2019. Эти утилиты не только позволяют отслеживать производительность и состояние сервера, но и помогают выявлять и устранять возможные проблемы, обеспечивая более эффективное функционирование рабочих столов.

|

Утилита |

Описание |

|

Performance Monitor |

Инструмент, позволяющий отслеживать различные системные показатели, такие как использование ЦП, память, дисковое пространство и сеть, что помогает выявить узкие места и проблемы производительности. |

|

Remote Desktop Services Manager |

Утилита, облегчающая управление сеансами пользователей на сервере удалённых рабочих столов, позволяя администраторам отслеживать активные сеансы, отключать пользователей и управлять удалёнными сеансами. |

|

Remote Desktop Gateway Manager |

Инструмент для управления доступом к серверу удалённых рабочих столов через Интернет, позволяющий настраивать аутентификацию, проверку подлинности и шифрование сетевого трафика. |

Эти и другие утилиты предоставляют администраторам сервера возможность более глубокого и детального контроля за его работой, что способствует оптимизации производительности и повышению стабильности работы рабочих столов для пользователей.

Безопасность на сервере терминалов Windows Server 2019

- Реализация стратегий аутентификации и авторизации для управления доступом к серверу и рабочим столам.

- Применение механизмов шифрования для защиты передаваемых данных и сетевого трафика.

- Настройка систем мониторинга и обнаружения инцидентов для своевременного реагирования на потенциальные угрозы.

- Использование многоуровневых стратегий защиты, включая брандмауэры, антивирусные программы и механизмы обновления безопасности.

- Обеспечение безопасного удаленного доступа к серверу через механизмы виртуальных частных сетей (VPN) или протоколы безопасной передачи данных (SSH).

Эффективное управление безопасностью на сервере терминалов Windows Server 2019 требует комплексного подхода и постоянного обновления мер безопасности в соответствии с современными стандартами и методиками защиты информации.

Настройка прав доступа и групповых политик

Установка строгих прав доступа к серверу и его ресурсам является первоочередной задачей при настройке. Создание точных прав доступа на основе ролей пользователей и принципа минимальных привилегий помогает предотвратить несанкционированный доступ и минимизировать риски безопасности.

Групповые политики предоставляют мощное средство для централизованного управления конфигурацией системы, включая права доступа, настройки безопасности и другие параметры. Путем определения групповых политик администратор может гибко управлять поведением пользователей и компьютеров в сети, обеспечивая соблюдение корпоративных стандартов безопасности.

Эффективная настройка групповых политик позволяет устанавливать различные ограничения и настройки в зависимости от роли пользователя или компьютера в сети. Использование групповых политик также упрощает процесс обновления и изменения настроек на всех подключенных устройствах, обеспечивая единообразие и согласованность в сетевой среде.

Вопрос-ответ

Как настроить терминальный сервер на Windows Server 2019?

Для настройки терминального сервера на Windows Server 2019, вам следует установить роль Remote Desktop Services (Службы удаленных рабочих столов) через менеджер сервера. После установки роли, выполните настройку подключений, лицензирование, настройку пользователей и групп через управление удаленными рабочими столами.

Как установить и настроить сервер удаленных рабочих столов на Windows Server 2019?

Для установки и настройки сервера удаленных рабочих столов на Windows Server 2019, вам нужно добавить роль Remote Desktop Services через менеджер сервера. Затем выполните настройку через управление удаленными рабочими столами, включая настройку лицензий, доступа пользователей и безопасности.

Какие шаги необходимо выполнить для настройки терминального сервера на Windows Server 2019?

Для настройки терминального сервера на Windows Server 2019, первым шагом является установка роли Remote Desktop Services. Затем нужно настроить лицензирование, определить доступ пользователей и настроить безопасность через управление удаленными рабочими столами.

Как настроить сервер терминалов на Windows Server 2019?

Для настройки сервера терминалов на Windows Server 2019, начните с установки роли Remote Desktop Services через менеджер сервера. После установки, настройте лицензирование, доступ пользователей и безопасность через управление удаленными рабочими столами.

Как произвести установку и настройку сервера терминалов на Windows Server 2019?

Для установки и настройки сервера терминалов на Windows Server 2019, начните с добавления роли Remote Desktop Services через менеджер сервера. Затем выполните настройку через управление удаленными рабочими столами, включая лицензирование и настройку доступа пользователей.

Читайте также:

Настройка доступа DNS сервера

Как проверить настройки сервера

Настройка терминального сервера

Настройка конфигурации сервера

Настройки почтового сервера Mail

Настройка серверов Windows 2012

Настройка терминального сервера 2022

Настройка DHCP сервера Windows

- Currently 4.3/5

- 1

- 2

- 3

- 4

- 5

Оценка: 4.3/5 (Проголосовало: 3)

Спасибо за ваш отзыв!

Как можно улучшить эту статью?