07.11.2019

Инструкция: Настройка L2TP/IPSec подключения в ОС Windows

Для клиентов ИТ аутсорсинга мы составляем инструкции по самостоятельной настройке оборудования, данные рекомендации позволяют пользователям произвести настройку в удобное время, например, настроить удаленное подключение домашнего компьютера к рабочей сети.

Вводные данные

Для настройки L2TP/IPSEC VPN-подключения Вам потребуются следующие данные:

- IP-адрес, либо доменное имя VPN-сервер

- Логин VPN-пользователя

- Пароль VPN-пользователя

- Общий ключ шифрования

Эти данные Вы можете получить у контактного лица в Вашей компании.

В зависимости от версии ОС Windows, установленной на Вашем ПК, внешний вид меню настройки VPN-подключения будет различаться. Для того, чтобы определить версию Windows, находясь на рабочем столе системы, одновременно зажмите комбинацию клавиш Win (клавиша с изображением логотипа Windows) + R. В появившемся окне «Выполнить», введите команду «winver» (без кавычек):

Откроется окно «Windows: сведения», в котором будет указана версия Вашей операционной системы:

После того, как Вы выяснили версию Вашей ОС, перейдите к соответствующему ей разделу инструкции.

Настройка VPN-подключения в Windows 10

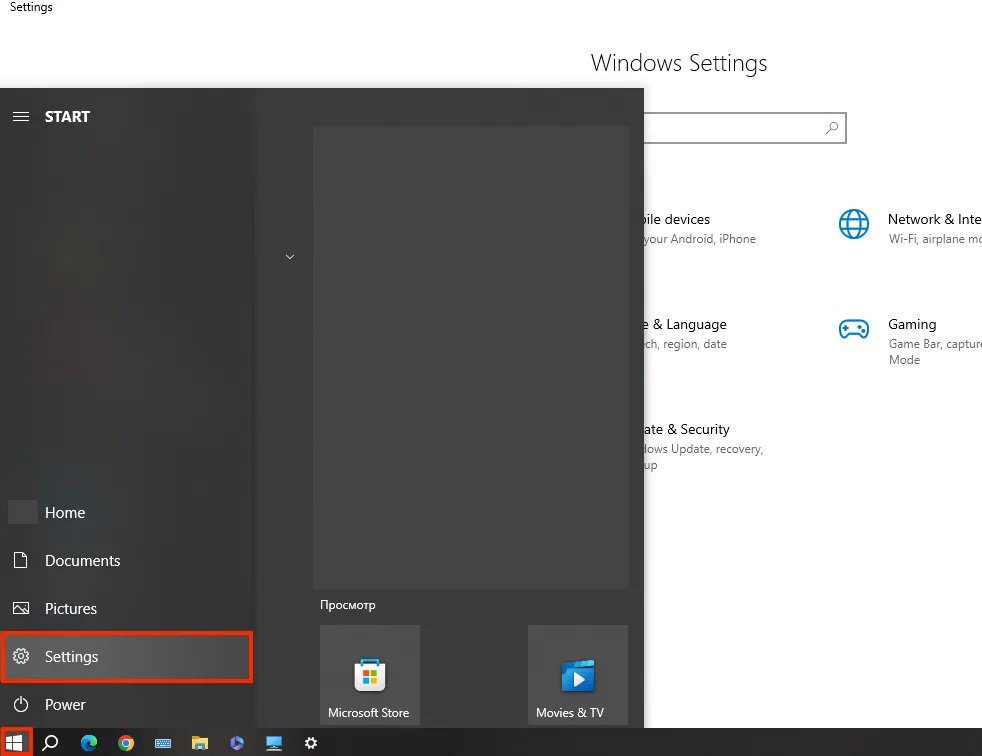

Нажмите правой кнопкой мыши на кнопке меню «Пуск» и выберите из контекстного меня пункт «Параметры»:

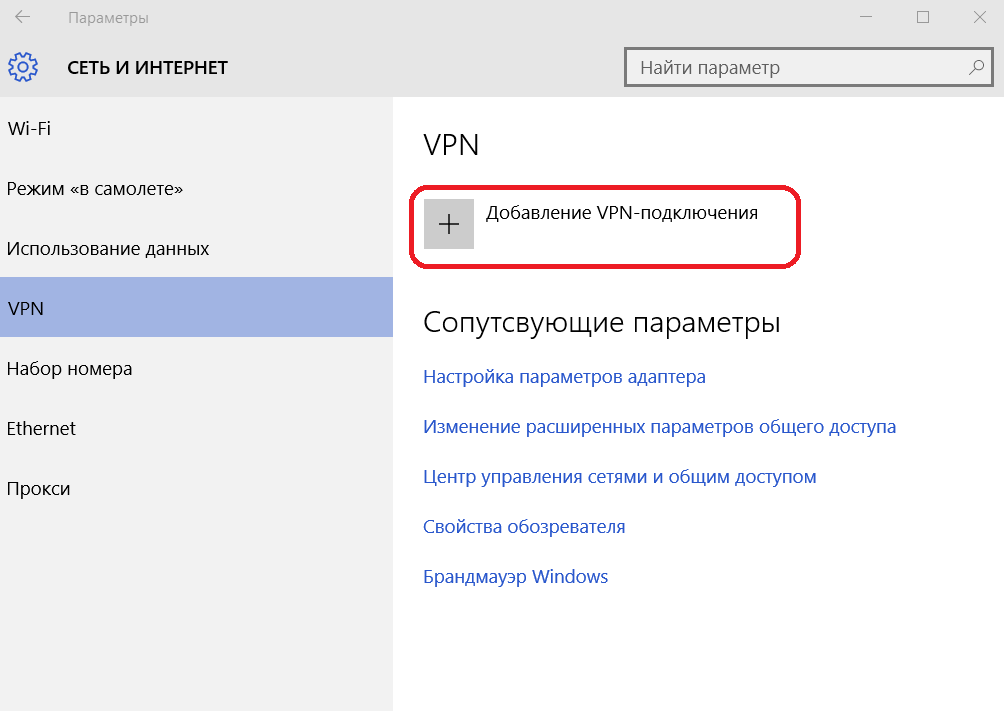

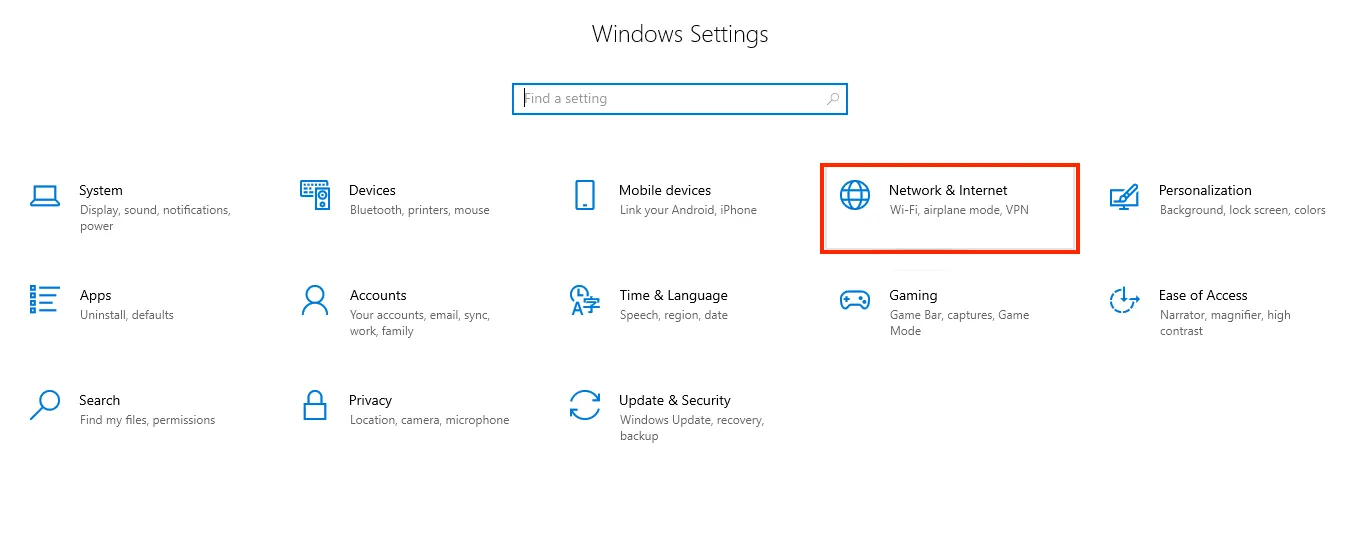

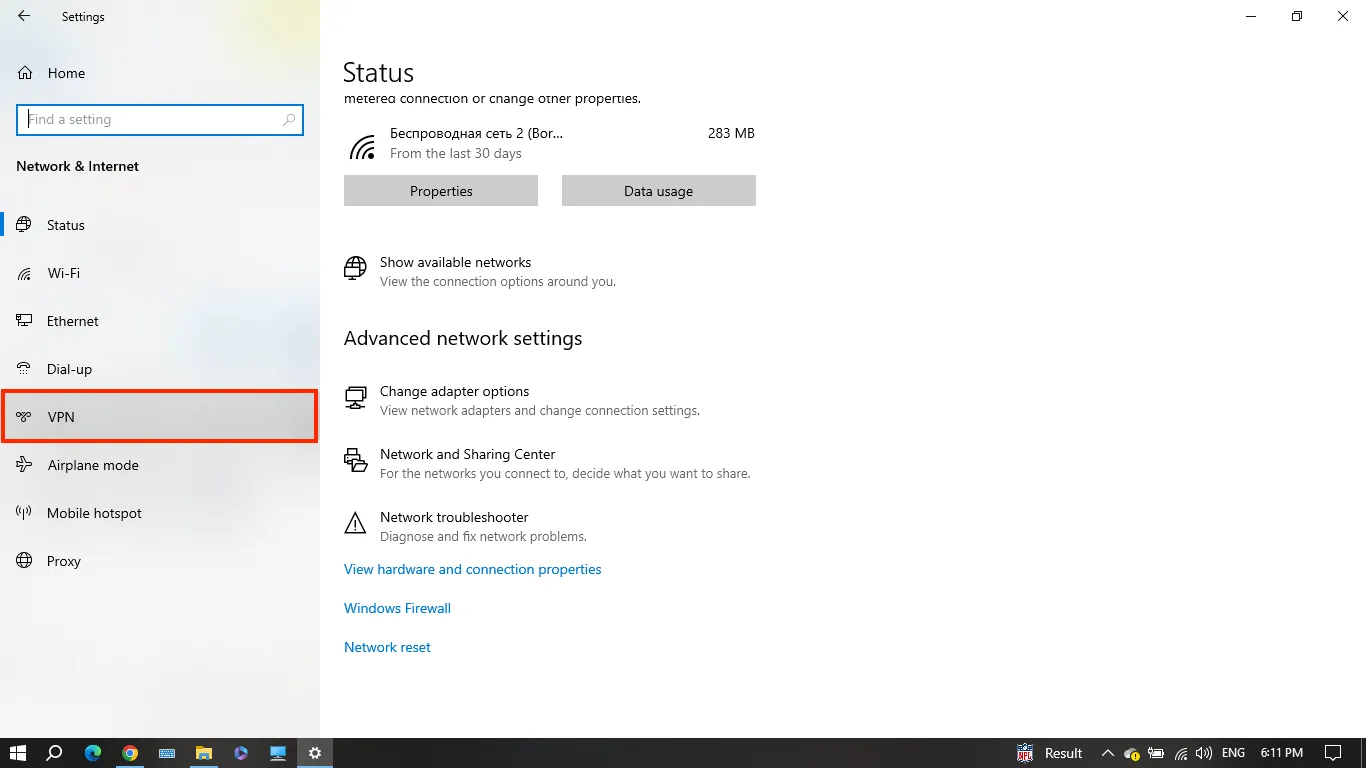

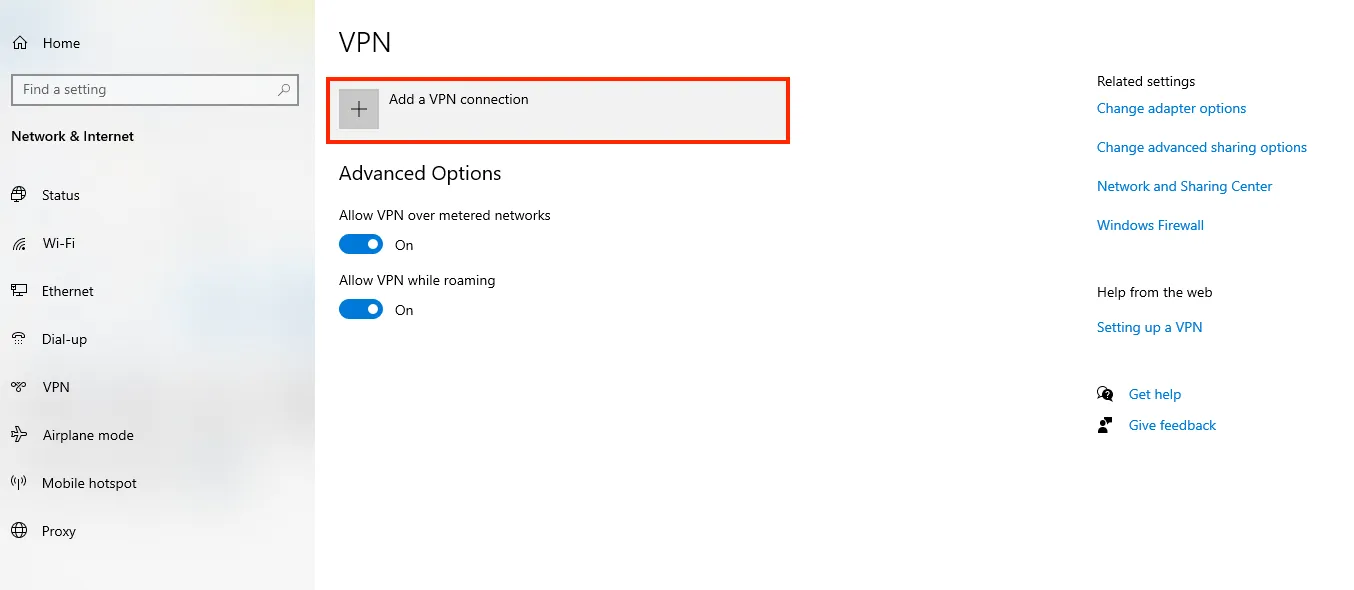

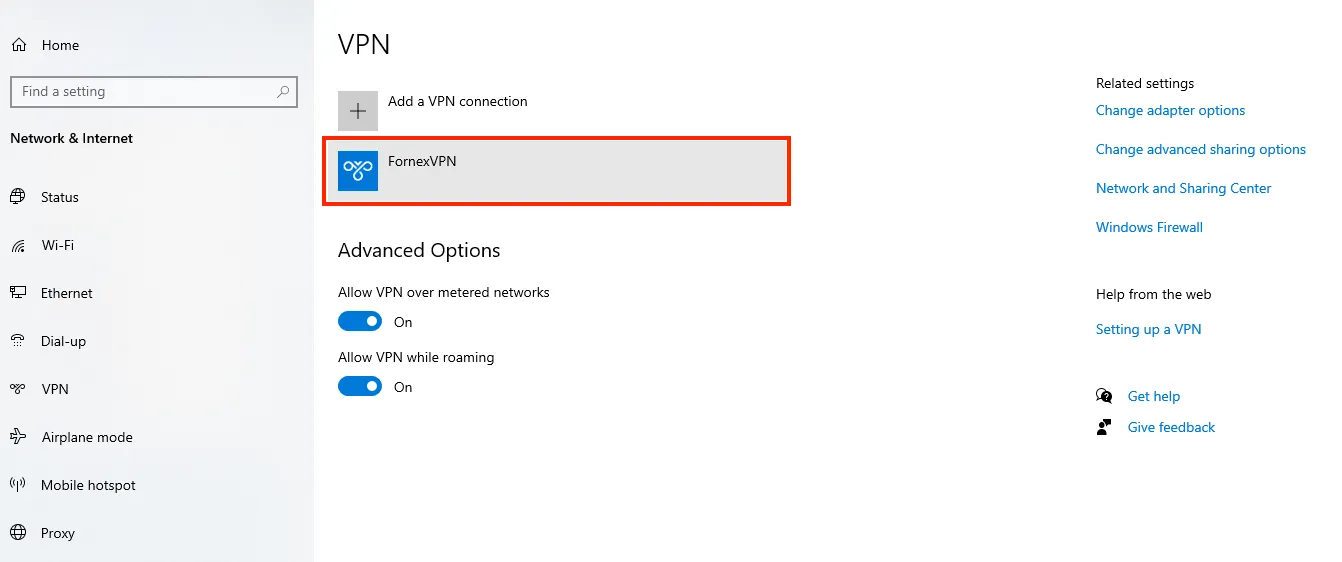

В окне «Параметры» выберите раздел «Сеть и Интернет», затем выберите из списка пункт «VPN» и нажмите кнопку «Добавить VPN-подключение»

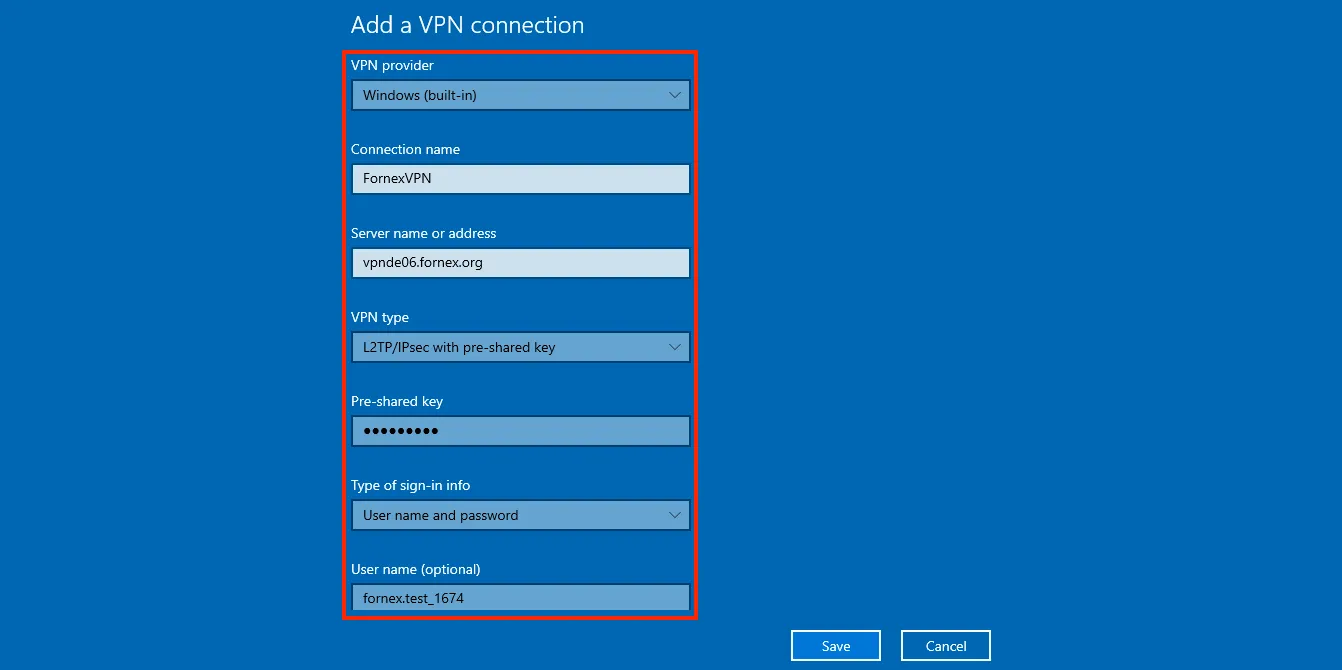

В окне настроек VPN-подключения, укажите следующие значения:

- Поставщик услуг VPN – Windows (встроенные)

- Имя подключения – любое понятное Вам название данной VPN-сети (на технические свойства настраиваемой сети никак не влияет)

- Адрес или имя сервера – IP-адрес, либо доменное имя VPN-сервера

- Тип VPN – L2TP/IPsec с предварительным ключом

- Общий ключ – Общий ключ шифрования

- Тип данных для входа – Имя пользователя и пароль

- Имя пользователя – Логин VPN-пользователя

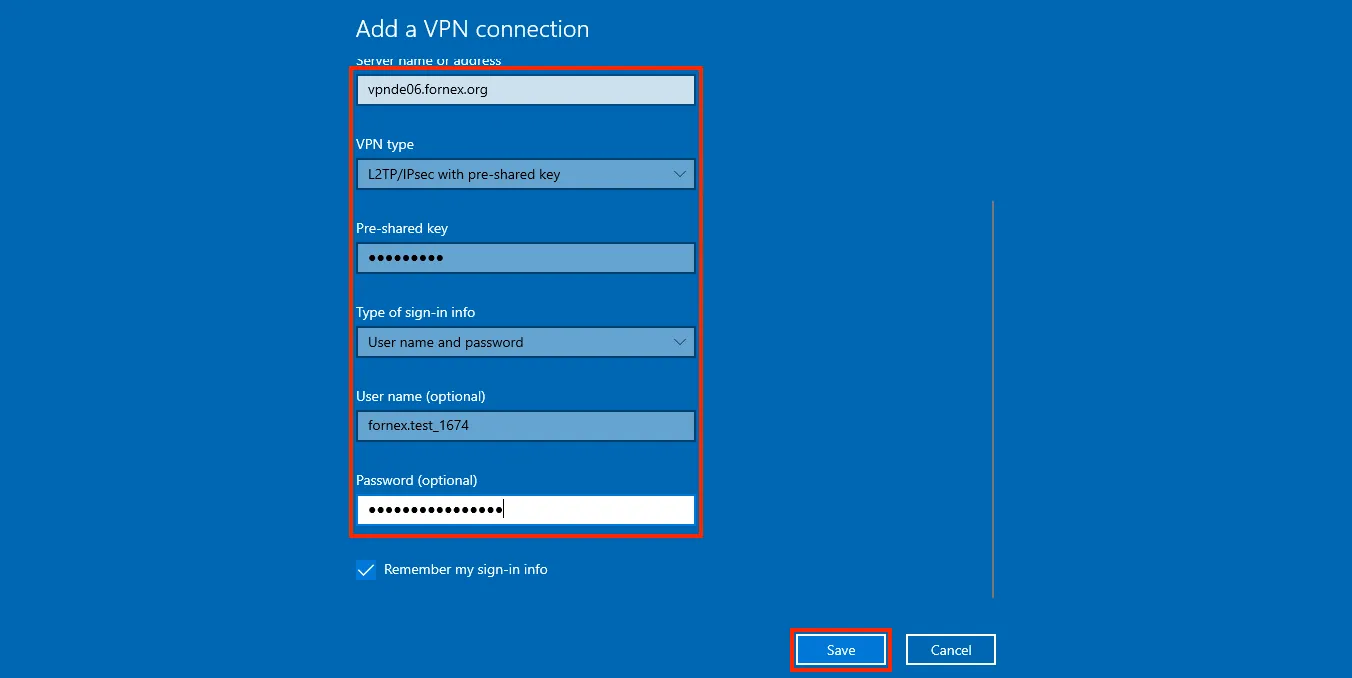

- Пароль – Пароль VPN-пользователя

После ввода данных нажмите кнопку «Сохранить»:

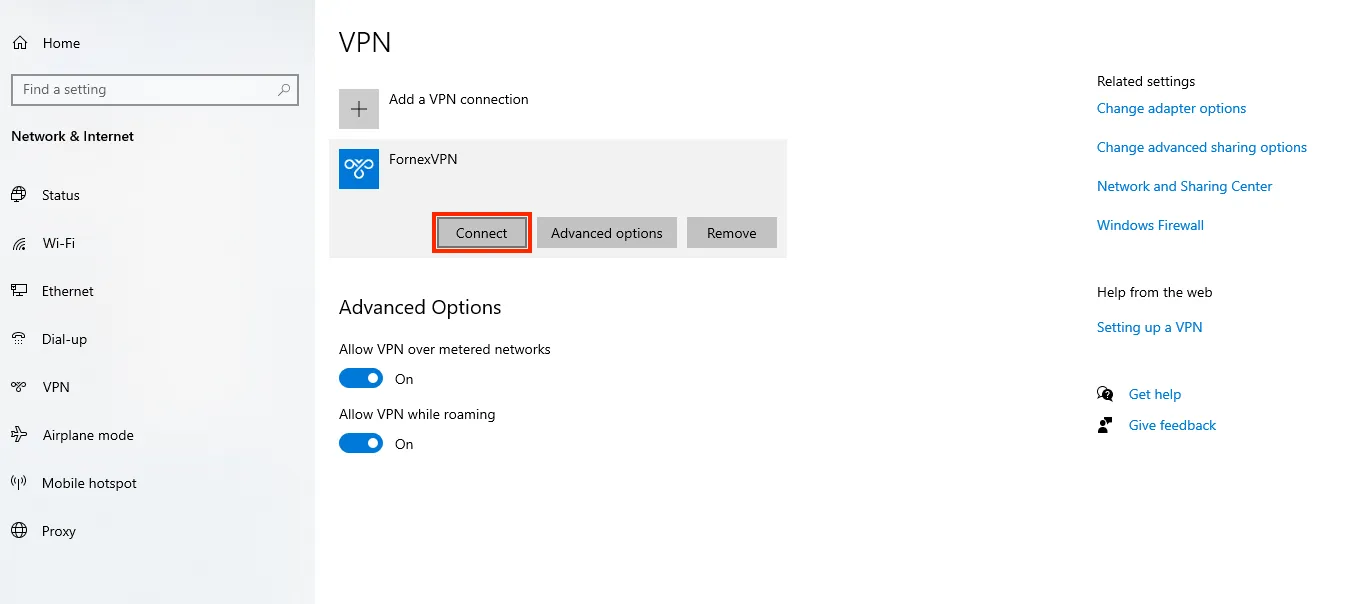

Чтобы подключиться к добавленной сети, в правом нижнем углу экрана (рядом с часами и значком или ), кликните по нему левой кнопкой мыши, выберите из списка VPN-сеть и нажмите кнопку «Подключить» (отключение производится тем же способом):

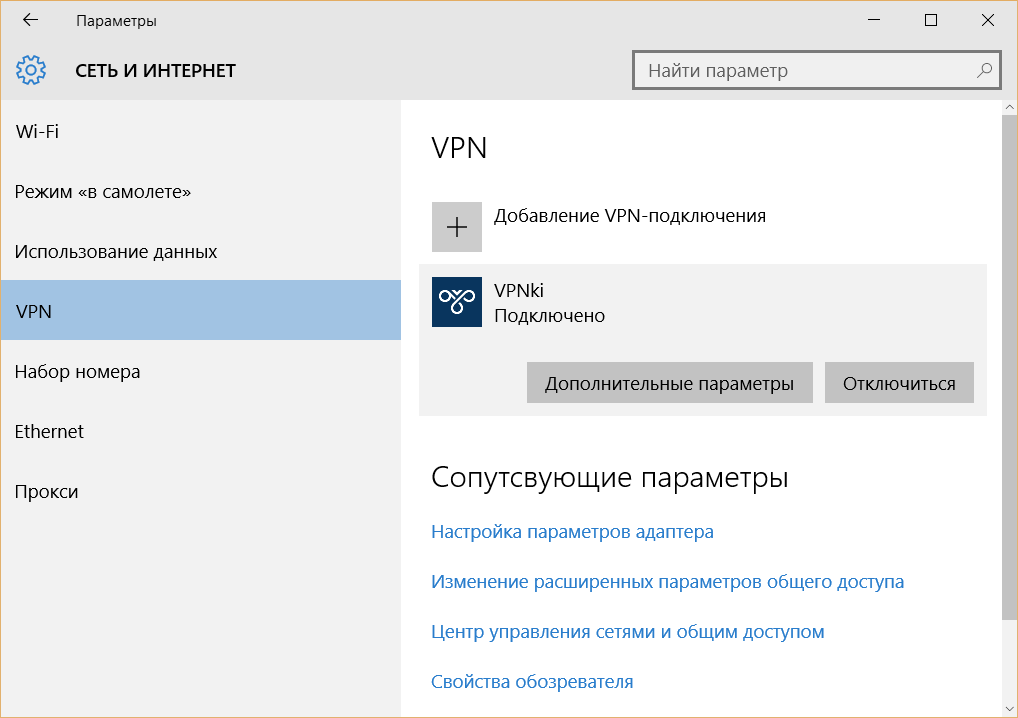

Об успешном подключении говорит надпись «Подключено», под названием VPN-подключения:

Прим.: опционально для настройки может быть указано, что необходимо отключить «Шлюз в удалённой сети». Для выполнения этой настройки перейдите к соответствующему разделу данной инструкции

Настройка VPN-подключения в Windows 8.1 / Windows 7

Находясь на рабочем столе системы, одновременно зажмите комбинацию клавиш Win (клавиша с изображением логотипа Windows) + R. В появившемся окне «Выполнить», введите команду «control» (без кавычек):

Откройте мастер создания нового подключения («Сеть и Интернет –> Центр управления сетями и общим доступом –> Центр управления сетями и общим доступом –> Создание и настройка нового подключения или сети»):

Следуйте указаниям мастера, как указано на изображениях ниже:

В окне настроек VPN-подключения, укажите следующие значения:

- Адрес в Интернете – IP-адрес, либо доменное имя VPN-сервер

- Имя объекта назначения – любое понятное Вам название данной VPN-сети (на технические свойства настраиваемой сети никак не влияет)

- Нажмите кнопку «Создать»

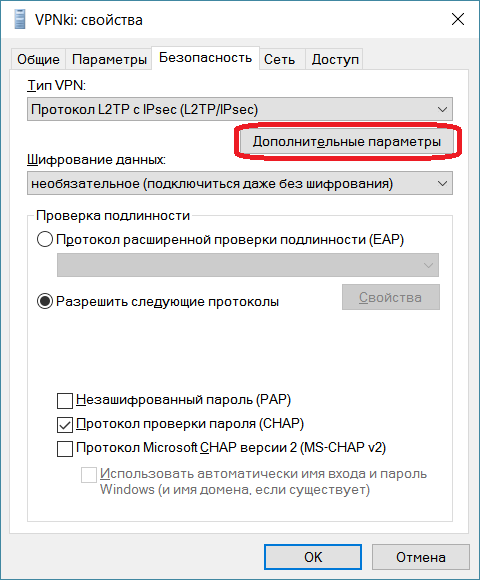

В окне свойств подключения, перейдите на вкладку «Безопасность» и нажмите кнопку «Дополнительные параметры»:

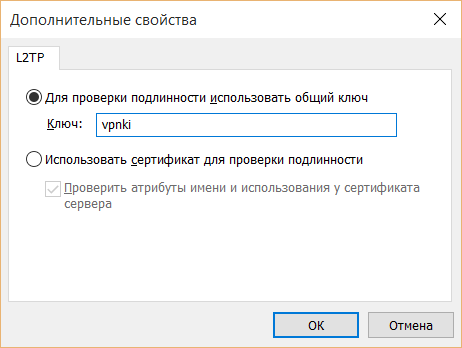

В окне дополнительных свойств, отметьте пункт «Для проверки подлинности использовать общий ключ» и в поле «Ключ» введите общий ключ шифрования, нажмите кнопку «Ок»:

В основном окне свойств подключения, настройте следующие параметры:

- Тип VPN – Протокол L2TP с IPsec (L2TP/IPsec)

- Шифрование данных – обязательное (отключиться, если нет шифрования)

- Разрешить следующие протоколы – Протоколы Microsoft CHAP версии 2 (MS-CHAP v2)

Чтобы подключиться к добавленной сети, в правом нижнем углу экрана (рядом с часами и значком раскладки клавиатуры), найдите значок с изображением сетевого подключения ( или ), кликните по нему левой кнопкой мыши, выберите из списка VPN-сеть и нажмите кнопку «Подключить» (отключение производится тем же способом):

Рисунок 1. Вид окна подключения в Windows 8.1

Рисунок 2. Вид окна подключения в Windows 7

Об успешном подключении говорит надпись «Подключено», под названием VPN-подключения:

Для отключения от VPN нажмите кнопку «Отключить»:

Прим.: опционально для настройки может быть указано, что необходимо отключить «Шлюз в удалённой сети». Для выполнения этой настройки перейдите к соответствующему разделу данной инструкции.

Как отключить шлюз в удаленной сети

Находясь на рабочем столе системы, одновременно зажмите комбинацию клавиш Win (клавиша с изображением логотипа Windows) + R. В появившемся окне «Выполнить», введите команду «control» (без кавычек):

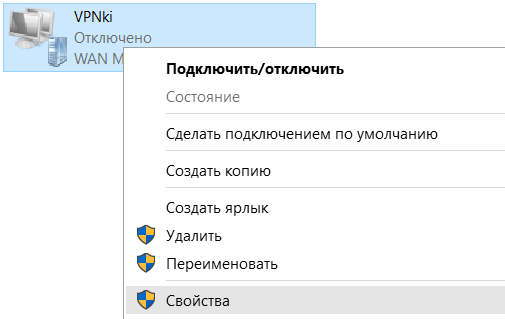

В открывшемся окне «Все элементы панели управления» последовательно перейдите в разделы «Центр управления сетями и общим доступом» -> «Изменения параметров адаптера», кликните правой кнопкой мыши по ярлыку Вашего VPN-подключения и из контекстного меню выберите пункт «Свойства»:

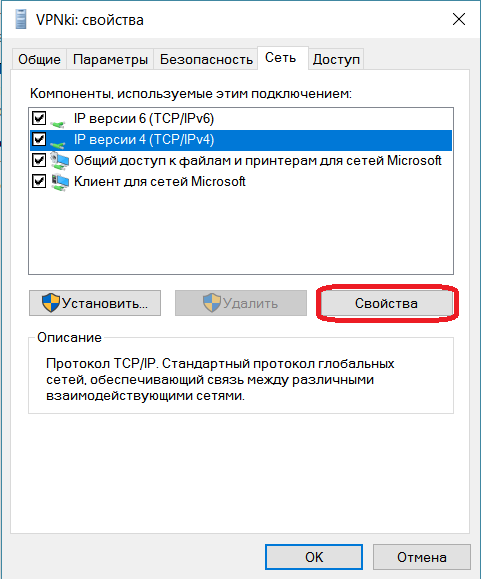

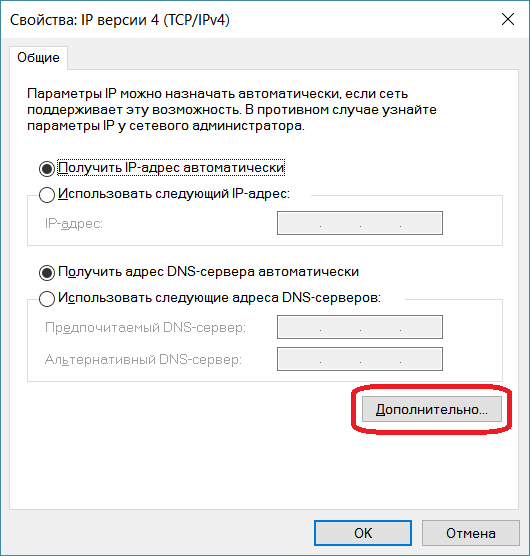

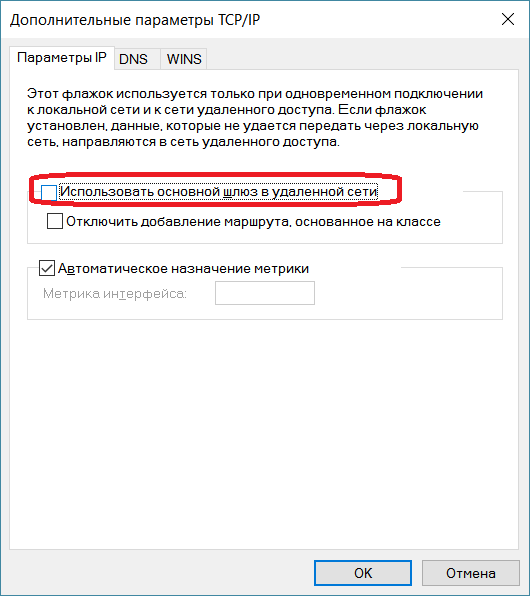

В окне свойств VPN-подключения перейдите на вкладку «Сеть», выделите мышью компонент «IP версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», в следующем окне нажмите кнопку «Дополнительно», в открывшемся окне «Дополнительные параметры TCP/IP» снимите галочку с пункта «Использовать основной шлюз в удалённо сети» и нажимайте кнопку «Ок» во всех открытых на предыдущих шагах окнах.

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в сети Интернет.

Важно! Перед началом настройки ознакомьтесь с «Общими сведениями» о работе системы https://vpnki.ru/settings/before-you-begin/main-tech-info .

Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если вы изменили настройки в личном кабинете, то переподключите туннели.

——-

Для подключения по PPTP или L2TP вам потребуются логин и пароль для туннеля. Вам необходимо получить их на персональной странице пользователя системы VPNKI. Имя указывается в формате userXXXXX.

Некоторые важные особенности смотрите в конце страницы!

1. Откройте Центр уведомлений в правом нижнем углу экрана:

2. Далее выберите Виртуальная сеть (VPN):

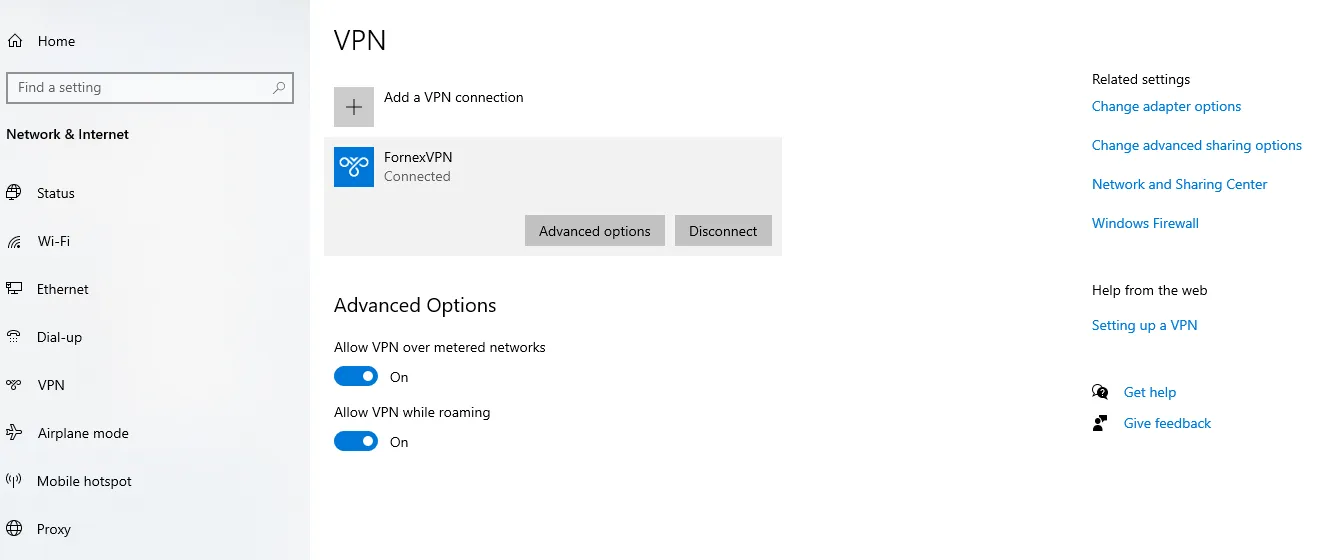

3. В открывшемся окне Параметры во вкладке VPN нажмите на кнопку Добавление VPN-подключения:

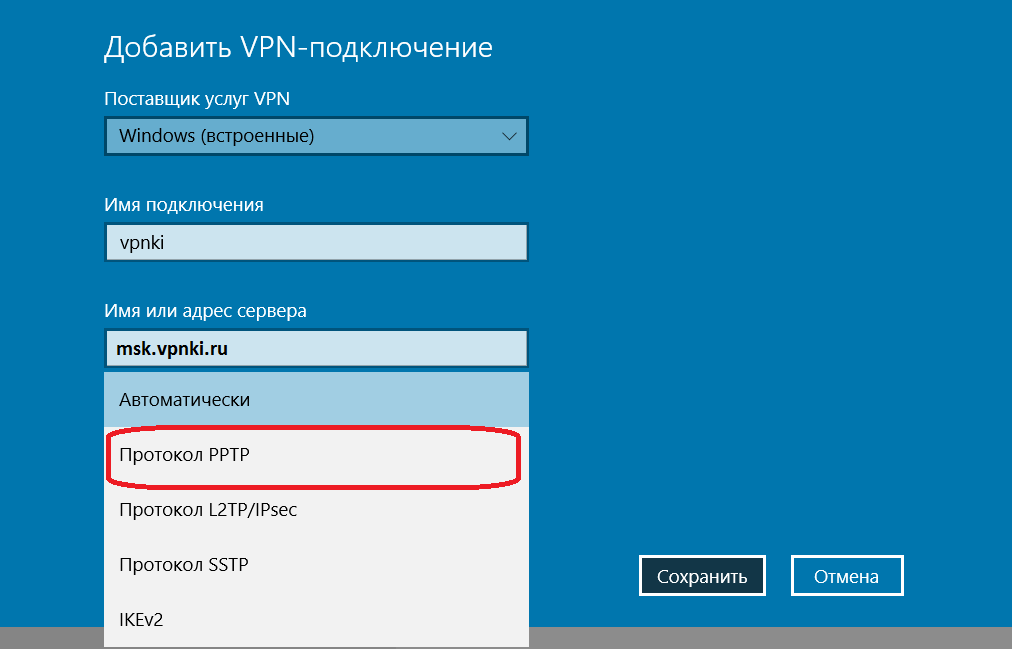

4. В окне Добавить VPN-подключение заполните следующие параметры:

Поставщик услуг VPN: Windows (встроенные).

Имя подключения: VPNki .

Имя или адрес подключения: msk.vpnki.ru .

Тип VPN: Протокол PPTP (либо Протокол L2TP/IPSec).

Тип данных для входа: Имя пользователя и пароль.

Имя пользователя и пароль: полученные в системе VPNKI (например userXXX). Смотрите общие сведения о системе — https://vpnki.ru/settings/before-you-begin/main-tech-info.

5. Cохраните подключение.

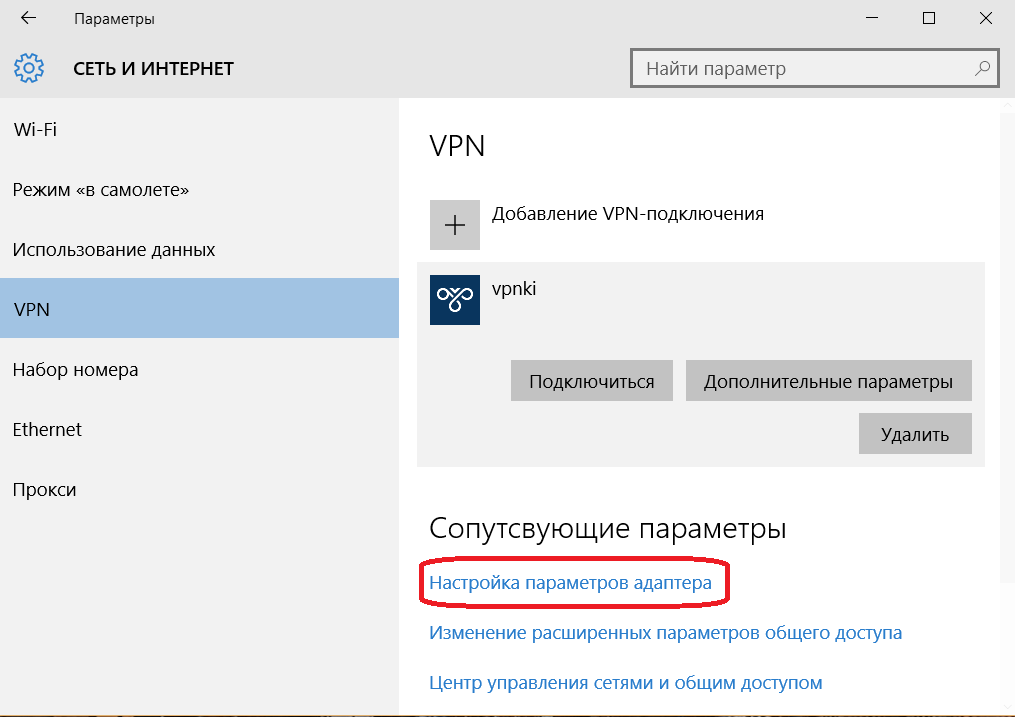

6. Далее выберите пункт Настройка параметров адаптера.

7. Нажмите правой кнопкой мыши на адаптер VPNKI и выберите Свойства.

8. Выберите в списке IP версии 4 (TCP/IPv4) и нажмите кнопку Свойства.

9. Оставьте получение IP-адреса и адреса DNS-сервера автоматически и нажмите кнопку Дополнительно.

10. Во вкладке Параметры IP Снимите галочку с Использовать основной шлюз в удаленные сети и нажмите кнопку OK.

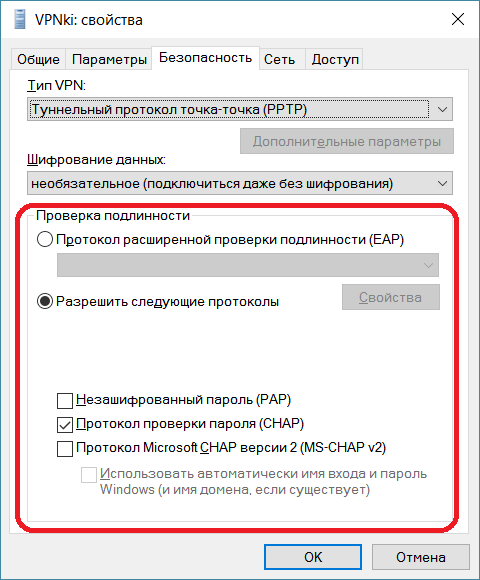

11. Далее во вкладке Безопасность в поле Проверка подлинности выберите.

Разрешить следующие протоколы и оставьте только Протокол проверки пароля (CHAP).

12. (Только для L2TP) нажмите кнопку Дополнительные параметры и выберите.

Для проверки подлинности использовать общий ключ и введите ключ: vpnki .

13. На этом настройка завершена, нажмите кнопку Подключиться и при успешном подключении.

состояние VPNki должно измениться на Подключено.

14. Если вам необходимо иметь подключение к удаленной домашней сети (например 192.168.x.x/x), то необходимо сообщить Windows о том, что адреса вашей удаленной сети следует искать в VPN туннеле.

Это можно сделать двумя способами:

— добавив сети 192.168.x.x/x (ваша удаленная сеть) и 172.16.0.0/16 (сеть VPNKI) в таблицу маршрутов при помощи команды route add .

— при помощи поступления данных с сервера по протоколу DHCP.

Прежде чем сделать выбор вам очень желательно ознакомиться с этой инструкцией и пройти ее до конца.

Особенность 1

Для использования соединения PPTP с шифрованием вам необходимо в настройках соединения:

— использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (см. скриншот п.11).

Для соединения PPTP без шифрования вам необходимо:

— использовать авторизацию CHAP и указать, что шифрование использоваться не будет. (см.скриншот п.11).

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения!!!

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет…В пункте меню «События безопасности» вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но …

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколами PPTP, L2TP, L2TP/IPsec через 24 часа после установления соединения. При правильной настройке соединения должны автоматически переустановиться.

Более подробно почитать о протоколе PPTP вы можете в нашем материале по этой ссылке.

Дополнительно о протоколе L2TP

Более подробно почитать о протоколе L2TP вы можете в нашем материале по этой ссылке.

Важно! В ОС Windows используется подключение с протоколами L2TP/IPsec. В этом случае, сначала устанавливается соединение IPsec. После этого, внутри туннеля IPsec происходит аутентификация по протоколу L2TP. Туннель IPsec устанавливатеся с использованием общего ключа. Аутентификация в протоколе L2TP выполнятеся по имени и паролю.

Важные советы после настройки удаленного подключения

После успешной настройки VPN подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что VPN соединение работоспособно в полном объеме.

- Проверьте статус подключения вашего туннеля на странице «Мои настройки» — «Состояние туннеля». Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить VPN соединение.

- Посмотрите как отображается подключение в различных журналах сервера. «Статистика» — «Статистика подключений». Еще в «События безопасности». А еще в «События авторизации». Важно видеть как отображается успешное VPN соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы «Инструменты» нашего сервера. Выполните пинг устройства по адресу туннеля сети VPNKI — 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен. Это не причина для беспокойства если вы будете только обращаться с этого устройства к другим туннелям.

- Если вы имеете второй подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI — 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Посмотрите как отображается количество переданного трафика туннеля. Это в «Мои настройки» — «Статистика» — «Графики использования». За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни — суммарно.

По особенностям подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты советов! Теперь ваше VPN соединение работает успешно. А вы познакомились с основными инструментами нашего сервера удаленного доступа.

Если в дальнейшем возникнут сложности с уже настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если у вас вдруг что-то не получилось, обращайтесь на Форум поддержки нашей системы. Ссылка здесь.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице «Инструменты». Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола — TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.

Настройка и подключение IPSec в Windows

Настройка IPSec на Windows включает в себя создание правил безопасности и фильтров для защиты сетевого трафика. Ниже — пошаговое руководство.

Включение службы IPSec

Перед настройкой убедитесь, что служба IPSec Policy Agent запущена:

- Нажмите Win + R, введите

services.mscи нажмите Enter. - Найдите IPsec Policy Agent.

- Если она не работает, нажмите ПКМ → Свойства.

- Установите Тип запуска: Автоматически, затем нажмите Запустить.

Настройка политики IPSec через «Локальную политику безопасности»

- Нажмите Win + R, введите

secpol.msc, нажмите Enter. - Перейдите в Политики IP-безопасности в локальном компьютере.

- В правом окне нажмите Создать политику IP-безопасности → Далее.

- Укажите имя политики (например, «IPSec VPN»), снимите флажок Активировать правило по умолчанию, нажмите Далее.

- Нажмите Добавить, чтобы создать правило.

- Транспортный или туннельный режим:

- Если IPSec для защищенной локальной сети – выберите Транспортный режим.

- Если IPSec для VPN – выберите Туннельный режим и укажите IP-адрес удаленного шлюза.

- Фильтры трафика:

- Нажмите Добавить, укажите источник и назначение (IP-адреса или подсети).

- Выберите протокол (TCP, UDP или весь трафик).

- Методы аутентификации:

- Предварительно разделенный ключ (PSK) – задайте общий секретный ключ.

- Сертификат – используйте PKI.

- Алгоритмы шифрования и аутентификации:

- Выберите SHA-256 или выше (аутентификация).

- Выберите AES-128/256 или 3DES (шифрование).

- Сохраните политику и примените её.

Применение политики IPSec

- В окне Политики IP-безопасности найдите созданную политику.

- Щелкните по ней ПКМ → Назначить.

- Перезапустите службу IPsec Policy Agent.

Проверка работы IPSec

- Откройте Командную строку (Win + R → cmd).

- Выполните:

- Для диагностики используйте:

После выполнения этих шагов IPSec должен быть настроен и защищать соединения. Если настраиваете VPN, не забудьте проверить параметры маршрутизации и NAT.

Подключение к серверу через IPSec-клиент в Windows

Если ваш сервер использует IPSec VPN, например L2TP/IPSec, IKEv2 или другой IPSec-режим, вам нужно настроить VPN-подключение в Windows.

Перед началом убедитесь, что служба IPsec Policy Agent работает:

- Нажмите Win + R, введите

services.mscи нажмите Enter. - Найдите IPsec Policy Agent.

- Если служба отключена, нажмите ПКМ → Свойства, установите Тип запуска: Автоматически, затем нажмите Запустить.

Настройка VPN-подключения с IPSec (L2TP/IPSec)

Если сервер использует L2TP/IPSec, настройка выполняется через параметры Windows:

Шаг 1: Создание VPN-подключения

- Откройте Параметры Windows (Win + I) → Сеть и Интернет → VPN.

- Нажмите Добавить VPN-подключение.

- Заполните параметры:

- Поставщик VPN → Встроенный в Windows

- Имя подключения → Любое название (например, «VPN IPSec»)

- Имя сервера или адрес → Введите IP-адрес или доменное имя сервера

- Тип VPN → L2TP/IPsec с предварительно заданным ключом (или «L2TP/IPsec с сертификатом», если используется PKI)

- Ключ предварительной аутентификации → Введите общий секретный ключ (PSK)

- Тип данных для входа → Имя пользователя и пароль

- Введите имя пользователя и пароль VPN, если они нужны.

- Нажмите Сохранить.

Шаг 2: Настройка параметров безопасности

- В окне Сеть и Интернет → VPN выберите созданное подключение → Дополнительные параметры → Изменить параметры адаптера.

- Найдите свое VPN-подключение (VPN IPSec), нажмите ПКМ → Свойства.

- Перейдите на вкладку Безопасность:

- Тип VPN → L2TP/IPSec

- Нажмите Дополнительно, введите предварительный ключ (PSK).

- Шифрование данных → Требуется (шифрованное соединение).

- Аутентификация → Выберите MS-CHAP v2.

- Перейдите на вкладку Сеть:

- Убедитесь, что включен IP версии 4 (TCP/IPv4).

- Нажмите Свойства → Дополнительно, отключите Использовать основной шлюз в удаленной сети, если не хотите, чтобы весь трафик шел через VPN.

- Нажмите ОК.

Подключение к серверу

- В Параметры → Сеть и Интернет → VPN выберите созданное подключение.

- Нажмите Подключиться.

- Если требуется, введите логин и пароль.

Проверка подключения

После подключения проверьте маршрут и шифрование:

- Откройте Командную строку (Win + R → cmd) и выполните:

Должен появиться новый VPN-адаптер с выделенным IP.

- Для проверки IPSec выполните:

- Попробуйте пропинговать сервер:

Дополнительно: Подключение через IKEv2/IPSec

Если сервер поддерживает IKEv2/IPSec, выполните те же шаги, но в поле Тип VPN выберите IKEv2.

Если VPN не подключается, проверьте:

- Открыты ли порты UDP 500, UDP 4500 на сервере и маршрутизаторе.

- Запущены ли службы IKE и AuthIP IPsec Keying Modules (

services.msc). - Верны ли учетные данные и предварительный ключ.

После успешного подключения ваш трафик будет защищен IPSec-шифрованием. 🚀

Служба «IPsec Policy Agent» в Windows

Что делает служба IPsec Policy Agent?

Служба IPsec Policy Agent управляет политиками безопасности для протокола IPSec (Internet Protocol Security). Она отвечает за применение и поддержку правил шифрования, аутентификации и целостности данных для защищенного обмена информацией между устройствами в сети.

Основные функции службы:

✅ Загружает политики IPSec из локального реестра или Active Directory.

✅ Управляет ключами шифрования и аутентификации (IKEv1/IKEv2).

✅ Контролирует фильтрацию трафика по IP, протоколам и портам.

✅ Инициирует и поддерживает безопасные соединения по IPSec.

Для чего работает IPsec Policy Agent?

IPSec Policy Agent обеспечивает безопасность сетевого трафика, используя политики шифрования и проверки подлинности. Он нужен для:

🔹 Безопасного VPN-подключения (L2TP/IPSec, IKEv2).

🔹 Шифрования данных при передаче между компьютерами.

🔹 Фильтрации трафика (например, запрет трафика без шифрования).

🔹 Аутентификации устройств перед установкой соединения.

🔹 Защиты от атак «человек посередине» (MitM), изменяющих передаваемые данные.

Архитектура службы IPsec Policy Agent

IPSec в Windows основан на двух уровнях:

1️⃣ Политики безопасности (Security Policies) → Определяют правила шифрования, фильтрации, аутентификации.

2️⃣ Механизм шифрования (Security Associations — SA) → Реализует установленные политики и защищает данные.

Компоненты службы:

🔹 IPSec Policy Agent – отвечает за загрузку и применение политик безопасности.

🔹 IKE (Internet Key Exchange) – устанавливает и управляет ключами шифрования.

🔹 Windows Filtering Platform (WFP) – фильтрует сетевой трафик и применяет IPSec.

🔹 Kernel Mode IPSec Driver – обрабатывает пакеты на уровне ядра, обеспечивая шифрование.

Схема работы:

1️⃣ Клиент или сервер загружает политики IPSec через IPsec Policy Agent.

2️⃣ При установке соединения система проверяет, подпадает ли трафик под IPSec-правила.

3️⃣ Если политика требует защиты, инициируется IKE для обмена ключами.

4️⃣ Создается Security Association (SA) – зашифрованное соединение.

5️⃣ Windows WFP передает трафик через IPSec Driver, где он шифруется или дешифруется.

Как управлять службой IPsec Policy Agent?

📌 Проверка состояния службы powershell:

📌 Запуск службы:

📌 Остановка службы:

📌 Автозапуск службы при старте системы:

Когда нужно отключать службу IPsec Policy Agent?

🚫 Отключать службу НЕ рекомендуется, если:

❌ Вы используете VPN с IPSec.

❌ В сети есть IPSec-фильтрация или шифрование трафика.

❌ Компьютер работает в доменной сети с Group Policy для IPSec.

✅ Отключить можно, если вы не используете VPN/IPSec, и система работает в доверенной локальной сети.

IPsec Policy Agent – это ключевая служба безопасности в Windows, управляющая политиками IPSec для защиты трафика. Она обеспечивает аутентификацию, шифрование и контроль доступа на уровне сети. Если вам нужен VPN, защита данных или фильтрация трафика, служба должна быть включена. 🚀

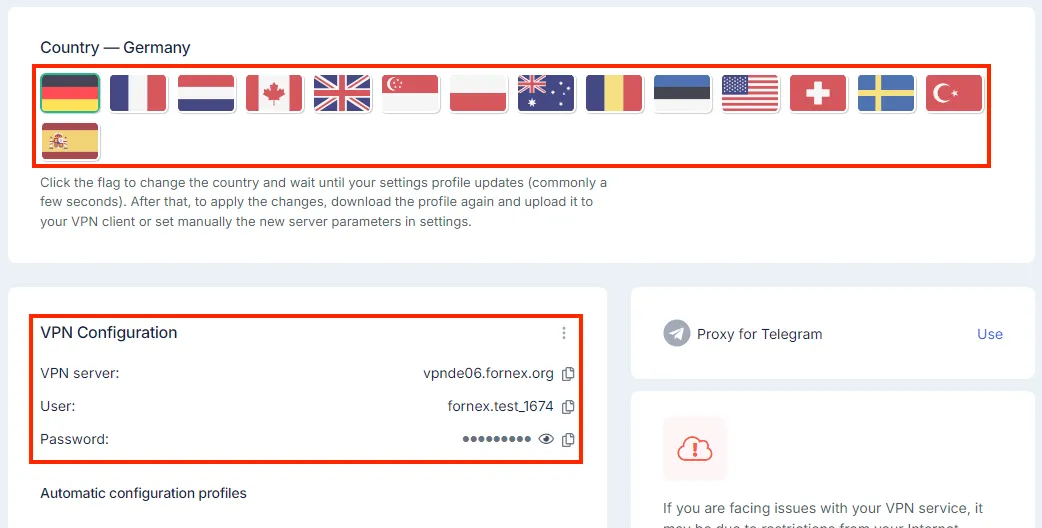

Setting up an L2TP/IPsec VPN connection on Windows

Instructions for setting up an L2TP/IPsec VPN connection for Windows

To connect to the VPN service on a Windows PC, click on the Start — Settings button.

Let’s go to the Network and Internet section.

Select VPN.

Add a VPN connection.

Select the country of your VPN connection in personal account.

Specify the data to connect to the VPN.

In the Shared Key field, enter — FornexVPN.

This completes the customization.

Warning

When using the L2TP/IPSEC protocol, only one active connection is allowed.

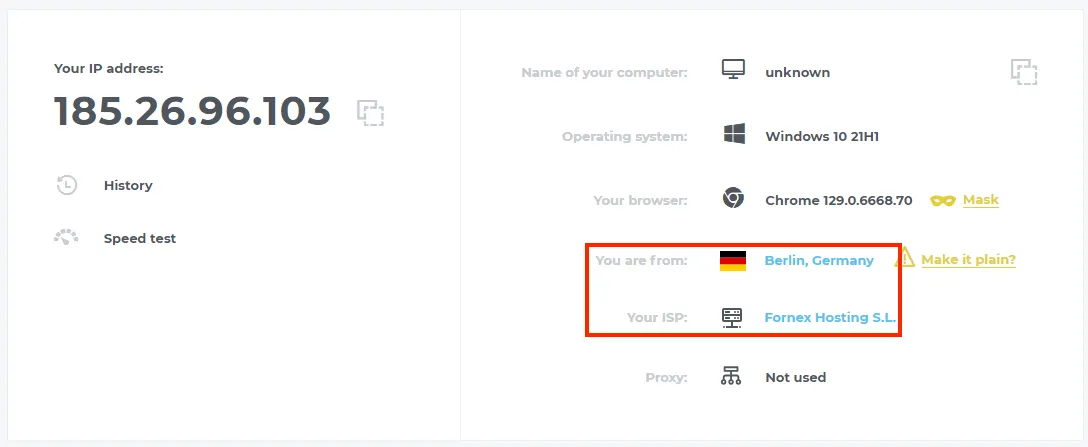

After connecting to the VPN, you can check the IP on the 2IP service.

Help

If you have any questions or problems connecting, please contact us for help via ticket system.

В этом документе рассказывается, как создать VPN типа Host-to-LAN от встроенного VPN-клиента Windows 7 до маршрутизатора Vigor. В этом примере мы используем L2TP через IPsec VPN. Содержимое будет состоять из двух частей: настроить Vigor Router в качестве VPN-сервера и подключить VPN из Windows 7.

Конфигурация маршрутизатора Vigor

1. Создайте профиль пользователя удаленного подключения в VPN and Remote Access >> Remote Dial-In User

- Установите флажок Enable this account.

- Введите имя Username и Password.

- Выберите политику L2TP и IPsec как Must.

2. Введите общий ключ в разделе VPN and Remote Access >> IPsec General Setup .

Настройка VPN в Windows 7

1. Установите новое подключение или сеть в Панель управления >> Центр управления сетями и общим доступом .

2. Выберите Подключиться к рабочему месту и нажмите Далее .

3. Выберите «Создать новое подключение » и нажмите « Далее » .

4. Выберите Использовать мое подключение к Интернету .

5. Введите IP-адрес WAN маршрутизатора Vigor в адрес Интернет , установите флажок « Не подключаться сейчас » и нажмите « Далее » .

6. Введите имя пользователя и пароль для подключения L2TP VPN и нажмите « Создать » .

7. Не нажимайте Подключить сейчас, а вместо этого щелкните Закрыть .

8. Щелкните Изменить параметры адаптера в Панели управления >> Центр общего доступа к сети .

9. Щелкните правой кнопкой мыши L2TP через соединение IPSec, которое мы создали, и выберите Свойства .

10. Выберите тип VPN как L2TP/IPSec на вкладке «Безопасность», а затем нажмите « Дополнительные параметры » .

11. Выберите « Использовать общий ключ для аутентификации », введите ключ и нажмите « ОК». Ключ должен совпадать с настройкой Pre-Shared Key на Vigor Router.

12. Щелкните правой кнопкой мыши L2TP через соединение IPSec и выберите Подключиться.

13. Введите имя пользователя и пароль и нажмите « Подключиться » . Имя пользователя и пароль должны быть такими же, как в профиле пользователя VPN Remote Dial-In на маршрутизаторе.

14. Теперь установлено соединение L2TP через IPSec.

Исправление проблем:

Если туннель L2TP через IPSec от Windows 7 до маршрутизатора Vigor не может быть успешно установлен, проверьте приведенные ниже настройки.

- Перейдите в Панель управления >> Администрирование >> Службы и убедитесь, что служба агента политики IPSec запущена.

- Перейдите в Панель управления l>> Администрирование >> Службы , убедитесь, что модули ключей IKE и AuthIP IPSec запущены.

- Откройте Regedit и проверьте, равно ли значение ProhibitIpSec 0 в реестре Windows >> HEKY_LOCAL_MACHINE >> SYSTEM >> CurrentControlSet >> services >> RasMan >> Parameters >> ProhibitIpSec. Если это не так, измените значение на 0 и перезапустите Windows 7, чтобы повторить попытку.