Пароль не отвечает требованиям политики — как исправить?

При изменении пароля в Windows 11, Windows 10 или других версиях системы вы можете столкнуться с сообщением: «Введенный пароль не отвечает требованиям политики паролей. Проверьте минимальную длину пароля, его сложность, отличие от ранее использованных паролей». Текст сообщения может варьироваться, в зависимости от того, какой именно способ вы будете использовать для изменения пароля Windows.

В этой инструкции подробно о том, как отключить требования к паролям в Windows путем настройки соответствующих политик безопасности. Способы приведены для компьютера с личной учетной записью, а не для учетной записи домена, впрочем, логика остается той же и для этого сценария. На близкую тему: Способы изменить пароль Windows 11 и Windows 10.

О каких политиках паролей и требованиях идет речь

Сообщение «Введенный пароль не отвечает требованиям политики» появляется в ситуации, когда в политиках безопасности заданы какие-либо ограничения для паролей, а именно:

- Минимальная длина пароля

- Требования к сложности пароля, которые включают в себя:

- Пароль не должен содержать имя или часть имени пользователя.

- Пароль должен содержать не менее 6 символов

- Пароль должен содержать символы по меньшей мере трёх из следующих видов: прописные латинские буквы, строчные латинские буквы, цифры, символы (не являющиеся буквами или цифрами).

В большинстве случаев оказывается включенным вторая из двух политик. Есть и другие политики паролей, например, задающие максимальный срок их действия, но появляющееся сообщение в этом случае будет другим: Пароль просрочен и должен быть заменен.

Если у вас нет задачи отключать требования к паролям или речь идёт о компьютере организации, просто установите пароль, соответствующий указанным требованиям (об определении заданной минимальной длины пароля — далее в инструкции).

В ситуации, когда это ваш личный компьютер, вы можете отключить требования к паролям несколькими способами.

Как отключить требования политики безопасности к паролям

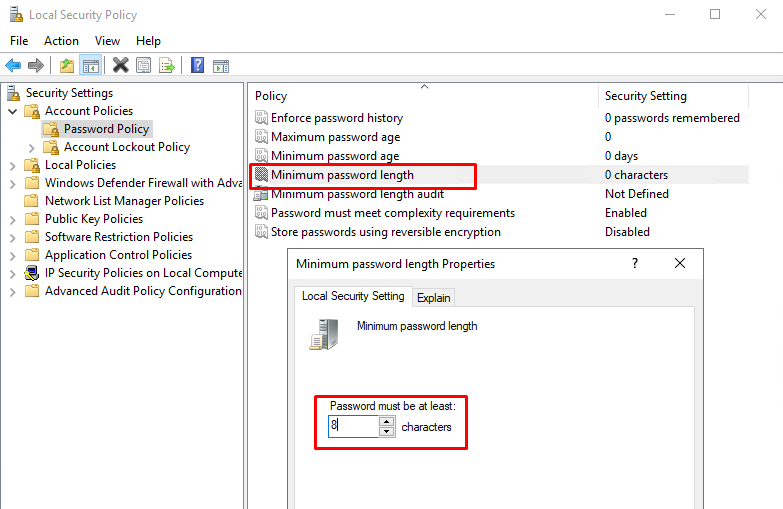

Есть несколько способов отключения требований политики безопасности, относящихся к паролям. Основной — использование оснастки «Локальная политика безопасности». Шаги будут следующими:

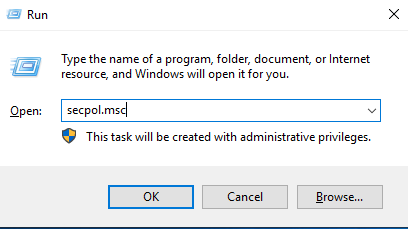

- Нажмите клавиши Win+R на клавиатуре (или нажмите правой кнопкой мыши по кнопке «Пуск» и выберите пункт «Выполнить»), введите secpol.msc и нажмите Enter.

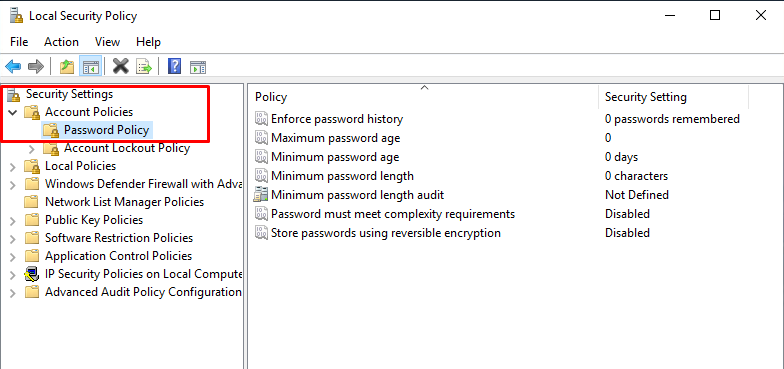

- Перейдите в раздел «Политики учетных записей» — «Политика паролей». По умолчанию, без настроенных ограничений все значения должны выглядеть как на изображении ниже.

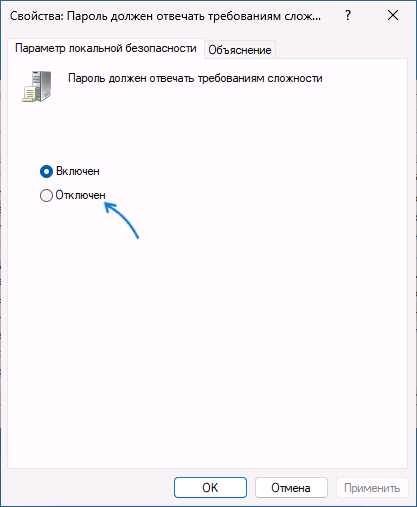

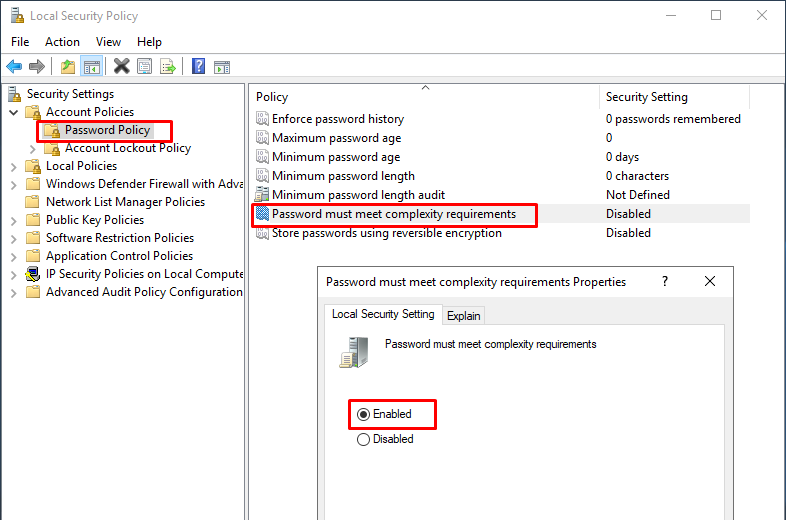

- Если вы видите, что настроена минимальная длина пароля (значение отличается от 0) или включена политика «Пароль должен отвечать требованиям сложности», дважды нажмите по такой политике и измените значение на 0 или «Отключен» соответственно.

- Примените сделанные настройки.

Вторая возможность — использование Windows PowerShell. Отключить требования к минимальной длине пароля можно следующим образом:

- Запустите PowerShell или Терминал Windows от имени Администратора. Сделать это можно через меню по правому клику на кнопке Пуск.

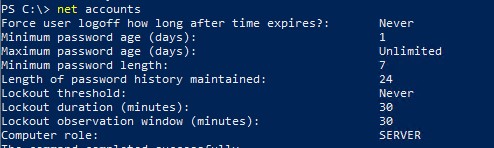

- Введите команду net accounts и проверьте, установлена ли минимальная длина пароля.

- Если значение задано, используйте команду

net accounts /minpwlen:0

чтобы отключить требования к длине пароля.

Настроить требования политики к сложности пароля с помощью net accounts не получится, но можно использовать следующий набор команд:

secedit /export /cfg c:\edit.cfg

((get-content c:\edit.cfg) -replace ('PasswordComplexity = 1', 'PasswordComplexity = 0')) | Out-File c:\edit.cfg

secedit /configure /db $env:windir\security\edit.sdb /cfg c:\edit.cfg /areas SECURITYPOLICY

rm c:\edit.cfg

Также на эту тему может быть полезным: Как сбросить локальные групповые политики и политики безопасности в Windows.

Парольная политика в домене Active Directory задает базовые требования безопасности к паролям учетных записей пользователей такие как сложность, длину пароля, частоту смены пароля и т.д. Надежная политика паролей AD позволяет снизить возможность подбора или перехвата паролей пользователей.

Содержание:

- Настройка политики паролей в Default Domain Policy

- Основные параметры политики паролей в домене

- Управление параметрами политики паролей AD с помощью PowerShell

- Несколько парольных политик в домене Active Directory

Настройка политики паролей в Default Domain Policy

Настройки политика паролей пользователей в домене AD по умолчанию задаются через групповую политику Default Domain Policy. Вы можете просмотреть и изменить настройки парольной политики в домене с помощью консоли управления консоль управления доменными GPO

- Откройте консоль

gpmc.msc

и выберите Default Domain Policy, которая назначена на корень домена; - Щелкните правой кнопкой по Default Domain Policy и выберите Edit;

- Разверните Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

- В этом разделе есть шесть параметров политики паролей (описаны ниже);

- Чтобы изменить настройки параметра, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики применяться ко всем пользователям домена после обновления настроек GPO на контролере домена с FSMO ролью PDC Emulator.

Основные параметры политики паролей в домене

Всего доступно шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – задать количество старых паролей, которые хранятся в AD. Пользователь не сможет повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

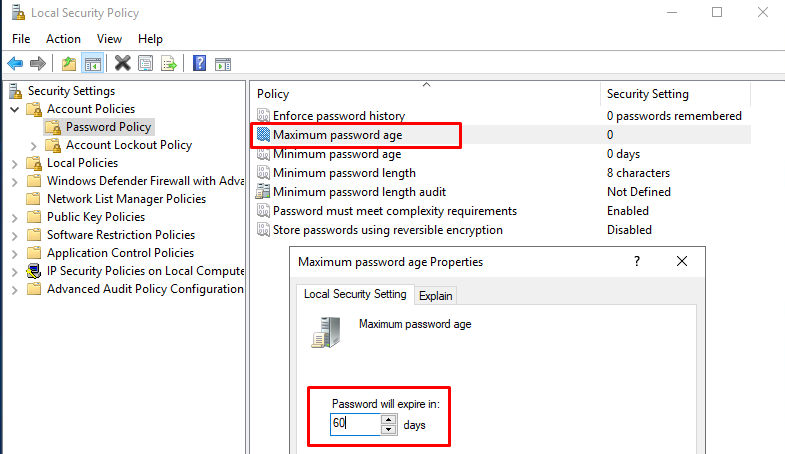

- Максимальный срок действия пароля (Maximum password age) – срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить его. Обеспечивает регулярность смены пароля пользователями;

- Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы пользователь мог самостоятельно сменить пароль в случае его компрометации;

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

). Также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.).Чтобы исключить использование пользователями простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей в домене.

- Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но иногда нужно предоставить доступ некоторым приложениям к паролю. При включении этой политики пароли хранятся в менее защищенной виде (по сути, в открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC). При включении этой опции нужно дополнительно защищать пароли привилегированных пользователей на удаленных площадках с помощью внедрения Read-Only контроллеров домена (RODC).

Если пользователь попытается задать пароль, которые не соответствует политике паролей в домене, Windows выдаст ошибку:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Обычно вместе с политикой паролей нужно настроить параметры блокировки пользователей при неправильном введении пароля. Эти настройки находятся в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – через сколько попыток набрать неверный пароль учетная запись пользователя будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – длительность блокировки учетной записи, в течении которой вход в домен будет невозможен;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

Управление параметрами политики паролей AD с помощью PowerShell

Для просмотра настроек и изменения конфигурации политики паролей в AD можно использовать командлеты PowerShell из модуля Active Directory:

Вывести настройки дефолтной политики паролей:

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid :

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или с помощью команды:

net accounts

Также вы можете узнать текущие настройки политики паролей AD на любом компьютере в отчете результирующей политики, сгенерированном с помощью консольной утилиты gpresult.

Вывести информацию о том, когда пользователь менял пароль последний раз, и когда истекает его пароль:

net user aivanov /domain

Изменить параметры политики паролей AD:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Несколько парольных политик в домене Active Directory

С помощью групповых политик на домен можно назначить только одну политику, которая будет действовать на всех пользователей без исключения. Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с пользователями, эти настройки фактически не применяться.

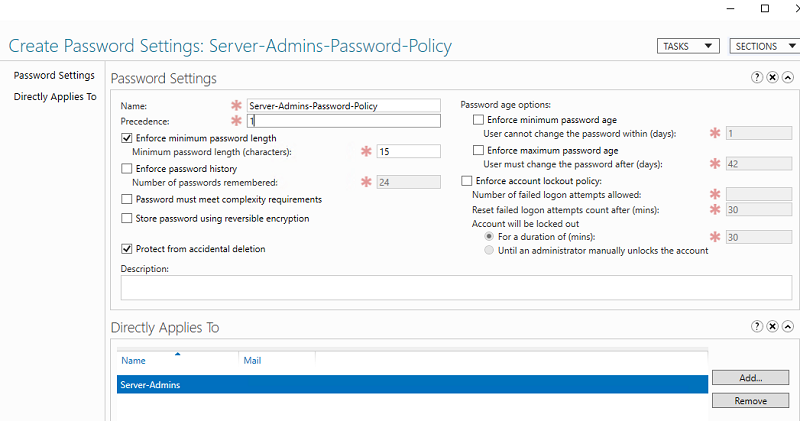

Начиная с версии Active Directory в Windows Server 2008 с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP) можно применять индивидуальный параметры политики паролей для конкретных пользователей или групп. Например, вы хотите, чтобы пользователи из группы Server-Admins использовали пароли с минимальной длиной 15 символов.

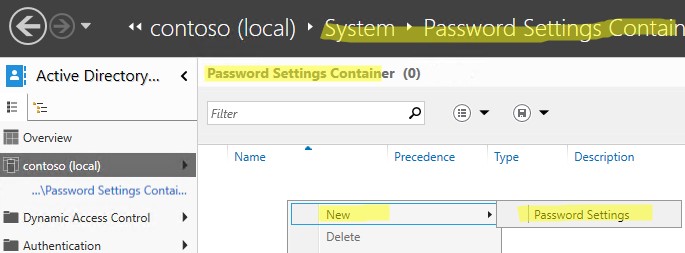

- Откройте консоль Active Directory Administrative Center (

dsac.exe

); - Перейдите в раздел System -> Password Settings Container и создайте новый объект PSO (Password Settings Object);

- В открывшемся окне укажите название политики паролей и ее приоритет. Включите и настройте параметры парольной паролей, которые вы хотите применить. В разделе Directly Applies to нужно добавить группы или пользователей, для которых должны применяться ваши особые настройки политики паролей.

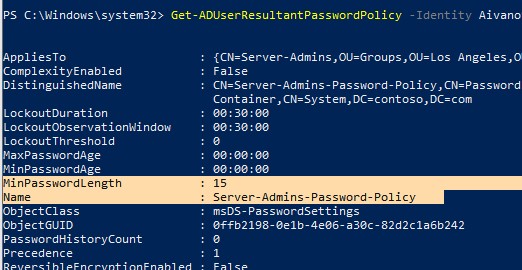

Чтобы проверить, применяются ли к конкретному пользователю особая политика паролей, выполните команду:

Get-ADUserResultantPasswordPolicy -Identity aivanov

Команда выведет результирующие настройки политики паролей, которые дейсвтуиют на пользователя.

Estimated reading: 3 minutes

1272 views

Using password policy can enhance password’s security. It requires users to set password length, password age, password history, etc. Via password policy, you can set a more complicated password that’s hard to be guessed or cracked.

In this article, we will guide you to Set Password Policy on Windows server 2019.

Step 1: Press “Win” + “R” key to open “Run” window. Type in: secpol.msc then click “OK”.

Step 2: After you open “Local Security Policy”, select them in order: “Security Settings” > “Account Policies” > “Password Policy”.

Step 3: In the right pane, double click any policy and change the setting according to your needs.

Explanation of Setting Each Password Policy

Password Must Meet Complexity Requirements

Requirements as below:

1. More than two contiguous characters from user name cannot be contained in password.

2. Be at least six characters in length and three of following four types of character need to be included in password.

• English uppercase characters (A through Z)

• English lowercase characters (a through z)

• Base 10 digits (0 through 9)

• Non-alphabetic characters (for example, !, $, #, %)

Minimum Password Length

The longer the password, the safer it will be. A password should at least contain the minimum number of characters for a user account.

Minimum Password Age

This security setting determines the period of time (in days) that a password must be used before the user can change it. For example, if you set 10 days, then your password can be changed after 10 days. Besides, password can be changed anytime if the minimum password age is set to be 0.

Maximum Password Age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. For example, if you set 90 days, your password will expire in 90 days then system will require you to change it. But the password will not expire if the maximum password age is set to 0.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. It can ensure the old passwords are not reused continually. For example, if you keep 9 passwords remembered, then you need to change new passwords nine times before an old password can be reused.

Store Passwords Using Reversible Encryption

This security setting determines whether the operating system stores passwords using reversible encryption. If this policy is enabled, some bad guys may easily crack the password and access users’ PCs. It’s suggested to disable it unless application requirements are more important than the protection of password information.

Conclusion

So we have guided you through the steps set Password Policy on Windows server 2019 this will help increase security on your VPS.

Прошу прощения за рекламу на сайте. Я постарался сделать это максимально ненавязчиво и по минимуму. При чтении заинтересовавших вас статей она не будет вам мешать.

И если есть возможность поставить мой сайт в исключения у блокировщика рекламы, я буду очень признателен вам.

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

1. Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

2. Иметь длину не менее 6 знаков.

3. Содержать знаки трех из четырех перечисленных ниже категорий:

4. Латинские заглавные буквы (от A до Z)

5. Латинские строчные буквы (от a до z)

6. Цифры (от 0 до 9)

7. Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Вот и всё упрощение политики.

Пароли в Windows Server 2012 R2, упрощение пароля

18 октября 2017, 10:59

Александр

Windows

0

1568

0

Из этой категории

-

Windows не грузится после переноса на RAID

WINDOWS SERVER 2012/2016/2019: Изменение размера шрифта при подключении по RDP

Mukeydrv не работает. Обнаружена обновленная политика цифровых подписей

Проблемы с печатью из RDP

Разрешаем этому приложению вносить изменения на вашем устройстве

Очистка RDP подключения

Перенос папки пользователя и администратора на другой диск windows server

Показать скрытые устройства в диспетчере устройств Windows 7

Этому файлу не сопоставлена программа для выполнения этого действия

Исчезла служба Диспетчер печати в Windows Server 2012

Как запретить стандартные пароли и заставить всех тебя ненавидеть

Время на прочтение5 мин

Количество просмотров35K

Человек, как известно, существо ленивое. А тем более, когда касается вопроса выбора устойчивого пароля.

Думаю, каждый из администраторов когда-либо сталкивался с проблемой использования легких и стандартных паролей. Такое явление часто встречается среди верхних эшелонов руководства компании. Да-да, именно среди тех, кто имеет доступ к секретной или коммерческой информации и крайне нежелательно было бы устранять последствия утечки/взлома пароля и дальнейших инцидентов.

В моей практике был случай, когда в домене Active Directory с включенной парольной политикой

люди

бухгалтеры самостоятельно дошли до идеи того, что пароль вида «Pas$w0rd1234» отлично прокатывает под требования политики. Следствием стало повсеместной использование данного пароля везде и всюду. Отличался он иногда лишь набором цифр.

Очень захотелось иметь возможность не только включать парольную политику и определять набор символов, а еще и фильтровать по словарю. Чтобы исключить возможность использования подобного рода паролей.

Компания Microsoft любезно сообщает нам по ссылке, что всякий, кто умеет держать правильно в руках компилятор, IDE и умеет правильно произносить C++, способен сам себе библиотеку нужную скомпилировать и использовать по своему разумению. Ваш покорный слуга на такое не способен, вот и пришлось искать готовое решение.

После

длительного

часа поиска взору были явлены два варианта решения проблемы. Я, конечно, говорю об OpenSource решении. Ведь платных вариантов — от и до.

Вариант №1.

OpenPasswordFilter

Коммитов нет уже как года 2. Родной инсталлятор работает через раз, приходится подправлять руками. Создает свою отдельную службу. При обновлении файла паролей DLL-ка автоматически не подхватывает измененное содержимое, нужно останавливать службу, выжидать таймаут, редактировать файл, запускать службу.

Не айс!

Вариант №2.

PassFiltEx

Проект активен, жив и даже не надо пинать хладное тело.

Установка фильтра заключается в копировании двух файлов и создании нескольких записей реестра. Файл паролей не в локе, то есть — доступен для редактирования и, согласно задумке автора проекта, он просто вычитывается раз в минуту. Также при помощи дополнительных записей реестра можно произвести дополнительную настройку как самого фильтра, так и даже нюансов парольной политики.

Итак.

Дано: домен Active Directory test.local

тестовая рабочая станция Windows 8.1 (для условия задачи — несущественно)

фильтр паролей PassFiltEx

- Скачиваем по ссылке последний релиз PassFiltEx

- Копируем PassFiltEx.dll в C:\Windows\System32 (или %SystemRoot%\System32).

Копируем PassFiltExBlacklist.txt в C:\Windows\System32 (или %SystemRoot%\System32). При необходимости дополняем его своими шаблонами - Редактируем ветку реестра: HKLM\SYSTEM\CurrentControlSet\Control\Lsa => Notification Packages

Добавляем PassFiltEx в конец списка. (Расширение указывать не нужно.) Полный список пакетов используемых для проверки будет выглядеть вот так «rassfm scecli PassFiltEx«. - Перезагружаем контроллер домена.

- Повторяем вышеуказанную процедуру для всех контроллеров домена.

Также можно добавить следующие записи реестра, что дает большую гибкость в использовании данного фильтра:

Раздел: HKLM\SOFTWARE\PassFiltEx — создается автоматически.

- HKLM\SOFTWARE\PassFiltEx\BlacklistFileName, REG_SZ, Default: PassFiltExBlacklist.txt

BlacklistFileName — позволяет указать кастомный путь к файлу с шаблонами паролей. Если у этой записи реестра пустое значение или она не существует, то используется путь по умолчанию, а именно — %SystemRoot%\System32. Можно указать даже сетевой путь, НО нужно помнить, что у файла шаблонов должны быть выставлены четкие разрешения на чтение, запись, удаление, изменение.

- HKLM\SOFTWARE\PassFiltEx\TokenPercentageOfPassword, REG_DWORD, Default: 60

TokenPercentageOfPassword — позволяет указать процентное вхождение маски в новый пароль. По умолчанию значение равно 60%. Например, если указано процентное вхождение 60 и в файле шаблонов есть строка starwars, тогда пароль Starwars1! будет отклонен, в то время, как пароль starwars1!DarthVader88 будет принят, поскольку процентное вхождение строки в пароль менее 60%

- HKLM\SOFTWARE\PassFiltEx\RequireCharClasses, REG_DWORD, Default: 0

RequireCharClasses — позволяет расширить требования к паролям по сравнению со стандартными требованиями сложности паролей ActiveDirectory. Встроенные требования сложности требуют 3 из 5 возможных различных видов символов: Верхний регистр, Нижний регистр, Цифра, Специальный и Unicode. При помощи данной записи реестра можно установить свои требования к сложности паролей. Значение, которое можно указать, — это набор битов, каждый из которых — соответствующая степень двойки.

То есть — 1 = нижний регистр, 2 = верхний регистр, 4 = цифра, 8 = спец символ, and 16 = символ Unicode.

Таким образом, при значении 7 требования будут “Верхний регистр AND нижний регистра AND цифра ”, а при значении 31 — “Верхний регистр AND нижний регистр AND цифра AND спец символ AND символ Unicode”.

Можно даже комбинировать — 19 = “Верхний регистр AND нижний регистр AND символ Unicode”.

-

Ряд правил при составлении файла шаблонов:

- Шаблоны регистронезависимы. Следовательно, запись в файле starwars и StarWarS будет определяться как одинаковое значение.

- Файл блеклиста перечитывается каждые 60 секунд, таким образом можно спокойно его редактировать, через минуту новые данные уже будут использоваться фильтром.

- На данный момент нет поддержки Unicode для проверки по шаблону. То есть, использовать Unicode символы в паролях можно, но фильтр не сработает. Это не есть критично, потому что не видел я пользователей, которые пароли в юникоде используют.

- Желательно не допускать пустых строк в файле шаблонов. В дебаге потом видно ошибку, когда происходит подгрузка данных из файла. Фильтр работает, но зачем лишние эксепшены?

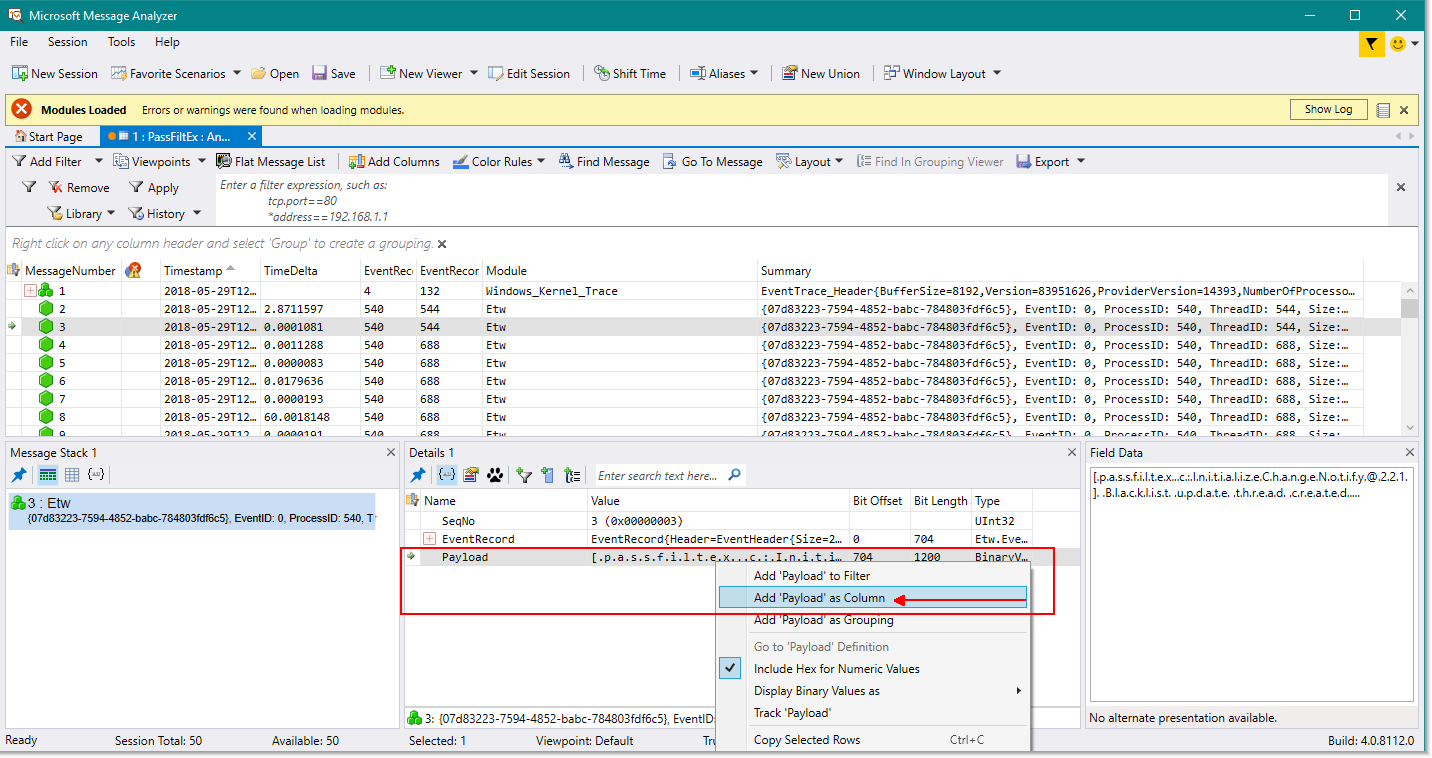

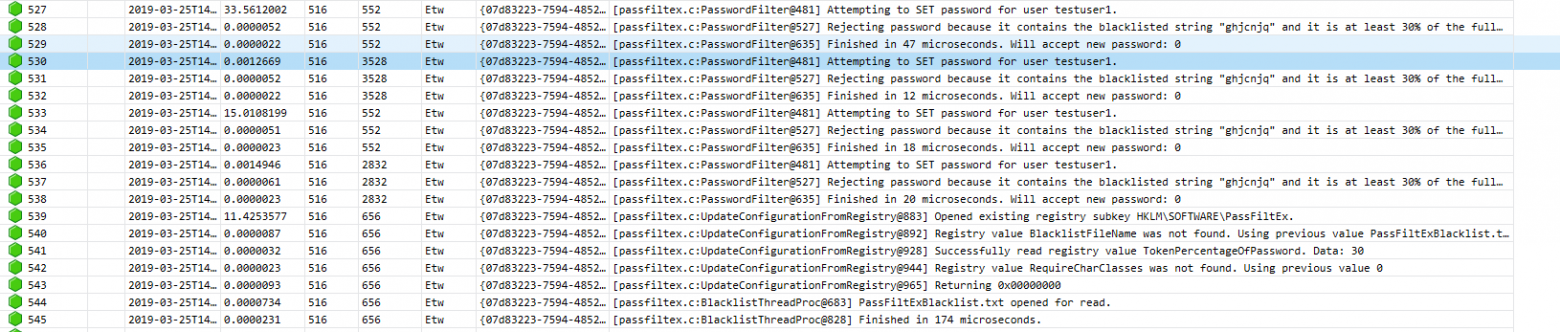

Для дебага в архиве идут батники, позволяющие создать лог и потом его разобрать при помощи, например, Microsoft Message Analyzer.

Данный фильтр паролей использует Event Tracing for Windows.

ETW провайдер для этого фильтра паролей — 07d83223-7594-4852-babc-784803fdf6c5. Так, например, можно настроить трассировку событий после следующей перезгрузки:

logman create trace autosession\PassFiltEx -o %SystemRoot%\Debug\PassFiltEx.etl -p "{07d83223-7594-4852-babc-784803fdf6c5}" 0xFFFFFFFF -ets

Трассировка будет запущена после следующей перезагрузки системы. Чтобы остановить:

logman stop PassFiltEx -ets && logman delete autosession\PassFiltEx -ets

Все эти команды указаны в скриптах StartTracingAtBoot.cmd и StopTracingAtBoot.cmd.

Для разовой проверки работы фильтра можно использовать StartTracing.cmd и StopTracing.cmd.

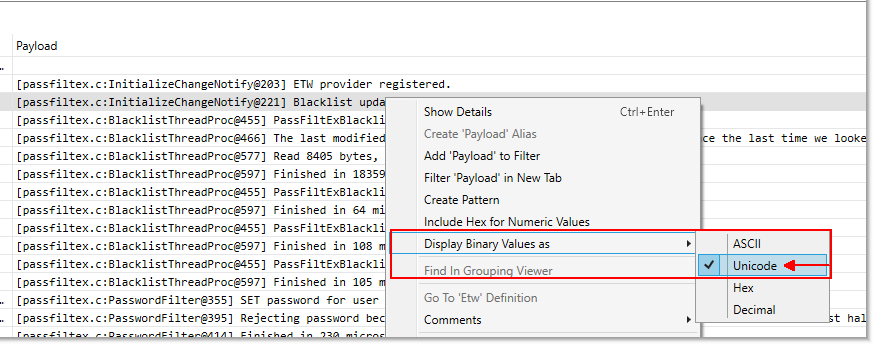

Для того, чтобы удобно читать выхлоп дебага данного фильтра в Microsoft Message Analyzer рекомендуется использовать следующие настройки:

При остановке лога и разбора в Microsoft Message Analyzer выглядит все примерно вот таким образом:

Здесь видно, что была попытка установить пароль для пользователя — об этом нам говорит волшебное слово SET в дебаге. И пароль был отклонен ввиду наличия его в файле шаблонов и более чем 30% соответствии в вводимом тексте.

При удачной попытке смены пароля видим следующее:

Есть некоторое неудобство для конечного пользователя. При попытке смены пароля, который попадает в список файла шаблонов, сообщение на экране не отличается

умом и сообразительностью

от стандартного сообщение при непрохождении парольной политики.

Поэтому будьте готовы к звонкам и крикам: «Я ввела пароль как надо, а оно не работает.»

Итог

Данная библиотека позволяет запретить использование простых или стандартных паролей в домене Active Directory. Скажем «Нет!» паролям вида: «P@ssw0rd»,«Qwerty123», «ADm1n098».

Да, безусловно, пользователи полюбят вас еще больше за такую заботу об их безопасности и необходимости придумывать зубодробительные пароли. И, возможно, количество звонков и просьб помочь с паролем у Вас добавится. Но за безопасность приходится платить.

Ссылки на использованные ресурсы:

Статья на Microsoft относительно кастомной библиотеки фильтра паролей: Password Filters

PassFiltEx: PassFiltEx

Ссылка на релиз: Latest Release

Списки паролей:

DanielMiessler lists: Link.

Wordlist from weakpass.com: Link.

Wordlist from berzerk0 repo: Link.

Microsoft Message Analyzer: Microsoft Message Analyzer.