Для настройки терминального сервера к нему распространяются ниже представленные требования исходя из ПО, которое будет запускаться пользователями и количества пользователей:

- Процессор: от 4 ядер

- Оперативная память : 1 ГБ на каждого пользователя + 4 ГБ для работы ОС + 4 ГБ запас

- Дисковая система: для большей отказоустойчивости нужно настроить RAID-массив

Для установки выделить два диска: первый логический диск от 50 ГБ. До 100 ГБ выделить для установки ОС, второй логический диск выделить под пользовательские профили с расчетом минимум 1 ГБ на пользователя - Ширина канала для терминального сервера: 250 Кбит/с на пользователя

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

У нас вы можете взять терминальный сервер 1С в аренду с бесплатными индивидуальными настройками.

Первоначальные настройки Windows Server 2016:

- Настроить статический IP-адрес сервера

- Проверить правильность настройки времени и часового пояса

- Установить все обновления системы

- Задать понятное имя для сервера и, при необходимости, ввести его в домен

- Включить доступ до сервера по удаленному рабочему столу для удаленного администрирования

- Настроить запись данных профилей пользователей на второй логический диск

- Активировать лицензию Windows Server 2016

Настройка терминального сервера

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей локальной сети есть контроллер домена, просто присоединяйте к нему сервер терминалов, иначе установите на сервер роль контроллера домена.

Установка роли и компонентов

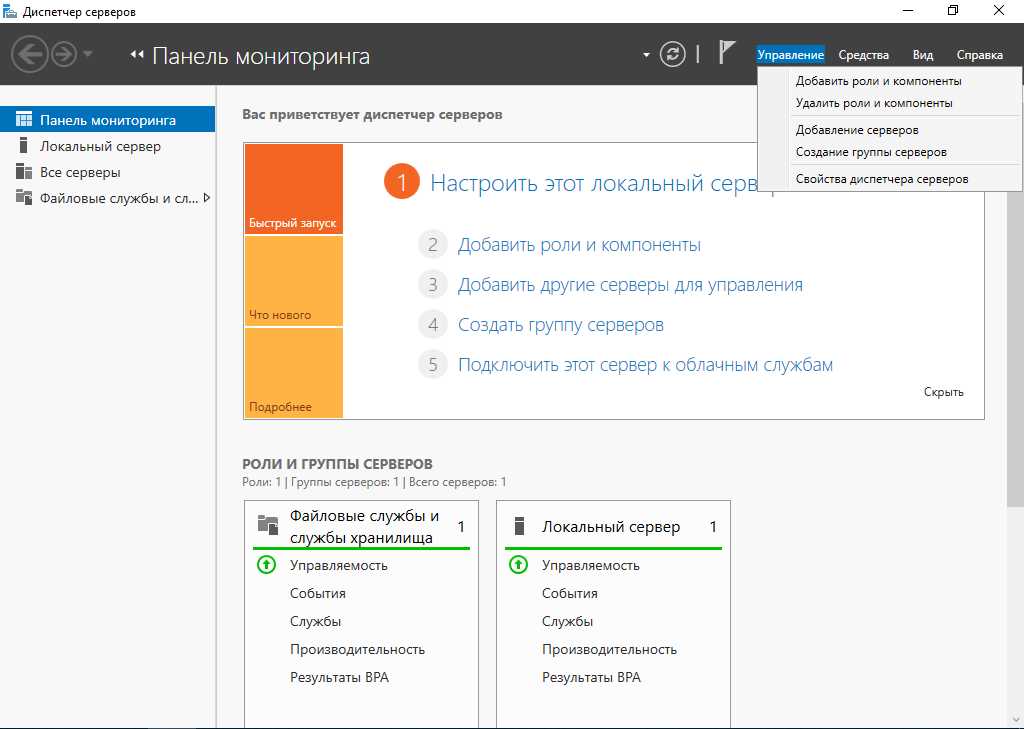

В панели быстрого запуска открываем Диспетчер серверов:

Нажимаем Управление – Добавить роли и компоненты:

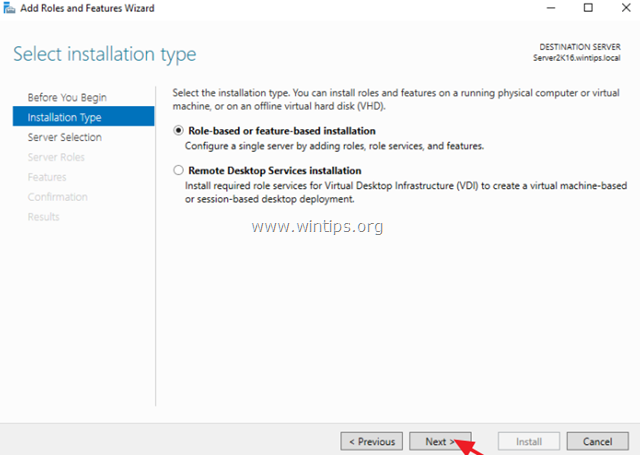

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

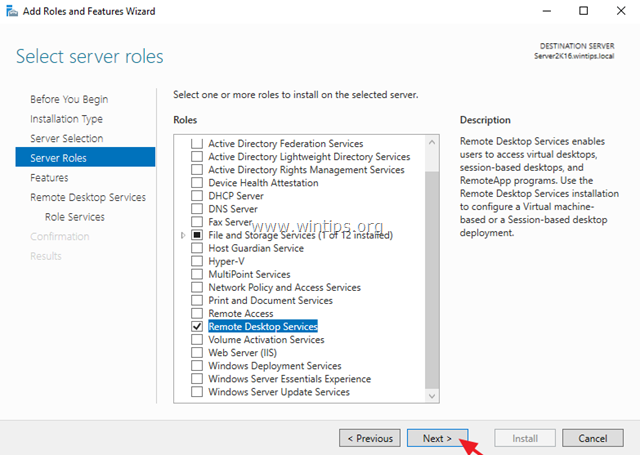

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

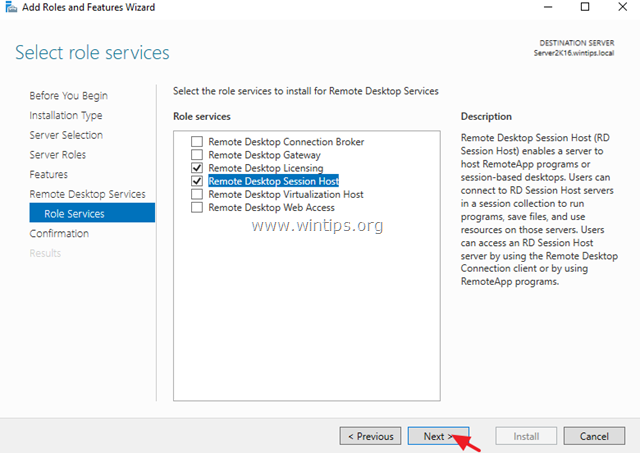

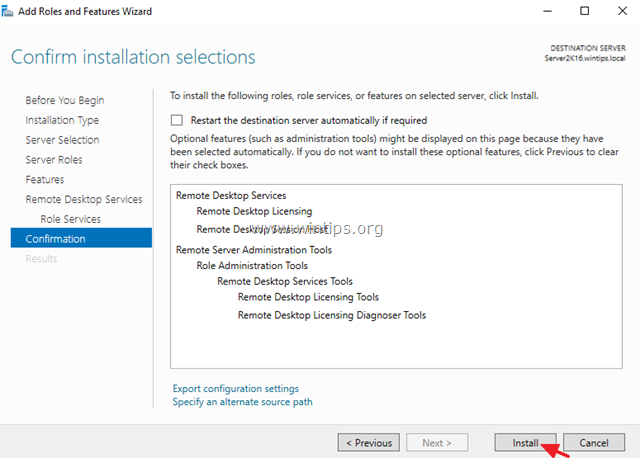

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

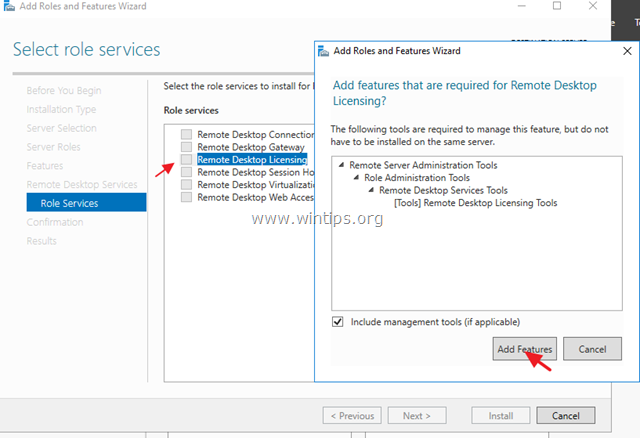

- Лицензирование удаленных рабочих столов

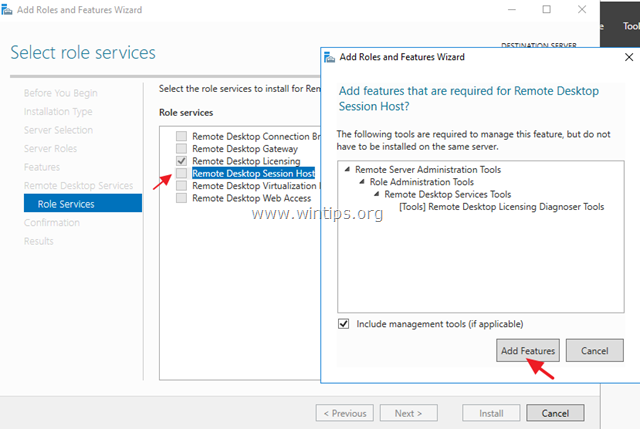

- Узел сеансов удаленных рабочих столов

Нажимаем Далее, при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ к удаленным рабочим столам — возможность выбора терминальных приложений в браузере.

- Посредник подключений к удаленному рабочему столу — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации удаленных рабочих столов — для виртуализации приложений и запуска их через терминал.

- Шлюз удаленных рабочих столов — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

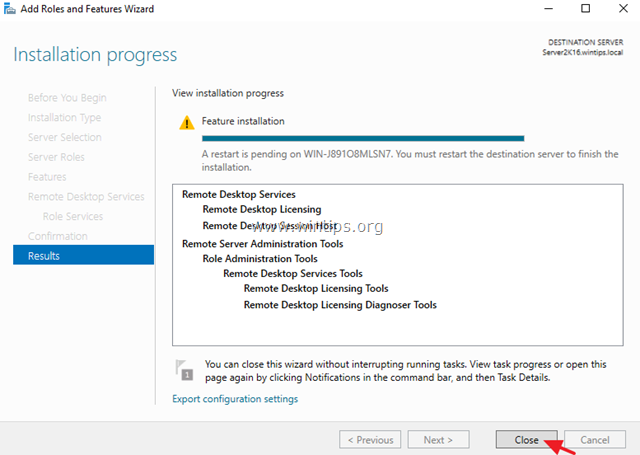

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

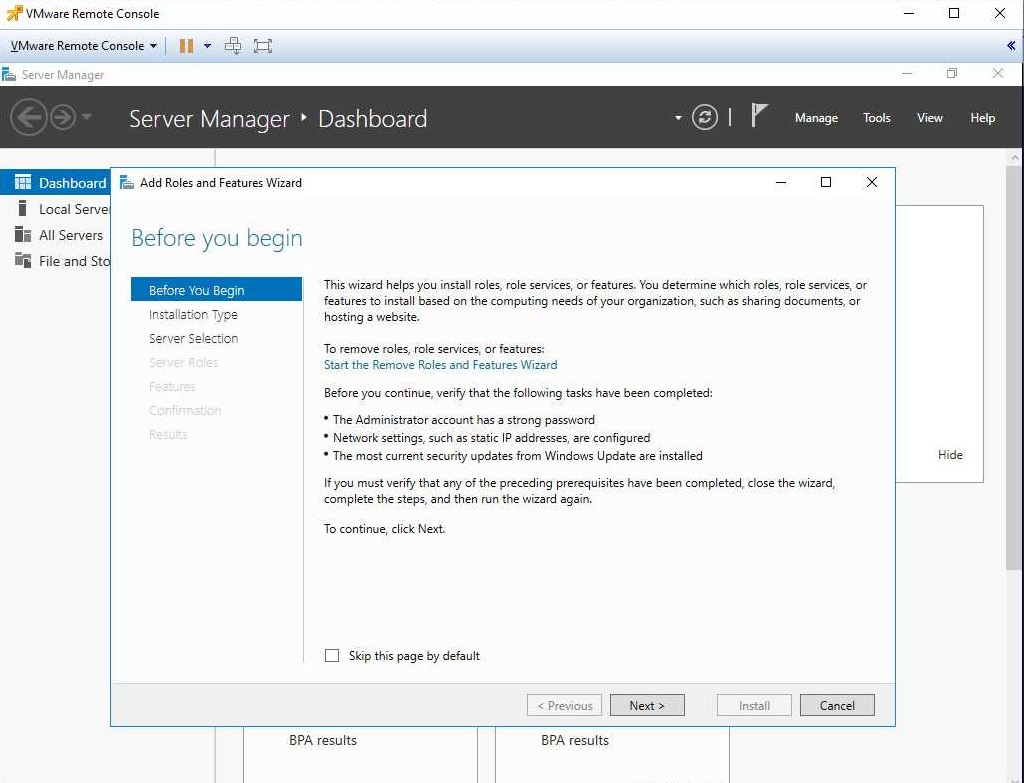

После перезагрузки открываем Диспетчер серверов и нажимаем Управление – Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

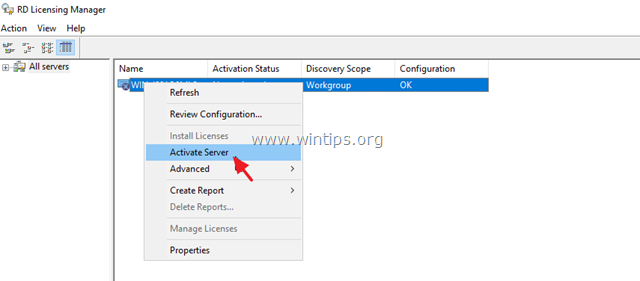

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства – Remote Desktop Services – Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее – заполняем форму – Далее – Далее – Снимаем галочку «Запустить мастер установки лицензий» – Готово.

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

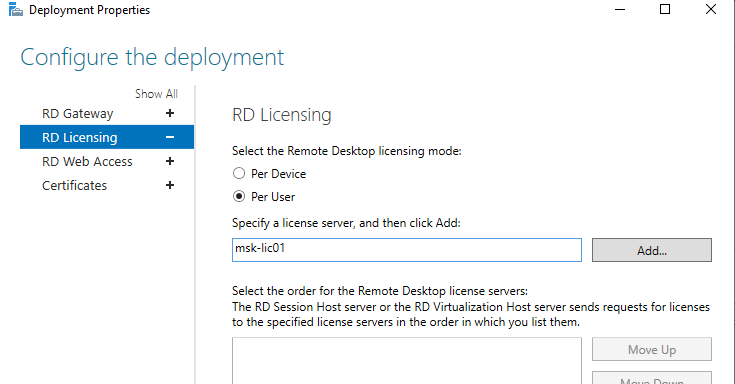

В «Обзоре развертывания» кликаем по Задачи – Изменить свойства развертывания:

В открывшемся окне переходим в Лицензирование – Выбираем тип лицензий – прописываем имя сервера лицензирования (в данном случае локальный сервер) и нажимаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства – Remote Desktop Services – Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее:

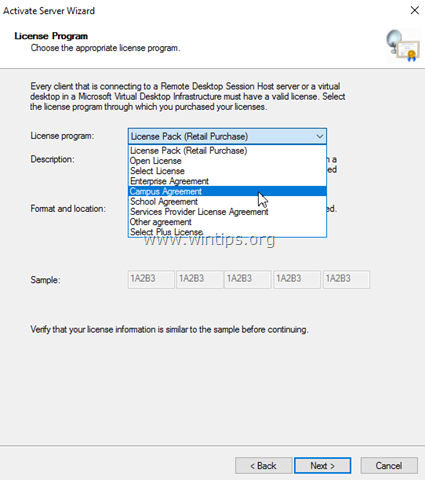

Выбираем программу, по которой куплены лицензии, например, Enterprise Agreement:

Нажимаем Далее – вводим номер соглашения и данные лицензии – выбираем версию продукта, тип лицензии и их количество:

Нажимаем Далее – Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства – Remote Desktop Services – Средство диагностики лицензирования удаленных рабочих столов.

Мы также готовы оказать помощь в установке и настройке терминального сервера.

Нашим клиентам мы предлагаем реализацию данного проекта и его последующее обслуживание в рамках ИТ-аутсорсинга.

Эта большая инструкция посвящена особенностям установки, настройки и эксплуатации фермы терминальных серверов на базе роли Remote Desktop Services (RDS) в Windows Server. Статья поможет вам развернуть службы удаленных столов на Windows Server 2022, 2019 и 2016 в домене Active Directory.

Содержание:

- Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

- Создаем новую конфигурацию Remote Desktop Services в Windows Server

- Создаем коллекции Remote Desktop Services в Windows Server

- Публикация RemoteApp в Remote Desktop Services

- Настройка фермы Remote Desktop services с помощью PowerShell

Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

В состав роли RDS в Windows Server входя следующие компоненты:

- Remote Desktop Session Host (RDSH) – узлы сеансов RDS. Основные рабочие лошадки фермы RDS, на которых работают приложения пользователей;

- Remote Desktop Connection Broker (RDCB) – посредник RDS подключений. Используется для управления фермой RDS, распределения нагрузки, обеспечивает переподключение пользователей к своим сеансам, хранит коллекции RDS и опубликованные приложения RemoteApps;

- Remote Desktop Gateway (RDGW) – обеспечивает безопасный доступ к сервисам RDS из Интернета;

- RD Web Access (RDWA) – веб интерфейс для доступа к рабочим столам, программам RemoteApp;

- Remote Desktop Licensing (RD Licensing) — служба лицензирования, управляет RDS лицензиями (CAL) пользователей.

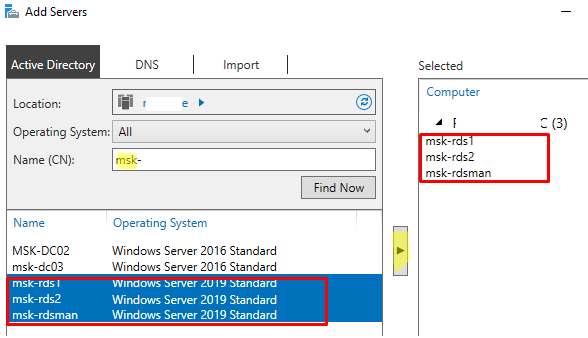

В нашем небольшом стенде будут всего три сервера со следующим распределением ролей

-

msk-rds1.winitpro.ru

— RDSH -

msk-rds2.winitpro.ru

– RDSH -

msk-rdsman.winitpro.ru

– RDSH, RDWA, RDCB, RD License

Предварительные требования, которые нужно выполнить перед созданием RDS фермы:

- Установите одинаковую версию Windows Server на все сервера, настроить их, и добавить в один домен AD;

- Откройте консоль ADUC (

dsa.msc

) и переместите все хосты с ролью RDSH в одну OU в AD. Так будет удобнее применять единые настройки через GPO; - Создайте в домене группу для RDSH серверов (например,

msk-rdsh

) и добавьте в нее все хосты; - Если вы хотите использовать диски User Profile Disk (UPD) для хранения профилей пользователей RDS (или перемещаемые профили), нужно создать на файловом сервере сетевой каталог, в котором они будут хранится (желательно расположить этот каталог на отказоустойчивом файловом кластере Windows Server). Предоставьте права Full Control на этот сетевой каталог для группы

msk-rdsh

.

Создаем новую конфигурацию Remote Desktop Services в Windows Server

Рассмотрим, как создать и настроить RDS конфигурацию с помощью графического интерфейса Server Manager.

Откройте Server Manager и добавьте все планируемые RDS сервера в консоль. Щелкните All Server -> Add servers.

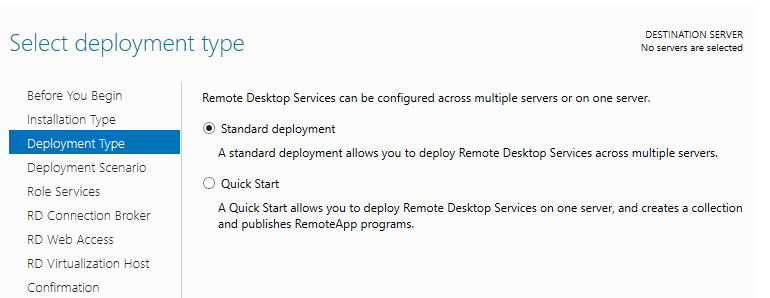

Теперь в меню Server Manager выберите Add Roles and Features -> Remote Desktop Services installation -> Standard deployment –> Session-based deployment.

Режим Quick Start используется для развертывания всех компонентов RDS на одном сервере. В RDS ферме минимум может быть один сервер, который совмещает все роли RDS (RD Session Host, RD Web Access и RD Connection broker). Но такая конфигурация не обеспечивает отказоустойчивость и балансировку нагрузки в службах удаленных рабочей столов Windows Server.

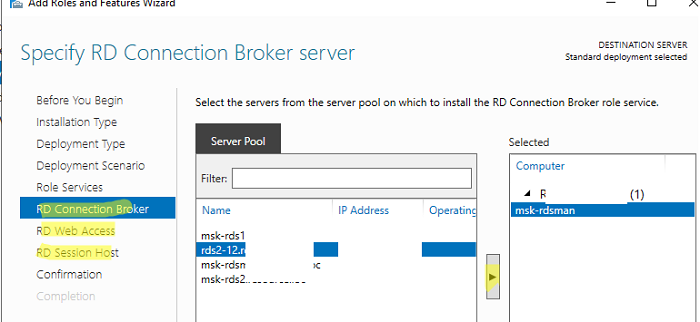

Далее нужно указать, как вы хотите распределить роли RDS по вашим серверам. В мастере построения фермы RDS нужно выбрать сервера для соответствующих ролей. В моем случае я хочу построить такую конфигурацию:

- RD Connection Broker –

msk-rdsman - RD Web Access —

msk-rdsman - RD Session hosts —

msk-rdsman, msk-rds1, msk-rds2

Вы можете распределить RDS роли по серверам в любой другой конфигурации.

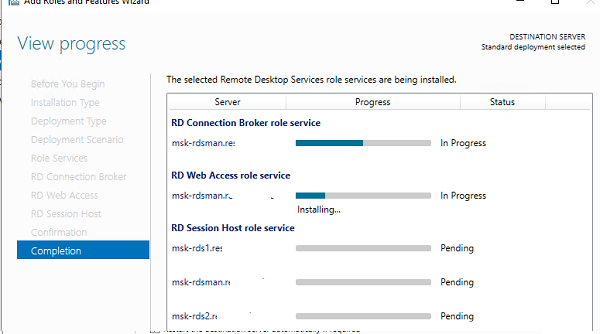

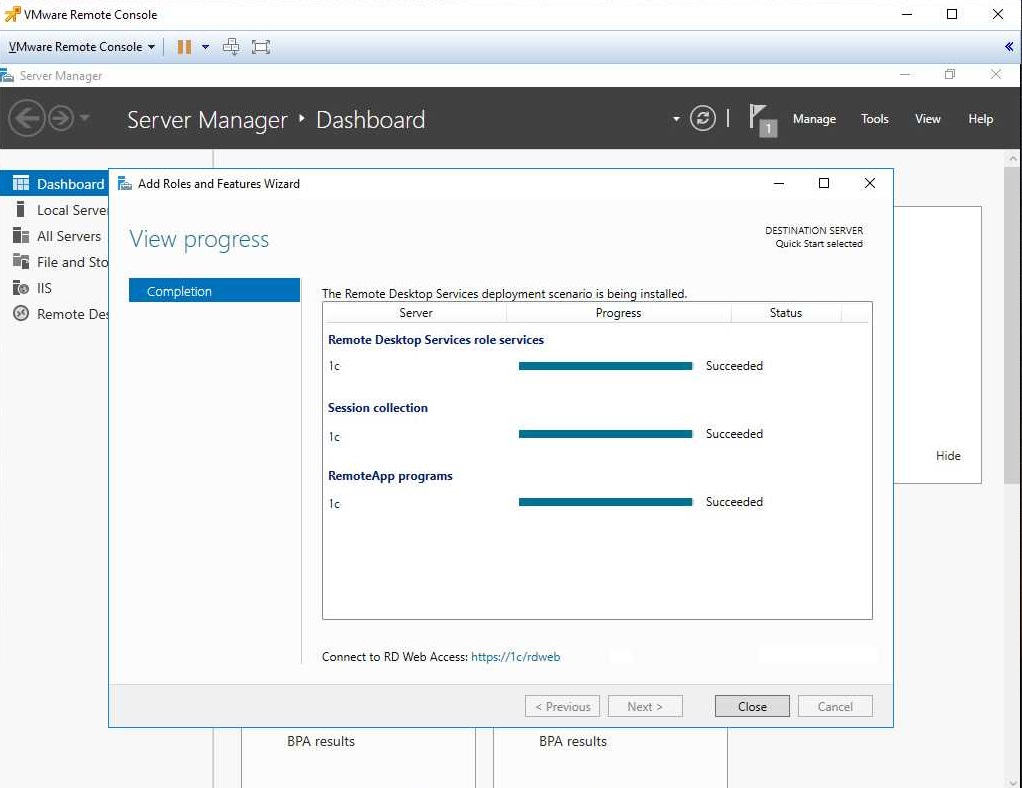

Поставьте галку Restart destination server automatically if required и нажмите кнопку Deploy. Дождитесь установки ролей RDS на всех серверах.

Итак, ваша ферма RDS создана.

Следующий этап установка и настройка сервера лицензирования RDS. Вы можете установить роль RD Licensing на один из серверов в вашей ферме или использовать существующий в домене сервер лицензирования RDS. Подробная инструкция по установке, настройке и активации роли RD Licensing доступа по ссылке.

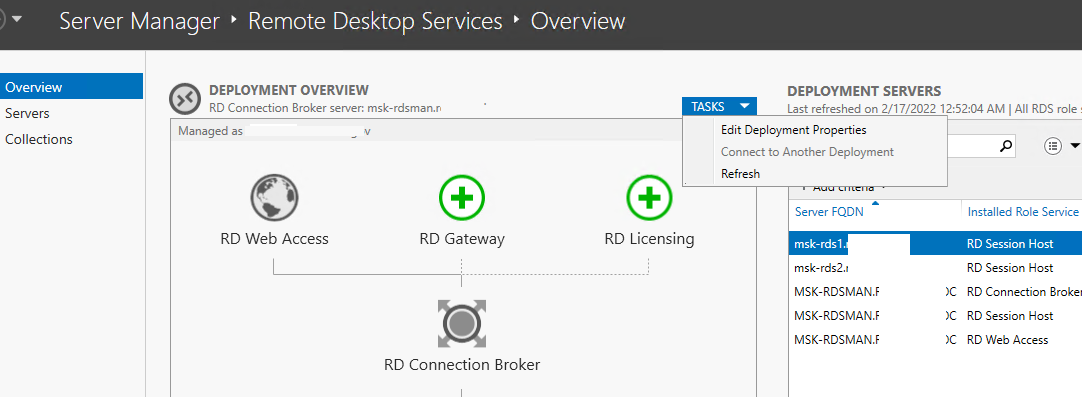

Для управления вашим развертыванием RDS нужно перейти в раздел Server Manager -> Remote Desktop Services. На вкладке Overview показана текущая конфигурация RDS фермы.

Чтобы изменить настройки RDS фермы выберите Tasks -> Edit Deployment Properties в разделе Deployment Overview.

Здесь можно изменить:

- Параметры RD Gateway;

- Адрес сервер сервера лицензирования и тип пользовательских лицензий RDS CAL (per user/per device);

- Посмотреть URL адреса RD Web Access;

- Добавить SSL сертификаты для служб RDS (в инструкции мы пропустим этот пункт).

Для построения отказоустойчивой фермы Remote Desktop Services нужно обеспечить высокую доступность роли RD Connection Broker. Это достигается за счет запуска нескольких экземпляров RDCB (Active/Active) на разных серверах с общей базой данных SQL, в которой хранится конфигурация брокера подключений. Для обеспечения высокой доступности SQL базы RDCB ее можно размесить в группе высокой доступности SQL Server Always On. Ранее мы публиковали подробный гайд по настройке RDS Connection Broker с высокой доступностью.

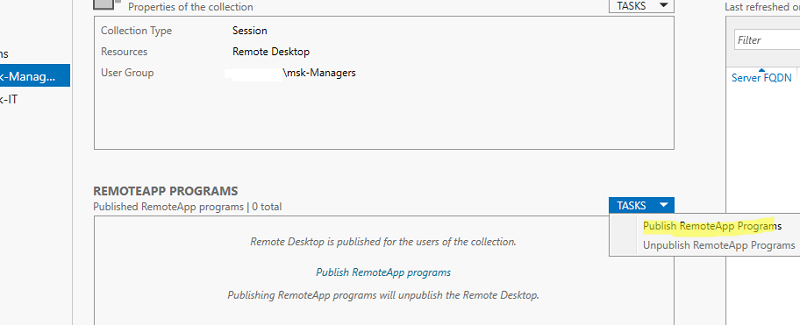

Создаем коллекции Remote Desktop Services в Windows Server

Следующий этап настройки – создание коллекций сеансов RDS. Коллекции Remote Desktop позволяют разделить хосты в ферме RDSH на отдельные группы или создать разный набор настроек и доступных приложений Remote App для разных групп пользователей.

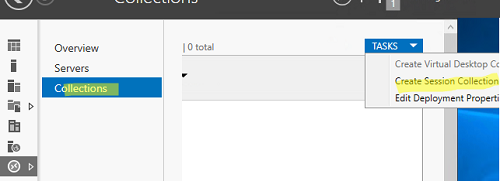

Перейдите в раздел Collections, выберите Edit -> Create Session Collection.

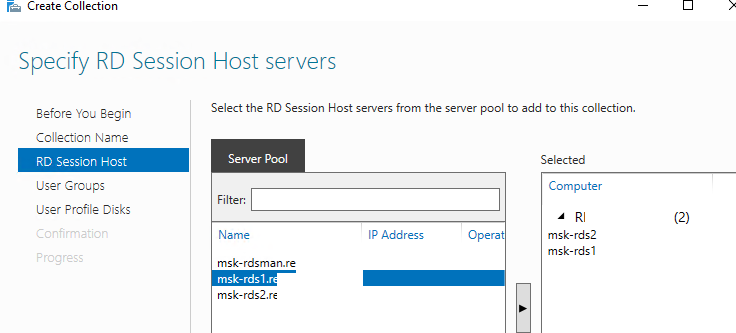

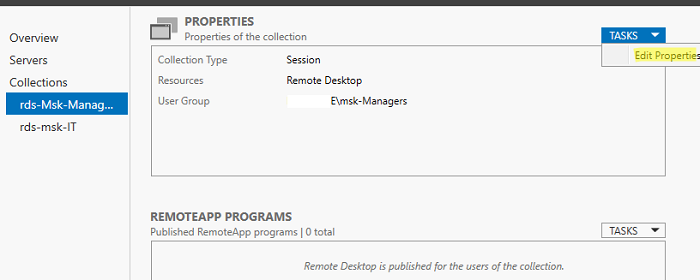

Здесь нужно задать:

- Имя коллекции RDS:

rds-Msk-Managers - Выберите какие хосты RDSH будут обслуживать пользователей коллекции (один RDSH хост может находиться в одной коллекций; не рекомендуется объединять в одну коллекцию сервера с разными версиями Windows Server);

- На вкладке User Groups указываются группы пользователей, которым разрешено подключаться к коллекции. Уберите из групп Domain users и добавьте вашу группу (msk-Managers);

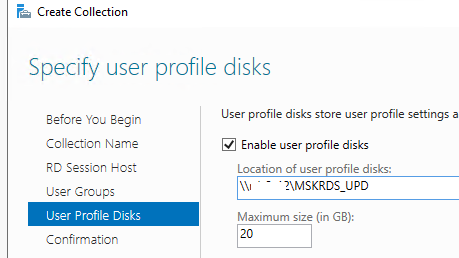

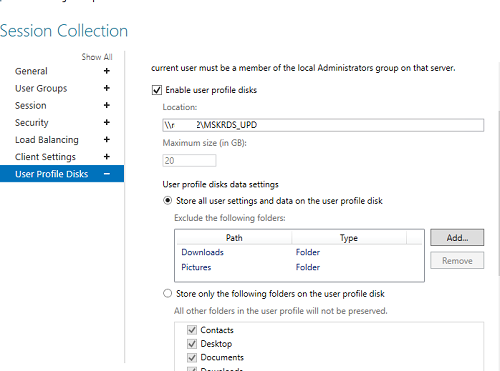

- На вкладке User Profile Disk нужно указать, хотите ли вы использовать формат UPD для хранения профилей пользователей (Enable user profile disks). В поле Location of user profile disks укажите UNC путь к сетевому каталогу(например,

\\msk-fs01\mskrds_upd

), в котором будут хранится профили пользователей в форматер UPD виртуальных дисков (в этом случае при входе на любой сервер коллекции RDS, пользователь будет всегда загружать свой профиль) и максимальный размер диска (20 Гб по умолчанию); - Нажмите Create чтобы создать новую RDS коллекцию;

- Убедитесь, что в указанном каталоге создался UPD файл с шаблоном профиля пользователя UVHD-template.vhdx.

Чтобы задать параметры коллекции RDS, выберите ее и нажмите Tasks -> Edit Properties.

Здесь можно изменить базовые параметры коллекции (имя, описание, группы доступа) и ряд других важных настроек.

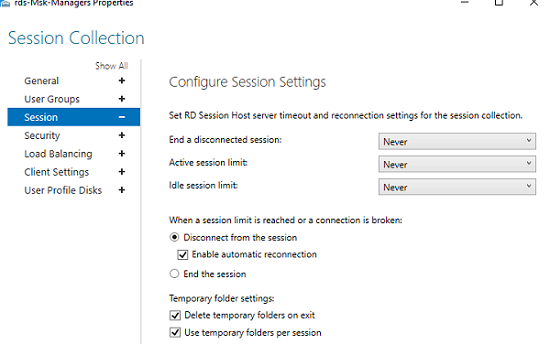

В разделе Session можно задать параметры переподключения/ автоматического отключения простаивающих RDP сессий (подробнее рассматривалось в статье Настройка таймаутов для RDP сессий).

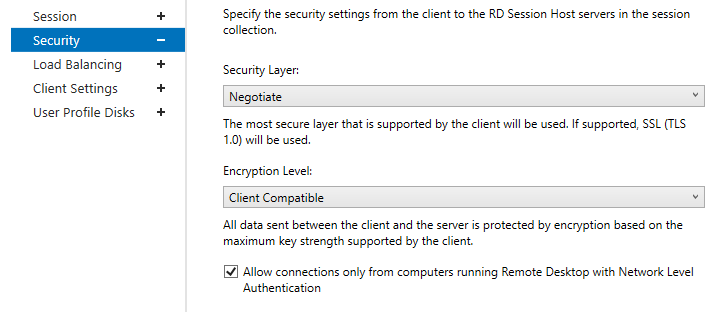

На вкладке Security можно выбрать настройки безопасности (Negotiate, RDP Security level или SSL/TLS) и шифрования (Low, High, Client compatible или FIPS compliant) для сессий RDP. Здесь также можно включить/отключить Network Level Authentication для RDP.

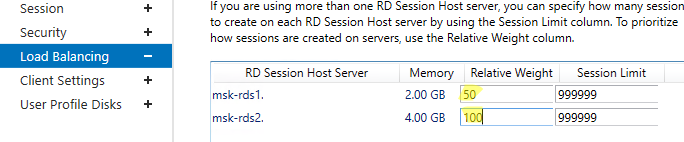

В секции Load Balancing можно изменить веса (

Relative Weight

) RDSH хостов в вашей ферме. Если характеристики серверов (RAM, CPU) в коллекции сильно отличаются, нужно задать меньший вес для менее производительных серверов. В этом случае RDCB будет распределять сессии пользователей по серверам в зависимости от их веса.

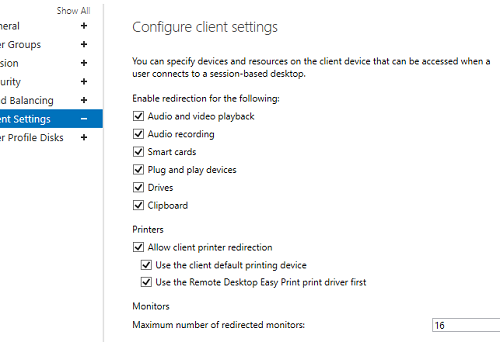

На вкладке Client Settings можно указать, какие устройства пользователям разрешено пробрасывать в RDP сессию. Например, вы можете разрешить/запретить пробрасывать с локального компьютера пользователя в RDS сеанс принтера, сетевые диски, аудио устройства, буфер обмена.

В разделе User Profile Disks можно более тонко настроить параметры UPD профилей пользователей. Можно исключить из синхронизации определенные папки или файлы. Это позволит уменьшить размер профиля UPD в сетевом каталоге и увеличить скорость загрузки профиля (не забывайте, что он загружается по сети из сетевой папки при входе пользователя).

Настройка и эксплуатация UPD обычно гораздо проще, чем использование перемещаемых профилей или folder redirection. Один UPD профиль не может использоваться в разных коллекциях RDS.

Для уменьшения размера UPD диска пользователя можно использовать стандартный PowerShell командлет

Resize-VHD

, используемый для изменения размеров виртуальных VHDX дисков Hyper-V.

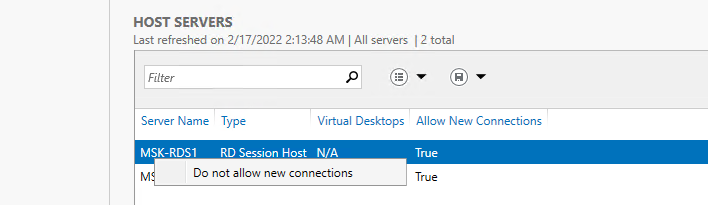

В секции HOST SERVERS коллекции RDS можно перевести любой сервер фермы в режим обслуживания RDSH (Drain Mode). Для этого щелкните по нему и выберите Do not allow new connection. В результате Connection Broker не будет отправлять новые подключения пользователей на этот сервер. В таком режиме вы можете спокойно установить обновления Windows или обновлять на сервере приложения, не затрагивая пользователей.

Здесь же можно добавить/удалить RDS Host из коллекции.

Если RDSH хост вышел из строя и не доступен, его можно корректно удалить из фермы Remote Desktop Services по этой инструкции.

Публикация RemoteApp в Remote Desktop Services

RemoteApps – это опубликованные для пользователей приложения на RDS серверах. Благодаря RemoteApp можно использовать приложения, установленные на терминальном RDSH сервере так, как будто оно запущено непосредственно на компьютере пользователя. Пользователь не видит всего рабочего стола Windows Server RDS и работает только с теми программами, которые опубликовал для него администратор. На компьютере пользователя будет отображаться только окно запущенной на RDS программы.

Если вы не создаете RemoteApp, пользователи будут работать непосредственно на собственных рабочих столах на Windows Server. Поэтому не забудьте скопировать все необходимые пользователю ярлыки приложений в папку C:\Users\Public\Desktop. Файлы из этой папки будут отображаться на рабочем столе всех пользователей. Если вы устанавливаете на RDSH пакет MS Office 365, обратите внимание что Office нужно разворачивать в режиме SharedComputerLicensing.

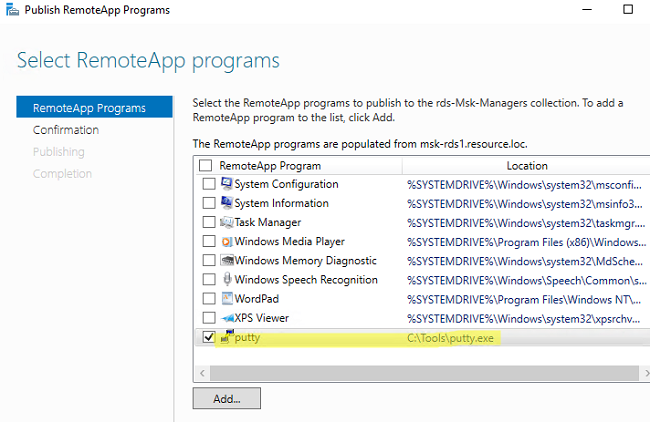

RemoteApp приложения создаются в настройках коллекций RDS. Выберите пункт Tasks -> Publish RemoteApp Programs в секции REMOTEAPP PROGRAMS.

Windows отобразит все приложения, установленные на текущем сервере. Можете выбрать одно из них. Если вашего приложения нет в списке, но оно установлено на других хостах RDS, нажмите кнопку Add и укажите полный путь к исполняемому файлу приложения (exe, bat, cmd и т.д.).

Опубликуйте приложение RemoteApp.

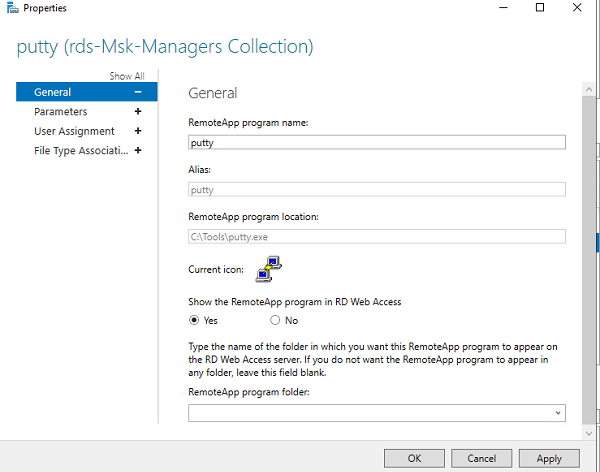

Затем в настройках RemoteApp можно указать дополнительные параметры приложения.

- Нужно ли показывать опубликованное RemoteApp приложение в веб интерфейсе RD Web Access;

- Задать параметры запуска (аргументы) приложения (Command-line Parameters -> Always use the following command-line parameters);

- На вкладке User Assignment можно дополнительно ограничить каким группам пользователей разрешено запускать приложение.

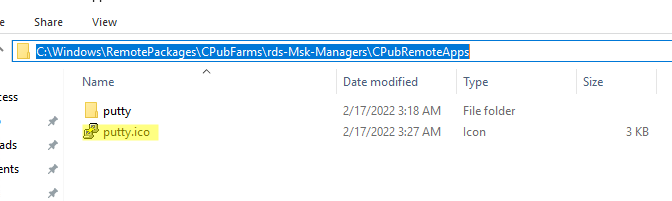

Если вы хотите изменить иконку опубликованного RemoteApp, нужно открыть следующую папку на сервере с ролью RDS Connection Broker:

C:\Windows\RemotePackages\CPubFarms\rds-Msk-Managers\CPubRemoteApps

Замените иконку приложения другим ico файлом.

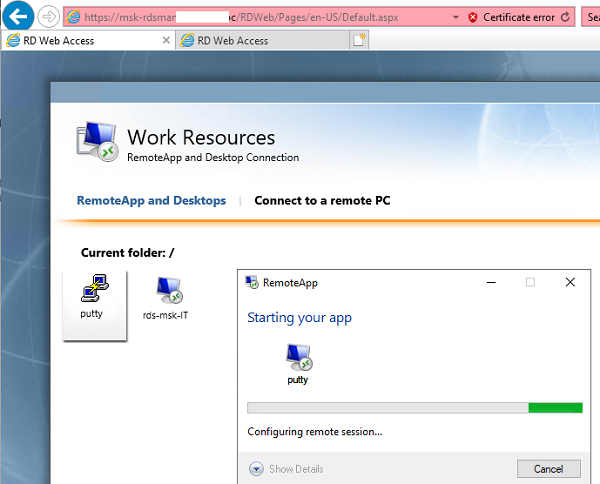

Теперь пользователь может запустить RemoteApp приложение из RD Web Access (

https://msk-rdsman.wintpro.ru/RDWeb

) или с помощью специального RDP файла.

Для запуска опубликованного приложения RemoteApp, нужно добавить в RDP файл такие строки:

remoteapplicationmode:i:1 remoteapplicationname:s:putty remoteapplicationprogram:s:"C:\Tools\putty.exe" disableremoteappcapscheck:i:1 alternate shell:s:rdpinit.exe

Несколько полезных мелочей для удобной эксплуатации фермы RDS:

- Для роли RDWeb можно настроить поддержку HTML5, это позволит пользователям подключаться к RDS серверам из любого браузера и ОС даже без клиента RDP;

- На веб сервере RD Web Access можно опубликовать ссылку на смену истекшего пароля пользователя (по умолчанию при включенном NLA вы не сможете аутентифицироваться на RDSH с истекшим паролем пользователя Active Directory);

- Инструкция для пользователей по смене пароля в RDP сессии;

- Администратор может использовать теневые подключения RD Session Shadow для подключения/просмотра рабочего стола сеанса пользователя на сервере RDS;

- Чтобы быстро найти, на каких RDS серверах есть сессии определенного пользователя, можно использовать PowerShell:

Import-Module RemoteDesktop

Get-RDUserSession -ConnectionBroker msk-rdsman.winitpro.ru | where {$_.UserName -eq "a.ivanov"} | Select HostServer - Вы можете использовать PowerShell скрипты для просмотра и анализа логов RDP подключений пользователей к серверам RDS;

- Для дополнительной защиты можно настроить двухфакторную аутентификацию (2FA) пользователей на RDS серверах Windows с помощью сторонних средств.

Настройка фермы Remote Desktop services с помощью PowerShell

Если вы четко представляете себе концепцию RDS фермы, вы можете быстро разворачивать RDS конфигурацию с помощью PowerShell.

Следующие PowerShell команды для создания RDS фермы лучше запускать с другого на другом сервера, т.к. управляемые RDS хосты придется перезагружать.

Задайте имена серверов в вашей ферме RDS. В этом примере я установлю роли RDCB и RDS Licensing на отдельный сервер (в дальнейшем рекомендуется настроить отказоустойчивую конфигурацию RDCB).

$RDSH1 = "msk-rds1.winitpro.ru"

$RDSH2 = "msk-rds2.winitpro.ru"

$RDSCB = "msk-rdcb.winitpro.ru"

$RDSGW = "msk-rdsgw.winitpro.ru"

Import-Module RemoteDesktop

Установите RDS роли на сервера:

Add-WindowsFeature –ComputerName $RDSH1, $RDSH2 -Name RDS-RD-Server –IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Connection-Broker -IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSGW -Name RDS-Web-Access, RDS-Gateway –IncludeManagementTools

Перезагрузите все хосты:

Restart-Computer -ComputerName $RDSH1,$RDSH2,$RDSCB,$RDSGW

Создайте новый инстанс RDSessionDeployment:

New-RDSessionDeployment -ConnectionBroker $RDSCB -SessionHost $RDSH1,$RDSH2 –Verbose

Добавить в ферму сервера RDWA и RDGW:

Add-RDServer -Server $RDSGW -Role RDS-WEB-ACCESS -ConnectionBroker $RDSCB

Add-RDServer -Server $RDSGW -Role RDS-GATEWAY -ConnectionBroker $RDSCB -GatewayExternalFqdn "rds.winitpro.ru"

Текущее распределение RDS ролей по серверам фермы можно вывести так:

Get-RDServer -ConnectionBroker $RDSGW

Установка роли лицензирования RDS:

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Licensing, RDS-Licensing-UI

Задайте режим лицензирования PerUser:

Invoke-Command -ComputerName $RDSCB -ScriptBlock {Set-RDLicenseConfiguration -Mode PerUser -LicenseServer $RDSCB -ConnectionBroker $RDSCB}

Add-RDServer -Server $RDSCB -Role RDS-LICENSING -ConnectionBroker $RDSCB

Добавить сервер лицензирования в доменную группу с помощью Add-ADGroupMember:

Add-ADGroupMember "Terminal Server License Servers" -Members "msk-rdcb$"

Если у вас есть сертификат для RDS можно его добавить в конфигурацию фермы (можно использовать бесплатный SSL сертификат Let’s Encrypt для вашего RDS хоста):

Path = "C:\ps\RDSCert.pfx"

$Password = ConvertTo-SecureString -String "CertPAssddr0w11-" -AsPlainText -Force

Set-RDCertificate -Role RDGateway -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDWebAccess -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDPublishing -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDRedirector -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Информацию об установленных SSL сертификатах можно получить так:

Get-RDCertificate

Теперь можно создать коллекции RDS:

$CollectionName = "DEVdept"

New-RDSessionCollection –CollectionName $CollectionName –SessionHost $RDSH1,$RDSH2 –ConnectionBroker $RDSCB –CollectionDescription “Develovers”

Разрешить доступ к RDS серверам для групп:

$UserGroup =@("WINITPRO\msk-developers","WINITPRO\msk_devops")

Set-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup $UserGroup

Опубликовать приложение RemoteAPP:

New-RDRemoteapp -Alias GoogleChrome -DisplayName GoogleChrome -FilePath "C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" -ShowInWebAccess 1 -CollectionName $CollectionName -ConnectionBroker $RDSCB

В статье мы рассмотрели, как установить и настроить ферму Remote Desktop Services на базе Windows Server 2019/2022 с помощью графического интерфейса Server Manager и с помощью PowerShell. За рамками статьи осталось более подробное описание ролей RD Web Access и RD Gateway. Мы рассмотрим настройку этих ролей отдельно в следующих статьях.

11.10.22

Содержание:

- Настройка терминального сервера Windows Server 2016

- Предварительные требования и подготовка системы

- Установка роли удаленных рабочих столов

- Конфигурация лицензирования RDS

- Настройка сеансов и политик

- Обеспечение безопасности терминального сервера

- Мониторинг и обслуживание RDS

- Вопрос-ответ

В современном мире информационных технологий, важным аспектом успешного функционирования бизнеса является возможность удаленного доступа к рабочим столам и приложениям. Это позволяет сотрудникам эффективно выполнять свои обязанности, находясь вне офиса. Терминальные решения становятся ключевыми в достижении этой цели, предоставляя централизованный доступ к ресурсам и данным через серверное окружение.

Рассмотрим, как правильно настроить терминальный сервер на платформе Windows, чтобы обеспечить надежное и безопасное функционирование удаленного доступа. Использование такой инфраструктуры не только упрощает управление и поддержку рабочих станций, но и значительно снижает затраты на оборудование и программное обеспечение. В данной статье мы подробно разберем процесс подготовки и конфигурирования серверного оборудования для реализации этих задач.

С помощью терминального сервера пользователи могут подключаться к своим рабочим столам из любой точки мира. Для этого важно настроить серверное окружение таким образом, чтобы оно соответствовало всем требованиям безопасности и производительности. Мы расскажем, какие шаги необходимо предпринять для создания эффективного и устойчивого решения, а также рассмотрим возможные проблемы и способы их решения.

Настройка терминального сервера Windows Server 2016

Настроить систему для удаленной работы можно с помощью различных инструментов и функций, доступных в операционной системе от Microsoft. Эти инструменты обеспечивают возможность удаленного доступа пользователей к их рабочим столам и приложениям через сеть.

Прежде чем начать конфигурацию, необходимо выполнить ряд подготовительных шагов, включающих установку соответствующих компонентов и модулей. Это позволит создать стабильную и безопасную среду для удаленной работы. Первым делом, убедитесь, что ваш сервер Windows Server 2016 обновлен и все необходимые обновления установлены. Это важно для обеспечения безопасности и стабильности системы.

Затем, с помощью диспетчера сервера, добавьте роль Услуги удаленных рабочих столов. В процессе установки выберите нужные параметры и компоненты, такие как Управление удаленными рабочими столами и Лицензионный сервер. Эти модули обеспечат основную функциональность для удаленного доступа и управления лицензиями. После установки ролей, настройте параметры безопасности, чтобы ограничить доступ только для авторизованных пользователей. Это включает настройку политик групп и использование сертификатов для шифрования соединений.

Не забудьте также настроить балансировку нагрузки и создать коллекции рабочих столов для более эффективного управления и распределения ресурсов. Это поможет обеспечить стабильную работу и высокую производительность в условиях многопользовательской среды. Завершив настройку, протестируйте подключение к рабочим столам через терминальный сервер. Убедитесь, что все пользователи могут подключаться без проблем и имеют доступ к необходимым приложениям и данным.

Настроив систему таким образом, вы создадите надежную и безопасную платформу для удаленной работы на основе Windows Server 2016, обеспечивая своим пользователям удобный и продуктивный доступ к их рабочим столам и ресурсам.

Предварительные требования и подготовка системы

- Аппаратные требования – убедитесь, что ваше оборудование соответствует минимальным требованиям для запуска и работы системы. Это включает в себя параметры процессора, объем оперативной памяти и свободное пространство на жестком диске.

- Программное обеспечение – необходимо установить все актуальные обновления и патчи для операционной системы. Это поможет избежать проблем с совместимостью и повысить общую производительность.

- Сетевые настройки – проверьте настройки вашей сети, чтобы обеспечить стабильное и быстрое подключение. Это включает в себя корректную конфигурацию маршрутизаторов и коммутаторов, а также проверку скорости и пропускной способности сети.

- Подготовка учетных записей – создайте необходимые учетные записи с правильными уровнями доступа. Это поможет распределить права и предотвратит несанкционированный доступ к системе.

- Настройка безопасности – установите и настройте антивирусное программное обеспечение, а также другие средства защиты. Регулярное обновление сигнатур вирусов и мониторинг системы помогут предотвратить угрозы.

- Резервное копирование– настройте систему резервного копирования данных, чтобы избежать потери важной информации. Регулярные резервные копии помогут быстро восстановить данные в случае сбоя.

Эти шаги являются основой для успешной подготовки вашей системы к дальнейшей эксплуатации. Следуя этим рекомендациям, вы создадите надежную и защищенную среду для работы.

Установка роли удаленных рабочих столов

Настройка сервера терминалов Windows 2016 включает в себя процесс установки необходимых компонентов для обеспечения удалённого доступа к рабочим столам. При этом на сервере создаются условия для подключения пользователей к рабочим средам через сеть, что позволяет эффективно использовать ресурсы и обеспечивает удобство в работе.

Установка роли удалённых рабочих столов предполагает настройку терминального сервера, обеспечивающего возможность подключения удалённых пользователей к рабочему столу сервера Windows 2016. Этот процесс включает в себя установку и конфигурацию необходимых компонентов для обеспечения безопасного и эффективного удалённого доступа.

В результате установки роли удалённых рабочих столов на сервере создаётся инфраструктура, позволяющая пользователям работать с рабочим столом удалённого сервера через сеть. Это открывает новые возможности для организации работы и повышает уровень доступности и гибкости в рабочем процессе.

Конфигурация лицензирования RDS

При работе с сервером терминального доступа на платформе Windows 2016 необходимо провести оптимальную настройку лицензирования Remote Desktop Services (RDS). Этот этап играет ключевую роль в обеспечении правильной работы и распределения доступа к рабочим столам через сервер терминального доступа. В данном разделе рассмотрим основные шаги по конфигурации лицензирования RDS, которые позволят обеспечить безопасность, эффективность и соблюдение лицензионных требований.

|

Шаг |

Описание |

|

1 |

Выбор типа лицензий |

|

2 |

Установка и активация лицензий |

|

3 |

Настройка лицензионного сервера |

|

4 |

Управление доступом пользователей |

Первым шагом в конфигурации лицензирования RDS является определение типа лицензий, соответствующих требованиям вашего бизнеса и объему рабочих столов, которые необходимо обслуживать. После этого следует процесс установки и активации лицензий, который обеспечит законное использование сервиса и исключит возможные проблемы с лицензионными проверками. Далее, важным этапом является правильная настройка лицензионного сервера, который будет осуществлять контроль и распределение лицензий среди пользователей. Наконец, необходимо провести управление доступом пользователей, чтобы гарантировать, что только авторизованные сотрудники имеют доступ к рабочим столам через сервер терминального доступа.

Настройка сеансов и политик

При работе с терминальным сервером Windows 2016 важно правильно настроить сеансы пользователей и применить соответствующие политики для обеспечения безопасности и эффективности рабочего процесса. Разумное управление доступом к рабочему столу, оптимизация производительности и обеспечение соблюдения безопасных стандартов – ключевые задачи в этом процессе.

|

Аспект |

Описание |

|

Сеансы пользователей |

Этот раздел посвящен настройке параметров сеансов пользователей на терминальном сервере. Здесь вы найдете информацию о времени сеанса, автоматическом отключении неактивных пользователей и управлении процессами в рабочем столе. |

|

Политики безопасности |

Обеспечение безопасности на терминальном сервере Windows 2016 – одна из главных задач администратора. В этом разделе рассмотрены различные политики безопасности, которые можно применить для защиты сервера от несанкционированного доступа и утечек конфиденциальных данных. |

|

Оптимизация производительности |

Для обеспечения плавной и эффективной работы терминального сервера необходимо правильно настроить его параметры производительности. Здесь вы найдете советы по оптимизации ресурсов сервера и управлению нагрузкой для обеспечения максимальной производительности. |

Понимание и правильная настройка сеансов и политик на терминальном сервере Windows 2016 являются важными аспектами обеспечения эффективной и безопасной работы сервера для пользователей.

Обеспечение безопасности терминального сервера

Администрирование безопасности. Один из первостепенных аспектов безопасности терминального сервера – это настройка прав доступа пользователей к ресурсам и приложениям на сервере. Это включает в себя управление пользователями, группами и политиками безопасности для минимизации рисков и предотвращения несанкционированного доступа к данным.

Мониторинг и аудит. Для обеспечения непрерывного контроля за безопасностью сервера необходимо внедрить системы мониторинга и аудита. Эти инструменты позволяют отслеживать действия пользователей, анализировать журналы событий и реагировать на потенциальные угрозы в реальном времени.

Обновления и патчи. Регулярное обновление операционной системы и установка патчей безопасности являются неотъемлемой частью стратегии обеспечения безопасности сервера. Это позволяет исправлять уязвимости и улучшать стойкость к атакам со стороны злоумышленников.

Антивирусная защита. Установка и регулярное обновление антивирусного программного обеспечения на сервере помогает обнаруживать и предотвращать атаки вредоносных программ, защищая данные и инфраструктуру от нежелательных последствий.

Шифрование данных. Для защиты конфиденциальной информации важно применять механизмы шифрования данных как в покое, так и во время их передачи между клиентами и сервером. Это обеспечивает дополнительный уровень защиты от несанкционированного доступа к данным.

Мониторинг и обслуживание RDS

|

Аспект |

Описание |

|

Мониторинг ресурсов |

Активный мониторинг ресурсов сервера позволяет отслеживать загрузку процессора, использование памяти, сетевой трафик и другие параметры, что позволяет оперативно реагировать на нагрузку и предотвращать перегрузки. |

|

Управление доступом |

Система обеспечения доступа к терминальному серверу требует постоянного мониторинга для обнаружения несанкционированных попыток доступа и вмешательства. Это включает в себя управление правами доступа пользователей и мониторинг журналов аудита для выявления подозрительной активности. |

|

Обновления и патчи |

Регулярное обновление операционной системы и установка патчей безопасности критически важны для защиты сервера от уязвимостей и атак. Мониторинг доступных обновлений и их установка вовремя обеспечивает безопасность и стабильность работы. |

Вопрос-ответ

Как настроить терминальный сервер на Windows Server 2016?

Для настройки терминального сервера на Windows Server 2016 необходимо установить роль Remote Desktop Services (службы удалённых рабочих столов) через Server Manager. Затем следует настроить лицензирование, добавить пользователей в группу Remote Desktop Users, настроить политики безопасности и доступа. После этого можно настраивать дополнительные параметры в соответствии с требованиями вашей сети.

Как настроить рабочий стол на сервере Windows Server 2016?

Для настройки рабочего стола на сервере Windows Server 2016 следует установить роль Desktop Experience, которая добавляет классический рабочий стол и другие компоненты, обычно присутствующие в клиентских версиях Windows. После установки роли можно настраивать рабочий стол через обычные инструменты настройки Windows, а также через групповые политики.

Как настроить сервер терминалов на Windows Server 2016 с учётом безопасности?

Для настройки сервера терминалов на Windows Server 2016 с учётом безопасности следует следовать рекомендациям по защите сервера. Это включает в себя установку обновлений безопасности, настройку брандмауэра для ограничения доступа, использование SSL для защищённого подключения к серверу, установку антивирусного программного обеспечения, а также применение принципов минимальных привилегий и других методов защиты.

Как настроить лицензирование на сервере терминалов Windows Server 2016?

Для настройки лицензирования на сервере терминалов Windows Server 2016 следует установить роль Remote Desktop Licensing через Server Manager. Затем необходимо активировать лицензии через Microsoft Volume Licensing Service Center (VLSC) или другой метод активации, предоставленный Microsoft. После активации лицензий следует настроить сервер терминалов на их использование.

Какие основные шаги включает в себя настройка сервера терминалов 2016?

Основные шаги настройки сервера терминалов 2016 включают установку необходимых ролей через Server Manager, настройку лицензирования, добавление пользователей в группу Remote Desktop Users, настройку политик доступа и безопасности, установку SSL-сертификатов для защищённого соединения, конфигурацию брандмауэра, установку обновлений безопасности и антивирусного программного обеспечения, а также тестирование и мониторинг работы сервера для обеспечения его стабильной и безопасной работы.

Читайте также:

Стоимость настройки сервера

Настройка SQL сервера для 1С 8.3

Настройка SQL сервера

Установка и настройка файлового сервера

Настройка терминального сервера 2012

1С сервер настройка производительности и памяти

Настройка кластера серверов

Настройка SMTP сервера

Сервер настройки времени

- Currently 4.5/5

- 1

- 2

- 3

- 4

- 5

Оценка: 4.5/5 (Проголосовало: 2)

Спасибо за ваш отзыв!

Как можно улучшить эту статью?

- Заметки

- Windows

01.08.2019

Добавление ролей и компонентов

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера.

На будущем терминальном сервере открываем диспетчер сервера через Панель управления (Win + R Control) — Администрирование — Диспетчер серверов (Server Manager)

или через команду «Выполнить» (Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

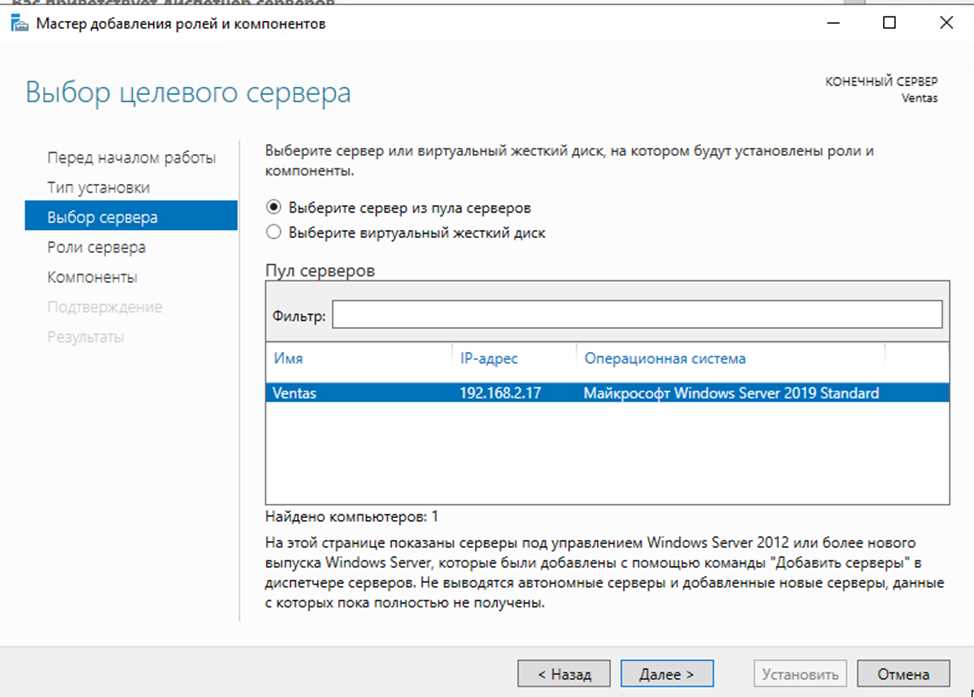

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation),

выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host),

жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager).

Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение,

и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:»номер соглашения windows server 2016«. Ключ 6565792 — также является результатом выдачи поисковика google).

Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем

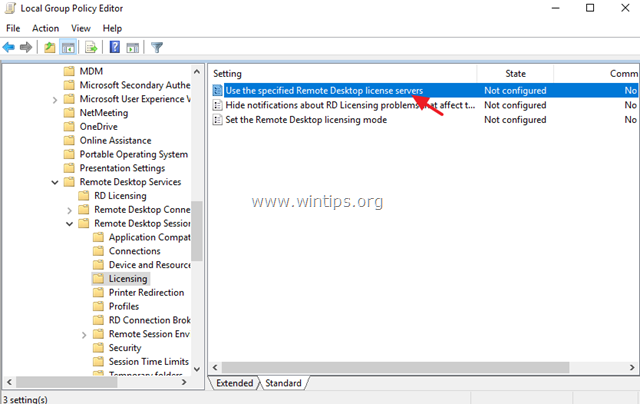

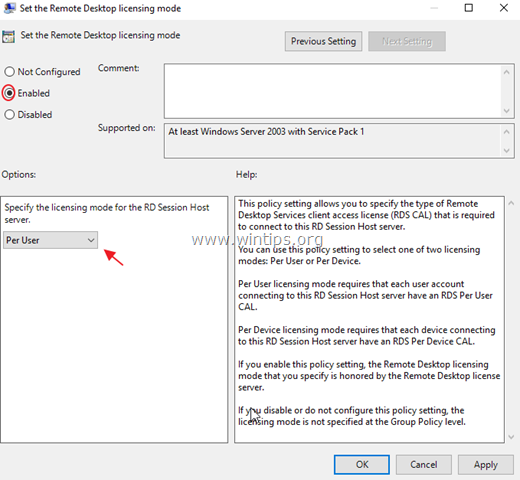

командное меню «Выполнить» Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) — Административные шаблоны (Administrative Templates) — Компоненты Windows (Windows Components) — Службы удаленных рабочих столов (Remote Desktop Services) — Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) — Лицензирование (Licensing).

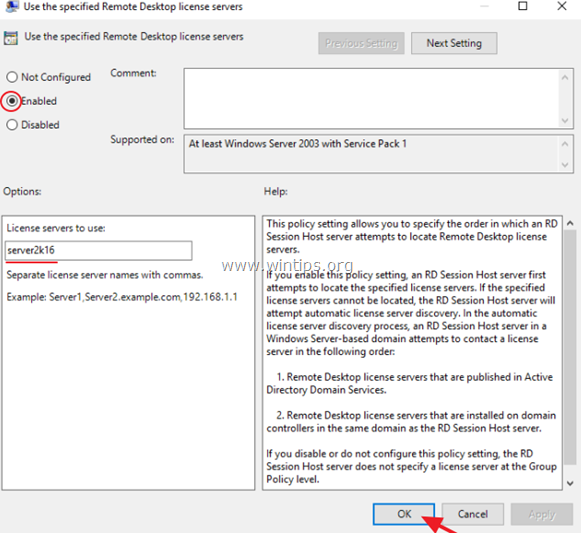

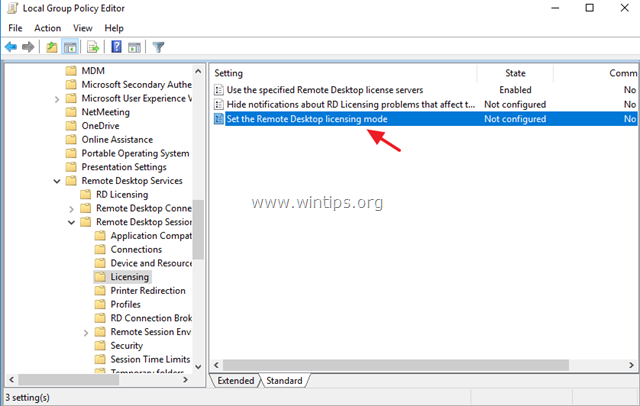

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

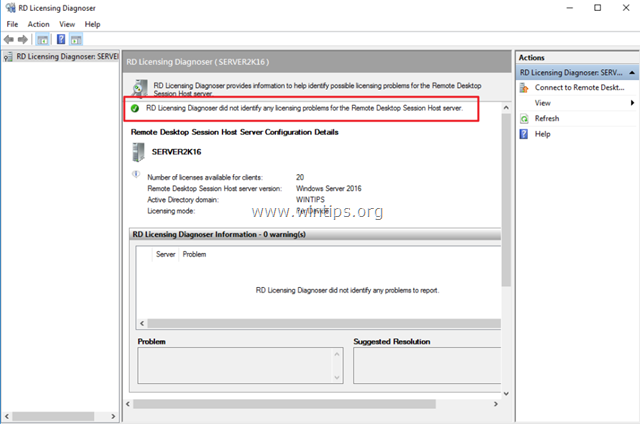

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов (Win + R lsdiag.msc). Теперь всё ок!

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр (Win + R regedit), переходим по ветке:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта.

Так же это можно сделать через командную строу:

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d НОВЫЙ_НОМЕР_ПОРТА /f

А чтобы вы потом смогли подключиться по новому порту, то вам в фаервол нужно прописать правило

netsh advfirewall firewall add rule name="RDP PORT НОВЫЙ_НОМЕР_ПОРТА" dir=in action=allow protocol=TCP localport=НОВЫЙ_НОМЕР_ПОРТА

И перезапустить службу

net stop TermService && net start TermService

Возможные проблемы

Подключение было запрещено

Скорее всего вы при попытке подключиться увидите сообщение:»Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему«,

а всё из-за того, что 1 — терминальный сервер не настроен в домене на разрешение подключения к нему определённых пользователей; 2 — вы не добавили в группу Пользователи удаленного рабочего стола ни одного пользователя.

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

О ней я писал ранее в статье:»Ошибка RDP подключения: CredSSP encryption oracle remediation. Как исправить?».

А возникновение этой ошибки связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов.

Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально.

Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\RCM\GracePeriod

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость).

Если не поможет, то советую переустановить роли и компоненты.

Автору на кофе ☕ или просто поднять мотивацию писать больше статей для вас 😉 !

Отдельное спасибо всем, кто отправляет донатики 😀! Очень приятно и неожиданно. Благодаря вам сайт может и в дальнейшем обходиться без рекламных баннеров.

,

This article contains step by step instructions on how to install and configure the Remote Desktop Services on a Windows Server 2016 or 2012. In Windows Server 2016 & 2012 the Terminal Services role has been replaced by the Remote Desktop Session Host (RDSH) role service and is part of Remote Desktop Services (RDS). A Remote Desktop Session Host (RDSH) server, provides to remote users the ability to access the applications on the RDS host server and the company resources from anywhere by using an RDP client.

In this tutorial you ‘ll learn how to setup and configure a Windows Server 2016 or 2012 as a Remote Desktop Session Host (Terminal) server, in order to provide remote desktop sessions, based on the number of Remote Desktop Services client access licenses (RDS CALs) installed on the RDSH server.

How to Setup and Configure a Windows Server 2016/2012 as a Remote Desktop Session Host Server (Terminal Server).

Notes:

1. The mentioned steps below, can be applied either on a Domain Controller or in a standalone server 2016/2012.

2. If the Terminal services are installed on a server that will act as a Domain Controller also, then first install the Active Directory Domain Service (AD DS) role service and promote the Server to a Domain Controller, before installing the Remote Desktop Session Host (RDSH) role service (Terminal Service).

3. Keep in mind that the below configuration does provide access to RemoteApp programs or the RDWeb site, because the Remote Desktop Connection Broker role service will not be installed.

Step 1. Install Remote Desktop Services on Server 2016/2012.

Step 2. Activate the Remote Desktop License Server.

Step 3. Install Licenses on the Remote Desktop License Server.

Step 4. Configure RD Session Host role to use the local Remote Desktop Licensing server & Set the Remote Desktop licensing mode.

Step 5. Add RD Clients (Users) to the Remote Desktop Users Group.

Step 6. Allow the log on through remote desktop Services.

Step 1. Install Remote Desktop Licensing and Remote Desktop Session Host role services.

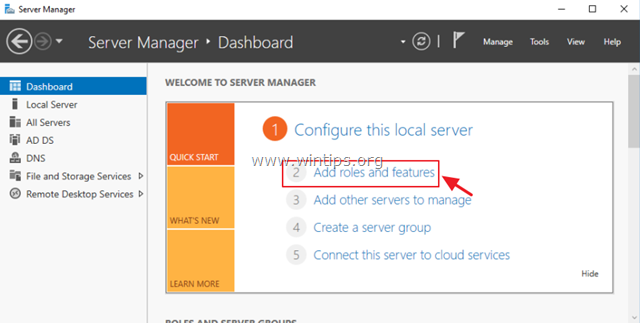

1. Open ‘Server Manager’ and click on Add Roles and Features.

2. At the first screen of ‘Add Roles and Features wizard’ leave the Role-based or feature-based installation option and click Next.

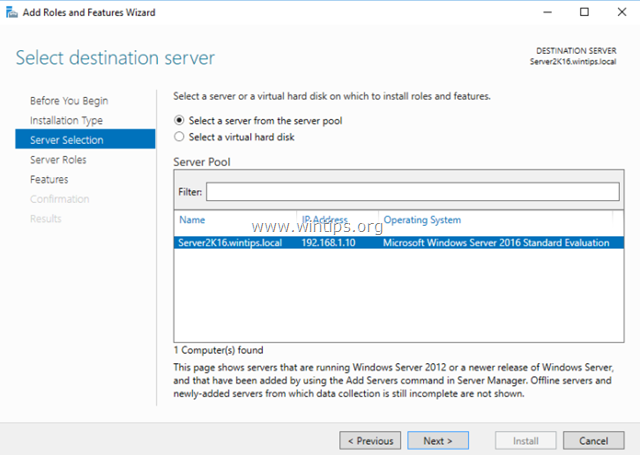

3. At the next screen, leave the default option «Select server from the server pool» and click Next.

4. Select the Remote Desktop Services and click Next.

5. Leave the default settings and click Next at Features and Remote Desktop Services screens.

6. At Role Services screen, select the Remote Desktop Licensing role service and then click Add Features.

7. Then select the Remote Desktop Session Host role service and click Add Features again.

8. When done, click Next to continue.

9. Finally click Install to install the Remote Desktop Services: Remote Desktop Licensing and Remote Desktop Session Host.

10. When the installation is completed close the ‘Add Roles and Features Wizard’ and restart your server.

Step 2. Activate the Remote Desktop License Server.

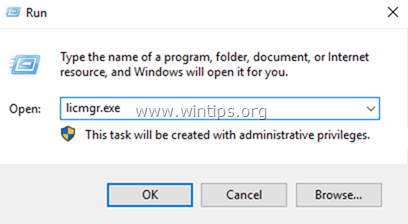

1. Simultaneously press the Windows + R keys to open run command box.

2. Type licmgr.exe and press Enter to open the RD Licensing Manager *

* Note: Alternately, you can launch the RD Licensing Manager, from Control Panel –> Administrative Tools –> Remote Desktop Services –> Remote Desktop Licensing Manager.

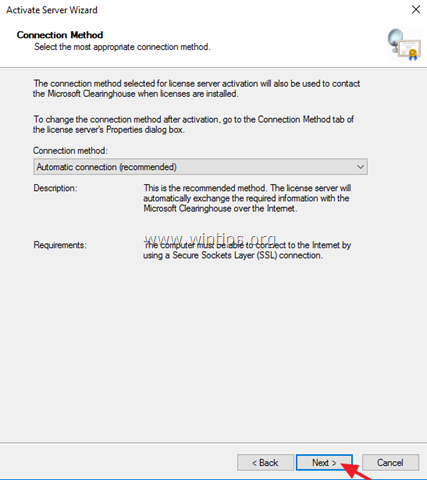

3. At the right pane, right click on the server name and select Activate Server.

4. Click Next at the Welcome screen and then click Next again at Connection method options.

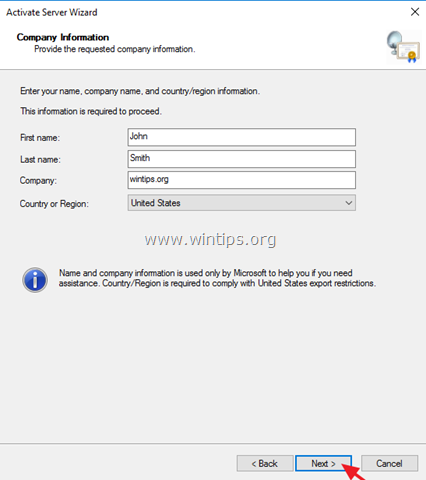

5. At ‘Company Information’ window, fill the required fields and click Next twice to activate your License Server.

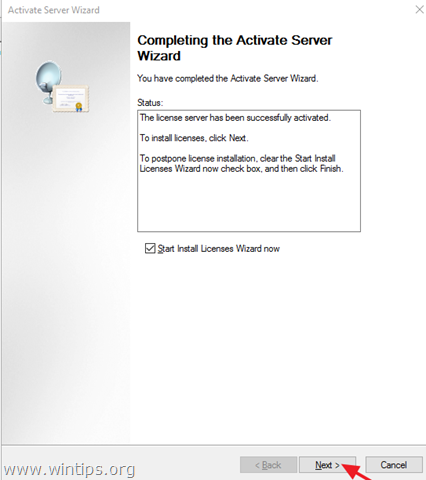

6. When the activation is completed, leave checked the ‘Start Install Licenses Wizard’ checkbox and click Next.

7. Continue to next step.

Step 3. Install Licenses on the Remote Desktop License Server.

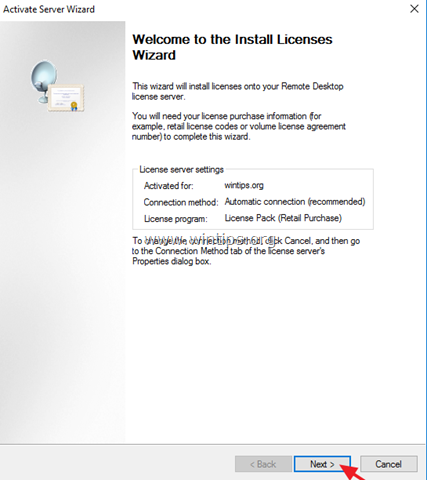

1. At ‘Welcome to the install licenses wizard’, click Next

2. On the License Program page, select the appropriate program through which you purchased your RDS CALs, and then click Next.

3. According the License Program you selected on the previous page, type either the license code or the agreement number provided when you purchased your RDS CALs and then click Next.

4. On the Product Version and License Type page, select the appropriate product version, license type, and the quantity of the RDS CALs based on your RDS CAL purchase agreement, and then click Next.

5. When the RDS CALs installed on the server, click Finish. *

TIP: If you cannot activate the RDS Server automatically, then try to activate it using the Web Browser or via Telephone. To do that:

a. Right-click on the Server’s name and select Properties.

b. Change the Connection Method to Web Browser or to Telephone. When done, click OK.

c. Finally, right click on the server name, select Activate Server and follow the onscreen instructions to completed the activation.

Step 4. Configure RD Session Host role to use the local Remote Desktop Licensing server & Set the Remote Desktop licensing mode.

1. Open Group Policy Editor. To do that:

1. Simultaneously press the Windows + R keys to open run command box.

2. Type gpedit.msc and press Enter.

2. In Group Policy Editor navigate to:

- Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\ Licensing

3. At the right pane, double click at Use the specified Remote License Servers.

4. Click Enabled, and then at ‘License server to use‘ field, type the RDS license server name and click OK.

5. Then open the Set the Remote Desktop licensing mode setting.

6. Click Enabled and then specify the licensing mode (Per User or Per Device) for the RDS host server and then click OK again.

7. Close Group Policy Editor.

8. Verify the RD Licensing configuration, by going to: Windows Control Panel –> Administrative Tools –> Remote Desktop Services –> RD Licensing Diagnoser.

Step 5. Add RD Clients (Users) to the Remote Desktop Users Group.

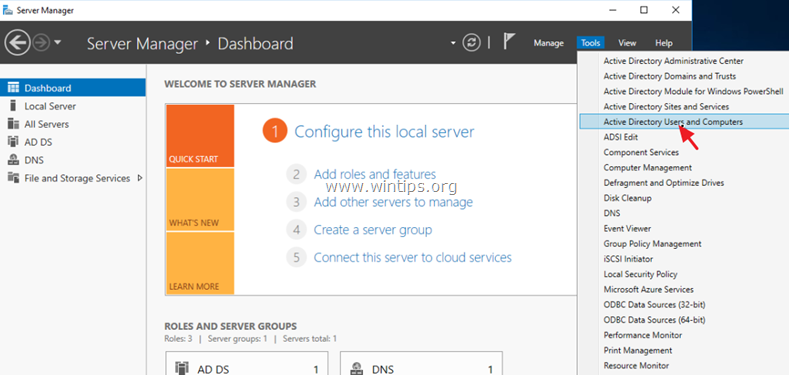

1. Open Server Manager.

2. From Tools menu, select Active Directory Users and Computers. *

* Note: If the RD Session Host Service is not installed on the Domain Controller, use the ‘Local Users and Groups’ snap-in or the ‘Remote’ tab in the ‘System Properties’ on the RDS host server, to add the remote desktop users.

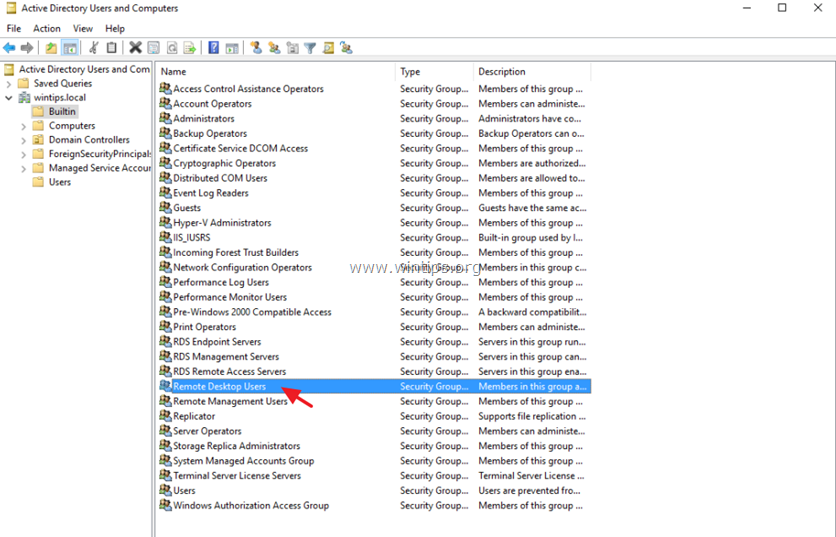

3. Double click at your domain on the left and then select Builtin.

4. Open Remote Desktop Users on the right pane.

5. At Members tab, click Add.

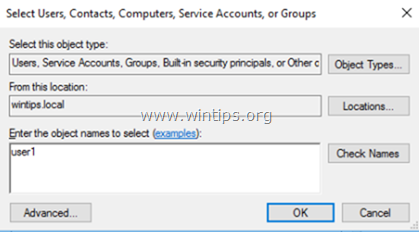

6. Type the name(s) of the users that you want to give Remote access to the RDS Server and click OK.

7. After selecting the remote desktop users, click OK again to close the window.

8. Continue to step-6 below.

Step 6. Allow the log on through remote desktop Services.

1. Open the Local Group Policy Editor. To do that:

1. Simultaneously press the Windows + R keys to open run command box.

2. Type gpedit.msc and press Enter.

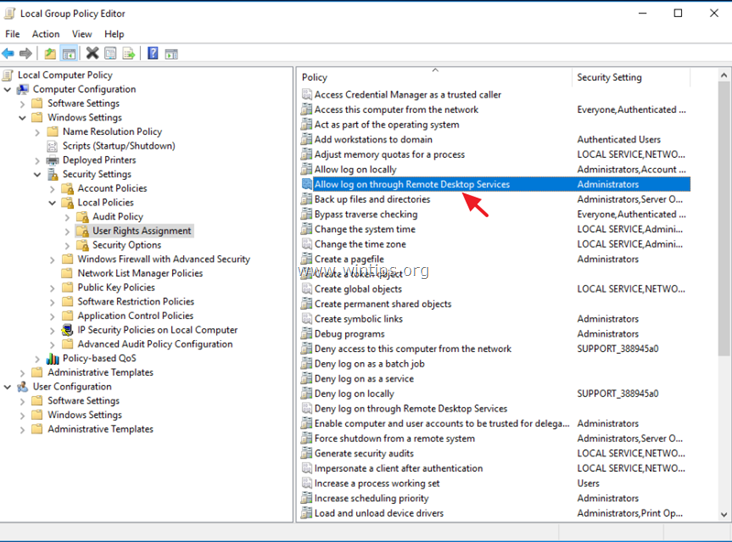

2. In Group Policy Editor navigate to: Computer Configuration > Windows Settings > Security Settings > Local Policies > User Rights Assignment.

3. At the right Pane: double click at Allow log on through Remote Desktop Services.

4. Click Add User or Group.

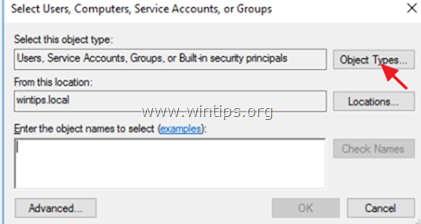

5. Click Object Types, check all the available objects (Users, Groups, & Built-in security principals) and then click OK.

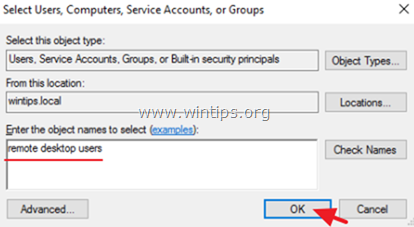

6. Type remote desktop users and then click OK.

7. Finally click OK again and close Group Policy Editor.

8. Now you ‘re ready to connect to the Remote Desktop Session Host Server 2016/2012 from any Remote desktop client.

That’s it! Let me know if this guide has helped you by leaving your comment about your experience. Please like and share this guide to help others.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us in our effort to continue to help others while keeping this site free:

- Author

- Recent Posts

Konstantinos is the founder and administrator of Wintips.org. Since 1995 he works and provides IT support as a computer and network expert to individuals and large companies. He is specialized in solving problems related to Windows or other Microsoft products (Windows Server, Office, Microsoft 365, etc.).