В этой статье мы рассмотрим, как централизованно задать настройки прокси на компьютерах с Windows 10 в домене Active Directory с помощью групповых политик. Большинство распространенных браузеров (таких как Microsoft Edge, Google Chrome, Internet Explorer, Opera) и большинство приложений автоматически используют для доступа в интернет параметры прокси сервера, заданные в Windows. Также мы рассмотрим, как задать параметры системного WinHTTP прокси.

Содержание:

- Как задать параметры прокси сервера в Windows через GPO?

- Настройка параметров прокси через реестр и GPO

- Настройка параметров WinHTTP прокси групповыми политиками

В этой статье мы рассмотрим особенности настройки прокси сервера политиками в поддерживаемых версиях Windows (Windows 10, 8.1 и Windows Server 2012/2016/2019). Обратите внимание, что в снятых с поддержки Windows 7/Server 2008R2, Windows XP/Windows Server 2003 параметры прокси сервера задаются по другому.

Как задать параметры прокси сервера в Windows через GPO?

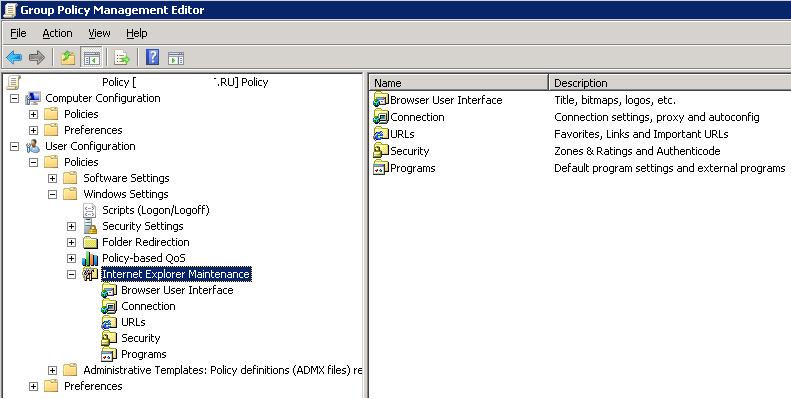

До выхода Windows Server 2012/Windows 8 для настройки параметров Internet Expolrer (и в том числе настроек прокси) использовался раздел Internet Explorer Maintenance (IEM) из пользовательской секции GPO (User configuration –> Policies –> Windows Settings –> Internet Explorer Maintenance). В современных версиях Windows 10 /Windows Server 2016/2019 этот раздел отсутствует.

В новых версиях Windows для настройки параметров IE и прокси в редакторе GPO нужно использовать предпочтения групповых политик GPP (Group Policy Preferences). Также есть вариант использования специального расширения Internet Explorer Administration Kit 11 (IEAK 11) – но применяется он редко.

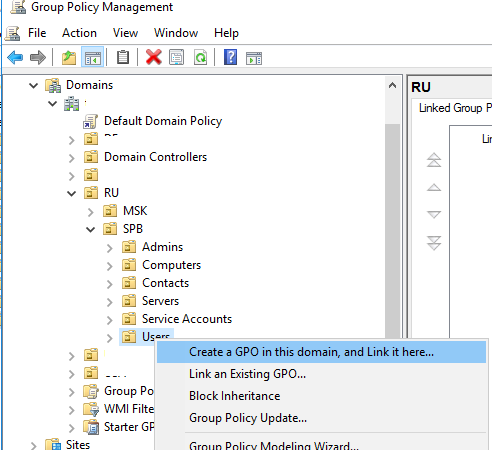

Откройте консоль редактора доменных GPO (Group Policy Management Console –

GPMC.msc

), выберите OU с пользователями, для которых нужно назначить параметры прокси-сервера и создайте новую политику Create a GPO in this domain, and Link it here.

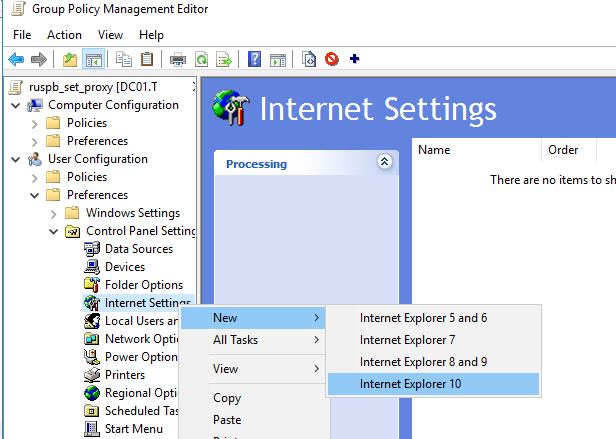

Перейдите в раздел User Configuration -> Preferences -> Control Panel Settings -> Internet Settings. В контекстном меню выберите пункт New -> и выберите Internet Explorer 10.

Для настройки параметров прокси в Windows 10/Windows Server 2016 нужно использовать пункт Internet Explorer 10.

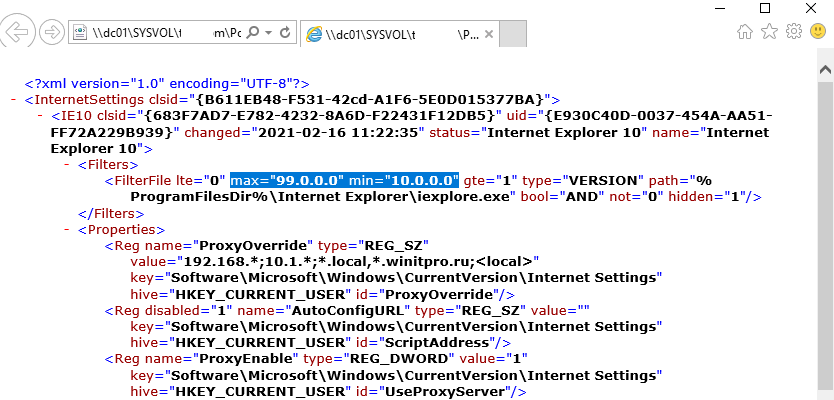

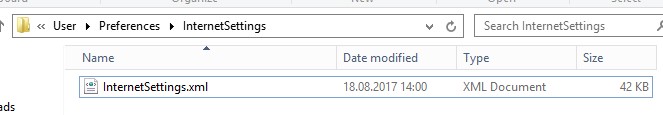

Совет. Несмотря на то, что отдельной настройки для Internet Explorer 11 нет, политика Internet Explorer 10 будет применяться на все версии IE >=10 (в файле политики InternetSettings.xml можно увидеть, что опция действительна для всех версии IE, начиная c 10.0.0.0 и заканчивая 99.0.0.0). Все версии Internet Explorer ниже 11 на данный момент сняты с поддержки Microsoft и более не обновляются.

<FilterFile lte="0" max="99.0.0.0" min="10.0.0.0" gte="1" type="VERSION" path="%ProgramFilesDir%\Internet Explorer\iexplore.exe" bool="AND" not="0" hidden="1"/>

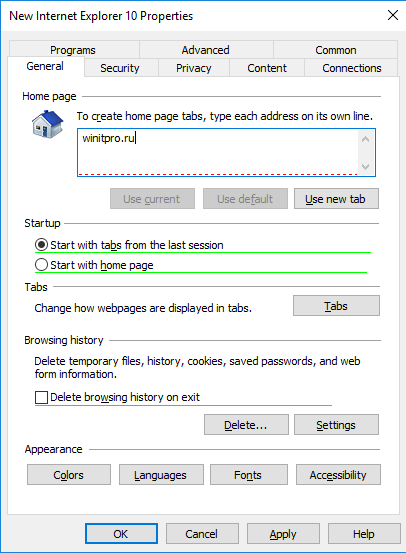

Перед вами появится специальная форма, практически полностью идентичная настройкам параметра обозревателя в панели управления Windows. Например, вы можете указать домашнюю страницу (Вкладка General, поле Home page).

Важно. Не достаточно просто сохранить внесенные изменения в редакторе политики. Обратите внимание на красные и зеленые подчеркивания у настраиваемых параметров Internet Explorer 10. Красное подчеркивание говорит о том, что эта настройка политики не будет применяться. Чтобы применить конкретную настройку, нажмите F5. Зеленое подчеркивание у параметра означает, что этот параметр IE будет применяться через GPP.

Доступные функциональные клавиши

- F5 – Включить все настройки на текущей вкладке

- F6 – Включить выбранный параметр

- F7 – Отключить выбранный параметр

- F8 – Отключить все настройки на текущей вкладке

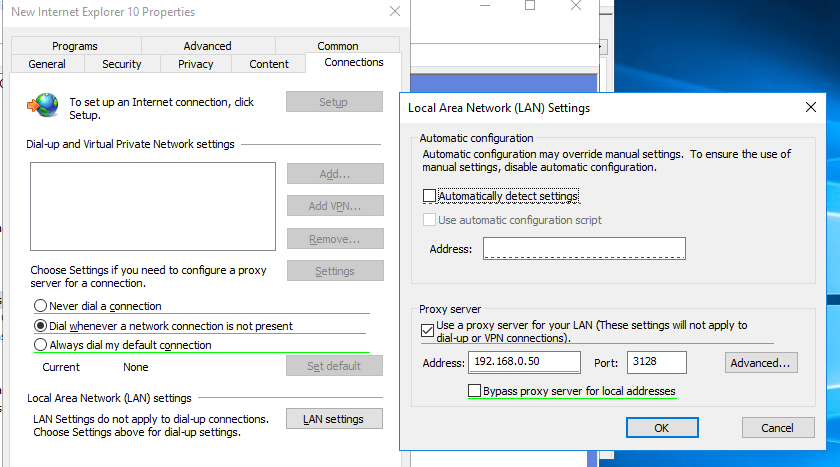

Чтобы указать параметры прокси-сервера, перейдите на вкладку Connections и нажмите кнопку Lan Settings). Прокси сервер можно настроить одним из следующих способов:

- Automatically detect settings — автоматическое определение настроек прокси с помощью файла wpad.dat;

- Use automatic configuration script — скрипт автоконфигурации (proxy.pac);

- Proxy Server – можно вручную указать IP адрес или DNS имя прокси сервера и порт подключения. Это самый простой способ настроить прокси в Windows, его и будем использовать.

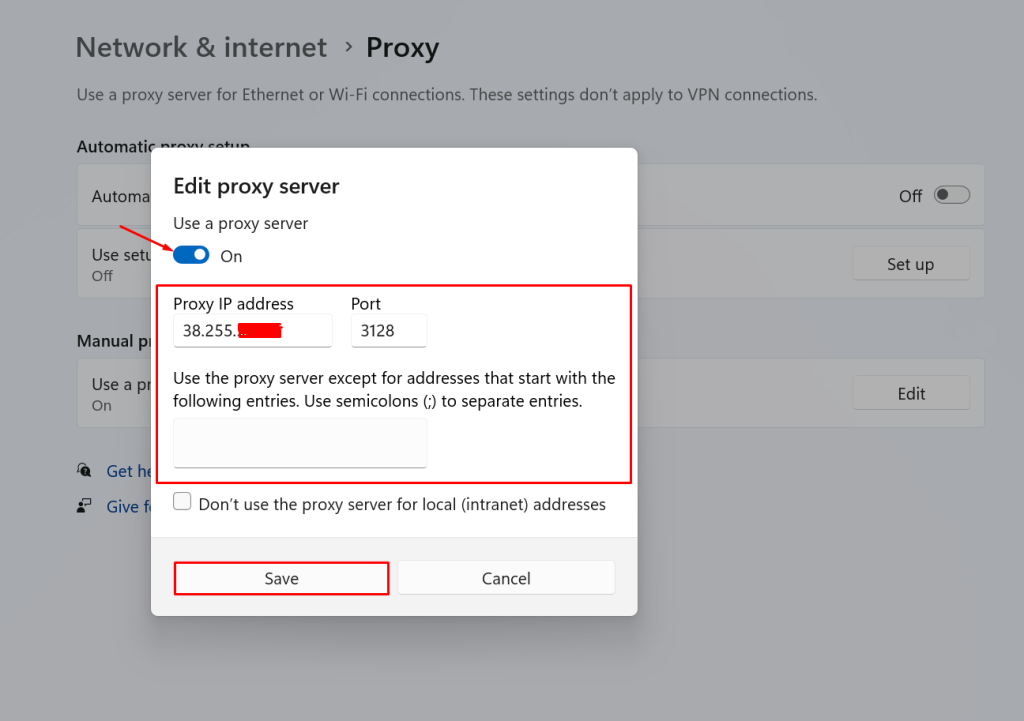

Поставьте галку Use a proxy server for your LAN, а в полях Address и Port соответственно укажите IP/FQDN имя прокси-сервера и порт подключения.

Включив опцию Bypass Proxy Server for Local Addresses можно запретить приложениям (в том числе браузеру) использовать прокси-сервер при доступе к локальным ресурсам (в формате

http://intranet

). Если вы используете адреса ресурсов вида

https://winitpro.ru

или

_http://192.168.20.5

, то эти адреса не распознаются Windows как локальные. Эти адреса и адреса других ресурсов, для доступа к которым не нужно использовать прокси, нужно указать вручную. Нажмите кнопку Advanced и в поле Exceptions введите адреса в формате:

10.*;192.168.*;*.loc;*.contoso.com

Совет. Параметры прокси-сервера в Google Chrome можно задать централизованно через GPO с помощью специальных административных шаблонов. Для Mozilla Firefox можно использовать такое решение.

После сохранения политики вы можете просмотреть XML файл с заданными настройками браузера в каталоге политики на контроллере домена \\DC1\SYSVOL\winitpro.ru\Policies\(PolicyGuiID)\ User\Preferences\InternetSettings\InternetSettings.xml

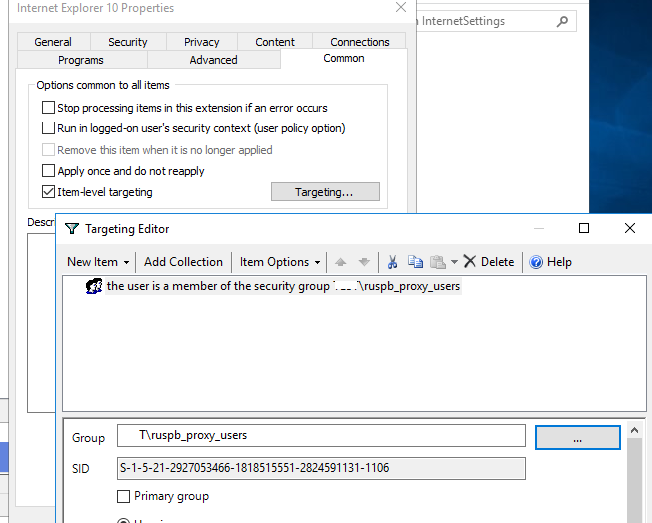

В GPP есть возможность более тонко нацелить политику на клиентов. Для этого используется GPP Item Level Targeting. Перейдите на вкладку Common, включите опцию Item-level targeting -> Targeting.

В открывшейся форме укажите условия применения политики. В качестве примера я указал, что политика настройки прокси будет применена только к пользователям, которые состоят в доменной группе ruspb_proxy_users. Вы можете использовать собственную логику назначения параметров прокси (в зависимости от IP подсети, сайта AD и т.д.).

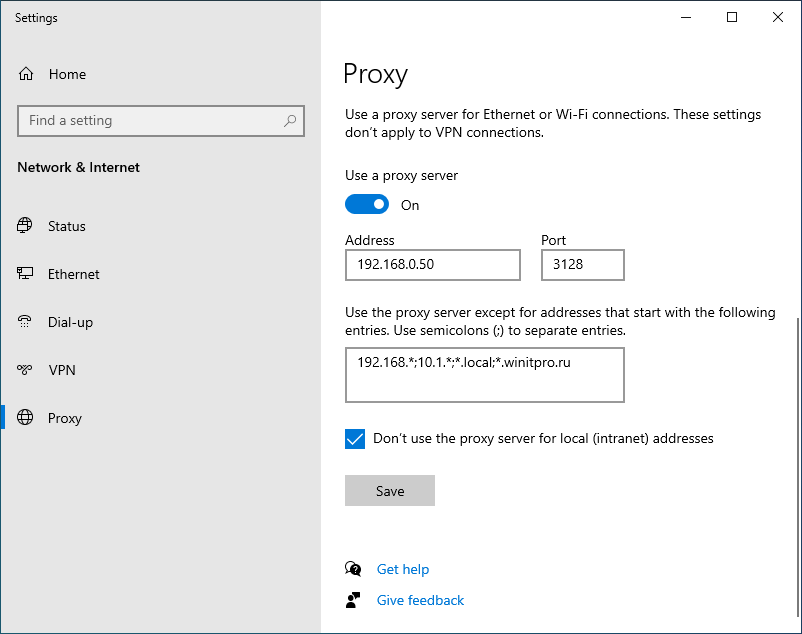

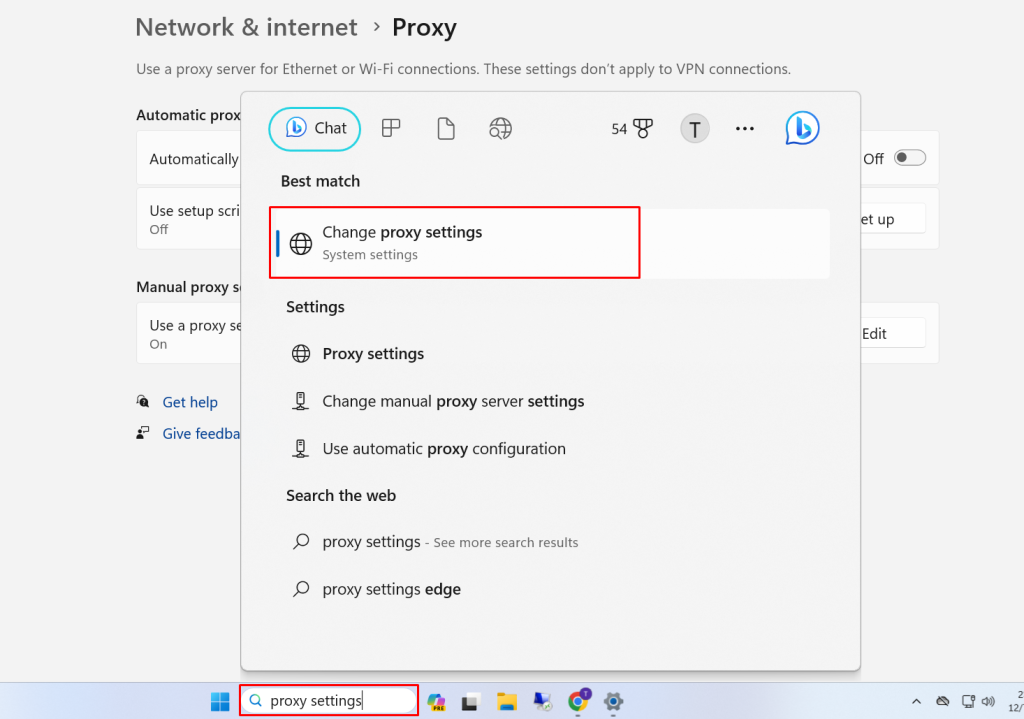

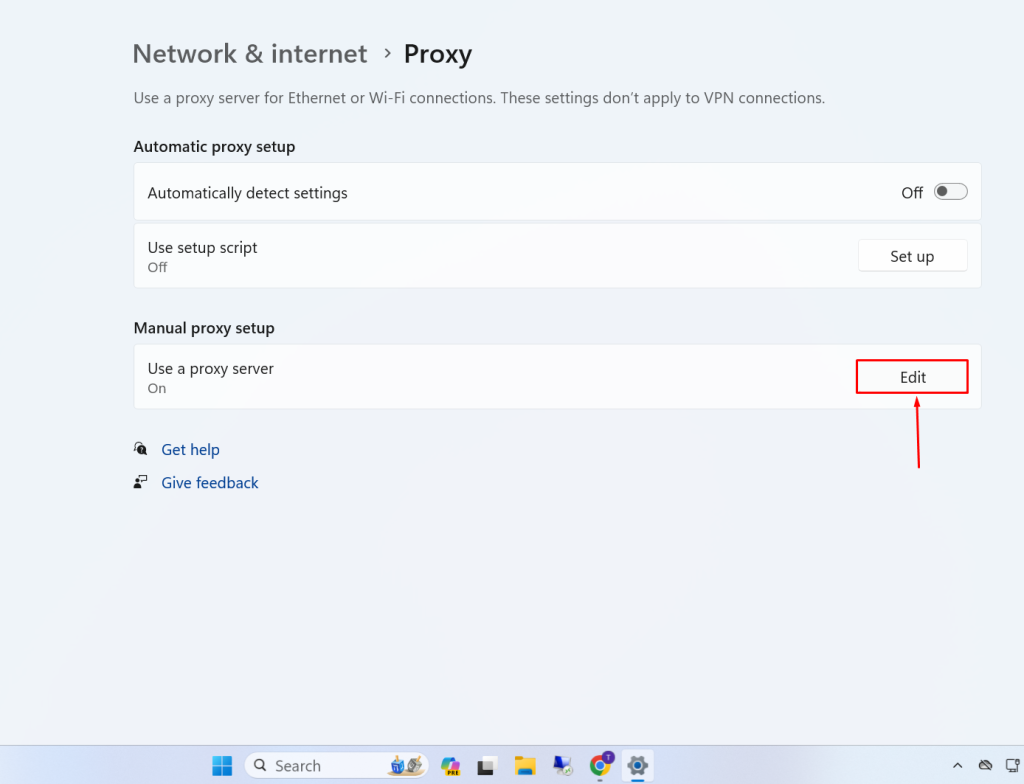

Осталось назначить политику IE на контейнер с пользователями и обновить политики на них. После обновления политики на компьютерах пользователей должны примениться новые настройки прокси в IE. В Windows 10 текущие параметры прокси можно посмотреть в разделе Settings -> Network and Internet -> Proxy. Как вы видите, на компьютере теперь заданы настройки прокси, указанные в доменной политике.

Чтобы запретить пользователям менять настройки прокси-сервера, воспользуйтесь этой статьей.

Настройка параметров прокси через реестр и GPO

Кроме того, настроить параметры IE можно и через реестр, политиками GPP. К примеру, чтобы включить прокси для пользователя нужно настроить следующие параметры реестра в ветке HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Internet Settings.

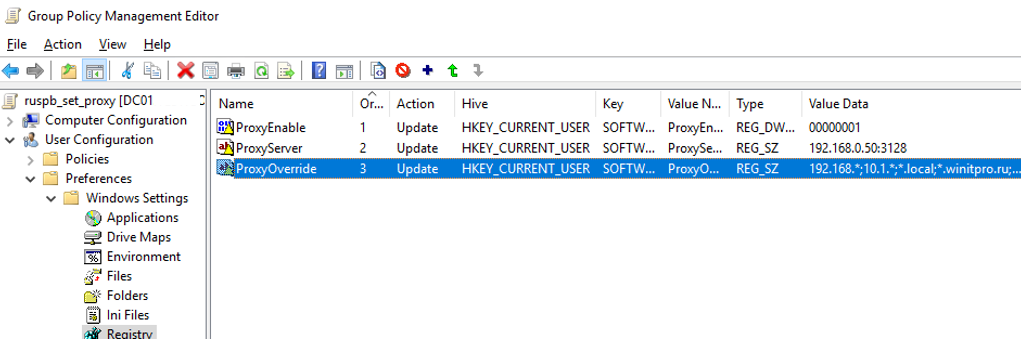

Перейдите в редакторе GPO в раздел User Configuration -> Preferences -> Windows Settings -> Registry и создайте три параметра реестра в указанной ветке:

-

ProxyEnable

(REG_DWORD) =

00000001 -

ProxyServer

(REG_SZ) =

192.168.0.50:3128 -

ProxyOverride

(REG_SZ) =

*winitpro.ru;https://*.contoso.com;192.168.*;<local>

Здесь также можно использовать Item level targeting для более тонкого нацеливания политик.

Если вам нужно создать политики не для каждого пользователя (per-user), а для всех пользователей компьютера (per-computer), используйте параметры GPP из раздела GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. Используйте аналогичные параметры реестра в ветке HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\Internet Settings.

Настройка параметров WinHTTP прокси групповыми политиками

Некоторые системные сервисы или приложения (например, служба обновлений Wususerv или PowerShell) по-умолчанию не используют пользовательские настройки прокси сервера из параметров Internet Explorer. Чтобы такие приложения работали корректно и получали доступ в интернет, вам нужно задать в Windows настройки системного прокси WinHTTP.

Чтобы проверить, настроен ли на вашем компьютере WinHTTP прокси, выполните команду:

netsh winhttp show proxy

Ответ “

Direct access (no proxy server)

” говорит о том, что прокси не задан, система использует прямой интернет доступ.

Вы можете задать на компьютере прокси для WinHTTP вручную командой:

netsh winhttp set proxy 192.168.0.50:3128 "localhost;192.168.*;*.winitpro.com"

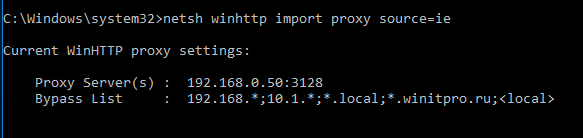

Или импортировать настройки прокси из параметров Internet Explorer теекщего пользователя:

netsh winhttp import proxy source=ie

Однако настроить WinHTTP через GPO не получится – в редакторе GPO нет соответствующего параметра, а в реестре параметры хранятся в бинарном виде и не подходят для прямого редактирования.

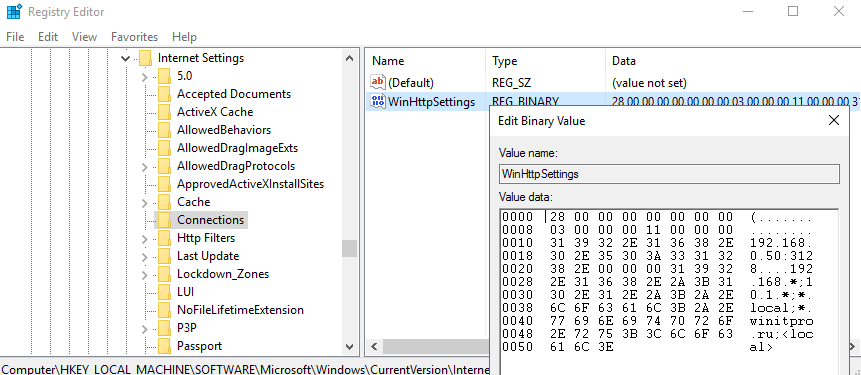

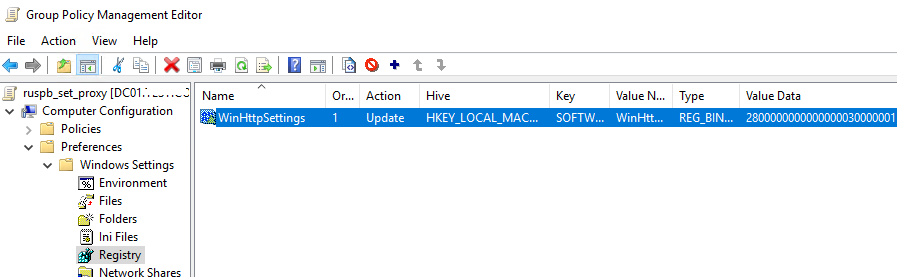

Единственный вариант задать параметры WinHTTP прокси – настроить их на эталонном компьютере, выгрузить значение параметра WinHttpSettings в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Connections в reg файл и распространить этот параметр на компьютеры в домене через GPP registry.

Setting up a proxy server on Windows Server 2022 is essential for enhancing network security, improving privacy, and controlling internet traffic within an organization. A proxy server acts as an intermediary between client devices and the internet, providing additional layers of security and management capabilities. This article will provide detailed, step-by-step instructions on how to configure a proxy server in Windows Server 2022. Additionally, we will explore how to set up a proxy through the Mozilla Firefox browser and discuss alternative methods for proxy configuration.

How to Configure a Proxy in the Windows Server 2022 Operating System

Before you start configuring, make sure you have a proxy server. If not, use the Proxy5.net service. This service provides proxies that support HTTP, HTTPS, and SOCKS5, making it easy to set up on Windows 11 and ensuring a reliable connection. Configuring a proxy server on Windows Server 2022 involves several steps. Here’s a comprehensive guide to help you through the process:

Step 1: Access Server Manager

- Click on the Start menu.

- Open Server Manager.

Step 2: Open Local Server Configuration

- In the Server Manager dashboard, select Local Server from the left-hand menu.

- In the Properties section, click on the IE Enhanced Security Configuration option and ensure it is set to Off for both Administrators and Users. This step ensures a smoother configuration process without interruptions.

Step 3: Access Internet Options

- Open Control Panel.

- Click on Network and Internet.

- Select Internet Options.

Step 4: Open the Connections Tab

- In the Internet Options window, select the Connections tab.

- Click on LAN Settings.

Step 5: Configure Proxy Settings

- In the LAN Settings window, check the box that says Use a proxy server for your LAN.

- Enter the IP address and Port of the proxy server you want to use. This information is typically provided by your network administrator or the proxy service you are using.

- If the proxy server requires a username and password, click on the Advanced button. Here, you can enter the necessary credentials.

Step 6: Bypass Proxy for Local Addresses

- Check the box that says Bypass proxy server for local addresses. This ensures that your computer will not use the proxy server for local network traffic.

- Click OK to save your settings.

Step 7: Apply and Save Settings

- After entering all the required information, click OK to close the LAN Settings window.

- Click Apply and then OK in the Internet Options window to save all changes.

Your Windows Server 2022 system should now be configured to use the specified proxy server.

How to Configure a Proxy on Windows Server 2022 via Browser

Setting up a proxy server through Mozilla Firefox on Windows Server 2022 is straightforward and allows for individual browser-level proxy configuration. Here’s how to do it:

Step 1: Open Firefox and Access Settings

- Launch Mozilla Firefox.

- Click on the Menu button (three horizontal lines) in the upper-right corner.

- Select Options from the drop-down menu.

Step 2: Open Network Settings

- In the Options window, scroll down to the Network Settings section.

- Click on Settings next to Configure how Firefox connects to the internet.

Step 3: Configure Proxy Settings

- In the Connection Settings window, select Manual proxy configuration.

- Enter the HTTP Proxy and Port for the proxy server. If your proxy uses a different protocol (like HTTPS, FTP, or SOCKS), enter the details in the respective fields.

- If required, check the box for Use this proxy server for all protocols.

Step 4: No Proxy for Specific Addresses

- In the No Proxy for field, enter any addresses that you want to bypass the proxy. This can include local addresses or specific websites.

- Click OK to save the settings.

Step 5: Restart Firefox

- Close and reopen Mozilla Firefox to apply the new proxy settings.

Your Firefox browser on Windows Server 2022 is now configured to use the specified proxy server.

Alternative Methods for Configuring a Proxy on Windows Server 2022

Besides configuring a proxy through system settings or browsers, there are other methods to set up a proxy server on Windows Server 2022. Here are a few alternatives:

Method 1: Using Proxy Client Software

- ProxyCap: This software allows you to configure proxy settings for individual applications.

- FreeCap: A similar tool that helps redirect connections of specific programs through a proxy.

Method 2: Using a VPN with Proxy Capabilities

- NordVPN: Offers integrated proxy settings that can be configured within the VPN application.

- ExpressVPN: Another VPN service that provides proxy setup options.

Method 3: Browser Extensions

- Proxy SwitchyOmega: A Chrome and Firefox extension that simplifies proxy management within the browser.

- FoxyProxy: A popular extension for Firefox and Chrome, allowing advanced proxy configurations.

Method 4: Configuring Proxy through Command Line

- Open Command Prompt.

- Use the

netshcommand to configure proxy settings. Example:netsh winhttp set proxy proxy-server="http=proxyaddress:port".

Method 5: Using Group Policy Editor

- Open Group Policy Editor by typing

gpedit.mscin the Run dialog. - Navigate to User Configuration > Administrative Templates > Windows Components > Internet Explorer.

- Configure proxy settings in the Proxy Settings policy.

Among these methods, the easiest way for most users to set up a proxy on Windows Server 2022 is through the system settings or directly within the browser. Both methods provide straightforward, user-friendly interfaces and comprehensive options to ensure your internet traffic is routed through the desired proxy server. Whether you choose a manual system configuration or browser-specific setup, you’ll find a method that fits your needs and technical comfort level.

In summary, configuring a proxy server on Windows Server 2022 can be accomplished through various methods depending on your specific needs and technical expertise. Whether you opt for the built-in system settings, browser-specific configurations, or alternative methods such as proxy client software or command line configurations, each approach offers unique advantages and flexibility. This comprehensive guide aims to provide you with all the necessary information to successfully set up and manage a proxy server on Windows Server 2022, ensuring enhanced security, privacy, and control over your network traffic.

You can set up a personal proxy server and can use it for many purposes. This article will set up the proxy setup with the squid proxy on the windows server. In this guide, we will go over how to set up and configure a Squid Proxy on Windows Server.

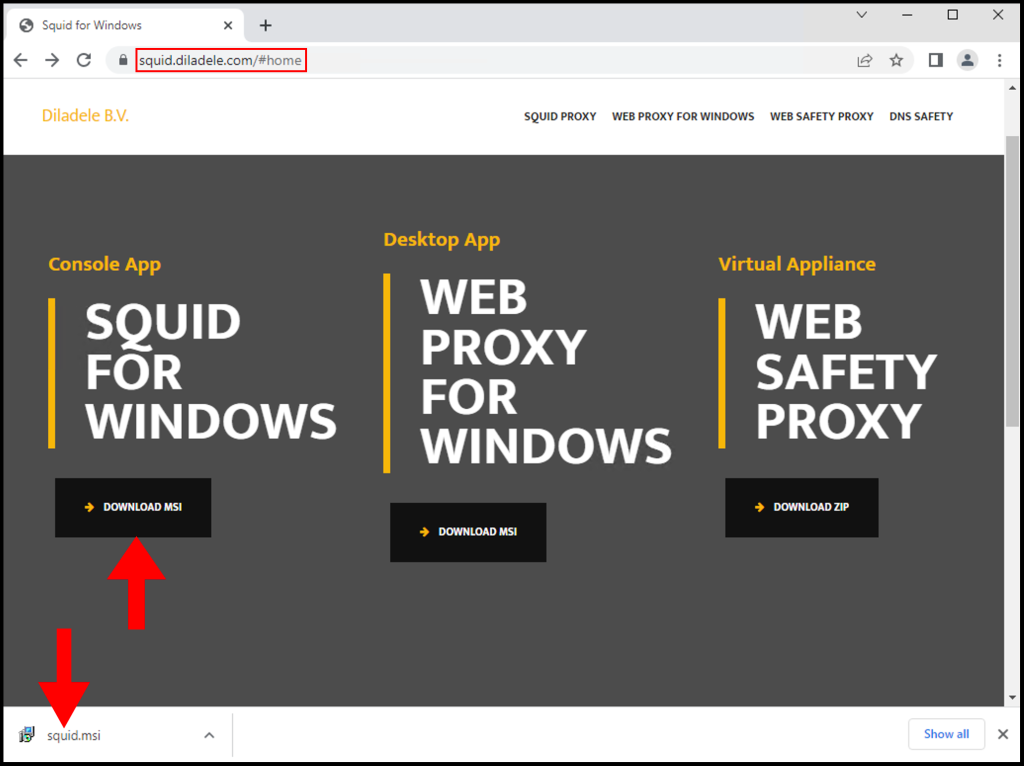

Download & Install Squid Proxy

Download the Squid Proxy Installer from the following URL:

https://squid.diladele.com/#home

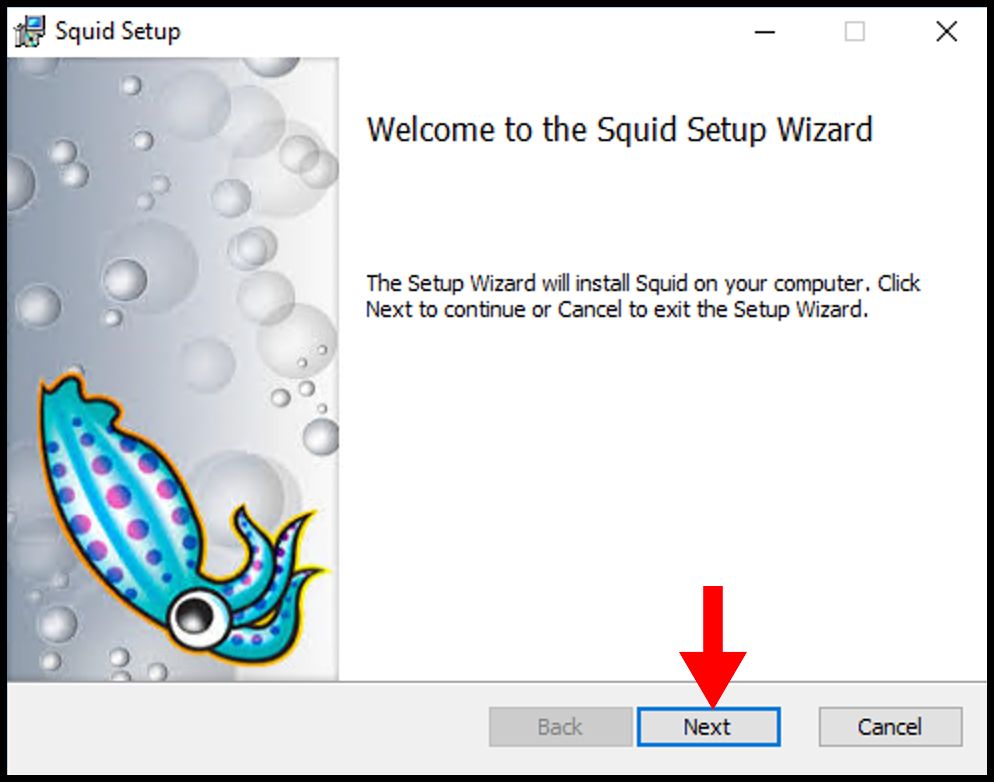

1. First, download the Squid Proxy application on your Windows server and open the .msi file to install Squid Proxy.

2. Once the Squid Setup window opens, click Next to begin the installation.

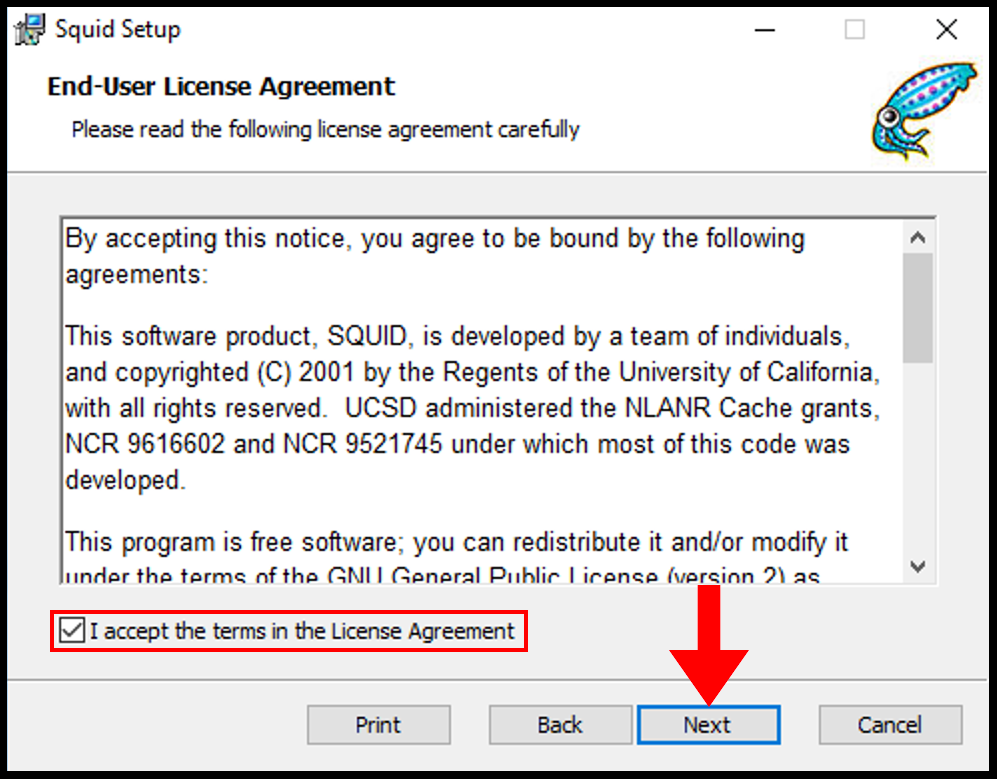

3. Next on the End-User License Agreement page, accept the terms and then click Next.

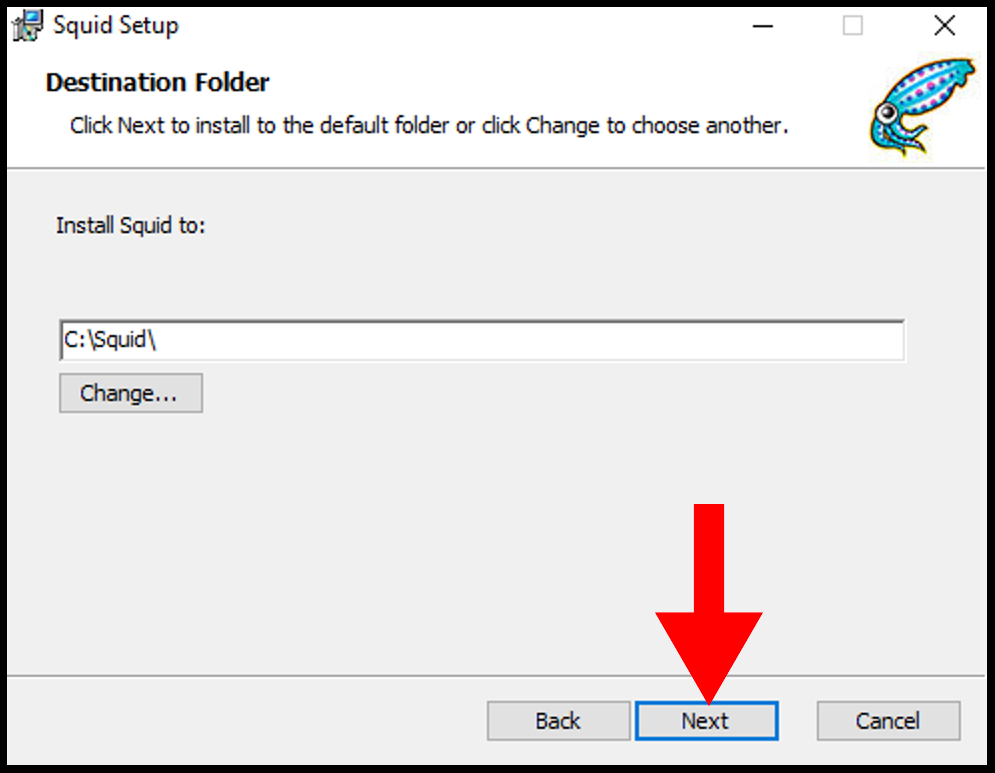

4. Then on the Destination Folder page, you can select the directory you want to install and once you are done click Next.

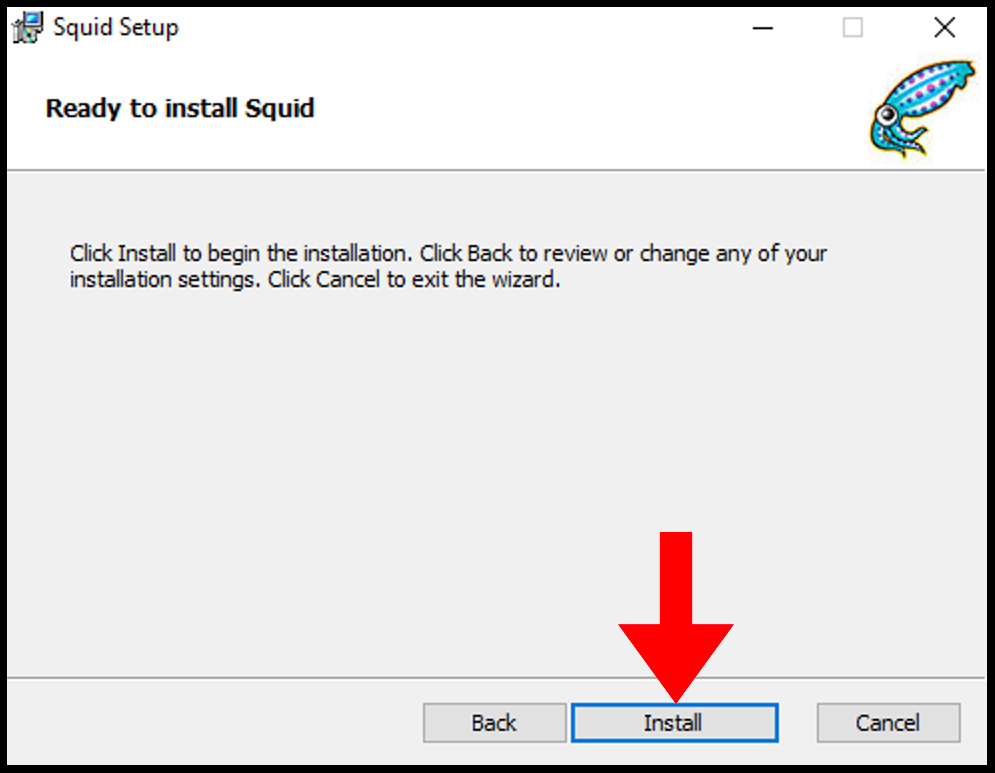

5. Then on the next page, click Install to begin the installation of Squid.

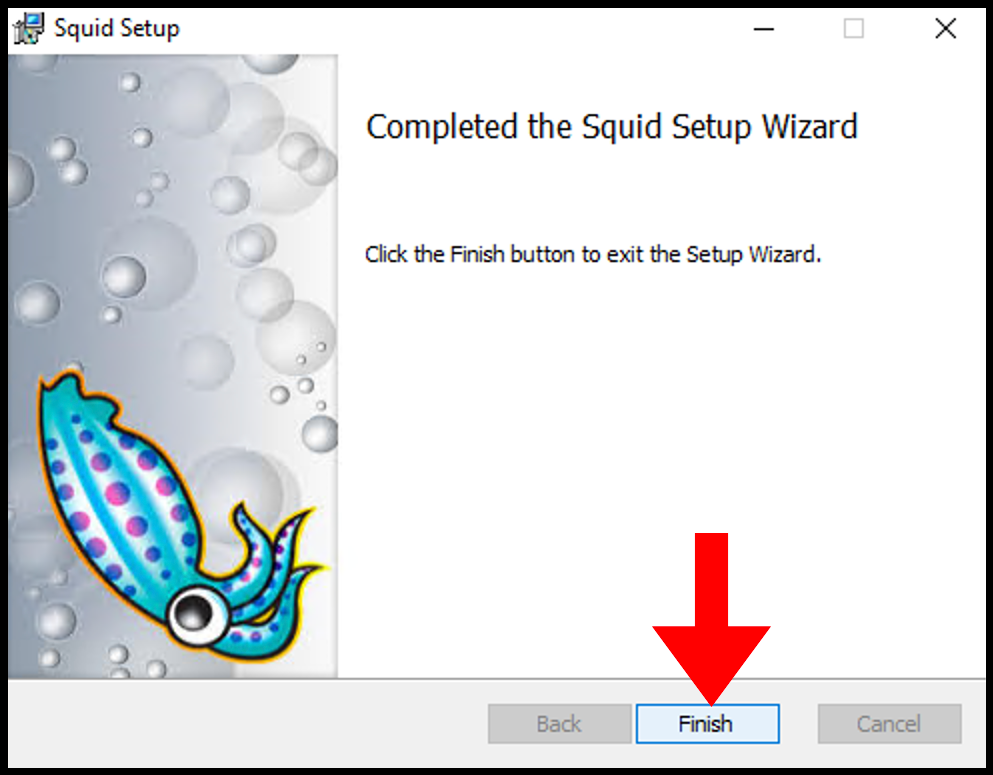

6. Once it’s done, you can close out of the setup window.

Allow Squid Port Through Firewall

Local network usage 3128 TCP port to connect through Squid Proxy. Let us first allow the 3128 TCP port in the firewall inbound rules.

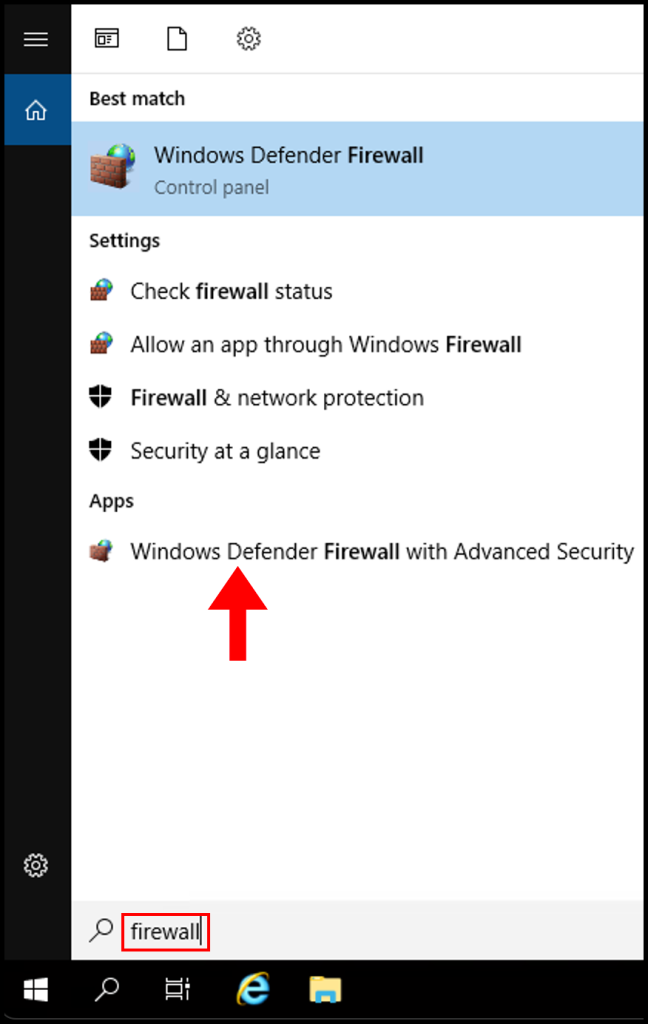

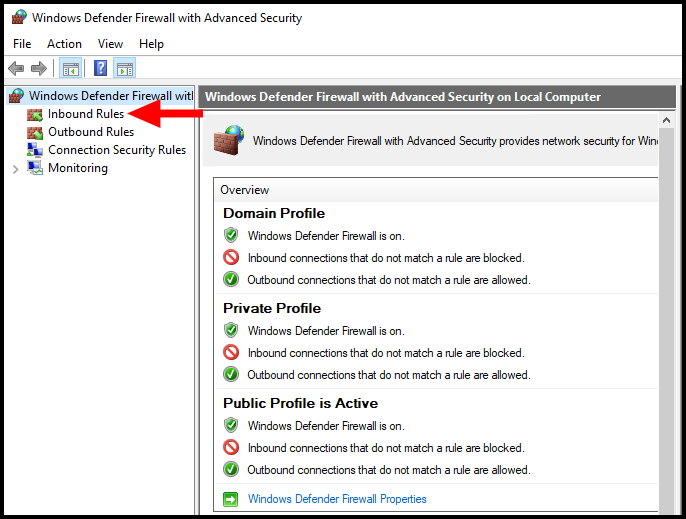

1. Log in to your Windows server, then search and open Windows Firewall with Advanced Security.

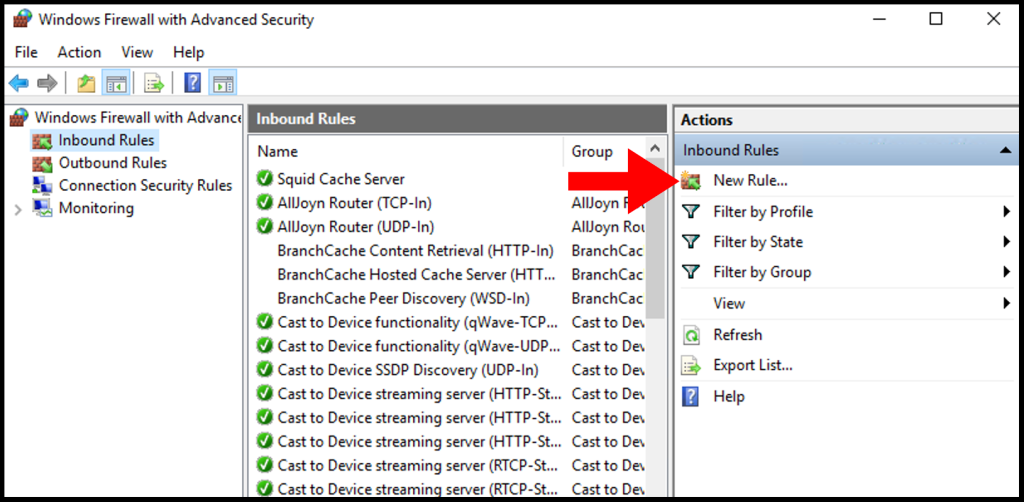

2. Then navigate to Inbound Rules on the left-side menu.

3. Next click New Rule from the right-hand menu.

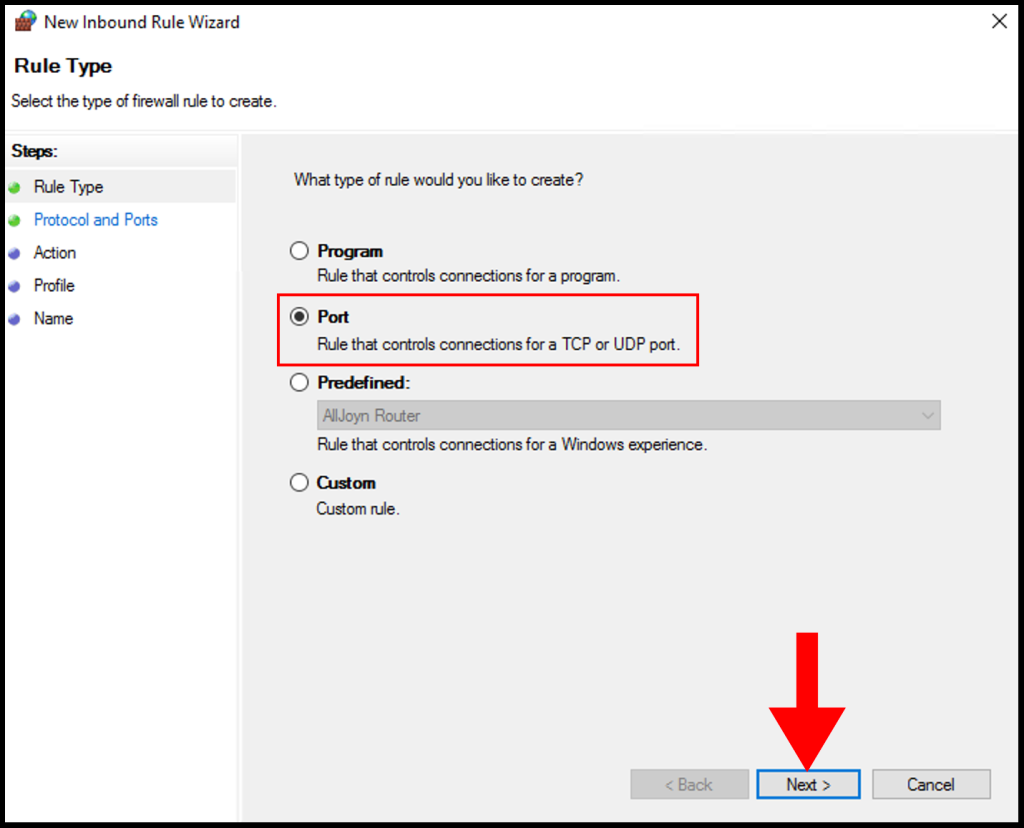

4. On the Rule Type page, select the button next to Port and click Next.

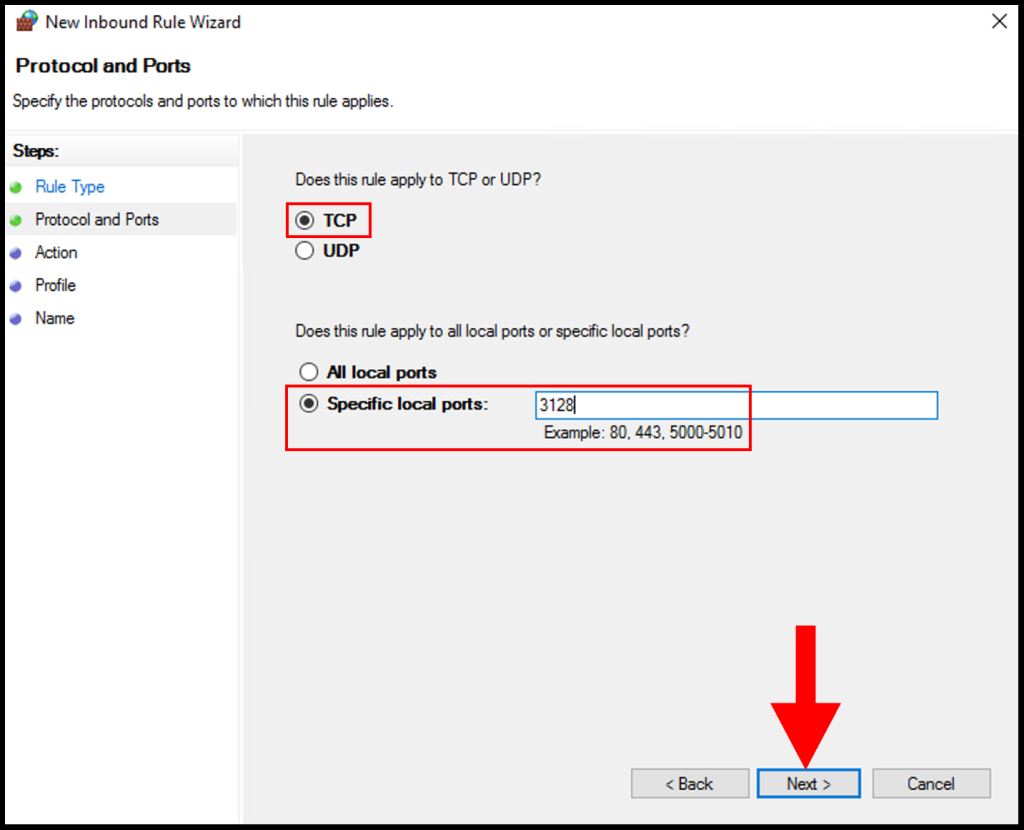

5. On Protocol and Ports, select TCP and select Specific local ports and enter 3128 then click Next.

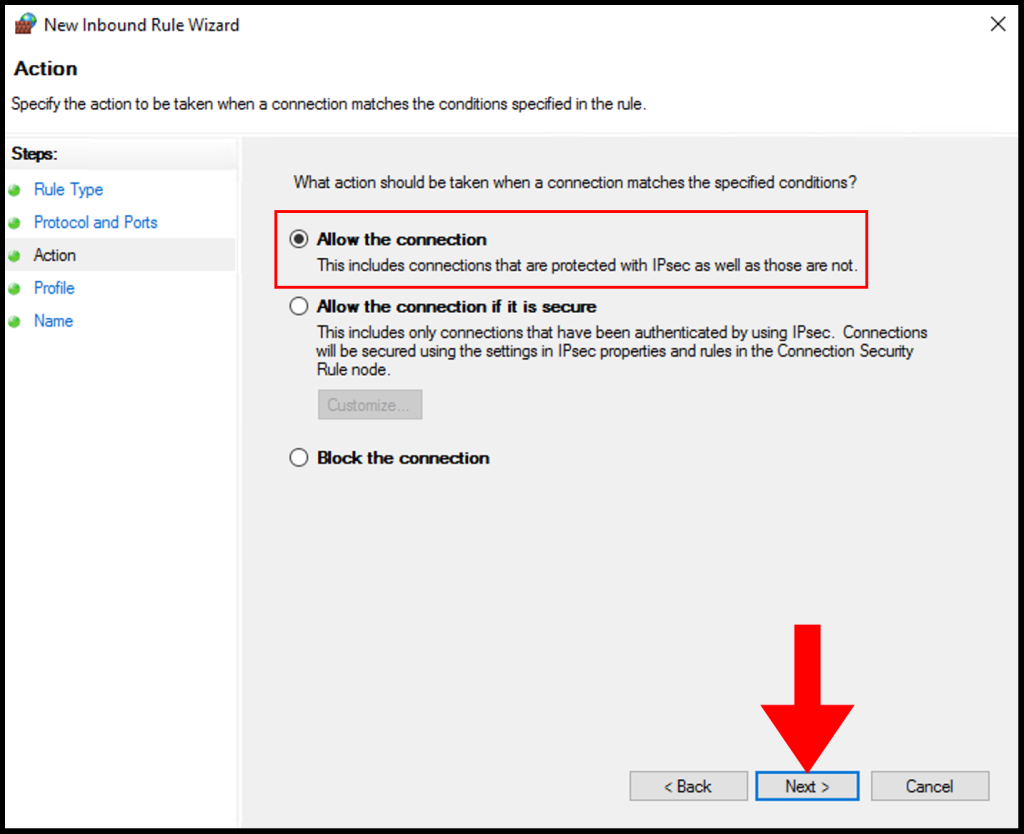

6. Next, click Allow the connection and click Next to move on.

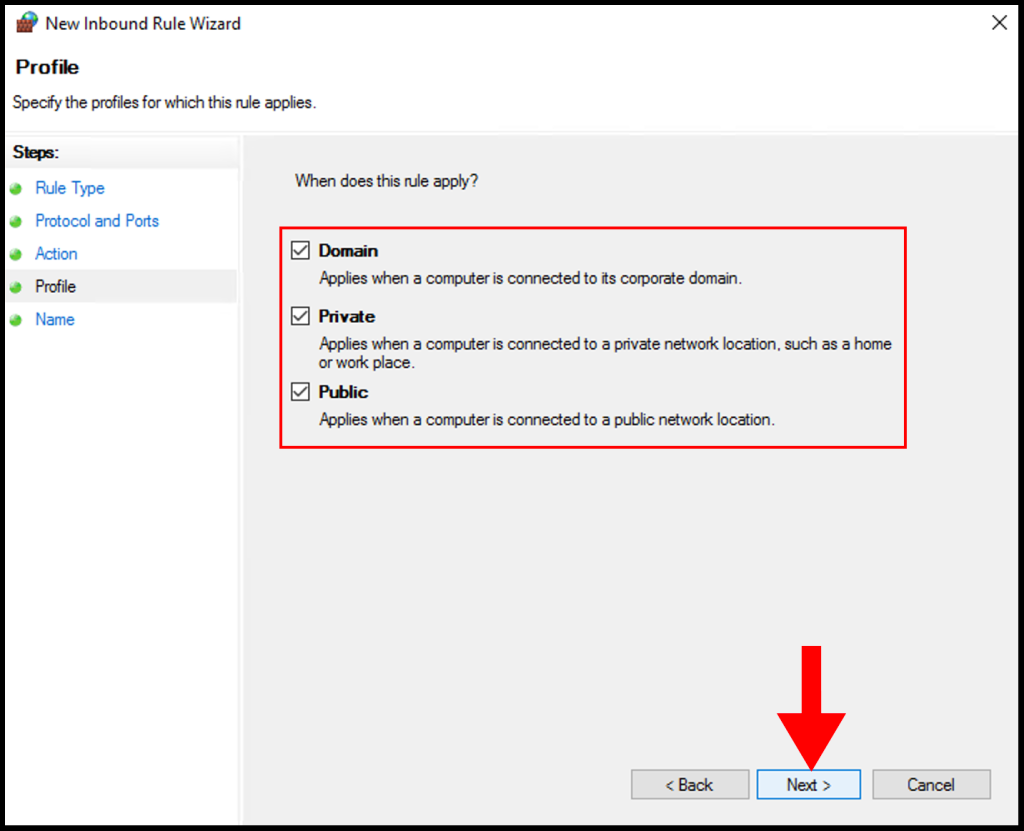

7. In the Profile tab, you need to select the below options and check the boxes for Domain, Private, and Public then click Next to move on.

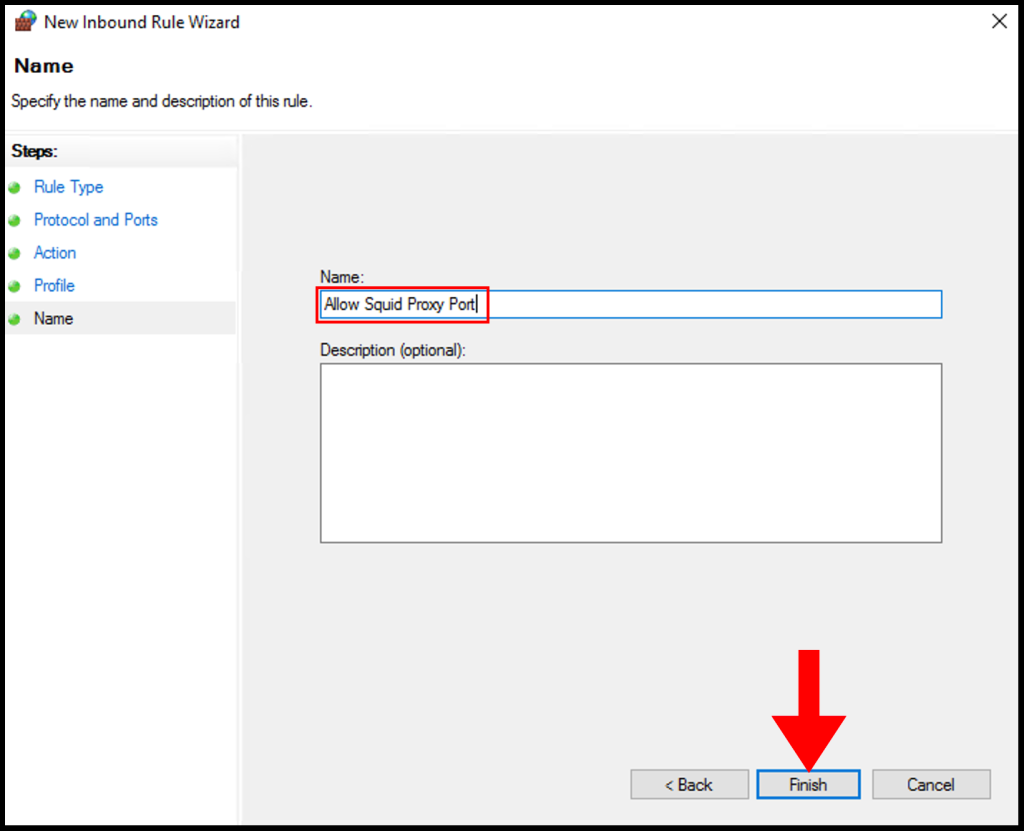

8. In the Name section, you can specify a name that is easily identifiable for the rule, then click Finish. We have successfully setup and configure a Squid Proxy on Windows Server.

Configure Squid Proxy

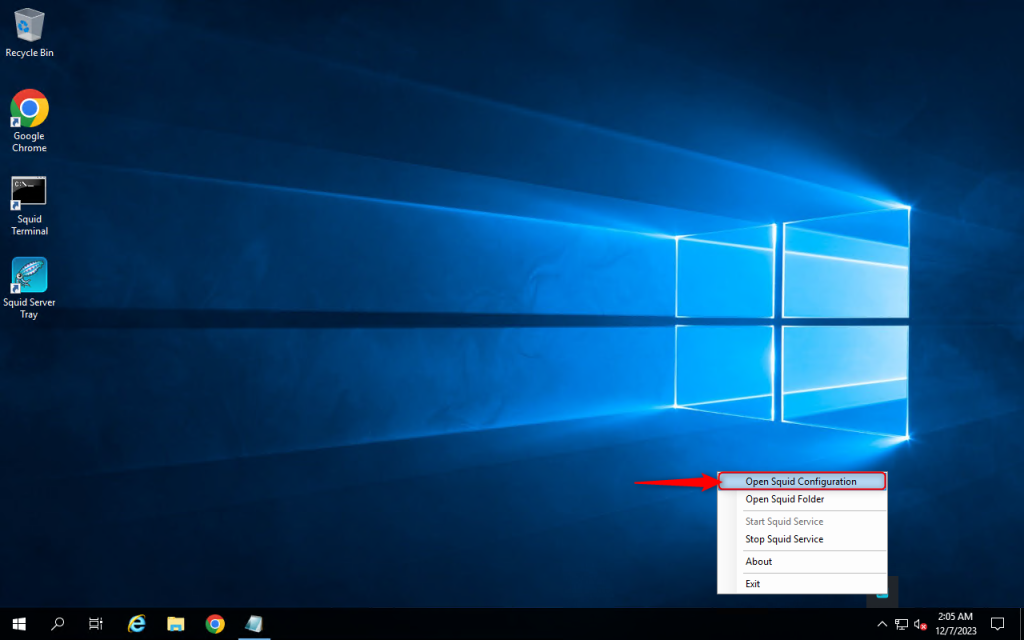

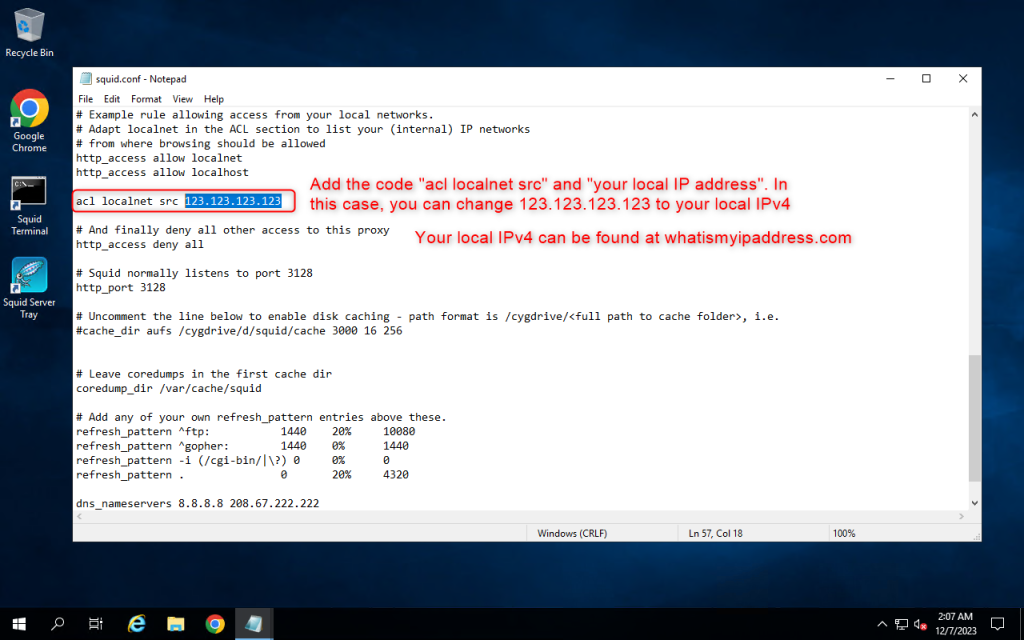

1. Configure Squid by following the steps below:

2. Add the code “acl localnet src” and “your local IPv4”. In this case, you can change 123.123.123.123 to your local IPv4. You can find your local IPv4 at https://whatismyipaddress.com/

Then save by pressing Ctrl + S

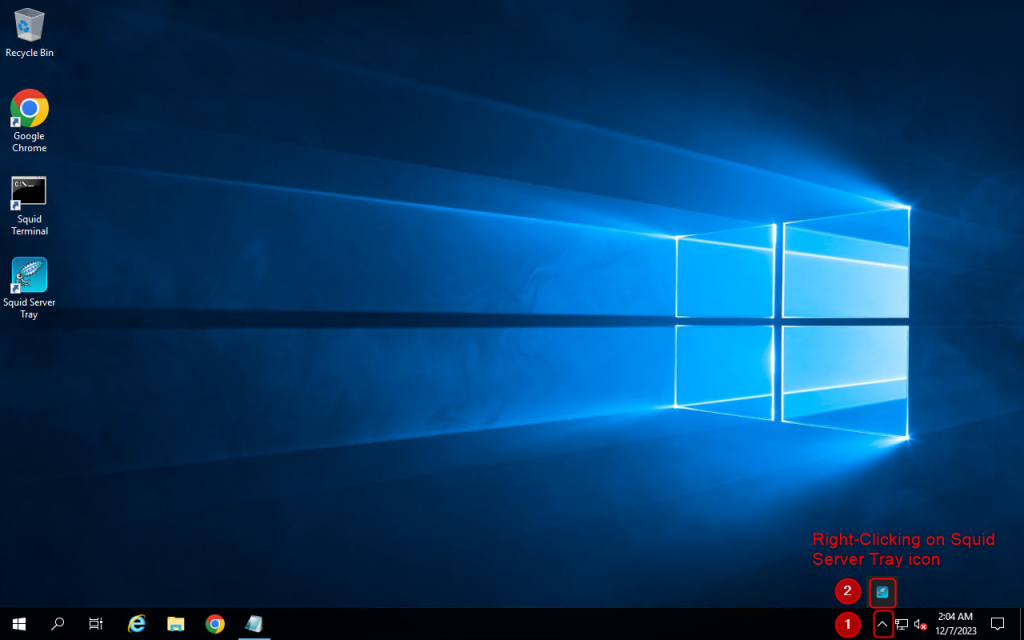

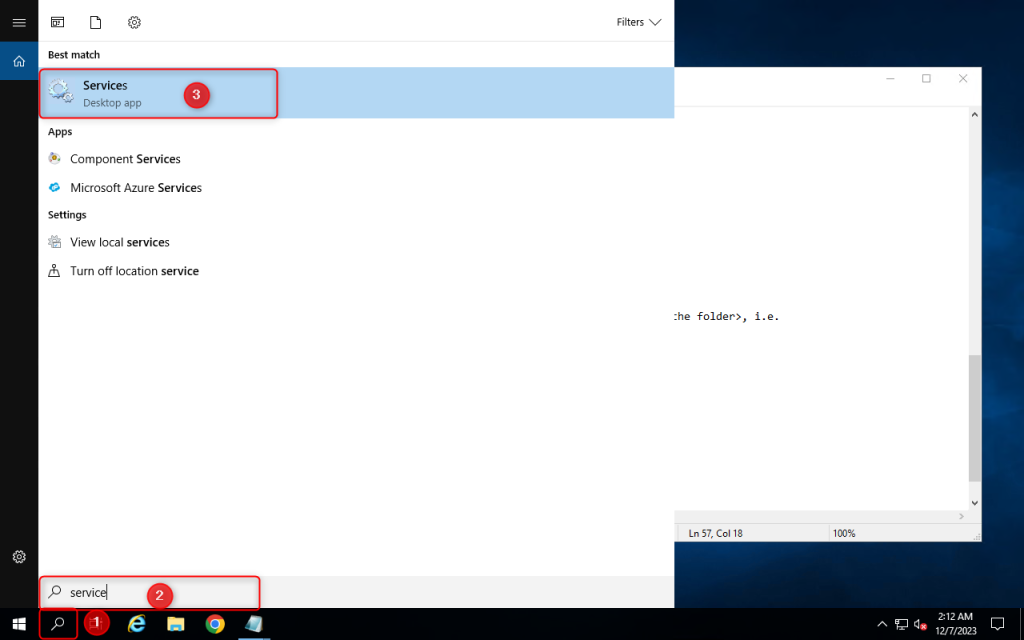

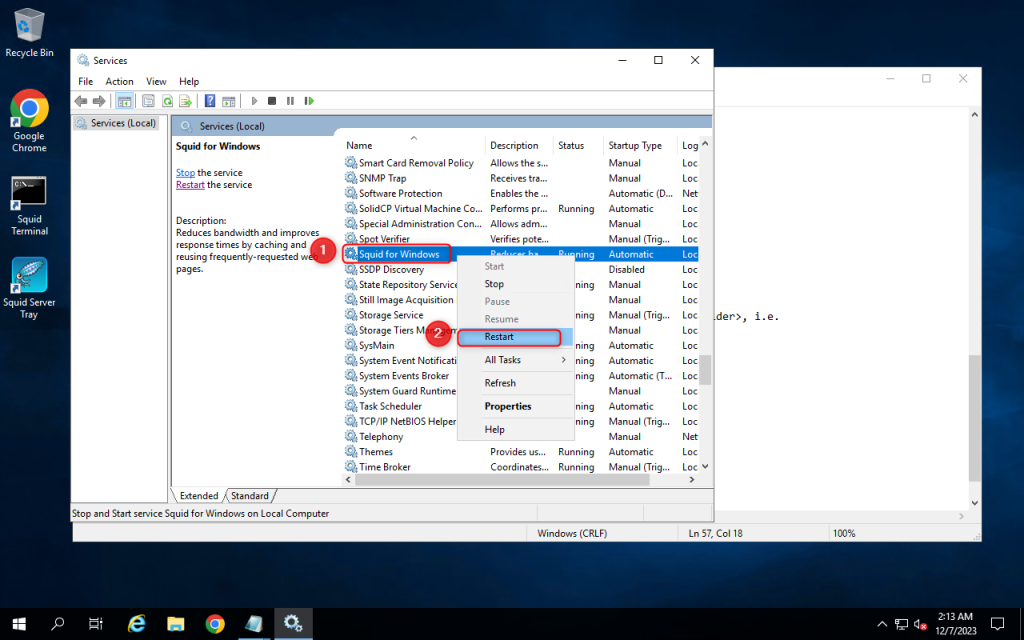

3. Open Services setting and restart the Squid for windows service

Use proxy on a client

1. Go to your client computer and enter the proxy that has been setted up.

2. Enter Proxy IP address and Port. Now you will be able to use your proxy on a client

Содержание

- Настройка параметров прокси-сервера в Windows

- Аннотация

- Настройка параметров прокси-сервера с помощью протокола автоматического обнаружения веб-прокси (WPAD)

- Настройка параметров прокси-сервера в Internet Explorer или с помощью групповой политики

- Файлы автоматической конфигурации прокси/автоматической конфигурации (PAC)

- Программное обеспечение клиента прокси/брандмауэра

- Параметр командной строки

- Дополнительная информация

- Routing and Remote Access in Windows Server 2016 (Part 4): Configure Web Application proxy

- Introduction

- Setup Requirements for Web Application proxy in Windows Server 2016

- Steps to Enable and Setup Web Application proxy in Windows Server 2016

- Install Active Directory Federation Service (AD FS)

- Generate a Self Signed Certificate for AD FS

- Web Application Proxy in Windows Server 2016: Configure AD FS

- Setup an AD FS Proxy Server Certificate on the WAP Server

- Configure Web Application Proxy in Windows Server 2016

- Conclusion

- Настройка прокси в windows server 2016

- Настройка параметров прокси-сервера устройства и подключения к Интернету Configure device proxy and Internet connectivity settings

- Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра Configure the proxy server manually using a registry-based static proxy

- Настройка прокси-сервера вручную с помощью команды netsh Configure the proxy server manually using netsh command

- Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервере Enable access to Microsoft Defender for Endpoint service URLs in the proxy server

- Подтверждение требований к URL-адресу службы агента мониторинга Майкрософт (MMA) Confirm Microsoft Monitoring Agent (MMA) Service URL Requirements

- Проверка подключения клиента к URL-адресам службы ATP Microsoft Defender Verify client connectivity to Microsoft Defender ATP service URLs

Настройка параметров прокси-сервера в Windows

В этой статье описывается настройка параметров прокси-сервера в Windows.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 2777643

Домашние пользователи. Эта статья предназначена для использования агентами поддержки и ИТ-специалистами. Дополнительные сведения о настройке прокси-сервера на домашнем компьютере см. в следующей статье:

Аннотация

Для настройки Windows для подключения к Интернету с помощью прокси-сервера доступно несколько методов. Метод, который будет работать лучше всего для вас, зависит от типов приложений, которые вы используете.

Настройка параметров прокси-сервера с помощью протокола автоматического обнаружения веб-прокси (WPAD)

Рекомендуется использовать WPAD для настройки Windows для использования прокси-сервера в Интернете. Конфигурация делается с помощью DNS или DHCP. Он не требует параметров на клиентских компьютерах. Пользователи могут привозить компьютеры и устройства из дома или других мест и автоматически открывать конфигурацию прокси-сервера в Интернете.

Настройка параметров прокси-сервера в Internet Explorer или с помощью групповой политики

Если вы предпочитаете статически настраивать клиентские компьютеры с помощью параметров прокси-сервера в Интернете, используйте один из следующих методов:

Приложениям, которые не получают параметры прокси в Internet Explorer, может потребоваться установить параметры в каждом приложении для настройки параметров прокси.

Файлы автоматической конфигурации прокси/автоматической конфигурации (PAC)

Параметры файловой конфигурации (PAC) прокси-сервера также можно настраивать вручную в Internet Explorer или с помощью групповой политики. При использовании приложений Microsoft Store тип приложения определяет, используются ли параметры прокси, полученные из файлов PAC. Кроме того, у приложения могут быть параметры для настройки параметров прокси.

Программное обеспечение клиента прокси/брандмауэра

Программное обеспечение клиента прокси/брандмауэра имеет определенный характер для бренда прокси-сервера, который вы используете. Шлюз microsoft Forefront Threat Management Gateway (TMG) 2010 является примером прокси-сервера, который может использовать клиентские программы для управления настройками прокси. Клиентское программное обеспечение прокси/брандмауэра, установленное в качестве драйвера LSP, не будет работать в Windows с любыми приложениями Modern/Microsoft Store, но будет работать со стандартными приложениями. Клиентское программное обеспечение прокси/брандмауэра, установленное в качестве драйвера WFP, будет работать с Windows во всех приложениях. Обратитесь к производителю прокси-серверов, если у вас есть другие вопросы об использовании клиентского программного обеспечения производителя вместе с Windows.

Клиентский инструмент брандмауэра TMG/ISA основан на LSP и не будет работать с приложениями Modern/Microsoft Store.

Параметр командной строки

Вы также можете настроить параметры прокси-сервера с помощью netsh winhttp set proxy команды. Этот параметр рекомендуется только для тестирования, так как его непросто развернуть. Команда должна выполняться по командной подсказке с помощью учетных данных администрирования. Мы не рекомендуем этот вариант для мобильных компьютеров. Причина в том, что большинство пользователей не могут изменить этот параметр при подключении к другой сети.

Дополнительная информация

Дополнительные сведения о настройке параметров прокси-сервера с помощью групповой политики см. в следующей статье:

Средства и параметры расширения обслуживания Internet Explorer

Источник

Routing and Remote Access in Windows Server 2016 (Part 4): Configure Web Application proxy

Browse Post Topics

Introduction

This is part 4 of a 4-part “Routing and Remote Access” series. This part covers how to configure Web Application proxy in Windows Server 2016.

Web Application Proxy (WAP) is a Remote Access role introduced with Windows Server 2012 R2. It is used to publish web applications that end users can interact with from any device.

Setup Requirements for Web Application proxy in Windows Server 2016

To install AD FS to use with Web Application Proxy in Windows Server 2016, the following conditions must be met:

And the certificate must meet the following requirements:

Effectively, you require 2 separate servers to set up WAP in Server 2016:

Before you proceed with the steps in this guide you need to install Remote Access Role with Web Application Proxy role service. To install Remote Access, read part 1 of this series.

Steps to Enable and Setup Web Application proxy in Windows Server 2016

To fully configure WAP in Windows Server 2016, complete these 5 steps:

Install Active Directory Federation Service (AD FS)

AD FS requires a service account. The first step is to create one in AD.

Here are the steps:

Now, you can install AD FS. To install AD FS:

Generate a Self Signed Certificate for AD FS

AD FS requires a certificate to function. Perform this task on the server you installed AD FS role.

Web Application Proxy in Windows Server 2016: Configure AD FS

The next step in the setup of Web Application Proxy in Windows Server 2016 is to configure AD FS.

Here are the steps:

The next step in our Web Application Proxy in Windows Server 2016 setup is to create a certificate for the AD FS. This task is performed on the Web Application Server.

Here are the steps:

To complete this part of the setup, you will log on to your AD FS server and import this certificate. But before you proceed, share the folder you exported the certificate to. This way, you can access it via the network. You could also copy it to a USB.

To import the certificate to your AD FS server:

Configure Web Application Proxy in Windows Server 2016

Here is the final step to setup Web Application Proxy in Windows Server 2016:

Conclusion

This is part 4 of 4 in our Routing and Remote Access in Windows Server 2016 series.

This last part covered setup of Web Application Proxy in Windows Server 2016. I hope you found this helpful.

To see all the series, click this search link – Routing and Remote Access.

Want more Windows Server guides? Visit our Windows Server Fix page.

Источник

Настройка прокси в windows server 2016

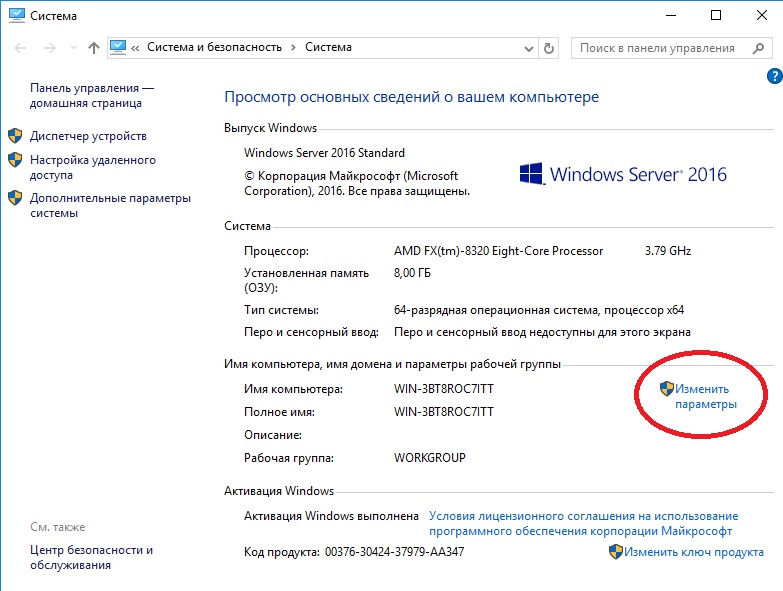

В данной статье мы рассмотрим базовые настройки Windows Server 2016, которые осуществляются сразу после установки системы и которые обычно обязательные к использованию. Как установить Windows Server 2016 можете ознакомиться в нашей прошлой статье.

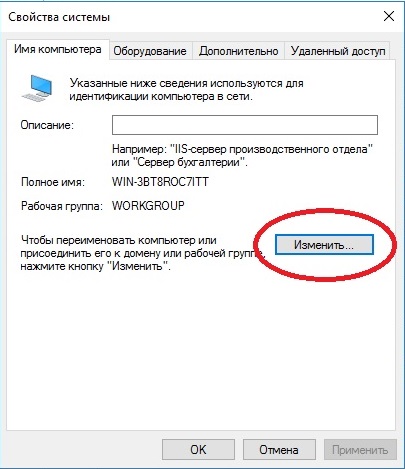

Итак, приступим. Для начала нам нужно задать имя нашему серверу, для этого заходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

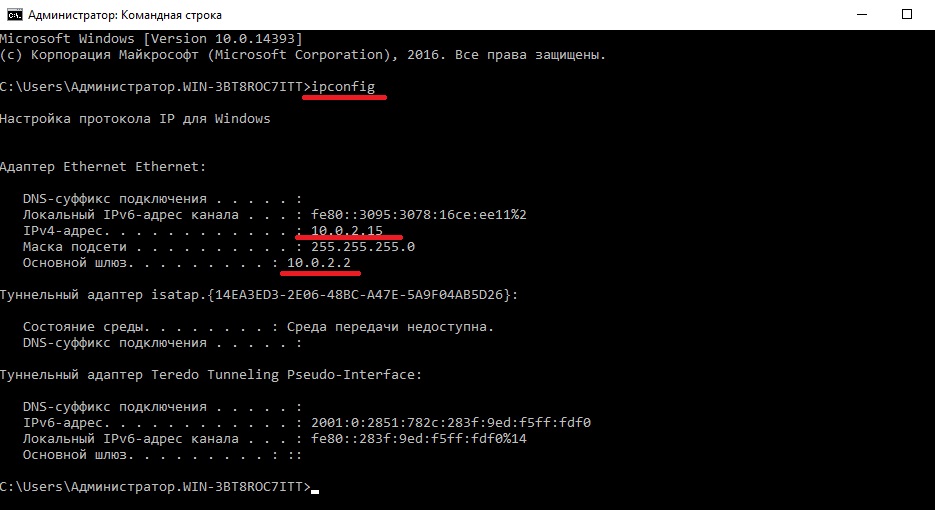

После нам нужно задать сетевые настройки. Если у Вас сервер подключен к маршрутизатору, то задаем IP шлюза, вводим статический адрес, это обязательно для сервера и маску подсети. Информацию об IP адресах в Вашей локальной сети можно посмотреть через командную строку командной «ipconfig». Ниже на скриншотах указаны примеры, у Вас IP адреса будут отличаться.

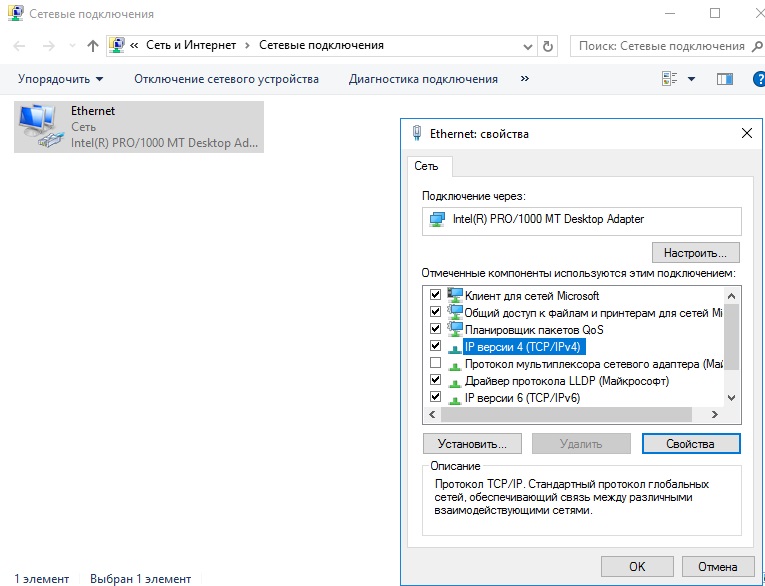

Заходим в настройки сетевых подключений:

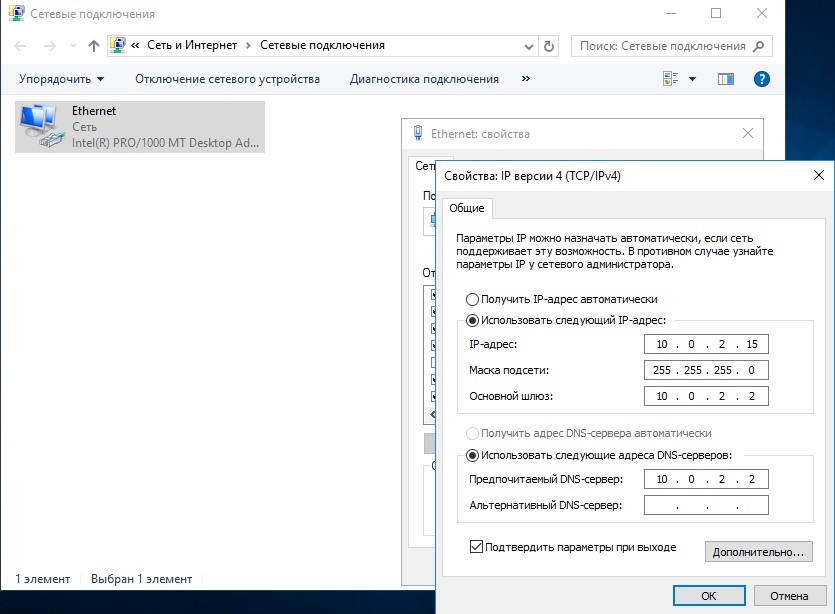

Заходим в свойства пункта IPv4.

И вводим задаем здесь статические IP адреса. После ставим галку «Подтвердить параметры при выходи», тем самым сохраняя настройки.

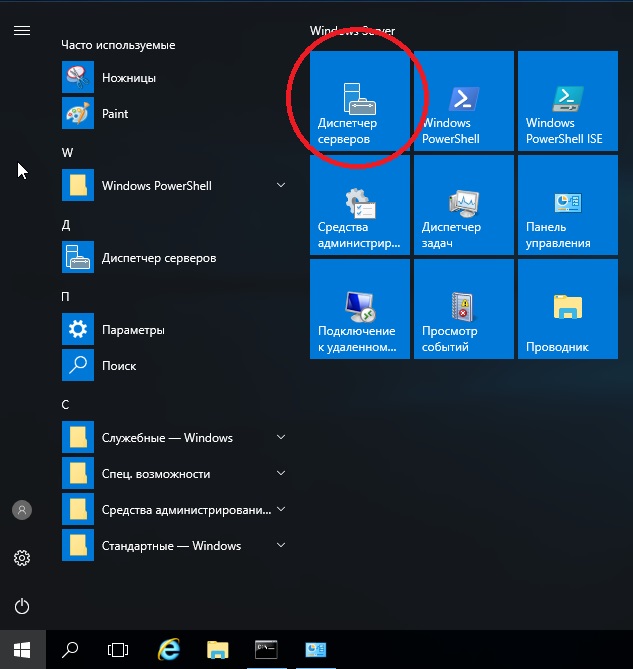

Перейдем наконец к самым главным настройкам, к Active Directory. Меню «Пуск» => Диспетчер серверов.

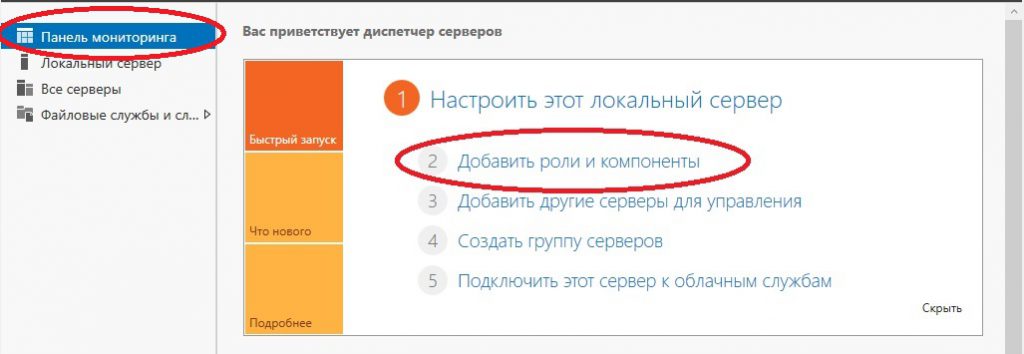

В панели мониторинга => Добавить роли и компоненты.

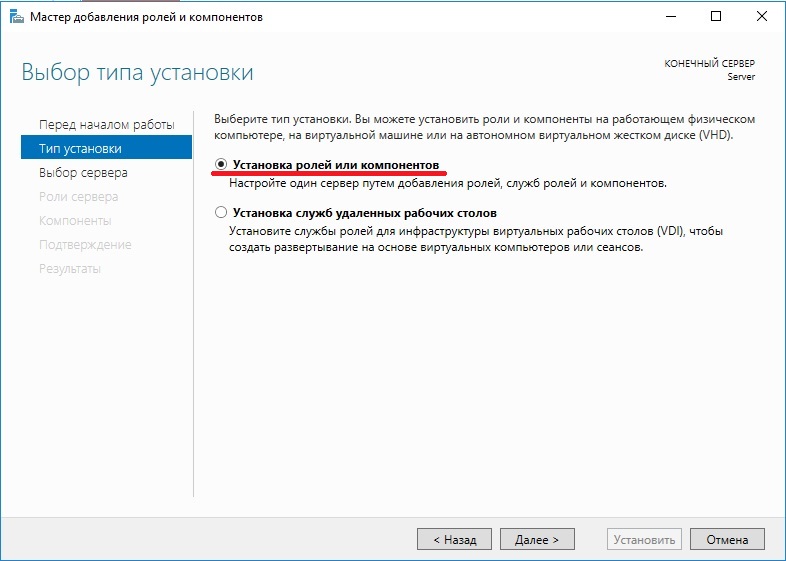

В типе установки выбираем «Установка ролей или компонентов».

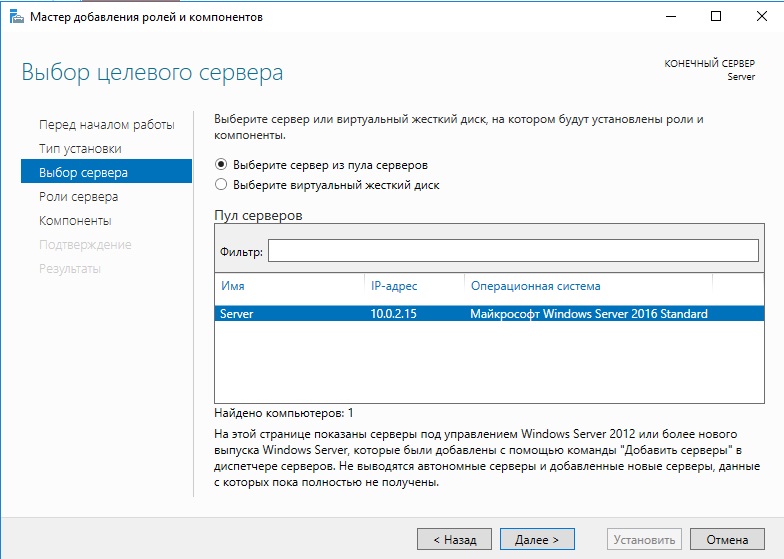

Выбираем нужный сервер в пуле, он будет с именем, который Вы назначили по инструкции выше.

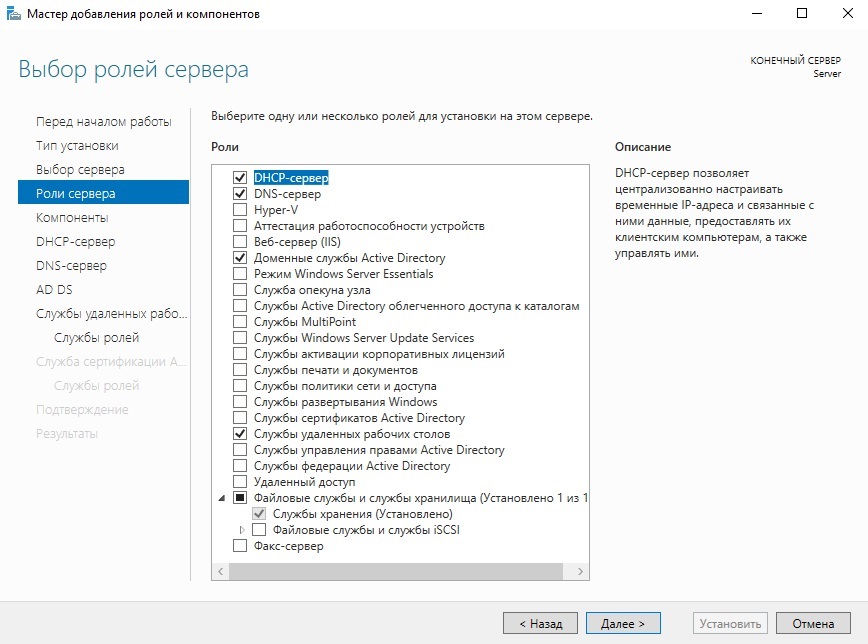

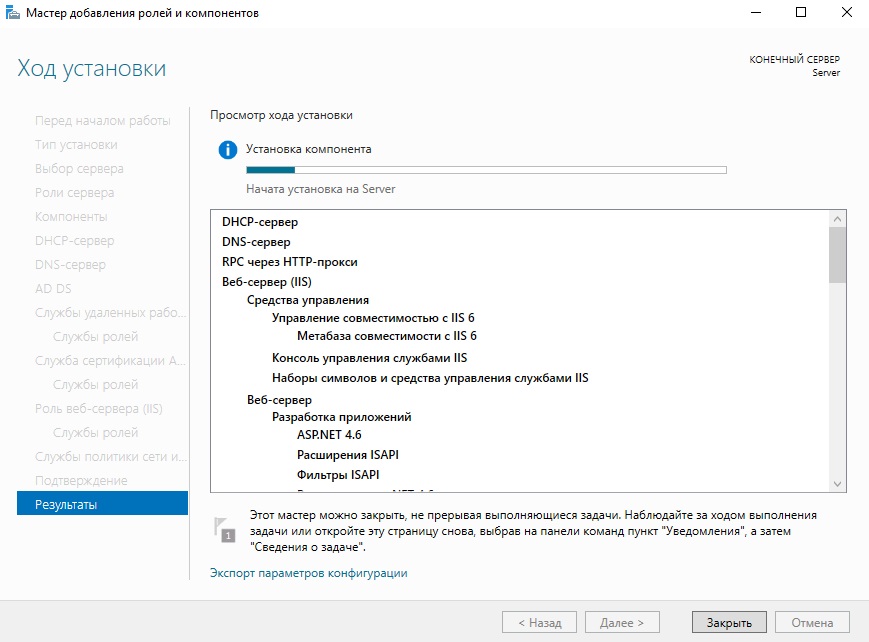

В ролях сервера мы выбираем следующие стандартные роли. Вы можете выбрать что-то еще, если Вам необходимо под Ваши задачи.

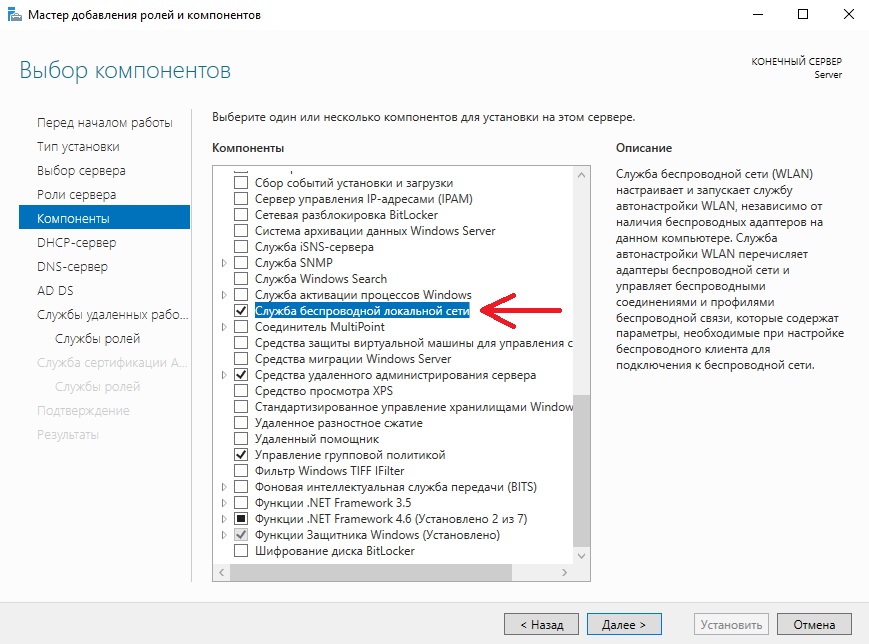

В компонентах оставляем по стандарту следующие пункты. Мы рекомендуем вам дополнительно установить «Службу беспроводной локальной сети», т.к без этой службы на сервер нельзя будет поставить Wi-Fi адаптер и производить настройку беспроводной сети.

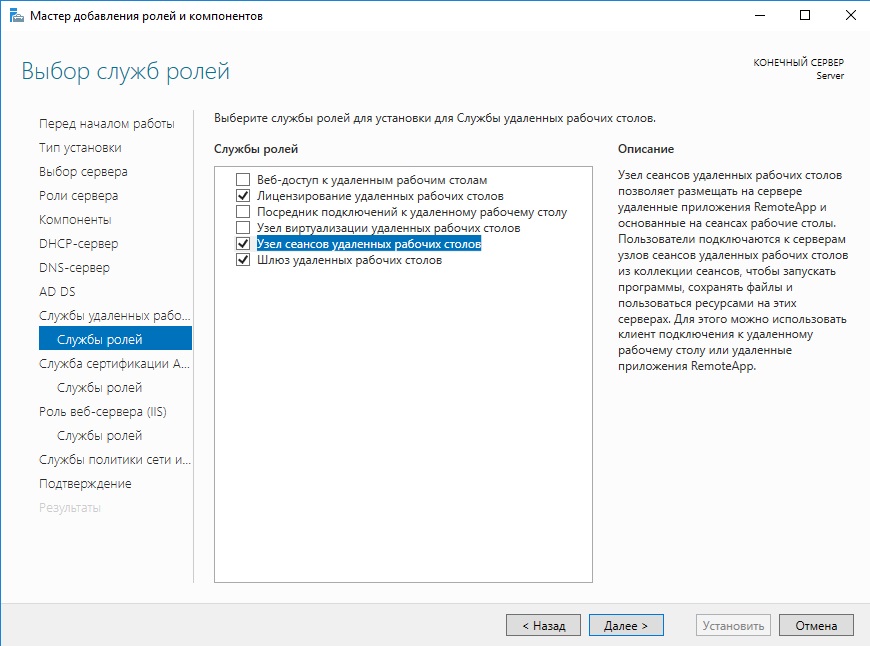

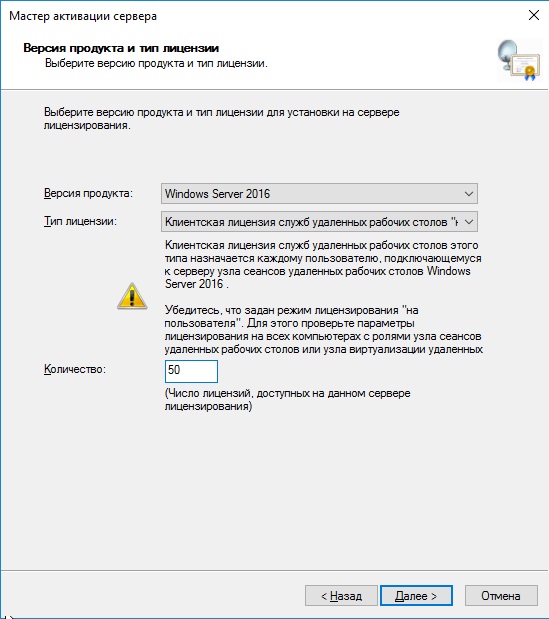

В службе ролей мы выбираем следующие пункты. Далее в инструкции мы будем лицензировать терминальный сервер.

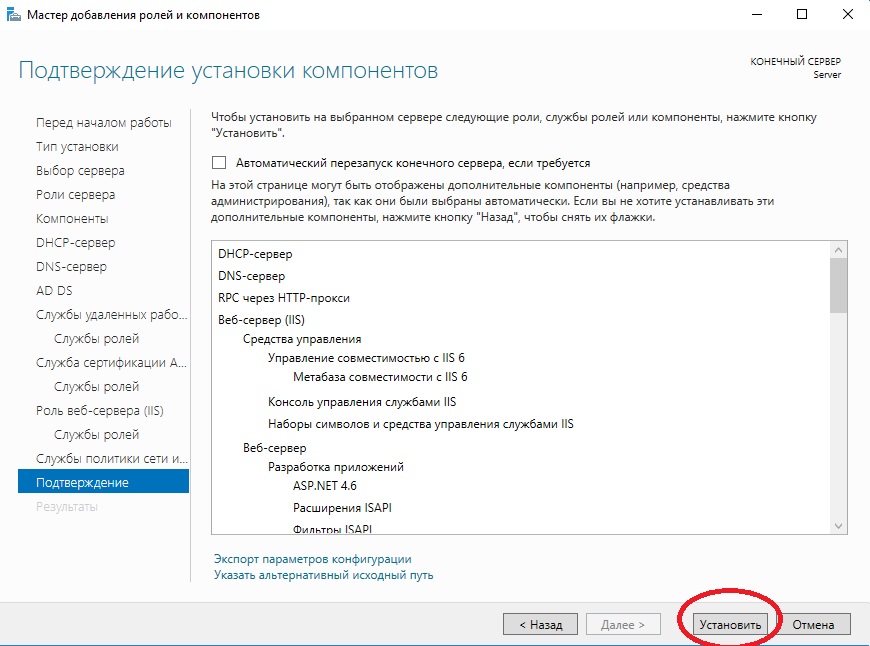

Далее оставляем все по стандарту (если Вам не нужно самим, что-то дополнительно установить). Доходим до пункта «Подтверждение» и устанавливаем.

После установки служб нужно перезагрузиться.

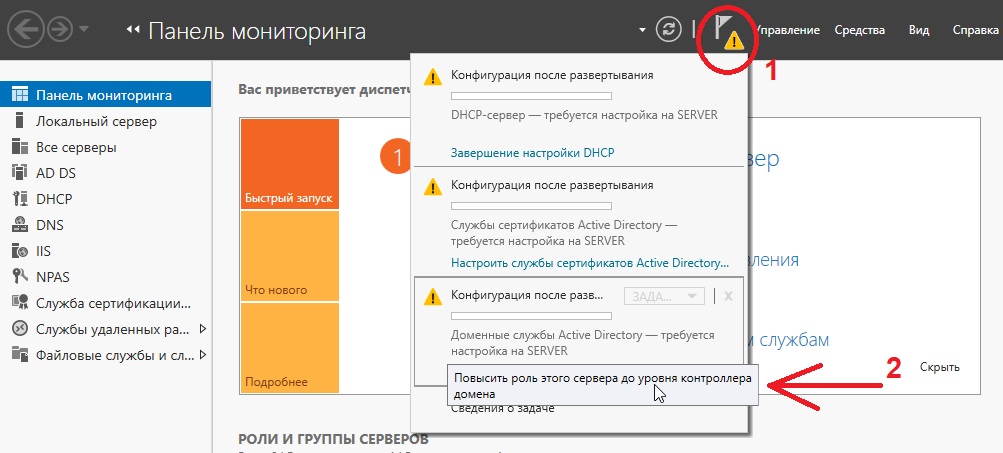

Приступаем к настройкам DNS. В Active Directory нажимаем на флажок справа на верху и после заходим в настройки повышения роли этого сервера до контроллера домена.

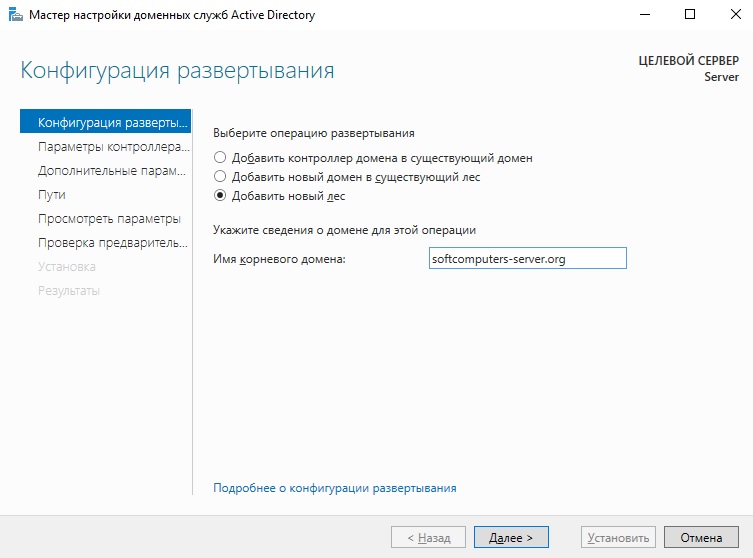

Выбираем пункт «Добавить новый лес» и придумываем имя Вашему домену. На нашем примере это будет «softcomputers».

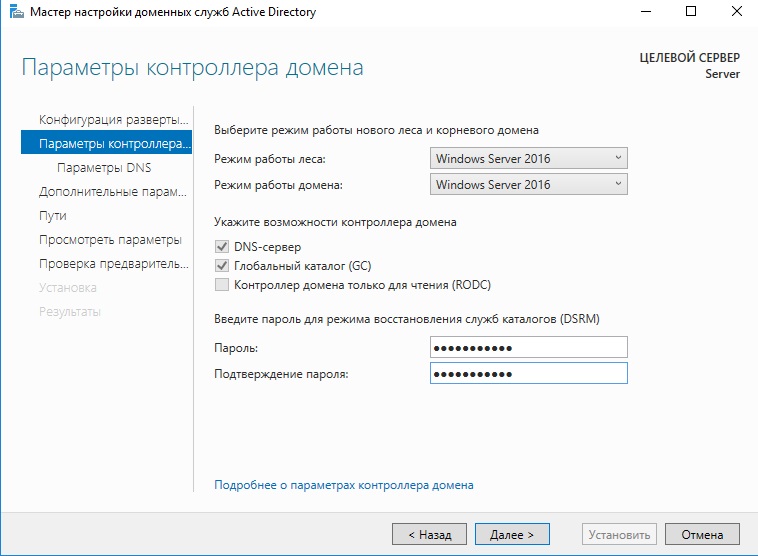

Настройки оставляем по стандарту. Вы должны только придумать пароль для Вашего домена.

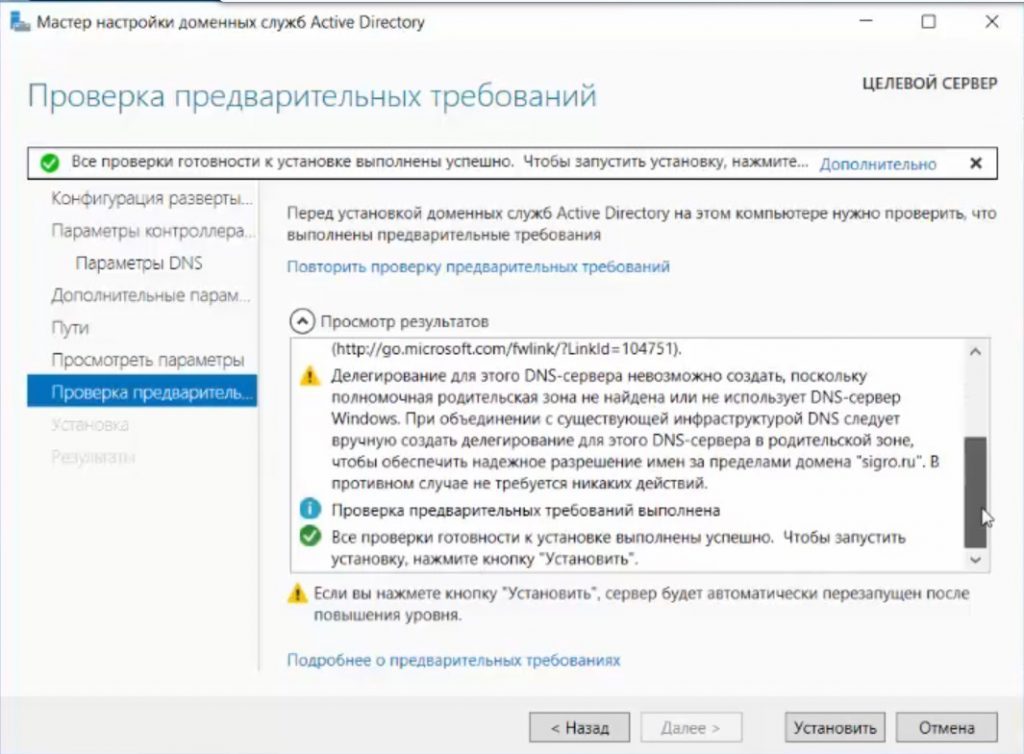

Проходим проверку. Если вы все сделали правильно, то должно установиться все корректно

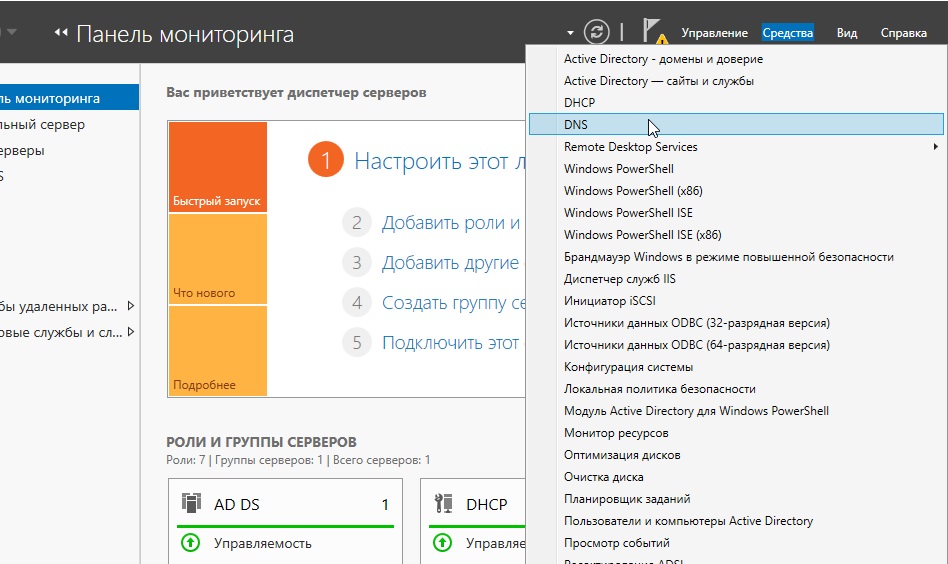

После установки и перезагрузки заходим в меню «Средства» => DNS.

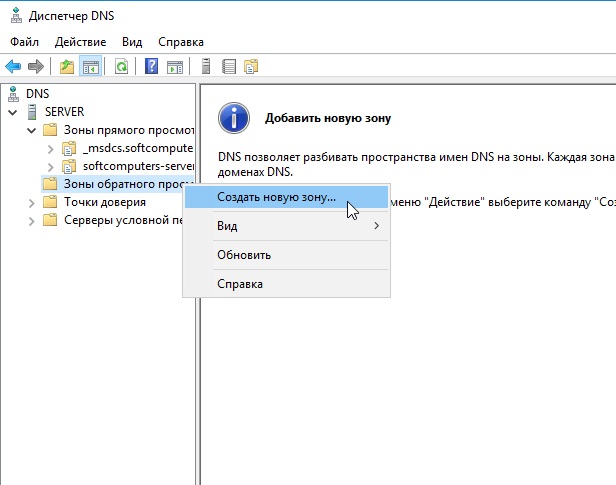

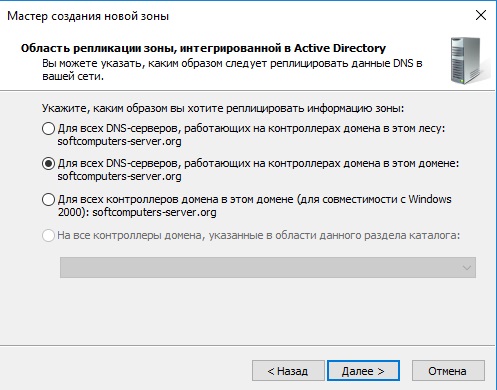

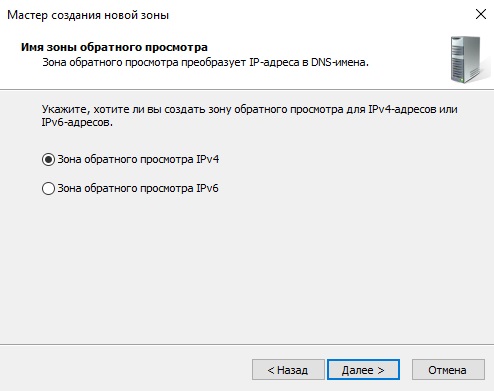

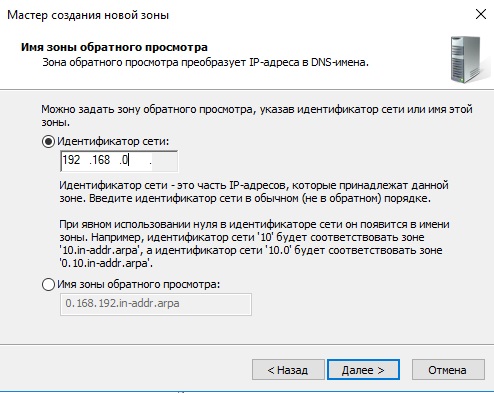

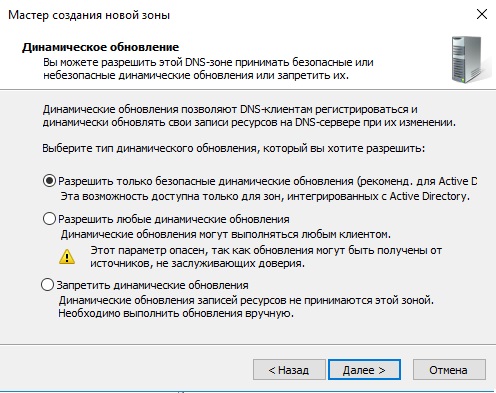

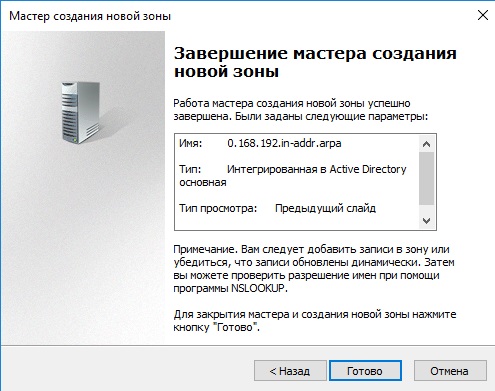

Раскрываем древо DNS => «Имя вашего сервера» => Зоны прямого просмотра => Зоны обратного просмотра => Правой кнопкой мыши на данный пункт и «Создать новую зону».

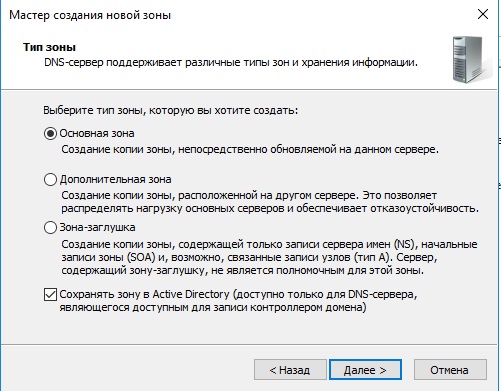

Выбираем «Основная зона» и далее по скриншотам ниже.

На этом пункте выбираете диапазон Вашей локальной сети. У нас на примере она будет 192.168.0. у Вас она может будет своя (см. cmd => ipconfig).

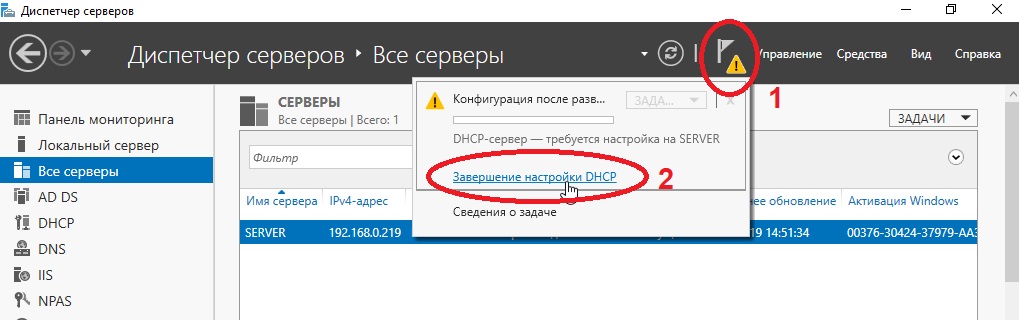

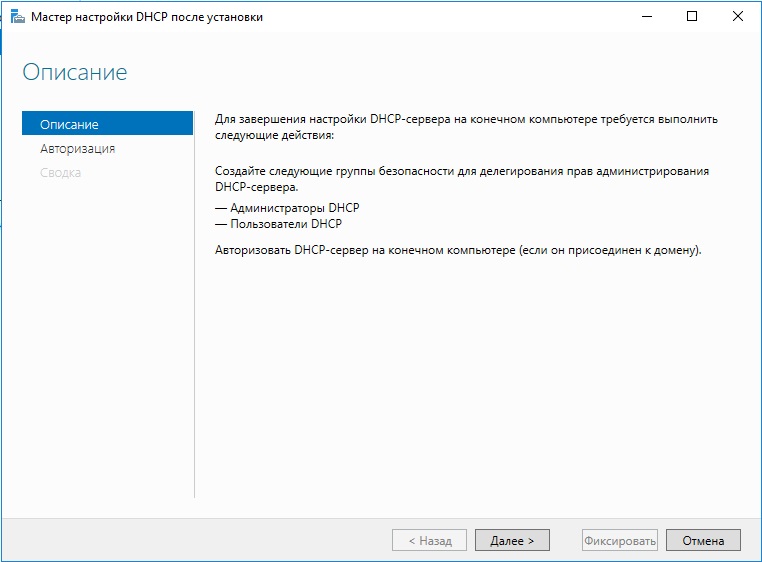

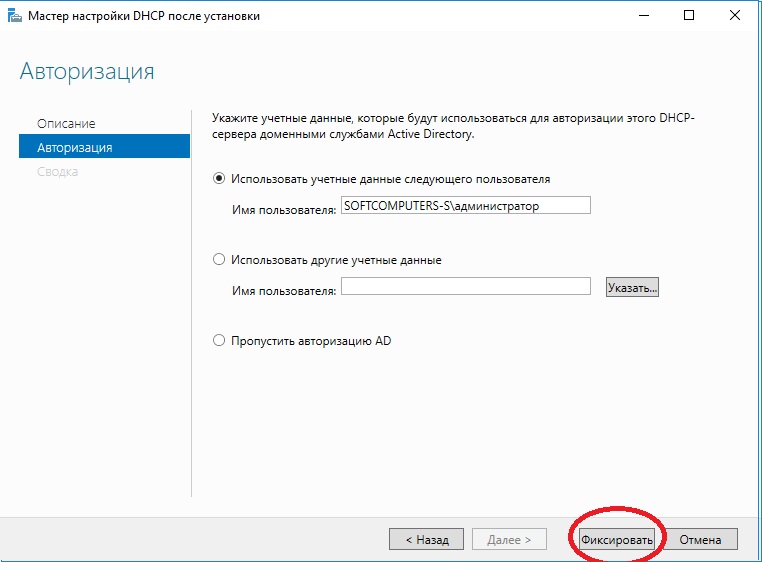

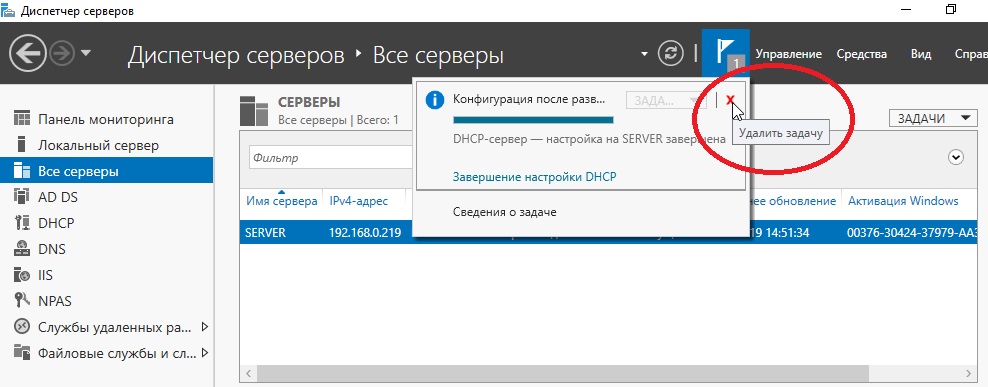

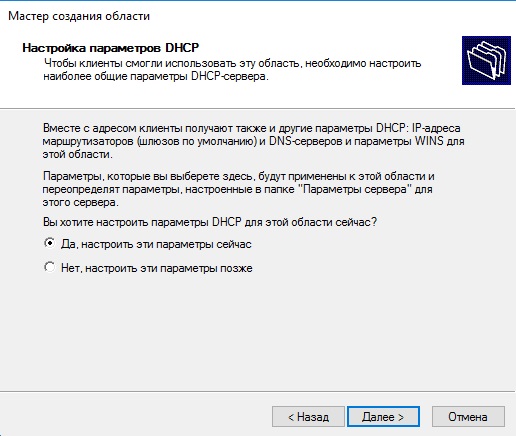

На этом настройки DNS закончены. Приступим к настройкам DHCP. Так же заходим в Active Directory и во флажке справа на верху выбираем соответствующую настройку.

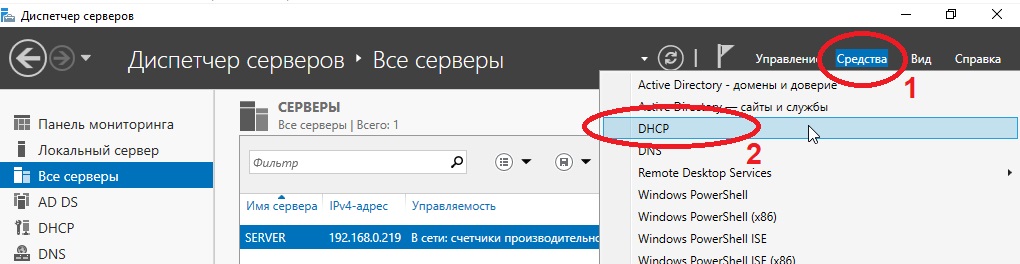

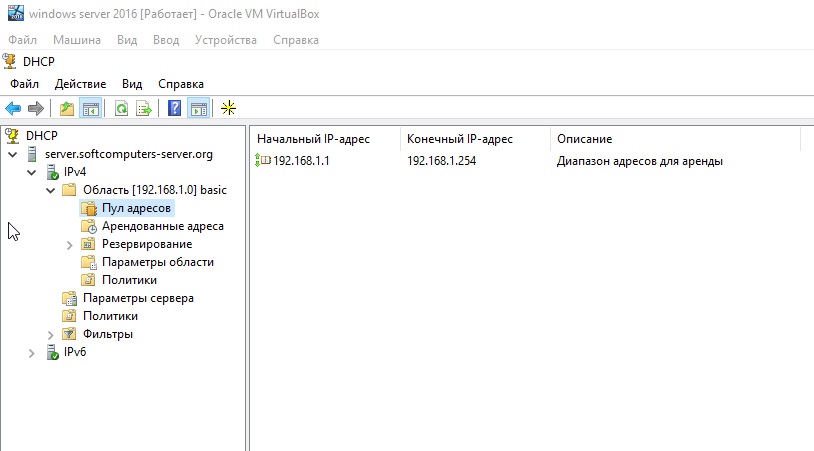

После создания DHCP переходим в меню средства => DHCP для его настройки.

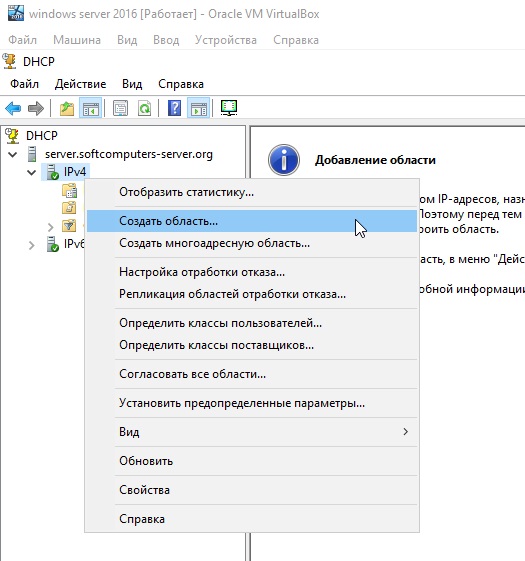

В древе DHCP => Ваш сервер => IPv4 => Правой кнопкой мыши => Создать область.

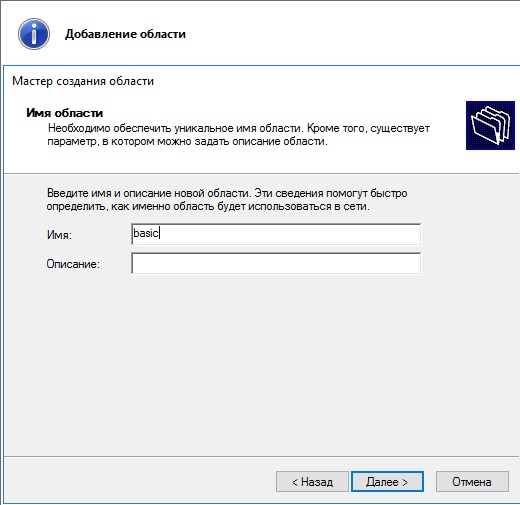

Задаем имя новой области, у нас это будет «basic».

Далее будет меню для исключения диапазона, если нужно исключить что-то можете сделать в этом меню, если не нужно, то пропускаете.

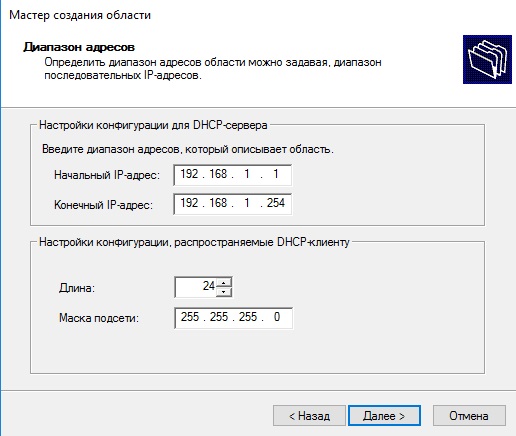

Далее создаем новый диапазон IP адресов, который будет раздавать сервер в локальную сеть. У нас на примере это новый диапазон 192.168.1

Вы можете создать любой другой диапазон на свое усмотрение.

Дальше по списку настроек перейдем к созданию терминального сервера и его лицензирования. Это нужно для того, чтобы пользователи могли подключаться по RDP к серверу по своей учетной записи. (Учетную запись для пользователей будем рассматривать в этой инструкции ниже).

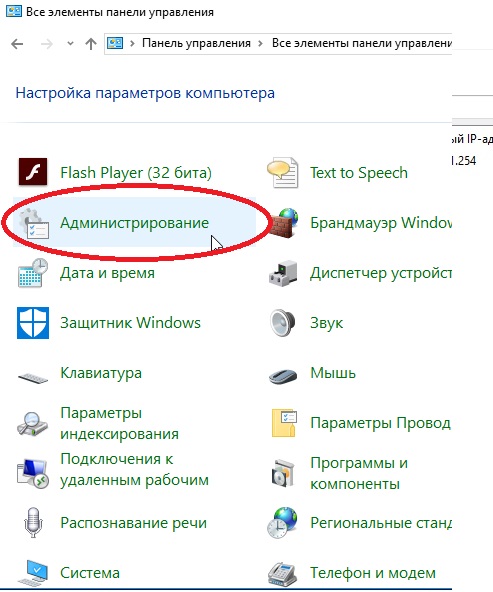

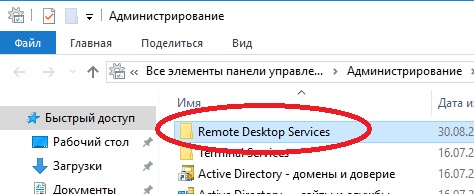

Переходим в «Панель управления» => Администрирование => Remote Desktop Services => Диспетчер лицензирования удаленных рабочих столов.

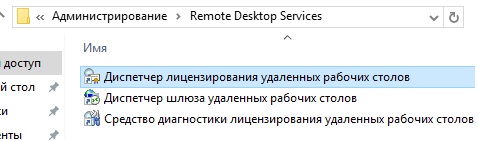

Выбираем пункт во «Все серверы», далее в списке видим имя вашего сервера => правой кнопкой мыши на этот пункт => Активировать сервер.

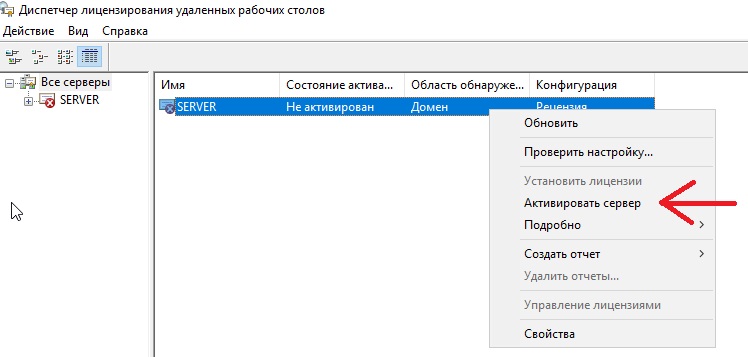

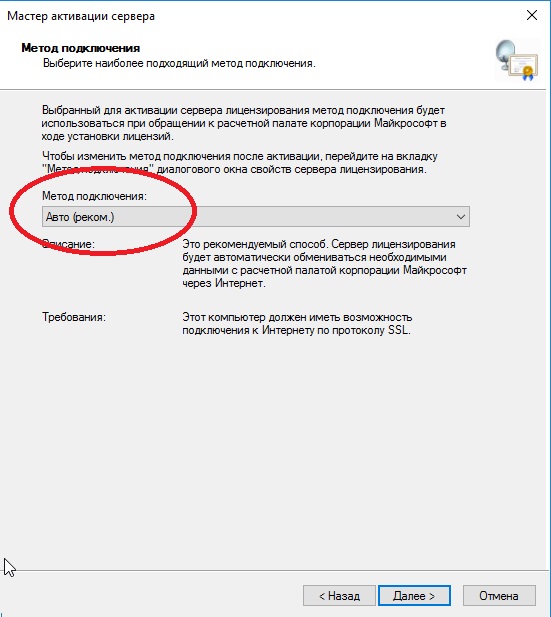

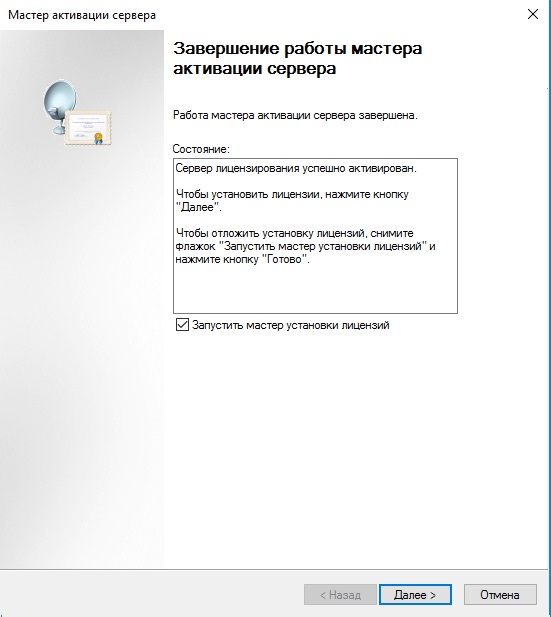

Переходим в «Мастер активации».

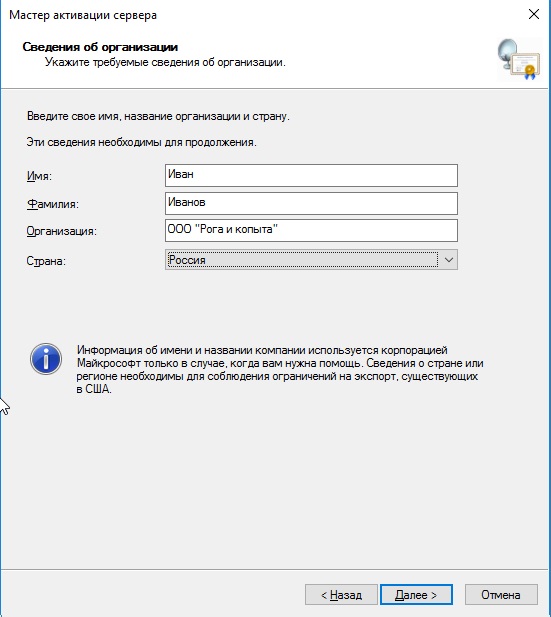

Далее вводите опционально имя и фамилию, название Вашей организации и страну размещения сервера.

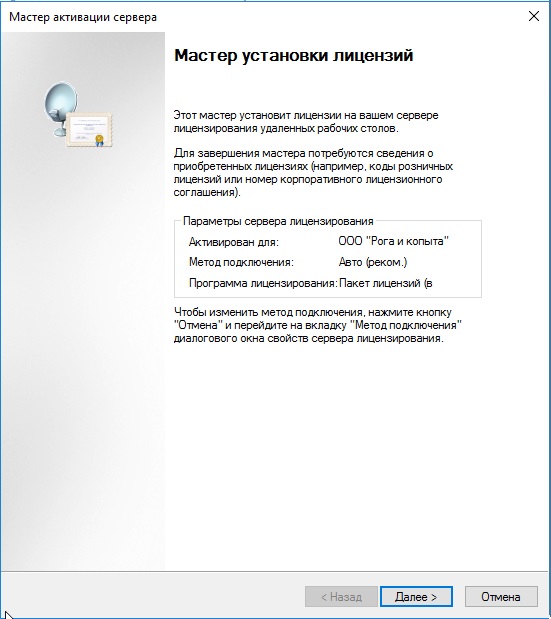

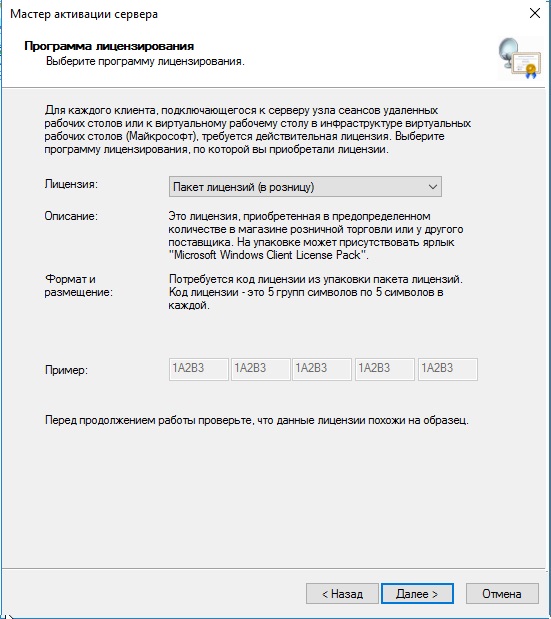

Выбираем «Пакет лицензий в розницу» => Далее.

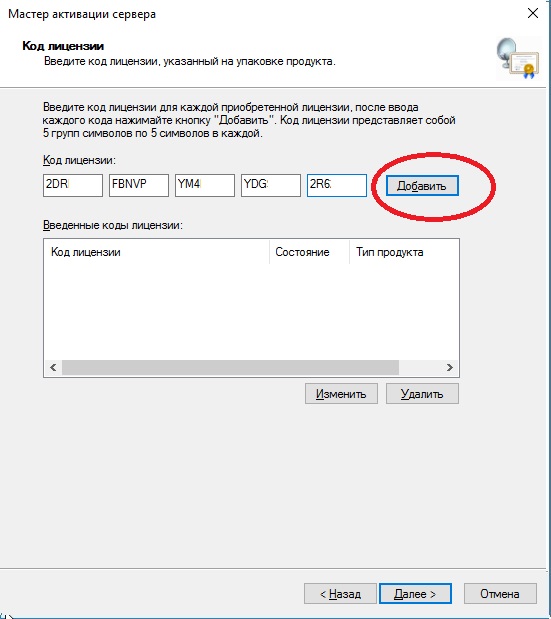

Вводим ключ активации, который Вы приобрели.

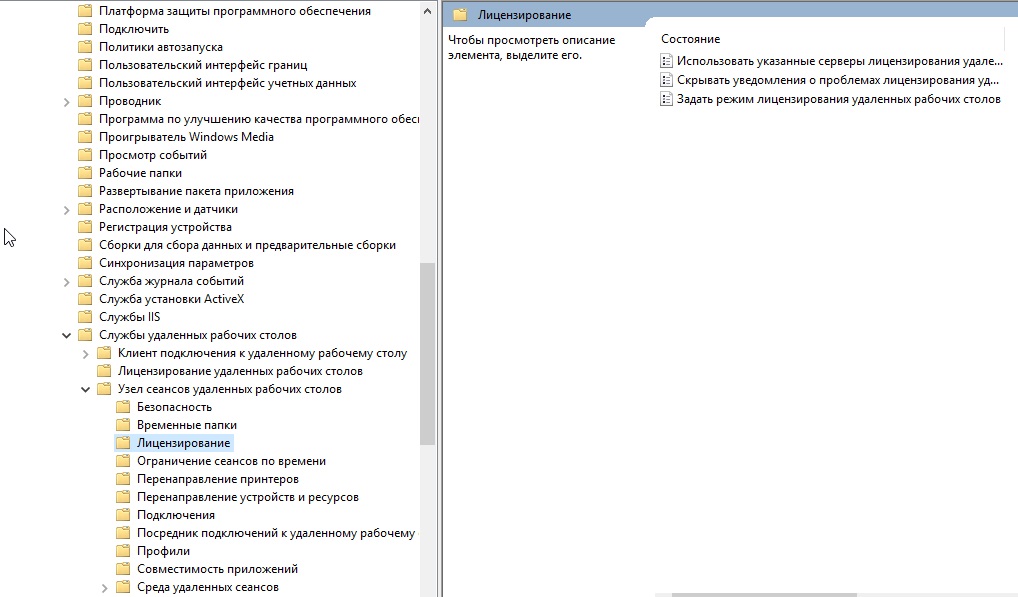

Далее заходим в редактор локальной групповой политики поиск => gpedit.msc => Конфигурация компьютера => Административные шаблоны => Компоненты Windows => Службы удаленных рабочих столов => Узел сеансов удаленных рабочих столов => Лицензирование.

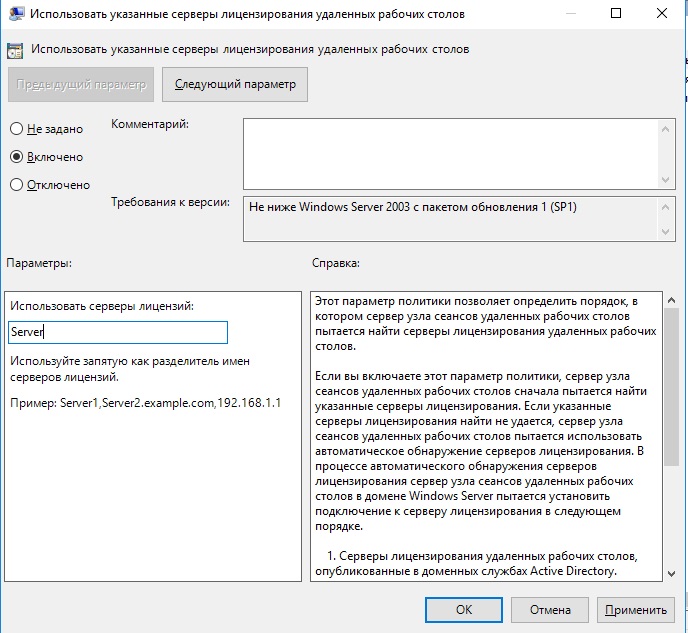

Переходим в меню «Использовать указанные серверы лицензирования удаленных рабочих столов» и вводим в поле имя Вашего сервера, либо его IP.

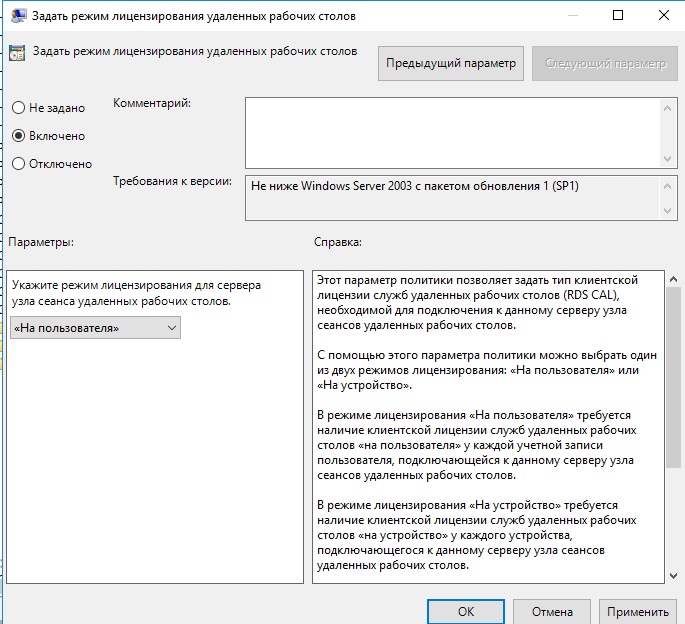

После переходим в меню «Задать режим лицензирования удаленных рабочих столов», в раскрывающемся меню выбираем «На пользователя».

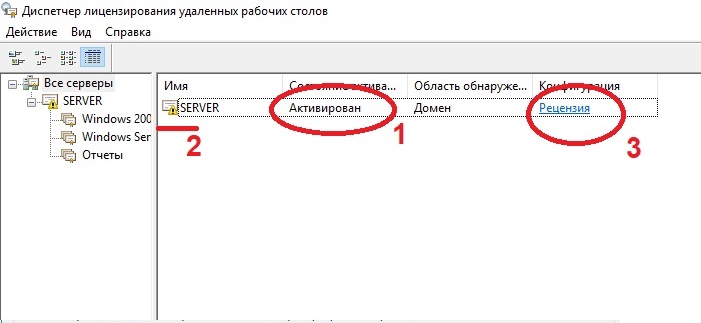

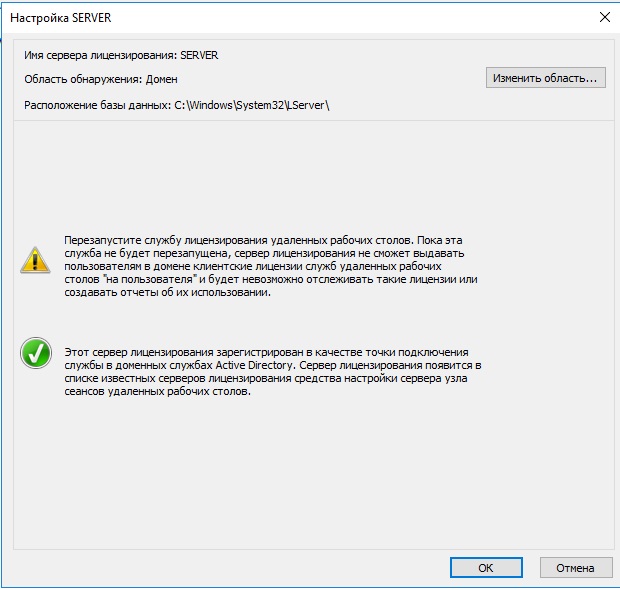

После возвращаемся в диспетчер лицензирования удаленных рабочих столов. И смотрим активирован ли сервер. Если да, то все ок. Но у Вас еще может быть «желтое предупреждение» на иконке сервера. Чтобы устранить проблемы переходим в «Рецензия». В меню данной «Рецензии» могут быть пункты которые нужно отметить, нажмите соответствующие кнопки, если они у вас будут.

На настройках RDP все. Теперь нам осталось создать первого пользователя, который будет подключен по RDP к этому серверу.

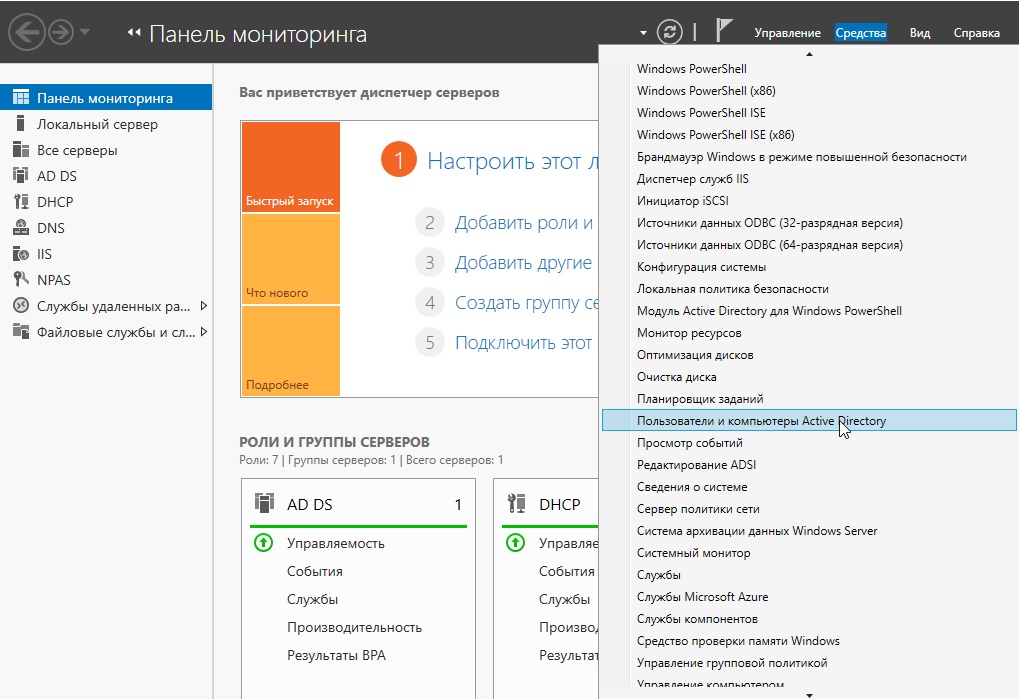

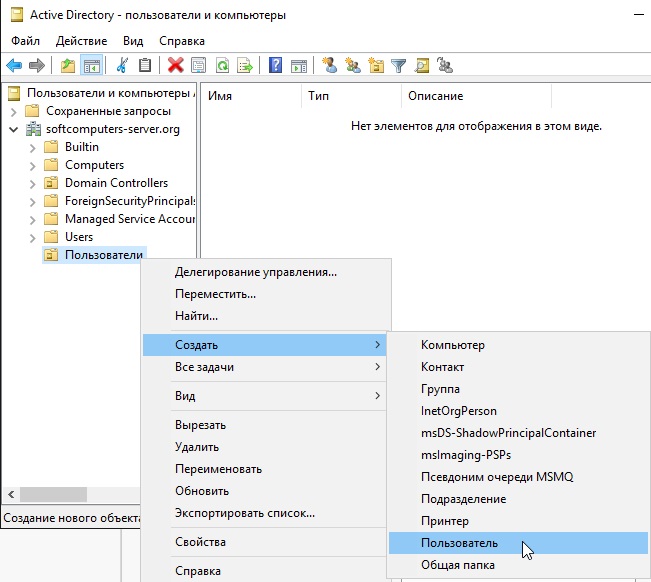

Active Directory => Средства => Пользователи и компьютеры Active Directory.

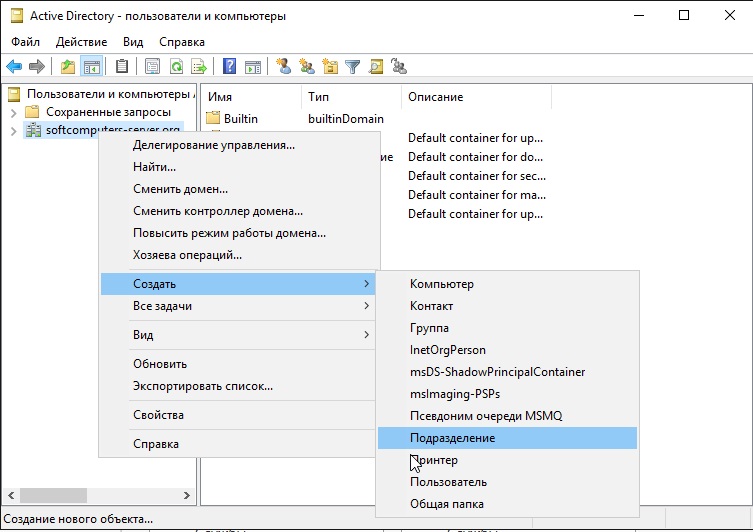

В правом списке выбираете Ваш сервер => Правой кнопкой мыши => Создать => Подраздаление. В этом меню мы создадим пул, в котором будет содержаться список наших пользователей.

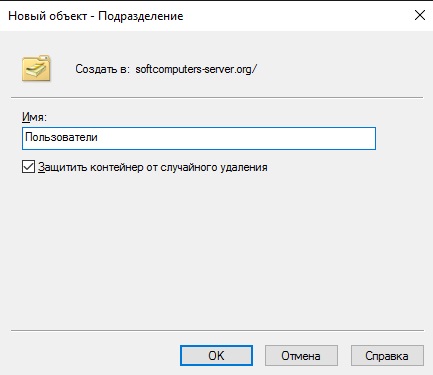

Задаем ему соответствующее имя. На всякий случай поставьте галку для защиты от случайного удаления.

Далее в новой созданной папке слева в списке => Правой кнопкой мыши => Создать => Пользователь.

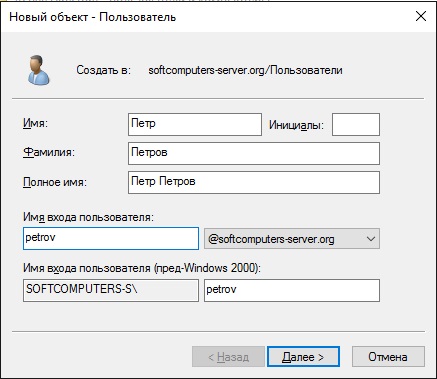

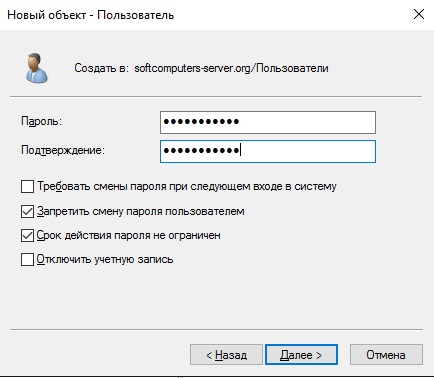

Опционально вводим ФИО пользователя и обязательно имя для входа, желательно это делать на латинице.

В следующем окне задаем пароль для пользователя поставив соответствующие галки.

В списке в меню «Пользователи» Вы можете управлять пользователями, удалять их, менять им пароль и т.п. Теперь наш новый пользователь «Петр Петров» может зайти по IP сервера, или по его имени в RDP находясь в одной локальной сети с сервером, либо если он добавлен в домен сервера.

На этом с настройками все. Мы рассмотрели самые важные аспекты в настройки и лицензирования Windows Server 2016. Следите за нашим блогом SoftComputers, у нас еще много всего полезного! 🙂

Источник

Настройка параметров прокси-сервера устройства и подключения к Интернету Configure device proxy and Internet connectivity settings

Область применения: Applies to:

Хотите испытать Defender для конечной точки? Want to experience Defender for Endpoint? Зарегистрився для бесплатной пробной. Sign up for a free trial.

Датчик Defender для конечной точки требует от Microsoft Windows HTTP (WinHTTP) отчета о данных датчиков и связи со службой Defender для конечной точки. The Defender for Endpoint sensor requires Microsoft Windows HTTP (WinHTTP) to report sensor data and communicate with the Defender for Endpoint service.

Встроенный датчик Defender for Endpoint работает в системном контексте с помощью учетной записи LocalSystem. The embedded Defender for Endpoint sensor runs in system context using the LocalSystem account. Датчик использует службы MICROSOFT Windows HTTP (WinHTTP), чтобы включить связь с облачной службой Defender для конечной точки. The sensor uses Microsoft Windows HTTP Services (WinHTTP) to enable communication with the Defender for Endpoint cloud service.

В организациях, в которых прокси-серверы переадресации используются в качестве шлюза в Интернет, можно использовать защиту сети для изучения прокси-сервера. For organizations that use forward proxies as a gateway to the Internet, you can use network protection to investigate behind a proxy. Дополнительные сведения см. в статье Исследование событий подключения, происходящих за прокси-серверами переадресации. For more information, see Investigate connection events that occur behind forward proxies.

Параметр конфигурации WinHTTP не зависит от параметров прокси-сервера Для просмотра прокси-серверов Windows Internet (WinINet) и может открыть прокси-сервер только с помощью следующих методов обнаружения: The WinHTTP configuration setting is independent of the Windows Internet (WinINet) Internet browsing proxy settings and can only discover a proxy server by using the following discovery methods:

Методы автоматического обнаружения: Auto-discovery methods:

Прозрачный прокси Transparent proxy

Протокол автоматического обнаружения веб-прокси (WPAD) Web Proxy Auto-discovery Protocol (WPAD)

Если вы используете прозрачный прокси или WPAD в сетевой топологии, вам не нужны специальные параметры конфигурации. If you’re using Transparent proxy or WPAD in your network topology, you don’t need special configuration settings. Дополнительные сведения об исключениях URL-адресов Defender для конечной точки в прокси-сервере см. в ссылке Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере. For more information on Defender for Endpoint URL exclusions in the proxy, see Enable access to Defender for Endpoint service URLs in the proxy server.

Конфигурация статического прокси вручную: Manual static proxy configuration:

Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра Configure the proxy server manually using a registry-based static proxy

Настройка статического прокси-сервера на основе реестра, чтобы позволить только датчику Defender для конечных точек сообщать диагностические данные и общаться с службами Defender для конечных точек, если компьютеру не разрешено подключение к Интернету. Configure a registry-based static proxy to allow only Defender for Endpoint sensor to report diagnostic data and communicate with Defender for Endpoint services if a computer is not be permitted to connect to the Internet.

Статический прокси-сервер можно настроить с помощью групповой политики (GP). The static proxy is configurable through Group Policy (GP). Групповые политики можно найти в следующих статьях: The group policy can be found under:

Настройка прокси-сервера: Configure the proxy:

Значение реестра принимает TelemetryProxyServer следующий формат строки: The registry value TelemetryProxyServer takes the following string format:

Например, 10.0.0.6:8080 For example: 10.0.0.6:8080

Следует назначить значение реестра DisableEnterpriseAuthProxy — 1. The registry value DisableEnterpriseAuthProxy should be set to 1.

Настройка прокси-сервера вручную с помощью команды netsh Configure the proxy server manually using netsh command

Используйте команду netsh для настройки статического прокси на уровне системы. Use netsh to configure a system-wide static proxy.

Откройте командную строку с повышенными правами: Open an elevated command-line:

а. a. В меню Пуск введите cmd. Go to Start and type cmd.

б. b. Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора. Right-click Command prompt and select Run as administrator.

Введите следующую команду и нажмите клавишу ВВОД: Enter the following command and press Enter:

Например, netsh winhttp set proxy 10.0.0.6:8080 For example: netsh winhttp set proxy 10.0.0.6:8080

Чтобы сбросить прокси winhttp, введите следующую команду и нажмите кнопку Ввод To reset the winhttp proxy, enter the following command and press Enter

Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервере Enable access to Microsoft Defender for Endpoint service URLs in the proxy server

Если прокси-сервер или брандмауэр блокирует весь трафик по умолчанию и пропускает только определенные домены, добавьте домены, перечисленные в загружаемой электронной таблице, в список разрешенных доменов. If a proxy or firewall is blocking all traffic by default and allowing only specific domains through, add the domains listed in the downloadable sheet to the allowed domains list.

В следующей загружаемой таблице перечислены службы и связанные с ними URL-адреса, к которые должна подключаться ваша сеть. The following downloadable spreadsheet lists the services and their associated URLs that your network must be able to connect to. Необходимо убедиться, что нет правил фильтрации брандмауэра или сети, которые бы отказывали в доступе к этим URL-адресам, или вам может потребоваться создать правило разрешить специально для них. You should ensure that there are no firewall or network filtering rules that would deny access to these URLs, or you may need to create an allow rule specifically for them.

| Таблица списка доменов Spreadsheet of domains list | Description Description | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Таблица определенных DNS-записей для расположения служб, географических местоположений и ОС. Spreadsheet of specific DNS records for service locations, geographic locations, and OS.

Если на прокси-сервере или брандмауэре включено сканирование HTTPS (проверка SSL), исключите домены, перечисленные в приведенной выше таблице, из сканирования HTTPS. If a proxy or firewall has HTTPS scanning (SSL inspection) enabled, exclude the domains listed in the above table from HTTPS scanning. settings-win.data.microsoft.com требуется только в том случае, если у вас есть устройства с Windows 10 с версией 1803 или более ранней версии. settings-win.data.microsoft.com is only needed if you have Windows 10 devices running version 1803 or earlier. URL-адреса, которые включают в них v20, необходимы только в том случае, если у вас есть устройства с Windows 10 с версией 1803 или более поздней версии. URLs that include v20 in them are only needed if you have Windows 10 devices running version 1803 or later. Например, необходимо для устройства с Windows 10 с версией 1803 или более поздней версии и с бортовой версией в регион хранения us-v20.events.data.microsoft.com данных США. For example, us-v20.events.data.microsoft.com is needed for a Windows 10 device running version 1803 or later and onboarded to US Data Storage region. Если вы используете антивирус Microsoft Defender в своей среде, см. в руб. Настройка сетевых подключений к облачной службе антивирусных программ Microsoft Defender. If you are using Microsoft Defender Antivirus in your environment, see Configure network connections to the Microsoft Defender Antivirus cloud service. Если прокси-сервер или брандмауэр блокирует анонимный трафик, так как датчик Defender для конечной точки подключается из системного контекста, убедитесь, что анонимный трафик разрешен в указанных ранее URL-адресах. If a proxy or firewall is blocking anonymous traffic, as Defender for Endpoint sensor is connecting from system context, make sure anonymous traffic is permitted in the previously listed URLs. В приведенной ниже информации приведены сведения о конфигурации прокси и брандмауэра, необходимые для связи с агентом Log Analytics (часто именуемой агентом мониторинга Майкрософт) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2016. The information below list the proxy and firewall configuration information required to communicate with Log Analytics agent (often referred to as Microsoft Monitoring Agent) for the previous versions of Windows such as Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, and Windows Server 2016.

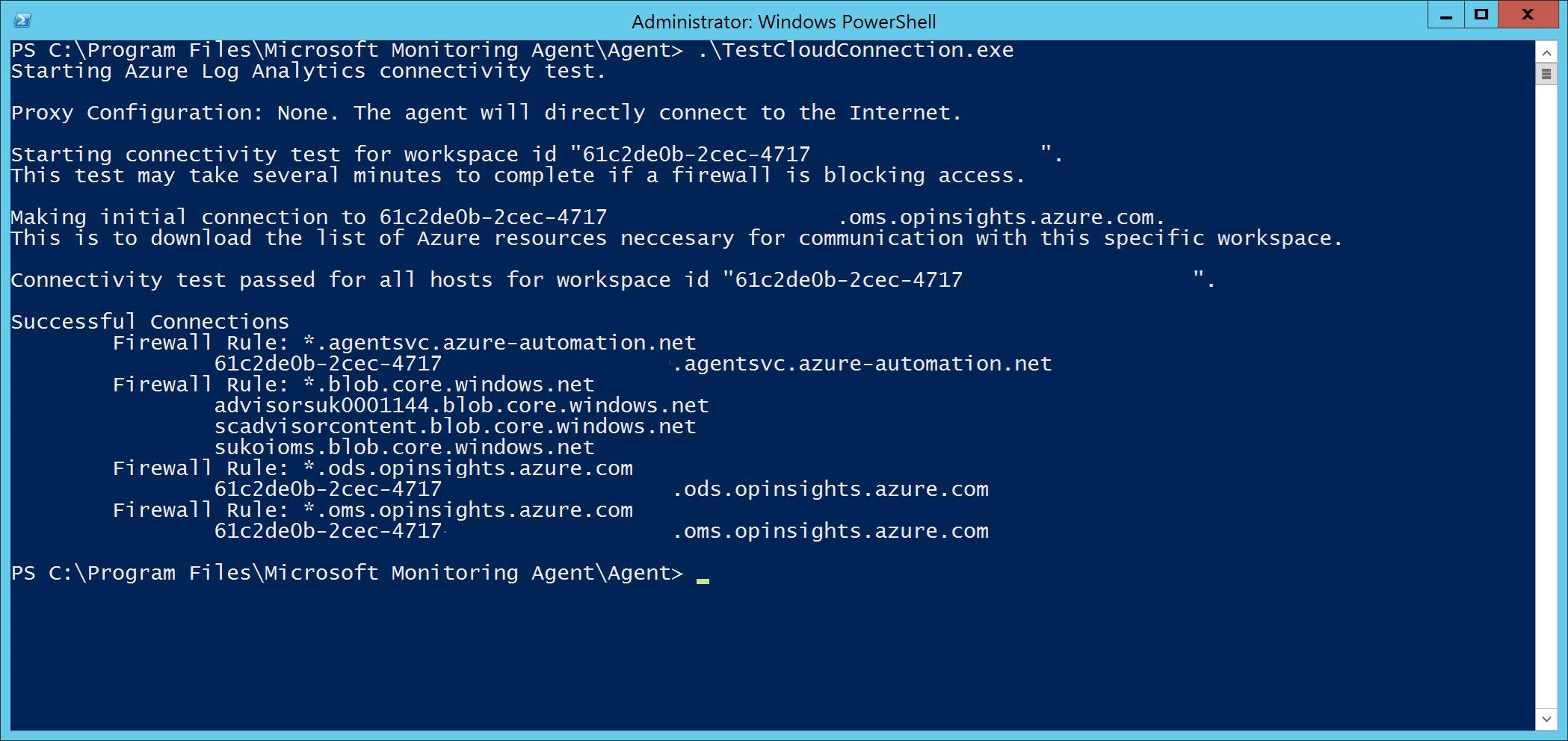

В качестве облачного решения диапазон IP может изменяться. As a cloud-based solution, the IP range can change. Рекомендуется перейти к параметру разрешения DNS. It’s recommended you move to DNS resolving setting. Подтверждение требований к URL-адресу службы агента мониторинга Майкрософт (MMA) Confirm Microsoft Monitoring Agent (MMA) Service URL RequirementsСм. следующие инструкции по устранению требования под диктовки (*) для конкретной среды при использовании агента мониторинга Microsoft (MMA) для предыдущих версий Windows. Please see the following guidance to eliminate the wildcard (*) requirement for your specific environment when using the Microsoft Monitoring Agent (MMA) for previous versions of Windows. На борту предыдущей операционной системы с агентом мониторинга Microsoft (MMA) в Defender for Endpoint (дополнительные сведения см. в предыдущих версиях Windows on Defender for Endpoint и onboard Windows servers). Onboard a previous operating system with the Microsoft Monitoring Agent (MMA) into Defender for Endpoint (for more information, see Onboard previous versions of Windows on Defender for Endpoint and Onboard Windows servers. Убедитесь, что машина успешно сообщается на портале Центра безопасности Защитника Майкрософт. Ensure the machine is successfully reporting into the Microsoft Defender Security Center portal. Запустите TestCloudConnection.exe из «C:\Program Files\Microsoft Monitoring Agent\Agent», чтобы проверить подключение и увидеть необходимые URL-адреса для конкретного рабочего пространства. Run the TestCloudConnection.exe tool from “C:\Program Files\Microsoft Monitoring Agent\Agent” to validate the connectivity and to see the required URLs for your specific workspace. Проверьте список URL-адресов Microsoft Defender для конечных точек для полного списка требований к вашему региону (см. в таблице URL-адресов службы). Check the Microsoft Defender for Endpoint URLs list for the complete list of requirements for your region (please refer to the Service URLs Spreadsheet).

Конечные точки URL-адресов (*), используемые в *.ods.opinsights.azure.com, *.oms.opinsights.azure.com и *.agentsvc.azure-automation.net URL-адреса, могут быть заменены вашим конкретным ИД рабочего пространства. The wildcards (*) used in *.ods.opinsights.azure.com, *.oms.opinsights.azure.com, and *.agentsvc.azure-automation.net URL endpoints can be replaced with your specific Workspace ID. ID рабочего пространства имеет особый характер для среды и рабочего пространства и может быть найден в разделе Onboarding клиента на портале Центра безопасности Защитника Майкрософт. The Workspace ID is specific to your environment and workspace and can be found in the Onboarding section of your tenant within the Microsoft Defender Security Center portal. Конечная точка URL blob.core.windows.net *.blob.core.windows.net может быть заменена URL-адресами, показанными в разделе «Правило брандмауэра: *.blob.core.windows.net» результатов тестирования. The *.blob.core.windows.net URL endpoint can be replaced with the URLs shown in the “Firewall Rule: *.blob.core.windows.net” section of the test results. В случае использования в центре безопасности Azure (ASC) может использоваться несколько областей работы. In the case of onboarding via Azure Security Center (ASC), multiple workspaces maybe used. Вам потребуется выполнить процедуру TestCloudConnection.exe на бортовом компьютере из каждого рабочего пространства (чтобы определить, есть ли какие-либо изменения url-адресов *.blob.core.windows.net между рабочей областью). You will need to perform the TestCloudConnection.exe procedure above on an onboarded machine from each workspace (to determine if there are any changes to the *.blob.core.windows.net URLs between the workspaces). Проверка подключения клиента к URL-адресам службы ATP Microsoft Defender Verify client connectivity to Microsoft Defender ATP service URLsУбедитесь в том, что настройка прокси-сервера выполнена успешно, служба WinHTTP может обнаружить и передать данные через прокси-сервер в вашей среде, а прокси-сервер разрешает трафик на URL-адреса службы Защитника для конечных точек. Verify the proxy configuration completed successfully, that WinHTTP can discover and communicate through the proxy server in your environment, and that the proxy server allows traffic to the Defender for Endpoint service URLs. Скачайте средство клиентского анализатора MDATP на компьютер, на котором работает датчик Defender для конечной точки. Download the MDATP Client Analyzer tool to the PC where Defender for Endpoint sensor is running on. Извлеките содержимое MDATPClientAnalyzer.zip на устройство. Extract the contents of MDATPClientAnalyzer.zip on the device. Откройте командную строку с повышенными правами: Open an elevated command-line: а. a. В меню Пуск введите cmd. Go to Start and type cmd. б. b. Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора. Right-click Command prompt and select Run as administrator. Введите следующую команду и нажмите клавишу ВВОД: Enter the following command and press Enter: Замените HardDrivePath на путь, по которому был загружен инструмент MDATPClientAnalyzer, например Replace HardDrivePath with the path where the MDATPClientAnalyzer tool was downloaded to, for example ИзвлечениеMDATPClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath. Extract the MDATPClientAnalyzerResult.zip file created by tool in the folder used in the HardDrivePath. Откройте MDATPClientAnalyzerResult.txt и убедитесь в том, что вы выполнили действия по настройке прокси-сервера, чтобы включить обнаружение сервера и доступ к URL-адресам службы. Open MDATPClientAnalyzerResult.txt and verify that you have performed the proxy configuration steps to enable server discovery and access to the service URLs. Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. The tool checks the connectivity of Defender for Endpoint service URLs that Defender for Endpoint client is configured to interact with. Затем результаты выводятся в файл MDATPClientAnalyzerResult.txt для каждого URL-адреса, который потенциально можно использоваться для общения с Защитником для служб конечных точек. It then prints the results into the MDATPClientAnalyzerResult.txt file for each URL that can potentially be used to communicate with the Defender for Endpoint services. Пример: For example: Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения. If at least one of the connectivity options returns a (200) status, then the Defender for Endpoint client can communicate with the tested URL properly using this connectivity method. Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). However, if the connectivity check results indicate a failure, an HTTP error is displayed (see HTTP Status Codes). Затем можно использовать URL-адреса в таблице, показанной в Таблице Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере. You can then use the URLs in the table shown in Enable access to Defender for Endpoint service URLs in the proxy server. Url-адреса, которые вы будете использовать, будут зависеть от региона, выбранного во время процедуры бортовой работы. The URLs you’ll use will depend on the region selected during the onboarding procedure. Анализатор подключений не совместим с правилом ASR — Блокировка создания процессов, исходящих от команд PSExec и WMI. The Connectivity Analyzer tool is not compatible with ASR rule Block process creations originating from PSExec and WMI commands. Необходимо временно отключить это правило, чтобы запустить средство подключения. You will need to temporarily disable this rule to run the connectivity tool. При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу. When the TelemetryProxyServer is set, in Registry or via Group Policy, Defender for Endpoint will fall back to direct if it can’t access the defined proxy. Источник Читайте также: Цп 99 процентов windows 10 что делать |

Below we may get step-by-step screenshots,

Step 1 — Verify and ensure appropriate IP addresses are assigned to all required fields.

Step 2 — Click on «Local Server«.

Step 3 — Click on «WORKGROUP«.

Step 4 — Click on «Change…«.

Step 5 — Click on «More…«.

Step 6 — Type the domain name and click on «OK«.

Step 10 — Click on «Close«.

Step 11 — Save rest of your background work, if any and click on «Restart Now«. If planning to restart after some time then click on «Restart Later«.

Step 12 — Click on «Add roles and features«.

Step 13 — Click on «Next«.

Step 14 — Keep selected «Role-based or feature-based installation» and click on «Next«.

Step 15 — Select/Verify the server name and IP address, then click on «Next«.

Step 16 — Locate «Remote Access» and click the check box.

Step 17 — Confirm the Tick mark and click on «Next«.

Step 18 — Click on «Next«.

Step 19 — Click on «Next«.

Step 20 — Locate «Web Application Proxy» and click the check box.

Step 21 — Click on «Add Features«.

Step 22 — Confirm the Tick mark and click on «Next«.

Step 23 — Click on «Install«.

Step 24 — Wait for some time until installation completes.

Step 25 — Click on «Open the Web Application Proxy Wizard«.

Step 26 — Click on «Next«.

Step 27 — Type «Federation Service Name«, «User name and Password» of a local administrator account on the federation servers.

Step 28 — Click on «Next«.

Step 29 — Select appropriate SSL Certificate from the drop down list and click on «Next«.

Step 30 — Review all selections and click on «Configure«.

Step 31 — Wait for some time until configuration completes.

Step 32 — Click on «Close«.

Step 33 — Click on «Publish«.

Step 34 — Click on «Next«.

Step 35 — Click on «Pass-through«.

Step 36 — Click on «Next«.

Step 37 — Type «Name«, «External URL» & «Backend server URL«, for example — «https://sso.dskoli.work/«, select appropriate «External certificate» from the drop down list.

Step 38 — Locate «Enable HTTP to HTTPS redirection«, click the check box, confirm the Tick mark and click on «Next«.

Step 39 — Review all selections and click on «Publish«.

Step 40 — Click on «Close«.

Step 41 — Published Web Application will be displayed in the list.

Step 42 — On the Public DNS Panel of domain, add «Host (A)» record for federation service name pointing to WAP server on Perimeter Network. For example, «sso.dskoli.work» pointing to Public IP.

“Thank You for being with me.”