Немаловажным моментом в

настройке системы безопасности

является редактирование и

активирование политик

безопасности. В операционной

системе Windows XP (а именно о её

политиках безопасности будет идти

сегодня речь) имеются политики,

которые отвечают за основные

параметры безопасности. Имеется и

утилита, которая помогает их

редактировать и оптимизировать под

свои нужды.

Остановлюсь на утилите. Описывать

я её не буду, просто в этом нет

необходимости, а вот каким образом

до неё добраться, расскажу.

Приложение находится в папке system32,

которая, как известно,

располагается в корне системы.

Программа носит имя secpol.msc. Вот

первый вариант запуска программы.

Второй заключается в следующем: все

приложения, которые находятся в

папке system32, могут запускаться при

запуске команды выполнить (Пуск >

Выполнить; Win+R), поэтому открываем

окно команды, вводим имя файла, жмём

Enter и программа запускается. Ещё

одним вариантом является запуск

программы из группы

«Администрирование» в

системной панели управления. В

общем, это всё по поводу запуска,

перейдём к самим политикам.

Политики учётных записей делятся

на две группы: политика паролей и

политика блокировки учётных

записей. В каждой из групп

находится список политик, которые,

собственно, и поддаются

редактированию. Первым параметром

является максимальный срок

действия пароля, который

определяет время в днях, в течение

которого пароль можно

использовать, пока система не

потребует от пользователя смены

пароля. Это очень удобно, т.к. время

для взлома ограничивается,

соответственно, и злоумышленнику

придётся попотеть, чтобы уложиться

и успеть что-либо сделать с

документами пользователя. По

умолчанию значение равно 42, я бы

советовал оставить его, т.к. для

локальной машины конечного

пользователя политика не является

критичной. Следующая на очереди

политика носит название

«Минимальная длина пароля».

Для локальной машины она будет

актуальна в редких случаях. Задача

политики сводится к ограничению

минимального размера пароля. Если

вы работаете на компьютере один, то

политика, как говорилось выше, не

имеет смыла. Другой вопрос, если

локальный компьютер используется

разными пользователями. В таком

случае стоит настроить политику,

чтобы не использовались пароли,

скажем, в два символа.

Минимальный срок действия пароля

— политика, которая определяет,

через сколько пользователь сможет

сменить пароль на другой, как и

первая политика, время считается

днями. Стандартное значение равно 0

и означает, что пользователь может

поменять пароль в любое удобное ему

время. Политика «Пароль должен

отвечать требованиям сложности»

во включённом режиме требует от

пользователя пароль, который будет

отвечать следующим требованиям:

- Пароль не должен содержать имя

учётной записи пользователя

или фрагменты имени

пользователя длиной больше

двух символов. - Пароль должен состоять не

менее чем из шести символов. - Пароль должен содержать

символы, относящиеся к трём из

следующих четырёх категорий:

латинские заглавные буквы (A — Z);

латинские строчные буквы (a — z);

цифры (0 — 9); отличные от букв и

цифр символы (например, !, $, #, %). - Проверка соблюдения этих

требований выполняется при

изменении или создании

паролей.

На локальных машинах по умолчанию

политика отключена, однако на

контролёрах домена работает.

Следующая политика позволяет

контролировать неповторяемость

паролей, при этом она может

запоминать прежние пароли от 1 до 24

включительно. На локальной машине

отключена (значение хранимых

паролей равно 0) по умолчанию, но на

контролёрах домена, опять же,

включена и значение равно 24-м.

«Хранить пароли, используя

обратимое шифрование» — этот

параметр безопасности определяет,

используется ли в операционной

системе обратимое шифрование для

хранения паролей. Эта политика

обеспечивает поддержку приложений,

использующих протоколы, которым

для проверки подлинности

необходимо знать пароль

пользователя. Хранение паролей,

зашифрованных обратимыми методами,

аналогично хранению их в текстовом

виде. Поэтому данную политику

следует использовать лишь в

исключительных случаях, если

потребности приложения

оказываются важнее, чем защита

пароля. Эта политика является

обязательной при использовании

протокола проверки подлинности CHAP

(Challenge-Handshake Authentication Protocol) в

средствах удалённого доступа или

службах IAS (Internet Authentication Services). Она

также необходима при использовании

краткой проверки подлинности в

службах IIS (Internet Information Services).

Название следующей политики,

которая уже находится в группе

политик блокировки учётных

записей, говорит само за себя —

«Блокировка учётной записи

на». Естественно, политикой

определяется время блокировки

учётной записи при определённом

количестве неверно введённых

паролей. Значение можно выставлять

от 0 (учётная запись не блокируется)

и до 99 999 минут. Она имеет смысл

только при работающей следующей

политике, которая называется

«Пороговое значение

блокировки». Это количество

неудачных попыток входа в систему

перед блокировкой учётной записи.

Значение принимается в диапазоне

от 0 (как обычно, значение при

котором политика пассивна) и до 999.

После блокировки, если не

активирована политика блокировки

учётной записи, восстановить

экаунт может только администратор.

Неудачные попытки ввода паролей на

рабочих станциях или рядовых

серверах, заблокированных с

помощью сочетания клавиш Ctrl+Alt+Del

или с помощью защищённых паролем

заставок, считаются неудачными

попытками входа в систему.

«Сброс счётчика блокировки

через» — параметр, который

позволяет сбрасывать счётчик

неудачных входов в систему через

определённое время (от 1 до 99 999

минут), удобная вещь, чтобы не

получилось, что за месяц вы

наберёте-таки «чёрное» число,

равное пороговому значению

блокировки. Параметр напрямую

зависит от политики «Блокировка

учётной записи на».

На этом закончу. Как я уже говорил,

имеется ещё много настроек, не

вошедших в эту статью. Если вы

заинтересовались, то без проблем

сможете найти описание каждой

политики в соседней с

редактированием вкладке.

Напоследок позволю себе дать

небольшой совет по поводу

редактирования политик. Это

является очень важным моментом в

налаживании защиты локальной

машины, но не стоит редактировать

настройки, которые вам непонятны,

т.к. результат после перезагрузки

может вас шокировать. Удачи в

нелёгком поддерживании

безопасности вашего компьютера.

Евгений КУЧУК

Unable to change Windows password and keep getting the error “The password you typed does not meet the password policy requirements“? How to make the system lock your account when a hacker tries to guess your password continuously? In this guide we’ll show you how to change the account lockout and password complexity requirement policy from Command Prompt, Local Security Policy Editor, or by exporting / importing your policy. These methods work on Windows 10, 8, 7, Vista and XP.

- Part 1: Local Security Policy

- Part 2: Change Password Complexity Requirement Policy

- Part 3: Change Account Lockout Policy

- Part 4: Change Local Security Policy by Exporting and Importing

Local Security Policy

Local Security Policy allows enforcing many system-wide, user and security-related settings, such as password policy, account lockout policy, audit policy and user rights.

When you want change a security setting this is how you launch the Local Security Policy Editor:

- Press the Windows key + R to bring up the Run box.

- Type secpol.msc and hit Enter.

When the Local Security Policy Editor opens, you can navigate to the security policy you’re interested.

Note that the Local Security Policy Editor is not available on the Home edition of Windows. So if you’re running Windows 10/8/7/Vista/XP Home, you have to change the local security policy from Command Prompt.

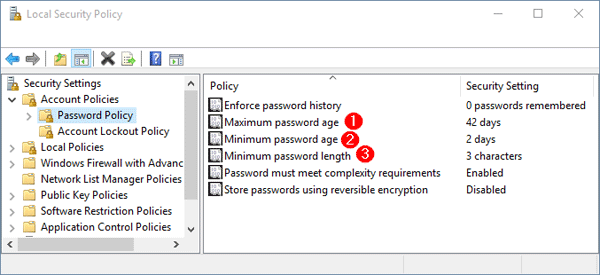

Change Password Complexity Requirement Policy

In the left pane of Local Security Policy Editor, expand Account Policies and then click Password Policy. In the right pane you see a list of password policy settings. Double-click on the policy you want to modify, it will open the Properties box and you can change the setting to desired value.

- Maximum password age

Set the maximum number of days that a password is valid. After this number of days, the password is expired and Windows will force you to change the password at the next logon. You can set the Maximum password age between 1 and 999, or set it to 0 so your password will never expire. - Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or set it to 0 for allowing to change password anytime. This policy allows you to limit how frequently a user may change the password.

Note: The Minimum password age must be less than the Maximum password age, unless the Maximum password age is set to 0. - Minimum password length

Specify the least number of characters a password can have. You can set a value of between 1 and 14 characters, or set to 0 if you allow blank password. This policy can reject a user to set a short password that does not meet a minimum password length. For security reasons you’ll generally want passwords of at least six characters because long passwords are usually harder to crack than short ones. - Password must meet complexity requirements

If this policy is enabled, passwords must meet the following minimum requirements:- Be at least six characters long

- Contain a combination of at least three of the following characters: uppercase letters, lowercase letters, numbers, symbols (punctuation marks)

- Don’t contain the user’s user name or screen name

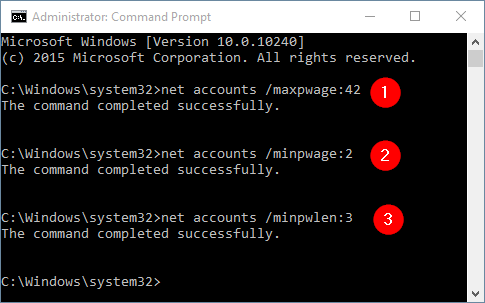

You can also change the password policy from an elevated Command Prompt. This is especially useful if you’re running Windows Home edition.

For example, if you want to change Maximum password age to 42 days, type the command:

net accounts /maxpwage:42

Set Minimum password age to 2 days, type:

net accounts /minpwage:2

Set Minimum password length to 3 characters, type:

net accounts /minpwlen:3

Change Account Lockout Policy

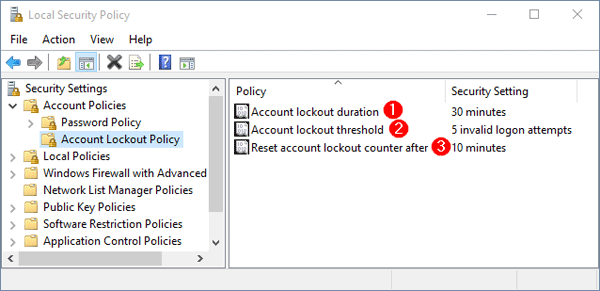

In the left pane of Local Security Policy Editor, expand Account Policies and then click Account Lockout Policy. In the right pane you see three policy settings. Double-click on the policy and you can change the setting to desired value.

- Account lockout duration

Specify the number of minutes that a locked account remains inaccessible before it automatically becomes unlocked. You can set the account lockout duration between 1 and 99,999 minutes. If you set it to 0, then a locked out account will remain locked until an administrator manually unlocks that account. This policy has to set along with Account lockout threshold policy. - Account lockout threshold

Set the number of invalid logon attempts that are allowed before an account becomes locked out. The lockout threshold can be set to any value from 0 to 999. If the lockout threshold is set to zero, accounts will never be locked out due to invalid logon attempts. - Reset account lockout counter after

Specify the time (in minutes) that must elapse after a failed logon attempt before logon attempt counter is reset to 0. The available range is 1 minute to 99,999 minutes.Note: The Account lockout duration must be greater than or equal to the Reset account lockout counter after time.

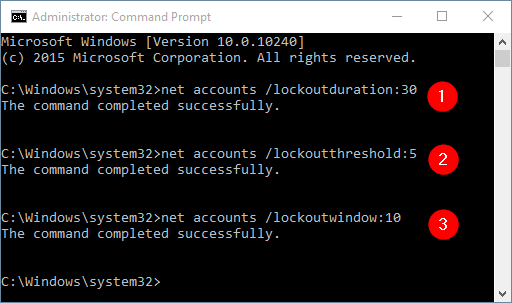

Here is how you can change the account lockout policy from an elevated Command Prompt.

For example, if you want to set Account lockout duration to 30 minutes, type:

net accounts /lockoutduration:30

Set Account lockout threshold to 5 bad logon attempts, type:

net accounts /lockoutthreshold:5

Set Reset account lockout counter after to 10 minutes, type:

net accounts /lockoutwindow:10

Change Local Security Policy by Exporting and Importing

How to copy local group policy objects from one machine to another? Is it possible to disable the “Password must meet complexity requirements” policy using Command Prompt? All these can be achieved by exporting & importing the local security policy. Here’s how:

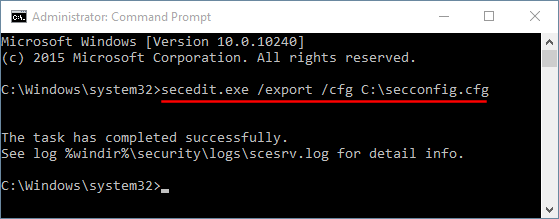

- Open an elevated Command Prompt.

- Type the following command and press Enter. This will export all the settings of local security policy to a text file.

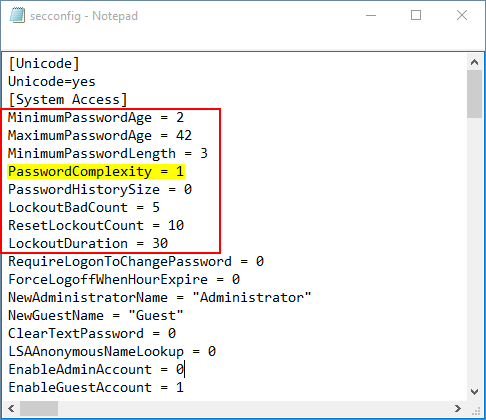

secedit.exe /export /cfg C:\secconfig.cfg - Open the C:\secconfig.cfg file with NotePad and you can view and modify the policy for your own purpose. For example, if you want to disable the password complexity requirements policy, just set the value PasswordComplexity to 0 and save your changes.

- Type the following command to import the local security policy from the file C:\secconfig.cfg. Of course, you can move the secconfig.cfg file to another computer and then import the policy.

secedit.exe /configure /db %windir%\securitynew.sdb /cfg C:\secconfig.cfg /areas SECURITYPOLICY - Restart your computer and the imported security policy will take effect.

- Previous Post: How to Turn on / off Adaptive Brightness in Windows 10 / 8

- Next Post: How to Restore Local Security Policy to Default in Windows 10, 8, 7, Vista and XP

Одной из наиболее распространенных в настоящее время клиентских операционных систем является Microsoft Windows XP. Именно о защите клиентского компьютера (компьютера домашнего или офисного пользователя) и будет идти речь.

Не секрет, что любую атаку проще начинать с клиентского рабочего места, поскольку основное внимание в вопросах защиты администраторы традиционно уделяют серверам локальных сетей. Несомненно, на рабочих местах необходима и антивирусная защита, и усиленные меры идентификации и аутентификации пользователей. Однако в первую очередь необходимо все же обеспечить защиту с помощью встроенных средств операционной системы.

Настройка системы безопасности Windows XP

Операционная система Windows XP обладает развитой системой безопасности, которая, тем не менее, нуждается в настройке. Надеемся, вы понимаете, что система Windows XP должна устанавливаться на разделах NTFS, что применение файловой системы FAT32 не рекомендуется, исходя из принципов безопасности (встроенные средства безопасности просто не могут быть реализованы при условии применения FAT32). В случае применения файловой системы FAT 32 почти все утверждения данного раздела теряют для вас всякое значение. Единственный способ включить все разрешения файловой системы — это преобразовать диск в формат NTFS.

После чистой установки Windows XP предлагаемые по умолчанию параметры безопасности работают как переключатели типа «включить-выключить». Такой интерфейс носит по умолчанию название «Простой общий доступ» (Simple File Sharing).

Такая конфигурация обладает низким уровнем безопасности, практически совпадающей со стандартной конфигурацией Windows 95/98/Me.

Если вас не устраивает такая конфигурация, вы можете воспользоваться всей мощью разрешений для файлов в стиле Windows 2000. Для этого откройте произвольную папку в Проводнике и выберите Сервис > Свойства папки (Tools > Folder options). Перейдите на вкладку Вид, найдите в списке флажокИспользовать простой общий доступ к файлам (рекомендуется) (Use File Sharing (recommended)) — и снимите его.

Свойства папки

Когда вы выключаете простой общий доступ, в диалоговом окне свойств любой папки появляется вкладка Безопасность. Аналогично осуществляется выдача разрешений на файлы. Все разрешения хранятся в списках управления доступом (Access Control List — ACL).

При установке и удалении разрешений руководствуйтесь следующими основными принципами:

- Работайте по схеме «сверху вниз»

- Храните общие файлы данных вместе

- Работайте с группами везде, где это только возможно

- Не пользуйтесь особыми разрешениями

- Не давайте пользователям большего уровня полномочий, чем это абсолютно необходимо (принцип минимизации полномочий).

Настройка операционной системы

Как уже было сказано, нельзя настраивать встроенные средства безопасности на файловой системе FAT32. В связи с этим необходимо либо на этапе установки операционной системы (разметки диска) выбрать файловую систему NTFS, либо приступить к преобразованию файловой системы сразу же после установки ОС.

Преобразование файловой системы

Чтобы преобразовать диск из FAT (FAT32) в NTFS, воспользуйтесь утилитой Convert. Синтаксис команды:

CONVERT том: /FS:NTFS [/V] [/CvtArea:имя_файла] [/NoSecurity] [/X]

где:

- том — определяет букву диска (с последующим двоеточием) точку подключения или имя тома;

- /FS:NTFS — конечная файловая система: NTFS;

- /V — включение режима вывода сообщений;

- /CVTAREA:имя_файла — указывает непрерывный файл в корневой папке для резервирования места для системных файлов NTFS;

- /NoSecurity — параметры безопасности для преобразуемых файлов и папок будут доступны для изменения всем;

- /X — принудительное снятие этого тома (если он был подключен). Все открытые дескрипторы этого тома станут недопустимыми.

Если в вашей организации используется большое количество компьютеров, необходимо продумать процесс автоматизации установки ОС.

Существует два варианта автоматизации процесса установки:

- Автоматизированная установка. В этом случае используется пакетный файл и сценарий (называемый файлом ответов) — благодаря этому отключаются запросы операционной системы, а необходимые данные выбираются из файлов ответов автоматически. Существует пять режимов автоматической установки.

- Копирование диска (клонирование). В этом случае запускается утилита подготовки системы к копированию (sysprep.exe), которая удаляет идентификатор безопасности (Security Identifier — SID). Затем диск копируется с помощью программы клонирования дисков, например Ghost (

www.symantec.com/ghost) или Drive Image (www.powerquest.com/driveimage). После копирования будет выполнена «сжатая» процедура установки (5-10 минут).

Вы установили операционную систему, однако самая тяжелая и продолжительная часть работы еще впереди.

Установка необходимых обновлений

Согласно документации установка ОС занимает около часа — но на самом деле установка, настройка, установка всех критических патчей (обновлений) займет, по меньшей, мере 4-5 часов (это при условии, что все патчи уже есть на жестком диске или CD-ROM и вам не нужно вытягивать их из интернета).

Итак, операционную систему вы установили. Для дальнейшей установки патчей есть два пути:

- воспользоваться службой автоматического обновления Windows Update. Этот путь достаточно хорошо описан в литературе и каких-либо усилий со стороны программиста не требует. Однако предположим, что в вашей организации хотя бы 20 компьютеров. В таком случае вам придется воспользоваться этой службой 20 раз. Это не самый лучший способ, но если у вас быстрый канал и руководство не против такого способа выбрасывания денег, то этот путь вам может и подойти. Однако учтите, что при переустановке ОС все придется вытягивать заново;

- воспользоваться каким-либо сканером безопасности для поиска необходимых патчей (обновлений). Для примера рассмотрим бесплатный сканер Microsoft Base Security Analyzer (в данной статье не будет подробно рассматриваться вопрос о методах работы с данным сканером). Данный сканер можно бесплатно загрузить с сайта Microsoft из раздела TechNet.

До начала тестирования необходимо будет извлечь файл mssecure.xml файл из

http://download.microsoft.com/download/xml/security/1.0/nt5/en-us/mssecure.cab Файл mssecure.xml должен быть помещен в ту же папку, где развернут Microsoft Base Security Analyzer. Результатом сканирования будет перечень необходимых патчей, которые вы должны будете установить на конкретном ПК.

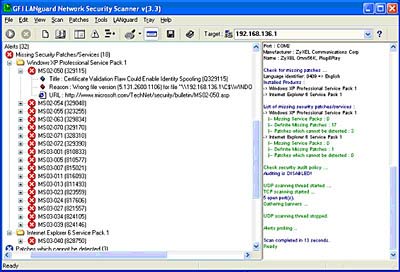

На мой взгляд, удобнее применять коммерческие сканеры безопасности типа LAN Guard Network Scanner или XSpider.

LAN Guard Network Scanner

Этот сканер предназначен для поиска уязвимостей в компьютерных сетях не только на базе Windows. Однако в нашем случае можно легко воспользоваться им для поиска уязвимостей на отдельном компьютере. Вам будет рекомендовано посетить конкретные страницы бюллетеня безопасности от Microsoft.

Результат работы LAN Guard Network Scanner

В таком случае гораздо проще устанавливать обновления, появляется также возможность узнать, для устранения какой именно уязвимости создано данное обновление.

Стоит исследовать эти шаги подробнее:

- Анализ. Посмотрите на текущую среду и потенциальные угрозы. Определите патчи, которые следует инсталлировать, чтобы сократить количество угроз вашей среде.

- План. Установите, какие патчи нужно инсталлировать, чтобы сдерживать потенциальные угрозы и «прикрыть» обнаруженные уязвимые места. Определитесь, кто будет осуществлять тестирование и инсталляцию и какие шаги следует произвести.

- Тестирование. Просмотрите доступные патчи и разделите их на категории для вашей среды.

- Инсталляция. Инсталлируйте нужные патчи, чтобы защитить эту среду.

- Мониторинг. Проверьте все системы после инсталляции патчей, чтобы удостовериться в отсутствии нежелательных побочных эффектов.

- Просмотр. Важной частью всего процесса является тщательный просмотр новых патчей и вашей среды, а также выяснение того, какие именно патчи нужны вашей компании. Если во время просмотра вы обнаружите необходимость в новых патчах, начните снова с первого шага.

Примечание: настоятельно рекомендуется сделать резервную копию всей рабочей системы до инсталляции патчей.

Проверка среды на предмет недостающих патчей

Поскольку процесс этот непрерывен, вам следует убедиться в том, что ваши патчи соответствуют последним установкам. Рекомендуется постоянно следить за тем, чтобы иметь новейшую информацию о патчах. Иногда выпускается новый патч — и вам необходимо установить его на всех станциях. В других случаях в сети появляется новая станция, и на ней нужно установить все необходимые обновления. Вам следует продолжать проверку всех ваших станций, чтобы убедиться в том, что на них установлены все необходимые и актуальные патчи.

Вообще, вопрос установки патчей не так прост, как это кажется на первый взгляд. Однако полное рассмотрение этого вопроса выходит за пределы нашей статьи.

Следует учесть, что иногда после установки последующего патча возникает необходимость в переустановке предыдущего. По крайней мере, в моей практике такое встречалось неоднократно.

Итак, предположим, что все патчи установлены и дырок в вашей системе нет. Учтите, что это состояние только на текущий момент времени — вполне возможно, что завтра вам придется устанавливать новые патчи. Процесс этот, увы, беспрерывен.

Восстановление системных файлов

Полезная функция — если только ваш компьютер не используется исключительно для ресурсоемких задач типа игр. Так что лучше оставить ее включенной. При этом компьютер периодически создает слепки критичных системных файлов (файлы реестра, COM+ база данных, профили пользователей и т.д.) и сохраняет их как точку отката. Если какое-либо приложение снесет систему или если что-то важное будет испорчено, вы сможете вернуть компьютер в предыдущее состояние — к точке отката.

Эти точки автоматически создаются службой Восстановления системы (System Restore) при возникновении некоторых ситуаций типа установки нового приложения, обновления Windows, установки неподписанного драйвера и т.п. Точки отката можно создавать и вручную — через интерфейс Восстановления системы (System Restore): Пуск > Программы > Стандартные > Служебные > Восстановление системы (Start > Programs > Accessories > System Tools > System Restore).

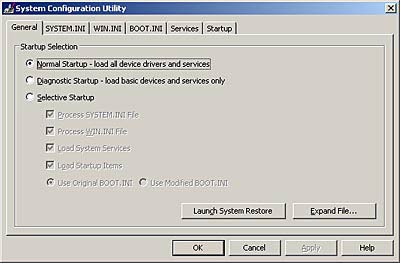

Аналогичный результат можно получить и с помощью утилиты msconfig, которая запускается из режима командной строки или черезПуск > Выполнить.

Восстановление системных файлов опирается на фоновую службу, которая минимально сказывается на быстродействии и записывает снимки, отнимающие часть дискового пространства. Вы можете вручную отвести максимальный объем дискового пространства для данной службы. Можно также полностью отключить службу для всех дисков (поставив галочку Отключить службу восстановления). Поскольку служба восстановления системных файлов может влиять на результаты тестовых программ, то перед тестированием ее обычно отключают.

Автоматическая очистка диска

Для проведения очистки жесткого диска от ненужных файлов используется программа cleanmgr.exe. Ключи программы:

- /d driveletter: — указывает букву диска, которая будет очищаться;

- /sageset: n — эта команда запускает мастер очистки диска и создает в реестре ключ для сохранения параметров. Параметр n может принимать значения от 0 до 65535;

- /sagerun: n — используется для запуска мастера очистки диска с определенными параметрами, которые были заданы заранее с помощью предыдущего ключа.

Для автоматизации этого процесса можно воспользоваться планировщиком заданий.

Удаление «скрытых» компонентов

В процессе установки Windows XP (в отличие от случая с Windows 9*/NT) не предусмотрена возможность выбора необходимых компонентов. На мой взгляд, это правильное решение: сначала следует установить операционную систему со всеми ее причудами — а уж затем, поработав с ней, решать, что оставить, а от чего избавиться.

Однако при этом в окне Add/Remove Windows Components, которое присутствует в аплете Add or Remove Programs контрольной панели, удалять-то практически нечего — многие из составляющих Windows скрыты от шаловливых ручек не слишком опытных пользователей. Для решения этой проблемы открываем системную папку Inf (по умолчанию — C:\Windows\Inf), находим там файл sysoc.inf, открываем его и удаляем во всех его строках словоHIDE. Главное при этом — оставить неизменным формат файла (то есть удалению подлежит только HIDE, запятые же до и после этого слова трогать не следует).

Для примера — исходная строка и то, что должно получиться:

msmsgs=msgrocm.dll,OcEntry,msmsgs.inf,hide,7

msmsgs=msgrocm.dll,OcEntry,msmsgs.inf,,7

Сохраняем файл sysoc.inf, открываем Add/Remove Windows Components — и видим уже куда более длинный список, чем тот, что был изначально (рис.). Правда, и в этом случае много удалить не получится.

Кстати, точно таким же образом можно поступить и в случае с Windows 2000…

Окно компонентов Windows XP

Вы можете задать резонный вопрос: а какое отношение имеет все это к безопасности?

Во-первых, если в вашей организации существует корпоративная политика в области использования программного обеспечения и в ней в качестве почтового клиента выбран, например, The Bat! или почтовый клиент Mozilla (Opera), то не стоит оставлять на компьютере насквозь дырявый Outlook Express и вводить пользователя в искушение пользоваться этим клиентом.

Во-вторых, если у вас не принято использовать службу мгновенных сообщений, то Windows Messenger лучше удалить.

И, наконец, избавьтесь от просто ненужных вам компонент. Меньше неиспользуемого ПО — меньше возможностей использовать его не по назначению (а, следовательно, вольно или невольно нанести вред вашей организации).

Настройка автоматически выполняемых программ

Одна из типичных проблем, связанных с безопасностью, это запуск программ типа «троянский конь» в процессе загрузки Windows XP. Программа может быть запущена автоматически одним из следующих способов:

- добавление в папку Автозагрузка для данного пользователя;

- добавление в папку Автозагрузка для всех пользователей;

- ключ Run (компьютера) ключ реестра HKLM\Software\Microsoft\Windows\CurrentVersion\Run;

- ключ Run (пользователя) ключ реестра HKCU\Software\Microsoft\Windows\CurrentVersion\Run;

- ключ RunServices. Разница между RunServices и просто Run в том, что при запуске программы в ключе RunServices она будет запущена как обслуживающий процесс и при работе ей будет выделено меньше приоритетного процессорного времени. При запуске же в ключе Run программа запуститься как обычно с нормальным приоритетом;

- папки Планировщика задач;

- win.ini. Программы, предназначенные для 16-разрядных версий Windows, могут добавить строки типа Load= и Run= этого файла;

- ключи RunOnce и RunOnceEx. Группа ключей реестра, которая содержит список программ, выполняемых однократно в момент запуска компьютера. Эти ключи могут относиться и к конкретной учетной записи данного компьютера HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnceEx HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnceEx;

- групповая политика. Содержит две политики (с именами Запуск программ при входе пользователя в систему). Находятся в папках Конфигурация компьютера > Конфигурация Windows > Административные шаблоны > Система > Вход в систему (Computer configuration > Administrative Templates > System > Logon) и Конфигурация пользователя > Конфигурация Windows > Административные шаблоны > Система > Вход в систему (User configuration > Administrative Templates > System > Logon);

- сценарии входа в систему. Настраиваются Групповая политика: Конфигурация компьютера > Конфигурация Windows > Сценарии и Конфигурация пользователя > Конфигурация Windows > Сценарии (входа в систему и выхода из системы);

- файл autoexec.bat в корневом каталоге загрузочного диска. Все программы, которые вы хотите запустить из него, должны выполняться в реальном режиме DOS, поскольку выполнение этого командного файла происходит до загрузки графической оболочки. Используется для того, чтобы снова и снова копировать в Автозапуск из скрытой папки рекламные модули, которые пользователь удалил.

Для настройки списка автоматически вызываемых программ в состав Windows XP входит утилита Настройка системы (System Configuration Utility) — Msconfig.exe. Эта утилита позволяет вывести список всех автоматически загружаемых программ. Рабочее окно программы приведено на рис.

Рабочее окно программы Msconfig

Параметры Internet Explorer

Настройте рекомендованные параметры пользователя для Internet Explorer в административном шаблоне по указанному адресу с помощью редактора объектов групповой политики.

Рекомендуемые параметры пользователя для Internet Explorer (включены)

- Меню обозревателя \ Отключить параметр «Сохранить эту программу на диске»

- Панель управления обозревателем \ Отключить страницу «Дополнительно»

- Панель управления обозревателем \ Отключить страницу «Безопасность»

- Автономные страницы \ Отключить добавление каналов

- Автономные страницы \ Отключить добавление расписаний для автономных страниц

- Автономные страницы \ Отключить все расписания для автономных страниц

- Автономные страницы \ Полное отключение пользовательского интерфейса каналов

- Автономные страницы \ Отключить загрузку содержимого подписки

- Автономные страницы \ Отключить редактирование и создание новых групп расписаний

- Автономные страницы \ Отключить изменение расписаний для автономных страниц

- Автономные страницы \ Отключить протоколирование обращений к автономным страницам

- Автономные страницы \ Отключить удаление каналов

- Автономные страницы \ Отключить удаление расписаний для автономных страниц

- Настройка Outlook Express

- Отключить изменение параметров страницы «Дополнительно»

- Отключить изменение параметров автонастройки

- Отключить изменение параметров сертификатов

- Отключить изменение параметров подключений

- Отключить изменение параметров прокси

- Отключить мастер подключения к интернету

- Запретить автозаполнению сохранение паролей

Хотелось бы рекомендовать размер кэша Internet Explorer выставлять в минимум: если в кэше тысяч сто мелких файлов размером в два-три килобайта, то любой антивирус при сканировании данной папки будет работать очень медленно.

Для защиты Internet Explorer от «изобретательных» пользователей можно воспользоваться следующим:

IExplorer: Hide General Page from Internet Properties

Чтобы спрятать вкладку Общие в параметрах Internet Explorer’a, добавьте в реестр:

[HKEY_CURRENT_USER\Software\Policies\Microsoft\ Internet Explorer\Control Panel]

«GeneralTab»=dword:1

IExplorer: Hide Securiry Page from Internet Properties

Чтобы спрятать вкладку Безопасность в параметрах Internet Explorer’a, в реестр следует добавить:

[HKEY_CURRENT_USER\Software\Policies\Microsoft\ Internet Explorer\Control Panel]

«SecurityTab»=dword:1

IExplorer: Hide Programs Page from Internet Properties

Чтобы спрятать вкладку Программы в параметрах Internet Explorer’a:

[HKEY_CURRENT_USER\Software\Policies\Microsoft\ Internet Explorer\Control Panel]

«ProgramsTab»=dword:1

IExplorer: Hide Advanced Page from Internet Properties

Чтобы спрятать вкладку Дополнительно, добавьте:

[HKEY_CURRENT_USER\Software\Policies\Microsoft\ Internet Explorer\Control Panel]

«AdvancedTab»=dword:1

IExplorer: Hide Connections Page from Internet Properties

И, наконец, чтобы скрыть вкладкуПодключения в параметрах Internet Explorer’a, в реестр внесите:

[HKEY_CURRENT_USER\Software\Policies\Microsoft\ Internet Explorer\Control Panel]

«ConnectionsTab»=dword:1

Защита подключения к интернету

Для обеспечения безопасности при подключении к сети Интернет необходимо:

- активизировать брандмауэр подключения к интернету (Internet Connection Firewall) или установить брандмауэр третьих фирм;

- отключить Службу доступа к файлам и принтерам сетей Microsoft.

Активация брандмауэра

- Откройте Панель управления > Сетевые подключения;

- щелкните правой кнопкой мыши на соединении, которое вы хотели бы защитить, и выберите из меню пункт Свойства;

- перейдите на вкладку Дополнительно, поставьте галочку Защитить мое подключение к Интернет.

Политика ограниченного использования программ

Политика ограниченного использования программ позволяет администратору определить программы, которые могут быть запущены на локальном компьютере. Политика защищает компьютеры под управлением Microsoft Windows XP Professional от известных конфликтов и предотвращает запуск нежелательных программ, вирусов и «троянских коней». Политика ограниченного использования программ полностью интегрирована с Microsoft Active Directory и групповой политикой. Ее можно использовать также на автономных компьютерах.

Администратор вначале определяет набор приложений, которые разрешается запускать на клиентских компьютерах, а затем устанавливает ограничения, которые будут применяться политикой к клиентским компьютерам.

Политика ограниченного использования программ в исходном виде состоит из заданного по умолчанию уровня безопасности для неограниченных или запрещенных параметров и правил, определенных для объекта групповой политики.

Политика может применяться в домене, для локальных компьютеров или пользователей. Политика ограниченного использования программ предусматривает несколько способов определения программы, а также инфраструктуру на основе политики, обеспечивающую применение правил выполнения определенной программы.

Запуская программы, пользователи должны руководствоваться принципами, установленными администратором в политике ограниченного использования программ.

Политики ограниченного использования программ применяются для выполнения следующих действий:

- определение программ, разрешенных для запуска на клиентских компьютерах;

- ограничение доступа пользователей к конкретным файлам на компьютерах, на которых работает несколько пользователей;

- определение круга лиц, имеющих право добавлять к клиентским компьютерам доверенных издателей;

- определение влияния политики на всех пользователей или только пользователей на клиентских компьютерах;

- запрещение запуска исполняемых файлов на локальном компьютере, в подразделении, узле или домене.

Архитектура политики ограниченного использования программ обеспечивает целый спектр возможностей.

Политика ограниченного использования программ позволяет администратору определять и контролировать программы, запускаемые на компьютерах под управлением Windows XP Professional в рамках домена. Возможно создание политик, которые блокируют выполнение несанкционированных сценариев, дополнительно изолирующих компьютеры или препятствующих запуску приложений. Оптимальным вариантом для управления политикой ограниченного использования программ на предприятии является использование объектов групповой политики и адаптация каждой созданной политики к требованиям групп пользователей и компьютеров организации.

Не приветствуются попытки управлять группами пользователей в автономной среде. Результатом правильного применения политики ограниченного использования программ будет улучшение целостности, управляемости — и, в конечном счете, снижение совокупной стоимости владения и поддержки операционных систем на компьютерах организации.

Политика паролей

Использование регулярно изменяемых сложных паролей снижает вероятность их взлома. Параметры политики паролей служат для определения уровня сложности и длительности использования паролей. В этом разделе описаны все параметры политики безопасности для окружений «ПК на предприятии» и «Система с высоким уровнем безопасности».

Дополнительные сведения

- Для получения дополнительных сведений о настройке параметров безопасности в Microsoft Windows XP рекомендуется ознакомиться с руководством «Threats and Countermeasures: Security Settings in Windows Server 2003 and Windows XP», которое можно загрузить по адресу: http://go.microsoft.com/fwlink/?Linkld=15159.

- Для получения сведений об использовании Microsoft Operations Framework (MOF) на предприятии посетите страницу www.microsoft.com/business/services/mcsmof.asp.

- Сведения о «Стратегической программе защиты технологий» можно получить по адресу http://microsoft.com/security/mstpp.asp.

- Информация о Microsoft Security Notification Service доступна по следующему адресу: www.microsoft.com/technet/treeview/default.asp?url=/technet/security/bulletin/notify.asp.

- Для получения дополнительных сведений о восстановлении и защите данных можно ознакомиться на www.microsoft.com/windowsxp/pro/techinfo/administration/recovery/default.asp.

Заключение

Изложенные выше рекомендации не являются исчерпывающим материалом по настройке операционной системы Windows XP Professional — однако помочь в этом нелегком процессе смогут.

Загрузка…

Windows XP / Beginners

Each user account has a number of options related to passwords. To view these options, open the Local Users And Groups snap-in (as described earlier in this tutorial), right-click the user you want to work with, and then select Properties. There are three password-related check boxes in the property sheet that appears:

- User Must Change Password At Next Logon If you select this check box (the Password Never Expires option must not be active), the next time the user logs on, the user will see a dialog box with the message that the user is required to change his or her password. When the user clicks OK, the Change Password dialog box appears and the user enters his or her new password.

- User Cannot Change Password Select this check box to prevent a user from changing his or her password.

- Password Never Expires If you clear this check box, the user’s password will expire. The expiration date is determined by the Maximum Password Age policy, discussed in the next section.

Taking Advantage of Windows XP’s Password Policies

Windows XP maintains a small set of useful password-related policies that govern settings such as when passwords expire and the minimum length of a password. In the Group Policy editor, select Computer Configuration, Windows Settings, Security Settings, Account Policies, Password Policy. (In the Local Security Policy snap-in, select Security Settings, Account Policies, Password Policy.) There are six policies:

- Enforce Password History This policy determines the number of old passwords that Windows XP stores for each user. This is to prevent a user from reusing an old password. For example, if you set this value to 10, the user can’t reuse a password until he or she has used at least 10 other passwords. Enter a number between 0 and 24.

- Maximum Password Age This policy sets the number of days after which passwords expire. This only applies to user accounts where the Password Never Expires property has been disabled (see the previous section). Enter a number between 1 and 999.

- Minimum Password Age This policy sets the numbers of days that a password must be in effect before the user can change it. Enter a number between 1 and 998 (but less than the Maximum Password Age value).

- Minimum Password Length This policy sets the minimum number of characters for the password. Enter a number between 0 and 14 (where 0 means no password is required).

- Password Must Meet Complexity Requirements If you enable this policy, Windows XP examines each new password and accepts it only if it meets the following criteria: it doesn’t contain all or part of the user name; it’s at least six characters long; and it contains characters from three of the following four categories: uppercase letters, lowercase letters, digits (0-9), and non-alphanumeric characters (such as $ and #).

- Store Password Using Reversible Encryption For All Users In The Domain Enabling this policy tells Windows XP to store user passwords using reversible encryption. Some applications require this, but they’re rare and you should never need to enable this policy.

In Control Panel, click User Accounts.

If you don’t have a password in Windows XP, you’re susceptible to unwanted PC use from other people, possible hacking attempts and loss of privacy. It’s important to set up a password for each person who has their own account on the PC. Here’s how to do that.

To set up a password for a user account in Windows XP:

- Click Start

- Click Control Panel

- On the Control Panel window, click User Accounts

- On the User Accounts window, under Or Pick an Account to Change, select the name of the user.

- In the window that appears, click Create a Password

- In the next window, enter your desired password, confirm the password and enter a phrase to act as your password hint on the corresponding boxes provided. Then, click Create Password.

Now that a password has been generated, the next time you log on, you will be prompted for it. Remember that this is case-sensitive. If you want a hint of what your password is, just click the hint hyperlink.

IF you’re having trouble coming up with a good password, check out our free Password Generator here.