Все способы:

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

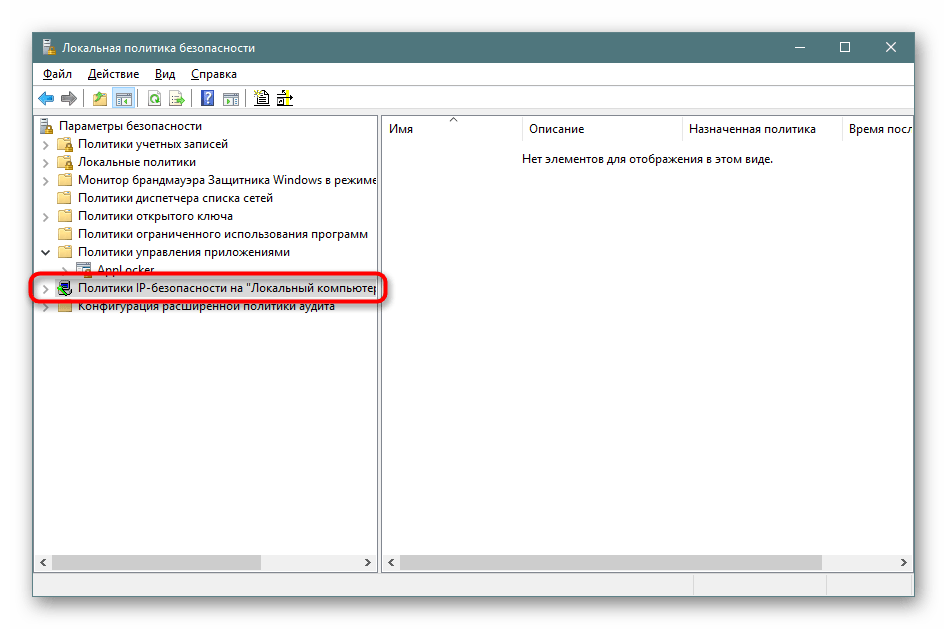

- Политики IP-безопасности на «Локальный компьютер»

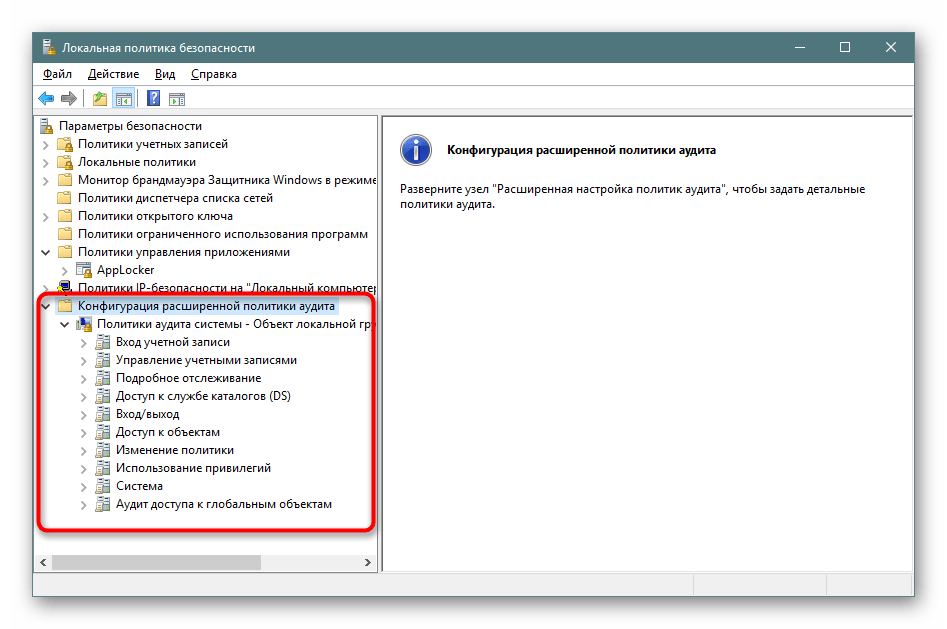

- Конфигурация расширенной политики аудита

- Вопросы и ответы: 0

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Подробнее: Расположение локальной политики безопасности в Windows 10

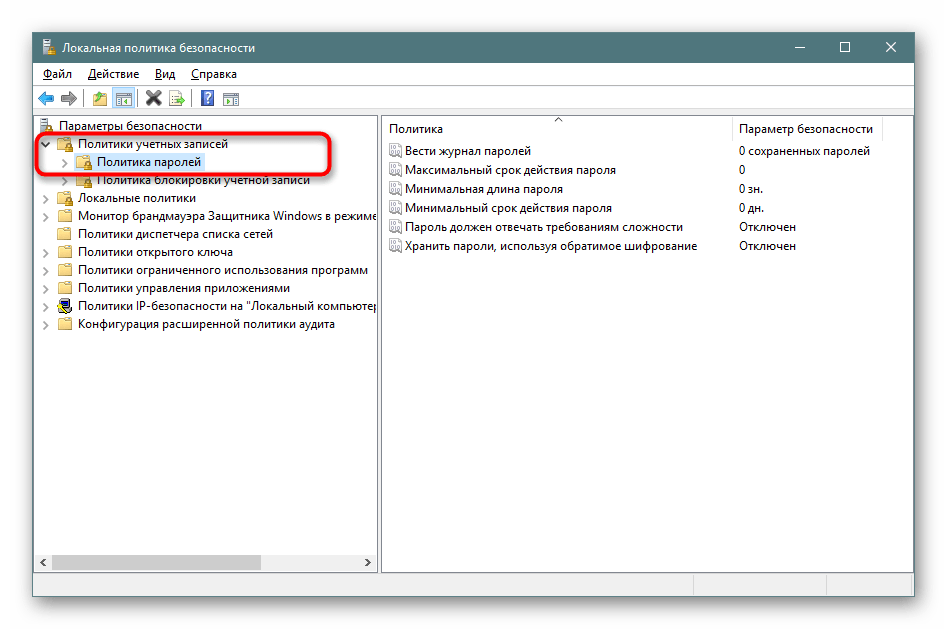

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

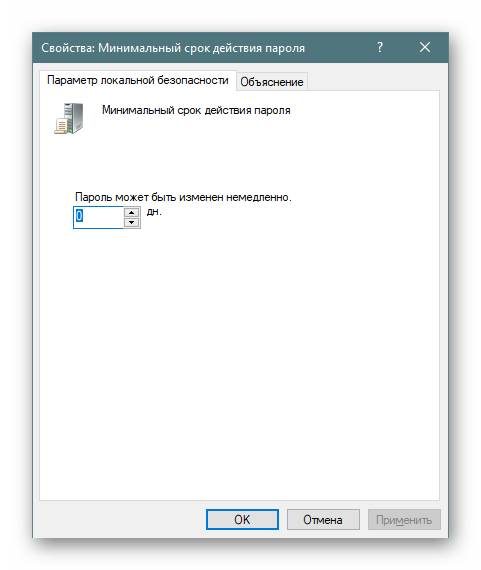

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

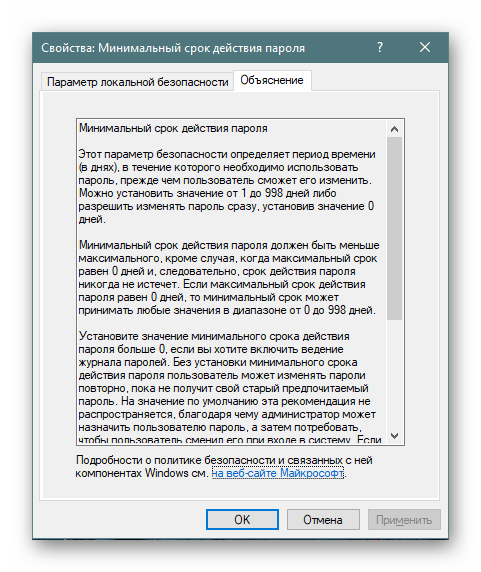

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

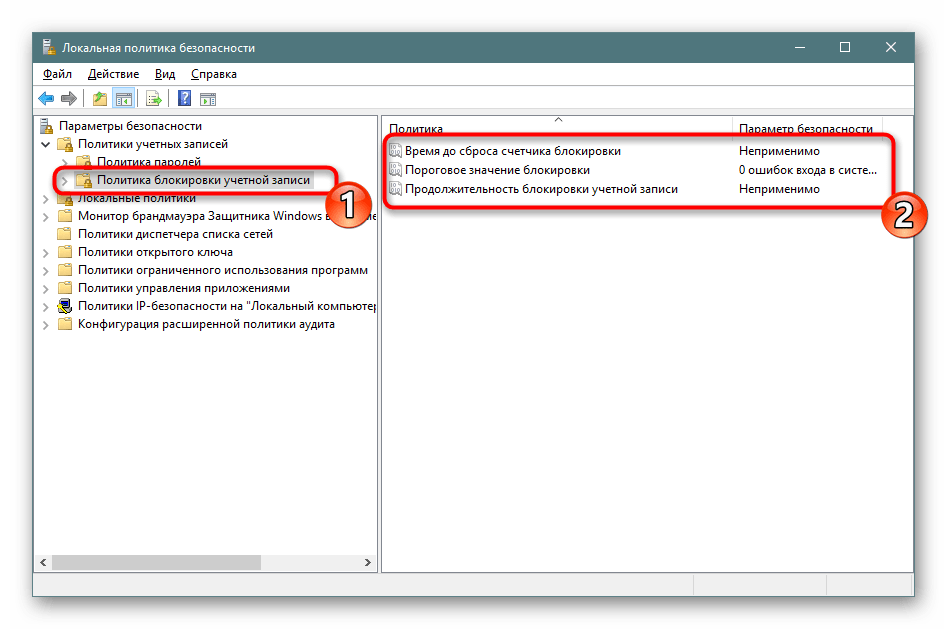

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

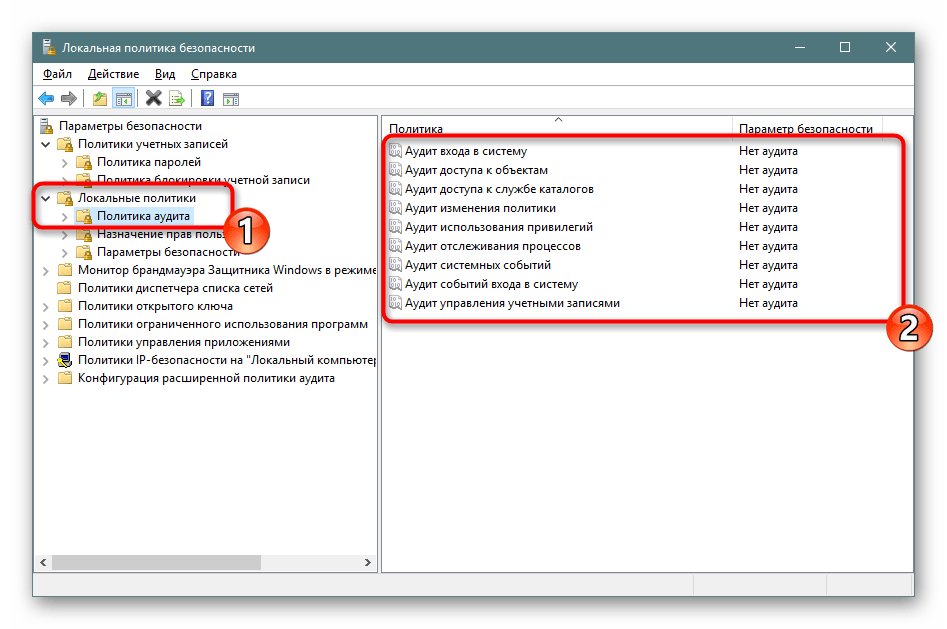

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

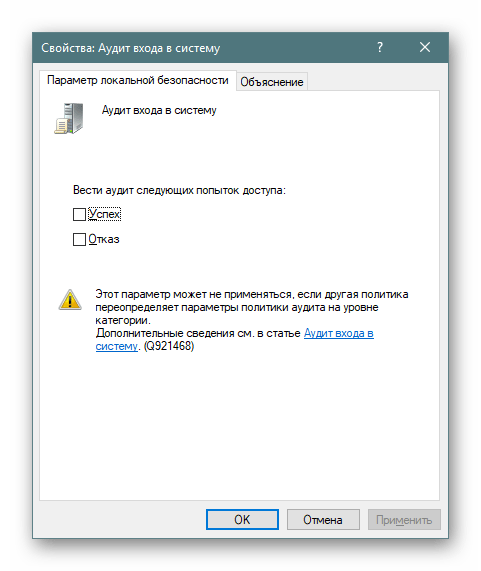

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

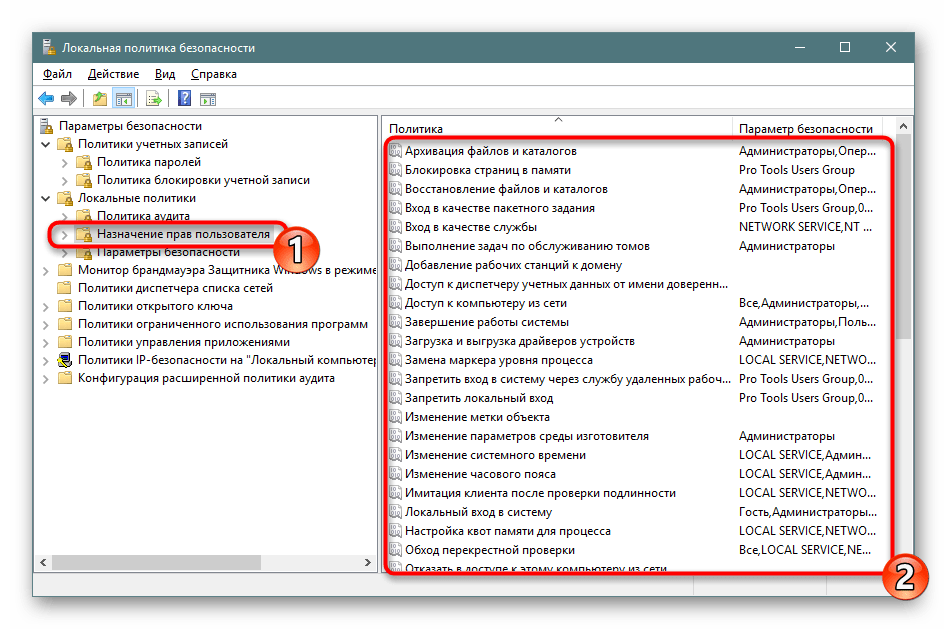

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

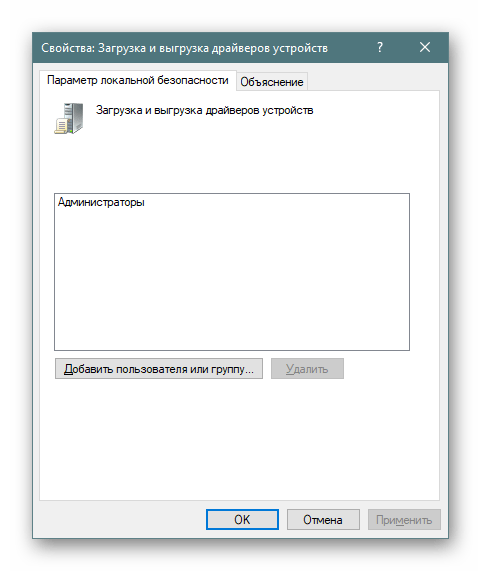

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

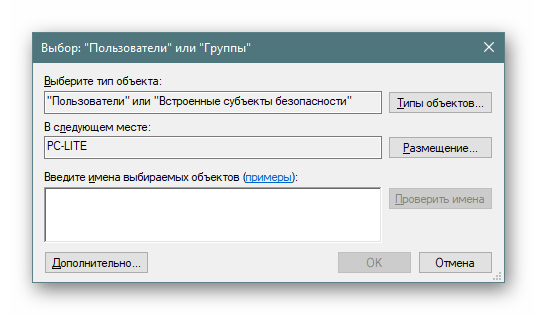

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

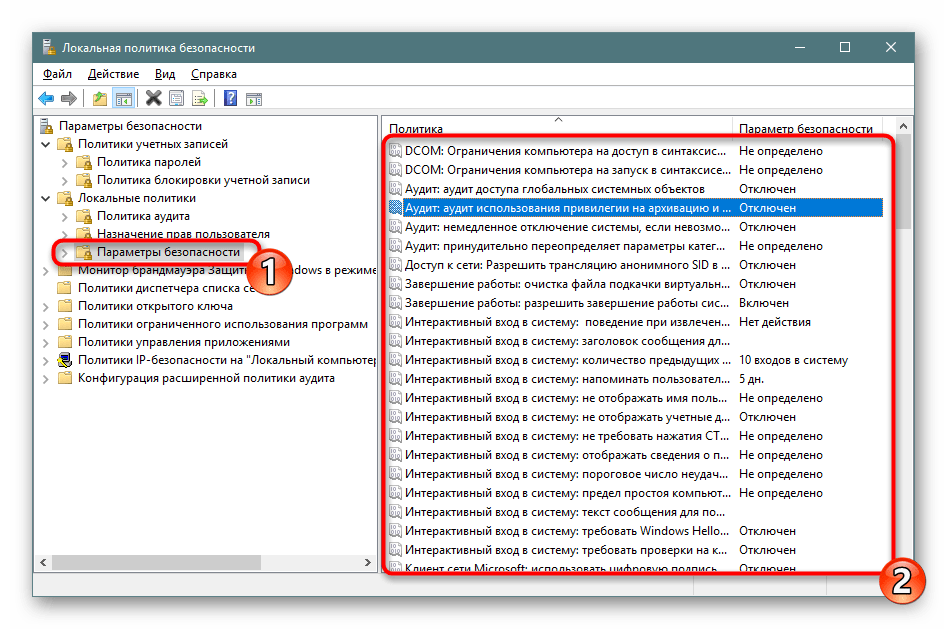

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

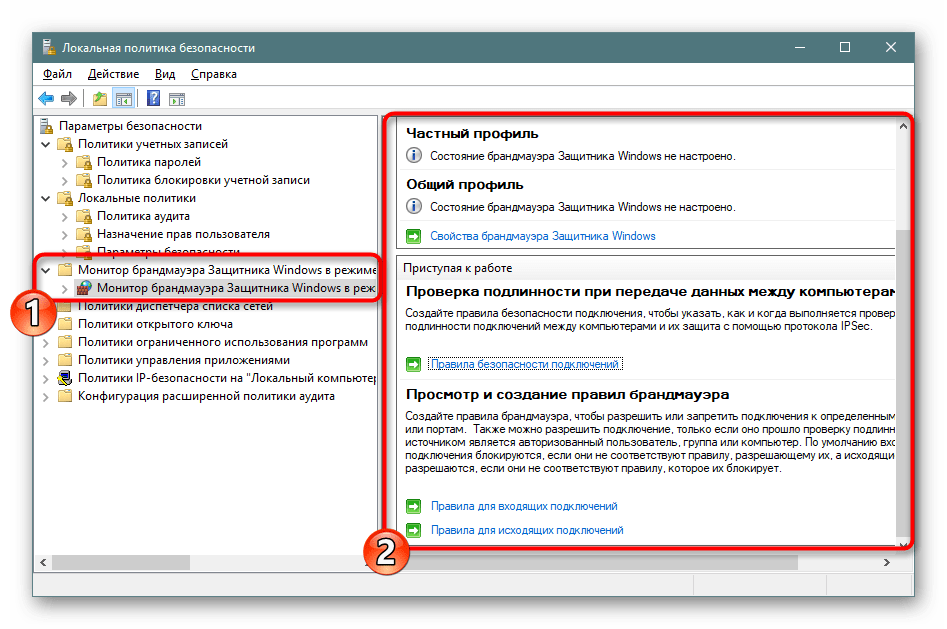

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

Политики диспетчера списка сетей

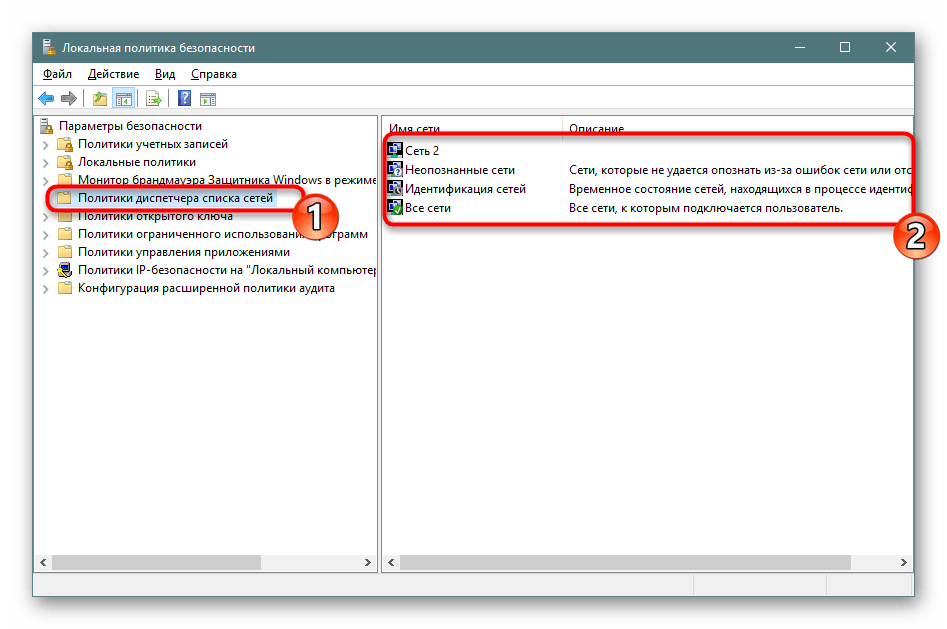

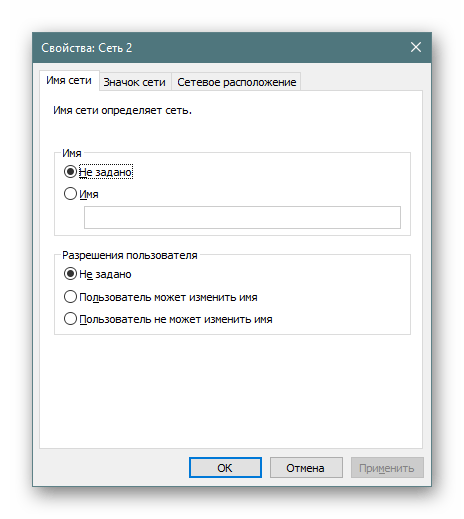

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

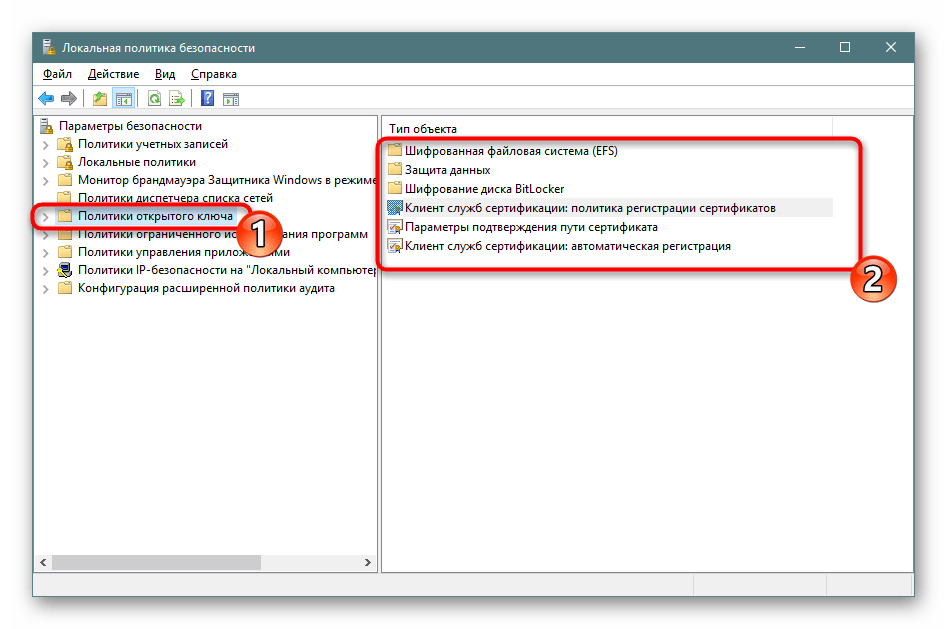

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

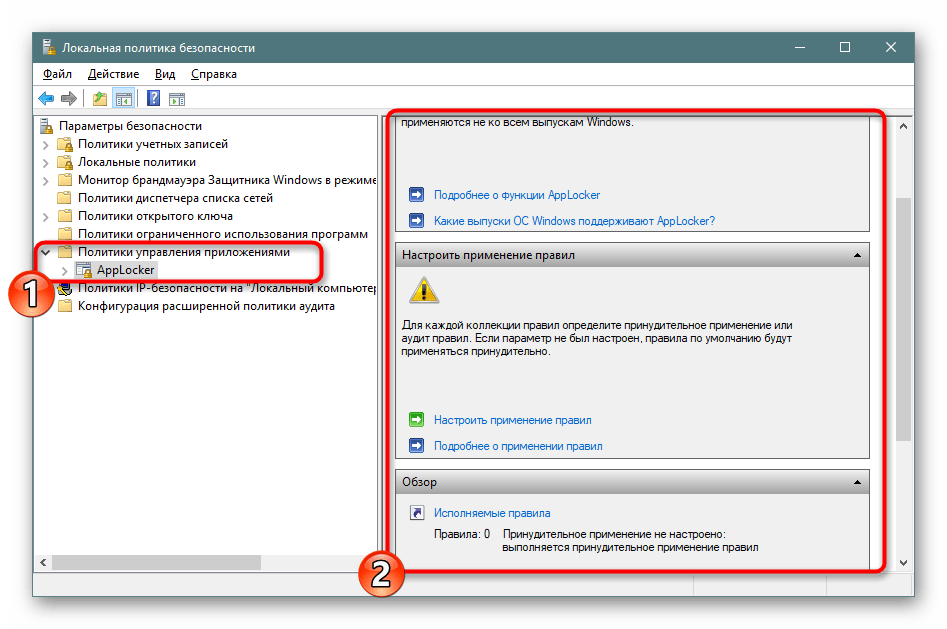

Политики управления приложениями

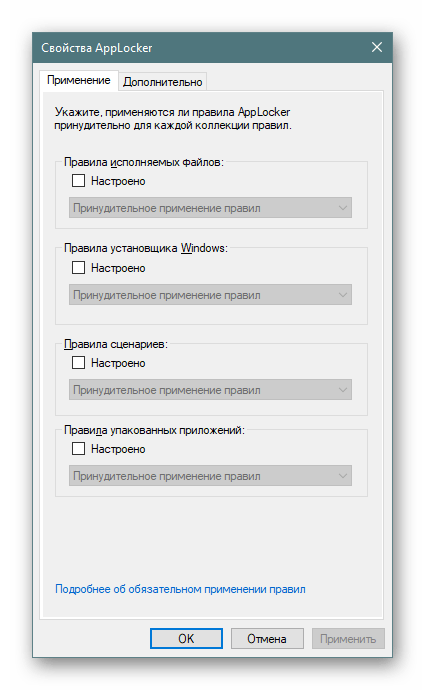

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

Политики IP-безопасности на «Локальный компьютер»

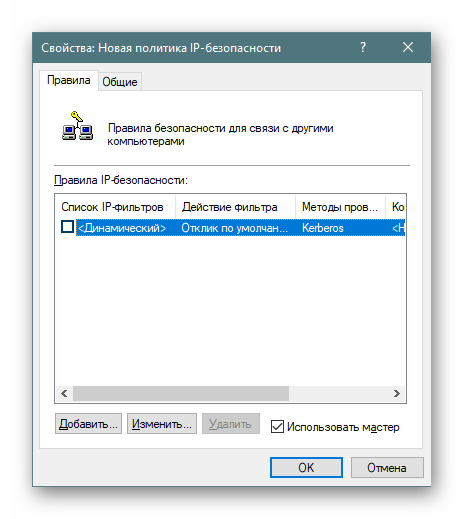

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Наша группа в TelegramПолезные советы и помощь

Лекция 14. Настройка

параметров безопасности ОС Windows 7

1.

Введение

2.

Группы политик,

отвечающих за безопасность

3.

Краткий обзор опций

безопасности

4.

Дополнительные

Параметры безопасности в Windows 7

5.

Установка

параметров безопасности для реестра

6.

Заключение

1.

Введение

Windows

7 — это последняя клиентская ОС для компьютеров от компании Microsoft, которая построена

с учетом сильных и слабых сторон своих предшественников, Windows XP и Windows Vista.

Каждый аспект базовой операционной системы, а также выполняемых ею служб, и то,

как она управляет приложения, загруженными в нее, были пересмотрены, и по возможности

были приняты меры по улучшению ее безопасности. Все сервисы были усовершенствованы

и новые опции безопасности делают эту ОС более надежной. Помимо некоторых основных

усовершенствований и новых служб, ОС Windows 7 предоставляет больше функций безопасности,

улучшенные возможности аудита и мониторинга, а также возможности шифрования подключений

и данных. В Windows 7 имеют место некоторые усовершенствования внутренней защиты

для обеспечения безопасности такими внутренними компонентами системы, как Kernel

Patch Protection (защита патча ядра), Service Hardening (упрочение сервисов), Data

Execution Prevention (предотвращение несанкционированного выполнения данных), Address

Space Layout Randomization (внесение случайности в верстку адресного пространства)

и Mandatory Integrity Levels (обязательные уровни целостности).

Windows

7 создана для надежного использования. С одной стороны она была разработана в рамках

Microsoft’s Security Development Lifecycle (SDL) и спроектирована для поддержки

требований Common Criteria, что позволило ей получить сертификацию Evaluation Assurance

Level (EAL) 4, которая отвечает требованиям федерального стандарта обработки информации

(Federal Information Processing Standard — FIPS) #140-2. При использовании Windows

7 как отдельной системы ее можно защищать личными средствами безопасности. Windows

7 содержит множество различных инструментов безопасности, но именно в сочетании

с Windows Server 2008 (R2) и Active Directory эта ОС становится бронежилетом. Используя

дополнительные методы безопасности таких инструментов, как Group Policy, вы можете

контролировать каждый аспект безопасности ваших компьютеров. Если Windows 7 используется

в домашнем офисе или личных целях, ее также можно защищать во избежание многих нынешних

методов взлома, и систему можно быстро восстанавливать после сбоя, поэтому, хотя

совместное использование этой ОС с Windows 2008 является более надежным, оно вовсе

необязательно для применения высокого уровня безопасности в Windows 7. Также следует

учитывать тот факт, что, хотя Windows 7 безопасна по своей природе, это вовсе не

означает, что вам нужно полностью полагаться на стандартную конфигурацию и что нет

необходимости вносить изменения для улучшения безопасности. Также не стоит забывать

о том, что со временем вы будете подвергнуты риску заражения каким-то вредоносным

кодом или интернет атаке, когда компьютер используется в любой публичной сети. Если

компьютер используется для любого типа публичного доступа в интернет, ваша система

и сеть, к которой она подключена, становятся доступными для возможных атак.

Ключевую роль в обеспечении

безопасности данных, хранимых на PC, играют настройки безопасности

операционной системы. Настройки призваны оптимально сконфигурировать параметры системы

таким образом, чтобы минимизировать риск потери данных вследствие реализации каких-либо

вредоносных, ошибочных и др. воздействий, а так же сократить список уязвимостей

вашей системы.

Когда операционная система «чувствует» угрозу, то она способна

незамедлительно вам об этом сообщить с помощью различных диалоговых окон на экране.

Когда эти сообщения появляются на экране, то иногда у вас есть возможность изменить

поведение данной системы безопасности, что может привести к нежелательным последствиям

(в случае, если вы пропустите критические сообщения). В операционной системе

«Windows 7» есть базовые настройки безопасности, которые, в случае необходимости,

можно легко сбросить.

2.

Группы политик, отвечающих за безопасность

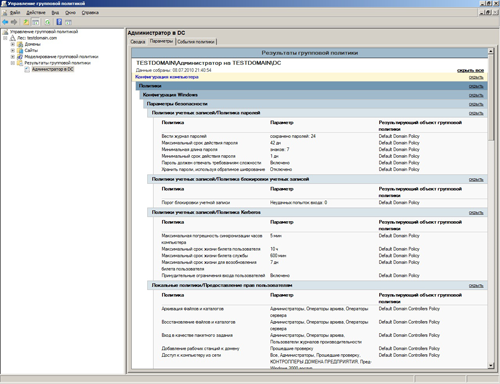

Рассмотрим подробнее расширение Параметры безопасности

(Security Settings), с помощью которого конфигурируются параметры системы безопасности

операционной системы. Политики, определяемые этим расширением, действуют на компьютеры

и частично на пользователей.

Политики учетных записей (Account Policies). Настройка

политик безопасности учетных записей в масштабах домена или локальных учетных записей.

Здесь определяются политика паролей, политика блокировки паролей и политика Kerberos,

распространяющаяся на весь домен.

Локальные политики (Local Policies). Настройка

политики аудита, назначение прав пользователей и определение различных параметров

безопасности.

Журнал событий (Event Log). Настройка политик безопасности,

определяющих работу журналов событий приложений, системы и безопасности.

Группы с ограниченным доступом (Restricted Groups).

Управление членством пользователей в заданных группах. Сюда обычно включают встроенные

группы, такие как Администраторы (Administrators), Операторы архива (Backup Operators)

и другие, имеющие по умолчанию права администратора. В эту категорию могут быть

включены и иные группы, безопасность которых требует особого внимания и членство

в коюрых должно регулироваться на уровне политики.

Системные службы (System Services). Настройка безопасности

и параметров загрузки для работающих на компьютере служб.

Реестр (Registry). Настройка прав доступа к различным

разделам реестра. (Значения параметров реестра можно задавать в доменных GPO объектах

с помощью предпочтений (preferences).)

Файловая система (File System). Настройка прав

доступа к определенным файлам.

Политики проводной сети (IEEE 802.3) (Wired Network (IEEE 802.3) Policies). Настройка параметров клиентов, подключающихся

к проводным сетям, принадлежащим разным доменам.

Брандмауэр Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security). Настройка

правил и других параметров встроенного брандмауэра Windows (Windows Firewall).

Политики диспетчера списка сетей (Network List

Manager Policies). Настройка типов размещения для сетей, доступных компьютеру.

Политики беспроводной сети (IEEE 802.111) (Wireless Network (IEEH 802.11) Policies). Централизованная настройка параметров

(включая методы проверки подлинности) клиентов беспроводной сети в доменах Active

Directory.

Политики открытого ключа (Public Key Policies).

Настройка политик безопасности в отношении шифрования информации с помощью EFS и

BitLocker, авторизации корневого сертификата в масштабах домена, авторизации доверенного

сертификата и т.д.

Политики ограниченного использования программ

(Software Restriction Policies). Политики, указывающие на то, какие приложения могут,

а ка кие программы не могут выполняться на локальном компьютере.

Защита доступа к сети (Network Access Protection). Настройка

поли тик, определяющих требования к клиенту, подключающемуся к сети, и предоставляющих

полный или ограниченный доступ к сети в зависимо сти от того, насколько клиент соответствует

этим требованиям. В процее се проверки могут анализироваться различные аспекты безопасности:

на личие обновлений программных средств и антивирусной защиты, параметры конфигурации

и брандмауэра, список открытых и закрытых портов TCP/IP и т.д.

Политики управления приложениями (Application Control

Policies). Управление средством AppLocker, представляющим собой новую функцию в

системах Windows 7 и Windows Server 2008 R2, предназначенную для контроля за установкой

и использованием приложений в корпоративной среде.

Политики IP-безопасности (IP Security Policies).

Настройка политик безопасности IP для компьютеров, находящихся в определенной области

действия.

Конфигурация

расширенной политики аудита (Advanced Audit Policy Configuration).

Политики, позволяющие централизованно настраивать аудит в системах Windows 7 и Windows

Server 2008 R2.

3.

Обзор опций безопасности

Краткий обзор опций безопасности, которые можно настроить в списке центра действий:

Центр

действий (Action Center): центр действий пришел на замену центру безопасности. В

центре действий вы можете указывать действия, которые ОС будет выполнять. С вашего

разрешения действия могут выполняться. Здесь вам будет сказано, если ваша антивирусная

программа не обновлена. Вы можете заходить в центр действий для выполнения действий,

связанных с безопасностью.

Опции

интернета (Internet Options): веб просмотр любого типа открывает двери для потенциальных

рисков, связанных с интернетом. Если вы используете прокси-сервер, пользуетесь веб

фильтрацией (и мониторингом) и постоянно обновляете свою ОС самыми последними обновлениями,

вы можете оказаться в ситуации, где безопасность может быть скомпрометирована. В

приложении опций интернета в панели управления (Internet Options Control Panel)

вы можете указывать зоны безопасности, разрешать доступ только к определенным URL

адресам, разворачивать расширенные параметры безопасности в закладке Дополнительно

(Advanced) и многое другое. Сам браузер оснащен фильтром фишинга, который предотвращает

атаки фишинга (Phishing), а также имеет другие настраиваемые опции, такие как InPrivate

Browsing, которая не позволяет хранить вашу личную информацию, что особенно полезно

при использовании компьютера в публичных интернет-кафе.

Брандмауэр

Windows: как и любой другой программный или аппаратный межсетевой экран, брандмауэр

Windows Firewall может предотвращать базовые атаки по умолчанию, и его можно настраивать

многогранно для высокого уровня контроля над тем, что может входить и исходить с

системы вашего компьютера, когда он подключен к публичной или частной сети. Перейдя

в панель управления и выбрав брандмауэр Windows, вы получите доступ к большинству

параметров конфигурации брандмауэра. Вы можете нажать на кнопку дополнительных параметров

(Advanced) в диалоге для доступа к дополнительным параметрам и опциям конфигурации.

В Windows 7 вы можете разворачивать несколько политик брандмауэра одновременно и

использовать обозначение домена (Domain designation) для более простой настройки

и управления брандмауэром Windows.

Персонализация

(Personalization): опции персонализации представляют собой то место, где можно изменять

внешний вид Windows, но здесь же вы можете настраивать пароли своей экранной заставки.

Если Windows 7 используется на предприятии, пользователей необходимо научить тому,

как запирать свои рабочие станции всякий раз, когда они покидают свое рабочее место,

или создать параметры политики, которые бы делали это автоматически после определенного

периода бездействия системы; экранная заставка, если настроить ее на запрос повторного

входа после такого периода, может быть очень полезной. Дома это может стать вашей

лучшей линией защиты, если вы покидаете компьютер и забываете его запереть.

Обновления

Windows Update: все версии программного обеспечения требуют определенный уровень

исправлений. Можно подготавливать, тестировать и пытаться разработать идеальный

продукт, но невозможно учесть все. Также обновления и новые выпуски программ требуются

для обновления вашей системы в течение ее использования. Поскольку в системе имеются

усовершенствования, требования, необходимые для других технологий разработки, новые

уязвимости безопасности и обновления драйверов для более хорошей производительности

и функциональности, всегда будет необходимость в использовании Windows Update. Windows

(и Microsoft) Upd ate или производственные версии управления исправлениями (например,

WSUS) используются для централизованного управления и установки обновлений. Эти

инструменты используются для контроля, отслеживания и мониторинга ваших текущих

и будущих потребностей в обновлениях. Настройте автоматическое обновление, или возьмите

за правило делать это вручную, поскольку это просто необходимо делать. Если вы не

будете обновлять свою систему, как рекомендуется (а иногда требуется), вы подвергаете

себя риску атаки.

Программы

и функции (Programs and Features): помимо обновлений Windows Updates вам также нужно

часто проверять, что установлено у вас в системе, особенно если вы работаете в интернете

и/или загружаете программные продукты с интернет серверов. Например, установка простого

обновления Java, если вы не внимательно прочитали информацию по нему во время установки,

может также установить панель инструментов в вашей системе, которая интегрируется

в ваш веб браузер. Сейчас это контролируется более жестко, но в любом случае, вам

следует время от времени проверять, что установлено у вас в системе.

Windows

Defender: шпионские программы — это приложения, которые изначально использовались

для незаконной торговой деятельности, и которые выполняют такие вещи, как повышение

нагрузки, перенаправление вашего обозревателя и отправка информации о ваших действиях.

Хотя антивирусные программы блокируют некоторые из таких приложений, Windows Defender

(или другое ПО для удаления шпионских программ) нужно использовать для отчистки

оставшихся шпионских программ. Куки (Cookies), хотя и безвредные по своей природе,

могут иногда подвергаться манипуляциям для незаконных целей. Убедитесь, что Windows

Defender часто обновляется новыми файлами дефиниций и исправлениями, чтобы быть

уверенным в том, что он способен обнаружить самые свежие шпионские программы. SpyNet

— это сообщество, к которому обращаются специалисты Microsoft для наблюдения, изучения

и устранения ущерба от шпионских программ.

Пользовательские

учетные записи (User Accounts): управление учетными записями пользователей является

основой защиты доступа к вашему компьютеру, равно как и ко всему, что работает под

его управлением. Например, если вы создадите новую учетную запись пользователя и

включите ее в группу администраторов, у вас будет полный доступ к системе компьютера.

Если вы настроите учетную запись в качестве обычного пользователя, то ее разрешения

будут очень ограниченными и позволят выполнять лишь ряд базовых функций пользователя.

Вы также можете настроить пароли, которые при создании в соответствие с требованиями

политики паролей, заставляют пользователей создавать сложные для взлома пароли,

что предотвращает большинство базовых атак. Если установлен Windows Server 2008

и Active Directory, вы можете получать доступ к домену, который (если вы являетесь

его участником) позволит вам более гибко настраивать разрешения файловой системы

NTFS для папок и файлов, а также прочих ресурсов с общим доступом, таких как принтеры.

Опции

питания (Power Options): приложение Power Options Control Panel является тем местом,

где вы настраиваете стандартное поведение операционной системы, когда она отключена,

закрыта или находится в спящем режиме. Для большей степени безопасности рекомендуется

устанавливать параметр на запрос пароля при выходе машины из спящего режима. Всякий

раз, когда появляется возможность включения контроля доступа пользователей, следует

ее использовать.

Итак, если вам нужно применить меры безопасности в Windows 7, меню Пуск может

сослужить хорошую службу в качестве отправной точки для укрепления системы и открывает

дверь ко многим доступным инструментам. Есть много опций, которые можно использовать

для укрепления вашей системы Windows 7, особенно панель управления. Использование

меню Пуск также является простым способом обеспечить основную линию защиты вашей

системы после изначальной установки. Рекомендуется создавать основную линию безопасности

после первичной установки и конфигурации вашей системы, что потребует от вас настройки

всех параметров безопасности, приложений и загрузки исправлений и обновлений с последующим

созданием резервной копии всей системы с помощью утилиты System Restore. Так у вас

будет снимок системы в свежем состоянии на тот случай, если вам нужно будет вернуть

систему в такое состояние. Можно создать точку восстановления, которая может использоваться,

если система была взломана, и это позволит вам вернуть базовое состояние системы

с примененными параметрами безопасности.

4.

Дополнительные Параметры безопасности в Windows 7

SeAuditPrivilege. Данный параметр разрешает службе

или учетной записи указывать параметры аудита доступа к объектам для отдельных ресурсов

(файлов, объектов Active Directory, разделов реестра). То есть создавать записи

в стандартном журнале безопасности системы (eventvwr. msc) при помощи API-функции

ReportEvent.

Еще

данное право разрешает очищать журнал безопасности оснастки eventvwr. msc.

По

умолчанию данное право предоставлено группе «Администраторы». Вы же можете

самостоятельно выбрать пользователей и группы, которым будет предоставлено данное

право. Для этого надо войти в раздел Конфигурация компьютера > Конфигурация Windows

> Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики» и включить политику

«Управлять аудитом и журналом безопасности».

SeCreatePermanentPrivilege. Данный параметр позволяет

службе или учетной записи создавать постоянные объекты, которые будут не удаляемыми

при отсутствии ссылок на них. Например, создавать объекты каталога с помощью диспетчера

объектов.

По

умолчанию данное право никому не предоставлено, но вы можете самостоятельно выбрать

пользователей и группы, которым будет предоставлено данное право. Для этого надо

войти в раздел Конфигурация компьютера > Конфигурация Windows > Параметры

безопасности > Локальные политики > Параметры безопасности оснастки

«Редактор локальной групповой политики» и использовать политику

«Создание постоянных общих объектов раздела».

SeCreateTokenPrivilege. Данный параметр разрешает

службе или учетной записи создавать первичные маркеры. То бишь: учетная запись может

создать маркер, содержащий любые SID и привилегии, и запустить с его помощью процесс.

По

умолчанию данное право никому не предоставлено, но вы можете самостоятельно выбрать

пользователей и группы, которым будет предоставлено данное право. Для этого надо

войти в раздел Конфигурация компьютера > Конфигурация Windows > Параметры

безопасности > Локальные политики > Параметры безопасности оснастки

«Редактор локальной групповой политики» и использовать политику

«Создание маркерного объекта».

SeEnableDelegationPrivilege. Данный параметр используется в Active Directory для делегирования

учетных записей и определяет, может ли данная учетная запись устанавливать параметр

«Делегирование разрешено» для пользовательского или компьютерного объекта.

Этот

параметр можно устанавливать только для тех учетных записей пользователей или компьютеров,

для которых снят флажок «Учетная запись не может быть делегирована». По

умолчанию в Windows 7 данное право никому не предоставлено. А на контроллере домена

данное право по-умолчанию предоставлено группе «Администраторы».

Вы

можете самостоятельно выбрать пользователей и группы, которым будет предоставлено

данное право. Для этого надо войти в раздел Конфигурация компьютера > Конфигурация

Windows > Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики» и использовать политику

«Разрешить доверия к учетным записям компьютеров и пользователей при делегировании».

SeLockMemoryPrivilege. Данное право разрешает службе

или учетной записи выполнять блокировку физических страниц памяти.

Блокировка

физических страниц памяти запрещает сброс блокированных страниц в файл подкачки

на диск. То есть они всегда будут находиться в оперативной памяти.

В Windows

7 данное право по умолчанию никому не предоставлено.

Вы

можете самостоятельно выбрать пользователей и группы, которым будет предоставлено

данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация

Windows > Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики» и используйте политику

«Блокировка страниц в памяти».

SeMachineAccountPrivilege. Данное право необходимо,

чтобы диспетчер учетных данных безопасности SAM разрешил добавление компьютера к

домену. Если пользователь обладает данным правом, он может добавить до десяти компьютеров

в домен.

По

умолчанию данное право предоставлено пользователям, прошедшим проверку подлинности

на контроллере домена.

Вы

можете самостоятельно выбрать пользователей и группы, которым будет предоставлено

данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация

Windows > Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики» и используйте политику

«Добавление рабочих станций к домен».

SeSyncAgentPrivilege. Данное право позволяет пользователям выполнять синхронизацию

Active Directory. Оно позволяет читать объекты и свойства каталога Active Directory,

даже если их атрибуты защиты это запрещают.

В Windows

7 данное право по умолчанию никому не предоставлено.

Вы

можете самостоятельно выбрать пользователей и группы, которым будет предоставлено

данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация

Windows > Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики и используйте политику

«Синхронизировать данные службы каталогов».

5.

Установка параметров безопасности для реестра

В некоторых

случаях доступ к редактированию реестра может получить не только администратор или

непосредственный владелец компьютера, но и простые пользователи. Подобные ситуации

потенциально опасны тем, что лица, не обладающие достаточным опытом, при изменении

каких-либо настроек случайно выведут реестр из строя, что отрицательно скажется

на работоспособности системы. Именно по этой причине в Microsoft Windows XP имеется

возможность ограничить доступ к отдельным разделам и подразделам реестра для отдельных

пользователей и групп пользователей. Для этого:

1.

Выделите в Панели разделов ключ или подраздел, для которого вы хотите настроить

параметры безопасности;

параметр безопасность

операционная система

2.

Выполните последовательность команд Правка->Разрешения (Edit->Permissions).

На экране появится окно настройки параметров безопасности для выбранного раздела

реестра (рис. 20.4);

3.

В списке Группы или пользователи (Group or user names) выберите обозначение пользователя

или группы пользователей, для которых устанавливаются разрешения. Чтобы удалить

из списка пользователя или группу пользователей, нажмите на кнопку Удалить (Remove).

4.

Для того чтобы добавить в список локального или сетевого пользователя, либо группу

пользователей, щелкните мышью на кнопке Добавить (Add). На экране появится окно

Выбор: Пользователи или Группы (Select users or groups). Чтобы изменить тип добавляемого

объекта, нажмите на кнопку Типы объектов (Object types) и выберите из предлагаемого

списка требуемый вариант: Встроенные участники безопасности (Built-in security principals),

Группы (Groups) и Пользователи (Users). В том же окне вы можете установить компьютер,

для которого настраиваются параметры безопасности, щелкнув мышью на кнопке Размещение

(Locations). По умолчанию предлагается локальный компьютер. Сами имена добавляемых

в список объектов можно ввести через точку с запятой в поле Введите имена выбираемых

объектов (Enter the object names to select). Допускается использование следующих

форматов имен:

выводимое

имя, например, имя и фамилия пользователя;

имя

объекта, например, сетевое имя компьютера;

имя

пользователя, в том виде, в котором оно зарегистрировано на целевом компьютере;

имя_объекта@имя_домена

— напр., сетевое имя компьютера в зарегистрированном домене локальной сети;

имя_домена\имя_объекта

— напр., имя зарегистрированного пользователя в одном из доменов локальной сети.

5.

В нижней части окна настройки параметров безопасности установите флажки для тех

типов действий, которые разрешены или запрещены выбранным пользователям или группам

пользователей на данном компьютере. Предлагаются варианты Полный доступ (Full control),

Чтение (Read) и Особые разрешения (Special permissions) (см. ниже). Следует понимать,

что эти разрешения и запреты настраиваются не для всего реестра в целом, а только

для ветви, ключа или подраздела, который вы первоначально указали в Панели разделов

программы Редактор реестра.

Под

особыми разрешениями в терминологии системы безопасности реестра Windows XP понимаются

такие настройки доступа к элементам реестра, которые управляются правилами владения

объекта, наследования и аудита. Владелец объекта в Windows XP — это пользователь

операционной системы, который создал данный объект, либо наделен полномочиями администратора

для управления этим объектом, включая возможности его полной настройки и удаления.

Применительно к реестру Windows XP владелец объекта может управлять всеми разрешениями

для данного объекта вне зависимости от разрешений, установленных для объекта по

умолчанию. Владельцем всех элементов реестра в Windows XP автоматически считается

администратор компьютера.

Правило

наследования разрешений подразумевает, что разрешения и запреты, установленные для

родительского элемента реестра Windows, наследуются его дочерними элементами. Например,

разрешения, настроенные для ветви реестра HKLM автоматически наследуются всеми ключами

и подразделами данной ветви. При указании особых разрешений администратор компьютера

может изменить этот принцип, задав для некоторых дочерних ключей и подразделов реестра

иные разрешения, нежели для всей ветви в целом.

Аудит

событий безопасности позволяет фиксировать и записывать в специальный журнал безопасности

Microsoft Windows XP Professional все системные события, относящиеся к вопросам

общей безопасности системы. В частности, к таким действиям относятся обращения пользователей

компьютера к реестру Windows, защищенным файлам и папкам, попытки пользователей

выполнить запрещенные администратором компьютера или политикой безопасности действия.

При этом в журнале фиксируются объект аудита, действия, подвергаемые аудиту, точные

типы действий для аудита, имя пользователя, выполнявшего подвергаемые аудиту действия

или пытавшегося выполнить какие-либо запрещенные процедуры. Впоследствии журнал

безопасности может быть проанализирован администратором компьютера с целью выявления

недостатков системы безопасности и брешей в защите Windows от несанкционированных

действий пользователей.

Разрешения,

действующие для реестра Windows XP, жестко привязываются к пользователям и группам

пользователей, с одной стороны, и к фактическим объектам, для которых они назначены,

с другой. Наиболее эффективными с точки зрения безопасности считаются разрешения,

заданные для пользователя, группы пользователей или компьютера в целом на основе

членства в группах, либо явно указанные администратором. К разрешениям, которые

могут быть настроены для пользователя, группы пользователей или компьютера, относятся

следующие:

чтение

установленных для объекта разрешений;

смена

владельца объекта;

создание

или удаление связи между объектами;

запись

избирательной таблицы в реестре;

просмотр

подразделов текущего раздела реестра;

просмотр

и изменение значений параметров;

создание

и удаление подразделов в текущем разделе;

полный

доступ к разделу реестра.

Настройка

особых разрешений для какого-либо раздела или подраздела реестра осуществляется

в окне Дополнительные параметры безопасности, которое открывается по щелчку мышью

на кнопке Дополнительно в окне настройки параметров безопасности для выбранного

раздела реестра. Ниже будут подробно описаны основные возможности при настройке

особых разрешений для какого-либо раздела реестра.

1.

Параметры безопасности реестра windows 7.

Редактор реестра (regedit)

— инструмент, предназначенный для опытных пользователей. Этот инструмент

предназначен для просмотра и изменения параметров в системном реестре, в котором

содержатся сведения о работе. Изменения параметров безопасности реестра так же способны

повысить уровень безопасности данных.

Отключить редактирование

меню Пуск

Откройте раздел

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

и создайте в нем параметр типа DWORD с именем NoChangeStartMenu и значение

параметра должно быть равно 1

Запрет запуска Панели

управления

В разделе

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

создайте параметр типа DWORD с именем NoControlPanel и установите значение

параметра 1

Отключить запуск

Диспетчера задач В разделе HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies

создайте дополнительный подраздел с именем System (если его нет) и в этом

разделе создайте параметр типа DWORD с именем DisableTaskMgr и значение 1.

Теперь при вызове Диспетчера задач этот пункт в меню Панели задач будет не

активен

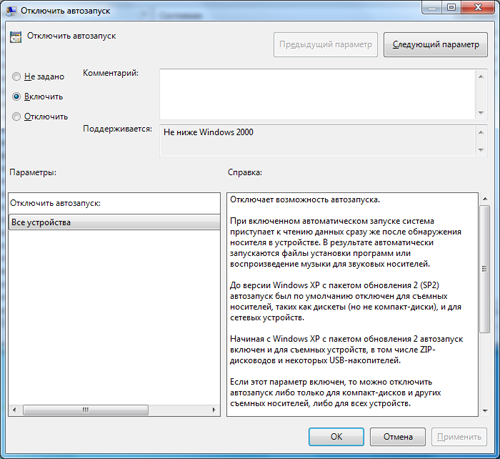

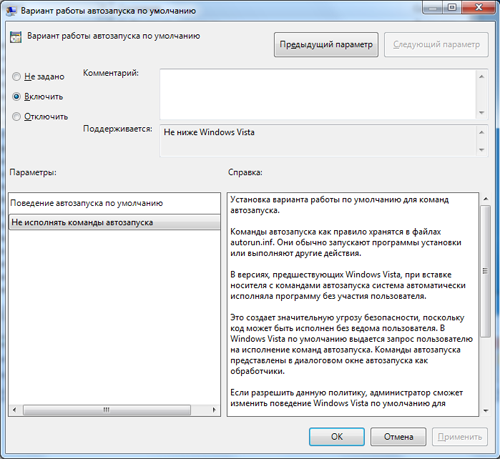

Отключить автозагрузку

USB-устройст, приводов, съемных дисков, сетевых дисков

Открываем раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies

и создаем новый раздел с именем Explorer В этом разделе создаем параметр

типа DWORD с именемNoDriveTypeAutoRun Значение параметра выбираем на своё

усмотрение 0x1 — отключить автозапуск на приводах неизвестных типов 0x4

— отключить автозапуск съёмных устройств 0x8 — отключить автозапуск НЕсъёмных

устройств 0x10 — отключить автозапуск сетевых дисков 0x20 — отключить

автозапуск CD-приводов 0x40 — отключить автозапуск RAM-дисков 0x80

— отключить автозапуск на приводах неизвестных типов 0xFF — отключить автозапуск

вообще всех дисков

Отключить просмотр

общих ресурсов анонимным пользователям

В разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

измените значение параметраrestrictanonymous на 1

Отключаем «расшаренные»

административные ресурсы C$, D$, ADMIN$

Открываем редактор реестра

и в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

создаем параметр типа DWORD и именем AutoShareWks. Значение параметра — 0.

Теперь если открыть Управление компьютером — Общие папки — Общие ресурсы, то кроме

IPC$ ничего не должно быть.

Отключение запуска

Командной строки

Откройте раздел HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows

и создайте дополнительный подраздел System с параметром типа DWORD DisableCMD,

значение параметра могут иметь следующие:

·

0 — разрешить использовать Командную строку

·

1 — запретить использовать Командную строку

·

2 — разрешить запуск командных файлов

Отключить изменение

обоев рабочего стола

В разделе HKEY_CURRENT_USER\

Software\ Microsoft\ Windows\ CurrentVersion\ Policies создайте подраздел ActiveDesktop

и в нем параметр типа DWORD с именем NoChangingWallPaper со значением 1

Отключение Рабочего

стола

Откройте раздел

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

и создайте в нем параметр типа DWORD с именем NoDesktop и значением 1.

Вернуть Рабочий стол можно изменить параметр на 0 или удалить его.

Запрет запуска Редактора

реестра (regedit)

Откройте раздел HKEY_CURRENT_USER\

Software\ Microsoft\ Windows\ CurrentVersion\ Policies и создайте в нем подраздел System. В этом

подразделе создайте параметр типа DWORD с имнем DisableRegistryToolsс именем

1.

Примечание. Если не сделать экспорт этого раздела где параметр DisableRegistryTools

имеет значение 0, или не создать заранее reg-файл, для возврата запуска Редактора

реестра, то запуск будет невозможен. Для создания reg-файла откройте блокнот и скопируйте

в него эти строки

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System]

«DisableRegistryTools»=dword: 00000000

Сохраните этот файл

под любым, удобным для вас именем, и поменяйте расширение txt на reg. Теперь для

возврата запуска Редактора реестра запустите этот файл.

Отключение автоматического

обновления Internet Explorer

Откройте раздел HKEY_CURRENT_USER\Software\Microsoft\Internet

Explorer\Main и установите значение параметра NoUpdateCheck равное 1

Запретить автоматическое

обновление Media Player

Откройте раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MediaPlayer\PlayerUpgrade

и создайте строковый параметр AskMeAgain со значение no. И проверьте

параметр EnableAutoUpgrade, его значение установите no

Запрет запуска определенных

программ

Задать список программ,

которые не будут запущены пользователем можно в разделе HKEY_CURRENT_USER\ Software\Microsoft\Windows\

CurrentVersion\Policies\Explorer\DisallowRun. Если подраздела DisallowRun

нет — создайте его. Создайте строковый параметр (REZ_SZ) с именем1 (порядковый

номер программ, вторая программа будет с именем 2, и т. д) Значени е параметров

— это имя программы с расширение exe, например AkelPad. exe

Отключение сообщения

о недостатке свободного места Откройте раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer,

создайте в нем параметр типа DWORD с именем NoLowDiskSpaseChecks и установите

значение параметра 1 Откройте раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

Search\Gather и измените значение параметра LowDiskMinimumMBytes на 0

Откройде раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Search\Gathering Manager

и измените значение параметра BackOffLowDiskThresholdMB на 0 Примечание:

Чтобы менять значения в разделе могут понадобится права администратора. Для этого

надо сделать следующее: Пуск — Все программы — Стандартные. Правой клавишей на Командная

строка — Запуск от имени администратора. Ведите команду regedit. Теперь

на разделе Gathering Managerкликните правой кнопкой и выберите Разрешения.

В открывшемся окне выберите Дополнительно. Перейдите во вкладку Владелец

и выберите свою учетную запись (У вас должны быть права администратора). Применить

и ОК.

После этих изменений,

если на диске будет меньше 10% свободно места, не будет работать система восстановления

и дефрагментация диска.

Запрет на установку

простого пароля

Дополнительная функция

для усложнения пароля. По мимо установки минимальной длины, это параметр задает

еще и буквенно-цифровой пароль. Откройте раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies,

создайте подраздел Networkи в этом подразделе создайте параметр типа DWORD

с именем AlphanumPwds и значение параметра установите 1

Запретить отсылать

данные в Microsoft SpyNet

Если вы используете

«Защитник Windows», встроенный в Windows 7 по умолчанию, то Microsoft

собирает информацию не только об ошибках в программах, но и о вашей ОС. Чтобы отключить

оправку данных: Пуск — Панель управления — Защитник Windows. В открывшемся окне

нажмите на иконку «Программы» в верхнем меню, затем перейдите по ссылке

«Microsoft SpyNet». В диалоговом окне выберите опцию «Не присоединяться

к сообществу Microsoft SpyNet» и сохраните изменения

6. Заключение

В данном реферате были

рассмотрены опции и параметры безопасности ОС Windows 7, а

так же базовые (и расширенные) способы их изменения с целью повышения защищенности

данных, хранимых на PC.

Win7 обладает достаточной

высокой встроенной защищенностью от внешних угроз, а так же гибким набором настроек,

повышающих безопасность ОС в целом. Списки настроек и параметров приведены в самом

реферате, а так же различные способы редактирования данных настроек с целью повышения

безопасности ОС.

7.

8.

Ссылки на ресурсы

http://www.winline.ru/os/windows_7/

http://www.magicpc.

spb.ru/

http://www.anti-malware.ru/

http://windxp.com.ru/

http://www.os-7.ru

http://www.winpedia.ru

Размещено на Allbest.ru

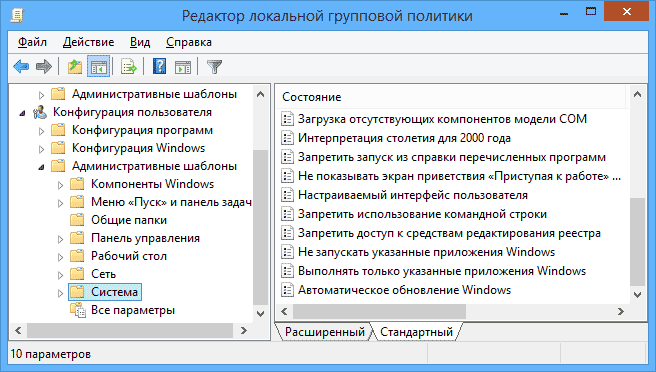

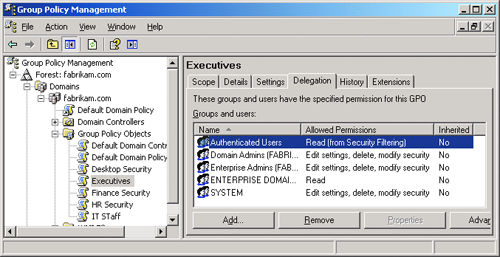

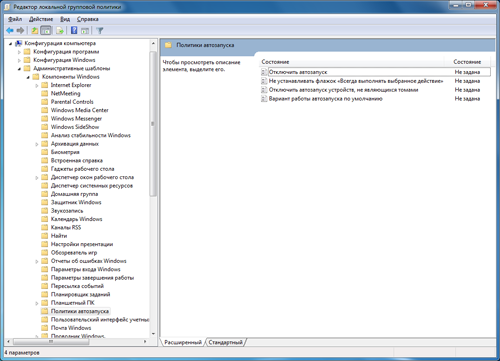

В этой статье поговорим о еще одном инструменте администрирования Windows — редакторе локальной групповой политики. С его помощью вы можете настроить и определить значительное количество параметров своего компьютера, установить ограничения пользователей, запретить запускать или устанавливать программы, включить или отключить функции ОС и многое другое.

Отмечу, что редактор локальной групповой политики недоступен в Windows 7 Домашняя и Windows 8 (8.1) SL, которые предустановлены на многие компьютеры и ноутбуки (однако, можно установить Редактор локальной групповой политики и в домашней версии Windows). Вам потребуется версия начиная с Профессиональной.

Дополнительно на тему администрирования Windows

- Администрирование Windows для начинающих

- Редактор реестра

- Редактор локальной групповой политики (эта статья)

- Работа со службами Windows

- Управление дисками

- Диспетчер задач

- Просмотр событий

- Планировщик заданий

- Монитор стабильности системы

- Системный монитор

- Монитор ресурсов

- Брандмауэр Windows в режиме повышенной безопасности

Как запустить редактор локальной групповой политики

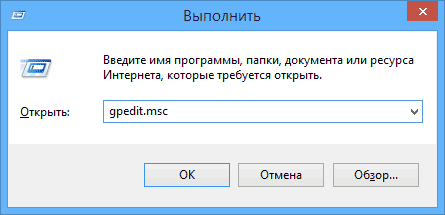

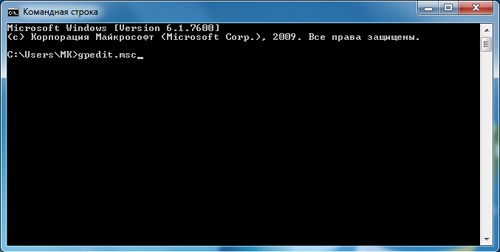

Первый и один из самых быстрых способов запуска редактора локальной групповой политики — нажать клавиши Win + R на клавиатуре и ввести gpedit.msc — этот способ будет работать в Windows 8.1 и в Windows 7.

Также можно воспользоваться поиском — на начальном экране Windows 8 или в меню пуск, если вы используете предыдущую версию ОС.

Где и что находится в редакторе

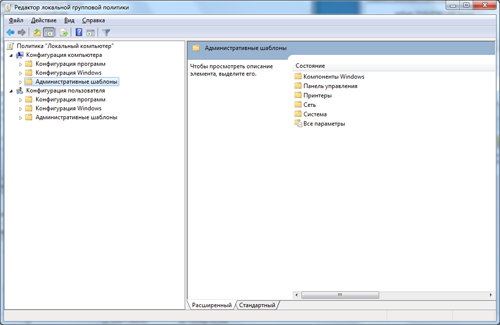

Интерфейс редактора локальной групповой политики напоминает другие инструменты администрирования — та же структура папок в левой панели и основная часть программы, в которой можно получить информацию по выбранному разделу.

Слева настройки разделены на две части: Конфигурация компьютера (те параметры, которые задаются для системы в целом, вне зависимости от того, под каким пользователем был совершен вход) и Конфигурация пользователя (настройки, относящиеся к конкретным пользователям ОС).

Каждая из этих частей содержит следующие три раздела:

- Конфигурация программ — параметры, касающиеся приложений на компьютере.

- Конфигурация Windows — настройки системы и безопасности, другие параметры Windows.

- Административные шаблоны — содержит конфигурацию из реестра Windows, то есть эти же параметры вы можете изменить с помощью редактора реестра, но использование редактора локальной групповой политики может быть более удобным.

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

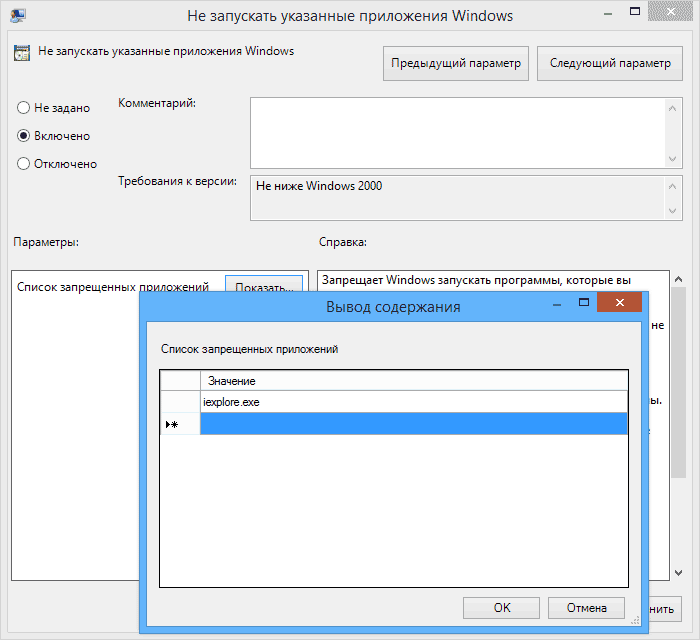

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя — Административные шаблоны — Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

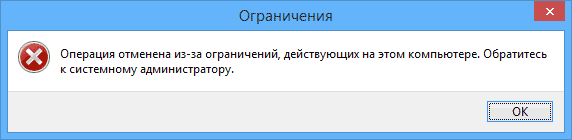

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке «Операция отменена из-за ограничений, действующих на этом компьютере».

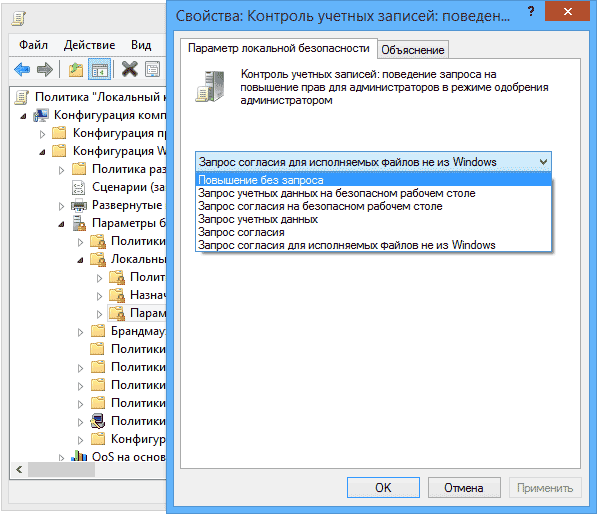

Изменение параметров контроля учетных записей UAC

В разделе Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной — скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

Сценарии загрузки и выключения находятся в Конфигурация компьютера — Конфигурация Windows — Сценарии.

Сценарии входа в систему и выхода — в аналогичном разделе в папке «Конфигурация пользователя».

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

В заключение

Это лишь несколько простых примеров использования редактора локальной групповой политики, для того, чтобы показать, что такое вообще присутствует на вашем компьютере. Если вдруг захочется разобраться подробнее — в сети есть масса документации на тему.

Настройка параметров безопасности операционной системы Windows 7

МИНОБРНАУКИ РОССИИ

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

«Пензенский государственный университет»

Кафедра «Информационная безопасность систем и технологий»

Реферат

«Настройка параметров безопасности операционной системы Windows 7»

Дисциплина: методы программирования

Автор работы: Шамшин Сергей

Группа: 11 ПТ 1

Руководитель работы: Лупанов М.Ю.

Пенза 2012

Оглавление

Введение

Группы политик, отвечающих за безопасность

Краткий обзор опций безопасности

Некоторые Дополнительные Параметры безопасности в Windows 7

Установка параметров безопасности для реестра

Заключение

Ссылки на ресурсы

Windows 7 — это последняя клиентская ОС для компьютеров от компании Microsoft, которая построена с учетом сильных и слабых сторон своих предшественников, Windows XP и Windows Vista. Каждый аспект базовой операционной системы, а также выполняемых ею служб, и то, как она управляет приложения, загруженными в нее, были пересмотрены, и по возможности были приняты меры по улучшению ее безопасности. Все сервисы были усовершенствованы и новые опции безопасности делают эту ОС более надежной. Помимо некоторых основных усовершенствований и новых служб, ОС Windows 7 предоставляет больше функций безопасности, улучшенные возможности аудита и мониторинга, а также возможности шифрования подключений и данных. В Windows 7 имеют место некоторые усовершенствования внутренней защиты для обеспечения безопасности такими внутренними компонентами системы, как Kernel Patch Protection (защита патча ядра), Service Hardening (упрочение сервисов), Data Execution Prevention (предотвращение несанкционированного выполнения данных), Address Space Layout Randomization (внесение случайности в верстку адресного пространства) и Mandatory Integrity Levels (обязательные уровни целостности).7 создана для надежного использования. С одной стороны она была разработана в рамках Microsoft’s Security Development Lifecycle (SDL) и спроектирована для поддержки требований Common Criteria, что позволило ей получить сертификацию Evaluation Assurance Level (EAL) 4, которая отвечает требованиям федерального стандарта обработки информации (Federal Information Processing Standard — FIPS) #140-2. При использовании Windows 7 как отдельной системы ее можно защищать личными средствами безопасности. Windows 7 содержит множество различных инструментов безопасности, но именно в сочетании с Windows Server 2008 (R2) и Active Directory эта ОС становится бронежилетом. Используя дополнительные методы безопасности таких инструментов, как Group Policy, вы можете контролировать каждый аспект безопасности ваших компьютеров. Если Windows 7 используется в домашнем офисе или личных целях, ее также можно защищать во избежание многих нынешних методов взлома, и систему можно быстро восстанавливать после сбоя, поэтому, хотя совместное использование этой ОС с Windows 2008 является более надежным, оно вовсе необязательно для применения высокого уровня безопасности в Windows 7. Также следует учитывать тот факт, что, хотя Windows 7 безопасна по своей природе, это вовсе не означает, что вам нужно полностью полагаться на стандартную конфигурацию и что нет необходимости вносить изменения для улучшения безопасности. Также не стоит забывать о том, что со временем вы будете подвергнуты риску заражения каким-то вредоносным кодом или интернет атаке, когда компьютер используется в любой публичной сети. Если компьютер используется для любого типа публичного доступа в интернет, ваша система и сеть, к которой она подключена, становятся доступными для возможных атак.

Ключевую роль в обеспечении безопасности данных, хранимых на PC, играют настройки безопасности операционной системы. Настройки призваны оптимально сконфигурировать параметры системы таким образом, чтобы минимизировать риск потери данных вследствие реализации каких-либо вредоносных, ошибочных и др. воздействий, а так же сократить список уязвимостей вашей системы.

Когда операционная система «чувствует» угрозу, то она способна незамедлительно вам об этом сообщить с помощью различных диалоговых окон на экране. Когда эти сообщения появляются на экране, то иногда у вас есть возможность изменить поведение данной системы безопасности, что может привести к нежелательным последствиям (в случае, если вы пропустите критические сообщения). В операционной системе «Windows 7» есть базовые настройки безопасности, которые, в случае необходимости, можно легко сбросить.

Группы политик, отвечающих за безопасность

Рассмотрим подробнее расширение Параметры безопасности (Security Settings), с помощью которого конфигурируются параметры системы безопасности операционной системы. Политики, определяемые этим расширением, действуют на компьютеры и частично на пользователей.

Политики учетных записей (Account Policies). Настройка политик безопасности учетных записей в масштабах домена или локальных учетных записей. Здесь определяются политика паролей, политика блокировки паролей и политика Kerberos, распространяющаяся на весь домен.

Локальные политики (Local Policies). Настройка политики аудита, назначение прав пользователей и определение различных параметров безопасности.

Журнал событий (Event Log). Настройка политик безопасности, определяющих работу журналов событий приложений, системы и безопасности.

Группы с ограниченным доступом (Restricted Groups). Управление членством пользователей в заданных группах. Сюда обычно включают встроенные группы, такие как Администраторы (Administrators), Операторы архива (Backup Operators) и другие, имеющие по умолчанию права администратора. В эту категорию могут быть включены и иные группы, безопасность которых требует особого внимания и членство в коюрых должно регулироваться на уровне политики.

Системные службы (System Services). Настройка безопасности и параметров загрузки для работающих на компьютере служб.

Реестр (Registry). Настройка прав доступа к различным разделам реестра. (Значения параметров реестра можно задавать в доменных GPO объектах с помощью предпочтений (preferences).)

Файловая система (File System). Настройка прав доступа к определенным файлам.

Политики проводной сети (IEEE 802.3) (Wired Network (IEEE 802.3) Policies). Настройка параметров клиентов, подключающихся к проводным сетям, принадлежащим разным доменам.

Брандмауэр Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security). Настройка правил и других параметров встроенного брандмауэра Windows (Windows Firewall).

Политики диспетчера списка сетей (Network List Manager Policies). Настройка типов размещения для сетей, доступных компьютеру.

Политики беспроводной сети (IEEE 802.111) (Wireless Network (IEEH 802.11) Policies). Централизованная настройка параметров (включая методы проверки подлинности) клиентов беспроводной сети в доменах Active Directory.

Политики открытого ключа (Public Key Policies). Настройка политик безопасности в отношении шифрования информации с помощью EFS и BitLocker, авторизации корневого сертификата в масштабах домена, авторизации доверенного сертификата и т.д.

Политики ограниченного использования программ (Software Restriction Policies). Политики, указывающие на то, какие приложения могут, а ка кие программы не могут выполняться на локальном компьютере.

Защита доступа к сети (Network Access Protection). Настройка поли тик, определяющих требования к клиенту, подключающемуся к сети, и предоставляющих полный или ограниченный доступ к сети в зависимо сти от того, насколько клиент соответствует этим требованиям. В процее се проверки могут анализироваться различные аспекты безопасности: на личие обновлений программных средств и антивирусной защиты, параметры конфигурации и брандмауэра, список открытых и закрытых портов TCP/IP и т.д.

Политики управления приложениями (Application Control Policies). Управление средством AppLocker, представляющим собой новую функцию в системах Windows 7 и Windows Server 2008 R2, предназначенную для контроля за установкой и использованием приложений в корпоративной среде.

Конфигурация расширенной политики аудита (Advanced Audit Policy Configuration). Политики, позволяющие централизованно настраивать аудит в системах Windows 7 и Windows Server 2008 R2.

Краткий обзор опций безопасности

Краткий обзор опций безопасности, которые можно настроить в списке центра действий:

Центр действий (Action Center): центр действий пришел на замену центру безопасности. В центре действий вы можете указывать действия, которые ОС будет выполнять. С вашего разрешения действия могут выполняться. Здесь вам будет сказано, если ваша антивирусная программа не обновлена. Вы можете заходить в центр действий для выполнения действий, связанных с безопасностью.

Опции интернета (Internet Options): веб просмотр любого типа открывает двери для потенциальных рисков, связанных с интернетом. Если вы используете прокси-сервер, пользуетесь веб фильтрацией (и мониторингом) и постоянно обновляете свою ОС самыми последними обновлениями, вы можете оказаться в ситуации, где безопасность может быть скомпрометирована. В приложении опций интернета в панели управления (Internet Options Control Panel) вы можете указывать зоны безопасности, разрешать доступ только к определенным URL адресам, разворачивать расширенные параметры безопасности в закладке Дополнительно (Advanced) и многое другое. Сам браузер оснащен фильтром фишинга, который предотвращает атаки фишинга (Phishing), а также имеет другие настраиваемые опции, такие как InPrivate Browsing, которая не позволяет хранить вашу личную информацию, что особенно полезно при использовании компьютера в публичных интернет-кафе.

Брандмауэр Windows: как и любой другой программный или аппаратный межсетевой экран, брандмауэр Windows Firewall может предотвращать базовые атаки по умолчанию, и его можно настраивать многогранно для высокого уровня контроля над тем, что может входить и исходить с системы вашего компьютера, когда он подключен к публичной или частной сети. Перейдя в панель управления и выбрав брандмауэр Windows, вы получите доступ к большинству параметров конфигурации брандмауэра. Вы можете нажать на кнопку дополнительных параметров (Advanced) в диалоге для доступа к дополнительным параметрам и опциям конфигурации. В Windows 7 вы можете разворачивать несколько политик брандмауэра одновременно и использовать обозначение домена (Domain designation) для более простой настройки и управления брандмауэром Windows.

Персонализация (Personalization): опции персонализации представляют собой то место, где можно изменять внешний вид Windows, но здесь же вы можете настраивать пароли своей экранной заставки. Если Windows 7 используется на предприятии, пользователей необходимо научить тому, как запирать свои рабочие станции всякий раз, когда они покидают свое рабочее место, или создать параметры политики, которые бы делали это автоматически после определенного периода бездействия системы; экранная заставка, если настроить ее на запрос повторного входа после такого периода, может быть очень полезной. Дома это может стать вашей лучшей линией защиты, если вы покидаете компьютер и забываете его запереть.

Обновления Windows Update: все версии программного обеспечения требуют определенный уровень исправлений. Можно подготавливать, тестировать и пытаться разработать идеальный продукт, но невозможно учесть все. Также обновления и новые выпуски программ требуются для обновления вашей системы в течение ее использования. Поскольку в системе имеются усовершенствования, требования, необходимые для других технологий разработки, новые уязвимости безопасности и обновления драйверов для более хорошей производительности и функциональности, всегда будет необходимость в использовании Windows Update. Windows (и Microsoft) Upd ate или производственные версии управления исправлениями (например, WSUS) используются для централизованного управления и установки обновлений. Эти инструменты используются для контроля, отслеживания и мониторинга ваших текущих и будущих потребностей в обновлениях. Настройте автоматическое обновление, или возьмите за правило делать это вручную, поскольку это просто необходимо делать. Если вы не будете обновлять свою систему, как рекомендуется (а иногда требуется), вы подвергаете себя риску атаки.

Программы и функции (Programs and Features): помимо обновлений Windows Updates вам также нужно часто проверять, что установлено у вас в системе, особенно если вы работаете в интернете и/или загружаете программные продукты с интернет серверов. Например, установка простого обновления Java, если вы не внимательно прочитали информацию по нему во время установки, может также установить панель инструментов в вашей системе, которая интегрируется в ваш веб браузер. Сейчас это контролируется более жестко, но в любом случае, вам следует время от времени проверять, что установлено у вас в системе.Defender: шпионские программы — это приложения, которые изначально использовались для незаконной торговой деятельности, и которые выполняют такие вещи, как повышение нагрузки, перенаправление вашего обозревателя и отправка информации о ваших действиях. Хотя антивирусные программы блокируют некоторые из таких приложений, Windows Defender (или другое ПО для удаления шпионских программ) нужно использовать для отчистки оставшихся шпионских программ. Куки (Cookies), хотя и безвредные по своей природе, могут иногда подвергаться манипуляциям для незаконных целей. Убедитесь, что Windows Defender часто обновляется новыми файлами дефиниций и исправлениями, чтобы быть уверенным в том, что он способен обнаружить самые свежие шпионские программы. SpyNet — это сообщество, к которому обращаются специалисты Microsoft для наблюдения, изучения и устранения ущерба от шпионских программ.

Пользовательские учетные записи (User Accounts): управление учетными записями пользователей является основой защиты доступа к вашему компьютеру, равно как и ко всему, что работает под его управлением. Например, если вы создадите новую учетную запись пользователя и включите ее в группу администраторов, у вас будет полный доступ к системе компьютера. Если вы настроите учетную запись в качестве обычного пользователя, то ее разрешения будут очень ограниченными и позволят выполнять лишь ряд базовых функций пользователя. Вы также можете настроить пароли, которые при создании в соответствие с требованиями политики паролей, заставляют пользователей создавать сложные для взлома пароли, что предотвращает большинство базовых атак. Если установлен Windows Server 2008 и Active Directory, вы можете получать доступ к домену, который (если вы являетесь его участником) позволит вам более гибко настраивать разрешения файловой системы NTFS для папок и файлов, а также прочих ресурсов с общим доступом, таких как принтеры.

Опции питания (Power Options): приложение Power Options Control Panel является тем местом, где вы настраиваете стандартное поведение операционной системы, когда она отключена, закрыта или находится в спящем режиме. Для большей степени безопасности рекомендуется устанавливать параметр на запрос пароля при выходе машины из спящего режима. Всякий раз, когда появляется возможность включения контроля доступа пользователей, следует ее использовать.

Итак, если вам нужно применить меры безопасности в Windows 7, меню Пуск может сослужить хорошую службу в качестве отправной точки для укрепления системы и открывает дверь ко многим доступным инструментам. Есть много опций, которые можно использовать для укрепления вашей системы Windows 7, особенно панель управления. Использование меню Пуск также является простым способом обеспечить основную линию защиты вашей системы после изначальной установки. Рекомендуется создавать основную линию безопасности после первичной установки и конфигурации вашей системы, что потребует от вас настройки всех параметров безопасности, приложений и загрузки исправлений и обновлений с последующим созданием резервной копии всей системы с помощью утилиты System Restore. Так у вас будет снимок системы в свежем состоянии на тот случай, если вам нужно будет вернуть систему в такое состояние. Можно создать точку восстановления, которая может использоваться, если система была взломана, и это позволит вам вернуть базовое состояние системы с примененными параметрами безопасности.

Некоторые Дополнительные Параметры безопасности в Windows 7

SeAuditPrivilege. Данный параметр разрешает службе или учетной записи указывать параметры аудита доступа к объектам для отдельных ресурсов (файлов, объектов Active Directory, разделов реестра). То есть создавать записи в стандартном журнале безопасности системы (eventvwr. msc) при помощи API-функции ReportEvent.

Еще данное право разрешает очищать журнал безопасности оснастки eventvwr. msc.

По умолчанию данное право предоставлено группе «Администраторы». Вы же можете самостоятельно выбрать пользователей и группы, которым будет предоставлено данное право. Для этого надо войти в раздел Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Локальные политики > Параметры безопасности оснастки «Редактор локальной групповой политики» и включить политику «Управлять аудитом и журналом безопасности».

SeCreatePermanentPrivilege. Данный параметр позволяет службе или учетной записи создавать постоянные объекты, которые будут не удаляемыми при отсутствии ссылок на них. Например, создавать объекты каталога с помощью диспетчера объектов.

По умолчанию данное право никому не предоставлено, но вы можете самостоятельно выбрать пользователей и группы, которым будет предоставлено данное право. Для этого надо войти в раздел Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Локальные политики > Параметры безопасности оснастки «Редактор локальной групповой политики» и использовать политику «Создание постоянных общих объектов раздела».

SeCreateTokenPrivilege. Данный параметр разрешает службе или учетной записи создавать первичные маркеры. То бишь: учетная запись может создать маркер, содержащий любые SID и привилегии, и запустить с его помощью процесс.

По умолчанию данное право никому не предоставлено, но вы можете самостоятельно выбрать пользователей и группы, которым будет предоставлено данное право. Для этого надо войти в раздел Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Локальные политики > Параметры безопасности оснастки «Редактор локальной групповой политики» и использовать политику «Создание маркерного объекта».

Этот параметр можно устанавливать только для тех учетных записей пользователей или компьютеров, для которых снят флажок «Учетная запись не может быть делегирована». По умолчанию в Windows 7 данное право никому не предоставлено. А на контроллере домена данное право по-умолчанию предоставлено группе «Администраторы».

Вы можете самостоятельно выбрать пользователей и группы, которым будет предоставлено данное право. Для этого надо войти в раздел Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Локальные политики > Параметры безопасности оснастки «Редактор локальной групповой политики» и использовать политику «Разрешить доверия к учетным записям компьютеров и пользователей при делегировании».

SeLockMemoryPrivilege. Данное право разрешает службе или учетной записи выполнять блокировку физических страниц памяти.

Блокировка физических страниц памяти запрещает сброс блокированных страниц в файл подкачки на диск. То есть они всегда будут находиться в оперативной памяти.

В Windows 7 данное право по умолчанию никому не предоставлено.

Вы можете самостоятельно выбрать пользователей и группы, которым будет предоставлено данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Локальные политики > Параметры безопасности оснастки «Редактор локальной групповой политики» и используйте политику «Блокировка страниц в памяти».

SeMachineAccountPrivilege. Данное право необходимо, чтобы диспетчер учетных данных безопасности SAM разрешил добавление компьютера к домену. Если пользователь обладает данным правом, он может добавить до десяти компьютеров в домен.

По умолчанию данное право предоставлено пользователям, прошедшим проверку подлинности на контроллере домена.

Вы можете самостоятельно выбрать пользователей и группы, которым будет предоставлено данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Локальные политики > Параметры безопасности оснастки «Редактор локальной групповой политики» и используйте политику «Добавление рабочих станций к домен».

SeSyncAgentPrivilege. Данное право позволяет пользователям выполнять синхронизацию Active Directory. Оно позволяет читать объекты и свойства каталога Active Directory, даже если их атрибуты защиты это запрещают.

В Windows 7 данное право по умолчанию никому не предоставлено.

Вы можете самостоятельно выбрать пользователей и группы, которым будет предоставлено данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Локальные политики > Параметры безопасности оснастки «Редактор локальной групповой политики и используйте политику «Синхронизировать данные службы каталогов».

Установка параметров безопасности для реестра

В некоторых случаях доступ к редактированию реестра может получить не только администратор или непосредственный владелец компьютера, но и простые пользователи. Подобные ситуации потенциально опасны тем, что лица, не обладающие достаточным опытом, при изменении каких-либо настроек случайно выведут реестр из строя, что отрицательно скажется на работоспособности системы. Именно по этой причине в Microsoft Windows XP имеется возможность ограничить доступ к отдельным разделам и подразделам реестра для отдельных пользователей и групп пользователей. Для этого:

. Выделите в Панели разделов ключ или подраздел, для которого вы хотите настроить параметры безопасности;

параметр безопасность операционная система

2. Выполните последовательность команд Правка->Разрешения (Edit->Permissions). На экране появится окно настройки параметров безопасности для выбранного раздела реестра (рис. 20.4);

. В списке Группы или пользователи (Group or user names) выберите обозначение пользователя или группы пользователей, для которых устанавливаются разрешения. Чтобы удалить из списка пользователя или группу пользователей, нажмите на кнопку Удалить (Remove).

. Для того чтобы добавить в список локального или сетевого пользователя, либо группу пользователей, щелкните мышью на кнопке Добавить (Add). На экране появится окно Выбор: Пользователи или Группы (Select users or groups). Чтобы изменить тип добавляемого объекта, нажмите на кнопку Типы объектов (Object types) и выберите из предлагаемого списка требуемый вариант: Встроенные участники безопасности (Built-in security principals), Группы (Groups) и Пользователи (Users). В том же окне вы можете установить компьютер, для которого настраиваются параметры безопасности, щелкнув мышью на кнопке

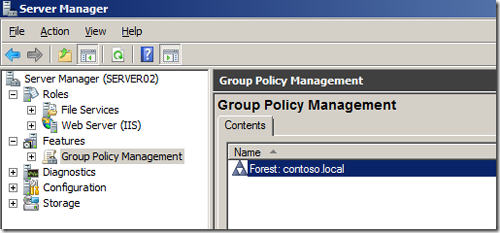

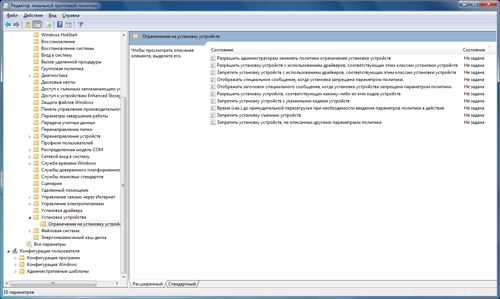

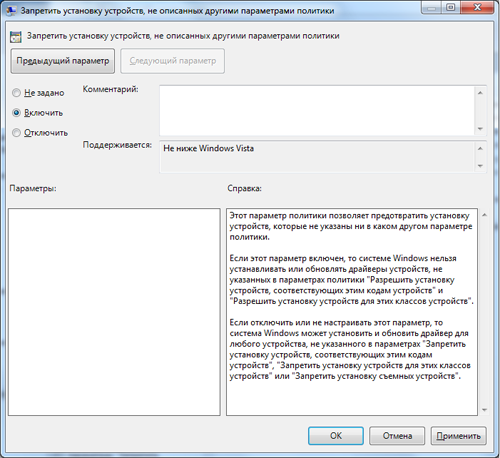

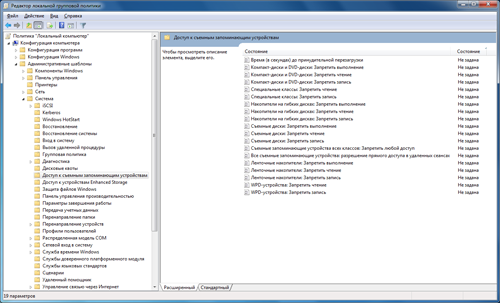

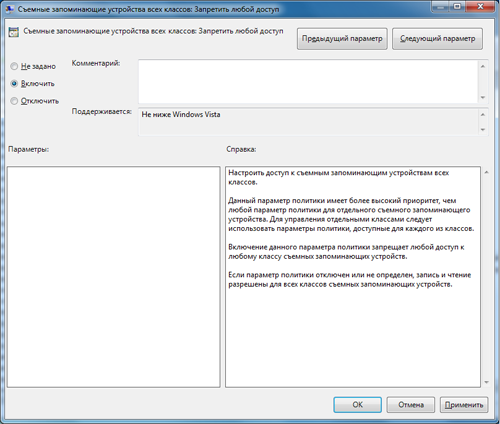

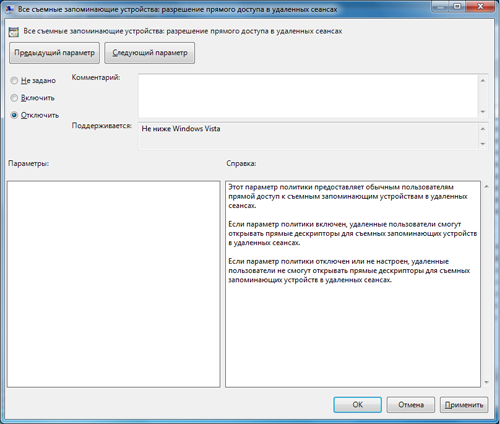

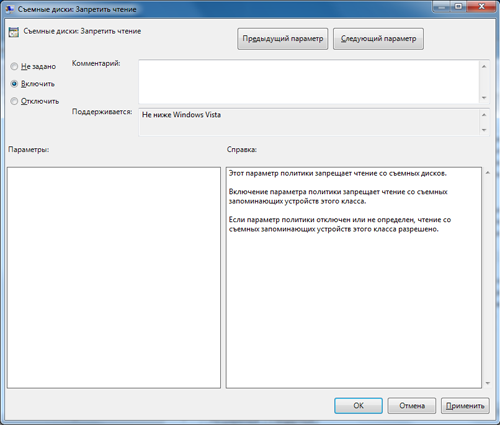

В данной статье мы расскажем, как при помощи групповых политик безопасности (GPO) для рабочих станций под управлением Windows 7 и Windows Server 2008, можно централизованно управлять работой с внешними устройствами, сокращая риски утечки конфиденциальной информации за пределы компании.

Часть 1. Управление внешними устройствами

Среди пользователей давно сложилось мнение, что за информационную безопасность должны отвечать специальные продукты от сторонних производителей. Однако существуют и активно развиваются штатные средства обеспечения безопасности, в том числе встроенные в операционные системы. Операционные системы Windows 7 и Windows Server 2008 являются результатом эволюционного развития предыдущих версий операционных систем компании Microsoft и включают в себя как инструменты безопасности из прежних версий, так и полезные нововведения. В данном обзоре будет показано, как при помощи штатных настроек Windows 7 и Windows Server 2008 – групповых политик безопасности, можно централизованно управлять работой с внешними устройствами, уменьшая риски несанкционированного копирования и перемещения данных за пределы компании.

1. Введение