Applies ToWindows 10 Internet Explorer Windows 8.1 Windows 7

Поддержка Internet Explorer прекращена 15 июня 2022 г.

Internet Explorer 11 был окончательно отключен с помощью обновления Microsoft Edge в некоторых версиях Windows 10. Если для любого сайта, который вы посещаете, требуется Internet Explorer 11, его можно перезагрузить в режиме Internet Explorer в Microsoft Edge. Рекомендуется перейти на Microsoft Edge , чтобы начать пользоваться более быстрым, безопасным и современным браузером.

Начало работы с Microsoft Edge

Параметры конфиденциальности

Настройка параметров конфиденциальности Internet Explorer позволяет изменить отслеживание действий пользователя в Интернете со стороны веб-сайтов. Например, можно определить, какие файлы cookie сохраняются, выбрать, как и в какое время сайты могут использовать данные о вашем расположении. Также можно блокировать нежелательные всплывающие окна.

Файлы cookie — это файлы небольшого размера, которые веб-сайты отправляют на компьютер для хранения информации о вас и ваших предпочтениях. Файлы cookie облегчают работу в Интернете, предоставляя сайтам данные о предпочтениях пользователя, а также избавляя от необходимости каждый раз вводить учетные данные при посещении определенных сайтов. Однако некоторые файлы cookie могут поставить под угрозу конфиденциальность, отслеживая посещаемые вами сайты. Дополнительные сведения можно найти в разделе Управление файлами cookie и их удаление в Internet Explorer.

Если функция Do Not Track включена, Internet Explorer будет отправлять запросы Do Not Track посещаемым вами веб-сайтам, а также третьим сторонам, содержимое которых размещено на этих сайтах, тем самым уведомляя их о том, что вас не следует отслеживать. Подробнее можно узнать в разделе Функция Do Not Track.

Чтобы сделать работу в Интернете более удобной, в браузерах сохраняются некоторые данные, например журнал поиска. Когда вы используете просмотр в режиме InPrivate, пароли, журналы поиска и просмотра страниц и другие данные удаляются после закрытия вкладки.

Чтобы открыть сеанс просмотра InPrivate, щелкните правой кнопкой мыши значок Internet Explorer на панели задач и выберите запустить просмотр InPrivate.

Отключение надстроек в сеансах просмотра InPrivate

-

Откройте рабочий стол, а затем нажмите значок Internet Explorer на панели задач.

-

Нажмите кнопку Сервис , а затем выберите пункт Свойства браузера.

-

На вкладке Конфиденциальность установите флажок Отключать панели инструментов и расширения в режиме InPrivate и нажмите кнопку ОК.

Службы определения местоположения позволяют веб-сайтам запрашивать ваше физическое местоположение для улучшения взаимодействия с вами. Например, картографический веб-сайт может запросить ваше физическое местоположение, чтобы совместить с ним центр карты. Internet Explorer сообщает, когда сайт запрашивает расположение пользователя. В окне такого сообщения нажмите кнопку Разрешить однократно, чтобы разрешить сайту использовать ваше расположение один раз. Чтобы разрешить сайту использовать данные расположения при каждом посещении, нажмите кнопку Всегда разрешать.

Отключение доступа к сведениям о расположении

Можно отключить доступ к сведениям о расположении, чтобы веб-сайты не запрашивали ваше физическое расположение. Для этого выполните следующие действия.

-

Откройте Internet Explorer, нажав значок Internet Explorer на панели задач.

-

Нажмите кнопку Сервис и выберите Свойства браузера.

-

На вкладке Конфиденциальность в области Расположениевыберите никогда не разрешите веб-сайтам запрашивать ваше физическое расположение.

Функция блокирования всплывающих окон ограничивает или блокирует всплывающие окна на посещаемых сайтах. Можно выбрать нужный уровень блокирования, включить или выключить уведомления о блокировании всплывающих окон или создать список сайтов, для которых не нужно блокировать всплывающие окна. Параметры блокирования всплывающих окон применяются только к Internet Explorer.

Включение и отключение функции блокирования всплывающих окон

-

Откройте Internet Explorer, нажмите кнопку Сервис , а затем выберите пункт Свойства браузера.

-

На вкладке Конфиденциальность в разделе «Блокирование всплывающих окон» установите или снимите флажок Включить блокирование всплывающих окон и нажмите кнопку ОК.

Блокирование всех всплывающих окон

-

Откройте Internet Explorer, нажмите кнопку Сервис , а затем выберите пункт Свойства браузера.

-

На вкладке Конфиденциальность в разделе Блокирование всплывающих окон нажмите кнопку Параметры.

-

В диалоговом окне Параметры блокирования всплывающих окон в разделе Уровень блокировки задайте Высокий: блокировка всех всплывающих окон (CTRL+ALT для изменения).

-

Нажмите кнопку Закрыть, а затем — ОК.

Отключение уведомлений о блокировании всплывающих окон

-

Откройте Internet Explorer, нажмите кнопку Сервис , а затем выберите пункт Свойства браузера.

-

На вкладке Конфиденциальность в разделе Блокирование всплывающих окон нажмите кнопку Параметры.

-

В диалоговом окне Параметры блокирования всплывающих окон снимите флажок Отображать панель уведомлений, если всплывающее окно заблокировано.

-

Нажмите кнопку Закрыть, а затем — ОК.

Защита от слежения предотвращает отправку сведений о посещенных вами сайтах сторонним поставщикам содержимого. Список защиты от слежения можно рассматривать как список запрещенных телефонных номеров. Internet Explorer блокирует все содержимое сторонних поставщиков с сайтов в списке и ограничивает данные, которые сторонние сайты могут собирать о действиях пользователя.

Зоны безопасности

Изменяя параметры безопасности, можно настроить способы, которыми Internet Explorer защищает компьютер от потенциально вредного содержимого из Интернета. Internet Explorer автоматически относит каждый веб-сайт к одной из зон безопасности: «Интернет», «Местная интрасеть», «Надежные сайты» или «Опасные сайты». У каждой зоны есть разный уровень безопасности по умолчанию, который определяет, какой тип контента можно заблокировать для этого сайта. В зависимости от уровня безопасности сайта часть контента может быть заблокирована до тех пор, пока вы не разрешите его, ActiveX элементы управления могут не запускаться автоматически или на некоторых сайтах могут отключаться предупреждения. Параметры для каждой зоны можно изменить, подобрав требуемый уровень защиты.

-

Откройте Internet Explorer, нажмите кнопку Сервис , а затем выберите пункт Свойства браузера.

-

Перейдите на вкладку Безопасность и настройте параметры зоны безопасности следующим образом.

-

Чтобы изменить параметры для зоны безопасности, нажмите значок зоны и перетащите ползунок в положение, соответствующее нужному уровню безопасности.

-

Чтобы создать для зоны собственные параметры безопасности, нажмите на значок зоны, а затем — кнопку Другой и выберите нужные параметры.

-

Чтобы восстановить исходные значения для всех уровней безопасности, нажмите кнопку Выбрать уровень безопасности по умолчанию для всех зон.

-

-

Откройте Internet Explorer, нажмите кнопку Сервис , а затем выберите пункт Свойства браузера.

-

Перейдите на вкладку Безопасность, выберите значок зоны безопасности (Местная интрасеть, Надежные сайты или Опасные сайты), а затем нажмите кнопку Сайты. Можно добавить нужные сайты в выбранную зону и удалить из нее ненужные.

-

Если на предыдущем шаге выбрана зона Местная интрасеть, нажмите кнопку Дополнительно и выполните одно из следующих действий:

-

Добавьте сайт. Введите URL-адрес в поле Добавить в зону следующий узел и нажмите кнопку Добавить.

-

Удалите сайт. В разделе Веб-сайты выберите URL-адрес, который требуется удалить, и нажмите кнопку Удалить.

-

Расширенный защищенный режим препятствует выполнению вредоносных программ в Internet Explorer.

Включение или выключение расширенного защищенного режима

-

Откройте Internet Explorer, нажмите кнопку Сервис, а затем выберите пункт Свойства браузера.

-

На вкладке Дополнительно в разделе Безопасность установите (или снимите) флажок Включить расширенный защищенный режим, а затем нажмите кнопку ОК. Чтобы это изменение начало действовать, нужно перезагрузить компьютер.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Все способы:

- Как открыть «Безопасность Windows»

- Важные сведения о безопасности ОС

- Обзор возможностей и их настройка

- Защита от вирусов и угроз

- Защита учетных записей

- Брандмауэр и безопасность сети

- Управление приложениями/браузером

- Безопасность устройства

- Параметры для семьи

- Как задать расписание проверок на вирусы

- Вопросы и ответы: 0

Как открыть «Безопасность Windows»

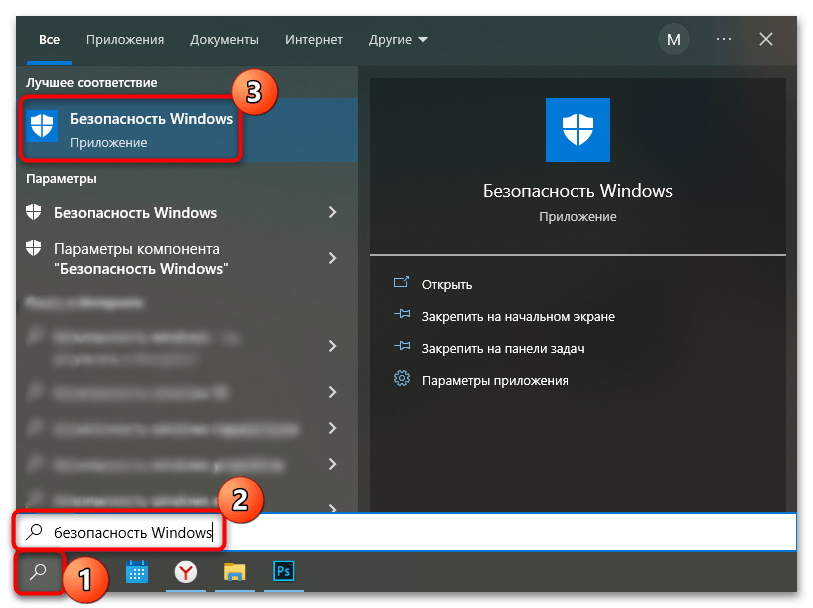

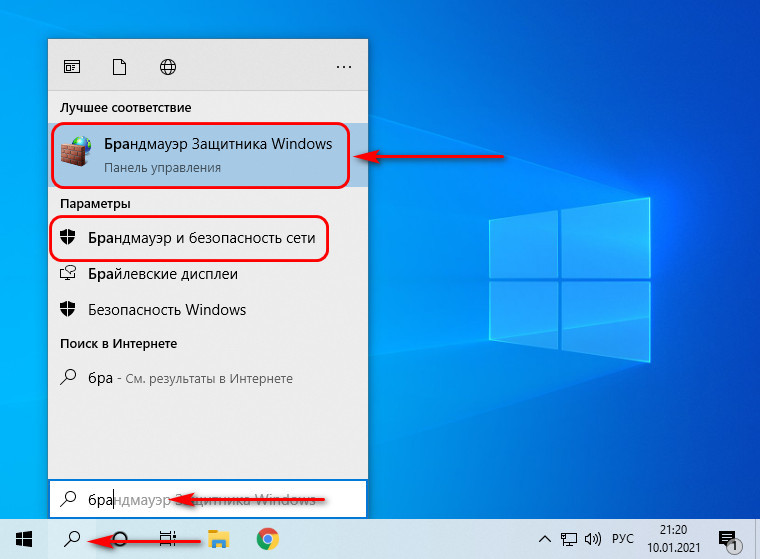

В приложении «Безопасность Windows» доступны тонкие настройки и управление соответствующими средствами операционной системы. Здесь есть параметры «Защитника Windows», который обеспечивает защиту компьютера в реальном времени от различного вредоносного программного обеспечения. Чтобы открыть службу, можно воспользоваться поисковой строкой меню «Пуск», введя запрос «Безопасность Windows».

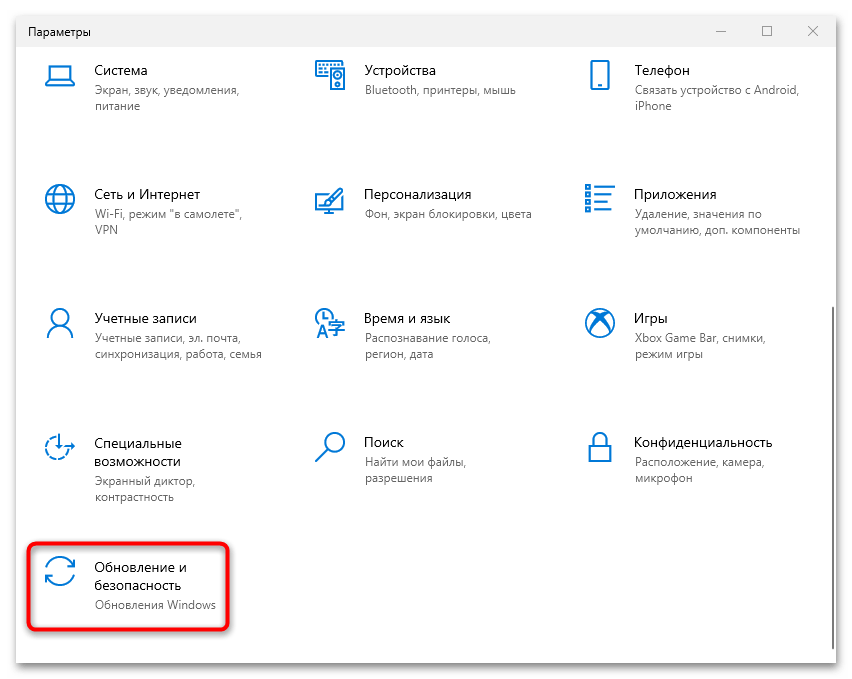

Также существует еще один способ перейти к настройкам встроенной защиты:

- Кликните по иконке «Пуск», затем нажмите на пункт «Параметры».

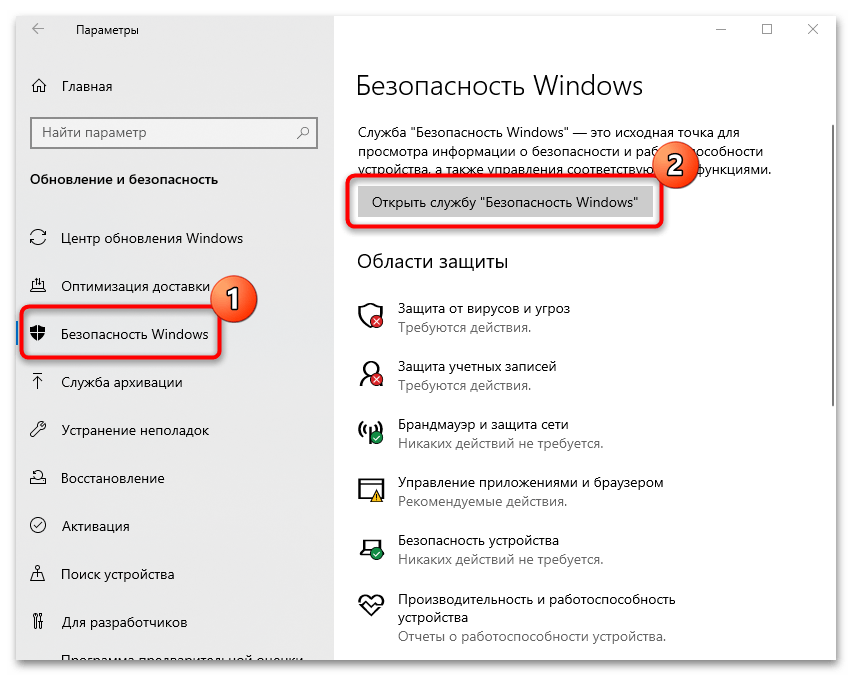

- В появившемся окне перейдите в раздел «Обновление и безопасность».

- Щелкните по вкладке «Безопасность Windows», затем по строке «Открыть службу «Безопасность Windows»».

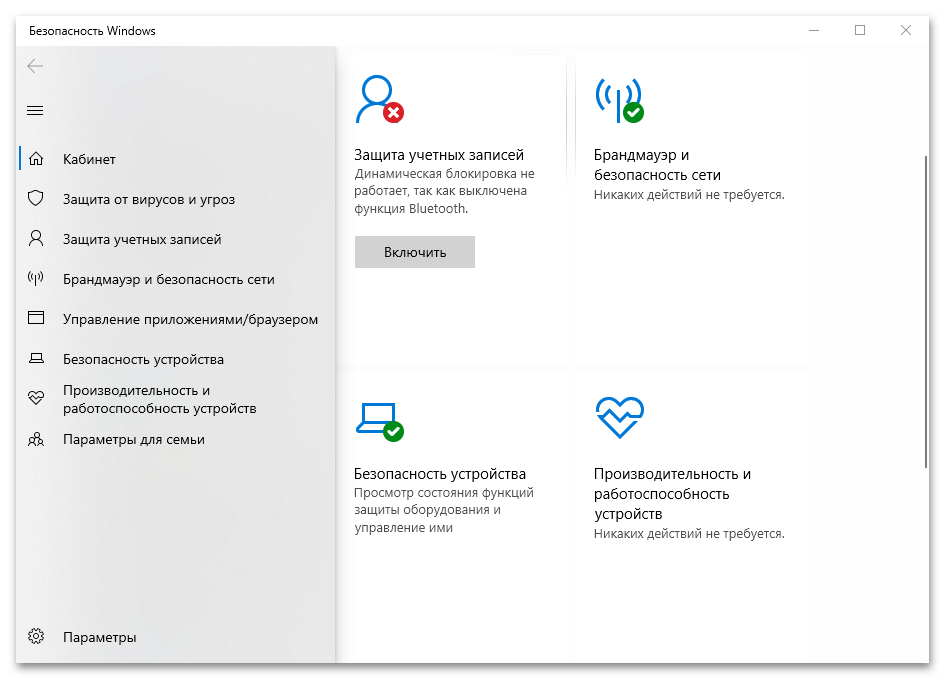

Отобразится простой и интуитивно понятный интерфейс, функции которого размещены в отдельных разделах, что обеспечивает удобство при навигации.

Важные сведения о безопасности ОС

Чтобы понимать, какие настройки можно производить, а также для чего нужно то или иное средство, следует ознакомиться с несколькими важными нюансами.

По умолчанию операционная система использует встроенную антивирусную программу «Защитник Windows 10», или «Microsoft Defender».

Читайте также: Как отключить / включить Защитник Windows 10

Если на ПК устанавливается другая антивирусная программа, то «Защитник» автоматически отключается, а после удаления такого софта – самостоятельно включается снова.

В более ранних операционных системах приложение называлось «Центр безопасности Windows».

Обзор возможностей и их настройка

Все настройки безопасности ОС находятся в интерфейсе службы, откуда пользователь может управлять ими, отключать или включать различные средства.

На домашней странице располагается состояние функций безопасности, которые доступны в Windows 10. Отсюда можно узнать о действиях, которые вам рекомендуется предпринять для обеспечения защиты компьютера.

Зеленая галочка рядом со средством говорит о том, что никаких действий не требуется. Желтый восклицательный предупреждает о том, что есть рекомендации по безопасности, а красный крестик означает, что необходимо срочно принять меры.

Разберем разделы с настройками функций безопасности, а также их возможности и настройки.

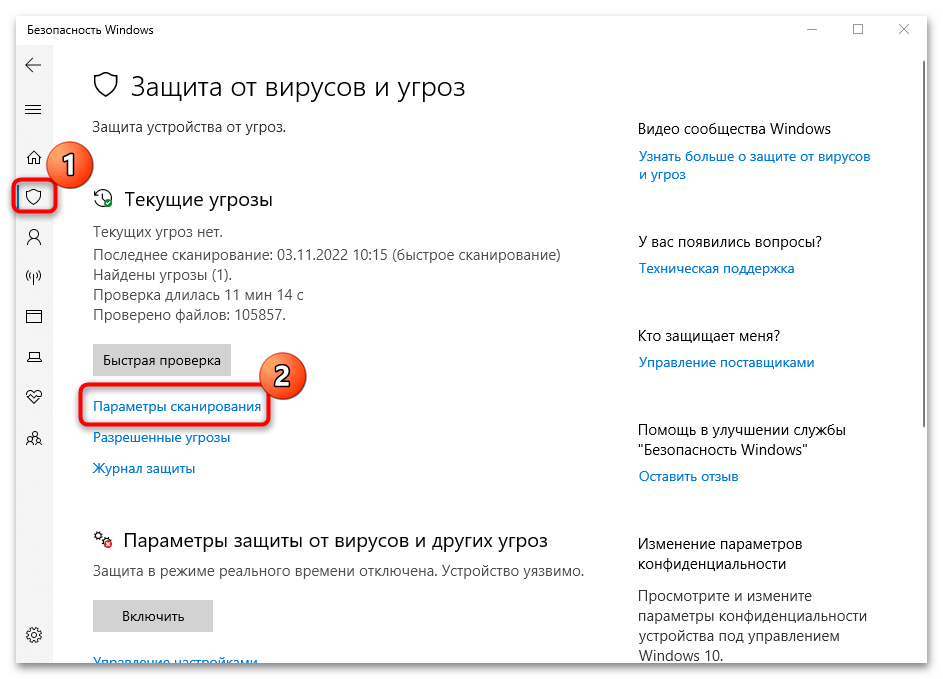

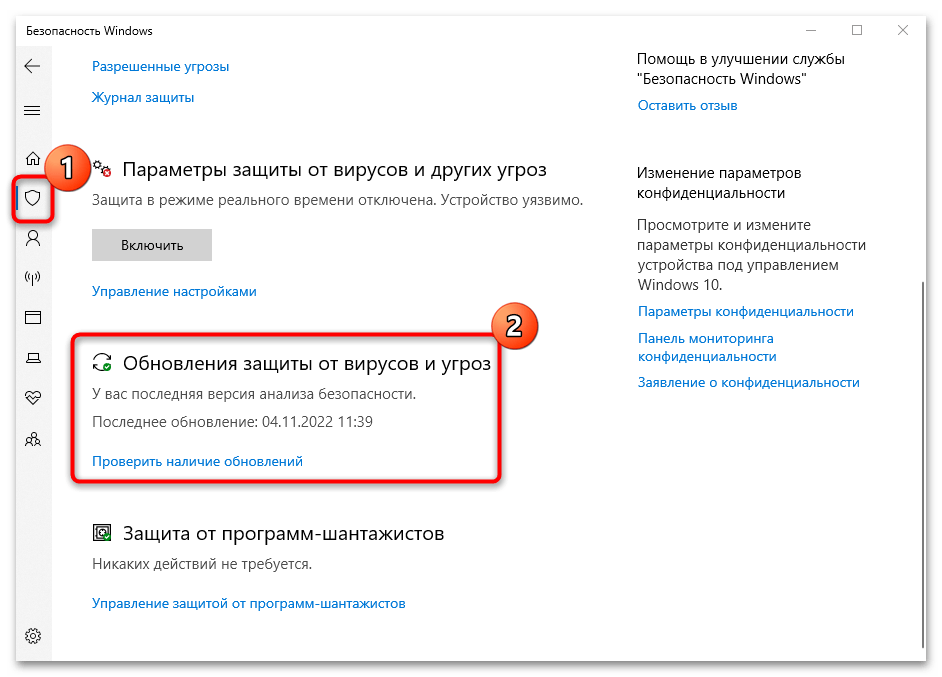

Защита от вирусов и угроз

В разделе «Защита от вирусов и угроз» располагаются настойки встроенной антивирусной программы. Если установлен сторонний софт, то отобразятся его параметры, а также кнопка для его запуска. Через область возможно сканирование компьютера на наличие потенциально опасных угроз и подозрительных утилит, а также настройка автономной проверки и расширенной функции защиты от утилит-шантажистов.

Текущие угрозы

В блоке «Текущие угрозы» настраивается сканирование системы на вирусы. При нажатии на кнопку «Быстрая проверка» запустится процедура, которая поможет выявить подозрительные файлы и утилиты, но при этом не произведет глубокого анализа, соответственно, проверка не займет много времени. Также имеются и другие типы сканирования:

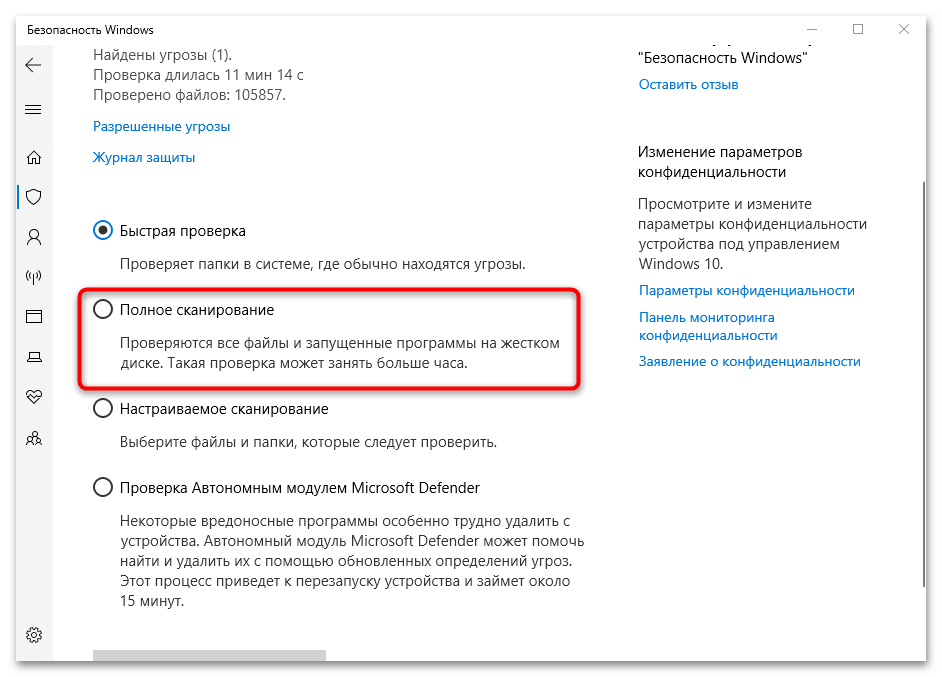

- Кликните по строке «Параметры сканирования».

- На новой странице есть несколько вариантов, включая быструю проверку. При нажатии на кнопку «Полное сканирование» антивирусная программа произведет глубокий анализ, что займет достаточно времени, но при этом будут проверены все файлы, приложения и другие данные на всех накопителях. Продолжительность зависит от количества информации на компьютере.

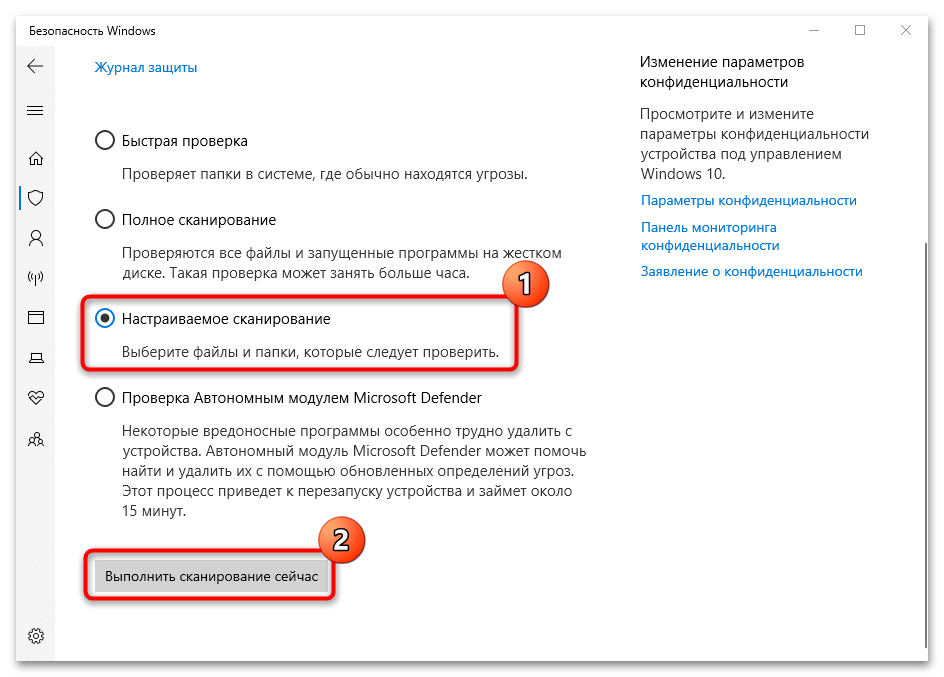

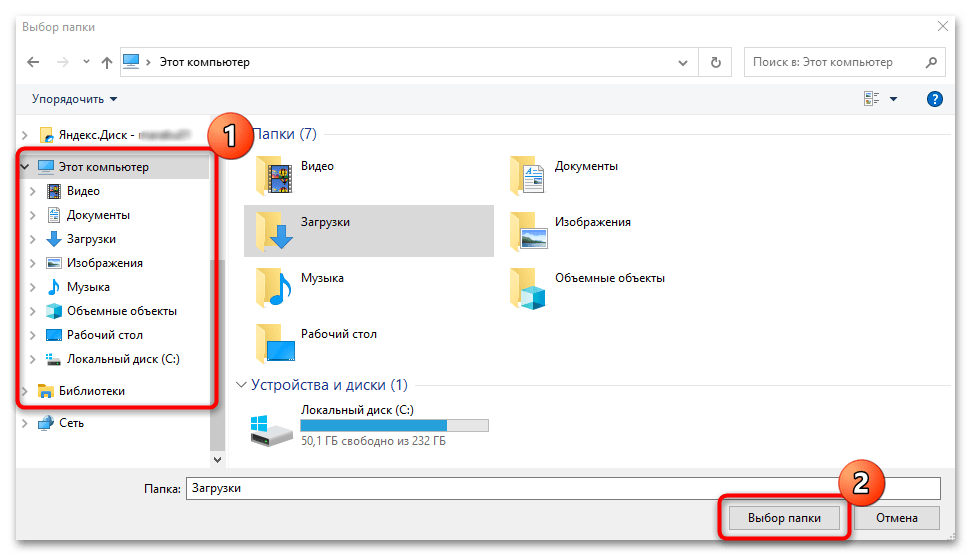

- Функция «Настраиваемое сканирование» позволяет пользователю самостоятельно выбрать папки, которые нужно проверить. Отметьте пункт, затем нажмите на кнопку «Выполнить сканирование сейчас».

- После этого запустится встроенный «Проводник», через ветки которого можно отыскать подозрительный каталог. Выделите нужное, затем кликните по кнопке «Выбор папки». Встроенная защита проверит только выбранный элемент.

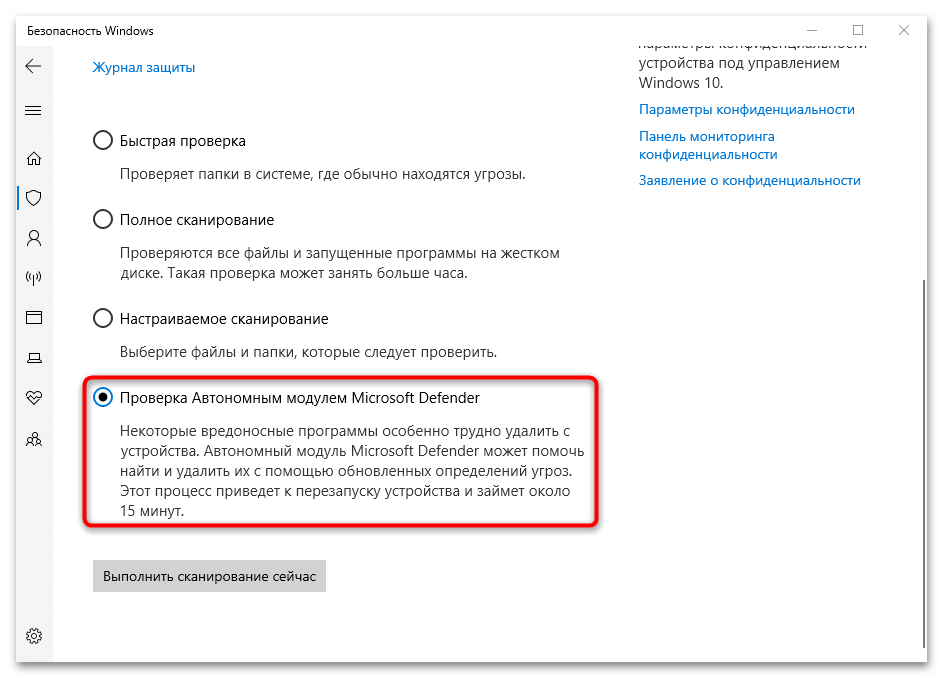

Отдельного внимания заслуживает функция «Проверка Автономным модулем Microsoft Defender». С помощью нее выполняется глубокий анализ системы, позволяющий найти и обезвредить вирусы, которые очень сложно отыскать обычными методами. Принцип работы функции заключается в том, что произойдет автоматический перезапуск Windows, и во время загрузки системы средство выполнит тщательный поиск затаившихся вредоносных утилит.

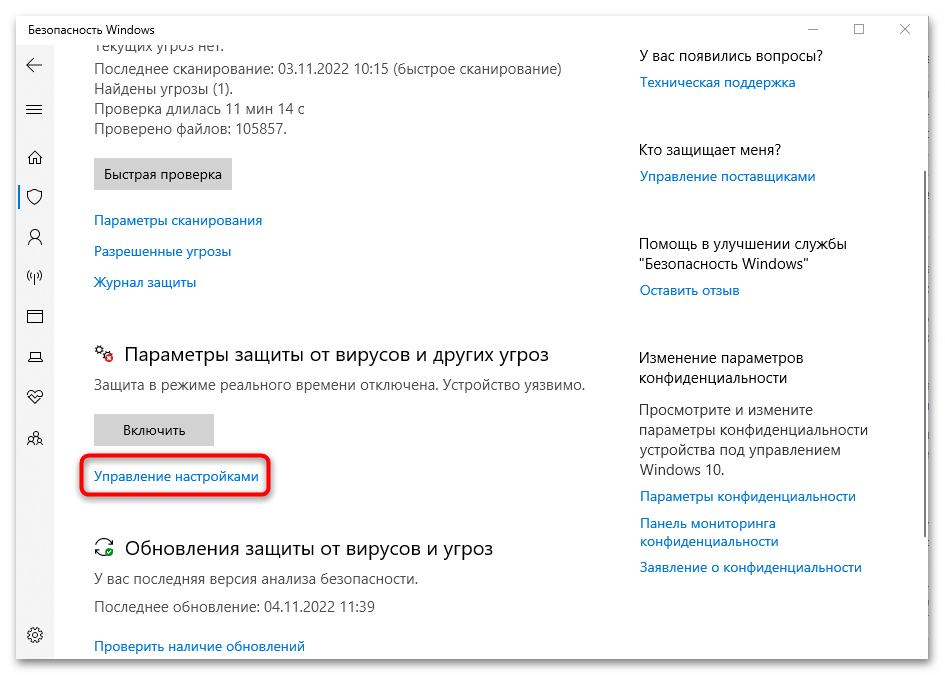

Параметры защиты от вирусов и других угроз

Одна из важнейших составляющих программного обеспечения – это функция параметров, обеспечивающих защиту в реальном времени, облачную защиту, блокировку несанкционированного доступа к ПК и пользовательским данным, контроль получения доступа к каталогам, списки исключения и другие возможности.

Нажмите на строку «Управление настройками», чтобы перейти на страницу с расширенными возможностями.

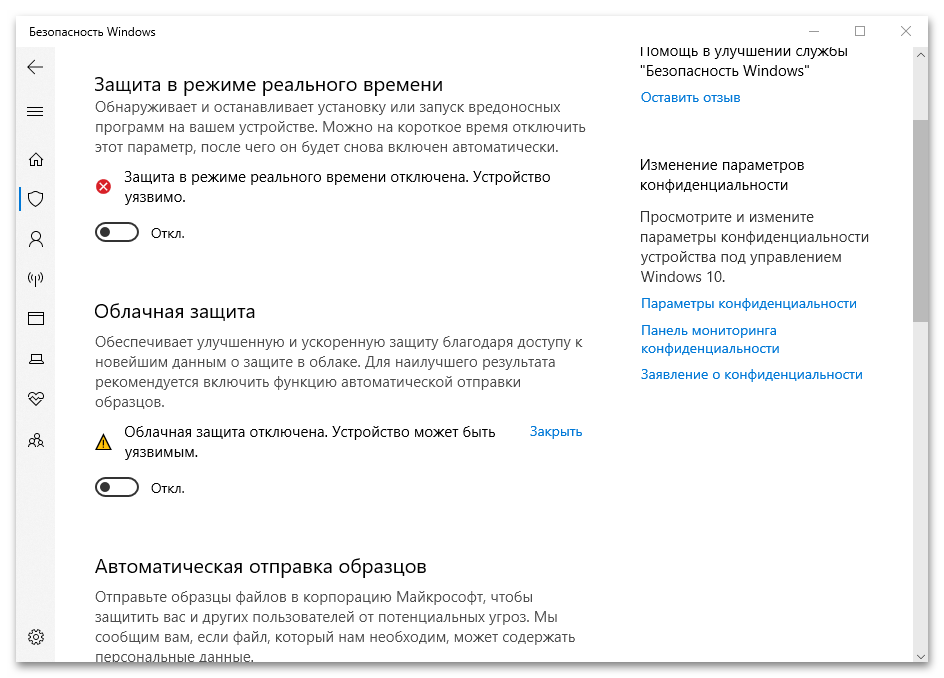

В этом окне можно включать или отключать различные средства защиты, которые были перечислены выше. Активируйте или деактивируйте опции «Защита в режиме реального времени», «Облачная защита», «Автоматическая отправка образцов» и «Защита от подделки» по своему усмотрению.

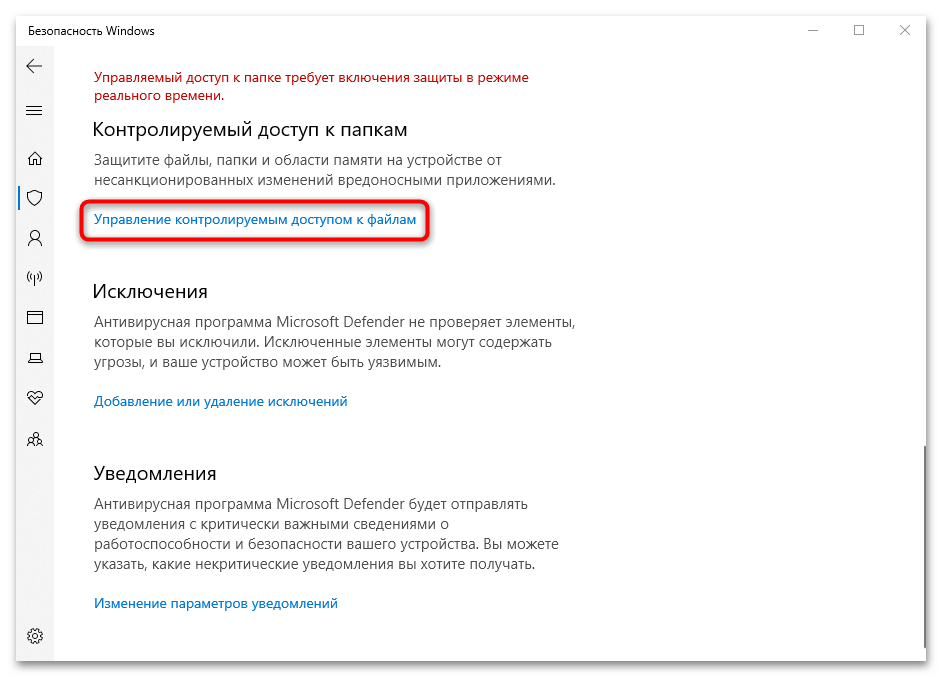

В блоке «Контролируемый доступ к папкам» подразумевается настройка защиты от программ-вымогателей и другого вредоносного софта:

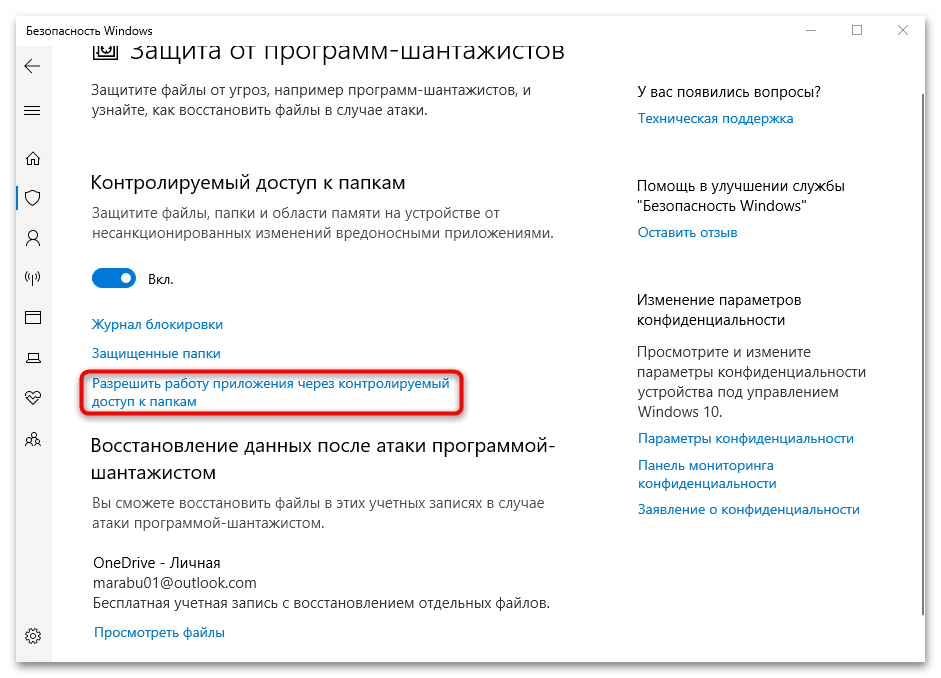

- Кликните по строке «Управление контролируемым доступом к файлам».

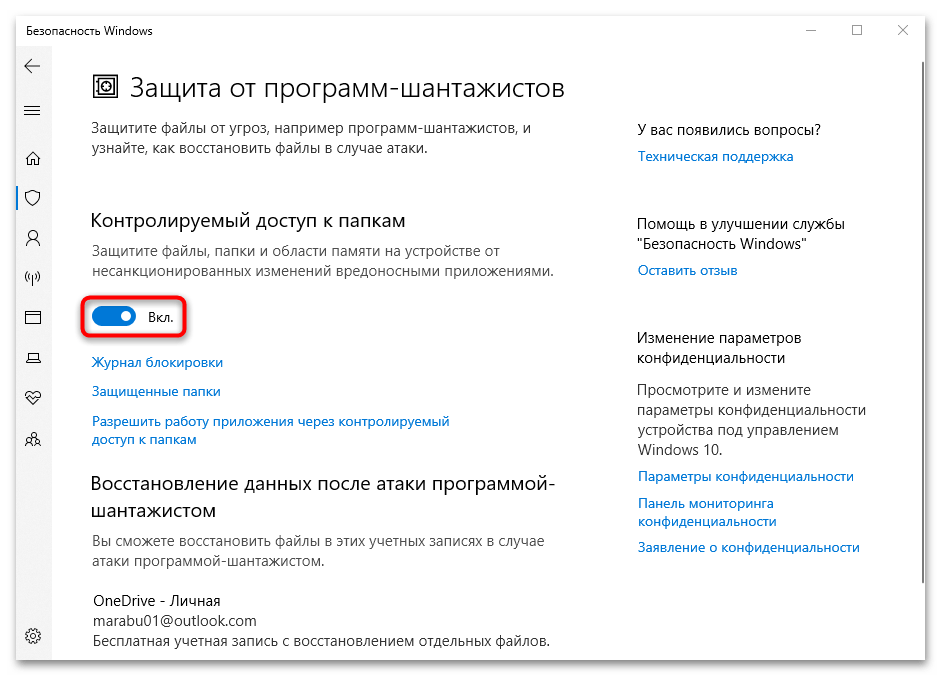

- Произойдет переход в раздел «Защита от программ-шантажистов», в который также можно попасть через главную страницу «Защита от вирусов и угроз». По умолчанию настройка отключена — активируйте ее, чтобы открылись дополнительные возможности.

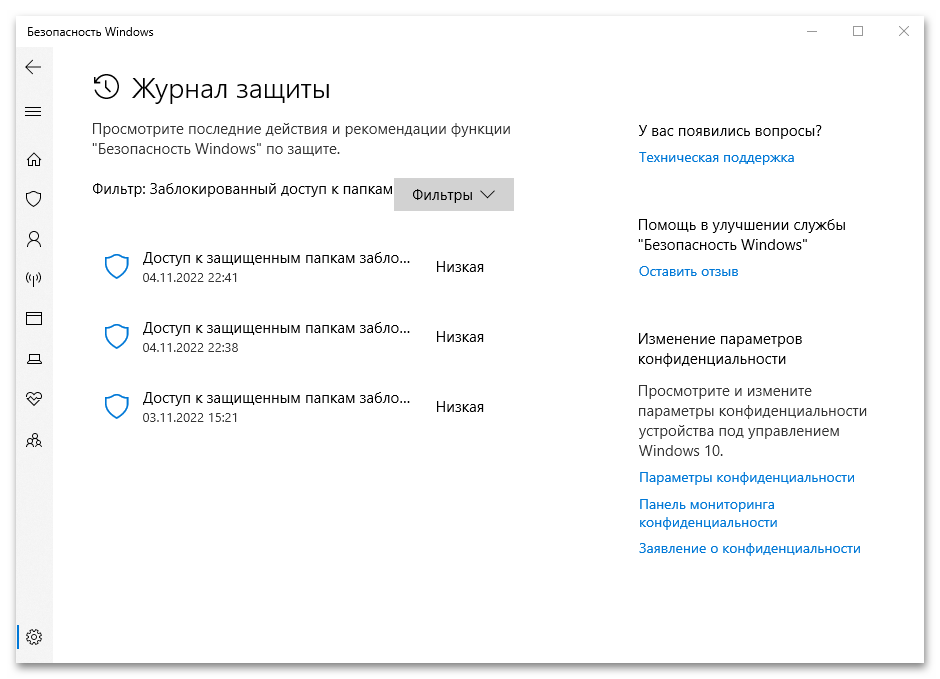

- На странице «Журнала блокировки» отображаются сведения о недавно заблокированном подозрительном ПО и действиях в системе.

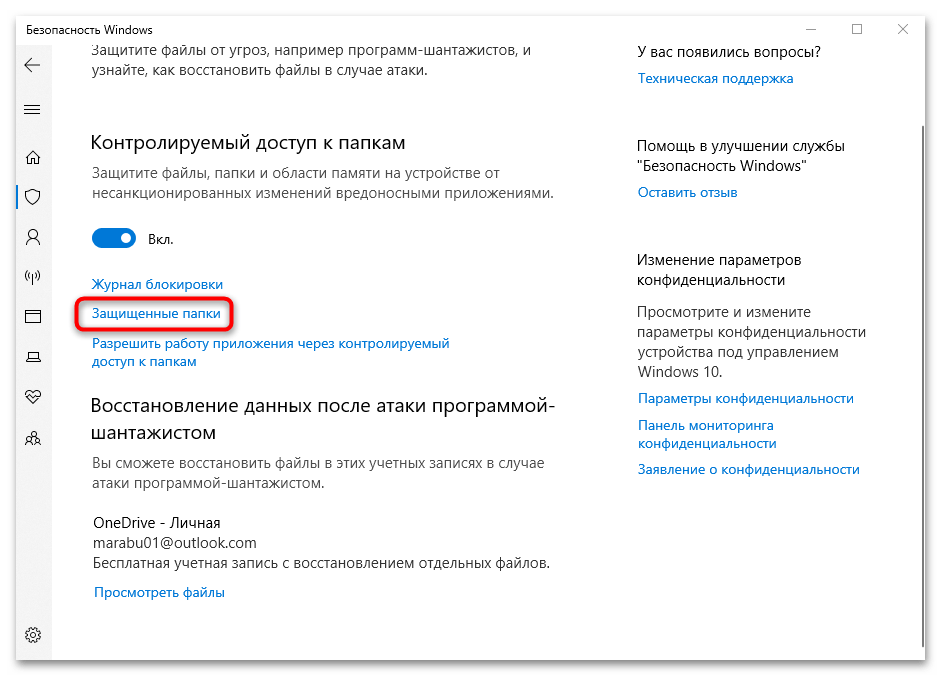

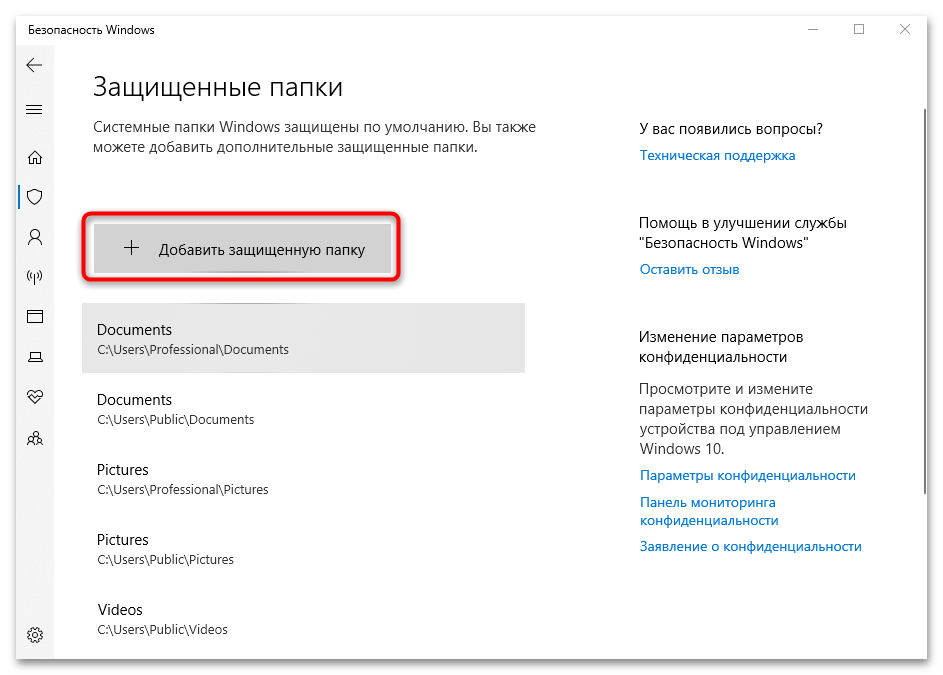

- Чтобы поставить защиту на определенные папки, нажмите на строку «Защищенные папки».

- По умолчанию пользовательские папки на локальном системном диске уже защищены, но вы можете добавить и другие каталоги. Для этого нажмите на соответствующую кнопку.

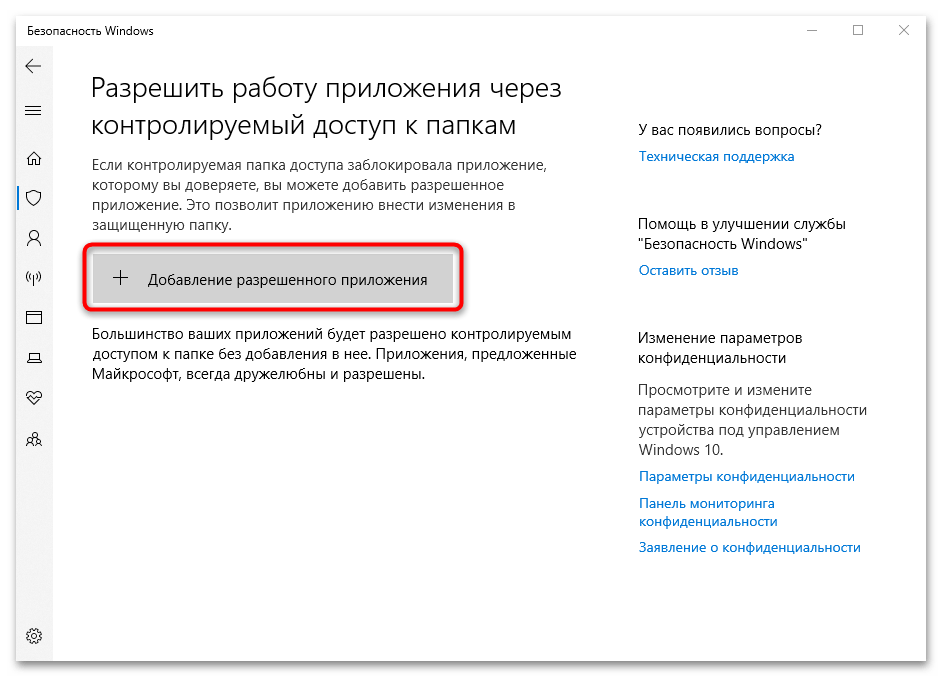

- Если контролируемый каталог заблокировал какое-либо приложение, которому вы доверяете, можете добавить его в список исключений. Для этого щелкните по ссылке «Разрешить работу приложения через контролируемый доступ к папкам».

- На новой странице находится выбор приложений. Нажмите на кнопку добавления для отображения всплывающего меню, где и выберите нужный пункт. Добавление происходит путем указания пути к исполняемому файлу или ярлыку через «Проводник».

Также в разделе «Защита от вирусов и угроз» можно проверить обновление средства. Здесь указаны дата и время последней проверки, и если актуальная версия для функции есть, то она автоматически загрузится и установится.

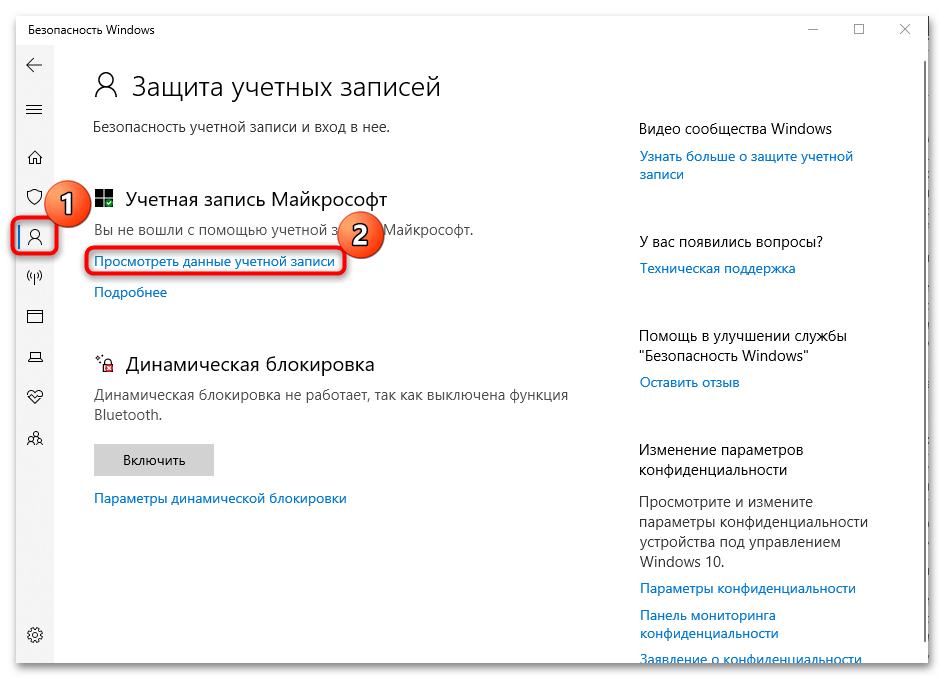

Защита учетных записей

В блоке с настройкой защиты учетных записей доступны параметры аккаунта Microsoft. Чтобы через него можно посмотреть его данные, нажмите по соответствующей строке.

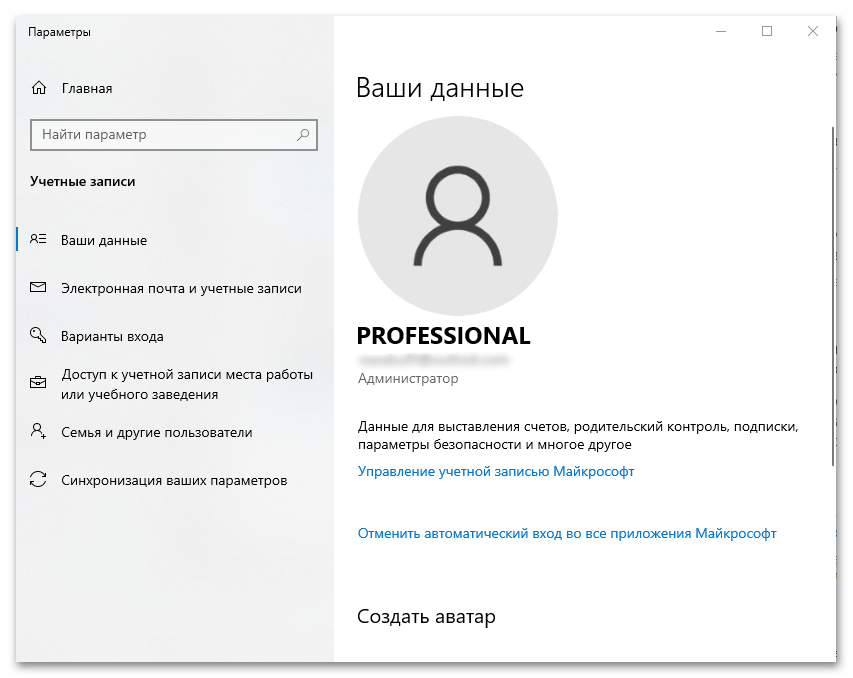

Осуществится переход в раздел «Учетные записи» приложения «Параметры». На вкладке «Ваши данные» отображается ник, аватар, привязанная электронная почта. При необходимости можно перейти на страницу управления аккаунтом.

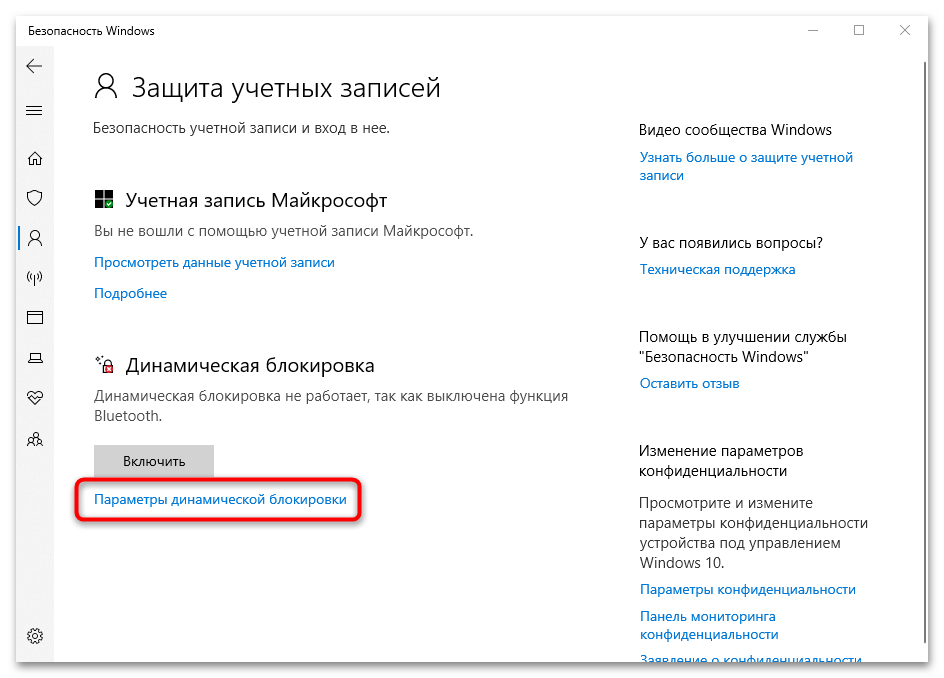

Вернемся в интерфейс «Безопасность Windows» и разберем, что такое «Динамическая блокировка» — еще один пункт на странице с учетными данными. Она настраивается пользователем самостоятельно и предназначена для автоматической блокировки компьютера, что особенно актуально в общественных местах или на работе. Причем компьютер самостоятельно определяет, что пользователя нет рядом.

Личные данные не всегда в безопасности даже дома, поэтому «Динамическая блокировка» позволяет защитить конфиденциальные данные на то время, пока вы отошли от компьютера.

- Нажмите на кнопку «Параметры динамической блокировки», чтобы открыть «Параметры» с настройкой функции.

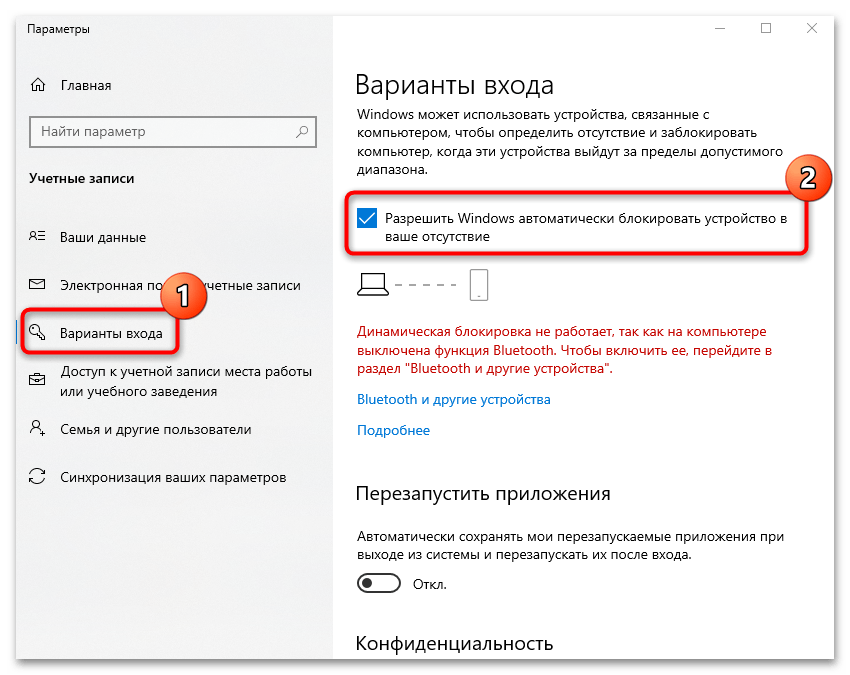

- На вкладке «Варианты входа» можно выбрать способ разблокировки системы. Еще здесь есть блок «Динамическая блокировка» с возможностью активации. Отметьте пункт «Разрешить Windows автоматически блокировать устройство в ваше отсутствие».

Чтобы функция полноценно работала, потребуется активировать модуль Bluetooth и синхронизировать через него компьютер и мобильное устройство. После соединения устройства по Bluetooth всякий раз, когда вы уходите и покидаете радиус действия беспроводной связи, система автоматически блокируется.

Функция не сработает, если подключенный смартфон останется рядом с ПК или ноутбуком.

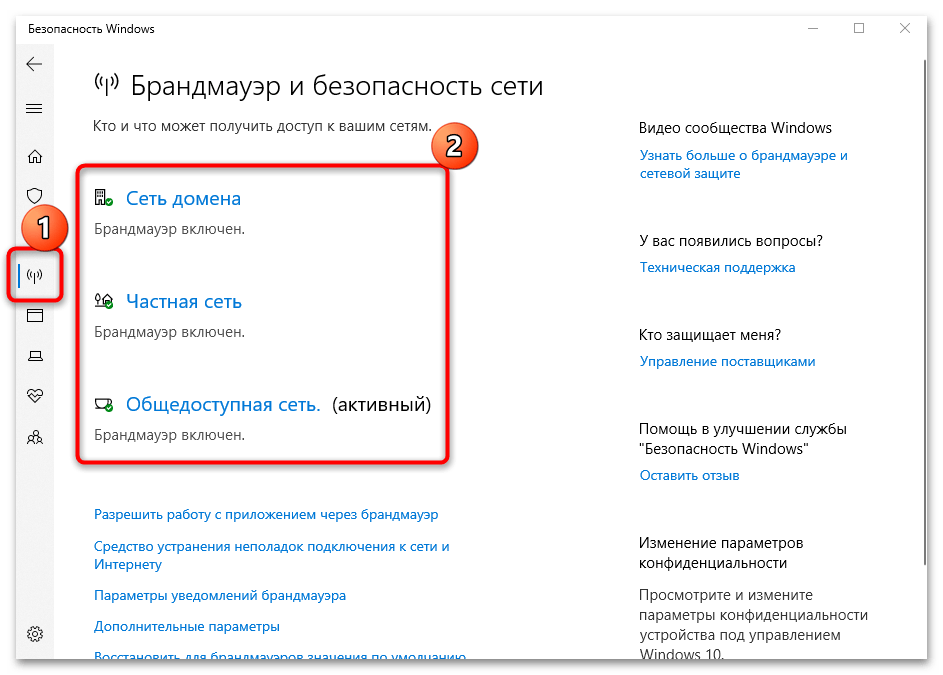

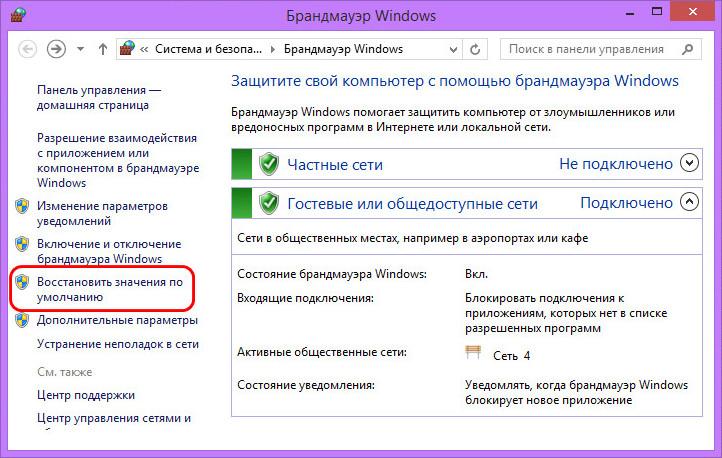

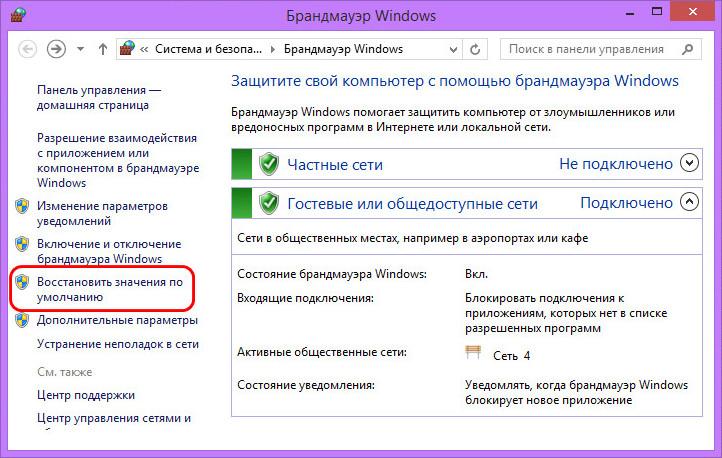

Брандмауэр и безопасность сети

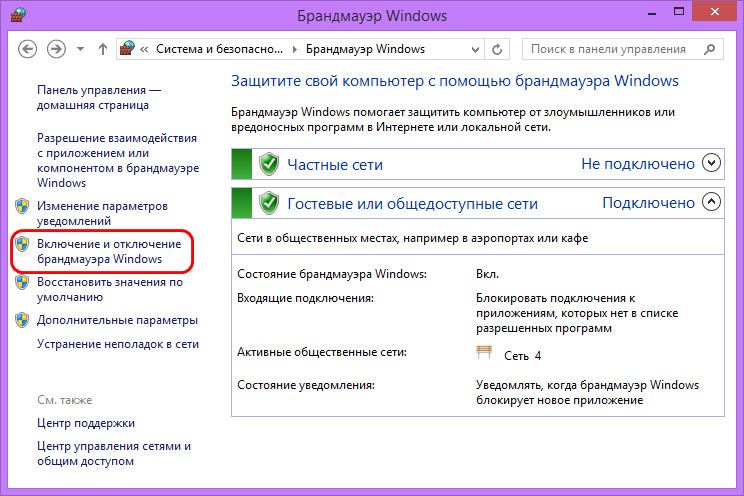

В разделе «Брандмауэр и безопасность сети» есть параметры встроенного брандмауэра, а также через него можно отслеживать события, которые происходят с сетями и подключениями к интернету.

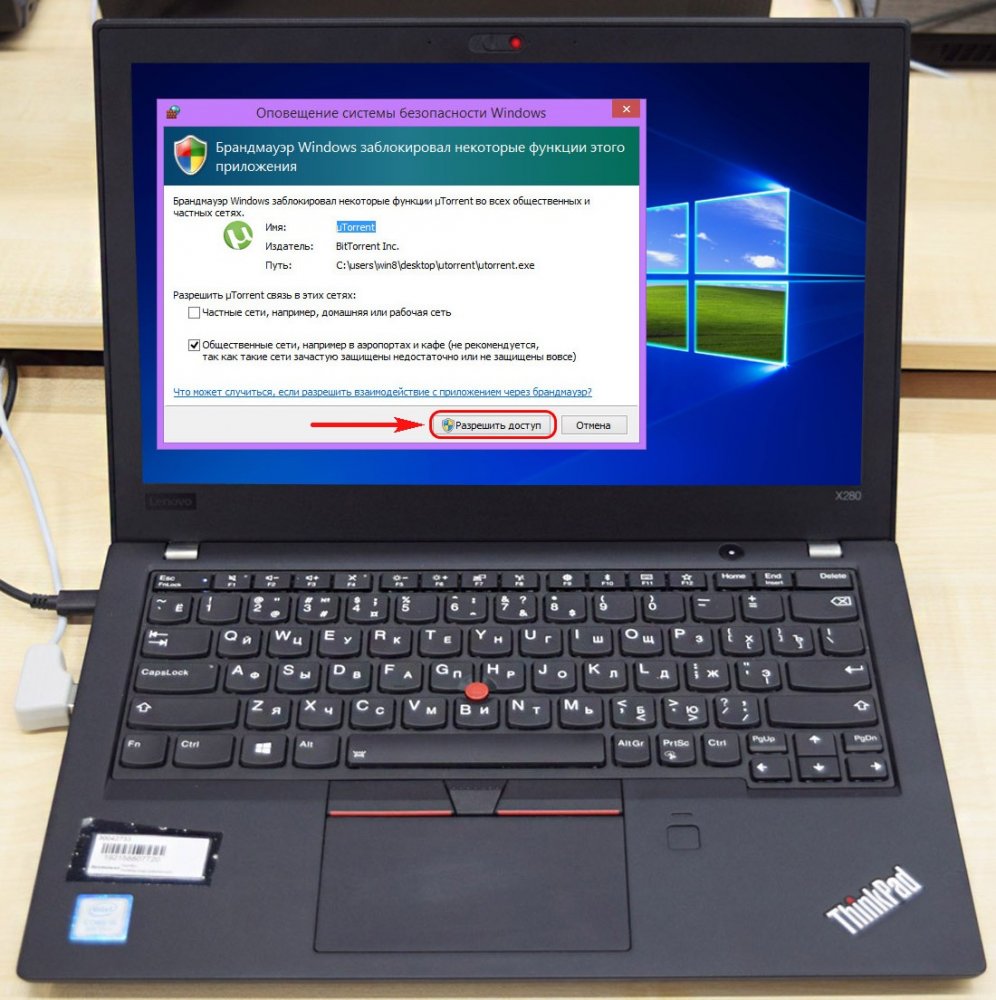

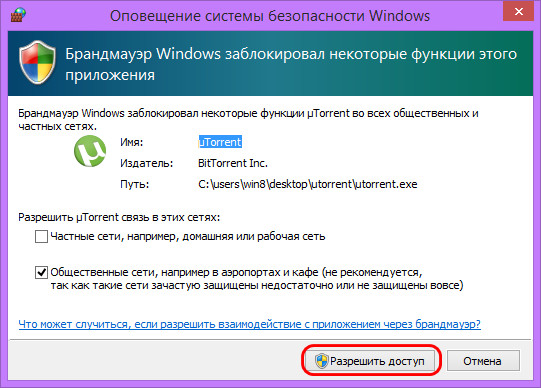

На странице отображается доменная, частная и общедоступная сети. Чтобы настроить один из этих параметров, щелкните по нему левой кнопкой мыши. Причем для каждого из подключений можно активировать или выключить встроенный брандмауэр Microsoft Defender и запретить входящие соединения, что особенно актуально для подключений в общественных местах.

Также имеются дополнительные настройки брандмауэра:

- добавление приложений и портов в список исключений, файлы и данные которых не будут проверяться встроенной защитой;

- запуск встроенного средства устранение неполадок подключения к сети;

- настройка отображения уведомлений от Microsoft Defender;

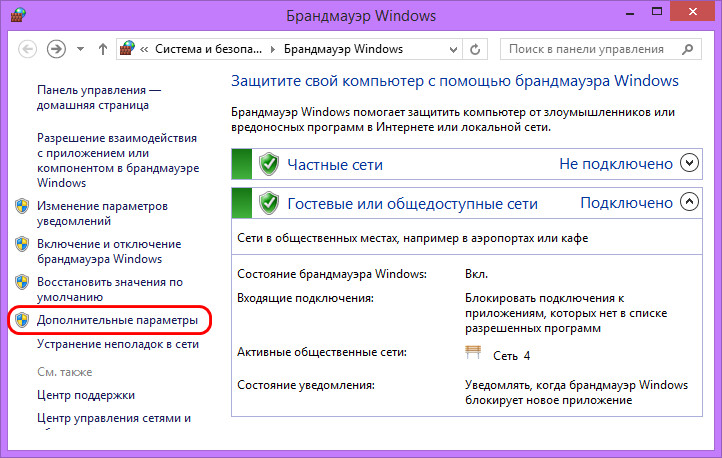

- кнопка «Дополнительные параметры», перенаправляющая в интерфейс утилиты «Монитор брандмауэра в режиме повышенной безопасности» для более тонких настроек «Защитника»;

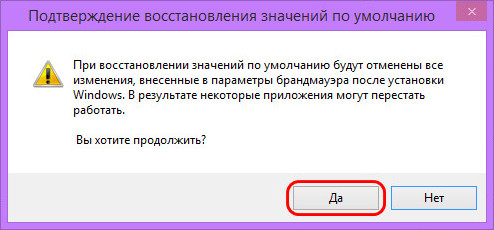

- сброс настроек брандмауэра.

Читайте также:

Руководство по настройке брандмауэра в Windows 10

Добавление исключений в Защитнике Windows 10

Открываем порты в брандмауэре Windows 10

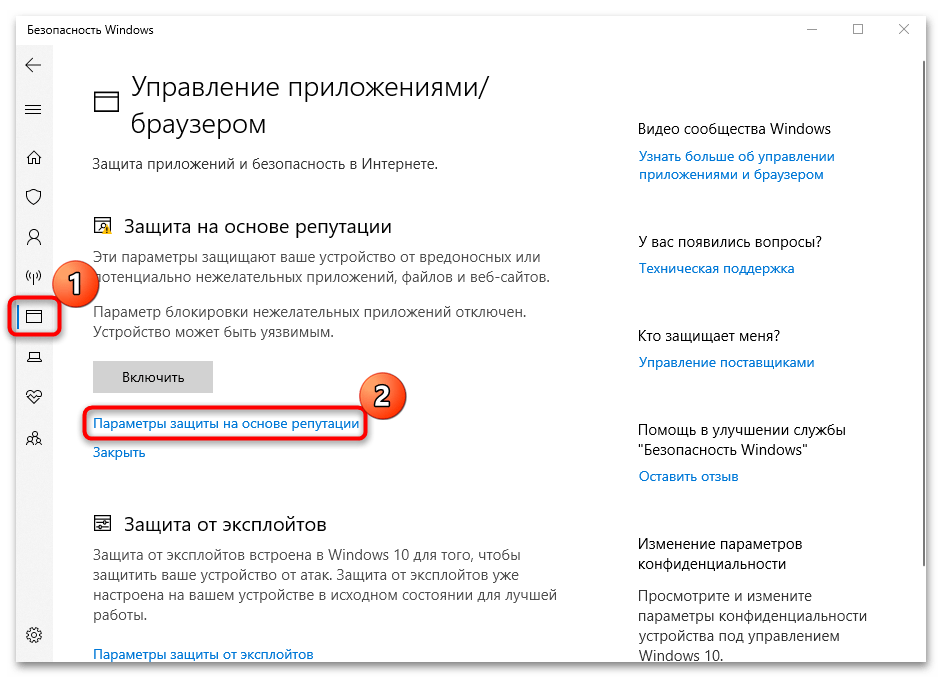

Управление приложениями/браузером

Через этот раздел осуществляется управление защитой программ и сетевых подключений. Здесь доступно обновление параметров фильтра SmartScreen, а также тонкие настройки для защиты устройство от потенциально опасных приложений, загрузок, файлов.

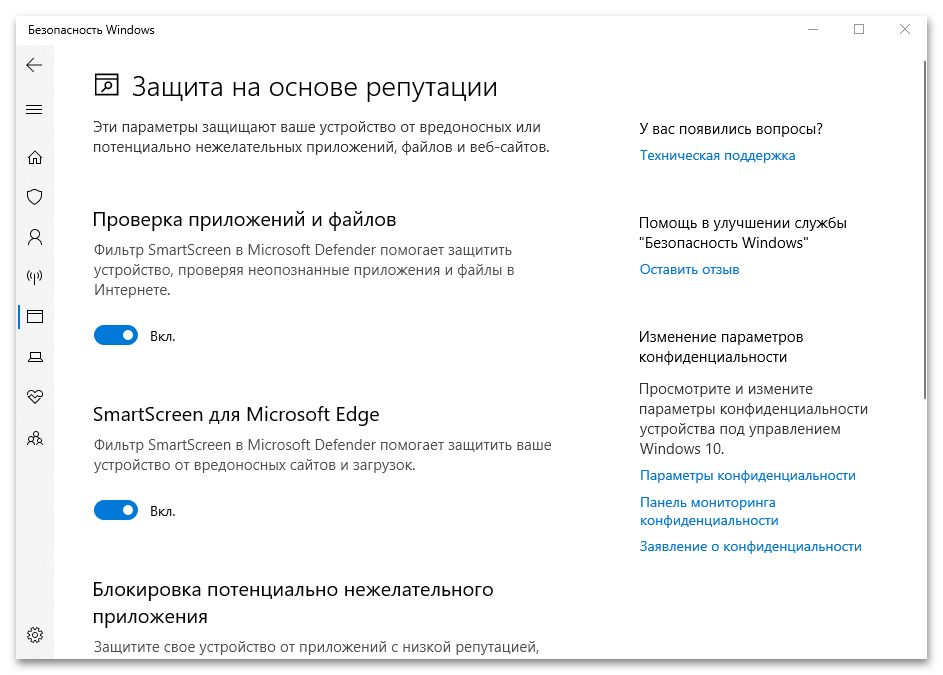

Защита на основе репутации

Параметр предназначен для блокировки нежелательных приложений, поскольку устройство может оказаться уязвимым к различному опасному программному обеспечению. После его включения кликните по строке параметров, чтобы открыть более тонкие настройки.

В новом окне предусмотрены инструменты для проверки неопознанных приложений в интернете. Если вы используете фирменный браузер Microsoft Edge, лучше для него включить фильтр SmartScreen, что обеспечит защиту от подозрительных загрузок из интернета или открытия потенциально опасных веб-ресурсов.

Еще есть фильтр SmartScreen для приложений, скачиваемый через официальный магазин Microsoft Store.

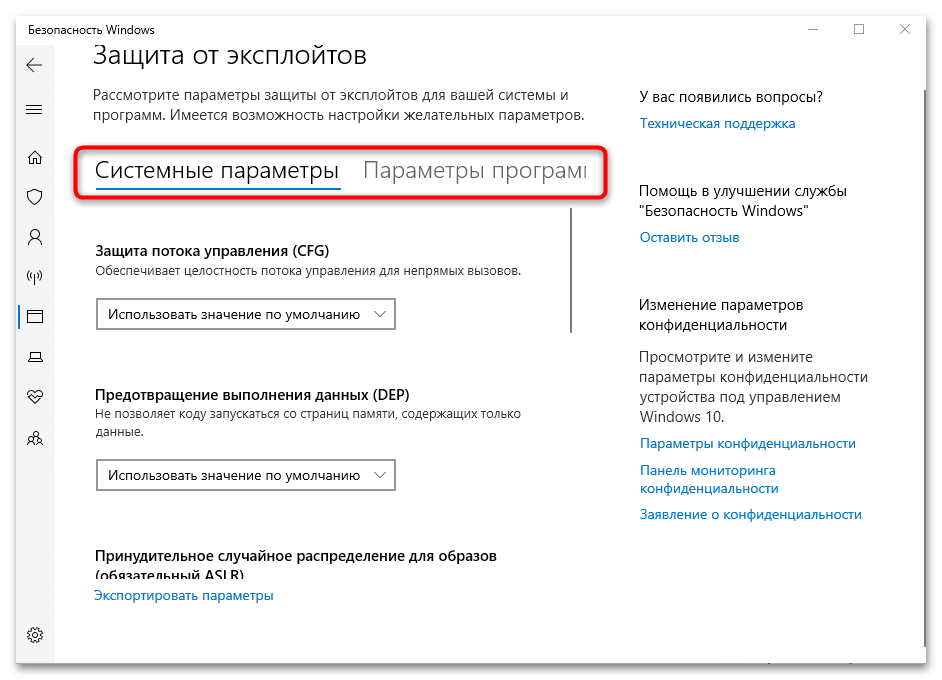

Защита от эксплойтов

Как известно, эксплойты – это программы, части кода или скрипты, которые получают выгоду при обнаружении уязвимости в системе. В их составе есть исполняемый код или даже данные, способные уничтожить или повредить информацию на локальном или удаленном компьютере.

При переходе на страницу с параметрами защиты от эксплойтов отобразится список функций с описанием, для которых в большинстве случаев доступно несколько действий: использование по умолчанию, выключено и включено. Каждый пункт дополнительно настраивается вручную.

Возможно управление не только системными параметрами, но и параметрами программ. Переключение между разделами происходит через вкладки вверху.

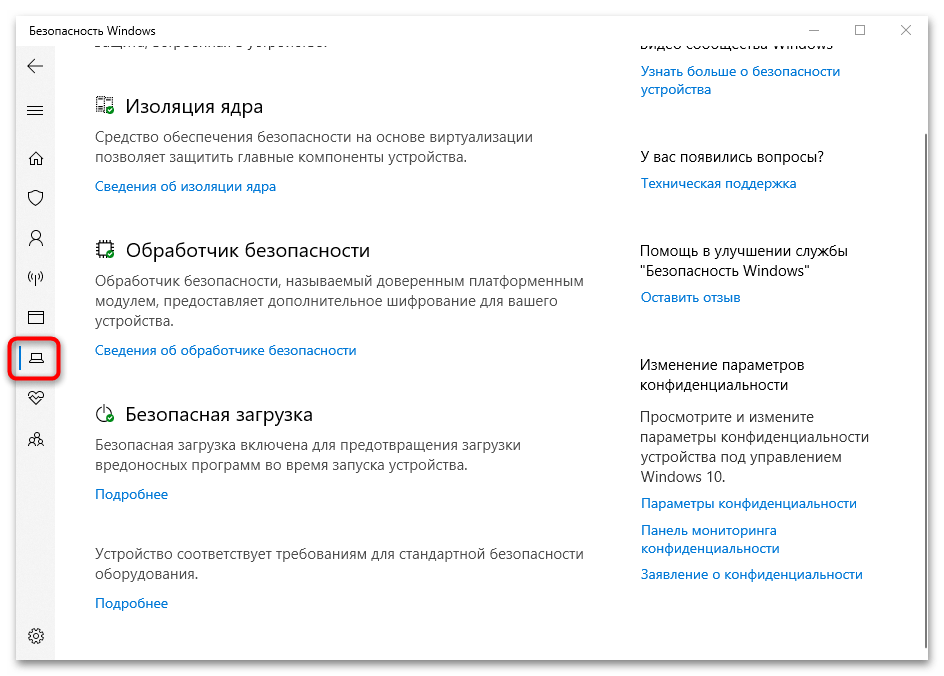

Безопасность устройства

В окне с информацией безопасности устройства есть сведения о состоянии нескольких возможностей аппаратной защиты компьютера, если таковая предусматривается компонентами ПК. Внизу должно быть уведомление, соответствует ли компьютер требованиям для аппаратной защиты.

В разделе есть еще несколько важных параметров:

| Параметр | Описание |

|---|---|

| «Изоляция ядра» | Функция, обеспечивающая защиту от вредоносных утилит и различных атак посредством изоляции процессов от самого устройства и операционной системы |

| «Обработчик безопасности» | Доверенный платформенный модуль TPM, тот самый необходимый для установки Windows 11 |

| «Безопасная загрузка» | Предотвращение заражения системы на аппаратном уровне во время загрузки системы |

В зависимости от возможностей ПК пункты могут различаться. О каждом параметре можно узнать более подробную информацию, если кликнуть по строке со сведениями.

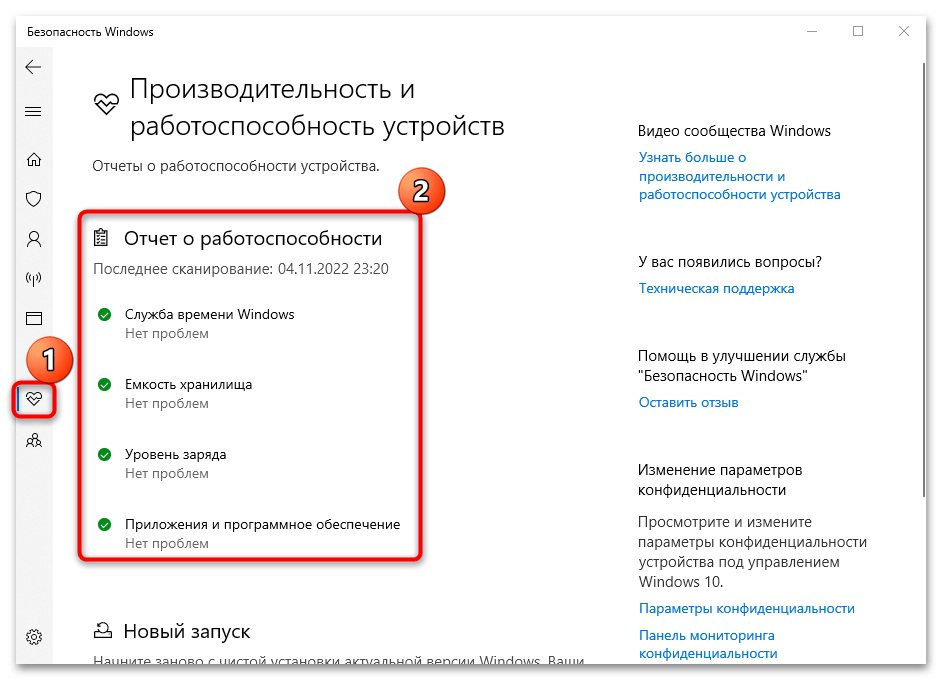

Производительность и работоспособность устройств

На странице с информацией о производительности и работоспособности устройства даются общие сведения о работе вашего компьютера в виде отчета с указанием последнего сканирования.

Если на устройстве есть проблемы с хранилищем, аккумулятором, приложениями или программным обеспечением, то средство оповестит об этом, чтобы пользователь мог оперативно исправить появившуюся неполадку.

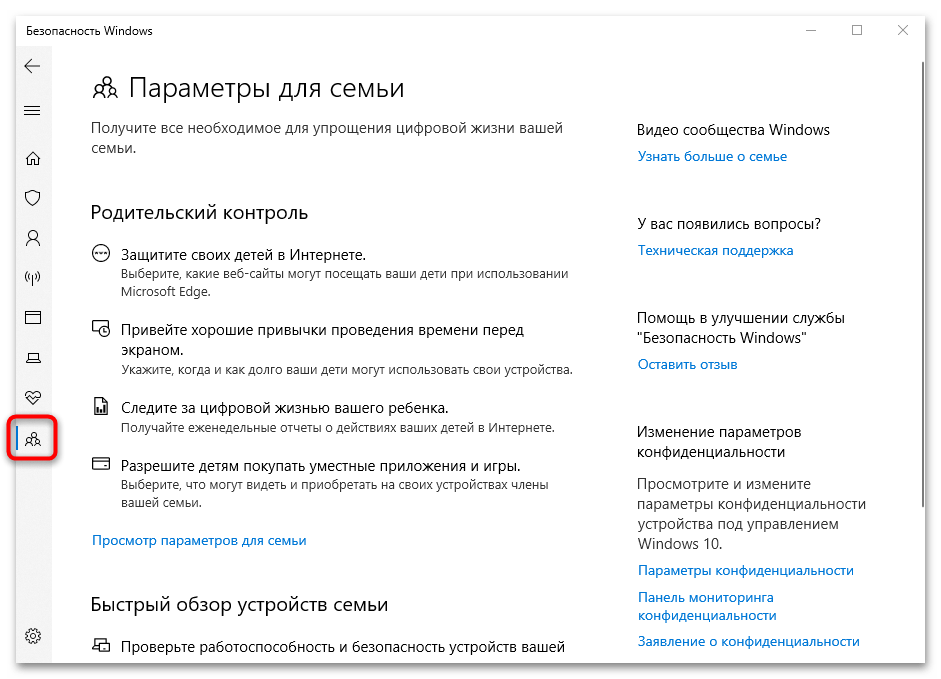

Параметры для семьи

Следующий раздел предназначен, скорее, для информирования о возможностях родительского контроля. Он пригодится, когда компьютером пользуются и дети. У вас есть возможность выбрать сайты, которые может посещать ребенок, а также определять время, в течение которого ему разрешено проводить время перед ПК, а также контролировать действия детей в интернете с помощью еженедельных отчетов.

Переходите по ссылке ниже, чтобы узнать, как включить и настроить функцию в Windows 10.

Подробнее: Особенности «Родительского контроля» в Windows 10

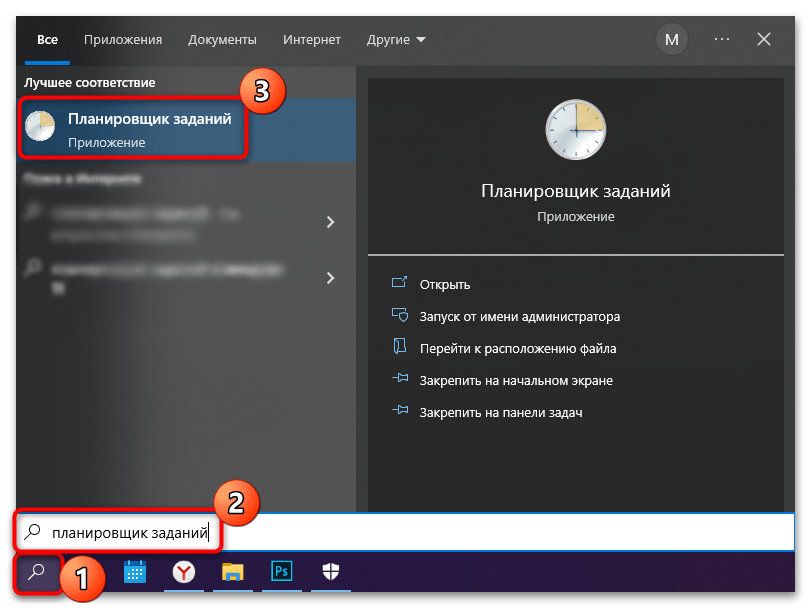

Как задать расписание проверок на вирусы

Выше мы рассматривали способы проверки компьютера с помощью встроенной защиты Windows 10. Несмотря на то, что все методы активируются вручную, в ОС есть возможность задать расписание сканирования, которое позволит сэкономить время, при этом поддерживая безопасность устройства:

- Через системный поиск «Пуска» найдите приложение «Планировщик заданий».

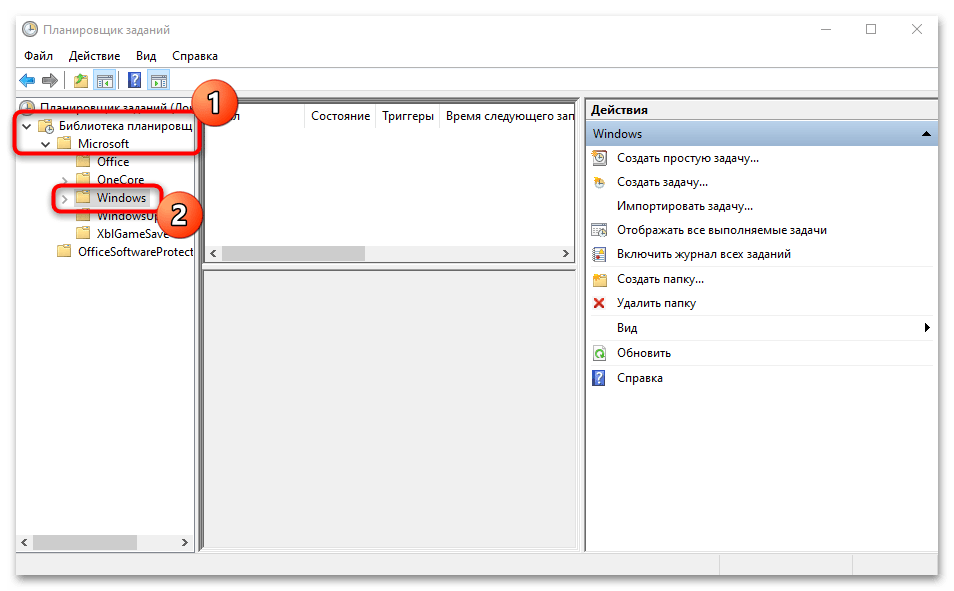

- Разверните ветку библиотеки на левой панели, затем поочередно папки «Microsoft» и «Windows».

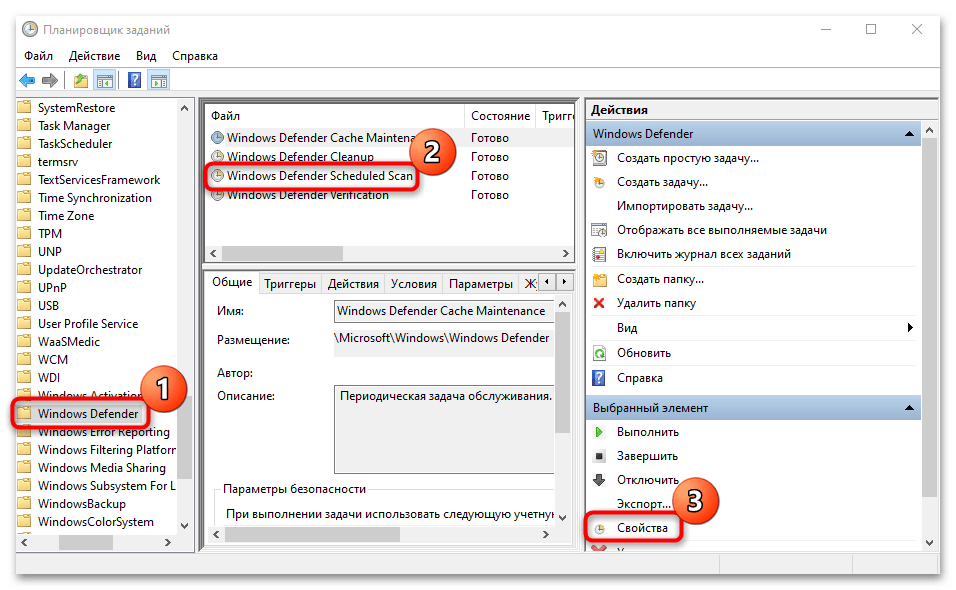

- В раскрывшемся списке отыщите параметр «Windows Defender». На панели в центре кликните по пункту «Windows Defender Scheduled Scan». Справа нажмите на пункт «Свойства» в разделе «Действия».

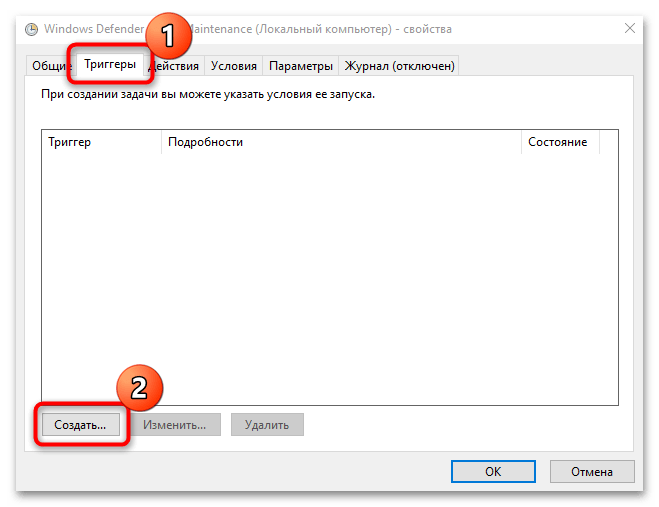

- Откроется новое окно, где нужно перейти на вкладку «Триггеры». Щелкните по кнопке «Создать».

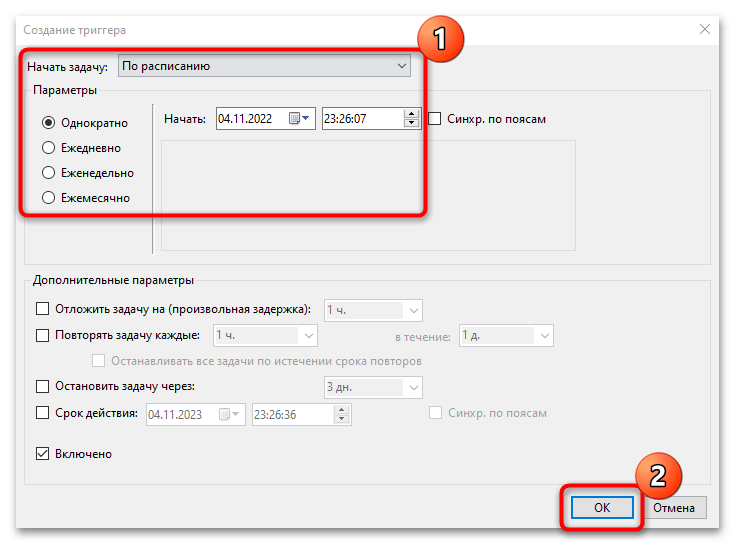

- Останется задать время проверки и периодичность. Подтвердите действие.

После этого система будет автоматически запускать сканирование устройства на наличие вирусов в заданное время и с указанной периодичностью.

Наша группа в TelegramПолезные советы и помощь

Не все знают, что встроенный фаервол или брандмауэр Windows позволяет создавать расширенные правила сетевых подключений для достаточно мощной защиты. Вы можете создавать правила доступа к Интернету для программ, белые списки, ограничивать трафик для определенных портов и IP адресов, не устанавливая сторонних программ-фаерволов для этого.

Стандартный интерфейс брандмауэра позволяет настроить основные правила для публичных и частных сетей. Дополнительно к этому, вы можете настроить расширенные варианты правил, включив интерфейс брандмауэра в режиме повышенной безопасности — эта функция доступна в Windows 10, 8 (8.1) и Windows 7. См. также: Как запретить программе доступ в Интернет.

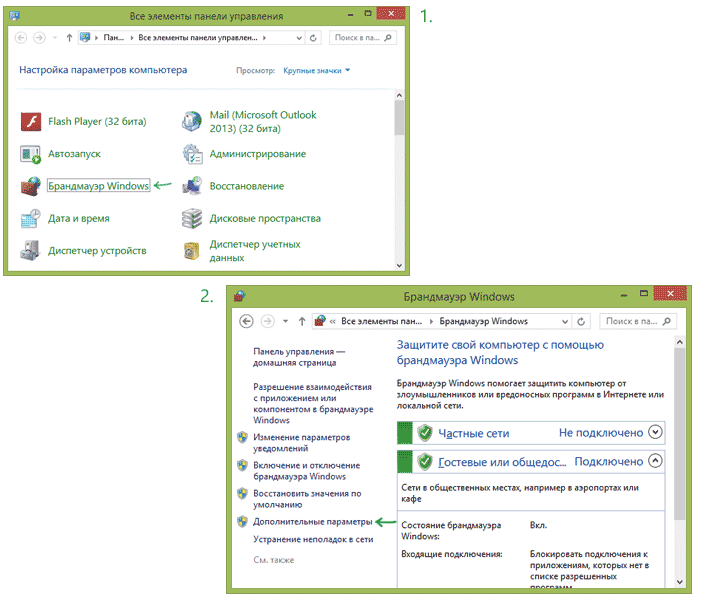

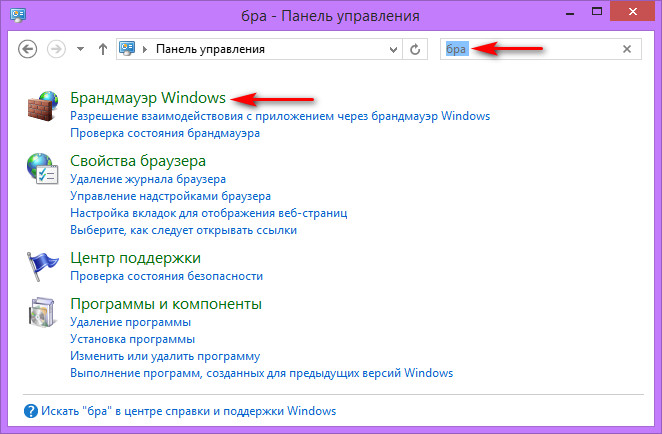

Есть несколько способов перейти к расширенному варианту. Самый простой из них — зайти в Панель управления, выбрать пункт «Брандмауэр Windows», а затем, в меню слева кликнуть по пункту «Дополнительные параметры».

Настройка сетевых профилей в брандмауэре

Брандмауэр Windows использует три различных сетевых профиля:

- Профиль домена — для компьютера, подключенного к домену.

- Частный профиль — используется для подключений к частной сети, например, рабочей или домашней.

- Общий профиль — используется для сетевых подключений к публичной сети (Интернет, публичная точка доступа Wi-Fi).

При первом подключении к сети, Windows предлагает вам выбор: общественная сеть или частная. Для различных сетей может использоваться разный профиль: то есть, при подключении вашего ноутбука к Wi-Fi в кафе может использоваться общий профиль, а на работе — частный или профиль домена.

Для настройки профилей, нажмите «Свойства брандмауэра Windows». В открывшемся диалоговом окне вы можете настроить базовые правила для каждого из профилей, а также задать сетевые подключения, для которых будет использован тот или иной из них. Отмечу, что если вы заблокируете исходящие подключения, то при блокировке вы не увидите каких-либо уведомлений брандмауэра.

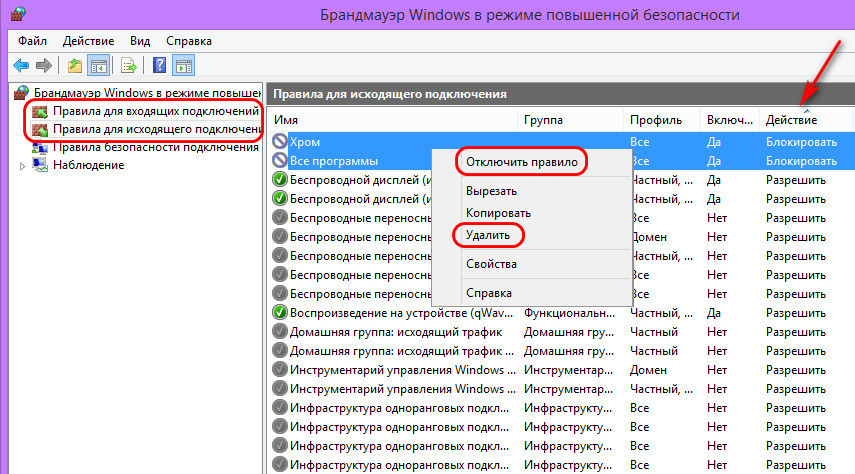

Создание правил для входящих и исходящих подключений

Для того, чтобы создать новое правило входящего или исходящего сетевого подключения в брандмауэре, выберите соответствующий пункт в списке слева и кликните по нему правой кнопкой мыши, после чего выберите пункт «Создать правило».

Откроется мастер создания новых правил, которые делятся на следующие типы:

- Для программы — позволяет запретить или разрешить доступ к сети конкретной программе.

- Для порта — запрет или разрешение для порта, диапазона портов или протокола.

- Предопределенные — использование предопределенного правила, включенного в Windows.

- Настраиваемые — гибкая настройка комбинации блокировки или разрешений по программе, порту или IP-адресу.

В качестве примера попробуем создать правило для программы, например, для браузера Google Chrome. После выбора пункта «Для программы» в мастере потребуется указать путь к браузеру (имеется также возможность создать правило для всех программ без исключения).

Следующим шагом требуется указать, следует ли разрешить подключение, разрешить только безопасное подключение или блокировать его.

Предпоследний пункт — указать для каких из трех сетевых профилей будет применено данное правило. После этого также следует задать имя правила и его описание при необходимости, и нажать «Готово». Правила вступают в силу немедленно после создания и появляются в списке. При желании, вы можете в любой момент удалить, изменить или временно отключить созданное правило.

Для более тонкой настройки доступа, вы можете выбрать настраиваемые правила, которые можно применить в следующих случаях (просто несколько примеров):

- Нужно запретить всем программам подключаться к определенному IP или порту, использовать конкретный протокол.

- Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

- Настроить правила для служб Windows.

Настройка конкретных правил происходит практически тем же образом, что был описан выше и, в целом, не представляет особой сложности, хотя и требует некоторого понимания того, что именно делается.

Брандмауэр Windows в режиме повышенной безопасности позволяет также настраивать правила безопасности подключения, связанные с проверкой подлинности, однако рядовому пользователю эти возможности не потребуются.

Уровень сложностиСложный

Время на прочтение33 мин

Количество просмотров125K

Windows 10 очень любит Интернет. Обновления, синхронизации, телеметрия и ещё куча разной другой очень нужной ЕЙ информации постоянно гуляет через наши сетевые соединения. В «стандартном» сценарии использования, когда Windows 10 управляет домашним или рабочим компьютером, это, в общем-то, терпимо, хотя и не очень приятно.

Однако жизнь сложная штука и не ограничивается только стандартными вариантами. Существуют ситуации, когда подобная сетевая активность операционной системы (ОС) нежелательна и даже вредна. За примерами далеко ходить не надо. Попробуйте подключить к Интернету давно не используемый резервный компьютер, собранный на старом железе. Пока софт на нём не обновится, использовать его будет практически невозможно, всё будет дико тормозить и еле шевелиться. А если вам в этот момент нужно срочно что-то сделать?

Для того чтобы подобного не происходило, необходимо «заткнуть рот Windows», то есть сделать так, чтобы она самостоятельно перестала «стучаться» в Интернет, устанавливать обновления и заниматься прочими непотребствами. Вот именно этим мы с вами и займёмся.

Если бы операционная система (ОС) разрабатывалась для удовлетворения нужд потребителей, то эту статью писать бы не пришлось. В ОС были бы стандартные механизмы настройки, с помощью которых можно было бы отключить весь ненужный функционал, но, к сожалению, это не так.

Проблема в том, что компьютер, управляемый Windows 10, нам не принадлежит. ОС содержит неудаляемые приложения, она может самостоятельно отменять действия пользователя, удалять или инсталлировать программы, а также делать другие вещи, идущие вразрез с мнением пользователя, будь он даже администратор системы.

Интеграция с облачными сервисами в Windows 10 реализована так жёстко, что безболезненно отключить её просто невозможно. При любой попытке деактивации хотя бы части этого функционала в ОС обязательно что-нибудь да сломается. Поэтому дальнейший материал, так сказать, для профессионального использования. Не рекомендуется применять его на ваших компьютерах без предварительного тестирования и отладки.

Знай своего врага в лицо

Первым шагом в нашей войне с «паразитной» сетевой активностью ОС будет исследование этой самой активности. Для этого мы соберём простейший лабораторный стенд, состоящий из двух виртуальных машин (ВМ).

Здесь Windows 10 будет выходить в Интернет через промежуточный Linux-шлюз, который будет оказывать ей услуги NAT и DNS-сервера.

Исследовать «паразитный» сетевой трафик будем как на Linux-шлюзе, так и на самой Windows 10. На шлюзе это будем делать с помощью сниффера tcpdump и логов DNS-сервера, а на Windows 10 мы воспользуемся утилитой Process Monitor из пакета Sysinternals.

Настройку Linux-шлюза опустим из-за банальности, а про Process Monitor скажем пару слов. Для наших целей сделаем следующие шаги:

- Отключим захват всех событий, кроме тех, что связаны с сетью. Для этого главный тулбар настроим следующим образом:

- Настроим сброс отфильтрованных событий, чтобы не было переполнения памяти.

Для этого в Menu > Filter и активируем опцию «Drop filtered events». - Настроим главный экран, что бы он отображал только то, что нам нужно.

Открываем Options > Select columns и ставим галки только напротив пунктов: «Process name», «Command Line» и «Path»

В результате всех этих экзерциций при анализе сетевого трафика мы сможем увидеть процесс, инициирующий соединение, сетевой адрес назначения, и имена сетевых служб, запускаемых через специализированный процесс svchost.exe.

Первый замер

Наш первый замер будет самый простой. Мы дождёмся чуда, когда Windows перестанет передавать что-либо в Интернет, после чего пробежимся по стандартным настройкам ОС и посмотрим, какой трафик при этом будет генерироваться.

Смотрите, как здорово. В Интернет передаётся информация практически о каждом нашем клике. Приватность? Не, не слышал… Что ж, мы научились детектировать «паразитный» трафик. Теперь будем разбираться, как его блокировать.

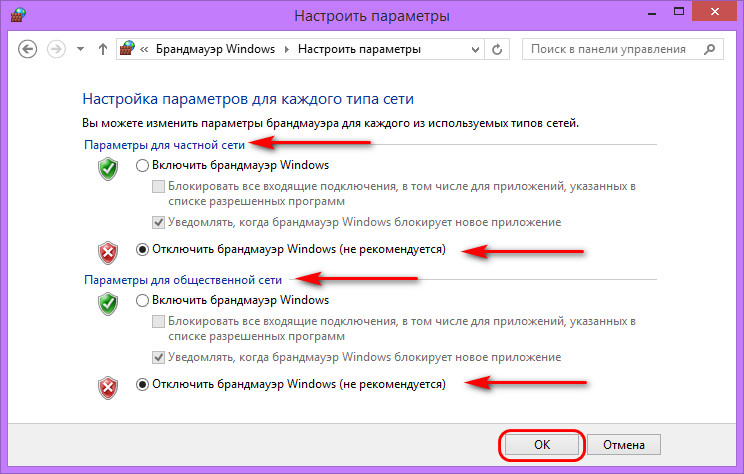

Вариант блокировки № 1 – Windows Firewall

Наиболее логичным вариантом блокировки выглядит использование штатного межсетевого экрана — Windows Firewall. По логике вещей мы должны каким-то образом идентифицировать паразитный трафик и затем его заблокировать. Сделать это можно двумя способами:

- Оставить разрешённым весь исходящий трафик и при этом блокировать только тот, что мы сочтём паразитным.

- Запретить весь исходящий трафик, а затем разрешить только тот, что сочтём нужным (не паразитным).

Но поскольку мы работаем в недоверенной системе, то нам нужно убедиться, что Windows Firewall в принципе на это способен. В частности, нам нужно удостовериться, что:

- Windows Firewall может разрешать или запрещать системный траффик ОС.

- Windows Firewall может разрешать или запрещать траффик с гранулярностью до системных служб.

- Windows Firewall самостоятельно не отменит сделанные нами правила или другим образом не проявит излишнюю самостоятельность.

▍ Тест для Windows Firewall № 1. Может ли он блокировать системный трафик?

Идея эксперимента очень проста. Мы запретим любую сетевую активность и посмотрим, какой трафик будет проходить через этот запрет. Для этого в настройках Windows Firewall установим по умолчанию блокировку всего исходящего и входящего трафика, после чего удалим все правила исключения. Данные со шлюза говорят о том, что «паразитный» Интернет-трафик отсутствует, и фиксируются только ARP-запросы.

Получается, Windows Firewall может действительно заблокировать весь Интернет-трафик. Звучит обнадёживающе.

▍ Тест для Windows Firewall № 2. Может ли он управлять трафиком конкретной сетевой службы?

В этом эксперименте мы должны убедиться, что Windows Firewall может управлять трафиком с гранулярностью до сервиса. Для этого попробуем разрешить трафик для системного DNS-клиента (имя этой службы – Dnscache). С помощью мастера настройки создадим исходящее правило, разрешающее весь трафик, и укажем, чтобы оно применялось к данной службе.

Смотрим, что там на шлюзе.

Словно человек, изнывающий от жажды при виде бутылки чистой воды, Windows 10 после разрешения работы DNS-клиента сразу же бросилась пытаться что-нибудь передать или получить из Интернета, ведь она не была в онлайне уже несколько минут. Мало ли что там могло произойти!

Windows Firewall прошёл и это испытание. Остался последний шаг.

▍ Тест для Windows Firewall № 3. Будет ли Windows Firewall самостоятельно исправлять правила, созданные пользователем?

Одним из генераторов «паразитного» трафика является встроенный антивирус Windows Defender. Он качает обновления баз, а также передаёт в облачный сервис (который судя по групповым политикам, называется SpyNet) принадлежащие вам файлы. В качестве теста попробуем заблокировать эту сетевую активность.

Для схемы с разрешённым по умолчанию исходящим трафиком создадим правило блокировки Windows Defender. Для этого в правиле блокировки укажем путь к блокируемой программе: «C:\Program Files\Windows Defender\MpCmdRun.exe»

В момент записи правила сразу же срабатывает Windows Defender с обнаружением угрозы (WDBlockFirewallRule) и удаляет сделанное нами правило.

Таким образом, последний тест Windows Firewall провалил. Конечно, правила удалил не Windows Firewall, а другой компонент ОС, тем не менее мы в очередной раз убедились, что наш компьютер нам не принадлежит.

▍ Итог по Windows Firewall

Несмотря на все выкрутасы, использование Windows Firewall для блокировки паразитного трафика возможно. Единственной доступной в данном случае схемой будет блокировка по умолчанию всего исходящего трафика с созданием разрешающих правил для трафика, который мы сочтём нужным. Тем не менее осадочек остался, и использовать Windows Firewall дальше мы не будем.

Вариант блокировки № 2 – рекомендации Microsoft

Корпорацию Microsoft наверно так задолбали с наездами по поводу не в меру ретивой сетевой активности Windows, что она выпустила гайд «Manage connections from Windows 10 and Windows 11 operating system components to Microsoft services» о том, как немного притормозить её пыл. В гайде приведены инструкции, как с помощью групповых политик или манипуляций с реестром отключить часть сетевых возможностей ОС. Также Microsoft предлагает удалить некоторые встроенные приложения. Реализация гайда приведена под спойлерами ниже.

REG-файл уровня пользователя user.reg

Windows Registry Editor Version 5.00

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"Start Page"="about:blank"

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel]

"HomePage"=dword:1

; 8. Internet Explorer. Disable first run wizard

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"DisableFirstRunCustomize"=dword:1

; 8. Internet Explorer. Set about:blank in new tab

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\TabbedBrowsing]

"NewTabPageShow"=dword:0

; 8.1 ActiveX control blocking. Disable periodocally download a list of out-of-date ActiveX controls

[HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\VersionManager]

"DownloadVersionList"=dword:0

; 18.1 General. Disable websites access to my language list

[HKEY_CURRENT_USER\Control Panel\International\User Profile]

"HttpAcceptLanguageOptOut"=dword:00000001

; 18.1 General. Disable track app launches

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

"Start_TrackProgs"=dword:00000000

; 18.1 General. Turn off SmartScreen check of URLs what Microsoft Store apps use:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost]

"EnableWebContentEvaluation"=dword:00000000

; 18.6 Speech. Prevent sending your voice input to Microsoft Speech services:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Speech_OneCore\Settings\OnlineSpeechPrivacy]

"HasAccepted"=dword:00000000

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableTailoredExperiencesWithDiagnosticData"=dword:1

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:00000001

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:00000001

; 21. Sync your settings

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Messaging]

"CloudServiceSyncEnabled"=dword:00000000

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsSpotlightFeatures"=dword:1

; !!! This must be done within 15 minutes after Windows 10 or Windows 11 is installed.

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:00000001

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccessMode"=dword:0

REG-файл уровня компьютер comp.reg

Windows Registry Editor Version 5.00

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\AuthRoot]

"DisableRootAutoUpdate"=dword:1

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainUrlRetrievalTimeoutMilliseconds"=dword:15000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainRevAccumulativeUrlRetrievalTimeoutMilliseconds"=dword:20000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"Options"=dword:0

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"CrossCertDownloadIntervalHours"=dword:168

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CTLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CTLs]

; 2.1 Cortana and Search Group Policies. Turn off Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowCortana"=dword:0

; 2.1 Cortana and Search Group Policies. Block access to location information for Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowSearchToUseLocation"=dword:0

; 2.1 Cortana and Search Group Policies. Remove the option to search the Internet from Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"DisableWebSearch"=dword:1

; 2.1 Cortana and Search Group Policies. Stop web queries and results from showing in Search

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"ConnectedSearchUseWeb"=dword:0

; 2.1 Cortana and Search Group Policies. Firewall block rule

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\FirewallRules]

"{0DE40C8E-C126-4A27-9371-A27DAB1039F7}"="v2.25|Action=Block|Active=TRUE|Dir=Out|Protocol=6|App=%windir%\\SystemApps\\Microsoft.Windows.Cortana_cw5n1h2txyewy\\searchUI.exe|Name=Block outbound Cortana|"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters]

"Type"="NoSync"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\W32time\TimeProviders\NtpClient]

"Enabled"=dword:0

; 4. Device metadata retrieval. Prevent

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Device Metadata]

"PreventDeviceMetadataFromNetwork"=dword:1

; 5. Find My Device. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\FindMyDevice]

"AllowFindMyDevice"=dword:0

; 6. Font streaming. Disable download on demand

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableFontProviders"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PreviewBuilds]

"AllowBuildPreview"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"ManagePreviewBuildsPolicyValue"=dword:1

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"BranchReadinessLevel"=-

; 8. Internet Explorer. Disable suggested Sites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Suggested Sites]

"Enabled"=dword:0

; 8. Internet Explorer. Disable enhanced suggestion in Address Bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer]

"AllowServicePoweredQSA"=dword:0

; !!!!!!!!!

; 8. Internet Explorer. Disable auto complete

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\Explorer\AutoComplete]

"AutoSuggest"="no"

; 8. Internet Explorer. Disable geolocation

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Geolocation]

"PolicyDisableGeolocation"=dword:1

; 8. Internet Explorer. Prevent managing Microsoft Defender SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\PhishingFilter]

"EnabledV9"=dword:0

; 8. Internet Explorer. Turn off Compatibility View

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\BrowserEmulation]

"DisableSiteListEditing"=dword:1

; 8. Internet Explorer. Turn off the flip ahead with page prediction feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\FlipAhead]

"Enabled"=dword:0

; 8. Internet Explorer. Turn off background synchronization for feeds and Web Slices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Feeds]

"BackgroundSyncStatus"=dword:0

; 8. Internet Explorer. Disallow Online Tips

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"AllowOnlineTips"=dword:0

; 9. License Manager. Turn off related traffic

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LicenseManager]

"Start"=dword:00000004

; 10. Live Tiles. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 11. Mail synchronization. Turn off the Windows Mail app

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Mail]

"ManualLaunchAllowed"=dword:00000000

; 12. Microsoft Account. Disable Microsoft Account Sign-In Assistant:

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\wlidsvc]

"Start"=dword:00000004

13.1 Microsoft Edge Group Policies. Disable Address Bar drop-down list suggestions

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"ShowOneBox"=dword:0

13.1 Microsoft Edge Group Policies. Disable configuration updates for the Books Library

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BooksLibrary]

"AllowConfigurationUpdateForBooksLibrary"=dword:0

13.1 Microsoft Edge Group Policies. Turn off autofill

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"Use FormSuggest"="no"

13.1 Microsoft Edge Group Policies. Don't send "Do Not Track"

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"DoNotTrack"=dword:1

13.1 Microsoft Edge Group Policies. Disable password manager

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"FormSuggest Passwords"="no"

13.1 Microsoft Edge Group Policies. Turn off search suggestion in address bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\SearchScopes]

"ShowSearchSuggestionsGlobal"=dword:0

13.1 Microsoft Edge Group Policies. Turn off SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\PhishingFilter]

"EnabledV9"=dword:0

13.1 Microsoft Edge Group Policies. Open blank new tab

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"AllowWebContentOnNewTabPage"=dword:0

13.1 Microsoft Edge Group Policies. Set blank homepage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Internet Settings]

"ProvisionedHomePages"="<<about:blank>>"

13.1 Microsoft Edge Group Policies. Prevent the First Run webpage from opening

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"PreventFirstRunPage"=dword:1

13.1 Microsoft Edge Group Policies. Disable compatibility mode

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BrowserEmulation]

"MSCompatibilityMode"=dword:0

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SearchSuggestEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillAddressEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillCreditCardEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"ConfigureDoNotTrack"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"PasswordManagerEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"DefaultSearchProviderEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"HideFirstRunExperience"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SmartScreenEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"NewTabPageLocation"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"RestoreOnStartup"=dword:00000005

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\RestoreOnStartupURLs]

"1"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"UpdateDefault"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"AutoUpdateCheckPeriodMinutes"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"ExperimentationAndConfigurationServiceControl"=dword:00000000

; 14. Network Connection Status Indicator. Turn off active probe

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\NetworkConnectivityStatusIndicator]

"NoActiveProbe"=dword:1

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AutoDownloadAndUpdateMapData"=dword:0

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AllowUntriggeredNetworkTrafficOnSettingsPage"=dword:0

; 16. OneDrive. Prevent the usage of OneDrive for file storage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\OneDrive]

"DisableFileSyncNGSC"=dword:1

; 16. OneDrive. Prevent OneDrive from generating network traffic until the user signs in to OneDrive

[HKEY_LOCAL_MACHINE\Software\Microsoft\OneDrive]

"PreventNetworkTrafficPreUserSignIn"=dword:1

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\AdvertisingInfo]

"Enabled"=dword:00000000

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AdvertisingInfo]

"DisabledByGroupPolicy"=dword:1

; 18.1 General. Disable continue experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableCdp"=dword:0

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\LocationAndSensors]

"DisableLocation"=dword:1

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation"=dword:2

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_UserInControlOfTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceAllowTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceDenyTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera"=dword:2

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_UserInControlOfTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceAllowTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceDenyTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone"=dword:2

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_UserInControlOfTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceAllowTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceDenyTheseApps"=hex(7):00,00

; 18.5 Notifications. Turn off cloud notifications notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications"=dword:2

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_UserInControlOfTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceAllowTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceDenyTheseApps"=hex(7):00,00

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Speech]

"AllowSpeechModelUpdate"=dword:0

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\InputPersonalization]

"AllowInputPersonalization"=dword:0

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo"=dword:2

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts"=dword:2

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_UserInControlOfTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceAllowTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceDenyTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar"=dword:2

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_UserInControlOfTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceAllowTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceDenyTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory"=dword:2

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_UserInControlOfTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceAllowTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceDenyTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail"=dword:2

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_UserInControlOfTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceAllowTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging"=dword:2

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_UserInControlOfTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceAllowTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Turn off Message Sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Messaging]

"AllowMessageSync"=dword:0

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone"=dword:2

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_UserInControlOfTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceAllowTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceDenyTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios"=dword:2

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_UserInControlOfTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceAllowTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices"=dword:2

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices"=dword:2

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.16 Feedback & diagnostics. Turn off Feedback notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DoNotShowFeedbackNotifications"=dword:1

; 18.16 Feedback & diagnostics. Disable telemetry

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"AllowTelemetry"=dword:0

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsConsumerFeatures"=dword:1

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground"=dword:2

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_UserInControlOfTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceAllowTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceDenyTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion"=dword:2

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_UserInControlOfTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceAllowTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceDenyTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks"=dword:2

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_UserInControlOfTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceAllowTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceDenyTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo"=dword:2

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\TextInput]

"AllowLinguisticDataCollection"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableActivityFeed"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"PublishUserActivities"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"UploadUserActivities"=dword:0

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoice"=dword:2

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoiceAboveLock"=dword:2

; 18.24 News and interests. Disable Windows Feeds

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Feeds]

"EnableFeeds"=dword:00000000

; 19. Software Protection Platform. Turn off sending KMS client activation data to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\CurrentVersion\Software Protection Platform]

"NoGenTicket"=dword:1

; 20. Storage health. Turn off downloading updates to the Disk Failure Prediction Model

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\StorageHealth]

"AllowDiskHealthModelUpdates"=dword:0

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSync"=dword:2

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSyncUserOverride"=dword:1

; 22. Teredo. Disable Teredo

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\TCPIP\v6Transition]

"Teredo_State"="Disabled"

; 23. Wi-Fi Sense. Turn off the feature

[HKEY_LOCAL_MACHINE\Software\Microsoft\wcmsvc\wifinetworkmanager\config]

"AutoConnectAllowedOEM"=dword:0

; 24. Microsoft Defender Antivirus. Disconnect from the Microsoft Antimalware Protection Service

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SpynetReporting"=dword:0

; 24. Microsoft Defender Antivirus. Stop sending file samples back to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SubmitSamplesConsent"=dword:2

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"FallbackOrder"="FileShares"

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"DefinitionUpdateFileSharesSources"="Nothing"

; 24. Microsoft Defender Antivirus. Turn off Malicious Software Reporting Tool (MSRT) diagnostic data:

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MRT]

"DontReportInfectionInformation"=dword:00000001

; 24. Microsoft Defender Antivirus. Turn off Enhanced Notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Reporting]

"DisableEnhancedNotifications"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableSmartScreen"=dword:0

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControlEnabled"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControl"="Anywhere"

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"ShellSmartScreenLevel"=-

; 25. Personalized Experiences. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:1

; 26. Microsoft Store. Disable all apps from Microsoft Store

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"DisableStoreApps"=dword:1

; 26. Microsoft Store. Turn off Automatic Download and Install of updates.

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"AutoDownload"=dword:2

; 27. Apps for websites. Turn off apps for websites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableAppUriHandlers"=dword:0

; 28.3. Delivery Optimization. (simple mode) prevent P2P traffic

; Value is Hex 63 = 99 decimal

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeliveryOptimization]

"DODownloadMode"=dword:63

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotConnectToWindowsUpdateInternetLocations"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUStatusServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"UpdateServiceUrlAlternate"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate\AU]

"UseWUServer"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"FillEmptyContentUrls"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotEnforceEnterpriseTLSCertPinningForUpdateDetection"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"SetProxyBehaviorForUpdateDetection"=dword:0

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsStore\WindowsUpdate]

"AutoDownload"=dword:00000005

; 30. Cloud Clipboard

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"AllowCrossDeviceClipboard"=dword:0

; 31. Services Configuration. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DisableOneSettingsDownloads"=dword:00000001

PowerShell-скрипт, удаляющий ВСЕ встроенные приложения

get-AppxPackage | Remove-AppxPackage

$packs = Get-AppxProvisionedPackage -online | Select-Object PackageName

foreach ($pack in $packs) {Remove-AppxProvisionedPackage -online -PackageName $pack.PackageName}

get-AppxPackage -allusers | Remove-AppxPackage

'Uninstalling OneDrive...'

taskkill.exe /F /IM "OneDrive.exe"

& "$env:systemroot\SysWOW64\OneDriveSetup.exe" /uninstall

'... waiting until OneDrive will be uninstalled ....'

while (Test-Path $env:LOCALAPPDATA\Microsoft\OneDrive\OneDrive.exe) { Start-Sleep 1 }

'... OneDrive Uninstalling complete!'

Применим все эти файлы, перезагрузимся и посмотрим, что станет с трафиком.

Важно! Перед применением REG-файлов необходимо отключить самозащиту Windows Defender (Tamper protection). О том, как это сделать, будет в конце статьи.

«Паразитный» трафик уменьшился в разы, но, ожидаемо, не пропал полностью. Анализ фонового трафика находящейся в простое ВМ выявил следующих «болтунов»:

- MS Edge;

- Сервис Delivery Optimization (DoSvc);

- Сервис AppX Deployment Service (AppXSVC);

- Сервис Windows Update (wuauserv).

С большей частью болтунов можно разобраться, указав в свойствах сетевого подключения, что оно лимитированное (mettered). Для проводных (Ethernet) соединений сделать это можно с помощью скрипта под спойлером.

PowerShell-скрипт, устанавливающий признак лимитированного соединения

<#

.SYNOPSIS : PowerShell script to set Ethernet connection as metered or not metered

.AUTHOR : Michael Pietroforte

.SITE : https://4sysops.com

#>

#We need a Win32 class to take ownership of the Registry key

$definition = @"

using System;

using System.Runtime.InteropServices;

namespace Win32Api

{

public class NtDll

{

[DllImport("ntdll.dll", EntryPoint="RtlAdjustPrivilege")]

public static extern int RtlAdjustPrivilege(ulong Privilege, bool Enable, bool CurrentThread, ref bool Enabled);

}

}

"@

Add-Type -TypeDefinition $definition -PassThru | Out-Null

[Win32Api.NtDll]::RtlAdjustPrivilege(9, $true, $false, [ref]$false) | Out-Null

#Setting ownership to Administrators

$key = [Microsoft.Win32.Registry]::LocalMachine.OpenSubKey("SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost",[Microsoft.Win32.RegistryKeyPermissionCheck]::ReadWriteSubTree,[System.Security.AccessControl.RegistryRights]::takeownership)

$acl = $key.GetAccessControl()

$acl.SetOwner([System.Security.Principal.NTAccount]"Administrators")

$key.SetAccessControl($acl)

#Giving Administrators full control to the key

$rule = New-Object System.Security.AccessControl.RegistryAccessRule ([System.Security.Principal.NTAccount]"Administrators","FullControl","Allow")

$acl.SetAccessRule($rule)

$key.SetAccessControl($acl)

#Setting Ethernet as metered or not metered

$path = "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost"

$name = "Ethernet"

$metered = Get-ItemProperty -Path $path | Select-Object -ExpandProperty $name

New-ItemProperty -Path $path -Name $name -Value "2" -PropertyType DWORD -Force | Out-Null

Write-Host "Ethernet is now set to metered."

После применения этого скрипта объём передаваемого трафика снизится ещё больше (~1Mb/час), а единственным болтуном останется MS Edge. Если вы планируете использовать этот браузер в дальнейшем, то на этом можно и успокоиться. Для тех же, кто хочет полной приватности, необходимо победить финального босса — MS Edge.

Чтобы прикрыть ему рот, необходимо с помощью штатных средств (Menu > Settings) настроить браузер таким образом, чтобы он использовал облачные службы, синхронизировался и выполнял прочую сетевую активность по минимуму. Если требуется настроить несколько машин, то можно только на одной настроить пользовательский профиль в браузере, а потом копировать его на все другие машины. Профиль хранится в «%LOCALAPPDATA%\Microsoft\Edge\User Data».

После настройки браузера необходимо отключить службы Edge, отвечающие за обновления, и удалить задания из системного планировщика. Сделать всё это можно следующим скриптом:

PowerShell-скрипт, отключающий службы обновления MS Edge

'Killing MS Edge processes...'

C:\Windows\System32\taskkill.exe /F /IM "msedge.exe"

'Stroping MS Edge update related services...'

C:\Windows\System32\net.exe stop MicrosoftEdgeElevationService