Настройка Active Directory представляет из себя достаточно простой процесс и рассматривается на множестве ресурсов в интернете, включая официальные. Тем не менее на своем блоге я не могу не затронуть этот момент, поскольку большинство дальнейших статей будет так или иначе основано на окружении, настройкой которого я планирую заняться как раз сейчас.

Хочется задать вопросы или поделиться знаниями? Приходи в наш закрытый Telegram-чат.

Содержание

- 1 Подготовка окружения

- 2 Установка Active Directory

- 3 Настройка Active Directory

- 3.1 Повышение роли сервера до контроллера домена

- 3.2 Создание учетных записей администраторов домена/предприятия

- 3.3 Настройка DNS на единственном DC в домене

- 3.4 Добавление второго DC в домен

- 3.5 Настройка DNS на нескольких DC в домене

- 3.6 Настройка времени

Подготовка окружения

Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

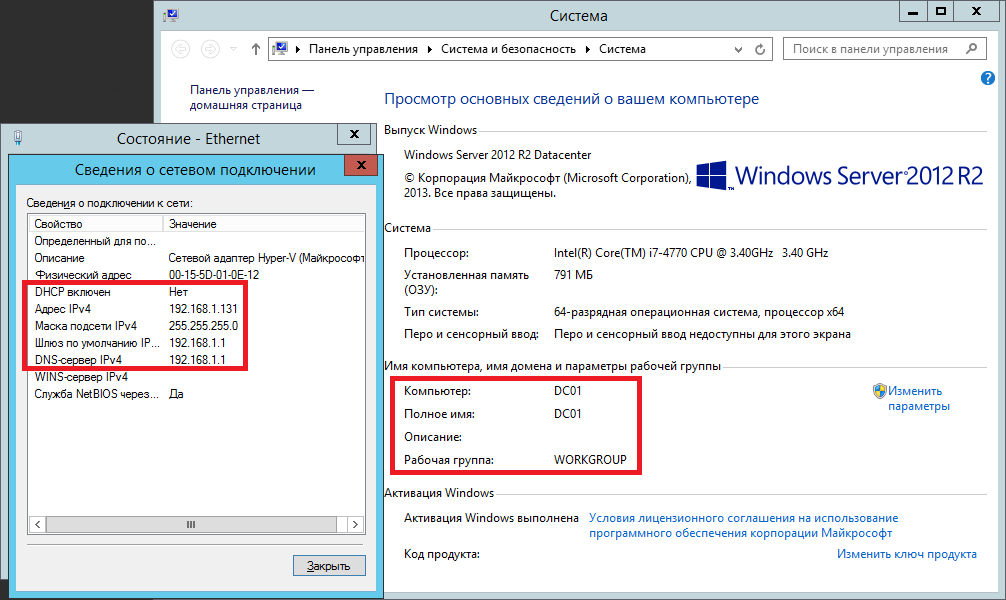

- Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02;

- Далее прописать статические настройки сети (подробно этот момент я рассмотрю ниже);

- Установите все обновления системы, особенно обновления безопасности (для КД это важно как ни для какой другой роли).

На этом этапе необходимо определиться какое имя домена у вас будет. Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно.

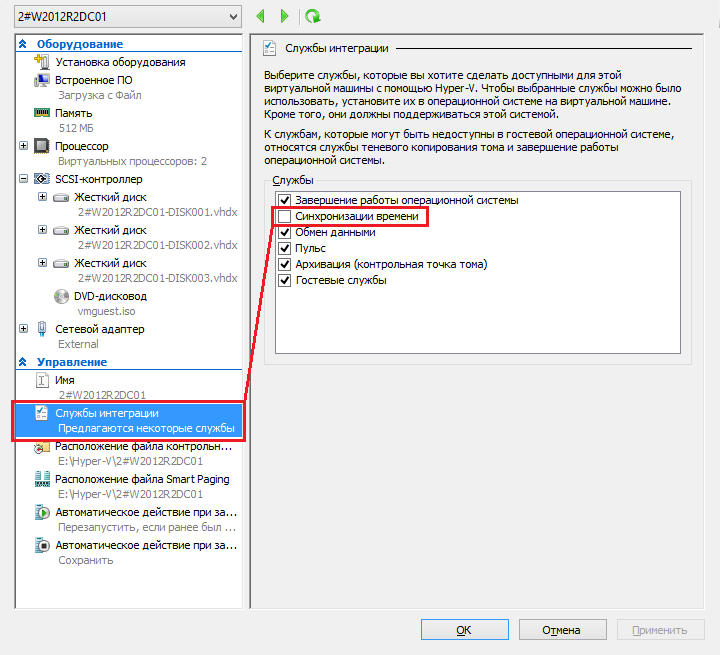

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором. Время в AD должно синхронизироваться исключительно с внешних источников. Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена.

Примечание: отключение синхронизации с хостом виртуализации – самый простой и быстрый вариант. Тем не менее, это не best practic. Согласно рекомендациям Microsoft, нужно отключать синхронизацию с хостом лишь частично 1. Для понимания принципа работы читайте официальную документацию 2 3, которая в последние годы радикально подскочила вверх по уровню изложения материала.

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS 4 5:

Виртуальные среды представляют особую трудность для распределенных рабочих потоков, зависящих от логической схемы репликации по времени. Например, репликация AD DS использует равномерно увеличивающееся значение (которое называется USN, или номер последовательного обновления), назначенное транзакциям в каждом контроллере домена. Каждый экземпляр базы данных контроллера домена также получает идентификатор под названием InvocationID. InvocationID контроллера домена и его номер последовательного обновления вместе служат уникальным идентификатором, который связан с каждой транзакцией записи, выполняемой на каждом контроллере домена, и должны быть уникальны в пределах леса.

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

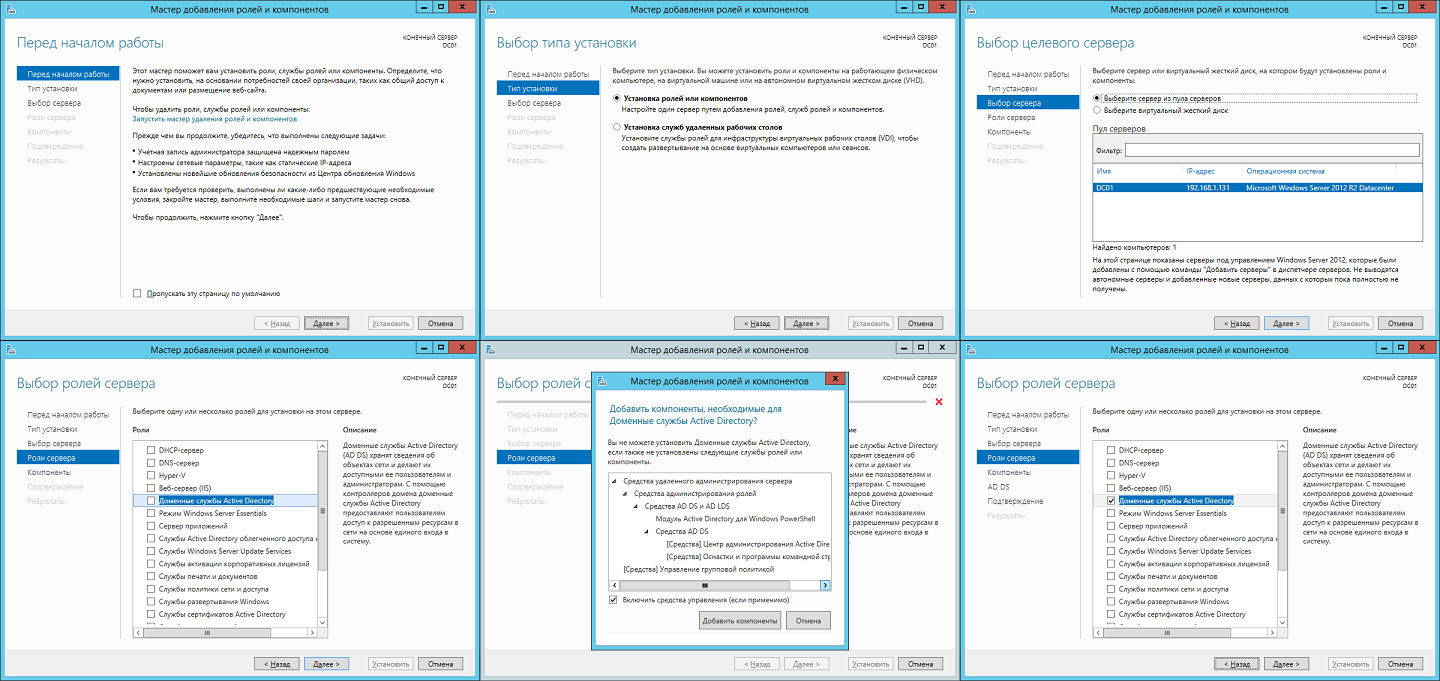

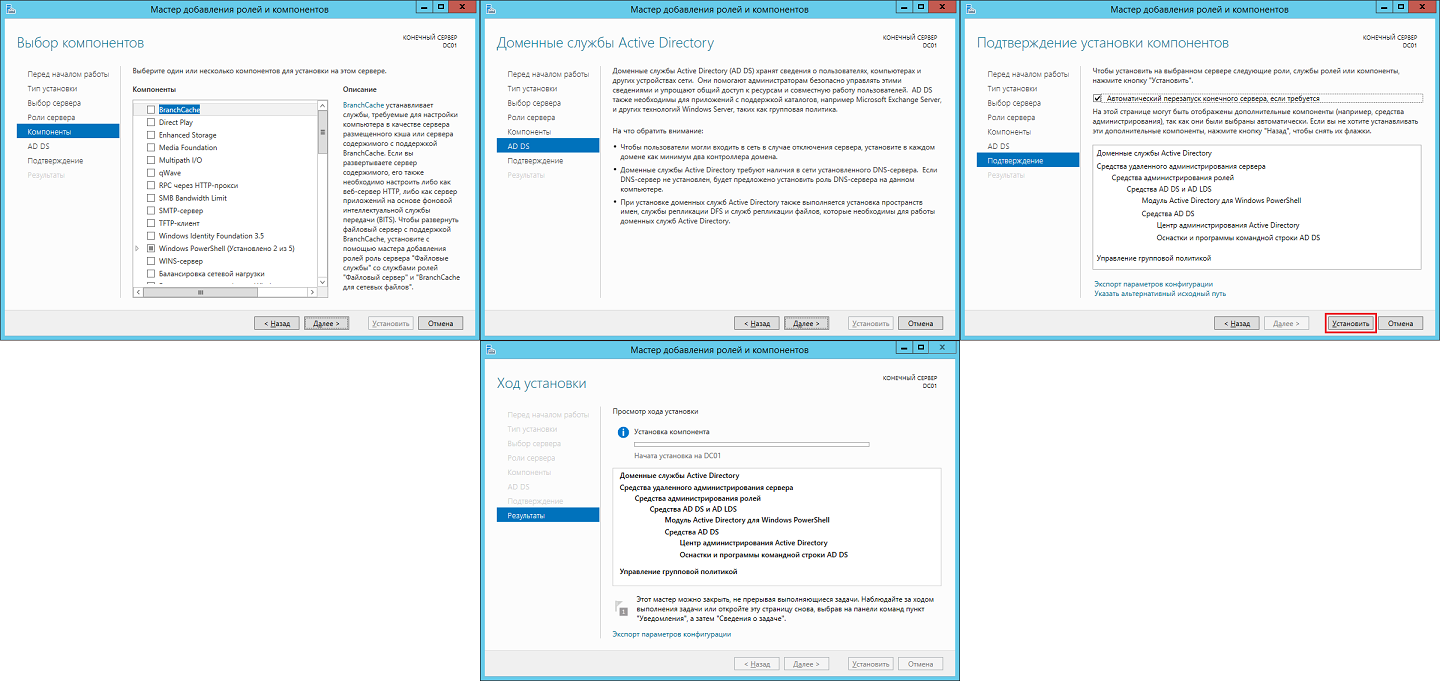

Установка производится через Server Manager и в ней нет ничего сложного, подробно все этапы установки вы можете увидеть ниже:

Сам процесс установки претерпел некоторые изменения 6 по сравнению с предыдущими версиями ОС:

Развертывание доменных служб Active Directory (AD DS) в Windows Server 2012 стало проще и быстрее по сравнению с предыдущими версиями Windows Server. Установка AD DS теперь выполняется на основе Windows PowerShell и интегрирована с диспетчером серверов. Сократилось количество шагов, необходимых для внедрения контроллеров домена в существующую среду Active Directory.

Необходимо выбрать только роль Доменные службы Active Directory, никакие дополнительные компоненты устанавливать не нужно. Процесс установки занимает незначительно время и можно сразу переходить к настройке.

Настройка Active Directory

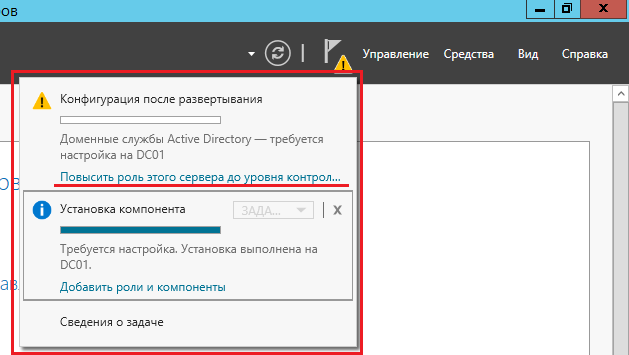

Когда установится роль, справа вверху Server Manager вы увидите восклицательный знак – требуется провести конфигурацию после развертывания. Нажимаем Повысить роль этого сервера до контроллера домена.

Далее весь процесс будет проходить в мастере настройки.

Повышение роли сервера до контроллера домена

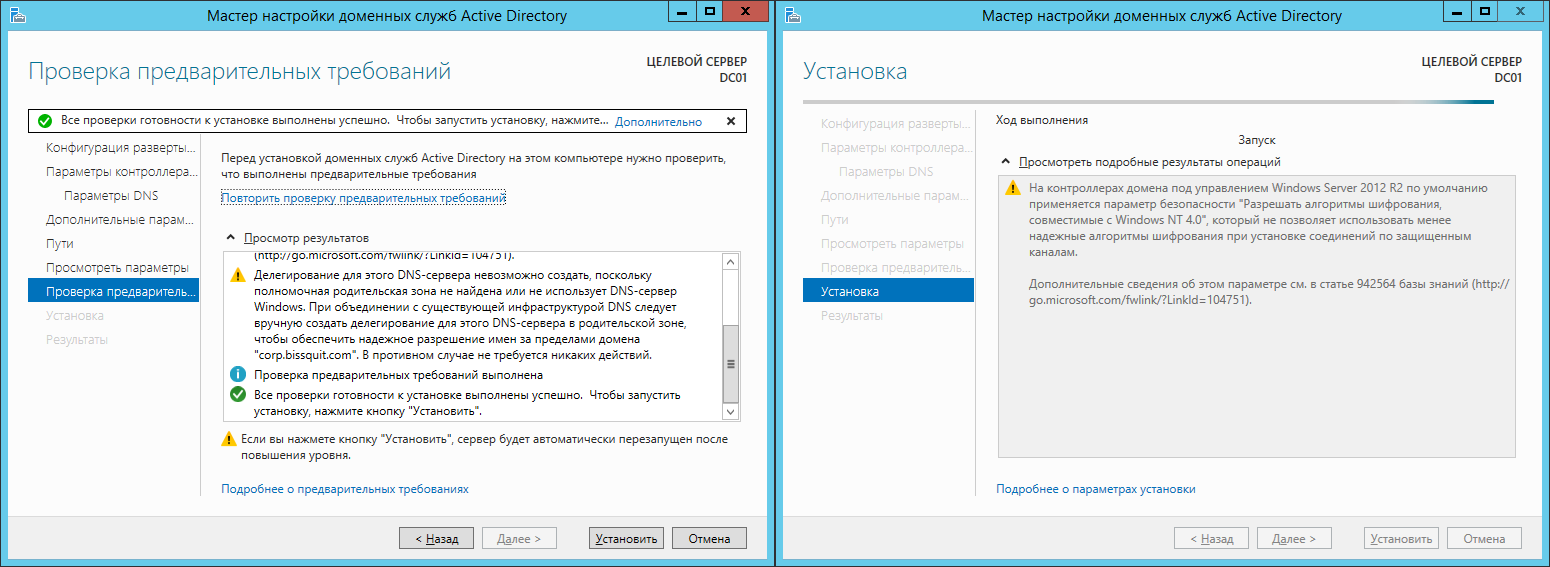

Этапы работы мастера подробно описаны в документации 7. Тем не менее, пройдемся по основным шагам.

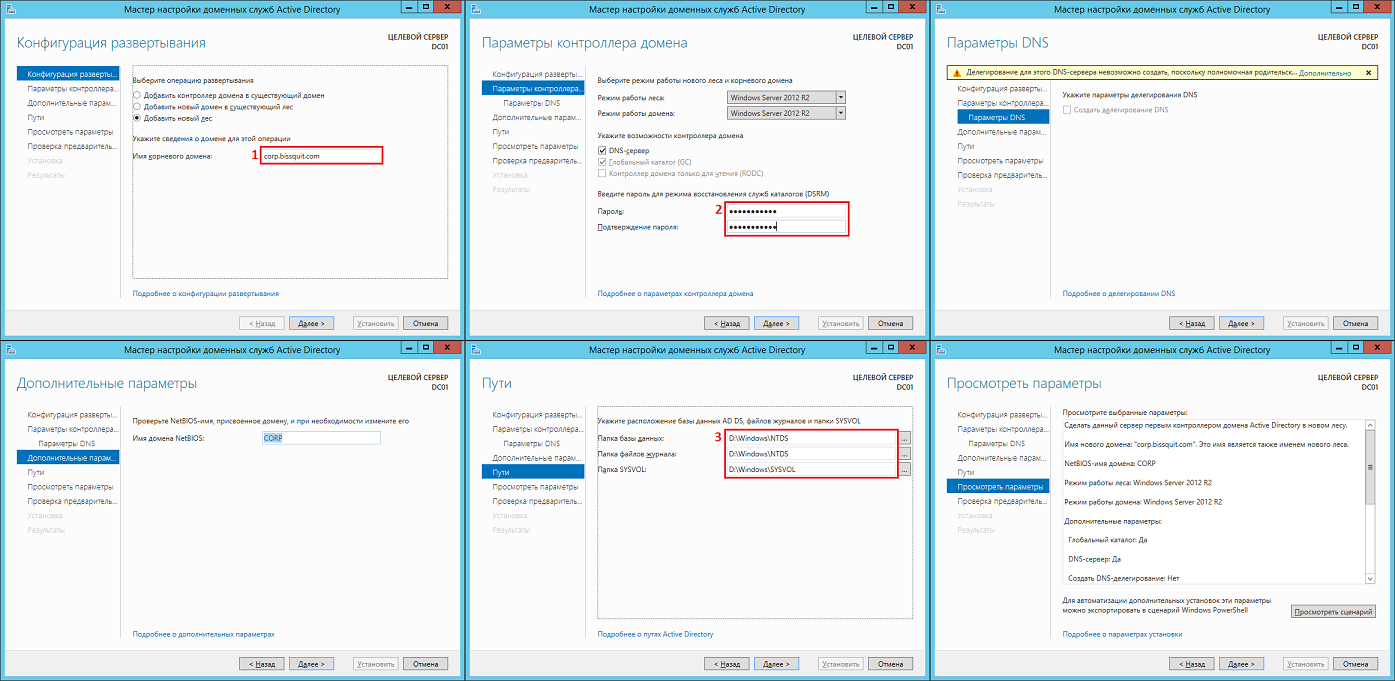

Поскольку мы разворачиваем AD с нуля, то нужно добавлять новый лес. Не забудьте надежно сохранить пароль для режима восстановления служб каталогов (DSRM). Расположение базы данных AD DS можно оставить по умолчанию (именно так и рекомендуют. Однако для разнообразия в своей тестовой среде я указал другой каталог).

Дожидаемся установки.

После этого сервер самостоятельно перезагрузится.

Создание учетных записей администраторов домена/предприятия

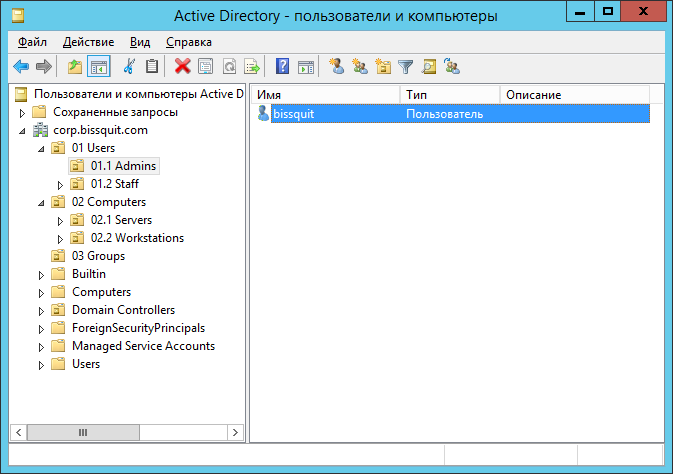

Залогиниться нужно будет под учетной записью локального администратора, как и прежде. Зайдите в оснастку Active Directory – пользователи и компьютеры, создайте необходимые учетные записи – на этом этапе это администратор домена.

Сразу же рекомендую настроить и иерархию организации (только не используйте русские символы!).

Настройка DNS на единственном DC в домене

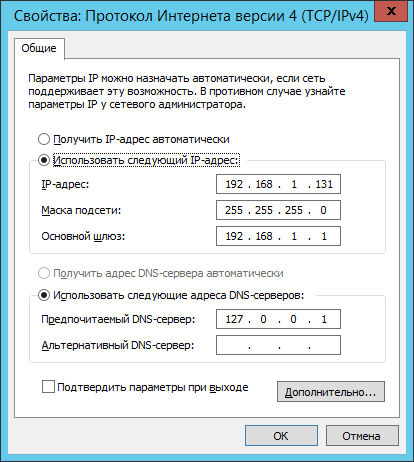

Во время установки AD также была установлена роль AD DNS, поскольку других серверов DNS у меня в инфраструктуре не было. Для правильно работы сервиса необходимо изменить некоторые настройки. Для начала нужно проверить предпочитаемые серверы DNS в настройках сетевого адаптера. Необходимо использовать только один DNS-сервер с адресом 127.0.0.1. Да, именно localhost. По умолчанию он должен прописаться самостоятельно.

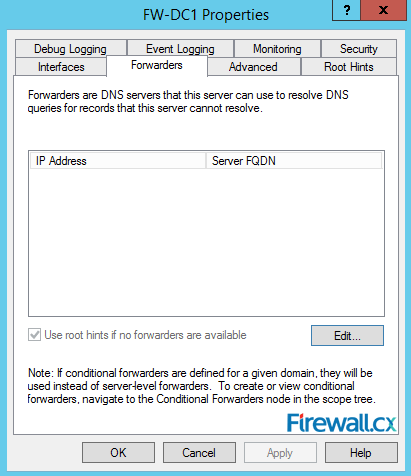

Убедившись в корректности настроек, открываем оснастку DNS. Правой кнопкой нажимаем на имени сервера и открываем его свойства, переходим на вкладку “Сервер пересылки”. Адрес DNS-сервера, который был указан в настройках сети до установки роли AD DS, автоматически прописался в качестве единственного сервера пересылки:

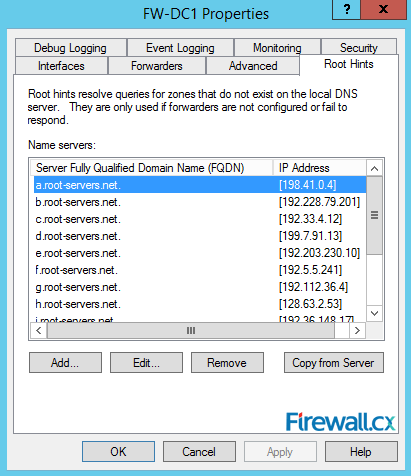

Необходимо его удалить и создать новый и крайне желательно, чтобы это был сервер провайдера, но никак не публичный адрес типа общеизвестных 8.8.8.8 и 8.8.4.4. Для отказоустойчивости пропишите минимум два сервера. Не снимайте галочку для использования корневых ссылок, если нет доступных серверов пересылки. Корневые ссылки – это общеизвестный пул DNS-серверов высшего уровня.

Добавление второго DC в домен

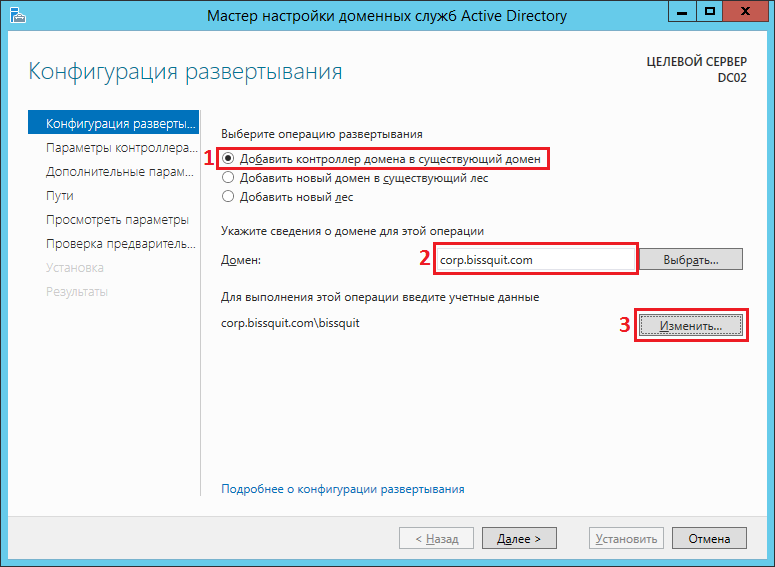

Поскольку изначально я говорил о том, что у меня будет два контроллера домена, пришло время заняться настройкой второго. Проходим также мастер установки, повышаем роль до контроллера домена, только выбираем Добавить контроллер домена в существующий домен:

Обратите внимание, что в сетевых настройках этого сервера основным DNS-сервером должен быть выбран настроенный ранее первый контроллер домена! Это обязательно, иначе получите ошибку.

После необходимых настроек логиньтесь на сервер под учетной записью администратора домена, которая была создана ранее.

Настройка DNS на нескольких DC в домене

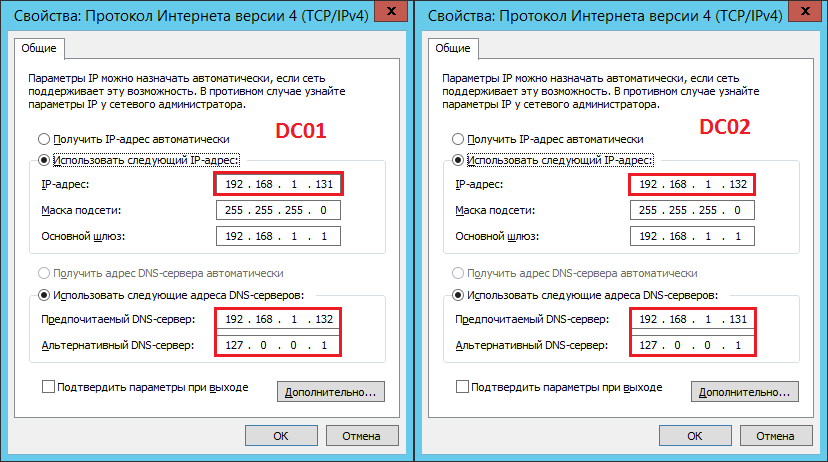

Для предупреждения проблем с репликацией нужно снова изменить настройки сети и делать это необходимо на каждом контроллере домена (и на существовавших ранее тоже) и каждый раз при добавлении нового DC:

Если у вас больше трех DC в домене, необходимо прописать DNS-серверы через дополнительные настройки именно в таком порядке. Подробнее про DNS вы можете прочитать в моей статье Шпаргалка по DNS.

Настройка времени

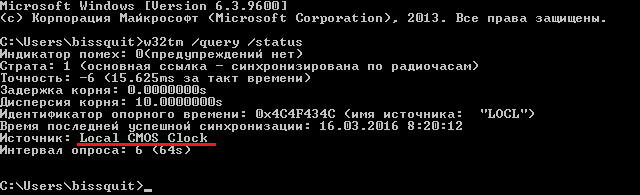

Этот этап нужно выполнить обязательно, особенно если вы настраиваете реальное окружение в продакшене. Как вы помните, ранее я отключил синхронизацию времени через гипервизор и теперь нужно её настроить должным образом. За распространение правильного время на весь домен отвечает контроллер с ролью FSMO PDC эмулятор (Не знаете что это такая за роль? Читайте статью PDC emulator — Эмулятор первичного контроллера домена). В моем случае это конечно же первый контроллер домена, который и является носителем всех ролей FSMO изначально.

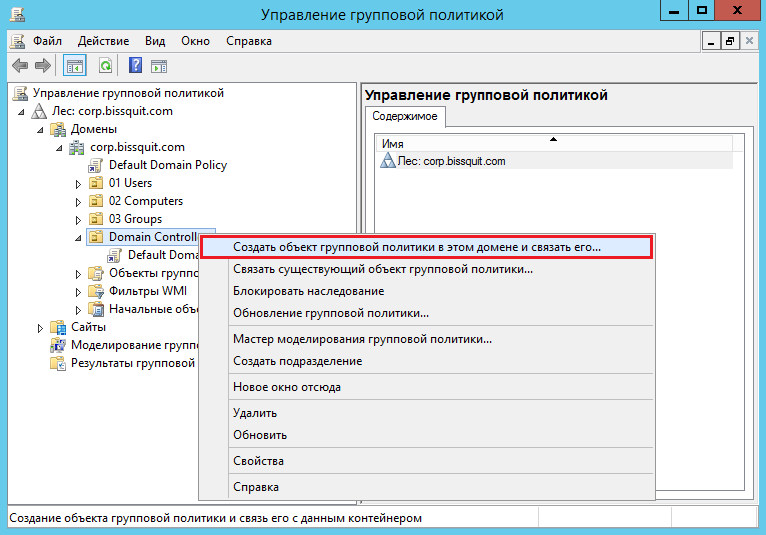

Настраивать время на контроллерах домена будем с помощью групповых политик. Напоминаю, что учетные записи компьютеров контроллеров домена находятся в отдельном контейнере и имеют отдельную групповую политику по умолчанию. Не нужно вносить изменения в эту политику, лучше создайте новую.

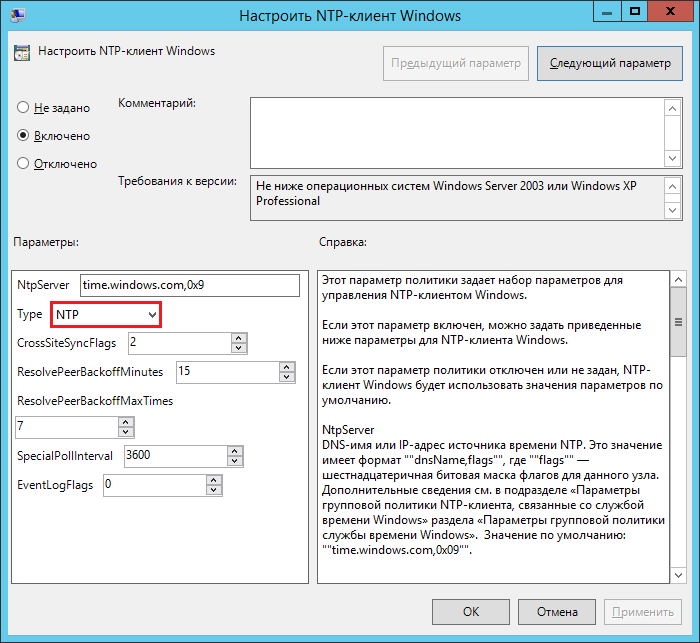

Назовите её как считаете нужным и как объект будет создан, нажмите правой кнопкой – Изменить. Переходим в Конфигурация компьютера\Политики\Административные шаблоны\Система\Служба времени Windows\Поставщики времени. Активируем политики Включить NTP-клиент Windows и Включить NTP-сервер Windows, заходим в свойства политики Настроить NTP-клиент Windows и выставляем тип протокола – NTP, остальные настройки не трогаем:

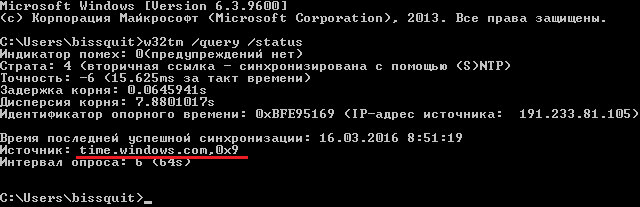

Дожидаемся применения политик (у меня это заняло примерно 5-8 минут, несмотря на выполнение gpupdate /force и пару перезагрузок), после чего получаем:

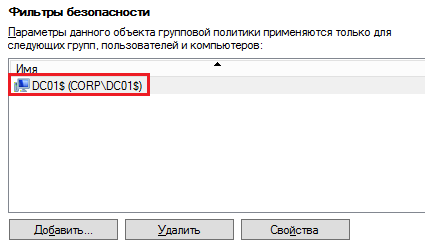

Вообще надо сделать так, чтобы время с внешних источников синхронизировал только PDC эмулятор, а не все контроллеры домена под ряд, а будет именно так, поскольку групповая политика применяется ко всем объектам в контейнере. Нужно её перенацелить на конкретный объект учетной записи компьютера-владельца роли PDC-эмулятор. Делается это также через групповые политики – в консоли gpmc.msc нажимаем левой кнопкой нужную политику и справа у вас появятся её настройки. В фильтрах безопасности нужно добавить учетную запись нужного контроллера домена:

Подробнее о принципе работы и настройке службы времени читайте в официальной документации 8.

На этом настройка времени, а вместе с ней и начальная настройка Active Directory, завершена. Если вам интересна тематика Windows Server, рекомендую обратиться к тегу Windows Server на моем блоге. Также рекомендую ознакомиться с основной статье по Active Directory – Active Directory Domain Services

Right after introducing the first Windows Server 2012 R2 domain controller in Windows Server 2003 network, besides changes in DHCP server and transferring FSMO roles, it is also important to review and set correct values for DNS server addresses on both domain controllers. DNS is integral part of Active Directory Domain Services, therefore the proper functioning of the entire domain practically depends on proper functioning of the DNS servers.

What you will read in this post:

1. DNS settings of a single domain controller in Active Directory Site

2. Configure DNS server addresses on multiple Domain Controllers in Active Directory Site

3. General recommendations for configuring DNS on Domain Controllers

4. Configure DNS Forwarders on Domain Controller

Let’s begin.

1. DNS settings of a single Domain Controller in Active Directory Site

In my case, here is what I had for DNS on my Windows Server 2003 DC before introducing Windows Server 2012 R2:

Since it was the only one DNS server in the domain, it was using its loopback IP address as preferred DNS server. There were no issues for resolving names within the domain itself, and for resolving external names I have had public DNS servers configured in DNS Forwarders. As I mentioned before, all DC and DNS tests were positive.

2. Configure DNS server addresses on multiple Domain Controllers in Active Directory Site

As I wrote in the post “Introducing Windows Server 2012 as second domain controller” – before installing Active Directory Domain Services and DNS on the Windows Server 2012 R2 (in this case study I call it also “Server D”), as DNS server for Server D was set the IP address of the Windows Server 2003 (as only one DNS in the domain, logically). However, after the successful promotion of Server D as domain controller, here is what have changed automatically:

The value for Preferred DNS server remained the same (the IP address of the Windows Server 2003), but as Alternate DNS server was set the loopback IP address of the newly promoted domain controller (Windows Server 2012 R2) i.e. the configuration wizard has automatically configured the DNS settings according to the general recommendations from Microsoft.

3. General recommendations for configuring DNS on Domain Controllers

When I say general recommendations from Microsoft, I mean on general guidelines that Microsoft AD and Networking Support teams give to customers. Check this page on Ask the Directory Services Team blog and especially the question “What is Microsoft’s best practice for where and how many DNS servers exist? What about for configuring DNS client settings on DC’s and members?“. I hope you will find your answers.

There are many discussions what should be set as first and what as second DNS, especially when your DC’s are in different Active Directory sites.

However, for a single site with more than one domain controller, things seem to be relatively simple:

- on each DC, always put the other DNS as its primary DNS server

- each DC should include the loopback address 127.0.0.1 in the list of DNS servers, but not as first entry.

If you have more complex environment then consider this extensive library with resources as starting point for everything regarding Domain Name System.

Let’s get back to the story.

Having this logic in mind and following the above mentioned guidelines, I had to change the original DNS settings on the Windows Server 2003 (Server A) since now we have different situation. On the NIC adapter on Server A, I set the Server D as primary DNS server and its loopback IP address 127.0.0.1 as secondary DNS.

4. Configure DNS Forwarders on Domain Controller

What I have done until now:

- set correct DNS settings on Server A after promotion of Server D – checked;

- set correct DNS settings on Server D – checked (configured automatically during the configuration wizard);

- configure DNS Forwarders on Server A – checked (previously configured);

- configure DNS Forwarders on Server D – missing.

Although everything worked normally and all DNS requests have being resolved quickly, a single point of failure was existing because only Server A have DNS forwarders configured. This means if Server A goes down, communication chain to the public DNS servers is broken and resolving the names outside of the domain will become impossible. This is additionally confirmed in the results of the Best Practices Analyzer for the DNS role in Server D (Windows Server 2012 R2).

Contrary to Windows Server 2003, in Windows Server 2012 R2 when you configure DNS forwarders the system automatically tries to resolve their IP addresses into their FQDN and vice versa:

However, a problem with external name resolution appeared. The DNS server was not able to resolve the IP 8.8.8.8 (one of Google’s public DNS servers) into FQDN:

I open command prompt and tried with nslookup command, also without success:

It turned out that the corporate firewall was blocking this DNS requests from Server D (where I was trying to configure DNS Forwarders) to the external world. After modifying the DNS rule in the firewall, everything was back to the normal:

And nslookup command as well:

Well, now we have both servers with properly configured settings for internal DNS resolution as well as for external resolution.

Running a full dcdiag test at the end, also confirmed the correct DNS configuration of both servers for the domain.

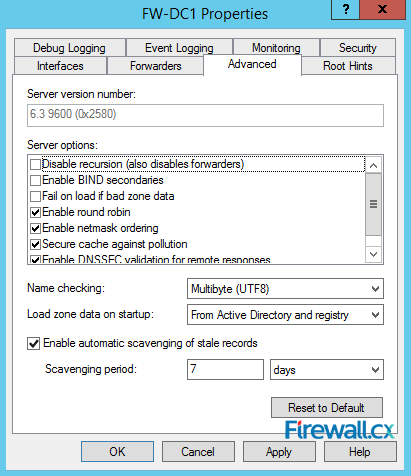

The results after running Best Practices Analyzer have showed a warning “DNS: The DNS Server should have scavenging enabled” which is a “mechanism for performing cleanup and removal of stale resource records, which can accumulate in zone data over time”. Read more about Aging and Scavenging.

After configuring the Scavenging on Server D (with default value of 7 days), everything was fine with BPA results. I didn’t configure scavenging on Server A simply because it was working fine and moreover it is going to be demoted soon.

Finally, the DNS part is over.

Active Directory — это сервис каталогов корпорации Microsoft для операционных систем семейства Windows Server. Основная цель Active Directory — облегчить системным администраторам работу по администрированию и обслуживанию компьютеров, серверов и сети.

В статье подробно разберем процесс развертывания контроллер домена на базе Windows Server 2012 R2 и настройка служб AD DS, DNS, DHCP.

Наша задача:

- Установить Windows Server 2012 R2 и подготовить систему к развертыванию служб.

- Развернуть службы Active Directory + DNS, выполнить настройку служб.

- Развернуть службу DHCP, выполнить настройку обслуживания подсети 192.168.0.0/24.

Проделываться все действия будут на виртуальной машине.

- Установка Windows Server 2012 R2 и настройка

- Разворачиваем службы Active Directory + DNS

- Поднимаем службу DHCP и выполняем настройку

При выборе типа устанавливаемой системы, выбираем Windows Server 2012 R2 Standart with GUI. Далее саму установку я пропущу, т.к. она полностью тривиальная.

После установки системы, обязательно обновляем систему до актуального состояния и изменяем имя ПК (прим. на — DC1).

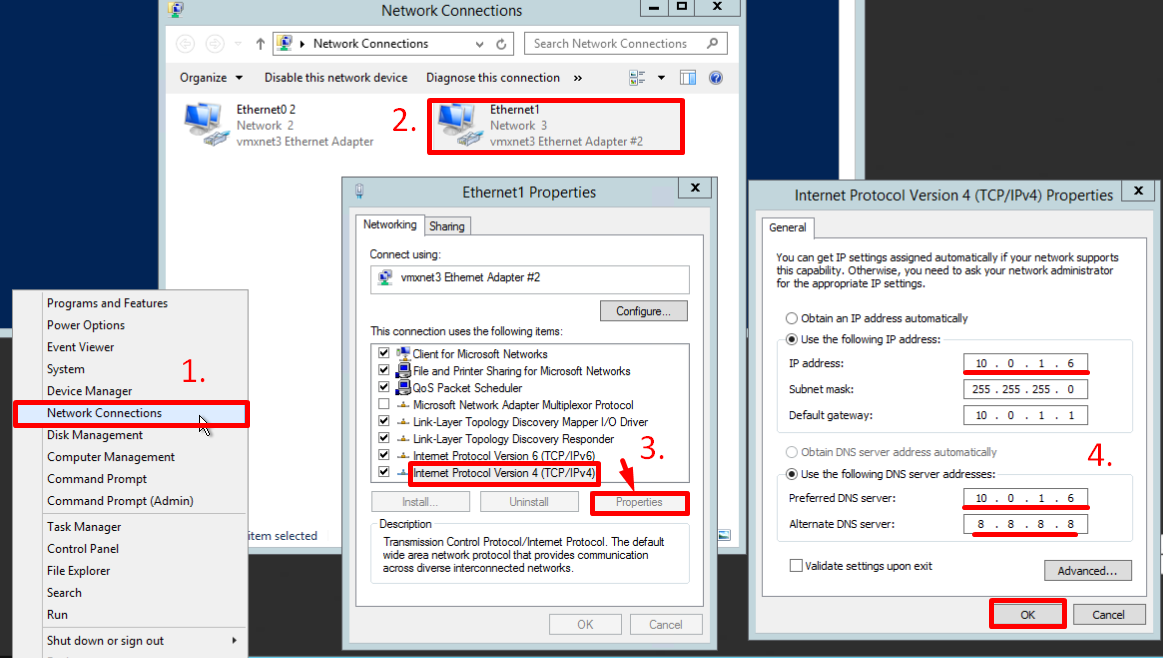

В настройках TCP/IP указываем статические IP-адреса (прим. как на скриншоте ниже)

Изменяем временную зону, выбираем относящуюся к нам зону (+03:00 Moscow, St. Petersburg, Volgograd).

На этом базовая подготовка системы выполнена, можно приступать к развертыванию служб.

Разворачиваем службы Active Directory + DNS

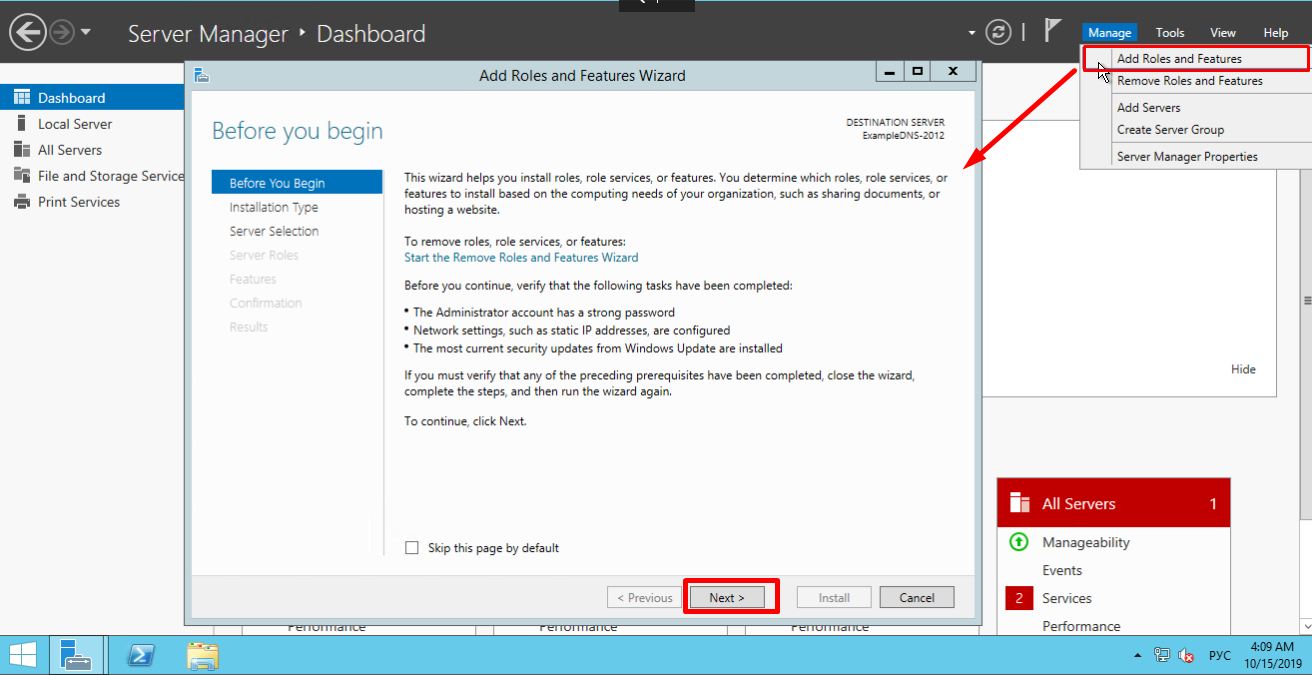

Добавляем новую роль Server Manager - Manage - Add Roles and Features. Отмечаем галочкой пункт Skip this page by default (чтобы в будущем не видеть эту страницу) и нажимаем Next.

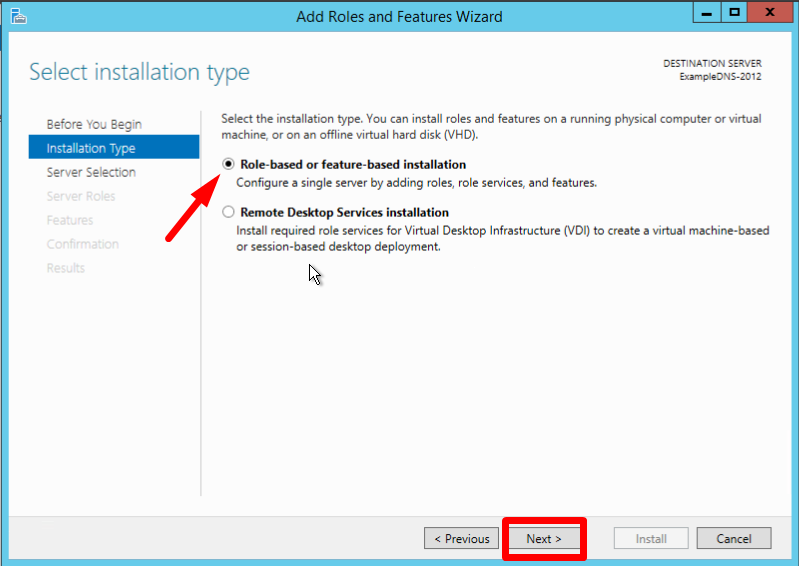

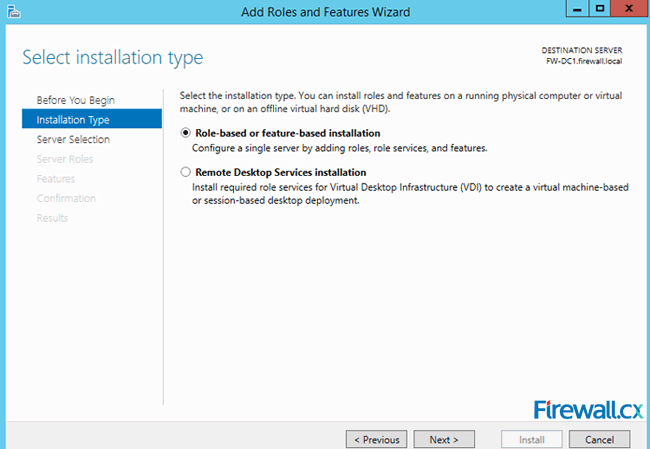

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installation предназначен только для установки роли удаленных рабочих столов. Нажимаем Next.

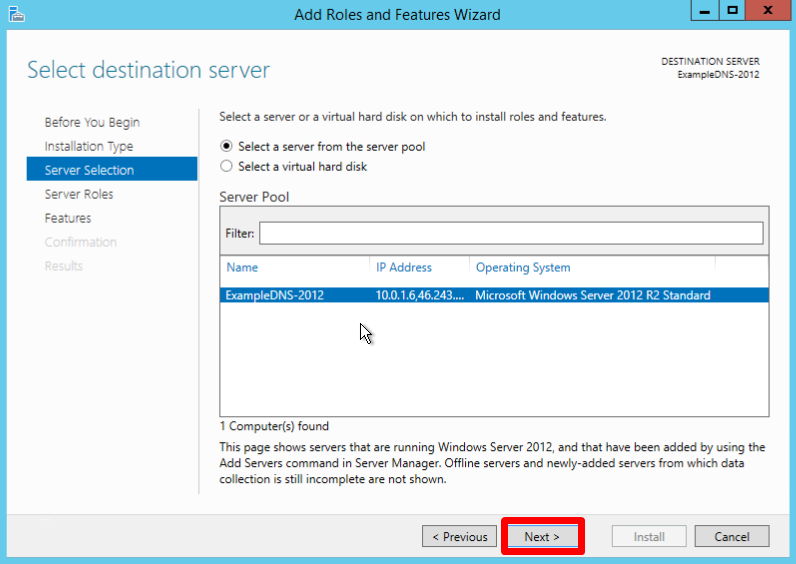

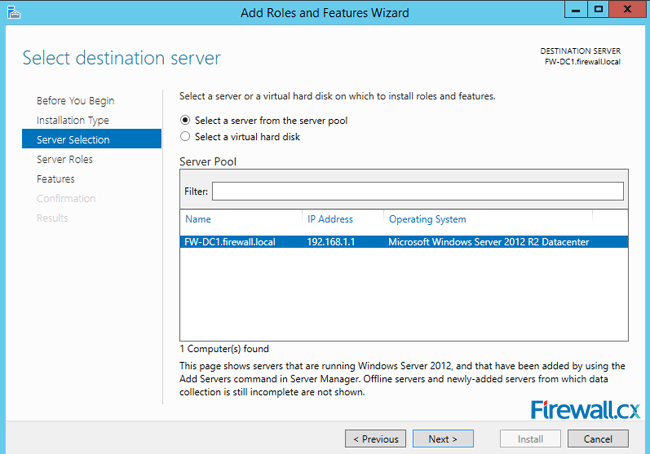

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Пункт Select a virtual hard disk позволяет указать сервер расположенный на VHD-диске. Нажимаем Next.

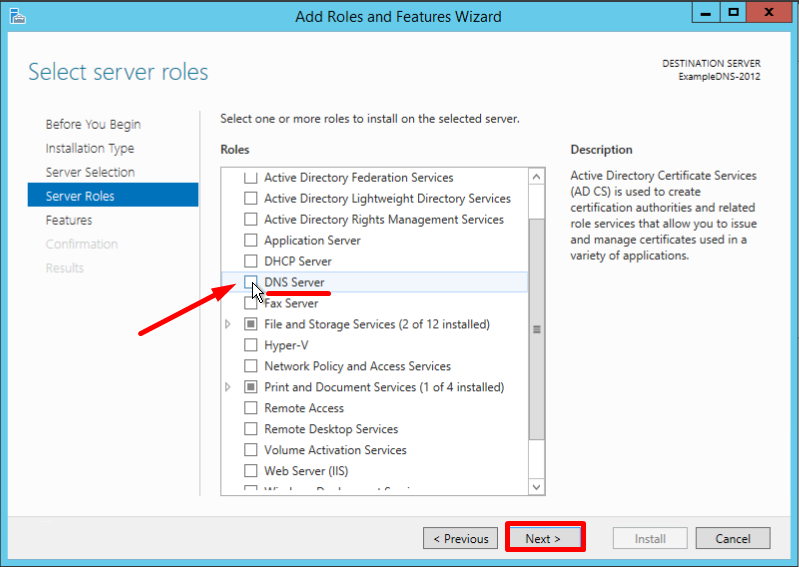

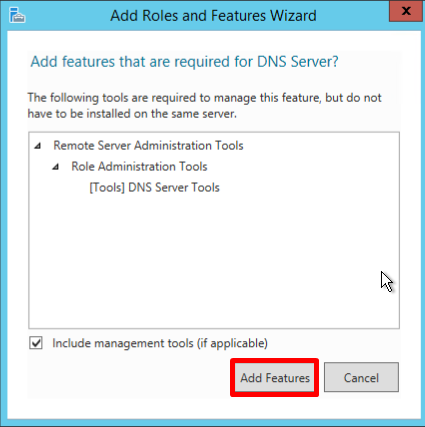

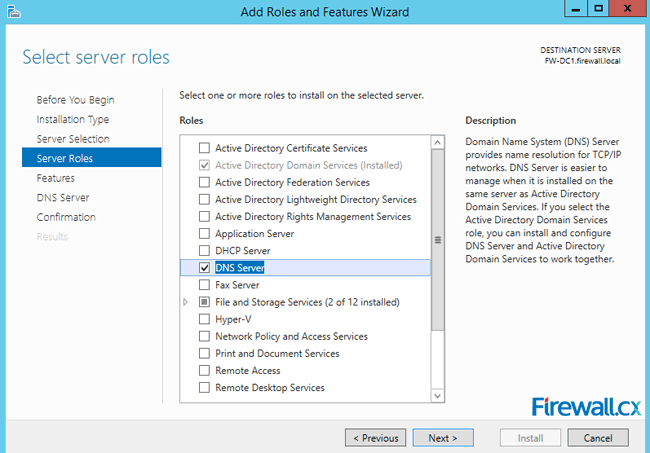

Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features и после нажимаем Next.

В этом окне предлагается выбрать дополнительные компоненты, в моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного. Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб DFS Namespaces (пространства имен), DFS Replication (DFS репликации) и File Replication (Файловой репликации). Нажимаем Next.

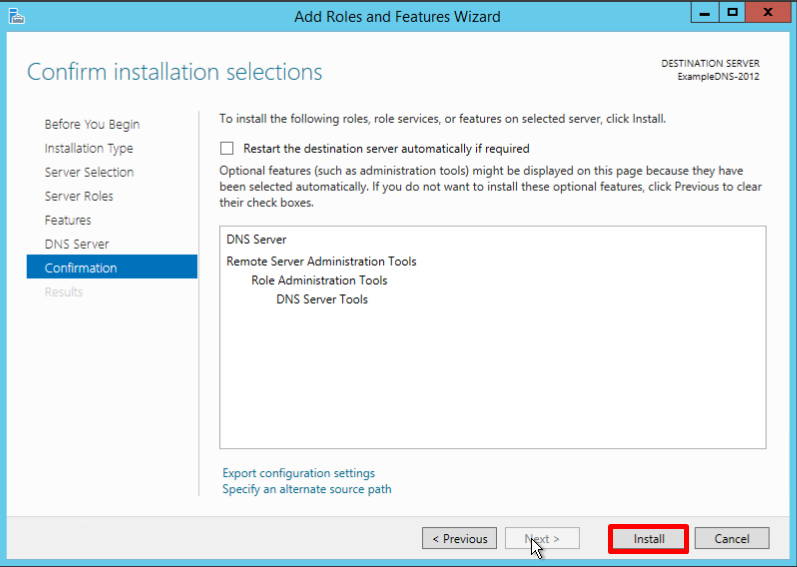

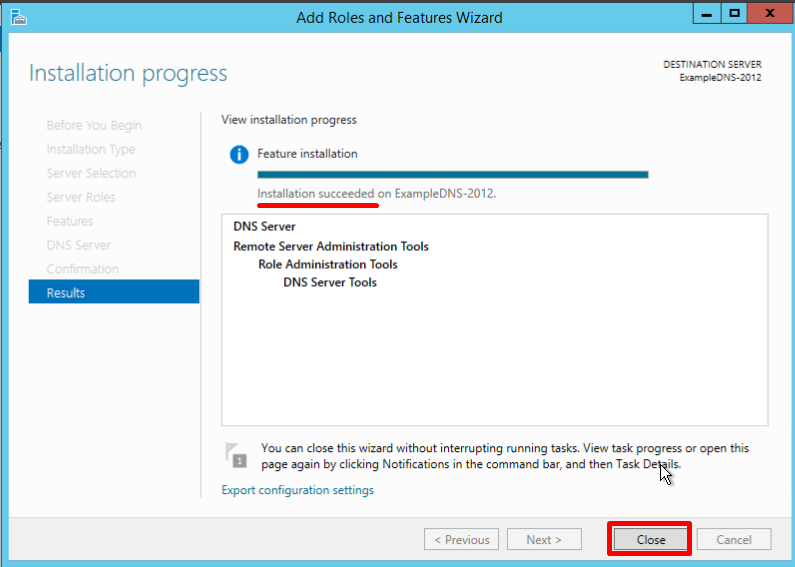

На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл (Export configuration settings), на случай если нужно развернуть идентичный сервер. Нажимаем Install.

После установки роли AD DS, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS.

Будет предложено выбрать вариант развертывания AD DS.

Add a domain controller to an existing domain— добавить дополнительный контроллер домена в существующем домене.Add a new domain to an existing forest— добавить новый домен в существующем лесу.Tree Domain— корневой домен нового дерева в существующем лесу.Child Domain— дочерний домен в существующем лесу.

Add New Forest— создать новый корневой домен в новом лесу.

Выбираем вариант Add New Forest, указываем корневое имя домена, нажимаем Next.

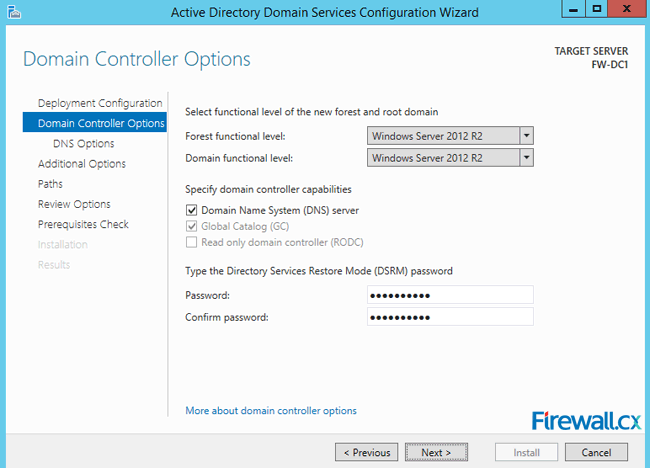

В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, проверяем отмечен ли галочкой пункт Domain Name System (DNS), будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Нажимаем Next.

Не обращаем внимание на предупреждение ошибки делегирования для этого DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем Next.

Оставляем подставленное мастером NetBIOS-имя. Нажимаем Next.

Пути к каталогам оставляем по-умолчанию. Нажимаем Next.

Вывод сводной информации по настройке AD DS. Нажимаем Next.

Дожидаемся выполнения предварительной проверки и если проверка прошла успешно, то мастер нам сообщит об этом: All prerequisite checks are passed successfully. Click «install» to begin installation. (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.). Нажимаем Install.

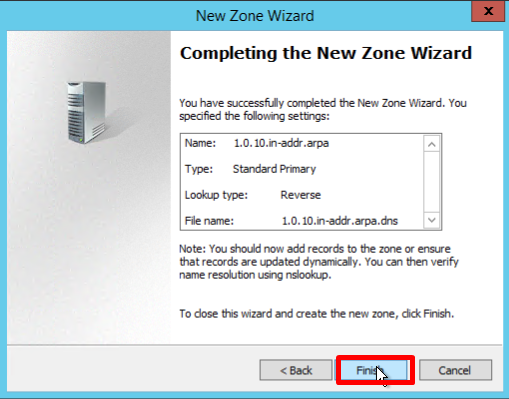

В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS.

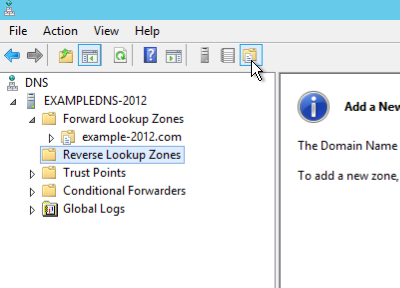

Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

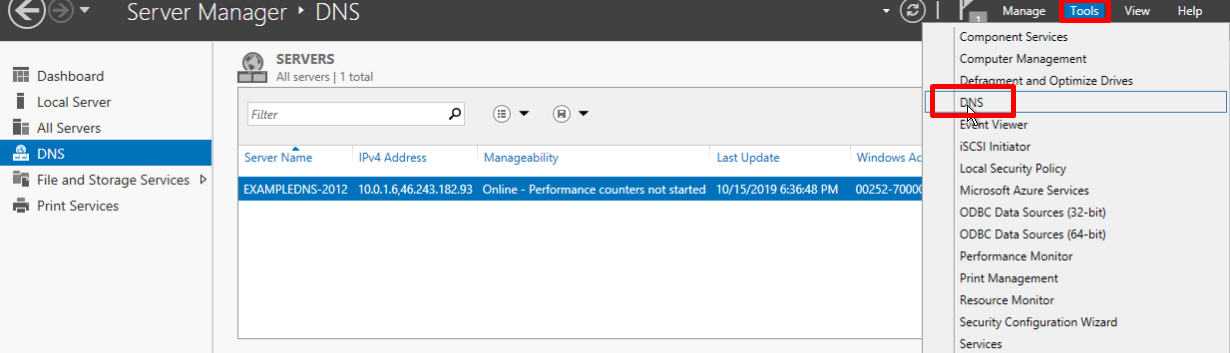

Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт DNS Manager (Диспетчер DNS).

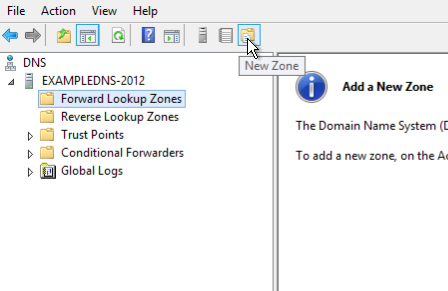

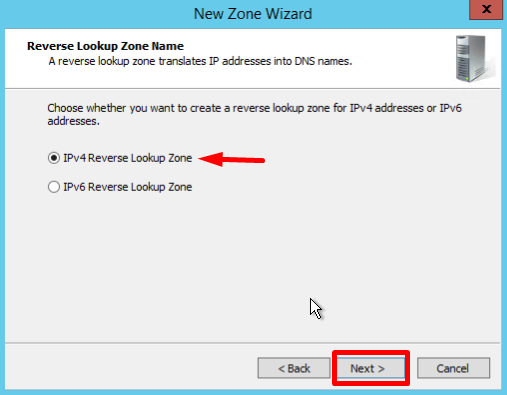

Выделяем вкладку Reverse Lookup Zones, нажимаем правой кнопкой и выбираем New Zone.

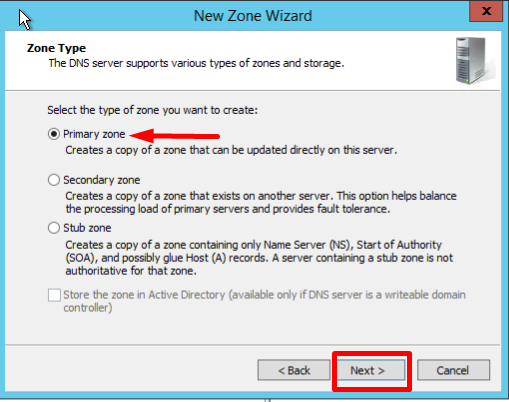

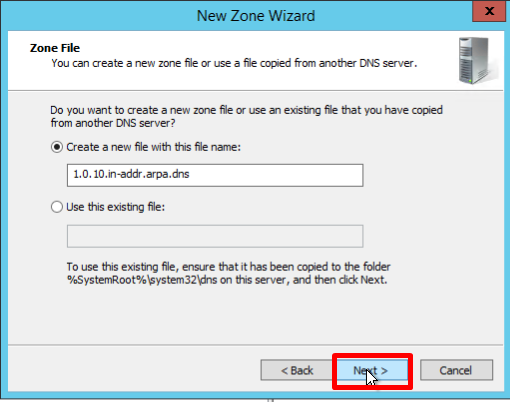

Задаем тип добавляемой зоны:

Primary zone— Основная зона. Зона хранится на DNS-сервере, является основной. DNS-сервер становится основным источником сведений об этой зоне.Secondary zone— Дополнительная зона. DNS-сервер становится дополнительным источником сведений о зоне. Зона на этом сервере должна быть получена от другого удаленного компьютера DNS-сервера, который также хранит зону.Stub zone— Зона заглушка. DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны.

Выбираем Primary zone и нажимаем Next.

Предлагается выбрать как будет выполнятся репликация добавляемой зоны:

То all DNS servers running on domain controllers in this forest— Репликации во всем лесу AD включая все деревья доменов.То all DNS servers running on domain controllers in this domain— Репликация внутри текущего домена и его дочерних доменов.То all domain controllers in this domain— Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.To all domain controllers specified in the scope of this directory partition— Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога.

Выбираем То all DNS servers running on domain controllers in this domain. Нажимаем Next.

Выбираем протокол заданный по умолчанию IPv4 Reverse Lookup Zone. Нажимаем Next.

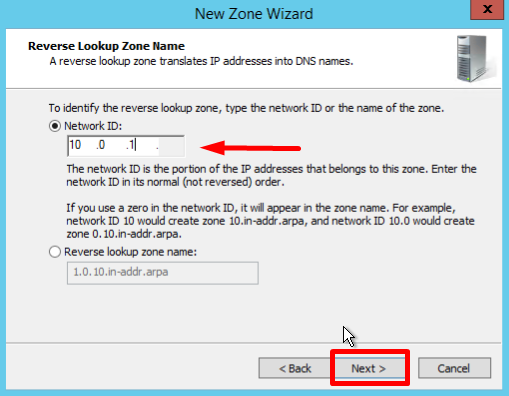

Задаем параметр Network ID. В моем случае 192.168.0. В поле Reverse Lookup Zone Name автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

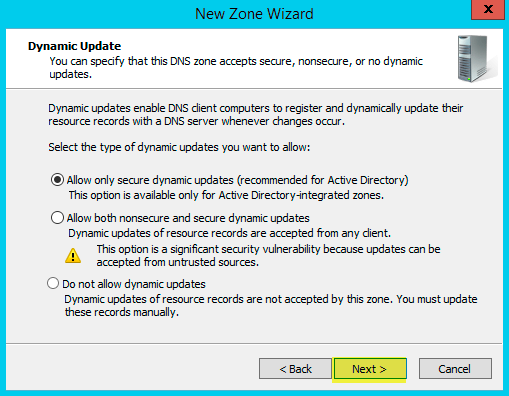

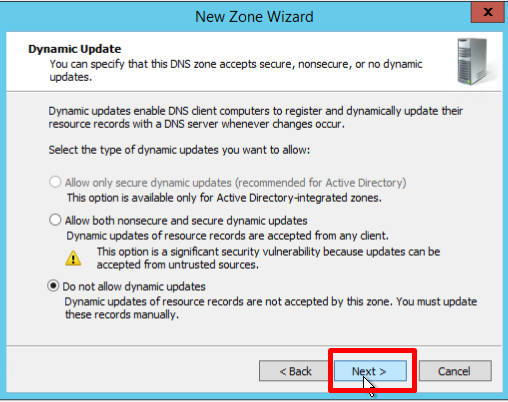

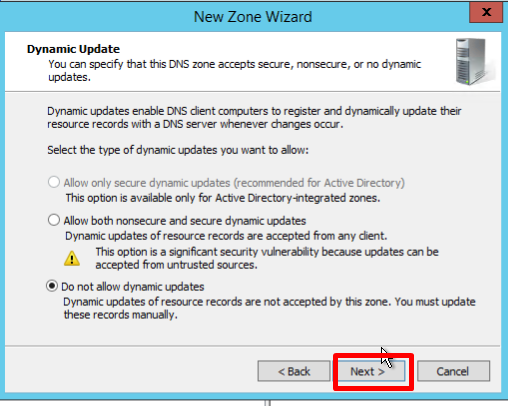

Выбор параметра динамического обновления:

Allow only secure dynamic updates (recommended for Active Directory)— Разрешить только безопасные динамические обновления.Allow both nonsecure and secure dynamic updates — Разрешить любые динамические обновления, как безопасные так и нет.Do not allow dynamic updates— Не разрешать динамические обновления.

Выбираем Allow only secure dynamic updates (recommended for Active Directory). Нажимаем Next.

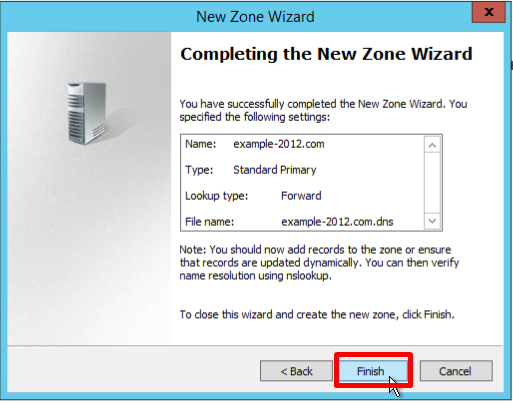

В завершении добавлении зоны обратного просмотра нажимаем Finish.

Теперь укажем Forwarders (Серверы пересылки).

Серверы пересылки служат для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это нужно для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В оснастке DNS Manage (Диспетчер DNS) выделяем наш сервер и нажимаем правой кнопкой мыши. Выбираем Properties. Переходим во вкладку Forwarders и нажимаем на Edit.

В поле <Click here to add an IP Address or DNS Name> вбиваем IP-адрес или DNS имя, например провайдера или можно 8.8.8.8 (DNS Google). Нажимаем OK.

Теперь локальные компьютеры состоящие в доменной сети, смогут выходить в интернет.

Поднимаем службу DHCP и выполняем настройку

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Нажимаем Next.

Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features и после нажимаем Next.

В моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажимаем Next.

На завершающем этапе установки, нажимаем Install.

После установки роли DHCP-сервер, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP.

Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Done. Нажимаем Close.

Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт DHCP Manager (Диспетчер DHCP).

Выполним настройку DHCP. Создадим рабочий диапазон адресов из которого будут выдаваться адреса клиентам. Создавать диапазон будем в зоне IPv4. Выбираем протокол IPv4 и нажимаем Action - New Scope... или на иконку отмеченную ниже.

Задаем имя области и ее описание. Нажимаем Next.

Определяем начальный и конечный адрес диапазона подсети. Нажимаем Next.

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Add. По окончании нажимаем Next.

Задаем время аренды выданного IP-адреса. Нажимаем Next.

Указываем Yes, I want to configure these options now (Да, я хочу настроить опции сейчас). Нажимаем Next.

Указываем адрес шлюза. Нажимаем Next.

Параметры задания доменного имени, DNS-сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Нажимаем Next.

Соглашаемся с активацией заданной области, выбираем Yes, I want to activate this scope now. Нажимаем Next.

На этом установка и настройка AD DS, DNS, DHCP завершена.

Сервер готов к работе, можно заводить компьютеры в домен.

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОДДЕРЖИ АВТОРА ДОНАТОМ

DNS (Domain Name System, Система Доменных имен) – система, позволяющая преобразовать доменное имя в IP-адрес сервера и наоборот.

DNS-сервер – это сетевая служба, которая обеспечивает и поддерживает работу DNS. Служба DNS-сервера не требовательна к ресурсам машины. Если не подразумевается настройка иных ролей и служб на целевой машине, то минимальной конфигурации будет вполне достаточно.

Настройка сетевого адаптера для DNS-сервера

Установка DNS-сервера предполагает наличие доменной зоны, поэтому необходимо создать частную сеть в личном кабинете и подключить к ней виртуальные машины.

После того, как машина будет присоединена к двум сетям, важно не перепутать, какое из подключений требует настройки. Первичный сетевой адаптер настроен автоматически с самого начала, через него открыт доступ к интернету, в то время как на дополнительно подключенных сетевых адаптерах доступа в интернет нет, пока не будет произведена ручная настройка:

Наведя курсор на значок сети в системном трее, можно вызвать всплывающую подсказку с краткими сведениями о сетях. Из примера выше видно, что присоединённая сеть это Network 3.

Далее предстоит проделать цепочку действий:

- Нажать правой клавишей мыши Пуск, в выпадающем меню выбрать пункт Сетевые подключения;

- Правой кнопкой мыши нажать на необходимый сетевой адаптер, в меню выбрать Свойства;

- В окне свойств выбрать IPv4 и нажать на кнопку Свойства;

- Заполнить соответствующие поля необходимыми данными:

Здесь в качестве предпочитаемого DNS-сервера машина назначена сама себе, альтернативным назначен dns.google [8.8.8.8].

Установка роли DNS-сервера

Для установки дополнительных ролей на сервер используется Мастер Добавления Ролей и Компонентов, который можно найти в Диспетчере Сервера.

На верхней навигационной панели Диспетчера сервера справа откройте меню Управление, выберите опцию Добавить Роли и Компоненты:

Откроется окно Мастера, в котором рекомендуют убедиться что:

1. Учётная запись администратора защищена надёжным паролем.

2. Настроены сетевые параметры, такие как статические IP-адреса.

3. Установлены новейшие обновления безопасности из центра обновления Windows.

Убедившись, что все условия выполнены, нажимайте Далее;

Выберите Установку ролей и компонентов и нажмите Далее:

Выберите необходимы сервер из пула серверов и нажмите Далее:

Отметьте чек-боксом роль DNS-сервер и перейдите Далее:

Проверьте список компонентов для установки, подтвердите нажатием кнопки Добавить компоненты:

Оставьте список компонентов без изменений, нажмите Далее:

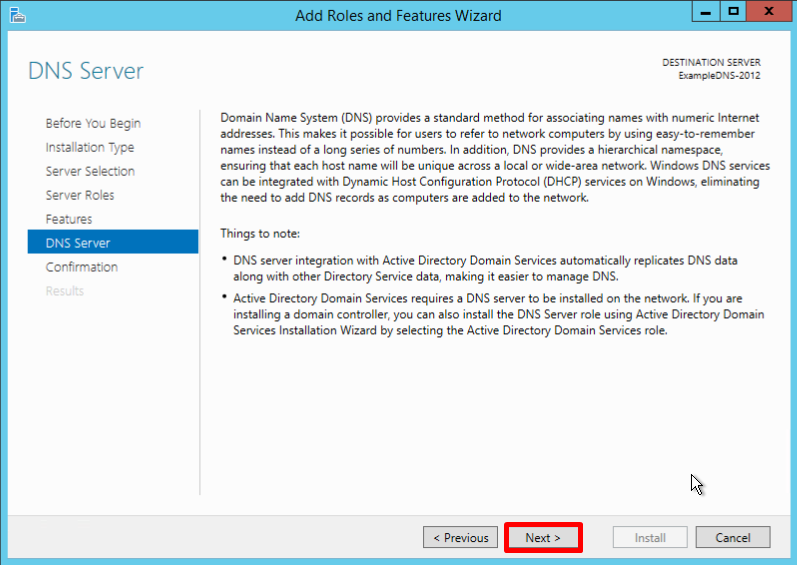

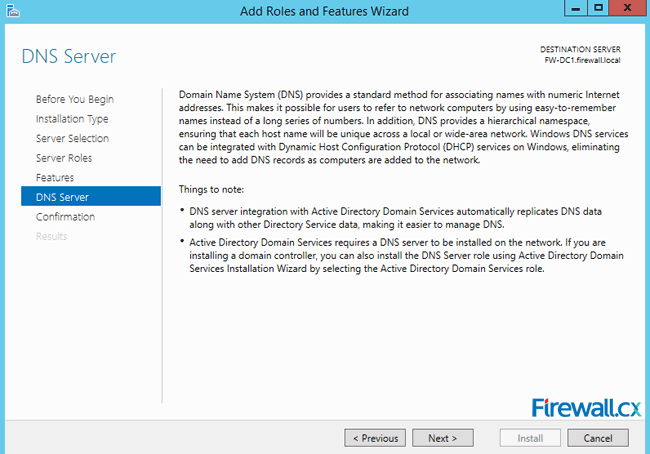

Прочитайте информацию и нажмите Далее:

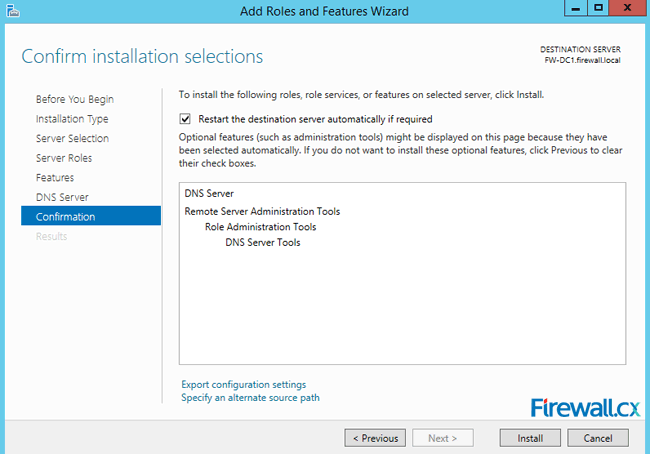

В последний раз проверьте конфигурацию установки и подтвердите решение нажатием кнопки Установить:

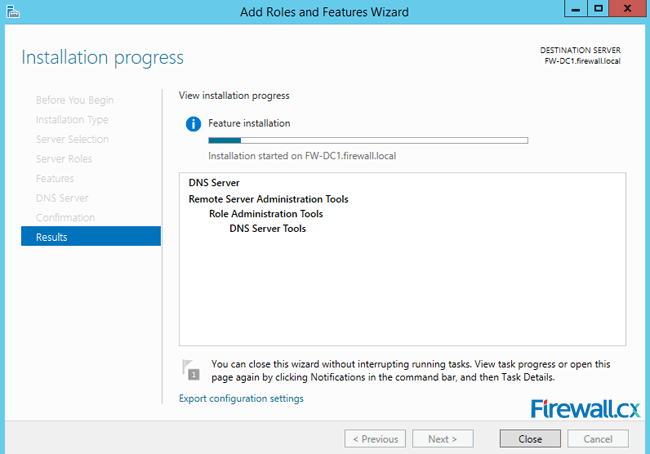

Финальное окно Мастера сообщит, что установка прошла успешно, Мастер установки можно закрыть:

Создание зон прямого и обратного просмотра

Доменная зона — совокупность доменных имён в пределах конкретного домена.

Зоны прямого просмотра предназначены для сопоставления доменного имени с IP-адресом.

Зоны обратного просмотра работают в противоположную сторону и сопоставляют IP-адрес с доменным именем.

Создание зон и управление ими осуществляется при помощи Диспетчера DNS.

Перейти к нему можно в правой части верхней навигационной панели, выбрав меню Средства и в выпадающем списке пункт DNS:

Создание зоны прямого просмотра

- Выделите каталог Зоны Прямого Просмотра, запустите Мастер Создания Новой Зоны с помощью кнопки Новая зона на панели инструментов сверху:

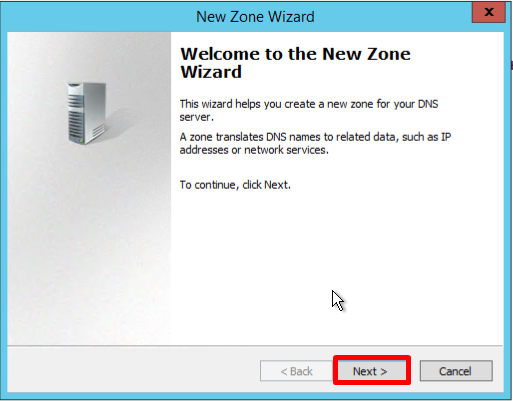

- Откроется окно Мастера с приветствием, нажмите Далее:

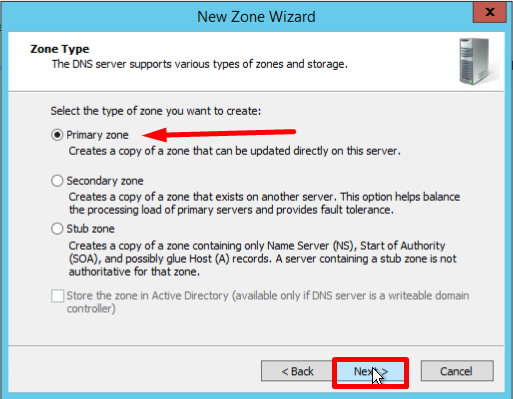

- Из предложенных вариантов выберите Основная зона и перейдите Далее:

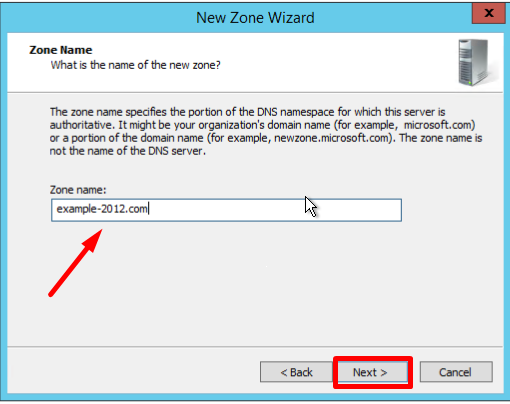

- Укажите имя зоны и нажмите Далее:

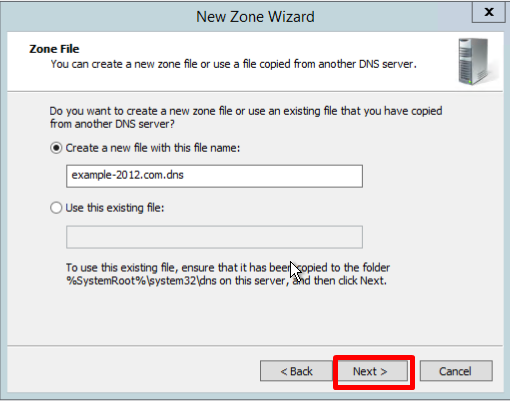

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание зоны обратного просмотра

- Выделите в Диспетчере DNS каталог Зоны Обратного Просмотра и нажатием кнопки Новая зона на панели инструментов сверху запустите Мастер Создания Новой Зоны:

- Выберите тип Основная Зона, перейдите Далее:

- Выберите назначение для адресов IPv4, нажмите Далее:

- Укажите идентификатор сети (первые три октета сетевого адреса) и следуйте Далее:

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

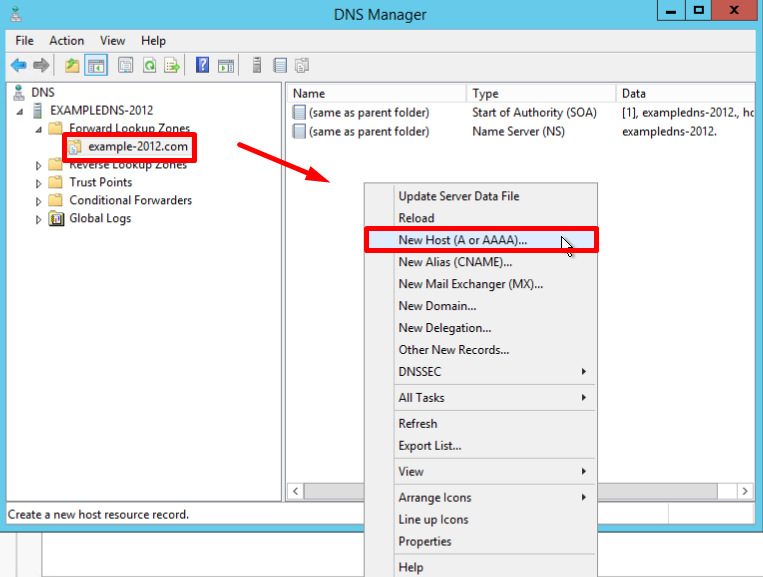

Создание A-записи

Данный раздел инструкции в большей степени предназначен для проверки ранее проделанных шагов.

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

- В Диспетчере DNS выберите каталог созданной ранее зоны внутри каталога Зон Прямого Просмотра. В правой части Диспетчера, где отображается содержимое каталогов, правой кнопки мыши вызовите выпадающее меню и запустите команду «Создать узел (A или AAAA)…»:

- Откроется окно создания Нового Узла, где понадобится вписать в соответствующие поля имя узла (без доменной части, в качестве доменной части используется название настраиваемой зоны) и IP-адрес. Здесь же имеется чек-бокс Создать соответствующую PTR-запись — чтобы проверить работу обеих зон (прямой и обратной), чек-бокс должен быть активирован:

Если поле имени остается пустым, указанный адрес будет связан с именем доменной зоны.

- Также можно добавить записи для других серверов:

- Добавив все необходимые узлы, нажмите Готово.

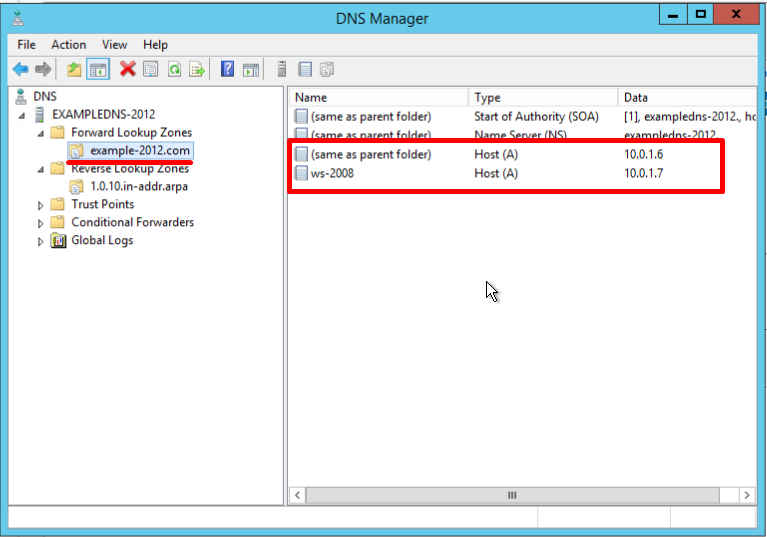

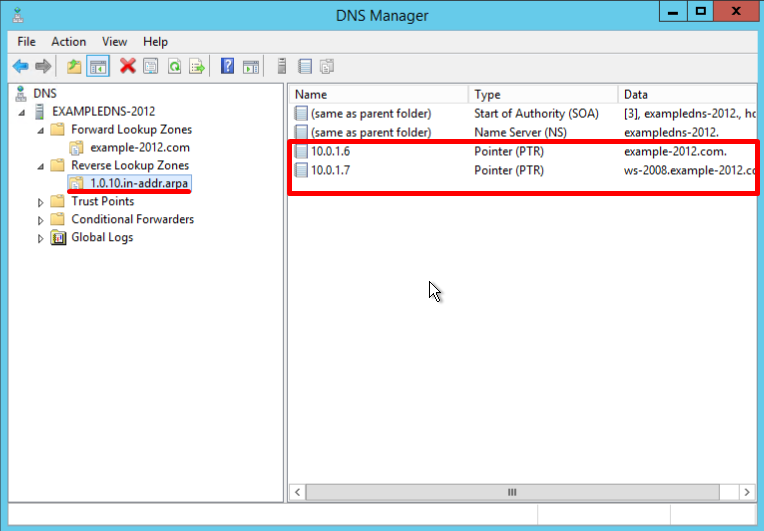

Проверка

- Проверьте изменения в каталогах обеих зон (на примере ниже в обеих зонах появилось по 2 новых записи):

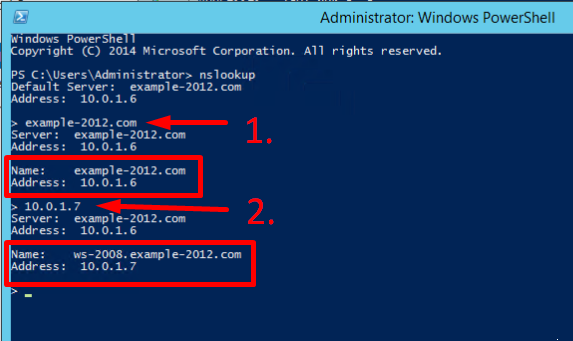

- Откройте командную строку (cmd) или PowerShell и запустите команду nslookup:

Из вывода команды видно, что по умолчанию используется DNS-сервер example-2012.com с адресом 10.0.1.6.

Чтобы окончательно убедиться, что прямая и обратная зоны работают как положено, можно отправить два запроса:

- Запрос по домену;

- Запрос по IP-адресу:

В примере получены подходящие ответы по обоим запросам.

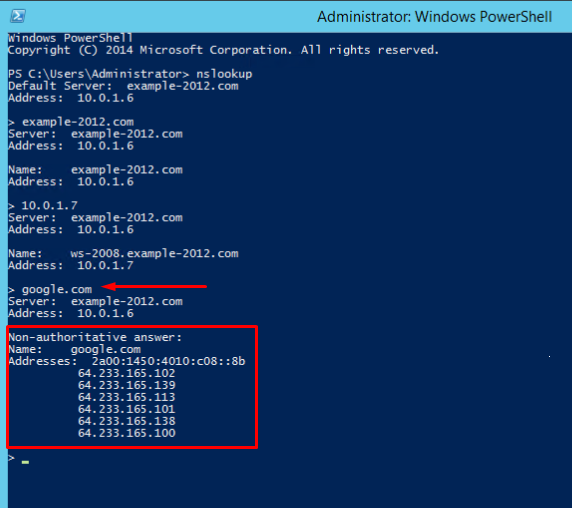

- Можно попробовать отправить запрос на какой-нибудь внешний ресурс:

В дополнение к имени домена и адресам появилась строчка «Non-authoritative answer», это значит, что наш DNS-сервер не обладает необходимой полнотой информации по запрашиваемой зоне, а информация выведенная ниже, хоть и получена от авторитетного сервера, но сама в таком случае не является авторитетной.

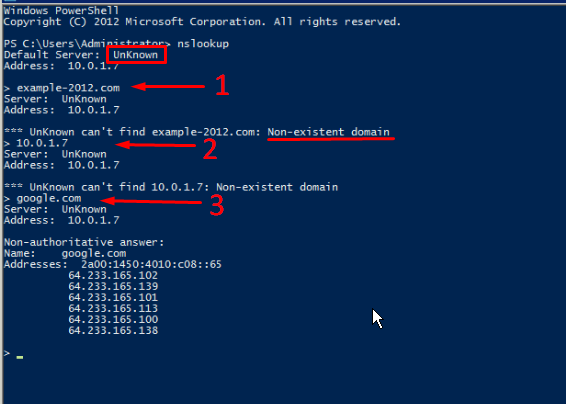

Для сравнения все те же запросы выполнены на сервере, где не были настроены прямая и обратная зоны:

Здесь машина сама себе назначена предпочитаемым DNS-сервером. Доменное имя DNS-сервера отображается как неопознанное, поскольку нигде нет ресурсных записей для IP-адреса (10.0.1.7). По этой же причине запрос 2 возвращает ошибку (Non-existent domain).

Средняя оценка: 5.0

Оценили: 3

Our previous article covered introduction to the Domain Name System (DNS) and explained the importance of the DNS Server role within the network infrastructure, especially when Active Directory is involved. This article will cover the installation of the DNS server role in Windows 2012 Server and will include all necessary information for the successful deployment and configuration of the DNS service. Users interested can also read our DNS articles covering the Linux operating system or analysis of the DNS Protocol under our Network Protocols section.

The DNS Server can be installed during the deployment of Active Directory Services or as a stand-alone service on any Windows server. We’ll be covering both options in this article.

FREE Hyper-V & VMware Virtualization Backup: FREE for Firewall.cx readers for a Limited Time! Download Now!

DNS Server Installation via Active Directory Services Deployment

Administrators who are in the process deploying Active Directory Services will be prompted to install the DNS server role during the AD installation process, as shown in the figure 1 below:

Figure 1. DNS Installation via Active Directory Services Deployment

Alternatively Administrators can select to install DNS server role later on or even on a different server, as shown next. We decided to install the DNS Server role on the Active Directory Domain Controller Server.

DNS Server Installation on Domain Controller or Stand Alone Server

To begin the installation, open Server Manger and click Add Roles and Features. Click Next on Before you begin page. Now choose Role-based or feature-based installation and click Next:

Figure 2. Selecting Role-based or feature-based installation

In the next screen, choose the Select a server from this server pool option and select the server for which the DNS server role is intended. Once selected, click the Next button as shown in figure 3:

Figure 3. Selecting the Server that will host the DNS server role

The next screen allows us to choose the role(s) that will be installed. Select the DNS server role from the list and click Next to continue:

Figure 4. Selecting the DNS Server Role for installation

The next screen is the Features page, where you can safely click Next without selecting any feature from the list.

The next screen provides information on the DNS Server role that’s about to be installed. Read the DNS Server information and click Next:

Figure 5. DNS Information

The final screen is a confirmation of roles and services to be installed. When ready, click on the Install button to for the installation to begin:

Figure 6. Confirm Installation Selections

The Wizard will provide an update on the installation progress as shown below. Once the installation has completed, click the Close button:

Figure 7. Installation Progress

FREE Hyper-V & VMware Virtualization Backup: FREE for Firewall.cx readers for a Limited Time! Download Now!

Configuring Properties of DNS Server

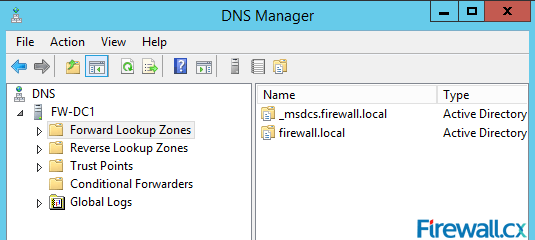

Upon the successful installation of the DNS server role, you can open the DNS Manager to configure the DNS Server. Once DNS Manager is open, expand the server, in our example the server is FW-DC1. Right below the server we can see the Forward Lookup Zones and Reverse Lookup Zones listed. Because this is an Active Directory Integrated DNS server there is a firewall.local and _msdcs.firewall.local zone installed by default, as shown in figure 8:

Figure 8. DNS Manager & DNS Zones

To configure the DNS server properties, right-click the DNS server and click properties. Next, select the Forwarders tab. Click Edit and add the IP address of DNS server that this server will query if it is unable to resolve the IP address of the listed domains. This is usually the ISP’s DNS server or any public DNS server such as Google (e.g 8.8.8.8, 4.2.2.2). There is another feature called root hints which also does similar job (queries the Root DNS servers of the Internet) but we prefer using forwarders alongside with public DNS servers:

Figure 9. DNS Forwarders – Add your ISP or Public DNS Servers here

Next, click on the Advanced tab. Here you can configure advanced features such as round robin (in case of multiple DNS servers), scavenging period and so on. Scavenging is a feature often used as it deletes the stale or inactive DNS records after the configured period, set to 7 days in our example:

Figure 10. Advanced Options — Scavenging

Next up is the Root Hints tab. Here, you will see list of 13 Root Servers. These servers are used when our DNS server is unable to resolve DNS requests for its clients. The Root Servers are used when no DNS Forwarding is configured. As we can see, DNS forwarding is pretty much an optional but recommended configuration. It is highly unlikely administrators will ever need to change the Root Hints servers:

Figure 11. Root Hints

Our next tab, Monitoring is also worth exploring. Here you can perform the DNS lookup test that will run queries against your newly installed DNS server. You can also configure automated test that will run at a configured time interval to ensure the DNS server is operating correctly:

Figure 12. Monitoring Tab – Configuring Automated DNS Test Queries

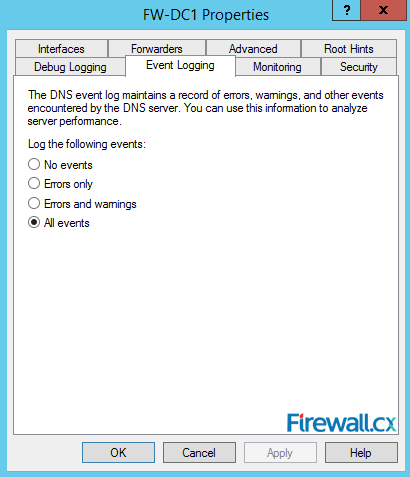

Next, click on the Event Logging tab. Here you can configure options to log DNS events. By default, all events are logged. So you can configure to log only errors, warnings, combination of errors & warnings, or turn off logging (No events option):

Figure 13. Event Logging

When Event Logging is enabled, you can view any type of logged events in the Event Viewer (Administrative Tools) console.

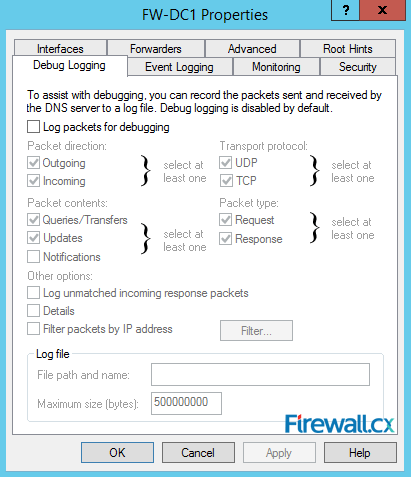

The Debug Logging tab is next up. Debug Logging allows us to capture to a log file any packets sent and received by the DNS server. Think of it as Wireshark for your DNS server. You can log DNS packets and filter them by direction, protocols, IP addresses, and other parameters as shown below. You can setup the log file location and set the maximum file size in bytes:

Figure 14. Debug Logging – Capturing DNS Packets & Configuring DNS Debugging

Zone – Domain Properties

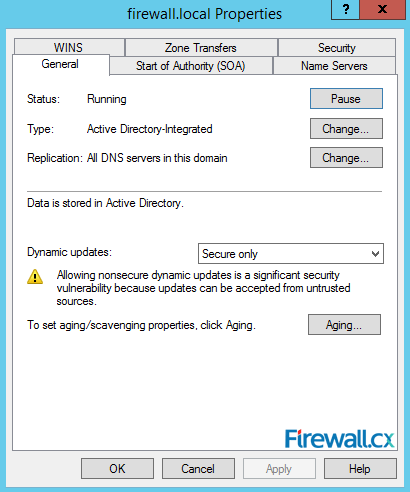

Each Zone or Domain has a specific set of properties which can be configured as shown in figure 15 below. In our example, firewall.local is an Active Directory-integrated zone as indicated by the Type field. Furthermore the zone’s status is shown at the top area of the window – our zone is currently in the running state and can be paused by simply clicking on the pause button on the right:

Figure 15. Zone Properties

Right below, you can change the zone type to primary, secondary or stub. You can also setup dynamic updates to be secure or not. Similarly, you can setup aging or scavenging properties to automate the cleanup of stale records.

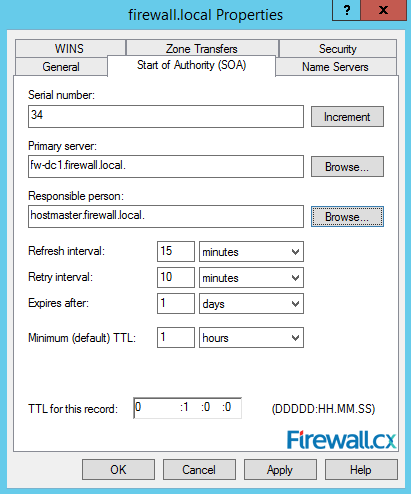

The Start of Authority (SOA) tab provides access to a number of important settings for our DNS server. Here, you can configure the serial number increments automatically every time there is a change in the DNS zone. The serial number is used by other DNS servers to identify if any changes have been made since the last time they replicated the zone. The Primary server field indicates which server is primary server where the zone or domain is hosted. In case there are multiple DNS servers in the network, we can easily select a different server from here:

Figure 16. Start Of Authority Settings

In addition, you can also configure the TTL (Time to Live) value, refresh, retry intervals and expiry time of the record.

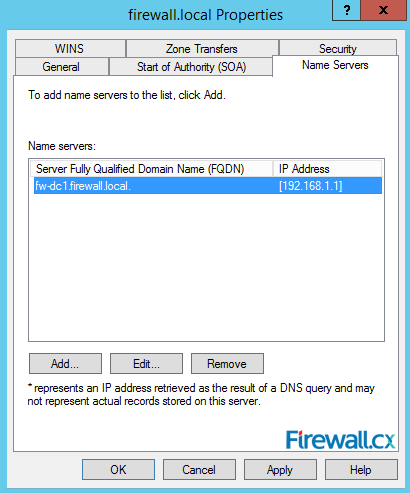

Next is the Name Servers tab. In this tab, you can add list of name servers where this zone can be hosted:

Figure 17. DNS Name Servers

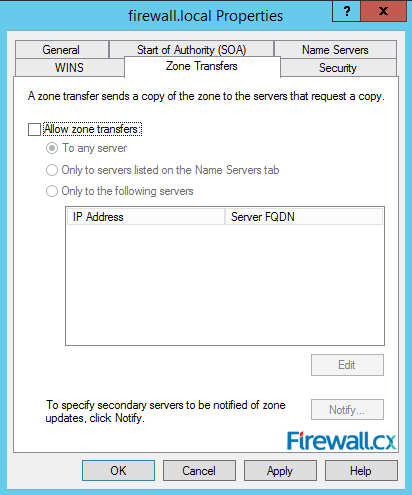

Finally, the Zone Transfers tab. In this tab, you can add DNS servers which can copy zone information (zone transfer) from this DNS server:

Figure 18. Zone Transfers

Once all configuration changes have been completed, click Apply and your zone is good to go.

FREE Hyper-V & VMware Virtualization Backup: FREE for Firewall.cx readers for a Limited Time! Download Now!

This article showed how to install and configure Windows 2012 DNS Server Role and explained all DNS Server options available for configuration.