Итак, начнем с теории. Active Directory (далее AD) — служба каталогов корпорации Microsoft для ОС семейства WindowsNT. AD позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать ПО на множестве компьютеров через групповые политики посредством System Center Configuration Manager, устанавливать и обновлять ОС. AD хранит данные и настройки среды в централизованной базе данных. Сети AD могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Приступим.

2. Подготовка

Что бы установить роль AD нам необходимо:

1) Задать адекватное имя компьютеру

Открываем Пуск -> Панель управления -> Система, слева жмем на «Изменить параметры«. В «Свойствах системы» на вкладке «Имя компьютера» нажимаем кнопку «Изменить» и в поле «Имя компьютера» вводим имя (я ввел ADserver) и жмем «ОК«. Появится предупреждение о необходимости перезагрузки системы, что бы изменения вступили в силу, соглашаемся нажав «ОК«. В «Свойствах системы» жмем «Закрыть» и соглашаемся на перезагрузку.

2) Задать настройки сети

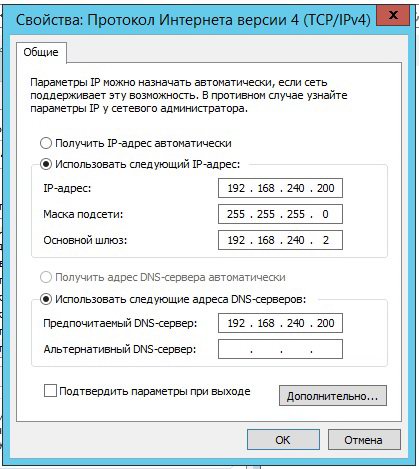

Открываем Пуск -> Панель управления -> Центр управления сетями и общим доступом -> Изменить параметры адаптера. После нажатия правой кнопкой на подключении выбираем пункт «Свойства» из контекстного меню. На вкладке «Сеть» выделяем «Протокол интернета версии 4 (TCP/IPv4)» и жмем «Свойства«.

Я задал:

IP-адрес: 192.168.10.252

Маска подсети: 255.255.255.0

Основной шлюз: 192.168.10.1

Предпочтительный DNS-сервер: 127.0.0.1 (так как тут будет располагаться локальный DNS-сервер)

Альтернативный DNS-сервер: 192.168.10.1

После чего жмем «ОК» и «Закрыть«.

Подготовка закончилась, теперь преступим к установке роли.

3. Установки роли

Для установки роли AD на компьютер откроем Пуск -> Диспетчер сервера. Выберем «Добавить роли и компоненты«.

После чего запустится «Мастер добавления ролей и компонентов«.

3.1 На первом этапе мастер напоминает, что нужно сделать перед началом добавления роли на компьютер, просто нажимаем «Далее«.

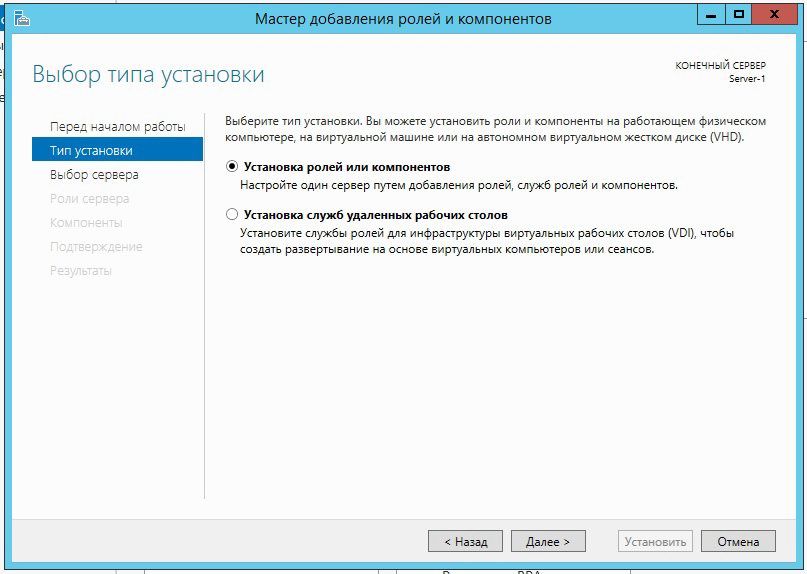

3.2 Теперь выбираем «Установка ролей и компонентов» и жмем «Далее«.

3.3 Выберем компьютер, на котором хотим установить роль AD и опять «Далее«.

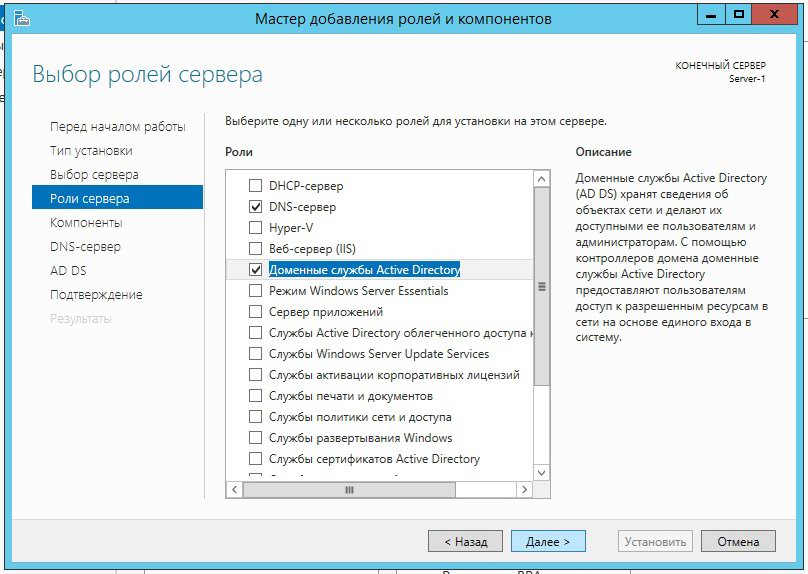

3.4 Теперь нужно выбрать какую роль мы хотим установить, выбираем «Доменные службы Active Directory» и нам предложат установить необходимые компоненты и службы ролей для роли AD соглашаемся нажав «Добавить компоненты» и опять «Далее«.

3.5 Тут предложат установить компоненты, но нам они пока не нужны, так что просто жмем «Далее«.

3.6 Теперь нам выведут описание роли «Доменных служб Active Directory«. Прочитаем внимательно и жмем «Далее«.

3.7 Мы увидим, что же именно мы будем ставить на сервер, если все хорошо, то жмем «Установить«.

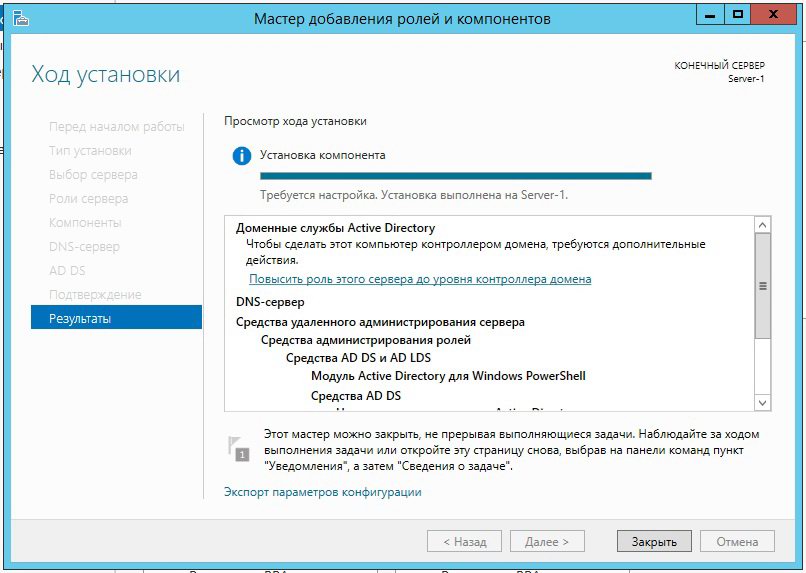

3.8 После установки просто жмем «Закрыть«.

4. Настройка доменных служб Active Directory

Теперь настроим доменную службу запустив «Мастер настройки доменных служб Active Directory» (жмем на иконку «Уведомления» (флажок) в «Диспетчере сервера» и после этого выбираем «Повысить роль этого сервера до уровня контроллера домена«).

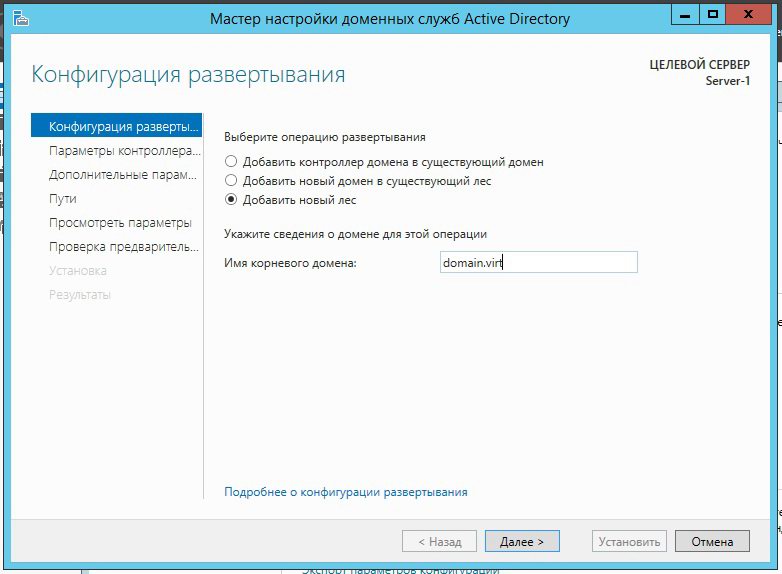

4.1 Выбираем «Добавить новый лес» и вписываем наш домен в поле «Имя корневого домена» (я решил взять стандартный домен для таких случаев test.local) и жмем «Далее«.

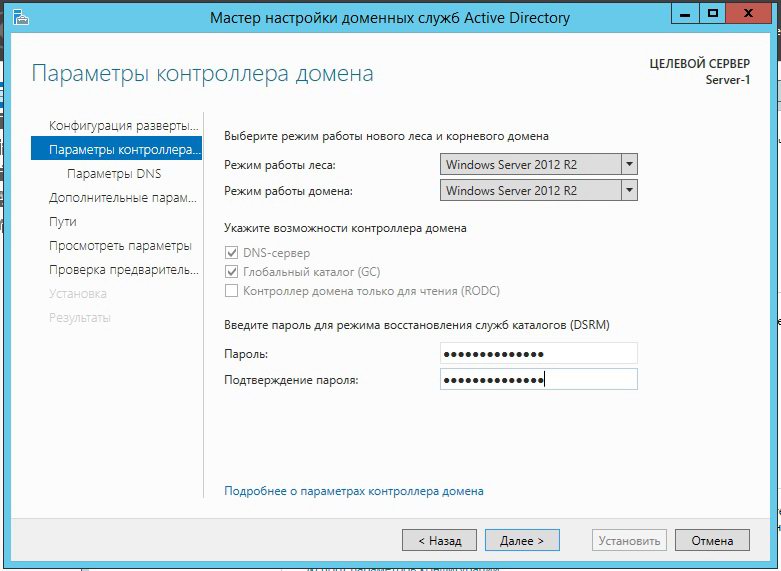

4.2 В данном меню можно задать совместимость режима работы леса и корневого домена. Так как у меня все с нуля я оставлю по умолчанию (в режиме работы «Windows Server 2012«). А еще можно отключить DNS-сервер, но я решил оставить это, так как хочу иметь свой локальный DNS-сервер. И еще необходимо задать пароль DSRM(Directory Service Restore Mode — режим восстановления службы каталога), задаем пароль и тыкаем «Далее«.

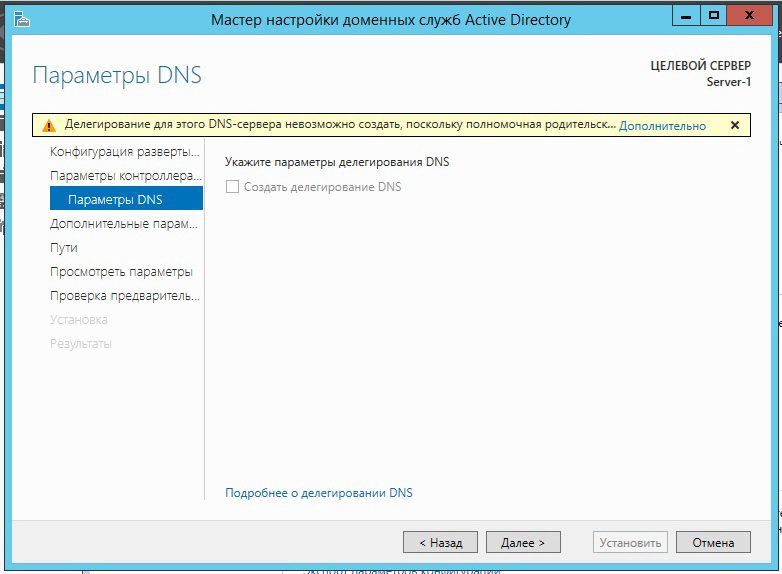

4.3 На данном этапе мастер настройки предупреждает нас, что домен test.local нам не делегирован, ну это и логично, нам ни кто его не давал, он будет существовать только в нашей сети, так, что жмем просто «Далее«.

4.4 Можно изменить NetBIOS имя, которое было автоматически присвоено, я не буду этого делать, так, что жмем «Далее«.

4.5 Тут можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services — доменная служба AD), файлам журнала, а так же каталогу SYSVOL. Не вижу смысла в изменении, так что просто жмем «Далее«.

4.6 Теперь мы видим небольшой итог, какие настройки мы выбрали.

Тут же, нажав на кнопку «Просмотреть сценарий» мы можем увидеть PowerShell сценарий для развертывания AD DS выглядит он примерно так:

Жмем «Далее«.

4.7 Мастер проверит соблюдены ли предварительные требования, видим несколько замечаний, но они для нас не критичны, так что жмем кнопку «Установить«.

4.8 После завершения установки, компьютер перезагрузится.

5. Добавление нового пользователя

5.1 Запустим Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory. Или через панель управления сервером:

5.2 Выделяем название домена (test.local), нажимаем правой кнопкой и выбираем «Создать» -> «Подразделение«.

После чего вводим имя подразделения, а так же можем снять защиту контейнера от случайного удаления. Нажимаем «ОК«.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

5.3 Теперь создадим пользователя в подразделении «Пользователи«. Правой кнопкой на подразделение и выбираем в нем «Создать» -> «Пользователь«. И заполняем основные данные: Имя, Фамилия, логин.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

Жмем «Далее«.

Теперь зададим пароль, для пользователя. Так же тут можно задать такие вещи как:

— Требовать смены пароля пользователя при следующем входе в систему — при входе пользователя в наш домен, ему будет предложено сменить пароль.

— Запретить смену пароля пользователем — отключает возможность смены пароля пользователем.

— Срок действия пароля не ограничен — пароль можно не менять сколько угодно.

— Отключить учетную запись — делает учетную запись пользователя не активной.

Жмем «Далее«.

И теперь «Готово«.

5.4 Выделим созданного пользователя и в контекстном меню выберем «Свойства«. На вкладке «Учетная запись» ставим галочку напротив «Разблокировать учетную запись«, после чего нажимаем «Применить«, затем «ОК«.

6. Ввод компьютера в домен

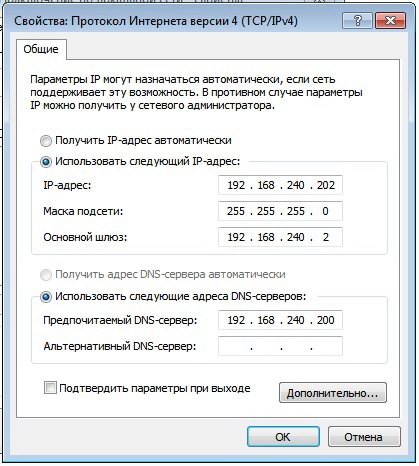

6.1 Для начала, создадим новую виртуальную машину с Windows 7 на борту. Зададим ему настройки сети, где:

IP-address: 192.168.10.101

Subnet mask: 255.255.255.0

Default gateway: 192.168.10.1 (vyatta, где настроен NAT из мой прошлой заметки)

Preferred DNS server: 192.168.10.252 (AD сервер, который мы настраивали выше)

Alternate DNS server: 192.168.10.1 (опять vyatta, так как он проксирует DNS запросы на Google DNS сервер 8.8.8.8)

6.2 Переходим в Start -> правой кнопкой на Computer -> Properties -> Change settings. Жмем кнопку Change напротив The rename this computer or change its domain or workgrup, click Change. Зададим имя компьютера и введем имя домена: test.local и жмем «ОК«.

Введем логин и пароль заново

После успешного добавления в домен увидим сообщение:

6.3 После перезагрузки компьютера увидим сообщение о логине в систему. Жмем Switch User.

Нажмем на Other User.

И введем логин и пароль.

Вот мы и залогинились как пользователь домена. Ура!)

В этой статье я хотел бы рассказать об установке и настройке роли ActiveDirectory на компьютере под управлением Windows Server 2012. После установки роли Active Directory на нём настраивается контроллер домена, после чего с помощью этого сервера можно будет централизованно управлять сетевой инфраструктурой. С помощью групповых политик домена, вы сможете управлять пользователями вашей сети (открывать или блокировать им доступ к определённым ресурсам сети, хранить данные о каждом пользователе, такие как Ф.И.О, адреса, телефоны, почту и многое другое). Так же вы сможете развёртывать приложения на всех или только на группе компьютеров входящих в ваш домен. Подготовка Для начала давайте подготовим Windows Server 2012 к установке роли Active Directory (далее AD). Нам необходимо сделать две вещи:

- Задать осмысленное имя компьютеру.

Для этого откроем “свойства системы”, нажимаем (Пуск -> Панель управления –> Система) после чего жмём “Изменить параметры”. Далее в “свойствах системы” на вкладке “Имя компьютера” нажимаем кнопку “Изменить” после чего в поле “Имя компьютера” задаём компьютеру имя и нажимаем “OK”. Нам покажут предупреждение, что компьютер необходимо перезагрузить, жмём “OK”. В “Свойствах системы” нажимаем “Закрыть” после чего нам предлагают перезагрузить компьютер прямо сейчас или сделать это позже, выбираем первый вариант и компьютер перезагружается. В этом примере я задал компьютеру имя Server.

- Задать статический IP адрес и маску подсети сетевому адаптеру конечно если ваш сетевой адаптер не получает настройки по DHCP.

Открываем “свойства сетевого подключения” (Пуск -> Панель управления -> Центр управления сетями и общим доступом -> Изменить параметры адаптера), далее вызываем контекстное меню сетевого подключения и нажимаем “свойства”. Далее на вкладке “Сеть” выделяем “Протокол интернета версии 4 (TCP/IPv4)” и нажимаем “свойства”. Задаём IP адрес и маску подсети, после чего нажимаем “OK” а затем “Закрыть”. На этом подготовку компьютера к установке роли AD можно считать законченной. В этом примере я задал следующие параметры, IP адрес: 192.168.0.1 маска подсети: 255.255.255.0

Установка роли После того как компьютер будет подготовлен приступаем к установке роли AD на компьютер. Для этого откроем “Диспетчер сервера” (Пуск -> Диспетчер сервера). Выберем “Добавить роли и компоненты” тем самым запустив “Мастер добавления ролей и компонентов”, в этот статье я кратко опишу добавление роли AD на сервер, т.к. роли добавляются одинаково, подробную установку вы можете прочитать в моих прошлых статьях про установку роли NAT и DHCP. 1. На первом этапе мастер напоминает, что необходимо сделать перед началом добавления роли на сервер, нажимаем ”Далее”. 2. На втором шаге выбираем “Установка ролей и компонентов” и нажимаем “Далее”. 3. Выбираем сервер, на который мы установим роль AD и снова нажимаем ” Далее ”. 4. На этом шаге нам нужно выбрать роль, которую мы хотим добавить на компьютер, отмечаем галочкой “Доменные службы Active Directory”, после чего нам предлагают добавить «службы ролей или компоненты» необходимые для установки роли AD, нажимаем кнопку “Добавить компоненты” после чего жмём “Далее”. 5. На следующем шаге нам предлагают выбрать компоненты, просто жмём “Далее” 6. Попадаем на описание роли “Доменных служб Active Directory”. Читаем описание роли и пункт “на что обратить внимание” после чего нажимаем “Далее” 7. На этом шаге нам показывают, что будет добавлено на сервер, проверяем, если всё верно нажимаем “Установить”. 8. После того как установка будет завершена нажимает “Закрыть” Настройка доменных служб Active Directory После того как роль была добавлена на сервер, необходимо настроить доменную службу, для этого запустим “Мастер настройки доменных служб Active Directory” (нажмите на иконку “уведомления” в “диспетчере сервера” после чего нажмите “Повысить роль этого сервера до уровня контроллера домена”) 1. Выберете пункт “Добавить новый лес”, после этого впишите имя домена в поле “Имя корневого домена” и нажмите “Далее” 2. На этом шаге мы можем изменить совместимость режима работы леса и корневого домена. В моём примере я оставляю эти настройки по умолчанию (в режиме работы “Windows Server 2012 RC”). Так же мы может отключить возможность DNS-сервера, я оставил эту настройку включенной. В низу нам необходимо задать пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога), задаём пароль и нажимаем “Далее” 3. На этом шаге мастер предупреждает нас о том, что делегирование для этого DNS-сервера создано не было, нажимаем “Далее”. 4. Здесь мы можем изменить NetBIOS имя, которое было присвоено нашему домену, изменяем, если требуется и нажимаем “Далее”. 5. Теперь мы можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services – доменная служба Active Directory), файлам журнала, а так же папке SYSVOL. Если требуется, измените, пути расположения каталогов и нажимайте «Далее». 6. В этом шаге, можно проверить какие параметры мы выбрали, так же мы можем посмотреть “Сценарий Windows PowerShell для развертывания AD DS ”. Нажимаем “Далее”. 7. Мастер проверит, соблюдены ли предварительные требования, после чего покажет нам отчёт. Одно из обязательных требований, это установленный пароль на профиль локального администратора. В самом низу мы может прочитать предупреждение мастера о том что после того как будет нажата кнопка “Установить” уровень сервера будет повышен до контроллера домена, после чего произойдёт автоматическая перезагрузка. Нажимаем “Установить”. 8. После того как установка будет закончена, компьютер перезагрузится, вы совершите первый ввод компьютера в ваш домен. Для этого введите логин и пароль администратора домена и нажмите “Войти”. Добавление нового пользователя Теперь нам нужно добавить новых пользователей в наш домен, ниже я покажу, как создать новое подразделение и добавить в него пользователя, после чего можно присоединить компьютер к домену и войти в домен под новым пользователем. 1. Для начала работы запустите оснастку “Пользователи и компьютеры Active Directory” (Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory) 2. Выделите название домена и вызовите контекстное меню, в котором выбираете (Создать -> Подразделение). После чего вводим имя для подразделения, а так же можем снять защиту контейнера от случайного удаления, эту опцию я оставил включённой. Нажимаем “OK”. Подразделения служат для того что бы удобно управлять группами компьютеров пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компании, в которой они работают (Бухгалтерия, отдел кадров, менеджеры и т.д.) 3. Теперь создадим нового пользователя в контейнере. Выделяем контейнер “Пользователи”, вызываем контекстное меню и выбираем в нём (Создать -> Пользователь). Заполняем поля имя и фамилия, в полях имя входа пользователя указываем логин пользователя, под которым он будет заходить в домен. Логин может содержать точки, например: Ivan.Ivanov Нажмите кнопку “Далее”, задайте пароль для пользователя (пароль должен соответствовать политике безопасности Windows), так же доступны четыре опции для изменения

- Требовать смены пароля пользователя при следующем входе в систему – при входе пользователя в ваш домен ему будет предложено сменить пароль.

- Запретить смену пароля пользователем – отключает возможность смены пароля пользователем

- Срок действия пароля не ограничен – пароль можно не менять сколь угодно долго

- Отключить учётную запись – делает учётную запись пользователя не активной

Нажмите “Далее”, затем нажмите “Готово”. 4. Выделите созданного пользователя и в контекстном меню выберите “Свойства”. Перейдите на вкладку “Учётная запись” и поставьте галку напротив “Разблокировать учётную запись”, после чего нажмите “Применить”, затем «OK». Ввод компьютера в домен После проделанных манипуляций мы создали новое подразделение “Пользователи” и добавили в него нового пользователя “Иван Иванов” с логином “Ivan.Ivanov”.Давайте теперь введём компьютер в наш домен и попробуем залогиниться под новым пользователем. Для этого на компьютере пользователя делаем следующие: 1. Укажем на клиентском компьютере DNS-адрес. Для этого открывает “Свойства сетевого подключения” (Пуск –> Панель управления –> Центр управления сетями и общим доступом -> Изменить параметры адаптера), вызываем контекстное меню подключения и нажимаем «Свойства». После чего выделяем “Протокол Интернета версии 4 (TCP/IPv4)”, нажимаем “Свойства”, выбираем “Использовать следующие адреса DNS-серверов” и в поле “Предпочитаемый DNS -сервер” указываем адрес вашего DNS-сервера. 2. Открываем “Свойства системы” (Пуск -> Панель управления -> Система -> Изменить параметры), нажимаем кнопку “Изменить»

3. Выберете “Компьютер является членом домена” и введите имя домена. Нажмите “OK”, после чего введите имя пользователя и пароль созданного вами пользователя, нажмите “OK” после чего выскочит приветствие “Добро пожаловать в домен”. Подтверждаем “OK” и видим предупреждение, что компьютер необходимо перезагрузить, жмём “OK” потом “Закрыть” затем “Перезагрузить сейчас”.

4. После того как клиентская машина будет перезагружена, вводим в поле «Пользователь» имя домена/Ivan.Ivanov в поле пароль указываем пароль от учётной записи пользователя. Нажимаем “Войти”.

Заключение В этой статье была описана установка роли доменных служб Active Directory, развёртка домена, создание подразделения и добавление нового пользователя. А так же ввод компьютера в домен.

↑Как установить такие кнопки?↑

Friend me:

Содержание (быстрый переход):

- Подготовка и установка доменных служб Active Directory (AD DS) и DNS-сервера на Windows Server 2012 R2

- Подключение рабочих станций к домену

- Управление политикой и ресурсами домена

Доменные службы Active Directory (AD DS) хранят сведения об объектах сети и делают их доступными ее пользователям и администраторам. С помощью контроллеров домена доменные службы Active Directory предоставляют пользователям доступ к разрешенным ресурсам в сети на основе единого входа в систему.

Рассмотрим установку и настройку доменных служб Active Directory (AD DS) на Windows Server 2012 R2. Мы не будем описывать каждый клик — только самые основные и важные моменты.

Обычно рекомендуют преобретать и использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом. Но т.к. наши клиенты в основном преобретают русские версии — мы будем рассматривать установку и настройку именно на такой версии.

Подготовка и установка доменных служб Active Directory (AD DS) и DNS-сервера на Windows Server 2012 R2

1) Перед началом установки роли доменных служб Active Directory необходимо указать статический IP-адрес в настройках сетевого подключения, а затем присвоить серверу корректное имя в соответствии со стандартами вашей организации и структуры серверов.

Указываем свободный IP-адрес, маску подсети и шлюз. В поле “Предпочитаемый DNS-сервер” указываем IP-адрес этого сервера, так как на нашем сервере будет присутствовать роль DNS-сервера, которую установим вместе с ролью “Доменные службы Active Directory”.

2) Приступим к установке роли “Доменные службы Active Directory” и «DNS-сервер».

3) Нажимаем на кнопку “Повысить роль этого сервера до уровня контроллера домена”.

4) Придумываем доменное имя, которое вы будете использовать при добавлении нового леса и указываем его для корневого домена.

5) Выбираем функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе ОС Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена. Указываем пароль для DSRM (Режим восстановления службы каталога).

6) “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера создано не было.

Так как в данном примере один домен просто проигнорируйте данное сообщение, если же вы создаете дочерний домен, то на родительском домене необходимо создать делегирование DNS зоны.

7) Далее можно изменить NetBIOS имя которое было присвоено вашему домену и изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Далее “Мастер настройки AD DS” проверит все ли предварительные требования соблюдены и выведет отчет.

Если не все требования соблюдены — мастер не даст продолжить, пока мы не исправим.

Подключение рабочих станций к домену

Проверяем правильность настройки домена и доменных служб Active Directory (AD DS) — регистрируем другие компьютеры в домене. Настраиваем сетевые протоколы и имя компьютера, вводим пароль администратора домена.

И если мы все правильно сделали — видим приветственное сообщение домена.

Управление политикой и ресурсами домена

Редактор управления групповыми политиками. «Панель управления» — «Система и безопасность» — «Администрирование» — «Управление групповой политикой» — (Лес-Домены-домен-Default Domain Policy (правой кнопкой мыши — изменить)). Там много интересного, из самых популярных: политика паролей.

Центр администрирования Active Directory. «Панель управления» — «Система и безопасность» — «Администрирование» — «Центр администрирования Active Directory». Из самого популярного: управление пользователями и компьютерами домена.

Редактор ADSI. WIN+R — adsiedit.msc. Это редактор низкого уровня AD DS/LDS. Из самого популярного: особая политика безопасности для некоторых пользователей или групп пользователей.

Active Directory («Активный каталог», AD) — службы каталогов корпорации Microsoft для операционных систем Windows Server. Первоначально создавалась как LDAP-совместимая реализация службы каталогов, однако, начиная с Windows Server 2008, включает возможности интеграции с другими службами авторизации, выполняя для них интегрирующую и объединяющую роль. Позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики или посредством System Center Configuration Manager (ранее — Microsoft Systems Management Server), устанавливать обновления операционной системы, прикладного и серверного программного обеспечения на всех компьютерах в сети, используя Службу обновления Windows Server. Хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Задача: Развернуть сервер с ролью контроллера домена на виртуальной машине.

Шаг 1 — Подготовка и требования к оборудованию

Основные минимальные требования к аппаратному и программному обеспечению:

- Наличие хотя бы одного узла (аппаратного или виртуального) под управлением MS Windows Server

- 64-битный процессор с тактовой частотой не менее 1.4 Ггц

- ОЗУ не менее 512 МБ

- Системный диск не менее 40 ГБ

Тестовый стенд представляет из себя виртуальную машину под управлением MS Windows Server 2016 Standard, развернутую на сервере с ролью Hyper-V.

Шаг 2 — Установка и настройка контроллера домена

- Необходимо зайти на сервер под учетной записью локального администратора. В связи с тем, что на сервер помимо роли Active Directory Domain Services будет установлена служба DNS, нам нужно изменить настройки сетевого интерфейса на ВМ, указав в поле первичного DNS сервера ip-адрес нашего шлюза по умолчанию.

Рисунок 1 – Настройка сетевого интерфейса

- Далее нам необходимо открыть консоль Диспетчера серверов и нажать на пункт Добавить роли и компоненты.

Рисунок 2 – Главная страница консоли диспетчера серверов

- В следующем окне нам необходимо выбрать пункт Установка ролей или компонентов и нажать на Далее.

Рисунок 3 – Мастер добавления ролей и компонентов. Выбор типа установки

- В данном окне выбираем наш сервер, на котором будет поднята роль Контроллера Домена и нажимаем Далее.

Рисунок 4 – Мастер добавления ролей и компонентов. Выбор целевого сервера

- На данном этапе кликаем по чекбоксу с наименованием Доменные службы Active Directory.

Рисунок 5 – Мастер добавления ролей и компонентов. Выбор ролей сервера

- В появившемся окне нажимаем на кнопку Добавить компоненты и пропускаем окна выбора компонентов и описания AD DS по нажатию кнопки Далее.

Рисунок 6 – Мастер добавления ролей и компонентов. Выбор служб ролей или компонентов

- Прожимаем чекбокс в котором написано Автоматический перезапуск сервера, если потребуется и нажимаем на кнопку установить.

Рисунок 7 – Мастер добавления ролей и компонентов. Подтверждение установки компонентов

- На экране будет отображен ход установки выбранных нами ролей. По завершению установки нажимаем на ссылку Повысить роль этого сервера до контроллера домена.

Рисунок 8 – Мастер добавления ролей и компонентов. Ход установки

- В окне Мастер настройки доменных служб Active Directory Выбираем опцию Добавить новый лес и указываем имя корневого домена.

Рисунок 9 – Мастер настройки доменных служб Active Directory. Конфигурация

- В пункте Параметры контроллера домена необходимо указать функциональный уровень домена и леса AD. Выбираем схему соответствующую редакции нашего сервера. Так как на данном сервере будет поднята роль DNS сервера нужно прожать следующие чекбоксы и указать пароль администратора для входа в DSRN режим.

Рисунок 10 – Мастер настройки доменных служб Active Directory. Параметры контроллера домена

- Наш сервер будет первым DNS сервером в лесу, поэтому мы не настраиваем делегацию DNS. Нажимаем Далее.

Рисунок 11 – Мастер настройки доменных служб Active Directory. Параметры DNS

- В следующем окне оставляем NETBIOS имя домена без изменений и нажимаем Далее.

- Указываем расположение баз данных AD DS, файлов журналов и папки SYSVOL. После выбора нажимаем Далее.

Рисунок 12 – Мастер настройки доменных служб Active Directory. Пути

- На экране просмотра параметров будет отображен список всех выбранных нами настроек. Нажимаем Далее, проходим предварительную проверку и нажимаем Установить.

Рисунок 13 – Мастер настройки доменных служб Active Directory. Проверка предварительных требований

- После завершения процесса установки сервер автоматически перезагрузится. Теперь мы можем войти на сервер под учетной записью домена.

Базовая установка и настройка контроллера домена завершена. Если вам нужна помощь по настройке Active Directory и любым ИТ-задачам, свяжитесь с нами любым удобным способом. Возможно, вашей компании требуется ИТ-обслуживание.

Обновлено:

Опубликовано:

Что такое Active Directory простыми словами.

Подготовка системы

Установка роли AD

Повышение сервера до контроллера домена

Дополнительные настройки

Поиск ошибок в работе AD

Дополнительная информация

1. Подготовка системы

Для контроллера домена необходимо заранее задать имя компьютера и настроить статический IP-адрес. Это важно, так как смена этих настроек на рабочем активном каталоге может привести к потери работоспособности системы.

Проверяем настройку системного времени и часового пояса. Данный параметр также важен для устанавливаемой роли.

2. Установка роли AD DS

Открываем Диспетчер серверов

Нажимаем Управление — Добавить роли и компоненты:

Если откроется окно с приветствием, просто нажимаем Далее. В следующем окне оставляем Установка ролей и компонентов и нажимаем Далее:

Выбираем сервер, на который будет установлена роль контроллера домена (по умолчанию выбран локальный сервер) и нажимаем Далее:

Среди всех ролей выбираем следующие:

- DNS-сервер.

- Доменные службы Active Directory.

- DHCP-сервер (чаще всего используется, но не обязательно).

* на самом деле, для работы роли контроллера домена не обязательна установка первых двух. Они могут быть настроены на других серверах.

В следующем окне Выбор компонентов просто нажимаем Далее.

Досчелкиваем Далее до конца и нажимаем Установить:

Те же действия можно выполнить командой Powershell:

Install-WindowsFeature -Name DNS, DHCP, AD-Domain-Services -IncludeManagementTools

Или без DHCP:

Install-WindowsFeature -Name DNS, AD-Domain-Services -IncludeManagementTools

После завершения установки роли не торопимся закрывать окно. Кликаем по пункту меню Повысить роль этого сервера до уровня контроллера домена:

* если мы перезагрузим сервер, повысить роль можно вернувшись в диспетчер серверов.

В открывшемся окне выбираем операцию развертывания. Если разворачивается первый контроллер домена в сети, оставляем выбор на Добавить новый лес, вводим имя домена и нажимаем Далее:

В следующем окне оставляем все как есть и вводим надежный пароль для режима восстановления:

В окне Параметры DNS нажимаем Далее.

В окне Дополнительные параметры автоматически будет подобрано имя NetBIOS. Его менять не обязательно — просто нажимаем Далее:

В окне Пути стоит оставить все, как есть. Нажимаем Далее. В окне Просмотреть параметры проверяем правильность введенных данных и нажимаем Далее.

Начнется проверка системы на соответствие требованиям. Если ошибок не будет, активируется кнопка Установить. Прочитайте все предупреждения, нажмите на данную кнопку и дождитесь окончания повышения сервера до контроллера домена. Сервер будет перезагружен, а после перезагрузки станет контроллером.

Настройка после развертывания сервиса

После развертывания контроллера домера, выполняем следующие действия.

Синхронизация времени

На контроллере домена с ролью PDC Emulator необходимо настроить источник синхронизации времени. Для этого открываем командную строку от администратора и вводим команду:

w32tm /config /manualpeerlist:»time.nist.gov,0x8 time.windows.com,0x8″ /syncfromflags:manual /reliable:yes /update

* данная команда задаст в качестве источника времени 2 сервера — time.nist.gov и time.windows.com.

* если мы не знаем, на каком контроллере у нас роль PDC Emulator, воспользуемся инструкцией Управление FSMO через powershell.

Соответствие рекомендациям Best Practice

1. Создание коротких имен файлов должно быть отключено

Ранее в DOS все файлы называли в формате 8.3 — 8 символов под имя, 3 для расширения. Необходимость такого подхода сильно устарело, однако по умолчанию для обеспечения совместимости может быть включено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Готово — поддержка создания коротких имен отключено.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В обычной командной строке от имени администратора вводим:

sc config srv start= demand

3. Некоторые сетевые адаптеры поддерживают RSS, но эта возможность отключена.

Необходимо для сетевого адаптера, который используется для подключения к сети, включить RSS.

Вводим команду в Powershell:

Enable-NetAdapterRss -Name *

4. Некоторые сетевые адаптеры поддерживают IPsec TOv2, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterIPsecOffload -Name *

5. Некоторые сетевые адаптеры поддерживают LSO, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterLso -Name *

6. Значение … не соответствует рекомендуемому на этом сервере.

Система может предложить более оптимальные параметры для опций:

- Smb2CreditsMin — 512.

- Smb2CreditsMax — 8192.

- DurableHandleV2TimeoutInSeconds — 180.

- AutoDisconnectTimeout — 15.

- CachedOpenLimit — 10.

- AsynchronousCredits — 512.

Данные значения могут различаться в разных версиях Windows.

Выставить данные опции можно командой Set-SmbServerConfiguration:

Set-SmbServerConfiguration -Smb2CreditsMin 512 -Smb2CreditsMax 8192 -DurableHandleV2TimeoutInSeconds 180 -AutoDisconnectTimeout 15 -CachedOpenLimit 10 -AsynchronousCredits 512 -Confirm:$false

7. Для повышения производительности SmbDirect отключите подписывание и шифрование.

Вводим команду в Powershell:

Set-NetOffloadGlobalSetting -NetworkDirect Disabled

Система запросит перезагрузку. Подтверждаем.

Настройка DNS

Как правило, на один сервер с ролью контроллера домена устанавливается DNS. В этом случае необходимо выполнить ряд действий.

1. Настройка перенаправления.

Если наш сервер DNS не может ответить на запрос, он должен передавать его на внешний сервер. Для настройки перенаправления открываем консоль управления сервером имен и кликаем правой кнопкой по названию сервера — выбираем Свойства:

Переходим на вкладку Сервер пересылки:

Кликаем по кнопке Изменить:

Вводим адреса серверов, на которые хотим переводить запросы:

* это могут быть любые DNS, например, глобальные от Google или Яндекса, а также серверы от Интернет-провайдера.

2. Удаление корневых ссылок

Если наш сервер не работает по Ipv6, стоит удалить корневые ссылки, которые работают по этой адресации. Для этого заходим в свойства нашего сервера DNS:

Переходим во вкладку Корневые ссылки:

Мы увидим список серверов имен — удаляем все с адресами IPv6.

3. Включение очистки

Чтобы в DNS не хранилось много ненужных записей, настраиваем автоматическую читску. Для этого открываем настройки сервера имен:

Переходим на вкладку Дополнительно:

Ставим галочку Разрешить автоматическое удаление устаревших записей и ставим количество дней, по прошествию которых считать запись устаревшей:

Готово.

Проверка корректности работы AD

После выполнения всех процедур по настройке сервера, ждем около 15 минут. После открываем командную строку от администратора и вводим:

dcdiag /a /q

Данная команда выполнит диагностику работы контроллера домена и отобразит все замечания. Если такие будут, необходимо самостоятельно найти решение в сети.

Читайте также

Дополнительные сведения по работе с контроллерами домена:

1. Как добавить компьютер с Windows к домену.

2. Понижение контроллера домена и удаление роли AD DS.

3. Как перенести групповые политики на новый контроллер домена.

4. Ручное удаление контроллера домена.