12 августа 2024

Существует мнение, что в наши дни антивирусное ПО не является обязательным для безопасной работы за компьютером. Сторонники такого подхода, как правило, ставят в пример свой личный опыт и рассказывают, что успешно обходятся без антивируса на своих устройствах. Среди аргументов можно услышать доводы, что сетевое вирусное ПО уже практически исчезло как класс, а для заражения троянской программой нужно самостоятельно запустить вредоносный код, что делать, конечно же, не стоит. Иными словами, основной тезис убежденных пользователей без антивирусов звучит так: «соблюдайте простейшие правила безопасности, и все будет хорошо». При этом зачастую речь не идет исключительно о коммерческих антивирусных продуктах. Так, можно услышать заявления о бесполезности того же Windows Defender и сторонних бесплатных решений. Также до сих пор часто говорят о том, что антивирусы сильно замедляют устройства.

В сегодняшнем материале «Антивирусной правды» мы разберемся, чем чревато полное отсутствие в системе защитных программ, при этом постараемся посмотреть на ситуацию не с позиции компании — разработчика антивирусного ПО, а с точки зрения здравого смысла.

Цифровые угрозы сегодня

Было бы опасным заблуждением считать, что вредоносные программы сегодня представляют меньшую опасность, чем 10-15 лет назад. Равно как и полагать, что их количество в информационном пространстве снизилось, а риски заражения пошли на спад. Во многом эта иллюзия объясняется изменением типа и направленности киберугроз. Многие помнят, как во времена Windows XP заражение вирусом часто заканчивалось очередной переустановкой ОС и нужных программ. Неприятно, но для многих пользователей это было обычным делом. Сейчас, когда наша повседневная жизнь и личные данные во многом перешли в «онлайн», последствия компрометации устройства могут быть куда опаснее.

Классические вирусы и сетевые черви, которые некогда были настоящим бичом съемных носителей и локальных сетей, сменили многочисленные виды троянов с самой разной функциональностью. Последние работают скрыто, обнаружить их сложнее, а деструктивные действия в основном направлены против самого пользователя и включают похищение чувствительной информации, учетных и личных данных, а также шифрование и уничтожение файлов. Кроме того, зараженные устройства часто используются злоумышленниками в качестве ячеек ботнета, при этом неискушенный пользователь может и не подозревать, что его компьютер участвует в сетевых атаках на другие узлы в сети.

Как известно, троянская программа для работы должна быть кем-то или чем-то запущена: пользователем или другой программой. Казалось бы, достаточно контролировать запуск всех имеющихся на устройстве процессов, и все будет хорошо и безопасно. Но так ли просто добиться этого на практике? Особенно людям, не относящим себя к числу компьютерным энтузиастов. Увы, как показывает статистика, трояны, шифровальщики, бэкдоры и шпионское ПО киберпреступники эффективно эксплуатируют по всему миру. Количество и качество вредоносных программ лишь растет, а вирусописатели сегодня нацелены отнюдь не только на корпоративный сектор. К тому же, учитывая бурное развитие нейросетей, как компаниям, так и пользователям в обозримом будущем придется столкнуться с новыми вызовами. И, конечно же, под наибольшим ударом остаются системы на базе семейств Windows и Android.

Чаще всего трояны замаскированы под легитимное ПО либо находятся в составе модифицированных злоумышленниками приложений. В этом смысле значительную опасность представляют программы, загруженные не из официальных источников. Во многом такому положению дел способствует пиратство и сомнительные сайты, распространяющие устаревшие и уязвимые версии бесплатных программ, а также взломанные копии. Не стоит забывать и о торрент-ресурсах, где тоже можно наткнуться на «перепакованную» версию приложения или игры с «сюрпризом». Впрочем, аккуратный выбор источника получения ПО также не является панацеей. История знает случаи взлома официальных сайтов компаний с последующей подменой оригинальных установщиков на зараженные. Другой вариант: распространение обновлений, содержащих вредоносный код.

Фишинг, социальная инженерия и опасные вложения в электронной почте — старые, но отнюдь не забытые методы распространения троянских программ, которые работают до сих пор. Вы можете подумать, что эти банальные способы рассчитаны на неискушенных пользователей. В этой связи стоит отметить, что, во-первых, таких людей немало. Во-вторых, часто бывает так, что чем опытней пользователь, тем большему риску он подвергает свое устройство (об этом поговорим ниже).

Помните, что злоумышленники «берут числом», когда массово распространяют вирусное ПО. Если вы не являетесь конкретной целью для киберпреступников, это не гарантирует, что вредоносная программа не попадет на незащищенное устройство случайно.

Отдельно стоит упомянуть угрозы для мобильных и IoT-устройств. Смартфоны на базе ОС Android достаточно давно находятся под прицелом вирусописателей. Трояны, замаскированные под безобидные утилиты, в том числе встречаются в официальных каталогах приложений и могут находиться там довольно долго, прежде чем будут удалены. Также злоумышленники распространяют вредоносное ПО в составе зараженных пиратских копий приложений в виде установочных APK-файлов.

Можно ли самостоятельно защитить свой компьютер?

В наших выпусках мы часто говорим о том, что соблюдение базовых правил цифровой гигиены многократно снижает вероятность заражения устройства вредоносным ПО. Это действительно так: компьютерная грамотность, осведомленность об угрозах и понимание рисков в той или иной ситуации — главные составляющие безопасности. И такой подход по умолчанию никак не сочетается с игнорированием антивирусных решений.

Но, предположим, что пользователь принимает некоторые защитные меры и при этом не пользуется антивирусом. Он не переходит по подозрительным ссылкам, устанавливает только доверенные программы, не работает в системе с правами администратора и не пользуется съемными дисками. Все загружаемые файлы он проверяет в сервисе VirusTotal. И да, компьютером пользуется только он сам. В этом случае вероятность запустить в систему трояна пусть и серьезно снижается, но при этом никогда не будет нулевой. Вспомним про человеческий фактор. Любая операционная система – это чрезвычайно сложная программа, контролировать все аспекты ее работы практически невозможно и, более того, нецелесообразно для пользователей. Большинство людей использует компьютер для решения прикладных задач, развлечений и выхода в сеть, а не для создания изолированного окружения с белым списком приложений, жестким ограничением прав доступа и мониторингом всех запускаемых процессов и служб.

Поэтому отключить всякий антивирус – это значит лишить систему важного эшелона защиты, и не так уж существенно, как именно используется устройство. Человек физически не может взять на себя роль антивирусного сканера и эвристического анализатора, каких бы мер предосторожности он не придерживался. Безопасность всегда подразумевает комплексный подход. Однако следует помнить, что абсолютная безопасность, увы, недостижима, но это не значит, что к ней не нужно стремиться. Ценность данных, обрабатываемых на компьютере, пользователь зачастую не осознает до тех пор, пока не возникает угроза их потери.

Разные привычки пользователей

Далеко не все готовы вводить для себя жесткие ограничения и пытаться контролировать работу операционной системы в попытках избежать вредоносных программ. Впрочем, иногда компьютерные энтузиасты оказываются даже более уязвимы, чем те, кто использует ПК для развлечений. Дело в том, что современные ОС достаточно устойчивы к сбоям, а также имеют определенные инструменты защиты: контроль учетных записей, разграничение прав доступа, контроль приложений и т. п. Та же Windows 11 умеет «постоять за себя» куда лучше своих предшественниц. Все это сконфигурировано по умолчанию и работает в угоду безопасности устройства, что помогает простым пользователям сохранять свои данные в безопасности. Ситуация усугубляется, когда над настройками и компонентами ОС начинаются не до конца обдуманные эксперименты. Иногда это приводит к тому, что система становится более уязвимой. Разумеется, такие действия требуют прав администратора в системе. В стремлении настроить работу ОС «под себя» многие пользователи также устанавливают всевозможные расширения, меняют настройки безопасности, ищут и устанавливают нужные им программы из самых разных источников. Логично, что чем шире использование компьютера, тем больше усилий нужно прилагать для защиты данных. Хорошо, когда такие действия сочетаются с должными компетенциями. Но из-за технической сложности систем даже опытные пользователи порой подвергают себя дополнительному риску, который было бы крайне сложно предотвратить без защитного ПО.

Бесплатный и встроенный антивирусы

Сразу отметим, что бесплатный или встроенный антивирус лучше, чем полное его отсутствие. О бесплатных антивирусах мы рассказывали в этой статье. При использовании бесплатного решения следует помнить о подводных камнях, которые в конечном итоге возвращают нас к вопросу ценности защищаемой информации. Важными особенностями таких продуктов являются отсутствие технической поддержки, ограниченная функциональность и априори более низкая надежность. Также бесплатные антивирусы не бесплатны в полном смысле этого слова. Разработчикам нужно монетизировать свой труд, и чаще всего это делается с помощью показа рекламы и сбора статистических данных. В каждом конкретном случае следует читать лицензионное соглашение для понимания всех условий использования.

Встроенный в ОС Windows «Защитник» в целом способен защитить устройство от ряда известных угроз, поэтому его отключение при отсутствии полноценного решения – откровенно не лучшая идея. Тем печальнее наблюдать поисковые подсказки наподобие «Защитник Windows отключить» в поисковых сервисах, которые основаны на самых популярных запросах пользователей. Да, этот компонент потребляет вычислительные ресурсы, но на современных устройствах его работа практически не сказывается на производительности системы. То же самое можно сказать и про любой другой качественный антивирус. Но помните, что решение от Microsoft — это не комплексный продукт с широкими возможностями обнаружения и нейтрализации угроз. Вирусописатели всегда проверяют новые модификации своих творений на детектирование перед их отправкой в сеть, поэтому крайне важно, чтобы ваш антивирус регулярно обновлялся и имел передовые средства несигнатурного анализа.

О конфликтах антивирусов с другими программами

Среди противников антивирусов бытует мнение, что защитное ПО буквально «мешает жить», блокируя все подряд. Стараясь избавиться от предупреждений, некоторые пользователи удаляют или отключают антивирусы или другие программные компоненты. Так поступали с упомянутым выше «Защитником», UAC, средствами защиты в браузерах и прочими полезными и важными средствами безопасности. Разумеется, это играет на руку злоумышленникам. Мы лишь заметим, что если вы выбрали антивирус для защиты устройства и личных данных, то следует «прислушиваться» к его предупреждениям. Так, Dr.Web с настройками по умолчанию обеспечивает оптимальный уровень безопасности, при этом всегда позволяет пользователю настроить работу программы, в том числе белые списки сайтов и приложений. Например, в этой статье мы рассказывали про алгоритмы работы с нежелательным ПО.

Современные антивирусы редко конфликтуют с легитимным и «чистым» ПО. Если ваш антивирус обнаружил угрозу при запуске известной вам программы, то это повод обратить пристальное внимание на ее работу, а не отключать защиту. В первую очередь следует проверить тип и имя детекта: возможно антивирус «поймал» потенциально опасное приложение или рекламный модуль. Ложные срабатывания тоже встречаются, это объясняется особенностями сложной технической реализации защитных программ. Однако их число несопоставимо меньше количества обезвреживаний реальных угроз.

Этот вопрос неоднократно всплывал в форуме и комментариях блога, а на прошлой неделе мне задал его в почте читатель Игорь. Причем письмо пришло в тот момент, когда я читал свежий отчет по безопасности Microsoft за вторую половину 2012 года. Это совпадение примечательно тем, что именно аспект работы без актуальной антивирусной защиты попал в фокус специалистов компании на сей раз.

Я предлагаю вам посмотреть на большую картину работы без антивируса в Windows, а также разобраться, нужен ли антивирус опытным пользователям.

[+] Сегодня в программе

Постоянные читатели блога уже знакомы с записями, в которых я разбирал любопытные факты из отчетов по безопасности Microsoft, например, за вторую половину 2011 года и первую половину 2012 года. По сравнению со вторым из них мало что изменилось:

- Уязвимости в Java и Adobe эксплуатируются в разы активнее, чем уязвимости ОС Windows.

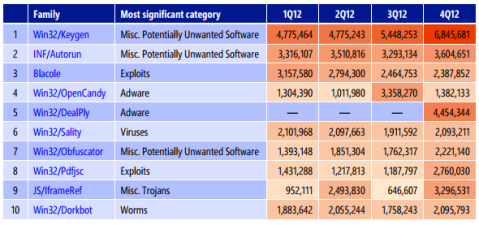

- Страсть к халяве не идет на спад, и самым популярным семейством вредоносных программ остается Win32/Keygen.

- Россия прочно удерживает четвертое место в мире по количеству зараженных ПК, а уровень вредоносных и фишинговых сайтов на территории страны превышает среднемировой в 1.5 раза.

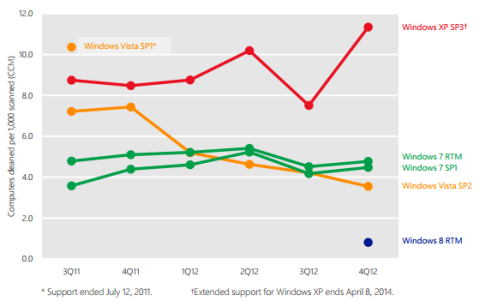

И даже статистика заражений ОС Windows не преподносит сюрпризов, несмотря на появление в списке Windows 8. Скачок уровня заражений Windows XP в четвертом квартале 2012 года связан со взрывным ростом активности фальшивого антивируса Win32/OneScan в Корее. Напомню, что уровень означает число ПК с обнаруженными вредоносными программами на каждую тысячу компьютеров, просканированных MSRT.

Увеличить рисунок

Столь низкий уровень заражений Windows 8 объясняется в первую очередь тем, что пока на нее перешли, в основном, энтузиасты, обладающие более высоким уровнем компьютерной грамотности. Они же склонны сознательно выбирать 64-разрядные системы, снабженные защитными технологиями, недоступными в 32-разрядных ОС.

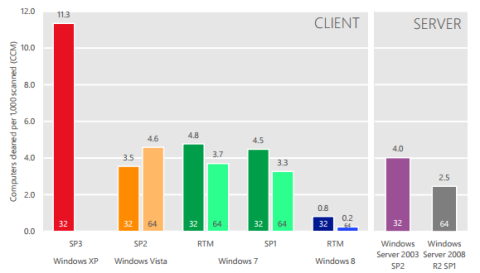

Увеличить рисунок

Но есть и еще один фактор, который поспособствует тому, что в будущем Windows 8 продемонстрирует уровень заражений ниже, чем у Windows 7. Это – встроенный антивирус Windows Defender, обладающий тем же интерфейсом, движком и базами обновлений, что и Microsoft Security Essentials, предназначенный для предыдущих версий Windows.

Статистика заражений ОС Windows сквозь призму наличия антивируса

В принципе, Капитан Очевидность подсказывает, что с антивирусом вероятность заражения ниже, чем без оного. Однако разве не любопытно посмотреть на конкретные статистические данные, собранные с помощью MSRT с миллионов ПК?

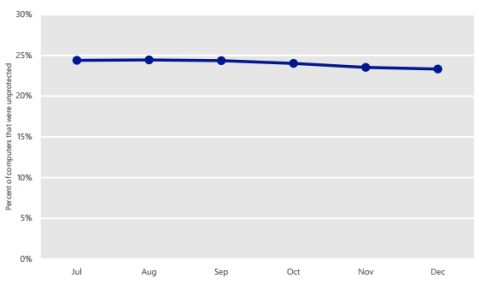

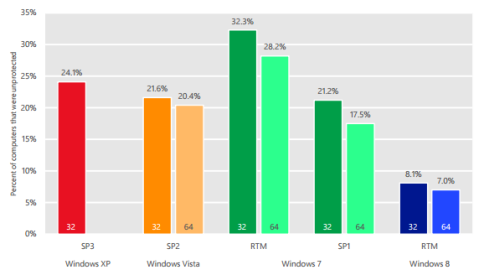

В своем отчете Microsoft использует термин «незащищенные ПК», относя к таковым системы, на которых антивирус не установлен или работает с устаревшими базами. Как выяснилось, во второй половине 2012 года в эту категорию попадал каждый четвертый ПК!

Увеличить рисунок

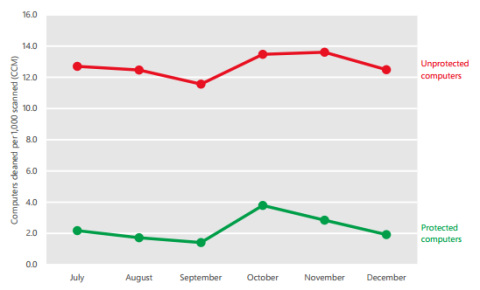

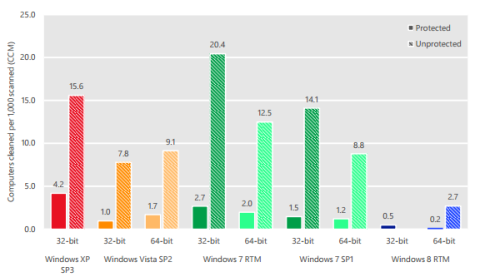

Неудивительно, что незащищенные ПК (красный график) заражались в среднем в 5.5 раз чаще, чем системы с обновленными антивирусами (зеленый график).

Увеличить рисунок

Любопытен также расклад незащищенных ПК по операционным системам. Честно говоря, я ожидал даже более высокого уровня заражений на Windows XP. Но зато совсем не удивился тому, что владельцы Windows 7 без SP1 относятся безответственно не только к обновлению ОС, но и наличию антивирусной защиты.

Увеличить рисунок

Обратите внимание, что на Windows 8 зафиксирован самый низкий уровень незащищенных ПК, благодаря наличию Windows Defender.

Тем не менее, 7-8% людей умудряются отключать встроенную антивирусную защиту Windows 8, не устанавливая ничего взамен!

Наконец, взгляните на расклад по операционным системам и разрядностям в контексте наличия актуального антивируса. Незащищенные ПК обозначены штриховкой, а защищенные – сплошной заливкой.

Увеличить рисунок

Ожидаемо, системы без должной защиты заражаются чаще вне зависимости от версии и разрядности. В частности:

- Windows XP в 4.7 раза

- Windows 7 SP1 в 9.4 раза (х86) и 7.3 раза (х64)

- Windows 8 x64 в 13.5 раз

Адепты Windows XP вряд ли удержатся от вывода, что старая ОС почти в три раза устойчивее к заражениям при работе без антивируса, нежели Windows 8. Однако я вижу два фактора, делающие такое суждение несколько поверхностным.

- Заражение – это обнаруженная вредоносная программа, но вовсе не факт, что она может нанести вред конкретной операционной системе. Классический пример – семейство INF/Autorun, включенное во все наборы для атаки, но не представляющее никакой угрозы для Windows 7 и более новых ОС (впрочем, как и для Windows XP с установленным обновлением).

- Windows 8 только что вышла, т.е. установлена начисто на всех ПК. А что люди делают после установки ОС? Правильно, устанавливают программы. Теперь вспомните про неуемную страсть к халяве, и все встанет на свои места.

Win32/Keygen и INF/Autorun являлись самыми широко распространенными семействами вредоносных программ на протяжении 2012 года (за исключением скачка рекламного «вредоноса» DealPly на территории Бразилии в четвертом квартале).

Увеличить рисунок

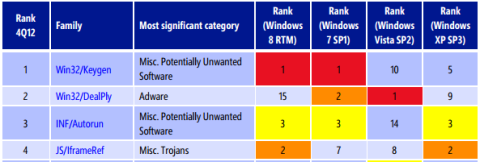

В таблице ниже те же семейства выстроены по ранжиру для каждой ОС. Обратите внимание, что Keygen и Autorun оккупируют места в первой тройке на Windows 8.

Увеличить рисунок

Нужен ли антивирус опытным пользователям

Приведенные выше данные наглядно подтверждают, что наличие актуальной антивирусной защиты в разы снижает уровень заражений по экосистеме Windows в целом. Другими словами, подавляющему большинству пользователей антивирус абсолютно необходим.

Следуйте рекомендациям Microsoft

Я всегда подчеркивал пользу от следования рекомендациям Microsoft, которые в данном случае выражены в центре поддержки. Однако есть категория людей, считающих себя достаточно опытными, чтобы избежать заражения без резидентного антивируса (ну, может, только один раз за год словить вымогателя

В этом одном разе и заключается более высокая вероятность потери персональных данных, что может нанести ущерб финансам или репутации.

Безусловно, ни один антивирус не обеспечивает 100% защиты от вредоносных программ. Даже если исключить серьезные уязвимости 0-day, которые вероятнее используются для целевых атак типа Aurora, производители защитного ПО с задержкой реагируют на любые новые угрозы.

Тем не менее, антивирус играет важную роль в комплексе мер, работающих в реальном времени и повышающих устойчивость Windows к заражениям:

- центр обновления Windows

- брандмауэр

- антивирус

- фильтр SmartScreen

- контроль учетных записей

Я считаю, что опытный пользователь использует весь защитный арсенал, не пренебрегая никаким оружием.

Впрочем, существует один подход, которым можно оправдать работу без антивируса.

Альтернатива: SRP или AppLocker, либо Device Guard

Windows обладает технологиями контроля над запуском исполняемого кода. Основной подход SRP и AppLocker сводится к тому, что запуск программ и скриптов разрешен только из расположений, в которые у вас нет права на запись (например, Windows и Program Files), а попытки выполнить их из других папок тихо блокируются полностью. Device Guard блокирует исполняемый код с помощью политик WDAC.

Однако эти технологии даже не включены в состав младших изданий Windows, поскольку рассчитаны на применение в организациях. Из этого в домашней среде вытекает пара моментов:

1. Требуется высокая квалификация пользователя. По-настоящему опытный пользователь, конечно, разберется с настройкой в графическом интерфейсе. Но квалификация подразумевает также и понимание принципов работы технологий, что в свою очередь требует более высокой дисциплины. Заманчиво же вывести из-под действия политик, например, папки Downloads и Scripts, но при таком подходе нечего и огород городить.

2. Требуется отключать ограничения на время установки и обновления приложений. С точки зрения SRP или AppLocker эти действия эквивалентны, поэтому для их успешного выполнения приходится временно деактивировать защиту. Проблема в том, что происходит это в самый важный для безопасности Windows момент – запуск исполняемого кода с полными правами!

Исключение составляют лишь программы, обновление которых реализовано с помощью служб, выполняющихся от имени учетной записи «Система», на которую политики не распространяются (таковыми являются, например, Adobe Reader и Firefox). Минимизировать случаи отключения политик также можно, создавая для конкретных подписанных программ правила сертификатов, как это делает Вадимс Поданс, в чьем блоге вы найдете достаточно материалов для грамотной настройки SRP и AppLocker.

Так или иначе, я затрудняюсь рекомендовать всем читателям своего блога SRP или AppLocker, но настоятельно рекомендую эти технологии тем, кто считает себя достаточно опытными, чтобы работать без антивируса

Усиление: EMET

Ранее EMET выпускался как отдельный бесплатный инструмент для управления защитными технологиями Windows. Сейчас он встроен в Windows 10 и Windows 11. EMET блокирует или затрудняет эксплуатацию уязвимостей, для которых еще нет исправлений. Другими словами, он значительно снижает вероятность ущерба от уязвимостей типа 0-day.

Подробности о EMET вы можете почерпнуть из статей Руслана Карманова:

- ЕМЕТ 4.0: Windows Server 2012 R2 и Windows 8.1 (очень хороший обзор технологий защиты Windows)

- EMET 4.0 — новая планка безопасностей (обзор нововведений версии 4.0)

См. также другие статьи в разделе EMET на этой странице.

Дискуссия и опрос

В Windows 7 я пользовался MSE, а в Windows 8 у меня работает встроенный Windows Defender. Антивирус Microsoft не обладает лучшим уровнем защиты на рынке, но соответствует моим навыкам и критериям выбора, в том числе и безупречной совместимостью с Windows. Напишите в комментариях, каким защитным решением вы пользуетесь и почему выбрали именно такой уровень защиты.

Upd. В комментариях многие читатели указывали, что используют AdBlock Plus, а также указывали на его недоступность в Internet Explorer. Уже есть AdBlock Plus для IE

Результаты голосования утеряны в связи с прекращением работы веб-сервиса опросов.

Время на прочтение6 мин

Количество просмотров64K

Предупреждение: Описанное в статье несколько устарело, т.к. я забросил винды в эпоху Windows 2003.

Каждый раз, когда меня знакомые спрашивают: «какой антивирус лучше?», я могу сказать только одно: «антивирус — как придворный шаман. Бывают лучше, бывают хуже, но определить, кто лучше камлает, не получится». Антивирус не гарантирует защиту от вирусов, более того, у него есть полное моральное право пропустить новую заразу и начать её детектить дня через 2-3 после «инцидента». Т.е. как основное средство защиты он годится не очень.

Ниже описывается настройка windows, которая позволит защититься от любых реальных (т.е. встречающихся в природе) вирусов без использования антивирусов. Данная конфигурация уже 3 с половиной года работает на терминальном сервере, где пользователи (в лучшие времена до 70 человек) совсем не стесняются притаскивать на флешках всяких засранцев, лазать по сети где попало и т.д.

Теория

Любой уважающий себя вирус, оказавшись запущенным, тем или иным методом стремится в системе закрепиться, т.е. создаёт исполняемый файл или библиотеку, которая прописывается тем или иным образом в запуск. «Авто» запуск или в форме «дополнения» к другим исполняемым файлам (debugger, hander, плагин, и т.д.) — не важно. Важно: существует барьер под названием «запуск кода». Даже старые-добрые вирусы, дописывающие себя в исполняемые файлы, всё равно должны иметь возможность писать в файлы, которые предполагается запускать.

Безусловно, есть вирусы, размножающиеся без создания файлов (например, мс-бласт). Но условием появления этого вируса должна быть доступность сервера для обращений с носителей вируса или запуск кода через эксплоит в браузере\сетевой компоненте. В случае дыры в браузере дальнейшее размножение не возможно (т.к. нужно обращаться к браузерам на других машинах, а это требует поднятия сервера, куда будут ходить другие пользователи и мотивации пользователям ходить именно на этот узел). В случае дыры в сетевой компоненте и размножения без сохранения на диск, описанная мною методика с большой вероятностью работать не будет и возможна эпидемия. Однако, я не уверен, что антивирусы поймают такой 0day эксплоит, плюс, их (дыры) довольно резво фиксят, так что этот сценарий я откладываю как маловероятный. Наличие же файрволов ещё более уменьшает их опасность. От не-0day вполне же спасает своевременная (автоматизированная) установка обновлений.

Итак, основную бытовую опасность представляют вирусы, запускающиеся «из файла» (хотя бы потому, что они переживают перезагрузку компьютера). Если мы запретим каким-то образом запуск «неправильных» файлов, то проблема будет решена (т.к. несохраняющийся в файле вирус не сможет пережить перезагрузку, а в случае запуска с правами пользователя, даже банального релогина).

В Windows существует технология — политика ограниченного запуска приложений. Её можно активировать в режиме «запрещать всё, что не разрешено». Если поставить запрет полный — для всех, включая администраторов, все файлы, включая библиотеки, то мы получим точную гарантию того, что посторонний (не входящий в список разрешённых) файл не будет запущен. По-крайней мере я пока не слышал, чтобы в этой технологии были дыры. Обращаю внимание, нужно запрещать и библиотеки тоже, потому что печально известный конфикер запускается с флешек именно с помощью запуска библиотеки обманом rundll32.

Однако, запреты и разрешения не будут иметь смысла, если не сформулировать правила, которые запретят запуск «чужаков».

Модель безопасности

Перед тем, как описать подробно конфигурацию, сформулирую теоретические принципы её организации:

1. То, куда пользователь может писать закрыто для запуска.

2. То, что пользователь может запускать, закрыто для записи.

Эти два простых правила позволяют защитить систему от запуска вирусов пользователем — вирус не может образоваться там, куда пользователь не может писать, а туда, куда вирус сможет писать, не даст нужного эффекта — оттуда будет запрещён запуск. Заодно это защищает (на терминальном сервере) от запуска посторонних приложений с неизвестной прожорливостью по ресурсам.

Проблемы

Но за этой радужной простотой скрывается масса подводных камней.

Камень номер один: дикий софт. ПО, которое хранит исполняемые файлы в профиле пользователя, ПО, которое хочет писать «к себе в каталог». В предлагаемой модели строго действует правило: софт (исполняемые файлы) в своих каталогах, пользовательские данные и настройки в своих, и эти каталоги не пересекаются. (Фактически, это воссоздание классического юникс-вея с /usr/bin и ~, подмонтированным с запретом на +x). Сервера настраивают под задачу (а не подбирают задачи под сервер), так что наличие таких программ может автоматически означать невозможность внедрить описываемую систему. Дикого софта много, и он иногда удивляет (например, Adobe Illustrator хочет много писать в каталог Windows).

Камень номер два: скриптовые языки. От злонамеренного пользователя нас это не защитит, однако, от вирусов вполне защищает запрет на запуск скриптовых расширений. (логика такая: даже если вирус запустит скрипт, запустив разрешённый интерпретатор, он не сможет пережить перезагрузку, так как ему нужно будет после загрузки запустить интерпретатор с скриптом, а создание файлов, из которых можно запускать, включая ярлыки, запрещено).

Камень номер три: у пользователей не будут работать ярлыки. Частично это можно решить разместив нужные ярлыки в all users, но пользователи действительно не любят, когда им запрещают создавать ярлычки. Частично это решается созданием персональных quick launch панелей, на которые пользователь не имеет прав записи (т.е. обновление их идёт по запросу пользователя).

Камень номер четыре: многие обновления не будут ставиться (так как им запрещён запуск). Для решения этой проблемы нужно раскручивать групповую политику, ставить апдейты и закручивать её обратно.

Камень номер пять: сетевые компоненты, наподобие IIS/Exchange. Они всё ещё не могут отвыкнуть от привычки писать куда попало (а в случае IIS и выполнять код откуда попало), но я надеюсь, что вы не делаете Exchange на терминальном сервере.

Другими словами — защита не даётся малой кровью.

Настройки

Запрет можно прописать в групповой политике сервера (я обычно использую политику с loopback processing и назначаю её на все терминальные сервера), или в локальной политике (gpedit.msc).

Путь к политике — Computer Configuration, Windows Settings, Security Settings, Software Restriction Policies. При первом использовании их нужно создать — правой кнопкой на Software Restriction Policies, «New Software Policies».

Сначала настраиваются пути, которые разрешены (additional rules):

Разрешается к запуску всё, что находится в c:\windows, c:\windows\system32 c:\program files. c:\documents and settings\all users\desktop, c:\documents and settings\Start menu. Всё остальное запрещено. В частности, обязательно нужно запретить запуск из корня диска, т.к. пользователи по-умолчанию могут писать в корень диска (да, это фагофича майкрософта для совместимости с старым тупым софтом). Разрешать запуск из c:\documens and settings\All users\* (оптом_ так же не следует — там лежит каталог общих документов, открытых на запись всем пользователям.

Всё, кроме перечисленного выше, запрещено. Точнее, в ходе работы может захотеться разрешить отдельные каталоги (например, сетевые шары), но следует строго соблюдать описанное правило: можно запускать — нельзя писать. Можно писать — нельзя запускать.

Запрет включается в два этапа — сначала в secruty levels (Disallowed), потом в корне Software Restriction Policy в Enforcement — в «All software files» и «All users».

Использование групповой политики домена хорошо тем, что если вы накосячили в политике и не можете ничего запустить (даже gpedit), то это можно поправить с стороннего сервера.

Практическая эксплуатация

Конфигурация используется уже несколько лет без особых изменений, за это время не было ни одного случая инфицирования терминального сервера (в лучшие времена до 70 человек с IE6/7 и кучей флешек) или рабочих станций под управлением Windows XP (около трёх десятков в трёх фирмах). В в логах я периодически вижу сообщения о запрете запуска того или иного файла (чаще всего из temporary internet files). За это время было обнаружена масса ПО несовместимого с конфигурацией — от Autodesk view (просмотровщик DWG, кое-как работает, но с матюгами) до Thunderbird (который пытается хранить плагины в профиле у пользователя).

Эксплуатация этой конфигурации в автоматическом режиме с большой вероятностью будет неудачной (то не работает, это не работает), но при небольшом уходе она позволяет забыть о проблеме антивирусов (а в условиях терминального сервера позволяет существенно сэкономить на железе, т.к. нагрузка на сервер сильно уменьшается).

Более того, в этом режиме работает даже один компьютер из-под администратора (специфика применяемого ПО) — за это время не было ни одного удачного инфицирования (хотя теоретически в таких условиях оно возможно).

Windows 2008/7/Vista

Тут я уже не очень уверенно могу говорить, но в том небольшом объёме, сколько я их смотрел, там поменяли имена каталогов (в частности, для приложений и all users), что требует существенной переработки политик (с пол-пинка windows 7 с описанными выше путями пользователю не позволяла запускать программы).

Не так давно Роберт О’Каллахан, бывший разработчик Firefox, опубликовал провокационное мнение, главный тезис которого звучит так: антивирус не нужен, удалите его, вам хватит базового уровня защиты, предоставляемого операционной системой.

Давайте рассмотрим поподробнее все тезисы Роберта и развеем несколько мифов.

Антивирус не нужен?

Никому не придет в голову отрицать, что вредоносного ПО очень много. Причем оно не где-то в далекой стране, оно повсюду. По статистике «Лаборатории Касперского», в 2016 году при серфинге в Интернете веб-атакам вредоносных объектов класса Malware хотя бы раз подверглись 31,9% компьютеров.

По данным KSN, за 2016 год решения «Лаборатории Касперского» отразили 758 044 650 атак, которые проводились с интернет-ресурсов, размещенных по всему миру. Зафиксировано 261 774 932 уникальных URL, на которых происходило срабатывание веб-антивируса. Нашим веб-антивирусом было обнаружено 69 277 289 уникальных детектируемых объектов (скрипты, эксплойты, исполняемые файлы и так далее). Атаки шифровальщиков отражены на компьютерах 1 445 434 уникальных пользователей. Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 2 871 965 пользователей.

Подробнее здесь.

Безусловно, есть очень ответственные пользователи, которые строго выполняют рекомендации по безопасности: всегда устанавливают обновления прикладного ПО и операционной системы, посещают исключительно доверенные интернет-ресурсы, никогда не открывают ссылки и вложения, в том числе пришедшие от близких друзей, коллег по работе и так далее.

Риск заражения для этих пользователей действительно минимален. Ведь такие события, как взлом популярного веб-ресурса или обнаружение критической уязвимости в популярном софте, хоть и происходят регулярно, но все-таки не так часты, чтобы вероятность заражения «опытного пользователя» стала статистически значимой.

Но большинство интернет-пользователей, как домашних, так и корпоративных, хотят чуточку больше раскованности и беспечности, я бы даже назвал это «цифровой свободой». Они хотят иметь возможность, не особо задумываясь, кликнуть по ссылке, которую прислала им мама. Хотят, чтобы установленное ПО обновлялось само, без всяких настроек и заморочек. Хотят перейти на сайт, на котором раньше не бывали, но о котором говорят все друзья. Они любят исследовать цифровой мир. Ну а сотрудник какой-нибудь компании хочет помимо прочего еще и посмотреть присланное резюме соискателя на открытую вакансию, то есть открыть документ, в 100 случаях из 100 пришедший непонятно от кого.

Если вы относите себя к первой категории, это похвально, но не стоит своей уверенностью заражать всех остальных — тех, кому защита действительно нужна. Вы только сделаете их самоуверенными, но никак не более защищенными.

Да, соблюдение правил кибербезопасности — это, наверное, самая эффективная защита. Неслучайно мы уделяем столько внимания обучению пользователей. Но представьте себе свою бабушку или своего ребенка. Им точно не нужен антивирус? Антивирусы нужны так же, как ремни и подушки безопасности. Хорошо, когда они не пригождаются. Но если пригождаются, то могут многое спасти.

Что плохого в заражении вредоносом

Некоторые беспечные пользователи задаются вопросом: «Если я подхвачу вредонос, то что с того, никто ведь не умрет. Я не занимаюсь финансами в Интернете, ничего не оплачиваю картой, секретов у меня нет».

Действительно, вредоносы бывают разные, какие-то просто шпионят за вами и собирают ваши предпочтения в рекламных целях, какие-то кликают по ссылкам от вашего имени, чтобы накрутить счетчики посещаемости. Какие-то атакуют далекие сервера, используя ваш компьютер в качестве плацдарма, чтобы в случае чего полиция пришла к вам, а не к ним. Есть трояны, которые скрытно включают веб-камеру в вашем ноутбуке или телефоне и наблюдают, чем вы заняты по ночам.

Если все это вас ничуть не пугает и вам действительно нечего скрывать, представьте такой сценарий. Одно неловкое движение — клик по документу в письме от близкого друга — и ваши данные зашифрованы. Ваш фотоальбом (свадебные, детские, личные фотографии), ваши документы (договоры, завещание, роман, который вы пишете полжизни) — все. Даже если вы используете облачное хранилище вроде Dropbox с автоматической синхронизацией файлов или сервис-бэкапа, это ничего не гарантирует. Весьма велика вероятность, что данные будут зашифрованы локально и тут же перезаписаны в облаке.

Взамен же вы получите шанс (причем не гарантию, а именно шанс) расшифровать вашу «цифровую жизнь», отправив пару сотен долларов выкупа злоумышленнику, который будет упиваться властью над вами и, может быть, после получения выкупа соблаговолит вернуть вам ваши воспоминания. А может, и нет — как показало наше исследование, в одном случае из пяти этого не происходит.

Вы можете и дальше думать, что это все ерунда и не страшно, а можете просто установить качественное защитное решение.

Встроенного в Windows 10 антивируса достаточно?

Но вернемся к нашему другу Роберту. С одной стороны, он говорит, что антивирус не нужен, но тут же отмечает, что встроенный в ОС антивирус все-таки отключать не стоит.

Трудно определить, признает ли все-таки тем самым Роберт необходимость защиты или просто считает, что все защитные решения одинаковы. Если вдруг второе, то ИТ-специалисту Роберту стоит поглубже изучить сферу информационной безопасности.

А читателям поясним, что антивирусы действительно сильно отличаются и по качеству защиты, и по влиянию на систему, и по уровню ложных срабатываний.

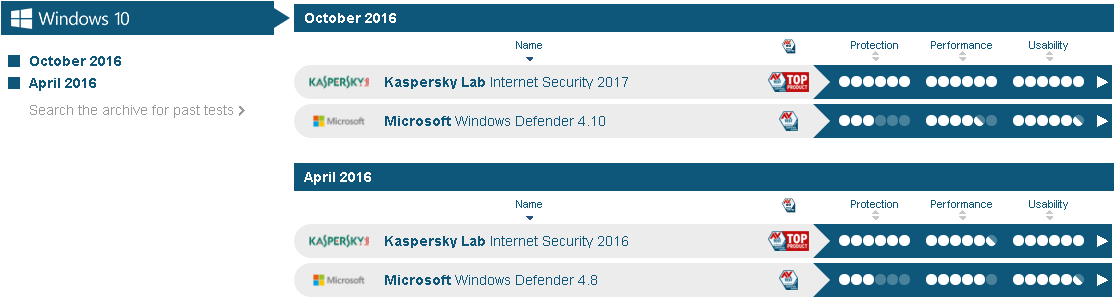

Результаты работы антивируса можно оценить не только по отзывам довольных пользователей, но и по наградам, выданным независимыми тестовыми лабораториями. Вот лишь один пример — сравнение защитного решения «Лаборатории Касперского» с базовой защитой ОС. Специально на Windows 10 по заказу Роберта.

Сравнительное тестирование AV-Test защитных продуктов «Лаборатории Касперского» и Microsoft в Windows 10. Источник.

Как видите, по количеству ложных срабатываний (колонка Usability) или по влиянию на производительность системы (колонка Performance) отставание Microsoft Windows Defender от Kaspersky Internet Security хоть и существенное, но не такое критичное. Но если говорить о главном параметре антивируса — защите пользователя от угроз (колонка Protection), то тут Windows Defender до нас как до луны: 3 из 6 баллов говорят сами за себя.

Более того, по непонятной причине Роберт в качестве защитного решения для тех, кому антивирус не нужен (по его мнению), предлагает одного из самых неопытных игроков на антивирусном рынке. Взгляните на сводную картинку ниже, тут отражено, кто попадает в тройку победителей по результатам 94 разнообразных тестов и обзоров защитных решений. Найдите решение от Microsoft.

По вертикальной оси — процент попаданий продуктов вендора в тройку лучших. По горизонтальной оси — количество участий в тестах. Размер кружка отражает количество занятых первых мест.

Зачем антивирусу интеграция с браузером?

Роберт также недоумевает, почему защитные решения так пристально следят за браузером, перехватывают и анализируют трафик. Он пишет, что если бы не «бесполезные антивирусы», то разработчики браузера сами бы сделали качественную защиту.

Здесь важно пояснить, что разработчики браузера действительно много работают, чтобы минимизировать риск эксплуатации критических уязвимостей в самом браузере, и им было бы удобнее, если бы антивирус никак не влиял на процессы браузера и «защищал его, стоя в сторонке».

Однако напомним Роберту, что эксплуатация уязвимостей в браузере и его расширениях — это хоть и важный канал проникновения угроз к пользователю, но далеко не единственный. Современное защитное решение должно также защищать от фишинга, вредоносных скриптов, непристойного контента, навязчивой рекламы, слежения за пользователем, обеспечивать безопасность платежей, да и просто банально не давать пользователю самостоятельно скачать и запустить вредоноса. И все это непосредственно связано с браузером, но либо сам браузер от этого не защищает вовсе, либо защита находится на зачаточном уровне.

Именно поэтому тесное взаимодействие антивируса и браузера необходимо. Для «Лаборатории Касперского» обеспечение совместимости и максимальное удобство пользователей — задача не менее важная, чем для разработчиков браузеров. Поэтому у нас есть группа, которая отвечает за проактивное тестирование совместимости и устранение проблем еще на этапе подготовки бета-версий браузеров. В случае обнаружения проблем мы активно контактируем с разработчиками браузеров.

Некоторые другие тезисы Роберта

Некоторые из «нападок» Роберта не касаются «Лаборатории Касперского» напрямую, но мы бы тем не менее хотели их тоже осветить.

Роберт пишет, что для защиты необходимо устанавливать патчи для софта и ОС. И это правда, установка патчей действительно снижает риск заражения по одному из каналов. Мы считаем это настолько важным, что сделали в Kaspersky Internet Security 2017 новый компонент — «Обновление программ«, чтобы нашим пользователям не пришлось заниматься этим вручную.

Роберт пишет, что в антивирусах тоже бывают баги и уязвимости. Это правда, но «Лаборатория Касперского» очень ответственно относится к ошибкам в своих продуктах, поэтому у нас есть программа Bug Bounty. Это означает, что нашедшему уязвимость в продукте ЛК полагается денежная премия.

Роберт пишет, что некоторые антивирусы могут повлиять на производительность системы. Могут. Но продукты «Лаборатории Касперского» оказывают минимальное влияние на систему, что подтверждается независимыми сравнительными тестами.

Немного конспирологии

Есть еще один странный момент в «крике души» бывшего разработчика Firefox. Он жалуется, что PR-команда ограничивала его в нападках на антивирусы — якобы антивирусные компании могут «облить грязью» в ответ. Хотя Роберт действительно регулярно высказывает свое недовольство разными компаниями и их продуктами, я ни разу не слышал о каких-то санкциях со стороны объектов его внимания. Непонятно, на чем основаны страхи О’Каллахана.

«Роберт О’Каллахан и раньше высказывал недовольство программным обеспечением. В 2010 году он поссорился с Microsoft, когда она заявила, что Internet Explorer — единственный браузер с поддержкой программного ускорения, в 2013-м раскритиковал Blink, новый на тот момент движок в браузере Chrome. В 2014 году он призвал прекратить использовать Chrome, чтобы не позволить Google монополизировать Интернет, а в 2017-м заявил, что все производители браузеров, за исключением Mozilla, заботятся о собственном заработке, а не об интересах пользователей».

Источник.

С другой стороны, мнение о том, что «антивирус мертв и не нужен», мы слышим на протяжении вот уже 20 лет. Однако в последнее время настаивать на этом почему-то стали именно производители браузеров. Например, Даррен Билби, специалист по безопасности из компании Google, тоже заявил совсем недавно «о бесполезности антивирусного ПО».

Не могу утверждать с уверенностью, но, возможно, это связано с тем, что антивирус действительно может мешать производителям браузеров зарабатывать деньги. Посудите сами: браузеры по большей части бесплатны, а монетизируются за счет контекстной и другой рекламы. Антивирусное ПО же зачастую защищает и от рекламы, и от слежения за пользователями. Иными словами, защита пользователей вступает в конфликт с интересами производителей браузеров.

Впрочем, не будем гадать. Наше дело — обеспечивать качественную защиту. Это и называется True CyberSecurity.