Брандмауэр Windows впервые был представлен в 2001 году вместе с выходом SP2 для Windows XP, а современный облик приобрел вместе с выходом Windows Vista, но не смотря на столь преклонный возраст для многих он до сих пор остается чем-то непонятным. Такую ситуацию нельзя считать нормальной, как и полное отключение брандмауэра. Поэтому сегодня мы рассмотрим, как устроен и работает брандмауэр Windows, как он взаимодействует с пользователем и как следует составлять и читать его правила.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

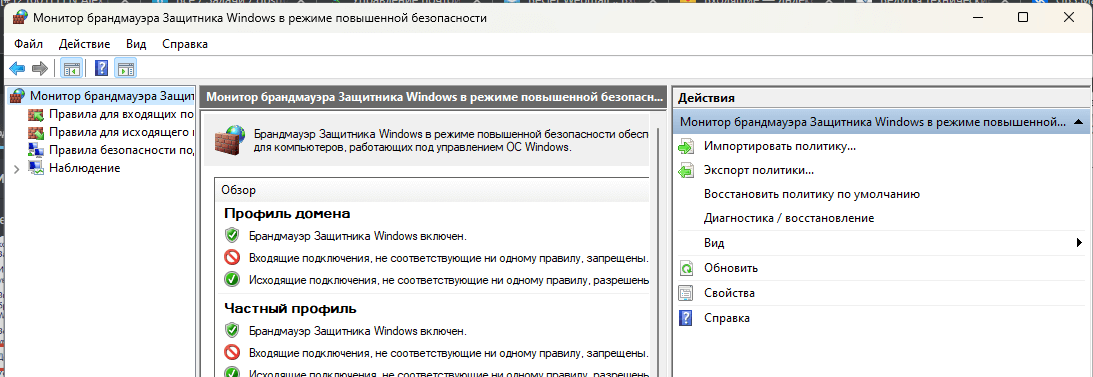

Мы уже не раз и не два говорили, что Microsoft имеет талант давать своим продуктам неудачные названия, которые очень часто становятся еще хуже при переводе на другие языки. Так и в этом случае, основной рабочий интерфейс брандмауэра называется Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

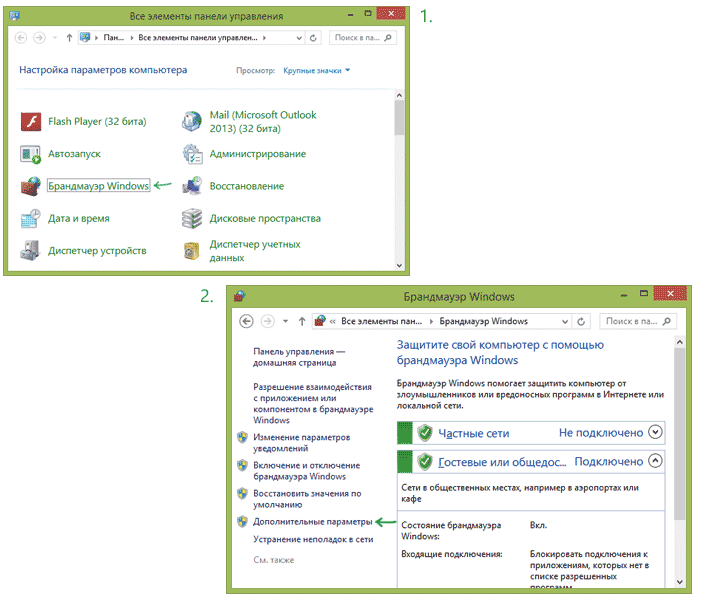

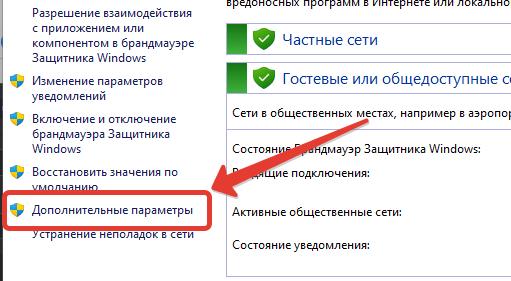

Длинно, мудрено и еще повышенную безопасность зачем-то приплели, но другого графического интерфейса для управления брандмауэром в Windows нет. Попасть в него можно классическим путем через Панель управления — Брандмауэр Защитника Windows — Дополнительные параметры.

Таже туда ведут несколько разных путей, например, через свойства сетевых подключений, но в разных версиях Windows эти пути могут быть различны и нами не рассматриваются.

Самый же надежный способ попасть в оснастку брандмауэра — это нажать Win + R и выполнить команду:

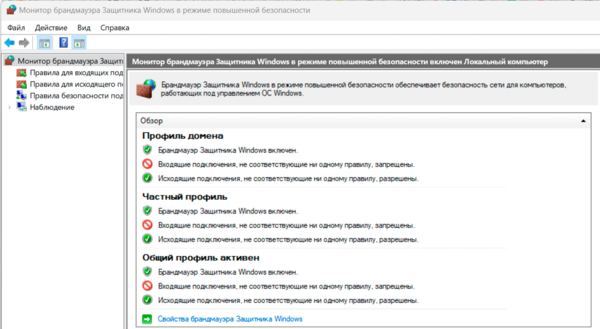

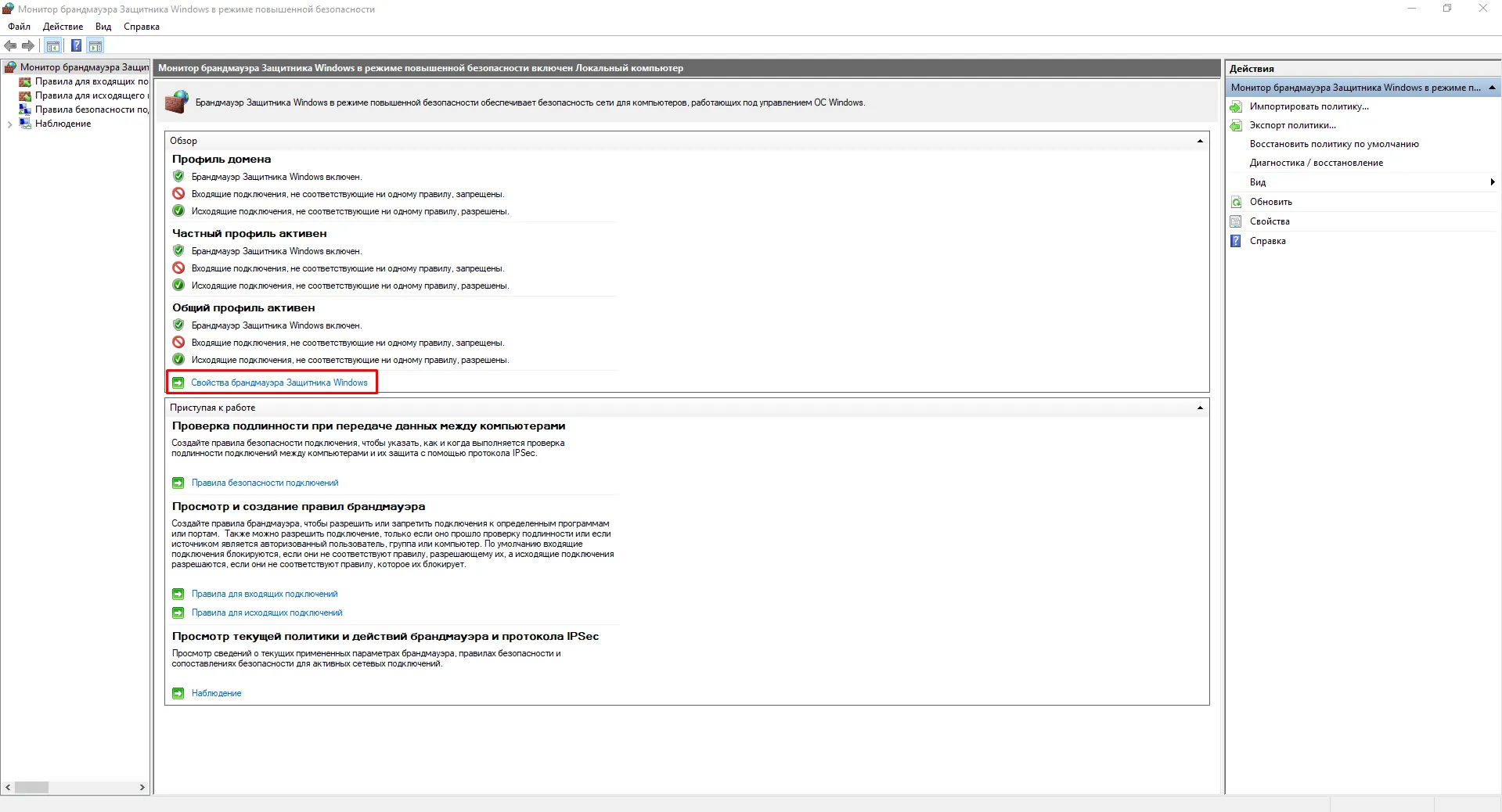

wf.mscНа главной странице оснастки мы видим общее состояние брандмауэра по профилям и правила, применяемые по умолчанию.

Остановимся на них подробнее. Все правила брандмауэра распределяются по трем профилям: профиль домена, частный и общий профили. Профиль домена включается при входе компьютера в Active Directory и присоединении к доменной сети, частный и общий профили соответствуют частной и общедоступной сетям.

Тип доменной сети всегда выбирается автоматически и не может быть изменен, изменить тип сети с частной на общедоступную и наоборот может сам пользователь. При изменении типа сети будет активирован соответствующий профиль брандмауэра, напротив которого появится надпись — активен.

В зависимости от профиля применяются соответствующие ему правила по умолчанию и предустановленные наборы правил. Например, частный профиль отличается от общедоступного тем, что в нем включено сетевое обнаружение и разрешен общий доступ к файлам и принтерам.

Здесь же мы можем увидеть политики по умолчанию, из коробки для входящих подключений используется схема нормально закрытого брандмауэра, где все входящие подключения, не разрешенные ни одним правилом запрещены, для исходящих подключений используется нормально открытый брандмауэр — все соединения по умолчанию разрешены.

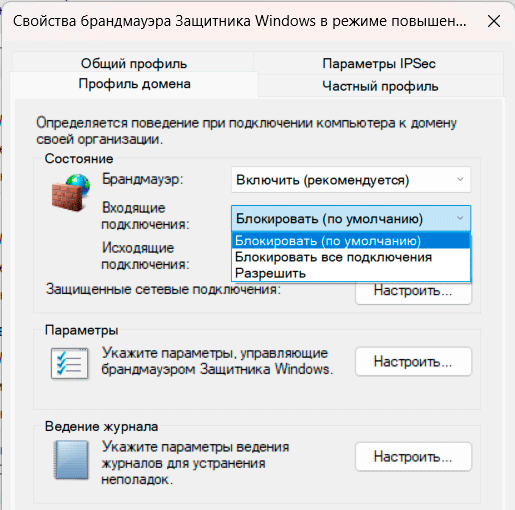

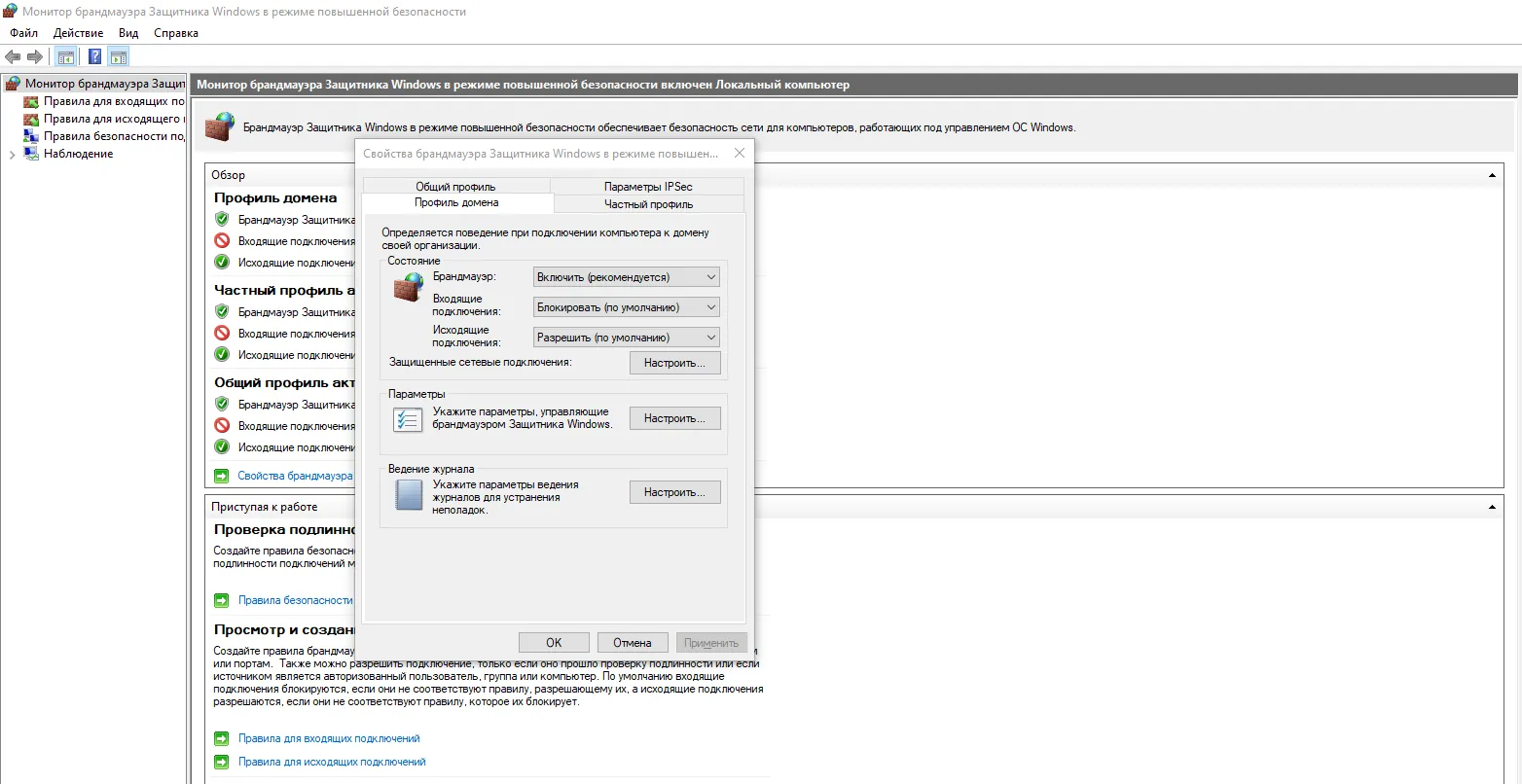

Нажав на Свойства брандмауэра Защитника Windows, мы можем изменить эти значения:

Во-первых, мы можем включить или выключить брандмауэр для каждого из профилей, а также выбрать действие по умолчанию, их ровно три:

- Блокировать — все подключения, не соответствующие ни одному правилу запрещены

- Разрешить — все подключения, не соответствующие ни одному правилу разрешены

- Блокировать все подключения — все подключения запрещены, все разрешающие правила игнорируются

Последнее действие может применяться только к входящим подключениям.

По кнопке Настроить рядом с надписью Защищенные сетевые подключения можно выбрать сетевые интерфейсы, которые будут фильтроваться брандмауэром с выбранным профилем.

Также здесь можно настроить некоторые общие параметры и ведение журналов. И снова мы встречаем неудачную формулировку. Журналы брандмауэра нужны далеко не только для устранения неполадок.

Теперь перейдем к принципам составления правил, сразу запоминаем — порядок правил в брандмауэре Windows не имеет никакого значения, но используются следующие соглашения:

- Явно заданное разрешающее правило имеет приоритет над запретом по умолчанию

- Явно заданное запрещающее правило имеет приоритет над любыми разрешающими

- При пересечении правил приоритет имеет более узкое правило (с более точно заданными критериями)

На первый взгляд все достаточно просто и ясно, но отдельного пояснения требуют запрещающие правила. Они имеют абсолютный приоритет в рамках указанных критериев и даже пересекаясь с более узкими разрешающими все равно блокируют их.

Например, вы создали запрещающее правило для сети-источника 192.168.1.0/24, теперь даже если вы создадите отдельное разрешающее правило для узла 192.168.1.100/32 — оно работать не будет, так как будет перекрываться явно заданным запрещающим.

Разработчики рекомендуют создавать собственные правила с достаточно точным описанием критериев, но при этом, по возможности, объединять адреса и порты в диапазоны, чтобы избежать снижения производительности из-за большого числа правил.

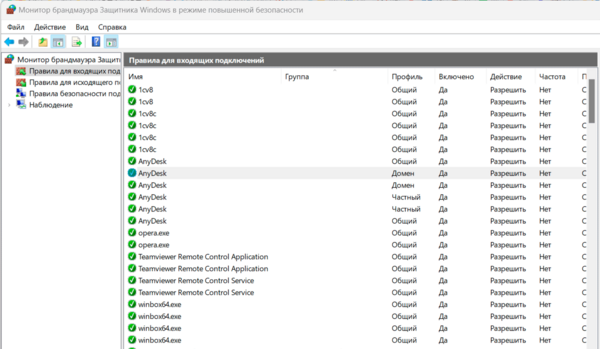

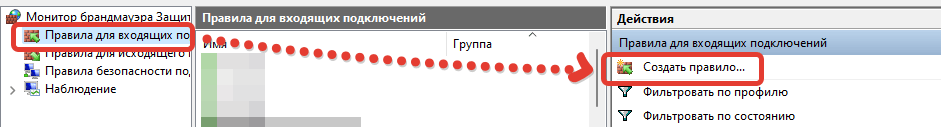

Теперь перейдем в раздел Правила для входящих подключений, и мы увидим тут большое количество разрешающих правил, часть из них — правила по умолчанию, другая — создана автоматически.

В целом — картина привычная. Но мы еще раз обратим внимание, что данный раздел отвечает за входящие подключения, т.е. всем перечисленным здесь приложениям мы разрешаем принимать входящие подключения, хотя части из них — это явно не нужно.

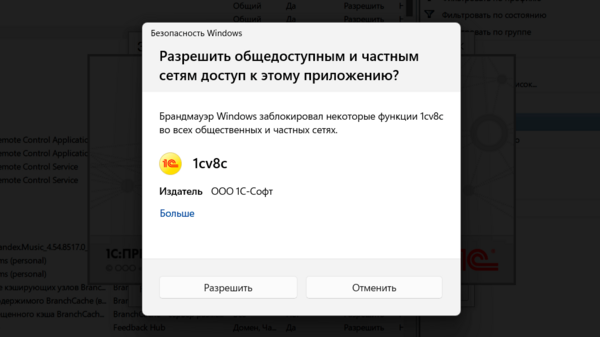

Почему так? Здесь мы еще раз сталкиваемся с плохим пользовательским интерфейсом. При первом запуске приложения, для которого нет ни одного правила в брандмауэре система показывает пользователю следующее диалоговое окно:

Давайте несколько раз внимательно прочитаем его содержимое, из которого очень трудно понять, что именно мы разрешаем. А так как там написано, что брандмауэр заблокировал некоторые функции, то большая часть пользователей поймет это как ограничение функционала приложения и нажмет Разрешить.

Поздравляем, вы только что разрешили указанному приложению принимать входящие подключения, т.е. выставили его в сеть в обход брандмауэра. Если же мы нажмем Отменить, то будут созданы правила запрещающие входящие подключения данному приложению, хотя они и так по умолчанию запрещены.

По рекомендациям Microsoft данные правила должны создаваться в трех экземплярах, по одному для каждого профиля, однако не все приложения их соблюдают, например, AnyDesk создает правила согласно рекомендациям, в то время как другие приложения ограничиваются только текущим профилем.

В любом случае рекомендуем проверить список правил для входящих подключений и убрать оттуда лишнее. При этом не стоит удалять сами правила, иначе указанное выше диалоговое окно будет показано вновь. Поэтому либо отключите его, либо измените разрешающее действие на запрещающее.

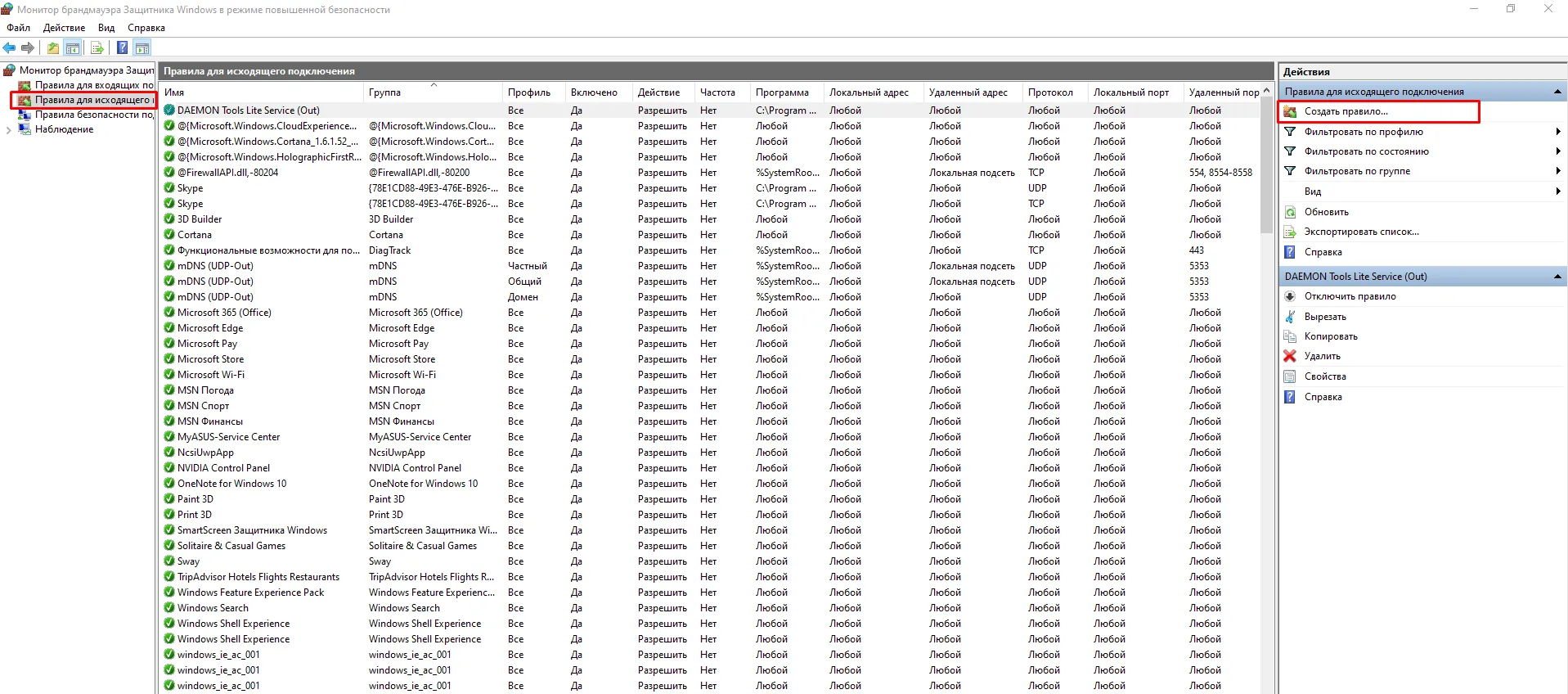

Если мы заглянем в Правила для исходящих подключений, то увидим там целый ряд разрешающих правил, по больше части предопределенных, хотя, казалось бы, смысл в них отсутствует, зачем разрешать то, что уже разрешено?

Но есть рекомендации разработчиков, которые советуют задавать явные правила исходящих подключений для одного или нескольких профилей для работы при переключении политики по умолчанию с Разрешить на Блокировать. В этом случае работу с сетью продолжат только приложения, для которых есть явно заданные правила.

Кстати, такой режим можно использовать для сетей с лимитированным трафиком, разрешив работу с сетью только отдельным приложениям и отдельным сетевым размещениям. И все это сугубо стандартными средствами.

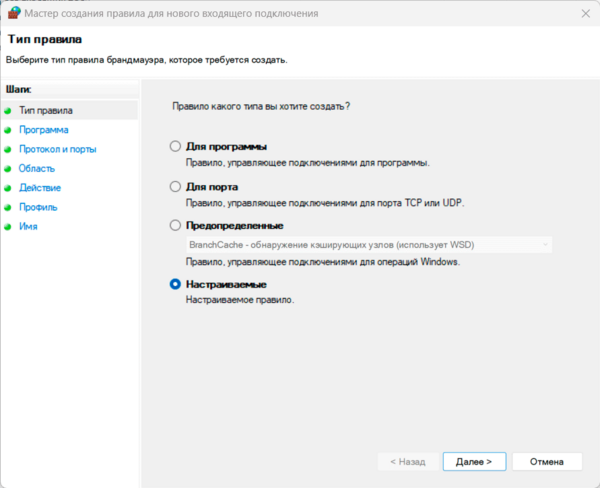

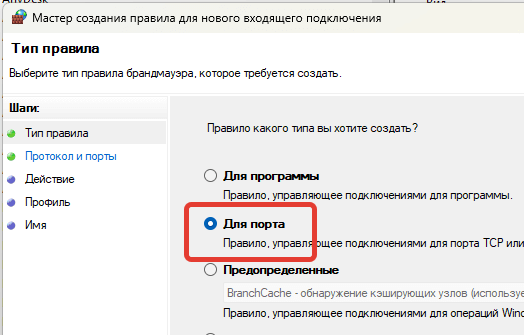

Теперь перейдем к самому созданию правил, на выбор предлагается несколько шаблонов: Для программы, Для порта, Предопределенные. Если ничего из этого не устраивает — то выбираем Настраиваемые и задаем все критерии самостоятельно.

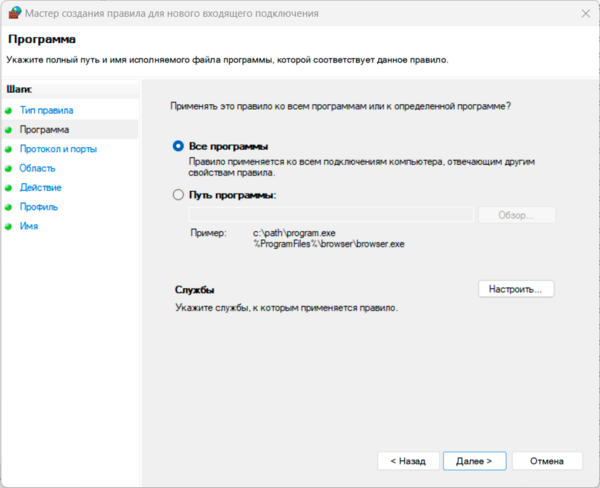

Достаточно необычным для брандмауэров тут является возможность выбрать программу или службу, к которой будут применяться наши правила, надо сказать — это достаточно удобно, особенно если приложение работает с динамическими портами или использует несколько разных портов и протоколов, что позволяет избежать создания множества правил и ограничиться одним.

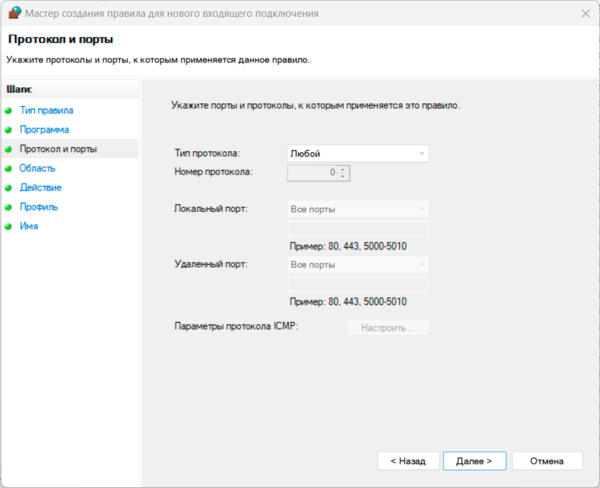

Следующий шаг — Протокол и порты, тут все уже более-менее привычно, выбираем требуемый протокол из списка или указываем его номер, ниже задаем локальные и удаленные порты (если это применимо к выбранному протоколу). И снова сталкиваемся с собственной «терминологией» Microsoft, помним, что для входящих подключений локальный порт — это порт назначения, а удаленный порт — порт источника, для исходящих, соответственно, наоборот.

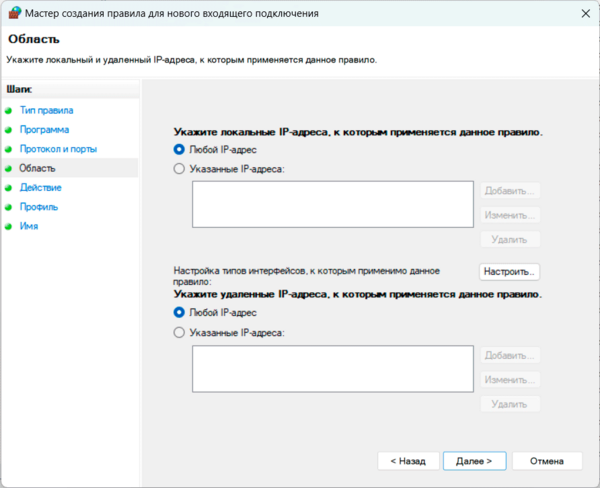

После чего следует задать область действия правила, здесь все аналогично, помним, что локальные адреса — это адреса назначения, удаленные — адреса источника.

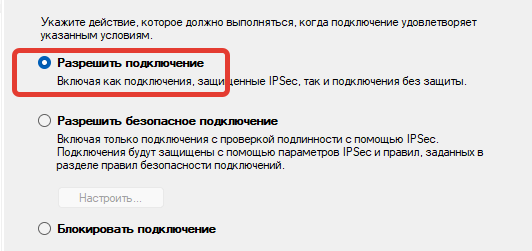

Далее следует задать действие, разрешить или заблокировать и выбрать один или несколько профилей в которых будет действовать правило. А также задать имя и описание. Рекомендуется задавать понятные имена, чтобы по ним быстро можно было определить назначение правила. При необходимости добавляем подробности в описании.

Как видим, в общем и целом, брандмауэр Windows достаточно стандартный продукт своего класса с неплохими возможностями, позволяющий обеспечить как базовые основы сетевой безопасности, так и выполнять достаточно тонкую настройку без привлечения сторонних продуктов.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Не все знают, что встроенный фаервол или брандмауэр Windows позволяет создавать расширенные правила сетевых подключений для достаточно мощной защиты. Вы можете создавать правила доступа к Интернету для программ, белые списки, ограничивать трафик для определенных портов и IP адресов, не устанавливая сторонних программ-фаерволов для этого.

Стандартный интерфейс брандмауэра позволяет настроить основные правила для публичных и частных сетей. Дополнительно к этому, вы можете настроить расширенные варианты правил, включив интерфейс брандмауэра в режиме повышенной безопасности — эта функция доступна в Windows 10, 8 (8.1) и Windows 7. См. также: Как запретить программе доступ в Интернет.

Есть несколько способов перейти к расширенному варианту. Самый простой из них — зайти в Панель управления, выбрать пункт «Брандмауэр Windows», а затем, в меню слева кликнуть по пункту «Дополнительные параметры».

Настройка сетевых профилей в брандмауэре

Брандмауэр Windows использует три различных сетевых профиля:

- Профиль домена — для компьютера, подключенного к домену.

- Частный профиль — используется для подключений к частной сети, например, рабочей или домашней.

- Общий профиль — используется для сетевых подключений к публичной сети (Интернет, публичная точка доступа Wi-Fi).

При первом подключении к сети, Windows предлагает вам выбор: общественная сеть или частная. Для различных сетей может использоваться разный профиль: то есть, при подключении вашего ноутбука к Wi-Fi в кафе может использоваться общий профиль, а на работе — частный или профиль домена.

Для настройки профилей, нажмите «Свойства брандмауэра Windows». В открывшемся диалоговом окне вы можете настроить базовые правила для каждого из профилей, а также задать сетевые подключения, для которых будет использован тот или иной из них. Отмечу, что если вы заблокируете исходящие подключения, то при блокировке вы не увидите каких-либо уведомлений брандмауэра.

Создание правил для входящих и исходящих подключений

Для того, чтобы создать новое правило входящего или исходящего сетевого подключения в брандмауэре, выберите соответствующий пункт в списке слева и кликните по нему правой кнопкой мыши, после чего выберите пункт «Создать правило».

Откроется мастер создания новых правил, которые делятся на следующие типы:

- Для программы — позволяет запретить или разрешить доступ к сети конкретной программе.

- Для порта — запрет или разрешение для порта, диапазона портов или протокола.

- Предопределенные — использование предопределенного правила, включенного в Windows.

- Настраиваемые — гибкая настройка комбинации блокировки или разрешений по программе, порту или IP-адресу.

В качестве примера попробуем создать правило для программы, например, для браузера Google Chrome. После выбора пункта «Для программы» в мастере потребуется указать путь к браузеру (имеется также возможность создать правило для всех программ без исключения).

Следующим шагом требуется указать, следует ли разрешить подключение, разрешить только безопасное подключение или блокировать его.

Предпоследний пункт — указать для каких из трех сетевых профилей будет применено данное правило. После этого также следует задать имя правила и его описание при необходимости, и нажать «Готово». Правила вступают в силу немедленно после создания и появляются в списке. При желании, вы можете в любой момент удалить, изменить или временно отключить созданное правило.

Для более тонкой настройки доступа, вы можете выбрать настраиваемые правила, которые можно применить в следующих случаях (просто несколько примеров):

- Нужно запретить всем программам подключаться к определенному IP или порту, использовать конкретный протокол.

- Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

- Настроить правила для служб Windows.

Настройка конкретных правил происходит практически тем же образом, что был описан выше и, в целом, не представляет особой сложности, хотя и требует некоторого понимания того, что именно делается.

Брандмауэр Windows в режиме повышенной безопасности позволяет также настраивать правила безопасности подключения, связанные с проверкой подлинности, однако рядовому пользователю эти возможности не потребуются.

Салимжанов Р.Д

Organization of the Windows Firewall safe mode

Salimzhanov R.D.

Аннотация: В данной теме мы рассмотрим основы организации и настройки брандмауэра Windows с точки зрения безопасности сети.

Abstract: In this topic, we will look at the basics of organizing and configuring Windows Firewall from the point of view of network security.

Для начала определимся что такое Брандмауэр в Windows — это программное обеспечение, встроенное в операционные системы Windows, которое предназначено для защиты компьютера от несанкционированного доступа из внешних сетей. Он контролирует трафик данных, проходящий через сетевые соединения компьютера, и блокирует нежелательные соединения или атаки извне. Брандмауэр Windows позволяет настраивать правила доступа для различных приложений и служб, обеспечивая дополнительный уровень безопасности компьютера.

Чтобы найти и открыть Брандмауэр Windows в операционной системе Windows, следуйте этим шагам:

В поисковой строке внизу слева введите «Брандмауэр» или » Брандмауэр защитника Windows» и в появившемся списке результатов поиска найдите и кликните на «Брандмауэр Windows»:

Откроется окно «Брандмауэр Windows с расширенными функциями защиты», где вы сможете управлять настройками брандмауэра, создавать правила доступа и просматривать список активных правил:

Так же, можно открыть Брандмауэр Windows через панель управления для этого, вызываем окно комбинацией клавиш Windows+R и вводим команду control :

После чего открывается панель управления, где надо найти “Брандмауэр Защитник Windows” и перейти:

Так же откроется окно Брандмауэра Windows.

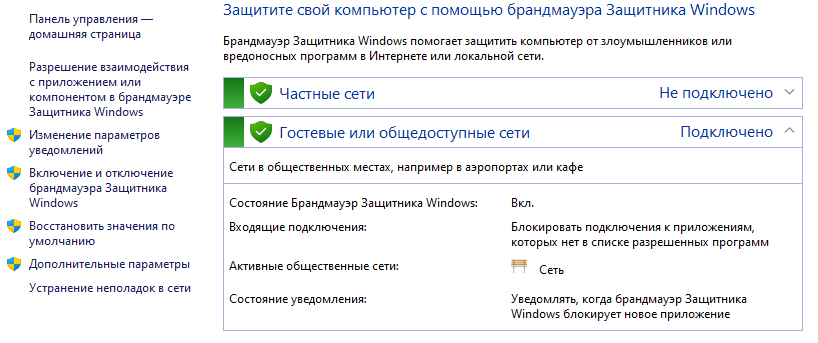

Сначала давайте разберемся с типами сетей. Вот мы видим здесь два типа сети: частные сети, гостевые или общедоступные сети.

Во-первых, если компьютер подключен непосредственно к интернету, то он находится в среде, где не всем устройствам можно доверять, поскольку они могут попытаться получить доступ к вашему компьютеру с различными целями. В таких сетях компьютер обычно скрыт от обнаружения другими компьютерами с помощью сетевых служб, в терминологии Windows такие сети называются общественными сетями. Защита в них должна быть максимальной, чтобы не позволить злоумышленнику получить доступ к информации.

Во-вторых, возможна ситуация, когда ваш компьютер подключен к некой локальной сети, где некоторые его ресурсы используются совместно, с другими устройствами. То есть ПК может доверять устройствам и пользователям. Такие сети в терминологии Windows называются частными сетями. Уровень безопасности в сети такого типа может быть не самый высокий, так как установлены доверительные отношения между устройствами.

Так же ПК может быть одновременно подключен к нескольким сетям, при этом у него будет несколько сетевых интерфейсов и возможно несколько их разных типов, каждый из которых может быть настроен по-разному.

В данном случаи у нас используется сетевой профиль общедоступный, и настройку проведем для него.

Для того чтобы выключить/включить Брандмауэр нужно нажать на ссылку “Включение и отключение брандмауэра защитника Windows”:

В открывшемся окне можно выбрать нужную опцию для брандмауэра Windows:

— «Включить брандмауэр Windows» — включить брандмауэр.

— «Выключить брандмауэр Windows» — выключить брандмауэр.

При этом галочка должна стоять, если брандмауэр обнаружит запрос подключения не разрешенной правилами он об этом сообщит таким образом: во-первых, будет обеспечена защита компьютера от нежелательных подключений, во-вторых, мы узнаем если какая-либо программа запросит подключение которые не разрешали.

Также еще один важный пункт меню — это восстановить значение по умолчанию.

Соответственно он отвечает за возврат настройки брандмауэра в состояние, которое он имели при первичной установке брандмауэра в составе Windows.

Теперь перейдем непосредственно к настройке правил Брандмауэра.

Для того чтобы посмотреть установленные правила или самому установить нужно нажать на ссылку “Дополнительные параметры”:

В открывшемся окне вы увидите список приложений и служб, для которых можно настроить правила брандмауэра. Вы можете разрешить или запретить доступ к интернету для каждого из них, а также добавить новые правила.

Все подключения для компьютера, защищенного Брандмауэром, проверяются на соответствие правилам, разрешающим или запрещающими. Есть два режима настройки брандмауэра. Стандартный режим и режим повышенной безопасности, при этом правила можно настраивать более гибко. В стандартном режиме на соответствие имеющимся правилам контролируются только входящие подключения в привязке к применяемым на компьютере программам. Исходящие подключения не контролируются, то есть разрешены все.

Для настройки режима повышенной безопасности брандмауэра Windows, выполним следующие шаги:

В окне правил Брандмауэра Windows перейдем по ссылке “Свойства брандмауэра”:

В открывшемся окне перейдем в Общий профиль (это профиль как для частных сетей, так и для гостевых сетей):

После чего ставим пункт “Блокировать” в исходящих подключениях. И подтверждаем.

Теперь подключен режим повышенной безопасности, все исходящие подключения заблокированы. И можно приступать к настройке их правил.

Теперь следует ответить на вопрос: зачем нам включать режим повышенной безопасности, и блокировать исходящие подключения?

Во-первых, блокирование исходящих подключений помогает предотвратить передачу данных с вашего компьютера на серверы, которые могут быть заражены вредоносным программным обеспечением. Это может помочь предотвратить утечку конфиденциальной информации или защитить ваш компьютер от заражения.

Во-вторых, некоторые приложения могут пытаться установить исходящие подключения без вашего согласия. Включение режима повышенной безопасности позволяет вам контролировать, какие приложения имеют доступ к сети, и блокировать нежелательные подключения.

В-третьих, наконец блокирование нежелательных исходящих подключений может помочь уменьшить нагрузку на сеть и улучшить производительность вашего компьютера.

Однако важно отметить, что блокирование исходящих подключений может привести к некоторым проблемам с функциональностью некоторых приложений, особенно если они требуют доступа к Интернету для своей работы. Поэтому после включением режима повышенной безопасности следует прописать правила для доступа к сети.

После блокировки исходящих подключений интернет Explorer перестает функционировать:

Для того что бы разрешить использование Internet Explorer переходим в “Правила для исходящего подключения”:

И в правом блоке выбираем “Создать правило”:

Оставляем переключатель в положении “Для программы” и жмем “Далее”:

Дальше нам надо выбрать исключение, при помощи указания пути к исполняемому фалу:

В следующем окне видим варианты действия. Мы разрешаем доступ в интернет:

В следующем окне мы можем выбрать для каких профилей будет работать наше правило:

Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание:

В итоге мы видим наше правило в окне:

Теперь доступ в интернет восстановлен для браузера Explorer:

Точно также можно разрешать/запрещать доступ к определенным сайтам:

Пример нам надо дать доступ на всех браузерах к сайту mail.ru:

Перед тем как создать правило надо узнать ip сайта, для этого зайдем в “Пуск”. Чтобы открыть командную строку, введем в поиске cmd и выберем “Запуск от имени администратора”.

В открывшемся окне введем команду ping адрес сайта. Например, ping mail.ru:

Как мы видим, происходит сбой.

Cохраним IP-адрес сайта (94.100.180.201).

После чего создадим правило “Правила для исходящего подключения” Выбираем тип правила “Настраиваемые” и жмем далее:

Далее выбираем “Все программы” так как нам надо заходить на сайт mail.ru с любого браузера:

В протоколах и портах оставляем все стандартное, но при желании можно указать конкретный порт или протокол подключения:

В окне области выбираем “Указанные IP-адреса” и нажимаем кнопку добавить:

После чего вводим IP адрес mail.ru который мы запомнили:

Далее разрешаем этому ip подключение:

И в профиле оставляем все как есть:

Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание:

Проверяем работоспособность, заходим на сайт:

Сайт функционирует в штатном режиме, пакеты отправляются.

Теперь брандмауэр Windows будет работать в режиме повышенной безопасности, а мы можем более гибко настраивать правила.

Включение режима повышенной безопасности в брандмауэре Windows имеет множество преимуществ, таких как защита от вредоносного программного обеспечения, предотвращение нежелательных подключений, улучшение конфиденциальности и производительности. Однако необходимо быть осторожным, и перед тем как вводить такой режим, составить список необходимых программ/сайтов/протоколов/портов для разрешения доступа к Интернету, если это необходимо.

1) Руководство по настройке брандмауэра// [электронный ресурс]. URL: https://lumpics.ru/firewall-settings-in-windows-10/ / (дата обращения 25.05.2024)

2) Как запретить пользователю доступ к сайту// [электронный ресурс]. URL: https://www.nic.ru/help/kak-zapretit6-pol6zovatelyu-dostup-k-sajtu_11191.html (дата обращения 25.05.2024)

3) Настройка брандмауэра Windows Defender Firewall в Windows 10// [электронный ресурс]. URL: https://vmblog.ru/nastrojka-brandmauera-windows-defender-firewall/ (дата обращения 25.05.2024)

Для кого эта статья:

- пользователи ПК, интересующиеся основами интернет-безопасности

- родители, желающие защитить детей во время использования интернета

- будущие специалисты в области компьютерной безопасности

В Roblox можно больше, чем просто играть

Научим детей и подростков программировать и создавать миры в Roblox

Что такое брандмауэр и для чего он нужен

Каждое устройство, у которого есть доступ в интернет, связано с глобальной сетью. А потому может не только передавать и принимать информацию, но и стать жертвой вредоносного трафика. Чтобы не допустить этого, компьютер защищают разными средствами. В том числе — с помощью брандмауэра.

Брандмауэр (firewall, межсетевой экран) — это способ защиты устройства, который представляет собой барьер между самим устройством и глобальной сетью.

Основной функцией брандмауэра является защита от сетевых угроз. По принципу работы он похож на магический щит. Брандмауэр не просто отражает входящий трафик, он анализирует его и отделяет безопасный от подозрительного. Так межсетевой экран не даёт злоумышленникам получить доступ к вашему компьютеру через интернет.

Даже его название намекает на то, как он действует. В немецком brandmauer — это глухая противопожарная стена, которая защищает дом и не даёт огню распространяться. Отсюда и второе название экрана — firewall.

От чего защищает брандмауэр

Теперь давайте разберёмся, от каких видов угроз файрвол может уберечь ваше устройство. Сделаем это в таблице ниже.

|

От чего защищает брандмауэр |

|

|---|---|

|

Угроза |

Сущность |

|

Взлом удалённого рабочего стола |

Мошенник подбирает логин и пароль для доступа к удалённому рабочему столу и может украсть персональные данные или конфиденциальную информацию из компании. |

|

Фишинговые сайты |

Чтобы запутать пользователя, злоумышленники создают сайт, один в один похожий на настоящий. А после ждут, пока он введёт свои данные, чтобы перехватить их. Обычно такие сайты отличаются от настоящих 1–2 символами в домене. |

|

Доступ через бэкдор |

Чтобы добраться до личных файлов пользователя, мошенник может воспользоваться уязвимостью в защите устройства, например, открытыми портами. |

|

Компьютерные черви и часть вирусов |

Если пользователь открывает подозрительные сайты, переходит по ссылкам и скачивает непроверенные файлы из разных источников, он рискует заразить компьютер вирусом или червём. Это вредоносные программы, которые могут воспроизводить сами себя в системе и мешают её работе. |

|

DDoS-атаки |

Чтобы нарушить работу сервера, мошенники могут направлять большое количество запросов из разных источников, которые сервер не способен обработать. Тогда он сбоит или перестаёт отвечать совсем. |

|

Шпионские программы |

Чтобы украсть личные данные и следить, что пользователь делает в интернете, злоумышленники прячут шпионские программы в файлы, которые этот пользователь может скачать в сети. |

Но это не значит, что брандмауэр — панацея от всех угроз в интернете. С некоторыми видами опасностей он не справится. Какими именно — рассмотрим в конце статьи, когда будем отвечать на частые вопросы о файрволах.

Вы тоже можете стать специалистом по интернет-безопасности и разрабатывать защитные программы. Начните путь к востребованной профессии с в Skysmart Pro.айти-курсов для детей

Как устроен интернетЧитать →

Как включить брандмауэр и изменить его настройки

Включить файрвол можно в любой операционной системе. Для примера давайте разберём, как это сделать на Windows 10.

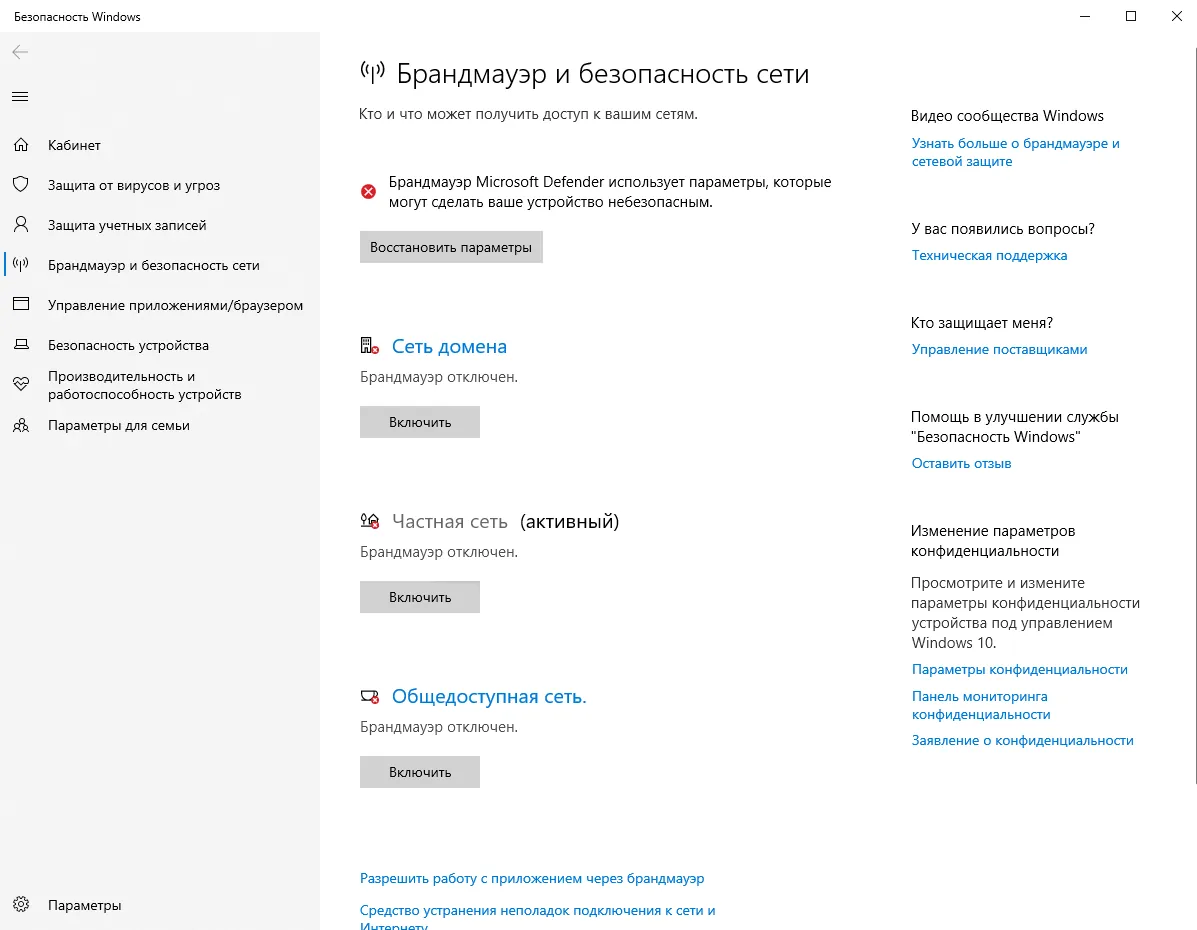

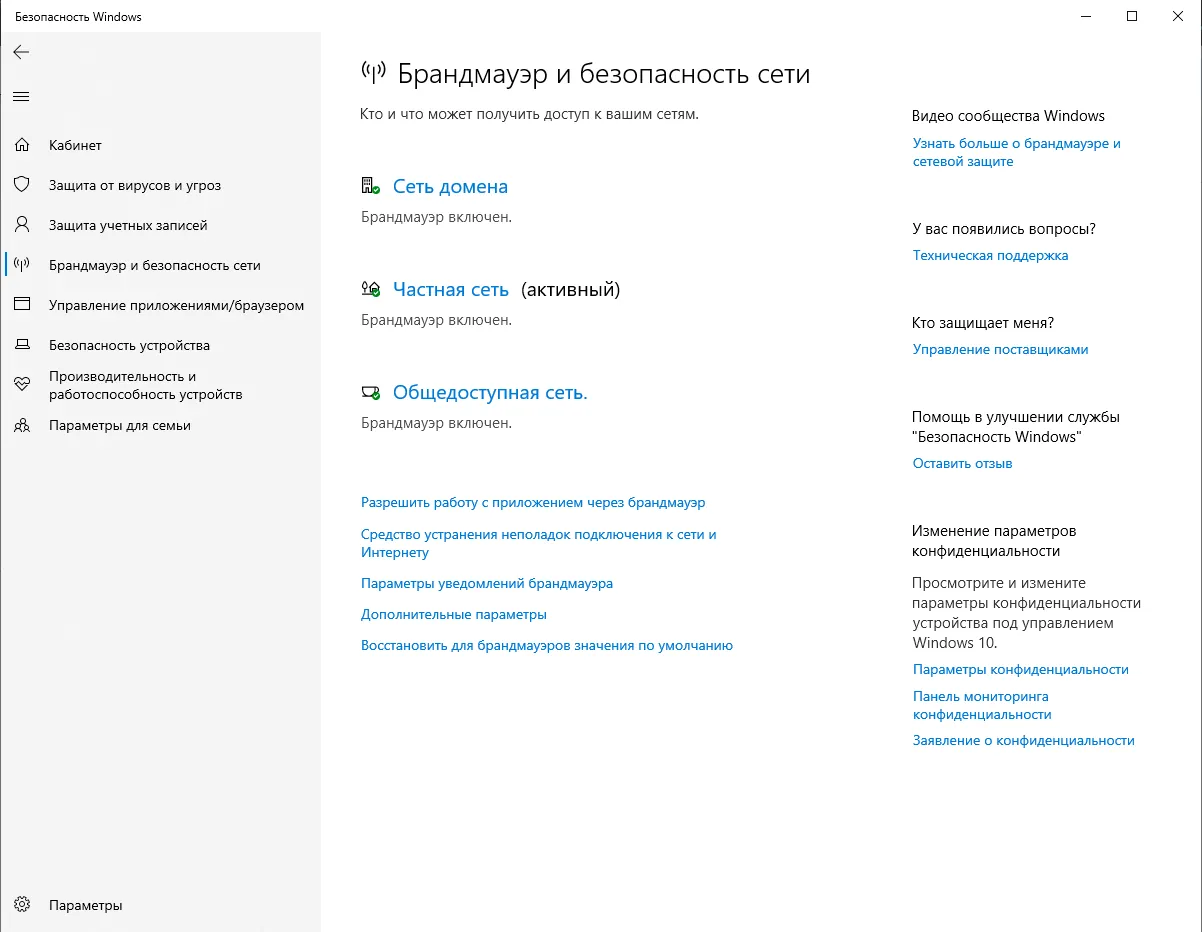

Первым делом стоит проверить, включён ли ваш брандмауэр. Для этого перейдите в Параметры → Обновление и безопасность → Безопасность Windows. Здесь можно просмотреть данные о защите вашего компьютера по разным направлениям.

Сейчас нас интересует пункт Брандмауэр и защита сети. Если рядом с его иконкой есть значок с зелёной галочкой, то всё в порядке — межсетевой экран включён и защищает устройство. Если же вместо галочки стоит восклицательный знак в жёлтом треугольнике, значит, есть проблемы. Чтобы решить их, кликаем по кнопке Открыть службу «Безопасность Windows» вверху.

Здесь можно посмотреть, включён ли брандмауэр и для каких сетей. Если он выключен, его можно активировать. Всё, что нужно сделать, — прокликать кнопки Включить у каждого типа сети. И лучше сделать это для всех сетей сразу.

Так, если вы подключитесь к домашней сети, например, через Wi-Fi, будут работать параметры Частная сеть. А когда зайдёте в интернет через открытую точку доступа в кафе или другом общественном месте, брандмауэр применит настройки в пункте Общедоступная сеть.

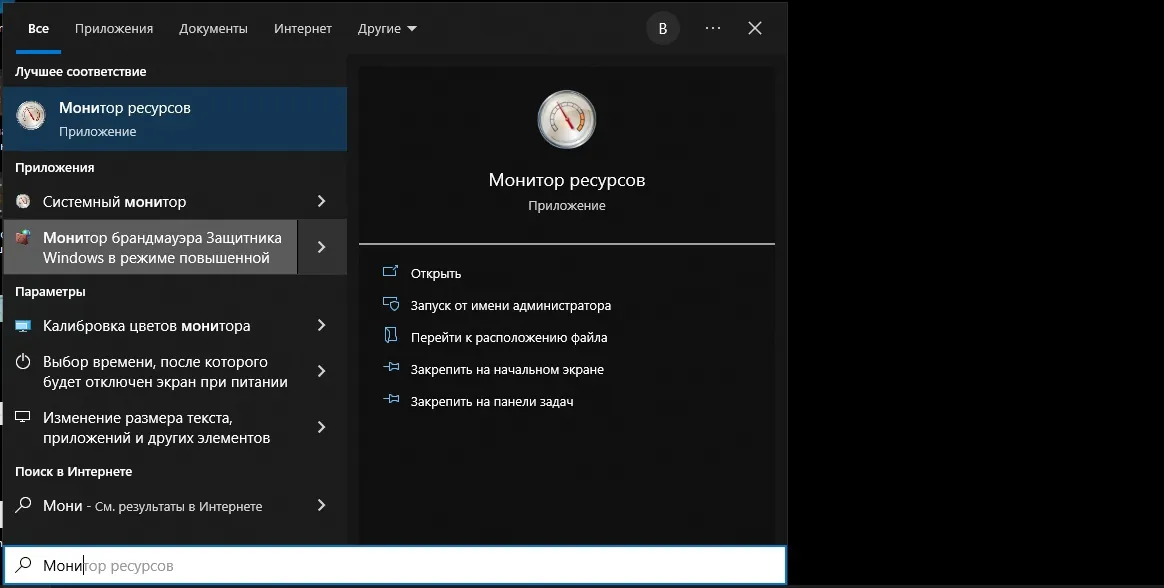

Теперь, когда вы включили брандмауэр, его нужно настроить. Чтобы быстро найти нужную программу, кликните на значок с изображением лупы на панели задач. Откроется строка поиска. Впишите туда «монитор» и найдите вариант Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Кликайте по нему — откроется программа, где можно изменить настройки файрвола. Здесь вы можете посмотреть правила брандмауэра по умолчанию, которые тот использует для разных сетей. Чтобы изменить их так, как вам нужно, нажмите Свойства брандмауэра Защитника Windows.

После этого откроется новое окно с параметрами для входящих и исходящих запросов для трёх типов сетей. Всего есть три варианта параметров для каждого из них:

-

разрешить — сетевой экран блокирует только те подключения, которые указаны в запрещениях;

-

блокировать (по умолчанию) — сетевой экран блокирует все подключения, кроме тех, что указаны в разрешениях;

-

блокировать все подключения — сетевой экран блокирует даже те подключения, которые указаны в разрешениях.

Установите нужные настройки для каждой сети, переключаясь между вкладками сверху. Если нужно, здесь же можно выключить файрвол Windows для одной или нескольких из них.

Что будет, если отключить брандмауэр

Если кратко, то ничего хорошего. Так вы сделаете своё устройство уязвимым перед атаками злоумышленников в интернете. Поэтому в случае, когда вам нужно использовать приложение, которое блокирует брандмауэр, мы советуем настроить доступ к нему, а не выключать защиту Windows полностью.

Это можно сделать в том же окне. Для этого перейдите во вкладку Правила для исходящего подключения и нажмите Создать правило справа. В новом окне выберите тип правила, укажите путь к приложению и сохраните нужные разрешения для каждой сети в настройках. Готово!

Сервер — что это такое?Читать →

Чем можно заменить встроенный брандмауэр

Встроенный в ОС файрвол — не единственный способ обезопасить устройство. Есть и другие программы, которые вы можете установить, чтобы защитить компьютер от угроз. В таблице ниже мы собрали несколько самых надёжных из них.

|

Аналоги встроенного брандмауэра |

|

|---|---|

|

Приложение |

Описание |

|

Comodo Firewall |

Домашний файрвол, который в обзорах часто называют лучшим из бесплатных. Хорошо блокирует вредоносный трафик, позволяет следить за историей проверок, содержит встроенную систему репутации файлов. Можно также установить совмещённый с файрволом антивирус. |

|

Avast! Internet Security |

Бесплатный антивирус со встроенным брандмауэром, один из самых популярных среди пользователей. Хорошо справляется с прямыми атаками. Предлагает режим автопроверки трафика, в котором сам выдаёт разрешения, и управляемую настройку разрешений. В последнем пользователь может выбрать один из 5 уровней доступа для каждого приложения. |

|

PrivateFirewall |

Простой и удобный файрвол. Не занимает много места на диске, радует интуитивно понятным интерфейсом, быстро реагирует на угрозы. Кроме стандартных функций брандмауэра предлагает режим сканирования системы. Из минусов — приложение на английском языке, нет режима автопроверки приложений. |

|

ZoneAlarm Free Firewall |

Ещё один качественный бесплатный файрвол, главный конкурент Comodo Firewall по функциям и популярности. Не требует особых навыков из-за доступного интерфейса, позволяет гибко настраивать разрешения, эффективно справляется с угрозами. Можно также установить совмещённый с файрволом антивирус. |

|

TinyWall |

Файрвол отражает своё название — это маленькая, но полезная программа. Её можно использовать как самостоятельный брандмауэр или как дополнительный к другим системам защиты. Хорошо фильтрует трафик, «дружит» почти со всеми популярными антивирусами, требует мало памяти. Есть и минусы. Например, TinyWall не уведомляет пользователя, когда блокирует что-либо. А ещё не спасает от DDoS-атак. |

Ответы на частые вопросы

А теперь простыми словами ответим на вопросы, которые чаще всего задают пользователи ПК о брандмауэрах и сетевой безопасности.

Какие угрозы может предотвратить брандмауэр и какие — нет?

В начале статьи мы уже писали, что файрвол может защитить компьютер от червей, взлома удалённого рабочего стола, шпионского софта и DDoS. Но это не все угрозы, с которыми может столкнуться ваше устройство. И от некоторых брандмауэр уберечь не сможет, например:

-

уже «живущие» на компьютере вирусы и черви;

-

входящий трафик через VPN;

-

некоторые сложные типы вирусов.

Поэтому важно использовать все инструменты безопасности в комплексе — только так вы защитите своё устройство. Например, всегда держите включёнными и брандмауэр, и антивирус.

Как брандмауэр защищает компьютер или сеть от взломов и вредоносных программ?

Брандмауэр постоянно мониторит входящий трафик. Всё, что поступает на ваше устройство, он проверяет и решает, стоит заблокировать запрос или разрешить его. При этом он записывает всю информацию о проверенном трафике, чтобы вы могли обратиться к истории и узнать, находил ли файрвол угрозы.

Может ли брандмауэр замедлять работу сети или ухудшать качество связи?

Может. Если компьютер отстаёт от современного по техническим характеристикам, файрвол заметно снижает его производительность. Но мы всё равно не рекомендуем жертвовать безопасностью в угоду лишним секундам скорости. Вместо этого советуем улучшить производительность другими доступными методами.

Как ускорить работу компьютераЧитать →

Сегодня мы разобрали термин «брандмауэр»: узнали, что это такое, как включить его на компьютере, и покопались в настройках. Знакомство с ним — это важный этап для всех, кто хочет в будущем стать специалистом по интернет-безопасности. Но помните: белому хакеру важна не только теория, но и практика. Например, в языках программирования.

Если вы ещё не определились, что хотите изучать, приходите на бесплатный вводный урок в Skysmart Pro. Там мы поможем поставить цель и подберём курс программирования, который в будущем даст старт вашей IT-профессии. До встречи на занятии!

В этой статье мы рассмотрим, как произвести настройку брандмауэра Windows для обеспечения работоспособности кассовой программы GBS.Market при использовании схемы «сервер/клиент» в локальной сети.

Брандмауэр (Brandmauer) или фаервол (firewall) — это комплекс программ, которые обеспечивают сетевую безопасность компьютера. Основная задача брандмауэра — фильтрация сетевого трафика для защиты компьютера от несанкционированного доступна из сети.

Важно У вас должны быть права администратора компьютера, чтобы выполнять описанные действия.

Зачем нужно настраивать брандмауэр

Настройка брандмауэра, в случае использования GBS.Market, необходима, когда программа работает с сетевой базой данных по схеме «сервер/клиент».

В ряде случаев настройки брандмауэра Windows по умолчанию не позволяют устанавливать соединение между компьютером с программой (клиентом) и компьютером с базой данных (сервером). Для обеспечения работоспособности необходимо выполнить настройку встроенного в ОС Windows брандмауэра.

Кроме этого, настройка сетевого экрана может потребоваться при использовании таких сервисов, как:

- АТОЛ Веб-сервер

- ККМ-Сервер

- Служба эквайринга DualConnector

и других сервисов, работающих через TCP\IP протокол.

Что нужно настроить при работе в локальной сети

При работе по схеме сервер/клиент как минимум необходимо обеспечить связь кассовой программы GBS.Market с СУБД Firebird. Т.е. настройку брандмауэра необходимо выполнить:

- на сервере, где находится СУБД и база данных

- на клиентах, где установлена GBS.Market

На сервере необходимо:

- добавить в исключения файл Firebird.exe, который обычно расположен в папке C:\Program Files (x86)\F-Lab\Firebird 3

- разрешить входящие подключения на порт 3060

На клиентах необходимо:

- добавить в исключения файл GBS.Market, который обычно расположен в папке C:\Program Files (x86)\F-Lab\Market 6

- разрешить исходящие подключения на порт 3060

Важно Обратите внимание, что по умолчанию используется порт именно 3060, а не 3050 (стандартный для Firebird)

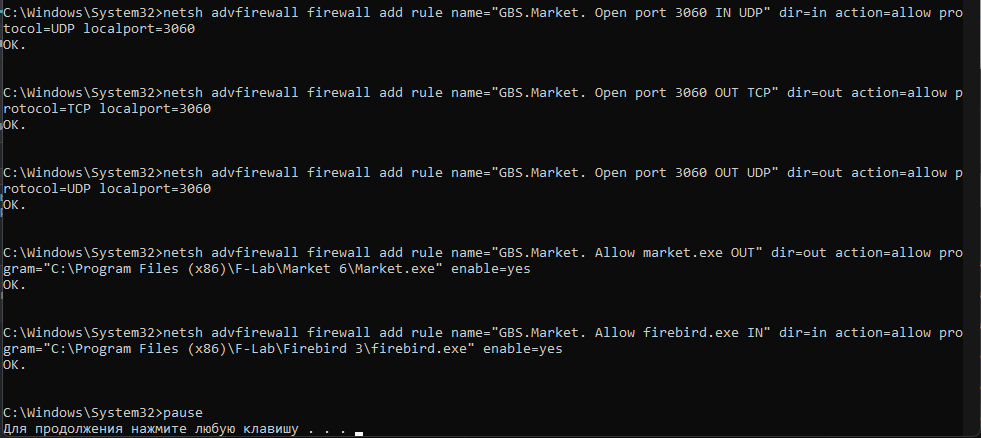

Автоматическая настройка

Автоматическая настройка возможна посредством выполнения скрипта, который содержит команды создания правил для брандмауэра. Выполнить скрипт необходимо на всех компьютерах, на которых планируется работа в локальной сети.

Важно Выполнять скрипт необходимо от имени администратора компьютера

Ответ на все команды скрипта должен быть «ОК»

Обратите внимание, что в скрипте прописаны стандартные пути к файлам market.exe и firebrid.exe. Если пути к этим файлам отличаются от указанных выше, необходимо внести изменения в скрипт.

Если настройка с помощью скрипта не удалась — необходимо выполнить ручную настройку, следуя инструкции ниже.

Как открыть брандмауэр Windows

Откройте Пуск — Панель управления или воспользуйтесь поиском, чтобы найти панель управления.

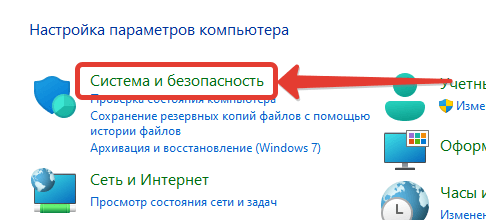

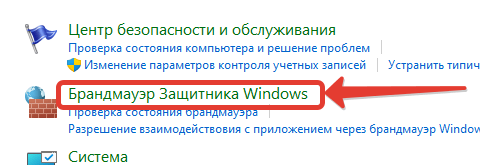

Если панель управления открыта в режиме просмотра «Категории», то нажмите «Система и безопасность».

Затем выберите «Брандмауэр Windows» или «Брандмауэр Защитника Windows» (в зависимости от версии Windows)

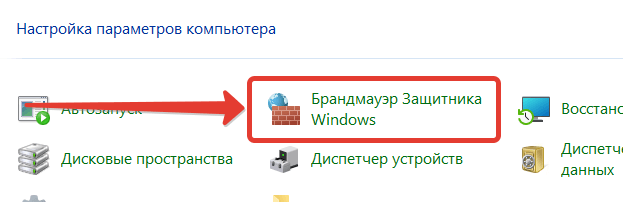

Если панель управления открыта в режиме просмотра «значки», сразу выберите «Брандмауэр Windows».

Внешний вид брандмауэра Windows

На скриншоте ниже показано, как обычно выглядит брандмауэр Windows.

В левой части доступны кнопки дополнительных действий, а в центре отображается текущее состояние защиты.

Настройка брандмауэра

Добавление программы в исключения

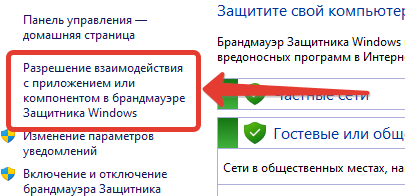

На примере файла Firebird.exe рассмотрим добавление программы в список исключений брандмауэра. В окне брандмауэра нажмите «Разрешить взаимодействия с приложением или компонентом».

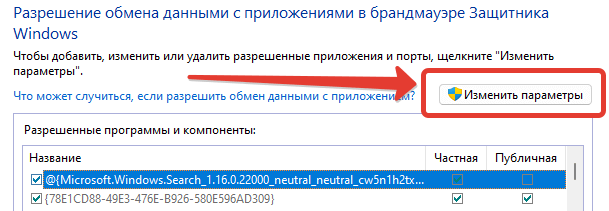

Затем нажмите кнопку «Изменить параметры», если она активна.

Под списком нажмите кнопку «Разрешить другое приложение…»

В открывшемся окне нажмите кнопку «Обзор» и укажите путь к программе, которую необходимо добавить в исключения.

После выбора программы нажмите кнопку «Типы сетей» и проверьте, что установлены флажки на публичной и частной.

В результате окно добавления приложения будет выглядеть так.

Нажмите кнопку «Добавить», чтобы сохранить сделанные изменения.

В списке разрешенных программ будет отображаться только что созданная запись.

Разрешение подключения для порта

В ряде случаев добавление программы в список исключений может быть недостаточно. Тогда необходимо разрешить установку соединений для конкретного сетевого порта.

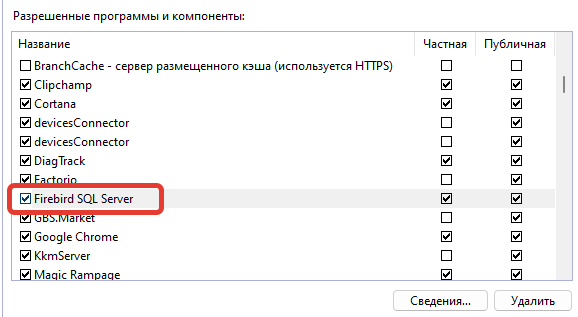

В главном окне брандмауэра нажмите кнопку «Дополнительные параметры».

Откроется «Монитор брандмауэра Windows в режиме повышенной безопасности», который выглядит как на скриншоте ниже.

Для входящих и исходящих подключений настройка происходит раздельно. Поэтому необходимо определить тип подключения.

Например, при настройке брандмауэра на компьютере-сервере необходимо открыть порт 3060 для входящих подключений. Т.е. компьютеры-клиенты будут пытаться подключиться к этому компьютеру — это входящие подключения.

При настройке на компьютере-клиенте необходимо открыть порт на исходящие подключения. Т.е. программа на компьютере-клиенте будет пытаться создать подключение с внешним компьютером.

Например, нам нужно создать правило для входящего подключения. В левой части выбираем соответсвующий пункт, а затем справа нажимаем кнопку «Создать правило».

В открывшемся окне выбираем тип правила «Для порта».

Нажимаем «Далее» и указываем номер порта. Например, для подключения GBS.Market к Firebird это будет порт 3060.

Нажимаем «Далее», выбираем «Разрешить подключение»

Затем выбираем тип сетей. Если тип сети не известен — можно выбрать все.

Нажмите «Далее» и на последней вкладке укажите имя правила и описание (по желанию).

Нажмите «Готово» — правило появится в списке.

Завершение настройки

После того как настройка исключений и правил для брандмауэра будет завершена, рекомендуется перезагрузить компьютер для вступления изменений в силу.