Время на прочтение4 мин

Количество просмотров100K

Предисловие

Во время поиска решения «как лучше настроить терминальный сервер» для нужд компании, в основном сталкивался с разрозненной информацией по каждой из проблем в отдельности, но единой статьи как настроить от и до так и не нашел. Данный материал является компиляцией различной информации.

Вводные

Настроенный и работающий AD

Наличие файлового сервера (Желательно на основе Windows server)

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

-

Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

-

Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

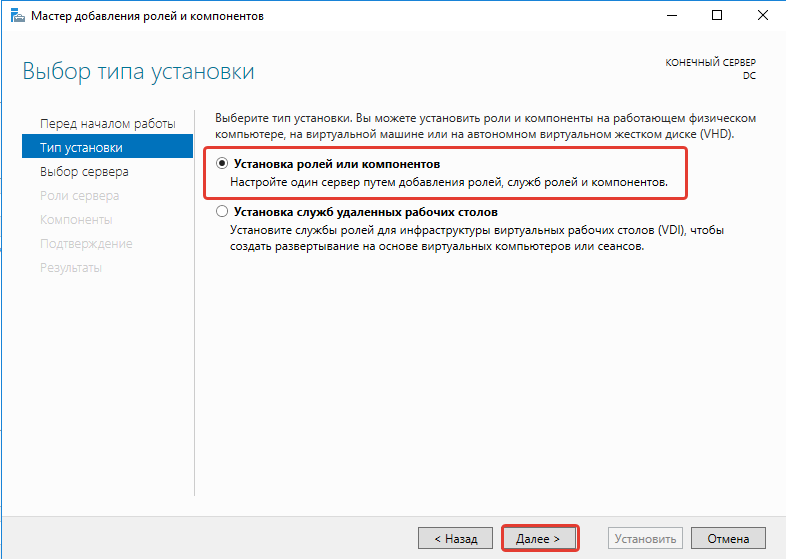

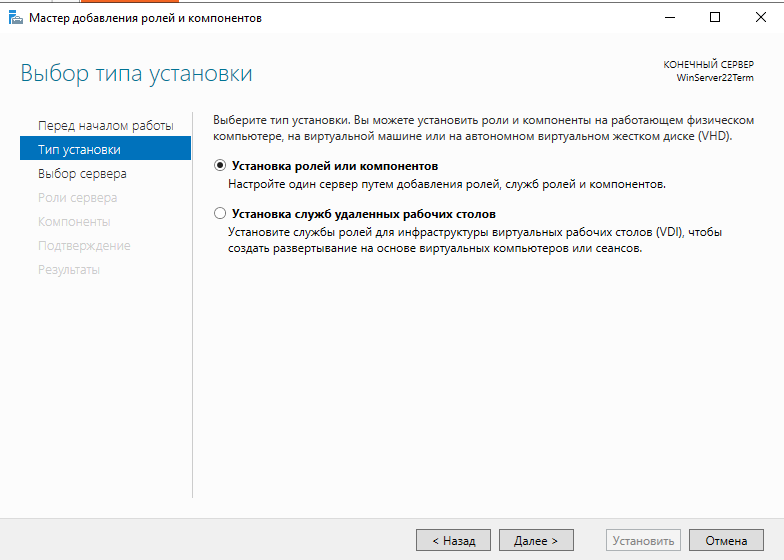

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

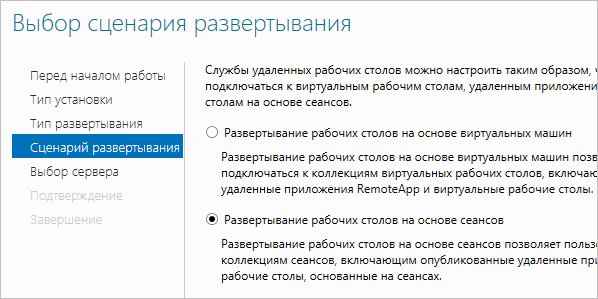

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

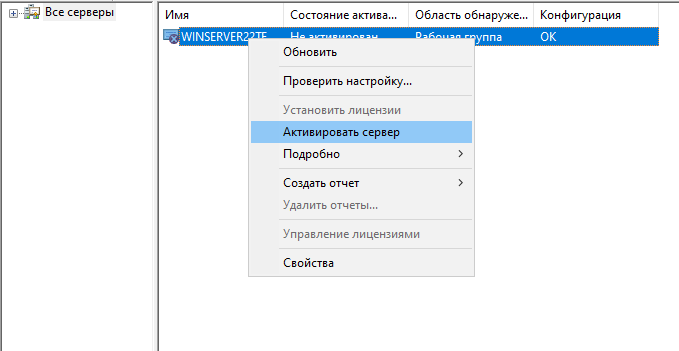

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

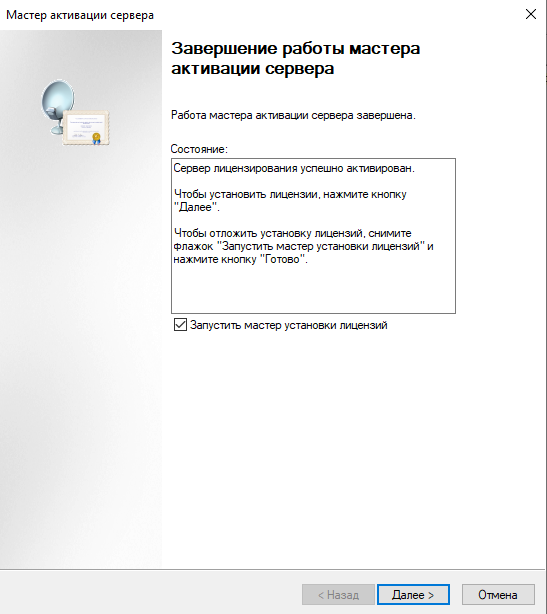

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

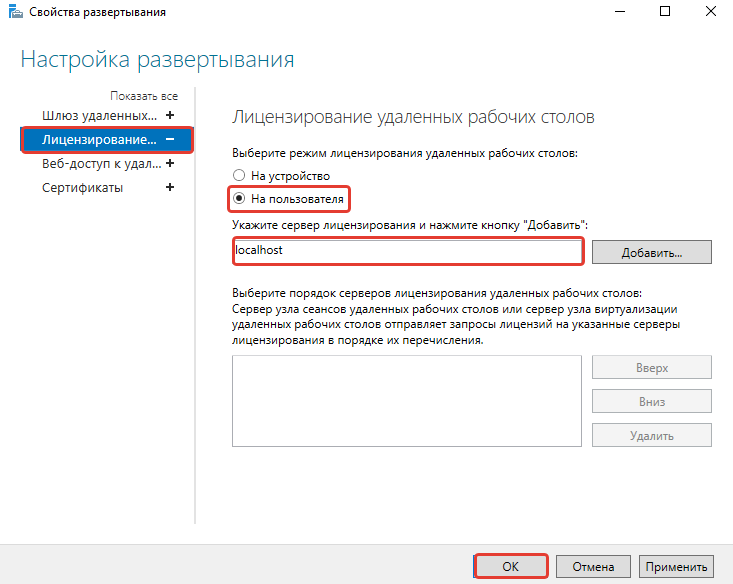

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

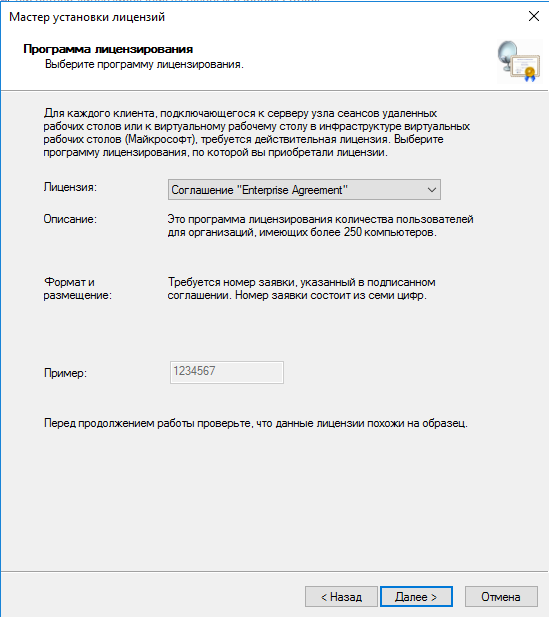

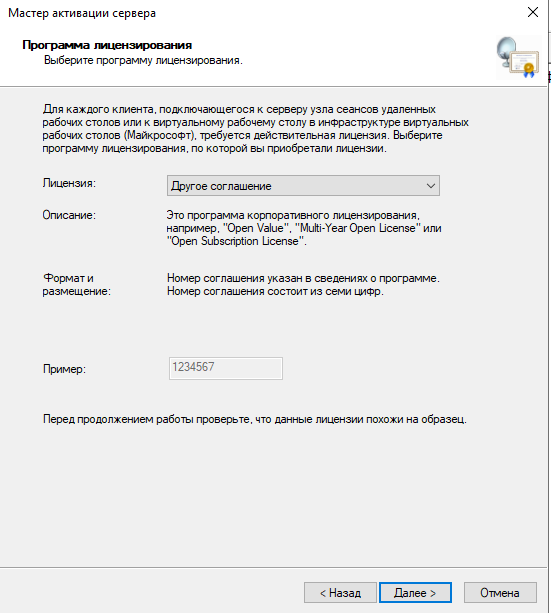

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

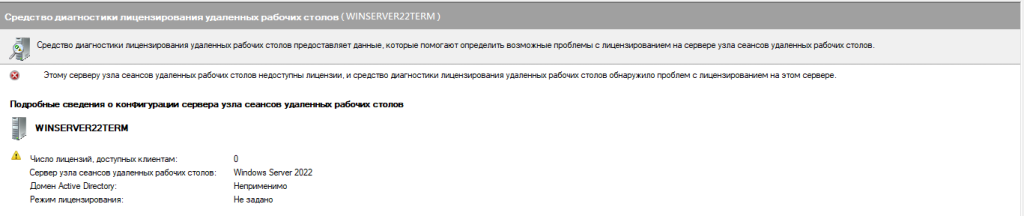

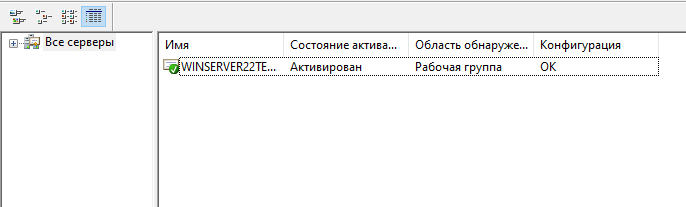

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Открываем диспетчер серверов и кликаем по Службы удаленных рабочих столов

Выбираем ранее созданную коллекцию сеансов, далее в разделе Свойства открываем меню Задачи > изменить свойства

В открывшемся окне в разделе Сеанс устанавливаем ограничения, их следует выбирать опираясь на особенности работы сотрудников для которых выполняется настройка сервера

Диски профилей пользователей + миграция профилей

Одной из задач при настройке терминального сервера является организация хранения данных пользователей работающих на нем.

1-й способ

Во многих компаниях используется миграция профилей пользователей. Это дает возможность перенести место хранения данных на специально выделенное место для данных задач. данный способ позволяет перемещать все персональные каталоги пользователя (Документы, Загрузки, Рабочий стол и др.)

Но не позволяет перемещать

-

Данные о профиле

-

Реестр пользователя

В результате чего, в процессе работы терминального сервера происходит «захламление» реестра сервера, и крайне осложняет перенос конфигурации пользователя.

2-й способ

Использовать Диски профилей пользователя

Данная технология является крайне полезной для обеспечения более высокого уровня безопасности , так же позволяет легко, бесследно удалять старые профили пользователей, и переносить в случае необходимости настройки на другой терминальный сервер, так как все данные пользователя хранятся на отдельном VHDX Диске для каждого пользователя.

Проблемой данного метода является сложность изменения размера дискового пространства выделенного пользователю, и вносит изменение в конфигурацию оборудования сервера, что вызывает проблемы с лицензиями 1С, но об это будет дальше.

3-й способ

Скомбинировать лучшее из первых 2х методов. а именно.

Активируем Диски профилей пользователя, но данные каталогов пользователя перемещаем на файловый сервер.

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя.

Упc) у меня закончились буквы, так что продолжение во 2-й части.

From Wikipedia, the free encyclopedia

| Other names | Terminal Services |

|---|---|

| Developer(s) | Microsoft |

| Operating system | Microsoft Windows |

| Service name | TermService |

| Type | Remote desktop software |

| Website | docs |

Remote Desktop Services (RDS), known as Terminal Services in Windows Server 2008 and earlier,[1] is one of the components of Microsoft Windows that allow a user to initiate and control an interactive session[2] on a remote computer or virtual machine over a network connection.

RDS is Microsoft’s implementation of thin client architecture, where Windows software, and the entire desktop of the computer running RDS, are made accessible to any remote client machine that supports Remote Desktop Protocol (RDP). User interfaces are displayed from the server onto the client system and input from the client system is transmitted to the server — where software execution takes place.[3] This is in contrast to application streaming systems, like Microsoft App-V, in which computer programs are streamed to the client on-demand and executed on the client machine.

RDS was first released in 1998 as Terminal Server in Windows NT 4.0 Terminal Server Edition, a stand-alone edition of Windows NT 4.0 Server that allowed users to log in remotely. Starting with Windows 2000, it was integrated under the name of Terminal Services as an optional component in the server editions of the Windows NT family of operating systems,[4] receiving updates and improvements with each version of Windows.[5] Terminal Services were then renamed to Remote Desktop Services with Windows Server 2008 R2[6] in 2009.

RemoteFX was added to RDS as part of Windows Server 2008 R2 Service Pack 1.

Windows includes four client components that use RDS:

- Quick Assist (Windows 10 and later) and Windows Remote Assistance (Windows XP through Windows 8.1)

- Remote Desktop Connection (RDC)

- Fast user switching

- Windows Subsystem for Linux (via MSRDC)

The first two are individual utilities that allow a user to operate an interactive session on a remote computer over the network. In case of Remote Assistance, the remote user needs to receive an invitation and the control is cooperative. In case of RDC, however, the remote user opens a new session on the remote computer and has every power granted by its user account’s rights and restrictions.[3][7][8] Fast User Switching allows users to switch between user accounts on the local computer without quitting software and logging out. Fast User Switching is part of Winlogon and uses RDS to accomplish its switching feature.[9][10] Third-party developers have also created client software for RDS. For example, rdesktop supports Unix platforms.

Although RDS is shipped with most editions of all versions of Windows NT since Windows 2000,[4] its functionality differs in each version. Windows XP Home Edition does not accept any RDC connections at all, reserving RDS for Fast User Switching and Remote Assistance only. Other client versions of Windows only allow a maximum of one remote user to connect to the system at the cost of the user who has logged onto the console being disconnected. Windows Server allows two users to connect at the same time. This licensing scheme, called «Remote Desktop for Administration», facilitates administration of unattended or headless computers. Only by acquiring additional licenses (in addition to that of Windows) can a computer running Windows Server service multiple remote users at one time and achieve virtual desktop infrastructure.[6][9]

For an organization, RDS allows the IT department to install applications on a central server instead of multiple computers.[11] Remote users can log on and use those applications over the network. Such centralization can make maintenance and troubleshooting easier. RDS and Windows authentication systems prevent unauthorized users from accessing apps or data.

Microsoft has a long-standing agreement with Citrix to facilitate sharing of technologies and patent licensing between Microsoft Terminal Services and Citrix XenApp (formerly Citrix MetaFrame and Citrix Presentation Server). In this arrangement, Citrix has access to key source code for the Windows platform, enabling its developers to improve the security and performance of the Terminal Services platform. In late December 2004 the two companies announced a five-year renewal of this arrangement to cover Windows Vista.[12]

The key server component of RDS is Terminal Server (termdd.sys), which listens on TCP port 3389. When a Remote Desktop Protocol (RDP) client connects to this port, it is tagged with a unique SessionID and associated with a freshly spawned console session (Session 0, keyboard, mouse and character mode UI only). The login subsystem (winlogon.exe) and the GDI graphics subsystem is then initiated, which handles the job of authenticating the user and presenting the GUI. These executables are loaded in a new session, rather than the console session. When creating the new session, the graphics and keyboard/mouse device drivers are replaced with RDP-specific drivers: RdpDD.sys and RdpWD.sys. The RdpDD.sys is the device driver and it captures the UI rendering calls into a format that is transmittable over RDP. RdpWD.sys acts as keyboard and mouse driver; it receives keyboard and mouse input over the TCP connection and presents them as keyboard or mouse inputs. It also allows creation of virtual channels, which allow other devices, such as disc, audio, printers, and COM ports to be redirected, i.e., the channels act as replacement for these devices. The channels connect to the client over the TCP connection; as the channels are accessed for data, the client is informed of the request, which is then transferred over the TCP connection to the application. This entire procedure is done by the terminal server and the client, with the RDP mediating the correct transfer, and is entirely transparent to the applications.[13] RDP communications are encrypted using 128-bit RC4 encryption. From Windows Server 2003 onwards, it can use a FIPS 140 compliant encryption scheme, or encrypt communications using the Transport Layer Security standard.[3][14]

Once a client initiates a connection and is informed of a successful invocation of the terminal services stack at the server, it loads up the device as well as the keyboard/mouse drivers. The UI data received over RDP is decoded and rendered as UI, whereas the keyboard and mouse inputs to the Window hosting the UI is intercepted by the drivers, and transmitted over RDP to the server. It also creates the other virtual channels and sets up the redirection. RDP communication can be encrypted; using either low, medium or high encryption. With low encryption, user input (outgoing data) is encrypted using a weak (40-bit RC4) cipher. With medium encryption, UI packets (incoming data) are encrypted using this weak cipher as well. The setting «High encryption (Non-export)» uses 128-bit RC4 encryption and «High encryption (Export)» uses 40-bit RC4 encryption.[15] When setting the Security Layer to ‘SSL (TLS 1.0)’, Transport Layer Security up to version 1.2 is available.[16]

Terminal Server is the server component of Terminal services. It handles the job of authenticating clients, as well as making the applications available remotely. It is also entrusted with the job of restricting the clients according to the level of access they have. The Terminal Server respects the configured software restriction policies, so as to restrict the availability of certain software to only a certain group of users. The remote session information is stored in specialized directories, called Session Directory which is stored at the server. Session directories are used to store state information about a session, and can be used to resume interrupted sessions. The terminal server also has to manage these directories. Terminal Servers can be used in a cluster as well.[3]

In Windows Server 2008, it has been significantly overhauled. While logging in, if the user logged on to the local system using a Windows Server Domain account, the credentials from the same sign-on can be used to authenticate the remote session. However, this requires Windows Server 2008 to be the terminal server OS, while the client OS is limited to Windows Server 2008, Windows Vista and Windows 7. In addition, the terminal server may be configured to allow connection to individual programs, rather than the entire desktop, by means of a feature named RemoteApp. Terminal Services Web Access (TS Web Access) makes a RemoteApp session invocable from the web browser. It includes the TS Web Access Web Part control which maintains the list of RemoteApps deployed on the server and keeps the list up to date. Terminal Server can also integrate with Windows System Resource Manager to throttle resource usage of remote applications.[5]

Terminal Server is managed by the Terminal Server Manager Microsoft Management Console snap-in. It can be used to configure the sign in requirements, as well as to enforce a single instance of remote session. It can also be configured by using Group Policy or Windows Management Instrumentation. It is, however, not available in client versions of Windows OS, where the server is pre-configured to allow only one session and enforce the rights of the user account on the remote session, without any customization.[3]

Remote Desktop Gateway

[edit]

The Remote Desktop Gateway service component, also known as RD Gateway, can tunnel the RDP session using a HTTPS channel.[17] This increases the security of RDS by encapsulating the session with Transport Layer Security (TLS).[18] This also allows the option to use Internet Explorer as the RDP client. The official MS RDP client for macOS supports RD Gateway as of version 8. This is also available for iOS and Android.

This feature was introduced in the Windows Server 2008 and Windows Home Server products.

In October 2021, Thincast, the main contributor of the FreeRDP project, published the first Remote Desktop Gateway solution running natively on Linux.[19]

- Remote Desktop Gateway

- Enables authorized users to connect to virtual desktops, Remote-App programs, and session-based desktops over a private network or the Internet.

- Remote Desktop Connection Broker Role

- Allows users to reconnect to their existing virtual desktop, RemoteApp programs, and session-based desktops. It enables even load distribution across RD Session Host servers in a session collection or across pooled virtual desktops in a pooled virtual desktop collection, and provides access to virtual desktops in a virtual desktop collection.

- Remote Desktop Session Host

- Enables a server to host RemoteApp programs as session-based desktops. Users can connect to RD Session Host servers in a session collection to run programs, save files, and use resources on those servers. Users can access Remote Desktop Session Host server by using the Remote Desktop Connection client or by using RemoteApp programs.

- Remote Desktop Virtualization Host

- Enables users to connect to virtual desktops by using RemoteApp and Desktop Connection.

- Remote Desktop Web Access

- Enables users to access RemoteApp and Desktop Connection through the Start Menu or through a web browser. RemoteApp and Desktop Connection provides users with a customized view of RemoteApp programs, session-based desktops, and virtual desktops.

- Remote Desktop Licensing

- Enables a server to manage RDS client access licenses (RDS CALs) that are required for each device or user to connect to a Remote Desktop Session Host server. RDS CALs are managed using the Remote Desktop Licensing Manager application.[20]

RemoteApp (or TS RemoteApp) is a special mode of RDS, available in Windows Server 2008 R2 and later, where remote session configuration is integrated into the client operating system. The RDP 6.1 client ships with Windows XP SP3, KB952155 for Windows XP SP2 users,[21] Windows Vista SP1 and Windows Server 2008. The UI for the RemoteApp is rendered in a window over the local desktop, and is managed like any other window for local applications. The end result of this is that remote applications behave largely like local applications. The task of establishing the remote session, as well as redirecting local resources to the remote application, is transparent to the end user.[22] Multiple applications can be started in a single RemoteApp session, each with their own windows.[23]

A RemoteApp can be packaged either as a .rdp file or distributed via an .msi Windows Installer package. When packaged as an .rdp file (which contains the address of the RemoteApp server, authentication schemes to be used, and other settings), a RemoteApp can be launched by double clicking the file. It will invoke the Remote Desktop Connection client, which will connect to the server and render the UI. The RemoteApp can also be packaged in a Windows Installer database, installing which can register the RemoteApp in the Start menu as well as create shortcuts to launch it. A RemoteApp can also be registered as handler for file types or URIs. Opening a file registered with RemoteApp will first invoke Remote Desktop Connection, which will connect to the terminal server and then open the file. Any application which can be accessed over Remote Desktop can be served as a RemoteApp.[22][24]

Windows 7 includes built-in support for RemoteApp publishing, but it has to be enabled manually in registry, since there is no RemoteApp management console in client versions of Microsoft Windows.[25]

Windows Desktop Sharing

[edit]

In Windows Vista onwards, Terminal Services also includes a multi-party desktop sharing capability known as Windows Desktop Sharing. Unlike Terminal Services, which creates a new user session for every RDP connection, Windows Desktop Sharing can host the remote session in the context of the currently logged in user without creating a new session, and make the Desktop, or a subset of it, available over RDP.[26] Windows Desktop Sharing can be used to share the entire desktop, a specific region, or a particular application.[27] Windows Desktop Sharing can also be used to share multi-monitor desktops. When sharing applications individually (rather than the entire desktop), the windows are managed (whether they are minimized or maximized) independently at the server and the client side.[27]

The functionality is only provided via a public API, which can be used by any application to provide screen sharing functionality. Windows Desktop Sharing API exposes two objects: RDPSession for the sharing session and RDPViewer for the viewer. Multiple viewer objects can be instantiated for one Session object. A viewer can either be a passive viewer, who is just able to watch the application like a screencast, or an interactive viewer, who is able to interact in real time with the remote application.[26] The RDPSession object contains all the shared applications, represented as Application objects, each with Window objects representing their on-screen windows. Per-application filters capture the application Windows and package them as Window objects.[28] A viewer must authenticate itself before it can connect to a sharing session. This is done by generating an Invitation using the RDPSession. It contains an authentication ticket and password. The object is serialized and sent to the viewers, who need to present the Invitation when connecting.[26][28]

Windows Desktop Sharing API is used by Windows Meeting Space and Windows Remote Assistance for providing application sharing functionality among network peers.[27]

Network Level Authentication

[edit]

Network Level Authentication (NLA) is a feature of RDP Server or Remote Desktop Connection (RDP Client) that requires the connecting user to authenticate themselves before a session is established with the server.

Originally, if a user opened an RDP (remote desktop) session to a server it would load the login screen from the server for the user. This would use up resources on the server, and was a potential area for denial of service attacks as well as remote code execution attacks (see BlueKeep). Network Level Authentication delegates the user’s credentials from the client through a client-side Security Support Provider and prompts the user to authenticate before establishing a session on the server.

Network Level Authentication was introduced in RDP 6.0 and supported initially in Windows Vista. It uses the new Security Support Provider, CredSSP, which is available through SSPI in Windows Vista. With Windows XP Service Pack 3, CredSSP was introduced on that platform and the included RDP 6.1 Client supports NLA; however CredSSP must be enabled in the registry first.[29][30]

The advantages of Network Level Authentication are:

- It requires fewer remote computer resources initially, by preventing the initiation of a full remote desktop connection until the user is authenticated, reducing the risk of denial-of-service attacks.

- It allows NT Single sign-on (SSO) to extend to RDP Services.

- It can help mitigate Remote Desktop vulnerabilities that can only be exploited prior to authentication. [31]

- No support for other credential providers

- To use Network Level Authentication in Remote Desktop Services, the client must be running Windows XP SP3 or later, and the host must be running Windows Vista or later [32] or Windows Server 2008 or later.

- Support for RDP Servers requiring Network Level Authentication needs to be configured via registry keys for use on Windows XP SP3.

- Not possible to change password via CredSSP. This is a problem when «User must change password at next logon» is enabled or if an account’s password expires.

- Requires «Access this computer from the network» privilege, which may be restricted for other reasons.

- The IP addresses of the clients trying to log in will not be stored in the security audit logs, making it harder to block brute force or dictionary attacks by means of a firewall.

- Smart card authentication from one domain to another using a remote desktop gateway is not supported with NLA enabled on the end client.

Remote Desktop Connection is a primary client for Remote Desktop Services. RDC presents the desktop interface (or application GUI) of the remote system, as if it were accessed locally.[33] Microsoft Remote Desktop was created in 2012 by Microsoft as a client with a touch-friendly interface. Additionally, several non-Microsoft clients exist.

- BlueKeep (security vulnerability)

- Windows MultiPoint Server

- Microsoft NetMeeting, a discontinued Microsoft product also provides Shared-desktop feature, in the similar time-frame of Windows NT Terminal Services Edition

- Virtual Network Computing

- ^ «Windows Remote Desktop Services spotlight». Retrieved 2010-11-18.

- ^ QuinnRadich (19 August 2020). «Remote Desktop Sessions — Win32 apps». docs.microsoft.com. Retrieved 2022-07-09.

- ^ a b c d e «Technical Overview of Terminal Services in Windows Server 2003». Microsoft. Archived from the original on 2003-01-26. Retrieved 2007-07-23.

- ^ a b «Remote Desktop Connection». PC World. IDG. 17 August 2011.

- ^ a b «Whats new in Terminal Services in Windows Server 2008». Retrieved 2007-07-23.

- ^ a b Russel, Charlie; Zacker, Craig (2009). «4: Remote Desktop Services and VDI: Centralizing Desktop and Application Management» (PDF). Introducing Windows Server 2008 R2. Redmond, WA: Microsoft Press. Archived from the original (PDF) on 29 August 2017. Retrieved 11 January 2014.

- ^

«How to change the listening port for Remote Desktop». Retrieved 2010-11-18. - ^

«Frequently Asked Questions about Remote Desktop». Microsoft. Retrieved 2007-07-23. - ^ a b

Russinovich, Mark; Solomon, David A.; Ionescu, Alex (2012). Windows Internals (6th ed.). Redmond, WA: Microsoft Press. pp. 20–21. ISBN 978-0-7356-4873-9. - ^

«Architecture of Fast User Switching». Support. Microsoft. 15 January 2006. Retrieved 11 January 2014. - ^ «Remote Services». Log me in 123.

- ^ «Citrix and Microsoft Sign Technology Collaboration and Licensing Agreement». Citrix. 2004-12-21. Archived from the original on 2011-07-05. Retrieved 2012-04-13.

- ^

«How Terminal Services Works». Microsoft. 2003-03-28. Retrieved 2007-07-23. - ^ «Configuring authentication and encryption: Terminal Services». 8 October 2009.

- ^ «Connection Configuration in Terminal Server». Support (5.0 ed.). Microsoft. 22 June 2014.

- ^ «Incorrect TLS is displayed — Windows Server». 5 June 2024.

- ^ «Terminal Services Gateway (TS Gateway)». Microsoft TechNet. Retrieved 2009-09-10.

- ^ «Remote Desktop Protocol». Microsoft Developer Network (MSDN). Retrieved 2009-09-10.

- ^ «RD Gateway Documentation». Thincast. Retrieved 2021-10-17.

- ^ TechNet: Remote Desktop Licensing

- ^ «Description of the Remote Desktop Connection 6.1 client update for Terminal Services in Windows XP Service Pack 2». Retrieved 2010-11-18.

- ^ a b «Terminal Services RemoteApp (TS RemoteApp)». Retrieved 2007-07-23.

- ^ «Terminal Services RemoteApp Session Termination Logic». Retrieved 2007-10-02.

- ^ «Create a RemoteApp and use it on another computer». GitHub. 2024-01-11. Retrieved 2025-05-08.

- ^ «How to enable RemoteApp (via RDP 7.0) within VirtualBox or VMWare running Windows 7, Vista SP1+ or Windows XP SP3». Retrieved 2010-11-18.

- ^ a b c «Windows Desktop Sharing». Retrieved 2007-10-11.

- ^ a b c «Windows Desktop Sharing API». Retrieved 2007-10-11.

- ^ a b «About Windows Desktop Sharing». Retrieved 2007-10-11.

- ^ «Description of the Credential Security Support Provider (CredSSP) in Windows XP Service Pack 3». Archived from the original on 2017-09-18.

- ^ «Description of the Remote Desktop Connection 6.1 client update for Terminal Services». Microsoft. 2011-09-23. Retrieved 2020-05-07.

- ^ Simon Pope (2019-05-14). «Prevent a worm by updating Remote Desktop Services (CVE-2019-0708)». Microsoft Security Response Center. Retrieved 2020-05-07.

- ^ «Configure Network Level Authentication for Remote Desktop Services Connections». Microsoft TechNet. 2009-11-17. Retrieved 2020-05-07.

- ^ «Technical Overview of Terminal Services in Windows Server 2003». Microsoft. Archived from the original on 2003-01-26. Retrieved 2007-07-23.

- Welcome to Remote Desktop Services

- «Configure Network Level Authentication for Remote Desktop Services Connections». Microsoft TechNet. 17 November 2009.

- «What types of Remote Desktop connections should I allow?». Microsoft Corporation. Archived from the original on 2016-06-08.

28 марта 2025 г. 12:48

942

Содержание:

- Что такое сервер терминалов

- Что потребуется для установки

- Установка служб удаленных рабочих столов на Windows Server 2025

- Проверка установки

- Что дальше

- Заключение

С выходом Windows Server 2025 у системных администраторов снова появился вопрос: как правильно установить сервер терминалов (Remote Desktop Services) на новую версию ОС. Терминальные службы позволяют централизованно предоставлять пользователям доступ к рабочим столам и приложениям, запущенным на сервере. Это особенно актуально для организаций, где важны удаленная работа, безопасность и централизованное администрирование.

В этой статье разберем как происходит установка терминального сервера 2025. Конфигурация и настройка — это тема отдельной инструкции, к которой вы можете перейти после завершения установки.

Что такое сервер терминалов

Сервер терминалов, или Remote Desktop Session Host (RDSH), — это роль в Windows Server, позволяющая нескольким пользователям подключаться к одному серверу и работать в отдельных сеансах. При этом все вычисления происходят на стороне сервера, а пользователь взаимодействует с виртуальной копией рабочего стола через протокол RDP (Remote Desktop Protocol).

Что потребуется для установки

Перед началом установки убедитесь, что:

- Установлена версия Windows Server 2025 Standard или Datacenter.

- У вас есть администраторские права на сервере.

- Сервер подключен к интернету (для загрузки компонентов и проверки лицензий).

- Планируется использовать доменную инфраструктуру (рекомендуется, но не обязательно для установки).

Все действия ниже выполняются через стандартные средства Windows — никаких сторонних утилит или PowerShell-скриптов на этом этапе не требуется. После выполнения этих требований можно переходить к установке ролей.

Установка служб удаленных рабочих столов на Windows Server 2025

Процесс установки компонентов терминального сервера полностью реализован через стандартный мастер ролей. Он интуитивно понятен и не требует дополнительных утилит. Ниже приведена пошаговая инструкция. Процесс занимает 5–10 минут.

1. Запустите мастер установки ролей

Для начала необходимо открыть нужный инструмент и выбрать соответствующий раздел. Сделайте следующее:

- Откройте Server Manager (Диспетчер серверов).

- Перейдите в раздел «Manage» → «Add Roles and Features».

- В появившемся мастере нажмите «Next», пока не дойдёте до выбора ролей.

После этих действий вы перейдёте к выбору необходимых компонентов RDS.

2. Выберите роль Remote Desktop Services

На этапе выбора ролей включите нужные службы, связанные с терминальным доступом:

- В списке ролей установите флажок напротив «Remote Desktop Services».

- Подтвердите установку зависимостей, если появится соответствующее окно.

После этого нажмите «Next» и продолжайте установку до экрана с выбором компонентов RDS.

3. Установите необходимые компоненты

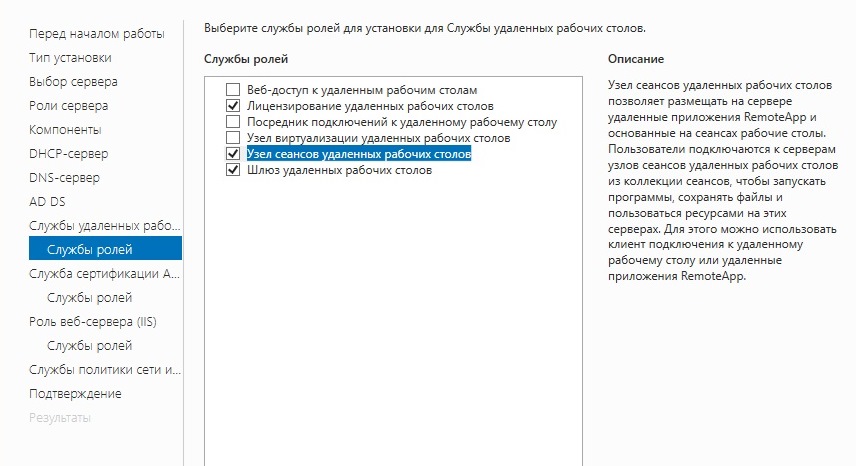

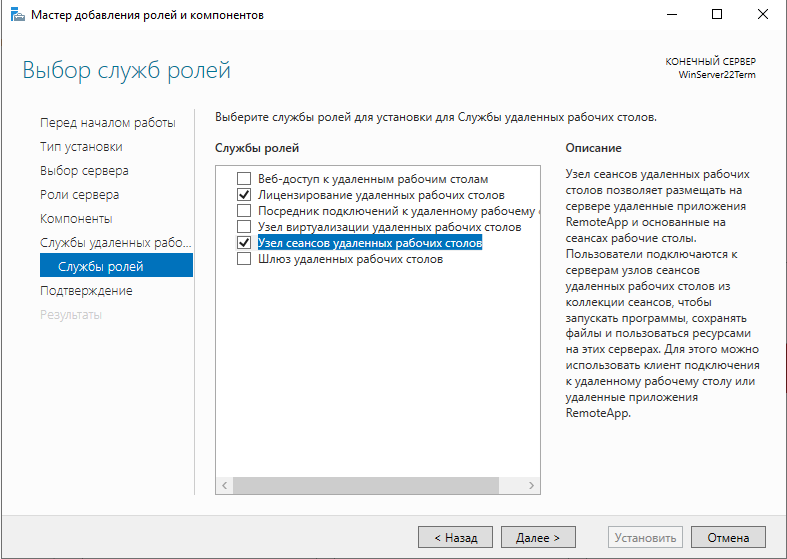

На этапе выбора служб выберите как минимум:

- Remote Desktop Session Host (хост сеансов удалённых рабочих столов).

- (Опционально) Remote Desktop Licensing — если вы уже имеете лицензии или планируете их использовать.

Выбор других компонентов (Gateway, Web Access и др.) на этом этапе не требуется, если вы не настраиваете расширенную инфраструктуру.

После выбора нажмите «Next».

4. Подтвердите и начните установку

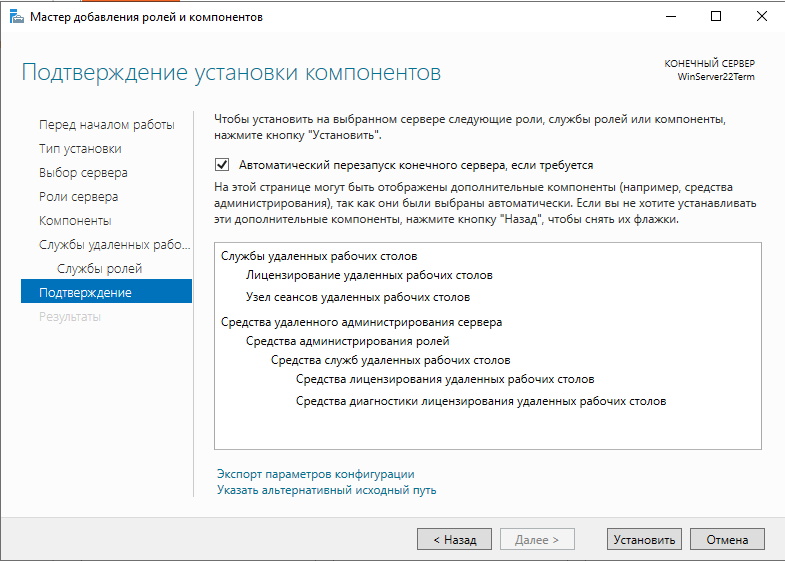

Прежде чем начать установку, проверьте, все ли компоненты выбраны верно. Затем выполните следующие шаги:

- Проверьте выбранные компоненты.

- Нажмите «Install».

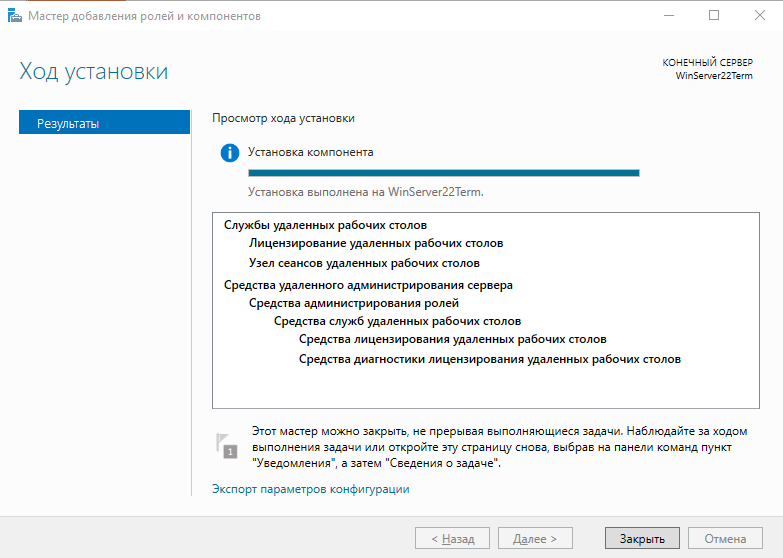

- Дождитесь завершения установки. Сервер может потребовать перезагрузку после установки RDSH.

После перезапуска компоненты будут установлены, и сервер будет готов к следующему этапу — настройке сеансов, лицензий и политик.

Проверка установки

После установки можно убедиться, что компоненты добавлены:

- Откройте Server Manager.

- Перейдите в раздел «Remote Desktop Services» в левой панели.

- Убедитесь, что роли Session Host и, при наличии, Licensing присутствуют и отображаются как работающие.

Если всё отображается корректно — установка завершена успешно.

Что дальше

На этом этапе сервер терминалов установлен, но пока ещё не настроен. Пользователи не смогут подключаться до тех пор, пока не будут выполнены дополнительные шаги:

- Назначение пользователей.

- Настройка лицензирования.

- Настройка групповых политик и разрешений.

- Конфигурация сеансов и ограничений.

О настройке терминального сервера Windows Server 2025 мы подробно расскажем в следующей статье.

Заключение

Установка RDS на Windows Server 2025 — это первый шаг к созданию надежной инфраструктуры удаленного доступа. Сам процесс достаточно прост и выполняется через стандартный мастер ролей без необходимости использовать сторонние инструменты или PowerShell. После установки сервер терминалов полностью готов к следующему этапу — конфигурации политик, лицензий и пользовательских прав. Это позволит вам обеспечить стабильную и безопасную работу пользователей в удаленной среде.

Автор: АннаОпубликовано: 22 ноября, 2023

Если сеть вашей организации подразумевает подключение к серверу двух и более клиентов, то на нем необходимо настроить терминальный сервер.

Терминальный сервер — это сервер, обеспечивающий удаленную работу пользователей и централизацию трафика и ресурсов.

Также существенно упрощается процесс обновления ПО: вместо развертывания специальных служб для этого, ПО обновляется только один раз и может быть произведено администратором вручную. Пользователи подключаются к нему удаленно через «тонкие» клиенты, или через обычные компьютеры. Наиболее частый случай применения терминального сервера — использование его в организации, где установлена программа 1С:Предприятие. Настройка сервера для 1С в базовом варианте не отличается от настройки для другого использования.

В данной статье мы рассмотрим настройку терминального сервера на виртуальной машине под управлением Windows Server 2022. Существует два варианта: когда сервер находится в рабочей группе и когда он находится в домене.

Мы рассмотрим случай, когда сервер находится в рабочей группе, что характерно для VPS. Когда сервер находится в домене — расскажем в следующей статье.

1. Переходим в диспетчер серверов: «Пуск» → «Диспетчер серверов» или выполнить консольную команду «servermanager.exe».

2. Выбираем меню «Управление» → «Добавить роли и компоненты».

3. В поле «Тип установки» выберите «Добавить роли и компоненты».

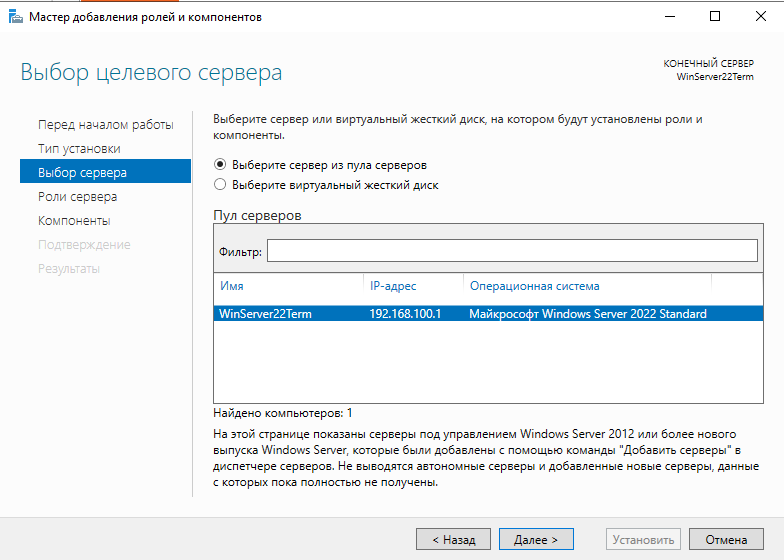

4. Выберите ваш сервер из списка серверов (в нашем случае список состоит всего из одного сервера).

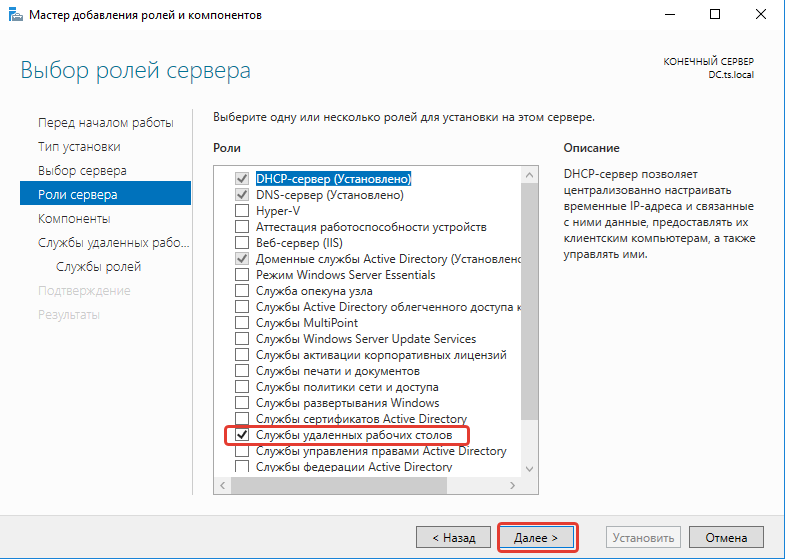

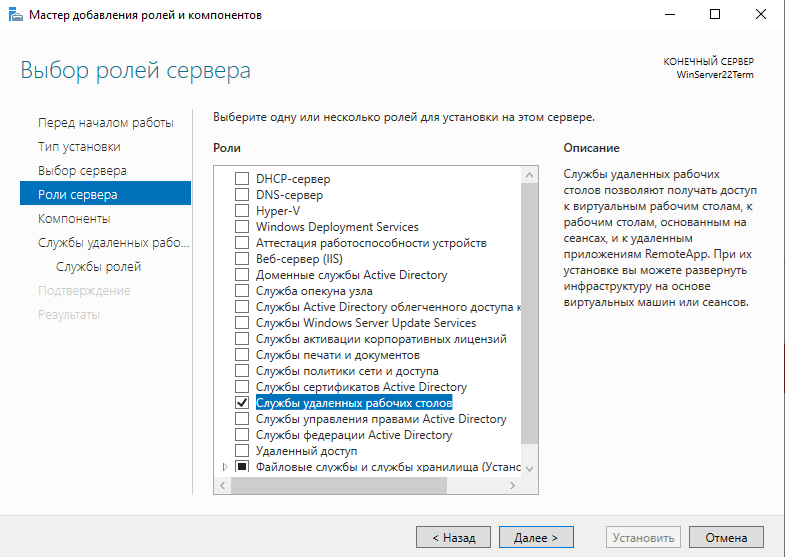

5. Выбираем дополнительную роль сервера — «Службы удаленных рабочих столов».

6. Пропустим добавление дополнительных компонентов и перейдем в раздел «Службы ролей». В нем мы добавляем следующие компоненты: «Лицензирование удаленных рабочих столов» и «Узел сеансов удаленных рабочих столов».

7. Выберите, разрешено ли мастеру добавления компонентов перезагрузить сервер автоматически при необходимости (в случае, если на сервере работают другие пользователи рекомендуется перезагружать сервер вручную).

8. Далее нажмите кнопку «Установить» и мастер добавления ролей и компонентов установит то, что мы выбрали ранее.

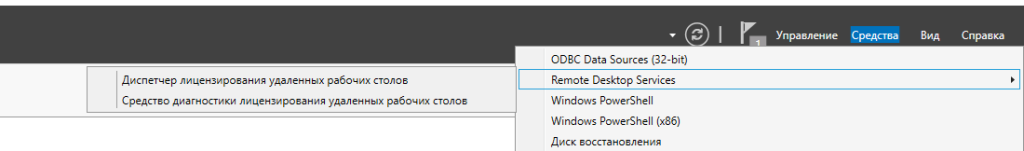

9. После установки в диспетчере серверов перейдите в меню «Средства» → «Remote Desktop Services» → «Средство диагностики лицензирования удаленных рабочих столов». Здесь будет отображаться вся справочная информация о состоянии терминального сервера.

10. Задайте режим лицензирования и выберите соответствующий сервер лицензирования.

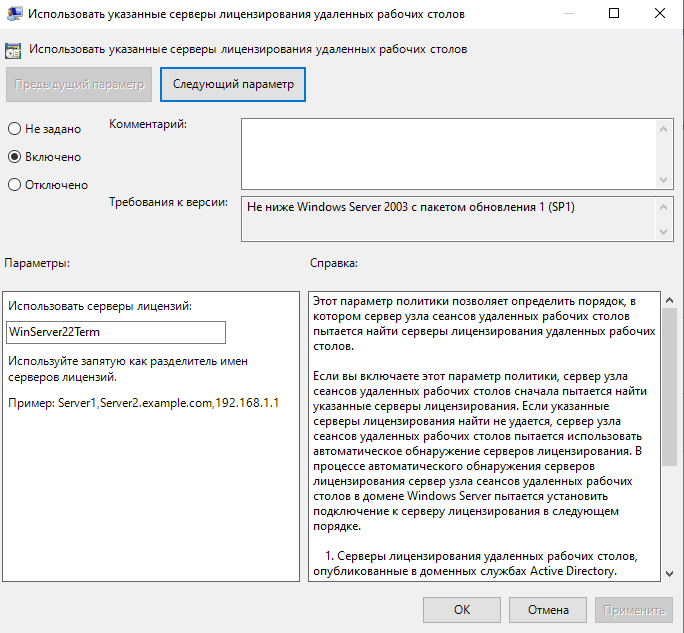

- Зайдите в редактор групповой политики: сочетание клавиш Win+ R → “gpedit.msc”.

- Перейдите по пути «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Службы удаленных рабочих столов» → «Узел сеансов удаленных рабочих столов» → «Лицензирование».

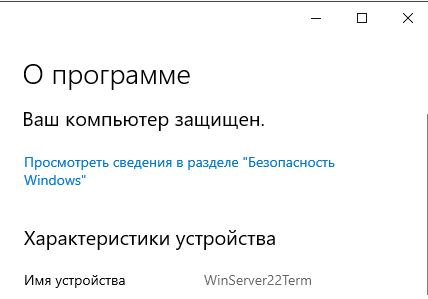

- Далее измените следующие параметры политики: «Использовать указанные серверы лицензирования удаленных рабочих столов» -> «Включено». В поле «Использовать серверы лицензий» необходимо указать имя сервера лицензирования — у нас это WinServer22Term (посмотреть имя компьютера можно по пути: Настройки → Система → О программе).

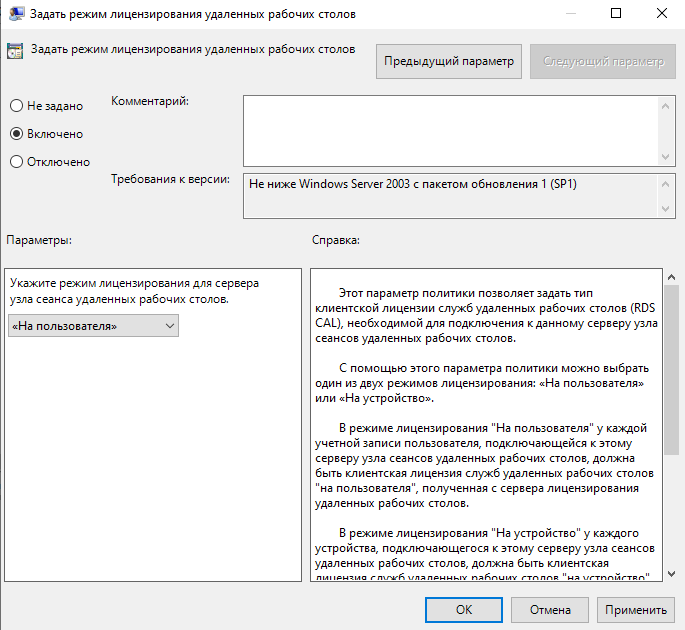

- «Задать режим лицензирования удаленных рабочих столов» → «Включено».

- В поле «Укажите режим лицензирования для сервера узла сеанса удаленных рабочих столов» выбрать режим «На устройство» или «На пользователя» (для справки: режим «На устройство» подразумевает, что лицензия будет выдаваться на устройство, что означает, что с одного компьютера к серверу могут подключаться неограниченное количество пользователей. Режим «На пользователя» подразумевает, что ограниченное количество пользователей может подключаться с неограниченного количества устройств, например, с рабочего и с домашнего компьютера). В нашем случае мы выберем режим «На пользователя».

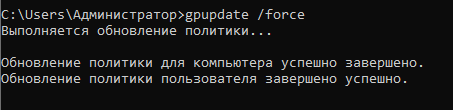

11. Применим политики и перезагрузим терминальный сервер:

Для этого перейдем в консоль с правами администратора и введем команду: gpupdate /force:

Далее переходим в Диспетчер серверов → Средства -> Remote Desktop Services -> Диспетчер лицензирования удаленных рабочих столов.

Нажимаем «Активировать сервер» — запустится мастер активации сервера. В мастере укажите «Метод подключения» → «Авто» и напишите актуальные данные о пользователе. Если вы все сделали правильно, сервер получит статус «Активирован». В конце работы мастера, можете поставить галочку в пункте «Запустить мастер установки лицензий».

Если это сделать — откроется мастер установки лицензий. Укажите нужный тип лицензий и нажмите «Далее».

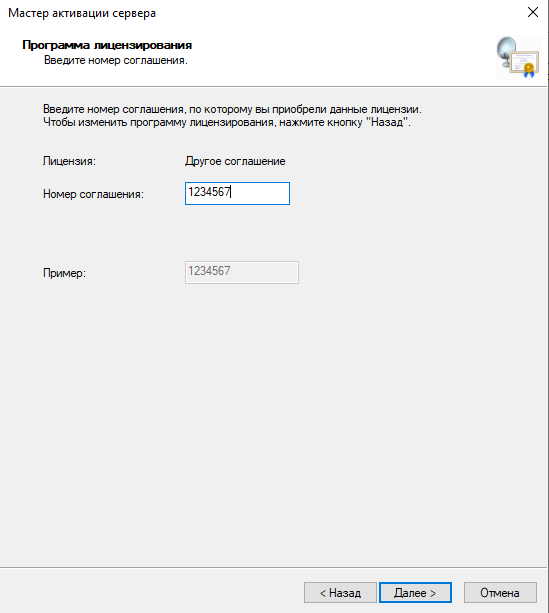

В случае, если Вы выбрали «Другое соглашение», то в открывшемся окне введите номер соглашения в соответствующее поле. Нажмите «Далее».

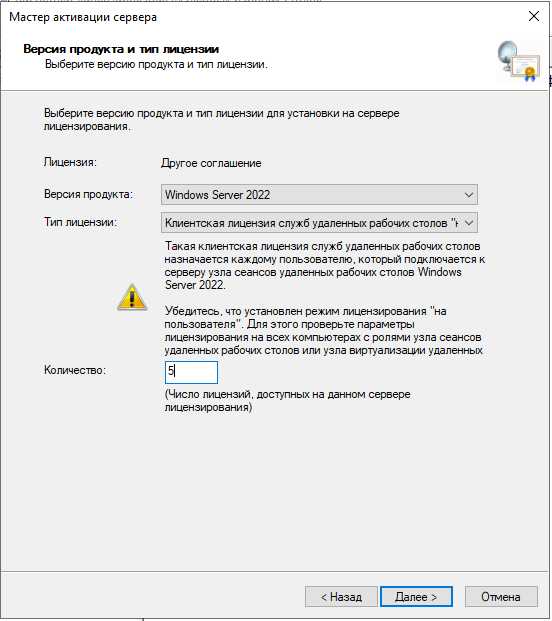

В следующем окне укажите текущую версию Windows Server (в нашем случае — это Windows Server 2022). В поле «Тип лицензии» укажите тип выдаваемой лицензии. В поле «Количество лицензий» укажите количество лицензий. В нашем случае мы создадим 5 лицензий для пятерых пользователей. Нажимаем «Далее».

После завершения работы мастера, если все было настроено правильно, терминальный сервер перейдет в состояние «Активирован».

На этом настройка сервера терминалов подошла к концу. Сервер сконфигурирован и готов к работе.

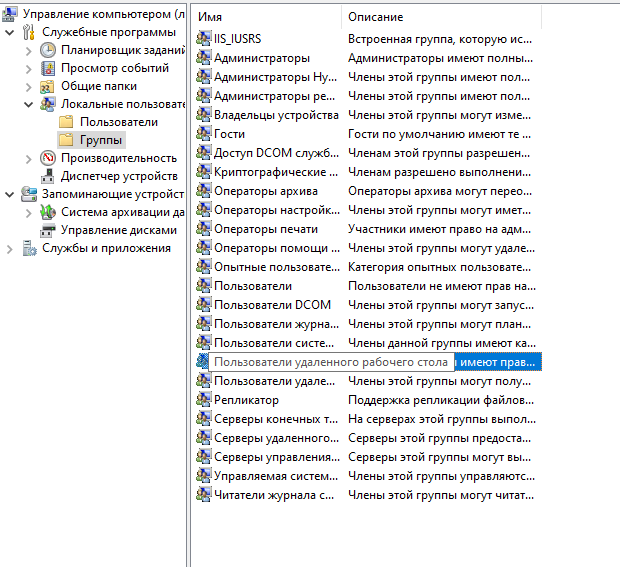

Для того, чтобы пользователи могли подключаться к терминальному серверу без домена, добавьте их в группу «Пользователи удаленного рабочего стола»:

Наш телеграм-канал

Пишем про облака, кейсы, вебинары

Подписаться

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

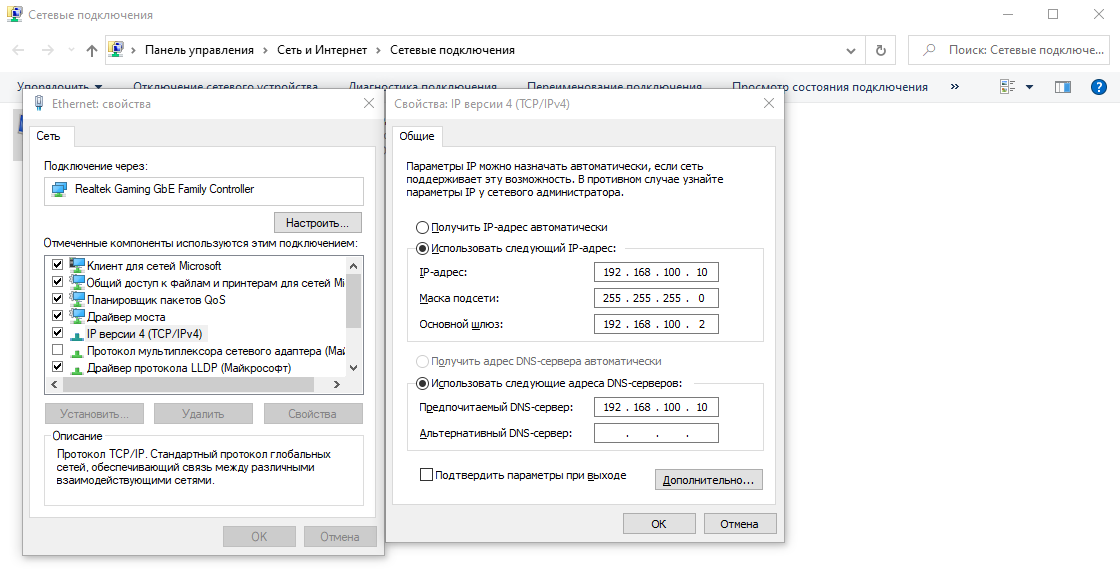

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Добавление ролей и компонентов

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

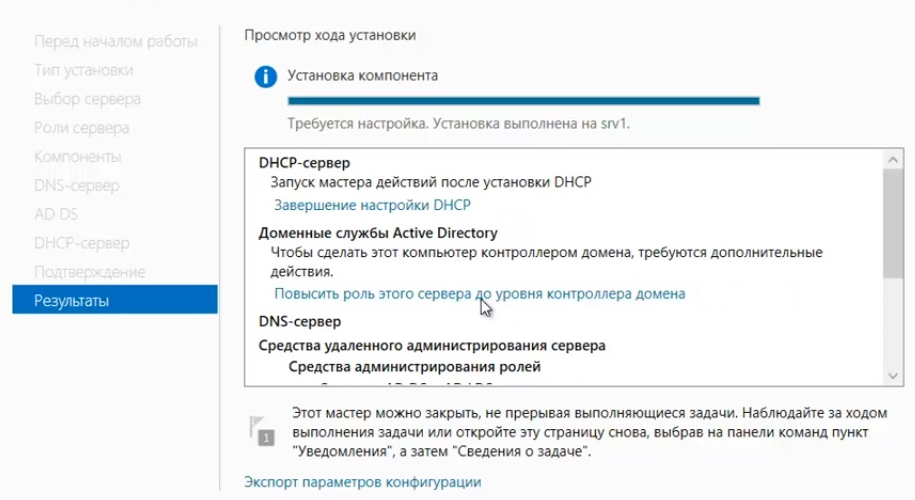

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

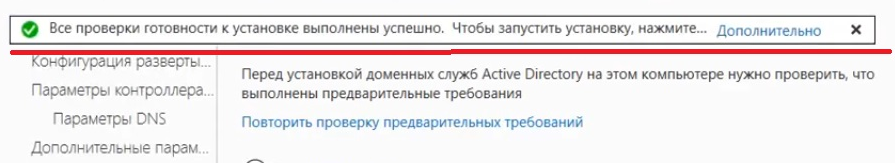

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

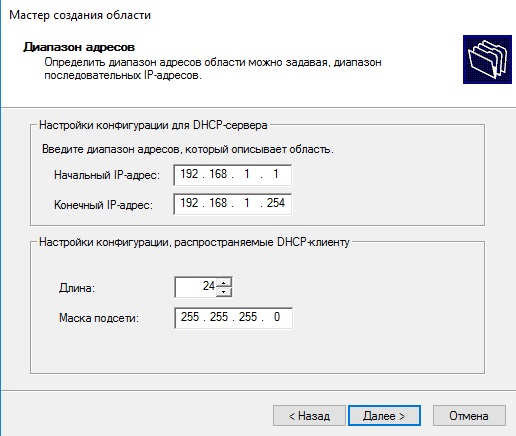

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

- Выбираем установку служб удаленных рабочих столов.

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.