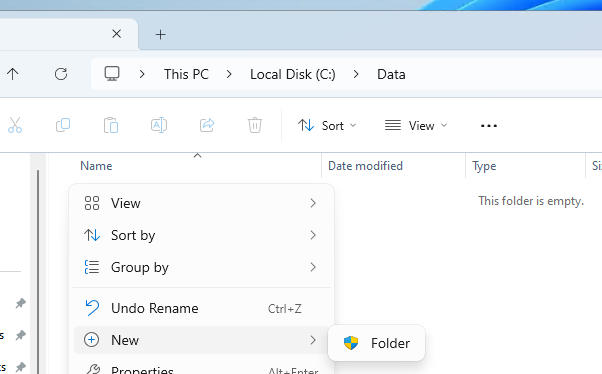

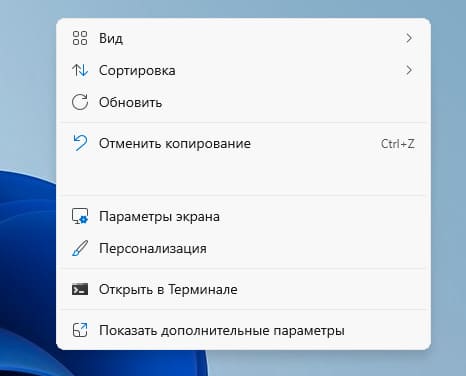

В контекстном меню New проводника Windows могут отсутствовать пункты для создания новых файлов или папок несмотря на то, что у вашей учетной записи есть права локального администратора. Например, вам может быть доступен только пункт создания новой папки со щитом UAC. При этом File Explorer не позволяет создать новые файлы даже под администратором.

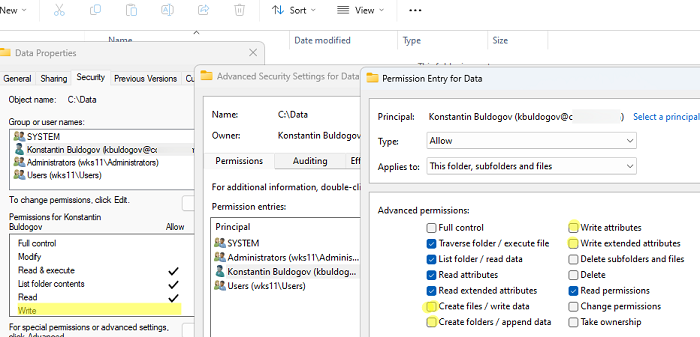

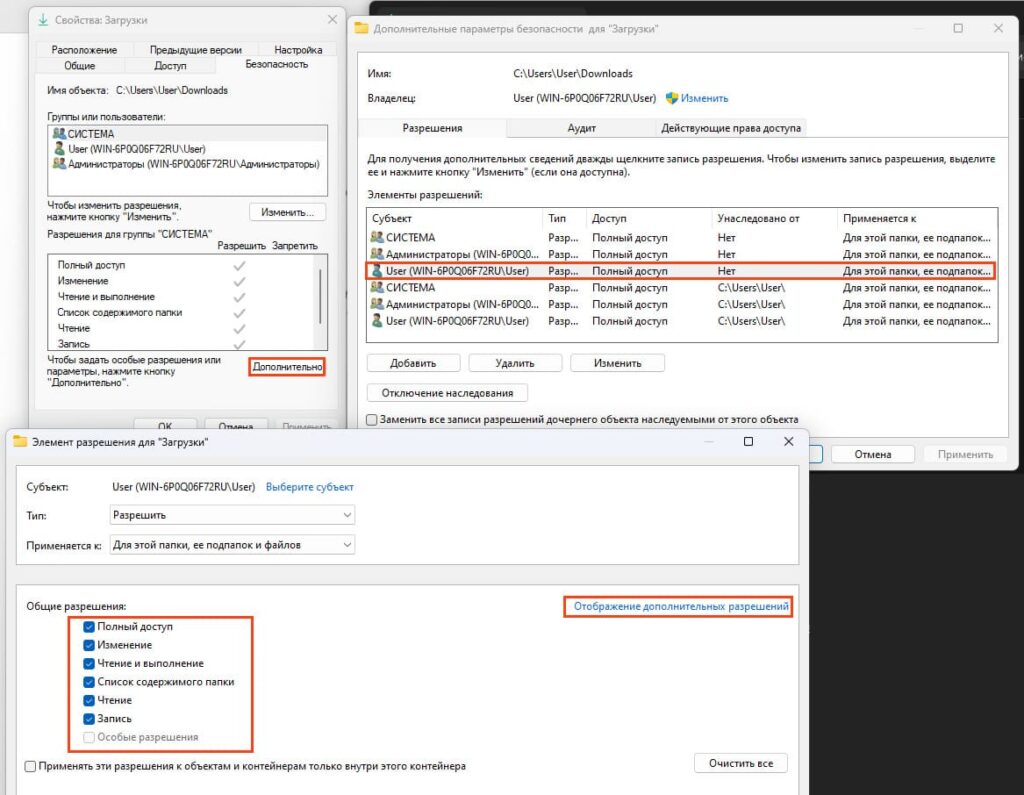

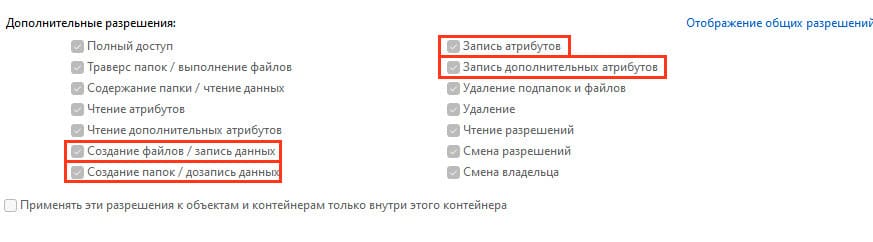

Если в контекстном меню проводника отсутствуют пункты для создания новых файлов, нужно проверить NTFS разрешения каталога. Чтобы пользователь мог создавать новые файлы, его учетной записи или группе безопасности, в которую он входит, должны быть предоставлены следующие права:

-

Create files/write data -

Write Attributes -

Write Extended attributes -

Create folders/append data

Откройте свойства папки и предоставьте пользователю или группе право Write (или в разделе Advanced -> Show advanced permissions предоставьте список разрешений, перечисленных выше).

По умолчанию при включенном UAC, проводник Windows игнорирует NTFS права каталога, назначенные для встроенной локальной группы

Administrators

. Поэтому права нужно назначать явно для учетной записи пользователя, или группы, в которой он состоит.

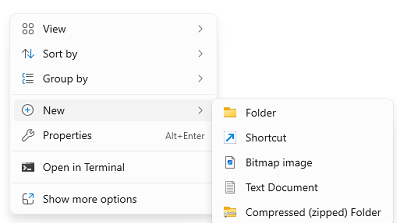

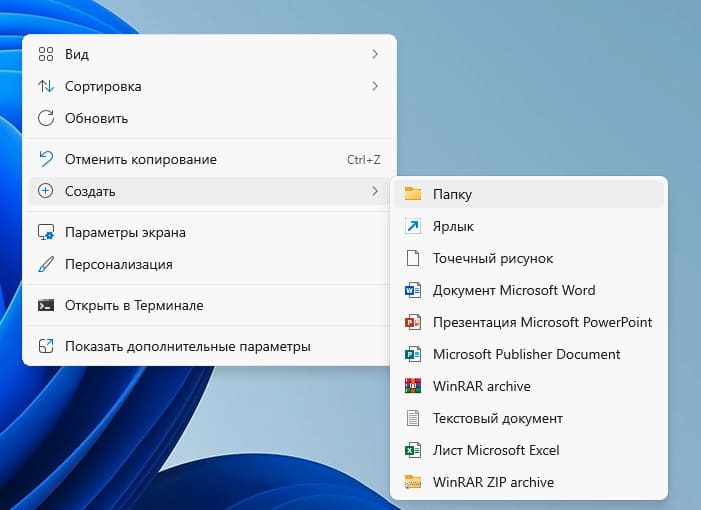

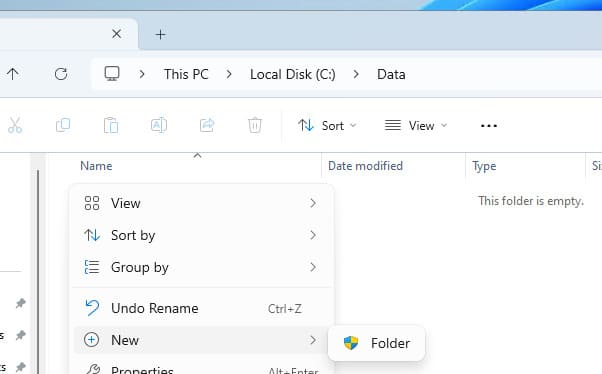

После этого в контекстном меню New в File Explorer появятся все пункты для создания новых файлов.

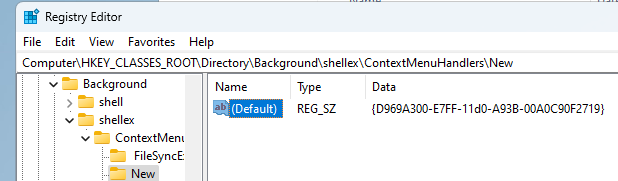

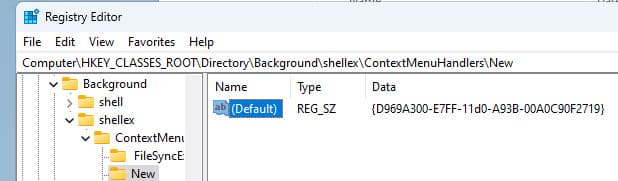

Если в проводнике Windows отсутствует кнопка New, нужно проверить настройки реестра.

Проверьте что в разделе реестра существует раздел

HKEY_CLASSES_ROOT\Directory\Background\shellex\ContextMenuHandlers

со следующим значением в параметре (Default):

{D969A300-E7FF-11d0-A93B-00A0C90F2719}

Если этот параметр реестра отсутствует, создайте его вручную. Проверьте, что в проводнике теперь доступен пункт для создания новых файлов и папок.

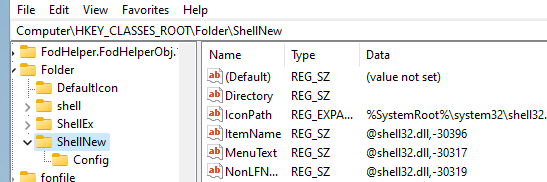

Если в контекстном меню проводника не показывается только пункт для создания новой папки, проверьте что в реестре есть раздел

HKEY_CLASSES_ROOT\Folder

, содержащий подраздел

ShellNew

. Чтобы восстановить настройки по умолчанию, и вернуть пункт New -> Folder, импортируйте настройки это разделе реестра с другого компьютера.

В этой статье мы разберемся, как на базе Windows Server 2012 R2 установить и настроить связку Microsoft Deployment Toolkit 2013, Windows Assessment & Deployment Kit и роли WDS, и использовать этот набор для разворачивания образа Windows 10 на компьютеры клиентов по сети путем загрузки в режиме PXE (Preboot Execution Environment).

Нам понадобятся следующие компоненты:

- Windows Deployment Services – это роль Windows Server 2012, используемая для загрузки и разворачивания операционных систем по сети

- Microsoft Deployment Toolkit (MDT) 2013 Update 1 ( https://www.microsoft.com/en-us/download/details.aspx?id=48595) – набор инструментов для автоматизации развертывания операционных систем на рабочие станции и сервера

- Windows Assessment and Deployment Kit (Windows ADK) для Windows 10 (https://go.microsoft.com/fwlink/p/?LinkId=526740) – набор компонентов для настройки и развертывания Windows на новые компьютеры

- Установочный образ Windows 10 — в виде iso образа или установочного диска

Содержание:

- Установка роли Windows Deployment Services

- Установка Microsoft Deployment Toolkit 2013

- Установка Windows Assessment and Deployment Kit

- Настройка MDT 2013

- Создание задания установки MDT

- Настройка загрузочного образа в Windows Deployment Services

- Тестирование установки Windows 10 по сети

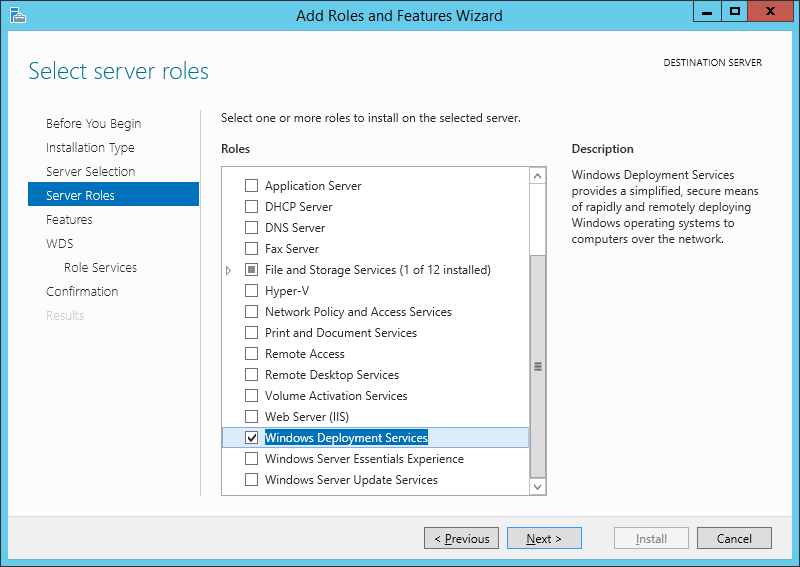

Установка роли Windows Deployment Services

В первую очередь нужно на сервере под управлением Windows Server 2012 R2 установить роль Windows Deployment Services. Установку роли можно выполнить из консоли Server Manager. В списке ролей выберите Windows Deployment Services и нажмите Next.

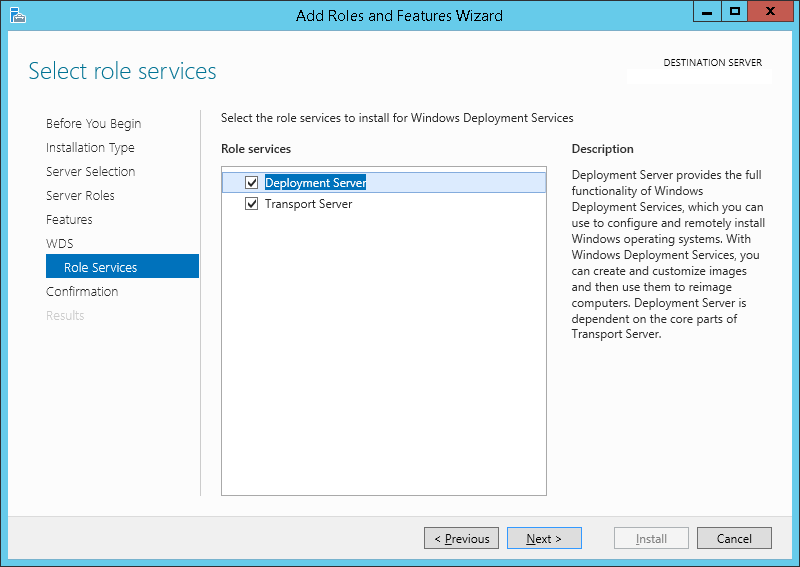

В списке устанавливаемых компонентов роли WDS отметьте службы Deployment Server и Transport Server.

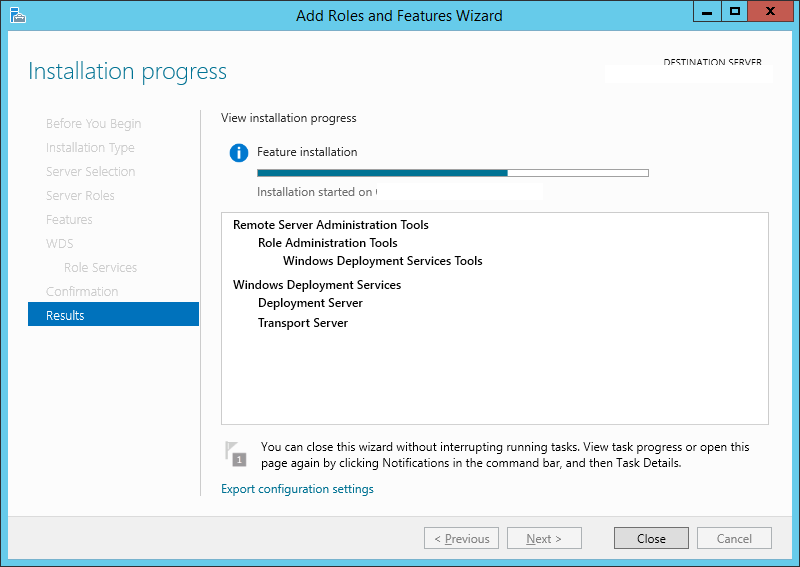

Запустите установку роли WDS (занимает пару минут).

Совет. Роль Windows Deployment Services можно установить с помощью всего одной команды PowerShell:

Install-WindowsFeature -Name WDS -IncludeManagementTools

Установка Microsoft Deployment Toolkit 2013

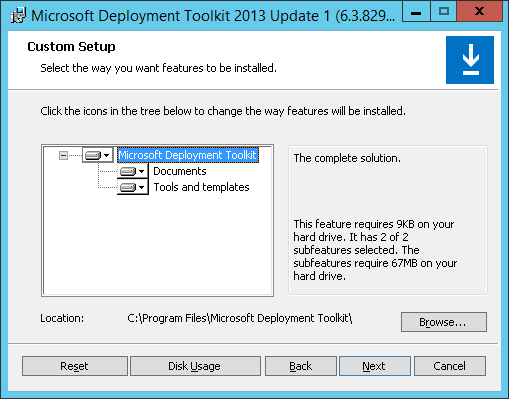

Установите Microsoft Deployment Toolkit (MDT) 2013 Update 1 со стандартными настройками, для чего достаточно скачать и запустить с правами администратора файл MicrosoftDeploymentToolkit2013_x64.

Установка Windows Assessment and Deployment Kit

Далее нужно установить Windows Assessment and Deployment Kit (Windows ADK) для Windows 10. Скачайте и запустите файл adksetup.exe.

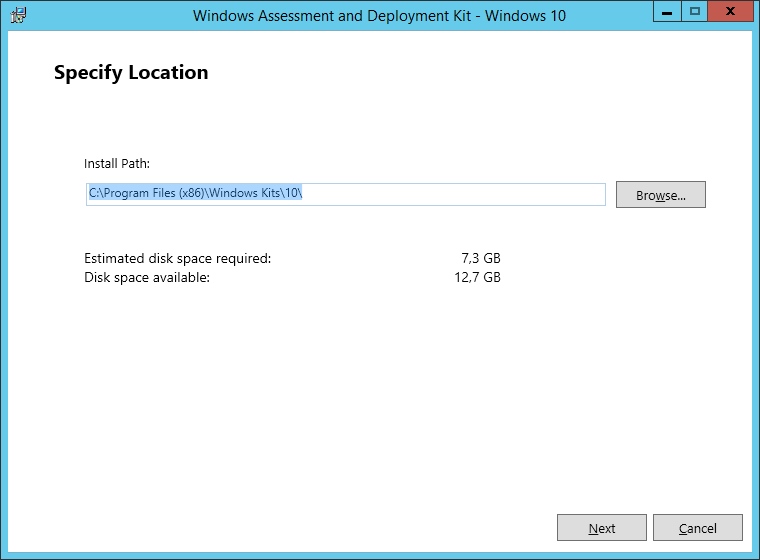

Укажите каталог для установки (по умолчанию C:\Program Files (x86)\Windows Kits\10\).

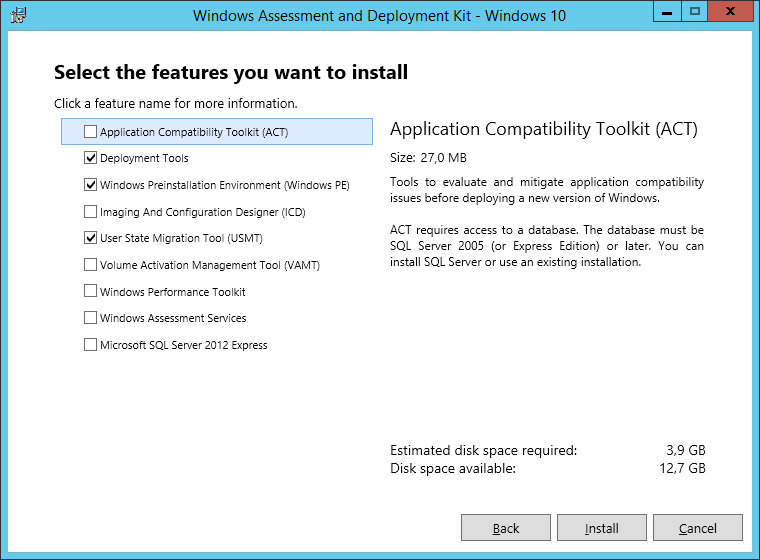

В списке компонентов ADK для установки отметьте:

- Deployment tools –используется для настройки образа Windows и автоматизации развертывания образа

- Windows Preinstallation Environment (Windows PE) – среда WinPE — минимальная ОС, разработанная для подготовки компьютера к установке Windows или обслуживания

- User State Migration tool (USMT) – набор инструментов для миграции данных пользователей между системами

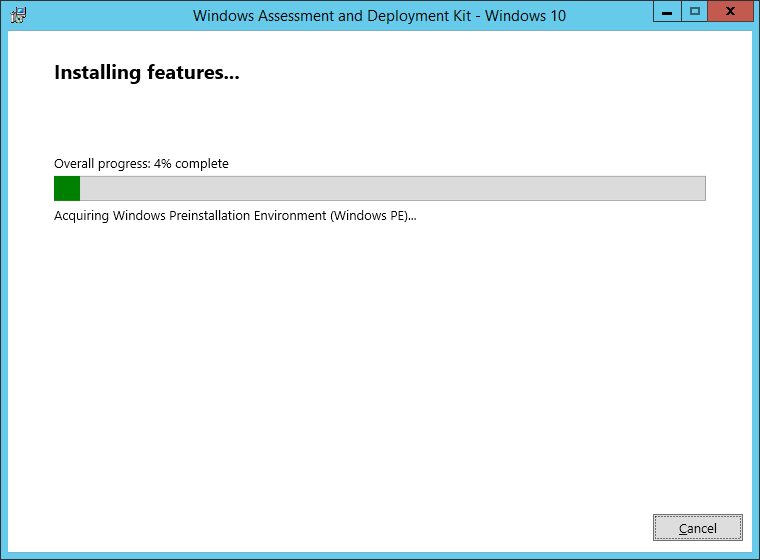

Запустите установке Windows ADK.

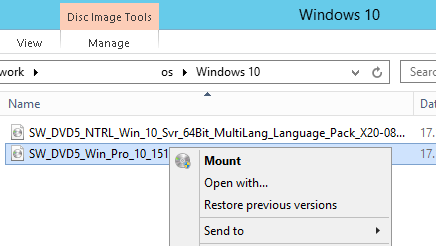

Теперь нам нужен дистрибутив Windows 10. В нашем примере это будет Windows 10 x64 Pro. Т.к. MDT не позволяет напрямую работать с iso файлами образа Windows, необходимо распаковать установочные файлы. Самый простой вариант – смонтировать файл с iso образом Windows 10 через File Explorer (Проводник) в отдельный виртуальный драйв (ПКМ по iso файлу-> Mount).

Настройка MDT 2013

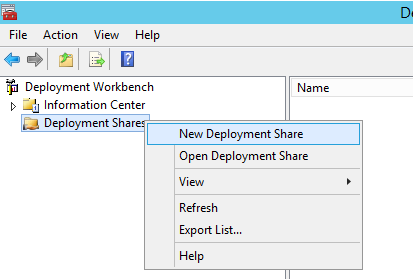

Приступим к настройке MDT 2013. Запустим консоль Deployment Workbench, щелкнем ПКМ по Deployment Share и создадим новый каталог (New Deployment Share).

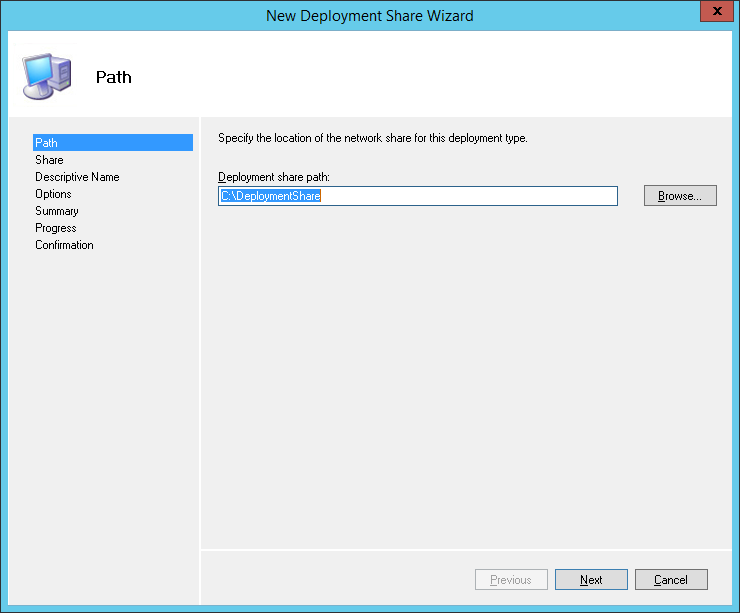

В окне мастера создания нового каталога распространения укажите путь к папке (C:\DeploymentShare в нашем случае).

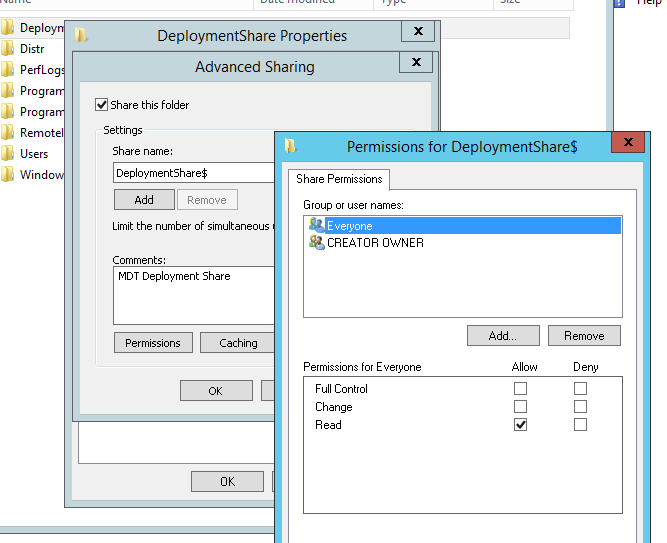

Укажите сетевое имя каталога (мы оставили имя по умолчанию DeploymentShare$) и нажмите Next.

Совет. Знак “$” в имени сетевой папки означает, что она будет скрыта от пользователей.

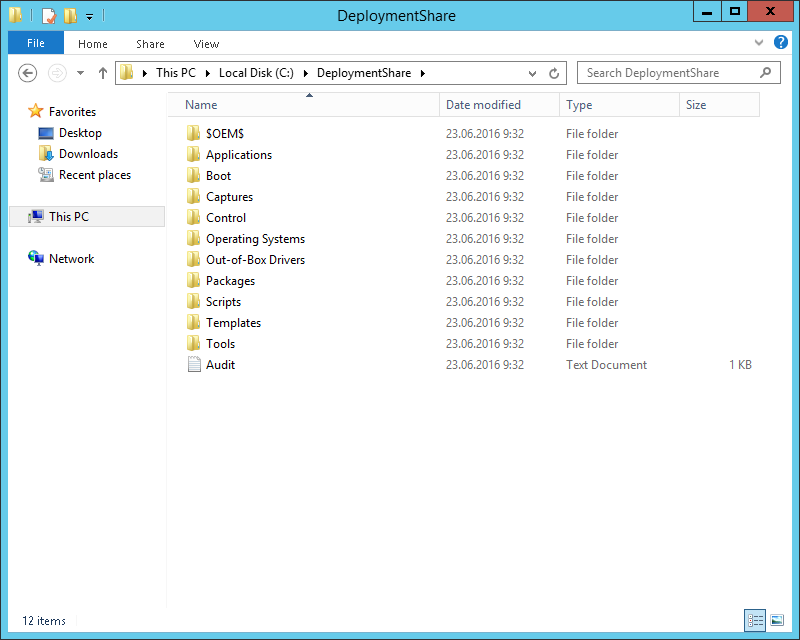

После окончания работы мастера перейдите в папку C:\DeploymentShare.

В этой папке хранятся образы ОС, драйвера, настройки, пакеты с приложениями и т.д. Папка является портабельной и может быть легко перенесена на другой MDT сервер.

Чтобы все сетевые клиенты (в том числе анонимные) могли обращаться к содержимому этой папке, в свойствах сетевой папки DeploymentShare$, нужно добавить группу Everyone с разрешением на чтение.

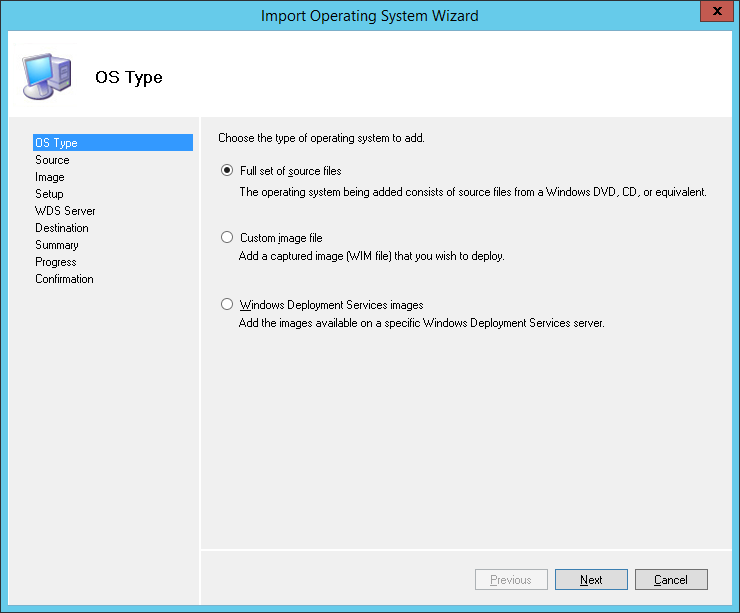

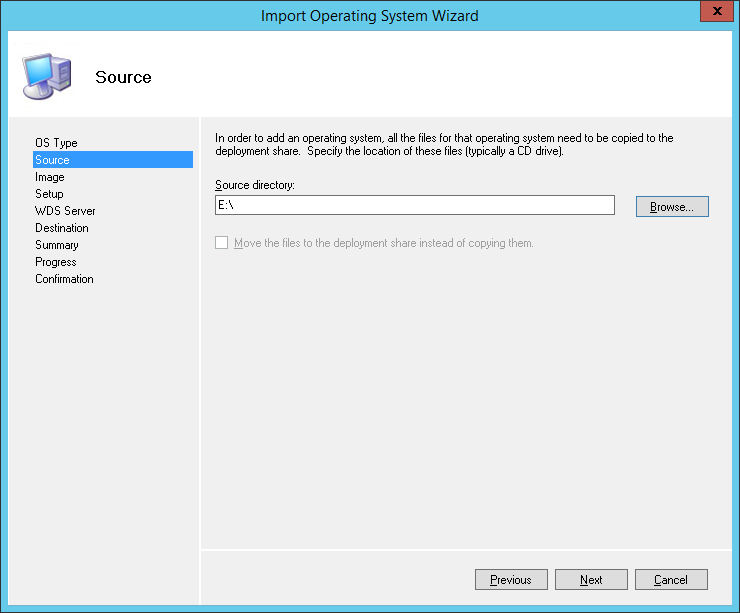

На следующем шаге нам нужно импортировать образ Windows 10. MDT поддерживает импорт образа операционной системы непосредственно с диска дистрибутива, wim файла или образа wds.

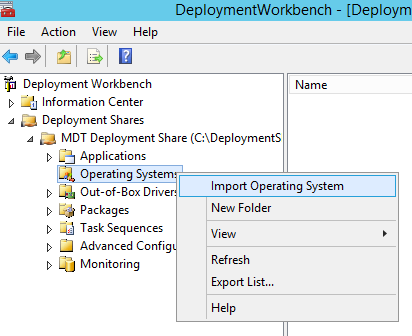

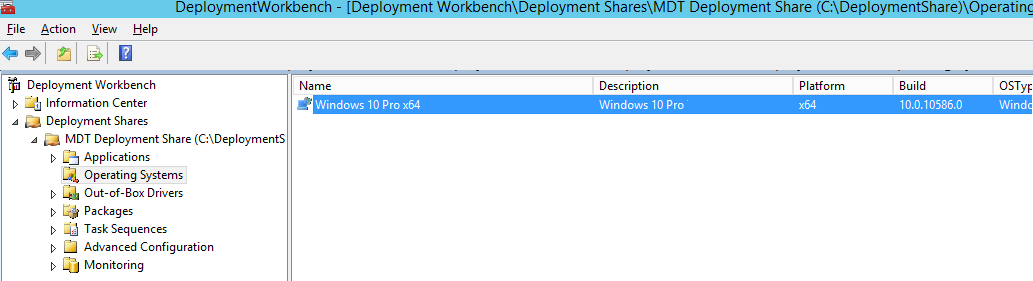

Разверните Deployment Shares -> MDT Deployment share. ПКМ по разделу Operating systems и в меню выберите Import Operating System.

Выберите пункт Full set of source files и укажите имя драйва, на который был смонтирован iso образ Windows 10.

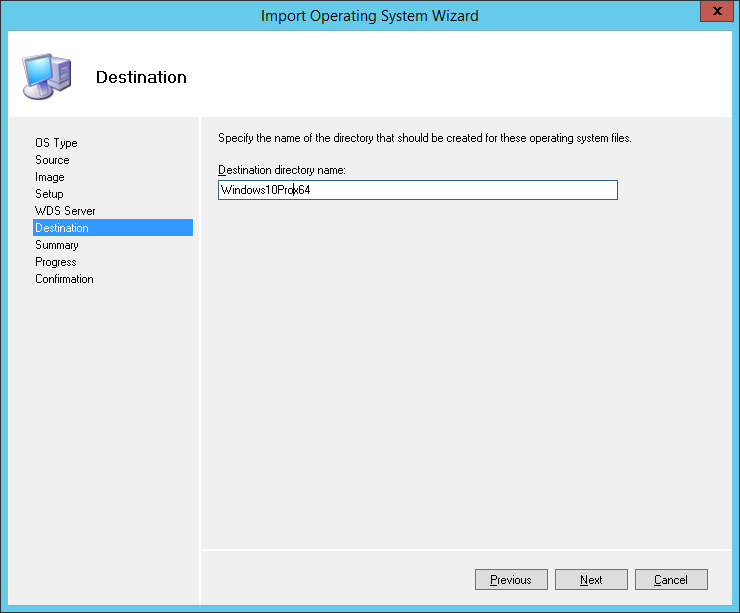

Укажите имя каталога, в котором будет храниться импортируемый образ.

Мастер скопирует файлы дистрибутива Windows 10 в каталог C:\DeploymentShare\Operating Systems\Windows10Prox64, а в разделе Operating Systems появится новый запись, указывающая на образ Windows 10 Pro x64.

Создание задания установки MDT

Теперь нужно создать задание установки (Task Sequence), представляющее собой последовательность действий, необходимых для разворачивания Windows (это установка ОС, драйверов, приложений, конфигурация системы, обновлений, запуск различных скриптов настройки и т.п.).

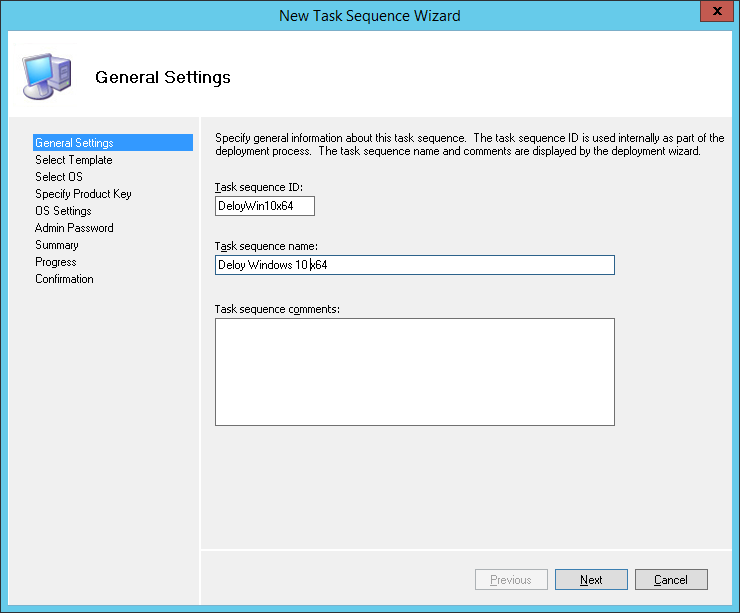

Щелкните ПКМ по разделу Task Sequences и выберите New Task Sequence.

В качестве идентификатора задания (Task sequence ID) укажем DeployWin10x64, а имени (Task sequence name) — “Deploy Windows 10 x64”.

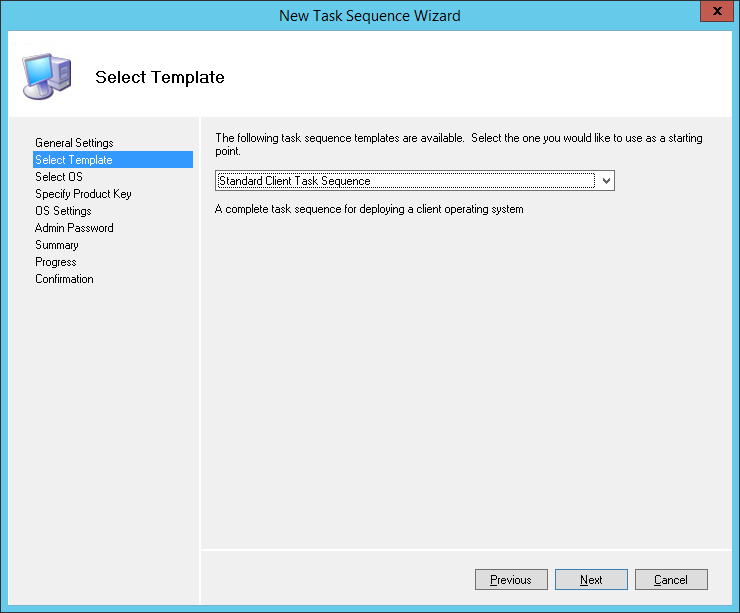

В выпадающем меню нужно выбрать один из существующих шаблонов заданий установки. В нашем случае это будет Standard Client Task Sequence.

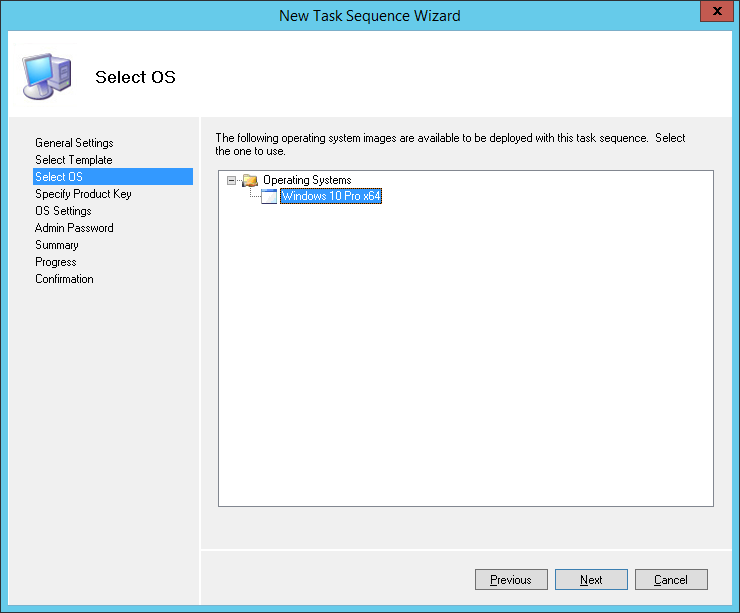

Выберите ОС, которую нужно установить в рамках этого задания (Windows 10 Pro x64).

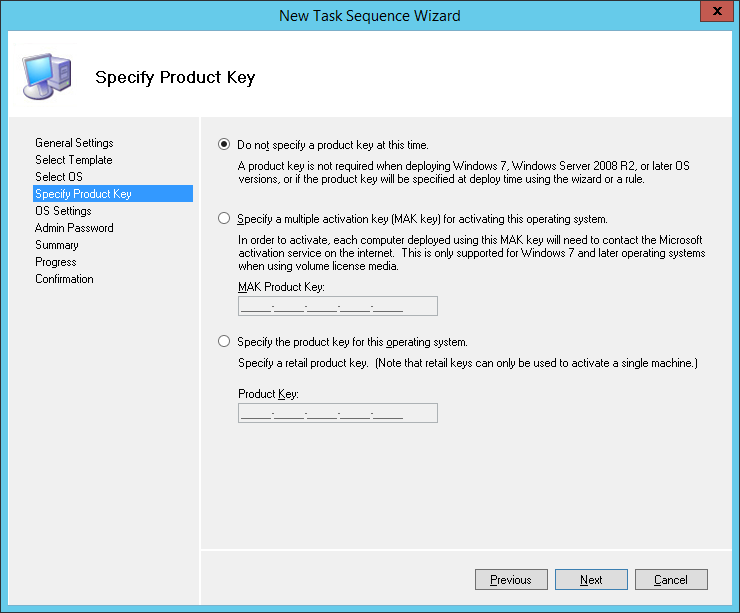

Затем можно указать ключ продукта, это может быть как retail, MAK или KMS ключ.

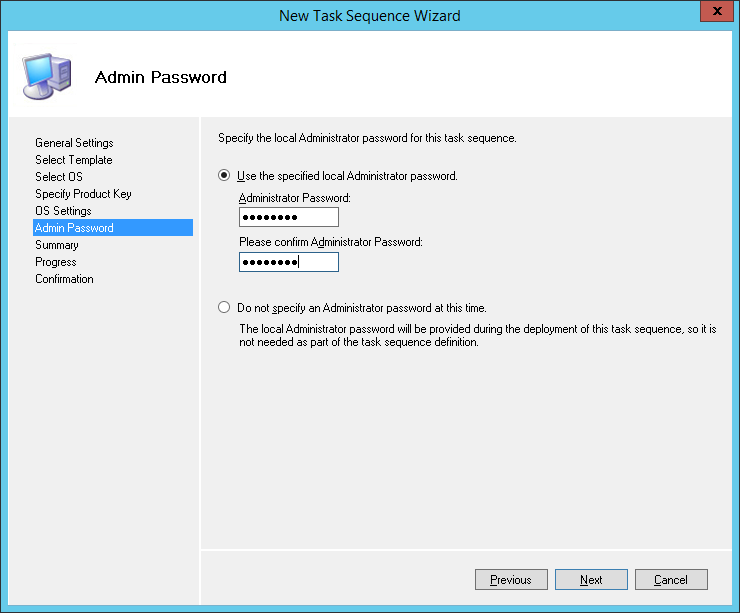

Далее можно задать пароль локального администратора на устанавливаемой системе.

Совет. Имейте в виду, что пароль хранится в открытом виде в файле Unattend.xml, поэтому стоит задать простой пароль локального администратора, который после ввода компьютера в домен будет автоматически измен с помощью MS LAPS.

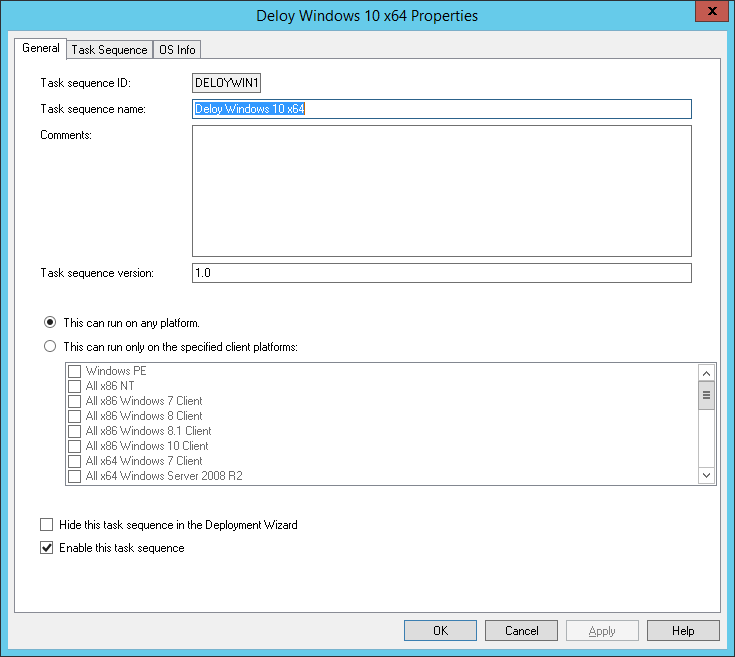

Откройте свойства созданного задания и проверьте, что его запуск разрешён на любых платформах (This can run on any platforms).

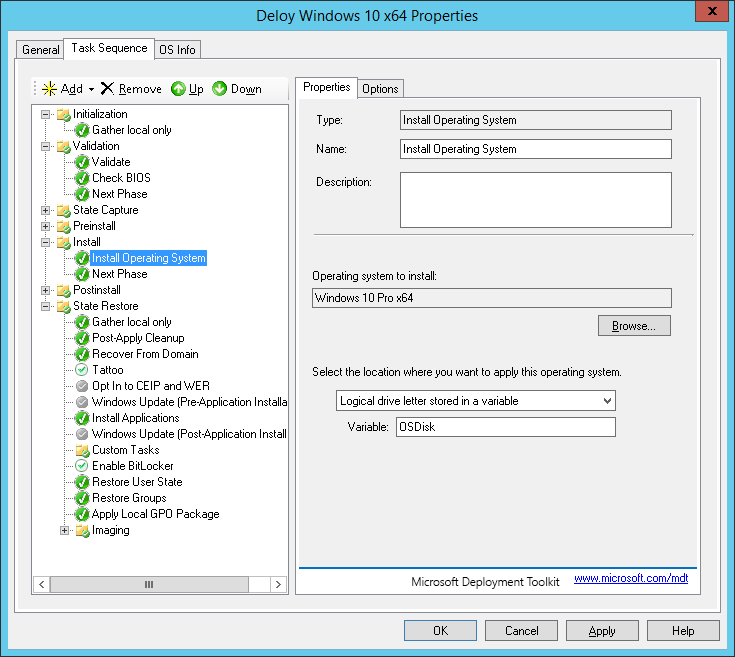

На вкладке Task Sequence отображается последовательность шагов, определенных в шаблоне, которые нужно выполнить при разворачивании ОС на клиенте. Здесь можно добавить собственные шаги, либо оставить все по-умолчанию.

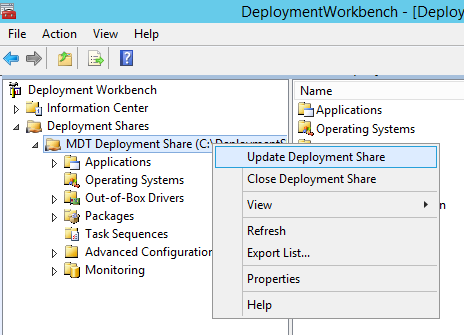

Далее нужно обновить каталок распространения MDT. Щелкните ПКМ по MDT Deployment Share и выберите Update Deployment Share. MDT сгенерирует загрузочные образы и файлы, нужные для установки ОС.

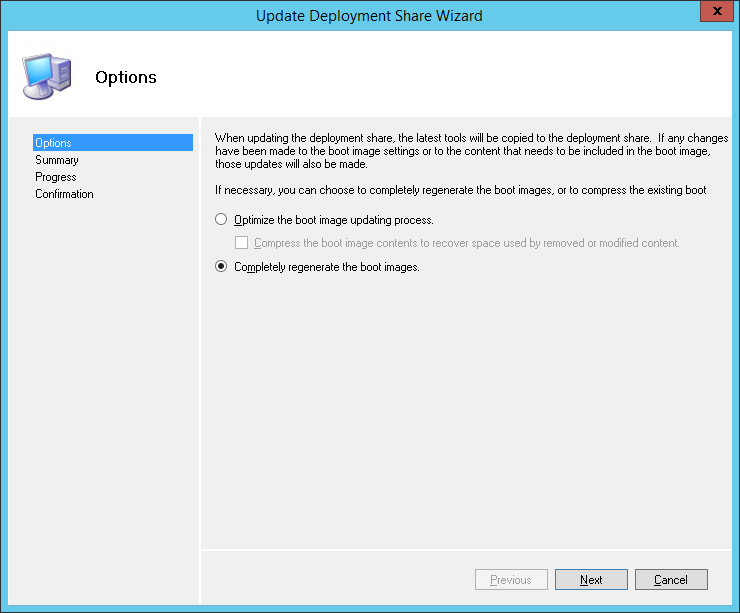

При первом запуске каталог C:\DeploymentShare\Boot пуст, поэтому нужно выбрать пункт Completely regenerate the boot image и дождаться генерации образов ОС.

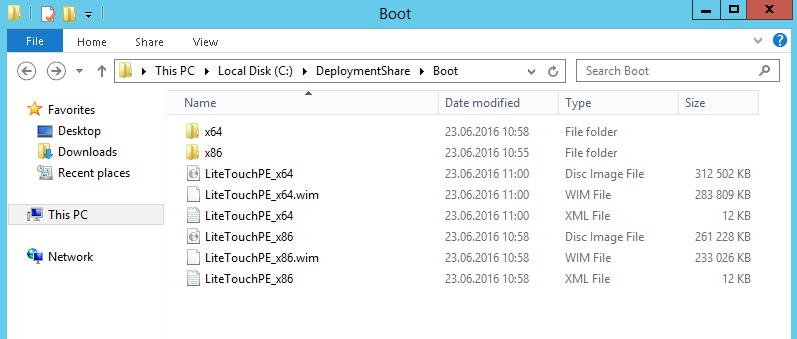

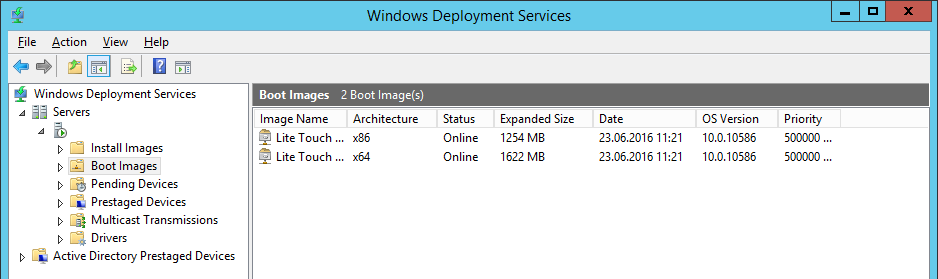

В каталоге C:\DeploymentShare\Boot должны появится iso и wim образы Windows PE для x86 и x64 платформ. Эти образы могут быть использованы для загрузки физических или виртуальных машин при разворачивании образа. При разворачивании образа Windows по сети (PXE boot) с помощью Windows Deployment Services могут быть использованы wim файлы.

Совет. Т.к. мы планируем использовать загрузку PXE booting, нам понадобятся только wim файлы LiteTouchPE_x64.wim и LiteTouchPE_x86.wim.

Настройка загрузочного образа в Windows Deployment Services

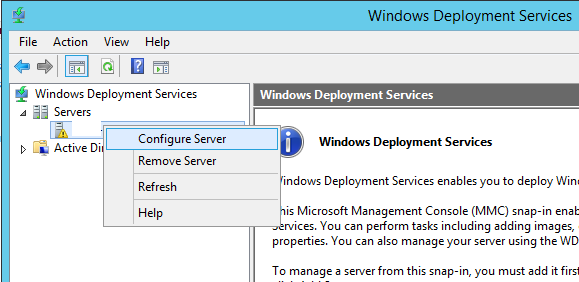

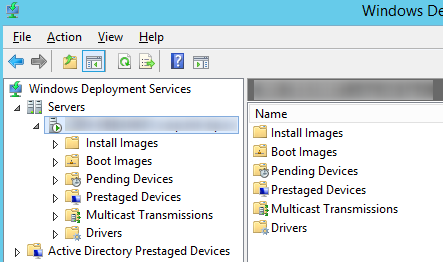

Следующий этап – настройка сервера WDS, который должен обслуживать запросы клиентов PXE. Откройте консоль Windows Deployment Services (Server Manager -> Tools -> Windows Deployment Services), разверните ветку Servers и в контекстном меню сервера выберите Configure Server.

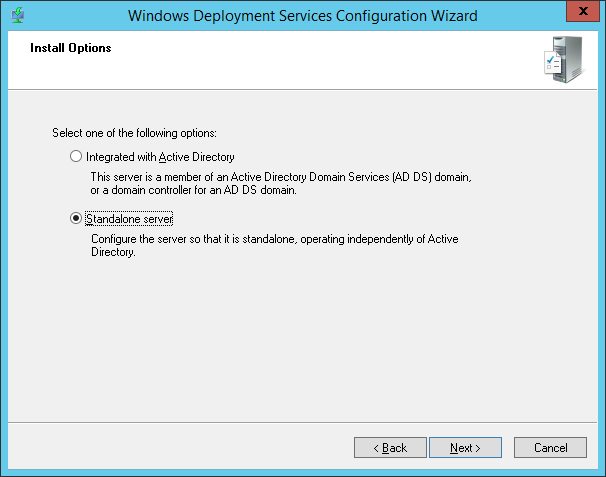

Укажем, что это будет отдельный WDS сервер (Standalone Server), не зависимый от Active Directory.

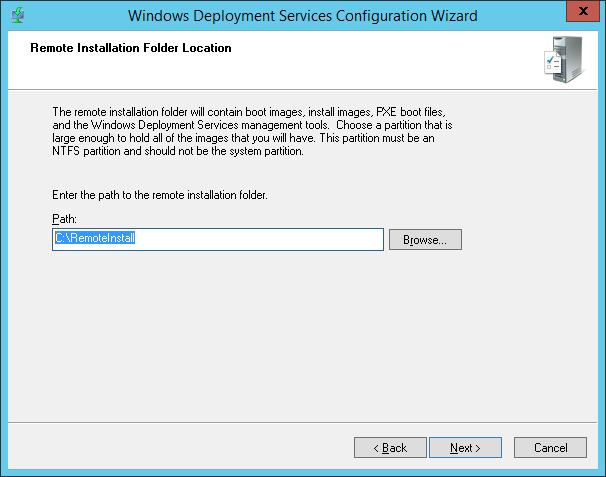

Каталог установки оставим без изменений — C:\RemoteInstall.

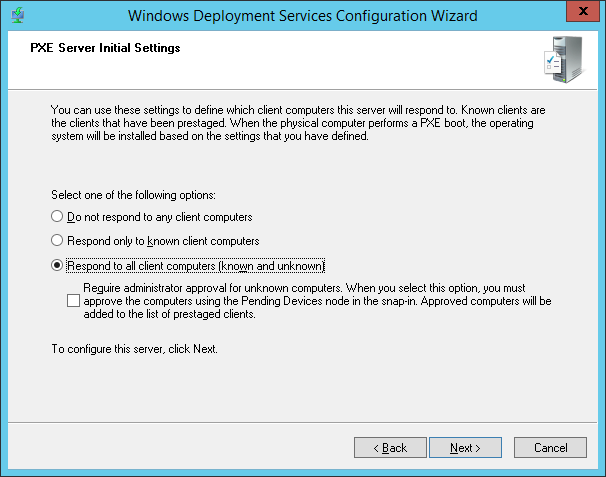

В настройках клиента PXE нужно указать, что нужно отвечать на запросы всех клиентов — Respond to all clien computers (known and unknown).

Совет. В среде Active Directory было бы безопаснее использовать опцию Respond only to known client computer.

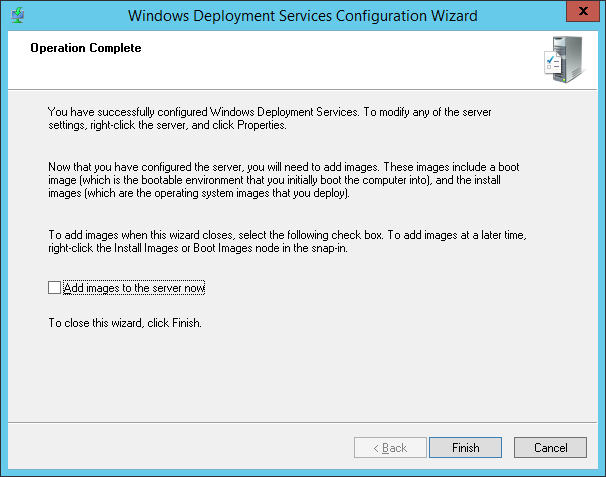

Снимите галку– Add images to the server now.

Зеленый треугольник на имени WDS сервера означает, что он настроен и запущен.

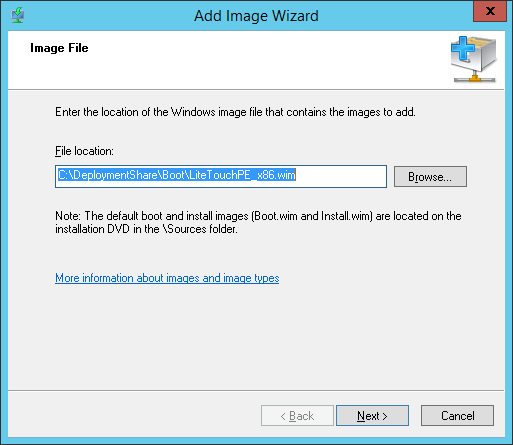

Теперь нам нужно импортировать на WDS сервер загрузочный образ, который мы создали ранее с помощью MDT. Щелкните ПКМ по Boot Image –> Add boot image.

Перейдите в каталог C:\DeploymentShare\Boot и последовательно добавьте файлы LiteTouchPE_x86.wim и LiteTouchPE_x64.wim.

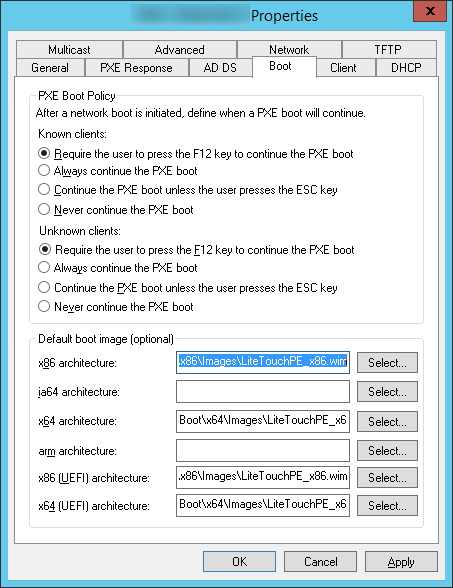

Последнее, что осталось выполнить – открыть свойства WDS сервера и перейти на вкладку Boot. Чтобы предотвратить случайную загрузку клиентов через PXE и автоматическую установку Windows, зададим обязательное использование клавиши F12 для использования PXE-загрузки. Для этого в секции PXE Boot Policy нужно выбрать опцию Require the user to press the F12 key to continue the PXE boot.

Здесь же укажите загрузочные образы для архитектур x86 и x64 (в том числе для архитектуры UEFI).

Все остальные настройки WDS сервера оставим по-умолчанию. Перезапустите службу WDS через консоль (All tasks ->Restart).

Важно. WDS сервер и клиентский компьютер, на который вы хотите установить ОС через PXE, должны находится в одной подсети (VLAN). Если они расположены в разных подсетях, нужно настроить DHCP-relay (IP Helper) с дополнительными DHCP опциями 60 и 67.

Тестирование установки Windows 10 по сети

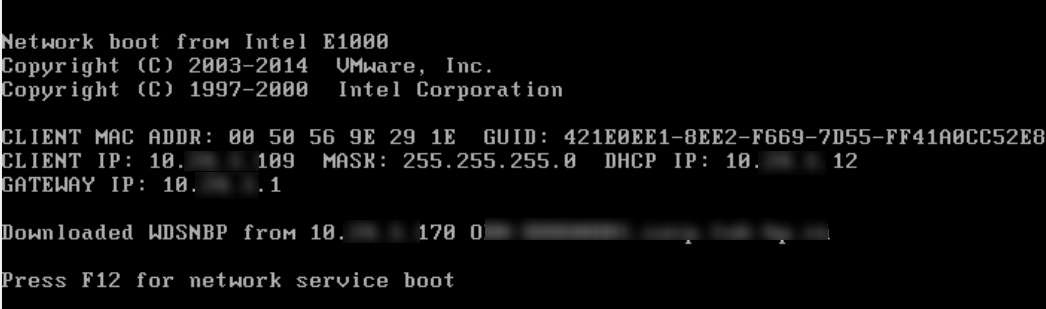

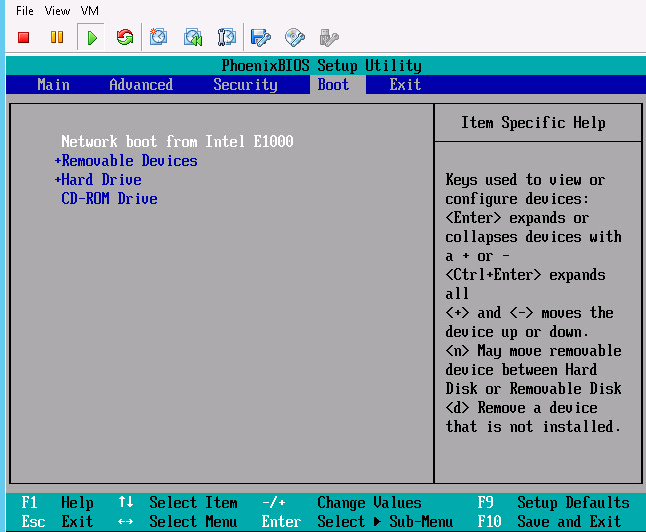

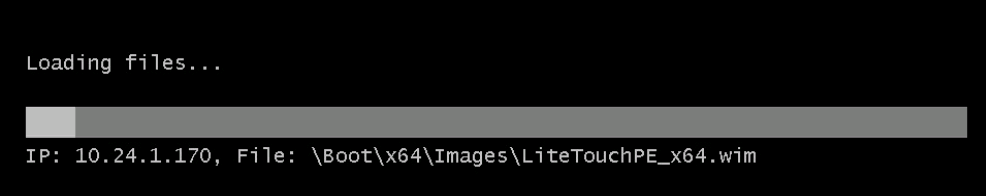

Теперь мы готовы протестировать сетевую загрузку компьютера клиента с wim образа, расположенного на WDS сервере (PXE boot). В этом тесте это будет виртуальная машина VMWare. Запустите ВМ и в процессе загрузи несколько раз нажмите клавишу F12 для начала загрузки через PXE.

Press F12 for network service boot

Совет. Т.к. экран загрузки в ВМ проскакивает слишком быстро, практически нереально успеть нажать кнопку F12. Поэтом в настройках ВМ предпочтительно задать наивысший приоритет для загрузочного устройства Network boot from Intel E1000.

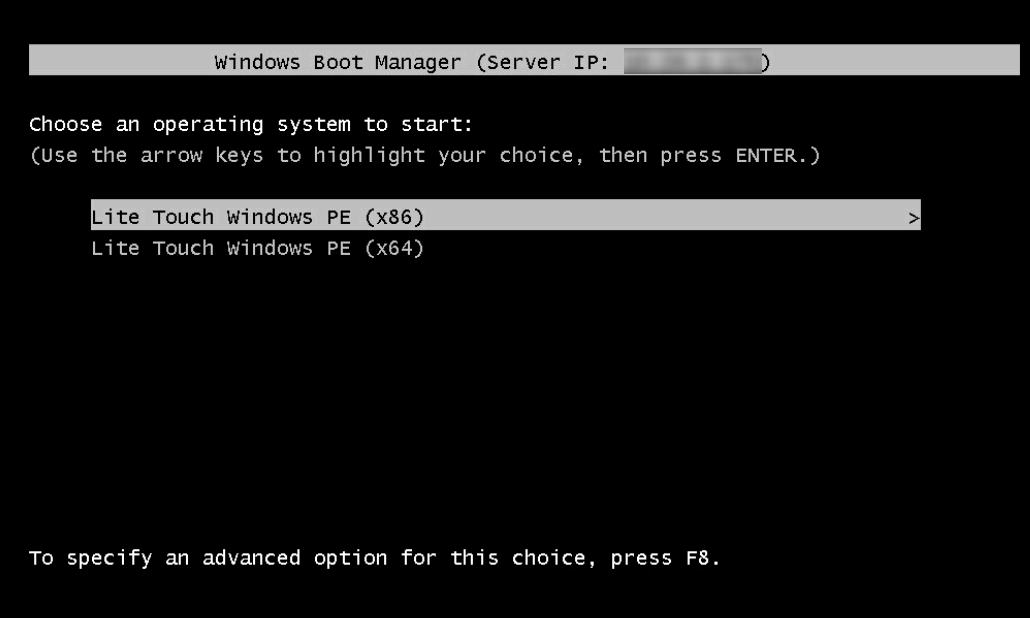

Машина подключится к WDS серверу и получит список доступных загрузочных образов Windows PE. В стандартном диалоге Boot Manager нужно быте выбрать ОС, которую нужно загрузить. В нашем случае это Lite Touch Windows PE (x86).

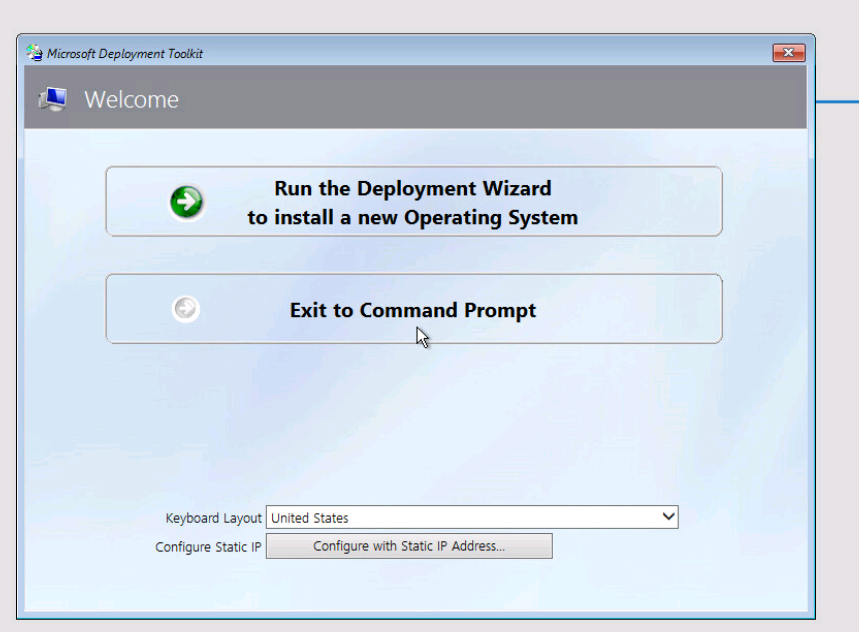

Система начнет загрузку по сети wim образа со средой WinPE и предложит начать установку Windows 10 с помощью мастера Microsoft Deployment Tool Wizard.

Нажмите на кнопку Run the Deployment Wizard to install a new Operating System для запуска пошагового мастера установки образа Windows 10 на компьютер клиента.

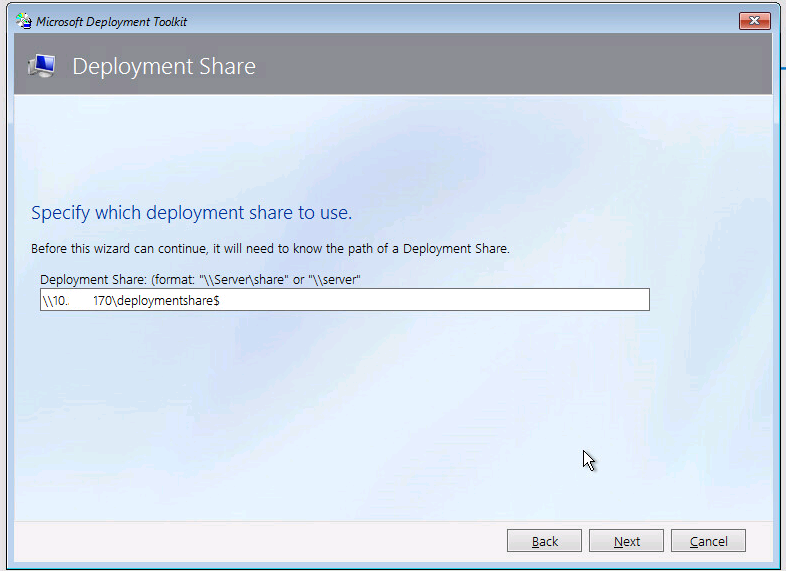

В нашем примере также понадобилось указать UNC путь к сетевой папке DeploymentShare$ на MDT сервере(\\10.1.24.170\DeploymentShare$) и имя+пароль пользователя для доступа к ней.

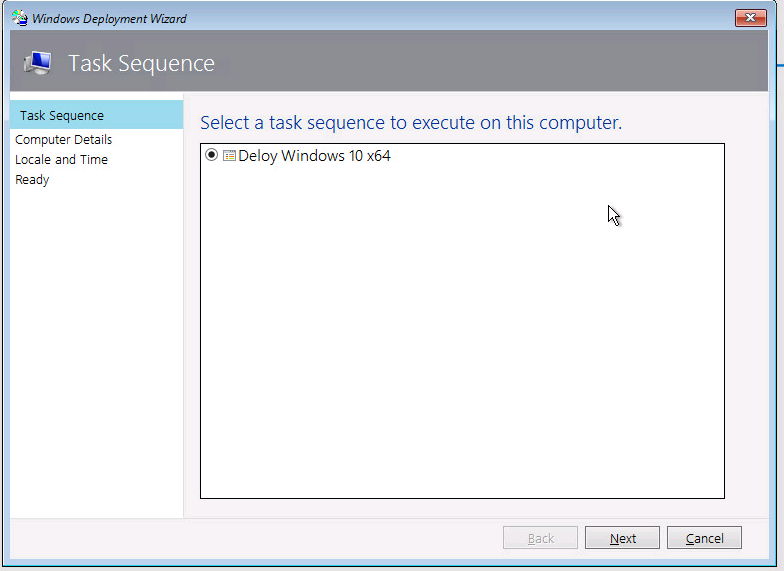

Осталось среди доступных заданий выбрать созданное ранее Deploy Windows 10 x64 и дождаться окончания сетевой установки образа Windows 10 на этот компьютер.

Итак, в этой статье мы показали, как воспользоваться функционалом MDT 2013 и WDS сервера для создания инфраструктуры, позволяющей в автоматическом режиме по сети развернуть образ Windows 10 на клиентах.

В некоторых случаях пользователи Windows могут столкнуться с проблемой, когда в контекстном меню проводника Windows отсутствуют пункты для создания новых файлов или папок, даже если учетная запись пользователя имеет права локального администратора. Иногда появляется только опция создания новой папки со значком UAC, а файлов создать не удается даже с правами администратора.

Приобрести оригинальные ключи активации Windows 11 можно у нас в каталоге от 1690 ₽

Шаг 1: Проверьте NTFS разрешения

Если в контекстном меню проводника отсутствуют пункты для создания новых файлов или папок, первым делом нужно проверить NTFS разрешения на каталог. Для того чтобы пользователь мог создавать файлы, его учетная запись или группа, в которую он входит, должны иметь следующие права:

— Создание файлов / запись данных

— Запись атрибутов

— Запись дополнительных атрибутов

— Создание папок / дозапись данных

Как проверить и настроить права доступа:

1. Откройте свойства нужной папки.

2. Перейдите в раздел Безопасность и предоставьте права Запись для учетной записи пользователя или группы.

3. Если нужно указать более точные разрешения, откройте Дополнительно > Показать дополнительные разрешения и выберите необходимые права.

После этого в контекстном меню «Создать» в File Explorer появятся все пункты для создания новых файлов.

Если в проводнике Windows отсутствует кнопка New, нужно проверить настройки реестра.

Шаг 2: Проверьте настройки реестра

Если NTFS разрешения настроены корректно, но пункты для создания файлов и папок все еще не появляются, проверьте настройки реестра Windows.

1. Откройте редактор реестра (regedit) и перейдите по следующему пути:

HKEY_CLASSES_ROOT\Directory\Background\shellex\ContextMenuHandlers

2. Проверьте, что в параметре (По умолчанию) существует следующее значение:

{D969A300-E7FF-11d0-A93B-00A0C90F2719}

3. Если параметр отсутствует, создайте его вручную.

Шаг 3: Восстановите настройку создания новых папок

Если в контекстном меню проводника пропал пункт для создания новой папки, выполните следующие действия:

1. Откройте реестр и перейдите в раздел:

HKEY_CLASSES_ROOT\Folder

2. Убедитесь, что этот раздел содержит подраздел ShellNew. Если его нет, восстановите этот ключ, импортировав его с другого компьютера.

Заключение

Если вы не можете создавать новые файлы или папки в проводнике Windows, это обычно связано с неправильными NTFS разрешениями или настройками реестра. Следуя указанным шагам, можно восстановить доступ к этим функциям и решить проблему.

Лицензионный ключ активации Windows 11 от

Привет друзья, в сегодняшней статье мы вместе с Ro8 автоматизируем процесс установки Windows 10 Enterprise Technical Preview с помощью файла ответов, но файл Autounattend.xml не будем интегрировать в дистрибутив Windows 10, а просто подсунем винде на флешке в самом начале инсталляции.

Вы можете спросить: «А что такое файл ответов и за счёт чего происходит автоматизация установки системы?». Друзья, файл ответов — это обычный файл с расширением .xml, но в нём содержится вся необходимая информация о каждом шаге установки Windows на ваш компьютер. С помощью файла ответов инсталляция Windows 10 будет происходить практически без вашего участия: не нужно будет вводить ключ, создавать разделы, принимать лицензионное соглашение, присваивать имя компьютеру, создавать имя пользователя и другое.

В первую очередь скачаем ISO-образ Windows 10 Enterprise, затем займёмся созданием файла ответов в диспетчере установки Windows.

http://www.microsoft.com/en-us/evalcenter/evaluate-windows-enterprise-insider-preview?i=1

Жмём Войти.

Вводим данные учётной записи Майкрософт, если у вас её ещё нет, то создайте её обязательно.

Жмём на Register to continue (Зарегистрируйтесь для продолжения)

Continue (Продолжить)

ISO -образ операционной системы скачивается нам на компьютер.

Создание файла ответов

Создание файла ответов произведем в диспетчере установки Windows, который входит в состав пакета Windows ADK для Windows 10. Переходим по ссылке:

https://msdn.microsoft.com/ru-ru/windows/hardware/dn913721.aspx

и скачиваем Windows ADK для Windows 10

Установочный файл Windows ADK для Windows 10

Запускаем установочный файл и выполняем установку. Далее

Далее

Принимаем лицензионное соглашение

Выбираем Средства развертывания

Установка средств развертывания

На обслуживающем компьютере создана папка Win10 в которую скопировано содержимое установочного образа Windows 10 Enterprise Technical Preview (x64)

Запускаем Диспетчер установки Windows от имени администратора

Откроется главное окно Диспетчера установки

В диспетчере установки начинаем работу с выбора образа Windows

Переходим в папку Win10 в которой находится содержимое установочного образа Windows 10 Enterprise Technical Preview, далее идем в папку Sources и выбираем файл install.wim

Нажимаем Да, для создания файла каталога

Создание файла каталога

После того, как файл каталога будет создан, в окне Образ Windows появятся две папки: Components и Packages. Работать будем с папкой Components

Выбираем Новый файл ответов

Получаем следующее

Открываем папку Components, ищем строку Microsoft-Windows International Core WinPE neutral и добавляем ее в состав прохода Windows PE файла ответов

Заполняем параметры строки Microsoft-Windows International Core WinPE neutral

Заполняем параметры строки SetupUILanguage

В папке Components находим строку Microsoft-Windows-Setup neutral и добавляем ее в проход Windows PE файла ответов

Добавляем новый диск выбрав DiskConfiguration-Вставить новый Disk

Заполняем параметры строки Disk

На жестком диске создадим два раздела (выполняем Вставить новый CreatePartition два раза)

Указываем параметры 1-го раздела: размер 350 мб, тип раздела primary, раздел первый в очереди на создание

Указываем параметры 2-го раздела: 2-й раздел занимает оставшееся пространство жесткого диска, тип primary, раздел находится вторым в очереди на создание

Создаем два новых ModifyPartition (так как раздела тоже два)

Заполняем параметы ModifyPartition 1-го раздела

Заполняем параметры ModifyPartition 2-го раздела

Заполняем параметры строки InstallTo (установку производим на 2-й раздел жесткого диска)

Заполняем параметры строки Userdata

Так как мы с помощью данного файла ответов будем производить установку Windows 10 в редакции Enterprise, указывать ключ не нужно

Добавим строку Microsoft-Windows-IE-InternetExplorer в проход Specialize файла ответов

Заполним параметр Home Page строки Microsoft-Windows-IE-InternetExplorer (указываем домашнюю страницу браузера InternetExplorer)

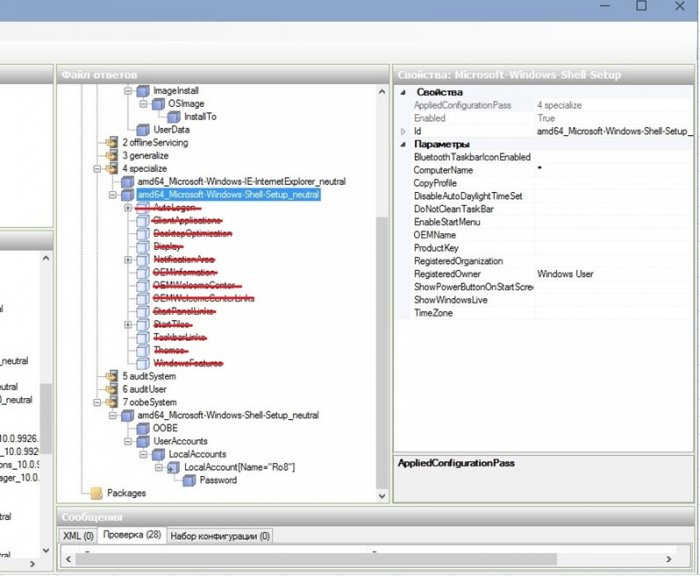

Добавим строку Microsoft-Windows-Shell-Setup из папки Components в проход Specialize файла ответов

Заполним один параметр строки Microsoft-Windows-Shell-Setup: ComputerName (значение этого параметра выставим знак звездочки, что означает что имя компьютера будет сгенерировано автоматически)

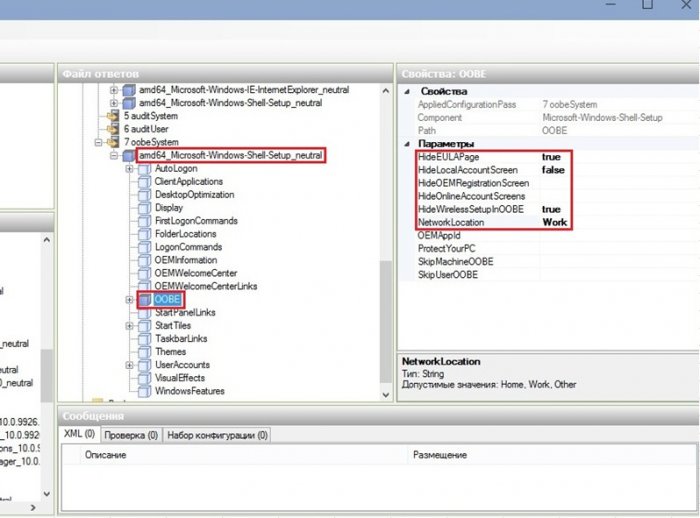

Добавим строку Microsoft-Windows-Shell-Setup в проход oobeSystem файла ответов

Заполняем параметры строки OOBE

Добавляем нового локального пользователя выбрав UserAccounts-LocalAccounts-Вставить новый LocalAccount

Заполняем параметры LocalAccount (создаем учетную запись пользователя Ro8 входящую в группу администраторы)

Заполняем параметры строки Password

Выделяем строку Microsoft-Windows-Shell-Setup и заполняем в ней один единственный параметр

Производим удаление неиспользуемых строк

После удаления неиспользуемых строк производим проверку файла ответов на наличие ошибок и предупреждений

Ошибок и предупреждений нет

После проверки файла ответов на наличие ошибок и предупреждений выбираем Сохранить файл ответов как….

Сохраняем файл ответов под именем Autounattend

Сохраненный файл ответов

Копируем созданный файл ответов в корень сьемного носителя (например флешки), вставляем флешку в компьютер на который нужно произвести установку windows и загружаем компьютер

с установочного диска Windows (готовый файл ответов можно скачать здесь

https://drive.google.com/file/d/0B5ZtD-mcT8eNam9yTEZUTGIzR3c/view?usp=sharing

Начало установки

Программа установки Windows обнаруживает файл ответов на флешке и установка проходит в соответствии с заданными параметрами.

Установка Windows

Перезагрузка

Подготовка устройств

Использовать стандартные параметры

Завершение настройки параметров

Вводим пароль учетной записи

Система установлена

Файловый сервер – что это? При разговоре многие IT специалисты отвечают очень просто: “шара” она и в Африке “шара”. Задаешь следующий вопрос, как ты считаешь у файлового сервера может быть логика функционирования? И в ответ получаешь, что-то подобное ответу на первый вопрос. Ну и в заключении просишь показать скриншот рабочего файлового сервера компании со стороны обычного пользователя, результат обычно такой…

И еще пару-тройку десяток папок своих и не своих, которые видит пользователь.

А как ты предоставляешь доступ пользователю?

Захожу на файловый сервер, открываю свойства конкретной папки далее вкладка Security и добавляю требуемые разрешения конкретному пользователю.

А ты слышал, что в Active Directory есть группы?

Да конечно, но я так привык делать.

А если тебе придётся администрировать файловый сервер к примеру на одну тыс. человек, как ты считаешь твоя модель будет эффективной?

Ответ зависит от креативности конкретной личности)))

Недавно мне попался такой файловый сервер который нужно было оптимизировать и продумать новую логику работы с учетом роста компании.

Какие проблемы будут решены после оптимизации файлового сервера:

1) Зайдя на файловый сервер человек будет видеть только “свои” папки.

2) Доступ к папкам будет предоставляться через ролевые группы на базе групп Active Directory.

При таком подходе предоставление доступа к ресурсу осуществляется лишь добавлением определенного пользователя в требуемую группу через оснастку Active Directory Administrative Center.

Цитата из книги “Эффективное Администрирование. Windows Server 2008.” Автор: Холме Дэн.:

Ролевая группа определяет набор компьютеров или пользователей, ориентируясь на их общие черты с точки зрения бизнеса. Это помогает установить, кем является данный пользователь или компьютер

В книге очень подробно описано как грамотно организовать файловый север. Советую.

3) Файловый сервер будет работать на базе технологии Distributed File System.

4) Будет активирована технология Data Deduplication.

К примеру в моем случаи Deduplication rate (при дефолтовых настройках) составляет 43%:

Устанавливаем роли:

Создаем папку самого верхнего уровня:

Когда создаем папку или папки верхнего уровня лучше избежать русских букв в названии и пробелов. Если этим пренебречь, то к примеру некоторые Linux клиенты могу при монтирование этой папки испытывать дополнительные проблемы.

Далее заходим в свойства этой папки на вкладку Security –> Advanced и выключаем наследование прав:

Далее приводим группы в такое соответствие:

Если группе Domain Users не сделать This folder Only, то технология ABE не отработает. Плюс мы выключи наследование прав.

Далее открываем Server Manager переходим:

Выбираем нашу папку верхнего уровня:

На следующем шаге включаем технологию ABE:

Permissions мы уже указали. Management Properties и Quota мы конфигурировать так же не будем.

В конечном итоге доходим до конца мастера и нажимаем Create и получаем такие результаты:

На этом этапе стоит пояснить одну фундаментальную вещь.

Цитата из блога Vadims Podans (ссылка на статью):

Как известно, при доступе к общим ресурсам (сетевым папкам) мы различаем 2 типа прав:

Share Permissions

NTFS RightsОба типа прав влияют на результирующие (эффективные) права пользователя при доступе к сетевому ресурсу. В общем смысле эффективные права будут являть собой наиболее ограничивающее разрешение из обоих типов прав. Например, на ресурс установлено право Share Permissions = Read, а NTFS = Full Control, то исходя из наиболее ограничивающего разрешения эффективным будет Read. Если Share Permissions = FullControl, а NTFS = Modify, то эффективным правом для пользователя будет Modify. Вот такая несложная схема. Т.е. там, где прав меньше, те и будут ваши

Как известно, эта проблема редко кого касается, т.к. обычно на уровне Share Permissions выдают FullControl на ресурс и дальше уже права регулируют за счёт NTFS

Теперь запускаем DFS Management и создадим New NameSpace…:

Практически всегда ваш файловый сервер должен “жить” в пространстве DFS. При таком подходе доступ к файловому серверу или серверам осуществляется через единый NameSpace в нашем случае \\Contoso.com\FileServer

Запускаем мастер вводим Name, далее Edit Settings и выбираем нашу первую папку в иерархии:

Далее кнопка Customize и поправим права иначе мастер нам их сбросит:

Нажимаем Next и получаем предупреждение:

Так как для папки мы уже заранее все настроили отвечаем на вопрос — Yes.

На следующем шаге оставляем все как есть:

Конечный результат:

Теперь на клиенте можно создавать такие ярлыки (удобно это делать через групповую политику):

Теперь если мы захотим добавить к нашему файловому серверу еще один сервер и начнем уже там размещать новые данные, то конечный пользователь даже не поймет, что был добавлен второй файловый сервер:

Папка “Кадровая служба” физически располагается на втором файловом сервере, но путь ко всем папкам один \\Contoso.com\FileServer:

Как это реализовать в этой заметке рассказано не будет.

Если на данном этапе реализации файлового сервера взять обычного пользователя и попытаться открыть наш файл сервер, то никаких файлов и папок мы не увидим, хотя они там есть:

Отрабатывает технология Access-based enumeration:

Скрин со стороны сервера:

Нашему тестовому вновь созданному пользователю не предоставлено по умолчанию никаких прав, а мы помним если задействована технология ABE и пользователь не имеет хотя бы права Read на файл или папку то ему этот файл или папка не видны.

Пришло время создать ролевые группы, вначале этой заметке я уже приводил цитату из книги, но хочу добавить еще одну:

Цитата из книги “Эффективное Администрирование. Windows Server 2008.” Автор: Холме Дэн:

Ролевые группы определяют набор компьютеров или пользователей на основе сходства, которым обладают объекты в бизнесе, их территориального размещения, подразделений, функций, трудового стажа или статуса, команд, проектов или любых других связанных с бизнесом характеристик

Я создал типичную структуру отделов-подразделений компании (предыдущий скриншот).

На основании этой структуры мы создадим первые ролевые группы (отмечены стрелочками):

Так как в AD DS я никогда не использую русский язык кроме поля Description в названиях групп мы используем английские аналоги, но для удобства в поле Description можно вписать русское название.

Имя_Группы к примеру Accounting (ролевая группа) – глобальная группа в этот тип групп у нас входят пользователи.

Группа Accounting входит в состав (Member Of) группы ACL_Accounting_FC или RW или RO

Еще раз:

User –> Accounting –> ACL_Accounting_RO (Read Only) –> Папка Бухгалтерии

User –> Accounting –> ACL_Accounting_RW (Read and Write) –> Папка Бухгалтерии

User –> Accounting –> ACL_Accounting_FC (Full Control) –> Папка Бухгалтерии

ACL_Имя_Группы_FC или RW или RO — это доменно локальная группа которая регулируют уровень доступа к файлам и папкам.

Теперь раздаем разрешения:

ACL_Accounting_RO – доменно локальная группа. NTFS разрешения на папку или файл Read Only

Доменно локальная группа это:

ACL_Accounting_RW — доменно локальная группа. NTFS разрешения на папку или файл Read and Write

ACL_Accounting_FC — доменно локальная группа. NTFS разрешения на папку или файл Full Control

Кто задается вопрос о модели вложенности групп в Active Directory статья Дмитрия Буланова

Сценарий 1:

Предоставить право на чтение и запись в папку Бухгалтерия пользователю User2.

”Вложить” пользователя User2 в группу ACL_Accounting_RW — это решит поставленную задачу, но противоречит нашей логике ролевого доступа.

“Вложить” пользователя User2 в ролевую группу Accounting, в свою очередь группа Accounting должна входить в группу доступа ACL_Accounting_RW – это решит поставленную задачу, но при таком подходе встает вопрос, а если части сотрудников отдела Бухгалтерия нужно дать доступ типа Read Only или Full Control на папку Бухгалтерия? В какую ролевую группу мы должны включить этого сотрудника?

Создаем ролевую группу Accounting_RO в которую будет входить наш пользователь, а сама группа будет входит в группу доступа ACL_Accounting_RO

Можно сразу пойти по такому пути и создавать группы по такой логике:

Accounting_FC —> ACL_Accounting_FC

Accounting_RW —> ACL_Accounting_RW

Accounting_RO —> ACL_Accounting_RO

Такой подход требует больших первоначальных трудозатрат, но когда дело касается практики он себя оправдает.

Вернемся к нашему вопросу:

Предоставить права на чтение и запись в папку Бухгалтерия пользователю User2.

Решение:

Ответственный инженер добавит пользователя User2 в ролевую группу Accounting_RW.

Результат:

В итоге пользователь видит только свою папку. Так же в корневой папке он не имеет никаких прав:

Идем в папку бухгалтерия и видим, что уже в папке бухгалтерия пользователь User2 имеет права Read and Write:

Сценарий 2:

Предоставить права Read Only в папку Бухгалтерия пользователю User3.

Решение:

Ответственный инженер добавит пользователя User3 в ролевую группу Accounting_RO

Так же как и User2, User3 увидит на файловом сервере только папку Бухгалтерия, но уже записать и удалить какие либо файлы не сможет:

Сценарий 3:

Предоставить права Read and Write в папку Бухгалтерия для User7 , но при увольнении User7 захочет удалить все файлы из папки Бухгалтерия.

Решение:

Ответственный инженер добавит пользователя User7 в ролевую группу Accounting_RW.

По легенде в папку бухгалтерия складывают свою данные еще четыре бухгалтера – это User2,4,5,6, но User7 при увольнении решил удалить все бухгалтерские документы, к счастью удаление файлов у которых пользователь не является владельцем удалить нельзя.

Но если у пользователя права Full Control, то в конечной папке он может делать все что ему вздумается.

Сценарий 4:

В папке Бухгалтерия должна быть создана подпапка Документы_Клиент_Банк. Этa папка будет использовать ответственными сотрудниками для хранения документов экспортируемые из клиент банков. Эту папку должны видеть только ответственные сотрудники.

Решение:

Первым делом выключаем наследовании этой подпапки Документы_Клиент_Банк:

Удаляем все унаследованные группы кроме:

Итог, на файловом сервере папка есть, но пользователь с правами которая предоставляет ролевая группа Accounting_RW или Accounting_FC или Accounting_RO ее не видит:

Дальше создаем ролевую группу к примеру ClientBank_RW (глобальаня) –> ALC_ClientBank_RW (доменно локальная) и назначаем разрешения:

Но так как папка Документы клиент банк вложена в папку Бухгалтерия и если просто добавить пользователя в группу ClientBank_RW, то пользователь увидит такую картину:

Почему? У пользователя нет никаких прав на папку верхнего уровня Бухгалтерия.

К примеру если он взаимодействует только с папкой Документы клиент банк то ему достаточно будет дать права Accounting_RO и ClientBank_RW после этого он сможет без проблем добраться до папки Документы клиент банк.

И в заключении включаем Data Dedeuplication:

Подведем итоги:

Мы создали файл сервер с ролевым типом доступа. Каждый пользователь файлового сервера видит только свои папки. Наш файловый сервер “живет” в пространстве DFS, что позволяет в будущем при необходимости масштабировать. Задействовали технологию Data Deduplication.

Соблюли вложенность групп в AD DS.

Будет интересно узнать о ваших мыслях о правильных, на ваш взгляд, практиках развёртывания и настройки файлового сервера на базе Windows Server.

Как известно, эта проблема редко кого касается, т.к. обычно на уровне Share Permissions выдают FullControl на ресурс и дальше уже права регулируют за счёт NTFS

Как известно, эта проблема редко кого касается, т.к. обычно на уровне Share Permissions выдают FullControl на ресурс и дальше уже права регулируют за счёт NTFS