Уровень сложностиСредний

Время на прочтение5 мин

Количество просмотров22K

Журналирование событий информационной безопасности является важным элементом системы защиты информации. Нам необходимо знать какое событие когда произошло, когда какой пользователь пытался зайти в систему, с какого узла, удачно или нет, и так далее. Конечно, некоторые события ИБ сохраняются в журналах ОС при использовании настроек по умолчанию, например, не/удачные входы в систему, изменения прав доступа и т. д. Однако, настроек по умолчанию и локального хранения логов недостаточно для эффективного мониторинга и реагирования на события ИБ.

В этой статье мы посмотрим, как можно организовать эффективный аудит узлов под управлением ОС Windows, а в следующей статье настроим централизованный сбор событий с нескольких узлов и попробуем с помощью Powershell автоматизировать обработку собранных событий.

Зачем нужно централизованное хранение

Локальное хранение журналов событий имеет целый ряд недостатков, не позволяющих использовать этот механизм для мониторинга событий ИБ. С точки зрения безопасности локальные журналы хранят все события только на данной машине. Пока злоумышленник пытается получить доступ и поднять привилегии на данной машине, некоторые события обличающие его действия, возможно будут сохраняться в логах, но как только он получит необходимые права, он сможет почистить журнал событий, затем заполнить его фиктивными логами, в результате чего мы не увидим событий, связанных с компрометацией узла.

Да, при очистке лога будет создано событие ‘1102 Журнал аудита был очищен’, но от этого события тоже можно избавиться, просто заполнив лог большим количеством фиктивных событий.

Так как, обычно EventLog пишется по принципу циклической записи, более старые события удаляются, и их заменяют более новые.

Ну а создать поддельные события можно с помощью того же PowerShell, используя командлет Write-EventLog.

Таким образом, локальное хранение событий это не самый лучший вариант работы с логами с точки зрения безопасности. Ну а кроме того, нам не слишком удобно анализировать журналы событий, если они хранятся только локально. Тогда необходимо подключаться к журналам событий каждой локальной машины и работать с ними локально.

Гораздо удобнее пересылать логи на отдельный сервер, где их можно централизованно хранить и анализировать. В таком случае, в процессе выполнения атаки мы можем получать события от атакуемого узла, которые точно не будут потеряны. Кроме того, даже если злоумышленник сможет очистить лог на локальной машине, на удаленном сервере все события сохраняться. Ну и если события от нескольких узлов сохраняются централизованно на одном сервере, то с ними гораздо удобнее работать, что тоже не маловажно при анализе логов.

Эффективный аудит

Мы разобрались с необходимостью централизованного мониторинга событий. Однако, еще необходимо разобраться с тем, какие именно события должны присутствовать в наших логах. С одной стороны в логах должны присутствовать важные события с точки зрения ИБ, а с другой, в нем не должно быть слишком много неинтересных событий, например постоянных обращений к каким-либо файлам или сообщений о запуске каких-либо процессов, не представляющих никакого интереса для ИБ. Таким образом, чтоб нам не потонуть в большом объеме ненужных событий и не потерять что-то действительно важное, нам необходимо грамотно настроить политики аудита.

Для настройки откроем Политики аудита (Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Политика аудита (Computer Configuration / Windows Settings / Security Settings / Local Policies / Audit Policy).

Также нам потребуются расширенные политики аудита, которые можно открыть здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Конфигурация расширенной политики аудита (Computer Configuration / Windows Settings / Security Settings / Advanced Audit Policy Configuration).

Отличием политики расширенного аудита является наличие подкатегорий и теперь мы можем управлять аудитом на уровне не только категорий, но и подкатегорий. Если сравнить Политики аудита и Расширенные политики аудита, то можно заметить, что разделы в обычных политиках в свою очередь разделены на подразделы в расширенных политиках, что позволяет нам настраивать более подробные категории аудита. Так, для группы Вход учётной записи (Account Logon) мы можем настроить четыре проверки -Аудит проверки учётных данных, Аудит службы проверки подлинности Kerberos, Аудит операций с билетами службы Kerberos, Аудит других событий входа учётных записей.

Для каждого типа аудита мы можем настроить аудит событий успеха или отказа. С событиями успеха нужно быть аккуратными. Так, для того же аудита входов в систему мы рискуем получить большое количество событий успешного входа, которые по факту не будут представлять никакой ценности. Также, не стоит включать в аудите доступа к объектам, аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста). В результате мы снова рискуем получить большое количество ненужных событий. В результате срабатывания настроек политик аудита, в журнале создаются события, каждое из которых имеет собственный код.

Для эффективного аудита нам необходим сбор следующих типов событий: 4624 (Успешный вход в систему), 4647 (Выход из системы), 4625 (Неудачный вход в систему), 4778/4779 (Соединение/разъединение по RDP), 4800/4801 (Блокировка/Разблокировка рабочей станции) и некоторые другие.

При анализе событий нам важно понимать, как именно был осуществлен вход в систему или с каким кодом мы получили событие о неудачном входе в систему.

Посмотрим типы входа в систему:

2 – интерактивный

3 – сетевой (через сетевой диск)

4 – запуск по расписанию

5 – запуск сервиса

7 – разблокировка экрана

8 – сетевой (Basic Authentication в IIS)

10 – подключение по RDP

11 – вход по закешированным учетным данным

В приведенном ниже скриншоте у нас представлен вход в систему при запуске сервиса

И посмотрим, как мы можем узнать причину неудачного входа в систему

0xC0000064 — такого пользователя не существует

0xC000006A — неверный пароль

0xC0000234 — пользователь заблокирован

0xC0000072 — пользователь отключен

0xC000006F — пользователь попытался войти в систему вне установленных для него ограничений по дням недели или времени суток

0xC0000070 — ограничение рабочей станции или нарушение изолированной политики аутентификации (найдите идентификатор события 4820 на контроллере домена)

0xC0000193 — срок действия учетной записи истек

0xC0000071 — истек пароль

0xC0000133 — часы между DC и другим компьютером слишком сильно рассинхронизированы

0xC0000224 — пользователю необходимо сменить пароль при следующем входе в систему

0xc000015b Пользователю не был предоставлен запрошенный тип входа в систему (он же право входа в систему) на этом компьютере

Таким образом, по значениям данных кодов в соответствующих событиях мы можем понять, что стало причиной неудачного входа в систему или каким образом пользователь или сервис осуществили вход.

На картинке ниже представлен неудачный интерактивный вход в систему, причиной которого стало указание неверного пароля.

В следующей статье мы посмотрим, как средствами PowerShell можно извлекать различные значения из событий и делать обработку логов более “человеко-удобной.

Заключение

В этой статье мы рассмотрели виды аудита в современных версиях ОС Windows, поговорили о том, какие именно события должны собираться в системе и что означают некоторые поля в этих событиях. В следующей статье мы настроим централизованный сбор событий с нескольких источников и попробуем с помощью PowerShell настроить автоматический анализ собираемых событий.

Напоследок приглашаю вас на бесплатный вебинар, где мы узнаем, зачем нужны бэкапы и как их организовать путем сервисов в Windows.

In today’s increasingly digital world, data security is of utmost importance. One powerful tool that helps maintain security is the Windows Security Auditing feature. This feature allows organizations to track and monitor various activities on their Windows systems, providing valuable insight into potential security threats and vulnerabilities.

When it comes to auditing, the Windows Security Auditing feature offers a wide range of capabilities. It can monitor user logon and logoff events, changes made to files and folders, successful and failed attempts to access resources, use of privileges and rights, and even network connections. By auditing these activities, organizations can identify suspicious behavior, detect unauthorized access attempts, and promptly respond to security incidents.

The Windows Security Auditing feature allows professionals to audit various activities on a Windows system. It enables the auditing of logon events, account management activities, object access, policy changes, privilege usage, and system events. By enabling auditing, professionals can monitor and track user activities, changes made to the system, and security events. This feature aids in the identification of potential security breaches and helps in maintaining system integrity and compliance with security standards.

Introduction to Windows Security Auditing Feature

The Windows Security Auditing feature is a powerful tool that allows system administrators to monitor and track activities on a Windows-based computer or network. It provides a detailed log of security-related events, which can be crucial for identifying potential security breaches, troubleshooting issues, and ensuring compliance with regulatory standards.

With the Windows Security Auditing feature, various aspects of a system’s security can be audited. This article will explore the different areas that can be audited using this feature, highlighting the importance and benefits of each.

User Account Management

User Account Management auditing is essential for tracking user activity, identifying suspicious or unauthorized access attempts, and ensuring accountability. By enabling auditing for user account management, administrators can monitor a range of events, including:

- Account creation and deletion

- Account lockouts

- Failed logon attempts

- Password changes

- Group membership changes

By auditing user account management, administrators can detect and respond to any suspicious activity promptly. This helps in enforcing user policies, identifying potential security threats, and maintaining the integrity of user accounts.

Recommended Configuration

To fully utilize the auditing capabilities of the Windows Security Auditing feature for user account management, it is recommended to enable auditing for the following object types:

| Object Type | Selected |

| User | Success, Failure |

| Group | Success, Failure |

By selecting the appropriate object types and auditing options, administrators can ensure that all relevant events related to user account management are recorded in the security logs.

Event Log Analysis

All audited user account management events are logged in the Windows Security Event Log. To effectively analyze this log, administrators can utilize event log management tools or perform manual analysis. By reviewing the logged events, administrators can:

- Identify potential security breaches

- Detect patterns of unauthorized access attempts

- Track user activity for compliance purposes

- Investigate user account lockouts and failed logon attempts

Regular event log analysis is a vital practice for maintaining the security of user accounts and identifying any potential security threats or breaches.

File and Folder Access

Auditing file and folder access is crucial for tracking and monitoring who has accessed or modified files and folders on a Windows system. It provides a crucial audit trail that can help in investigating data breaches, unauthorized access, and compliance violations. With file and folder access auditing, administrators can monitor:

- File and folder access

- Permission changes

- File and folder deletions

- File and folder modifications

By auditing file and folder access, administrators can maintain data integrity, detect unauthorized access attempts or modifications, and ensure compliance with data protection regulations.

Configuring File and Folder Auditing

To enable auditing for file and folder access, administrators need to configure the appropriate auditing settings. This can be done through the file or folder properties dialog in Windows Explorer. Recommended settings for auditing file and folder access include:

| Security Principal | Access Type | Audit Settings |

| Everyone | Success, Failure | Full Control |

| Administrators | Success, Failure | Full Control |

By configuring the auditing settings as recommended, administrators can ensure that all relevant file and folder access events are audited and logged for analysis.

Event Log Analysis and Monitoring

The events generated from file and folder auditing can be analyzed and monitored using event log management tools or by manually reviewing the Windows Security Event Log. This analysis enables administrators to:

- Detect unauthorized access attempts

- Identify patterns of file and folder modifications

- Investigate suspicious or unauthorized file deletions

- Ensure compliance with data protection regulations

Regular monitoring and analysis of the file and folder access events are essential for maintaining data security and detecting any potential breaches or compliance violations.

Logon and Logoff Events

Auditing logon and logoff events provides a comprehensive view of user activity and helps administrators detect unauthorized access attempts, potential security breaches, and anomalies in user behavior. By auditing logon and logoff events, administrators can track:

- Successful logons and logoffs

- Failed logon attempts

- Logon and logoff time

- Logon and logoff locations

Auditing logon and logoff events allows administrators to detect any unauthorized access attempts, identify potential security threats, and monitor user activity for compliance purposes.

Recommended Auditing Configuration

To effectively audit logon and logoff events, administrators should configure the appropriate auditing settings. The recommended auditing configuration for logon and logoff events includes:

| Logon/Logoff Event | Audit Settings |

| Successful logon/logoff | Success |

| Failed logon attempts | Failure |

By configuring the auditing settings as recommended, administrators can ensure that all relevant logon and logoff events are properly audited and recorded.

Analyzing Logon and Logoff Events

The logged logon and logoff events can be analyzed using event log management tools or by manually reviewing the Windows Security Event Log. By analyzing these events, administrators can:

- Detect unusual logon times or locations

- Investigate failed logon attempts

- Identify patterns of unauthorized logons

- Review logon durations and logoff times for compliance purposes

Regular analysis of logon and logoff events assists administrators in maintaining the security of the system and detecting any potential security breaches or violations.

Object Access

Auditing object access allows administrators to track and monitor access to various Windows objects, such as files, folders, registry keys, and printers. By auditing object access, administrators can gain insights into who accessed the objects, when they were accessed, and the type of access performed. This helps in:

- Detecting unauthorized access attempts

- Identifying potential security breaches

- Maintaining accountability

- Ensuring compliance with data protection regulations

Object access auditing provides a comprehensive audit trail for critical resources, allowing administrators to monitor and respond to any suspicious or unauthorized activity.

Configuring Object Access Auditing

To audit object access, administrators need to configure the appropriate auditing settings for each object. This can be done through the object’s properties in Windows Explorer or the Group Policy Editor. Recommended auditing settings for object access include:

| Security Principal | Access Type | Audit Settings |

| Everyone | Success, Failure | Full Control |

| Administrators | Success, Failure | Full Control |

By configuring the auditing settings as recommended, administrators can ensure that all relevant object access events are audited and recorded for analysis.

Analyzing Object Access Events

Object access events can be analyzed using event log management tools or by manually reviewing the Windows Security Event Log. By analyzing these events, administrators can:

- Detect unauthorized access attempts to critical objects

- Identify patterns of unauthorized access

- Review access times and types for compliance purposes

Regular analysis of object access events helps administrators maintain the security of critical resources and identify any potential security breaches or compliance violations.

Advanced Auditing Capabilities

In addition to the core auditing features discussed above, the Windows Security Auditing feature offers advanced capabilities that can further enhance the security of a Windows system. These advanced auditing features include:

- Process tracking: Auditing of process creation, termination, and modifications.

- Registry auditing: Auditing changes made to the Windows Registry.

- Account logon auditing: Auditing of account logon events.

- Policy change auditing: Auditing changes made to Windows security policies.

- Privilege use auditing: Auditing of user privileges and the use of certain rights.

Enabling and configuring these advanced auditing capabilities provides administrators with a comprehensive view of all critical aspects of system security, allowing them to effectively monitor and respond to potential security incidents.

Conclusion

What Can Be Audited Using the Windows Security Auditing Feature

The Windows Security Auditing Feature allows organizations to monitor and track various activities within their Windows operating system. This powerful tool ensures the security of sensitive data and helps identify potential security breaches. Here are some key areas that can be audited using this feature:

- Account Management: Windows Security Auditing can track changes made to user accounts, such as account creation, deletion, password changes, and group membership modifications. This helps identify any unauthorized access attempts or suspicious activities.

- Logon and Logoff Events: The feature can record logon and logoff events, including successful and failed attempts. This allows administrators to track user activity, detect unauthorized access, and troubleshoot login-related issues.

- Object Access: Windows Security Auditing can monitor access and modifications made to specific files, folders, and registry keys. This helps in identifying potential data breaches or unauthorized changes made to critical system components.

- Policy Changes: The feature can track changes made to security policies, group policies, and audit policies. This enables organizations to ensure compliance with security standards and detect any unauthorized policy modifications.

- Privilege Use: Windows Security Auditing records attempts to use elevated privileges, such as changing system time, accessing administrative tools, or running privileged commands. This helps in identifying misuse of administrative rights and potential security risks.

Key Takeaways

- Windows Security Auditing can be used to audit user logon and logoff activities.

- The Windows Security Auditing feature can track file and folder access and modifications.

- Events related to system and application activities can be audited using the Windows Security Auditing feature.

- Windows Security Auditing can help track changes made to user and group accounts.

- The Windows Security Auditing feature can monitor and record changes made to security policies.

Frequently Asked Questions

Here are some commonly asked questions about what can be audited using the Windows Security Auditing Feature:

1. Which events can be audited using the Windows Security Auditing Feature?

The Windows Security Auditing Feature allows you to audit a wide range of events, including logon events, object access, policy change, privilege use, system events, and detailed tracking of account logon activity.

You can choose which specific events to audit based on your organization’s security requirements and compliance regulations.

2. How can I enable auditing using the Windows Security Auditing Feature?

To enable auditing using the Windows Security Auditing Feature, you need to configure the Audit Policy settings in the Group Policy Management Console (GPMC) or through local security policy settings on individual Windows machines.

By enabling auditing, you can start tracking the events specified in the audit policies and collect the audit logs for analysis and monitoring purposes.

3. Can I filter and review the audit logs generated by the Windows Security Auditing Feature?

Yes, the Windows Security Auditing Feature provides the ability to filter and review the audit logs generated. You can use tools such as Event Viewer or centralized log management solutions to analyze and search for specific events based on various criteria including specific users, event types, or time ranges.

By reviewing the audit logs, you can identify potential security incidents, track user activity, and gain valuable insights into your organization’s security posture.

4. Are there any performance impacts when enabling auditing using the Windows Security Auditing Feature?

Enabling auditing using the Windows Security Auditing Feature can have some performance impacts, especially if you are auditing a large number of events or if your system resources are already under heavy usage.

It is recommended to carefully select the events to be audited and regularly monitor the system performance to ensure efficient operation.

5. How can I ensure the security and integrity of the audit logs generated by the Windows Security Auditing Feature?

To ensure the security and integrity of the audit logs generated by the Windows Security Auditing Feature, it is important to implement proper log management practices.

This includes protecting the audit logs from unauthorized access or tampering, implementing secure logging mechanisms, and regularly backing up and archiving the logs for future reference.

To conclude, the Windows Security Auditing feature is a powerful tool that allows users to monitor and track various activities on their Windows systems. With this feature, important security events such as login attempts, file accesses, and changes to system configurations can be audited and logged for analysis. This helps organizations detect and investigate potential security breaches, ensuring the protection of sensitive data and maintaining the integrity of their systems.

By enabling auditing and defining the appropriate audit policies, users can gain valuable insights into the security of their Windows environment. They can identify suspicious activities, track user behavior, and spot any anomalies that may indicate potential threats. With the ability to customize audit settings and generate detailed reports, the Windows Security Auditing feature empowers users to proactively monitor and enhance the security posture of their systems, contributing to a more robust and secure IT infrastructure.

- What is Microsoft Windows security auditing?

- How do I enable Windows auditing?

- How do I turn off Microsoft security auditing?

- How do I view Windows security event logs?

- What are the types of windows logs?

- What is a Type 3 logon?

- How do I enable auditing in Windows 10?

- How do I know if my audit is enabled?

- How do I enable account lockout auditing?

- Can I turn off Windows event log?

- How do I turn off data logging on w10?

- Does Windows 10 keep a log of copied files?

- How do I find activity log on my computer?

- What is the event code of Windows login?

What is Microsoft Windows security auditing?

Windows security auditing is a Windows feature that helps to maintain the security on the computer and in corporate networks. Windows auditing is intended to monitor user activity, perform forensic analysis and incident investigation, and troubleshooting.

How do I enable Windows auditing?

- Navigate Windows Explorer to the file you want to monitor.

- Right-click on the target folder/file, and select Properties.

- Security → Advanced.

- Select the Auditing tab.

- Click Add.

- Select the Principal you want to give audit permissions to.

- In the Auditing Entry dialog box, select the types of access you want to audit.

How do I turn off Microsoft security auditing?

To see the options you have for security auditing and logging and to enable or disable them, go to Control Panel -> Administrative Tools -> Local Security Policy. Once the Local Security Settings console window opens, click on Local Policies then Audit Policy.

How do I view Windows security event logs?

To view the security log

- Open Event Viewer.

- In the console tree, expand Windows Logs, and then click Security. The results pane lists individual security events.

- If you want to see more details about a specific event, in the results pane, click the event.

What are the types of windows logs?

They are Information, Warning, Error, Success Audit (Security Log) and Failure Audit (Security Log).

What is a Type 3 logon?

Logon type 3: Network. A user or computer logged on to this computer from the network. The description of this logon type clearly states that the event logged when somebody accesses a computer from the network. Commonly it appears when connecting to shared resources (shared folders, printers etc.).

How do I enable auditing in Windows 10?

Select and hold (or right-click) the file or folder that you want to audit, select Properties, and then select the Security tab. Select Advanced. In the Advanced Security Settings dialog box, select the Auditing tab, and then select Continue.

How do I know if my audit is enabled?

Until Oracle 10g, auditing is disabled by default, but can be enabled by setting the AUDIT_TRAIL static parameter in the init. ora file. From Oracle 11g, auditing is enabled for some system level privileges. AUDIT_TRAIL can have the following values.

How do I enable account lockout auditing?

Step 1: Go to the Group Policy management console → Computer configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy. Step 2: Enable Audit account logon events and Audit logon events. Turn on auditing for both successful and failed events.

Can I turn off Windows event log?

RE: How to disable system event logging on event viewer

Hello, Yes, you can disable by removing the notification as shown in the above screenshot and you check the monitor —> logs you will find the relevant log information from clients to server.

How do I turn off data logging on w10?

Disable individual logs

- Open the Windows Event Viewer: press Windows R , type eventvwr. msc and press Enter .

- Scroll down to Application and Service Logs , Microsoft , Windows , WFP .

- Right-click on a log process and select Disable Log .

Does Windows 10 keep a log of copied files?

2 Answers. By default, no version of Windows creates a log of files that have been copied, whether to/from USB drives or anywhere else. … For example, Symantec Endpoint Protection can be configured to restrict user access to USB thumb drives or external hard drives.

How do I find activity log on my computer?

Press the Windows key on your keyboard – the Windows symbol is found in the bottom-left corner of most keyboards, between the CTRL and ALT keys. This will bring up the Filter Current Log pop-up menu. Click on the Event sources drop-down menu and scroll down until you see Power-Troubleshooter.

What is the event code of Windows login?

Introduction. Event ID 4624 (viewed in Windows Event Viewer) documents every successful attempt at logging on to a local computer. This event is generated on the computer that was accessed, in other words, where the logon session was created. A related event, Event ID 4625 documents failed logon attempts.

Политики аудита файловой системы Windows позволяют отслеживать все события доступа к определенным файлам и папкам на диске. С помощью политик аудита вы можете выявить события создания, чтения, изменения, удаления файлов и папок на файловой системе NTFS в Windows. Чаще всего аудит файловой используется для контроля доступа и изменений в общих сетевых папках, к которым одновременно могут обращаться несколько пользователей.

Содержание:

- Включить политику аудита доступа к объектам файловой системы Windows

- Настройка аудита событий на файлах и папках Windows

- Просмотр событий аудита доступа к файлам и папкам в Windows

Включить политику аудита доступа к объектам файловой системы Windows

По умолчанию в Windows отключен аудит событий доступа к файлам и папкам. Включить аудит можно с помощью групповой политики. На отдельностоящем сервере для настройки политика аудита используется консоль редактора локальной групповой политики (

gpedit.msc

). Если вам нужно включить аудит сразу на множестве компьютеров в домене AD, используйте консоль управления доменными GPO (

gpmc.msc

).

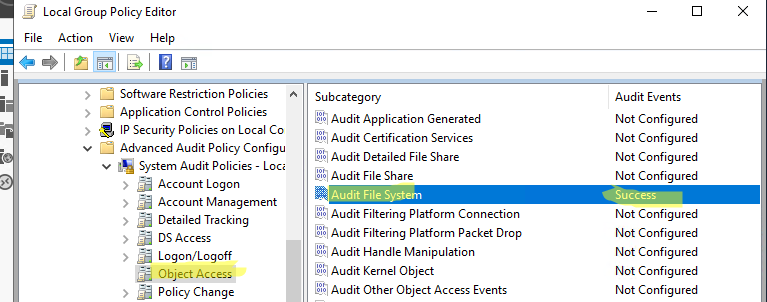

- Откройте редактор GPO и перейдите в раздел Windows Settings -> Security Settings -> Advanced Audit Policy Configuration -> System Audit Policies -> Object Access;

- Откройте политику Audit File System и укажите, что вы хотите сохранять в журнал только успешные события доступа к объектам файловой системы (Configure the following audit events -> Success);

- Сохраните изменения и обновите настройки локальной групповой политики с помощью команды

gpupdate /force

.

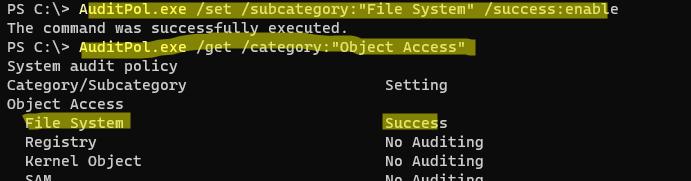

Можно включить локальную политику аудита файловой системы из командной строки. Вывести доступные категории аудита:

AuditPol.exe /list /subcategory:*

Включить аудит успешных событий доступа к объектам файловой системы:

AuditPol.exe /set /subcategory:"File System" /success:enable

Вывести настройки категории аудита:

AuditPol.exe /get /category:"Object Access"

Настройка аудита событий на файлах и папках Windows

Несмотря на то, что в Windows включена политика аудита доступа к файлам и папкам, фактически событий в Event Viewer еще не попадают. Администратор должен вручную настроить параметры аудита на файлах и папках, которые нужно отслеживать.

К примеру, вы хотите отслеживать события чтения, изменения и создания файлов в каталоге C:\Docs.

- Откройте свойства папки и перейдите на вкладку Security -> Advanced -> Auditing;

- Нажмите кнопку Add и в поле Principal выберите пользователя или группы, чью события доступа нужно отслеживать. Если нужно отслеживать доступ для всех пользователей, выберите Users (или Everyone, если нужно контролировать доступ системных процессов);

- В списке Type укажите, что нужно отслеживать только успешные событий (

Success

); - В Applies to можно указать, нужно ли применить аудит для папки, файлов, вложенных объектов (по умолчанию выбрано This folder, subfolders and files);

- В списке Advanced permissions выберите только те действия с файлами и папками, которые вы хотите отправлять в журнал аудита. Например: события чтения (List folder/read data) и изменения файлов (Create files or folders / write or append data)

- Сохраните настройки аудита.

При настройке политик аудита файловой системы старайтесь включать аудит только для тех папок и файлов, которые вам нужны. Включайте аудит только для тех файлов и событий, который вам нужны. Большое количество объектов аудита файловой системы приводит к значительному росту журнала событий Event Viewer.

Можно включить аудит для каталога с помощью PowerShell:

$Path = "C:\Docs"

$AuditChangesRules = New-Object System.Security.AccessControl.FileSystemAuditRule('BUILTIN\Users', 'Delete,DeleteSubdirectoriesAndFiles', 'none', 'none', 'Success')

$Acl = Get-Acl -Path $Path

$Acl.AddAuditRule($AuditChangesRules)

Set-Acl -Path $Path -AclObject $Acl

Настройки аудита папки можно вывести с помощью PowerShell:

(Get-Acl "C:\Docs\" -Audit).Audit

Чтобы рекурсивно просканировать все каталоги и найти папки, на которых включен аудит файловой системы, воспользуйтесь таким скриптом:

$folders=Get-ChildItem "c:\docs" -Recurse |Where-Object {$_.PSIsContainer}

foreach ($folder in $folders)

{

$auditacl=(Get-Acl $folder.FullName -Audit).audit

if ($auditacl -ne "") {write-host $folder.FullName}

}

Просмотр событий аудита доступа к файлам и папкам в Windows

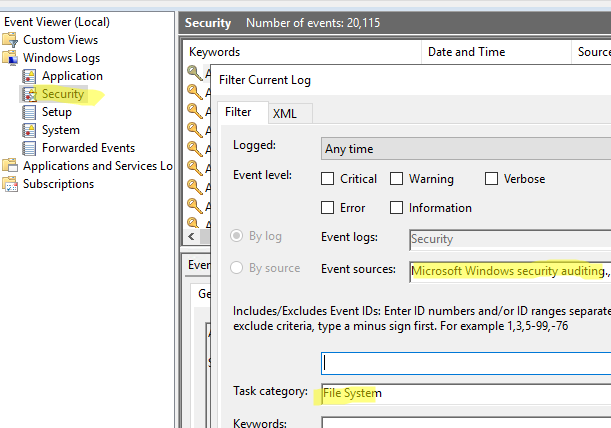

Теперь, если с файлами в указанной папке выполняются какие-то действия, политика аудита записывает их в Event Viewer. Чтобы просмотреть события:

-

- Запустите консоль Event Viewer (

eventvwr.msc

); - Перейдите в раздел Windows Logs -> Security и отфильтруйте лог по источнику:

Microsoft Windows security auditing

, Task Category:

File System

;.

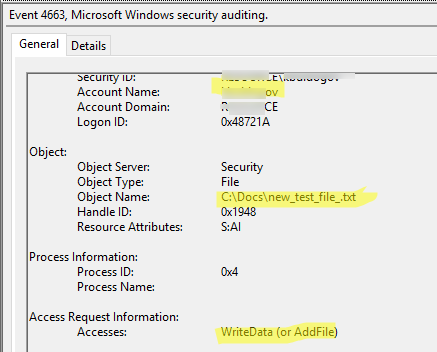

- Откройте содержимое любого события. Например в событии с EventID 4663 (

An attempt was made to access an object

) содержится информация:О пользователе, который произвел действие над фалйов:

Subject: Account Name:

Имя файла:

Object Name:

Тип операции (изменение файла в этом случае):

Accesses: WriteData (or AddFile)

- Запустите консоль Event Viewer (

Однако из за ограниченных возможностей фильтрации и поиска в событиях Event Viewer, использовать эту консоль для поиска всех операции с определенным файлом довольно неудобно.

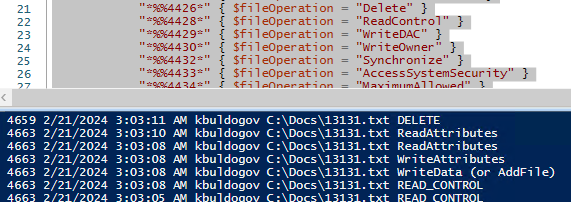

Для вывода всех событий, связанных с определенным объектом лучше использовть PowerShell. Следующий PowerShell скрипт выведет все события доступа, связанные с указанным файлом (для получения списка событий исопльзуется производительный командлет Get-WinEvent):

$fileName = "C:\\docs\\13131.txt"

$results = Get-WinEvent -FilterHashtable @{logname='Security'; id=4663,4659} |`

Where-Object { $_.message -match $fileName -and $_.message -notmatch "Account Name:\s*machine$*"}`

foreach ($result in $results) {

$Account = $result.properties[1].Value

$objectName = $result.properties[6].Value

$accessMask = $result.properties[8].Value

if ( $accessMask -like "*00000000-*") { $accessMask=$result.properties[9].Value}

$accessMask2 = $result.properties[9].Value

$fileOperation = ""

switch -Wildcard ($accessMask) {

"*%%1538*" { $fileOperation = "READ_CONTROL" }

"*%%4416*" { $fileOperation = "ReadData (or ListDirectory)" }

"*%%4417*" { $fileOperation = "WriteData (or AddFile)" }

"*%%4418*" { $fileOperation = "AppendData (or AddSubdirectory or CreatePipeInstance)" }

"*%%4419*" { $fileOperation = "ReadEA" }

"*%%4420*" { $fileOperation = "WriteEA" }

"*%%4423*" { $fileOperation = "ReadAttributes" }

"*%%4424*" { $fileOperation = "WriteAttributes" }

"*%%4426*" { $fileOperation = "Delete" }

"*%%4428*" { $fileOperation = "ReadControl" }

"*%%4429*" { $fileOperation = "WriteDAC" }

"*%%4430*" { $fileOperation = "WriteOwner" }

"*%%4432*" { $fileOperation = "Synchronize" }

"*%%4433*" { $fileOperation = "AccessSystemSecurity" }

"*%%4434*" { $fileOperation = "MaximumAllowed" }

"*%%4436*" { $fileOperation = "GenericAll" }

"*%%4437*" { $fileOperation = "GenericExecute" }

"*%%4438*" { $fileOperation = "GenericWrite" }

"*%%4439*" { $fileOperation = "GenericRead" }

"*%%1537*" { $fileOperation = "DELETE" }

default { $fileOperation = "Unknown" }

}

Write-Host $result.Id $result.TimeCreated $Account $objectName $fileOperation

}

Вы можете отправлять собранные события аудита в вашу систему сбора логов, базу данных, текстовый лог файл или отправлять email уведомление через Send-MailMessage при доступе/модификации отслеживаемого файла.

Readers help support Windows Report. We may get a commission if you buy through our links.

Read our disclosure page to find out how can you help Windows Report sustain the editorial team. Read more

Do you want to learn about Windows audit success? Here is all you should know. Windows auditing is a critical security feature that allows administrators to track and monitor user activity on a Windows-based system.

Also, this includes recording events such as logins, file access, and changes to system settings. Furthermore, tracking and monitoring these events is essential for various reasons, including compliance with regulations, troubleshooting, and identifying security threats.

So, in this article, we will discuss the importance of Windows auditing and examine what audit success is in the context of the Windows operating system.

What is Windows auditing?

Windows auditing is an essential tool for ensuring the security and integrity of a Windows-based system. It provides a detailed record of user activity for identifying and addressing security threats and compliance with regulations.

There are several advantages of using Windows auditing to track and monitor user activity on a Windows-based system, including:

- Security – Windows auditing allows administrators to identify and address security threats by providing a detailed record of user activity. This can detect and respond to unauthorized access and monitor potential security breaches.

- Compliance – Windows auditing helps organizations to comply with various regulations, such as HIPAA, PCI-DSS, and SOX, by providing a comprehensive record of user activity to demonstrate compliance.

- Troubleshooting – Windows auditing can help troubleshoot system problems by providing a detailed record of user activity. This can be useful for identifying the cause of a problem, as well as for determining the best course of action to resolve it.

- Forensics – Windows auditing can be used for forensic purposes, allowing administrators to reconstruct past events and understand how security breaches occurred. This can help identify the cause of a problem and determine the best course of action to resolve it.

Note that tools like AD Manager Plus play an important role in Windows audit success. Firstly, it allows you to view, track and report on all Active Directory changes, user activities, and security events in real time.

Also, it helps to automate the process of creating, modifying, and deleting user accounts, as well as resetting passwords, enabling or disabling accounts, and managing group membership.

ADManager Plus

Useful in conjunction with other tools and practices to achieve comprehensive Windows audit success.

What is Windows audit success?

1. How it works

Windows audit success events recording is done in the Windows event log. The event log is a system-wide log that records events that occur on a computer, such as a system startup and shutdown, security events, and application events.

Audit success events recording stays in the security event log, one of the three main event logs in Windows (the other two are the application event log and the system event log).

An administrator must first configure the audit policy settings on the computer or network to enable auditing.

These settings determine which actions require auditing and which events require logging into the event log. After configuring the audit policy settings, the operating system will begin tracking and recording the specified actions and events.

Audit success events recording in the event log show up as event ID 4648. The event log entry includes the following:

- Information about the user who performed the action

- The date and time of the action

- The resources that were affected

This information can identify who acted when it was performed and what resources were affected.

- Plugin-container.exe: What is it & Should I Remove it?

- Conhost.exe: What is it & how to Fix Its High CPU Usage

- HydraDM.exe: What is It & Should I Remove It?

2. Use Windows Audit Success to Improve Security and Compliance

Auditing can improve security and compliance in several ways. For example, audit success events are useful for the following:

- Identify security breaches – Audit success events can identify suspicious activity and potential security breaches. For example, it logs an audit success event if a user logs in to a computer using an account without the authority to access the system.

- Detect suspicious activity – Audit success events detect suspicious activity on a computer or network. For example, it logs audit success events if users access a file or resource they do not typically access.

- Improve compliance – Audit success events improve compliance with regulatory standards. For example, if an organization is subject to HIPAA regulations, audit success events track access to protected health information (PHI).

- Improve incident response – Audit success events improve incident response. For example, if an incident such as a security breach occurs, audit success events determine actions taken and by whom.

Windows audit success is a powerful tool that improves security and compliance.

Audit success events can identify security breaches, detect suspicious activity, and improve compliance with regulatory standards by tracking and recording specific actions on a computer system or network.

Hope you have found this guide helpful. Lastly, let us know your thoughts in the comments below.

Afam Onyimadu

Windows Software Expert

Afam is a geek and the go-to among his peers for computer solutions. He has a wealth of experience with Windows operating systems, dating back to his introduction to Windows 98. He is passionate about technology amongst many other fields. Aside from putting pen to paper, he is a passionate soccer lover, a dog breeder, and enjoys playing the guitar and piano.