Поддержка RDP — протокола удаленного рабочего стола присутствует в Windows начиная с версии XP, однако далеко не все знают, как пользоваться (и даже о наличии) Microsoft Remote Desktop для удаленного подключения к компьютеру с Windows 10, 8 или Windows 7, в том числе и не используя никаких сторонних программ.

В этой инструкции описывается, как использовать удаленный рабочий стол Microsoft с компьютера на Windows, Mac OS X, а также с мобильных устройств Android, iPhone и iPad. Хотя процесс мало чем отличается для всех этих устройств, за исключением того, что в первом случае все необходимое является частью операционной системы. См. также: Лучшие программы для удаленного доступа к компьютеру.

Примечание: подключение возможно только к компьютерам с редакцией Windows не ниже Pro (при этом подключаться можно и с домашней версии), но в Windows 10 появилась новая очень простая для начинающих пользователей возможность удаленного подключения к рабочему столу, которая подойдет в тех ситуациях, когда она требуется однократно и необходимо подключение через Интернет, см. Удаленное подключение к компьютеру с помощью приложения Быстрая помощь в Windows 10.

Перед использованием удаленного рабочего стола

Удаленный рабочий стол по протоколу RDP по умолчанию предполагает, что вы будете подключаться к одному компьютеру с другого устройства, находящегося в той же локальной сети (В домашних условиях это обычно означает подключенного к тому же роутеру. Есть способы подключения и по Интернету, о чем поговорим в завершении статьи).

Для подключения требуется знать IP адрес компьютера в локальной сети или имя компьютера (второй вариант работает только в случае, если включено сетевое обнаружение), а с учетом того, что в большинстве домашних конфигураций IP-адрес постоянно меняется, прежде чем начать, рекомендую назначить статический IP адрес (только в локальной сети, к вашему провайдеру Интернета этот статический IP не имеет отношения) для компьютера, к которому будет выполняться подключение.

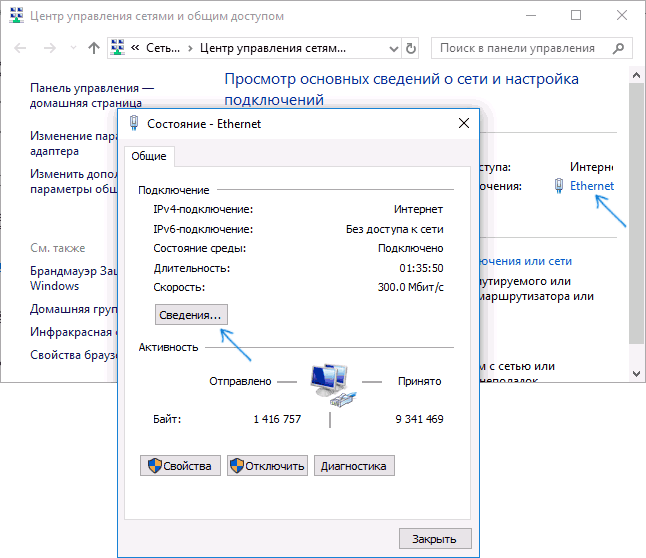

Могу предложить два способа сделать это. Простой: зайдите в панель управления — Центр управления сетями и общим доступом (или правый клик по значку соединения в области уведомлений — Центр управления сетями и общим доступом. В Windows 10 1709 пункт отсутствуют в контекстном меню: открываются параметры сети в новом интерфейсе, внизу которых есть ссылка для открытия Центра управления сетями и общим доступом, подробнее: Как открыть Центр управления сетями и общим доступом в Windows 10). В разделе просмотра активных сетей, кликните по подключению по локальной сети (Ethernet) или Wi-Fi и нажмите кнопку «Сведения» в следующем окне.

Из этого окна вам потребуется информация об IP-адресе, шлюзе по умолчанию и DNS серверах.

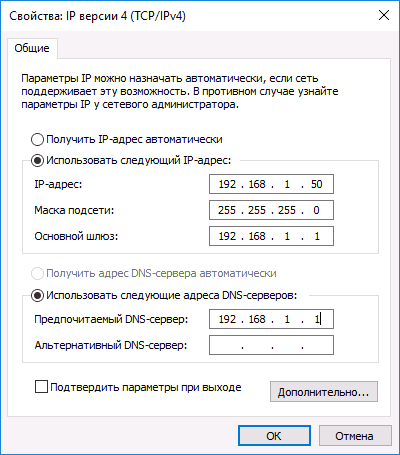

Закройте окно сведений о подключении, и нажмите «Свойства» в окне состояния. В списке используемых подключением компонентов выберите Протокол Интернета версии 4, нажмите кнопку «Свойства», после чего введите параметры, полученные ранее в окно конфигурации и нажмите «Ок», затем еще раз.

Готово, теперь у вашего компьютера статический IP адрес, который и потребуется для подключения к удаленному рабочему столу. Второй способ назначить статический IP адрес — использовать настройки сервера DHCP вашего роутера. Как правило, там имеется возможность привязки конкретного IP по MAC-адресу. В детали вдаваться не буду, но, если вы умеете самостоятельно настроить роутер, с этим тоже справитесь.

Разрешение подключения к удаленному рабочему столу Windows

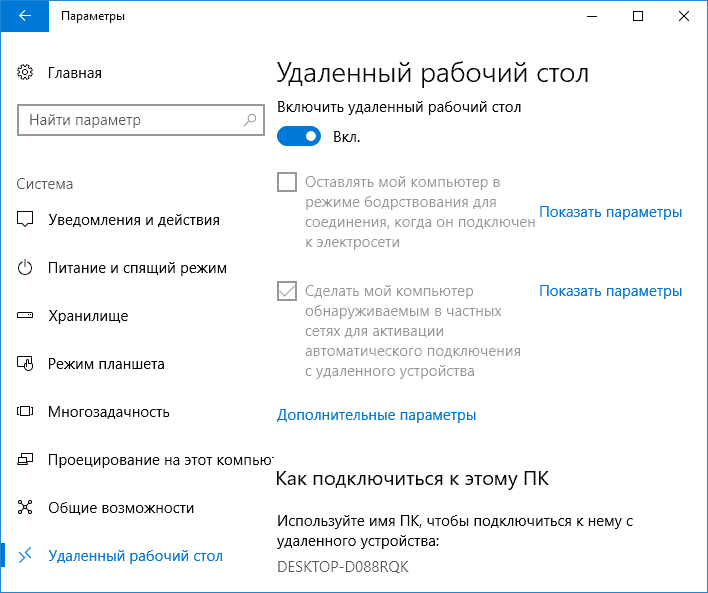

Еще один пункт, который следует выполнить — включить возможность подключений RDP на компьютере, к которому вы будете подключаться. В Windows 10 начиная с версии 1709 разрешить удаленное подключение можно в Параметры — Система — Удаленный рабочий стол.

Там же, после включения удаленного рабочего стола отобразится имя компьютера, по которому можно подключиться (вместо IP-адреса), однако для использования подключения по имени вы должны изменить профиль сети на «Частная» вместо «Общедоступная» (см. Как изменить частную сеть на общедоступную и наоборот в Windows 10).

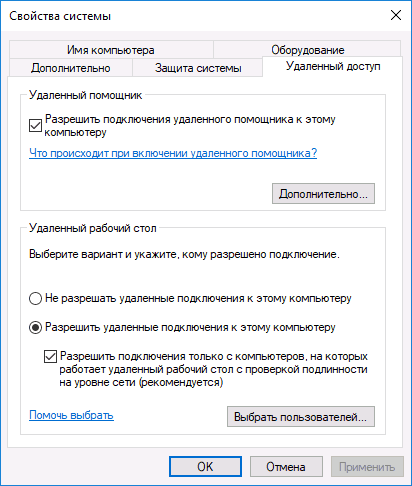

В предыдущих версиях Windows зайдите в панель управления и выберите пункт «Система», а затем в списке слева — «Настройка удаленного доступа». В окне параметров включите «Разрешить подключения удаленного помощника к этому компьютеру» и «Разрешить удаленные подключения к этому компьютеру».

При необходимости, укажите пользователей Windows, которым нужно предоставить доступ, можно создать отдельного пользователя для подключений удаленного рабочего стола (по умолчанию, доступ предоставляется тому аккаунту, под которым вы вошли и всем администраторам системы). Все готово, для того чтобы начать.

Подключение к удаленному рабочему столу в Windows

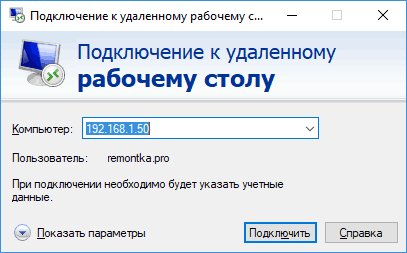

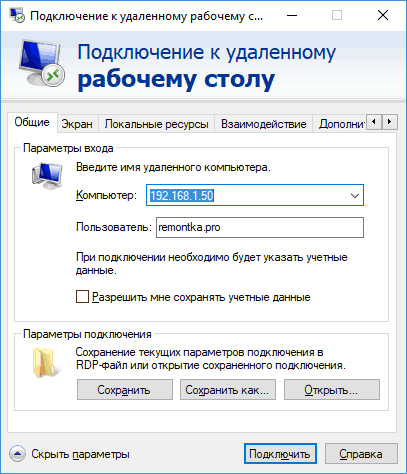

Для того, чтобы подключиться к удаленному рабочему столу, вам не требуется устанавливать дополнительные программы. Просто начните вводить в поле поиска (в меню пуск в Windows 7, в панели задач в Windows 10 или на начальном экране Windows 8 и 8.1) «подключение к удаленному рабочему столу», для того чтобы запустить утилиту для подключения. Или нажмите клавиши Win+R, введите mstsc и нажмите Enter.

По умолчанию, вы увидите только окно, в которое следует ввести IP-адрес или имя компьютера, к которому нужно подключиться — вы можете ввести его, нажать «Подключить», ввести имя пользователя и пароль на запрос данных аккаунта (имя и пароль пользователя удаленного компьютера), после чего увидите экран удаленного компьютера.

Можно также настроить параметры изображения, сохранения конфигурации подключения, передачи звука — для этого нажмите «Показать параметры» в окне подключения.

Если все было сделано правильно, то через короткое время вы увидите экран удаленного компьютера в окне подключения удаленного рабочего стола.

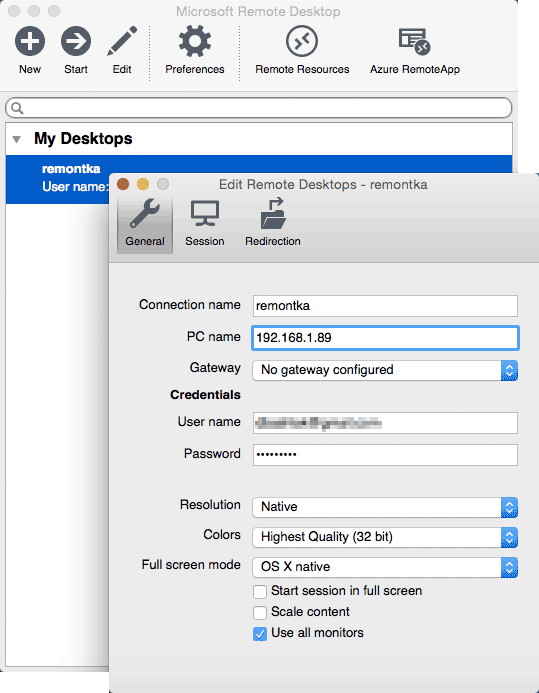

Microsoft Remote Desktop в Mac OS X

Для подключения к компьютеру Windows на Mac, вам потребуется скачать приложение Удаленный рабочий стол (Microsoft Remote Desktop) из App Store. Запустив приложение, нажмите кнопку со знаком «Плюс», чтобы добавить удаленный компьютер — дайте ему имя (любое), введите IP-адрес (в поле «PC Name»), имя пользователя и пароль для подключения.

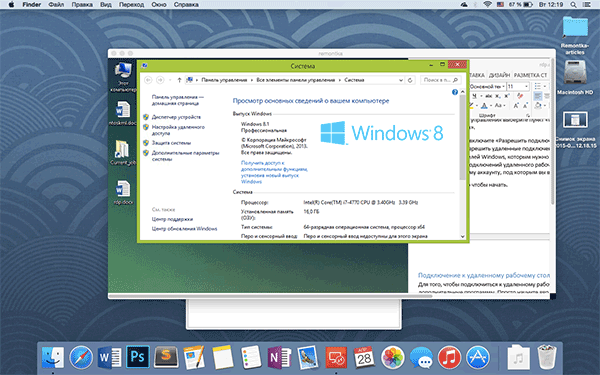

При необходимости, установите параметры экрана и другие детали. После этого, закройте окно настроек и дважды кликните по имени удаленного рабочего стола в списке для подключения. Если все было сделано правильно, вы увидите рабочий стол Windows в окне или на полный экран (зависит от настроек) на вашем Mac.

Лично я использую RDP как раз в Apple OS X. На своем MacBook Air я не держу виртуальных машин с Windows и не устанавливаю ее в отдельный раздел — в первом случае система будет тормозить, во втором я значительно сокращу время работы от аккумулятора (плюс неудобство перезагрузок). Поэтому я просто подключаюсь через Microsoft Remote Desktop к своему крутому настольному ПК, если мне требуется Windows.

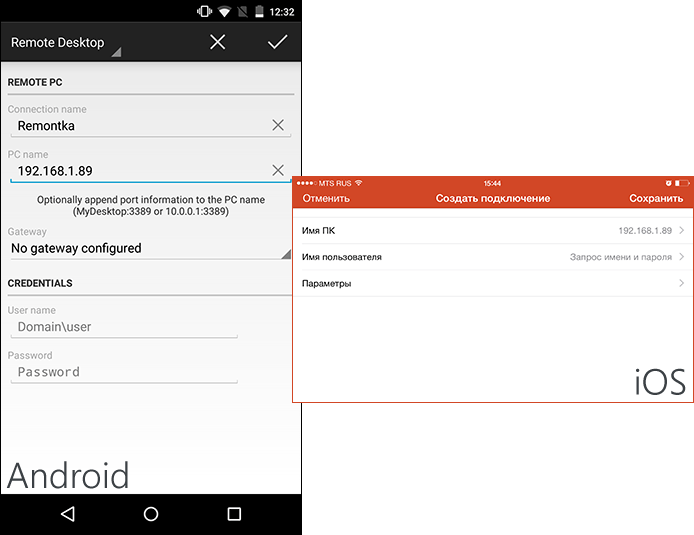

Android и iOS

Подключение к удаленному рабочему столу Microsoft почти ничем не отличается для телефонов и планшетов Android, устройств iPhone и iPad. Итак, установите приложение Microsoft Remote Desktop для Android или «Удаленный рабочий стол (Майкрософт)» для iOS и запустите его.

На главном экране нажмите «Добавить» (в версии для iOS далее выберите «Добавить ПК или сервер») и введите параметры подключения — так же, как и в предыдущем варианте это имя подключения (на ваше усмотрение, только в Android), IP-адрес компьютера, логин и пароль для входа в Windows. При необходимости задайте другие параметры.

Готово, можно подключаться и удаленно управлять компьютером с вашего мобильного устройства.

RDP через Интернет

На официальном сайте Microsoft присутствует инструкция о том, как разрешить подключения удаленного рабочего стола через Интернет (только на английском). Заключается она в пробросе на роутере порта 3389 на IP адрес вашего компьютера, а затем — подключение к публичному адресу вашего роутера с указанием данного порта.

На мой взгляд, это не самый оптимальный вариант и безопасней, а может и проще — создать VPN подключение (средствами роутера или Windows) и подключаться по VPN к компьютеру, после чего использовать удаленный рабочий стол так, как если бы вы находились в той же локальной сети (правда, проброс портов все равно потребуется).

Эта большая инструкция посвящена особенностям установки, настройки и эксплуатации фермы терминальных серверов на базе роли Remote Desktop Services (RDS) в Windows Server. Статья поможет вам развернуть службы удаленных столов на Windows Server 2022, 2019 и 2016 в домене Active Directory.

Содержание:

- Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

- Создаем новую конфигурацию Remote Desktop Services в Windows Server

- Создаем коллекции Remote Desktop Services в Windows Server

- Публикация RemoteApp в Remote Desktop Services

- Настройка фермы Remote Desktop services с помощью PowerShell

Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

В состав роли RDS в Windows Server входя следующие компоненты:

- Remote Desktop Session Host (RDSH) – узлы сеансов RDS. Основные рабочие лошадки фермы RDS, на которых работают приложения пользователей;

- Remote Desktop Connection Broker (RDCB) – посредник RDS подключений. Используется для управления фермой RDS, распределения нагрузки, обеспечивает переподключение пользователей к своим сеансам, хранит коллекции RDS и опубликованные приложения RemoteApps;

- Remote Desktop Gateway (RDGW) – обеспечивает безопасный доступ к сервисам RDS из Интернета;

- RD Web Access (RDWA) – веб интерфейс для доступа к рабочим столам, программам RemoteApp;

- Remote Desktop Licensing (RD Licensing) — служба лицензирования, управляет RDS лицензиями (CAL) пользователей.

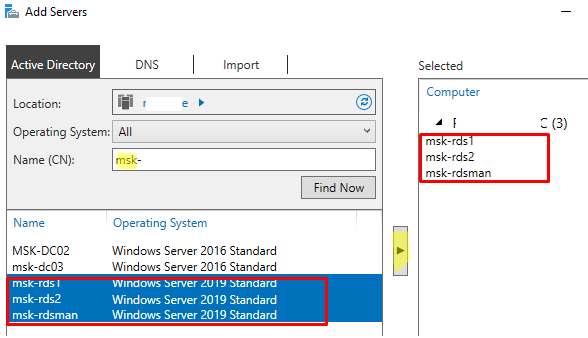

В нашем небольшом стенде будут всего три сервера со следующим распределением ролей

-

msk-rds1.winitpro.ru

— RDSH -

msk-rds2.winitpro.ru

– RDSH -

msk-rdsman.winitpro.ru

– RDSH, RDWA, RDCB, RD License

Предварительные требования, которые нужно выполнить перед созданием RDS фермы:

- Установите одинаковую версию Windows Server на все сервера, настроить их, и добавить в один домен AD;

- Откройте консоль ADUC (

dsa.msc

) и переместите все хосты с ролью RDSH в одну OU в AD. Так будет удобнее применять единые настройки через GPO; - Создайте в домене группу для RDSH серверов (например,

msk-rdsh

) и добавьте в нее все хосты; - Если вы хотите использовать диски User Profile Disk (UPD) для хранения профилей пользователей RDS (или перемещаемые профили), нужно создать на файловом сервере сетевой каталог, в котором они будут хранится (желательно расположить этот каталог на отказоустойчивом файловом кластере Windows Server). Предоставьте права Full Control на этот сетевой каталог для группы

msk-rdsh

.

Создаем новую конфигурацию Remote Desktop Services в Windows Server

Рассмотрим, как создать и настроить RDS конфигурацию с помощью графического интерфейса Server Manager.

Откройте Server Manager и добавьте все планируемые RDS сервера в консоль. Щелкните All Server -> Add servers.

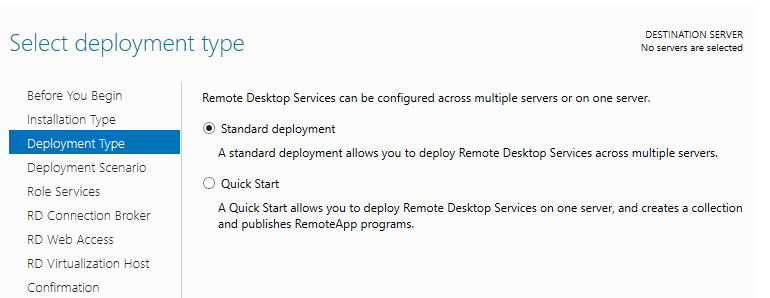

Теперь в меню Server Manager выберите Add Roles and Features -> Remote Desktop Services installation -> Standard deployment –> Session-based deployment.

Режим Quick Start используется для развертывания всех компонентов RDS на одном сервере. В RDS ферме минимум может быть один сервер, который совмещает все роли RDS (RD Session Host, RD Web Access и RD Connection broker). Но такая конфигурация не обеспечивает отказоустойчивость и балансировку нагрузки в службах удаленных рабочей столов Windows Server.

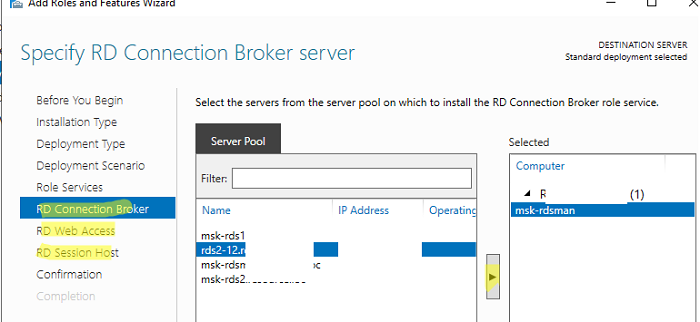

Далее нужно указать, как вы хотите распределить роли RDS по вашим серверам. В мастере построения фермы RDS нужно выбрать сервера для соответствующих ролей. В моем случае я хочу построить такую конфигурацию:

- RD Connection Broker –

msk-rdsman - RD Web Access —

msk-rdsman - RD Session hosts —

msk-rdsman, msk-rds1, msk-rds2

Вы можете распределить RDS роли по серверам в любой другой конфигурации.

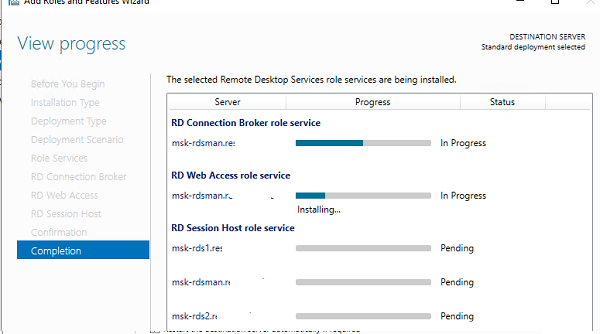

Поставьте галку Restart destination server automatically if required и нажмите кнопку Deploy. Дождитесь установки ролей RDS на всех серверах.

Итак, ваша ферма RDS создана.

Следующий этап установка и настройка сервера лицензирования RDS. Вы можете установить роль RD Licensing на один из серверов в вашей ферме или использовать существующий в домене сервер лицензирования RDS. Подробная инструкция по установке, настройке и активации роли RD Licensing доступа по ссылке.

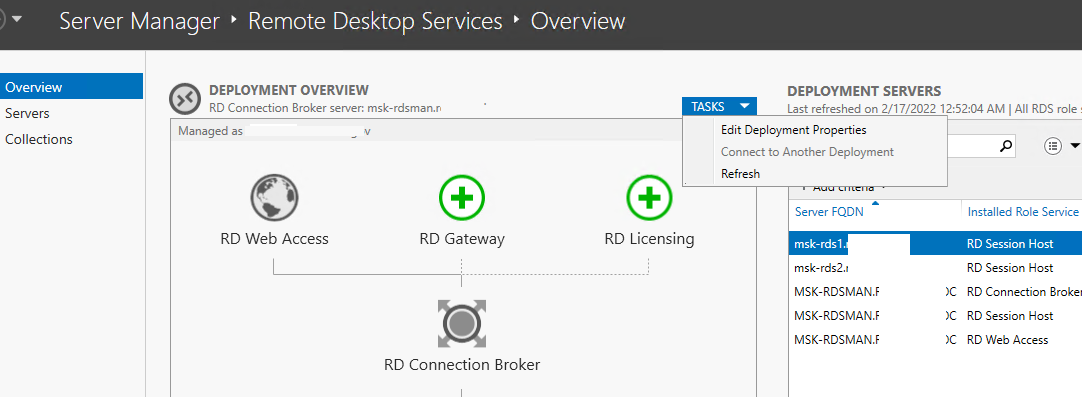

Для управления вашим развертыванием RDS нужно перейти в раздел Server Manager -> Remote Desktop Services. На вкладке Overview показана текущая конфигурация RDS фермы.

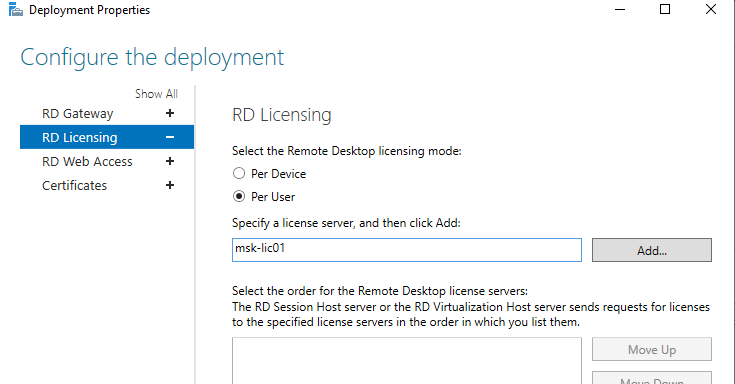

Чтобы изменить настройки RDS фермы выберите Tasks -> Edit Deployment Properties в разделе Deployment Overview.

Здесь можно изменить:

- Параметры RD Gateway;

- Адрес сервер сервера лицензирования и тип пользовательских лицензий RDS CAL (per user/per device);

- Посмотреть URL адреса RD Web Access;

- Добавить SSL сертификаты для служб RDS (в инструкции мы пропустим этот пункт).

Для построения отказоустойчивой фермы Remote Desktop Services нужно обеспечить высокую доступность роли RD Connection Broker. Это достигается за счет запуска нескольких экземпляров RDCB (Active/Active) на разных серверах с общей базой данных SQL, в которой хранится конфигурация брокера подключений. Для обеспечения высокой доступности SQL базы RDCB ее можно размесить в группе высокой доступности SQL Server Always On. Ранее мы публиковали подробный гайд по настройке RDS Connection Broker с высокой доступностью.

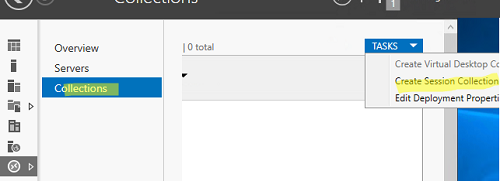

Создаем коллекции Remote Desktop Services в Windows Server

Следующий этап настройки – создание коллекций сеансов RDS. Коллекции Remote Desktop позволяют разделить хосты в ферме RDSH на отдельные группы или создать разный набор настроек и доступных приложений Remote App для разных групп пользователей.

Перейдите в раздел Collections, выберите Edit -> Create Session Collection.

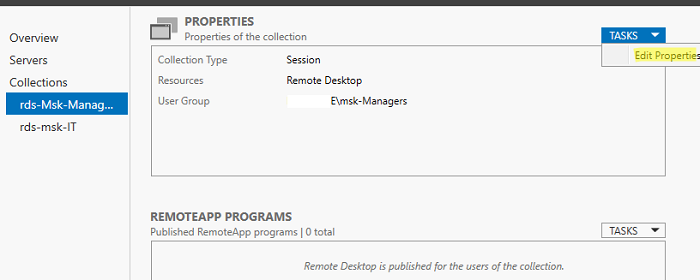

Здесь нужно задать:

- Имя коллекции RDS:

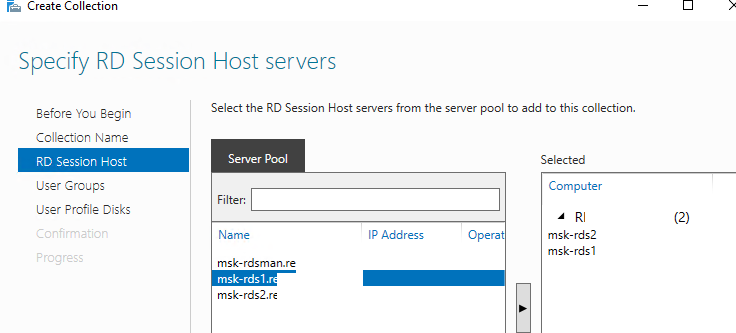

rds-Msk-Managers - Выберите какие хосты RDSH будут обслуживать пользователей коллекции (один RDSH хост может находиться в одной коллекций; не рекомендуется объединять в одну коллекцию сервера с разными версиями Windows Server);

- На вкладке User Groups указываются группы пользователей, которым разрешено подключаться к коллекции. Уберите из групп Domain users и добавьте вашу группу (msk-Managers);

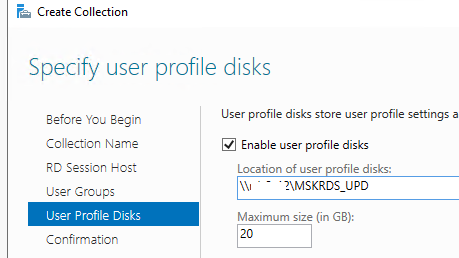

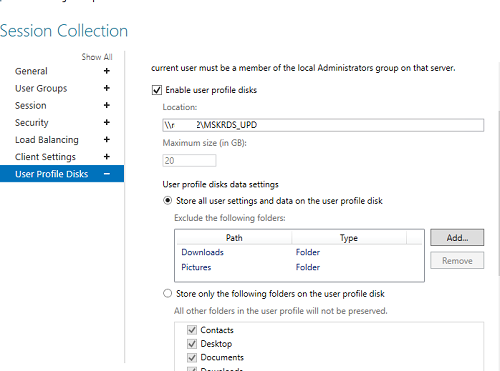

- На вкладке User Profile Disk нужно указать, хотите ли вы использовать формат UPD для хранения профилей пользователей (Enable user profile disks). В поле Location of user profile disks укажите UNC путь к сетевому каталогу(например,

\\msk-fs01\mskrds_upd

), в котором будут хранится профили пользователей в форматер UPD виртуальных дисков (в этом случае при входе на любой сервер коллекции RDS, пользователь будет всегда загружать свой профиль) и максимальный размер диска (20 Гб по умолчанию); - Нажмите Create чтобы создать новую RDS коллекцию;

- Убедитесь, что в указанном каталоге создался UPD файл с шаблоном профиля пользователя UVHD-template.vhdx.

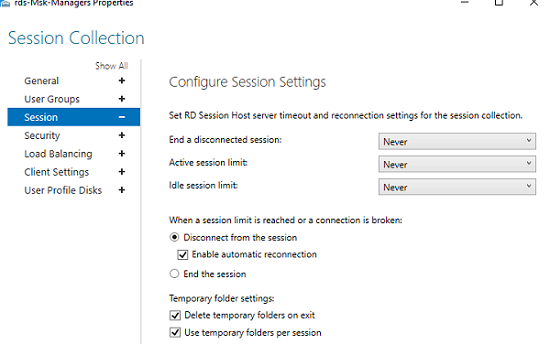

Чтобы задать параметры коллекции RDS, выберите ее и нажмите Tasks -> Edit Properties.

Здесь можно изменить базовые параметры коллекции (имя, описание, группы доступа) и ряд других важных настроек.

В разделе Session можно задать параметры переподключения/ автоматического отключения простаивающих RDP сессий (подробнее рассматривалось в статье Настройка таймаутов для RDP сессий).

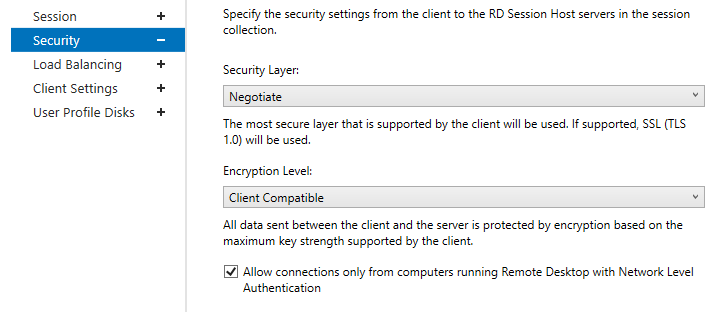

На вкладке Security можно выбрать настройки безопасности (Negotiate, RDP Security level или SSL/TLS) и шифрования (Low, High, Client compatible или FIPS compliant) для сессий RDP. Здесь также можно включить/отключить Network Level Authentication для RDP.

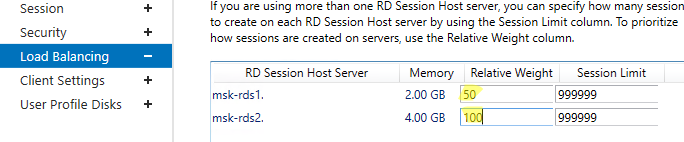

В секции Load Balancing можно изменить веса (

Relative Weight

) RDSH хостов в вашей ферме. Если характеристики серверов (RAM, CPU) в коллекции сильно отличаются, нужно задать меньший вес для менее производительных серверов. В этом случае RDCB будет распределять сессии пользователей по серверам в зависимости от их веса.

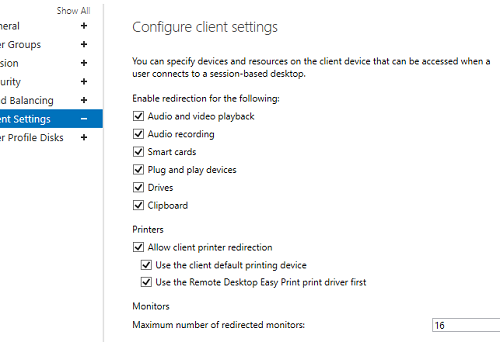

На вкладке Client Settings можно указать, какие устройства пользователям разрешено пробрасывать в RDP сессию. Например, вы можете разрешить/запретить пробрасывать с локального компьютера пользователя в RDS сеанс принтера, сетевые диски, аудио устройства, буфер обмена.

В разделе User Profile Disks можно более тонко настроить параметры UPD профилей пользователей. Можно исключить из синхронизации определенные папки или файлы. Это позволит уменьшить размер профиля UPD в сетевом каталоге и увеличить скорость загрузки профиля (не забывайте, что он загружается по сети из сетевой папки при входе пользователя).

Настройка и эксплуатация UPD обычно гораздо проще, чем использование перемещаемых профилей или folder redirection. Один UPD профиль не может использоваться в разных коллекциях RDS.

Для уменьшения размера UPD диска пользователя можно использовать стандартный PowerShell командлет

Resize-VHD

, используемый для изменения размеров виртуальных VHDX дисков Hyper-V.

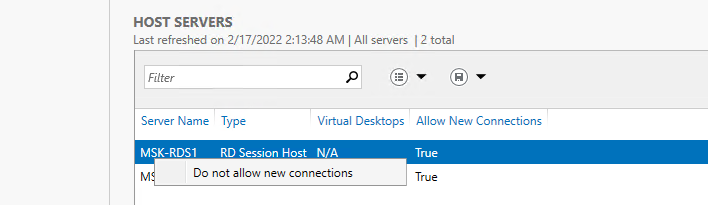

В секции HOST SERVERS коллекции RDS можно перевести любой сервер фермы в режим обслуживания RDSH (Drain Mode). Для этого щелкните по нему и выберите Do not allow new connection. В результате Connection Broker не будет отправлять новые подключения пользователей на этот сервер. В таком режиме вы можете спокойно установить обновления Windows или обновлять на сервере приложения, не затрагивая пользователей.

Здесь же можно добавить/удалить RDS Host из коллекции.

Если RDSH хост вышел из строя и не доступен, его можно корректно удалить из фермы Remote Desktop Services по этой инструкции.

Публикация RemoteApp в Remote Desktop Services

RemoteApps – это опубликованные для пользователей приложения на RDS серверах. Благодаря RemoteApp можно использовать приложения, установленные на терминальном RDSH сервере так, как будто оно запущено непосредственно на компьютере пользователя. Пользователь не видит всего рабочего стола Windows Server RDS и работает только с теми программами, которые опубликовал для него администратор. На компьютере пользователя будет отображаться только окно запущенной на RDS программы.

Если вы не создаете RemoteApp, пользователи будут работать непосредственно на собственных рабочих столах на Windows Server. Поэтому не забудьте скопировать все необходимые пользователю ярлыки приложений в папку C:\Users\Public\Desktop. Файлы из этой папки будут отображаться на рабочем столе всех пользователей. Если вы устанавливаете на RDSH пакет MS Office 365, обратите внимание что Office нужно разворачивать в режиме SharedComputerLicensing.

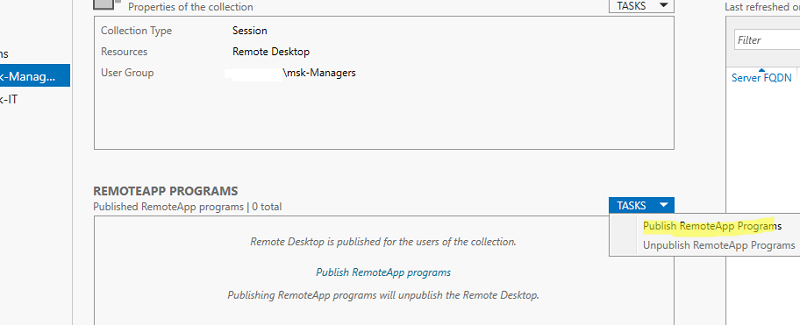

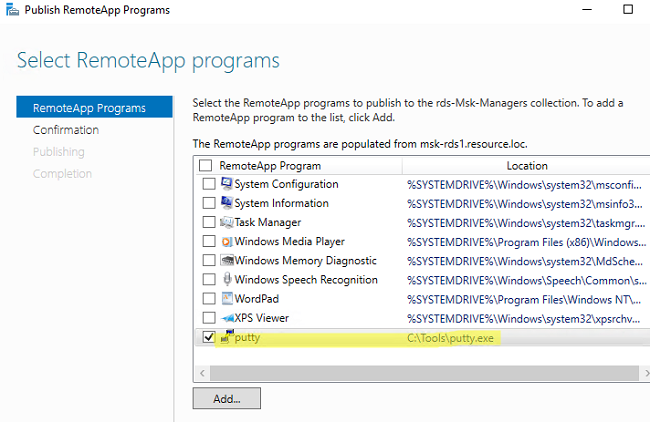

RemoteApp приложения создаются в настройках коллекций RDS. Выберите пункт Tasks -> Publish RemoteApp Programs в секции REMOTEAPP PROGRAMS.

Windows отобразит все приложения, установленные на текущем сервере. Можете выбрать одно из них. Если вашего приложения нет в списке, но оно установлено на других хостах RDS, нажмите кнопку Add и укажите полный путь к исполняемому файлу приложения (exe, bat, cmd и т.д.).

Опубликуйте приложение RemoteApp.

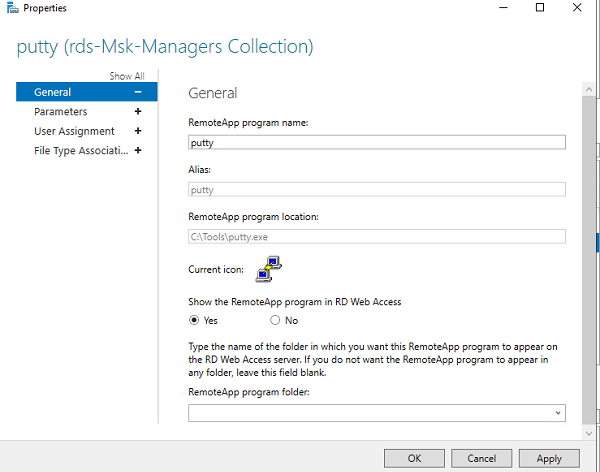

Затем в настройках RemoteApp можно указать дополнительные параметры приложения.

- Нужно ли показывать опубликованное RemoteApp приложение в веб интерфейсе RD Web Access;

- Задать параметры запуска (аргументы) приложения (Command-line Parameters -> Always use the following command-line parameters);

- На вкладке User Assignment можно дополнительно ограничить каким группам пользователей разрешено запускать приложение.

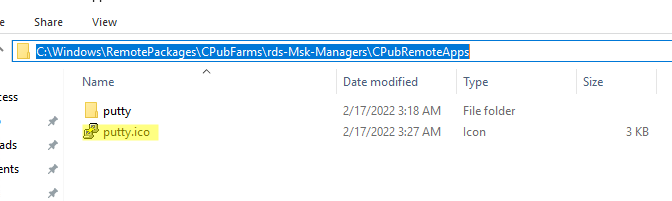

Если вы хотите изменить иконку опубликованного RemoteApp, нужно открыть следующую папку на сервере с ролью RDS Connection Broker:

C:\Windows\RemotePackages\CPubFarms\rds-Msk-Managers\CPubRemoteApps

Замените иконку приложения другим ico файлом.

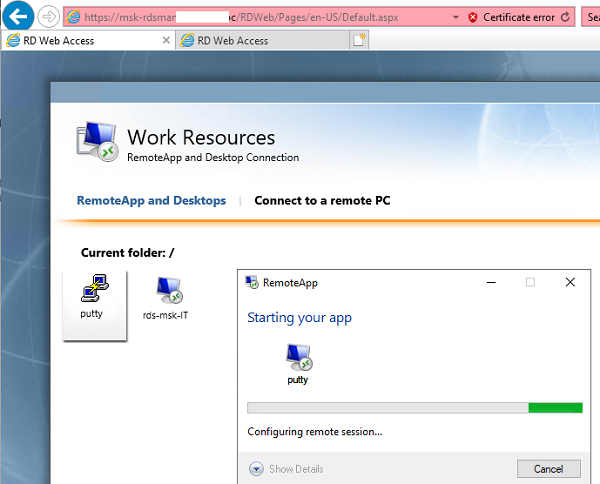

Теперь пользователь может запустить RemoteApp приложение из RD Web Access (

https://msk-rdsman.wintpro.ru/RDWeb

) или с помощью специального RDP файла.

Для запуска опубликованного приложения RemoteApp, нужно добавить в RDP файл такие строки:

remoteapplicationmode:i:1 remoteapplicationname:s:putty remoteapplicationprogram:s:"C:\Tools\putty.exe" disableremoteappcapscheck:i:1 alternate shell:s:rdpinit.exe

Несколько полезных мелочей для удобной эксплуатации фермы RDS:

- Для роли RDWeb можно настроить поддержку HTML5, это позволит пользователям подключаться к RDS серверам из любого браузера и ОС даже без клиента RDP;

- На веб сервере RD Web Access можно опубликовать ссылку на смену истекшего пароля пользователя (по умолчанию при включенном NLA вы не сможете аутентифицироваться на RDSH с истекшим паролем пользователя Active Directory);

- Инструкция для пользователей по смене пароля в RDP сессии;

- Администратор может использовать теневые подключения RD Session Shadow для подключения/просмотра рабочего стола сеанса пользователя на сервере RDS;

- Чтобы быстро найти, на каких RDS серверах есть сессии определенного пользователя, можно использовать PowerShell:

Import-Module RemoteDesktop

Get-RDUserSession -ConnectionBroker msk-rdsman.winitpro.ru | where {$_.UserName -eq "a.ivanov"} | Select HostServer - Вы можете использовать PowerShell скрипты для просмотра и анализа логов RDP подключений пользователей к серверам RDS;

- Для дополнительной защиты можно настроить двухфакторную аутентификацию (2FA) пользователей на RDS серверах Windows с помощью сторонних средств.

Настройка фермы Remote Desktop services с помощью PowerShell

Если вы четко представляете себе концепцию RDS фермы, вы можете быстро разворачивать RDS конфигурацию с помощью PowerShell.

Следующие PowerShell команды для создания RDS фермы лучше запускать с другого на другом сервера, т.к. управляемые RDS хосты придется перезагружать.

Задайте имена серверов в вашей ферме RDS. В этом примере я установлю роли RDCB и RDS Licensing на отдельный сервер (в дальнейшем рекомендуется настроить отказоустойчивую конфигурацию RDCB).

$RDSH1 = "msk-rds1.winitpro.ru"

$RDSH2 = "msk-rds2.winitpro.ru"

$RDSCB = "msk-rdcb.winitpro.ru"

$RDSGW = "msk-rdsgw.winitpro.ru"

Import-Module RemoteDesktop

Установите RDS роли на сервера:

Add-WindowsFeature –ComputerName $RDSH1, $RDSH2 -Name RDS-RD-Server –IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Connection-Broker -IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSGW -Name RDS-Web-Access, RDS-Gateway –IncludeManagementTools

Перезагрузите все хосты:

Restart-Computer -ComputerName $RDSH1,$RDSH2,$RDSCB,$RDSGW

Создайте новый инстанс RDSessionDeployment:

New-RDSessionDeployment -ConnectionBroker $RDSCB -SessionHost $RDSH1,$RDSH2 –Verbose

Добавить в ферму сервера RDWA и RDGW:

Add-RDServer -Server $RDSGW -Role RDS-WEB-ACCESS -ConnectionBroker $RDSCB

Add-RDServer -Server $RDSGW -Role RDS-GATEWAY -ConnectionBroker $RDSCB -GatewayExternalFqdn "rds.winitpro.ru"

Текущее распределение RDS ролей по серверам фермы можно вывести так:

Get-RDServer -ConnectionBroker $RDSGW

Установка роли лицензирования RDS:

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Licensing, RDS-Licensing-UI

Задайте режим лицензирования PerUser:

Invoke-Command -ComputerName $RDSCB -ScriptBlock {Set-RDLicenseConfiguration -Mode PerUser -LicenseServer $RDSCB -ConnectionBroker $RDSCB}

Add-RDServer -Server $RDSCB -Role RDS-LICENSING -ConnectionBroker $RDSCB

Добавить сервер лицензирования в доменную группу с помощью Add-ADGroupMember:

Add-ADGroupMember "Terminal Server License Servers" -Members "msk-rdcb$"

Если у вас есть сертификат для RDS можно его добавить в конфигурацию фермы (можно использовать бесплатный SSL сертификат Let’s Encrypt для вашего RDS хоста):

Path = "C:\ps\RDSCert.pfx"

$Password = ConvertTo-SecureString -String "CertPAssddr0w11-" -AsPlainText -Force

Set-RDCertificate -Role RDGateway -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDWebAccess -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDPublishing -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDRedirector -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Информацию об установленных SSL сертификатах можно получить так:

Get-RDCertificate

Теперь можно создать коллекции RDS:

$CollectionName = "DEVdept"

New-RDSessionCollection –CollectionName $CollectionName –SessionHost $RDSH1,$RDSH2 –ConnectionBroker $RDSCB –CollectionDescription “Develovers”

Разрешить доступ к RDS серверам для групп:

$UserGroup =@("WINITPRO\msk-developers","WINITPRO\msk_devops")

Set-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup $UserGroup

Опубликовать приложение RemoteAPP:

New-RDRemoteapp -Alias GoogleChrome -DisplayName GoogleChrome -FilePath "C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" -ShowInWebAccess 1 -CollectionName $CollectionName -ConnectionBroker $RDSCB

В статье мы рассмотрели, как установить и настроить ферму Remote Desktop Services на базе Windows Server 2019/2022 с помощью графического интерфейса Server Manager и с помощью PowerShell. За рамками статьи осталось более подробное описание ролей RD Web Access и RD Gateway. Мы рассмотрим настройку этих ролей отдельно в следующих статьях.

28 марта 2025 г. 12:48

930

Содержание:

- Что такое сервер терминалов

- Что потребуется для установки

- Установка служб удаленных рабочих столов на Windows Server 2025

- Проверка установки

- Что дальше

- Заключение

С выходом Windows Server 2025 у системных администраторов снова появился вопрос: как правильно установить сервер терминалов (Remote Desktop Services) на новую версию ОС. Терминальные службы позволяют централизованно предоставлять пользователям доступ к рабочим столам и приложениям, запущенным на сервере. Это особенно актуально для организаций, где важны удаленная работа, безопасность и централизованное администрирование.

В этой статье разберем как происходит установка терминального сервера 2025. Конфигурация и настройка — это тема отдельной инструкции, к которой вы можете перейти после завершения установки.

Что такое сервер терминалов

Сервер терминалов, или Remote Desktop Session Host (RDSH), — это роль в Windows Server, позволяющая нескольким пользователям подключаться к одному серверу и работать в отдельных сеансах. При этом все вычисления происходят на стороне сервера, а пользователь взаимодействует с виртуальной копией рабочего стола через протокол RDP (Remote Desktop Protocol).

Что потребуется для установки

Перед началом установки убедитесь, что:

- Установлена версия Windows Server 2025 Standard или Datacenter.

- У вас есть администраторские права на сервере.

- Сервер подключен к интернету (для загрузки компонентов и проверки лицензий).

- Планируется использовать доменную инфраструктуру (рекомендуется, но не обязательно для установки).

Все действия ниже выполняются через стандартные средства Windows — никаких сторонних утилит или PowerShell-скриптов на этом этапе не требуется. После выполнения этих требований можно переходить к установке ролей.

Установка служб удаленных рабочих столов на Windows Server 2025

Процесс установки компонентов терминального сервера полностью реализован через стандартный мастер ролей. Он интуитивно понятен и не требует дополнительных утилит. Ниже приведена пошаговая инструкция. Процесс занимает 5–10 минут.

1. Запустите мастер установки ролей

Для начала необходимо открыть нужный инструмент и выбрать соответствующий раздел. Сделайте следующее:

- Откройте Server Manager (Диспетчер серверов).

- Перейдите в раздел «Manage» → «Add Roles and Features».

- В появившемся мастере нажмите «Next», пока не дойдёте до выбора ролей.

После этих действий вы перейдёте к выбору необходимых компонентов RDS.

2. Выберите роль Remote Desktop Services

На этапе выбора ролей включите нужные службы, связанные с терминальным доступом:

- В списке ролей установите флажок напротив «Remote Desktop Services».

- Подтвердите установку зависимостей, если появится соответствующее окно.

После этого нажмите «Next» и продолжайте установку до экрана с выбором компонентов RDS.

3. Установите необходимые компоненты

На этапе выбора служб выберите как минимум:

- Remote Desktop Session Host (хост сеансов удалённых рабочих столов).

- (Опционально) Remote Desktop Licensing — если вы уже имеете лицензии или планируете их использовать.

Выбор других компонентов (Gateway, Web Access и др.) на этом этапе не требуется, если вы не настраиваете расширенную инфраструктуру.

После выбора нажмите «Next».

4. Подтвердите и начните установку

Прежде чем начать установку, проверьте, все ли компоненты выбраны верно. Затем выполните следующие шаги:

- Проверьте выбранные компоненты.

- Нажмите «Install».

- Дождитесь завершения установки. Сервер может потребовать перезагрузку после установки RDSH.

После перезапуска компоненты будут установлены, и сервер будет готов к следующему этапу — настройке сеансов, лицензий и политик.

Проверка установки

После установки можно убедиться, что компоненты добавлены:

- Откройте Server Manager.

- Перейдите в раздел «Remote Desktop Services» в левой панели.

- Убедитесь, что роли Session Host и, при наличии, Licensing присутствуют и отображаются как работающие.

Если всё отображается корректно — установка завершена успешно.

Что дальше

На этом этапе сервер терминалов установлен, но пока ещё не настроен. Пользователи не смогут подключаться до тех пор, пока не будут выполнены дополнительные шаги:

- Назначение пользователей.

- Настройка лицензирования.

- Настройка групповых политик и разрешений.

- Конфигурация сеансов и ограничений.

О настройке терминального сервера Windows Server 2025 мы подробно расскажем в следующей статье.

Заключение

Установка RDS на Windows Server 2025 — это первый шаг к созданию надежной инфраструктуры удаленного доступа. Сам процесс достаточно прост и выполняется через стандартный мастер ролей без необходимости использовать сторонние инструменты или PowerShell. После установки сервер терминалов полностью готов к следующему этапу — конфигурации политик, лицензий и пользовательских прав. Это позволит вам обеспечить стабильную и безопасную работу пользователей в удаленной среде.

Why Enable Remote Desktop on Windows Server 2022?

Remote Desktop Protocol (RDP)

is a powerful tool for accessing Windows servers from remote locations. It allows administrators to perform system maintenance, deploy applications, and troubleshoot issues without physical access to the server. By default, Remote Desktop is disabled on Windows Server 2022 for security purposes, necessitating deliberate configuration to enable and secure the feature.

RDP also simplifies collaboration by enabling IT teams to work on the same server environment simultaneously. Additionally, businesses with distributed workforces depend on RDP for efficient access to centralized systems, boosting productivity while reducing infrastructure costs.

Methods to Enable Remote Desktop

There are several ways to enable Remote Desktop in Windows Server 2022, each tailored to different administrative preferences. This section explores three primary methods: the GUI, PowerShell, and Remote Desktop Services (RDS). These approaches ensure flexibility in configuration while maintaining high standards of precision and security.

Enabling Remote Desktop via the Server Manager (GUI)

Step 1: Launch Server Manager

The Server Manager is the default interface for managing Windows Server roles and features.

Open it by:

-

Clicking the Start Menu and selecting Server Manager.

-

Alternatively, use the Windows + R key combination, type ServerManager, and press Enter.

Step 2: Access Local Server Settings

Once in Server Manager:

-

Navigate to the Local Server tab in the left-hand menu.

-

Locate the «Remote Desktop» status, which typically shows «Disabled.»

Step 3: Enable Remote Desktop

-

Click on «Disabled» to open the System Properties window in the Remote tab.

-

Select Allow remote connections to this computer.

-

For enhanced security, check the box for Network Level Authentication (NLA), requiring users to authenticate before accessing the server.

Step 4: Configure Firewall Rules

-

A prompt will appear to enable the firewall rules for Remote Desktop.

Click OK. -

Verify the rules in the Windows Defender Firewall settings to ensure port 3389 is open.

Step 5: Add Authorized Users

-

By default, only administrators can connect. Click Select Users… to add non-administrator accounts.

-

Use the Add Users or Groups dialog to specify usernames or groups.

Enabling Remote Desktop via PowerShell

Step 1: Open PowerShell as Administrator

-

Use the Start Menu to search for PowerShell.

-

Right-click and select Run as Administrator.

Step 2: Enable Remote Desktop via Registry

-

Run the following command to modify the registry key controlling RDP access:

-

Set-ItemProperty -Path ‘HKLM:\System\CurrentControlSet\Control\Terminal Server’ -Name «fDenyTSConnections» -Value 0

Step 3: Open the Necessary Firewall Port

-

Allow RDP traffic through the firewall with:

-

Enable-NetFirewallRule -DisplayGroup «Remote Desktop»

Step 4: Test Connectivity

-

Use PowerShell’s built-in networking tools to verify:

- Test-NetConnection -ComputerName -Port 3389

Installing and Configuring Remote Desktop Services (RDS)

Step 1: Add the RDS Role

-

Open Server Manager and select Add roles and features.

-

Proceed through the wizard, selecting Remote Desktop Services.

Step 2: Configure RDS Licensing

-

During the role setup, specify the licensing mode: Per User or Per Device.

-

Add a valid license key if required.

Step 3: Publish Applications or Desktops

-

Use the Remote Desktop Connection Broker to deploy remote apps or virtual desktops.

-

Ensure users have appropriate permissions to access published resources.

Securing Remote Desktop Access

While enabling

Remote Desktop Protocol (RDP)

on Windows Server 2022 provides convenience, it can also introduce potential security vulnerabilities. Cyber threats like brute-force attacks, unauthorized access, and ransomware often target unsecured RDP setups. This section outlines best practices to secure your RDP configuration and protect your server environment.

Enable Network Level Authentication (NLA)

Network Level Authentication (NLA) is a security feature that requires users to authenticate before a remote session is established.

Why Enable NLA?

-

It minimizes exposure by ensuring only authorized users can connect to the server.

-

NLA reduces the risk of brute-force attacks by blocking unauthenticated users from consuming server resources.

How to Enable NLA

-

In the System Properties window under the Remote tab, check the box for Allow connections only from computers running Remote Desktop with Network Level Authentication.

- Ensure client devices support NLA to avoid compatibility issues.

Restrict User Access

Limiting who can access the server via RDP is a critical step in securing your environment.

Best Practices for User Restrictions

-

Remove Default Accounts: Disable or rename the default Administrator account to make it harder for attackers to guess credentials.

-

Use the Remote Desktop Users Group: Add specific users or groups to the Remote Desktop Users group.

Avoid granting remote access to unnecessary accounts. -

Audit User Permissions: Regularly review which accounts have RDP access and remove outdated or unauthorized entries.

Enforce Strong Password Policies

Passwords are the first line of defense against unauthorized access. Weak passwords can compromise even the most secure systems.

Key Elements of a Strong Password Policy

-

Length and Complexity: Require passwords to be at least 12 characters long, including uppercase letters, lowercase letters, numbers, and special characters.

-

Expiration Policies: Configure policies to force password changes every 60–90 days.

-

Account Lockout Settings: Implement account lockout after a certain number of failed login attempts to deter brute-force attacks.

How to Configure Policies

-

Use Local Security Policy or Group Policy to enforce password rules:

-

Navigate to Computer Configuration > Windows Settings > Security Settings > Account Policies > Password Policy.

-

Adjust settings such as minimum password length, complexity requirements, and expiration duration.

-

Restrict IP Addresses

Restricting RDP access to known IP ranges limits potential attack vectors.

How to Restrict IPs

-

Open Windows Defender Firewall with Advanced Security.

-

Create an Inbound Rule for RDP (

port 3389

):

-

Specify the rule applies only to traffic from trusted IP ranges.

-

Block all other inbound traffic to RDP.

-

Benefits of IP Restrictions

-

Drastically reduces exposure to attacks from unknown sources.

-

Provides an additional layer of security, especially when combined with VPNs.

Implement Two-Factor Authentication (2FA)

Two-Factor Authentication adds an extra layer of protection by requiring users to verify their identity with something they know (password) and something they have (e.g., a mobile app or hardware token).

Setting Up 2FA for RDP

-

Use third-party solutions such as DUO Security or Authy to integrate 2FA with Windows Server.

-

Alternatively, configure Microsoft Authenticator with Azure Active Directory for seamless integration.

Why Use 2FA?

-

Even if a password is compromised, 2FA prevents unauthorized access.

-

It significantly enhances security without compromising user convenience.

Testing and Using Remote Desktop

After successfully enabling

Remote Desktop Protocol (RDP)

on your Windows Server 2022, the next critical step is testing the setup. This ensures connectivity and verifies that the configuration works as expected. Additionally, understanding how to access the server from various devices—regardless of the operating system—is essential for a seamless user experience.

Testing Connectivity

Testing the connection ensures the RDP service is active and accessible over the network.

Step 1: Use the Built-in Remote Desktop Connection Tool

On a Windows machine:

-

Open the Remote Desktop Connection tool by pressing Windows + R, typing mstsc, and pressing Enter.

-

Enter the server’s IP address or hostname in the Computer field.

Step 2: Authenticate

-

Input the username and password of an account authorized for remote access.

-

If using Network Level Authentication (NLA), ensure the credentials match the required security level.

Step 3: Test the Connection

-

Click Connect and verify that the remote desktop session initializes without errors.

-

Troubleshoot connectivity issues by checking the firewall, network configurations, or server status.

Accessing from Different Platforms

Once the connection has been tested on Windows, explore methods for accessing the server from other operating systems.

Windows: Remote Desktop Connection

Windows includes a built-in Remote Desktop client:

-

Launch the Remote Desktop Connection tool.

-

Input the IP address or hostname of the server and authenticate.

macOS: Microsoft Remote Desktop

-

Download Microsoft Remote Desktop from the App Store.

-

Add a new PC by entering the server details.

-

Configure optional settings such as display resolution and session preferences for an optimized experience.

Linux

:

RDP Clients like Remmina

Linux users can connect using RDP clients such as Remmina:

-

Install Remmina via your package manager (e.g., sudo apt install remmina for Debian-based distributions).

-

Add a new connection and select RDP as the protocol.

-

Provide the server’s IP address, username, and password to initiate the connection.

Mobile Devices

Accessing the server from mobile devices ensures flexibility and availability:

iOS:

-

Download the Microsoft Remote Desktop app from the App Store.

-

Configure a connection by providing the server’s details and credentials.

Android:

-

Install the Microsoft Remote Desktop app from Google Play.

-

Add a connection, enter the server’s IP address, and authenticate to begin remote access.

Troubleshooting Common Issues

Connectivity Errors

-

Check that

port 3389

is open in the firewall.

-

Confirm the server is accessible via a ping test from the client device.

Authentication Failures

-

Verify the username and password are correct.

-

Ensure the user account is listed in the Remote Desktop Users group.

Session Performance

-

Reduce display resolution or disable resource-intensive features (e.g., visual effects) to improve performance on low-bandwidth connections.

Explore Advanced Remote Access with TSplus

For IT professionals seeking advanced solutions,

TSplus Remote Access

offers unparalleled functionality. From enabling multiple concurrent connections to seamless application publishing and enhanced security features, TSplus is designed to meet the demands of modern IT environments.

Streamline your remote desktop management today by visiting

TSplus

.

Conclusion

Enabling Remote Desktop on Windows Server 2022 is a critical skill for IT administrators, ensuring efficient remote management and collaboration. This guide has walked you through multiple methods to enable RDP, secure it, and optimize its usage for professional environments. With robust configurations and security practices, Remote Desktop can transform server management by providing accessibility and efficiency.

TSplus Remote Access Free Trial

Ultimate Citrix/RDS alternative for desktop/app access.Secure, cost-effective,on-permise/cloud