В данной статье мы рассмотрим самые начальные настройки Windows Server 2008 R2, данные настройки подходят для любой редакции (Standard, Enterprise и т.п). Мы рассмотрим самые популярные настройки, которые подходят для большинства задач, для которых устанавливают Windows Server. Это настройка сети, DNS, DHCP, настройка удаленных рабочих столов (RDP) и добавление пользователей.

Ознакомиться с процессом установки и активации Windows Server 2008 R2 можете в нашей прошлой статье.

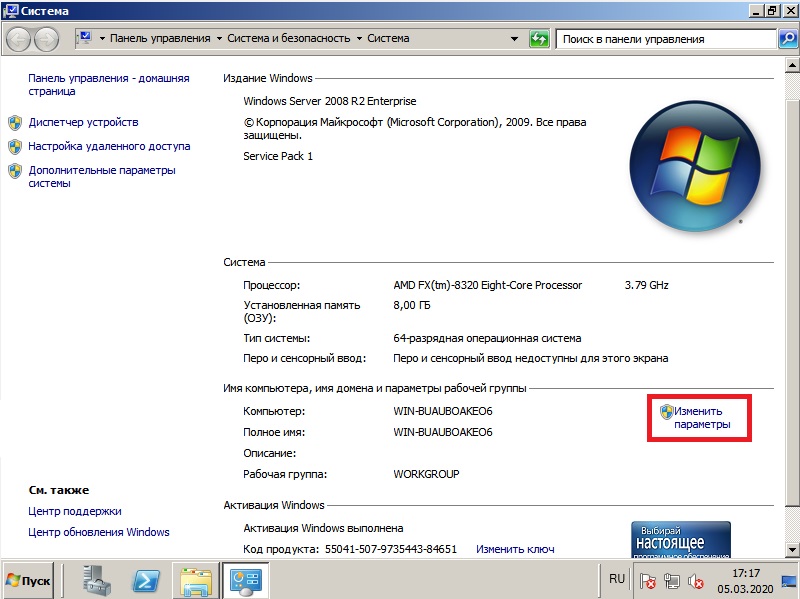

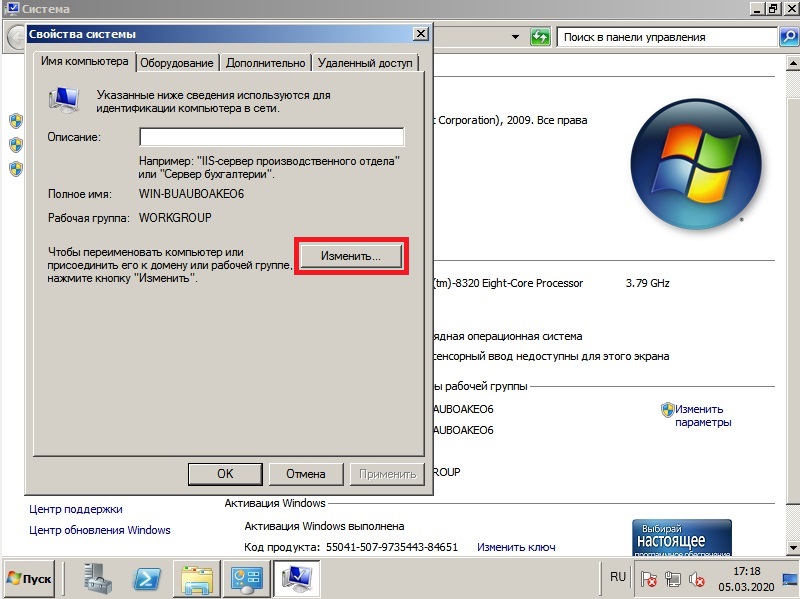

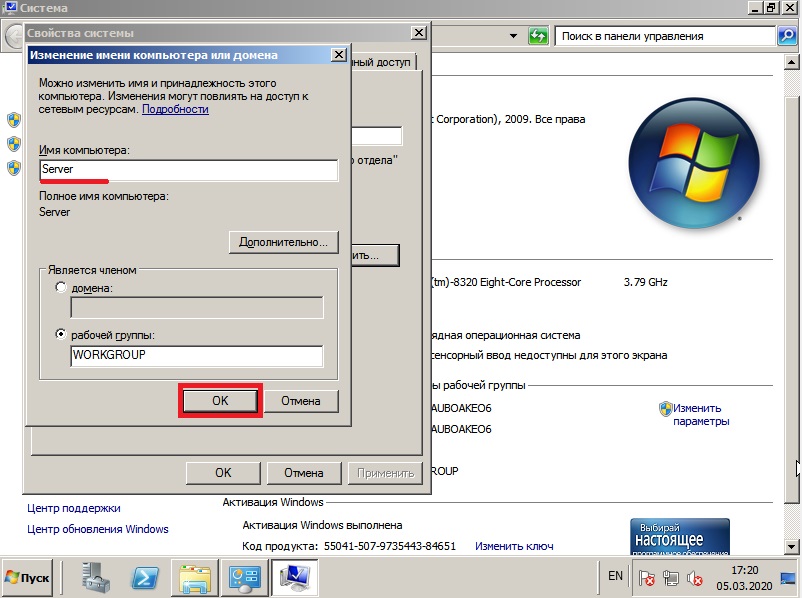

1) Итак, первым делом, нам нужно сменить имя сервера на свой, для более удобного его обозначения. Заходим в меню «Свойства» компьютера => Изменить параметры => В меню «Свойства системы» нажимаем кнопку «Изменить». Далее вводим в поле «Имя компьютера» свое желаемое наименование Вашего сервера. И нажимаем «ОК», Ваш компьютер должен перезагрузиться для применения параметров.

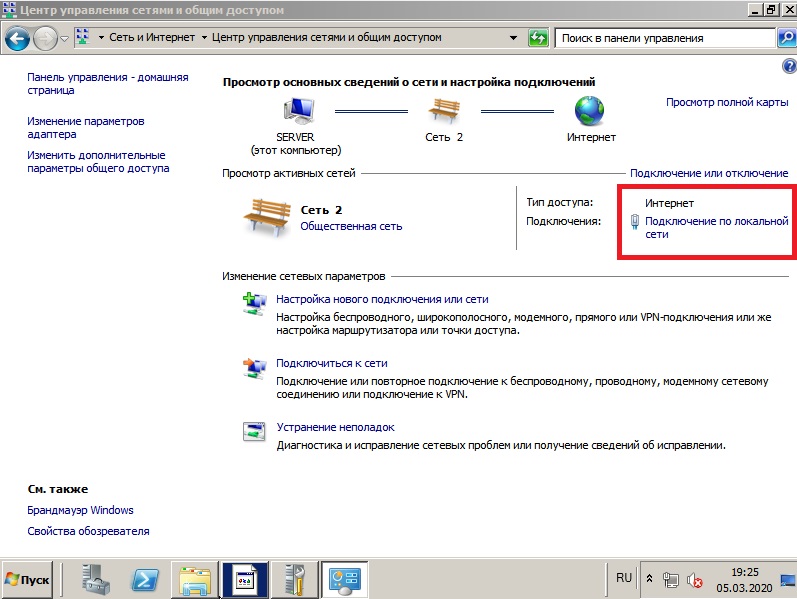

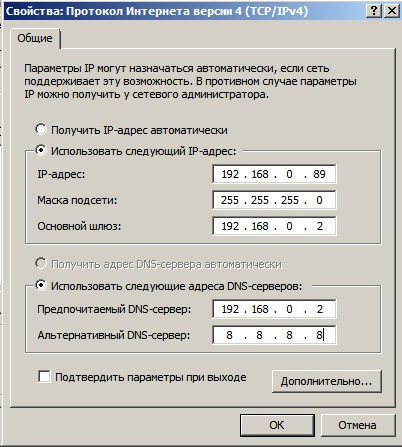

2) Теперь нам нужно задать серверу статический локальный IP адрес. К примеру если у Вас сервер присоединен к маршрутизатору (роутеру), то IP адрес выданный Вашим роутером можете проверить через терминал, путем нажатия кнопки «Выполнить» => CMD => В в ответе командной строки можете посмотреть Ваш локальный IP.

Далее заходим в «Панель управления» => Сеть и интернет => Центр управления сетями и общим доступом => Подключение по локальной сети.

Выбираете Вашу сетевую карту => Свойства.

IPv4 => Свойства

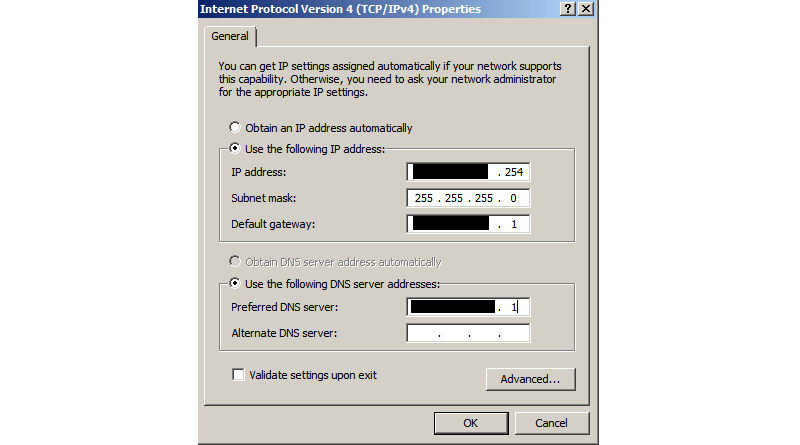

Теперь задаете Ваш локальный IP адрес. После применения настроек проверьте доступ в интернет, чтобы убедиться, что все сделано правильно.

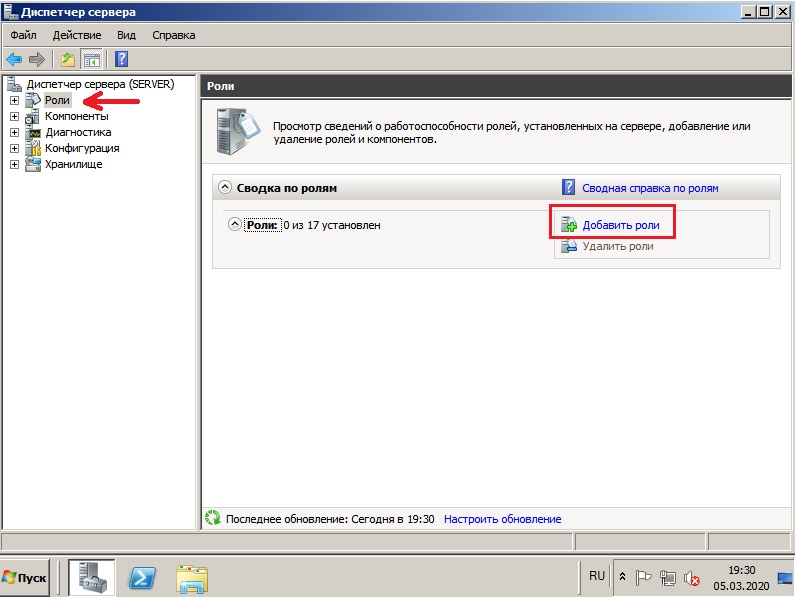

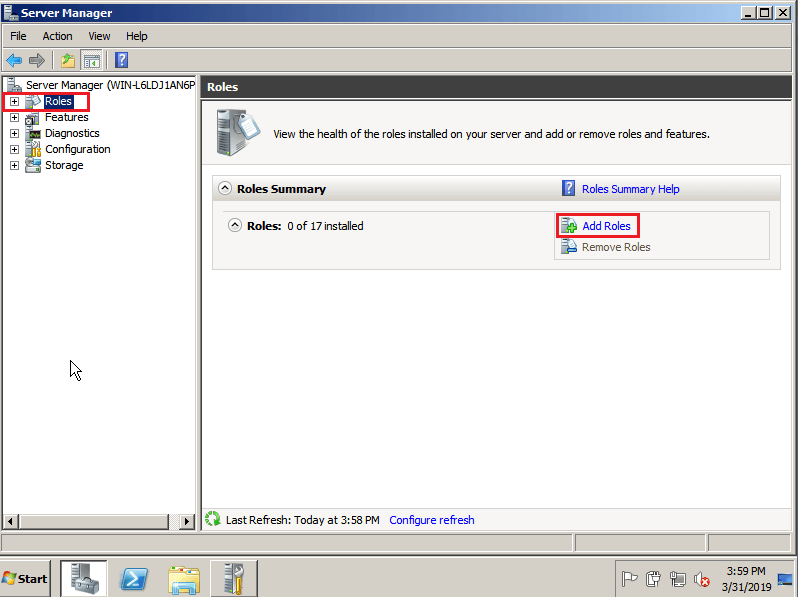

3) Теперь приступим к установке ролей. Заходим в диспетчер серверов, нажимаем на пункт «Роли» => Добавить роли.

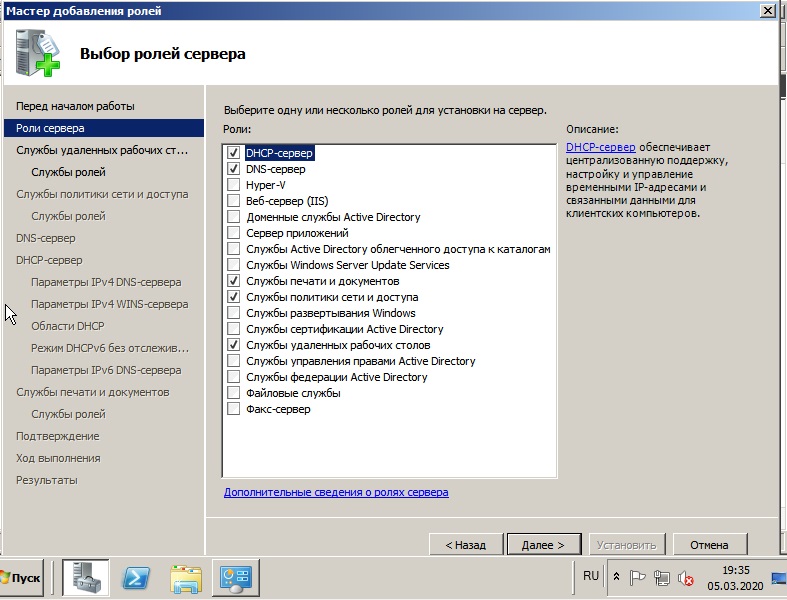

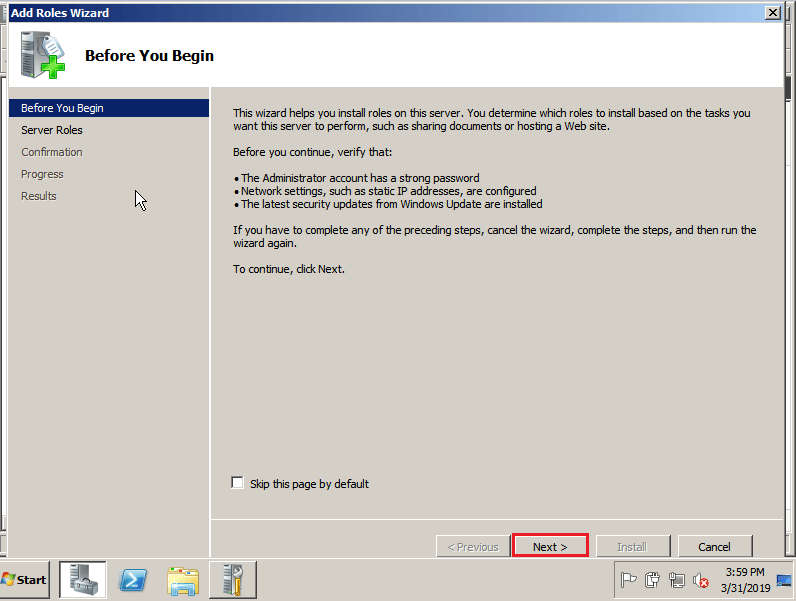

Здесь выбираем то, что для Вас нужно именно в работе сервера, большинство настроек ролей задаются сразу из установки роли. Поэтому мы рассмотрим варианты в случае когда определенная роль устанавливается, или пропускается. На примере мы установим DHCP сервер и зададим ему диапазон IP адресов для раздачи в локальную сеть, зададим домен и службы удаленных рабочих столов.

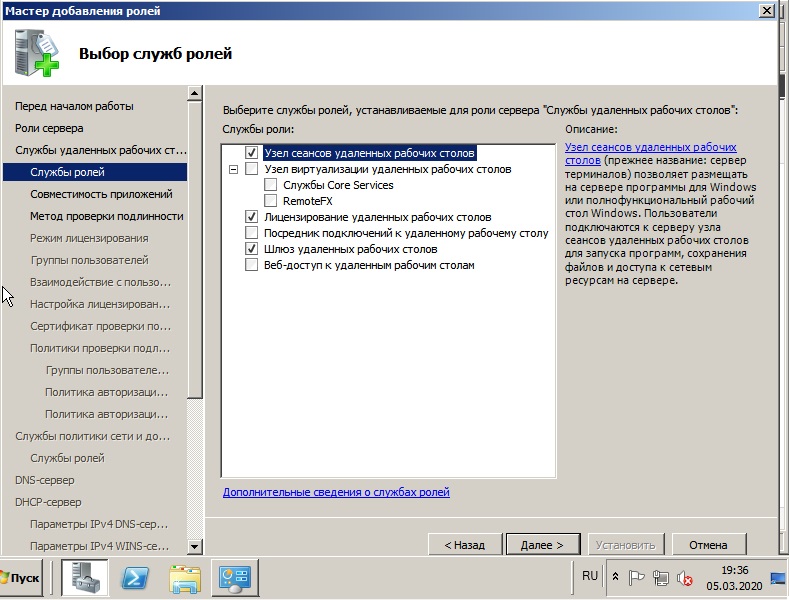

В службах ролей выбираем пункты для работоспособности RDP.

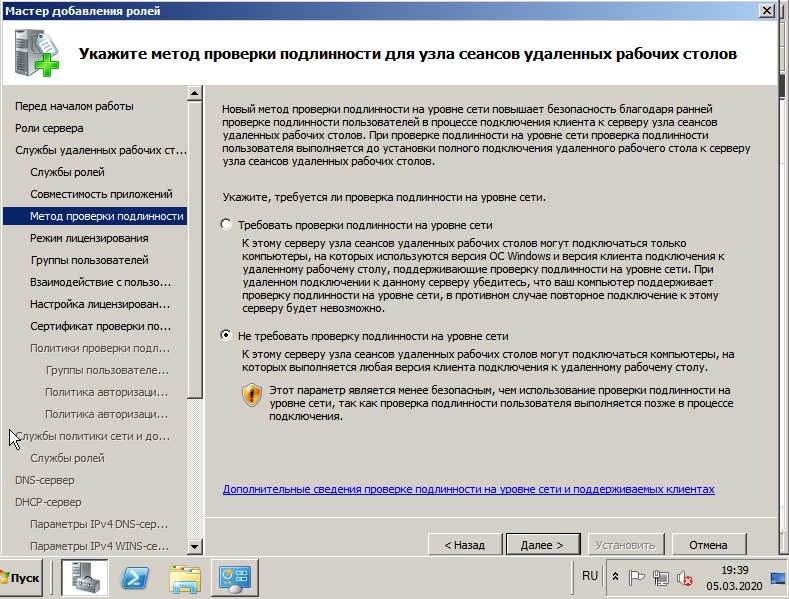

Если у Вас нет SSL сертификата, нажимаете «Не требовать проверку …».

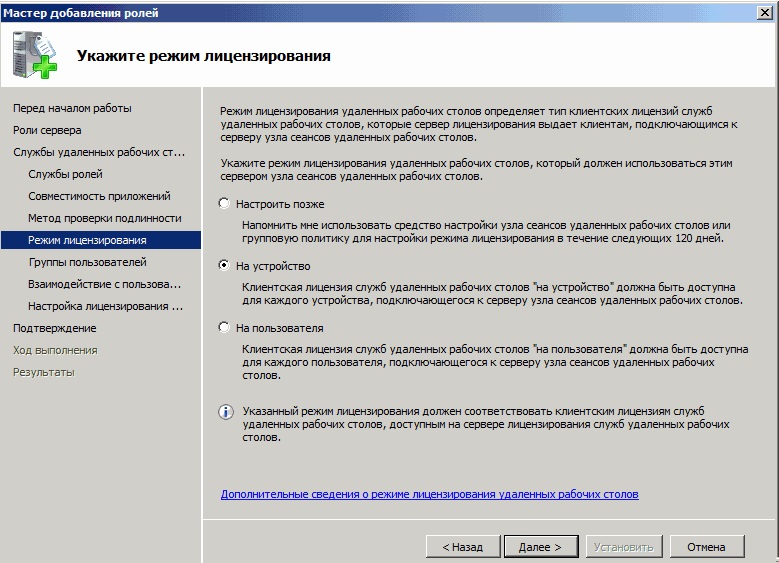

Здесь нужно выбрать пункт в зависимости от Вашего ключа активации для лицензирования удаленных рабочих столов. На устройство, или на пользователя. Их настройка ничем не отличается друг от друга, разница лишь в том, какой ключ Вы будете вводить. Если Вы пока не уверены в способе лицензирования можете выбрать «Настроить позже» к настройкам RDP мы вернемся чуть позже. А так же, если у Вас нет ключа для лицензирования RDP, то приобрести ключ активации Windows Server CAL на 20 пользователей можете в нашем каталоге.

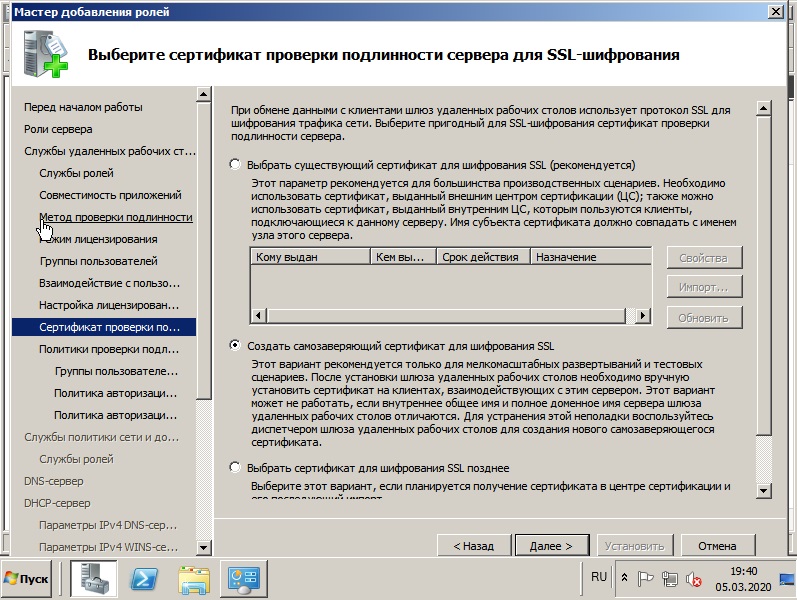

Пропускаем пункт сертификатов.

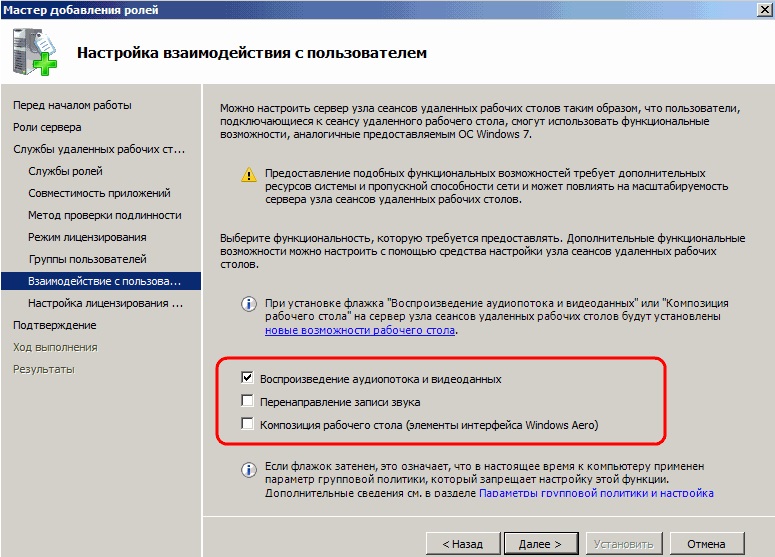

В меню «Взаимодействие с пользователями разрешаем аудио и видео.

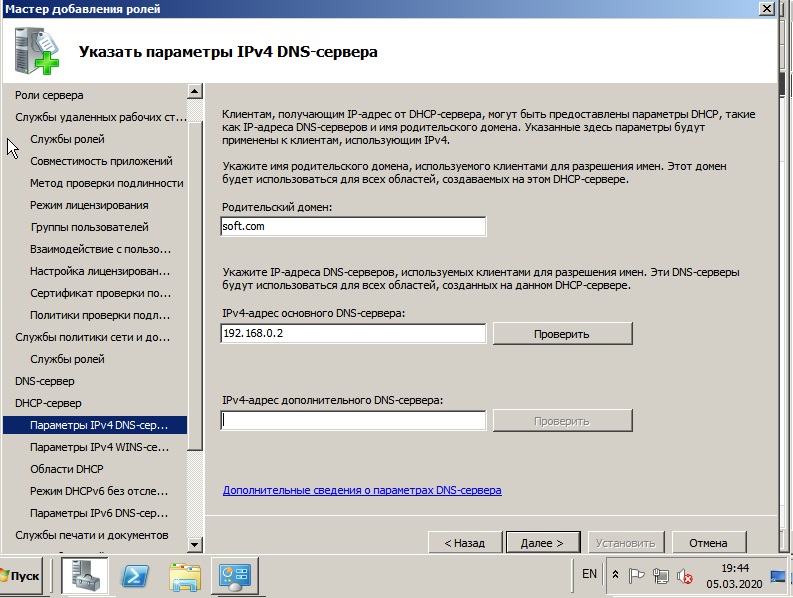

Доходим до параметров DHCP, указываете в нем названием Вашего домена, и Ваш локальный IP адрес для подключениям к данному DNS.

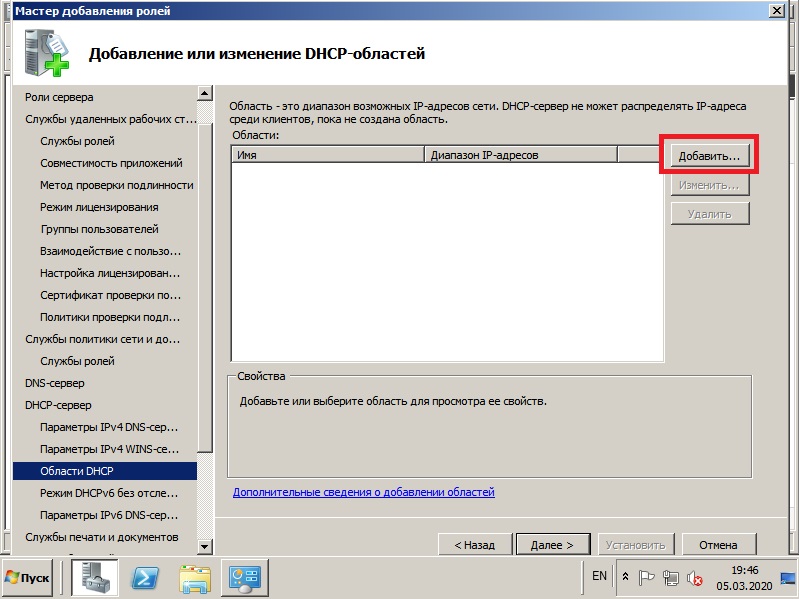

Теперь добавим области (диапазоны) DHCP.

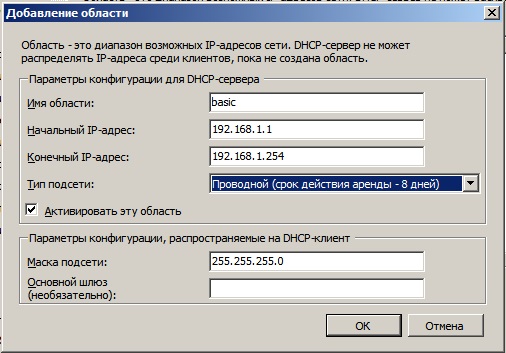

Задайте имя для Вашего DHCP сервера, начальный IP адрес и конечный, который будет раздавать Ваш сервер.

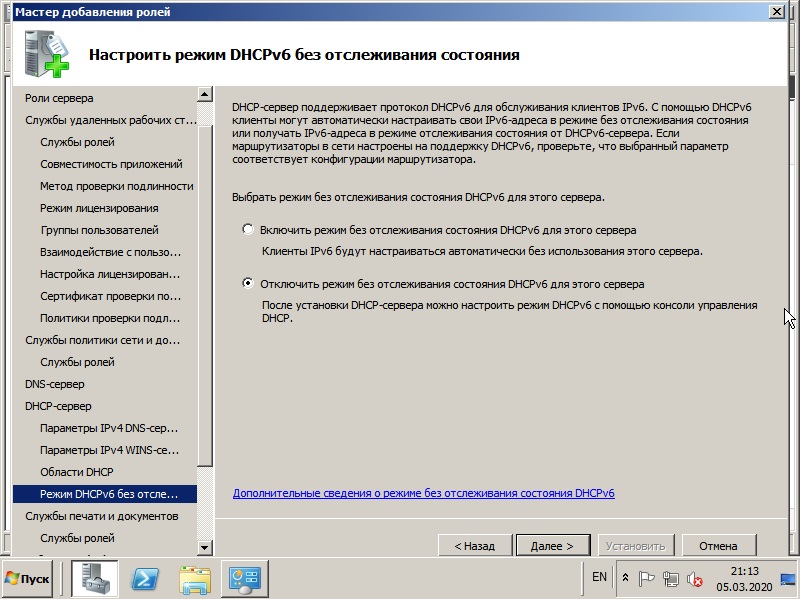

Отключаем IPv6

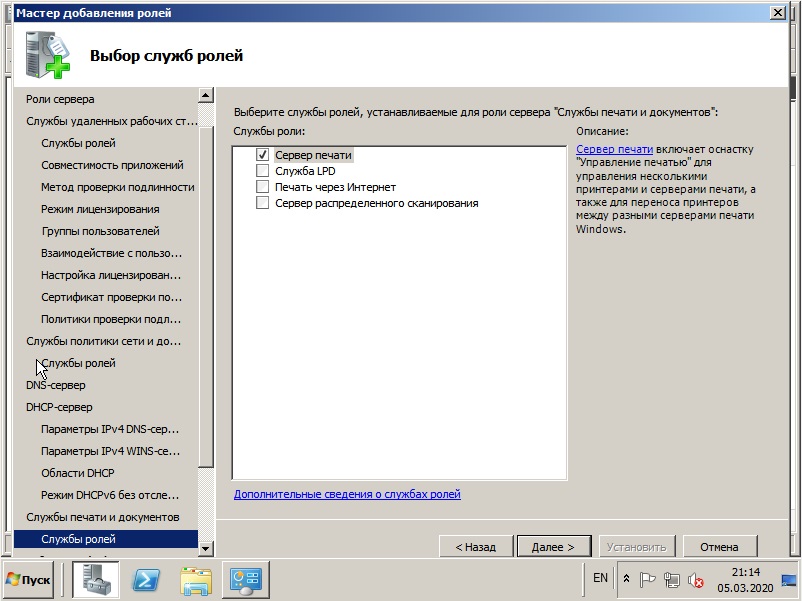

Если Вы в установке ролей выбрали службу печати (если она Вам нужна), то установке служб так же выбираете «Сервер печати».

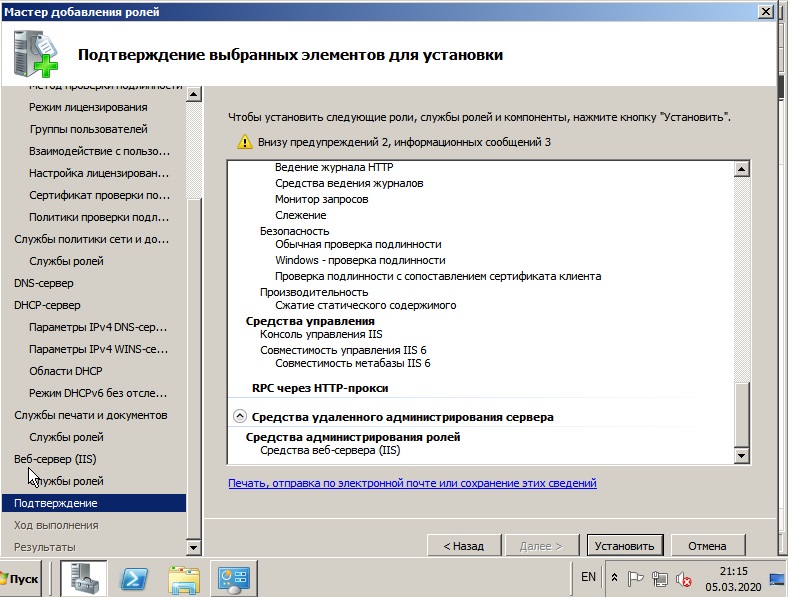

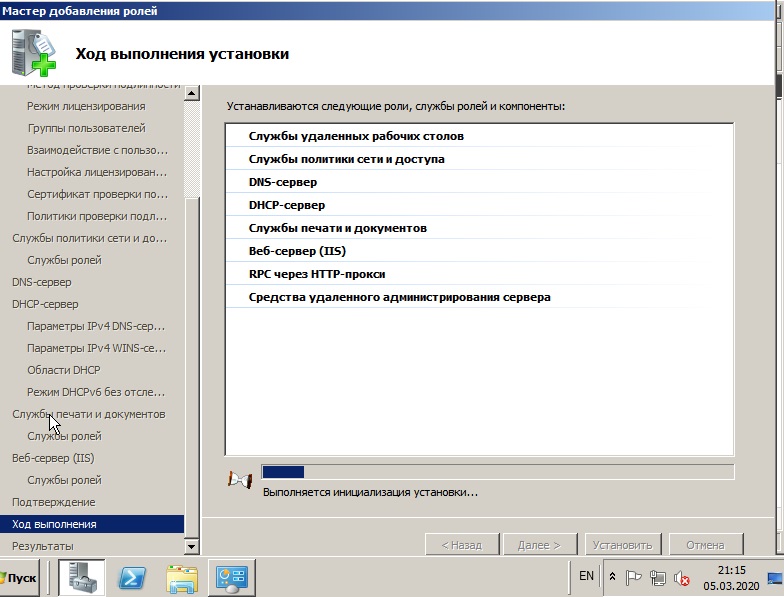

Доходим до подтверждения и устанавливаем роли.

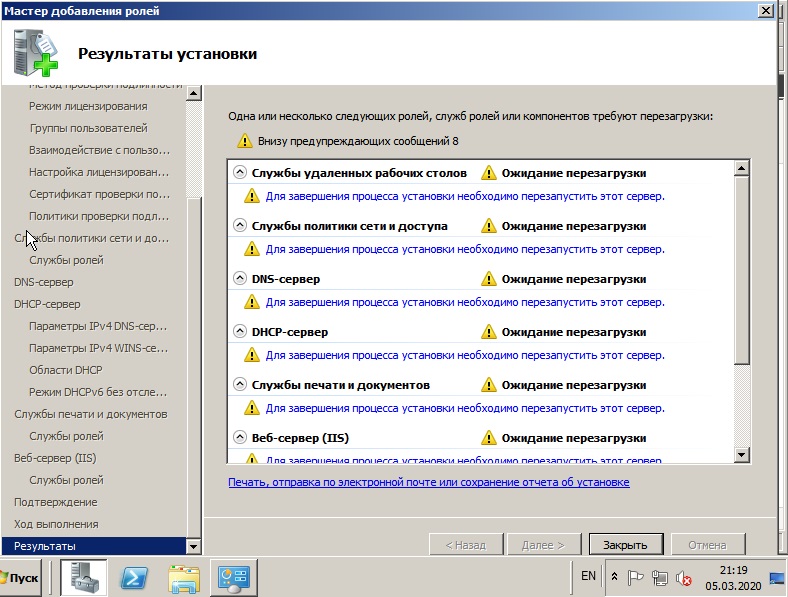

После установки ролей необходимо перезагрузиться.

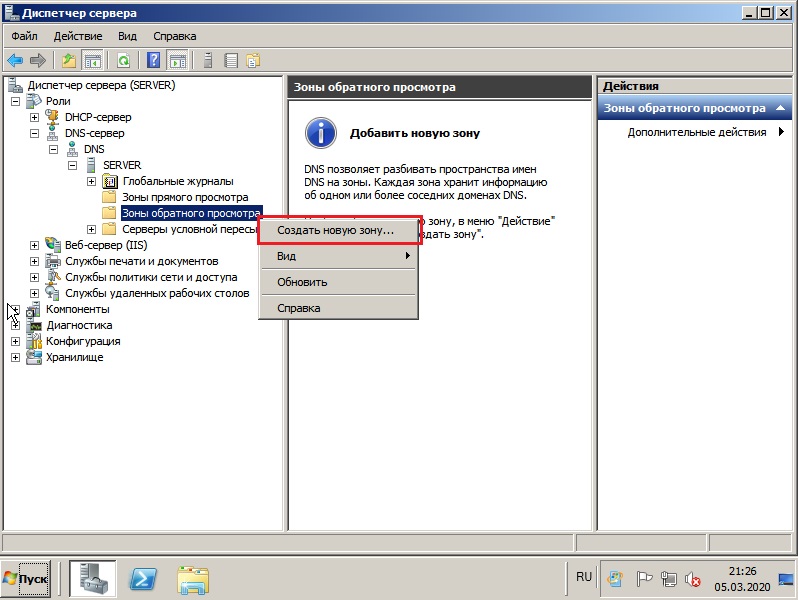

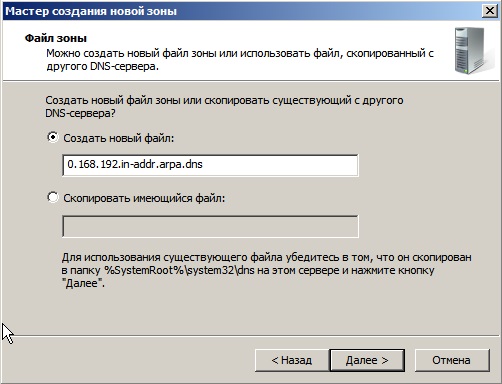

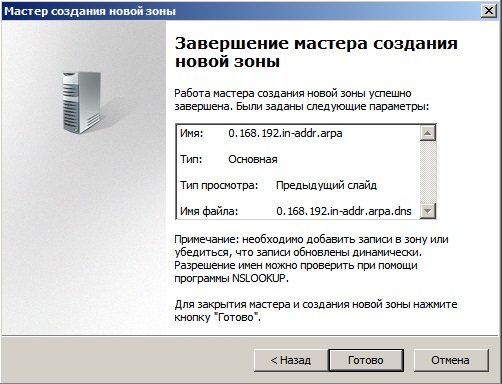

4) Теперь настроим DNS (домен). Открываем дерево «Диспетчер сервера» => DNS-сервер => DNS => Ваше имя сервера (в нашем случае «Server») => Глобальные журналы => Зоны обратного просмотра => Создать новую зону.

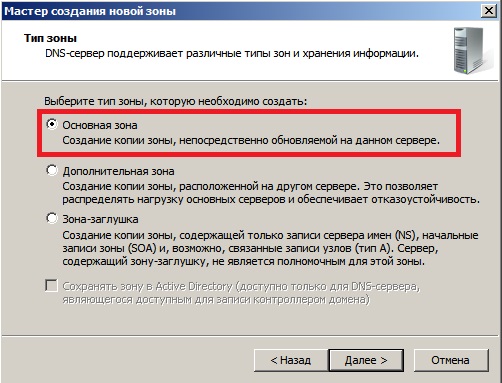

Выбираем пункт «Основная зона».

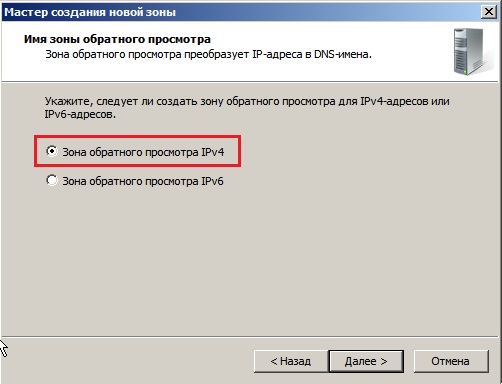

Зона обратного просмотра IPv4.

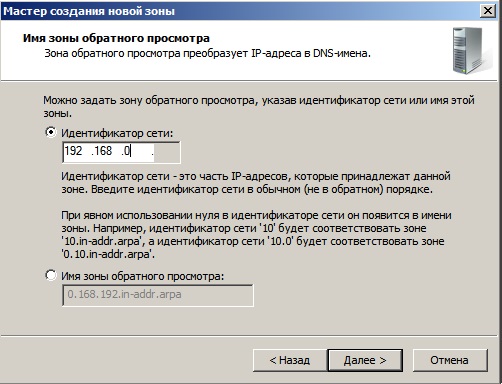

Выбираете Ваш идентификатор сети, под которым будет работать данный домен.

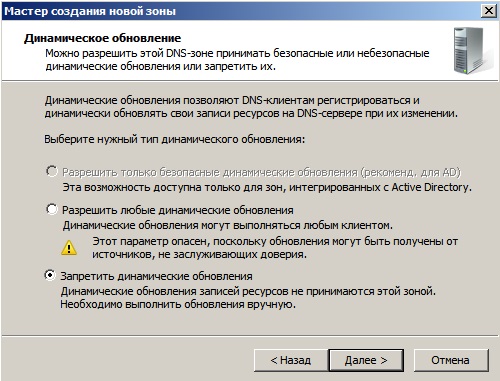

Для Windows Server 2008r2 рекомендуем отключать динамические обновления, лучше делать обновления в ручную.

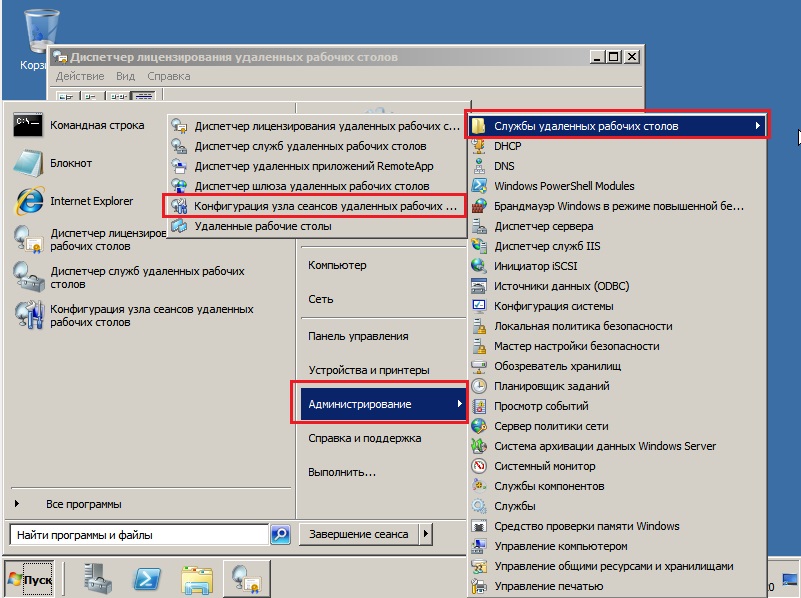

5) Приступим к настройкам удаленных рабочих столов (RDP) Windows Server 2008 R2. Не важно, задали ли вы тип лицензирования (на устройство или на пользователя) в процессе установки, мы пройдемся по всем настройкам и определим тип уже в них.

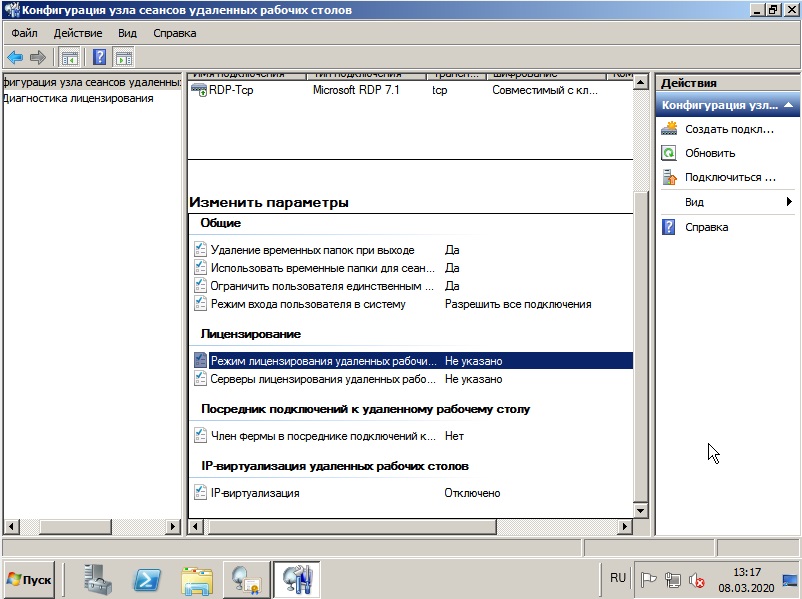

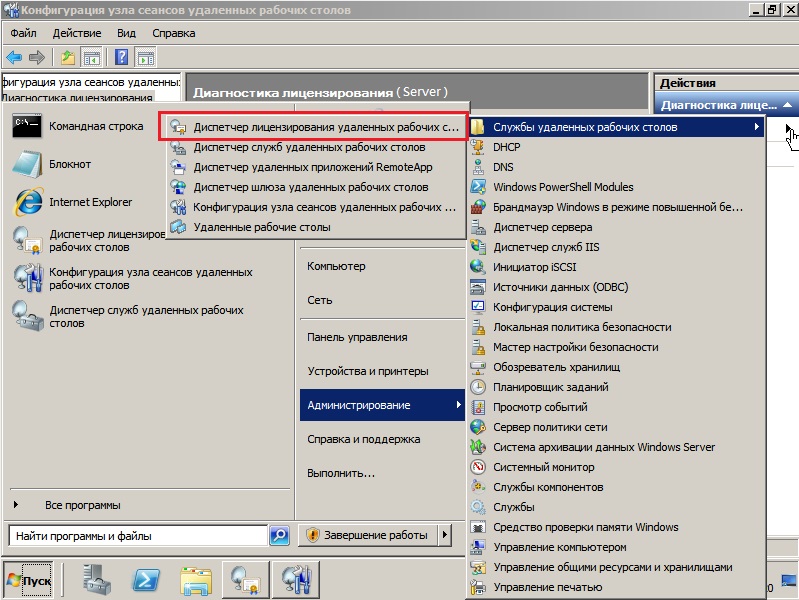

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Конфигурация узла сеансов удаленных рабочих столов.

Внизу будет выбор параметров, из пункта «Лицензирование» выбираем пункт «Режим лицензирования удаленных рабочих столов».

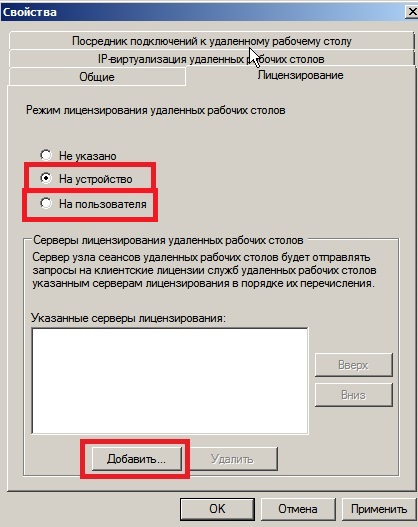

Теперь здесь уже выбираем Ваш тип лицензирования в зависимости от Вашего ключа активации RDS User или Device CAL. Если у Вас нет ключа активации, приобрести его можете в нашем каталоге. Настройки «на пользователя», или «на устройство» ничем не отличаются друг от друга, кроме выбора непосредственно самого пункта лицензирования и Вашего ключа активации.

На примере выберем «На устройство» и нажимаем «Добавить».

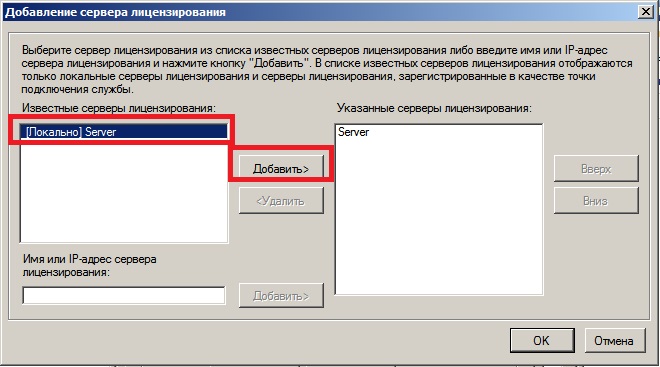

Добавляем Ваш сервер из «Известных» в «Указанные», после нажимаем «ОК».

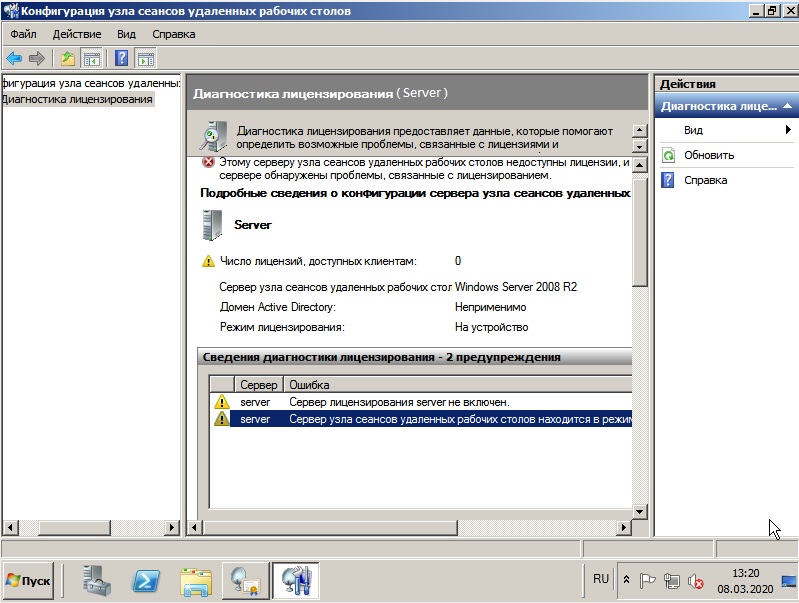

После, видим, что сервер добавлен, но не лицензирован. И находится пока в режиме ожидания.

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Диспетчер лицензирования удаленных рабочих столов.

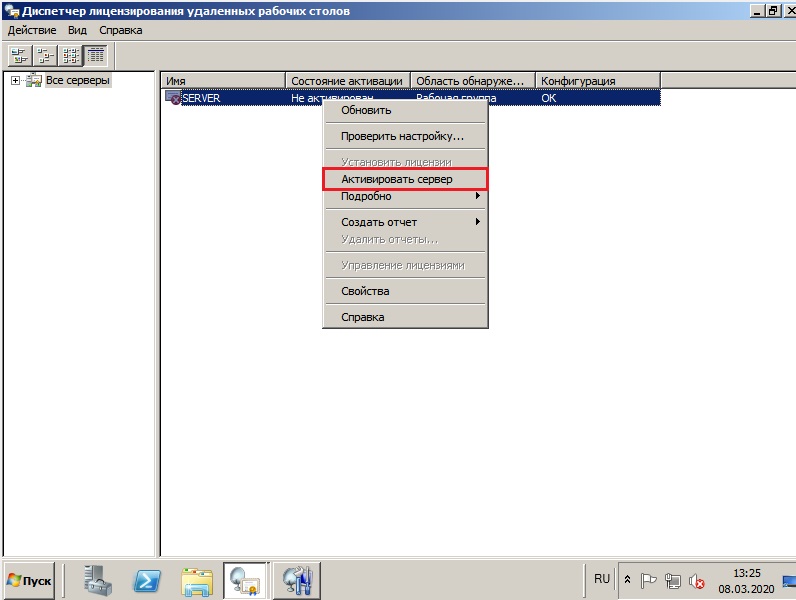

В новом окне у Вас будет Ваш сервер, на котором будет указано состояние активации — «Не активирован». Нажимаете правой кнопкой мыши => Активировать сервер.

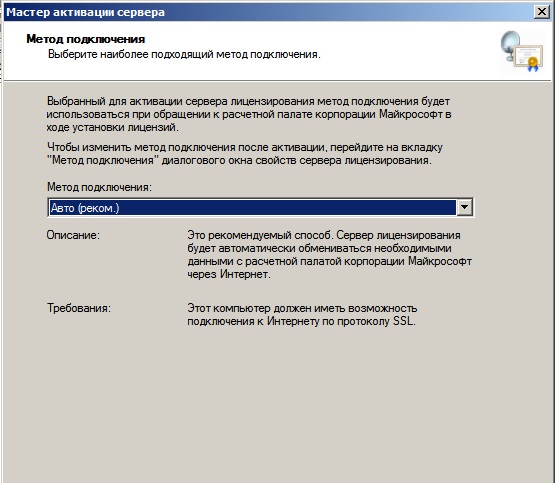

Рекомендуем выбрать «Автоматический режим».

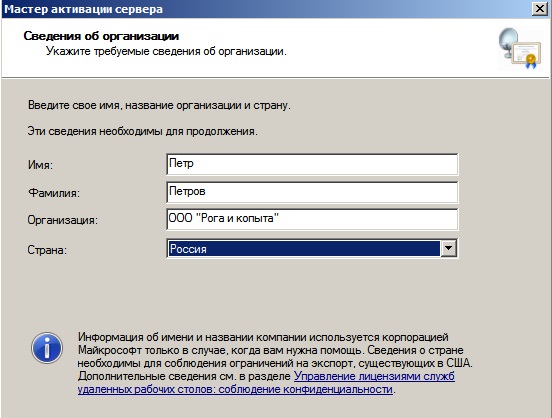

Вводите данные Вашей организации. (Можно вводить любые данные, они не требуют проверки).

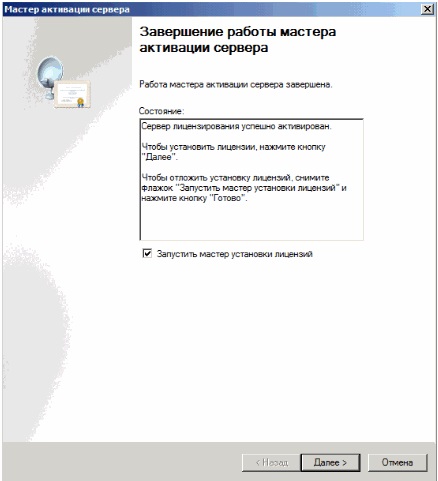

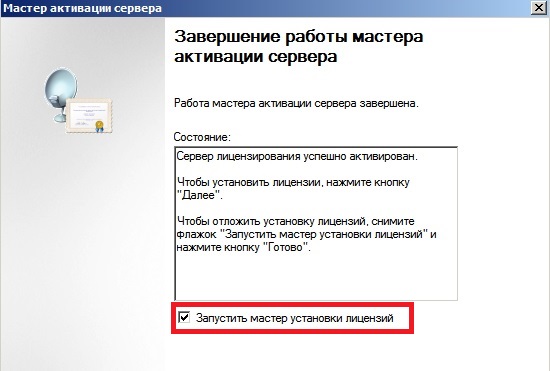

Запускаем мастер установки лицензий.

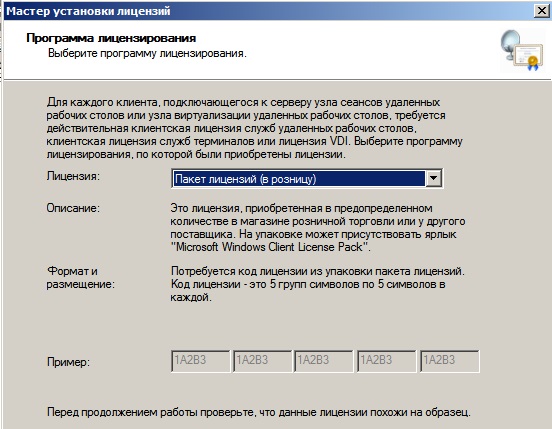

При лицензировании — выбираем «Пакет лицензий в розницу» => Далее.

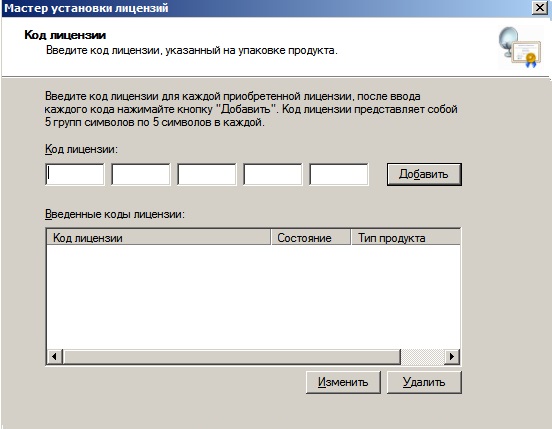

И теперь вводите Ваш ключ активации для лицензирования RDP (удаленных рабочих столов).

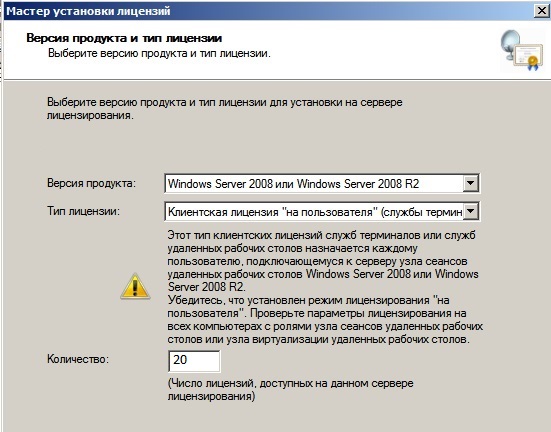

В зависимости от типа лицензирования у Вас может выйти следующее окно, в нем нужно будет ввести количество пользователей или устройств, которое указано в Вашей лицензии.

Завершаем работу мастера установки лицензий. Если все прошло успешно, то у Вас выйдет следующее окно.

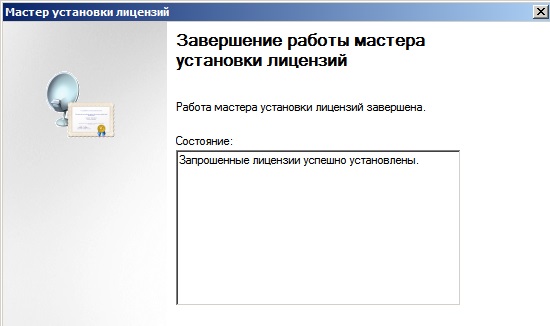

Теперь Вы можете увидеть, что Ваш сервер настроен на определенное число подключений, в заивимости от Вашего сервера.

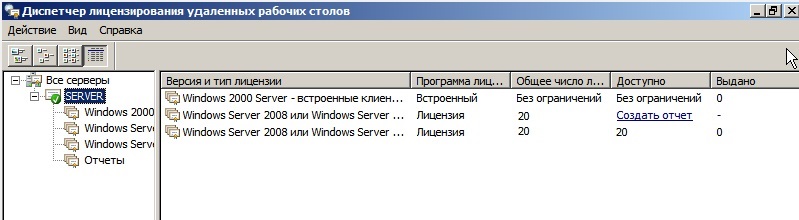

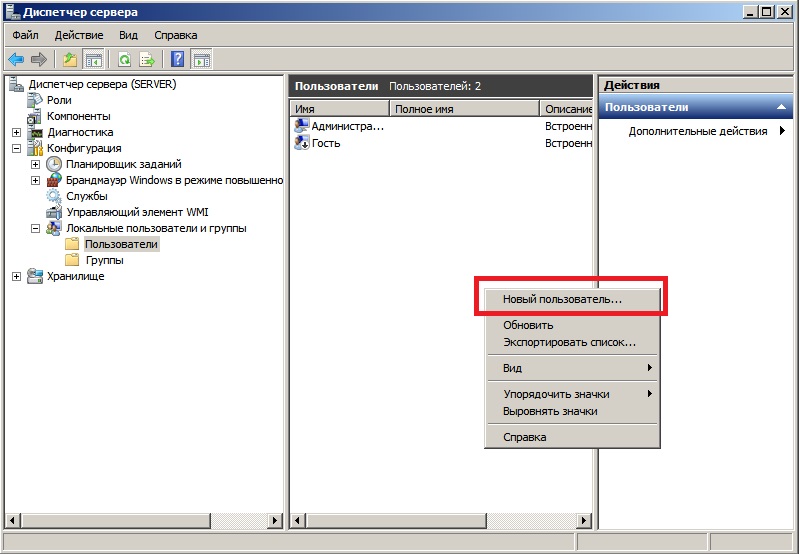

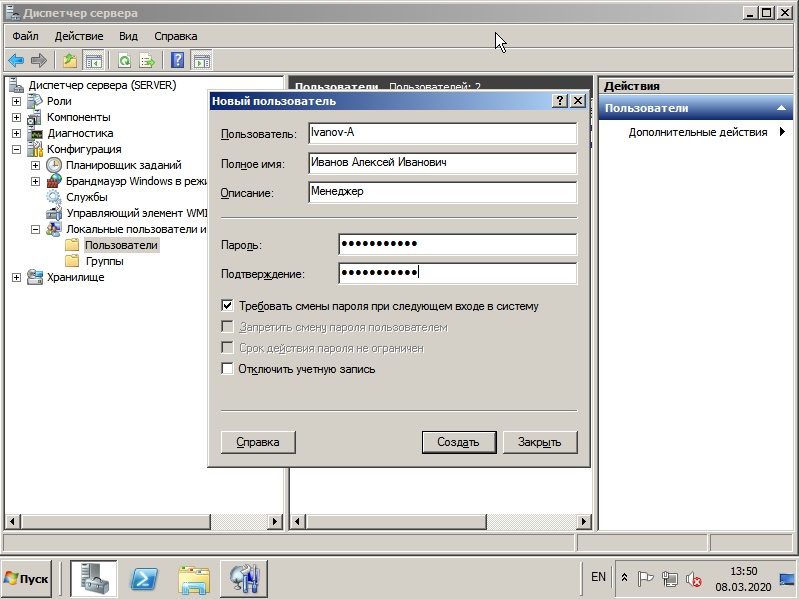

6) Но чтобы подключаться по RDP нам нужны пользователи, а точнее, нам нужно их завести. Заходим в «Диспетчер серверов» => Открываем дерево «Конфигурация» => Локальные пользователи и группы => Выбираем «Пользователи», далее в окне пользователей нажимаем правой кнопкой мыши => Новый пользователь.

Заполняем карточку пользователя и задаем ему пароль.

На этом все. Теперь Вы можете подключить первого клиента к серверу Windows Server 2008 R2.

Правильный подход к безопасности подразумевает, что на сервере должны быть активированы только те службы, которые необходимы для выполнения сервером своих задач. Другими словами, DHCP-сервер должен отвечать только на запросы DHCP, а у DNS-сервера должен быть активирован только DNS. Мастер настройки безопасности (Security Configuration Wizard, SCW) позволяет отключить все неиспользуемые службы сервера за исключением тех, которые необходимы для выполнения специфических задач. Также SCW позволяет создавать шаблоны, которые затем могут быть экспортированы на другие сервера для автоматизации настройки безопасности.

Мастер SCW можно запустить из окна Диспетчера сервера (Server Manager), или выбрав одноименную ссылку в окне Администрирование (Administrative Tools) в панели управления.

SCW необходимо использовать сразу после установки всех ролей и компонентов, которые должны иметься на сервере. Если предполагаются приложения сторонних производителей, их также следует установить до запуска SCW.

Работа мастера разделена на несколько этапов. Первый этап – это выбор того, хотите ли вы создать новую политику безопасности, изменить или применить существующую политику или выполнить откат к первоначальным настройкам.

Для создания новой политики SCW должен проанализировать компьютер, определяя какие компоненты и роли тот поддерживает. При нажатии кнопки «Далее» мастер запрашивает, какой компьютер следует использовать как базовый вариант (прототип) для новой политики. Обычно стоит выбирать локальный компьютер, но можно использовать в качестве прототипа и удаленный компьютер.

После указания компьютера начинается фаза анализа. В ней SCW формирует список установленных ролей и компонентов и сопоставляет его с базой данных. База данных содержит информацию о том, какие службы используются каждой ролью и компонентом, какие сетевые порты им нужны и прочую важную информацию о настройке.

По завершении анализа можно нажать кнопку просмотра базы данных настроек, чтобы увидеть, что нашел SCW. Эти сведения открываются в SCW Viewer для чтения и предоставляют исчерпывающую информацию обо всех настройках сервера. Если вам действительно интересно, что находится на вашем сервере, можете посвятить побольше времени изучению этой информации.

После анализа переходим непосредственно к настройке. Нажимаем кнопку «Далее» и попадаем в первый из четырех разделов SCW — настройку служб на основе ролей. Обратите внимание, что имеющиеся в SCW роли не совсем совпадают с ролями в мастере добавления ролей. SCW предлагает некоторые роли, не включенные в мастер добавления ролей.

По умолчанию показываются установленные роли, то есть роли, которые сервер потенциально способен поддерживать без установки дополнительных компонентов. Выбранные роли – это роли, которые он поддерживает в настоящий момент. Также можно выбрать показ всех ролей, для чего просто укажите «Все роли» в раскрывающемся списке. Это может понадобится при необходимости создать политику на сервере, на котором еще не установлены все необходимые роли. В любом случае, нам надо отметить только те роли, которые будет исполнять данный сервер (в нашем случае это сервер удаленного доступа).

Далее следует диалог выбора клиентских возможностей. Любой сервер является еще и клиентом, например обращается с запросами к DNS-серверу, получает обновления с сервера WSUS и т.д., и все это нужно учесть.

В следующем окне выбираем параметры управления сервером. Выбор включает оснастки, необходимые для управления выбранными ролями сервера. Кроме того, здесь можно разрешить удаленное управление сервером с помощью средств администрирования (напр. Server Manager).

Службы, найденные SCW на компьютере и отсутствующие в базе данных, показываются на странице дополнительных служб. Поскольку все встроенные службы должны быть описаны в базе, этот диалог обычно возникает, если установлены какие-либо службы от сторонних производителей.

Затем мастер прелагает выбрать, что делать со службами, которые на данный момент не определены. Этот вариант предназначен для случаев, когда создаваемую политику предполагается применить к другому компьютеру, который содержит иной набор служб, чем тот, на котором создается политика. По умолчанию предлагается оставить их в покое. Второй вариант – отключить их, это более безопасно, но может вызвать сбои в работе сервера.

Завершая работу с разделом настройки ролей, подытожим сделанное. Как мы видим, SCW отключает все службы, которые не нужны для выполнения сервером своих задач, тем самым уменьшая область, доступную для атак.

Следующий этап SCW — настройка правил сетевой безопасности. После первоначальной страницы приветствия появляется диалог правил сетевой безопасности. Здесь нам предлагается список всех правил брандмауэра, основанных на поддержке ролей, выбранных в предыдущих разделах.

Можно не производить настроек в разделе работы с сетью, тогда SCW создаст правила брандмауэра, блокирующие сетевые интерфейсы так, что будут доступны только выбранные роли и компоненты. А можно усилить безопасность сервера, дополнительно настроив предложенные правила. Для этого выбираем правило и нажимаем кнопку «Изменить». Здесь можно затребовать проверку подлинности IPsec, включить шифрование, а на вкладке «Область» можно ограничить подключение только с определенных IP-адресов.

Следующий, третий раздел — параметры реестра. В нем мы вносим изменения в настройки реестра, отвечающие за связь с другими компьютерами — протоколы, типы аутентификации и т.п. Это может потребоваться для блокировки обмена данными с определенным типом клиентов, например работающих под управлением более ранних версий Windows. Также, при наличии свободных мощностей процессора можно включить подписывание трафика, передаваемого по протоколу SMB.

Подписывание SMB осуществляет проверку подлинности, помещая цифровую подпись в каждый блок сообщений SMB. Затем цифровая подпись проверяется как клиентом, так и сервером. За преимущества подписывания SMB приходится расплачиваться быстродействием. Несмотря на то, что работа протокола не требует затрат сетевого трафика, процессору требуются дополнительные циклы для подписывания.

Затем следует выбор метода проверки подлинности (аутентификации) при подключении к удаленным компьютерам. Если сервер является членом домена, то однозначно выбираем доменные учетные записи, если нет — то локальные.

Если выбрана доменная аутентификация, то здесь можем ограничить общение нашего сервера с системами не ниже Windows NT 4.0 SP6A (если такие еще остались). А если клиенты должны синхронизировать свои системы именно с этим сервером, мы также можем выбрать эту опцию здесь, хотя по умолчанию большинство систем синхронизируют системное время с контроллером домена Active Directory.

И в завершение смотрим изменения в реестре.

Последний раздел — настройка политик аудита. В зависимости от требуемого уровня безопасности можно не включать аудит вообще, включить только аудит успешных действий или аудит всех действий на сервере. Имейте ввиду, что аудит требует немало системных ресурсов, да и на чтение журналов безопасности прийдется потратить немало времени, так что стоит хорошенько подумать.

Затем смотрим изменения, внесенные в политику аудита. Обратите внимание на то, что опция, включающая шаблон безопасности SCWaudit.inf по умолчанию включена. Этот шаблон служит для упрощения аудита доступа к файловой системе. Будьте осторожны — когда шаблон SCWaudit.inf применен, его нельзя удалить с помощью функции отката в SCW.

На этом этапы настройки завершены. Остается только сохранить созданную политику. Для этого нужно указать место для сохранения файла политики и добавить ее описание. Также можно просмотреть политику или подключить дополнительные шаблоны безопасности.

В завершение мастер предлагает нам выбрать, применить сразу созданную политику или отложить решение этого вопроса. Отмечаем нужный вариант, жмем кнопку «Далее», затем «Готово». На этом работа мастера завершена.

Также следует упомянуть об утилите командной строки scwcmd.exe, при помощи которой можно производить некоторые действия с созданными политиками:

- scwcmd view /x:<Policyfile.xml> — просмотр созданной политики;

- scwcmd configure /p:<Policyfile.xml> — применение созданной политики;

- scwcmd rollback — откат последней примененной политики;

- scwcmd transform /p:<Policyfile.xml> /g:<GPODisplayName> — преобразование политики в объект групповой политики (GPO).

Полный набор возможностей утилиты можно посмотреть командой scwcmd /?

Ну и небольшой совет. Как вы могли заметить, политику можно создать на одной системе и применить ее к многим, в том числе и через групповые политики. Однако делать это стоит только с абсолютно идентичными серверами, в противном случае результат может быть непредсказуем. Кроме того, при наличии в политике параметров, относящихся к конкретному компьютеру (например, настройки сети) это может закончиться неудачей. Следовательно, SCW лучше использовать для индивидуальной настройки отдельных серверов.

The Initial Configuration Tasks feature helps administrators configure a server and shorten the amount of time between operating system installation and deployment of the server in an enterprise. “Initial Configuration Tasks” allows administrators to postpone these tasks until installation is complete, meaning fewer interruptions during installation.

Initial Configuration Tasks replaces the Post-Setup Security Updates feature that was introduced in Windows Server 2003 Service Pack 1 (SP1). Initial Configuration Tasks extends the functionality of Post-Setup Security Updates by guiding you through all of the tasks you must complete to configure a new server, not just those tasks that are related to security.

It opens automatically after the operating system installation process is complete and helps the administrator finish the setup and initial configuration of a new server. And yes, you can switch it off… (from install.wim via unattend.xml and/or via Group Policies).

It includes tasks such as setting the Administrator password (default: blank), changing the name of the Administrator account (default: Administrator) to improve the security of your server, joining the server to an existing domain (default: WORKGROUP), changing the name of the computer (default: random-generated), enabling Remote Desktop for the server, and enabling Windows Update (default: off) and Windows Firewall (default: on).

I have devided in to two parts

Part 1

This includes Set Time Zone,Network Configuration,Set computer name

Check Part 1 Tutorial

Part 2

This includes Enable windows update,Enable firewall,Add roles,Add Features,Enable Remote desktop

Check Part 2 Tutorial

Incoming search terms:

- windows server 2008 tutorial (435)

- windows server 2008 tutorial pdf (358)

- windows server 2008 tutorial for beginners pdf (268)

- windows server 2008 tutorial for beginners (188)

- server 2008 tutorial pdf (176)

- windows server 2008 pdf tutorial (166)

- windows 2008 server tutorial (140)

- windows 2008 server tutorial pdf (129)

- Windows Server 2008 Tutorials Visual and Step-by-Step (123)

- windows server 2008 tutorials (93)

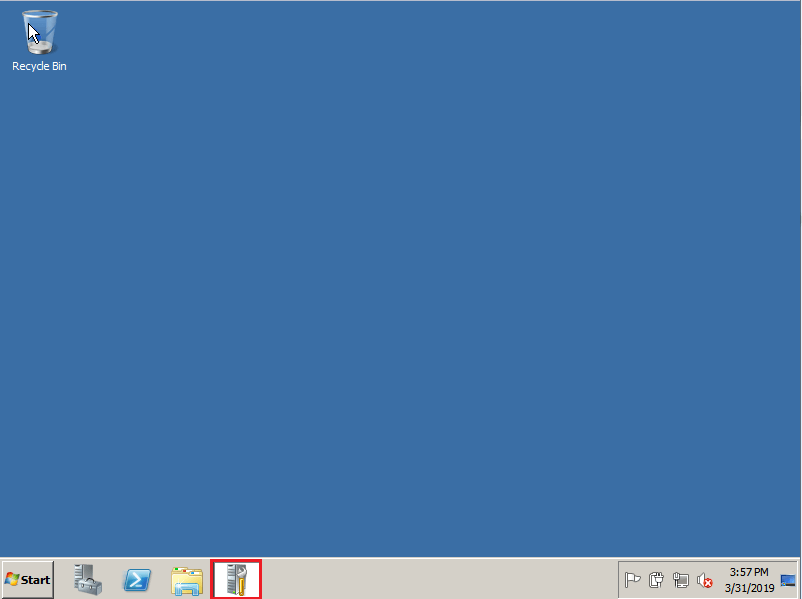

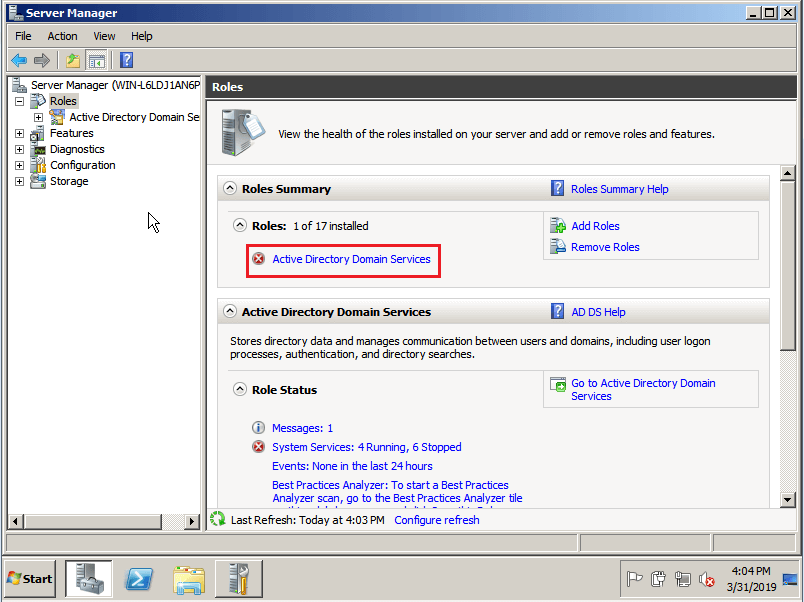

Первым делом – запускаем Server Manager:

Затем выбираем опцию Roles и добавляем новую роль для нашего сервера, нажав Add Roles:

Нас встречает мастер установки ролей, а также просят убедиться, что учетная запись администратора имеет устойчивый пароль, сетевые параметры сконфигурированы и установлены последние обновления безопасности. Прочитав уведомление кликаем Next

Сервер, выступающий в роли DC обязан иметь статический IP адрес и настройки DNS Если данные настройки не были выполнены заранее, то нас попросят выполнить их в дальнейшем на одном из этапов.

В списке доступных ролей выбираем Active Directory Domain Services. Мастер сообщает, что для установки данной роли нужно предварительно выполнить установку Microsoft .NET Framework. Соглашаемся с установкой, нажав Add Required Features и кликаем Next

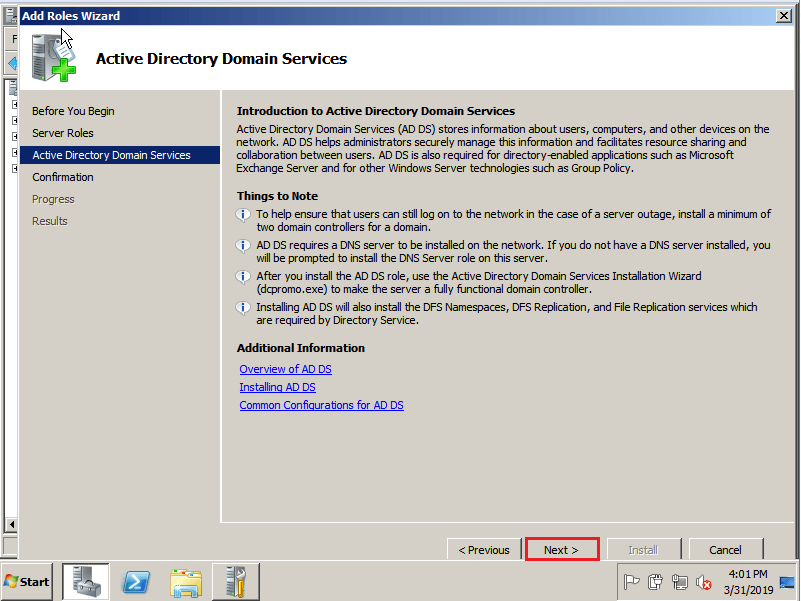

Нас знакомят с возможностями устанавливаемой роли Active Directory Domain Services (AD DS) и дают некоторые рекомендации. Например, рекомендуется установить, как минимум 2 сервера с ролями AD DS (т.е сделать 2 DC) на случай, чтобы при выходе из строя одного сервера, пользователи домена все ещё могли бы залогиниться с помощью другого. Также, нас предупреждают о том, что в сети должен быть настроен DNS сервер, а если его нет, то данному серверу нужно будет дать дополнительную роль – DNS. После того, как прочитали все рекомендации, кликаем Next чтобы продолжить установку.

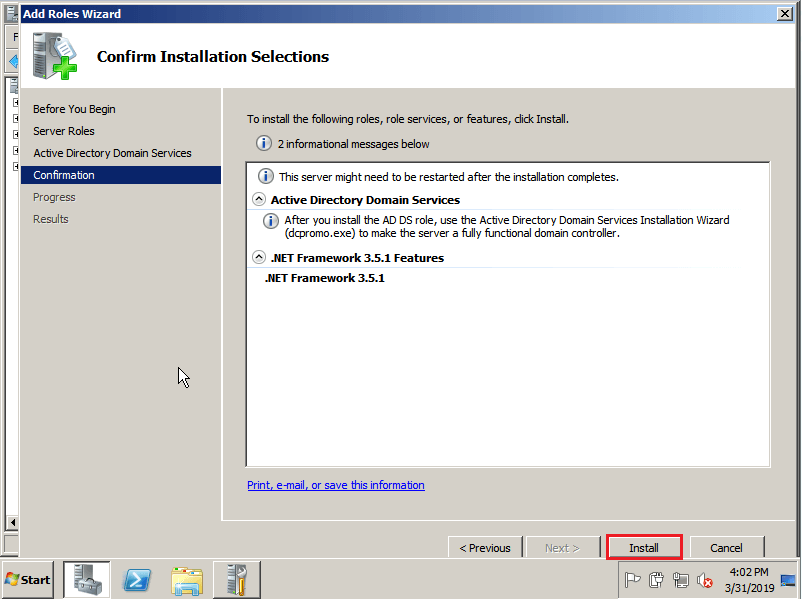

Наконец, нам предоставляют сводную информацию об устанавливаемой роли и дополнительных компонентах для подтверждения. В данном случае, нас уведомляют о том, что будет установлена роль AD DS и компонент .NET Framework 3.5.1. Для подтверждения установки кликаем Install.

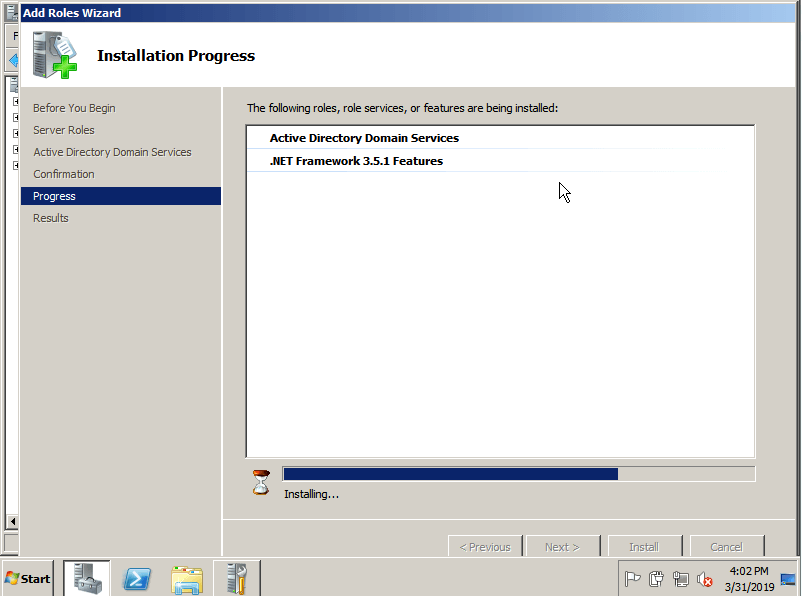

Дожидаемся пока завершится процесс установки роли и компонентов.

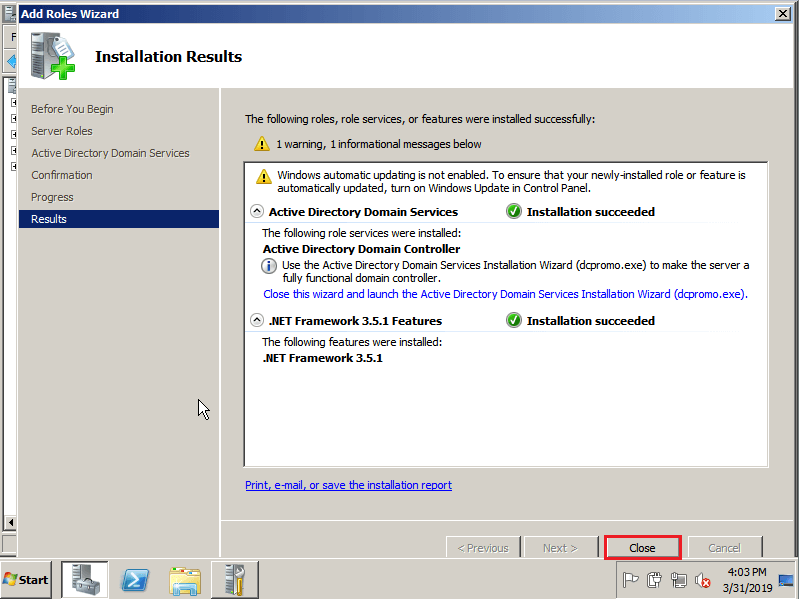

Через какое-то время перед нами появится результат установки, он должен быть успешным как для роли так и для компонентов Installation succeeded. Закрываем мастер установки, нажав Close.

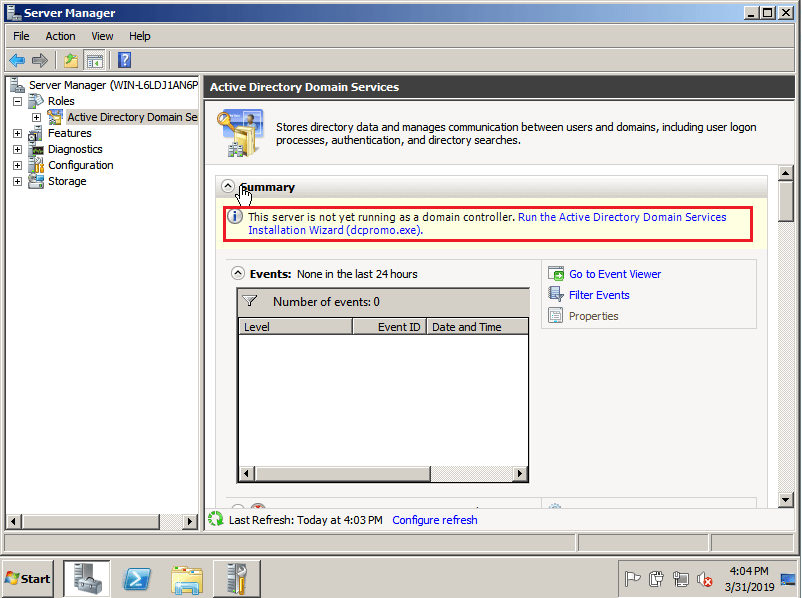

Вернувшись в Server Manager мы увидим, что у нас появилась роль AD DS, однако ее статус неактивен. Чтобы продолжить настройку кликаем на Active Directory Domain Services.

Перед нами открывается уведомление о том, что наш сервер пока ещё не является контроллером домена, и чтобы это исправить нам следует запустить мастер настройки AD DS (dcpromo.exe). Кликаем на ссылку Run the Active Directory Domain Services Installation Wizard или же запускаем его через Пуск – Выполнить – dcpromo.exe.

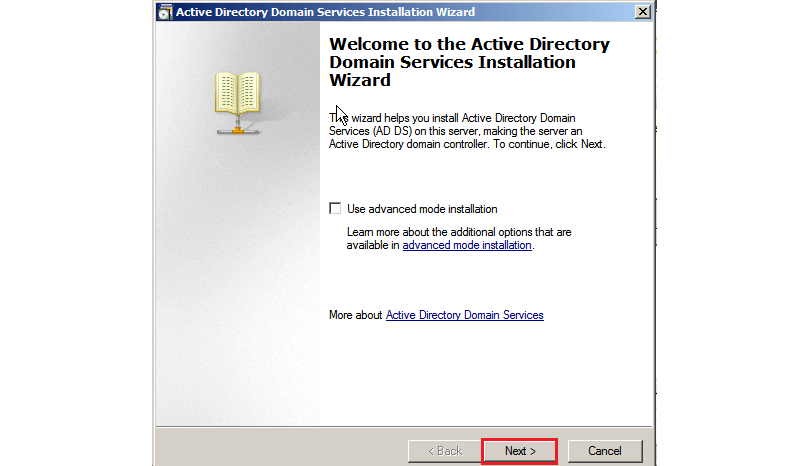

Перед нами открывается мастер настройки AD DS. Расширенный режим установки можно не включать. Для продолжения кликаем Next

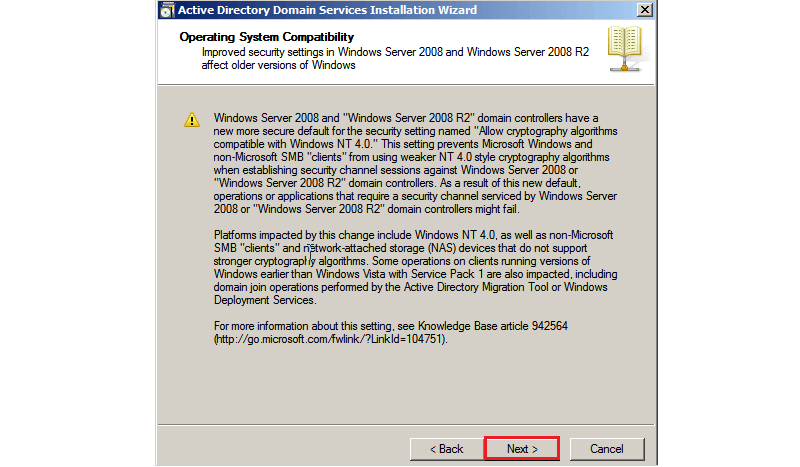

Нас встречает уведомление о том, что приложения и SMB клиенты, которые используют старые небезопасные криптографические алгоритмы Windows NT 4.0 при установке соединений, могут не заработать при взаимодействии с контроллерами домена на базе Windows Server 2008 и 2008 R2, поскольку по умолчанию, они не разрешают работу по данным алгоритмам. Принимаем данную информацию к сведению и кликаем Next

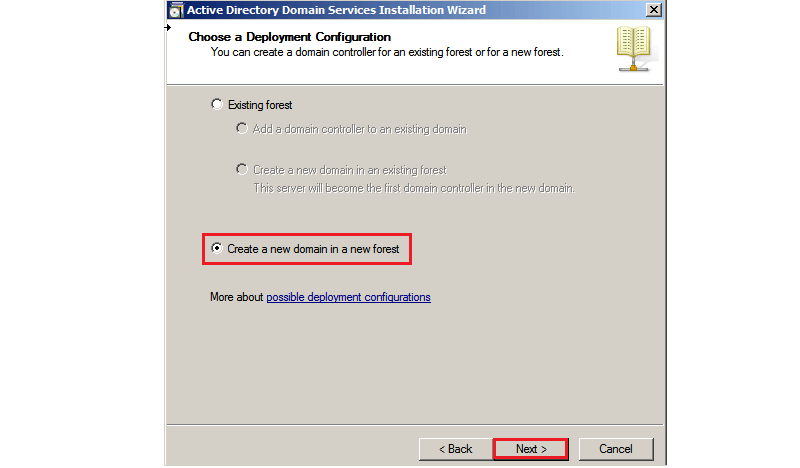

Далее нам нужно выбрать принадлежность данного контроллера домена. Если бы у нас уже имелся лес доменов, то данный DC можно было бы добавить туда, либо добавив его в существующий домен, либо же создав новый домен в существующем лесу доменов. Поскольку мы создаем контроллер домена с нуля, то на следующей вкладке мы выбираем создание нового домена и нового леса доменов Create a new domain in a new forest и кликаем Next.

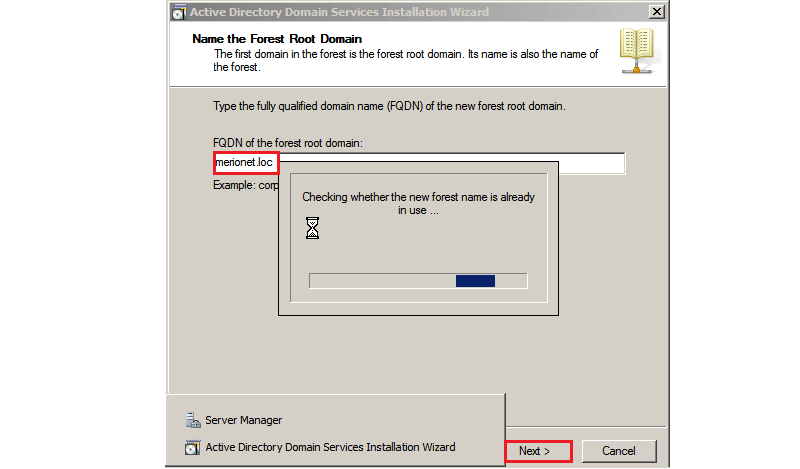

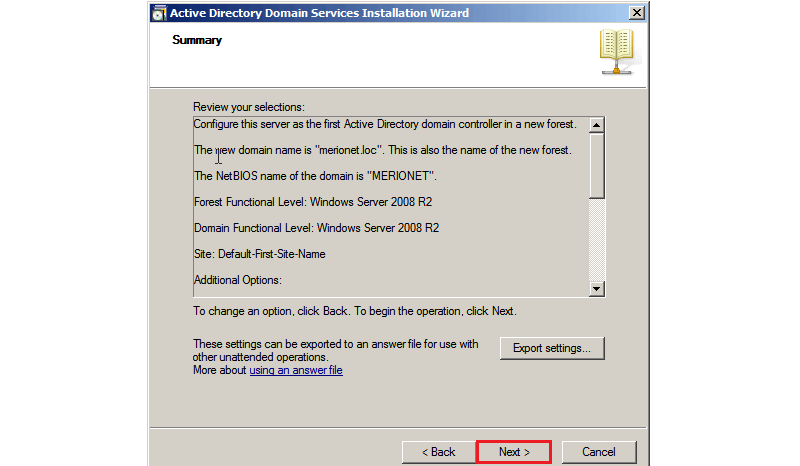

После этого нам предлагают задать FQDN корневого домена нового леса. В нашем случае мы выбрали merionet.loc. Сервер проверит свободно ли данное имя и продолжит установку, нажимаем Next.

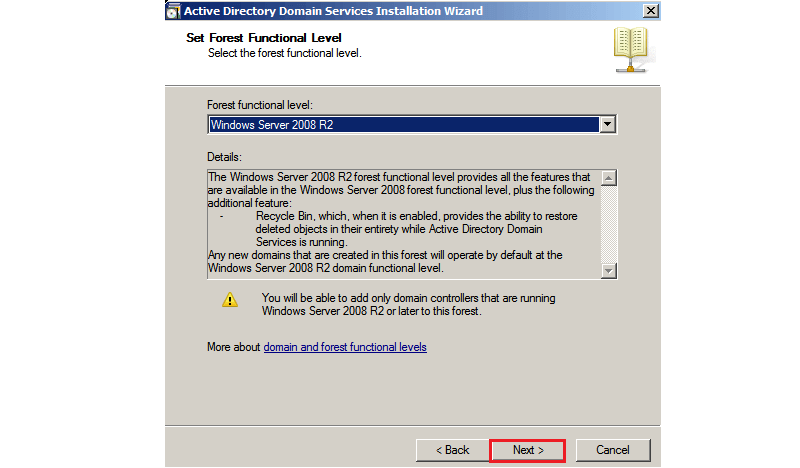

Далее задаем функциональный уровень леса доменов. В нашем случае — Windows Server 2008 R2 и кликаем Next.

Обратите внимание, что после задания функционального уровня, в данный лес можно будет добавлять только DC равные или выше выбранного уровня. В нашем случае от Windows Server 2008 R2 и выше.

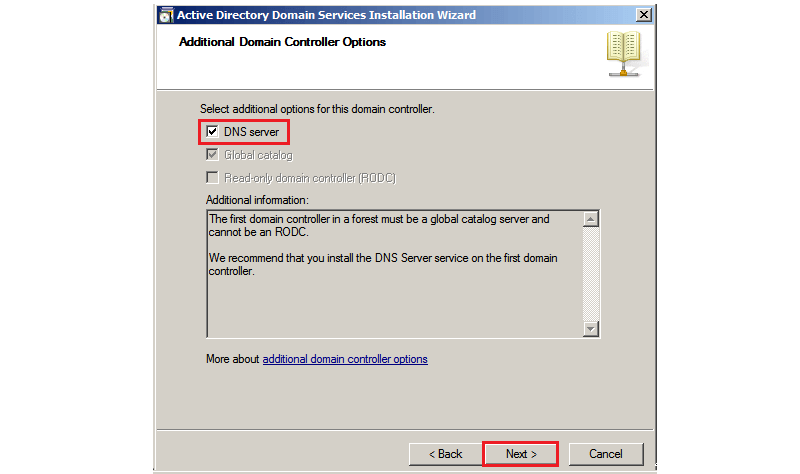

Далее, нам предлагают выбрать дополнительные опции для данного DC. Выберем DNS Server и нажимаем Next.

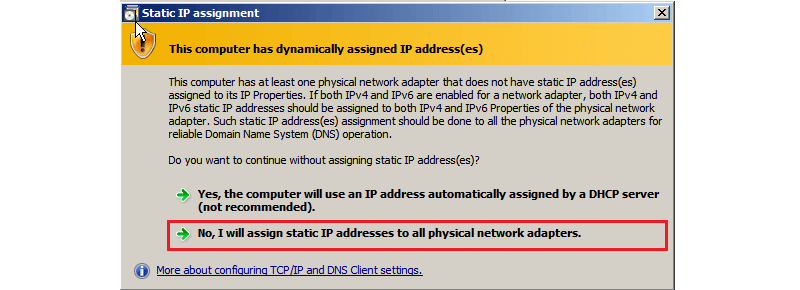

В случае, если ваш сервер ещё не имеет статического IP адреса, перед вами появится следующее предупреждение с требованием установить статический IP адрес и адрес DNS сервера. Выбираем No, I will assign static IP addresses to all physical network adapters

Устанавливаем статические настройки IP адреса и DNS. В нашем случае – в роли DNS сервера выступает дефолтный маршрутизатор (Default Gateway) нашей тестовой сети.

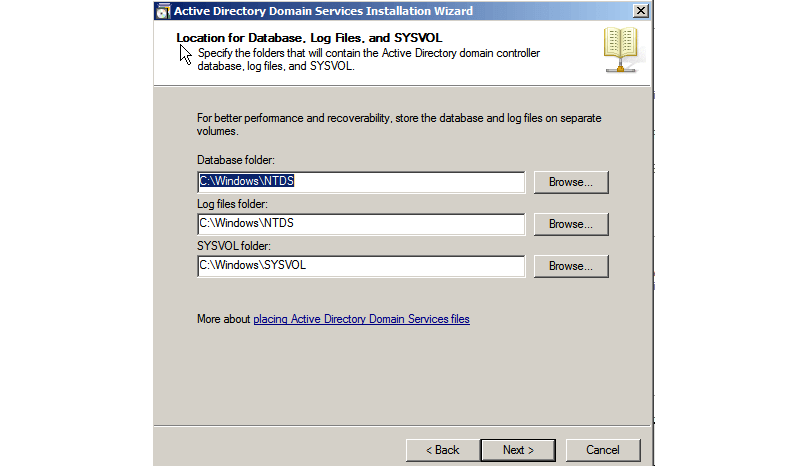

Далее, установщик предлагает нам выбрать путь, по которому будут храниться база данных Active Directory, лог-файл и папка SYSVOL, которая содержит критичные файлы домена, такие как параметры групповой политики, сценарии аутентификации и т.п. Данные папки будут доступны каждому DC в целях репликации. Мы оставим пути по умолчанию, но для лучшей производительности и возможности восстановления, базу данных и лог-файлы лучше хранить в разных местах. Кликаем Next.

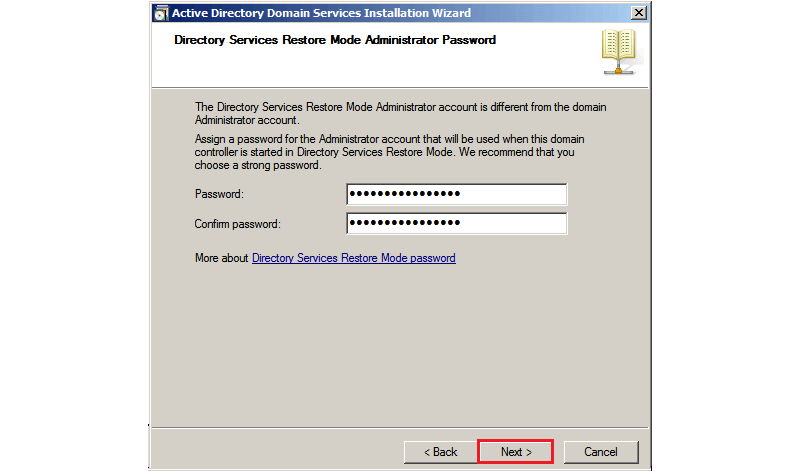

Далее нас просят указать пароль учетной записи администратора для восстановления базы данных Active Directory. Пароль данной УЗ должен отличаться от пароля администратора домена. После установки надежного сложного пароля кликаем Next.

Далее нам выводят сводную информацию о выполненных нами настройках. Проверяем, что все корректно и кликаем Next.

Мастер настройки приступит к конфигурации Active Directory Domain Services. Поставим галочку Reboot on completion, чтобы сервер перезагрузился по завершении конфигурирования.

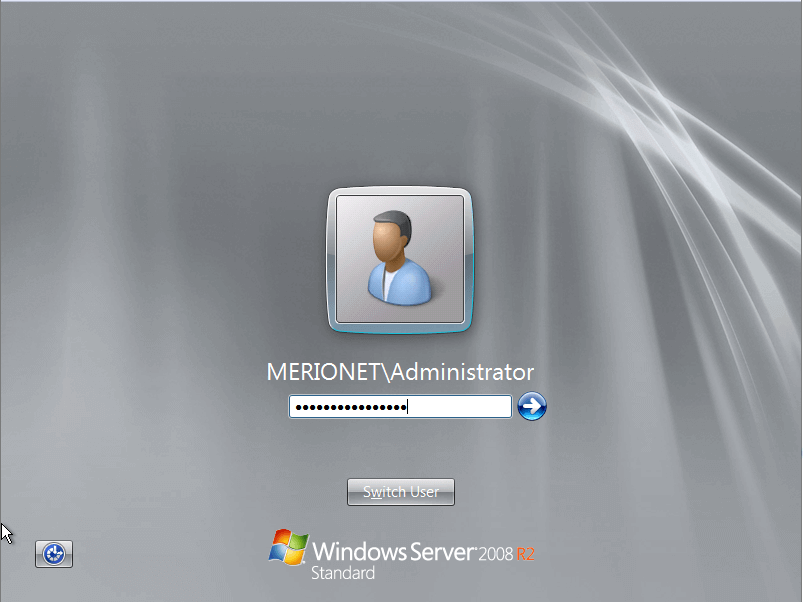

После перезагрузки сервер попросит нас залогиниться уже как администратора домена MERIONET.

Поздравляем, Вы создали домен и контроллер домена! В следующей статье мы наполним домен пользователями и позволим им логиниться под доменными учетными записями.

Вы выбрали 0 статей для сравнения. Перейти в корзину для сравнения?

Сравнить

Видеокурс «Установка и настройка Windows Server 2008 R2» поможет вам научиться настраивать сервера под управлением Windows Server 2008 R2 и её основные службы. В ходе курса вы узнаете, как в Windows Server 2008 R2 создать домен (active directory), настроить службы DHCP и DNS, разворачивать групповые политики, какие бывают роли в Windows Server и т.д.

В общем, научитесь настраивать, администрировать и управлять Windows Server 2008 R2 с нуля.

Полученные практические знания помогут настроить контроллер домена в вашей локальной сети. Вы получите именно практически знания, так как мы создадим полигон, благодаря которому, вы сможете тестировать различные информационные технологии на одном компьютере. Это позволяет сделать виртуальная сеть, которая ничем не уступает физической.

Видеокурс «Установка и настройка Windows Server 2008 R2» состоит из 13 видеоуроков, общей продолжительностью 1 час и 57 минут.

-

Список тренингов

-

Наверх

Урок 01 — Введение

-

В вводном видеоуроке я рассказажу об основных моментах, которые будут рассматриваться в рамках данного видеокурса, а так же отвечу на вопрос «Почему в 2016 году, я записал видеокурс именно по 2008 серверу, в то время как уже есть более свежая 2012 версия».

Реализовывать сеть я буду в виртуальное среде, чтобы вы могли в домашних условиях, находясь за одним компьютером изучать и тестировать современные информационные технологии.

Урок 02 — Создание полигона VMWare

-

Для создания виртуальной сети нам понадобится создать несколько виртуальных машин VMWare Workstation под управлением Windows 2008 R2, Windows 7, Windows 8 и Windows 10. Программа VMWare Workstation позволяет в операционной системе Windows создать виртуальные машины, которые по функционалу не отличаются от физических. А начнем мы с установки виртуальной машины под управление Windows Server 2008 R2.

Урок 03 — Установка и настройка DNS сервера

-

В доменной сети на Windows Server 2008 R2 нам понадобится установить и настроить DNS сервер. Предназначение DNS сервера заключается в преобразовании имени компьютера в его IP адрес и наоборот. Благодаря работе DNS сервера, компьютерам намного проще найти друг друга в локальной сети.

Урок 04 — Настройка домена Active Directory

-

Настроим сервер в качестве контроллера домена, для этого нужно установить роль Active Directory на Windows Server 2008 R2. Сеть с рабочей группой и с доменом отличаются тем, что в сети с доменом, есть сервер (Windows Server 2008 R2), а остальные машины являются клиентами (Windows 7,8,10). Взаимодействие в сети между компьютерами осуществляется через контроллер домена (Active Directory), т.е. он определяет, кому и куда давать доступ. Таким образом, имея доступ к одному только контроллеру домена (Active Directory), вы можете выполнять 95% задач, в удаленном режиме, так как сервер имеет полные права на любом компьютере в домене active directory.

Урок 05 — Учетные записи в домене

-

Одной из основных задач системного администратора в доменной сети, является управление учетными записями компьютеров и пользователей. Но, для этого нужно иметь представление о логике взаимодействия этих элементов.

Для этого, рассмотрим взаимодействие учетных записей компьютеров и пользователей в рабочей группе и в домене Windows Server 2008 R2.

Урок 06 — Подключение компьютеров к домену (Windows 7 8 10)

-

Для того, чтобы начать централизованно управлять компьютерами и иметь к ним доступ, нам необходимо эти компьютеры подключить к домену. По этому, займемся реализаций данной задачи. У меня будет 3 клиентских компьютера с разными операционными системами (Windows 7, 8 и 10). Я специально выбрал разные операционные системы, чтобы посмотреть, как они подключаются к домену, а так же увидеть их дальнейшее взаимодействие в сети.

Урок 07 — Создание доменного пользователя

-

Для дальнейшей работы в доменной сети Windows Server 2008 R2, нам необходимо создать (добавить) нового доменного пользователя, под которой сотрудник будет получать доступ к ресурсам сети. А создается (добавляется) пользователь в домен через AD (Active Directory).

Урок 09 — Настройка DHCP сервера

-

Для того, чтобы настроить компьютер для работы в сети, нам требовалось вручную указать сетевые настройки. Для того чтобы система автоматически получала соответствующие настройки нужно поднять службу DHCP.

Урок 10 — Подключаем сеть к Интернету

-

Разберемся с вопросом подключения нашей сети к Интернету. Не смотря на то, что мы все будем выполнять в виртуальной среде, в реальной сети настройки будут выполняться аналогично.

И первым делом нам необходимо подключить Интернет к серверу, а через него будем раздавать Интернет на остальные рабочие станции. Это позволит, используя специализированные программы, контролировать доступ в сеть Интернет.

Урок 11 — Настройка групповой политики

-

Для того, чтобы облегчишь жизнь системному администратору в Windows Server были разработаны групповые политики. Суть работы которых заключается в том, чтобы можно было определенные настройки применить ко всем или определенным компьютерам в домене. Что позволяет в считанные минуты настроить рабочее пространство пользователя и систему безопасности.

Урок 12 — Доработка

-

Давайте рассмотрим такие нюансы в процессе работы с сетью на Windows Server 2008R2 как: синхронизация времени на сервере и рабочих станциях, удаление лишних локальных пользователей и изменение настроек безопасности для ресурсов.