Данный материал является переводом оригинальной статьи «ATA Learning : Michael Soule : Manage Certs with Windows Certificate Manager and PowerShell».

Работа с сертификатами обычно является одной из тех дополнительных задач, которые вынужден брать на себя системный администратор Windows. Диспетчер Сертификатов Windows (Windows Certificate Manager) — это один из основных инструментов, который позволяет выполнять эту работу.

В этой статье мы рассмотрим работу с сертификатами применительно к операционной системе Windows. Если же вы хотите узнать больше о том, как работают сертификаты в целом, ознакомьтесь с сопутствующей статьей «Your Guide to X509 Certificates».

Понимание хранилищ сертификатов

В диспетчере сертификатов Windows все сертификаты находятся в логических хранилищах, называемых «хранилищами сертификатов». Хранилища сертификатов – это «корзины», в которых Windows хранит все сертификаты, которые в настоящее время установлены, и сертификат может находиться более чем в одном хранилище.

К сожалению, хранилища сертификатов — не самая интуитивно понятная концепция для работы. О том, как различать эти хранилища и как с ними работать, вы прочитаете ниже.

Каждое хранилище находится в Реестре Windows и в файловой системе. При работе с сертификатом в хранилище вы взаимодействуете с логическим хранилищем, не изменяя напрямую реестр или файловую систему. Этот более простой способ позволяет вам работать с одним объектом, в то время как Windows заботится о том, как представить этот объект на диске.

Иногда можно встретить хранилища сертификатов, называемые физическими или логическими хранилищами. Физические хранилища ссылаются на фактическую файловую систему или место в реестре, где хранятся разделы реестра и / или файл(ы). Логические хранилища — это динамические ссылки, которые ссылаются на одно или несколько физических хранилищ. С логическими хранилищами намного проще работать, чем с физическими хранилищами для наиболее распространенных случаев использования.

Windows хранит сертификаты в двух разных областях — в контексте пользователя и компьютера. Сертификат помещается в один из этих двух контекстов в зависимости от того, должен ли сертификат использоваться одним пользователем, несколькими пользователями или самим компьютером. В остальной части этой статьи сертификат в контексте пользователя и компьютера будет неофициально называться сертификатами пользователей и сертификатами компьютеров.

Сертификаты пользователей

Если вы хотите, чтобы сертификат использовался одним пользователем, то идеальным вариантом будет хранилище пользовательских сертификатов внутри Диспетчера сертификатов Windows. Это общий вариант использования процессов аутентификации на основе сертификатов, таких как проводной IEEE 802.1x.

Сертификаты пользователей находятся в профиле текущего пользователя и логически отображаются только в контексте этого пользователя. Сертификаты пользователей «сопоставлены» и уникальны для каждого пользователя даже в одних и тех же системах.

Компьютерные сертификаты

Если сертификат будет использоваться всеми пользователями компьютера или каким-либо системным процессом, его следует поместить в хранилище в контексте компьютера. Например, если сертификат будет использоваться на веб-сервере для шифрования связи для всех клиентов, размещение сертификата в контексте компьютера будет подходящим вариантом.

Вы увидите, что хранилище сертификатов компьютера логически сопоставлено для всех пользовательских контекстов. Это позволяет всем пользователям использовать сертификаты в хранилище сертификатов компьютера в зависимости от разрешений, настроенных для закрытого ключа.

Сертификаты компьютера находятся в кусте реестра локального компьютера и в подкаталогах \ProgramData. Сертификаты пользователя находятся в кусте реестра текущего пользователя и в подкаталогах \AppData. Ниже вы можете увидеть, где каждый тип хранилища находится в реестре и файловой системе.

| Контекст | Путь реестра | Объяснение |

|---|---|---|

| User | HKEY_CURRENT_USER SOFTWARE\Microsoft\SystemCertificates\ |

Физическое хранилище для пользовательских открытых ключей |

| User | HKEY_CURRENT_USER SOFTWARE\Policies\Microsoft\SystemCertificates\ |

Физическое хранилище для пользовательских открытых ключей, установленных объектами групповой политики Active Directory (AD) (GPO) |

| Computer | HKEY_LOCAL_MACHINE SOFTWARE\Microsoft\SystemCertificates\ |

Физическое хранилище общедоступных ключей для всей машины |

| Computer | HKEY_LOCAL_MACHINE SOFTWARE\Microsoft\Cryptography\Services\ |

Физическое хранилище ключей, связанных с определенной службой |

| Computer | HKEY_LOCAL_MACHINE SOFTWARE\Policies\Microsoft\SystemCertificates\ |

Физическое хранилище открытых ключей для всей машины, установленных объектами групповой политики. |

| Computer | HKEY_LOCAL_MACHINE SOFTWARE\Microsoft\EnterpriseCertificates\ |

Физическое хранилище общедоступных ключей, установленных корпоративными контейнерами PKI в домене AD |

| Контекст | Расположение файла | Объяснение |

|---|---|---|

| User | $env:APPDATA\Microsoft\SystemCertificates\ | Физическое хранилище для пользовательских открытых ключей и указателей на закрытые ключи |

| User | $env:APPDATA\Microsoft\Crypto\ | Физическое хранилище для контейнеров закрытых ключей для конкретных пользователей |

| Computer | $env:ProgramData\Microsoft\Crypto\ | Физическое хранилище для контейнеров закрытых ключей для всей машины |

Предварительные требования

В оставшейся части этой статьи вы найдете несколько примеров, демонстрирующих взаимодействие с хранилищами сертификатов Windows. Чтобы воспроизвести эти примеры, убедитесь, что выполняются следующие требования:

- Windows Vista, Windows Server 2008 или более новая операционная система. В показанных примерах используется Windows 10 Корпоративная версии 1903.

- Знакомство с PowerShell. Хотя это и не обязательно, этот язык будет использоваться для ссылки на сертификаты, где это необходимо. Все показанные примеры были созданы с помощью Windows PowerShell 5.1.

- Вам не потребуется устанавливать какие-либо специальные сертификаты, но использование самозаверяющего сертификата полезно.

Управление сертификатами в Windows

В Windows есть три основных способа управления сертификатами:

- Оснастка консоли управления Microsoft (MMC) сертификатов (certmgr.msc)

- PowerShell

- Инструмент командной строки certutil

В этой статье вы узнаете, как управлять сертификатами с помощью оснастки Certificates MMC и PowerShell. Если вы хотите узнать больше о том, как использовать certutil, ознакомьтесь с документацией Microsoft.

PowerShell против диспетчера сертификатов Windows

Поскольку в Windows можно управлять сертификатами несколькими способами, встаёт вопрос выбора, что лучше использовать — GUI (MMC) или командную строку с PowerShell.

Во-первых, рассмотрим жизненный цикл сертификата. Если вы собираетесь установить или удалить один сертификат только один раз, рассмотрите возможность использования MMC. Но если вы управляете несколькими сертификатами или выполняете одну и ту же задачу снова и снова, использование командной строки может оказаться правильным решением. Даже если вы не умеете писать сценарии PowerShell, вам стоит этому научиться, если у вас есть много разных сертификатов, которыми нужно управлять.

Давайте сначала посмотрим, как обнаружить сертификаты, установленные в Windows, с помощью диспетчера сертификатов и PowerShell.

Использование диспетчера сертификатов Windows (certmgr.msc)

Чтобы просмотреть сертификаты с помощью MMC, откройте Диспетчер сертификатов: откройте меню «Пуск» и введите certmgr.msc. Это вызовет Windows Certificates MMC. Это начальное представление предоставит обзор всех логических хранилищ, отображаемых в левом окне.

На снимке экрана ниже видно, что выбрано логическое хранилище доверенных корневых центров сертификации

Просмотр физических хранилищ

По умолчанию Диспетчер сертификатов Windows не отображает физические хранилища. Чтобы показать их, в верхнем меню оснастки выбирайте «View» > «Options«. Затем вы увидите варианты отображения физических хранилищ сертификатов. Включение этого параметра упрощает определение конкретных путей в Windows.

Теперь вы можете видеть, что дополнительные контейнеры показаны в примере логического хранилища доверенных корневых центров сертификации, показанном ранее. Сертификаты по-прежнему сгруппированы относительно их логических хранилищ, но теперь вы можете увидеть физическое хранилище «Реестр».

Проверка атрибутов в диспетчере сертификатов Windows

Есть много атрибутов сертификата, которые вы можете увидеть при просмотре их с помощью MMC. Например, вы, вероятно, захотите выбрать определенные сертификаты по их атрибутам. Самый простой способ сделать это — указать Serial Number сертификата или значение Thumbprint. Если сертификат был подписан центром сертификации (CA), при выдаче он будет иметь серийный номер. Thumbprint вычисляется каждый раз при просмотре сертификата.

Вы можете увидеть некоторые атрибуты сертификата, открыв его в MMC, как показано ниже.

Следует отметить одну важную особенность — встроенные закрытые ключи. Сертификаты в Windows также могут иметь соответствующий закрытый ключ. Эти закрытые ключи хранятся в соответствующих физических хранилищах в виде зашифрованных файлов.

Чтобы быстро отличать сертификаты с соответствующим закрытым ключом и без него, посмотрите на значок сертификата. В Диспетчере сертификатов Windows, если значок просто выглядит как лист бумаги с лентой, соответствующий закрытый ключ отсутствует. Если у сертификата есть закрытый ключ, вы увидите ключ на значке MMC, и ключ в нижней части вкладки «Общие» при открытии сертификата

Использование PowerShell по физическому хранилищу

Как и в случае с MMC, вы можете просматривать сертификаты и управлять ими с помощью PowerShell. Давайте сначала проверим сертификаты в их физических хранилищах (реестр и файловая система).

Используя PowerShell командлет Get-ChildItem, вы можете перечислить все ключи и значения внутри родительского пути в реестре. Приведенная ниже команда перечислит все сертификаты вошедшего в систему пользователя в логическом хранилище промежуточных центров сертификации.

Get-ChildItem -Path 'HKCU:\Software\Microsoft\SystemCertificates\CA\Certificates'

Каждая запись в кусте реестра, который вы видите, будет соответствовать отпечатку сертификата доверенного центра сертификации и его сертификату в соответствующем свойстве. Вы можете увидеть пример вывода ниже.

Другое распространенное хранилище — это Personal store. Ваши сертификаты для этого хранилища находятся в файловой системе, а не в реестре. В следующих командах мы покажем эти различные физические пути и их цели.

Каждый файл в каталоге, возвращенный приведенной ниже командой, соответствует сертификату, установленному в личном хранилище текущего пользователя.

Get-ChildItem -Path $env:APPDATA\Microsoft\SystemCertificates\My\Certificates\

Каждый файл, возвращаемый в приведенной ниже команде, является ссылкой на объект для закрытого ключа, созданный поставщиком хранилища ключей (KSP). Имя файла соответствует идентификатору ключа субъекта сертификата. К каждому устанавливаемому вами закрытому ключу будет добавлен соответствующий файл.

Get-ChildItem -Path $env:APPDATA\Microsoft\SystemCertificates\My\Keys\

Каждый файл в каталоге, возвращаемый следующей командой, является уникальным контейнером для зашифрованного закрытого ключа, созданного KSP. Нет прямой связи между именем файла и сертификатом, но файл является целью указателя в предыдущей команде.

Get-ChildItem -Path $env:APPDATA\Microsoft\Crypto\Keys

Использование PowerShell по логическому хранилищу

Поскольку работа с сертификатами на их физических путях встречается редко, в остальных примерах вы будете работать с логическими хранилищами.

PowerShell может получить доступ к логическим хранилищам Windows с помощью PSDrive-объекта «Cert:\«, который сопоставляет сертификаты с физическими хранилищами так же, как это делает MMC.

К сожалению, MMC и «Cert:» не маркируют логические хранилища одинаково. Ниже вы можете увидеть сравнительную таблицу общих хранилищ и их названий как в MMC, так и в «Cert:» PSDrive.

| Cert: | Certificates MMC |

|---|---|

| My | Personal |

| Remote Desktop | Remote Desktop |

| Root | Trusted Root Certification Authorities |

| CA | Intermediate Certification Authorities |

| AuthRoot | Third-Party Root Certification Authorities |

| TrustedPublisher | Trusted Publishers |

| Trust | Enterprise Trust |

| UserDS | Active Directory User Object |

Выбор сертификатов

Когда вы работаете с сертификатами, вам понадобится способ фильтрации и выбора сертификатов для выполнения определенных операций. В большинстве случаев вы будете фильтровать и выбирать сертификаты на основе значения определенного расширения.

Для следующих примеров вам нужно начать с перечисления всех установленных сертификатов в хранилище корневого ЦС.

Get-ChildItem -Path 'Cert:\CurrentUser\Root\'

Возвращенные объекты будут объектами сертификатов, которые вы можете использовать в следующих примерах.

Общие расширения уже доступны как свойства объектов сертификата. В приведенном ниже примере вы используете Get-Member для вывода списка всех свойств возвращаемых объектов.

Get-ChildItem -Path 'Cert:\CurrentUser\Root\' | Get-Member -MemberType Properties

Как видим, некоторые из этих расширений, например «Issuer», помогают найти сертификат, который вы ищете. Расширения предоставляют информацию о сертификате, например, кому он выдан, для чего его можно использовать и любые ограничения на него.

В более сложных случаях использования вам может понадобиться найти сертификаты других расширений, таких как используемый шаблон сертификата. Сложность в том, что значения этих расширений возвращаются как массив целых чисел. Эти целые числа соответствуют содержимому в кодировке ASN.1.

Покажем пример взаимодействия с свойствами типа ScriptProperty. В приведенной ниже команде вы извлекаете Key Usages.

((Get-ChildItem -Path 'Cert:\CurrentUser\Root\' | Select -First 1).Extensions | Where-Object {$_.Oid.FriendlyName -eq 'Key Usage'}).format($true)

Новая часть, которую мы вводим в приведенной выше команде, — это метод форматирования, который выполняет декодирование ASN.1. Вы передаете ему логическое значение (например, $true), чтобы определить, хотим ли мы, чтобы возвращаемый объект был однострочным или многострочным.

Попробуем использовать значение Thumbprint из сертификата в приведенной ниже команде. Значение Thumbprint устанавливается как переменная PowerShell и используется для выбора конкретного сертификата в приведенных ниже командах.

$thumb = "cdd4eeae6000ac7f40c3802c171e30148030c072"

Get-ChildItem -Path 'Cert:\CurrentUser\Root\' | Where-Object {$_.Thumbprint -eq $thumb}

Создание самозаверяющих (self-signed) сертификатов с помощью PowerShell

PowerShell может создавать самозаверяющие (self-signed) сертификаты с помощью командлета New-SelfSignedCertificate. Самозаверяющие сертификаты полезны для тестирования, поскольку они позволяют генерировать пару открытого и закрытого ключей без использования центра сертификации.

Теперь давайте создадим самозаверяющий сертификат в хранилищах текущего пользователя и локального компьютера, чтобы использовать его в примерах для следующих шагов.

В приведенном ниже примере PowerShell создает пару открытого и закрытого ключей, самозаверяющий сертификат и устанавливает их все в соответствующие хранилища сертификатов.

New-SelfSignedCertificate -Subject 'User-Test' -CertStoreLocation 'Cert:\CurrentUser\My'

New-SelfSignedCertificate -Subject 'Computer-Test' -CertStoreLocation 'Cert:\LocalMachine\My'

Использование самозаверяющих сертификатов для продуктивных сервисов не рекомендуется, поскольку не существует всех механизмов, основанных на доверии.

Импорт и экспорт сертификатов в MMC

Криптография с открытым ключом основана на широкой доступности открытого ключа. Учитывая это, вам нужны стандартные способы эффективного обмена сертификатами. Не менее важна безопасность ваших личных ключей. Хранение закрытых ключей на недоступных носителях или с материалами для аварийного восстановления — обычная практика для определенных закрытых ключей.

Оба они требуют способов хранения этих криптографических объектов в стандартных форматах. Экспорт предоставляет функции для сохранения этих объектов и обеспечения использования широко распространенных стандартных форматов файлов. Импорт позволяет вам переносить криптографические объекты в операционные системы Windows.

Экспорт сертификатов из MMC относительно прост. Чтобы экспортировать сертификат без закрытого ключа, щелкните сертификат в MMC, выберите меню «Все задачи», а затем «Экспорт».

Во время экспорта вам будет предложено указать формат файла, как показано ниже. Наиболее распространены варианты кодирования — DER или Base-64

Экспорт закрытых ключей

Чтобы экспортировать сертификат с соответствующим закрытым ключом, вы должны соответствовать двум критериям:

- Вошедшая в систему учетная запись должна иметь разрешение на закрытый ключ (только для сертификатов компьютеров);

- Закрытый ключ должен быть помечен как экспортируемый.

Чтобы проверить разрешения для закрытых ключей локального компьютера, вы можете выбрать сертификат с закрытым ключом, выбрать «Все задачи» и «Управление закрытыми ключами» в MMC «Сертификаты». В открывшемся диалоговом окне отображаются записи управления доступом для закрытых ключей.

Когда выше обозначенные условия выполнены, вы можете выбрать сертификат, щелкнуть «Все задачи», а затем «Экспорт», как если бы вы использовали сертификат только с открытым ключом. При экспорте теперь у вас должна присутствовать возможность выбора экспорта закрытого ключа («Yes, export the private key»), как показано ниже.

Когда вы экспортируете закрытый ключ в Windows, вы можете сохранить файл только как PFX. Этот и другие типы файлов и форматы кодирования подробно описаны в этом посте.

Для остальных параметров, отображаемых в мастере экспорта, вы можете использовать значения по умолчанию. В таблице ниже приводится краткое изложение каждого из них.

| Настройка | Описание |

|---|---|

| Including all certificates in the certification path if possible | Помогает с переносимостью эмитентов сертификатов и включает все соответствующие открытые ключи в PFX. |

| Delete the private key if the export is successful | Удаляет закрытый ключ из файла и имеет несколько распространенных вариантов использования, но одним из примеров является проверка доступа к закрытым ключам. |

| Export all extended properties | Будет включать любые расширения в текущем сертификате, они относятся к сертификатам [конкретные настройки] для интерфейсов Windows. |

| Enable certificate privacy | Обычно в экспортируемом PFX-файле шифруется только закрытый ключ, этот параметр шифрует все содержимое PFX-файла. |

| Group or user names | Вы можете использовать участника безопасности группы или пользователя из Active Directory для шифрования содержимого файла PFX, но пароль является наиболее переносимым вариантом для устаревших систем или компьютеров, не присоединенных к тому же домену. |

Импорт сертификатов

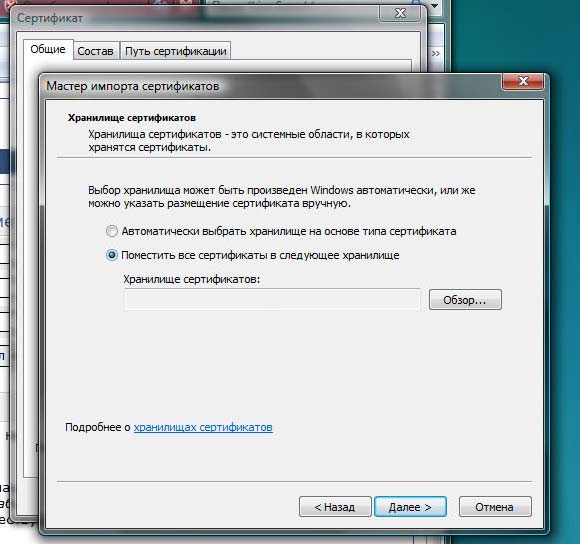

Функция импорта одинакова для всех поддерживаемых типов файлов сертификатов. Единственная разница в том, что если файл содержит закрытый ключ, вы можете «Отметить этот ключ как экспортируемый», о чем вы узнаете подробнее ниже. Windows будет использовать мастер импорта сертификатов.

При использовании мастера импорта сертификатов для PFX вам потребуется указать пароль, используемый для шифрования закрытого ключа. Вот еще один обзор вариантов импорта.

| Настройка | Описание |

|---|---|

| Enable strong private key protection | Требуется пароль для каждого доступа к закрытому ключу. Будьте осторожны с новыми функциями, поскольку они не будут поддерживаться во всех программах. |

| Mark this key as exportable | Вы должны стараться избегать использования этого параметра в любой конечной системе, закрытые ключи следует рассматривать так же, как и хранение паролей. |

| Protect private key using [virtualization-based security] | Этот параметр обеспечивает дополнительные функции безопасности для защиты закрытых ключей от сложных атак вредоносного ПО. |

| Include all extended properties | Относится к тем же настройкам Windows, что и при экспорте. |

Сертификаты для подписи кода PowerShell — хороший вариант использования надежной защиты закрытого ключа.

С автоматическим размещением сертификатов следует проявлять осторожность. Скорее всего, вы получите наилучшие результаты, выбрав хранилище сертификатов вручную.

Импорт и экспорт сертификатов в PowerShell

Теперь с помощью PowerShell экспортируйте один из самозаверяющих сертификатов, которые вы создали ранее. В этом примере вы выбираете сертификат в личном логическом хранилище CurrentUser, который был самозаверяющим.

$certificate = Get-Item (Get-ChildItem -Path 'Cert:\CurrentUser\My\' | Where-Object {$_.Subject -eq $_.Issuer}).PSPath

Теперь, когда вы выбрали сертификат, вы можете использовать команду Export-Certificate, чтобы сохранить файл в кодировке DER, используя команду ниже.

Export-Certificate -FilePath $env:USERPROFILE\Desktop\certificate.cer -Cert $certificate

Теперь давайте посмотрим на экспорт закрытого ключа. Ниже вы проверяете, что у выбранного сертификата есть закрытый ключ. Если он не возвращает True, то команда Get-Item, скорее всего, выбрала неправильный сертификат.

$certificate.HasPrivateKey

Ниже вы установите пароль, который будет использоваться для шифрования закрытого ключа. Затем экспортируйте выбранный сертификат в файл PFX и используйте пароль, который вы ввели ранее, чтобы зашифровать файл.

$pfxPassword = "ComplexPassword!" | ConvertTo-SecureString -AsPlainText -Force

Export-PfxCertificate -FilePath $env:USERPROFILE\Desktop\certificate.pfx -Password $pfxPassword -Cert $certificate

В случае, если необходимо выполнить импорт, как и при экспорте, есть две команды. Одна команда для импорта сертификатов и одна для импорта файлов PFX.

Ниже команда Import-Certificate импортирует файл в формате DER, который вы экспортировали ранее, в личное хранилище текущего пользователя.

Import-Certificate -FilePath $env:USERPROFILE\Desktop\certificate.cer -CertStoreLocation 'Cert:\CurrentUser\My'

Допустим, вы тоже хотите установить закрытый ключ этого сертификата.

$pfxPassword = "ComplexPassword!" | ConvertTo-SecureString -AsPlainText -Force

Import-PfxCertificate -Exportable -Password $pfxPassword -CertStoreLocation 'Cert:\CurrentUser\My' -FilePath $env:USERPROFILE\Desktop\certificate.pfx

Имейте в виду, что пароль должен быть защищенной строкой. Кроме того, если вы импортируете в хранилище локального компьютера (например, «Cert:\LocalMachine«), вам нужно будет запустить команду из командной строки администратора с повышенными привилегиями.

В приведенном выше примере вы также используете параметр -Exportable с командой, отмечая закрытый ключ как экспортируемый в будущем. По умолчанию (без указания этого параметра) экспорт не используется. Экспортируемые закрытые ключи – отельный аспект информационной безопасности, заслуживающий отдельного внимания.

Удаление сертификатов с помощью PowerShell

При удалении сертификатов помните, что понятие «Корзина Windows» в этом случае отсутствует. Как только вы удалите сертификат, он исчезнет! Это означает, что очень важно подтвердить, что вы удаляете правильный сертификат, путем проверки уникального идентификатора, такого как серийный номер или значение расширения Thumbprint.

Как и выше, в приведенной ниже команде мы выбираем самозаверяющий сертификат из личного хранилища текущего пользователя.

$certificate = Get-Item (Get-ChildItem -Path 'Cert:\CurrentUser\My\' | Where-Object {$_.Subject -eq $_.Issuer}).PSPath

Ниже вы можете увидеть свойства отпечатка, серийного номера и темы для выбранного сертификата, чтобы убедиться, что это именно тот сертификат, который вы собираетесь выбрать.

$certificate.Thumbprint

$certificate.SerialNumber

$certificate.Subject

Убедитесь, что вы выбрали правильный сертификат, который собираетесь удалить.

Приведенная ниже команда удаляет все выбранные объекты сертификата, используйте с осторожностью! Передав объект $certificate через конвейер в командлет Remove-Item в приведенной ниже команде, вы удалите все содержимое сертификата без каких-либо запросов на проверку.

$certificate | Remove-Item

Резюме

На протяжении всей этой статьи вы работали с сертификатами в Windows, изучая, как получить к ним доступ, и некоторые инструменты, которые можно использовать при работе с ними. По этой теме можно изучить гораздо больше, в том числе о том, как связать установленные сертификаты с конкретными службами или даже о том, как реализовать инфраструктуру закрытого открытого ключа (PKI) путем развертывания собственных центров сертификации (CA).

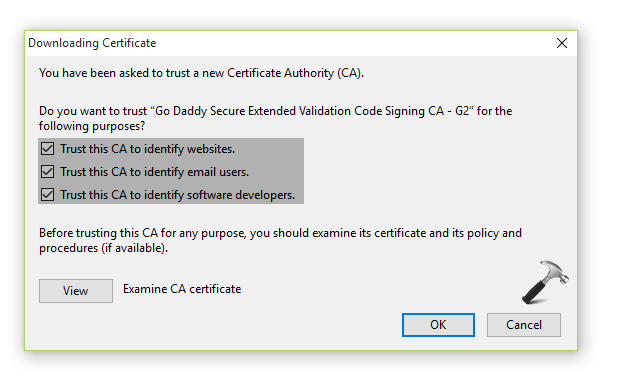

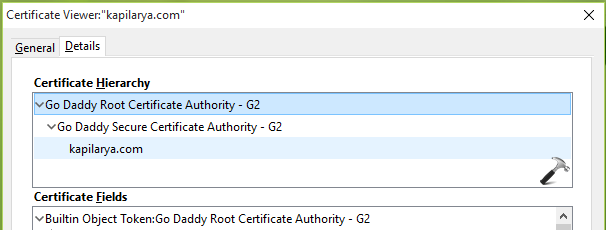

Since the web is moving towards to HTTPS, there is a increase in number of security certificate authorities (CAs) and variety of certificates issued. Windows 10 comes with some built-in certificates installed from leading CAs. But if you’re going to visit a website/app whose root certificate is not pre-installed on your machine (due to its vendor, type or format), you might get following prompt in the browser, where you need to trust the CA on your own. It might be possible you need to do this every-time you visit the website/app.

To avoid this, you can install the root certificate to your machine from the CA. All CAs publicly and freely allows the download of their root certificate through repository. Root certificate is top-most security certificate issued by a CA and all other intermediate certificates follows a tree-structure analogy starting from root certificate. So if root certificate is present on your machine, all the certificate issued in hierarchical order after it, will be automatically trusted by your system.

In this article, we’ll see the steps to manually add a trusted root certificate to your Windows 10 machine.

How To Install Trusted Root Certificate In Windows 10

FYI: You must be the administrator of your system to follow these steps.

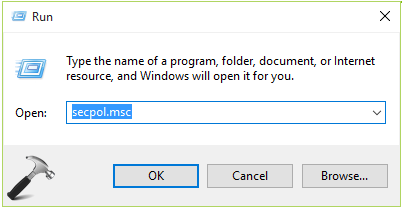

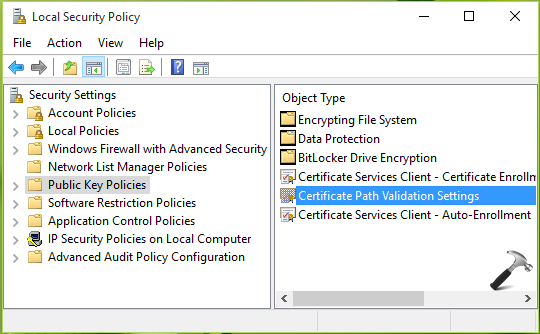

1. Press + R and put secpol.msc in Run dialog box. Click OK to open Security Policy snap-in.

2. In Local Security Policy snap-in, click Public Key Policies > Certificate Path Validation Settings.

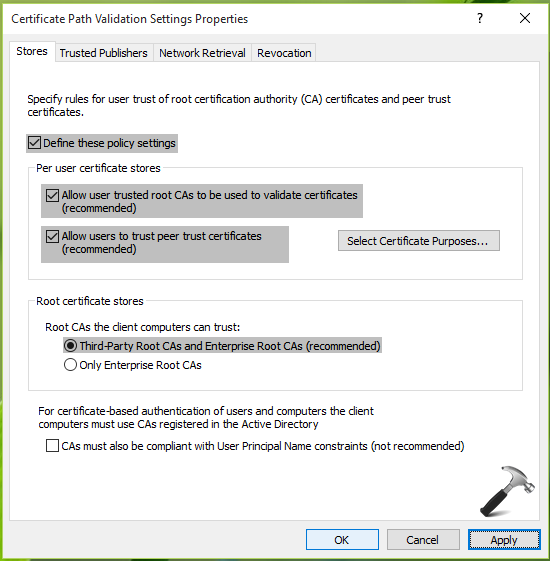

3. Then in Certificate Path Validation Settings Properties, under Store tab, check Define these policy settings. Make sure you check Allow user trusted root CAs to be used to validate certificates and Allow users to trust peer trust certificates options here. Under Root certificates stores, select Third-Party Root CAs and Enterprise Root CAs option. Click Apply followed by OK.

Close Local Security Policy snap-in.

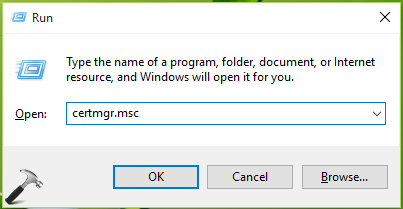

4. Press + R and put certmgr.msc in Run dialog box. Click OK to open Certificate Manager snap-in.

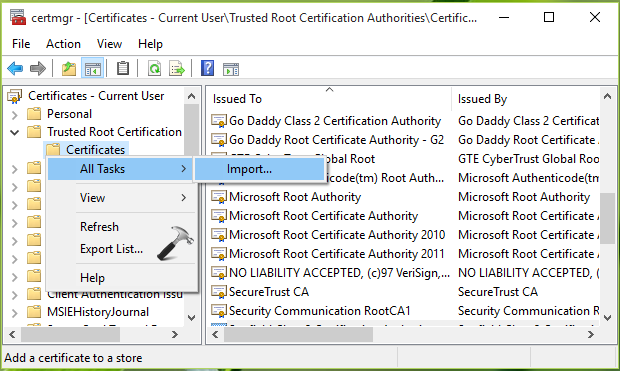

5. In Certificate Manager window, click Trusted Root Certification Authorities > Certificates. Right click on Certificates and select All Tasks > Import.

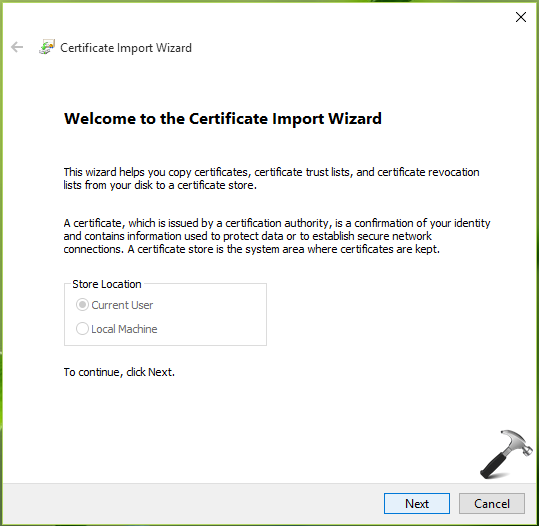

6. Now in Certificate Import Wizard, click Next.

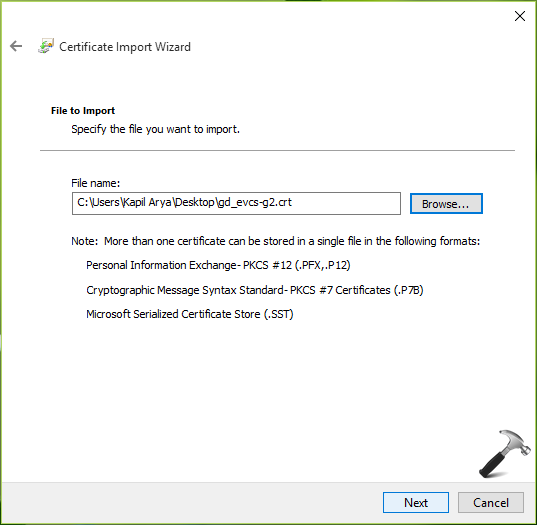

7. Then browse the certificate root file (make sure to select correct file format such .crt/.cer, .p7b/.spc etc.) which you got from your CA. Click Next.

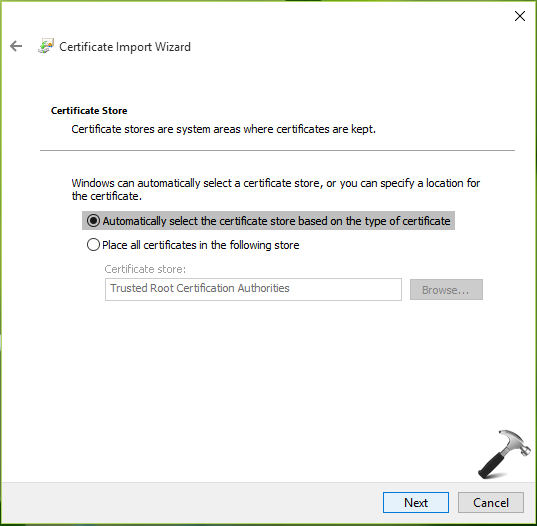

8. On the next screen, choose Automatically select the certificate store based on the type of certificate option. Hit Next.

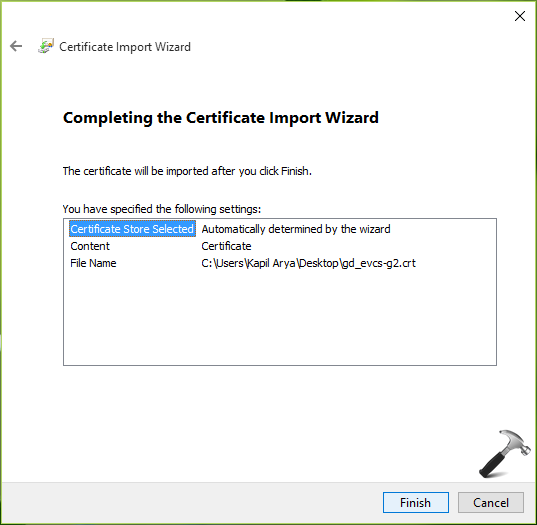

9. Click Finish to finally import the certificate to Trusted Root Certification Authorities store.

In few seconds, you’ll receive the confirmation saying ‘The import was successful‘ which means the new certificate is installed and ready for use.

In this way, you can install new trusted root certificates to Windows 10.

That’s it!

RELATED ARTICLES

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации локального компьютера, выполните следующие действия.

- Первый шаг. Откройте мастер импорта сертификатов одним из описанных далее способом и нажмите «Далее >».

Установка через Internet Explorer:

- Запустите iexplorer. В главном меню выберите Сервис / Свойства обозревателя.

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». Переключитесь на вкладку «Доверенные корневые центры сертификации».

- Нажмите кнопку «Импорт».

- Запустите файл сертификата как программу. Появится окно «Сертификат».

- Нажмите кнопку «Установить сертификат».

Через консоль MS Windows

Внимание! Данный вариант — ЕДИНСТВЕННЫЙ работоспособный для Windows 7!

-

- Запустите консоль mmc, для этого выполните следующие действия: Войти в «Пуск / Выполнить», в строке «Найти программы и файлы» пропишите mmc, Разрешите внести изменения — кнопка Да.

- Появится окно консоли. В главном меню выберите Консоль / Добавить или удалить оснастку

- Появится окно «Добавить или удалить оснастку». Нажмите кнопку «Добавить…»

- В списке оснастки выберите «Сертификаты» и нажмите «Добавить».

- В окне «Оснастка диспетчера сертификатов» оставьте значения по умолчанию и нажмите «Готово»

- Закройте окно «Добавить изолированную оснастку» (кнопка «Закрыть»)

- В окне «Добавить или удалить оснастку» нажмите «ОК»

- В дереве консоли появится запись «Сертификаты». Раскройте ее и найдите раздел «Доверенные корневые центры сертификации», «Сертификаты»

- На строке «Сертификаты» нажмите правую кнопку мыши и в контекстном меню выберите Все задачи / Импорт

- На шаге «Импортируемый файл» (Шаг может быть пропущен, в зависимости от варианта запуска мастера) с помощью кнопки «Обзор…» выберите корневой сертификат и нажмите «Далее >».

- На шаге «Хранилище сертификатов» установите опцию «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор».

- В окне выбора хранилища установите флаг «Показать физические хранилища», раскройте «ветку» (+) «Доверенные корневые центры сертификации» и выберите место хранения сертификата:

- «Реестр» — для пользования корневым сертификатом только текущим пользователем под данной операционной системой.

- «Локальный компьютер» — для пользования корневым сертификатом всеми пользователями операционной системой.

- После нажатия кнопок «Ок», «Далее >» и «Готово» может появиться предупреждение о безопасности (зависит от внутренних настроек операционной системы) с вопросом «Установить данный сертификат?», нажмите «Да».

- Появится сообщение — «Импорт успешно выполнен», корневой сертификат добавлен в доверенные корневые центры сертификации для вашей или для всех учетных записей.

Мастер импорта сертификатов Windows 10: где находится?

Сертификаты – это цифровые документы, которые помогают проверять подлинность данных и контролировать доступ к определенным ресурсам. При работе с компьютером пользователю часто необходимо импортировать свой сертификат, чтобы обеспечить безопасность своих данных. В Windows 10 для этого используется Мастер импорта сертификатов. Где находится этот мастер и как им пользоваться – рассмотрим далее.

Где находится Мастер импорта сертификатов Windows 10?

Для начала работы с Мастером импорта сертификатов нужно:

- Открыть «Панель управления». Это можно сделать, нажав на пиктограмму «Пуск» в левом нижнем углу экрана и выбрав соответствующее приложение в меню.

- Перейти к категории «Система и безопасность». Выбранную категорию можно найти, используя строку поиска в верхнем правом углу окна.

- Выбрать пункт «Сертификаты».

- Далее нужно выбрать нужную категорию в левой колонке и в правой колонке выбрать необходимые сертификаты. Затем нужно нажать на кнопку «Импортировать», что откроет Мастер импорта сертификатов.

Как пользоваться Мастером импорта сертификатов Windows 10?

После того, как вы перешли к Мастеру импорта сертификатов, следуйте инструкциям на экране. Для успешного выполнения импорта сертификата вам придется указать местоположение файла с сертификатом, ввести пароль доступа (если таковой был установлен), а также выбрать, в какое хранилище следует поместить импортированный сертификат. В завершении Мастер подтвердит, успешно ли прошел импорт.

Общий итог

Таким образом, Мастер импорта сертификатов Windows 10 – это встроенный инструмент, который позволяет пользователям компьютеров безопасно импортировать свои цифровые сертификаты. Находится Мастер в разделе «Сертификаты» в «Панели управления», и его работа управляется интерактивным окном настройки. Использование этого инструмента – важный шаг для обеспечения безопасности данных в Windows 10.

Мастер импорта сертификатов Windows 10: где находится?

Windows 10 — это стабильная операционная система от Microsoft. Она обладает многими инструментами и функциями, которые делают ее более удобной в использовании. Некоторые из этих функций могут быть незаметными для пользователей, одной из таких функций является мастер импорта сертификатов Windows 10.

Что такое мастер импорта сертификатов Windows 10?

Мастер импорта сертификатов Windows 10 — это инструмент, который позволяет импортировать сертификаты безопасности на компьютер Windows. С помощью этого инструмента вы можете сохранять и импортировать сертификаты для защиты важных данных и обеспечения безопасности в Интернете. Мастер импорта сертификатов может быть использован во многих случаях, например:

- Для входа на защищенные сайты, такие как банковские и платежные системы;

- Для подписи и шифрования электронных писем;

- Для работы с VPN;

- Для защиты конфиденциальных данных.

Где находится мастер импорта сертификатов в Windows 10?

Мастер импорта сертификатов Windows 10 находится в Панели управления. Для того, чтобы найти его, следуйте простым шагам:

- Нажмите кнопку «Пуск»;

- В поисковой строке введите «Панель управления» и нажмите Enter;

- В Панели управления выберите «Система и безопасность»;

- Выберите «Администрирование» и затем выберите «Управление сертификатами».

Теперь вы можете использовать мастер импорта сертификатов Windows 10 для сохранения и импортирования сертификатов на ваш компьютер.

Как использовать мастер импорта сертификатов Windows 10?

Использование мастера импорта сертификатов Windows 10 также является простым. Следуйте этим инструкциям, чтобы использовать его:

- Запустите мастер импорта сертификатов Windows 10;

- Выберите «Импорт сертификата»;

- Выберите файл с сертификатом;

- Введите пароль сертификата, если такой есть;

- Выберите место, где нужно сохранить сертификат;

- Нажмите «Готово».

Теперь вы можете использовать сертификат для различных целей безопасности на вашем компьютере.

Общий итог

Мастер импорта сертификатов Windows 10 — это простой и важный инструмент для обеспечения безопасности на вашем компьютере. Его легко найти и использовать в Панели управления Windows 10. Использование мастера импорта сертификатов позволяет сохранять и импортировать сертификаты безопасности, которые могут быть использованы для различных целей, включая вход на защищенные сайты, подпись и шифрование электронных писем и защиту конфиденциальных данных. Надеемся, что эта информация будет полезна для вас, и вы сможете использовать мастер импорта сертификатов Windows 10 для улучшения безопасности своего компьютера.

Мастер импорта сертификатов windows 10 где находится: полное руководство

Windows 10 – это одна из самых популярных операционных систем, которую используют многие пользователи по всему миру. Если вы работаете с сертификатами, то вы наверняка ищете мастер импорта сертификатов windows 10, чтобы импортировать свои сертификаты. В этой статье мы расскажем, как найти мастер импорта сертификатов windows 10.

Что такое мастер импорта сертификатов

Мастер импорта сертификатов – это инструмент, который позволяет импортировать сертификаты в систему Windows. С помощью мастера импорта сертификатов вы можете импортировать сертификаты, которые вы получили или сгенерировали, чтобы использовать их в различных приложениях, таких как браузеры или почтовые клиенты.

Как найти мастер импорта сертификатов Windows 10

Мастер импорта сертификатов Windows 10 находится в окне «Импорт и экспорт сертификатов».

- Шаг 1. Щелкните правой кнопкой мыши на значок «Пуск» в левом нижнем углу экрана и выберите пункт «Панель управления» из контекстного меню.

- Шаг 2. Выберите пункт «Система и безопасность» и щелкните на нем, чтобы раскрыть подменю.

- Шаг 3. Выберите пункт «Администрирование сертификатов» и нажмите на нем левой кнопкой мыши.

- Шаг 4. В левой части окна нажмите на пункт «Личные», чтобы просмотреть список доступных вам сертификатов.

- Шаг 5. Щелкните правой кнопкой мыши на пустой области в правой части окна и выберите пункт «Все задачи» в контекстном меню.

- Шаг 6. Выберите пункт «Импорт…», чтобы открыть мастер импорта сертификатов.

Этот шаг позволит вам импортировать сертификаты в систему Windows 10 с помощью мастера импорта сертификатов.

Как использовать мастер импорта сертификатов Windows 10

Чтобы использовать мастер импорта сертификатов Windows 10, достаточно следовать простым инструкциям, которые предоставляет мастер. Он попросит вас выбрать файл с сертификатом, который вы хотите импортировать, и далее вам нужно будет выбрать место для хранения сертификата в вашей системе.

Важно: перед импортом сертификата убедитесь, что этот сертификат действителен и был получен от надежного источника.

После того, как вы выберете место для хранения сертификата, мастер импорта сертификатов Windows 10 попросит вас ввести пароль (если такой пароль был установлен на этот сертификат). Затем мастер сохранит сертификат в выбранном вами месте и он будет готов к использованию.

Общий итог

В этой статье мы рассмотрели, как найти мастер импорта сертификатов windows 10 и как использовать его для импорта сертификатов в вашу систему. Мастер импорта сертификатов является мощным инструментом, который позволяет вам импортировать сертификаты в различные приложения, такие как браузеры и почтовые клиенты. Он также очень прост в использовании и может быть использован даже теми пользователями, которые не имеют опыта работы с сертификатами.

Добро пожаловать в мастер импорта сертификатов виндовс 10! Если вы здесь, вероятно, вам нужно импортировать сертификаты на ваше устройство, чтобы обеспечить безопасность своих данных. Не волнуйтесь, я помогу вам разобраться, где найти этот важный инструмент.

Что такое сертификаты виндовс 10?

Прежде чем мы перейдем к поиску мастера импорта сертификатов, давайте разберемся, что такое сертификаты виндовс 10.

Сертификаты виндовс 10 представляют собой электронные файлы, которые подтверждают подлинность и безопасность информации, передаваемой через интернет. Они используются для проверки авторства и подтверждения идентичности владельца сертификата.

Сертификаты виндовс 10 играют важную роль в защите ваших онлайн-транзакций, обмене электронной почтой и доступе к защищенным ресурсам. Если вы хотите импортировать сертификаты на свое устройство, чтобы быть уверенными в безопасности ваших данных, следуйте этому руководству.

Где находится мастер импорта сертификатов виндовс 10?

Теперь, когда вы знаете, что такое сертификаты виндовс 10, давайте перейдем к поиску мастера импорта.

1. Откройте «Панель управления» на вашем устройстве. Вы можете сделать это, нажав правой кнопкой мыши по кнопке «Пуск» и выбрав «Панель управления» из контекстного меню.

2. В панели управления найдите иконку «Сертификаты» и щелкните по ней.

3. В открывшемся окне «Сертификаты» вы увидите несколько вкладок. Вам нужно перейти на вкладку «Личное».

4. На вкладке «Личное» найдите кнопку «Импорт» и щелкните по ней. Это и есть мастер импорта сертификатов виндовс 10!

5. Следуйте инструкциям мастера, чтобы импортировать свои сертификаты на устройство. Вы можете выбрать файл с сертификатом на вашем компьютере или импортировать его из хранилища сертификатов.

Поздравляю! Теперь вы знаете, где находится мастер импорта сертификатов виндовс 10 и можете безопасно импортировать свои сертификаты для защиты ваших данных.

Итог

В данной статье мы рассмотрели, что такое сертификаты виндовс 10 и пошагово разобрались, где находится мастер импорта сертификатов. Теперь вы знаете, как безопасно импортировать сертификаты на ваше устройство и обеспечить защиту ваших данных.

Не забывайте регулярно обновлять и проверять сертификаты, чтобы быть уверенными в их актуальности и надежности. Помните, что безопасность ваших данных — это один из важнейших аспектов в современном цифровом мире.

Теперь, когда вы знаете местоположение мастера импорта сертификатов виндовс 10, ничто не помешает вам заботиться о безопасности своих данных!

Где находится мастер импорта сертификатов в Windows 10

Добро пожаловать в мир Windows 10 – самой популярной операционной системы, которую используют миллионы пользователей по всему миру. В Windows 10 есть множество полезных функций и инструментов, и одним из таких инструментов является мастер импорта сертификатов. В этой статье мы рассмотрим, где находится этот мастер и как им пользоваться.

Мастер импорта сертификатов и его значение в Windows 10

Мастер импорта сертификатов – это встроенный инструмент в Windows 10, который позволяет пользователям импортировать сертификаты и ключи шифрования в их систему. Это крайне важно для обеспечения безопасности вашего компьютера и ваших данных.

Когда вы получаете сертификат от надежного удостоверяющего центра (Центра сертификации), вы можете использовать мастер импорта сертификатов для добавления этого сертификата в вашу систему Windows 10. Это позволяет приложениям и службам, которые требуют безопасного соединения, проверять и подтверждать вашу подлинность.

Где найти мастер импорта сертификатов в Windows 10

Для того чтобы найти мастер импорта сертификатов в Windows 10, необходимо выполнить следующие шаги:

- Нажмите «Пуск» или щелкните по значку с логотипом Windows в левом нижнем углу экрана.

- В поисковой строке введите «mmc» и нажмите «Enter».

- Откроется «Консоль управления Microsoft».

- В меню «Файл» выберите «Добавить/удалить snap-ин» (или нажмите «Ctrl + M»).

- В появившемся окне найдите «Сертификаты» и щелкните по нему.

- Нажмите кнопку «Добавить» и выберите «Компьютеров аккаунт» или «Пользователей аккаунт», в зависимости от того, для какого аккаунта вы хотите импортировать сертификаты.

- Нажмите «OK» для закрытия диалогового окна «Добавить или удалить snap-ин».

- Щелкните правой кнопкой мыши на «Сертификаты» в «Консоли управления Microsoft».

- Выберите «Все задачи» и затем «Импортировать».

- Следуйте инструкциям мастера импорта сертификатов, чтобы импортировать требуемые сертификаты и ключи шифрования.

Поздравляю! Теперь вы знаете, где находится мастер импорта сертификатов в Windows 10 и как им пользоваться. С его помощью вы сможете повысить безопасность вашей системы и защитить свои данные.

Итог

Мастер импорта сертификатов в Windows 10 – это важный инструмент, который позволяет пользователям импортировать сертификаты и ключи шифрования. Зная, как найти и использовать этот мастер, вы сможете улучшить безопасность вашей системы и обеспечить надежную защиту ваших данных.

Где находится мастер импорта сертификатов в Windows 10

Добро пожаловать в мир Windows 10! Если вы новичок или уже опытный пользователь этой операционной системы, вы, вероятно, знаете, что сертификаты являются важной частью безопасности вашего компьютера. Они обеспечивают защищенное соединение, проверку подлинности и шифрование данных. Однако иногда может возникнуть необходимость импортировать сертификаты из других источников. В этой статье мы расскажем вам о том, где находится мастер импорта сертификатов в Windows 10 и как им воспользоваться.

Где найти мастер импорта сертификатов

Мастер импорта сертификатов является инструментом, предоставляемым операционной системой Windows 10 для упрощения процесса импорта сертификатов из различных источников, таких как файлы .pfx или .p12, а также сертификаты, хранящиеся на флеш-накопителе или смарт-карте.

Чтобы найти мастер импорта сертификатов в Windows 10:

- Шаг 1. Нажмите правой кнопкой мыши на кнопке «Пуск» в левом нижнем углу экрана. В появившемся контекстном меню выберите пункт «Система».

- Шаг 2. В окне «Система» выберите «Сведения о системе» в левой панели. Нажмите на «Дополнительные сведения» внизу окна.

- Шаг 3. Прокрутите список до раздела «Сертификаты» и щелкните на «Сертификаты». Здесь вы увидите список сертификатов, установленных на вашем компьютере.

- Шаг 4. В верхней панели окна «Сертификаты» выберите «Действие» и в раскрывающемся меню выберите «Все задачи».

- Шаг 5. В появившемся меню выберите «Импортировать».

Как использовать мастер импорта сертификатов

Теперь, когда вы нашли мастер импорта сертификатов, давайте рассмотрим некоторые базовые шаги, необходимые для его использования:

- Шаг 1. Нажмите кнопку «Далее» в окне мастера импорта сертификатов.

- Шаг 2. Выберите файл или устройство, содержащее сертификаты, которые вы хотите импортировать, и нажмите «Далее».

- Шаг 3. Введите пароль для защищенного файла или устройства, если требуется, и нажмите «Далее».

- Шаг 4. Выберите контейнер сертификатов, в котором вы хотите сохранить импортированные сертификаты, и нажмите «Далее».

- Шаг 5. Нажмите «Готово», чтобы завершить процесс импорта сертификатов.

Обратите внимание: для выполнения данных шагов может потребоваться права администратора.

Итог

В этой статье мы рассмотрели, где находится мастер импорта сертификатов в Windows 10 и как им воспользоваться. Помните, что импорт сертификатов — это важная часть обеспечения безопасности вашего компьютера, поэтому всегда будьте внимательны при работе с сертификатами и следуйте инструкциям соответствующих программ.

Надеемся, что эта статья помогла вам легче разобраться в импорте сертификатов в Windows 10. Если у вас возникнут вопросы или вам потребуется дополнительная помощь, не стесняйтесь обращаться к документации Microsoft или обратиться в службу поддержки.

Удачи в использовании Windows 10!