По умолчанию, пароль учетной записи Windows 10, как аккаунта Майкрософт, так и локальной учетной записи, не ограничен по времени. Однако, при необходимости, вы можете задать срок действия пароля, по истечении которого вам автоматически будет предложено его изменить.

В этой инструкции подробно о том, как установить срок действия пароля для учетной записи Майкрософт и автономной учетной записи Windows 10 несколькими способами. Также может быть интересным: Как ограничить количество попыток ввода пароля, Как всё запретить и заблокировать в Windows 10.

- Установка срока действия пароля локальной учетной записи

- Настройка обязательной смены пароля учетной записи Майкрософт

Как настроить срок действия пароля для локальной учетной записи Windows 10

Установка срока действия пароля локальной учетной записи Windows 10 состоит из двух этапов. На первом требуется отключить неограниченный срок действия:

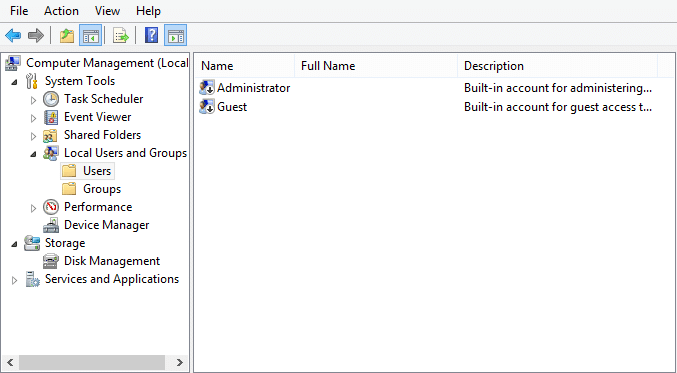

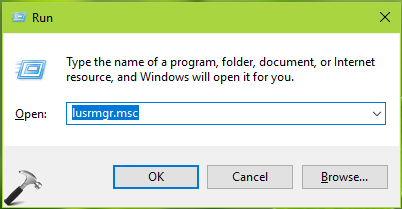

- Нажмите клавиши Win+R на клавиатуре, введите lusrmgr.msc и нажмите Enter.

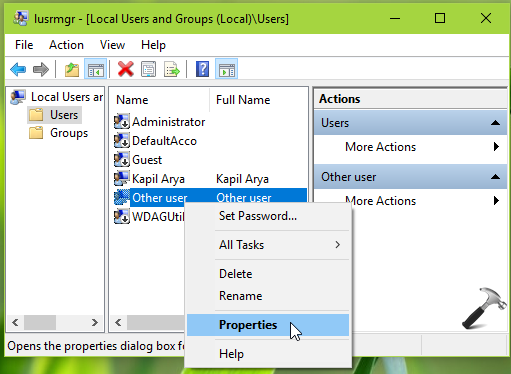

- В открывшемся окне управления локальными пользователями выберите своего пользователя, нажмите по нему правой кнопкой мыши и откройте «Свойства».

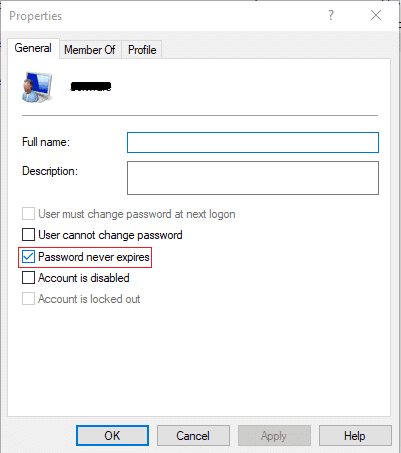

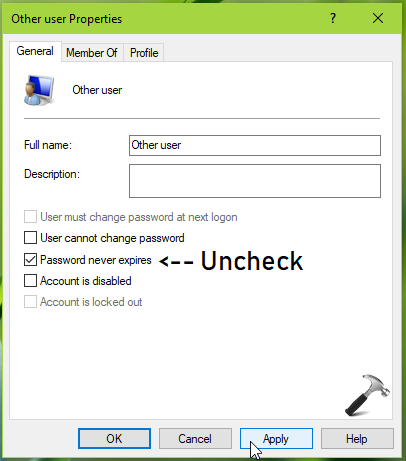

- Снимите отметку «Срок действия пароля не ограничен» и примените настройки.

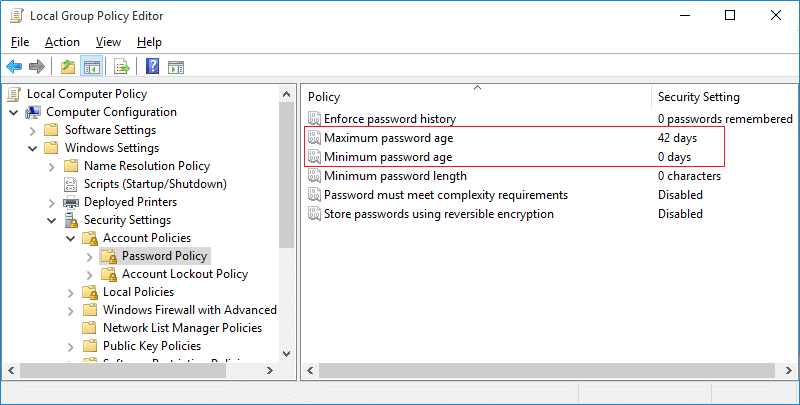

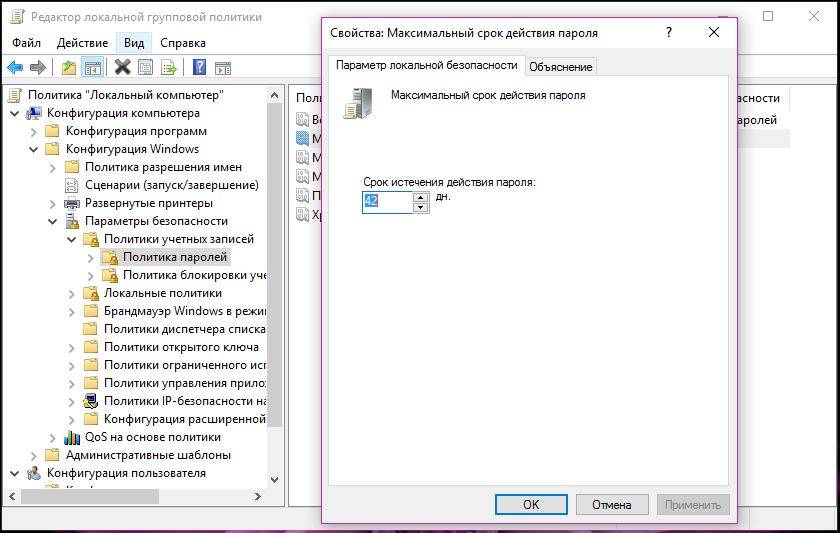

Готово. Теперь срок действия пароля существует и по умолчанию он равен 42 дням, однако вы можете изменить этот период. Если на вашем компьютере установлена Windows 10 Pro или Enterprise, можно использовать редактор локальной групповой политики:

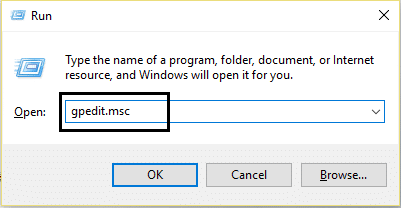

- Нажмите клавиши Win+R, введите gpedit.msc и нажмите Enter.

- Перейдите к разделу Конфигурация компьютера — Параметры безопасности — Политики учетных записей — Политики паролей.

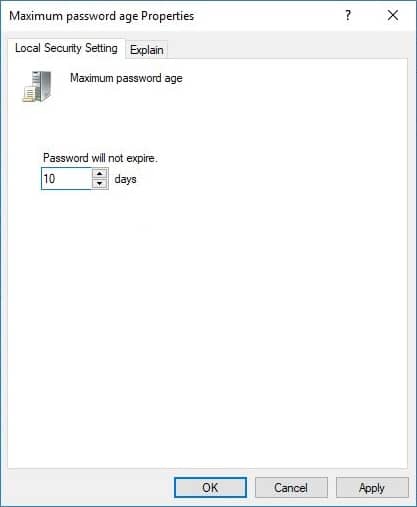

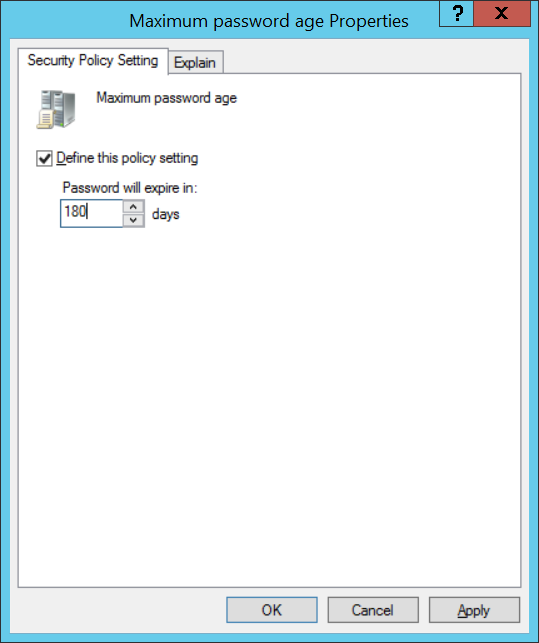

- Дважды нажмите по параметру «Максимальный срок действия пароля», задайте новое значение и примените настройки.

В Windows 10 Домашняя (как и в других редакциях ОС) для установки конкретного срока действия можно использовать PowerShell:

- Запустите Windows PowerShell от имени Администратора (это можно сделать нажав правой кнопкой мыши по кнопке «Пуск» и выбрав соответствующий пункт контекстного меню, есть и другие способы — Как запустить Windows PowerShell).

- Введите команду

net accounts /maxpwage:КОЛИЧЕСТВО_ДНЕЙ

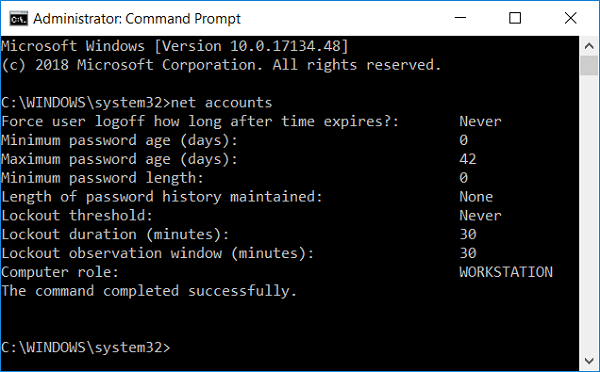

- Для того, чтобы просмотреть установленные политики паролей, включая срок действия, можно использовать команду net accounts, как на скриншоте выше.

Как ограничить срок пароля для учетной записи Майкрософт

Если вы используете учетную запись Майкрософт, вы можете включить обязательную смену пароля раз в 72 дня. Срок для такой онлайн-аккаунта не меняется. Шаги для этого будут следующими:

- Зайдите в параметры вашей учетной записи Майкрософт: для этого можно напрямую зайти на сайт под своей учетной записью или открыть Параметры — Учетные записи — Ваши данные — Управление учетной записью Майкрософт.

- На странице управления учетной записью нажмите по «Дополнительные действия», а затем — «Изменить пароль».

- На следующем этапе задать новый пароль и установить отметку «Менять пароль через каждые 72 дня».

После сохранения изменений пароль будет действовать лишь указанные 72 дня, после чего вам будет предложено изменить его на новый.

If Password Expiration is enabled for Local Accounts in Windows 10 then after the deadline for expiry is up, Windows will alert you to change your very annoying password. By default the Password Expiry feature is disabled, but some 3rd party program or application might enable this feature, and sadly there is no interface in Control Panel to disable it. The main problem is constantly changing the password, which in some cases leads you to forgot your password.

Although Microsoft makes it impossible for Windows Users to change the settings for Password Expiry for Local Accounts, there is still a workaround which works for most of the users. For Windows Pro users they can easily change this setting via Group Policy Editor while for Home users you could use Command Prompt to customize password expiration settings. So without wasting any time, let’s see How to Enable or Disable Password Expiration in Windows 10 with the help of the below-listed guide.

Table of Contents

Make sure to create a restore point just in case something goes wrong.

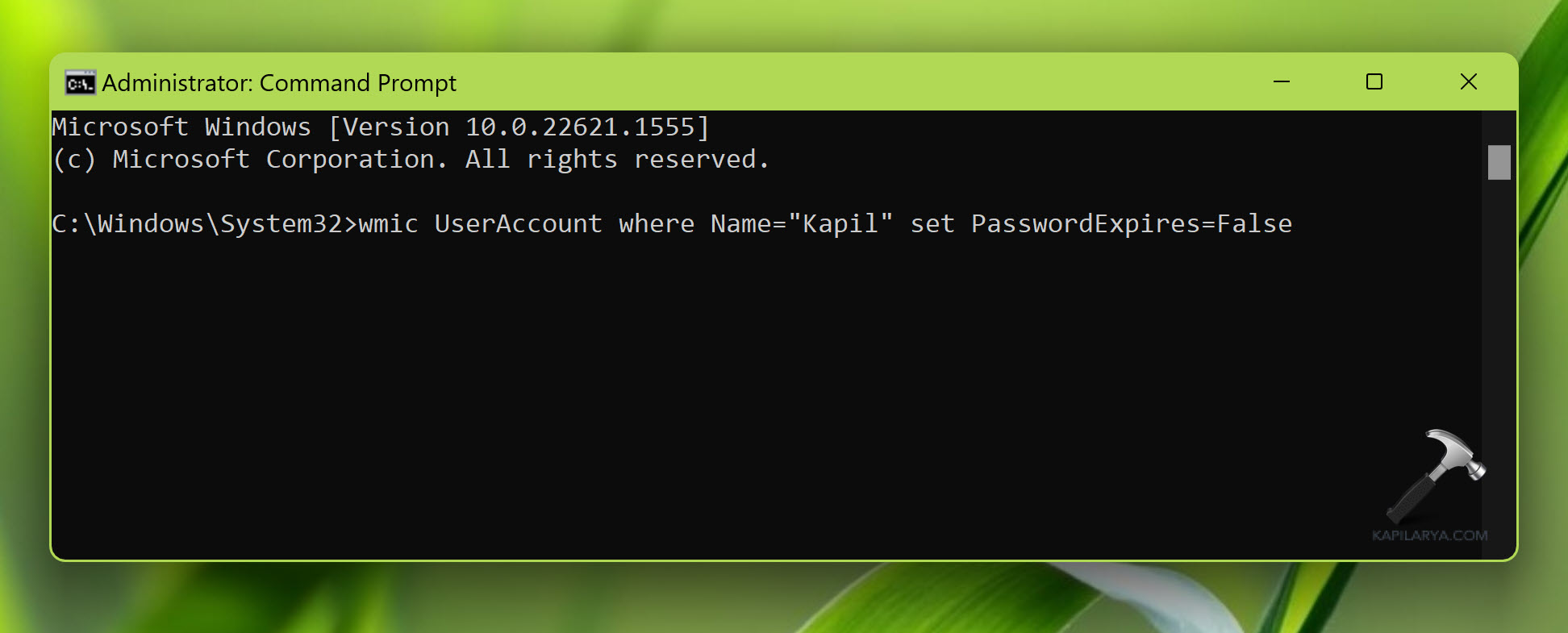

Method 1: Enable or Disable Password Expiration for Local Account using Command Prompt

a. Enable Password Expiration In Windows 10

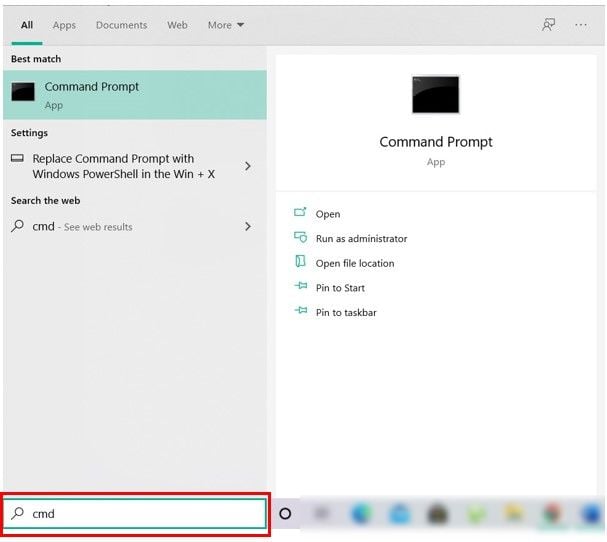

1. Open Command Prompt. The user can perform this step by searching for ‘cmd’ and then press Enter.

2. Type the following command and hit Enter:

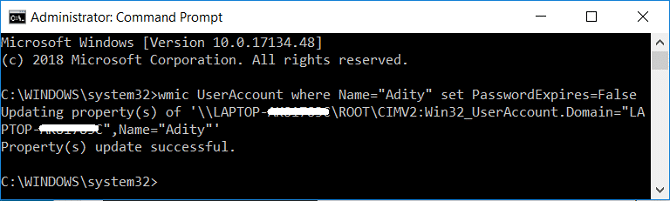

wmic UserAccount where Name=”Username” set PasswordExpires=True

Note: Replace username with your account actual username.

3. To Change maximum and minimum password age for Local Accounts type the following in cmd and hit Enter:

net accounts

Note: Make a note of the current maximum and minimum password age.

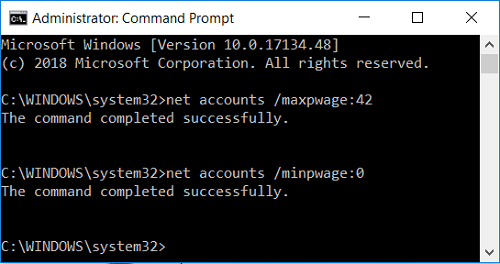

4. Now type the following command and hit Enter, but make sure to remember that the minimum password age must be less than the maximum password age.:

net accounts /maxpwage:days

Note: Replace days with a number between 1 and 999 for how many days the password expires.

net accounts /minpwage:days

Note: Replace days with a number between 1 and 999 for how many days after a password can be changed.

5. Close cmd and reboot your PC to save changes.

b. Disable Password Protection in Windows 10

1. Open Command Prompt. The user can perform this step by searching for ‘cmd’ and then press Enter.

2. Type the following command and hit Enter:

wmic UserAccount where Name=”Username” set PasswordExpires=False

Note: Replace username with your account actual username.

3. If you want to disable password expiration for all user accounts then use this command:

wmic UserAccount set PasswordExpires=False

4. Reboot your PC to save changes.

This is how you Enable or Disable Password Expiration in Windows 10 using Command Prompt.

Method 2: Enable or Disable Password Expiration for Local Account using Group Policy Editor

a. Enable Password Expiration for Local Account

Note: This method will work only for Windows 10 Pro, Enterprise, and Education editions.

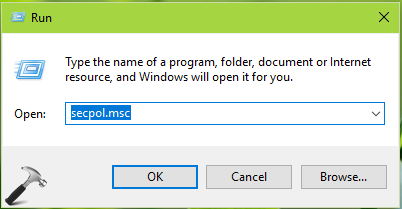

1. Press Windows Key + R then type gpedit.msc and hit Enter.

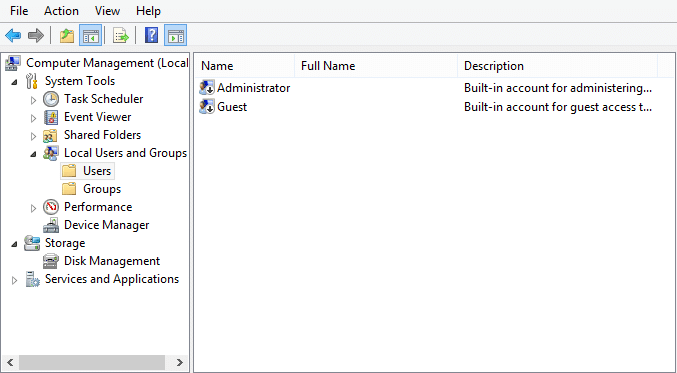

2. From the left window pane expand Local Users and Groups (Local) then select Users.

3. Now in right window pane right-click on the user account whose password expiration you want to enable select Properties.

4. Make sure you are in the General tab then uncheck Password never expires box and click OK.

5. Now press Windows Key + R then type secpol.msc and hit Enter.

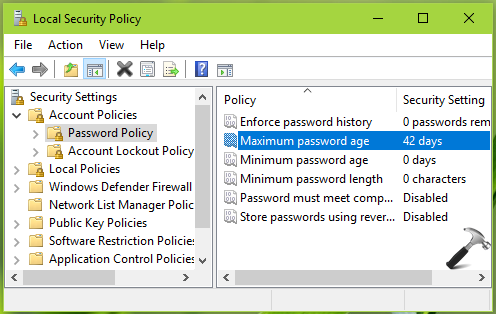

6. In Local Security Policy, expand Security Settings > Account Policies > Password Policy.

7. Select Password Policy then in right window pane double-click on Maximum password age.

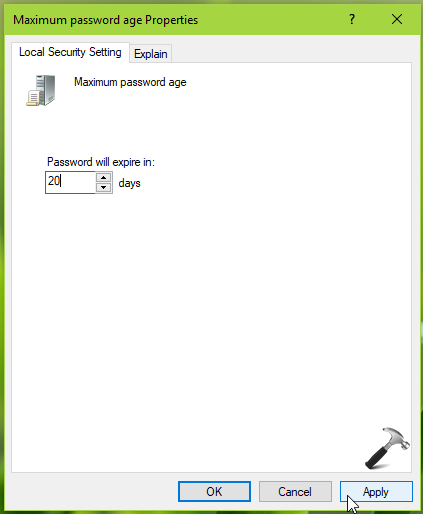

8. Now you can set the maximum password age, enter any number between 0 to 998 and click OK.

5. Reboot your PC to save changes.

b. Disable Password Expiration for Local Account

1. Press Windows Key + R then type gpedit.msc and hit Enter.

2. From the left window pane expand Local Users and Groups (Local) then select Users.

3. Now in right window pane right-click on the user account whose password expiration you want to enable then

select Properties.

4. Make sure you are in General tab then checkmark Password never expires box and click OK.

5. Reboot your PC to save changes.

Recommended:

- Fix Windows 10 Stuck at Preparing Security Options

- Fix Windows Time Service not working

- How to Schedule Windows 10 Automatic Shutdown

- Fix CD or DVD Drive Not Reading Discs in Windows 10

That’s it you have successfully learned How to Enable or Disable Password Expiration in Windows 10 but if you still have any queries regarding this guide then feel free to ask them in the comment’s section.

By default, user accounts in Windows 11 have no password expiry. This means, users can use same password for infinite amount of time. But if password expiry is enabled, by default, users password will expire in 42 days. This guide will show you how to configure password expiration and set a desired expiry time for password.

The password expiration is valid for local users accounts only. It is most crucial security aspect for domain connected systems, where users are usually required to change passwords on a regular basis. So if you’ve switched your local account to Microsoft account, password expiration is not applicable to it.

One must have administrative privileges to configure password expiration. If you’re on administrator account, here’s how you can configure password expiration for other accounts on your Windows 10.

Page Contents

Method 1: Using Command Prompt

1. Open administrative Command Prompt.

2. Type either of following command:

For enabling password expiration, use this command:

wmic UserAccount where Name="<USERNAME>" set PasswordExpires=True

For disabling password expiration, execute this command:

wmic UserAccount where Name="<USERNAME>" set PasswordExpires=False

*Substitute <USERNAME> with actual user account name, for which you want to enable or disable password expiration.

Method 2: Using Group Policy

FYI: These steps will only work in Windows 11/10 Pro, Education and Enterprise editions.

1. Press + R and type lusrmgr.msc in Run dialog box to open Local Users and Groups snap-in. Click OK.

2. In the lusrmgr window, double click on Users. Now right click on the other user account, select Properties.

3. On the property sheet, uncheck Password never expires option. Click Apply, OK. Close Local Users and Groups snap-in.

4. Press + R and put secpol.msc in Run dialog box. Click OK to open Security Policy snap-in.

5. Then in Security Policy snap-in window, navigate here:

Security Settings > Account Policies > Password Policy

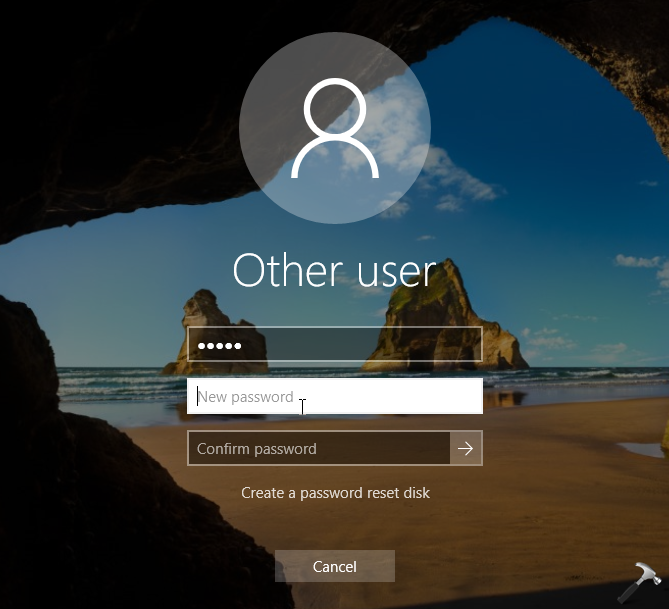

6. In the right pane of Password Policy, look for policy setting named Maximum password age. Double click on the policy and set it equal to number of days in which you want to let user password expire. Click Apply followed by OK.

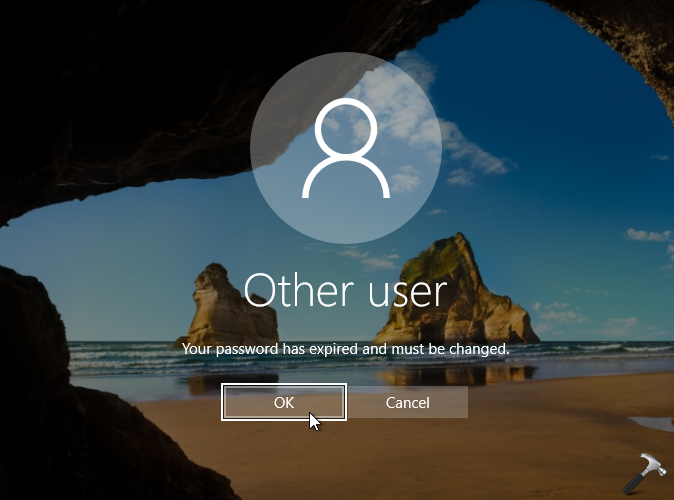

7. Now when users attempt to login after number of days you specified in the password policy, they’ll see following message:

Your password has expired and must be changed.

8. Clicking OK button will let users change the password:

So this is how you can configure password expiration for users accounts in Windows 10.

That’s it!

Read next: How To Enable PIN Expiration In Windows.

Originally written on Sep 11, 2018. Last updated for Windows 11.

RELATED ARTICLES

В обязанности системного администратора часто входит обеспечение безопасности вверенного ему домена. Одним из способов усиления безопасности является настройка парольной политики.

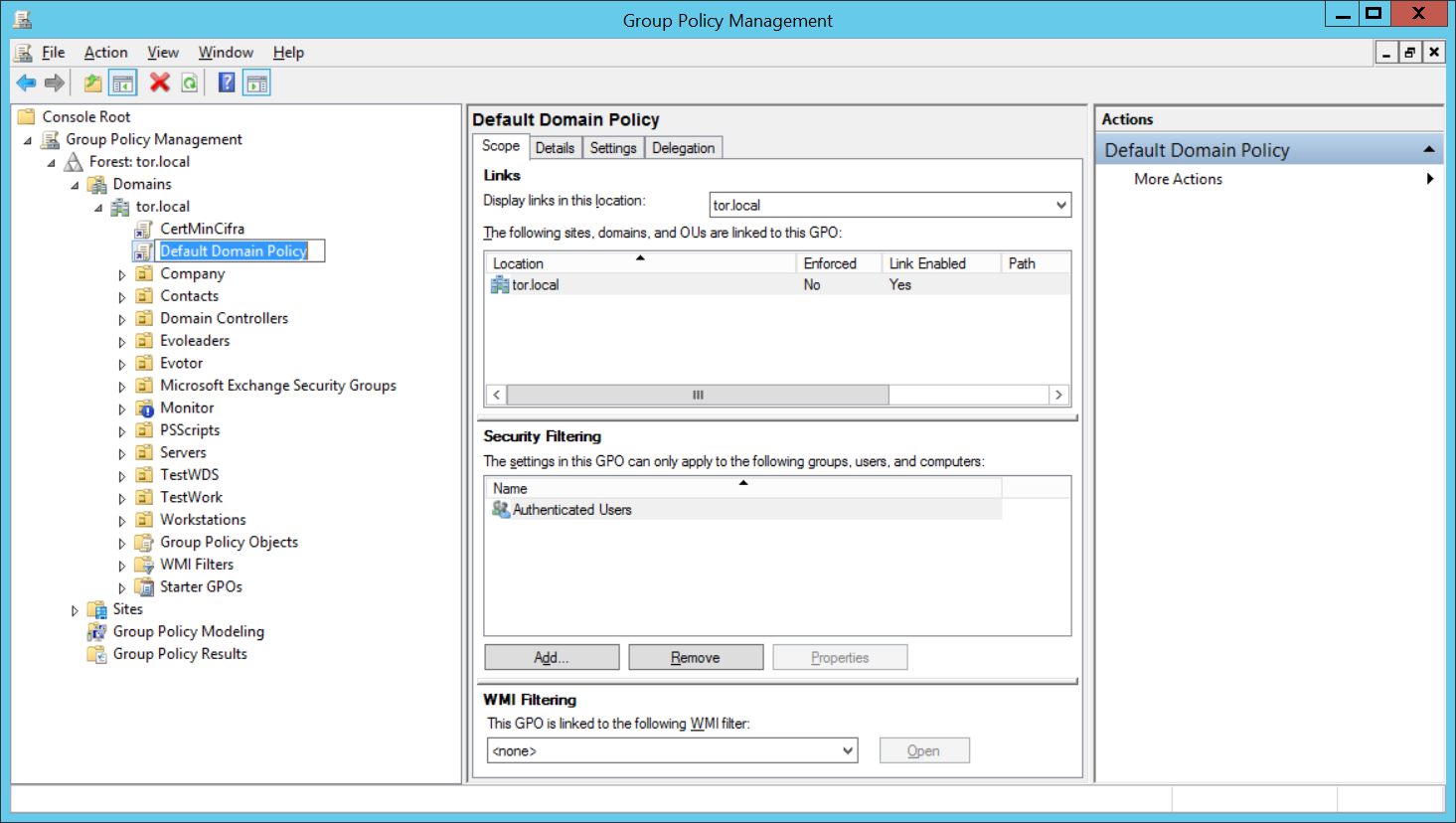

По умолчанию требования для паролей пользователей в домене AD настраиваются с помощью групповых политик (GPO). Смотрим в сторону политики домена по умолчанию: Default Domain Policy.

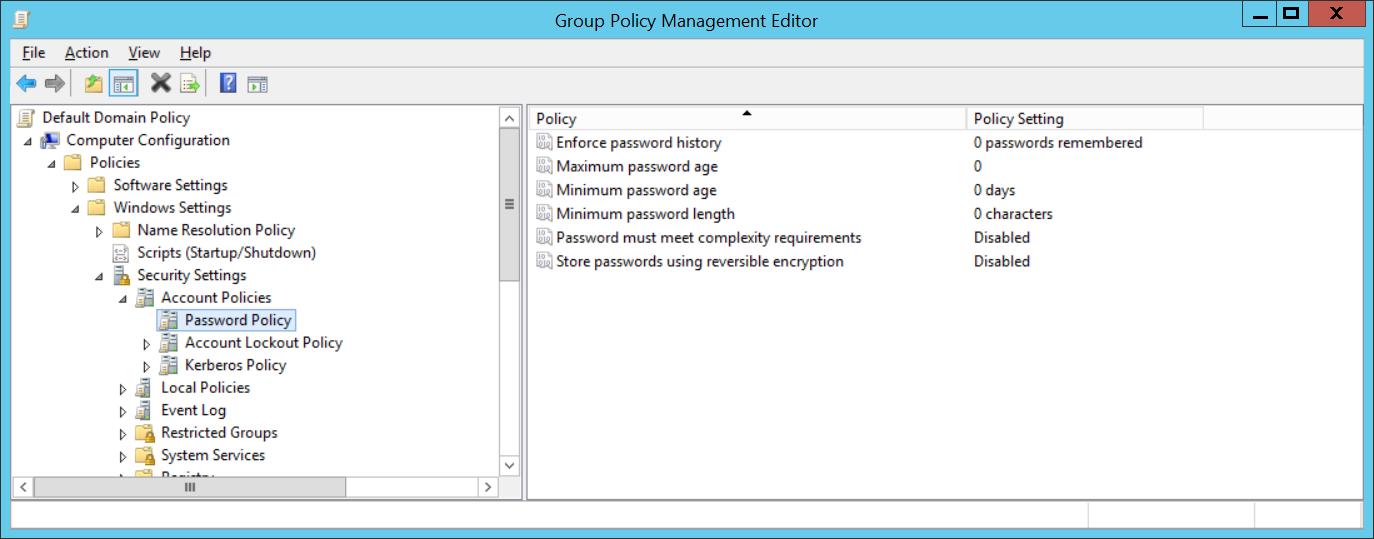

Политика паролей: Computer configuration → Policies → Windows Settings → Security Settings → Account Policies → Password Policy.

Или: Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика паролей.

Видно, что по умолчанию нет никаких настроек.

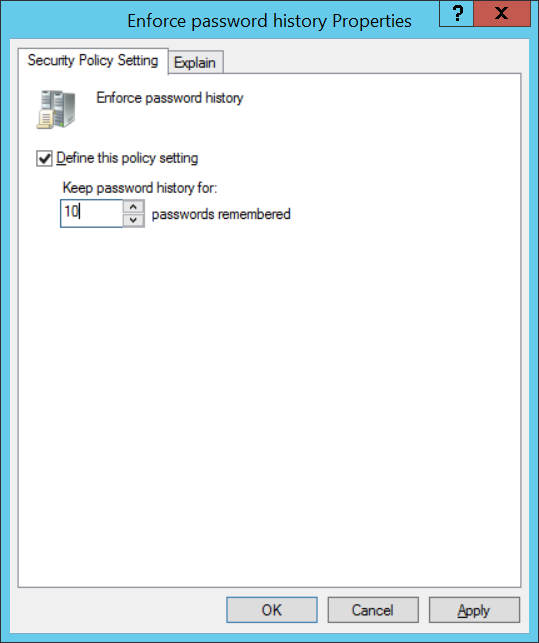

Enforce password history (Вести журнал паролей) — количество запоминаемых предыдущих паролей, предыдущие пароли нельзя повторно использовать. Администратор домена или пользователь с правами на сброс пароля в AD могут вручную установить пароль для учётной записи, даже если он предыдущий.

Maximum password age (Максимальный срок действия пароля) — срок действия пароля в днях, по истечении этого срока Windows попросит пользователя сменить пароль, что обеспечивает регулярность смены пароля пользователями. В параметрах учётной записи пользователя можно включить опцию «Срок действия пароля не ограничен», эта опция имеет приоритет.

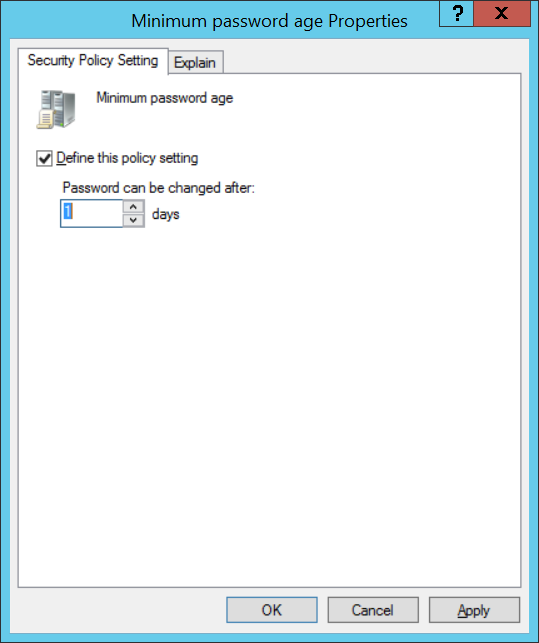

Minimum password age (Минимальный срок действия пароля) — этот параметр не позволит пользователю менять пароль слишком часто, а то некоторые слишком умные люди меняют 10 раз пароль, потом устанавливают старый. Обычно здесь ставим 1 день, чтобы пользователи могли сами сменить пароль, иначе его менять придётся администраторам вручную.

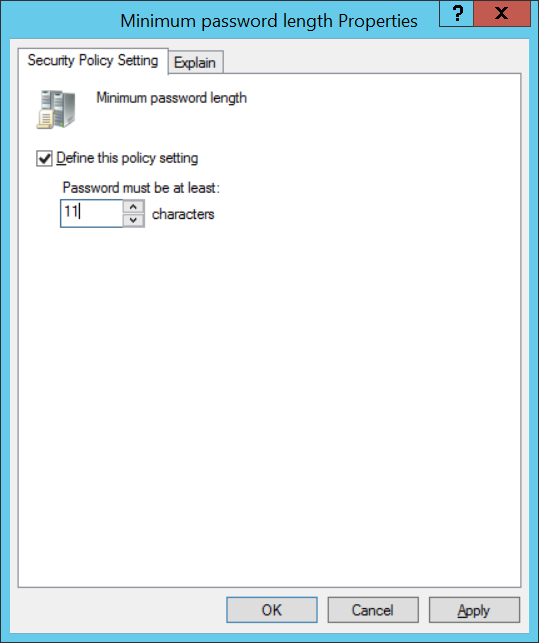

Minimum password length (Минимальная длина пароля) — рекомендуется, чтобы пароли содержали не менее 8 символов. Если указать 0, то пароль будет необязательным.

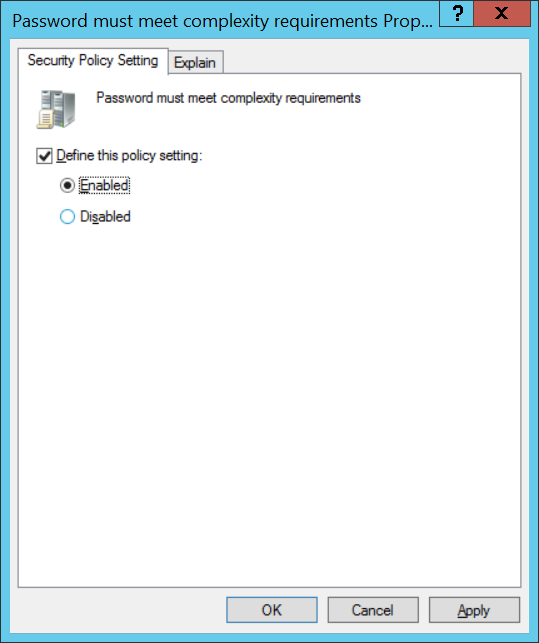

Password must meet complexity requirements (Пароль должен отвечать требованиям сложности) — если эта политика включена, то применяются требования к сложности пароля.

Пароли не могут содержать значение samAccountName пользователя (имя учетной записи) или полное значение displayName (полное имя). Ни один из этих проверок не учитывает регистр.

Параметр samAccountName проверяется в полном объеме только для того, чтобы определить, является ли параметр частью пароля. Если параметр samAccountName имеет длину менее трех символов, эта проверка пропускается. Параметр displayName анализируется на наличие разделителей: запятых, точек, тире или дефисов, подчеркиваний, пробелов, знаков фунта и табуляций. Если какой-либо из этих разделителей найден, параметр displayName разделяется, и подтверждается, что все проанализированные разделы (маркеры) не будут включены в пароль. Маркеры короче трех символов игнорируются, а подстроки маркеров не проверяются. Например, имя «Erin M. Hagens» разделяется на три маркера: «Erin», «M» и «Hagens». Так как второй маркер всего один символ в длину, он игнорируется. Таким образом, у этого пользователя не может быть пароля, который включает «erin» или «hagens» в качестве подстроки в любом месте пароля.

Пароль содержит символы из трех следующих категорий:

- Буквы верхнего регистра европейских языков (от A до Z, буквы с диакритическими знаками, греческие и кириллические знаки)

- Буквы нижнего регистра европейских языков (от a до z, эсцет, буквы с диакритическими знаками, греческие и кириллические знаки)

- Базовые 10 цифр (от 0 до 9)

- Небукенно-цифровые символы (специальные символы). (~!@#$%^&*_-+=`|\\(){}\[\]:;»‘<>,.?/) Символы валюты, такие как евро или британский фунт, не учитываются в качестве специальных символов для этого параметра политики.

- Любой символ Юникода, классифицируемый как цифра или буква, но не в верхнем или нижнем регистре. Эта группа включает символы Юникода из азиатских языков.

Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll, и их нельзя изменить напрямую. Этот параметр политики в сочетании с минимальной длиной пароля в 8 символов гарантирует, что есть как минимум 159 238 157 238 528 сочетаний для одного пароля.

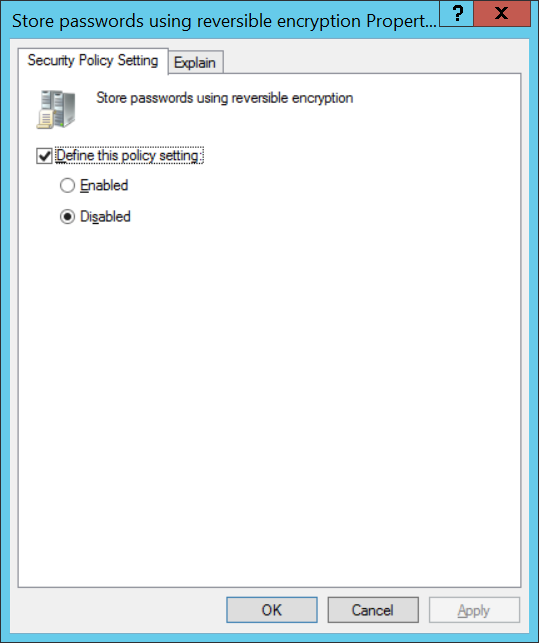

Store passwords using reversible encryption (Хранить пароли, используя обратимое шифрование) — пароли пользователей хранятся в зашифрованном виде в базе данных AD. Пароли можно шифровать таким способом, чтобы была возможна дешифрация, это небезопасно, но иногда может потребоваться, когда вам необходимо предоставить доступ к паролям пользователей для некоторых приложений. При этом пароли менее защищены. Если контроллер домена скомпрометирован, то злоумышленники могут дешифровать пароли всех пользователей.

Мы с вами только что настроили базовую парольную политику в домене. Если пароль пользователя при смене не удовлетворяет условиям, которые мы указали, то пользователь получит соответствующую ошибку:

Введённый пароль не отвечает требованиям политики паролей. Укажите более длинный или сложный пароль.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Продолжаем усиливать безопасность.

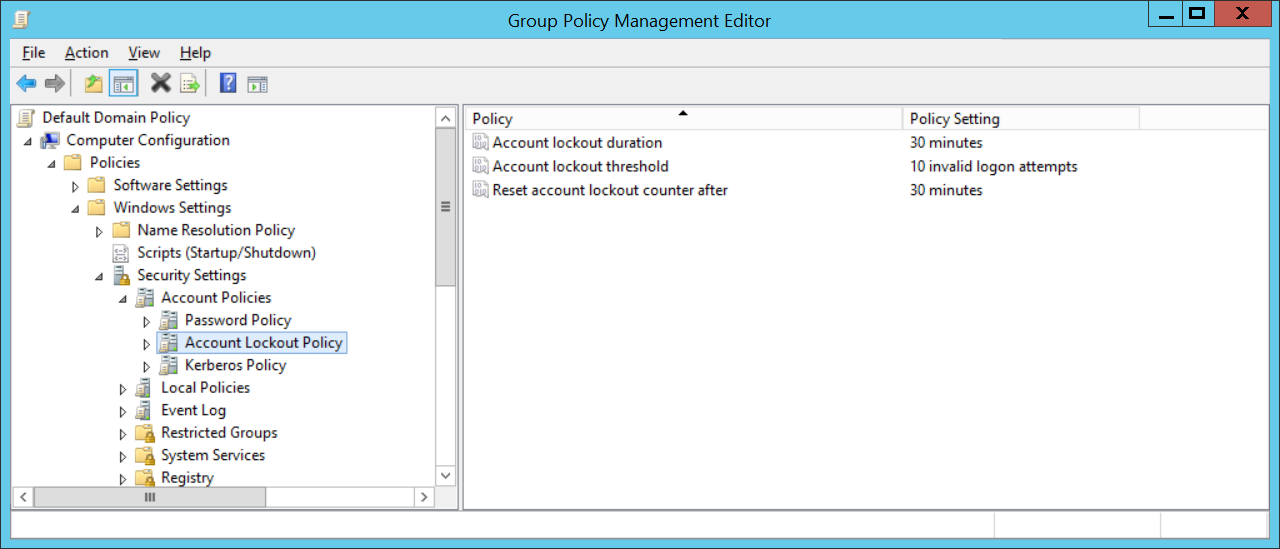

Политика блокировки учётной записи: Computer configuration → Policies → Windows Settings → Security Settings → Account Policies → Account Lockout Policy.

Или: Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учётной записи.

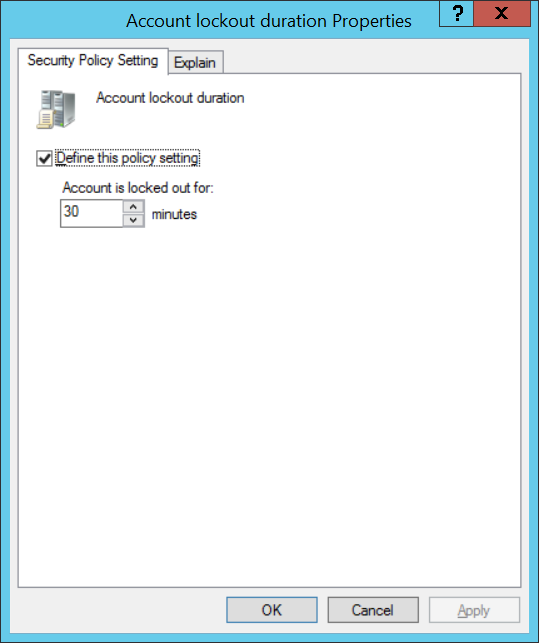

Account Lockout Duration (Продолжительность блокировки учётной записи) — срок блокировки учётной записи, после того как пользователь несколько раз ввёл неверный пароль.

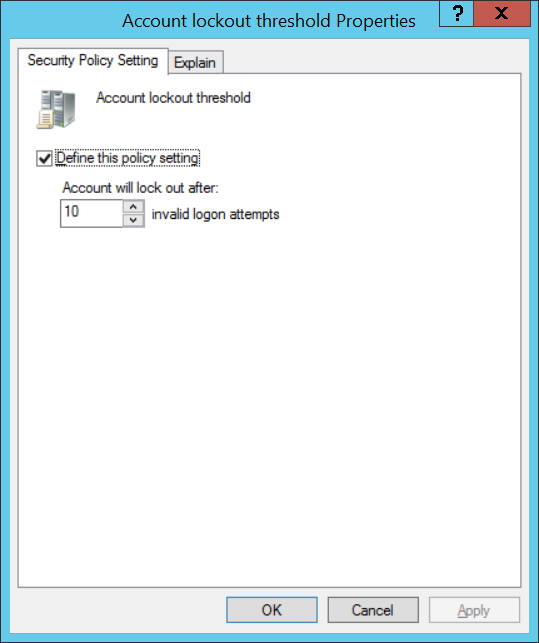

Account Lockout Threshold (Пороговое значение блокировки) — сколько раз можно вводить неверный пароль до блокировки учётной записи.

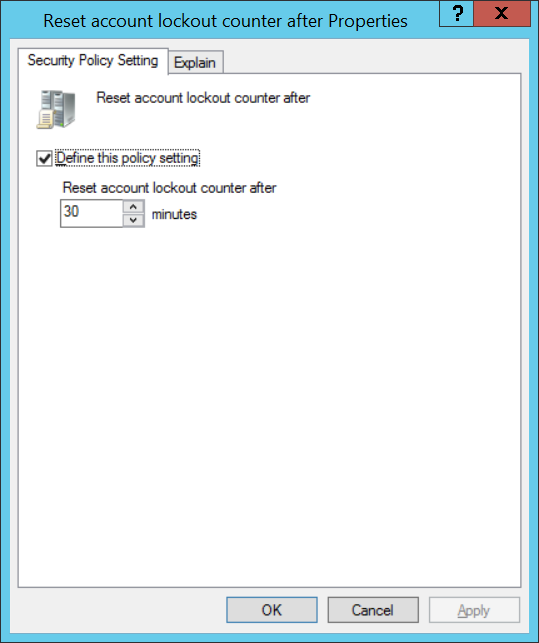

Reset account lockout counter after (Время до сброса счётчика блокировки) — через сколько минут сбрасывать счётчик порога блокировки учётной записи.

Теперь если в течение 30 минут 10 раз ввести неверный пароль, то тебя заблокирует на 30 минут.

Microsoft рекомендует использовать следующие параметры политики паролей:

- Использовать историю паролей: 24

- Максимальный срок действия пароля: не установлен

- Минимальный возраст пароля: не установлен

- Минимальная длина пароля: 14

- Пароль должен соответствовать сложности: Включено

- Хранить пароли с использованием обратимого шифрования: Отключено

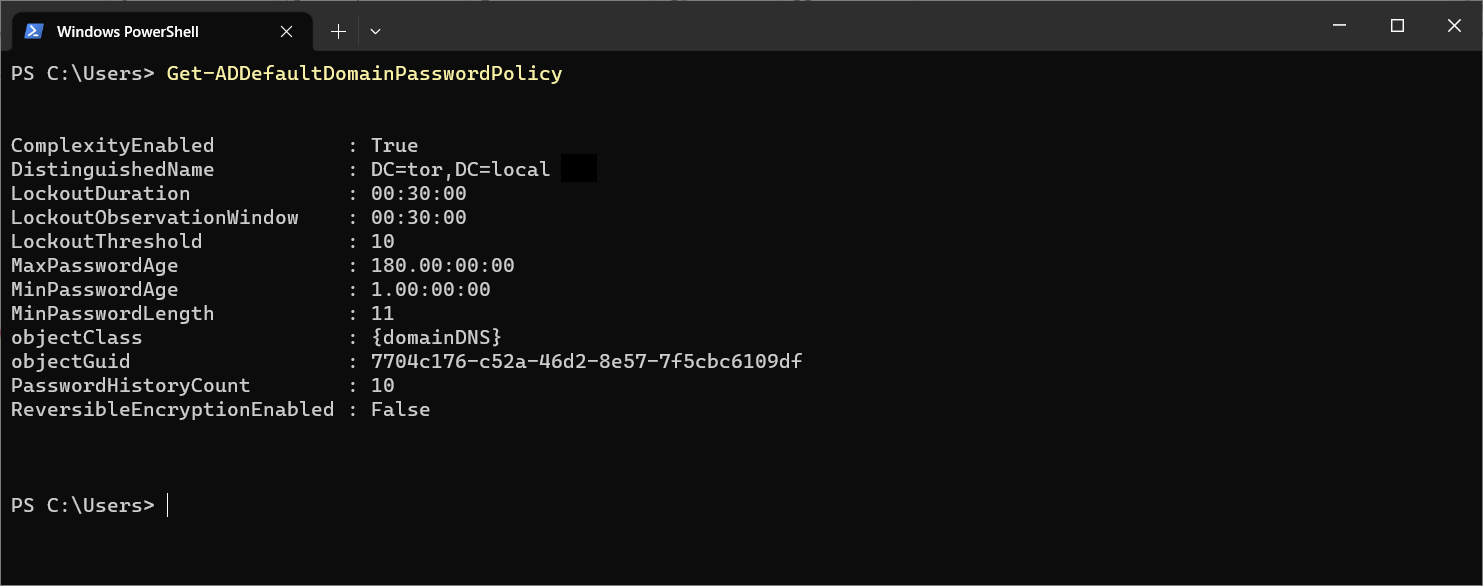

Powershell

Информация о политике паролей:

Get-ADDefaultDomainPasswordPolicy

Ссылки

Как придумать хороший пароль?

Приватность и безопасность – предмет бесконечных споров, особенно когда речь заходит о Windows 10, хехе. Кто-то вообще не парится этим вопросом, а кто-то маниакально меняет пароль каждый день. Система Windows и используемая учетная запись созданы таким образом, что могут принуждать пользователя менять пароль по истечению определенного периода времени с момента последнего изменения. Здесь вы можете узнать, как настроить принудительную регулярную смену пароля в Windows 10.

Примечание: как утверждают исследователи, регулярная смена пароля вряд ли поможет вам защититься от взлома. Но каждому свое. Если вам для душевного спокойствия надо регулярно менять пароль, эта инструкция расскажет, как включить автоматический сброс.

Процедура зависит от того, какую версию Windows вы используете и каким образом предохраняетесь. Локальная учетная запись или MSA? Для всех вариантов есть свои сценарии.

Сценарий 1: групповая политика

Применим для изданий Windows 10 Профессиональная, Корпоративная или для учебных учреждений. Если у вас Windows 10 домашняя, переходите сразу к сценарию 2. Также этот метод применим только для систем, которые используют локальную учетную запись для входа. Если у вас используется пароль от учетной записи Microsoft, переходите сразу к сценарию 3.

Здесь установка запланированного сброса настраивается в правилах групповой политики.

- Нажмите Win + R и введите gpedit.msc.

- В открывшемся окне редактора групповой политики перейдите по пути:

Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Политики учетных записей – Политика паролей.

- Выберите пункт Максимальный срок действия пароля и установите нужное вам значение.

В этом же интерфейсе можно настроить другие параметры пароля, которые будут заставлять вас или других пользователей компьютера усложнять свои пароли. Можно задать требования сложности, минимальную длину и минимальный срок действия. Есть с чем поиграться.

Сценарий 2: командная строка

В Windows 10 Домашняя нет возможности управления групповой политикой, поэтому планировать принудительную смену пароля будем через командную строку. Опять же, только на случай использования локального аккаунта. Для паролей учетной записи Microsoft используйте сценарий 3.

- Запустите командную строку от имени Администратора. Для этого нажмите Win + X и в открывшемся списке выберите Командная строка (Администратор).

- Введите следующую команду:

wmic UserAccount set PasswordExpires=True

- Теперь надо ввести команду со значением количества дней, после истечения которых Windows заставит вас сменить пароль:

net accounts /maxpwage:72

В данном случае 72 обозначает 72 дня. Параметр можно задавать на ваше усмотрение.

- После установки введите команду net accounts для проверки параметров паролей вашего компьютера.

Сценарий 3: MSA

Этот сценарий применим ко всем версиям Windows, где испольузется учетная запись Microsoft для входа в систему (пароль от учетной записи).

- Перейдите по ссылке на сайт управления учетной записью Microsoft.

- В разделе Безопасность учетной записи выберите Смена пароля.

- Отметьте пункт Менять пароль через каждые 72 дня.

- Завершите процесс смены пароля.

К сожалению, система не предлагает пользователю выбрать количество дней, после которых надо будет сбросить пароль. Но исследователи считают, что 72 дня является оптимальным вариантом.

Не забывайте, что в любой момент вы можете изменить пароль вручную. Эти три сценария лишь предоставляют вам возможность автоматизировать процесс, дабы вы не забыли о необходимости поменять данные по входу.

Актуальна ли для вас данная информация или вы менее заботливы безопасностью вашего компьютера или учетной записи? Расскажите об этом в комментариях.