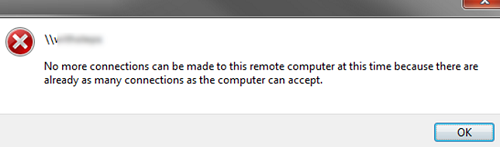

В десктопных редакциях Windows есть ограничение на максимальное количество одновременных сетевых подключений с других компьютеров. Так, например Window 10 и 11 (независимо от редакции) поддерживают только 20 одновременных сессий. Если компьютер с Windows 10/11 используется в качестве файлового сервера, или сервера печати, то при превышении лимита TCP/IP сессий, 21 пользователь при подключении получит ошибку:

No more connections can be made to this remote computer at this time because there are already as many connections as the computer can accept.

Или:

Windows не удается подключиться к принтеру. Дополнительные подключения к этому удаленному компьютер сейчас невозможны, так как их число достигло предела.

В пользовательском лицензионном соглашении (EULA)Windows 10 указано, что к компьютеру смогут одновременно подключиться не более 20 устройств (CAL):

Подключение устройств. К программному обеспечению, установленному на лицензированном устройстве, могут иметь доступ до 20 других устройств в целях использования следующих функций программного обеспечения: файловых служб, служб печати, служб IIS и служб общего доступа к подключению Интернета, а также служб телефонии на лицензированном устройстве. Вы можете разрешить любому количеству устройств обращаться к программному обеспечению, установленному на лицензированном устройстве, для синхронизации данных между устройствами.

Таким образом Microsoft ограничивает возможно использования десктопных редакций Windows в качестве полноценного сервера. Если вам нужна поддержка большего количества клиентов, придется приобрести Windows Server (или перейти на samba)

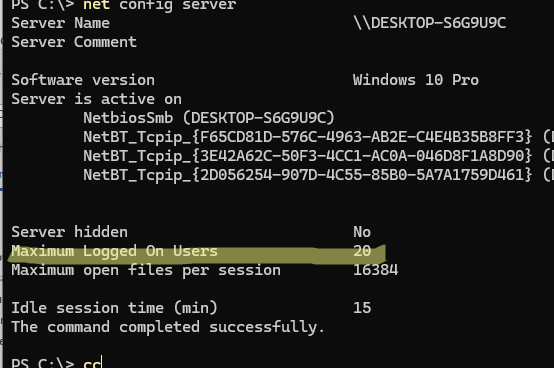

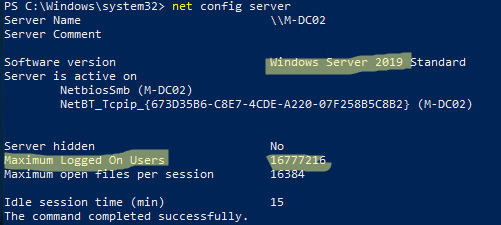

Лимит на количество входящих сессий в Windows можно получить с помощью команды:

net config server

Текущий лимит:

Maximum Logged On Users 20

Например в Windows Server, максимально число подключений намного больше –

16777216

.

Также обратите внимание на значение параметра

Idle session time (min)

. По умолчанию компьютер будет отключать сессии неактивные более 15 минут.

Если вы хотите более агрессивно отключать неактивные сессии (например, уменьшив таймаут неактивности до 5 минут), выполните:

net config server /autodisconnect:5

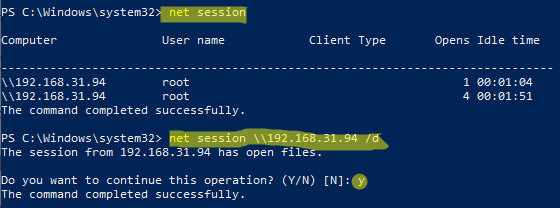

Также при превышении количества одновременных подключений, вы можете отключить некоторые устройства вручную. Вывести список активных сетевых подключений к компьютеру:

net session

Отключить все активные сессии с компьютера (или IP адреса):

net session \\192.168.31.94 /d

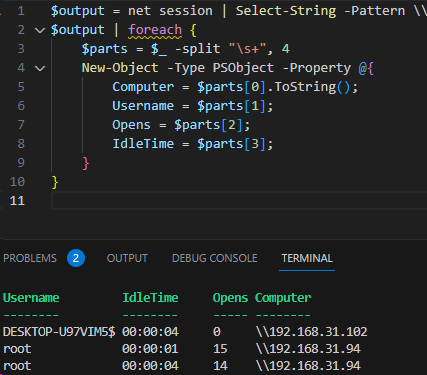

Если при достижении максимального количества подключений вы хотите автоматически отключать определенных клиентов, можно воспользоваться PowerShell скриптом. Ниже приведен пример простого PowerShell скрипта, которые получает список активных сессий и при достижении 19 подключений, отключает 2 сессии с самыми большими таймаутами (но вы можете использовать свою логику).

$number_of_old_sessions_to_kill=2

$output = net session | Select-String -Pattern \\

$CurConns= ($output| Measure-Object -Line).Lines

if ($CurConns -ge 19) {

$sessions = @()

$output | foreach {

$parts = $_ -split "\s+", 4

$session= New-Object -Type PSObject -Property @{

Computer = $parts[0].ToString();

Username = $parts[1];

Opens = $parts[2];

IdleTime = $parts[3];

}

$sessions += $session

}

$oldsessions=$sessions|Sort-Object -Property IdleTime -Descending | Select-Object -First $number_of_old_sessions_to_kill

ForEach ($oldsession in $oldsessions) {

net session $($oldsession.Computer) /d /y

}

}

Такой PowerShell скрипт можно запускать через планировщик Windows каждые n-минут, чтобы он отключал простаивающие сессии.

Для предыдущих версий Windows можно найти патчи для файла tcpip.sys, позволяющие отключить ограничение на количество сессий в десктопных редакциях Windows (по аналогии с библиотекой RDP Wrapper). Но для Windows 10 и 11 таких патчей я не втречал. В любом случае их использование будет нарушением лицензионного соглашения.

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025

ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . .

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025

Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . .

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025

gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . .

Hardware

Software

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

© 1992-2024 Майкролэб Инвестмент |

|

На сайте c 14.06.2012 |

(Проблема с дистрибутивным рендером, пропадают текстуры) В связи с расширением сети возникла проблема: у винды есть ограничение на число одновременно подключенных к серверу пользователей — 10 юзеров. Вызываем команду «net config server» и видим вот такое:

Нагуглил, что для решения это проблемы якобы надо установить специальную серверную винду, в которой этого ограничения нет. Я её поставил (Windows Server 2008 SP2), а ограничение всё-таки есть — как было 10, так и осталось. Скрины сделаны из неё.

Параметр «Число одновременных пользователей» больше 10 увеличить невозможно. Возможно, что именно от этого я периодически имею серьёзную проблему с дистрибутивным рендером: несмотря на строго сетевые английские пути, пропадают текстуры, выпавшие бакеты идут даже по ирмапе. Причём машины, теряющие их, хаотично меняются. Время появления глюка тоже предугадать нельзя — то нормально, то начнёт глючить. Вирей народный 2.40.03, макс 2011, сеть гигабит, для общего доступа расшарен весь диск, а не отдельные папки. Самая жесть начинается, когда рендерят двое-трое и подключают по 7-10 машин. Также иногда некоторые юзеры не могут зайти на сервак, полагаю, по той же причине (10 подключений — максимум) Кто сталкивался с такой проблемой, рулит большой фермой, и может что-то подсказать, как разрулить ситуацию? Может я где-то ошибся и проблема не в винде? Ни у кого нет мыслей по этому поводу? |

|

На сайте c 14.06.2012 |

Тааак… это уже кое что. Попробую всё в папку затолкать и расшарить её, а не диск целиком. (странный ход, но вдруг поможет. Винда вобщем-то считает папкой и путь типа, С:\) UPD. Расшарил новую папку, чтобы проверить, в разрешения добавил всех, и всё равно не получается. Нет доступа до сервака у многих компов, просто открыть его не могут. |

|

На сайте c 31.03.2011 |

Yehat а сколько лицензий вирея есть в сети? до 3-й версии вирей под одной лицензией позволяет зацеплять не более 10 рендер нодов в дистрибьютед, а у 3-й версии все рендер ноды отдельных денег стоят и на каждую рабочую машину нужна своя лицензия, до 3-й версии можно было 1 лицензию установить на сколько угодно компов я в конторе когда работал у нас была своя ферма, там насколько я помню было то ли 40, то ли 60 серверов, так вот обычно просто через бэкбернер всегда использовали, а по дистрибьютеду как раз до 10 компов подцеплялось, ибо только одна флешка с ключем была куплена на офис |

|

На сайте c 14.06.2012 |

Лицензий вирея нет и об ограничении в 10 тачек мы знаем, больше 9 даже не берём. Купить — не вопрос, но ведь это не поможет, выпавшие бакеты это просто следствие. Главная проблема — со входом на сервак. Когда в сеть добавились тачки, добрая половина не может просто зайти на сервер по сети. Итак, решение найдено! Windows Server 2008R2 Standart не имеет такого ограничения (Datacenter edition имеет, энтерпрайз и вёб эдишн не проверял). Винда обязательно должна быть лицензионная. Если крякнуть — ставится ограничение на 10 подключений. Число одновременных юзеров по умолчанию 16777216. Спасибо всем за наводки и поддержку. PS: Лицензионная Win7 имеет ограничение в 20 одновременных подключений. Этого достаточно для небольшой сети. |

Содержание

- Максимальное число пользователей windows server

- Элементы масштабируемости Active Directory

- Для чего нужно знать пределы масштабируемости активного каталога

- Максимальное количество объектов в Active Directory

- Максимальное количество идентификаторов безопасности (Relative ID, RID)

- Максимальное количество записей в списках контроля доступа и безопасности

- Ограничения членства в группах для участников безопасности

- Максимальная длина FQDN

- Ограничения имени файла и длины пути

- Максимальное количество примененных объектов групповой политики

- Ограничения доверительных отношений

- Максимальное количество учетных записей на одну транзакцию LDAP

- Рекомендуемое максимальное количество пользователей в группе

- Рекомендуемое максимальное количество доменов в лесу

- Рекомендуемое максимальное количество контроллеров домена в домене

- Максимальный размер kerberos билета

Максимальное число пользователей windows server

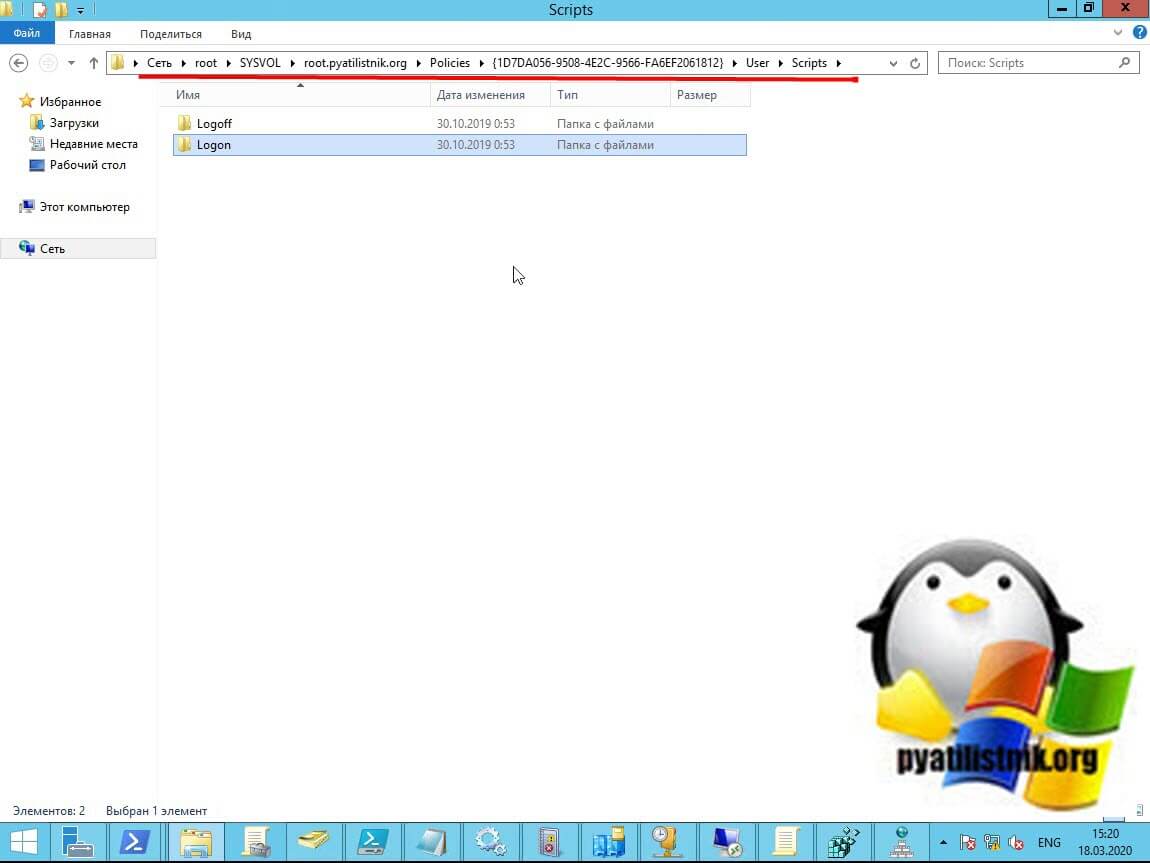

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. Не так давно мы с вами развернули инфраструктуру Active Directory в виде домена root.pyatilistnik.org и сделали там кучу разных вещей, но сегодняшняя статья не об этом. Вы когда-нибудь задумывались, а какие есть ограничения в Active Directory на максимальное количество объектов, атрибутов, серверов, доверительных отношений, контроллеров домена и так далее. В этой публикации я и хотел бы вас познакомить с пределами масштабируемости AD. Думаю, что большинство из вас в них не упрется, но знать их обязательно нужно.

Элементы масштабируемости Active Directory

Рассматривать я буду лимиты касающиеся Active Directory в Windows Server 2019, но они актуальны и для более младших версий. В этой статье описывается масштабируемость Active Directory и другие ограничения, а также рекомендации, которые применяются при разработке или реализации инфраструктуры Active Directory. Эти ограничения включают в себя следующее:

- Максимальное количество объектов в активном каталоге

- Максимальное количество идентификаторов безопасности

- Максимальное количество записей в списках контроля доступа и безопасности (ACL)

- Максимальное членство в группах для участников безопасности

- Ограничения длины FQDN

- Ограничения имени файла и длины пути

- Дополнительные ограничения длины имени, например NetBIOS, DNS, OU, sAMAccountName

- Максимальное количество примененных объектов групповой политики

- Максимальное количество доверительных отношений

- Максимальное количество учетных записей на одну транзакцию LDAP

- Рекомендуемое максимальное количество пользователей в группе

- Рекомендуемое максимальное количество доменов в лесу

- Рекомендуемое максимальное количество контроллеров домена в домене

- Рекомендуемые максимальные настройки Kerberos

Для чего нужно знать пределы масштабируемости активного каталога

Любое развертывание или обновление всегда вытекает из планирования, где вы должны четко представлять, что предложенная вами схему сможет корректно работать, будет легко расширятся и масштабироваться, в противном случае при росте инфраструктуры вы попадете в большой коллапс. Приведу несколько примеров, предположим, что вы разработали систему именования логинов и имен компьютеров, в процессе работы или ввода компьютера в домен вы получили ошибку связанную с ограничением на количество символов в имени.Зная эту информацию, вы бы заранее спланировали все иначе. Второй пример, это размер токена Kerberos, где если вы выходите за рамки начинаются проблему с доступами на сайты IIS, файловые шары и многие другие сервисы. Примеров можно привести много.

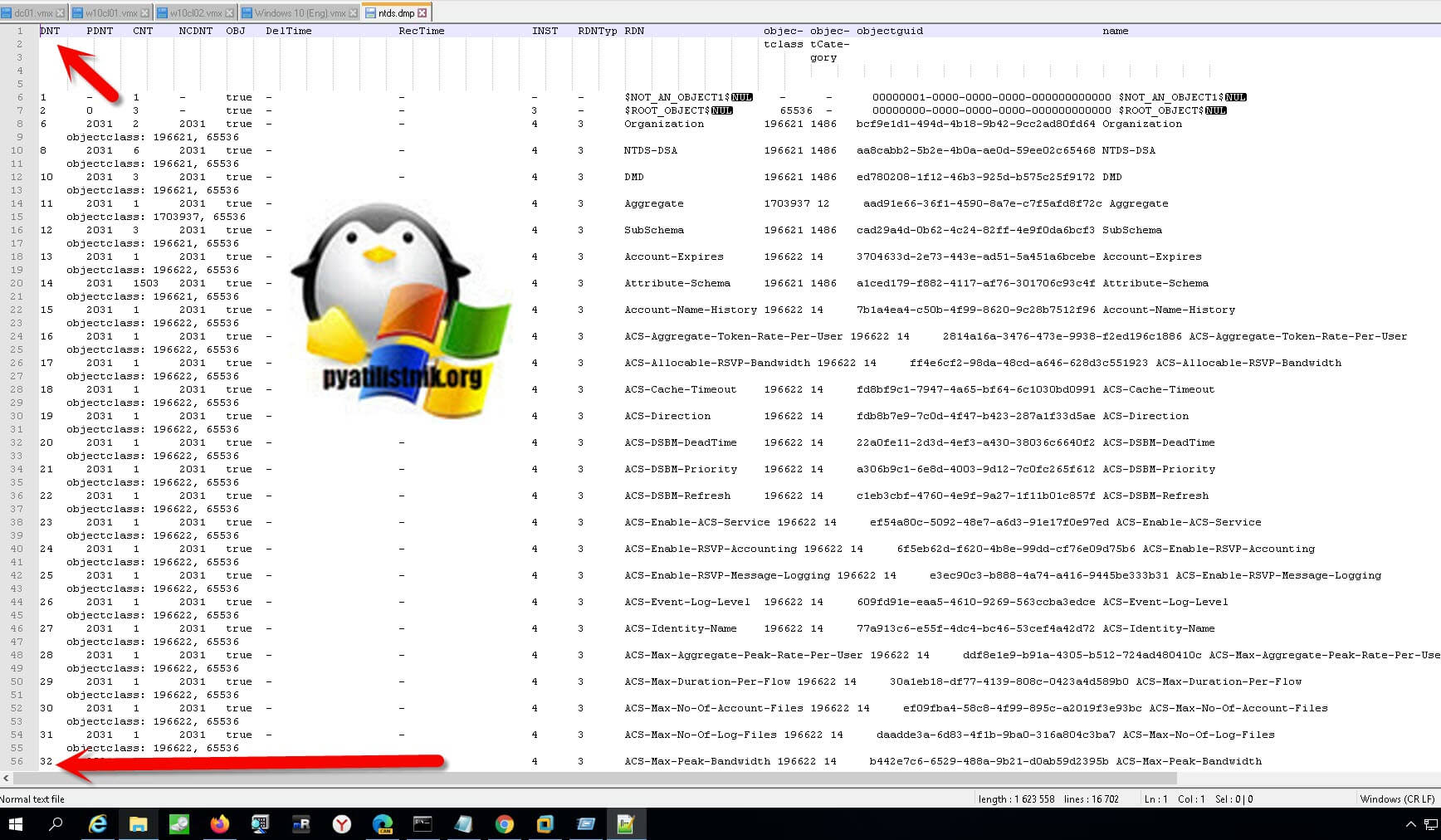

Максимальное количество объектов в Active Directory

Я уверен, что вы никогда бы не догадались каким запасом обладает активный каталог по количеству возможных объектов в его составе. Вы только задумайтесь, что каждый контроллер домена в лесу Active Directory может создать чуть менее 2,15 миллиардов объектов за время своего существования, это 2 в 31 степени, если уж совсем быть точным, то это 2 в степени 31 -255 DNT=2 147 483 393 DNT.

Каждый контроллер домена Active Directory имеет уникальный идентификатор, специфичный для отдельного контроллера домена. Эти идентификаторы, которые называются отличительными именными тегами (DNT — Distinguished Name Tag), не реплицируются и не видны другим контроллерам домена. Диапазон значений для DNT составляет от 0 до 2 147 483 393

Что такое DNT — Distinguished Name Tag — Отличительные теги имен (DNT) представляют собой целочисленные столбцы, поддерживаемые модулем расширяемого хранилища (ESE) в базе данных Active Directory (ntds.dit). Контроллеры домена используют DNT при создании объектов локально или посредством репликации. Каждый контроллер домена создает и поддерживает свои собственные уникальные DNT в своей базе данных при создании объектов. DNT не используются повторно. DNT не являются общими и не реплицируются между контроллерами домена. Вместо этого реплицируются вычисленные значения, известные контроллерам домена, такие как SIDS, GUID и DN.

DNT не используется повторно при удалении объекта, это нужно так же знать. Таким образом, контроллеры домена ограничены созданием примерно 2 миллиардов объектов (включая объекты, созданные путем репликации). Это ограничение применяется к совокупности всех объектов из всех разделов (NC домена, конфигурации, схемы и любых разделов каталога приложений), которые размещены на контроллере домена.

Структура базы данных Active Directory довольно плоская, «DNT» — это номер строки — каждого объект в базе данных. Следующий столбец, PDNT, является родительским объектом объекта (ParentDNT), поэтому вы можете легко просмотреть файл дампа и посмотреть, как выглядит каталог. Из номеров DNT и PDNT вы узнаете дочерние и родительские объекты.

Вот пример ntds.dmp файла, в котором я могу посмотреть все DNT значения.

Поскольку новые контроллеры домена стартуют с низких начальных значений DNT (обычно от 100 до 2000), можно обойти ограничение на время существования контроллера домена — при условии, конечно, что домен в настоящее время поддерживает менее 2 млрд. объекты. Например, если предел срока службы достигнут, поскольку создано около 2 миллиардов объектов, но 500 миллионов объектов удалены из домена (например, удалены, а затем окончательно удалены из базы данных в процессе сбора мусора), установка нового контроллер домена позволяет ему реплицировать оставшиеся объекты с существующих контроллеров домена — это потенциальный обходной путь.

На уровне базы данных ошибка, которая возникает при достижении предела DNT выглядит вот так:

Максимальное количество идентификаторов безопасности (Relative ID, RID)

Если мы говорим про Windows Server 2019 и ниже до Windows Server 2012 R2, то максимальное количество идентификаторов безопасности, которое может быть создано в течение срока службы домена, составляет 2 147 483 647 RID.

Как это было в более старых версиях, в операционных системах Windows Server 2008 R2 и более ранних версиях существует ограничение в 1 миллиард идентификаторов безопасности (SID) в течение срока службы домена. Это ограничение обусловлено размером пула глобальных относительных идентификаторов (RID) в 30 битов, который делает каждый SID (назначенный учетным записям пользователей, группам и компьютерам) в домене. Фактический лимит составляет 1 073 741 823 объектов. Поскольку RID не используются повторно, даже если участники безопасности удалены, применяется максимальный предел, даже если в домене менее 1 миллиарда участников безопасности.

Максимальное количество записей в списках контроля доступа и безопасности

Ограничение количества записей в списке управления доступом по усмотрению (DACL) или в списке управления доступом к безопасности (SACL) объекта Active Directory с использованием атрибута ntSecurityDescriptor обусловлено ограничением размера списка управления доступом (ACL), который равен 64K. Поскольку записи контроля доступа (ACE) различаются по размеру, фактическое количество записей (SID) составляет приблизительно 1820.

Ограничения членства в группах для участников безопасности

Субъекты безопасности (то есть учетные записи пользователей, групп и компьютеров) могут быть членами максимум 1 015 групп. Это ограничение связано с ограничением размера токена доступа MaxTokenSize, который создается для каждого участника безопасности. Ограничение не зависит от того, как группы могут быть или не быть вложенными.

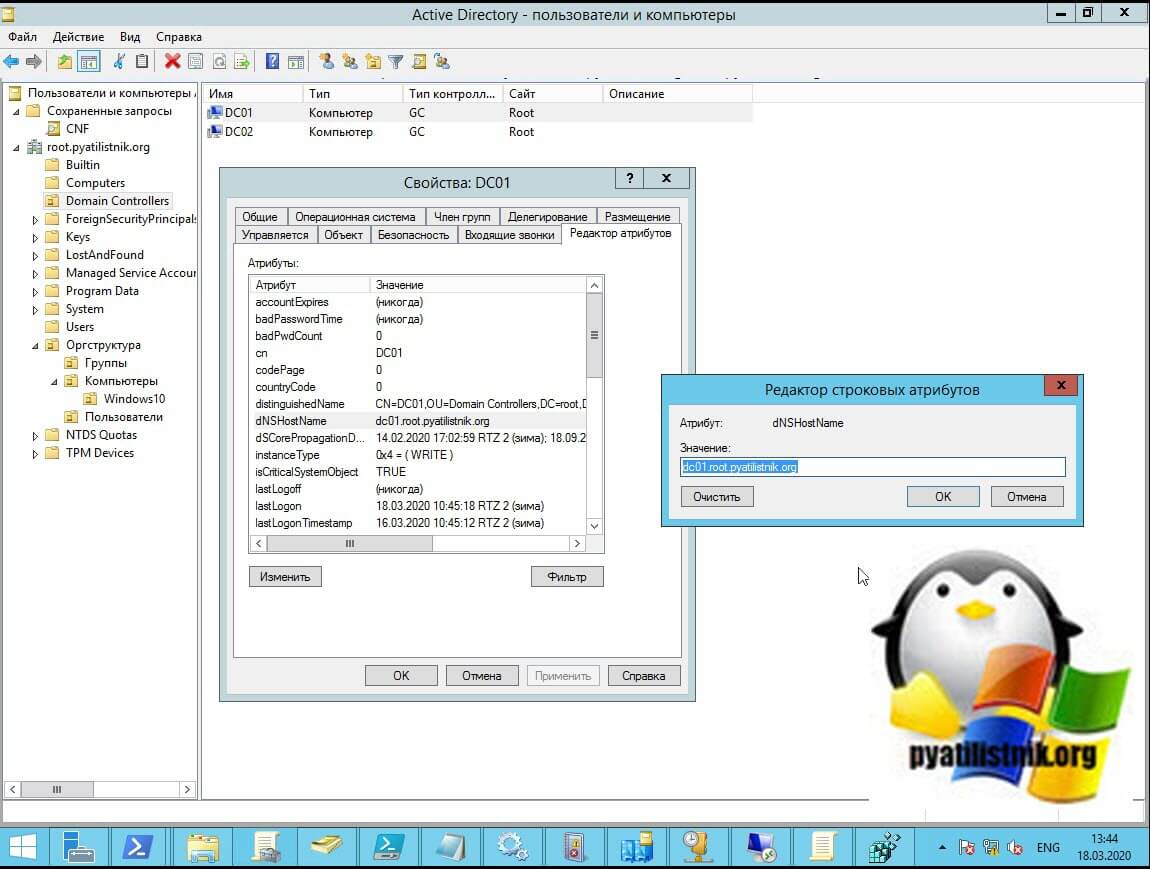

Максимальная длина FQDN

Полные доменные имена или как их еще называют абсолютным именем домена (FQDN — fully qualified domain name) в Active Directory не могут превышать 64 символа на каждый сегмент, а вот вся длина может быть 255 символов, включая дефисы и точки (.). Это важное ограничение, которое следует учитывать при именовании доменов. Это ограничение связано с длиной MAX_PATH в 260 символов, определяемой прикладными программными интерфейсами (API) Win32, в сочетании со способом хранения объектов групповой политики (GPO) в общем ресурсе SYSVOL.

Напоминаю, что FQDN определяет очное местоположение объекта в дереве иерархии в системе доменных имен (DNS). Полностью определенное доменное имя отличается отсутствием двусмысленности: его можно интерпретировать только одним способом. Обычно он состоит из имени хоста и, по крайней мере, одного домена более высокого уровня, разделенных символом «.» и всегда заканчивается в домене верхнего уровня.

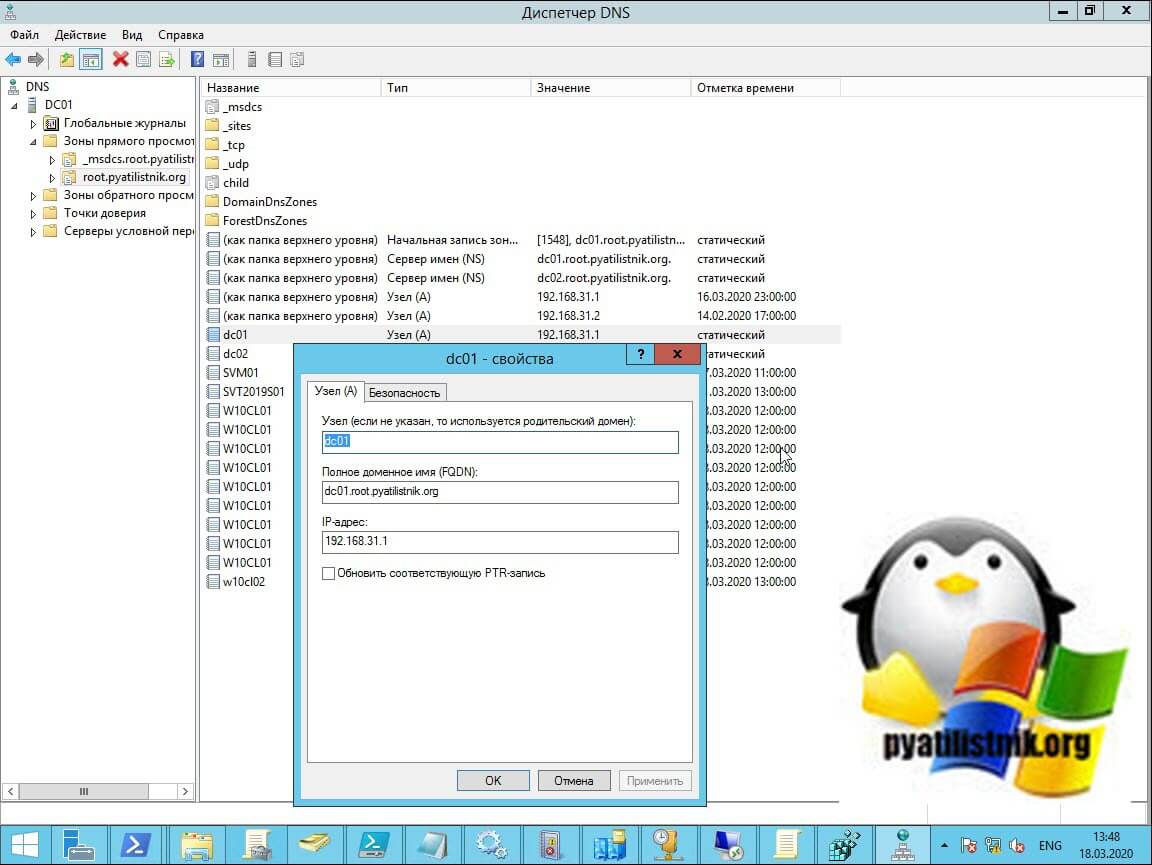

Приведу простой пример FQDN для моего контроллера домена DC01. Если посмотреть редактор атрибутов Active Directory, то у объекта вы можете обнаружить атрибут dNSHostName. В моем примере, это dc01.root.pyatilistnik.org.

Или же вы можете открыть оснастку DNS и в свойствах записи так же найти полное доменное имя (FQDN).

Ограничения имени файла и длины пути

Физические файлы, используемые компонентами Active Directory, такие как SYSVOL, базы данных (NTDS.DIT) и пути к файлам журналов, ограничены длиной MAX_PATH в 260 символов, как определено в Win32 API. Когда вы определяете, где разместить файлы SYSVOL и базы данных во время установки Active Directory, избегайте структур вложенных папок, в которых полный путь к папке SYSVOL, базе данных и файлам журнала превышает 260 символов.

Если путь до объекта групповой политики превысит 260 символов, то политика не применится.

Максимальное количество примененных объектов групповой политики

Существует ограничение в 999 объектов групповой политики (GPO), которые можно применить к учетной записи пользователя или учетной записи компьютера. Это не означает, что общее количество параметров политики в системе ограничено 999. Скорее всего, один пользователь или компьютер не сможет обработать более 999 объектов групповой политики. Это ограничение существует по причинам производительности. Если честно я не проверял сможет ли на производительной виртуальной машине применится 1000 и более политик, я смутно себе представляю вообще такое количество политик к одному объекту, но для справки знать максимальное значение применяемых политик GPO нужно. Если у вас были случаи, где фигурировало 1000 и более объектов GPO, то поделитесь опытом в комментариях.

Ограничения доверительных отношений

Когда вы устанавливаете доверительные отношения между доменами в одном лесу, между лесами или с внешней областью, информация об этих доверительных отношениях сохраняется в Active Directory. Каждое доверительное отношение в домене представлено объектом, известным как объект доверенного домена (Trusted domain objects-TDO). TDO хранит информацию о доверии, такую как транзитивность доверия и тип доверия. Всякий раз, когда вы создаете траст, новый TDO создается и сохраняется в системном контейнере в домене траста. Ограничения доверия возникают из-за количества объектов доверенного домена (TDO), длины путей доверия и способности клиентов обнаруживать доступные доверительные отношения. Применяемые ограничения включают следующее:

- Клиенты Kerberos могут пройти не более 10 доверительных ссылок, чтобы найти запрошенный ресурс в другом домене. Если путь доверия между доменами превышает это ограничение, попытка доступа к домену завершается неудачно.

- Когда клиент ищет маршрут доверительных отношений, поиск ограничивается доверием, которые устанавливаются непосредственно с доменом, и доверительными отношениями, которые являются транзитивными в лесу.

- Тестирование показало, что увеличение времени на выполнение связанных с TDO операций, таких как проверка подлинности между доменами, заметно ухудшает производительность, если реализация Active Directory в организации содержит более 2400 TDO.

Максимальное количество учетных записей на одну транзакцию LDAP

При написании сценариев или приложений, выполняющих транзакции LDAP, рекомендуемое ограничение — не более 5000 операций на транзакцию LDAP. Транзакция LDAP — это группа операций каталога (таких как добавление, удаление и изменение), которые рассматриваются как одна единица. Если ваш скрипт или приложение выполняет более 5000 операций за одну транзакцию LDAP, вы рискуете столкнуться с ограничениями ресурсов и тайм-аутом работы. Если это произойдет, все операции (изменения, дополнения и модификации) в транзакции откатываются, что означает, что вы потеряете все эти изменения.

Рекомендуемое максимальное количество пользователей в группе

Немного о прошлом, для сред Windows 2000 Active Directory рекомендуемое максимальное количество членов в группе составляет 5000. Эта рекомендация основана на количестве одновременных атомарных изменений, которые могут быть зафиксированы в одной транзакции базы данных.

Начиная с Windows Server 2003 вплоть до Windows Server 2019, возможность реплицировать отдельные изменения в связанные многозначные свойства была представлена как технология, называемая репликацией связанных значений Linked Value Replication (LVR). Чтобы включить LVR, необходимо повысить функциональный уровень леса по крайней мере до промежуточного уровня Windows Server 2003. Повышение функционального уровня леса меняет способ хранения членства в группе (и других связанных многозначных атрибутов) в базе данных и репликации между контроллерами домена. Это позволяет количеству членств в группах превышать ранее рекомендованный предел в 5000 для Windows 2000 или Windows Server 2003 на функциональном уровне леса Windows 2000. В любом случае я не представляю зачем пользователю состоять в таком количестве групп.

Рекомендуемое максимальное количество доменов в лесу

Если мы говорим про Windows Server 2019 и ниже до Windows Server 2003, то рекомендуемое максимальное количество доменов, для функционального уровня леса установленного в режиме Windows Server 2003 и выше (также известный как функциональный уровень 2 для леса), составляет 1200. Это ограничение является ограничением многозначных несвязанных атрибутов в Windows Server 2003-2019 и ограничением службы репликации (File Replication System, FRS), которая не в состоянии осуществлять репликацию папки SYSVOL между большим количеством объектов. Уверен, что вряд ли есть архитектуры активного каталога с таким количеством доменов.

Рекомендуемое максимальное количество контроллеров домена в домене

Чтобы обеспечить надежное восстановление SYSVOL, мы рекомендуем ограничить 1200 контроллеров домена на домен. Если ожидается, что какой-либо домен Active Directory в вашей сети превысит 800 контроллеров домена, и на этих контроллерах доменов размещены зоны, интегрированные в Active Directory (DNS), то нужно будет вносить некоторые изменения в DNS. В зоне DNS, интегрированной в Active Directory, имена DNS представлены объектами dnsNode, а записи DNS хранятся в виде значений в многозначном атрибуте dnsRecord объектов dnsNode, что приводит к появлению сообщений об ошибках.

Максимальный размер kerberos билета

Максимальный рекомендуемый размер для билета Kerberos составляет 48 000 байт, который настраивается с помощью значения MaxTokenSize.