Содержание:

1. Хэш-функции пароля. 3

2. Количество

возможных паролей. 6

3. Сетевая аутентификация

пользователей. 8

4. Доступ к

хэш-функциям паролей. 9

4.1 Получение

файла SAM.. 10

4.2

Извлечение хэш-функций из данных SAM.. 11

4.3

Использование сетевых снифферов. 12

Заключение. 13

Список

использованных источников. 15

Введение:

Не хочешь рисковать и сдавать то, что уже сдавалось?!

Закажи оригинальную работу — это недорого!

Заключение:

Как показывает практика, уязвимость паролей пользователей в

локальных сетях на платформах Windows NT/2000/2003/XP/7/8/10 обычно связана с

беспечностью пользователей. Операционные системы Windows NT/2000/2003/XP/7/8/10

предоставляют в распоряжение пользователей и системных администраторов

достаточно средств для построения мощной системы безопасности — нужно только не

пренебрегать этими возможностями.

Максимум внимания необходимо уделить невозможности

получения учетных записей пользователей как с локального компьютера, так и с

контроллера домена. Для этого необходимо запретить в настройках BIOS

возможность загрузки с дискеты и других носителей, кроме жесткого диска, и защитить

BIOS паролем. Кроме того, следует запретить удаленное управление реестром,

остановив соответствующую службу. Рекомендуется также запретить использовать

право отладки программ, для чего в оснастке безопасности нужно выбрать элемент

Computer Configuration\Security Settings\Local Policies\User Right Assignment,

а в свойствах политики Debug programs удалить из списка всех пользователей и

все группы.

Эффективным средством повышения безопасности является

отмена использования разделяемых ресурсов и специальных общих папок ADMIN$, C$

и т.д., предназначенных для нужд операционной системы, но позволяющих

пользователю с административными правами подключаться к ним через сеть. Для

блокирования данных разделяемых ресурсов необходимо в разделе реестра HKEY_LOCAL_MACHINE

\SYSTEM\Current-ControlSet\Services\ LanmanServer\Parame-ters добавить параметр

AutoShareWks (для версий Windows NT, 2000 Professional и XP) или

AutoShareServer (для серверных версий) типа DWORD и установить его значение

равным 0. К тому же можно заблокировать анонимный сетевой доступ, позволяющий

при анонимном подключении получать информацию о пользователях, о политике

безопасности и об общих ресурсах. С этой целью нужно добавить в раздел реестра

HKEY_LOCAL_MACHINE\SYSTEM\ Current-ControlSet\Control\Lsa параметр

Restrict-Anonymous типа DWORD, установив его равным 2.

Еще одна настройка, которая позволяет запретить сетевой доступ

нежелательных пользователей к вашему ПК, производится через оснастку

безопасности в разделе Computer Configuration\Security Settings\Local

Policies\User Right Assignment. В свойствах политики Access this computer from

the network откорректируйте список пользователей, которым разрешен сетевой

доступ к компьютеру. Дополнительно в политике Deny Access to this Computer from

the network можно указать список пользователей, которым запрещен удаленный

доступ к данному компьютеру. Чтобы усложнить процесс восстановления паролей по

их хэш-функциям, можно запретить хранение уязвимых LM-хэшей. Для этого в раздел

реестра HKEY_LOCAL_MACHINE\SYSTEM\ Current-ControlSet\Control\Lsa следует

добавить параметр NoLMHash типа DWORD. При значении этого параметра равном 1

LM-хэши не хранятся. Кроме того, рекомендуется выбирать пароли с минимальной

длиной 10 символов и не использовать для паролей исключительно цифровые

символы. Целесообразно выбирать символы из возможно большего символьного

набора. Как показывает практика, плохо поддаются подбору русские слова и

предложения, которые набираются при латинской раскладке клавиатуры. К примеру,

пароль «ghbdtn» выглядит полной абракадаброй на

английском языке, но если написать его при русской раскладке клавиатуры, то

получим хорошо знакомую всем фразу «привет». Эффективным средством является пароль,

где часть набирается при английской раскладке клавиатуры, а другая — при

русской.

Фрагмент текста работы:

1. Хэш-функции пароля

Если речь идет о локальном пароле

пользователя для входа в систему (то есть без подключения к локальной сети), то

такой пароль в зашифрованном виде хранится на самом компьютере. Зашифрованный

пароль именуется хэшем (hash) или хэш-функцией пароля. Алгоритм

хэширования — это алгоритм одностороннего шифрования, когда исходному

паролю независимо от его длины ставится в соответствие числовое значение

фиксированной длины (16 байт), полученное в результате обработки пароля по

специальному алгоритму шифрования. Впрочем, в данном случае нас не интересуют

алгоритмы шифрования как таковые — отметим лишь, что зашифрованный таким

образом пароль невозможно восстановить. Сам по себе процесс шифрования является

односторонним, и, даже зная хэш-функцию пароля, вычислить сам пароль

принципиально невозможно.

И здесь возникает закономерный вопрос: если знание хэш-функции не позволяет

выяснить пароль пользователя, то как же в таком случае происходит процесс

аутентификации? Дело в том, что при аутентификации сравниваются не сами пароли,

а их хэш-функции. В процессе аутентификации пользователь вводит пароль в

привычном для него виде, а операционная система рассчитывает его хэш-функцию и

сравнивает с хэшем, хранящимся в компьютере. В случае их совпадения

аутентификация считается успешной. Процесс взлома пароля происходит примерно

аналогично. Для этого нужно только знать хэш-функцию пароля, хранимую в

компьютере, и уметь вычислять хэш по паролю. Тогда, перебирая различные

варианты паролей и сравнивая расчетные хэши с тем, что хранится в компьютере,

можно подобрать правильный пароль.

Казалось бы, такой перебор может затянуться на бесконечно долгое

время — вариантов паролей существует бесконечное множество. Однако не

стоит торопиться с выводами. Во-первых, количество возможных паролей все-таки

конечно, а во-вторых, современные компьютеры позволяют перебирать миллионы

паролей в секунду. Кроме того, имеются различные методы атак на пароли (об этом

мы расскажем чуть позже), которые в большинстве случаев приводят к

положительным результатам в считаные минуты. И прежде чем описывать дальнейшие

(практические) шаги по взлому паролей, немного углубимся в смысл самого понятия

«хэш» и выясним, сколько вариантов паролей реально существует.

В операционных системах Windows NT/2000/2003/XP/7/8/10 существует два типа

хэш-функций паролей: LM-хэш (LanMan-хэш) и NT-хэш. LM-хэш достался нам в

наследство от сетей Lan Manager, и потому, хотя все современные операционные

системы поддерживают новый тип хэш-шифрования (NT-хэш), операционная система

вынуждена хранить вместе с новым хэш-кодом (NT-хэш) и тот хэш-код, который

вычисляется по старому алгоритму Lan Manager, чтобы обеспечить совместимость с

клиентами Windows 9x. Для входа в систему можно использовать любой их этих двух

типов хэшей, а поскольку LM-хэш имеет ряд уязвимых мест и менее надежен, чем

NT-хэш, то атаки проводятся, как правило, на него.

Самым большим недостатком алгоритма получения LM-хэша является разделение

пароля на две части, каждая из которых состоит из 7 символов. Если вводимый

пользователем пароль менее 14 символов, то при преобразовании к паролю

добавляются нулевые символы, то есть символы с кодом 0, чтобы получить строку,

состоящую из 14 символов. Если же пароль пользователя превышает 14 символов, то

LM-хэш соответствует пустому паролю. Каждая из 7-символьных половин пароля

шифруется независимо от другой по алгоритму DES (бывший федеральный стандарт

США), причем поскольку сам процесс шифрования каждой из 7-символьных половин

пароля независим, то и подбор этих половин можно производить независимо, что

значительно упрощает и ускоряет процесс вскрытия пароля. Другой серьезный

недостаток LM-хэша связан с тем, что в процессе шифрования все буквенные символы

пароля переводятся в верхний регистр. А поскольку LM-хэш содержит информацию о

пароле без учета регистра, то LM-хэши для паролей ALLADIN, alladin, Alladin и

aLLadin будут совершенно одинаковыми. Это существенно ограничивает количество

возможных комбинаций пароля и, как следствие, ускоряет процесс вскрытия.

Как мы уже отмечали, размер самих хэш-функций (и LM, и NT), независимо от

длины вводимого пароля, составляет 16 байт. Если длина пароля менее 14

символов, то для каждого пароля имеется и LM-, и NT-хэш. Поэтому NT-хэш лишен

недостатков, присущих LM-хэшу. При NT-хэшировании используется алгоритм

шифрования MD4. Кроме того, NT-хэш является регистрозависимым, то есть NT-хэши

для паролей ALLADIN и alladin будут совершенно разными. Следовательно, подобрать

правильный пароль к известному NT-хэшу значительно сложнее, чем к LM-хэшу. И

если известен и LM-, и NT-хэш, то сначала осуществляется подбор пароля по

LM-хэшу, а после нахождения LM-пароля (все буквы верхнего регистра)

используется NT-хэш для определения NT-пароля с учетом регистра. Правда, в

данном случае есть одна тонкость, так как не всегда для пароля существует

LM-хэш. Для этого, как минимум, нужно, чтобы длина пароля была меньше или

равной 14 символам. Но даже тогда, когда длина пароля меньше 14 символов,

LM-хэш можно удалить из базы. О том, как это сделать, мы еще расскажем, а пока

приведем практические примеры LM- и NT-хэшей различных паролей.

Рассмотрим для начала 7-символьный пароль alladin, которому соответствует

16-байтный LM-хэш a01fad819c6d001aaad3b435b51404ee, записанный в

шестнадцатеричной системе исчисления. Далее рассмотрим 14-символьный пароль

alladinalladin, для которого LM-хэш будет таким:

a01fad819c6d001aa01fad819c6d001a. Обратите внимание, что первая половина (8

байт: a01fad819c6d001a) этого хэша полностью совпадает со второй половиной.

Кроме того, первая половина данного кэша совпадает и с первой половиной LM-хэша

пароля alladin. Такое совпадение отнюдь не случайно, если вспомнить, что каждые

7 символов пароля кодируются независимо и определяют 8 байт итогового LM-хэша.

Обратите внимание: для выполнения большинства инструкций из этой статьи вы должны использовать локальную учётную запись Windows с правами администратора.

Как поставить пароль на компьютер с Windows

Если к вашему компьютеру имеют доступ другие люди, разумно защитить Windows паролем. Так ваши настройки и данные будут в безопасности: без специальных знаний никто не сможет их просмотреть или изменить. Система будет запрашивать пароль при включении устройства, при смене учётной записи или после выхода из спящего режима.

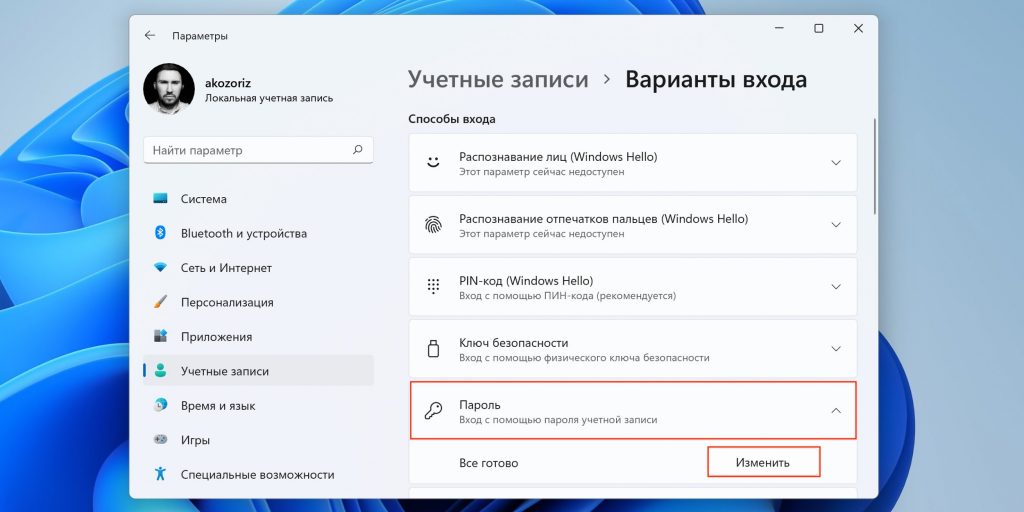

Как поставить пароль на Windows 11

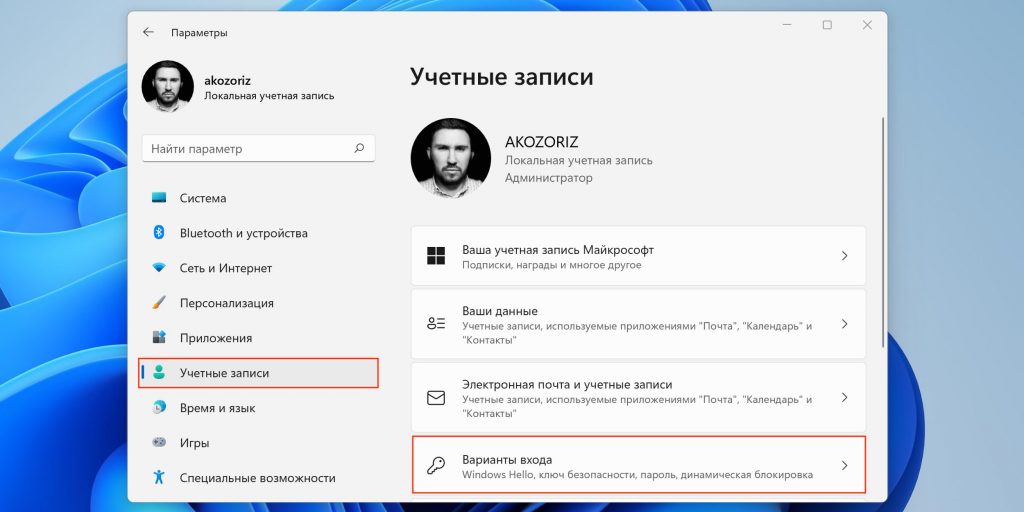

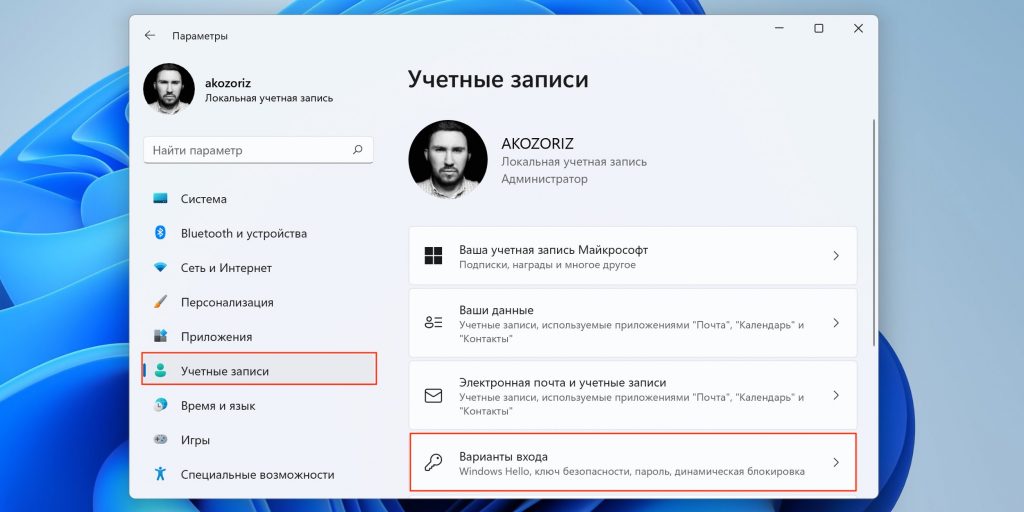

1. Зайдите в меню «Пуск» и откройте «Параметры».

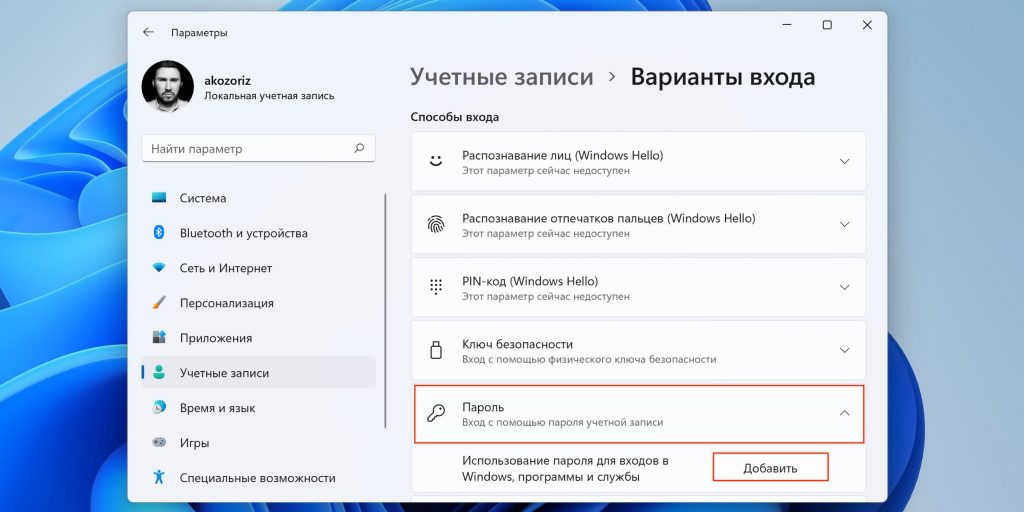

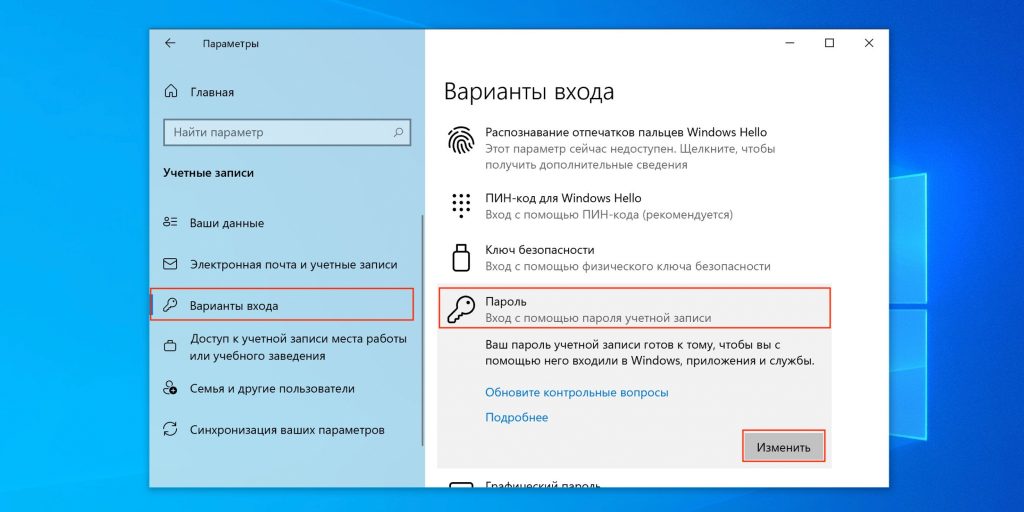

2. Перейдите в «Учётные записи» → «Варианты входа».

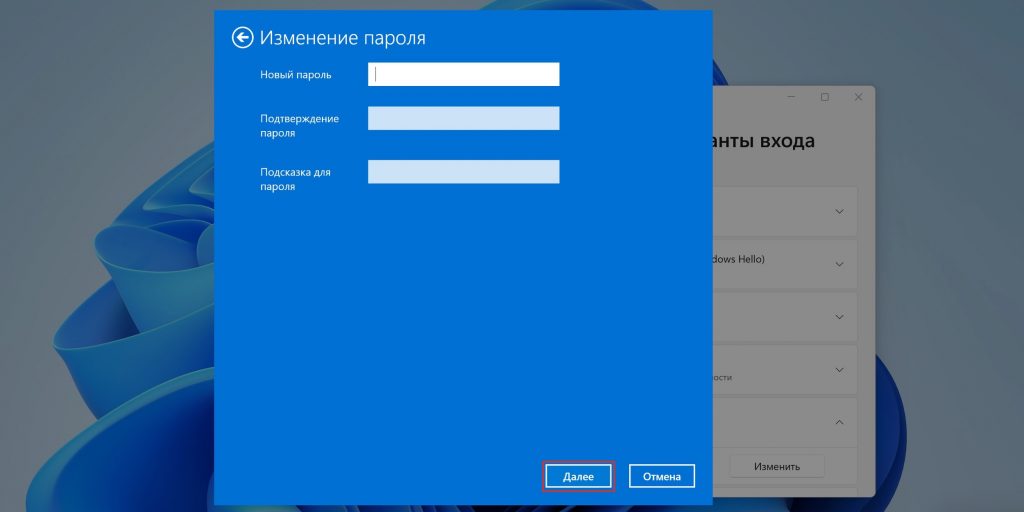

3. Раскройте раздел «Пароль» и кликните «Добавить».

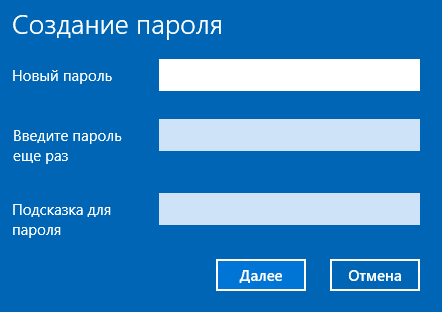

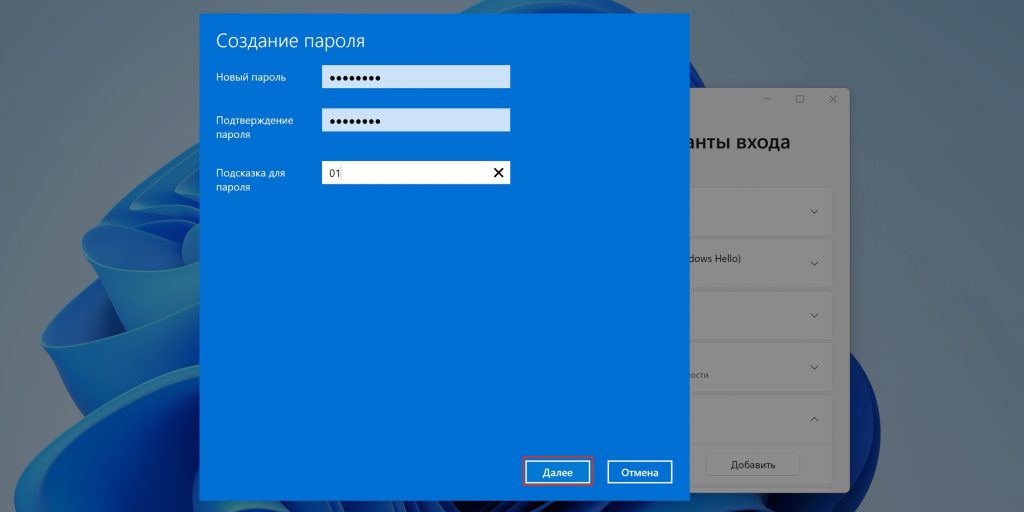

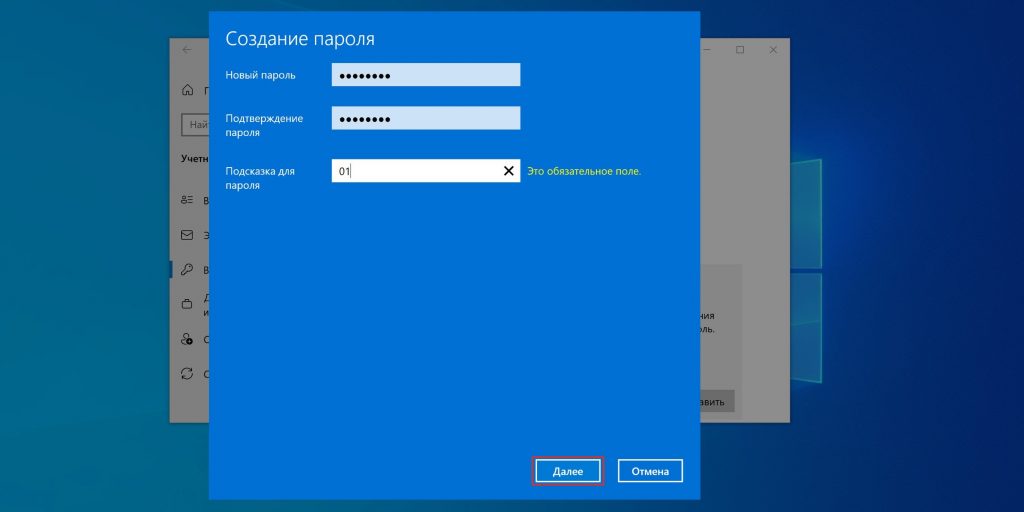

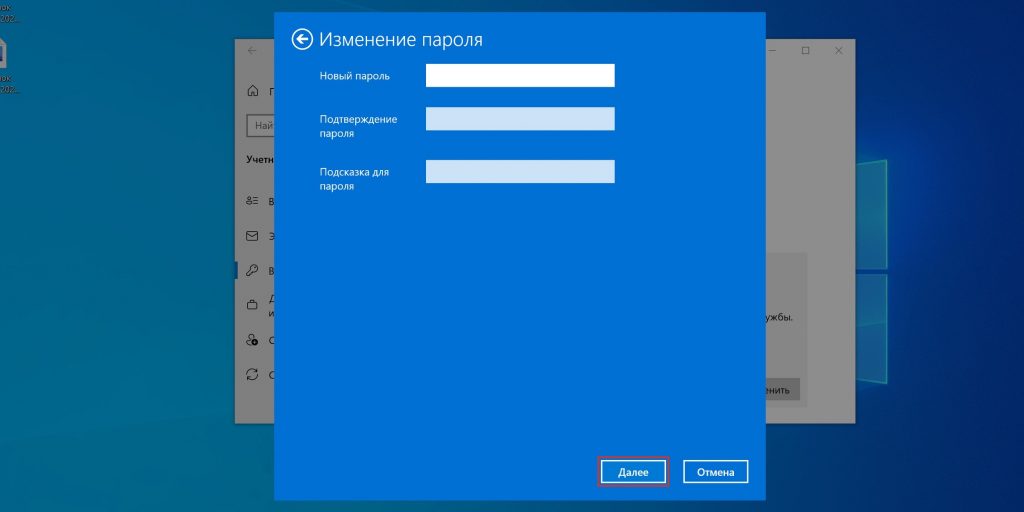

4. Дважды введите пароль, укажите подсказку для него и нажмите «Далее».

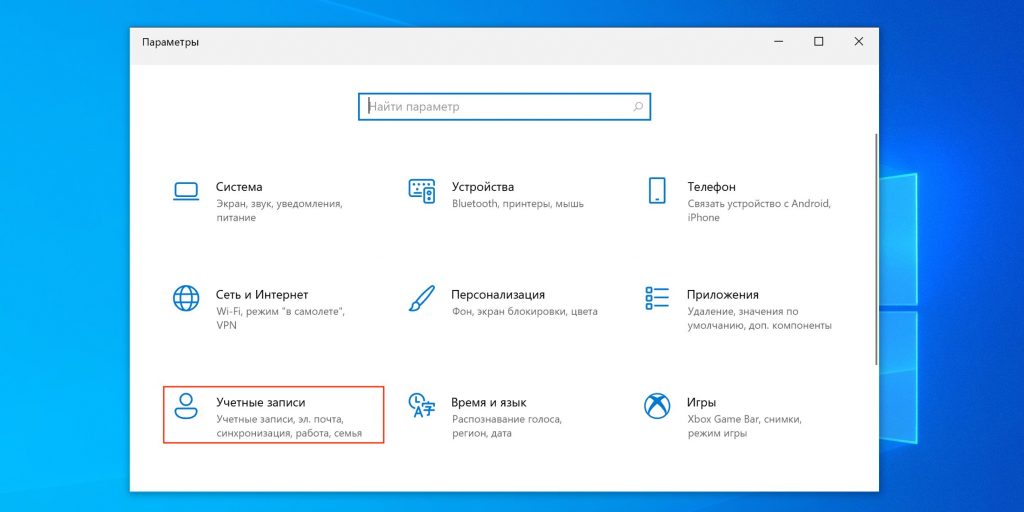

Как поставить пароль на Windows 10

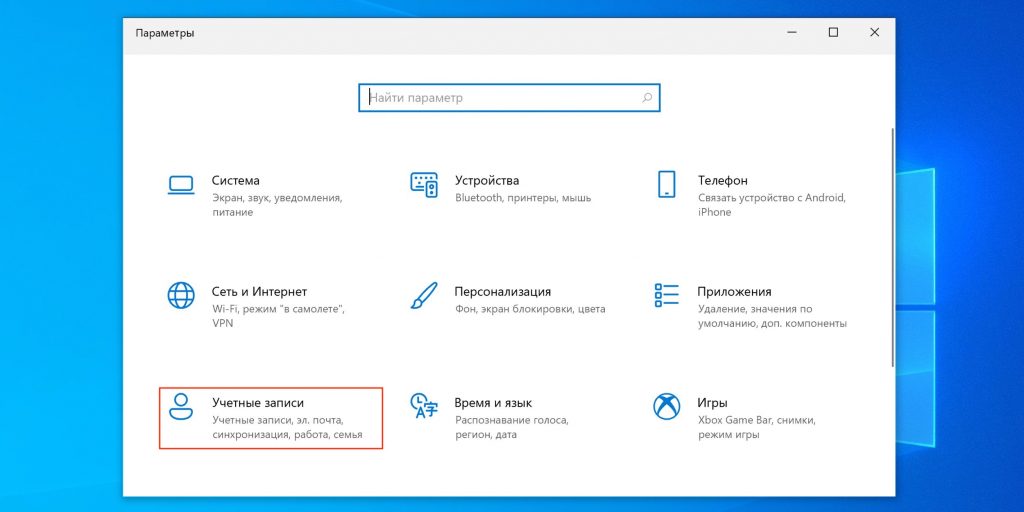

1. Откройте меню «Пуск» → «Параметры» (значок в виде шестерёнки) и перейдите в раздел «Учётные записи».

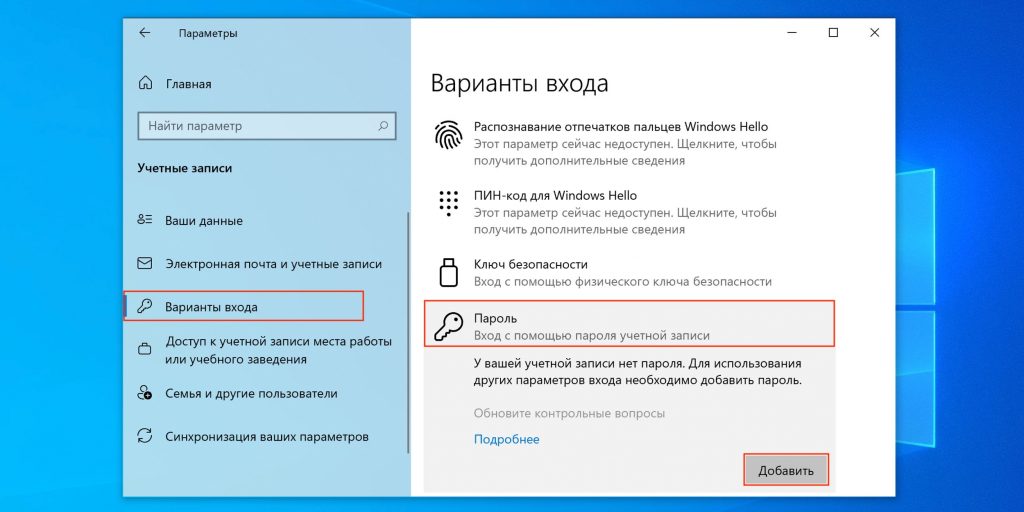

2. Выберите в боковом меню «Варианты входа», раскройте пункт «Пароль» и нажмите «Добавить».

3. Заполните поля, пользуясь подсказками системы, в конце кликните «Готово».

Как поставить пароль на Windows 8.1, 8

1. В правой боковой панели нажмите «Параметры» (значок в виде шестерёнки) → «Изменение параметров компьютера». В меню открывшегося окна выберите «Учётные записи» (или «Пользователи»), а затем «Параметры входа».

2. Кликните по кнопке «Создание пароля».

3. Заполните поля, нажмите «Далее» и «Готово».

Как поставить пароль на Windows 7 и более ранних версиях

1. Откройте раздел «Пуск» → «Панель управления» → «Учётные записи пользователей».

2. Выберите нужный аккаунт и кликните «Создание пароля» или сразу нажмите «Создание пароля своей учётной записи».

3. Заполните поля с помощью подсказок системы и нажмите на кнопку «Создать пароль».

Как убрать пароль на компьютере с Windows

Если посторонние не имеют физического доступа к вашему устройству, возможно, защиту лучше отключить. Это избавит от необходимости вводить пароль при каждом запуске системы, входе в учётную запись и активации ПК из сна.

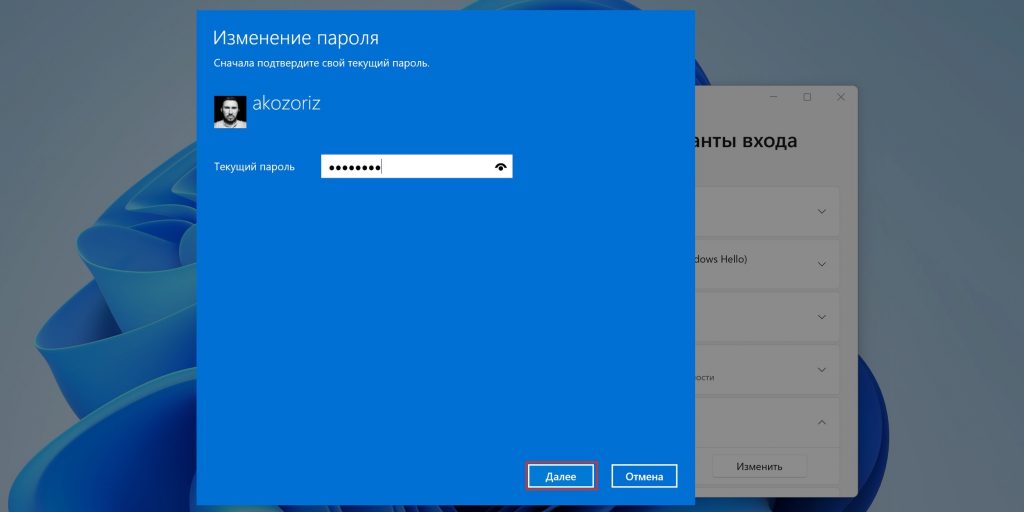

Как убрать пароль на Windows 11

1. Запустите «Параметры» через меню «Пуск» и перейдите в раздел «Учётные записи» → «Варианты входа».

2. Раскройте пункт «Пароль» и выберите «Изменить».

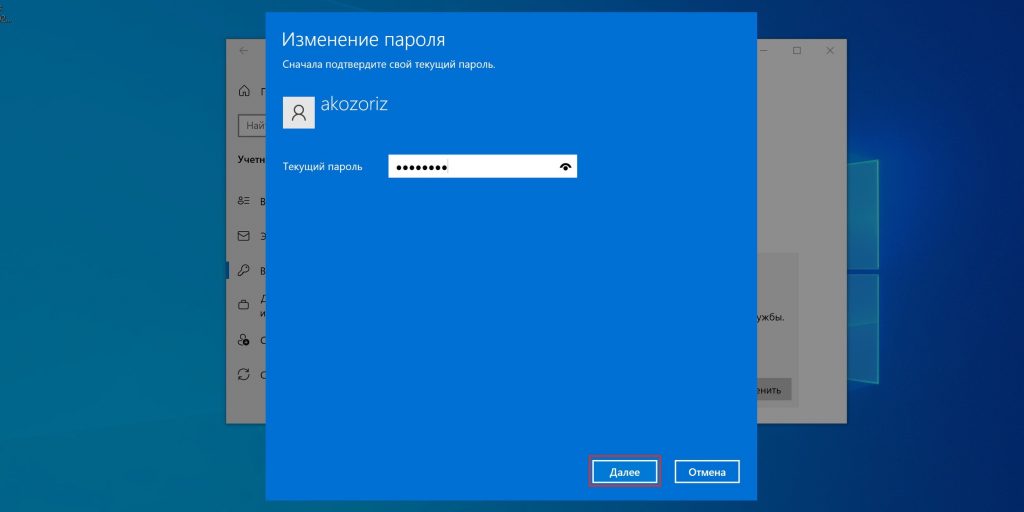

3. Введите свой текущий пароль и кликните «Далее».

4. Оставьте все поля пустыми и просто нажмите «Далее», а затем «Готово».

Как убрать пароль на Windows 10

1. В меню «Пуск» кликните по шестерёнке и перейдите в раздел «Учётные записи».

2. Выберите в боковом меню «Варианты входа», затем разверните пункт «Пароль» и нажмите «Изменить».

3. Вбейте свой пароль, который назначали ранее, и кликните «Далее».

4. Оставьте все поля пустыми, а затем нажмите «Далее» и «Готово».

Как убрать пароль на Windows 8.1, 8 и более ранних версиях

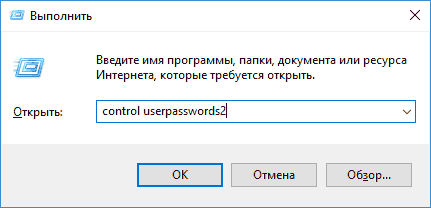

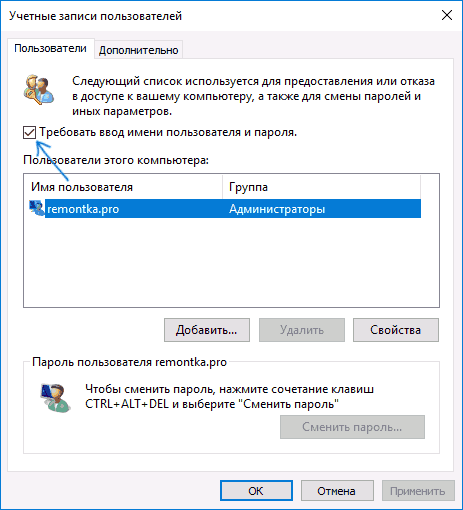

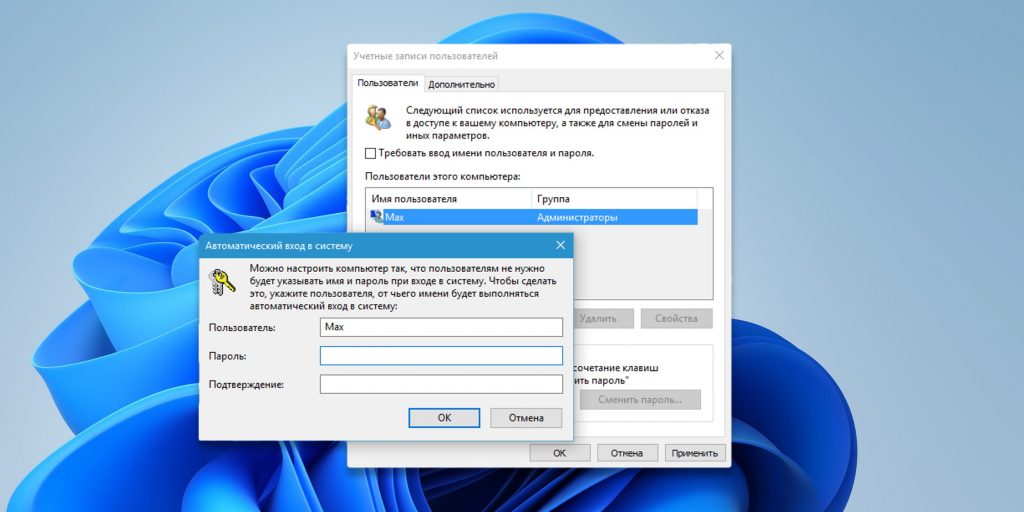

1. Воспользуйтесь комбинацией клавиш Windows + R и введите в командной строке netplwiz (или control userpasswords2, если первая команда не сработает). Нажмите Enter.

2. В открывшемся окне выделите в списке учётную запись, для которой хотите убрать пароль, и снимите галку возле пункта «Требовать ввод имени пользователя и пароля». Нажмите ОK.

3. Введите пароль, его подтверждение и кликните ОK.

После этого Windows перестанет запрашивать кодовую комбинацию, но только при включении компьютера. Если вы заблокируете экран (клавиши Windows + L), выйдете из системы или устройство окажется в спящем режиме, то на дисплее впоследствии всё равно появится запрос пароля.

Если опция «Требовать ввод имени пользователя и пароля» окажется недоступной или вы захотите полностью удалить пароль Windows, попробуйте другой способ — для более опытных пользователей.

Откройте раздел управления учётными записями по одной из инструкций в начале этой статьи.

Если в появившемся окне будет сказано, что вы используете онлайн‑профиль Microsoft (вход по имейлу и паролю), отключите его. Затем воспользуйтесь подсказками системы, чтобы создать локальный профиль, но в процессе не заполняйте поля для шифра.

После отключения учётной записи Microsoft система перестанет синхронизировать ваши настройки и файлы на разных компьютерах. Некоторые приложения могут отказаться работать.

Если в меню управления учётными записями изначально активным будет локальный профиль, то просто измените текущий пароль, оставив поля для нового пустыми.

При удалении старого кода система никогда не будет запрашивать его, пока вы не добавите новый.

Как сбросить пароль на Windows

Если вы забыли пароль и не можете войти в локальный профиль администратора Windows, вовсе не обязательно переустанавливать ОС. Есть выход попроще: сброс защиты. В современных версиях Windows для этого нужно лишь ввести пару команд; в более ранних вариантах понадобятся второй компьютер, USB‑накопитель и бесплатная утилита для сброса пароля.

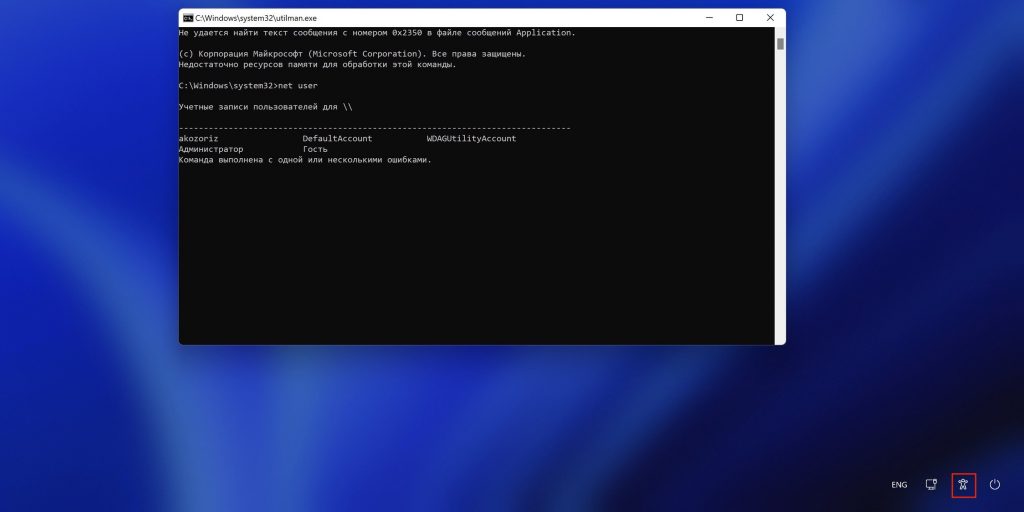

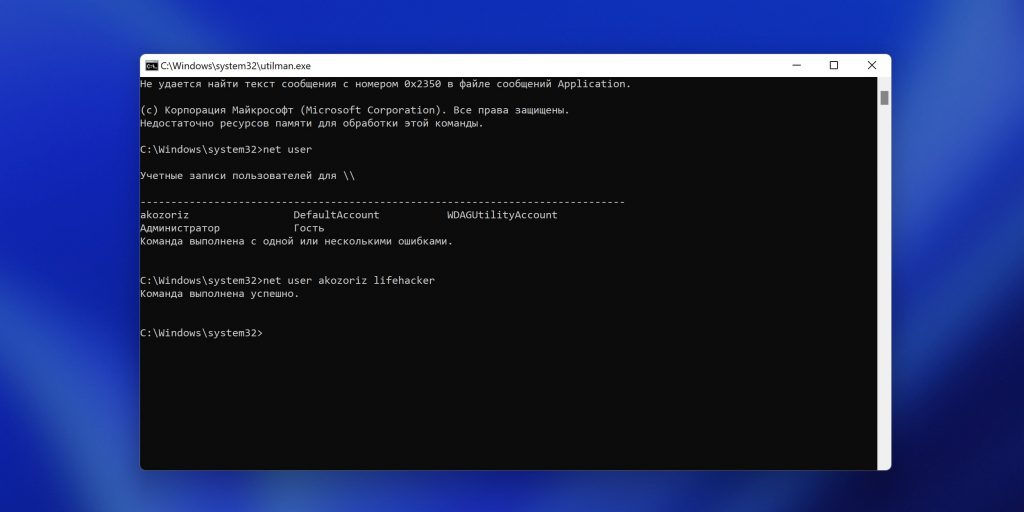

Как сбросить пароль на Windows 11 и 10

1. Кликните по значку «Питание» на экране блокировки, а затем зажмите клавишу Shift и выберите «Перезагрузку».

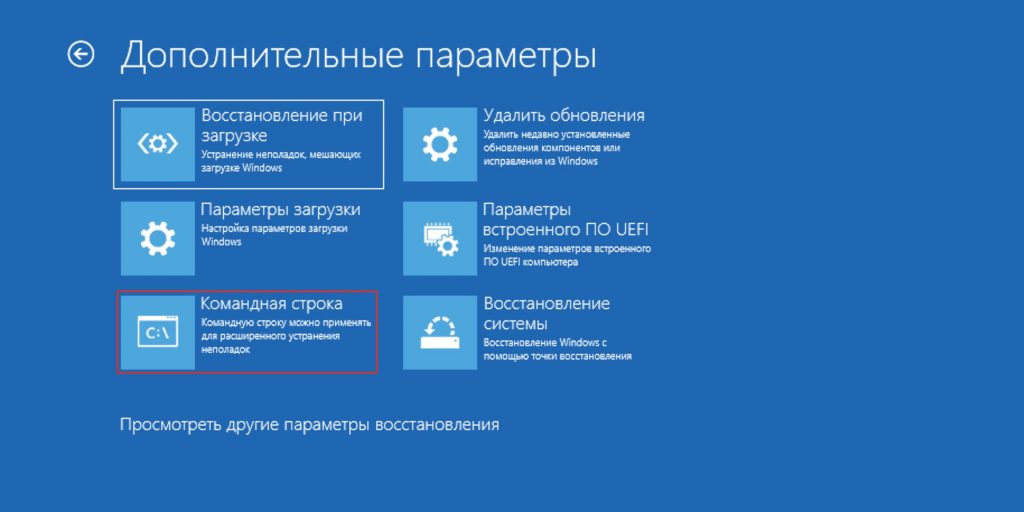

2. Когда компьютер перезапустится в режиме восстановления, перейдите в «Поиск и устранение неисправностей» → «Дополнительные параметры» и вызовите «Командную строку».

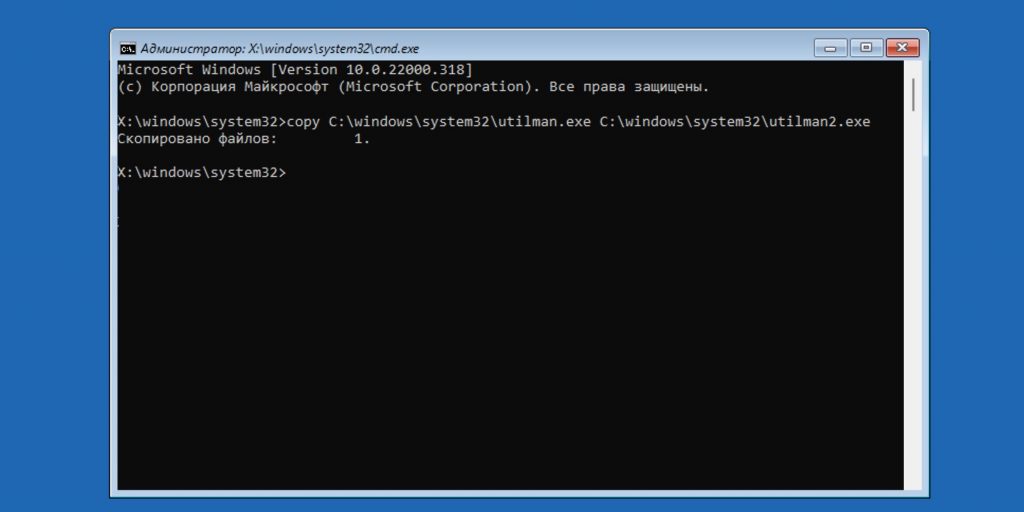

3. Вставьте в неё команду copy C:\windows\system32\utilman.exe C:\windows\system32\utilman2.exe и нажмите Enter.

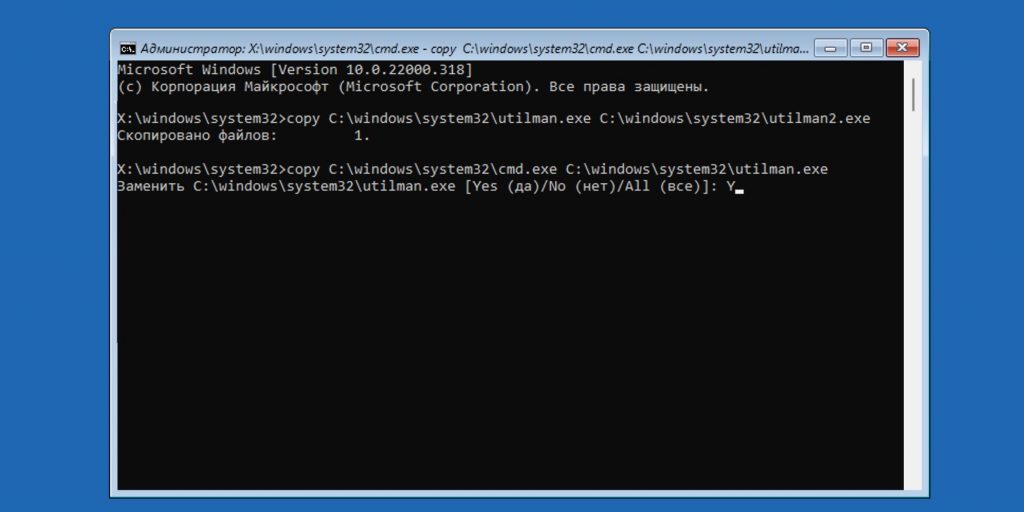

4. После этого введите copy C:\windows\system32\cmd.exe C:\windows\system32\utilman.exe, а затем нажмите клавишу Y для подтверждения и Enter.

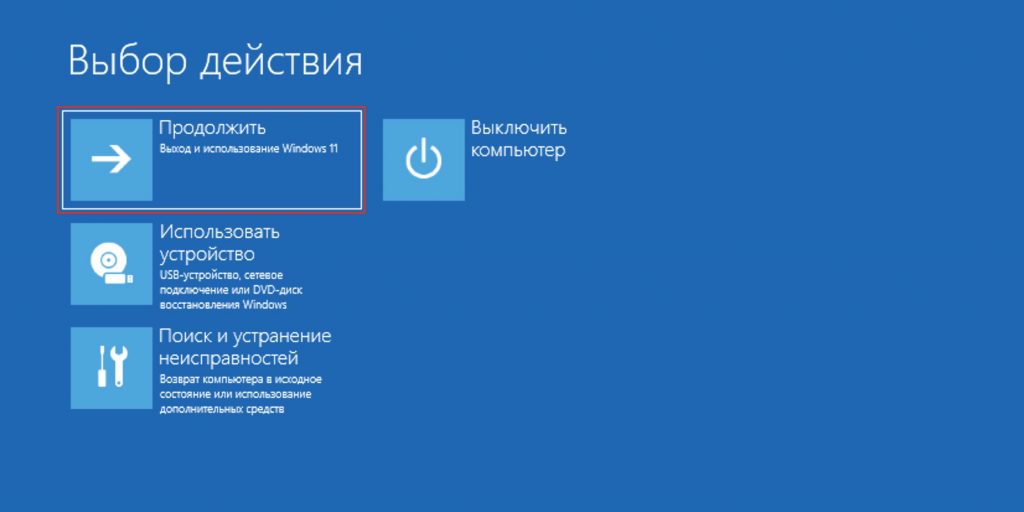

5. Закройте командную строку и выберите «Продолжить» для загрузки Windows.

6. На экране блокировки кликните по значку «Специальные возможности» для запуска командной строки и введите команду net user.

7. Повторите команду net user, затем через пробелы добавьте имя своего аккаунта (как указано в выводе предыдущей команды) и новый пароль. Например, net user akozoriz lifehacker.

8. Закройте командную строку и войдите в свою учётную запись, воспользовавшись новым паролем.

9. После этого можете отключить или сменить шифр, как описано в предыдущих разделах инструкции.

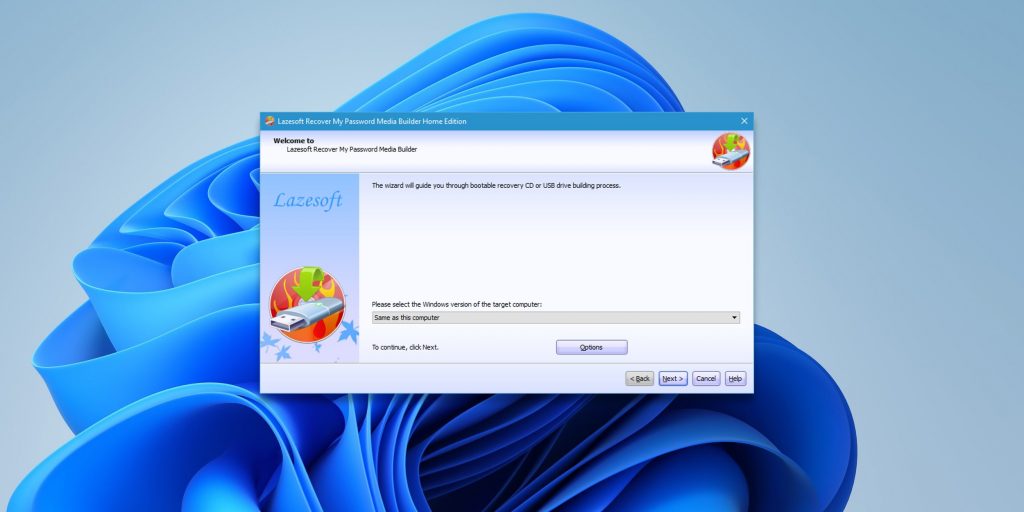

Как сбросить пароль на Windows 8.1 и более ранних версиях

Создайте загрузочную флешку на другом ПК

1. Загрузите установщик программы Lazesoft Recover My Password на любой доступный компьютер.

2. Запустите скачанный файл и выполните инсталляцию.

3. Подключите флешку к компьютеру. Если нужно, сделайте копию хранящихся на ней файлов, поскольку всю информацию придётся удалить.

4. Откройте Lazesoft Recover My Password, кликните Burn Bootable CD/USB Disk Now! и создайте загрузочную флешку с помощью подсказок программы.

Загрузите компьютер с помощью флешки

1. Вставьте подготовленный USB‑накопитель в компьютер, пароль от которого вы забыли.

2. Включите (или перезагрузите) ПК и, как только система начнёт загружаться, нажмите на клавишу перехода в настройки BIOS. Обычно это F2, F8, F9 или F12 — зависит от производителя оборудования. Чаще всего нужная клавиша высвечивается на экране во время загрузки BIOS.

3. Находясь в меню BIOS, перейдите в раздел загрузки Boot, если система не перенаправила вас туда сразу.

4. В разделе Boot установите флешку на первое место в списке устройств, который появится на экране. Если не знаете, как это сделать, осмотритесь: рядом должны быть подсказки по поводу управления.

5. Сохраните изменения.

Если BIOS тоже защищена кодом, который вам неизвестен, то вы не сможете сбросить парольную защиту Windows с помощью Lazesoft Recover My Password.

Возможно, вместо классической базовой системы вы увидите более современный графический интерфейс. Кроме того, даже в разных старых версиях BIOS настройки могут различаться. Но в любом случае порядок действий будет примерно одинаковым: зайти в меню загрузки Boot, выбрать источником нужный USB‑накопитель и сохранить изменения.

После этого компьютер должен загрузиться с флешки, на которую записана утилита Lazesoft Recover My Password.

Сбросьте пароль в Lazesoft Recover My Password

1. Выберите Lazesoft Live CD (EMS Enabled) и нажмите Enter.

2. Сбросьте пароль для своей учётной записи с помощью подсказок Lazesoft Recover My Password.

3. Перезагрузите компьютер.

После этих действий Windows перестанет запрашивать старый пароль, а вы сможете задать новый по инструкции в начале статьи.

При установке Windows 10 с локальной учетной записью пользователя просят ввести пароль, который впоследствии используется для входа, но его можно оставить пустым — в этом случае запроса при входе в систему не будет. При создании учетной записи Майкрософт указание пароля обязательно, но некоторые пользователи отключают его запрос при входе: в такой ситуации его можно снова включить при необходимости.

В этой инструкции подробно о способах установить пароль для локальной учетной записи, а также дополнительные нюансы и информация на тему, которая может пригодиться, например, для тех, у кого используется учетная запись Майкрософт.

Установка пароля локальной учетной записи

Если у вас в системе используется локальная учетная запись Windows 10, но она не имеет пароля (например, вы не задали его при установке системы, либо его не было при обновлении с предыдущей версии ОС), вы можете поставить пароль для пользователя несколькими простыми способами.

Добавление пароля учетной записи в Параметрах

- Зайдите в Пуск — Параметры (иконка шестеренки в левой части меню пуск).

- Выберите пункт «Учетные записи», а затем — «Параметры входа».

- В разделе «Пароль», при его отсутствии, вы увидите сообщение о том, что «У вашей учетной записи нет пароля» (если же такое не указано, а предлагается изменить пароль — то вам подойдет следующий раздел этой инструкции).

- Нажмите «Добавить», укажите новый пароль, повторите его и введите понятную вам, но не способную помочь посторонним, подсказку пароля. И нажмите «Далее».

После этого, пароль будет установлен и будет запрошен в следующий раз при входе в Windows 10, выходе системы из сна или при блокировке компьютера, что можно сделать клавишами Win+L (где Win — клавиша с эмблемой ОС на клавиатуре), либо через меню Пуск — клик по значку пользователя в левой части — «Заблокировать».

Если у вас используется локальная учётная запись и на неё пока не установлен пароль, вы можете использовать следующий простой метод его установки в последних версиях Windows 10:

- Нажмите клавиши Ctrl+Alt+Delete на клавиатуре.

- В появившемся меню выберите пункт «Изменить пароль»

- В следующем окне поле «Старый пароль» не заполняйте (если его нет), а задайте новый пароль и подтвердите его.

- Нажмите по стрелке справа от поля ввода подтверждения пароля.

Готово, теперь пароль на вход для вашего пользователя будет установлен.

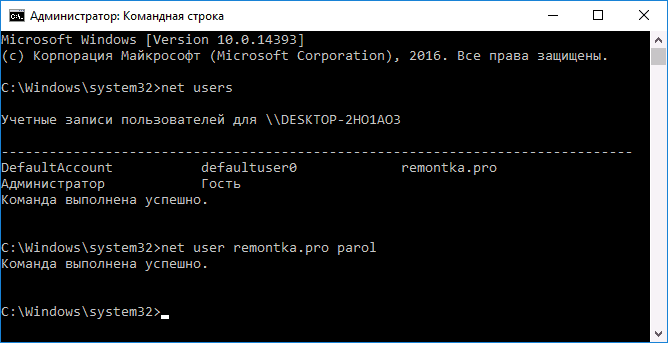

Командная строка

Есть еще один способ установить пароль на локальную учетную запись Windows 10 — использовать командную строку. Для этого

- Запустите командную строку от имени администратора (используйте правый клик по кнопке «Пуск» и выбор нужного пункта меню).

- В командной строке введите net users и нажмите Enter. Вы увидите список активных и неактивных пользователей. Обратите внимание на имя того пользователя, для которого будет устанавливаться пароль.

- Введите команду

net user имя_пользователя пароль

Где имя_пользователя — значение из п.2, а пароль — желаемый пароль на вход в Windows 10 и нажмите Enter.

Готово, так же, как и в предыдущем способе, достаточно заблокировать систему или выйти из Windows 10, чтобы у вас запросили пароль.

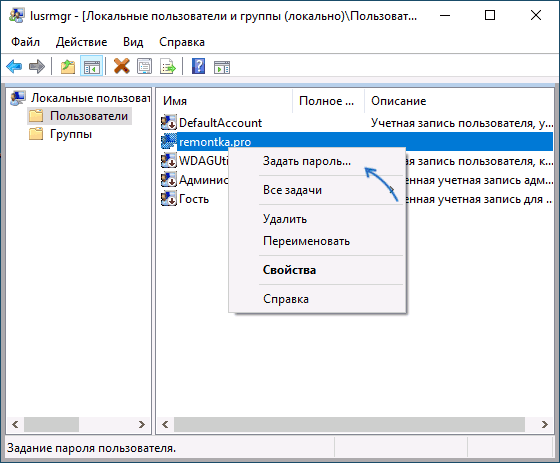

Локальные пользователи и группы

Ещё одна возможность установки пароля — использование оснастки «Локальные пользователи и группы», но способ не следует использовать без необходимости: в некоторых случаях он может привести к проблемам с учетной записью. Способ работает только в версиях Windows 10 Pro и Enterprise.

Шаги будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите lusrmgr и нажмите Enter.

- Перейдите в раздел «Пользователи», нажмите правой кнопкой мыши по нужному пользователю и выберите пункт «Задать пароль».

- Прочтите предупреждение о возможных последствиях смены пароля и, если готовы, нажмите «Продолжить».

- Введите новый пароль и его подтверждение, нажмите «Ок».

Готово, пароль пользователя был установлен.

Как включить запрос пароля, если ранее он был отключен

В тех случаях, если вы используете учетную запись Майкрософт, или же при использовании локальной учетной записи на ней уже есть пароль, но он не запрашивается, можно предположить, что запрос пароля при входе в Windows 10 был отключен в настройках.

Чтобы снова включить его, выполните следующие шаги:

- Нажмите клавиши Win+R на клавиатуре, введите control userpasswords2 в диалоговое окно «Выполнить» и нажмите Enter.

- В окне управления учетными записями пользователей выберите вашего пользователя и отметьте пункт «Требовать ввод имени пользователя и пароля» и нажмите «Ок». Для подтверждения придется также ввести текущий пароль. Внимание: отдельная инструкция о том, что делать, если нет пункта Требовать ввод имени пользователя и пароля.

- Дополнительно, если был отключен запрос пароля при выходе из сна и его требуется включить, зайдите в Параметры — Учетные записи — Параметры входа и справа, в разделе «Требуется вход», выберите «Время выхода компьютера из спящего режима».

Дополнительно обратите внимание на следующий нюанс: последние версии Windows 10 при установке и обновлении могут предлагать задать ПИН-код и использовать его для входа вместо пароля. Здесь может пригодиться инструкция Как удалить ПИН-код Windows 10

В завершение — некоторые дополнительные нюансы, которые могут быть полезными в контексте рассмотренной темы:

- Если у вас в Windows 10 используется учетная запись с именем «Администратор» (не только с правами администратора, а именно с таким именем), которая не имеет пароля (и иногда вы видите сообщение о том, что какое-то приложение не может быть запущено с использованием встроенной учетной записи администратора), то правильным вариантом действий в вашем случае будет: Создать нового пользователя Windows 10 и дать ему права администратора, перенести важные данные из системных папок (рабочий стол, документы и прочие) в папки нового пользователя, а затем отключить встроенную учетную запись, о чем писалось в материале Встроенная учетная запись администратора Windows 10.

- Как отключить запрос пароля при входе в Windows 10 (тем же способом можно его включить вновь, если ранее он был отключен).

- Как поставить пароль в БИОС или UEFI

- Как включить шифрование BitLocker в Windows (с запросом пароля)

- Как сбросить пароль Windows 10

На этом всё, при входе в Windows 10 в будущем вы должны будете авторизоваться. Если же что-то не получается или ваш случай отличается от приведенных выше, опишите его в комментариях, постараюсь помочь. Также может заинтересовать: Как изменить пароль Windows 10.

Простые и бесплатные способы поставить пароль на папку — от архивации и специальных программ до шифрования виртуального диска.

Один из лучших способов защитить конфиденциальную или просто важную информацию от посторонних — установить пароль на папку. Часто на компьютере хранятся отсканированные копии документов, заявления, финансовая информация, фотографии и многие другие личные файлы, которые представляют ценность. Лучше позаботиться о безопасности заранее и обезопасить свои файлы. Сделать это можно как стандартными средствами, так и при помощи сторонних программ. В этом материале мы не будем рассматривать платные решения, а расскажем только о бесплатных способах.

Это не совсем то же самое, что запаролить папку, но зато просто, надежно и безопасно. В первую очередь мы рекомендуем воспользоваться именно этим способом, и только если он по каким-то причинам не подходит, переходить к другим вариантам.

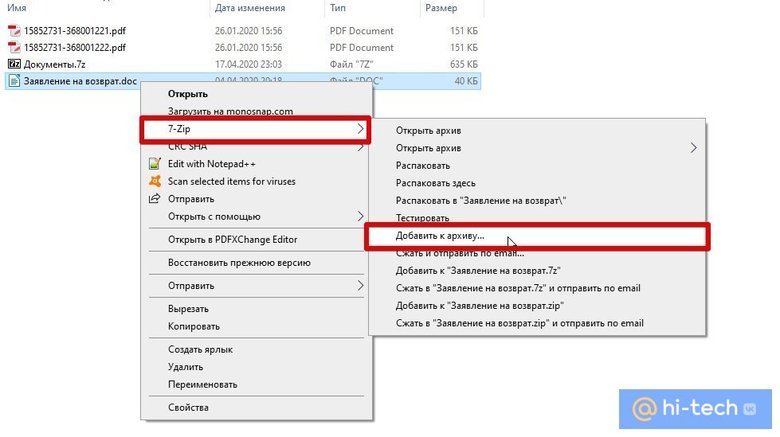

Любой современный архиватор может создавать архив, защищенный паролем. Например, это можно сделать с помощью WinRAR или 7-Zip. Мы рассмотрим процесс создания архива с паролем на примере бесплатного 7-Zip.

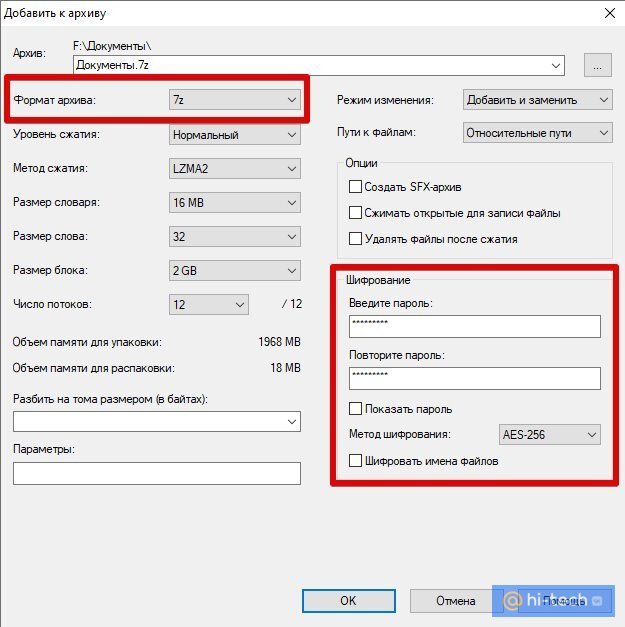

Выберите папку с нужными файлами или сами файлы и кликните правой кнопкой мыши. Далее в контекстном меню 7-Zip кликните на «Добавить к архиву». В открывшемся окне вы можете ввести название архива, выбрать его формат и определить параметры шифрования. Формат поставьте собственный — 7z, метод шифрования доступен лишь один. Введите пароль и по желанию отметьте галочку в пункте «Шифровать имена файлов», если не хотите, чтобы они были видны без ввода пароля.

После этого нажмите «ОК» и дождитесь завершения архивации. Попробуйте открыть архив и ввести пароль. Если все получилось, то файлы можно удалить, оставив на диске только сам архив.

Недостаток этого способа в том, что работать с архивом не так удобно, как с обычной папкой. Вы можете добавлять и изменять файлы, при этом архиватор предложит обновить данные. Но, возможно, будет удобнее просто распаковать архив и затем создать его заново.

Кроме того, такой архив можно даже отправить по почте или через сообщения в мессенджерах. Разумеется, это не дает 100-процентной гарантии от взлома, но все равно так гораздо безопаснее, чем отправлять документы в открытом виде.

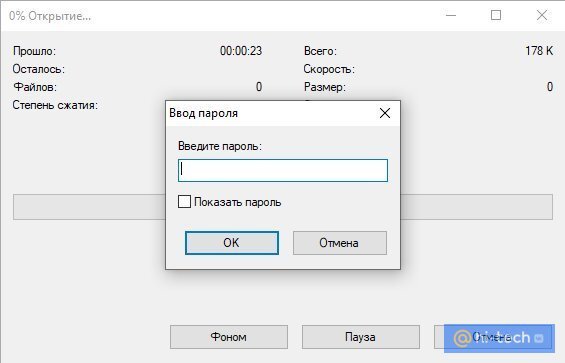

Программа Anvide Seal Folder

Простая бесплатная программа с русскоязычным интерфейсом. Можно скачать как установочный файл, так и портативную версию в zip-архиве.

Чтобы начать работу, нажмите на значок плюса и выберите нужную папку. Выделите ее мышкой в окне и нажмите на закрытый замок на панели инструментов или клавишу F5. Введите пароль и подтвердите. В итоге папка просто пропадет, и никто не сможет ее найти без запуска программы. Разблокировать ее можно так же. В программе выделите нужную папку и нажмите на значок открытого замка или клавишу F9.

Кроме того, чтобы скрыть сами папки, чтобы никто не знал, что именно и где у вас зашифровано, можно установить пароль и на запуск программы. Нажмите на значок замка в левом верхнем углу.

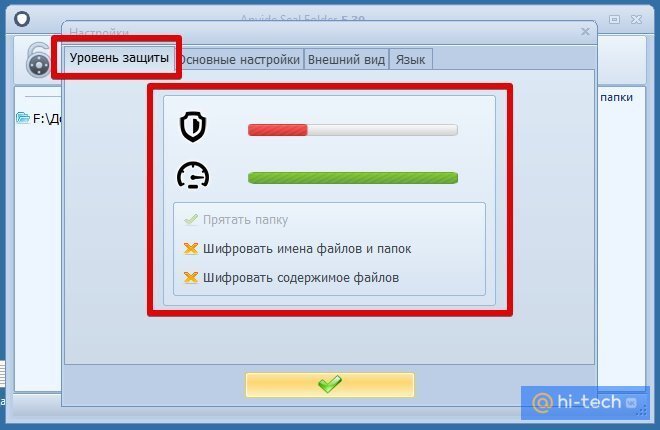

Также в настройках программы можно повысить степень защиты, установив шифрование имен файлов и их содержимого. Обратите внимание, что это может замедлить процесс скрытия папки.

Если вы соберетесь переустанавливать Windows, то доступ ко всем папкам нужно будет открыть, иначе информацию можно потерять.

Зашифрованный виртуальный диск

Этот способ не требует сторонних программ, но работать он будет только на версиях Windows «Профессиональная», «Корпоративная» и «Максимальная». Суть в том, чтобы создать виртуальный жесткий диск, а затем зашифровать его. Вы сможете работать с ним как с обычным жестким диском, но данные будут надежно защищены.

Сначала нужно создать виртуальный диск. Он будет физически находиться на одном из ваших накопителей, но в системе распознаваться как отдельный диск.

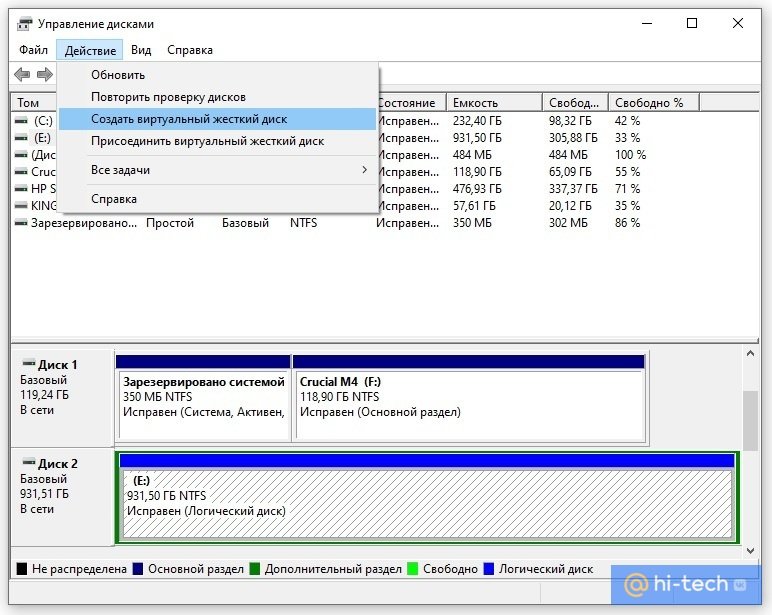

Нажмите правой кнопкой мыши на меню «Пуск» и выберите пункт «Управление дисками». Далее нажмите «Действия», «Создать виртуальный жесткий диск».

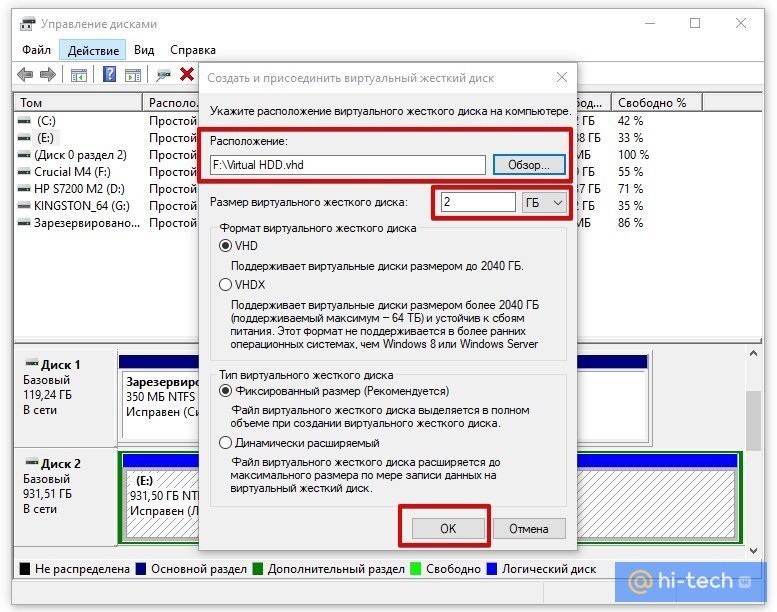

В открывшемся окне задайте расположение вашего диска. Выглядеть он будет как файл-образ диска. Такой же, как образ оптического диска формата iso. Его можно монтировать и извлекать, перемещать и переименовывать. Задайте желаемый размер диска. Остальные пункты оставьте без изменений, как на скриншоте.

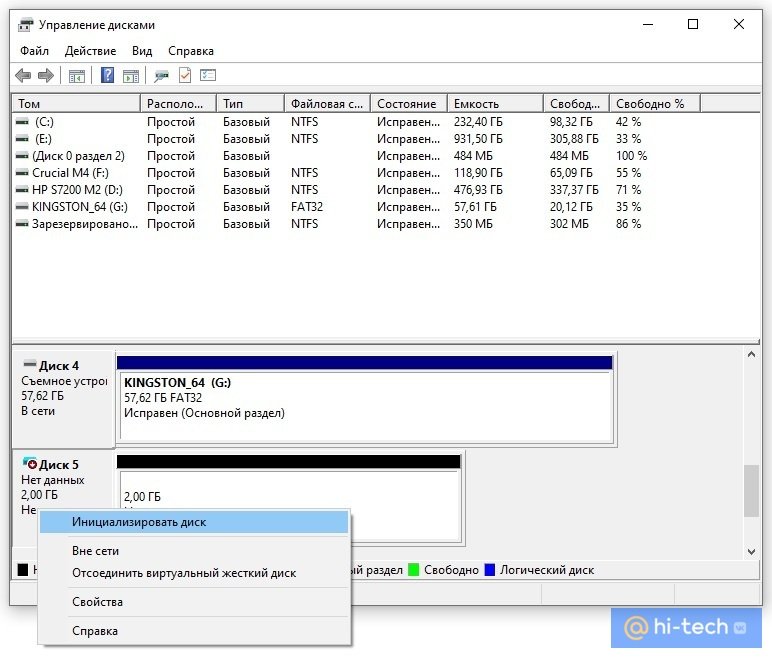

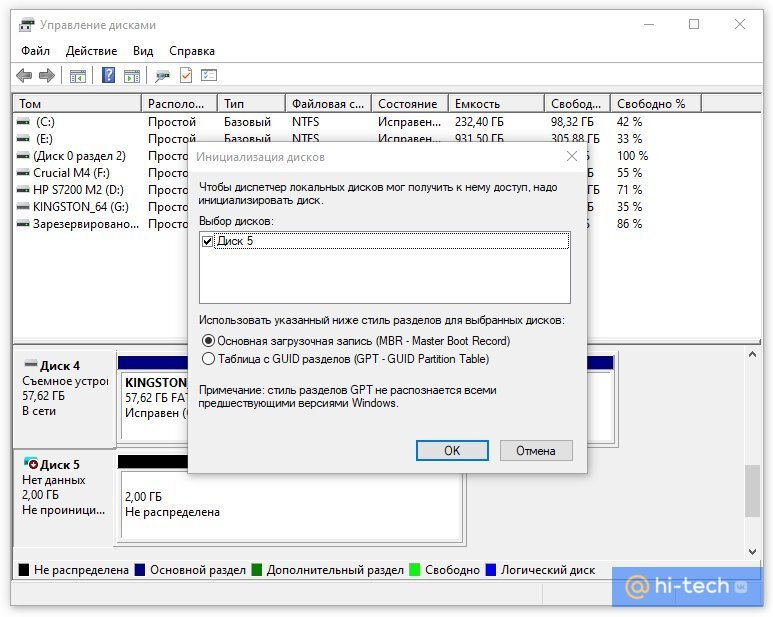

Теперь вы можете видеть ваш образ в утилите «Управление дисками». Однако он пока не готов к работе. Сначала его нужно инициализировать. Нажмите правой кнопкой в левой колонке, где написано «Не инициализировано» и выберите команду «Инициализировать диск».

Оставьте все параметры по умолчанию: галочку на самом диске и MBR в качестве стиля раздела. Когда все будет готово, вы снова окажетесь в окне утилиты.

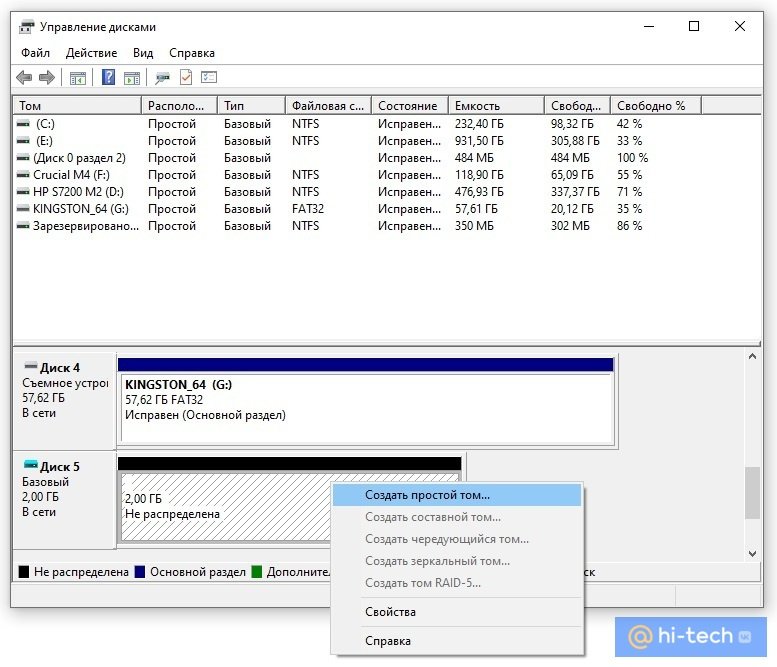

Теперь вам нужно только создать том, кликнув правой кнопкой мыши на диске и выбрав соответствующую команду. В последующих диалоговых окнах трогать ничего не нужно. Оставляйте все по умолчанию и переходите далее.

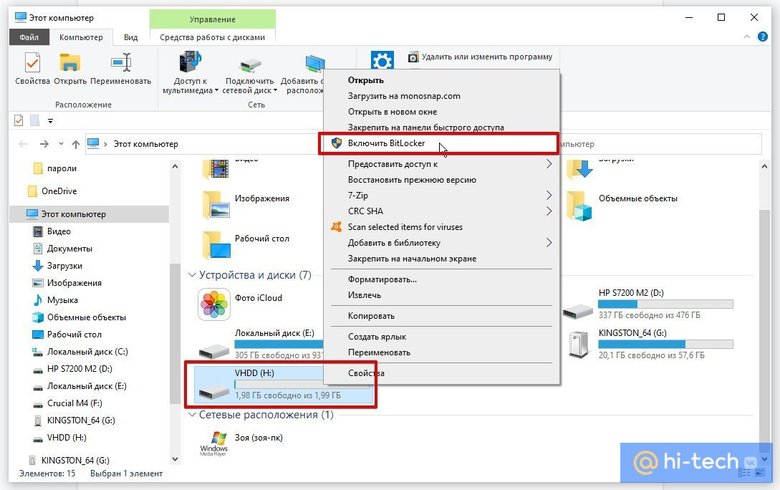

Таким образом, вы создали виртуальный диск, который теперь отображается в проводнике. Пора приступать к шифрованию. Кликните на виртуальном диске правой кнопкой мыши и выберите «Включить BitLocker».

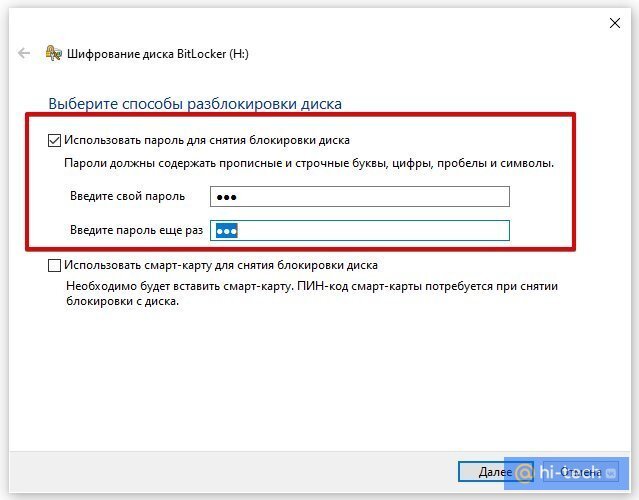

Откроется окно с выбором способа разблокировки диска. Проще всего — установить пароль. Именно этот пункт и выберите, затем придумайте надежный пароль и введите его в оба поля.

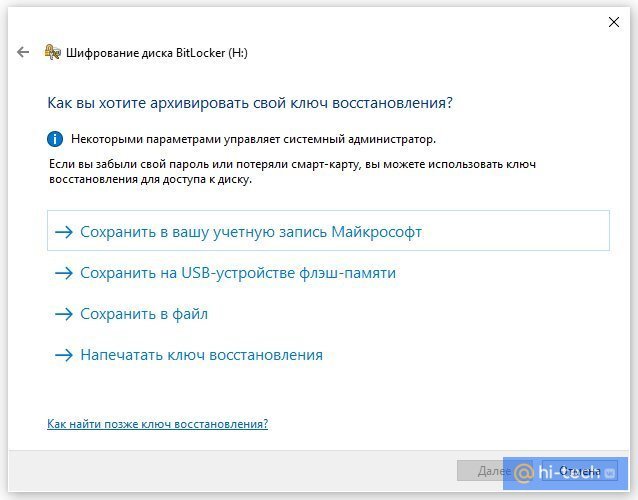

На следующем этапе нам предложат выбрать способ восстановления, если вы забудете пароль. Выберите способ, который подходит вам. В нашем случае ключ для разблокировки был скопирован на флешку.

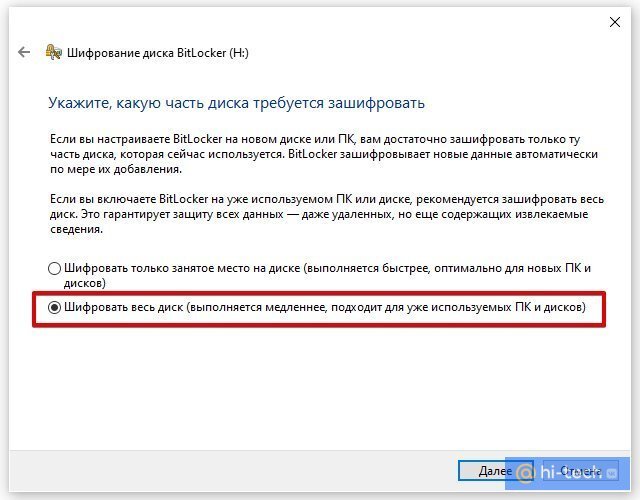

Далее можно выбрать любой из пунктов в зависимости от ваших потребностей. На всякий случай зашифруйте весь диск сразу.

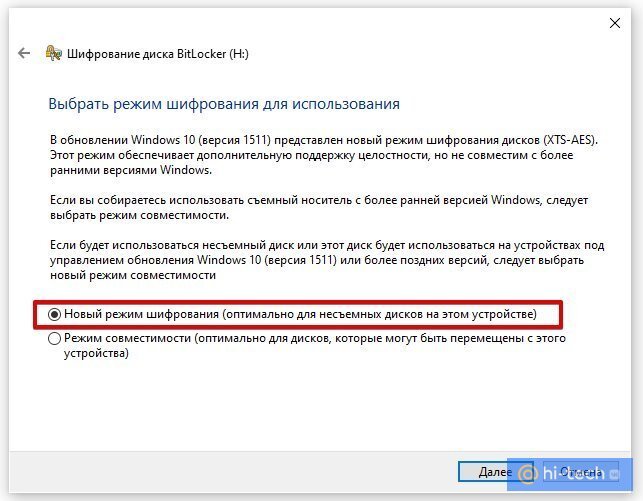

Выбор режима шифрования зависит от того, как вы будете использовать диск. Если нужно будет открывать его на другом компьютере с более ранней версией Windows, то укажите «Режим совместимости». В нашем случае диск будет использоваться только на одном компьютере, поэтому выбираем «Новый режим шифрования».

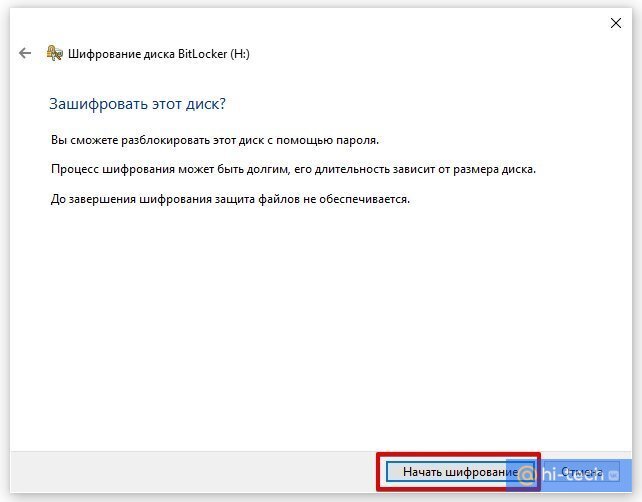

После этого останется только нажать на кнопку «Начать шифрование» и дождаться окончания процедуры. Теперь вы можете скопировать на диск важные данные и не беспокоиться об их сохранности.

После того как вы закончилди работу с диском, его можно извлечь. В следующий раз просто найдите файл образа и запустите его, чтобы смонтировать.

- Как узнать, какая версия Windows установлена на компьютере

- 4 простых способа освободить место на жестком диске в Windows 10

1. Средства защиты от НСД в ОС семейства Windows

Синадский Н.И. 1998-2018

2. Учебные вопросы

• Разграничение доступа средствами NTFS

• Аудит событий безопасности

• Шифрующая ФС

• Хранение парольной информации

• Структура файлов реестра

• Шифрование парольной информации

• Атаки на пароли

• BitLocker drive encryption

3. Семейство ОС Windows NT – 2000 – XP – 7

• Windows NT 3.51

• Windows NT 4.0 Workstation, Server

• Windows 2000 Professional, Server, Advanced Server, …

• Windows XP, 2003 Server

• Windows Vista

• Windows 7, 8, 10, Server 2008, Server 2012

4. Списки доступа

5.

• Список доступа (VAX/VMS, Windows

NT)

– С каждым объектом ассоциируется список

переменной длины, элементы содержат:

• идентификатор субъекта

• права, предоставленные этому субъекту на

данный объект

Файл 1

– Access Control List

User 1

R

User 2

R

User 3

RW

6.

7. Информация о правах доступа (разрешениях)

• Где хранить списки доступа?

– В отдельном общем файле ?

– Внутри каждого файла ?

• Файловая система должна поддерживать

списки доступа

• Файловая система NTFS в ОС Windows

NT -2000

8.

• Небольшой файл в NTFS

Станд. Инф.

DOS атрибуты,

время, …

Имя файла

Дескриптор

защиты

До 255

UNICODE

Список

прав доступа

Access Control

List (ACL)

Данные

Как формировать

ACL?

9. Идентификация пользователей

• У любого пользователя:

– имя пользователя

– уникальный идентификатор

• Идентификатор безопасности – SID

– (Security ID)

10. ACL файла «Файл 1»

Файл 1

User 1

R

User 2

R

User 3

RW

ACL

12278633-1016

R

12278633-1017

R

12278633-1018

RW

11. Дескриптор защиты

• Структура данных, описывающая объект:

– SID владельца объекта

– Дискреционный список контроля доступа

(DACL)

– Системный список контроля доступа

(SACL)

12. Дискреционный список контроля доступа (DACL)

• Discretionary Access Control List (DACL) список, в котором перечислены права

пользователей и групп на доступ к

объекту

• Обычно устанавливает владелец объекта

• Каждый элемент списка — запись

контроля доступа (Access Control Entry,

ACE), которая указывает права

конкретной учетной записи

13. Записи контроля доступа (ACE)

• Три типа записей:

– «доступ запрещен» — отклоняет доступ к

объекту для данного пользователя

– «доступ разрешен»

– «системный аудит»

• Каждая запись содержит (в частности):

– маску, определяющую набор прав на доступ

к объекту и

– идентификатор безопасности, к которой

применяется маска

14. Маска доступа – Access Mask

15. Маркер доступа

• Маркер доступа (access token) структура данных, содержащая

– SID пользователя

– Массив SID групп, к которым принадлежит

пользователь

– Массив прав пользователя

16. Контроль доступа

• Осуществляется монитором

безопасности

• Сравнение информации безопасности в

маркере доступа пользователя с

информацией в дескрипторе

безопасности объекта

• Происходит последовательное сравнение

SID всех записей АСЕ со всеми SID

пользователя из маркера доступа

17.

Дескриптор

безопасности

Объект

Пользователь

U1

Владелец

ACE

Access

Allowed

DACL

ACE

SID U1

SACL

ACE

Read

(RX)

Маркер доступа

……

SID U1

…….

18. Файл $Secure

19. Программа Security Manager

20. Реестр ОС

Ветвь реестра

Файл

HKEY_LOCAL_MACHINE\SYSTEM

HKEY_LOCAL_MACHINE\SAM

HKEY_LOCAL_MACHINE\SECURITY

HKEY_LOCAL_MACHINE\SOFTWARE

HKEY_LOCAL_MACHINE\ HARDWARE

ветвь

• HKEY_USERS\.DEFAULT

• HKEY_CURRENT_USER

system

sam

security

software

Временная

default

NTUSER.DAT

21.

РЕГИСТРАЦИЯ СОБЫТИЙ

БЕЗОПАСНОСТИ

Аудит

Событие безопасности (информационной):

идентифицированное возникновение состояния

ИС, сервиса или сети, указывающее на

• возможное нарушение безопасности

информации,

• или сбой средств защиты информации,

• или ранее неизвестную ситуацию, которая может

быть значимой для безопасности информации

Хранение — не менее трех месяцев

22.

РСБ Определение событий

безопасности

вход (выход), а также попытки входа субъектов

доступа в ИС и загрузки (останова) ОС;

подключение МНИ и вывод информации на МНИ;

запуск (завершение) программ и процессов

(заданий, задач), связанных с обработкой

защищаемой информации;

попытки доступа программных средств к

защищаемым объектам доступа;

попытки удаленного доступа

действия от имени привилегированных учетных

записей (администраторов)

изменение привилегий учетных записей

23.

Состав и содержание информации

о событиях безопасности

тип

дата и время

источник

результат (успешно или неуспешно)

субъект доступа (пользователь и (или) процесс)

Доступ к записям аудита и функциям управления

— только уполномоченным должностным лицам

24. Аудит событий безопасности

• Аудит — регистрация в журнале событий,

которые могут представлять опасность

для ОС

• Аудитор = Администратор

?

25. Требования к аудиту

• Только сама ОС может добавлять записи в

журнал

• Ни один субъект доступа, в т.ч. ОС, не имеет

возможности редактировать отдельные записи

• Только аудиторы могут просматривать журнал

• Только аудиторы могут очищать журнал

• При переполнении журнала ОС аварийно

завершает работу

Журнал — это файл, => может быть

получен доступ в обход ОС

26. Политика аудита

• Совокупность правил, определяющая то,

какие события должны регистрироваться:

– вход/выход пользователей из системы

– изменение списка пользователей

– изменения в политике безопасности

– доступ субъектов к объектам

– использование опасных привилегий

– системные события

– запуск и завершение процессов

27.

28. Адекватная политика аудита

• Регистрируется ровно столько событий,

сколько необходимо

• Рекомендации

– вход и выход пользователей регистрируются

всегда

– доступ субъектов к объектам регистрировать

только в случае обоснованных подозрений

злоупотребления полномочиями

29. Адекватная политика аудита

– регистрировать применение опасных

привилегий

– регистрировать только успешные попытки

внесения изменений в список пользователей

– регистрировать изменения в политике

безопасности

– не регистрировать системные события

– не регистрировать запуск и завершение

процессов, кроме случая обоснованных

подозрений вирусных атак

30. Адекватная политика аудита

31. Журналы аудита

• SecEvent.Evt, SysEvent.Evt и

AppEvent.Evt

• %SystemRoot%\System32\

– config

– Winevt\logs

• Путь к файлам журнала в реестре

– HKLM\SYSTEM\

CurrentControlSet\Services\EventLog

32.

33. Важнейшие коды событий

• 512

Запуск Windows NT

• 513

Завершение работы Windows NT

• 517

Журнал аудита очищен

• 528

Успешная регистрация

• 529

Неудачная регистрация

(неизвестное имя пользователя или

неверный пароль)

• 560

Объект открыт

34. Идентификация пользователей

• по имени учетной записи пользователя

• учетная запись SID

SID S-1-5-21-2113235361-147094754-1228766249-500

35. SID S-1-5-21-2113235361-147094754-1228766249-500 S-1-5-21-2113235361-147094754-1228766249-501

S-1-5-21-2113235361-147094754-1228766249-512

• Относительные идентификаторы (RID) идентификаторы безопасности с

предопределенным последним номером

подразделения (для встроенных учетных

записей)

• Например:

– 500 — admninstrator

– 501 — Guest

– 512 — Domain Admins

36. Учетные записи в файле SAM

37. Параметр F

Смещение

0х00

8

0х08

8

Длина, байт

Описание

Неизвестно

Дата и время последней модификации учетной записи

0х10

8

Неизвестно

0х18

8

Дата и время создания учетной записи

0х20

8

Неизвестно

0х28

8

Дата и время последнего входа в систему

0х30

4

RID пользователя

0х34

4

Неизвестно

0х38

2

Флаги состояния учетной записи

0х3A 6

Неизвестно

0х40

2

Количество ошибок входа в систему

0х42

2

Общее количество входов в систему

0х44

12

Неизвестно, но у пользователей с правами администраторов первый байт всегда 1.

38. Флаги состояния учетной записи

Значение

0x0001

0x0002

0x0004

0x0008

0x0010

0x0020

0x0040

0x0080

0x0100

0x0200

0x0400

Представление

Описание

01 00 Учетная запись отключена

02 00 Требуется указание домашнего каталога

04 00 Запретить смену пароля пользователем

08 00 Неизвестно

10 00 Обычная учетная запись

20 00 Неизвестно

40 00 Глобальная учетная запись

80 00 Локальная учетная запись

00 01 Доверенная запись

00 02 Срок действия пароля не ограничен

00 04 Учетная запись заблокирована

39. Средства анализа данных на NTFS-разделах

• Эмулятор NTFSDOS и NTFSDOSPro

40.

41.

42.

43.

44. Шифрующая файловая система EFS

• Шифрование отдельных файлов

• Шифрование каталогов (входящие файлы

шифруются автоматически)

45. Шифрование с открытым ключом

• Пользователь: открытый и закрытый ключ

• Данные => симметричный алгоритм => ключ

шифрования файла FEK (File Encryption Key),

генерируется случайно

Заголовок

FEK

Данные

46. Шифрование с открытым ключом

• FEK => открытые ключи пользователей =>

список зашифрованных FEK => поле

дешифрованных данных DDF

• FEK => открытые ключи агентов

восстановления => список зашифрованных

FEK => поле восстановления данных DRF

FEK

FEK

Заголовок

агент2

агент1

FEK

польз2

FEK

польз 1

Данные

47. Расположение ключей

• ОС Windows XP

– C:\Documents and Settings\Имя_пользователя \Application Data

• ОС Windows 7

– C:\Users\Appdata\Roaming

• Сертификат открытого ключа

• \Microsoft\SystemCertificates\My\Certificates

• Закрытый ключ пользователя

• \Microsoft\Crypto\RSA \Идентификатор пользователя

• Файл блокировки

• \Microsoft\Protect\ Идентификатор пользователя

48.

49. Дополнительные замечания

• Временный файл efs0.tmp

• Не подлежат шифрованию файлы в

системном каталоге

• Для расшифрования файлов требуется

пароль пользователя, их зашифровавшего

• Утилита AEFSDR

• Создание АВ – cipher /R

50. Хранение парольной информации

51. Аутентификация пользователей

Имя +

• Пароль

Пароль

• Ключевая дискета

• Жетон

• Психобиофизические

характеристики

человека

Мах длина пароля — 14 символов (128)

52. Расположение БД SAM

• Куст реестра SAM в HKEY_LOCAL_MACHINE

• Winnt\System32\Config\sam — текущая база данных

• Winnt\Repair\sam — копия, создается при

выполнении резервного копирования

• ERD — диск аварийного восстановления

53. Хранение парольной информации в БД SAM

• Имя учетной записи

• ID — в открытом виде

• Пароль — в зашифрованном виде:

– Пароль Windows NT

– Пароль LAN Manager

Имя

SID

User1

User2

s-1…-1010

s-1…-1011

NT hash

Lanman

hash

54. Параметр V

0х00 Элемент неизвестного назначения

0х0С Индекс имени пользователя

0х18 Индекс полного имени

……..

0х84 Индекс времени, разрешенного для регистрации

(обычно содержит 168 (0хA8) бит – по одному на каждый час

недели)

0х90 Элемент неизвестного назначения

0х9С Индекс зашифрованного пароля LAN Manager

0хA8 Индекс зашифрованного пароля Windows NT

0хB4 Индекс предыдущего зашифрованного пароля Windows

NT

0хC0 Индекс предыдущего зашифрованного пароля LAN

Manager

55. Шифрование парольной информации

56. Шифрование паролей Windows NT

Пароль

(текстовый)

16 байт

16 байт

зашифрованный

HASH

Хеширование

HASH

Дополнительное

шифрование

OWF -Необратимая функция, RSA MD4

DES: ключ — RID пользователя

57. БД SAM

Имя

SID

NT hash

User1

s-1…-1010

User2

s-1…-1011

16 байт

хэш

16 байт

хэш

Lanman

hash

58. Локальная регистрация

Пароль

16

байт

16

байт

(текстовый)

HASH

HASH

Хеширование

?

16 байт

зашифрованный

Расшифрование

OWF -Необратимая функция, RSA MD4

DES: ключ — RID пользователя

HASH

59. Шифрование паролей LAN Manager

8 байт

Пароль

ПАРОЛЬ

(текстовый)

(верх. рег.)

8 + 8 байт

зашифрованный

LM HASH

7 символов

HASH

7 символов

(если <7, то нули)

8 байт

HASH

Хеширование

Если длина пароля <= 7 символов, то

Дополнительное 2-ая половина хеша известна шифрование

AAD3B435B51404EE

DES: ключ — 7 символов пароля, шифруется «магическое» число

60. БД SAM

Имя

SID

NT hash

User1

s-1…-1010

User2

s-1…-1011

16 байт

хэш

16 байт

хэш

Lanman

hash

8+8 байт

хэш

8+8 байт

хэш

61.

62. Процесс аутентификации пользователей по сети

63. Проверка пароля

База

SAM

Клиент

Вызов

Хэшпароль

Вызов

DES

DES

Ответ

Ответ

Хэшпароль

? Ответ

64. Шифрование пароля

• Сервер передает 8-байтовый вызов

• Клиент шифрует (DES) вызов, используя в

качестве ключа 16-байтовый

хешированный пароль

• Ответ клиента — структура длиной 24 байта

• В случае диалекта NT LM 0.12 клиент

передает два «ответа» (для NT и

LANMAN) — общей длиной 48 байт

65. Ключевые моменты

• Ни открытый пароль, ни хеш пароля по сети не

передаются

• Для НСД знания пароля не нужно — нужно лишь

знание хеш-значения

• По передаваемым по сети данным (Вызов -Ответ)

нельзя расшифровать ни сам пароль, ни его хешзначение

• Перехватив ответ, невозможно использовать его для

открытия сеанса, так как вызов генерируется снова

для нового соединения

• Данные, передаваемые в ходе сеанса, не шифруются

66. Дополнительное шифрование хешированных паролей в БД SAM

• Программа Syskey

Зашифрованные

Дополнительно

зашифрованные

хеш-значения паролей

хеш-значения

паролей

128-битный

ключ Password

Encryption Key

Системный

ключ

System Key

Зашифрованный

128-битный ключ

Password

Encryption Key,

хранится в

реестре

67. Способы хранения системного ключа

• В реестре компьютера

• На отдельной дискете

• Ключ не хранится, а вычисляется из пароля,

вводимого при загрузке

68. Атаки на пароли

69. Атаки на БД SAM

• Цели:

• извлечение хешированных паролей

– для подбора текстового пароля

– для сетевого соединения без подбора

текстового пароля

• модификация SAM

– подмена пароля пользователя

– добавление нового пользователя и т.п.

70. Способы получения базы SAM

• Загрузка с DOS-дискеты с

использованием эмуляторов NTFS

– NTFSDOS.exe

– NtRecover.exe

• Получение резервной копии SAM с ERDдиска, магнитных лент, каталога

Winnt\repair

• Перехват «вызова» и «ответа» и

выполнение полного перебора

71. Подбор пароля по HASH

• Brute force attack — перебор всех

комбинаций символов из заданного

набора

• Словарь

– данные о пользователе

– «хитрости» и «глупости»

• слова-наоборот

• qwerty, 12345

• IVAN

• пароль = ID

72. Количество комбинаций символов

Количество комбинаций

10 суток

1 сутки

символов

Длина

пароля

5

12 млн

A-Z, a-z,

0-9

60,5 млн 915 млн

6

310 млн

2 млрд

57 млрд

7

8 млрд

80 млрд

3,5 трлн

8

210 млрд

3 трлн

218 трлн

A-Z

A-Z, 0-9

73. Что дает hash LAN Manager?

• Недостаточная устойчивость к взлому

– символы ВЕРХНЕГО регистра

– две половины по 7 символов

• Все комбинации перебираются за 10

суток

• Если известен пароль в верхнем

регистре, то вариацией букв (верх/нижн)

получаем пароль Windows NT

• Отключен в Windows 7

74.

75. Механизм LAN Manager аутентификации в сети

256

Механизм LAN Manager

65535

аутентификации в сети

8 байт «вызов» 0001020304050607

Клиент

16 байт hash

+

5 нулей

=

Сервер

21 байт

С2341A8AA1E7665F AAD3B435B51404EE

С2341A8AA1E7665F AAD3B435B51404EE 0000000000

7 байт

7 байт

7 байт

С2341A8AA1E766

5FAAD3B435B514

04EE0000000000

8 байт DES Key

8 байт DES Key

8 байт DES Key

Шифруем «вызов» Шифруем «вызов» Шифруем «вызов»

AAAAAAAAAAAAAA

BBBBBBBBBBBBBB

«Ответ»

CCCCCCCCCCCCCC

76. BitLocker drive encryption

Версии Vista, 7

–

Посекторное шифрование всего тома

ОС алгоритмом AES (128 бит) кроме

–

–

–

Starter, Home Basic, Home Premium,

Business, Ultimate, Enterprise

загрузочного сектора;

поврежденных секторов;

метаданных тома.

Проверка целостности загрузочных

компонентов до запуска ОС

77.

78.

79. Доверенный платформенный модуль (TPM — Trusted Platform Module)

Хранение

«предохранителя»

ключа шифрования

тома

Хранение регистров

конфигурации

платформы (Platform

Configuration

Registers, PCR)

80. Архитектура ключей BitLocker

• Ключ шифрования тома (full-volume

encryption key, FVEK) зашифрован с

помощью

• Основного ключа тома (volume master

key, VMK), зашифрованного

• Предохранителями (одним или

несколькими)

81. Типы предохранителей

• TPM

• USB-накопитель (ключ запуска)

• Незашифрованный ключ на диске (при

отключении BitLocker)

82. Шифрование разделов

• Для системного раздела

– TPM

– USB-накопитель (ключ запуска)

– Ключ восстановления (48 цифр)

• Для пользовательского раздела

– Пароль (не менее 8 символов)

– Смарт-карта

– Ключ восстановления (48 цифр)

83.

84.

85. Атаки на BitLocker

• Атака при наличии файла гибернации

– hiberfil.sys

• Атака полным перебором

– 4 пароля/сек — 1 год для 4 символьного пароля

86.

87.

88.

89. Ускорение

• Ускорение за счет использования

вычислительной мощности GPU

графических карт NVIDIA (пароля /сек)

– MS BitLocker

– RAR 3.x (AES)

– MS Office 2010 (AES)

4

315

383

92

5,000

5,000

• Распределенное восстановление паролей

90.

91. Проверка целостности загрузочных компонентов до запуска ОС

• BIOS

• основной загрузочной записи (MBR)

• загрузочного сектора NTFS

• загрузочного блока NTFS

• диспетчера загрузки и управления

доступом BitLocker

92. BitLocker To Go

• накопители с файловыми системами FAT,

FAT32 и NTFS.

• AES с длиной ключа 128 (по умолчанию)

или 256 бит

• пароль или смарт-карта