Все способы:

- Решение проблем с lsass.exe

- Способ 1: Установка обновлений Windows

- Способ 2: Переустановка браузера

- Способ 3: Очистка от вирусов

- Заключение

- Вопросы и ответы: 0

Для большинства процессов Windows постоянная высокая нагрузка на процессор нетипична, особенно для системных компонентов вроде lsass.exe. Обычное его завершение в данной ситуации не помогает, поэтому у пользователей возникает вопрос – как решить эту проблему?

Решение проблем с lsass.exe

Для начала несколько слов о самом процессе: компонент lsass.exe появился в Windows Vista и представляет собой часть системы безопасности, а именно службу проверки авторизации пользователя, что роднит его с WINLOGON.exe.

Читайте также: Процесс WINLOGON.EXE

Для данной службы характерна нагрузка на CPU порядка 50% на протяжении первых 5-10 минут загрузки системы. Постоянная нагрузка свыше 60% говорит о наличии сбоя, устранить который можно несколькими способами.

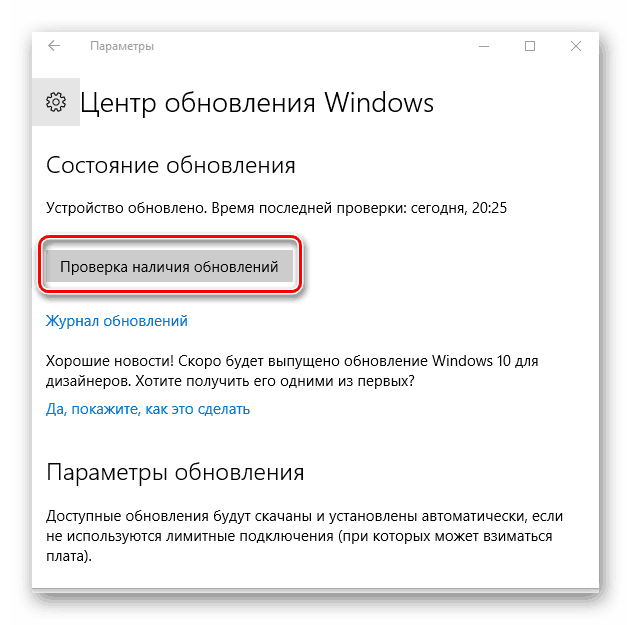

Способ 1: Установка обновлений Windows

В большинстве случаев проблему вызывает устаревшая версия системы: при отсутствии обновлений система безопасности Windows может работать со сбоями. Процесс апдейта ОС не представляет собой ничего сложного для рядового пользователя.

Подробнее:

Обновление Windows 7

Обновление операционной системы Windows 8

Обновление Windows 10 до последней версии

Способ 2: Переустановка браузера

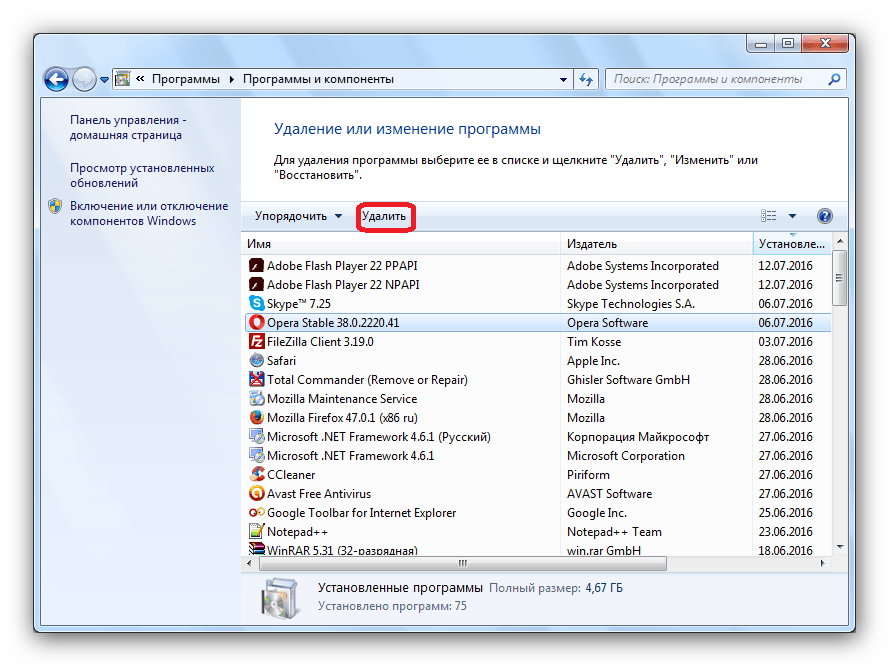

Порой lsass.exe нагружает процессор не постоянно, а только когда запущен веб-обозреватель — это означает, что безопасность того или иного компонента программы нарушена. Самым надёжным решением проблемы будет полная переустановка браузера, которую следует делать так:

- Полностью удалите с компьютера проблемный обозреватель.

Подробнее:

Как удалить Mozilla Firefox с компьютера полностью

Полное удаление Google Chrome

Удаление браузера Opera с компьютера - Скачайте последнюю версию браузера, который удалили, и установите его заново, желательно на другой физический или логический диск.

Как правило, данная манипуляция исправляет сбой с lsass.exe, но если проблема всё ещё наблюдается, читайте далее.

Способ 3: Очистка от вирусов

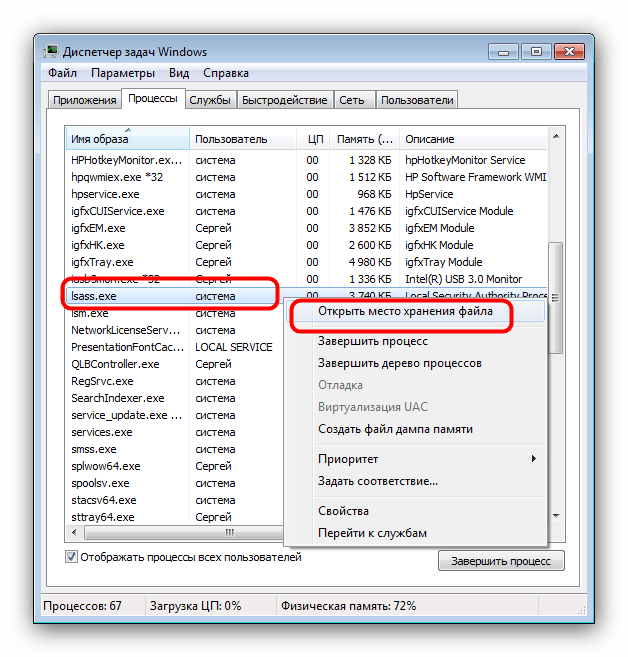

В некоторых случаях причиной проблемы может быть вирусное заражение исполняемого файла или подмена системного процесса сторонним. Определить подлинность lsass.exe можно следующим образом:

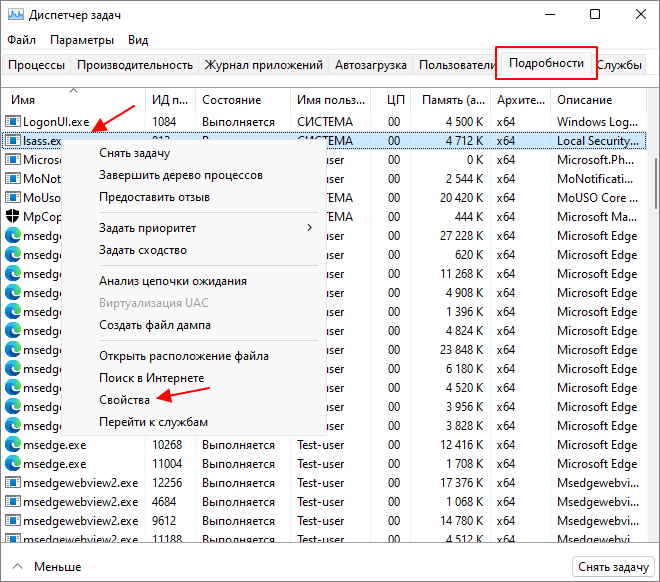

- Вызовите «Диспетчер задач» и найдите в списке запущенных процессов lsass.exe. Кликните по нему правой кнопкой мыши и выберите вариант «Открыть место хранения файла».

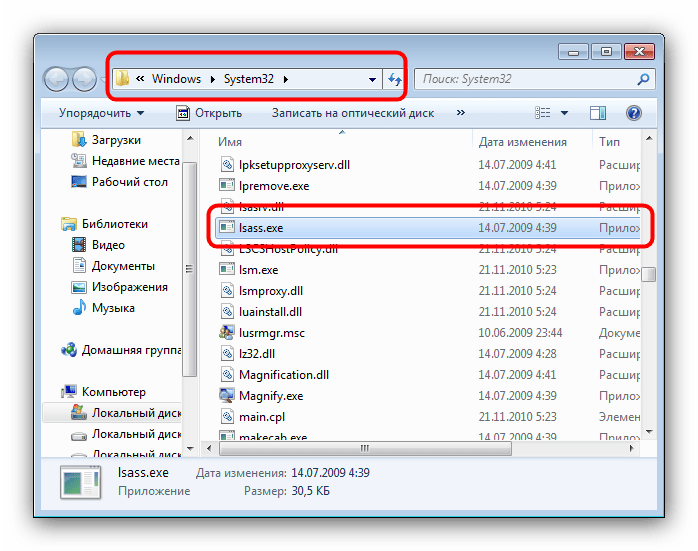

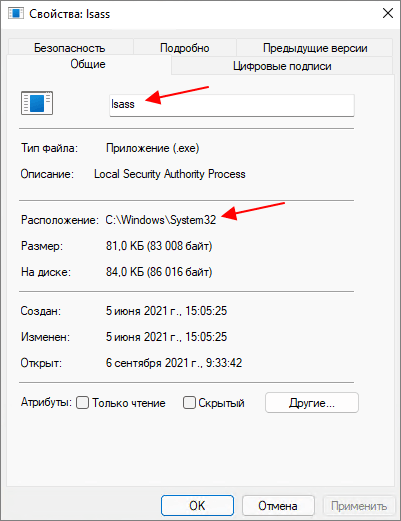

- Откроется «Проводник» с расположением исполняемого файла службы. Подлинный lsass.exe должен находиться по адресу

C:\Windows\System32.

Если вместо указанного каталога открывается любой другой, вы столкнулись с вирусной атакой. У нас на сайте есть подробное руководство действий на такой случай, потому рекомендуем с ним ознакомиться.

Подробнее: Борьба с компьютерными вирусами

Заключение

Подводя итоги, отметим, что наиболее часто проблемы с lsass.exe наблюдаются на Windows 7. Обращаем ваше внимание на то, что официальная поддержка данной версии прекращена ОС, потому рекомендуем при возможности перейти на актуальные Windows 8 или 10.

Наша группа в TelegramПолезные советы и помощь

Уровень сложностиПростой

Время на прочтение12 мин

Количество просмотров30K

В этой статье моей целью будет быстро и понятно внести памятку о легитимных процессах Windows. Немного расскажу, какой процесс за что отвечает, какие нормальные свойства имеют процессы, и приправлю это все небольшим количеством краткой, но полезной информации.

Я искренне приношу извинения за возможные неточности в изложении материала, информация в этой статье является «сборной солянкой» из моих слов и тысячи и тысячи источников!

По мере возможности я постараюсь обновлять материал, исправляя неточности, делая его более детализированным и актуальным.

System

Путь: Процесс не создается за счет исполняемого файла

Родительский процесс: Нет

Количество экземпляров: Один

Время запуска: Запуск системы

Здесь многословить не стоит: этот процесс отвечает за выполнение ядра операционной системы, других процессов и драйверов устройств, поэтому в основном под ним запускаются файлы .sys и некоторые важные для системы библиотеки. В обязанности System входит контроль за управлением оперативной и виртуальной памятью, объектами файловой системы.

smss.exe

Путь: %SystemRoot%\System32\smss.exe

Родительский процесс: System

Количество экземпляров: Один и дочерний, который запускается после создания сеанса

Время запуска: Через несколько секунд после запуска первого экземпляра

Session Manager Subsystem — диспетчер, отвечающий за создание новых сеансов, запуск процессов csrss.exe и winlogon.exe, отвечающих за графический интерфейс и вход в систему, а также за инициализацию переменных окружения. Первый экземпляр создает сеанс нуля и дочерний экземпляр, и как только дочерний экземпляр инициализирует новый сеанс, запуская csrss.exe и wininit.exe для сеанса 0 или winlogon.exe для сеанса 1, дочерний экземпляр завершается.

Если обнаружены проблемы с файловой системой, первостепенной функцией smss.exe является запуск системной утилиты для проверки диска — autochk.

После выполнения этих задач smss.exe переходит в пассивный режим.

Немного о сеансе 0 и сеансе 1

Сеанс 0 и сеанс 1 — это разные типы сеансов Windows, которые используются для запуска процессов.

Сеанс 0 создается при запуске системы, и в нем в фоновом режиме работают службы и процессы Windows.

Сеанс 1 создается для пользовательских процессов.Chkdsk и autochk — что это вообще, и зачем? А разница в чем?

На самом деле, autochk — это версия chkdsk, которая запускается автоматически smss.exe при обнаруженных проблемах с диском. А разница их в том, что chkdsk можно запустить в среде Windows напрямую из командной строки, а autochk — нет.

Да и autochk работает только с NTFS, что не скажешь про chkdsk — он, в дополнение к NTFS, поддерживает FAT и exFAT.Кстати!

По сути, chkdsk тоже может запускаться smss.exe, но это зависит от того, что указано в ключе реестраHKEY_LOCAL_MACHINE\SYSTEM \CurrentControlSet\Control\SessionManager(здесь хранится информация, предназначенная для Диспетчеpa сеансов ) в параметреBootExecute). При запуске chkdsk Диспетчер сеансов использует параметр/r, что позволяет утилите производить поиск повреждённых секторов (наряду с ошибками файловой системы).

csrss.exe

Путь: %SystemRoot%\System32\csrss.exe

Родительский процесс: smss.exe, который, запустив csrss.exe, завершает работу

Количество экземпляров: Два или больше

Время запуска: Через несколько секунд после запуска первых двух экземпляров — для сеанса 0 и сеанса 1

Client/Server Run-Time Subsystem — подсистема выполнения «клиент/сервер» обеспечивает пользовательский режим подсистемы Windows. Csrss.exe отвечает за импорт многих DLL-библиотек, которые предоставляют WinAPI (kernel32.dll, user32.dll, ws_2_32.dll и другие), а также за обработку графического интерфейса завершения работы системы.

Процесс запускается для каждого сеанса, а именно 0 и 1, дополнительные сеансы создаются при помощи удаленного рабочего стола или за счет быстрого переключения между пользователями.

Что интересно для Windows Server

Можно проверить количество активных сеансов, введя

query SESSIONв командной строке. Так можно проверить, соответствует ли количество сеансов количеству запущенных csrss.exe.И еще..

До Windows 7 csrss.exe обеспечивал старт окна консоли, но теперь этим занимается conhost.exe.

wininit.exe

Путь: %SystemRoot%\System32\wininit.exe

Родительский процесс: smss.exe, который завершает работу перед запуском wininit.exe

Количество экземпляров: Один

Время запуска: Через несколько секунд после запуска системы

После получения управления от процесса smss.exe, wininit.exe помечает себя как критический, что позволяет ему избегать нежелательного отключения при аварийном завершении сеанса или входа систему в гибернацию. Целью Windows Initialisation (wininit.exe) является запуск ключевых фоновых процессов в рамках сеанса нуля. Он запускает:

-

services.exe — Диспетчер управления службами

-

lsass.exe — Сервер проверки подлинности локальной системы безопасности

-

lsaiso.exe — для систем с включенной Credential Guard.

Дополнительно на протяжении всего сеанса работы системы wininit.exe отвечает за создание и наполнение папки TEMP. Перед выключением wininit.exe снова «активизируется» — теперь уже для корректного завершения запущенных процессов. .

Кстати!

До Windows 10 lsm.exe (Диспетчер локальных сеансов) также запускался с помощью wininit.exe. Начиная с Windows 10, эта функция перенесена в lsm.dll, которая размещена в svchost.exe.

services.exe

Путь: %SystemRoot%\System32\services.exe

Родительский процесс: wininit.exe

Количество экземпляров: Один

Время запуска: Через несколько секунд после запуска системы

В функции services.exe входит реализация Унифицированного диспетчера фоновых процессов (UBPM), который отвечает за фоновую работу таких компонентов, как Диспетчер управления службами (SCM) и Планировщик задач (Task Sheduler). Словом, services.exe отвечает за управление службами, а также за контроль за взаимодействием служб, обеспечивая их безопасную и эффективную работу.

UBPM: немного для тех, кто видит первый раз

Унифицированный диспетчер фоновых процессов (UBPM) — компонент системы, который автоматически управляет фоновыми процессами, такими как службы и запланированные задачи. Словом, он помогает оптимизировать запущенные в фоновом режиме службы, приостанавливать или завершать фоновые процессы, что позволяет экономить ресурсы системы.

Кстати!

До Windows 10, как только пользователь успешно вошел в систему в интерактивном режиме, services.exe считал загрузку успешной и устанавливал для последнего удачного набора элементов управления

HKLM\SYSTEM\Select\LastKnownGoodзначениеCurrentControlSet.А LastKnownGood — что это вообще?

LastKnownGood являлся опцией восстановления, благодаря которой можно запустить систему с последней рабочей конфигурацией, если система не может загрузиться из-за каких-либо причин. LastKnownGood сохранял резервную копию части реестра, в которой хранится информация о системе, драйверах и настройках.

Когда это могло пригодиться? Например, если загрузка нового ПО или изменение параметров системы не привело ни к чему хорошему. Тогда можно было бы использовать эту опцию, чтобы отменить изменения и откатиться к прошлому состоянию.

svchost.exe

Путь: %SystemRoot%\system32\svchost.exe

Родительский процесс: services.exe (чаще всего)

Количество экземпляров: Несколько (обычно не менее 10)

Время запуска: В течение нескольких секунд после загрузки, однако службы могут запускаться в течение работы системы, что приводит к появлению новых экземпляров svchost.exe.

svchost.exe (в Диспетчере задач прописывается как Служба узла) — универсальный хост-процесс для служб Windows, использующийся для запуска служебных DLL. В системе запускается несколько экземпляров svchost.exe, и каждая служба работает в своем собственном процессе svchost, что позволяет изолировать ошибки в работе одной службы от других, хотя в системах с ОЗУ менее 3,5 ГБ службы приходится группировать (см. ниже). Ну а в системах с оперативной памятью более 3,5 ГБ можно увидеть даже более 50 экземпляров svchost.exe.

Злоумышленники часто пользуются преимуществом наличия большого количества процессов svchost.exe, и могут воспользоваться этим, чтобы разместить какую-либо вредоносную DLL в качестве службы, либо запустить вредоносный процесс с именем svchost.exe или что-то типа scvhost.exe, svhost.exe и так далее.

Хотя, как известно, так можно сделать с любым процессом, но с svchost.exe это происходит почаще.

Кстати!

До Windows 10 версии 1703 экземпляры svchost.exe по умолчанию запускались в системе с уникальным параметром

-k, благодаря которому была возможна группировка похожих служб. Типичные параметры-kвключают:

DcomLaunch — служба, которая запускает компоненты COM и DCOM, благодаря которым программы взаимодействуют между собой на удаленных компьютерах

RPCSS — служба RPC (удаленный вызов процедур), благодаря которой программы взаимодействуют между собой через сеть.

LocalServiceNetworkRestricted — локальная служба, которая работает в пределах компьютера и имеет доступ к сети только для определенных операций.

LocalServiceNoNetwork — локальная служба, идентичная LocalServiceNetworkRestricted, но не имеющая доступа к сети.

netsvcs — группа служб Windows, благодаря которым выполняются задачи, связанные с сетью.

NetworkService — служба, которая позволяет выполнять задачи на удаленных хостах, и имеет доступ к сети для обмена данными.

Здесь можно почитать о разделении служб SvcHost.

RuntimeBroker.exe

Путь: %SystemRoot%\System32\RuntimeBroker.exe

Родительский процесс: svchost.exe

Количество экземпляров: Один или больше

Время запуска: Может быть разным

Работающий в системах Windows, начиная с Windows 8, RuntimeBroker.exe действует как прокси между ограниченными приложениями универсальной платформы Windows (UWP) и набором функций и процедур Windows API. В целях безопасности приложения UWP должны иметь ограниченные возможности взаимодействия с оборудованием, файловой системой и другими процессами, поэтому процессы-брокеры а-ля RuntimeBroker.exe используются для обеспечения требуемого уровня доступа для таких приложений.

Обычно для каждого приложения UWP существует один файл RuntimeBroker.exe. Например, запуск сalculator.exe приведет к запуску соответствующего процесса RuntimeBroker.exe.

И такое было: об утечках памяти, связанных с RuntimeBroker

Когда процесс RuntimeBroker еще был в новинку, пользователи во время работы с системой начали замечать, что RuntimeBroker.exe нещадно занимает аж более 500 МБ памяти, что несвойственно для него.

Оказывается, ошибка заключалась в следующем: каждый вызов методаTileUpdater.GetScheduledTileNotificationsприводила к тому, что RuntimeBroker выделял память без ее дальнейшего высвобождения. Чаще всего с этим сталкивались пользователи, у которых было установлено приложение «The Time» для измерения времени — оно постоянно обновляло информацию на плитке.Об этом казусе в Windows 8 можно почитать тут.

Про метод TileUpdater.GetScheduledTileNotifications

Если кратко, это метод, позволяющий получать запланированные уведомления от плиток в универсальных приложениях Windows (UWP). Он позволяет приложениям отображать информацию на стартовом экране пользователя в виде динамически обновляемых плиток.

taskhostw.exe

Путь: %SystemRoot%\System32\taskhostw.exe

Родительский процесс: svchost.exe

Количество экземпляров: Один или больше

Время запуска: Может быть разным

Процесс Task Host Window отвечает за выполнение различных задач Windows.

С началом работы, taskhostw.exe начинает выполнять задачи, которые были назначены ему системой, а в течение работы системы выполняет непрерывный цикл прослушивания триггерных событий. Примеры триггерных событий, которые могут инициировать задачу, могут включать в себя:

-

Определенное расписание задач

-

Вход пользователя в систему

-

Запуск системы

-

Событие журнала Windows

-

Блокировка/ разблокировка рабочей станции и т.д.

Двое из ларца: В чем разница между Task Host Window и Task Scheduler?

Task Host Window отвечает за выполнение различных системных задач, например, запуск служб и выполнение запросов на исполнение программ. Taskhostw.exe может использоваться для запуска службы обновления Windows, перехода компьютера в режим сна или ожидания после определенного времени и так далее.

Task Sheduler, он же Планировщик задач, — инструмент, благодаря которому пользователь имеет возможность создавать задачи и запускать их по расписанию или при определенных событиях. Планировщик задач может быть использован для запуска программ, скриптов и автоматизации задач.

lsass.exe

Путь: %SystemRoot%\System32\lsass.exe

Родительский процесс: wininit.exe

Количество экземпляров: Один

Время запуска: В течение нескольких секунд после загрузки

Local Security Authentication Subsystem Service (Служба проверки подлинности локальной системы безопасности) отвечает за аутентификацию пользователей путем вызова соответствующего пакета аутентификации, указанного в HKLM\SYSTEM\CurrentControlSet\Control\Lsa. Обычно это Kerberos для учетных записей домена или MSV1_0 для локальных учетных записей. Помимо аутентификации пользователей, lsass.exe также отвечает за реализацию локальной политики безопасности (например, политики паролей и политики аудита), а также за запись событий в журнал событий безопасности.

Что любят котята: Mimikatz и LSASS

Многим известно, что злоумышленники могут использовать Mimikatz, зачастую для перехвата учетных данных в операционной системе, и делают они это за счет перехвата данных процесса lsass.exe.

Все просто: работает Mimikatz на уровне ядра и внедряется в процесс LSASS или использует метод DLL-injection. Кража учетных данных происходит либо за счет получения доступа к памяти процесса, в котором лежат заветные креды, либо за счет перехвата вызова функций до шифрования учетных данных.

Также Mimikatz не пренебрегает использованием стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые используются для шифрования и расшифровки некоторых участков памяти с чувствительной информацией.Чуть больше об lsass.exe можно прочитать тут.

И о любви котят к LSASS — тут.

winlogon.exe

Путь: %SystemRoot%\System32\winlogon.exe

Родительский процесс: smss.exe, который, запустив winlogon.exe, завершает работу

Количество экземпляров: Один или больше

Время запуска: В течение нескольких секунд после загрузки первого экземпляра, дополнительные экземпляры запускаются по мере создания новых сеансов (подключение с удаленного рабочего стола и быстрое переключение пользователей)

Winlogon обрабатывает интерактивный вход и выход пользователей из системы. Он запускает LogonUI.exe, который использует поставщика учетных данных для сбора учетных данных пользователя, а затем передает учетные данные lsass.exe для проверки.

После аутентификации пользователя Winlogon загружает NTUSER.DAT пользователя в HKCU, настраивает окружение пользователя, включая его рабочий стол, настройки реестра и т.д., и запускает оболочку пользователя explorer.exe через userinit.exe.

Совсем чуть-чуть об logonUI.exe

Да, название говорит само за себя: logonUI.exe отвечает за отображение экрана входа пользователя и за взаимодействие с пользователем при входе в систему. Если просто, то вывод того самого экрана входа и поля для ввода учетных данных — старания logonUI.exe.

..И об userinit.exe

Основная функция userinit.exe заключается в подготовке среды пользователя для работы в операционной системе.

Когда пользователь входит в систему, userinit.exe инициирует загрузку профиля пользователя, настройки оболочки (шаблоны рабочего стола, запуск программ и т.д.). После выполнения сих действий, userinit.exe запускает оболочку пользователя explorer.exe, которая отображает рабочий стол и другие элементы интерфейса, после чего завершает работу.Кстати!

Обработка команд из

CTRL+ALT+DEL, между прочим, тоже входит в обязанности winlogon.exe.

А тут можно почитать о Winlogon еще и узнать чуть больше — и про его состояния, и про GINA, и про все-все.

explorer.exe

Путь: %SystemRoot%\explorer.exe

Родительский процесс: userinit.exe, который завершает работу

Количество экземпляров: Один или больше, если включена опция Запускать окна с папками в отдельном процессе

Время запуска: Интерактивный вход пользователя

По своей сути, explorer.exe предоставляет пользователям доступ к файлам, хотя одновременно это файловый браузер через проводник Windows (тот самый Диспетчер файлов) и пользовательский интерфейс, предоставляющий такие функции, как:

-

Рабочий стол пользователя

-

Меню «Пуск»

-

Панель задач

-

Панель управления

-

Запуск приложений через ассоциации расширений файлов и файлы ярлыков

Словом, процесс отвечает за отображение действий пользователя: открытие и закрытие окон, перемещение и копирование файлов и тому подобное.

Запуск приложений через ассоциации расширений файлов

По сути, это процесс, при котором система использует информацию о расширении имени файла (например,

.txt) для определения программы, которая будет запущена, чтобы обработать этот файл. Например, файл расширения.txtассоциируется в системе с текстовым редактором, потому она запустит его при двойном щелчке мышью. Словом, ассоциации расширений файлов определяют, какие программы открываются по умолчанию для определенных типов файлов.Также и с ярлыками — при щелчке запускается связанные с ними ресурсы.

Explorer.exe — это пользовательский интерфейс по умолчанию, указанный в значении реестра HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Shell, хотя Windows может работать и с другим интерфейсом, например, с cmd.exe.

Следует заметить, что легитимный explorer.exe находится в каталоге %SystemRoot%, а не %SystemRoot%\System32.

Explorer — это же браузер, нет?

В старые добрые времена, когда на системах еще стоял Internet Explorer, запуск этого браузера инициировал процесс iexplore.exe, и с каждой новой вкладкой создавался новый экземпляр этого процесса. Сейчас остался только explorer.exe, который ни в коем случае не связан с браузером.

Вместо Internet Explorer на наших системах стоит MS Edge, который имеет процесс msedge.exe, исполняемый файл которого лежит в\Program Files (x86)\Microsoft\Edge\Application\.

ctfmon.exe

Путь: %SystemRoot%\System32\ctfmon.exe

Родительский процесс: Зависит от того, какой процесс запустил ctfmon.exe

Количество экземпляров: Один

Время запуска: При входе в систему

Процесс ctfmon.exe или, как привыкли его видеть, CTF-загрузчик, управляет функциями рукописного и сенсорного ввода, распознавания голоса и переключения языка на панели задач. Также процесс отслеживает активные программы и настраивает языковые параметры для обеспечения поддержки многоязычного ввода.

Ctfmon.exe может быть запущен разными процессами, и это напрямую зависит от того, какие функции ввода или языка используются в системе. Примеры родительских процессов и причины запуска:

-

svchost.exe — использование рукописного ввода или распознавания речи

-

winword.exe, excel.exe и т.д. — использование программ пакета Microsoft Office

-

searchUI.exe — использование поиска на панели задач или приложения из магазина Windows 10

Конечно, это не исчерпывающий список легитимных процессов, но, как минимум, основной. Хочется верить, что этот материал был полезен тем, кто пугается страшных букв в Диспетчере задач и тем, кто просто хочет узнать немного больше.

Спасибо за прочтение!

В следующих нескольких заметках я расскажу о процессах, которые у многих бдительных пользователей вызывают подозрения и порой вполне оправданно.

Первым процессом, о котором я расскажу, будет Lsass.exe.

Я не хочу вас утомлять заумным описанием того, для чего этот процесс служит и какие библиотеки и ресурсы операционной системы он использует. Скажу лишь, что это системный процесс и он служит для повышения безопасности вашей работы в операционной системе. Думаю, этой информации будет достаточно для большинства пользователей, но а тем, кто хочет знать больше поможет Яндекс:)

Поскольку это важный системный процесс, то он запущен на компьютере постоянно. Некоторые вредоносные программы могут использовать данный процесс, маскируясь под него. Читать далее

Процессы создают все программы, запущенные на компьютере и поэтому логично предположить, что в перечне запущенных процессов в Диспетчере задач могут внезапно появиться процессы вредоносных программ или вирусов.

Бдительные пользователи часто обращают внимание на незнакомые процессы в Диспетчере задач и пытаются выяснить не является ли этот процесс вирусом и почему он вообще запущен?

В нескольких последующих заметках я расскажу о некоторых таких «подозрительных» процессах, а сейчас я бы хотел сказать пару слов о том, можно или нельзя с помощью Диспетчера задач вычислить вредоносную программу или вирус. Читать далее

Системные службы, которые автоматически запускаются Windows при старте операционной системы, далеко не всегда являются востребованными и даже порой небезопасными. Именно поэтому стоит проанализировать список служб, запускаемых на вашем компьютере по умолчанию и отключить те, которыми не пользуетесь.

Правда, тут есть проблема — далеко не всегда из названия и описания службы понятно для чего она нужна. Поэтому просто отключать все неизвестное или кажущееся ненужным не стоит.

В этой заметке я расскажу о некоторых службах, которые следует отключить, так как они либо не нужны, либо потенциально небезопасны. Читать далее

В работающей операционной системе запущенно большое количество процессов. Эти процессы создаются как запущенными на компьютере программами, так и системными службами.

Службы Windows – это системные программы, которые запускаются на компьютере вместе со стартом Windows и выполняют возложенные на них функции.

Проблема состоит в том, что некоторые службы, запускаемые по умолчанию, просто не нужны на домашнем компьютере и своей работой лишь занимают его ресурсы. К тому же некоторые из системных служб являются потенциально небезопасными. Работа таких служб так или иначе связана с сетью, а это означает, что они создают дополнительные открытые порты. Читать далее

Многим пользователям Windows приходилось слышать о процессах, но не все знают что такое «процессы», для чего они нужны и нужно ли на них вообще обращать внимание. Именно поэтому я запланировал серию заметок, в которых немного расскажу о процессах Windows.

Можно сказать, что процесс — это выполняемая на компьютере программа, но тут нужно кое что прояснить. Дело в том, что программа и процесс — это не одно и тоже. Программа представляет собой некоторый код (набор команд и инструкций), который находится на компьютере в виде файлов. А вот процесс — это некоторый набор ресурсов и данных, которые используются при выполнении программы. То есть упрощенно можно сказать, что процесс — это выполняющаяся программа со всеми необходимыми для ее выполнения ресурсами. Читать далее

Что за папка Program Files (x86) на диске С?— этот вопрос возникает достаточно часто. По сути на системном диске одновременно находятся две папки — Program Files и Program Files (x86), что и вызывает вопросы.

Сама по себе папка Program Files по умолчанию предназначена в операционной системе Windows для помещения в нее файлов устанавливаемых программ. Это означает, что когда вы устанавливаете какую-либо программу на компьютер, то почти всегда программа будет помещена именно в Program Files. Но откуда взялась еще одна такая папка? Чтобы ответить на этот вопрос начну немного издалека:) Читать далее

Что такое LSASS на Windows

Сервис проверки подлинности локальной системы безопасности (Local Security Authority Server Service, LSASS) — это процесс, который управляет политикой безопасности компьютера. LSASS проверяет логины, изменения паролей, токены доступа и административные привилегии у пользователей системы или сервера.

LSASS можно сравнить с охранником, который проверяет документы на входе в ночной клуб. Без него в заведение смог бы попасть любой человек с поддельными документами.

LSASS выполняется как процесс под названием lsass.exe. При запуске lsass.exe хранит в памяти такие аутентификационные данные, как зашифрованные пароли, НТ-хэши, LM-хэши и билеты Kerberos. Благодаря этому пользователи могут работать с файлами во время активных сеансов Windows, не вводя учетные данные каждый раз, когда нужно выполнить какую-либо задачу.

При краже учетных данных злоумышленники удаляют, перемещают, редактируют или заменяют настоящий файл lsass.exe. Для этого обычно используются такие инструменты, как Mimikatz, Crackmapexec и Lsassy.

Как происходит кража учетных данных через LSASS

Для этого злоумышленники обычно получают удаленный доступ к компьютеру жертвы — это можно сделать несколькими способами.

Во-первых, хакеру нужно получить права администратора, чтобы изменять LSASS. Так он сможет установить вредоносное ПО, чтобы скопировать данные процесса LSASS, скачать эту копию и локально извлечь из нее учетные данные.

Читайте по теме:

11 параметров безопасности в Windows 11, о которых следует знать

Однако, поскольку антивирус Microsoft Defender обнаруживает и удаляет вредоносное ПО все эффективнее, хакеры все чаще применяют тактику Living off the Land, при которой атаки совершаются через предустановленные программы.

Признаки кражи учетных данных

Эти пять способов помогут выяснить, не стали ли вы жертвой хакерской атаки.

Lsass.exe использует много аппаратных ресурсов

Откройте «Диспетчер задач» и проверьте, сколько CPU и памяти использует этот процесс. В обычных условиях он потребляет 0% CPU и около 5 МБ памяти. Стоит насторожиться, если он сильно нагружает CPU и задействует более 10 МБ, а вы за последнее время не выполняли никаких действий, связанных с безопасностью, например не меняли данные для входа.

В таком случае завершите процесс через «Диспетчер задач». Затем откройте местоположение файла и удалите его. В отличие от поддельного, реальный процесс отобразит ошибку. Помимо этого, стоит заглянуть в «Историю файлов» и проверить, не сохранила ли Windows резервную копию процесса.

В названии процесса есть ошибки

Хакеры часто переименовывают взломанные процессы так, чтобы они выглядели как настоящие. В таком случае злоумышленник может использовать заглавную «i», чтобы имитировать «L» в аббревиатуре LSASS. Обнаружить такое название можно с помощью конвертера регистров.

В названии также могут присутствовать лишние «a» и «s». Если вы встретили подобный файл, то удалите его (а также его резервные копии из «Истории файлов»).

Lsass.exe находится в другой папке

Снова откройте «Диспетчер задач», пролистайте до «Процессы Windows» и найдите Local Security Authority Process. Затем нажмите на него правой кнопкой мыши и выберите «Открыть расположение файла».

Настоящий файл lsass.exe находится в папке C:\Windows\System32. Если он расположен в любом другом месте, то это, скорее всего, вредоносное ПО, и его стоит удалить.

В «Диспетчере задач» есть более одного процесса Lsass

В «Диспетчере задач» должен отображаться лишь один Local Security Authority Process. При открытии выпадающего меню, расположенного слева от названия процесса, появляется список активных служб — это тоже нормально.

Однако если вы обнаружили несколько процессов LSASS, а также более одного lsass.exe при открытии расположения файла, то велика вероятность, что ваш компьютер подвергся атаке хакеров. Попробуйте удалить эти файлы — если это настоящий lsass.exe, появится ошибка.

Файл Lsass.exe весит слишком много

Объем файлов lsass.exe небольшой: примерно 83 КБ на компьютере на базе Windows 11 и 60 КБ — на Windows 10. Конечно, хакеры понимают, что большой lsass.exe сразу привлечет внимание владельца устройства, поэтому обычно стараются этого избегать. Тем не менее, если учесть приведенные выше сигналы, вредоносное ПО все равно удастся обнаружить.

Способы предотвратить кражу учетных данных через LSASS

Безопасность на компьютерах Windows постепенно улучшается, но кража учетных данных остается серьезной угрозой. Особенно это актуально для старых устройств, работающих на устаревших операционных системах, и новых, не получающих обновления ПО.

Ниже представлены три простых способа избежать этой угрозы.

Установите последние обновления системы безопасности

Такие обновления исправляют уязвимости, которые злоумышленники могут использовать для атаки на компьютер. Поддержание устройств в актуальном состоянии снижает риск взлома. Для этого подключите автоматическую загрузку и установку обновлений для Windows, а также сторонних программ, установленных на ПК.

Используйте Credential Guard в Защитнике Windows

Credential Guard или Диспетчер учетных данных — это механизм безопасности, создающий изолированный процесс LSASS (LSAIso), который безопасно хранит все учетные данные и взаимодействует с основным LSASS для проверки пользователей. Этот механизм защищает целостность личной информации и предотвращает ее кражу.

Credential Guard доступен на корпоративной и профессиональной версиях Windows 10 и 11, а также на некоторых версиях серверных ОС Windows Server. Устройства также должны соответствовать строгим требования, таким как наличие протокола Secure Boot и поддержка 64-разрядной виртуализации. Эта функция не активирована по умолчанию — ее нужно устанавливать вручную.

Отключите удаленный доступ к рабочему столу

С помощью удаленного доступа вы и другие авторизованные пользователи можете использовать компьютер, находясь в другом физическом месте. Эта функция позволяет вам переносить файлы с рабочего на домашнее устройство, а сотрудникам техподдержки — удаленно устранять неполадки. Это удобно, но делает компьютер уязвимым для хакерских атак.

Чтобы отключить удаленный доступ, нажмите клавишу «Пуск» и введите в поисковую строку «удаленный доступ». Выберите «Разрешить удаленные подключения к этому компьютеру» и уберите галочку у пункта «Разрешить подключение удаленного помощника к этому компьютеру».

Помимо этого, можно удалить ПО для удаленного доступа, такое как TeamViewer, AeroAdmin и AnyDesk. Эти программы повышают риски, в том числе, атак в стиле Living off the Land.

Источник.

Фото на обложке: Unsplash

В Диспетчере задач Windows можно встретить процесс с названием «lsass.exe». Обычно данный файл просто висит в памяти компьютера и не создает никаких неудобств. Но, некоторые пользователи сталкиваются с тем, что процесс «lsass.exe» грузит процессор, память или диск на 100%.

В этой статье мы расскажем, что это за процесс, является ли он вирусом и можно ли его удалить.

Содержание

Lsass.exe: что это за процесс

Аббревиатура LSASS расшифровывается как Local Security Authority Subsystem Service, что можно перевести как Сервис проверки подлинности локальной системы безопасности. LSASS является частью операционной системы Windows и выполняет функции, связанные с авторизацией локальных пользователей. При каждом входе локального пользователя в систему процесс «lsass.exe» проверяет пароль или другие данные для авторизации и разрешает или запрещает вход. Без данного файла вход локальных пользователей в Windows невозможен.

Поскольку процесс «lsass.exe» присутствует во всех современных версиях Windows, он часто используется создателями вирусов и шпионских программ для маскировки своих зловредов в системе. Вредоносные программы могут заражать непосредственно сам файл «lsass.exe» в папке System32, создавать файлы с похожими названиями в папке System32 или использовать такое же имя, но располагаться в других папках.

Lsass.exe – это вирус?

Процесс «lsass.exe» с буквой L, а не i, и расположением в папке «c:\windows\system32» является частью операционной системы Windows и не несет какой-либо опасности. Но, как и любой файл на компьютере, он может быть заражен в результате проникновения вирусов. В этом случае для очистки файла нужно использовать антивирусные программы. Они могут определить наличие вируса и выполнить очистку файла.

Можно ли удалять lsass.exe?

Удалять файл «lsass.exe», даже в случае заражения вирусами, нельзя. Поскольку без этого файла вы не сможете зайти в систему и продолжить работу. Фактически Windows выйдет из строя и вам придется восстанавливать работу с помощью загрузочного диска.

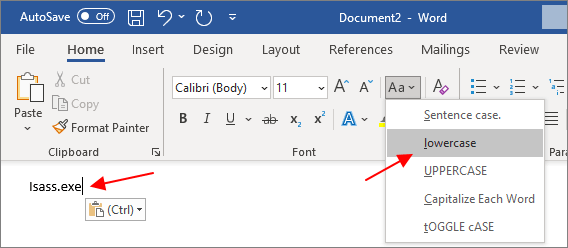

Но, если в качестве первой буквы указана большая буква «i» (Isass.exe), то такой файл является вирусом, который просто прикидывается системным файлом, и его можно спокойно удалять. Для того чтобы проверить, какая буква используется нужно скопировать имя файла и перевести его в нижний регистр (lowercase). Это можно сделать при помощи онлайн сервисов или программы Word.

Кроме этого, для маскировки вредоносного файла могут использоваться и другие ошибки в названии файла, например:

isass.exe lsass .exe lsassa.exe lsasss.exe Isassa.exe

Также файл «lsass.exe» можно удалять если он находится не в папке «c:\windows\system32». В этом случае это также вирус.

Как проверить lsass.exe

Для того чтобы узнать точное название файла и его расположение, нужно открыть «Диспетчер задач», перейти на вкладку «Подробности» и открыть свойства файла.

В результате откроется окно со свойствами, в котором будет указано имя файла и его расположение.

В свойствах файла также можно проверить цифровую подпись. Оригинальный файл «lsass.exe» должен быть подписан компанией Майкрософт.

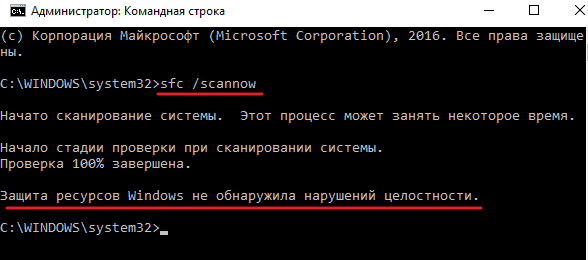

Проверка целостности системных файлов

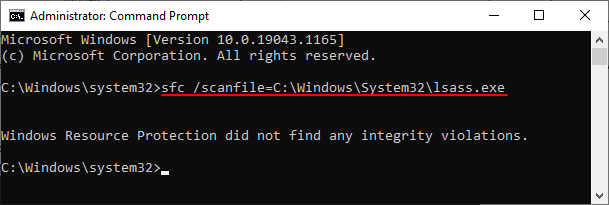

После очистки файла «lsass.exe» с помощью антивирусов желательно выполнить проверку целостности системных файлов. Для этого можно использовать такие встроенные в Windows инструменты как SFC и DISM.

Чтобы проверить всю операционную систему на целостность файлов нужно запустить командную строку с правами администратора и выполнить команду:

sfc /scannow

Также с помощью SFC можно проверить только файл «lsass.exe». Для этого нужно использовать команду «sfc /scanfile» с указанием полного пути к файлу, например:

sfc /scanfile=C:\Windows\System32\lsass.exe

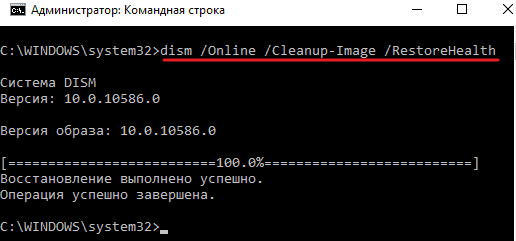

Для использования DISM вам также понадобится командная строка с правами администратора. В этом случае для проверки системы нужно выполнить:

dism /Online /Cleanup-Image /RestoreHealth

Если операционная система не загружается, то эти команды можно выполнить с загрузочного диска. Более подробно об использовании SFC и DISM можно прочитать в отдельной статье о проверке целостности системных файлов.

Lsass.exe грузит процессор, память или диск

Пользователи иногда сталкиваются с тем, что процесс «lsass.exe» создает высокую нагрузку на процессор, оперативную память или жесткий диск. Ниже мы рассмотрим некоторые причины и возможные решения данной проблемы.

- Вирусы. Проверьте имя, расположение и цифровую подпись файла, так как это описано выше. Выполните проверку компьютера на вирусы. Помните, что в Диспетчере задач не должно быть более одной копии процесса «lsass.exe». Наличие нескольких копий «lsass.exe» говорит о наличии вируса.

- Повреждение файлов. Выполните проверку системных файлов с помощью SFC и DISM. При необходимости проверку можно выполнить с загрузочного диска Windows.

- Проблемы с браузером. В некоторых пользователей процесс «lsass.exe» грузит процессор при запуске браузера (чаще всего Chrome). В этом случае попробуйте выполнить переустановку браузер или удалить следующую папку:

C:\Users\<username>\appdata\roaming\microsoft\protect\<guid>

Обратите внимание, это приведет к удалению паролей, локально сохраненных в браузере.

Посмотрите также:

- Как завершить процесс через командную строку в Windows 7 или Windows 10

- Как перезапустить Проводник (Explorer) в Windows 10 или Windows 7

- Csrss.exe: что это за процесс в Windows 7, 10, 11

- Как поставить высокий приоритет программе в Windows 11 и Windows 10

- Dwm.exe: что это за процесс на Windows 11 и Windows 10

Автор

Александр Степушин

Создатель сайта comp-security.net, автор более 2000 статей о ремонте компьютеров, работе с программами, настройке операционных систем.

Остались вопросы?

Задайте вопрос в комментариях под статьей или на странице

«Задать вопрос»

и вы обязательно получите ответ.