Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Appearance settings

First published on MSDN on Apr 10, 2017

Step-by-step guide for setting up

LDAPS

(LDAP over SSL)

The guide is split into 3 sections :

- Create a Windows Server VM in Azure

- Setup LDAP using AD LDS (Active Directory Lightweight Directory Services)

- Setup LDAPS (LDAP over SSL)

NOTE : The following steps are similar for Windows Server 2008, 2012, 2012 R2 , 2016. In this article, we will use Windows Server 2012 R2.

Create a VM named “ldapstest” Windows Server 2012 R2 Datacenter Standard DS12 using the instructions here:

Create a Windows virtual machine with the Azure portal

Connect to the VM ldapstest using Remote Desktop Connection.

Now let us add AD LDS in our VM ldapstest

Click on Start —> Server Manager —> Add Roles and Features. Click Next.

Choose Role-based or feature-based installation. Click Next.

Select ldapstest server from the server pool. Click Next.

Mark Active Directory Lightweight Directory Services from the list of roles and click Next.

From the list of features, choose nothing – just click Next.

Click Next.

Click Install to start installation.

Once installation is complete, click Close.

Now we have successfully set up AD LDS Role. Let us create a new AD LDS Instance “CONTOSO” using the wizard. Click the “Run the Active Directory Lightweight Directory Services Setup Wizard” in the above screen. And then Click Close.

Choose Unique Instance since we are setting it up for the first time.

Type “CONTOSO” in Instance Name and click Next.

By Default, LDAP Port is 389 and LDAPS port is 636, let us choose the default values — click Next.

Create a new Application Directory Partition named “CN=MRS,DC=CONTOSO,DC=COM”. Click Next.

Using the default values for storage location of ADLDS files- Click Next.

Choosing Network Service Account for running the AD LDS Service.

You will receive a prompt warning about data replication. Since we are using a single LDAP Server, we can click Yes.

Choosing the currently logged on user as an administrator for the AD LDS Instance. Click Next.

Mark all the required LDIF files to import (Here we are marking all files). Click Next.

Verify that all the selections are right and then Click Next to confirm Installation.

Once the instance is setup successfully, click Finish.

Now let us try to connect to the AD LDS Instance CONTOSO using ADSI Edit.

Click on Start —> Search “ADSI Edit” and open it.

Right Click on ADSI Edit Folder (on the left pane) and choose Connect To.. . Fill the following values and Click OK.

If the connection is successful, we will be able to browse the Directory CN=MRS,DC=CONTOSO,DC=COM :

The Certificate to be used for LDAPS must satisfy the following 3 requirements:

• Certificate must be valid for the purpose of Server Authentication. This means that it must also contains the Server Authentication object identifier (OID): 1.3.6.1.5.5.7.3.1

• The Subject name or the first name in the Subject Alternative Name (SAN) must match the Fully Qualified Domain Name (FQDN) of the host machine, such as Subject:CN=contosoldaps. For more information, see How to add a Subject Alternative Name to a secure LDAP certificate .

• The host machine account must have access to the private key.

Now, let’s use Active Directory Certificate Services to create a certificate to be used for LDAPS. If you already have a certificate satisfying the above requirements, you can skip this step.

Click on Start —> Server Manager —> Add Roles and Features. Click Next.

Choose Role-based or feature-based installation. Click Next.

Select ldapstest server from the server pool. Click Next.

Choose Active Directory Certificate Services from the list of roles and click Next.

Choose nothing from the list of features and click Next.

Click Next.

Mark “Certificate Authority” from the list of roles and click Next.

Click Install to confirm installation.

Once installation is complete, Click Close.

Now let’s create a certificate using AD CS Configuration Wizard. To open the wizard, click on “Configure Active Directory Certificate Services on the destination server” in the above screen. And then click Close. We can use the currently logged on user azureuser to configure role services since it belongs to the local Administrators group. Click Next.

Choose Certification Authority from the list of roles. Click Next.

Since this is a local box setup without a domain, we are going to choose a Standalone CA. Click Next.

Choosing Root CA as the type of CA, click Next.

Since we do not possess a private key – let’s create a new one. Click Next.

Choosing SHA1 as the Hash algorithm. Click Next.

UPDATE : Recommended to select the most recent hashing algorithm since

SHA-1 deprecation countdown

The name of the CA must match the Hostname (requirement number 2). Enter “LDAPSTEST” and Click Next.

Specifying validity period of the certificate. Choosing Default 5 years. Click Next.

Choosing default database locations, click Next.

Click Configure to confirm.

Once the configuration is successful/complete. Click Close.

Now let us view the generated certificate.

Click on Start à Search “Manage Computer Certificates” and open it.

Click on Personal Certificates and verify that the certificate “LDAPSTEST” is present:

Now to fulfill the third requirement, let us ensure host machine account has access to the private key. Using the Certutil utility, find the Unique Container Name. Open Command Prompt in Administrator mode and run the following command: certutil -verifystore MY

The private key will be present in the following location C:\ProgramData\Microsoft\Crypto\Keys\<UniqueContainerName>

Right Click C:\ProgramData\Microsoft\Crypto\Keys\874cb49a696726e9f435c1888b69f317_d3e61130-4cd8-4288-a344-7784647ff8c4 and click properties —> Security and add read permissions for NETWORK SERVICE.

We need to import this certificate into JRE key store since our certificate “CN=LDAPSTEST” is not signed by any by any trusted Certification Authority(CA) which is configured in you JRE keystore e.g Verisign, Thwate, goDaddy or entrust etc. In order to import this certificate using the keytool utility, let us first export this cert as a .CER from the machine certificate store:

Click Start —> Search “Manage Computer Certificates” and open it. Open personal, right click LDAPSTEST cert and click “Export”.

This opens the Certificate Export Wizard. Click Next.

Do not export the private key. Click Next.

Choose Base-64 encoded X .509 file format. Click Next.

Exporting the .CER to Desktop. Click Next.

Click Finish to complete the certificate export.

Certificate is now successfully exported to “C:\Users\azureuser\Desktop\ldapstest.cer”.

Now we shall import it to JRE Keystore using the keytool command present in this location:

C:\Program Files\Java\jre1.8.0_92\bin\keytool.exe.

Open Command Prompt in administrator mode. Navigate to “C:\Program Files\Java\jre1.8.0_92\bin\” and run the following command:

keytool -importcert -alias «ldapstest» -keystore «C:\Program Files\Java\jre1.8.0_92\lib\security\cacerts» -storepass changeit -file «C:\Users\azureuser\Desktop\ldapstest.cer»

Type “yes” in the Trust this certificate prompt.

Once certificate is successfully added to the JRE keystore, we can connect to the LDAP server over SSL.

Now let us try to connect to LDAP Server (with and without SSL) using the ldp.exe tool.

Connection strings for

LDAP:\\ldapstest:389

LDAPS:\\ldapstest:636

Click on Start —> Search ldp.exe —> Connection and fill in the following parameters and click OK to connect:

If Connection is successful, you will see the following message in the ldp.exe tool:

To Connect to LDAPS (LDAP over SSL), use port 636 and mark SSL. Click OK to connect.

If connection is successful, you will see the following message in the ldp.exe tool:

https://technet.microsoft.com/en-us/library/cc770639(v=ws.10)

https://technet.microsoft.com/en-us/library/cc725767(v=ws.10).aspx

http://social.technet.microsoft.com/wiki/contents/articles/2980.ldap-over-ssl-ldaps-certificate.aspx

https://blogs.technet.microsoft.com/askds/2008/03/13/troubleshooting-ldap-over-ssl/

http://javarevisited.blogspot.com/2011/11/ldap-authentication-active-directory.html

- Подключение

- LDAP адаптер

- Windows версия

MULTIFACTOR Ldap Adapter — программный компонент, LDAP proxy сервер для Windows.

Компонент доступен вместе с исходным кодом, распространяется бесплатно. Актуальная версия находится на GitHub: код и сборка (архив release.zip).

Лицензия

Обратите внимание на лицензию. Она не даёт вам право вносить изменения в исходный код Компонента и создавать производные продукты на его основе. Исходный код предоставляется в ознакомительных целях.

Требования для установки компонента

- Компонент устанавливается на любой Windows сервер начиная с версии 2008 R2;

- Минимальные требования для сервера: 2 CPU, 4 GB RAM, 40 GB HDD (обеспечивают работу ОС и адаптера для 100 одновременных подключений — примерно 1500 пользователей);

- На сервере должны быть открыты TCP порты 389 (LDAP) и 636 (LDAPS) для приема запросов от клиентов;

- Серверу с установленным компонентом необходим доступ к хосту api.multifactor.ru по TCP порту 443 (TLS) напрямую или через HTTP proxy;

- Для взаимодействия с Active Directory, компоненту нужен доступ к серверу домена по TCP порту 389 (LDAP) или 636 (LDAPS);

- Для записи журналов в Syslog, необходим доступ к Syslog серверу.

Обратите внимание

Для Windows Server версии младше 2016 необходимо установить Microsoft .NET Framework 4.6.2.

Параметры компонента

Параметры работы компонента хранятся в секции <appSettings> файла MultiFactor.Ldap.Adapter.exe.config в формате XML. Не заменяйте файл целиком, так как в нем содержится техническая информация, необходимая для корректного запуска адаптера.

Общие параметры

<!-- Адрес API Мультифактора -->

<add key="multifactor-api-url" value="https://api.multifactor.ru"/>

<!-- Опционально. Адрес прокси для отправки запросов в мультифактор -->

<!-- <add key="multifactor-api-proxy" value="http://proxy:3128"/> -->

<!-- Время ожидания ответа от API мультифактора, по умолчанию 65 секунд. Формат hh:mm:ss -->

<add key="multifactor-api-timeout" value="00:01:05"/>

<!-- Параметр NAS-Identifier для подключения к API Мультифактора - из личного кабинета -->

<add key="multifactor-nas-identifier" value=""/>

<!-- Параметр Shared Secret для подключения к API Мультифактора - из личного кабинета -->

<add key="multifactor-shared-secret" value=""/>

<!-- Уровень логирования: Debug, Information, Warning, Error -->

<add key="logging-level" value="Debug"/>

<!-- Пароль x509 сертификата для TLS, указывается если пароль есть -->

<!-- <add key="certificate-password" value=""/> -->

<!-- Адрес LDAP/LDAPS каталога, например ldaps://domain.local;ldaps://domain.local2 через точку с запятой можно указать несколько адресов -->

<add key="ldap-server" value="ldaps://domain.local;ldaps://domain.local2"/>

<!-- IP клиента, для которого применяется клиентский конфиг -->

<add key="ldap-client-ip" value=""/>

<!-- В зависимости от варианта, не нужный закомментить или удалить из конфига -->

<!-- Адрес и порт (TCP) по которому адаптер будет принимать запросы по протоколу LDAP -->

<!-- Если указать адрес 0.0.0.0, то адаптер будет слушать все сетевые интерфейсы -->

<add key="adapter-ldap-endpoint" value="0.0.0.0:389"/>

<!-- Адрес и порт (TCP) по которому адаптер будет принимать запросы по зашифрованному протоколу LDAPS -->

<!-- Если указать адрес 0.0.0.0, то адаптер будет слушать все сетевые интерфейсы -->

<add key="adapter-ldaps-endpoint" value="0.0.0.0:636"/>

<!-- Задержка перед ответом в случае неправильных входных данных. Значение в секундах -->

<add key="invalid-credential-delay" value="3"/>

<!-- Список сервисных учетных записей (Bind DN), которым не требуется второй фактор, перечисленные через точку с запятой -->

<add key="ldap-service-accounts" value="CN=Service Acc,OU=Users,DC=domain,DC=local"/>

<!-- OU сервисных учетных записей (Bind DN), которым не требуется второй фактор -->

<add key="ldap-service-accounts-ou" value="OU=Service Accounts"/>

<!-- Разрешать доступ только пользователям из указанной группы (не проверяется, если удалить настройку) -->

<add key="active-directory-group" value="MyApp Users"/>

<!-- Запрашивать второй фактор только у пользователей из указанной группы (второй фактор требуется всем, если удалить настройку) -->

<add key="active-directory-2fa-group" value="MyApp 2FA Users"/>

<!-- Не запрашивать второй фактор у пользователей из указанной группы (включая, если пользователь находится в группе active-directory-2fa-group) -->

<add key="active-directory-2fa-bypass-group" value="Bypass 2FA Users"/>

<!-- Загружать вложенные группы пользователя (true/false) -->

<add key="load-active-directory-nested-groups" value="true"/>

<!-- Опционально. Формат ldap identity. В зависимости от варианта, не нужный закомментить или удалить из конфига -->

<!-- <add key="transform-ldap-identity" value="None"/> -->

<!-- Время ожидания ответа от LDAP каталога, по умолчанию 30 секунд. Формат hh:mm:ss -->

<add key="ldap-bind-timeout" value="00:00:30"/>

<!-- Опционально. Имя сервиса в Windows -->

<!-- <add key="service-unit-name" value=""/> -->

<!-- Опционально. Отображаемое имя сервиса -->

<!-- <add key="service-display-name" value=""/> -->

<!-- Использовать TLS (true/false). Если syslog передаёт искаженные символы, нужно установить false -->

<add key="syslog-use-tls" value="true"/>

</configuration>

Дополнительные настройки безопасности и конфиденциальности.

<!-- Отключить передачу адаптером email пользователей на сервер MULTIFACTOR --> <add key="privacy-mode" value="Full"/>

Защита от сбоев

В случае недоступности (по любой причине) API Мультифактора, адаптер может работать в одном из двух вариантов:

- Пропускать без второго фактора (по умолчанию)

- Отказывать в доступе

Для настройки используется следующий параметр:

<!-- true: пропускать, false: запрещать --> <add key="bypass-second-factor-when-api-unreachable" value="true"/>

Запуск компонента

Компонент может работать в консольном режиме или в качестве службы Windows. Для запуска в консольном режиме достаточно запустить приложение.

Для установки в качестве Windows Service выполните команду с ключом /i от имени Администратора

MultiFactor.Ldap.Adapter.exe /i

Компонент устанавливается в режиме автоматического запуска от имени Network Service.

Для удаления Windows Service выполните команду с ключом /u от имени Администратора

MultiFactor.Ldap.Adapter.exe /u

Обновление адаптера

- остановить службу

- перезаписать файлы на новые (не заменяя конфигурационные файлы)

- включить службу обратно.

Журналы

Журналы работы компонента находятся в папке Logs. Если их нет, удостоверьтесь, что папка доступна для записи пользователю Network Service.

Syslog

Для записи журналов в Syslog сервер или SIEM систему, добавьте в конфигурацию следующие параметры:

<!--адрес и порт сервера, протокол может быть udp или tcp--> <add key="syslog-server" value="udp://syslog-server:514"/> <!--формат журнала: RFC3164 или RFC5424--> <add key="syslog-format" value="RFC5424"/> <!--категория: User, Auth, Auth2, Local0 .. Local7--> <add key="syslog-facility" value="Auth"/> <!--название приложения (tag)--> <add key="syslog-app-name" value="multifactor-ldap"/>

Если syslog передаёт искаженные символы, нужно поменять следующую настройку на false (по умолчанию true):

<add key="syslog-use-tls" value="false" />

Сертификат для TLS шифрования

Если включена схема LDAPS, адаптер при первом запуске создаст самоподписанный SSL сертификат и сохранит его в папке Tls в формате pfx без пароля. Этот сертификат будет использоваться для аутентификации сервера и шифрования трафика. Вы можете заменить его на ваш сертификат при необходимости.

Вопросы и ответы

В: Можно указать несколько групп AD для контроля доступа и условного включения второго фактора?

О: Да, перечислите их через точку с запятой.

В: Как ускорить проверку групп в Active Directory?

О: По умолчанию адаптер проверяет в том числе вложенные группы, то есть пользователь может состоять в группе или состоять в группе, которая состоит в группе, которую проверяет адаптер. Если запрос занимает более 100 миллисекунд, вы можете отключить проверку вложенности следующей настройкой:

<add key="load-active-directory-nested-groups" value="false"/>

Последнее обновление 22 апреля 2025 г.

Если Вы хотите развернуть LDAPv3-совместимый Open Source сервер в Windows (XP, Windows 7, 10 или даже, по недоразумению, в Windows Vista), у Вас есть три варианта:

-

OpenLDAP под cygwin.

Разработчики установщика cygwin проделали большую работу, чтобы установка была хоть и многословным, но очень простым процессом (полная установка может занять более 30 минут). И спрятали они OpenLDAP так, чтобы никто не догадался (он в категории Libs установщика, но мы Вам этого не говорили). Главный недостаток — то, что версия OpenLDAP обновляется нерегулярно (хотя, по совести говоря, пакеты обновляются довольно регулярно). Если Вы собираетесь заниматься разработкой, либо запускать другие *nix-пакеты под Windows — выбор очевиден.

-

ApacheDS. Работает под Java и включает прекрасный LDAP-клиент/систему разработки, называемую Apache Directory Studio. Этот превосходный инструмент можно использовать в качестве клиента к любой системе, в том числе OpenLDAP. Возможно, процесс установки покажется Вам немного сложным, поскольку система встроена в среду разработки Eclipse (которая любит всё всегда усложнять), но усилия стоят того.

-

Если же Вы хотите простую инсталляцию текущей версии OpenLDAP на Windows в пару кликов, то нет ничего лучше сборки OpenLDAP для Windows. Она периодически обновляется (по состоянию на ноябрь 2016 года версия OpenLDAP 2.4.44). Она опционально устанавливает различные механизмы манипуляции данными, в том числе базы данных (bdb и hdb OpenLDAP), OpenSSL (обеспечивает поддержку TLS в OpenLDAP) и даже Cyrus SASL (обеспечивает поддержку Kerberos). OpenLDAP выполняется не как задача Windows, а как dos-приложение.

Установка OpenLDAP для Windows

При последней установке данного программного обеспечения (ноябрь 2016 года) стало ясно, что процесс инсталляции с момента нашей предыдущей установки (OpenLDAP 2.4.35) поменялся радикально. Теперь доступны 32-х и 64-битные версии, а процесс инсталляции предоставляет много (слишком много?) опций. Получить программное обеспечение можно здесь, а инструкции по установке находятся здесь. Мы установили 64-битную версию на Windows 10 Home Edition. В нашем случае процесс инсталляции не прошёл гладко (64-битная версия, Home Edition, сами понимаете), но после небольшой доработки напильником за 20 минут мы получили вполне работоспособный OpenLDAP. Не так уж и плохо. Немного сбивало с толку то, что имена директорий/папок сильно отличаются от тех, которые мы привыкли видеть при инсталляции в Lunux/BSD.

Мы оставили наши записи об установке OpenLDAP 2.4.35 в назидание потомкам (не поддавайтесь искушению использовать их для чего-либо, кроме версии 2.4.35). Мы добавили записи о текущей инсталляции (ноябрь 2016 года, OpenLDAP 2.4.44), которые могут оказаться для Вас полезными (или бесполезными).

Примечания:

-

Возможно, вследствие ошибок при инсталляции, мы получили полностью установленный, но не запущенный OpenLDAP. В разных местах мы встречали намёки на то, что OpenLDAP может выполняться как служба Windows, но, как всегда, мы не стали читать документацию целиком. Скрипт запуска: C:\OpenLDAP\run\run.cmd (C:\OpenLDAP — корневая директория при инсталляции по умолчанию). Для удобства использования мы сделали себе ярлык на него на рабочем столе.

-

При инсталляции по умолчанию slapd при запуске использует slapd.conf (расположен в корневой директории (по умолчанию это C:\OpenLDAP), а не в привычной /etc/openldap как в Linux/BSD).

-

Конвертация в slapd.d тривиальна. После внесения необходимых изменений в файл slapd.conf, просто создайте новую директорию/папку с названием slapd.d. Откройте командную строку, перейдите в C:\OpenLDAP (или туда, куда Вы произвели установку) и выполните:

slaptest -f slapd.conf -F slapd.d

Откройте C:\OpenLDAP\run\run.cmd в любимом редакторе:

cd "%~dp0.." slapd -d 8 -h "ldaps:/// ldap:///" -f slapd.conf # удалите аргумент -f чтобы получилось: cd "%~dp0.." slapd -d 8 -h "ldaps:/// ldap:///" # сохраните файл

Запустите сервер, выполнив C:\OpenLDAP\run\run.cmd.

-

По умолчанию в скрипте запуска (смотрите предыдущее примечание) используется аргумент -d -1, генерирующий огромное количество отладочной информации и серьёзно снижающий производительность сервера. На первоначальном этапе это полезно, так как Вы получаете максимум диагностической информации. После того, как Вам удастся добиться от сервера стабильной работы, можно либо совсем удалить -d -1 в файле run.cmd, либо задать значение поменьше.

Примечание: Значение аргумента -d, используемое при старте OpenLDAP (slapd), благоразумно отменяет любые попытки динамически изменять значение атрибута oldLogLevel (при использовании OLC, cn=config), либо значения директивы loglevel в slapd.conf. Чтобы эти настройки имели эффект, удалите аргумент -d из строки запуска slapd.

Исторические заметки по установке OpenLDAP 2.4.35 для Windows

Далее следуют некоторые заметки об установке и использовании OpenLDAP (2.4.35) для Windows. При прочтении документации к пакету складывается впечатление, что его возможности значительно больше, чем предоставление основных сервисов OpenLDAP, в частности, там обсуждается использование Microsoft-SQL. Мы проигнорировали все эти новомодные штучки (поскольку не являемся пользователями MS-SQL) и всё равно получили отличную, высоко функциональную инсталляцию OpenLDAP. Порядок действий:

-

Скачайте программное обеспечение отсюда в подходящую директорию файловой системы.

-

Распакуйте архив и дважды щёлкните для запуска OpenLDAP-2.y.xx-x86.exe (y — старший номер версии, а xx — младший номер версии). Следуйте запросам мастера установки. Установка может быть запущена с правами обычного пользователя (административных привилегий не требуется). Далее показаны экраны с немного путанным содержимым, для которых приводятся дополнительные разъяснения.

-

На этом экране Вас просят ввести Ваши данные, но ввод данных не позволяется. Попробуй разберись! Проигнорируйте его и нажмите «Next». Ничего страшного не случится.

-

На этом экране показана директория по умолчанию, куда будет произведена установка. Измените её в соответствии с Вашими потребностями или просто нажмите «Next».

-

После установки файлов этот экран показывает некоторую общую информацию о конфигурации сервера. Большая часть её пригодна лишь в том случае, если Вы собираетесь использовать конфигурацию по умолчанию.

На следующем за этим экране запрашивается, хотите ли Вы прочитать документ readme.pdf. Наш совет — не стоит. Снимите галочку и читайте дальше эту инструкцию.

-

Когда последний экран мастера установки закроется и станет историей, у Вас будет следующая конфигурация (подразумевается, что Вы произвели инсталляцию в директорию по умолчанию C:\OpenLDAP, либо, если Вы один из тех, кого раздражает всё, что по умолчанию, скорректируйте значения на свои):

-

Система настроена на использование файла slapd.conf в директории \etc\openldap (директория slapd.d отсутствует — смотрите заметки по olc/cn=config здесь). Этот slapd.conf полностью работоспособен, в него стоит заглянуть хотя бы потому, что в нём содержатся относительные пути, указывающие на поддиректории и файлы внутри установочной директории. Обслуживание осуществляется на стандартных номерах портов LDAP (389 и 636 для ldaps). Если Вы собираетесь использовать свой собственный файл slapd.conf, обратите внимание на стандартные расположения, на которые указывают директивы pidfile, argsfile (по умолчанию \var\run) и logfile (по умолчанию \var\log) стандартного файла и для упрощения процесса подкорректируйте свои значения, аналогично проверьте расположение файлов наборов схемы данных (\etc\openldap\schema) и директивы directory (\var\db\openldap-data) в Вашем разделе (разделах) database (используйте указанную и при необходимости создайте новые директории).

-

Один из самых запутанных аспектов этой инсталляции OpenLDAP — собраны ли модули статически или динамически. В OpenLDAP для Windows они собраны статически (правильный выбор), это означает, что в директивах loadmodule или loadpath нет необходимости.

В назидание потомкам мы приводим файл slapd.conf по умолчанию пакета OpenLDAP для Windows:

# # See slapd.conf(5) for details on configuration options. # This file should NOT be world readable. # include /schema/core.schema # Define global ACLs to disable default read access. # Do not enable referrals until AFTER you have a working directory # service AND an understanding of referrals. #referral ldap://root.openldap.org pidfile /run/slapd.pid argsfile /run/slapd.args # Load dynamic backend modules: # modulepath # moduleload back_bdb.la # moduleload back_hdb.la # moduleload back_ldap.la # Sample security restrictions # Require integrity protection (prevent hijacking) # Require 112-bit (3DES or better) encryption for updates # Require 63-bit encryption for simple bind # security ssf=1 update_ssf=112 simple_bind=64 # Sample access control policy: # Root DSE: allow anyone to read it # Subschema (sub)entry DSE: allow anyone to read it # Other DSEs: # Allow self write access # Allow authenticated users read access # Allow anonymous users to authenticate # Directives needed to implement policy: # access to dn.base="" by * read # access to dn.base="cn=Subschema" by * read # access to * # by self write # by users read # by anonymous auth # # if no access controls are present, the default policy # allows anyone and everyone to read anything but restricts # updates to rootdn. (e.g., "access to * by * read") # # rootdn can always read and write EVERYTHING! ####################################################################### # BDB database definitions ####################################################################### database bdb suffix "dc=my-domain,dc=com" rootdn "cn=Manager,dc=my-domain,dc=com" # Cleartext passwords, especially for the rootdn, should # be avoid. See slappasswd(8) and slapd.conf(5) for details. # Use of strong authentication encouraged. rootpw secret # The database directory MUST exist prior to running slapd AND # should only be accessible by the slapd and slap tools. # Mode 700 recommended. directory /openldap-data # Indices to maintain index objectClass eq

-

Для запуска сервера выполните «Пуск» (Start) -> «Все программы» (All Programs) -> OpenLDAP -> Start LDAP Server:

Примечание: OpenLDAP для Windows использует инсталляционный файл типа .exe, а не .msi, и потому до появления значков в меню «Все программы» (All Programs) может пройти довольно много времени (до 30 минут).

Если Вы нетерпеливы, перейдите в директорию libexec и дважды щёлкните на StartLDAP.cmd. Это приведёт к немедленному запуску LDAP-сервера.

При старте сервера откроется окно сессии dos, куда будет выведена тонна информации, после чего окно останется открытым (Вы должны явно завершить OpenLDAP, нажав CTL-C в этом окне dos). Если что-то пошло не так, окно немедленно закроется. Если Вы используете директиву logfile (поставляемый по умолчанию файл slapd.conf использует \var\log\openldap.log), то ищите ошибки в файле журнала. Если Вы не используете директиву logfile, значит Вам не повезло.

Большой объём информации, выводимой в окне dos, может серьёзно замедлить работу сервера. Чтобы его уменьшить или ликвидировать, просто откройте (с помощью notepad) файл \libexec\StartLDAP.cmd и из последней строки этого файла либо вообще удалите аргумент -d -1 (для отмены вывода, за исключением катастрофических ошибок), либо измените -1 на какое-либо другое значение (подробнее здесь). Например, если значение равно 8, будет выводиться только информация о соединениях. Вот этот файл во всей красе, чтобы Вы могли увидеть, что представляет из себя последняя строка:

@echo off verify on Rem SET HOME= SET ODBCINI=..\etc\odbc.ini SET ODBCSYSINI=..\etc SET FREETDS=..\etc\freeTDS.conf SET TDSVER=8.0 SET TDSDUMP=..\var\log\freetds.log SET RANDFILE=..\bin\rfile.rnd SET LDAPCONF=..\etc\openldap\ldap.conf SET LDAPRC=..\bin\ldaprc Rem Adjust accordingly Rem SET KRB5_CONFIG=C:\Heimdal\etc\krb5-pkinit.conf Rem SET KRB5_KTNAME=C:\Heimdal\etc\krb5.keytab Rem SET KRB5CCNAME=FILE:C:/Heimdal/tmp/krb5cc_500 SET FQDN=localhost slapd.exe -d -1 -h "ldap://%FQDN%/ ldaps://%FQDN%/" -f ..\etc\openldap\slapd.conf

-

Стандартные ldap-утилиты OpenLDAP (ldapsearch и другие) располагаются в директории bin. В OpenLDAP для Windows есть удобное окно командной строки, предварительно сконфигурированное на эту директорию:

Вы также можете открыть любое окно с сессей dos и перейти в c:\openldap\bin, либо поместите этот путь в свою переменную path («Пуск» (Start) -> «Панель управления» (Control panel) -> «Система» (System) -> в открывшемся окне «Свойства системы» (Advanced system settings) выберите вкладку «Дополнительно» (Advanced) -> нажмите кнопку «Переменные среды» (Environmental settings) -> в открывшемся окне «Переменные среды» в нижней части найдите переменную path и добавьте ;c:\openldap\bin). Откройте любое окно с сессией dos («Пуск» (Start)->»Выполнить» (Run)->cmd) и можете запускать утилиты ldap. Примечание: slap-утилиты (slapadd и другие) находятся в директории sbin, возможно, Вы захотите добавить в переменную path также и путь ;c\openldap\sbin.

-

-

Как мы уже говорили, для остановки сервера OpenLDAP перейти в окно с сессией dos, в котором он выполняется, и нажать CTRL-C. Сервер остановится, и Вам будет выведен запрос «Terminate Batch Job?«; если в ответ на него вы нажмёте «y», окно закроется.

Если эта процедура не была соблюдена (например, Вы завершили работу компьютера, не остановив LDAP-сервер), сервер, вероятнее всего, откажется стартовать при следующем запуске. В этом случае перейдите в директорию c:\openldap\var\run и удалите все файлы в этой директории (slapd.args и slapd.pid). Теперь сервер должен запуститься. Если нет — обратитесь к файлу журнала (по умолчанию в \var\log). Ведь Вы же установили директиву logfile, правда?

Проблемы, комментарии, предположения, исправления (включая битые ссылки) или есть что добавить? Пожалуйста, выкроите время в потоке занятой жизни, чтобы написать нам, вебмастеру или в службу поддержки. Оставшийся день Вы проведёте с чувством удовлетворения.

You can download the latest version of OpenLDAP for Windows from this page. The installation is pretty straightforward. After running openldapforWindows.exe, you will be prompted for OpenLDAP for Windows installation.

On a machine with activated UAC the standard security warning dialog appears. You should click Run to follow to the Welcome screen.

After passing the security dialog the Welcome page starts the installation assistant.

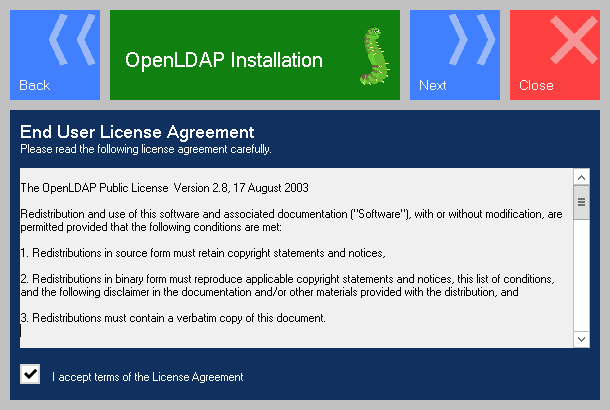

License Agreement

The next screen is the End-User License Agreement for OpenLDAP for Windows, which allows you to use the software for free under Common Public License (CPL). You must accept the terms of the agreement to get to the next screen.

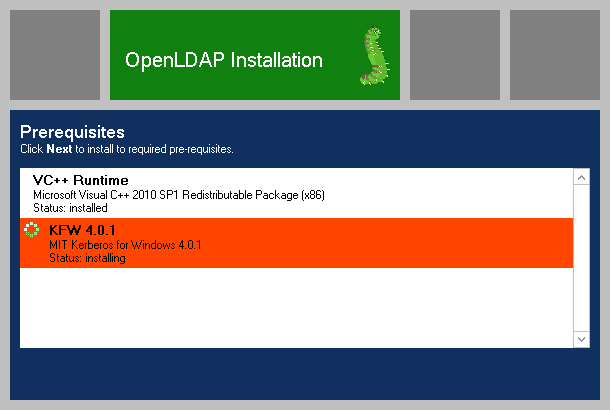

The necessary prerequisites are listed on the following screen. The existence of these modules will be detected automatically. The installation progress is displayed by a rotating wheel together with a status message in the affected row.

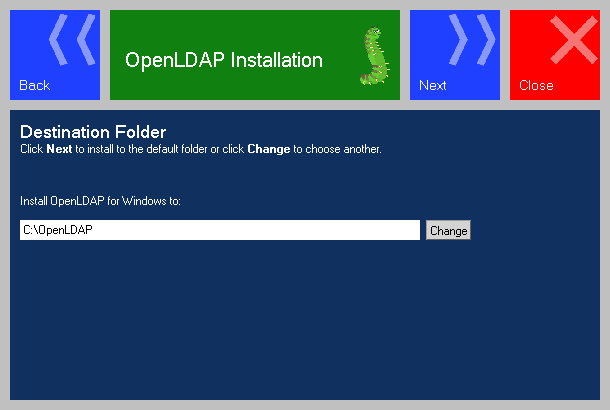

The Destination Folder screen enables you to select the location the software will be installed to.

Product features and prerequisites

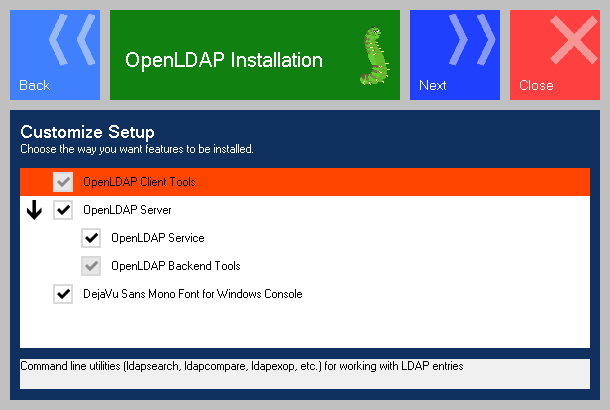

The next screen, Custom Setup, allows you to exclude some features of OpenLDAP for Windows if you do not need them.

The below table contains the features and prerequisites and their descriptions.

| Feature/Prerequisite | Optional | Descripton |

|---|---|---|

| OpenLDAP Client Tools | No | Command line utilities (ldapsearch, ldapcompare, ldapexop, etc.) for working with LDAP entries |

| OpenLDAP Server | Yes | OpenLDAP server components with different backend modules like LDIF, BDB, SQL DATABASE, etc. |

| BDB Backend Tools | No | Berkley Database tools |

| OpenLDAP Service | Yes | Configures and starts the OpenLDAP daemon |

| DejaVu Sans Mono Font for Windows Console | Yes | Installs a DejaVu Sans Mono font and adds it to the list of fonts available to the console. The font provides a wide range of Unicode characters./td> |

The Additional Settings screen can be helpful if you need to change the default settings: your servername or IP address and the open and SSL ports of the OpenLDAP server. You can also turn on or off the option for activating the statistics for the OpenLDAP instance. You can manage the server properties remotely without restarting the the service by checking the dynamic configuration backend option.

Configurations

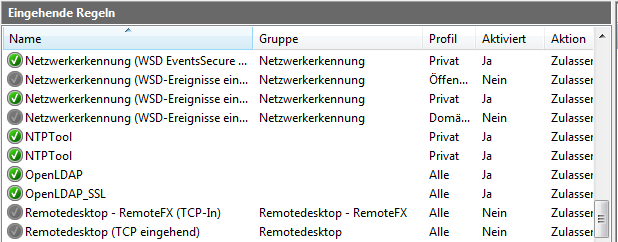

During the installation process the firewall settings will be changed accordingly to the port configuration in the dialog above.

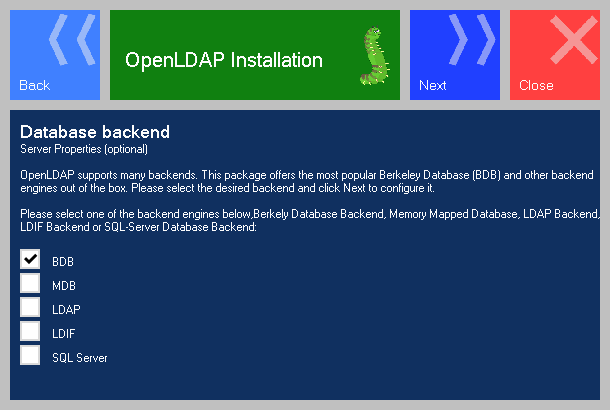

The page Backend Configuration offers up to five different Backend engines.

The table below contains the available modules and their descriptions.

| Module | Description |

|---|---|

| BDB | Berkeley Database Backend |

| MDB | Memory Mapped Database |

| LDAP | Proxy-Server in front of the real LDAP Server |

| LDIF | This module saves the results in LDIF files |

| SQL Server | Microsoft SQL Server 2005/2008 |

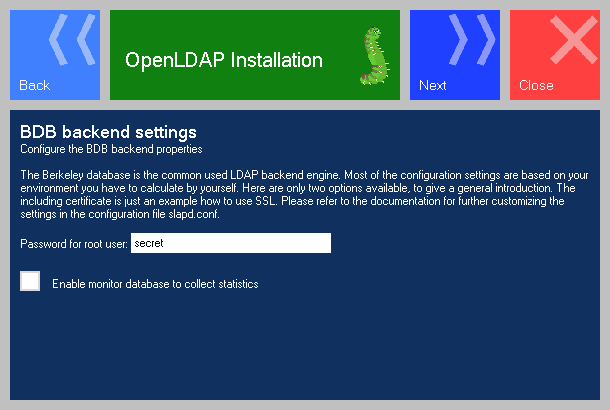

The page BDB Backend Settings configures the password for the root-user. Optionally you can enable the statistics.

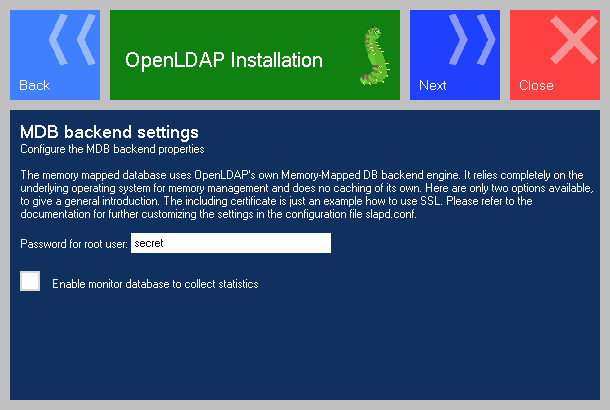

The page MDBBackend Settings configures the password for the root-user. Optionally you can enable the statistics. An introduction for this backend type you can find here

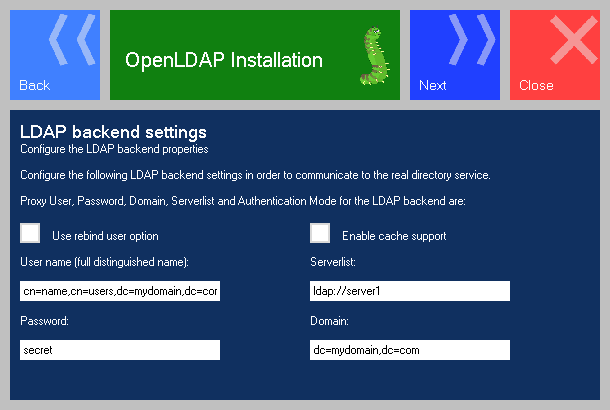

The page LDAP Backend Settings configures a so called Proxy-Server, which redirects the requests to the real LDAP server. Please refer to the documentation of the producer for all available options.

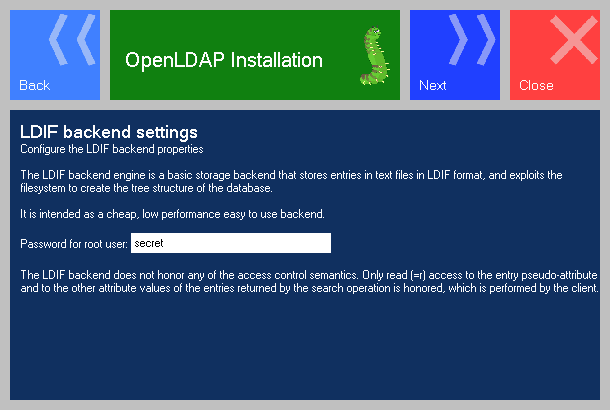

The page LDIF Backend Settings configures the Backend module saving the results in LDIF files. Please refer to the documentation of the producer for all available options.

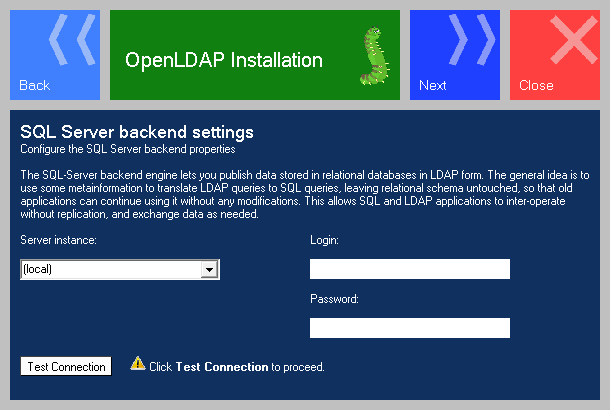

The page SQL-Server Backend Settings configures a relational database for saving the objects. The SQL server Microsoft SQL-Server 2005/2008 will be supported. An installed version of the product is necessary to use this option. Please refer to the documentation of the producer for all available options.

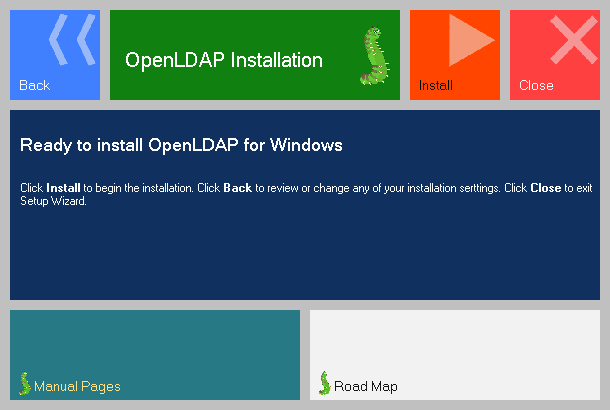

The last screen, Ready to install OpenLDAP for Windows, allows you to start the installation process or return back and make any changes to the settings on the previous screens.

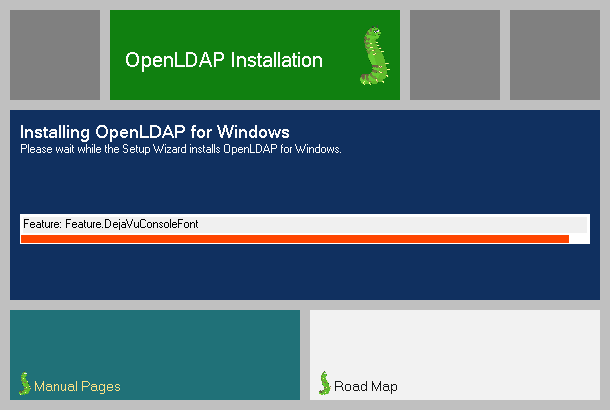

The progress of the installation is shown in the following dialog page.

The result of the installation is shown in the final page of the installation wizard.

After the installation is complete, you can open the folder to where OpenLDAP was installed and start using the package to your your best advantage. The following credentials are valid by using the default settings.

User: cn=Manager,dc=maxcrc,dc=com Password: secret