Комплексная защита веб-приложений

Континент Web – это первое решение на рынке для комплексной защиты веб-приложений.

Защита от известных и неизвестных атак на веб-приложения

Многоуровневая система проверки трафика блокирует широкий спектр атак на веб-приложения и предотвращает хищение баз данных, размещение на сайте вредоносного ПО и внесение в контент сайта несанкционированных изменений.

Изоляция инфраструктуры

Континент Web гранулярно разграничивает доступ и обеспечивает подключение пользователей только к разрешенным приложениям.

Эффективная масштабируемость

Континент Web обладает большой плотностью подключений и может линейно масштабироваться.

Сценарии использования

Публикация веб-приложений через аутентификацию пользователей на шлюзе

Защита веб-приложений от атак (WAF)

Защищенный удаленный доступ к корпоративным ресурсам (RA VPN)

Защищенный доступ к интернет-порталам с шифрованием по ГОСТ и RSA/AES (SSL VPN)

Поддержка различных программных клиентов

Континент ZTN Клиент, КриптПРО CSP, Валидата CSP – для публикации приложений с использованием ГОСТ-шифрования

Браузер – для публикации приложений с использованием RSA/AES и ГОСТ-шифрования

Защита от современных атак

OWASP TOP10

Защита от ботов

GeoIP

L7 DDoS

Сигнатурный анализ

Машинное обучение

Безопасное подключение веб-приложений

Агент, установленный на веб-сервер, подключается к Континент Web

Reverse Proxy

Single-Sign-On (SSO) для доступа к веб-приложениям

-

Сценарии использования

-

Поддержка различных программных клиентов

-

Защита от современных атак

-

Безопасное подключение веб-приложений

Сертифицирован по требованиям РД ФСТЭК России:

4-й уровень доверия (Континент TLS Сервер)

Сертифицирован по требованиям РД ФСБ России:

СКЗИ класса КС1/КС2

Использование до 22.03.2026

СКЗИ класса КС2/КС3

Использование до 31.12.2026

- Максимальная пропускная способность: 9,5 Гбит/сек

- Максимальное количество RPS: до 295 000

- Формфактор: 1U

- Максимальная пропускная способность: 7 Гбит/сек

- Максимальное количество RPS: до 65 000

- Формфактор: Настольный с комплектом для крепления в стойки 1U

- Максимальная пропускная способность: 0,9 Гбит/сек

- Максимальное количество RPS: до 35 000

- Формфактор: Настольный с комплектом для крепления в стойки 1U

Новости

Модельный ряд Континент TLS представлен линейкой от базовых до высокопроизводительных аппаратных платформ, позволяющих подобрать решение для организации защищенного удалённого доступа к корпоративным веб-приложениям как для крупных, так и небольших компаний.

Континент TLS IPC-R1000

| Формфактор: | 1U |

| Сетевые интерфейсы: | 8х 10/100/1000BASE-T RJ45 4х 10G SFP+ |

Производительность устройства: RPS Пропускная способность

- TLS:

- RSA-AES-GCM – 240 000

- Кузнечик – 55 000

- WAF:

- HTTP – 60 000

- HTTPS (RSA-AES-GCM) – 35 000

- HTTPS (Кузнечик) – 15 000

| Режим работы | Производительность |

|---|---|

| Кузнечик | 3 Гбит/сек |

| RSA-AES-GCM | 9,5 Гбит/сек |

Континент TLS IPC-R3000

| Формфактор: | 1U |

| Сетевые интерфейсы: | 8х 10/100/1000 BASE-T RJ45 8x 10G SFP+ |

Производительность устройства: RPS Пропускная способность

- TLS:

- RSA-AES-GCM – 295 000

- Кузнечик – 79 000

- WAF:

- HTTP – 230 000

- HTTPS (RSA-AES-GCM) – 44 000

- HTTPS (Кузнечик) – 28 000

| Режим работы | Производительность |

|---|---|

| Кузнечик | 4,5 Гбит/сек |

| RSA-AES-GCM | 9,5 Гбит/сек |

Континент TLS IPC-R550

| Формфактор: | Настольный с комплектом для крепления в стойки 1U |

| Сетевые интерфейсы: | 4х 10/100/1000BASE-T RJ45 2х Combo 1G RJ45/SFP 2х 10G SFP+ |

Производительность устройства: RPS Пропускная способность

- TLS:

- RSA-AES-GCM – 65 000

- Кузнечик – 20 000

- WAF:

- HTTP – 30 000

- HTTPS (RSA-AES-GCM) – 8 000

- HTTPS (Кузнечик) – 6 000

| Режим работы | Производительность |

|---|---|

| Кузнечик | 1 Гбит/сек |

| RSA-AES-GCM | 7 Гбит/сек |

Континент TLS IPC-R50

| Формфактор: | Настольный с комплектом для крепления в стойки 1U |

| Сетевые интерфейсы: | 4х 10/100/1000 BASE-T RJ45 1х 1G SFP |

Производительность устройства: RPS Пропускная способность

- TLS:

- RSA-AES-GCM – 35 000

- Кузнечик – 10 000

- WAF:

- HTTP – 17 000

- HTTPS (RSA-AES-GCM) – 4 000

- HTTPS (Кузнечик) – 2 500

| Режим работы | Производительность |

|---|---|

| Кузнечик | 0,5 Гбит/сек |

| RSA-AES-GCM | 0,9 Гбит/сек |

Обращаем ваше внимание, что производитель оставляет за собой право вносить изменения в конфигурацию аппаратных платформ без специального уведомления, что не является нарушением обязательств по отношению к пользователю со стороны компании-разработчика.

Скорость передачи данных измерена по собственной методике, которая может быть предоставлена по запросу.

Континент TLS Клиент 2

Континент TLS Клиент для Windows

| Операционная система | Windows 10 (включая выпуски Starter и Home Edition x86/x64) Windows 8.1 x86/x64 Windows 7 SP1 x86/x64 Windows Server 2012 R2 x64 Windows Server 2016 x64 Windows Server 2019 x64 |

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на компьютер |

| Жесткий диск (свободное пространство) |

150 Мбайт |

| Порты (свободные) |

1x USB 2.0 (для использования USB флеш-накопителя) 1x слот PCI Express (для установки платы ПАК Соболь; исполнение 2) |

| Оптический привод | DVD/CD-ROM |

| Дополнительное оборудование | ПАК Соболь (Исполнение 2) |

| Дополнительное ПО | Google Chrome 48 или выше (для Windows 7, 8.1, 10) Mozilla Firefox 46 или выше (для Windows 7, 8.1, 10) Internet Explorer 8, 9, 10 (для Windows 7) Internet Explorer 11 (для Windows 7, 8.1, 10) Microsoft Edge (для Windows 10) |

Континент ZTN Клиент 4.3 для Windows

| Операционная система |

|

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на компьютер |

| Жесткий диск (свободное пространство) | 300 МБ |

| Оптический привод | DVD/CD-ROM |

| Дополнительные устройства и программное обеспечение | ПАК «Соболь» СКЗИ «КриптоПро CSP» СЗИ Secret Net Studio |

Континент ZTN Клиент 4.4 для Linux

| Операционная система |

|

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на компьютер |

| Жесткий диск (свободное пространство) | 300 МБ |

| Оптический привод | DVD/CD-ROM |

| Дополнительные устройства и программное обеспечение |

АПМДЗ (для исполнений 2, 3) ОС/СЗИ с функцией обеспечения ЗПС |

Континент ZTN Клиент 4.0 для macOS

| Операционная система |

|

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на компьютер |

| Жесткий диск (свободное пространство) | 300 МБ |

| Оптический привод | DVD/CD-ROM |

Континент-АП 4.0 для iOS и iPadOS

| Операционная система |

|

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на устройство |

| Средства выхода в интернет | Встроенный модуль 3G/4G Встроенный модуль Wi-Fi |

Континент ZTN Клиент 4.0 для Android

| Операционная система |

|

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на устройство |

| Средства выхода в интернет | Встроенный модуль 3G/4G Встроенный модуль Wi-Fi |

Континент ZTN Клиент 4.1 для Android

| Операционная система |

|

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на устройство |

| Средства выхода в интернет | Встроенный модуль 3G/4G Встроенный модуль Wi-Fi |

Континент ZTN Клиент 4.4 для iOS и iPadOS

| Операционная система |

|

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на устройство |

| Средства выхода в интернет | Встроенный модуль 3G/4G Встроенный модуль Wi-Fi |

Документация Континент Web

Информация, содержащаяся в этих документах, может быть изменена разработчиком без специального уведомления, что не является нарушением обязательств по отношению к пользователю со стороны компании-разработчика.

-

Порядок установки программных продуктов совместно с СКЗИ Континент TLS Сервер/Клиент.

Сведения о порядке установки программных продуктов.

-

Release Notes

Описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации Континент TLS Сервер версии 2.7.

-

Руководство администратора

Сведения для установки, настройки и управления СКЗИ Континент TLS Сервер версии 2.7.

-

Release Notes, версия 2.5

Описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации Континент TLS Сервер версии 2.5.

-

Руководство администратора, версия 2.5

Сведения для установки, настройки и управления СКЗИ Континент TLS Сервер версии 2.5.

-

Release Notes.

Описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации Континент TLS Клиент версии 2.

-

Руководство по эксплуатации.

Сведения для установки, настройки и работы с Континент TLS Клиент версии 2.

По статистике Positive Technologies за 2020 год в 100% компаний выявлены нарушения регламентов информационной безопасности. Среди всех нарушений в 64% компаний используются незащищенные протоколы. Незащищенный протокол означает, что данные передаются без шифрования и не имеют защиты от злоумышленников.

И, если с защитой каналов связи между филиалами (Site-to-Site VPN) все понятно, то с удаленным доступом все не так просто. Многие компании используют ПО для удаленного доступа, нарушая собственные регламенты, а в некоторых случаях и законодательство.

Ряд нормативных документов в области информационной безопасности обязывает использовать защищенный удаленный доступ. Одним из вариантов организации защищенного удаленного доступа является протокол TLS.

TLS (Transport Layer Security) – протокол защиты транспортного уровня. Принцип его работы следующий: поверх TCP устанавливается зашифрованный канал, по которому передаются данные по протоколу прикладного уровня (HTTP, POP3, RDP и т.д.)

TLS реализует три компонента защиты данных: это аутентификация между клиентом и сервером, шифрование и имитозащита (обеспечение неизменности) данных.

Шифрование и имитозащита пакетов данных позволяют защитить передаваемую информацию от злоумышленников. Для шифрования используются симметричные алгоритмы, поэтому после аутентификации клиент и сервер обмениваются симметричными ключами.

Защищенное соединение устанавливается в несколько этапов. Данный процесс называется TLS-рукопожатие:

Данные, которые передаются по каналу, будут зашифровываться, пока соединение не будет прервано.

Для установления безопасного соединения в современных криптонаборах используются эфемерная система Диффи-Хеллмана. Диффи-Хеллман также может быть соединён с RSA. Для симметричного шифрования может использоваться AES. Для хэш-функций применяются MD5, SHA-256/384.

Как же быть государственным структурам, которые обязаны использовать только отечественную криптографию в своих структурах?

Государственные органы обязаны использовать сертифицированные ФСБ средства доступа. При массовом переходе на удаленный режим работы использование традиционных VPN-клиентов с поддержкой ГОСТ-шифрования становится невыгодным, так как они лицензируются по общему числу пользователей.

Кроме этого развивается программа по внедрению отечественной криптографии в российском сегменте Интернет. Перевод сайтов госорганов на TLS с ГОСТ необходим для выполнения Поручения Президента от 16 июля 2016 года № Пр-1380 «Об обеспечении разработки и реализации комплекса мероприятий, необходимых для перехода органов власти на использование российских криптографических алгоритмов и средств шифрования».

Для решения этих двух задач используется сравнительно новый класс устройств — TLS-gateway с поддержкой ГОСТ-шифрования. Системы данного класса сочетают в себе механизмы TLS-offload и механизмы разграничения доступа к приложениям для удаленных пользователей. Ключевой особенностью TLS-gateway является лицензирование не по общему, а по одновременному числу пользователей.

TLS-offload – механизм переложения шифрования с веб-сервера на отдельное устройство. За счет данной возможности сервер может сосредоточить ресурсы для выполнения основных функций.

TLS с российскими криптонаборами был одобрен организацией IANA, управляющей идентификаторами и параметрами протоколов сети Интернет. Криптонаборы использует алгоритмы шифрования ГОСТ 28147-89, ГОСТ Р 34.12 («Кузнечик» и «Магма»), что делает возможным использование защищенного протокола передачи данных TLS для госорганов.

Для реализации защищенного удаленного доступа к ресурсам сети компания «Код Безопасности» предлагает решение Континент TLS.

Континент TLS представляет собой комплекс, состоящий из сервера и клиента, предназначенный для организации удаленного доступа.

В комплексе реализованы следующие криптографические алгоритмы:

-

ГОСТ 29147-89 для шифрования информации;

-

ГОСТ Р 34.11 для расчета хеш-функции;

-

ГОСТ Р 34.10 для формирования и проверки электронной подписи.

Континент TLS сертифицирован по требованиям РД ФСБ России и требованиям РД ФСТЭК России.

Комплекс состоит из TLS-сервера и TLS-клиента. Запросы Клиента Сервер перенаправляет в защищаемую сеть, а полученные из защищаемой сети ответы – Клиенту.

В качестве TLS-клиента могут выступать:

-

Континент TLS-клиент версии 2;

-

КриптоПро CSP версий 4.0, 5.0;

-

Валидата CSP версии 5.0;

-

Любой другой, сертифицированный по требованиям ФСБ TLS-клиент, поддерживающий протокол TLS версий 1.0 и 1.2

TLS-сервер обеспечивает функционирование трех режимов работы:

-

HTTPS-прокси;

-

TLS-туннель;

-

Портал приложений.

В режиме HTTPS-прокси создается защищенный HTTPS-канал между клиентами и TLS-сервером по протоколу TLS.

В режиме TLS-туннеля создается защищенный туннель для приложений, использующих TCP-протокол.

В режиме Портала приложений используется одна точка входа для доступа к защищаемым ресурсам, разграничение доступа к которым осуществляется с помощью протокола LDAP. После проведения аутентификации и авторизации пользователю будет предложен список доступных защищаемых ресурсов, из которых он сможет выбрать необходимый ему. В остальном работа TLS-сервера в режиме портала аналогична режиму HTTPS-прокси.

Сценарии применения системы Континент TLS

Массовый доступ к порталу государственных услуг

Изначально, Континент TLS создавался именно для этих целей.

Происходит это следующим образом:

a) Необходимо запросить у сервера TLS-клиент и серверный сертификат. Континент TLS-клиент является бесплатной программой.

b) Настроить подключение к порталу:

c) Установить серверный сертификат:

Если аутентификация настроена по сертификату, то потребуется еще и клиентский сертификат:

d) При переходе на портал получаем предложение выбора сертификата, если настроена аутентификация по сертификату:

Или вход по логину и паролю:

Важным здесь является следующее:

-

Данные от клиента к серверу передаются по шифрованному каналу связи по ГОСТ;

-

Континент TLS-клиент позволяет получать конфигурацию с Сервера и на ее основе производить автоматическую настройку доступных ресурсов;

-

Общее количество пользователей может быть любым. Схема лицензирования происходит по суммарному количеству подключенных пользователей (до 45000 одновременно);

-

Подключение к ресурсу возможно с нескольких TLS-клиентов;

-

Возможно настроить как однофакторную, так и двухфакторную аутентификацию.

Удаленный доступ сотрудников к ресурсам сети

Помимо защищенного доступа к веб-приложениям, Континент TLS обеспечивает защищенный удаленный доступ к АРМ. Данное подключение возможно в режиме TLS-туннеля.

Со стороны клиента настройка выглядит следующим образом:

a) В TLS-клиенте настроить подключение к ресурсу:

b) Создать запрос на пользовательский сертификат и передать его администратору удостоверяющего центра:

c) Полученный от администратора пользовательский и серверный сертификаты зарегистрировать в TLS-клиенте:

d) Подключиться к удаленному рабочему столу и выбрать пользовательский сертификат:

Соответствие требованиям регуляторов

Система Континент TLS сертифицирована по требованиям РД ФСТЭК по 4-му уровню контроля отсутствия недокументированных возможностей (НДВ) программного обеспечения.

Наличие данного сертификата ФСТЭК позволяет использовать комплекс для следующих информационных систем:

-

автоматизированных систем (АС) до класса 1Г включительно;

-

государственных информационных систем (ГИС) до 1 класса защищенности включительно;

-

информационных систем персональных данных (ИСПДн) до класса УЗ1 включительно.

Реализованы следующие основные функции, соответствующие мерам защиты приказов ФСТЭК России № 17 и 21:

|

Меры |

Описание |

|---|---|

|

ИАФ.1 |

Идентификация и аутентификация пользователей, являющихся работниками оператора |

|

ИАФ.5 |

Защита обратной связи при вводе аутентификационной информации |

|

УПД.6 |

Ограничение неуспешных попыток входа в информационную систему |

|

УПД.10 |

Блокировка сеанса доступа в информационную систему после установленного времени бездействия пользователя или по его запросу |

|

РСБ.2 |

Определение состава и содержания информации о событиях безопасности, подлежащих регистрации |

|

РСБ.6 |

Генерирование временных меток и (или) синхронизация системного времени в ИС |

|

РСБ.7 |

Защита информации о событиях безопасности посредством предоставления доступа к журналам аудита только администраторам и создания резервных копий журналов аудита |

|

ОДТ.6 |

Кластеризация ИС и (или) её сегментов |

|

ЗИС.3 |

Обеспечение конфиденциальности и целостности информации, передаваемой вне пределов контролируемой зоны |

Сервер доступа + Континент-АП или Континент TLS

Континент-АП в связке с сервером доступа реализует удаленный доступ к ресурсам сети. Соответственно, возникает вопрос: есть ли разница между Сервером доступа и Континент-TLS?

Связка АПКШ+СД не подойдет при реализации массового доступа к электронному порталу. Рассмотрим отличия при реализации доступа удаленных сотрудников.

|

Критерий |

Континент-АП |

Континент TLS-клиент |

|

|---|---|---|---|

|

База организации удаленного доступа |

Сервер доступа в составе АПКШ |

Континент TLS-сервер |

|

|

Сертифицированные версии базы организации удаленного доступа |

3.7 (МЭ 4 класса, ФСБ)3.9 (3 УД, МЭ типа «А» 3 класса, СОВ 3 класса уровня сети: ФСТЭКМЭ 4 класса, СКЗИ класса КС2/КС3)4 (4 УД, МЭ типа «А» 4 класса, СОВ 4 класса уровня сети: ФСТЭК) |

2.0 (СКЗИ класса КС2: ФСБ4 уровень контроля отсутствия НДВ: ФСТЭК) |

|

|

Доступные версии агента |

3.7, 4.0, 4.1 |

1.0, 1.2, 2.0 |

|

|

Сертифицированные версии агента |

3.7 (СКЗИ класса КС1/КС2/КС3)4 (СКЗИ класса КС1/КС2) |

2.0 (СКЗИ класса КС1) |

|

|

Поддерживаемые платформы агента |

Windows, Linux (3.7, 4.0, 4.1), Android (4.1), iOS (4.0) |

Windows |

|

|

Наличие бесплатного агента |

Нет |

Да |

|

|

Предназначение агента |

Защищенный удаленный доступВерсия 3.7 является персональным межсетевым экраном |

Защищенный удаленный доступ |

|

|

Сценарии использования |

Удаленный доступ к корпоративным ресурсам |

Организация массового защищенного доступа,Удаленный доступ к корпоративным ресурсам |

|

|

Протокол передачи данных |

TCP, UDP |

TCP, TLS в режиме tunnel |

|

|

Максимальное количество подключений к ресурсам сети |

Ограничивается шлюзом (максимум 3000 на один шлюз) |

Ограничивается лицензией (максимум 45000 одновременно на один шлюз) |

|

|

Доступ к ресурсу |

Регулируется правилами СД и фильтрации |

Регулируется лицензией на HTTPS-прокси и TLS-туннель |

|

|

Пользователи |

Требуется УЗ в СД для каждого пользователя |

Не обязательно создавать пользователя (пользователь указывается только в сертификате) |

|

|

IP-адрес |

СД назначает IP-адрес абоненту |

IP-адрес клиента не меняется |

Заключение

Интерес к организации удаленного доступа в последнее время становится все более актуальным и Континент TLS является одним из вариантов, который не только обеспечивает защищенный удаленный доступ, но и соответствует требованиям регуляторов по защите информации.

Автор статьи: Дмитрий Лебедев, инженер ИБ

Optimal licensing

Unlike standard VPN clients, which are licensed based on the total number of remote users, Continent TLS Server is licensed based on the number of simultaneous connections.

Infrastructure isolated from remote users

Unlike standard VPN clients with redundant access for remote users, Continent TLS Server granularly delimits access, ensuring user connection to only the applications which are permitted.

Effective scalability

Continent TLS Server has a higher connection density and can be linearly scaled, unlike standard VPN servers.

First Russian solution on the market

As the first to enter the TLS gateway market in 2014, the system’s wide installation base makes it possible to implement many of our clients’ suggestions. This ensures optimal performance and high fault tolerance.

Supports a range of software clients

Own Continent TLS Client

CryptoPro CSP

ValiData CSP

Sputnik and Yandex browsers

Advanced operation toolkit

Integration with LDAP for user privileges

Centralized administration of clients via a web interface

Verifies user device compliance with security requirements

Proprietary TLS client

Supports any web browser

Distributed free-of-charge

Support for multiple authentication modes

Mutual server and user authentication

One-way server authentication

-

Supports a range of software clients

-

Advanced operation toolkit

-

Proprietary TLS client

-

Support for multiple authentication modes

- Bandwidth in HTTPS proxy mode up to 2.5 Gbps

- Maximum connections in HTTPS proxy mode up to 152 000

- Form factor: 1U

- Bandwidth in HTTPS proxy mode up to 2.4 Gbps

- Maximum connections in HTTPS proxy mode up to 96 000

- Form factor: 1U

- Пропускная способность в режиме HTTPS-прокси до 0.6 Гбит/с

- Максимальное количество соединений в режиме HTTPS-прокси до 27 000

- Формфактор: Desktop with a 1U rack mount kit

News

Additional materials

Continent TLS is used in

The Continent TLS model portfolio allows the selection of solutions which aid remote access for all kinds of organizations.

Choose the hardware design most suitable to the needs of your organization.

Continent TLS IPC-3000

| Form factor: | 1U |

| Network interfaces: | : 1х 10/100/1000 BASE-T RJ45 4x 10G SFP+ |

Performance of the device:

| Operation mode | Performance |

|---|---|

| Bandwidth in HTTPS proxy mode | up to 4 000 Mbps |

| Maximum connections in HTTPS proxy mode | up to 45 000 |

Continent TLS IPC-R1000

| Form factor: | 1U |

| Network interfaces: | 8х 10/100/1000BASE-T RJ45 4х 1G SFP+ |

Performance of the device:

| Operation mode | Performance |

|---|---|

| Bandwidth in HTTPS proxy mode | up to 2 000 Mbps |

| Maximum connections in HTTPS proxy mode | up to 59 400 |

Continent TLS IPC-R300

| Form factor: | 1U |

| Network interfaces: | 4х 10/100/1000BASE-T RJ45 2х Combo 1G RJ45/SFP 2х 10G SFP+ |

Performance of the device:

| Operation mode | Performance |

|---|---|

| Bandwidth in HTTPS proxy mode | up to 450 Mbps |

| Maximum connections in HTTPS proxy mode | up to 11 000 |

Continent TLS IPC-R550

| Form factor: | 1U |

| Network interfaces: | 4х 10/100/1000BASE-T RJ45 2х Combo 1G RJ45/SFP 2х 10G SFP+ |

Performance of the device:

| Operation mode | Performance |

|---|---|

| Bandwidth in HTTPS proxy mode | up to 750 Mbps |

| Maximum connections in HTTPS proxy mode | up to 25 000 |

Continent TLS IPC-R50

| Form factor: | Desktop with a 1U rack mount kit |

| Network interfaces: | 4х 10/100/1000BASE-T RJ45 1х 1G SFP |

Performance of the device:

| Operation mode | Performance |

|---|---|

| Bandwidth in HTTPS proxy mode | up to 400 Mbps |

| Maximum connections in HTTPS proxy mode | up to 9 000 |

Please note that the vendor reserves the right to make changes to the configuration of hardware platforms without special notice and that this does not violate the developer’s obligations to the user.

Speed of data transfer is measured using a proprietary method which we are happy to disclose upon request.

Continent TLS Client 2

Continent TLS Client for Windows

| Operating system | Windows 10 (including Starter and Home Edition x86/x64) Windows 8.1 x86/x64 Windows 7 SP1 x86/x64 Windows Server 2012 R2 x64 Windows Server 2016 x64 Windows Server 2019 x64 |

| Processor and RAM | As per requirements of the OS installed on the computer |

| HD (free space) |

150 Mb |

| Ports (free) |

1x USB 2.0 (for USB flash drive) 1x слот PCI Express (for installation of Sobol; Subversion 2) |

| Optical drive | DVD/CD-ROM |

| Additional equipment | Sobol software-hardware complex (Subversion 2) |

| Additional software | Google Chrome 48 or higher (for Windows 7, 8.1, 10) Mozilla Firefox 46 or higher (for Windows 7, 8.1, 10) Internet Explorer 8, 9, 10 (for Windows 7) Internet Explorer 11 (for Windows 7, 8.1, 10) Microsoft Edge (for Windows 10) |

Continent TLS Documentation

-

Administrator’s Manual.

Information on how to install, configure and manage Continent TLS Server Version 2.

1. Общие сведения

Используемые сокращения

| АРМ | Автоматизированное рабочее место |

| ГОСТ | Государственный стандарт |

| ЕАС УОФ | Единая автоматизированная система управления общественными финансами в Ростовской области |

| ПО | Программное обеспечение |

| СЗИ | Средства защиты информации |

| СКЗИ | Средства криптографической защиты информации |

| УЦ | Удостоверяющий центр |

Установка и настройка ПО Континент TLS-клиент необходима в случае если для доступа к ЕАС УОФ используется:

Delphi («толстый») клиент;

веб-браузер не поддерживающий работу с криптографией по алгоритму ГОСТ 34.10-2012.

Браузеры с поддержкой криптографии по ГОСТ 34.10-2012 не требуют для работы ПО Континент TLS-клиент и работают через «КриптоПро ЭЦП Browser plug-in». ПО Континент TLS-клиент может потребоваться для формирования запросов сертификатов (см. п.3.4.3.).

Системные требования:

| Операционная система | Windows 10 86/x64 Windows 8.1 x86/x64 Windows 7 SP1 x86/x64 |

| Процессор и оперативная память | В соответствии с требованиями ОС, установленной на устройство |

| Жесткий диск(свободное пространство) | 150 Мбайт |

| Дополнительное ПО | Крипто ПРО CSP версии 4.0 R4 или выше |

2. Установка ПО Континент TLS-клиент

Важно! Изображения процесса установки могут отличатся в случае отличия версий устанавливаемого ПО.

Для начала установки необходимо запустить на выполнение файл Континент TLS-клиент.exe из дистрибутива (для данной операции требуются права администратора).

В случае необходимости сменить путь установки требуется нажать кнопку «Настройки».

Указать требуемый путь для установки ПО и нажать кнопку «Применить».

Прочитать лицензионное соглашение. Отметить пункт «Я принимаю условия лицензионного соглашения» и нажать кнопку «Установить»

Дождаться завершения установки.

После завершения установки необходимо перезагрузить АРМ.

3. Настройка

3.1. Запуск ПО Континент TLS-клиент

Запуск ПО Континент TLS-клиент осуществляется ярлыком на рабочем столе или из меню «Пуск→Все программы→Код Безопасности→ Континент TLS-клиент».

3.2. Регистрация приложения.

После запуска приложения на экране будет отображаться окно с предложением зарегистрировать ПО. Незарегистрированное ПО будет полнофункциональным в течение 14 дней с момента установки. После окончания 14 дней незарегистрированное ПО функционировать не будет.

3.2.1 Регистрация «on-line»

Нажать кнопку «Зарегистрировать»

Заполнить поля регистрационной формы: фамилия, имя, электронная почта, организация. Поля Адрес сервера регистрации и класс защиты оставить без изменений.

Нажать кнопку «Готово».

Регистрация может произойти не сразу.

В случае успешной регистрации приложения должно появиться оповещение.

3.2.2. Регистрация в режиме «off-line».

В случае если регистрация в режиме on-line завершается с ошибкой, необходимо зарегистрировать приложение в режиме «off-line».

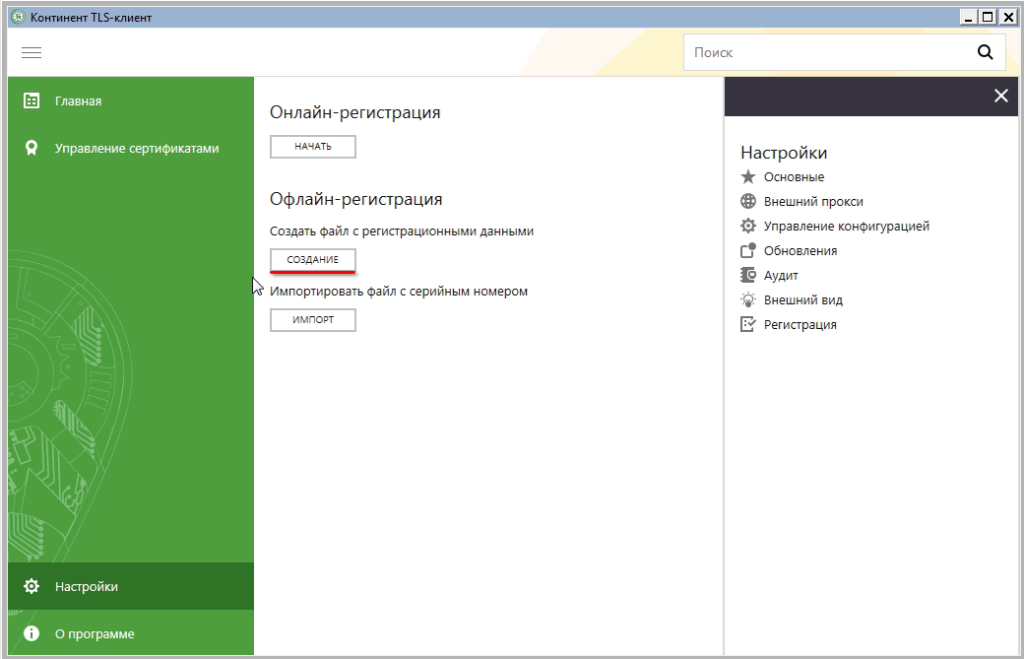

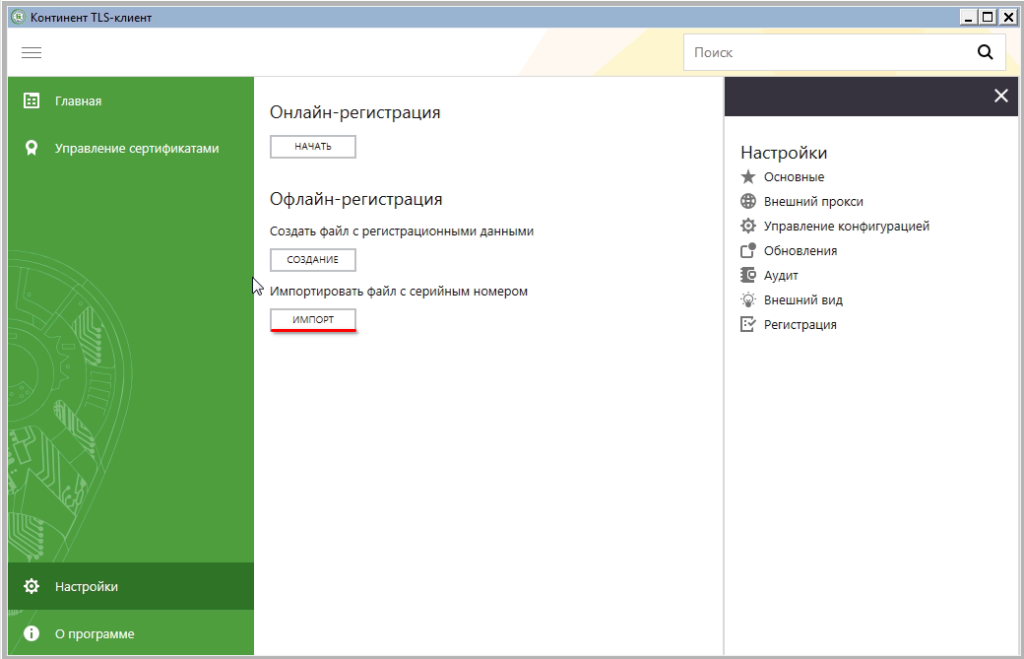

Для этого необходимо в окне приложения Континент TLS-клиент перейти в настройки и выбрать пункт «Регистрация».

Нажать кнопку «Создание» в разделе «Офлайн-регистрация», заполнить поля регистрационной формы, нажать кнопку «Готово», сохранить файл с регистрационными данными и отправить его по адресу support@securitycode.ru.

После получения ответа с файлом регистрации, его необходимо импортировать через меню «Регистрация».

В случае успешной регистрации приложения должно появиться оповещение.

3.4. Импорт сертификатов

3.4.1. Импорт сертификата УЦ

Разархивировать файл CA_and_server_cert.zip.

Запустить оснастку Крипто-ПРО «Сертификаты» (для данной операции требуются права администратора).

Пуск → Все программы → КРИПТО-ПРО → Сертификаты

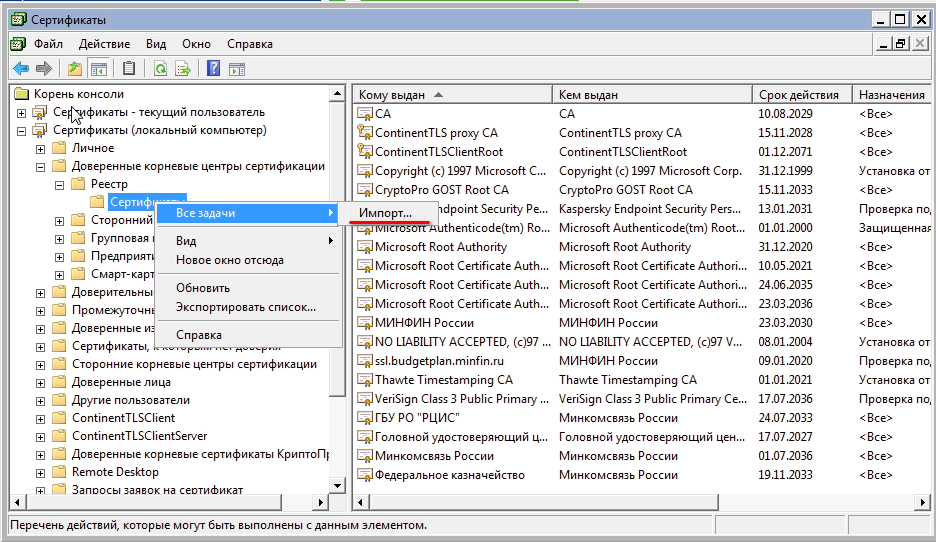

Выбрать «Сертификаты (локальный компьютер) → Доверенные корневые центры сертификации → Реестр → Сертификаты» или

«Сертификаты (локальный компьютер) → Доверенные корневые центры сертификации → Сертификаты».

Открыть нажатием правой кнопки мыши на ветке «Сертификаты» контекстное меню и выбрать «Импорт» из меню «Все задачи».

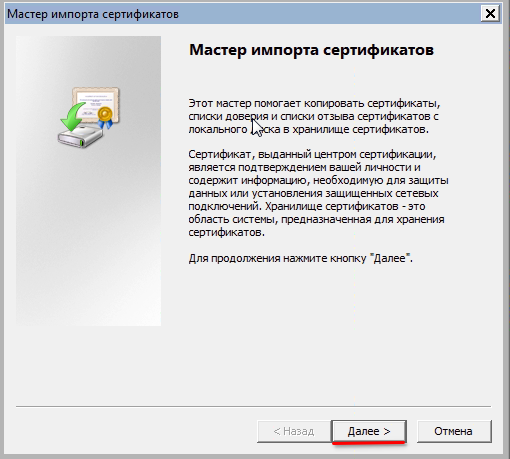

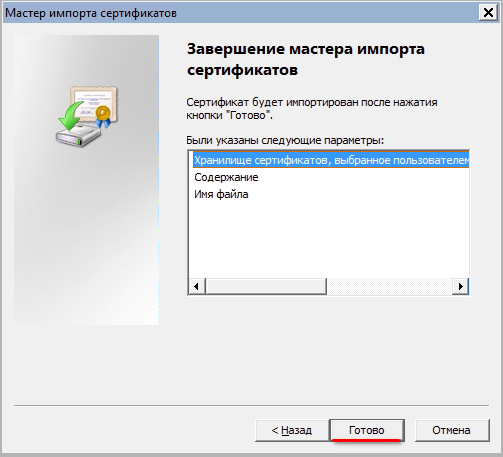

Нажать кнопку «Далее»

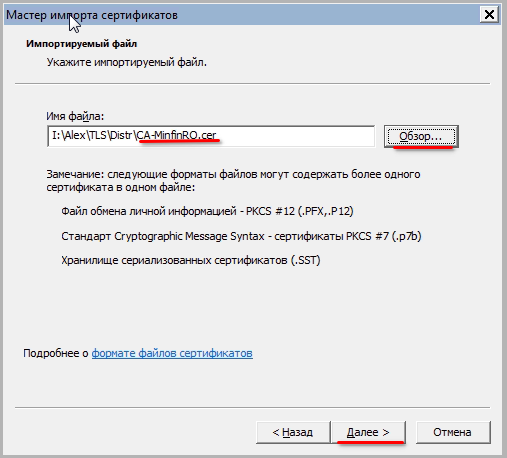

Нажать кнопку «Обзор», выбрать файл CA-MinfinRO.cer и нажать кнопку «Далее >».

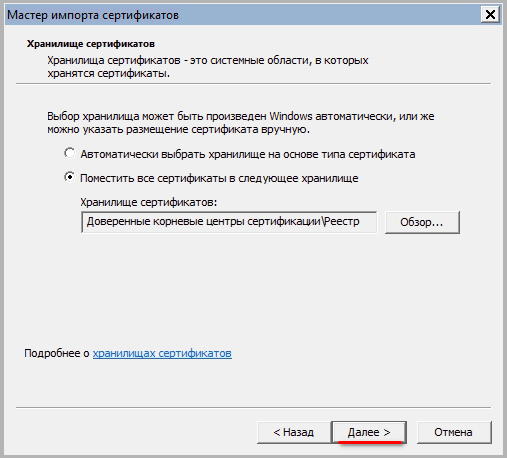

Нажать кнопку «Далее >»

Нажать кнопку «Готово»

Дождаться уведомления об успешном импорте.

3.4.2. Импорт сертификата TLS сервера

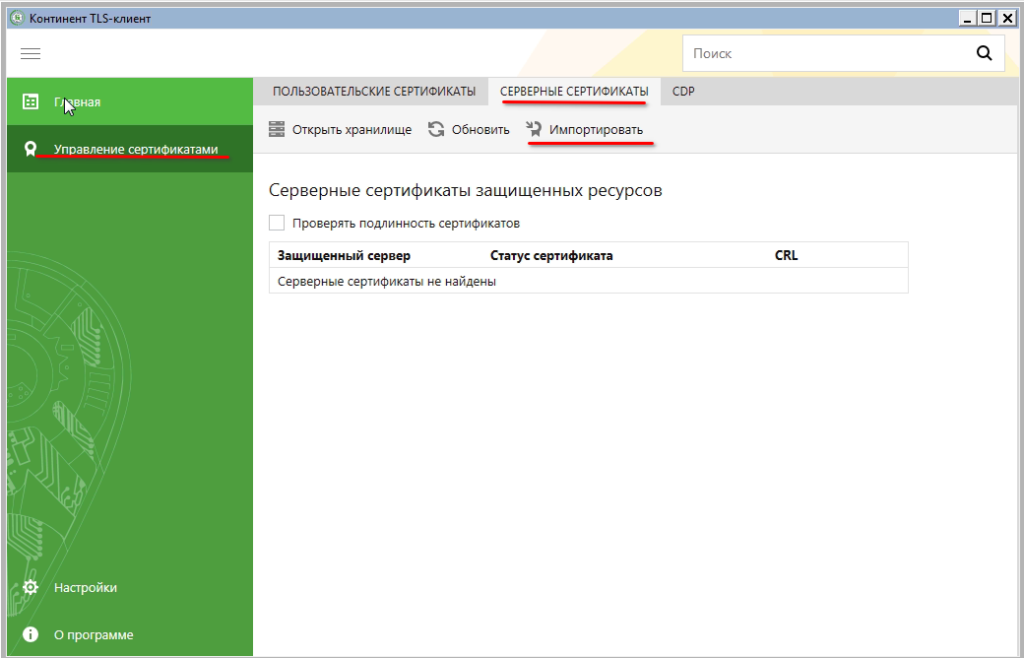

В окне приложения Континент TLS-клиент выбрать пункт меню «Управление сертификатами»,перейти на вкладку «Серверные сертификаты» и нажать кнопку «Импортировать».

Выбрать в диалоговом окне файл сертификата minfintls.cer.

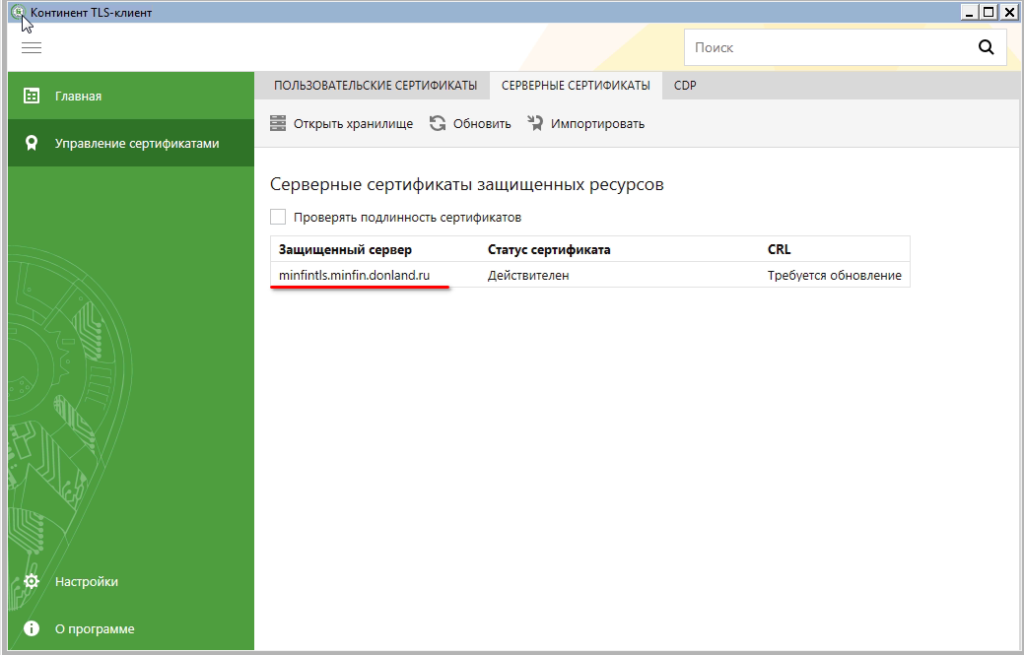

Убедиться в появлении в списке защищаемых серверов сервера minfintls.minfin.donland.ru

3.4.3. Создание файла запроса пользовательского сертификата.

В случае если для доступа к ЕАС УОФ используется только браузер, то запрос сертификата можно сформировать либо установив Континент TLS-клиент (для повседневной работы он не будет нужен) п. 3.4.3.1, либо с помощью ПО КриптоАРМ ГОСТ (скачать с сайта производителя (https://www.cryptopro.ru/products/partner/crypto-arm) п.3.4.3.2.

ПО КриптоАРМ ГОСТ является платным продуктом, полнофункциональная демо-версия работает 14 дней с момента установки.

3.4.3.1 Создание при помощи Континент TLS-клиент.

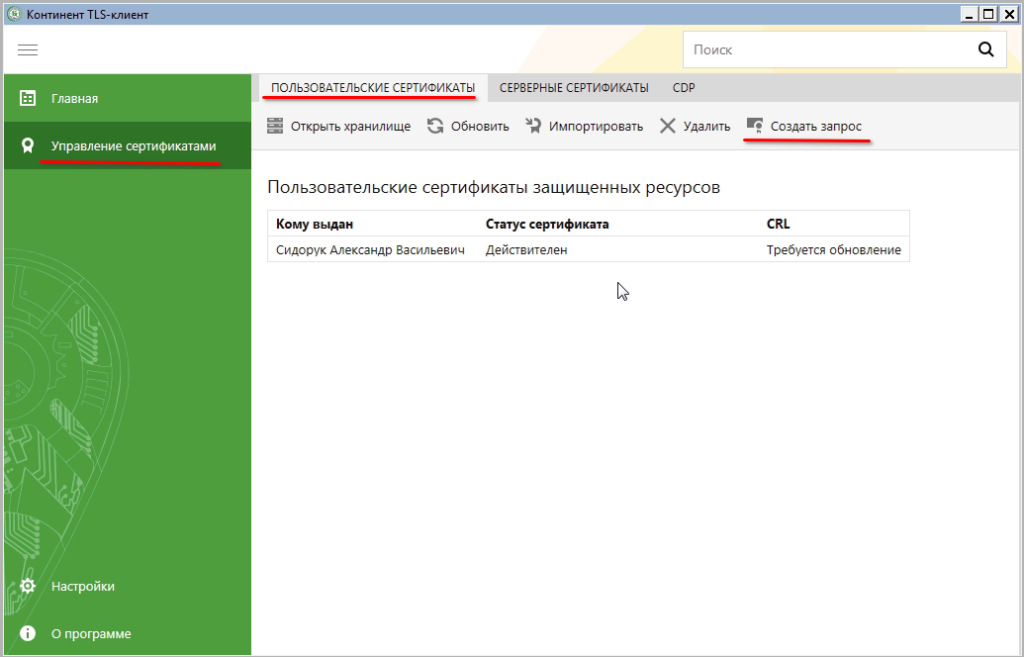

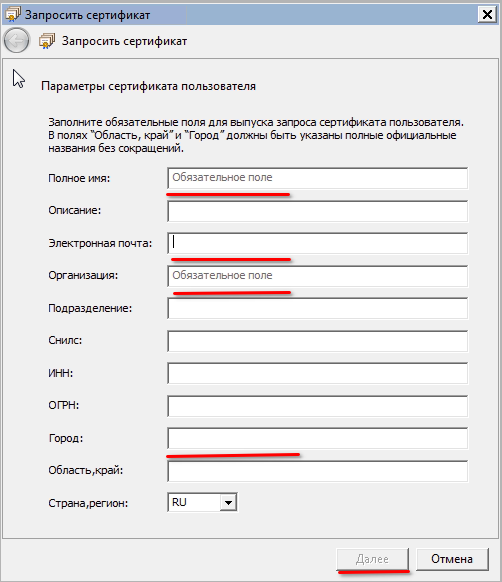

В окне приложения Континент TLS-клиент выбрать пункт меню «Управление сертификатами», перейти на вкладку «Пользовательские сертификаты» и нажать кнопку «Создать запрос».

Заполнить поля: Полное имя; электронная почта; организация; город.

Нажать кнопку «Далее».

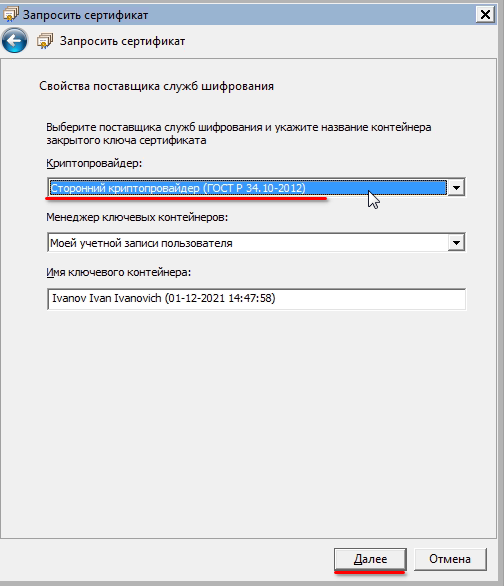

Проверить содержимое поля Криптопровайдер. Должно быть выбрано значение «Сторонний криптопровайдер (ГОСТ Р 34.10-2012).

Нажать кнопку «Далее».

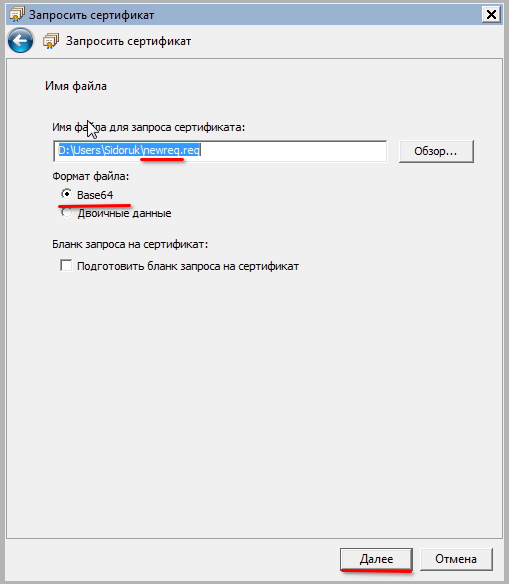

Заменить имя файла newreq на фамилию и инициалы владельца сертификата в английской транскрипции (например: ivanov_ii, petrov_pp и т. д.).

ВАЖНО! Необходимо запомнить путь расположения и имя файла, т.к. в дальнейшем файл необходимо направить в министерство финансов Ростовской области.

Нажать кнопку «Далее».

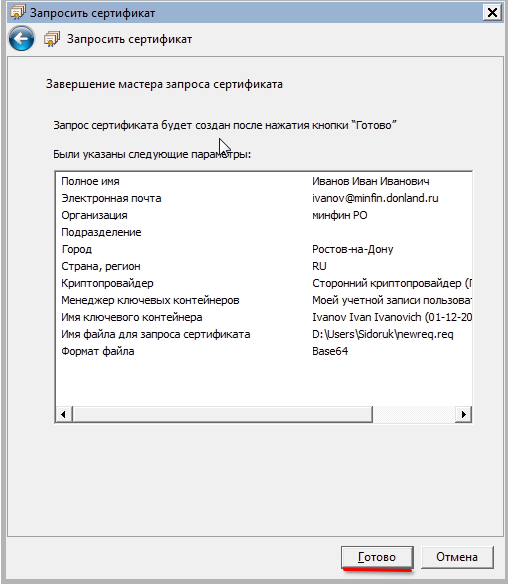

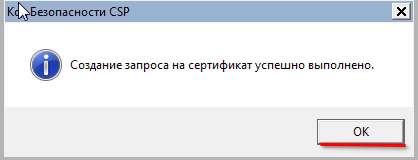

Проверить введенные данные и если все корректно, нажать кнопку «Готово».

Выбрать устройство хранения закрытого ключа (по умолчанию «Реестр», но закрытый ключ может быть сохранен на любом поддерживаемом криптопровайдером носителе) и нажать кнопку «ОК». Данное окно может не появляться, если в системе не зарегистрировано других носителей, кроме «Реестр».

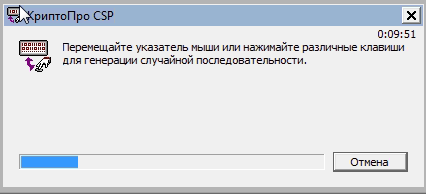

Следовать инструкции на экране.

Придумать пароль для закрытого ключа и ввести его в поле «Новый пароль», и в поле «Подтверждение». Пароль должен содержать не менее 8 символов состоящих из заглавных и строчных букв, цифр и специальных символов (восклицательный знак, подчеркивание и т.д.). Пароль не должен содержать имен, дат рождения, кличек домашних животных и иной персонализированной информации.

Нажать кнопку «ОК»

Нажать кнопку «ОК»

Направить в министерство финансов Ростовской области:

REQ файл(ы) запроса на издание сертификата пользователя;

перечень лиц, доступ которых к ЕАС УОФ необходим для выполнения ими служебных (трудовых) обязанностей;

акт(ы) установки СЗИ и СКЗИ или подтверждение соответствия информационной системы участника требованиям защиты информации.

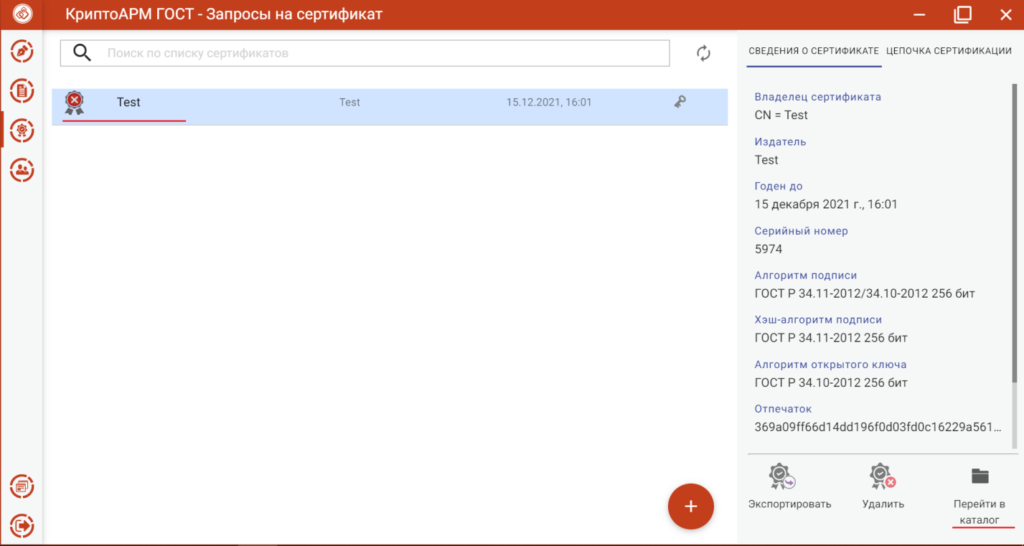

3.4.3.2 Создание при помощи КриптоАРМ ГОСТ.

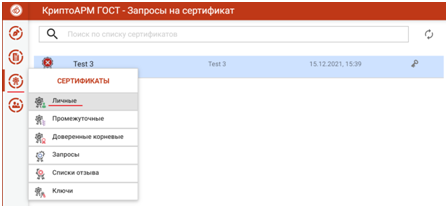

Запустить приложение КриптоАРМ, перейти в меню «Сертификаты» и выбрать «Личные».

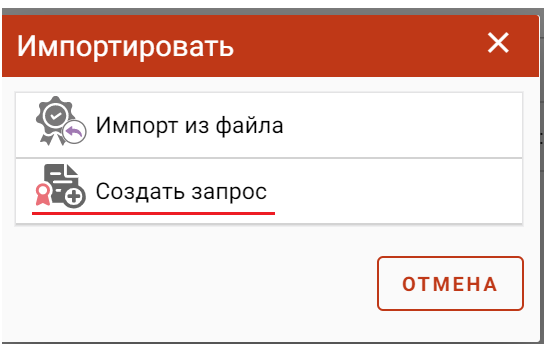

Нажать на кнопку создания запроса сертификата.

Выбрать «Создать запрос»

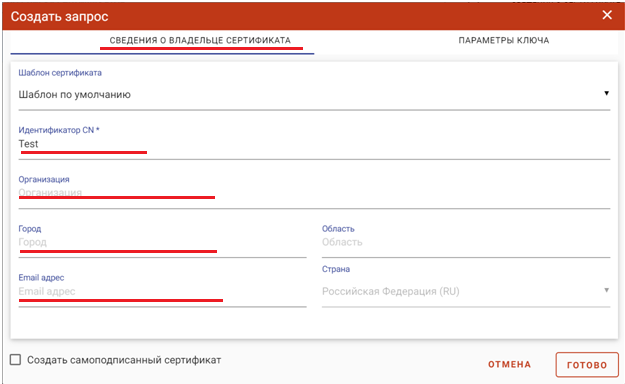

Заполнить поля запроса на вкладке «Сведения о владельце сертификата». Идентификатор CN – ФИО владельца сертификата.

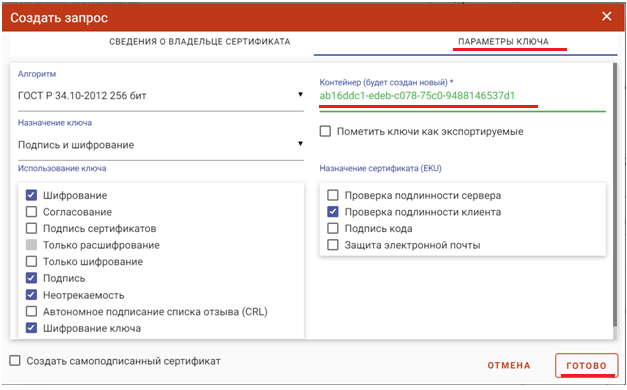

Перейти на вкладку «Параметры ключа» и отметить параметры в соответствии с изображением ниже. В поле «Контейнер (будет создан новый)*» необходимо написать ФИО владельца сертификата в английской транскрипции (например Ivanov Ivan Ivanovich).

ВАЖНО! Если генерация запросов сертификатов для всех пользователей будет производиться на одном АРМ, то необходимо отмечать параметр «Пометить ключи как экспортируемые». Это необходимо для того, чтобы в последствие можно экспортировать закрытые ключи на другие АРМ.

Нажать кнопку «Готово».

Выбрать устройство хранения закрытого ключа (по умолчанию «Реестр», но закрытый ключ может быть сохранен на любом поддерживаемом криптопровайдером носителе) и нажать кнопку «ОК». Данное окно может не появляться, если в системе не зарегистрировано других носителей, кроме «Реестр».

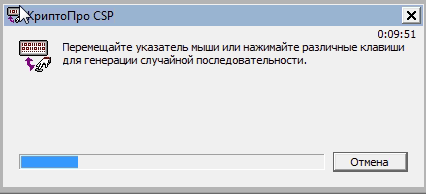

Следовать инструкции на экране.

Придумать пароль для закрытого ключа и ввести его в поле «Новый пароль», и в поле «Подтверждение». Пароль должен содержать не менее 8 символов состоящих из заглавных и строчных букв, цифр и специальных символов (восклицательный знак, подчеркивание и т.д.). Пароль не должен содержать имен, дат рождения, кличек домашних животных и иной персонализированной информации.

Нажать кнопку «ОК»

Ввести пароль.

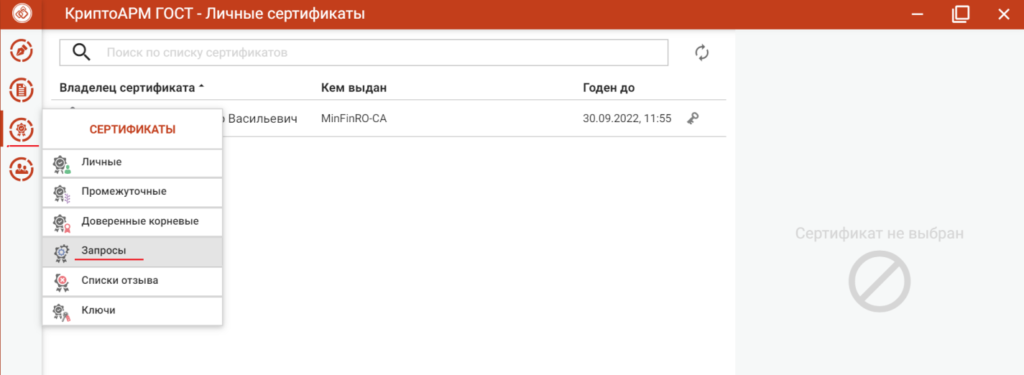

В меню сертификаты перейти в «Запросы».

Выделите сформированный запрос и нажмите кнопку «Перейти в каталог».

Заменить имя сформированного файла запроса сертификата на фамилию и инициалы владельца сертификата в английской транскрипции (например: ivanov_ii, petrov_pp и т. д.).

Направить в министерство финансов Ростовской области:

REQ файл(ы) запроса на издание сертификата пользователя;

перечень лиц, доступ которых к ЕАС УОФ необходим для выполнения ими служебных (трудовых) обязанностей;

акт(ы) установки СЗИ и СКЗИ или подтверждение соответствия информационной системы участника требованиям защиты информации.

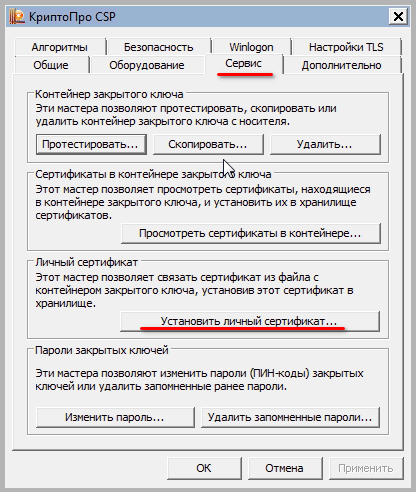

3.4.4. Установка файла пользовательского сертификата

Полученный из министерства финансов Ростовской области файл сертификата (расширение файла CER) необходимо установить.

Для установки сертификата пользователя необходимо запустить панель управления КриптоПРО CSP.

Пуск → Все программы → КРИПТО-ПРО → Крипто Про CSP.

Выбрать вкладку «Сервис» и нажать кнопку «Установить личный сертификат».

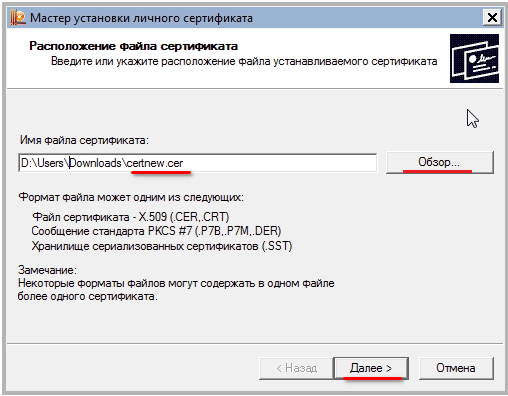

Нажать кнопку «Обзор», выбрать файл сертификата пользователя полученный от министерства финансов Ростовской области и нажать кнопку «Далее >»

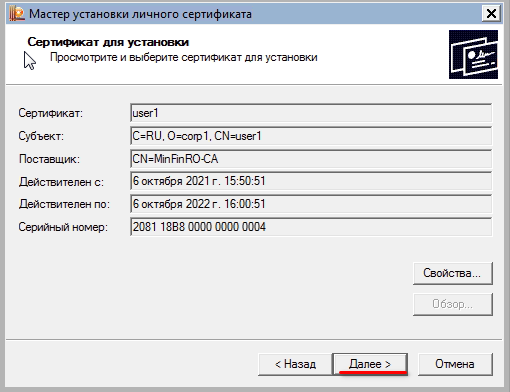

Нажать кнопку «Далее >».

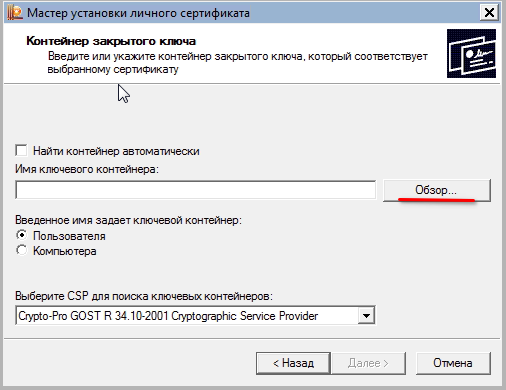

Нажать кнопку «Обзор»

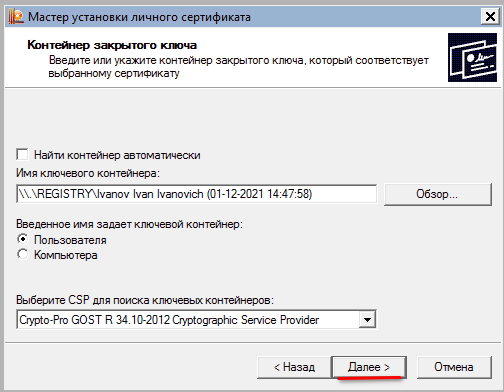

Выбрать контейнер закрытого ключа созданный в разделе 3.4.3 Настоящей инструкции и нажать «ОК»

Нажать кнопку «Далее >».

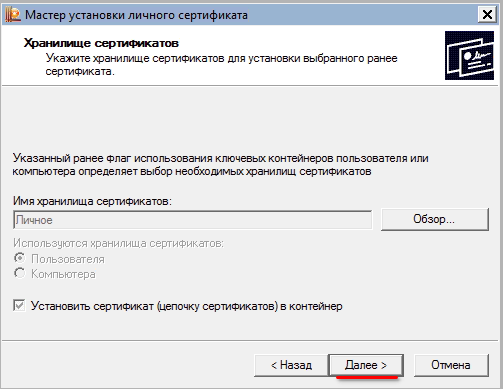

Нажать кнопку «Далее >».

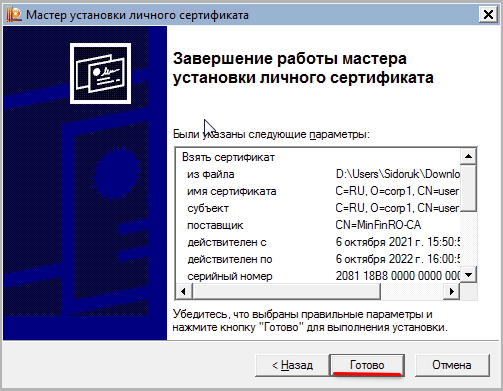

Нажать кнопку «Готово»

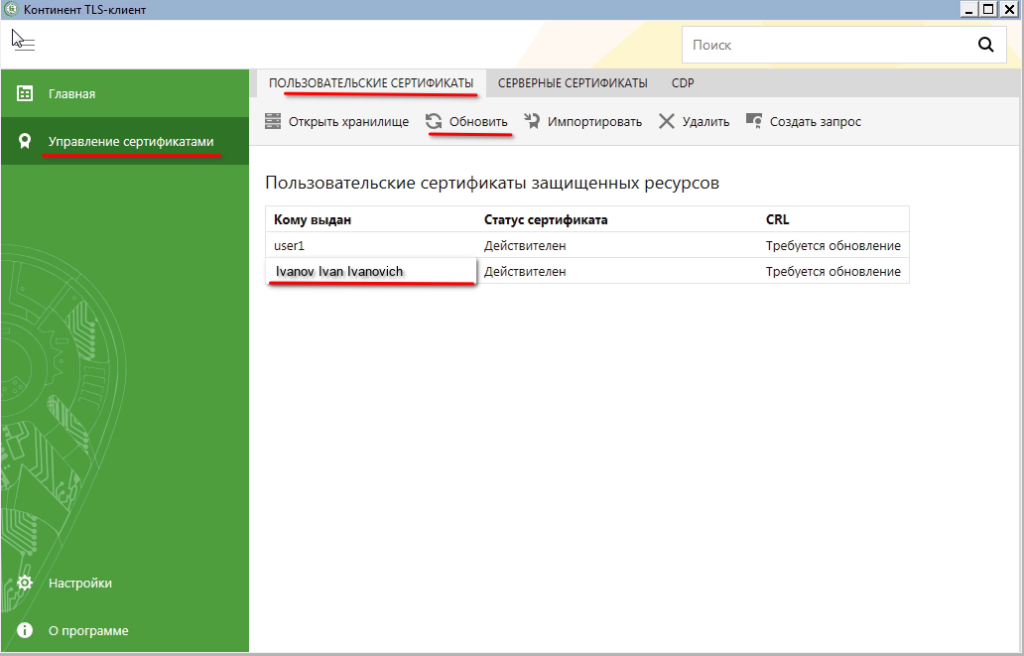

Открыть окно приложения Континент TLS-клиент, меню «Управление сертификатами». Выбрать вкладку «Пользовательские сертификаты». Нажать кнопку «Обновить» и убедиться в том, что сертификат пользователя появился в списке «Пользовательские сертификаты защищенных ресурсов».

3.5. Настройка ресурсов

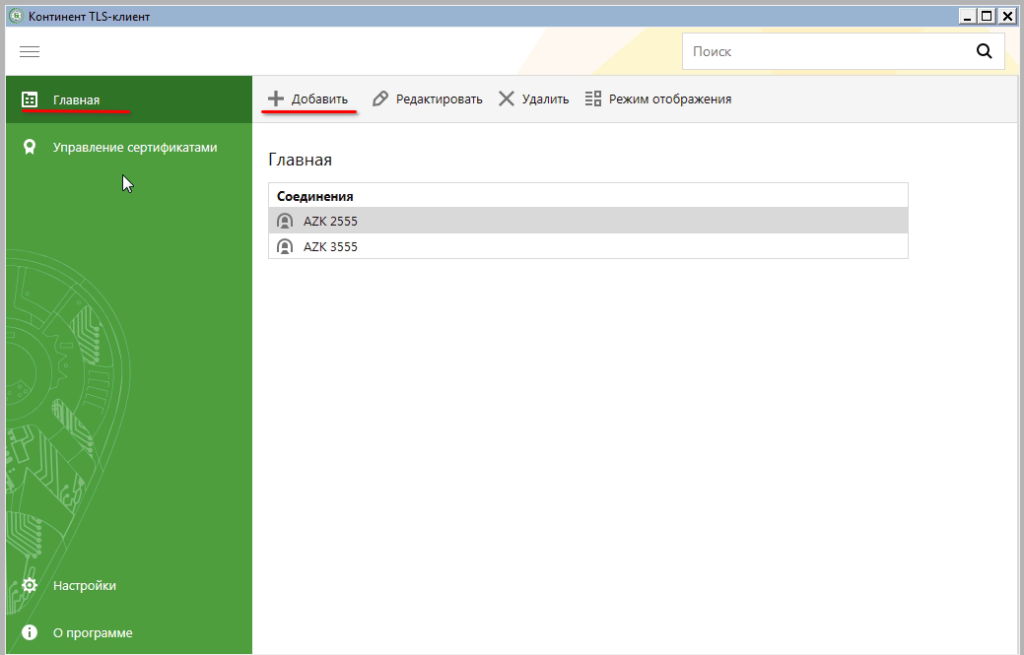

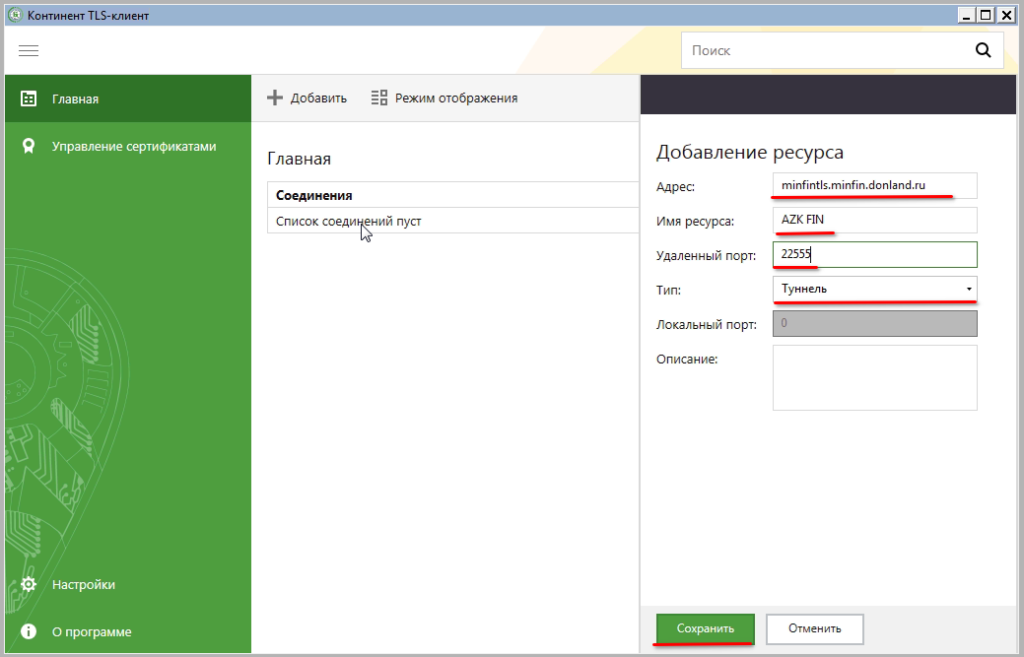

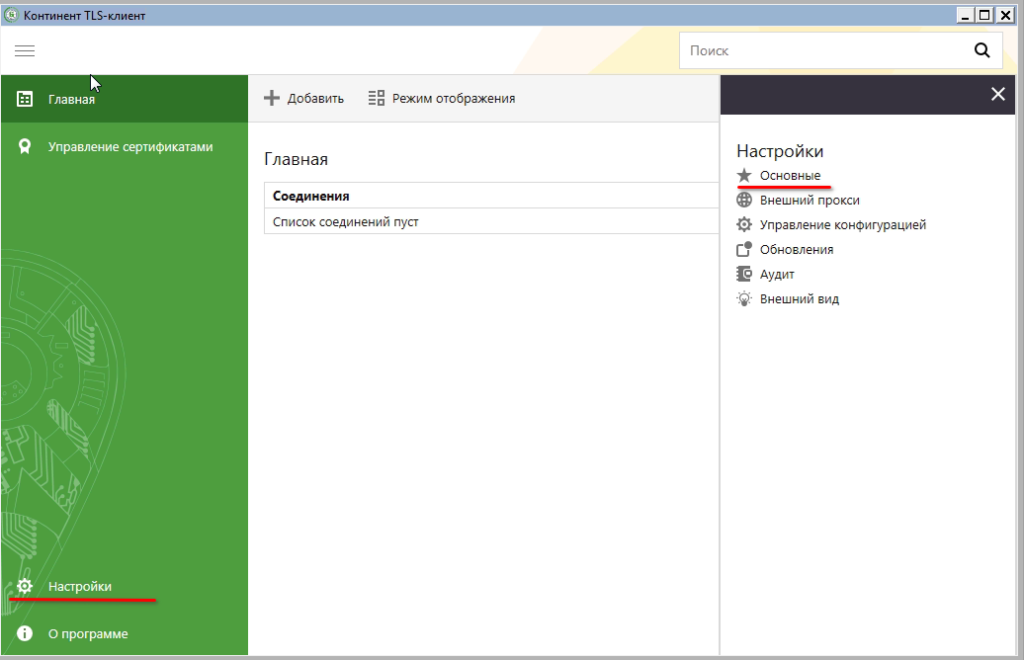

Открыть окно приложения Континент TLS-клиент, выбрать пункт меню «Главная», нажать кнопку «+ Добавить» и в выпадающем меню выбрать «Ресурс»

В открывшемся окне «Добавление ресурса» необходимо заполнить поля в соответствии с таблицей №1.

Нажать кнопку «Сохранить».

Повторит, добавив все требуемые ресурсы.

Таблица №1

| № п/п | Адрес | Имя ресурса | Удаленный порт | Тип | Описание |

| 1 | minfintls.minfin.donland.ru | AZK FIN | 2555 | Туннель | АКЦ Финансы текущего года |

| 2 | minfintls.minfin.donland.ru | AZK PLAN | 2777 | Туннель | АКЦ Планирование текущего года |

| 3 | minfintls.minfin.donland.ru | AZK_2013 | 2013 | Туннель | АКЦ Финансы 2013 год |

| 4 | minfintls.minfin.donland.ru | AZK_2014 | 2014 | Туннель | АКЦ Финансы 2014 год |

| 5 | minfintls.minfin.donland.ru | AZK_2015 | 2015 | Туннель | АКЦ Финансы 2015 год |

| 6 | minfintls.minfin.donland.ru | AZK_2016 | 2016 | Туннель | АКЦ Финансы 2016 год |

| 7 | minfintls.minfin.donland.ru | AZK_2017 | 2017 | Туннель | АКЦ Финансы 2017 год |

| 8 | minfintls.minfin.donland.ru | AZK_2018 | 2018 | Туннель | АКЦ Финансы 2018 год |

| 9 | minfintls.minfin.donland.ru | AZK_2019 | 2019 | Туннель | АКЦ Финансы 2019 год |

| 10 | minfintls.minfin.donland.ru | AZK_2020 | 2020 | Туннель | АКЦ Финансы 2020 год |

| 11 | fin.minfintls.minfin.donland.ru | AZK_WEB_FIN | 3555 | Прокси* | Веб версия АЦК Финансы текущего года |

| 12 | plan.minfintls.minfin.donland.ru | AZK_WEB_PLAN | 3777 | Прокси* | Веб версия АЦК Планирование текущего года |

| 13 | fin2015.minfintls.minfin.donland.ru | AZK_WEB_2015 | 2115 | Прокси* | Веб версия АЦК Финансы 2015 года |

| 14 | fin2016.minfintls.minfin.donland.ru | AZK_WEB_2016 | 2116 | Прокси* | Веб версия АЦК Финансы 2016 года |

| 15 | fin2017.minfintls.minfin.donland.ru | AZK_WEB_2017 | 2117 | Прокси* | Веб версия АЦК Финансы 2017 года |

| 16 | fin2018.minfintls.minfin.donland.ru | AZK_WEB_2018 | 2118 | Прокси* | Веб версия АЦК Финансы 2018 года |

| 17 | fin2019.minfintls.minfin.donland.ru | AZK_WEB_2019 | 2119 | Прокси* | Веб версия АЦК Финансы 2019 года |

| 18 | fin2020.minfintls.minfin.donland.ru | AZK_WEB_2020 | 2120 | Прокси* | Веб версия АЦК Финансы 2020 года |

* Создавать ресурсы для доступа к Веб версии АЦК необходимо только в том случае, если используются браузеры, не поддерживающие работу с криптографией по алгоритму ГОСТ 34.10-2012.

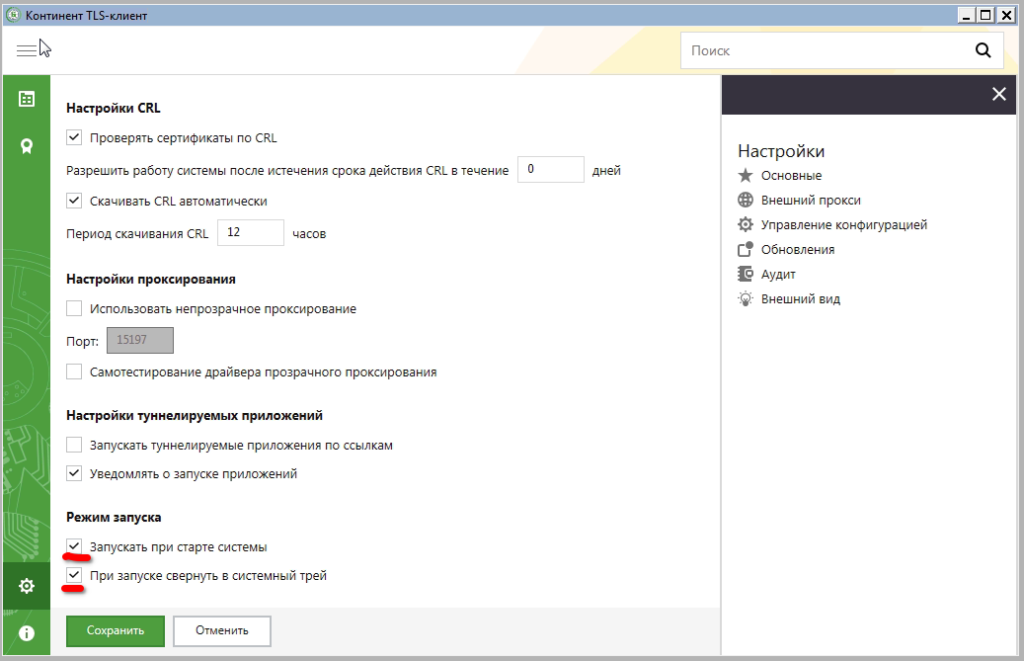

3.6. Настройка автозапуска и CRL

3.6.1. Настройка CRL

Список отзыва сертификатов (CRL) публикуется в сети КСТС (757) по адресу http://crl.minfintls.minfin.donland.ru/filelist/MinFinRO-CA.crl

Для разрешения имени crl.minfintls.minfin.donland.ru необходимо внести информацию в файл hosts операционной системы (для данной операции требуются права администратора).

Необходимо открыть в текстовом редакторе блокнот (notepad) файл hosts. Он расположен на диске с установленной операционной системой по пути С:\Windows\System32\drivers\etc (имя диска может отличаться в зависимости от установки операционной системы).

В конец файла hosts необходимо добавить строки:

# CRL MinfinRO-CA в сети КСТС (сеть 757).

192.168.14.2 crl.minfintls.minfin.donland.ru

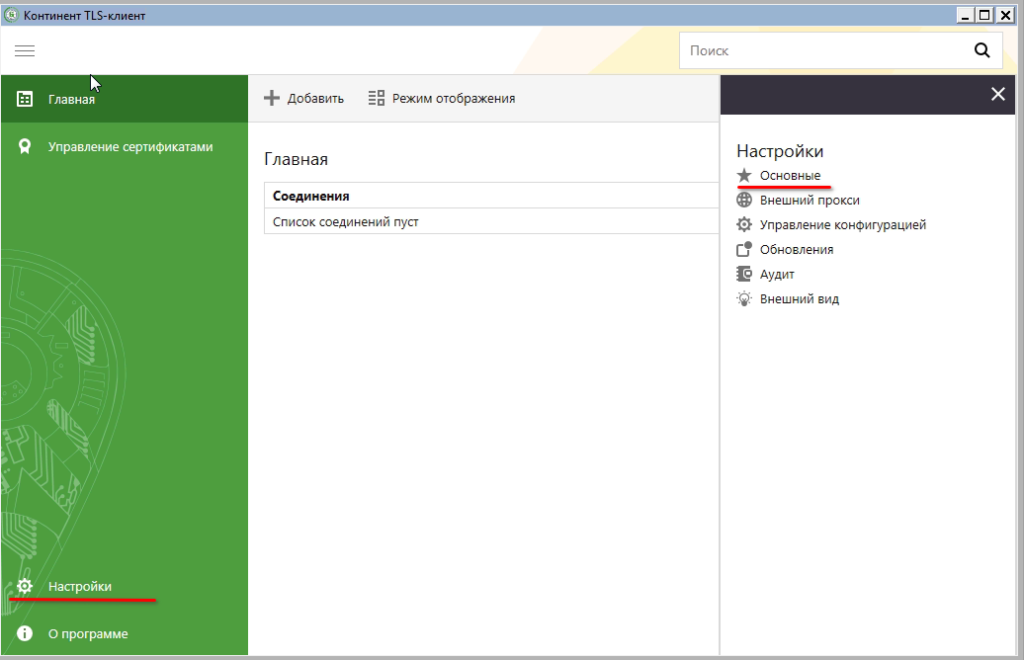

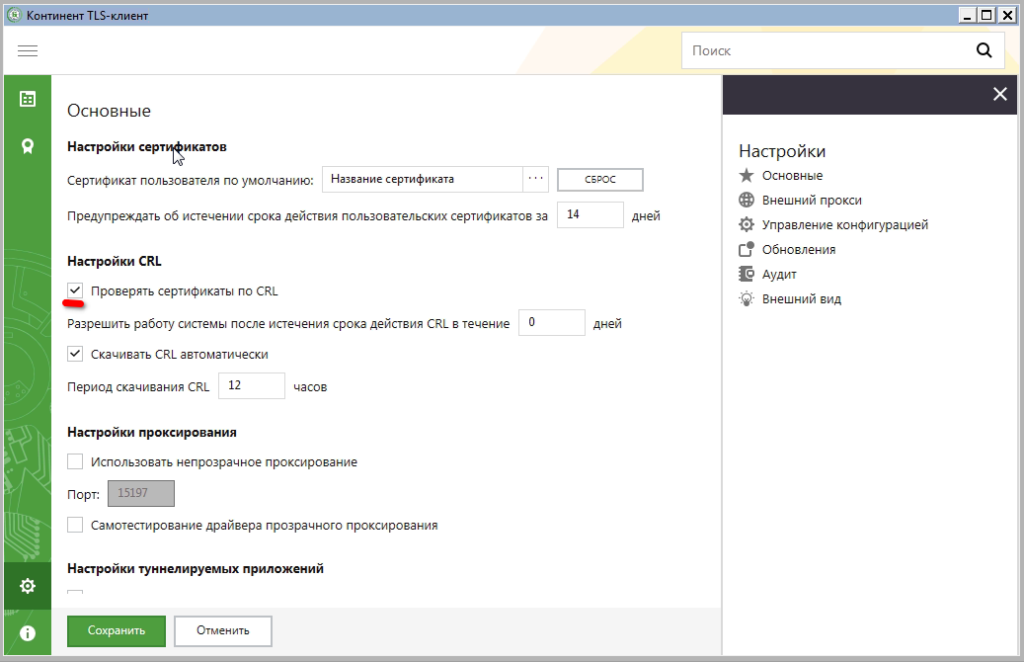

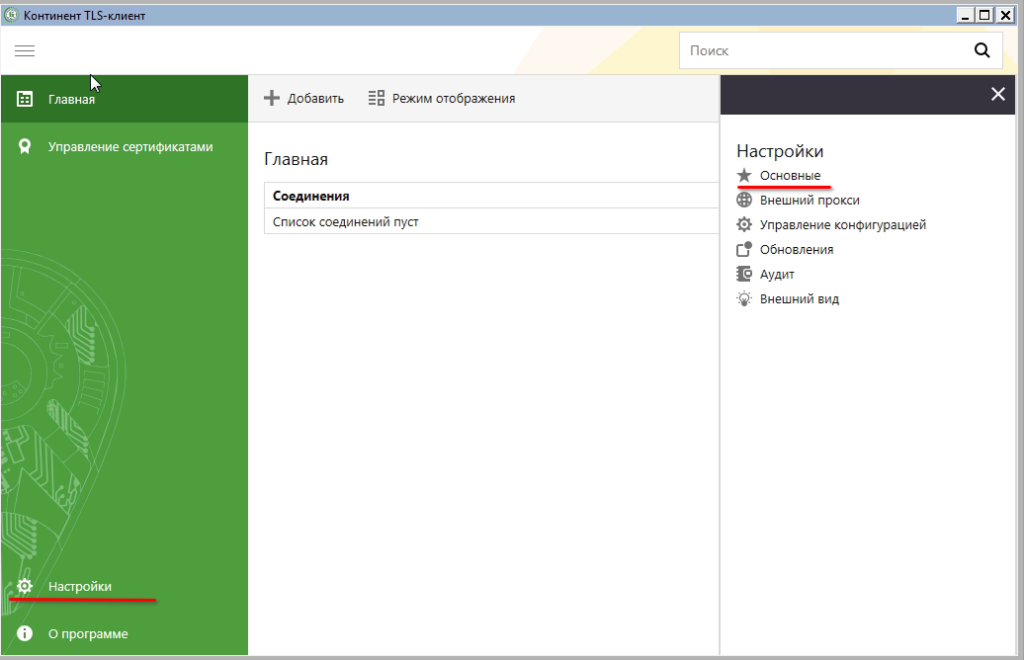

Открыть окно приложения Континент TLS-клиент, выбрать пункт меню «Настройки» и в меню настроек выбрать «Основные».

Убедиться, что включен чекбокс «Проверять сертификаты по CRL».

3.6.2. Отключение проверки CRL

Внимание! Отключение проверки CRL необходимо выполнять только в том случает, если нет возможности выполнить настройку загрузки CRL по п.3.6.1.

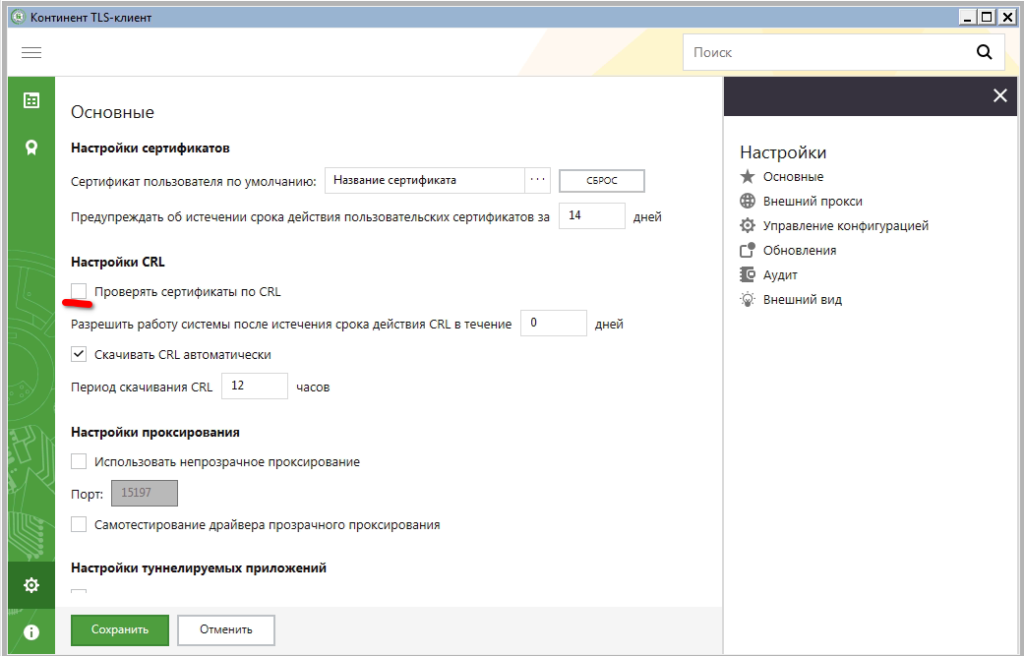

Открыть окно приложения Континент TLS-клиент, выбрать пункт меню «Настройки» и в меню настроек выбрать «Основные».

В окне настроек необходимо снять отметку с пункта «Проверять сертификаты по CRL».

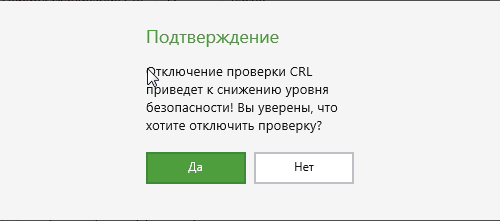

Согласиться с предупреждением.

3.6.3. Настройка автозапуска

Открыть окно приложения Континент TLS-клиент, выбрать пункт меню «Настройки» и в меню настроек выбрать «Основные».

В случае необходимости автоматического запуска приложения Континент TLS-клиент при запуске Windows необходимо отметить пункты «Запускать при старте системы» и «При запуске свернуть в системный трей». (Если эти пункты не видны на экране, необходимо колесом мыши прокрутить страницу вниз.)

Нажать кнопку «Сохранить».

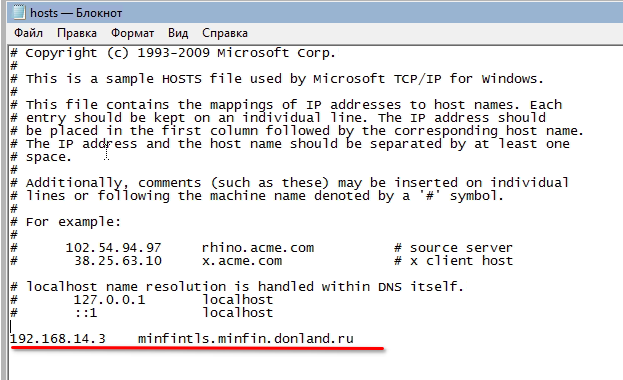

3.7. Настройка файла hosts

Для разрешения имени minfintls.minfin.donland.ru необходимо внести информацию в файл hosts операционной системы (для данной операции требуются права администратора).

Необходимо открыть в текстовом редакторе блокнот (notepad) файл hosts. Он расположен на диске с установленной операционной системой по пути С:\Windows\System32\drivers\etc (имя диска может отличаться в зависимости от установки операционной системы).

В конец файла hosts необходимо добавить строки.

#Для доступа через сеть КСТС (сеть 757).

192.168.14.3 minfintls.minfin.donland.ru

192.168.14.3 fin.minfintls.minfin.donland.ru

192.168.14.3 plan.minfintls.minfin.donland.ru

192.168.14.3 fin2015.minfintls.minfin.donland.ru

192.168.14.3 fin2016.minfintls.minfin.donland.ru

192.168.14.3 fin2017.minfintls.minfin.donland.ru

192.168.14.3 fin2018.minfintls.minfin.donland.ru

192.168.14.3 fin2019.minfintls.minfin.donland.ru

192.168.14.3 fin2020.minfintls.minfin.donland.ru

3.8. Настройка клиентских приложений ЕАС УОФ

3.8.1. АЦК Финансы

Необходимо открыть в приложении блокнот расположенный в каталоге с установленным приложением АКЦ Финансы файл Azk2Clnt.ini и внести в него следующие изменения:

URL=http://192.168.14.2:2555/exec

заменить на

URL=http://minfintls.minfin.donland.ru:2555/exec

3.8.2. АЦК Планирование

Необходимо открыть в приложении блокнот расположенный в каталоге с установленным приложением АКЦ Планирование файл Azk2Clnt.ini и внести в него следующие изменения:

URL=http://192.168.14.2:2777/exec

заменить на

URL=http://minfintls.minfin.donland.ru:2777/exec

3.8.3. АКЦ Финансы прошлых лет

Файл Azk2Clnt.ini меняется аналогично 3.8.1. Например: Для АЦК Финансы 2019 года:

URL=http://192.168.14.2:2019/exec

заменить на

URL=http://minfintls.minfin.donland.ru:2019/exec

3.8.4. Веб-приложения АЦК

Адреса ресурсов для доступа через браузеры без поддержки ГОСТ (через Континент TLS-клиент):

| АЦК Финансы | https://fin.minfintls.minfin.donland.ru/azk/login.jsp |

| АЦК Планирование | https://plan.minfintls.minfin.donland.ru/azk/login.jsp |

| АЦК Финансы 2020 | https://fin2020.minfintls.minfin.donland.ru/azk/login.jsp |

| АЦК Финансы 2019 | https://fin2019.minfintls.minfin.donland.ru/azk/login.jsp |

| АЦК Финансы 2018 | https://fin2018.minfintls.minfin.donland.ru/azk/login.jsp |

| АЦК Финансы 2017 | https://fin2017.minfintls.minfin.donland.ru/azk/login.jsp |

| АЦК Финансы 2016 | https://fin2016.minfintls.minfin.donland.ru/azk/login.jsp |

| АЦК Финансы 2015 | https://fin2015.minfintls.minfin.donland.ru/azk/login.jsp |

Адреса ресурсов для доступа через браузеры с поддержкой ГОСТ:

| АЦК Финансы | https://minfintls.minfin.donland.ru:3555/azk/login.jsp |

| АЦК Планирование | https://minfintls.minfin.donland.ru:3777/azk/login.jsp |

| АЦК Финансы 2020 | https://minfintls.minfin.donland.ru:2120/azk/login.jsp |

| АЦК Финансы 2019 | https://minfintls.minfin.donland.ru:2119/azk/login.jsp |

| АЦК Финансы 2018 | https://minfintls.minfin.donland.ru:2118/azk/login.jsp |

| АЦК Финансы 2017 | https://minfintls.minfin.donland.ru:2117/azk/login.jsp |

| АЦК Финансы 2016 | https://minfintls.minfin.donland.ru:2116/azk/login.jsp |

| АЦК Финансы 2015 | https://minfintls.minfin.donland.ru:2115/azk/login.jsp |

Средний рейтинг

Еще нет оценок

Основное программное обеспечение (СЗИ, СКЗИ, САВЗ):

Dallas Lock Windows, Linux

SecretNet LSP Linux (1.11), Linux (1.12)

SecretNet Studio скачать

ViPNet Client 4 Windows, Windows(cert), Linux

Континент TLS Клиент 2.0 Windows

Континент ZTN 4 Windows, Linux

Dr.Web Windows, Linux-x64, Linux-x86

КриптоПро CSP 5.0 Windows+cadesplugin, Linux

КриптоПро CSP 4.0 Windows, Linux

КриптоАРМ ГОСТ Windows

Браузеры с поддержкой ГОСТ TLS:

Браузер Chromium-Gost Windows_x86, Windows x64, Linux_x64(deb), Linux_x64(rpm), MacOS.

Браузер Yandex Windows x86, Windows x64, Linux(deb), Linux(rpm).

Браузер Спутник Windows x64, Windows x86, Astra Linux SE 1.6, Astra Linux CE 2.12, Astra Linux (Новороссийск) 1.7, ROSA Linux 7.3, Альт 8 СП Рабочая станция, Альт 9 Рабочая станция, RED OS Linux 7.3, Ubuntu LTS (64bit).

Плагин и расширения для работы с порталом государственных услуг:

IFCPlugin для Windows_x86, Windows_x64, MacOS, Linux_x64(deb), Linux_x86(deb), Linux_x64(rpm), Linux_x86(rpm)

Инструкция для установки плагина для Astra Linux

Расширение для Спутник/Google Chrome, Firefox (поддерживается, начиная с версии плагина 3.1.1)

Плагин для работы с ЭП:

Плагин КриптоПро ЭЦП Browser plug-in

Дополнительное программное обеспечение:

Ассистент для Windows, Linux(rpm), Linux(deb)

Утилита администрирования Рутокен для Linux

Драйверы для токенов и смарт-карт:

ESMART PKI Client 4.12 для Windows, Linux_x64(deb), Linux_x86(deb), Linux_x64(rpm), Linux_x86(rpm)

Драйвер Esmart 64K для Linux

Драйверы Rutoken S для Windows_x86, Windows_x64, Linux_x64(deb), Linux_x86(deb), Linux_x64(rpm), Linux_x86(rpm)