В этой статье вы узнаете, как экспортировать контейнер закрытого ключа из реестра Windows, почему это важно для обеспечения безопасности и какие подводные камни могут встретиться на пути. Представьте ситуацию: вам нужно перенести важные сертификаты безопасности между компьютерами или создать резервную копию критически важных данных – без правильного понимания процесса экспорта контейнера закрытого ключа эта задача может показаться непреодолимой. Мы подробно разберем каждый шаг, предоставим практические примеры и научим вас избегать распространенных ошибок. В результате вы получите четкое представление о механизмах работы с закрытыми ключами и сможете уверенно управлять сертификатами в своей системе.

Основные принципы работы с закрытыми ключами

Чтобы эффективно управлять процессом экспорта контейнера закрытого ключа из реестра, необходимо понимать фундаментальные аспекты его функционирования. Закрытый ключ представляет собой уникальную последовательность данных, которая является неотъемлемой частью асимметричной криптографии и служит для расшифровки информации, зашифрованной соответствующим открытым ключом. В операционной системе Windows эти ключи хранятся в специальных защищенных контейнерах реестра, что обеспечивает высокий уровень безопасности конфиденциальной информации.

Процесс взаимодействия с контейнерами закрытых ключей требует особого внимания к деталям. Каждый контейнер содержит не только сам закрытый ключ, но и метаданные, необходимые для его корректной работы. Эти метаданные включают информацию о владельце, сроке действия сертификата, алгоритме шифрования и других важных параметрах. При экспорте контейнера все эти элементы должны быть сохранены в целостности, чтобы гарантировать возможность последующего успешного импорта и использования.

Система защиты закрытых ключей в Windows построена на многоуровневом подходе. Во-первых, доступ к контейнерам строго контролируется через права доступа операционной системы. Во-вторых, сами ключи могут быть дополнительно защищены паролем, что добавляет еще один уровень безопасности при их экспорте. Этот механизм особенно важен при работе с корпоративными сертификатами или ключами, используемыми для электронной подписи документов.

При работе с контейнерами закрытых ключей следует учитывать несколько важных факторов. Во-первых, существует различие между перемещаемыми и неперемещаемыми ключами – первые могут быть экспортированы, тогда как вторые предназначены для использования только на конкретном компьютере. Во-вторых, необходимо понимать различия в форматах экспорта: PFX-файлы содержат как закрытый ключ, так и соответствующий сертификат, тогда как другие форматы могут включать только часть данных. Эти нюансы напрямую влияют на процесс экспорта и последующее использование ключей.

Механизмы хранения и защиты закрытых ключей

| Характеристика | Описание | Рекомендации |

|---|---|---|

| Место хранения | Защищенные разделы реестра Windows | Не пытайтесь изменять данные вручную |

| Уровень защиты | Шифрование AES, контроль доступа | Используйте надежные пароли |

| Доступ | Только авторизованные пользователи | Настройте права доступа правильно |

Когда дело доходит до практической реализации процесса экспорта, важно понимать последовательность действий и их логическую взаимосвязь. Система управления закрытыми ключами в Windows спроектирована таким образом, чтобы минимизировать риск несанкционированного доступа, поэтому каждая операция требует явного подтверждения и соблюдения определенных условий. Это особенно актуально при работе с ключами, используемыми для критически важных операций, таких как аутентификация или электронная подпись документов.

Пошаговая инструкция по экспорту контейнера закрытого ключа

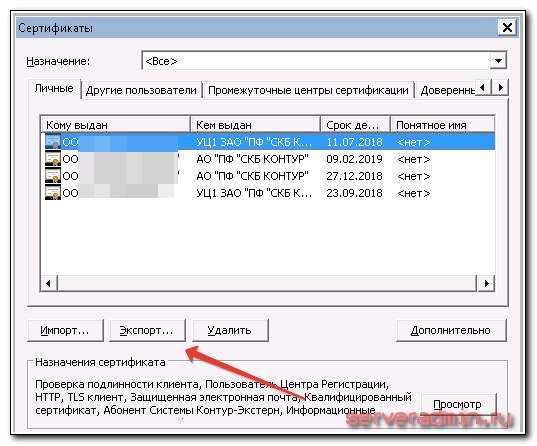

Процесс экспорта контейнера закрытого ключа из реестра требует четкого следования установленным шагам и внимательного отношения к каждой детали процедуры. Начнем с предварительной подготовки: прежде чем приступить к экспорту, убедитесь, что у вас есть необходимые права администратора и что целевой сертификат действительно доступен для экспорта. Для проверки этого откройте оснастку “Сертификаты” через консоль управления (mmc.exe), где можно увидеть свойства каждого сертификата и определить, разрешен ли его экспорт.

Первый практический шаг включает запуск оснастки управления сертификатами. Нажмите комбинацию клавиш Win+R, введите команду mmc и нажмите Enter. Далее через меню “Файл” добавьте оснастку “Сертификаты”, выбрав учетную запись компьютера или пользователя в зависимости от местоположения нужного контейнера закрытого ключа. После этого найдите целевой сертификат в соответствующем хранилище – обычно это раздел “Личные” или “Доверенные корневые центры сертификации”.

- Откройте свойства нужного сертификата двойным щелчком

- Перейдите на вкладку “Детали”

- Нажмите кнопку “Копировать в файл…”

- Запустится мастер экспорта сертификатов

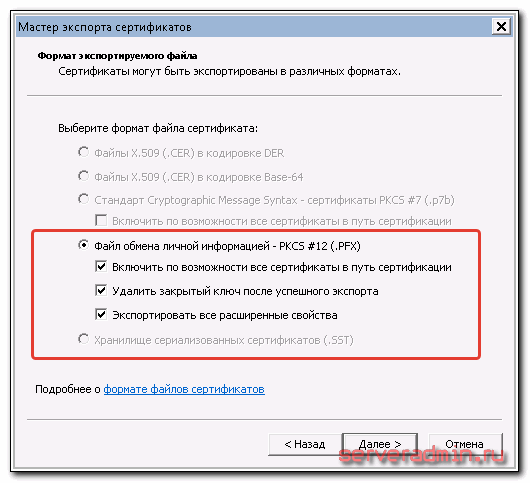

В мастере экспорта выберите формат файла PFX, так как именно этот формат позволяет экспортировать как сам сертификат, так и связанный с ним закрытый ключ. На следующем этапе обязательно отметьте опцию “Если возможно, включить все сертификаты в путь сертификации” – это гарантирует сохранение полной цепочки доверия. Особое внимание уделите этапу установки пароля: создайте сложный пароль, содержащий буквы разных регистров, цифры и специальные символы, так как он будет защищать ваш PFX-файл при транспортировке.

| Этап экспорта | Важные моменты | Рекомендации |

|---|---|---|

| Выбор сертификата | Правильный контейнер | Проверьте отпечаток |

| Формат файла | PFX обязателен | Используйте только PFX |

| Пароль | Минимум 8 символов | Создайте надежный пароль |

После завершения процесса экспорта рекомендуется сразу же проверить созданный PFX-файл. Для этого можно использовать команду certutil -dump имя_файла.pfx в командной строке. Эта команда покажет структуру экспортированного контейнера и позволит убедиться, что все необходимые компоненты, включая закрытый ключ, успешно экспортированы. Храните полученный файл в надежном месте, лучше всего на защищенном носителе или в зашифрованном хранилище данных.

Визуальное сопровождение процесса экспорта

- Снимок экрана: выбор сертификата в оснастке

- Диалоговое окно мастера экспорта

- Экран установки пароля

- Подтверждение успешного экспорта

Важно отметить, что процесс экспорта может отличаться в зависимости от версии Windows и настроек безопасности системы. Например, в корпоративных средах могут быть установлены дополнительные ограничения на экспорт закрытых ключей. В таких случаях может потребоваться согласование действий с администратором безопасности или использование специализированных инструментов управления сертификатами. Помните, что любые операции с закрытыми ключами должны выполняться с максимальной осторожностью и документироваться согласно внутренним политикам безопасности организации.

Альтернативные методы экспорта и их сравнительный анализ

Помимо стандартного графического интерфейса Windows для экспорта контейнеров закрытых ключей существуют альтернативные подходы, каждый из которых имеет свои преимущества и ограничения. Рассмотрим три основных метода: использование командной строки certutil, применение PowerShell-скриптов и специализированные сторонние утилиты. Каждый из этих методов подходит для различных сценариев использования и уровня технической подготовки администратора.

Командная утилита certutil представляет собой мощный инструмент командной строки, встроенный в Windows. Её основное преимущество – возможность автоматизации процессов через пакетные файлы. Например, команда certutil -exportPFX позволяет экспортировать сертификат и закрытый ключ в формате PFX с указанием всех необходимых параметров. Однако этот метод требует точного знания синтаксиса команд и может быть сложен для начинающих администраторов.

PowerShell предлагает более гибкий подход через модуль PKI (Public Key Infrastructure). Командлет Export-PfxCertificate позволяет не только экспортировать контейнеры закрытых ключей, но и выполнять дополнительные операции, такие как фильтрация сертификатов по различным критериям. Этот метод особенно ценен для массовых операций и интеграции в более сложные скрипты администрирования. Тем не менее, он требует базовых знаний синтаксиса PowerShell и понимания объектной модели сертификатов.

| Метод экспорта | Преимущества | Недостатки |

|---|---|---|

| Графический интерфейс | Простота использования | Меньшая гибкость |

| certutil | Автоматизация | Сложный синтаксис |

| PowerShell | Гибкость | Требует обучения |

Специализированные сторонние утилиты, такие как OpenSSL или коммерческие решения для управления сертификатами, предлагают расширенные возможности по работе с контейнерами закрытых ключей. Они позволяют выполнять преобразование форматов, подробный анализ содержимого сертификатов и работу с различными криптографическими стандартами. Однако использование таких инструментов часто требует дополнительных затрат на лицензирование и обучение персонала.

Когда речь идет о выборе оптимального метода, необходимо учитывать несколько факторов. Для одноразовых операций или работы неопытных пользователей лучше всего подходит графический интерфейс. При необходимости регулярного экспорта или работы в корпоративной среде предпочтительнее использовать PowerShell или certutil. Специализированные утилиты становятся оправданными в случае сложных миграционных проектов или работы с нестандартными форматами сертификатов.

Практические рекомендации по выбору метода

- Для простых задач используйте GUI

- Для автоматизации выбирайте PowerShell

- При массовых операциях применяйте certutil

- Для специфических задач рассмотрите сторонние утилиты

Важно отметить, что независимо от выбранного метода, базовые принципы безопасности остаются неизменными. Все операции с контейнерами закрытых ключей должны выполняться с использованием надежных паролей, в защищенной среде и с соблюдением политик безопасности организации. Кроме того, рекомендуется всегда создавать резервные копии экспортированных контейнеров и хранить их в надежном месте, предпочтительно с использованием аппаратных средств шифрования.

Экспертное мнение: советы и рекомендации практикующего специалиста

Александр Петров, ведущий специалист по информационной безопасности с более чем 15-летним опытом работы в крупных финансовых организациях, делится профессиональными наблюдениями о процессе экспорта контейнеров закрытых ключей. “За годы работы я столкнулся с множеством ситуаций, когда неправильный подход к управлению закрытыми ключами приводил к серьезным проблемам,” – отмечает эксперт. “Особенно часто встречаются ошибки при миграции сертификатов между серверами или при создании резервных копий.”

По словам Александра, наиболее распространенная ошибка – игнорирование проверки целостности экспортированного контейнера. “Многие администраторы просто выполняют экспорт и считают работу завершенной, не проверяя результат. Я настоятельно рекомендую всегда использовать команду certutil -dump для верификации экспортированного файла.” Эксперт также подчеркивает важность правильного выбора пароля: “Создавайте пароли длиной не менее 16 символов с использованием всех типов символов. Лучше всего использовать генератор случайных паролей.”

| Рекомендация | Практическое применение | Почему это важно |

|---|---|---|

| Двойная проверка | certutil -dump | Гарантия целостности |

| Надежный пароль | 16+ символов | Защита от brute-force |

| Физическая защита | Хранилище HSM | Защита от утечек |

“В своей практике я часто сталкивался с ситуациями, когда компании теряли доступ к важным сертификатам из-за некорректного экспорта или хранения,” – продолжает Александр. “Один из самых показательных случаев произошел в крупном банке, где из-за отсутствия резервной копии закрытого ключа SSL-сертификата пришлось приостанавливать работу интернет-банка на несколько часов.” Этот случай наглядно демонстрирует важность правильного подхода к экспорту и хранению контейнеров закрытых ключей.

- Использовать HSM для хранения

- Регулярно проверять бэкапы

- Документировать процессы

- Обучать персонал

Александр также обращает внимание на важность документирования всех операций с закрытыми ключами: “Создавайте подробные инструкции и чек-листы для каждой операции. Это особенно важно при работе в команде или при передаче обязанностей другому специалисту.” Эксперт подчеркивает, что современные требования к информационной безопасности делают правильное управление закрытыми ключами не просто рекомендацией, а обязательным требованием для любой серьезной организации.

Ответы на часто задаваемые вопросы об экспорте контейнеров закрытых ключей

- Как проверить, разрешен ли экспорт закрытого ключа? Откройте свойства сертификата через оснастку “Сертификаты”, перейдите на вкладку “Детали” и найдите параметр “Разрешить экспорт ключа”. Если этот параметр отсутствует или установлен в “False”, экспорт невозможен.

- Что делать, если забыт пароль от экспортированного PFX-файла? К сожалению, восстановление пароля невозможно. Единственный выход – повторный экспорт контейнера закрытого ключа с новым паролем, если доступ к исходному ключу еще возможен. Поэтому крайне важно хранить пароли в надежном менеджере паролей.

- Можно ли экспортировать неперемещаемый закрытый ключ? Стандартными средствами – нет. Однако существуют специализированные утилиты, которые могут помочь в этом, но их использование может нарушать политики безопасности организации и законодательство.

- Почему при экспорте возникает ошибка “Ключ не существует”? Это может происходить по нескольким причинам: ключ был удален, поврежден, или у текущего пользователя нет прав доступа к контейнеру. Проверьте права доступа и целостность сертификата через оснастку управления.

- Как безопасно перенести контейнер закрытого ключа на другой компьютер? Используйте защищенный канал передачи данных, такой как SFTP или зашифрованный USB-накопитель. Убедитесь, что PFX-файл защищен надежным паролем и удалите временные копии после завершения переноса.

| Проблемная ситуация | Причина | Решение |

|---|---|---|

| Ошибка доступа | Недостаточные права | Проверить права доступа |

| Повреждение ключа | Сбои системы | Восстановить из бэкапа |

| Проблемы импорта | Несовместимость форматов | Проверить формат файла |

При работе с контейнерами закрытых ключей важно помнить о нескольких ключевых моментах. Во-первых, всегда создавайте резервные копии перед любыми операциями изменения или переноса. Во-вторых, документируйте все шаги процедуры экспорта и храните эту документацию в защищенном месте. В-третьих, регулярно проверяйте работоспособность экспортированных контейнеров через утилиту certutil или аналогичные инструменты.

- Проверять совместимость форматов

- Использовать надежные каналы передачи

- Создавать резервные копии

- Документировать процессы

Кроме того, стоит учитывать особенности работы в разных версиях Windows и различных средах (например, доменная среда Active Directory может накладывать дополнительные ограничения). При возникновении сложных ситуаций рекомендуется обратиться к документации Microsoft или проконсультироваться со специалистами по информационной безопасности.

Практические выводы и рекомендации по экспорту контейнеров закрытых ключей

Подводя итоги, важно подчеркнуть, что успешное выполнение операций с контейнерами закрытых ключей требует комплексного подхода и строгого соблюдения процедур безопасности. Основываясь на анализе различных методов и практических кейсов, можно выделить несколько ключевых принципов, которые помогут минимизировать риски и обеспечить надежное управление сертификатами. Первостепенное значение имеет понимание всей цепочки процессов: от идентификации нужного контейнера до верификации результатов экспорта.

Для дальнейших действий рекомендуется создать стандартизированный процесс работы с контейнерами закрытых ключей, включающий следующие этапы: предварительную проверку прав доступа, выбор оптимального метода экспорта, установку надежного пароля, верификацию экспортированного файла и безопасное хранение результата. Особенно важно внедрить практику регулярного тестирования резервных копий и документирования всех операций, что поможет избежать критических ситуаций в будущем.

Чтобы получить более глубокое понимание темы и повысить уровень безопасности ваших операций, рекомендуется изучить дополнительные материалы по управлению сертификатами и криптографической безопасности. Подпишитесь на нашу рассылку, где мы регулярно публикуем актуальные руководства и экспертные статьи по информационной безопасности. Также вы можете пройти специализированное обучение по работе с сертификатами и закрытыми ключами, чтобы ваши знания всегда оставались актуальными и соответствовали современным требованиям безопасности.

Мы опишем установку сертификата электронной подписи и закрытого ключа для ОС семейства Windows. В процессе настройки нам понадобятся права Администратора (поэтому нам может понадобится сисадмин, если он у вас есть).

Если вы еще не разобрались что такое Электронная подпись, то пожалуйста ознакомьтесь вот с этой инструкцией. Или если еще не получили электронную подпись, обратитесь в Удостоверяющий центр, рекомендуем СКБ-Контур.

Хорошо, предположим у вас уже есть электронная подпись (токен или флешка), но OpenSRO сообщает что ваш сертификат не установлен, такая ситуация может возникнуть, если вы решили настроить ваш второй или третий компьютер (разумеется подпись не «прирастает» только к одному компьютеру и ее можно использовать на нескольких компьютерах). Обычно первоначальная настройка осуществляется с помощью техподдержки Удостоверяющего центра, но допустим это не наш случай, итак поехали.

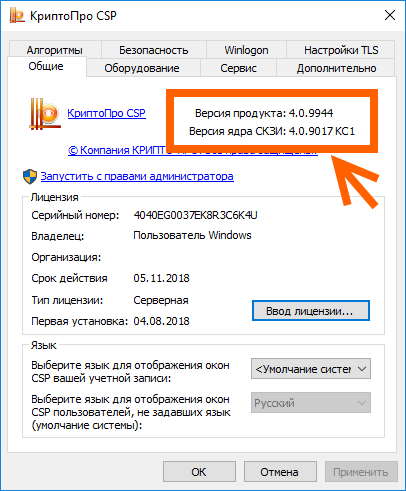

1. Убедитесь что КриптоПро CSP 4 установлен на вашем компьютере

Для этого зайдите в меню Пуск КРИПТО-ПРО КриптоПро CSP запустите его и убедитесь что версия программы не ниже 4-й.

Если ее там нет, то скачайте, установите и перезапустите браузер.

Скачать КриптоПро CSP

2. Если у вас токен (Рутокен например)

Прежде чем система сможет с ним работать понадобится установить нужный драйвер.

- Драйверы Рутокен: https://www.rutoken.ru/support/download/drivers-for-windows/

- Драйверы eToken: https://www.aladdin-rd.ru/support/downloads/etoken

- Драйверы JaCarta: https://www.aladdin-rd.ru/support/downloads/jacarta

Алгоритм такой: (1) Скачиваем; (2) Устанавливаем.

Для токена может понадобиться стандартный (заводской) пин-код, здесь есть стандартные пин-коды носителей.

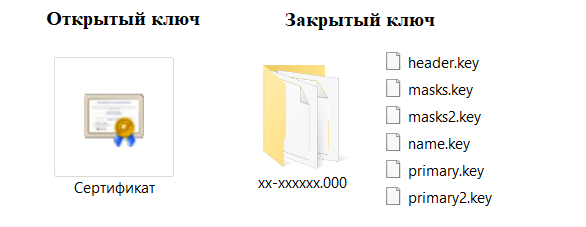

3. Если закрытый ключ в виде файлов

Закрытый ключ может быть в виде 6 файлов: header.key, masks.key, masks2.key, name.key, primary.key, primary2.key

Тут есть тонкость если эти файлы записаны на жесткий диск вашего компьютера, то КриптоПро CSP не сможет их прочитать, поэтому все действия надо производить предварительно записав их на флешку (съемный носитель), причем нужно расположить их в папку первого уровня, например: E:\Andrey\{файлики}, если расположить в E:\Andrey\keys\{файлики}, то работать не будет.

(Если вы не боитесь командной строки, то съемный носитель можно сэмулировать примерно так: subst x: C:\tmp появится новый диск (X:), в нем будет содержимое папки C:\tmp, он исчезнет после перезагрузки. Такой способ можно использовать если вы планируете установить ключи в реестр)

Нашли файлы, записали на флешку, переходим к следующему шагу.

4. Установка сертификата из закрытого ключа

Теперь нам нужно получить сертификат, сделать это можно следующим образом:

- Открываем КриптоПро CSP

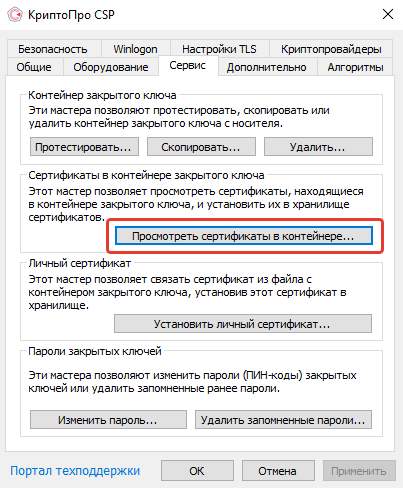

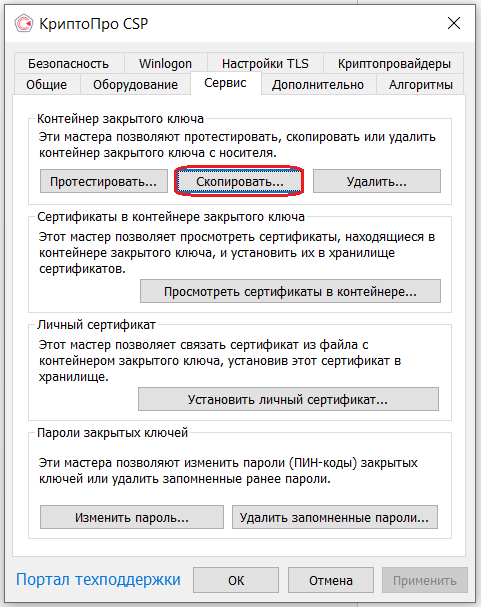

- Заходим на вкладку Сервис

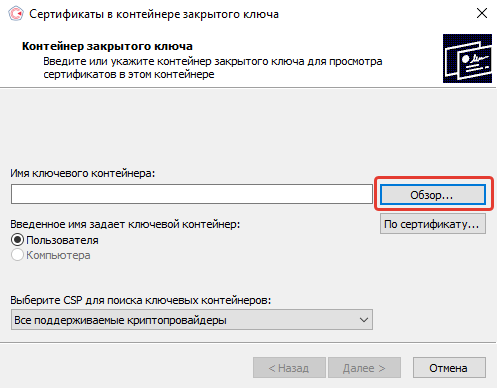

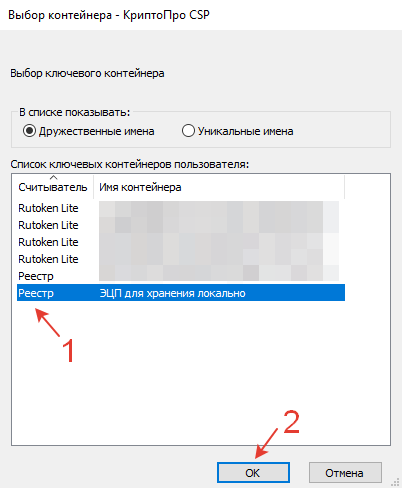

- Нажимаем кнопку Просмотреть сертификаты в контейнере, нажимаем Обзор и здесь (если на предыдущих шагах сделали все правильно) у нас появится наш контейнер. Нажимаем кнопку Далее, появятся сведения о сертификате и тут нажимаем кнопку Установить (программа может задать вопрос проставить ли ссылку на закрытый ключ, ответьте «Да»)

- После этого сертификат будет установлен в хранилище и станет возможным подписание документов (при этом, в момент подписания документа, нужно будет чтобы флешка или токен были вставлены в компьютер)

5. Использование электронной подписи без токена или флешки (установка в реестр)

Если скорость и удобство работы для вас стоит чуть выше чем безопасность, то можно установить ваш закрытый ключ в реестр Windows. Для этого нужно сделать несколько простых действий:

- Выполните подготовку закрытого ключа, описанную в пунктах (2) или (3)

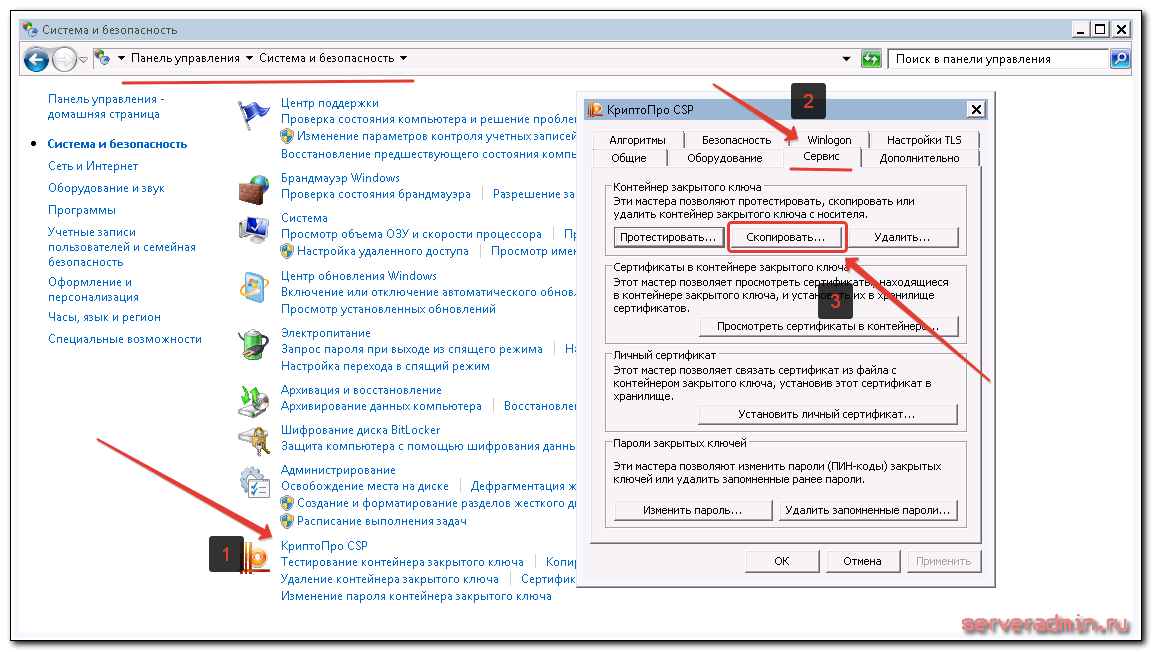

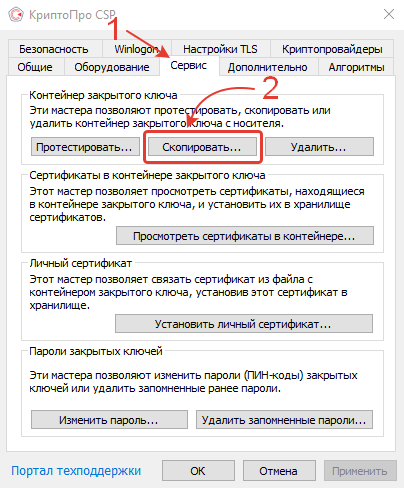

- Далее открываем КриптоПро CSP

- Заходим на вкладку Сервис

- Нажимаем кнопку Скопировать

- С помощью кнопки Обзор выбираем наш ключ

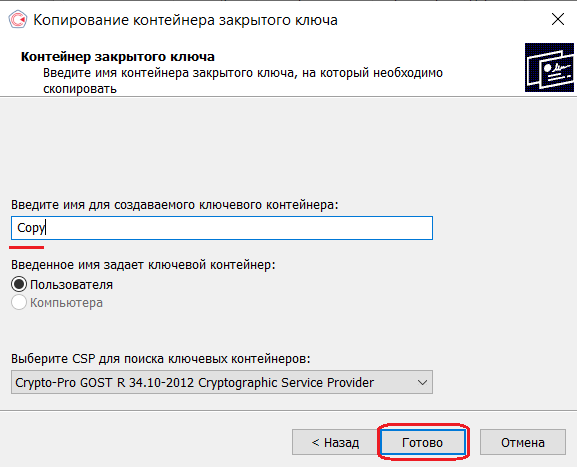

- Нажимаем кнопку Далее, потом придумаем какое-нибудь имя, например «Пупкин, ООО Ромашка» и нажимаем кнопку Готово

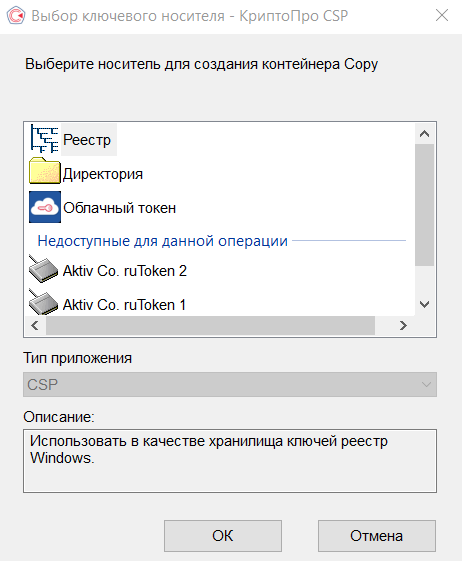

- Появится окно, в котором будет предложено выбрать носитель, выбираем Реестр, жмем Ок

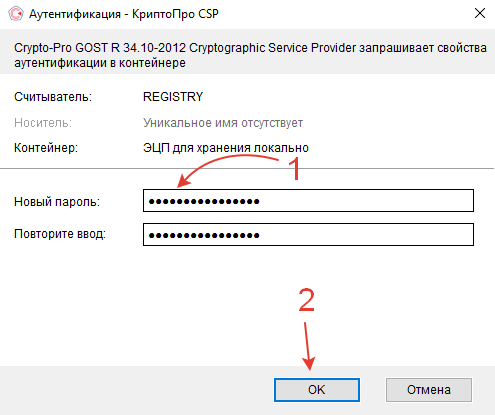

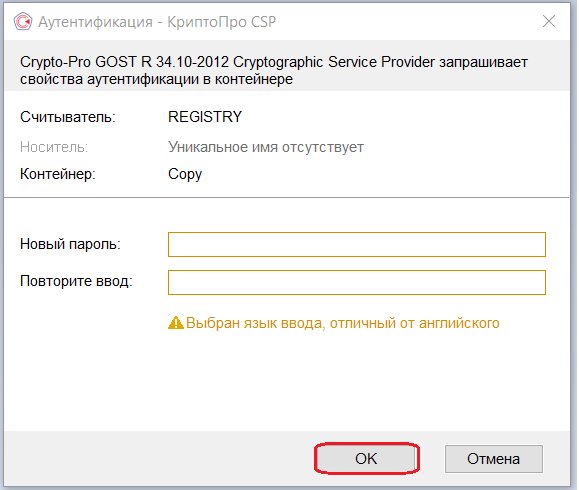

- Система попросит Установить пароль для контейнера, придумываем пароль, жмем Ок

Чтобы для сертификата проставить ссылку на этот закрытый ключ выполните действия из пункта (4).

Важное замечание: портал OpenSRO не «увидит» сертификат, если вышел срок его действия.

Мне постоянно приходится иметь дело

с сертификатами, токенами, закрытыми ключами, криптопровайдерами и

прочим. Сейчас все завязано на это — банкинг, сдача отчетности в разные

гос органы, обращения опять же в эти органы, в том числе и физ лиц. В

общем, с этой темой рано или поздно придется познакомиться многим. Для

того, чтобы перенести все это хозяйство с одного компьютера на другой,

иногда приходится прилично повозиться, особенно тем, кто не в теме.

by zerox https://serveradmin.ru/perenos-konteynerov-zakryityih-klyuchey-i-sertifikatov-cryptopro/

Перенести закрытые ключи и сертификаты КриптоПро на другой компьютер можно двумя способами:

- Перенести

или скопировать контейнер закрытого ключа через стандартную оснастку

CryptoPro в панели управления. Это самый простой и быстрый способ, если у

вас не много сертификатов и ключей. Если же их несколько десятков, а

это не такая уж и редкость, то такой путь вам не подходит. - Скопировать

сертификаты и ключи непосредственно через перенос самих исходных файлов

и данных, где все это хранится. Объем работы одинаков и для 5 и для

50-ти сертификатов, но требуется больше усилий и знаний.

Я

опишу оба этих способа, но подробно остановлюсь именно на втором

способе. В некоторых ситуациях он является единственно возможным.

Важное замечание. Я буду переносить контейнеры закрытого ключа, которые

хранятся в реестре. Если вы храните их только на токене, то переносить

контейнеры вам не надо, только сертификаты.

Копирование закрытого ключа через оснастку КриптоПро

Для того, чтобы скопировать контейнер для хранения закрытого ключа сертификата штатным средством, необходимо в Панели управления открыть оснастку CryptoPro, перейти в раздел Сервис и нажать Скопировать.

Далее

вы выбираете текущий контейнер, который хотите скопировать. Это может

быть либо токен, либо реестр компьютера. Затем новое имя и новое

расположение контейнера. Опять же, это может быть как реестр, так и

другой токен.

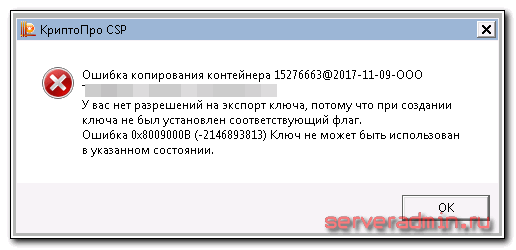

Ошибка копирования контейнера

Но

тут есть важный нюанс. Если во время создания закрытого ключа он не был

помечен как экспортируемый, скопировать его не получится. У вас будет

ошибка:

Ошибка

копирования контейнера. У вас нет разрешений на экспорт ключа, потому

что при создании ключа не был установлен соответствующий флаг. Ошибка

0x8009000B (-2146893813) Ключ не может быть использован в указанном

состоянии.

Если получили такую ошибку, то для вас этот способ переноса не подходит. Можно сразу переходить к следующему.

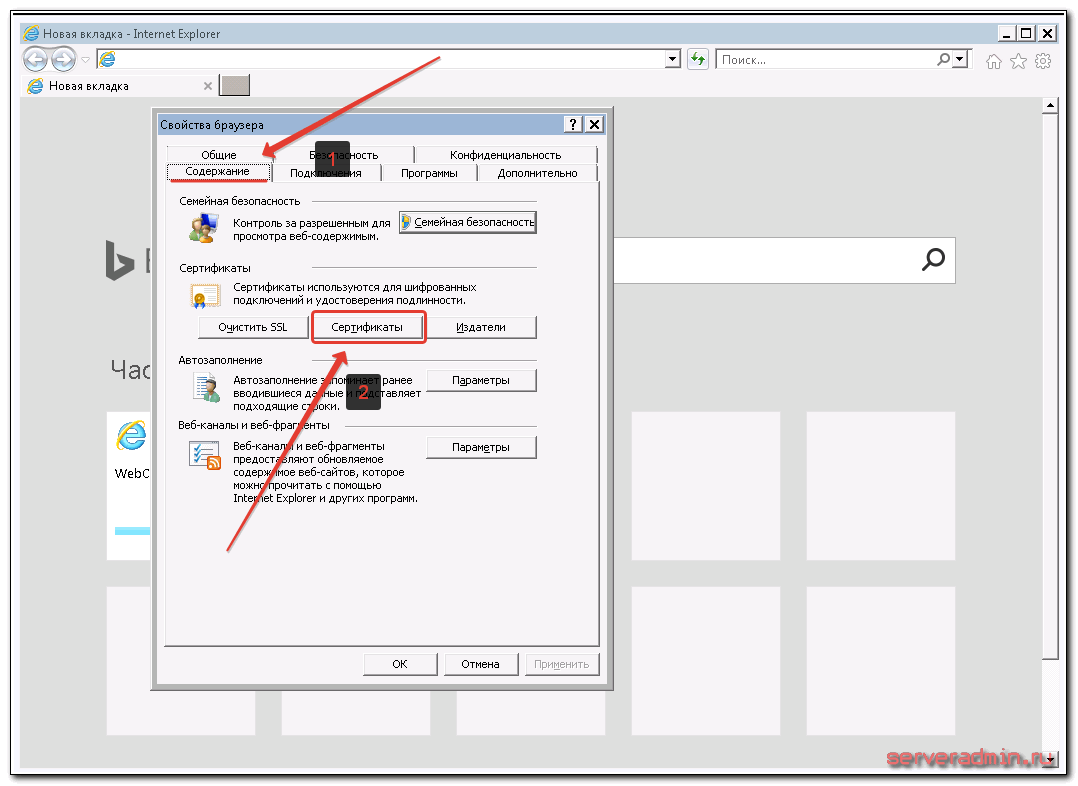

Отдельно

расскажу, как скопировать сертификат и закрытый ключ к нему в файл,

чтобы перенести на другой компьютер без использования токена. Штатные

возможности CryptoPro не позволяют скопировать закрытый ключ в файл.

Запускаем Internet Explorer, открываем его настройки и переходим на вкладку Содержание. Там нажимаем на Сертификаты.

Выбираем нужный сертификат и нажимаем Экспорт.

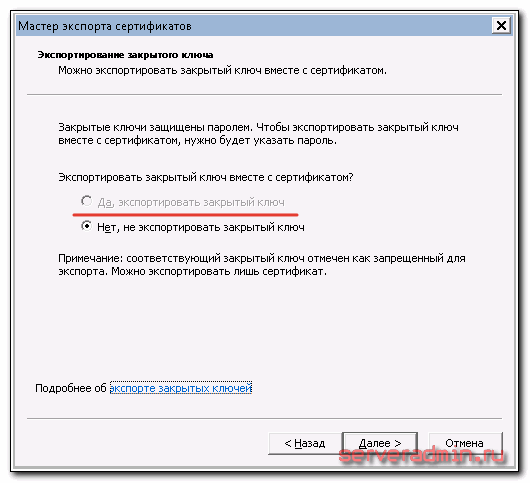

Если у вас после слов «Экспортировать закрытый ключ вместе с сертификатом» нет возможности выбрать ответ «Да, экспортировать закрытый ключ«,

значит он не помечен как экспортируемый и перенести его таким способом

не получится. Можно сразу переходить к другому способу, который описан

ниже.

Если же такая возможность есть, то выбирайте именно этот пункт и жмите Далее.

В следующем меню ставьте все галочки, так вам будет удобнее и проще в

будущем, если вдруг опять понадобится копировать ключи уже из нового

места.

Укажите

какой-нибудь пароль и запомните его! Без пароля продолжить нельзя. В

завершении укажите имя файла, куда вы хотите сохранить закрытый ключ.

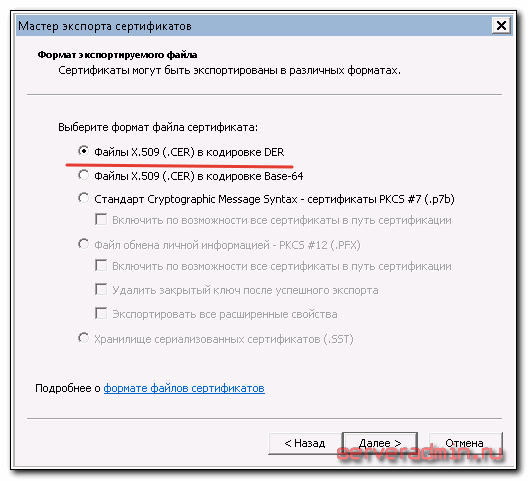

Теперь вам нужно скопировать сам сертификат. Только что мы копировали

закрытый ключ для него. Не путайте эти понятия, это разные вещи. Опять

выбираете этот же сертификат в списке, жмите Экспорт и выберите файл

формата .CER.

Сохраните сертификат для удобства в ту же папку, куда сохранили закрытый ключ от него.

В итоге у вас должны получиться 2 файла с расширениями:

- .pfx

- .cer

Вам

достаточно перенести эти 2 файла на другой компьютер и кликнуть по

каждому 2 раза мышкой. Откроется мастер по установке сертификатов. Вам

достаточно будет выбрать все параметры по-умолчанию и понажимать Далее.

Сертификат и контейнер закрытого ключа к нему будут перенесены на другой

компьютер.

Я описал первый способ

переноса в ручном режиме. Им можно воспользоваться, если у вас немного

сертификатов и ключей. Если их много и руками по одному переносить

долго, то переходим ко второму способу.

Массовый перенос ключей и сертификатов CryptoPro с компьютера на компьютер

В

интернете достаточно легко находится способ переноса контейнеров

закрытых ключей КриптоПро через копирование нужной ветки реестра, где

это все хранится. Я воспользуюсь именно этим способом. А вот с массовым

переносом самих сертификатов у меня возникли затруднения и я не сразу

нашел рабочий способ. Расскажу о нем тоже.

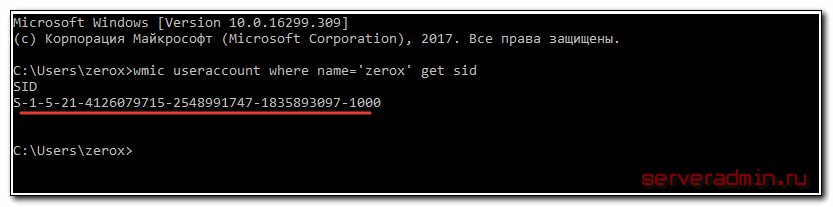

Для

дальнейшей работы нам надо узнать SID текущего пользователя, у которого

мы будем копировать или переносить сертификаты с ключами. Для этого в

командной строке выполните команду:

wmic useraccount where name='zerox' get sid

В данном случай zerox — имя учетной записи, для которой узнаем SID.

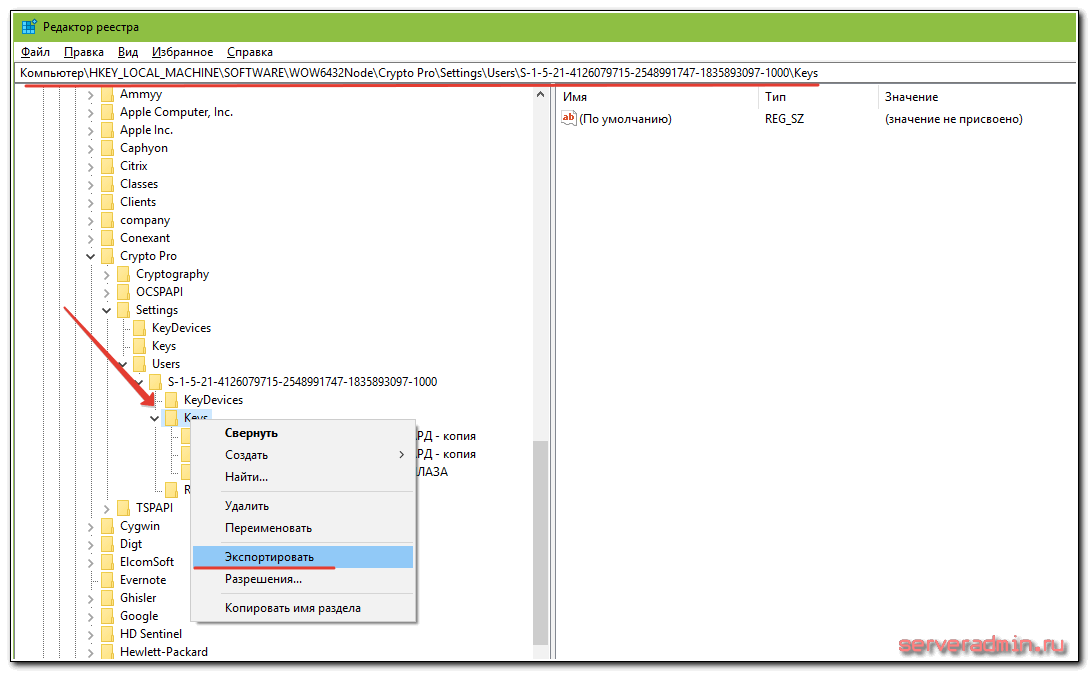

Далее скопируем контейнеры закрытых ключей в файл. Для этого на компьютере открываем редактор реестра и переходим в ветку:

\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Crypto Pro\Settings\Users\S-1-5-21-4126079715-2548991747-1835893097-1000\Keys

где S-1-5-21-4126079715-2548991747-1835893097-1000

— SID пользователя, у которого копируем сертификаты. Выбираем папку

Keys и экспортируем ее.

Сохраняем ветку реестра в файл. В ней хранятся закрытые ключи.

Теперь нам нужно скопировать сразу все сертификаты. В Windows 7, 8 и 10 они живут в директории — C:\Users\zerox\AppData\Roaming\Microsoft\SystemCertificates\My. Сохраняйте эту директорию.

Для

переноса ключей и сертификатов нам надо скопировать на другой компьютер

сохраненную ветку реестра и директорию с сертификатами My.

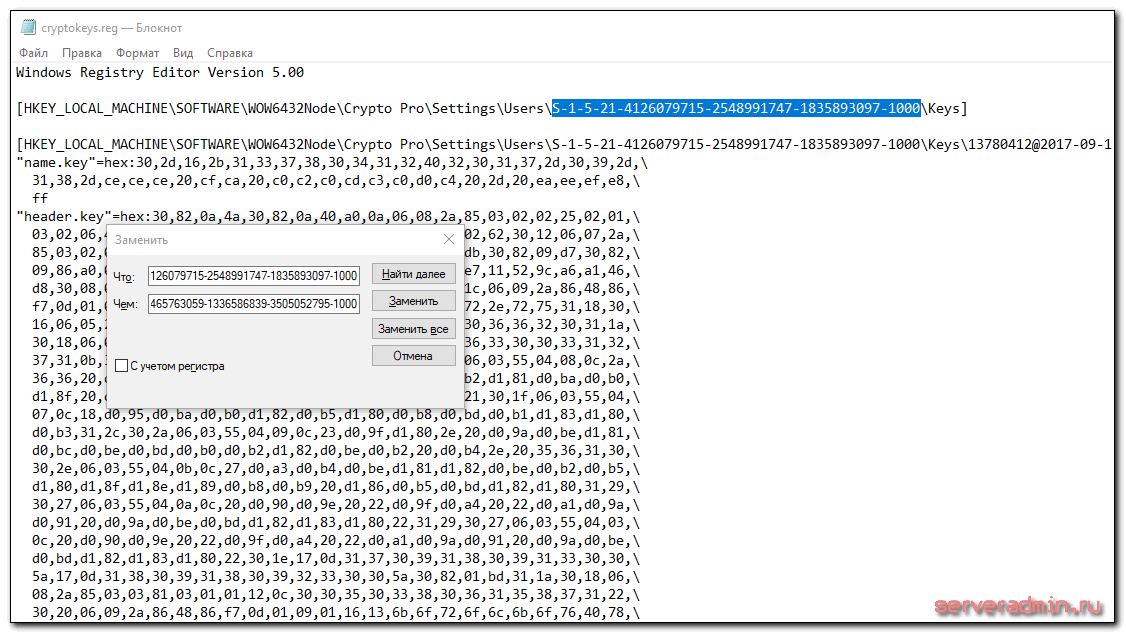

Открываем файл с веткой реестра в текстовом редакторе и меняем там SID

пользователя со старого компьютера на SID пользователя нового

компьютера. Можно прям в блокноте это сделать поиском с заменой.

После

этого запускаем .reg файл и вносим данные из файла в реестр. Теперь

скопируйте папку My с сертификатами в то же место в профиле нового

пользователя. На этом перенос сертификатов и контейнеров закрытых ключей

КриптоПро завершен. Можно проверять работу.

Я

не раз пользовался этим методом, на текущий момент он 100% рабочий.

Написал статью,чтобы помочь остальным, так как сам не видел в интернете

подробной и понятной с первого раза статьи на эту тему. Надеюсь, моя

таковой получилась.

Многие задаются вопросом: «Как подписывать ЭЦП без флешки?». В этой статье мы расскажем, что нужно сделать, если вы хотите подписывать документы электронной подписью просто и быстро без установки физического носителя в порт USB. Носитель понадобится только один раз — скопировать ЭЦП с флешки на компьютер. Как это правильно сделать, расскажем в нашей инструкции. А если не получится, обращайтесь к нашим специалистам. Мы будем рады помочь!

Обращаем внимание наших читателей, что скопировать ЭЦП, выпущенную Федеральной налоговой службой, способами, описанными ниже не получится. В настоящее время в целях безопасности контейнер закрытого ключа при выпуске ЭЦП защищают от копирования и экспорта. Поэтому стандартными способами скопировать ЭЦП не удастся. Но наши специалисты помогут Вам скопировать ЭЦП, защищенную от копирования удалённо.

Как скопировать ЭЦП на компьютер с помощью КриптоПро CSP

- Вставьте носитель с ЭЦП в порт USB. Если подключенное устройство не определяется системой, попробуйте подключить в другой порт или установить драйвера для носителя.

- Откройте приложение КриптоПро CSP.

Как скачать и установить КриптоПро CSP на Windows?

Наша инструкция на тот случай, если у вас приложение не установлено.

- Перейдите во вкладку «Сервис».

- В разделе «Контейнер закрытого ключа» нажмите на кнопку «Скопировать».

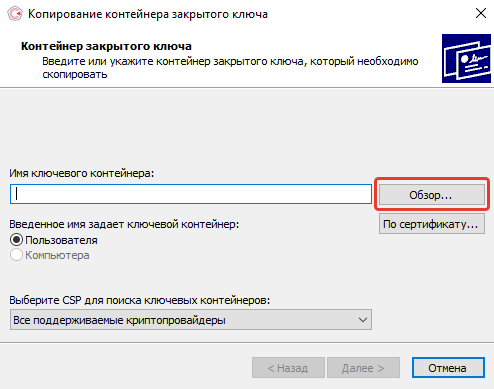

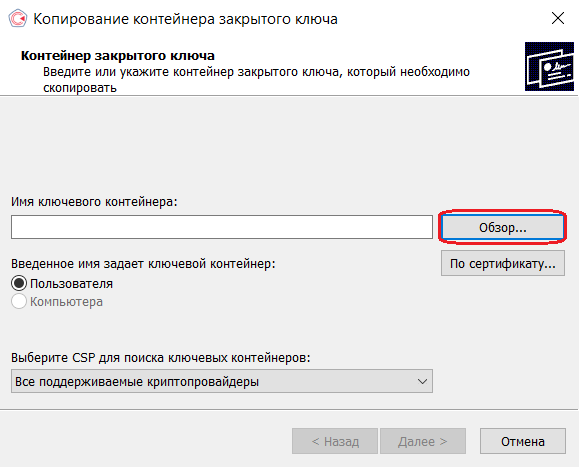

- Появится новое окно «Копирование контейнера закрытого ключа». Нажмите на кнопку «Обзор».

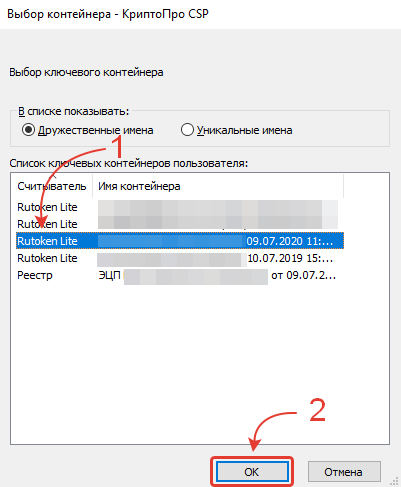

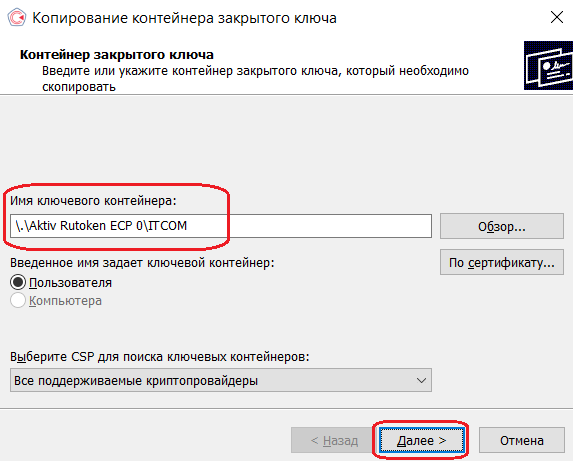

- Выберите контейнер, который размещён на флешке с ЭЦП. В нашем случае надо выбрать считыватель «Rutoken Lite». Нажмите кнопку «ОК».

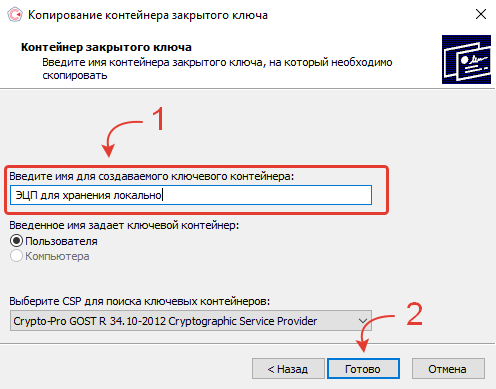

- Придумайте название контейнеру закрытого ключа или оставьте название по умолчанию и нажмите кнопку «Готово».

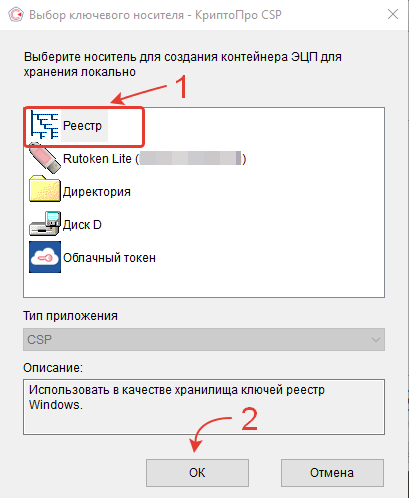

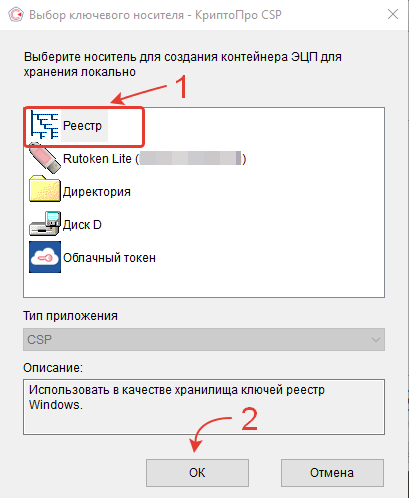

- После этого появится новое окно «Выбор ключевого носителя КриптоПро CSP». Выберите размещение контейнера в Реестре. Нажмите кнопку «ОК». В этом случае в качестве хранилища ключей будет использован реестр Windows.

- Рекомендуем ввести пароль для нового контейнера с электронной цифровой подписью, чтобы избежать использования ЭЦП третьими лицами. После того как написали и запомнили пароль, нажмите «ОК».

- После этого приложение КриптоПро CSP сообщит, что контейнер с флешки успешно скопирован в выбранное вами расположение — локальный реестр. Нажмите кнопку «ОК».

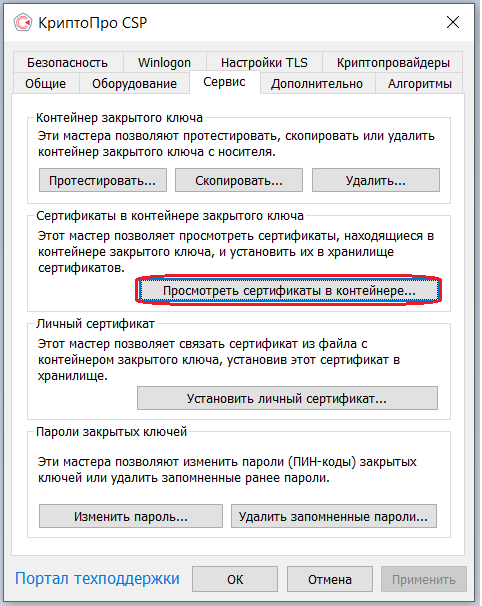

- Вернитесь в окно «КриптоПро CSP» и перейдите в раздел «Сертификаты в контейнере закрытого ключа». Нажмите кнопку «Просмотреть сертификаты в контейнере…».

- Появится соответствующее окно. Нажмите кнопку «Обзор».

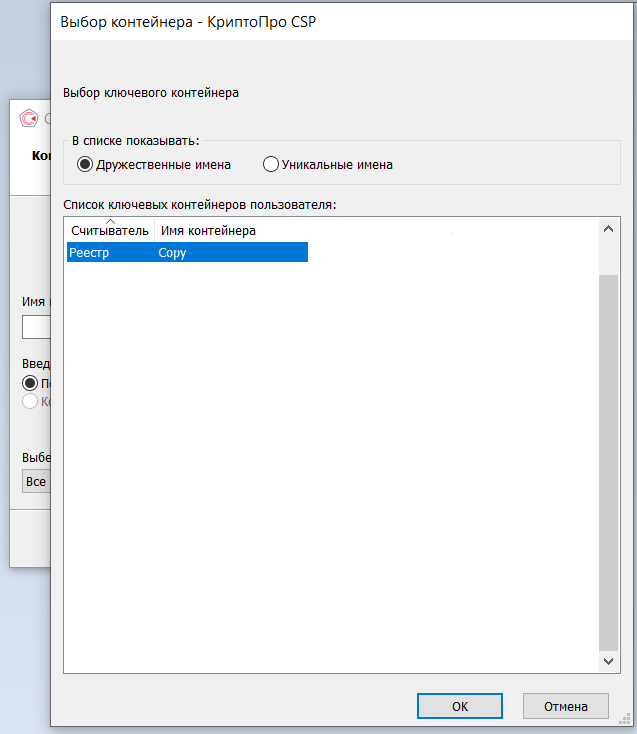

- Найдите только что скопированный контейнер по считывателю «Реестр» и имени, которое вы ранее присвоили контейнеру.

- Нажмите на контейнер и подтвердите выбор, нажав кнопку «ОК».

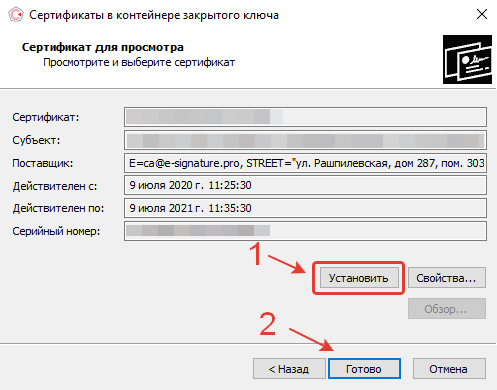

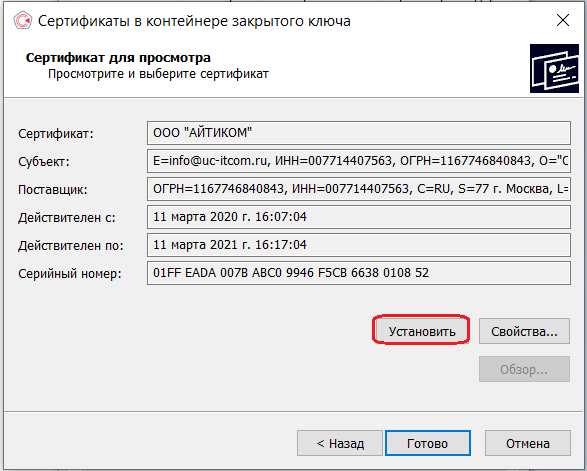

- После этого откроется окно с возможностью просмотра информации о сертификате (субъекте, поставщике и сроке действия). Нажмите кнопку «Установить».

- Если всё прошло без ошибок, появится новое окно. Программа сообщит, что «Сертификат был установлен в хранилище «Личное» текущего пользователя. Нажмите кнопку «ОК».

Как скопировать ЭЦП на компьютер с помощью инструментов КриптоПро

Данный способ является универсальным. Скопировать ЭЦП на компьютер таким образом можно и на Windows и на MacOS (при условии, что используется актуальная версия программы КриптоПро).

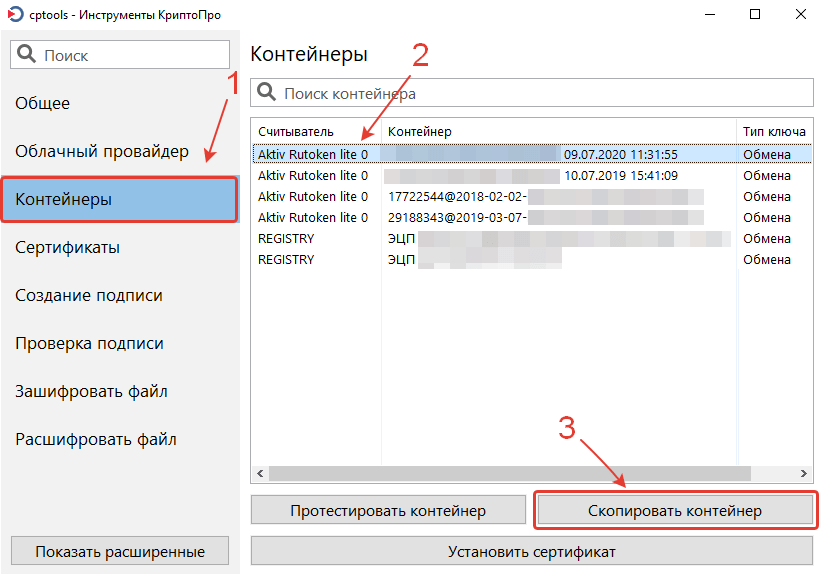

- Запустите приложение Инструменты КриптоПро.

- Перейдите в раздел «Контейнеры».

- Выберите считыватель (флешку, на которую записана ЭЦП) и нажмите кнопку «Скопировать контейнер».

- В открывшемся окне выберите «Реестр» и нажмите «ОК».

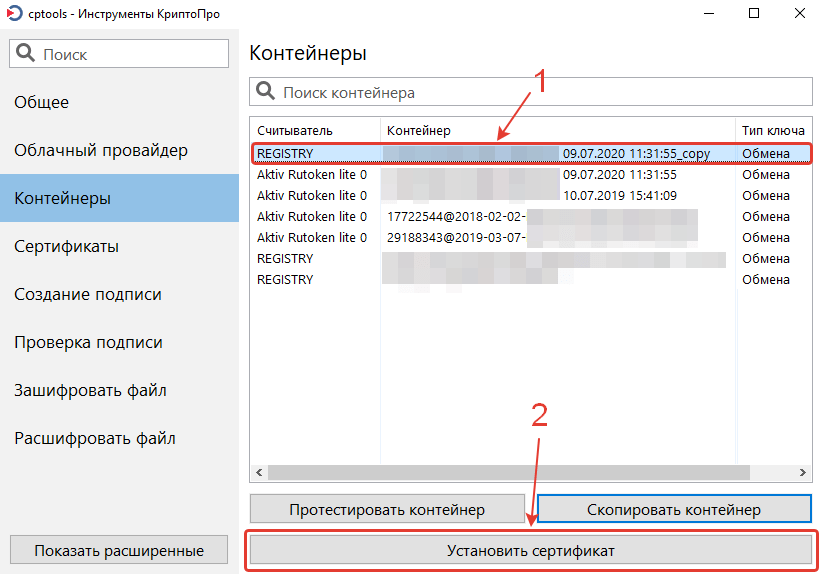

- Выберите только что созданный контейнер закрытого ключа, ориентируясь на считыватель «Registry», и нажмите «Установить сертификат».

После этого программа сообщит, что сертификат был успешно установлен.

Теперь можете извлечь носитель с ЭЦП из порта USB и проверить, как работает ЭЦП без флешки.

Удалось ли скопировать ЭЦП с флешки на компьютер?

Расскажите в комментариях 😉

Если для работы используется дискета или flash-накопитель, копирование можно выполнить средствами Windows (этот способ подходит для версий КриптоПро CSP не ниже 3.0). Папку с закрытым ключом (и файл сертификата — открытый ключ, если он есть) необходимо поместить в корень дискеты (flash-накопителя). Название папки при копировании рекомендуется не изменять. Папка с закрытым ключом должна содержать 6 файлов с расширением .key.

Пример закрытого ключа — папки с шестью файлами, и открытого ключа — файла с расширением .cer.

Копирование контейнера также можно выполнить с помощью КриптоПро CSP. Для этого необходимо выполнить следующие шаги:Как правило, в закрытом ключе присутствует открытый ключ (файл header.key в этом случае будет весить больше 1 Кб). В этом случае копирование открытого ключа выполнять не обязательно.

Копирование с помощью КриптоПро CSP

1. Выбрать Пуск / Панель Управления / КриптоПро CSP.

2. Перейти на вкладку Сервис и кликнуть по кнопке Скопировать контейнер.

3. В окне «Копирование контейнера закрытого ключа» нажмите на кнопку «Обзор».

4. Выберите контейнер, который необходимо скопировать, и кликните по кнопке «Ок», затем «Далее».

5. Если вы копируете с защищённого ключевого носителя, то появится окно ввода, в котором следует указать pin-код.

6. Если вы не меняли pin-код на носителе, стандартный pin-код необходимо вводить соответственно его типу:

Rutoken — стандартный pin-код 12345678

eToken /JaCarta – 1234567890

7. В следующем окне необходимо ввести имя Вашей копии. Придумайте и укажите вручную имя для нового контейнера. В названии контейнера допускается русская раскладка и пробелы. Затем кликните «Готово».

8. В окне «Выбор ключевого носителя» выберите носитель, на который будет помещен новый контейнер.

9. На новый контейнер будет предложено установить пароль. Рекомендуем установить такой пароль, чтобы вам было легко его запомнить, но посторонние не могли его угадать или подобрать. Если вы не хотите устанавливать пароль, можно оставить поле пустым и нажать «ОК».

В случае утери пароля/pin-кода использование контейнера станет невозможным.

10. Если вы копируете контейнер на смарт-карту ruToken/eToken /JaCarta, окно запроса будет выглядеть так:

11. В окне ввода укажите pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код

Rutoken — 12345678

eToken /JaCarta – 1234567890

12. После копирования система вернется на вкладку «Сервис» КриптоПро CSP. Копирование завершено.

13. Для работы с копией ключевого контейнера необходимо установить личный сертификат.

14. В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP»

15. Перейдите на вкладку «Сервис» и нажмите кнопку «Просмотреть сертификаты в контейнере»:

16. В следующем окне нажмите кнопку Обзор, чтобы выбрать контейнер для просмотра (в нашем примере контейнер находится в Реестре):

17. После выбора контейнера нажмите кнопку Ок, затем Далее

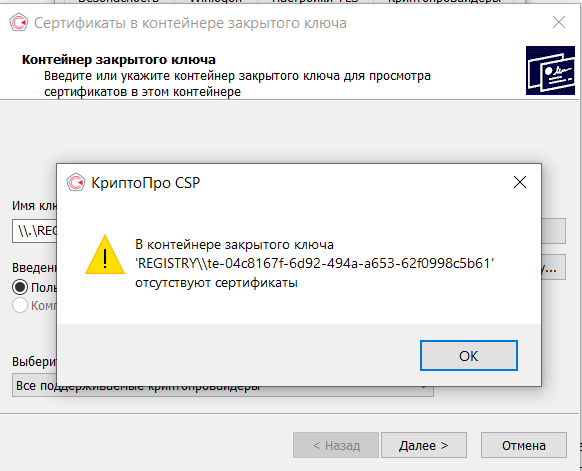

18. Если после нажатия на кнопку Далее Вы видите такое сообщение:

19. «В контейнере закрытого ключа отсутствует открытый ключ шифрования», следует установить сертификат по рекомендациям, описанным в разделе «Установка через меню «Установить личный сертификат».

20. В окне Сертификат для просмотра нажмите кнопку Установить:

21. Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

22. Дождитесь сообщения об успешной установке:

23. Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

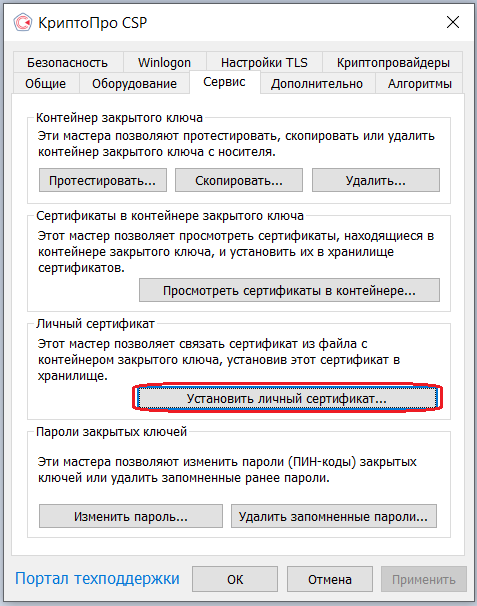

Установка через меню «Установить личный сертификат».

1. Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением.cer).

2. В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP»

3. Перейдите на вкладку «Сервис» и нажмите кнопку «Установить личный сертификат»:

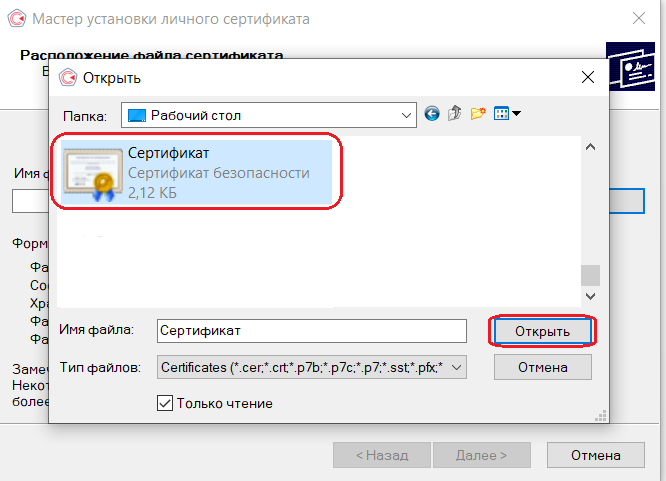

4. В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата. Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

5. В следующем окне нажмите кнопку Далее; в окне Сертификат для установки нажмите Далее.

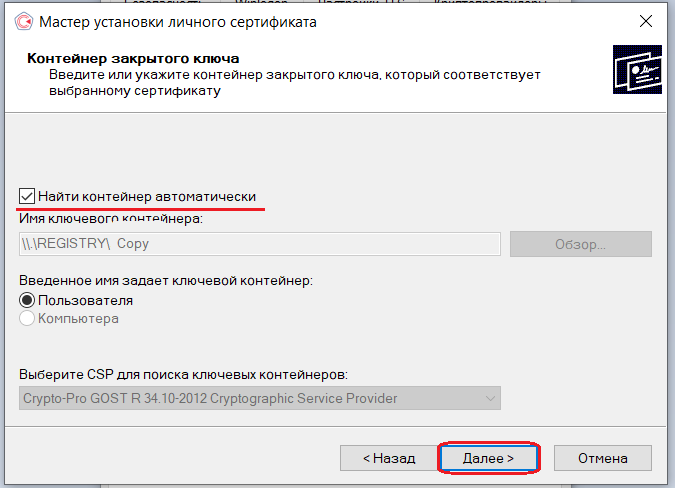

6. Поставьте галку в окне Найти контейнер автоматически (в нашем примере контейнер находится в Реестре компьютера) и нажмите Далее:

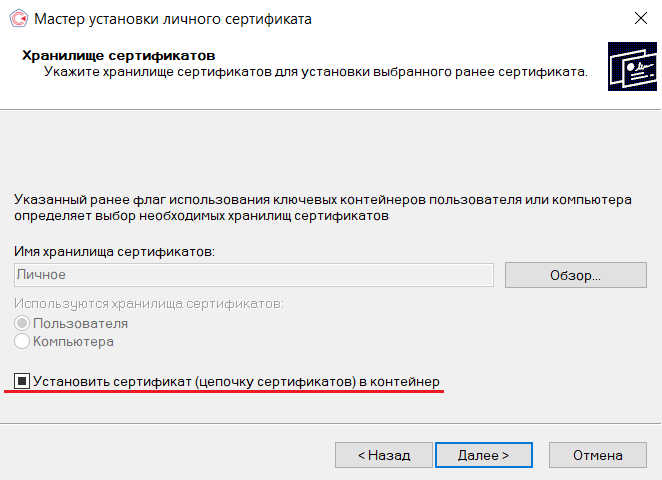

7. В следующем окне отметьте пункт Установить сертификат (цепочку сертификатов) в контейнер и нажмите Далее:

8. В окне Завершение мастера установки личного сертификата нажмите Готово.

9. Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

Rutoken — 12345678

eToken /JaCarta – 1234567890

10. Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

11. Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: otp@itcomgk.ru