Время на прочтение6 мин

Количество просмотров36K

Предисловие

В первой части мы успешно развернули роль «терминальный сервер Windows» и приступили к его конфигурированию. Разобрались в методах организации хранения данных пользователей и определились что из этого мы будем использовать. Давайте приступим к настройке.

Конфигурирование хранения персональных данных пользователей

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя

Ставим флаг напротив «Включить диски профилей пользователей».

Указываем путь до каталога на файловом сервере, где будут храниться VXDX диски профилей, и указываем размер 1 гб (Больше места нам не нужно, так как в диске будет храниться совсем мало данных но и меньше 1 гб сделать нельзя) и нажимаем применить

В результате в указанном каталоге будет создан базовый диск на основе которого будут создаваться диски профилей

Устраняем проблему с хромом

При использовании дисков профилей в Google Chrome возникает ошибка Error COULD NOT GET TEMP DIRECTORY, это связанно с тем что хром не может получить доступ к общей папке TEMP, потому переместим ее в другое место и дадим на нее права

Вам нужно настроить объект групповой политики, который выполняет две функции:

Для каждого пользователя, который входит в систему, создает личную папку в папке C: TEMP Изменить переменные среды TEMP и TMP Есть две настройки, которые можно применить на уровне пользователя.

1 — Создание личной папки в папке TEMP:

2 — Модификация переменных окружения:

Далее нам необходимо настроить миграцию профилей

Открываем «Управление групповой политикой «

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

Далее переходим Конфигурация пользователя > политики > Конфигурация Windows > Перенаправление папки

По каждому из представленных каталогов ПКМ > Свойства

В окне выбираем пункты

-

Перенаправлять папки для всех пользователей в одно расположение.

-

Создать папку для каждого пользователя на корневом пути

-

Указываем корневой путь (!Важно: данный путь должен быть доступен пользователям на запись)

На вкладке параметры снимаем все галочки и выбираем «После удаления политики оставить папку в новом расположении»

В результате данной настройки в указанном корневом пути будут создаваться каталоги с правами для своего владельца на изменение а для других с запретом чтения

Настройка политики ограниченного использования программ

Одним из важнейших аспектов настройки сервера является его безопасность . Потому нам необходимо ограничить список функций и программ которые имеет право использовать пользователь на сервере.

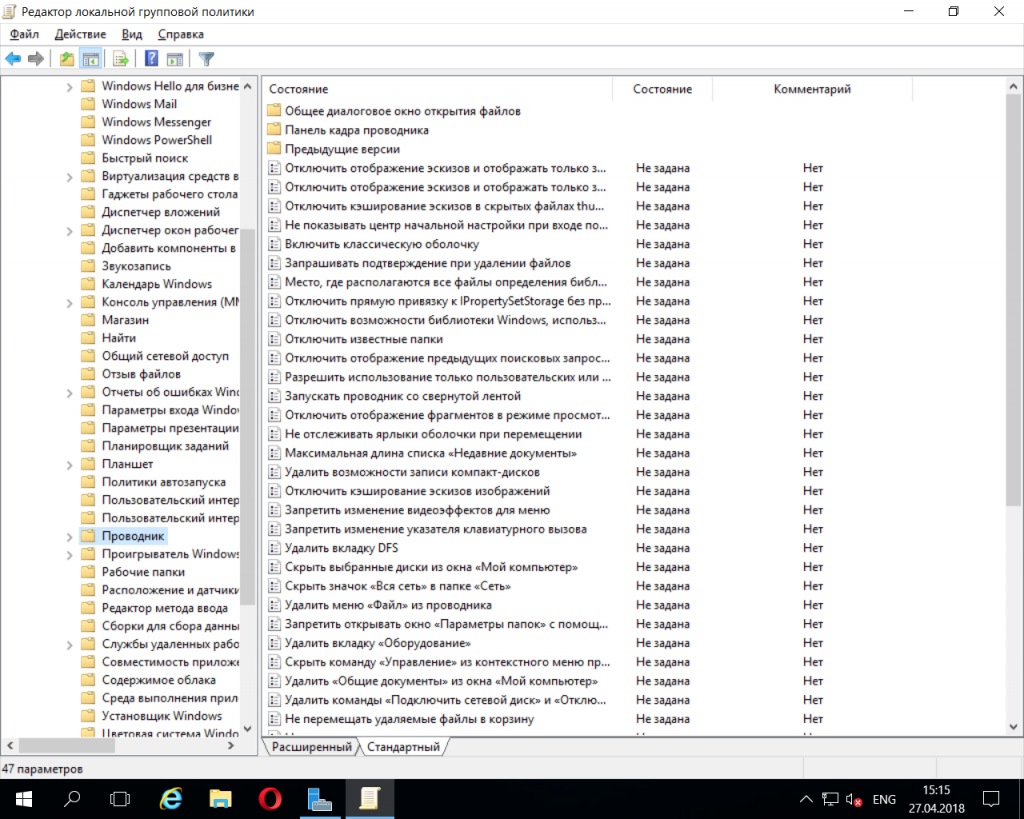

Спрячем логические диски от пользователей

Конфигурация пользователя > политики > Административные шаблоны > Компоненты windows > Проводник > выбираем политику Скрыть выбранные диски из окна мой компьютер > ставим включено и выбираем Ограничить доступ ко всем дискам

Убираем все лишнее с рабочих столов пользователей

Для этого создадим следующие групповые политики

-

Ограничение функционала проводника

-

Очищаем меню пуск

Ограничение функционала проводника

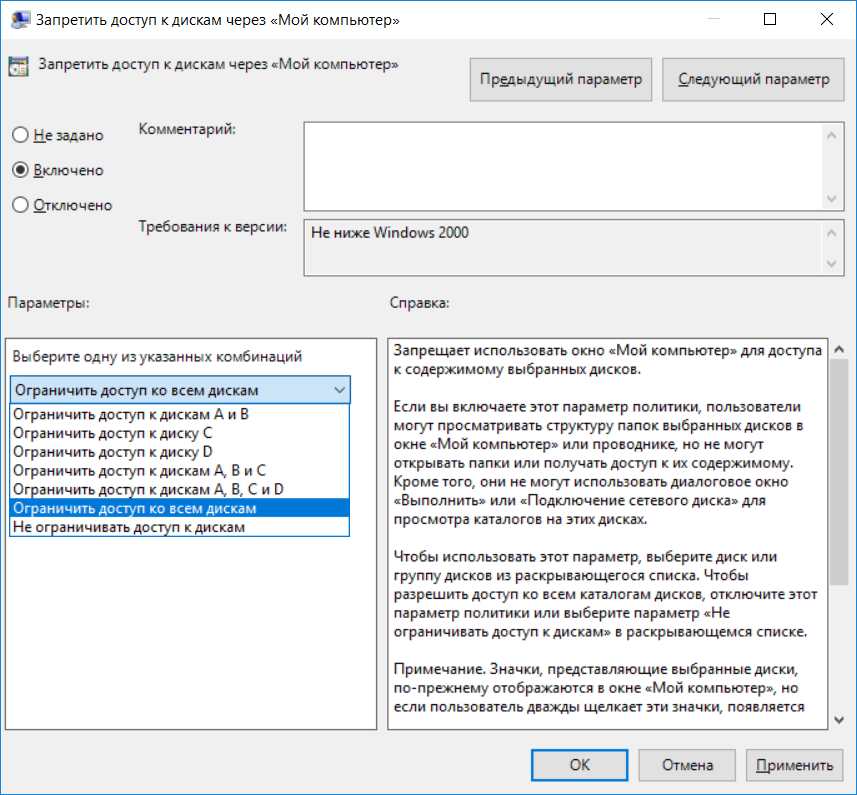

Идем Конфигурация пользователя > Политики > Административные шаблоны > Компоненты Windows > Проводник и включаем следующие политики

-

Запрашивать подтверждение при удалении файлов

-

Отключить возможности библиотеки Windows, использующие данные индексированных файлов

-

Запретить изменение видеоэффектов для меню

-

Скрыть значок «Вся сеть» в папке «Сеть»

-

Удалить меню «Файл» из проводника Удалить вкладку «Оборудование»

-

Скрыть команду «Управление» из контекстного меню проводника

-

Удалить «Общие документы» из окна «Мой компьютер»

-

Удалить команды «Подключить сетевой диск» и «Отключить сетевой диск»

-

Удалить ссылку «Повторить поиск» при поиске в Интернете

-

Удалить вкладку «Безопасность» Удалить кнопку «Поиск» из проводника

Набор правил Определяется в зависимости от ваших потребностей. Данные правила выбраны как хорошо зарекомендовавшие себя для нагруженного терминального сервера

Очищаем меню пуск

Идем Конфигурация пользователя > Политики > Административные шаблоны > Меню «Пуск» и панель задач

В данном разделе, все зависит от ваших потребностей. как показывает практика рядовой пользователь меню пуск особо не пользуется, так что зачем ему оставлять лишние кнопки, посему можно запретить все.

Запрет запуска программ

Для решения данной задачи есть 2 способа

1-й способ

При помощи политики «Выполнять только указанные приложения Windows» Указать список всех exe приложений которые будут доступны»

Данный метод проще в настройке, и однозначно блокирует все приложения кроме указанных (те что относятся к windows тоже)

У данного метода есть несколько недостатков

-

сложность администрирования, так как не всегда удается указать все необходимые EXE для корректной работы приложения (например с CryptoPro, или публикациями приложений и т.д)

-

назовем их «Энтузиасты » , которые пытаются запускать приложения переименовав их исполнительный файл в один из разрешенных

-

Проблема с обновлением приложений (Зачем же разработчикам ПО оставлять старые названия своих exe, и правда Зачем? )

-

Отсутствие какого либо журнала заблокированных политикой приложений

Настраивается следующим образом

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

Идем Конфигурация пользователя > Административные шаблоны > Система > Находим политику «Выполнять только указанные приложения Windows»

Включаем политику > Нажимаем кнопку «Показать» > В таблицу вносим разрешенное приложение. Крайне рекомендую для каждого приложения делать отдельную политику, для облегчения администрирования.

Далее нам Желательно на рабочем столе разместить ярлыки запуска приложения

Идем Конфигурация пользователя > Настройка > Конфигурация Windows > Ярлыки > Создать > Ярлык

После чего задаем параметры. !ВАЖНО на вкладке «Общие параметры поставить «Выполнять в контексте….»

Ура политика создана

Так как не всем пользователям нужны одни и те-же программы и права, то нацеливаем политику на группу безопасности В фильтрах безопасности удаляем группу «Прошедшие проверку» а на ее место добавляем группу в которую включены все пользователи данного приложения»

после чего ВАЖНО не забыть на вкладке Делегирование добавить группе «Прошедшие проверку» право на чтение политики (Иначе работать не будет)

2-й способ

Используем функцию AppLocker

Важно применять эту политику на подразделение где лежит ваш терминальный сервер. это позволит вам более оперативно редактировать список разрешенных приложений, так же когда она настроена работать под пользователем возникают непонятные баги. в данный момент я полностью перешел на использование данного метода для большинства внедрений

Создаем Групповую политику и связываем ее с подразделением, где лежит ваш терминальный сервер

идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker > Исполняемые правила > Создать правила по умолчанию

после чего идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker и тыкаем «Настроить применение правил»

в свойствах ставим настроено и выбираем только аудит для правил исполняемых файлов

в результате при заходе пользователя и попытке запуска программ в журнале просмотра событий на терминальном сервере расположенном

Журналы приложений и служб > Microsoft > Windows > AppLocker > EXE и DLL будут появляется события содержащие сведения о запускаемых приложениях, которые мы будем использовать для дальнейшей настройки политики

Вернемся в исполняемые правила и создадим правило на основе отчета журнала событий

ПКМ > Новое правило

выберем действие Разрешить, и в данном случае мы хотим чтобы под всеми пользователями данное приложение могло быть запущенно, но так же мы можем создать в домене группу безопасности в которую включим пользователей для которых данное правило будет применяться, тогда на этом шаге следует ее указать

Выберем условие Путь

Скопируем путь из отчета о событии

в исключения мы добавлять ничего не будем так что далее > Создать

Шаги следует повторить для каждого события из журнала, отсеивая те которые мы хотим запретить

После чего в свойствах applocker следует переключить «Только аудит» на «Принудительное применение правил»

В результате данных действий мы имеем эффективное хранение данных пользователей, и первично настроенную безопасность терминального сервера

И вновь у меня закончились буквы) продолжим в следующей части, рассмотрим настройку 1с , разграничения доступа к базам, поднимем производительность 1с на терминальном сервере фактически в двое, в обще продолжим в следующей части

Содержание

- Конфигурация пользователя windows server 2012 r2

- Настройка сети windows server 2012 r2

- Задаем имя сервера

- Быстродействие Windows Server 2012 r2

- Включаем удаленный рабочий стол

- Добавление нового пользователя в Windows Server 2012 R2

- 0. Оглавление

- 1. Добавление пользователя

- 2. Изменение настроек пользователя

- Смотрите также:

- Начало работы с Windows Server 2012 R2

- Установка Windows Server 2012 R2 на VDS

- Защита от DDoS + CDN в подарок при заказе VDS Timeweb

- Настройка Windows Server 2012 R2

- Настройка DNS

- Настройка DHCP

- Настройка сервера для подключения по RDP

- Добавление пользователей для подключения через RDP

Конфигурация пользователя windows server 2012 r2

Базовая настройка windows server 2012 r2

Настройка windows server 2012 r2 осуществляется сразу после того как была произведена установка windows server 2012 r2. Под настройкой понимается, настройка сети, смена имени и отключение не нужных для сервера вещей, благодаря этим действиям, системный администратор сможет повысить удобство и стабильность работы данной операционной системы и улучшить ее производительность, если вы производите установку массово, то это все конечно же можно автоматизировать.

Настройка сети windows server 2012 r2

настройка windows server 2012 r2-01

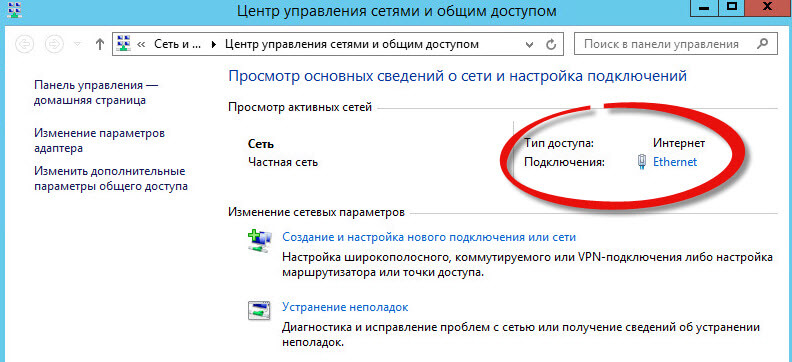

Первым делом любому серверу необходима, настройка сети. В настройку сети входит выбор и установка статического ip адреса. Для этого щелкаем правым кликом по значку сети и выбираем Центр управления сетями и общим доступом

настройка windows server 2012 r2-02

Далее выбираем ваше сетевое подключение

настройка сети windows server 2012

Нажимаем кнопку свойства

настройка сети windows server 2012

настройка сети windows server всегда требует одного правила отключаем все то, что не используется. Так как у меня не используется протокол ipv6, то я снимаю с него галку, так как компьютеры в первую очередь пытаются по умолчанию общаться через него.

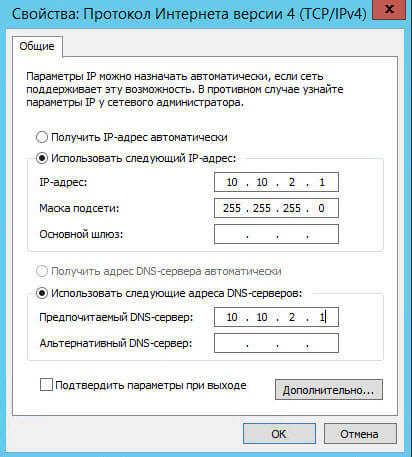

Теперь выбираем ipv4 и нажимаем свойства.

как сделать статический ip адрес из динамического

Так как наш ip адрес получен от DHCP сервера, то мы динамический ip адрес заменим на статический. Заранее вы для своей локальной сети должны были выбрать пул ip адресов, которые будут у вас. И для серверов, забронировать определенное количество ipшников. У меня это диапазон 10.10.2.0/24. И так как у меня данный сервер вскоре будет контроллером домена, то я ему назначу ip адрес 10.10.2.1 с маской 255.255.255.0 в качестве DNS сервера пропишу пока его же 10.10.2.1. Вот так производится настройка статического ip адреса.

настройка статического ip адреса

Жмем везде дальше ок и закрываем все окна. С сетью мы закончили работы.

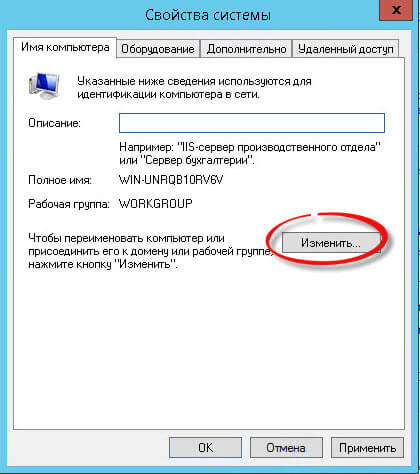

Задаем имя сервера

Имя сервера, один из важных параметров в вашей инфраструктуре, существует много вариантов наименования серверов и с точки удобства и с точки зрения безопасности сети, так как явно понятное имя позволяет хакеру ускорить процесс совершения задуманного и понимания, что и где в сети. Лично я придерживаюсь, что контроллеры домена можно назвать и dc, а вот сервера просто обезличенно назвать server01 и так далее.

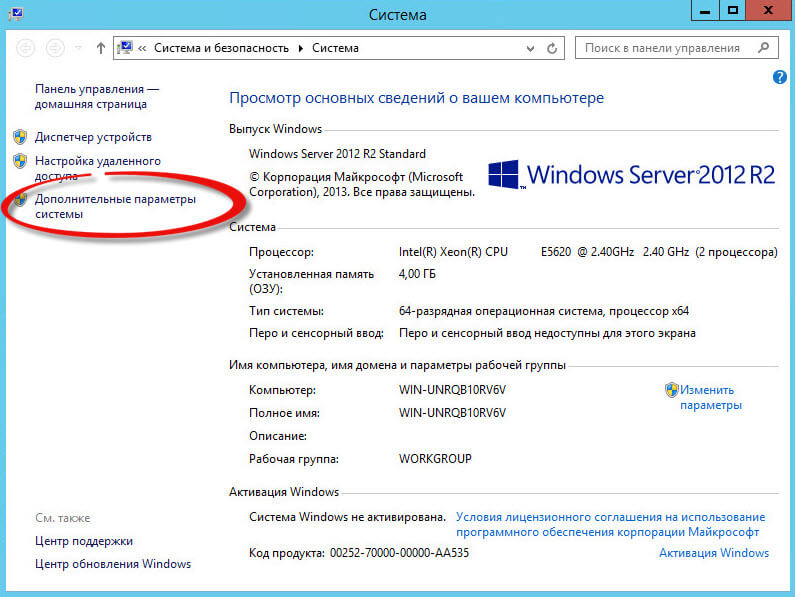

Щелкаем правым кликом по пуску и выбираем Система

задать имя сервера

Переходим в дополнительные параметры системы

задать имя сервера

Переходим на вкладку имя сервера, на ней можно изменить имя сервера на любое какое вам нужно, до 16 символов.

изменить имя сервера

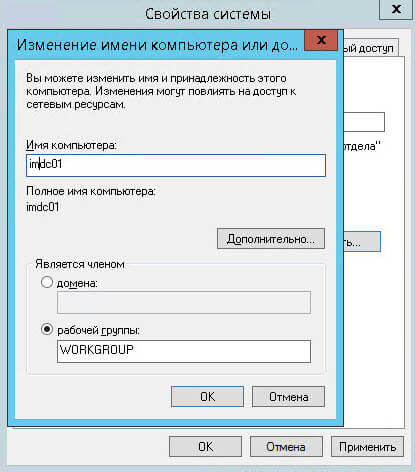

Я задаю имя компьютера, такое: у меня домен будет inmoskow.org и от имени домена возьму первые две буквы im и добавлю dc01, в итоге получаю imdc01, у вас может быть свой принцип.

изменить имя сервера

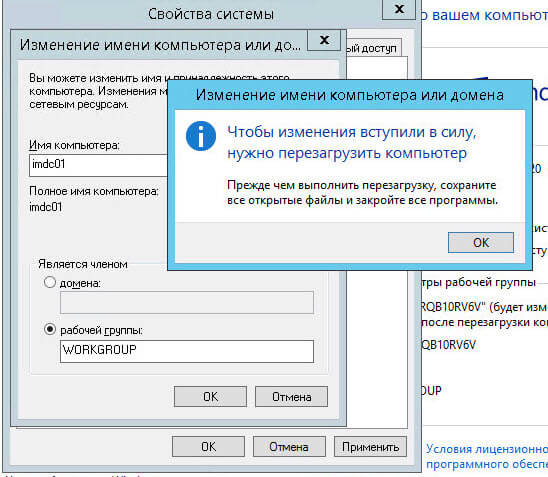

После чего вас уведомят, все настройки будут применены только после перезагрузки.

настройка windows server 2012 r2

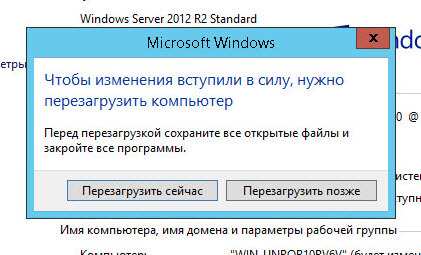

Вас попросят перезагрузиться, сделаем это позже

перезагрузка Windows Server 2012 r2

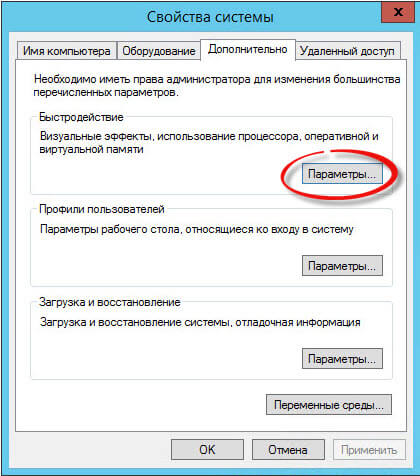

Быстродействие Windows Server 2012 r2

Для того, чтобы ускорить ваш сервер, нужно чтобы на нем работало только то что реально нужно, заходим на вкладку Дополнительно-Параметры

задать имя компьютера

вкладка визуальные эффекты, и ставим переключатель на Обеспечить наилучшее быстродействие, это позволит ускорить сервер.

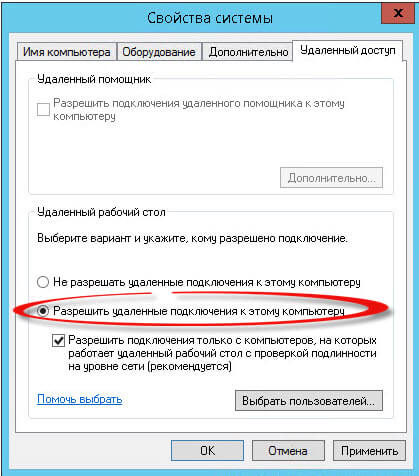

Включаем удаленный рабочий стол

Для того чтобы вы со своего рабочего места могли заходить по RDP, необходимо включить на вкладке Удаленный доступ птичку Разрешить удаленные подключения к этому компьютеру. В итоге будет создано правило в брандмауэре открывающее порт 3389.

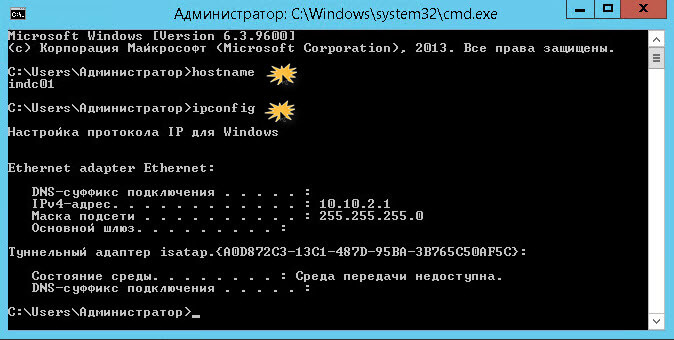

Вот теперь перезагружаемся и заходим на ваш сервер по RDP. Проверим как применились настройки на нашем сервере. Для этого вводим две команды

Команда hostname покажет текущее имя сервера, а ipconfig отобразит настройки сети, в нашем случае это ip адрес и маску. Видим, что все отлично применилось.

проверка настроек сервера

Вот так вот просто делается настройка windows server 2012 r2, можно двигаться дальше и устанавливать контроллер домена на платформе 2012R2.

Материал сайта pyatilistnik.org

Источник

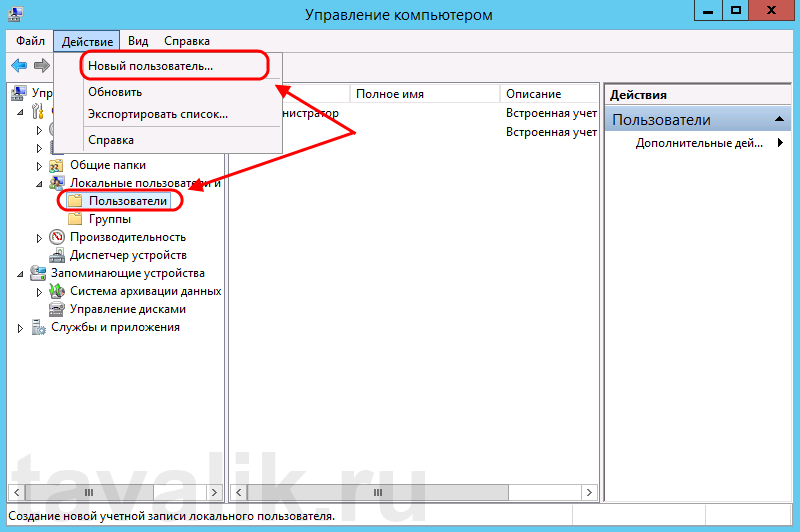

Добавление нового пользователя в Windows Server 2012 R2

Ниже будет подробно рассказано о том, как добавить нового пользователя на локальный компьютер под управлением Microsoft Windows Server 2012 R2.

0. Оглавление

1. Добавление пользователя

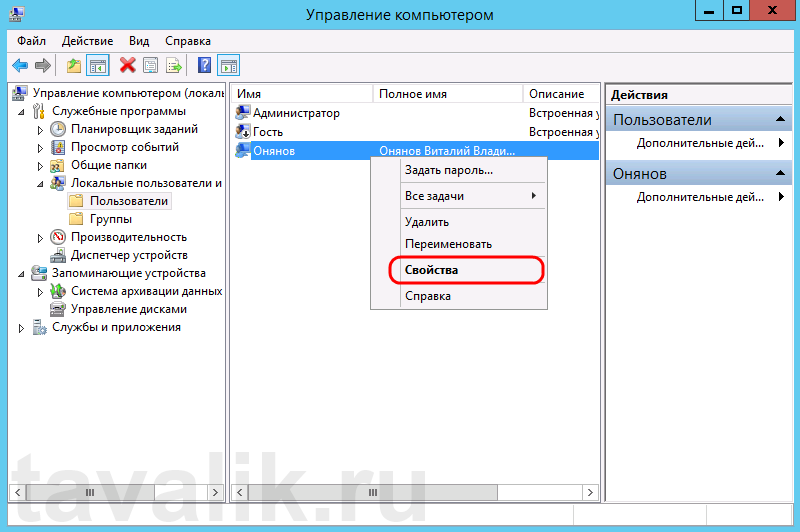

Запускаем оснастку «Управление компьютером» (Computer Management). Сделать это можно кликнув правой кнопкой мыши по меню «Пуск» (Start) и выбрав в меню «Управление компьютером» (Computer Management).

Или же выполнив команду compmgmt.msc. (Нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) ввести команду в поле «Открыть» (Open) и нажать «ОК«)

В открывшемся окне раскрываем вкладку «Служебные программы» (System Tools), затем «Локальные пользователи» (Local Users and Groups) и выделив вкладку «Пользователи» (Users) выбираем «Новый пользователь…» (New User…) в меню «Действие» (Action).

Откроется окно создания нового пользователя (New User). Впишем имя пользователя (имя, которое будет использоваться для входа в систему) в графе «Пользователь» (User name), полное имя (будет показываться на экране приветствия) в поле «Полное имя» (Full name) и описание учетной записи в поле «Описание» (Description). Затем дважды введем пароль для создаваемого пользователя. По умолчанию пароль должен отвечать политики надежности паролей. О том как изменить данную политику читайте в статье Изменение политики паролей в Windows Server 2012 R2.

Рекомендую сразу записать введенный пароль в отведенное для хранение паролей место. Для этих целей удобно использовать специальные менеджеры паролей, например бесплатную программу KeePass.

Далее снимем флаг «Требовать смены пароля при следующем входе в систему» (User must change password at next logon) если требуется оставить введенный только что пароль. В противном случае пользователю придется сменить пароль при первом входе в систему.

Установим флаг «Запретить смену пароля пользователем» (User cannot change password) если хотим лишить пользователя данного права.

Установим флаг «Срок действия пароля не ограничен» (Password never expires) если нет необходимости в периодической смене паролей.

Флаг «Отключить учетную запись» (Account is disabled) отвечает за возможность входа пользователя в систему. Оставляем неизменным.

Нажимаем «Создать» (Create) чтобы создать нового пользователя системы.

2. Изменение настроек пользователя

Добавленного только что пользователя мы найдем в таблице пользователей системы на вкладке «Пользователи» (Users) оснастки «Управление компьютером» (Computer Management). Для того чтобы изменить настройки пользователя, необходимо в таблице кликнуть по нему правой кнопкой мыши и в контекстном меню выбрать пункт «Свойства» (Properties).

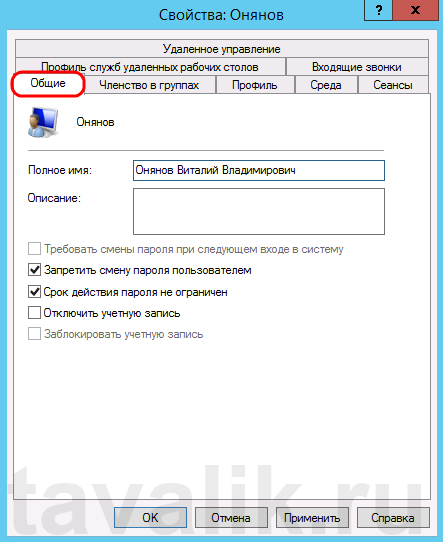

Откроется окно свойств выбранного пользователя. Пробежимся по наиболее часто используемым настройкам.

На вкладке «Общие» (General) можно изменить параметры, которые мы задавали при добавлении пользователя.

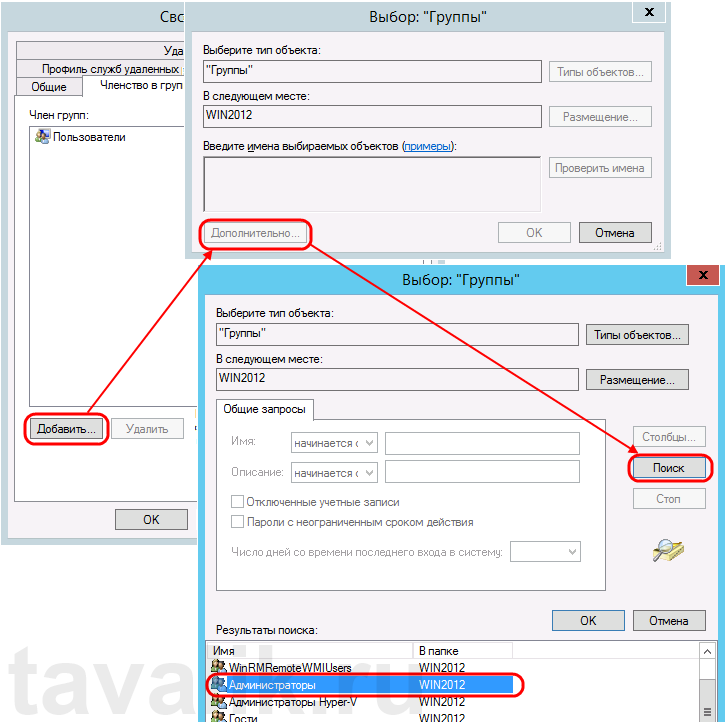

На вкладке «Членство в группах» (Member of) можно увидеть участником каких групп является данный пользователь. Кроме того, здесь можно добавить пользователя в группу или удалить его из выбранной группы.

Например, чтобы сделать пользователя администратором сервера, его необходимо добавить в группу «Администраторы» (Administrators). Для этого нажмем кнопку «Добавить…» (Add…), находящуюся под списком групп, в открывшемся окне выбора группы нажмем «Дополнительно…» (Advanced…) и затем кнопку «Поиск» (Find Now) в окне подбора групп. Выделим необходимую группу в таблице результатов поиска (в нашем случае это группа «Администраторы» (Administrators)) и завершим выбор нажав «ОК» во всех открытых окнах.

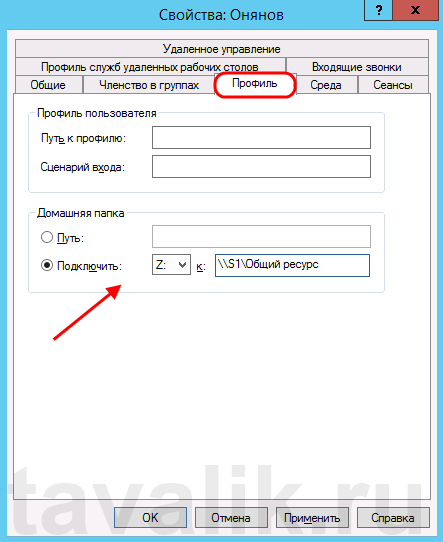

На вкладке «Профиль» (Profile) можно задать путь к профилю пользователя (Profile Path), сценарий входа (Logon script), а также подключить сетевой диск, который будет автоматически подключаться при входе пользователя в систему. Для этого установим переключатель «Домашняя папка» (Home folder) в «Подключить:» (Connect:), выберем букву сетевого диска и укажем путь к ресурсу, где будут располагаться файлы. Это может быть локальный путь к папке или сетевой ресурс.

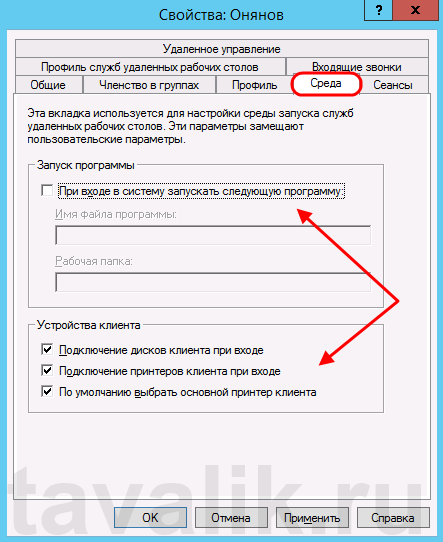

На вкладке «Среда» (Environment) возможно указать программу, которая будет запускаться автоматически при входе пользователя через службу удаленных рабочих столов. В этом режиме работы другие программы и рабочий стол пользователю будут недоступны.

Также здесь можно разрешить/запретить подключение дисков клиента при входе (Connect client drivers at logon), подключение принтеров клиента при входе (Connect client printers at logon) и переопределить основной принтер клиента (Default to main client printer) при работе через удаленных рабочий стол, установив/сняв соответствующие флаги на форме.

На вкладке «Сеансы» (Sessions) можно установить параметры тайм-аута и повторного подключения при работе через службу удаленных рабочих столов.

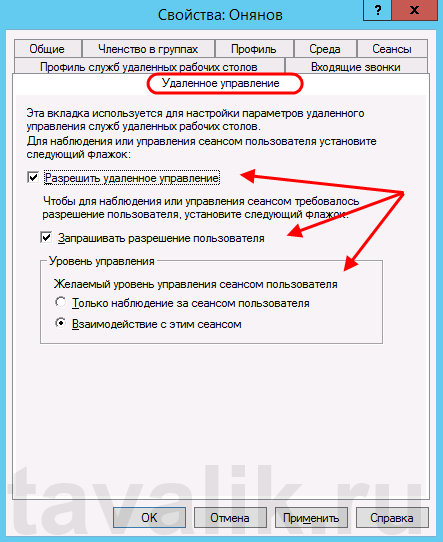

Вкладка «Удаленное управление» (Remote control) используется для настройки параметров удаленного управления сеансом пользователя при работе через службу удаленных рабочих столов.

Смотрите также:

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Источник

Начало работы с Windows Server 2012 R2

Windows Server 2012 R2 — решение для организации единой инфраструктуры в компании любого размера. WS также применяют для аутентификации и идентификации пользователей. Рассмотрим начало работы с Windows Server 2012 R2: установку, настройку и добавление новых пользователей для удаленного доступа.

Установка Windows Server 2012 R2 на VDS

На хороших хостингах установить Windows Server можно в автоматическом режиме при создании нового VDS. Посмотрим, как это работает, на примере Timeweb.

Открываем панель управления VDS.

Переходим в раздел «Список VDS».

Нажимаем на кнопку «Создать сервер».

Указываем любое имя и комментарий (опционально).

Выбираем в списке операционных систем Windows Server 2012 R2.

Настраиваем конфигурацию сервера: количество ядер процессора, объем оперативной памяти (минимум 512 МБ) и размер хранилища (минимум 32 ГБ).

Включаем защиту от DDoS, если она требуется.

Нажимаем на кнопку «Создать сервер».

Лицензия уже входит в итоговую стоимость сервера. При создании VDS система будет установлена и активирована. Хостер отправит на почту данные для авторизации на сервере, чтобы вы могли его настроить.

Если на хостинге нет автоматической установки Windows Server, то придется инсталлировать систему вручную. Для этого нужно купить лицензию и скачать ISO-образ WS 2012 R2.

Для установки системы из ISO-образа обычно используется панель VMmanager. Порядок ручной инсталляции такой:

Открываем раздел «Виртуальные машины» в меню слева.

Останавливаем VDS, на который будем устанавливать WS 2012 R2.

Кликаем на кнопку «Диски» на верхней панели.

Выбираем пункт «ISO» на верхней панели.

В строке «Имя образа» выбираем дистрибутив Windows Server, указываем шину «IDE» и порядок загрузки «В начало».

Возвращаемся в раздел «Диски виртуальной машины» и ставим шину IDE для виртуального диска.

Жмем на кнопку «Интерфейсы» на верхней панели.

Выбираем интерфейс и нажимаем на кнопку «Изменить».

Далее – интерфейс «rtl8139». Это нужно для автоматической установки сетевого адаптера.

Возвращаемся в раздел «Виртуальные машины» и запускаем VDS, которую мы остановили на втором шаге.

Переходим в консоль VNC — на верхней панели есть соответствующая кнопка.

В VNC-консоли запустится установка Windows Server 2012 R2. Если вы ставили любую другую версию ОС от Майкрософт, то без проблем здесь разберетесь.

Нажимаем на кнопку «Установить».

Вводим лицензионный ключ для активации системы.

Выбираем установку с графическим интерфейсом — так будет проще разобраться с настройками.

Принимаем лицензионное соглашение.

Запускаем выборочную установку.

Выбираем диск и при необходимости делим его на части.

Ждем, пока скопируются файлы.

Придумываем пароль администратора.

Ожидаем завершения установки.

Ручная установка занимает заметно больше времени и требует опыта в администрировании. Автоматическая же инсталляция намного быстрее и проще.

Защита от DDoS + CDN в подарок при заказе VDS Timeweb

Обезопасьте свой проект и ускорьте его работу: при заказе любого тарифа вы получаете защиту от DDoS + CDN на 3 месяца бесплатно. Сообщите в поддержку промокод community3.

Настройка Windows Server 2012 R2

Сразу после установки рекомендуется установить обновления.

Открываем «Панель управления».

Переходим в раздел «Система и безопасность».

Открываем «Центр обновления».

Запускаем поиск и установку апдейтов.

Система установлена, обновления есть — теперь приступаем к настройке базовых параметров.

Первый шаг — изменение имени, чтобы было удобно настраивать подключения.

Открываем раздел «Панель управления» — «Система и безопасность» — «Система».

Нажимаем на ссылку «Изменить параметры».

В появившемся окне на вкладке «Имя компьютера» нажимаем на кнопку «Изменить».

В строке «Имя компьютера» указываем имя сервера, которое будет удобно использовать для настройки подключений. Например, WServer.

Перезагружаем машину для применения параметров.

Следующий шаг — проверка IP-адреса, по которому будет доступен сервер.

Открываем поисковую строку и вводим запрос «ncpa.cpl» и нажимаем на Enter.

Находим основной сетевой адаптер, кликаем по нему правой кнопкой и открываем «Свойства».

Выделяем «Протокол интернета версии 4» и нажимаем на кнопку «Свойства».

Прописываем IP-адрес, маску сети, шлюз по умолчанию, адреса DNS-серверов.

Теперь нужно добавить роли и компоненты.

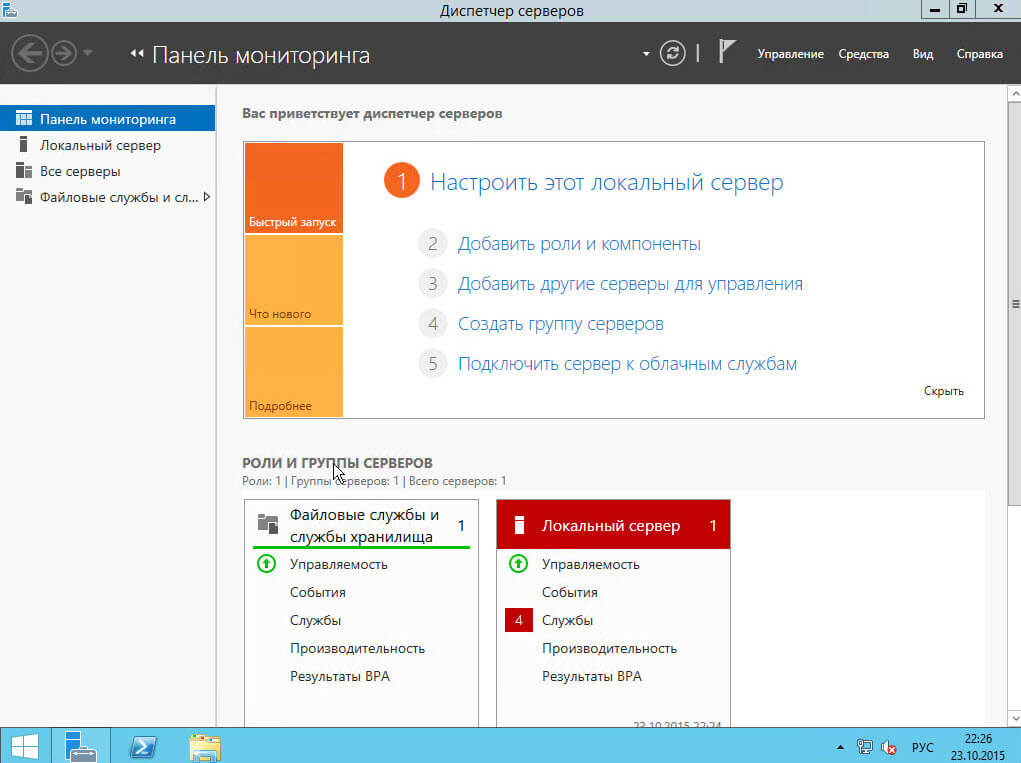

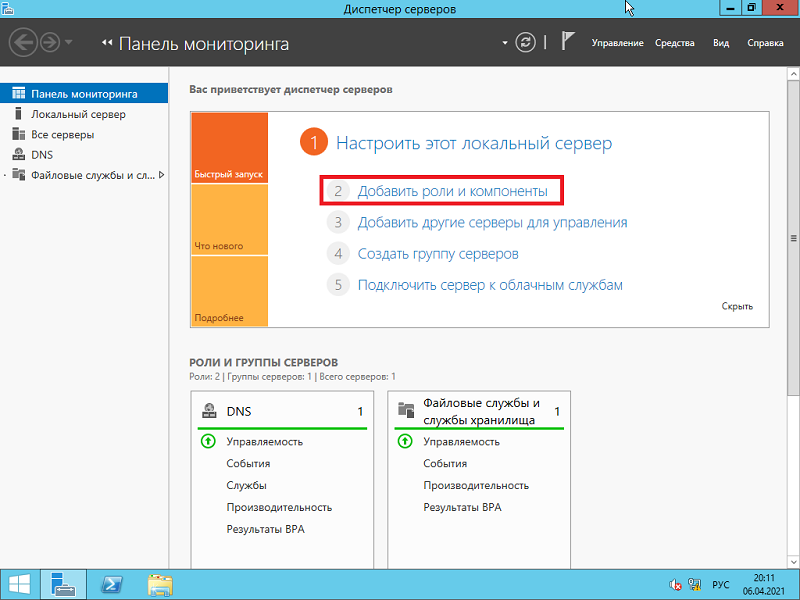

Запускаем «Диспетчер серверов».

В «Панели мониторинга» нажимаем «Добавить роли и компоненты».

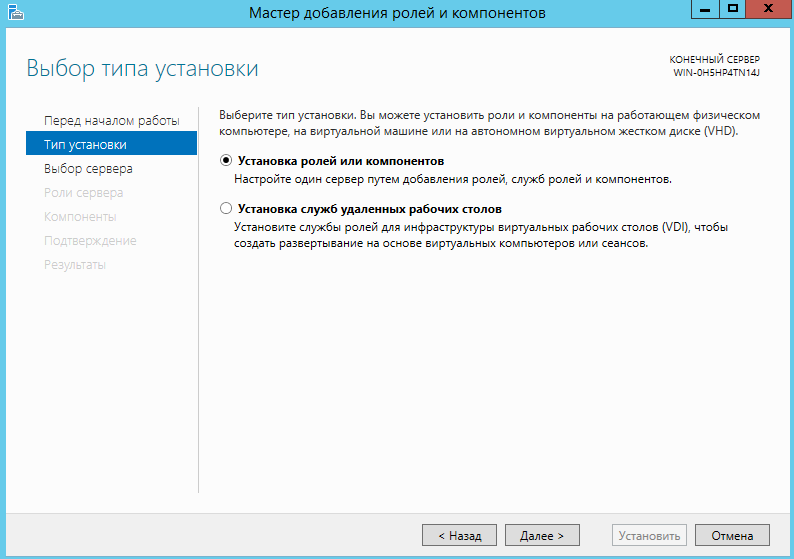

Выбираем тип установки «Установка ролей или компонентов».

На вкладке «Выбор сервера» выделяем свой VDS.

Выбираем из списка стандартные роли, которые подходят для решения большинства задач. Если вам нужны другие роли, отметьте их тоже.

Доменные службы Active Directory

Службы политики сети и доступа

Службы активации корпоративных лицензий

Службы удаленных рабочих столов

Файловые службы и хранилища

На вкладке «Компоненты» оставляем стандартные отметки. Единственное возможное изменение — включение службы беспроводной локальной сети.

На вкладке «Службы ролей» отмечаем роли, необходимые для работы с удаленными рабочими столами.

Лицензирование удаленных рабочих столов

Узел виртуализации удаленных рабочих столов

Узел сеансов удаленных рабочих столов

Шлюз удаленных рабочих столов

В службах ролей удаленного доступа можно также отметить работу с VPN и прокси, если есть такая необходимость.

Доходим до вкладки «Подтверждение». Отмечаем опцию «Автоматический перезапуск конечного сервера, если требуется». Нажимаем на кнопку «Установить» и ждем завершения инсталляции.

После установки нужно все настроить. Начнем с DNS.

Настройка DNS

Открываем «Диспетчер серверов».

Жмемна флажок на верхней панели.

Кликаем на опцию «Повысить роль этого сервера до контроллера домена».

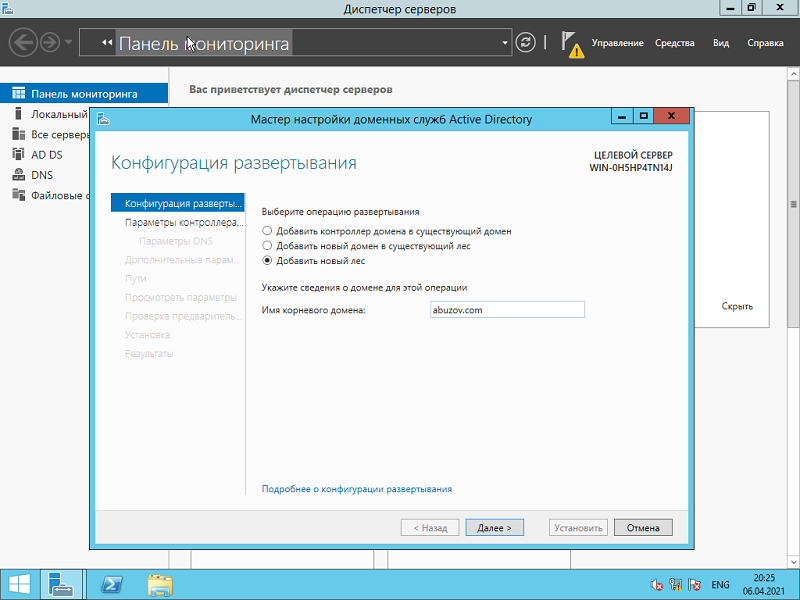

В конфигурации развертывания выбираем режим «Добавить новый лес» и придумываем корневой домен. Название может быть любым — например, domain.com.

На вкладке «Параметры контроллера» указываем новый пароль и нажимаем «Далее». Затем доходим до вкладки «Проверка предварительных требований». Если параметры установлены верно, то в окне будет сообщение о том, что все проверки готовности к установке выставлены успешно. Нажимаем на кнопку «Установить».

После завершения инсталляции перезагружаем сервер и авторизируемся под именем администратора.

После перезагрузки продолжаем настройку DNS.

Открываем «Диспетчер серверов».

Переходим в меню «Средства» на верхней панели и выбираем пункт «DNS».

В диспетчере DNS разворачиваем ветку DNS — Server — «Зоны обратного просмотра». Кликаем правой кнопкой мыши и выбираем пункт «Создать новую зону».

Выбираем тип зоны «Основная» и отмечаем пункт «Сохранять зону в Active Directory».

Выбираем режим «Для всех DNS-серверов, работающих на контроллерах домена в этом домене».

Отмечаем зону обратного просмотра IPv4.

В строке «Идентификатор сети» выбираем диапазон IP-адресов или имя зоны.

На следующем шаге разрешаем безопасные динамические обновления.

Жмем «Готово» для применения конфигурации.

Настройка DHCP

Следующий шаг — настройка DHCP. Это нужно для того, чтобы сервер мог раздавать диапазон IP.

Открываем «Диспетчер серверов».

Нажимаем на флажок и выбираем пункт «Завершение настройки DHCP».

В разделе «Авторизация» отмечаем пункт «Использовать учетные данные следующего пользователя» и нажимаем на кнопку «Фиксировать».

В разделе «Сводка» нажимаем «Закрыть».

Открываем меню «Средства» на верхней панели и выбираем пункт «DHCP».

Разворачиваем ветку DHCP — «Имя домена» — IPv4. Кликаем по IPv4 правой кнопкой и выбираем пункт «Создать область».

Задаем любое название области.

Прописываем диапазон IP-адресов, которые будет раздавать сервер. Он задается по желанию пользователя.

В следующем окне исключаем определенный диапазон адресов. Этот шаг можно пропустить.

Задаем срок действия IP-адреса для устройства. По истечении указанного периода адрес изменится.

Отмечаем пункт «Да, настроить эти параметры сейчас».

Добавляем IP-адрес маршрутизатора или пропускаем этот шаг.

Указываем имя домена в качестве родительского домена.

Подтверждаем, что хотим активировать область сейчас.

Нажимаем «Готово» для сохранения конфигурации.

Настройка сервера для подключения по RDP

Чтобы к VDS можно было подключаться по RDP, должны быть установлены следующие роли и компоненты:

Службы удаленных рабочих столов.

Лицензирование удаленных рабочих столов

Узел сеансов удаленных рабочих столов

Шлюз удаленных рабочих столов

Все эти роли и компоненты мы установили в предыдущем разделе. Теперь нужно настроить групповую политику.

Открываем «Поиск» на панели инструментов.

Находим и открываем редактор групповых политик — gpedit.msc.

Переходим на ветку «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Лицензирование».

Разворачиваем пункт «Использовать указанные серверы лицензирования удаленных рабочих столов».

В строке «Использовать серверы лицензий» указываем имя или адрес своего сервера.

Возвращаемся обратно в раздел «Лицензирование» и открываем пункт «Задать режим лицензирования».

Выбираем режим лицензирования — на пользователя или на устройство в зависимости от того, какой тип лицензии имеется.

После настройки групповых политик переходим к самому лицензированию.

Открываем «Панель управления».

Переходим в раздел «Администрирование» — Remote Desktop Services — «Диспетчер лицензирования».

Кликаем по серверу правой кнопкой и нажимаем «Активировать».

Выбираем метод подключения «Авто».

Вводим имя, фамилию, организацию, страну расположения сервера. Можно указать любые данные, они не проверяются.

Запускаем мастер установки лицензий.

Выбираем программу лицензирования, по которой была приобретена лицензия.

Вводим ключ активации, который получили после покупки лицензии.

Указываем количество пользователей/устройств, если оно не определилось автоматически.

Нажимаем «Готово», чтобы завершить работу мастера установки лицензий.

Затем нужно вернуться в раздел «Администрирование» — Remote Desktop Services — «Диспетчер лицензирования» и посмотреть, активирован ли сервер. Если да, значит, настройка успешно завершена.

На иконке сервера может быть желтый значок предупреждения. Чтобы устранить проблемы, нажимаем на ссылку «Рецензия». В меню будут пункты, которые необходимо отметить.

Добавление пользователей для подключения через RDP

После успешного лицензирования добавляем первого пользователя для подключения через RDP.

Открываем «Диспетчер серверов».

Раскрываем меню «Средства», выбираем пункт «Пользователи и компьютеры Active Directory».

Разворачиваем раздел «Пользователи и компьютеры».

Кликаем правой кнопкой по своему домену и выбираем пункт «Создать» — «Подразделение».

Задаем имя подразделения — например, «Пользователи».

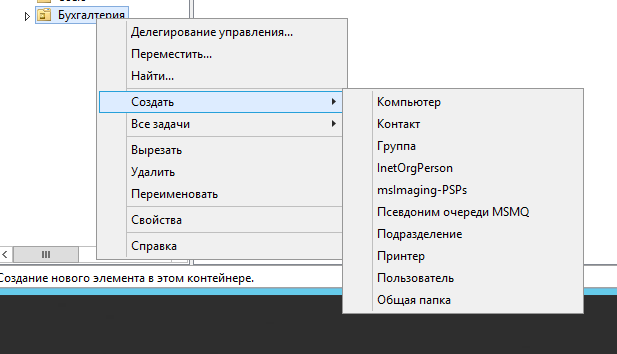

Кликаем правой кнопкой по созданному подразделению и выбираем пункт «Создать» — «Пользователь».

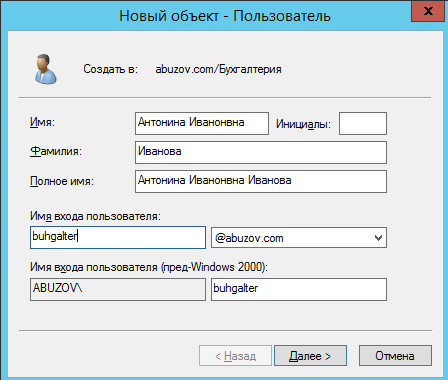

В карточке пользователя задаем параметры: имя, фамилию, имя на латинице для авторизации.

Указываем пароль и настраиваем его параметры — например, можно запретить смену пароля пользователем и сделать срок действия неограниченным.

Нажимаем «Готово» для сохранения конфигурации.

Аналогичным образом добавляются другие пользователи, которые могут удаленно подключаться к серверу с Windows Server 2012.

Базовая настройка Windows Server 2012 R2 завершена.

Источник

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

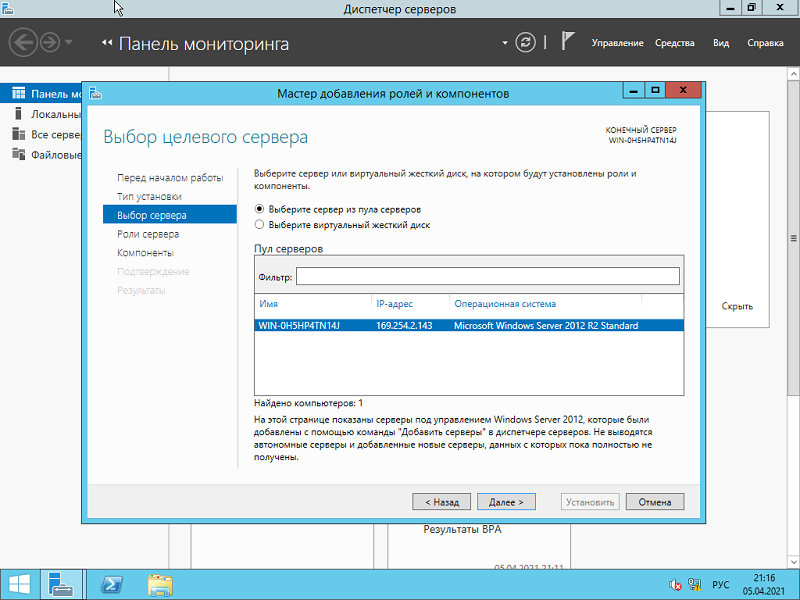

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

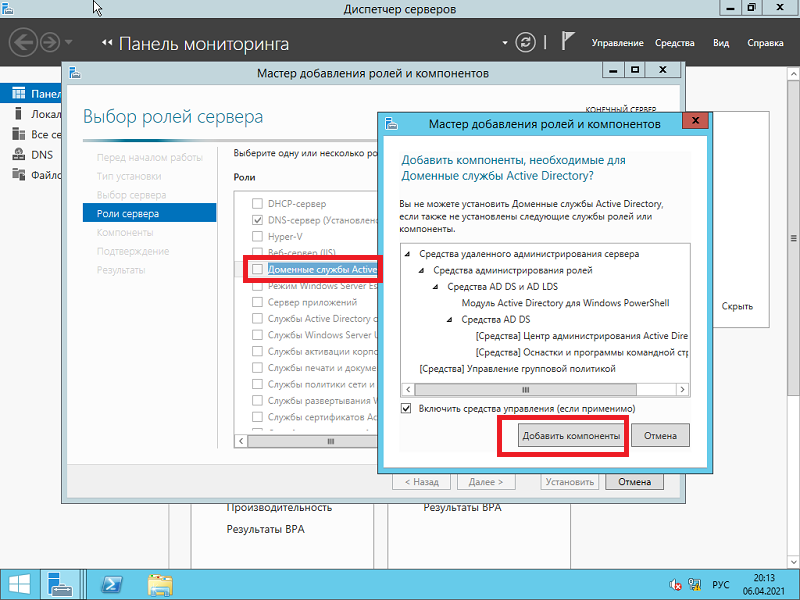

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

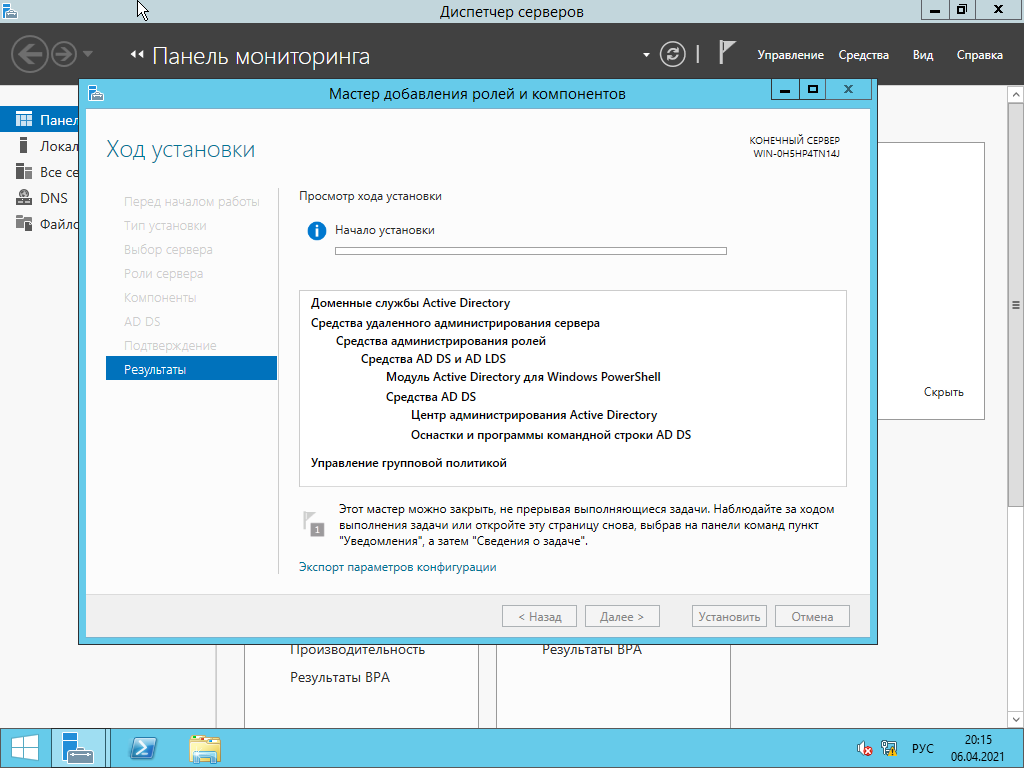

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

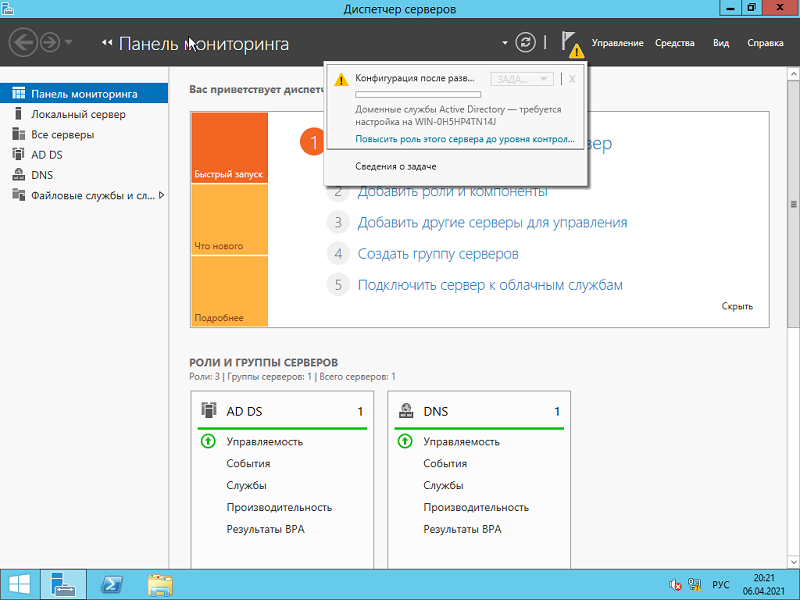

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

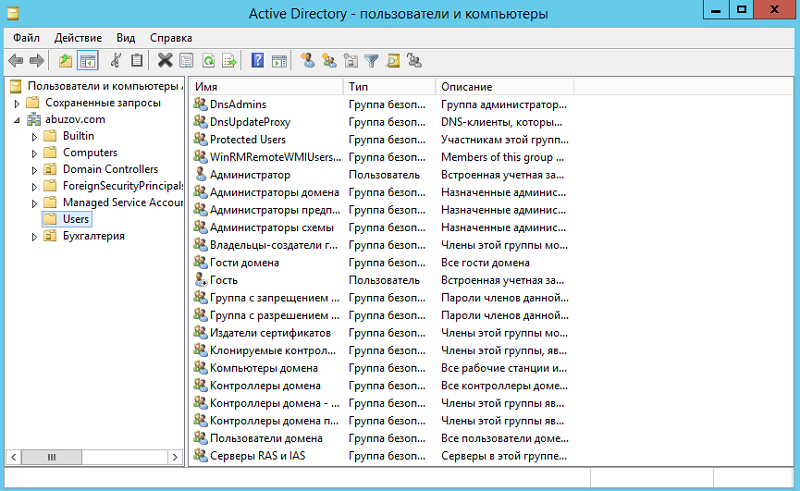

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

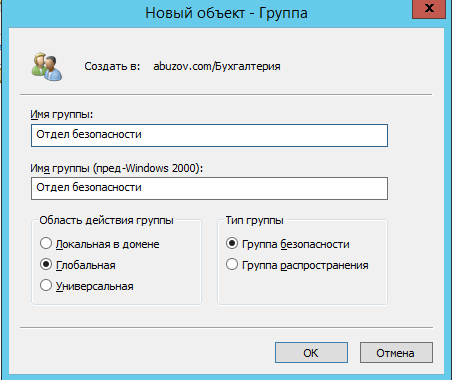

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

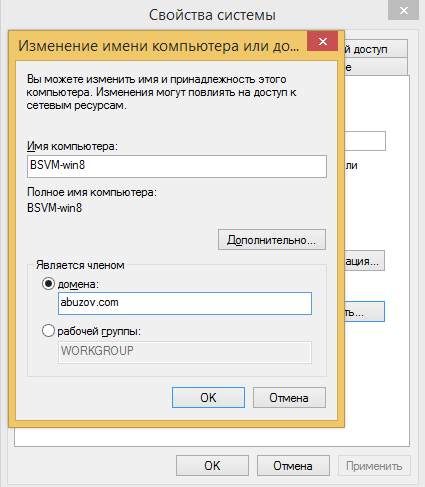

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

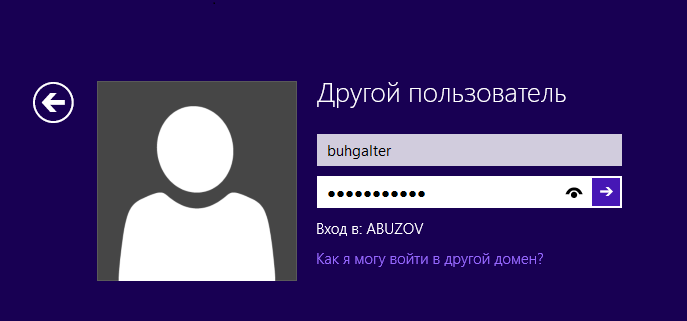

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

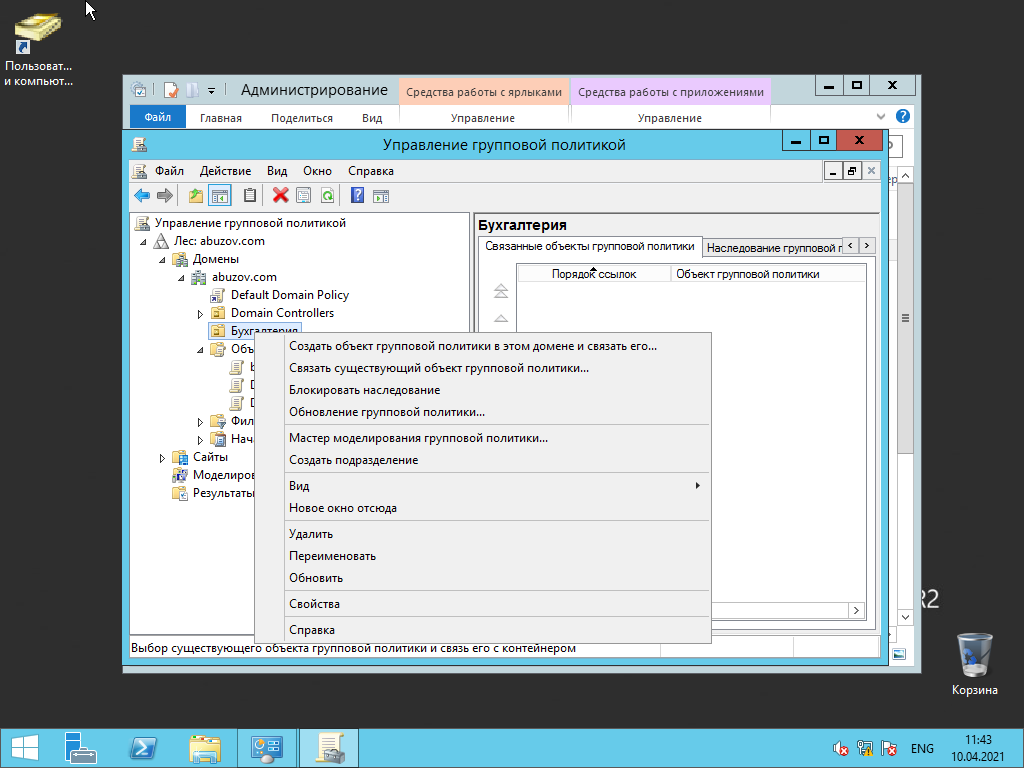

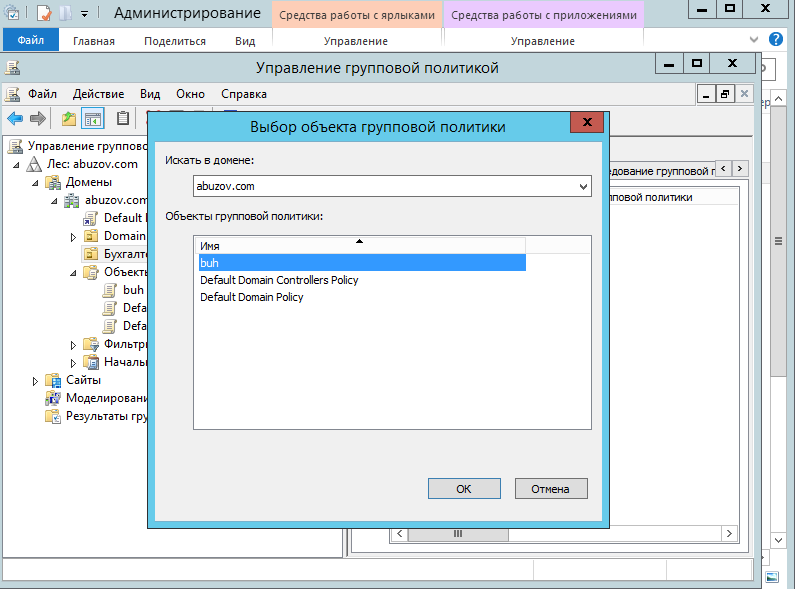

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

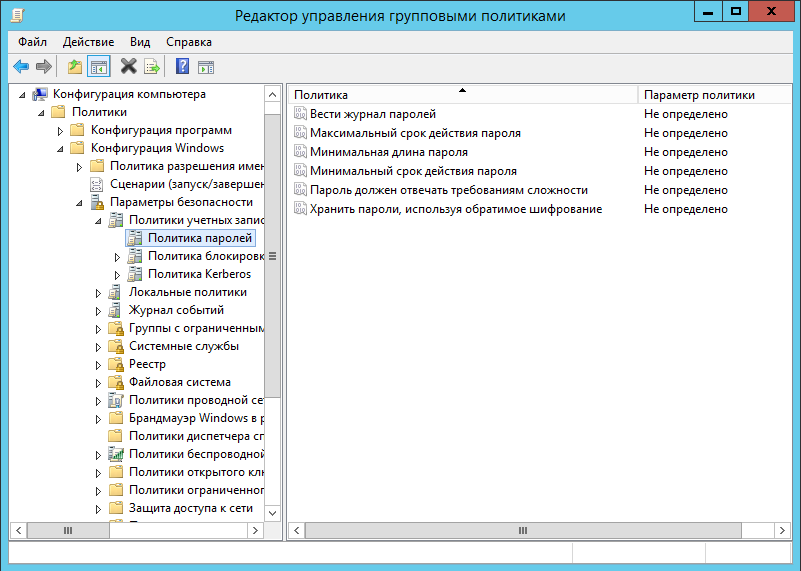

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

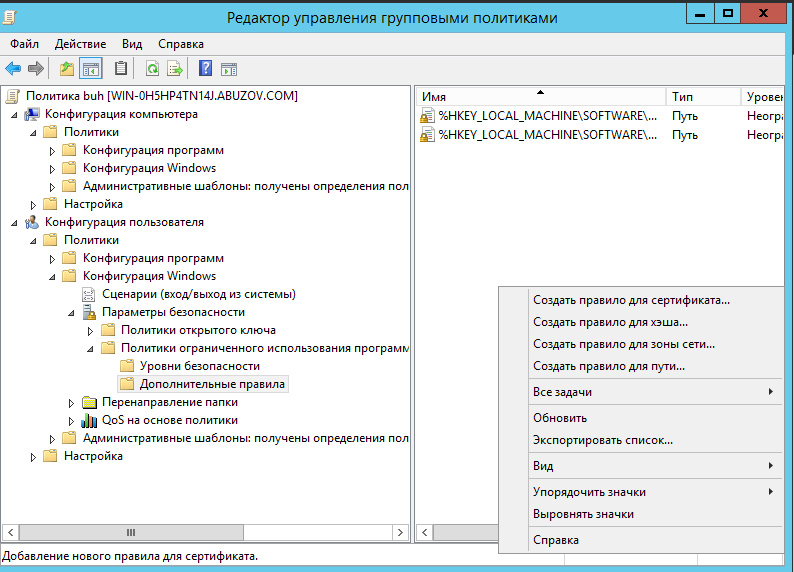

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

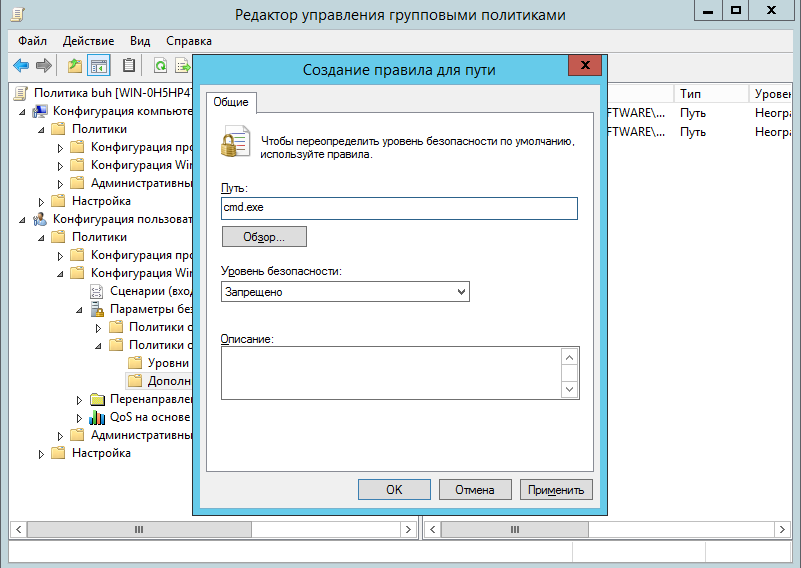

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

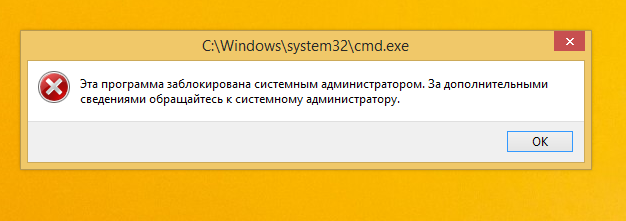

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

A Complete Guide to Managing Users and Groups in Windows Server 2019

The robust operating system Windows Server 2019 is capable of efficiently managing users and groups. Any organisation must manage users and groups in Windows Server 2019 because it improves security and resource management.

This guide will cover effective user and group management in Windows Server 2019.

Establishing Users and Groups

Creating new users and groups is the first step in managing users and groups in Windows Server 2019.

Follow these steps to create a new user:

- Launch the «Local Users and Groups» section of the Server Manager console.

- From the context menu, click «Users» and choose «New User.»

- Type the user’s name, full name, description, and password in the «New User» dialogue box.

- To create a new user, click «Create.»

The steps below should be followed to create a new group:

- Launch the «Local Users and Groups» section of the Server Manager console.

- From the context menu, click «Groups,» then choose «New Group.»

- Enter the group name, description, and group type in the «New Group» dialogue box.

- To create the new group, click «Create.»

Taking care of Users and Groups

The next step is to manage new users and groups efficiently after they have been created.

Various tools are available in Windows Server 2019 to manage users and groups.

These tools consist of:

- Active Directory Users and Computers: This application is used for Active Directory user and group management.

- Local Users and Groups: On a local computer, users and groups are managed using this tool.

- PowerShell: PowerShell is an effective scripting language that can be used to manage users and groups.

Active Directory Users and Computers User Management

Follow these steps to manage users with Active Directory Users and Computers:

- Launch the console for Active Directory Users and Computers.

- Locate the container labelled «Users.»

- Double-click the user whose account you wish to manage.

- You can change a number of attributes, including the user’s name, description, password, and group membership, in the user’s properties dialogue box.

- To save the changes, click «OK.»

Using Active Directory Users and Computers for Group Management

The steps listed below can be used to manage groups with Active Directory Users and Computers:

- Launch the console for Active Directory Users and Computers.

- Select the «Groups» container from the list.

- Double-click the group that needs management.

- You can change a number of attributes, including the group’s name, description, membership, and scope, in the group’s properties dialogue box.

- To save the changes, click «OK.»

Using PowerShell for User and Group Management

An effective command-line interface for managing users and groups is offered by PowerShell.

Follow these steps to manage users and groups using PowerShell:

- Launch the PowerShell console.

- Use the «Get-ADUser» and «Set-ADUser» cmdlets to manage users.

- Use the «Get-ADGroup» and «Set-ADGroup» cmdlets to manage groups.

- Use the appropriate parameters to change different user and group attributes.

Managing Permissions for Users and Groups

Enhancing security and resource management requires managing user and group permissions.

Various tools are available in Windows Server 2019 to manage user and group permissions.

These tools consist of:

- File Explorer: File Explorer can be used to control folder and file permissions.

- Security Configuration Wizard: You can set up security settings on servers and applications using the Security Configuration Wizard.

- Group Policy: Group Policy allows users and groups to have their security settings customised.

File Explorer’s User and Group Permissions Management

2. Select «Security» from the tabs.

3. To change the permissions, click the «Edit» button.

4. You can edit the permissions for users and groups in the «Permissions for [file or folder]» dialogue box by adding or removing them.

5. To save the changes, click «OK.»

Utilizing Group Policy to Manage User and Group Permissions

The steps listed below can be used to manage user and group permissions using Group Policy:

- Launch the console for Group Policy Management.

- Make changes to an existing Group Policy Object (GPO) or create a new one.

- Select «Computer Configuration> Policies> Windows Settings> Security Settings> Local Policies> User Rights Assignment.»

- Double-click the user right that needs to be changed.

- You have the option to add or remove users and groups in the user right properties dialogue box.

- Press «OK» to save the modifications.

Conclusion

In conclusion, optimising security and resource management in an organisation requires managing users and groups in Windows Server 2019.

In order to effectively manage users, groups, and resources, Windows Server 2019 offers a variety of features and tools.

Using tools like Active Directory Users and Computers, Local Users and Groups, and PowerShell, we covered how to create and manage users and groups in Windows Server 2019 in this guide.

We also covered the use of tools like File Explorer, Security Configuration Wizard, and Group Policy for managing user and group permissions.

You can effectively manage users and groups in Windows Server 2019 and improve resource management and security in your company by following the instructions provided in this guide.

FAQs

- How do I define Windows Server 2019?

The robust operating system Windows Server 2019 is made for servers, and it offers many features and tools for efficiently managing users, groups, and resources.

- In Windows Server 2019, what role does managing users and groups play?

Enhancing security and resource management in an organisation requires managing users and groups in Windows Server 2019.

It aids in maintaining data integrity and limiting access to resources.

- What tools are available in Windows Server 2019 for managing users and groups?

Active Directory Users and Computers, Local Users and Groups, PowerShell, and other tools are available in Windows Server 2019 to manage users and groups.

- In Windows Server 2019, how do I manage user and group permissions?

In Windows Server 2019, tools like File Explorer, the Security Configuration Wizard, and Group Policy can be used to manage user and group permissions.

- What advantages does Windows Server 2019’s management of user and group permissions offer?

In Windows Server 2019, managing user and group permissions improves resource management and security within an organisation. It aids in regulating resource access, preserving data integrity, and preventing unauthorised access.

Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

Удаляем лишние команды из Проводника

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

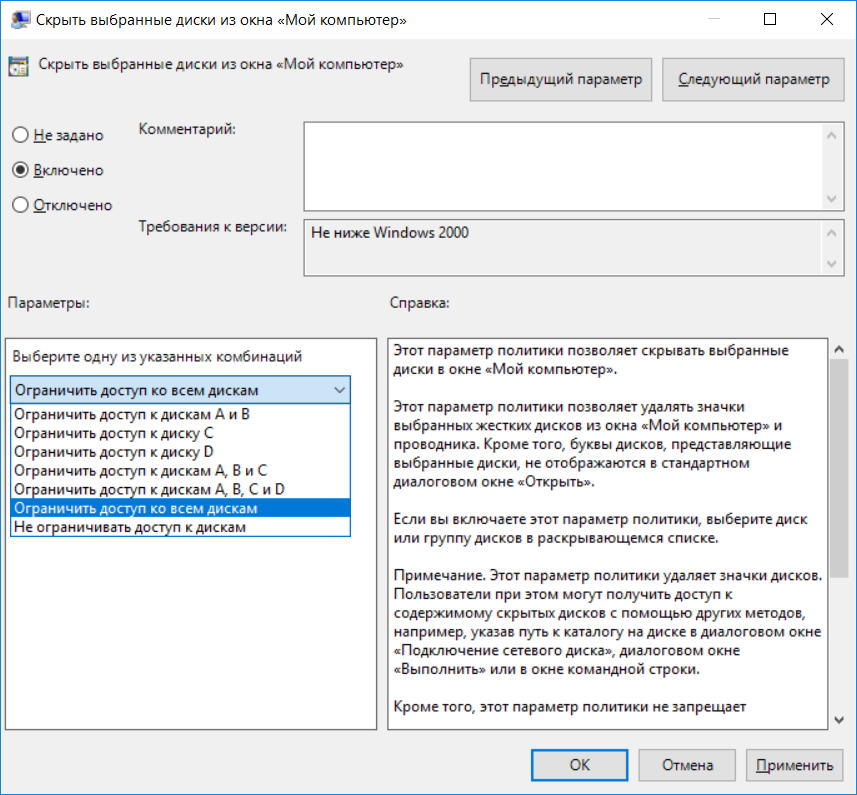

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

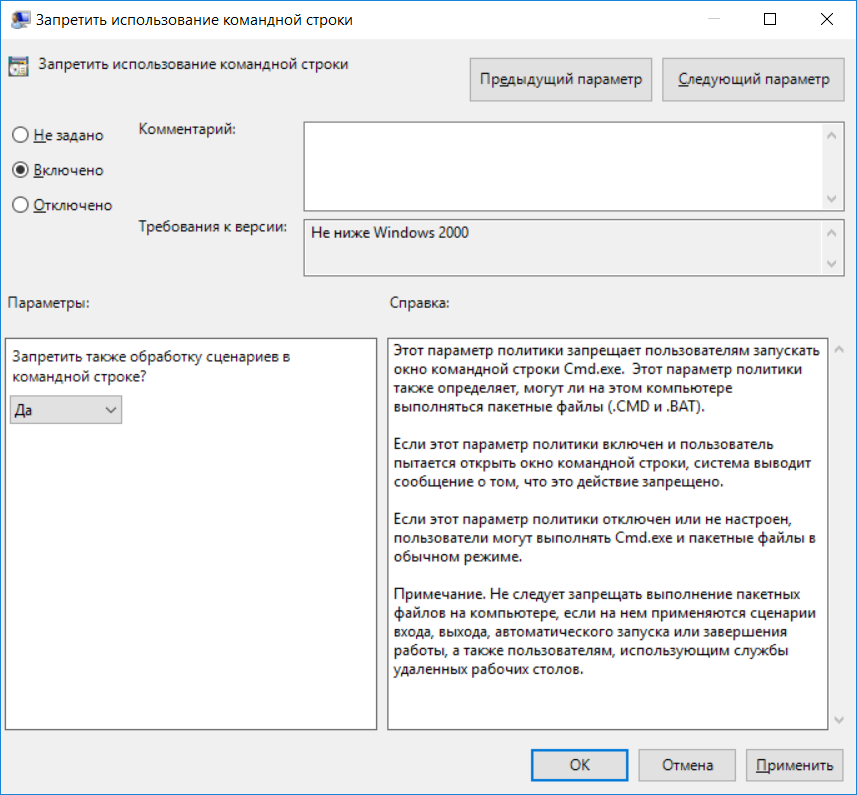

Запрещаем доступ к командной строке и PowerShell

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

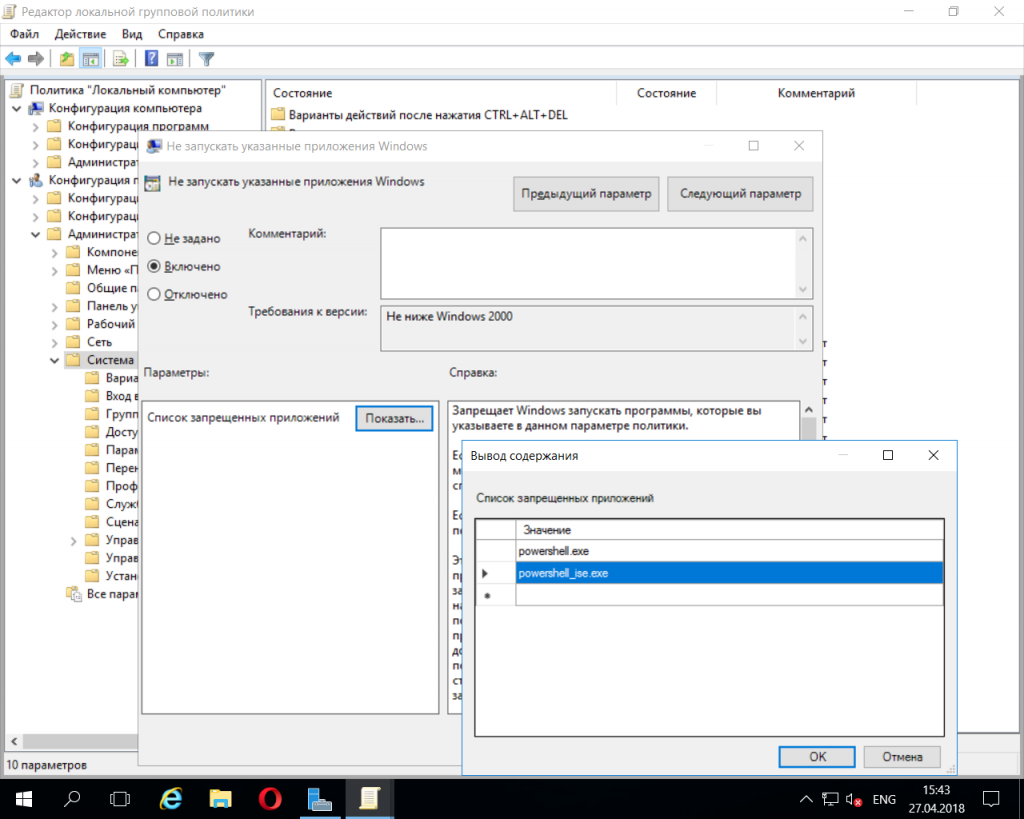

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

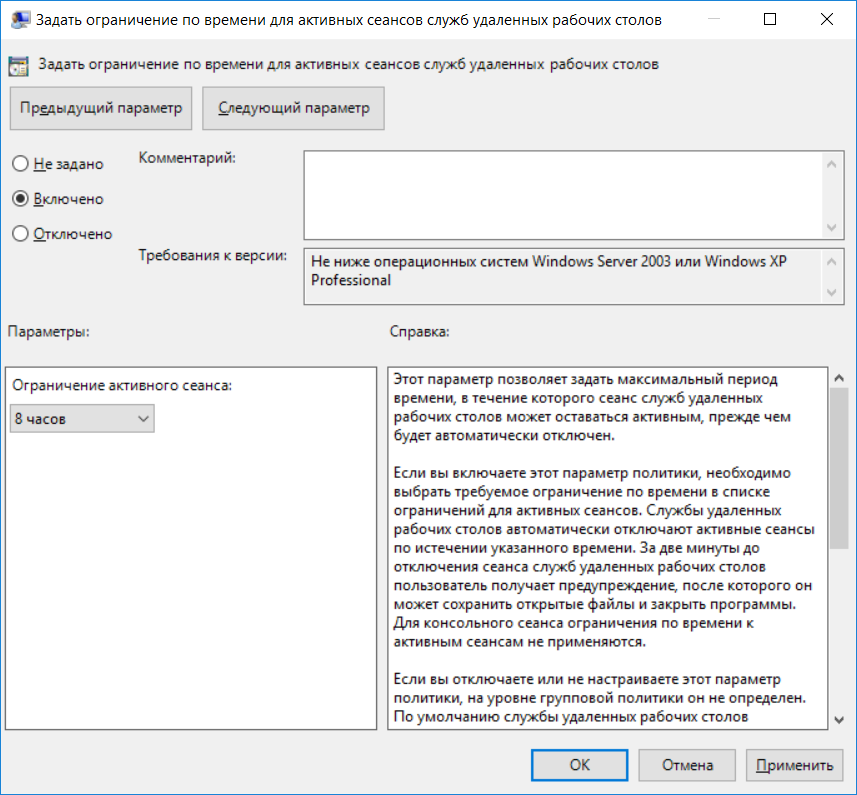

Максимальное время работы пользователя

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

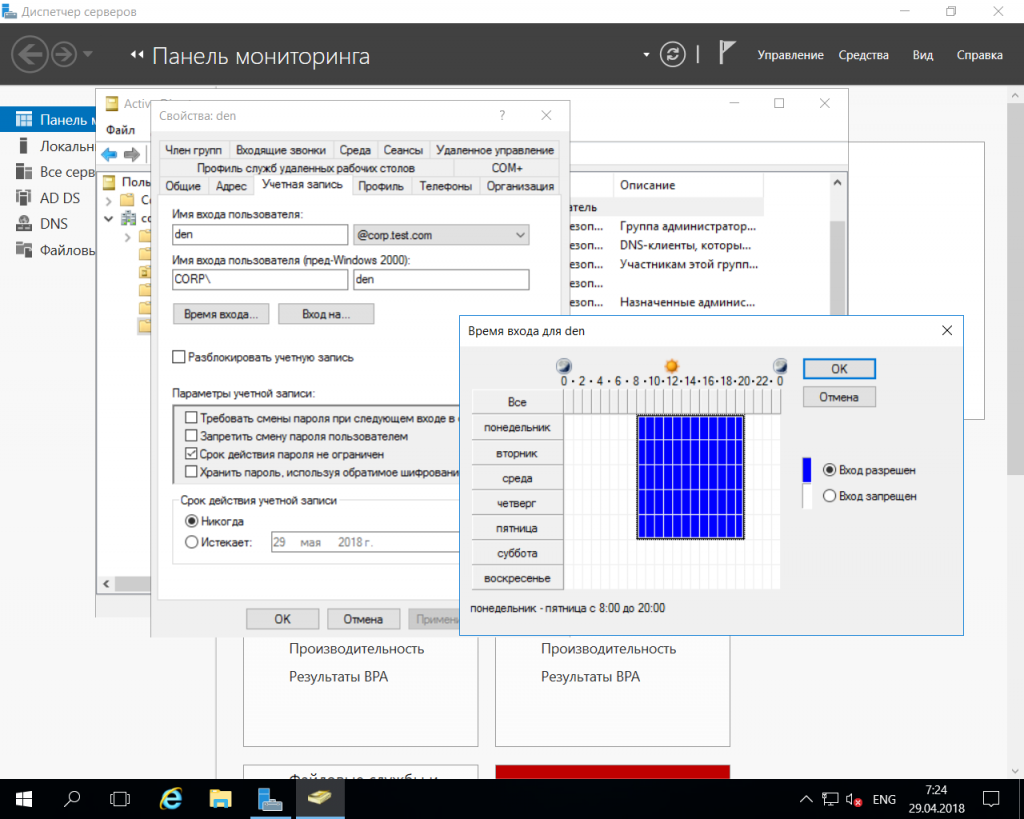

Рис. 6. Ограничиваем время сеанса

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.