Большинство рассматриваемых сетевых утилит для полноценной работы

требуют наличия административных привилегий. Для операционных систем

семейства Windows 2000/XP достаточно того, чтобы пользователь работал под учетной

записью члена группы администраторов. Интерпретатор командной строки

cmd.exe можно запустить с использованием меню Пуск — Выполнить — cmd.exe.

В среде операционных систем Widows Vista/Windows 7 интерпретатор

cmd.exe должен быть запущен для выполнения с использованием пункта контекстного

меню «Запустить от имени администратора». Командные файлы, в которых используются

сетевые утилиты, также должны выполняться в контексте учетной записи с привилегиями

администратора.

В списке представлены сетевые утилиты командной строки для получения

информации о сетевых настройках, выполнения операций по

конфигурированию и диагностике сети.

В описании команд используется

< текст > — текст в угловых скобках. Обязательный параметр

[ текст ] — текст в квадратных скобках. Необязательный параметр.

( текст ) — текст в круглых скобках. Необходимо выбрать один из параметров.

Вертикальная черта | — разделитель для взаимоисключающих параметров. Нужно выбрать один из них.

Многоточие … — возможно повторение параметров.

Краткое описание и примеры использования сетевых утилит командной строки

Windows:

ARP

IPCONFIG

GETMAC

NBTSTAT

NETSH

NETSTAT

NET

NSLOOKUP

PATHPING

PING

ROUTE

TELNET

TRACERT

Примеры практического использования.

Утилита ARP.EXE

Утилита командной строки ARP.EXE присутствует во всех версиях Windows и имеет один и тот же синтаксис.

Команда

ARP позволяет просматривать и изменять записи в кэш ARP (Address Resolution Protocol — протокол разрешения адресов), который представляет собой таблицу соответствия IP-адресов аппаратным адресам сетевых устройств. Аппаратный адрес — это уникальный, присвоенный при изготовлении, 6-байтный адрес сетевого устройства, например сетевой карты. Этот адрес также

часто называют MAC-адресом (Media Access Control — управление доступом к среде) или Ethernet-адресом. В сетях Ethernet передаваемые и принимаемые данные всегда содержат MAC-адрес источника (Source MAC) и MAC-адрес приемника (Destination MAC). Два старших бита MAC-адреса используются для идентификации типа адреса:

— первый бит — одиночный (0) или групповой (1) адрес.

— второй бит — признак универсального (0) или локально администрируемого (1) адреса.

Следующие 22 бита адреса содержат специальный код производителя MFG или OUI — универсальный код организации.

Другими словами, любое сетевое устройство имеет аппаратный адрес, состоящий из 2- х частей. Старшую часть MAC — адреса, централизованно выделяемую по лицензии каждому производителю сетевого оборудования. Например, 00:E0:4C — для сетевых устройств REALTEK SEMICONDUCTOR CORP. Крупным производителям сетевого оборудования обычно принадлежит несколько диапазонов OUI . И младшую часть MAC-адреса, которая формируется при производстве оборудования, и уникальна для каждого экземпляра устройства.

Отображение IP-адресов (формируемых программным путем), в аппаратные адреса, выполняется с помощью следующих действий:

— в сеть отправляется широковещательный запрос (ARP-request), принимаемый всеми сетевыми устройствами. Он содержит IP и Ethernet адреса отправителя, а также, целевой IP-адрес, для которого выполняется определение MAC-адреса.

— каждое устройство, принявшее запрос проверяет соответствие целевого IP-адреса, указанного в запросе, своему собственному IP-адресу. При совпадении, отправителю передается ARP-ответ (ARP-Reply), в котором содержатся IP и MAC адреса ответившего узла. Кадр с ARP-ответом содержит IP и MAC адреса как отправителя, так и получателя-составителя запроса.

— информация, полученная в ARP-ответе, заносится в ARP-кэш и может использоваться для обмена данными по IP-протоколу для данного узла. ARP-кэш представляет собой таблицу в оперативной памяти, каждая запись в которой содержит IP, MAC и возраст их разрешения. Возраст записи учитывается для того, чтобы обеспечить возможность повторного выполнения процедуры ARP при каком либо изменении соответствия адресов.

Синтаксис ARP.EXE:

arp[-a [InetAddr] [-NIfaceAddr]] [-g [InetAddr] [-NIfaceAddr]] [-dInetAddr [IfaceAddr]] [-sInetAddr EtherAddr [IfaceAddr]]

-a[ InetAddr] [ -NIfaceAddr] — ключ -a — отображает текущую таблицу ARP для всех интерфейсов. Для отображения записи конкретного IP-адреса используется ключ -a с параметром InetAdd , в качестве которого указывается IP-адрес. Если узел, отправляющий ARP-запрос имеет несколько сетевых интерфейсов, то для отображения таблицы ARP

нужного интерфейса, можно использовать ключ -N с параметром IfaceAddr, в качестве которого используется IP-адрес интерфейса.

-g[ InetAddr] [ -NIfaceAddr] ключ -g идентичен ключу -a.

-d InetAddr[ IfaceAddr] — используется для удаления записей из ARP-кэш. Возможно удаление по выбранному IP или полная очистка ARP кэш. Для удаления всех записей, вместо адреса используется символ * Если имеется несколько сетевых интерфейсов, то очистку можно выполнить для одного из них, указав в поле IfaceAddr его IP .

-s InetAddr EtherAddr [ IfaceAddr] — используется для добавления статических записей в таблицу ARP. Статические записи хранятся в ARP-кэш постоянно. Обычно, добавление статических записей используется для сетевых устройств, не поддерживающих протокол ARP или не имеющих возможности ответить на ARP- запрос.

/? — получение справки по использованию arp.exe. Аналогично — запуск arp.exe без параметров.

Примеры использования ARP:

arp -a — отобразить все записи таблицы ARP.

arp -a 192.168.0.9 — отобразить запись, соответствующую IP-адресу 192.168.0.9

arp -a 192.168.1.158 -N 192.168.1.1 — отобразить таблицу ARP для адреса 192.168.1.158 на сетевом интерфейсе 192.168.1.1

arp -a -N 10.164.250.148 — отобразить все записи таблицы ARP на сетевом интерфейсе 10.164.250.148 .

arp -s 192.168.0.1 00-22-15-15-88-15 — добавить в таблицу ARP статическую запись, задающую соответствие IP — адреса 192.168.0.1 и MAC-адреса 00-22-15-15-88-15

arp -s 192.168.0.1 00-22-15-15-88-15 192.168.0.56 — то же самое, что и в предыдущем случае, но с указанием сетевого интерфейса, для которого выполняется добавление статической записи.

arp -d 192.168.1.1 192.168.1.56 удаление записи из таблицы ARP для IP-адреса 192.168.1.1 на сетевом интерфейсе 192.168.1.56

arp -d * — полная очистка таблицы ARP. Аналогично — arp -d без параметров. Если имеется несколько сетевых интерфейсов, то очистка может быть выполнена только для одного из них — arp -d * 192.168.0.56.

Некоторые замечания по практическому использованию команды ARP:

— разрешение адресов по протоколу ARP выполняется только при операциях передачи данных по протоколу IP .

— время жизни записей в таблице ARP ограничено, поэтому, перед просмотром ее содержимого для конкретного адреса нужно выполнить ping на этот адрес.

— если ответ на ping не приходит, а запись для данного IP-адреса присутствует в таблице ARP, то этот факт можно интерпретировать как блокировку ICMP-пакетов брандмауэром пингуемого узла.

— невозможность подключения к удаленному узлу по протоколам TCP или UDP при наличии записей в таблице ARP для целевого IP, может служить признаком отсутствия служб обрабатывающих входящие подключения, или их блокировки брандмауэром (закрытые порты).

— ARP протокол работает в пределах локального сегмента сети. Поэтому, если выполнить ping на внешний узел ( например ping yandex.ru ), то в таблице ARP будет присутствовать запись для IP — адреса маршрутизатора, через который выполняется отправка пакета во внешнюю сеть.

При использовании команды ARP для отображения таблицы, не помещающейся на экране, удобно пользоваться командой постраничного вывода more или перенаправлением стандартного вывода в файл:

arp -a | more

arp -a > C:\myarp.txt

Утилита IPCONFIG .

Утилита командной строки IPCONFIG присутствует во всех версиях Windows. Некоторые параметры командной строки не поддерживаются в версиях предшествующих Windows Vista/Windows 7

Команда IPCONFIG используется для отображения текущих настроек протокола TCP/IP и для обновления некоторых параметров, задаваемых при автоматическом конфигурировании сетевых интерфейсов при использовании протокола Dynamic Host Configuration Protocol (DHCP).

Синтаксис:

ipconfig [/allcompartments] [/all] [/renew[Adapter]] [/release[Adapter]] [/renew6[Adapter]] [/release6[Adapter]] [/flushdns] [/displaydns] [/registerdns] [/showclassidAdapter] [/setclassidAdapter [ClassID]]

Параметры:

/? — отобразить справку по использованию IPCONFIG

/all — отобразить полную конфигурацию настроек TCP/IP для всех сетевых адаптеров. Отображение выполняется как для физических интерфейсов, так и для логических, как например, dialup или VPN подключения.

/allcompartments — вывести полную информацию о конфигурации TCP/IP для всех секций. Применимо для Windows Vista/Windows 7 .

/displaydns — отобразить содержимое кэш службы DNS — клиент.

/flushdns — сбросить содержимое кэш службы DNS — клиент.

/registerdns — инициировать регистрацию записей ресурсов DNS для всех адаптеров данного

компьютера. Этот параметр используется для изменения настроек DNS сетевых подключений без перезагрузки компьютера.

/release[Adapter] — используется для отмены автоматических настроек сетевого адаптера, полученных от сервера DHCP. Если имя адаптера не указано, то отмена настроек выполняется для всех адаптеров.

/release6[Adapter] — отмена автоматических настроек для протокола IPv6

/renew[Adapter] — обновить конфигурацию для сетевого адаптера настроенного на получение настроек от сервера DHCP. Если имя адаптера не указано, то обновление выполняется для всех адаптеров.

/renew6[Adapter] — как и в предыдущем случае, но для протокола IPv6

/showclassid Adapter и /setclassid Adapter[ ClassID] — эти параметры применимы для Windows Vista / Windows 7 и используются для просмотра или изменения идентификатора Class ID, если он получен от DHCP — сервера при конфигурировании сетевых настроек.

Изменение сетевых настроек с помощью команды IPCONFIG, в основном, применимо к тем сетевым адаптерам, которые настроены на автоматическое конфигурирование с использованием службы динамической настройки основных параметров на сетевом уровне DHCP (Dynamic Host Configuration Protocol) или службы автоматической настройки приватных IP — адресов APIPA (Automatic Private IP Addressing) .

Если в параметрах командной строки IPCONFIG используется имя адаптера, содержащее пробелы, то оно должно заключаться в двойные кавычки. Если имя содержит символы русского алфавита, то оно должно быть представлено в DOS-кодировке.

Для имен адаптеров применимо использование символа * в качестве шаблона:

* — любое имя

Локальн* — имя адаптера начинается с » Локальн «

* сети * — имя адаптера содержит строку » сети »

Примеры использования:

ipconfig — отобразить базовые сетевые настройки для всех сетевых адаптеров. BR>

ipconfig /all — отобразить все сетевые настройки для всех сетевых адаптеров.

ipconfig /renew «Подключение по локальной сети 2» — обновить сетевые настройки, полученные от DHCP — сервера только для адаптера с именем » Подключение по локальной сети 2″

ipconfig /dysplaydns — вывести на экран содержимое кэш службы разрешения имен DNS

ipconfig /showclassid «Подключение по локальной сети» — отобразить все допустимые для этого адаптера идентификаторы классов DHCP.

ipconfig /setclassid «Local Area Connection» TEST — установить для адаптера с именем «Local Area Connection» идентификатор класса DHCP «TEST». Если идентификатор класса DHCP не указан, то он будет удален.

Пример отображаемой конфигурации сетевого адаптера :

Ethernet adapter Подключение по локальной сети : — имя адаптера

DNS-суффикс подключения . . . . . :

— DNS-суффикс из настроек сетевого подключения

Описание. . . . . . . . . . . . . : Realtek 8139d Adapter #2 — описание адаптера.

Физический адрес. . . . . . . . . : 00-14-02-7B-ED-67 — MAC- адрес данного адаптера.

DHCP включен. . . . . . . . . . . : Да

— признак использования DHCP для конфигурирования сетевого адаптера

Автонастройка включена. . . . . . : Да — признак автоматической настройки параметров адаптера с использованием функции автоматического назначения адресов (APIPA) при отсутствии сервера DHCP. Режим определяется значением ключа реестра

HKEY_LOCAL_MACHINE\System\CurrentControl

Значение 0 (тип DWORD) параметра IPAutoconfigurationEnabled отключает APIPA. Если значение этого параметра равно 1 , или параметр отсутствует в реестре, APIPA активируется.

Автонастройка IPv4-адреса . . . . : 169.254.254.18(Основной) — автоматически полученный локальный адрес, если используется APIPA

Локальный IPv6-адрес канала . . . : fe80::7c22:e7f8:3a71:8249%16(Основной) — локальный IPv6 адрес, если используется адресация IPv6

IPv4-адрес. . . . . . . . . . . . : 10.10.11.77(Основной) — используемый для данного адаптера IPv4 — адрес.

Маска подсети . . . . . . . . . . : 255.255.224.0 — маска подсети.

Аренда получена. . . . . . . . . . : 2 марта 2012 г. 22:44:48 — дата и время получения сетевой конфигурации от сервера DHCP

Срок аренды истекает. . . . . . . . . . : 3 марта 2012 г. 2:31:27 — срок истечения аренды сетевых настроек. Определяется сервером DHCP.

Основной шлюз. . . . . . . . . : 10.10.11.1 — IP — адрес маршрутизатора, используемого в качестве шлюза по умолчанию.

Код класса DHCPv4. . . . . . . . . . : TEST — код класса DHCP, если он существует.

DHCP-сервер. . . . . . . . . . . : 10.10.11.11 —

— IP-адрес DHCP-сервера, от которого получена сетевая конфигурация.

Следующие 2 параметра (идентификатор участников DHCP — DUID и идентификатор арендованного адреса IAID) присутствуют при автоматическом конфигурировании настроек протокола IPv6 . В крупных сетях могут присутствовать несколько серверов DHCPv6. При автоматическом конфигурировании сетевого адаптера, все они получают от клиента специальный запрос DHCP REQUEST. Каждый из них проверяет, ему ли был направлен запрос. Сервер не приступает к обработке пакетов с DUID, отличающимся от его собственного. При совпадении DUID, сервер помечает адрес как присвоенный и возвращает ответ DHCP REPLY. На этом обработка запроса завершается.

IAID — это специальный идентификатор арендуемого IPv6-адреса длиной 4 байта. Клиенту выделяется адрес на время, определенное сервером (срок аренды). Когда предпочитаемый срок действия адреса заканчивается, клиент отправляет серверу пакет DHCP RENEW с запросом на продление этого срока. В сообщение включается идентификатор IAID, код которого также хранится в базе данных DHCP сервера. Если сервер готов продлить срок действия адреса, он отправляет ответ DHCP REPLY и клиент получает возможность использования арендованного адреса без повторного получения настроек.

IAID DHCPv6 . . . . . . . . . . . : 234890384 — идентификатор арендованного адреса IAID

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-14-E2-78-C0-00-0C-1E-7C-29-E

DNS-серверы. . . . . . . . . . . : 94.25.128.74

94.25.208.74

— адреса DNS — серверов, используемых для разрешения имен в IP-адреса узлов.

NetBios через TCP/IP. . . . . . . . : Включен — режим использования NetBios через протокол TCP/IP.

Утилита GETMAC .

Утилита командной строки GETMAC присутствует в версиях Windows XP и старше. Используется для получения аппаратных адресов сетевых адаптеров (MAC-адресов) как на локальном, так и на удаленном компьютере.

Синтаксис:

GETMAC [/S <система> [/U <пользователь> [/P <пароль>]]] [/FO <формат>]

[/NH] [/V]

Параметры:

/S <система> — имя или IP-адрес удаленного компьютера.

/U [<домен>\]<пользователь> Имя пользователя. Если не задано, то используется текущая учетная запись.

/P [<пароль>] — Пароль. Если задан параметр /U и не задан пароль, то он будет запрошен.

/FO <формат> — Формат, в котором следует отображать результаты запроса. Допустимые форматы: «TABLE» (таблица), «LIST» (список), «CSV» (разделяемые запятыми поля). Если параметр не задан, то используется вывод в виде таблицы (TABLE) .

/NH — Указывает, что строка заголовков столбцов не

должна отображаться в результирующем файле.

форматов TABLE и CSV.

/V — Отображение подробной информации. В отображаемой информации присутствует имя сетевого подключения и название сетевого адаптера.

/? — Вывод справки по использованию команды.

Примеры:

GETMAC /? — отобразить краткую справку об использовании GETMAC.

GETMAC /FO csv — выдать информации о MAC-адресах всех существующих на локальном компьютере сетевых адаптеров в формате CSV (полей с разделителями в виде запятой)

GETMAC /S COMPUTER /NH /V — получить MAC адреса сетевых адаптеров для удаленного компьютера COMPUTER, не отображать заголовки столбцов в таблице и использовать отображение подробной информации. Для подключения к удаленному компьютеру используется текущая учетная запись пользователя.

GETMAC /S 192.168.1.1 /NH /V — то же самое, но вместо имени компьютера задан его IP-адрес.

GETMAC /S COMPUTER /U user /P password — получить MAC — адрес адаптеров удаленного компьютера COMPUTER. Для подключения к нему используется имя пользователя «user» и пароль «password»

GETMAC /S COMPUTER /U mydomain\user — для подключения к удаленному компьютеру используется учетная запись пользователя «user» в домене «mydomain». Пароль пользователя вводится по запросу.

GETMAC /S COMPUTER /U mydomain\user /P password — то же самое, что и в предыдущем случае, но пароль задан в командной строке.

Пример выводимой информации по GETMAC без параметров:

Физический адрес Имя транспорта

=================== ========================================

00-00-DB-CE-97-9C \Device\Tcpip_{85E2B831-859B-45D4-9

00-2E-20-6B-0D-07 \Device\Tcpip_{158A50DF-F6F2-4909-8F15-D

По имени транспорта можно найти в реестре записи, связанные с данным сетевым адаптером.

http://ab57.ru/cmdlist.html

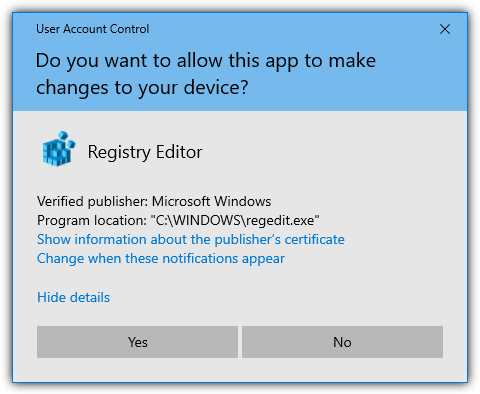

User Account Control (UAC) или контроль учетных записей – это функция безопасности Windows включенная по умолчанию и предназначенная для предотвращения нежелательных изменений в ОС. Если программа пытается выполнить действие, требующее прав администратора (например, установить программу, изменить настройки ОС, ветки реестра или системные файлы), UAC уведомляет об этом и запрашивает подтверждения этих действий у администратора. Тем самым снижается риск несанкционированных изменений и выполнения вредоносного кода с правами администратора.

В этой статье мы рассмотрим, как управлять настройками контроля учетных записей в Windows

Содержание:

- Настройки контроля учётных записей (UAC) в Windows

- Управление параметрами User Account Control через GPO

- Ползунок User Account Control и соответствие параметров реестра (GPO)

- Как полностью отключить UAC в Windows через GPO?

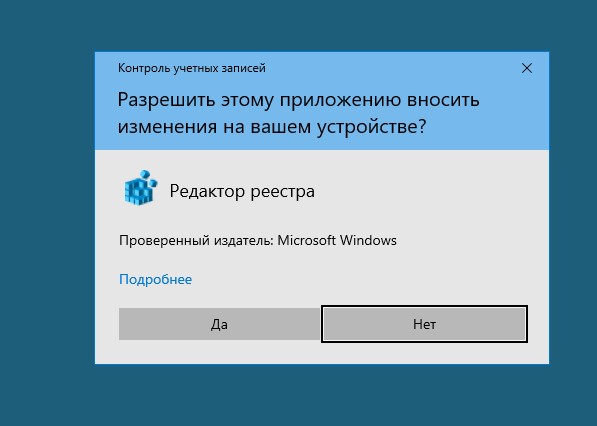

Как выглядит окно UAC? Например, при попытке повышения привилегий процесса в сессии пользователя с правами локального администратора, появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

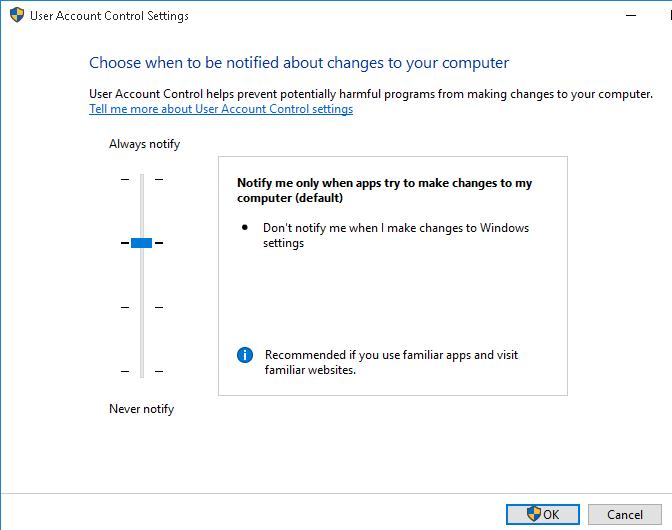

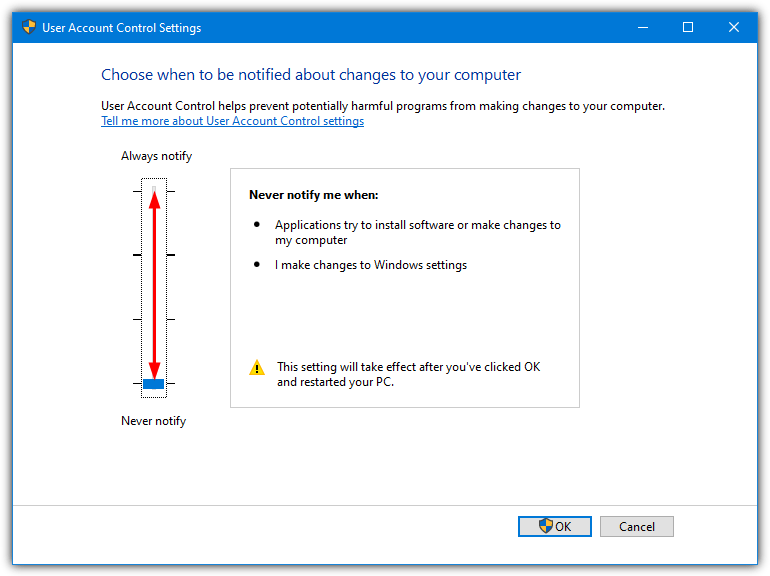

Настройки контроля учётных записей (UAC) в Windows

Для управления настройками UAC в панели управления Windows доступен специальный апплет Change User Account Control settings, который можно запустить из классической панели управления или с помощью команды

UserAccountControlSettings.exe

.

С помощью ползунка можно выбрать уровень контроля учетных записей на компьютере. Доступно 4 уровня:

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (используется в Windows по умолчанию);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять

Обратите внимание, что перевод ползунка в нижнее положение Никогда не уведомлять, не отключает UAC полностью. Этот режим включает автоматическое подтверждения запросов на повышение прав, инициированных администратором, без отображения окна с запросом UAC. В сессиях пользователей запросы повышения прав автоматически откланяются.

Чтобы полностью отключить UAC, нужно отключить параметр локальной политики Контроль учетных записей: все администраторы работают в режиме одобрения администратором (User Account Control: Run all administrators in Admin Approval Mode). Об этом ниже.

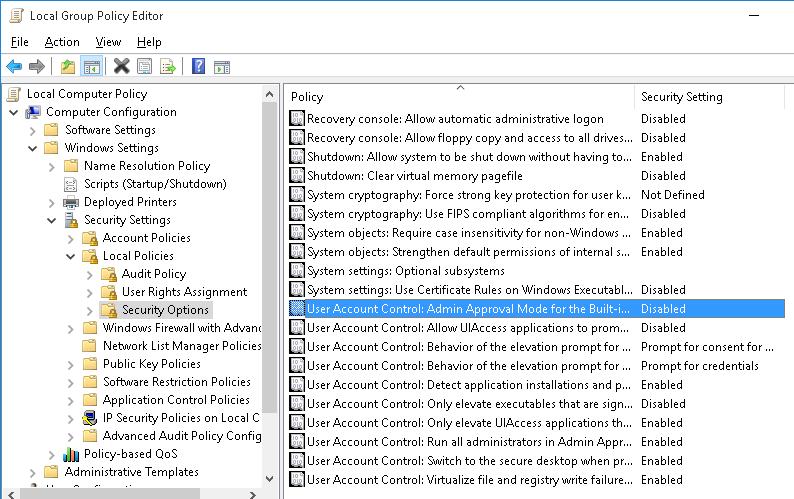

Управление параметрами User Account Control через GPO

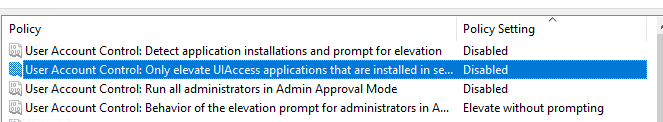

Возможно управление параметрами контроля учетных записей UAC в Windows через групповые политики. Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей) и находятся в разделе редактора GPO Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики).

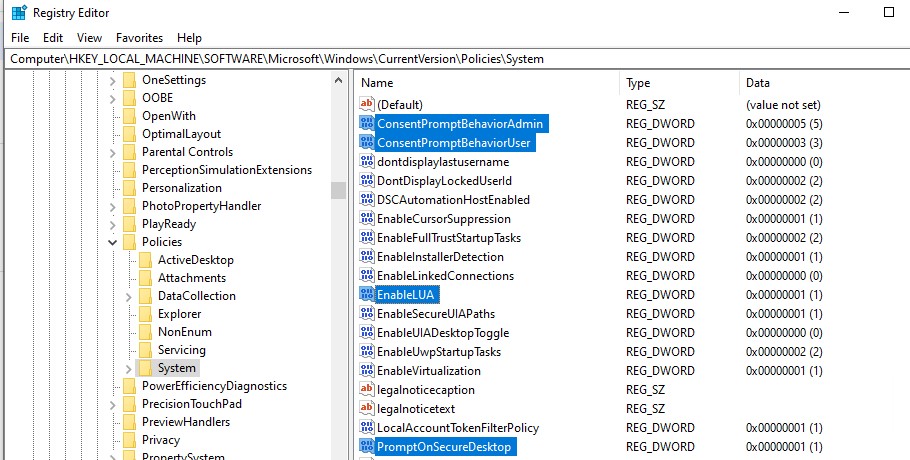

Доступно 12 параметров GPO. В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра (ветка HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System) и возможные значения (в том числе значения по-умолчанию).

| Имя политики | Ключ реестра | Значения | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора |

FilterAdministratorToken

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол |

EnableUIADesktopToggle

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором |

ConsentPromptBehaviorAdmin

|

0 = Elevate without prompting 1 = Prompt for credentials on the secure desktop 2 = Prompt for consent on the secure desktop 3 = Prompt for credentials |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей |

ConsentPromptBehaviorUser

|

0 = Automatically deny elevation requests 1 = Prompt for credentials on the secure desktop3 (Default) = Prompt for credentials |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав |

EnableInstallerDetection

|

1 = Enabled 0 = Disabled (default) |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов |

ValidateAdminCodeSignatures

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении |

EnableSecureUIAPaths

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором |

EnableLUA

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав |

PromptOnSecureDesktop

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization | 0 = Disabled 1 (Default) = Enabled |

| User Account Control: Behavior of the elevation prompt for administrators running with Administrator Protection | опции появилbсь в Windows 11 в конце 2024 для управления новой функцией Local Administrator Protection

|

||

| User Account Control: Configure type of Admin Approval Mode |

Ползунок User Account Control и соответствие параметров реестра (GPO)

Когда вы меняете уровень защиты UAC с помощью ползунка в панели управления, Windows изменяет значения следующих параметров реестра.

| Уровень ползунка UAC |

PromptOnSecureDesktop

|

EnableLUA

|

ConsentPromptBehaviorAdmin

|

| 4 — Всегда уведомлять | 1 | 1 | 2 |

| 3 — Уведомлять при попытках приложений изменить параметры | 1 | 1 | 5 |

| 2- Уведомлять без затемнения экрана | 0 | 1 | 5 |

| 1 — Отключить UAC и не уведомлять | 0 | 1 | 0 |

Таким образом, если вы хотите через GPO задать параметры UAC, соответствующие уровню ползунка вам достаточно настроить 3 параметра политик (указаны выше).

Например, для UAC уровень 3 (Notify only when programs try to make changes to my computer) нужно внедрить такие параметры в реестр:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"PromptOnSecureDesktop"=dword:00000001

"EnableLUA"=dword:00000001

"ConsentPromptBehaviorAdmin"=dword:00000005

"ConsentPromptBehaviorUser"=dword:00000003

"EnableInstallerDetection"=dword:00000001

"EnableVirtualization"=dword:00000001

"ValidateAdminCodeSignatures"=dword:00000000

"FilterAdministratorToken"=dword:00000000

Значения параметров ConsentPromptBehaviorUser, EnableInstallerDetection, EnableVirtualization, ValidateAdminCodeSignatures и FilterAdministratorToken будут одинаковыми для всех уровней.

Как полностью отключить UAC в Windows через GPO?

Рассмотрим, как через групповые политики отключить контроль учетных записей в Windows.

На отдельном компьютере можно использовать редактор локальный групповой политики

gpedit.msc

. Если нужно применить политику на множестве компьютерлв в домене, нужно использовать консоль Group Policy Management Console —

gpmc.msc

(рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику

- Отредактируйте политику и перейдите в разделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode =

Elevate without prompting

;

- User Account Control: Detect application installations and prompt for elevation =

Disabled

; - User Account Control: Run all administrators in Admin Approval Mode =

Disabled

; - User Account Control: Only elevate UIAccess applications that are installed in secure locations =

Disabled

.

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их.

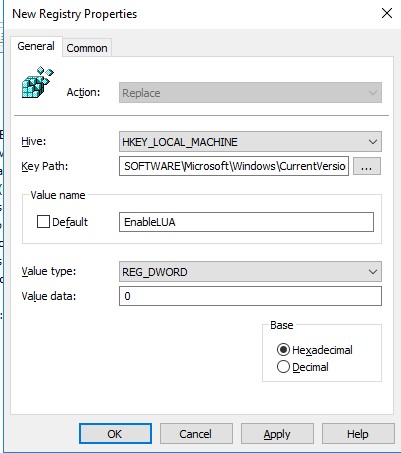

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

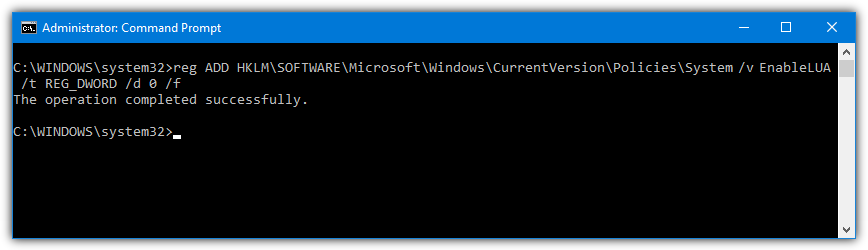

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

- UAC can be disabled from the Control Panel, Windows Registry, Group Policy, Command Prompt, and Windows PowerShell.

- Disable UAC from Command Prompt: reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

- Disable UAC from Control Panel by going to Control Panel >> User Accounts >> User Accounts >> Change User Account Control settings >> Drag slider to “Never Notify”

The Windows operating system is vulnerable to outside threats and unauthorized access, which is why it includes a User Account Control (UAC) feature.

Even if you are not aware of what UAC is, you must certainly have come across it if you are a Windows user. Ever seen that annoying confirmation dialog box that asks for administrative permission when you’re installing an app, running a setup, or uninstalling anything? That is the UAC prompt.

If it is getting too annoying for you and want to disable the UAC prompt, this article lists all the methods to do so on Windows 11. But before we show you how to do it, let us learn what it is, and whether it should be turned off or not.

Table of Contents

What is User Account Control (UAC)

The UAC is a Windows security feature that prevents the unauthorized execution of apps and processes with administrative privileges and also prevents malicious software from running on your computer.

When an app or a program is making changes to your computer, a popup emerges asking for user consent, as in the image above.

In simpler words, it is just an extra precautionary measure by Windows to ensure that no task is run without the user’s consent, and thus, you are prompted with a dialog box for confirmation.

Is it Safe to Disable UAC?

Now that we know the role of UAC, disabling UAC is not the smart choice. Although most tasks performed by the end user, like installing or uninstalling an app, are done with complete consciousness, a UAC prompt gives a second chance to the user to reconsider their action.

Not only that but any malicious action performed by software or piece of code could also be blocked by the UAC. Additionally, any occurrences happening in the background would be highlighted and brought to the user’s attention with the help of the UAC prompt.

Therefore, we recommend that you do not disable the UAC, and only do it when it is necessary. After that, you can re-enable it.

UAC Security Levels

If you read ahead, you will find that the UAC has different security levels. each of those security levels defines how the UAC will work, when the end user will be prompted with a UAC, and when the prompt will not be generated.

Here are the details of the 4 security levels of UAC:

-

Always notify

A UAC prompt will appear when an app or a program tries to make changes to your system. It will also notify you when you try to change Windows settings. Additionally, it freezes background tasks until the user responds.

-

Notify me only when apps try to make changes to my computer

This is the default Windows UAC level and only notifies you when an app tries to install or make changes to your PC. It also freezes background tasks until you respond.

-

Notify me only when apps try to make changes to my computer (do not dim my desktop)

This option will display the UAC prompt but it does not freeze the background tasks, nor does it dim the desktop.

-

Never notify

Selecting this option completely disables the UAC. No prompts will pop up.

Let us now continue to see the different methods to disable UAC when needed.

Disable UAC on Windows

Disable UAC from Control Panel

The following steps allow you to disable the UAC from the Control Panel:

-

Press Windows Key + R to open the Run Command box.

-

Type in “Control” and press Enter to open the Control Panel.

-

Click “User Accounts.”

Open User Account settings in Control Panel -

Click “User Accounts” again.

Click “User Accounts” again -

Click “Change User Account Control settings.”

Change UAC settings from Control Panel -

Drag the slider on the left to the bottom and click Ok.

Disable UAC from the Control Panel -

[Conditional] If UAC was already enabled, you will be prompted with a UAC. Click Yes.

UAC will now be disabled.

If you want to re-enable it again, simply return the slider inside the “Change User Account Control settings” page to its original UAC security level.

Disable UAC from Group Policy Editor

To disable the UAC prompts from the Group Policy editor, use these steps:

-

Press Windows Key + R to open the Run Command box.

-

Type in “gpedit.msc” and press Enter to open the Group Policy Editor.

-

Navigate to the following path from the left side of the Group Policy Editor:

Local Computer Policy > Computer Configuration > Windows Settings > Security Settings > Local Policies > Security Options

-

Double-click the policy “User Account Control: Run all administrators in Admin Approval Mode” in the right pane.

Open UAC Group Policy -

Select “Disabled” and then click Apply and Ok.

Disable UAC from Group Policy Editor -

Now press Windows Key + R again and type in “CMD“, then press CTRL + Shift + Enter to open the Command Prompt with elevated rights.

-

Execute the following command to implement the changes in the Group Policy Editor:

GPUpdate /ForceApply Group Policy changes

UAC will now be disabled.

However, if you want to enable it again, return to the “User Account Control: Run all administrators in Admin Approval Mode” Group Policy and enable it.

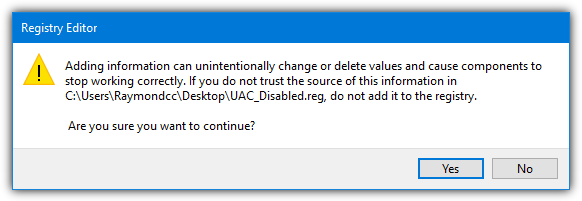

Disable UAC from Registry Editor

You can also disable the UAC from the Windows Registry Editor. Here is how:

Note: Misconfiguration of critical values in the system’s registry could be fatal for your operating system. Therefore, we insist that you create a system restore point or a complete system image backup before proceeding forward with the process.

You can also use our top selection of disk imaging and backup software so you never lose your data or operating system again.

-

Press Windows Key + R to open the Run Command box.

-

Type in “regedit” and press Enter to open the Registry editor.

-

Navigate to the following path from the left pane:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

-

Double-click the DWORD “EnableLUA.”

Open the EnableLUA DWORD in Windows Registry -

Change the Value Data to 0 and click Ok.

Disable UAC from Windows Registry -

Restart the computer.

Once the computer restarts, you will notice that the UAC has been disabled.

To re-enable it, return to the System key using the Registry Editor, double-click the DWORD “EnableLUA,” and set its Value Data to 1.

Disable UAC from Command Prompt

If you are a fan of the Command Line Interface (CLI), then you can also disable UAC directly from the Command Prompt with a single command. Here are the steps to follow:

-

Press Windows Key + R to open the Run Command box.

-

Type in “CMD” and then press CTRL + Shift + Enter to open the Command Prompt with elevated rights.

-

Run the following command:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /fDisable UAC from Command Prompt -

Now restart the computer.

The steps above will make changes to the EnableLUA DWORD in the Windows Registry and disable UAC.

To re-enable UAC, run the following command in an elevated Command Prompt:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 1 /fDisable UAC from Windows PowerShell

Similar to the Command Prompt, you can also disable UAC from PowerShell. Here is how:

-

Press Windows Key + R to open the Run Command box.

-

Type in “PowerShell” and then press CTRL + Shift + Enter to open PowerShell with elevated rights.

-

Run the following command:

Set-ItemProperty -Path REGISTRY::HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System -Name ConsentPromptBehaviorAdmin -Value 0Disable UAC from PowerShell -

Now restart the computer.

UAC will now be disabled when the computer restarts.

If you want to re-enable UAC, use this command in PowerShell:

Set-ItemProperty -Path REGISTRY::HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System -Name ConsentPromptBehaviorAdmin -Value 1These are all the methods you can disable (or enable) UAC on a Windows computer. Let us now show you how to do the same on a remote computer that is on the same network.

Disable UAC Remotely

You can disable the User Account Control on a remote computer as well using the Command Prompt. This method can be used by sysadmins to get the task done without having to leave their computer.

To disable UAC on a remote PC, we must use PsTools by SysInternals – which is a suite of command-line tools for the Windows operating system. Using the PsExec utility inside this suite, you can remote access the Command Prompt of the target PC and then run any command.

Use the following steps to disable UAC on a remote computer:

-

Start by downloading and extracting PsTools.

Extract PsTools -

Launch an elevated Command Prompt and use the

CDcmdlet to change the directory to the extracted folder:CD [PathToExtractedPsTools]Change directory to extracted PsTools folder -

Now use the following command syntax to connect to the remote computer:

PsExec -i \\[RemoteComputerName] -u [Username] -p [Password] cmdReplace [RemoteComputerName] with the name of the PC you want to connect to, [Username] with the account name, and [Password] with the account password. Make sure that the account you are logging in with has administrative rights.

Connect to remote PC using PsExec You will now be connected to the remote PC.

-

Now, use the following command to disable UAC on the remote PC:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /fDisable UAC on the remote computer -

Now run the following command to restart the remote PC:

Shutdown /rRestart the remote computer

When the remote computer restarts, UAC will be turned off.

To re-enable it, you will need to use the PsExec tool again. Connect to the remote computer again using the command given above, and then use this command to re-enable UAC:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 1 /fNote that these are the exact same commands to disable or enable UAC on your local computer. This is because PsExec has launched a Command prompt instance on the remote computer and any commands running after establishing the connection will be on the remote PC.

Final Verdict

As mentioned earlier, it is not entirely safe to disable User Account Control. However, there are certain moments when it is absolutely necessary. That being said, we always recommend that you re-enable UAC when you no longer need it disabled.

This article lists multiple methods of disabling UAC on the local computer as well as on a remote computer on the same network.

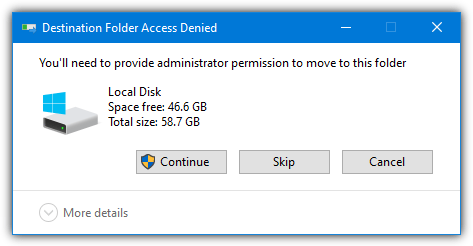

Most areas of the system are protected by User Account Control, including Program Files, the Windows folder, the registry, and many system settings. Even trying to copy or save a file to somewhere like the root of your system drive will trigger a UAC prompt. Folders that are located under your user account don’t require UAC, which is why you and programs can freely save and create files in personal folders like Documents or Music.

If a program requires access to any of these locations protected by UAC, it will need to be manually granted with the UAC prompt, which also includes when installing software or drivers. The biggest complaint about User Account Control has probably been that it bugs users too often and many people just end up clicking Yes without really looking at what is asking for access, which essentially nulls the effectiveness of UAC.

Although User Account Control does provide some level of protection in Windows, there are weaknesses and workarounds. For instance, it’s easily possible to bypass UAC elevation for specific applications. While it’s always recommended to keep UAC enabled if you can for that extra bit of protection, if you prefer to turn it off or adjust the levels of protection, here are some ways to do it.

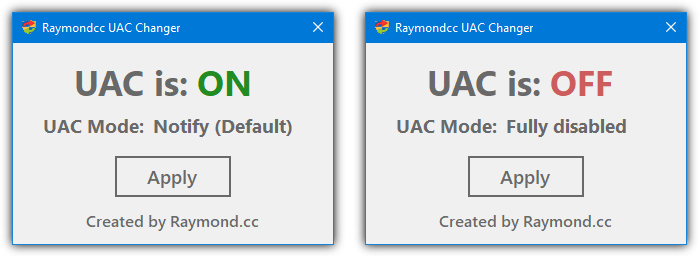

1. Raymondcc UAC Changer

UAC Changer is a simple and portable tool only 26KB in size that we have created ourselves. It is able to turn UAC off or on while also switching through the four available modes when UAC is enabled. There is also the ability to disable UAC completely. The tool requires .NET Framework version 4 or higher.

Run UAC Changer and it will start up showing the current status of User Account Control on your system. Click over the ON/OFF text to switch between enabled or disabled. You can also click on the UAC Mode text options when UAC is set to ON to switch between always notify, notify and dim the screen (system default), notify but don’t dim the screen, or Admin approval mode.

Simply click Apply when you are done and the settings will be changed. Users will need to reboot the system for new UAC changes to have an effect when switching to or from the fully disabled mode. If you have any feedback for UAC Changer, feel free to leave it in the comments. The tool works on Windows 7, Windows 8/8.1, and Windows 10.

Download Raymondcc UAC Changer

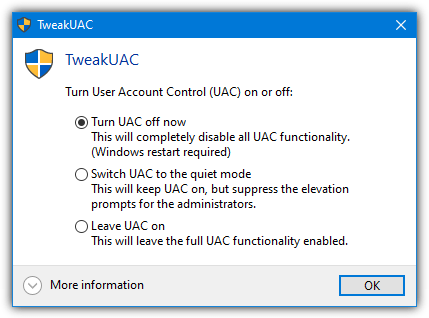

2. TweakUAC

TweakUAC has been around since the days of Windows Vista and it received numerous positive reviews at the time. That was mainly because Vista’s implementation of UAC was the first and the worst of all the operating systems that have included the feature. TweakUAC is portable and only 85KB.

The three options available in TweakUAC are turn UAC off completely, put UAC in quiet mode (Admin approval), and turn UAC on. The on option is not the standard default option in Windows 7, 8, and 10 but the full always notify mode. Vista didn’t have different levels of UAC, only on or off was available at the time the tool was written.

For some silly reason, the download of TweakUAC at the official website requires sending the download link to a valid email address. As a result, we link to an external download site.

Download TweakUAC

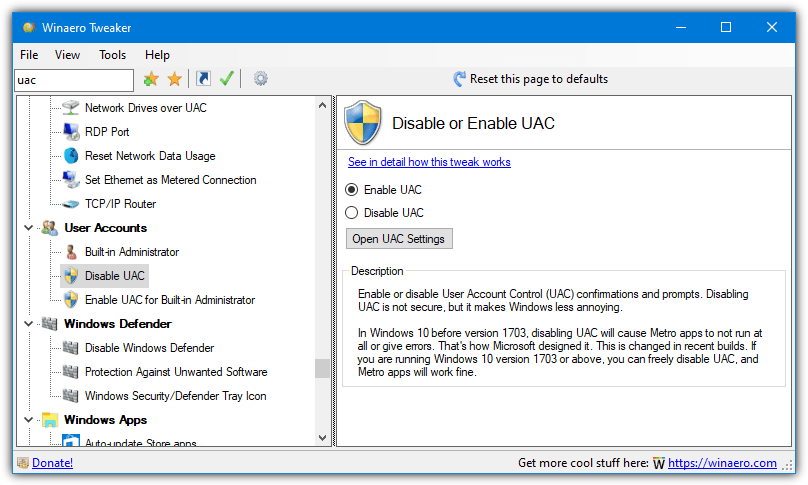

3. Winaero Tweaker

Winaero Tweaker is a tool we’ve mentioned before because it’s got hundreds of useful options and many of them are valuable to Windows 10 users. There are also some useful functions related to UAC, such as enabling UAC for the built-in administrator account and creating shortcuts to disable UAC prompts for specific programs.

After installing or creating a portable version of Winaero Tweaker from the installer, run the program and scroll down the functions tree on the left. The Disable UAC option is about three quarters the way down in the “User Accounts” section. Type uac into the search box to find it quicker. The option is a simple enable/disable switch which turns UAC on (to the last used setting) or off completely.

Download Winaero Tweaker

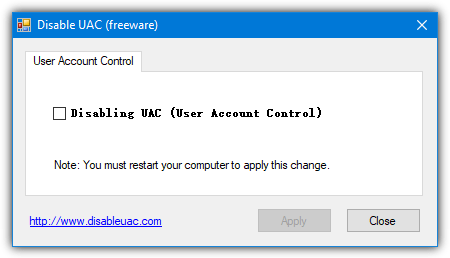

4. Disable UAC

Disable UAC is a free and portable tool at only 11.5KB in size that does two things; disable or enable UAC. The tool couldn’t be easier to use. If UAC is on, you just check the box and press Apply. If you want to enable UAC again, just run the tool and uncheck the box before pressing Apply.

Users will need to reboot for the changes to take effect. For some reason, the developer moved from a portable tool to a setup installer version back in 2014. We’ll just list the portable version as there’s not much point installing such a tiny program. Windows 10 users will need to have .NET Framework 3.5 installed if it isn’t present already.

Download Disable UAC Portable

5. Disable or Enable User Account Control From The Registry

The options to control UAC and its levels are all accessible in the Windows registry. Of course, inexperienced users shouldn’t play with the registry if they don’t know what they are doing, but more experienced users will likely make direct registry changes quite often. The tools above all use the same registry keys and values to control UAC.

All you have to do is download and extract the Zip archive and double click the required .REG file. There is a different file for each of the five options; always notify, default notify, no dim notify, Admin approval, and full disable. They work on Windows 7, 8/8.1 and 10, and will also require a reboot if you are turning on or off the disable option

Download UAC Reg Files

6. Disabling or Enabling UAC From the Command Line

In essence, using the command line to turn off User Account Control is very similar to using a .REG file. The only major difference is you are typing the command to edit the registry values instead of double clicking on a file. To disable UAC, run a Comand Prompt as Administrator and type:

reg ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

To re-enable User Account Control again:

reg ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 1 /f

As the levels of prompting are held in different registry keys, re-enabling UAC will revert it back to the last setting you used. Like all the other methods, a reboot will be required.

7. Adjust UAC Through Windows

Of course, it’s also possible to adjust the levels of User Account Control from within Windows itself. All you have to do is click Start and type UAC, the Change User Account Control option should be the first to appear. Alternatively, go to Control Panel > User Accounts > Change User Account Control settings.

Move the slider all the way to bottom to “Never notify”. In Windows 7 this will turn UAC off but it doesn’t in Windows 10. When you set the slider to the lowest setting, the UAC prompts are turned off in Windows 10 but Windows is still in “Admin approval mode”. In this mode, you can receive a prompt for administrator permission in certain situations such as writing data to important areas of the system.

An easy way to see Admin approval mode is trying to copy a file to somewhere like the root of the C drive, Program Files, or the Windows folder.

Something like the image above shows an Admin approval mode prompt instead of a UAC prompt. You have to manually allow the action before continuing but the prompt still allows access to the desktop while on the screen. This mode is not as secure as when UAC prompts are also turned on but it’s better than turning off UAC entirely, so it might be an acceptable compromise for some users.

For Windows 10, one of the other methods is required to disable UAC completely. As the lowest slider in Windows 7 turns off Admin approval mode as well, you can still enable admin approval without the UAC prompts by using one of the options above.

Final Note: As we have said earlier, disabling User Account Control in Windows decreases the level of security and increases the risk of malicious software damaging your system. It is not something that should be taken lightly and you should only do so if you have sufficient experience and adequate security software such as antivirus, firewall, anti-keylogger, and HIPS software.

Здравствуйте уважаемые! Хотелось бы рассказать немного про один из механизмов защиты ОС.

Наверняка многие не по наслышке знаю что это такое, но надеюсь так же многие подчеркнут для себя что то новое из этого топика, и так приступим!

UAC (User Account Control) — это средство контроля пользовательских учетных записей, впервые появившийся в Windows Vista.

Главная задача UAC была — заставить всех работать как обычный стандартный системный пользователь, т.к. работа с правами администратора очень не безопасна. Все мы прекрасно знаем, что многие приложения с которыми мы работаем могут содержать «уязвимости» и их же часто используют злоумышленники. Соответственно работая это приложение с правами администратора (хотя за частую приложениям не требуются права такого уровня), может писать в системные папки абсолютно прозрачно для пользователя, чего нам собственно и не нужно. Для воизбежания подобных ситуаций собственно и был призван на помощь UAC.

Он не только защищает вас от злонамеренного кода, а так же в какой то мере оказывает совместимость со «старыми» приложениями. Он позволяет писать «старым» приложения в системные папки, а если быть точнее эти приложения просто так думают что пишут в системные папки, но на самом деле пишут в виртуализированные папки, в следствии чего приложения работают вполне корректно.

Как работает UAC ?

Собственно когда вы заходите в систему, создаются 2а маркера доступа: административный и обычный.

Административный лежит в загашнике, а вы работаете под обычным аккаунтом. Далее если вам потребуется повышение привилегий, возникает защищенный рабочий стол и внутри этой сессии вы делаете выбор «Да, я согласен» или «Отмена». Это сделано для предотвращения спуфинг атак. Если в систему заходит обычный пользователь, то для него административный маркер не создается, а только обычный. Затем если ему нужно повысить свои привилегии, снова появляется защищенный рабочий стол в котором запрашивается пароль административной учетной записи. После чего для приложения формируется административный маркер доступа. По завершению приложения, административный маркер доступа удаляется.

Виртуализация UAC

Хочу напомнить, что отключая user account control вы подвергаете всю систему опасности и превращаете вашу ОС в windows XP, а не просто отключаете надоедливые окошки.

При этом отключая UAC вы выключаете windows resource protection, который собирает все необходимые для «жизни» файлы в хранилище, что бы после критического сбоя восстановить поврежденные файлы.

Виртуализация осуществятся в режиме ядра.

* Файловая система: драйвером luafv.sys.

* Реестр: встроенными средствами.

Перенаправляемые каталоги системы:

\Program Files, \Windows, \Windows\System32.

Исключения: Системные *.exe и *.dll.

Перенаправляемые разделы реестра:

HKLM\Software

Исключения: Некоторые ключе подраздела Microsoft.

Приложение работающее с обычными правами, перенаправляет в:

* Запись:

\Users\\AppData\Local\Virtual Store

HKCU\Software\Classes\VirtualStore

Что совершенно прозрачно происходит для самого приложения, т.е. приложение продолжает думать что оно пишет к примеру в \Program Files.

* Чтение:

Сначала используется зона пользователя, затем глобальное расположение.

Повышение привилегий для определенного приложения:

* В свойствах ярлыка поставить галочку «Запускать от имени администратора».

* Эвристическим инсталлятором.

* Явным запросом пользователя.

* В манифесте.

Ну и в довершение неполный список действий, вызывающих сообщение User Account Control:

* Изменения в каталогах %SystemRoot% и %ProgramFiles% — в частности, инсталляция/деинсталляция ПО, драйверов и компонентов ActiveX; изменение меню «Пуск» для всех пользователей.

* Установка обновлений Windows, конфигурирование Windows Update.

* Перенастройка брандмауэра Windows.

* Перенастройка UAC.

* Добавление/удаление учётных записей.

* Перенастройка родительских запретов.

* Настройка планировщика задач.

* Восстановление системных файлов Windows из резервной копии.

* Любые действия в каталогах других пользователей.

* Изменение текущего времени (впрочем, изменение часового пояса UAC не вызывает).