Когда Вы используете планшетный ПК, Вы можете использовать функции с сенсорным экраном и выбрать несколько типов кнопок, расположенных на стороне монитора. Например, Вы можете выбрать кнопку Windows Security на своем планшетном ПК, чтобы получить доступ к параметрам настройки безопасности Windows. Однако, Вы можете также вручную изменить функции каждой кнопки. Вы можете даже учесть кнопку Windows Security, которая будет использоваться, чтобы открыть экран логина на Вашем компьютере.

Инструкции

1

Выявите кнопку «Start» от своего Рабочего стола, чтобы открыть урегулирование планшетного ПК, и затем выявить выбор «Пульта управления».

2

Выявите «Мобильный PC» выбор, и затем выявите «выбор» Параметров настройки планшетного ПК. Окно Параметров настройки планшетного ПК тогда появится на Вашем экране.

3

Выявите вкладку «Buttons» и затем выявите ориентацию экрана для Вашей кнопки от «Параметров настройки Кнопки Для» списка.

4

Выявите «опцию» безопасности Windows из «Списка» кнопки Tablet, и затем выявите выбор «Изменения».

5

Выберите «Вход в систему» опции из списка «Прессы», чтобы определить действие, которое Вы хотите, чтобы кнопка выполнила.

6

Выявите «хорошо» выбор дважды и затем закройтесь из открытых окон. Нажмите кнопку «Windows Security» на своем планшетном ПК, чтобы открыть экран логина Windows.https://www.ibaikal.com/ru/

-

Home

-

News

- What Is Windows Security Button? Where Is It? How to Enable It?

By Daisy | Follow |

Last Updated

The Windows Security button is introduced in tablets for easy access to the login screen. You can also use it on desktops. This post from MiniTool tells you how to enable and use the Windows Security button on a tablet/desktop.

What Is Windows Security Button

What is the Windows Security button? Just like your phone’s fingerprint scanner the Windows security button works too. It is used to unlock and access all features of the device. It can protect your privacy since no one can access the data stored in the device except you.

For Windows tablets, if it has not been used for a long time or have just started up, you can press the Windows Security button to access your login menu. Then, you can enter your username and password to log in to your system.

For Windows desktops and laptops, Windows Security is not a button, but a security login setting that needs to be activated.

Where Is Windows Security Button

Where is the Windows Security button on Windows tablets/desktops/laptops?

For Windows Tablets:

It might be in a different location than the rest of the buttons depending on your tablet’s manufacturer. However, in most cases, you can find it somewhere on the side, bottom, or top of your device. Besides, you need to notice that not all Windows tablets have a Windows Security button.

For Windows Desktops/Laptops:

On most Windows PCs, there is no exact Windows Security button, as they already have built-in keyboards. To access the Windows Security button feature, you need to press the Ctrl+Alt+Delete keys together.

Related post:

- What Is Windows RT/Windows RT 8.1? How to Download Windows RT?

- Windows 8 vs Windows RT: What Are the Differences Between Them?

How to Enable Windows Security Button

How to enable the Windows Security button on tablets and desktops? Here are the instructions:

Enable the Windows Security Button on Tablets

To enable the Windows Security button on tablets, follow the steps below:

- Tap Start > Settings > Control Panel.

- Go to Mobile PC, followed by Tablet PC Settings.

- Tap Buttons > Button Settings For.

- Find the Screen orientation of your button. Then, go to the Tablet button list, and tap Windows Security > Change.

- From the Press options, choose the Log On option.

- Then, tap OK. You can now press the button to get the login screen.

Enable the Windows Security Button on Desktops/Laptops

To enable the Windows Security button on desktops and laptops, there are 2 ways available:

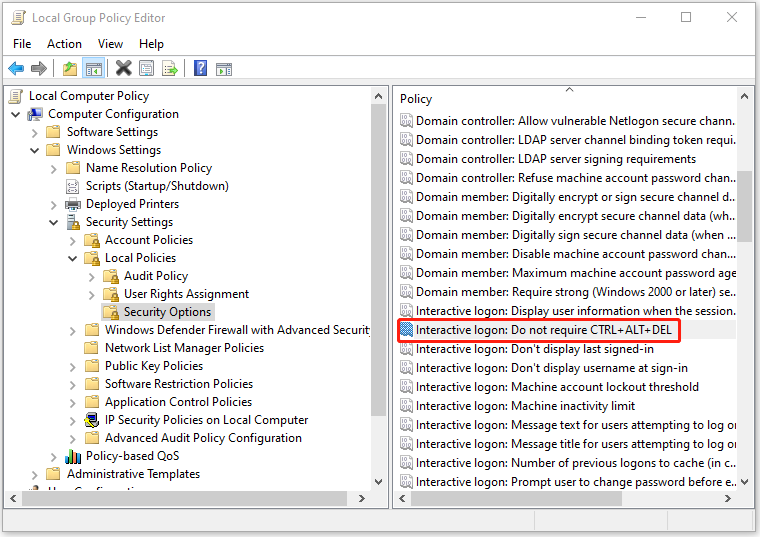

Way 1: Via Group Policy Editor

Step 1: Press Windows + R keys together to open the Run box.

Step 2: Type gpedit.msc and press the Enter key to open Group Policy Editor.

Step 3: Go to the following path:

Local Computer Policy/Computer Configuration/Windows Settings/Security Settings/Local Policies/Security Options

Step 4: On the right side pane, find Interactive logon: Do not require CTRL + ALT+ DEL.

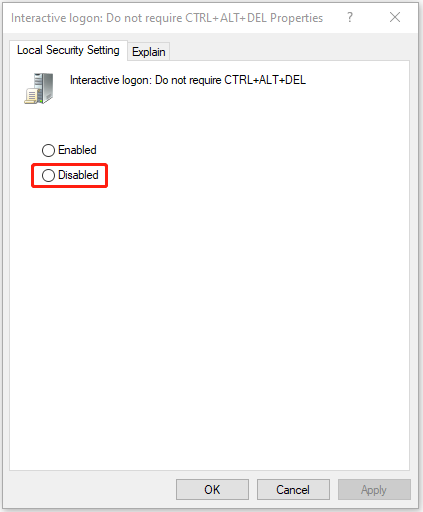

Step 5: Double-click it, and choose the Disabled option. Click Apply > OK.

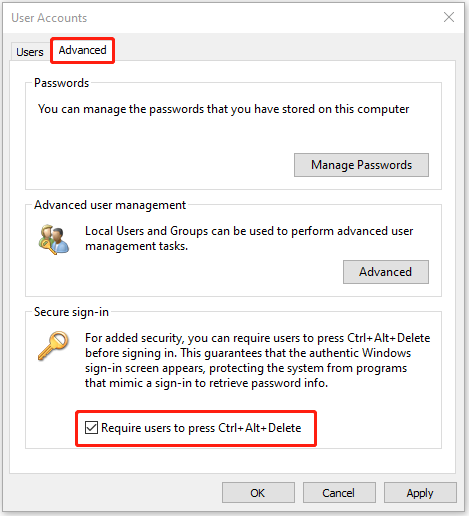

Way 2: Via User Accounts

Step 1: Press Windows + R keys together to open the Run box.

Step 2: Type netplwiz and press Enter.

Step 3: Go to the Advanced tab and check the Require users to press Ctrl+Alt+Delete box.

Final Words

What is the Windows Security button? Where is it? How to enable and use it on a tablet or desktop? Now, you should find the answers on the above content.

About The Author

Position: Columnist

Having been an editor at MiniTool since graduating college as an English major, Daisy specializes in writing about data backups, disk cloning, and file syncing as well as general computer knowledge and issues. In her free time, Daisy enjoys running and going with friends to the amusement park.

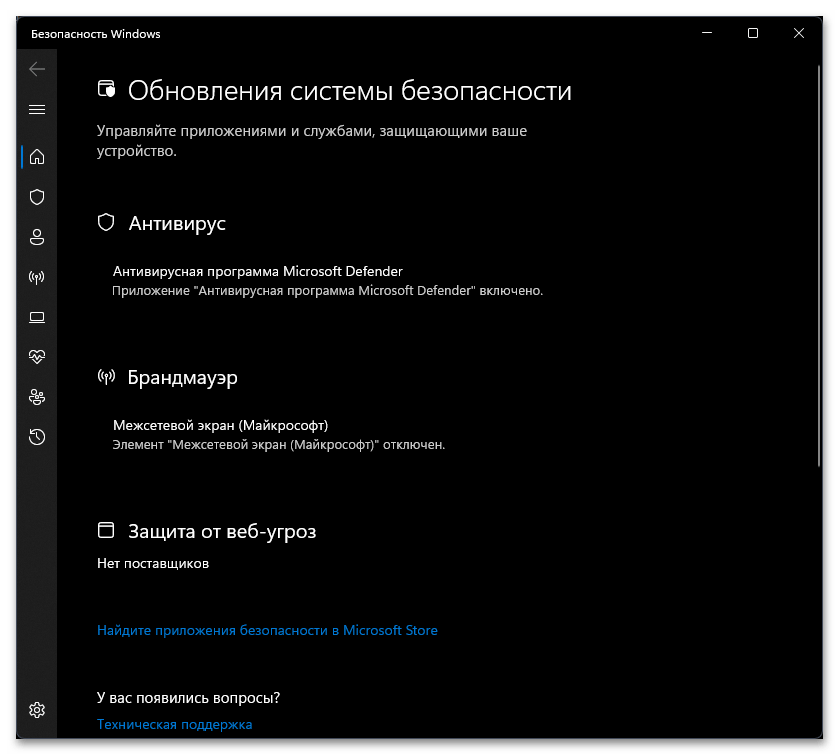

Страница безопасности устройства приложения Безопасность Windows предназначена для управления функциями безопасности, встроенными в устройство Windows. Страница разделена на следующие разделы:

-

Компьютер с защищенными ядрами. Если ваше устройство является компьютером с защищенными ядрами, на нем отображаются сведения о функциях защищенного компьютера.

-

Изоляция ядра. Здесь можно настроить функции безопасности, защищающие ядро Windows.

-

Обработчик безопасности. Предоставляет сведения о обработчике безопасности, который называется доверенным платформенным модулем (TPM).

-

Безопасная загрузка: если включена безопасная загрузка, вы можете найти дополнительные сведения о ней.

-

Шифрование данных. Здесь можно найти ссылку на параметры Windows, где можно настроить шифрование устройства и другие параметры BitLocker.

-

Возможности аппаратной безопасности. Оценка функций аппаратной безопасности устройства

В приложении «Безопасность Windows» на компьютере, выберите Безопасность устройства или используйте следующий ярлык:

Безопасность устройства

Защищенный основной компьютер

Компьютер с защищенными ядрами предназначен для предоставления дополнительных функций безопасности прямо из коробки. Эти компьютеры интегрируют оборудование, встроенное ПО и программное обеспечение, чтобы обеспечить надежную защиту от сложных угроз.

В приложении «Безопасность Windows» на компьютере, выберите Безопасность устройства > Сведения о безопасности.

Дополнительные сведения см. в разделе Windows 11 компьютеры с защищенными ядрами.

Изоляция ядра

Изоляция ядра предоставляет функции безопасности, предназначенные для защиты основных процессов Windows от вредоносных программ путем их изоляции в памяти. Это делается путем запуска этих основных процессов в виртуализированной среде.

В приложении «Безопасность Windows» на компьютере, выберите Безопасность устройства > сведения об изоляции ядра или используйте следующее сочетание клавиш:

Изоляция ядра

Примечание: Функции, предоставляемые на странице изоляции ядра, зависят от используемой версии Windows и установленных компонентов оборудования.

Целостность памяти, также известная как целостность кода, защищенная гипервизором (HVCI), — это функция безопасности Windows, которая затрудняет использование вредоносными программами низкоуровневых драйверов для захвата компьютера.

Драйвер — это программное обеспечение, которое позволяет операционной системе (в данном случае Windows) и устройству (например, клавиатуре или веб-камере) общаться друг с другом. Когда устройство хочет, чтобы Windows что-то делало, оно использует драйвер для отправки этого запроса.

Целостность памяти работает путем создания изолированной среды с помощью аппаратной виртуализации.

Подумайте об этом как о охраннике внутри запертой кабины. Эта изолированная среда (заблокированная кабина в нашем аналогии) предотвращает незаконное изменение функции целостности памяти злоумышленником. Программа, которая хочет запустить фрагмент кода, который может быть опасным, должна передать код в целостность памяти внутри этой виртуальной кабины, чтобы его можно было проверить. Когда целостность памяти удобна, что код в безопасности, он передает код обратно в Windows для выполнения. Как правило, это происходит очень быстро.

Без выполнения целостности памяти охранник выделяется прямо в открытом месте, где злоумышленнику гораздо легче вмешиваться или саботировать охранника, что упрощает вредоносный код пробираться в прошлое и вызывать проблемы.

Вы можете включить илиотключить целостность памяти с помощью переключателя.

Примечание: Чтобы использовать целостность памяти, необходимо включить аппаратную виртуализацию в системе UEFI или BIOS.

Что делать, если написано, что у меня несовместимый драйвер?

Если целостность памяти не удается включить, это может сказать вам, что у вас уже установлен несовместимый драйвер устройства. Обратитесь к производителю устройства, чтобы узнать, доступен ли обновленный драйвер. Если у них нет совместимого драйвера, вы можете удалить устройство или приложение, использующее этот несовместимый драйвер.

Примечание: При попытке установить устройство с несовместимым драйвером после включения целостности памяти может появиться то же сообщение. В этом случае применяется тот же совет: проверка с производителем устройства, чтобы узнать, есть ли у него обновленный драйвер, который можно скачать, или не установить это конкретное устройство, пока не будет доступен совместимый драйвер.

Аппаратная защита стека — это аппаратная функция безопасности, которая затрудняет использование вредоносными программами низкоуровневых драйверов для захвата компьютера.

Драйвер — это программное обеспечение, которое позволяет операционной системе (в данном случае Windows) и устройству (например, клавиатуре или веб-камере) общаться друг с другом. Когда устройство хочет, чтобы Windows что-то делало, оно использует драйвер для отправки этого запроса.

Защита аппаратного стека предотвращает атаки, которые изменяют возвращаемые адреса в памяти в режиме ядра для запуска вредоносного кода. Для этой функции безопасности требуется ЦП, который содержит возможность проверки возвращаемых адресов выполняемого кода.

При выполнении кода в режиме ядра возвращаемые адреса в стеке режима ядра могут быть повреждены вредоносными программами или драйверами, чтобы перенаправить нормальное выполнение кода в вредоносный код. На поддерживаемых ЦП хранит вторую копию допустимых возвращаемых адресов в теневой стеке только для чтения, который драйверы не могут изменить. Если обратный адрес в обычном стеке был изменен, ЦП может обнаружить это несоответствие, проверив копию возвращаемого адреса в теневом стеке. При возникновении такого несоответствия компьютер запрашивает stop-ошибку, иногда называемую синим экраном, чтобы предотвратить выполнение вредоносного кода.

Не все драйверы совместимы с этой функцией безопасности, так как небольшое количество законных водителей участвуют в изменении адреса возврата в не вредоносных целях. Корпорация Майкрософт взаимодействует с многочисленными издателями драйверов, чтобы убедиться, что их последние драйверы совместимы с аппаратной принудительной защитой стека.

Вы можете включить илиотключить аппаратную защиту стека с помощью переключателя.

Чтобы использовать аппаратную защиту стека, необходимо включить целостность памяти и использовать ЦП, поддерживающий технологию intel Control-Flow принудительного применения или AMD Shadow Stack.

Что делать, если написано, что у меня несовместимый драйвер или служба?

Если не удается включить защиту аппаратного принудительного стека, это может сказать, что у вас уже установлен несовместимый драйвер устройства или служба. Обратитесь к производителю устройства или издателю приложения, чтобы узнать, доступен ли обновленный драйвер. Если у них нет совместимого драйвера, вы можете удалить устройство или приложение, использующее этот несовместимый драйвер.

Некоторые приложения могут устанавливать службу вместо драйвера во время установки приложения и устанавливать драйвер только при запуске приложения. Для более точного обнаружения несовместимых драйверов также перечисляются службы, которые, как известно, связаны с несовместимыми драйверами.

Примечание: При попытке установить устройство или приложение с несовместимым драйвером после включения аппаратной принудительной защиты стека может появиться то же сообщение. В этом случае применяется тот же совет: проверка с производителем устройства или издателем приложения, чтобы узнать, есть ли у них обновленный драйвер, который можно скачать, или не установить это конкретное устройство или приложение, пока не будет доступен совместимый драйвер.

Также известная как защита DMA ядра, эта функция безопасности защищает устройство от атак, которые могут произойти, когда вредоносное устройство подключено к порту PCI, например к порту Thunderbolt.

Простым примером одной из таких атак может быть то, что кто-то покидает свой компьютер для быстрого перерыва на кофе, и пока он был в отъезде, злоумышленник войдет в систему, подключит USB-устройство и уйдет с конфиденциальными данными с компьютера или введет вредоносную программу, которая позволяет им управлять компьютером удаленно.

Защита доступа к памяти предотвращает такие атаки, запрещая прямой доступ к памяти для этих устройств, за исключением особых обстоятельств, особенно когда компьютер заблокирован или пользователь выходит из системы.

Каждое устройство имеет некоторое программное обеспечение, записанное в память устройства только для чтения ( в основном записанное на микросхему на системной плате), которое используется для основных функций устройства, таких как загрузка операционной системы, которая запускает все приложения, которые мы привыкли использовать. Так как это программное обеспечение трудно (но не невозможно) изменить, мы называем его встроенным ПО.

Поскольку встроенное ПО загружается сначала и выполняется в операционной системе, средства безопасности и функции, работающие в операционной системе, трудно обнаружить его или защититься от него. Как и в доме, который зависит от хорошей основы для обеспечения безопасности, компьютер нуждается в безопасности встроенного ПО, чтобы обеспечить безопасность операционной системы, приложений и данных на этом компьютере.

System Guard — это набор функций, которые помогают гарантировать, что злоумышленники не смогут запустить ваше устройство с недоверенным или вредоносным встроенным ПО.

Платформы, которые обеспечивают защиту встроенного ПО, обычно также защищают режим управления системой (СММ), режим работы с высоким уровнем привилегий, в той или иной степени. Вы можете ожидать одно из трех значений, с более высоким числом, указывающим на большую степень защиты СММ:

-

Ваше устройство соответствует защите встроенного ПО версии 1: это обеспечивает базовые меры по устранению рисков безопасности, которые помогают SMM противостоять эксплуатации вредоносными программами и предотвращает кражу секретов из ОС (включая VBS)

-

Ваше устройство соответствует защите встроенного ПО версии 2: в дополнение к защите встроенного ПО версии 1, версия 2 гарантирует, что КОМАНДА СММ не может отключить защиту на основе виртуализации (VBS) и защиту DMA ядра.

-

Ваше устройство соответствует защите встроенного ПО версии 3: в дополнение к защите встроенного ПО версии 2, это еще больше усиливает защиту SMM, предотвращая доступ к определенным регистрам, которые могут скомпрометировать ОС (включая VBS).

Защита локального центра безопасности (LSA) — это функция безопасности Windows, которая помогает предотвратить кражу учетных данных, используемых для входа в Windows.

Локальный центр безопасности (LSA) — это важнейший процесс в Windows, участвующий в проверке подлинности пользователей. Он отвечает за проверку учетных данных во время входа и управление маркерами проверки подлинности и билетами, используемыми для включения единого входа в службы. Защита LSA помогает предотвратить запуск ненадежного программного обеспечения в LSA или доступ к памяти LSA.

Разделы справки управлять защитой локального центра безопасности?

Вы можете включить илиотключить защиту LSA с помощью переключателя.

После изменения параметра необходимо перезагрузить его, чтобы он вступил в силу.

Примечание: Чтобы обеспечить безопасность учетных данных, защита LSA включена по умолчанию на всех устройствах. Для новых установок он включается немедленно. Для обновлений он включается после перезагрузки после ознакомительного периода в пять дней.

Что делать, если у меня есть несовместимое программное обеспечение?

Если включена защита LSA и она блокирует загрузку программного обеспечения в службу LSA, уведомление указывает на заблокированный файл. Вы можете удалить программное обеспечение, загружающее файл, или отключить будущие предупреждения для этого файла, если он заблокирован для загрузки в LSA.

Примечание: Credential Guard доступен на устройствах с корпоративной или образовательной версиями Windows.

Когда вы используете рабочее или учебное устройство, оно будет спокойно входить в систему и получать доступ к различным вещам, таким как файлы, принтеры, приложения и другие ресурсы в вашей организации. Обеспечение безопасности и простоты этого процесса для пользователя означает, что на вашем компьютере есть ряд маркеров проверки подлинности в любой момент времени.

Если злоумышленник может получить доступ к одному или нескольким из этих маркеров, он может использовать их для получения доступа к ресурсу организации (конфиденциальным файлам и т. д.), для которых предназначен маркер. Credential Guard помогает защитить эти маркеры, помещая их в защищенную виртуализированную среду, где только определенные службы могут получить к ним доступ при необходимости.

Драйвер — это программное обеспечение, которое позволяет операционной системе (в данном случае Windows) и устройству (например, клавиатуре или веб-камере) общаться друг с другом. Когда устройство хочет, чтобы Windows что-то делало, оно использует драйвер для отправки этого запроса. Из-за этого драйверы имеют большой конфиденциальный доступ в вашей системе.

Windows 11 включает список блокировок драйверов, которые имеют известные уязвимости системы безопасности, подписаны сертификатами, используемыми для подписывания вредоносных программ, или которые обходят модель Безопасность Windows.

Если вы включили целостность памяти, управление интеллектуальными приложениями или режим Windows S, список блокировки уязвимых драйверов также будет включен.

Примечание: Если вы видите баннер под названием «Помощник по совместимости программ» с сообщением о том, что драйвер не может загрузиться или что параметр безопасности запрещает загрузку драйвера, проверка для обновленных драйверов через клиентский компонент Центра обновления Windows или через диспетчер устройств. Если обновления недоступны, обратитесь к производителю оборудования для получения обновленного драйвера.

Обработчик безопасности

Параметры обработчика безопасности на странице Безопасность устройства в приложении Безопасность Windows содержат сведения о доверенном платформенного модуля (TPM) на вашем устройстве. TPM — это аппаратный компонент, предназначенный для повышения безопасности путем выполнения криптографических операций.

Примечание: Если на этом экране не отображается запись «Обработчик безопасности», скорее всего, у вашего устройства нет необходимого оборудования TPM (доверенный платформенный модуль) для этой функции или оно не включено в UEFI (единый интерфейс EFI). Обратитесь к производителю устройства, чтобы узнать, поддерживает ли ваше устройство TPM (доверенный платформенный модуль), и, если да, то как включить его.

Здесь вы найдете сведения о производителе и номерах версий обработчика безопасности, а также информацию о состоянии обработчика безопасности.

В приложении «Безопасность Windows» на компьютере, выберите Безопасность устройства> Сведения о обработчике безопасности или используйте следующий ярлык:

Сведения о обработчике безопасности

Если ваш обработчик безопасности работает неправильно, можно щелкнуть ссылку Устранение неполадок с обработчиком безопасности, чтобы просмотреть сообщения об ошибках и дополнительные параметры, или использовать следующее сочетание клавиш:

Устранение неполадок обработчика безопасности

На странице устранения неполадок обработчика безопасности содержатся все соответствующие сообщения об ошибках доверенного платформенного модуля. Ниже приведен список сообщений об ошибках и подробные сведения:

|

Сообщение |

Подробности |

|---|---|

|

Для обработчика безопасности (доверенного платформенного модуля) требуется обновление встроенного ПО. |

Системная плата вашего устройства в настоящее время не поддерживает TPM, но обновление встроенного ПО может устранить эту проблему. Обратитесь к производителю устройства, чтобы узнать, доступно ли обновление встроенного ПО и как его установить. Обновления встроенного ПО обычно бесплатны. |

|

Доверенный платформенный модуль отключен и требует внимания. |

Модуль доверенной платформы, вероятно, отключен в системном BIOS (базовая система ввода-вывода) или UEFI (единый расширяемый интерфейс встроенного ПО). Инструкции по ее включению см. в документации по поддержке изготовителя устройства или в службу технической поддержки. |

|

Хранилище доверенного платформенного модуля недоступно. Очистите доверенный платформенный модуль. |

Кнопка очистки доверенного платформенного модуля находится на этой странице. Прежде чем продолжить, необходимо убедиться, что у вас есть хорошая резервная копия данных. |

|

Подтверждение работоспособности устройства недоступно. Очистите доверенный платформенный модуль. |

Кнопка очистки доверенного платформенного модуля находится на этой странице. Прежде чем продолжить, необходимо убедиться, что у вас есть хорошая резервная копия данных. |

|

Подтверждение работоспособности устройства не поддерживается на этом устройстве. |

Это означает, что устройство не предоставляет нам достаточно информации, чтобы определить, почему доверенный платформенный модуль может неправильно работать на вашем устройстве. |

|

TPM несовместим с встроенным ПО и может работать неправильно. |

Обратитесь к производителю устройства, чтобы узнать, доступно ли обновление встроенного ПО и как его получить и установить. Обновления встроенного ПО обычно бесплатны. |

|

Отсутствует журнал измеряемой загрузки доверенного платформенного модуля. Попробуйте перезапустить устройство. |

|

|

Возникла проблема с доверенным платформенным модулем. Попробуйте перезапустить устройство. |

Если после устранения сообщения об ошибке по-прежнему возникают проблемы, обратитесь к производителю устройства для получения помощи.

Выберите Очистить доверенный платформенный модуль, чтобы восстановить параметры по умолчанию обработчика безопасности.

Внимание: Перед очисткой доверенного платформенного модуля не забудьте создать резервную копию данных.

Безопасная загрузка

Безопасная загрузка предотвращает загрузку сложного и опасного типа вредоносных программ ( rootkit) при запуске устройства. Пакеты программ rootkit используют такие же разрешения, как и операционная система, и запускаются раньше нее, что позволяет им полностью скрыть себя. Зачастую программы rootkit входят в набор вредоносных программ, которые могут обходить процедуры входа, записывать пароли и нажатые клавиши, перемещать конфиденциальные файлы и получать криптографические данные.

Для запуска некоторых графических карт, оборудования или операционных систем, таких как Linux или более ранние версии Windows, может потребоваться отключить безопасную загрузку.

Дополнительные сведения см. в статье Безопасная загрузка.

Аппаратные возможности обеспечения безопасности

В последнем разделе страницы безопасности устройства отображаются сведения, указывающие на возможности безопасности устройства. Ниже приведен список сообщений и подробных сведений:

|

Сообщение |

Подробности |

|---|---|

|

Ваше устройство соответствует требованиям к стандартной аппаратной безопасности. |

Это означает, что устройство поддерживает целостности памяти и изоляцию ядра, а также:

|

|

Ваше устройство соответствует требованиям к усиленной аппаратной безопасности. |

Это означает, что в дополнение к стандартным требованиям к безопасности оборудования, на устройстве также включена функция целостности памяти. |

|

На устройстве включены все функции защищенного компьютера. |

Это означает, что в дополнение к обеспечению соответствия требованиям к усиленной безопасности оборудования, на устройстве также включена функция защиты режима управления системой (SMM). |

|

Standard аппаратной безопасности не поддерживается. |

Это означает, что устройство не соответствует по крайней мере одному из стандартных требований к безопасности оборудования. |

Улучшенная аппаратная безопасность

Если уровень системы безопасности устройства вас не устраивает, может потребоваться включить определенные аппаратные функции (такие как безопасная загрузка, если она поддерживается) или изменить параметры в BIOS вашей системы. Обратитесь к изготовителю оборудования, чтобы узнать, какие функции поддерживаются вашим оборудованием и как их активировать.

Диспетчер ПК

|

В этом случае также может оказаться полезным приложение «Диспетчер ПК». Для получения дополнительных сведений см. Диспетчер ПК (Майкрософт). Примечание: Диспетчер ПК (Майкрософт) доступен не во всех регионах. |

О том, как осуществляется аутентификация на планшетах под управлением операционных систем Windows 8.1 и Android

С появлением планшетов перед нами сразу же возникла проблема аутентификации на этих переносных устройствах. С одной стороны, требуется устойчивая аутентификация, с другой – нужно, чтобы она была удобной, ведь набор сложного пароля и ранее представлял собой непростую для большинства пользователей процедуру, а на планшете набор сложного пароля еще боле неудобен. В данной статье мы рассмотрим, как осуществляется аутентификация на планшетах под управлением операционных систем Windows 8.1 и Android.

Аутентификация на планшетах под Windows 8.1

Аутентификация на планшетах под Windows 8.1 будет внешне неотличима от аутентификации под Windows 8. В этой версии операционной системы от Microsoft разработчикам удалось соединить, казалось бы, несоединимое: с одной стороны, пользователь создает устойчивый пароль, а с другой, получает удобные средства аутентификации:

- графический пароль;

- PIN-код из четырех цифр;

- возможность применения биометрической аутентификации (отпечаток пальца).

Вместе с тем необходимо учесть, что все эти удобства не будут работать, если у вас не задан обычный пароль. Таким образом, вначале нам следует задать его.

Если для вашей учетной записи обычный пароль не создан, нажмите комбинацию клавиш Win+I и выберите пункт «Изменение параметров компьютера» или поместите курсор мыши в правый верхний угол экрана для вывода панели Charms (экран 1).

|

| Экран 1. Изменение параметров |

Выберите указанный стрелкой значок и далее пункт «Изменение параметров компьютера», затем «Учетные записи» и «Параметры входа» (экран 2).

|

| Экран 2. Учетные записи. Параметры входа |

Учтите, что перед тем, как создать графический пароль, ПИН-код или обеспечить вход с использованием отпечатка пальца, вам потребуется создать пароль для соответствующей учетной записи. Рекомендуемые требования к паролю выглядят довольно стандартно: не менее 9 символов в трех наборах символов из четырех. Например, большие и маленькие буквы и цифры. Итого получаем 26+26+10=62 символа. Таким образом, сложность пароля 629 символов. Запомните эту цифру, она нам еще пригодится. На мой взгляд, все остальные варианты аутентификации – это не более чем просто удобство, причем снижающее устойчивость парольной защиты.

Отпечаток пальца

Для того чтобы использовать отпечаток пальца, вам вначале потребуется задать пароль для своей учетной записи. А затем выбрать в окне «Параметры входа» вариант «Отпечаток пальца».

Чтобы использовать отпечаток пальца (экран 3), сначала необходимо 4 раза добавить отпечаток пальца в базу для его запоминания, а затем еще 4 раза. Таким образом, сканирование каждого пальца придется выполнить 8 раз. Не поленитесь сделать это для всех 10 пальцев. Ведь вполне возможна ситуация, когда по какой-то причине (загрязненный датчик, порез на пальце и т.д.) отпечаток просто не распознается.

|

| Экран 3. Использовать отпечаток пальца |

Графический пароль

Выберите вариант «Графический пароль». В появившемся окне (экран 4) потребуется вначале выбрать базовый экран (фотографию), который будет служить основой для пароля. Далее необходимо с помощью жестов, то есть касаясь экрана пальцами или двигая мышью, «нарисовать» на экране комбинацию окружностей, прямых линий и других геометрических элементов.

При этом вы можете выбрать замкнутую область на экране или соединить пару произвольных точек (см. экран 4). Проделайте это трижды. Теперь ваш пароль готов и вы можете использовать его для аутентификации. Вместе с тем стоит учесть, что уже известны случаи успешных атак на графический пароль.

|

| Экран 4. Задать графический пароль |

Персонализированный вход в систему

Фактически графический пароль состоит из двух компонентов:

- изображения из вашей коллекции рисунков;

- набора линий (жестов), которые вы наносите поверх изображения.

Вы сами выбираете картинку, что поможет лучше запомнить пароль, и сами решаете, какие ее части наиболее интересны вам. В наборе жестов чаще всего выделяются линии и окружности. При этом дополнительным параметром безопасности является направление движения руки при рисовании. Ведь при рисовании круга или линии на выбранном изображении Windows запоминает, каким образом они были нарисованы. Поэтому тот, кто пытается воспроизвести графический пароль, должен знать не только выбранные части изображения и порядок их выделения, но и направление, а также начальные и конечные точки нарисованных линий и окружностей.

Как работает графический пароль

После того, как вы выбрали изображение, на нем формируется сетка. Самая длинная сторона изображения разбивается на 100 сегментов, затем разбивается короткая сторона и создается сетка, по которой рисуются жесты. Отдельные точки ваших жестов определяются их координатами (x,y) на сетке. Для линии запоминаются начальные и конечные координаты и их порядок, используемый для определения направления рисования линии. Для окружности запоминаются координаты точки центра, радиус и направление. Для касания запоминаются координаты точки касания.

При попытке выполнения регистрации с помощью графического пароля введенные жесты сравниваются с набором жестов, введенных при настройке графического пароля. Рассматривается разница между каждым жестом и принимается решение об успешности проверки подлинности на основе найденного количества ошибок. Если тип жеста неправильный (должен быть круг, а вместо него линия), проверка подлинности не будет пройдена. Если типы жестов, порядок ввода и направления совпадают, проверяется, насколько эти жесты отличаются от введенных ранее, и принимается решение о прохождении проверки подлинности.

Безопасность и подсчет жестов

Чтобы определить необходимое количество жестов, соответствующее нашим целям в плане безопасности пароля, сравним графический пароль с другими способами проверки подлинности, а именно с ПИН-кодом и простым текстовым паролем.

Анализ количества уникальных комбинаций ПИН-кода довольно прост. В четырехразрядном ПИН-коде (4 разряда с 10 независимыми возможными значениями в каждом из них) может быть 10 в четвертой степени или 10 000 уникальных комбинаций.

Анализ текстовых паролей может быть упрощен, если предположить, что пароли — это последовательность знаков, состоящая из строчных букв (их 26), прописных букв (тоже 26), цифр (10) и символов (10). В простейшем случае, когда пароль состоит только из n строчных букв, возможны 26n перестановок. Если пароль может иметь длину от 1 до n знаков, количество перестановок будет следующим:

Формула (файл pict)

Например, пароль, состоящий из 8 букв, имеет 208 миллиардов возможных комбинаций, что большинству пользователей покажется вполне достаточным количеством. В таблице 1 показано, как количество уникальных паролей меняется в зависимости от длины пароля.

Для определения количества комбинаций пароля из нескольких жестов воспользуемся таблицей 2, приведенной в статье Стивена Синофски «Выполнение входа с помощью графического пароля» по адресу http://blogs.msdn.com/b/b8_ru/archive/2011/12/22/signing-picture-password.aspx.

Как можно заметить, использование трех жестов обеспечивает значительное количество уникальных комбинаций жестов и такую же надежность, как пароль из 5-6 случайно выбранных знаков. Уточню еще раз: графический пароль добавлен в качестве способа регистрации в системе как дополнение к текстовому паролю, а не вместо него!

ПИН-код

В случае с ПИН-кодом вам достаточно просто задать четырехзначный ПИН-код (экран 5).

|

| Экран 5. Задать PIN-код |

Что нужно учесть

Аутентификация в Windows 8.1 возможна и с помощью учетной записи Live ID, биометрической аутентификации, а также кода PIN. В более старых версиях операционной системы пароль на домашних компьютере хранился в файле SAM. Соответственно, для компрометации этого пароля злоумышленнику нужен был физический доступ к системе и привилегии SYSTEM. Что же получается сегодня? С выходом Windows 8.1 потенциальному злоумышленнику будет куда легче взломать систему, потому что в системе аутентификации появились новые слабые звенья. Естественно, хакеру потребуется просто найти наиболее уязвимое из них.

Например, возьмем регистрацию в системе с помощью Live ID. Для конечного пользователя это несомненное удобство: забыл пароль – зашел на сайт Live ID с другого компьютера, воспользовался услугой смены пароля, и можно регистрироваться на своем компьютере с новым паролем. Но, несомненно, это и повышает шансы злоумышленников. Опять-таки, пользователь будет работать за другим компьютером, пароль к Live ID может храниться вместе с остальными паролями в браузере и т.д. И что самое интересное, и пароль Live ID, и ПИН, и графический пароль, и биометрический – все они используются для дополнительного хранения и шифрования обычного пароля для регистрации в системе.

Поясню, почему эти звенья связаны с обычным паролем. Если пользователь выбрал аутентификацию по графическому паролю, то, в сущности, сам графический пароль применяется в качестве ключа для хранения и шифрования обычного пароля. Таким образом, получается, что, кроме SAM, обычный пароль будет храниться еще в одном месте. Если пользователь выбрал регистрацию с Live ID, то обычный пароль (текстовый, но зашифрованный с помощью Live ID) будет храниться в третьем месте и т.д.

В Windows 8 для расшифровки текстового пароля пользователя даже не нужны были ПИН, графический или биометрический пароли, достаточно было привилегий администратора, чтобы расшифровать текстовые пароли всех учетных записей. Явный прокол в реализации!

Учетная запись на базе Live ID более защищена. Пароль в текстовом виде уже не хранится. В SAM хотя и хранится хэш пароля Live ID, но он используется для расшифровки другого реального хэша. То есть, например, все пароли DPAPI, EFS, сертификаты шифруются на базе реального хэша, а не того, что в SAM. А реальный хэш уже шифруется более стойким алгоритмом pbkdf2(SHA256) c несколькими тысячами итераций. Так что защита заметно усилилась. Думаю, в будущих версиях Windows потихоньку будут переходить на этот тип, так как их обычный хэш SAM перебирается уже со скоростью миллиардов паролей в секунду.

Управление через политики

Несомненно, новые системы аутентификации сделаны для удобства конечных пользователей. Так что с этой точки зрения пользователь, разумеется, выиграет. Для тех же из вас, кто озабочен устойчивостью парольной аутентификации, разработчики Microsoft предусмотрели отключение графического пароля с помощью редактора локальной групповой политики. Для этого необходимо набрать в командной строке

gpedit.msc

и войти в редактор групповой политики в раздел «Конфигурация компьютера», затем «Административные шаблоны», «Система», далее «Вход в систему» и «Выключить вход с графическим паролем» (по умолчанию не задан), как показано на экране 6. Логично предположить, что для планшетов данный параметр необходимо выключить (графический пароль будет включен), а для всех остальных – включить (графический пароль будет выключен).

|

| Экран 6. Параметры входа в систему |

Аутентификация на планшетах с Android

Встроенные средства аутентификации мы рассмотрим на примере планшета Samsung Note 10.1.

Разблокирование экрана этого планшета может производиться следующим образом:

- Прикосновение к экрану (фактически, защита отсутствует);

- Распознавание лица (низкий уровень безопасности);

- Лицо и голос (низкий уровень безопасности);

- Подпись (низкий уровень безопасности);

- Экран (средний уровень безопасности);

- PIN (средний или высокий уровень безопасности);

- Пароль (высокий уровень безопасности).

Рассмотрим перечисленные варианты подробнее.

Распознавание лица. Выберите в меню «Распознавание лица». Внимательно прочтите текст и продолжите настройку (экран 7).

|

| Экран 7. Распознавание лица |

Лицо и голос. Настройка данного пункта меню ничем не отличается от предыдущего пункта, поэтому не будем рассматривать его подробно.

Подпись. В данном случае вам необходимо написать ключевое слово (предлагается написать ваше имя) трижды. Именно с помощью данного слова и будет разблокировано ваше устройство (экран 8).

|

| Экран 8. Подпись |

Экран. Этот вариант имеет среднюю степень безопасности. Для его использования необходимо соединить в любом порядке не менее четырех точек на рисунке (экран 9).

|

| Экран 9. Графический пароль |

Отмечу, что если вы забыли экран:

- количество неверных попыток рисования ограничено (5 раз), в различных моделях телефонов количество попыток может доходить до 10 раз;

- после того как вы использовали все попытки, но так и не нарисовали экран правильно, телефон блокируется на 30 секунд;

- телефон запрашивает логин и пароль вашей учетной записи Gmail;

- этот метод сработает только в том случае, если телефон или планшет подключен к Интернету. В противном случае производится перезагрузка и возврат к настройкам производителя.

PIN-код. Последовательность цифр PIN-кода, не менее четырех символов. Естественно, чем длиннее строка цифр, тем выше уровень безопасности.

Пароль. Пароль – наиболее высокий уровень безопасности. Содержит сочетание букв и цифр. Если вы используете пароль для доступа, можете использовать вариант «Шифрование телефона».

Шифрование памяти телефона

Данная функция доступна для смартфонов и планшетов, использующих операционную систему Android версии 4.0 и выше (экран 10). Вместе с тем, в бюджетных моделях смартфонов она может отсутствовать. Вы сможете задействовать шифрование только в том случае, если у вас установлена блокировка экрана с помощью пароля. С помощью шифрования вы можете сохранить данные пользователя из памяти смартфона (планшета). Необходимо учесть, что программа при этом не шифрует SD-карту. Шифрование может занять до 1 часа в зависимости от объема памяти устройства.

|

| Экран 10. Зашифровать устройство |

Если вы забыли пароль, то единственным выходом является сброс до заводских настроек. Естественно, все пользовательские данные будут утеряны.

Недостатки реализации шифрования на планшетах с Android я бы выделил следующие:

- Доступно только в Android 4.0 и выше.

- Шифрование доступно не на всех моделях смартфонов (планшетов). Чаще всего встречается в телефонах от Samsung, HTC, Philips. Некоторые китайские модели тоже имеют функцию шифрования. У телефонов от HTC эта функция расположена в разделе «Память».

- Пользователю необходимо постоянно вводить довольно сложный (6-10 символов) пароль, даже если надо просто позвонить.

- Если вы хотите снять защиту, то сделать это можно только путем полной перезагрузки телефона, сбросив настройки до заводских.

Очень важно отметить факт необратимости шифрования внутренней памяти телефона. Единственный способ отказаться от шифрования – полный сброс настроек.

Шифрование внешней SD-карты

Данная функция входит в стандартный пакет Android 4.1.1 для планшетов. Во многих бюджетных устройствах она отсутствует. Функция обеспечивает надежную защиту данных на внешней SD-карте. Здесь могут храниться личные фотографии и текстовые файлы с информацией коммерческого и личного характера (экран 11).

|

| Экран 11. Зашифровать внешнюю SD-карту |

Шифрование внешней SD-карты позволяет зашифровать файлы на SD-карте, не изменяя их названий, файловой структуры, с сохранением предварительного просмотра графических файлов (иконки). Функция требует установки блокировочного пароля на дисплей длиной не менее 6 символов (из них не менее одной цифры). При смене пароля происходит автоматическое перешифрование.

Баланс удобства и защиты

Встроенные средства защиты являются достаточно удобными инструментами защиты данных на мобильных телефонах и планшетах. Вместе с тем стоит учесть, что оптимальным для обеспечения безопасности на планшетах является полное шифрование всего устройства (включая SD-карту) и использование пароля длиной не менее 8 символов, включающего символы 3 наборов из 4.

Все способы:

- Способ 1: Приложение «Параметры»

- Способ 2: Поиск в меню «Пуск»

- Способ 3: «Панель управления»

- Решение частых проблем с открытием службы «Безопасность Windows»

- Способ 1: Исправление работы приложения

- Способ 2: Использование команды для сброса пакетов Microsoft

- Способ 3: Отключение стороннего антивируса

- Способ 4: Установка актуальных обновлений

- Способ 5: Проверка целостности системных файлов

- Вопросы и ответы: 2

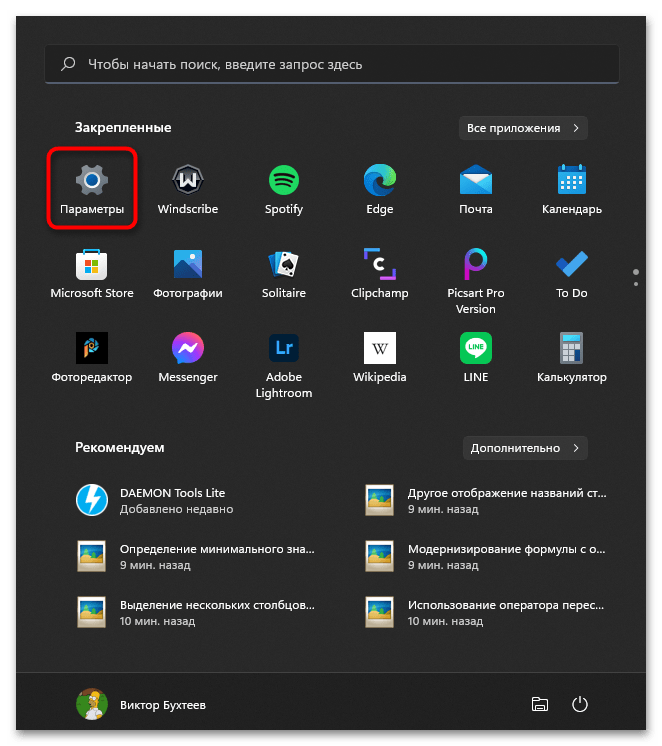

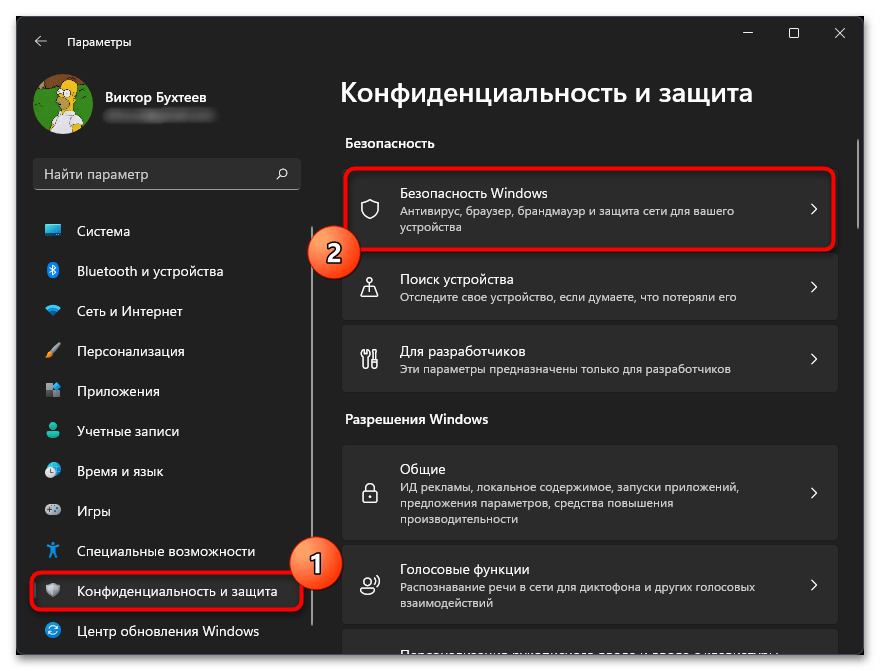

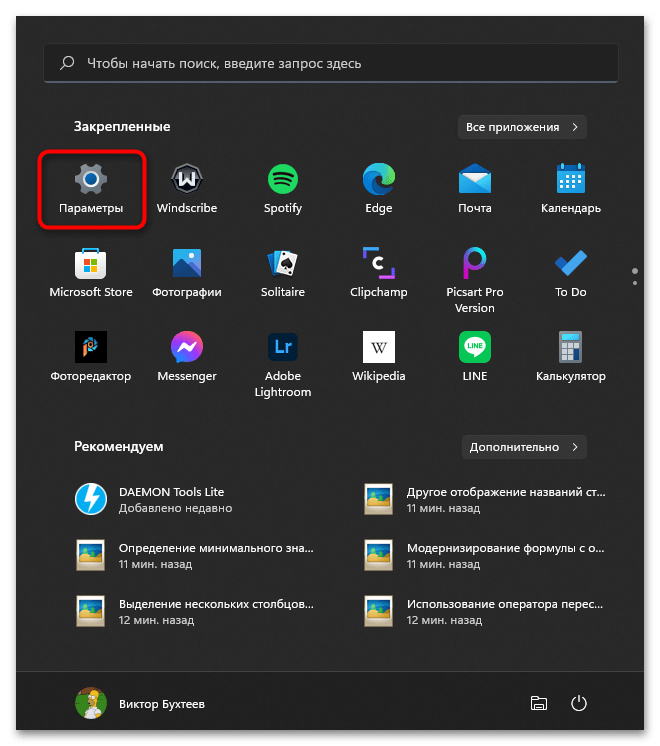

Способ 1: Приложение «Параметры»

Служба «Безопасность Windows» позволяет получить доступ к стандартному защитнику, управлять его активностью, межсетевым экраном и другими настройками безопасности. Обычно открытие необходимого окна происходит через приложение «Параметры», поэтому мы и предлагаем остановиться на этом способе в первую очередь.

- Перейдите в меню «Пуск» и найдите в списке закрепленных значков «Параметры». Нажмите по иконке в виде шестеренки, чтобы открыть соответствующее окно.

- В нем на левой панели выберите раздел «Конфиденциальность и защита», затем на панели справа щелкните по «Безопасность Windows».

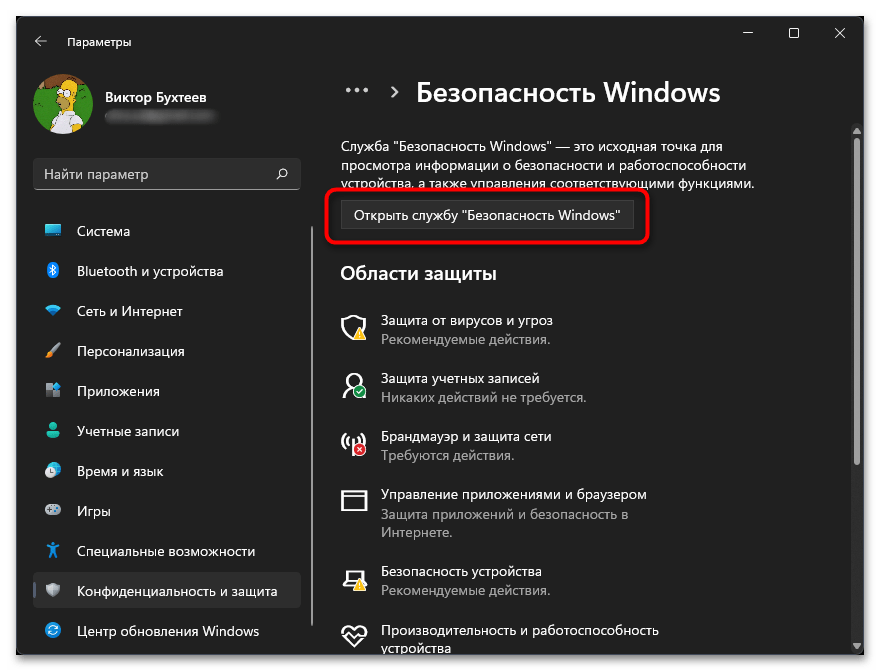

- Остается только нажать кнопку «Открыть службу «Безопасность Windows»», чтобы перейти к необходимому вам окну.

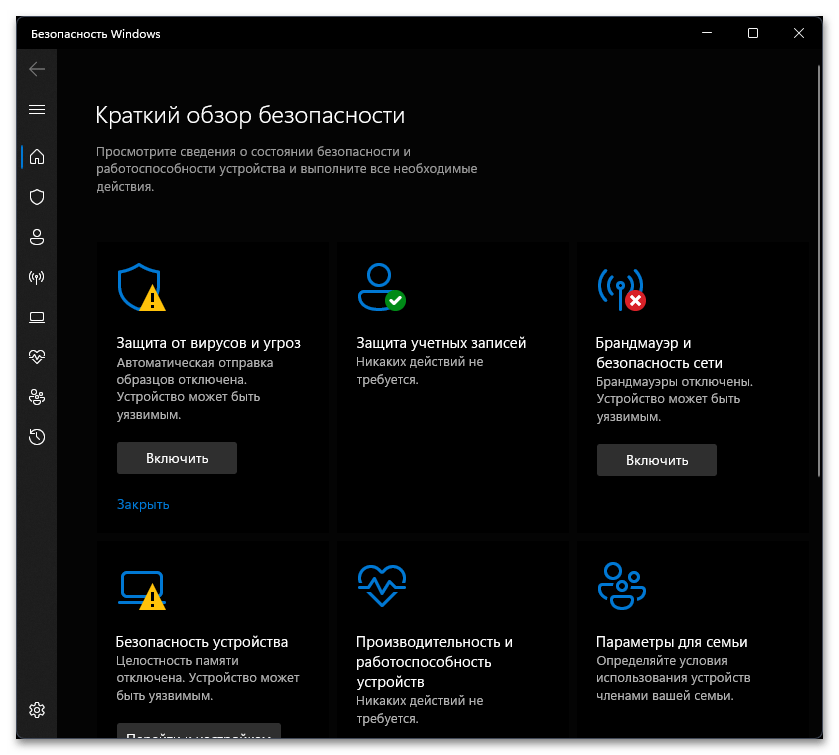

- В нем вы увидите все компоненты защиты, сможете включить или отключить антивирус, управлять контролем учетных записей и брандмауэром.

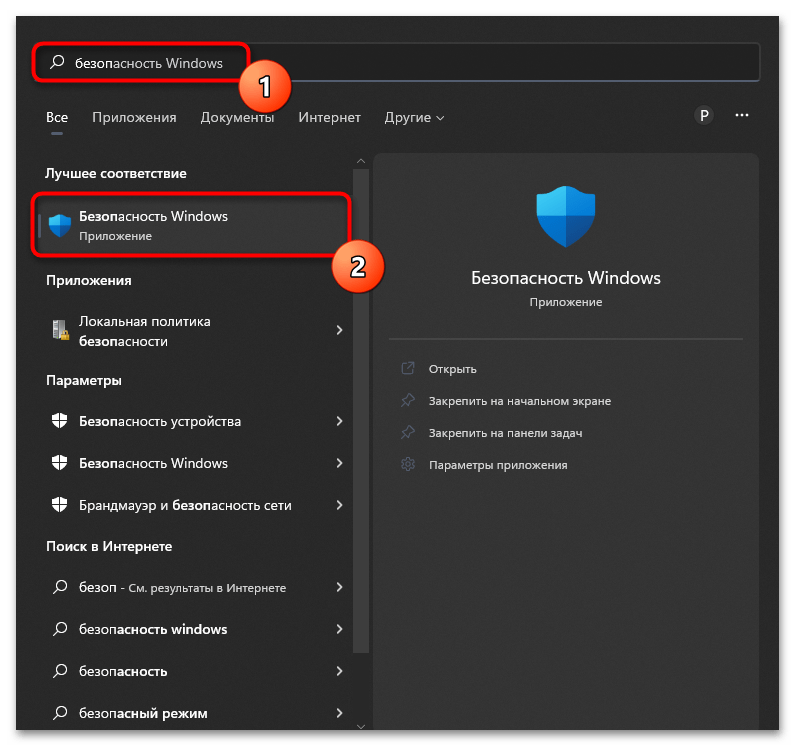

Способ 2: Поиск в меню «Пуск»

Описанный выше процесс можно значительно ускорить, если использовать для перехода к необходимому окну поиск в меню «Пуск». Понадобится открыть его и активировать соответствующую строку. В ней введите «Безопасность Windows» и кликните левой кнопкой мыши по появившемуся соответствию. Подождите буквально секунду и приступайте ко взаимодействию с тем же самым окном, о котором шла речь выше.

Способ 3: «Панель управления»

Если вы предпочитаете использовать для настройки операционной системы приложение «Панель управления», можно перейти к службе «Безопасность Windows» и через него. Для этого понадобится выполнить всего несколько простых действий:

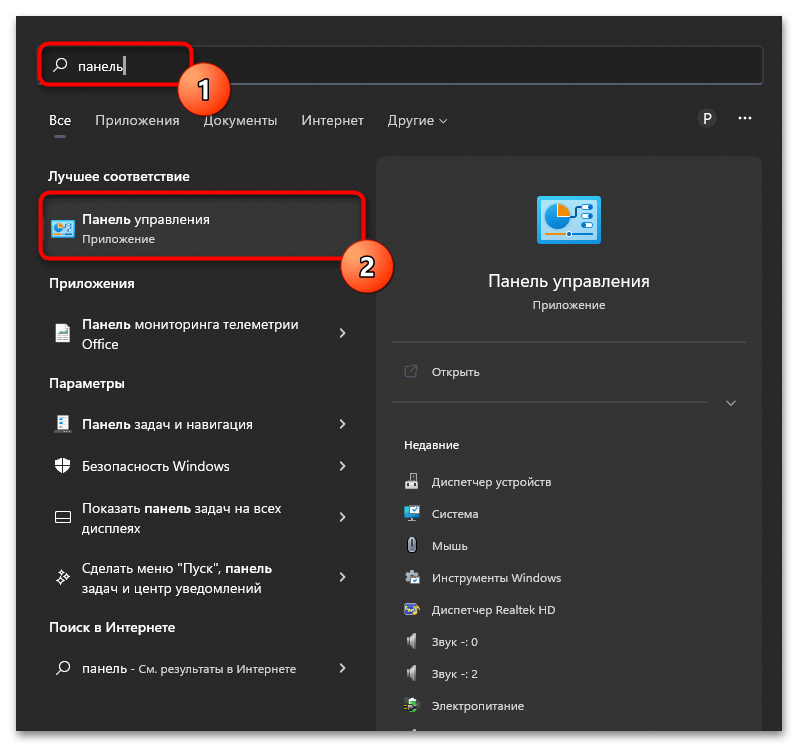

- Для реализации этого метода снова понадобится открыть меню «Пуск», но на этот раз через поиск найти классическое приложение «Панель управления».

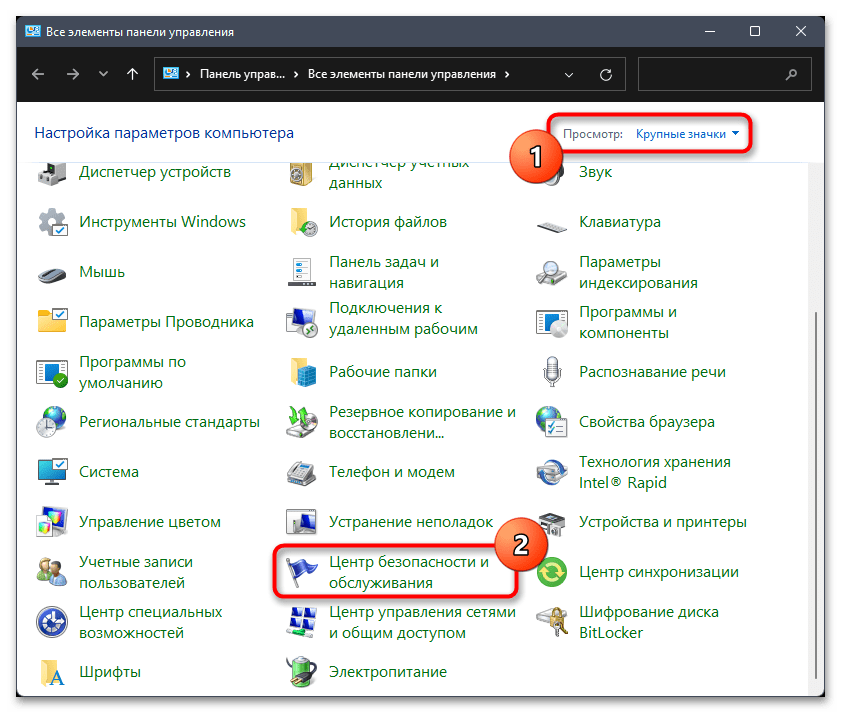

- В нем выберите тип просмотра «Крупные значки» и нажмите левой кнопкой мыши по пункту «Центр безопасности и обслуживания».

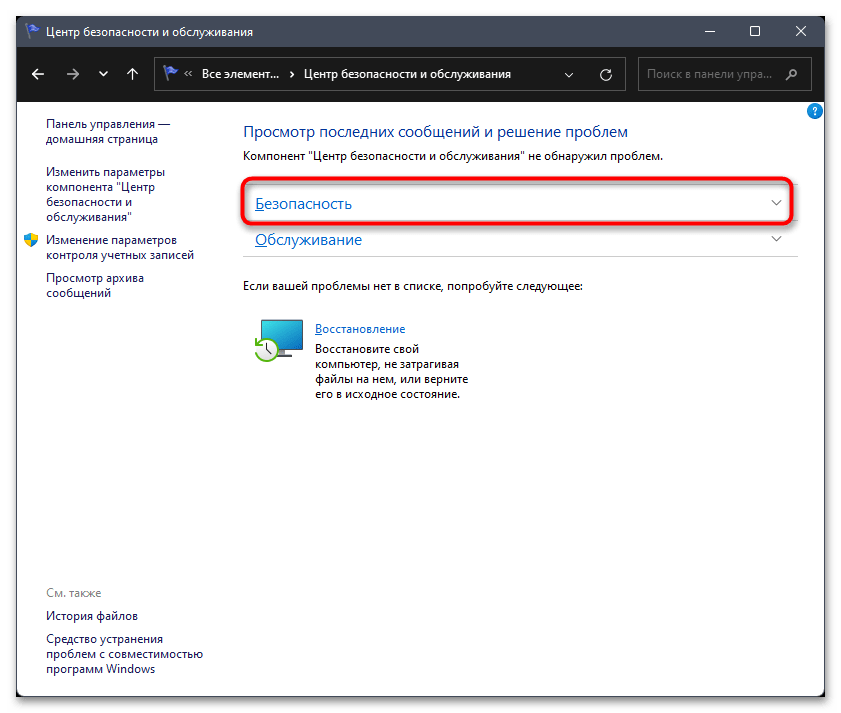

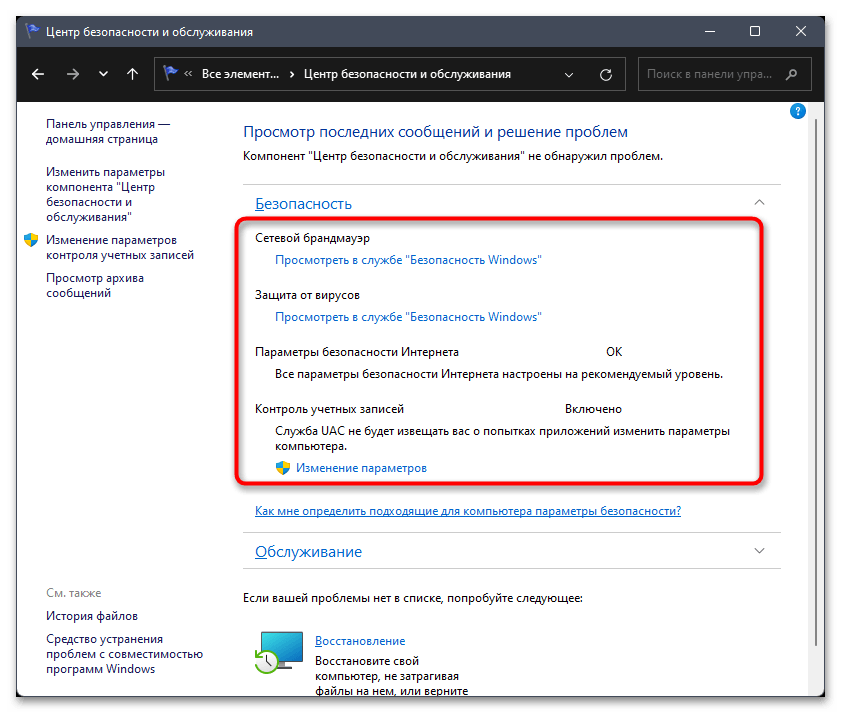

- В новом окне разверните список «Безопасность», чтобы получить доступ ко всем необходимым параметрам.

- Вы увидите несколько ссылок, которые будут вести к соответствующим настройкам. Нажмите по любой из них, чтобы перейти к требуемому окну и изменить параметры.

- В большинстве случаев будет запущено именно окно «Безопасность Windows», которое и фигурировало в двух предыдущих методах.

Решение частых проблем с открытием службы «Безопасность Windows»

Если сами методы открытия службы «Безопасность Windows» являются простыми, то вот трудности могут возникнуть непосредственно с самим запуском оснастки. Некоторые пользователи сталкиваются с различными проблемами и не могут открыть окно, чтобы отключить антивирус, брандмауэр или контроль учетных записей. В таком случае мы предлагаем ознакомиться с несколькими разными методами решения сложившейся ситуации.

Способ 1: Исправление работы приложения

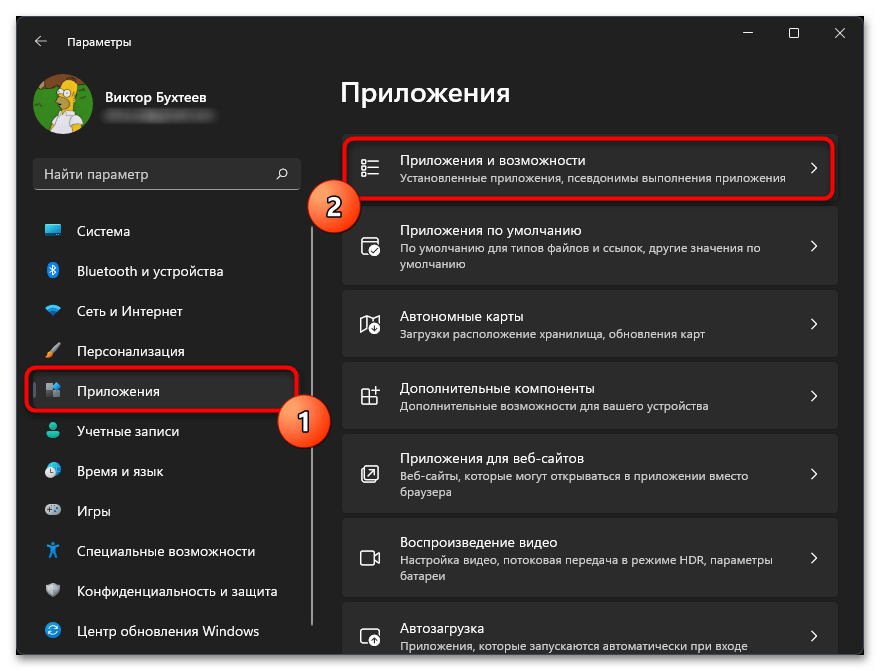

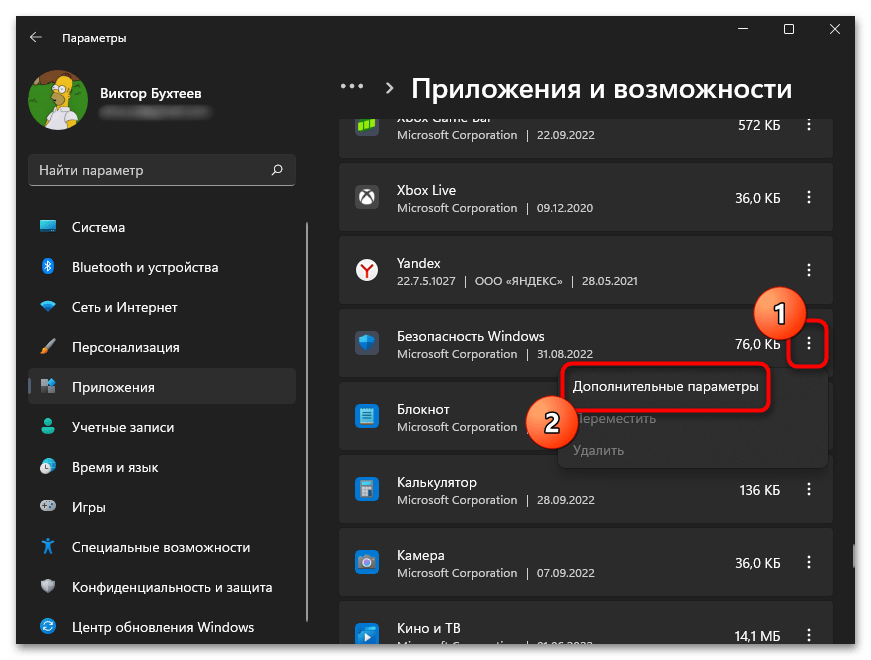

Служба «Безопасность Windows» представлена в Виндовс 11 как стандартное приложение. Оно отображается в списке и имеет параметры для управления. Его нельзя удалить, но можно исправить или сбросить, восстановив тем самым работу. Осуществляется данная операция следующим образом:

- Откройте меню «Пуск», в списке закрепленных значков отыщите «Параметры» и нажмите по нему левой кнопкой мыши.

- Перейдите к разделу «Приложения» и выберите категорию «Приложения и возможности».

- Прокрутите список вниз, чтобы отыскать приложение «Безопасность Windows». Справа от него нажмите по трем вертикальным точкам для отображения меню. Из него выберите пункт «Дополнительные параметры».

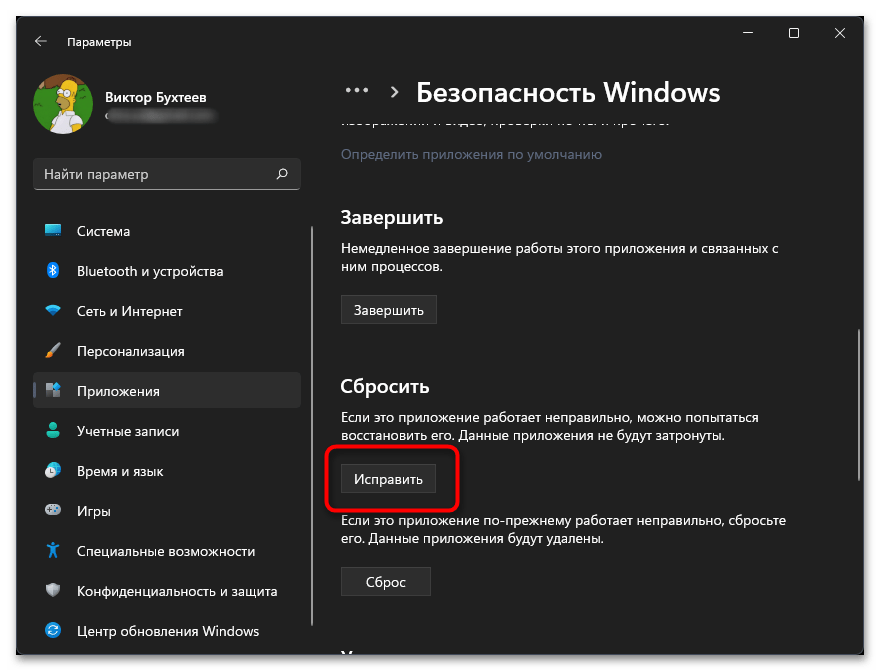

- После перехода к настройкам отыщите кнопку «Исправить», щелкните по ней и ожидайте окончания данного процесса.

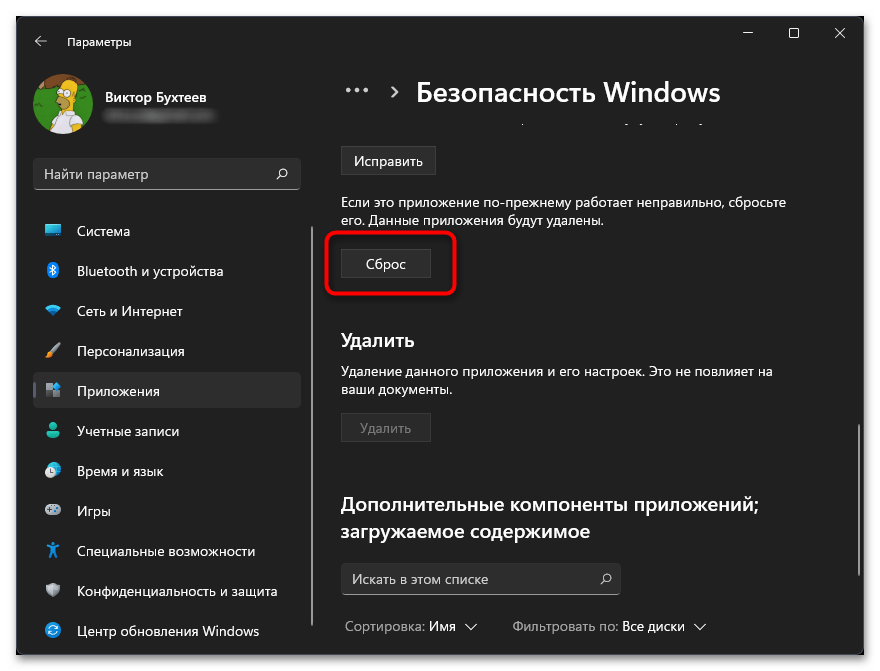

- Если по завершении вы снова попробовали запустить службу, но ничего не получилось, используйте кнопку «Сброс», чтобы сбросить данные. Обязательно дождитесь конца этого процесса, и только после этого переходите к проверке работы приложения.

Способ 2: Использование команды для сброса пакетов Microsoft

Если предыдущий метод сброса не помог, понадобится использовать специальный скрипт, запускаемый через PowerShell. Он произведет общий сброс данных пакетов и поможет восстановить работу службы «Безопасность Windows». Давайте наглядно разберемся с реализацией этого исправления.

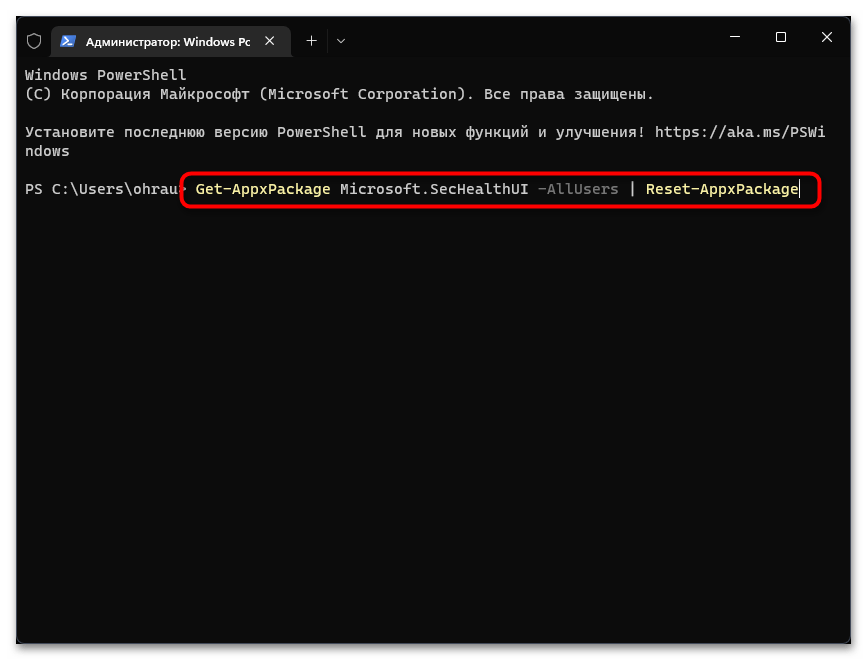

- Щелкните правой кнопкой мыши по «Пуску» и из появившегося контекстного меню выберите пункт «Терминал Windows (Администратор)».

- Введите команду

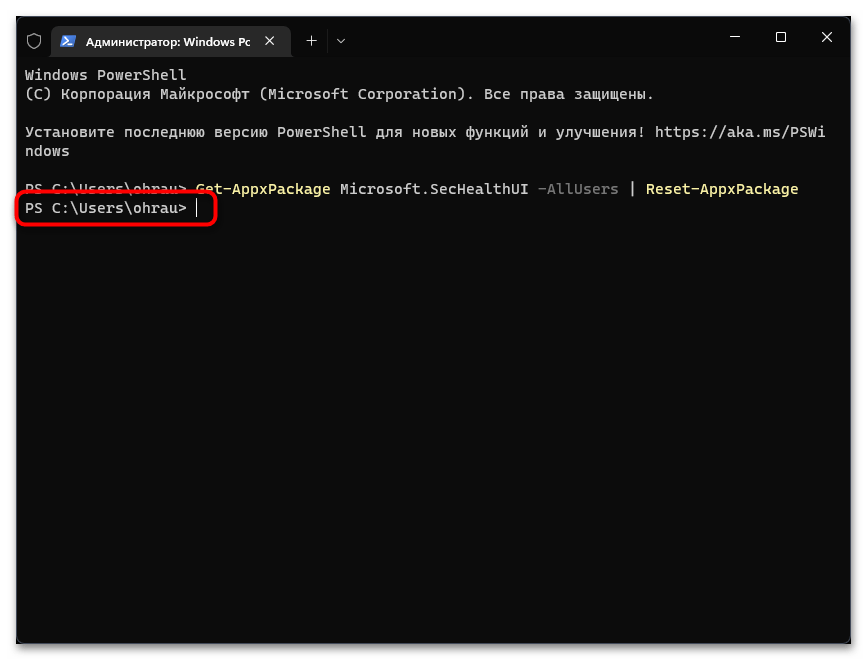

Get-AppxPackage Microsoft.SecHealthUI -AllUsers | Reset-AppxPackageи нажмите Enter для ее активации. - На время на экране появится шкала прогресса, а по завершении она исчезнет. Если вы видите просто следующее поле ввода, значит, сброс закончился удачно. Сейчас рекомендуем перезагрузить ПК и после этого переходить к проверке работы приложения.

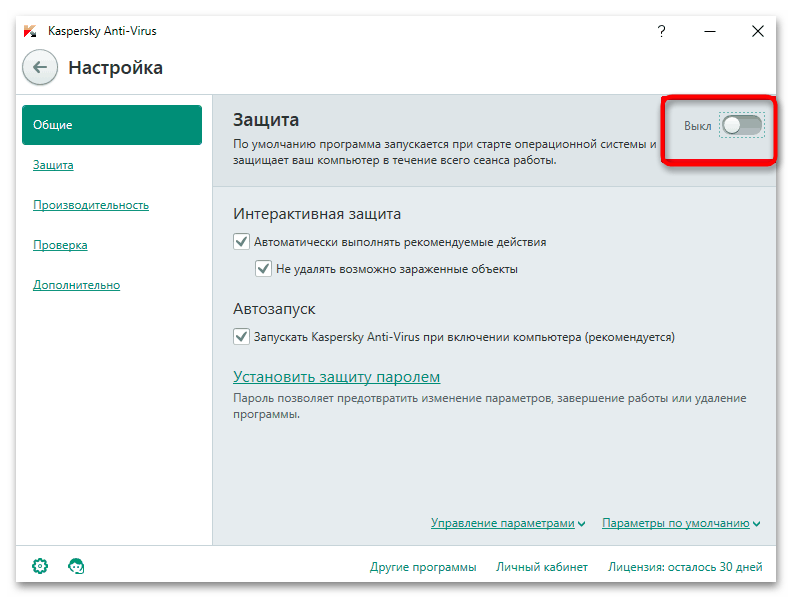

Способ 3: Отключение стороннего антивируса

Отметим, что если вместе со стандартным «Защитником Windows» вы используете сторонний антивирус, с запуском первого могут возникнуть проблемы, как и с переходом к рассматриваемому в этой статье окну. Понадобится отключить сторонний антивирус или вовсе удалить его из системы, если он не нужен. Дополнительную информацию по этой теме вы найдете в другой статье на нашем сайте, перейдя по следующей ссылке.

Подробнее: Отключение антивируса

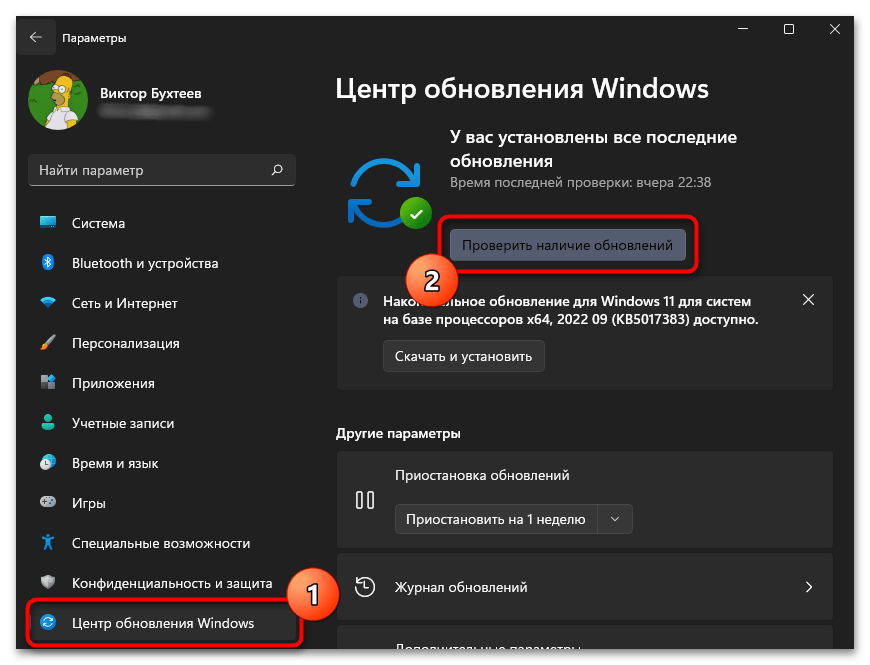

Способ 4: Установка актуальных обновлений

Иногда решение проблемы оказывается максимально банальным и заключается в установке последних обновлений. Вам понадобится только запустить их проверку и установить новые файлы, если такие будут найдены. Для начала перейдите в «Параметры», затем откройте соответствующий раздел «Центра обновления Windows» и нажмите по кнопке, отвечающей за запуск проверки. Если новые файлы будут найдены, установите их, перезагрузите компьютер и переходите к проверке службы «Безопасность Windows».

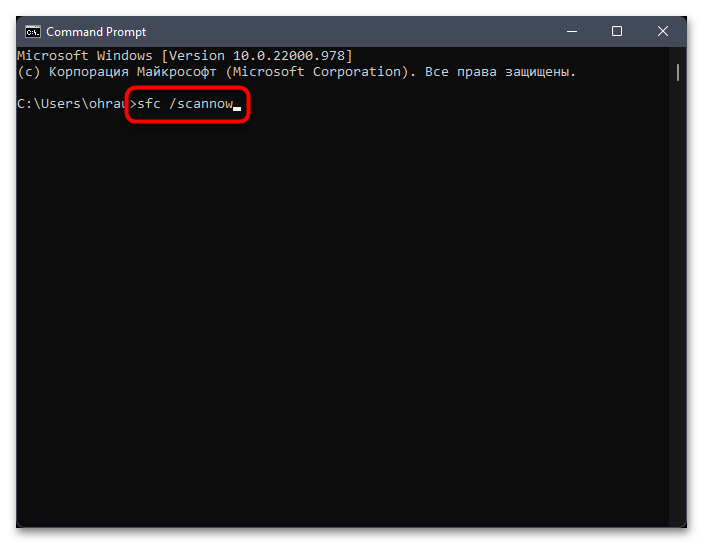

Способ 5: Проверка целостности системных файлов

Если ничего из предложенного выше не помогло решить возникшую проблему, остается только проверить целостность системных файлов. Возможно, из-за повреждения или отсутствия каких-либо компонентов и происходит сбой при попытке вызвать приложение. Проверка осуществляется при помощи стандартных утилит, о запуске и использовании которых максимально детально рассказано в другой статье на нашем сайте по следующей ссылке.

Подробнее: Использование и восстановление проверки целостности системных файлов в Windows

Наша группа в TelegramПолезные советы и помощь