To obtain updates from this website, scripting must be enabled.

To use this site to find and download updates, you need to change your security settings to allow ActiveX controls and active scripting. To get updates but allow your security settings to continue blocking potentially harmful ActiveX controls and scripting from other sites, make this site a trusted website:

In Internet Explorer, click Tools, and then click Internet Options.

On the Security tab, click the Trusted Sites icon.

Click Sites and then add these website addresses one at a time to the list:

You can only add one address at a time and you must click Add after each one:

http://*.update.microsoft.com

https://*.update.microsoft.com

http://download.windowsupdate.com

Note:

You might have to uncheck the Require server verification (https:) for all sites in the zone option to enter all the addresses.

В этой статье мы рассмотрим, как включить протокол Transport Layer Securit (TLS 1.2) в различных версиях Windows, в том числе для приложений .Net и WinHTTP. Протоколы TLS 1.0 и TLS 1.1 являются устаревшими, и если вы мигрировали все ваши сервисы на TLS 1.2 или TLS 1.3, вы можете отключить поддержку старых версий протоколов на клиентах и серверах Windows (Отключение TLS 1.0 и TLS 1.1 с помощью групповых политик). Но перед этим, вам нужно убедиться, что на всех ваших клиентах поддерживается протокол TLS 1.2.

В современных версиях Windows (Windows 11/10/8.1 и Windows Server 2022/2019/2016/2012R2) протокол TLS 1.2 включен по-умолчанию. А вот в предыдущих версиях Windows (Windows 7, Windows Server 2008R2/2012), чтобы включить TLS 1.2, придется выполнить ряд предварительных настроек.

Windows XP и Vista не поддерживают TLS 1.2.

Например, чтобы включить TLS 1.2 в Windows 7 нужно:

- Убедится, что у вас установлен Windows 7 SP1;

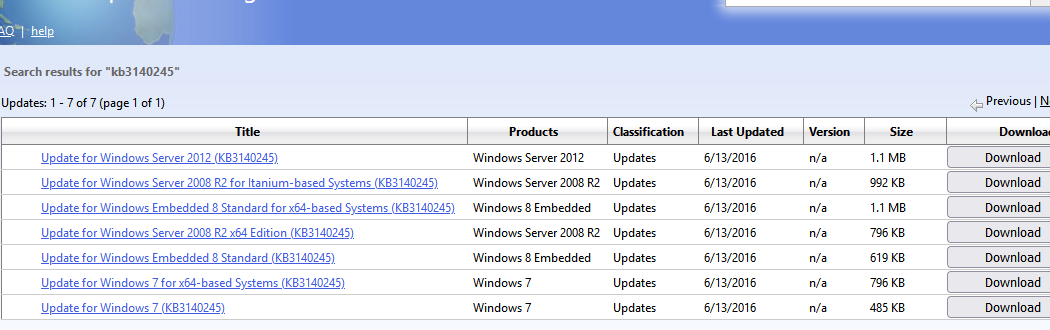

- Скачать и вручную установить MSU обновление KB3140245 из Microsoft Update Catalog (https://www.catalog.update.microsoft.com/search.aspx?q=kb3140245);

- Далее нужно скачать и установить патч MicrosoftEasyFix51044.msi (патч добавляет в реестр параметры, которые обеспечивают поддержку TLS 1.2 в Windows 7/2008R2/2012);

- Перезагрузите компьютер.

Эти параметры реестра описаны в статье Update to enable TLS 1.1 and TLS 1.2 as default secure protocols in WinHTTP in Windows (https://support.microsoft.com/en-us/topic/update-to-enable-tls-1-1-and-tls-1-2-as-default-secure-protocols-in-winhttp-in-windows-c4bd73d2-31d7-761e-0178-11268bb10392).

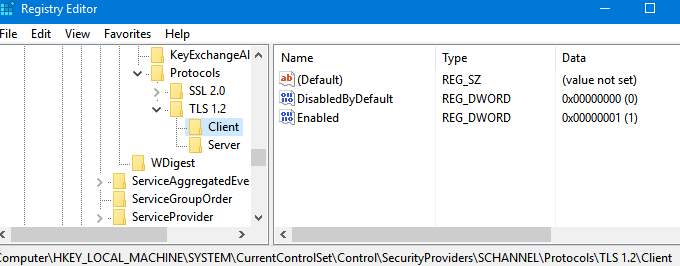

На компьютере появятся следующие REG_DWORD параметры реестра в ветке

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client\

и

HKLM\...Protocols\TLS 1.2\Servers

:

- DisabledByDefault = 0

- Enabled = 1

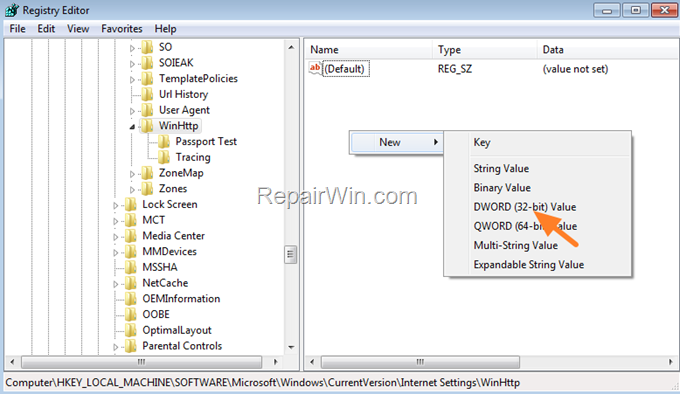

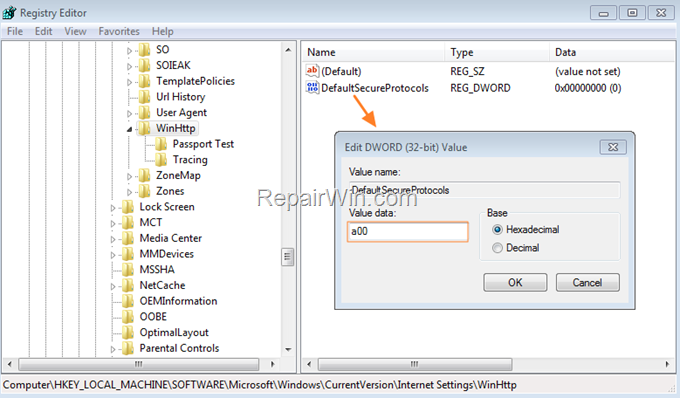

Чтобы протокол TLS 1.2 использовался по-умолчанию для приложений на WinHttp API, нужно добавить REG_DWORD параметр

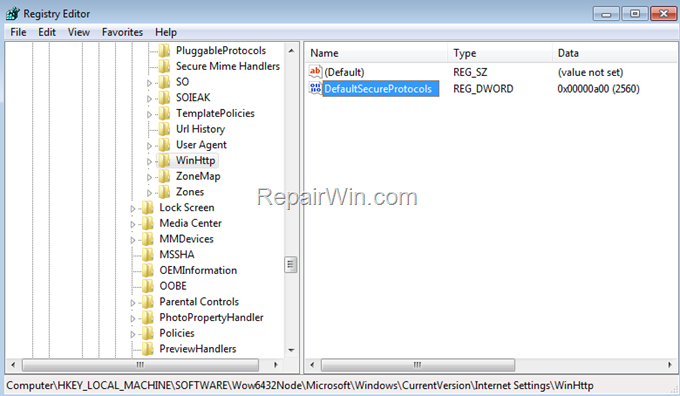

DefaultSecureProtocols = 0x00000A00

в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp (на 64 битной версии Windows в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp).

Возможные значения параметра DefaultSecureProtocols, который определяет разрешенные протоколы для WinHTTP подключений:

- 0x00000A0 – значение по умолчанию, которое разрешает только SSL 3.0 и TLS 1.0 для WinHTTP;

- 0x0000AA0 — разрешить использовать TLS 1.1 и TLS 1.2 в дополнении к SSL 3.0 и TLS 1.0;

- 0x00000A00 – разрешить только TLS 1.1 и TLS 1.2;

- 0x00000800 – разрешить только TLS 1.2.

Начиная с Windows 10 и Windows Server 2016, все версии Windows поддерживают TLS 1.2 для коммуникаций через WinHTTP.

Вы можете использовать следующий PowerShell скрипт чтобы создать эти параметры реестра:

$reg32bWinHttp = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$reg64bWinHttp = "HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$regWinHttpDefault = "DefaultSecureProtocols"

$regWinHttpValue = "0x00000800"

$regTLS12Client = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client"

$regTLS12Server = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server"

$regTLSDefault = "DisabledByDefault"

$regTLSValue = "0x00000000"

$regTLSEnabled = "Enabled"

$regTLSEnableValue = "0x00000001"

# Для Windows x86

$test = test-path -path $reg32bWinHttp

if(-not($test)){

New-Item -Path $reg32bWinHttp

}

New-ItemProperty -Path $reg32bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

# Для Windows x64

$test = test-path -path $reg64bWinHttp

if(-not($test)){

New-Item -Path $reg64bWinHttp

}

New-ItemProperty -Path $reg64bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

New-Item -Path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2”

New-Item -Path $regTLS12Client

New-Item -Path $regTLS12Server

New-ItemProperty -Path $regTLS12Client -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Client -Name $regTLSEnabled -Value $regTLSEnableValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Server -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Server -Name $regTLSEnabled -Value $regTLSEnableValue -PropertyType DWORD

Перезагрузите компьютер:

Restart-Computer

Осталось включить поддержку TLS 1.2 для приложений .NET Framework. Для этого нужно в реестре включить принудительное использование системных протоколов шифрования для приложений .NET 3.5 и 4.x. Если вы используете старые версии NET Framework 4.5.1 или 4.5.2 на Windows Server 2012 R2/2012 или Windows 8.1, сначала установите последние обновления для .Net Framework 4.5.1 (они добавят поддержку TLS 1.2 в .Net).

Ниже указаны параметры реестра, которые нужно настроить для различных версий .Net:

для .Net 3.5 и 2.0

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001

для .Net 4.х

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001

для .Net 4.6

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001

Например, без этих параметров вы не сможете подключиться к репозиториям PSGallery из консоли PowerShell на Windows Server 2012 R2 с ошибками:

- Install-Module: Unable to download from URI

- Unable to resolve package source

Проблема тут в в том, что по-умолчанию PowerShell пытается использовать протокол TLS 1.0 для подключения к PSGallery. С апреля 2020 года PowerShell Gallery разрешает подключение к NuGet провайдеру только с помощью TLS 1.2.

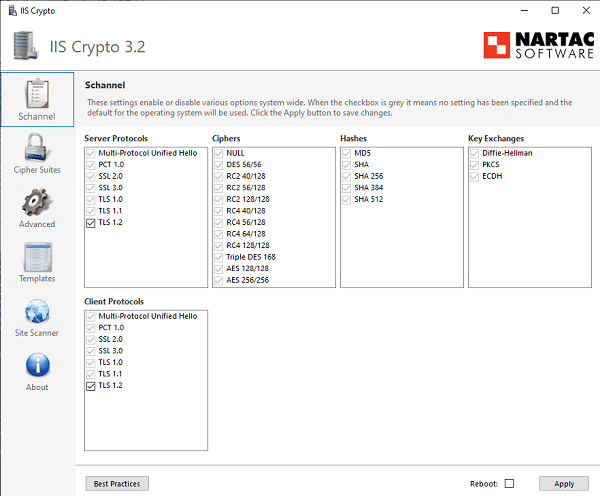

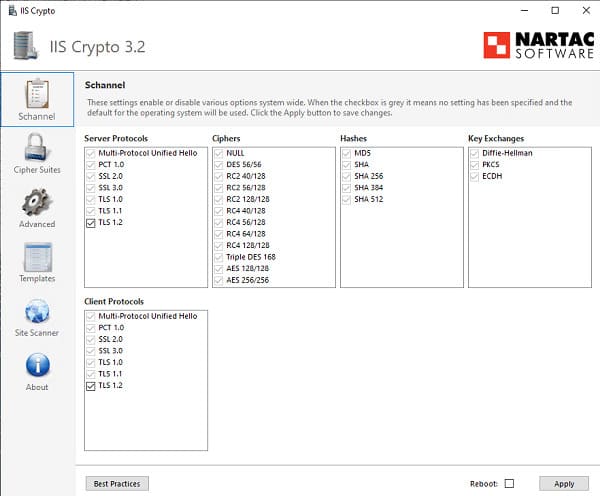

Также существует бесплатная утилита IISCrypto, которая позволяет включить/выключить различные протоколы TLS/SSL и настройки Schannel через графический интерфейс (https://www.nartac.com/Products/IISCrypto/). Здесь вы можете выбрать какие версии протоколов TLS хотите настроить. Если все галки напротив протоколов Schannel серые, значит в Windows используются стандартные настройки. В моем примере я включил протокол TLS 1.2 для клиента и сервера с помощью PowerShell скрипта, рассмотренного ранее. Утилита IISCrypto теперь показывает, что протокол TLS 1.2 включен вручную.

IISCrypto не позволяет изменить настройки TLS для .NET и WinHTTP.

-

Microsoft Support & Malware Removal

-

Windows Update

You should upgrade or use an alternative browser.

Unable to install KB3140245 and KB4516065 Windows Server 2008 R2 SP1

-

Thread starter

Thread starterMattHelm21

-

Start date

Start date

- Joined

- May 8, 2020

- Posts

- 10

-

-

#1

As a part of a plan to enable TLS 1.2 and disable the less secure TLS 1.1, and TLS 1.0 protocols, I followed the procedure to run all Windows updates and then add manually(for verification) KB3140245 and the recommended registry entry Microsoft provides. All updates detected and available from Windows Update installed successfully and now the message is «There are no updates available for your computer». I noticed though that the above KB’s in the subject were not present and attempted downloading and installing them manually from Microsoft Update Catalog. Each of them reports «This update is not applicable to your computer» and closes. I’ve checked the «installed updates» both via the Windows Gui and by running systeminfo.exe and do not find them present.

After I have done the steps provided here, and the problem still could not be solved, I include the SFCFix log. My CBS.zip is too large so I’m providing a link below:

CBS.zip link

Attachments

-

SFCFix.txt

- Joined

- Oct 9, 2014

- Posts

- 741

- Joined

- May 8, 2020

- Posts

- 10

-

-

#3

Edit: After further examination, I was trying to find alternate methods to verify update installations and decided to search the registry. I found the key «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Component Based Servicing\Packages\». Both of the KBs I opened the thread about are listed but with a status of 50. Microsoft lists the status 50 as superseded but all of my other systems show the updates in the normal way in the «installed updates» section of Windows Updates. I guess the question now is does this mean the updates are properly installed or not?

- Joined

- Oct 9, 2014

- Posts

- 741

-

-

#4

Can you attempt to install only: KB3140245 and attach CBS.log after it fails?

- Joined

- May 8, 2020

- Posts

- 10

-

-

#5

The message was unchanged about the update not being «applicable to your computer». Attached is the log file as requested.

Attachments

-

CBS.log

- Joined

- Oct 9, 2014

- Posts

- 741

-

-

#6

What is the latest Servicing Stack Update that you have applied to the system?

- Joined

- May 8, 2020

- Posts

- 10

-

-

#7

KB4536952 shows installed. I think this is the January 2020 Servicing Stack Update. I’m attaching a screenshot of a registry key and value. Would you consider this confirmation of the latest?

Attachments

- Joined

- May 8, 2020

- Posts

- 10

-

-

#8

- Joined

- Oct 9, 2014

- Posts

- 741

- Joined

- May 8, 2020

- Posts

- 10

-

-

#10

- Joined

- Oct 9, 2014

- Posts

- 741

- Joined

- May 8, 2020

- Posts

- 10

-

-

#12

- Joined

- Oct 9, 2014

- Posts

- 741

- Joined

- May 8, 2020

- Posts

- 10

-

-

#14

- Joined

- Oct 9, 2014

- Posts

- 741

-

-

#15

- Joined

- May 8, 2020

- Posts

- 10

-

-

#16

- Joined

- Oct 9, 2014

- Posts

- 741

-

-

#17

- Joined

- May 8, 2020

- Posts

- 10

-

-

#18

Thanks,

- Joined

- Oct 9, 2014

- Posts

- 741

-

-

#19

I do not think it is necessary to adjust this. The applicability cache serves the purpose of determining whether an update is applicable to the machine. As the update in question has likely been superseded the message you are receiving is normal.

The ApplicabilityEvaluationCache key can be an issue in rare instances where an update actually is failing with an error code and not being deemed not applicable.

With that said, there is no harm in attempting what you just proposed, so by all means, do take a snapshot and test things out.

Take Ownership of a Registry Key And Assign Full Permissions

Has Sysnative Forums helped you? Please consider donating to help us support the site!

-

Microsoft Support & Malware Removal

-

Windows Update

,

On Windows 7 computers, applications and services written using WinHTTP for Secure Sockets Layer (SSL) connections do not support TLS 1.1 or TLS 1.2 protocols, causing any connection to servers that support these protocols to fail.

The lack of support for TLS 1.1 & TLS 1.2 protocols in Windows 7 & Server 2008/2012, affects Outlook* and other Microsoft applications (such as Word and Excel) that use these protocols to connect to a SharePoint library, and also affects applications that use technologies such as WebClient using WebDav or WinRM. *

* For example: If you’re using Outlook in Windows 7 with SSL/TLS, you’ll receive the error «Your server does not support the connection encryption type you have specified»

How to enable TLS 1.1 & TLS 1.2 on Windows 7, Server 2008 R2 & Server 2012.

Step 1. Install Windows 7 or Server 2008 R2 Service Pack 1.

Make sure that your have installed the Windows Service Pack 1. If not, download and install it from here.

Step 2. Install Windows update KB3140245.

1. According your Windows version and architecture (32 bit or 64bit), download and install KB3140245 from the Microsoft Update Catalog.

2. Restart your PC.

Step 1. Enable TLS 1.1 & TLS 1.2 support in Windows through Registry. *

* Note: Microsoft has released an easy fix (Fix51044) that applies automatically the following registry changes, but I prefer the manual way. (Source)

1. Open the Registry Editor. To do that:

- Press Windows + R keys to open the run command box.

- Type regedit & click OK.

2. Navigate to the following path in registry:

-

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

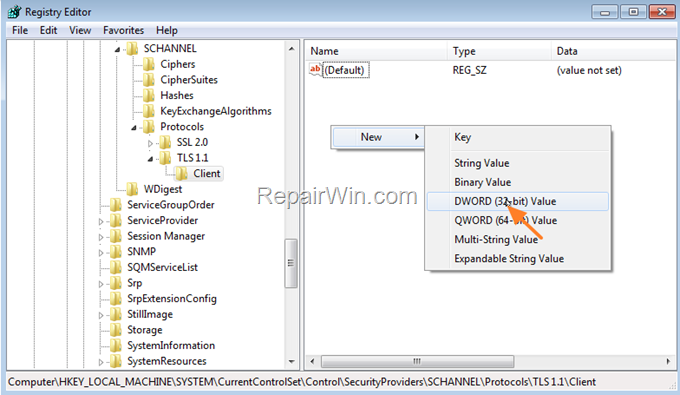

3a. At the right pane, right-click on an empty space and select New > DWORD (32-bit Value).

3b. Name the new value as: DefaultSecureProtocols

3c. Now open the DefaultSecureProtocols value, type at value data a00 and click OK.

4. Next, and only if you’re using an 64-bit OS, repeat steps 3a, 3b & 3c and create again the DefaultSecureProtocols REG_DWORD (32-bit) with value a00 at the following registry location:

-

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

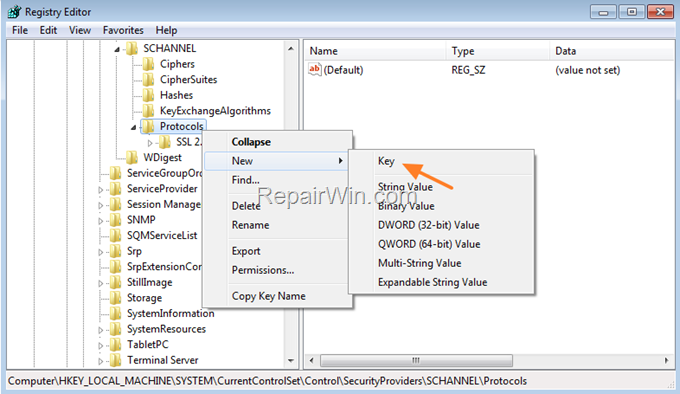

5. Now, navigate to the following registry path to enable TLS 1.1 & TLS 1.2 on Windows 7:

-

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

6a. On the left pane, right-click at Protocols key and select New > Key

6b. Name the new key as: TLS 1.1

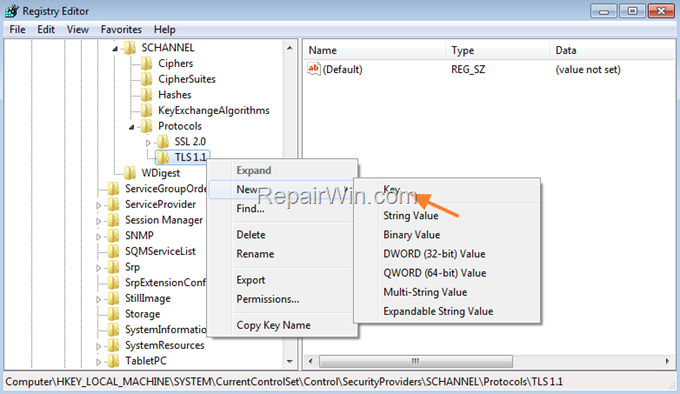

6c. Then right-click at TLS 1.1 and select again New > Key.

6d. Name the new key as: Client

6e. Now, select the Client key and then at the right pane, right-click at an empty space and select New > DWORD (32-bit Value).

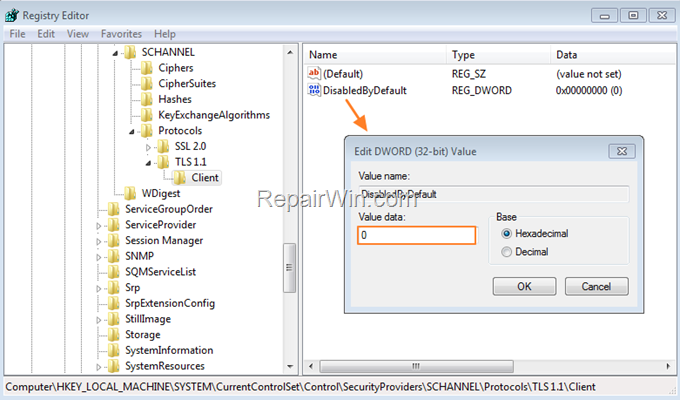

6f. Name the new value as: DisabledByDefault

6g. Finally, open the DisabledByDefault REG_DWORD, enter 0 in the Value Data text box and click OK.

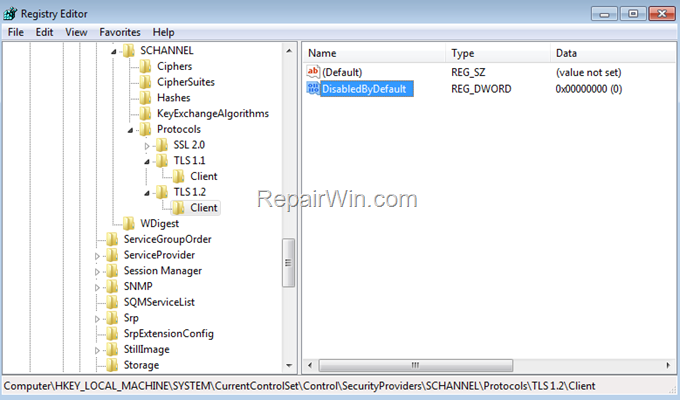

7. Now, right-click again at the Protocols key on the left and select New > Key.

7a. Name the new key as: TLS 1.2

7c. Repeat the steps 6c – 6g to create the Client key and then to create the DisabledByDefault REG_DWORD with value 0.

8. When done, close the Registry Editor and restart the PC.

That’s all folks! Did it work for you?

Please leave a comment in the comment section below or even better: like and share this blog post in the social networks to help spread the word about this solution.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us.

- Author

- Recent Posts

Konstantinos is the founder and administrator of Repairwin.com. Since 1995 he works and provides IT support as a computer and network expert to individuals and large companies. He is specialized in solving problems related to Windows or other Microsoft products (Windows Server, Office, Microsoft 365, etc.).

В этой статье рассмотрим, как включить протокол Transport Layer Security (TLS 1.2) в различных версиях Windows, включая поддержку приложений .Net и WinHTTP. TLS 1.0 и TLS 1.1 являются устаревшими, поэтому важно обеспечить поддержку TLS 1.2 на всех клиентах и серверах Windows.

Приобрести оригинальные ключи активации Windows 7 можно у нас в каталоге от 1099 ₽

В современных версиях Windows (11, 10, 8.1 и Windows Server 2022/2019/2016/2012R2) протокол TLS 1.2 включен по умолчанию. Однако для включения TLS 1.2 в Windows 7, Windows Server 2008R2 и Windows Server 2012 необходимо выполнить несколько предварительных настроек.

Включение TLS 1.2 в Windows 7

1. Установите SP1 для Windows 7, если он ещё не установлен.

2. Скачайте и установите обновление KB3140245 из Microsoft Update Catalog.

3. Скачайте и установите патч MicrosoftEasyFix51044.msi, который добавляет параметры реестра, необходимые для поддержки TLS 1.2 в Windows 7/2008R2/2012.

4. Перезагрузите компьютер.

Эти действия добавят необходимые параметры реестра, такие как DisabledByDefault = 0 и Enabled = 1 в ветки HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client и Server.

Для приложений, использующих WinHttp API, нужно добавить параметр DefaultSecureProtocols = 0x00000A00 в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

(для 64-битной версии Windows — в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp).

Возможные значения DefaultSecureProtocols:

— 0x00000A0 — разрешает SSL 3.0 и TLS 1.0;

— 0x0000AA0 — разрешает использовать TLS 1.1 и TLS 1.2;

— 0x00000A00 — разрешает только TLS 1.1 и TLS 1.2;

— 0x00000800 — разрешает только TLS 1.2.

PowerShell скрипт для настройки реестра:

$reg32bWinHttp = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$reg64bWinHttp = "HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$regWinHttpDefault = "DefaultSecureProtocols"

$regWinHttpValue = "0x00000800"

$regTLS12Client = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client"

$regTLS12Server = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server"

$regTLSDefault = "DisabledByDefault"

$regTLSValue = "0x00000000"

$regTLSEnabled = "Enabled"

$regTLSEnableValue = "0x00000001"

Для Windows x86:

$test = Test-Path -Path $reg32bWinHttp

if(-not($test)){

New-Item -Path $reg32bWinHttp

}

New-ItemProperty -Path $reg32bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

Для Windows x64:

$test = Test-Path -Path $reg64bWinHttp

if(-not($test)){

New-Item -Path $reg64bWinHttp

}

New-ItemProperty -Path $reg64bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

New-Item -Path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2"

New-Item -Path $regTLS12Client

New-Item -Path $regTLS12Server

New-ItemProperty -Path $regTLS12Client -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Client -Name $regTLSEnabled -Value $regTLSEnableValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Server -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Server -Name $regTLSEnabled -Value $regTLSEnableValue -PropertyType DWORD

Перезагрузите компьютер:

Restart-Computer

Включение TLS 1.2 для приложений .NET Framework

Чтобы включить TLS 1.2 для приложений на .NET Framework, нужно в реестре включить использование системных протоколов шифрования для версий .NET 3.5 и 4.x. Если вы используете NET Framework 4.5.1 или 4.5.2 на Windows Server 2012 R2/2012 или Windows 8.1, сначала установите последние обновления для .Net Framework 4.5.1.

Параметры реестра для .Net:

— Для .Net 3.5 и 2.0:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

— Для .Net 4.x:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

— Для .Net 4.6:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

Например, без этих параметров PowerShell не сможет подключиться к репозиториям PSGallery на Windows Server 2012 R2 из-за использования протокола TLS 1.0, который больше не поддерживается.

Утилита IISCrypto

Для управления протоколами TLS/SSL и настройками Schannel можно использовать бесплатную утилиту IISCrypto. С её помощью можно включать и отключать различные версии протоколов через графический интерфейс. Однако учтите, что IISCrypto не позволяет изменять настройки TLS для .NET и WinHTTP.

После выполнения всех настроек вы сможете включить поддержку TLS 1.2 в Windows 7 и обеспечить безопасность коммуникаций. Это особенно важно для поддержки современных приложений и сервисов, требующих повышенного уровня безопасности.

Лицензионный ключ активации Windows 7 от