Copilot is your AI companion

Always by your side, ready to support you whenever and wherever you need it.

A security issue has been identified in a Microsoft software product that could affect your system.

Important! Selecting a language below will dynamically change the complete page content to that language.

-

File Name:

Windows8.1-KB3011780-x64.msu

A security issue has been identified in a Microsoft software product that could affect your system. You can help protect your system by installing this update from Microsoft. For a complete listing of the issues that are included in this update, see the associated Microsoft Knowledge Base article. After you install this update, you may have to restart your system.

-

Supported Operating Systems

Windows Server 2012 R2

-

- To start the download, click the Download button and then do one of the following, or select another language from Change Language and then click Change.

- Click Run to start the installation immediately.

- Click Save to copy the download to your computer for installation at a later time.

-

Other critical security updates are available: To find the latest security updates for you, visit Windows Update and click Express Install. To have the latest security updates delivered directly to your computer, visit the Security At Home web site and follow the steps to ensure you’re protected.

Security Update for Windows Server 2012 R2 (KB3011780) |

A security issue has been identified in a Microsoft software product that could affect your system.

- A security issue has been identified in a Microsoft software product that could affect your system. You can help protect your system by installing this update from Microsoft. For a complete listing of the issues that are included in this update, see the associated Microsoft Knowledge Base article. After you install this update, you may have to restart your system.

| Knowledge Base Articles: |

|

|---|---|

| Security Bulletins: |

|

Files

Status: LiveThis download is still available on microsoft.com. Since you’re using a legacy operating system, the downloads below are archives provided by the Internet Archive Wayback Machine from the Microsoft Download Center prior to August 2020. |

| File | Size |

|---|---|

| Windows8.1-KB3011780-x64.msu

SHA1: |

1.29 MB |

System Requirements

Operating Systems: Windows Server 2012 R2

Installation Instructions

-

- To start the download, click the Download button and then do one of the following, or select another language from Change Language and then click Change.

- Click Run to start the installation immediately.

- Click Save to copy the download to your computer for installation at a later time.

Related Resources

- Microsoft Security Bulletin

Three unexpected patches barreled out of the Automatic Update/WSUS chute, including a massive Windows 8.1 patch rollup

You have to ask yourself one question, “Do I feel lucky?”

This may not be the second Tuesday of the month — the traditional Patch, er, Update Tuesday — nor is it the fourth Tuesday of the month, Overflow Tuesday. But it is, undeniably, the third Tuesday of the month, and patches are headed our way.

First up is a much-needed update to the WinShock MS14-066/KB 2992611/SChannel/TLS security release from last Tuesday. Microsoft has revised the KB article and tossed in a new twist — KB 3018238:

On November 18, 2014, a new secondary package was added to the release for Windows Server 2008 R2 and Windows Server 2012 to [remove four cipher suites]. This new package is update 3018238, and it will install automatically and transparently together with security update 2992611. It will appear separately in the list of installed updates.

If you already installed KB 2992611, you may need to re-install it, even if you aren’t experiencing the symptoms I detailed earlier today:

If you downloaded and then installed this security update from the Microsoft Download Center for Windows Server 2008 R2 or Windows Server 2012, we recommend that you reinstall the security update from the Download Center. When you click the Download button, you will be prompted to select the check boxes for updates 2992611 and 3018238. Click to select both updates, and then click Next to continue with the updates. These packages will require two restarts in sequence during installation.

Echoing the analysis from Toby Myer that I mentioned this morning, Microsoft goes on to say:

Customers who customized their cipher suite priority list should review their list after they apply this update to make sure that the sequence meets their expectations.

If there’s a more detailed explanation of what’s going on, I haven’t seen it, true to form for a mushroom-management patch.

It’s still much too early to tell if this new KB 2992611 and its KB 3018238 sidekick will alleviate the laundry list of problems identified in the past week.

Mid-morning Nov. 18, Amazon updated its advisory to tell AWS customers that the bug only affects Amazon EC2 instances launched from Windows AMIs, and with AWS Elastic Beanstalk. There’s no talk as yet of the new version of KB 2992611. Similarly, IBM has no new news about its problems with KB 2992611 as of late morning Redmond time.

The second patch, MS14-068/KB 3011780 is one of the two patches Microsoft skipped last week. This one fixes another problem with Kerberos, and it sounds pretty nasty:

[The vulnerability will] allow an attacker to elevate unprivileged domain user account privileges to those of the domain administrator account. An attacker could use these elevated privileges to compromise any computer in the domain, including domain controllers. An attacker must have valid domain credentials to exploit this vulnerability. The affected component is available remotely to users who have standard user accounts with domain credentials; this is not the case for users with local account credentials only. When this security bulletin was issued, Microsoft was aware of limited, targeted attacks that attempt to exploit this vulnerability.

The patch will be offered for every modern (post-XP) version of Windows, including Windows 10 Technical Preview.

The third fix, KB 3000850, is an update rollup for Windows 8.1, RT 8.1, and 2012 R2. I count 60 different, separately identified fixes (Updated APN entry for Latvian Mobile Telephone, anybody?) in addition to “new features and improvements.”

The last time we had an update rollup was in April, when Microsoft forced all Windows 8.1 users to install Windows 8.1 Update 1. (“Forced” in the sense that Microsoft withdrew support of Windows 8.1 for those who didn’t install Update 1. You may recall how well that went over, when KB 2919355 refused to install on legions of machines.)

This time around, Microsoft learned its lesson. There’s no dungeon, no cat o’ nine tails, no screaming drill sergeant prodding you on:

This November update rollup also includes all previous updates since our last image update in April 2014. This is a convenient single step to bring Windows clients and servers up to date. Unlike our April update, the November update rollup is not required to be able to continue to receive security or other updates. However, we strongly recommend that you deploy it to Windows clients and servers to benefit from these new features and improvements as well as to prevent many known issues that have been resolved since April. This update is thoroughly tested to the same quality level as our previous service packs. However, unlike service packs, this update does not change the version number and does not deprecate or change any APIs in a manner that would require recertification.

As of noon Pacific time, the updates hadn’t yet appeared on my machines, but undoubtedly they’ll arrive shortly.

This article provides a convenient collection of links to Microsoft provided Security Patches for operating systems that have reached their End of Life support cycle. Included operating systems covered by this article are Windows XP, Windows Server 2003 and 2008 — Both 32 and 64 Bit installs.

In the wake of the recent Wannacrypt (also known as Wannacry) Ransomware attack, it appears evident from questions still regularly asked at Experts Exchange and other forums that some are still falling prey to Ransomware attacks, mostly due to not having applied appropriate available patches to their older operating systems.

As recently released security patches for Operating Systems that have already reached their End of Life cycle have not been made «automatically» available via Windows update, many seem to be struggling to find links to the patches they need, or indeed decipher and make sense of the (sometimes confusing) Microsoft pages, listing where patches can be downloaded.

**Note** This article does not promote the continued use of any «no longer supported» operating system. That having been said, this author recognises that some people may have little choice but to continue doing so, or be faced with financial hardship by having to replace expensive propriety hardware or software solutions they’ve already paid for. It’s with you folks in mind that this article has been written.

With that out of the way, below I present a list of handy links to the patches you should make sure are installed in any of the operating systems listed that you may still be using. If you’re unsure if you’ve installed the listed patches or not, I suggest downloading all those that are applicable to your system. If you don’t need a patch when you try to install it, Windows will tell you so and you can just move onto the next one.

Tip! — Grab them all now while they’re still available! They will come in handy if you ever need to reinstall.

Service Pack and Patches for Windows XP (SP2 & SP3)

If your copy of Windows XP hasn’t been updated to SP3, you can still download and install SP3 using the following source:

- Windows XP Service Pack 3

Check to see if you have all of these patches installed:

Listed in ascending KB patch order..

- KB958644

- KB2347290

- KB3197835

- KB4012583

- KB4012598

- KB4018466

- KB4019204

- KB4022747

- KB4024323

- KB4024402

- KB4025218

Tip! Also grab this KB4018271 patch to update Internet Explorer 8

Service Packs & Patches for Windows Server 2003

Download Links to Service Packs

- Microsoft Windows Server 2003 Service Pack 1 (32 bit)

Supported Operating System

Windows Server 2003

- Microsoft Windows Server 2003 Service Pack 2 (32-bit x86)

Supported Operating Systems

Windows Server 2003, Windows Server 2003 R2 (32-Bit x86), Windows Server 2003 Service Pack 1, Windows SBS 2003

- Microsoft Windows Server 2003 Service Pack 2 (64-bit x64)

Supported Operating Systems

Windows Server 2003 R2 x64, Windows Server 2003 x64

Download Links to (32-bit) Server 2003 Patches

Check to see if you have all of these patches installed:

Listed in ascending KB patch order..

- KB3197835

- KB4018466

- KB4019204

- KB4022747

- KB4024323

- KB4024402

- KB4025218

Download Links to (64-bit) Server 2003 SP2 Patches

Check to see if you have all of these patches installed:

Listed in ascending KB patch order..

- KB958644

- KB2347290

- KB3011780

- KB3197835

- KB4012583

- KB4012598

- KB4018466

- KB4019204

- KB4022747

- KB4024323

- KB4024402

- KB4025218

Service Packs & Patches for Windows Server 2008

Due to the many different flavors of Windows Server 2008, these can be a little trickier to list. The easiest way to ensure you’re protected as best as you can be is to first update to the latest available service pack — before applying the following patches.

Tip! — Some of the following patches may list as available for the Microsoft Vista operating system — in those circumstances, note that they also apply to Windows Server 2008

Download Links to Service Packs

- Windows Server 2008 R2 Service Pack 1

Supported Operating Systems

Windows 7, Windows Server 2008 R2

- Windows Server 2008 Service Pack 2

Supported Operating Systems

Windows Server 2008, Windows Vista

Includes all updates since SP1 was delivered

- Hyper-V Server 2008 Service Pack 2

Supported Operating Systems

Hyper-V Server 2008, Windows Server 2008

Includes all updates since SP1 was delivered

- Windows Server 2008 Service Pack 2 — for Itanium ia64-based Systems

Supported Operating System

Windows Server 2008 for Itanium-based Systems

Download Links for Windows Server 2008 (32-bit) SP2 Installations

Check to see if you have all of these patches installed:

Listed in ascending KB patch order..

- KB975517

- KB2347290

- KB3011780

- KB4012497

- KB4012583

- KB4012584

- KB4012598

- KB4017018

- KB4018271

- KB4018466

- KB4019204

- KB4021903

Download Links for Windows Server 2008 (64-bit) SP2 Installations

Check to see if you have all of these patches installed:

Listed in ascending KB patch order..

- KB975517

- KB2347290

- KB3011780

- KB4012598

- KB4012583

- KB4017018

- KB4012497

- KB4012584

- KB4018271

- KB4018466

- KB4019204

- KB4021903

The following are Specific to Windows Server 2008 «R2» (64-bit)

- KB3011780

- KB4019263 «Security Only» Patch — OR — KB4019264 «Monthly Rollup» Patch

- KB4012212 «Security Only» Patch — OR — KB4012215 «Monthly Rollup» Patch

- KB4022722 «Security Only» Patch — OR — KB4022719 «Monthly Rollup» Patch

Download Links for Server 2008 SP2 (Itanium Based) Installations

Check to see if you have all of these patches installed:

Listed in ascending KB patch order..

- KB975517

- KB2347290

- KB3011780

- KB4012583

- KB4012598

- KB4012497

- KB4012584

- KB4017018

- KB4018466

- KB4019204

- KB4021903

The following are Specific to Windows Server 2008 «R2» SP1 — Itanium Based Installations

- KB3011780

- KB4019264 «Security Only» Patch — OR — KB4019263 «Monthly Rollup» Patch

- KB4012212 «Security Only» Patch — OR — KB4012215 «Monthly Rollup» Patch

- KB4022722 «Security Only» Patch — OR — KB2022719 «Monthly Rollup» Patch

Manual Patch Installation

Installing the above patches manually is simplicity itself.

- Download (or transfer) the patches to the machine required and save to Hard Disk

- Open Windows Explorer and Double Click on the downloaded patch

- Follow the prompts and restart if instructed to by Windows Installer

Patching Tips!

- If a patch fails to install with an unspecified error, move on to the next patch and try installing the failed patch again later in the event that it may need to be installed in a particular order

- If you’ve accidentally downloaded and tried to apply an incorrect patch version, Windows will warn you. Return to this guide, download the correct Service Pack to update your system and try again

- Still having problems? Visit Experts Exchange and post a Question asking for help. Keep a record of the steps you did to try and apply the patches and post that information to help the experts to help you!

Conclusion

I hope this article eases some of the confusion about patching out of date operating systems. Do keep in mind that while the above list of patches will effectively make your operating system a «little» more secure, you should try to upgrade to a supported Operating System version as soon as possible. More vulnerabilities are being discovered every day and there is no guarantee that Microsoft will provide any additional security patches in the future.

Till the next time…

Kb3011780 windows 7 x64

UpdatePack7R2 для обновления Windows 7 SP1 и Server 2008 R2 SP1

В системе должно быть не меньше 10 ГБ свободного места на винчестере и желательно не меньше 1 ГБ свободной оперативной памяти.

Для гибкой установки набора можно использовать следующие ключи и их комбинации:

- Ключ /Reboot для автоматической перезагрузки, если она потребуется.

- Ключ /S для полностью тихой установки без окон и сообщений. Регистр имеет значение.

- Ключ /Silent для пассивной установки — видно прогресс, но установка полностью автоматическая.

- Ключ /IE11 для установки браузера Internet Explorer 11 и его локализации.

- Ключ /Temp= позволяет задать временный рабочий каталог. Он не обязан быть пустым, но должен существовать.

- Ключ /NoSpace позволяет пропустить проверку свободного места на системном разделе, использовать не рекомендуется.

- Ключ /NoUSB отменяет интеграцию драйверов USB 3.0 и 3.1 в дистрибутив системы через проект Win7USB3.

- Ключ /NVMe интегрирует поддержку NVMe для системы и среды восстановления.

- Ключ /FixOn включает защиту от Meltdown и Spectre, а /FixOff её выключает. Без ключей для Win7 защита выключена, а для Win2008R2 включена.

- Нужно автоматически установить все обновления, IE11 и перезагрузить компьютер: UpdatePack7R2.exe /ie11 /silent /reboot

- Нужно скрыто установить все обновления к имеющимся продуктам, версию IE не менять, компьютер не перезагружать: UpdatePack7R2.exe /S

Следующие ключи предназначены для интеграции обновлений в дистрибутив:

- Ключ /WimFile= указывает расположение wim-файла, необходимо задавать абсолютный путь.

- Ключ /Index= указывает индекс системы в wim-файле, для каждого индекса необходимо выполнять интеграцию заново.

- Ключ /Index=* позволяет выполнить поочерёдную интеграцию обновлений во все индексы wim-файла.

- Ключ /Optimize разрешает оптимизировать размер wim-файла после интеграции обновлений.

- Ключ /Optimize=esd преобразует wim-файл в esd после интеграции обновлений.

- Перед указанием индекса полезно выполнить команду: Dism /Get-WimInfo /WimFile:C:install.wim (путь замените на свой).

- Нужно интегрировать IE11 и все обновления в 1 индекс: UpdatePack7R2.exe /ie11 /WimFile=C:install.wim /Index=1

- Нужно интегрировать IE11 и все обновления во все индексы: UpdatePack7R2.exe /ie11 /WimFile=C:install.wim /Index=*

- Нужно интегрировать только обновления к имеющимся продуктам, версию IE не менять: UpdatePack7R2.exe /WimFile=C:install.wim /Index=1

- Возможна автоматическая установка SP1, если он не установлен в системе. Для этого нужно расположить файлы Windows6.1-KB976932-X86.exe и Windows6.1-KB976932-X64.exe в одном каталоге с набором.

- Если рядом с набором есть UpdatePack7R2Start.cmd — он будет выполнен перед установкой обновлений, UpdatePack7R2Finish.cmd — после установки, UpdatePack7R2Wim.cmd — после интеграции обновлений. По умолчанию консольные окна будут показаны. Чтобы их скрыть, первая строка в cmd-файле должна начинаться с «:hide» (без кавычек). Набор обновлений отслеживает код выхода из cmd-файлов, на случай необходимости перезагрузки. Этот код равен 3010 (команда exit 3010).

- Если вы хотите применить свои твики после установки Internet Explorer 11 на рабочую систему, расположите в папке с набором файл ie11.reg и он будет импортирован автоматически.

- Некоторые ключи можно заменить переименованием самого файла набора. Так для установки IE11 можно добавить слово «ie11» в любое место имени файла набора, «−−» для автоматический перезагрузки и «++» для пассивной установки.

- Поддерживается интеграция аддонов: SmartFix, .NET Framework и DirectX. Файлы аддонов нужно расположить в одной папке с UpdatePack7R2.

- Нужно автоматически установить набор на рабочую систему вместе с IE11 и перезагрузить компьютер: переименуйте UpdatePack7R2.exe в UpdatePack7R2—ie11++.exe

- Это будет абсолютно аналогично использованию следующих ключей: UpdatePack7R2.exe /ie11 /silent /reboot

- Размер дистрибутива (wim-файл) будет увеличен на размер установленных обновлений.

- Интегрированные обновления можно будет удалить даже после установки системы.

- Рекомендуется выгружать из памяти резидентный антивирусный монитор на время работы набора.

- Подробный журнал установки обновлений находится в файле %WinDir%UpdatePack7.log.

- Установка на рабочую систему будет произведена в несколько этапов с перезагрузками.

Набор обновлений UpdatePack7R2 версия 19.11.15 : 546 комментариев

Александр, здравствуйте. Потратил двое суток на интеграцию, проверил две заготовки Install.wim в которые интегрировал успешно октябрьскую версию набора. С данной версией вот такой косяк… Интегрируясь в 32-битные редакции, всё показывает нормально. Интегрируясь в 64-битные редакции, одно обновление не встраивается и пишет «элемент не найден» и номер обновки KB3011780.

Это записи из обоих разрядностей»:

KB3011780 — Интеграция обновления успешно завершена

KB3011780 — Интеграция обновления успешно завершена

KB3011780 — Интеграция обновления успешно завершена

KB3011780 — Интеграция обновления успешно завершена

KB3011780 — Интеграция обновления успешно завершена

KB3011780 — Интеграция обновления успешно завершена

KB3011780 — Элемент не найден.

KB3011780 — Элемент не найден.

KB3011780 — Элемент не найден.

KB3011780 — Элемент не найден.

Разъясните, оно встроилось, или нет? Или так сообщает данная версия интегратора?

Если нужны полные логи, пришлю. Просто уже столько времени потратил, что закрадывается …..

Всё, что мог проверял. Не впервой вшивать.

На просторах инета нашёл августовскую (17.8.10) версию. Интегрирует в 64-бит без ошибки.

Ошибок не должно быть, проверьте оригинальность образа и сделайте интеграцию на другом компьютере, чтобы исключить аппаратные и программные ошибки.

Если в будущем будет опять, то подстегну другой выход. После основной интеграци ведь можно пройтись поверх интегрировав только пропущенное. Так ведь пойдёт?

dp0MOUNT

Dism.exe /Mount-Wim /WimFile:%

dp0install.wim /Index:1 /MountDir:%

dp0MOUNT

Dism.exe /image:%

dp0MOUNT /Add-Package /PackagePath:»%

dp0x86″

Dism.exe /Unmount-Wim /MountDir:%

dp0MOUNT /commit

Dism.exe /Mount-Wim /WimFile:%

dp0install.wim /Index:2 /MountDir:%

dp0MOUNT

Dism.exe /image:%

dp0MOUNT /Add-Package /PackagePath:»%

dp0x86″

Dism.exe /Unmount-Wim /MountDir:%

dp0MOUNT /commit

pause /b

Сократил простыню. Повторяю, интеграция через набор должна быть без ошибок, иначе у вас в ОС или железе есть проблема. Как думаете, если эта проблема проявляется только у вас и ни у кого больше, что вероятнее — проблема ваша или в наборе?

Всё выяснил. На новой виндовс 10 и интегрируются только для 86, а на 7 пофиг какая разрядность. И 32 и 64 шьются. Поэтому дело не в нарушении системы, а в самой версии. Пожеланице. Не могли бы вы сделать совместимость вашего пакета для интеграции и с виндовс 10 тоже? Не хочется уже слезать с неё, а делать сборки 7 есть желание. Ставить для этого 7 рядом мультизагрузкой и использовать виртуалку не вариант.

Набор обновлений полностью совместим с Windows 10.

Вот тот то и дело, что раньше шилось. Видать обновившись перестало. Специально сегодня ставил 7 на виртуалку и проверял но очень долго. Все обновки установились. Перейдя на основную 10 которая обновлялась — опять тоже обновление не ставится и только на 64-редакциях. Завтра не поленюсь поставлю 10 не обновлённую. Отпишусь.

Откатил обновление правда побоясь сначала так как слышал, что обновление на 10 круто завязано в системе. На всякий случай сделал Sfc / Scannow и чудо… обновление прошло без нюансов.

Нету. Уверен на все 500

Здравствуйте simplix, подскажите в каком обновлении содержатся обновления корневых сертификатов? Спасибо

Они собраны вручную из официальных источников на момент выпуска набора.

Огромная просьба. При интеграции реализуйте одноразовую распаковку обновлений независимо от количества редакций в Wim. А то каждый раз распаковываясь от 15 до 20 минут перед каждой редакцией, а их немало, аж 11 штук например у меня, вот и подсчитаем сколько времени занимает этот процесс суммарно. Mazahaka_Lab реализовал-же такое, но его пакет не нравится совсем. Спасибо.

Пользуйтесь повышением редакций, нет смысла делать отдельную интеграцию во все редакции.

Здравствуйте, дорогой simplix. У меня к вам есть несколько вопросов: 1. Почему редакция на 18, хотя сегодня только 15?) 2. Что изменилось по сравнению с февральской сборкой? Meltdown и spectre теперь неопасен, или вы сделали выбор установки на свой страх и риск?

Сейчас 18 год, 15 число. Поищите в шапке ссылку «история изменений». M&S не опасен, если вы запускаете только доверенные программы или работаете от имени администратора.

Уже час как висит «очистка, не выключайте компьютер», так должно быть?

При исправном компьютере не должно, вы всегда можете нажать отмену.

Постоянно выскакивает «синий экран смерти» — начиная с первой перезагрузки — когда идёт очистка от устаревших обновлений.

У синего экрана есть код, нужно записать его или сфотографировать.

Код ошибки 0x00000109

Причина xNtKrnl.exe

Виндовс — прошлогодняя сборка от m0nkrus.

SmartFix исправляет эту проблему.

Добавлен твик совместимости с антивирусами QualityCompat для корректной работы Windows Update. Можно поточнее про это и будет ли он виден в системе, или просто запись сидит в реестре? Если у меня WinKernel в модуле автоактивации (через SetupComplete), то не будет ли конфликтов?

Просто запись в реестре, конфликтов не будет.

Вот бы ещё расширить функционал добавкой как в Install.wim, так и в Boot.wim(ы) (через отдельный ключ) обновлений и драйверов для NVMe. Как-то продумать, если с набором обновлений положить загрузчики Boot.wim, драйверы и обновления NVMe, то интеграция NVMe пройдёт как в Boot.wim(ы) так и в сам Install.wim. Просто такая хотелочка.

Или может воплотить это в отдельном наборе. Спасибо.

Этого скорее всего не будет.

Александр, здравствуйте. У меня к вам есть ещё вопрос. Так как интеграция занимает много времени, а тут увидел, что теперь в 32-битные редакции распаковалось 177 обновок, а в 64-битные на одно меньше 176. Это правильно, так как давно такого не видел, чтобы для 64 бит было меньше? Всегда на одно-два больше наоборот чем для 32.

Один WIM обработал и решил перестраховать себя вопросом, а всё ли правильно с количеством обновлений стало и всё ли правильно тогда интегрировано? Ведь обрабатывать ещё один образ (они у меня для разных сборок). Жду ответа!! Спасибо.

Если ошибок в журнале нет, значит всё интегрируется правильно.

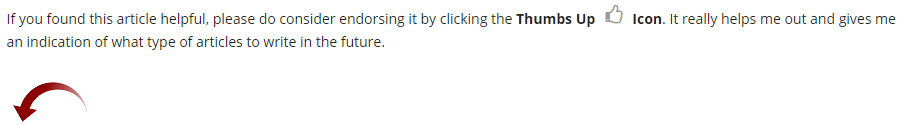

Окно с ошибкой «Не удается подключиться к удаленному компьютеру» возникает при попытке подключения к удаленному серверу через RDP-клиент. Исправление ситуации может требовать много времени из-за длительной диагностики причины проблемы, так как все настройки сети и подключения оказываются в порядке.

Попытка определить проблему и последующая трассировка показывает, что при попытке подключения клиент все-таки подключается к удаленному серверу. Все порты также исправно работают и оказываются доступны. Выходит, что компьютер успешно подключается к серверу, но тот его не пускает.

Оглавление:

Причины и история появления ошибки

Возникновение ошибки «Не удается подключиться к удаленному компьютеру» после ввода логина и пароля говорит о том, что порт доступен. Проблема началась с 2014 года, после того, как было выпущено обновление KB2992611. Этот пакет обновлений существенно ужесточил параметры безопасности.

Уровень безопасности и шифрования поднялся, но при этом появились непредвиденные последствия вроде этой ошибки. Последующие обновления ситуацию не исправили, а только ухудшали. Усиление безопасности Windows приводило к новым программным конфликтам между разными версиями ОС и сторонним ПО. К примеру, конкретно эта ошибка имеет одинаковые шансы появиться на Windows XP, 7, 8, 10, Windows Server 2012 и даже менее популярных версиях системы.

Причины возникновения ошибки:

- — Установка обновления KB2992611 и последующих.

- — Установка программного обеспечения, использующего шифрование — КриптоПро, VipNet.

- — Использование другого ПО, так или иначе связанного с шифрованием данных.

Это основные, но не единственные причины, по которым Windows вступает в конфликт с ПО и выдает ошибку с сообщением «Не удается подключиться к удаленному компьютеру. Повторите попытку подключения. Если проблема повторится, обратитесь к владельцу удаленного компьютера.»

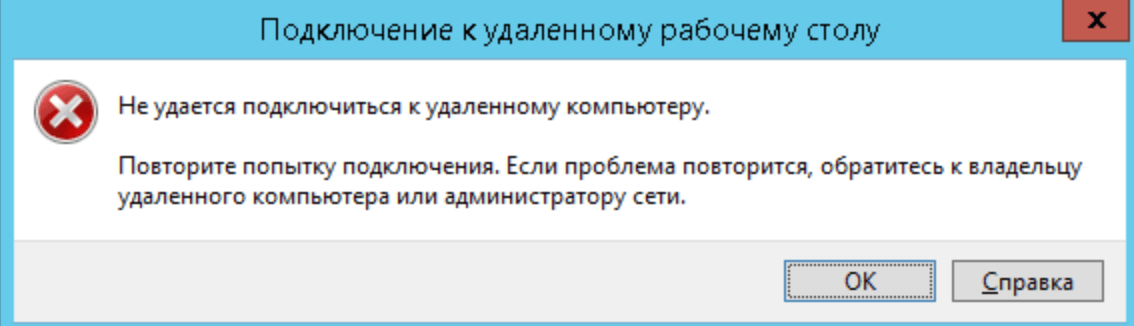

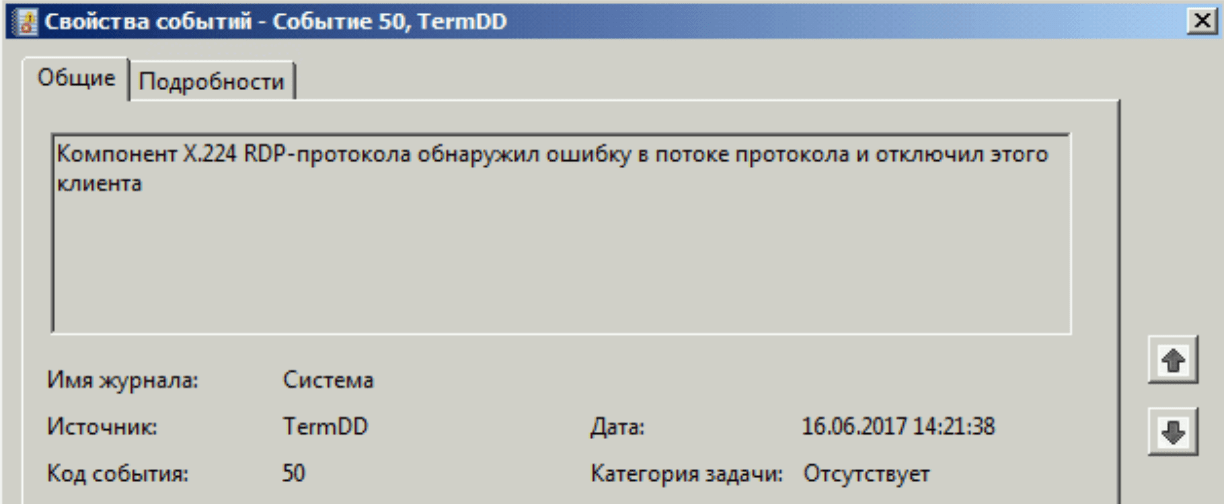

Если начать просматривать логи Windows, то можно увидеть следующее системное предупреждение: «Возникло следующее неустранимое предупреждение: 80 (или 36888). Внутренне состояние ошибки: 1250.»

Помимо этого, можно найти информацию об ошибке в компоненте протокола: «Компонент X.224 RDP-протокола обнаружил ошибку в потоке протокола и отключил этого клиента.» Именно эта ошибка ответственна за то, что не удается установить соединение с удаленным компьютером по RDP-клиенту.

Если причиной появления проблемы стала конкретная программа, установленная недавно, самым простым способом будет ее удаление с компьютера. Практически всегда можно найти аналогичное по функционалу ПО, которое не будет вступать в конфликт с операционной системой. Если это невозможно, либо возникновение ошибки не связано с недавно установленным софтом, можно попробовать исправить ситуацию при помощи одного из советов ниже.

Исправление ошибки с RDP-подключением

Существует несколько способов исправить системную ошибку с RPD-подключением. Следует выбрать способ решения проблемы, наиболее подходящий для конкретной ситуации, в зависимости от вызвавшей ошибку причины. При помощи советов ниже можно исправить ошибку «Не удается подключиться к удаленному компьютеру. Повторите попытку подключения. Если проблема повторится, обратитесь к владельцу удаленного компьютера» в 9 из 10 случаев.

Первое, что следует сделать:

- Удалить программы «Крипто ПРО» и VipNet. Может помочь обновление данного ПО до последних версий. Если нужны конкретно эти программы, то следует убедиться, что установлены их последние версии. Если установлено другое ПО с аналогичным функционалом, его тоже может потребоваться удалить.

- Удалить обновления KB2992611 или другие, вызывающие проблему. Установить другие пакеты обновлений, где ошибка не возникает.

- Понизить системные требования Windows к шифрованию.

После выполнения этих действий Windows должна перестать конфликтовать с удаленным компьютером, и подключение успешно установится.

Удаление конфликтного ПО

Удаление «Крипто ПРО», VipNet и других программ с аналогичным функционалом или связанных с шифрованием — самый простой способ исправление проблемы. Деинсталляция ПО также является правильным и самым безопасным способом, поскольку исключает вмешательство в систему.

Если требуются конкретно эти программы, следует все равно удалить их и очистить систему от мусора при помощи CCleaner или аналогичного софта. После этого следует перезагрузить компьютер и убедиться, что ошибка при подключении к удаленному компьютеру более не появляется. Затем можно заново установить нужный софт, только использовать последнюе лицензионные версии — они не вызывают ошибки при RDP-подключении.

Откат изменений обновления KB2992611

В случае с обновлением KB2992611 есть два способа действий: переустановка этого обновление и установка других, перекрывающих проблемное.

Можно пойти двумя путями:

- Способ 1: установка пакетов обновлений KB3011780 и KB3018238 (последнее теперь идет вместе с пакетом обновлений KB2992611).

- Способ 2: удаление обновления KB2992611. После удаления следует попробовать еще раз подключиться к удаленному компьютеру, прежде чем ставить его снова. Повторная установка этой же версии обновления может привести к повторению проблемы со временем.

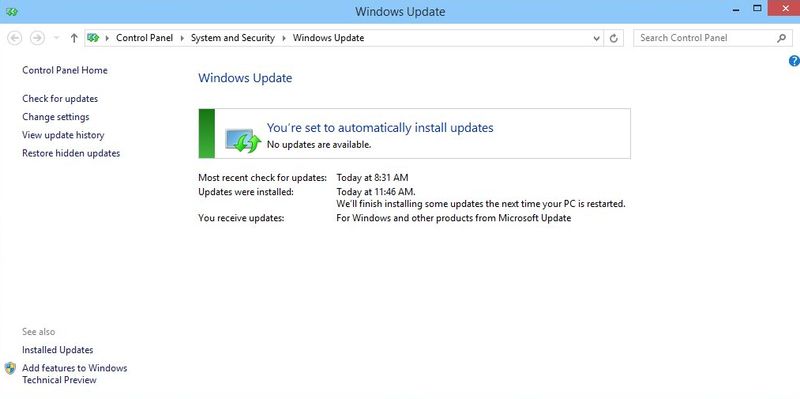

Указанные версии обновлений со временем могут становиться недействительными, поскольку будут перекрываться более новыми версиями. Следует посетить сайт Microsoft и проверить наличие обновлений. Для версий операционной системы начиная с Windows 7, все нужные обновления можно устанавливать через «Центр обновлений» в Панели управления.

Скачать обновление KB2992611 можно с официального сайта Microsoft по ссылке microsoft.com/ru-ru/download/

Скачать обновление KB3011780 можно по ссылке microsoft.com/ru-ru/download/ >

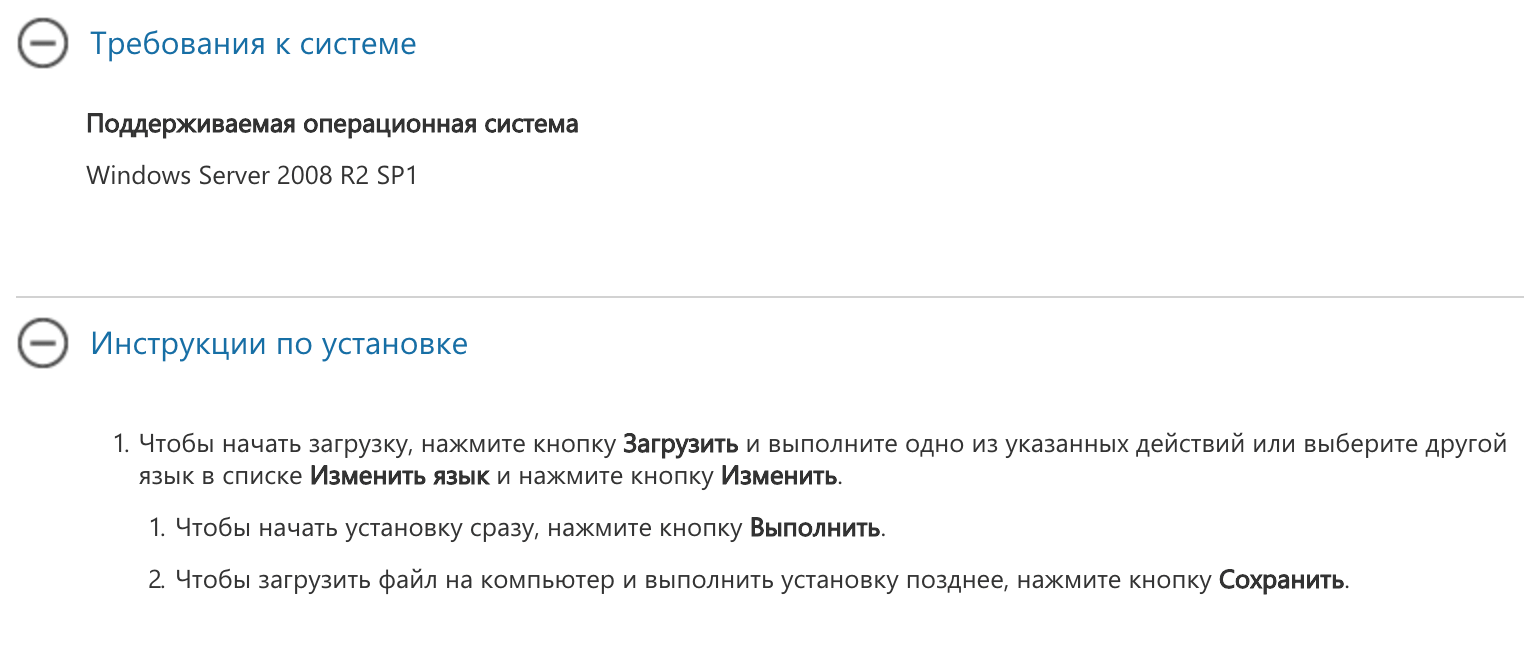

Данные обновления системы безопасности предназначены для Windows Server 2008 R2 x64 Edition. Это логично, так как ошибка часто возникает при попытке подключения компьютера к удаленному серверу, работающему под управлением Windows Server 2008.

Снижение требований к уровню шифрования

Этот способ советуется использовать в самом конце, так как он снижает общий уровень безопасности соединения. Тем не менее, уменьшение защиты RDP-соединения и понижение требований к шифрованию может помочь во многих случаях. Для того, чтобы это сделать, потребуется изменить настройки безопасности удаленного рабочего стола.

- Нажать кнопку «Пуск».

- Перейти во вкладку «Администрирование» -> «Удаленный рабочий стол».

- Открыть окно «Конфигурация узла сеансов удаленного рабочего стола».

- Выбрать пункт «Настройка для сервера».

- Открыть вкладку «Общее».

- Напротив строки «Уровень безопасности:» выбрать «Уровень безопасности RDP».

- В строке «Уровень шифрования» выбрать вариант «Низкий».

После того, как указанные действия были сделаны, ошибка должна исчезнуть. Можно сразу пробовать подключиться по RDP при помощи логина и пароля — соединение успешно установится. Если это не помогло, то следует воспользоваться одним из альтернативных вариантов решения проблемы.

Смена или обновление RDP-клиента

Самое простое, что можно сделать, если не помогают другие способы — использовать другой RDP-клиент. К примеру, можно загрузить Remote Desktop Manager. Несмотря на большое количество настроек, в базовом функционале программы достаточно просто разобраться. Не сложно найти другие бесплатные решения, избавляющие от ошибок подключения к удаленному ПК по RDP-протоколу.

Если нет желания ставить сторонний софт, можно постараться обновить штатный RDP-клиент от Microsoft. Наиболее стабильной версией считается RDP 8.1, в первую очередь предназначенная для Windows 7 SP1. Загрузить обновление клиента можно с официального сайта Microsoft.

Обновление работает на следующих версиях Windows: Windows 7 (Service Pack 1, Enterprise, Home Basic, Home Premium, Professional, Starter, Ultimate),Windows Server 2008 (R2 Service Pack 1, R2 Enterprise, R2 Datacenter, R2 Foundation, R2 Standard), Windows Web Server 2008 R2.

Указанные действия должны помочь в 99% случаев. Оставшемуся проценту можно посоветовать:

- Проверить настройки локальной политики сервера — они могут блокировать соединение. Настройка доступна в разделе «Администрирование» -> «Локальная политика безопасности».

- Попробовать отключить фаерволл и антивирус на стороне клиента, проверить настройки брандмауэра Windows.

- При использовании любого брандмауэра следует убедиться, что стандартный порт для удаленного рабочего стола открыт (порт RDP 3389).

- При попытке подключения с Windows XP к серверу на Windows Server 2008, на стороне сервера должна быть включена функция NLA (Network Level Authentication). В противном случае безопасное соединение не установится, и подключиться к удаленному устройству не получится. Проблема редкая, но это тот случай, который на стороне клиента решить не получится.

Удаленный компьютер может попросту находиться в спящем режиме. Для того, чтобы этого не происходило, следует в настройках выставить переход в спящий режим «Никогда». К удаленному компьютеру не получится подключиться, если на учетной записи пользователя не установлен пароль — эта мера необходима по соображениям безопасности. В конце концов, подключению могут мешать настройки NLA, если включена проверка подлинности на уровне сети на стороне сервера.

Microsoft буквально пару часов назад объявила о скором выходе нового обновления безопасности для всех версий Windows, которые в данный момент есть на рынке, за исключением XP, чья поддержка в начале этого года закончилась.

Так как это срочное обновление, означать это может одно, Microsoft наткнулась на критическую уязвимость в операционной системе, что требует экстренного исправления, поэтому компания не имеет выбора кроме как выпустить ее как можно скорее.

Microsoft выпустит обновление чуть позже сегодня, компания до сих пор не разглашает все подробности о данной уязвимости. Подробности можно будет узнать сегодня в 10 часов по тихоокеанскому времени. Все версии Windows получат обновление, в том числе: Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7, Windows 8 и 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows RT 8.1, и Windows, 10 Technical Preview. Так как патч имеет статус «критически» — это означает, что нужна будет перезагрузка.

Источник