Настройка получения событий Windows с помощью Kaspersky Endpoint Security

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в онлайн-справке на продукт:

https://support.kaspersky.ru/kuma/3.4/280730

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/274395.htm

Список передаваемых событий ограничен! Подробнее Приложение. События журналов Windows, отправляемые в KUMA

В Kaspersky Endpoint Security для Windows, начиная с версии 12.6, появилась возможность отправлять события из журналов Windows в коллектор KUMA. Это позволяет получить в KUMA события из журналов Windows со всех хостов, на которых установлен Kaspersky Endpoint Security для Windows версии 12.6 и выше, без необходимости установки агентов KUMA типа WEC или WMI, развертывания WEC-сервера и создания групповых политик для запуска/конфигурации сервисов Windows.

Для того, чтобы настроить сбор событий Windows с помощью Kaspersky Endpoint Security необходимо:

- иметь действующую лицензию KUMA.

- использовать KSC 14.2 и выше.

- использовать KES для Windows 12.6 или выше.

Настройка получения событий Windows с помощью Kaspersky Endpoint Security состоит из следующих этапов:

- Создание и установка коллектора KUMA для получения событий Windows.

- Запрос ключа в технической поддержке KUMA.

Если в предоставленной Вам лицензии не было ключа активации компонента Интеграции c KUMA, направьте в техническую поддержку письмо следующего содержания: «У нас приобретена лицензия KUMA и используется KES для Windows версии 12.6. Мы планируем активировать компонент Интеграции c KUMA. Просим предоставить файл ключа для активации соответствующего функционала». Новым пользователям KUMA не требуется писать запрос в техническую поддержку, поскольку новым пользователям будет предоставлено 2 ключа с лицензиями для KUMA и для активации функционала KES для Windows.

В ответ на письмо вам будет предоставлен файл ключа Kaspersky Endpoint Security для Windows KUMA Integration Add-on.

- Настройка на стороне KSC и KES для Windows 12.6.

Файл ключа, активирующий компонент Интеграции c KUMA, необходимо импортировать в KSC и распространить по конечным устройствам KES. Также необходимо в политике KES добавить адрес сервера коллектора KUMA и настроить сетевые параметры подключения.

- Проверка поступления событий Windows в коллектор KUMA.

Создание коллектора KUMA

Для создания коллектора в веб-интерфейсе KUMA:

- Перейдите в раздел Ресурсы и нажмите на кнопку Подключить источник.

- В появившемся окне мастера настройки Создание коллектора на первом шаге (Подключение источников) выберите Имя коллектора и Тенант, к которому будет принадлежать создаваемый коллектор.

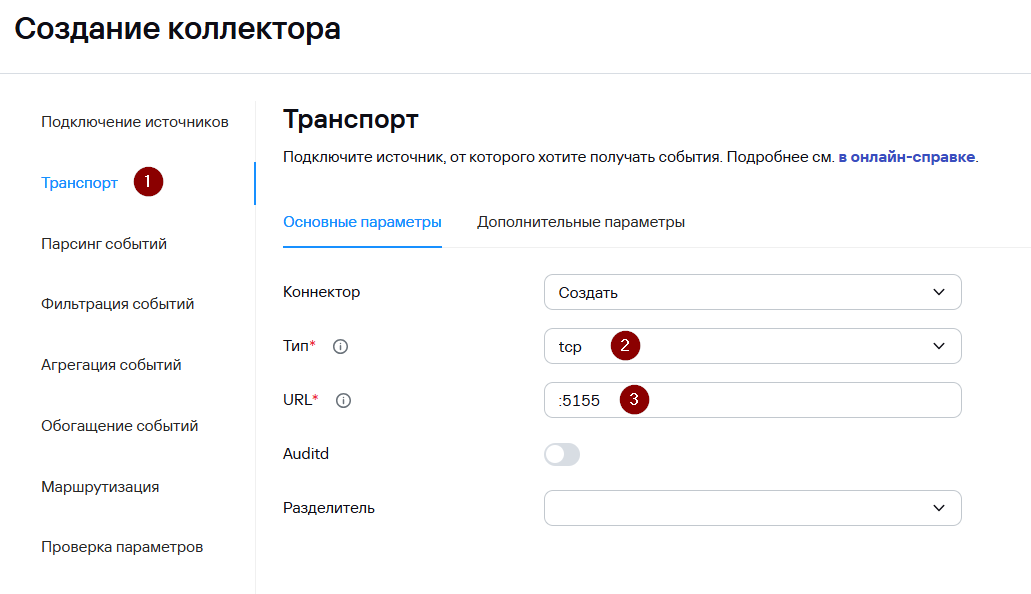

- На втором шаге мастера (Транспорт) укажите параметры коннектора для взаимодействия с подключаемым источником:

- Тип – tcp/udp. В данном примере выберите tcp.

- URL – FQDN:порт (порт, на котором коллектор будет ожидать входящие подключения. Выбирается любой из незанятых, выше 1024). В данном примере будет использоваться 5155.

В поле URL можно указать только порт при инсталляции All-in-one.

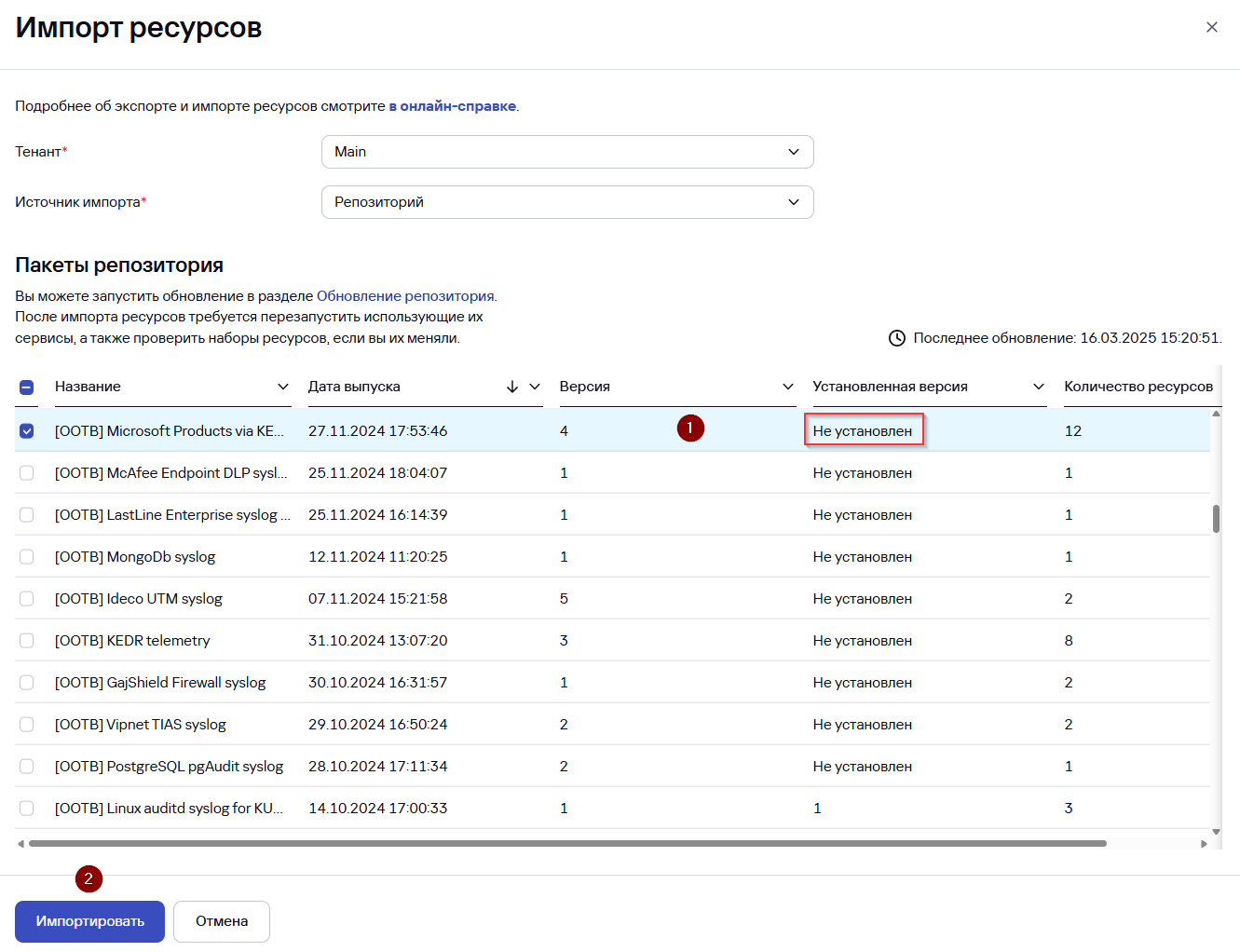

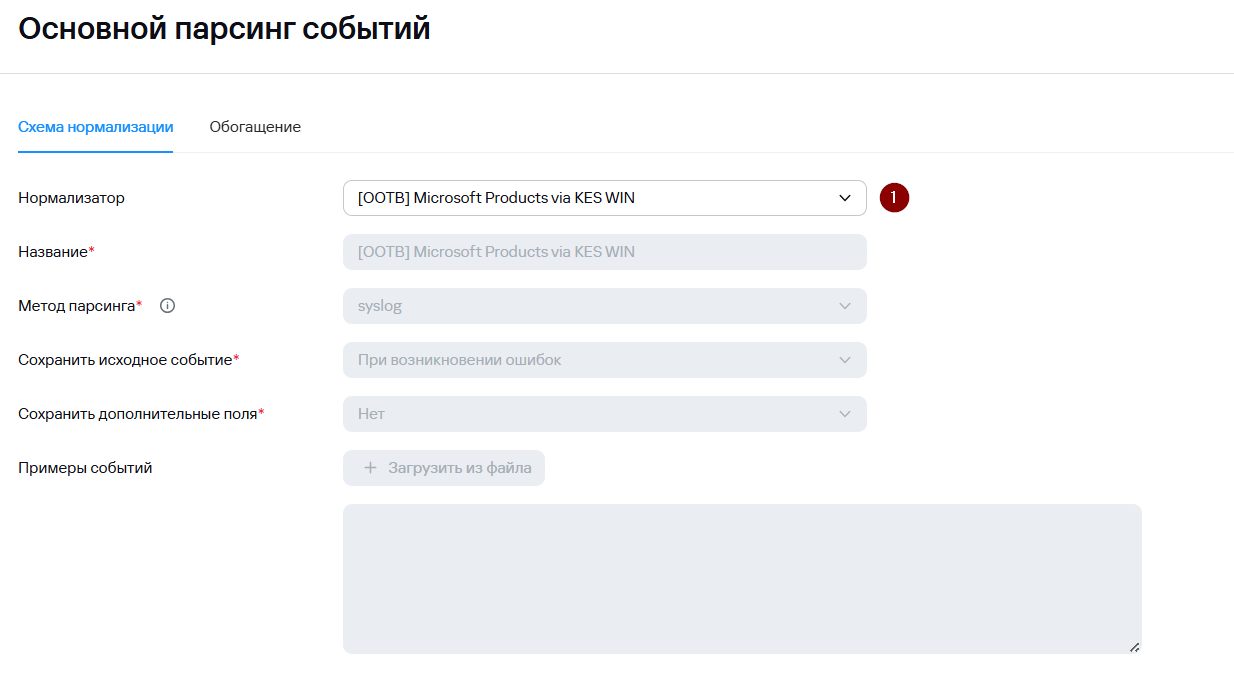

- На третьем шаге мастера укажите нормализатор. В данном случае рекомендуется использовать «коробочный» нормализатор [OOTB] Microsoft Products via KES WIN.

При отсутствии в списке нормализатора [OOTB] Microsoft Products via KES WIN выполните загрузку нормализатора из репозитория.

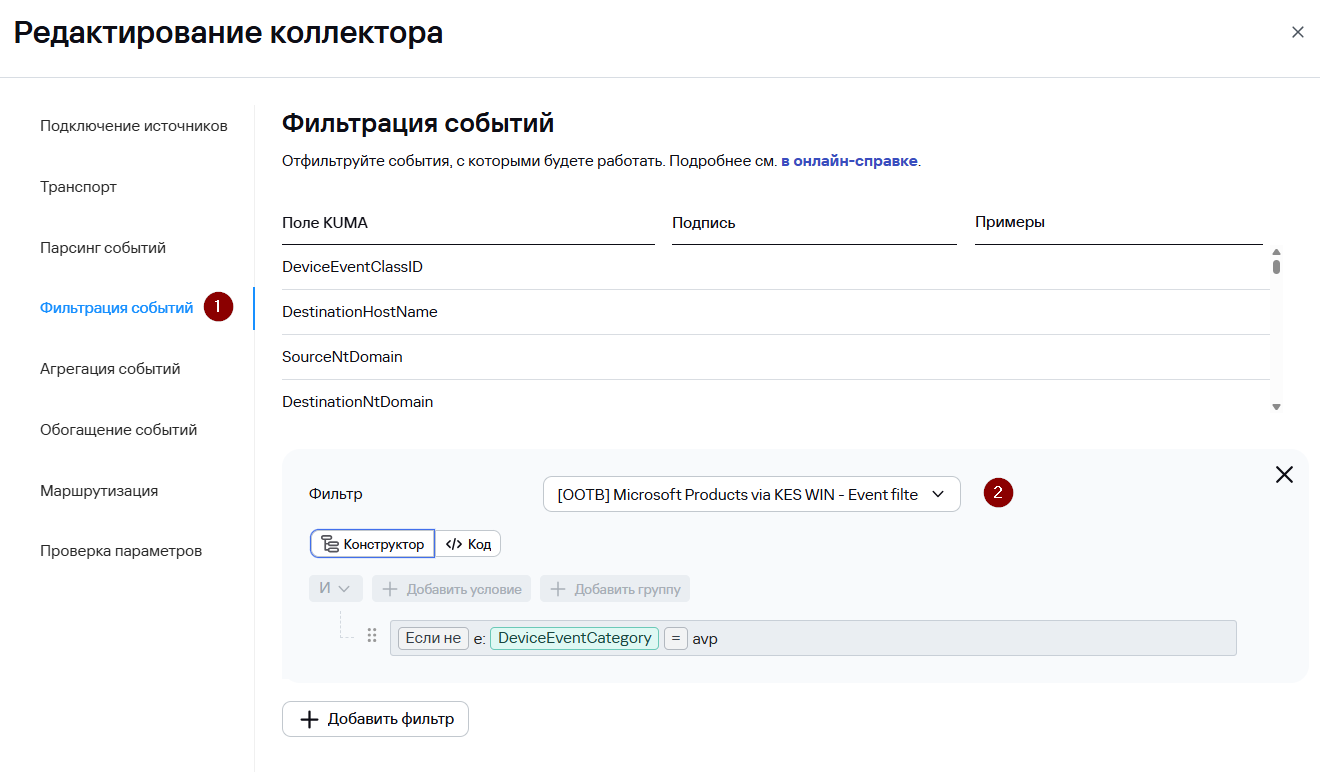

- На шаге Фильтрация событий нажмите Добавить фильтр и выберите фильтр [OOTB] Microsoft Products via KES WIN — Event filter for collector.

- Шаги мастера настройки с пятого по шестой являются опциональными, их можно пропустить и вернуться к настройке позднее.

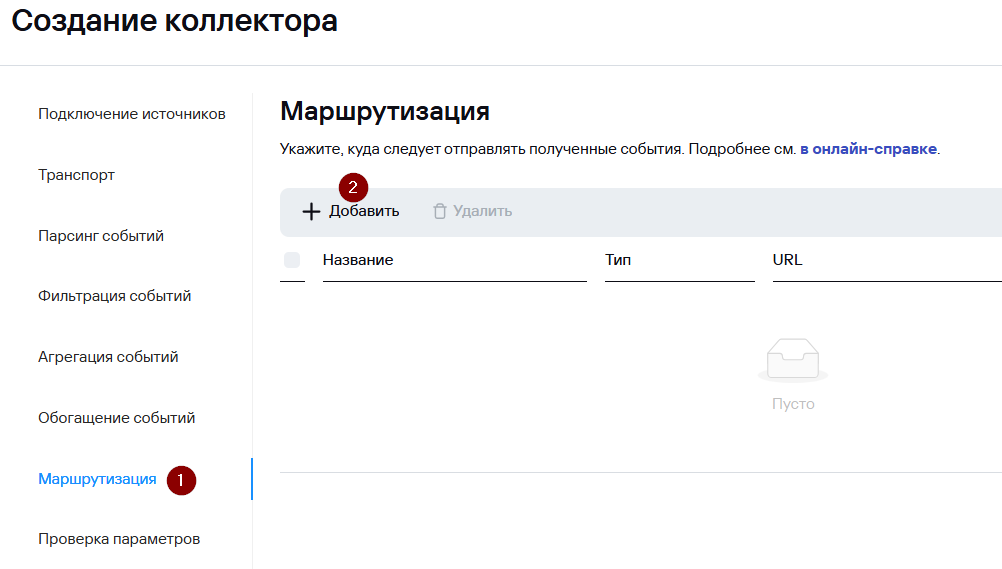

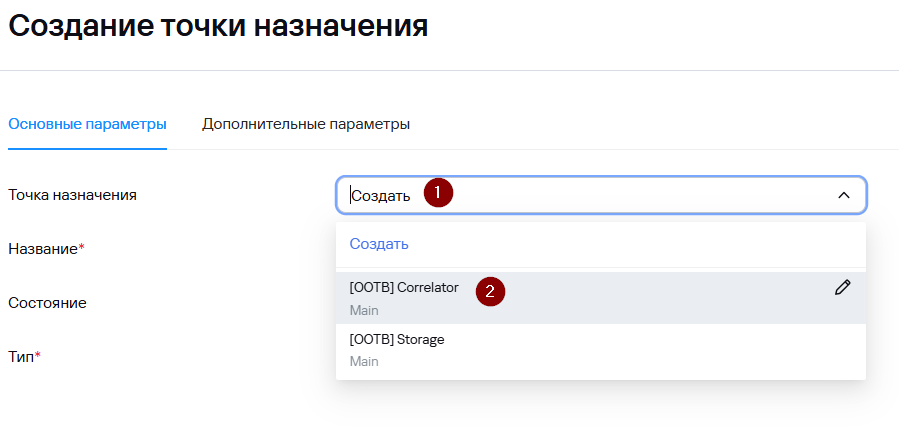

- На седьмом шаге мастера задайте точки назначения. Для хранения событий добавьте точку назначения типа Хранилище. В случае если предполагается также анализ потока событий правилами корреляции добавьте точку назначения типа Коррелятор.

- На завершающем шаге мастера нажмите на кнопку Создать и сохранить сервис. После чего появится строка установки сервиса, которую необходимо скопировать для дальнейшей установки.

- Нажмите Сохранить.

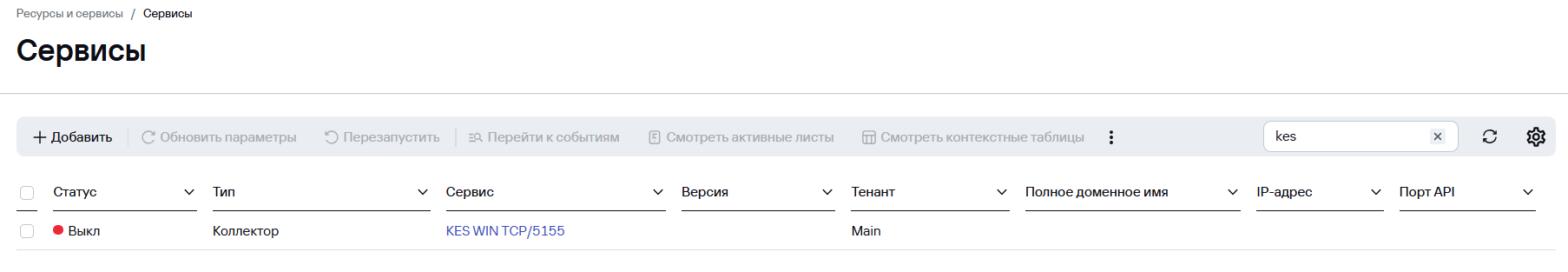

- После выполнения вышеуказанных действий в разделе Ресурсы → Активные сервисы появится созданный сервис коллектора.

Установка коллектора KUMA

Чтобы установить коллектор KUMA:

- Выполните подключение к CLI сервера, на котором планируется развертывание коллектора KUMA.

- Для установки сервиса коллектора в командной строке выполните команду под учетной записью root, скопированную на прошлом шаге.

- При необходимости добавьте используемый порт сервиса коллектора в исключения МЭ ОС и обновите параметры службы.

# Пример для firewalld

firewall-cmd --add-port=<порт, выбранный для коллектора>/tcp|udp –permanent

firewall-cmd –reload

# Пример для ufw

ufw allow <порт, выбранный для коллектора>/tcp|udp

ufw reload- После успешной установки сервиса его статус в веб-консоли KUMA изменится на ВКЛ с зеленой индикацией.

Настройка KSC и KES

Настройка Kaspersky Endpoint Security и Kaspersky Security Center состоит из следующих этапов:

- Установка компонента для интеграции c KUMA.

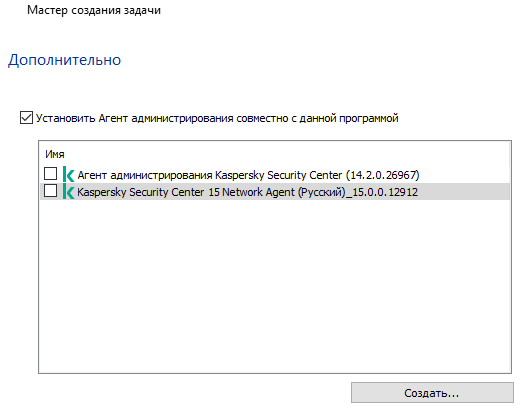

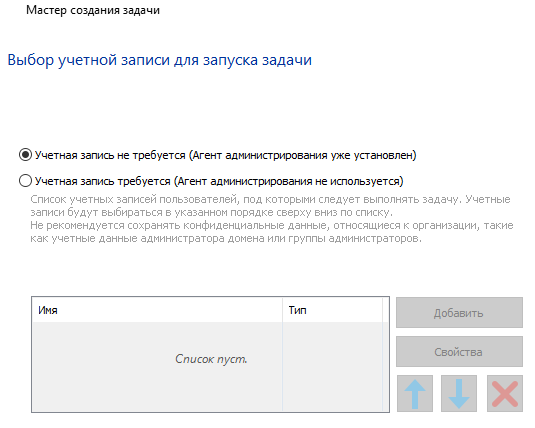

Вы можете установить компонент для интеграции с KUMA во время установки или обновления приложения, а также с помощью задачи Изменение состава компонентов приложения (данный вариант будет использован в нашем примере).

- Активация компонента для интеграции c KUMA.

Полученный файл ключа Kaspersky Endpoint Security для Windows KUMA Integration Add—on, активирующий функционал отправки событий Windows в коллектор KUMA, импортируется в Kaspersky Security Center и распространяется по конечным устройствам с Kaspersky Endpoint Security.

- Подключение к KUMA.

В политике для Kaspersky Endpoint Security добавляется адрес сервера KUMA и выполняется настройка сетевых параметров подключения.

Чтобы добавить компонент для интеграции с KUMA с помощью задачи Изменение состава компонентов приложения в Kaspersky Endpoint Security для Windows:

Kaspersky Security Center Web Console

- Перейдите в раздел Активы (Устройства) → Задачи.

- В Списке задач нажмите на кнопку Добавить.

- Запустится мастер создания задачи.

- Настройте параметры задачи:

- В раскрывающемся списке Приложение выберите используемое приложение Kaspersky Endpoint Security для Windows (в нашем примере 12.8.0).

- В раскрывающемся списке Тип задачи выберите Изменение состава компонентов приложения.

- В поле Название задачи введите название создаваемой задачи.

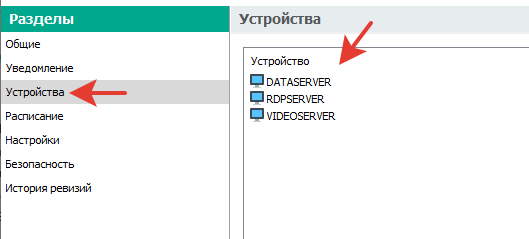

- В блоке Устройства, которым будет назначена задача выберите Задать адреса устройств вручную или импортировать из списка.

- Нажмите на кнопку Далее.

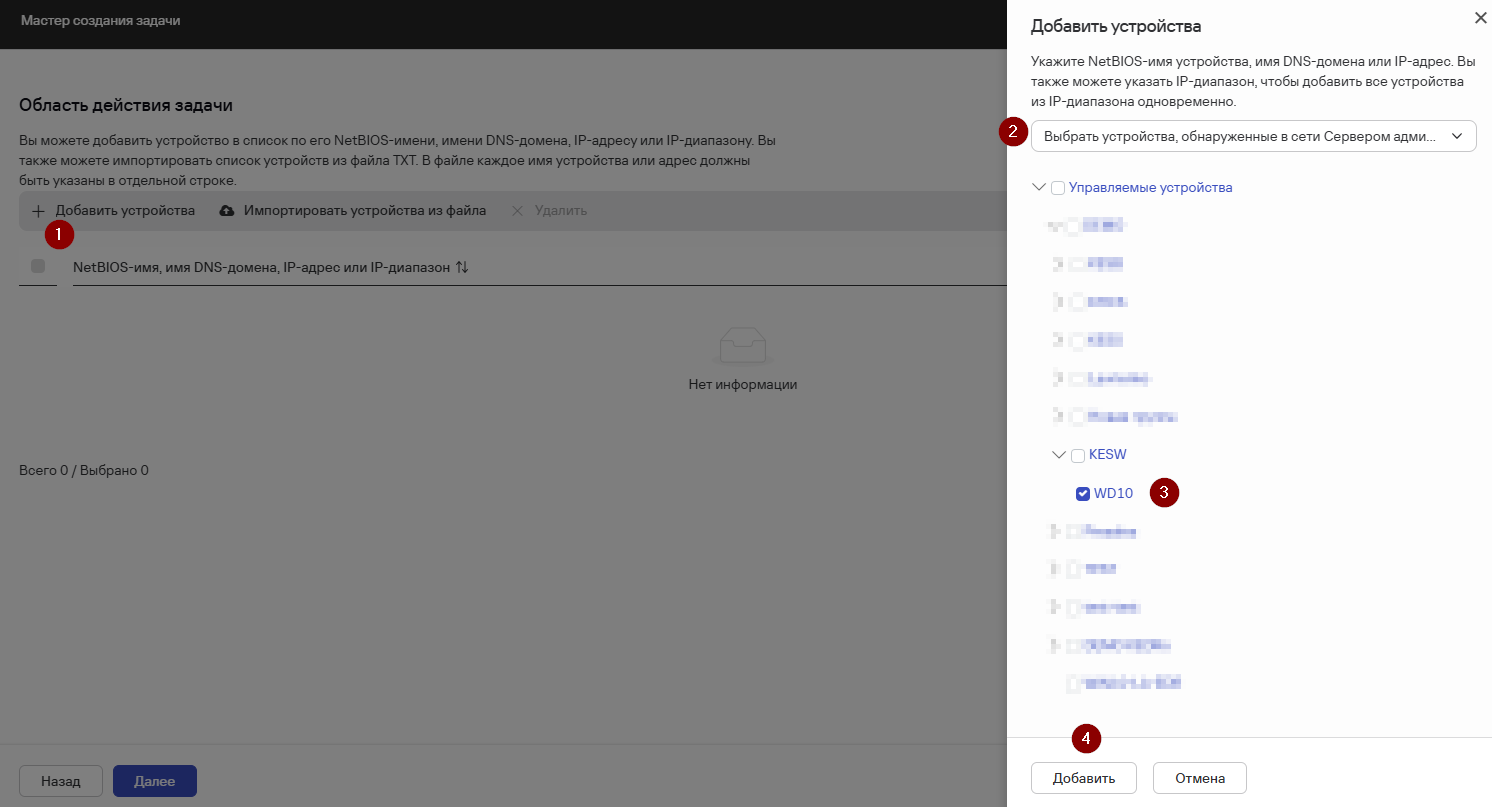

- В окне Область действия задачи нажмите Добавить устройства. В окне справа Добавить устройства выберите Выбрать устройства, обнаруженные в сети Сервером администрирования. Укажите тестовое устройство или тестовую группу администрирования для добавления компонента.

- Нажмите Добавить и затем Далее.

- В окне Завершение создания задачи установите флажок Открыть окно свойств задачи после ее создания и нажмите кнопку Готово.

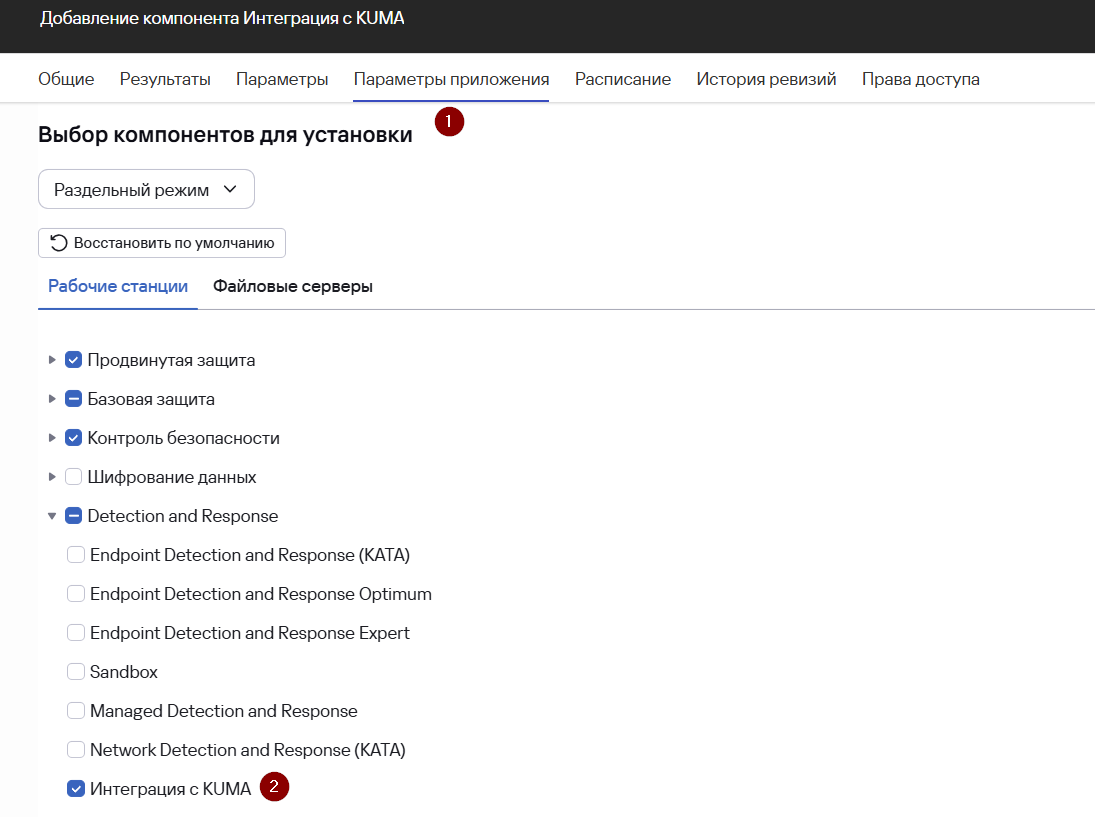

- В открывшемся окне свойств задачи перейдите на вкладку Параметры приложения и в секции Выбор компонентов для установки поставьте флажок напротив компонента Интеграция с KUMA.

Если используется пароль для удаления продукта — необходимо поставить флажок напротив Использовать пароль для изменения состава компонентов приложения и указать пользователя и пароль.

- Нажмите Сохранить.

Задача добавления компонента интеграции с KUMA создана.

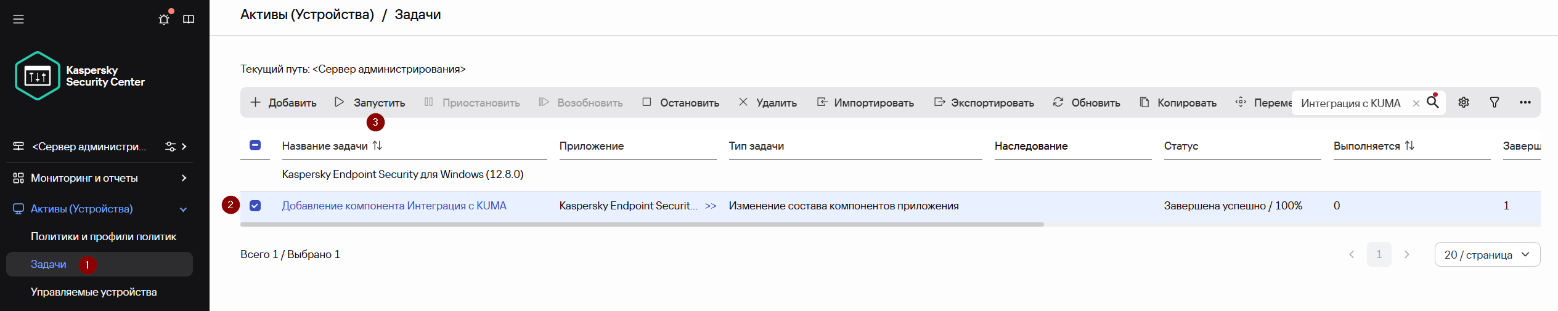

Для выполнения задачи установите флажок напротив задачи и нажмите на кнопку Запустить.

Результат выполнения задачи можно посмотреть в свойствах задачи на вкладке Общие.

Для завершения обновления Kaspersky Endpoint Security после добавления нового компонента нужно перезагрузить устройство.

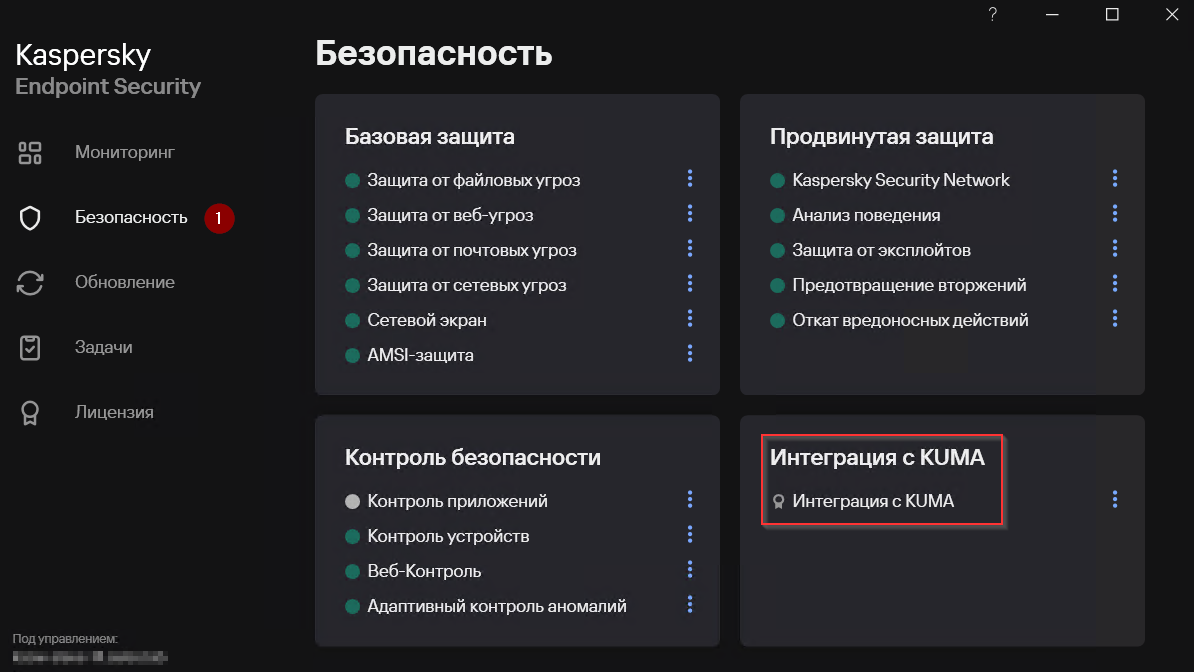

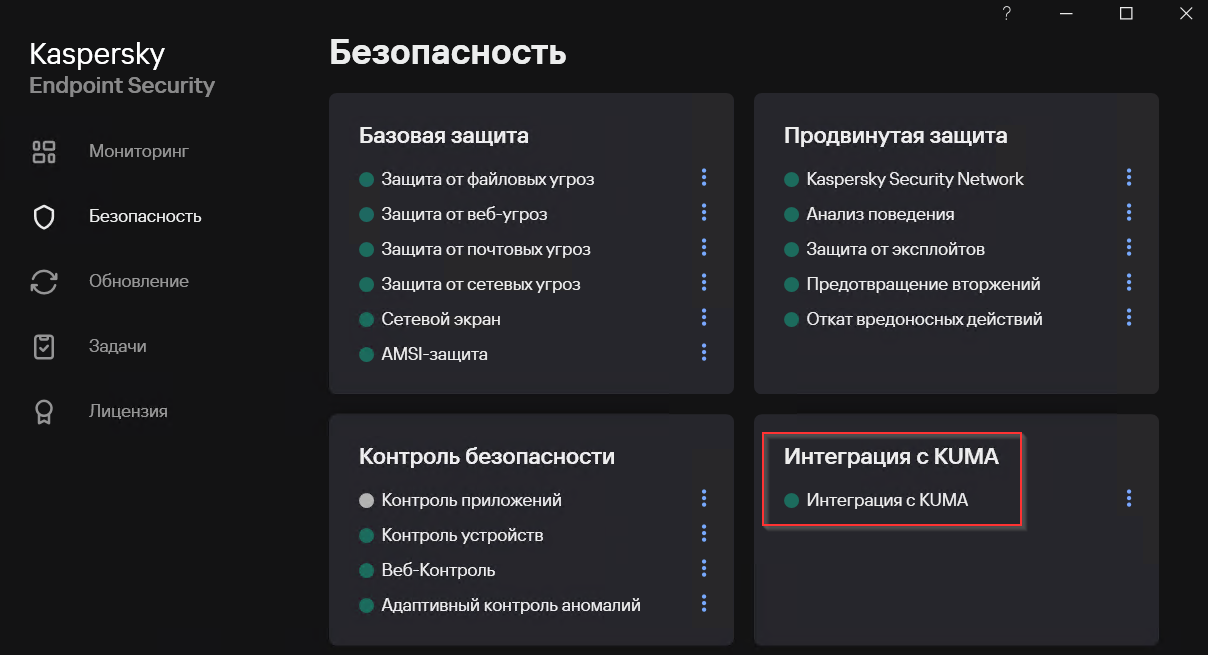

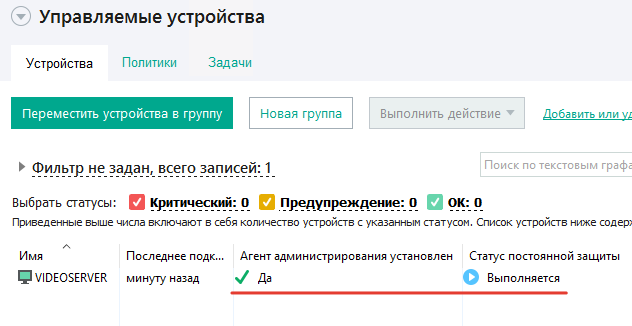

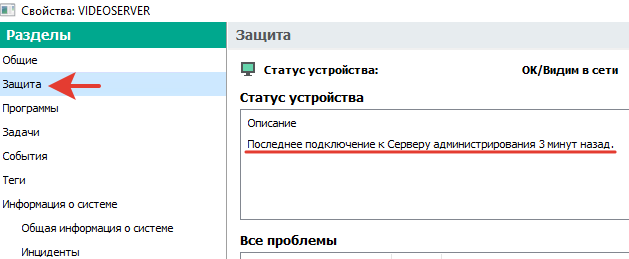

В результате на выбранных устройствах будет установлен компонент Интеграция с KUMA. Убедитесь, что компонент был успешно добавлен на устройства. Для этого в локальном интерфейсе Kaspersky Endpoint Security перейдите в раздел Безопасность.

Добавление компонента для интеграции с KUMA с помощью задачи Изменение состава компонентов приложения в Консоли администрирования (MMC):

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/181472.htm

Далее необходимо активировать компонент Интеграция с KUMA с помощью полученного файла ключа.

Чтобы импортировать в Kaspersky Security Center полученный файл ключа:

Kaspersky Security Center Web Console

- Перейдите в раздел Операции → Лицензии «Лаборатории Касперского».

- Нажмите на кнопку Добавить.

- Появившемся окне справа выберите вариант Добавить файл ключа и нажмите Выберите файл ключа.

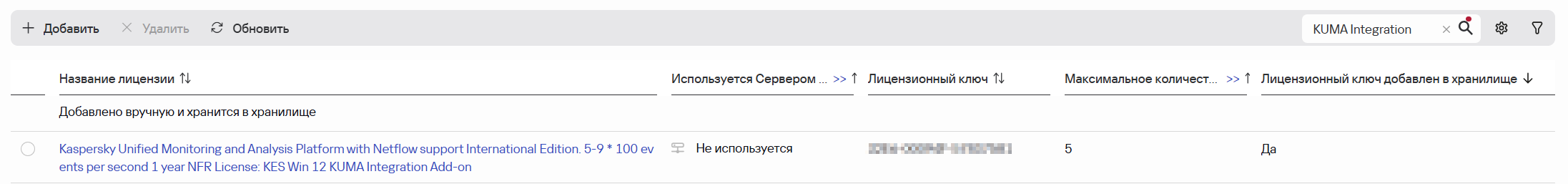

- Укажите полученный файл ключа Kaspersky Endpoint Security для Windows KUMA Integration Add—on (имя файла *.key).

В окне появится информация об импортированном ключе.

- Нажмите Сохранить.

Файл ключа успешно импортирован в Kaspersky Security Center.

Импорт файла ключа в Kaspersky Security Center с помощью консоли администрирования (MMC):

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/177935.htm

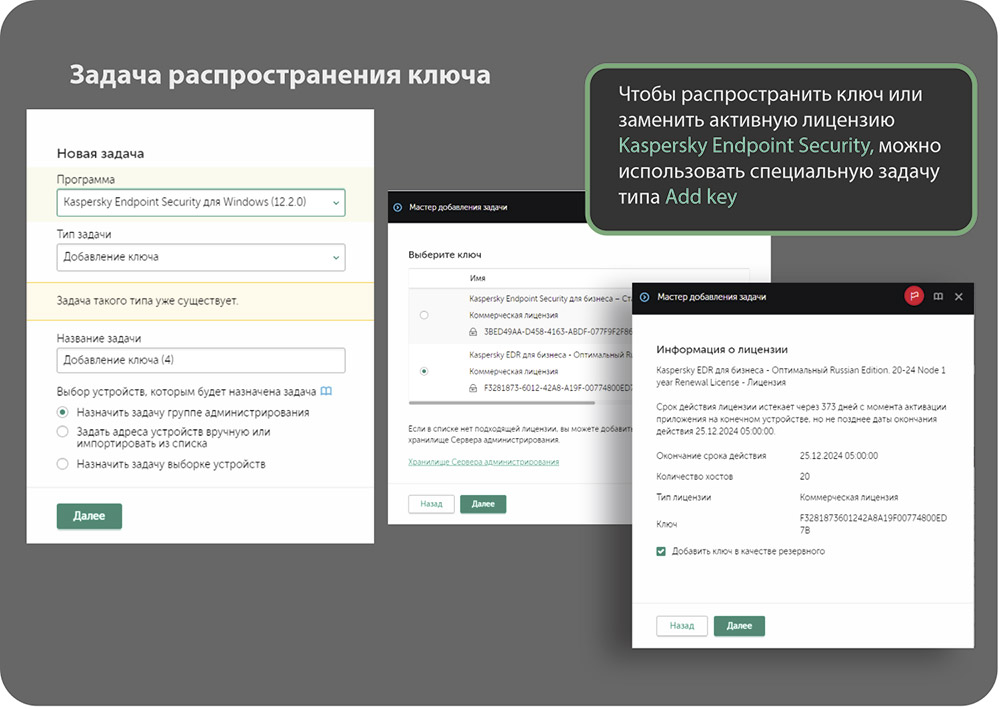

Чтобы распространить ключ по конечным устройствам Kaspersky Endpoint Security:

Kaspersky Security Center Web Console

- Перейдите в раздел Активы (Устройства) → Задачи.

- В Списке задач нажмите на кнопку Добавить.

- Запустится мастер создания задачи.

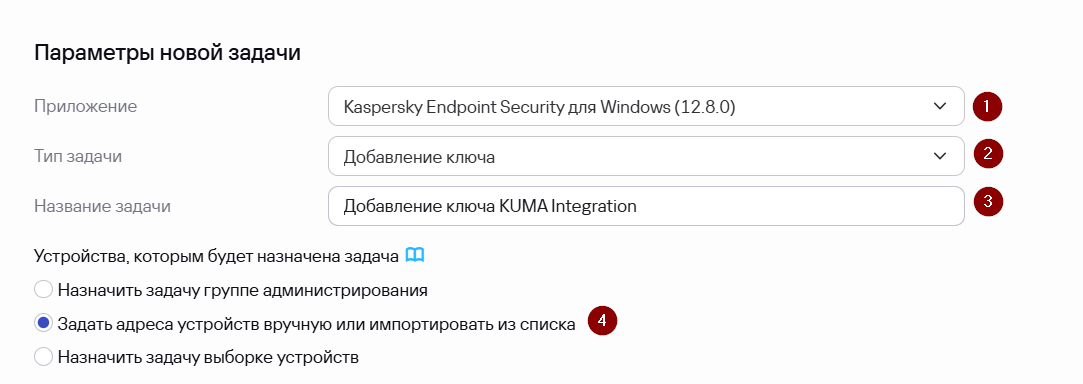

- Настройте параметры задачи:

- В раскрывающемся списке Приложение выберите используемое приложение Kaspersky Endpoint Security для Windows (в нашем примере 12.8.0).

- В раскрывающемся списке Тип задачи выберите Добавление ключа.

- В поле Название задачи введите название создаваемой задачи.

- В блоке Устройства, которым будет назначена задача выберите Задать адреса устройств вручную или импортировать из списка.

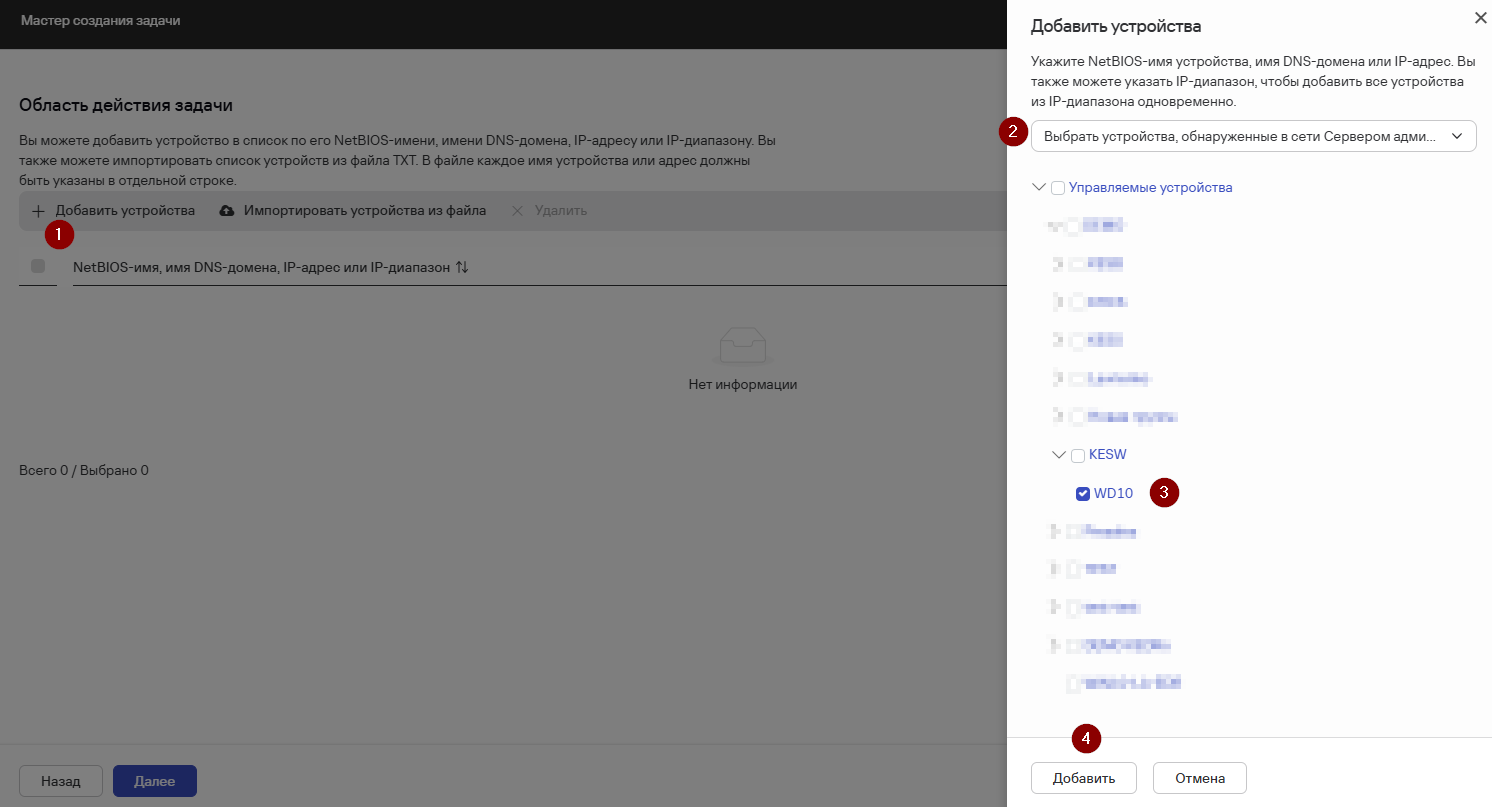

- Нажмите на кнопку Далее.

- В окне Область действия задачи нажмите Добавить устройства. В окне справа Добавить устройства выберите Выбрать устройства, обнаруженные в сети Сервером администрирования. Укажите тестовое устройство или тестовую группу администрирования для добавления ключа.

- Нажмите Добавить и затем Далее.

- В окне Выбор лицензионного ключа укажите ранее импортированный ключ Kaspersky Endpoint Security для Windows KUMA Integration Add—on. Нажмите Далее.

- В окне Информация о лицензии ознакомьтесь с информацией и нажмите Далее.

- В окне Завершение создания задачи снимите флажок Открыть окно свойств задачи после ее создания и нажмите кнопку Готово.

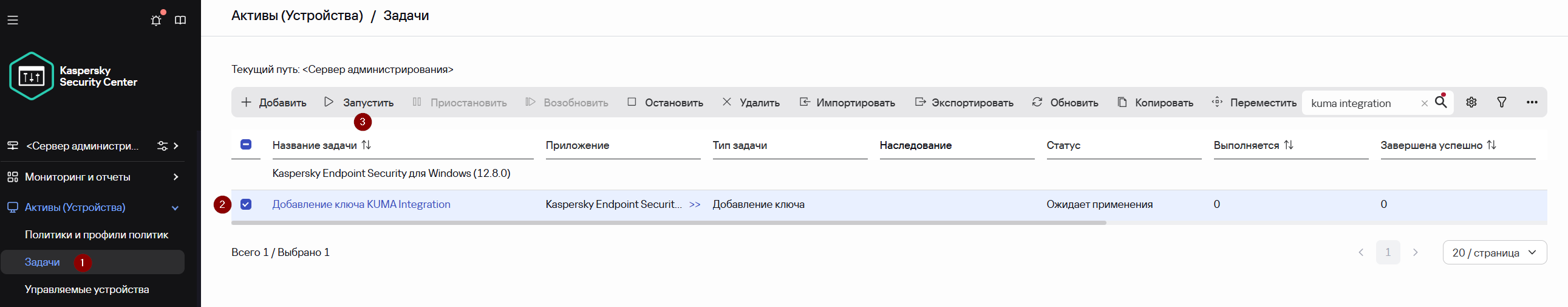

Задача добавления ключа создана.

Для выполнения задачи установите флажок напротив задачи и нажмите на кнопку Запустить.

Результат выполнения задачи можно посмотреть в свойствах задачи на вкладке Общие.

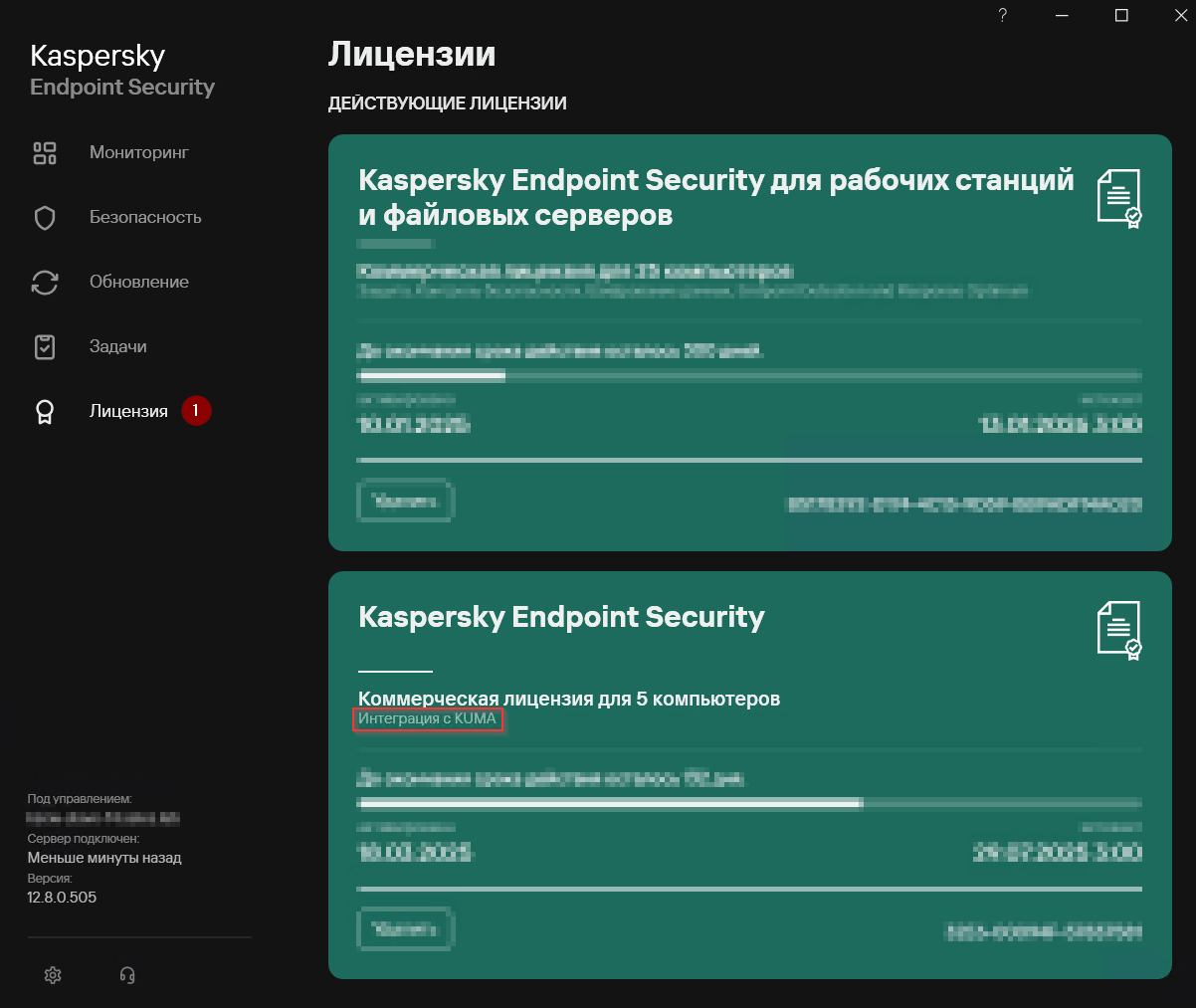

В результате на выбранных устройствах будет еще один активный ключ для интеграции Kaspersky Endpoint Security с KUMA. Убедитесь, что активный ключ для интеграции с KUMA был успешно добавлен на устройства. Для этого в локальном интерфейсе Kaspersky Endpoint Security перейдите в раздел Лицензия.

Распространение ключа по конечным устройствам Kaspersky Endpoint Security с помощью консоли администрирования (MMC):

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/177935.htm

Далее для отправки событий Windows с помощью Kaspersky Endpoint Security необходимо в политике Kaspersky Endpoint Security добавить адрес сервера KUMA и настроить сетевые параметры подключения:

Kaspersky Security Center Web Console

- Перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на название используемой политики Kaspersky Endpoint Security для перехода в свойства политики.

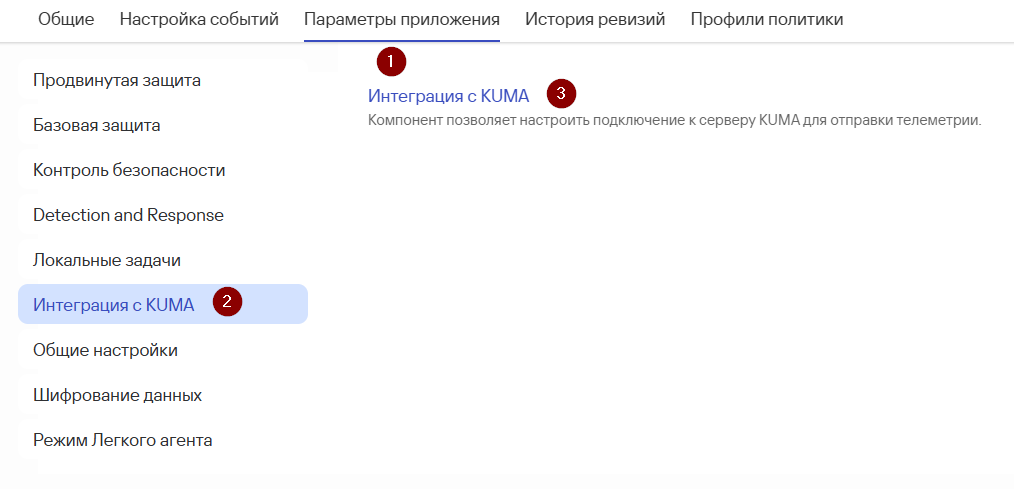

- В окне свойств политики перейдите на вкладку Параметры приложения и далее в раздел Интеграция с KUMA.

- Нажмите на Интеграция с KUMA.

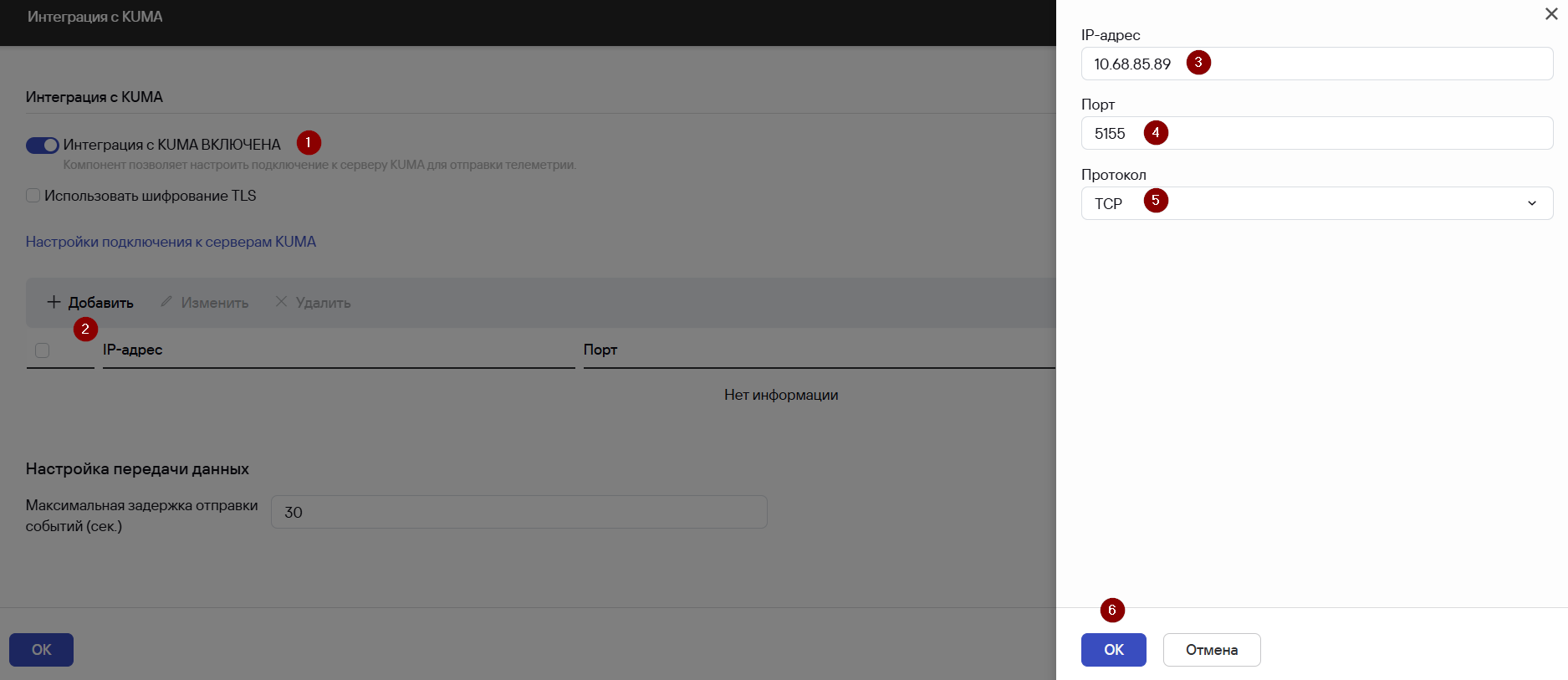

- В появившемся окне Интеграция с KUMA:

- Включите переключатель Интеграцию с KUMA.

- Нажмите Добавить.

- В окне справа укажите:

- IP-адрес сервера KUMA (для распределенной инсталляции укажите IP-адрес сервера коллектора KUMA).

- Порт для подключения (см. параметры ранее созданного коллектора Раздел Создание коллектора KUMA)

- Используемый Протокол (см. параметры ранее созданного коллектора Раздел Создание коллектора KUMA).

- Нажмите Сохранить.

- Нажмите ОК.

- Далее нажмите Сохранить.

В результате на выбранных устройствах будет активирован компонент для интеграции Kaspersky Endpoint Security с KUMA. Убедитесь, что компонент успешно активирован, для этого в локальном интерфейсе Kaspersky Endpoint Security:

- Перейдите в раздел Безопасность.

- Убедитесь, что индикация статуса компонента Интеграция с KUMA изменилась на зеленый.

- Нажмите на и в открывшемся окне Отчеты убедитесь, что появилось событие Успешное подключение к серверу KUMA.

Опционально для протокола TCP Вы можете настроить защищенное соединение с использованием протокола TLS:

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/274395.htm

Настройка политики Kaspersky Endpoint Security для отправки событий Windows в KUMA с помощью консоли администрирования (MMC):

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/274395.htm

Проверка поступления событий Windows в KUMA

- Для проверки, что сбор событий Windows с помощью Kaspersky Endpoint Security успешно настроен перейдите в Ресурсы → Активные сервисы → выберите ранее созданный коллектор для событий Windows и нажмите Перейти к событиям.

- В открывшемся окне События убедитесь, что присутствуют события с устройств Windows.

Здравствуйте!

У меня возникла необходимость перенести рабочий сервер KSC15.1 на другой с восстановлением из резервной копии. Основная система перестала нормально функционировать.

Конфигурация основной системы: Windows Server 2025 Datacenter core , sql server 2022 enterprise core , Kaspersky Security Center 15.1 (подключено 2фа, подключение через mmc, вебконсоль не установлена).

Конфигурация новой системы: Windows Server 2025 Datacenter (возможности рабочего стола), sql server 2022 standart, Kaspersky Security Center 15.1, восстановлено из резервной копии основной системы. Параметры: айпи-адрес, имя сервера и т.д. было восстановлено по инструкции из документации по восстановлению.

Суть проблемы: после восстановления сервера администрирования, невозможно получить доступ к консоли управления MMC.

Кто сталкивался с данной проблемой? или знает что можно сделать для восстановления доступа?

В нашей организации 350 компьютеров в сети и на каждом из них должно быть установлено антивирусное ПО для обеспечения общей сетевой безопасности. Ходить от компьютера к компьютеру и настраивать одни и те же политики и правила стало очень неудобно. Это занимает много время. Можно по RDP, но это не отменяет необходимости выполнять действия на каждом рабочем месте. В результате, было принято решение использовать централизованное управление антивирусами, а именно KSC – Kaspersky Security Center.

Антивирус Касперского был выбран потому, что на компьютерах уже были установлены в основном KES и KFA. Логично было добавить централизованное управление и не искать каких-то альтернатив, трудоемких по реализации в сложившихся условиях (переустановка на многих ПК, переучивание персонала и тп). К тому же антивирусы Касперского подходят под законы по информационной безопасности в нашем регионе и в нашей организации в конкретности.

Еще один плюс централизованного управления – единая точка мониторинга за вирусной активностью во всей сети сразу. Кроме того KES позволяет блокировать, устанавливать, удалять приложения у клиентов, блокировать подключаемые флэшки, запрещенные сайты, выводить информацию об системе и еще много всего.

Все что нужно для развертывания KSC есть в описании на официальном сайте Касперского. Но, почему и решено было написать этот пост, на сайте Касперского очень много информации, в которой можно запутаться, и мало картинок. Обучающие видео смотреть не всегда удобно. При первоначальном анализе ситуации было сложно разобраться куда смотреть и с чего начать в первую очередь. Некоторые знакомые админы с KES в сети тоже не знали с чего начать и задавали вопросы. В результате на этой странице акцентировано внимание на наиболее необходимых действиях.

Содержание.

Компоненты.

Установка ОС.

Установка базы данных.

Установка Kaspersky Security Center.

Первоначальная настройка KSC.

Kaspersky Network Agent – дистанционная установка.

Kaspersky Network Agent – установка не дистанционно.

Установка Kaspersky Endpoint Security.

Лицензия.

Задачи.

Политики.

Пароль.

Оповещение.

Мониторинг состояния системы.

Поиск.

Резервная копия.

Завершение.

Компоненты.

Для установки KSC нужны следующие компоненты.

Сервер – отдельный компьютер, или виртуальная машина с актуальными на сегодняшний день параметрами (процессор Core i3-i5 или Ryzen3-5, 8Гб ОЗУ, SSD500Гб, LAN 1Гбит/с). На этом компьютере ничего не должно быть установлено кроме самого KSC.

База данных. В данном случае использована MSSQL. Подойдет любая версия, платная или бесплатная (с некоторыми ограничениями). Скачивается с официального сайта Microsoft.

Сюда же можно добавить Visual Studio, чтоб иметь возможность работы с БД. Скачивается так же с сайта Microsoft.

KSC – центр управления, скачивается с официального сайта Касперского. Бесплатное ПО. На сайте нужно выбрать версию для Windows, full distributive.

KES – Kaspersky Endpoint Security – это платный антивирус который устанавливается на каждый компьютер в сети. KSC в нашем случае управляет только KES-ами.

К сожалению KSC не предназначен для управления бесплатными Kaspersky Free Antivirus. Все KFA которые у нас были в сети нужно переводить на KES. Это отдельный экономический вопрос. Необходимо провести точный расчет количества антивирусов и согласовать с руководством покупку лицензий. Использование каких-то взломанных ключей из Интернета не приемлемо в гос. организации. На информационной безопасности в наше время экономить нельзя.

Kaspersky Network Agent – сетевой агент, который передает команды от KSC в KES. Бесплатное ПО. Извлекается из установочного пакета KSC. Агенты умеют гораздо больше, чем просто работа с KES. Через агента можно устанавливать или удалять ПО, получать информацию об оборудовании клиента, сеансах учетных записей и многое другое.

Далее описание вышеперечисленного с некоторыми подробностями. Подготавливаем, скачиваем все нужные компоненты. Кратко пройдем по особенностям каждого.

Установка.

Сервер.

Устанавливаем Windows Server. В данном примере сервер 2019 на физическом компьютере. В последствии мигрировал на виртуальную машину.

Серверное ПО влияет на количество возможных подключений (более 20). Сервер требователен к ОЗУ. Нужно не менее 8Гб. До ВМ у компьютера был процессор Core-i3 9 поколения. Работал без замечаний.

После установки обновляем компоненты Windows.

Устанавливаем драйвера для оборудования.

Переименовываем в понятное название, в данном случае KSCSERVER. Назначаем IP-адрес.

Настраиваем безопасность. В идеале нужно запретить все, кроме запуска необходимых программ и RDP.

Создаем локальную учетную запись без использования стандартных имен admin, user и тп. С нее в основном будет выполнятся работа. Устанавливаем сложный пароль. Блокируем учетку, созданную при первоначальной настройке.

Добавляем компьютер в домен и разрешаем подключение к нему только заданным пользователям.

База данных.

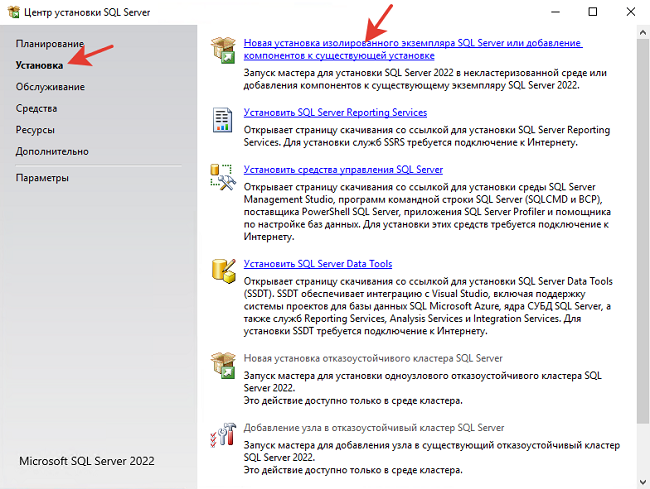

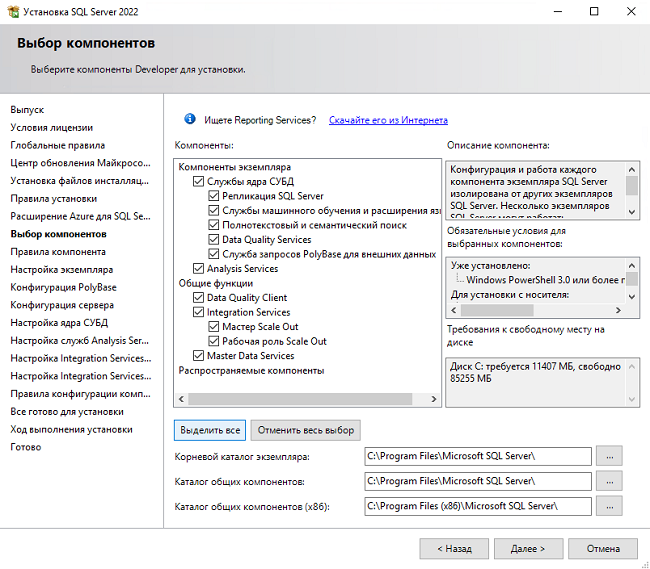

Далее устанавливаем MSSQL сервер. Проходим все шаги мастера установки.

При выборе компонентов отмечаем все, чтоб долго не разбираться.

Далее настройки без изменений. Можно переименовать экземпляр MSSQL.

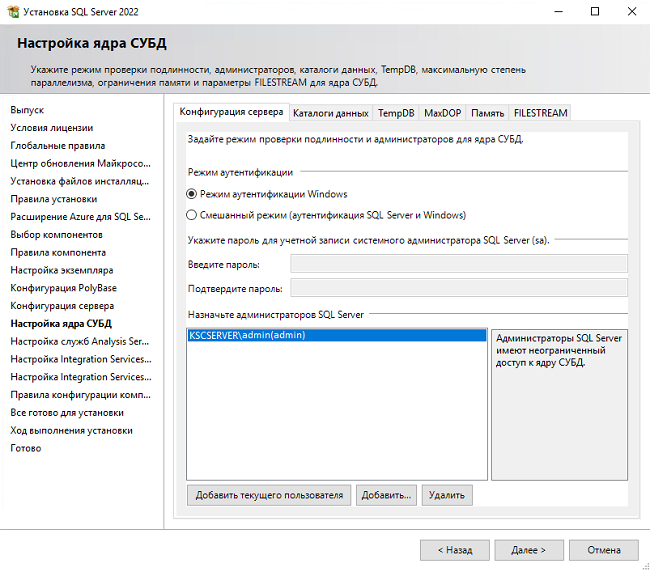

Для доступа к управлению БД можно использовать учетную запись Windows.

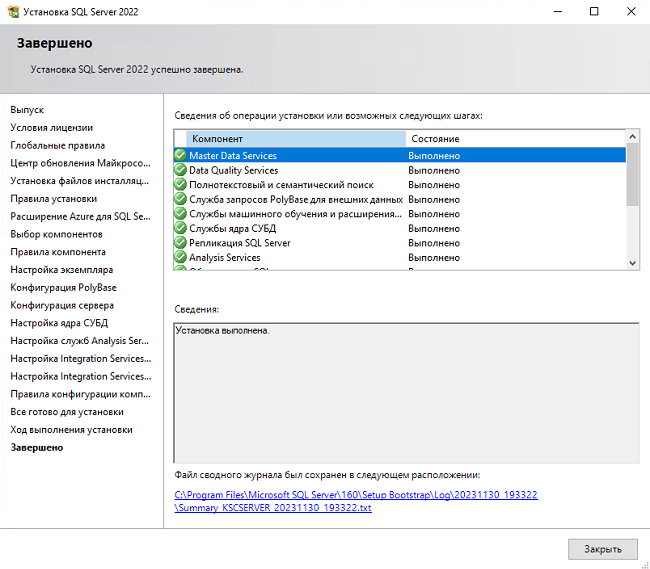

Завершаем установку.

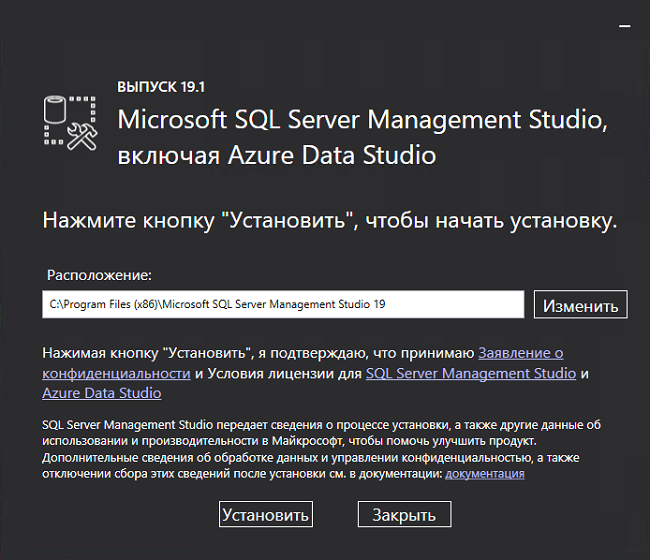

Устанавливаем MSSQL Manager Studio для управления базой данных. Все пути без изменений. Установить. Готово.

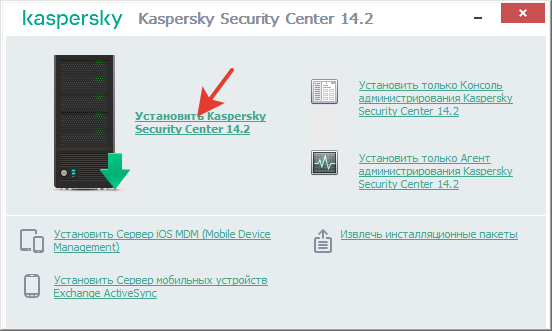

Установка KSC.

Устанавливаем центр управления антивирусом.

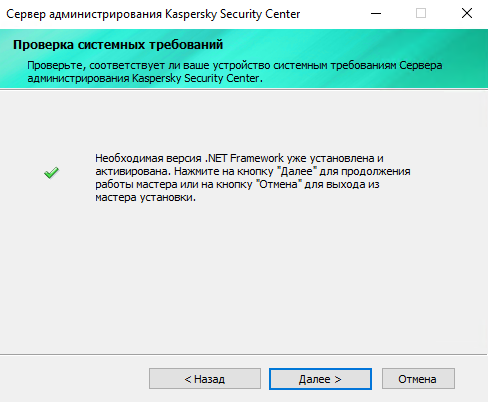

Программа проверит .NET Framework.

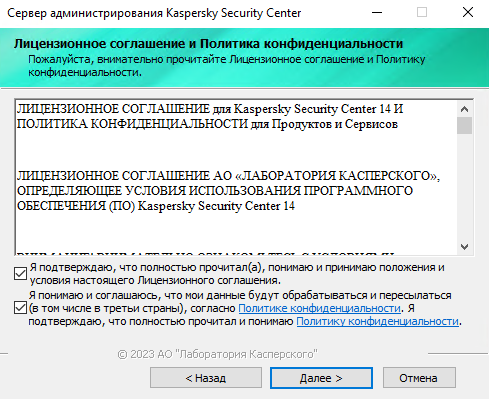

Принимаем лицензионное соглашение.

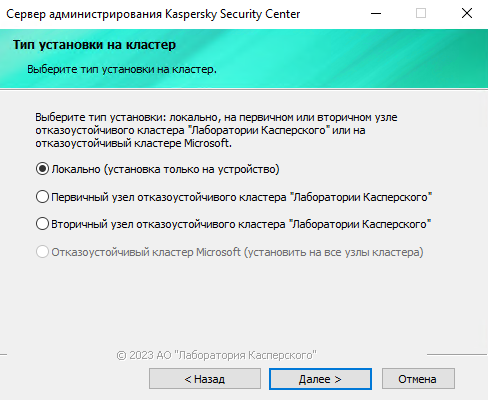

Устанавливаем ПО локально.

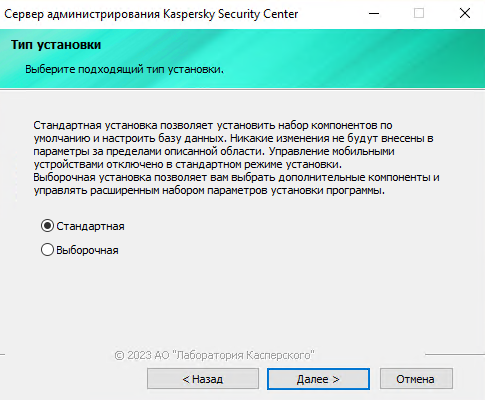

Выбираем стандартную установку.

В выборочной установке можно изменить путь размещения сервера.

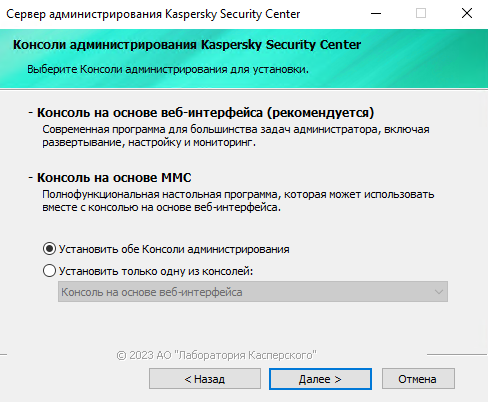

Обе консоли администрирования.

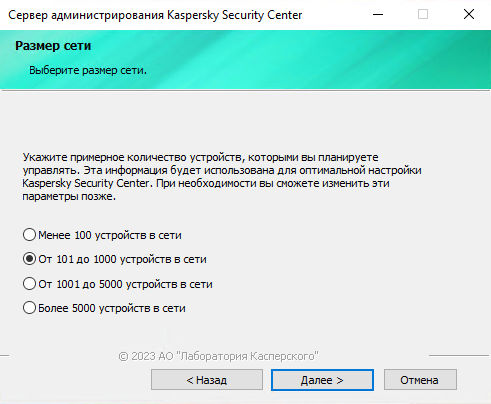

Количество устройств для каждого случая разное.

Эта настройка влияет на точки распространения и время рассинхронизации выполнения задач у большого количества клиентов.

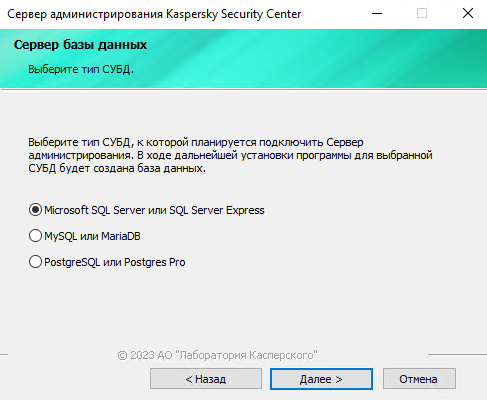

Выбор типа баз данных.

В версии 14.2, кроме MSSQL можно выбрать MySQL, MariaDB и PostgreSQL.

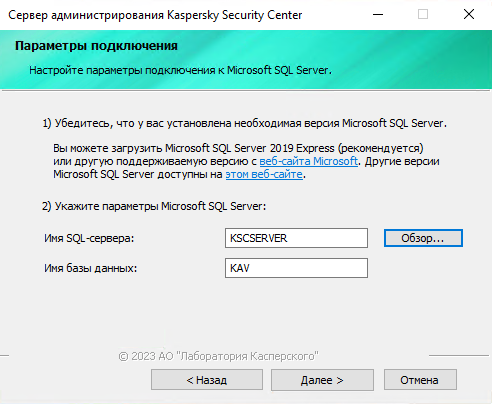

Выбираем установленный ранее MSSQL сервер. Имя БД без изменений.

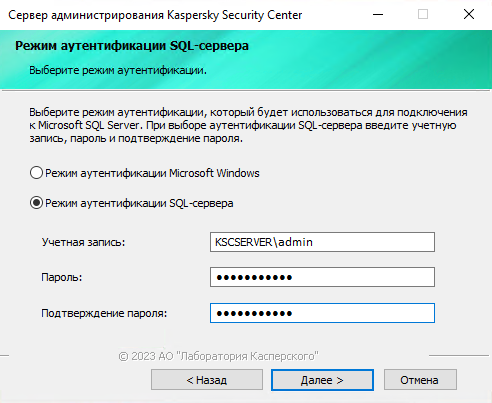

Вводим данные учетной записи, такие же как и при установке MSSQL.

Учетная запись для запуска службы сервера администрирования и других служб KSC – выбираем так же учетную запись локального админа. Использовать сетевые доменные учетки не рекомендуется.

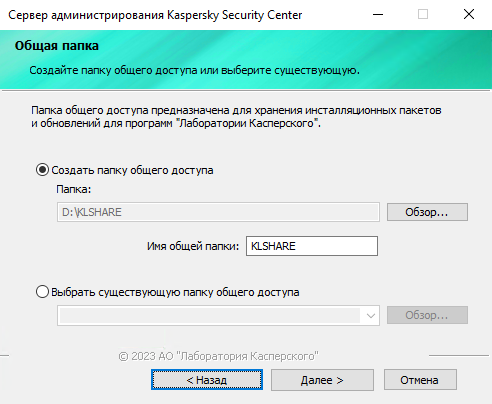

Имя и расположение папки общего доступа такое, как предлагает программа. Из этой папки клиенты будут брать установочные файлы.

Для работы KLSHARE используется порт 445. KSC самостоятельно откроет себе нужные порты.

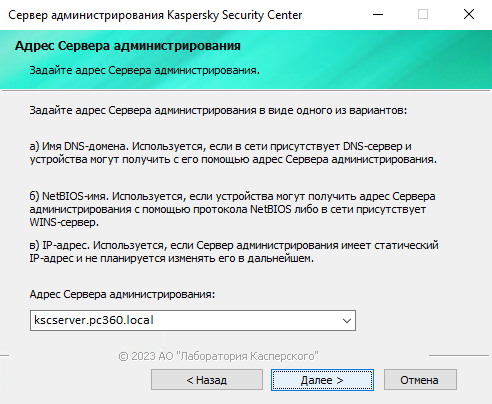

DNS имя по которому клиенты смогут находить сервер даже в случае смены его IP-адреса.

После завершения установки автоматически запустится мастер установки web-консоли.

Принимаем лицензионное соглашение.

Путь к установке без изменений.

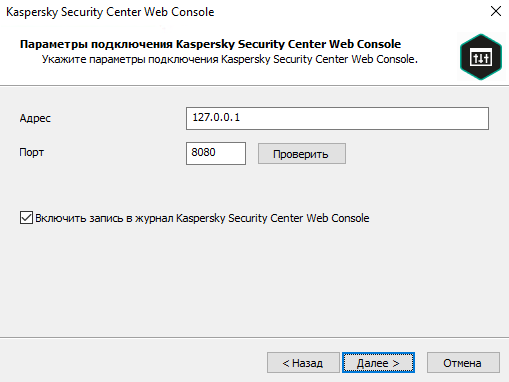

Адрес и порт без изменений.

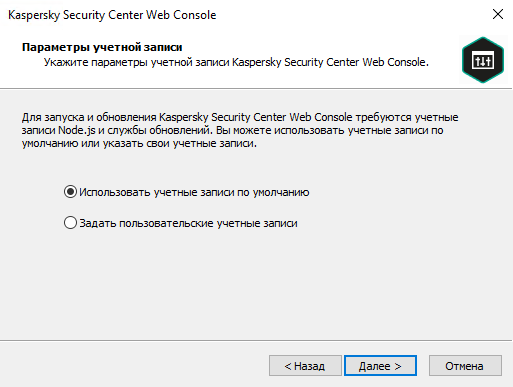

Учетные записи без изменений.

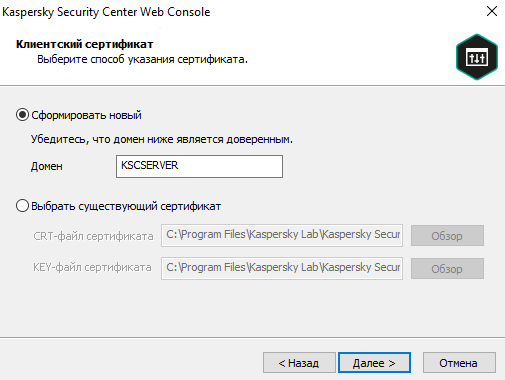

Клиентский сертификат без изменений.

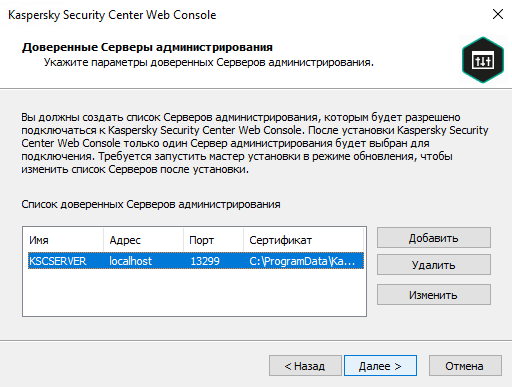

В доверенных серверах появится KSCSERVER. Далее.

Шаг с AIM без изменений.

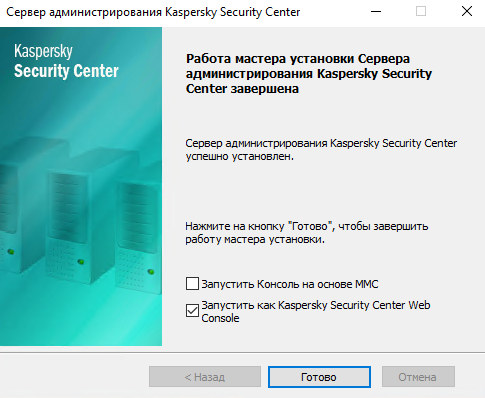

Ожидаем пока пройдет установка. Готово.

Первоначальная настройка.

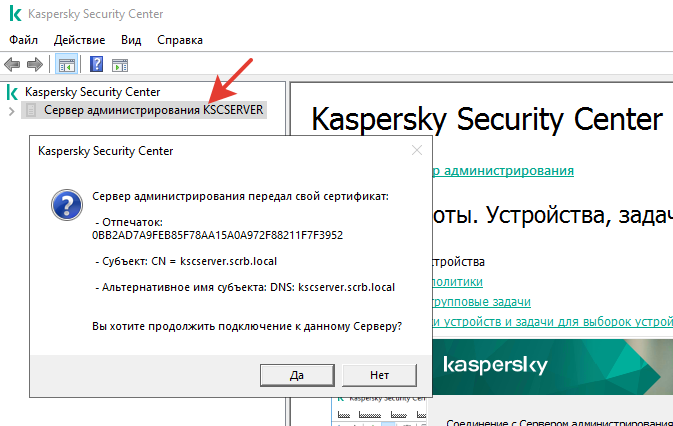

Входим в KSC. Сделать это можно через консоль или ММС.

Ярлыки появятся на рабочем столе.

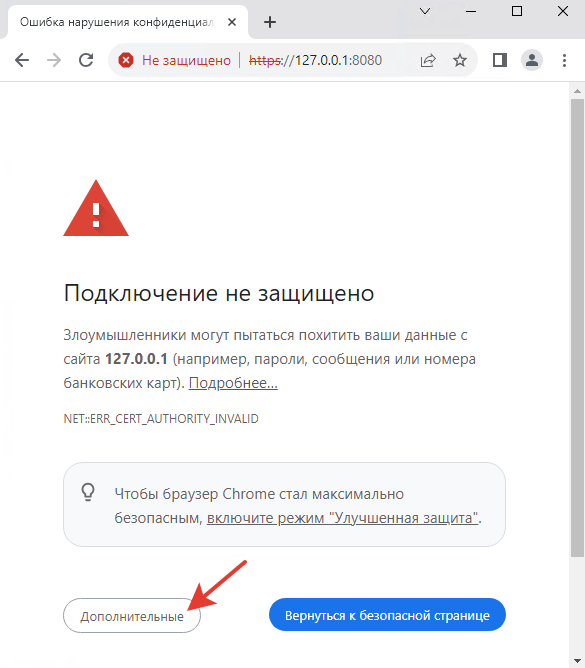

URL для входа через браузер (web-консоль):

Для входа нужно нажать дополнительные параметры и далее перейти по ссылке. Браузер ругается потому что у KSC самоподписанный сертификат.

Вводим учетные данные такие же, как при установке.

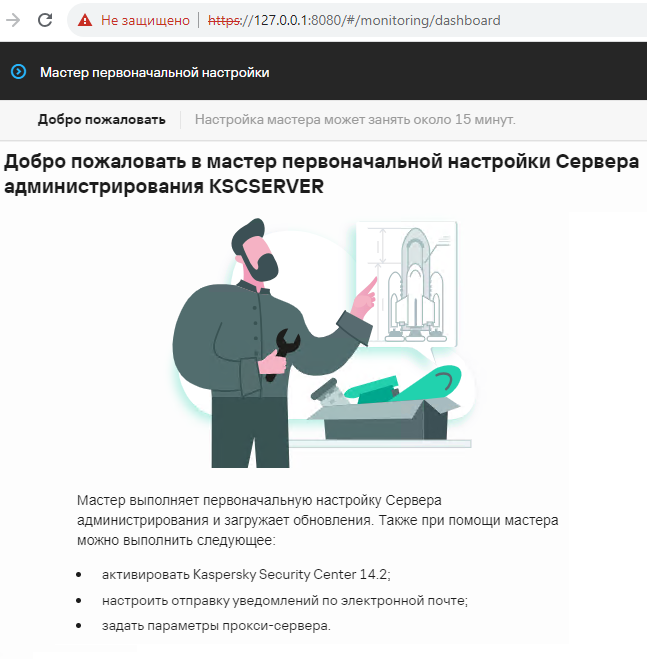

Запустится мастер первоначальной настройки.

Через ММС все проще и по классике, хотя разработчик продвигает web-консоль и рекомендует работать через нее.

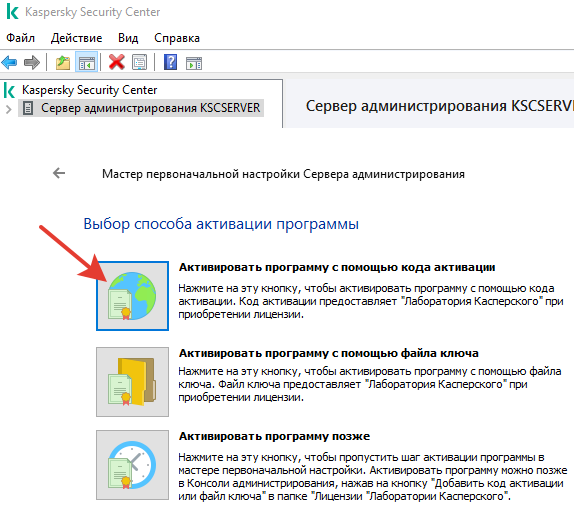

Можно ввести код на лицензии рабочих мест или сделать это позже.

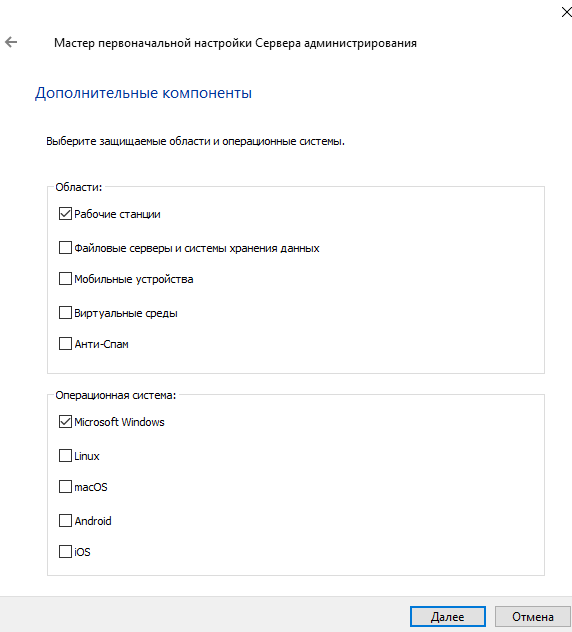

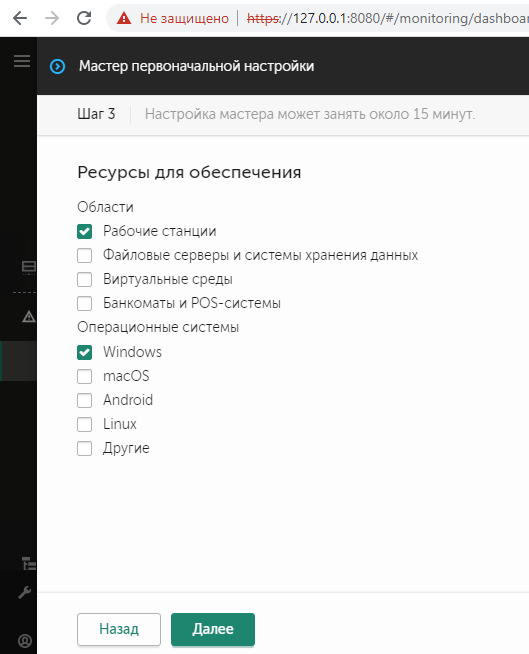

Выбираем назначение антивируса. В данном случае рабочие станции Windows.

Все те же шаги аналогично проходятся в web-консоли. Кому как удобно.

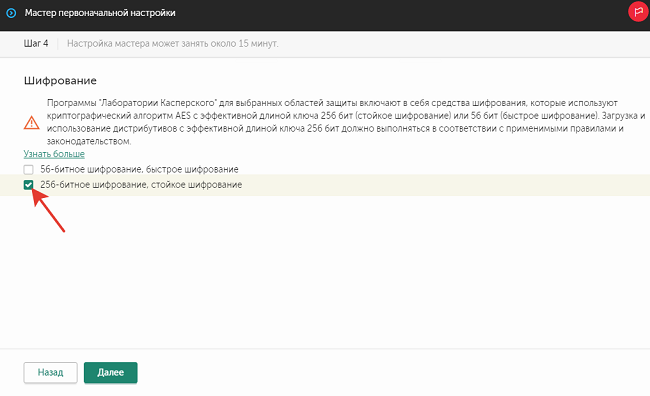

Выбираем сильное или слабое шифрование. По желанию. Более стойкое влияет на затрачиваемые ресурсы процессора.

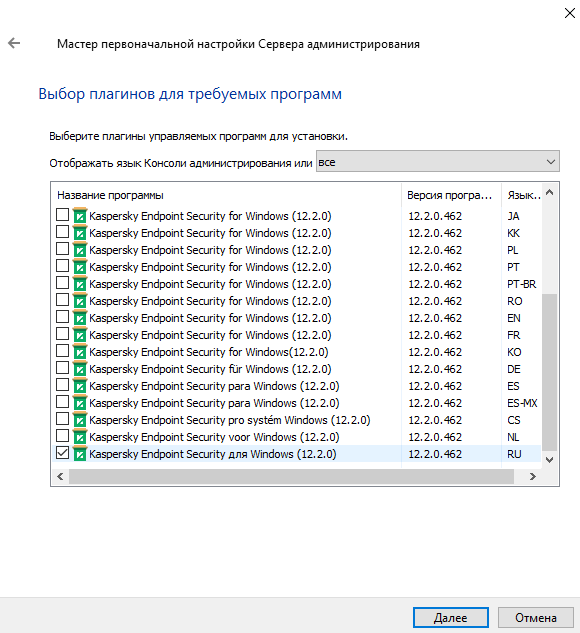

Выбираем плагины для используемых модулей с учетом языка дистрибутива. Ожидаем их загрузку, если вышли новые версии и установку.

Плагин нужен для управления в KSC на конкретном устройстве, в данном случае на сервере.

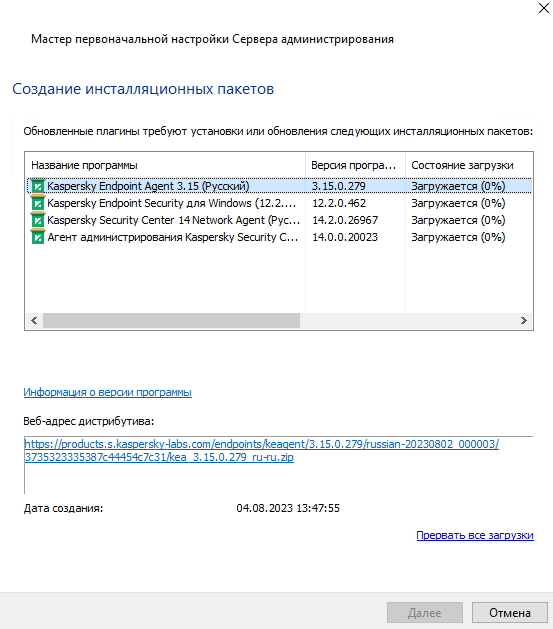

Можно создать инсталяционные пакеты. Можно это сделать позже. Это те пакеты, которые потом будут устанавливаться у клиентов. В первую очередь нужны KES и Network Agent.

Kaspersky Endpoint Agent 3.15 не нужен в данном случае.

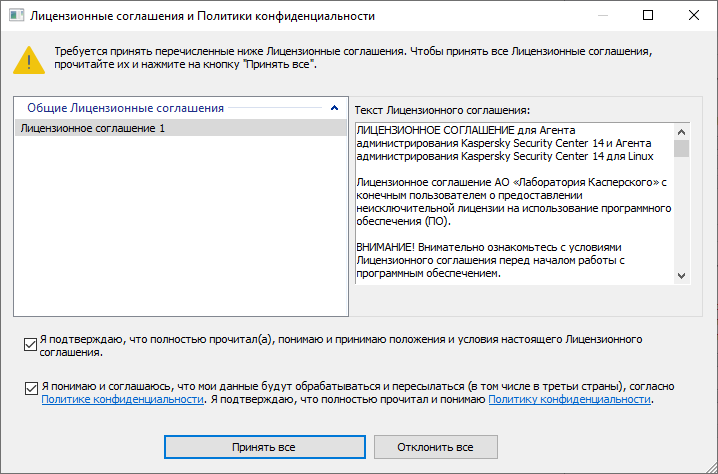

В процессе нужно несколько раз принять лицензионное соглашение.

Подтверждаем участие в Kaspersky Security Network. KSN проверяет файлы особенно новых неизвестных угроз в базе Касперского. Эта база наполняется от всех участников KSN. Данные участников анонимизированы.

Мастер так же создаст базовые политики и задачи. Предложит параметры управления обновлениями. В web-консоли предлагается настроить оповещение на e-mail. Это все можно настроить в процессе работы с KSC.

Не запускаем мастер развертывания защиты на рабочих станциях (галочка снята).

Завершаем мастер.

Дистанционное подключение к KSC.

Кроме RDP, войти в управление можно дистанционно по сети используя два варианта:

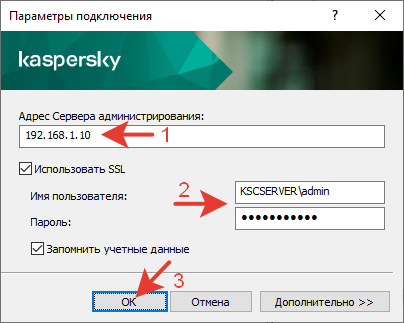

1.Установить на админском ПК MMC (выбирается из инсталла KSC), указать IP-адрес сервера.

Для работы этим способом так же потребуется установка плагина управления для конкретной версии KES.

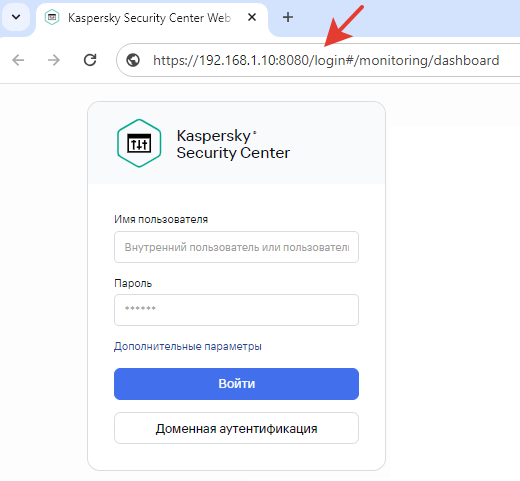

2.Использовать web-браузер и подключатся по IP-адресу в web-консоль сервера.

|

https://192.168.1.10:8080/login#/monitoring/dashboard |

Kaspersky Network Agent – дистанционная установка.

В первую очередь нужно просканировать сеть и распространить на клиентские компьютеры агента.

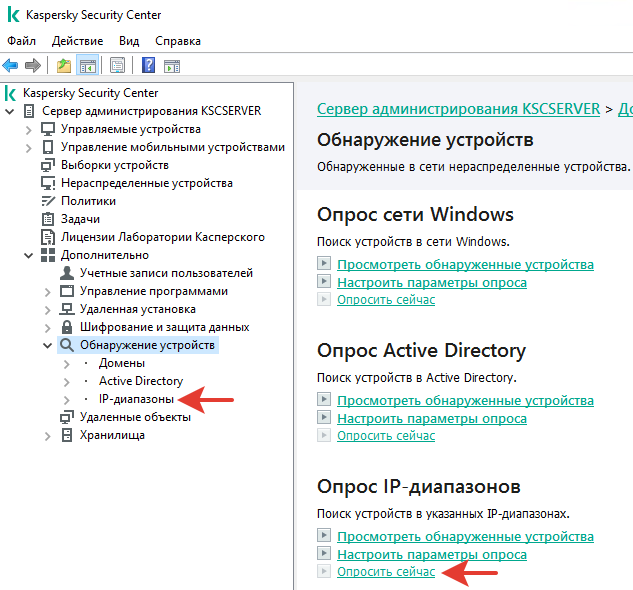

Сканирование доступно по нескольким категориям. Выбираем, например, IP-диапазоны. Настраиваем диапазоны и запускаем сканирование.

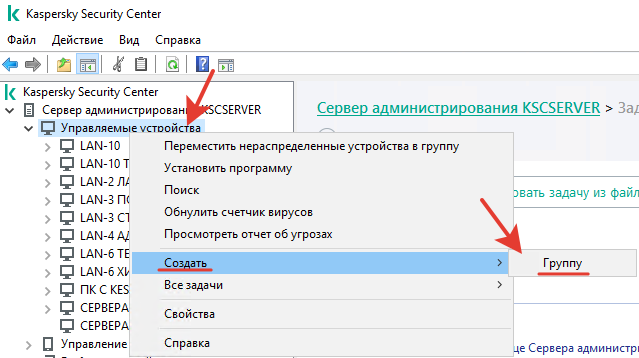

Перемещаем обнаруженные компьютеры в раздел «Управляемые устройства».

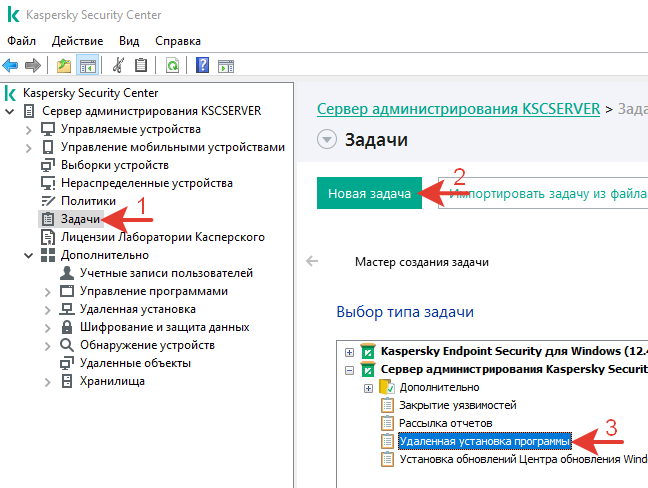

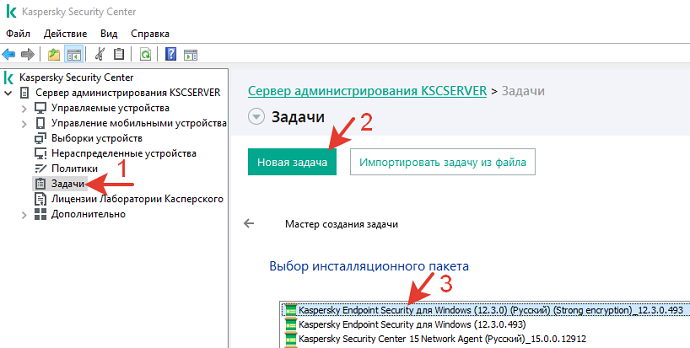

Установим агента. Для этого создаем новую задачу в разделе «Задачи».

Проходим по мастеру.

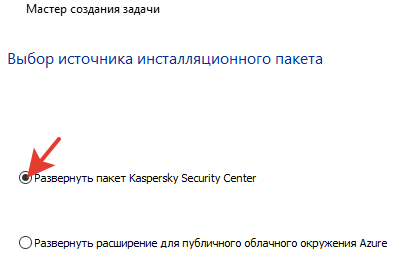

Выбираем – Развернуть пакет Kaspersky Security Center.

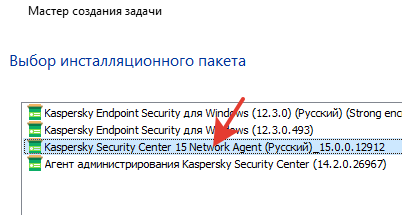

Выбираем инсталляционный пакет Network Agent.

Настраиваем параметры.

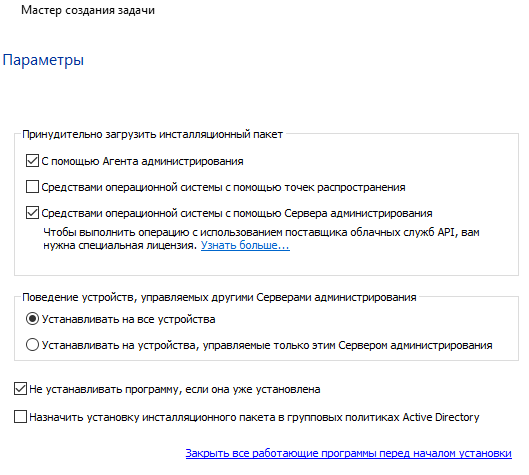

Принудительно загрузить инсталляционный пакет:

С помощью Агента администрирования – у нас еще агент не установлен, не используем.

Средствами операционной системы с помощью точек распространения — не используем, потому что у нас еще нет точек распространения. Некоторые агенты могут стать точками распространения и выполнять некоторые функции, так же как это делает сервер.

Средствами операционной системы с помощью Сервера администрирования – вот этот вариант подходит в данном случае.

Устанавливаем на все устройства и не устанавливаем, если программа уже установлена.

Если отметить галкой последний пункт, то можно выполнить установку с использованием групповых политик AD.

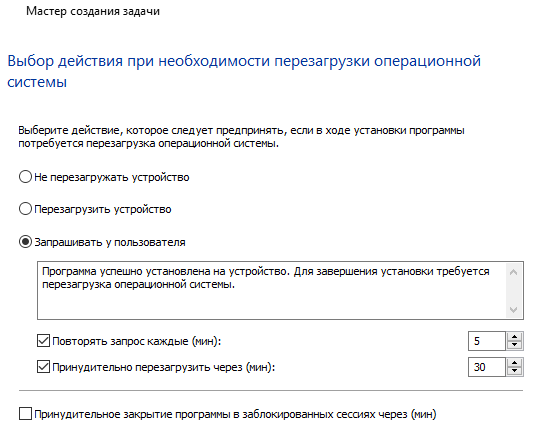

Предлагаемые действия при необходимости перезагрузки.

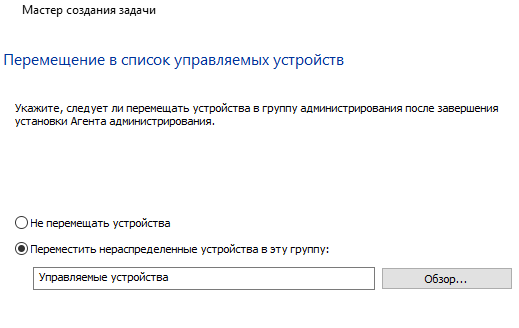

После установки агента перемещаем устройства в группу, выбираем в какую, в данном случае «Управляемые устройства».

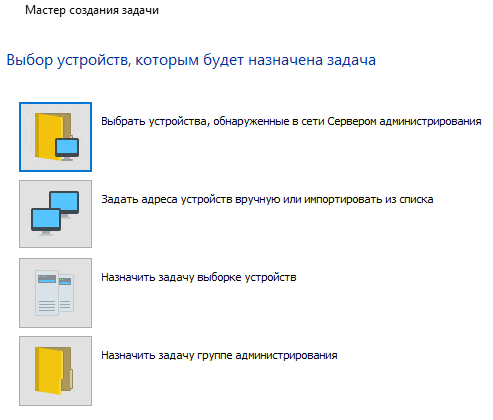

Далее можно либо выбрать устройства, на которые будет установлен агент, либо добавить их вручную.

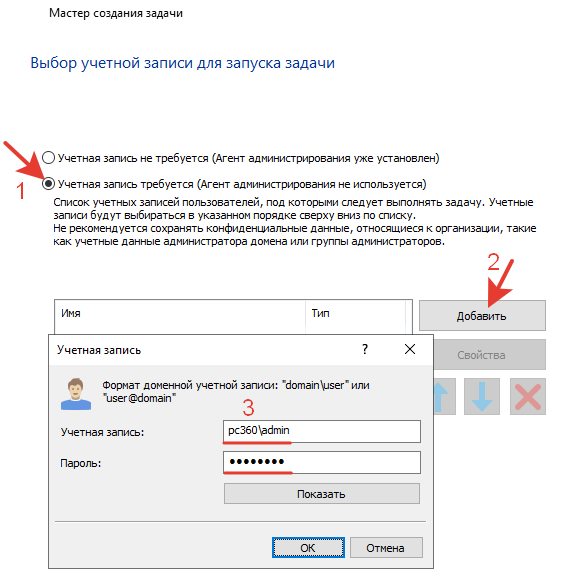

Учетная запись требуется. Когда агент будет установлен, для последующих установок учетную запись можно не указывать.

Вводим данные администратора клиентского компьютера. Если клиент в домене, подойдет учетная запись доменного админа.

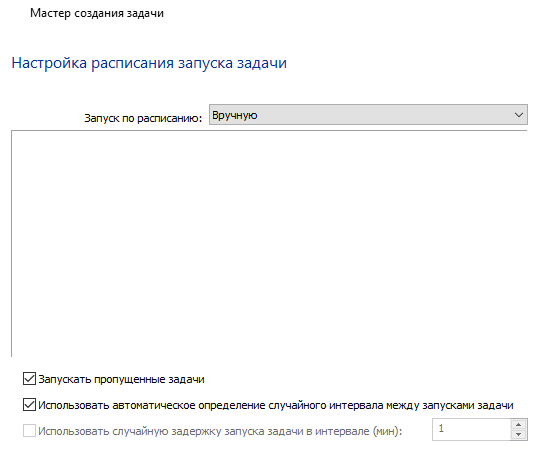

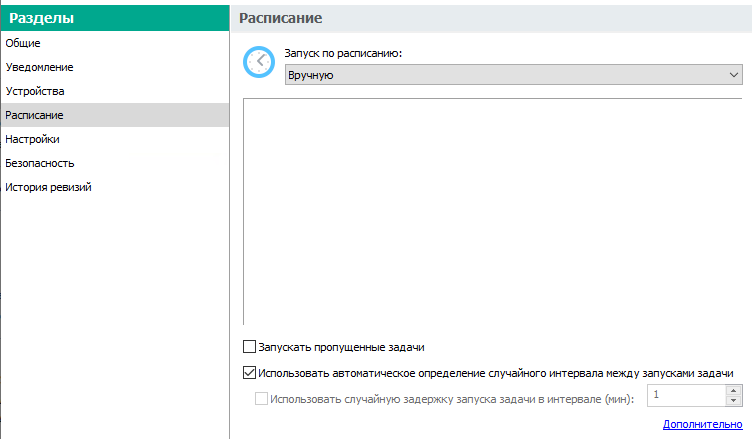

Параметры запуска.

Запускать пропущенные задачи – это значит, что если устройство отсутствовало в сети в момент запуска этой задачи, то задача выполнится, когда устройство появится.

Использовать автоматическое определение случайного интервала между запусками задачи – этот параметр распределяет запуск задачи на разных устройствах, чтоб не получилось одновременное обращение большого количества запросов к серверу. Используется при запуске задачи по расписанию.

Примерно то же самое последний пункт, с указанием время вручную.

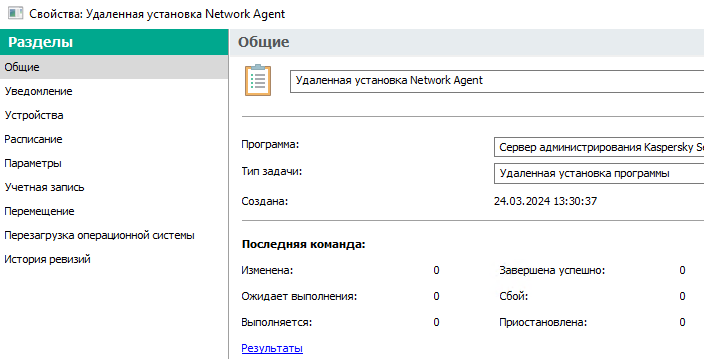

Название задачи.

На последнем шаге указываем не запускать задачу по завершению мастера.

Созданную задачу можно отредактировать. Почти все пройденные шаги мастера можно изменить, зайдя в настройки задачи.

В задачу можно добавлять новые компьютеры, запускать ее в ручную или по расписанию в удобное время, поменять название и все другие настройки.

Устанавливаем сетевого агенте KSC на требуемые компьютеры.

Kaspersky Network Agent – установка не дистанционно.

Если дистанционная установка не удалась, идем к клиенту или подключаемся по удаленному доступу и устанавливаем агента непосредственно на компьютере.

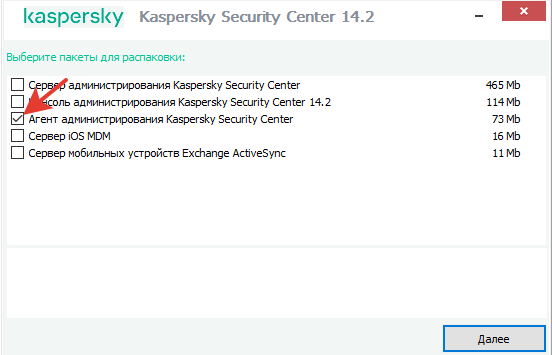

Инсталлятор можно скачать или извлечь из пакета KSC.

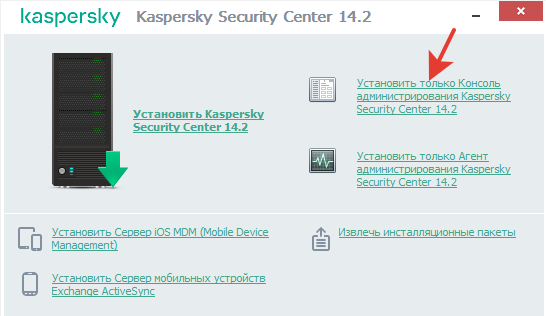

Запускаем KSC Install и нажимаем «Извлечь инсталляционные пакеты».

Отмечаем галочкой агента, указываем путь и получаем папку с файлами.

Копируем файлы агента на компьютер клиента и запускаем.

Принимаем лицензионное соглашение и тп.

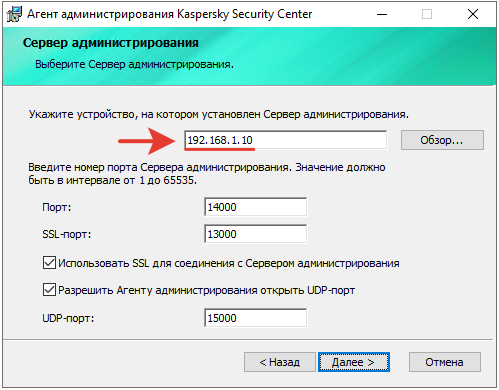

Самая главная настройка – указать IP-адрес или доменное имя KSC сервера. Если агент уже установлен это поле будет не активно.

Все остальные настройки без изменений, если клиенты и сервер находятся в одной сети.

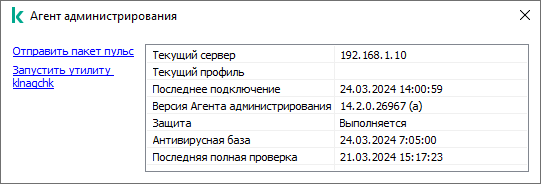

Убедится, что агент установлен и работает можно, запустив приложение из папки с установленной программой, которое называется klcsngtgui.exe.

В строке текущего сервера будет указан IP-адрес или доменное имя, в зависимости от того, что указывалось при установке.

Из этого же окна можно запустить утилиту klnagchk.exe которая производит связь с сервером и в командной строке показывает результат.

Агента можно устанавливать через групповые политики AD.

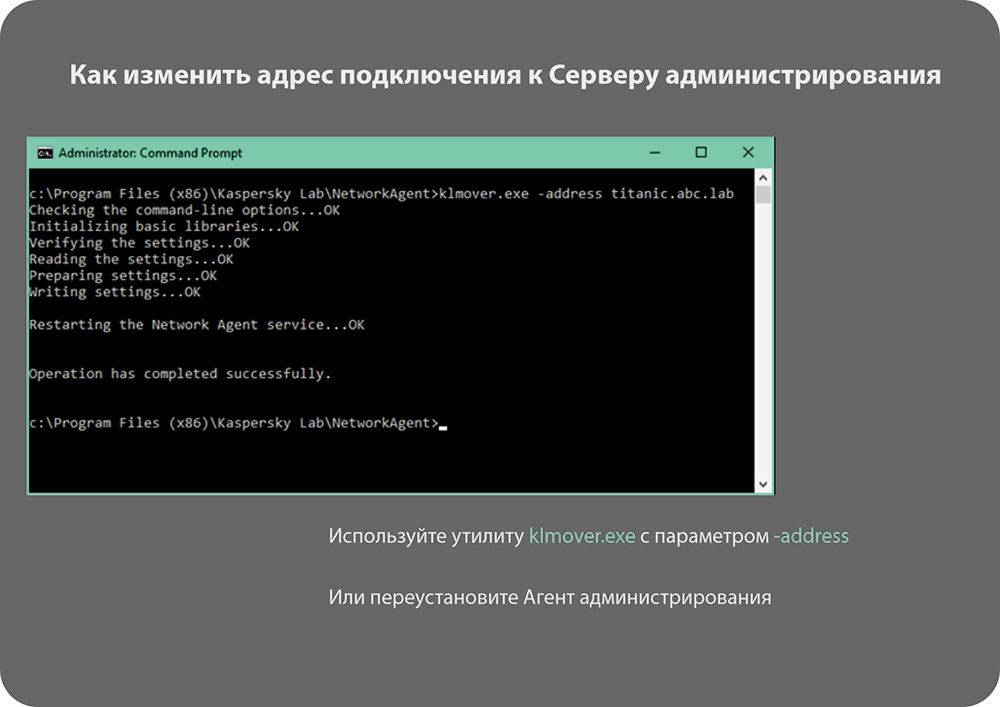

Перенаправление агента на другой сервер.

В процессе эксплуатации KSC возникла необходимость деинсталировать старый KSC и развернуть новый. В этой ситуации необходимо было изменить IP-адрес в настройках агента. Делается это с использованием файла klmover.exe, который можно найти в папке с установленным агентом. Чтоб вручную не запускать на каждом клиенте этот файл, был создан скрипт, который с DC распространился по сети и выполнился на большинстве клиентов. Некоторые все же пришлось пройти пешком, потому что агент на них завис в каком-то промежуточном состоянии.

klmover.exe работает через cmd

|

cd C:\Program Files (x86)\Kaspersky Lab\NetworkAgent klmover —address 192.168.1.10 |

или .bat

|

start «» «C:\Program Files (x86)\Kaspersky Lab\NetworkAgent\klmover.exe» —address 192.168.1.10 |

В качестве префикса указывается адрес нового сервера KSC.

Kaspersky Endpoint Security.

KES можно установить двумя способами, так же как и агента: дистанционно или непосредственно на компьютере клиента.

Способ1.

Для дистанционной установки нужно создать задачу «Удаленная установка программы» и указать дистрибутив. Все так же как при создании задачи для сетевого агента.

На шаге мастера «Выбор инсталляционного пакета» выбираем KES. Если вышла новая версия, ее можно скачать и добавить к инсталляционным пакетам.

Часто делается совместная установка сетевого агента и KES. Для этого нужно отметить галкой еще и агента. Кому как удобно.

Учетная запись не требуется, так как агент администрирования уже установлен.

Проходим все шаги мастера. Запускаем задачу. Ожидаем установку.

Статус можно посмотреть в правой части окна.

Способ2.

Про второй способ установки пояснять особо ничего не нужно. Переходим на клиентский компьютер. Скачиваем дистрибутив, распаковываем, запускаем инсталл, далее, далее.. готово.

О том, что KES находится под управлением KSC, сообщит небольшая надпись в левой нижней части главного окна программы.

Это так же можно проверить из KSC.

Агент установлен, защита выполняется.

Можно выбрать компьютер и в его меню все подробно посмотреть.

Для удобства администрирования в управляемых устройствах созданы группы по отделениям и в них размещаются компьютеры с установленными агентом и KES.

Лицензия.

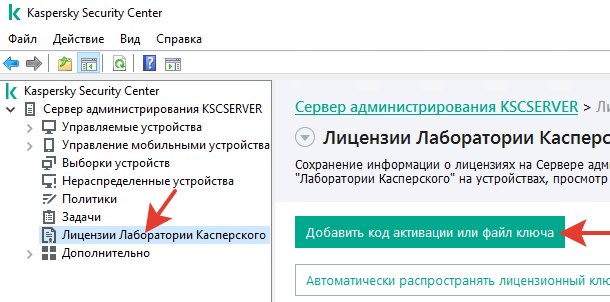

Чтоб добавить ключ активации – жмем большую зеленую кнопку в разделе лицензий.

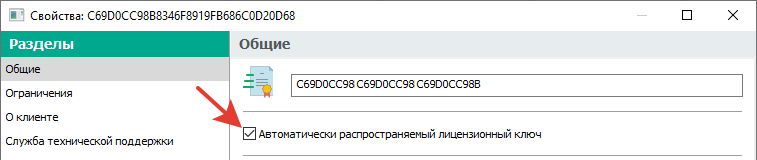

Основной вариант распространения ключа на клиентов в сети – в свойствах лицензии или в мастере первого запуска сервера нужно отметить «Автоматически распространяемый лицензионный ключ».

Лицензия будет автоматически присваиваться устройствам в группе «Управляемые устройства».

Если у Вас 100 устройств в лицензии, то ключ распространится на 100 устройств. Для 101 устройства лицензия уже будет не доступна и программа не активируется. Можно убирать из группы «Управляемые устройства» лишние устройства и лицензии будут перераспределяться на новые устройства.

В свойствах лицензионного ключа можно посмотреть на какие устройства он распространяется. Или это можно сделать через «Отчет об использовании лицензионных ключей».

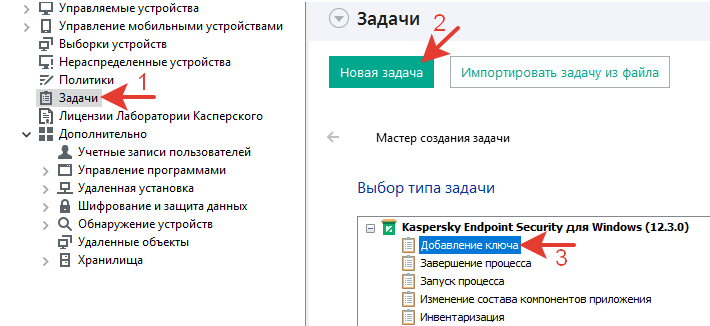

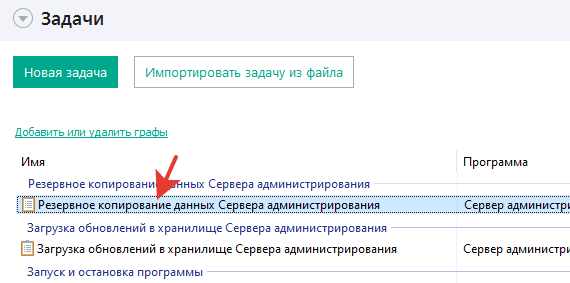

Задачи.

Список задач в KSC.

Все задачи желательно создавать в одном месте – соответствующем пункте меню. Еще задачи можно создавать в каждой группе, но в этом случае возникает путаница.

Как это работает на примере одной задачи.

Допустим, мы не выбрали «Автоматически распространять лицензионный ключ» и хотим распространить его только на заданные устройства.

Создаем задачу «Добавление ключа».

Указываем требуемые компьютеры на соответствующем шаге мастера.

Задачу можно запускать вручную или по расписанию.

После прохождения мастера, можно зайти в свойства задачи и отредактировать большинство настроек.

Для запуска задачи есть специальная кнопка.

После запуска ожидаем выполнение и смотрим результат, успешный или нет. Если результат не успешный (были и такие ситуации), то подключаемся к нужному компьютеру и вводи лицензионный ключ вручную.

Обязательные задачи создаются в KSC автоматически по умолчанию после его развертывания. Это задачи по обновлению и периодической проверке на вирусы и прочие угрозы.

Так же среди первоначальных задач:

Загрузка обновлений в хранилище Сервера администрирования.

Поиск уязвимостей и требуемых обновлений.

Обслуживание Сервера администрирования.

Резервное копирование данных Сервера администрирования.

О чем эти задачи понятно из названия.

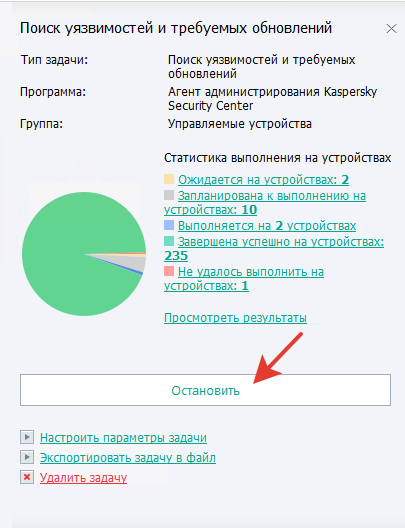

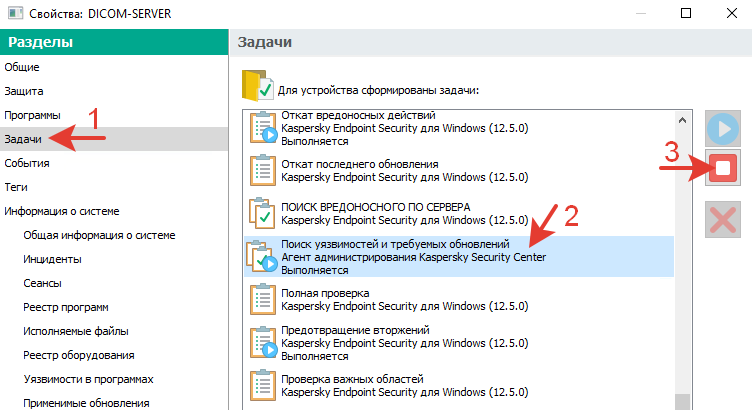

Остановка задачи.

Остановить задачу можно очевидной большой кнопкой, там же где она и запускалась. Задача остановится для всех устройств.

Но вот, например, начинается выполнение задачи по поиску угроз на сервере в неподходящее время и сервер начинает подтормаживать. Нужно остановить задачу на конкретном устройстве. В этом случае находим сервер в списке или по поиску, заходим в его свойства и останавливаем задачу.

Это действие кажется очевидным, но многие начинающие работать с KSC не знают что делать в такой ситуации.

Политики.

В политике содержатся какие-то определенные настройки для разных целей и частей антивируса. Принцип работы аналогичен с политикой на локальном антивирусе. Любое изменение в политике передается сетевому агенту на клиенте, а он передает политику на KES. Связь между KSC и агентом происходит по TCP порту 13 000 SSL через каждые 15мин., или при изменении политики сразу. Если KES теряет связь с сервером, то у него выполняется последняя принятая политика. Если произойдет 3 неудачных подключения каждые 15мин. (итого 45мин), активируется ручное управление последней принятой политикой на клиенте.

Если нужно вывести клиентский компьютер из под управления политикой KSC, то достаточно убрать этот компьютер из группы «Управляемые устройства». Затем можно настраивать KES уже на локальном ПК клиента.

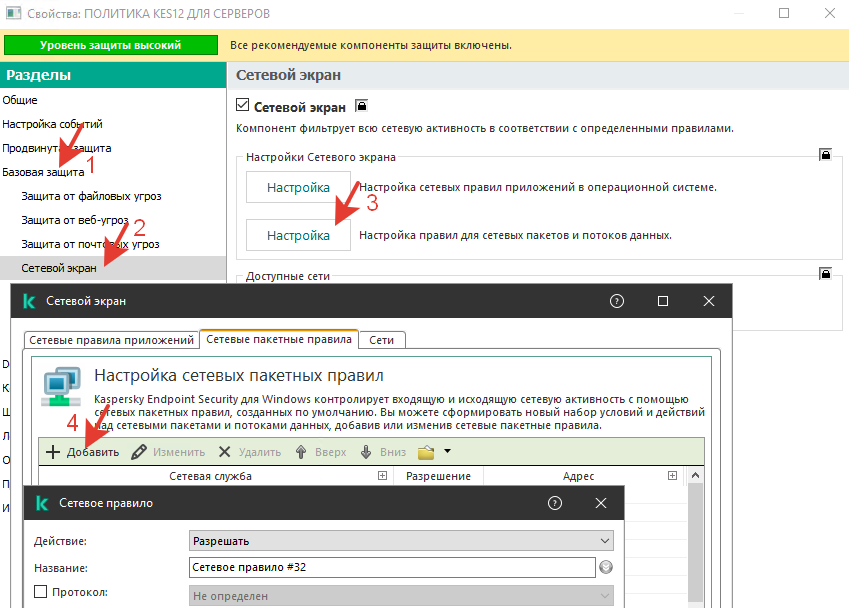

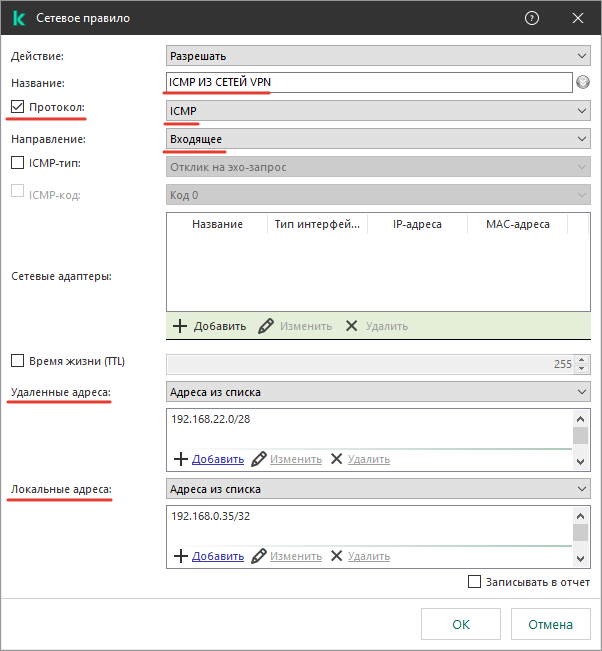

Пример настройки политики на KSC. Допустим, нужно открыть входящий порт серверу для ICMP, чтоб можно было проверять его доступность в сети командой ping.

Делается это так. Создаем новую политику. Существующую политику верхнего уровня лучше не редактировать.

Политика назначается на группу или на все управляемые устройства.

Создаем новое правило.

Данное правило разрешает пинг из сети 192.168.22.0/28 к IP-адресу 192.168.0.35

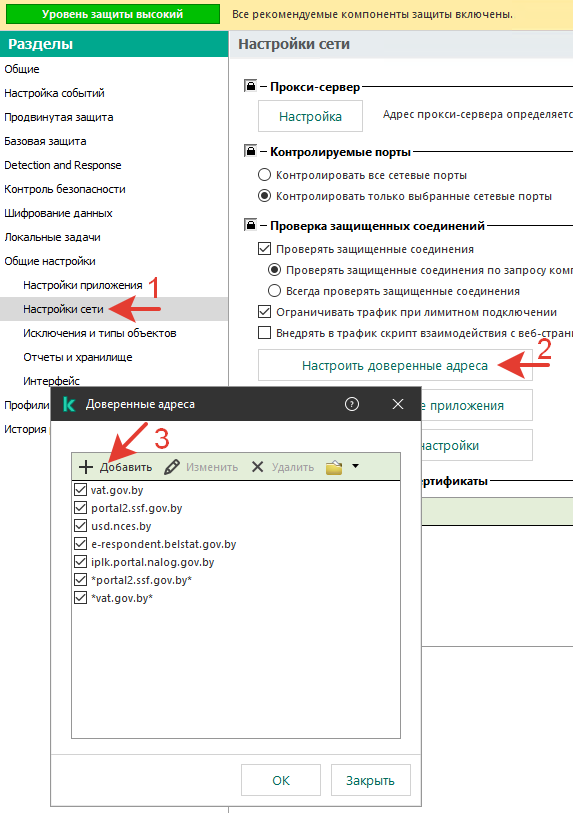

Пример настройки политики для доступа к доверенному сайту.

Общие настройки >> Настройки сети >> Настроить доверенные адреса. Нажимаем + и добавляем все доверенные адреса.

Политики в группах могут наследовать (или не наследовать) свойства от верхней политики KSC. Это решать каждому админу самостоятельно. У нас созданы три отдельные политики для серверов, администрации и всех остальных пользователей по логике кто чем пользуется. Например, в политике серверов не нужны доверенные адреса бухгалтерских программ, а в политике бухгалтерии не нужны доступы к RDP и тп.

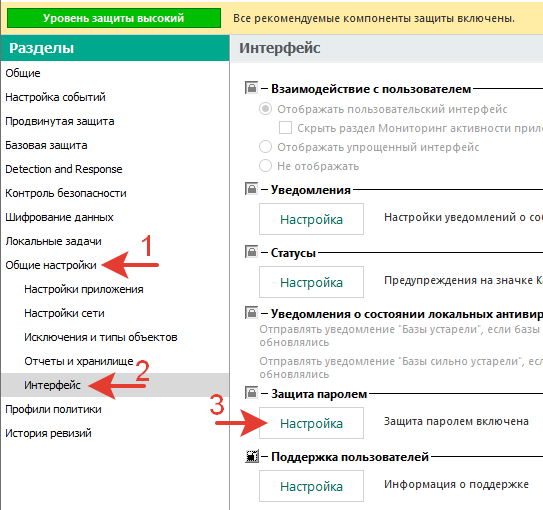

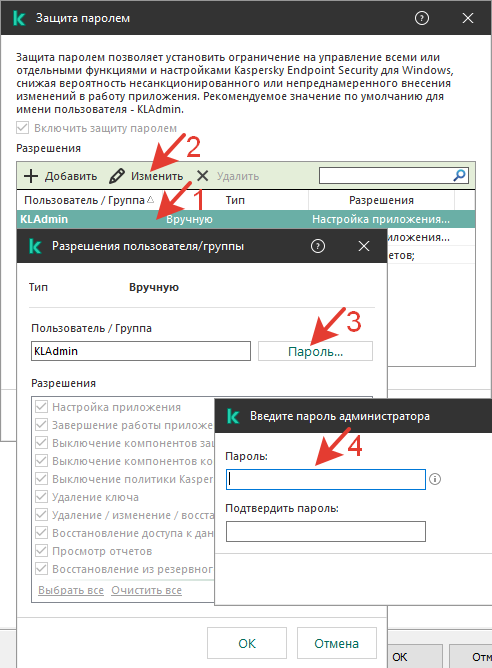

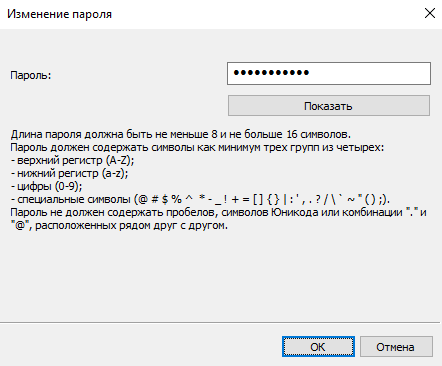

Пароль.

После настройки KSC и агента на них нужно установить пароль, чтоб пользователи самостоятельно не могли приостановить защиту или выйти из приложения. Это обязательная настройка иначе ни какой информационной безопасности не будет.

Установка пароля на политику KSC.

KLAdmin – общий пользователь для всех политик и сервера. Устанавливаем для него сложный пароль.

При желании можно добавить еще пользователя, назначить ему разрешения и пароль.

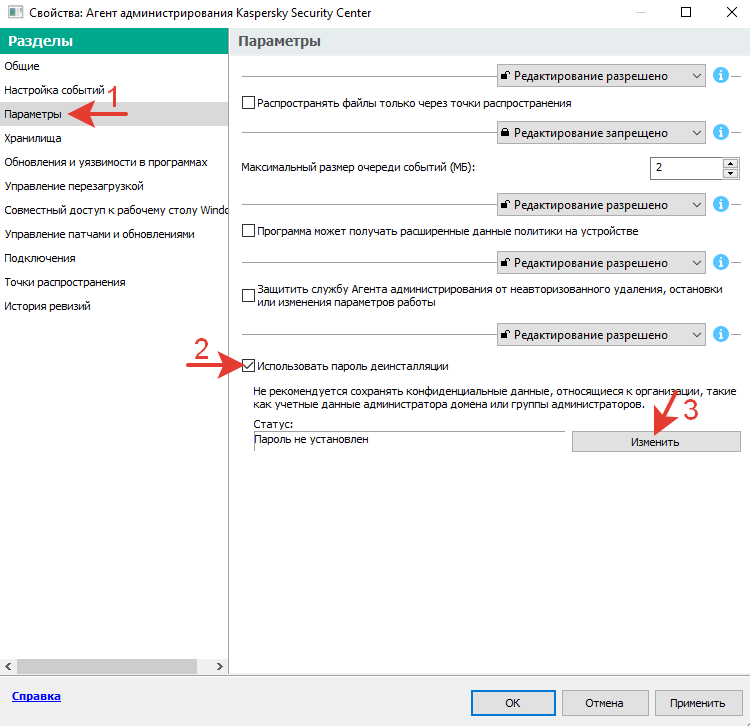

В политике агента KSC пароль можно установить только на удаление.

Устанавливаем. Программа подскажет каким пароль должен быть по сложности.

Сохраняем настройку.

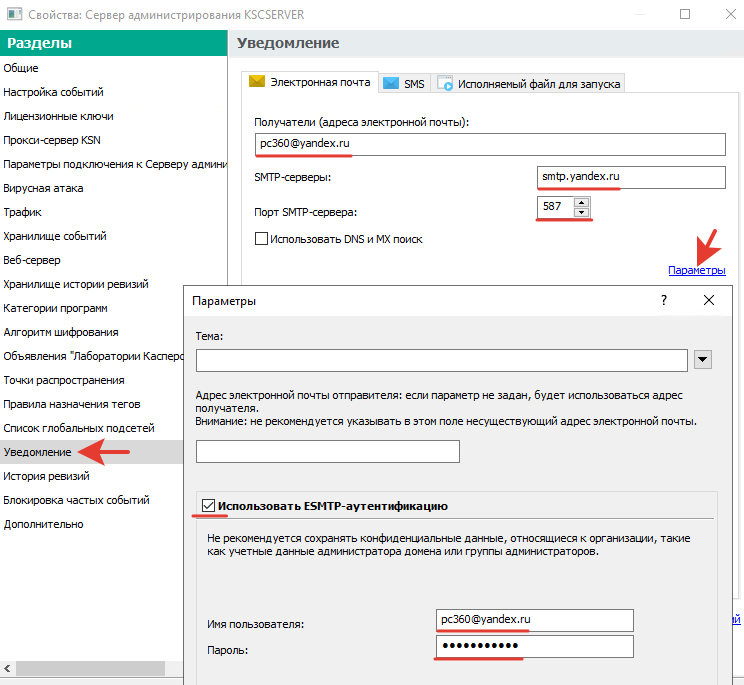

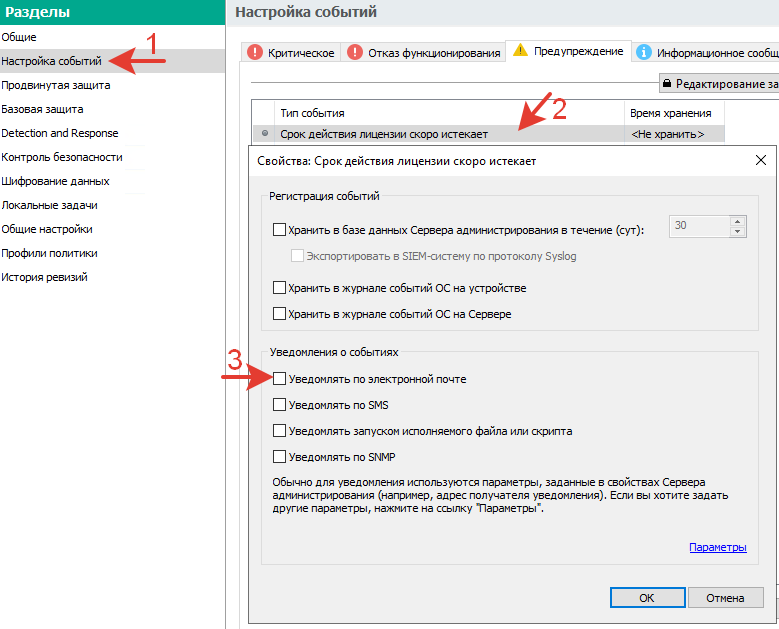

Оповещение.

Настройка электронной почты выполняется в свойствах сервера. Указываем SMTP-сервер, логин, пароль, порт. Использовать TLS если поддерживается SNTP-сервером.

Оповещение по смс у нас не используется.

Оповещения можно назначить на любые события, которые есть в сервере или политике. Логично, что нужно оповещение только на самые критичные события, типо сетевой атаки, чтоб почту не засыпало письмами.

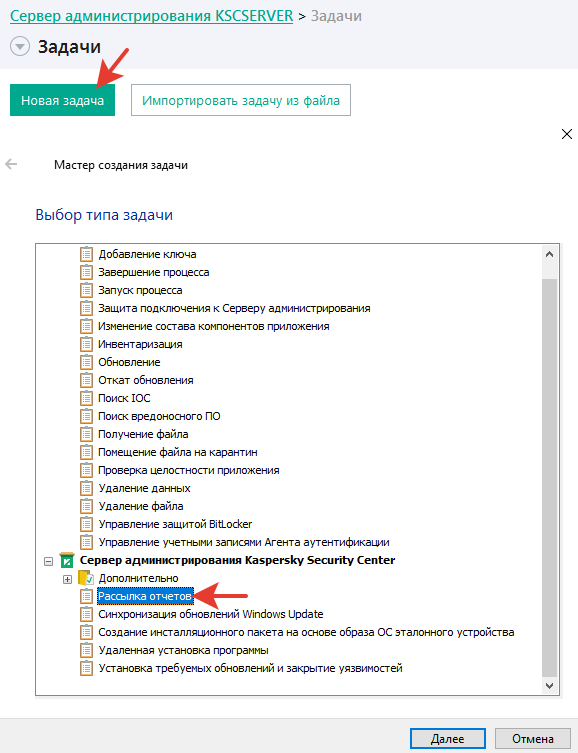

Можно выполнять отправку на электронную почту выбранного отчета. Для этого нужно создать новую задачу, указать в ней требуемый отчет и электронную почту назначения.

После создания задачи ее можно редактировать, изменять типы отчетов, получателя и тп.

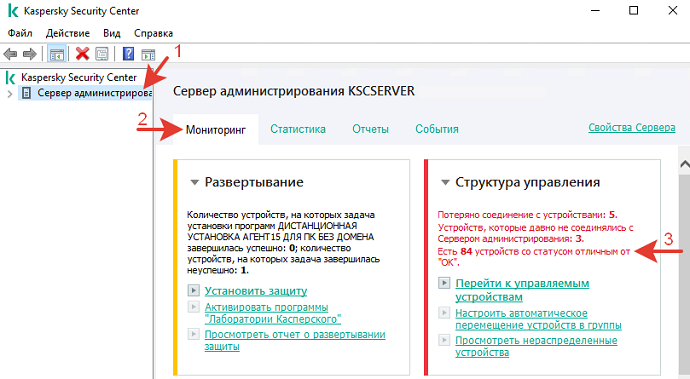

Мониторинг состояния системы.

Мониторинг – это то место, куда нужно смотреть каждое утро специалисту по инф. безопасности, придя на работу.

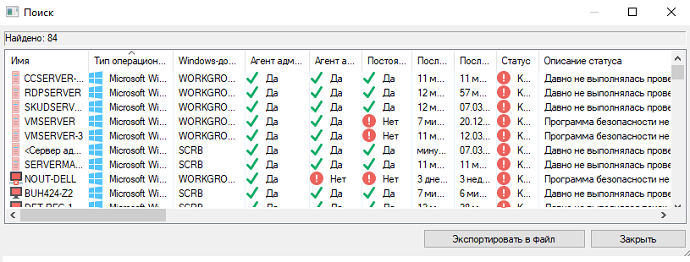

Самый быстрый и удобный способ оценить ситуацию – нажать на ссылку «Есть х устройств со статусом отличным от ОК» в разделе «Мониторинг».

Ссылка ведет в динамический отчет с содержанием всех компьютеров разных групп, с указанием подробной информации состояния.

Проблема понятна из колонки описания статуса. Устраняем ее, запустив соответствующую задачу или ждем, когда она запустится по расписанию.

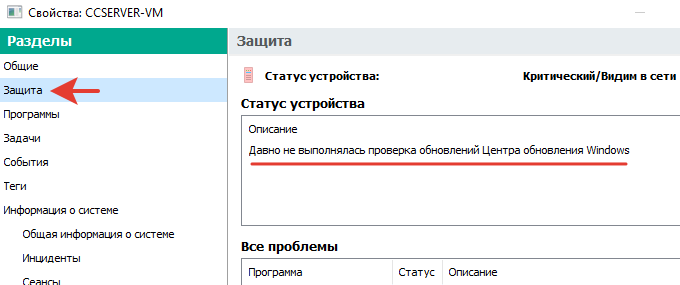

Можно зайти в каждый компьютер и так же посмотреть статус.

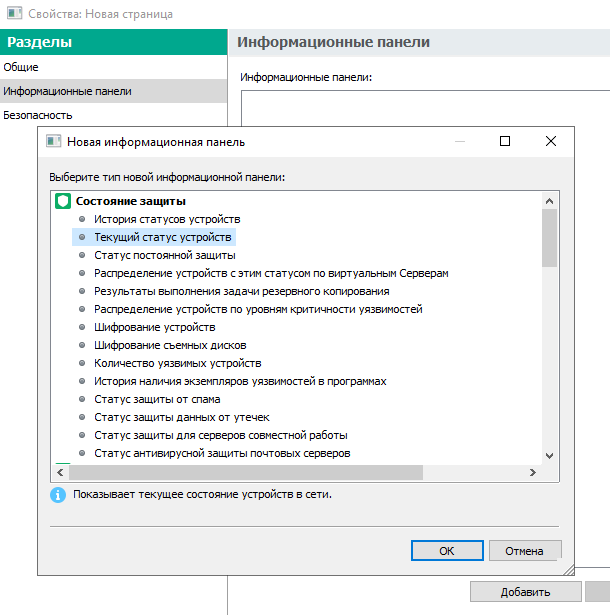

Кроме вкладки «Мониторинг» можно воспользоваться вкладками «Статистика», «Отчеты» и «События». В каждой из них есть что-то свое полезное.

Статистика отображает диаграммы по выбранной теме.

Можно добавить те диаграммы из заданного списка, которые хочется. В этом разделе все интуитивно понятно.

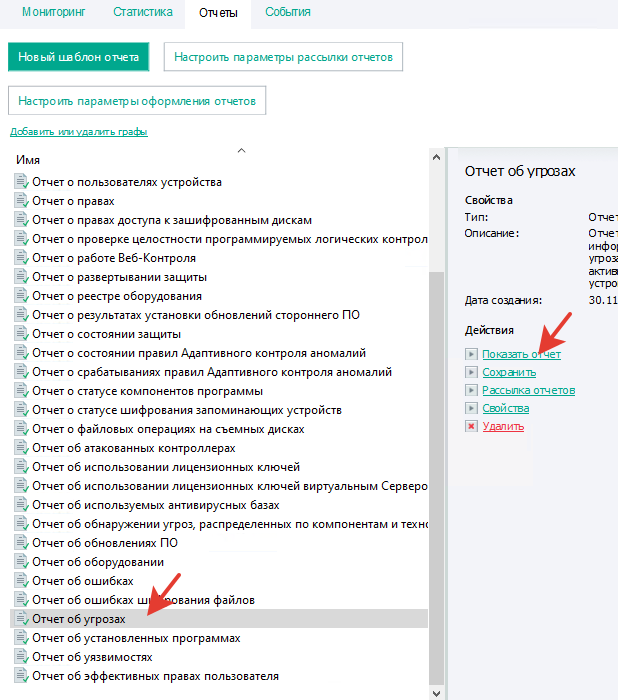

В отчетах – отчеты. Они создаются с подробным описанием и разобраться в них не сложно. Отчетов достаточно много и есть возможность редактировать шаблоны под свои цели.

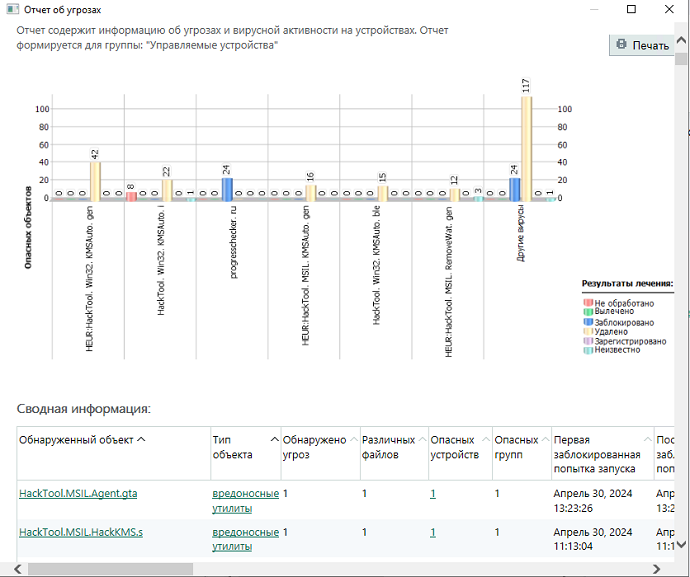

Например, отчет об угрозах.

В верхней части формируется график. Под ним в подробностях большой список обнаруженных угроз с ссылками для переходов

Отчеты можно использовать для инвентаризации системы. Агенты собирают подробную информацию об оборудовании и установленных программах на клиентах.

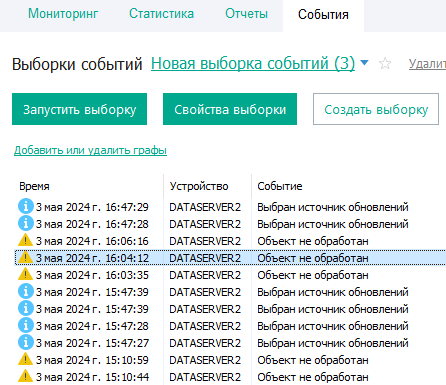

На вкладке «События» можно сделать выборку событий по конкретному устройству или группе.

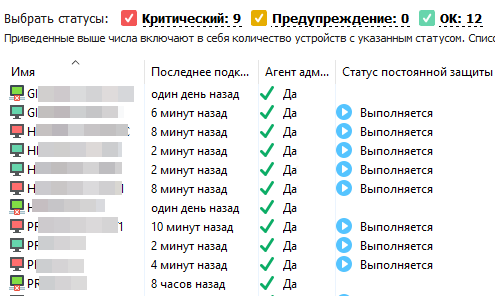

Еще один способ мониторинга. Состояние компьютеров в сети можно оценить, войдя в нужную группу. Это по смыслу то же самое, что и мониторинг с начальной страницы, только по группам.

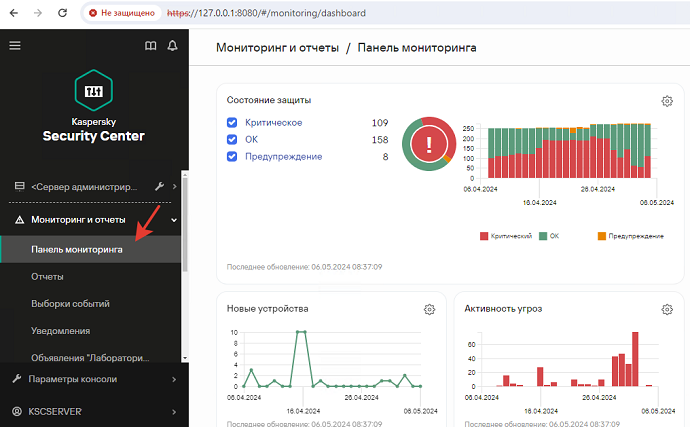

Весь этот мониторинг так же доступен через web-консоль.

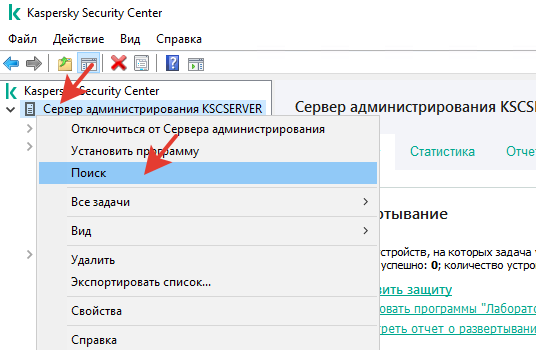

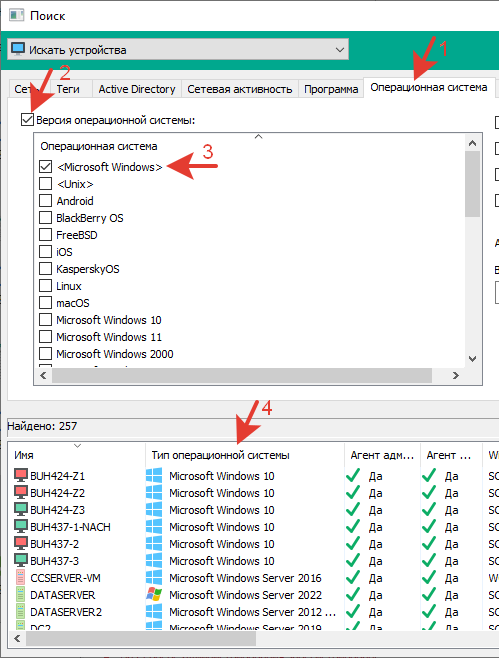

Поиск.

Это еще один удобный инструмент KSC.

Поиск организован с расширенным фильтром и ищет компьютеры с определенными критериями. Например, нужно определить какие и сколько есть ПК с ОС Windows.

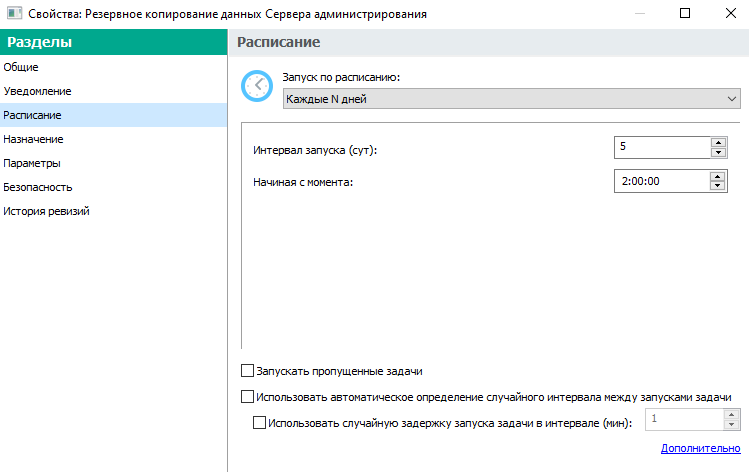

Резервная копия.

Резервная копия может понадобится при поломке сервера или при переезде на другой сервер. KSC регулярно выполняет бэкап. За это отвечает автоматически созданная задача «Резервное копирование данных Сервера администрирования».

Согласно расписанию по умолчанию запуск задачи происходит через каждые 5 суток. Сохраняется три последовательных копии, четвертая заменяет первую.

Размещение файлов бэкапа.

|

C:\ProgramData\KasperskySC\SC_Backup |

Бэкап желательно задублировать и хранить где-то вне сервера.

Кроме этого желательно делать резервную копию образа системы хотя бы один раз в месяц.

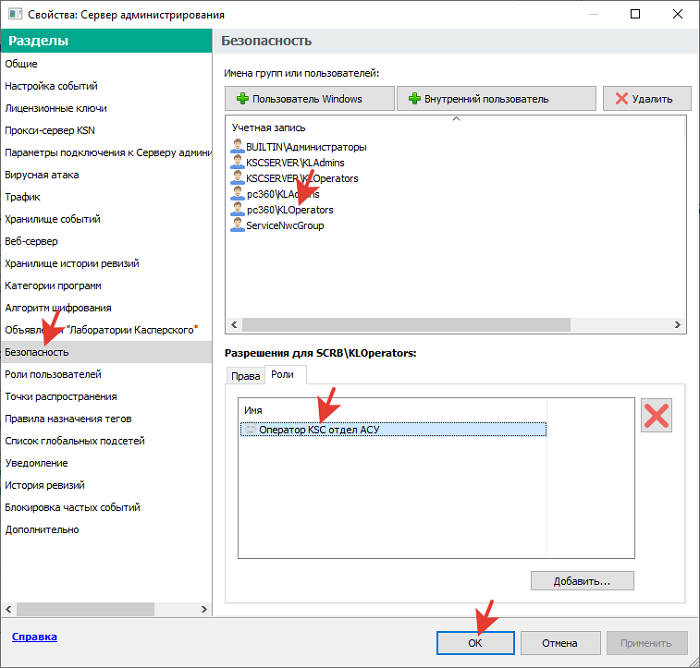

Дополнение. Учетные записи.

Добавим главного админа по информационной безопасности и назначим дополнительных админов с ограничением прав.

DC.

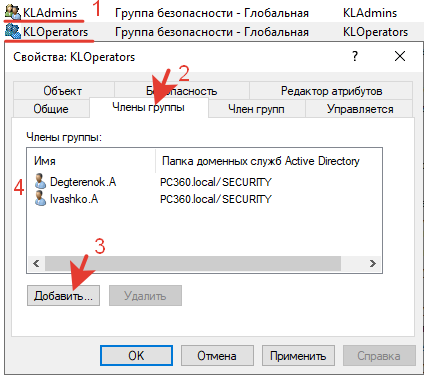

После установки KSC на сервере и в контроллере домена создаются несколько групп. Можно использовать любой из этих вариантов. Домен удобнее. Добавляем учетку доменного админа по ИБ (себя) в группу KLAdmins на DC, а своих помощников добавляем в группу KLOperators.

После этих действий подключение к KSC и его администрирование можно выполнять с использованием доменных учетных записей.

Если нет домена, то выполняем те же действия на локальном сервере Windows (где установлен KSC).

KSC.

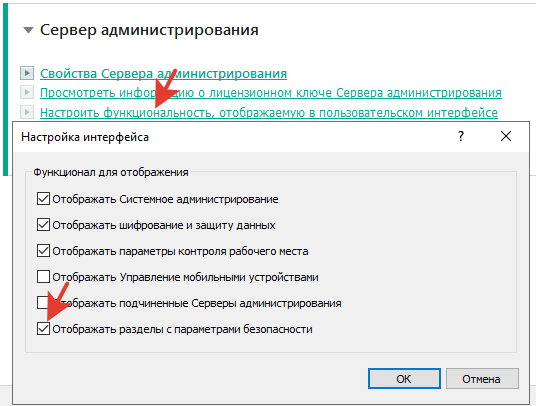

В панели мониторинга сервера KSC активируем показ настроек безопасности.

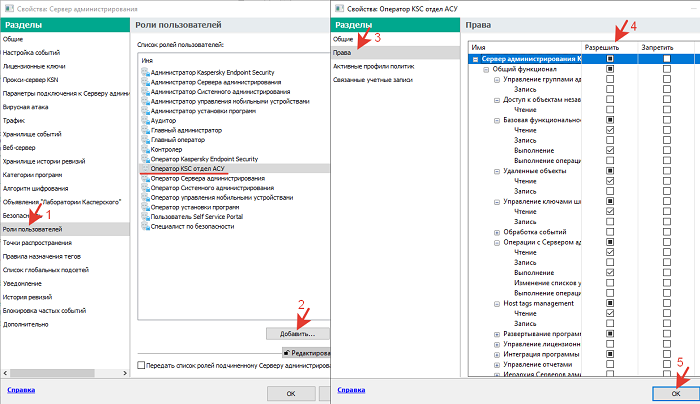

Переходим в раздел настройки ролей.

KSC >> Свойства сервера >> Роли пользователей.

Чтоб не портить существующую роль оператора, создана новая роль. Ей назначены такие же разрешения как у существующей роли «Главный оператор» и добавлены некоторые дополнительные разрешения, необходимые для выполнения работы. Отмечаем галками нужные разрешения и сохраняем настройку, нажав ОК.

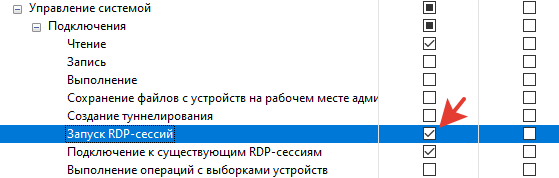

Какие разрешения каждый решает сам. Например, чтоб разрешить подключение к удаленному рабочему столу и совместный доступ (лицензия Advanced), нужно разрешить «Запуск RDP-сессий» и «Подключение к существующим RDP-сессиям».

Назначения настроек логически понятны из их названия.

Переходим в меню «Безопасность». Выбираем группу KLOperators. Удаляем в ней существующую роль и назначаем созданную. Сохраняем нажав ОК.

Настройка окончена. Всем кто в группе KLOperators присвоятся разрешения назначенной роли.

В этом же меню выполняются некоторые другие настройки. Например, можно добавить внутреннего пользователя KSC или пользователя Windows нажав соответствующие кнопки. Затем присвоить ему уникальные права или существующие роли.

Завершение.

В KSC есть еще очень большой функционал. Представленное описание необходимо начинающим для запуска сервера в работу. В данную инструкцию не включено описание администрирования сервера, настройки управления защитой и контролем и много чего еще, потому что это займет много места и время для изучения, а начинающему админу (безопаснику) в первую очередь нужно разобраться хотя бы с этим.

Еще раз кратко последовательность действий при развертывании антивирусной защиты.

Установка KSC >> Сканирование сети >> Установка Агентов >> Установка KES >> Распределение устройств по группам >> Настройка политик >> Использование задач >> Мониторинг состояния системы.

Далее, в процессе работы появляется опыт и раскрываются новые возможности KSC. Сразу всё изучить и понять невозможно. Подробную информацию можно посмотреть в руководстве по эксплуатации с официального сайта. Например, для KSC 14.2. С выходом новых версий руководства обновляются.

Подробное изучение KSC происходит на специализированных курсах. Без курсов самостоятельно изучить KSC достаточно сложно. Поэтому я рекомендую тем, кто планирует работать с KSC записаться и пройти хотя бы начальный трехдневный курс Kaspersky Endpoint Security and Management (KL 002.12.1). На курс нужно идти уже с некоторыми представлениями о работе и хотя бы небольшой практикой, иначе большая часть того, что рассказывают пролетит мимо. Для тех, кто в Минске или РБ курс можно пройти тут.

Уровень сложностиПростой

Время на прочтение11 мин

Количество просмотров5.2K

Рано или поздно каждому администратору безопасности Kaspersky Security Center придётся столкнуться с радостями и трудностями переезда сервера администрирования, в связи с абсолютно различными причинами, начиная от миграции локальных мощностей в ЦОД, и заканчивая невозможностью обновления старого ПО.

И многие, подозреваю, хотели бы знать различные подводные камни, возникавшие в аналогичных ситуациях, детали о тонкостях планирования инфраструктуры серверов администрирования и узнать каким бэйзлайнам (стандартам) развёртывания следовать.

Немного о себе — меня зовут Григорий, являюсь сертифицированным специалистом Kaspersky по направлению Kaspersky Endpoint Security and Management (Медленно но верно двигаюсь к статусу Kaspersky Certified Systems Engineer), имею опыт работы с различными продуктами Kaspersky (и не только) около трёх лет.

Подготовка

Анализ текущей инфраструктуры

Для грамотного построения новой инфраструктуры антивирусной защиты организации требуется с умом подойти к анализу уже построенной.

Вопросы которые следует изучить в первую очередь:

-

Тип развёртывания. Kaspersky Labs сформировало типовые конфигурации, которые следует использовать в сети организации (Которые в целом встречаются на практике чаще всего): Один офис (Подробнее в справке Kaspersky Security Center); Несколько крупных географически распределенных офисов (Подробнее в справке Kaspersky Security Center); Множество небольших географически распределенных офисов (Подробнее в справке Kaspersky Security Center); Если ваша конфигурация развёртывания отличается от всех вышеописанных (исключая случаи гибридного развёртывания, при наличии одновременно и крупных и малых филиалов в Организации) — настоятельно рекомендую в новом развёртывании присмотреться к вышеописанным схемам, или их аналогам в зависимости от типа IT-инфраструктуры (Например, если сотрудники работают удалённо в приватном облаке Организации, и только через VDI — имеет смысл организовать в нём единый сервер администрирования, т.к. защищаемые сервисы и рабочие станции будут находится в единой сетевой среде; Это в свою очередь будет аналогом типа развёртывания Один офис в облачном исполнении).

-

Производительность. По моему опыту — все вопросы связанные с мониторингом производительности серверов замечательно перекрываются с использованием интеграции между собой Zabbix и Grafana, например при помощи плагина. Item’ы Zabbix, которые лично я использую для мониторинга производительности сервера администрирования это:

-

CPU utilization (Утилизация CPU);

-

Memory utilization (Утилизация RAM);

-

FS [(<Буква диска>)]: Space: Available (Динамика свободного места на диске);

-

FS [(<Буква диска>)]: Space: Used (Динамика использованного места на диске);

-

0 [(<Буква диска>)]: Disk utilization by idle time (Время простоя диска); Уверен что многие Хабрчане, более погруженные в дебри сбора и анализа различных метрик производительности серверов смогут подсказать и более изощрённые или простые решения в комментариях :^) Если после проведения анализа производительности, по каким-либо критериям её не хватает текущему развёртыванию — в первую очередь обратите внимание на соответствие типа развёртывание текущей структуре сети организации (Не следует развёртывать один-единственный сервер администрирования на БД SQL-express на 30 крупных филиалов Организации, в которой находится более 15000 устройств); На более поздних этапах, после оптимизации типа развёртывания — следует чуть более щепетильно подойти к вопросу конфигурации как самого сервера администрирования и его БД, так и к конфигурации конечных политик/задач и параметрам хранения событий;

-

Определение требований к новой инфраструктуре

Насчёт определения самой структуры защиты Организации существует весьма прозрачная статья в справке Kaspersky Security Center, но помимо этого следует обратить внимание на:

-

Имеющийся ИТ-ландшафт предприятия Поскольку при новом развёртывании Kaspersky Security Center его необходимо изолировать от основной доменной сети предприятия, для предотвращения его компрометации в случае захвата контроля над доменом. Это является прямой рекомендацией вендора (см. пункт «Исключение Сервера администрирования из домена») Обращу внимание так же на две вещи: — При изоляции необходимо не забыть про порты, используемые Kaspersky Security Center в ходе работы. — А так же вспомнить про наличие удалённых сотрудников Организации, которых тоже нужно защищать. Организовать их подключение в контур предприятия можно через шлюз соединений

-

Аппаратные и программные требования Настоятельно рекомендую обратить пристальное внимание на корректный выбор базы данных (причём обязательно с запасом на будущее; подробнее про ограничения БД тут; подробнее про требования к «железу» для сервера администрирования и СУБД здесь) а так же, по возможности, разнести компоненты Kaspersky Security Center (СУБД, Сервер администрирования, Веб-консоль, Файловое хранилище) на разные сервера (Для совокупного повышения производительности каждого из компонентов по отдельности)

Резервное копирование

Настоятельно рекомендую, если вы желаете сохранить текущие настройки и конфигурацию сервера администрирования — при воссоздании сервера администрирования использовать утилиту klbackup и резервную копию сервера администрирования.

По умолчанию задача резервного копирования сервера администрирования сохраняет их в следующих директориях:

C:\ProgramData\KasperskyLab\adminkit\1093\Backup — для версий 13.2 и младше

C:\ProgramData\KasperskySC\SC_Backup (или же %ALLUSERSPROFILE%\Application Data\KasperskySC\SC_Backup) — для версий 14 и старше

Так же важная деталь — если вы хотите восстановить сервер администрирования из резервной копии, то в обязательном порядке:

-

Если будете менять базу данных с SQL Server на MySQL или MariaDB — запускайте утилиту klbackup в интерактивном режиме и включите «Перенос данных в формате MySQL/MariaDB». Аналогично применимо и к переносу SQL Server на Azure SQL — выбирайте «Перенести в формат Azure»;

-

Если в качестве СУБД будет так же использоваться SQL Server — её версия на новом сервере должна быть такой же, или выше, чем та, которая установлена на старом.

Настройка нового сервера администрирования

После установки СУБД и сервера администрирования (в выбранной вами конфигурации) — можете приступать к его восстановлению, если не хотите настраивать всё с нуля:

-

Запустите утилиту klbackup, находящуюся в папке установки сервера администрирования, в интерактивном режиме;

-

В открывшемся окне выберите пункт «Выполнить восстановление данных Сервера администрирования»;

-

В параметрах восстановления укажите папку, содержащую резервную копию сервера администрирования, и пароль от архива с резервной копией;

-

После указания параметров — нажимайте Далее и ждите окончание работы мастера восстановления.

О том, как восстановить сервер администрирования в тихом режиме, при помощи командной строки — читайте в справке KSC.

Если вы решили, что восстановление сервера администрирования по какой либо причине вам не подходит, то после установки СУБД и сервера администрирования и прохождения мастера первоначальной настройки можно приступать к конфигурированию необходимых для работы параметров.

Иерархия групп администрирования

Честно скажу по своему опыту, что неавтоматизированное создание групп администрирования — вещь достаточно нудная и абсолютно не оптимизированная по временным затратам, особенно если вам необходимо создание достаточно большого количества групп.

Для создания большого количества групп администрирования — рекомендую использовать встроенный функционал создания структуры групп.

Её можно воссоздать из иерархии групп Active Directory, структуры сетевых доменов или из текстового файла (в моей практике, в большинстве случаев, использовался последний вариант).

Например для того, чтобы создать в группе Управляемые устройства подгруппы филиала А и филиала Б необходимо использовать текстовый файл со следующим содержанием:

Управляемые устройства

-Филиал А

-Филиал Б

Политики и профили политик

В зависимости от используемых средств защиты конечных точек необходимо настроить для необходимых вам групп администрирования соответствующие политики (Kaspesky Endpoint Security для Windows, для Linux, Лёгкий агент и т.д.)

В случае KES для Windows — рекомендую обращать особое внимание на:

-

Конфигурацию событий В большом масштабе это влияет на производительность БД (отключением отправки некритических событий на сервер администрирования), а так же на возможность мониторинга настоящих критических событий для администраторов безопасности (обнаружено много вирусов, программа безопасности не запущена, и т.д.); Во многих случаях наиболее удобно осуществлять мониторинг и обработку таких событий через email-нотификации, так как многие ServiceDesk-системы достаточно просто интегрируются именно с почтой. Конфигурация находится в разделе Event Configuration во вкладках, соответствующих типу события.

-

Конфигурация модулей Анализ поведения и Защита от сетевых угроз Поскольку, в некоторых случаях, данные модули могут привести в том числе к блокировке самого хоста, где работает средство защиты информации (От себя упомяну такой случай при генерации отчётов в Microsoft PowerBI в связке с Microsoft SQL); Настоятельно рекомендую сначала тестировать их в режиме информирования перед тем, как начинать блокировать соединения на «боевых» сервисах (Разделы Advanced Threat Protection -> Behavior Detection и Essential Threat Protection -> Network Threat Protection).

-

Конфигурацию модулей DR (Detection and Response) Если в вашей Организации используется MDR или KATA в составе KEDR Expert (В ином случае DR работать не будет). Конфигурация находится в разделе Detection and Response -> Managed Detection and Response/Endpoint Detection and Response (KATA)

-

Конфигурацию модуля Анализ журналов Может быть достаточно полезной, поскольку можно создать собственные правила обнаружений нетипичной активности в системных журналах, а так же дополнительно сохранять такие действия в журнал событий антивируса (Security Control -> Log Inspection).

-

Конфигурацию Адаптивного контроля аномалий Поскольку иногда может воспринять легитимные утилиты или скрипты IT-администраторов как угрозу и заблокировать их выполнение (Security Control -> Adaptive Anomaly Control).

-

Конфигурацию Локальных задач В своих инсталляциях всегда оставляю возможность запускать локальные задачи непосредственно из локального интерфейса пользователей (Поскольку это удобно, и в экстренных ситуациях требуется быстрее чем за 15 минут произвести антивирусную проверку устройства «на месте») Так же для задачи сканирования из контекстного меню выставляю параметр «Максимальной защиты», поскольку данный тип проверки используется, в моей практике крайне редко, и не для плановых проверок. Сканирование съёмных накопителей произвожу в режиме «Детальное сканирование» поскольку достаточно часто встречал ситуации, когда некоторые «продвинутые» сотрудники пытались самолично произвести оценку защищённости активов компании при помощи redteam-инструментария. Режим фонового сканирования оставляю включённым, поскольку она не является настолько же ресурсоёмкой, как задача полного сканирования, но при этом проверяет достаточно чувствительные места в ОС (автозапуск, загрузочный сектор, системная память, системный раздел) Конфигурации находятся в разделах Local Tasks -> Task management/Scan from Context Menu/ Removable Drives Scan/Background Scan

-

Конфигурацию Исключений и доверенных приложений Если вы используете различные продукты Microsoft (SCCM, Exchange Server и т.д.) — рекомендую проверить наличие всех исключений для данных продуктов. Так же если вы используете сторонние приложения, которые конфликтуют со средствами антивирусной защиты — лучше не забывать добавлять их в исключения перед началом эксплуатации САВЗ. Конфигурация находится в разделах General settings -> Exclusions and object types -> Scan exclusions/Trusted applications

-

Конфигурацию Парольной защиты Настоятельно рекомендую включать парольную защиту во всех политиках KES для Windows (думаю, что объяснять причины этому не стоит) не забыв ввести пару логин-пароль для администратора антивирусной защиты (на практике ставлю разные, случайно-сгенерированные логины и пароли на каждую политику в разделе General settings -> Interface -> Password protection), а так же не забыть во всех параметрах политики «закрыть замки», чтобы обычный пользователь не мог изменить ни один из параметров политики. В случае с KES для Linux:

-

Конфигурация областей защиты от файловых угроз Поскольку сканирование всей файловой подсистемы существенно повышает нагрузку на ОС (Essential Theat Protection -> File Threat Protection -> Scan)

-

Конфигурация исключений (папки, маски файлов, процессы, названия угрозы) Если вы хотите, чтобы все сервисы продолжали работать в штатном режиме (например инсталляции Jira или Confluence) Essential Theat Protection -> File Threat Protection exclusions Essential Theat Protection -> Network Threat Protection -> Exclusions Advanced Threat Protection -> Anti-Cryptor -> Exclusions by mask Advanced Threat Protection -> Behavior Detection -> Exclusions by proccess Security Controls -> System Integrity Monitoring -> Monitoring exclusions/Exclusions by mask

-

Конфигурацию сканирования контейнеров Для того, чтобы чувствительный сервис внезапно упал, без попытки дезинфекции контейнера (General settings -> Container Scan settings)

-

Конфигурацию производительности В обязательном порядке настройте ограничения по использованию CPU и RAM для задач сканирования и самого антивируса, для предупреждения ситуации отказа в обслуживании сервиса, из-за отсутствия свободных ресурсов (General settings -> Application settings) Для агента администрирования:

-

Настройте защиту агента от неавторизованного удаления или выключения, а так же параметры парольной защиты (вкладка Settings)

-

Если в Организации есть удалённые сотрудники — не забудьте про профили соединений (Connectivity -> Connection profiles)

Задачи

Следующие типы задач должны быть на каждом сервере администрирования, вне зависимости от типа лицензии, которую вы используете для управляемых устройств:

-

Поиск вредоносного ПО

Стоит запускать не реже трёх раз в неделю, лучше в вечернее время, с учётом того, что пропущенные задачи будут запускаться автоматически, если устройство было недоступно в определённое время (Но вы можете использовать Wake-On-Lan, если вам это позволяет делать сетевая инфраструктура Организации и конфигурация конечных точек) -

Инвентаризация

При различных реализациях становиться достаточно ресурсоёмкой задачей как на конечных устройствах, так и для базы данных сервера администрирования. Без серьёзной необходимости не рекомендую включать инвентаризацию DLL-файлов, а так же запускать задачу только на эталонных устройствах. -

Обновление баз

Рекомендую запускать на регулярной основе, не реже двух раз в неделю. Если желаете уменьшить нагрузку от задачи — в качестве серверов обновлений можно поставить только сервера обновления Лаборатории Касперского (Kaspersky Update Servers) -

(Если лицензия распространяется через задачу) Добавление ключа

Лицензии и их распространение

Есть несколько способов распространять лицензии на программы безопасности:

-

При помощи групповых задач

-

В составе инсталляционного пакета

-

Автоматически

Наиболее удобным способом является автоматическое распространение лицензии, но оно является наименее контролируемым, поскольку лицензии выдаются даже на те устройства, которые не входят ни в одну из управляемых групп администрирования.

Задачи, к сожалению, не представляется возможным настроить достаточно гибко, чтобы активировались только те устройства, у которых отсутствует действующая лицензия (В выборках это настроить не представляется возможным, поскольку не существует соответствующего статуса устройства).

В составе инсталляционного пакета распространение лицензии является приемлемым, но в случае утечки пакета вы так же предоставите злоумышленнику лишнюю корпоративную лицензию на антивирус.

По своему опыту могу рекомендовать использовать последний способ распространения лицензий, при этом грамотно закрыв доступ до инсталляционных пакетов с лицензиями.

Параметры сервера администрирования

Лично я практически на каждой инсталляции сервера администрирования делаю следующие вещи:

-

Удаляю у группы BUILTIN\Administrators права в Kaspersky Security Center (Перед этим не забыв предоставить своей учётной записи все необходимые привилегии и роли);

-

Отключаю ручное назначение точек распространения (можете оставить, если конечно хотите, чтобы внезапно ваш почтовый сервер или рабочая станция сотрудника с еле живым Pentium’ом стала точкой распространения :^));

-

Заранее настраиваю нужные правила перемещения для неуправляемых устройств, чтобы не испытывать боль от их ручного перемещения;

-

Формирую точечные профили политик для чувствительных сервисов, и для сетевой изоляции по тегам управляемых устройств.

Смена сервера администрирования для агентов

Настоятельно рекомендую производить смену сервера администрирования для выделенной тестовой группы управляемых активов.

Если для подключения к серверу используется шлюз соединения в демилитаризованной зоне — так же необходимо работает ли подключение через него, при помощи установки специально сформированного пакета с указанным шлюзом соединения.

А так же важная деталь — если в вашей инфраструктуре используется дисковое или файловое шифрование с использованием Kaspersky Security Center — предварительно, перед переносом данных устройств на новый сервер администрирования, необходимо при помощи параметров политики настроить их расшифровку.

Для того, чтобы сменить сервер администрирования необходимо создать задачу «Смена сервера администрирования», далее в поле «Сервер администрирования» вводим DNS-имя или IP-адрес нового сервера администрирования. Далее выбираем группу/выборку/устройства, которую вы выбрали для тестирования переезда и корректируем последующие параметры задачи.

Для любителей всё делать при помощи скриптов — смену сервера администрирования можно реализовать через встроенную в агент утилиту klmover.

Пример команды смены сервера администрирования через данную утилиту:

«C:\Program Files (x86)\Kaspersky Lab\NetworkAgent\klmover.exe» -address ksc.domain.local

Уже её запуск на конечных хостах можно реализовать при помощи powershell и winrm.

Заключение

Если у кого-то остались вопросы относительно статьи, предложения, дополнительные темы, которые хотелось бы раскрыть более подробно — буду рад об этом услышать в комментариях.

Подводя итоги могу лишь сказать, что документация по продуктам играет ключевую роль в успешном внедрении и эксплуатации ПО. Она служит не только источником знаний для разработчиков, но и является важным инструментом для комьюнити, помогая ему эффективно использовать различные решения.

Всем хорошей документации, и спасибо за прочтение :^)

Вы развернули Kaspersky Security Center на сервере администрирования и Kaspersky Security на устройствах сети. Что дальше?

Здесь Вы узнаете о том, какие задачи рекомендуется выполнять каждый день, а какие периодически, а также какие действия нужно выполнить при обнаружении угроз.

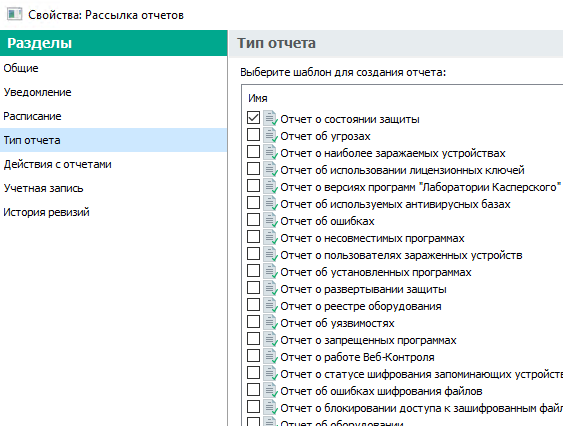

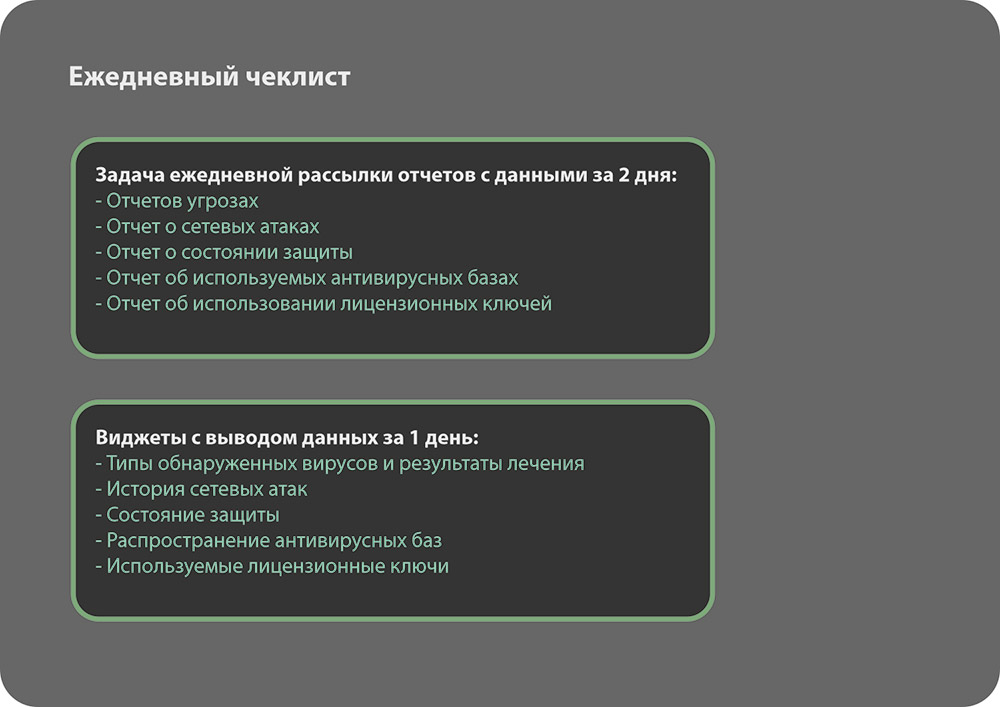

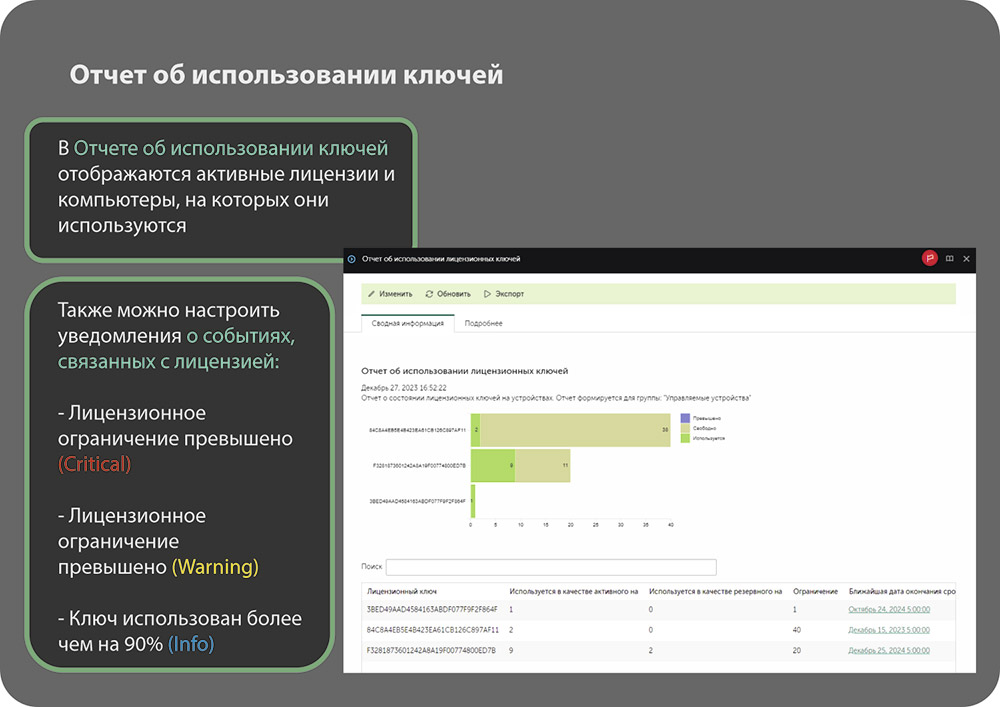

В качестве ежедневных процедур следует просматривать следующие отчеты:

— Отчет об использовании лицензионных ключей;

— Отчет о сетевых атаках;

— Отчет о состоянии защиты;

— Отчет об используемых антивирусных базах;

— Отчет об угрозах.

Можно настроить отправку соответствующих отчетов по почте. Рекомендуем настроить отправку ежедневных отчетов с данными за 2 дня.

Глубина отчета в 2 дня помогает не пропустить события от устройств, которые, например, вчера были не в сети, т. е. события сохранялись локально, а сегодня, после появления в сети, события ушли на Сервер администрирования, но в отчет с диапазоном 1 день они не попадут.

Советуем вывести на панель мониторинга следующие виджеты:

— Типы обнаруженных вирусов и результаты лечения;

— История сетевых атак;

— Распространение антивирусных баз;

— Состояние защиты;

— Используемые лицензионные ключи.

В зависимости от использования того или иного функционала в Kaspersky Security Center и Kaspersky Endpoint Security могут оказаться полезными следующие ежедневные проверки:

— При использовании Контроля устройств необходим ежедневный анализ его событий для реагирования на ложные срабатывания и корректировка списка доверенных устройств.

— Отчет и виджет по наличию уязвимостей на управляемых устройствах.

— При использовании Адаптивного контроля аномалий необходима ежедневная проверка его срабатываний, которые ожидают действий администратора.

— При использовании Patch Management необходима постоянная проверка свободного места на диске, иначе загрузка патчей может забить диск и нарушить работу Kaspersky Security Center.

— Также стоит ежедневно просматривать Карантин на предмет ложных срабатываний, в таких случаях Kaspersky Security Center умеет восстанавливать файлы.

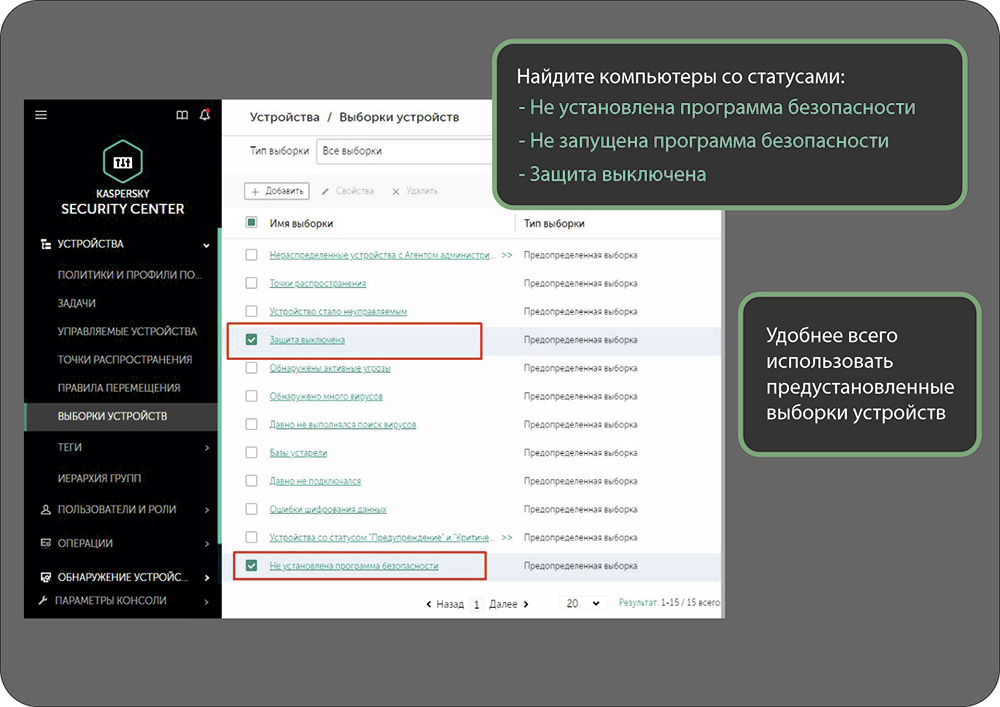

Состояние защиты

Если защита не работает, то об этом могут говорить следующие статусы компьютера:

— Программа защиты не установлена;

— Программа защиты не запущена;

— Защита выключена.

Для поиска компьютеров с такими статусами удобно использовать предустановленные выборки.

Если защита не работает, то убедитесь, что:

· На компьютере есть Агент администрирования — пользователь мог удалить Агент администрирования и тогда Консоль управления показывает последние сведения, которые Агент отправил на Сервер. Установите Агент заново и защитите его от пользователя: задайте пароль на деинсталляцию.

· На компьютере есть Kaspersky Endpoint Security— пользователь мог удалить Kaspersky Endpoint Security. Установите защиту заново и защитите ее от пользователя: задайте пароль.

· Настройки политики закрыты замком — если замки не закрыты, пользователь может менять значения параметров и потенциально может выключить компоненты или автозапуск Kaspersky Endpoint Security. Закройте замки для всех важных параметров в политике.

· К компьютеру применяется политика — устройство может быть в группе без политики, или на компьютере может быть версия Kaspersky Endpoint Security, для которой на Сервере нет политики. Создайте политики во всех группах и для всех версий Kaspersky Endpoint Security.

· Включена защита паролем — Если защита паролем не включена, пользователь может выгрузить Kaspersky Endpoint Security, даже без прав администратора.

Статус Программа защиты не запущена всегда сопровождается статусом Защита выключена.

Но не наоборот. Если Kaspersky Endpoint Security работает, но все компоненты защиты выключены, у компьютера будет статус Защита выключена без статуса Программа защиты не запущена. Защита в Kaspersky Endpoint Security считается включенной, если работает хотя бы один компонент защиты. Даже если это только Защита от почтовых угроз.

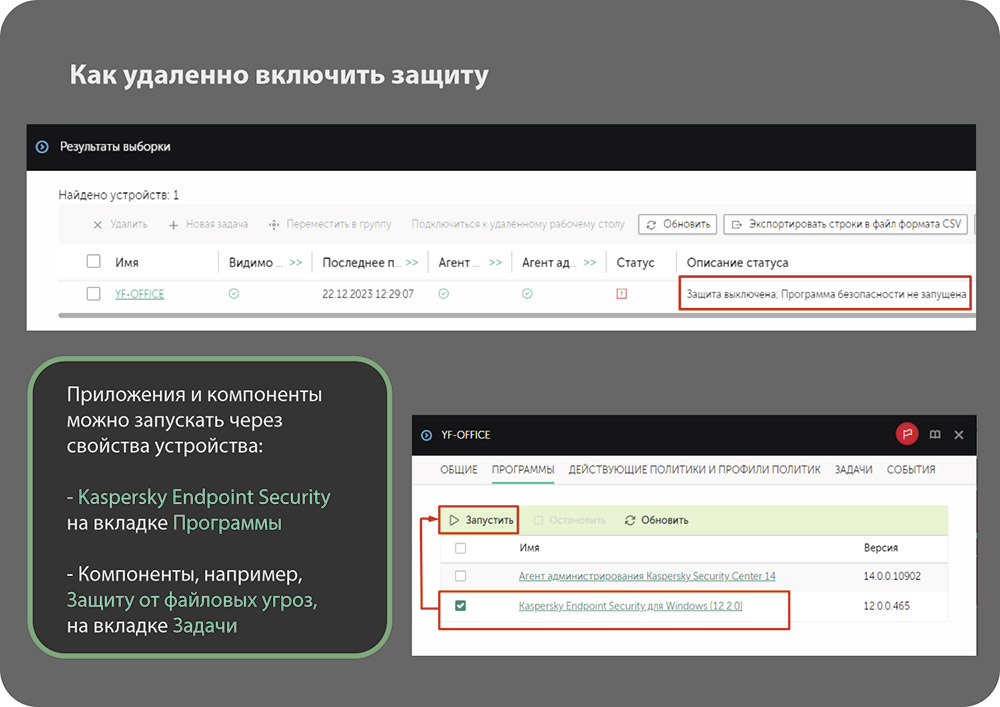

Как удаленно включить защиту

Одним из наиболее критичных статусов защиты является статус Программа защиты не запущена. Чтобы исправить этот статус нужно отдать команду Агенту администрирования, чтобы он запустил Kaspersky Endpoint Security. Отдать такую команду можно в свойствах компьютера на вкладке Программы.

Если не запущены отдельные компоненты, их можно запустить на вкладке Задачи.

Второй способ запустить Kaspersky Endpoint Security— с помощью задачи Запуск и остановка программы. Эта задача относится к дополнительным задачам Kaspersky Security Center и может быть как групповой, так и для наборов компьютеров.

Групповую задачу удобно использовать при регистрации события Вирусная атака — с ее помощью можно запустить защиту на всех компьютерах сети, на случай если защита где-нибудь остановлена.

Задача для наборов компьютеров лучше подходит для исправления статуса Программа защиты не запущена.

Чтобы создать задачу, которая запускает Kaspersky Endpoint Security:

1. Запустите Мастер создания задачи на странице Устройства | Задачи.

2. Выберите программу Kaspersky Security Center и тип задачи Запуск и остановка программы.

3. Выберите устройства, которым будет назначена задача — Выборка.

4. Укажите выборку компьютеров Программа защиты не запущена.

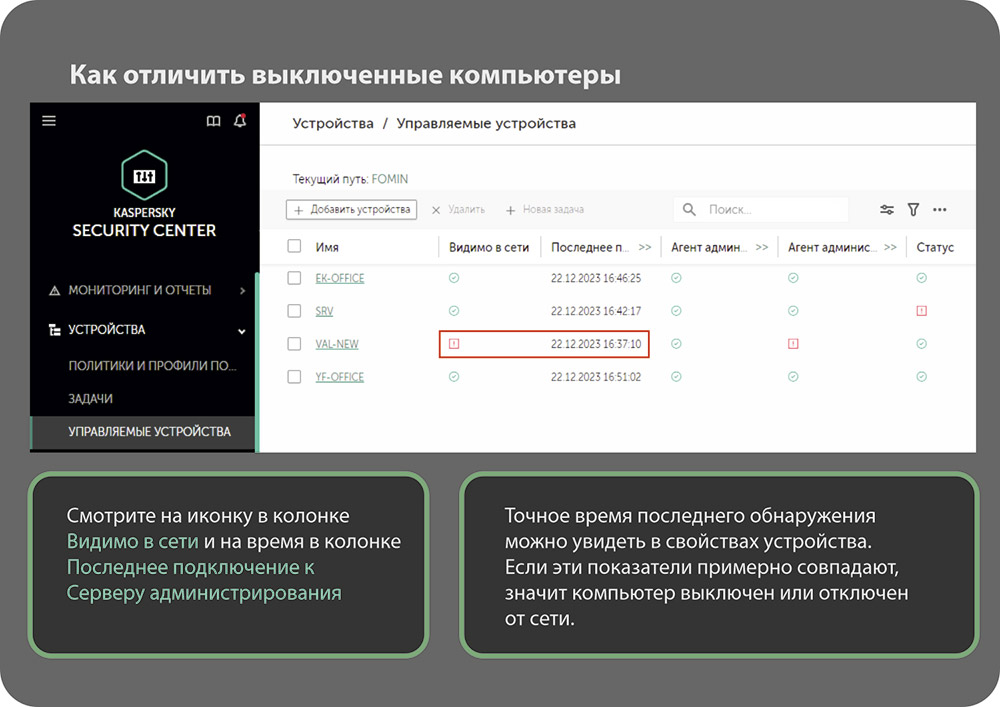

Как отличить выключенные компьютеры

В большой сети все компьютеры почти никогда не бывают включены. Какие-то обязательно выключены.

В консоли их легко отличить по значку — у выключенных компьютеров в графе Видим в сети появится значок с красным восклицательным знаком. Смотрите также на статусы и записи в колонках Агент администрирования установлен, Агент администрирования запущен и Последнее подключение к Серверу администрирования.

Если Агент не работает, а последнее соединение было давно, не обращайте внимания на статусы защиты компьютера, они могут быть неточными.

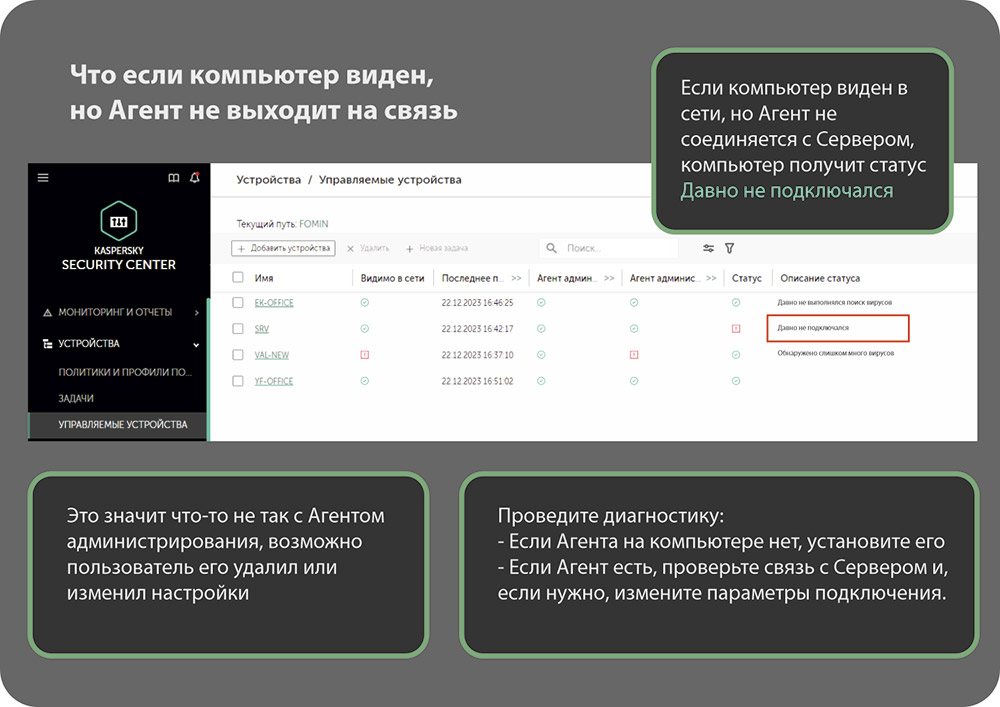

Что если компьютер виден, но Агент не выходит на связь

Если компьютер виден в сети, но Агент не соединяется с Сервером администрирования, то Сервер назначает ему один из двух статусов:

· Давно не подключался — по умолчанию компьютеры получают этот статус через 14 дней. Период можно изменить в свойствах группы Управляемые устройства. Статус означает, что все это время Агент администрирования не связывался с Сервером, и Сервер не мог соединиться с компьютером во время полного опроса сети.

· Устройство стало неуправляемым — этот статус означает, что Агент не соединяется с Сервером, но Сервер соединялся с компьютером во время полного опроса сети.

Если у компьютера статус Давно не подключался, надо выяснить, что случилось с компьютером. Если этого компьютера больше нет, удалите его из группы и затем еще раз из списка Обнаружение устройств и развертывание | Нераспределенные устройства. Если сотрудник болеет или в отпуске, то ничего не делайте.

Если сотрудники подолгу (месяцами) не бывают в сети, увеличьте период, после которого Сервер администрирования автоматически удаляет компьютеры из группы. По умолчанию это 60 дней. Откройте свойства группы Управляемые устройства, перейдите на вкладку Параметры выберите раздел Активность устройств и измените значение параметра Удалять устройство из группы, если оно неактивно больше (сут). Или отключите этот параметр совсем, если сотрудники могут работать вне офиса неограниченно долго.

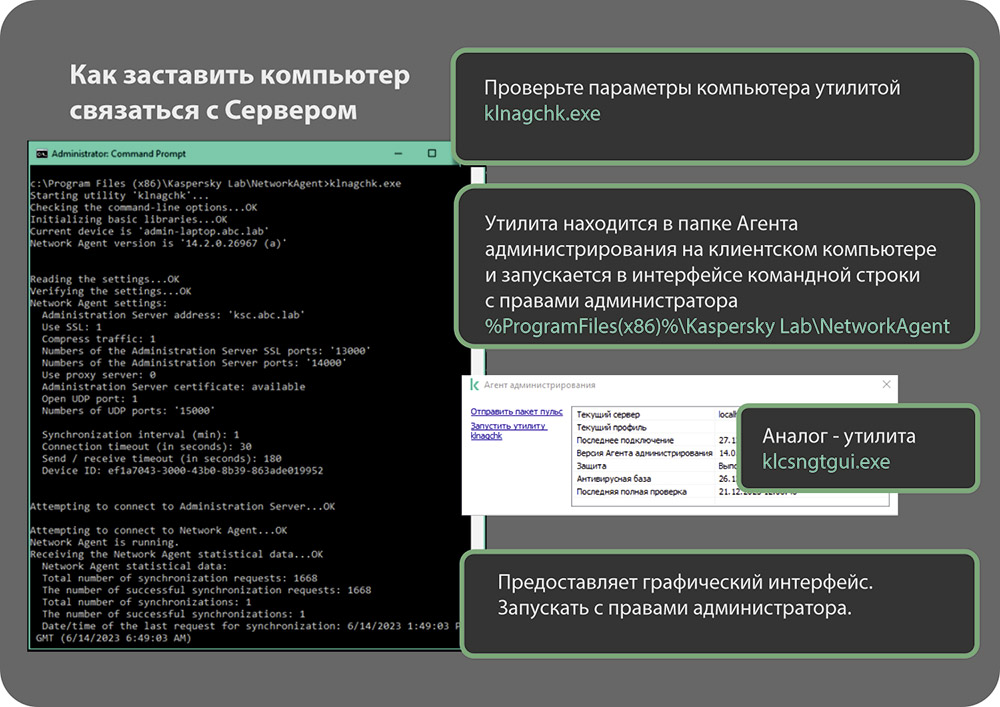

Как заставить компьютер связаться с Сервером

Если у компьютера статус Давно не подключался, проверьте, что

— Агент администрирования установлен.

— Агент администрирования запущен.

Если пользователь удалил Агент администрирования, включите защиту паролем в политике Агента, а затем переустановите.

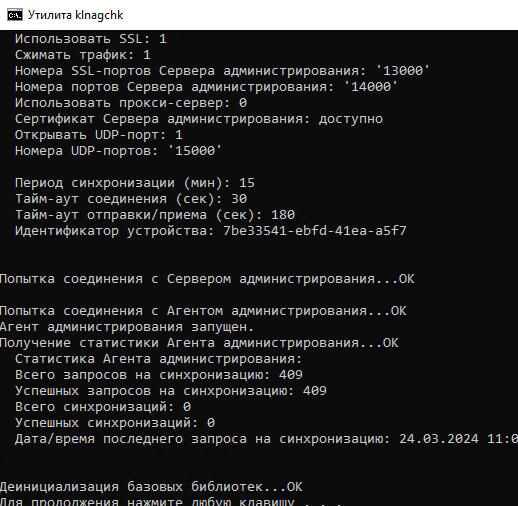

Если Агент установлен и запущен, проверьте его настройки. Используйте утилиту klnagchk.exe из папки Агента администрирования %ProgramFiles(x86)%\Kaspersky Lab\NetworkAgent;

1. Запустите интерфейс командной строки (cmd.ехе) с правами администратора.

2. Перейдите в папку Агента администрирования.

3. Запустите утилиту klnagchk.exe.

Без параметров утилита выводит настройки Агента администрирования, пробует подключиться к Серверу администрирования с этими настройками, публикует результат, и в конце выводит статистику подключений.

Во время тестового подключения Агент не проверяет, есть ли на Сервере новые настройки и не посылает на Сервер свои данные.

Чтобы заставить Агент синхронизироваться с Сервером, выполните команду klnagchck.exe -sendhb

Эту команду нужно выполнять локально на клиентском компьютере.

В Консоли управления тоже есть команды, чтобы проверить связь с компьютером:

— Проверить доступность устройства (только в ММС) — проверяет статус компьютера Видим в сети по базе Сервера администрирования. Связываться с компьютером не пытается, поэтому ничего не добавляется к тому, что и так показывает иконка устройства.

— Синхронизировать принудительно — посылает сигнал на порт UDP 15000 компьютера.

Как изменить адрес подключения к Серверу администрирования

Если у Агента администрирования неправильные параметры подключения к Серверу, исправьте их утилитой klmover.exe из той же папки Агента администрирования:

1. Запустите интерфейс командной строки cmd.exe с правами администратора.

2. Перейдите в папку Агента администрирования.

3. Запустите утилиту klmover.exe с параметром -address и адресом Сервера: klmover.exe –address 10.28.0.20

Если у Сервера нестандартный порт, добавьте параметр -рs и номер порта.

Чтобы исправить неправильные параметры подключения удаленно, переустановите Агент администрирования. Перед этим проверьте настройки пакета Агента администрирования. Если у установленного Агента неправильные параметры, не исключено, что они были неправильными в пакете.

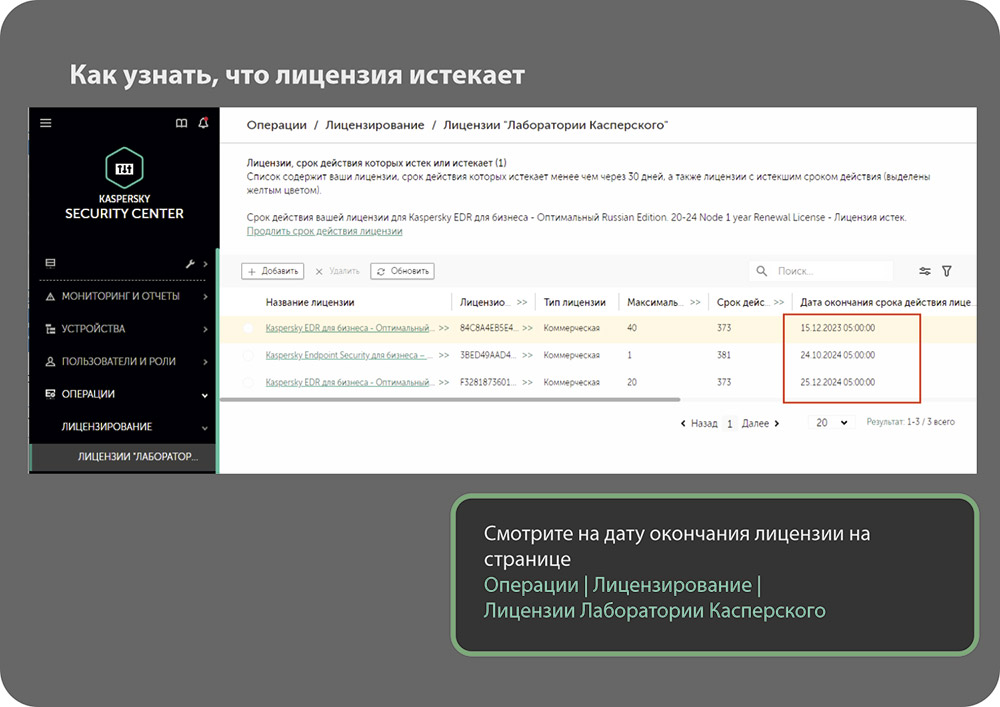

Как узнать, что лицензия истекает

Если лицензия на компьютере заканчивается или закончилась, это повод для администратора обратить внимание.

Дату окончания лицензии можно увидеть в свойствах лицензий на странице Операции | Лицензирование | Лицензии Лаборатории Касперского.

Также внимание администратора могут привлекать статусы компьютеров, настраиваемые в свойствах групп администрирования. К лицензиям имеют отношение два условия для назначения статуса:

— Срок действия лицензии истек — присваивает компьютеру статус Критический. Может срабатывать не сразу, а спустя заданное количество дней после истечения лицензии — чтобы дать возможность отработать механизмам автоматического обновления лицензии и не беспокоить администратора понапрасну. По умолчанию все же условие срабатывает через 0 дней, т.е. сразу после истечения лицензии.

— Срок действия лицензии скоро истечет — присваивает компьютеру статус Предупреждение. По умолчанию начинает отображаться за 7 дней до срока истечения, но этот параметр можно изменить в любую сторону

Отчет об использовании ключей

Практически вся информация о ключах, которая может понадобиться администратору, доступна на вкладке Операции | Лицензирование | Лицензии Лаборатории Касперского. В том числе, какое у лицензии ограничение по узлам, и сколько компьютеров уже использует лицензию.

Сервер администрирования показывает, сколько управляемых компьютеров использует лицензию. Он не получает данные от серверов активации Лаборатории Касперского, у которых может быть другая статистика, если лицензию используют компьютеры без Агента администрирования

События Сервера администрирования сообщают о превышении ограничения по узлам:

— Лицензионное ограничение превышено — есть два события с таким именем, одно из которых является критическим, а второе — предупреждением. Критическое событие генерируется при превышении 110% от заданного в лицензии ограничения по узлам. Предупреждение сообщает о превышении 100% от заданного ограничения.

— Ключ использован более чем на 90% — информационное сообщение, смысл которого полностью передается названием.

Никаких технических ограничений в связи с превышением 100% или 110% от лицензионного ограничения, Сервер администрирования не вводит. Если для активации используются ключи, а не коды, администратор может беспрепятственно распространить их задачей установки ключа на неограниченное количество компьютеров. С точки зрения лицензионного соглашения, лицензия дает вам право использовать программное обеспечение на том количестве устройств, которое приобретено и обозначено в лицензионном сертификате. Если в свойствах ключа включить параметр Распространять ключ автоматически, Сервер администрирования будет не только распространять его на компьютеры, но и отзывать с «лишних» компьютеров.

При использовании кодов активации технические ограничения могут вводить сервера активации Лаборатории Касперского. Каждому экземпляру у Kaspersky Endpoint Security который приходит за активацией Сервера активации выдают разрешение (ticket) на использование продукта. Если одновременно выданных разрешений намного больше, чем ограничение лицензии (в полтора-два раза), Сервера активации прекращает их выдавать.

Задача распространения ключа

Когда приближается срок истечения лицензии, компания приобретает новую. Возникает вопрос, как переключиться с одной лицензии на другую без временного разрыва, но и не уменьшая эффективный срок использования ни одной из лицензий. С одной стороны, не хотелось бы заменять старую лицензию пока у нее еще есть несколько дней до истечения. Но и новую лицензию нужно активировать до того, как старая окончательно перестанет работать.

Чтобы не терять лицензионный период ни старой, ни новой лицензии, используйте один из двух подходов:

— Заранее распространите новый ключ на компьютеры задачей установки ключа. В настройках задачи укажите, что это дополнительный (резервный) ключ.

Резервные ключи и коды можно добавлять практически во всех продуктах Лаборатории Касперского. Как только лицензия, указанная в активном ключе, перестает действовать, продукт автоматически активируется с использованием резервного ключа или кода.

— Добавьте новую лицензию на Сервер администрирования и включите в ее свойствах параметр Распространять ключ автоматически.

Когда на компьютерах истечет предыдущий ключ, они получат от Сервера администрирования новый ключ с установленным флагом автоматического распространения.

Автоматически распространяемые ключи поступают на все компьютеры. Если у компьютера нет активной лицензии, автоматически распространяемый ключ станет активным. Если активная лицензия уже есть, автоматически распространяемый ключ станет резервным. Если есть и активная, и резервная лицензии, автоматически распространяемый ключ не установится.

Иногда бывает нужно установить конкретный ключ на конкретный компьютер или группу компьютеров. Автоматическое распространение для этого не подходит. Вместо этого нужно создать задачу Добавление ключа.

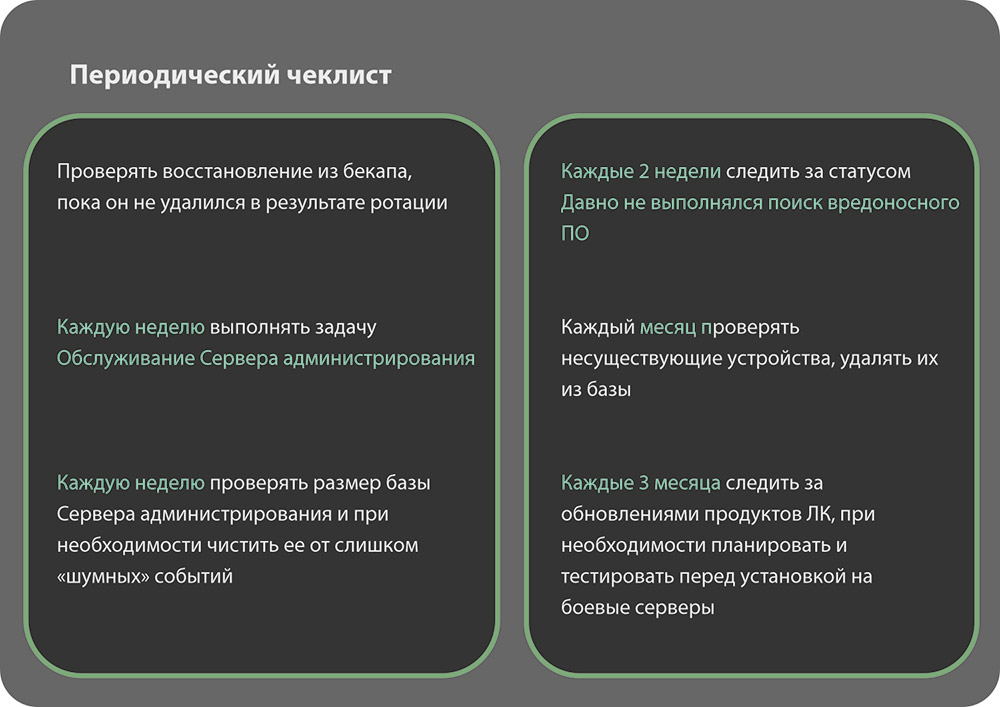

Периодический чеклист

Действия, которые рекомендуется выполнять периодически:

— Проверять восстановление из бекапа, пока он не удалился в результате ротации.

Например, если бэкап делается каждый день и хранится 3 копии, то проверять надо раз в 3 дня, если бэкап делается каждые 2 дня и хранится 5 копий, то проверять раз в 10 дней.

— Каждую неделю выполнять задачу Обслуживание Сервера администрирования.

— Каждую неделю проверять размер базы Сервера администрирования и при необходимости чистить ее от слишком «шумных» событий.

— Каждые 2 недели следить за статусом Давно не выполнялся поиск вредоносного ПО.

— Каждый месяц проверять несуществующие устройства, удалять их из базы.

— Каждые 3 месяца следить за обновлениями продуктов ЛК, при необходимости планировать и тестировать перед установкой на боевые сервера.

Также имеет смысл выполнять проверки для защиты самого сервера:

— Какие учетные записи имеют доступ к KSC— например, администратор ушел из компании, а учетная запись все еще активна. Достаточно проверять раз в месяц.

— Журналы СУБД проверять на наличие ошибок, следов сторонних подключений или «левых» учетных записей.

— Настройки и Firewall, чтобы не было лишних открытых портов, а только те, которые регламентированы для работы Kaspersky Security Center.

— Журнал Security проверять на наличие попыток компрометации Сервера администрирования — ошибки подключения, неуспешная аутентификация.

— Журналы СУБД проверять на наличие ошибок, следов сторонних подключений или «левых» учетных записей.

— Настройки Firewall, чтобы не было лишних открытых портов, а только те, которые регламентированы для работы Kaspersky Security Center.

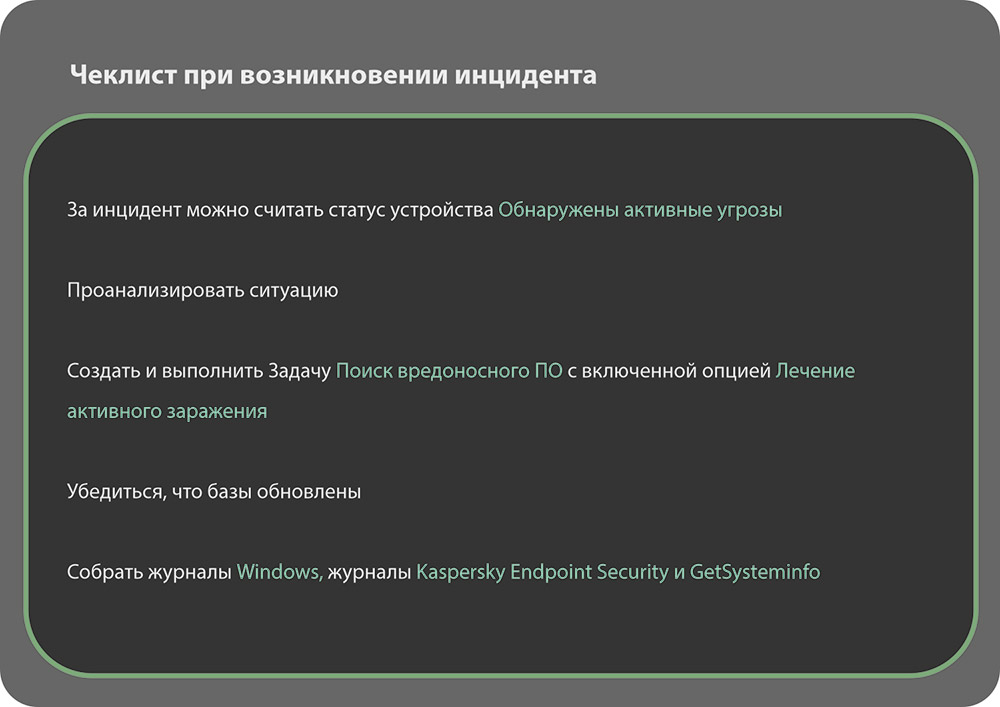

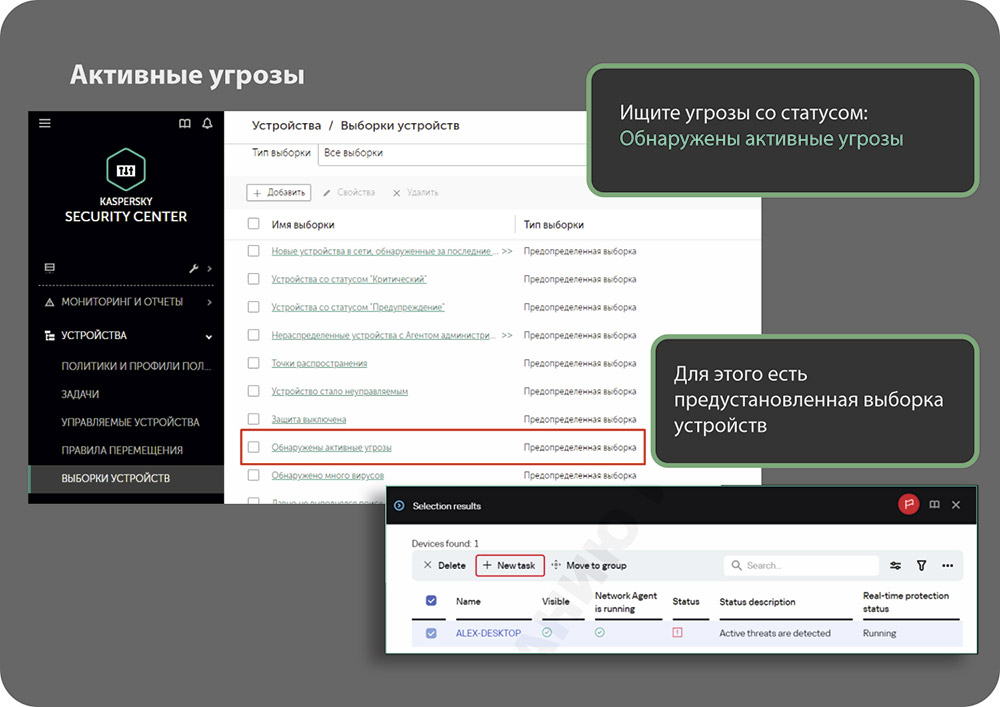

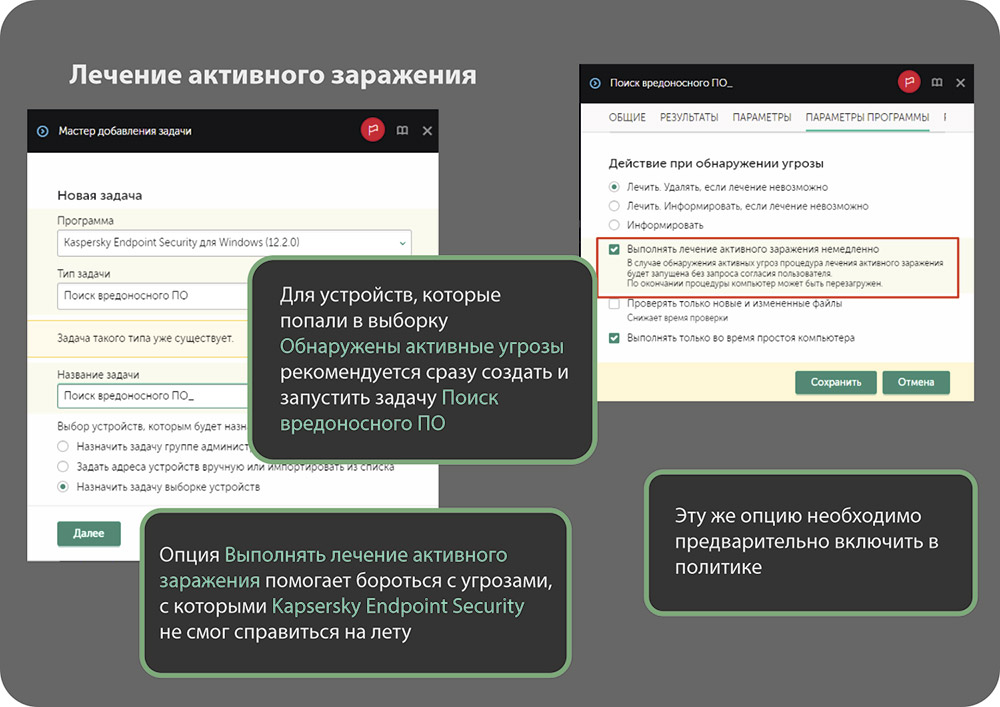

Чеклист при возникновении инцидента

Однозначно ответить на вопрос, что делать при возникновении инцидента, невозможно. В каждой организации свой подход, свои критерии, свои политики информационной безопасности.

В контексте Kaspersky Security Center за инцидент, как минимум, можно принять статус устройства Обнаружены активные угрозы.