В Windows для подключения к рабочему столу удаленного компьютера по протоколу RDP (Remote Desktop) по-умолчанию используется порт TCP 3389. В этой статье мы рассмотрим, как изменить номер стандартного порта для службы RDP на другой (применимо как к дестопным версиям Windows, так и к Windows Server).

Содержание:

- Изменить номер RDP порта в Windows

- PowerShell скрипт для смены номера RDP порта в Windows

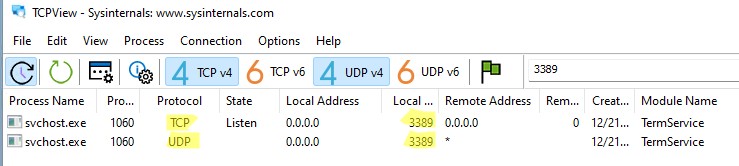

После того, как вы включили RDP доступ в Windows, служба TermService (Remote Desktop Services) начинает слушать на порту 3389.

В современных версиях Windows для подключений удаленного рабочего стола также используется протокол UDP с тем же номером порта 3389. При использовании VPN, транспортный UDP протокол может вызывать проблемы с зависанием RDP сессий.

Для чего может понадобиться замена стандартного RDP порта 3389 на другой?

- Чаще всего это используется, чтобы спрятать RDP/RDS хост от автоматических сканеров портов, которые ищут в Интернете хосты Windows с открытым дефолтным RDP портом 3389.

- Смена RDP порта позволит уменьшить вероятность эксплуатации RDP уязвимостей, уменьшить количество попыток удалённого подбора паролей по RDP (не забывайте периодически анализировать логи RDP подключений), SYN и других типов атак.

- Обычно смена RDP порт используется на компьютерах с прямым подключением к интернету (VPS/VDS), или в сетях, где пограничный маршрутизатор перенаправляет порт 3389/RDP в локальную сеть на компьютер/сервер с Windows.

Несмотря на смену порта, не рекомендуется выставлять открытый RDP порт в Интернет. Сканеры портов по сигнатуре ответа могут понять, что на новом порту находится RDP Listener. Если вы хотите открыть внешний RDP доступ к компьютеру в локальной сети, лучше использовать такие технологии подключения, как VPN, RD Web Access, шлюз RD Gateway и другие.

При смене номера RDP порта на нестандартный, нежелательно использовать номера портов в диапазоне от 1 до 1023 (известные порты). Выберите неиспользуемый порт в пользовательском диапазоне (1024 до 49151) или из RPC (49152 — 65535). Проверьте, что выбранный порт не слушается другими процессами (например, порт 1350).

netstat -aon | findstr ":1350" | findstr "LISTENING"

Изменить номер RDP порта в Windows

В нашем примере мы изменим номер порта, на котором ожидает подключения служба TermService на 1350.

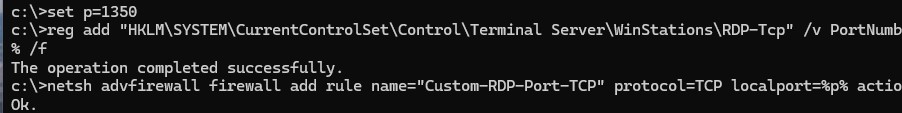

Для быстрой замены номера RDP порта на указанный, достаточно выполнить следующие команды с правами администратора:

set p=1350

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d %p% /f

netsh advfirewall firewall add rule name="Custom-RDP-Port-TCP" protocol=TCP localport=%p% action=allow dir=IN

netsh advfirewall firewall add rule name="Custom-UDP-Port-UDP" protocol=UDP localport=%p% action=allow dir=IN

net stop TermService /y

net start TermService

Этот набор команд изменит номер RDP порта, создаст разрешающие правила для нового порта в файерволе и перезапустит службу TermService.

Рассмотрим, что делают эти команды и как изменить дефолтный номер RDP порта вручную.

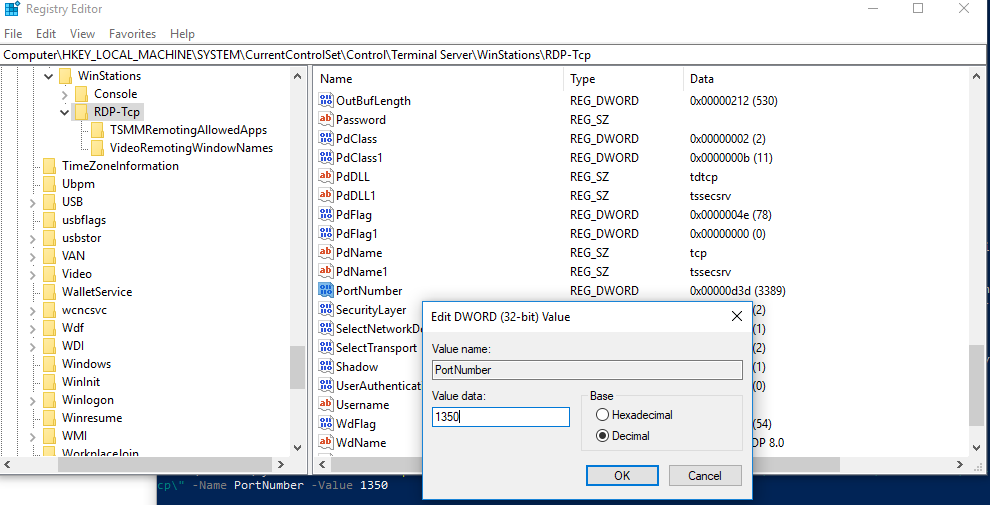

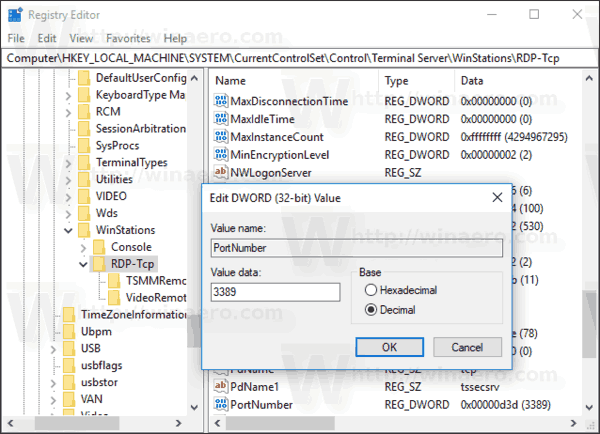

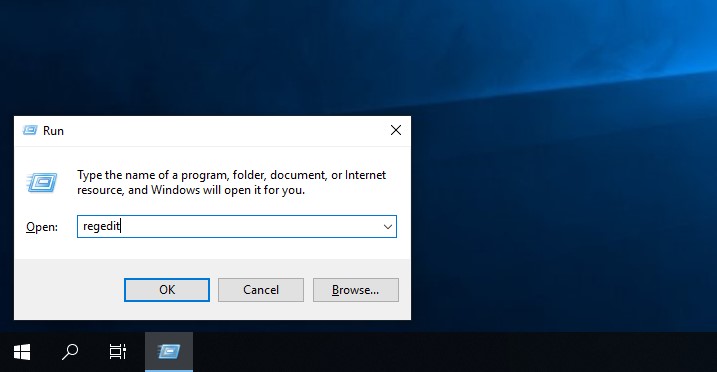

- Откройте редактор реестра (

regedit.exe

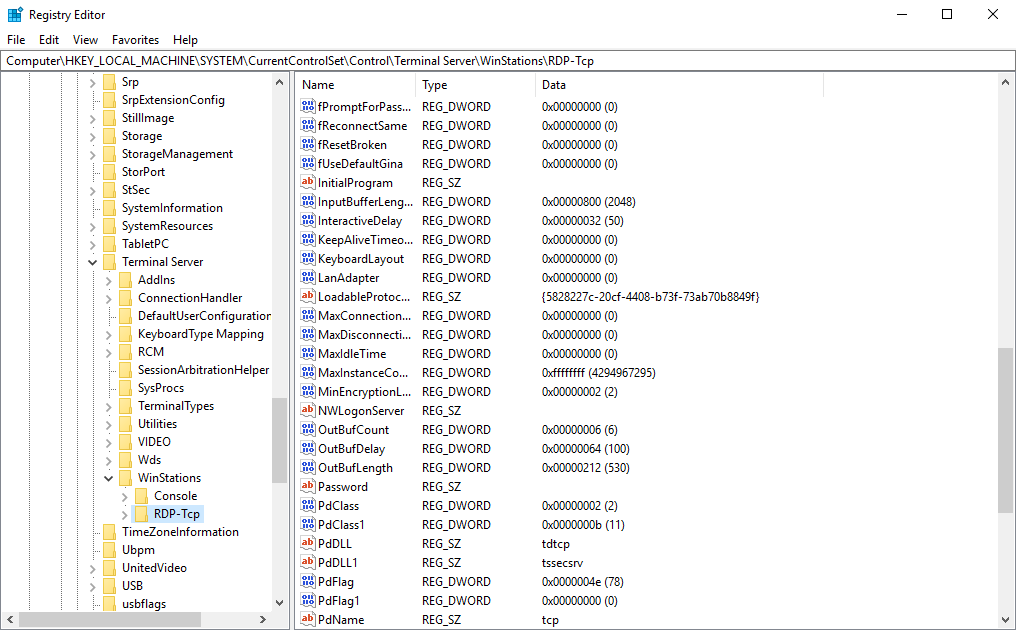

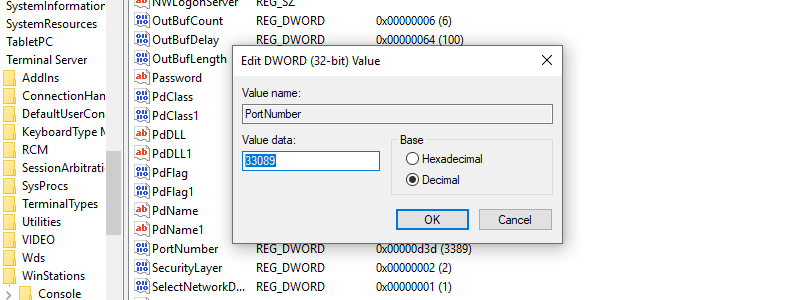

) и перейдите в ветку HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - Найдите DWORD параметр реестра с именем PortNumber. В этом параметре указан порт, на котором ожидает подключения служба Remote Desktop. Значение по умолчанию 3389 (decimal)

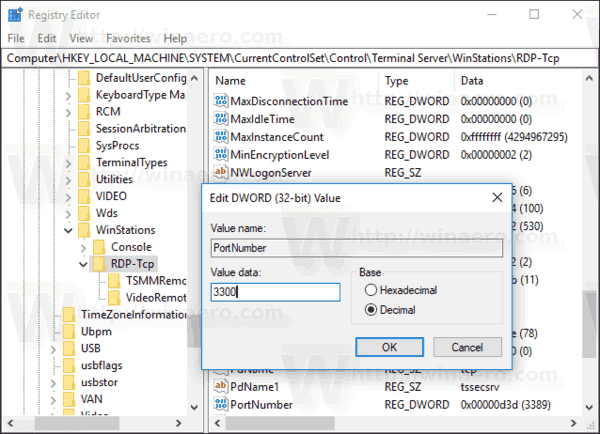

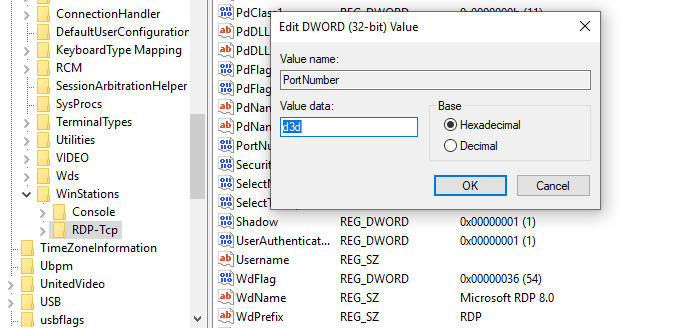

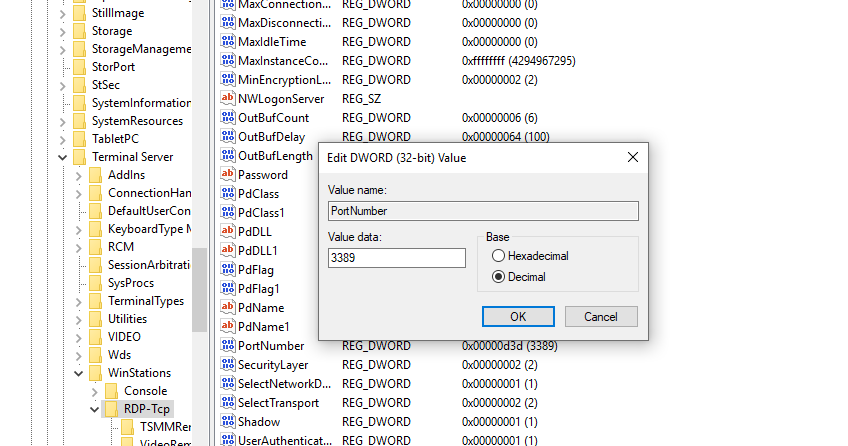

- Измените значение этого порта. Я изменил RDP порт на 1350 в десятичном значении (Decimal);

хalert] Можно изменить значение параметра реестра с помощью PowerShell:

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\" -Name PortNumber -Value 1350

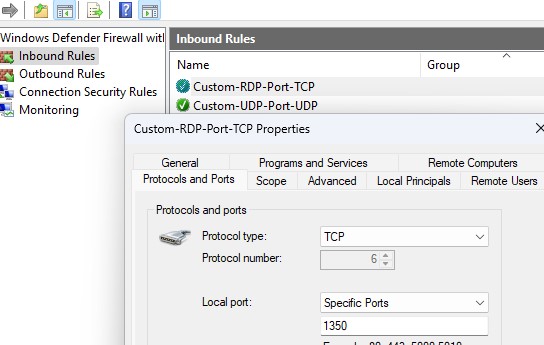

[/alert] - Создайте новые правила в Windows Firewall, разрешающие входящие подключения на новый номер RDP порта (если вы перенастраиваете удаленный сервер через RDP, создайте разрешающее правило в файерволе до перезапуска службы TermService, иначе вы потеряете доступ к хосту). Вы можете создать разрешающее входящее правило для нового TCP/UDP порта RDP вручную из консоли Windows Firewall with Advanced Security (

wf.msc

) или с помощью PowerShell команд:

New-NetFirewallRule -DisplayName "NewRDPPort-TCP-In" -Direction Inbound -LocalPort 1350 -Protocol TCP -Action allow

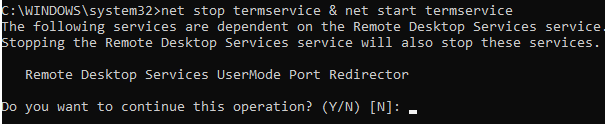

New-NetFirewallRule -DisplayName "NewRDPPort-UDP-In" -Direction Inbound -LocalPort 1350 -Protocol UDP -Action allow - Перезагрузите Windows или перезапустите службу удаленных рабочих столов командой:

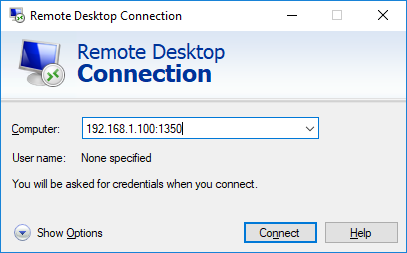

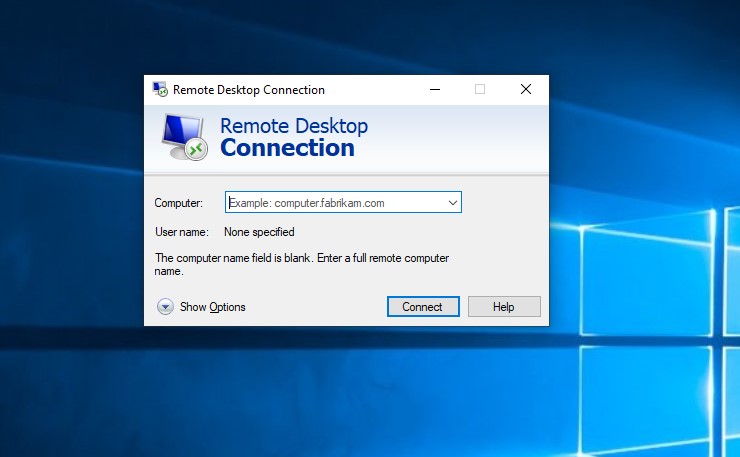

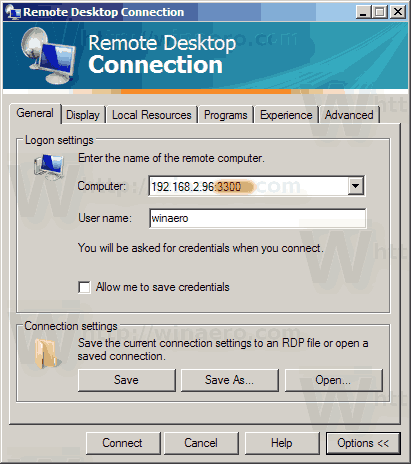

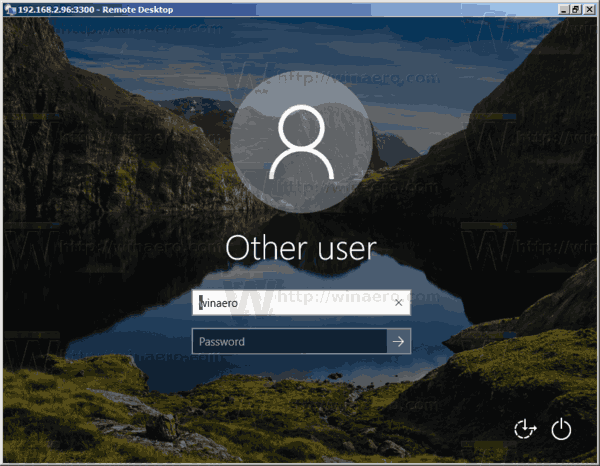

net stop termservice & net start termservice - Теперь для подключения к данному Windows компьютеру по RDP, в клиенте mstsc.exe нужно указывать порт RDP подключения через двоеточие следующим образом:

Your_Computer_Name:1350

или по IP адресу

192.168.1.100:1350

или из командной строки:

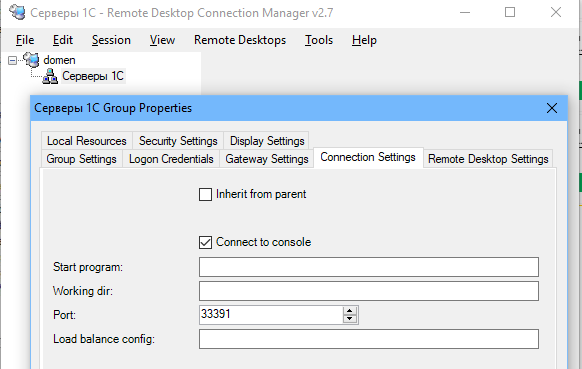

mstsc.exe /v 192.168.1.100:1350Если для управления RDP подключений вы используете менеджер RDCMan, новый номер RDP порта подключения указывается на вкладке “Connection Settings”.

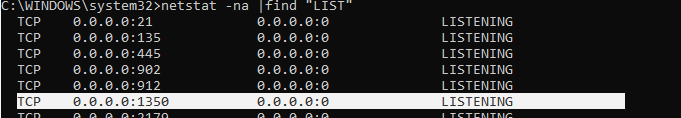

- В результате вы должны успешно подключитесь к рабочему столу удаленного компьютера по новому номеру RDP порта (с помощью команды

netstat –na | Find "LIST"

убедитесь, что служба RDP теперь слушает на другом порту).

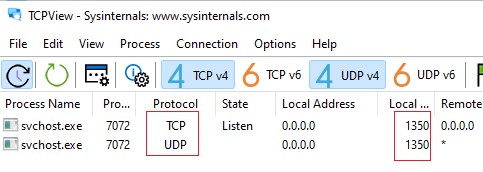

Обратите внимание, что номер UDP порта RDP также изменился на 1350 (проще всего проверить это с помощью утилиты TCPView).

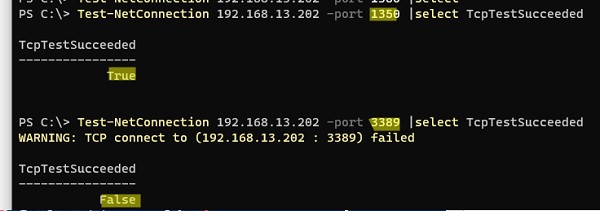

С помощью команды Test-NetConnection, проверьте что старый RDP порт теперь закрыт (

TcpTestSucceeded : False

):

Test-NetConnection 192.168.13.202 -port 3389 |select TcpTestSucceeded

Если вы хотите изменить номер RDP порта сразу на нескольких компьютерах в домене, можно воспользоваться групповыми политиками. Создайте новую GPO, которая распространит параметр реестра PortNumber с новым значением RDP порта на компьютеры домена.

PowerShell скрипт для смены номера RDP порта в Windows

Полный код PowerShell скрипта для смены номера RDP порта, создания правила в брандмауэре и перезапуска службы RDP может выглядеть так:

Write-host "Укажите номер нового RDP порта: " -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName "NewRDPPort-TCP-In-$RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

New-NetFirewallRule -DisplayName "NewRDPPort-UDP-In-$RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol UDP -Action Allow

Restart-Service termservice -force

Write-host "Номер RDP порта изменен на $RDPPort " -ForegroundColor Magenta

Если на удаленном компьютере включен WinRM, вы можно изменить номер порта RDP удаленно с помощью командлета Invoke-Command:

Invoke-Command -ComputerName PC1name -ScriptBlock {Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value 1350}

What is the RDP Port number for Windows 10? Remote Desktop Protocol (RDP) is a proprietary protocol developed by Microsoft, allowing users to connect remotely to another computer over a network connection. It is widely used in businesses and personal computing environments for remote access, troubleshooting, and administrative purposes. One of the key aspects of setting up and using RDP in Windows 10 is understanding the RDP port number and how it functions.

Understanding the Default RDP Port Number

By default, Windows 10 uses port 3389 for Remote Desktop Protocol (RDP) connections. This port is assigned for RDP communications and must be open and properly configured on both the client and server sides for a successful connection.

Importance of the RDP Port in Windows 10

The RDP port plays a crucial role in ensuring seamless remote connections. It serves as the gateway through which RDP traffic is transmitted, allowing users to access their systems from remote locations. Any misconfiguration or blocking of this port can lead to connectivity issues, preventing successful remote desktop connections.

Checking the RDP Port in Windows 10

To verify the RDP port settings in Windows 10, follow these steps:

- Open the Registry Editor by pressing Win + R, writing regedit, & pressing Enter.

- Navigate to the following registry key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- See for the PortNumber entry on the right-hand side.

- The value displayed represents the RDP port number in decimal format.

- If needed, you can modify the port number by double-clicking on PortNumber, selecting Decimal, and entering the new port number.

Changing the Default RDP Port in Windows 10

For security reasons, many users prefer changing the default RDP port from 3389 to another number. This helps mitigate unauthorized access and brute-force attacks. To change the RDP port, look these steps:

- Open the Registry Editor (regedit).

- Navigate to:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Find the PortNumber entry.

- Double-click PortNumber, select Decimal, and enter a new port number (e.g., 3390, 5000, etc.).

- Click OK and close the Registry Editor.

- Open Windows Firewall and allow the new port through the firewall by creating an inbound rule.

- Restart your computer to apply the changes.

Configuring Windows Firewall for RDP Port

After changing the RDP port, you must allow the new port through the Windows Firewall to prevent connectivity issues. Here’s how to do it:

- Open Windows Defender Firewall from the Control Panel.

- Click on Advanced Settings.

- Select Inbound Rules from the left panel.

- Click New Rule on the right-hand side.

- Select Port and click Next.

- Choose TCP and enter the new port number under Specific local ports.

- Click Next, select Allow the connection, and proceed.

- Apply the rule to Domain, Private, & Public networks.

- Name the rule (e.g., “New Remote Desktop Protocol Ports”) & click Finish.

- Repeat the process for Outbound Rules to ensure smooth communication.

Ensuring Security for the RDP Port

Since RDP is a common target for cyberattacks, securing it is crucial. Here are some essential security measures:

1. Change the Default Port Number

- Attackers often scan for port 3389, making it a prime target. Using a custom port can reduce exposure.

2. Enable Network Level Authentication (NLA)

- Network Level Authentication (NLA) requires authentication before a remote session is established, adding an extra layer of security.

- To enable NLA:

- Open System Properties (sysdm.cpl).

- Go to the Remote tab.

- Check Permit connections only from computers running Remote Desktop Protocol with Network Level Authentication.

- Click OK.

3. Use Strong Passwords and Two-Factor Authentication (2FA)

- Ensure that the user accounts accessing RDP have strong, complex passwords.

- If possible, enable two-factor authentication for an added layer of protection.

4. Restrict RDP Access by IP Address

- Configure Windows Firewall to allow RDP access only from trusted IP addresses.

5. Disable RDP If Not in Use

- If RDP is not required, disable it to prevent unauthorized access.

- To disable RDP:

- Open System Properties (sysdm.cpl).

- Go to the Remote tab.

- Select Don’t allow remote connections to this computer.

- Click OK.

6. Use Remote Desktop Gateway

- Instead of exposing RDP to the internet, use a Remote Desktop Gateway (RD Gateway) to securely tunnel RDP sessions over HTTPS.

7. Keep Windows Updated

- Regularly install Windows updates to patch vulnerabilities and improve security.

Common Issues with RDP Port in Windows 10

1. Unable to Connect to RDP

- Ensure the RDP service is running.

- Verify the port is not blocked by the firewall.

- Confirm the correct IP address or hostname is being used.

2. Port Conflict with Another Application

- If another application is using port 3389, change the RDP port and restart the system.

3. ISP or Network Blocking the Port

- Some ISPs block port 3389 for security reasons. Use a VPN or change the port.

Conclusion

The default RDP port number for Windows 10 is 3389, but for security reasons, it can be modified. Understanding how to check, change, and secure the RDP port is essential for maintaining a safe and efficient remote desktop environment. By implementing security measures such as changing the default port, enabling NLA, and restricting access, users can protect their systems from potential threats. Keeping Windows updated and using a Remote Desktop Gateway can further enhance security and ensure smooth remote connections.

Уровень сложностиПростой

Время на прочтение8 мин

Количество просмотров67K

Для доступа удалённому Windows-серверу из Windows-системы большинство администраторов используют протокол удалённого рабочего стола (Remote Desktop Protocol — RDP). Есть, конечно, и существенная доля тех, кто оперирует более обширным перечнем вариантов подключения — Microsoft Remote Assistance, VNC, Radmin и много чего ещё, но мы поговорим про RDP. Вернее, не о самом RDP, а о проблемах, которые могут возникнуть при подключении к удалённому серверу при помощи этого протокола.

Для многих, вероятно, не составляет труда решить внезапно возникшее затруднение, когда почему-то не получается подключиться к виртуалке, вдобавок практически каждый, не сходя с места, подкинет пару-тройку советов, где и что следует глянуть, чтобы исправить проблему. И всё же, вдруг кто-то чего-то не знает. На этот случай под катом несколько способов выхода из ситуации — по большей части самых простых.

▍ Немного теории

RDP — сетевой протокол разработки корпорации Microsoft, позволяющий управлять удалённым компьютером или виртуальной машиной. Протокол был разработан для поддержки множества различных типов сетевых топологий, таких как ISDN, POTS, IPX, NetBIOS, TCP/IP. Текущая версия работает только по протоколу TCP/IP. Передача данных через стек RDP производится в рамках семиуровневых стандартов модели OSI. Данные из службы или приложения передаются вниз по стекам протоколов, где они разбиваются на секции, направляются в канал, шифруются, оформляются, упаковываются в сетевой протокол и, наконец, отправляются в адрес клиента. Возвращаемые данные обрабатываются так же, только в обратном порядке. Пакет лишается своего адреса, после чего разворачивается, расшифровывается и передаётся приложению.

Протокол использует архитектуру клиент-сервер, когда клиент инициирует подключение, а сервер отвечает на полученный запрос. Чтобы начать сеанс RDP, клиент посылает на удалённый узел запрос на подключение, включающий в себя данные, необходимые для входа в систему — учётную запись пользователя, разрешение и глубину цветопередачи экрана удалённого рабочего стола, параметры использования клавиатуры, звука и тому подобное. После чего сервер проверяет корректность учётных данных подключающегося пользователя и устанавливает соединение с клиентом.

В установленном соединении RDP использует сочетание методов сжатия, кэширования и кодирования для оптимизации передачи обновлений экрана, ввода с помощью мыши и клавиатуры и других данных.

Для подключения к удалённому рабочему столу из Windows-системы используется специальный клиент, запуск которого осуществляется при помощи комбинации клавиш Win и R, где необходимо ввести mstsc.

По умолчанию RDP использует на удалённой машине порт 3389. Для того, чтобы успешно установить соединение, этот порт должен быть открыт и доступен через брандмауэры и конфигурацию сетевой безопасности. При этом следует отметить, что номер порта может быть изменён администратором для приведения настроек конфигурации RDP в соответствие со своими конкретными потребностями.

▍ Недостаточность прав пользователя

Для многих очевидно, что пользователь, под именем которого производится подключение к удалённому рабочему столу, должен обладать определёнными полномочиями. В самом простейшем случае локальная учётная запись должна входить либо в группу Administrators, либо, если данной учётке не нужны администраторские привилегии, в группу Remote Desktop Users. Если же пользователь не обладает достаточными правами, ошибка при подключении выглядит следующим образом:

Решением в данном случае является добавление учётной записи дополнительных полномочий путём помещения её в соответствующую группу, либо потребуется настройка групповых политик, если вы используете Active Directory.

▍ Проверка порта RDP

Именно с возможным изменением номера порта связан первый из рассматриваемых рецептов восстановления неработающего подключения к удалённому рабочему столу. Если номер порта на удалённом сервере не совпадает с номером порта на локальной машине, клиент mstsc выдаёт ошибку, как на скриншоте ниже.

Чтобы проверить и при несоответствии изменить номер порта на удалённом сервере, придётся подключиться к нему либо при помощи консоли, либо с использованием какого-либо другого протокола — здесь вам в помощь VNC, Radmin или что-либо подобное. На серверах RUVDS для подобных ситуаций предусмотрен специальный аварийный режим работы, который по сути является аналогом консольного подключения. Для того, чтобы получить возможность управлять виртуальной машиной в данном режиме, достаточно кликнуть на изображение его экрана в списке серверов.

Получив доступ к удалённой машине, необходимо запустить редактор реестра. Для этого в строке поиска набираем regedit. В результате чего система найдёт соответствующее приложение.

Хорошим тоном в таких ситуациях является создание резервной копии на случай, если внесённые изменения приведут к каким-либо неожиданным последствиям. Системный реестр — серьёзная вещь, поэтому подобный подход здесь особенно важен. Чтобы создать бэкап в редакторе реестра, переходим в File, затем Export. После чего указываем место на диске, куда нужно сохранить файл резервной копии, в разделе Export range отмечаем сохранение всего реестра целиком и нажимаем Save.

Если что-то пойдёт не так, восстановить реестр из копии можно будет также в редакторе через File → Import.

Теперь к главному. В редакторе реестра через Edit → Find запускаем поиск ветки rdp-tcp.

В ветке RDP-Tcp ищем параметр PortNumber, открываем его, указываем отображение в десятичном формате и, если значением параметра является не 3389, меняем его и нажимаем ОК.

Теперь для применения внесённых изменений необходимо перезапустить службы удалённых рабочих столов. Чтобы это сделать, в строке поиска вводим services и выбираем приложение, в котором перечислены службы, работающие в фоновом режиме.

Здесь находим службу Remote Desktop Services и кликаем на Restart.

Кроме того, следует иметь в виду, что порт, предназначенный для подключения по RDP, должен быть открыт в брандмауэре удалённого сервера. Правила, применяемые для RDP, называются Remote Desktop — User Mode. Проверяем их тоже на всякий случай.

Если попытки подключиться по RDP всё ещё заканчиваются ничем, следует в числе прочего проверить статус протокола. Для этого также необходимо войти в удалённую систему через консоль или протокол, отличный от RDP, после чего запустить редактор реестра. Здесь проверяем параметр fDenyTSConnections, который находится в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server. Значением параметра может быть 0 или 1. Первое значение означает, что протокол работает, второе указывает на то, что он отключён. Естественно, устанавливаем значение параметра в 0 и снова пытаемся подключиться к серверу по RDP.

Для проверки статуса протокола удалённого рабочего стола можно использовать командную оболочку PowerShell. В поисковой строке набираем powershell и запускаем найденное приложение от имени администратора.

В командной строке выполняем команду Get-Service TermService и смотрим, что вывод показывает в колонке Status.

Здесь же проверяем, слушается ли порт 3389 на стороне сервера. Оптимально, если порт присутствует в списке и в столбце Status имеет значение Listen. Проверку состояния порта производим командой:

Get-NetTCPConnection -State Listen | Where-Object LocalPort -EQ 3389

Помимо этого, PowerShell позволяет проверить наличие в брандмауэре правила, разрешающего входящие RDP-подключения. Команда для такой проверки выглядит следующим образом:

Get-NetFirewallPortFilter | Where-Object LocalPort -EQ 3389 | Get-NetFirewallRule

О том, что доступ к порту разрешён, свидетельствует значение True в поле Enabled и значение Allow в поле Action.

Проверить состояние порта RDP можно также и из монитора ресурсов, для запуска которого после нажатия Win R вводим resmon.exe, либо в Control Panel переходим Administrative Tools → Resource Monitor. Активность на порту доступна для мониторинга в разделе TCP Connections вкладки Network.

▍ Проверка настроек файрвола в личном кабинете

В личном кабинете RUVDS присутствует штатный межсетевой экран, при помощи которого можно легко настроить параметры доступа к виртуальным серверам. Основой конфигурации данного файрвола является набор разрешающих и запрещающих правил, создаваемых владельцем виртуалок. Для доступа к настройкам межсетевого экрана переходим в личный кабинет и в настройках сервера переключаемся на вкладку Сеть, где кликаем на Настроить файрвол для публичных адресов. Чтобы получить доступ к изменению конфигурации межсетевого экрана, необходимо корректно набрать пароль от личного кабинета.

В открывшемся окне обратите внимание на список правил файрвола. Здесь нас в первую очередь должны интересовать правила, касающиеся рассматриваемого протокола. Если ранее вы уже прописывали правила, позволяющие или запрещающие подключаться к порту RDP из какой-то определённой сети или с какого-либо IP-адреса, то, вероятно, невозможность подключения к виртуальной машине заключена именно в этом. Убедитесь, что IP-адрес, с которого вы пытаетесь соединиться с вашим VPS, является валидным с точки зрения текущего набора правил.

Желание обезопасить сервер путём ограничения доступа к нему не лишено здравого смысла, но всё же требует определённой степени аккуратности. Здесь важно не заблокировать доступ самому себе.

▍ Проверка локальной рабочей станции

Корнем проблем, препятствующих бесперебойному подключению по RDP, может служить компьютер, с которого такое подключение производится. В некоторых случаях помогает очистка истории RDP-подключений. Сделать это можно в редакторе реестра на локальной машине. А именно, открываем редактор, для чего используем комбинацию клавиш Win и R, где вводим regedit.exe и переходим на ветку HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client. Там разворачиваем ветку Default и выделяем все параметры с именами MRU0-MRU9, потом нажимаем правую кнопку мыши и кликаем на Удалить.

Там же можно очистить всю историю RDP-подключений вместе с сохранёнными адресами и именами пользователей. Для этого необходимо удалить содержимое ветки Servers. Поскольку выделять все вложенные ветки внутри Servers не совсем сподручно, удобнее будет удалить данную ветку целиком и после этого создать новую с таким же названием.

После таких манипуляций с реестром перезагружаем локальный компьютер и пробуем подключиться к удалённой машине.

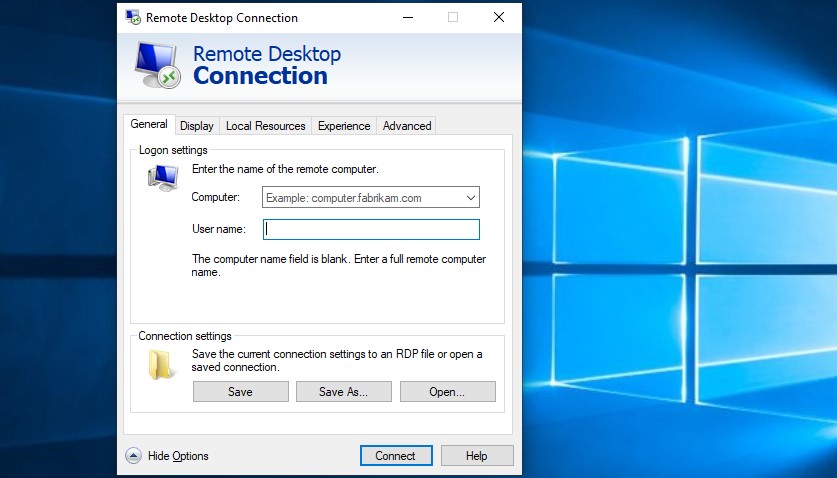

В некоторых случаях может помочь изменение настроек подключения в клиенте mstsc. Для этого запускаем его, нажимаем стрелочку Показать параметры и переходим во вкладку Взаимодействие. Здесь устанавливаем или убираем галочку в строке Восстановить подключение при разрыве (действие зависит от того, в каком состоянии находится данный чекбокс).

Затем снова пробуем при помощи кнопки Подключить.

▍ Заключение

При любых сложностях в подключении к удалённой машине следует помнить, что доступ к виртуальному серверу RUVDS возможен через аварийный режим. Данный режим хотя и имеет ограничения по времени использования, всё же позволяет решить проблему на стороне удалённого сервера. В то же время, как мы уже смогли убедиться, причина невозможности подключения может заключаться в рабочей станции, с которой производится подключение.

Не всегда неудачная попытка подключения по RDP заканчивается выводом какой-либо ошибки. Для пользователя, который подключается к удалённой системе, это может выглядеть как «бесконечный коннект». В такой ситуации полезно убедиться, что на виртуальном сервере установлено достаточное количество оперативной памяти, которое позволяет службе RDP работать в штатном режиме. К примеру, на удалённой системе может быть запущено чрезмерное количество торговых ботов, и под такой нагрузкой у сервера нет возможности поддерживать полноценную работу RDP.

Также никто не отменял самый популярный метод решения всех неурядиц — перезагрузку машины. Не исключено, что сервер банально «завис». Перезапустить его можно в личном кабинете при помощи соответствующей кнопки под изображением экрана виртуалки.

Если решить проблему всё же не удаётся, всегда можно инициировать переустановку операционной системы на виртуальном сервере, если на нём нет важной информации или такие данные предварительно сохранены. Ну, и естественно, можно обратиться к специалистам технической поддержки.

Скидки, итоги розыгрышей и новости о спутнике RUVDS — в нашем Telegram-канале ?

RDP stands for Remote Desktop Connection. It is a special network protocol which allows a user to establish a connection between two computers and access the Desktop of a remote host. It is used by Remote Desktop Connection. The local computer is often referred to as the «client». In this article, we’ll see how to change the port that Remote Desktop listens on.

The default port is 3389.

Before we continue, here are some details about how RDP works. While any edition of Windows 10 can act as Remote Desktop Client, to host a remote session, you need to be running Windows 10 Pro or Enterprise. You can connect to a Windows 10 Remote Desktop host from another PC running Windows 10, or from an earlier Windows version like Windows 7 or Windows 8, or Linux. Windows 10 comes with both client and server software out-of-the-box, so you don’t need any extra software installed. I will use Windows 10 «Fall Creators Update» version 1709 as a Remote Desktop Host.

First of all, ensure that you had properly configured RDP in Windows 10. Also, you must be signed in with an administrative account to continue.

To change the Remote Desktop (RDP) port in Windows 10, do the following.

- Open the Registry Editor app.

- Go to the following Registry key.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

See how to go to a Registry key with one click.

- On the right, modify the 32-Bit DWORD value «PortNumber». By default, it is set to 3389 in decimals. Note: Even if you are running 64-bit Windows you must use a 32-bit DWORD value.

Switch it to Decimal and enter a new value for the port. For example, I will set it to 3300.

- Open the new port in Windows Firewall. See how to open a port.

- Restart Windows 10.

Now, you can connect to the RDP server using the built-in «Remote Desktop Connection» tool (mstsc.exe). The procedure is described in detail in the following article:

https://winaero.com/blog/connect-windows-10-remote-desktop-rdp/

Once you change the port, you should specify the new port value in the connection string on the client machine. Add it separated by a double comma after the address of the remote computer (your RDP server’s address). See the following screenshot.

I have successfully connected with the new port value.

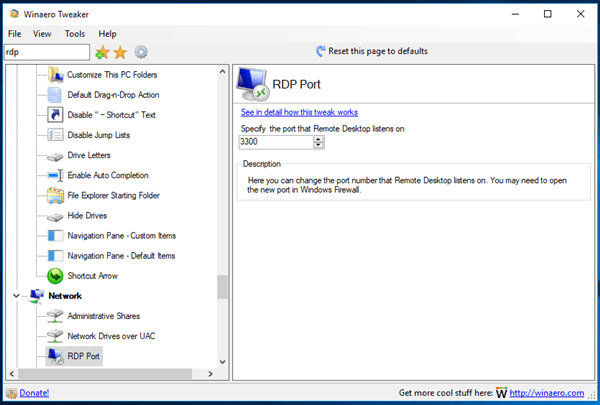

To save your time and avoid manual Registry editing, you can use Winaero Tweaker. The app has the appropriate option under Network\RDP port.

You can download Winaero Tweaker here:

Download Winaero Tweaker

That’s it.

Support us

Winaero greatly relies on your support. You can help the site keep bringing you interesting and useful content and software by using these options:

If you like this article, please share it using the buttons below. It won’t take a lot from you, but it will help us grow. Thanks for your support!

Many PC owners enjoy the feature of Remote Desktop for accessing their home or work PCs on Windows 10. Implementing this feature requires setting up a specific port forwarding rule by accessing your router settings. As a result, you can get incoming connections on any port and forward them to the RDP port of the Windows computer on the LAN. However, what if your PC is connected to the web without any router? How to set up remote access and maintain your system in a safe environment? The trick is simple – modify the remote desktop port in Windows parameters.

The Remote Desktop by default applies port 3389, which is a well-known fact. This means that hackers can examine the default RDP port, and if they manage to obtain a login/password prompt, they may initiate the brute force attack and eventually gain access to your system via RDP. Below please find the working solution to amend Remote Desktop Port on Windows 10 to some non-standard parameter to enhance security and avoid brute force attacks targeting the default service port.

- Launch the Registry Editor (press Win+R, type regedit, press Enter):

- Go to HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp:

- Perform a double-click on the PortNumber value:

- Amend the value to Decimal mode:

- Modify the default port from 3389 to your desired port number. For example, set it to be 33089:

- Don’t forget to click OK to save the changes;

- Restart your PC to apply the amendments.

Checking the access via the amended RDP port

- Apply the “Win + R” hotkey.

- Type

mstsc

- Click “OK”

- Provide the IP address of your remote server, as well as the new port number in the “Remote Desktop Connection” window:

- Press “Enter” to initiate the connection.

Important tip: we strongly advise that you use the RDP session only in conjunction with the OpenVPN or other VPN service available. However, amending the default port for the Remote Desktop tool will make a possible hack a bit more complex as hackers use it to investigate/attack common ports to access your computer or server.

Another important piece of advice: when you have a specific shortcut to get connected to your remote desktop server, make sure you provide it with the new settings that reflect the change of the port number. Failure to do so will not let you connect properly.

Steps to create a new RDP shortcut or to modify the existing one

- Apply the “Win + R” hotkey, then type mstsc and hit Enter to start RDP dialogue:

- click on “Show Options” or “More Options”;

- optionally provide your user name and, if necessary, check the flag “Allow me to save credentials”:

- click on “Save as”;

- finally, create a new RDP shortcut, or replace the existing shortcut with the new one.

.

Performing the steps above will give your security for your Windows and protect your system from hackers. An example see Dharma ransomware article.

About the author

Brendan Smith

I’m Brendan Smith, a passionate journalist, researcher, and web content developer. With a keen interest in computer technology and security, I specialize in delivering high-quality content that educates and empowers readers in navigating the digital landscape.

With a focus on computer technology and security, I am committed to sharing my knowledge and insights to help individuals and organizations protect themselves in the digital age. My expertise in cybersecurity principles, data privacy, and best practices allows me to provide practical tips and advice that readers can implement to enhance their online security.