(Image credit: Future)

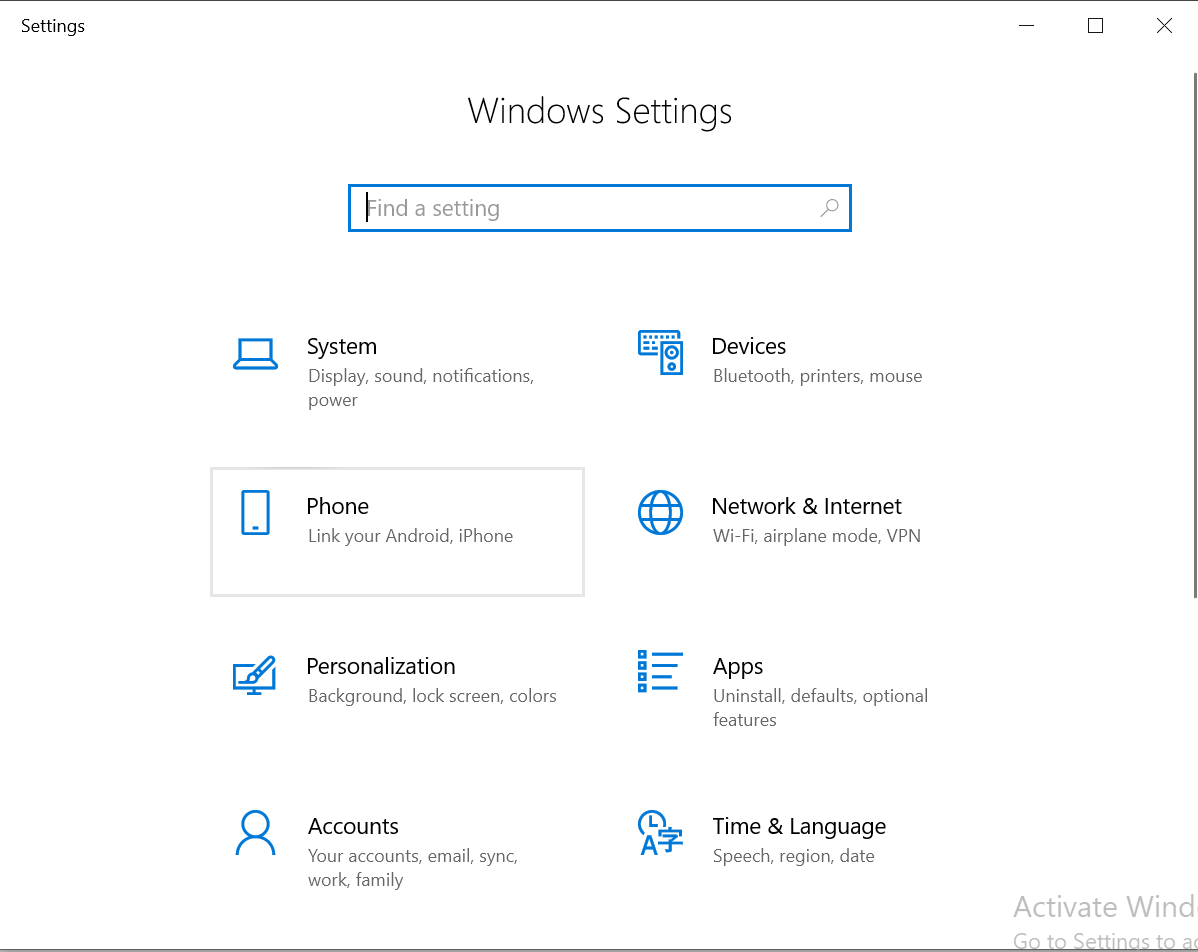

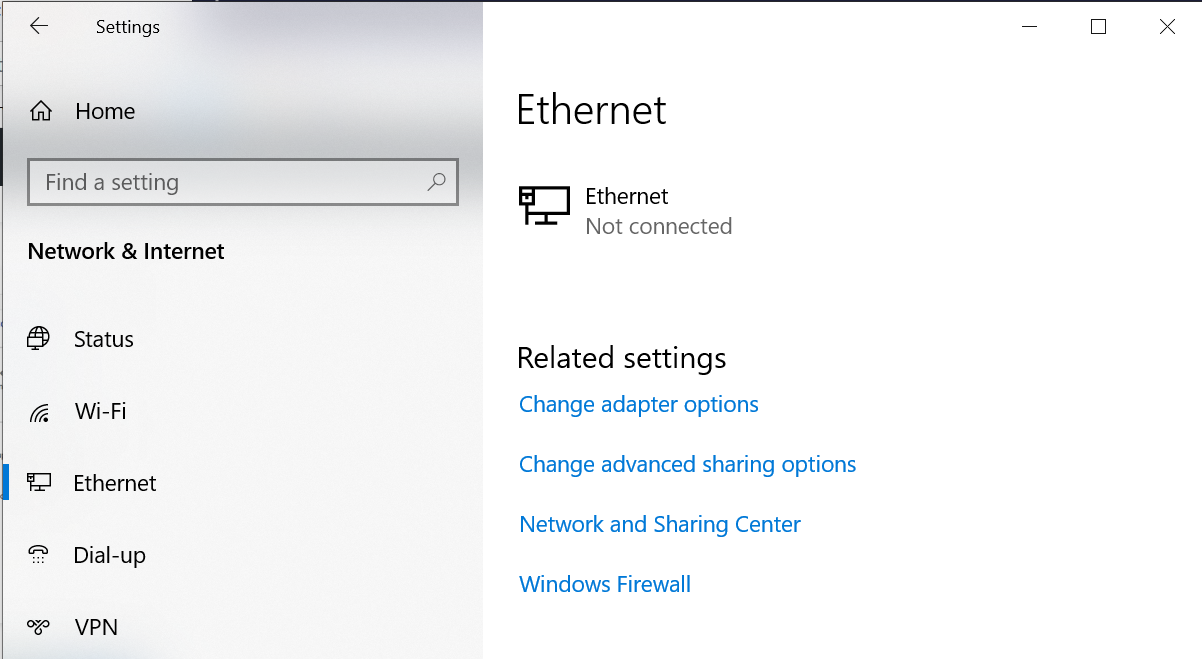

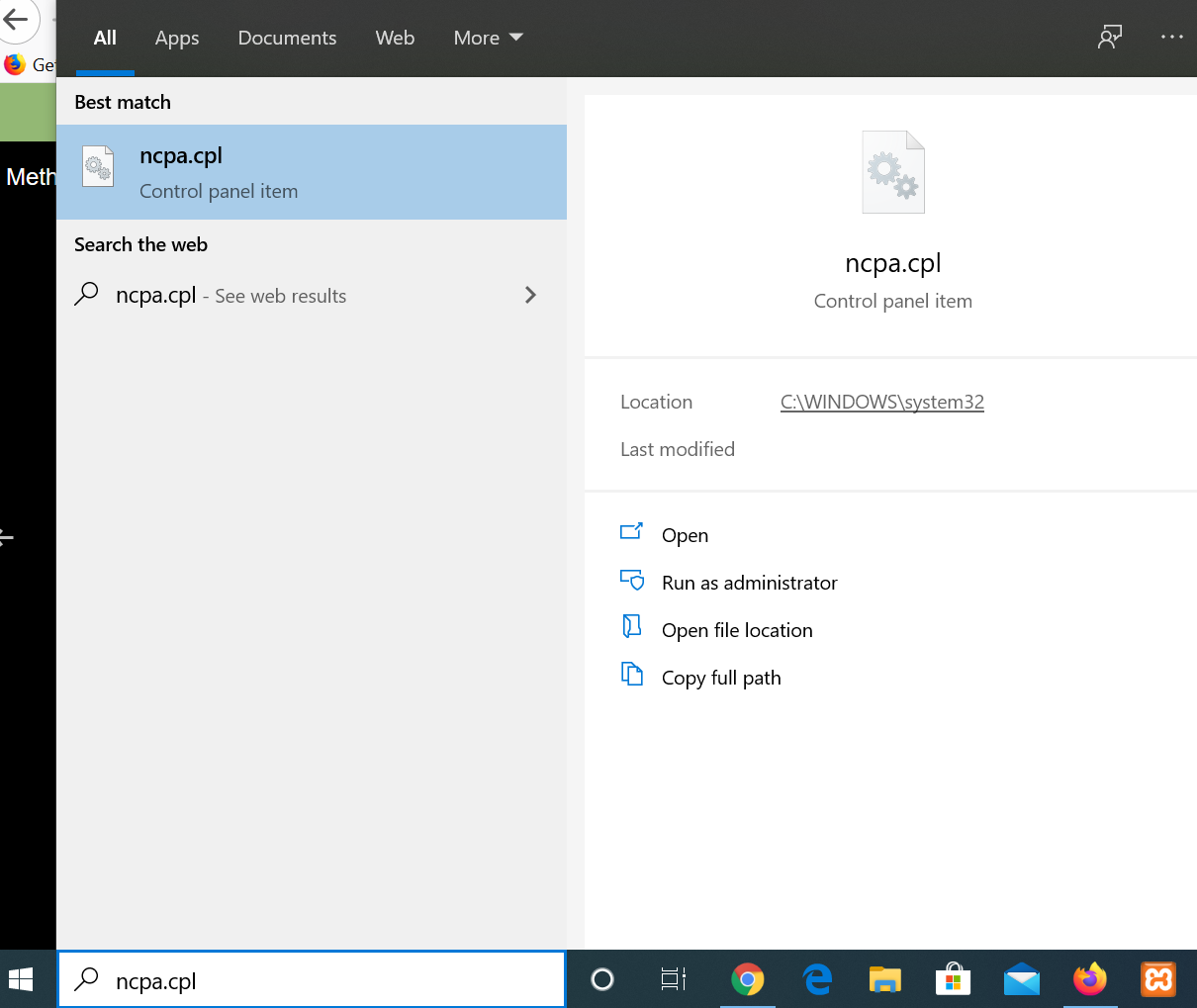

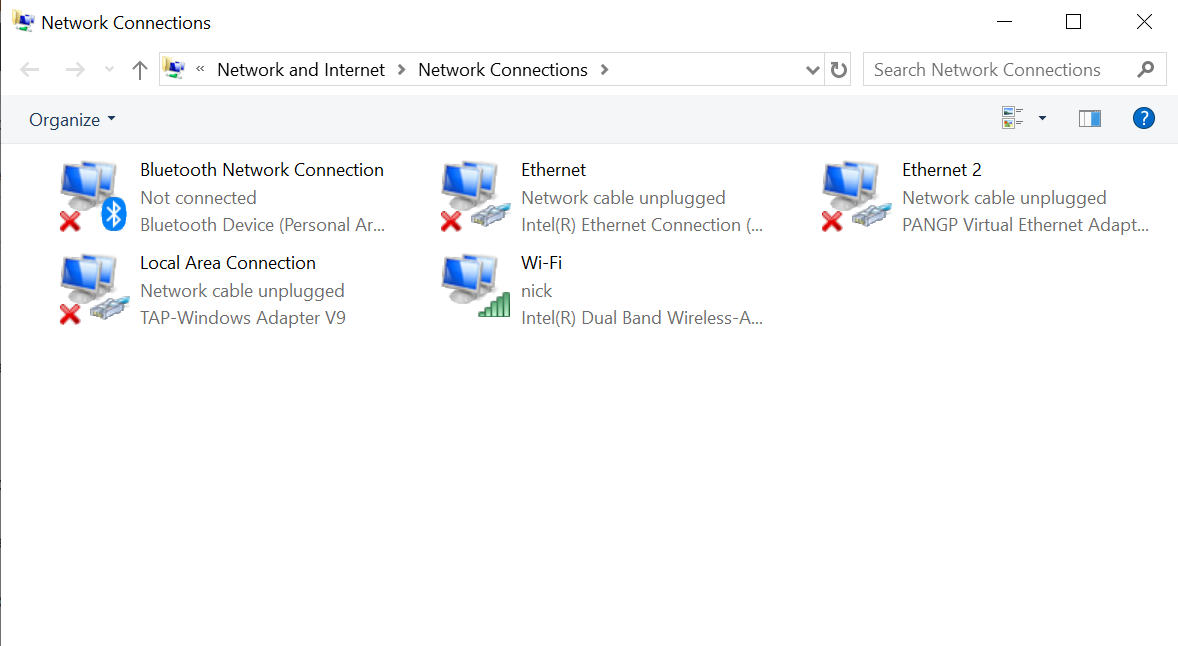

Windows 10 makes it easy to connect to a network and the internet using a wired or wireless connection. However, sometimes, you may still need to manually manage settings or troubleshoot connectivity problems, which is when the built-in command-line tools can come in handy.

Regardless of the issue, Windows 10 will likely have a Command Prompt tool to help you resolve the most common problems. For instance, ipconfig and ping are among the most important tools for viewing network settings and troubleshooting connectivity issues. If you are dealing with a routing problem, the route command can display the current routing table to examine and determine related problems, and with the nslookup tool, you can diagnose DNS problems.

You also have tools like arp to troubleshoot switching problems and determine the MAC address from an IP address. The netstat command-line tool allows you to view statistics for all the connections. And you can use the netsh tool to display and change many aspects of the network configuration, such as checking the current configuration, resetting settings, managing Wi-Fi and Ethernet settings, enabling or disabling the firewall, and a lot more.

This guide highlights eight Command Prompt tools that should help you manage and troubleshoot networking problems on your device and across the network.

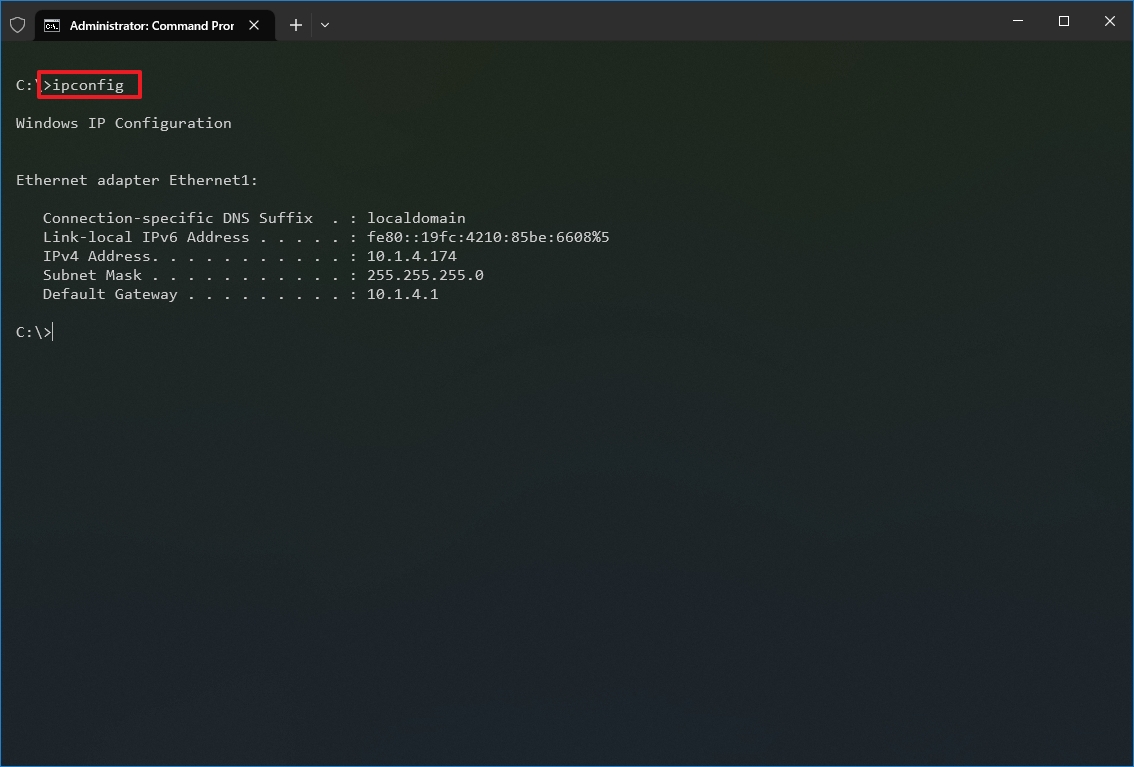

1. IPConfig

On Windows 10, ipconfig (Internet Protocol configuration) is among the most common networking tools that allow you to query and show current TCP/IP (Transmission Control Protocol/Internet Protocol) network configuration. The command also includes options to perform different actions, such as refreshing Dynamic Host Configuration Protocol (DHCP) and Domain Name System (DNS) settings.

Display network configuration

To get started with ipconfig on Windows 10, use these steps:

All the latest news, reviews, and guides for Windows and Xbox diehards.

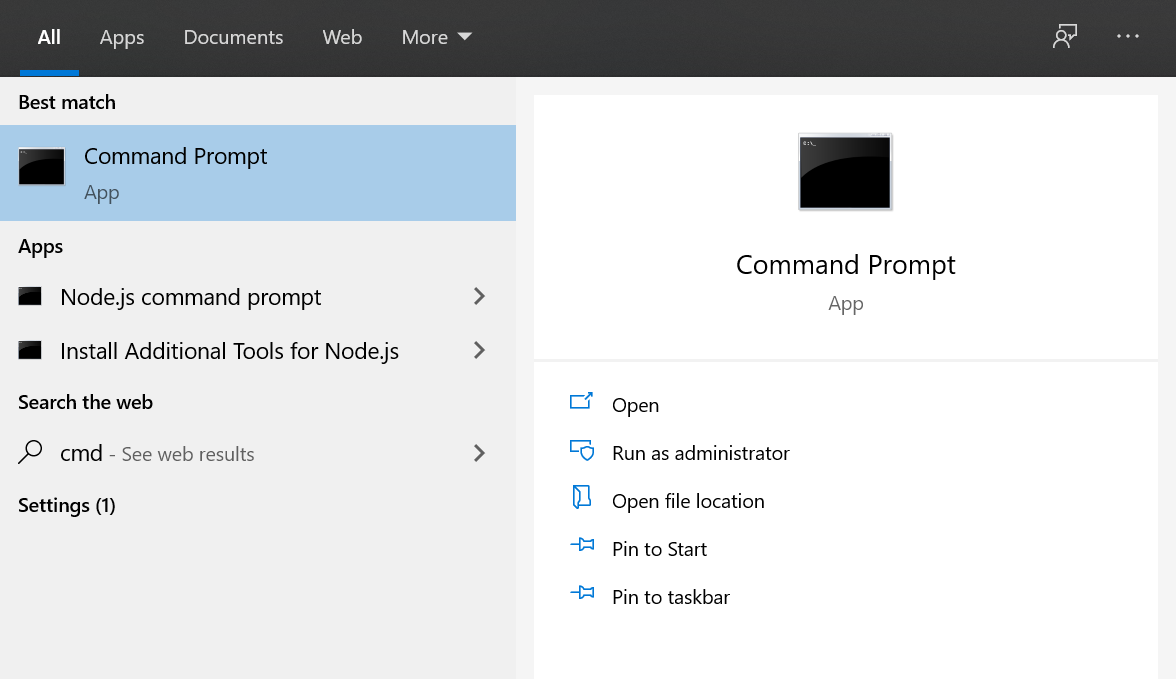

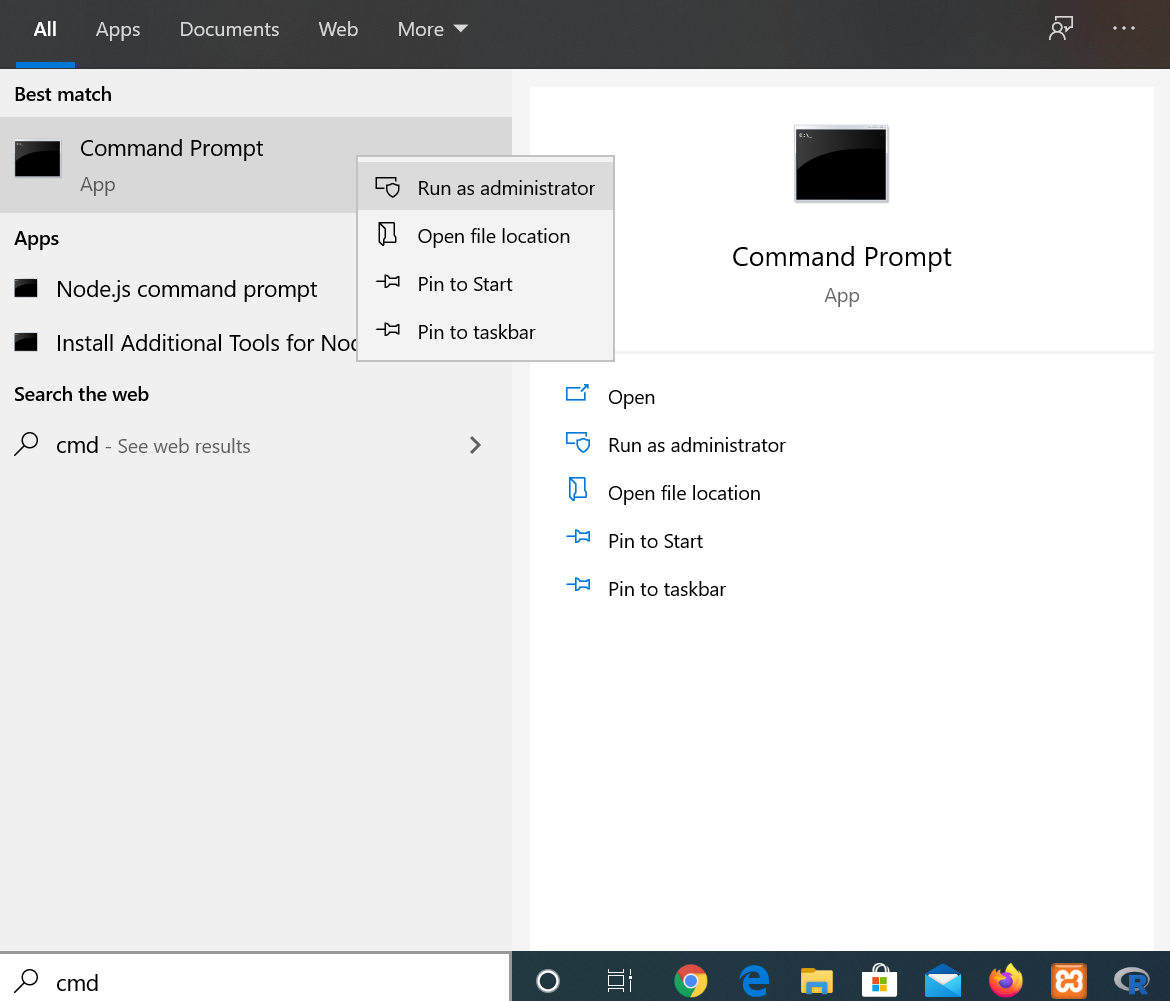

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to view a summary of the TCP/IP network configuration and press Enter: ipconfig

- Quick tip: In Command Prompt, you can use the CLS command to clear the screen after you no longer need the information to continue running commands without clutter.

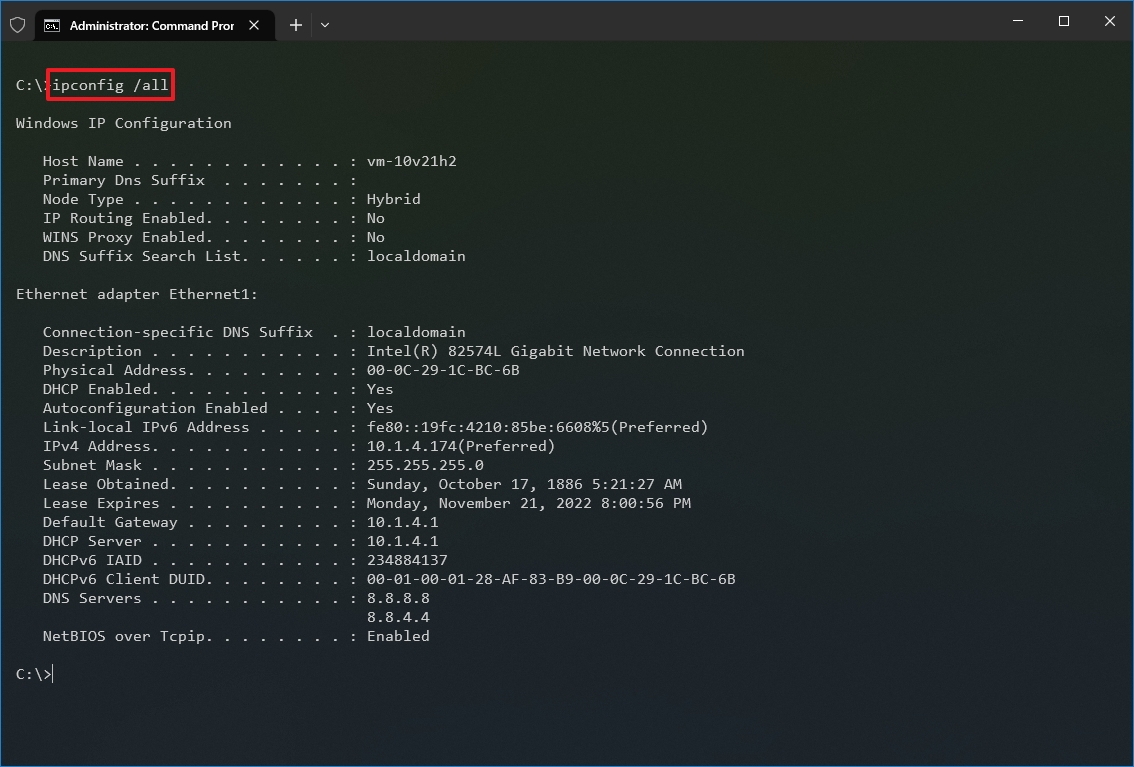

- Type the following command to view the complete TCP/IP network configuration and press Enter: ipconfig /all

Once you complete the steps, you will have an overview of the PC’s entire TCP/IP configuration.

Refresh network settings

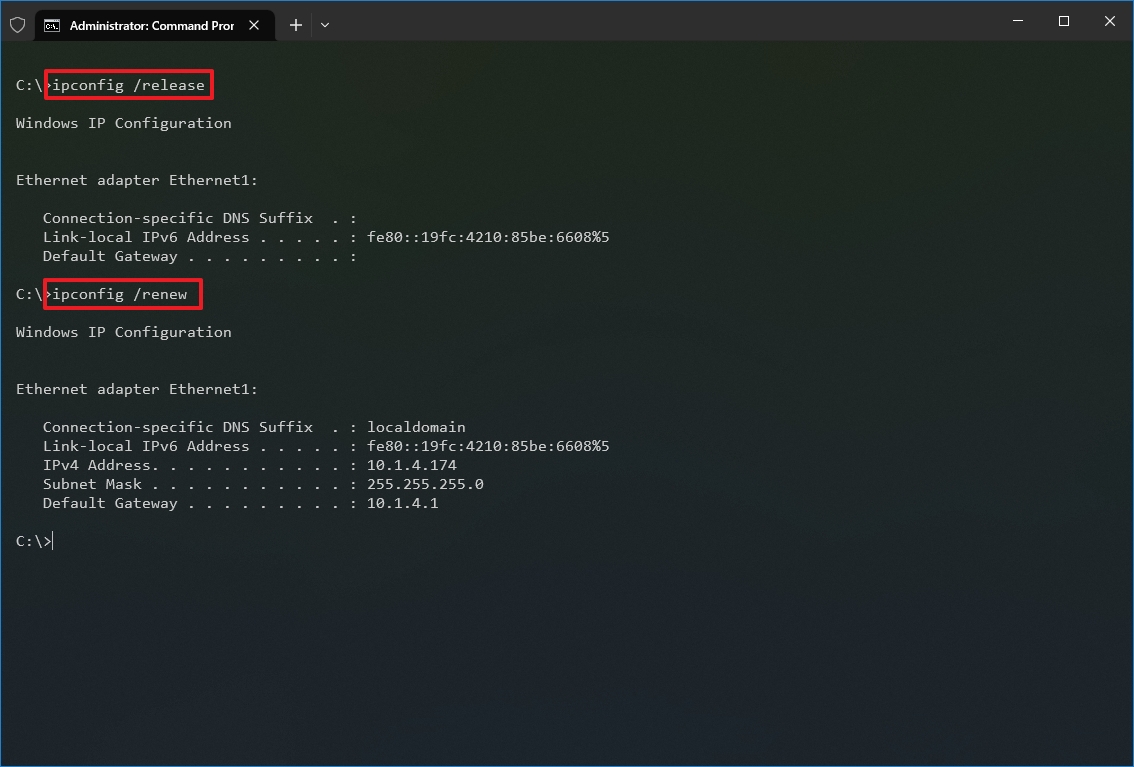

To release and renew the network configuration with Command Prompt, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to remove the current network configuration and press Enter: ipconfig /release

- Type the following command to reconfigure the network configuration and press Enter: ipconfig /renew

After you complete the steps, the first command will clear the current configuration, and the second command will fetch new settings from the DHCP server to resolve connectivity issues. If the dynamically assigned settings have not expired in the server, it is common to see the same IP address reconfigured on the device.

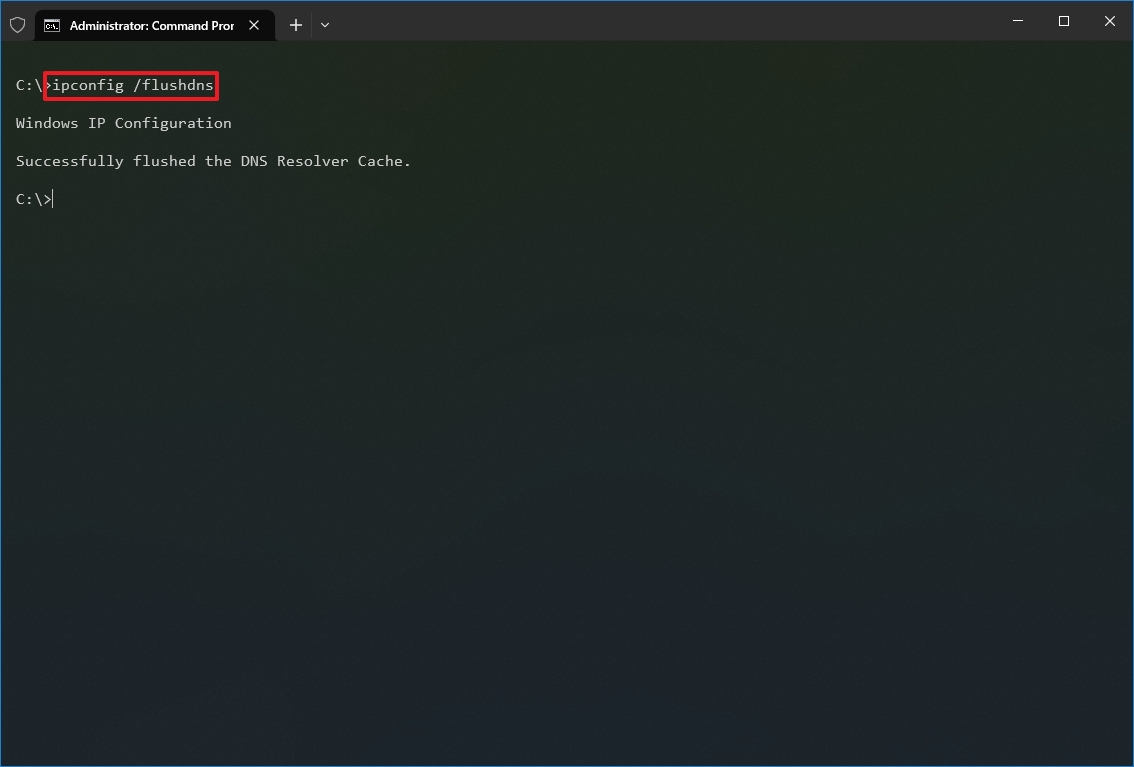

Refresh DNS settings

To flush and rebuild the current DNS cache entries on Windows 10, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to clear the DNS system cache on the device and press Enter: ipconfig /flushdns

Once you complete the steps, the entries stored in the DNS cache of Windows 10 will be deleted and refreshed. Usually, this command will come in handy when you cannot connect to another computer or website using the host or domain name due to outdated information in the local cache.

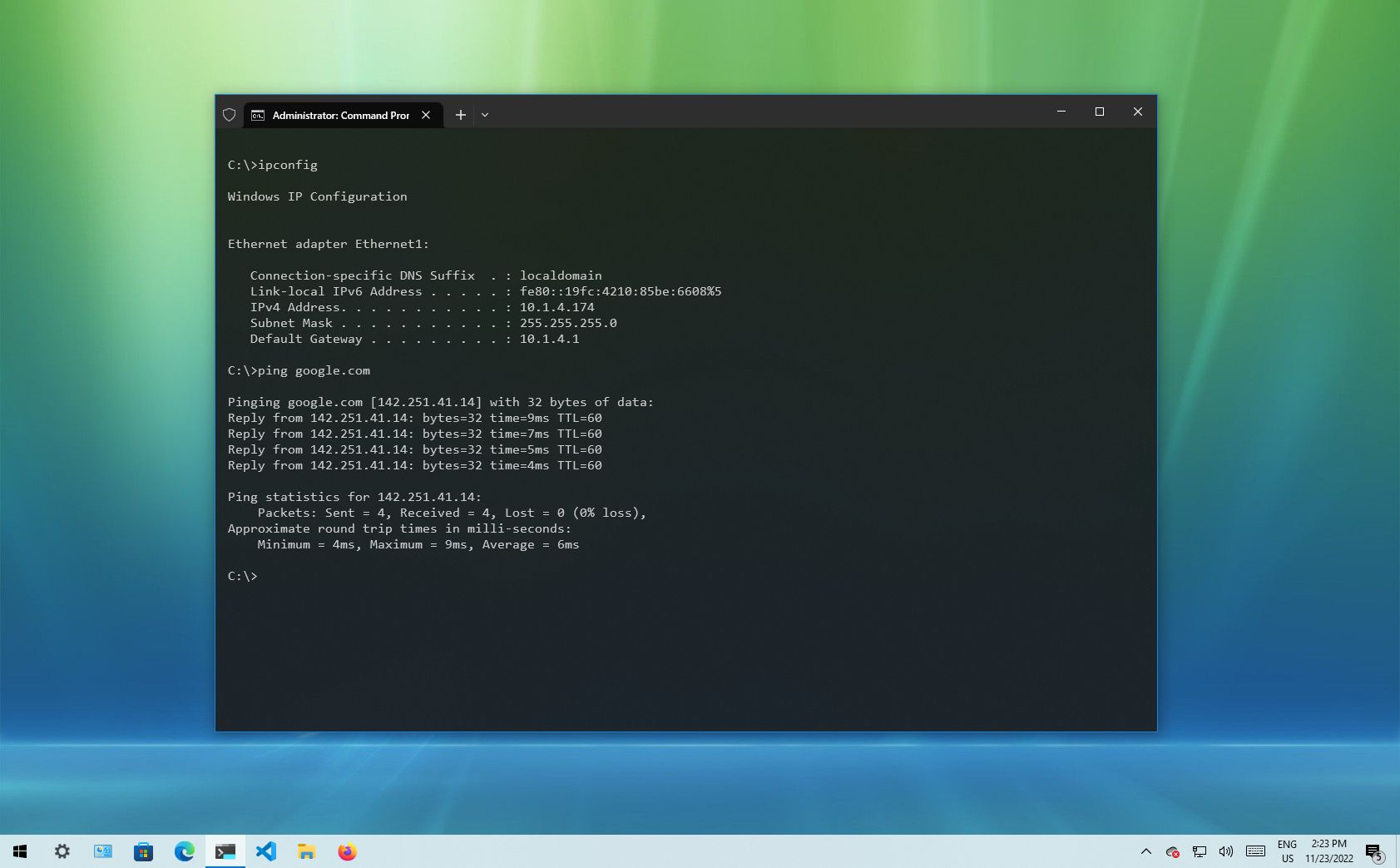

2. Ping

Ping is another essential networking tool because it allows you to send ICMP (Internet Control Message Protocol) echo request messages to test the IP connectivity with other devices, whether it is another computer in the network or internet service.

Test device connectivity

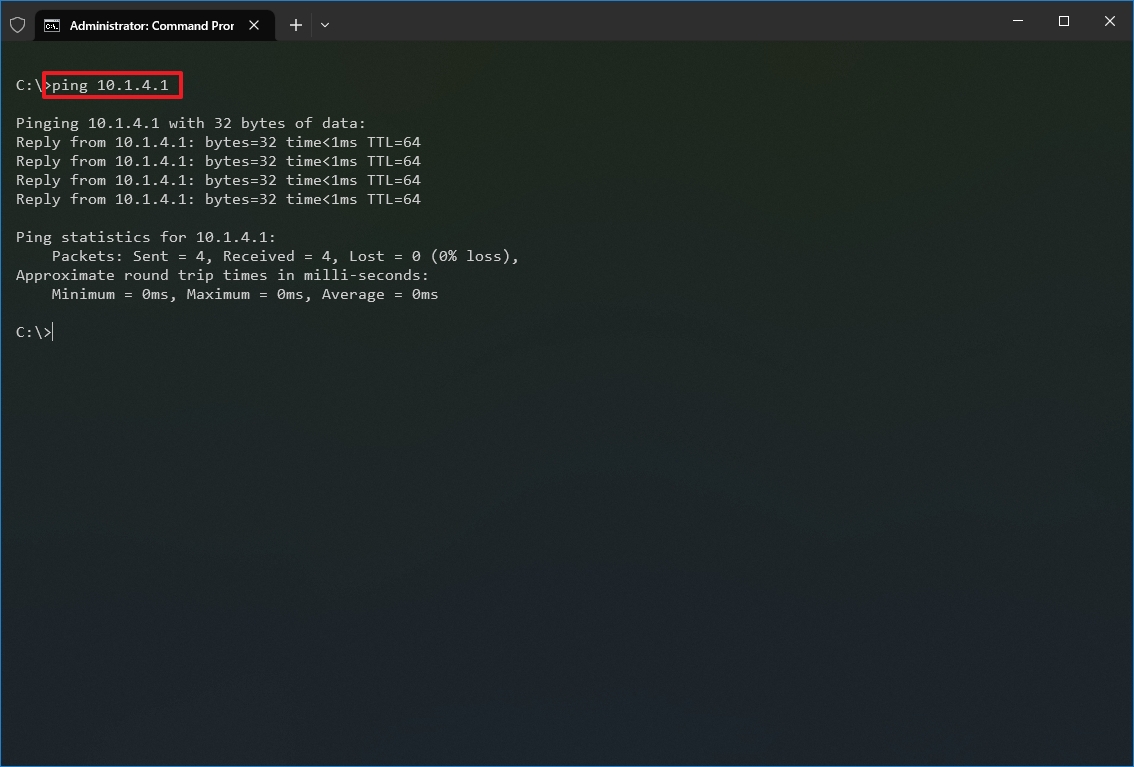

To test the network connectivity with the ping command on Windows 10, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to send ICMP echo requests to test connectivity and press Enter: ping IP-OR-DOMAIN

In the command, replace IP-OR-DOMAIN with the actual IP address or domain name of the computer or service you want to test. For example, this command tests the communication between the local device and router: ping 10.1.4.1

- Quick tip: If you use the -a option (for example, ping -a 10.1.4.1), the command will also resolve the address to a hostname.

- (Optional) Type the following command to test the local computer networking stack and press Enter: ping 127.0.0.1 or ping loopback

- Quick note: The 127.0.0.1 is a well-known address, and it is referred to as the loopback address. When you run the command, if you get a reply, it means that the networking stack on Windows 10 is up and running. This is the same as pinging the device using its own network address.

Once you complete the steps, receiving four successful echo replies from the destination means the device can talk with the remote host. If the request times out, there is a problem between the host and the remote device.

If you are dealing with connectivity problems, start pinning the local computer to ensure the network stack is working. Then test the router’s connection to ensure the issue is not in the local network. Then try to ping a website to find out whether there is a problem with the internet connection or the remote host.

You should also know that the ping command will always time out if the remote device or service blocks the ICMP protocol.

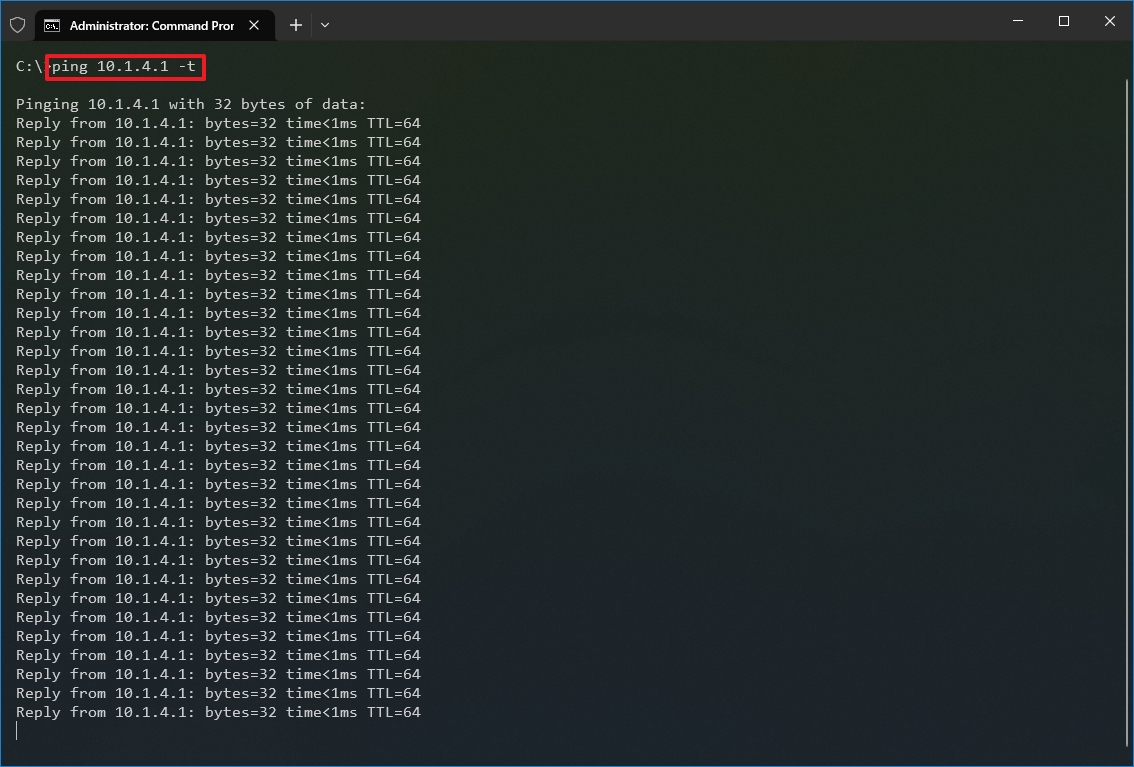

Diagnose packet loss activity

The ping command includes many options that you can access with the «ping /?» command, and one of these options is the ability to set the time you want to run the tool, which can come in handy to examine packets lost when you are troubleshooting connectivity problems.

To run the ping command for a specific period, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to continue pinging until stopped and press Enter: ping IP-OR-DOMAIN -t

In the command, replace IP-OR-DOMAIN with the actual IP address or domain name of the computer or service you want to test. For example, this command tests the communication between the local device and router: ping 10.1.4.1 -t

- Use the «Control + C» keyboard shortcut to stop the ping.

After you complete the steps, you will be able to see the successful and lost requests that can give you a clue on how to continue troubleshooting and resolving the connectivity problem. Administrators usually use the ping command in a local network to find out when a service goes down quickly. Also, the tool can be used as a quick way to know when the server is up and running again when restarting a server remotely.

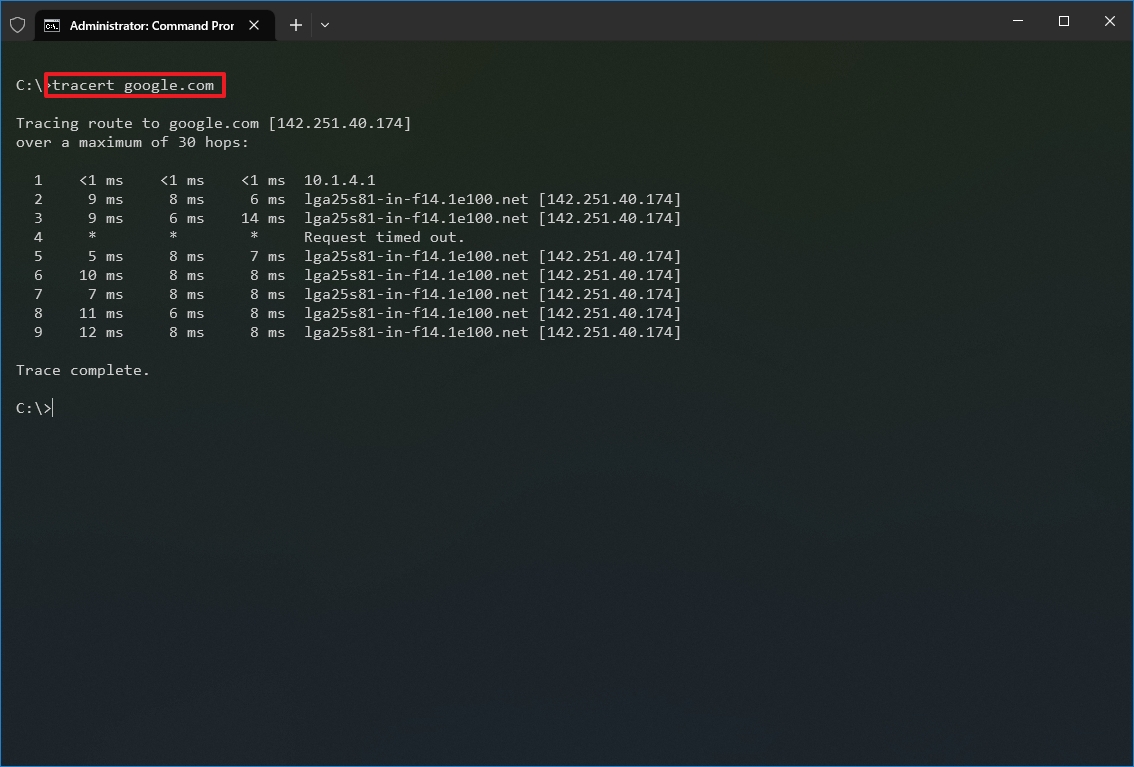

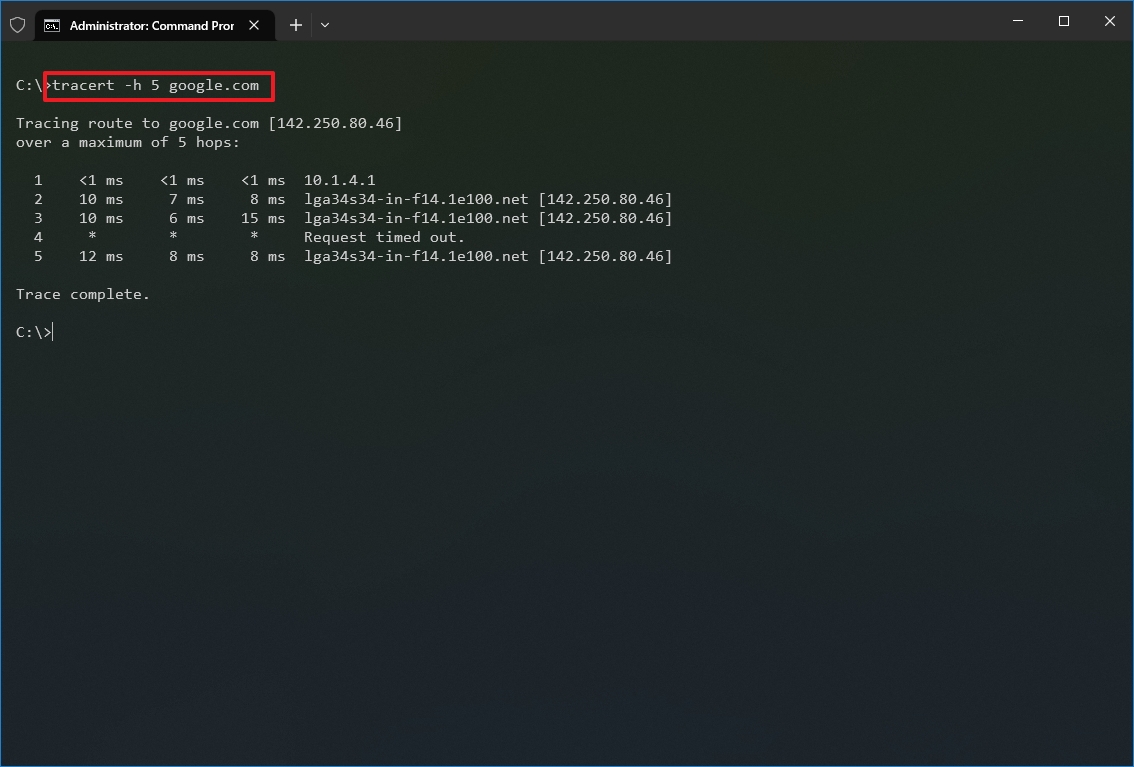

3. Tracert

Windows 10 also includes tracert (Trace Route), a diagnostic tool to determine the network path to a destination using a series of ICMP echo requests. However, unlike the ping command, each request includes a TTL (Time to Live) value that increases by one each time, allowing to display of a list of the route the requests have taken and their duration.

To trace the route to a destination with Command Prompt on Windows 10, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to understand the path taken to the destination and press Enter: tracert IP-OR-DOMAIN

In the command, replace IP-OR-DOMAIN with the actual IP address or domain name for the destination you want to troubleshoot. For example, this command allows you to view the path the packets are taking to reach Google.com: tracert google.com

- (Optional) Type the following command to adjust the hop counts to the destination and press Enter: tracert -h HOP-COUNT IP-OR-DOMAIN

In the command, replace IP-OR-DOMAIN with the actual IP address or domain name for the destination you want to troubleshoot and HOP-COUNT for the number of hops you want to trace. For example, this command puts the limit of 5 hops (nodes) to the destination: tracert -h 5 google.com

Once you complete the steps, you will know if the destination is reachable or if there is a networking problem along the way.

Similar to the ping tool, tracert includes several options, which you can view with the «tracert /?» command.

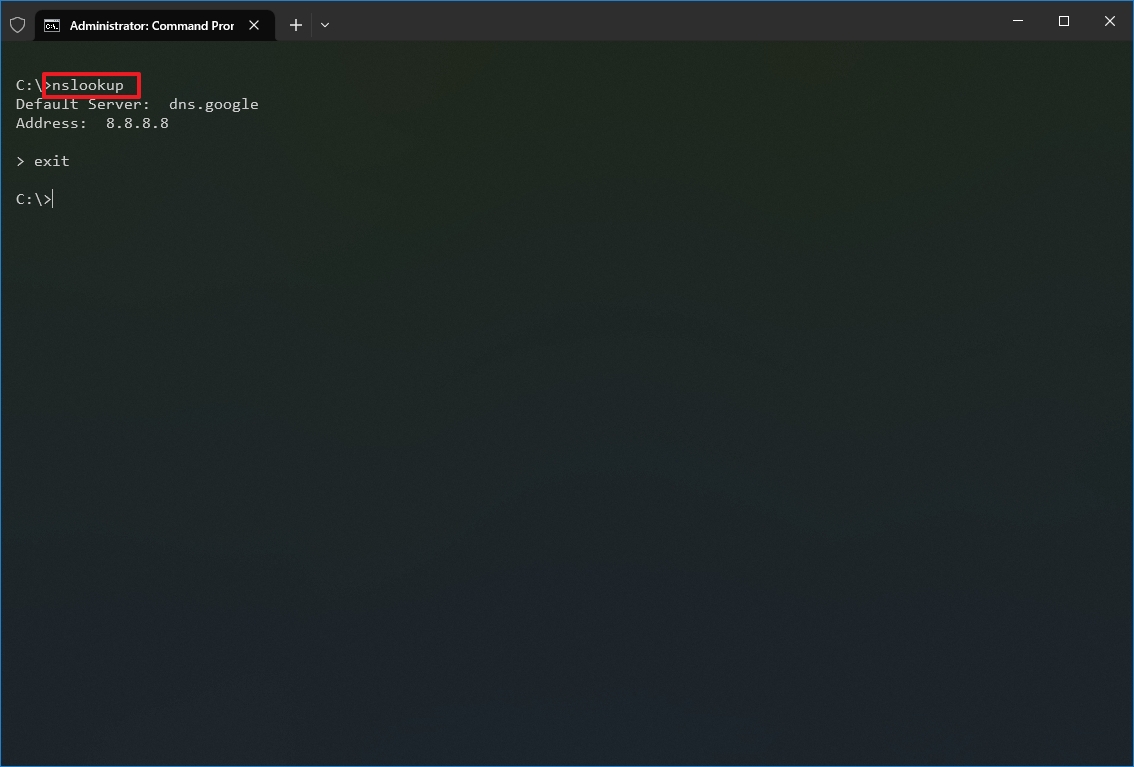

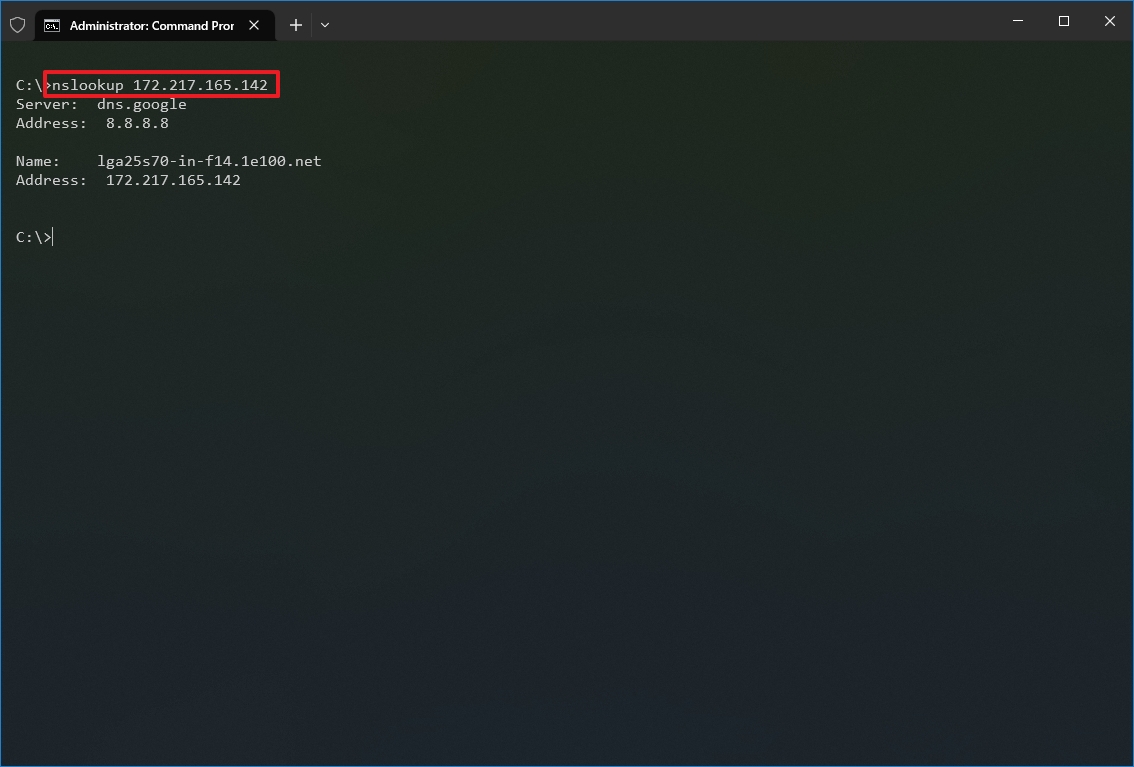

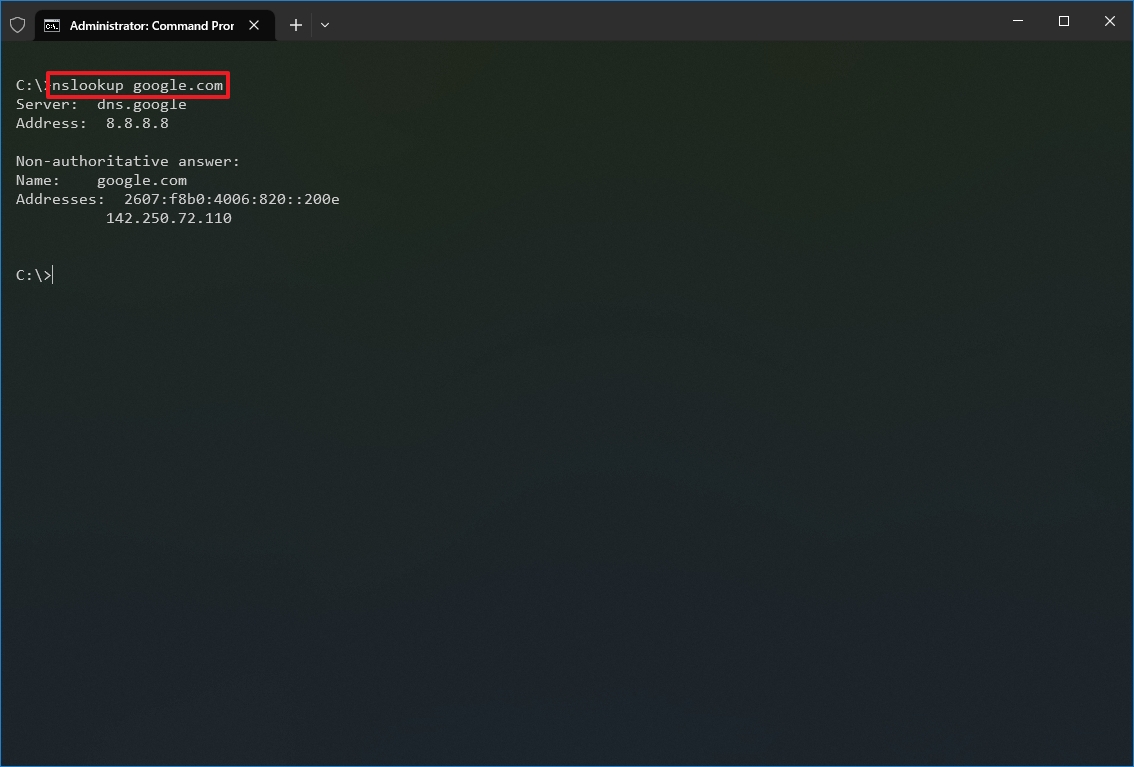

4. NSLookup

The nslookup (Name Server Lookup) tool can show valuable details to troubleshoot and resolve DNS-related issues. The tool includes an interactive and non-interactive modes. However, you will be using the non-interactive mode more often than not, which means you will type the full command to obtain the necessary information.

You can use this command to display the default DNS name and address of the local device and determine the domain name of an IP address or the name servers for a specific node.

To get started with nslookup on Windows 10, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to look up the local DNS name and address and press Enter: nslookup

- Quick note: This command also happens to open the nslookup interactive mode.

- Confirm the current DNS information.

- Type the following command to exit the interactive mode and press Enter: exit

- Type the following command to determine the name and address of a specific server and press Enter: nslookup IP-ADDRESS

In the command, replace the IP-ADDRESS with the address of the remote device. For example, this command looks up the IP address 172.217.165.142 address: nslookup 172.217.165.142

- Type the following command to determine the address of a specific server and press Enter: nslookup DOMAIN-NAME

In the command, replace the DOMAIN-NAME with the address of the remote device. For example, this command looks up the IP address Google.com address: nslookup google.com

After you complete the steps, depending on the command, you will know whether the device has a DNS resolver and the IP address or domain and vice versa of the remote host.

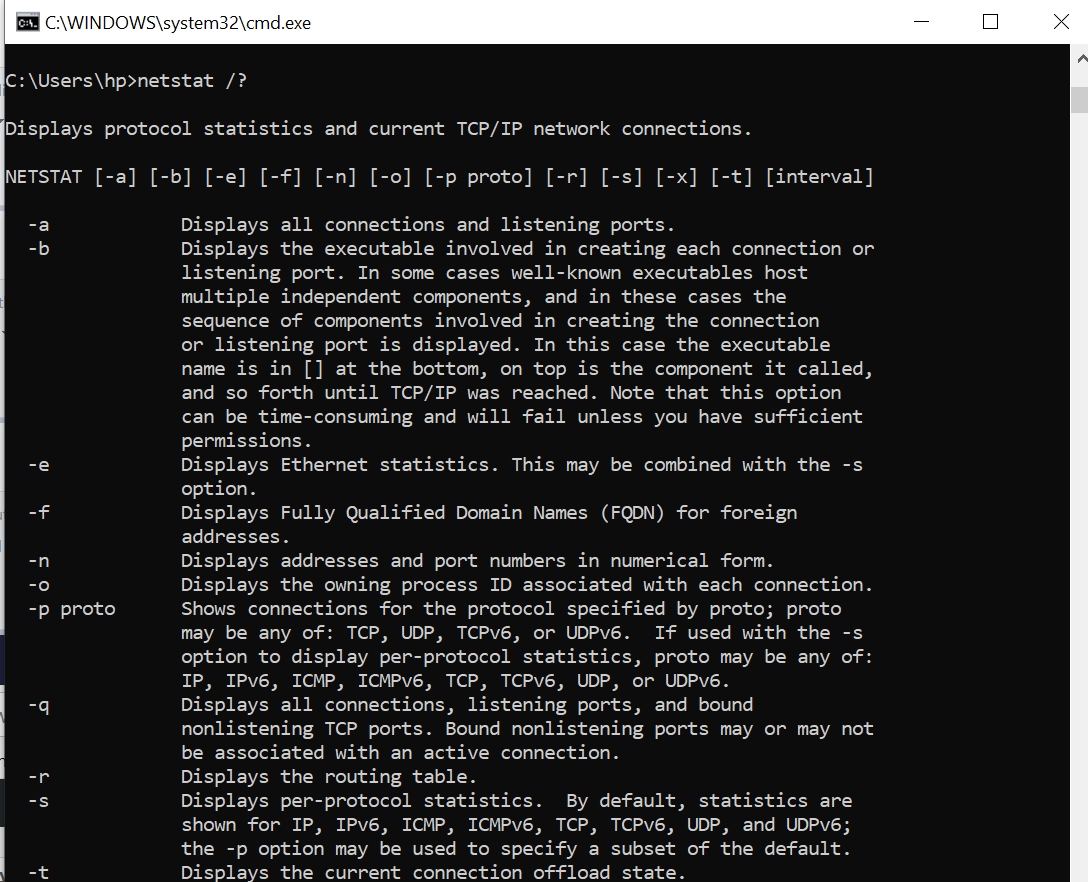

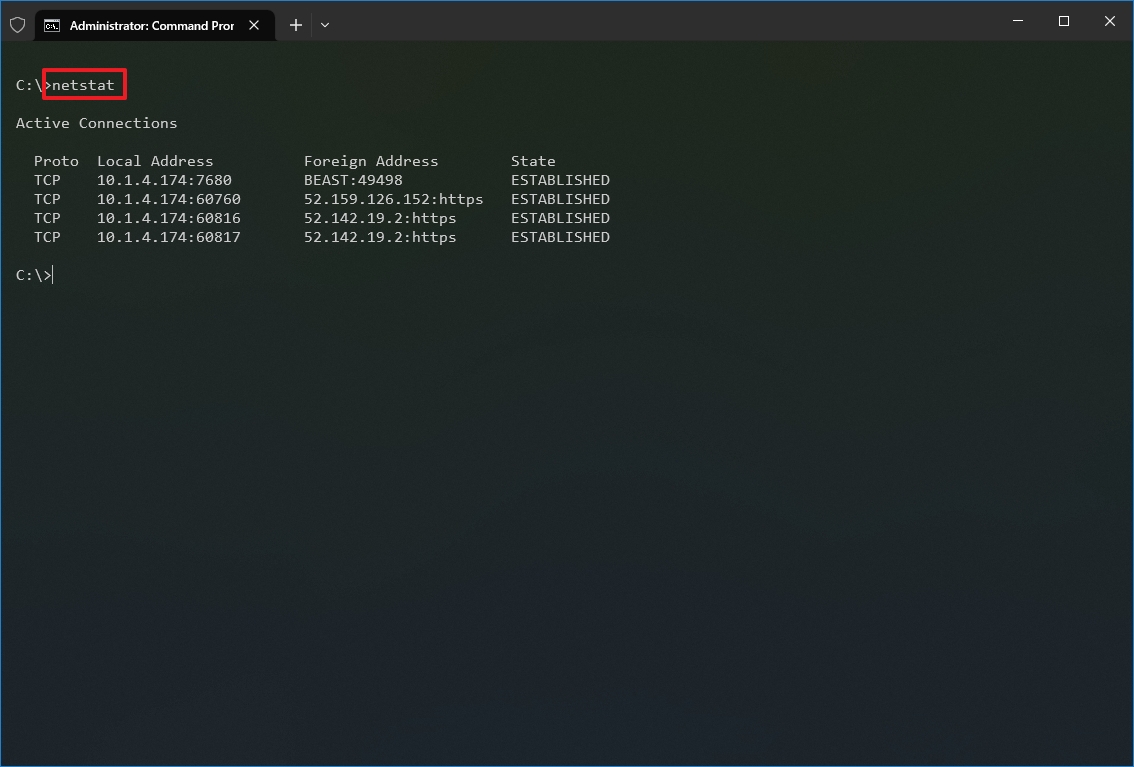

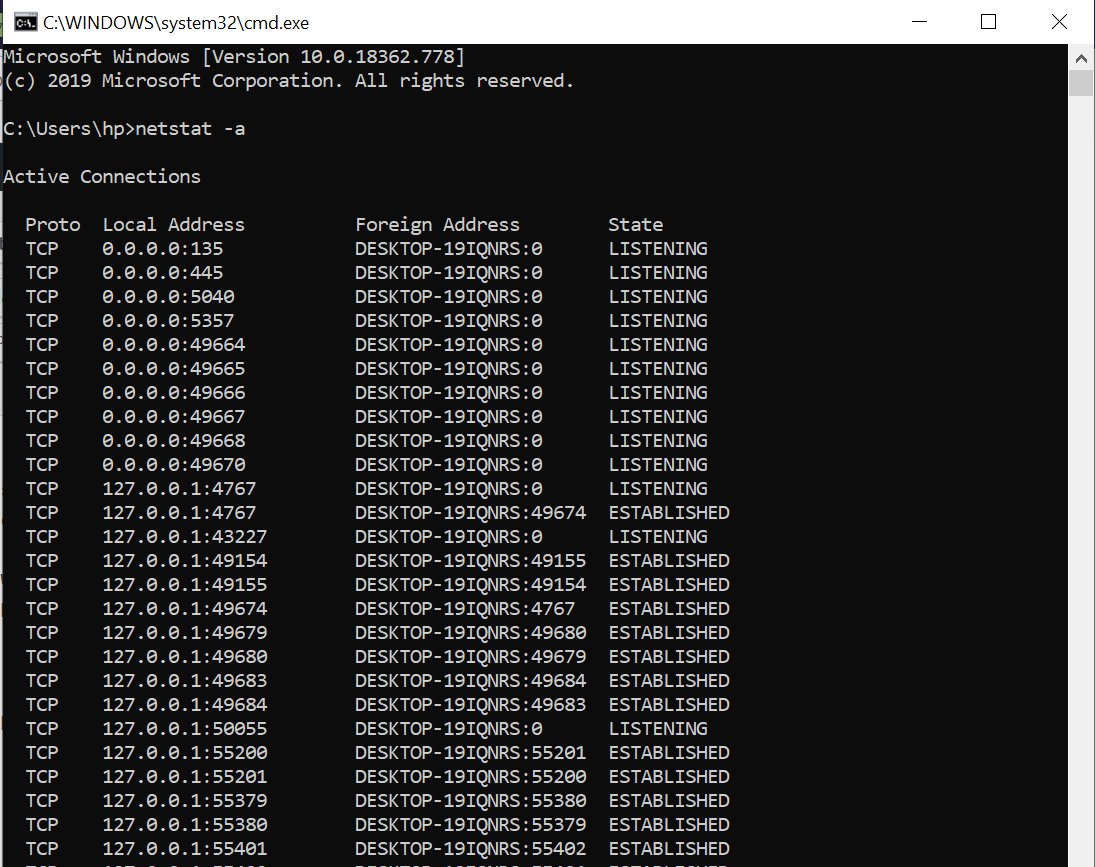

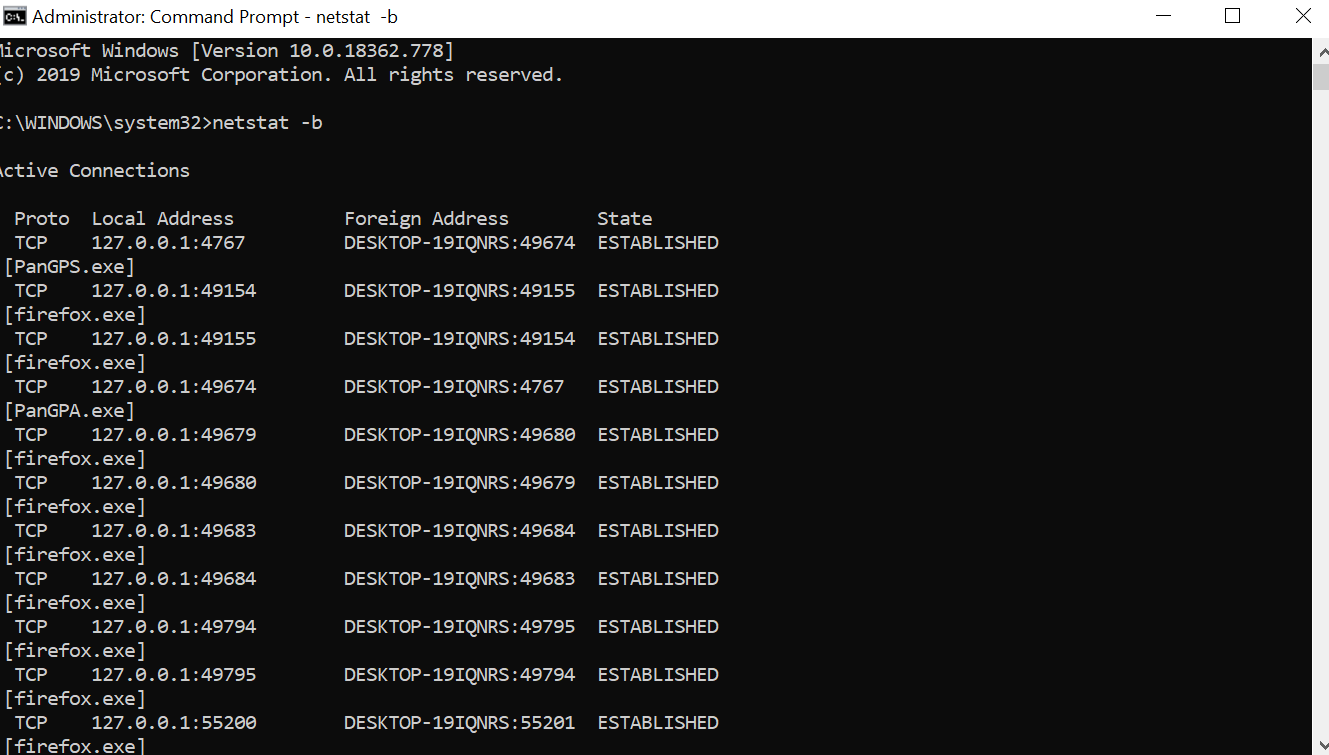

5. NetStat

The netstat (Network Statistics) tool displays statistics for all network connections. It allows you to understand open and connected ports to monitor and troubleshoot networking problems for Windows 10 and apps.

When using the netstat tool, you can list active network connections and listening ports. You can view network adapter and protocol statistics. You can even display the current routing table and much more.

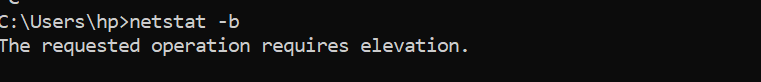

To get started with netstat, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

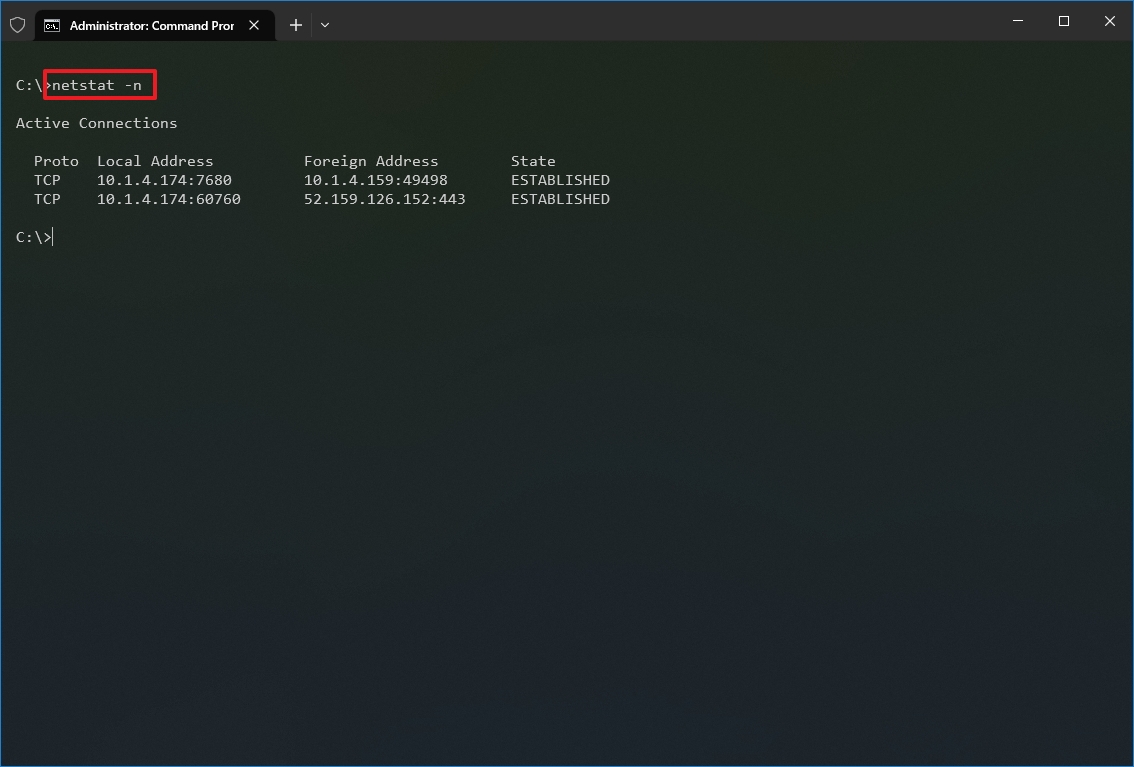

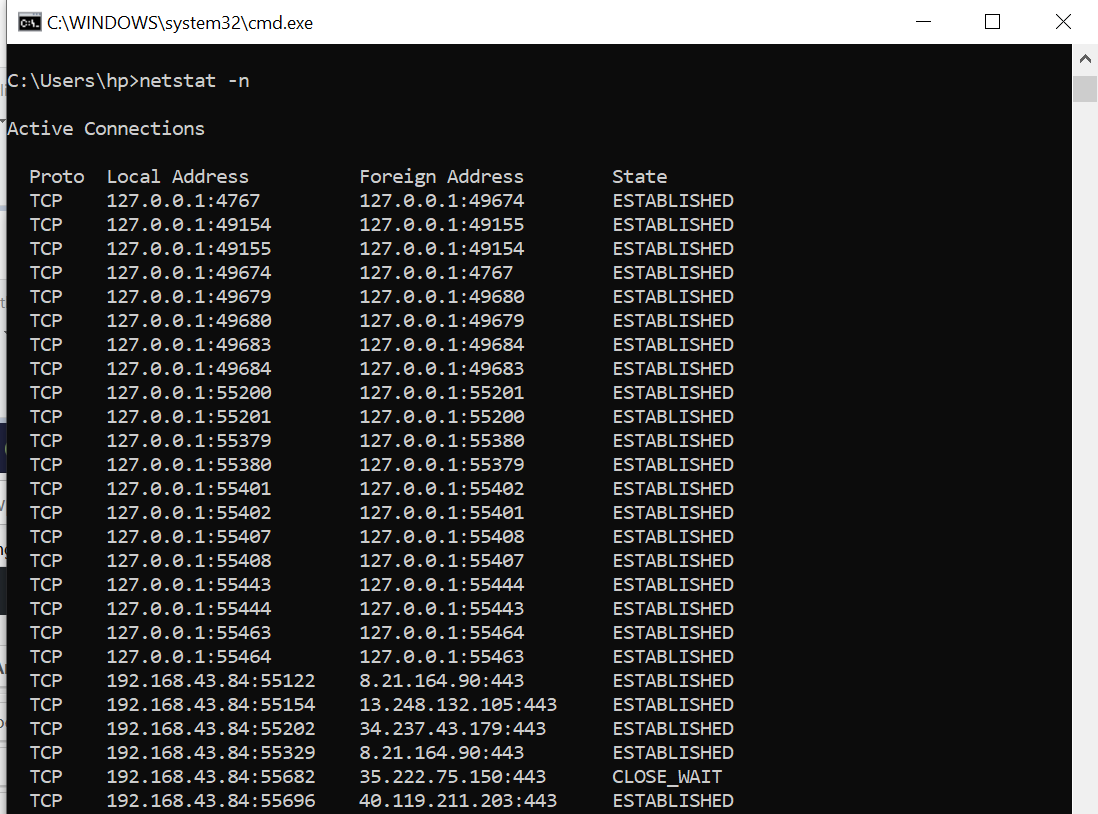

- Type the following command to show all active TCP connections and press Enter: netstat

- (Optional) Type the following command to display active connections showing numeric IP address and port number instead of trying to determine the names and press Enter: netstat -n

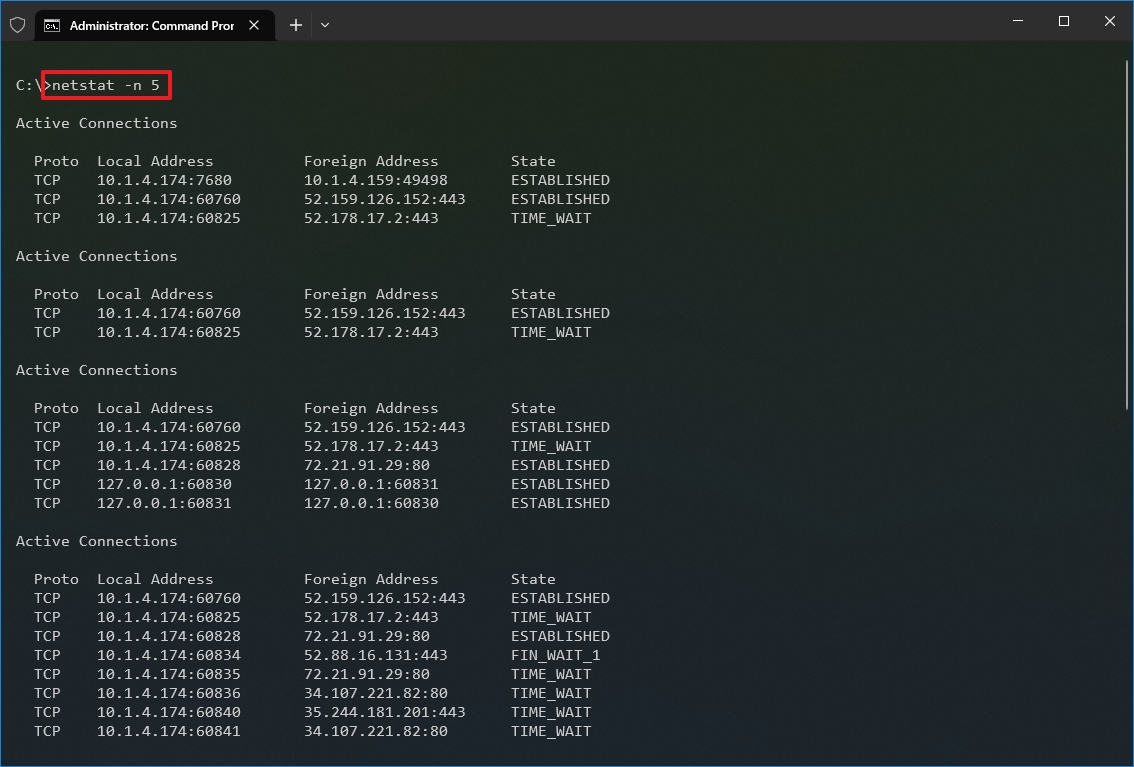

- (Optional) Type the following command to refresh the information at a specific interval and press Enter: netstat -n INTERVAL

In the command, make sure to replace INTERVAL for the number (in seconds) you want to redisplay the information. This example refreshes the command in question every five seconds: netstat -n 5

- Quick note: When using the interval parameter, you can terminate the command using the «Ctrl + C» keyboard shortcut in the console.

Once you run the command, it will return a list of all active connections in four columns, including:

- Proto: Displays the connection protocol, including TCP or UDP.

- Local Address: Displays the device’s IP address followed by a semicolon with a port number of the connection. The double-semicolon inside brackets indicates the local IPv6 address. The «0.0.0.0» address also refers to the local address.

- Foreign Address: Shows the remote computer’s IP (or FQDN) address with the port number after the semicolon port name (for instance, https, http, microsoft-ds, wsd).

- State: Shows whether the connection is active (established), if the port has been closed (time_wait) and if the program has not closed the port (close_wait). Other statuses available include closed, fin_wait_1, fin_wait_2, last_ack, listen, syn_received, syn_send, and timed_wait.

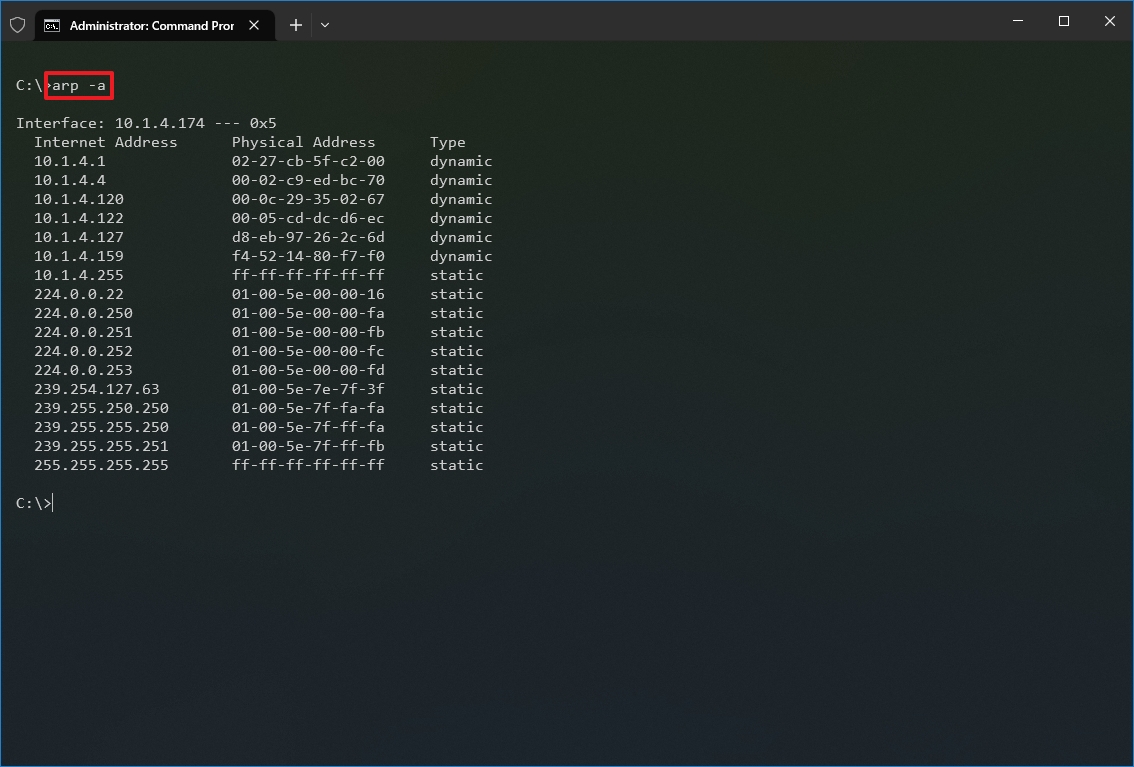

6. ARP

Windows 10 maintains an arp (Address Resolution Protocol) table, which stores IP to Media Access Control (MAC) entries that the system has resolved. The arp tool lets you view the entire table, modify the entries, and use it to determine a remote computer’s MAC address.

Usually, you do not need to worry about MAC addresses, but there are scenarios when this information may come in handy. For example, when troubleshooting network problems at the data link layer (switching) or when restricting access or filtering content through the network for specific devices.

To get started with arp on Windows 10, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to view the current arp table cache on Windows 10 and press Enter: arp -a

- Type the following command to determine the MAC address of a remote device and press Enter: arp -a IP

In the command, make sure to replace IP with the address of the destination. For example, this command reveals the physical address of the 10.1.4.120 destination: arp -a 10.1.4.120

- Confirm the MAC (physical) address for the remote device.

After you complete the steps, you will be able to view the entire arp table and MAC address of a specific IP address.

If you want to know all the available options, use the «arp /?» command to list the available options with their corresponding descriptions.

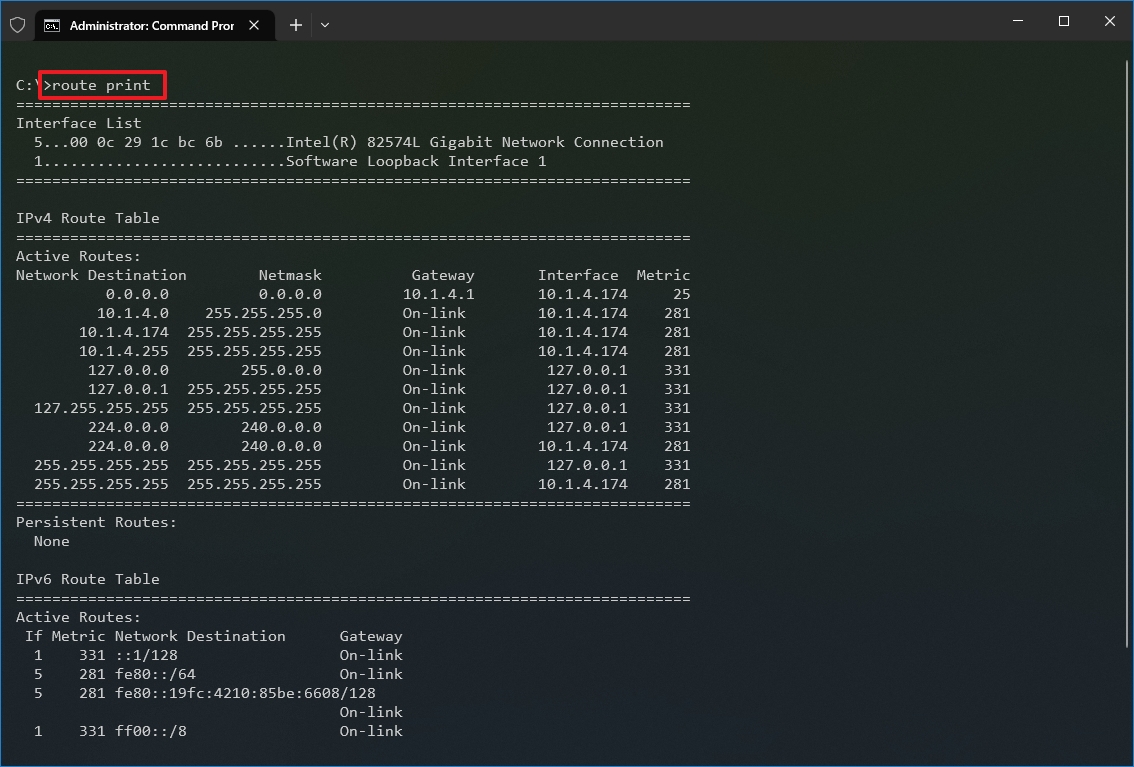

7. Route

The route tool displays the routing table that allows Windows 10 to understand the network and communicate with other devices and services. The tool also offers some options to modify and clear the table as needed.

Like the arp tool, you typically do not have to worry about the routing table, but the command-line tool will come in handy when troubleshooting related problems.

To view or flush the routing table available on Windows 10, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to view the routing table known to Windows 10 and press Enter: route print

- Confirm the routing table information.

- (Optional) Type the following command to clear the routing table and press Enter: route -f

- Quick note: When running this command, the device will lose network connectivity since the system no longer understands the network topology. After running the command, restart the machine to allow the networking stack to rebuild the routing table. Usually, you should not have to clear the table unless you modify some of the entries and you need to reset the table.

Once you complete the steps, you will understand the routing table and how to clear the information.

You can also use the «route /?» command to view a list of available options, including options to change networking metrics, specify a gateway, add a new route, and much more. However, modifying these settings is usually not recommended unless you understand how the network works.

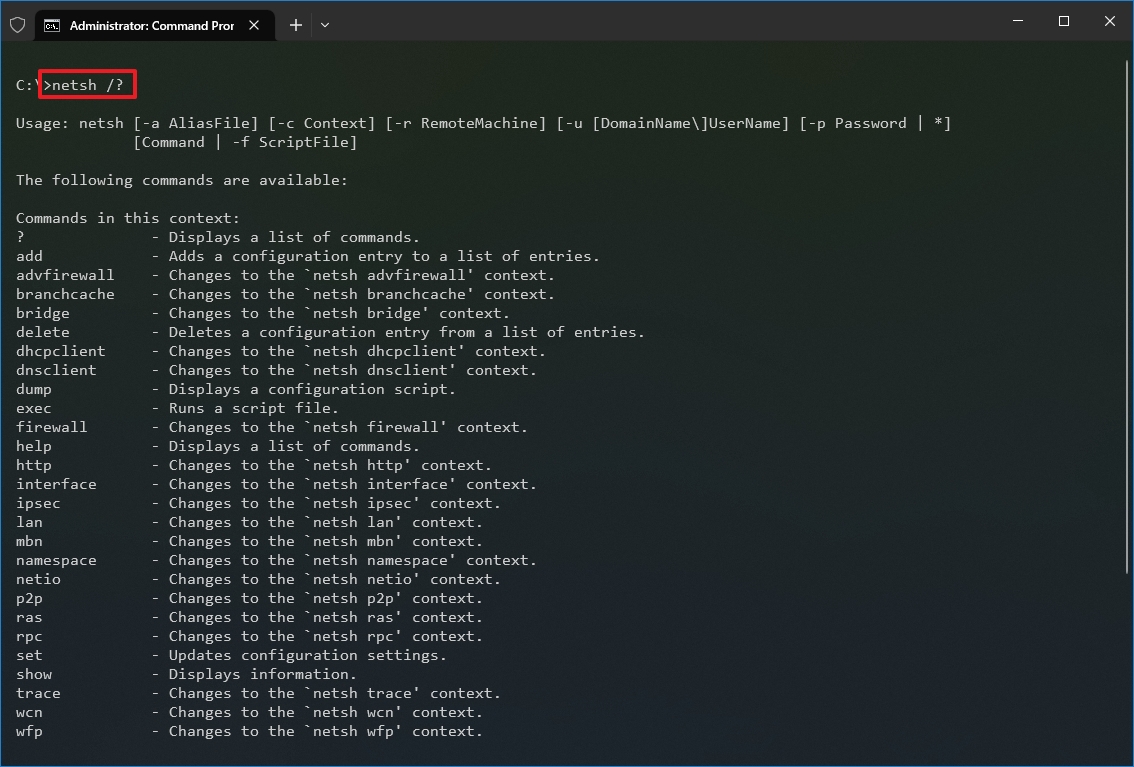

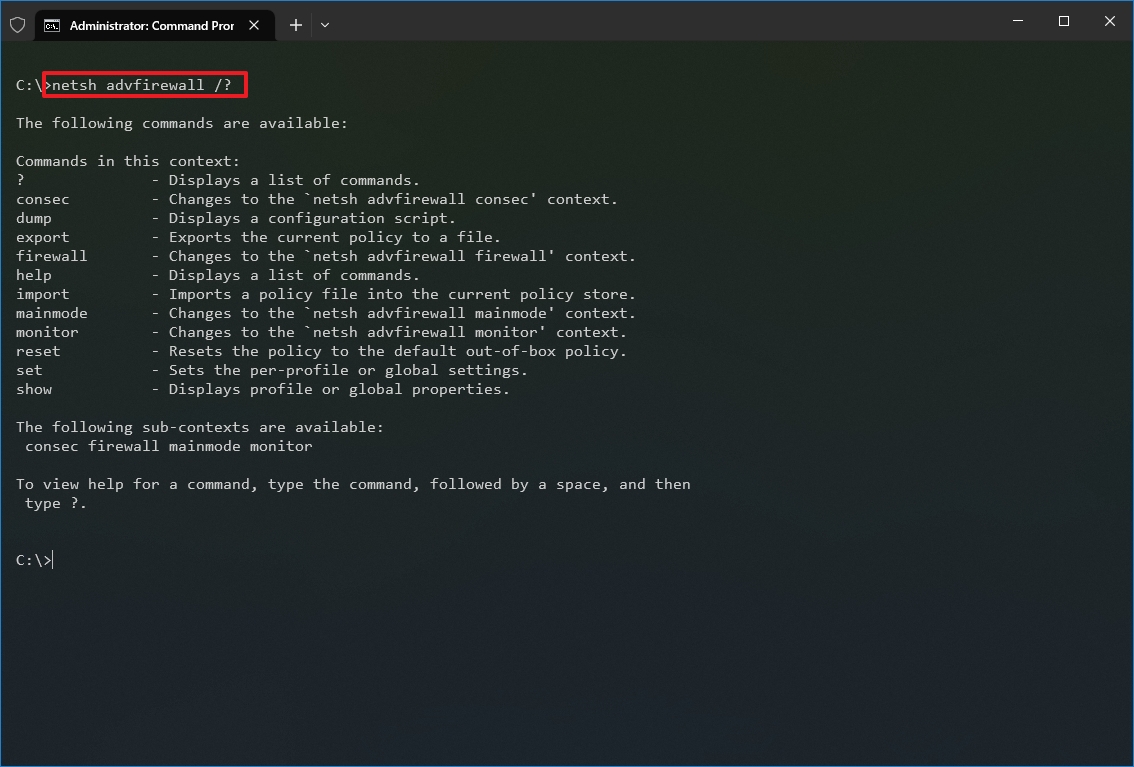

8. Netsh

On Windows 10, netsh (Network Shell) is a legacy command-line tool that allows you to display and change virtually any network configuration. For instance, you can use the tool to view the current network configurations, manage wireless connections, reset the network stack to fix most common problems, enable or disable the firewall, and a lot more.

To get started with the netsh command-line tool, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to view a list of the available commands (contexts) and press Enter: netsh /?

- Type the following command to view the list of available subcommands (subcontexts) for a specific option and press Enter: netsh CONTEXT-COMMAND

In the command, change the CONTEXT-COMMAND for the command that includes additional options. For example, this command shows the commands available to manage the firewall with netsh: netsh advfirewall /?

Once you complete the steps, you will know how to navigate the netsh contexts and subcontexts command to manage networking settings.

Reset system network stack

To reset the network stack to resolve common connectivity problems, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

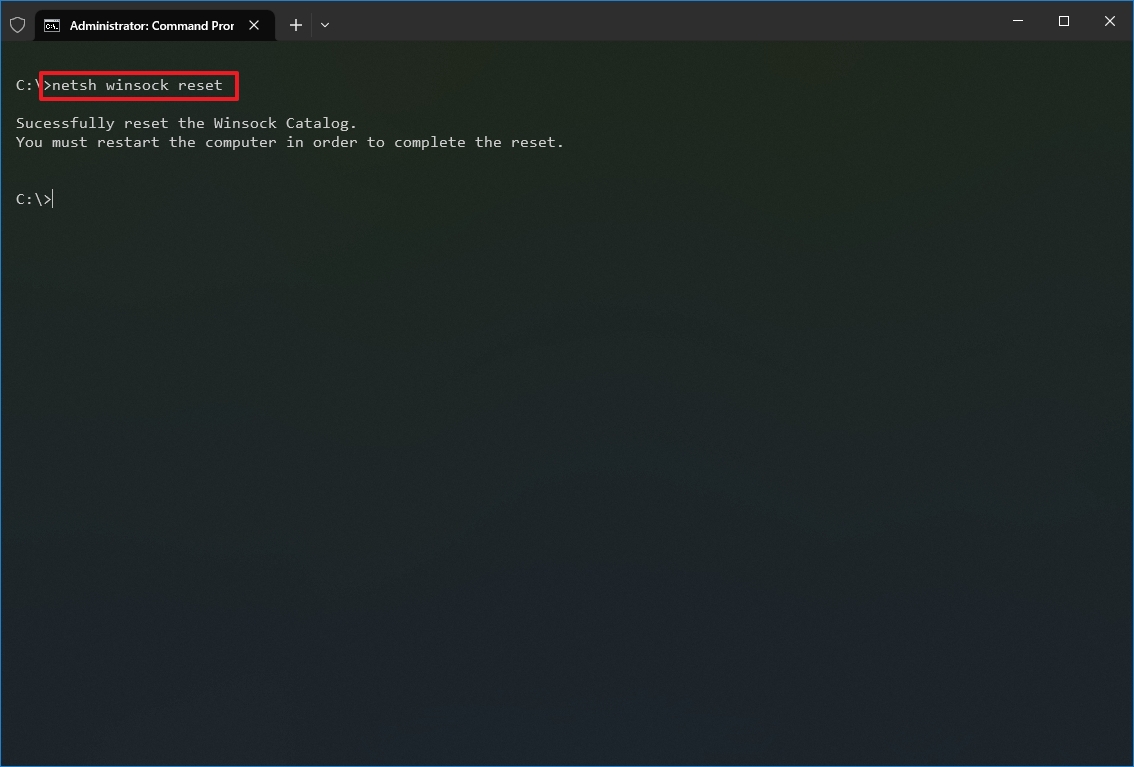

- Type the following command to reset the winsock stack and press Enter: netsh winsock reset

- Restart your computer.

After you complete the steps, the winsock configuration will reset, hopefully fixing the problems connecting to a network and the internet.

Export and import network configuration

To export the network configuration with netsh on Windows 10, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

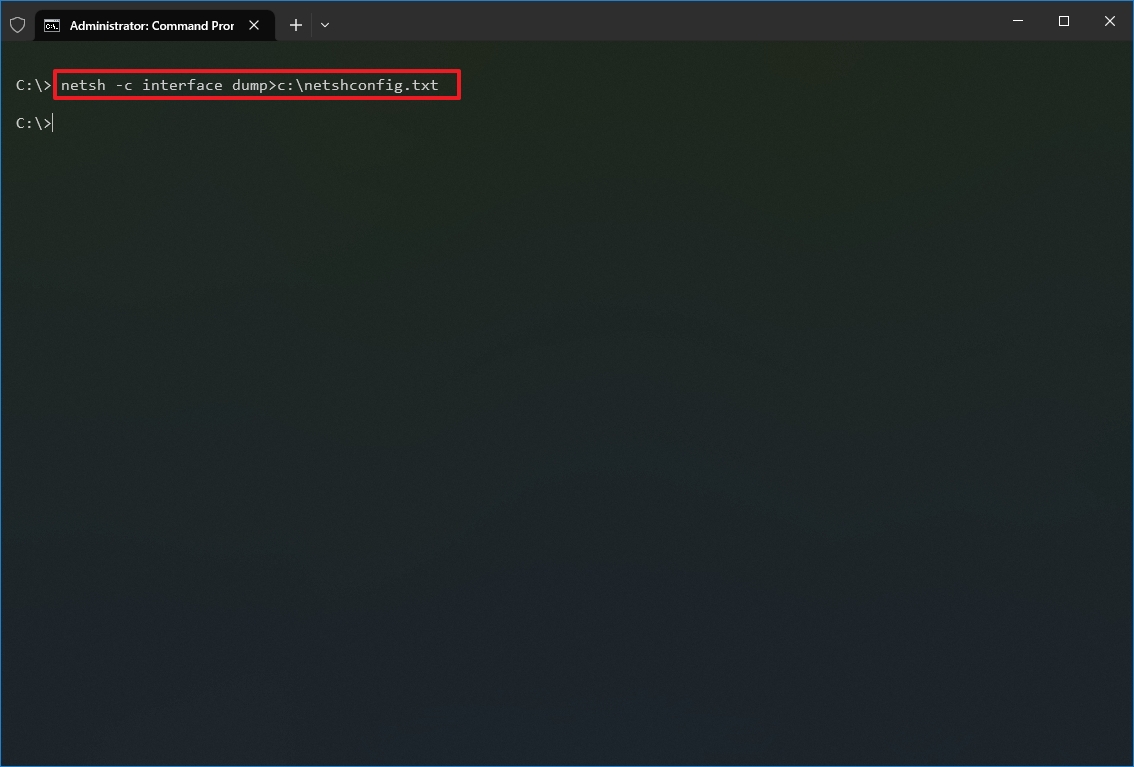

- Type the following command to export the current configuration for all the network adapters and press Enter: netsh -c interface dump>PATH\TO\EXPORTED.txt

In the command, replace the PATH\TO\EXPORTED.txt with the path and name of the file to store the configuration. For example, the following command exports the settings to the netshconfig.txt file: netsh -c interface dump>c:\netshconfig.txt

Once you complete the steps, you can open the file with any text editor to view the exported configuration.

Import network configuration

To import the network configuration settings with netsh, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

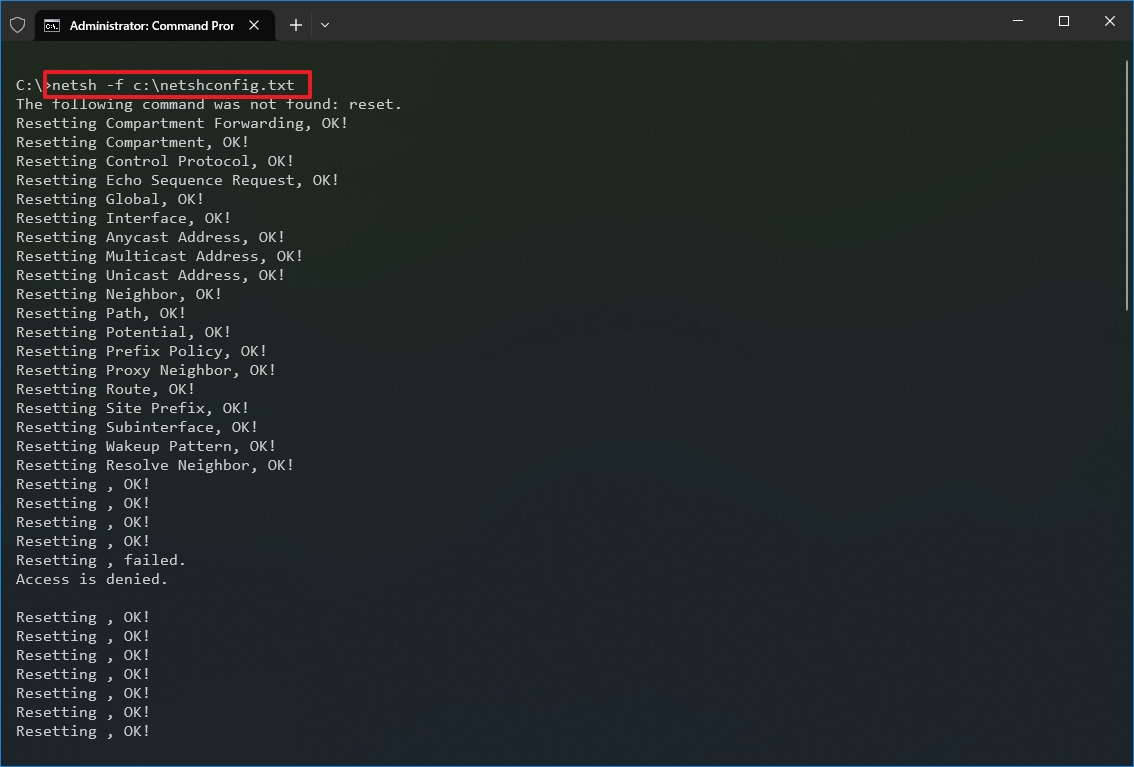

- Type the following command to import the network configuration and press Enter: netsh -c interface dump>PATH\TO\IMPORTED.txt

In the command, replace the PATH\TO\EXPORTED.txt with the path and name of the file you want with the exported configuration. For example, the following command imports the settings from the netshconfig.txt file: netsh -f c:\netshconfig.txt

After you complete the steps, the new networking configuration will be imported and applied to Windows 10.

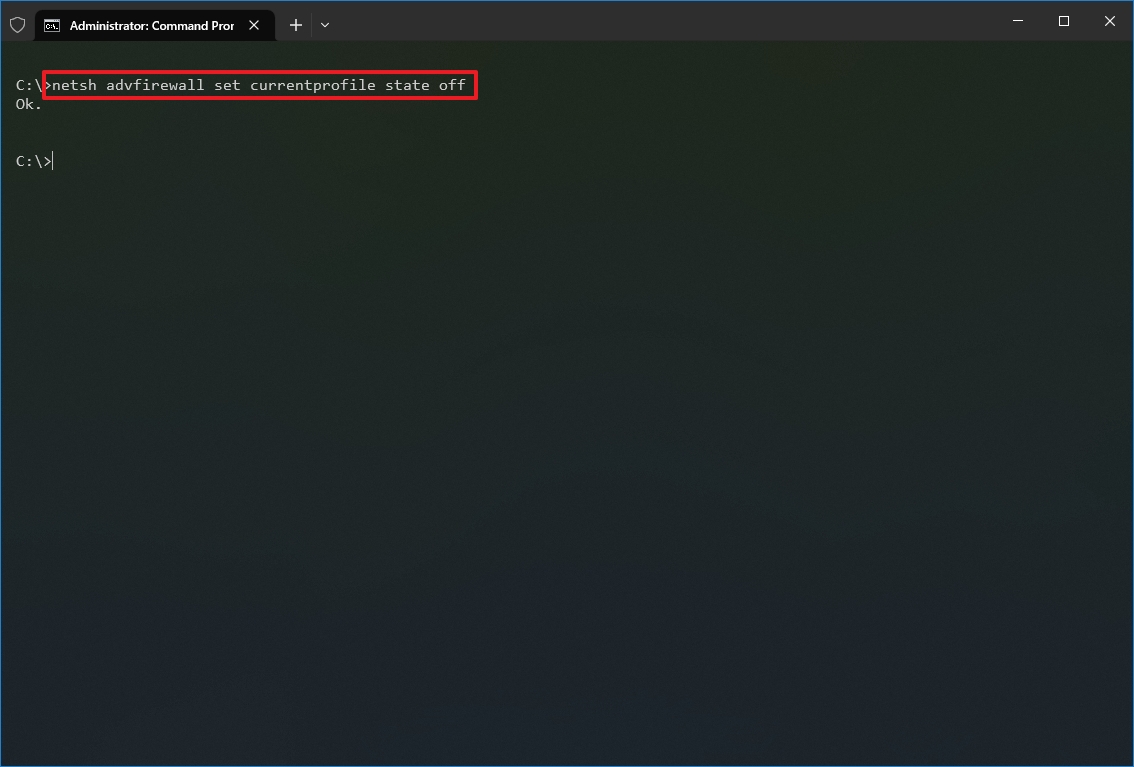

Enable and disable firewall

To enable the Windows 10 firewall with netsh, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

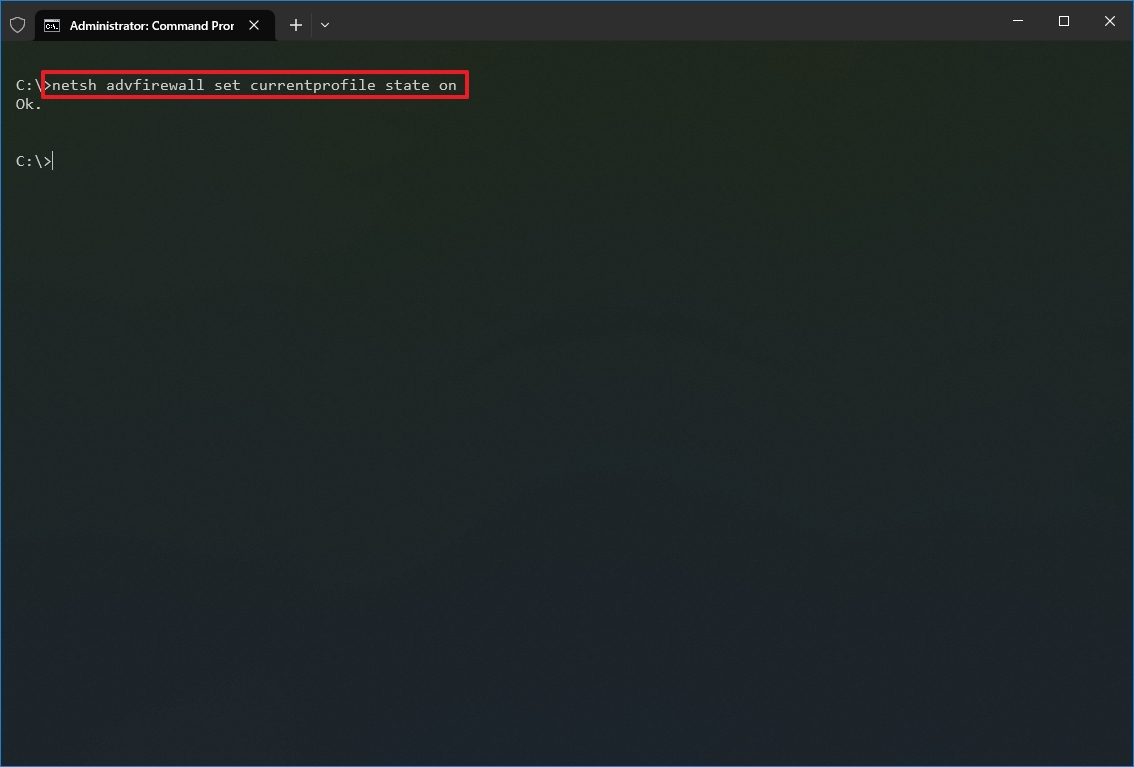

- Type the following command to enable the default firewall and press Enter: netsh advfirewall set currentprofile state on

Once you complete the steps, the Windows Defender Firewall will enable on the device.

Disable firewall

To disable the Windows 10 firewall with netsh, use these steps:

- Open Start.

- Search for Command Prompt, right-click the top result, and select the Run as administrator option.

- Type the following command to disable the default firewall and press Enter: netsh advfirewall set currentprofile state off

Once you complete the steps, the Windows Defender Firewall will be disabled on the device.

On Windows 10, there are many tools you can use to change settings and troubleshoot networking issues using Command Prompt, PowerShell, and graphical applications. However, in this guide, we only focus on getting you started with some of the most common tools available in Command Prompt.

More resources

For more helpful articles, coverage, and answers to common questions about Windows 10 and Windows 11, visit the following resources:

- Windows 11 on Windows Central — All you need to know

- Windows 10 on Windows Central — All you need to know

Mauro Huculak has been a Windows How-To Expert contributor for WindowsCentral.com for nearly a decade and has over 15 years of experience writing comprehensive guides. He also has an IT background and has achieved different professional certifications from Microsoft, Cisco, VMware, and CompTIA. He has been recognized as a Microsoft MVP for many years.

Цель работы: Научиться применять сетевые утилиты командной строки Windows.

Содержание

Теория

Подготовительная часть

Порядок выполнения задания

Варианты Скачать журнал группы с вариантами

Web-ресурсы

Теория

Утилитами называются сравнительно небольшие программы, предназначенные для решения каких-либо узкоспециализированных задач. В данной работе рассматриваются утилиты операционной системы Windows, используемые для диагностики сетевых подключений. Обзор утилит мы совместим с изучением основ теории компьютерных сетей.

Утилита ipconfig

Для связи с сетью компьютеры оснащаются сетевыми интерфейсами, к которым относятся

Ethernet платы, Wi-Fi и WiMAX модули. Указанные интерфейсы должны иметь IP адреса. Пример такого адреса – 192.168.0.1. Компьютер может иметь не одну плату, а две или три, и каждая из них будет иметь свой IP адрес. Если имеется WiMAX модуль, то и он будет иметь свой IP адрес. Таким образом, компьютер может иметь несколько адресов. Адреса необходимы для организации пересылки сообщений по сети. Адреса должны быть уникальными, т.е. неповторяющимися. Ведь если в сети находятся два компьютера с одинаковыми адресами, то кому из них будет адресовано сообщение с указанным адресом? Отметим также, что IP адреса разбиты на две категории: приватные и публичные. Приватные адреса имеют силу лишь для своей локальной сети и в глобальной сети они не видны. Примером такого адреса является 192.168.0.1. Существуют сотни тысяч, а может быть, миллионы локальных сетей, в которых встречаются компьютеры с одинаковыми приватными адресами, и они никак не конфликтуют между собой из-за совпадения адресов. Публичные же адреса уникальны для всей глобальной сети.

Компьютеры образуют сети, которые также имеют свои адреса. Например, компьютер с адресом 192.168.0.1 находится в сети с адресом 192.168.0.0. У адреса сети и адреса компьютера, как видим, совпадают первые три числа. Сколько же на самом деле должно совпадать чисел определяет так называемая маска подсети. Для нашего примера эта маска имеет вид 255.255.255.0. Такое значение маски чаще всего и встречается в локальных сетях. Более подробно об IP адресации и, соответственно, о маске подсети будет изложено в теоретической части данного курса.

Сами компьютерные сети не изолированы друг от друга. Для связи их между собой используются специализированные компьютеры, называемые маршрутизаторами. Такие сетевые устройства имеют как минимум два сетевых интерфейса, один из которых принадлежит одной сети, другой же является частью второй сети. Маршрутизатор, перенаправляя сообщения с одного своего интерфейса на другой, обеспечивает межсетевой трафик. Если маршрутизатор имеет три платы, то он будет находиться на границе трех сетей. Широкое распространение получили двухточечные сети, которые образуют два маршрутизатора, соединенные общим кабелем. Интерфейсы обеих маршрутизаторов, присоединенные к разным концам одного кабеля, должны иметь адреса, относящиеся к одной и той же сети. Более часто встречаются тупиковые сети. Такие сети связаны лишь с одним маршрутизатором (отсюда и название сети — тупиковая). Компьютеры, находящиеся в такой сети, отправляют сообщения, адресованные в другие сети, на интерфейс этого маршрутизатора. Компьютеры, следовательно, должны знать адрес интерфейса маршрутизатора своей сети. Такой адрес носит название основной шлюз. Маршрутизатор полученные от компьютеров тупиковой сети сообщения перенаправляет дальше, передавая их своим соседям-маршрутизаторам по двухточечным каналам связи. Таким образом, сообщение последовательно перемещается по следующим сетям: тупиковая сеть, двухточечная сеть 1, двухточечная сеть 2, …, двухточечная сеть N, тупиковая сеть. Если же маршрут перемещения изучать по узлам, то он будет таким: компьютер (отправитель сообщения), маршрутизатор 1, маршрутизатор 2, …, маршрутизатор N-1, компьютер (получатель сообщения).

Подытоживая вышесказанное, отметим, что таким образом для настройки сетевого интерфейса компьютера необходимо назначить ему IP адрес, маску подсети и указать основной шлюз.

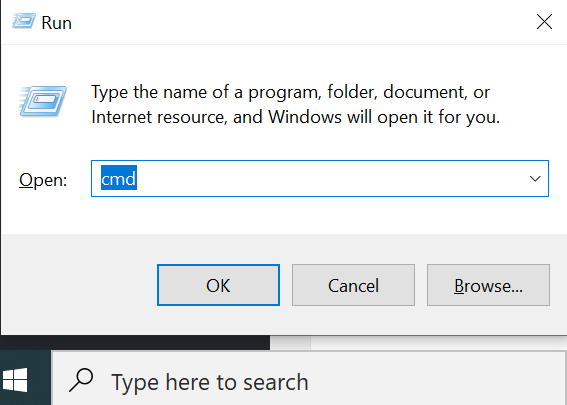

Программа ipconfig предназначена для получения информации о настройках сетевых интерфейсов. Выполняется данная утилита в окне командной строки. Для этого необходимо нажать кнопку Пуск и выбрать пункт «Выполнить…». Далее следует ввести cmd и нажать Enter. В открывшемся окне командной строки

следует ввести команду ipconfig и нажать Enter. Пример результата выполнения данной утилиты:

C:\Users\Анатолий>ipconfig

Настройка протокола IP для Windows

Ethernet adapter Сетевое подключение Bluetooth:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Адаптер беспроводной локальной сети Беспроводное сетевое соединение:

DNS-суффикс подключения . . . . . : Home

Локальный IPv6-адрес канала . . . : fe80::595:5d8d:56f5:500c%41

IPv4-адрес. . . . . . . . . . . . : 192.168.0.206

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.0.10

Ethernet adapter Подключение по локальной сети:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Туннельный адаптер isatap.{DDDBA9F8-664B-4B57-B2D0-93DE69D2FBE7}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Туннельный адаптер Подключение по локальной сети* 3:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Туннельный адаптер isatap.{73A36F53-6EE2-4F00-B90B-D11719558242}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Туннельный адаптер isatap.Home:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :Home

В данном примере команда выполнялась на ноутбуке. Связь с «внешним миром» осуществлена с помощью беспроводной сети. IP адрес интерфейса ноутбука — 192.168.0.206, маска — 255.255.255.0, шлюз — 192.168.0.10. Интерфейсы ноутбука и маршрутизатора находятся в одной сети 192.168.0.0. Сетевой кабель не подключен (по Ethernet адаптеру среда передачи недоступна).

Утилита ping

Компьютеры и другие узлы сети помимо IP адресов имеют так называемые доменные адреса. Такие адреса удобны пользователям сети, так как они легче запоминаются. К примеру доменный адрес mаil.ru запомнить намного проще чем его IP аналог в виде 94.100.180.70. За соответствие доменных и IP адресов отвечает DNS служба. Когда с компьютера исходит запрос на какой-либо сетевой ресурс по его доменному адресу, то DNS служба позволяет определить соответствующий этому ресурсу IP адрес.

Утилита ping позволяет проверить доступность какого-либо удаленного узла по сети. С этой целью на указанный узел отправляется сообщение в виде запроса, и утилита переходит в режим ожидания прихода ответного сообщения. По истечении некоторого времени посылается повторное сообщение. По результатам обмена сообщениями выводится статистика о качестве связи между двумя узлами. Для пингования удаленного узла можно использовать либо его IP адрес, либо его доменное имя.

Команда ping 127.0.0.1 позволяет проверить настройку самого сетевого интерфейса. Адрес 127.0.0.1 является служебным и узлам сети не назначается. DNS аналог этого адреса: localhost. Сетевой интерфейс при использовании данного адреса пингует сам себя

ping 127.0.0.1

Обмен пакетами с 127.0.0.1 по с 32 байтами данных:

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Статистика Ping для 127.0.0.1:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 0мсек, Максимальное = 0 мсек, Среднее = 0 мсек

В рассмотренном случае сетевой интерфейс настроен без ошибок, потери отсутствуют. Параметр TTL переводится как «время жизни» (time to life). Его создает узел, отправляющий в сеть свое сообщение. Маршрутизаторы, передавая данное сообщение из одной сети в другую, убавляют TTL на единицу. Если на каком-то маршрутизаторе TTL будет убавлено до нуля, то сообщение будет уничтожено. Маршрутизатор, удаливший из сети сообщение, извещает об этом отправителя, указывая свой адрес.

Второй вариант использования ping – это проверка состояния тупиковой сети, в которой находится сам узел. С этой целью пингуется основной шлюз:

ping 192.168.0.10

Обмен пакетами с 192.168.0.10 по с 32 байтами данных:

Ответ от 192.168.0.10: число байт=32 время=11мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=10мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=9мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=8мс TTL=64

Статистика Ping для 192.168.0.10:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 8мсек, Максимальное = 11 мсек, Среднее = 9 мсек

В данном примере маршрутизатор доступен. Он в свои ответные сообщения помещает TTL (64) отличное от TTL (128) сетевого интерфейса компьютера.

Для проверки доступности удаленного хоста, как правило, применяются доменные адреса:

ping esstu.ru

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 212.0.68.2: число байт=32 время=7мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=8мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=10мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=7мс TTL=57

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 7мсек, Максимальное = 10 мсек, Среднее = 8 мсек

Удаленный узел доступен. В данном случае мы видим, что DNS служба определила IP адрес узла в виде 212.0.68.2.

Утилита имеет несколько опций, из которых рассмотрим лишь одну: -i, позволяющую задать значение TTL:

ping -i 1 esstu.ru

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Здесь TTL был принят равным 1 и сообщение с пингом было уничтожено на шлюзе (192.168.0.10). В следующем примере TTL=2

ping -i 2 esstu.ru

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

На этот раз сообщение дошло до маршрутизатора (192.168.1.1), который был вторым за шлюзом. Так, постепенно меняя значение TTL, можно получить список всех маршрутизаторов, находящихся между компьютером и удаленным узлом 212.0.68.2.

Утилита tracert

Эта утилита, последовательно применяя пинг с увеличивающимся TTL, позволяет получить список промежуточных маршрутизаторов:

tracert esstu.ru

Трассировка маршрута к esstu.ru [212.0.68.2]

с максимальным числом прыжков 30:

1 1 ms 1 ms 1 msWRT54GL [192.168.0.10]

2 3 ms 2 ms 2 ms 192.168.1.1

3 8 ms 4 ms 5 ms ULND-BRAS3.sib.ip.rostelecom.ru [213.228.116.203]

4 17 ms 5 ms 8 ms 213.228.114.27

5 8 ms 3 ms 3 ms core-gi-0-2.burnet.ru [212.0.64.90]

6 7 ms 5 ms 6 ms ws-70-71.burnet.ru [212.0.70.71]

7 8 ms 4 ms 3 ms 86.110.127.129

8 8 ms 4 ms 4 ms 212.0.68.2

Трассировка завершена.

Между двумя узлами в данном случае находится 7 маршрутизаторов. Трансляция сетевых адресов (NAT) реализуется на маршрутизаторе с адресом 192.168.1.1. Пояснение: Данный адрес является приватным и он назначен ближнему интерфейсу роутера. Дальний его интерфейс имеет публичный адрес, так как он находится в одной сети с интерфейсом следующего маршрутизатора (213.228.116.203). Следовательно на данном роутере настроен NAT, позволяющий подменять в сообщениях приватные адреса публичными.

Утилита pathping

Утилита pathping сочетает в себе черты команд ping и tracert, позволяя получить дополнительную информацию, которую не обеспечивают две последние. Команда определяет процент потерь сообщений на всех переходах, выявляя самые медленные и ненадежные участки маршрута.

pathping esstu.ru

Трассировка маршрута к esstu.ru [212.0.68.2]

с максимальным числом прыжков 30:

0 EXPHOME.Home [192.168.0.206]

1 WRT54GL [192.168.0.10]

2 Broadcom.Home [192.168.1.1]

3 ULND-BRAS3.sib.ip.rostelecom.ru [213.228.116.203]

4 213.228.114.27

5 core-gi-0-2.burnet.ru [212.0.64.90]

6 ws-70-71.burnet.ru [212.0.70.71]

7 86.110.127.129

8 212.0.68.2

Подсчет статистики за: 200 сек. ...

Исходный узел Маршрутный узел

Прыжок RTT Утер./Отпр. % Утер./Отпр. % Адрес

0 EXPHOME.Home [192.168.0.206]

0/ 100 = 0% |

1 6мс 0/ 100 = 0% 0/ 100 = 0% WRT54GL [192.168.0.10]

0/ 100 = 0% |

2 8мс 0/ 100 = 0% 0/ 100 = 0% Broadcom.Home [192.168.1.1]

0/ 100 = 0% |

3 11мс 0/ 100 = 0% 0/ 100 = 0% ULND-BRAS3.sib.ip.rostelecom.ru [213.228.116.203]

0/ 100 = 0% |

4 11мс 0/ 100 = 0% 0/ 100 = 0% 213.228.114.27

0/ 100 = 0% |

5 10мс 0/ 100 = 0% 0/ 100 = 0% core-gi-0-2.burnet.ru [212.0.64.90]

0/ 100 = 0% |

6 15мс 0/ 100 = 0% 0/ 100 = 0% ws-70-71.burnet.ru [212.0.70.71]

0/ 100 = 0% |

7 --- 100/ 100 =100% 100/ 100 =100% 86.110.127.129

0/ 100 = 0% |

8 12мс 0/ 100 = 0% 0/ 100 = 0% 212.0.68.2

Трассировка завершена.

В настройках некоторых маршрутизаторов может стоять запрет на выдачу ответа на пришедший пинг. В данном примере маршрутизатор с подобной настройкой имеет адрес 86.110.127.129. Попытка отправить пинг на этот адрес убеждает нас в справедливости этого утверждения:

ping 86.110.127.129

Обмен пакетами с 86.110.127.129 по с 32 байтами данных:

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.

Статистика Ping для 86.110.127.129:

Пакетов: отправлено = 4, получено = 0, потеряно = 4

(100% потерь)

Утилита arp

Сетевые интерфейсы, такие как Ethernet, Wi-Fi и WiMAX, имеют вшитые в их микросхемы адреса. Пример подобного адреса: 70-F3-95-A6-FE-0C. Эти адреса, называемые аппаратными, физическими или MAC, должны добавляться к сообщениям, прежде чем они будут переданы через сеть. Не все сети используют такие адреса, но в тупиковых они, как правило, применяются. Узел, собирающийся отправить сообщение M другому узлу, должен предварительно узнать MAC адрес получателя сообщения. Для решения данной проблемы узел применяет технологию ARP. Как работает ARP? Узел отправляет ARP запрос всем узлам своей сети. В запрос узел «вкладывает» IP адрес получателя сообщения M. На запрос отвечает лишь тот, у кого требуемый IP адрес. В своем ответе он сообщает свой MAC адрес. И лишь после этого первый узел ему сможет отправить свое сообщение M. В данном случае мы рассмотрели перессылку сообщения M, относящегося к внутрисетевому трафику. Если же оба узла находятся в разных сетях, то узел должен своё сообщение перенаправить маршрутизатору своей сети. Это означает, что к сообщению должен быть добавлен MAC адрес сетевого интерфейса маршрутизатора. В таком случае, ARP запрос узла адресуется маршрутизатору. Таким образом, основной шлюз, указываемый при настройке сетевой платы узла, необходим для определения MAC адреса интерфейса маршрутизатора. Для уменьшения ARP трафика компьютеры в течении некоторого времени хранят в своей памяти таблицу с IP и MAC адресами тех устройств, с которыми они в последнее время обменивались сообщениями.

Утилита arp позволяет получить таблицу соответствия IP адресов и MAC-адресов. Ниже приведен вывод, полученный командой arp, выполненной с ключом –a

arp -a

Интерфейс: 192.168.0.206 --- 0xe

адрес в Интернете Физический адрес Тип

192.168.0.10 20-aa-4b-2a-d5-21 динамический

192.168.0.255 ff-ff-ff-ff-ff-ff статический

224.0.0.22 01-00-5e-00-00-16 статический

224.0.0.252 01-00-5e-00-00-fc статический

239.192.152.143 01-00-5e-40-98-8f статический

239.255.255.250 01-00-5e-7f-ff-fa статический

255.255.255.255 ff-ff-ff-ff-ff-ff статический

В данном случае мы видим, что основной шлюз (192.168.0.10) имеет MAC адрес 20-aa-4b-2a-d5-21.

Утилита netstat

Когда мы говорим: «компьютеры обмениваются сообщениями», то это не совсем точное утверждение. На самом деле обмен происходит между сетевыми приложениями. В оперативной памяти компьютера одновременно могут находиться и выполняться несколько программ, получающих сообщения из сети или отправляющие их в сеть. Как же сообщения, приходящие из сети в компьютер, распределяются между этими приложениями? На этот случай в сообщениях предусмотрены дополнительные адреса, называемые портами. Здесь уместно привести аналогию с обычной почтовой корреспонденцией. Для того чтобы письмо было доставлено в многоквартирный дом (компьютер), на конверте письма указывается номер дома (IP адрес компьютера). Затем письма необходимо разложить по почтовым ящикам согласно номерам квартир. Номер квартиры, присутствующий на конверте письма, и есть аналог портов. Далее жильцы (т.е. сетевые приложения) забирают эти письма (сообщения).

Распределение потока сообщений, приходящих из сети на компьютер, по разным портам называется демультиплексированием. И, напротив, сбор сообщений от разных приложений в единый поток и отправляемый в сеть называется мультиплексированием.

Когда приложение хочет обменяться сообщениями с другим удаленным приложением, оно должно знать не только IP адрес компьютера данного приложения, но и номер порта, которое то приложение использует. Эта связка из двух адресов (IP адрес и порт) называется сокетом.

Как же приложение, собирающее отправить свое сообщение, выясняет номер порта, используемое адресатом? Здесь следует упомянуть про клиент-серверную архитектуру, применяемую в сетевых технологиях. Одно из приложений является сервером, получающим запросы от клиентов, обрабатывающим их и отправляющим клиенту результаты обработки запросов. Клиенты же являются инициаторами соединения между ними и сервером, отправляя серверу свои запросы. При разработке подобных сетевых приложений программисты заранее определяют номера портов, которые их сервера будут использовать. Клиенты, соответственно, при своих запросах на сервер должны использовать этот порт. Сервер, будучи запущенным, должен постоянно находиться в оперативной памяти своего компьютера, ожидая прихода из сети сообщений от клиентов на «прослушиваемый» им порт.

Возможны конфликтные ситуации, вызванные применением одного и того же порта разными серверными программами. Если запускаемый сервер обнаружит, что его порт использует другое приложение, то он не сможет выполнять свои функции в своем обычном режиме. В то же время другой сервер, занимающий этот порт, будет получать сообщения от чужих клиентов, что может приводить к ошибкам его исполнения. Следовательно, важно распределять порты таким образом, чтобы серверные программы не конфликтовали между собой из-за совпадения используемых ими портов. За распределение портов отвечает организация IANA (Internet Assigned Numbers Authority, Администрация адресного пространства Интернет).

Таким образом, оба приложения (клиент и сервер) устанавливают между собой соединение, используя два сокета. Сокеты можно условно представить в виде двух розеток, соединенных между собой неким виртуальным каналом связи. Когда одно приложение «помещает» в сокет свое сообщение, то оно доставляется на другой конец канала — на второй сокет, и попадает, таким образом, другому приложению.

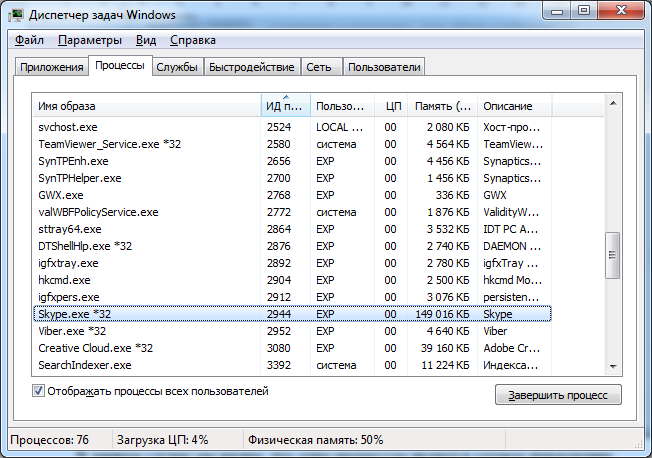

Команда netstat позволяет получить список сокетов. Ниже приведен вывод этой команды, полученный c использованием опций -a, -n и -o.

netstat -ano Активные подключения Имя Локальный адрес Внешний адрес Состояние PID TCP 0.0.0.0:80 0.0.0.0:0 LISTENING 2944 TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 892 TCP 0.0.0.0:443 0.0.0.0:0 LISTENING 2944 TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:2869 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:5357 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:26143 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:45662 0.0.0.0:0 LISTENING 2920 TCP 0.0.0.0:49152 0.0.0.0:0 LISTENING 576 TCP 0.0.0.0:49153 0.0.0.0:0 LISTENING 1020 TCP 0.0.0.0:49154 0.0.0.0:0 LISTENING 724 TCP 0.0.0.0:49155 0.0.0.0:0 LISTENING 660 TCP 0.0.0.0:49160 0.0.0.0:0 LISTENING 640 TCP 0.0.0.0:61741 0.0.0.0:0 LISTENING 2944 TCP 127.0.0.1:5939 0.0.0.0:0 LISTENING 2580 TCP 127.0.0.1:10000 0.0.0.0:0 LISTENING 2920 TCP 127.0.0.1:49156 127.0.0.1:49157 ESTABLISHED 2952 TCP 127.0.0.1:49157 127.0.0.1:49156 ESTABLISHED 2952 TCP 127.0.0.1:49158 127.0.0.1:49159 ESTABLISHED 2952 TCP 127.0.0.1:49159 127.0.0.1:49158 ESTABLISHED 2952 TCP 192.168.0.206:139 0.0.0.0:0 LISTENING 4 TCP 192.168.0.206:54842 64.4.23.171:40013 ESTABLISHED 2944 TCP 192.168.0.206:54844 157.56.53.42:12350 ESTABLISHED 2944 TCP 192.168.0.206:54845 173.252.121.3:5222 ESTABLISHED 2944 TCP 192.168.0.206:54850 191.235.188.99:443 ESTABLISHED 2944 TCP 192.168.0.206:54893 64.4.61.132:443 ESTABLISHED 2944 TCP 192.168.0.206:54919 157.56.194.7:443 ESTABLISHED 2944 TCP 192.168.0.206:55125 185.39.80.24:80 ESTABLISHED 3684 TCP 192.168.0.206:57762 137.116.224.167:443 TIME_WAIT 0 TCP 192.168.0.206:57770 81.19.104.81:443 TIME_WAIT 0 TCP 192.168.0.206:57792 192.168.0.10:1780 TIME_WAIT 0 TCP 192.168.0.206:57793 192.168.0.10:1780 TIME_WAIT 0 TCP 192.168.0.206:57822 81.19.104.81:443 TIME_WAIT 0 TCP 192.168.0.206:57845 176.119.71.119:62348 ESTABLISHED 2920 < дальнейший вывод был пропущен>

Cокеты обозначаются в виде IP_адрес:порт (с двоеточием между адресами). Например, 192.168.0.206:54842. Виртуальный канал связи, существующий между двумя сетевыми приложениями, обозначен парой сокетов. Например, 192.168.0.206:54842 и 64.4.23.171:40013. Первый сокет открыт на компьютере, другой на удаленном узле. Адрес в виде 0.0.0.0 означает любые IP адреса. Если в качестве номера порта присутствует 0, то это означает любые значения портов. В колонке «Состояние» отображается состояние соединения:

- LISTENING – ожидание подключения;

- ESTABLISHED– соединение установлено, идет обмен сообщениями;

- TIME_WAIT–время ответа превышено.

Первый тип состояния (LISTENING) означает, что сетевое приложение ждет установления соединения по определенному порту. Например, сокет 0.0.0.0:443 означает, что какое-то удаленное приложение может отправить на компьютер сообщение на порт 443 с целью установить виртуальное соединение.

В последней колонке (PID) выводятся номера процессов. Под процессами понимаются приложения. Из вывода мы видим, что процесс 2944 ждет подключения по портам 80, 443 и 61741. Как выше было сказано, какая-то программа с другого узла может отправить запрос на установление соединения с процессом 2944. Такая программа своё сообщение может адресовать на любой из указанных трех портов. Чтобы выяснить, какая программа запущена под видом процесса 2944, вызовем диспетчер задач (Ctrl+Alt+Delete). В окне диспетчера перейдем на вкладку Процессы и войдем в меню Вид. Далее выберем строчку Выбрать столбцы и активируем чекбокс ИД процесса (PID). Щелкнем по OK. Затем отсортируем таблицу по столбцу ИД процесса (PID), щелкнув по его названию. Находим запись, соответствующую процессу 2944.

В данном случае мы видим, что этим процессом является сетевое приложение Skype. Приведенный выше вывод netstat показывает, что данная программа поддерживает связь с шестью удаленными skype приложениями других пользователей. Для каждого соединения был создан отдельный сокет.

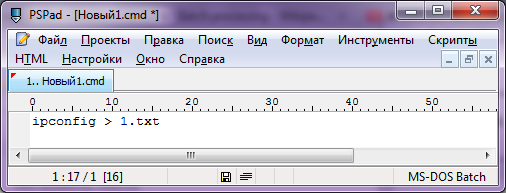

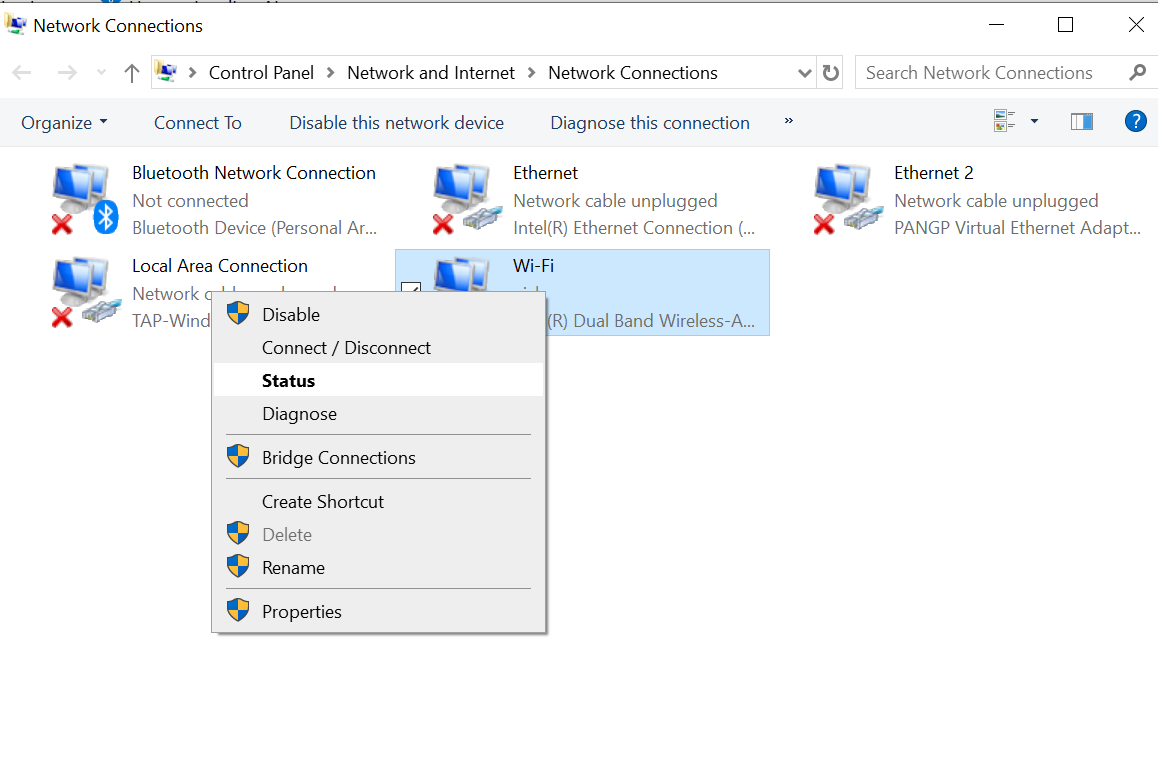

Подготовительная часть

В начало

Все команды выполняются в окне командной строки и дублируются с помощью пакетного файла. Правила запуска окна командной строки были рассмотрены выше (рис. 1). Отметим лишь, что команды в окне вводятся с клавиатуры и выполняются нажатием на клавишу Enter. Предыдущие команды можно вызвать для редактирования и повторного выполнения с помощью клавиши Стрелка вверх. Скриншоты окна помещайте в файл отчета со всеми необходимыми комментариями.

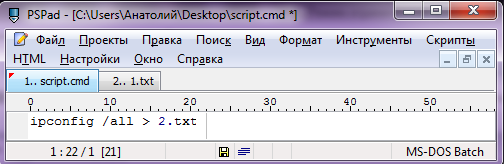

Рассмотрим приемы работы с пакетным файлом. Для этого Вам потребуется специализированный текстовый редактор PSPad. С помощью поисковых машин Интернета (Google, Яндекс и т.п.) найдите сайт разработчика данного редактора. Скачайте дистрибутив редактора и инсталлируйте его на своем компьютере. Также рекомендуется с данного сайта скачать русификатор, который следует распаковать в папку Lang.

Запустите PSPad и в его окне выполните команду Файл/Новый. Выберите тип файла MS-DOS Batch (второй вариант Windows Shell Script ). В созданный файл введите строку текста ipconfig > 1.txt

Сохраните файл на рабочий стол под именем script. На рабочем столе файл имеет вид

Для его выполнения выполните двойной щелчок по нему мышью. На рабочем столе появится новый файл в виде

Для открытия файла 1.txt следует вернуться в окно PSPad. В меню Кодировка PSPad’а выберите OEM Russian (866) и затем откройте файл 1.txt (Файл/Открыть…). Важно соблюдать порядок действий: вначале выбирать OEM Russian (866) и после открывать файл. Из данного файла некоторые фрагменты вывода можно скопировать в файл отчета по лабораторной работе.

Поменяйте строку в скрипте на ipconfig /all > 2.txt

Красный уголок у названия скрипта предупреждает, что файл был изменен, но не сохранен. Сохраните файл. Уголок должен исчезнуть. При выполнении команды ipconfig /all вывод будет помещен в текстовый файл 2.txt. Запустите с рабочего стола скрипт и просмотрите в PSPad’е содержимое файла 2.txt.

Порядок выполнения задания

В начало

- Скачайте заготовку отчета.

- В окне командной строки выполните команду ipconfig. Скрин окна (Alt+Print Scr) поместите в отчет (Ctrl+V). Вывод команды ipconfig перенаправьте в текстовый файл, используя пакетный файл. Запишите в отчет информацию об IP адресе сетевого адаптера, маске сети и шлюзе по умолчанию.

- Для получения более подробной информации о настройках адаптера запустите в окне командной строки утилиту ipconfig с ключом /all. Скрин окна поместите в отчет.

- Повторите команду ipconfig /all с выводом в текстовый файл и запишите в отчет информацию о физическом адресе сетевой платы.

- Применив команду ping, проверьте настройку платы, доступность основного шлюза и доступность удаленного узла. Адреса удаленных узлов выбирайте по своему варианту. Скрины и выводы поместите в отчет.

- Используя опцию -i команды ping определите адреса первых трех маршрутизаторов находящихся между вашим компьютером и удаленным узлом. Адреса и скрины поместите в отчет.

- Применив команду tracert, получите список роутеров на маршруте от вашего компьютера до удаленного узла. Определите адрес роутера, на котором действует NAT.

- Используя pathping, изучите состояние линков на маршруте от вашего компьютера до удаленного узла и определите самые «узкие места» (т.е. самые медленные участки).

- Получите таблицу ARP вашего компьютера. Выпишите в отчет MAC адрес основного шлюза.

- Командой netstat, выполненной с ключами –a, –n и –o, получите список соединений, действующих на Вашем компьютере.

- Определите имя любого приложения, установившего соединение с удаленной программой. Свой вывод обоснуйте соответствующим скрином.

Варианты

В начало

- infpol.ru

- vk.com

- one.one.one.one

- yandex.ru

- ok.ru

- mail.ru

- rambler.ru

- wikipedia.org

- youtube.com

- stepik.org

- java.com

- cisco.com

- edu.ru

- elementy.ru

- bgtrk.ru

- gmail.com

- habrahabr.ru

- gosuslugi.ru

- informika.ru

- narod.ru

Web-ресурсы

В начало

- Работа с сетью в командной строке Windows

Типы сетевых утилит

Сетевые утилиты представляют собой важные инструменты для анализа,

администрирования и мониторинга компьютерных сетей. Они обеспечивают необходимую

функциональность, безопасность и производительность сетевой инфраструктуры.

Рассмотрим основные типы сетевых утилит: утилиты анализа сети, утилиты

администрирования сети и утилиты мониторинга сети.

Утилиты анализа сети

Утилиты анализа сети предназначены для изучения характеристик сети, выявления

проблем и оптимизации ее работы. Они предоставляют информацию о состоянии

сетевых соединений, маршрутизации, производительности и других аспектах сетевой

инфраструктуры.

Одним из основных инструментов анализа сети является утилита Ping. Команда

Ping используется для проверки доступности узлов сети и измерения времени

отклика между ними. Например, выполнение команды ping example.com позволит

определить доступность хоста «example.com» и оценить задержку между отправкой и

получением пакетов.

Еще одним полезным инструментом является Traceroute, который позволяет

отслеживать маршрут следования пакетов данных в сети. Этот инструмент особенно

полезен для диагностики сетевых проблем и определения точки отказа. Например,

выполнение команды traceroute example.com позволит увидеть последовательность

промежуточных узлов, через которые проходят пакеты до достижения целевого хоста.

Утилиты администрирования сети

Утилиты администрирования сети предназначены для управления конфигурацией и

ресурсами сетевых устройств. Они позволяют администраторам настраивать сетевые

параметры, управлять пользователями и обеспечивать безопасность сети.

Одним из ключевых инструментов администрирования сети является утилита

ifconfig (или ipconfig в операционной системе Windows), которая

используется для конфигурирования сетевых интерфейсов устройств. Например,

выполнение команды ifconfig eth0 192.168.1.2 netmask 255.255.255.0 назначит

интерфейсу eth0 IP-адрес «192.168.1.2» с маской подсети «255.255.255.0».

Для управления маршрутизацией в сети часто применяется утилита route,

позволяющая администраторам добавлять, удалять и просматривать маршруты IP.

Например, выполнение команды route add default gw 192.168.1.1 добавит маршрут

по умолчанию через шлюз с IP-адресом «192.168.1.1».

Утилиты мониторинга сети

Утилиты мониторинга сети предназначены для непрерывного контроля за состоянием и

производительностью сети. Они предоставляют информацию о загрузке сетевых

устройств, использовании пропускной способности и обнаружении сетевых аномалий.

Одной из наиболее распространенных утилит мониторинга сети является Nagios,

обеспечивающая мониторинг различных аспектов сетевой инфраструктуры. Например,

выполнение команды nagios -v /etc/nagios/nagios.cfg проверит конфигурационный

файл Nagios и выдаст отчет об ошибке, если таковые имеются.

Для мониторинга сетевого трафика часто применяется утилита Wireshark,

позволяющая анализировать и отлаживать сетевые протоколы на уровне пакетов

данных. Например, запуск команды wireshark откроет графический интерфейс

Wireshark для мониторинга сетевого трафика и анализа пакетов данных.

Каждый из перечисленных типов сетевых утилит играет важную роль в обеспечении

стабильной работы сетевой инфраструктуры и обеспечении безопасности передачи

данных. Сочетание этих инструментов позволяет эффективно администрировать,

анализировать и контролировать сетевые ресурсы, обеспечивая непрерывную

доступность и производительность сети.

Утилиты управления сетью

Сетевые утилиты представляют собой набор программных инструментов, позволяющих

управлять и настраивать параметры сети компьютерных систем. В данном разделе

рассмотрим основные аспекты управления сетью, включая работу с DHCP (Dynamic

Host Configuration Protocol) и DNS (Domain Name System).

DHCP-клиенты

DHCP-клиенты — это программное обеспечение, которое автоматически запрашивает

сетевую конфигурацию от DHCP-сервера. Они играют важную роль в процессе

настройки сетевых параметров, включая получение IP-адреса, подсети, шлюза по

умолчанию и других параметров.

Пример команды dhclient используется для запуска DHCP-клиента, который

отправляет запрос на получение сетевой конфигурации от DHCP-сервера. Команда

ifconfig позволяет просматривать информацию о текущей сетевой конфигурации,

включая IP-адреса и состояние сетевых интерфейсов. При необходимости можно

перезапустить сетевой интерфейс и запросить новую конфигурацию с помощью команды

sudo systemctl restart networking.

DHCP-серверы

DHCP-серверы отвечают за предоставление сетевой конфигурации клиентам,

запрашивающим её. Они обрабатывают запросы от клиентов и предоставляют им

доступные IP-адреса и другие параметры конфигурации. Для настройки DHCP-сервера

используются специальные конфигурационные файлы.

Примеры настройки DHCP-сервера с использованием пакета isc-dhcp-server в

Ubuntu. После установки пакета можно настроить файл конфигурации dhcpd.conf,

где определяются диапазоны IP-адресов и другие параметры. Затем DHCP-сервер

запускается с помощью команды sudo systemctl start isc-dhcp-server.

DNS-клиенты

DNS-клиенты отвечают за разрешение доменных имен в IP-адреса. Они отправляют

запросы DNS-серверам для получения соответствующих записей DNS. Это позволяет

пользователям обращаться к сетевым ресурсам по доменным именам.

Пример команды nslookup example.com позволяет получить IP-адреса, связанные с

заданным доменным именем. Команда systemd-resolve --status | grep 'DNS Servers' выводит текущий DNS-сервер. При необходимости можно обновить кэш

DNS-записей с помощью команды sudo systemctl restart systemd-resolved.

DNS-серверы

DNS-серверы играют ключевую роль в процессе разрешения доменных имен в

IP-адреса. Они содержат базу данных DNS, которая ассоциирует доменные имена с

соответствующими IP-адресами и обеспечивает их распространение по сети.

Настройка DNS-сервера включает определение зон, записей и других параметров.

Примеры настройки DNS-сервера с использованием пакета BIND в Ubuntu. После

установки пакета bind9, можно настроить конфигурационные файлы named.conf и

named.conf.options, где определяются зоны и другие параметры сервера. Затем

DNS-сервер можно перезапустить с помощью команды sudo systemctl restart bind9.

В данном разделе были рассмотрены основные аспекты управления сетью с

использованием DHCP и DNS. Для каждого фрагмента кода или команды были

предоставлены подробные пояснения, что помогает понять их назначение и

использование.

Утилиты безопасности сети

Файерволы

Файерволы играют ключевую роль в обеспечении безопасности сети, контролируя и

фильтруя входящий и исходящий сетевой трафик на основе заранее определенных

правил. Они помогают предотвратить несанкционированный доступ к сетевым ресурсам

и защищают сетевую инфраструктуру от различных видов атак.

Одним из самых распространенных инструментов файервола в Unix/Linux является

iptables. Это мощное средство настройки правил фильтрации трафика как на

уровне IPv4, так и IPv6. Например, команда iptables -A INPUT -p tcp --dport 80 -j ACCEPT разрешает входящий HTTP-трафик (-p tcp указывает протокол, —dport

80 указывает порт, -j ACCEPT указывает действие при совпадении правила).

Для пользователей Windows популярным выбором является встроенный Windows

Firewall, который также предоставляет средства для настройки правил фильтрации

трафика.

VPN-клиенты

VPN-клиенты обеспечивают защищенное соединение между устройством пользователя и

удаленной сетью, обеспечивая конфиденциальность и целостность передаваемых

данных. Они широко используются для безопасной работы в публичных сетях, таких

как интернет.

В Linux для подключения к VPN-серверу из командной строки удобно использовать

openvpn. Эта утилита позволяет настраивать и управлять VPN-соединениями.

Например, команда sudo openvpn --config client.ovpn позволяет подключиться к

VPN-серверу, указав конфигурационный файл клиента.

VPN-серверы

VPN-серверы предоставляют возможность создания защищенного сетевого туннеля для

удаленного доступа к сетевым ресурсам. Они помогают организовать безопасное

удаленное подключение к корпоративным сетям или защитить доступ к ресурсам в

общедоступной сети.

Для установки VPN-сервера на Linux широко используется пакет OpenVPN,

предоставляющий необходимые компоненты для настройки и управления VPN-сервером.

Антивирусные программы сетевого уровня

Антивирусные программы сетевого уровня предназначены для обнаружения и

блокирования вредоносного трафика на уровне сетевого протокола. Они помогают

предотвратить передачу вредоносных программ и защищают сетевую инфраструктуру от

различных видов атак, включая атаки через сетевые протоколы.

Примером такой утилиты является Snort, система обнаружения вторжений (IDS),

предоставляющая возможности для анализа сетевого трафика и обнаружения

потенциально вредоносной активности. Кроме того, существуют коммерческие

решения, такие как Cisco Firepower, интегрированные средства защиты от угроз на

уровне сетевой инфраструктуры.

Критически важно регулярно обновлять базы сигнатур и конфигурационные файлы

антивирусных программ сетевого уровня, чтобы обеспечить максимальную

эффективность защиты от новых видов угроз.

Утилиты коммуникации

Коммуникационные утилиты являются неотъемлемой частью современной информационной

инфраструктуры, обеспечивая эффективное взаимодействие между пользователями и

серверами. В данном разделе рассматриваются основные типы коммуникационных

утилит, включая FTP-клиенты, FTP-серверы, Email-клиенты и Email-серверы.

FTP-клиенты

FTP-клиенты (File Transfer Protocol clients) предназначены для управления

передачей файлов между локальной и удаленной системами по протоколу FTP. Они

обладают различным функционалом, включая управление файлами и каталогами,

поддержку нескольких соединений и шифрование данных.

Примеры команд:

-

Команда для соединения с FTP-сервером:

ftp example.com— Эта команда

устанавливает соединение с FTP-сервером по указанному доменному имени или

IP-адресу. -

Команда для загрузки файла с удаленного сервера:

get filename— Данная команда

загружает файл с FTP-сервера на локальную машину. -

Команда для загрузки директории с удаленного сервера:

mget directory— Эта

команда загружает все файлы из указанной директории на локальную машину. -

Команда для загрузки файла с указанием нового имени:

get remote_file local_file— Данная команда загружает файл с FTP-сервера, задавая новое имя

для локальной копии.

FTP-серверы

FTP-серверы (File Transfer Protocol servers) предоставляют возможность обмена

файлами между клиентами и сервером по протоколу FTP. Они обладают различными

функциями, включая управление пользователями, доступ к файлам и мониторинг

активности.

Примеры команд:

-

Команда для запуска FTP-сервера на локальной машине:

sudo service vsftpd start— Эта команда запускает FTP-сервер, используя службу vsftpd. -

Конфигурационный файл FTP-сервера:

/etc/vsftpd.conf— Файл настроек, где можно

определить параметры FTP-сервера, такие как порт, корневой каталог и доступные

пользователи. -

Создание нового пользователя для FTP:

sudo useradd -m ftpuser -s /sbin/nologin— Эта команда создает нового пользователя с ограниченными

правами для доступа к FTP-серверу. -

Настройка ограниченного доступа для пользователя:

local_root=/var/www/html/ftp— Устанавливает корневой каталог для

пользователя FTP, ограничивая его доступ только к указанному пути.

Email-клиенты

Email-клиенты предназначены для отправки, приема и управления электронными

письмами. Они обладают различным функционалом, включая поддержку различных

протоколов (SMTP, IMAP, POP3), организацию папок и фильтрацию сообщений.

Примеры команд:

-

Команда для отправки письма с использованием командной строки:

echo "Message Body" | mail -s "Subject" recipient@example.com— Эта команда отправляет

письмо на указанный адрес с указанным темой и содержанием. -

Команда для чтения почтового ящика через IMAP:

mutt -f imap://username@mailserver/INBOX— Данная команда открывает почтовый ящик

пользователя через протокол IMAP, используя программу Mutt. -

Команда для отправки файла в виде вложения:

echo "Message Body" | mutt -s "Subject" -a attachment.txt recipient@example.com— Эта команда отправляет

письмо с вложением файла на указанный адрес.

Email-серверы

Email-серверы обеспечивают прием, доставку и хранение электронных писем. Они

играют важную роль в сетевой инфраструктуре, обеспечивая надежную и эффективную

передачу сообщений между пользователями.

Примеры команд и полезного кода:

-

Команда для запуска почтового сервера Postfix:

sudo service postfix start—

Эта команда запускает почтовый сервер Postfix на локальной машине. -

Конфигурационный файл почтового сервера Postfix:

/etc/postfix/main.cf— Файл

настроек Postfix, где можно определить параметры сервера, такие как домены,

принимаемые письма и способы аутентификации. -

Создание нового почтового домена:

sudo postconf -e 'mydestination = example.com, localhost.example.com, , localhost'— Эта команда определяет

домены, которые обслуживает почтовый сервер Postfix. -

Настройка SMTP-аутентификации:

smtpd_sasl_auth_enable = yes -

Устанавливает возможность аутентификации SMTP для обеспечения безопасности при

отправке писем.

Каждая из представленных команд и настроек является частью более обширных

возможностей соответствующих коммуникационных утилит. В зависимости от

конкретных требований пользователей, могут использоваться дополнительные функции

и настройки для оптимизации процессов обмена информацией.

Утилиты управления файлами и ресурсами

Samba

Samba — это утилита, позволяющая пользователям обмениваться файлами и принтерами

между различными операционными системами в локальной сети. Она обеспечивает

интероперабельность между Unix/Linux и Windows системами, реализуя протоколы

SMB/CIFS.

При настройке Samba важно определить требования к доступу к файлам и принтерам,

а также уровень безопасности сети. Настройки безопасности, такие как

аутентификация пользователей и шифрование данных, помогают защитить

конфиденциальную информацию от несанкционированного доступа. Оптимизация

настроек Samba, включая параметры передачи данных и настройки маршрутизации,

способствует повышению производительности сети.

NFS

NFS — это протокол для удаленного доступа к файлам через сеть, позволяющий

пользователям монтировать удаленные файловые системы как локальные директории.

Он обеспечивает прозрачный доступ к файлам и ресурсам на удаленном сервере.

При настройке NFS необходимо обеспечить безопасность передаваемых данных,

используя механизмы аутентификации и авторизации. Оптимизация параметров NFS,

таких как размер блоков данных и настройки соединения, помогает обеспечить

высокую производительность и надежность передачи данных. Для обеспечения

отказоустойчивости рекомендуется использовать механизмы репликации данных и

резервного копирования.

FTP

FTP — это протокол передачи файлов, который позволяет пользователям обмениваться

файлами через сеть. Он поддерживает как анонимный, так и аутентифицированный

доступ к файлам и директориям на удаленном сервере.

При использовании FTP важно обеспечить защищенную передачу данных, используя

шифрование и аутентификацию. Рекомендуется ограничивать доступ к файлам и

директориям на сервере для повышения безопасности. Оптимизация настроек FTP,

включая размер блоков данных и параметры соединения, помогает улучшить

производительность сети.

SCP

SCP — это протокол для безопасной передачи файлов между компьютерами через

защищенное SSH-соединение. Он обеспечивает конфиденциальность и целостность

передаваемых данных, используя шифрование и аутентификацию.

При использовании SCP важно обеспечить безопасность ключевых материалов, таких

как приватные ключи SSH, для защиты от несанкционированного доступа. Оптимизация

настроек SCP, включая параметры шифрования и компрессии данных, помогает

повысить производительность сети. Для обеспечения отказоустойчивости можно

использовать механизмы репликации данных и резервного копирования при передаче

файлов через SCP.

Утилиты аудита и тестирования безопасности

В сфере сетевой безопасности существует ряд мощных инструментов, способных

помочь специалистам в аудите и тестировании безопасности сетей. Эти утилиты

предоставляют широкие возможности для анализа, сканирования и обнаружения

уязвимостей, а также помогают в мониторинге сетевого трафика и реагировании на

потенциальные угрозы.

Nmap

Nmap, или Network Mapper, является одним из самых известных инструментов для

сканирования сети и обнаружения устройств и сервисов в сетевой инфраструктуре.

Он позволяет анализировать сеть, определяя открытые порты, версии сервисов и

даже тип операционной системы, запущенной на удаленном хосте.

Пример использования команды Nmap для сканирования всех портов на удаленном

хосте:

nmap -p- <адрес_хоста>

Эта команда сканирует все порты на указанном хосте, что позволяет обнаружить все

доступные сервисы.

Metasploit

Metasploit Framework представляет собой мощный инструмент для тестирования на

проникновение и эксплуатации уязвимостей в сетевых системах. Он обладает

обширной базой данных эксплойтов и предоставляет гибкие возможности для создания

и выполнения атак на целевые системы.

Пример использования Metasploit для выполнения эксплойта на уязвимость в

удаленной системе:

use exploit/<название_модуля>

set RHOSTS <адрес_хоста>

exploit

Этот набор команд загружает нужный эксплойт, устанавливает целевой хост и

запускает атаку.

Wireshark

Wireshark является инструментом сетевого анализа, который позволяет захватывать

и анализировать сетевой трафик в реальном времени. Он позволяет исследовать

сетевые протоколы, выявлять аномалии в трафике и обнаруживать потенциальные

угрозы безопасности.

Пример использования Wireshark для захвата и анализа трафика на интерфейсе

Ethernet:

wireshark -i eth0

Эта команда запускает Wireshark и начинает захват трафика на указанном сетевом

интерфейсе.

Snort

Snort — это система обнаружения вторжений (IDS) и система предотвращения

вторжений (IPS), которая способна мониторить сетевой трафик и обнаруживать

потенциальные атаки и аномалии в сети.

Пример использования Snort для запуска в режиме обнаружения вторжений:

snort -c <конфигурационный_файл> -i <интерфейс>

Эта команда запускает Snort с заданным конфигурационным файлом и сетевым

интерфейсом для мониторинга. Snort будет анализировать сетевой трафик и

обнаруживать потенциальные угрозы в соответствии с настройками в

конфигурационном файле.

Эти утилиты представляют собой неотъемлемую часть арсенала сетевых специалистов,

позволяя проводить обширный анализ сетевой инфраструктуры и обеспечивать ее

безопасность. Однако важно помнить о правомерности использования этих

инструментов и соблюдении законодательства о компьютерной безопасности.

Как сетевые инженеры, мы должны быть универсальными и обладать навыками оперативного устранения неполадок в рабочей среде. Помимо глубокого знания сетевых протоколов и команд для сетевого оборудования (маршрутизаторы, коммутаторы, межсетевые экраны и т.д.), нам также необходимо досконально разбираться в IP-адресации и других сетевых командах для конечных устройств — таких как компьютеры с Windows, серверы на Linux, рабочие станции и т.д.

В этой статье я перечислю и опишу самые полезные и важные IP-команды в операционной системе Windows. Большинство из них (за некоторыми исключениями и различиями) также доступны в Linux.

Мне не раз приходилось начинать диагностику сетевых проблем и неполадок подключения с проверки конечного устройства (компьютера, сервера и т.д.), прежде чем переходить к основному сетевому оборудованию для углубленного анализа. Это помогает лучше понять проблему с точки зрения пользователя, поэтому такой подход всегда полезен.

Знание следующих IP-команд значительно расширит ваш арсенал инструментов для диагностики и устранения сетевых проблем.

Теперь давайте рассмотрим самые популярные команды из командной строки, связанные с сетями и другими аспектами:

ipconfig

Это одна из самых полезных IP-команд в Windows. Она выводит множество полезной информации о текущих сетевых настройках устройства: IPv4- и IPv6-адреса всех сетевых интерфейсов (Ethernet-адаптеры, Wi-Fi, виртуальные интерфейсы и т.д.), MAC-адрес, шлюз по умолчанию, маску подсети, DNS-сервер, данные DHCP и многое другое.

Если вам нужно узнать локальный IP-адрес вашего компьютера или MAC-адрес Ethernet-адаптера (который в выводе команды отображается как «Физический адрес» — см. пример на изображении ниже), это самый быстрый способ получить эту информацию.

Пример скриншота с выводом команды ipconfig:

Как видно из примера выше, здесь отображаются данные IPv4, MAC-адрес, шлюз по умолчанию, DNS-серверы и т.д.

Вот несколько вариантов этой команды:

ipconfig /? - Отображает все доступные параметры.

ipconfig /all - Данные будут отображаться так, как показано на скриншоте выше, но для ВСЕХ сетевых адаптеров компьютера (Ethernet, Wi-Fi, адаптеры Vmware и т.д.).

ipconfig /release - Освободит текущие IPv4-адреса, динамически назначенные DHCP-сервером. Если указать имя подключения, будет освобожден только IP-адрес этого сетевого адаптера.

ipconfig /release6 - То же, что и выше, но для IPv6-адреса.

ipconfig /renew - Используется для запроса нового IP-адреса от DHCP-сервера.

ipconfig /renew6 - То же, что и выше, но для IPv6-адреса.

ipconfig /flushdns - Удаляется локальный кэш записей DNS.

ipconfig /displaydns - Показывает локальный кэш записей DNS.

ipconfig /registerdns - Обновляет все адреса DHCP, а также снова связывается с внешним DNS-сервером, чтобы убедиться в его доступности и т.д.Если после выполнения команды «ipconfig» вы видите IP-адрес в формате 169.254.x.x, это означает, что системе назначен автоматический частный IP-адрес (APIPA). Он присваивается операционной системой автоматически, если устройство не смогло получить IP-адрес от DHCP-сервера.

nslookup

Команда «nslookup» позволяет получать информацию, связанную с DNS. Например, вы можете узнать данные о домене или выполнить обратный DNS-запрос для определения домена по IP-адресу.

nslookup networkadmin.ru - Определит IP-адрес конкретного домена (A-запись).

Server: domain_name

Address: 10.120.101.2

Non-authoritative answer:

Name: networkadmin.ru

Addresses: 2a03:6f00:6:1::b972:f56c

185.114.245.108Команда «nslookup», за которой указано доменное имя, отобразит IPv4- и IPv6-адреса (A-записи и AAAA-записи), связанные с этим доменом.

nslookup 185.114.245.108 - Выполнит обратный DNS-запрос и определит доменное имя, соответствующее указанному IP-адресу.

Server: domain_name

Address: 10.120.101.2

Non-authoritative answer:

Name: vh308.timeweb.ru

Addresses: 185.114.245.108Команда «nslookup» обладает и другими полезными функциями. Например, с её помощью можно найти авторитетные DNS-серверы домена, TXT- и MX-записи, а также многое другое (для этого используется опция type=):

Синтаксис: nslookup -type=[MX , TXT , A , AAAA , NS , PTR , SOA] [domain]

nslookup -type=MX networkadmin.ru

Server: domain_name

Address: 10.120.101.2

Non-authoritative answer:

networkadmin.ru MX preference = 10, mail exchanger = mx1.timeweb.ru

networkadmin.ru MX preference = 10, mail exchanger = mx2.timeweb.ru

mx1.timeweb.ru internet address = 92.53.116.47

mx1.timeweb.ru AAAA IPv6 address = 2a03:6f00:3::5c35:742f

mx2.timeweb.ru internet address = 92.53.116.51

mx2.timeweb.ru AAAA IPv6 address = 2a03:6f00:3::5c35:7433ping

Давайте рассмотрим одну из самых популярных утилит для проверки сетевого соединения.

Пожалуй, первая команда, которую запускают пользователи при проблемах с подключением – это ping. Эта команда быстро покажет, может ли ваш компьютер отправлять и получать пакеты (конкретно – ICMP-пакеты), что позволяет определить наличие сетевого соединения.

Обратите внимание, что «ping» полезен для проверки подключения как локального компьютера (с которого выполняется команда), так и удалённых компьютеров или серверов. Например, если вы пропингуете IP-адрес вашего шлюза по умолчанию и получите ответы (ICMP Echo Reply), это означает, что ваш компьютер правильно подключён к сети.

А если вы пропингуете удалённый сервер в интернете и получите ответы, значит, этот сервер также имеет нормальное сетевое подключение.

ping /? - Отображает все доступные параметры.

ping 185.114.245.108 - По умолчанию отправит 4 ICMP-пакета на указанный IP-адрес.

ping networkadmin.ru - Cистема сначала преобразует имя в IP-адрес, а затем отправит ICMP-пакеты по этому адресу.

ping 185.114.245.108 -t - Позволит непрерывно отправлять пакеты ping (icmp-эхо-запросы) на целевой IP-адрес.

ping -n 10 185.114.245.108 - Отправит 10 пакетов ping (icmp-эхо-запросы) на целевой IP-адрес.

ping -l 1500 185.114.245.108 - Отправит пакеты ping (icmp-эхо-запросы) размером 1500 байт на целевой IP-адрес.

ping -a 185.114.245.108 - Определит имя хоста, соответствующее указанному IP-адресу, а затем выполнить ping этого адреса.

ping -6 [domain или IP] - Отправит IPv6-пакеты на указанный целевой адрес.Большинство фаерволов блокируют ICMP-протокол (на котором основан ping), поэтому если вы пингуете удалённый хост и не получаете ответов, это не обязательно означает наличие сетевых проблем. Скорее всего, где-то на пути сетевой фаервол заблокировал ICMP-пакеты.

tracert

В Windows команда «tracert» означает “трассировка маршрута”. В Linux аналогичная команда называется «traceroute». Эта команда отслеживает путь, который TCP/IP-пакет проходит до целевого узла, и отображает информацию (если она доступна) о промежуточных маршрутизаторах на этом пути.

Как и команда ping, tracert отправляет ICMP Echo-пакеты к целевому узлу, но с постепенно увеличивающимся значением TTL.

tracert networkadmin.ru - Трассирует TCP/IP-маршрут до указанного целевого IP-адреса или домена.

Трассировка маршрута к networkadmin.ru [185.114.245.108]

с максимальным числом прыжков 30:

1 1 ms <1 мс <1 мс 10.120.173.254

2 1 ms 1 ms <1 мс 10.120.250.6

3 * ms * ms * ms Превышен интервал ожидания для запроса.

4 7 ms 2 ms 3 ms 194.154.73.45

5 11 ms 3 ms 2 ms pe20.moscow.gldn.net [79.104.225.221]

6 4 ms 3 ms 3 ms 62.105.155.241

7 16 ms 17 ms 16 ms 94.228.119.214

8 11 ms 10 ms 11 ms vh308.timeweb.ru [185.114.245.108]

Трассировка завершена.При трассировке маршрута к домену networkadmin.ru отображаются все промежуточные узлы (с их именами хостов и IP-адресами) вплоть до конечного пункта назначения.

При диагностике проблем подключения в крупной сети вы можете использовать «tracert», чтобы определить, на каком узле прекращается передача пакетов до достижения цели, и сосредоточить усилия по поиску проблемы именно на этом узле, который не маршрутизирует пакеты.

Поскольку tracert, как и команда ping, использует протокол ICMP, при выполнении команды вы часто будете видеть результаты со звёздочками (

* * *). Это означает, что:

- Фаервол на одном из участков пути блокирует ICMP-пакеты

- Некоторые маршрутизаторы в цепочке не отправляют сообщения о превышении TTL

netstat

Ещё одной важной командой является утилита Network Statistics (netstat), которая доступна как в Windows, так и в Linux.

Она отображает установленные сетевые TCP/IP соединения локального компьютера с удалёнными хостами, открытые порты на машине, идентификатор процесса (PID) для каждого соединения и другую информацию.

Лично я использую эту команду в основном в целях проверки безопасности — чтобы определить, не запущены ли на компьютере бэкдоры, нет ли подозрительных подключений к внешним серверам Command-and-Control и т. д.

Вот несколько популярных примеров использования этой команды:

netstat -ano - Отображает все соединения и прослушивающие порты (-a), адреса и порты в числовом виде (-n), а также идентификатор процесса (PID) для каждого соединения (-o).