Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

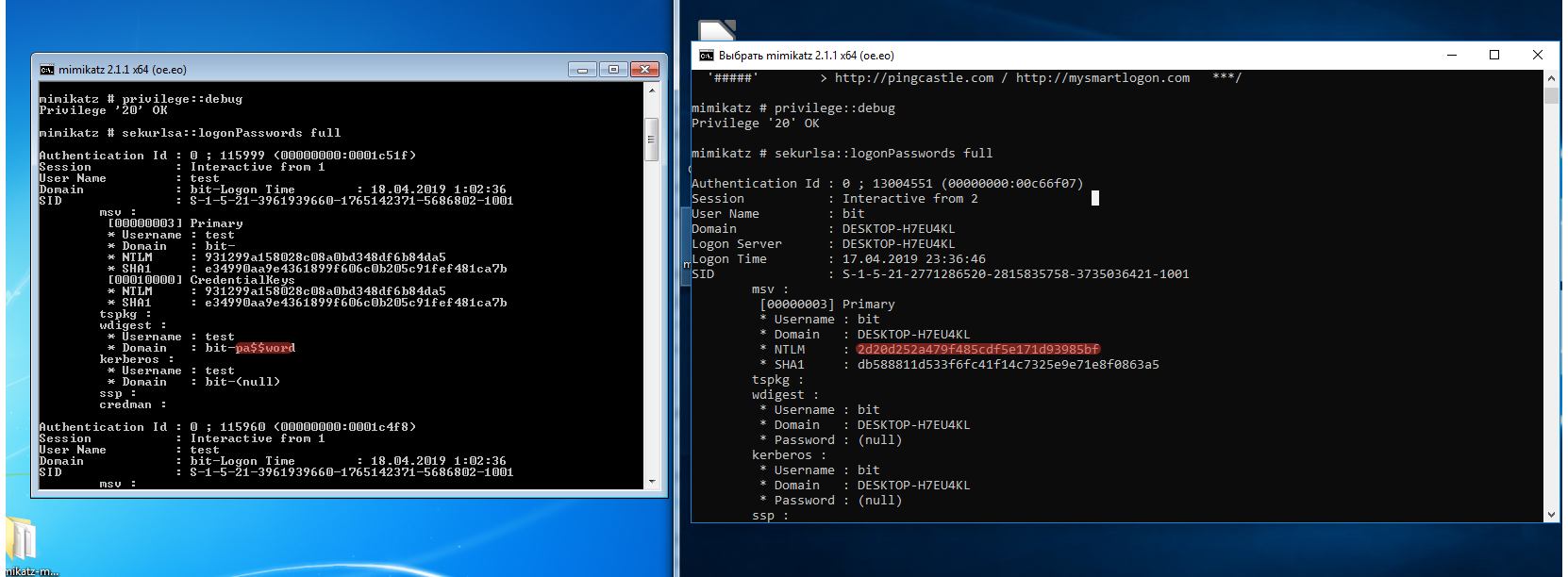

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

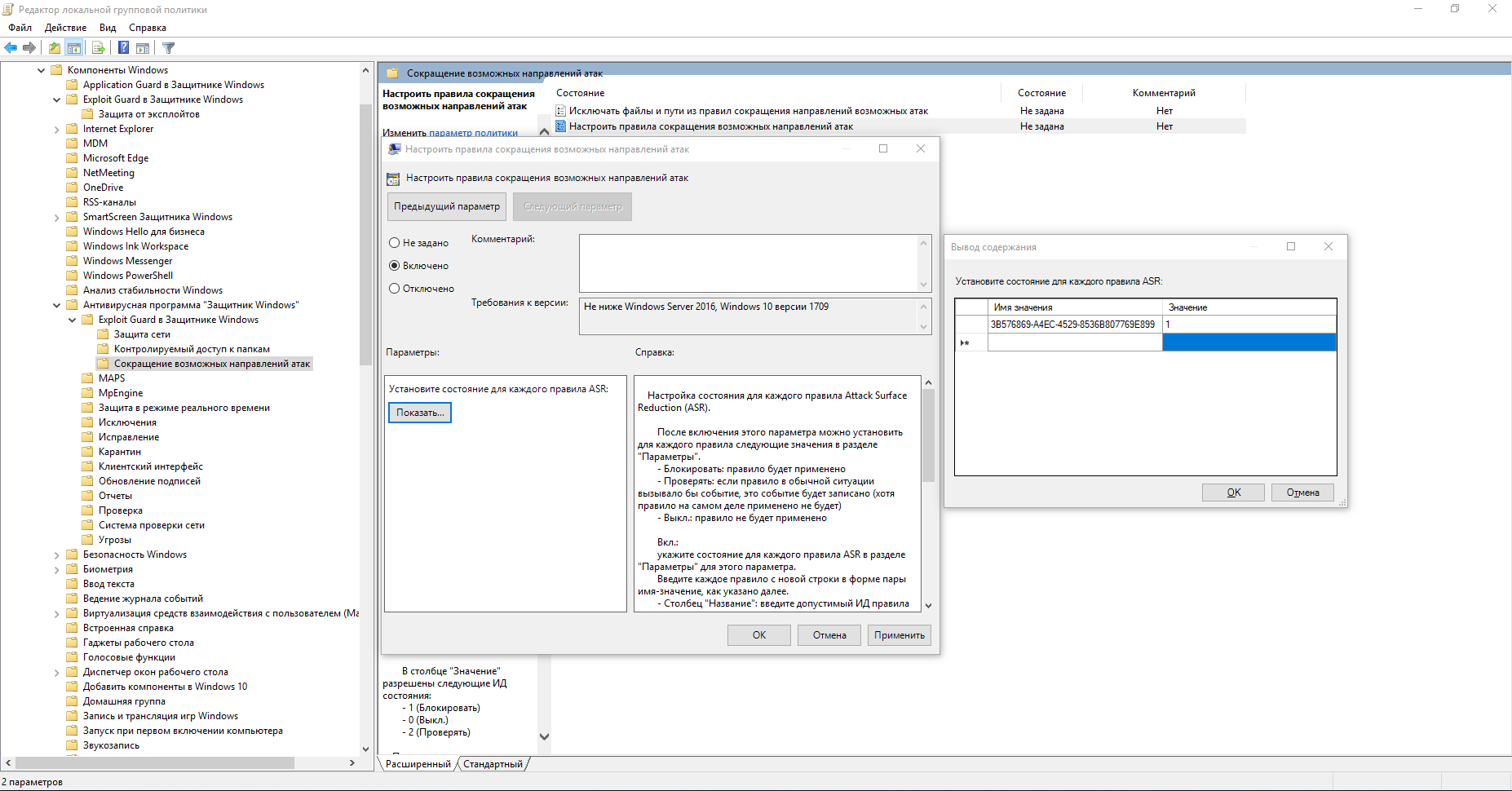

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Виртуализация Windows 10

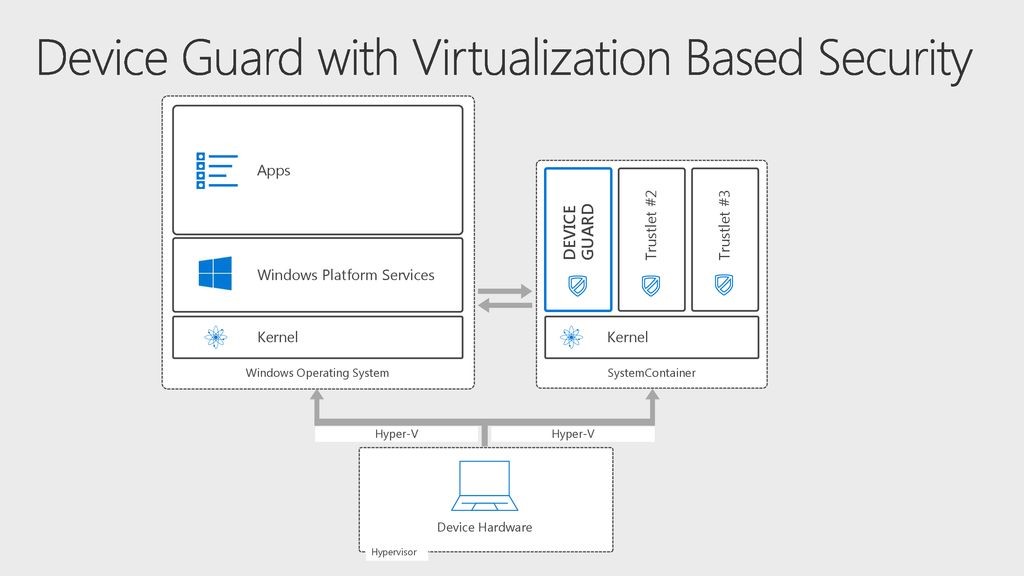

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

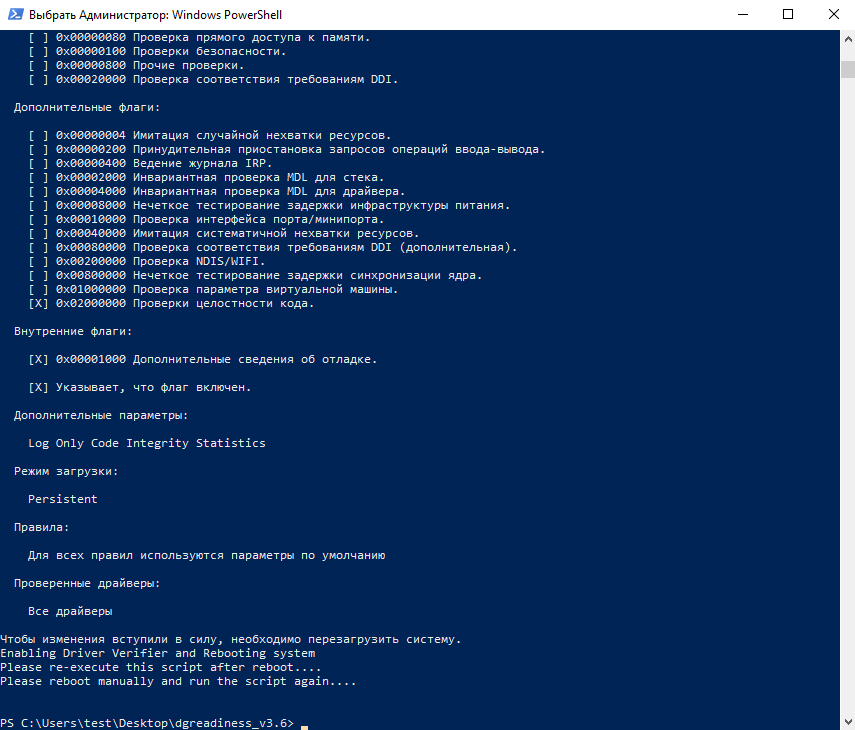

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

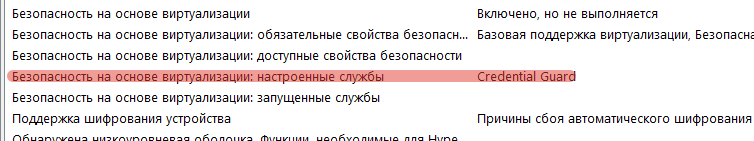

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Защита данных от утечки

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании.

Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

К примеру, можно взять ситуацию, когда злоумышленник получает доступ к рабочей станции. Достаточно загрузиться с загрузочного носителя, и через командную строку (вызывается сочетанием клавиш Shift+F10) мы получаем полный доступ к данным на жестком диске: можем их копировать и удалять.

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

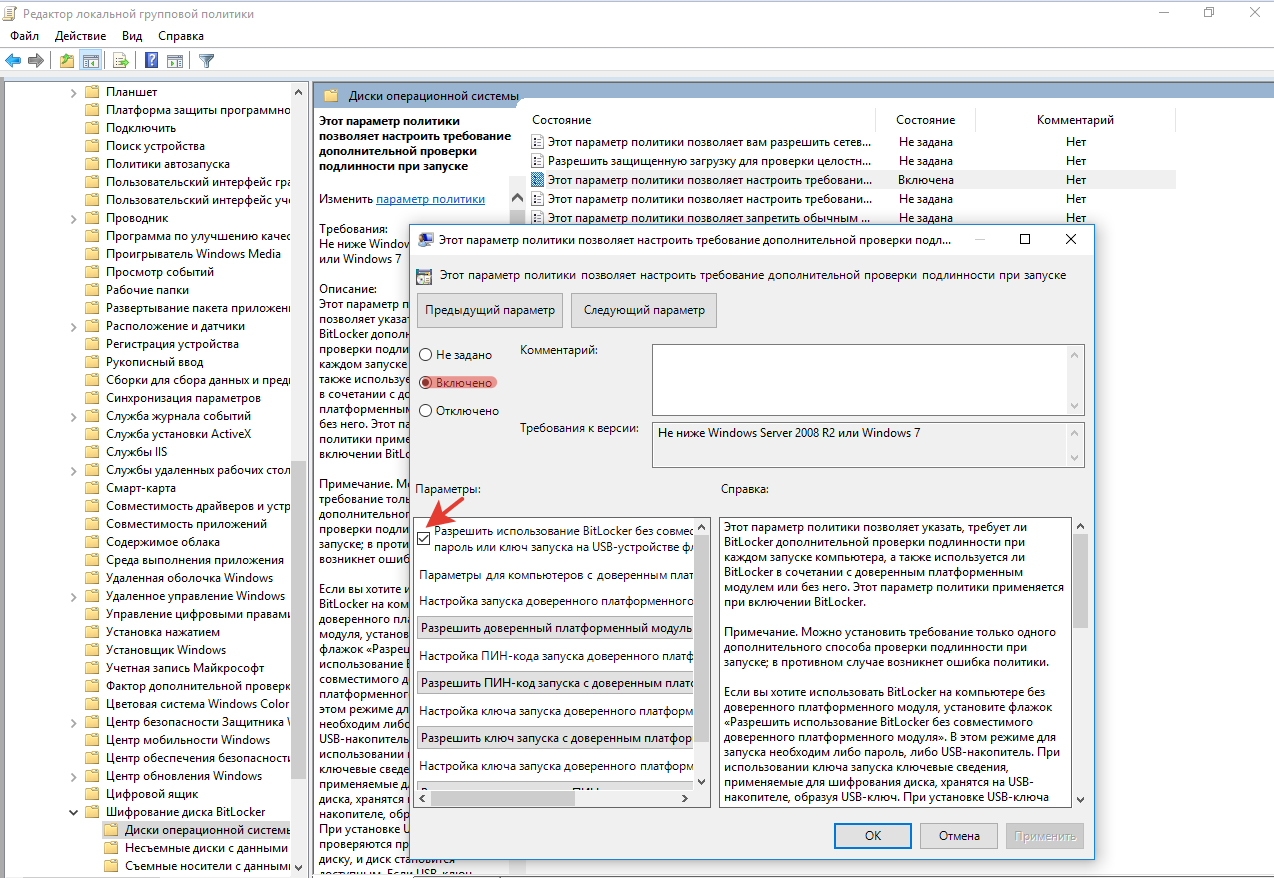

Чтобы включить шифрование диска, необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы». Далее выбираем «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Рисунок 7. Изменение групповых политик для включения BitLocker

Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

После шифрования диска при загрузке придется вводить пароль, который был указан при включении самой функции.

Рисунок 8. BitLocker просит ввести пароль для загрузки ОС

Если не ввести пароль в течение минуты, компьютер автоматически выключится.

Есть пара важных моментов, которые необходимо учесть при шифровании диска:

- Необходимо обзавестись ключами восстановления — на случай, если не удается получить доступ к шифрованному диску. И в рамках компании хранить такие ключи удобнее в Active Directory.

- Необходимо иметь копию данных, которые находятся на зашифрованном диске. Если, к примеру, диск был поврежден физически и из него надо извлечь данные, то нет гарантии, что будет возможность их расшифровать.

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.

Исходя из всего сказанного, обновление парка операционных систем до Windows 10 — не просто необходимое, а вынужденное действие, которое должно войти в стратегию защиты информационного пространства любой организации на ближайшее время. Но, как и любое другое программное обеспечение, защита Windows 10 должна осуществляться грамотными специалистами, знающими свое дело.

Выпуск Windows 10 Technical Preview заинтересовал очень многих: число участников программы предварительной оценки Windows недавно достигло 1 млн, и мы получили более 200 000 отзывов. Мы благодарим всех, кто зарегистрировался для участия в программе и отправил нам свои отзывы. Мы хотим, чтобы Windows 10 полностью отвечала потребностям вашего бизнеса, и я с нетерпением жду ее выхода. В своем предыдущем посте я писал, что продолжу рассказывать о ключевых функциях новой ОС. Сегодня я хочу рассказать о безопасности в Windows 10. Этот вопрос был в центре активных обсуждений с пользователями с того самого момента, как было объявлено о выходе Windows 10 Technical Preview. Совершенно естественно, что вопросы безопасности и защиты информации имеют первостепенную важность для компаний.

Сегодня кибератаки на организации происходят повсеместно, а последствия их становятся все более серьезными. Недавно хакеры провели несколько атак на компании из списка Fortune 500. Они использовали украденные имена пользователей и пароли, с помощью которых смогли получить доступ к системам платежных терминалов и данным кредитных карт, которые обрабатывались этими системами. В результате атак были украдены номера миллионов кредитных карт, которые сразу были проданы на черном рынке. Недавно газета New York Times опубликовала статью о киберпреступной организации, которая украла 1,2 млрд. имен пользователей и паролей. Учитывая тот факт, что в мире всего 1,8 млрд. пользователей Интернета, такие данные выглядят устрашающе. Эти преступные организации и государственные структуры некоторых стран — не единственная угроза. Даже ваши собственные добросовестные сотрудники могут быть источником значительного риска, который следует минимизировать. Согласно опубликованному в этом году отчету компании Stroz Friedberg, предоставляющей услуги в области безопасности, 87 % руководителей высшего звена признали, что регулярно отправляют рабочие файлы на личную электронную почту или загружают их в облачную службу хранения данных, а 58 % пользователей признались, что хотя бы раз случайно отправляли конфиденциальную информацию не тому адресату.

В Windows 10 мы уделяем много внимания инструментам защиты от современных угроз безопасности. Мы совершенствуем функции защиты личных данных и информации, контроля доступа и противодействия угрозам. В этом выпуске операционной системы мы сделаем все возможное, чтобы уйти от однофакторных методов аутентификации, таких как пароли. ОС будет включать встроенную в платформу защиту от потери данных, а также ряд функций, которые помогут организациям защититься от вредоносного ПО, закрывая бреши, которые обычно используются для заражения.

Защита учетных данных и управление доступом

Для начала я хочу рассказать о решении, которое реализует очень современный подход к работе с удостоверениями и учетными данными пользователей и представляет собой новое поколение средств защиты учетных записей. Это решение обеспечивает защиту учетных данных пользователей в случае сбоя в системе безопасности центра обработки данных. В случае взлома устройств пользователи будут защищены от кражи данных, а риск кражи учетных данных во время фишинговых атак будет устранен практически полностью. Это решение эффективно и удобно как организациям, так и отдельным пользователям. Оно не сложнее пароля с точки зрения использования, однако обеспечивает безопасность на корпоративном уровне. Это результат работы, целью которой был уход от использования однофакторной идентификации (паролей). Мы считаем, что это решение выведет защиту учетных данных на новый уровень. Оно использует многофакторную защиту (которая до этого времени была представлена только смарт-картами) и интегрировано в операционную систему и в само устройство, поэтому ему не нужны дополнительные аппаратные устройства безопасности.

После регистрации сами устройства становятся одним из двух факторов, необходимых для аутентификации. Вторым фактором является ПИН-код или биометрическая информация, например, отпечаток пальца. С точки зрения безопасности это означает, что теперь злоумышленнику будет недостаточно получить учетные данные пользователя. Он также будет должен получить доступ к физическому устройству пользователя, а это в свою очередь потребует доступа к ПИН-коду или биометрической информации пользователя. Пользователи могут зарегистрировать каждое свое устройство с помощью новых учетных данных, или же они могут зарегистрировать одно устройство, например, свой мобильный телефон, который станет эффективным фактором аутентификации. В результате, имея мобильный телефон под рукой, они смогут получать доступ ко всем своим компьютерам, сетям и веб-службам. В этом случае телефон, используя Bluetooth или Wi-Fi, играет роль удаленной смарт-карты, и обеспечивает двухфакторную аутентификацию как для локального входа, так и для удаленного доступа.

Если посмотреть, как именно реализован этот компонент Windows 10, то ИТ-специалисты и специалисты по безопасности обнаружат, что лежащие в его основе технологии им хорошо знакомы. Учетные данные могут формироваться одним из двух способов. Это может быть пара ключей шифрования (закрытый и открытый ключи), которая сгенерирована Windows. Или это может быть сертификат, предоставленный устройству одной из имеющихся инфраструктур PKI. Благодаря поддержке обоих вариантов Windows 10 будет удобна для организаций, у которых уже имеется своя инфраструктура PKI. В то же время она подойдет для работы с веб-службами и для отдельных пользователей, когда защита учетных данных с помощью PKI не нужна и нецелесообразна. Active Directory, Azure Active Directory и учетные записи Майкрософт будут поддерживать новый формат работы с учетными данными без какой-либо дополнительной конфигурации, а это значит, что индивидуальные пользователи веб-служб Майкрософт смогут быстро уйти от использования паролей. Эта технология специально проектировалась таким образом, чтобы ее можно было использовать на разных платформах, в разных типах инфраструктур и для разных сценариев работы с веб-службами.

Защита учетных записей — это лишь одна составляющая нашего подхода к защите учетных данных. Другая оставляющая — это защита маркеров доступа, которые генерируются, когда ваши пользователи прошли проверку подлинности. Сегодня такие маркеры доступа все чаще становятся объектами атак с использованием технологий передачи хэша, передачи билета и др. Когда злоумышленник получает эти маркеры, он может получить доступ к ресурсам, выдав себя за нужного пользователя, и для этого даже не понадобятся учетные данные. Этот метод часто применяется в сочетании с продолжительными атаками повышенной сложности (APT) — и это еще одна причина, по которой мы очень хотим исключить этот метод атаки из арсенала хакеров. В Windows 10 это станет возможным благодаря архитектурному решению, которое хранит маркеры доступа пользователей внутри безопасного контейнера, работающего по технологии Hyper-V. Решение предотвращает извлечение маркеров из устройств даже в тех случаях, когда само ядро Windows подвергается атаке.

Защита информации

В Windows 10 мы значительного усовершенствовали защиту учетных данных. Защита информации тоже не осталась без внимания. Для начала я хотел бы представить вам некоторые факты, которые помогут понять, на что мы делаем ставку. Технология BitLocker стала ведущей в отрасли технологией защиты данных, находящихся на устройстве. Однако, как только данные покидают устройство, они уже не защищены. Для защиты данных вне устройства мы предлагаем службы управления правами Azure и службы управления правами на доступ к данным (IRM) в Microsoft Office. Однако, чтобы использовать эти службы, пользователь должен их активировать. Это создает некоторую брешь в защите организаций, так как если ваши пользователи самостоятельно не примут упреждающих мер, то они достаточно легко смогут по неосторожности сделать что-то, что приведет к утечке корпоративных данных. В Windows 10 мы решаем эту проблему с помощью компонента по защите от потери данных (DLP), который позволяет отделить корпоративные данные от личных данных пользователей и помогает защитить корпоративные данные за счет помещения их в контейнеры. Мы интегрировали этот функционал в платформу и пользовательский интерфейс, чтобы защиту можно было активировать без перебоев в работе, которые часто возникают при использовании других решений. Вашим пользователям не потребуется переключаться между режимами или приложениями, чтобы защитить корпоративные данные. То есть пользователи смогут обеспечить безопасность данных, не меняя свое привычное поведение. Защита корпоративных данных в Windows 10 включает автоматическое шифрование корпоративных приложений, данных, сообщений электронной почты, содержимого веб-сайтов и другой конфиденциальной информации при ее поступлении из корпоративной сети на устройство пользователя. А когда пользователи создают новое содержимое, наше решение помогает им разграничить корпоративные и личные документы. При необходимости компания может настроить политику, согласно которой все новое содержимое, созданное на устройстве, будет рассматриваться как корпоративное. Также можно настроить дополнительные политики, которые позволят предотвратить копирование данных из корпоративных документов в некорпоративные или во внешние места хранения, например, в социальные сети.

Итак, Windows 10 включает усовершенствованное решение по защите данных для компьютеров. А что насчет мобильных устройств? На платформе Windows Phone можно использовать тот же самый функционал, что и на платформе Windows для компьютеров. Кроме того, обеспечена полная совместимость, чтобы защищаемые документы были доступны с разных платформ. И в заключение темы о защите данных: Windows 10 позволит компаниям с помощью политик определять, каким приложениям разрешено получать доступ к корпоративным данным. По результатам ваших многочисленных отзывов мы несколько усовершенствовали этот функционал и расширили возможности политик, чтобы они отвечали требованиям работы с VPN.

Всем нам требуется доступ к корпоративным приложениям и документам, когда мы находимся в командировке или работаем дома. Организуя для пользователей удаленный доступ, ИТ-специалисты ищут способы снизить риски, связанные с подключением по VPN, особенно в сценариях работы на личных устройствах (BYOD). Windows 10 помогает ИТ-специалистам в этом деле, предоставляя ряд возможностей для управления VPN, начиная с создания постоянного подключения и заканчивая настройкой списка приложений, доступ к которым может быть разрешен по VPN. Благодаря таким спискам ИТ-специалисты смогут определять возможность доступа для конкретных приложений и управлять ими с помощью решений MDM (как для настольных, так и для универсальных приложений). Для администраторов, которым необходим более детальный контроль, мы предусмотрели возможность ограничения доступа по заданным портам или IP-адресам. Эти дополнительные возможности позволят ИТ-специалистам гибко настроить доступ к корпоративным ресурсам с учетом потребностей пользователей и без ущерба для безопасности и управляемости.

Защита от угроз

Windows 10 также предоставляет организациям возможность ограничивать функциональность устройств, что обеспечивает дополнительную защиту от угроз и вредоносного ПО. Зачастую пользователи сами по неосторожности устанавливают вредоносное ПО на свои устройства. Windows 10 решает эту проблему, позволяя настроить на устройствах запуск только доверенных приложений, то есть приложений, подписанных службой подписи Майкрософт. Доступ к службе подписи будет контролироваться посредством процесса проверки, аналогичного процессу контроля публикации приложений независимых поставщиков ПО в Магазине Windows, а функциональность самих устройств будет ограничена изготовителем оборудования. Процедура ограничения функциональности, которую будут использовать изготовители устройств, аналогична той, которую мы используем для устройств на платформе Windows Phone. Организации смогут выбирать, какие приложения считать доверенными: только приложения, подписанные ими самими; приложения, определенным образом подписанные независимыми поставщиками ПО; приложения из Магазина Windows или все вышеперечисленное. В отличие от платформы Windows Phone, доверенные приложения также могут включать классические приложения (Win32). Это означает, что все приложения, которые можно запустить на компьютере с ОС Windows, также могут быть запущены на таких устройствах. В итоге эта возможность ограничения функциональности устройств, доступная в Windows 10, дает организациям эффективный и гибкий инструмент для борьбы с современными угрозами, который можно использовать в большинстве сред.

По теме безопасности мне бы хотелось рассказать еще о многом. И я буду писать в своем блоге о других функциях безопасности по мере того, как они будут включаться в сборки продукта. Читайте мой блог, и вы узнаете о том, что мы делаем, чтобы Windows 10 стала лучшей ОС для организаций. Приглашаю вас также принять участие в программе предварительной оценки Windows 10 Technical Preview и отправить нам свои отзывы о нашей новой ОС, если вы еще не успели это сделать.

Джим Элков (Jim Alkove)

1. Средства защиты от НСД в ОС семейства Windows

Синадский Н.И. 1998-2018

2. Учебные вопросы

• Разграничение доступа средствами NTFS

• Аудит событий безопасности

• Шифрующая ФС

• Хранение парольной информации

• Структура файлов реестра

• Шифрование парольной информации

• Атаки на пароли

• BitLocker drive encryption

3. Семейство ОС Windows NT – 2000 – XP – 7

• Windows NT 3.51

• Windows NT 4.0 Workstation, Server

• Windows 2000 Professional, Server, Advanced Server, …

• Windows XP, 2003 Server

• Windows Vista

• Windows 7, 8, 10, Server 2008, Server 2012

4. Списки доступа

5.

• Список доступа (VAX/VMS, Windows

NT)

– С каждым объектом ассоциируется список

переменной длины, элементы содержат:

• идентификатор субъекта

• права, предоставленные этому субъекту на

данный объект

Файл 1

– Access Control List

User 1

R

User 2

R

User 3

RW

6.

7. Информация о правах доступа (разрешениях)

• Где хранить списки доступа?

– В отдельном общем файле ?

– Внутри каждого файла ?

• Файловая система должна поддерживать

списки доступа

• Файловая система NTFS в ОС Windows

NT -2000

8.

• Небольшой файл в NTFS

Станд. Инф.

DOS атрибуты,

время, …

Имя файла

Дескриптор

защиты

До 255

UNICODE

Список

прав доступа

Access Control

List (ACL)

Данные

Как формировать

ACL?

9. Идентификация пользователей

• У любого пользователя:

– имя пользователя

– уникальный идентификатор

• Идентификатор безопасности – SID

– (Security ID)

10. ACL файла «Файл 1»

Файл 1

User 1

R

User 2

R

User 3

RW

ACL

12278633-1016

R

12278633-1017

R

12278633-1018

RW

11. Дескриптор защиты

• Структура данных, описывающая объект:

– SID владельца объекта

– Дискреционный список контроля доступа

(DACL)

– Системный список контроля доступа

(SACL)

12. Дискреционный список контроля доступа (DACL)

• Discretionary Access Control List (DACL) список, в котором перечислены права

пользователей и групп на доступ к

объекту

• Обычно устанавливает владелец объекта

• Каждый элемент списка — запись

контроля доступа (Access Control Entry,

ACE), которая указывает права

конкретной учетной записи

13. Записи контроля доступа (ACE)

• Три типа записей:

– «доступ запрещен» — отклоняет доступ к

объекту для данного пользователя

– «доступ разрешен»

– «системный аудит»

• Каждая запись содержит (в частности):

– маску, определяющую набор прав на доступ

к объекту и

– идентификатор безопасности, к которой

применяется маска

14. Маска доступа – Access Mask

15. Маркер доступа

• Маркер доступа (access token) структура данных, содержащая

– SID пользователя

– Массив SID групп, к которым принадлежит

пользователь

– Массив прав пользователя

16. Контроль доступа

• Осуществляется монитором

безопасности

• Сравнение информации безопасности в

маркере доступа пользователя с

информацией в дескрипторе

безопасности объекта

• Происходит последовательное сравнение

SID всех записей АСЕ со всеми SID

пользователя из маркера доступа

17.

Дескриптор

безопасности

Объект

Пользователь

U1

Владелец

ACE

Access

Allowed

DACL

ACE

SID U1

SACL

ACE

Read

(RX)

Маркер доступа

……

SID U1

…….

18. Файл $Secure

19. Программа Security Manager

20. Реестр ОС

Ветвь реестра

Файл

HKEY_LOCAL_MACHINE\SYSTEM

HKEY_LOCAL_MACHINE\SAM

HKEY_LOCAL_MACHINE\SECURITY

HKEY_LOCAL_MACHINE\SOFTWARE

HKEY_LOCAL_MACHINE\ HARDWARE

ветвь

• HKEY_USERS\.DEFAULT

• HKEY_CURRENT_USER

system

sam

security

software

Временная

default

NTUSER.DAT

21.

РЕГИСТРАЦИЯ СОБЫТИЙ

БЕЗОПАСНОСТИ

Аудит

Событие безопасности (информационной):

идентифицированное возникновение состояния

ИС, сервиса или сети, указывающее на

• возможное нарушение безопасности

информации,

• или сбой средств защиты информации,

• или ранее неизвестную ситуацию, которая может

быть значимой для безопасности информации

Хранение — не менее трех месяцев

22.

РСБ Определение событий

безопасности

вход (выход), а также попытки входа субъектов

доступа в ИС и загрузки (останова) ОС;

подключение МНИ и вывод информации на МНИ;

запуск (завершение) программ и процессов

(заданий, задач), связанных с обработкой

защищаемой информации;

попытки доступа программных средств к

защищаемым объектам доступа;

попытки удаленного доступа

действия от имени привилегированных учетных

записей (администраторов)

изменение привилегий учетных записей

23.

Состав и содержание информации

о событиях безопасности

тип

дата и время

источник

результат (успешно или неуспешно)

субъект доступа (пользователь и (или) процесс)

Доступ к записям аудита и функциям управления

— только уполномоченным должностным лицам

24. Аудит событий безопасности

• Аудит — регистрация в журнале событий,

которые могут представлять опасность

для ОС

• Аудитор = Администратор

?

25. Требования к аудиту

• Только сама ОС может добавлять записи в

журнал

• Ни один субъект доступа, в т.ч. ОС, не имеет

возможности редактировать отдельные записи

• Только аудиторы могут просматривать журнал

• Только аудиторы могут очищать журнал

• При переполнении журнала ОС аварийно

завершает работу

Журнал — это файл, => может быть

получен доступ в обход ОС

26. Политика аудита

• Совокупность правил, определяющая то,

какие события должны регистрироваться:

– вход/выход пользователей из системы

– изменение списка пользователей

– изменения в политике безопасности

– доступ субъектов к объектам

– использование опасных привилегий

– системные события

– запуск и завершение процессов

27.

28. Адекватная политика аудита

• Регистрируется ровно столько событий,

сколько необходимо

• Рекомендации

– вход и выход пользователей регистрируются

всегда

– доступ субъектов к объектам регистрировать

только в случае обоснованных подозрений

злоупотребления полномочиями

29. Адекватная политика аудита

– регистрировать применение опасных

привилегий

– регистрировать только успешные попытки

внесения изменений в список пользователей

– регистрировать изменения в политике

безопасности

– не регистрировать системные события

– не регистрировать запуск и завершение

процессов, кроме случая обоснованных

подозрений вирусных атак

30. Адекватная политика аудита

31. Журналы аудита

• SecEvent.Evt, SysEvent.Evt и

AppEvent.Evt

• %SystemRoot%\System32\

– config

– Winevt\logs

• Путь к файлам журнала в реестре

– HKLM\SYSTEM\

CurrentControlSet\Services\EventLog

32.

33. Важнейшие коды событий

• 512

Запуск Windows NT

• 513

Завершение работы Windows NT

• 517

Журнал аудита очищен

• 528

Успешная регистрация

• 529

Неудачная регистрация

(неизвестное имя пользователя или

неверный пароль)

• 560

Объект открыт

34. Идентификация пользователей

• по имени учетной записи пользователя

• учетная запись SID

SID S-1-5-21-2113235361-147094754-1228766249-500

35. SID S-1-5-21-2113235361-147094754-1228766249-500 S-1-5-21-2113235361-147094754-1228766249-501

S-1-5-21-2113235361-147094754-1228766249-512

• Относительные идентификаторы (RID) идентификаторы безопасности с

предопределенным последним номером

подразделения (для встроенных учетных

записей)

• Например:

– 500 — admninstrator

– 501 — Guest

– 512 — Domain Admins

36. Учетные записи в файле SAM

37. Параметр F

Смещение

0х00

8

0х08

8

Длина, байт

Описание

Неизвестно

Дата и время последней модификации учетной записи

0х10

8

Неизвестно

0х18

8

Дата и время создания учетной записи

0х20

8

Неизвестно

0х28

8

Дата и время последнего входа в систему

0х30

4

RID пользователя

0х34

4

Неизвестно

0х38

2

Флаги состояния учетной записи

0х3A 6

Неизвестно

0х40

2

Количество ошибок входа в систему

0х42

2

Общее количество входов в систему

0х44

12

Неизвестно, но у пользователей с правами администраторов первый байт всегда 1.

38. Флаги состояния учетной записи

Значение

0x0001

0x0002

0x0004

0x0008

0x0010

0x0020

0x0040

0x0080

0x0100

0x0200

0x0400

Представление

Описание

01 00 Учетная запись отключена

02 00 Требуется указание домашнего каталога

04 00 Запретить смену пароля пользователем

08 00 Неизвестно

10 00 Обычная учетная запись

20 00 Неизвестно

40 00 Глобальная учетная запись

80 00 Локальная учетная запись

00 01 Доверенная запись

00 02 Срок действия пароля не ограничен

00 04 Учетная запись заблокирована

39. Средства анализа данных на NTFS-разделах

• Эмулятор NTFSDOS и NTFSDOSPro

40.

41.

42.

43.

44. Шифрующая файловая система EFS

• Шифрование отдельных файлов

• Шифрование каталогов (входящие файлы

шифруются автоматически)

45. Шифрование с открытым ключом

• Пользователь: открытый и закрытый ключ

• Данные => симметричный алгоритм => ключ

шифрования файла FEK (File Encryption Key),

генерируется случайно

Заголовок

FEK

Данные

46. Шифрование с открытым ключом

• FEK => открытые ключи пользователей =>

список зашифрованных FEK => поле

дешифрованных данных DDF

• FEK => открытые ключи агентов

восстановления => список зашифрованных

FEK => поле восстановления данных DRF

FEK

FEK

Заголовок

агент2

агент1

FEK

польз2

FEK

польз 1

Данные

47. Расположение ключей

• ОС Windows XP

– C:\Documents and Settings\Имя_пользователя \Application Data

• ОС Windows 7

– C:\Users\Appdata\Roaming

• Сертификат открытого ключа

• \Microsoft\SystemCertificates\My\Certificates

• Закрытый ключ пользователя

• \Microsoft\Crypto\RSA \Идентификатор пользователя

• Файл блокировки

• \Microsoft\Protect\ Идентификатор пользователя

48.

49. Дополнительные замечания

• Временный файл efs0.tmp

• Не подлежат шифрованию файлы в

системном каталоге

• Для расшифрования файлов требуется

пароль пользователя, их зашифровавшего

• Утилита AEFSDR

• Создание АВ – cipher /R

50. Хранение парольной информации

51. Аутентификация пользователей

Имя +

• Пароль

Пароль

• Ключевая дискета

• Жетон

• Психобиофизические

характеристики

человека

Мах длина пароля — 14 символов (128)

52. Расположение БД SAM

• Куст реестра SAM в HKEY_LOCAL_MACHINE

• Winnt\System32\Config\sam — текущая база данных

• Winnt\Repair\sam — копия, создается при

выполнении резервного копирования

• ERD — диск аварийного восстановления

53. Хранение парольной информации в БД SAM

• Имя учетной записи

• ID — в открытом виде

• Пароль — в зашифрованном виде:

– Пароль Windows NT

– Пароль LAN Manager

Имя

SID

User1

User2

s-1…-1010

s-1…-1011

NT hash

Lanman

hash

54. Параметр V

0х00 Элемент неизвестного назначения

0х0С Индекс имени пользователя

0х18 Индекс полного имени

……..

0х84 Индекс времени, разрешенного для регистрации

(обычно содержит 168 (0хA8) бит – по одному на каждый час

недели)

0х90 Элемент неизвестного назначения

0х9С Индекс зашифрованного пароля LAN Manager

0хA8 Индекс зашифрованного пароля Windows NT

0хB4 Индекс предыдущего зашифрованного пароля Windows

NT

0хC0 Индекс предыдущего зашифрованного пароля LAN

Manager

55. Шифрование парольной информации

56. Шифрование паролей Windows NT

Пароль

(текстовый)

16 байт

16 байт

зашифрованный

HASH

Хеширование

HASH

Дополнительное

шифрование

OWF -Необратимая функция, RSA MD4

DES: ключ — RID пользователя

57. БД SAM

Имя

SID

NT hash

User1

s-1…-1010

User2

s-1…-1011

16 байт

хэш

16 байт

хэш

Lanman

hash

58. Локальная регистрация

Пароль

16

байт

16

байт

(текстовый)

HASH

HASH

Хеширование

?

16 байт

зашифрованный

Расшифрование

OWF -Необратимая функция, RSA MD4

DES: ключ — RID пользователя

HASH

59. Шифрование паролей LAN Manager

8 байт

Пароль

ПАРОЛЬ

(текстовый)

(верх. рег.)

8 + 8 байт

зашифрованный

LM HASH

7 символов

HASH

7 символов

(если <7, то нули)

8 байт

HASH

Хеширование

Если длина пароля <= 7 символов, то

Дополнительное 2-ая половина хеша известна шифрование

AAD3B435B51404EE

DES: ключ — 7 символов пароля, шифруется «магическое» число

60. БД SAM

Имя

SID

NT hash

User1

s-1…-1010

User2

s-1…-1011

16 байт

хэш

16 байт

хэш

Lanman

hash

8+8 байт

хэш

8+8 байт

хэш

61.

62. Процесс аутентификации пользователей по сети

63. Проверка пароля

База

SAM

Клиент

Вызов

Хэшпароль

Вызов

DES

DES

Ответ

Ответ

Хэшпароль

? Ответ

64. Шифрование пароля

• Сервер передает 8-байтовый вызов

• Клиент шифрует (DES) вызов, используя в

качестве ключа 16-байтовый

хешированный пароль

• Ответ клиента — структура длиной 24 байта

• В случае диалекта NT LM 0.12 клиент

передает два «ответа» (для NT и

LANMAN) — общей длиной 48 байт

65. Ключевые моменты

• Ни открытый пароль, ни хеш пароля по сети не

передаются

• Для НСД знания пароля не нужно — нужно лишь

знание хеш-значения

• По передаваемым по сети данным (Вызов -Ответ)

нельзя расшифровать ни сам пароль, ни его хешзначение

• Перехватив ответ, невозможно использовать его для

открытия сеанса, так как вызов генерируется снова

для нового соединения

• Данные, передаваемые в ходе сеанса, не шифруются

66. Дополнительное шифрование хешированных паролей в БД SAM

• Программа Syskey

Зашифрованные

Дополнительно

зашифрованные

хеш-значения паролей

хеш-значения

паролей

128-битный

ключ Password

Encryption Key

Системный

ключ

System Key

Зашифрованный

128-битный ключ

Password

Encryption Key,

хранится в

реестре

67. Способы хранения системного ключа

• В реестре компьютера

• На отдельной дискете

• Ключ не хранится, а вычисляется из пароля,

вводимого при загрузке

68. Атаки на пароли

69. Атаки на БД SAM

• Цели:

• извлечение хешированных паролей

– для подбора текстового пароля

– для сетевого соединения без подбора

текстового пароля

• модификация SAM

– подмена пароля пользователя

– добавление нового пользователя и т.п.

70. Способы получения базы SAM

• Загрузка с DOS-дискеты с

использованием эмуляторов NTFS

– NTFSDOS.exe

– NtRecover.exe

• Получение резервной копии SAM с ERDдиска, магнитных лент, каталога

Winnt\repair

• Перехват «вызова» и «ответа» и

выполнение полного перебора

71. Подбор пароля по HASH

• Brute force attack — перебор всех

комбинаций символов из заданного

набора

• Словарь

– данные о пользователе

– «хитрости» и «глупости»

• слова-наоборот

• qwerty, 12345

• IVAN

• пароль = ID

72. Количество комбинаций символов

Количество комбинаций

10 суток

1 сутки

символов

Длина

пароля

5

12 млн

A-Z, a-z,

0-9

60,5 млн 915 млн

6

310 млн

2 млрд

57 млрд

7

8 млрд

80 млрд

3,5 трлн

8

210 млрд

3 трлн

218 трлн

A-Z

A-Z, 0-9

73. Что дает hash LAN Manager?

• Недостаточная устойчивость к взлому

– символы ВЕРХНЕГО регистра

– две половины по 7 символов

• Все комбинации перебираются за 10

суток

• Если известен пароль в верхнем

регистре, то вариацией букв (верх/нижн)

получаем пароль Windows NT

• Отключен в Windows 7

74.

75. Механизм LAN Manager аутентификации в сети

256

Механизм LAN Manager

65535

аутентификации в сети

8 байт «вызов» 0001020304050607

Клиент

16 байт hash

+

5 нулей

=

Сервер

21 байт

С2341A8AA1E7665F AAD3B435B51404EE

С2341A8AA1E7665F AAD3B435B51404EE 0000000000

7 байт

7 байт

7 байт

С2341A8AA1E766

5FAAD3B435B514

04EE0000000000

8 байт DES Key

8 байт DES Key

8 байт DES Key

Шифруем «вызов» Шифруем «вызов» Шифруем «вызов»

AAAAAAAAAAAAAA

BBBBBBBBBBBBBB

«Ответ»

CCCCCCCCCCCCCC

76. BitLocker drive encryption

Версии Vista, 7

–

Посекторное шифрование всего тома

ОС алгоритмом AES (128 бит) кроме

–

–

–

Starter, Home Basic, Home Premium,

Business, Ultimate, Enterprise

загрузочного сектора;

поврежденных секторов;

метаданных тома.

Проверка целостности загрузочных

компонентов до запуска ОС

77.

78.

79. Доверенный платформенный модуль (TPM — Trusted Platform Module)

Хранение

«предохранителя»

ключа шифрования

тома

Хранение регистров

конфигурации

платформы (Platform

Configuration

Registers, PCR)

80. Архитектура ключей BitLocker

• Ключ шифрования тома (full-volume

encryption key, FVEK) зашифрован с

помощью

• Основного ключа тома (volume master

key, VMK), зашифрованного

• Предохранителями (одним или

несколькими)

81. Типы предохранителей

• TPM

• USB-накопитель (ключ запуска)

• Незашифрованный ключ на диске (при

отключении BitLocker)

82. Шифрование разделов

• Для системного раздела

– TPM

– USB-накопитель (ключ запуска)

– Ключ восстановления (48 цифр)

• Для пользовательского раздела

– Пароль (не менее 8 символов)

– Смарт-карта

– Ключ восстановления (48 цифр)

83.

84.

85. Атаки на BitLocker

• Атака при наличии файла гибернации

– hiberfil.sys

• Атака полным перебором

– 4 пароля/сек — 1 год для 4 символьного пароля

86.

87.

88.

89. Ускорение

• Ускорение за счет использования

вычислительной мощности GPU

графических карт NVIDIA (пароля /сек)

– MS BitLocker

– RAR 3.x (AES)

– MS Office 2010 (AES)

4

315

383

92

5,000

5,000

• Распределенное восстановление паролей

90.

91. Проверка целостности загрузочных компонентов до запуска ОС

• BIOS

• основной загрузочной записи (MBR)

• загрузочного сектора NTFS

• загрузочного блока NTFS

• диспетчера загрузки и управления

доступом BitLocker

92. BitLocker To Go

• накопители с файловыми системами FAT,

FAT32 и NTFS.

• AES с длиной ключа 128 (по умолчанию)

или 256 бит

• пароль или смарт-карта

Защита информации в ОС MS Windows

Министерство

образования и науки

российской

федерации

Федеральное

агентство по образованию

ГоУ ВПО

«дагестанский

государственный

методические

указания

к выполнению лабораторных работ по

дисциплине

«Информационная безопасность»

для студентов специальностей

— «Прикладная информатика в

экономике» и

— «Прикладная информатика в

юриспруденции»

Махачкала — 2007 г.

УДК 004.056 (075.32)

Методические указания к выполнению лабораторных работ по дисциплине

«Информационная безопасность». Часть 1.- Махачкала, ДГТУ, 2007. — 45 с.

Методические указания предназначены для студентов дневной и заочной форм

обучения по специальностям 080801 — «Прикладная информатика в экономике» и

080811 — «Прикладная информатика в юриспруденции».

Методические указания содержат краткие теоретические сведения о методах

защиты информации и ограничения доступа к персональному компьютеру (ПК). В

методических указаниях приведены индивидуальные задания к выполнению

лабораторных работ непосредственно на ПК.

Составители:

. Абдулгалимов А. М., зав. кафедрой ИСЭ ДГТУ, д. э. н., профессор;

. Филенко А. Д., ст. преподаватель каф. ИСЭ ДГТУ;

. Тагиев М. Х., ст. преподаватель каф. ИСЭ ДГТУ, к. э. н.;

. Тагиев Р. Х., асс. каф. ИСЭ ДГТУ.

Рецензенты:

. Гамидов Г.С., зав. кафедрой технологии машиностроения и

технологической кибернетики ДГТУ, д.т.н., профессор

. Джабраилов Х.С., директор ООО «Информационно-вычислительный

центр «Сигма», к.э.н.

Печатается по решению Совета Дагестанского государственного технического

университета от « » 200 г.

Введение

Развитие новых информационных технологий и всеобщая компьютеризация

привели к тому, что обеспечение информационной безопасности стала актуальной

проблемой цивилизованного общества. Как одна из важнейших характеристик информационной

системы (ИС) информационная безопасность становится обязательной дисциплиной

для изучения в вузе.

Под безопасностью ИС понимается защищенность системы от случайного или

преднамеренного вмешательства в нормальный процесс ее функционирования, от

попыток хищения (несанкционированного получения) информации, модификации или

физического разрушения ее компонентов. Иначе говоря, это способность

противодействовать различным возмущающим воздействиям на ИС.

Любая компьютерная система требует определенного рода защиты.

В своих противоправных действиях, направленных на овладение чужими

секретами, взломщики (лица, пытающиеся нарушить работу информационной системы

или получить несанкционированный доступ к информации) стремятся найти такие

источники конфиденциальной информации, которые бы давали им наиболее

достоверную информацию в максимальных объемах с минимальными затратами на ее

получение. Поэтому уровни защиты должны включать в себя физическую защиту

(центрального процессора, дисков и терминалов), защиту файлов, защиту процессов

и всей работающей системы.

Многочисленные публикации последних лет показывают, что злоупотребления

информацией, циркулирующей в ИС или передаваемой по каналам связи,

совершенствовались не менее интенсивно, чем меры защиты от них. В настоящее

время для обеспечения защиты информации требуется не просто разработка частных

механизмов защиты, а реализация системного подхода, включающего комплекс

взаимосвязанных мер (использование специальных технических и программных

средств, организационных мероприятий, нормативно-правовых актов и т.д.).

Настоящие методические указания посвящены выполнению

лабораторных работ по дисциплине «Информационная безопасность». В них приведены

теоретические сведения об основах защиты ПК, о методах ограничения доступа к

информации в офисных программах MS Word, MS Excel, шифрующей файловой системе EFS. Кроме того, в них

приведен обзор наиболее популярных и современных антивирусных программ.

Лабораторная работа №1

Тема: «Безопасность

в ОС MS Windows»

Цель работы: приобретение навыков защиты информации в

ОС MS Windows.

Краткие теоретические сведения

Защита информации — это комплекс мероприятий,

направленных на обеспечение информационной безопасности.

Угроза — это потенциальная возможность определенным

образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот,

кто предпринимает такую попытку, — злоумышленником. Потенциальные

злоумышленники называются источниками угрозы.

В данной лабораторной работе буду рассмотрены основные

принципы защиты информации от несанкционированного доступа.

Атаки делятся по объекту нападения на 2 большие

группы:

0

атаки на

локальный компьютер;

1

атаки на

компьютер, находящийся в какой либо сети.

Данная лабораторная работа посвящена изучению принципов

защиты локального компьютера.

Windows 9x и

выше предоставляет пользователю возможность ограничения доступа к информации с

помощью установки паролей для определенных процессов. Windows 9x и

выше также позволяет обеспечивать информационную безопасность стандартными

средствами, встроенными в офисные программы (MS Word, MS Excel).

В пределах локального компьютера защите подлежит как

информация, содержащаяся в файлах и папках, так и возможность доступа к самой

работе компьютера.

Способы ограничения доступа к работе компьютера.

1. Парольная защита компьютера в ждущем и спящем

режимах. Данный пароль устанавливается в Панели управления в разделе Управление

электропитанием. В данном разделе необходимо открыть вкладку Дополнительно в

окне Свойства. На этой вкладке устанавливается флажок Запрашивать пароль при

выходе из спящего режима.

2. Парольная защита входа в Windows 9x.

Данный пароль устанавливается в Панели управления в

разделе Пароли на вкладке Смена паролей. После нажатия на кнопку Сменить пароль

Windows… откроется окно, в котором

необходимо будет указать старый пароль, если таковой был установлен, новый

пароль и подтверждение пароля. Если компьютер находится в какой-либо сети, то

также представиться возможность назначить аналогичный пароль для входа в сетевые

службы.

3. Многопользовательский вход в Windows 9x.

Для того чтобы был возможен многопользовательский вход

в Windows 9x, необходимо разрешить ОС такой вход. Для этого в Панели

управления в разделе Пароли на вкладке Профили пользователей необходимо включить

кнопку «Каждый пользователь устанавливает личные настройки, которые

автоматически выбираются при входе в Windows». Здесь же необходимо отметить необходимые Постройки

пользовательских профилей. Затем необходимо создать нового Пользователя. Для

этого необходимо открыть раздел Пользователи в Панели управления. После нажатия

кнопки Добавить… откроется диалоговое окно Добавление пользователя. Затем,

следуя инструкциям, создать новый Профиль, указав его Имя, пароль, необходимые

настройки. Таким образом создается Новый пользователь, который при входе в Windows будет указывать свое имя и пароль

для входа, и он будет работать, во первых, со своими собственными настройками,

во-вторых вход для каждого пользователя компьютера будет разграничен.

Способы ограничения доступа к файлам и папкам

1. Защита файлов и папок путем назначения пароля

экранной заставке.

Этот способ является косвенным способом защиты, т.к.

он защищает не сами файлы и папки, а лишь ограничивает возможность закрытия

экранной заставка. Для этого необходимо установить пароль на закрытие экранной

заставки. Пароль устанавливается в разделе Экран в Панели инструментов.

Открываем вкладку Заставка, выбираем заставку, для которой будет установлен

пароль на закрытие. Отмечаем галочкой Пароль и нажимаем кнопку Изменить….

После этого вводим пароль и его подтверждение. Таким образом, если установлена

именно эта заставка, то для ее отключения необходимо будет ввести пароль.

2. Установка состояния «Скрытый» файл или папка,

их скрытие и отображение.

Открываем Контекстное меню необходимой папки и

выбираем пункт Свойства. На вкладке Общие устанавливаем галочку в Атрибутах для

«Скрытый». Для того чтобы скрытые файлы и папки не отображались в окнах

Проводника или Мой компьютер в окне диска или папки открываем пункт меню Вид,

затем выбираем Свойства папки… На вкладке Вид в Дополнительных настройках для

Файлов и папок в подразделе Скрытые файлы и папки выбираем способ отображения:

Не показывать скрытые и системные файлы/Не показывать скрытые файлы/Показывать

все файлы.

3. Назначение пароля общей папке или принтеру.

Данный способ применим только для папок и принтеров,

находящихся в общем пользовании, т.е. находящихся в какой-либо сети, для

которой включен режим Общего доступа к файлам и принтерам компьютера. Для того

чтобы установить пароль на пользование общим ресурсом, необходимо открыть эту

папку или принтер в окне Мой компьютер, выбрать Свойства в меню Файл, открыть

вкладку Доступ, и в группе Пароли ввести пароль для пользования и его

подтверждение. Пароли используются только при управлении доступом на уровне

ресурсов.

Способы ограничения доступа к информации в файле в

офисных программах MS Word, MS Excel.

В MS Word существуют несколько возможностей

ограничения изменений в документе:

Назначить документу пароль, предотвращающий открытие

документа пользователем, не имеющим соответствующих полномочий.

Назначить документу пароль, запрещающий запись, то

есть позволяющий другим пользователям открывать документ только для чтения.

Если кто-либо откроет предназначенный только для чтения документ и внесет в

него изменения, сохранить этот файл он сможет только под другим именем.

Рекомендовать другим пользователям работать с

документом как с файлом, предназначенным только для чтения. Если кто-либо

открывает этот документ как файл, предназначенный только для чтения, и вносит в

него изменения, сохранить этот файл он сможет только под другим именем. Если же

он открывает документ как обычный файл и вносит в него изменения, файл может

быть сохранен под прежним именем.

Если после присвоения пароля он будет забыт, невозможно будет ни открыть

документ, ни снять с него защиту, ни восстановить данные из него. Поэтому

следует составить список паролей и соответствующих им документов и хранить его

в надежном месте. Установка пароля для данной защиты производится при

сохранении документы путем нажатия кнопки Параметры… в диалогом окне

Сохранить как.

Microsoft Excel обладает следующими возможностями защиты:

Ограничение доступа к отдельным листам.

Ограничение возможности изменений для всей книги.

Ограничение доступа к книге с помощью пароля,

запрашиваемого при открытии или сохранении книги, либо установка при открытии

книги посторонними режима только для чтения

Возможность проверки макросов на наличие вирусов при открытии книги.

Задание к работе

1.

Создайте на диске

С: рабочую папку с названием «Фамилия»

2.

В папке

С:/Фамилия создайте произвольный файл в MS Word и файл MS Excel, содержащий таблицу данных,

диаграмму, рисунок, скрытые столбцы или строки, скрытые листы, ячейки с

расчетом результата по формулам.

3.

В MS Word изучите раздел Справки «Защита документов».

4. Выполните на основе полученных знаний:

A. Назначение документу пароля, предотвращающего

открытие документа пользователем, не имеющим соответствующих полномочий.

Б. Назначение документу пароля, запрещающего

запись.

B. Рекомендуйте другим пользователям работать с документом как с

файлом, предназначенным только для чтения.

5.

В MS Excel изучите раздел Справки «Защита в Microsoft Excel».

6.

Выполните на

основе полученных знаний:

|

№ варианта |

Задание |

|

1 |

1. Защитите Книгу, |

|

2 |

1. Заблокируйте |

|

3 |

1. Защитите Лист, при этом |

|

4 |

1. Запретите вставку новых |

|

5 |

1. Запретите просмотр |

|

6 |

1. Запретите изменение |

|

7 |

1. Установите пароль на |

|

8 |

1. Создайте полную Защиту |

|

9 |

1. Запретите отображение |

|

10 |

1. Запретите просмотр |

7.

Установите

возможность многопользовательского входа в Windows.

8.

Назначьте пароль

для закрытия экранной заставки.

9.

Установите для

созданного вами файла MS Word атрибут «Скрытый».

10.В папке Мой компьютер установите запрет на отображение скрытых файлов.

Вопросы для самоконтроля.

1.

Что такое защита

информации?

2.

Что такое угроза?

3.

На какие группы

делятся атаки по объекту нападения?

4.

Какие бывают

средства защиты от несанкционированного доступа в Windows 9x?

5.

Что означает

Многопользовательский вход в Windows?

6.

Как в папке

запретить отображение скрытых файлов?

7.

Какие существуют

способы защиты документа в MS Word?

8.

Какие существуют

способы защиты документа в MS Excel?

9.

Какие существуют

способы защиты данных внутри документа MS Excel?

Лабораторная работа №2

Тема: «Основы

защиты ПК»

Цель работы: приобретение навыков защиты информации на

ПК.

Краткие теоретические сведения

Резервное копирование

Если вы опасаетесь, что кто-нибудь намеренно или

случайно удалит ваши файлы, в систему попадет вирус или произойдет полный сбой

системы (а от этого никто не застрахован), то существует единственный способ

сохранить ваши файлы — создать резервную копию системы.

При установке программного обеспечения вы можете

создать аварийный или системный диск. На этом диске находится информация,

позволяющая операционной системе запустить компьютер с диска А, а также

некоторая информация о конфигурации компьютера Этот диск следует хранить в

безопасном месте на случай аварии жесткого диска, однако на нем нельзя хранить

какую-либо компрометирующую или конфиденциальную информацию

Разумеется, аварийный диск не поможет восстановить

файлы данных — он поможет вам восстановить работоспособность вашей операционной

системы. Файлами данных называются файлы, создаваемые при помощи различных

приложений — текстовых процессоров, электронных таблиц, графических редакторов

и т.д., а также информация, полученная из внешних источников (например,

сообщения электронной почты или файлы, скопированные с гибких дисков). Для всех

ценных файлов данных желательно создавать резервные копии (архивировать),

например, на гибких дисках, CD-R/CD-RW (иногда их

можно использовать для копирования всего содержимого жесткого диска) или ZIP-дисках. К сожалению CD-R/CD-RW не пригодны для тех данных, которые

вы собираетесь редактировать или изменять. Это связано с невозможностью

редактирования данных на компакт-дисках.

Выбор носителя информации зависит от вашего бюджета,

рабочих навыков и количества файлов, для которых необходимо создать резервные

копии.

При резервном копировании удобно создавать такие же каталоги и

подкаталоги для хранения файлов, как и на жестком диске. Впоследствии это

упрощает поиск и восстановление нужных файлов.

Проверка того, открывали ли ваш файл, когда вас не

было на месте.

Приведем последовательность действий для проверки

того, открывал ли кто-нибудь конкретный файл, когда вас не было на месте, при

помощи приложения Проводник.

1.

Запустите

Проводник, выбрав его в меню Программы из меню Пуск.

2.

Откройте каталог,

в котором хранится файл.

3.

Щелкните на имени

файла правой кнопкой мыши, и в отобразившемся контекстном меню выберите команду

Свойства.

Если доступ к файлу последний раз предоставлялся уже

после того, как вы отошли от ПК, это означает, что файл кто-то открывал.

Для просмотра диалогового окна свойств файла можно

также щелкнуть правой кнопкой мыши на имени файла в списке, который

отображается командой Файл /Открыть данного приложения.

Для того чтобы узнать, использовал ли кто-нибудь для

открытия ваших файлов особое, интересующее вас приложение, просмотрите меню

Файл этого приложения. В нижней части меню вы найдете нумерованный список

файлов; это те файлы, которые последними открывались из данного приложения.

Если вы заметите имя файла, с которым давно не работали, либо порядок имен

файлов будет отличаться от того порядка, в котором работали с файлами в данном

приложении вы, значит, кто-то открывал ваш файл (или файлы). В таком случае,

просмотрите окна свойств файлов, чтобы получить дополнительную информацию.

(Список файлов может быть недоступен, если вы его блокировали).

Прежде чем открыть подозрительный файл, обязательно

проверьте его свойства. Если вы этого не сделаете, то дата и время последнего

открытия файла будут заменены. При открытии файла операционная система Windows немедленно обновляет эту информацию.

Еще один способ контроля несанкционированного доступа

к файлам — просмотр меню Документы из меню Пуск. Чтобы просмотреть это меню,

выполните команду Пуск — Документы либо щелкните на кнопке Пуск, а затем

нажмите клавишу Д (D). Кроме того,

можно нажать комбинацию клавиш Alt+Esc, а затем — клавишу Д (D). В любом случае команда Документы

отображает список последних десяти-пятнадцати используемых документов.

Если в этом списке вы увидите имя файла, с которым

давно не работали, проверьте его свойства. Если этот документ вам совершенно

незнаком, то он создан кем-то, кто пользовался вашим компьютером; дата и время

создания файла указаны в окне его свойств.

Чтобы просмотреть файл, достаточно щелкнуть на его имени. Операционная система

Windows откроет файл, используя приложение,

в котором он создан.

Для этого необходимо сделать следующее:

. В меню Пуск выберите команду Панель задач и

меню «Пуск». Для этого выполните команду Пуск — Настройка — Панель

задач и меню «Пуск», -для Windows 98/Ме, или Пуск — Панель управления — Панель задач и меню

«Пуск» — для Windows

2000/XP. Отобразится диалоговое окно

Свойства: Панель задач.

В диалоговом окне Свойства выберите вкладку Настройка меню и в области Меню

«Документы» щелкните на кнопке Очистить.

Защита файлов и папок от изменения

Файлы

Если вы опасаетесь, что кто-либо случайно (или

преднамеренно) удалит ваши файлы, то Windows предоставляет вам небольшую страховку от такого рода

происшествий. Вы можете использовать Проводник для установки свойств файла так,

чтобы они стали недоступными для нежелательных изменений (при попытке изменить

такой файл Windows выдаст предупреждение). Это делается

установкой атрибута Только чтение. Атрибут Только чтение является системной,

установкой, которая предотвращает изменения файла. Вы можете просматривать или

копировать файл, но не сможете случайно изменить его имя или содержимое, что и

следует из названия атрибута — только чтение.

Для установки этого параметра выполните следующие

действия:

1.

Запустите

Проводник.

2.

Откройте

соответствующую папку и правым щелчком мыши выберите нужный файл. Затем в

отобразившемся контекстном меню выберите пункт Свойства. Откроется диалоговое

окно.

3.

Щелкните на

флажке Только чтение и на кнопке ОК. Теперь файл защищен от изменений его

содержимого.

Если хотите заменить атрибуты множества файлов в одном

каталоге значением Только чтение, то сразу выделите все требуемые файлы,

удерживая нажатой клавишу Ctrl и

щелкая на имени каждого файла. Затем щелкните правой кнопкой мыши на любом

выделенном имени, и в отобразившемся диалоговом окне Свойства установите

атрибут Только чтение для всех выделенных файлов.

Установка атрибута Только чтение позволит пресечь

попытки какого-либо пользователя отредактировать и сохранить файл при помощи

приложений Windows или DOS. Это также предотвращает удаление файла средствами DOS. Тем не менее, при помощи Проводника

его может удалить любой пользователь, хотя программа вначале спросит, уверены

ли вы в том, что хотите удалить этот файл. Поскольку вы можете не быть той

персоной, которая даст утвердительный ответ на этот вопрос, то можно сделать

вывод, что этот метод — не такая уж надежная защита.

Можно установить атрибут Только чтение файлам,

созданным в различных приложениях, например Microsoft Word, сразу при их сохранении. Некоторые приложения

позволяют задавать такой параметр, в противном случае можно использовать для

ваших файлов диалоговое окно Свойства.

Папки

Вы можете защитить папку от переименования или

удаления так же, как и отдельные файлы, выполнив следующие действия.

1.

Запустите

Проводник.

2.

Выделите папку

(папки), которую вы хотите защитить от удаления.

3.

Щелкните на

выделении правой кнопкой мыши и в отобразившемся контекстном меню выделите

пункт Свойства.

Щелкните на флажке Только чтение и на кнопке ОК.

Невидимые файлы, папки и приложения

Для установки атрибута Скрытый достаточно

воспользоваться диалоговым окном Свойства — независимо от того, работаете вы с

файлом программы, данных или папкой. Скрытый файл не отображается на экране при

просмотре списка файлов каталога. Это правило распространяется на файлы,

каталоги и списки, отображаемые DOS и

некоторыми приложениями. Иногда (но не всегда) это справедливо и для списков,

создаваемых Проводником, чтобы сделать невидимыми объекты на жестком диске.

После этого соответствующие файлы и папки не будут отображаться в каталогах и

списках DOS и других приложений. Для того чтобы

сделать файлы или папки невидимыми, необходимо выполнить следующие действия.

1.

Сделать правый

щелчок на имени файла или папки, атрибуты которых вы хотите установить.

2.

В появившемся

контекстном меню выбрать Свойства. На экране появится одноименное диалоговое

окно.

Атрибуты расположены в нижней части диалогового окна.

Для установки соответствующего атрибута достаточно установить флажок, щелкнув

на нем. Повторный щелчок приводит к отмене атрибута.

Необходимо заметить, что установка атрибутов не

связана с типом файла, то есть не имеет значения, меняете вы атрибуты папки,

файла данных или программного файла.

Установив для файла или папки атрибут Скрытый, вы не

сможете просматривать их при помощи Проводника. (Но лишь до тех пор, пока не

укажете в установках Проводника другие значения.)

Чтобы изменить эти установки, в окне Проводника в меню Вид выберите

Свойства папки. На экране появится одноименное диалоговое окно.

Щелкните на переключателе Не показывать скрытые файлы,

чтобы включить данную опцию и разрешить проводнику не отображать скрытые файлы

и папки. Установка этой опции приведет к тому, что файлы и папки с атрибутом

Скрытый не будут отображаться Проводником.

Хотя изменение опций Проводника приведет к

невозможности просмотра скрытых файлов и папок, указанные опции легко изменить

— точно так же, как вы это только что сделали. Если предполагается, что вашим

компьютером будет интересоваться человек, у которого уровень знаний о ПК выше

среднего, то будьте готовы к тому, что этой меры окажется недостаточно.

Сокрытие приложений также может быть полезным моментом

при защите вашей информации. Если злоумышленник не сможет запустить приложение,

создающее определенные файлы, то он не сможет эти файлы просмотреть.

Воспользовавшись разнообразными приемами, вы можете почти полностью

застраховаться от попыток посторонних лиц отыскать интересующее их приложение

Скрыть приложение достаточно просто

1.

Удалите программу

из меню Пуск. Если ярлыки/значки программы находятся на Рабочем столе, удалите

их и очистите Корзину.

2.

Поместите

программу и создаваемые в ней файлы в новую папку. Если диск разбит на

несколько логических устройств, создайте эту новую папку на малоиспользуемом

виртуальном устройстве (например, устройстве D или Е).

3.

Сделайте все

программные файлы и связанные с ними файлы данных, а также папки, в которых они

находятся, невидимыми, установив атрибут Скрытый.

Убедитесь, что меню Пуск пустое, и что вы установили для файла приложения

атрибут Скрытый при помощи Проводника. Если вы этого не сделаете, то всякий,

кто пожелает, может щелкнуть на соответствующем пункте в списке документов или

на имени приложения в окне Проводника и запустить приложение.

Временные файлы — поиск и удаление

В Windows

имеется множество разных приложений (в том числе Microsoft Word), имеющих «привычку» сохранять документы

при работе на случай сбоя системы. Некоторые приложения позволяют сохранять

удаленный, скопированный и вставленный в документ текст Даже если вы не

сохранили документ в файле, его содержимое все равно записывается на диск Сама

по себе идея хороша, но иногда такой подход создает проблемы при обеспечении

безопасности Кроме этого, на вашем жестком диске «размножаются»

бесполезные временные файлы Часть из них появилась в результате сбоев системы

(вызванных, например, сбоями питания), но большинство досталось в наследство от

обычных сеансов редактирования. Вы можете уничтожить эти файлы,

воспользовавшись любым из приложений для очистки диска, например CleanSweep Extra Strength 4.0 или WinDelete Deluxe.

Также можно уничтожить эти файлы вручную — имеет смысл

проделать это хотя бы один раз. Кроме того, при использовании программы очистки

диска стоит сразу после этого вручную проверить обработанные каталоги и

убедиться, что вы не удалили ничего лишнего, либо не оставили то, что надо было

удалить.

Папка, которую нужно проверить на предмет наличия

бесполезных временных файлов, называется \WINDOWS\TEMP

(включая все папки, вложенные в нее, например \fax или \wordxx)

В них могут находиться файлы с расширением ТМР, но могут встретиться и более

экзотические, например.DOC

или.HTML; там же можно обнаружить файлы с

изображениями (например. JPG)

или файлы без расширения. Большинство таких файлов имеет нулевую (0) длину. Имя

типичного временного файла начинается с символа ~ (тильда), например

— wrdtemp. doc.

Если хотите узнать, что же именно содержится во

временных файлах, можете просмотреть их содержимое DOS-программой EDIT. В MS-DOS переместитесь в соответствующий каталог и введите

команду EDIT [filename]. ext (например, EDIT ~wrdtemp. doc). Также для просмотра можно воспользоваться теми

приложениями, в которых этих файлы были созданы, например Word или Excel. При желании можно воспользоваться графической

программой, например Paint Shop Pro.

Можете просмотреть временные файлы резервных копий,

созданных в том или ином приложении. Для этого достаточно после запуска

приложения выбрать в меню Файл команду Открыть. В появившемся окне можно, как

правило, обнаружить файлы с соответствующими названиями, например ~document.doc. Такие файлы должны удаляться после завершения работы

приложения,, но иногда они могут остаться.

Для удаления таких файлов запустите Проводник.

Переместитесь в каталог, содержащий файлы, подлежащие удалению. Для удаления

файла щелкните на нем, затем нажмите клавишу Delete и подтвердите выполнение операции. Если требуется

удалить сразу несколько файлов, следует выделить их все и нажать клавишу Delete. (Для выделения нескольких файлов

нажмите клавишу Ctrl и,, удерживая

ее нажатой, поочередно щелкайте на каждом файле. А можно щелкнуть на первом

файле, а затем, удерживая нажатой клавишу Shift, переместить выделение при помощи клавиш управления

курсором.)

Нужно заметить, что прежде чем удалять временные (или подозрительно

похожие на них) файлы, следует закрыть (завершить сеанс работы) все активные

приложения. Если этого не сделать, то в процессе удаления приложения начнут

выводить на экран неожиданные запросы. При самом неблагоприятном стечении

обстоятельств попытка удалить файл может привести к сбою системы.

Шифрование данных с помощью архиваторов

Winrar и Pkzip

Оба формата — RAR и ZIP — поддерживают шифрование. Чтобы зашифровать

файлы, нужно до начала архивации указать пароль в командной строке, в меню или

непосредственно на вкладке «Дополнительно» диалога «Имя и

параметры архива». В командной строке это делается с помощью ключа

-p<pwd>. Для ввода пароля в оболочке WinRAR нажмите <Ctrl+P> (то же

действие происходит при выборе команды «Пароль» в меню

«Файл» или при щелчке мышью на маленьком значке ключа в левом нижнем

углу окна WinRAR). Для ввода пароля в диалоге «Имя и параметры

архива» необходимо нажать кнопку «Установить пароль» на вкладке

«Дополнительно».

В отличие от ZIP, формат RAR позволяет шифровать не только данные файлов,

но и другие важные области архива: имена файлов, размеры, атрибуты, комментарии

и другие блоки. Если вы хотите задействовать эту функцию, включите опцию

«Шифровать имена файлов» в диалоге задания пароля. Чтобы включить

общее шифрование в режиме командной строки, вместо ключа — p [пароль] нужно

указать ключ — hp [пароль]. Зашифрованный в таком режиме архив нельзя без

пароля не только распаковать, но даже просмотреть список находящихся в нём

файлов.

Не забывайте удалять введенный пароль после того, как он становится

ненужным, иначе вы можете случайно запаковать какие-либо файлы с паролем,

абсолютно не намереваясь этого делать. Чтобы удалить пароль, введите пустую строку

в диалоге ввода пароля или закройте WinRAR и снова его запустите. Когда пароль