Applies ToWindows 11 Windows 10

Шифрование диска BitLocker позволяет вручную зашифровать определенный диск или диски на устройстве под управлением Windows Pro, Enterprise или Education Edition.

Для устройств, управляемых организацией, шифрованием диска BitLocker обычно управляет ИТ-отдел, так как шифрование может потребоваться политиками организации.

Совет: Если вы ИТ-специалист ищете дополнительные сведения, см. документацию по восстановлению BitLocker.

В этой статье описывается, как управлять шифрованием диска BitLocker с помощью панели управления.

Доступ к шифрованию диска BitLocker

Ниже описано, как получить доступ к шифрованию диска BitLocker.

-

Вход в Windows с учетной записью администратора

-

В меню Пуск введите BitLocker и выберите Управление BitLocker в списке результатов.

Примечание: Шифрование диска BitLocker доступно только на устройствах с выпусками Windows Pro, Enterprise или Education. Она не поддерживается в выпуске Windows Домашняя. Если управление BitLocker отсутствует в списке, это означает, что у вас нет правильного выпуска Windows.

-

В апплете Шифрования дисков BitLocker перечислены все диски, подключенные к устройству с Windows:

-

Диск операционной системы — это диск, на котором установлена Windows.

-

Дополнительные диски перечислены в разделе Фиксированные диски с данными.

-

Съемные диски, такие как USB-накопители, перечислены в разделе Съемные накопители с данными — BitLocker To Go

Шифрование диска вручную

Чтобы зашифровать диск вручную, выполните приведенные далее действия.

-

Открытие шифрования диска BitLocker

-

Рядом с каждым диском есть список разрешенных операций. Чтобы включить шифрование, выберите параметр Включить BitLocker.

-

Выберите вариант разблокировки и создайте резервную копию ключа восстановления.

-

Диск начнет процесс шифрования. Это может занять некоторое время, но вы можете продолжать использовать устройство во время его выполнения.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Windows 10 редакций Профессиональная и Корпоративная имеют встроенную утилиту BitLocker, позволяющую надежно зашифровать содержимое диска (в том числе системного) или внешнего накопителя (об этом в отдельной инструкции: Как поставить пароль на флешку и зашифровать её содержимое). Конечно, для этого можно использовать и сторонние средства, например, VeraCrypt, но в большинстве случаев можно рекомендовать встроенную утилиту шифрования.

В этой инструкции о том, как зашифровать диск с помощью BitLocker. Пример приводится для системного раздела диска, но суть остается неизменной и при необходимости шифрования других дисков. Вы также можете создать виртуальный жесткий диск и зашифровать его — таким образом вы получите защищенный файловый контейнер с возможностью его резервного копирования в облаке и на различных накопителях, переноса на другие компьютеры. Также может быть интересным: Шифрование BitLocker в Windows 10 Домашняя.

Процесс шифрования SSD или жесткого диска с помощью BitLocker

Процедура шифрования дисков с помощью BitLocker — не слишком сложная задача, потребуется выполнить следующие простые шаги:

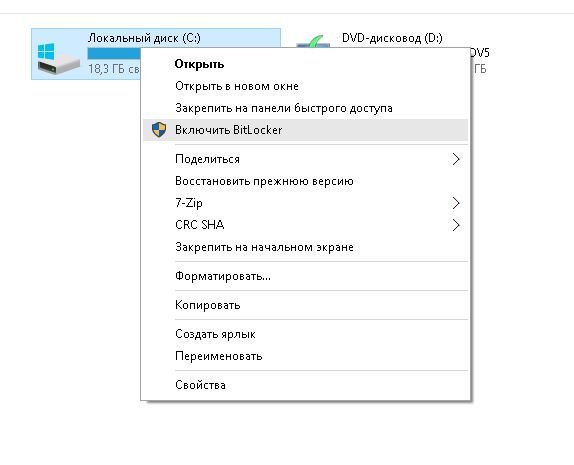

- В проводнике выберите диск, который требуется зашифровать, нажмите по нему правой кнопкой мыши и выберите пункт «Включить BitLocker».

- Если вы увидите сообщение о том, что «Это устройство не может использовать доверенный платформенный модуль TPM», значит вы хотите зашифровать системный диск, а модуль TPM на компьютере отсутствует или отключен. Проблема решаема, об этом здесь: Как включить BitLocker без TPM.

- После короткой проверки дисков вы увидите предложение настроить тип разблокировки: вставить USB-устройство флэш-памяти (обычную флешку) или ввести пароль. Я в своей практике использую пункт «Введите пароль». Предложение с вводом пароля может не появиться, в этом случае обратите внимание на инструкцию Как включить пароль BitLocker на ноутбуках и компьютерах с TPM.

- Если вы также будете использовать разблокировку с помощью пароля, введите и подтвердите ваш пароль. Настоятельно рекомендую записать его, если есть вероятность забыть заданный пароль (в противном случае вы можете полностью потерять доступ к данным). Нажмите «Далее».

- Вам будет предложено сохранить ключ для восстановления доступа к диску, зашифрованному BitLocker. Вы можете сохранить ключ в различные расположения на своё усмотрение. Вне зависимости от того, какой вариант вы выберите, настоятельно рекомендую серьезно отнестись к этому шагу (и не сохранять ключ на тот же диск, который шифруется): сбои питания, ошибки файловой системы могут приводить к проблемам с доступом к зашифрованному диску просто по паролю и ключ восстановления действительно помогает получить доступ к данным. Я лично на своем основном компьютере столкнулся с таким дважды за последние 5 лет и был очень благодарен сам себе за то, что у меня есть ключ восстановления — оба раза он помог.

- Следующий этап — выбор, какую часть диска шифровать. Для большинства пользователей подойдет вариант «Шифровать только занятое место на диске» (в этом случае будут зашифрованы все файлы, которые уже есть на диске и автоматически будет шифроваться всё, что в дальнейшем на него записывается). Второй вариант шифрует и свободное пространство. Что это дает? Например, если у вас на этом диске ранее были очень секретные данные, а потом они были удалены, есть вероятность их восстановления с помощью соответствующих программ для восстановления данных. После шифрования свободного пространства восстановить удаленные данные не получится (во всяком случае без разблокировки доступа к диску).

- В последних версиях Windows 10 вам также предложат выбрать режим шифрования. Если вы планируете отключать диск и подключать его в других версиях Windows 10 и 8.1, выберите режим совместимости. Иначе можно оставить «Новый режим шифрования».

- В следующем окне оставьте включенным пункт «Запустить проверку BitLocker» и нажмите «Продолжить».

- Вы увидите уведомление о том, что шифрование диска будет выполнено после перезагрузки компьютера. Выполните перезагрузку.

- В случае, если вы шифровали системный диск, то перед запуском Windows 10 вам нужно будет ввести заданный пароль BitLocker для разблокировки диска (или подключить USB-накопитель, если ключ создавался на нем).

- После запуска Windows 10 будет выполнено шифрование накопителя в соответствии с заданными настройками (в области уведомлений появится соответствующий значок, а при его открытии — окно с прогрессом шифрования). Вы можете пользоваться компьютером пока идет шифрование пространства на диске.

- Если шифровался системный диск, то он сразу будет вам доступен (поскольку пароль был введен на предыдущем шаге). Если шифровался не системный раздел диска или внешний накопитель, при открытии этого диска в проводнике вас попросят ввести пароль для доступа к данным.

- По завершении процесса, продолжительность которого зависит от занятого места на диске и скорости его работы (на HDD медленнее, на SSD быстрее), вы получите зашифрованный диск.

Все данные, которые вы будете на него записывать, шифруются «на лету» и так же расшифровываются. Для не системных дисков вы в любой момент можете использовать контекстное меню для его блокировки (чтобы другой человек за этим же компьютером не мог открыть его содержимого).

Доступ к зашифрованному системному диску есть всегда, пока запущена система (иначе бы она не смогла работать).

Если остались какие-либо вопросы на тему шифрования с помощью BitLocker — спрашивайте в комментариях, я постараюсь ответить.

В Windows 10 вы можете полностью зашифровать свой жесткий диск с помощью средства безопасности BitLocker. Эта программа уже интегрирована в Windows и проста в использовании — по крайней мере, если на вашей системной плате есть специальный модуль TPM. Расскажем, как это работает.

Шифрование диска в Windows 10 с помощью BitLocker

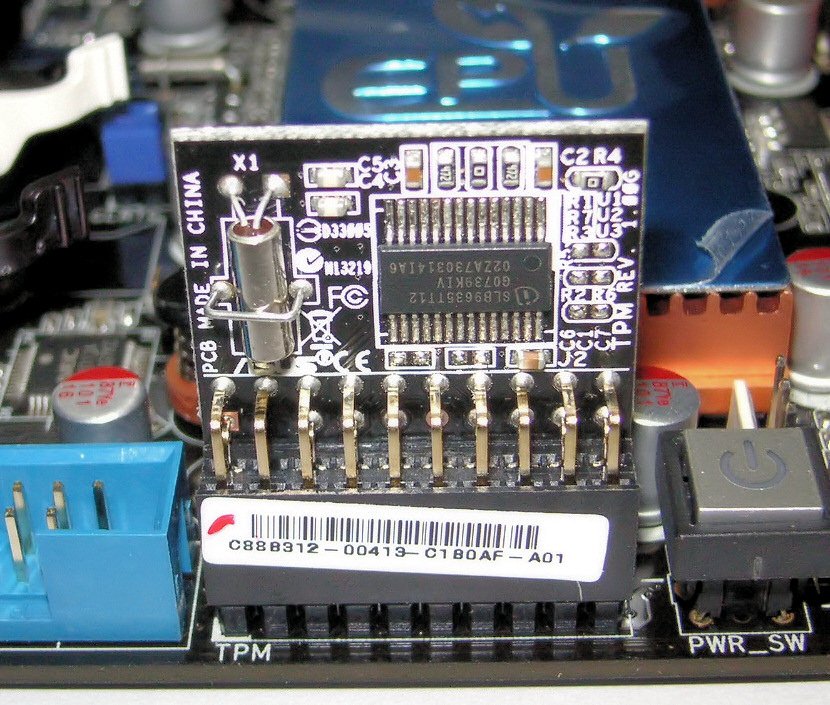

На вашей материнской плате может быть установлен компонент, называемый криптопроцессором или чипом Trusted Platform Module (TPM). Он хранит ключи шифрования для защиты информации на аппаратном уровне. Выглядит он примерно так:

Если на материнской плате присутствует модуль TPM, шифрование жесткого диска в Windows 10 организовать очень несложно:

- Нажмите кнопку Пуск, откройте Проводник и выберите Этот компьютер.

- В окне щелкните правой кнопкой мыши на диске, который вы хотите зашифровать, и в выпадающем меню выберите Включить BitLocker.

Включение BitLocker - Введите надежный пароль к жесткому диску. Каждый раз, когда вы будете включать компьютер, Windows будет запрашивать этот пароль, чтобы расшифровать данные.

- Выберите, каким образом нужно создать резервную копию ключа восстановления. Его можно сохранить в учетной записи Microsoft, скопировать на USB-накопитель или распечатать на принтере.

- Выберите, какую часть диска шифровать: весь или только свободное место. Если вы недавно установили Windows 10, выберите второе. Если же вы включаете шифрование на уже использующемся диске, лучше зашифровать весь диск.

- Нажмите Продолжить, чтобы начать шифрование.

- Когда шифрование завершится, перезагрузите компьютер и введите пароль.

Если на шаге 2 появляется сообщение об ошибке, указывающее, что вам нужно разрешить запуск BitLocker без совместимого модуля TPM, это значит, что ваша материнская плата не имеет соответствующего модуля. В этом случае придется идти в обход.

Шифрование диска в Windows 10 без модуля TPM

Для того чтобы зашифровать жесткий диск в Windows 10 без помощи аппаратного модуля хранения ключей, сделайте следующее:

- Вернитесь в поле поиска в меню Пуск и введите «Групповая политика» (без кавычек).

- Нажмите на запись Изменить групповую политику. Откроется новое окно.

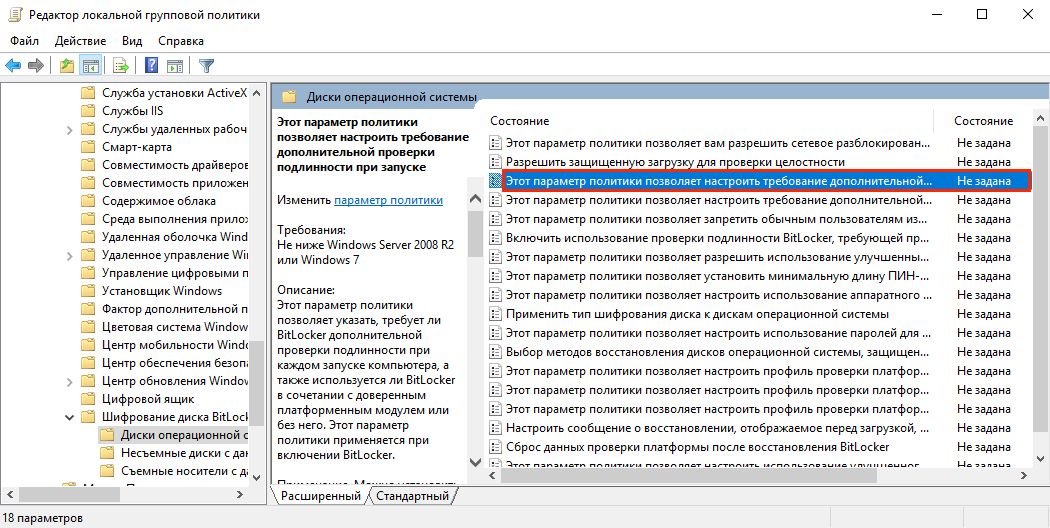

- Перейдите в подкаталог Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Диски операционной системы.

- Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

Включить шифрование диска без TPM - В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

- Откройте Этот компьютер, выберите диск и нажмите Включить BitLocker, как описано в первом способе.

- После этого на вашем компьютере будет выполнена быстрая проверка. Когда проверка будет завершена, система спросит, хотите ли вы заблокировать свой компьютер с помощью USB-ключа или пароля.

- Выберите, следует ли BitLocker шифровать оставшееся свободное место или весь жесткий диск.

- BitLocker запустится в фоновом режиме, осуществляя шифрование вашего жесткого диска. Вы можете продолжать работать в нормальном режиме.

После первой перезагрузки ПК ваша система будет загружаться, только если вы введете правильный пароль во время запуска или не подключите внешний носитель с резервной копией ключа.

Читайте также:

- Как настроить синхронизацию папок и файлов в Windows 10

- Как создавать заметки на рабочем столе Windows 10

- Как изменить пароль к учетной записи в Windows 10

Фото: авторские, Wikimedia Commons, pxhere.com

Эта функция доступна в версиях Frontline Starter, Frontline Standard и Frontline Plus, Business Plus, Enterprise Standard и Enterprise Plus, Education Standard, Education Plus и лицензия Endpoint Education, Enterprise Essentials и Enterprise Essentials Plus, Cloud Identity Premium.Сравнение версий

Как администратор, вы можете указать, как выполняется шифрование на устройствах с Microsoft Windows 10 или 11, зарегистрированных в службе управления устройствами Windows. Если на устройстве включено шифрование BitLocker, заданные вами параметры вступят в силу. Чаще всего настраивают:

- шифрование диска;

- дополнительную аутентификацию при запуске;

- способы восстановления из предзагрузочной среды;

- шифрование данных на жестких дисках;

- способы восстановления жестких дисков;

- шифрование данных на съемных носителях.

Подготовка

Чтобы настройки шифрования применялись, устройства должны быть зарегистрированы в службе управления устройствами Windows. Подробнее об управлении устройствами Windows…

Как настроить шифрование BitLocker

-

Войдите в консоль администратора Google как администратор.

Войти в консоль администратора можно, только если вы используете аккаунт администратора.

- Нажмите Настройки BitLocker.

- Чтобы применить параметр к отделу или команде, выберите сбоку организационное подразделение. Инструкции

- В разделе Шифрование диска выберите в списке значение Включено.

- Задайте нужные настройки (развернуть все): Шифрование диска

- Способ шифрования данных на системных дисках. Выберите алгоритм и надежность ключа для шифрования дисков операционной системы.

- Дополнительная аутентификация при запуске. Укажите, должен ли BitLocker требовать дополнительную аутентификацию при каждом запуске компьютера и используется ли доверенный платформенный модуль (TPM). Если этот параметр включен, доступны следующие настройки:

- Разрешить использование BitLocker без совместимого TPM. Установите этот флажок, чтобы для запуска требовался пароль или USB-накопитель.

- Настроить запуск TPM без PIN-кода или ключа. Вы можете требовать аутентификацию при запуске с помощью TPM вместо PIN-кода или ключа.

- PIN-код запуска TPM. Можно указать, что перед запуском нужно ввести PIN-код (от 6 до 20 цифр). Вы также можете настроить минимальную длину PIN-кода.

- Ключ запуска TPM. Вы можете требовать от пользователей проходить аутентификацию с помощью ключа запуска TPM, чтобы получить доступ к диску. Ключ запуска – это USB-ключ с информацией для шифрования диска. При подключении USB-ключа происходит аутентификация доступа к диску. После этого диск готов к использованию.

- Настройка ключа и PIN-кода запуска TPM. Вы можете указать, что нужно использовать и ключ, и PIN-код запуска.

- Способы восстановления из предзагрузочной среды. Включите этот параметр, чтобы настроить сообщение или изменить URL, которые отображаются на экране восстановления ключа перед загрузкой, если системный диск заблокирован.

- Способы восстановления системных дисков. Включите этот параметр, чтобы указать доступные пользователям способы восстановления данных с системных дисков, защищенных с помощью BitLocker. Если параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Задать пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на жестких дисках

- Шифрование данных на жестких дисках. При включении этого параметра запись на жесткие диски будет разрешена только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на жестких дисках. Выберите алгоритм и надежность ключа для шифрования жестких дисков.

- Способы восстановления жестких дисков. Включите, чтобы выбрать доступные пользователям способы восстановления данных с жестких дисков, защищенных с помощью BitLocker. Если этот параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на съемных носителях

- Шифрование данных на съемных носителях. Включите этот параметр, чтобы разрешить запись на съемные носители только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на съемных носителях. Выберите алгоритм и надежность ключа для шифрования съемных носителей.

- Запретить запись на устройства, настроенные в другой организации. Если флажок установлен, запись возможна только на те диски, поля идентификации которых совпадают с полями идентификации компьютера. Эти поля задаются групповой политикой организации.

- Нажмите Сохранить. Также можно нажать Переопределить для организационное подразделение .

Чтобы вернуться к наследуемому значению, нажмите Наследовать.

Изменения вступают в силу в течение 24 часов (обычно быстрее). Подробнее…

Как установить для шифрования диска значение «Не настроено»

Если выбрать для параметра Шифрование диска значение Не настроено, заданные в консоли администратора правила BitLocker перестанут применяться. В этом случае для правил на устройствах пользователей начнет действовать прежняя настройка. Если устройство зашифровано, его настройки или данные на нем не будут изменены.

Как отключить шифрование BitLocker

-

Войдите в консоль администратора Google как администратор.

Войти в консоль администратора можно, только если вы используете аккаунт администратора.

- Нажмите Настройки BitLocker.

- Чтобы отключить профиль только для некоторых пользователей, в списке слева выберите нужное организационное подразделение. Если этого не сделать, настройки будут применены ко всем пользователям в организации.

- В разделе Шифрование диска выберите в списке значение Отключено.

- Нажмите Сохранить. Также можно нажать Переопределить для организационное подразделение .

Чтобы вернуться к наследуемому значению, нажмите Наследовать.

Статьи по теме

- Включите управление устройствами Windows.

- Как зарегистрировать устройство в службе управления устройствами Windows

Google, Google Workspace, а также другие связанные знаки и логотипы являются товарными знаками компании Google LLC. Все другие названия компаний и продуктов являются товарными знаками соответствующих компаний.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

Рассказываем, как зашифровать жесткий диск и данные на нем, чтобы злоумышленники не получили к ним доступ.

Шифрование жесткого диска защищает все файлы сразу. Чтобы использовать компьютер с зашифрованным жестким диском, нужно ввести пароль или другой ключ при входе в систему, иначе данные на диске не будут доступны.

Этот вид шифрования хорош в качестве первой линии защиты. Если кто-то украдет ваш ноутбук или извлечет диск из одного из серверов, им нужно будет взломать шифрование жесткого диска, чтобы получить доступ к устройству.

С этим видом защиты, также можно использовать шифрование на уровне папок и шифрование отдельных файлов.

Шифрование диска

BitLocker Device Encryption — это инструмент Microsoft для шифрования диска полностью, он встроен в Windows 10 Pro и Enterprise.

У BitLocker есть несколько недостатков:

- Если BitLocker Device Encryption не был предварительно установлен на вашем компьютере, установка и настройка могут вызвать трудности. На сайте Microsoft есть список устройств с предустановленным Bitlocker;

- На разных устройствах функции Bitlocker могут отличаться, все зависит от вашей материнской платы;

- Как упоминалось ранее, BitLocker работает только с Windows 10 Professional и Enterprise.

Есть альтернатива – программа VeraCrypt, у которой нет таких недостатков:

- Установить VeraCrypt значительно проще, чем BitLocker;

- VeraCrypt не зависит от комплектующих вашего компьютера;

- VeraCrypt работает на любой версии Windows 10.

VeraCrypt — это бесплатная программа с открытым исходным кодом (FOSS). Не вдаваясь в спор как «открытый исходный код против закрытого исходного кода», с нашей точки зрения, программное обеспечение FOSS обычно считается более безопасным. Кроме того, оно бесплатно. После установки VeraCrypt нужно будет просто вводить пароль при каждом запуске компьютера.

Учитывая все это, в следующем пункте мы расскажем, как установить VeraCrypt.

Как установить VeraCrypt для шифрования жесткого диска в Windows 10

Хотя установка VeraCrypt намного проще, чем установка Bitlocker, в ней не все так просто. Если сделать что-то не так, есть шанс потерять файлы или даже доступ ко всему диску.

Советуем прочитать инструкцию перед тем, как начать установку. Если вы не уверены, что сможете сделать все правильно, или боитесь потерять пароль, то лучше не использовать этот вид шифрования.

Установка VeraCrypt

Инструкция по установке VeraCrypt для Windows 10:

- Вам понадобится USB-накопитель для аварийного восстановления диска VeraCrypt. Возьмите USB-накопитель и отформатируйте его в FAT или FAT32, чтобы он был готов, когда понадобится.

- Вам также понадобится программа, которая может распаковывать архивы. Мы рекомендуем 7-zip, она бесплатна и у нее открытый исходный код.

- Перейдите на страницу загрузки VeraCrypt и найдите установщик для Windows.

- Запустите установку VeraCrypt, оставьте все пункты по умолчанию. В первом окне можно выбрать язык установки, там есть русский язык.

- Через некоторое время появится сообщение «VeraCrypt успешно установлен».

- Нажмите «ОК», а затем «Готово», чтобы завершить установку. VeraCrypt покажет сообщение, как на скриншоте ниже.

- Если вы не работали с VeraCrypt, лучше пройти этот туториал. Нажмите «Да», чтобы просмотреть руководство или «Нет», чтобы его пропустить. В любом случае мы покажем вам остальные шаги.

- Запустите VeraCrypt. Выберите меню «Система», затем «Зашифровать системный раздел/диск».

- Появится окно «Мастер создания томов Veracrypt». Нужно будет выбрать тип шифрования — обычный или скрытый. Обычный просто шифрует всю систему. Это то, что нам нужно, так что выберите его.

- Затем программа спросит, следует ли зашифровать только системный раздел Windows или весь диск. Если у вас несколько разделов с важными данными, можно зашифровать весь диск. Если у вас только один раздел на диске (как у нас), будет один параметр — «Зашифровать системный раздел Windows». Выберите этот пункт и нажмите «Далее».

- Следующее окно — «Число операционных систем». Если у вас несколько операционных систем, выберите мультизагрузку. В противном случае выберите одиночную загрузку. Нажмите кнопку «Далее».

- Cледующим появится окно параметров шифрования. Мы рекомендуем вам выбрать AES для шифрования и SHA-256 для хеширования. Оба — широко используемые алгоритмы.

- Следующий шаг — пароль. Лучше выбрать надежный, чтобы защитить систему от взлома. У многих менеджеров паролей (например, Bitwarden) есть генераторы паролей. Примечание: VeraCrypt покажет предупреждение, если пароль меньше 20 символов. Нажмите кнопку «Далее».

- Дальше — сбор случайных данных. Нужно будет водить хаотично мышкой внутри окна. Это увеличивает надежность ключей шифрования. Как только индикатор в нижней части окна заполнится, переходите к следующему шагу.

- Потом появится окно «Сгенерированные ключи». Здесь нужно только нажать кнопку «Далее».

- Дальше нужно создать диск восстановления. Объяснение на картинке снизу. Вы можете пропустить создание физического диска восстановления, но это опасно. Обратите внимание, где VeraCrypt будет хранить ZIP-образ, затем кликните «Далее».

- Если в предыдущем шаге вы не пропустили создание диска восстановления, сейчас нужно будет заняться им. VeraCrypt не рассказывает, как это сделать, но мы покажем. Помните, мы просили вас найти USB-накопитель? Вставьте его в компьютер. Теперь перейдите в то директорию, где VeraCrypt хранит ZIP-образы. Используйте 7-zip (или другую программу для распаковки архивов) чтобы извлечь файлы из архива «VeraCrypt Rescue Disk.zip» в корень USB-накопителя. Когда это будет сделано, нажмите «Далее», чтобы VeraCrypt проверил правильность копирования.

- Если все прошло нормально, вы увидите окно сообщение «Диск восстановления проверен». Извлеките USB-накопитель из компьютера и переходите к следующему пункту.

- СледующимCледующим появится окно «Режим чистки» Обычно, с этой функцией не стоит ничего делать. Убедитесь, что для установлено значение «Нет (самый быстрый)», и нажмите «Далее».

- Появится окно «Пре-тест шифрования системы». Сейчас VeraCrypt проверит, работает ли шифрование на вашей системе. Изображение ниже подробно объясняет, что будет происходить. Щелкните «Тест», чтобы увидеть, как это происходит. Обратите внимание, что VeraCrypt, вероятно, покажет вам еще несколько предупреждений и тому подобное, прежде чем он фактически выполнит тест, так что будьте к этому готовы.

- Если все прошло успешно, компьютер перезагрузится и вы увидите окно как на скриншоте ниже.

VeraCrypt рекомендует сделать резервные копии всех важных файлов перед шифрованием системы. Это позволит восстановить их, если посреди процесса шифрования произойдет что-то серьезное, как сбой питания или сбой системы. Когда закончите с этим, сделайте глубокий вдох и нажмите «Зашифровать». VeraCrypt покажет документацию, которую стоит распечатать. В ней указано, когда использовать диск восстановления VeraCrypt после завершения шифрования. Потом начнется сам процесс шифрования.

После этого, нужно будет вводить пароль каждый раз, когда включаете компьютер.

По материалам Techspot.

Подписывайся на Эксплойт в Telegram, чтобы не пропустить новые компьютерные трюки, хитрости смартфонов и секреты безопасности в интернете.